Текст

ТЕОРИЯ КОДОВ,

ИСПРАВЛЯЮЩИХ

ОШИБКИ

ф, Дж. Мак-Вильямс Н. Дж. А. Слоэн

Перевод с английского

И. И. Грушко и В. А. Зиновьева под редакцией Л. А. Б а с с а л ы г о

МОСКВА «СВЯЗЬ» 1979

ТЕОРИЯ КОДОВ,

ИСПРАВЛЯЮЩИХ

ОШИБКИ

ф, Дж. Мак-Вильямс Н. Дж. А. Слоэн

Перевод с английского

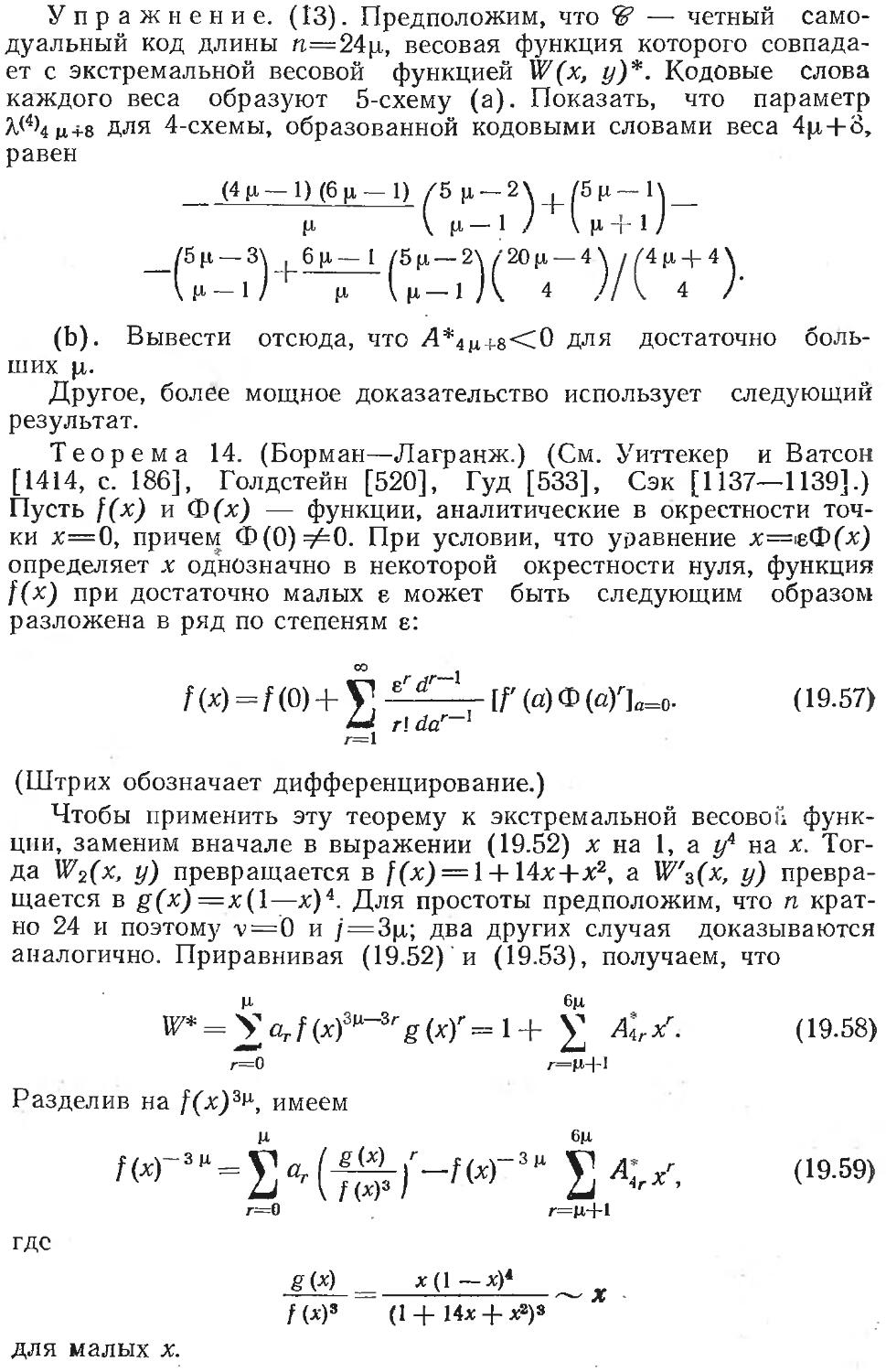

И. И. Грушко и В. А. Зиновьева под редакцией Л. А. Б а с с а л ы г о

МОСКВА «СВЯЗЬ» 1979

THE THEORY OF ERROR-CORRECTING CODES

F.J. Mac Williams

N.J.A. Sloane

Parts I, II

Bell Laboratories Murray Hill NJ 07974 U.S.A.

north-holland publishing company amsterdam • hew york • oxford

ББК 32.81

М.15

УДК 621.391

Мак-Вильямс Ф. Дж., Слоэн Н. Дж. А.

М15 Теория кодов, исправляющих ошибки: Пер. с англ. — М.: Связь, 1979. — 744 с., ил.

В пер.: 5 р. 50 к.

Авторы книги — американские ученые, крупнейшие специалисты по теории помехоустойчивого кодирования.

Две части оригинального издания выходят в русском переводе в одной книге.

Рассматривается алгебраическая теория кодирования. Освещаются традиционные вопросы и самые последние результаты кодирования. Большое внимание уделяется комбинаторным аспектам теории кодирования.

Предназначена для научных работников, занимающихся теорией кодирования.

30401—173 м—-—--------

045(01)—79

2—79

1502000000

ББК 32.81

6Ф0.1

Ф. Дж. Мак-Вильямс, Н. Дж. А. Слоэн

ТЕОРИЯ КОДОВ, ИСПРАВЛЯЮЩИХ ОШИБКИ

Изд. редакторы Г. В. Лихачева, В. К. Старикова Об л. художника Л. Н. Силья нова

Художественный редактор А. А. Данилин Технический редактор Г. И. Колосова Корректор В. С. Евдокимова

ИБ № 545

Сдано в набор 10,5.79 г. Подп. в печ. 20.9.79 г.

Формат 0ОХД>Лб т Бумага тип. № 1 Гарнитура литературная Печать высокая <Уел. печ. л. 46,5 Уч.-изд. л. 51,78 Тираж 5000 экз. Изд..№ 18341^ „Зак. -№ 96 Цена 5 р. 50 к.

Издательство .«Связь». Москва 101000, Чистопрудный бульвар, д. 2

Типография издательства «Связь» Госкомиздата СССР

Москва 101000, ул. Кирова, д. 40

© North-Holland Publishing Company, 1977

© Перевод на русский язык, предисловие, примечания. Издательство «Связь», 1979

ПРЕДИСЛОВИЕ АВТОРОВ К РУССКОМУ ИЗДАНИЮ

Издание русского перевода книги «Теория кодов, исправляющих ошибки» является для нас большой честью. Это вполне понятно, если учесть значительный вклад, сделанный советскими учеными в теорию кодирования. Чтобы убедиться в этом, достаточно обратиться к списку литературы и увидеть многочисленные ссылки на журнал «Проблемы передачи информации» и другие советские издания. Мы хотели бы поблагодарить переводчиков за тщательно выполненную работу. Мы пользуемся предоставившейся возможностью для исправления опечаток английского издания и признательны всем лицам, в том числе и переводчикам, приславшим нам свои замечания. Мы будем счастливы, если эта книга хотя бы в малой степени послужит дальнейшему развитию советской школы теории кодирования.

Ф. Дж. Мак-Вильямс

Н. Дж. А. Слоэн

ПРЕДИСЛОВИЕ РЕДАКТОРА

И ПЕРЕВОДЧИКОВ к РУССКОМУ ИЗДАНИЮ

На русском языке уже имеется несколько книг по теории кодирования. Самой замечательной из них является книга У. Питерсона «Коды, исправляющие ошибки», написанная в 1961 г. К тому времени теория кодов насчитывала немногим более десяти лет, и автор прекрасно- изложил практически все известные в тот момент результаты. Теперь теория кодов настолько разрослась, что охватить все достижения в одной монографии невозможно. Поэтому произошло естественное размежевание новых книг соответственно интересам и наклонностям их авторов — одни авторы стараются объявить как можно больше областей данной теории, не затрудняя себя утомительными подробностями, другие, наоборот, предпочитают подробнейшее изложение всех результатов в избранной области, создавая своего рода небольшие частные энциклопедии,

конечно, при наличии предметного указателя. Предлагаемая совет-скому читателю книга известных ученых Ф. Дж. Мак-Вильямс и Н. Дж. А. Слоэна принадлежит ко второй категории. Она посвящена наиболее разработанной и наиболее изящной области теории кодирования — алгебраической теории блоковых кодов, исправляющих независимые ошибки. Книга послужит превосходным новейшим справочником для специалистов и учебником для новичков, которые найдут в ней понятные и подробные доказательства и постепенный переход от простых и легко понимаемых фактов к более сложным и трудным.

Для удобства советских читателей вся отечественная библиография приведена в оригинале. Кроме того, указаны русские переводы иностранных книг. Эта библиография приводится отдельным списком, следующим за основным списком, причем сохранены номера, использованные для данной ссылки в основном списке. Кроме того, небольшая часть литературы была добавлена в процессе перевода; такие ссылки отмечены звездочкой. Если в имеющейся на русском языке ссылке указаны страницы, то они соответствуют русскому переводу.

Мы не останавливаемся на содержании книги и не даем рекомендаций по ее Чтению, так как это сделано авторами в их предисловии. Выход русского перевода отделен менее чем двумя годами от выхода оригинала. Это стало возможным лишь благодаря любезности авторов, предоставивших в наше распоряжение рукопись книги, за что мы их сердечно благодарим. Постоянный контакт с авторами позволил также исправить некоторые опечатки, вкравшиеся в оригинальное издание. Предисловие, гл. 4, 7—9, 12—16 и приложение В перевела И. И. Грушко, а гл. I—3, 5, 6, 10, 11, 17— 21 и приложение А — В. А. Зиновьев.

Л. А. Бассалыго

И. И. Грушко

В. А. Зиновьев

ПЕРЕЧЕНЬ НЕКОТОРЫХ УСЛОВНЫХ ОБОЗНАЧЕНИЙ

ф — знак окончания доказательства

— эквивалент номера а | b — а делит b

/-вектор — вектор с г координатами г-подмножество — множество мощности г — тогда и только тогда

(тХпг)-матрица — матрица размерности (тХт)

]х[— наименьшее целое число, большее или равное х

[х1 — наибольшее целое число, не превосходящее х

wt (х) — вес вектора х

dim V — размерность пространства V

rank G — ранг матрицы G

trace G — след матрицы G

dist (х, у) —расстояние между векторами х и у

det А — определитель матрицы А

degPfxj—степень многочлена Р(х)

Aut (<g7) — группа автоморфизмов кода diag (ai, ак) —диагональная матрица с элементами at, ..., ап

(1° 0ь) — (1 1 ... 1 00 ... 0) а b

НОД — наибольший общий делитель

(а, Ь) — наибольший общий делитель чисел а, b

НОК — наименьшее общее кратное

МСТИ — Международный симпозиум по теории информации Т — знак транспонирования вектора нли матрицы 0 — пустое множество

А — равно по определению

== — приближенное равенство

|А| —мощность множества А

ВВЕДЕНИЕ

Теория кодирования возникла в конце 40-х годов с появлением работ Голея, Хэмминга и Шеннона. Истоками теории являются инженерные задачи, но ее развитие приводит к все более и более утонченным математическим методам. Наша задача — дать простое, доступное и одновременно раскрывающее все важные аспекты предмета изложение теории кодирования. В книге читатель найдет достаточно подробное описание как простейших семейств кодов (кодов Хэмминга, БЧХ, циклических и кодо:в Рида — Маллера) вместе с методами их кодирования и декодирования, так и современных вопросов теории, таких как квадратично-вычетные коды, коды Голея, Гоппы, альтернантные, Кердока, Препараты, само-дуальные коды и схемы отношений.

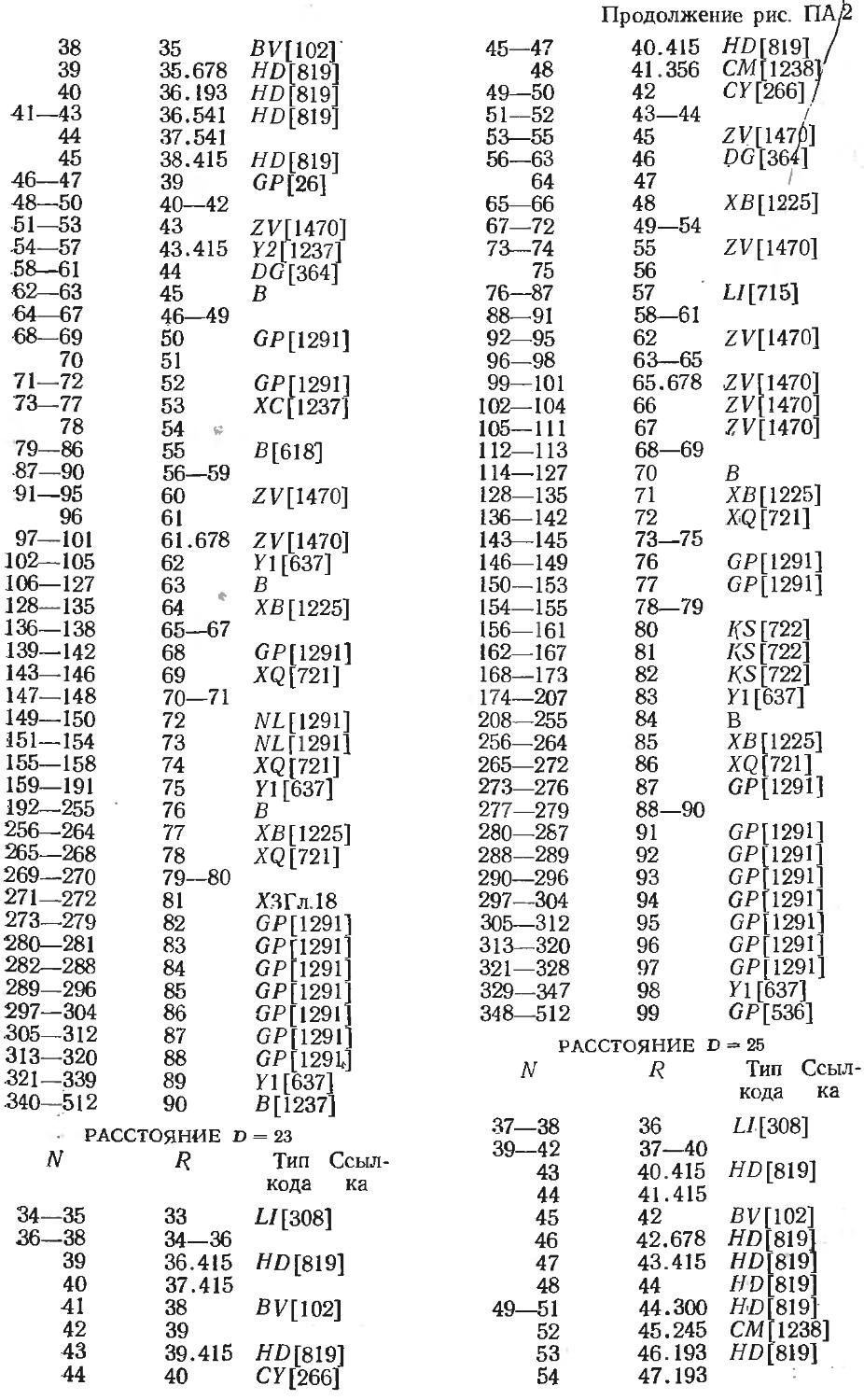

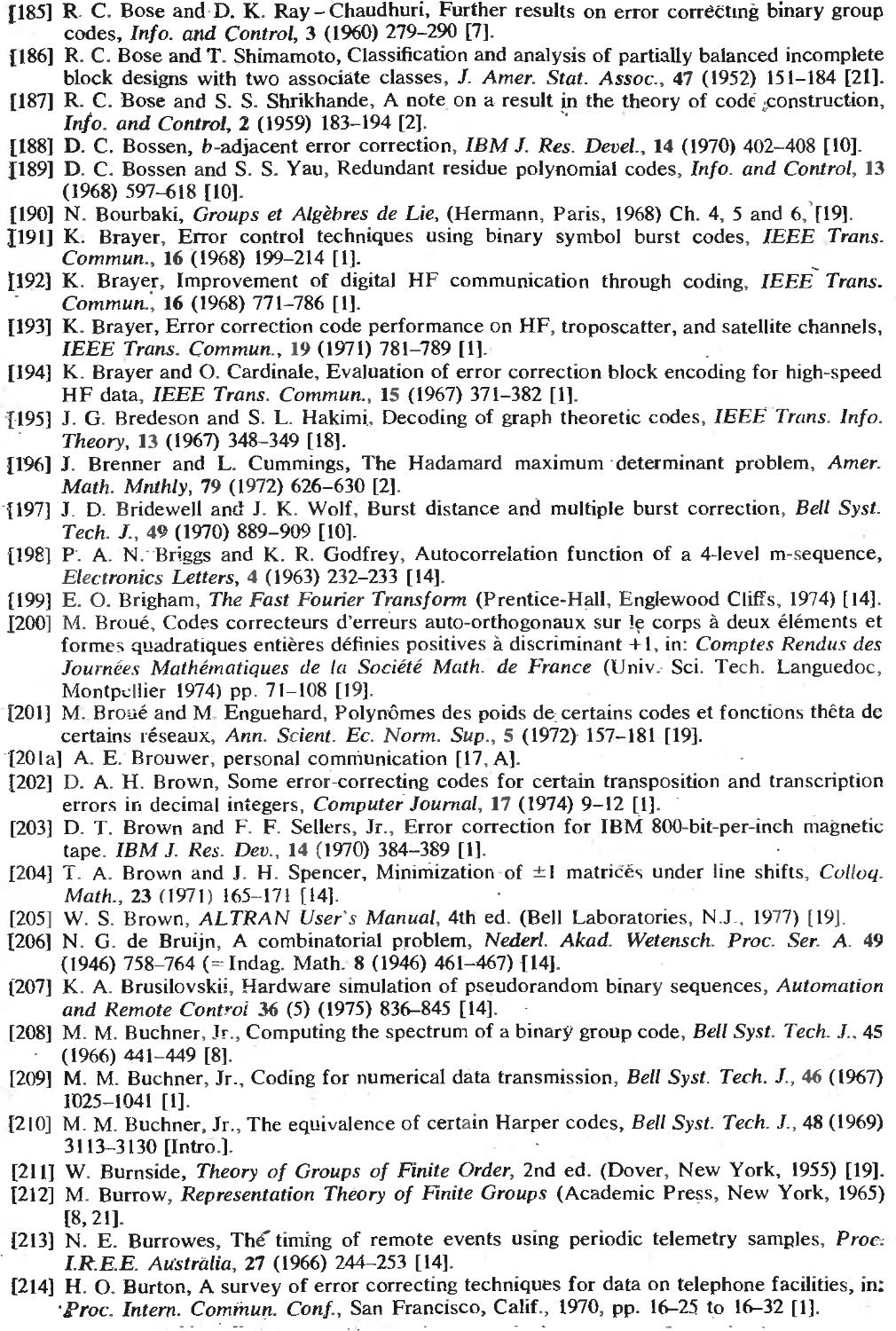

Тщательно освещается вопрос о границах объема кода. Обсуждаются простейшие результаты (границы сферической упаковки, границы Плоткина, Элайеса и Варшамова — Гилберта) и метод линейного программирования и асимптотически наилучший известный результат (граница Мак-Элиса, Родемича, Рамсея и Велча). В приложении приводятся таблицы границ и наилучшие известные на сегодняшний день коды длин вплоть до 512.

Соавторство помогло добиться простоты изложения: материал переделывался до тех пор, пока не становился полностью понятным обоим авторам. Поэтому эта книга может быть использована как новичком, так и специалистом, как инженером, так и математиком в качестве начального курса и в качестве справочника. Вследствие этого увеличился объем книги, поэтому мы рекомендуем следующий порядок пользования ею.

Начальный курс теории кодирования для математиков: гл. 1; гл. 2 (§ 2.6 до теоремы 2.22); гл. 3; § 4.1—4.5; гл. 5 (до упражнения 5); гл. 7 (за исключением § 7.7, 7.8); § 8.1—8.3; § 9.1—9.4; § 12.8; § 13.1—13.3; § 14.1—14.3.

Более полный курс для математиков: § 2.1—2.6, 2.8; § 4.6, 4.7 и часть § 4.8; гл. 5 (до упражнения 6 и§ 5.3—5.5, 5.7); § 6.1—6.3 (без доказательства теоремы 33); § 8.5, 8.6; § 9.2, 9.3, 9.5; § 10.1— 10.5, 13-4> 13.5, 13.9; § 16.1—16.6; § 17.7 (до теоремы 35);

Начальный курс теории кодирования для инженеров: гл. 1; _ 3‘ § 4 1—4.5; гл. 5 (до упражнения 5); гл. 7 (за исключением S 7 7Г § 9.1, 9.4, 9.6; § 10.1, 10.2, 10.5—10.7, 10.10; § 13.1—13.3, 13.6, 13-7; § 14.1, 14.2, 14.4.

Более полный курс для инженеров: § 2.1—2.6; § 8.1—8.3, 8.5, 8.6; § 9.2, 9.3, 9.5; § 10.11; § 12.1—12.3, 12.8, 12.9; § 16.1, 16.2, 16.4, 16,6, 16.9; § 17.7 (до теоремы 35).

’ В рассмотрение включены следующие важнейшие коды: альтернантные — гл. 12;

БЧХ — § 3.1, 3.3; § 7.6; <§ 8.5; гл. 9; § 21.8;

обобщения Ченя — Чоя кодов БЧХ — § 12.7;

каскадные —§ 10.11; § 18.5, 18.8;

конференс-матричные — § 2.4;

циклические — гл. 7; гл. 8;

Дельсарта — Геталса — § 15.5;

разностные циклические — § 13.8;

дважды-циркулянтные и квазициклические — § 16.6— 16.8; евклидово-геометрические и проективно-геометрические — § 13.8; обобщение Геталса кодов Препараты — § 15.7;

Голея (двоичный) —§ 2.6; § 16.2; гл. 20;

Голея (троичный) — § 16.2; гл. 20;

Гоппы — §12.3—12.5;

Адамара — § 2.3;

Хэмминга — § 1.7; § 7.3 и упражнение 8;

неприводимые или минимальные циклические — § 8.3, 8.4;

Юстесена —§ 10.11;

Кердока — § 2.8; § 15.5;

разделимые с максимальным расстоянием — гл. 11;

Нордстрома — Робинсона — § 2.8; '§ 15.5, 15.6;

симметричные, Плесе — § 16.8;

Препараты — § 2.8; § 15.6; § 18.7;

произведение — § 18.2 — 18.6;

квадратично-вычетные — гл. 16;

избыточные вычетные — § 10.9;

Рида — Маллера— § 1.9; гл. 13—15;

Рида — Соломона — гл. 10;

самодуальный — гл. 19;

нелинейные, исправляющие одну ошибку — § 2.7; § 18.7;

Сривэставы— § 12.6.

Методы кодирования описаны для:

линейных кодов — § 1.2;

Циклических кодов — § 7.8;

кодов Рида — СоЛомона — § 10.7;

кодов Рида — Маллера — § 13.6, 13.7; § 14.4.

Методы декодирования описаны для:

линейных кодов — § 1.3, 1.4;

кодов Хэмминга — § 1.7;

кодов БЧХ — § 3.3; § 9.6; § 12.9;

Кодов Рида — Соломона — § 10.10;

альтернантных (включая коды БЧХ, Гоппы, Сривэставы и обобще-ние Ченя — Чоя кодов БЧХ) —§ 12.9;

квадратично-вычетных кодов — § 16.9;

циклических кодов — § 16.9 (в замечаниях к гл. 16 упоминаются другие методы декодирования).

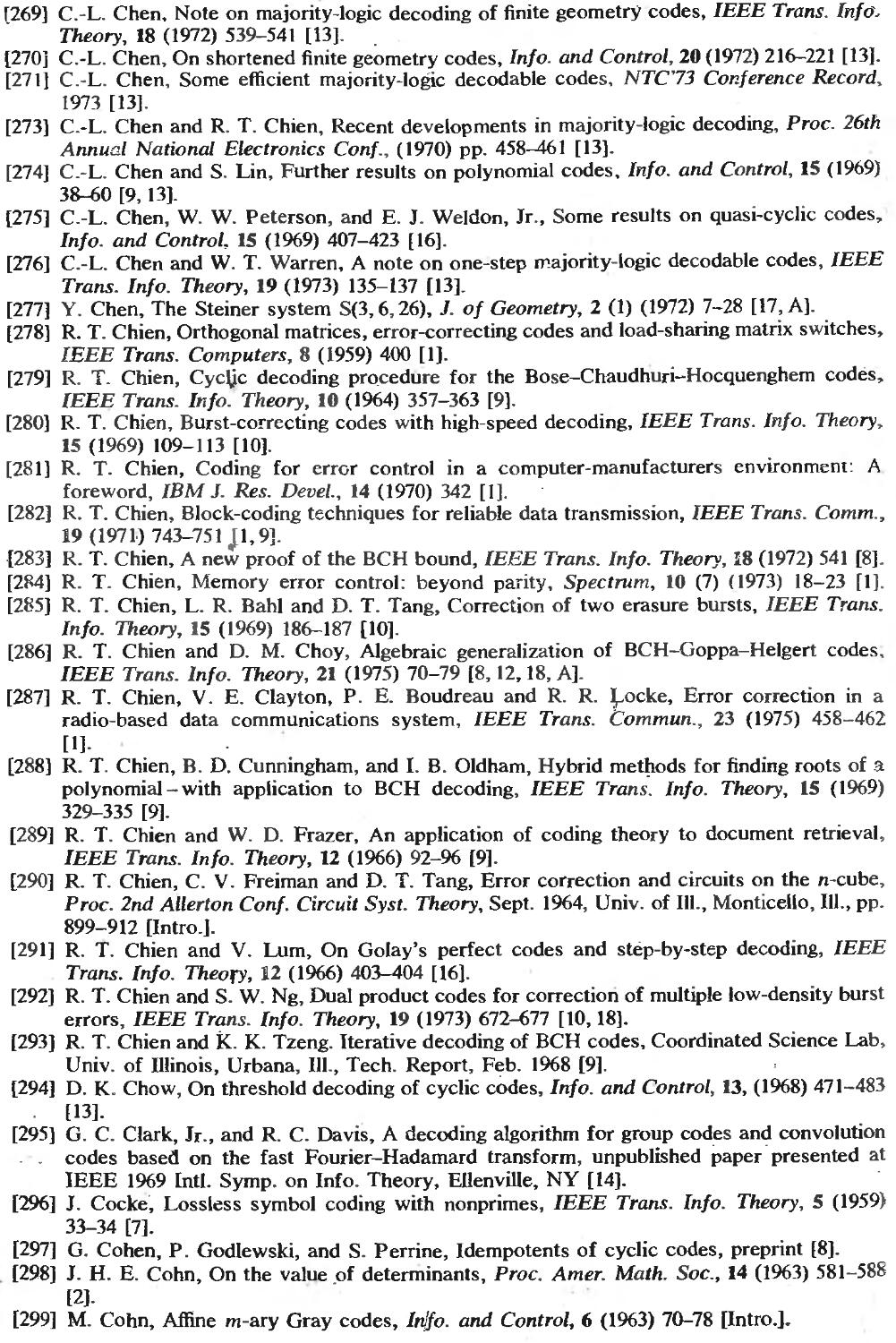

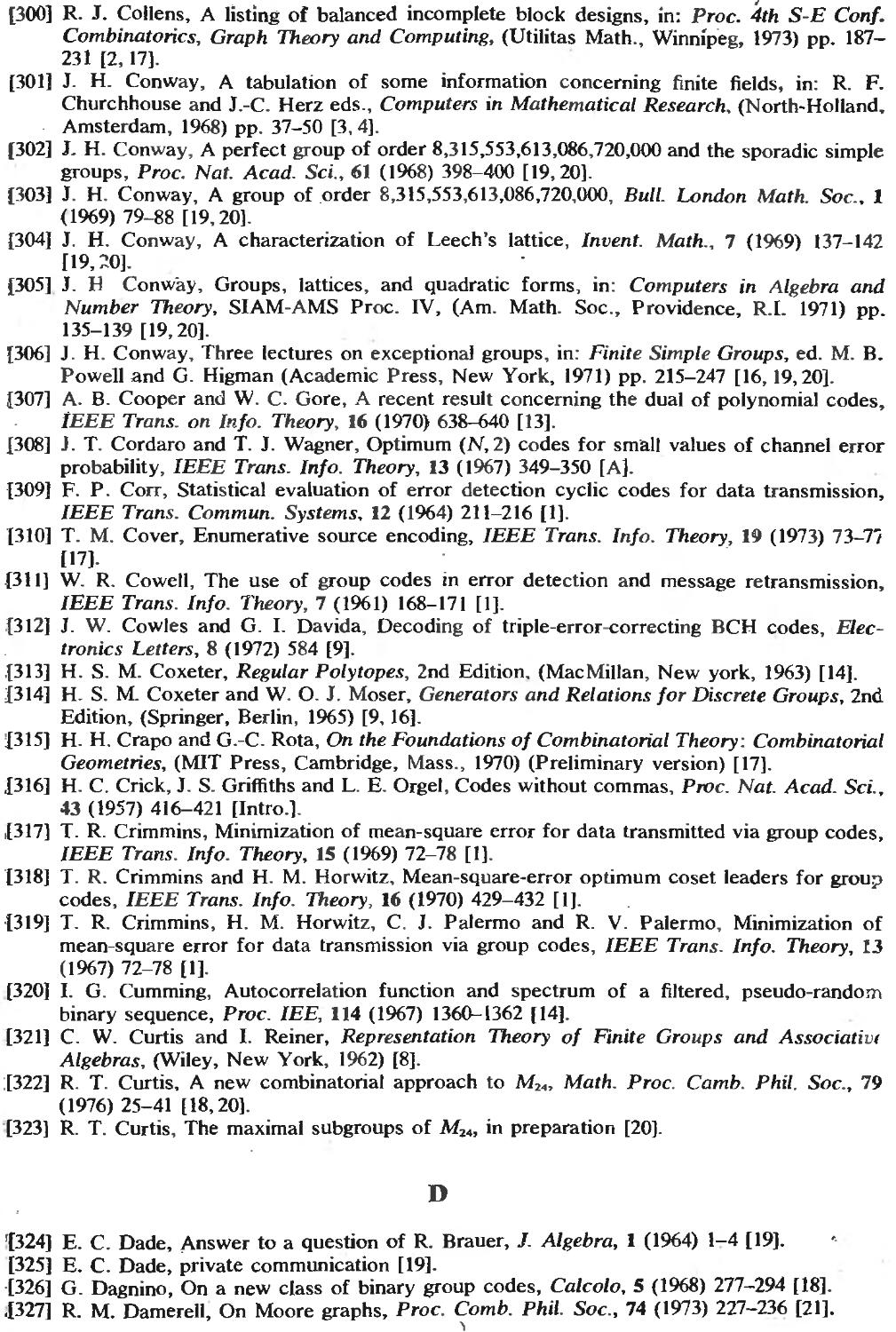

При чтении книги следуйте совету, который дается в любом предисловии: если материал вызывает у вас трудности, пропустите его, но продолжайте чтение! Не стесняйтесь пропускать доказательства теорем: мы часто делаем это. Материал, отмеченный звездочкой, является трудным или затянутым и может быть пропущен при первом (и даже при втором) чтении. В конце книги приводится обширный список литературы. Поскольку теория кодирования пересекается со многими другими областями (вычислительной техникой, дискретными системами, теорией групп, теорией чисел, планированием экспериментов и т. д.), то относящиеся к ней работы можно встретить в научной литературе практически всюду. Это, к сожалению, приводит к тому, что обычные реферативные журналы оказываются не всегда полезными. Именно поэтому мы чувствовали себя обязанными привести возможно более обширный список литературы. В конце каждой главы приводятся замечания, в которых указаны источники теорем, упражнений, таблиц, а также небольшой список литературы по некоторым вопросам (решенным или нерешенным), затрагиваемым в данной главе.

В книге рассматриваются только блоковые коды, предназначенные для исправления случайных ошибок; мы практически не касаемся кодов, исправляющих другие виды ошибок (пакетов или замещений), кодов с переменной длиной, сверточных кодов и кодирования источников (см. замечания к гл. 1). Более того, мы часто ограничиваемся только двоичными кодами, что существенно облегчает теорию. Многие авторы придерживаются другой точки зрения: анализируя двоичный случай, они формулируют результаты для произвольных полей.

Часть вопросов, включенных в первоначальный план книги, была с сожалением опущена, чтобы не увеличивать объем книги:

(i) . Коды Грея и коды для задачи «змея в ящике» — см. Адельсон и др. [5, 6], Бухнер [210], Кавио [253], Чин и др. [290], Кон [299], Данцер и Кли [328], Девайс [355], Дуглас [382, 383], Ивен 413], Флорес [432], Гарднер [468], Гилберт [481], Гюи [571], Харпер [605], Кли [764—767], Мекленберг и др. [951], Миллс [956], Препарата и Нивергемт [1083], Синглтон [1215], Тэнг и Лью [1307], Васильев [1440], Юен [1448, 1449].

(ii) . Коды без запятой — см. Болл и Каммингс [60, 61], Бау-мерт и Кантор [85], Крик и др. [316], Истмен [399], Голомб [523], Голомб и др. [528], Холл [587], Джиггс [692], Миякава и Морайя [967], Нихо [993], Рединбо и Уолкотт [1102]. О кодах для синхронизации см. также в замечаниях к гл. 1.

(iii) . Коды с неравной защитой символов — см. Гор и Килгас [549], Килгас и Гор [761], Мандельбаум [901].

fiv). Кодирование для каналов с о ратной связью — см. Ьер-лекэмп [124], Хорстейн [664], Шелквик и др. [1153—1155].

(v) . Коды для гауссовского канала — см. Бильери и др. [148— 1511 Блейк [155, 156, 158], Блейк и Муллин [162], Чедвик и др. Г956 257], Галлагер |[464], Ингемарссон ([683], Ландау [791], От-тосо’н [1017], Шеннон [1191], Слепян [1221—1223], Цеттерберг [1456].

(vi) . Сложность декодирования — см. Байога и Волбессер [59], Чейтин [257а—258а], Гельфанд и др. [471], Гросс [564], Юстесен [706], Колмогоров [774а], Маргино [916], Мартин — Леф [917а], Пинскер [1046а], Сервейт [1145], Сэведж [1149—1152а].

(vii) . Связь между теорией кодирования и задачей упаковки n-мерного евклидового пространства одинаковыми шарами — см. Лич [803—805], Лич и Слоэн [808—810], Слоэн [1226].

Нашей книге предшествовали следующие монографии и книги по теории информации: Берлекэмп [113, 116], Блейк и Муллин [162], Камерон и Ван Линт [234], Голомб [522], Лин [834], Ван Линт [848], Месси [922а], Питерсон [1036а], Питерсон и Уелдон [1040], Соломон [1251], Слоэн [1227а]; обширный список литературы имеется в работах: Берлекэмп [126], Блейк [157], Хартнетт [620], Манн [909], Слепян [1224], специальные выпуски— [377а, 678, 679]. См. также список литературы в [1022].

Мы обязаны нескольким друзьям, тщательно прочитавшим первый черновик, внесшим исправления и улучшения и спасшим нас от грубых ошибок. В частности, мы хотим выразить свою признательность И. Ф. Блейку, П. Дельсарту, Дж. М. Геталсу, Р. Л. Грехэму, Дж.-М. Ван Линту, Дж. Лонго, К. Л. Мэллоусу, Дж. Мак-Клею, В. Плесе, Г. О. Поллаку, Л. Д. Рудольфу, Д. У. Сервейту, а также многим другим коллегам по работе в лабораториях Белла, в частности А. М. Одлыжко, за их помощь. Однако мы следовали не всем их предложениям, поэтому авторы несут полную ответственность за оставшиеся ошибки. (Это замечание следует принимать всерьез.) Нам также приятно поблагодарить 1всех машинисток лабораторий Белла, помогавших нам на разных этапах подготовки рукописи, нашего секретаря Пегги ван Несс и особенно Мэрион Мессерсмис, печатавшую и перепечатывавшую большинство глав. Сэм Ломонако весьма любезно помог нам исправить опечатки в верстке.

Авторы

Часть I

Глава 1

Линейные коды

1.1. ЛИНЕЙНЫЕ КОДЫ

Рис. 1.1. Двоичный симметричный канал с вероятностью ошибки р (в общем случае Osgpsgd/2)

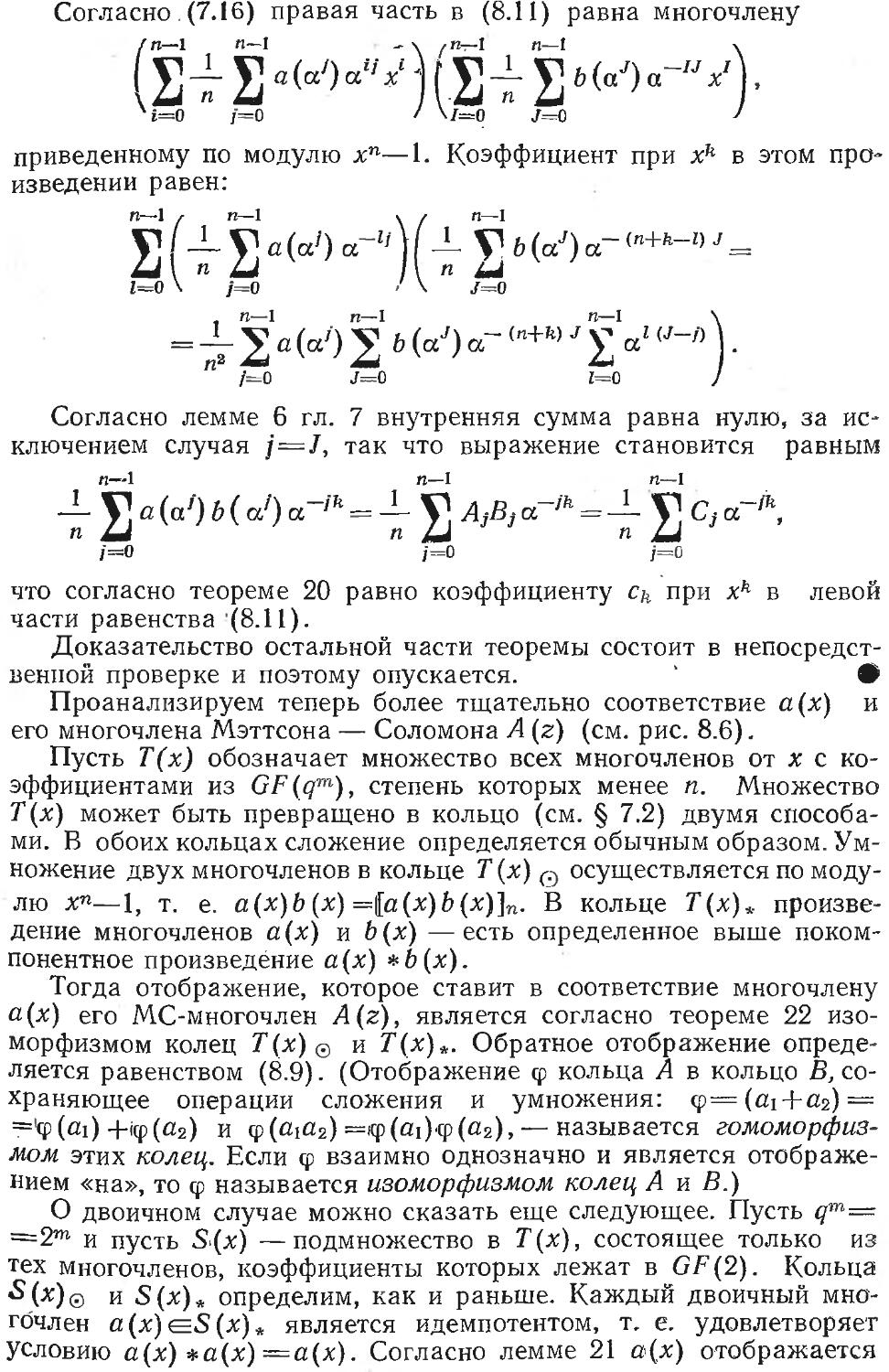

Коды были придуманы для того, чтобы исправлять ошибки в каналах связи с шумом. Предположим, что имеется телеграфная линия из Бостона в Нью-Йорк, по которой можно посылать 0 и 1. Обычно при посылке 0 принимается также 0, но иногда 0 может быть принят как 1 или 1 принята как 0. Будем считать, что в среднем один из каждых 100 символов будет ошибочным. Это означает, что для каждого символа имеется вероятность р= 1/100 того, что в канале произойдет ошибка. Описанная модель называется двоичным симметричным каналом (рис. 1.1).

По этой телеграфной линии передается много важных сообщений, и эти сообщения должны передаваться как можно быстрее и надежнее. Сообщения записаны в виде

последовательности из 0 и 1 (возможно, они порождаются вычислительной машиной).

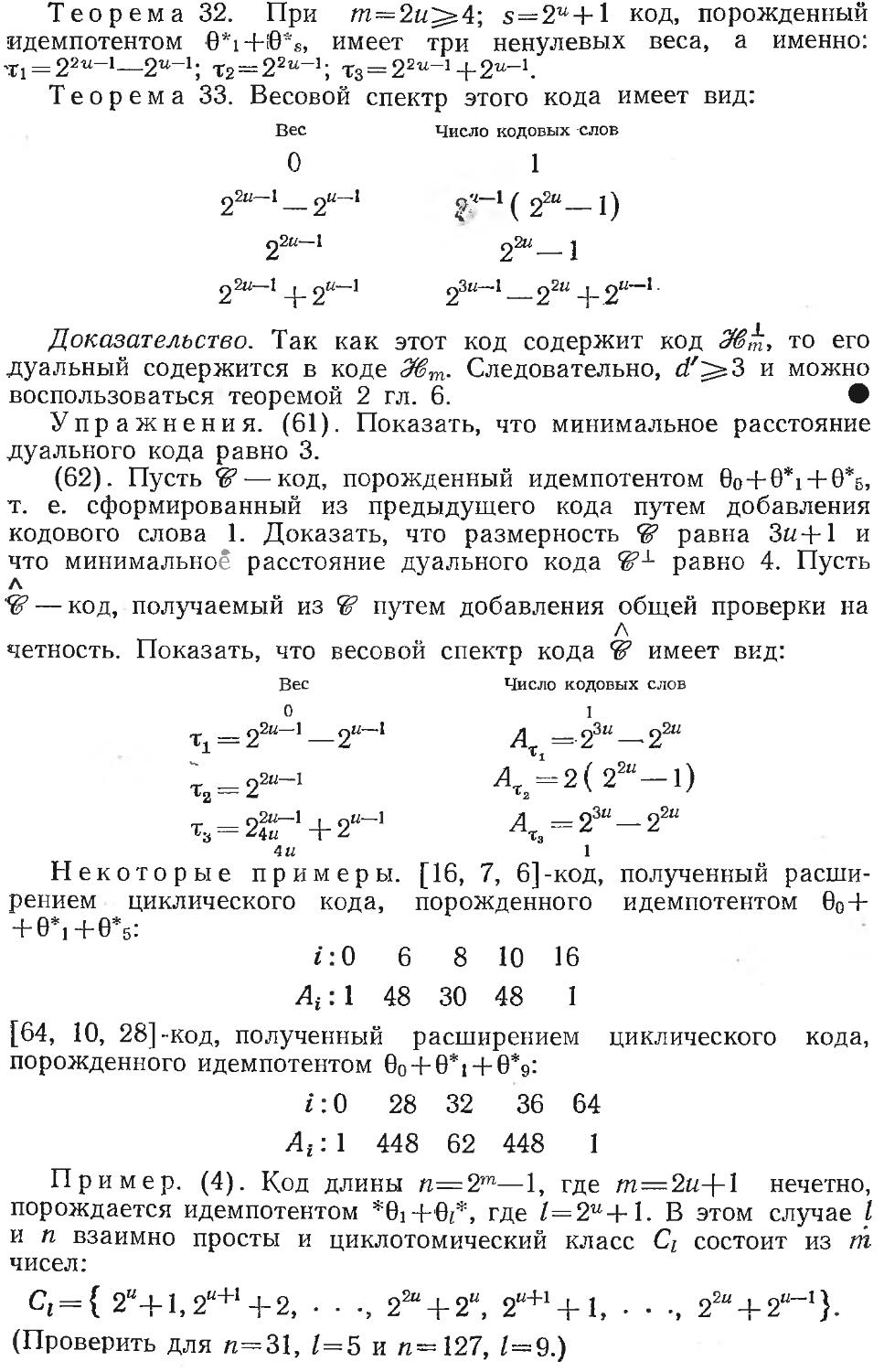

Мы хотим закодировать эти сообщения, чтобы как-то защитить их от ошибок в канале. Блок из k символов-сообщения u = ui«2-.-...uk (щ = 0 или 1) будет кодироваться в кодовое слово х = =XiX2---xn (%i=0 или 1), где n~^k (рис. 1.2); эти кодовые слова образуют код.

шум

Рис. 1.2. Кодирование сообщения

Метод кодирования,' который мы сейчас собираемся описать, порождает код, называемый линейным кодом. Первая часть кодового слова состоит из символов самого сообщения: в

Xi = Ui, X2 = U2, . . ., Xh = Uk,

за которым следуют п—k проверочных символов ... ,хп. Про-

верочные символы выбраны так, чтобы кодовые слова удовлетворяли уравнению

Н

(1-1)

где ((и—k)X.n) —матрица Н, называемая проверочной матрицей кода, имеет вид

H = [A|I„_ft]. (1.2)

Здесь А — некоторая фиксированная ((л—k) Х&)-матрица из О и 1, а

/1 0\

— единичная матрица размера (п—k)\(n—k). Все операции в уравнении (1.1) выполняются по модулю 2, т. е. 0+1 = 1; 1 + 1 = 0;

—1 = + 1. Мы будем называть это двоичной арифметикой.

Пр и мер. Код 1. Проверочная матрица

011 100’

101 010

по 001

(1.3)

определяет код с k=3 и п=6. Для этого кода

"01Г

101 по

Сообщение UiU2Us кодируется в кодовое слово x=XiX2^3X4X5x6, которое начинается с самого сообщения:

~^2 — ^2’ ^3’

а последующих три проверочных символа х4х5Хб выбираются так, чтобы выполнялось уравнение Нхг=0, т. е.

х2 4~ хз + х4 — 0;

Xi+x2+x6 = 0..

(1-4)

Если сообщение u=011, то %i=0; х2=1; хз=1, и проверочные символы легко определяются;

х4=—1 —1 = 1 + 1 = 2 = 0;

х5=—1=1; х6=—1 = 1, так что кодовое слово х=011011.

Уравнения (1.4) называются уравнениями проверки на четность или проверками на четность для кода. Первое уравнение проверки на четность говорит, что 2, 3 и 4-й символы каждого кодового слова должны в сумме давать 0 по модулю 2, т. е. их сумма должна быть четной (откуда и название!).

Так как каждый из трех символов сообщения щщщ равен О или 1, то в этом коде имеется всего 23=8 кодовых слов. Эти слова:

000000 011011 110110

001110 100011 111000

10101 101101

В коде в общем случае имеется 2ft кодовых слов.

Как мы увидим, код #1 может исправлять одиночную ошибку в канале (в любом одном из шести символов), и применение этого кода уменьшает среднюю вероятность ошибки на символ от р = 0,01 до р=0,00215 (см. упражнение (24)). Это достигается ценой посылки шести символов, только три из которых являются символами самого сообщения.

Мы примем условие (1.1) как общее определение.

Определение. Пусть Н—любая двоичная матрица. Линейный код с проверочной матрицей Н состоит из всех векторов х таких, что Нхт=0 ( все операции производятся по модулю 2).

Удобно, но не очень существенно, если Н имеет вид, приведенный в (.1.2) и (1.3), когда первые k символов каждого кодового слова являются символами сообщения, или информационными символами, а последние п—k символов — проверочными.

Линейные коды наиболее важны для практических применений и просты для понимания. Нелинейные коды будут введены в гл. 2.

Пример. Код #2, код с повторением. Код с k = l, п—5 и с проверочной матрицей

1 1 1

1

1

1

1

Н =

(пустые места означают нули).

Каждое кодовое слово содержит только один символ сообщения и. Проверочные уравнения имеют вид

х1+х2=0; х1 + х3 = 0; х1 + х4=0; х1+х5 = 0,

т. е. х1=х2=хз=х4=х5=и. Таким образом, имеются всего два кодовых слова: 00000 и 111 1b. Передаваемый символ просто повторяется 5 раз; поэтому такой код называется кодом с повторением.

Пример. Код 41=5, код из всех слов четного веса. Код с /г=3, п=4 и с проверочной матрицей Н= (1111). Каждое кодовое слово содержит три информационных символа XiX2x3 и один прове-

ПОЧНЫЙ СИМВОЛ Х4 = Х1+Х2 + Х3. Кодовыми словами, число которых 23=8, являются последовательности 0000, ООП, 0101, 1001, ОНО, 1010,'1100, 1111, т. е. все возможные векторы длины 4 с четным числом единиц.

Упражнения. (1). Код ^4 имеет проверочную матрицу „ Г10101

I Н — .

1101

Выписать все кодовые слова. Проделать то же самое для мат

рицы

Н =

опг

1101

Как связаны эти коды?

(2). Код 41=5 имеет проверочную матрицу

7) 1 1

н= 1 0 1

110 0"

10 10

10 0 1

1 1 0

Выписать все кодовые слова.

(3). Показать, что при р>1/2 переименование на рис. 1.1 принятых символов преобразует этот канал в двоичный симметричный канал с р<1/2. Показать, что при р=Г/2 связь невозможна.

1.2. СВОЙСТВА ЛИНЕЙНОГО КОДА

(i) . Повторим еще раз определение: x—Xi... хп является кодовым словом, если и только если

Нхт = 0. (1.1)

(ii) . Обычно проверочная матрица Н — это ((и—k) Х«) -матрица вида

H=[AIU

и, как мы уже видели, имеется 2k кодовых слов, удовлетворяющих (1.1). (Это остается справедливым, даже если Н не имеет такого вида, при условии, что она состоит из п столбцов и п—k линейно независимых строк.) Если Н представлена в виде (1.2), то кодовые слова выглядят таким образом:

X = %! • -xh xfe+1 • • -хп.

Информационные Проверочные символы символы

(iii) . Порождающая матрица. Если известно сообщение и = =«1...ий, то как найти соответствующее кодовое слово x=%i... • •хп? Во-первых, х\ = ир, ...; Xk—Uk или

где Ц — единичная матрица.

Тогда из (1-1)' и (1.2) получаем, что

\хп/

/ Xk+1\ \

: I —Л| : =—А : , (1.6)

\ хп / \xh / /

где последнее равенство выполняется в силу (1.5). В двоичном случае —А=А, но в дальнейшем встретятся случаи, когда —А=#А. Объединяя теперь (1.5) и (1.6), имеем

(х. \ f Щ\

• 1 = [—]| ’ I

‘ / I — а]1 I

хп / \^k /

и, транспонируя, получаем равенство

x = uG, (1.7)

где

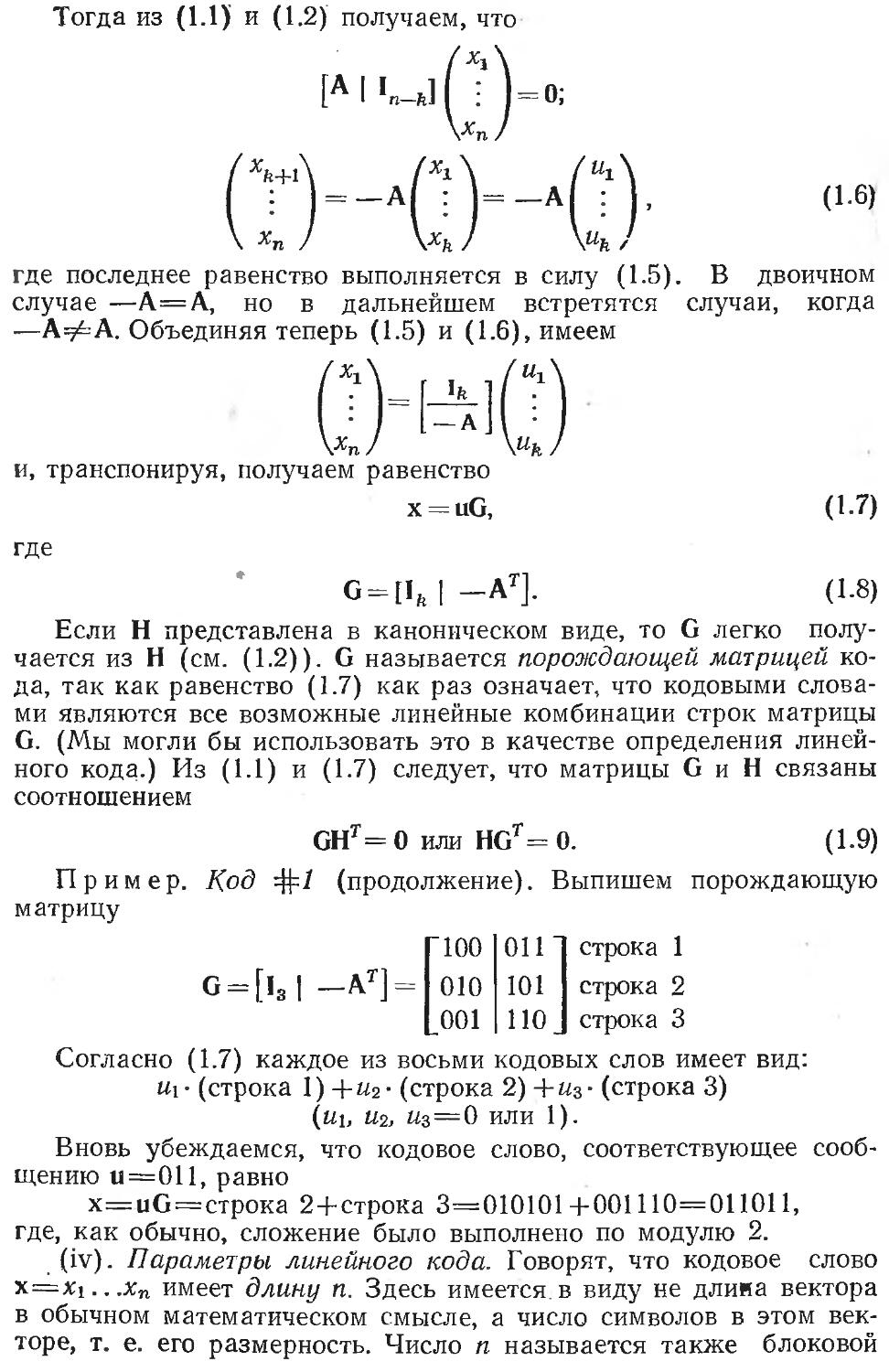

G = [Ife|— Ат]. (1.8)

Если Н представлена в каноническом виде, то G легко получается из Н (см. (1.2)). G называется порождающей матрицей кода, так как равенство (1.7) как раз означает, что кодовыми словами являются все возможные линейные комбинации строк матрицы G. (Мы могли бы использовать это в качестве определения линейного кода.) Из (1.1) и (1.7) следует, что матрицы G и Н связаны соотношением

GHT= 0 или HGr= 0. (1.9)

Пример. Код (продолжение). Выпишем порождающую матрицу

G = [l3 | — Ат] =

“100

010

001

011 ”| строка 1

101 строка 2

110 J строка 3

Согласно (1.7) каждое из восьми кодовых слов имеет вид: щ- (строка 1) +и2- (строка 2) + из- (строка 3)

(«ь и2, «з=0 или 1).

Вновь убеждаемся, что кодовое слово, соответствующее сообщению и=011, равно

x=uG =строка 2+строка 3=0101014-001110=011011, где, как обычно, сложение было выполнено по модулю 2.

(iv) . Параметры линейного кода. Говорят, что кодовое слово х=Х!...хп имеет длину п. Здесь имеется.в виду не длииа вектора в обычном математическом смысле, а число символов в этом векторе, т. е. его размерность. Число п называется также блоковой

длиной кода. Если’Н имеет п—k линейно независимых строк, то имеется 2k кодовых слов. Число k называется размерностью кода1. Мы назовем такой код [п, &]-кодом. Этот код использует п символов для передачи k символов сообщения, поэтому говорят, что код имеет скорость или эффективность R=kfn.

(v) . Другие порождающие и проверочные матрицы. Код может иметь несколько различных порождающих матриц. Например, мат-

рицы

Г11101 Г1011]

и 0101 0101

обе являются порождающими для кода #4. В действительности любое максимальное множество линейно независимых кодовых слов, выбранных из данного кода, может быть использовано в качестве строк порождающей матрицы для этого кода.

Проверочным соотношением для кода ‘g’ является любой вектор h, такой, что hxT=0 для всех кодовых слов хе?'. Аналогичным образом любое максимальное множество линейно независимых проверочных соотношений может быть использовано в качестве строк проверочной матрицы Н для кода ‘g’. Например, матрицы

ГЮ10] Г°111]

и 1101 1101

обе являются проверочными для кода 4М-

(vi) . Коды над другими полями. Вместо использования только символов 0 и 1 мы можем допустить, чтобы символы были из любого конечного поля (см. гл. 3 и 4). Например, троичный код имеет символы 0, 1 и 2 и все вычисления в проверочных соотношениях и т. п. выполняются по модулю 3 (1+2=0; —1=2; 2 + 2=1; 2-2=1 и т. д.). Если используются символы конечного поля из q элементов, то код по-прежнему определяется соотношениями (1.1) и (1.2) или, что эквивалентно, (1.7) и (1.8) и [п, &]-код содержат qk кодовых слов.

Пример. Код 4И- Троичный [4,2]-код задается проверочной матрицей

Н =

1110

1201

= [А | 12].

Тогда порождающая матрица имеет вид (см. (1.8)):

0-[1,| -АЧ = Г1022] crf,:"'a 1 [0121J строка 2 -

Код состоит из следующих девяти слов вида щ • (строка 1) + + и2-(строка 2) («ь «2=0, 1 или 2):

1 Обычно k называется числом информационных символов. (Прим, перев.)

Сообщение и Кодовое слово

00 0000

01 0121

02 0212

10 1022

11 1110

12 11201

20 2011

21 2102

22 2220

Этот код имеет скорость R—kln=}:i2.

(vii) . Линейность. Если х и у — кодовые слова данного кода, то х+у — также кодовые слова этого кода, так как Н(х+у)т=Нхт+ + Нут=0. Если с — любой элемент поля, то сх — также кодовое слово, так как Н(сх)т=сНхт=0. Например, в троичном коде, если х — кодовое слово, то 2х=—х также является кодовым словом. Поэтому эти коды и называются линейными кодами. Такой код является также аддитивной группой и векторным пространством над полем.

Упражнения. (4). Код #2 (продолжение). Выписать проверочную и порождающую матрицы для произвольного [п, 1]-кода с повторением. *

(5). Код 41= 3 (продолжение). Выписать проверочную и порождающую матрицы для произвольного [п, п—1]-кодй из всех слов четного веса.

(6). Что собой представляет код ’ё’, порождающая матрица которого является невырожденной?

1.3. НА ПРИЕМНОМ КОНЦЕ

(Снова возвращаемся к двоичным кодам.) Предположим, что сообщение и=ц1... Uk закодировано в кодовое слово x=xi... хп, которое потом передается по каналу. Так как канал с шумом, принятый вектор y=yi...yn может отличаться от х. Удобно ввести вектор ошибок

е = у—х=С! • .е„.

(1-W)

Тогда ег = О с вероятностью 1—р (в этом случае i-й символ правильный) и вг=1 с вероятностью р (i-й символ неправильный). В примере первого параграфа р было равно 1./100, но в общем случае р может быть любым числом в диапазоне 1/2. Итак, мы описываем действие канала, говоря, что он искажает кодовое слово х, прибавляя к нему вектор ошибок е.

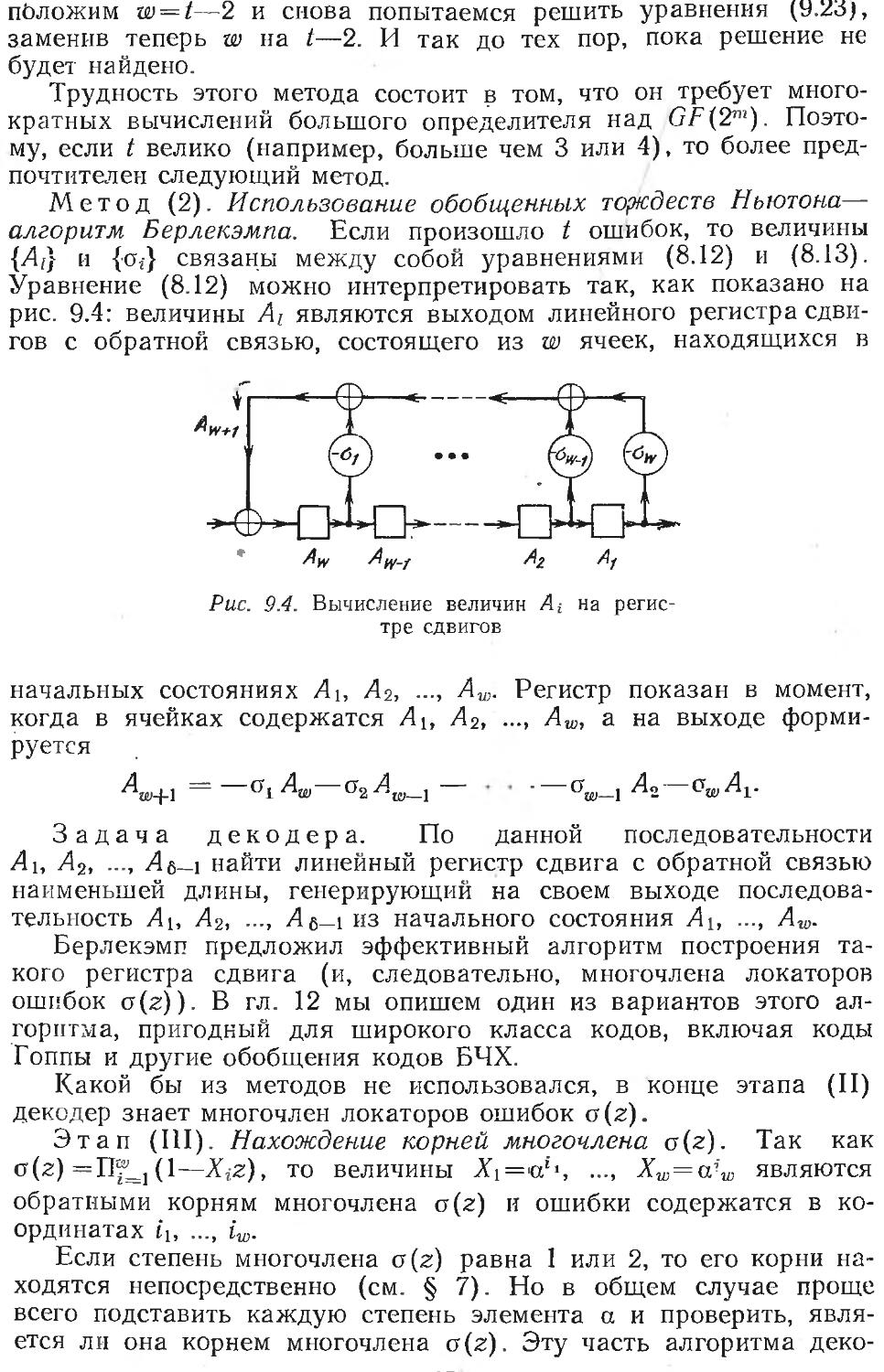

Декодер (рис. 1.3) должен ца основании у решить, какое сообщение и или (что обычно проще) какое кодовое слово х было передано. Конечно, достаточно, если декодер найдет е, так как тбфда х=у—е. Но декодер никогда не может знать наверняка, какой был вектор ошибок е. Его стратегия, следовательно, будет заклю чаться в выборе наиболее вероятного для данного принятого у вектора ошибок е. При условиц, что все кодовые слова равновероят

ны эта стратегия оптимальна в том смысле, что она минимизирует вероятность ошибки декодера, и такая стратегия называется декодированием по максимуму правдоподобия.

Для того чтобы описать, как это делает декодер, нам нужны два важных определения.

Канал

Вектор ошибок

Рис. 1.3. Полная система связи

Определение. Расстояние (Хэмминга) между двумя векторами х=%1. .. хп и у—У1 Уп равно числу позиций, в которых они различаются; оно обозначается dist(х, у), например dist (10111, 00101) =2; dist (0122, 1220)—3 (то же самое определение справедливо и для недвоичных векторов).

Определение. Вес (Хэмминга) вектора x=xi...xn равен числу ненулевых хр, он обозначается wt (х), например wt( 101110) = =4; wt(01212110) =6.

Очевидно, что

dist(x, y) = wt(x—у), (1.11)

так как обе части выражают число позиций, в которых различаются векторы х и у.

Упражнение. (7). Определим пересечение двоичных векторов х и у как .вектор х * у— (XiZ/i,..., хпуп), имеющий единицы только в тех позициях, в которых их имеют оба вектора х и у, например 11001 *10111 = 10001. Показать, что

wt (х -Р у) = wt (х) + wt (у)—2wt (х*у). (1.12)

Теперь вернемся к декодированию. Ошибки происходят с вероятностью р, например

Prob {е = 00000} = (1 — р)5;

Prbb {е = 01000} = р (1 — р)4;

Prob{e= 10010} = р2(1—р)3.

В общем случае, если v — некоторый фиксированный вектор веса а, то

Prob{e = v} = pa(l—р)п~а- (1.13)

Так как p<Z 1/2, то 1—р>р и

(1— р)5>р(1 — р)4>р2(1 — р)3> . . .

Следовательно, фиксированный вектор ошибок веса 1 более вероятен, чем фиксированный вектор ошибок .веса 2, и т. д. Поэтому стратегия декодирования такова: у декодируется в ближайшее кодовое слово х (ближайшее в смысле расстояния Хэмминга), иначе говоря, выбирается вектор ошибок е с наименьшим весом. Это называется декодированием в ближайшее кодовое слово.

Декодирование полным перебором заключается просто в сравнении у со всеми 2k кодовыми словами и в выборе ближайшего слова. Это хорошо для небольших кодов. Но если k велико, это невозможно! Одной из целей теории кодирования и является отыскание кодов, которые могут быть декодированы более быстрым методом, чем этот.

Минимальное расстояние кода. Третьим важным параметром кода кроме длины и размерности, является минимальное расстояние Хемминга между его кодовыми словами:

d = min{dist(u, v)} = min{wt(u—v)}; и&'^; u=^v. (1.14)

Число d называется минимальным расстоянием или просто расстоянием кода. Любые два кодовых слова различаются по крайней мере в d позициях.

Линейный код длины и, размерности k и с минимальным расстоянием d далее будет называться [n, k, d]-кодом.

Для нахождения минимального расстояния линейного кода не обязательно сравнивать все возможные пары кодовых слов. Если и и v принадлежат линейному коду <ё>, то и—v=w также является кодовым словом, и, как следует из (1.14), d=min wt(w), где w^O и we??.

Другими словами, справедлива теорема.

Теорема 1. Минимальное расстояние линейного кода равно минимальному весу ненулевых кодовых слов.

Пример. Минимальные расстояния кодов ф=1, =)(=2, =Н=3> #6 равны 3, 5, 2, 3 соответственно.

Как много ошибок может исправлять код?

Теорема 2. Код с минимальным расстоянием d может исправлять l(d—1) /2] ошибок1. Если d четное, то код может одновременно исправлять (d—2)/2 ошибок и обнаруживать d/2 ошибок.

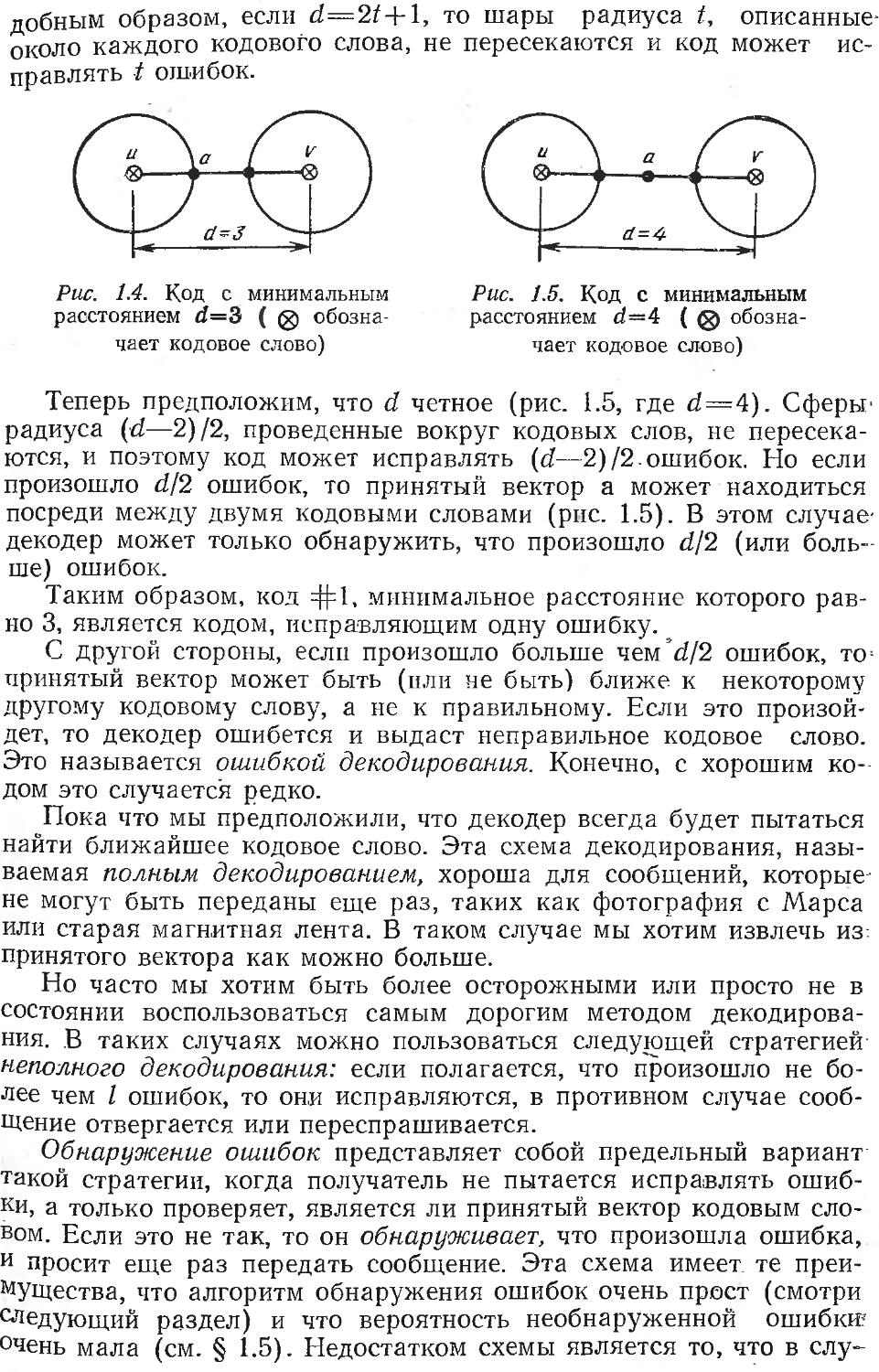

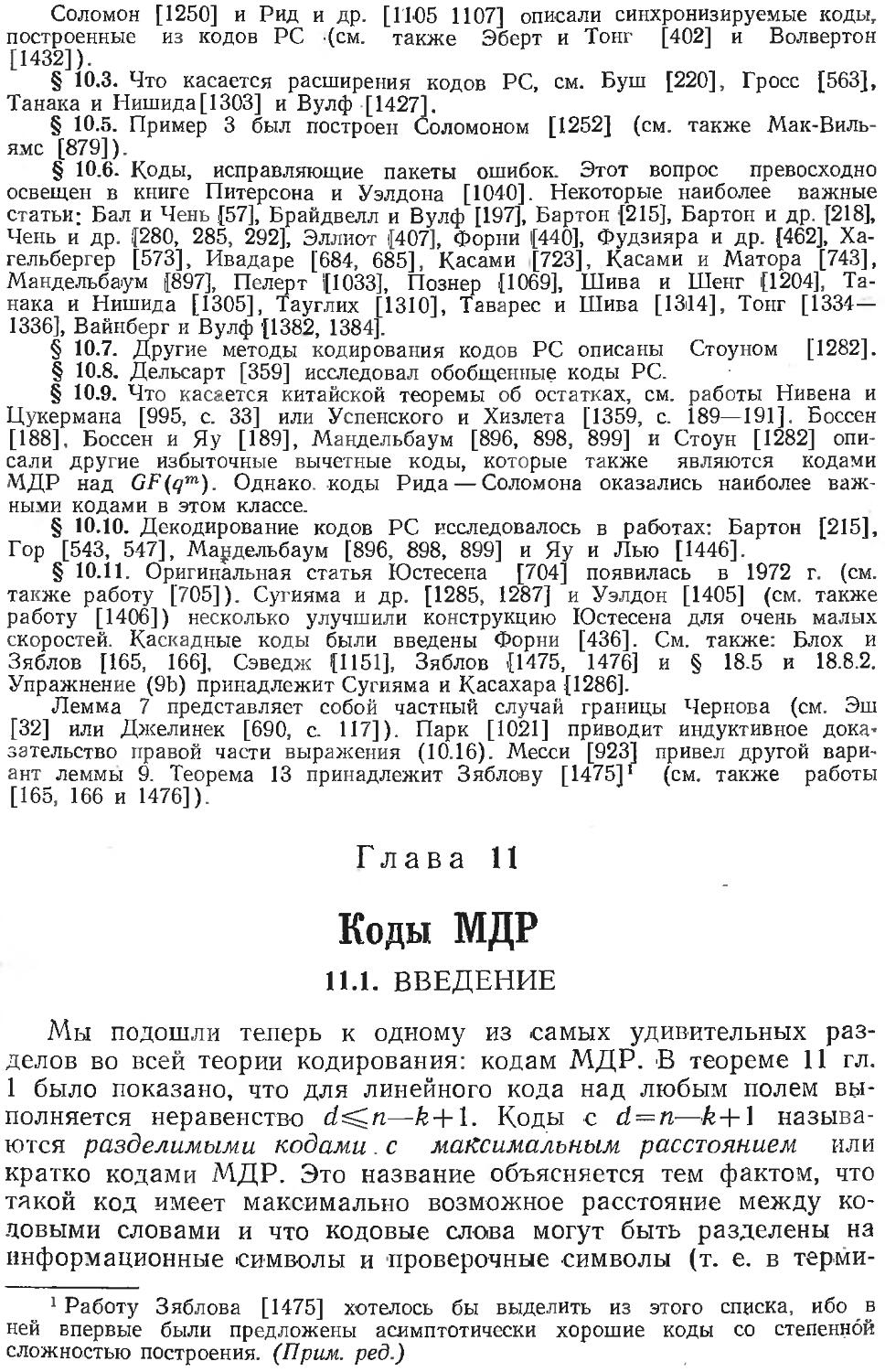

Доказательство. Предположим, что d=3 (рнс. 1.4). Шар радиуса г с центром в точке и.состоит из всех .векторов v такцх, что dist(u, v)^r. Если вокруг каждого кодового слова описать шар радиуса 1, то эти шары не пересекаются. Если передавалось кодовое слово и и произошла одна ошибка, то принятый вектор а находится внутри шара, проведенного вокруг и, и поэтому а ближе к и, чем к любому другому кодовому слову V. Таким образом, декодирование в ближайшее кодовое слово исправит эту ошибку. По-

1 [х] обозначает наибольшее целое число, меньшее или равное х. Например, [3, 5]=3, [—1, 5) =—2.

добным образом, если d=2?+l, то шары радиуса t, описанные-около каждого кодового слова, не пересекаются и код может исправлять t ошибок.

Рис. 1.4. Код с минимальным расстоянием d=3 ( 0 обозначает кодовое слово)

Рис. 1.5. Код с минимальным расстоянием d=4 ( ® обозначает кодовое слово)

Теперь предположим, что d четное (рис. 1.5, где d=4). Сферы' радиуса (d—2)/2, проведенные вокруг кодовых слов, не пересекаются, и поэтому код может исправлять (d—2)/2. ошибок. Но если произошло d/2 ошибок, то принятый вектор а может находиться посреди между двумя кодовыми словами (рис. 1.5). В этом случае-декодер может только обнаружить, что произошло d/2 (или больше) ошибок.

Таким образом, код #1, минимальное расстояние которого равно 3, является кодом, исправляющим одну ошибку.

С другой стороны, если произошло больше чем’d/2 ошибок, то: принятый вектор может быть (пли не быть) ближе к некоторому другому кодовому слову, а не к правильному. Если это произойдет, то декодер ошибется и выдаст неправильное кодовое слово. Это называется ошибкой декодирования. Конечно, с хорошим кодом это случается редко.

Пока что мы предположили, что декодер всегда будет пытаться найти ближайшее кодовое слово. Эта схема декодирования, называемая полным декодированием, хороша для сообщений, которые не могут быть переданы еще раз, таких как фотография с Марса или старая магнитная лента. В таком случае мы хотим извлечь из: принятого вектора как можно больше.

Но часто мы хотим быть более осторожными или просто не в состоянии воспользоваться самым дорогим методом декодирования. В таких случаях можно пользоваться следующей стратегией' неполного декодирования: если полагается, что произошло не более чем I ошибок, то они исправляются, в противном случае сообщение отвергается или переспрашивается.

Обнаружение ошибок представляет собой предельный вариант гакой стратегии, когда получатель не пытается исправлять ошибки, а только проверяет, является ли принятый вектор кодовым словом. Если это не так, то он обнаруживает, что произошла ошибка, и просит еще раз передать сообщение. Эта схема имеет, те преимущества, что алгоритм обнаружения ошибок очень прост (смотри следующий раздел) и что вероятность необнаруженной ошибки* эчень мала (см. § 1.5). Недостатком схемы является то, что в слу-

чае плохого канала слишком много времени будет затрачиваться .на повторную передачу, что является неэффективным использованием канала и ведет к нежелательным задержкам сообщений по

времени.

Недвоичные коды. Почти все, что мы сказали, в равной мере хорошо применимо к кодам над другими полями. Если поле F имеет q элементов, то сообщение и,

Рис. 1.6. Троичный симметричный канал (р — вероятность ошибки)

кодовое слово х, принятый вектор у и вектор ошибок е=у—x=eie2.-e?i— все имеют компоненты из F.

Предположим, что е, равно 0 с вероятностью 1—р>1/2 и равно любому из q—1 ненулевых элементов F с вероятностью pl{q—1). Другими словами, канал является /?-ич-ным симметричным каналом с q входами, q выходами, вероятностью 1— —р>1/2, что никакой ошибки не произошло, и вероятностью р<1/2, что произошла ошибка, причем все 1 возможных ошибок равновероятны.

Пример. Для случая q—З троичный симметричный канал

доказан на рис. 1.6.

Упражнения. (8). Показать, что для двоичных векторов:

(a).wt(x + y) > wt (х)—wt (у),

(1-15)

причем равенство выполняется, если и только если x<=l всегда, когда Уг=\\

(b). wt(х + z) + wt(у +z) + wt(х + у + z) > 2wt(х + у + х*у)—wt(z),

(1-16) шричем равенство выполняется, если и только если никогда не случится так, что х< и yi равны 0, a Zi равно 1.

(9) . Для векторов х и у над любым полем определим их произведение как вектор х *у= (JCiZ/i, -. -, xn«/n).

Для двоичных векторов это называется пересечением — см. упражнение (7). Показать, что для троичных векторов «

wt (х + у) = wt (х) + wt (у)—f (х*у), (1.17)

где if (и) ='Ь + 2с, если вектор и = щ .. ,ип содержит а нулей, й'еди-гниц и с двоек. Следовательно, -

'wt (х) + wt (у)—2 wt (х*у) < wt (х + у) < wt (х) Д- wt (у)—wt (х*у).

(1-18)

(10) . Показать, что в линейном двоичном коде либо все кодовые слова имеют четный вес, либо точно половина слов имеет четный вес и половина слов имеет нечетный вес.

(11) . Показать, что в линейном двоичном коде либо все кодовые слова начинаются с 0, либо точно половина слов начинается с 0 и половина слов начинается с 1. Обобщите!

Оба упражнения (10) и (11) следуют из упражнения (12)..

(12) . Предположим, что G — абелева группа, которая содержит' подмножество А, удовлетворяющее следующим трем свойствам:, (i) если Д1, а2^Л, то а\—(ii) если Ьг, Ь2^А, то bi—Ъ2^А\ (iii) если а^А, Ь^А, то а+Ь^А. Показать, что либо A = G, либо А — подгруппа G и существует элемент Ь^А такой, что

с=ли(ь+л),

где Ь+А —множество всех элементов вида b + а, а^А.

(13) . Показать, что расстояние Хэмминга удовлетворяет неравенству треугольника-, для любых векторов х=Х!... хп, y=yi... уп, Z = Zi... zn

dist(x, y) + dist(y, z)>dist(x, z). (1.19),

Показать, что равенство выполняется тогда и только тогда, когда для всех i либо Xt=yi, либо yi=Zi (либо и то и другое вместе).

(14) . Как следствие показать, что если минимальное расстояние кода равно d и при передаче кодового слова х произошло не более чем (d—1)/2 ошибок, то для всех кодовых слов z#=x выполняется неравенство dist(x, y)<dist(y, z), где у — принятый вектор (более формальное доказательство теоремы 2).

(15) . Показать, что код одновременно может исправлять ошибки кратности не более чем а и обнаруживать ошибки кратности. а+ 1,..., Ь, если и только если код имеет по крайней мере расстояние a + b+ 1.

(16) . Показать, что если х и у — двоичные векторы, то евклидово расстояние между точками х и у равно

^)2V/2 =( dist<x> у) У/2 •

\i=l / \ /

(17) . Комбинирование двух кодов (I). Пусть Gi, G2 — порождающие матрицы для [ni, k, di\ - и [п2, k, d2\ -кодов соответственно. Показать, что коды с порождающими матрицами

t Gj 0\ . „ .

L1 _ и (Gx | G2)

\ U ^2 /

представляют собой + п2, 2k, min{di, d2}]~ и [гц + п2, k, dj-коды: соответственно, причем d~^di + d2.

(18) . Биномиальные коэффициенты. Биномиальный коэффициент который читается «число сочетаний из х по т», определяется следующим образом:

, . х(х— 1) • - -(х—гп-\- 1)/т1, если т—натуральное число;

= 1, если т= 0;

п

(0 в других случаях,

гДе х — любое действительное число, a ml = 1 -2-3- ... • (tn—1)Х. Х/72, 01 = 1. Читатель должен знать следующие свойства:

(а) . Если х=п — натуральное число и то

/ п \ _ п\ \т ) т\ (п — т)! ’

что равно числу всех возможных неупорядоченных выборок по т элементов из множества п элементов.

(Ь) . Всего имеется двоичных векторов длины п и веса т. Число же всех векторов над полем из q элементов, имеющих длину п и 'вес т, равно (q—l)m^ J (так как каждая из т ненулевых координат вектора может быть занята любым ненулевым элементом поля).

(с) . Биномиальные ряду: п .

(а-[-Ь)п ="У ( ) ап~тЬт, если п — целое неотрицательное число;

т—0

со . .

=2 \ уm для । ^ । < 1и любого действительног° т=о''/И '

QO

----------= V \br для |Ь|<1 и любого действительного к.

(1-й)х+1 r )

[Помните о студенте, который на экзаменационный вопрос о разложении в ряд выражения (а+Ь)п ответил: (а + Ь)п, (а+Ь)п, '(a+ib)n, (a + b)n, (а+Ь)п, ... ?].

(d) . Простые тождества. (Здесь п и m — целые неотрицательные числа, х — любое действительное число.)

(19) . Предположим, .что и и v — двоичные векторы с расстоянием dist(u, v)=d.-Показать, что число векторов w таких, чтс dist(u, w)=r и dist(v, w)=s, равно где i==(d+r~

s)/2. Если d+r—s нечетно, то число таких векторов равно нулю, в-

. . / d \

то же время если r+s=d, то это число равно 1 I.

(20) . Пусть u, v, w и х — четыре вектора, любые два из которых находятся друг от друга на расстоянии d; при этом d четное число. Показать, что имеется точно один вектор, который находится на расстоянии d/2 от каждого из векторов u, v и w. Показать,, что имеется самое большее один вектор, находящийся на расстоянии d/2 от всех векторов u, v, w и х.

1.4. НЕМНОГО ПОДРОБНЕЕ О ДЕКОДИРОВАНИИ ЛИНЕЙНОГО КОДА

Определение смежного класса. Пусть Я? является [и, k] линейным кодом над полем из q элементов. Для любого вектора а множество

a + 'g’= {а-]-х : хе®7} называется смежным классом (или сдвигом) кода Любой вектор b находится в некотором смежном классе (например, в b-pg7). Два вектора а и b лежат в одном и том же смежном классе, тогда и только тогда, когда (а—Ь) Каждый смежный класс содер-

жит qk векторов.

Утверждение 3. Два смежных класса либо не пересекаются, либо совпадают (частичное перекрытие невозможно).

Доказательство. Если смежные классы a-j-'g7 и b+'g7 пересекаются, то возьмем ve(a+f) П(Ь + <®7). Тогда v=a + x=b+y, где х, ye'g7. Следовательно, Ь=а+х—у=а+х'(х/е'®7) и поэтому Ь + +&cza.+ff. Аналогичным образом получается, что a+'g’czb-f-'g7 и, значит, a-|-<g7=b + 'g’. *

Следовательно, множество Fn всех векторов может быть разбито на смежные классы <®7:

= U (ai + ^) U (а2 + ^) U • • - U (at + 4g), (1.21)

где t=qn-k—l.

Предположим теперь, что декодер принимает вектор у. Этот вектор должен принадлежать некоторому смежному классу в разложении (1.21), скажем, y=ai-|-x(xe<g7). Что собой представляют возможные векторы ошибок е, которые могли произойти? Если было передано кодовое слово х', то вектор ошибок — это вектор е==у—х'=а{-|-х—х'=а; + х"£а,:+$. Отсюда мы заключаем, что возможными векторами ошибок являются в точности все векторы из смежного класса, содержащего у.

Поэтому при данном у стратегия декодера заключается в выборе из смежного класса, содержащего у, вектора е с наимень

шим весом и в декодировании у как х=у—е. Вектор из смежного класса, имеющий минимальный вес, называется лидером смежного класса. (Если же имеется более одного вектора с минимальным весом, то выберем случайным образом любой из таких векторов и назовем его лидером смежного класса.)

Будем считать, что в разложении (1.21) векторы являются -лидерами смежных классов.

Стандартное расположение. Полезным способом описания работы декодера является таблица, названная стандартным расположением для кода. Первая строка ее состоит из самого кода с нулевым кодовым словом с левой стороны: х<!> = 0; х<2\ ..., x(s) (s=qk)', другими строками являются другие смежные классы ai-|-‘iF, расположенные в том же самом порядке и с лидерами этих классов с левой стороны:

аг + х(1), аг + х(2), • • •, af + x(s).

Пример. Код ^4 (продолжение). [4,2]-код с порождающей матрицей

Г- Г10111 [oioi

имеет стандартное расположение, показанное на рис. 1.7 (пока не обращайте внимания на последний столбец).

Сообщение: 00 10 01 11 Синдром S

Код: 0000 1011 0101 1110 л

Смежный класс: 1000 ООП 1101 оно

Смежный класс: 0100 1111 0001 1010 ?)

Смежный класс: 0010 лидеры смежных классов 1001 0111 1100

Рис. 1.7. Стандартное расположение

Заметим, что рис. 1.7 содержит все 16 векторов длины 4, которые разбиты на четыре смежных класса, образующих строки таблицы, и лидеры этих классов расположены в левом столбце.

Теперь о том, как декодер использует стандартное расположение. Когда принят у (например, 1111), определяется его положение в таблице. Затем декодер принимает решение, что вектор ошибок е — это лидер смежного класса, расположенный в первом столбце в той же строке, что и у, т. е. элемент (0100), и у декоди-л л

руется в кодовое слово х=у—е= 1011, которое находится в начале столбца, содержащего у. (Соответствующее сообщение равно 10.)

Декодирование, использующее стандартное расположение, является декодированием по максимуму правдоподобия.

Синдром. Имеется простой способ, как определить, в каком смежном классе находится у: надо вычислить вектор S=Hyr, который называется синдромом у.

Свойства синдрома. (1). S представляет собой вектор-столбец, длины п—k.

(2) . Синдром вектора у, S = Нуг, равен нулю, если и только если у — кодовое слово (по определению кода). Поэтому, если никаких ошибок не произошло, синдром вектора у равен нулю (но не обратное). В общем случае, если у=х + е, где то

S = Ну 7 = Нхт + Нет = Нет. (1,22>

(3) . Если для двоичного кода имеются ошибки на позициях с номерами а, Ь, с,..., так что е=0 ... 010 ... 1 ... 1 ... 0, то из (1.22)

а b с получаем, что

S = ^ezH^Ha + Hb + Hc+ . . .,

i

где Hj—i-й столбец Н.

Словами это можно сказать так:

Теорема 4. Для двоичного кода синдром равен сумме тех столбцов Н, где произошли ошибки. [Таким образом, S называется синдромом, так как он выделяет совокупность ошибок.]

(4) . Два вектора находятся в одном и том же смежном классе-кода ‘g7, если и только если они имеют один и тот же синдром. Действительно, и и v находятся в одном смежном классе, если и. только если (u—V) е^7, что эквивалентно Н (и—v)r=0 или Нит=: = Hvr. Следовательно, справедливо утверждение, приведенное ниже.

Теорема 5. Имеется взаимно однозначное соответствие между синдромами и смежными классами.

Например, смежные классы на рис. 1.7 занумерованы их синдромами.

Таким образом, синдром содержит всю информацию, которую, имеет приемник об ошибках.

По свойству (2) схема обнаружения ошибок, упомянутая в последнем разделе, как раз состоит в сравнении синдрома с нулем. Для этого мы еще раз вычисляем проверочные символы, используя принятые информационные символы, и смотрим, совпадают ли они с принятыми проверочными символами. Иначе говоря, мы перекодируем принятые информационные символы. Для этого требуется еще одно кодирующее устройство, которое обычно является весьма простым в сравнении с декодером (см. рис. 7.8).

Упражнения. (21). Построить стандартное расположение Для кода #1. Используя его, декодировать векторы 110100 и НИИ.

(22) . Показать, что, если ‘g7— двоичный линейный код и аеД'ё7,. то J также является линейным кодом.

1.5. ВЕРОЯСГЬ ШИБКИ1

Когда декодирование использует стандартное расположение, 'выбранный декодером вектор ошибок всегда представляет собой один из лидеров смежных классов. Декодирование является правильным, если и только если истинный вектор ошибок в действительности является лидером смежного класса. Если это не так, то декодер совершает ошибку и выдает неправильное кодовое слово. (Хотя при этом некоторые из информационных символов могут быть правильными.)

Определение. Вероятностью ошибки, или вероятностью ошибки на слово, Рош для данной схемы декодирования называется вероятность появления неправильного кодового слова на выходе декодера.

Если имеется М кодовых слов х(1),..., х(М), которые, как мы предполагаем, используются с равной вероятностью, то

м

выход декодера y=x(i) | х(г) было послано . (1.23)

Если мы декодируем, пользуясь стандартным расположением, то ошибка декодирования происходит тогда и только тогда, когда вектор ошибок е не является лидером смежного класса, так что Рош = Prob {е лидер смежного класса}.

Предположим, что имеется а.{ лидеров смежного класса веса I. Тогда, используя (1.13), получаем

Pon^i-JWU-p)"^. (1-24)

г=0

(Так как стандартное расположение обеспечивает декодирование по максимуму правдоподобия, то любая другая схема декодирования будет иметь вероятность ошибки Рош не меньше чем правая часть (1.24).)

Примеры. Для кода #4 (см. рис. 1.7) имеем а0=1; ai=3, так что

рош = 1—(!—Р)4—Зр(1—р)3 = 0,0103 - • ;

если р~ 1/100.

Для кода ф 1 имеем ао= 1си = 6; 02=1, так что

Рош=1- (1— Р)6— 6р(1— р)5 — ^(1— р)4 =0,00136 . . ;

если р = 1/100.

Если код имеет минимальное расстояние ^=2^ + 1 или 2/+2, то (по теореме 2) он может исправлять t ошибок. Поэтому каждый

* Здесь и далее имеется в виду вероятность ошибки декодирования. (Прим.

вектор ошибок веса не более t является лидером смежного класса. Другими словами,

(1.25) \ * /

Но для значений i>Z вычислить щ чрезвычайно трудно, и они известны только для очень немногих кодов.

Если вероятность ошибки в канале р очень мала, то 1—р = 1 и р’(1—p)n~i^> pi+1 {\—р)”-'-1. В этом случае в (1.24) можно пренебречь членами с большими i и формулы

Рош=1-(1-26) i=0 '

или t

?o,n = 1 - X ( • ) Р1 (1 -РУ1 - “ж pt+' (1 - Р^' (1 -27)

являются полезными аппроксимациями. В любом случае правые части формул (1.26) или (1.27) являются верхними границами для Р ОШ-

Совершенные коды. Конечно, если а; = 0 при i>t=[{d—1)/2], то формула (1.26) становится точной. Такой код называется совершенным.

Таким образом, совершенный код, исправляющий t ошибок, может исправлять все ошибки веса не более t и не может исправлять ни одной ошибки веса больше, чем t. Это эквивалентно тому, что шары радиуса t, проведенные вокруг всех кодовых слов, не пересекаются и вместе содержат все векторы длины п. В гл. 6 и 20 мы узнаем гораздо больше о совершенных кодах.

Квазисовершенные коды. Если же теперь «j = 0 при i>£+l, то становится точной формула (1.27). Такой код называется квазисо-вершенным.

Таким образом, квазисовершенный код, исправляющий t ошибок, может исправлять все ошибки веса не более t, некоторые ошибки веса t+1 и не может исправлять ни одной ошибки веса больше, чем Z+1. Шары радиуса Z+1, проведенные вокруг кодовых слов, могут пересекаться, и вместе они содержат все векторы длины п. Мы снова встретимся с квазисовершеиными кодами в гл. 6, 9 и 15.

Граница сферической упаковки, или граница Хэмминга. Предположим, что 'ё’ — двоичный код длины п, содержащий М кодовых слов, который может исправлять t ошибок. Шары радиуса t, проведенные вокруг всех кодовых слов, не пересекаются. Каждый из

/ п \ , , I п \ .

этих М шаров содержит 1 +' I у + • • + у I векторов (см. упражнение 18 (Ь)). Но число векторов во :всем пространстве равно 2”. Поэтому мы получаем следующую теорему.

Теорема 6. {Граница сферической упаковки, или граница Хэмминга). Если существует двоичный код длины п, исправляю-

щий t ошибок и содержащий М кодовых слов, то должно выполняться неравенство

ж(1+(1)+(г)+• •+(“))<2" (Ь28)

Аналогично для кода над полем из q элементов

лф + (<7-1)(")+ • • . + (9-1/(1.29)

Для больших п см. теорему 31 гл. 17. Так как при доказательстве этих двух границ не используется линейность кода, то они также справедливы и для нелинейных кодов (см. гл. 2).

По определению код совершенен тогда и только тогда, когда в (1.28) или (1.29) выполняется равенство.

Вероятность ошибки на символ. Так как некоторые из информационных символов могут быть правильными, даже если деко* дер выдает неправильное кодовое слово, то более полезной мерой качества декодирования является вероятность ошибки на символ, определяемая следующим образом.

Определение. Предположим, что код содержит М кодовых слов i=l,... ,М, и первые k символов x'i(i)...

... в каждом кодовом слове являются информационными сим-

Л Л А

волами. Пусть x=xi... хп— символы на выходе декодера. Тогда вероятность ошибки на символ РСимв определяется как средняя вероятность того, что после декодирования информационный символ является ошибочным:

k м

^симв^^ Prob {xjijAxj0 I х(г) было послано }. (1.30)

/=1 1^1

Упражнение. (23). Показать, что если при декодировании используется стандартное расположение и все сообщения равновероятны, то Рсимв не зависит от того, какое кодовое слово было послано. В самом деле, если послано кодовое слово x=Xi... хп и

ЛА Л

оно декодировано как x=xj.. .хп, то

1 Л, < (Л )

^симв = -у 2 Prob W ’ (1 -31)

/=1

^свмв у/(e)Prob{е}, (1.32)

е

где ./(е) обозначает число неправильных информационных символов после декодирования при условии, что е — вектор ошибок, и поэтому

1 k

гдс р. — вес первых k позиций кодового слова в начале i-го столб-ца стандартного расположения, а Р(с,) —суммарная вероятность появления всех двоичных векторов этого столбца1.

Пример. Вернемся к стандартному расположению на рис. 1.7. Здесь /(е)=0, если е находится в первом столбце таблицы (где расположены лидеры смежных классов), /(е) = 1, если е находится во 2-м или 3-м столбцах, и /(е)=2, если е находится в последнем столбце. Тогда из (1.32)

^симв = -^ (1 • (Р4 + Зр3<7 + 3pV + pg3) + 2 • (psq + 3p2g2)) =

= 0,00530 • • -, если p= 1/100; g=l—p.

Использование этого очень простого кода понизило среднюю вероятность ошибки на символ от 0,01 до 0,0053.

Упражнения. (24). Показать, что при декодировании кода 4г 1 с помощью стандартного расположения

Рсимв = (22pV + 3W + 24p4g2 + 12Р5<7 + 2р6)/3 = 0,00072, если р = 1/100.

Как видно из этих примеров, значение РСимв трудно .вычислять, и оно неизвестно для большинства кодов.

(25). Показать, что для [п, kJ -кода —- Рош рСимв РОш-

k

Неполное декодирование. Схему неполного декодирования, которая исправляет ошибки кратности не более чем I, следующим образом можно описать в терминах стандартного расположения. Расположим смежные классы в порядке увеличения веса (т. е. уменьшения вероятности) их лидеров (рис. 1.8).

Исправляемые ошибки (лидеры смежных классов веса не более Z)

Обнаруживаемые ошибки

(лидеры смежных классов веса более Z)

Рис. 1.8. Неполное декодирование, использующее стандартное расположение

Если принятый вектор у лежит в верхней части таблицы, то, как и прежде, у декодируется в кодовое слово, являющееся самым верхним в столбце, содержащим у. Если же у лежит в нижней половине, то декодер просто обнаруживает, что произошло больше чем ,/ ошибок.

Обнаружение ошибок. При обнаружении ошибок декодер ошибется и допустит кодовое слово, отличное от переданного, тогда и только тогда, когда вектор ошибок является ненулевым кодовым

1 Под вероятностью вектора-столбца здесь подразумевается вероятность

его как вектора ошибок. (Прим, ред.)

словом. Если код содержит А, кодовых слов веса i, то вероятность ошибки равна:

(1-33) i—1

Вероятность же того, что ошибка будет обнаружена и сообщение будет передано еще раз, равна

^переспроса = 1 ~(1 -р)"-РОш- (1 -34)

Пример. Для кода #1 Ло=1; А3=4; Л4 = 3 и РОш=4р3(1— —р)3 + 3р4(1—р)2 = 0,00000391 ..., если р= 1/100.

Это значение намного меньше, чем вероятность ошибки 0,00136, полученная при декодировании этого кода с помощью стандарт- ' ного расположения. Вероятность повторной передачи равна ^переспроса:= 0,0585 . . .

Задача (нерешенная). (1.1). Найти распределение {щ} лидеров смежных классов для любого из известных семейств кодов. Эта задача все еще не решена даже для кодов Рида — Мал-лера первого порядка (см. гл. 14, а также работы Берлекэмпа и Велча [133], Лейнера [797—799], Сарвейта [1144] и Слоэна и Дика [1233]).

1.6. ТЕОРЕМА ШЕННОНА О СУЩЕСТВОВАНИИ ХОРОШИХ КОДОВ

С(р)Ь

О 1/2 1 р

Рис. 1.9. Пропускная способность двоичного симметричного канала

В последнем разделе мы убедились, что очень простой код * 4 уменьшает среднюю вероятность ошибки на символ от 0,01 до 0,00530 (ценой передачи 4 символов вместо передачи 2 символов сообщения) и что код * 1, который также имеет скорость 1/2, уменьшает это значение до 0,00072 (теперь вместо 3 информационных символов необходимо передать 6 символов).

В общем случае для фиксированной скорости R = k[n хотелось бы знать, сколь малым мы можем сделать значение РСимв с помощью [п, й]-кода. Ответ дается замечательной теоремой Шеннона, которая утверждает, что Рош (а следовательно, и Рсимв в силу упражнения (25)) может быть сделана сколь угодно малой при условии, что скорость R меньше пропускной способности канала.

Определение. Пропускная способность двоичного симметричного канала с вероятностью ошибки р (см. рис. 1.1) равна (рис. 1.9):

С(р) = l + plog2p + (l— p)loga(l— р). (1.35)

Теорема 7. (Шеннон; доказательство опущено). Для любого е>0, если Д<С(р) и п достаточно велико, существует [и, /г] дво-

ичный код со скоростью kjn^R, вероятность ошибки которого Р ош< е.

(Подобный же результат справедлив и для недвоичных кодов, но с другим определением пропускной способности.)

К сожалению, эта теорема была доказана пока только вероятностными методами и ничего не говорит о том, как построить эти коды.

На практике (как мы уже видели) трудно вычислить Рош и РСимв, поэтому в качестве более удобного критерия, насколько хорош код, используется минимальное расстояние кода d. Ибо зная d, мы знаем, что код может исправлять [ (d—1)/2] ошибок (теорема 2), и формула (1.26) является хорошим приближением для Рош, особенно если р мало.

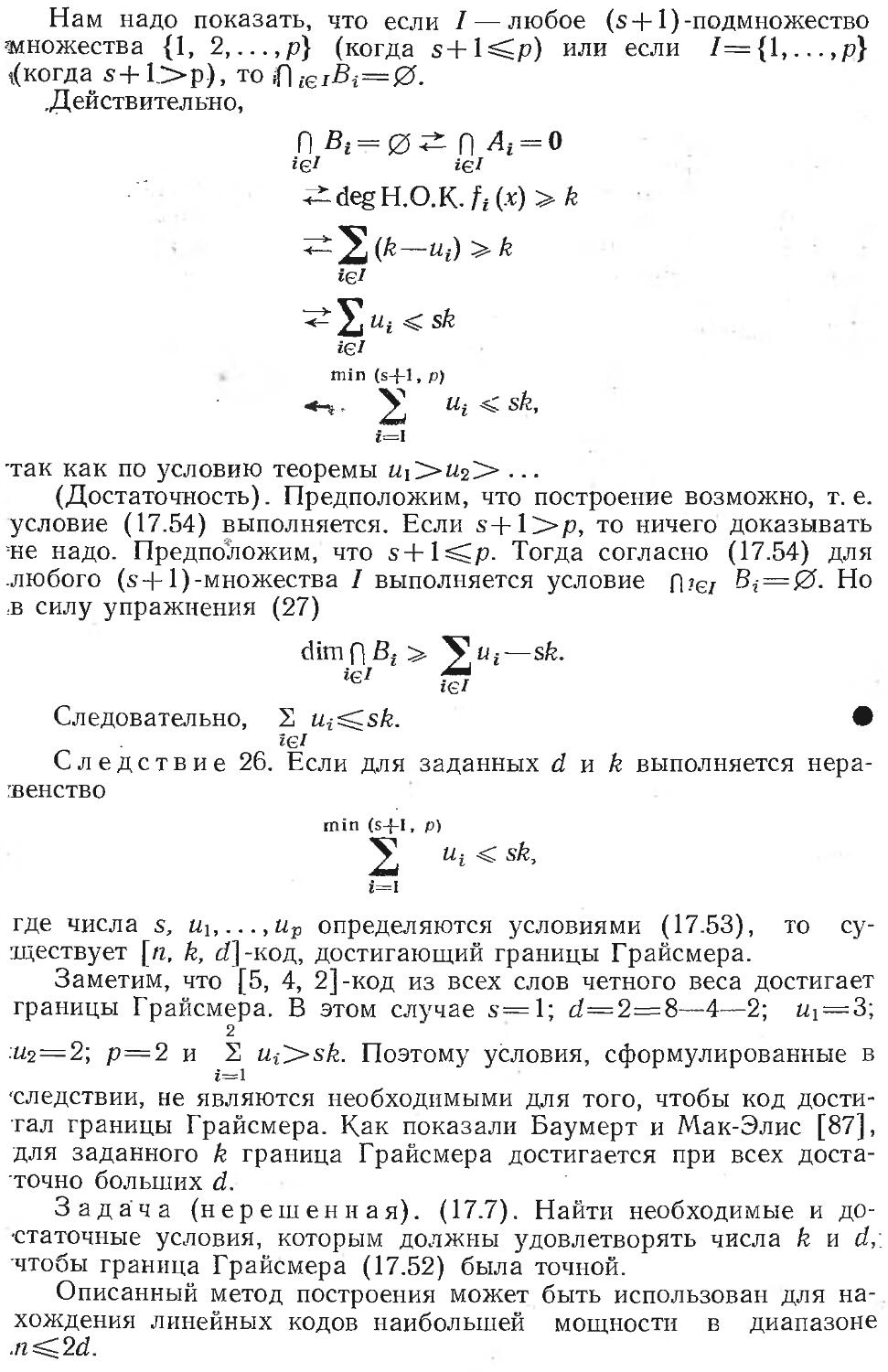

Таким образом, возможна такая формулировка основной проблемы теории кодирования: найти коды с большим R (для эффективности) и с большим d (чтобы исправлять много ошибок). Конечно, эти цели противоречивы. Верхнюю границу на мощность кода дает теорема 6; другие верхние границы будут даны в гл. 17 (см. рис. 17.7). С другой стороны, более слабой версией теоремы 7 является теорема 12 в конце этой главы, и она утверждает, что хорошие линейные коды существуют. В настоящее время, однако, мы не знаем, как найти такие коды1 *.

Конечно, для практических целей хочется также иметь код, который можно легко кодировать и декодировать.

1.7. КОДЫ ХЭММИНГА

Важным семейством кодов, которые легко кодировать и декодировать, являются коды Хэмминга, исправляющие одну ошибку. В этом параграфе мы обсудим только двоичные коды Хэмминга.

Согласно теореме 4 синдром принятого вектора равен сумме тех столбцов проверочной матрицы Н, где произошли ошибки. Следовательно, для того чтобы построить код, исправляющий одну ошибку, необходимо выбрать столбцы Н ненулевыми (в противном случае ошибка в этой позиции не будет влиять иа синдром, а значит, будет необнаруживаемой) и различными (ибо если два столбца Н равны, то ошибки в соответствующих двух позициях будут неразличимы).

Если Н должна иметь г строк (код имеет г проверочных символов), то существует только 2Г—1 допустимых столбцов, а именно’ 2’’—1 ненулевых двоичных векторов длины г. Например, если г=3, то имеются следующие 23—1=7 допустимых столбцов:

0001111

0110011 (I-36J)

1Q10101,

1 Строгую математическую постановку этой проблемы см. в [79*а, 79*6J,

(Прим, перев.)

являющихся двоичными представлениями чисел от 1 до 7. Для кода Хэмминга мы используем их все и получим код длины п = =2r—1.

Определение. Двоичный код Хэмминга Зёг длины п—2г—Г (г^2) имеет проверочную матрицу Н, столбцы которой состоят из всех ненулевых двоичных векторов длины г, причем каждый вектор встречается в матрице один раз. Код имеет параметры п—2Г—1; k=2r—1—г; d=3. »

Пример. Код 41=5 представляет собой [7, 4, 3]-код Хэмминга Зёъ с

[0001111 1

н= 0110011

(1.37)

1010101

Здесь, как и в (1.36), мы разместили столбцы Н в порядке возрастания чисел, двоичными представлениями которых они являются. Для того чтобы представить Н в стандартной форме (1-2), переставим столбцы1:

’0111100’ н'= юною 1101001

(1.38)

В общем случае

Н' = [А| 1Г],

где матрица А состоит из всех столбцов с двумя или более единицами.

Ясно, что перестановка столбцов Н не влияет на число ошибок, исправляемое кодом, или на вероятность ошибки этого кода.

Определение. Два кода называются эквивалентными, если они отличаются только перестановкой символов. Так, например, коды

0000 0000

ООП 0101 1100 1010

1111 1111

являются эквивалентными [4, 2, 2]-кодами. Поэтому матрицы Н и Н' задают эквивалентные коды.

Упражнения. (26). Показать, что матрицы '1 1 G= 1 1 1 1

порождают эквивалентные коды.

1 Чтобы представить проверочную матрицу кода 4 5 в стандартной форме, достаточно вспомнить, что код ф 5, по определению, задается именно матрицей Н'. Нетрудно проверить, что матрица Н также является проверочной матрицей кода ф 5, однако не потому, что она получена из Н' перестановкой столбцов. (Прим, ред.)

(27). Показать,

G=

что матрицы

41

11 , G' =

111111"

II 11

1 1

порождают эквивалентные коды.

(28). Показать, что код Хэмминга Д€г единствен в том смысле, что любой линейный код с параметрами [2'—1, 2Г—1—г, 3] эквивалентен Зёг.

По разным причинам (как инженерным, так и эстетическим) предпочтение может быть отдано одному из эквивалентных кодов. Например, третьей проверочной матрицей Н для кода =Н= 5 является матрица

Н"

4110100'

0111010

0011101

(1.40)

содержащая те же самые столбцы, но уже в другом порядке1. Эта1 матрица задает циклический код, т. е. циклический сдвиг любого кодового слова снова является кодовым словом. Далее мы увидим (гл. 7), что двоичные коды Хэмминга могут быть всегда сделаны циклическими.

Упражнение. (29). Код 41=7 представляет собой [15, 11, 3]-код Хэмминга Выписать для кода три формы матрицы Н, соответствующие выражениям (1.37), (1.38) и (1.40). Используя форму вида (1.38), закодировать сообщение u= 11111100000 и декодировать принятый вектор 111000111000111.

Декодирование. Предположим, что мы используем матрицу Н .вида (1.37), когда i-й столбец Н, равен двоичному представлению числа i. Если произошла ошибка в /-м символе, то из (1.22) следует, что синдром S = Нут= Нет = Нг, т. е. равен двоичному представлению числа I. Очень простое декодирование! (Никогда больше нам не встретится столь простое декодирование.)

Так как код может исправлять любую одиночную ошибку, то его минимальное расстояние d^3 (по теореме 2). На самом деле d равно 3, так как легко найти кодовые слова веса 3 (например, слово 11100... 0, если Н вида (1.37)) (см. также теорему 10).

Теорема 8. Коды Хэмминга являются совершенными кодами, исправляющими одиночные ошибки.

Доказательство. Так как код может исправлять одиночные ошибки, то шары радиуса 1 вокруг кодовых слов не пересекаются. В каждом таком шаре имеется п+1=2г векторов, а число всех шаров равно 2/!=22 г ' Ь что дает всего 22Г ~1=2’г векторов. Поэтому каждый вектор длины п находится в одном из этих шаров и, значит, код — совершенный. , (Ь

1 Матрица Н" является проверочной матрицей не кода * 5, а эквивалент-

ного ему кода. (Прим, ред.)

Сводка параметров и свойств кода Хэмминга Же t

длина п=2г—1 (г=2, 3, ...);

размерность k=2r—1—г;

число проверочных символов =г;

минимальное расстояние d=3.

Ж?,— совершенный код, исправляющий одиночные ошибки, и единственный с точностью до эквивалентности. Проверочная матрица Н кода представляет собой (гХ/г)-матрицу, столбцами которой являются все ненулевые двоичные векторы длины г.

Рис. 1.10. Свойства кода Хэмминга Ж?

Упражнения. (30). Выписать порождающую матрицу G для кода Жг и, используя ее, показать, что каждое ненулевое кодовое слово имеет вес не менее 3. [Указание. Предположить противное; тогда это кодовое слово должно быть суммой двух или менее строк G.]

(31). Показать, что для кода Хэмминга распределение лидеров смежных классов таково: ао=1; а\=п. Найти вероятность ошибки Р ОШ-

♦

1.8. ДУАЛЬНЫЙ КОД

Если u=Ui...«n; v=Di...un-—векторы (с компонентами из .поля F), то их скалярное произведение равно

U V = «IU1+ - --\-unvn (1.41)

(все вычисления производятся в F). Например, скалярное произведение двоичных векторов u= 1101 и v=llll равно uv—-1 + 1 + -j-0 +1 = 1.

Если u-v=0, то векторы и и v называются ортогональными.

Упражнение. (32). Для двоичных векторов u-v=0, если и только если wt(u* v) —четное число, и u-v=l, если и только если wt(u *v) —нечетное число. Поэтому u-u=0, если и только если wt(u) — четное число.

Как показывает это упражнение, свойства скалярных произведений векторов над конечным и действительным полями существенно отличаются.

Определение. Если У?— линейный [п, £]-код над F, то дуальный или ортогональный к нему код определяется как множество всех векторов, ортогональных всем кодовым словам кода

^х={и | u v=0 для всех ve>?}. (1.42)

Таким образом, из результатов § 1.2 вытекает, что <₽± —-это в 'точности множество всех проверок на четность для кода <ё>. Если 'F имеет порождающую матрицу G и проверочную матрицу Н, то +J- имеет порождающую матрицу Н и проверочную матрицу G. Таким образом, <g'± — это [п, п—£]-код. IF-L является подпро-

хтранством, ортогональным к'®’. (В гл. 5 мы обсудим минимальное расстояние кода g7-1-.)

Упр аж нения. (33). (а). Показать, что (g71-) -L=g7. (Ь). Пусть g7-|-S> = {u+v : uef, ve®}. Показать, что {<S'+3))A- = =g’-L П SD1-.

(34). Показать, что дуальным к двоичному [п, 1, и]-коду с повторением (код #2) является [п, п—1, 2]-код из всех слов четного веса (код #3).

Если fcf1, то назовем код слабо самодуальным, если же $’=<g'-L, то называется (строго) самодуальным.

Таким образом, код g7 слабо самодуален, если u-v=0 для каждой пары (не обязательно различных) кодовых слов в g7. Код g7 самодуален, если он слабо самодуален и имеет размерность k= =п!2 (поэтому п должно быть четным числом).

Например, двоичный код 2 с повторением слабо самодуален, если и только если п — четное. Когда п=2, код с повторением {00, 11} самодуален. Таким же является и троичный код =$=6.

Упражнения. (35). Построить двоичные самодуальные коды для длин п—4 и 8.

>(36). Для нечетного п пусть g7 будет слабо самодуальным двоичным кодом. Показать, что g7-L=g7(J {1+g7}, где 1—вектор из всех единиц.

(37) . Показать, что код с проверочной матрицей Н= [А| I] над любым полем строго самодуален тогда и только тргда, когда А — квадратная матрица такая, что ААТ=—I.

(38) . Показать, что в двоичном слабо самодуальном коде g7 каждое кодовое слово имеет четный вес. Более того, если каждая строка порождающей матрицы g7 имеет вес, кратный 4, то этому же свойству удовлетворяет каждое кодовое слово g7.

(39) . Показать, что в троичном слабо самодуальном коде g7 каждое кодовое слово имеет вес Хэмминга, кратный 3.

1.9. ПОСТРОЕНИЕ НОВЫХ КОДОВ ИЗ ЗАДАННЫХ КОДОВ (II)

(I). Добавление общей проверки на четность. Пусть g7 будет [и, k, d] двоичным кодом, в котором некоторые кодовые слова

л

имеют нечетный вес. Образуем новый код g7, добавляя 0 в конце каждого кодового слова g7 с четным весом и добавляя 1 в конце л

каждого слова с нечетным весом. Тогда g7 обладает тем свойством, что каждое кодовое слово имеет четный вес, т. е. этот код удовлетворяет новому уравнению проверки на четность Xi+x2+ + 4~хп=0, а именно уравнению общей проверки на четность.

Из (1.12) следует, что расстояние между каждой парой кодовых слов теперь четное число. Если минимальное расстояние кода было нечетным, то новое минимальное расстояние равно d-f-1 и

представляет собой [«4-1, k, б/+1]-код. Этот способ присоеди-

нения добавочных проверочных символов будем называть расширением кода.

л

Если имеет проверочную матрицу Н, то имеет проверочную матрицу

л

Н =

111 - -1

0

Н

6

Прим'ер. Код =4=8. Добавление общей проверки на четность к коду * 5 дает [8, 4, 4] расширенный код Хэмминга с проверочной матрицей

' 11111111 ~

Н= 00011110 (1лз>

01100110

_ 10101010

* позиции 12345670.

Так как расстояние этого кода равно d=4, то согласно теореме 2 он может исправлять любую одиночную ошибку и обнаруживать любую двойную ошибку. В самом деле, вспоминая, что

Л

синдром S равен сумме тех столбцов Н, где произошли ошибки, получаем следующую схему декодирования. Если ошибок нет, то S = 0. Если произошла одна ошибка на позиции с номером i, то

(1 \

Х Ь

У I

X / где вектор (х, у z)—двоичное представление числа i (см. (1.43)). Наконец, если произошли две ошибки, то

и декодер обнаруживает, что произошли две (или более) ошибок. Упражнения. (40). Показать код * 8 строго самодуален. (41) Показать, что расширенный код Хэмминга единствен (в том же самом смысле, что и в упражнении (28)).

Для недвоичных кодов подобный способ может как увеличивать, так и не увеличивать минимальное расстояние.

(42). Если добавить общую проверку на четность (т. е. сделать так, чтобы кодовые слова удовлетворяли уравнению

2;хг = 0 (mod 3)) к троичным кодам с порождающими матрицами

Г11000] Г12000 1 и ,

00111] [00122

то что случится с их минимальными расстояниями?

(II) . Выкалывание кодовых координат. Операция, обратная расширению кода называется выкалыванием и состоит в удалении одной или более координат из каждого кодового слова. Так, например, пусть у нас имеется [3, 2]-код 9:

000

код #9 0 И

101

ПО

Выкалывание последней координаты этого кода дает [2, 2, И-код

00

01

10

11

Выколотый код обычно обозначается через <&*. В общем случае каждый раз, когда удаляется одна координата, длина кода п уменьшается на 1, число кодовых слов не изменяется1 и (до тех пор, пока нам не везет) минимальное расстояние d уменьшается на 1.

(III) . Код с выбрасыванием. Простейший способ получения кода с выбрасыванием состоит в следующем. Предположим, что двоичный [п, k, б/]-код <8 содержит кодовые слова обоих весов, четного и нечетного. Тогда, как следует из упражнения (10), половина кодовых слов имеет четный вес и половина нечетный. Выбросим из кода все кодовые слова нечетного веса, и тогда получим [п, k—1, d'J-код. Часто d'>d (например, если d — нечетное).

ПР и мер. Из [7, 4, 3]-кода 4с 5 выбрасыванием всех слов нечетного веса получаем [7, 3, 4]-код.

(IV) . Пополнение кода путем добавления новых кодовых •слов. Простейший способ пополнения кода заключается в добавлении к нему вектора 1 из всех единиц при условии, что он не принадлежит коду. Это эквивалентно добавлению вектора 1 к порождающей матрице2. Если — [и, k, d] двоичный код, который не содержит вектора 1, то пополненный код равен

= U {1-Ш-

1 Это не всегда так — число кодовых слов может и уменьшиться в 2 раза, (например если в коде * 9 удалить две любые координаты. (Прим, ред.)

2 Так как полученный код должен быть линейным по определению. (Прим. <перев.)

Другими словами состоит из кодовых слов <8 и их допол-

нений и является [п, k + 1, -кодом, где d(o)=min{d, п—d'} и d' — наибольший вес кодовых слов кода <ё>.

Пример. Пополнение кода # 9 дает [3, 3, 1]-код, состоящий из всех векторов длины 3.

(V) . Удлинение кода путем добавления информационных символов. Обычный способ удлинения кода состоит из последовательного выполнения двух операций: пополнения кода путем добавления вектора 1 и расширения его с помощью общей проверки на четность. В результате этих операций число информационных символов увеличивается на единицу.

(VI) . Укорочение кода. Эта операция является обратной к только что описанной операции удлинения и заключается в выборе всех кодовых слов, первая координата .которых равна нулю, Xi=0, и в удалении этой координаты в выбранных словах. Описанная операция будет использоваться в дальнейших главах для укорочения нелинейных кодов.

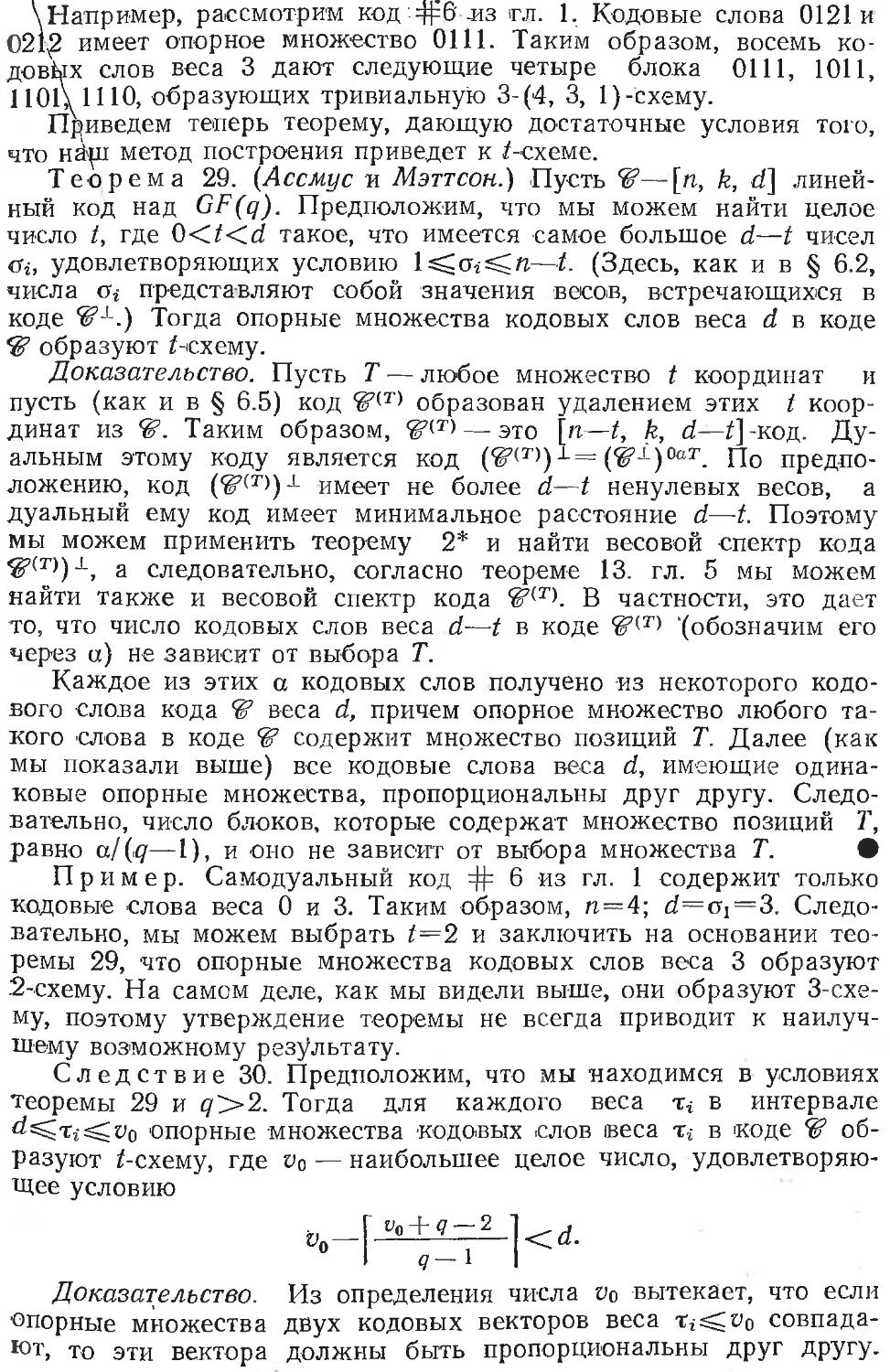

Код, дуальный к коду Хэмминга. Для иллюстрации все эти шесть операций показаны на рис. 1.11 для кода Хэмминга и на рис. 1.13 для дуального к нему кода.

вектора (11...1))

Рис. 1.11. Применение конструкций к коду Хэмминга

Определение. Двоичным симплексным кодом Р/г называется код, дуальный к коду Хэмминга Ж- Из § 1.8 мы знаем, что Э^т представляет собой [2Г—1, г]-код с порождающей матрицей Gr, являющейся проверочной матрицей кода Ж- Так, например, для Ж матрица

и кодовые слова

ООО 011 101 НО

Для кода 5^3 имеем:

"ООО 1111" "000 1 111"

G3 = 011 ООН = g2 0 G2

Lioi 0101J 0

и кодовые слова

000 0 000 0

Oil 0 011 0 ^2-

101 0 101 0

110 0 110 0

cp„

000 1 111 1

Oil 1 100 1

101 1 010 1

no 1 001 1

По индукции мы видим, что код SPr состоит из вектора 0 и 2Г—1 кодовых слов веса 2Г~1. (Читатель может узнать в этом индуктивном процессе один из стандартных способов построения матриц Адамара — подробнее об этом будет сказано в следующей главе.)

Этот код называется симплексным, так как каждая пара кодовых слов находится друг от друга на одинаковом расстоянии. Поэтому, если на вершинах единичного куба размерности п отметить кодовые слова, то они образуют Например, когда г=3, код £?з, равный коду * 9, образует правильный тетраэдр (выделен двойными линиями на рис.

1.12).

Симплексный код д’? вновь появится в дальнейшем, но под другим именем: код максимальной длины, получаемый на регистре сдвига с обратной связью (см. § 3.4 и гл. 14).

Важным является также код, дуальный к расширенному коду Хэмминга, ибо

он представляет собой код Рида — Маллера первого порядка (см. гл. 13). Этот код получается удлинением 9\, как описано в (V). Например, такое удлинение кода SPr дает код, изображенный на, Рис. 1.14. - . . г'-.

правильный симплекс. 011

Рис. 1.12. Изображение кода # 9 в виде вершин тетраэдра

Рис. 1.13. Применение конструкций к симплекс-

ному коду

0 0 0 0 0 0 0 0

0 1 0 1 0 1 0 1

0 0 1 1 0 0 1 1

0 1 1 0 0 1 1 0

0 0 0 0 1 1 1 1

0 1 0 1 1 0 1 0

0 0 1 1 1 1 0 0

0 1 1 0 1 0 0 1

1 1 1 1 1 1 1 1

1 0 1 0 1 0 1 0

1 1 0 0 1 1 0 0

1 0 0 1 1 0 0 1

1 1 1 1 0 0 0 0

1 0 1 0 0 1 0 1

1 1 0 0 0 0 1 1

1 0 0 1 0 ' 1 1 0

Рис. 1.14. Код =$ 10, [8, 4, 4]-код Рида—Маллера первого порядка

Упражнение. (43). Назовем совокупность действительных векторов х= (%! ... хп) множеством сигналов. Определим скаляр-п

ное произведение х-у= XjZ/j (все вычисления производятся в

8=1

поле действительных чисел) и назовем число х-х энергией вектора х. Единичные векторы s(1), ..., s(n) (где s(i) имеет 1 в i-й компоненте и 0 во всех остальных) образуют множество ортогональ-

;ных сигналов, так как Рассмотрим теперь сдвиг

множества сигналов {t(;> = s^>—а}. Показать, что минимум полной энергии Snj=it(t)-t(<) достигается при

Множество сигналов называется симплексом (оно является непрерывным аналогом описанных выше двоичных симплексных кодов). Множество биортогональных сигналов {±s(;)} является непрерывным аналогом кодов Рида — Маллера первого порядка

1.10. НЕКОТОРЫЕ ОБЩИЕ СВОЙСТВА ЛИНЕЙНОГО КОДА

В заключение этой главы приведем несколько важных свойств линейных кодов. Первые четыре из них справедливы для линейных кодов над любым полем.

Теорема 9. Если Н — проверочная матрица кода длины п, то код имеет размерность п—г тогда и только тогда, когда существуют г линейно независимых столбцов матрицы Н и любые г+1 столбцов Н линейно зависимы. (Таким образом, ранг матрицы Н равен г.)

Эта теорема не требует доказательства.

Теорема 10. Если Н—проверочная матрица кода длины п, то код имеет минимальное расстояние d тогда и только тогда, когда любые d—1 столбцов матрицы Н линейно независимы, но найдутся d линейно зависимых столбцов.

Доказательство. Вектор х веса w принадлежит коду тогда и только тогда, когда Нхт=0, что эквивалентно линейной зависимости некоторых w столбцов матрицы Н. •

Теорема 10 дает другое доказательство того, что расстояние кодов Хэмминга равно 3. В самом деле, все столбцы матрицы Н различны и, следовательно, любые два линейно независимы, в то время как имеются три линейно зависимых столбца.

Упражнение. (44). Пусть G — порождающая матрица '[п, k, г/]-ко.да Показать, что в качестве информационных символов могут быть взяты любые k символов, позиции которых соответствуют линейно независимым столбцам матрицы G, другими словами, существует порождающая матрица кода в которой эти k столбцов образуют единичную матрицу.

Теорема 11. (Граница Синглтона.) Если — [п, k, ефкод. to п~ k^d— 1.

Первое доказательство. Число г=п—k — это ранг матрицы Н, который равен максимальному числу линейно независимых столбцов.

Второе доказательство. Вес кодового слова, в котором только Один информационный символ не равен нулю, не превосходит п ^+1. Следовательно, d^n—&+1. •

Коды с r=d—1 называются разделимыми кодами с макси-малъным расстоянием (сокращенно кодами МДР), и они изучаются в гл. 11.

В теоремах 6 и 1Г приведены верхние границы мощности кода с заданным минимальным расстоянием. Наша последняя теорема является нижней границей, которая показывает, что хорошие линейные коды действительно существуют.

Теорема 12. (Граница Варшамова — Гилберта.) Если выполняется неравенство

то существует двоичный линейный код длины п с минимальным расстоянием по крайней мере d, имеющий не более чем г проверочных символов.

Доказательство. Построим (гХи)-матрицу Н такую, что любые ее d--1 столбцов линейно независимы. Тогда по теореме 10 мы получим требуемое утверждение Первый столбец матрицы Н может быть любым ненулевым r-вектором. Теперь предположим, что мы выбрали I столбцов матрицы Н так, что любые d—1 из них линейно независимы. Имеется не более

различных линейных комбинаций этих i столбцов, содержащих d.—2 или меньше столбцов. Если это число меньше, чем 2Г—1, то мы можем добавить еще один столбец, не равный ни одной из всех этих линейных комбинаций. При этом любые d—1 столбцов новой матрицы размера rX(i-H) линейно независимы. Мы будем продолжать эту процедуру до тех пор, пока выполняется неравенство

Для больших п см. теорему 30 и рис. 17.7.

. Упражнение. (45). Продолжение границы Варшамова — Гилберта. Доказать, что если

d—2

2о?-1)*Гу <<>

7=0 '

то над полем из q элементов существует линейный код длины п с минимальным расстоянием по крайней мере d, имеющий не' более чем г проверочных символов.

1.11. КРАТКОЕ СОДЕРЖАНИЕ ГЛ. 1

Двоичный’линейный [п, k, гДкод содержит 2А кодовых .слов х—X] ... хп, х{=0 или 1, и любые два кодовых слова отличаются друг от друга по крайней мере в d позициях. Код можно опреде

лить или как множество векторов, удовлетворяющих уравнению Нхт=0, где Н — проверочная матрица, или как все линейные комбинации строк порождающей матрицы G. Такой код может исправлять [(d—1)/2] ошибок. Декодирование по максимуму правдоподобия использует стандартное расположение. При скоростях передачи, меньших пропускной способности канала, вероятность ошибки (декодирования) может быть сделана произвольно малой при использовании достаточно длинных кодов.

Двоичный код Хэмминга представляет собой совершенный код, исправляющий одиночные ошибки, с параметрами [п=2г—1; k—2r—1—г; с?=3], г^2, и этот код задается проверочной матрицей Н, столбцами которой являются все различные ненулевые двоичные векторы длины г.

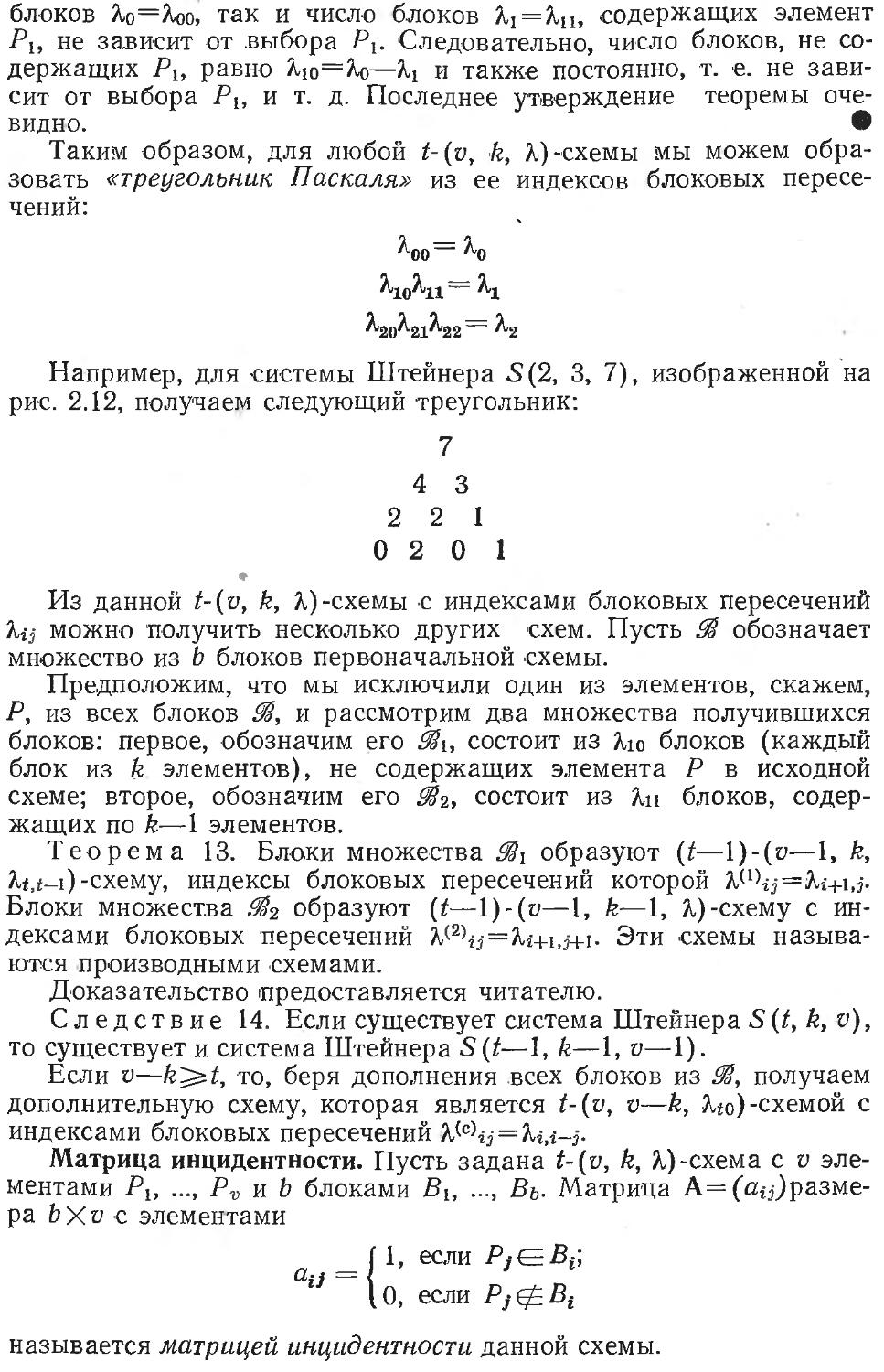

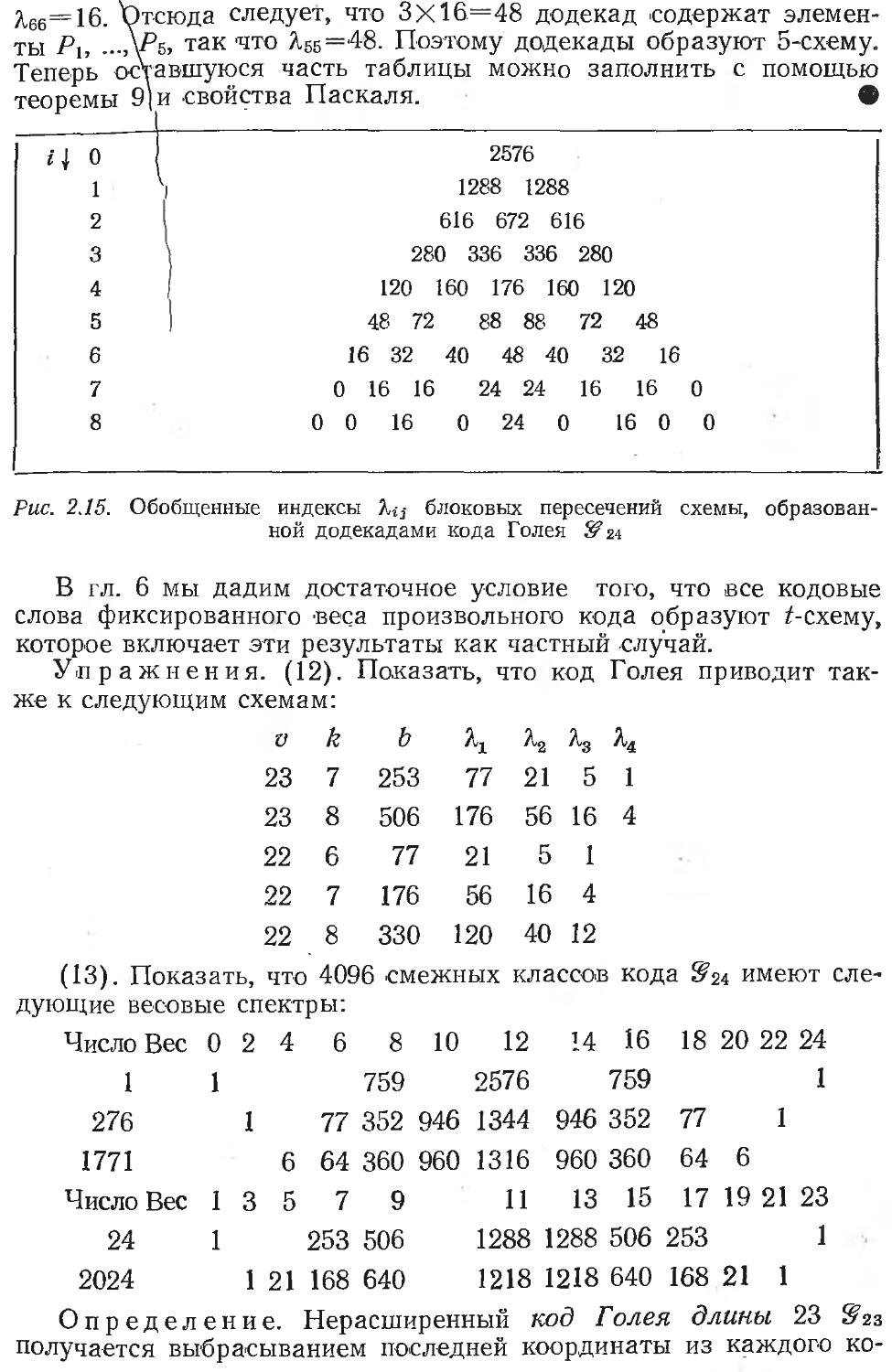

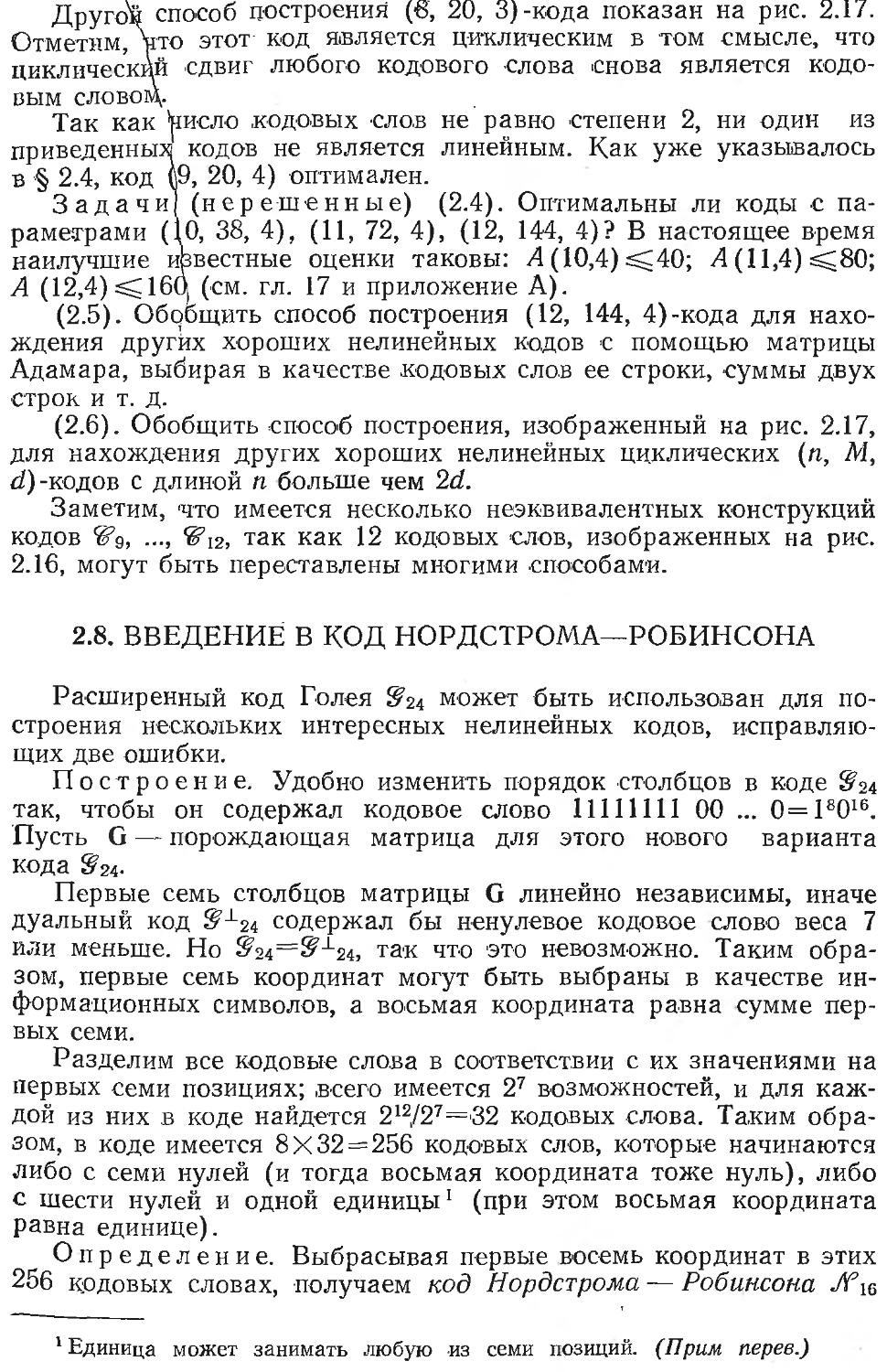

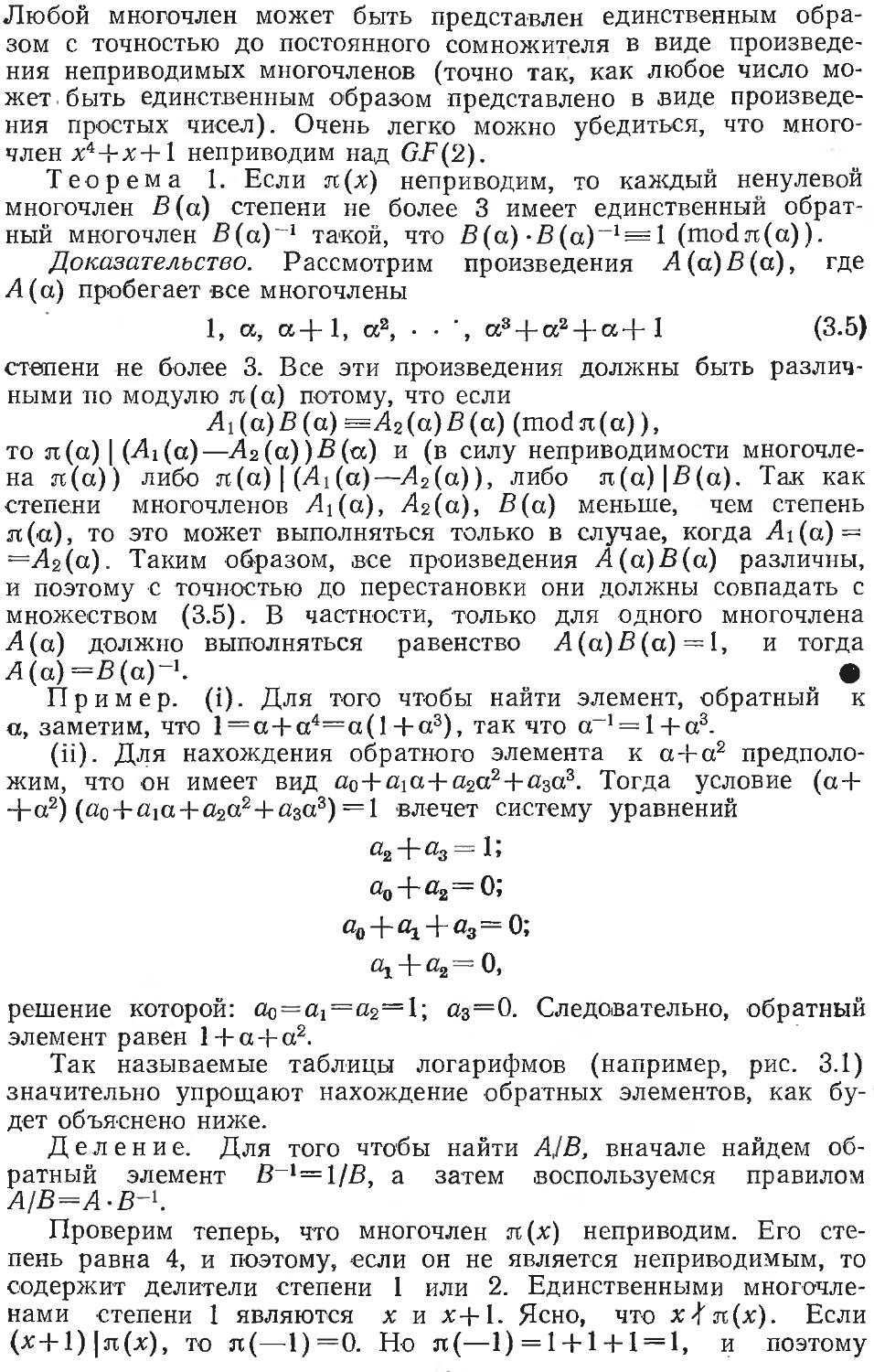

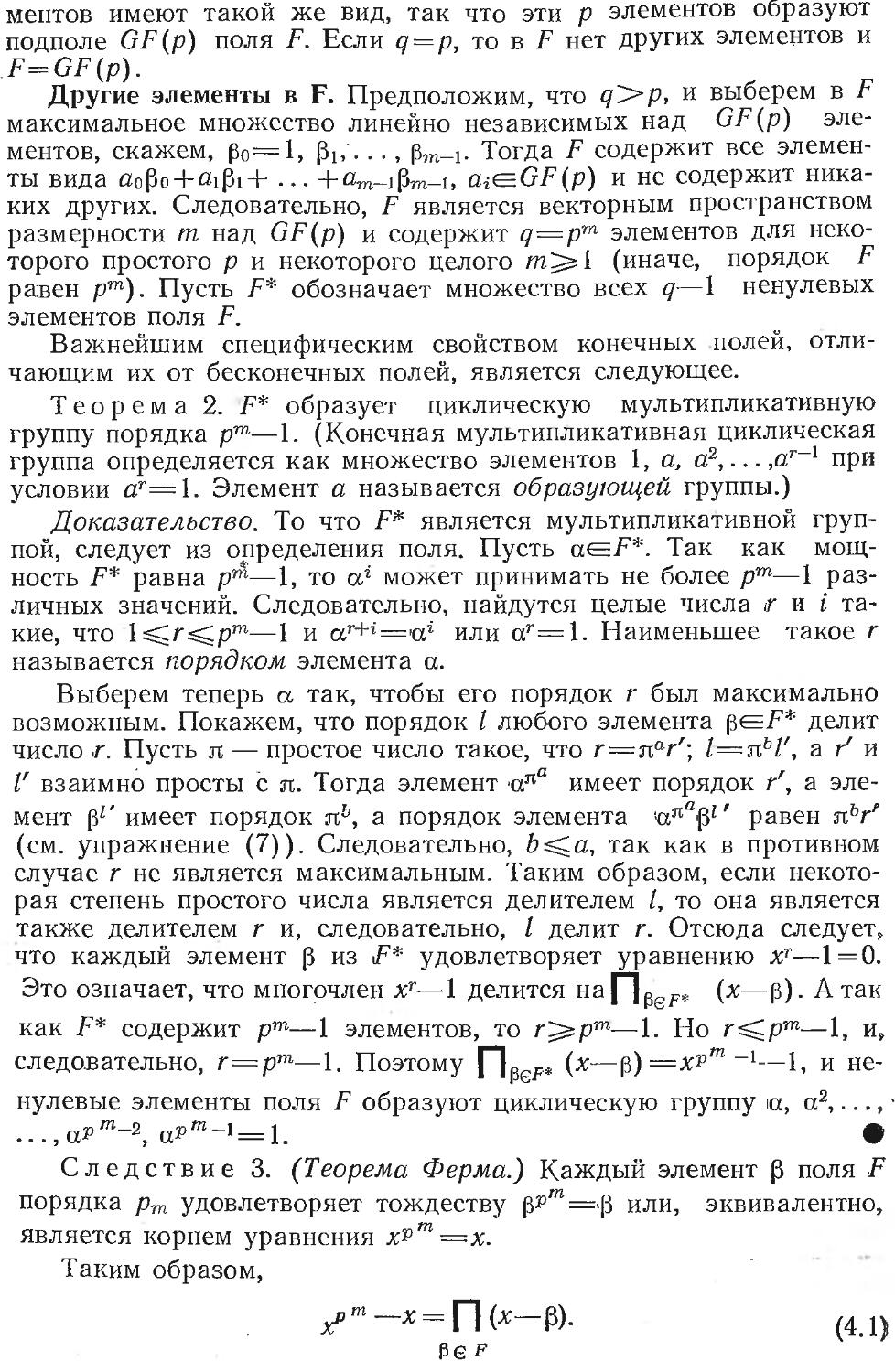

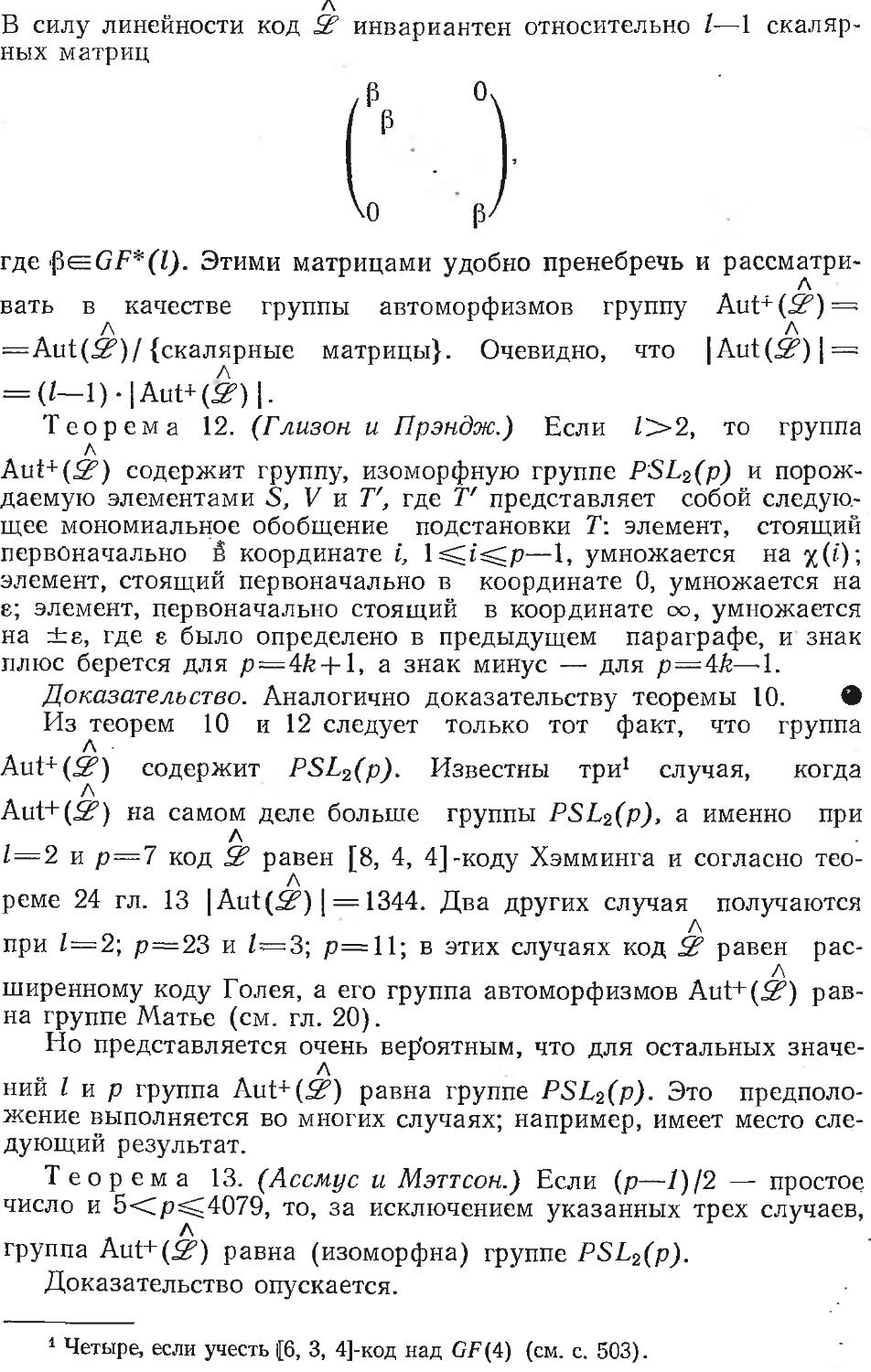

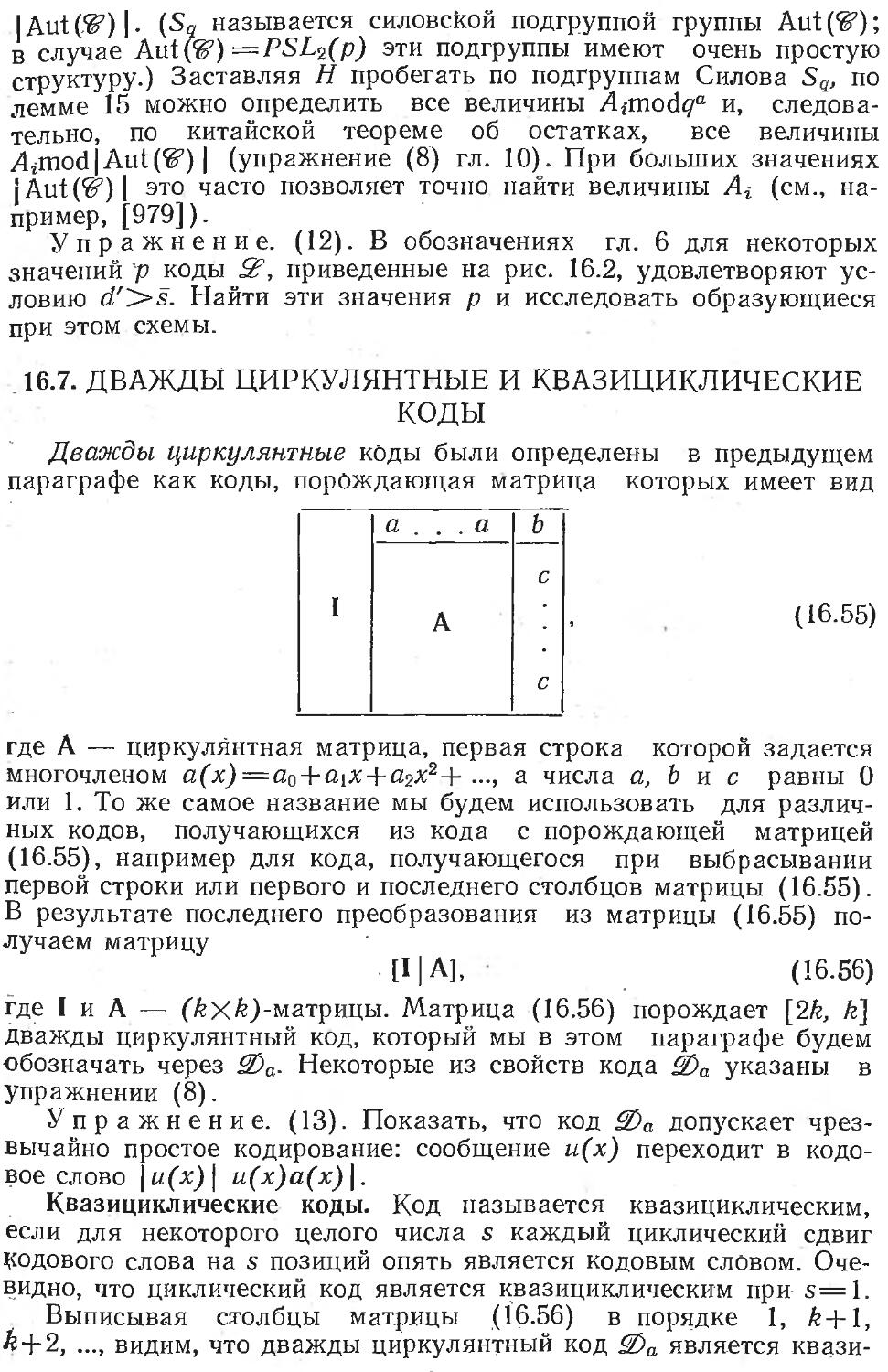

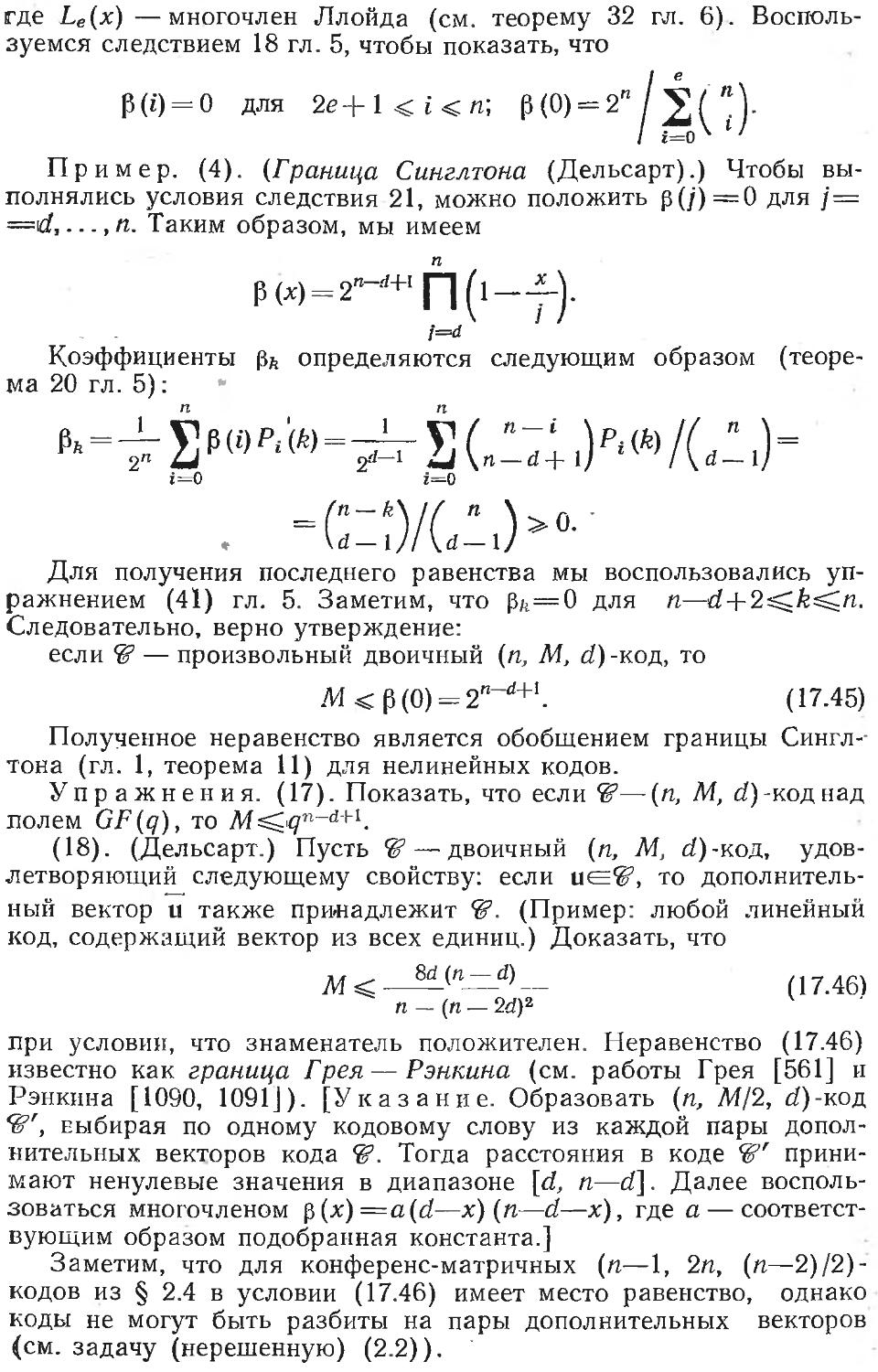

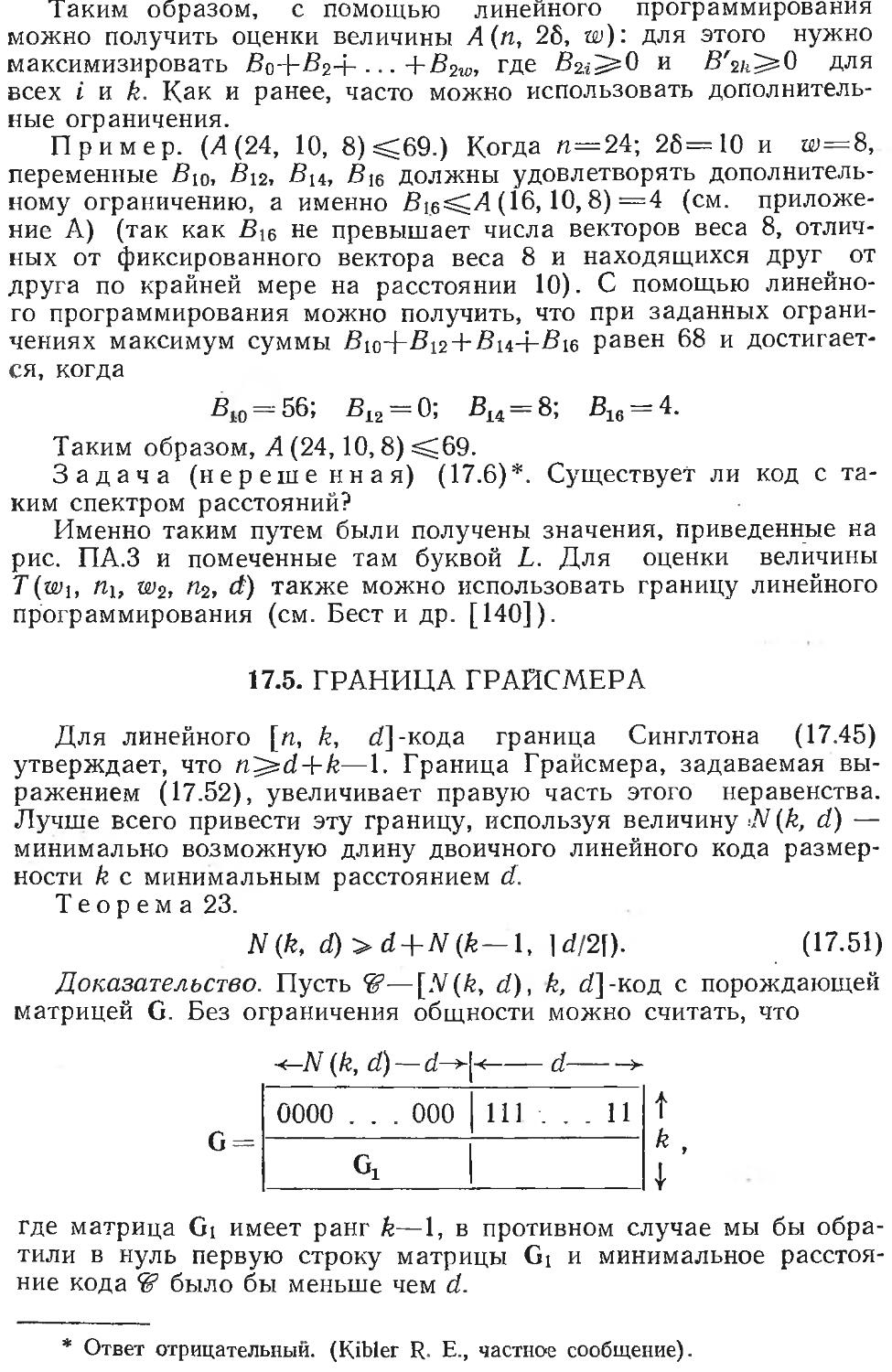

ЗАМЕЧАНИЯ К ГЛ. 1