Текст

Л. А. ШОЛОМОВ

ОСНОВЫ ТЕОРИИ

ДИСКРЕТНЫХ

ЛОГИЧЕСКИХ

И ВЫЧИСЛИТЕЛЬНЫХ

УСТРОЙСТВ

Под редакцией С. В. ЕМЕЛЬЯНОВА

Допущено Министерством

еысшего и среднего специального образования СССР

в качестве учебного пособия для студентов

высших технических учебных заведений

МОСКВА «НАУКА»

ГЛАВНАЯ РЕДАКЦИЯ

ФИЗИКО-МАТЕМАТИЧЕСКОЙ ЛИТЕРАТУРЫ

1980

32.815

Ш 78

УДК 519.95

Основы теории дискретных логических и вычислительных

устройств. Шеломов Л. А.. — М.: Наука. Главная редакция фи-

зико-математической литературы, 1980. — 400 с.

Книга содержит систематическое и вместе с тем доступное из-

ложение результатов по теории дискретных устройств.

Она состоит из трех частей, первая из которых посвящена

устройствам с конечной памятью, вторая — алгоритмам и идеали-

зированным моделям вычислительных машин, третья — надежным

хранению, передаче и переработке дискретной информации. Пред-

почтение отдается конструктивным методам, на основе которых

можно производить анализ, синтез и оптимизацию устройства.

Книга является учебным пособием для студентов кибернетиче-

ских специальностей втузов. Она будет полезной инженерам, имею-

щим дело с вычислительной техникой и устройствами управления,

а также может служить аспирантам и научным работникам для

первоначального ознакомления с предметом.

swl148' SO IS02000000

© Издательство <Наука>.

Главная редакция

физико-математической

литературы, 1980

ОГЛАВЛЕНИЕ

Предисловие редактора .................................... 5

Предисловие автора.........................................7

Введение....................................................9

ЧАСТЬ ПЕРВАЯ

Глава I. Логические функции................................25

§ 1.1. Задание логических функций.......................25

§ 1.2. Некоторые специальные представления логических

функций................................................32

§ 1.3. Полнота систем логических функций...............38

§ 1.4. Представление о функциях й-значной логики ... 46

Глава II. Дискретные устройства без памяти.................48

' § 2.1. Схемы из логических элементов................48

§ 2.2. Синтез схем на основе формул.................56

’ § 2.3. Минимизация логических функций...............65

§ 2.4. Синтез схем методом декомпозиции.................85

§ 2.5. Асимптотические методы синтеза схем..............93

Глава III. Дискретные устройства с конечной памятью . . .110

' § 3.1. Конечные автоматы..............................110

§ 3.2. Минимизация автоматов...........................119

§ 3.3. Схемы из логических элементов и задержек .... 135

§ 3.4. Схемы из автоматных .элементов-. ....... 150

ЧАСТЬ ВТОРАЯ

Глава IV. Модели алгоритмов...............................158

§ 4.1. Машины Тьюринга.............................. . 158

§ 4.2. Частично-рекурсивные функции . ........ 171

§ 4.3. Эквивалентность моделей алгоритмов..............182

§ 4.4. Универсальные машины и универсальные функции 193

§ 4.5. Некоторые общие теоремы теории алгоритмов . . . 203

Глава V. Вычислительные возможности машин.................210

§ 5.1. Алгоритмически неразрешимые проблемы. Метод сво-

димости ..............................................210

§ 5.2. Некоторые алгоритмически неразрешимые проблемы 213

§ 5.3. Неразрешимость проблемы полноты конечной систе-

мы автоматов..........................................222

§ 5.4. Сложно вычислимые функции.......................229

§ 5.5. Универсальные задачи перебора...................245

1*

4

ОГЛАВЛЕНИЕ

ЧАСТЬ ТРЕТЬЯ

Глава VI. Помехоустойчивое кодирование ...................264

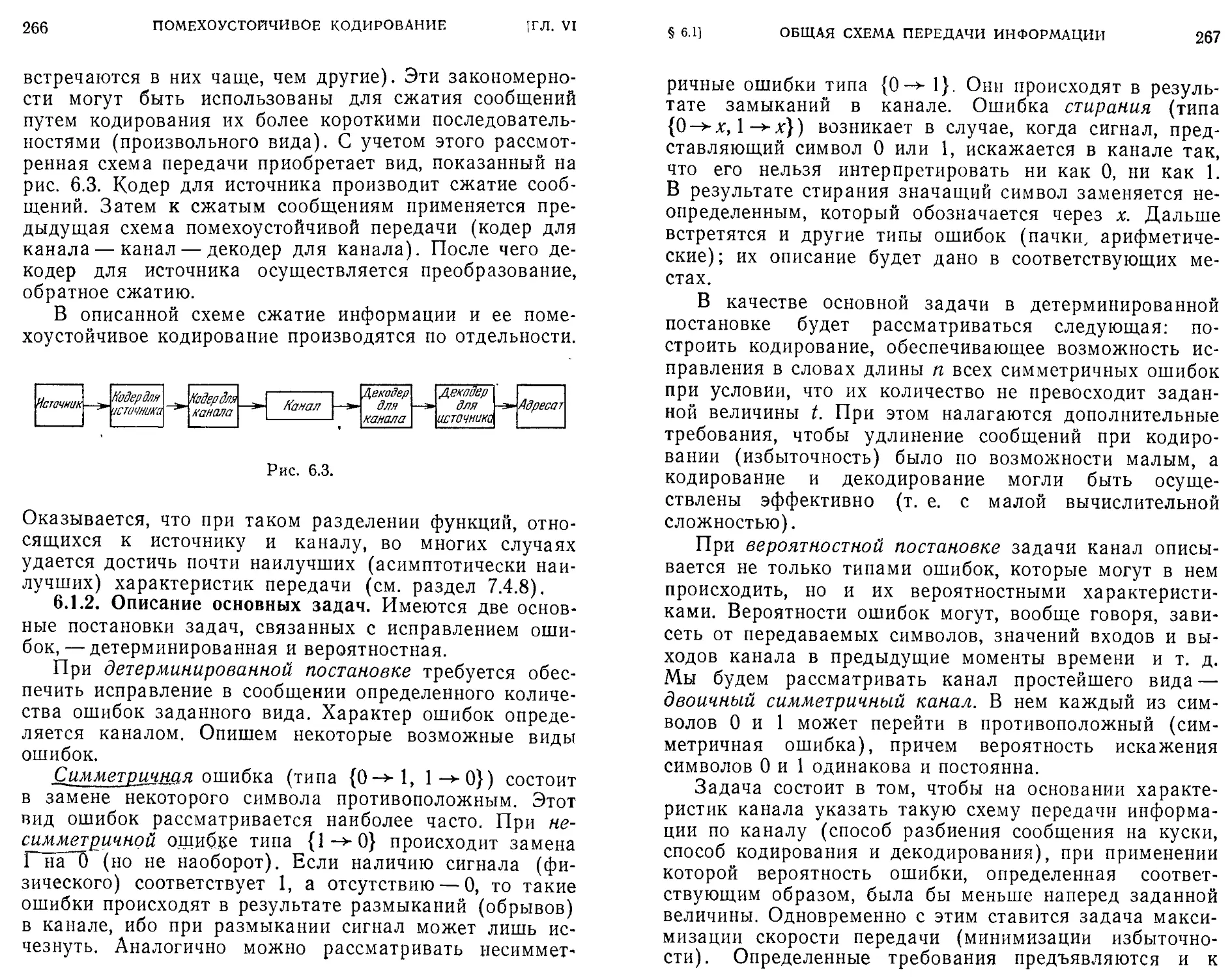

§ 6.1. Общая схема передачи дискретной информации . . 264

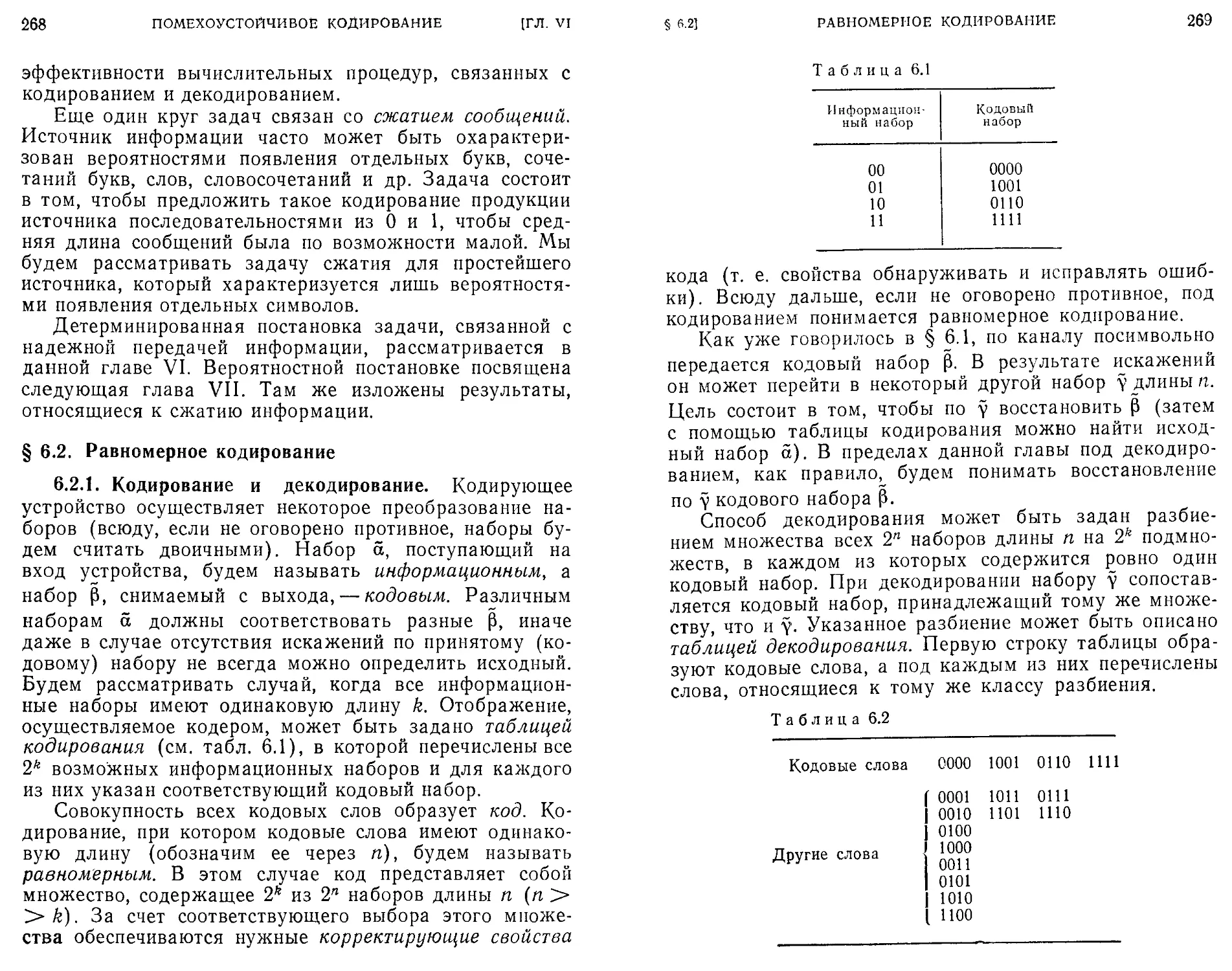

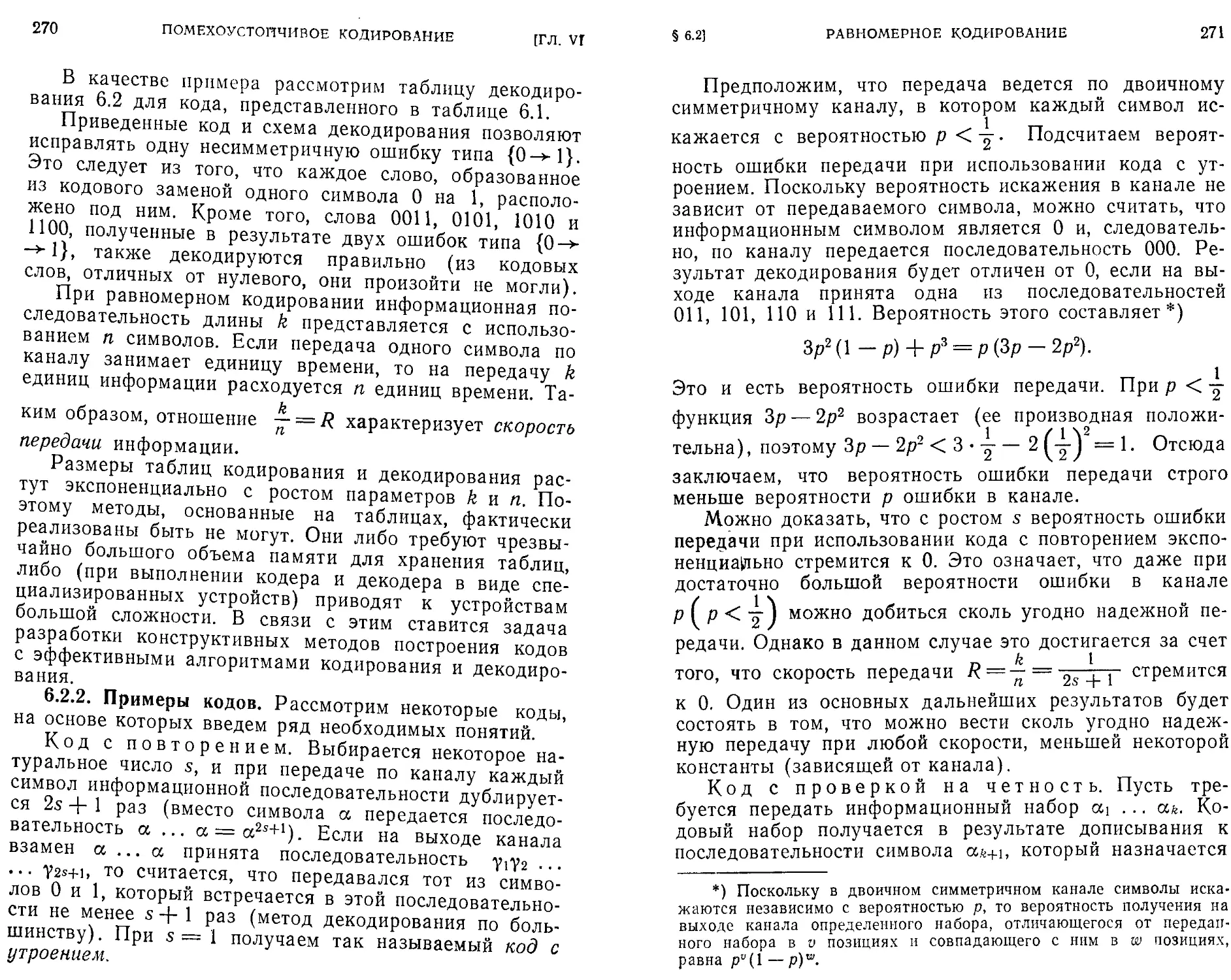

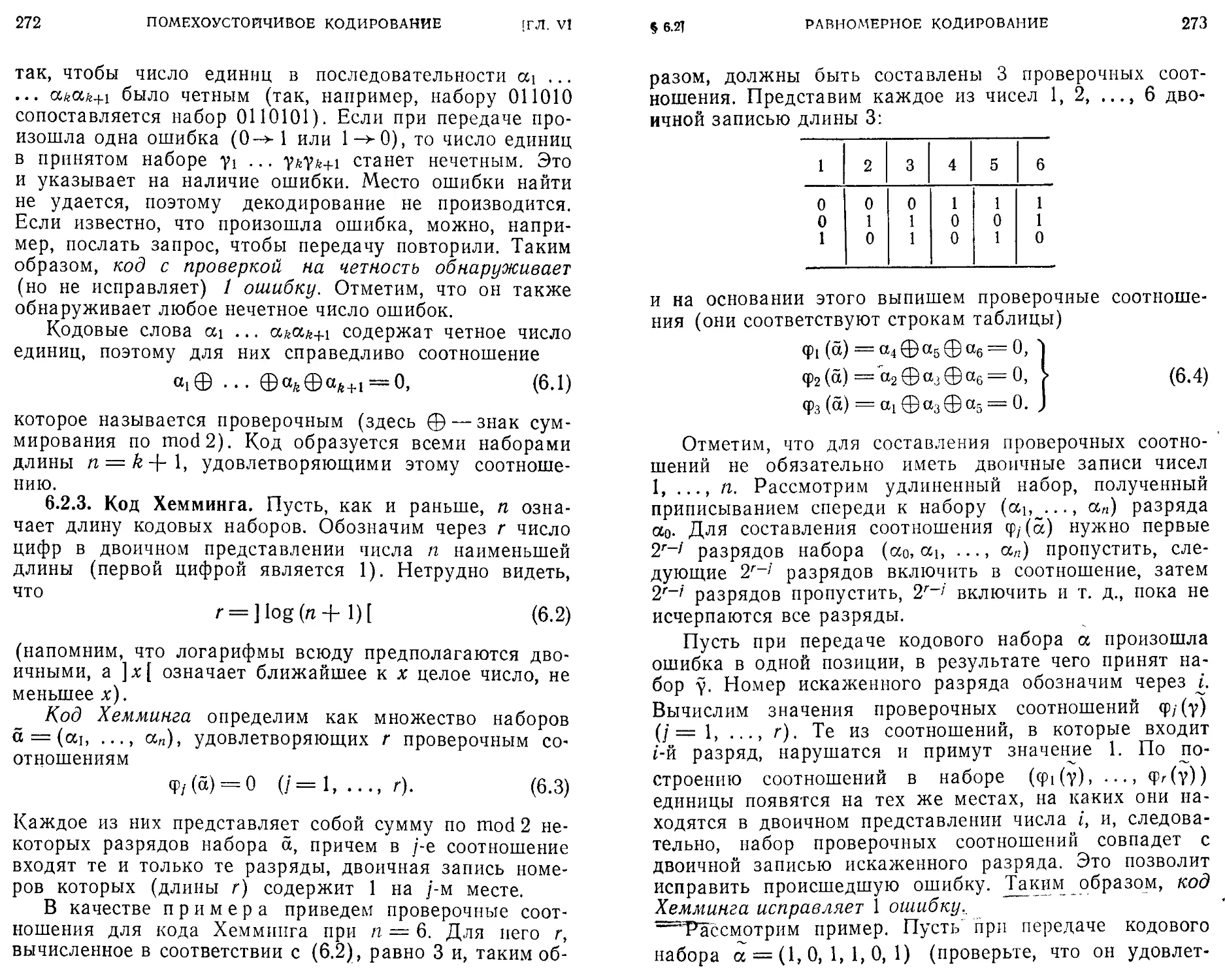

§ 6.2. Равномерное кодирование........................268

§ 6.3. Кодовое расстояние и его связь с корректирующей

способностью . . ............................276

§ 6.4. Линейные коды..................................284

§ 6.5. Циклические коды.............................. 295

§ 6.6. Эффективное построение кодов с заданной корректи-

рующей способностью (БЧХ-коды) .......................307

§ 6.7. Другие типы искажений..........................323

§ 6.8. Самокорректирующиеся схемы................... 328

Глава VII. Передача дискретной информации при наличии по-

мех .....................................................333

§ 7.1. Неопределенность и информация..................333

§ 7.2. Характеристики системы передачи информации . . 351

§ 7.3. Теорема Шеннона о передаче при наличии помех . . 356

§ 7.4. Сжатие информации..............................369

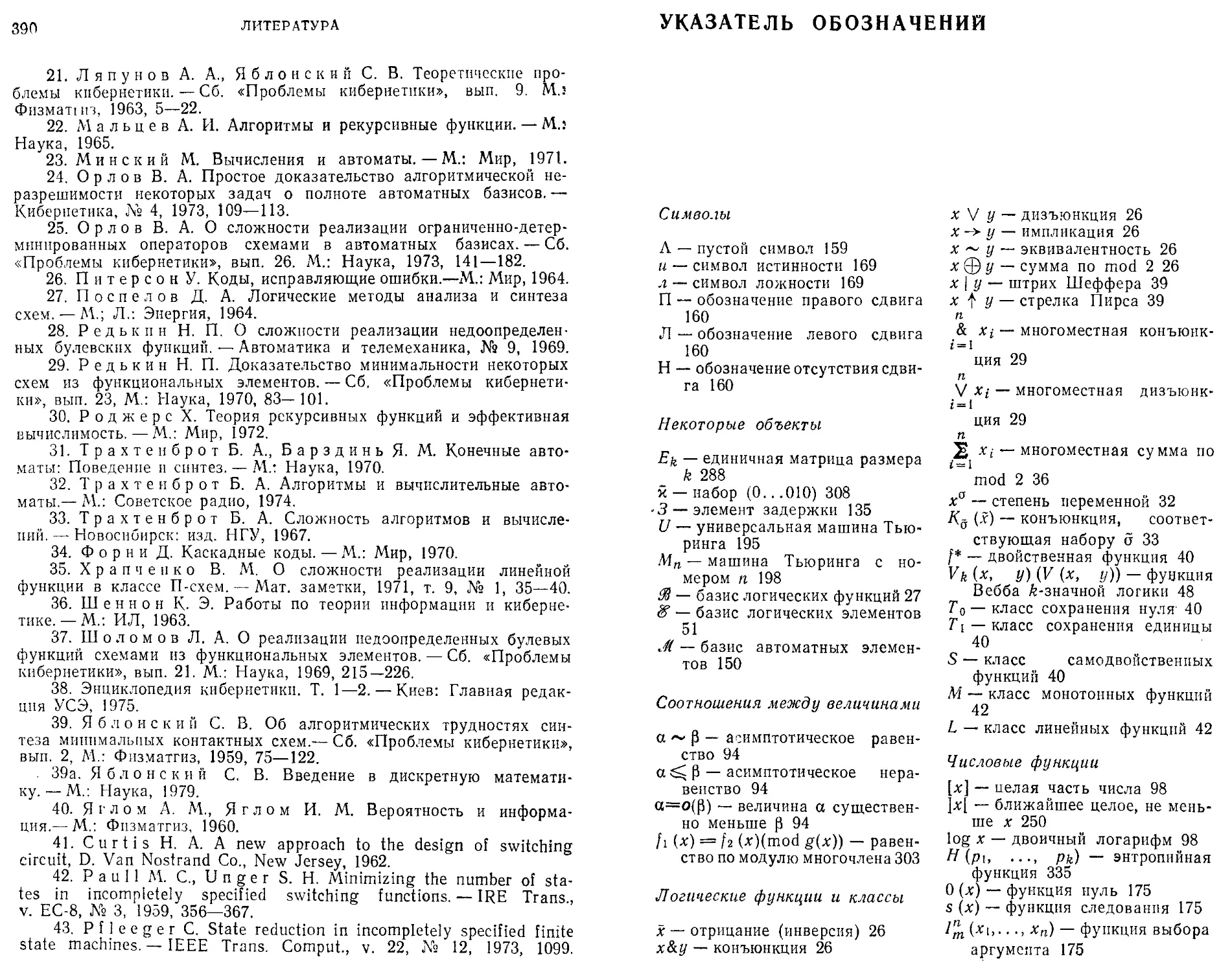

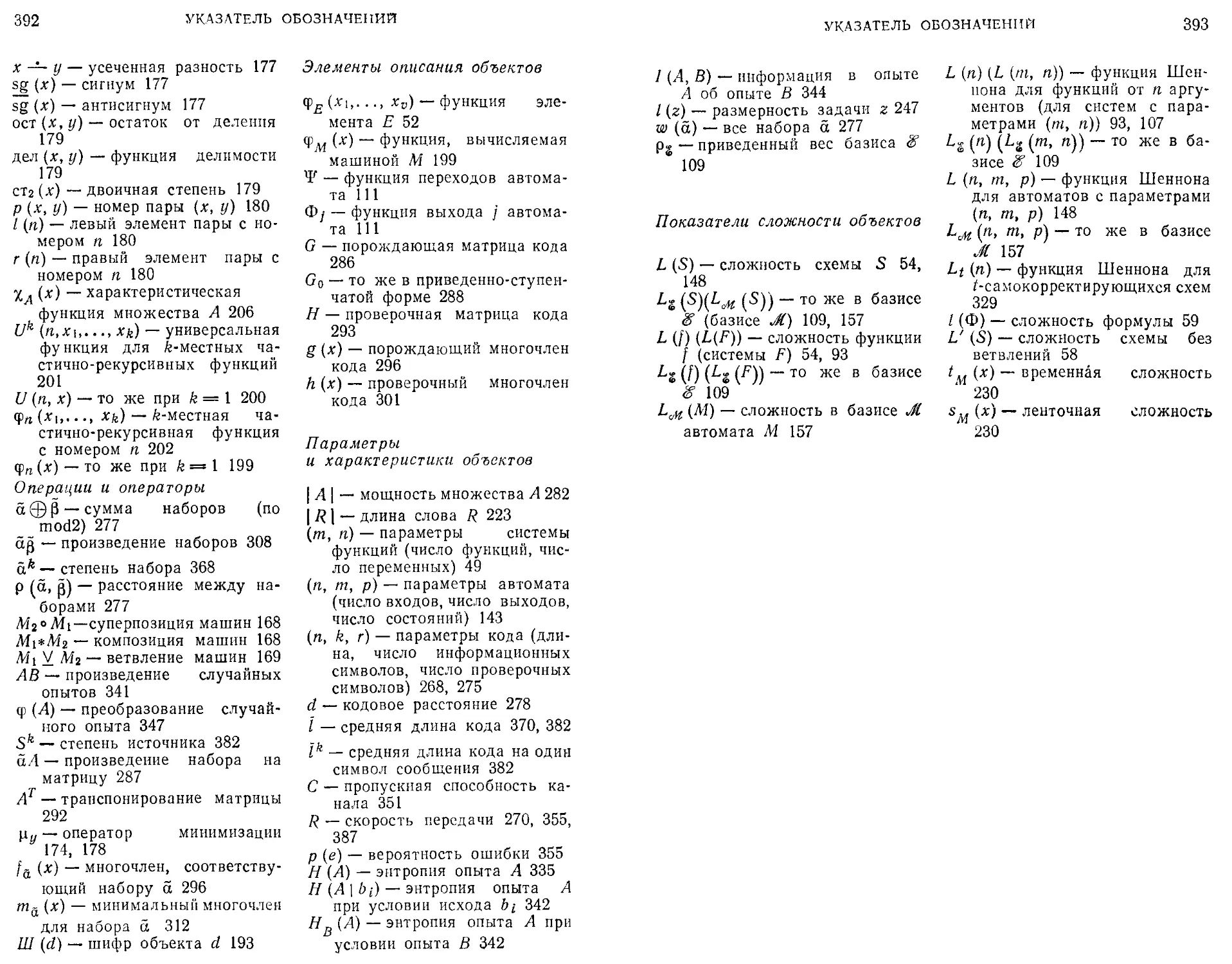

Литература............................................... 389

Указатель обозначений ................................... 391

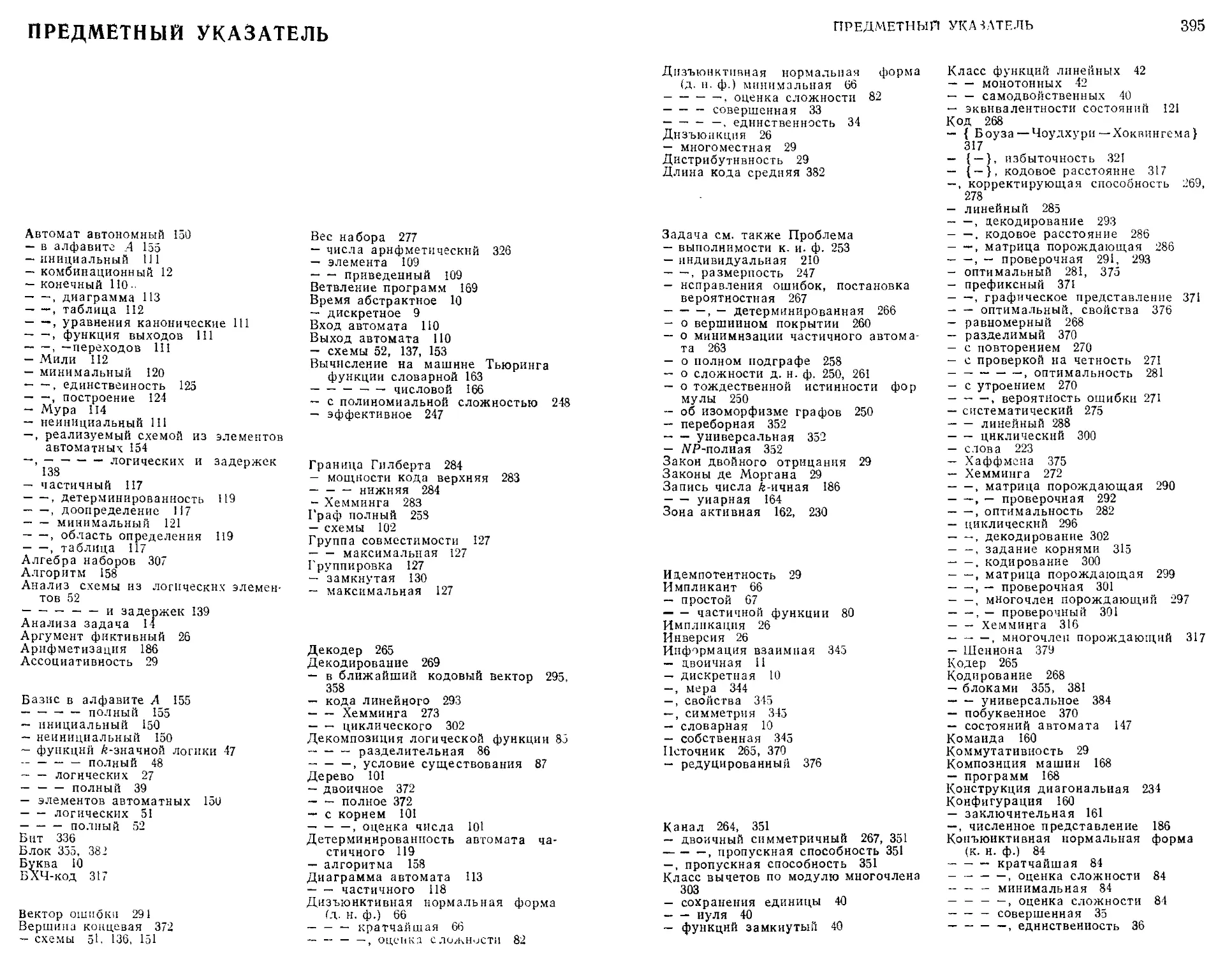

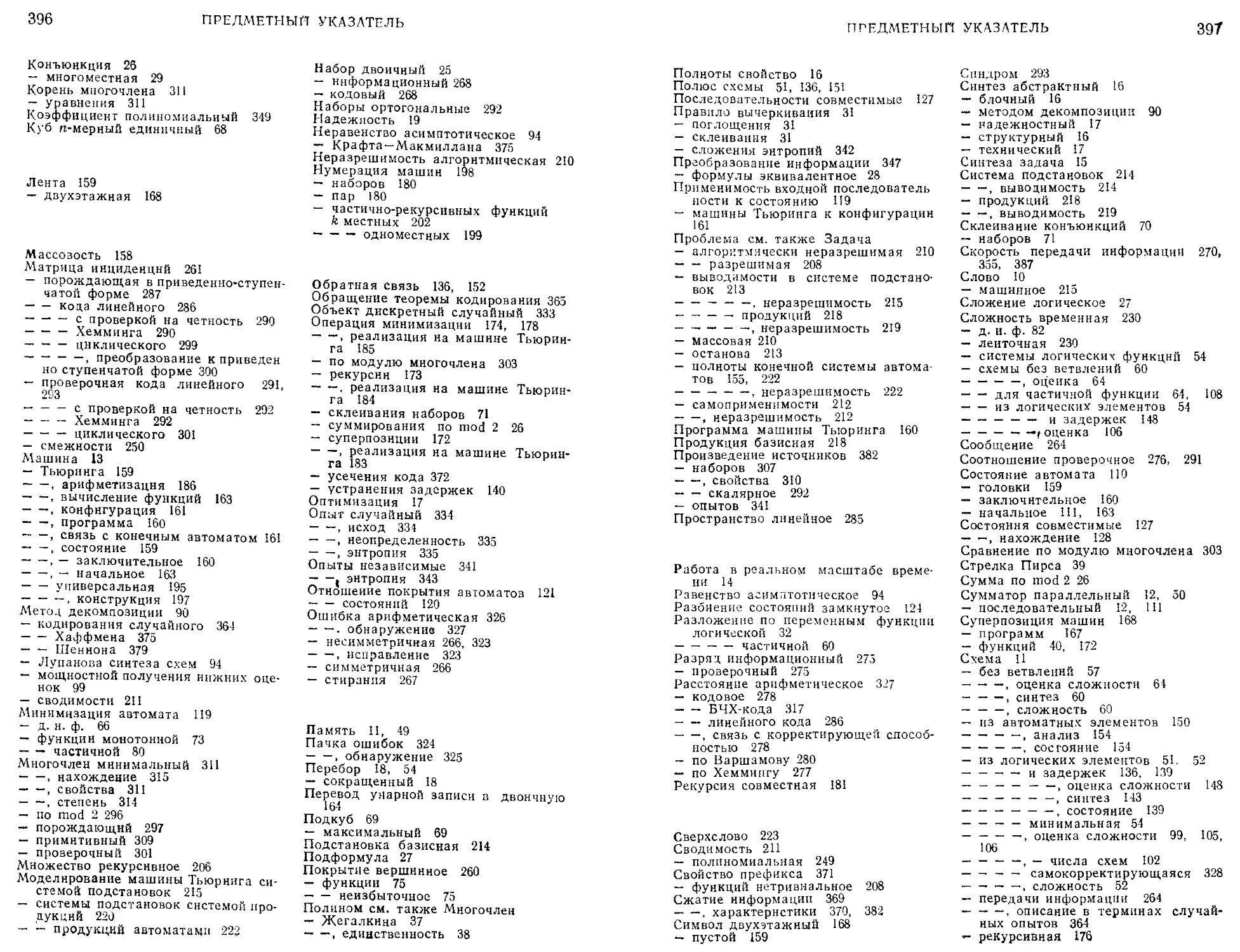

Предметный указатель......................................394

ПРЕДИСЛОВИЕ РЕДАКТОРА

В последнее время происходит интенсивное внедрение научных

методов, средств вычислительной техники и автоматических систем

специализированного назначения в сферу управления, организации

и планирования. Чтобы удовлетворить все возрастающую в связи

с этим потребность в специалистах, во многих вузах страны начата

подготовка студентов кибернетического профиля. Для них и студен-

тов других специальностей, соприкасающихся с вычислительной

техникой, автоматикой, телемеханикой, связью, в разных объемах

и под разными названиями читается курс (или совокупность кур-

сов) по теории дискретных устройств. Туда обычно включаются во-

просы из области математической логики, теории синтеза управляю-

щих систем и теории автоматов, теории алгоритмов и теории слож-

ности вычислений, теории информации и теории кодирования. Этот

перечень указывает на большой объем и разнообразие относяще-

гося сюда материала н на возникающие в связи с этим трудности

в формировании курса.

Образованный специалист, использующий вычислительную тех-

нику в своей повседневной деятельности, должен иметь правильное

представление о принципиальных возможностях вычислительных ма-

шин, о том, что представляет собой свойство универсальности и ка-

кие задачи могут решать универсальные машины, с помощью каких

средств эти задачи могут быть описаны. Он должен понимать, как

может быть формально уточнено интуитивное представление об ал-

горитме, и знать, что понятие алгоритма обладает большой сте-

пенью устойчивости (фактически не зависит от формализации).

Специалист-кибернетик должен представлять, какие особенности

вычислительных машин являются существенными с точки зрения

принципиальных возможностей машин, а какие служат для удоб-

ства или убыстрения вычислений, сколь сложными могут быть сами

вычисления и какие «сложностные эффекты» могут при этом иметь

место. Необходимо понимание того, что эти свойства являются об-

щими, не зависят от конкретной концепции машины и справедливы

как для простейших теоретических моделей, так и для современ-

ных ЦВМ и тех машин, которые появятся в будущем.

6

ПРЕДИСЛОВИЕ РЕДАКТОРА

С другой стороны, специалист-кибернетик должен иметь пред-

ставление о средствах, с помощью которых можно описывать функ-

ционирование специализированных дискретных устройств автомати-

ки, управления, регулирования и контроля, а также отдельных уз-

лов вычислительных машин, о том, как производится анализ, син-

тез и оптимизация этих устройств, как зависит их аппаратурная

сложность от исходных условий. В связи с усложнением систем

управления и вычислительной техники повышаются требования к

их надежности. Поэтому все большее значение приобретают спосо-

бы защиты информации от ошибок в процессе ее храпения, пере-

дачи и переработки.

Перечисленный круг вопросов послужил основой для отбора

материала и формирования курса. Предпочтение отдавалось фунда-

ментальным результатам и результатам, имеющим хорошую содер-

жательную интерпретацию и прикладную направленность. Изложе-

ние, как правило, ведется па базе простых моделей, что позволяет

легче выявить общие закономерности. Реальные модели дискретных

устройств, реальные языки, реальные информационные каналы

и т. д. рассматриваются в таких учебных дисциплинах, как «Циф-

ровые вычислительные машины», «Программирование на ЦВМ»,

«Автоматизация проектирования», «Автоматизированные системы

управления», которые обычно в том или ином объеме читаются

студентам кибернетических специальностей.

Учебного пособия (или совокупности пособий), охватывающего

в необходимом объеме теоретический материал, относящийся к

дискретным устройствам, и ориентированного на студентов высших

технических учебных заведении, в настоящее время не существует

(специальная литература по уровню изложения является трудно-

доступной). Данное пособие имеет своей целью выполнить этот

пробел. Оно является одним нз ряда руководств, разрабатываемых

на кафедре инженерной кибернетики Московского института стали

и сплавов и предназначенных для обеспечения учебной литературой

студентов кибернетического профиля.

Член-корреспондент АН СССР

С. В. Емельянов

ПРЕДИСЛОВИЕ АВТОРА

Книга предназначена в качестве учебного пособия

для студентов кибернетических специальностей высших

технических учебных заведений. В ней рассматриваются

принципиальные возможности дискретных устройств,

средства их описания, способы решения задач анализа

и синтеза, а также вопросы оптимизации и повышения

надежности.

Книга состоит из трех примерно равных по объему

частей. Первая часть посвящена дискретным устрой-

ствам с конечной памятью, вторая — алгоритмам и иде-

ализированным моделям вычислительных машин, третья

часть — надежным хранению, передаче и переработке

дискретной информации. Основой для книги послужил

материал трехсеместрового курса лекций, читающегося

в течение ряда лет в Московском институте стали и

сплавов для студентов, специализирующихся по кафед-

ре инженерной кибернетики. Каждая часть книги соот-

ветствует материалу одного семестра.

Решающее влияние на формирование курса оказала

методология С. В. Яблонского и О. Б. Лупанова.

Учитывая ориентацию книги, мы старались по воз-

можности избегать применения специального математи-

ческого аппарата (теория кодирования, например, изла-

гается без привлечения понятий группы и поля). Для

чтения заведомо достаточно сведений по математиче-

ском}' анализу, алгебре и теории вероятностей, давае-

мых обычными вузовскими курсами. Помимо этого пред-

полагается лишь знакомство с некоторыми понятиями,

относящимися к графам. Все основные результаты в

книге даются с доказательствами. При этом мы не всег-

да приводим наиболее короткие из известных доказа-

тельств, предпочитая доступность изложения краткости.

Имена авторов отдельных результатов, за редкими

исключениями, не упоминаются, а ссылки даются лишь

на дополнительный материал. Полный перечень исполь-

8 ПРЕДИСЛОВИЕ АВТОРА

зованной литературы приведен в конце книги. В каче-

стве основных источников при написании были взяты

[11, 15, 33, 22, 26].

Книга, как следует из ее названия, носит теорети-

ческий характер, в связи с чем алгоритмы анализа и

синтеза устройств изложены в ней на уровне основных

подходов и не доведены до деталей процедурного харак-

тера. Для студентов, специализирующихся в области

проектирования дискретных устройств, этого явно недо-

статочно, и им можно дополнительно рекомендовать

[27, 12].

Набор задач и упражнений для практических заня-

тий по курсу может быть заимствован из сборника [7].

Л. Шоломов

ВВЕДЕНИЕ

Дискретные устройства. При изучении устройств ос-

новное внимание будет уделяться вопросам обмена, пе-

реработки и запоминания информации. Поэтому рас-

смотрение будет вестись на уровне моделей, отражаю-

щих свойства, существенные лишь с этой точки зрения.

Вопросы конкретной физической и технической реализа-

ции затрагиваться не будут.

В устройстве могут быть выделены каналы, через

которые оно осуществляет обмен информацией с внеш-

ней средой. Информация поступает через входные ка-

налы (входные полюсы), перерабатывается устройством

в соответствии с его назначением и результат выдается

через выходные каналы (выходные полюсы). При этом

результат определяется не только текущими входными

воздействиями, но и текущим состоянием устройства, ко-

торое в процессе работы может меняться.

В большинстве своем устройства автоматики, управ-

ления и вычислительной техники являются дискрет-

ными. Они функционируют в дискретном времени и осу-

ществляют преобразование дискретной информации.

Дискретное время. Работа реальных устройств

осуществляется тактами. На каждом из них под влия-

нием входного воздействия протекает переходный про-

цесс, связанный с изменением внутреннего состояния и

выдачей выходной информации. Лишь после заверше-

ния этого процесса может быть подано входное воздей-

ствие, относящееся к следующему такту. В некоторых

устройствах тактность обеспечивается за счет введения

специального устройства — генератора синхронизирую-

щих импульсов. При этом такты длятся фиксированный

промежуток времени, величина которого определяется

временем протекания самого длительного переходного

процесса. В устройствах другого типа новый такт начи-

нается сразу после получения сигнала о завершении пе-

реходного процесса, относящегося к предыдущему так-

10

ВВЕДЕНИЕ

ту. При этом длительность тактов оказывается перемен-

ной. Это повышает быстродействие, но требует допол-

нительных аппаратурных затрат.

Можно ввести абстрактные моменты, времени t = 0,

1, 2, ..., нумерующие границы тактов (0 соответствует

началу работы устройства). При этом можно считать,

что процесс, относящийся к такту t (подача воздей-

ствия, изменение состояния, выдача выходного значе-

ния), протекает мгновенно в момент t. При такой идеа-

лизации процесс переработки информации описывается

адекватно.

Дискретная информация. Обычно входные и

выходные сигналы (воздействия), используемые в ди-

скретных устройствах, имеют несколько различимых

уровней*). Каждому уровню может быть сопоставлен

некоторый символ, который, в зависимости от содержа-

тельного смысла перерабатываемой информации, может

интерпретироваться как цифра, буква, признак и др.

Мы будем придерживаться единой терминологии и сим-

волы будем называть буквами, а совокупности симво-

лов— словами. В частности, словами являются и чис-

ла, записанные в некоторой позиционной системе счис-

ления (двоичной, десятичной и др.).

Таким образом, дискретные устройства осуществ-

ляют переработку информации, представленной в виде

слов. Такую информацию будем называть словарной.

Использование словарной информации фактически не

накладывает ограничений на область применения ди-

скретных устройств, ибо обычно непрерывная информа-

ция может быть с любой степенью точности аппрокси-

мирована дискретной, а дискретная — представлена в

виде словарной. Посредством слов может быть описана

информация, имеющая достаточно сложную логическую

структуру (многомерные массивы могут быть вытя-

нуты в линию, связи заданы с помощью ссылок и т. д.).

Внешние каналы устройства являются носителями

текущей информации. Информацию о данных, поступив-

ших ранее и необходимых для работы устройства, несут

внутренние состояния. Хранение информации обычно

*) Мы говорим об уровнях лишь в целях простоты. Сигналы

могут различаться также по частоте, номеру позиции (шины) и т. д.

ВВЕДЕНИЕ

11

осуществляется в специальных устройствах памяти. Па-

мять представляет собой совокупность ячеек, взаимо-

связь которых (огранизация памяти) может быть до-

статочно сложной. Состояние устройства определяется

состоянием памяти и настройкой некоторых эле-

ментов.

Наиболее часто используются дискретные устройст-

ва, у которых входные и выходные сигналы имеют два

различимых уровня, а ячейки памяти могут находиться

в двух различимых состояниях. Это связано с методами

физической реализации устройств, соображениями на-

дежности и удобством выполнения логических и ариф-

метических операций. Одному из уровней приписывает-

ся символ 0, другому — символ 1 и, таким образом,

устройство осуществляет переработку двоичной инфор-

мации (слов в алфавите {0, 1}). Отметим, что большая

значность алфавита может быть достигнута группиров-

кой символов; так, четыре двоичные цифры могут вос-

приниматься как одна шестнадцатеричная цифра, а

каждая из 32 букв русского алфавита (е и ё отождеств-

ляются) может быть задана посредством двоичного на-

бора длины 5.

В дальнейшем все рассмотрения будут вестись на

уровне словарной информации (как правило, двоичной),

и вопросы, связанные с аналого-цифровым преобразо-

ванием информации, квантованием и др., существенные

для реальных устройств, нас интересовать не будут.

Дискретные устройства, осуществляющие сложную

переработку информации, строятся из некоторых эле-

ментарных компонент — элементов. Элементы могут

представлять собой самостоятельные схемы электриче-

ской или другой природы. Мы будем абстрагироваться

от конкретной конструкции элемента и считать его объ-

ектом, имеющим входы и выходы и выполняющим не-

которую функцию. Он, например, может реализовывать

логическую операцию над входными переменными, за-

поминать информацию, поступающую на его входы, и

т. д. Элементы соединяются по определенным правилам,

и характером элементов и их соединений определяется

функционирование устройства в целом. Идеализирован-

ную модель устройства, отражающую лишь элементы

и их соединения, будем называть схемой.

12

ВВЕДЕНИЕ

В зависимости от преследуемой цели, дискретные

устройства могут рассматриваться с разной степенью

детализации. На макроуровне интересуются только

«входно-выходными» характеристиками, т. е. зависи-

мостью выходной информации от входной (и внутрен-

него состояния — содержимого памяти). На микроуров-

не рассмотрение ведется с учетом структуры устройства

(схемы). Возможны и промежуточные степени подроб-

ности — с точностью до блоков той или иной сложности

и логической природы.

Классификация. В зависимости от конструкции и

назначения дискретные устройства делятся на классы.

Одна из основных классификаций производится по объ-

ему памяти. Устройства описываются моделями

— без памяти;

— с конечной памятью;

— с бесконечной памятью.

В устройствах без памяти выходные значения опре-

деляются только текущими сигналами на входе. Функ-

ционирование такого устройства не зависит от внутрен-

него состояния, и можно считать, что оно имеет един-

ственное состояние. Устройства с конечной памятью об-

ладают конечным числом внутренних состояний. ’К это-

му типу относятся многие специализированные устрой-

ства автоматики, управления и регулирования, а также

отдельные узлы вычислительных машин. Модель уст-

ройства с конечной памятью носит название конечного

автомата. Автоматы, относящиеся к устройствам без

памяти, часто называют комбинационными.

Примером устройства без памяти (комбинационного

автомата) является параллельный сумматор, который

осуществляет сложение двух «-разрядных чисел. На его

входы поступают одновременно все цифры слагаемых,

а на выходе сразу реализуются все цифры суммы. В ка-

честве примера устройства с конечной памятью (конеч-

ного автомата) можно привести последовательной сум-

матор. Он имеет 2 входа, на каждый из которых после-

довательно, начиная с младшего, подаются разряды

слагаемых (по одному за такт). С выхода снимается

значение соответствующего разряда суммы. Последнее

определяется не только текущими разрядами слагае-

мых, но и переносом из предыдущего разряда, Значе-

ВВЕДЕНИЕ

13

ние переноса учитывается состоянием устройства. Па-

раллельный сумматор осуществляет сложение /г-разряд-

ных чисел гораздо быстрее, чем последовательный (за

1 такт вместо п), но он имеет более сложную схемную

реализацию.

Устройства с бесконечной памятью являются некото-

рой идеализацией. Такая идеализация удобна при опи-

сании работы вычислительных машин, ибо последние

имеют столь большое число состояний, что их практи-

чески невозможно задать перечислением. Модели с бес-

конечной памятью будем называть машинами. Отметим,

что обычно в этих моделях память в каждый момент

времени можно предполагать конечной, если допускать

возможность ее наращивания. Существенной особен-

ностью машин является то, что за одцн такт содержи-

мое памяти изменяется лишь в небольшой части (ло-

кально). В то время как для конечных автоматов опи-

сание функционирования обычно дается на уровне со-

стояний и конкретное заполнение памяти, соответствую-

щее состоянию, несущественно, работа машин описы-

вается уже на уровне содержимого памяти.

По способу функционирования дискретные устрой-

ства делятся на

— детерминированные;

— вероятностные.

В детерминированных устройствах поведение в каж-

дый момент времени однозначно определяется теку-

щими значениями входов и состоянием. При многократ-

ном воспроизведении одних и тех же условий такое

устройство всегда функционирует одинаково. В вероят-

ностных устройствах в каждой ситуации возможно не-

сколько вариантов поведения. Принятие того или иного

варианта зависит от некоторого механизма случайного

выбора. Функционирование такого устройства может

быть описано статистически.

Вероятностные устройства могут быть сведены к де-

терминированным, если механизм случайного выбора

«вынести за пределы устройства» и рассматривать де-

терминированные устройства со случайным входом. От-

метим, что на практике вместо случайных последователь-

ностей используются псевдослучайные (они порождают-

ся алгоритмически), и устройство функционирует как

14

ВВЕДЕНИЕ

детерминированное. В дальнейшем мы будем рассматри-

вать только детерминированные устройства.

По способу ввода входной информации дискретные

устройства подразделяются на

— автономные;

•— неавтономные.

Автономные устройства в процессе функционирова-

ния не приобретают внешней информации. Такой режим

является основным для вычислительных машин: началь-

ная информация помещается в память и машина до ос-

тановки работает без внешнего вмешательства. Неав-

тономные устройства в процессе функционирования по-

лучают информацию через внешние каналы. Одним из

главных режимов работы неавтономных устройств яв-

ляется работа в реальном масштабе времени. Так функ-

ционируют многие устройства контроля, регулирования

и управления: они получают информацию от датчиков и

выдают (с допустимым запаздыванием) управляющие

воздействия. В дальнейшем в качестве моделей вычис-

лительных машин рассматриваются автономные, а в

качестве моделей конечных автоматов — неавтономные,

работающие в реальном масштабе времени (при этом

считается, что выходные значения выдаются без запаз-

дывания, т. е. одновременно с поступлением входных).

Анализ. Задача анализа состоит в том, чтобы по

устройству, заданному в том или ином виде, найти осу-

ществляемое им преобразование (отображение) вход-

ной информации в выходную либо выяснить некоторые

свойства этого отображения.

Для устройств с конечной памятью (и, в частности,—

без памяти) задача анализа обычно рассматривается

для случая, когда устройство задано своей схемой. Тре-

буется по функциям элементов схемы и их соединениям

найти функцию всего устройства. Решение этой задачи

принципиальных трудностей не вызывает, поскольку

обычно одновременно с описанием правил, допустимых

при построении схем, приводится способ вычисления

функций, соответствующих применению каждого из пра-

вил, что позволяет найти выходную функцию всего

устройства.

В то время как для устройств с конечной памятью

всю информацию о реализуемой функции несет схема,

ВВЕДЕНИЕ

15

для устройств с бесконечной памятью (машин) вся ин-

формация содержится в программе. При этом либо

можно считать, что программа описывает специализи-

рованную машину для вычисления некоторой функции,

либо воспринимать ее как программу вычисления, кото-

рая реализуется в универсальной машине (принципи-

ального различия между этими подходами нет, ибо, за-

фиксировав программу, мы превращаем универсальную

машину в специализированную). Будем придерживаться

той точки зрения, что программа задает работу специа-

лизированной машины.

Задача анализа состоит в том, чтобы по программе

машины найти реализуемую функцию либо выяснить

некоторые ее свойства. Один из результатов, которые

будут установлены в дальнейшем, состоит в том, что в

общем случае по программе машины о свойствах соот-

ветствующей ей функции ничего сказать нельзя. Таким

образом, задача анализа машин не имеет решения даже

в очень слабых постановках. В этом проявляется суще-

ственное различие устройств с конечной и бесконечной

памятью.

Синтез. Задача синтеза состоит в том, чтобы по за-

данному «входно-выходному» преобразованию информа»

ции построить схему (в случае конечных автоматов)

либо написать программу (в случае машин), которая

бы реализовала это преобразование.

Исходные данные, на основе которых производится

синтез, предполагаются записанными на некотором фор-

мальном языке. Будем рассматривать случай, когда этот

язык является универсальным для заданного класса

устройств (для конечных автоматов или машин), т. е.

когда он позволяет представить условия работы, реа-

лизуемые любыми конечными автоматами, либо все

функции, вычислимые машинами. В случае машин та-

ким свойством обладают универсальные алгоритмиче-

ские языки (АЛГОЛ, ФОРТРАН и др.). При этом за-

дача синтеза фактически сводится к трансляции с алго-

ритмического языка на язык машины. Основная же

трудность состоит в разработке содержательных алго-

ритмов и их переводе на алгоритмический язык. Послед-

нее является задачей программирования.

16

ВВЕДЕНИЕ

Наибольший интерес для нас будет представлять за-

дача синтеза конечных автоматов. Синтез сложного ав-

томата обычно осуществляется в несколько этапов. На

этапе блочного синтеза производится разбиение автома-

та на отдельные блоки по функциональному признаку.

При этом определяются задачи блоков, их взаимодей-

ствие и обмен информацией между ними. Разбиение на

блоки осуществляется интуитивно с учетом функцио-

нального единства блока, типизации блока, удобства

контроля неисправностей и др.

Далее следует этап абстрактного синтеза, итогом ко-

торого является формализация условий работы отдель-

ных блоков и запись их на некотором специальном язы-

ке. Чем более широкие возможности предоставляет этот

язык заказчику с точки зрения простоты формулирова-

ния условий работы устройства, тем сложнее последую-

щий синтез, выполняемый проектировщиком (подобно

тому как увеличение выразительных возможностей алго-

ритмических языков приводит к усложнению транслято-

ров). Иногда этап абстрактного синтеза выполняется в

диалоге заказчика и проектировщика, в процессе кото-

рого заказчик уточняет условия работы устройства пу-

тем ответа на вопросы проектировщика (анкетный

язык). Проблематику, связанную с языками для описа-

ния работы устройств, мы рассматривать не будем. Бу-

дем предполагать, что условия работы задаются просто

путем перечисления всех допустимых ситуаций (их ко-

нечное число) и указания поведения устройства в каж-

дой из них. На практике обычно используются более

компактные способы представления этой информации.

На следующем этапе структурного синтеза осуществ-

ляется построение схемы, реализующей заданные усло-

вия работы. Набор типов элементов, из которых строят-

ся схемы, обычно предполагается заранее известным.

Он должен обладать свойством полноты (универсаль-

ности), т. е. должен предоставлять возможность реали-

зации произвольных условий работы, соответствующих

конечному автомату либо автомату без памяти. (Отме-

тим, что аналогичный смысл имеет свойство универ-

сальности вычислительных машин: набор операций, вы-

полняемых машиной, должен быть достаточным для

реализации любой функции, которая в принципе может

ВВЕДЕНИЕ

17

быть вычислена.) При выполнении этапа структурного

синтеза используются формальные логические методы.

Далее следует этап надежностного синтеза, на кото-

ром обеспечивается надежность функционирования схем

путем введения некоторой структурной избыточности.

Здесь предусматриваются средства для резервирования

отдельных участков схемы, для контроля работы схемы

и корректирования неисправностей.

На следующем этапе технического синтеза учиты-

ваются реальные ограничения на специфику элементов

и их соединений (коэффициент разветвления выхода

элемента, нагрузочная способность, задержка срабаты-

вания и др.). В схему вводятся дополнительные элемен-

ты, не несущие функциональной нагрузки, а осуществ-

ляющие размножение информации, усиление сигналов,

выравнивание задержек по цепям и др.

Приведенное деление на этапы является достаточно

условным. В реальной практике проектирования неко-

торые этапы могут отсутствовать, некоторые могут со-

вмещаться (например, этап структурного и надежност-

ного синтеза), может происходить возвращение к ка-

кому-либо этапу после выполнения остальных и т. д.

В настоящее время все более широкое распространение

находят системы автоматизации проектирования, вклю-

чающие в себя специальные средства математического

и технического обеспечения ЦВМ, ориентированные на

решение задач синтеза. Они позволяют существенно об-

легчить или даже полностью автоматизировать отдель-

ные этапы проектирования сложных автоматов.

Основное внимание мы будем уделять этапу струк-

турного синтеза и в дальнейшем под синтезом будем

понимать структурный синтез.

Оптимизация. С каждой схемой или программой

обычно связывается некоторая численная величина, ха-

рактеризующая ее сложность. Здесь термин «слож-

ность» понимается достаточно широко. В случае схем

это может быть число элементов схемы, ее «стоимость»,

задержка срабатывания, в случае программ — число

команд в программе, время, потребное для вычислений,

необходимый объем памяти. Задача синтеза в идеале

ставится как задача оптимального синтеза. Целью яв-

ляется нахождение схемной или программной реализа-

18

ВВЕДЕНИЕ

ции, имеющей минимальную сложность (в условленном

смысле).

Для конечных автоматов решение этой задачи в

принципе может быть получено посредством тривиаль-

ного переборного алгоритма, который сводится к про-

смотру всех схем рассматриваемого вида в порядке воз-

растания их сложности и проверке для каждой из них,

реализует ли она заданные условия работы. Первая из

встреченных схем, для которой ответ утвердителен, бу-

дет минимальной. Трудоемкость этого алгоритма тако-

ва, что его удается довести до конца (даже при ис-

пользовании ЦВМ) лишь в самых простейших случаях,

и, таким образом, для практически интересных задач

тривиальный алгоритм ничего не дает.

Некоторые задачи оптимального синтеза удается ре-

шить эффективно (с небольшой трудоемкостью). При-

мером может служить построение автомата с минималь-

ным числом состояний. Для большинства же задач эф-

фективных методов не найдено, а все известные спо-

собы «соизмеримы» по трудоемкости с тривиальным пе-

ребором. Имеются основания полагать (они обсуж-

даются в § 5.5), что простых способов решения этих

задач не существует.

Для того чтобы преодолеть указанное препятствие,

обычно ставятся и решаются более простые задачи.

Часто требуется лишь, чтобы построенные схемы были

«достаточно экономными» (практически хорошими).

В этом случае качество используемых алгоритмов про-

веряется статистически на некотором потоке задач.Дру-

гой подход (асимптотический) связан с построением

схем, которые для абсолютного большинства функций

от достаточно большого числа аргументов близки к ми-

нимальным. Он позволяет находить зависимость (асимп-

тотическую) сложности схем от некоторых параметров,

характеризующих условия работы.

Как уже отмечалось, тривиальный перебор не яв-

ляется эффективным средством решения задач. Однако

во многих случаях перебор может быть значительно

уменьшен за счет предварительного отсечения вариан-

тов. Существуют практические методы решения задач

оптимального синтеза, основанные на идее сокращения

перебора (один из них рассматривается в § 2.3). Приме-

введение

19

нение этих методов ограничивается задачами малой

размерности, ибо обычно с повышением размерности

трудоемкость становится чрезвычайно большой (и даже

«соизмеримой» с трудоемкостью тривиального пере-

бора) .

В случае вычислений на машинах задача оптималь-

ного синтеза без каких-либо ограничений на класс вы-

числимых функций вообще не может быть поставлена,

ибо, как мы увидим дальше, некоторые функции не

имеют наилучших вычислений ни в каком приемлемом

смысле. Этот результат справедлив фактически для лю-

бых моделей машин и любых характеристик сложности

вычислений. Имеются и другие факты, обнаруживаю-

щие большие трудности, возникающие в задачах по-

строения вычислительных программ с учетом характе-

ристик сложности. В связи со сказанным при решении

достаточно сложных задач требование оптимальности

обычно не выдвигается, а речь идет лишь о «эконом-

ных» вычислениях. Эти вопросы относятся уже к обла-

сти программирования и выходят за рамки наших рас-

смотрений.

Отметим еще, что достаточно широкое распростра-

нение имеют методы упрощения схем и программ, осно-

ванные на эквивалентных преобразованиях, т. е. на за-

мене отдельных их фрагментов более простыми и функ-

ционально эквивалентными фрагментами.

Надежность. В процессе хранения, передачи и пере-

работки на информацию действуют помехи, которые мо-

гут привести к ее искажению. В связи с увеличиваю-

щейся сложностью вычислительных и управляющих си-

стем задача обеспечения их надежной работы стано-

вится все более актуальной.

Повышение надежности может быть достигнуто за

счет технических средств: внедрения новых конструкций

и новой технологии, улучшающих характеристики эле-

ментов и узлов, применения специальных устройств

(усилителей, фильтров и пр.). Другую возможность

предоставляют средства контроля и диагностики не-

исправностей. При их использовании в устройство по-

дается специальная тестовая (проверочная) информа-

ция и на основе наблюдения за выходной информацией

делается заключение о наличии неисправностей и выяс-

20

ВВЕДЕНИЕ

няются места неисправных элементов и соединений. Эти

средства применяются для обнаружения систематиче-

ских нарушений, связанных с выходом из строя отдель-

ных элементов и соединений, их критическим состоя-

нием и др. Устранение обнаруженных неисправностей

требует внешнего вмешательства.

Наряду с этим информация должна быть защищена

от случайных сбоев, связанных с помехами в линиях

связей, колебаниями напряжения и питания в электри-

ческих цепях, нарушениями контактов из-за вибраций

и др., которые не носят систематического характера и

не требуют вмешательства для их устранения. Для

борьбы с этими явлениями используются специальные

способы кодирования информации, делающие ее поме-

хозащищенной, либо схемы, обладающие свойством ав-

томатического исправления ошибок определенного вида

(самокорректирующиеся схемы). Помехозащищенность

информации достигается за счет введения в нее некото-

рой избыточности (увеличения объема информации), а

свойство самокорректирования схем — за счет аппара-

турной избыточности. Простейшим примером является

использование кода с проверкой на четность для конт-

роля в ЦВМ ошибок при пересылках чисел и команд.

В разрядную сетку машины вводится дополнительный

разряд и к двоичному машинному слову дописывается

(помещается в дополнительный разряд) символ 1 или 0

так, чтобы число единиц было четным. При искажении

одного разряда число единиц становится нечетным, и в

этом случае выдается сигнал об ошибке.

Мы будем изучать лишь круг вопросов, связанных с

повышением надежности за счет помехоустойчивого ко-

дирования и самокорректирования, оставляя в стороне

вопросы применения технико-технологических средств и

средств диагностики.

Введение информационной избыточности увеличи-

вает объем памяти, необходимый для хранения инфор-

мации, замедляет ее передачу по линиям связи и т. д.,

а введение аппаратурной избыточности приводит к ус-

ложнению устройств. В связи с этим возникает задача

уменьшения избыточности при заданных свойствах по-

мехозащищенности. Помимо этого налагается условие,

чтобы кодирование и исправление ошибок осуществля-

ВВЕДЕНИЕ

21

лись с малыми затратами аппаратуры, времени и па-

мяти. Эти требования в некотором смысле противоре-

чивы, однако имеются конструкции, в которых их

удается удачно совместить.

Важной задачей является оценка минимально воз-

можной избыточности, при которой могут быть обеспе-

чены заданные свойства помехозащищенности. Эти

оценки обычно получаются из сопоставления «количе-

ства информации» (передаваемой или хранимой) и

«пропускной способности» среды, определяемой возмож-

ными ошибками и их вероятностными характеристика-

ми. При этом оценки обычно получаются неконструктив-

но, но они дают теоретически достижимую границу, к

которой надо стремиться при разработке конструктив-

ных методов.

Содержание книги. Выше был намечен круг вопро-

сов, связанных с дискретными устройствами, которые

мы предполагаем рассмотреть. Остановимся теперь бо-

лее подробно на содержании книги.

Она состоит из трех примерно равных по объему час-

тей. Первая часть (главы I—III) посвящена устройст-

вам с конечной памятью (конечным автоматом), вторая

часть (главы IV—V) — устройствам с бесконечной па-

мятью (идеализированным моделям вычислительных

машин) и алгоритмам, а третья часть (главы VI—VII) —

вопросам надежного хранения, передачи и переработки

дискретной информации.

В главе I описывается аппарат логических функ-

ций, на базе которого в дальнейшем излагается мате-

риал, относящийся к устройствам с конечной памятью.

Важную роль здесь играют различные представления

логических функций, сказывающиеся полезными при

синтезе устройств. Дается решение задачи полноты, т. е.

выясняются условия, которым должен удовлетворять

набор логических элементов, чтобы схемами, построен-

ными из этих элементов, можно было реализовать лю-

бую логическую функцию.

Глава II посвящена дискретным устройствам без

памяти. Основное внимание уделено синтезу схем. Под

сложностью схемы понимается число входящих в нее

элементов. Поскольку эффективного (не основанного на

переборе) решения задачи синтеза минимальных схем

22

ВВЕДЕНИЕ

не известно, приводятся некоторые методы построения

«экономных» схем. В заключение главы описывается

асимптотический метод, позволяющий синтезировать

«почти наилучшие» схемы для «почти всех» функций.

На его основе выясняется, как растет сложность схем

с ростом числа входных полюсов.

В главе III изучаются устройства с конечной па-

мятью— конечные автоматы. Излагается эффективный

метод построения автомата, реализующего заданные

условия работы и имеющего минимальное число состоя-

ний. Дается решение задачи анализа и синтеза для слу-

чая, когда автоматы реализуются схемами из логиче-

ских элементов и простейших элементов памяти (задер-

жек). Далее рассматриваются схемы, в качестве элемен-

тов которых используются автоматы произвольного вида.

Задача анализа таких схем решается достаточно просто,

в то время как при синтезе (даже без требования оп-

тимальности) возникают серьезные трудности. Одна из

них состоит в том, что в принципе не существует спо-

соба, который бы по заданному набору автоматов уста-

навливал, является ли он полным (т. е. возможно ли с

его использованием схемно реализовать любой конеч-

ный автомат). Доказательство этого факта приводится

лишь в главе V, ибо оно требует некоторых сведений из

теории алгоритмов.

Глава IV посвящена моделям алгоритмов. Все из-

вестные модели алгоритмов эквивалентны в том смысле,

что классы функций, вычислимых в этих моделях, сов-

падают. Поэтому изложение можно вести на базе любой

из них. В качестве основной взята модель машины

Тьюринга, которая, с одной стороны, является очень

простой, а с другой — достаточно точно отражает содер-

жание вычислительного процесса. Фундаментальный

факт эквивалентности различных моделей алгоритмов

иллюстрируется на примере функций, вычислимых на

машинах Тьюринга, и функций, порождаемых с исполь-

зованием некоторых специальных операций алгоритми-

ческого типа (частично-рекурсивных функций). После-

дующая часть главы посвящена важному свойству уни-

версальности. Строится универсальная машина Тью-

ринга, которая при вводе соответствующей программы

может моделировать любую алгоритмическую процеду-

ВВЕДЕНИЕ

23

ру (тот же принцип используется в современных ЦВМ).

С применением свойства универсальности устанавли-

вается ряд общих результатов. Один из них утверж-

дает, что по программе, вообще говоря, ничего нельзя

сказать о реализуемой функции, и, таким образом, про-

ливается свет на природу многих трудностей, возникаю-

щих в области программирования, создания алгоритми-

ческих языков и др.

В главе V рассматриваются вычислительные воз-

можности машин. Устанавливается существование за-

дач, которые в принципе не могут быть решены алгорит-

мическими методами. Такой, в частности, является за-

дача полноты системы конечных автоматов, о которой

шла речь в главе III. Далее изучаются ограничения на

вычислимость, связанные с необходимым объемом вре-

мени и памяти. Доказывается, что некоторые задачи до-

пускают лишь очень сложное решение, и, таким обра-

зом, они практически недоступны (даже при использо-

вании самых мощных вычислительных средств). Уста-

навливается, что не всякая функция имеет наилучшее

вычисление (в каком-либо приемлемом смысле), и по-

этому вопрос об оптимальном вычислении может быть

поставлен не всегда. Многие дискретные задачи допу-

скают нахождение решения путем переборного процес-

са. В заключение главы рассматривается класс всех та-

ких задач. Показывается, что некоторые важные задачи

(в том числе ряд задач, связанных с оптимальным син-

тезом) являются самыми сложными в этом классе, и

поэтому трудно рассчитывать на то, что для них удастся

найти эффективный (достаточно простой) алгоритм ре-

шения.

Следующая глава VI посвящена эффективному

кодированию дискретной информации, делающему ее

помехозащищенной. Здесь изучаются свойства кодов,

обеспечивающие возможность обнаружения и исправ-

ления ошибок. Дается способ построения наилучших из

известных кодов (БЧХ-кодов), обладающих заданной

способностью исправления ошибок, малой избыточ-

ностью и допускающих достаточно простое кодирова-

ние и декодирование информации. На их основе опи-

сывается конструкция самкорректирующихся схем, ко-

торые для «почти всех» функций имеют «почти ту же»

24

ВВЕДЕНИЕ

сложность, что и минимальные схемы без требования

самокорректирования.

В главе VII рассматривается задача надежной

передачи и хранения дискретной информации в вероят-

ностной постановке (полученные результаты допускают

распространение и на переработку информации). Вво-

дятся количественные меры неопределенности и инфор-

мации, служащие базой для изложения дальнейшего

материала (они представляют и самостоятельный инте-

рес). Устанавливается основной результат, связываю-

щий избыточность, необходимую для надежной пере-

дачи (хранения) дискретной информации с некоторой

величиной (пропускной способностью), характеризую-

щей среду и определяемой типами возможных ошибок

и их вероятностными характеристиками. Помимо этого

рассматриваются вопросы оптимального «сжатия» ди-

скретной информации, обеспечивающего полную вос-

станавливаемость исходной информации.

Проблематика, связанная с дискретными устрой-

ствами, чрезвычайно широка, и поэтому многие важные

вопросы не нашли отражения в книге. Некоторые из

них, непосредственно примыкающие к излагаемому ма-

териалу, упоминаются в тексте и там же приводятся

соответствующие ссылки на литературу.

ЧАСТЬ ПЕРВАЯ

Глава I

ЛОГИЧЕСКИЕ ФУНКЦИИ

§ 1.1. Задание логических функций

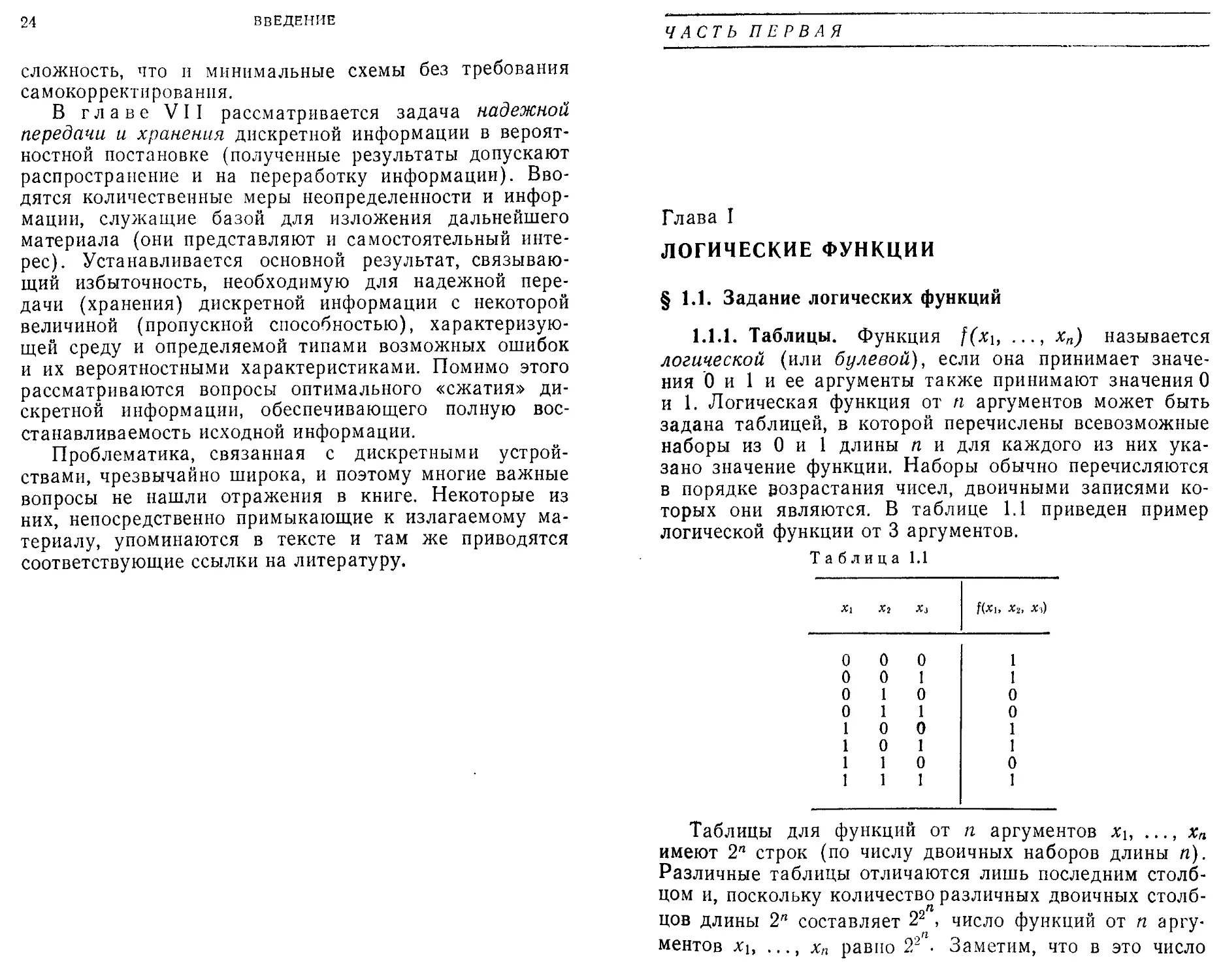

1.1.1. Таблицы. Функция f(xit хп) называется

логической (или булевой), если она принимает значе-

ния 0 и 1 и ее аргументы также принимают значения О

и 1. Логическая функция от п аргументов может быть

задана таблицей, в которой перечислены всевозможные

наборы из 0 и 1 длины п и для каждого из них ука-

зано значение функции. Наборы обычно перечисляются

в порядке возрастания чисел, двоичными записями ко-

торых они являются. В таблице 1.1 приведен пример

логической функции от 3 аргументов.

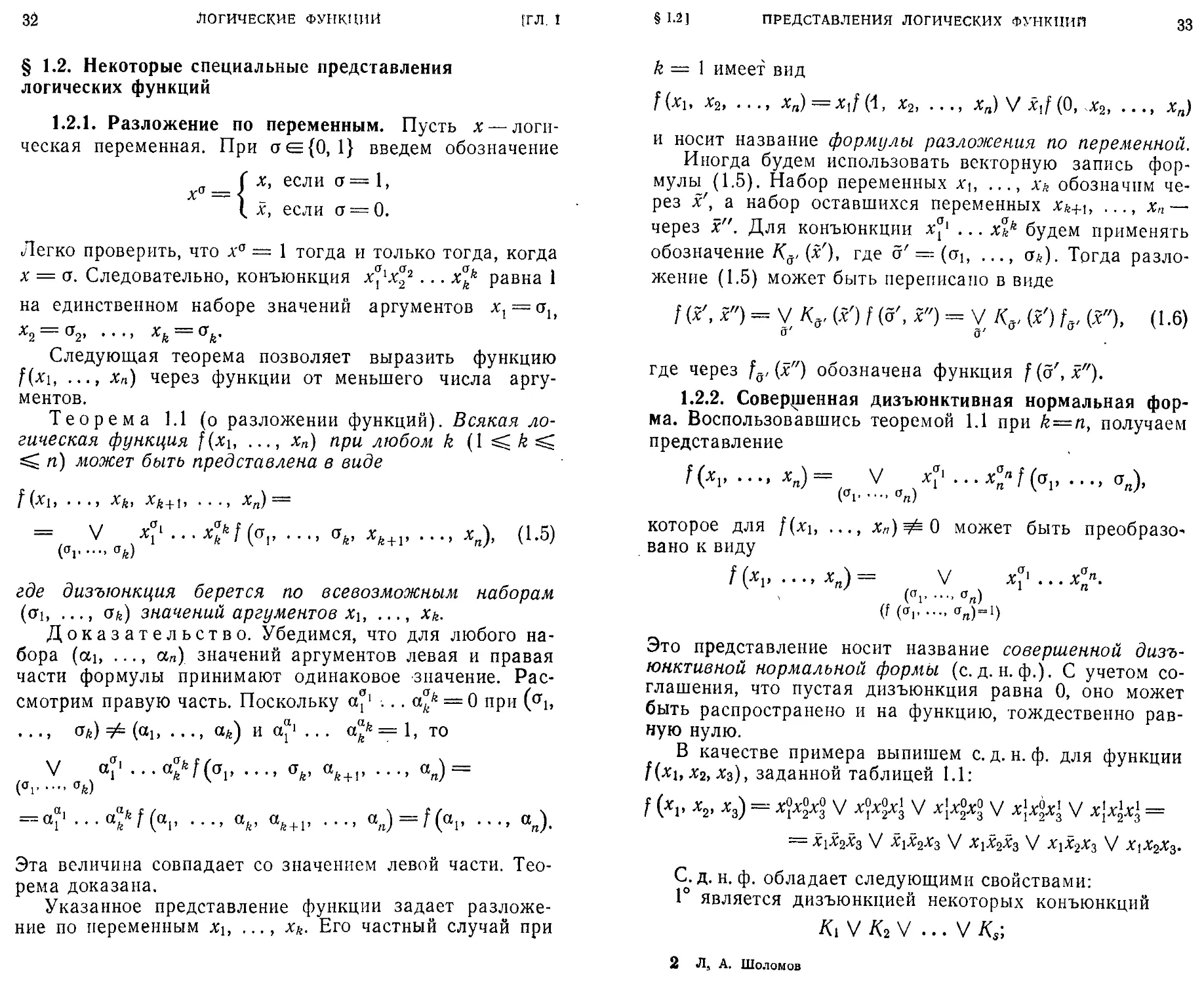

Таблица 1.1

Х1 Х1 X,

f(Xi, Х2, Xi)

ООО

О О 1

О 1 О

О 1 1

1 о о

1 0 1

1 1 о

1 1 1

1

1

о

о

1

1

о

1

Таблицы для функций от п аргументов Xi, ..., хп

имеют 2Ч строк (по числу двоичных наборов длины п).

Различные таблицы отличаются лишь последним столб-

цом и, поскольку количество различных двоичных столб-

цов длины 2" составляет 22 , число функций от п аргу-

ментов %1, ..., Хп равно 22 . Заметим, что в это число

26

ЛОГИЧЕСКИЕ ФУНКЦИИ

[ГЛ. I

включены и функции, зависящие от некоторых из аргу-

ментов Xi, хп фиктивно*), т. е. функции, фактиче-

ски зависящие от меньшего числа аргументов. Вели-

чина 22 чрезвычайно быстро растет (так, 22 — 4, 22 —

= 16, 223 = 256, 22< > 6 • 104, 22’ > 4 • 109).

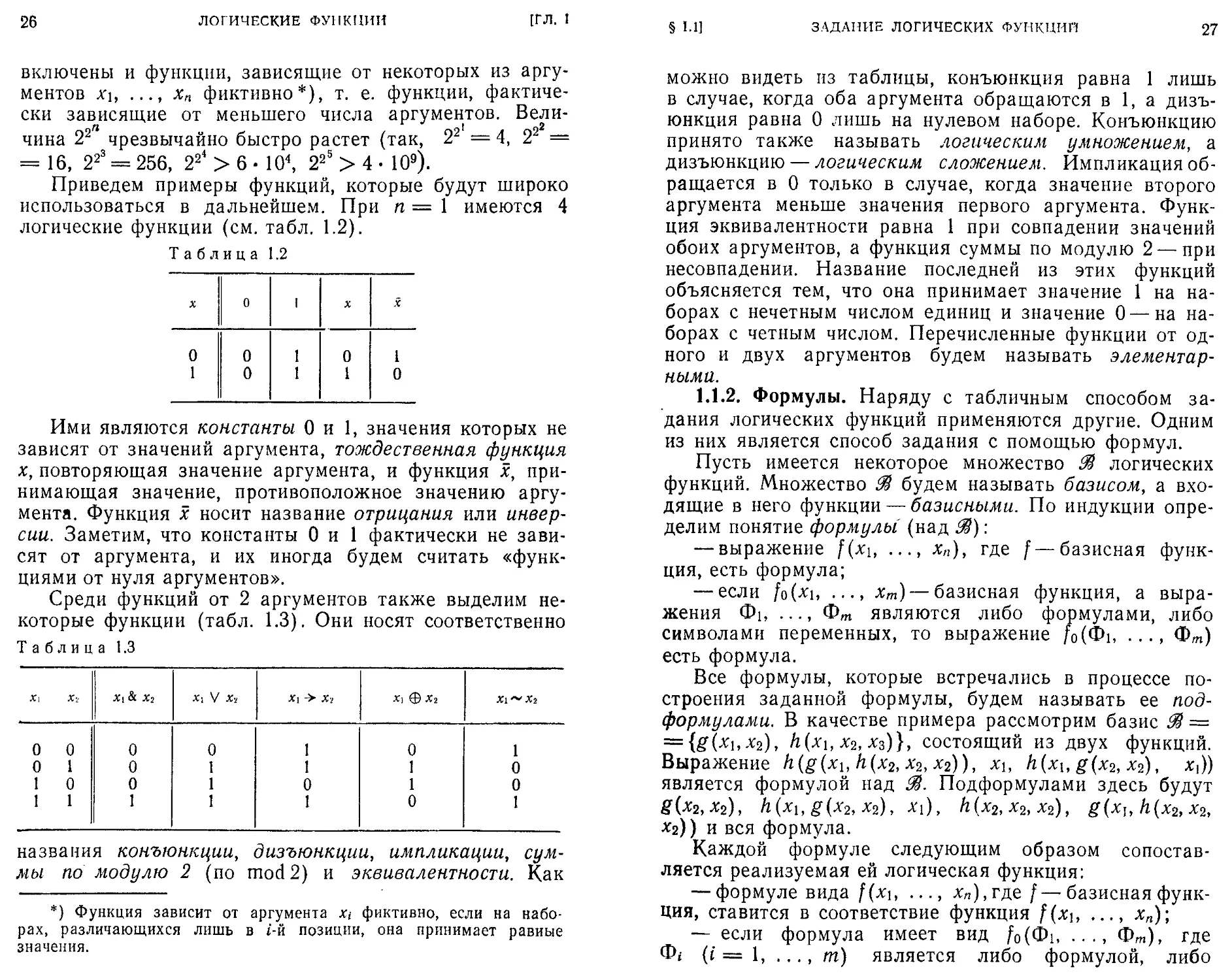

Приведем примеры функций, которые будут широко

использоваться в дальнейшем. При п — 1 имеются 4

Ими являются константы 0 и 1, значения которых не

зависят от значений аргумента, тождественная функция

х, повторяющая значение аргумента, и функция х, при-

нимающая значение, противоположное значению аргу-

мента. Функция х носит название отрицания или инвер-

сии. Заметим, что константы 0 и 1 фактически не зави-

сят от аргумента, и их иногда будем считать «функ-

циями от нуля аргументов».

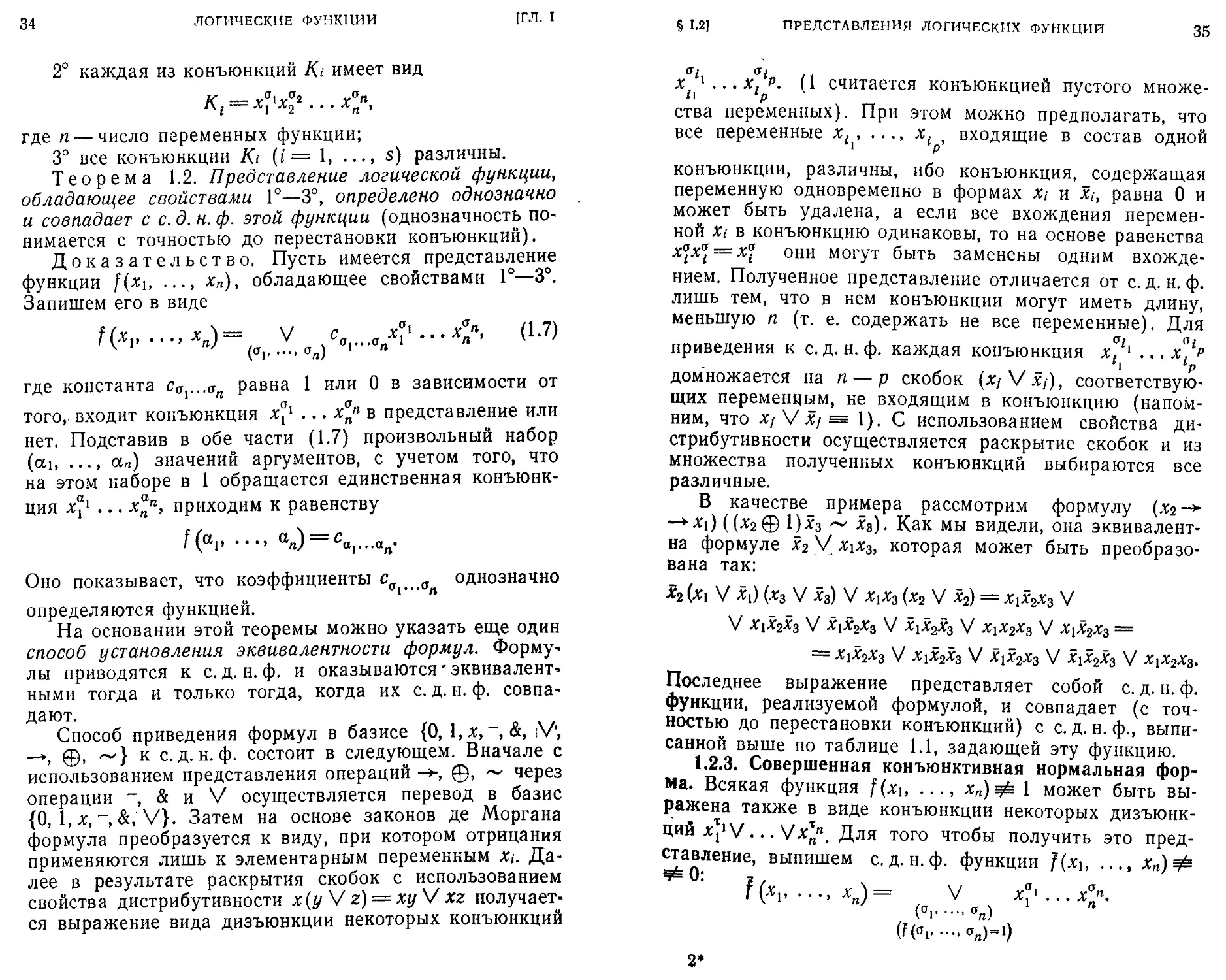

Среди функций от 2 аргументов также выделим не-

которые функции (табл. 1.3). Они носят соответственно

Таблица 1.3

Х1 Х2 Х1 & х2 х; V X-J Х1 -> х-I X, ф Xi

0 0 0 0 1 0 1

0 1 0 1 1 1 0

1 0 0 1 0 1 0

1 1 1 1 1 0 1

названия конъюнкции, дизъюнкции, импликации, сум-

мы по модулю 2 (по mod 2) и эквивалентности. Как

*) Функция зависит от аргумента xi фиктивно, если на набо-

рах, различающихся лишь в 1-а позиции, она принимает равные

значения.

§ I.ll

ЗАДАНИЕ ЛОГИЧЕСКИХ ФУНКЦИИ

27

можно видеть из таблицы, конъюнкция равна 1 лишь

в случае, когда оба аргумента обращаются в 1, а дизъ-

юнкция равна 0 лишь на нулевом наборе. Конъюнкцию

принято также называть логическим умножением, а

дизъюнкцию — логическим сложением. Импликация об-

ращается в 0 только в случае, когда значение второго

аргумента меньше значения первого аргумента. Функ-

ция эквивалентности равна 1 при совпадении значений

обоих аргументов, а функция суммы по модулю 2 — при

несовпадении. Название последней из этих функций

объясняется тем, что она принимает значение 1 на на-

борах с нечетным числом единиц и значение 0 — на на-

борах с четным числом. Перечисленные функции от од-

ного и двух аргументов будем называть элементар-

ными.

1.1.2. Формулы. Наряду с табличным способом за-

дания логических функций применяются другие. Одним

из них является способ задания с помощью формул.

Пусть имеется некоторое множество & логических

функций. Множество $ будем называть базисом, а вхо-

дящие в него функции — базисными. По индукции опре-

делим понятие формулы (над :

— выражение f(%i.....х„), где f — базисная функ-

ция, есть формула;

— если fo(xi, ..., xm) — базисная функция, а выра-

жения Фь ..., Фт являются либо формулами, либо

символами переменных, то выражение /0(Фь ..., Ф«)

есть формула.

Все формулы, которые встречались в процессе по-

строения заданной формулы, будем называть ее под-

формулами. В качестве примера рассмотрим базис & =

= {g(xi,x2), Цх^ х2, х3)}, состоящий из двух функций.

Выражение h(g(xlt h(x2, х2, х2)), xi, h(xi, g(x2, х2), х,))

является формулой над Подформулами здесь будут

g(x2,x2), h(xi,g(x2,x2), Xi), h(x2,x2,x2), g(x,, h(x2, x2,

x2)) и вся формула.

Каждой формуле следующим образом сопостав-

ляется реализуемая ей логическая функция:

— формуле вида f(xi, ..., %п),где f — базисная функ-

ция, ставится в соответствие функция ..., х„);

— если формула имеет вид .... Фт), где

Ф< (i = 1, ..., m) является либо формулой, либо

28

ЛОГИЧЕСКИЕ ФУНКЦИИ

[ГЛ. I

символом переменной х/(1), то ей сопоставляется функция

/о(fi, ..., fm), где ft является соответственно либо функ-

цией, реализуемой подформулой Ф„ либо тождественной

функцией х/(().

Функция, реализуемая формулой, зависит от пере-

менных, которые участвовали в ее построении. В каче-

стве примера рассмотрим формулу (х2 -* %i)&(( (*2 ф

ф1)&х3)~х3). Она реализует некоторую функцию

f(xi, х2, х3). Пользуясь таблицами для элементарных

функций, можно вычислить ее значение на любом на-

боре (ai,«2, аз). Проделаем это для набора (0,1,0):

(1 -0) &(((!© 1)&0)~0) =

= (1 -► 0) & ((0 & 1) ~ 1) = о & (0 ~ 1) = 0 & 0 = 0.

Подобным образом можно убедиться, что функция

f(xt,x2, хз) задается таблицей 1.1.

1.1.3. Эквивалентные преобразования формул. Фор-

мулы Ф и Т будем называть эквивалентными и запи-

сывать Ф = если они реализуют равные функции,

т. е. на одинаковых наборах принимают одинаковые зна-

чения. Эквивалентность формул может быть установ-

лена путем нахождения табличного задания реализуе-

мых ими функций и сравнения этих таблиц (другой спо-

соб проверки эквивалентности будет изложен в следую-

щем параграфе). Очевидно, что замена в формуле неко-

торой подформулы на эквивалентную дает формулу,

эквивалентную исходной. На основании этого можно

осуществлять преобразования формул, не изменяющие

реализуемых функций.

Дальше в пределах параграфа будем рассматривать

формулы над базисом = {0, 1,х, &, V, ф, ~},

состоящим из всех элементарных функций.

По таблицам 1.2 и 1.3 легко проверить, что имеют

место эквивалентности

Xi -> х2 = Xi V х2, (1.1)

Х1фх2 = (Х] &х2) V (Х[ &х2), (1.2)

Xi ~ х2 = (х, & х2) V (хх & х2). (1.3)

С их использованием формулы над & могут быть заме-

нены эквивалентными формулами над более узким ба-

зисом {0, 1, х, &, У}.

§ I.1J

ЗАДАНИЕ ЛОГИЧЕСКИХ ФУНКЦИЙ

29

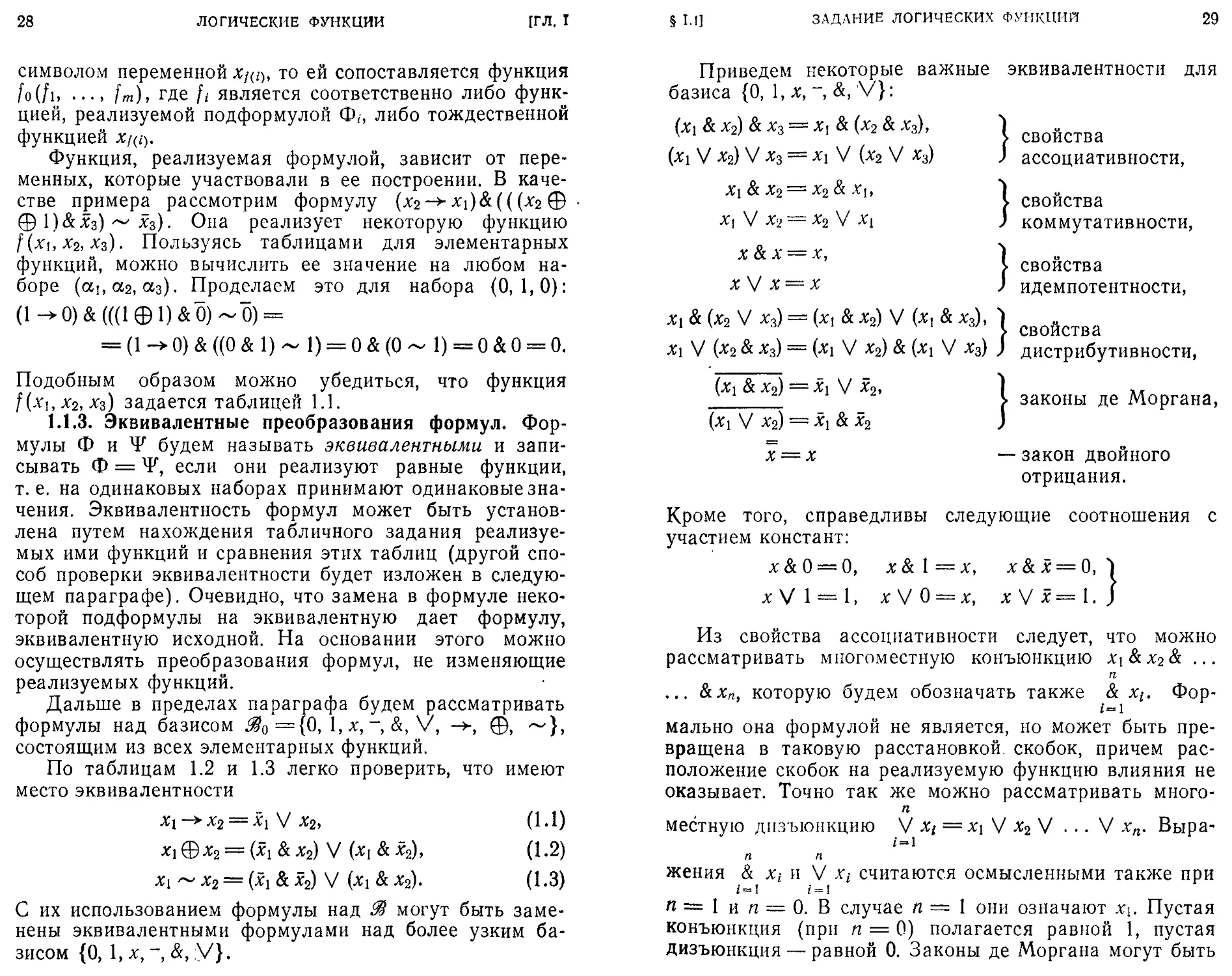

Приведем некоторые важные базиса {0, 1, х, &, V}: эквивалентности для

(Х] & х2) &х3 = хг& (х2 & х3), (xi V х2) V х3 = xi V (х2 V х3) Xi & Х2 = Х2 & Хь %! V Х2 = Х2 V Х[ х&х — х, х\/ X — X Xi & (х2 V х3) = (х, & х2) V (*1 & х3), Xi V (х2 & х3) = (Xi V х2) & (Xi V Х3) . 1 свойства ) ассоциативности, 1 свойства ) коммутативности, 1 свойства ) идемпотентности, 1 свойства ' дистрибутивности,

(xi & х2) = X] V х2, (Xi V х2) == х, & х2 1 законы де Моргана,

х = х

— закон двойного

отрицания.

Кроме того, справедливы следующие соотношения с

участием констант:

х&0 = 0, х&Л—х, х&х = 0,')

х V 1 — 1, х V 0 = х, х V х = I. J

Из свойства ассоциативности следует, что можно

рассматривать многоместную конъюнкцию xi&x2& ...

... &хп, которую будем обозначать также & х{. Фор-

мально она формулой не является, но может быть пре-

вращена в таковую расстановкой, скобок, причем рас-

положение скобок на реализуемую функцию влияния не

оказывает. Точно так же можно рассматривать много-

п

местную дизъюнкцию V xt = х\ V х2 V ... V хп. Выра-

/=»1

п п

жения & Xi и V Xi считаются осмысленными также при

/=1 /=1

п = 1 и п — 0. В случае п = 1 они означают хь Пустая

конъюнкция (при п = 0) полагается равной 1, пустая

дизъюнкция — равной 0. Законы де Моргана могут быть

30

ЛОГИЧЕСКИЕ ФУНКЦИИ

[ГЛ. I

обобщены для произвольного tv.

( & Xi) = V х,-, ( v Xi ) = & Xi. (1.4)

\< = 1 / Z = 1 \i = l / i=l

При n > 2 в этом можно убедиться, представив много-

местную функцию с помощью двуместных. При п — 3,

например, цепочка преобразований имеет вид

(Х1 & Х2 & Х3) = ((%1 & Х2) & х3) =

= (%1 & х2) v = (м V х2) V *3 = *1 V х2 V х3.

В случае п = 0 и п = 1 соотношения (1.4) выполняются

очевидным образом.

Соотношения (1.4) допускают дальнейшее обобще-

ние. Пусть функция f реализуется некоторой формулой

в базисе {О, 1,_, &, V}. Тогда формула, реализующая

ее отрицание f, может быть получена по следующему

правилу. Все функции & должны быть заменены на V,

функции V — на &, переменные Xi должны быть заме-

нены их отрицаниями, а константы 0 и 1 — противопо-

ложными константами 1 и 0. Это вытекает из законов

де Моргана, на основе которых отрицание над форму-

лой может быть последовательно пронесено вглубь фор-

мулы, пока оно не перейдет на переменные и константы.

Для пояснения этого рассмотрим пример. Пусть

функция / задается формулой

f = (Ui & х2) V х3) & (1 V (х3 & х2}}.

Последовательное применение законов де Моргана дает

f = ((xi & х2) V х3) & (1 V (х3 & х2)) =

= (Ui & х2) v Х3) V (1 V (х3 & х2)) =

= ((Xj & х2) & х3) V (Г& (х3 & х2)) =

= ((М V х2) & х3) V (0 & (х3 V х2))-

Тот же результат получается с использованием указан-

ного правила.

1.1.4. Упрощение формул. В дальнейшем с целью

сокращения записей условимся знак & иногда заменять

точкой или опускать и считать, что операция & связы-

§ 1.П

ЗАДАНИЕ ЛОГИЧЕСКИХ ФУНКЦИИ

31

вает сильнее других операций, т. е. что она выполняет-

ся раньше их (если скобки не предписывают другого

порядка). Так, вместо записи (xi&x2)->x3 будем при-

менять XjX2—>Хз.

Укажем некоторые полезные эквивалентности, кото-

рые могут быть использованы для упрощения формул:

Xi V XiX2 = Xi, )

? правила поглощения,

Xi (Xj V х2) = X] )

XiX2 V ххх2 = Xi — правило склеивания,

Х]Х2 V *1 — х2 V — правило вычеркивания.

Их доказательства проводятся на основе эквивалентно-

стей, приведенных раньше:

Xi V Х]Х2 — Xi • 1 V XjX2 = X] (1 V х2) = Xi • 1 = Xi,

Xi (Xi V Х2) == XiX] V Х]Х2 = Xi V Х[Х2 = А'1,

Х]Х2 V ххх2 *= Xi (х2 V х2) = X] • 1 = Xi,

Х]Х2 V хх = xix2 V (Xi V *ix2) = (xix2 V Xix2) V хх = х2 V х,.

При применении указанных правил вместо переменных

Xi и х2 могут подставляться любые формулы.

Применение правил проиллюстрируем на примере ра-

нее рассматривавшейся формулы Ф = (x2->Xi) ((х2 ф

ф 1)х3 ~ х3).

Используя соотношения (1.1) — (1.3), осуществим ее

перевод в базис {0, 1, х, &, V} с одновременным упро-

щением. Имеем

Ф1 = х2->Xi = х2 V Xi,

ф2 = х2 ф 1 = х2 • 1 V х2 • Т = х2,

Ф3 = Ф2х3 ~ х3 = х2х3 ~ х3 = (х2х3) х3 V (х2х3) х3 =

= (х2 V х3) х.з V х2х3 = х3 V х2х3 == х3 V х2,

Ф = Ф,Ф3 = (х2 V *1) (х з V х2) =

== (х2 V Л'1) (х2 V х3) = х2 V Х]Х3

(здесь мы воспользовались свойством дистрибутивно-

сти). Окончательно,

(х2 Xj) ((х2 ф 1) х3 ~ х3) = х2 V Х!Х3.

ЛОГИЧЕСКИЕ ФУНКЦИЙ

[ГЛ. I

§ 1.2. Некоторые специальные представления

логических функций

1.2.1. Разложение по переменным. Пусть х — логи-

ческая переменная. При ое{0, 1} введем обозначение

( х, если о = 1

= <

( х, если о = 0

Легко проверить, что ха — 1 тогда и только тогда, когда

х = о. Следовательно, конъюнкция х°1х°2 ... xakk равна 1

на единственном наборе значений аргументов х1 = о11

х2 = о2, ..., хк = oft.

Следующая теорема позволяет выразить функцию

f(xi, ..., хп) через функции от меньшего числа аргу-

ментов.

Теорема 1.1 (о разложении функций). Всякая ло-

гическая функция ..., хп) при любом k (1 k

п) может быть представлена в виде

f (Xj, • • ., Xfc, Xfc-f-1, . . ., Хп)

= V Ok, Xk+i.....х„), (1.5)

(°i...°а)

где дизъюнкция берется по всевозможным наборам

(01, ..., Ой) значений аргументов хц ..., Xk.

Доказательство. Убедимся, что для любого на-

бора (он, .... ап) значений аргументов левая и правая

части формулы принимают одинаковое значение. Рас-

смотрим правую часть. Поскольку af1 ... = 0 при (сть

.. •, сгА) #= («1» at) и «°1 ... akk = 1, то

V «;... ....ofe, а .... а„) =

(°!..

= < ...а“^(ар ..., ak, ak+l, .... a„) = f(«P , %).

Эта величина совпадает со значением левой части. Тео-

рема доказана.

Указанное представление функции задает разложе-

ние по переменным х1г ..., xk. Его частный случай при

§ 1.2] ПРЕДСТАВЛЕНИЯ ЛОГИЧЕСКИХ ФУНКЦИЙ

33

k = 1 имеет вид

f(xb х2) х„)=хф(^, х2, ..., х„) V xj (0, .х2..Хп)

и носит название формулы разложения по переменной.

Иногда будем использовать векторную запись фор-

мулы (1.5). Набор переменных хь ..., хь обозначим че-

рез х', а набор оставшихся переменных xft+!, ..., х,,—

через х". Для конъюнкции х®1 ... Xkk будем применять

обозначение Кв,(х'), где д' = (о;...о^). Тогда разло-

жение (1.5) может быть переписано в виде

f (х', х") = V Кв, (х') f (д', х") - V Кв, (х') fe, (х"), (1.6)

а' а'

где через fd, (х") обозначена функция f (д', х").

1.2.2. Совершенная дизъюнктивная нормальная фор-

ма. Воспользовавшись теоремой 1.1 при k — n, получаем

представление

f(xi......xn)== V •••>

(°1...М

которое для f(xi, ..., х.,)^0 может быть преобразо-

вано к виду

/ (хр .... х ) = V х11 ... х п.

(°!.....................а«)

(f (а...... а„)=1)

Это представление носит название совершенной дизъ-

юнктивной нормальной формы (с. д. н. ф.). С учетом со-

глашения, что пустая дизъюнкция равна 0, оно может

быть распространено и на функцию, тождественно рав-

ную нулю.

В качестве примера выпишем с. д. н. ф. для функции

f(xi,x2,x3), заданной таблицей 1.1:

f (хр х,, х,) = x?xW V х°х°х* V х!х°х“ V х'х^х’ V x.’xlxl =

I \ 4 * и/ 1 £ О 1*0 1*0 1*0 1*0

= Х1Х2Х3 V Х1Х2х3 V Х]Х2х3 V Х]Х2х3 V XiX2x3.

С.д. н. ф. обладает следующими свойствами:

1° является дизъюнкцией некоторых конъюнкций

Ki V К2 V ... V Ks;

2 А. Шеломов

34

ЛОГИЧЕСКИЕ ФУНКЦИИ

[ГЛ. I

2° каждая из конъюнкций Ki имеет вид

где п — число переменных функции;

3° все конъюнкции Ki (t = 1, s) различны.

Теорема 1.2. Представление логической функции,

обладающее свойствами 1°—3°, определено однозначно

и совпадает с с. д. н. ф. этой функции (однозначность по-

нимается с точностью до перестановки конъюнкций).

Доказательство. Пусть имеется представление

функции f(xi...хп), обладающее свойствами 1°—3°.

Запишем его в виде

’б,.....V » (1.7)

V4’ • *’ п)

где константа са а равна 1 или 0 в зависимости от

того, входит конъюнкция х°* ... х°« в представление или

нет. Подставив в обе части (1.7) произвольный набор

(он, ..., ап) значений аргументов, с учетом того, что

на этом наборе в 1 обращается единственная конъюнк-

а.

ция Xj1 ... хпп, приходим к равенству

Оно показывает, что коэффициенты с01,.,а однозначно

определяются функцией.

На основании этой теоремы можно указать еще один

способ установления эквивалентности формул. Форму-

лы приводятся к с. д. и. ф. и оказываются' эквивалент-

ными тогда и только тогда, когда их с. д. н. ф. совпа-

дают.

Способ приведения формул в базисе {0, 1,х, ~, &, V',

—>, ф, к с. д. н. ф. состоит в следующем. Вначале с

использованием представления операций ф, ~ через

операции ~, & и V осуществляется перевод в базис

{О, 1, х, ~, &, V}. Затем на основе законов де Моргана

формула преобразуется к виду, при котором отрицания

применяются лишь к элементарным переменным х,-. Да-

лее в результате раскрытия скобок с использованием

свойства дистрибутивности х(у V z) = ху V хг получает-

ся выражение вида дизъюнкции некоторых конъюнкций

§ 1.2] ПРЕДСТАВЛЕНИЯ ЛОГИЧЕСКИХ ФУНКЦИЙ

35

СГ/ со о

х 1 ... х, р. (1 считается конъюнкцией пустого множе-

Л ‘р

ства переменных). При этом можно предполагать, что

все переменные х^, ..., х. , входящие в состав одной

конъюнкции, различны, ибо конъюнкция, содержащая

переменную одновременно в формах х, и Xi, равна 0 и

может быть удалена, а если все вхождения перемен-

ной Xi в конъюнкцию одинаковы, то на основе равенства

= они могут быть заменены одним вхожде-

нием. Полученное представление отличается от с. д. н. ф.

лишь тем, что в нем конъюнкции могут иметь длину,

меньшую п (т. е. содержать не все переменные). Для

приведения к с. д. н. ф. каждая конъюнкция хг 1 ... х{ р

домножается на п — р скобок (XjVxj), соответствую-

щих переменным, не входящим в конъюнкцию (напом-

ним, что X/Vx/s 1). С использованием свойства ди-

стрибутивности осуществляется раскрытие скобок и из

множества полученных конъюнкций выбираются все

различные.

В качестве примера рассмотрим формулу (х2->

—>xi) ((х2ф 1)х3 ~ ха). Как мы видели, она эквивалент-

на формуле х2 V Х1Х3, которая может быть преобразо-

вана так:

Х2 (*I V Xj) (Х3 V Х3) V Х]Х3 (х2 V Х2) == Х1Х2Х3 V

V Х1Х2Хз V Х1Х2Х3 V XjX2X3 V Х]Х2Х3 V Х^гХз =

= XiX2X3 V X1X2X3 V *1Х2Хз V X1X2X3 V Х1Х2Х3,

Последнее выражение представляет собой с. д. н. ф.

функции, реализуемой формулой, и совпадает (с точ-

ностью до перестановки конъюнкций) с с. д. н. ф., выпи-

санной выше по таблице 1.1, задающей эту функцию.

1.2.3. Совершенная конъюнктивная нормальная фор-

ма. Всякая функция f(xi, ..., xn)^fe 1 может быть вы-

ражена также в виде конъюнкции некоторых дизъюнк-

ций x^V... Vx*". Для того чтобы получить это пред-

ставление, выпишем с. д. н. ф. функции 7(хь .... хп)^

sfe л-

.....,Д_>

(Н°1...CTn) = 1)

2*

36

ЛОГИЧЕСКИЕ ФУНКЦИИ

(ГЛ. I

Воспользовавшись правилом написания формулы для

отрицания функции и тем,что f = f, получаем

f (xi> • • • > хп) ~ & (%!1V ... V xnn) —

(°Р ап)

(Г(ар .... о„) = 1)

(°1

(f(ar

& I

ап)=°')

Это представление носит название совершенной конъ-

юнктивной нормальной формы (с. к. н. ф.). С учетом со-

глашения о том, что пустая конъюнкция равна 1, оно

распространяется на функцию f(xi, хп), тожде-

ственно равную 1.

Для с. к. н. ф. также имеет место теорема единствен-

ности, которая формулируется аналогично теореме для

с. д. н. ф. Она может быть доказана непосредственно

либона основе теоремы о с. д. н. ф., примененной к функ-

ции f.

В качестве упражнения выпишем с. к. н. ф. функции

f(xi, х2,хз), задаваемой таблицей 1.1,

f (Х], Х2, X3)=(X1VX2VX3)(X1V^VX3)(X1VX2VX3).

1.2.4. Полином Жегалкина. Еще одно важное пред-

ставление логических функций получается с использо-

ванием операций конъюнкции и суммирования по mod 2.

Отметим, что сумма по mod 2 обладает обычными

свойствами: Х1фх2 = х2фх] (коммутативность), xi ф

ф (х2 ф х3) = (xi ф х2) ф х3 (ассоциативность), хДхгф

ф х3) = XjX2 ф XjX3 (дистрибутивность). На основе свой-

ства ассоциативности можно рассматривать многомест-

п

ную операцию х{ = Х]фх2ф ... фхп. Значение этой

1=1

суммы равно 1 тогда и только тогда, когда в наборе зна-

чений переменных xi, х2, ..., хп имеется нечетное число

единиц. Заметим, что если в наборе значений перемен-

ных X], х2, ..., хп присутствует не более одной едини-

П п

цы, то X, совпадает с V Х[.

§ 1.21

ПРЕДСТАВЛЕНИЯ ЛОГИЧЕСКИХ ФУНКЦИИ

37

Рассмотрим теперь произвольную функцию f(xi, ...

хп) 0 и выразим ее посредством с. д. н. ф.:

КХ1........О = , V , Х°'

(°Р ••• ап)

хап

• • лп

На каждом наборе (он, ..., ап) в 1 обращается не бо-

лее одной из конъюнкций х°‘ ... х^, входящих в

с. д. н. ф. Поэтому внешняя дизъюнкция может быть за-

менена суммой по mod 2:

......О = 22 *1‘ •••<"•

(°Р • ап)

(Ц°1..ап)=Ч

Далее, поскольку х° = х = х © 1, х1 = х = х © 0, то ха =

= х®5. Подставив вместо хаА выражение х{®др по-

лучим

f(xb х„) = (Х1ф51) ... (х„фа„).

(’1...М

m.....М"1)

Обычным образом раскрыв скобки и приведя подобные

члены по правилу А © А = 0, придем к представлению

функции в виде полинома по mod 2:

где коэффициенты равны 0 или 1. Пустая конъ-

юнкция считается равной 1, так что коэффициент, со-

ответствующий пустому множеству индексов й, ..., й,

представляет собой свободный член полинома. Указан-

ное представление носит название полинома Жегалкина.

Для функции, тождественно равной нулю, в качестве

полинома берется 0.

Построим полином Жегалкина для функции, задан-

ной таблицей 1.1. Имеем

f (хь х2, х3) = (Х1 ф 1) (х2 ф 1) te ® 1) ©

© (*1 © 1) (х2© 1) Хз® х, (х2© 1) (х3® 1) ©

©Х1 (х2ф 1)х3®Х1Х2Х3.

Для преобразования этого выражения могут быть

использованы обычные приемы элементарной алгебры

38

ЛОГИЧЕСКИЕ ФУНКЦИИ

[ГЛ, I

(специфичным является лишь приведение подобных чле-

нов по правилу А®Л = 0). В частности, применяя

группировку членов и вынесение за скобки, получаем

f (xi, х2, х3) = (х2 ф 1) (х2 ф 1) (х3 © 1 ф х3) ф

(х2ф 1) (х3ф 1 фх3)фх1х2хз =

== (Х1 ф 1) (х2 ф 1) фХ1 (Х2 Ф 1) Фад*3 =

= (х2 ф 1) (Х1 ф 1 ф Х1) ф адхз .= Xjx2x3 ф х2 ф 1.

Теорема 1.3. Всякая логическая функция может

быть представлена в виде полинома Жегалкина един-

ственным образом.

Доказательство. Существование полинома для

любой функции было установлено, докажем единствен-

ность.

Подсчитаем количество полиномов от переменных

Xi, .... Хп. Число различных конъюнкций х{ ... х{ сов-

падает с числом подмножеств множества {1.....п} и

равно 2" (пустому подмножеству соответствует пустая

конъюнкция, равная 1). Полином задается множеством

конъюнкций, входящих в него с коэффициентом 1 (пу-

стому множеству конъюнкций соответствует полином,

равный 0). Число полиномов определяется числом этих

множеств и составляет 2 .

Всякой функции от п аргументов соответствует неко-

торый полином Жегалкина, и разным функциям отве-

чают разные полиномы. Поскольку число функций от п

аргументов совпадает с числом полиномов, то если бы

какая-либо функция имела несколько полиномов, для

некоторых функций полиномов не хватило бы. Теорема

доказана.

Представления, описанные в данном параграфе, иг-

рают важную роль и широко используются в различных

областях, связанных с конструированием дискретных

устройств.

§ 1.3. Полнота систем логических функций

1.3.1. Примеры полных систем. В § 1.1 было введено

понятие формулы над базисом & и функции, реализуе-

мой формулой. Если базис $ обладает тем свойством.

ПОЛНОТА СИСТЕМ ЛОГИЧЕСКИХ ФУНКЦИЙ

39

§ ТЗ]

что любая логическая функция может быть реализова-

на формулой над его будем называть полным, а в

противном случае — неполным.

Мы видели, что произвольная логическая функция,

тождественно не равная 0, представима в виде с. д.н. ф.,

являющейся формулой в базисе {&, V, Поскольку

тождественный нуль может быть реализован как х&х,

то базис {&, V,"} является полным.

Функция V выражается через & и отрицание

XiVx2 = Xj &*2-

Поэтому она может быть устранена и базис {&, также

оказывается полным. Аналогично, из соотношения

X] & х2 = Xi V х2

вытекает полнота базиса {V,-}.

Полным является и базис, состоящий из одной функ-

ции

Xi |x2 = Xj Vx2,

называемой штрихом Шеффера. Действительно, в этом

базисе могут быть выражены отрицание

х = xVх = х |х

и конъюкция

Xi & х2 = X] V х2 = (М I х2) = (xj | х2) I (х 11 х2),

после чего остается сослаться на полноту базиса {&, -}.

Аналогично можно доказать полноту базиса, состоящего

из одной функции .

Xj f Х2 = Х,$ х2,

носящей название стрелки Пирса.

Еще один пример полного базиса можно привести на

основе представления в виде полинома Жегалкина. Это

базис {&, ф, 0, 1}. Поскольку 0 = 1 ®1, то базис

{&, ®, 1} также полон. В то же время, как будет следо-

вать из дальнейшего, «близкий» к нему базис {&, ф, 0}

уже полным не является. Содержание данного парагра-

фа составляет выяснение условий, необходимых и до-

статочных для полноты базиса.

1.3.2. Замкнутые классы. Пусть имеются логические

функции g(yi, ..., у к) и fi, ..., fk. Будем считать, что

функции fi, ..., fk зависят от одних и тех же аргумен-

40

ЛОГИЧЕСКИЕ ФУНКЦИИ

[ГЛ. I

тов хь .... хп (этого можно достигнуть, добавив, при

необходимости, к аргументам некоторых из функций

фиктивные аргументы). Функцию

А (хь .. •, хп) = g (fi (xb ..., хп), . .., f k (хь .. ., х„))

(1.8)

будем называть суперпозицией функций g и fi, fk-

Рассмотрим некоторый класс А готических функций.

Класс А назовем замкнутым, если для всяких функций

g(y!t • , Уь) и ..., fk из А йк суперпозиция g(fi, ...

..., fk) содержится в А:' Приведем некоторые важные

примеры замкнутых классов.

Класс То сохранения нуля. Он содержит все

логические функции f(xb .... хп) такие, что f(0, ...

..., 0) = 0. Класс То включает, например, функции 0,

X, Xi & Х2, Xi V Х2, X] ф Х2, а фуНКЦИИ 1, X, X] —> Х2, X] ~ х2

ему не принадлежат. Для доказательства замкнутости

рассмотрим суперпозицию (1.8) функций g и fi, ..., fk

из То. Поскольку

h(0....O) = g(fi(0....0), .... fk(0, .... 0)) =

= g(0, ..., 0) = о,

то h содержится в Тй. -

Класс Ti сохранения единицы. Он состоит

из всех логических функций f(x\, ..., хп) таких, что

f(l....1) = 1. Класс Тг включает, например, функции

1, х, X! & хг, Xi V хг, Xi —> х2, X] ~ х2 и не содержит функ-

ций 0, х, Xi ф хг. Замкнутость класса Ti устанавливает-

ся аналогично замкнутости То.

Класс S самодвойственных функций.

Двойственной к логической функции f(xi..хп) назы-

вается функция

Г(хЬ .... x„)==f (хь ..., х„).

Легко видеть, что (/*)* = f. Если функция f задана фор-

мулой в базисе {0, 1, х, V}, то из приведенного в

§ 1.1 способа написания формулы для функции f выте-

кает следующее правило. Для того чтобы получить фор-

мулу, реализующую функцию f*, достаточно заменить

все операции V на &, все операции & на V, а все кон-

станты— противоположными константами. Отсюда, в

§ 1.3]

ПОЛНОТА СИСТЕМ ЛОГИЧЕСКИХ ФУИКЦИП

41

частности, следует, что функции х\ & х2 и Xi V х2 двой-

ственны друг другу, а каждая из функций х и х двой-

ственна себе.

Функцию f(x\, хп) назовем самодвойственной,

если

f(Xi, .... xn) = f*(xi, .хп).

Взяв отрицание от обеих частей и воспользовавшись оп-

ределением двойственности, получаем следующее свой-

ство самодвойственных функций:

f .......Xn) = f(xi....хп). (1.9)

Примером самодвойственной функции является xjx2 V

V Х[Х3 V х2х3. Действительно, согласно приведенному

выше правилу

(xix2VxiX3Vx2x3)‘ = (x1Vx2) (х[ Vx3) (x2Vx3) =

= (Xi V х2х3) (х2 V Х3) — Х]Х2 V Х[Х3 V х2х3.

Самодвойственность функции легко устанавливается

по ее таблице: столбец значений функции обладает тем

свойством, что значения, равностоящие от его середины,

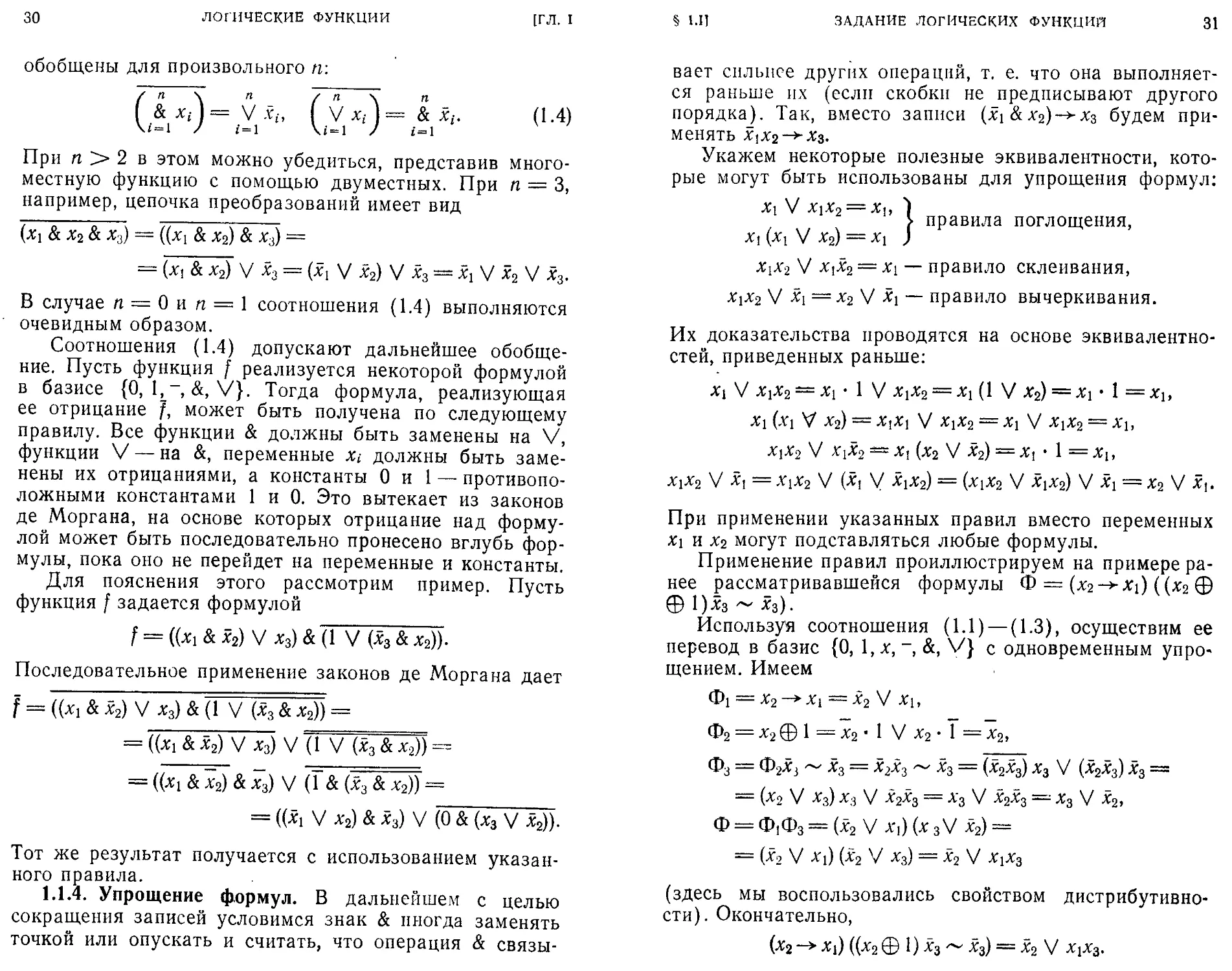

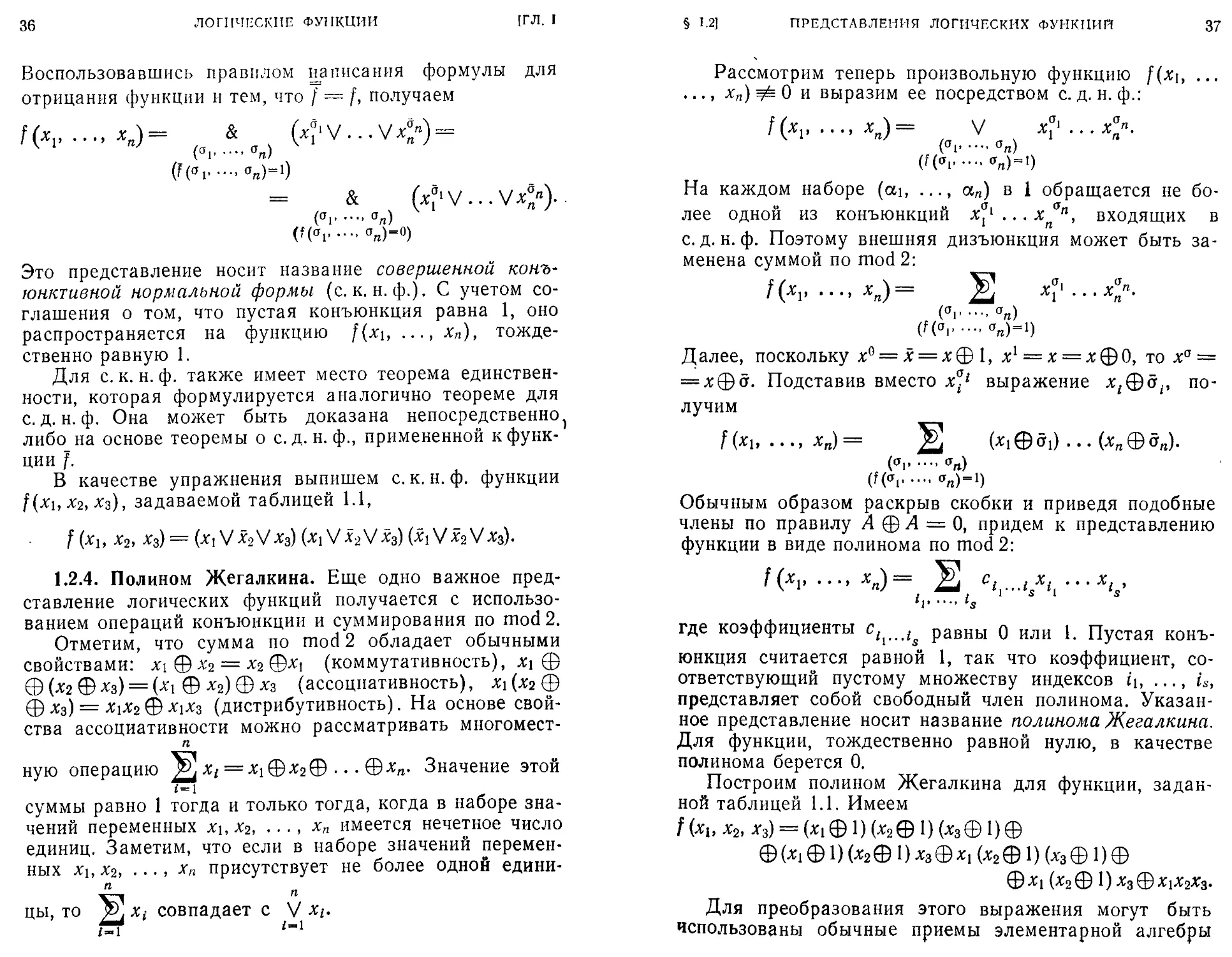

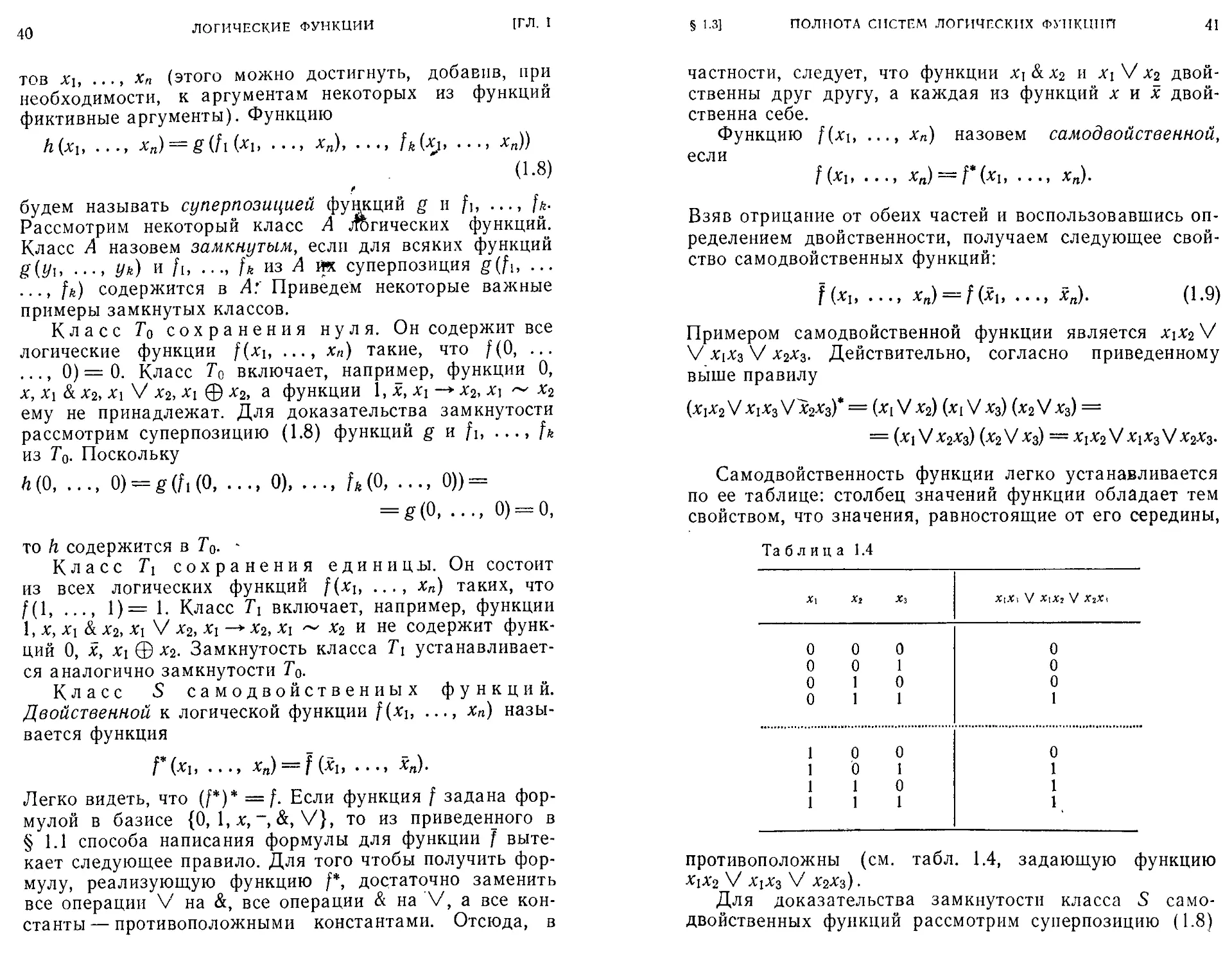

Таблица 1.4

Х1 Х1 х3

х:х, V хзхз V Х2Х1

ООО

О 0 1

О 1 о

О 1 1

1 о о

1 0 1

1 1 о

1 1 1

о

о

о

1

о

1

1

1

противоположны (см. табл. 1.4, задающую функцию

Xjx2 V Xjx3 V х2х3).

Для доказательства замкнутости класса S само-

двойственных функций рассмотрим суперпозицию (1.8)

42

ЛОГИЧЕСКИЕ ФУНКЦИИ

[ГЛ. I

функций из S. С учетом (1.9) имеем

А*(хь ..х„) =

= h (хь . . ., Х„) = g (fl (xb ..., х„), ..., fk (Xj.x„)) =

= g(f\(Xi....X„), .... fk(Xi, xn)) =

= g(fi(xi, •••> Xn), fk(xi, ..., x„)) = A(xb ...,x„)

и, следовательно, h принадлежит S.

Класс M монотонных функций. Будем гово-

рить, что двоичный набор й = (аь ..., а„) предшествует

двоичному набору Р = (Pi, ..., Р«), и записывать

^р, если имеют место покомпонентные неравенства

«1 Рь • • •, «п р«. Легко видеть, что предшествова-

ние является отношением частичного порядка.

Логическую функцию f(x) = f(xi, ..., хп) будем на-

зывать монотонной, если для любых двух наборов й и

Р таких, что а^р, выполнено f(a)^f(P). Класс всех

монотонных функций обозначим через М. Он содержит,

в частности, функции 0, 1, х, xi&x2, Xi V х2, а функции

х, Xi ->-х2, Xi ф х2, Xj ~ х2 ему не принадлежат.

Рассмотрим суперпозицию (1.8) монотонных функ-

ций g и fb ..., fk. Пусть й и р — произвольные двоич-

ные наборы длины п такие, что й^р. Положим ц, =

= fi(a), Vi = f;(p) (i=l, ...,fe) и Й=(Ц1.......gft),

v=(vb ..., Vk). Из монотонности функций fi вытекает,

что ц/ vi и, следовательно, jl ^ v. С учетом этого и

монотонности функции g получаем

А(й) = ^(Ь(й), ..., fft(a)) = g(j!Xg(v) =

= g(fi(P), .... ffe(P)) = A(P).

Итак, h^M и замкнутость класса М установлена.

Достаточно простой метод распознавания монотон-

ности будет изложен в § 2.4.

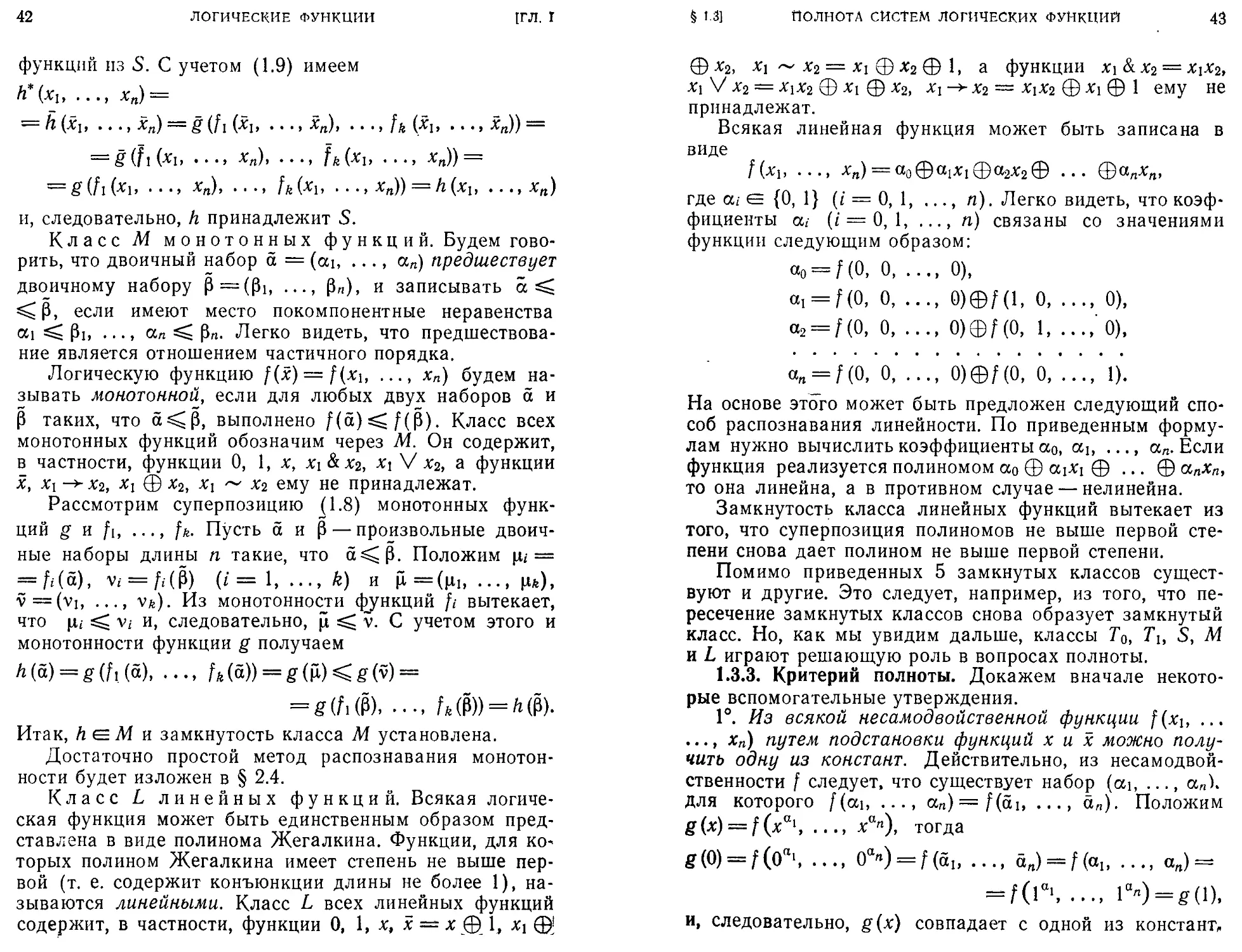

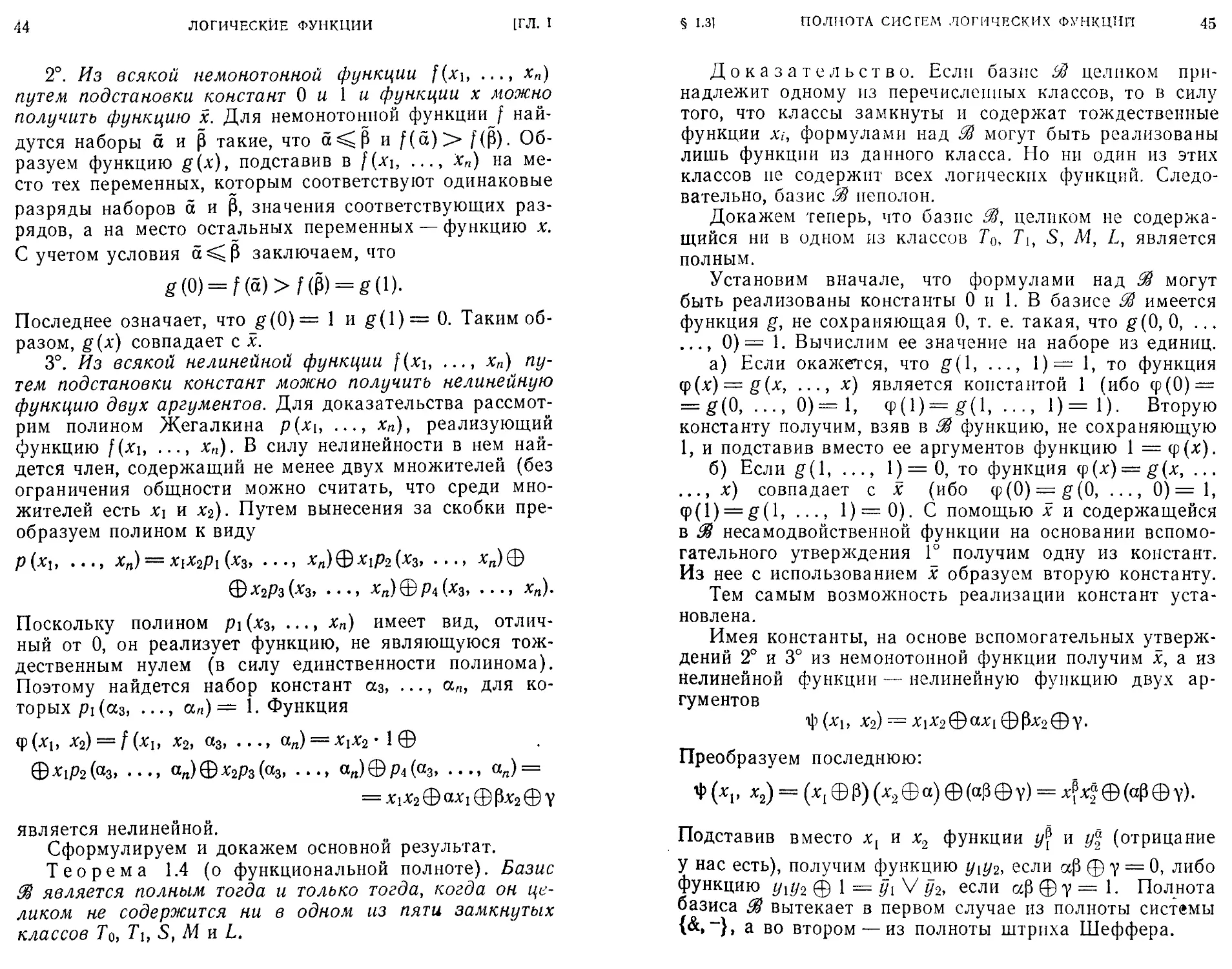

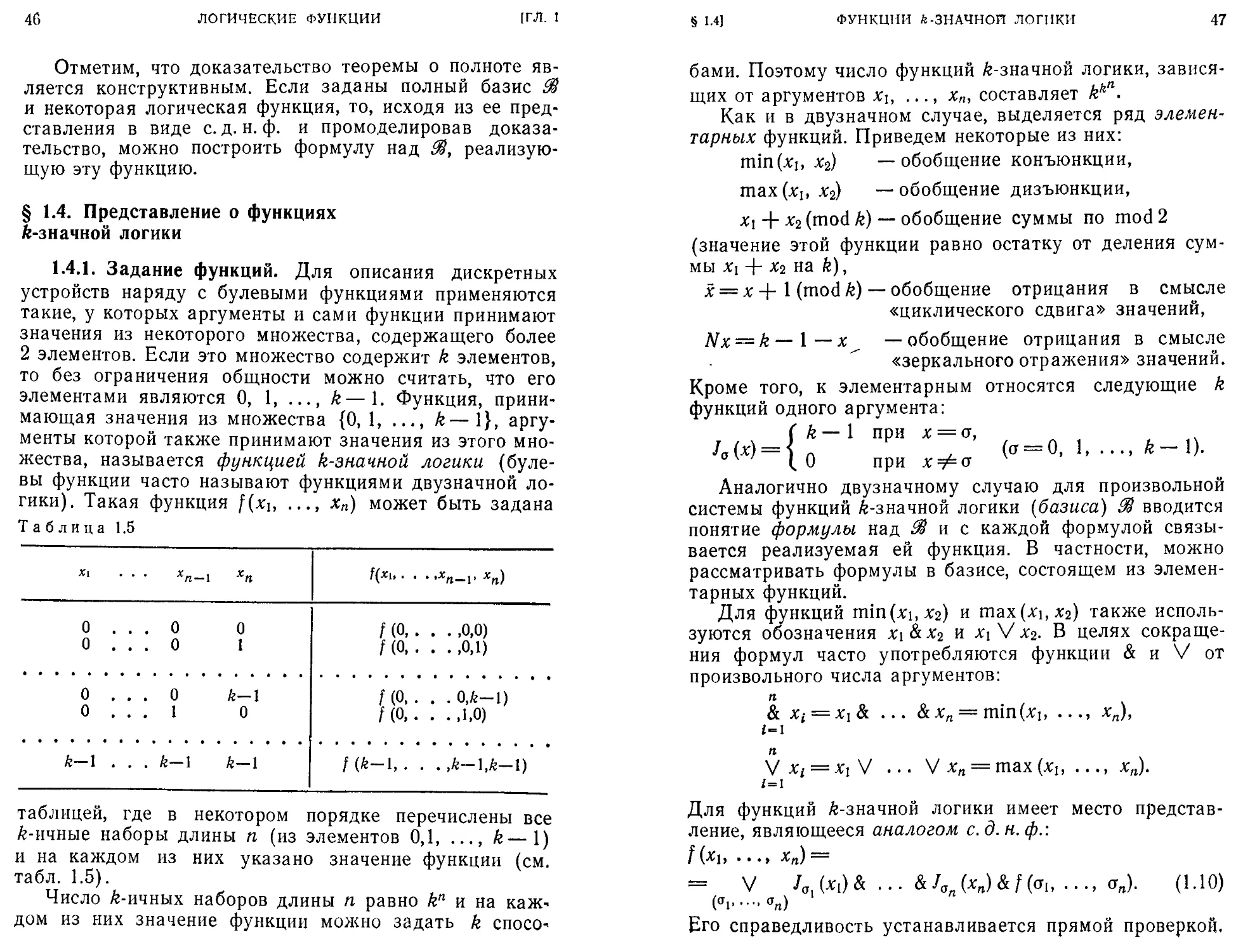

Класс L линейных функций. Всякая логиче-

ская функция может быть единственным образом пред-

ставлена в виде полинома Жегалкина. Функции, для ко-

торых полином Жегалкина имеет степень не выше пер-

вой (т. е. содержит конъюнкции длины не более 1), на-

зываются линейными. Класс L всех линейных функций

содержит, в частности, функции 0, 1, х, х = х ф 1, X] ®

§ 1.3] ПОЛНОТА СИСТЕМ ЛОГИЧЕСКИХ ФУНКЦИЙ 43

фх2, X] ~ Х2 = X] ф Х2 ф 1, а функции X\&X2 = XiX2,

xi V х2 = %1Х2 Ф Х1 ф х2, х1-^-х2 = xix2 ф xi ф 1 ему не

принадлежат.

Всякая линейная функция может быть записана в

виде

....х„) = аофа1х1фа2Х2Ф ••• ®anxn,

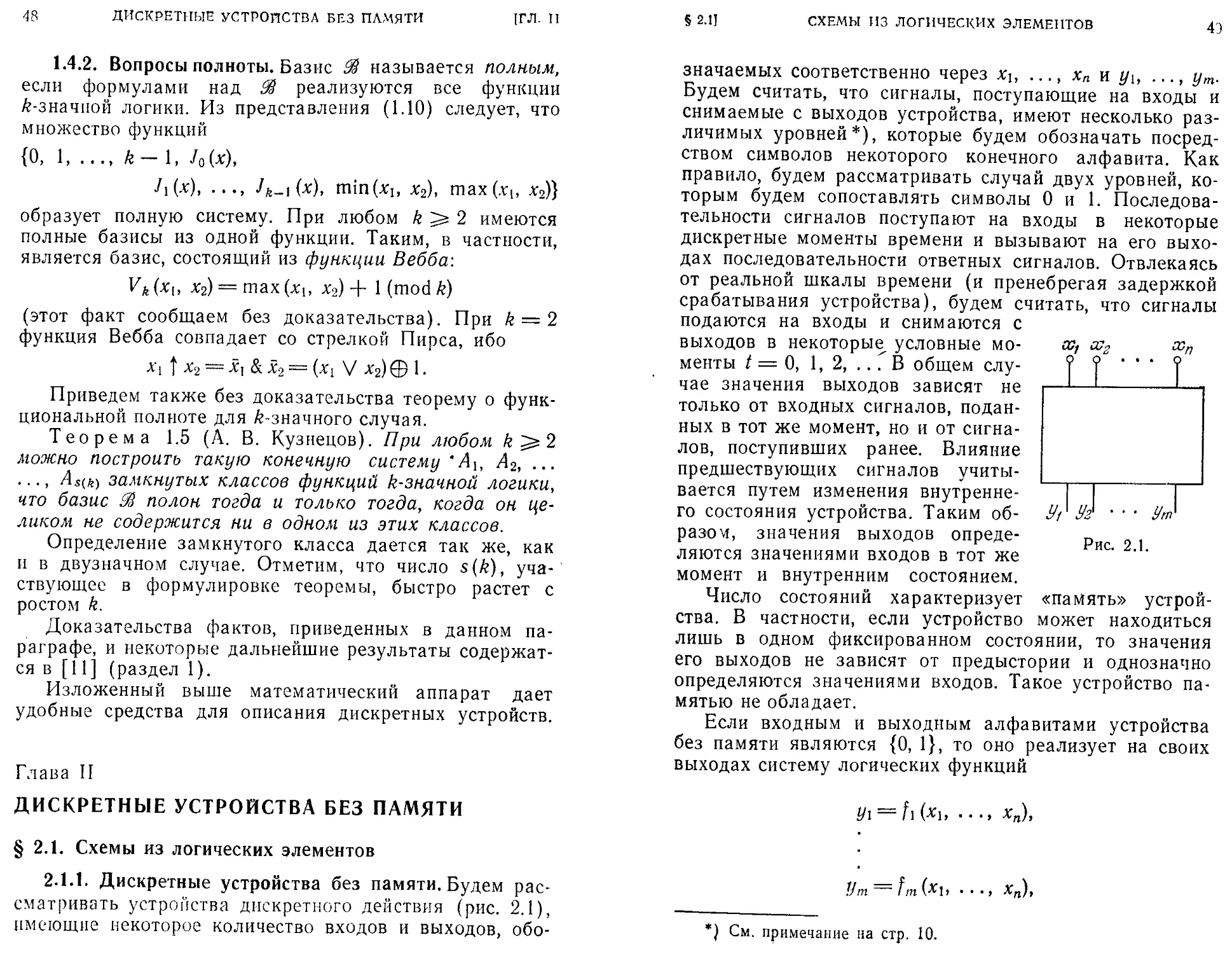

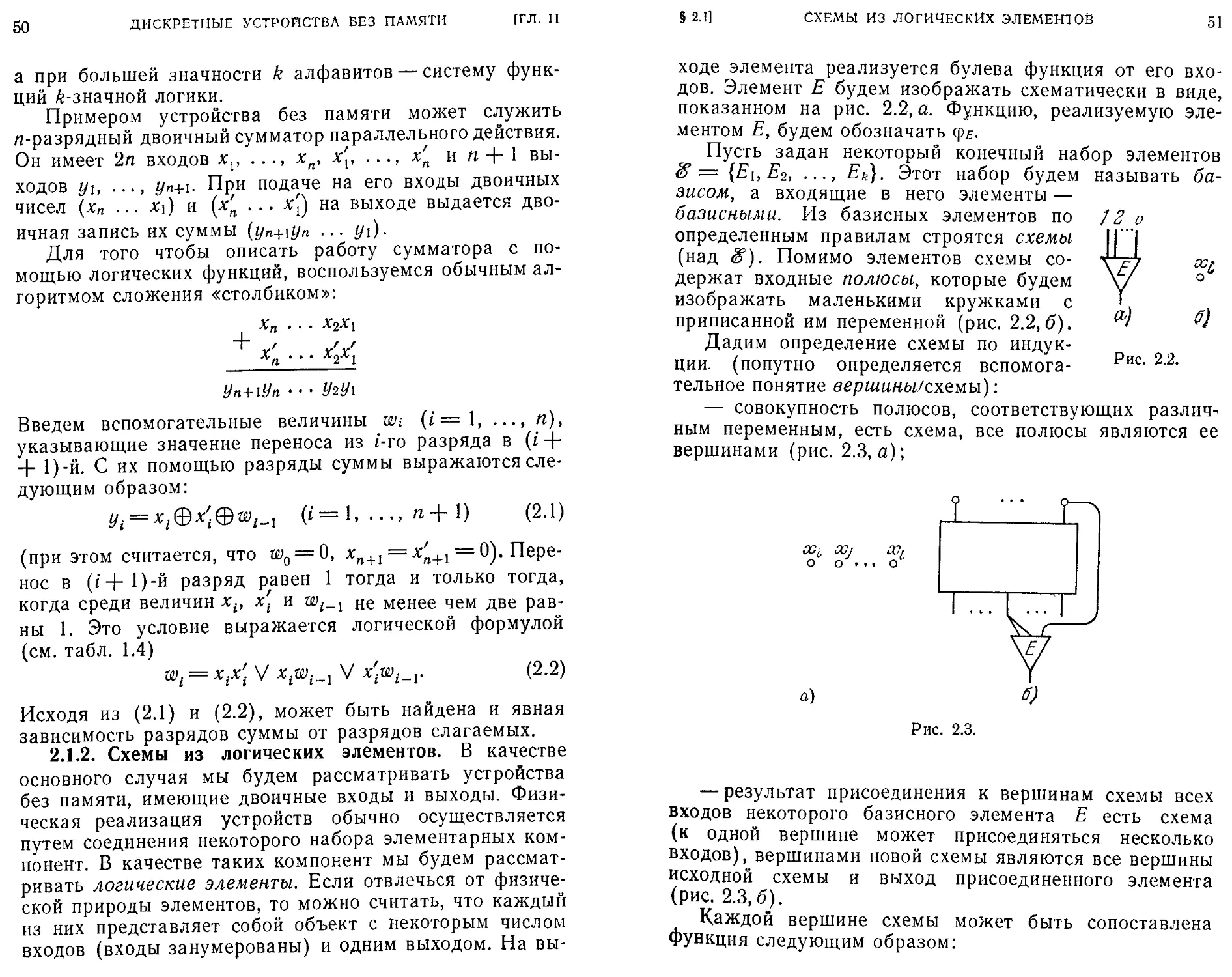

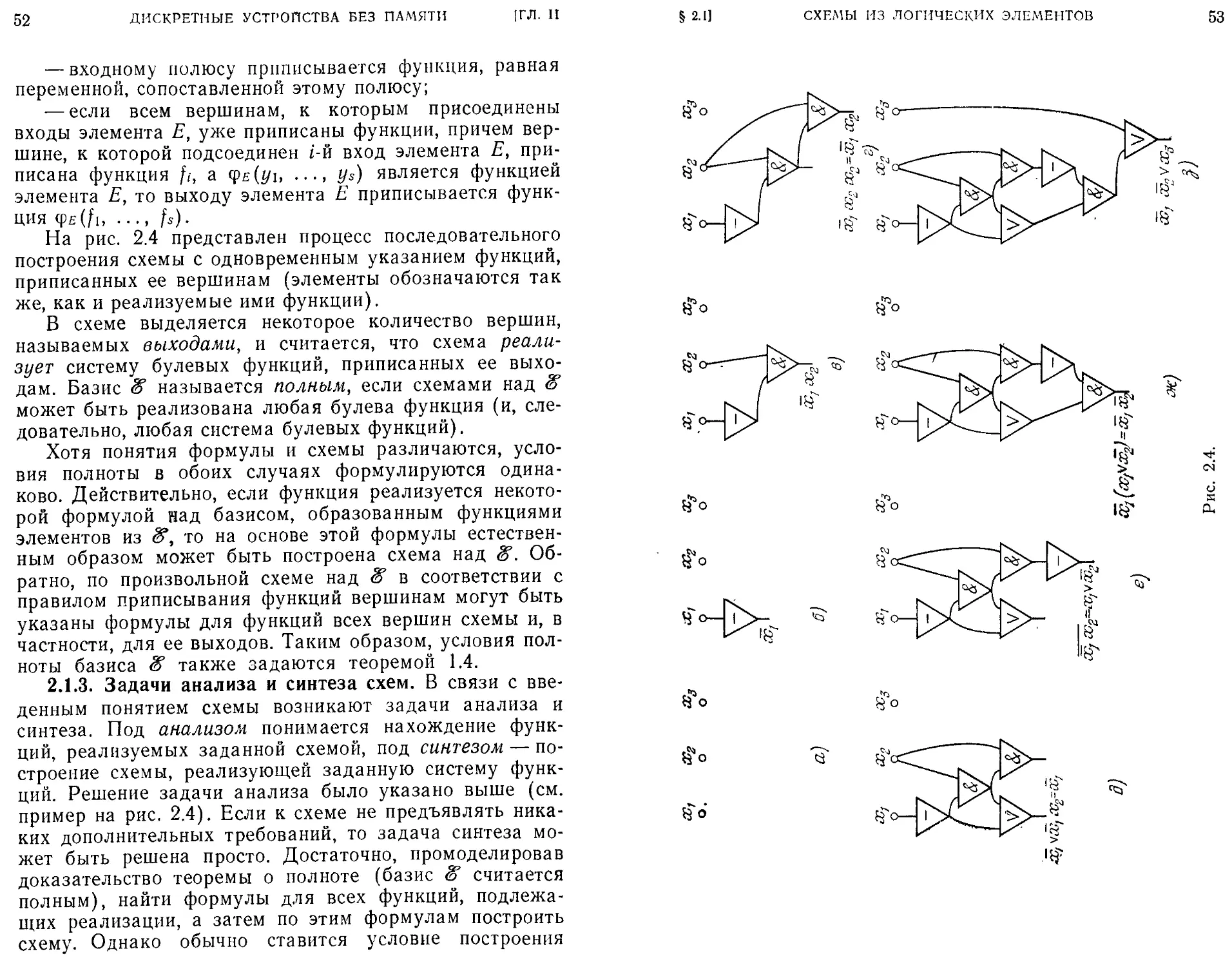

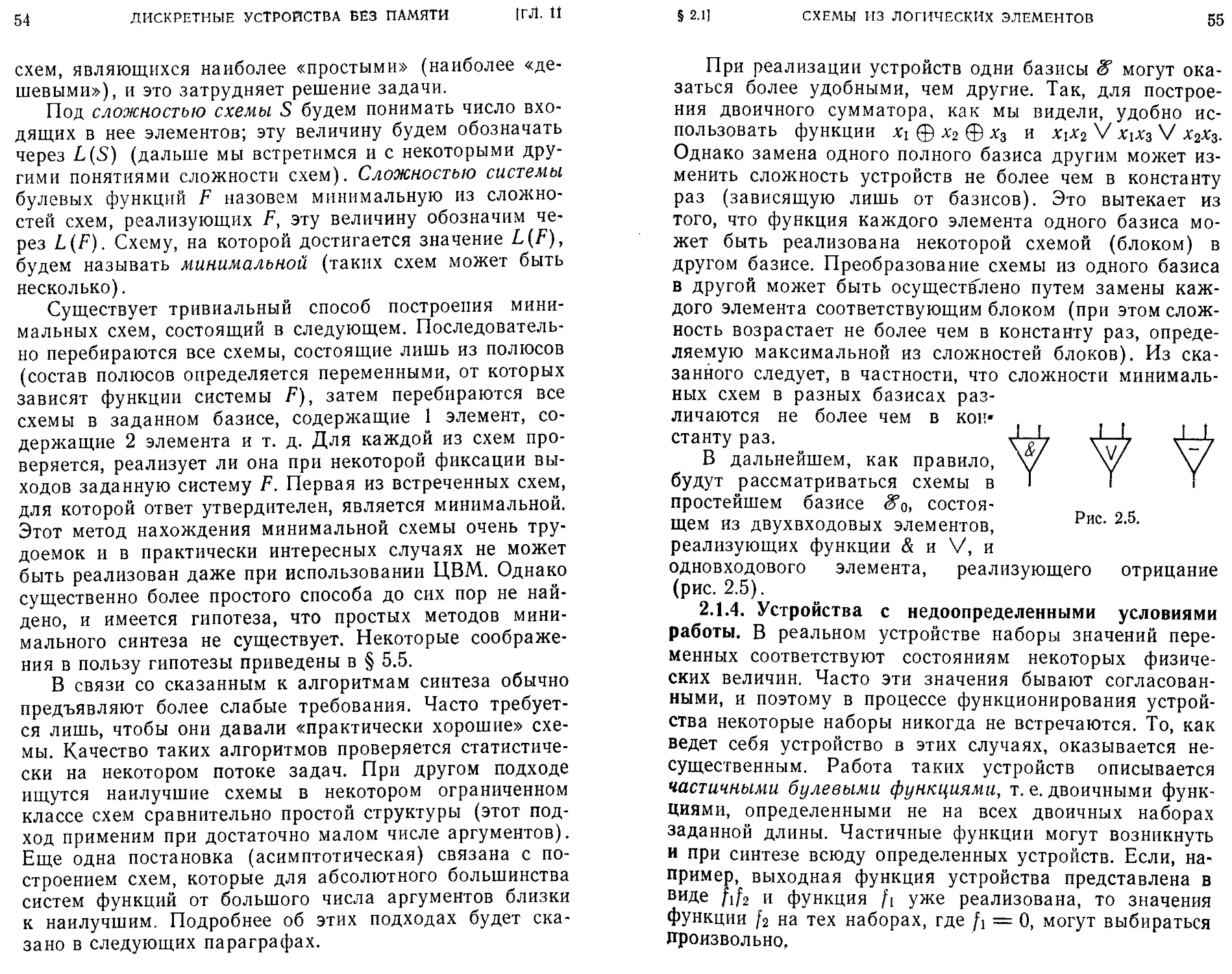

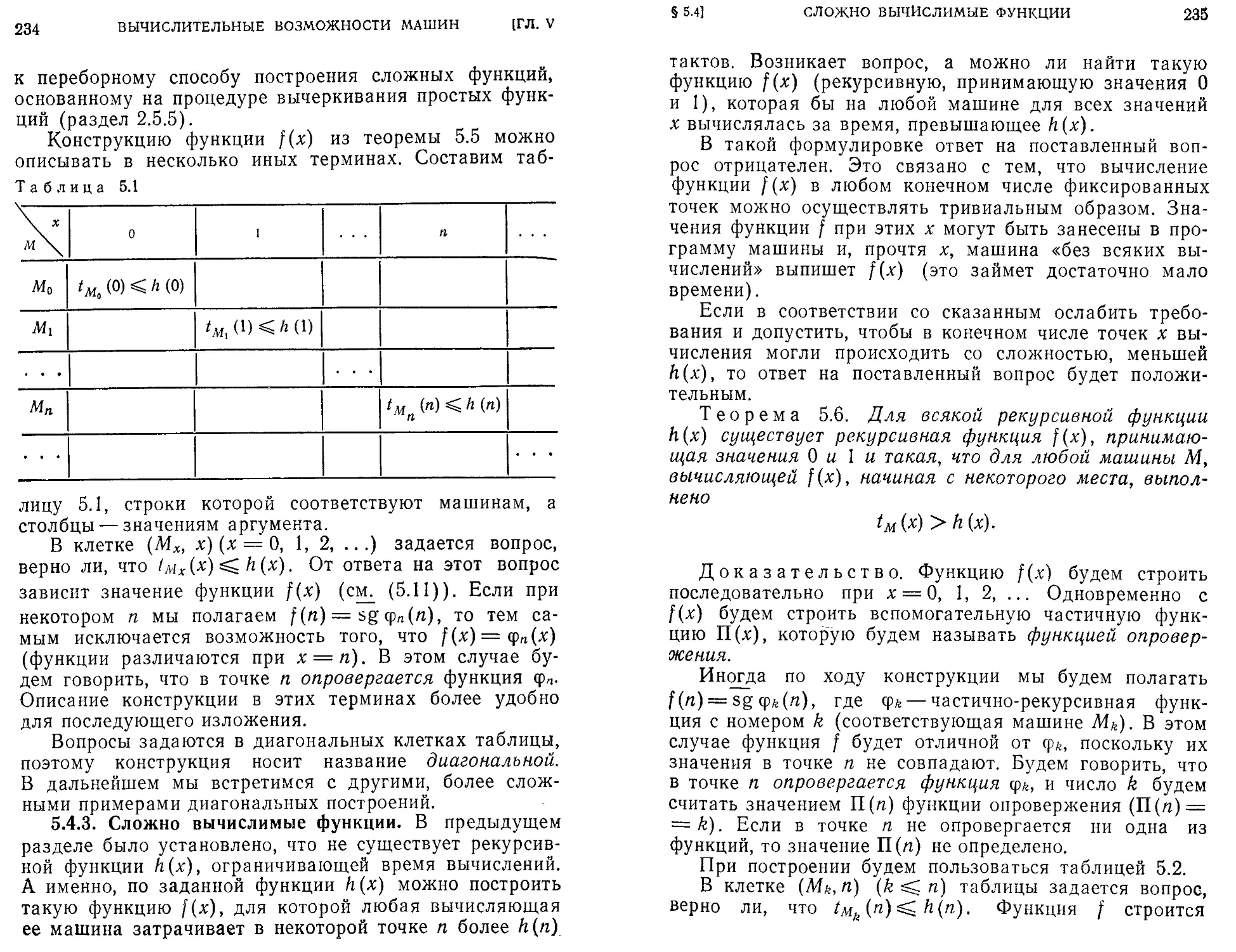

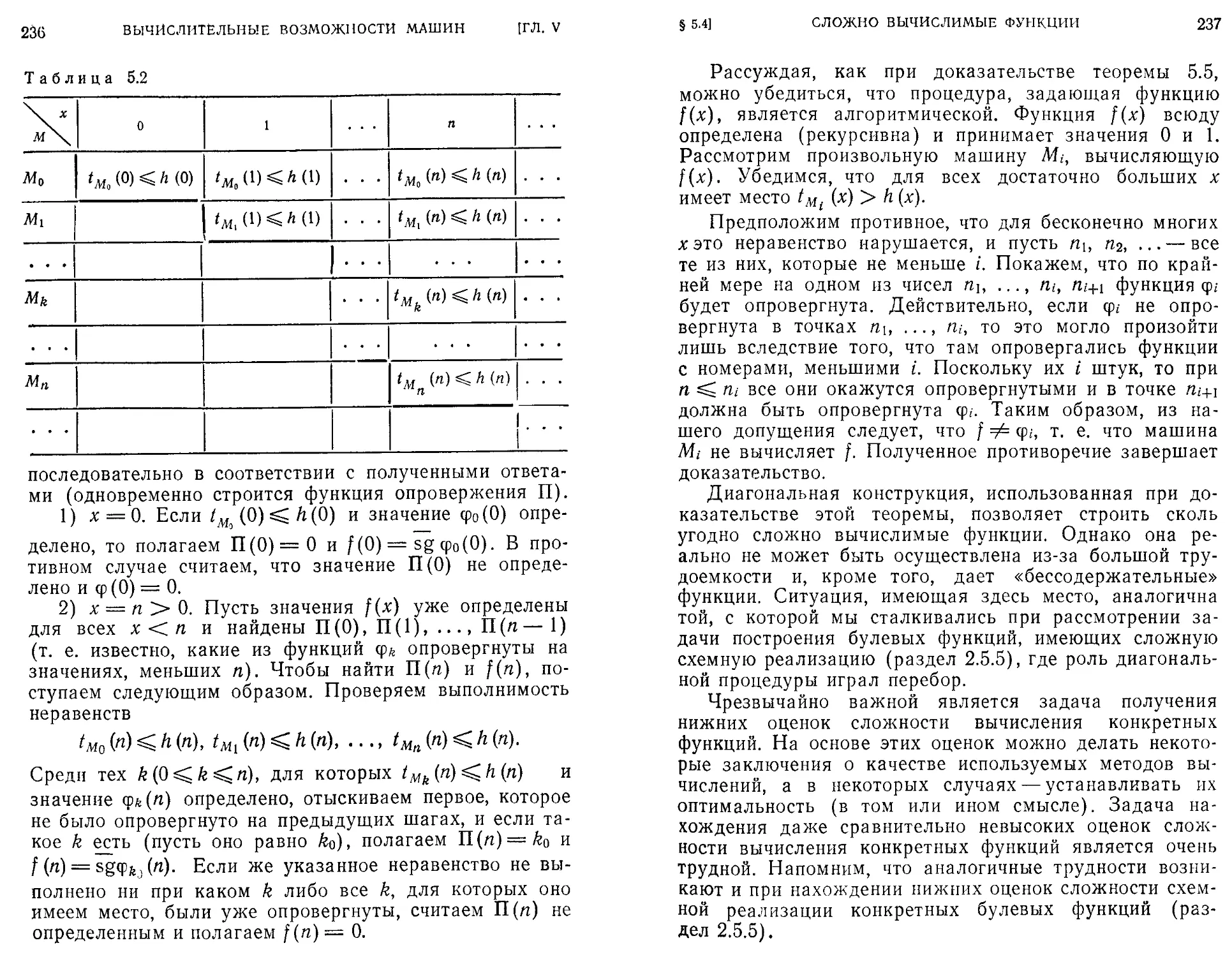

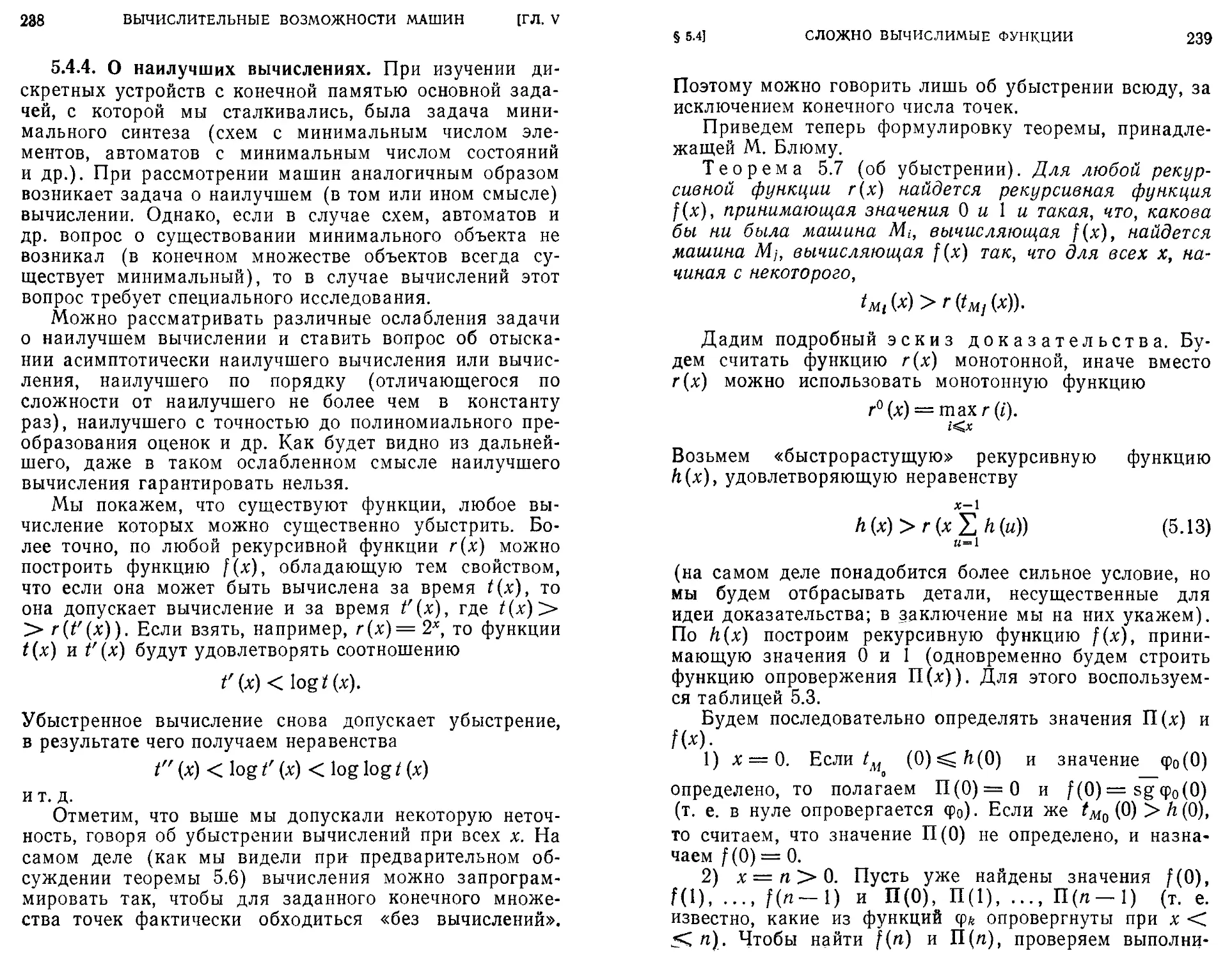

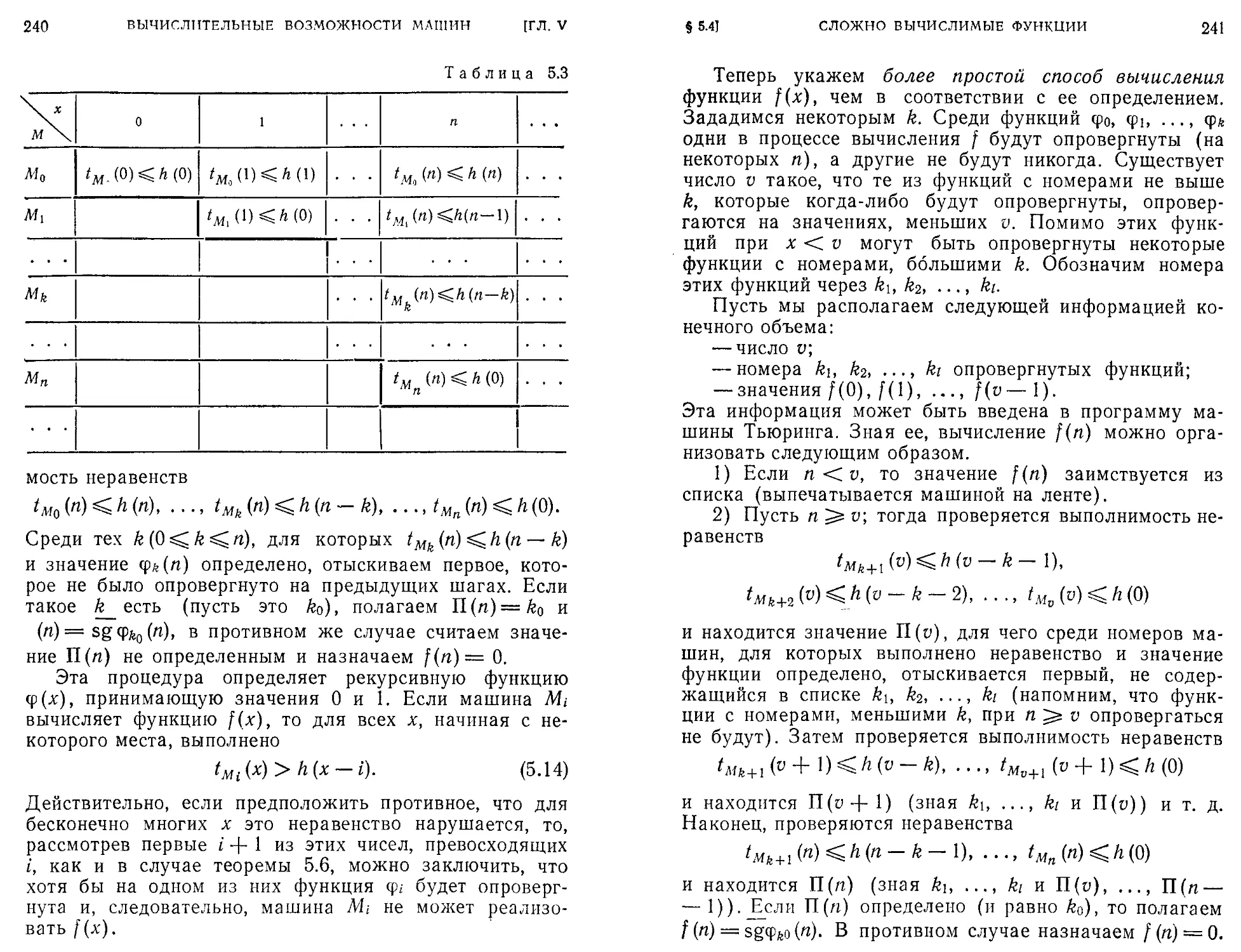

где а, е {0, 1} (i = 0, 1, ..., п). Легко видеть, что коэф-