Текст

И. М. БОЯРИНОВ

ПОМЕХОУСТОЙЧИВОЕ

КОДИРОВАНИЕ

ЧИСЛОВОЙ

ИНФОРМАЦИИ

ИЗДАТЕЛЬСТВО «НАУКА»

АКАДЕМИЯ.НАУК СССР

научный совет по комплексной проблеме

КИБЕРНЕТИКА

И. М. БОЯРИНОВ

ПОМЕХОУСТОЙЧИВОЕ

КОДИРОВАНИЕ

ЧИСЛОВОЙ

ИНФОРМАЦИИ

е

ИЗДАТЕЛЬСТВО «НАУКА»

МОСКВА 1983

УДК 621.391.15;f :

Бояр инов И? М.' Помехоустойчивое? кодирование числовой ин-

формации.— М.: Наука, 1983. ’ Л 1 ,5Л

Рассматриваются методы помехоустойчивого кодирования чис-

ловой информации и их применение для исправления ошибок в

устройствах ЭВМ и системах передачи и обработки цифровой ин-

формации. Исследуются арифметические циклические коды, линей-

ные коды с неравной защитой информационных символов, коды

для каналов с группирующимися ошибками. Анализируются спо-

собы исправления ошибок оператора.

Для специалистов в области вычислительной техники, систем

связи и теории кодирования.

Табл. 5. Библиогр. 175 назв.

Ответственный редактор

доктор технических наук

профессор ДО. Г. ДАДАЕВ

Б

1502000000-252 jgg 1983 IV

042(02)-83

© Издательство «Наука>, 1983 г.

ВВЕДЕНИЕ \

_ ' '" 1 - л - - -

При передаче, обработке й хранении информации могут про-

исходить ошибки. Наиболее естественный способ борьбы с ними

состоит в улучшении канала передачи информации и среды, в ко-

торой она хранится и^и преобразуемся. Если же возможности на .

этом пути исчерпаны; а ошибки все еще превосходят допустимый

уровень, то применимо другое средство — помехоустойчивое ко-

дирование.

Методам помехоустойчивого кодирования посвящена обшир-

ная литература. Фундаментальным учебником является «Теория

кодов, исправляющих ошибки» Ф. Дж. Мак-Вильямс и Й. Дж.

А. Слоэна. Имеется целый ряд книг, в которых детально иссле-

дуются отдельные разделы теории помехоустойчивого кодирова-

ния. Тем не менее многие важные вопросы не нашли своего от-

ражения в монографической литературе. К числу таких вопросов

относится помехоустойчивое кодирование числовой информации.

Как правило, в системах связи и вычислительных системах

информация представляется в дискретной форме. Абстрагируясь

от физической природы сигналов, будем считать, что информа-

ция состоит из последовательностей символов', называемых сооб-

щениями, или словами.' Каждый символ сообщения может при-

нимать лишь конечное число значений из некоторого алфавита.

Часто число значений равно двум —10 и 1.

Среди цифровой информации большое место занимает число-

вая. Результаты измерений физических величин, большая часть

экономической и документальной информации представляются в

числовой форме.

В некоторых случаях для обнаружения и исправления ошибок

в числовой информации могут Выть применены общие методы

теории кодирования. Однако-более эффективным оказывается ис-

пользование специальных методов кодирования числовой инфор-

мации. Исследованию таких методов и посвящена, настоящая

монография. Она состоит из девяти глав. В .первых четырех гла-

вах рассматриваются "арифметические коды, предназначенные

для контроля работы различных устройств ЭВМ, в первую оче-

редь для контроля правильности выполнения арифметических

операций в процессорах. Главное внимание здесь уделяется

арифметическим циклическим кодам и методам их декодирова-

ния. ’ •

В главах 5, 6 излагаются методы построения и декодирования

линейных и циклических блоковых кодов. Эти методы. сущест-

венно используются в последующих главах.

Вопросам построения линейных кодов, исправляющих груп-

пирующиеся ошибки; посвящена глава 7. Модульные коды и ко-

ды, локализующие ошибки, исследовались только в периодиче-

3

ской литературе. Что касается кодов, исправляющих пакеты оши-

бок, то они обсуждаются шире, чем это делалось ранее.

В настоящее время интенсивно исследуются каналы со многи-

ми пользователями и коды с неравной защитой информационных

символов, рассматриваемые в главе 8, представляют собой есте-

ственный переход от кодов для обычных каналов к кодам для ка-

налов со многими пользователями. Каналы со многими пользова-

телями являются очень естественной моделью для сетей ЭВМ.

Наконец, глава 9 посвящена применению числовых кодов для

обнаружения и исправления ошибок оператора. • -

УСЛОВНЫЕ ОБОЗНАЧЕНИЯ

НОК {а, Ь} — наименьшее общее кратное а и Ь\

(а, Ь) — наибольший общий делитель а и Ь;

[х] — наибольшее целое, не превосходящее х;

]х[ — наименьшее целое число, большее или равное х;

| а| — модуль числа а;

a mod b — наименьший неотрицательный вычет числа а по модулю 6;

а —число, противоположное числу а, а=—а;

б(х, N) — показатель числа х по модулю

Т — знак транспонирования вектора или матрицы;

ху — скалярное произведение векторов х и у;

d\b —d делит нацело Ь\

| М| — мощность множества М,

4

к

ГлаваД

ОПРЕДЕЛЕНИЯ И СВОЙСТВА

' АРИФМЕТИЧЕСКИХ КОДОВ

1.1. Минимальные представления

и арифметический вес

Пусть Z — кольцо целых чисел, г>1 — целое. Любое N^Z

имеет единственное представление в позиционной системе счис-

ления по основанию г вида

N = sgn^(^.1r"-i + ^n_2r"^+ ... + N1r + N0), (1.1.1)

где О^|АГ| <гп, Ог^МСг; 1=0, ..., п—1; Nt, п — натуральные

числа;

„ К1 14-1, если М>0,

sgn N — I

I—1, если N <0.

Как правило, представление (1.1.1) числа N записывают в упро-

щенном виде:

N=sgnN(N^N,^ ... Ne). (1.1.2)

Числа 0, 1....г—1 называют цифрами. Все коэффициенты

N{, i=0, 1, ..., и—1, — цифры. Число цифр в (1.1.1) и (1.1.2)

называется длиной числа N. Длина п числа N в позиционной си-

стеме счисления зависит от основания г.

В повседневной жизни мы оперируем с числами, представлен-

ными в виде (1.1.2) по основанию г=10. В большинстве ЭВМ

числа представляются в виде (1.1.2) по основанию г=2. В по-

байтно организованных процессорах применяется представление

чисел- и по другим основаниям, например г=8 или 16.

Будем называть представление числа N в виде (1.1.1) и

(1.1.2) обычным, или стандартным. Многие числа N можно пред-

ставить более «экономно», с меньшим чем в (1.1.4) числом нену-

левых коэффициентов:

W=a*rft+aA_1r*-‘+ ... +а0, (1.1.3)

где — целые числа или 0, | at | <r, i=0,

Так, число А/=31 (У=3-.10+1) в системе счисления по осно-

ванию г—2 имеет обычное представление АГ= 11111 и «эконом-

ное» представление N = 100001.

В отличие от (1.1.1) для любого числа N существует много

представлений вида (1.1.3). Например, 1251002 и 1269002 — раз-

личные представления числа N—1250998.

Назовем весом представления числа N число ненулевых ко-

эффициентов этого представления. Наиболее «экономное» (мини-

мальное) представление будет иметь минимальный вес, называе-

мый арифметическим весом w (Af) числа N.

5

Для того чтобы определить арифметический вес числа, нуж-

но найти его минимальное представление и определить его вес.

Приведем два алгоритма определения минимального пред-

ставления числа ЛГ.Эти алгоритмы, как правило, приводят к раз-

личным минимальным представлениям. Одно из этих представ-

лений ввиду его свойств назовем каноническим. Первый алго-

ритм вытекает из следующей теоремы.

Теорема 1.1.1. Для каждого AfeZ существует единственное

минимальное представление (называемое каноническим) N=

=akr'l+ak-lrh~i+ ... +а0 такое, что

1) если а,<0, то а«+1=0; \

, 2) если а{=—1 (modг), то at-i=0 (по определению

Доказательство. Во-первых, докажем существование

канонического представления.

Пусть

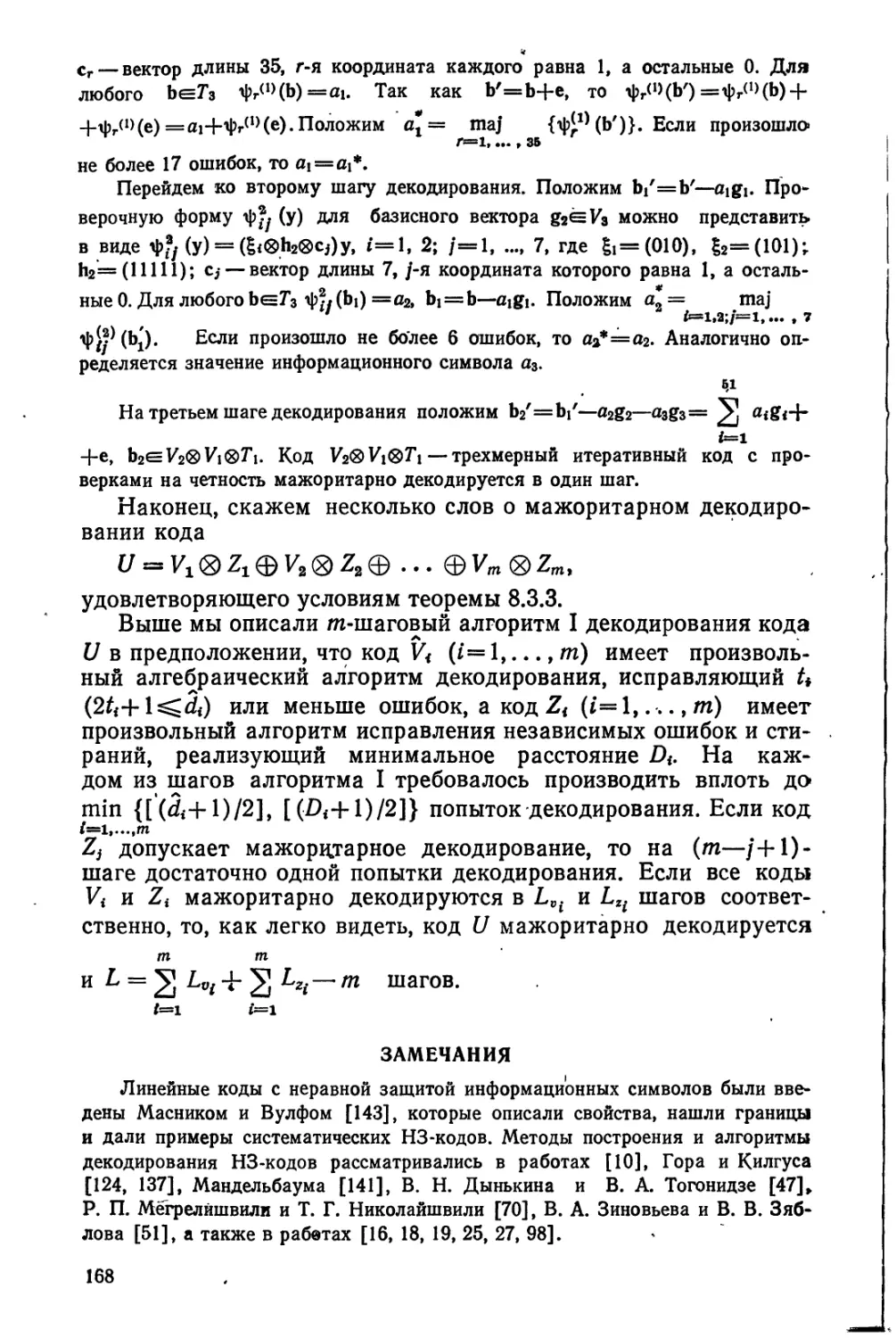

М=Ьтгт+Ьт-хгт~1 + ... + &0, (1.1.4)

где bt—целые или 0, |<r, i=0, , т, — некоторое пред-

ставление числа N.

Введем следующие элементарные преобразования представления

числа N, не увеличивающие его вес:

а) если Ь{<0 и &<+1#=0, 1—г, то

Ь1+1г^+Ь^= (bt+i—l)ri+l + (Ь,+г)г\

Например, 2-10=7=10-1+3, т. е. 27= 13;

б) если bf+i=—1 и &{>0, то Ь<+1г<+1 + &/= (bt—r)r{,

например, —1 • 10+6=—4, т. е. 16=04;

• в) .если &<>0, &i+1=6i+2= ... =&i+l=r-l,

Ь1+1+1т^г—1, />1, то

6i+I+1ri+,+1+b(+tri+t+ ... + &/=,= (&f+l+1 +1) ri+,+1 + (bf—r) r1,

например, 2-104+9-103 + 9-102+9-10+4=3-104—6, t. e. 29994=

=30006;

г) если &<<0, bi+i=bi+2= ... =bi+[=—(r— 1), .. -

^«+1+1^ (^ 1), 1» to .

; b1+(+1r<+'+i+&<+Jr<+!+ ... +ь<+1г{+*+ь^= j

= (bi+l+i--1) /+'+’+ (b\+r) r\

например, 2-104—9-103—9-102—9-10—6= 1 • 104+4, t. e. .29996=

= 10004: ;

Применим введенные преобразования к представлению.

(1.1.4).

1. Пусть в (1.1.4) найдется такое i (здесь и далее, если таких

несколько; возьмем наименьшее), что 6(<0 и Ь1+15^0. В случае

Ьц.1>—.(г—1) произведем следующую замену: . ’ .

6

bi+ir1-* 4- bir1 = (bz+1 — 1) r/+1 + (bt 4- r) rl = biRr1*1 + b^r1.

Тогда b<(1) станет положительным и число ненулевых коэффици-

ентов в (1.1.4) либо не изменится, либо уменьшится в случае

6i+1=l. Если же bi+l=bt+2= ... (г—1), bi+(+1>

>—(г—1), сделаем замену

bM+1rM^ + Ьмгм+ ... 4- bt+1ri+1 4- btr[ = .

= bi+z+1rz+z+14- (bt + r)rl>= b(i^rM^ 4- b^r1.

Тогда b,w станет положительным и число ненулевых коэффи-

циентов в (1.1.4) уменьшится. Будем повторять эту процедуру

до тех пор, пока во вновь полученном выражении

N = bPrk 4- 4- • • • + № (1.1.5)

для всех b(zx) <0 не будет выполняться условие, blii— 0.

2. Пусть далее в (1.1.5) найдется такое i, что Ь^ = — 1 и

&(Д14=0. Из условия 1 следует, что &£?!>• 0 и

Если эту замену сделать в (1.1.5), то Ь(т станет равным нулю й

вес уменьшится на единицу. Будем повторять эту процедуру до

тех пор, пока в выражении

N = b^rk + b^rk~'+ ... 4-b(oS) (1.1.6)

для всех bz2) » — 1. не будет выполняться условие bz-i = 0.

3. Пусть теперь в (1.1.6) найдется такое i, что Ь^ == г—1 й

b£i=£0. Из условия 1 следует, чтоЬ^^О. Если b|+i<r—1,то

произведем в (1.1.6) следующую замену:

b&rz+1 + b$2)rz 4- Ь?\г^ = (b& 4-1) rz+1 +

+ (bft — r) = b&rz«4- b^r^.

Тогда b/3) станет равным нулю и число ненулевых коэффициен-

тов уменьшится. Если же

bj+i = bj+a = .ч . = bZ+Z-.= Г — 1, bi+i+i 7^ Г 1, ТО

b|il+ir^z+1 4- bffir™ 4->.... + b?Vz 4- Ь&г^ =

= (b&+14-1) rz+z+1 4- (ЬЙ - г) ₽ b£’z+1rz+z+14- b$r<-K

Если, эту зайену сделать в выражении (1.1.6), то число ненуле-

вых коэффициентов уменыпйтся. Будем повторять эту процедуру

до тех. пор, пока в выражении

N = b№k + b$lrk-'+...+bP- • (1.1.7)

для всех Ь/3)=г—1 не будет выполняться условие Ь^ = 0.

7

Представление (1.1.7) числа N удовлетворяет условиям 1 и

2 теоремы 1.1.1. Таким образом, мы показали, что произвольное

представление (1.1.4) числа N можно, не увеличивая вес, преоб-

разовать в каноническое. В частности, взяв в качестве (1.1.4) ми-

нимальное представление, мы получим минимальное канониче-

ское представление. Всегда ли минимально каноническое пред-

ставление? Положительный ответ дается доказательством един-

ственности канонического представления для любого числа

W(=Z.

Пусть

Ni = b'krk + 4- ... + bi, N2— bkrk 4- bLi^”14- ... 4-

. — два различных канонических представления числа N.

Пусть i — наименьшее такое, что bi'=£b", тогда

- Nz = (bk - b"k) rk 4- (b^x - bk-J rk~i 4-...4-

+ (bi — b/)r;4-0 /**4- ... 4-0 = 0; (1.1.8)

— N2=(b'i — b“t) r{ = 0 (mod ri+1).

Следовательно, bi — bt = Q (modr). Пусть b’i-~ bt=r (если b\—

— b“i — —г, рассмотрим N2 — N1), тогда b<>0, Ь/<0и из свойств

канонического представления следует bi+1s{=—1 (mod г), b/+i=0.

Рассмотрим вычеты (1.1.8) по модулю г<+2:

Ni — N2=s. (Ь;+1 — b'-+1)Л+1 4- (bj — ь’() г* = 0 (mod rf+4). (1.1.9)

Подставляя в (1.1.9) b'i — bt —r и bj+1 = 0, получим

N1 — N2 = b'{+1ri+1 4- rr‘ = (b't+1 4- 1) r/+1 = 0 (mod ri+2).

Отсюда b/+1 = — 1 (modr). Получили противоречие. Поэтому наше

предположение о. существовании / такого, что Ь'^Ь", неверно.

Представления и N2 совпадают. Единственность каноническо-

го представления доказана.

Одновременно с доказательством теоремы 1.1.1 мы получили

алгоритм нахождения канонического представления.

Как правило, число N задается обычным представлением. Ес-

ли оно не содержит цифр (г—.1) или цифры (г—1) входят в па-

ры (г—1)0, то обычное представление само является канониче-

ским. В противном случае к обычному представлению достаточно

применить (возможно, несколько раз) элементарное преобразо-

вание Ь, чтобы получить каноническое представление.

Примеры. Пусть г=10. Обычное представление Ni —125682345 со-

гласно теореме 1.1.1 является каноническим, и арифметический вес w(/Vt)=9.

Пусть теперь N2= 125996420925903189 — обычное представление числа N2.

Сделав замены 9-108+2.107=10»—8-Ю7 и 5-10ls+9-10M4-9-1013+6-1012=

= 6-1015—4-1012, получим каноническое представление Мз= 126004421085903189.

Арифметический вес N2 равен w(N2) = 14.

8

Кроме канонического, известны -и другие минимальные пред-

ставления. Так, например, представление N= будет мини-

мальным, если его коэффициенты удовлетворяют .условиям

| bi+bi+i | <г для всех I,

(1.1.10)

16,| < |bi+i|, если &{6,+1<0.

Имеет место следующее достаточное условие минимальности

представления N = 2 ctrl:

Если 1 (mod г), то

если Ct=—1 (mod г), то Cj-,^0; (1.1.11)

если с(—± (г— 1), то ci+l—0.

Для определения арифметического веса числа часто исполь-

зуют следующее минимальное представление.

Пусть А=Ат-1Гт-1+Ат-ггт~2+ ... +Ло — обычное представ-

ление числа Л. Обозначим В=(г+1)Л, и пусть В=Втгт+

+ Bm-irm~i+ ... +ВЛ — обычное представление числа В.

Теорема 1.1.2. Представление числа С=гА в виде

C=cmrm+cm_1rm-‘+ ... +с0, с{=Вг-А{, i=0, 1, ..., т

(1.1.12)

имеет вес, равный арифметическому весу числа Л.

Пример. Пусть г=10 и А =125996420925903189 — обычное представ-

ление числа А. Обычное представление числа В— (г+1)А=11А—В=

= 1385960630184935079. Минимальное представление числа О=гА=10А вида

(1.1.12) равно С= 1260036210861032ПО, и вес w(C)=w(A) = 14.

1.2. Арифметические ААГ-коды

Пусть даны два целых числа и N2. Арифметическим рас-

стоянием d(Nt, N2) между числами У, и N2 называется арифме-

тический вес w(Ni—N2) разности Nt—N2 этих чисел. Арифмети-

ческое расстояние является метрикой. Действительно,

d(Nb N2)'= 0, если и только если Nt=N2,

d(Nt, N2)=d(N2, Nt)-, d(Nt, N2)^d(Nt, Na)+d(N„ Na).- ‘

Два первых свойства очевидны, и требует доказательства лишь

последнее. Предположим, что 2 а/*’ и 2 — канонические

представления чисел Nt—Na и Na—N2 соответственно. Тогда

-N3 + N3 - N2 = 2 atrf + £ M (1.2.1)

и вес представления (1.2.1) числа Nt—N2 не превосходит

w(Nt—Na).+w(Na—N2). Минимальное представление числа

N{—N2 будет иметь вес w(Nt—N2)^w(Nt—Na)+w(N,—N3).

- Пусть '

B=sgnBBn_1.... Во (1.2.2)

— обычное представление числа В в позиционной системе счис-

ления по основанию г.

Арифметическим r-ичным кодом называется произвольное

подмножество С кольца Z целых чисел, представляемых в виде

(1.2.2). Число В^С называют кодовым словом. Минимальное

арифметическое расстояние d(C) кода С определяется как

d(C)=mind(cb с2), с^съ\ съ с2еС.

Если вместо кодового слова В получено слово В', то говорят,

что произошла арифметическая ошибка Е=В'—В. Пусть

w (Е) — арифметический вес ошибки Е. Одиночная арифметиче-

ская ошибка т. е. ошибка веса 1, имеет вид е=±аг‘, а — целое,

1^а<г. Очевидно, ошибка Е веса w(E) может быть представ-

лена как сумма w (Е) одиночных ошибок. Поэтому часто при по-

явлении ошибки веса w (Е) говорят, что произошло w (Е) (опус-

кая слово «одиночных») арифметических ошибок. При декодиро-

вании принятого слова В' всегда ищут ближайшее к нему в смыс-

ле арифметического расстояния кодовое слово. Учитывая, что

арифметическое расстояние — метрика, заключаем: арифметиче-

ский код С исправляет t арифметических ошибок тогда и только

тогда, когда d(C) ^2/+1.

Арифметические коды предназначены главным образом для

исправления ошибок при выполнении арифметических операций

(и в первую очередь сложения) в арифметических устройствах

ЭВМ. Поэтому естественно потребовать, чтобы код С был замк-

нут относительно сложения, т. е. для всех' Вь В^С сумма В=.

=В1+В2 должна принадлежать С.

Покажем, что в этом случае все слова кода С кратны неко-

торому числу А>: 1. Выберем среди ненулевых слов кода С наи-

меньшее по абсолютной величине слово В,- и обозначим | В, | =А.

Произвольное слово В^С представим в виде

B=Aq+r, 0^г<А. (1.2.3)

Поскольку код С замкнут относительно сложения, из (1.2.3)

следует, что геС, и в силу выбора числа А имеем г=0. Таким

«образом, арифметические коды суть множества вида СА=

= {0, ±А, ±2А-, . ..}. Из практических соображений рассматри-

вают только конечные подмножества Сд,м={0, А, 2А, ...

(М—1)А), называемые АЛГ-кодами. Числа'0,1, ..., М—1 и

0;LA72Al’<‘’.., (М—1)А — соответственно информационные и ко-

довые слова AM-кода. Число А -называется генератором АЛГ-кода.

Всегда предполагают, что (А, г) = 1.

Кодовое слово В-АУ-йода Сл и однозначно представляется в

э виде

В=Ь„_;гп-*+6п-2гп-2+ ...+Ьо,О^6<<г, ’

'1о

bt^Z, n=]log,(Af—1)A[ и записывается как В==Ь^Ь^

... Ьо. Число п называется длиной АМ-ко'ла. - '

Если Bi и Вг — слова ДА/'-кода, то сумма В=ВГ+В2 будет

словом АЛГ-кода, только если В<АЛ1.или Ni+NZ<M., С. практи-

ческой точки, зрения это весьма существенный недостаток Л Af-ко-

дов. Поэтому вместо ААГ-кодов над кольцом Z целых чисел, рас-

сматривают ЛА^-коды над кольцом Zm, т=АМ — кольцевые AN?

коды, замкнутые относительно операции сложения^ ’

Арифметическим AAf-кодом Ст над кольцом Z„ (Л делит т)

называется ненулевой идеал U—(А) в кольце Zm. Кодовое слово

В кода Ст — класс вычетов, принадлежащий идеалу U, Любое

число однозначно определяет класс вычетов, которому, оно при-

надлежит. В теоретических исследованиях, как правило,. слово

В кода Ст представляют наименьшим неотрицательным вычетом

В класса вычетов В. Может оказаться полезным -представлять

кодовое слово абсолютно наименьшим вычетом В. .Практически

слово В представляется любым числом b таким, что |6|.</п, т. е.

Ь=В или В. Информационное слово ЛМ-кода над кольцом Zm-y

элемент кольца ZM, М—т/А.

Определим арифметический вес элементов кольца Zm — коль-

цевой арифметический вес. Пусть С — произвольный . элемент

кольца Zm ис — наименьший неотрицательный вычет в .С Арифг

метичёским кольцевым весом элемента CeZm.называется .чисЛ,о

wm(C) =min{t0(x>: x=c(.modm,)}.. ........... (1.2.4j

Арифметические кольцевое расстояние dm(B,, В2) ^еждуэлемен-

тами Bt и В2 кольца Zm определяется, как. арифметический коль-

цевой вес wm(Bi—В£ их разности В,—В2. Точно.так же как'и.в

случае арифметического расстояния в кольце Z, нетрудно jio.kaj-

зать, что арифметическое расстояние в кольце Zm — метрика.

Среди арифметических кольцевых кодов наибольший /интерес

представляют и найболее изучены ААТ-коды в кольце Zrn_t —

арифметические циклические коды. Они рассматриваются в сле-

дующих главах. Кодирование А AZ-кода -—определение по инфор-

мационному, слову кодового слова —может быть как-сйстёмати-

ческим, так и несистематическим. ..........п

Пусть Ст — арифметический r-ичный код над кольцом ,. Zm,

М—т/А, n=]logr(m—1)[,.fe=]log,(M—1)1,..Пр'ц.:несистемати-

ческом кодировании информационное слово #=#»_,' ДГд_а. i... A^i

преобразуется в кодовое слово В=6П_1 Ьп^г.... &0 кода Ст по сле-

дующему правилу: AN=B. «Естественное», систематическое, ко-

дирование состоит в следующем. Пусть n= ]|ogrA[. .По/инфор-

мационному слову N находится С (АГ,.а). .— наименьший неотрй^

тельный выйет числа Кодовое слово. В, copTBeT^yjqi^e|

информационному слову У, есть............ ,

B=r“N+C(N, a).- _ ; ( (1.25)

Старший п—а разрядов слова В информационные-,-младшие^

разрядов — проверочные. Для однозначности. кодиров|анйя,. ;м^

должны потребовать В<т или, учитывая (1.2.5),

N<(m—C(N, (1.2.6)

Таким образом при «естественном» систематическом кодирова-

нии кодируются лишь те информационные слова, которые удов-

летворяют неравенству (1.2.6). Иными словами, при «естествен-

ном» систематическом кодировании мы получаем слова, образую-

щие систематический подкод Ст' AN-ко Ла Ст. Подкод Ст' не зам>

кнут относительно операции сложения, заданной для исходного

AN-кола. Кроме того, не для всех пар информационных слов Nt

и yV2 кодовое слово В подкода Ст', соответствующее сумме У=

=Nt + N2, будет равно сумме Bt + B2 кодовых слов, соответствую-

щих словам Nt и N2 (вследствие переноса при сложении из про-

верочной части в информационную). Т. е. подкод Ст' при задан-

ной операции сложения не будет линейным.

Однако если для слов подкода Ст' задать операцию нераз-

дельного и независимого сложения информационных и провероч-

ных частей, то относительно этой операции Ст' будет линейным.

Скажем несколько слов о декодировании АЛГ-кодов. Обнаруже-

ние ошибок — операция, обратная кодированию, — осуществля-

ется достаточно просто: принятое слово делится нй генератор А

и, если остаток от деления равен нулю, считается, что ошибок не

произошло, в противном случае считается, что обнаружены

ошибки.

Исправление ошибок значительно более трудная задача, чем

обнаружение ошибок. Метод декодирования существенно зависит

от структуры кода. В следующих главах рассматриваются мето-

ды декодирования наиболее важных с практической точки зре-

ния классов арифметических циклических АЛГ-кодов.

1.3. Совершенные АЛГ-коды,

исправляющие одиночные ошибки

Пусть задан арифметический г-ичный AN-код, САМ=

= {О, А, 2А,..., (М—1) А} над кольцом целых чисел Z мощности

М>1. Как обычно, будем предполагать, что (А, г) = 1.

Лемма 1.3.1. Если А — генератор АУ-кода САМ> исправляю-

щего одиночные ошибки, то А>г2+г.

Действительно, если А^г2+г, то арифметический вес

«>(1А)^2 в противоречии с тем, что d(CAM)^3, М>1.

Теорема 1.3.1. Арифметический г-ичный АЛТ-код СА,м=

= {0, А, 2А, ..., (М—il)А} исправляет одиночные ошибки (т. е.

его минимальное расстояние й(Сл.м) ^З) тогда и только тогда,

когда вычеты по модулю А одиночных ошибок е=±аг‘, lsgCa<r

отличны от 0 и различны для всех е, для которых |е| =аг’^б=

=АМ—г.

Доказательство. Пусть выполнено первое условие тео-

емы, но существуют et=ar* и e2=[5rj, li^a, [р|<г такие, что

e2|=^|ei| ^6 и e1=e2(modA). Рассмотрев разность 8, и е2т

12

получим;что

81—е2=аг — ^=г}(аг{-}— (J) ssO(mod Д). (1.3.1)

Из (1.3.1), учитывая (А, г) = 1, следует ar1-’—^O(modA), и

существует целое Л\>0 такое, что ar1-’—$=ANt. Так как

аг’-’^аг^^АМ—г, то

AATl=ari-i—р^ДЛ!—г+ (г—1) <АМ.

Следовательно, слово ANt — кодовое, но арифметический вес

w(ANt) =2 в противоречии с предположением.

Пусть выполнено второе условие теоремы, но существует ко-

довое слово ANt веса не более 2. Случай веса 1 невозможен, так

как (Д, г) = 1 и Д>г. Значит, w(AVt)=2 и A<Aft=ar’—ргд=

= rj(ar‘_J—р), 1^а, |р|<г. Из (Д, г) = 1 следует, что аг1-’—р —

тоже кодовое слово, т. е. существует N2>0 такое, что аг1-’—р=

=AN2. Положив El=ar<~1, е2=р, получим

|е21<|et| ^AN2+ |.р|г^Д(М—.1) + |р|<ДМ—г,

и вычет одиночной ошибки ei равен вычету одиночной ошибки е2

в противоречии с предположением.

Исходя из теоремы 1.3.1, естественно ввести следующее опре-

деление совершенности.

Определение. Арифметический r-ичный ДУ-код САМ=

= {0, Д, 2Д, ..., (М—1)Д}, исправляющий одиночные ошибки,

называется совершенным, если все вычеты по модулю А одиноч-

ных ошибок е=±аг*', 1^а<г, |в| AM—г различны и совпа-

дают с множеством вычетов по модулю Д.

Пусть Л4Г(Д, d) —наименьшее натуральное число М, такое,

что арифметический вес числа AM в r-ичном представлении

меньше d, т. е. w(AMr(A, d))<d. Очевидно, что минимальное

расстояние r-ичного ДЛГ-кода СА.м больше или равно d тогда и

только тогда, когда M^ZMT(A, d).

Для изучения ДУ-кодов, исправляющих одиночные ошибки,

нас, естественно, будет интересовать поведение Л4Г(Д, 3). Рас-

смотрим алгоритм нахождения МГ(А, 3). Упорядочим одиночные

ошибки e= ±ar*, l=Ca<r по возрастанию абсолютной величины

и рассмотрим момент первого совпадения 8'ss8"(modA)'. Если

е"<е', то е"<р, 1^ |р| <г, иначе это не первое совпадение. Лег-

ко видеть, что АМГ(А, <3) =8Z—

Отсюда непосредственно следует

Теорема 1.3.2. Пусть А>2г, (Д, г) ==1 и N — наименьшее це-

лое вида arm(l^a<r), такое, что AT=armss±[J(mod Д), где

1^Р<г. Тогда

М ,д Зх f(arm — Р)М, если arm = $ (modA),

г ’ - |(агт4-Р)/Д, если агот =—Р (mod А).

Отметим, что т равно п или п—1, где п — длина А У-кода СА,м,

М=МГ(А. 3) и п=т для г=2.

1а

Приведенный выше алгоритм нахождения МГ(Л, 3) позволяет

доказать следующее важное для дальнейшего утверждение.

..Теорема 1.3.3. Перечисленные ниже условия эквивалентны.

1. А—генератор совершенного-АУ-кода, исправляющего оди-

ночные ошибки.

2. Вычеты’ первых (в рассматриваемом упорядочении)- Л—1

ошибок отличны от 0 и различны по модулю Л. . .

3. А=2(г— 1)т+2(а»—-Г) + 1, где AMr(A, 3)=arm—р0, '

| р0| <г.

Доказательство. 1=^-2. Из определения совершенности

ЛТУ-кода.

2=»3. Из описанного выше алгоритма нахождения МГ(Л, 3)

следует, что АМГ(А, 3) ==е'—е", где e'sse"(modA) — первое

совпадение, е^аоГ”, е"=р0. Из условия 2 следует, что е' — это

Л-я ошибка. С другой стороны, номер ошибки аогт равен

2(r—l)m+2(a0—1)4-1. Отсюда Л=2(г—l)m+2(a0— 1) +1.

3=^1. Покажём, что. если условие 3 выполнено, что ЛУ-код

Сл,м, М=МГ(А, 3) совершенный. Действительно, он исправляет

одиночные ошибки (М^.МГ{А, 3)) й, следовательно, в силу тео-

ремы 1.3.1 вычеты одиночных ошибок 8 : |е| ^АМ—г различны

и отличны от 0. С другой стороны условие |е|^АМ—г равно-

сильно условию |е|<аоГт, а таких одиночных ошибок ровно

2(г—l)m+2(a0—1)=Л—1. Следовательно, AN-кол СА,М, М=

=МГ(А, 3) совершенный.

Получим необходимые и достаточные условия совершенности

ЛУ-кода, исправляющего одиночные ошибки. Обозначим ZA

кольцо вычетов по модулю Л. Множество элементов кольца ZA,

взаимно простых с А, образуют группу по умножению,.называе-

мую группой обратимых, элементов и обозначаемую ZA; \ZA\ =

=<р(Л), .где <р (•) — функция Эйлера; |М| — мощность множе-

ства М.

Если Л=р— простое, то Zp* — циклическая группа, изоморф-

ная группе р.р-1 корней (р—1)-й степени из единицы.

Обозначим Н={±г1}, где {х‘}—циклическая подгруппа, по-

рожденная х.

Теперь мы можем, учитывая теорему 1.3.3, доказать основной

результат данного раздела.

Теорема 1.3.4. Следующие условия эквивалентны:

I. Л — генератор совершенного r-ичного Л#-кода, исправляю-

щего одиночные ошибки;

II: А==р — простое. J#| = (p—l)/(r—1) и различные a

(Г^а<г) лежат в'разных смежных классах Zp' по Н.

III. Мг (Л, 3) = (r<A-i)/2(,_i) ± р/д . ( .

Для доказательства теоремыЛ.3.4 рам. потребуются слёдую-

щие леммы. 7 7

... Лемма 1.3>2.- Если-справедливо утверждение Г теоремы 1:3.4»

то А=р — простое.

И

* \ 3 ' * * * / ’

-• Доказательство, Пусть А = -JJр?1. Разобьем доказа-

\ ••••--•.

тельство на две части-. .

1. Если все Pi>r,. то все е=±аг< взаимно просты с Л, т.

ее2д‘. Но |ZY| —ср(Л), и согласно определению Г.3.1 ф(Л)|=

=Л—1. Следовательно, Л — простое. ....................• /

2. Пусть /^1<г. Рассмдтрим . в 7д идеал (Л/рД/={0, Л/рд,

2Л/р1( ...(pt—<1)Л/р4/Так кацг Л гёнератбр ; соверШенндгр

код а; найдется е’=* ± йт*'&{А1р$. ВСилу • (Л,~г) = 1 Элемент г об-

ратим’ в ZA и.ег_£=±а также лёэкит в идеале {Л^}. Следова-

тельно, в {Л/pJ лежит 2т разных е—ia.’ditir,"•.'•'♦7 ,:^.аг”Ч7 .й>

значит, 2/n^pt—1<г—1. • - ; - '• '‘° УУ ? .т'1’ -

Так как А=2т(г—l)-F2(a0—1) +1. (теорема 1.3.3,':‘условир

3), то1 Л< (г—1)2+2(г—1) -Н1=г2, что противоречит Яеммё Г.У.1

и завершает доказательство леммы 1.З.2.- У ~ -

• Обозначим ((a) —min/ t ar‘s0(modA), 1^а; |0|<г.: В си-

лу теоремы 1.3.2 ' - : ”/'

f(a)>(mt •’ °^<ао’ > - ' • ' (1.3.2)

( т, а>&0. - и -

Лемма 1.3.3. Если справедливо утверждение!теоремы 1.3,4,то

/(a) =т+1 при а.<а0 и/(а) =/п.при а^а0. . . .. -

Д о к а з а т е л ь с тв о, г. Обозначим Ra= {±a, , ±ar, ...

..., ±ar‘(e>_‘}. Множества Ra. цё пересекаются для разных а .и

нё содержат* 0: Следойательно; Л—1 == |Za\0|^ | (J&» I “'З.Ш®)"

,, - - •' a - - , а. х \ г .

и из теоремы. 1.3.3 (п. 3) и .1.3.2:получаем доказательство леммы

1.3.3. 7г- - ........I - .... V.

Важнейшим шагом в доказательстве теоремы 1.3,4 являемся.

- Лемма .1.3.4. Если справедливо утверждений I теоремы» 1^3Л и

ЛМг(Л,сЗ)=а0Гт—Ро»:тоа0=|Ро| = 1

Доказательст в;б. Для;Г==2 л.емма> верна в рилу теоремы

1,3.2. Пусть г>2. Покажем .сначала, что.а0==1.,Если а0>1,: то из

леммы 1.3.3 следует существование р<( |р<|-<г,./== таких; что

г?+‘=?р,(гпос1Л), (ао-т-1')г’п*‘=₽г(то.йЛ)....: . . ..

Отсюда. - (rm+‘—00 (a,--l)->((®i-l)^'-MHHi(<Й^-1)

=0 (mod Л) и 102—01 (а0—1)|—ЛМ,. Так как 102—т01(ао-—1).|-^

^г2+г, то из леммы 1.3Л следует 02—0i(ao—Ц|=О,;«о01=л0147 02.

'< ‘Аналогично a0(rm+l—0t)—r(aorm—-0) — 0</—a^jsOXmod/l),

i0or—ao01| = |0or—017-02l.^^+r, и, следовательно, :0o/‘=02+0i,

|0O|—1. Из4ао0/—г0о=±г-следует, чтеь ,а0;дедит г-)и

Тогда пр лемме 1.3.1 существует 0S: |0s|<r и (а0+1)гда=

арДтибдЛ)’. Отсюда

ао((“о+ 1)Гт₽з) — (<*о+ 0(a^m —₽о) = , . .. '

с.' 1)Ро~аоРз ЙО „Xriiod^)’7 ЙЙУ-УУ

' -КаоЛ-ДУРо.— cqj08-|.=rL±-(ao^ 1О=-ачай031:^/С4-Лл s .k?,i Ь-иУ.

д

15

3

Следовательно, ao(0s±l) = ±l в противоречии с тем, чтб a0>l. 1

Таким образом, а0=1. Но тогда из леммы 1.3.3 следует сущест- |

вование 04: (г—l)rm=04(modA), |04|<г. Отсюда ' \

(r-l)(^-₽o)-((r-l)rm-p4)=-(r-1)₽o+pA0 (modA); j

04— {г—1)00. Поскольку |04|s^r—1, то 10о 1 = /Лемма 1.3.4 I

доказана. /

Заметим, что попутно мы доказали, что из I следует III. Для >,

окончания доказательства I-MI отметим, что из леммы 1.3.4 еле- <

дует, что R.t= {± 1, ±г,..., — подгруппа, совпадающая

с группой Н. Множество — это смежный класс а по Я, и раз-

ные а лежат в разных смежных классах Ra по Я, и в каждом

смежном классе есть а: 1,^а<г.

Доказательство П-МП почти очевидно. Действительно, пусть

А=р— простое, АЛ4ДА, 3)=a0''m—0». Из «of1" ^0о (mod А) сле-

дует, что а» и 0о лежат в одном смежном классе по Я, но в силу

того, что в каждом смежном классе лежит лишь одно а, 1^а<г

и вместе с ним —а, то 0о=±ав и a0rm±a0^0(modА) или, так

как А простое, rm± IsO(modA). Из того, что ЖГ(А, 3) — наи-

меньшее положительное М, такое, что w(AM)^2, следует

АМГ(А, 3) =rm± 1, т= |Я|/2= (A—l)/2(r— 1).

Доказательство Ш=>1 также просто. Нетрудно заметить, что

если выполнено III, т. е. ДЛ4Г(А, 3) ==г(А-1)/2(г“*'± 1, то выполнено

условие 3 теоремы 1.3.3. Таким образом, теорема 1.3.4 доказана.

Замечания. В II возможны два случая: Я=;(г) и Н=£ (г).

Случай 1 имеет место тогда и только тогда, когда ДМ, (А, 3) =

. _r(A-t)/2(r-i)_j_ J сЛучай 2 имеет место тогда и только тогда, ког-

да АМГ(А, 3) 1. (

При г—2 эквивалентность условий II и III составляет теоре-

му 15.4 [73], а условие II — это описание кодов Брауна—Питер-

сона [101,72].

Следствие 1.3.1. АЯ-код Ca.m, исправляющий одиночные

ошибки, является совершенным тогда и только тогда, когда А

I удовлетворяет условиям II теоремы 1.3.4 и

! ]-^-Мг(А,3)|^М<М,(А,3). (1.3.3)

Доказательство. Необходимость. Из d (СА,М) 3 сле-

дуетМ^МДА,3). Далее согласно определению 1.3.1 (г—1)гго-1^ |

^АМ—г, или |

j (r-ip^+r, М. (1.3.4)

Так как(г—l)r’n-1+r=^jrm+r= (АМДА, 3)±1)+г

и А>г’+г, то левая часть неравенства (1.3.3) прямо следует из I

(1.3.4).

Достаточность. Пусть генератор А АЯ-кода СА,м, нс- I

правляющего одиночные ошибки, удовлетворяет условию II тео-

ремы 1.3.4. а мощность М кода САМ— условию (1.3.3). Очевид-

16

но, 3). С другой стороны, из (1.3.3) следует (1.3.4),

т. е. (г—у)гт-1^ДЛ4—г, или | е | —г и ЛУ-код САМ удов-

летврряет\>пределению 1.3.1. ’"1

ЛУ-кода'ми, удовлетворяющими следствию 1.3.1, исчерпывает-

ся класс совершенных ЛУ-кодов, исправляющих одиночные

ошибки.

Используем^ теорему 1.3.4 для описания совершенных троич-

ных ЛУ-кодов. \

Нам будет удобно переформулировать условие II следующим

образом. Рассмотрим гомоморфизм Zr*^-Zf*IH. Так как Zf*IH —

циклическая группа порядка г—1, то она изоморфна группе ц.г-1

корней (г—1)—степени из 1. Обозначим х<-« произвольный

сквозной гомоморфизм Zp-^ZpIH-^^r-^ Это числовой характер

по модулю р. Из того, что —1, г^Н следует %r-i (г) =%r-i(—1) =

= 1. Так какЯ=(г)Х (—1), то либо (—1) е (г), и тогда Н=(г),

либо —1 6 (г), и тогда ’Н= (—г) и | (г) | = |Я|/2 нечетно. Теперь-

условие II можно записать следующим образом:

IF. 1) А~р— простое;

2) a) Xr^(r) = %r-i(-l)=l,

б) (®i) %г-1 (®г)> I Г» ®1 ®я»

3) |(г)| = (р— 1)/(г — 0 или 1И|=(р—1)/2(г—1)—не-

четное.

Условие II допускает и другие эквивалентные представления. За-

метим, что числовые характеры Xr-i по модулй) р эквивалентны

в том смысле, что отличаются на автоморфизм группы pr_t и

можно считать, что Xr-i совпадает с (г—1) степенным вычетом

по модулю р, обозначаемым (“1

Условие II тогда можно представить в виде ,

1Г. 1) А — простое;

2> а) (-£-) “(-V-) “*>

\ Р Jr-1 \ Р 'г-1

б) ) , Is^cq, а2<г, 01=^0^’,

\ Р /г-1 \ Р 'г-1

3) |(г)| = (р-1)/(г-1) или 1(г)| = (р-1)/2(г-1)-не-

четное.

Заметим, что условие (—=1 эквивалентно ps= 1 (mod 2(г—1))-

X Р /г^1

При г==3 | — | —символ Лежандра (— ], и, используя квадра-

\ Р /г—1 \Р J '

тичный закон взаимности [32], условие IF легко разрешить.

17

Действительно, условие II", 2 записывается следующим обра-

зом: • • - /

1 и

алее из .квад-

Условие = 1 эквивалентно р=1 (mod 4)

ратичного закона взаимности следует.

р-i •

1<или. р=1 (niod3).

(2 \ ,

— I =—1 эквивалентно р=±5(mod 8). Но так* как

А/ . - -

1 (mod 4)то pss5(mod8) . Из приведенных рассуждений вы-

текает, что условие II",. 2) эквивалентно тому, чтор^5(тоб8).

и psl(mod3), т. е. p=d3.(mod24).

Таким образом, доказана дающая полное описание троичных

совершенных АА/-кодов

Теорема 1.3.5. Следующие условия эквивалентны:

I. А — генератор совершенного троичного ААГ-кода, исправ-

ляющего одиночные ошибки.

II. А=р — простое, р= 13(mod24) и а) | (3) |4=(р—1)/2 или

•б) | (3) | = (р— 1) /4 — нечетное.

III. АЛ43(А) 3)=3'А-1)/‘±1.

Пример. 4=37 порождает совершенный троичный 4ДО-код длины п=9

и М3(А, 3)=532. . '

Исследование условия IP или II", 2 позволяет выяснить, су-

ществуют или нет для заданного г совершенные r-ичные А#-ко-

ды, исправляющие одиночныеошибки.

Так, выше было показано существование двоичных и троич-

ных кодов. Существуют совершенные AAZ-коды для г=6 и 7. Ана-

литическое выражение генераторов А для г—7 находится с по-

мощью теории бикубических вычетов [36]. ’ ‘ •

Для многих важных значений г соверщенных .АЛГ-кодов, ис-

правляющих одиночные ошибки, не существует.. ,

Теорема 1.3.6. Для г=5 не существует совершенных AjV-ko-

дов, исправляющих одиночные ошибки.

Д о к а з а f е л ь с т в о. Покажем, что для ,г=5 условие II",

2 не выполняется. Пусть,, условие II", 2, а выполнено. Тогда

=1 и, следовательно, р= 1 (mod 8). Отсюда .2 — квадра-

\ Р /4

точный вычет по модулю А=р и 4=22-биквадратичный вычет,

т‘ е. (—= 1 = |-Ц , что противоречит условию II", 2, б.

\Р/1 \Р/л

Лемма. 1.3.5. Пусть г=г3, Для существования r-ичного совер-

шеийого ААГ-кода необходимо/чтобй S делило г0‘—-1. *

Д о к аза т е л ь с^т в о^Покажем, что это услбвие .необходимо

для выполнен‘ия ‘П', 2. Пусть б„— порядок ^,-i(ro)^p.r-i, т. ё. б—’

Й i . ’’

наимейыпее натуральное число,’.такое, что X?-i(r0) = l. Так как

Xr-i — гомоморфизм, то

Xr-i (r)\=%r-t (гв*) =x’-i (г») = 1 и, следовательно, С друг

гой сторон^, если б<$, то га6<га’=г и Хгч. (г«) =X>--i (Ж) .= 1 =

=Х<-1 (О. что противоречит II', 2).

Итак, если выполняется II', 2, то порядок x<--i(ro) равен s, и

поскольку порядок элемента делит порядок группы, то $ делит

г»*—L . \

Следствие 1.3.2. Для г—гор, р — простое, не делящее

га—1, не существует совершенного AW-кода.

Доказательство. Согласно лемме 1.3.5 для существо-

вания совершенного r-ичного АТУ-кода для г=гор (р— простое}

необходимо, чтобы

Гор—1=0 (mod р). (1.3.5)

По теореме Ферма гар—r0sO(modp). Отсюда, предположив вы-

полнение (1.3.5), получим г0—1^0(modp), что противоречит

условию.

Примеры. Для р=2 не существует совершенных АЛГ-кодов для г=22,

42, 62, в2, ... Для р=3> не существует совершенных АЛЛкодов.над г=2’, З3, 5*,

63, 83, 93,...

Теорема 1.3.7. Для г=2ь (6>1) не существует совершенных

ААГ-кодов, исправляющих одиночные ошибки.

Доказательство. Покажем, что b не делит 26—1 при

6>1 и, следовательно, лемма 1.3.5 не выполняется. Предположим

противное, b делит 2ь—~ 1, т. е. 2bsl(mod6) и (&, 2)=^=1. По тео-

реме Эйлера 2*(b)ml(mod b). Отсюда 26is=l(modb), где bi—

= (b, <р(Ь)) и bt делит Ь. Но если 2*'=в 1 (mod Ь), то тем более

2b'sl(mod&t). По теореме Эйлера 2’’(bi,sl (modfti), и поэтому

2д2=4 (mod 61), где Ь2=(&1, <p(ftt)) и Ьг делит bt. Но если 2b»=s

s 1 (mod bt), то тем более 2Ь‘= 1 (mod b2). Продолжая этот про-

цесс, рассмотрим такое Л, что Ьк>1, Ьк+1==1 (такое k найдется я

силу конечности b и условия &<+1 делит bt). Тогда 2‘his

si (mod&J, т. е. 2sl (modftk)> что противоречит предположе-

нию Ьк> 1.

Анализ условия. II" при больших г осложняется неэлементар-

ным характером законов взаимности. Для нахождение совершен-

ных АУ-кодов иногда удобно пользоваться представлением усло-

вия II на языке индексов.

Пусть р — простое нечетное число, g — первообразный корень

по модулю р, indga — индекс числа а по модулю р при основании

§ [32]. • •• ’

Тогда условие II эквивалентно условию

II'". 1) А=р —простое, pss l (mod 2 (г—1));

2). indga^feindg6(mod(r—1)), 1^а, b.<r, a=£b; •

3) .(indgr, p—.1) =r—Г или (indg(—r), p—1) ==r—1>

• • <(p-l)/(r-l),2)=l. - -----

1Э

ЗАМЕЧАНИЯ

Здесь и в дальнейшем из экономии места мы ограничиваемся только ссыл-

ками на источники, из которых взят описываемый материал, и/на непосред-

ственно связанные с ними работы. /

В первой главе использованы' следующие источники. /

1.1. основан на работе [14]. Минимальное представление (1.1.10) принад-

лежит Кларку и Ляну [112], а теорема 1.1.2. взята из раб^т [14, 112]. Мини- .

мальное представление двоичных чисел было открыто Рейтвизнером [159],

исследовалось Цзао-У и Чжаном [168], Месси и Гарсиа/[145], Гото и Фуку-

гмура [126] и др. /

1.2. Описание свойств двоичных АУ-кодов можно найти в [45, 59, 73,

-153], г-ичных АУ-кодов— в [45]. Арифметический кольцевой вес и расстоя-

ние введены в [14, 113].

В 1.3 использована работа [23]. Двоичные совершенные АУ-коды— это ,

•коды Брауна — Питерсона [72, 101]. Троичные совершенные АУ-коды были

построены В. М. Гриценко [35]. Гото и Фукумура [128], Гото [125],

В. М. Гриценко [36] и [23] исследовали, существуют ли совершённые АУ-ко-

ды для конкретных значений г. В частности, в [36, 125] доказано, что не су-

ществует десятичных совершенных АУ-кодов.

Глава 2

АРИФМЕТИЧЕСКИЕ ЦИКЛИЧЕСКИЕ

(и, Л)-КОДЫ

2.1. Свойства (п, 4)-кодов

Пусть Z„ — кольцо вычетов целых чисел по модулю т (т>

>1 — целое). Любое BeZrn_t (r> 1 и п — натуральные числа)

единственным образом представимо в. виде

Ьп-1гп-1+Ьп-ггп~2+ ... +b„, O^bt<r (2.1.1)

(Ь — наименьший неотрицательный вычет в Ь).

Лемма 2.1.1. Коэффициенты Ь, представления (2.1.1), элемен-

та В кольца Zrn_t вычисляются из соотношения

bi= (Brn-<mod(rn—l))modr. (2.1.2)

Элемент В можно представить также в виде

an_1rn-1+an_2r’-2.+'... +а<>, |a,|<r. (2.1.3)

Такое представление уже не будет единственным. Обычное пред-

оставление (2.1.1) является частным случаем представления

(2.1.3). Так же как и для кольца Z, весом представления (2.1.3)

элемента В кольца Zrn-i будем называть число ненулевых коэф-

фициентов этого представления. Представление с' минимальным

весом называется минимальным. Вес минимального представле-

но

ния элемента В в кольце Zrn_t называется арифметическим цик-

лическим\весом а>„(В) элемента В. Легко видеть, что и»„(В) об-

ладает следующими двумя важными свойствами:

w„(rB)=a?n(B), wn(—B)=ayn(B). (2.1.4)

Арифметический циклический вес te»„(B) элемента В равен наи-

меньшему арифметическому весу чисел, принадлежащих классу

вычетов В, т. е. совпадает с арифметическим кольцевым весом

wm(B), т=гп—1 элемента В.

Иными словами, если В — наименьшее положительное число

в классе вычетов В, то

a>n(B) =min{w (В), w(B— (rn—1))}. (2.1.5)

Арифметическим циклическим расстоянием d„(Blt В2) между

Вь B2eZrn_t назовем шп(Вц—В2). Введенное расстояние будет

метрикой.

Теорема 2Л.1. Для любого BeZ,»-, существует представле-

ние (2.1.3), такое, что

если а<<0, то a(i+t)modn=0;

i (2.1.6)

если a(=—l (modг), то (а(<-1)тодп=0.

Это представление, называемое циклическим каноническим пред-

ставлением, всегда единственно, исключая случай, когда п чет-

ное и представления В'=±((1—r)0... (1—г)0) и В'=

-== ± (0(г—1) ... 0(г—1)) имеют одинаковый вес и оба удовлет-

воряют условиям (2.1.6). Вее циклического канонического пред-

ставления равен о»„(В).

Доказательство теоремы 2.1.1 и алгоритм построения цикли-

ческого канонического представления (обозначаемого В) элемен-

та В кольца Zrn_t практически (с учетом того, что в (2.1.3)

a(j+i)modn при i—n—1 равно а0) совпадает с доказательством

теоремы 1.1.1 и описанным в 1.1 алгоритмом построения канони-

ческого представления целых чисел.

Примеры. Пусть г=10, п=9 и Bi= 125682345 — обычное представле-

ние элемента В1 в кольце Zio»-i- Согласно теореме 2.1.1 это представление

•является каноническим и арифметический циклический вес и»9(В1) =9.

Пусть теперь г=10, п=18 и В2=425996420925903189— обычное пред-

ставление элемента В2 в кольце Zio*« -1. Сделав замены 9-108+2-107=109—

В-107, 5;10'8+9-10,«+9-1013+6-1012=6-1015—4-Ю12 и 8-10+9+1 -1017=9-

-10—9-10'7, получим каноническое представление В2=926004421085903290.

Арифметический циклический вес элемента В2 равен t»ie(B2) = 13.

Для определения ai„(B) можно также воспользоваться сле-

дующим аналогом теоремы 1.1.2.

Пусть Л=Л„_1ЛП_2 ... Л о — обычное представление AeZrn_,.

Обозначим В=1(г+1)Л, и пусть B=B„_tBn_2 ... Во — обычное

представление BeZ,»-!.

21

Теорема 2.1,2.- Представление элемента С=гА кольца Zr«-t

в виде С=С,*.Д?„_2... С,, где Ci=B{—Ah i=0, 1, ..., ti— 1, име?

ет вес, равный арифметическому цикличевкому весу wn(A) эле?

мента А. . /

Пример. Пусть г=10, п=18 и А = 125996420925903189 — обычно?

представление элемента А кольца ь Обычное представление элемента

В=(г+1)В=11А равно 6=385960630184935080. Минимальное представление

элемента С=гА=10А равно С'=260036210861032109, и арифметический цик-

лический вес wi8(C) =Wis(A) = 13.

Циклическое каноническое представление обладает рядом

важных свойств.

Лемма 2.1.2. Пусть B=an-ian-2 ... а0— циклическое канони-

ческое представление элемента В кольца Тогда B(f>.—

==an-i-ian-z-t ... ЯоЯп-i ... an_i — циклическое каноническое

представление элемента r*BeZrn_t.

Лемма 2.1.3. Пусть BeZ,»_1 и при четном п

В^(г»-1)/(г+1),В^г(г»-1)/(г+1).

Если B=an-lan-t ... а0 — циклическое каноническое пред-

ставление В, то тогда если и только если .

(гп—l)/(r+l)<B<r(rn—1)7.(г+;1). (2.17)

Доказательство. Согласно (2.1.6) при п четном макси-

мальное Втах такое,чтоan_tV= 0,равно (г—'1)0(г—1)0... (г—1)0,

а минимальное Bmm=0(r—1)0(г—1) ... О(г—.1). При п нечетном

Вшах и Вшш равны соответственно (г—1)0(г—1)0 ..., 0(г—2) и

0 (г—1) 0 (г—1) ... 0 (г—1) 1. Как для четного, так и для нечетного

п. имеем

e. = lZ=±|,s_=[£!t«l. '

J г+1 L L г+1 J

Пусть BgZ,»-, и В=/=0. Обозначим г/ДВ) =rn-,B mod(гп—1),

где В — обычное представление элемента В.

Теорема 2.1.2. Арифметический циклический вес а»п(В) равен

числу г/ДВ) таких, что.

(г»~1)/(г+1)^уДВ)<г(*г’*-1)/(г+1). (2.1.8)

Действительно, пусть при п четном элемент В#=(г"—l)/(r+1) и

B=an_tan_2... ,а0 — циклическое каноническое представление В.

Согласно лемме.2.1.2 коэффициент представления В равен

старшему коэффициенту циклического канонического представ-

ления элемента гп-гВ=В(0. Учитывая yt(B)=Bw, получаем, что

число ненулевых коэффициентов циклического . канонического-

представления В элемента BeZ,»-/,(В=£ (rn— l)/(r+V) в соот-

ветствийс леммой 2.1.3 равно числу уДВ), удовлетворяющих

(2;1.3)ДПри B=i(rn—1)Цг+1), п — чётное имеем 'М’(В) =п/2}.

и справедливость теоремы 2.1.2 проверяется непосредственно.

22

Арифметическим циклическим (л, А)-кодом (в дальнейшем

сокращенно (л, А)-кодом), А делит rn— 1, называется ненулевой

идеал U=(A) в кольце Zrn_t. Число А называется генератором

(л, А)-кода'. Длина (л, А)-кода равна л, мощность (число кодо-

вых слов) А*=(гп—1)/А; (л, А’)-код называется двойственным

к (л, А)-коду. Произведение любого слова (л, А)-кода на любое

слово (л, А’)-кода равно нулю (в кольце Zrn_t). Любое число од-

нозначно определяет элемент идеала (класс вычетов), которому

оно принадлежит. Слово В (л, А)-кода — элемент идеала U—

= (А) — представляют либо одним из чисел В или В—(г"—1)

класса вылетов В, меньших г"—1, взятых в обычной форме, либо

•циклическим каноническим представлением или другим мини-

мальным представлением. В теоретических исследованиях, как

правило, В представляют наименьшим неотрицательным вычетом

... &0 и циклическим каноническим представлением

В=ап_1а„_2 ... а0. Может оказаться полезным представлять ко-

довое слово В абсолютно наименьшим вычетом В в классе В.

Поскольку (л, А)-код — идеал в кольце ZTn_t, вместе со сло-

вом ,^=&„_1&п-2... Ьо (п, А)-.коду принадлежат все его цикличе-

ские- сдвиги: гВ—Ьп~2 ... bob„-ht r2B=bn-i ... 606n-i6n-2, • • •

..., rn~iB=bobn-l... bt.

Минимальное расстояние (л, А)-кода (в дальнейшем часто

сокращенно — расстояние) определяется как

d„(A)^mindn(Bi, Вг) (2.1.9)

Bi9'B2^^d9 Вt^B2. '

В силу линейности (л, А)-кода.

.d„(A) =min(w„(B). (2.1.10)

: Be=W, B^Q ' ' ,. - . .

Пусть B=*HA=bn-ibn-z . Л bt—произвольное слово (л, А)-кода,

Z=0, 1, 2,..., А’—1. ...

Лемма 2.1.4. Арифметический циклический вес wn(lA) слова

В=1А (л, А)-кода равен числу целых / таких, что

(2.1.11)

(2.1.8) и

(2.1.12)

Действительно,, поскольку AA*=rn— 1, неравенства

(2.1.11) равносильны. ... ...

Обозначим б(х) число целых точек, в интервале

гх/(г+,1)). Тогда ...

— 1Х/;(Г+4)Ь. \ ,

- .Тео^ма ^Г.З. Сумма о„ (А) арифметических циклических ве-

совсдов^Хл, А)-кода равна произведению числа целых точек

6(А*) в [А7(г+1), гА7(г+!1)] на длину кода-л: ...

DD.... (2.1.13)

/Адб^афател ьство. Согласно лемме 2.1.4 сумма. оп(А) ве-

соЕкСловДл, А)-кода ривначислу пар (?, /), таких, что r’lmodA’e

е[А*/(г+1), гЛ7(г+1)], где i=0, 1, п—1 и Z=0, I,

..., А*— 1. Обозначим ai t=r4 mod А*. Для каждого Oi,t, а таких

чисел ровно [rA*l(r+1) ]—[А*/(г+1) ], существует л пар (Z, I)

с указанным выше свойством. Действительно, для каждого

t=0, 1, ..., п— 1 в силу (г, А“) = 1 найдется ровно одно число Z,

такое, что для выбранного ai>t имеем /=г_{а{1то<1 А*.

Из теоремы 2.1.3 можно получить верхнюю границу мини-

мального расстояния — границу Плоткина для (л, А)-кодов.

Пусть dn(A) —минимальное расстояние (п, А)-кода. Число не-

нулевых слов (л, Л)-кода равно А*—1. В силу линейности

(л, Л)-кода минимальный вес ненулевых слов (л, Л)-кода

“'min(B) =^п(А). Поскольку средний вес слова (л, А)-кода не

меньше минимального веса, то

dn (А) = й>т1п (В) < -%(Л) . (2.1.14}

(Л —

Так как 6(А*)< -^-(А* + п т0

г+ 1

d„(A)<n-44£±l. - (2.1.15}

г + 1 Л* — 1

Неравенство (2.1.15) называется границей Плоткина для ариф-

метических циклических (л, А)-кодов. Арифметические цикли-

ческие (л, А)-коды следующим образом связаны с арифметиче-

скими циклическими АЛГ-кодами. Арифметический r-ичный AN-

код Сл,м={0, А, ..., (М—1)А} называется циклическим, если

АМ=гп—1. Арифметический r-ичный циклический (п, А)-код

(А делит гп — 1) —ненулевой идеал 11= (А) в кольце Zrn_t. Если

в каждом классе вычетов идеала 11= (А) выбрать наименьший

неотрицательный вычет, то множество таких чисел образует

арифметический циклический АЛГ-код СА, А».

Для любого слова B = ZA (л, А)-кода согласно (2.1.5)

да„(В) = min {да (В), w(B—(гп—1))}

и минимальное арифметическое циклическое расстояние dn(A)

(л, А)-кода совпадает с минимальным арифметическим расстоя-

нием d(A) соответствующего циклического AAZ-кода. В то же

время спектры весов (и, А) и АЛГ-кодов могут различаться. Так,

r-ичный (л, А)-код с А*=р (р — простое, г — первообразный

корень по модулю р) является эквидистантным (см. 2.3) Соот-

ветствующий ему AAZ-код уже не будет эквидистантным при-

А*>г4. Действительно, в этом случае длина и, следовательно,

вес канонического представления числа А меньше п — 3, и по-

этому арифметический вес слова (А* — г2)А AAZ-кода равен.

да((А‘ — г2) А) = да (А)+2.

В дальнейшем мы будем часто применять к (л, А)-коду опе-

рацию s-кратного повторения. А именно, r-ичный (ns, А,)-код.

называется s-кратным повторением r-ичного (л, А)-кода, если.

24

Л,*=Л’х (напомним, Л*‘=(гп—1)/Л и соответственно Л,*=

= (г”*-1)/Л,).

Из определения следует, что

Л$ = ^21 А = + 'Аг"1$'г) + • •. + Л, (2.1.16)

т. е. генератор А, s-кратного повторения (п, Л)-кода есть s-крат-

ное повторение генератора Л (п, Л)-кода.

Циклическое каноническое представление слов (ns, Л,)-кода

получается s-кратным повторением циклического канонического

представления. соответствующих слов (п, Л)-кода. Отсюда, в

частности, следует, что минимальные расстояния (ns, Л4)-кода

и (п, Л)-кода связаны соотношением

dtn(At)=sdn(A). (2.1.17)

2.2. (л,А)-коды,

исправляющие одиночные ошибки, модули и пакеты ошибок

Арифметический г-ичный циклический (п, Л)-код исправляет

одиночные ошибки, если и только если

а/‘±а/^0 (тобЛ)

(2.2.1)

для всех i и /, Os^i, /<п, 0<at, а}<г.

Из (2.2.1) следует Л^2(г—1)п+1(п, Л)-коды, исправ-

ляющие одиночные ошибки, с Л=2(г—1)п+1 называются со-

вершенными.

Далеко не для всех г могут быть построены совершенные

(п, Л)-коды. Так, не .существует совершенных (п, Л)-кодов для

таких важных случаев, как r=10, 2®(s>l) (см. 1.3). В то же

время известны совершенные (п, Л)-коды для г=2, 3, 7. Пара-

метры и генератор Л этих кодов определяются с помощью тео-

ремы 1.3.4. В частности, двоичные .совершенные (п, Л)-коды

Брауна—Питерсона [73] задаются следующей теоремой.

Теорема 2.2.1. Для совершенности двоичного (п, Л)-кода,

исправляющего одиночные ошибки, необходимо и достаточно,

чтобы Л было простым числом и —2 (но не 2) — первообразным

корнем по модулю Л, п= (Л — 1 )/2.

В связи с несуществованием для многих г совершенных

(п, Л)-кодов представляют интерес (п, Л)-коды, близкие к со-

вершенным.

Арифметические циклические (п, Л)-коды, исправляющие

одиночные оцгибки и близкие к совершенным, определяются сле-

дующей теоремой.

Теорема 2.2.2. Число Л =?= (г—1)р, р>г>3 порождает г-ичный

(п, Л)-код длины п= (р — 1)/2, исправляющий одиночные ошиб-

ки, если б(г, р) = (р—1)/2, —1 является квадратичным невы-

четом по модулю р, а все числа bt}=aflt такие, что 0<а«, а}\

и at+as=r— 1 являются квадратичными вычетами.

25

. Доказательство. Так как r'=l(mod (г—1)), то' (2.2.1}

равносильно

(jnodp), г1ф—1 (modp), • (2.2.2}

air14-(mod/>).,. ; (2.2.3)

где 0<i<n, 0<af, а}<г, a^a,, сь+а}=г— 1.

Из условия д(г, р) = (р—1)/2 следует, что г, а вместе с ним

все г*(0<1<п) являются квадратичными вычетами по модулю /г.

Разложение циклической мультипликативной группы выче-

тов целых чисел по модулю р по подгруппе {Н} дает два смеж-

ных класса, причем класс {г1} по доказанному содержит всё

квадратичные вычеты, а другой класс {—в силу условия, что

—1 является квадратичным невычетом, содержит все квадра-

тичные невычеты по модулю р.

Обозначим через {*} смежный класс, содержащий х. Тогда

{/*}¥={—1}, т. е. —l(modp). В то же время, учитывая п=

= d(r, р) = (р—1)/2, имеем r‘^l(modp) при всех i, 0<i<n.

Для выполнения соотношения (2.2.3) необходимо и доста-

точно, чтобы

{а,}# {-а,}/ (2.2.4)

Поскольку имеются всего два смежных класса и {!}=/={—1},

то {а}=#={—а} и (2.2.4) равносильно {«<}.= {aj. Следовательно,

(к и а} должны одновременно являться либо квадратичными вы-

четами, либо квадратичными невычетами, а их произведение—:

квадратичным вычетом. Теорема доказана.

Пример. Пусть г = 10. Имеем =1.8, =2-7, = 3 • 6 и

Ьу) = 4 • 5. Из 4 • 5 заключаем, что 5 должно’ быть квадратичным выче.

том, ибо 4=22 — квадратичный вычет при любом- р. Аналогично из выраже-

ний для bff, nb ^следует, что 2 и 7 должны быть квадратичными выче-

тами, а на 3 никаких ограничений не накладывается. Добавим к этому, что 10

должно быть, квадратичным вычетом, поскольку 6(10, р) = (р—1)/2.

Таким образом, число А—9р порождает десятичный ((р—1)/2, 9р)-код,

исправляющий одиночные ошибки, если —1 является квадратичным невы-

четом по модулю р, а 2, 5 и 7 — квадратичными вычетами. Этим условиям

удовлетворяют числа p=280q+t, где — целое и £=31, 111, 159, 271,279.

Отсюда, в частности, следует, что десятичный. (15, 279)-код исправляет

одиночные ошибки.

Алгоритм декодирования (п, А)-кодов, удовлетворяющих

теореме 2.2.2, состоит в следующем. Пусть В'=В+£ — принятое

слово, В — кодовое слово, Е— слово-ошибка и Е=а{г\ |а<| <л

Для слова В' находим две пары синдромов:

(В') = В' mod (г — 1), S7^ (В') « В' mod (г — 1) — (г — 1)

и

S* (В') = В' mod р, Sp (В') в В' mod р — р.

26

Если все синдромы равны нулю, то считаем, что ошибок не про-

изошло и прекращаем декодирование. В противном случае на-

ходим такое целое i (i=0, 1, ..., n — 1), что-$£-1(В') =S^+(r‘B<)

или5^.1(В')—Sp-^B'). В первом случае считаем, что произошла

ошибка Е=а{г', at— во втором случае считаем, что

произошла ошибка Е=а'гг, а/=аг—(г—1). Находим кодовое

слово В=В' — Е и прекращаем декодирование.

В главе 7 подробно исследуются линейные коды, исправляю-

щие модули и пакеты ошибок. Здесь мы кратко, опуская дока-

зательства (которые являются почти дословным . повторением

исходных), рассмотрим арифметические аналоги этих кодов..

- Слово-ошибку Е=и}г3\ [ц,|<г\ /=0, 1, .... п/К—1 будем

называть модулем ошибок длины А. Очевидно, Аичный (п, Л)-

код, исправляющий одиночные ошибки, можно естественным

образом превратить в r-ичный (Ап, Л)-код,' исправляющий мо-

дули ошибок длины А,.-Это позволяет использовать для исправ-

ления модулей ошибок Аичные коды, удовлетворяющие тео-

реме 2.2.2.

Весьма простую реализацию допускает следующий код.

Теорема 2.2.3. Пусть р>2 — простое и А<р. Тогда арифмети-

ческий r-ичный (п,Л)-код, порожденный генератором Л =

= (/’—1)(гр— 1)/(г—1) имеет длину п=кр и исправляет оди-

ночные модули ошибок длины А.

Доказательство. Для того чтобы (и,-Л)-код исправлял

модули ошибок длины А, необходимо и достаточно, чтобы для

любых В и В',/таких, что О^В, B'<rK, B^±B'rM(mqd Л). -

. Лемма 2.2.1. Сравнение

В~—В'г*(mod (^ — 1) (гр — 1)/(г — 1)) (2.2.5)

не имеет места для любых В и В', таких, что 0^В, В'<гь, &<

<А<р, (А, р) = 1.

Действительно, (2.2.5) равносильно системе сравнений

В=— B'r'-fmod^—!)),„

В==—Bzr’« (mod (г” — 1)), (2.2.6)

где it=tmodA и i2=imodp. Из (2.2.6) следует, что В+.В'=

=гх— 1 и В+В'=гр— 1. Но это невозможно в силу А¥=р.

Доказательство B^feB'r(mod Л) аналогично доказательству

теоремы 7.1.4.

Слово-ошибку Е=и.}г’, /=0, 1....п — Ъ — 1 будем

называть-пакетом ошибок длины Ъ. Если /=0, 1, ..., п—1, то

Е=щг*— циклический пакет ошибок.

Теорема 2.2.4. Генератор А=(г2Ь—1)р (р — простое и

(р, г26—1) = 1). порождает г-’ичный (п, Л)-код длины п=

=НОК{26. б (А р)}, исправляющий циклические пакеты ошибок

длины Ь, еелй р>гь и 6 (г, р) ^fe2 (mod-4) .

27

Арифметические аналоги кодов Гилберта также позволяют

исправлять циклические пакеты ошибок.

Теорема 2.2.5. Пусть р и q взаимно простые целые числа,

q>p>&, am=p — m(q — p), где т=0, 1.....[p/(q — р)]; Пси —

наименьший отличный от 1 простой делитель числа ат\ Вси=

== Р ССщ/П dm*

Тогда г-ичный (п, А)-код длины n=pq, порожденный гене-

ратором А = (гр— 1)(г’—1)/(г—1), исправляет одиночные па-

кеты ошибок длины 6=min Ват и для любого b'>b существует

пакет ошибок длины Ь', не исправляемый этим кодом. Доказа-

тельство теоремы 2.2.5 аналогично с учетом леммы 2.2.1 дока-

зательству теоремы 7.3.4.

Процедура декодирования арифметического циклического г-

ичного (п, А)-кода, исправляющего пакеты ошибок длины Ь,

состоит в следующем.

Пусть принято слово В'. Находим наименьший по абсолют-

ной величине вычет Б' числа В' по модулю А. Если |В'| <гь, то

полагаем, что кодовое слово В=В' — Б'. Если то на-

ходим такое целое / (/=0, 1........................п—1), что наименьший по

абсолютной величине вычет Б'г} числа В'г} по модулю А меньше

гь и полагаем истинное кодовое слово В=В' — Б'г}.

Для арифметического аналога кода Гилберта более удобен

следующий алгоритм декодирования.

Пусть В'=В+Е — принятое слово, В — кодовое слово, Е —

слово-ошибка и E=a{r\ (ajcr6. Для слова В' находим две пары

синдромов:

. (В') = В' mod (г" — 1), Sp (В') = В' mod (г" — 1) — (г» — 1)

и

s; (В') = В' mod {гч — 1), S~q (В') = В' mod (гч— 1) — (г» — 1).

Если все синдромы равны нулю, то считаем, что ошибок не про-

изошло и прекращаем декодирование. В противном случае на-

ходим такое целое / (/=0, 1, ..., п—1), что S„+(riB,) =

=S,+ (r’B'), SP+ (rJBz) <rb или SP- (rjB') = Sq~ (r}Bf), S," (r’B') <

<rb. В первом случае считаем, что произошла ошибка Е=и}г3,

uj=Sp+(riB'), во втором случае считаем, что произошла ошибка

Е=щ'г}, и/=Sp_ (r’B'). Полагаем кодовое слово В=В'—Е и

прекращаем декодирование.

2.3. (п, А)-коды с большим расстоянием

Арифметические циклические (п, А)-коды, параметры кото-

рых удовлетворяют границе Плоткина (2.1.15) или близки к ней,

называются, (п, А)-кодами с большим расстоянием.

Рассмотрим следующий г-ичный (п, А)-код. Пусть А* —

= (гп—1)/А, А*=р, р — простое число и г — первообразный ко-

рень по модулю р, п=А* — 1. Код имеет А* кодовых слов, среди

которых одно нулевое, а остальные А’ — 1 слов получаются цик-

28

лическим сдвигом слова А. Поэтому все ненулевые слова (га, А)-

кода имеют одинаковый арифметический циклический вес. Так

как согласно теореме 2.1.3 сумма весов ненулевых слов (га, А)-

кода равна '

• (2-зл>

\L г “г 1 J L г * _1/

а число ненулевых слов А*—1=га, то арифметический цикличе-

ский вес каждого слова В = /А, 1= 1, 2,..., А* — 1 равен

“’-да-Ш-Ш- <2-з-2>

В силу линейности (га, А)-кода его минимальное расстояние-

dn(A) =ш-„(В). Параметры рассмотренного (га, А)-кода лёжат на

границе Плоткина (2.1.15).

Перейдем к более общей задаче. Пусть задан некоторый

(га, А)-код. Для описания весовой структуры слов кода введем

весовую функцию

Лп.л)(0 = 2рЛ

I

где р( — число слов кода веса i.

Сопоставим каждому слову В = /А (га, А)-кода элемент I коль-

ца ZAt, А*= (г" — 1)/А и положим

й(/)=шп(/А). (2.3.3}

Тогда из свойств (2.1.3) арифметического циклического веса сле-

дует

«(±г’7) =(,)(/). (2.3.4}

Обозначим Za* группу обратимых (взаимно простых с А*) элемен-

тов Za* и рассмотрим подгруппу Н = {± Н} в 2д«. Каждый дели-

тель d числа Д‘ задает подмножество Md группы Za*, инвариант

ное относительно группы Н:

Md= {l^A*: (I, A*) =A*/d}. (2.3.5}

Мощность множества Afd равна <p(d), где <p(d) — функция Эйле-

s

ра. Пусть А‘ = [] Pi , af>0, р, — простые, 0= {0ц..0i(... .

...; 0,}; е= {вь ..., ..., 8,}; е>=0 или 1; i=l,..., s;

—8<>0.

Теорема 2?3.1. Если ю(>) постоянна на каждом Md, то весовая

функция (га, А)-кода равна

(S д \

<2-3-6*

£=1 /

/=1.s

2£>

и значение to на \

24 (» в в \1

«.- st-ir 4пр?' ‘| - у.''

' " ф(Цр?'

. (2.3.7)

Доказатёльство. Введем функции

Ж)=3®(0 и £(с) = 2 ©(/). * .

/=о

Заметим, что Md= (J Мс и, следовательно,

c|d

м-2т- • - (2.з.8)

Используя формулу обращения Мебиуса, [32], имеем

или, учитывая теорему. 2.1.3 и (2.3.3), .'

^(^)=л2н(с)б(-К * : ‘ , " (2.3.9)

с|</ \с J / . . _

Пусть d=JJ p/, тогда число элементов в Md равно

/=х ’ ,

Ф(<О“Ф (П P/'Y. . (2.3Л0)

\/=1. /

и если (о постоянна^ 4fd, то ©d==gGO/<р(<0 и

S

- г 2/s ft \) • ; •' '• ‘

-;-а .... .

>• .

\j=i 7 - ?"

Теперь (2.3.6) следует из. условия, что ©<; постоянна на Md и

Мд.= и^. ' '

л\а* . л • - - - . : >

Назовем орбитой элемента / кольца Хл/МнЬж^ётво ~ ?

Fl= {XSZx» ‘.X = ± Fl} . . ’ • /

и определим условия, при которых для каждого Й, й\А* мно-_

жество Ма состоит из одной орбиты.

. 30

Лемма 2.3.1. Для того чтобы каждое'множество Md, d\A' со-

стояло из одной орбиты, необходимо и достаточно,, чтобы

Н = {± г<) = 2%. > \ , (2.3.11)

Доказательство. Необходимость условия (2.3.11) оче-

видна. Для доказательства достаточности этого условия, во-пер-

вых, отметим равносильность его условию: Л4л« = состоит из

одной орбиты. Далее, множество {xeZA.: (х, A*)=A*/d}

инвариантно относительно Я. Обозначим l=A*/d. Тогда любой

элемент х&А4Л имеет вид x=ul, где' (м, й)«=1, и поскольку d|A*

имеем («, А*) = 1. Поэгдму и—г* или —г3 для некоторого i или /.

А это означает, что' Md состоит из чисел вида ±га, т^ е. состоит из

одной орбиты. ' •., ' , ’

Для случая, когда состоит из одной орбиты, мы дадим

полное описание (п, А) -кодов.

Лемма 2.3.2. 77= {±?} тогда и только тогда;-когда вы-

полнено одно из следующих условий:

I. б (г, А‘) =<р.(Д‘) или'

II. б(г, А‘)=<р(А‘)/2 и —1(£{г;}.

Если б (г, А‘) =<р(А‘), то А‘=р“ или 2р“, р>2, .

Если же б (г, А‘) = <р(А*)/2, то., учитывая б (г, А*) = НОК{б(г,

pJO}, А*—число вида р“(р>2, а>-1), p^p^»(pt>2, а/> 1; i—

= 1,2), 2“ (а> 2), 2ар« (а >1), 2р?р? (Pi> 2, а, > 1; t=1, 2).

Лемма 2.3.3. Если А* = Pi'Pz'’ то —1е{г4} тогда и только

тогда, когда для 7=1,2 - . -

б (г, р“4) =0 (mod 2) и б (г, р“9”1 (г, р?*р£’) = 1 (mod 2).

S

Теорема 2:3.2. Пусть • А* = Ц pf{, Za*. состоит из одной орбиты

- -

тогда и только тогда, когда выполнено одно из следующих усло-

вий: >

I. 1) А* = р^р“% pt > 2; i=l,2;:,

а) г — первообразный корень по модулю р®*,

(Ф (£?*)> ф(р“*)) = 2 и одно из pt = 1 (mod 4)

или ' J

б) г — первообразный корень по модулюр“’> •

(ф(р?)/2, ф(/^’))= 1/ 6(г, ^)=.ф(Р?)/2, . ...

где б(х, N) -- показатель, которому принадлежит х по модулю 77;

2) А,=р»,р>2

ЗГ,

a) г — первообразный корень по модулю р“ или

б) б(г,'р“) =<р(р®)/2 и р=—1 (mod4).

II. г нечетное,

1) A*=2Ai* и А* удовлетворяет условию I.

2) А*=2“, а>2 и б(г, 2“) =2“-2.

3) А’=22р“,

а) г — первообразный корень по модулю р“, р= 1 (mod 4) или

б) б (г, р“) =<р (р“) /2 и рав—l (mod 4).

Во всех описанных случаях верна теорема 2.3.1 и весовая

функция (п, А)-кода вычисляется по формулам (2.3.6) и (2.3.7).

Длина кода п кратна ф(А‘)/2 (за исключением случаев А*=р“

или А‘==2р“, р“ удовлетворяет I, 2, а, когда п кратно <р(А‘)).

Следствие 2.3.1. (п, А)-код с А‘=р“, удовлетворяющим

условию I, 2, эквидистантный и

Следствие 2.3.2. (п, А)-код с А‘=р“, удовлетворяющим

условию I, 2 при р=1 (mod(r+l)), эквидистантный (т. е. все

ненулевые слова кода имеют-одинаковый арифметический цик-

лический вес) и </п(А) =п(г— l)/(r+1).

Назовем (п, А)-код оптимальным в классе (п, А)-кодов, если

не существует отличного от него кода, с не меньшими расстоя-

нием и мощностью и не большей длиной.

Лемма 2.3.5. (п0, Ао) -код с минимальным расстоянием, дости-

гающим границы Плоткина

dn (А) (2-3.12)

оптимален.

Доказательство. Обозначим dno(Ao) =п f~;-------------

минимальное расстояние (п0, А0)-кода. Предположим, что суще-

ствует (п1( Aj-код с минимальным расстоянием dn|(At), такой,

'что dni(At) ^dno(Ao), п^п0 и A,*^A0*. Но тогда из (2.3.12) сле-

дует, что «!=«(, и At*=A0*. (п,. А)-коды следствия 2.3.1 теоремы

2.3.2 при р=—1 (mod(r+l)) оптимальны.

ЗАМЕЧАНИЯ

2.1 основан на работах [21, 22]. Многие свойства r-ичных (л, А)-кодов

(в том числе теорема 2.1.2) были доказаны также Кларком и Лянем [113].

Они являются распространением на случай произвольного основания свойств

двоичных (л, А)-кодов, которые исследовались во многих работах, и прежде

всего в [41—43, 105, 109, 126, 129, 145, 150, 154].

2.2. Теоремы 2.2.2 и 2.2.4 принадлежат В. М. Гриценко [35]. Арифмети-

ческие двоичные аналоги кодов Гилберта оыли введены и изучены Г. Л. Тауг-

лихом и Г. М. Тененгольцем [76]. Лемма 2.2.1 и алгоритм декодирования

32

r-ичных аналогов кодов Гилберта есть обобщение на случай произвольного

основания леммы и соответствующего алгоритма из [76]. Теорема 2.2.5 —

арифметический аналог теоремы 7.3.4 [90]. Алгоритм декодирования (п,А)-

кодов, исправляющих пакеты ошибок взятчнз [11].

В 2.3 использованы результаты работы [22]. Двоичные арифметические

коды с большим расстоянием были открыты независимо Бэрроузом [96], Ман-

дельбаумом [139], О. Б. Соколовым и И. И. Еникеевым [75] и Чжаном и

Цзао-У [104]. Минимальное расстояние этих кодов было определено Бэрроу-

зом [95], Гото и Фуку мура [126], Чжаном и Цзао-У [104]. Последние опре-

делили также минимальное расстояние троичных кодов.

Дальнейшее продвижение в этом направлении было сделано Ю. Г. Дадае-.

вым [41—43], Чжаном и Цзао-У [168], В. Н. Дынькиным, Г. М. Тененгольцем

и Г. И. Хабелашвили [46, 78].

Минимальное расстояние r-ичных (и, А) -кодов с большим расстоянием было

определено Кларком и Лянем [113] и в [14]. Более широкие классы г-'ичных

(и, А)-кодов с большим расстоянием были исследованы в [21, 22], Кларком и

Лянем [114] и Экером [116].

Глава 3

АРИФМЕТИЧЕСКИЕ ИТЕРАТИВНЫЕ

(» Л)-КОДЫ

3.1. Определение и свойства

арифметических итеративных (л, А)-кодов

Для заданной совокупности целых натуральных чисел пи

п2, ..., пт обозначим через Тт={(/1, 1т): lt<=Z}

множество целых точек m-мерного параллелепипеда. Множество

точек {(/ь ..., 1т)^Тт: Ц=аь i=il..0^с^<п(} назовем

s-мерным сечением множества Тт. В частности, одномерное се-

чение определяется как множество точек Тт, у которых совпа-

дают все координаты, кроме одной. В каждую точку множества

Тт поместим некоторый двоичный символ. Тогда всю совокуп-

ность символов можно рассматривать как двоичный вектор дли-

ны п=п1...пт.

, Векторы, у которых сумма символов, расположенных в любом

одномерном сечении, равна нулю (в поле Gf(2)), образуют т-

мерный (аддитивный) код V(m). Обозначим через V{, i=l, ..., т

двоичный кодь сумма всех символов любого кодового слова ко-

торого равна нулю. Минимальное расстояние кода Vt равно 2.

Код V(m) может быть получен итерацией т кодов Vit i=l,..., т.

Минимальное расстояние m-мерного итеративного кода V(m)

равно 2т.

Пусть п(, i=l ..., т — попарно простые целые числа, и в

дальнейшем для определенности rit< ... <пт. Взаимно одно-

2 И. М. Бояринов

33'

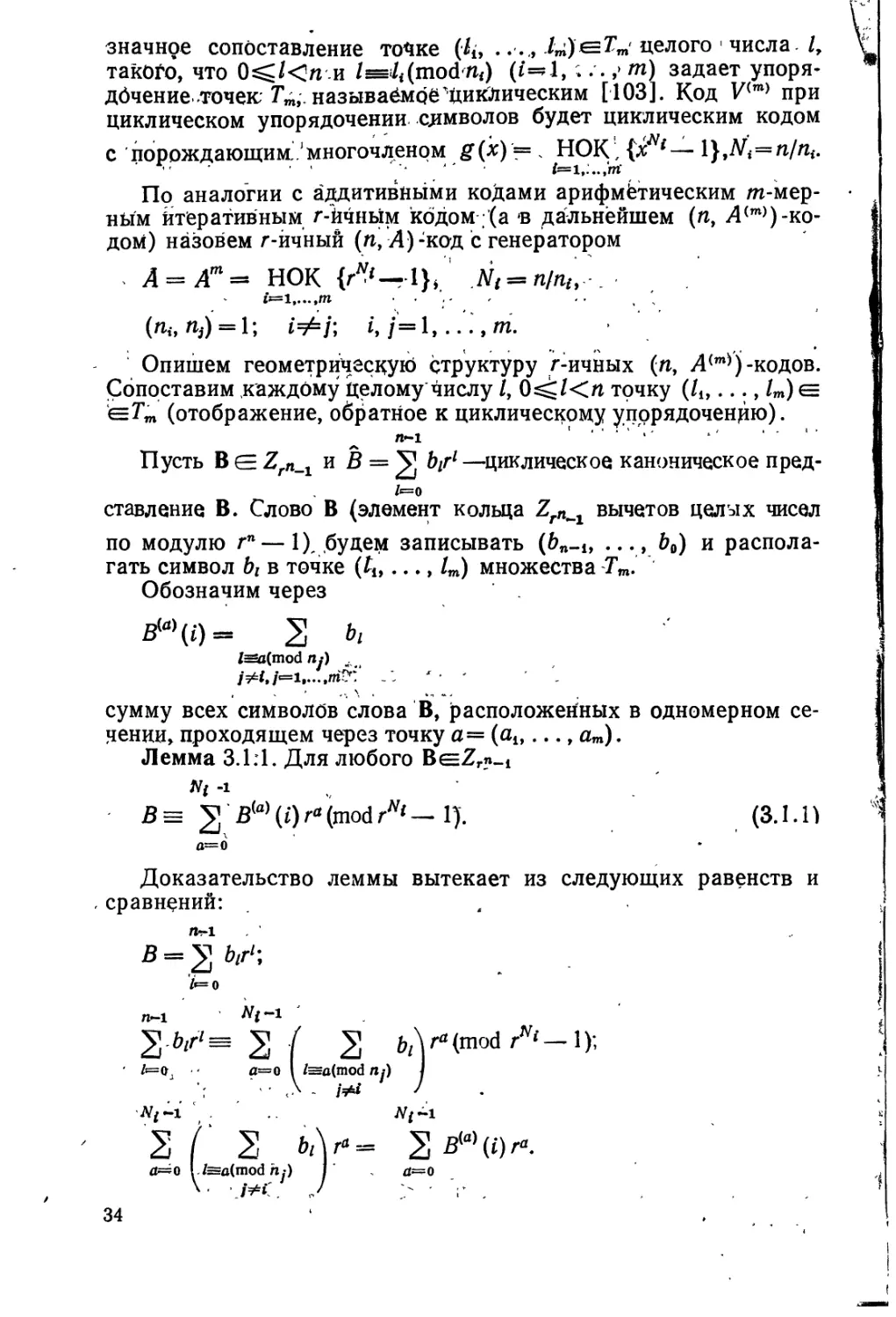

значное сопоставление точке (А, ЛДецелого 1 числа. /,

такого, что 0^<пи /ss^modn,) (i=*l,ш) задает упоря-

дочение. точек; Тт, называемое ’Циклическим [103]. Код V(my при

циклическом упорядочении символов будет циклическим кодом

с порождающим..‘многочленом g(x) == . НОК, — l},N{=n/n(.

По аналогии с аддитивными кодами арифметическим m-мер-

ным Итеративным r-йчным кодом .(а -в дальнейшем (п, Д(т))-ко-

дом) назовем r-йчный (п, А) -код с генератором

. А = Ат= НОК {Л'— 1}/ Nt — nltii, .

£=1.............m •

(пй nj) = l; i=/=j; i,/ = 1,..., m.

Опишем геометрическую структуру r-ичных (n, A(m) j-кодов.

Сопоставим каждому целому числу I, 0^1<п точку (/1; ..., /т) е

еГп, (отображение, обратное к циклическому упорядочению).

Л-1

Пусть В €= и В = btrl —циклическое каноническое пред-

/=0

ставление В. Слово В (элемент кольца Zrn^ вычетов целых чисел

по модулю гп—1 ),.будем записывать (&„_t, ..., Ьо) и распола-

гать символ в точке (А, ..., lm) множества -Тт.

Обозначим через

^(0= 2 h

l^a(mod nj)

.......m<*:‘ _

сумму всех символов слова В, расположенных в одномерном се-

чении, проходящем через точку а= (alt..., am).

Лемма 3.1.1. Для любого B^Zrn-i

ty -1

В= 2 В(о)(0(modг"*— 1). (3.1.1)

Д=6

Доказательство ле^ммы вытекает из следующих равенств и

, сравнений:

в=^ь^,

n-i Ni -1

2 S { 3 ^y(modrw‘-l);

' a—Q I /=o(mod n.-) J

j . ' - ~ \

Щ-л. ^-1

2 ( 2 2в(а)(о<а.

a^Q L/=o(mod hy) j' a^o

34

Следствие. В — кодовое слово (п, А(тп))-кода тогда и толь-

ко тогда, когда

2 B(a)(i) г* = О (mod А— 1) (3.1.2)

а₽=о

для всех i=l,..., т.

Отметим, что в аддитивном случае условие

N{ -1

2 B<a)(i)№0 (mod А—1)

равносильно условию: все B(e)(i) равны нулю. В арифметиче-

ском же случае равенство нулю всех B(o)(i) является достаточ-

ным для справедливости сравнения (3.1.2), но не является необ-

ходимым. Это обстоятельство не позволяет перенести методы до-

казательств (в частности, определение минимального расстояния

кода) с аддитивного на арифметический случай.

Введем для произвольного Ве7,п_, множество MB={(lt, ...

..., bt^0}. Мощность |МВ| множества Мв равна ариф-

метическому циклическому весу В, и задача отыскания мини-

мального расстояния (п, А)-кода равносильна отысканию

min|AfB| по всем ненулевым кодовым словам В.

Лемма 3.1.2. Пусть В.— ненулевое кодовое слово /п-мерного

итеративного (п, А(т))-кода веса меньше Nm и Мв — множество

ненулевых символов циклического канонического представления

слова В..Тогда для любого i (i=l, ..., tri) найдутся две точки

х, у<=Мв, такие, что х=£у, но Xj=y} для /=#=i.

Действительно, если для некоторого i утверждение леммы не

выполняется, тогда для этого i и для любого а в выражении

^(0= 3 6/

/=o(mod

имеется не более одного bt, отличного от нуля и, следовательно,

В(о>(i)e{—(г— 1).....—1, 0, 1, ..., (г— 1)}. Поскольку В=/=0,

то хотя бы для одного а Вм (i)=0 и сравнение (3.2.1) возможно

лишь при условии, что все В(о) (i) равны одновременно г— 1 или

— (г—1). Но тогда арифметический циклический вес слова В

будет равен n!nt=N^Nm что противоречит' условию • леммы.

Оценку сверху минимального расстояния (n, А(т))-кода дает сле-

дующая лемма.

Лемма 3.1.3. Минимальное расстояние r-йчного (и, А(т,ркода

не превышаем2“. ' ' .

П-1

Доказательство. Построим кодовое слово В =2hr1 веса

не более 2”*. Пусть bt равны нулю для всех I, не являющихся вер-

шинами единичного куба размерности т, т. е. &(=0, если 1&Кт,

Кт= {l^Tm: 1}. Значения bt для 1^Кт зададим условием

2»

35

т

b,= (—1)2 4 Вес слоза В меньше или равен 2т. Непосредствен-

но проверяется, что ВЫ(Г)=О для всех I и a, 0^.a<Nt, и в силу

следствия леммы 3.1.1 В — кодовое слово.

Получим оценку снизу для минимального расстояния

(га, А(т))-кода.

Теорема 3.1.1. Пусть для любого i, i= 1, 2,-..., т в множестве

М<=.Тт существуют различные точки х и у, такие, что х}=У) для

„ j=£i. Тогда |А11 ^т+1.

Доказательство. При т=2 непосредственно проверяем,

что |Л4|>/п+1. Предположим, что для т условие |Л4| ~^т+1

выполняется. Покажем, что тогда для т+1 будет справедливо

|Af| ^т+2. Для этого рассмотрим отображение (проекцию)

(х{, ..., xm+t) -+(хь ..., хт). При этом отображении

по крайней мере две точки, х, у, спроектируются в одну (а именно

те точки, у которых различны только (гаг+1)-е координаты) и,

значит, | л(Л4) ||Л4| — 1. Множество л(М) удовлетворяет усло-

виям индукции и по предположению |л(Л4) | ^s/n+1. Таким об-

р азом | М | > т+2, что и требовалось доказать.

Следствие. Минимальное расстояние dn(A(m)) (га, A(m))-

кода больше гаг. Действительно, пусть В — ненулевое слово

(га, А(т))-кода минимального веса (меньшего Nm) и Мв—мно-

жество ненулевых символов циклического канонического пред-

ставления слова В. Множество Мв согласно лемме 3.1.2 удовле-

творяет условиям теоремы 3.1.1, и поэтому |МВ| >zn. Учитывая,

что арифметический циклический вес В равен |МВ|, в силу-ли-

нейности (га, А<т))-кода имеем d„(A(m)) >/га.

Число избыточных (проверочных) символов (га, А) - кода рав-

но наименьшему целому числу, не меньшему, чем logrA. Пока-

жем, что число избыточных символов арифметических итератив-

ных кодов не более чем на два превосходит число проверочных

символов соответствующих аддитивных итеративных кодов.

Лемма 3.1.4. Генератор А(т) m-мерного итеративного г-ичного

(га, А(т))-кода равен

А(т) = П 1)<-1>т~11+1. (3.1.3»

Из явного вида А(т' (3.1.3) с помощью несложных оценок по-

лучается

Теорема 3.1.2. Число избыточных символов и r-ичного (га,

А(т>)-кода удовлетворяет неравенству ил^и^ил+2, где

«а= П гаг- П (га,-1) = 1 + 2 (Л,_1)...(%_1)_

|Х</П

число проверочных символов соответствующего аддитивного ите-

ративного кода.

36

Следствие. При фиксированном т и Пг->°°, »=1, .... т

скорость /n-мерного итеративного (п, Л<т))-кода стремится к 1,

а расстояние кода остается не меньше, чем /п+1.

3.2. Мажоритарное декодирование арифметических

итеративных (п, Д(т))-кодов

Пусть В — слово /п-мерного итеративного r-ичного (п, Л<т))-кода,

порожденного генератором Д(т) = НОК{^— 1}, Ni=n!ni и В=

П-1

=^!blrt — циклическое каноническое представление слова В.

/==0

Пусть В'=В + Е — полученное слово и Е — слово-ошибка. Обо-

значим арифметический циклический вес Е через tw„(E) и пред-

ставим Е в циклической канонической форме в кольце Zrn-i (Ви

Е — элементы этого кольца):

. Е = ap,rPi + ар,гр» + ... + apfPt, (3.2.1)

где Pt, ..., pt — номера позиций ошибочных символов, a aPl, ...,

..., аР( — значения этих ошибочных символов и a>n(E) =t.

По полученному слову В' определим т синдромов S«, i= 1,...,

..., т:

St = В' (mod rN‘ — <1), S{ €= Z^. (3.2.2)

Поскольку B'= в + E и В — кодовое слово, то

S, = B(mod^—1)

или, учитывая (3.2.1),

S{ ss 2 ap/rp/mod Nt (mod — 1). (3.2.3)