Автор: Иванов М.А.

Теги: языки программирования программирование компьютерные науки кибернетика криптография кибербезопасность издательство кудиц-образ

ISBN: 5-93378-021-9

Текст

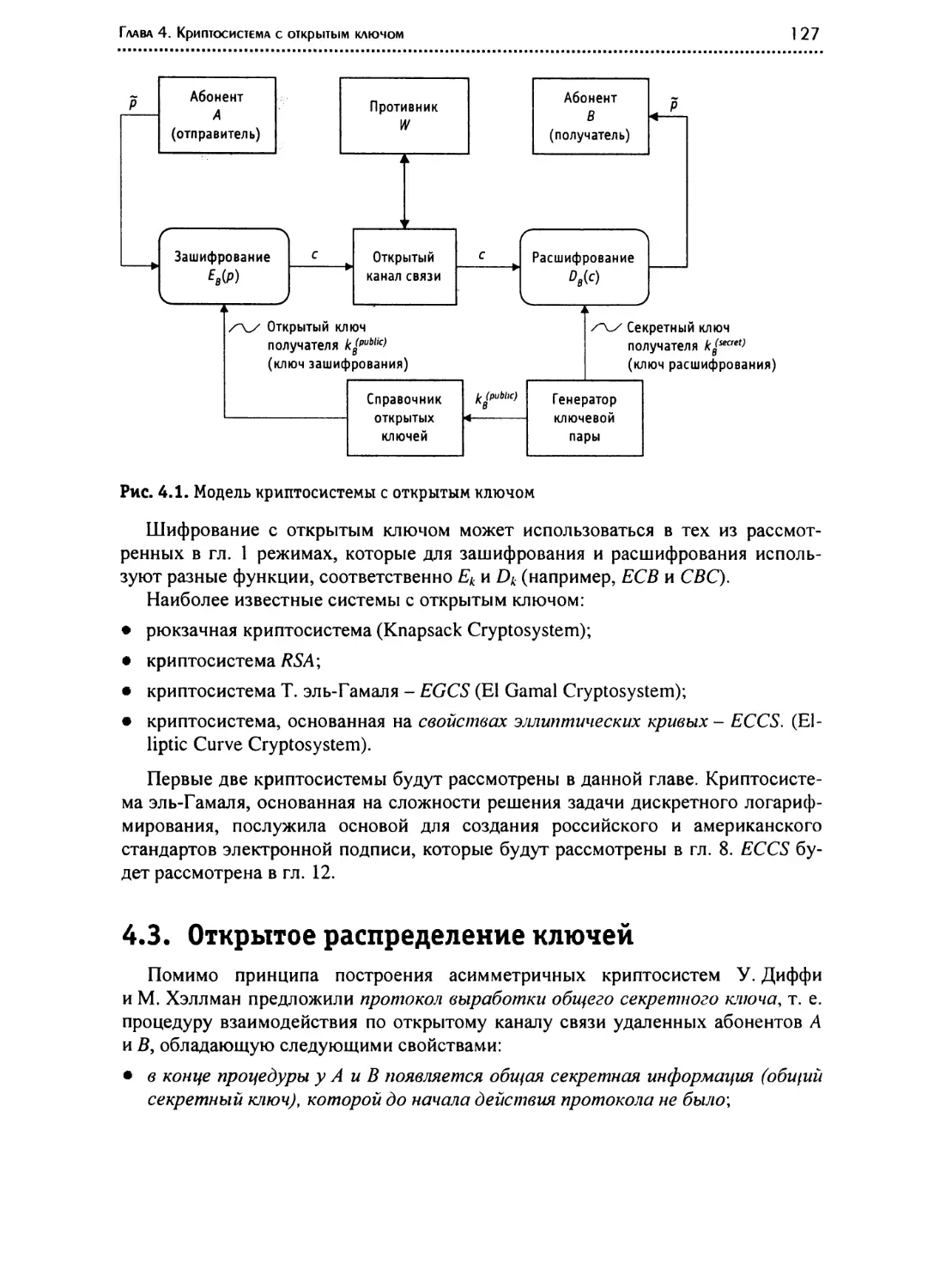

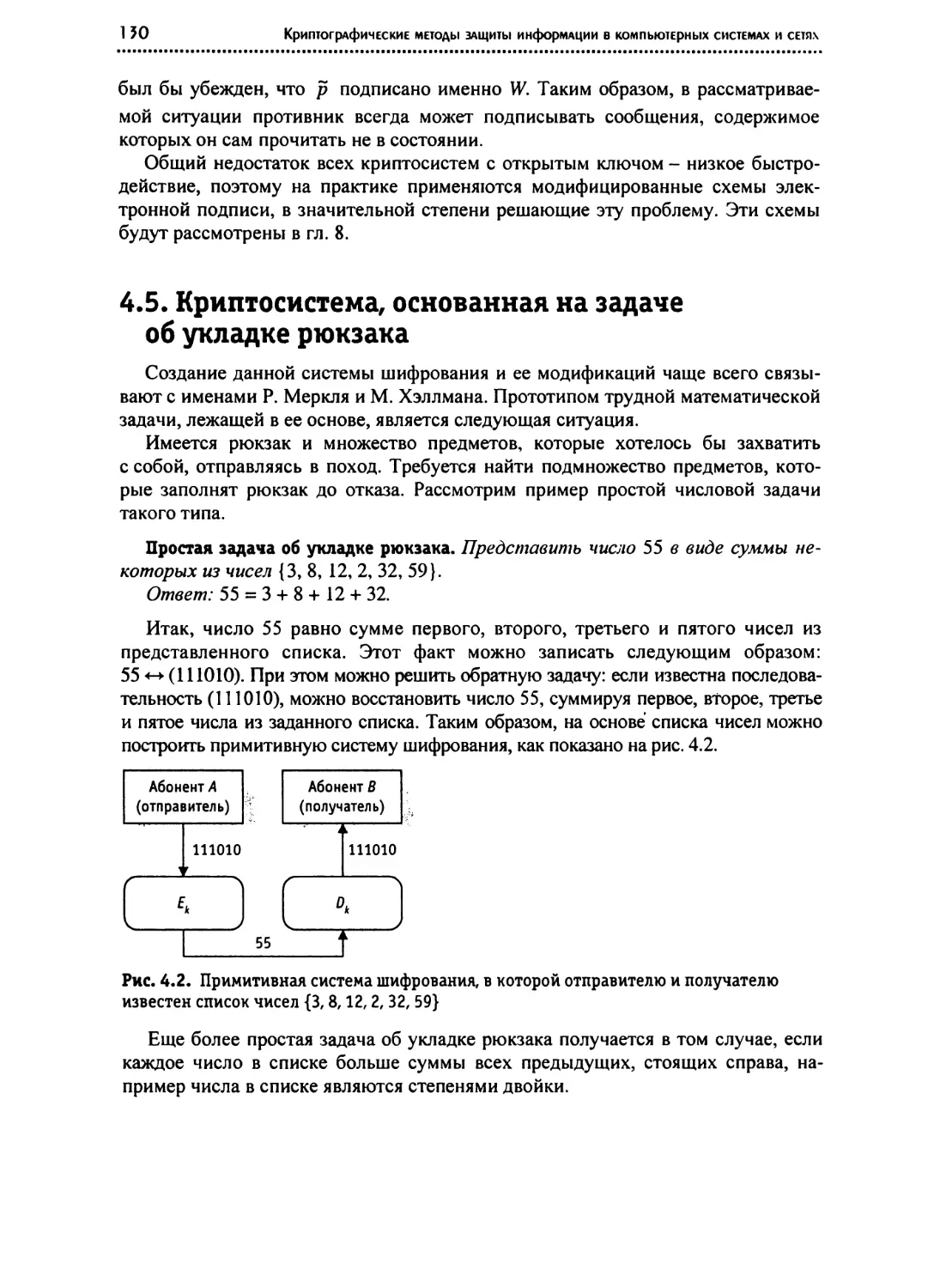

° ° ° ° e

° ° ° ~

° °

ТО~РДфИЧВСКИЕ M TOÀ

д[~ ИНФО~~ДЦИИ

ЮТЕРНЫХ СИСТЕМАХ И СЕТЯ

"КУДИ Ц-ОБРАЗ"

Москва ° 2001

ББК 32.973-018

УДК 004.432

Иванов М. А.

Криптографические методы защиты информации в компьютерных системах и сетях.

М.:КУДИЦ-ОБРАЗ, 2001 — 368 с.

ISBN 5-93378-021-9

Михаил Александрович Иванов

Криптографические методы защиты информации в компьютерных системах и сетях.

Учебно-справочное издание

Корректор Т. Елизаветина

Макет С. Кулапин

Обложка 000 "деСтиль"

Лицензия ЛР № 071806 от 02.03.99. НОУ "ОЦ КУДИЦ-ОБРАЗ"

119034, Москва, Гагаринский пер., д. 21, стр. 1. Тел. 333-82-11; oklkudits.ru

Подписано в печать 24.05.2001.

Формат 70х100/16. Бум. офсетная. Печать офс.

Усл. печ. л. 29,7. Тираж 3000. Заказ

Отпечатано с готовых диапозитивов в типографии "Профиздат"

109044, Москва, ул. Крутицкий вал, д. 18

М. А. Иванов, 2001

Макет

НОУ "ОЦ КУДИЦ-ОБРАЗ", 2001

©

©

ISBN 5-93378-021-9

В учебном пособии излагаются основы классической криптографии, рассматривают-

ся современные криптографические методы защиты информации: криптосистемы с от-

крытым ключом, гибридные криптосистемы, системы вероятностного шифрования, про-

токолы аутентификации и электронной подписи.

Рассматриваются современные синхронные и самосинхронизирующиеся поточные

шифры, дается описание стандарта AES — криптографической защиты XXI в.

Для студентов и аспирантов вузов компьютерных специальностей. Может быть по-

лезна разработчикам и пользователям компьютерных систем и сетей.

Вместо предисловия

В данном учебном пособии, посвященном вопросам криптографической за-

щиты информации, нашли отражение наиболее интересные отечественные и за-

рубежные публикации, а также некоторые результаты, полученные его автором,

Ивановым М. А. Рассматриваются:

° основы классической криптографии;

° принципы построения современных криптосистем с секретным и открытым

ключом;

° методы контроля целостности и аутентичности информации, в том числе

протоколы аутентификации и электронной подписи;

° проблемы и перспективы развития криптографических методов защиты.

Наиболее подробно рассмотрены методы проектирования и оценки качества

генераторов псевдослучайных чисел (ГПСЧ) и методы контроля целостности

информации с использованием CRC-кодов. Представлены наиболее яркие и пер-

спективные идеи современной криптографии:

° схемы вероятностных одноключевых и двухключевых криптосистем;

° алгоритм стохастического кодирования информации;

° методы проектирования криптографически сильных ГПСЧ на основе двухпа-

раметрических функций стохастического преобразования информации;

° организация электронных платежных систем 0 использованием протокола

слепой подписи;

° криптоалгоритм RIJNDAEL, принятый в качестве стандарта криптографиче-

ской защиты XXI века — AES и др.

Для сотрудников Лаборатории Касперского автором был прочитан лекцион-

ный курс «Современные криптографические методы защиты информации».

В комлексе с данным учебным пособием и справочными материалами курс

представляет собой законченную, хорошо продуманную и профессионально

преподнесенную информацию о прошлом, настоящем и будущем криптографи-

ческих методов. Освоившие данный курс в состоянии самостоятельно решать

задачи защиты информации различной сложности.

Считаю, что данное учебное пособие будет полезно и интересно не только

специалистам в рассматриваемой области, но и программистам, а также обыч-

ным пользователям средств компьютерной техники.

Наталья Касперская,

Генеральный директор,

ЗА О «Лаборатория Касперского»

Посвящается

моим родителям.

введение

Автоматизированные системы

обработки данных как объекты

защиты информации

Жизнь современного общества немыслима без повсеместного использования

автоматизированных систем обработки данных (АСОД), связанных с вводом,

хранением, обработкой и выводом информации. Всеобщая компьютеризация

помимо очевидных выгод несет с собой и многочисленные проблемы, наиболее

сложной из которых является проблема информационной безопасности. Высо-

чайшая степень автоматизации, к которой стремится человечество, широкое

внедрение дешевых компьютерных систем массового применения и спроса де-

лают АСОД чрезвычайно уязвимыми по отношению к деструктивным воздейст-

виям, ставят современное общество в зависимость от степени безопасности ис-

пользуемых информационных технологий. Появление персональных компьюте-

ров расширило возмо>кно ти не тол ко пользовател й, н и нарушите ей (з

умышленников). Важнейшей характеристикой любой компьютерной системы

независимо от ее сложности и назначения становится безо>гаснос гь цирку

ругогцей в ней информации. Безопасность компьютерных систем давно стала са-

мостоятельным направлением научных исследований и разработок, по этой те-

матике написано значительное количество монографий. Однако, несмотря на

это, нерешенных проблем не становится меньше. В первую очередь это объясня-

ется все ускоряющимися темпами научно-технического прогресса, результатом

которого являются все более совершенные компьютерные технологии. Их появ-

ление не только ставит новые проблемы обеспечения безопасности, но и пред-

ставляет, казалось бы, уже решенные вопросы в совершенно новом ракурсе [2].

Как отмечается в [3, 4, 31, 33], трудоемкости решения задачи защиты информа-

ции также способствуют:

° увеличение объемов информации, накапливаемой, хранимой и обрабатывае-

мой с помощью компьютерной техники;

° сосредоточение в единых базах данных информации различного назначения

и принадлежности;

° расширение круга пользователей, имеющих доступ к ресурсам компьютерной

системы и находящимся в ней массивам данных;

усложнение режимов функционирования технических средств компьютерной

системы;

° увеличение количества технических средств и связей в АСОД;

° повсеместное использование зарубежной элементной базы и программного

обеспечения (ПО);

Криптографические методы защиты информдции в компьютерных системах и сетйх

® повсеместное распространение сетевых технологий, объединение локальных

сетей в глобальные;

появление новых транспортных средств передачи данных;

появление общедоступной, не находящейся ни в чьем владении сети

Интернет, практически во всех сегментах которой отсутствуют какие-либо

контролирующие или защитные механизмы;

бурное развитие ПО, в большинстве своем не отвечающего минимальным

требованиям безопасности;

° все большее отстранение пользователя от процессов обработки информации

и передача его полномочий ПО, обладающему некоторой свободой в своих

действиях и поэтому вовсе не обязательно работающему так, как предполага-

ет пользователь;

° наличие различных стилей программирования, появление новых технологий

программирования, затрудняющих оценку качества используемых программ-

ных продуктов;

° невозможность в современных условиях при осуществлении кредитно-

финансовой деятельности (сферы, чрезвычайно привлекательной для зло-

умышленников) обойтись без активного взаимного информационного обмена

среди субъектов этой деятельности.

Предмет защиты. Ценность информации является критерием при принятии

любого решения о ее защите. Известно следующее разделение информации по

уровню важности [27]:

жизненно важная незаменимая информация, наличие которой необходимо

для функционирования компьютерной системы, организации и т. п.;

важная информация — информация, которая может быть заменена или восста-

новлена, но процесс восстановления которой очень труден или связан с боль-

шими затратами;

полезная информация — информация, которую трудно восстановить, однако

компьютерная система или организация может эффективно функционировать

и без нее;

° несущественная информация.

Ценность информации обычно изменяется со временем и зависит от степени

отношения к ней различных групп лиц, участвующих в процессе обработки ин-

формации [27]:

источников, или поспгавщиков, информации;

держателей, или обладателей, собственников, информации;

владельцев систем передачи, сбора и обработки информации;

законных пользователей, или потребителей, информации;

ВВЕДЕНИЕ

нарушителей стремящихся получить информацию, к которой в нормальных

условиях не имеют доступа.

Отношение этих групп лиц к значимости одной и той же информации может

быть различным: для одной — важная, для другой — нет. Например [10, 26]:

° важная оперативная информация, такая, например, как список заказов на

данную неделю или график производства, может иметь высокую ценность

для держателя, тогда как для источника (например, заказчика) или нарушите-

ля — низкую;

° персональная информация, например медицинская, имеет значительно боль-

шую ценность для источника (лица, к которому относится информация), чем

для держателя или нарушителя;

° информация, используемая руководством для выработки решений, например

о перспективах рынка, может быть значительно более ценной для нарушите-

ля, чем для источника или ее держателя, который уже завершил анализ этих

данных.

Существует деление информации по уровню секретности, конфиденциально-

сти. Признаками секретной информации является наличие, во-первых, законных

пользователей которые имеют право владеть этой информацией, во-вторых, неза-

конных пользовапгелей (нарушителей, противников), которые стремятся овладеть

этой информацией с тем, чтобы обратить ее себе во благо, а законным пользова-

телям во вред. Для наиболее типичных, часто встречающихся ситуаций такого

типа введены даже специальные понятия: государственная тайна, военная тайна,

коммерческая тайна, юридическая тайна, врачебная тайна и т. п. [10].

Угрозы безопасности и методы защиты информации в АСОД. Цель создания сис-

тем безопасности — предупре>кде ие последст ий умышлен ых (преднамеренн

и случайных деструктивных воздействий, следствием которых могут быть раз-

рушение, модификация или утечка информации, а также дезинформация. В том

случае, если объект атаки противника — какой-то из компонентов системы (аппа-

ратные средства или ПО), можно говорить о прерывании, когда компонент систе-

мы становится недоступен, теряет работоспособность или попросту утрачивается

в результате обычной кражи; перехвате и/или модификации, когда противник по-

лучает доступ к компоненту и/или возмо>кно ть манипулиров ть м; поддел

когда противнику удается добавить в систему некий компонент или процесс (раз-

рушающее программное воздействие), файлы или записи в них [39]. Эффективная

система безопасности должна обеспечивать [2, 4, 10]:

° секретность всей информации или наиболее важной ее части;

® достоверность (полноту, точность, адекватность, целостность, аутентичность)

информации, работоспособность компонентов системы в любой момент вре-

мени;

° своевременный доступ пользователей к необходимой им информации и ре-

сурсам системы;

Криптографические методы 3Ащиты информАции в KoMnbloTEpllblx cNcTEMAx и сетвх

защиту авторских прав, прав собственников информации, возможность раз-

решения конфликтов;

° разграничение ответственности за нарушение установленных правил инфор-

МИЦИОННЫХ ОТНОШЕНИЙ;

° оперативный контроль за процессами управления, обработки и обмена ин-

формацией, так называемые средства контроля безопасности (сторожевые

процессоры (Watchdog processors), системы сканирования, мониторинга,

средства обнаружения и регистрации аномальных действий пользователей

или поведения компонентов АСОД).

Следует отметить при этом два важных факта. Во-первых, в зависимости от

объекта защиты возможна различная расстановка приоритетов среди перечис-

ленных свойств системы безопасности. В случае защиты государственных сек-

ретов наивысший приоритет имеет секретность информации. При защите же,

например, банковской платежной системы наиболее важными свойствами сле-

дует признать обеспечение своевременного доступа пользователей к необходи-

мым им ресурсам системы и достоверность информации. Во-вторых, имеет ме-

сто трудноразрешимое противоречие между эффективным выполнением систе-

мой своих основных функций и степенью обеспечения в ней необходимого

уровня безопасности. Чем более высокие требования предъявляются к безопас-

ности системы, тем большее количество ее ресурсов оказывается задействован-

ным для обеспечения этих требований, соответственно тем неудобнее пользова-

телям, работающим в этой системе. И наоборот, чем больше ресурсов выделяет-

ся для эффективной работы пользователей, тем меньше их остается для решения

задачи обеспечения безопасности.

Причинами случайных деструктивных воздействий, которым подвергается

информация в процессе ввода, хранения, обработки, вывода и передачи, могут

быть [37]:

° отказы и сбои аппаратуры;

° помехи на линиях связи от воздействий внешней среды;

° ошибки человека как звена системы;

ошибки разработчиков аппаратного и/или ПО;

° аварийные ситуации.

К методам защиты от случайных воздействий можно отнести:

° помехоустойчивое кодирование;

® контролепригодное и отказоустойчивое проектирование;

° процедуры контроля исправности, работоспособности и правильности функ-

ционирования аппаратуры;

° самоконтроль или самотестирование;

е контроль хода программ и микропрограмм.

Преднамеренные угрозы связаны с действиями нарушителя, который при

этом может воспользоваться как штатными (законными), так и другими канала-

ми доступа к информации в АСОД (рис. В-1). При этом согласно [2, 4, 31, 39, 42]

в результате действий нарушителя, которым может являться как незаконный,

так и законный пользователь, информация подвергается таким угрозам, как:

° кража носителей информации и оборудования;

° приведение компонентов системы в неработоспособное состояние или со-

стояние неправильного функционирования;

® приведение системы в состояние, требующее незапланированных затрат ре-

сурсов (например, на обслуживание поступающих сообщений и запросов, на

ведение оперативного контроля, на восстановление работоспособности, на

устранение попыток нарушения безопасности и т. п.);

° несанкционированное копирование программ и данных;

® несанкционированный доступ к секретной информации (хранимой или пере-

даваемой по каналам связи);

° уничтожение или несанкционированная модификация информации или ПО;

° фальсификация сообщений (например, выдача себя за другого пользователя;

санкционирование ложных обменов информацией; навязывание ранее пере-

данного сообщения; приписывание авторства сообщения, сформированного

самим нарушителем, другому лицу и т. п.);

° отказ от факта получения или передачи сообщения;

° отказ от факта получения или передачи сообщения в определенный момент

времени;

нарушение протокола обмена информацией с целью его дискредитации;

имитация работы системы, анализ поведения интересующего компонента или

анализ трафика с целью получения информации об идентификаторе пользо-

вателя, поиска каналов утечки информации, каналов скрытого влияния на

объект, о правилах вступления в связь и т. п.;

° вход в систему под видом законного пользователя (например, используя пау-

зы в действиях последнего, ставшие известными идентификаторы и т. п.);

® разрыв связи и дальнейшая работа с системой под видом законного пользо-

вателя;

е создание помех процедуре обмена сообщениями между пользователями сис-

темы.

Для каждого типа угроз обычно можно предложить одну или несколько мер

противодействия, целью применения которых является уменьшение риска либо

за счет уменьшения вероятности осуществления угрозы, либо за счет уменьше-

ния последствий реализации угрозы. В совокупности указанные меры образуют

политику безопасности. Основными характеристиками каждой меры противо-

действия являются эффективность и стоимость, именно они являются основой

10

Криптогрятричкские методы защиты информхции в компьютерных системдх и сьтвх

для проведения рациональной с экономической точки зрения политики безопас-

ности. При оценке угроз со стороны противника следует учитывать также стои-

мость их реализации. "Нормальный" противник не будет расходовать на реали-

зацию угрозы больше средств, чем он может получить от последствий ее испол-

нения. Поэтому одной из целей мер противодействия может являться увеличе-

ния цены нарушения безопасности системы до уровня, превышающего оценку

достигаемого противником выигрыша. Эффективной мерой защиты может яв-

ляться всего лишь оперативное обнаружение факта реализации угрозы, учиты-

вая различные экономические и социальные санкции, которые ждут нарушителя

в случае обнаружения его действий.

Возможные каналы несанкционированного доступа

Все перечисленные штатные средства при их использовании

законными пользователями

не по назначению или за пределами своих полномочий

Все перечисленные штатные средства при их использовании

незаконными пользователями

Технологический пульт управления

и контрол ьно-исп ытател ьная а и паратура

Внутренний монтаж аппаратуры

Линии связи между устройствами системы

Побочное электромагнитное излучение

Побочные наводки ин ормации

Отходы обработки ин ормации

Рис. В-1. Каналы доступа к информации в АСОД

Можно выделить следующие методы защиты информации от умышленных

деструктивных воздействий, многие из которых появились довольно давно и не

потеряли своего значения до настоящего времени [2, 37, 39]:

® методы обеспечения физической безопасности компонентов системы;

° ограничение доступа;

° разграничение доступа;

° разделение доступа (привилегий) — разрешение доступа только при одновре-

менном предъявлении полномочий всех членов группы;

Введение

° криптографическое преобразование информации и реализованные на его ос-

нове криптографические протоколы;

° контроль и учет доступа;

° законодательные меры;

° принципы и правила работы в системе, уменьшающие риск нарушения безо-

пасности, например регулярное создание резервных копий системы или наи-

более важных ее компонентов, установление определенной процедуры копи-

рования;

° формирование этических норм дпя пользователей, своего рода "кодекса по-

ведения", согласно которому считаются неэтичными любые умышленные

действия, которые могут нарушить нормальную работу системы.

Анализ угроз безопасности в АСОД, тенденции развития информационных

технологий дают все основания сделать вывод о постоянном возрастании роли

криптографических методов при решении задач аутентификации в распределен-

ных системах, обеспечения секретности данных при их передаче по открытым

каналам связи, обеспечения юридической значимости результатов информаци-

онного обмена. В публикациях по теме информационной безопасности крипто-

графической защите уделяется особое внимание, так как специалисты считают

ее наиболее надежной, а в некоторых ситуациях единственно возможным сред-

ством защиты.

Криптографические методы защиты информации являются предметом иссле-

дования современной криптологии, включающей в себя два основных раздела,

цели которых прямо противоположны:

° криптографию, разрабатывающую способы преобразования (шифрования)

информации с целью ее защиты от злоумышленников, обеспечения ее сек-

ретноспги, аутентичности и неотслеживаемости;

е криптоанализ, связанный с оценкой надежности криптосистем, анализом

стойкости шифров, разработкой способов их вскрытия.

В основе предлагаемого учебного пособия лежат материалы лекций по курсу

"Защита информации в компьютерных системах и сетях", читаемых на кафедре

компьютерных систем и технологий Московского государственного инженерно-

физического института (МИФИ). Указанные материалы базируются на откры-

тых публикациях, список которых прилагается в конце книги.

ОБОЗНАЧЕНИЯ

с = с1с2...c;...c, i = 1, т, — шифротекст, зашифрованное сообщение или массив

данных

c; — ~-й блок шифротекста

со — синхропосылка

D — функция расшифрования

D~ — функция расшифрования на секретном ключе k~~"'"""'~ абонента А или сек-

ретная функция генерации подписи абонента А

~Ав — функция расшифрования на секретном ключе k» абонентов А и B

0~ — функция расшифрования на ключе k,~

Š— функция зашифрования или эллиптическая кривая

E& t; Ђ” функ ия расшифрова ия на откры ом кл че kP"" "~ абоне т А ли отк

тая функция проверки подписи абонента А

E» — функция зашифрования на секретном ключе k„a абонентов А и B

E(GF(p)) — множество точек (х, у) эллиптической кривой Е, удовлетворяющих

условию х, у c GF(p), и бесконечно удаленная точка

Е» — функция зашифрования на ключе k,.

E(Z„) — множество точек (х, у) эллиптической кривой Е, удовлетворяющих усло-

вию х, у с Z„, и бесконечно удаленная точка

Р~(х) — односторонняя функция с секретом k

G — матрица, определяющая логику работы блока пространственного сжатия

информации

GF(p) — поле Галуа из р элементов, р — простое

GF(p') — поле Галуа из р" элементов, р — простое, п — натуральное

Н вЂ” таблица стохастического преобразования, таблица замен ГОСТ 28147-89 или

проверочная матрица линейного кода

h(x) — хеш-функция

k — ключ шифра

kz — ключ расшифрования

k, — ключ зашифрования

kg~'"~"'~ — открытый ключ зашифрования абонента А

Список принятых обозначений

k~~"'""" — закрытый ключ расшифрования абонента А

nrb — неповторяющийся блок данных

р = р, р2... р, ... р, ~ = 1, т, — открытый текст, открытое сообщение или массив

данных

p, — t'-й блок открытого текста

ро — синхропосылка

Q;(t) — состояние ~-го регистра генератора псевдослучайных кодов в момент вре-

мени t

q;(t) — состояние ~-го триггера генератора псевдослучайных кодов в момент вре-

мени t

s — контрольный код или электронная подпись

sign~ — электронная подпись абонента А

T — сопровождающая матрица

х~ — случайный запрос абонента А

у~ — результат преобразования запроса хА

У вЂ” множество целых чисел от О до р — 1

Z — множество целых чисел от 1 до р — 1

Ф(х) = а~~ P + ... + а; х' + ... + а1х + (xp, ~ —— 1, N, а; c GF(p"), — многочлен (поли-

нам) с коэффициентами из поля GF(p")

у = у1у» ... у; ... у„„~ = 1, т, — гаМмирующая последовательность (гамма шифра)

(p (n) — функция Эйлера, и — натуральное

(p (х) — характеристический многочлен генератора псевдослучайных кодов

и — примитивный элемент поля Галуа

Я расскажу Вач все, «ичсго «е скрывая.

Арчи Гудвин

ГЛАВА 1

Основы криптологии

1.1. Основные термины и определения

Принято считать, что криптография — это наука о шифрах. Это далеко не так.

Возможности криптографии значительно шире:

° шифрование передаваемых сообщений и хранимых данных для защиты их от

утечки информации;

° контроль целостности передаваемых сообщений и хранимых данных с целью

обнаружения случайных или преднамеренных искажений, т. е. защита от мо-

дификации информации;

° аутентификация (проверка подлинности) передаваемых сообщений, т. е. за-

щита от навязывания фальсифицированной информации и обеспечение юри-

дической значимости электронных документов; аутентификация технических

средств, пользователей и носителей информации;

° защита программ от несанкционированного копирования и распространения;

° организация парольных систем и др.

Современная криптография включает в себя следующие основные разделы:

е криптосистемы с секретным ключом (классическая криптография);

° криптосистемы с открытым ключом;

° криптографические протоколы;

е управление ключами.

Основной целью криптографической защиты или криптографического за-

крытия информации является защита от утечки информации, которая обеспечи-

вается путем обратимого однозначного преобразования сообщений или храня-

щихся данных в форму, непонятную для посторонних, или иеавпгоризованных,

лиц. Преобразование, обеспечивающее криптозащиту, называется шифроваии-

ем. Защита от модификации информации и навязывания ложных данных, т. е.

имитозащита, обеспечивается выработкой ичшпоприставки. Последняя пред-

ставляет собой информационную последовательность, полученную по опреде-

ленным правилам из открытых данных и ключа.

В отличие от криптографии, которая считает, что сообщение в зашифрован-

ном виде может быть доступно незаконному пользователю, спгегаиография

скрывает сам факт передачи сообщения. Примеры стеганографических методов

защиты приведены в [52]. Компьютерная стеганография, позволяющая прятать

Гмвд 1. Основы крипюлогии

секретные файлы внутри графических и звуковых файлов, основывается на

свойстве этих файлов видоизменяться без потери функциональности и на неспо-

собности человеческих органов чувств различать незначительные изменения

в цвете изображения или качестве звука.

Введем некоторые понятия, необходимые в дальнейшем [10]:

° алфавит — конечное множество используемых для шифрования информации

знаков;

° текст — упорядоченный набор из элементов алфавита;

° шифр — совокупность обратимых преобразований множества открытых дан-

ных на множество зашифрованных данных, заданных алгоритмом крипто-

графического преобразования (криптоалгоритмом);

ключ — сменный элемент шифра, применяемый для закрытия отдельного со-

общения, т. е. конкретное секретное состояние параметров криптоалгоритма,

обеспечивающее выбор одного варианта преобразования из совокупности

возможных; именно ключом определяется в первую очередь безопасность

защищаемой информации, и поэтому применяемые в хороших шифрах пре-

образования сильно зависят от ключа;

° зашифрование — преобразование открытых данных в закрытые (зашифрован-

ные) с помощью определенных правил, содержащихся в шифре; расшифро-

вание — обратный процесс;

шифрование — процесс зашифрования или расш ифрования;

° криптосистема — состоит из пространства ключей, пространства открытых

текстов, пространства шифротекстов и алгоритмов зашифрования и расшиф-

рован ия;

° Дешифрование — процесс преобразования закрытых данных в открытые при

неизвестном ключе и/или неизвестном алгоритме (вскрытие, или взламыва-

ние, шифра);

° синхропосылка — исходные параметры криптоалгоритма;

® раскрытие криптоалгоритма — результат работы криптоаналитика, приво-

дящий к возможности эффективного определения любого зашифрованного

с помощью данного алгоритма открытого текста;

° стойкость криптоалгоритма — способность шифра противостоять всевоз-

можным попыткам его раскрытия, т. е. атакам на него.

1.2. Оценка надежности криптоалгоритмов

Все современные шифры базируются на принципе Кирхгофа, согласно кото-

рому секретность шифра обеспечивается секретностью ключа, а не секретно-

стью алгоритма шифрования. В некоторых ситуациях (например, в военных,

разведывательных и дипломатических ведомствах) нет никаких причин делать

16

Криптогркфичкскик методы защиты информации в компьютерных систкмкх и сетях

общедоступным описание сути криптосистемы. Сохраняя такую информацию

в тайне, можно дополнительно повысить надежность шифра. Однако полагаться

на секретность этой информации не следует, так как рано или поздно она будет

скомпрометирована. Поэтому анализ надежности таких систем всегда должен

проводиться исходя из того, что противник имеет всю информацию о применяе-

мом криптоалгоритме, ему неизвестен пюлько реально использованный ключ [7].

В связи с вышеизложенным можно сформулировать общее правило: при созда-

нии или при анализе стойкости криптосистем не следует недооценивать воз-

можности противника. Их лучше переоценить, чем недооценить.

Стойкость криптосистемы зависит от сложности алгоритмов преобразова-

ния, длины ключа, а точнее, от объема ключевого пространства, метода реали-

зации: при программной реализации необходимо дополнительно защищаться от

разрушающих программных воздействий — закладок, вирусов и т. п. Хотя поня-

тие стойкости шифра является центральным в криптографии, количественная

оценка криптостойкости — проблема до сих пор нерешенная.

Методы оценки качества криптоалгоритмов, используемые на практике

[1О, 28]:

1) всевозможные попытки их вскрытия;

2) анализ сложности алгоритма дешифрования;

3) оценка статистической безопасности шифра.

В первом случае многое зависит от квалификации, опыта, интуиции крип-

пгоаналитика и от правильной оценки возможностей противника. Обычно счи-

тается, что противник знает шифр, имеет возможность его изучения, знает неко-

торые характеристики открытых защищаемых данных, например тематику со-

общений, их стиль, стандарты, форматы и т. п. В [10] приводятся следующие

примеры возможностей противника:

° противник может перехватывать все зашифрованные сообщения, но не имеет

соответствующих им открытых текстов;

противник может перехватывать все зашифрованные сообщения и добывать

соответствующие им открытые тексты;

противник имеет доступ к шифру (но не ключам!) и поэтому может зашиф-

ровывать и расшифровывать любую информацию.

Во втором случае оценку стойкости шифра заменяют оценкой минимальной

сложности алгоритма его вскрытия. Однако полученить строго доказуемые

оценки нижней границы сложности алгоритмов рассматриваемого типа не пред-

ставляется возможным. Иными словами, всегда возможна ситуация, когда алго-

ритм вскрытия шифра, сложность которого анализируется, оказывается вовсе не

самым эффективным.

Сложность вычислительных алгоритмов можно оценивать числом выполняе-

мых элементарных операций, при этом, естественно, необходимо учитывать их

стоимость и затраты на их выполнение. В общем случае это число должно иметь

строгую нижнюю оценку и выходить за пределы возможностей современных

Гмвд 1. Основы криптологии

17

компьютерных систем. Качественный шифр невозможно раскрыпгь способом

более эффекпгивным, чем полныгг перебор по всему клгочевому npocmpa~crnoy,

при этом криптограф должен рассчитывапгь только на пго, что у противника

не хватит времени и ресурсов, чигобы эпго сделать.

Алгоритм полного перебора по всему ключевому пространству — это пример

так называемого экспоненциального алгоритма. Если сложность алгоритма вы-

ражается неким многочленом (полиномом) от п, где n — число элементарных

I

операций, такой алгоритм носит название полинолгиального. Пример полиноми-

ального алгоритма — алгоритм умножения столбиком двух п-разрядных двоич-

ных чисел, требующий выполнения n' элементарных, битовых, операций умно-

жения [10].

В третьем случае считается, что надежная криптосистема с точки зрения про-

тивника является "черным ящиком", входная и выходная информационные по-

следовательности которого взаимно независимы, при этом выходная зашифро-

ванная последовательность является псевдослучайной. Поэтому смысл испыта-

ний заключается в проведении статистических тестов, устанавливающих зави-

симость изменений в зашифрованном тексте от изменений символов или битов

в исходном тексте или ключе, а также анализирующих, насколько выходная за-

шифрованная последовательность по своим статистическим свойствам прибли-

жается к истинно случайной последовательности. Случайность текста шифровки

можно приближенно оценивать степенью ее сжатия при использовании алго-

ритма Лемпела — Зива, применяемого в архиваторах IBM PC. Как отмечается

в [28], если степень сжатия больше 10'/о, то криптосистема несостоятельна.

Необходимые условия стойкости криптосистемы, проверяемые статистиче-

скими методами:

® отсутствие статистической зависимости между входной и выходной последо-

вательностями;

® выходная последовательность по своим статистическим свойствам должна

быть похожа на истинно случайную последовательность;

е при неизменной входной информационной последовательности незначитель-

ное изменение ключа должно приводить к существенному изменению вы-

ходной последовательности;

° при неизменном ключе незначительное изменение входной последовательно-

сти должно приводить к существенному изменению выходной последова-

тельности;

отсутствие зависимости между ключами, последовательно используемыми

в процессе шифрования.

Существует много различных криптоалгоритмов, при этом нет ни одного,

подходящего для всех случаев. В каждой конкретной ситуации выбор криптоал-

горипгма определяется следующими факторами:

° особенностью защищаемой информации (документы, исходные тексты про-

грамм, графические файлы и т. п.);

Криптогрхфичсскис методы защиты информации в компьютерных системах и сетях

особенностями среды хранения или передачи информации;

ценностью информации, характером защищаемых секретов, временем обес-

печения секретности;

объемами информации, скоростью ее передачи, степенью оперативности ее

предоставления пользователю;

е возможностями собственников информации, владельцев средств сбора, обра-

ботки, хранения и передачи информации по ее защите;

® характером угроз, возможностями противника.

1.3. История криптологии

Криптография и криптоанализ имеют многовековую историю развития и при-

менения [6, 10, 18, 19, 25, 28, 46, 48, 50]. Можно выделить 3 периода развития

криптологии:

эра донаучной криптологии (длилась с незапамятных времен до середины

ХХ в.), когда последняя была занятием чудаков-одиночек, среди которых бы-

ли полководцы, цари, ученые, дипломаты, священнослужители;

эра классической криптографии (криптографии с секретным ключом) — ста-

новление криптологии как научной дисциплины, связанной с разработкой

шифров и оценкой их стойкости (1949 — 1976 гг.); начало этому периоду

положила работа К. Шеннона "Теория связи в секретных системах" (см. кн.:

Шеннон К. Э. Работы по теории информации и кибернетике. М.: ИЛ, 1963.

С. 333~02) (в [10] имеется фрагмент этой работы);

эра современной криптографии, эра бурного развития наряду с классической

криптографией криптографии с открытым ключом, появление которой сти-

мулировало рождение новых направлений в математике; начало этому пе-

риоду положила работа У. Диффи и M. Хэллмана "Новые направления

в криптографии" (см.: IEEE Trans. 1п1огпь Theory. 1976. V. IT-22. Р. 644-654).

1.4. Классификация методов шифрования

информации

На рис. 1.1 показаны основные объекты изучения классической криптогра-

фии, где А и  — законные пользователи, W — противник или криптоаналитик.

Учитывая, что схема на рис. 1.1, а фактически является частным случаем схемы

на рис. 1.1, б при В = А, в дальнейшем будет рассматриваться только она.

19

Гмвд 1. Основы криптологии

Ключ k,

Рис. 1.1. Криптозагцита: а — при хранении; 6- при передаче информации по каналу связи

Процедуры зашифрования (encryption) и расшифрования (decryption) можно

представить в следующем виде:

с = Е„(р);

р =Р„(с),

где р и с — открытый (plaintext) и зашифрованный (ciphertext) тексты,

k,. и Й,г — ключи зашифрования и расшифрования;

Е~ и Рг,. — функции зашифрования с ключом Й„и расшифрования с ключом Йг

соответственно, причем для любого открытого текста р справедливо

Dj,~~ë =л

На рис. 1.2 приведена классификация методов шифрования информации. Раз-

личают два типа алгоритмов шифрования: симметричные (с секретным клю-

чом) и асимметричные (c открыпгым ключом). В первом случае обычно ключ

расшифрования совпадает с ключом зашифрования, т. е.

k, =Й,г— - k,

20

Криптографические методы зттщиты информации в компьютерных сискмкх и сынк

либо знание ключа зашифрования позволяет легко вычислить ключ расшифро-

вания. В асимметричных алгоритмах такая возможность отсутствует: для зашиф-

рования и расшифрования используются разные ключи, причем знание одного из

них не дает практической возможности определить другой. Поэтому, если полу-

чатель B информации сохраняет в секрете ключ расшифрования k&l ;» Ђ” Ђ” k>

ключ зашифрования Й„в — — Йвт""~""' может быть сделан общедоступным.

Рис. 1.2. Классификация методов шифрования информации

В процессе шифрования информация делится на порции величиной от одного

до сотен бит. Как правило, поточные шифры оперируют с битами открытого

и закрытого текстов, а блочные — с блоками фиксированной длины. Но главное

отличие между этими двумя методами заключается в том, что в блочных шиф-

рах для шифрования всех порций используется один и тот же ключ, а в поточ-

ных — для каждой порции используется свой ключ той же размерности. Иначе

говоря, в поточных шифрах имеет место зависимость результата шифрования

порции информации от ее позиции в тексте, а в некоторых случаях и от резуль-

татов шифрования предыдущих порций текста. Таким образом, при реализации

поточной криптосистемы возникает необходимость в элементах памяти, изменяя

состояние которых можно вырабатывать последовательность (поток) ключевой

информации. Блочную же криптосистему можно рассматривать как зависящую от

ключа подстановку на множестве значений блоков открытого текста [7, 9].

Достоинством поточных шифров является высокая скорость шифрования, ко-

торая и определяет область их использования — шифрование данных, требую-

щих оперативной доставки потребителю, например аудио- и видеоинформации.

Учитывая, что при применении классических блочных шифров одинаковым

блокам открытого текста соответствуют одинаковые блоки шифротекста, что

21

Гмвд l . .Основы криптологии

является серьезным недостатком, на практике получили наибольшее распро-

странение комбинированные методы шифрования, использующие один из сле-

дующих принципов:

"сцепления" блоков;

° формирования потока ключей (гаммы шифра) с помощью так называемых

генерапгоров псевдослучайных кодов (ГПК), в качестве функции обратной

связи которых используется функция зашифрования блочного шифра.

1.5. Шифры замены

ГРУЗИТЕ АПЕ3'ЬСИНЫ БОЧКАМИ ТЧК БРАТЬЯ КАРАМАЗОВЫ ТЧК

с помощью ключа ВЕНТИЛЬ. Запишем строку исходного текста с располо>к

ной под ней строкой с циклически повторяемым ключом:

ГРУЗИТЕ АПЕЛЬСИНЫ БОЧКАМИ ТЧК БРАТЬЯ КАРАМАЗОВЫ ТЧК

ВЕНТИЛЬВЕНТИЛЬВЕНТИЛЬВЕНТИЛЬВЕНТИЛЬВЕНТИЛЬВЕНТИЛЬВЕ

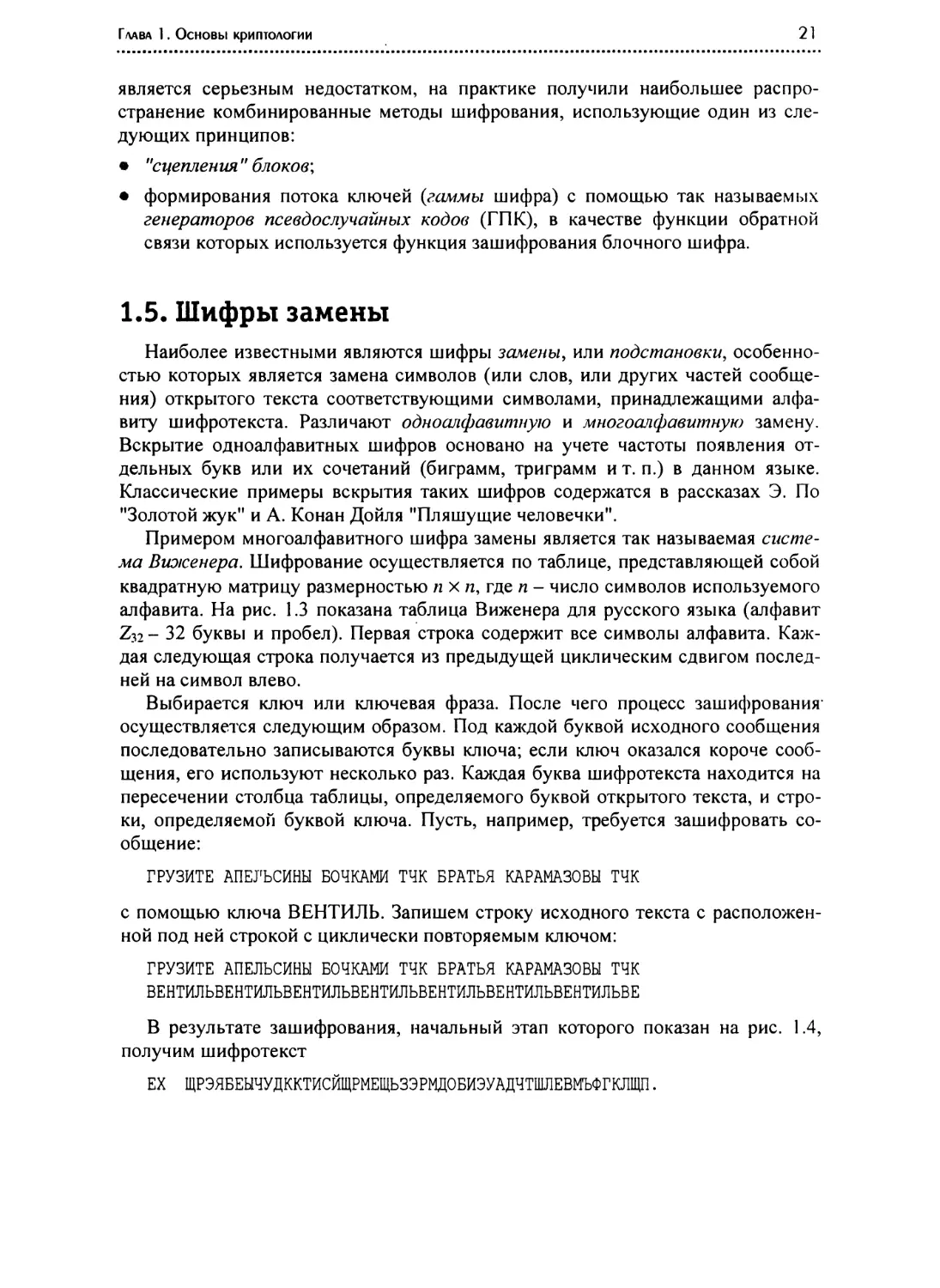

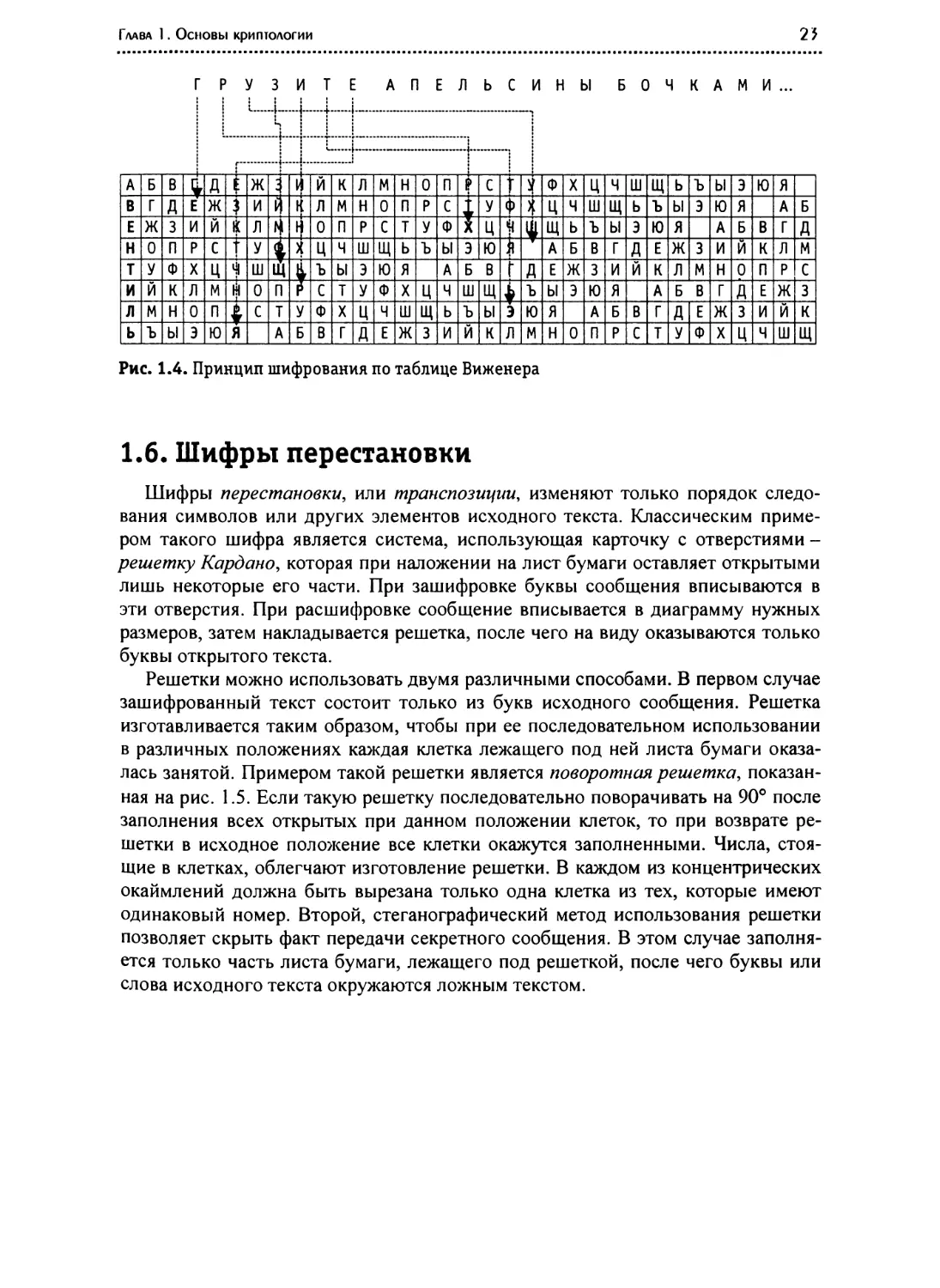

В результате зашифрования, начальный этап которого показан на рис. 1.4,

получим шифротекст

ЕХ ЩРЭЯБЕЫЧУДККТИСЙЩРМЕЩЬЗЭРИДОБИЭУАДЧТШЛЕВИЪФГКЛЩП.

Наиболее известными являются шифры замены, или подстановки, особенно-

стью которых является замена символов (или слов, или других частей сообще-

ния) открытого текста соответствующими символами, принадлежащими алфа-

виту шифротекста. Различают одноалфавипгпуго и многоалфавитнуго замену.

Вскрытие одноалфавитных шифров основано на учете частоты появления от-

дельных букв или их сочетаний (биграмм, триграмм и т. п.) в данном языке.

Классические примеры вскрытия таких шифров содержатся в рассказах Э. По

"Золотой жук" и А. Конан Дойля "Пляшущие человечки".

Примером многоалфавитного шифра замены является так называемая сг<сп

ма Виженера. Шифрование осуществляется по таблице, представляющей собой

квадратную матрицу размерностью и х и, где n — число символов используемого

алфавита. На рис. 1.3 показана таблица Виженера для русского языка (алфавит

Угг — 32 буквы и пробел). Первая строка содержит все символы алфавита. Каж-

дая следующая строка получается из предыдущей циклическим сдвигом послед-

ней на символ влево.

Выбирается ключ или ключевая фраза. После чего процесс зашифрования

осуществляется следующим образом. Под каждой буквой исходного сообщения

последовательно записываются буквы ключа; если ключ оказался короче сооб-

щения, его используют несколько раз. Каждая буква шифротекста находится на

пересечении столбца таблицы, определяемого буквой открытого текста, и стро-

ки, определяемой буквой ключа. Пусть, например, требуется зашифровать со-

общение:

22

Криптографические методы защиты информдции в компьютерных системдх и сетях

К Л М Н 0 П P С Т У Ф Х Ч Ш Ь ЪЫ Э ЮЯ

Л М Н 0 П P С Т У Ф Х Ц Ч ШЩЬ ЪЫ Э ЮЯ А

МНОПРСТУФХЦЧШЩЬЪЫЭЮЯА 6

Н 0 П P С Т У Ф Х Ц Ч Ш Щ Ь Ъ Ы Э Ю Я А Б В

ОПРСТУФХЦЧШЩЬЪЫЭЮЯА 6 ВГ

П P С Т У Ф Х Ц Ч Ш Щ Ь Ъ Ы Э Ю Я А Б В Г

P С Т У Ф Х Ц Ч Ш Щ Ь Ъ Ы Э Ю Я А Б Д

СТУФХЦЧШЩЬЪЫЭЮЯАБВ

Т У Ф Х Ц Ч Ш Щ Ь Ъ Ы Э Ю Я А Б В Г

УФХЦЧШЩЬЪЫЭЮЯАБВГД

ФХЦЧШЩЬЪЫЭЮЯАБД

ХЦЧШЩЬЪЫЭЮЯАБВ

ЦЧШЩЬЪЫЗЮЯАБВГ

ЧШЩЬЪЫЗЮЯАБВГД

ШЩЬЪЫЭЮЯД

ЬЪЫЭЮЯА

Ь ЪЫ Э ЮЯ А Б

ЪЫ Э ЮЯ А Б В

Ы Э Ю Я А Б В Г

Э Ю Я А Б В Г Д

Ю Я A Б В Д

Я А Б В Г

А Б В Г Д

Д

Б В

В Г

Г

А Б В Г ЕЖЗ И И

6 ВГДЕЖЗИЙК

ВГДЕЖЗИЙКЛ

Д Ж 3 И Й К Л М

3 И И К Л М Н

И И К Л М Н 0

И К Л М Н 0 П

К Л М Н 0 П P

Л М Н 0 П P С

М Н 0 П P С Т

Н 0 П P С Т У

0 П P С Т У Ф

П P С Т У Ф Х

P С Т У Ф Х Ц

С Т У Ф Х Ц Ч

Т У Ф Х Ц Ч Ш Щ

У Ф Х Ц Ч Ш Щ

Ц Щ

ч Х

Ч

Ц Ш Щ

Ц Ч Ш Щ

Г Е

Д Е Ж

ЕЖЗ

Ж 3 И

3 И И

И И К

И К Л

К Л М

Л М Н

М Н 0

Н 0 П

0 П P

П P С

В Г Е

Д Е Ж

Д ЕЖЗ

ЕЖЗ И

Ж 3 И И

3 И И К

И И К Л

И К Л М

К Л М Н

Л М Н 0

Ч Ш Ь

ШЩЬЪ

Ь Ъ Ы

Ь Ъ Ы Э

Ъ Ы Э Ю

Ы Э Ю Я

Э Ю Я

Ю Я А

Я А Б

А Б В

П P С Т У Ф Х Ч

P С Т У Ф Х Ц Ч Ш

С Т У Ф Х Ц Ч Ш

Т У Ф Ц Щ

У Ф Х Ц

Ф Х Ц

Х Ц Ч

Ч Ш Щ

Ч Ш

А Б В Г Е

Б В Г Д Е Ж

ВГДЕЖЗ

ГДЕЖЗИ

ЕЖЗИ И

ЕЖЗИ И К

Х Ч Ш Ь

ЧШЩЬЪ

ЧШЩЬЪЫ

ШЩЬЪЫЭ

Ь Ъ Ы 3 Ю

Ь ЪЫ Э ЮЯ

Рис. 1.3. Таблица Виженера для алфавита Z»

Расшифрование осуществляется следующим образом. Под буквами шифро-

текста последовательно записываются буквы ключа; в строке таблицы, соответ-

ствующей очередной букве ключа, происходит поиск соответствующей буквы

шифротекста. Находящаяся над ней в первой строке таблицы буква является со-

ответствующей буквой исходного текста.

Для увеличения надежности шифра можно рекомендовать его использование

после предварительной псевдослучайной перестановки букв в каждой строке

таблицы. Возможны и другие модификации метода.

Г Е

Д Е Ж

ЕЖЗ

Ж 3 И

3 И И

И И К

И К Л

К Л М

Л М Н

М Н 0

Н 0 П

0 П P

П P С

P С Т

С Т У

Т У Ф

У Ф Х

Ф Х Ц

Х Ч

Х Ч Ш Ь

ЦЧШЩЬЪ

Ч ШЩЬ ЪЫ

ШЩЬЪЫЗ

ЬЪЫЭЮ

Ь ЪЫ 3 ЮЯ

ЪЫ Э ЮЯ

Ы Э Ю Я А

Э Ю Я А Б

Ю Я А Б В

Я

А

А Б

Б В

В Г Д

Г

А Б В Г Е

Б В Г Д Е Ж

В Г Д ЕЖЗ

ГДЕЖЗИ

ДЕЖЗИЙ

ЕЖЗ И И К

ЖЗИИКЛ

3 И И К Л М

И И К Л М Н

И К Л М Н 0

К Л М Н 0

Л M Н 0 П

М Н 0 П P

Н 0 П P С

0 П P С Т

П P С Т У

P С Т У Ф

С Т У Ф Х Ц

Т У Ф Х

В Г Е

Г Д Е Ж

Д ЕЖ 3

ЕЖЗ И

Ж 3 И И

3 И И К

И И К Л

И К Л М

К Л М Н

Л М Н 0

M Н 0 П

Н 0 П P

0 П P С

П P С Т

В Г Е

Г Д Е Ж

ДЕЖЗ

ЕЖЗ И

Ж 3 И И

3 И И К

И И К Л

И К Л М

К Л М Н

Л М Н 0

М Н 0 П

Н 0 П P

0 П P С

П P С Т

P С Т У

С Т У Ф

Т У Ф Х

У Ф Х Ц

25

Гмвд l Основы крипюлогии

Г P У 3 И Т Е А П Е Л Ь С И Н Ы Б 0 Ч К А М И ...

А Б В

ВГД

Н 0 П

П P С

ЦЧШ

Ь Ъ

Ы

Э Ю Я

Я А

щ

Л М

ШЩЬ

Ы Э

Ю

ЕЖЗ

Т У Ф

0 П

Ъ Ы Э

х ц

Б В Г

щ

Н 0 П

ц ч

ЬЪЫ

Ж 3

Э Ю

В Г Д

К Л

ц ч

Т У Ф

Ъ Ы

Б В

3 И

Л М

0 П P

Д Е Ж

Я А

Д

Ж

С Т

Ш Щ

Ю Я

хцч

Ъ Ы

Б В

Ф Х

Л М Н

шщь

Ъ Ы

3 И

Ю Я

А Б В

Д Е

И К

Ь Ъ Ы

В Г

У Ф

Ю Я

Ж 3 И

ЦЧШ

М Н

П P С

щ

Рис. 1.4. Принцип шифрования по таблице Виженера

1.6. Шифры перестановки

Шифры перестановки, или траиспозиггии, изменяют только порядок следо-

вания символов или других элементов исходного текста. Классическим приме-

ром такого шифра является система, использующая карточку с отверстиями—

решетку Кардано, которая при наложении на лист бумаги оставляет открытыми

лишь некоторые его части. При зашифровке буквы сообщения вписываются в

эти отверстия. При расшифровке сообщение вписывается в диаграмму нужных

размеров, затем накладывается решетка, после чего на виду оказываются только

буквы открытого текста.

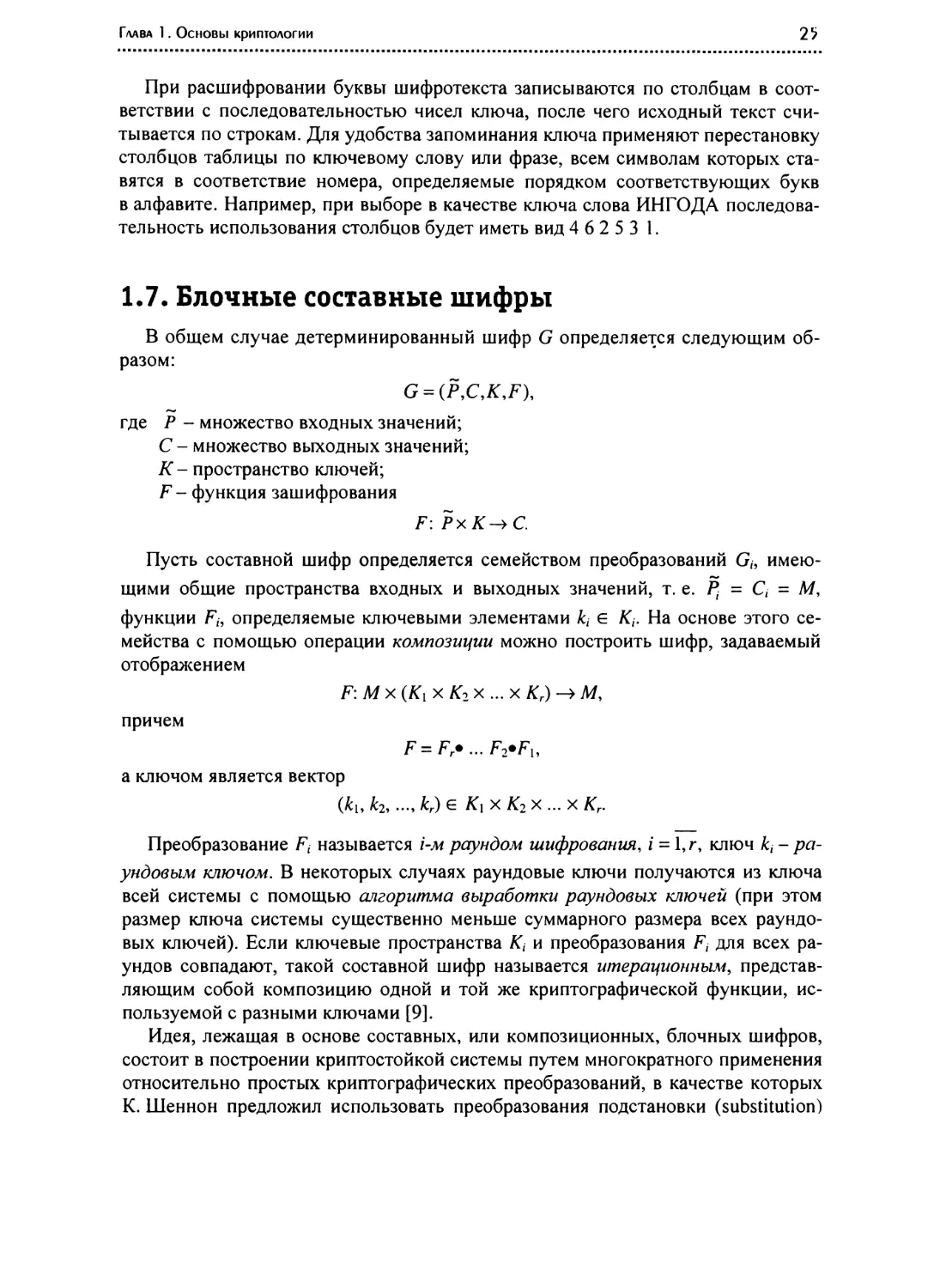

Решетки можно использовать двумя различными способами. В первом случае

зашифрованный текст состоит только из букв исходного сообщения. Решетка

изготавливается таким образом, чтобы при ее последовательном использовании

в различных положениях каждая клетка лежащего под ней листа бумаги оказа-

лась занятой. Примером такой решетки является гговоротная решетка, показан-

ная на рис. 1.5. Если такую решетку последовательно поворачивать на 90' после

заполнения всех открытых при данном положении клеток, то при возврате ре-

шетки в исходное поло>ке ие се кле ки окажу ся заполненны и. Чис а, ст

щие в клетках, облегчают изготовление решетки. В каждом из концентрических

окаймлений должна быть вырезана только одна клетка из тех, которые имеют

одинаковый номер. Второй, стеганографический метод использования решетки

позволяет скрыть факт передачи секретного сообщения. В этом случае заполня-

ется только часть листа бумаги, лежащего под решеткой, после чего буквы или

слова исходного текста окружаются ложным текстом.

24

Криптогрдфичсские методы здтциты информации в компьютерных системах и сктвх

Рис. 1.5. Пример поворотной решетки

КОМАНДОВАТЬ ПАРАДОМ БУДУ Я

получим:

ОЬБНАОДКДМУМВ АУ ОТР ААПДЯ.

Рис. 1.6. Пример шифрования методом усложненной перестановки по таблице

Рассмотрим усложненную перестиновку по таблице [19]. Пример таблицы

для реализации этого метода шифрования показан на рис. 1.6. Таблица пред-

ставляет собой матрицу размерностью 6 х 6, в которую построчно вписывается

искомое сообщение. При считывании информации по столбцам в соответствии

с последовательностью чисел ключа получается шифротекст. Усложнение за-

ключается в том, что некоторые ячейки таблицы не используются. При зашиф-

ровании сообщения

Гмвд 1. Основы криптологии

При расшифровании буквы шифротекста записываются по столбцам в соот-

ветствии с последовательностью чисел ключа, после чего исходный текст счи-

тывается по строкам. Для удобства запоминания ключа применяют перестановку

столбцов таблицы по ключевому слову или фразе, всем символам которых ста-

вятся в соответствие номера, определяемые порядком соответствующих букв

в алфавите. Например, при выборе в качестве ключа слова ИНГОДА последова-

тельность использования столбцов будет иметь вид 4 6 2 5 3 1.

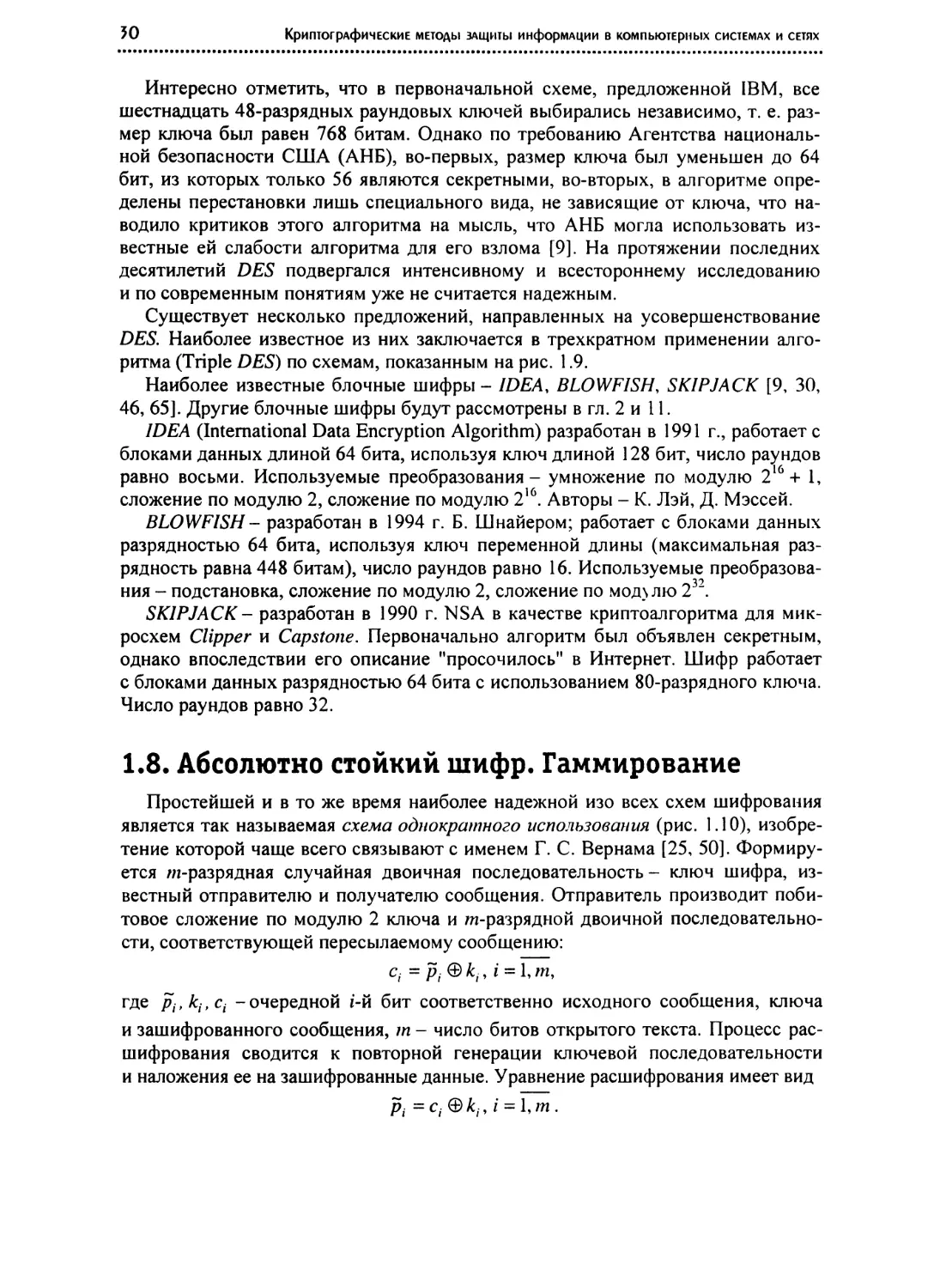

1.7. Блочные составные шифры

В общем случае детерминированный шифр G определяется следующим об-

разом:

G = (P,C,Õ,F),

где Р— множество входных значений;

C — множество выходных значений;

К- пространство ключей;

F — функция зашифрования

F: РхК~С.

Пусть составной шифр определяется семейством преобразований G;, имею-

щими общие пространства входных и выходных значений, т. е. P, = C, = М,

функции F;, определяемые ключевыми элементами k, e K;. На основе этого се-

мейства с помощью операции композиции можно построить шифр, задаваемый

отображением

F:Мх(К, х K x ...х К) — ~М,

причем

F=F»... F F,,

а ключом является вектор

(k,,kã,...,k)е K,xK~x...xK„.

Преобразование F; называется i-м раундом шифрования, i =1,г, ключ k; — ра-

ундовым ключом. В некоторых случаях раундовые ключи получаются из ключа

всей системы с помощью алгоритма выработки раундовых ключей (при этом

размер ключа системы существенно меньше суммарного размера всех раундо-

вых ключей). Если ключевые пространства К; и преобразования F, для всех ра-

ундов совпадают, такой составной шифр называется ипьераиионным, представ-

ляющим собой композицию одной и той же криптографической функции, ис-

пользуемой с разными ключами [9].

Идея, лежащая в основе составных, или композиционных, блочных шифров,

состоит в построении криптостойкой системы путем многократного применения

относительно простых криптографических преобразований, в качестве которых

К. Шеннон предложил использовать преобразования подстановки (substitution)

2б

Криптографические методы защиты информдцин в компьютерных системах и сетях

и перестановки (permutation); схемы, реализующие эти преобразования, называ-

ются SP-сетами. В [50] отмечается, что действие таких шифров аналогично "ал-

горитму", к которому прибегают, когда месят тесто:

РАСКАТАТЬ

СЛОЖИТЬ

РАСКАТАТЬ

СЛОЖИТЬ

РАСКАТАТЬ

СЛОЖИТЬ

° ° ° ° ° ° ° °

Многократное использование этих преобразований (рис. 1.7) позволяет обес-

печить два свойства, которые должны быть присущи стойким шифрам: рассеи-

вание (diffusion) и перемешивание (confusion) [7]. Рассеивание предполагает рас-

пространение влияния одного знака открытого текста, а также одного знака

ключа на значительное количество знаков шифротекста. Наличие у шифра этого

свойства:

° позволяет скрыть статистическую зависимость между знаками открытого

текста, иначе говоря, перераспределить избыточность исходного языка по-

средством распространения ее на весь текст;

е не позволяет восстанавливать неизвестный ключ по частям.

Например, обычная перестановка символов позволяет скрыть частоты появ-

ления биграмм, триграмм и т. д.

Цель перемешивания — сделать как можно более сложной зависимость между

ключом и шифротекстом. Криптоаналитик на основе статистического анализа

перемешанного текста не должен получить сколь-нибудь значительного количе-

ства информации об использованном ключе. Обычно перемешивание осуществ-

ляется при помощи подстановок. Как будет видно ниже, применение к каждому

элементу открытого текста своей собственной подстановки приводит к появле-

нию абсолютно стойкого шифра. Применение рассеивания и перемешивания

порознь не обеспечивает необходимую стойкость (за исключением вышеупомя-

нутого предельного случая), стойкая криптосистема получается только в резуль-

тате их совместного использования.

В современных блочных криптосистемах раундовые шифры строятся в ос-

новном с использованием операций замены двоичных кодов небольшой разряд-

ности (схемы, реализующие эту нелинейную операцию, называются S-блоками;

как правило, именно от их свойств в первую очередь зависит стойкость всей

системы), перестановки элементов двоичных кодов, арифметических и логиче-

ских операций над двоичными кодами. Каждый раундовый шифр может являть-

ся преобразованием, слабым с криптографической точки зрения. Единственное

ограничение при построении составного шифра заключается в запрете на ис-

пользование в двух соседних раундах шифрования преобразований, имеющих

общую прозрачность.

Пусть F х — ~ у, х, у C M, и на множестве М определены преобразования g u h.

Если F(g(x)) = h(y), F прозрачно для g, à g прозрачно для Е

27

Гмвд l . .Основы криптологии

Примерами прозрачных операций могут являться операции циклического

сдвига, замены и т. п. Любое количество подряд выполняющихся операций цик-

лического сдвига или замены всегда можно заменить одной эквивалентной опе-

рацией соответственно циклического сдвига или замены. Если два преобразова-

ния, выбранные в качестве соседних раундов, имеют общую прозрачность g

и при этом существует простое преобразование, непрозрачное для g, это преоб-

Рис. 1.7. Схема простейшего итерационного шифра

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

F„

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

~г

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

F,

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

28

Криптогряфичкскик методы защиты информации в компьютерных систкмдх и сетях

разование следует поместить между двумя раундами шифрования, и полученная

композиция уже не будет прозрачной для g. Такие преобразования, чаще всего

не зависящие от ключа, называются буферами. Помимо внутренних иногда при-

меняют и внешние буфера, выполняющие преобразования, зависящие или не

зависящие от ключа [9].

Важным достоинством многих составных шифров является их симметричность

относительно операций зашифрования и расшифрования, которые по этой причине

могут быть реализованы на одном устройстве. Переход от одного режима к другому

обеспечивается заменой последовательности раундовых ключей на обратную.

Составные шифры, использующие в качестве раундовых криптографически

слабые преобразования, становятся нестойкими, если становятся известными

какие-либо промежуточные результаты преобразований. По этой причине ис-

пользование этой информации при криптоанализе составных шифров является

некорректным [9].

Представим шифруемый блок данных (открытого р, или закрытого с; текста)

длиной n ( р, = с; = и) в виде пары полублоков в 2 раза меньшего размера

р; =с; = 1. R, IA=IRI =n/2.

Выполним зашифрование старшего полублока L (Left) блока р, с помощью

младшего R (Right), используя некоторую функциюД зависящую от раундового

ключа k;, и обратимую бинарную операцию ° над n/2-битовыми блоками данных.

Для подготовки к следующему аналогичному раунду выполним перестановку

частей блока р,.: Lof,(R) R. Таким образом, раундовая функция зашифрования

будет иметь вид F, p, =F, L, R = R, Lof,(R))(p«. 1.8), для которой легко по-

строить обратное, или расшифровывающее, преобразование F, (c):

F; (c;) = Р, '(L, R) = (R, L В f;(R)),

где ° — операция, обратная о. Композиционный шифр, использующий раундо-

вые функции такого вида, называется шифром Фейстеля. В подавляющем

большинстве шифров рассматриваемой структуры используется разрядность

блока, равная 64 битам, а в качестве операций о и ° — поразрядное сложение по

модулю 2 (XOR).

Первыми широко известными практическими реализациями итерационного

блочного шифра были разработанные Х. Фейстелем, Д. Копперсмитом и другими

сотрудниками фирмы IBM криптоалгоритмы Lucifer и созданный на его основе

в 1974 г. в качестве стандарта шифрования данных в государственных и частных

организациях DES (Data Encryption Standard). DES работает с блоками данных раз-

рядностью 64 бита с применением 56-разрядного ключа, из которого по специаль-

ному фиксированному алгоритму, использующему перестановки и сдвиги, выраба-

тываются раундовые ключи). Применяемые преобразования — поразрядное сложе-

ние по модулю 2, подстановки и перестановки; число раундов равно 16; перед нача-

лом первого раунда выполняется начальная фиксированная перестановка 1Р, после

16-го раунда выполняется обратная перестановка IP . Следуя рекомендациям

1

Шеннона, в каждом раунде выполняется один шаг перемешивания (c использовани-

29

Гмвд 1. Основы криптологии

ем соответствующего раундового ключа и S-блоков), после которого следует щаг

рассеивания, не зависящий от ключа. Более подробные сведения об алгоритме DES

содержатся в работах [30, 46, 48, 65]. История его создания описана в [69].

Рис. 1.8. Схема петли Фейстеля: а — зашифрование; 6 — расшифрование

30

Криптографические методы тхтциты информации в компьютерных системах и сетях

1.8. Абсолютно стойкий шифр. Гаммирование

Простейшей и в то же время наиболее наде>к ой зо в ех с ем шифрова

является так называемая схема однокритного использования (рис. 1.10), изобре-

тение которой чаще всего связывают с именем Г. С. Вернама [25, 50]. Формиру-

ется m-разрядная случайная двоичная последовательность — ключ шифра, из-

вестный отправителю и получателю сообщения. Отправитель производит поби-

товое сложение по модулю 2 ключа и m-разрядной двоичной последовательно-

сти, соответствующей пересылаемому сообщению:

с, = р,0+k,,i=1,m,

где р,, k,, с; — очередной т'-й бит соответственно исходного сообщения, ключа

и зашифрованного сообщения, т — число битов открытого текста. Процесс рас-

шифрования сводится к повторной генерации ключевой последовательности

и наложения ее на зашифрованные данные. Уравнение расшифрования имеет вид

р, =c,0+k,,i =l,m.

Интересно отметить, что в первоначальной схеме, предло>кен ой I M,

шестнадцать 48-разрядных раундовых ключей выбирались независимо, т. е. раз-

мер ключа был равен 768 битам. Однако по требованию Агентства националь-

ной безопасности США (АНБ), во-первых, размер ключа был уменьшен до 64

бит, из которых только 56 являются секретными, во-вторых, в алгоритме опре-

делены перестановки лишь специального вида, не зависящие от ключа, что на-

водило критиков этого алгоритма на мысль, что АНБ могла использовать из-

вестные ей слабости алгоритма для его взлома [9]. На протяжении последних

десятилетий DES подвергался интенсивному и всестороннему исследованию

и по современным понятиям уже не считается надежным.

Существует несколько предложений, направленных на усовершенствование

DES. Наиболее известное из них заключается в трехкратном применении алго-

ритма (Triple DES) по схемам, показанным на рис. 1.9.

Наиболее известные блочные шифры — IDEA, BLOWFISH, SKIPJACK [9, 30,

46, 65]. Другие блочные шифры будут рассмотрены в гл. 2 и 11.

IDEA (International Data Encryption Algorithm) разработан в 1991 г., работает с

блоками данных длиной 64 бита, используя ключ длиной 128 бит, число раундов

1б

равно восьми. Используемые преобразования — умножение по модулю 2 + 1,

сложение по модулю 2, сложение по модулю 2". Авторы — К. Лэй, Д. Мэссей.

BLOWFISH — разработан в 1994 г. Б. Шнайером; работает с блоками данных

разрядностью 64 бита, используя ключ переменной длины (максимальная раз-

рядность равна 448 битам), число раундов равно 16. Используемые преобразова-

32

ния — подстановка, сложение по модулю 2, сложение по мод~ лю 2

SKIPJACK — разработан в 1990 г. NSA в качестве криптоалгоритма для мик-

росхем Clipper u Capstone. Первоначально алгоритм был объявлен секретным,

однако впоследствии его описание "просочилось" в Интернет. Шифр работает

с блоками данных разрядностью 64 бита с использованием 80-разрядного ключа.

Число раундов равно 32.

Гмм 1. Основы криптологии

Зашифрован не

Расшифрование

Рис. 1.9. Схемы трехкратного использования алгоритма DES: а — с двумя ключами;

б — с тремя ключами

К. Шенноном доказано, что, если ключ является фрагментом истинно слу-

чайной двоичной последовательности с равномерным законом распределения,

причем длина ключа равна длине исходного сообщения и используется этот

ключ только 1 раз, после чего уничто>кает я, та ой ш фр являе ся абсолго

стойким, его невозможно раскрыть, даже если криптоаналитик располагает не-

ограниченным запасом времени и неограниченным набором вычислительных

ресурсов. Действительно, противнику известно только зашифрованное сообще-

ние с, при этом все различные ключевые последовательности k возмо> н и р

новероятны, а значит, возможны и любые сообщения р, т. е. криптоалгоритм

не даелг никакой информации об открытом тексгпе.

° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° °

Криптографические методы м щиты ииформдции в xollllll loTEpHI lx cllcTEITIAx и снях

Отправитель

Ключ

... 10011101001

еееееее е

Рис. 1.10. Схема однократного использования

Целью противника может являться раскрытие криптосистемы, нахо>кде

ключа, в крайнем случае дешифрование какого-либо закрытого сообщения. Од-

нако он может быть удовлетворен, получив даже некоторую вероятностную ин-

формацию об исходном тексте сообщения. Например, известный криптоанали-

тику факт написания текста некоторого сообщения на английском языке, пре-

доставляет ему некоторую априорнуго информацию об этом сообщении даже до

анализа шифровки. В этом случае он заранее знает, что слово HELLO является

более верояпиым началом сообщения, чем набор букв FGHKM. Поэтому одной

из целей криптоанализа может являться увеличение информации, относящейся к

ка>кд му возмо> кному сооб ению, таким об азом, чтобы прав льный тек

более вероятен. Предположим, противник перехватил шифровку ABCCD и знает

(или предполагает), что использованный шифр — это шифр простой замены.

Анализ шифровки позволяет сделать вывод, что исходное сообщение состоит из

пяти букв, причем на третьей и четвертой позициях стоит одна и та же буква,

а остальные отличны от нее и различны между собой. Противник не может счи-

тать, что это сообщение HELLO, потому что имеются и другие возмо>к ые

общения, например TEDDY. Однако апостериориые вероятности таких откры-

тых текстов возрастают относительно их априорных вероятностей. В то > ке в

мя апоспгерггориая вероятность таких открытых текстов, как PEACE или

GATES, снижается до нуля вне завимости от их априорпогг вероятности. По

К. Шеннону, в совершенно секретных криптосистемах после анализа закрытых

текстов апостериорные вероятности возможных открытых текстов остаются

такими > е, как ми б ли их апрггор ые вероятно ти [

Гмв~ 1. Основы криптологии 55

° Э ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° °

Необходимые и доспгаточные условия абсотопгногг стойкости urzrcjya:

® полиая случса~оосиь ключа;

° равенсгггво длин ключа и огпкрыгпого пгекспга;

° однокрапгное использовангге клгоча.

Абсолютная стойкость рассмотренной схемы оплачивается слишком большой

ценой: она чрезвычайно дорогая и непрактичная. Основной ее недостаток — это

равенство объема ключевой информации и суммарного объема передаваемых со-

общений. Применение схемы оправданно лишь в нечасто используемых каналах

связи для шифрования исключительно важных сообщений. Существует большое

число модификаций представленной схемы, наиболее известная из которых осно-

вана на использовании одноразовых шифровальных блокнотов (рис. 1.11).

Отправитель

Ключ

12 02 19 32 32 03 08 19 32 32 26 05 19 07 07 32 22 09 19 07

Исходная последовательность

17 05 10 16 05 18 13 00 31 32 08 13 20 14 16 12 00 22 08 31

"СЕКРЕТНАЯ ИНФОРМА ИЯ"

mod 33:

БС

Leeee

Ненадежный канал связи

Получатель

Ключ

12 02 19 32 32 03 08 19 32 32 26 05 19 07 07 32 22 09 19 07

1

Зашифрованная последовательность

29 07 29 15 04 21 21 19 30 31 01 28 06 21 23 01 22 31 27 05

"ЭЗЭП ХУЮЯ БЪЖХЧ Б Я Ы Е"

mod 33;

БВ

Расши рованная последовательность

17 05 10 16 05 18 13 00 31 32 08 13 20 14 16 12 00 22 08 31

"СЕКРЕТНАЯ ИНФОРМА ИЯ"

° ееееееееее °

Рис. 1.11. система однократного использования на основе шифровального блокнота,

BC — блок сложения, Б — блок вычитания

Криптографические мноды защиты информации в компьютерных системах и сетях

Таким образом, построить эффективный криптоалгоритм можно, лишь отка-

завшись от абсолютной стойкости. Возникает задача разработки такого теорети-

чески нестойкого шифра, для вскрытия которого противнику потребовалось бы

выполнить такое число операций, которое неосуществимо на современных

и ожидаемых в ближайшей перспективе вычислительных средствах за разумное

время. В первую очередь представляет интерес схема, использующая ключ не-

большой разрядности, который в дальнейшем выполняет функцию "зародыша",

порождающего значительно более длинную ключевую последовательность.

Данный результат может быть достигнут при использовании гаммирования,

схема которого показана на рис. 1.12. Гаммированием называют процедуру на-

ложения на входную информационную последовательность гаммы шифра, т. е.

последовательности с выходов zei<epam pa псевдослучай ых код в. Последо

тельность называется псевдослучайной', если по своим статистическим свойствам

она неотличима от истинно случаи~~ои последовательности, но в отличие от по-

следней является детерминированной, т. е. знание алгоритма ее формирования

дает возможность ее повторения необходимое число раз. Если символы входной

информационной последовательности и гаммы представлены в двоичном виде,

наложение чаще всего реализуется с помощью операции поразрядного сложения

по модулю 2. Надежность шифрования методом гаммирования определяется

качеством генератора гаммы.

Эеевеееееееееееееееееееееееееевеееее O O Ф

Ключ

° е е е е е е е е в е е е е е е е в е е в е в е е е е е е е е е е е е е е е е е е е е е е е е е е е в е е е е е е е е е е ~ ~е е е е е е е е е е в е е е е е е е е е е

° ееееееееееее

Рис. 1.12. Шифрование информации методом гаммирования

Различают гаммирование с конечной и бесконечной гаммами. В первом слу-

чае источником гаммы является аппаратный или программный ГПК. Примером

Гмвл l. Основы криптологии

бесконечной гаммы может служить последовательность цифр в десятичной за-

писи числа z = 3,1415926...

В том случае, если множеством используемых для шифрования знаков явля-

ется алфавит, отличный от бинарного (Z. = 10,11), например алфавит Z» — рус-

ские буквы и пробел, его символы и символы гаммы заменяются цифровыми

эквивалентами, которые затем суммируются по модулю N:

с, = (p; + y;) mod N, i = 1, т,

где с;, р;, у; — очередной г-й знак соответственно исходного сообщения, гаммы

и шифротекста;

N — число символов в алфавите;

т — число знаков открытого текста.

Возможно использование при гаммировании и других логических операций.

1.9. Поточные шифры

Шифр Вернама можно считать исторически первым поточным шифром. Так

как поточные шифры, в отличие от блочных, осуществляют поэлементное шиф-

рование потока данных без задержки в криптосистеме, их важнейшим достоин-

ством является высокая скорость преобразования, соизмеримая со скоростью

поступления входной информации. Таким образом обеспечивается шифрование

практически в реальном масштабе времени вне зависимости от объема и разряд-

ности потока преобразуемых данных.

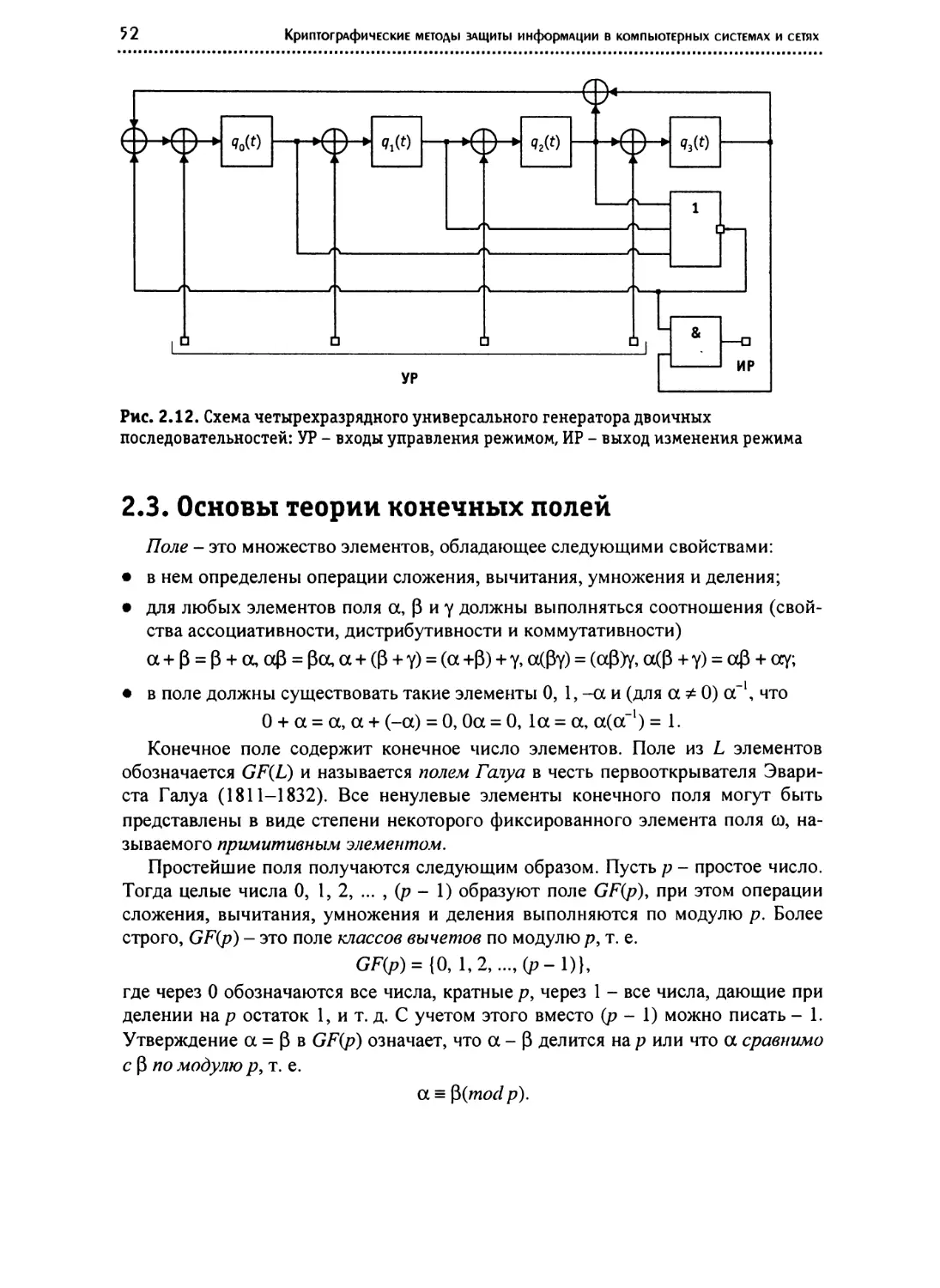

Простейшие устройства синхронного и самосинхронизирующегося шифро-

вания с использованием ГПК, реализованного на основе N-разрядного регистра

сдвига с лг~иейной ооратной связью — LFSR (Linear Feedback Shift Register), на-

зываются скремблерами, а сам процесс преобразования — скремблированием

(рис. 1.13 и 1.16)

В синхронных поточных шифрах гамма формируется независимо от входной

последовательности, каждый элемент (бит, символ, байт и т. п.) которой таким

образом шифруется независимо от других элементов. В синхронных поточных

шифрах отсутствует эффект размножения ошибок, т. е. число искаженных эле-

ментов в расшифрованной последовательности равно числу искаженных эле-

ментов зашифрованной последовательности, пришедшей из канала связи.

Вставка или выпадение элемента зашифрованной последовательности недопус-

тимы, так как из-за нарушения синхронизации это приведет к неправильному

расшифрованию всех последующих элементов.

На рис. 1.13 показан пример шифрования двоичной последовательности

11100101010110

с использованием гаммы формируемой 4-разрядным LFSR при начальном со-

стоянии, равном 1001. Зашифрованная последовательность имеет вид

01001010010010.

Криптографические методы защиты ииформдции в комиьютвриых системах и сетях

Рис. 1.14. т".инхронное паточное шифрова-

ние. Выпадение бита зашифрованной после-

довательности при передаче по каналу связи

Рис. 1.13. Синхронное поточное

шифрование с использованием LFSR

При отсутствии искажений в канале связи после расшифрования с использо-

ванием той же гаммы получается исходная последовательность.

На рис. 1.14 рассмотрена ситуация, когда при передаче зашифрованной по-

следовательности был потерян четвертый бит и вместо правильной последова-

тельности к получателю пришла последовательность

0101010010010.

Видно, что после расшифрования всех битов, следующих после выпавшего,

происходят искажения информации. В результате вместо битовой строки

0101010110 будет получена строка 1101110000.

На рис. 1.15 рассмотрена ситуация, когда при передаче зашифрованной последо-

вательности произошло искажение пятого (1 О) и восьмого (О 1) битов и вме-

сто правильной последовательности к получателю пришла последовательность

01000011010010.

Видно, что после расшифрования вместо правильной строки будет получена

строка

11101100010110

с искаженными пятым (О ~ 1) и восьмым (1 — & t; О) бита

Гмм 1. Основы криптологии

В самосинхронизирующихся поточных шифрах элементы входной последователь-

ности зашифровываются с учетом N предшествующих элементов (рис. 1.16), которые

принимают участие в формировании ключевой последовательности. В самосинхро-

низирующихся шифрах имеет место эффект размножения ошибок, в то же время,

в отличие от синхронных, восстановление синхронизации происходит автоматиче-

ски через N элементов зашифрованной последовательности.

На рис. 1.16 показан пример шифрования двоичной последовательности

11100111010100

с использованием 4-разрядного LFSR при начальном состоянии, равном 1001.

Зашифрованная последовательность имеет вид

01011001111100.

При отсутствии искажений в канале связи после расшифрования получается

исходная последовательность.

Рис. 1.16. Саиосинхронизирующееся

паточное шифрование с использованием LFSR

Рис. 1.15. Синхронное поточное

шифрование. Искажение 2 битов

зашифрованной последовательности при

передаче по каналу связи

На рис. 1.17 рассмотрена ситуация, когда при передаче зашифрованной по-

следовательности был потерян третий, равный нулю бит и вместо правильной

последовательности к получателю пришла последовательность

0111001111100.

38

Криптографические методы защиты информации в KGMllbloTEpHblx систенах и сетях

Видно, что после расшифрования может произойти искажение не более 4 бит

(в общем случае не более N), следующих после выпавшего. В рассмотренном

примере вместо 4-битовой строки 0011 будет получена строка 0010. Все осталь-

ные биты будут приняты без искажений.

На рис. 1.1S рассмотрена ситуация, когда при передаче зашифрованной по-

следовательности произошло искажение первого (Π— ~ 1) бита и вместо правиль-

ной последовательности к получателю пришла последовательность

11011001111100.

Видно, что после расшифрования помимо неправильно принятого бита, соот-

ветствующего искаженному, могут исказиться еще не более четырех последую-

щих. В рассмотренном примере будет неправильно принят первый бит и вместо

последующей правильной 4-битовой строки 1100 будет получена строка 1111.

В следующей главе будут рассмотрены более эффективные схемы ГПК.

В гл. 10 будут рассмотрены наиболее известные современные поточные шифры.

Рис. 1.18. Самосинхронизирующееся

паточное шифрование. Искажение бита

зашифрованной последовательности при

передаче по каналу связи

Рис. 1.17. Самосинхронизирующееся

поточное шифрование. Выпадение бита

зашифрованной последовательности при

передаче по каналу связи

ГЛАВА 2

Принципы построения и свойства

генераторов псевдослучайных

кодов

Неотъемлемыми элементами любой системы защиты, в том числе и крипто-

графической, являются генераторы псевдослучайных кодов. Они используются

для решения следующих задач:

® генерации гаммирующих последовательностей;

° формирования контрольных кодов (CRC-кодов, имитоприставок и т. п.);

© формирования случайных запросов в криптографических протоколах выра-

ботки общего секретного ключа, разделения секрета, подбрасывания монеты,

привязки к биту, аутентификации, электронной подписи и др.

внесения неопределенности в работу защищаемых аппаратно-программных

средств;

внесения неопределенности в работу средств защиты;

° формирования ключевой информации.

Степень защищенности компьютерной системы можно повысить даже за счет

всего лишь простой замены N-разрядных счетчиков команд и адреса на генера-

торы псевдослучайных последовательностей (ПСП) длиной 2~.

2.1. Генераторы двоичных М-последовательностей

Важнейшим классом ПСП являются последовательности, формируемые ге-

нераторами на основе регистров сдвта с линейными обратпыми связями—

LFSR. Они широко используются, например, в качестве строительных блоков

в схемах паточного шифрования. Основными достоинствами этих ГПК являются:

° простота аппаратной и программной реализации;

максимальное быстродействие;

° близкие к идеальным статистические свойства формируемых последователь-

ностей;

° возможность построения на их основе ГПК, обладающих свойствами, ценными

при решении специфических задач защиты информации (формирование после-

довательностей произвольной длины, формирование последовательностей

с предпериодом, формирование ПСП с произвольным законом распределения,

построение генераторов, обладающих свойством самоконтроля и т. п.);

КРИПТОГРАфИЧЕСХИЕ МЕТОДЫ ЗАЩИТЫ ИНфОРМаЦИИ В KOMllb}OTEPklb}X СИСТЕМАХ И СЕТТ}Х

® высокая достоверность контроля при обнаружении случайных искажений

в двоичных последовательностях.

Общий вид генератора двоичных последовательностей, соответствующего

уравнению

Q(t+ 1) = ~ Q(t).

где Q(t) и Q(t+1) — состояния регистра ГПК соответственно в моменты времени

t и t+ 1 (до и после прихода синхроимпульса);

Т вЂ” квадратная матрица порядка N вида

0 ... 0 0 а„

1 ... 0 0 а„,,

~и-i ~u

1 0

0 0

0 0

0 1

или Т,=

0 ... 1 0 а

0 ... 0 1 а,

0 0

1 0

N — степень образующего многочлена

N

Ф(х) = g а,.х', аи = ио = 1, аi E }0, 1 }, / = 1,(JV — I};

i=0

k — натуральное,

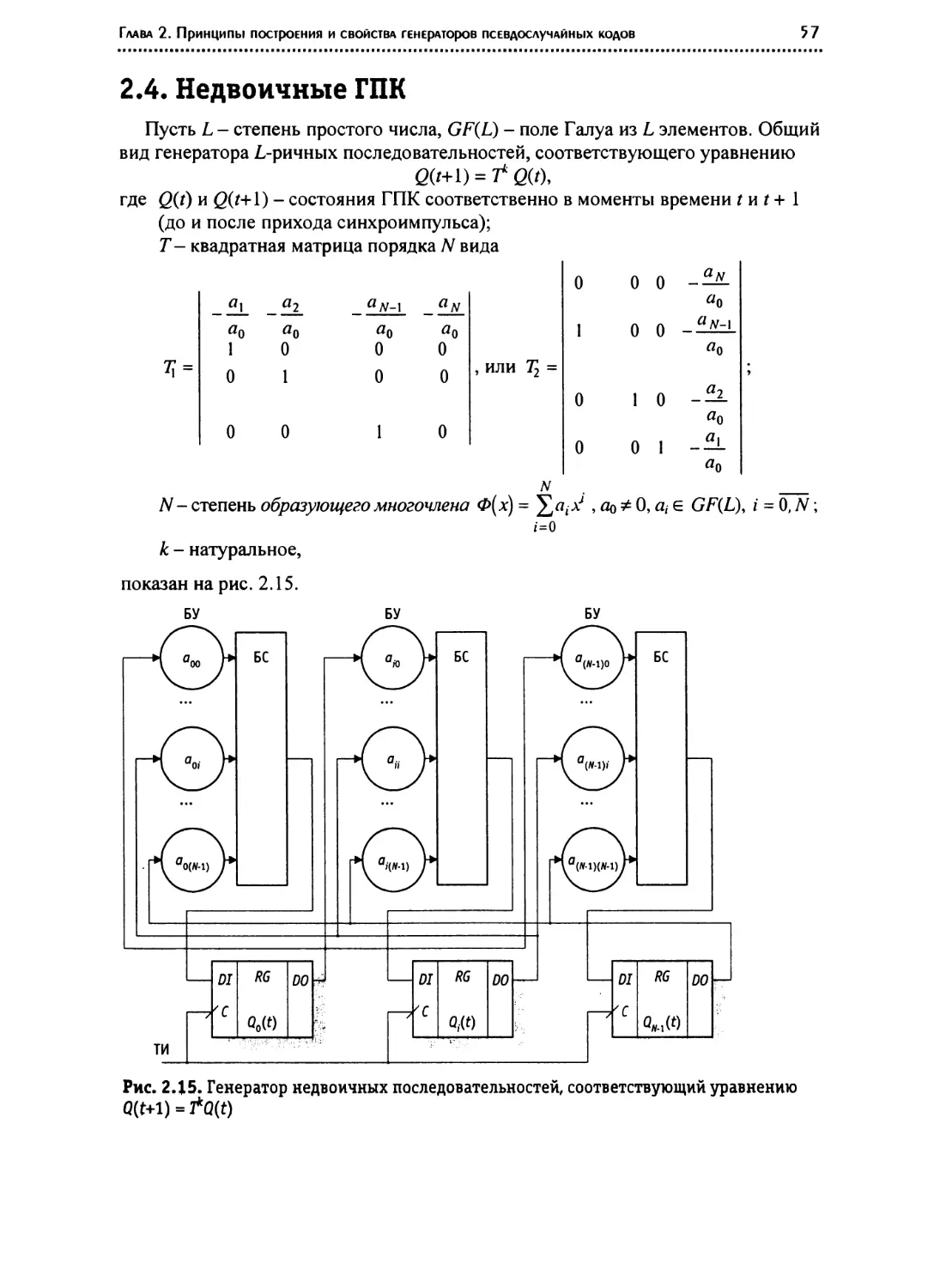

показан на рис. 2.1. При k = 1 генератор имеет вид, показанный на рис. 2.2

(Т = Т}) или рис. 2.3 (Т= Тз).

БУ

БУ

БУ

Рис. 2.1. Генератор двоичных последовательностей, соответствующий уравнению

Q(t+1) = 3 Q(t)

Гмм 2. Принципы построения и свойстм гкнцмторов псевдослучайных кодов

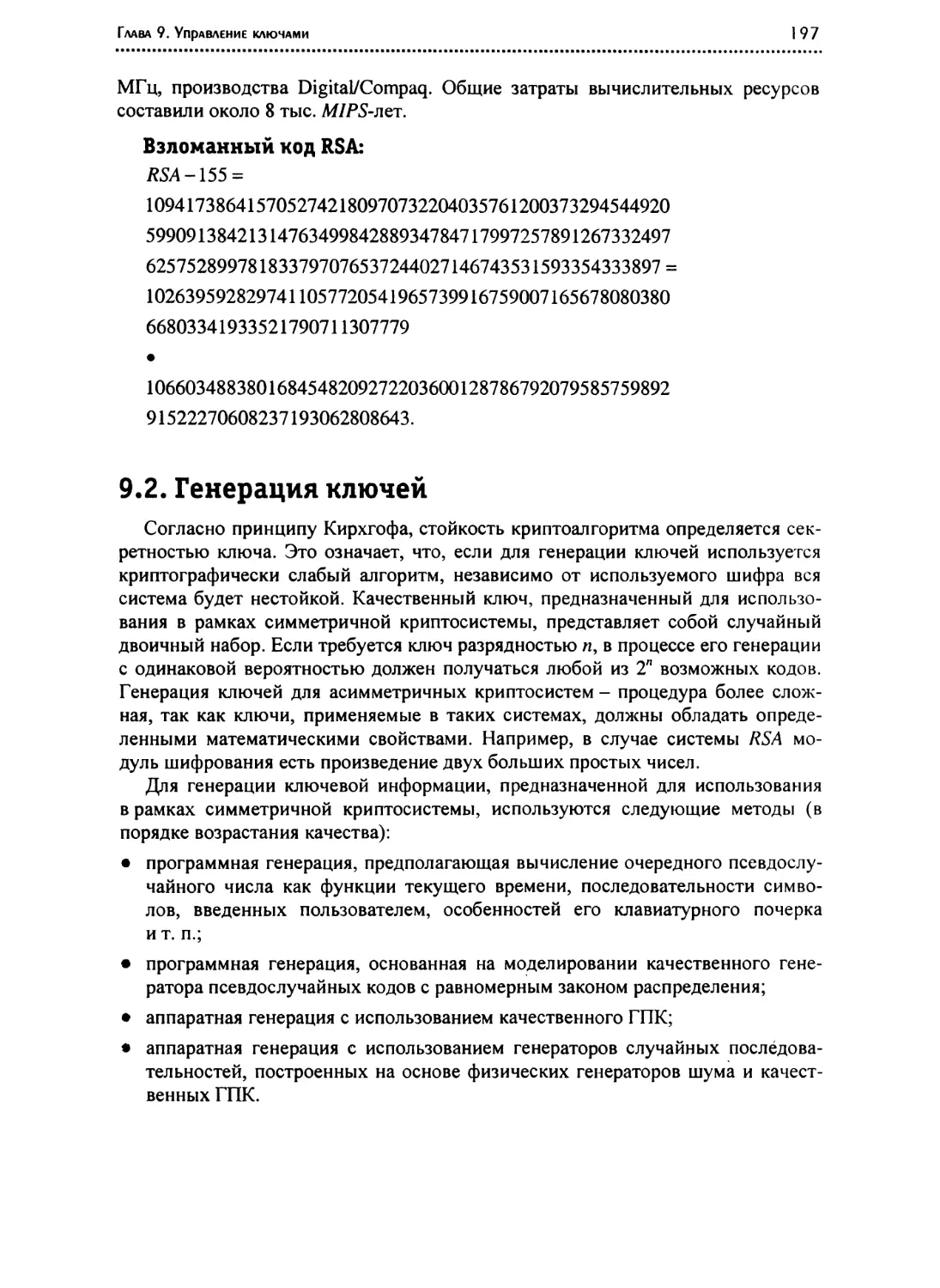

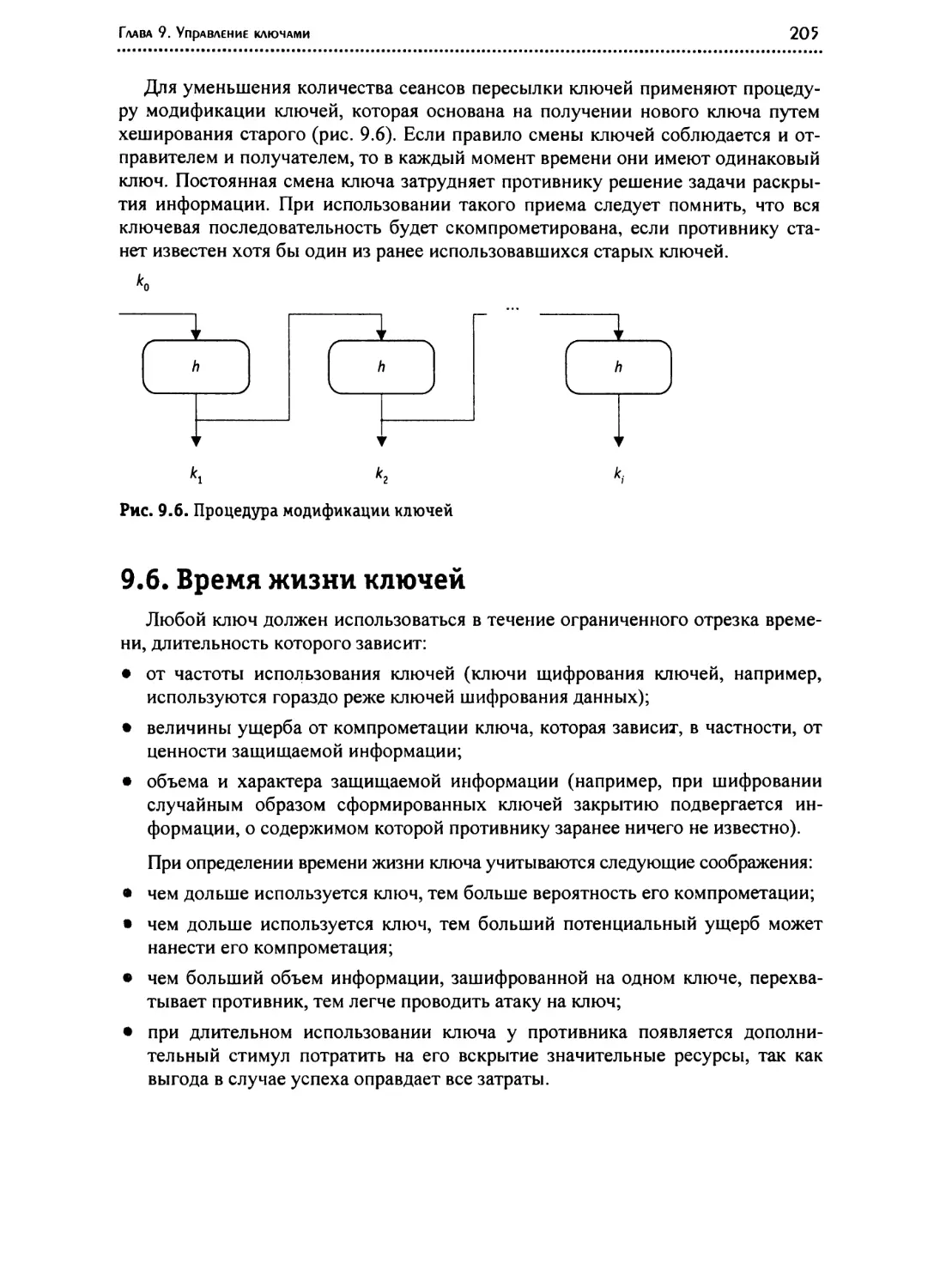

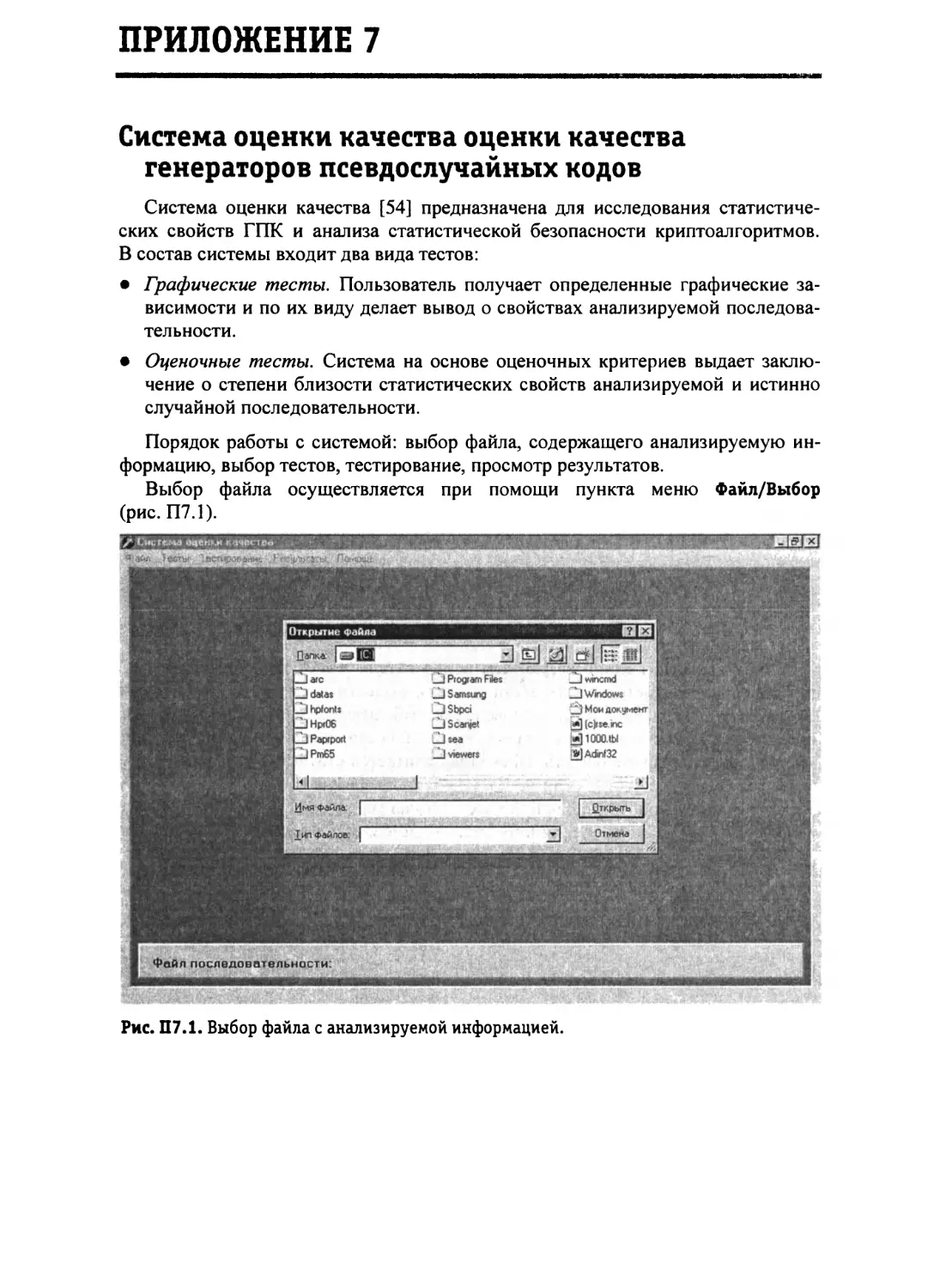

БУ