Текст

В. О. Осипян, К. В. Осипян

КРИПТОГРАФИЯ

В УПРАЖНЕНИЯХ

И

ЗАДАЧАХ

В. О. Осипян, К. В. Осипян

КРИПТОГРАФИЯ

В ЗАДАЧАХ

И УПРАЖНЕНИЯХ

Москва

«Гелиос АРВ »

2004

ББК 32.81b

074

Рецензенты:

доктор технических наук, профессор РГТЭУ

Р. 3. Камалян,

кафедра прикладной математики КГТУ.

Осипян В. О., Осипян К. В.

074 Криптография в задачах и упражнениях. — М.: Гелиос

АРВ, 2004. — 144 с., ил.

ISBN 5-85438-009-9

Приведено более 450 различных задач и упражнений, сгруппированных в

соответствии с основными направлениями развития криптографических мето-

дов повышения информационной безопасности автоматизированных систем об-

работки данных. Каждому разделу предшествует краткое введение, состоящее

из определений и основных понятий соответствующей области науки. Пред-

ставленные задачи и упражнения охватывают как классические методы крипто-

графической защиты информации, так и современные методы обеспечения кон-

фиденциальности и целостности данных, ориентированные на применение вы-

числительной техники.

Для студентов, обучающихся по специальностям группы «Информацион-

ная безопасность», а также может быть полезен всем, желающим повысить соб-

ственный уровень знаний в области безопасной передачи и обработки информа-

ции.

ББК32.81вб

ISBN 5-85438-009-9

© Осипян В. О., Осипян К. В., 2004

© Оформление. Издательство «Гелиос АРВ», 2004

ГЛАВА 1

ОСНОВНЫЕ ОБОЗНАЧЕНИЯ

И ПОНЯТИЯ

1.1. Основные обозначения

А, А* — алфавит и множество всех слов (словарь) над А соот-

ветственно;

t, Т — буква и открытый текст источника информации соот-

ветственно;

е, Е — шифр и шифртекст (криптограмма) соответственно;

к, К — элемент ключа и сам ключ шифрования соответствен-

но;

TV, Р, Z, Q — множество натуральных, простых, целых и ра-

циональных чисел соответственно;

Zm = {0,1,2,..., тп — 1} — кольцо вычетов по модулю т;

I — отношение делимости (а | Ь означает а делит Ь; соответ-

ственно а { b означает а не делит Ь);

= — отношение сравнимости (а = b(mod m) означает а срав-

нимо с b по модулю т);

(а, 6) — наибольший общий делитель целых чисел а и 6;

а, Ь] — наименьшее общее кратное целых чисел а и 6;

ж] — наименьшая целая часть действительного числа х (или

же P(z));

]х[ — наибольшая целая часть действительного числа х;

{х} — дробная часть действительного числа ж;

ф(п) — функция Эйлера;

/1(п) — функция Мёбиуса;

7V(*) — количество числовых значений, удовлетворяющих *;

1 . . п — отрезок натуральные числа от 1 до п.

3

Задачи и упражнения

1.1.1. Определить мощность А*, если А — множество мощно-

сти п.

1.1.2. Привести различные примеры шифртекстов.

1.1.3. Доказать, что если р — простое число, отличное от 2, то

его можно представить в виде: 1) Зт ± 1; 2) 4m ± 1.

1.1.4. Доказать, что множество простых чисел бесконечно.

1.1.5. Какими свойствами обладают отношения /, =?

1.1.6. Доказать, что если п = Р^Ръ2 '''Р^ ~ каноническое

разложение числа п, то: т{п) = (оц + 1)(а2 + 1) • • • (о^ + 1)? где

r{ri) — число делителей числа п,

1.1.7. Доказать, что если п = р^р^2' * т0 S{n) = П

i=i PI

где S{n) — сумма делителей числа п.

1.1.8. Доказать, что если (а, 6) = d, то уравнение ах + by — d

имеет решение.

1.1.9. Доказать, что имеет место равенство [а, Ь] = а&/(а, 6).

1.1.10. Доказать, что если п = р^р^2 • ’ 'Р^, то Ф{п) — п П (^”

1=1

-1/рд

1.1.11. Доказать, что Ф{^) — п Для любого натурального п.

d\n

1.1.12. Доказать, что ^2//(d) = \ ’ вСЛ П для любого

d\n [о, если п/1

натурального п.

1.1.13. Доказать, что [ж + 1/2] = [2х] — [х .

1.1.14. Доказать, что функции {х}, ||я|| периодичны с наи-

меньшим периодом единица (||я|| = шш(ж — [#],]#[—#)) — рассто-

яние до ближащего целого).

1.1.15. Доказать, что [ж] + [гс+1/п] + [з;+2/п] + ... + [а?+ -^1-] =

[пяф

4

1.1.16. Доказать, что если

/(n) = 9(d), то д(п) = ^2^(d)/(n/d),

d\n d\n

где /i(d) — функция Мёбиуса.

1.1.17. Доказать, что если

/ы = П6^)’то

d\n d\n

1.2. Основные понятия

Криптография изучает различные методы преобразования,

шифрования или кодирования данных (данные могут быть пись-

менными, телеграфными, телефонными, телевизионными, данны-

ми электронного обмена в ЭВМ и т. п.), которые не позволили бы

противнику извлечь интересующую его информацию.

При этом по каналу связи передается, как правило, не само

сообщение, предназначенное для пересылки адресату (открытый

текст), а преобразованная с применением некоторого конкретно-

го шифра (chiffre — от франц, цифра) информация (криптотекст,

шифртекст, криптограмма), и для противника возникает слож-

ная задача — ’’взламывание шифра”.

Под шифром понимается совокупность условных знаков, при-

меняемых для сокрытия содержимого открытого текста, а так-

же сами условные знаки.

Криптоанализ, напротив, рассматривает всевозможные спосо-

бы раскрытия шифров, или различные несанкционированные спо-

собы доступа и модификации самих данных.

Вскрытие (взламывание) шифра — процесс получения защи-

щаемой информации из шифрованного сообщения без знания при-

мененного шифра. Способность шифра противостоять всевозмож-

ным атакам на него называется стойкостью шифра.

5

Под ключом в криптографии понимают элемент шифра, ко-

торый применяется для конкретного сообщения и представляет

собой последовательность символов, которая управляет выполне-

нием шифрования и расшифрования. Причем безопасность защи-

щаемой информации, в первую очередь, определяется ключом.

Задачи и упражнения

1.2.1. Построить общую схему передачи, хранения информа-

ции.

1.2.2. Привести примеры отправителей и получателей инфор-

мации.

1.2.3. Привести конкретные примеры каналов связи. Какие

могут быть преобразования сигналов в каналах связи?

1.2.4. Привести конкретные примеры ключей длины 6, 7, 11,

13 ,14 и п.

1.2.5. Привести конкретные примеры шифров с ключами из

п. 1.2.4.

1.2.6. Оценить криптостойкость для каждого шифра из п. 1.2.5.

1.2.7. Оценить секретность шифра с ключом длины п.

1.2.8. Привести примеры криптограмм для заданных откры-

тых данных.

1.2.9. Привести примеры шифрования и расшифрования дан-

ных.

1.2.10. Как раскрыть шифртекст криптоаналитику? Какие мо-

гут быть подходы?

1.2.11. Что означает восстановить открытый текст?

1.2.12. Что такое целостность информации?

1.2.13. Какие могут быть подходы к проблеме безопасной пе-

редачи информации?

1.2.14. Пусть

W = СОВЕРШЕННО СЕКРЕТНО - НАТАЛЛИИ.

Можно ли рассмотреть его как криптограмму?

1.2.15. Зашифруйте текст п. 1.2.14 с помощью шифра Цезаря.

6

1.2.16. Какие вам известны шифры подстановок и перестано-

вок? Определить возможное число ключей.

1.2.17. Что называется паролем?

1.2.18. Сколько необходимо времени для раскрытия пароля

длины 13?

1.2.19. Что называется алфавитом канала связи? Что называ-

ется сигналом? Какие вам известны типы каналов?

1.2.20. Какие свойства открытого текста используются при

вскрытии произвольного шифра?

7

ГЛАВА 2

ОБЩИЕ ПРИНЦИПЫ БЕЗОПАСНОЙ

ПЕРЕДАЧИ ИНФОРМАЦИИ

2.1. Общие подходы засекречивания

информации

Для засекречивания информации можно использовать различ-

ные способы, среди которых мы выделим два основных подхода

— стеганографию (steganos — скрытый, grapho — пишу) и крип-

тографию. Если применяется стеганографический подход, то сам

факт передачи секретного сообщения скрывается от предполага-

емого противника, т. е. сообщение передается секретно.

При криптографическом способе передачи сообщения само со-

общение скрывается с помощью специальных шифров таким об-

разом, чтобы информация, перехваченная аналитиком, без пред-

варительной обработки не имела бы смысла. То есть если в пер-

вом случае сам факт передачи скрывается каким-либо образом,

например, секретная информация смешана с некоторой другой

информацией или рассчитана на незнание оппонента, то во вто-

ром — скрывается само содержание передаваемого сообщения с

помощью конкретного способа шифрования исходного открытого

текста.

Практически считается, что разработчики систем защиты в

выигрыше, если последние успели разработать новую систему за-

щиты до взлома их оппонентами старой системы.

Задачи и упражнения

2.1.1. Какие имеются подходы к засекречиванию данных?

2.1.2. Чем отличаются подходы к обеспечению безопасности

информации в методах криптографии и стеганографии?

2.1.3. Укажите преимущества и недостатки каждого из двух

указанных подходов. Приведите примеры.

8

2.1.4. Как оценить криптостойкость криптографического под-

хода?

2.1.5. Как оценить криптостойкость стеганографического под-

хода?

2.2. Общая схема системы защиты

информации

Под защитой информации понимается совокупность меропри-

ятий, методов и средств (программных, программно-аппаратных

или других), обеспечивающих как исключение НСД к самой ин-

формации, так и ее безопасность в самом широком смысле. Причем

в зависимости от носителя информации меры защиты могут быть

самые разнообразные.

Система, позволяющая защитить информацию на этапах ее об-

работки и передачи (хранение информации есть ее передача во

времени), называется системой защиты. Схематически структура

секретной системы показана на рис. 1.

Рис. 1. Общая схема секретной системы

9

Она всегда состоит из следующих компонентов:

1. Пространство исходных сообщений Vp, которое содержит

всевозможные исходные тексты Т (открытые тексты).

2. Ключевое пространство Vk- Каждому ключу К из Vk соот-

ветствует алгоритм шифрования Ек и расшифрования Dp. Если

к исходному тексту Т применить Ек, а к результату шифрования

— Dp. то снова получим Т.

3. Пространство криптотекстов Ve> которое содержит всевоз-

можные криптотексты или шифртексты Е, получаемые как ре-

зультаты применения к элементам Т из Vp методов шифрования

Ек, где К пробегает все пространство ключей

Так, например, для криптосистемы с алгоритмом шифрования

Е = аТ + 6(mod п)

ключ Ке состоит из пары чисел (а, Ь), а ключ расшифрования

Kd

(а-1, —а-16).

Таким образом, секретная система (криптосистема), или си-

стема защиты информации (СЗИ), определяется как некоторое

множество отображений одного пространства (множество возмож-

ных сообщений) в другое пространство (множество возможных

криптограмм). Каждое конкретное отображение из этого множе-

ства соответствует способу шифрования при помощи конкретного

ключа.

Задачи и упражнения

2.2.1. Найти все открытые тексты Т длины п над алфавитом

А = {а, Ь, с}.

2.2.2. Пусть Т = СОВЕРШЕННО СЕКРЕТНО и F(t, 13) - t+

+13. Найти шифртекст Е.

2.2.3. Привести примеры различных функций шифрований.

2.2.4. Как построить шифрофункцию F(t,K) из тригономет-

рических функций?

10

2.2.5. Расшифровать следующую криптограмму:

Е = НЕ_СПЕШИТЕ_ВЕТТЕСС

2.2.6. Что означает дешифровать криптограмму?

Е = АРАБЛИНКА_В_ОПАСНОСТИ

2.2.7. Приведите примеры криптосистем. Что называется чис-

ловым эквивалентом элемента открытого текста?

2.2.8. Пусть функция шифрования имеет вид

F(t, 13) = t3 + 14t2 + 14t + 13

(здесь ключ К = 13). Из F(t, 13) = 105 находим значение t = 2,

решая уравнение t3 + 14t2 + 14t + 13 = 105.

Для каждого ли значения Е = F(t, 13) можно однозначно опре-

делить t?

2.2.9. Пусть криптограмма открытого текста имеет вид

Е = ААТТЛЛААСС_ММААТТЕЕРРИИККООВВ

Можно ли однозначно определить Т?

2.2.10. Что называется полиалфавитным шифрованием?

2.2.11. Приведите примеры числовых эквивалентов, если эле-

ментом для открытого текста является:

1. Отдельная буква некоторого алфавита;

2. Биграмма заданного алфавита;

3. Блок длины d (d-грамма).

2.2.12. Иногда удобнее обозначать элементарные сообщения

иными математическими объектами, нежели целые числа, напри-

мер векторами, матрицами или точками некоторой кривой.

Привести примеры таких криптосистем.

2.2.13. Для заданного алфавита и функции шифрования F(t, К)

построить:

1. Пространство исходных сообщений Vt‘,

2. Ключевое пространство Vk\

3. Пространство криптотекстов Ve-

2.2.14. Могут ли одному и тому элементарному сообщению

соответствовать различные шифры?

11

2.3. Построение функций

шифрования. Односторонние

функции

Пусть для простоты алфавит числовых эквивалентов букв от-

крытого текста имеет вид:

А = {1,2,... ,п},

а исходный открытый текст Т длины m —

Т — t\t2 • • • tm^ im £ ^4*

Функцией шифрования, в частности, назовем такую функцию

е = /(<),

которая любым двум различным значениям аргументов t±

сопоставляет два различных значения функции /(ti)

Например, для открытого текста

Т = ^1^2 • • • ^тч £ -^4

имеем следующий шифртекст:

• • •/(tm),

где f(tm) может быть любое нецелое действительное значение.

Пример 1. Если в качестве функции шифрования выбрать функ-

цию:

Y = sin7r(T — 1)/2(п — 1),

то она отобразит буквы алфавита

Л = {1,2,... ,п}

на отрезок [0,1].

12

Так, если Т = БАС = 2_1_3 (для русского алфавита п = 33),

то его криптограмма имеет вид

Е = sin7r/64_sinO_sin7r/32.

Пример 2. Теперь рассмотрим пример шифра с помощью быст-

ро растущей функции шифрования, а именно с помощью функ-

ции 1(и,р) — числа простых полиномов степени и над полем Галуа

GF(p).

Сопоставим каждой букве t G А слово из коэффициентов поли-

нома — простого над GF(p) степени t. Длина такого слова равна

п + 1.

Так, например при р = 2 (см. табл. 1), если

Т = БАС-2_1_3,

то имеем следующие четыре различных шифртекста:

1. Е = 00... 111_00... 01_00... 1010

2. Е = 00... 111_00... 01_00... 1101

3. Е = 00... 111-00... 11_00... 1010

4. Е = 00... 111_00... 11_00... 1101

Таблица 1

t 1 2 3 4 • • • п

f(x) X х + 1 X2 + х + 1 X6 + х + 1 а?3 + х2 + 1 х4 + Xs + х2 + 1

е 00... 01 00...11 00...Ill 00...1011 00...1101 00...11111

Отметим, что данный способ шифрования открытого текста Т

рассеивает частоту встречаемости букв в нем. Кроме того, здесь

можно использовать число l(t,p) простых полиномов степени t

для представления одной буквы t Е Л, количество которых с ро-

стом Р быстро растет.

Хотя указанные функции могут быть использованы как функ-

ции шифрования, на практике применяют так называемые одно-

13

сторонние функции или односторонние функции с секретом (с ла-

зейкой) S. Понятие односторонней функции было введено в 1976 г.

Диффи и Хеллманом.

Односторонней называется функция F(x), обладающая двумя

свойствами:

1. Существует полиномиальный алгоритм вычисления значе-

ний F(t);

2. Не существует полиномиального алгоритма инвертирования

функции F(x), т. е. решения уравнения F(x) = у относительно х

по заданному у.

Односторонней функцией с секретом S называется функция

Fs(x), зависящая от параметра S и обладающая следующими свой-

ствами:

1. При любом S существует полиномиальный алгоритм вычис-

ления значений Р$(х\7

2. При неизвестном S не существует полиномиального алго-

ритма инвертирования функции Fs(x);

3. При известном S существует полиномиальный алгоритм ин-

вертирования функции Fs(x).

Существование односторонних функций является необходимым

и достаточным условием для построения стойких криптосистем.

При этом задача инвертирования этих функций эквивалентна неко-

торой сложной математической задаче.

Задачи и упражнения

2.3.1. Какие из функций являются функциями шифрования:

1) у = 7^ + 13;

2) у = 13т2 + 6 + 14;

3) у = х — 11 + COST.

2.3.2. Зашифровать открытый текст Т — НЕ_ТОРОПИСЬ с

помощью функции шифрования У = Е(х). Построить крипто-

грамму для открытого текста

Т = АНТИКАНАЛЬЧИК ВЕТТЕСС

14

2.3.3. Пусть для входа в систему потенциальный пользователь

применил однажды значение функции F(x) = х + K(mod 1001),

где х — значение пяти последних значащих цифр таймера, & К —

свой числовой пароль. Сможет ли он войти в систему еще раз?

2.3.4. Привести примеры односторонних функций с секретом

и без него.

2.3.5. Определить открытый текст Г, если шифртекст имеет

вид

Е = ФВМЖТИВФЮ

2.3.6. Пусть a?i, а?2, а?з — корни многочлена

= х3 + х — 7.

Зашифровать сообщение Т = НЕ_ОШИБИСЬ с помощью функ-

ции

f(x) = 2х7 + 7 а?5 — 14а?4 — 4а?3 — 35а?2 — а? + 10

следующим образом: е = f(xK) + 5, где з — числовой эквивалент

текущей буквы, а хк — произвольный корень ^(а?).

2.3.7. Зашифровать сообщение

Т = ВСТРЕЧА_ОТМЕНЯЕТСЯ_ЯВКА_РАСКРЫТА

с помощью ключа табл. 2.

2.3.8. Функция

Y = Е(Х) = [X]

рассеивает частоту встречаемости букв в открытом тексте Т.

Для шифрования открытого текста воспользуемся, например

табл. 2:

Таблица 2

t 1 2 3 • • • п

е [0,1) [1,2) [2,3) • • • [п — 1, п)

15

Так, например, если Т =БАС=2_1_3, то имеем следующий за-

шифрованный текст:

Е = 1.q_0./3_2.7,

где диапазон значений се, /?, 7 очень велик.

Какими свойствами обладает данный шифр?

2.3.9. Доказать, что для любого п ф 2 существует циклическая

последовательность периода п, которой соответствует неприводи-

мый в GF(2) полином степени п. Построить криптограмму за-

данного сообщения, используя указанные циклические последо-

вательности.

2.4. Защита информации от помех

в каналах связи

В процессе хранения (передачи информации во времени), пере-

дачи и обработки информации могут возникнуть ошибки (искаже-

ние сигналов в каналах связи под воздействием шума), и для того

чтобы уменьшить или исключить канальные ошибки, т. е. защи-

тить информацию от помех в каналах связи, необходимо предста-

вить информацию в таком виде (т. е. выбрать подходящий способ

кодирования), чтобы она была устойчивой к различным каналь-

ным ошибкам. Как правило, достижение последней на практике

реализуется с помощью помехоустойчивых кодов исходя из харак-

теристик канала связи и типов канальных ошибок.

Рассмотрим основные виды преобразований кодовых слов (сиг-

налов), называемых канальными ошибками.

I. Симметричные ошибки. Это такие ошибки, при которых ве-

роятности изменения каждого канального символа равны между

собой. При этом соответствующий канал называется симметрич-

ным каналом. Примером такого канала является двоичный сим-

метричный канал (ДСК) (см. рис. 2).

16

Рис. 2

Здесь с вероятностью р (0 < р < 0,5) двоичный символ 0 пе-

реходит в двоичный символ 1: {0 - 1} , а символ 1 — в 0: {1 —>

—> 0}. Ошибки указанного типа {0 —> 1,1 —> 0} иначе называют

аддитивными ошибками, или ошибками типа замещения.

Симметричные ошибки типов выпадения (или стирания) и встав-

ки имеют соответственно вид: {0 —> Л, 1 —> Л}, {Л —> 0,Л —» 1},

где Л — пустой символ.

II. Асимметричные ошибки. Это такие ошибки, при которых

вероятности изменения разных канальных символов не равны меж-

ду собой. Тогда соответствующий канал называется асимметрич-

ным каналом.

Так, например, при асимметричной ошибке типа {1 —> 0} про-

исходит замена 1 на 0 с некоторой вероятностью р, но не наоборот.

Аналогично можно рассматривать асимметричные ошибки видов:

{0 1}, {1 0}, {0 Л}, {1 Л}, {Л 0}, {Л !}.(*)

Здесь отметим лишь следующее: если, например канал типа

ДСК, то необходимо применить соответствующий код для защиты

информации от симметрических ошибок. Этого можно достичь,

например, с помощью кода Хэмминга, если число ошибок предпо-

лагается не более одной.

Если же могут возникнуть арифметические ошибки вида

+2г(—2г), что характерно при выполнении арифметических и ло-

гических операций, выполняемых на ЭВМ, то защитить резуль-

таты вычислений от таких ошибок можно, например с помощью

арифметических А JV-кодов.

Таким образом, необходимо на основании характеристик кана-

ла выбрать такой способ кодирования, чтобы вероятность искаже-

17

ния передаваемого сообщения была бы меньше наперед заданной

величины.

Задачи и упражнения

2.4.1. Привести пример двоичного шифрования информации,

устойчивого относительно канальных ошибок типа 0 —> 1 или

1 ->0.

2.4.2. Привести пример шифрования информации, устойчиво-

го относительно канальных ошибок типа ’’вставки Л —> е”, где Л

— пустой символ.

2.4.3. Привести пример шифрования информации, устойчиво-

го относительно канальных ошибок типа "выпадение е —> Л".

2.4.4. Построить СЗИ, устойчивую относительно канальных

ошибок типов, указанных в (*).

2.4.5. Привести пример шифрования данных, устойчивого от-

носительно арифметических ошибок вида +2г(—2г).

2.4.6. Показать, что код Варшамова обнаруживает и исправ-

ляет все указанные асимметричные ошибки.

2.5. Различные способы сокрытия

информации

1. Сокрытие информации с помощью естественного языка.

Для этого можно применить естественный язык, которого не зна-

ет оппонент. Так, например, если открытый текст имеет вид Т =

= "ШиШ ПИП", то для многих оппонентов, не владеющих ар-

мянским языком, данный текст ни о чем не говорит. Очевидно,

здесь ключом для раскрытия текста является применяемый есте-

ственный язык, т. е. в данном случае армянский язык.

2. Сокрытие информации с помощью заданного кода. В дан-

ном случае необходимо задать способ кодирования информации

при шифровании и способ декодирования — при восстановлении

информации.

18

3. Сокрытие информации с помощью заданного условия.

Пусть а — некоторый примитивный элемент поля Галуа, и он

является корнем полинома f(x) степени 130614 с коэффициентами

того же поля. Требуется найти порядок элемента а.

Очевидно, данная задача имеет одно единственное решение из

всех возможных, т. е. имеется единственный ключ, удовлетворя-

ющий условию указанной задачи.

4. Сокрытие информации с помощью маскировки.

Системы маскировки включают применение таких методов,

как, например представление сообщения в форме картинки или

безобидного текста. В данном случае, кроме того, что информа-

ция закодирована, противнику необходимо догадаться, что она

хранится, например в BMP-файле, что намного усложнит его за-

дачу.

Отметим особо, что все математические задачи, да и не толь-

ко они, являются системами сокрытия информации с заданными

условиями, а сами решения указанных задач соответствуют пра-

вильным ключам. Что же касается вопроса решений, то они со-

ответствуют испытанию или проверке правильного ключа, т. е.

выбор подходящей задачи позволит строить систему защиты ин-

формации на должном уровне.

Задачи и упражнения

2.5.1. Придумать эффектные способы сокрытия информации.

2.5.2. Привести примеры систем маскировки.

2.5.3. С помощью датчика случайных чисел к криптограмме

добавлено некоторое количество символов ’’блефов”. Возможно

ли после этого однозначное расшифрование?

2.5.4. Описать алгоритм смешивания и разъединения различ-

ных файлов при маскировке.

2.5.5. Расшифровать текст:

Т = HAYERECDZERTCSAVITANEM

2.5.6. Это что? Т = BARIARAVOTIMSIRELILUSINE

19

2.5.7. Чем отличаются подходы к обеспечению безопасности

информации в криптографии и в методах сокрытия информации?

2.5.8. Предложите подходы для распознавания криптограмм.

2.5.9. Какими методами обеспечивается конфиденциальность

информации? Приведите примеры.

2.5.10. Для каких аспектов информационного взаимодействия

необходима аутентификация? Приведите примеры.

2.6. Защита данных с элементом

маскировки

Пусть

А — {й, • • • Дп}

— алфавит открытого текста, а

М = {т1,7П2,... ,тп

— все различные символы алфавита маскировки (в частности, они

суть пробелы или некоторые специальные символы — символы

’’блефов”), причем теоретически можно считать, что М — неко-

торое счетное множество.

Идея применения маски заключается в том, чтобы при шиф-

ровании открытого текста к шифрам необходимо добавлять сим-

волы из алфавита маскировки, а при расшифровании — отсеять

их.

Реализацию указанной идеи можно свести, например к акти-

визации датчика случайных чисел соответствующим образом.

Так, например, если открытый текст имеет вид = ПАЙ-ПАЙ,

Е = . • ,minnm2i,m22, •• • Am3i,m32,... ,т3пЙт41,

m42,..., m4n - m5i, m52,..., m5n Пm6i,m62,..., m&n A m71,

m72,..., m7n Й m81, m82, • • •, m8n,

где m7j — суть элементы из M.

20

Задачи и упражнения

2.6.1. Определить криптостойкость способа шифрования с эле-

ментом маскировки.

2.6.2. Пусть А = {06, D, £}, М = {07,08,09, В, С} и = В_6_В.

Построить криптограмму В, применяя способ шифрования с эле-

ментом маскировки.

2.6.3. Расшифровать криптограмму Е = D0707060708E09BC,

используя алфавиты из 2.6.2.

2.6.4. Привести пример шифрования данных с элементом мас-

кировки, используя одни и те же ключи для обоих алфавитов А

и М.

2.6.5. Привести пример шифрования данных с элементом мас-

кировки, используя различные ключи для алфавитов А и М.

2.6.6. Разработать алгоритм реализации способа шифрования

данных с элементом маскировки.

2.6.7. Зашифровать текст Т = СТУДЕНТ ФПМ с помощью

шифра с автоключом:

__ I xi + если I < d,

1 xi + Ki + если I > d.

2.6.8. Пусть известны алфавиты Wв и Wt букв ’’блефов” и от-

крытого текста. При каких |ТУв| и |Ит| вероятность взлома шиф-

ра составит не менее

21

ГЛАВА 3

ЭЛЕМЕНТАРНЫЕ МЕТОДЫ

ЦИФРОВОГО ШИФРОВАНИЯ.

СИММЕТРИЧНЫЕ СИСТЕМЫ ЗАЩИТЫ

ИНФОРМАЦИИ

3.1. Криптографические методы

защиты информации

Пусть А = {t | t G Г}, Р = {е | е Е Е} — алфавиты сообщения

и шифрования соответственно, причем в общем случае п — | А |>

>| Р |= т, ибо возможно соответствие целому слову из Т одного

шифра е из Р.

Здесь и ниже будем использовать следующие шифры для букв

русского алфавита:

Таблица 3

А Б В г д Б} 3 И о и к л М н

0 1 0 2 0 3 0 4 0 5 0 6 0 7 0 8 0 9 1 0 1 1 1 2 1 3 1 4

0 п р С Т "У (J) Ц Ш

1 5 1 6 1 7 1 8 1 9 2 0 2 1 2 2 2 3 2 4 2 5

J J J Ъ Ы Ь Э ю я

2 6 2 7 2 8 2 9 3 0 3 1 3 2 3 3

22

Так, например, если

Т = ЭТО_ЕСТЬ_ОТКРЫТЫЙ_ТЕКСТ

то для него имеем следующую криптограмму

Е = 3019153306181929331519111728192810331906111819

В более общем случае эту таблицу можно заменить таблицей 4.

Таблица 4

А Б В • • • я *

М} {Б} {В} • • • {Я} {*}

Здесь {*} означает множество шифров для символа *, при этом

все множества шифров не пересекаются. Это так называемая по-

лиалфавитная таблица шифрования. В частности, в качестве {*}

в табл. 4 можно выбрать различные между собой числа, представ-

ления которых имеют одинаковую длину.

Задачи и упражнения

3.1.1. Приведите примеры моноалфавитного и полиалфавит-

ного шифров.

3.1.2. Какие имеются алгоритмы шифрования по ключу.

3.1.3. Что называется открытым ключом? Приведите приме-

ры.

3.1.4. Что называется секретным ключом? Приведите приме-

ры.

3.1.5. Какая связь существует между открытым и секретным

ключами?

3.1.6. Какими основными способами может атаковать крипто-

аналитик?

3.1.7. Что называете криптостойкостью алгоритма шифрова-

ния?

3.1.8. Какими основными величинами характеризуется слож-

ность криптоаналитических атак?

23

3.1.9. Приведите примеры симметричных и асимметричных

систем защиты информации.

3.1.10. Можно ли из симметричной системы защиты инфор-

мации построить асимметричную систему? Приведите примеры.

3.1.11. Доказать, что линейная функция является целой пере-

становочной функцией для любого конечного поля GF(p). (Функ-

цию f(x) назовем перестановочной над GF(p), если /(0),/(1),

/(2),..., /(m — 1) суть различные между собой элементы GF(p).)

3.1.12. Доказать, что блочные шифры Плейфера и Виженера

являются многоалфавитными шифрами. Рассмотреть, в частно-

сти случай биграмм.

3.1.13. Пусть ключ состоит из слова, содержащего 6 разных

букв русского алфавита (см. табл. 3), например:

К = МАТЕМАТИКА

Подписывая ключ под алфавитом с любого места и сопоставив

каждой из букв алфавита, состоящего из 33 букв, одну из букв

ключа (повтор не в счет), получим отображение не всех букв ал-

фавита на последовательность, состоящую из тех же букв.

Можно ли таким образом полученный шифр применять для

зашифрования и расшифрования заданного открытого текста?

3.1.14. Доказать, что дробно-линейная функция является пе-

рестановочной функцией для любого конечного поля GF(p) и най-

ти Np((ax + b)/(cx + d)).

3.1.15. Пусть Np,n(f(x)) — количество целых перестановочных

функций степени п конечного поля GF(p). Найти Np,n(f(xY) для

различных пир.

24

3.2. Метод простой подстановки

(замены)

При моноалфавитной замене каждой букве t Е Т ставится в

соответствие одна буква е Е Е при условии, что А = Р, т. е.

е = К± * t + /<2 (mod n),

или

e = t + A^mod n),

где и K2 — секретные ключи шифрования и расшифрования

одновременно, п — количество символов в алфавите А. Запись

вида t ± K(mod п) означает букву, отстающую от t в алфавите А

на ±A(mod п) позиций.

Так, например, если

Т = ШИФР ЗАМЕНЫ

то при е = t + 13(mod 33) имеем

Е = ДЦАЭМФНЩТЪЗ

Очевидно, для восстановления Т по Е достаточно воспользо-

ваться равенством: t = е — 13(mod 33).

Если же в качестве ключа К взять вполне определенное слово

или фразу (секретный ключ) длины d

K = KxK2...Kd,

то мы тем самым определим более сложный метод подстановки,

суть которого сводится к следующему шифру (шифр Виженера):

a = ti + Ki(mod n),

где

{z(mod d), если /|d,

d, если z|d,

25

ti — г-й символ открытого текста, et — г-й символ шифртекста.

Так, например, если

Т = ШИФР ЗАМЕНЫ

— открытый текст, а

К = РРВО

— секретный ключ длины 4, то шифртекст Виженера будет иметь

вид

Е = ИЩЧЯРШГЫЦЮЮ

На практике для зашифрования открытого текста Т и рас-

шифрования Е по шифру Виженера с секретным ключом К —

— длины d можно использовать таблицу Виженера

(см. Приложение).

Задачи и упражнения

3.2.1. Программа ROT13 (ОС UNIX) циклически сдвигает каж-

дую букву латинского алфавита на 13 позиций вправо. Как рас-

шифровать криптограмму, применяя только программу ROT13?

3.2.2. Пусть кодовый текст ЛЕДЕНЕЦ соответствует фразе

открытого текста ПОВЕРНУТЬ КЛЮЧ ВПРАВО НА 90°.

Расшифровать кодовый текст

ЛЕДЕНЕЦ+ЛЕДЕНЕЦ+ЛЕДЕНЕЦ

3.2.3. Докажите, что:

a) Y ф К — X ;

б) Y ф Y' = X,

где Y' — копия шифртекста У, сдвинутого на величину длины

ключа К.

3.2.4. Докажите, что способ шифрования с помощью операции

сложения по модулю 2 обладает очень слабой стойкостью.

3.2.5. Как, исходя из шифртекста, найти секретный ключ спо-

соба шифрования с помощью операции сложения по модулю 2?

26

3.2.6. Применяя статистику встречаемости букв, провести крип-

тоанализ и дешифровать криптограмму, зашифрованную с помо-

щью шифра сдвига букв кириллицы:

Е = ЫЛЧУВФНУЮЕГИХВФСЗИУЙГРЛИВХИНФХГ

3.2.7. Пусть

X = ШИФР_СКРЫВАЕТ_СОДЕРЖАНИЕ_ТЕКСТА

— открытый текст, и к нему применяется следующий ключ (см.

табл. 5) замены один раз, затем к полученному слову еще раз

и т. д. Через сколько таких замен впервые появится исходный

открытый текст Т?

Таблица 5

А Б в г Д Е ж 3 и о и Л м н

Т "У (J) ц ну Т;Т ттт^ ъ А Б В г д

О у j р с т "У (J) Ц ч у уу

Е 3 и й к л м н О уу

у у у ы ь э ю я

р с ь э ю я —— ы

3.2.8 (Шифр Полибия). Рассмотрим способ сопоставления

букв латинского алфавита к биграммам на основе следующей таб-

лицы:

А В С D Е

А А в С D Е

В F G Н I К

С L м N О Р

D Q R S Т и

Е V W Z

27

Каждой букве сопоставим пару букв, указывающих на строку

и столбец, в которых расположена данная буква (например V—

-ЕА, R-DB).

Зашифровать открытый текст:

Т = ТЛЮСТЕН ВАШИ ФАТИМА НАШИ ДРУЗЬЯ

Является ли данный шифр моноалфавитным?

3.2.9. Дешифровать криптограмму:

Т = ЕС ИМ АНУШ АЙАСТАНИ АРЕВААМ БАРН ЭМ

СИРУМ МЕР ЙИН САЗИ ВОГБАНВАГ ЛАЦАКУМАЦ

ЛАРН ЭМ СИРУМ

3.2.10. Восстановить текст:

Т = ЕИЙТДЕФЪЙЭ ФЭКЧЛЫ ДЧФЕЩГЕШДЕ СКЧ ВЯУЬЧ

ШЩОМЩЙН-ЧЧ АЧФЫУЧ КИКХКУВ_ЯЙ

3.2.11. Пусть криптограмма некоторого открытого текста име-

ет вид ИЩЧЯРШГЫЦЮЮ:

(25 + 17)mod 33 = 09 => ух = И;

(09 4- 17)mod 33 = 26 => у2 = Щ;

(21 + 03)mod 33 = 24 => уз = Ч;

(17 + 15)mod 33 = 32 => у4 = Я;

(33 + 17)mod 33 = 17 => у5 = Р;

(08 + 17)mod 33 = 25 => у6 = Ш;

(01 + 03)mod 33 = 04 => у7 = Г;

(13 + 15)mod 33 = 28 => у8 = Ы;

(06 + 17)mod 33 = 23 => у9 = Ц;

(14 + 17)mod 33 = 31 => yiO = Ю;

(28 + 03)mod 33 = 31 => yil = Ю.

Провести криптоанализ и вскрыть данный шифр.

3.2.12 (Шифр Виженера). Чтобы получить шифртекст Е

из Т, предварительно подписываем секретный ключ К =

= КхК2... К(1 длины d с повторением над буквами открытого

28

текста Т, а затем находим очередной шифр е* как букву, распо-

ложенную на пересечении t^-й строки (первая строка, в которой

находится буква и Kj-ro столбца (первый столбец, в котором

находится буква /Q), начиная с первой буквы открытого текста

Для расшифровывания очередной буквы е* шифртекста Е на-

ходим ее как букву £г-, расположенную в таблице на пересечении

Ki-ro столбца и ег-й строки (в качестве системы отсчета необходи-

мо выбрать первую строку и первый столбец таблицы Виженера).

Так, например, пусть секретный ключ К состоит из одного

слова ЗИМА, т. е.

К = ЗИМА

а открытый текст

Т = ШИФР_ВИЖЕНЕРА_Д Л Я_Х АКЕРОВ

Тогда с помощью таблицы Виженера получим

Т = ШИФР_ВИЖЕНЕРА_ДЛЯ_ХАКЕРОВ

К=ЗИМАЗИМАЗИМАЗИМАЗИМАЗИМАЗ

Е = АРБРЖКФЖМХСРЗЗРЛЖЗВАСНЭОЙ

Какими свойствами обладает данный шифр Виженера? Пред-

ложить эффективный метод для криптоанализа.

3.2.13. Рассмотрим способ шифрования — с помощью опера-

ции сложения по модулю 2. К битам открытого текста Т при-

бавляются соответствующие биты ключа К (здесь использованы

ASCII-коды для символов).

Так, например, если Т = А

ВАС = 412042414316 =

= 0100 0001 0010 0000 0100

0010 0100 0001 0100 00112

29

то записывая ключ К = 1101 под Г 10 раз, начиная с начала

и применяя сложние по модулю 2, получим следующую крипто-

грамму:

Е = 10011100 1111 1101 10011111 1001 11001001 1110

Или E’ = 9CFD9F9C9Ei6 (указанный алгоритм использует-

ся в цифровых сотовых телефонах американских производителей

для засекречивания речевых переговоров). Какой эффективный

метод можно предложить для вскрытия данного шифра?

3.2.14. Какие существуют разновидности относительно метода

замены? Приведите соответствующие примеры.

3.3. Метод перестановки

В шифре перестановки буквы открытого текста не замещаются

на другие, а меняется сам порядок их следования. Поэтому для

реализации любого метода перестановки предварительно разби-

вается открытый текст Т на блоки некоторой заданной длины

п, и шифруется открытый текст поблочно — путем перестановки

символов блока в соответствии с заданными правилами переста-

новки.

Данные правила перестановки и составляют ключ шифрова-

ния. При этом, очевидно, символы открытого текста не изменя-

ются, а изменяется только их порядок следования.

Так, например, если исходный открытый текст имеет вид

Т = ШИФР ПЕРЕСТАНОВКИ

то после перестановки букв в каждом блоке длины четыре с по-

рядковыми номерами 1-й, 2-й, 3-й, 4-й на номера 2-й, 3-й, 4-й, 1-й,

соответственно, получим шифртекст (здесь ключ К = 2 3 4 1):

Е = ИФРШ ЕРЕПТАНСВКИО

30

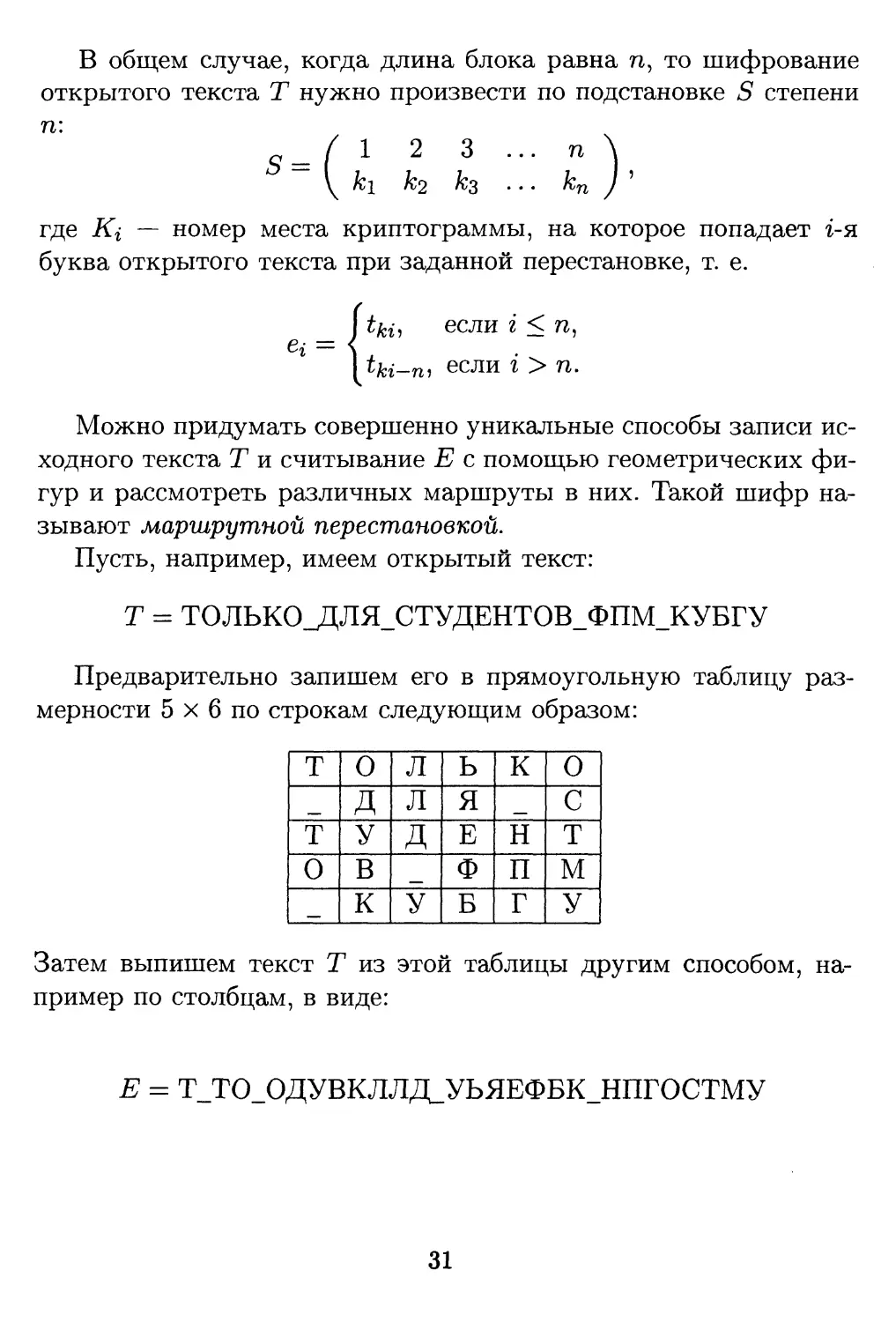

В общем случае, когда длина блока равна п, то шифрование

открытого текста Т нужно произвести по подстановке S степени

п:

где К{ — номер места криптограммы, на которое попадает г-я

буква открытого текста при заданной перестановке, т. е.

I tki, если i < п,

et—\

tki-пч еСЛИ i > П.

Можно придумать совершенно уникальные способы записи ис-

ходного текста Т и считывание Е с помощью геометрических фи-

гур и рассмотреть различных маршруты в них. Такой шифр на-

зывают маршрутной перестановкой.

Пусть, например, имеем открытый текст:

Т = ТОЛЬКО_ДЛЯ_СТУДЕНТОВ_ФПМ_КУБГУ

Предварительно запишем его в прямоугольную таблицу раз-

мерности 5 х 6 по строкам следующим образом:

т О л ь К О

д л я ——

т 'У д н Т'

О в ф J £ м

к 'У Б г У

Затем выпишем текст Т из этой таблицы другим способом, на-

пример по столбцам, в виде:

Е = Т_ТО_ОДУВКЛЛД_УЬЯЕФБК_НПГОСТМУ

31

Задачи и упражнения

3.3.1. Определить ключевое пространство шифра перестанов-

ки с ключом длины d.

3.3.2. Зашифровать заданный открытый текст, применяя шифр

перестановки с ключом К = 130614.

3.3.3. Определить ключевое пространство композиционного

шифра, получаемого с помощью двух ключей — перестановки и

замены длины d.

3.3.4. Определить различные схемы шифра перестановки, осно-

ванной на кубике Рубика.

3.3.5. Доказать, что множество всех различных шифров пере-

становок одного и того же алфавита образует группу относитель-

но умножения шифров.

3.3.6. Определить число двоичных (Р-ичных) циклических по-

следовательностей длины и периода d.

3.3.7. Для изменения статистических свойств исходного текста

Т воспользуемся методом полиалфавитных подстановок, ключи

которых определяются с помощью не менее двух различных под-

становок и алфавитов.

Пусть шифртекст Е выписывается, например как результат

умножения соответствующих подстановок. По существу таким об-

разом мы имеем ключ длины шифруемого текста. Такой ключ

назовем "бесконечным". Какими преимуществами и недостатка-

ми обладает данный шифр?

3.3.8. Пусть необходимо зашифровать открытый текст

Т = ПРИМЕР Д1АДЕЖНОГО_ШИФРА

с бесконечным ключом. В качестве ключа К примем произволь-

ный текст длины шифруемого текста Т:

К = МАТЕМАТИКА_ЦАРИЦА_НАУК

а для построения самого шифртекста Е воспользуемся, например,

следующей таблицей:

32

Таблица 6

Т: ПР И ME Р _ НА Д

1101013100

6793673415

К: МАТЕМАТИКА

1010101010

3 1 9 6 3 1 9 9 1 1

+ 2121111210

9889989326

Е ЖН О Г О _ ШИ ФРА

001101320210

674545359171

_ ЦА Р ИЦ А _ НАУ К

320102031021

331793134101

031310022201

605235153242

Е: Ь С Ы rJ1 rJ1 с rJ1 ц л Е Е Э О Я М Д ш Ц X J4*

Оценить криптостойкость данного шифра и разработать эф-

фективный алгоритм для его раскрытия.

3.3.9. Пусть буквы открытого текста Т и ключ К представле-

ны в ASCII-коде. Тогда, независимо от длины ключа, выполнив

сложение Т ф К побайтно, мы получим шифртекст Е, что будет

результатом перестановок букв также в ASCII-коде.

Какими свойствами обладает данный шифр?

3.3.10. На практике способы шифрования подстановки и пе-

рестановки, как правило, применяются одновременно. Привести

практические примеры СЗИ, которые относятся к симметричным

системам защиты данных.

3.3.11. Какие существуют разновидности относительно метода

перестановки?

3.3.12. Сравните между собой два способа шифрования под-

становки и перестановки. Укажите преимущества и недостатки

каждого из них.

33

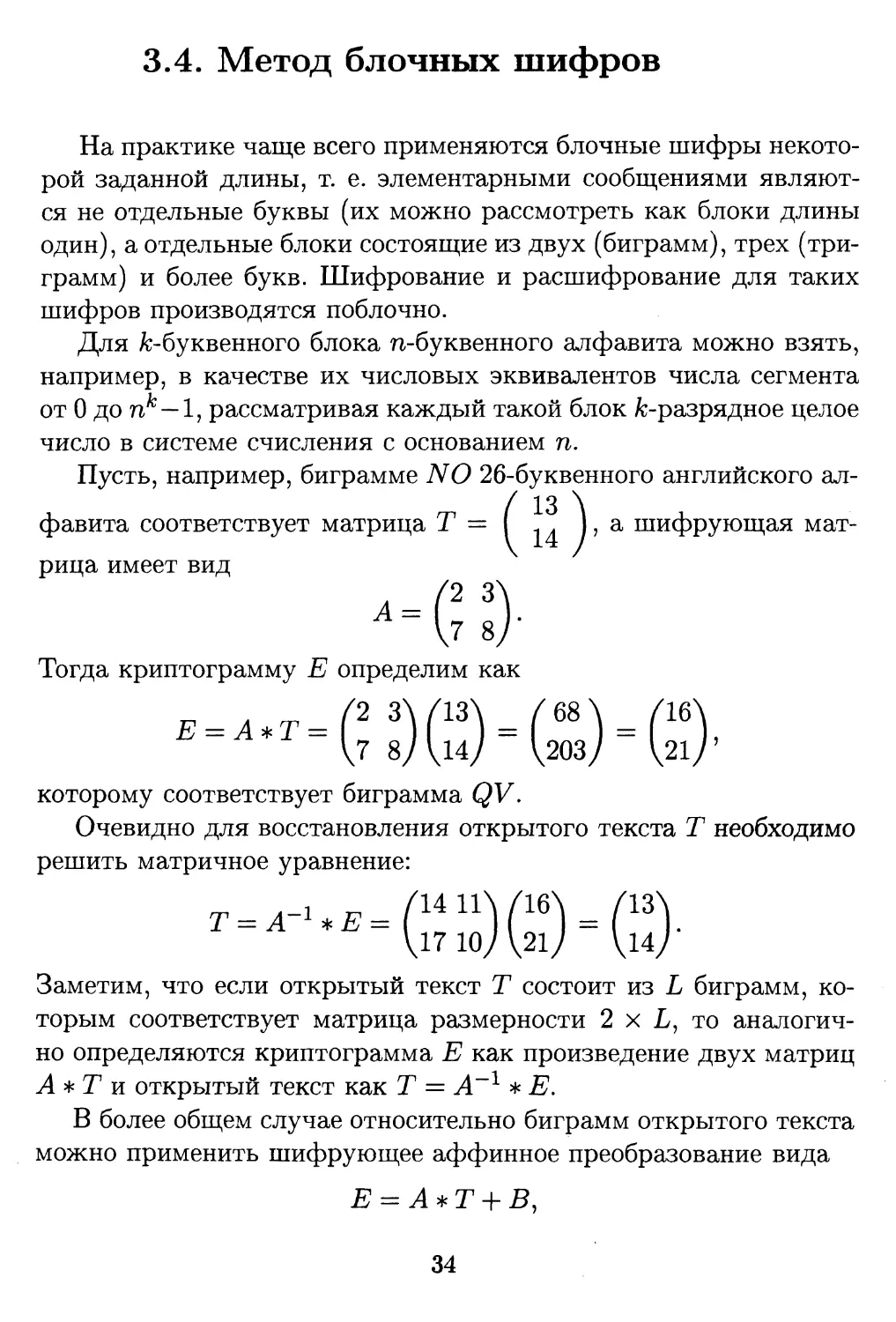

3.4. Метод блочных шифров

На практике чаще всего применяются блочные шифры некото-

рой заданной длины, т. е. элементарными сообщениями являют-

ся не отдельные буквы (их можно рассмотреть как блоки длины

один), а отдельные блоки состоящие из двух (биграмм), трех (три-

грамм) и более букв. Шифрование и расшифрование для таких

шифров производятся поблочно.

Для /с-буквенного блока n-буквенного алфавита можно взять,

например, в качестве их числовых эквивалентов числа сегмента

от 0 до пк — 1, рассматривая каждый такой блок fc-разрядное целое

число в системе счисления с основанием п.

Пусть, например, биграмме NO 26-буквенного английского ал-

/ 13 \

фавита соответствует матрица Т — ( 1, а шифрующая мат-

рица имеет вид

16 1

21/

Тогда криптограмму Е определим как

„ л /2 3\ /13\ /68

Е = А * Т = I ) I ) — I

V 8/\14/ \203

которому соответствует биграмма QV.

Очевидно для восстановления открытого текста Т необходимо

решить матричное уравнение:

Заметим, что если открытый текст Т состоит из L биграмм, ко-

торым соответствует матрица размерности 2 х L, то аналогич-

но определяются криптограмма Е как произведение двух матриц

А * Т и открытый текст как Т = А-1 * Е.

В более общем случае относительно биграмм открытого текста

можно применить шифрующее аффинное преобразование вида

34

где В — некоторая столбцевая матрица размерности 2 х 1. А для

расшифрования — воспользоваться равенством

Т = А~ХЕ + А~ХВ.

Задачи и упражнения

3.4.1. Решить следующую систему сравнений

Г2х + Зу = l(mod 26),

+ 8у = 2(mod 26).

3.4.2. Сколько имеется аффинных шифрующих преобразова-

ний для триграмм (fe-грамм) n-буквенного алфавита?

3.4.3. Определить количество Np(ax + 5) линейных шифрую-

щих преобразований над полем GF(P).

3.4.4. Определить количество Np((ax + Ь)/(сх + d)) дробно-

линейных шифрующих преобразований над полем GF(JP).

3.4.5. Определить количество АГр(А) шифрующих матриц по-

рядка 2 над полем GF(JP).

3.4.6. Определить количество Np(A * Т + ) шифрующих аф-

финных преобразований над GF(P), если открытый текст разбит

на триграммы (А:-граммы) n-буквенного алфавита.

3.4.7. Расшифровать сообщение

Т = FBRTLWUGAJQINZTHHXTEPHBNXSW

зашифрованное линейным шифрующим преобразованием три-

грамм 26-буквенного алфавита А — Z с числовыми эквивален-

тами 0—25. Известно, что последние три триграммы — это под-

пись отправителя JAMESBOND. Найти дешифрующую матрицу

и прочитать сообщение.

3.4.8. Пусть Yk — функция блочного шифрования, К — ее

секретный ключ и

1) е/ - tj ф Ук(е/-1), е0 = const,

2) ej = t/_i ф YK(xi ф t0 = const,

35

где ® — сложение по модулю 2. Зашифровать текст

Т = БЛОЧНЫЙ_ШИФР

Какими свойствами обладает данный шифр?

3.4.9 (Шифр двойной квадрат). Пусть имеются две табли-

цы со случайно расположенными в них алфавитами (здесь клю-

чами являются сами матрицы).

Каждой паре букв открытого текста сопоставим некоторым об-

разом биграмму букв заданных таблиц.

Определить, какими свойствами обладает данный шифр?

3.4.10. Рассмотрим несколько простых случаев взаимно-одно-

значных шифрующих преобразований.

1. Каждой биграмме аЬ сопоставим одно число из сегмента от

О до п2 — 1.

2. Каждой биграмме ab сопоставим одно число abn = а*п + Ь

— число в системе счисления с основанием п.

3. Каждой биграмме ab сопоставим одно число по модулю п2.

4. Каждой биграмме ab сопоставим пару чисел по модулю п

или столбцевую матрицу .

При каком шифрующем преобразовании стойкость соответству-

ющего шифра предпочтительна?

3.4.11. Каждому /с-буквенному блоку открытого

текста Т с n-буквенным алфавитом сопоставим число:

(ата^аз ... ак)п = ain 1 + а2пк 2 + а3пк 3 + ... + afc.

Разработать эффективный алгоритм восстановления открытого

текста по криптограмме Е.

36

гаммирования

Под гаммой шифра понимается псевдослучайная последова-

тельность, вырабатываемая по заданному алгоритму, для зашиф-

ровывания открытых данных и расшифровывания зашифрован-

ных данных.

Шифрование методом гаммирования — это наложение по опре-

деленному правилу гаммы шифра на открытые данные.

Псевдослучайной последовательностью (ПСЧ) назовем всякую

последовательность, построенную с помощью некоторого алгорит-

ма.

Так, например, определим последовательность ап с помощью

равенства

ап = [тг1Оп] — [тг1Оп 1

п 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 • • •

Ом 3 1 4 1 5 9 2 6 5 3 5 8 9 7 9 3 2 3 • • •

Одним из хороших конгруэнтных генераторов является ли-

нейный конгруэнтный датчик ПСЧ. Он вырабатывает последо-

вательности псевдослучайных чисел описываемые соотноше-

нием

Xi+i = (A* Xi + C)mod m,

где А и С — константы, Х(0) — исходная начальная величина,

выбранная в качестве порождающего числа. Очевидно, что эти

три величины — А, С, Х(0) и образуют ключ для СЗИ.

Так, например, если Х(0) = А — С = 7, т = 10, то из указан-

ного соотношения получаем следующую, периодическую, длины

4, последовательность:

7, 6, 9, 0, 7, 6, 9, 0, ...

Для шифрования открытых данных методом гаммирования

необходимо к открытым данным обратимым образом (например,

37

с помощью функции XOR — исключающее ИЛИ) наложить нуж-

ную гамму к шифру, получаемую с помощью генератора случай-

ных чисел.

Процесс расшифрования криптограммы сводится к повторной

генерации гаммы шифра при известном ключе и наложению та-

кой же гаммы на зашифрованные данные (так, например, ключ в

случае конгруэнтных генераторов это — Л, С, Х(0)).

Фактически, если период гаммы превышает длину всего за-

шифрованного текста и неизвестна никакая часть исходного тек-

ста, то шифр можно раскрыть только прямым перебором ключа.

Последнее означает, что криптостойкость данной СЗИ определя-

ется размером ключа.

Задачи и упражнения

3.5.1. Пусть псевдослучайная последовательность (ПСП) опре-

деляется равенством Фибоначчи:

Fn+2 = Fn+1 + Fn(mod т).

Определить период последовательности Фибоначчи при т =

= р(гп = рк).

3.5.2. Пусть ПСП определяется нелинейным равенством:

Хп+1 = (АХп2 + ВХп + C)mod т.

Определить период этой последовательности, если коэффициенты

Л, В, С и модуль т — элементы поля GF(p).

3.5.3. Приведите недостатки метода шифрования на примере

ситуации, когда результатом атаки служит фрагмент исходного

текста и соответствующей криптограммы.

3.5.4. Пусть ПСП определяется равенством

^п+1 “ (АХп + ВХП_1 + C)mod р.

Определить наибольший период этой ПСП при заданных це-

лых чисел Xq, Xi, А, В и С.

38

3.5.5. Рассмотрим алгоритм:

Si = ASq + С (mod m),

S2 = ASi + C(mod m),

Sl — ASl-i + C(mod m),

который определяет последовательность порождающих чисел: Si,

S2, ..., Sl. Определить L при известном значении Sq.

3.5.6. Разработать алгоритм атаки на криптосистему, постро-

енную методом гаммирования.

3.5.7. Пусть линейный конгруэнтный датчик ПСЧ описывает-

ся соотношением

-Xj+i = (А * Xi + C)mod т.

Значение т обычно устанавливается равным 2П или 2П-1,

где п — длина машинного слова в битах. При этом необходимо

выбирать числа А и С таким образом, чтобы период последова-

тельности был максимальным.

Доказать, что линейный конгруэнтный датчик ПСЧ имеет мак-

симальную длину т тогда и только тогда, когда С — нечетное, и

A mod 4 = 1.

3.5.8. Доказать, что над конечным полем GF(pk) последова-

тельность случайных чисел, определяемая равенством

Хп ~ 1 4" аъХп—2 + ... + &kAn_k)mod р

имеет длину периода рк — 1 тогда и только тогда, когда нормиро-

ванный полином

f(x) = хк — а\хк~х — а2Хк~2 — ... — ак

является примитивным с коэффициентами из поля GF(p).

3.5.9. Доказать, что над каждым полем GF(pk) существует

примитивный полином любой положительной степени.

3.5.10. Определить число примитивных элементов поля GF(pk).

39

3.5.11. Минимальным полиномом элемента а над полем GF(p)

называется нормированный полином М[х) с коэффициентами из

GF(p) наименьшей возможной степени такой, что М(а) = 0.

Какими свойствами обладает полином М(х)?

3.5.12. Доказать, что при р = 2 гарантированно можно стро-

ить последовательность случайных чисел наперед заданной дли-

ны.

3.5.13. Доказать или опровергнуть гипотезу Артина: элемент

2 является примитивным для бесконечного класса простых полей

GF(p).

3.6. Метод шифрования на основе

теоремы Эйлера—Ферма

Данная система шифрования основана на применении теоремы

Эйлера—Ферма о представлении простого числа Р в виде:

X2 + kY2 = P, к = 1,2,3

и наложении последовательности случайных чисел с последую-

щими перестановками шифртекста. Здесь к используется в ка-

честве текущего ключа совместно с заранее выбранными п про-

стыми числами и последовательностью псевдослучайных чисел.

Отметим, что выбор простых чисел pi, Р2 ? • • • ,Рп зависит от к сле-

дующим образом:

)4t + 1, если к — 1,

8i + 1, 8t + 3, если к = 2,

6i + 1, если к = 3.

Как известно, при указанном выборе pi соответствующее ему урав-

нение разрешимо в целых и взаимно простых числах ж, у с усло-

вием х притом единственным способом, что позволяет за-

шифровать открытый текст Т и расшифровать криптограмму Е

однозначно.

40

Если Р очень большое простое число, то для определения х и

у криптоаналитику потребуется много времени для решения со-

ответствующего сравнения, так как кроме простого перебора нет

быстрых алгоритмов отыскания их решений.

Задачи и упражнения

3.6.1. Доказать, что если Р = l(mod 4), то Р можно предста-

вить в виде суммы двух натуральных чисел единственным спосо-

бом. С учетом доказанного зашифровать текст:

Т = XOTHAR_KHOTAL

3.6.2. Доказать теорему Эйлера—Ферма о представлении про-

стого числа Р в виде X2 + kY2 — Р, к = 1,2,3.

3.6.3. Можно ли строить СЗИ на основе следующей проблемы

Гольдбаха: любое четное число п > 6 можно представить в ви-

де суммы двух простых чисел, а любое нечетное число — в виде

суммы трех простых чисел.

3.6.4. Нечетное составное число п назовем псевдопростым по

основанию 6, если (п, 6) = 1 и выполняется условие:

bn-1 = l(mod п).

Доказать, что число п является псевдопростым по основанию

b тогда и только тогда, когда порядок числа Ъ делит п — 1. (Так,

например, число п = 91 — псевдопростое по основанию Ь — 3, так

как З90 = l(mod 91).)

3.6.5. Доказать, что первые п простых чисел pi = 2, р% =

= 3,... ,рп связаны соотношением

п

Р,П(1-1/^) = 1+ {Pn/d}^d), neN.

i=l dlpi...pn

41

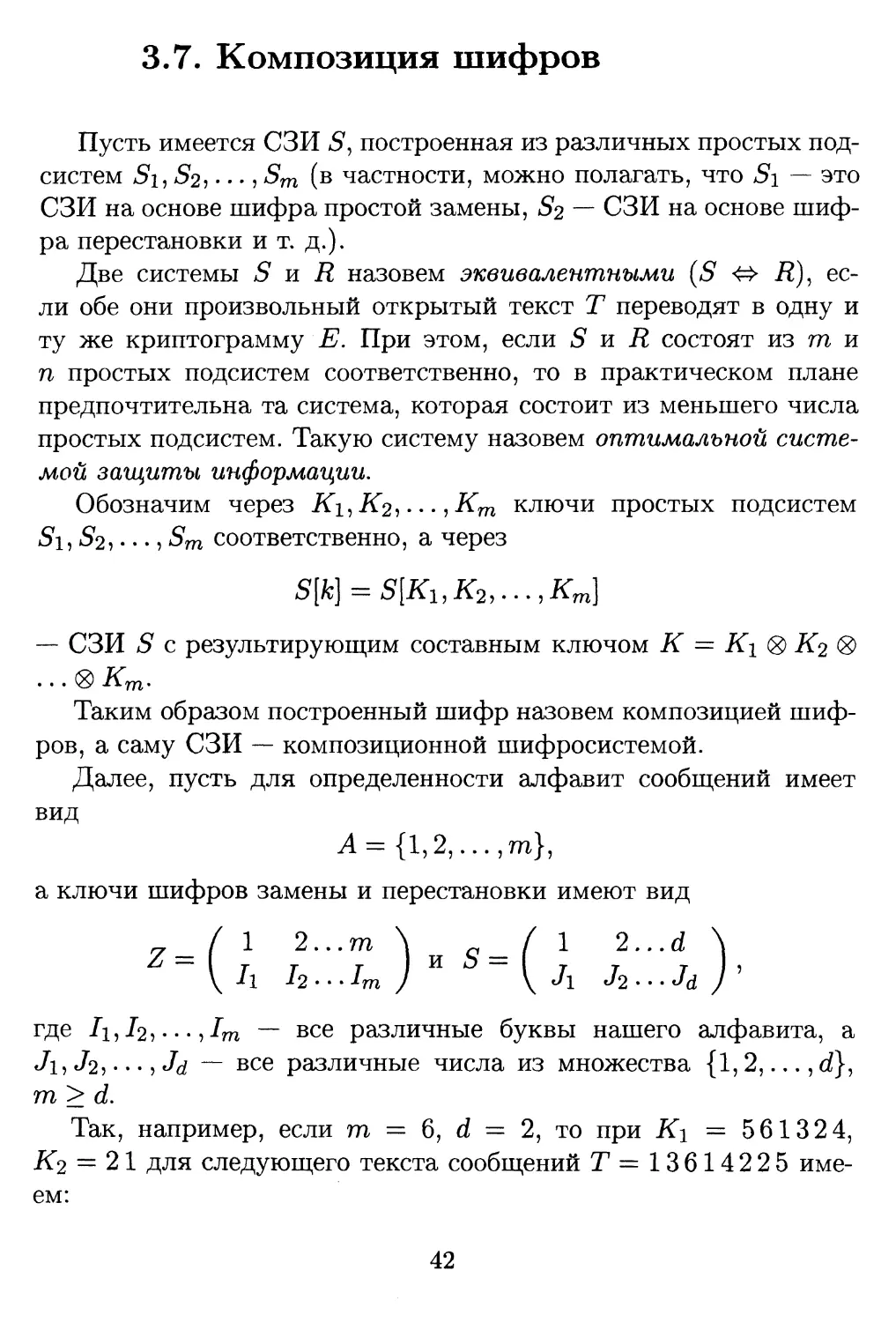

3.7. Композиция шифров

Пусть имеется СЗИ 5, построенная из различных простых под-

систем 51,52,.. •, Sm (в частности, можно полагать, что 51 — это

СЗИ на основе шифра простой замены, 52 — СЗИ на основе шиф-

ра перестановки и т. д.).

Две системы 5 и R назовем эквивалентными (5 О 7?), ес-

ли обе они произвольный открытый текст Т переводят в одну и

ту же криптограмму Е. При этом, если 5 и R состоят из т и

п простых подсистем соответственно, то в практическом плане

предпочтительна та система, которая состоит из меньшего числа

простых подсистем. Такую систему назовем оптимальной систе-

мой защиты информации.

Обозначим через К2,..., Кт ключи простых подсистем

Si, 52,..., Sm соответственно, а через

S[k] = S[K1,K2,...,Km]

— СЗИ 5 с результирующим составным ключом К = 0 К2 0

• • • 0 Кт.

Таким образом построенный шифр назовем композицией шиф-

ров, а саму СЗИ — композиционной шифросистемой.

Далее, пусть для определенности алфавит сообщений имеет

вид

{1,2, ...,т},

а ключи шифров замены и перестановки имеют вид

где /1,12,...,/ш — все различные буквы нашего алфавита, а

<71, <72, • • •, Jd ~ все различные числа из множества {1,2,..., d},

т > d.

Так, например, если т — 6, d = 2, то при = 561324,

К2 = 21 для следующего текста сообщений Т = 13614225 име-

ем:

42

ЕК1(Т) = 51453662 -7i;

Ek2(Ti) = 15546326 -72

— КОМПОЗИЦИЯ двух шифров С КЛЮЧОМ К = К\ ® К%-

Очевидно, применяя обратную процедуру относительно 72, а

затем и к 71, тем самым выполним расшифровку исходного текста

Задачи и упражнения

3.7.1 (Тюремная азбука — аналог шифра Полибия).

Пусть буквам русского алфавита (без букв ё, й, ъ) сопоставле-

ны пары чисел (количество стуков) — номер строки и столбца, в

которых расположена данная буква (например О — 32, В — 13 и

т. д.), исходя из следующей табл. 7:

Таблица 7

1 2 3 4 5 6

1 А Б в Г Д Ej

2 Ж 3 и л м

3 Н О п р с т

4 "'у Ф ц ч ш

5 щ Ь ы э ю я

Так, например, вопрос: ’’КТО ТАМ?” с помощью этого шифра

представляется:

Зашифровать открытый текст: Т = ТЮРЕМНАЯ АЗБУКА.

Является ли данный шифр моноалфавитным? Какими свойства-

ми он обладает?

3.7.2. Определить простые ключи шифртекста:

Е = ТЕАГАШ_НАВАРАК_ТЕАЛ_АКАБОС

и расшифровывать его.

43

3.7.3. Пусть имеется открытый текст

Т = ШИФР КОМПОЗИЦИЙ

Можно ли построить СЗИ, которая открытый текст Т инверти-

рует?

3.7.4. Можно ли построить СЗИ, которая открытый текст:

1) Т = Б_АЛЕКСАНДР_В шифрует в криптограмму Е =

=Б_АРТУР_В?

2) Т = ОВЕН шифрует в криптограмму Е = ПАУК?

3) Т — МАРАНД шифрует в криптограмму Е = АХБЮУР?

3.7.5. Пусть А = {1,2,..., т} — алфавит сообщений, а АГт(Л1,

.. ,Кт) — число всех шифров замен с ключом К = Ki,

А2,..., Кт. Определить Nm(Ki,K2,..., Кт) для любого т.

3.7.6. Пусть А = {1,2, ...,т} — алфавит сообщений. Nd(Ki,

Ki, - • • ^Kd) — число всех шифров перестановок с ключом КП=

= АГ1,АГ2, • • •, Kd длины d.

Определить Nd^K^K^ ..., Kd) для длин d = 1,2,3,..., т.

3.7.7. Пусть КЗ = Ki, К2,. •., Кт — ключ моноалфавитного

шифра замены, а КП= Ai, , Кп — ключ моноалфавитного

шифра перестановки.

При каких т, пи Kj соответствующие им СЗИ эквивалентны?

3.7.8. Решить предыдущую задачу 3.7.7 для полиалфавитного

случая.

3.7.9. Рассмотреть вопрос минимизации числа простых подси-

стем, композиция которых реализует оптимальную систему. Дру-

гими словами, необходимо определить простые ключи К?,...

..., Кт, следовательно, и сами подсистемы Si, S2,..., Sm СЗИ S

таким образом, чтобы полученная система R[Ki\, , К/г

была оптимальной относительно системы S, т. е. чтобы выпол-

нялись условия:

1) S[K1}K2, Л[Кп,К12,К1г];

2) т > г.

Решить задачу для элементарных подсистем.

44

3.8. Симметричные системы защиты

информации

Абсолютно все рассмотренные ранее примеры и задачи отно-

сятся к симметрическим системам защиты информации, к так на-

зываемым классическим системам, и их можно представить такой

диаграммой:

Vt^Ve^ Vt.

Характерная черта этих криптосистем заключается в том, и

отправитель, и получатель информации используют один и тот

же секретный ключ, хотя они могут быть в общем случае не со-

всем одинаковыми. Важно то, что имея данные о шифровании

открытого текста, можно реализовать расшифрование шифртек-

ста примерно за такое же время, что и шифрование открытого

текста.

Кроме того, если симметрическая система защиты информа-

ции построена с помощью ключей Ке и Kd соответственно, то,

очевидно, ключ расшифрования Kd определяется на основе клю-

ча шифрования Ке, причем предполагается, что ключ Ке дол-

жен храниться в тайне и передаваться способом, исключающим

его перехват.

В данном случае криптостойкость системы зависит только от

длины ключа, так как чем длиннее ключ, тем меньше вероятность

выбора правильного ключа со стороны ПППА.

Задачи и упражнения

3.8.1. Пусть для построения симметрической системы приме-

няется сравнение у = х + fc(mod п), где х — буква алфавита сооб-

щения, состоящего из п элементов, у — его шифр, к — симметри-

ческий секретный ключ.

Определить пространство ключей для русского алфавита и за-

шифровать сообщение:

45

Т = С??ЗД Ц?ЛИ??М ? П?ЛН???ЬЮ ОД??РИ? М??ОПР??

Т?Я Ц? ПАР??? ?0 ??РЬБ? ? ?А?О?ОМ с помощью секретного

ключа к = 13.

3.8.2. Пусть Т = ЯСНОЕ_СТАНОВИТСЯ_НЕПОНЯТНЫМ

— открытый текст. Необходимо зашифровать его по ключу К =

3.8.3. Пусть буквы латинского алфавита расположены в таб-

лице 5X5 случайным образом, причем столбцы и строки пронуме-

рованы также случайно — цифрами пятеричной системы. Букве

Ы/j сопоставим пятеричное число 5 * I + j.

Повторить указанные операции К раз, а затем зашифровать

текст Т = DROBNIE.SHIFRI.

Оценить криптостойкость полученной системы.

3.8.4 (Одиночная перестановка по ключу). Пусть ключ

К имеет вид: К — ВАЛКАР, а исходный открытый текст пред-

ставлен по строкам в таблице следующим образом:

3 1 5 4 2 6

ВАЛКАР

т О л ь О

— л я — с

т у д н т

О в ф п м

к у Б г у

Тогда после одиночного шифрования по ключу К — ВАЛКАР по-

лучаем следующий шифртекст: Е = ОКТЬЛО Д_ЯЛС УНТЕДТ

ВПОФМ КГ-БУУ.

Зашифровать текст по ключу К = МАРАНД. Определить чис-

ло всех ключей.

3.8.5 (Двойные перестановки столбцов и строк). Пусть

ключ по столбцам КК имеет вид: КК = ВАЛКАР; ключ по стро-

кам KS имеет вид: KS = ВЭТЭС.

Зашифровать открытый текст из предыдущей задачи 3.8.4,

46

применив ключи КК и KS. Определить число всех ключей ана-

логичного вида.

3.8.6. Пусть в условиях задачи 3.8.4 применяются двойные пе-

рестановки столбцов и строк один раз, затем к полученному шиф-

ру еще раз и т. д.

Через сколько таких перестановок впервые появится исходный

открытый текст?

3.8.7 (Криптосистема Хилла). Пусть К = — квад-

ратная обратимая матрица размерности п х п и Т = (iu)h —

исходный открытый текст, представленный по строкам матрицы

размерности п х I. Тогда шифртекст определим как строки мат-

рицы произведения: С = К *Т. Зашифровать открытый текст из

задачи 3.8.4, применив ключ К = Определить число всех

ключей аналогичного вида, если алфавит состоит из m букв.

3.8.8 (Шифрование с помощью аффинных преобразо-

ваний). Пусть функция шифрования определяется сравнением

у = Кух + K2(mod n2), (Ki,n) = 1,

где х — буква алфавита сообщений, состоящего из п элементов, у

— его шифр, К = (Ki,J<2) ~ симметрический секретный ключ.

3.8.9 (Шифр Плейфейра). Пусть все буквы латинского ал-

фавита, кроме J, расположены в квадрате 5x5 произвольным

образом, например:

S Y D W Z

R I Р U L

Н С А X F

Т N О G Е

В К М Q V

Пусть исходный текст разбит должным образом на биграммы, и

пусть каждой биграмме VО соответствуют угловые буквы прямо-

угольника ME. Если же буквы биграммы НА попадают в одну и

ту же строку (соответственно столбец), то необходимо циклически

смещаться на один шаг вправо (соответственно вниз) СХ.

47

Расшифровать текст:

Т = CHARTAR AYRENIC AZIZYAN IN NKAO

Является ли данная система шифрования многоалфавитной?

3.8.10 (Парный шифр). Пусть ключ состоит из фразы, со-

держащей 15 разных букв русского алфавита (без букв ё, й, ъ),

например:

К = МАТЕМАТИКА СПРАВЕДЛИВА КАК БОГ

Подписывая ключ под алфавит и сопоставив каждой букве из

алфавита, состоящего из 30 букв, одну из букв ключа (повтор не

в счет), получим отображение букв алфавита на последователь-

ность, состоящую из тех же букв:

1 2 3 4 5 6 7 8 9

м А т Ej м А Т И К А С П Р А

3 н У Ф Ц ш

Е = ЮХУЗТБНЮАЬЮШЮЩЮ

Какими свойствами обладает данный шифр? Указать его силь-

ные и слабые стороны. Какое обобщение имеет данный шифр?

Можно ли путем перестановок букв указанного ключа из откры-

того текста Т = ЛЮДМИЛА получить шифртекст Е = СВЕТУ-

ЛЯ?

48

3.9. Стандарт криптосистемы США —

DES

Наиболее широко известна симметричная криптосистема

шифрования данных — стандарт DES (Data Encryption Standard,

1977 г.) — федеральный стандарт США. DES-алгоритм был раз-

работан специально для электронных устройств для зашифровки

и расшифровки данных. Зашифровка и расшифровка, согласно

DES, осуществляются одной и той же ключевой системой К =

— {^i, 5 &1б}> каждый из которых имеет длину 48 бит.

Процесс шифрования состоит в начальной IP перестановке 64-

битового входного блока Т, шестнадцати циклах шифрования и

конечной JP-1 перестановки. Более полное описание данного ал-

горитма можно найти в известных источниках. Здесь мы приво-

дим лишь блок схему этого алгоритма (см. рис. 3).

Имея построенные Ln_\ и Rn-i для 1 < п < 16, мы определим

Ln и Rn как

Ln ~ Rn—1, Rn — Ln_i ф f (Rn—i, Kn),

где ф означает побитовое сложение по модулю 2, а / — функция

шифрования.

Расшифрование осуществляется в обратном порядке. Оно дей-

ствительно очень просто: указанные равенства могут быть пере-

писаны в виде

Rn—i — Ln>

и, таким образом, ’’спуститься” от Liq и R^q к Lq и Rq, после чего

расшифрование очевидно.

Отметим, что DES-алгоритм работает быстро и обладает очень

желательной с точки зрения секретности особенностью: незна-

чительное изменение исходного сообщения или ключа приводит

к большим изменениям в криптотексте. Кроме того, криптоана-

лиз приводит к многочисленным нелинейным системам уравне-

49

Вход (64 бит)

1

Конечная перестановка IP -1

Выход (64 бит)

Рис. 3

50

ний, т. е. возникающие при этом задачи будут по крайней мере

NP-полными.

Отметим также, что новый стандарт симметричного крипто-

алгоритма США является AES.

Задачи и упражнения

3.9.1. Выписать ключи Ке и Ке для СЗИ DES.

3.9.2. Влияют ли на криптотойкость DES перестановки IP и

ZP-1?

3.9.3. Оценить криптостойкость системы DES. Какие сильные

и слабые места криптосистемы DES?

3.9.4. Разработать программу, реализующую криптосистему

DES.

3.9.5. При зашифровании очередного блока Т системы DES

его биты подвергаются начальной перестановке IP:

58 50 42 34 26 18 10 2

60 52 44 36 28 20 12 4

62 54 46 38 30 22 14 6

64 56 48 40 32 24 16 8

57 49 41 33 25 17 9 1

59 51 43 35 27 19 И 3

61 53 45 37 29 21 13 5

63 55 47 39 31 23 15 7

Определить конечную перестановку 1Р~\

51

3.10. Стандарт криптосистемы

России — ГОСТ 28147-89

Чтобы получить подробные спецификации алгоритма крипто-

графического преобразования, следует обратиться к ГОСТу 28147-

89. Мы рассмотрим лишь основные принципы реализации крип-

тографического преобразования, так как они во многом сходны с

алгоритмом DES. Схема алгоритма шифрования имеет вид:

Рис. 4- Схема алгоритма ГОСТа 28Ц7-89

52

При описании алгоритма используются следующие обозначе-

ния:

М,ЛГ2 ~ 32-разрядные накопители;

СМ\ и СМ2 — сумматоры по модулю 232 и 2 двух 32-разрядных

двоичных чисел соответственно;

КЗУ — ключевое запоминающее устройство объемом 256 бит,

состоящее из восьми 32-разрядных накопителей;

R — 32-разрядный регистр циклического сдвига.

Алгоритм криптографического преобразования предусматри-

вает несколько режимов работы. Но в любом случае для шиф-

рования данных используется ключ, который имеет размерность

256 бит и представляется в виде восьми 32-разрядных чисел Х(г).

Если обозначить ключ через К, то

К = Х(7)Х(6)Х(5)Х(4)Х(3)Х(2)Х(1)Х(0).

Первый и самый простой режим работы алгоритма — замена.

Открытые данные, подлежащие зашифровыванию, разбивают на

блоки T(J) по 64 бит в каждом.

Очередная последовательность бит T(j) разделяется на две

подпоследовательности В(0) (левые, или старшие, биты) и А(0)

(правые, или младшие, биты), каждая из которых содержит 32

бита. Затем выполняется итеративный процесс шифрования, ко-

торый описывается следующими формулами:

L ГЛ(/) = f(A(I - 1)[+]X{j) ф В(1 - 1)),

|^В(/) = А(1 — 1), если I = 1... 24, j — (J — l)mod8;

2 Г АЩ = f(A(I - l)[+]X(j) Ф В(1 - 1)),

’ |в(/) = A(I- 1), если Z = 25,26,... ,31, j = 32 - i;

3 р(32)=А(31),

’ (В(32) = /(А(31)[+]Х(0)) Ф В(31), если I = 32.

Здесь г, i = 1... 32 обозначает номер итерации, a f — функция

шифрования. Ее аргументом является сумма по модулю 232 числа

53

А(г), полученного на предыдущем шаге итерации, и числа X(j)

ключа.

Функция шифрования включает две операции над полученной

32-разрядной суммой. Первая операция называется подстановкой

S.

Вторая операция — циклический сдвиг влево на 11 позиций

32-разрядного вектора, полученного в результате подстановки S.

Результатом зашифрования блока То является блок 7ш и пред-

ставляется в виде:

Тш - Л(32)В(32).

Следующий режим шифрования — режим гаммирования. От-

крытые данные, разбитые на 64-разрядные блоки Т(г) (г — 1... т,

где m определяется объемом шифруемых данных), зашифровы-

ваются в режиме гаммирования путем поразрядного сложения по

модулю 2 с гаммой шифра Г пт, которая вырабатывается блоками

по 64 бит, т. е.

ГШ = (Г(1), Г(2),..., Г(г),... ,Г(т)).

Уравнение зашифрования данных в режиме гаммирования мо-

жет быть представлено в следующем виде:

Ш(/) = Л(У(/-1)[+]С'2),

z(i - i){+}ei ф т(г> = г(/) © т(1),

Гш = (Г(1),Г(2),...,ГЦ),...,Г(т)).

В ГОСТе 28147-89 определяется процесс выработки имитовстав-

ки, который единообразен для любого из режимов. Из-за зна-

чительно большей длины ключа он является существенно более

стойким, нежели DES.

54

Задачи и упражнения

3.10.1. Выписать ключи Ке и Kjj для СЗИ ГОСТ 28147-89?

3.10.2. Первый и самый простой режим работы алгоритма

ГОСТа 28147-89 — замена. Описать алгоритм замены.

3.10.3. Разработать алгоритм для реализации шифрования от-

крытых данных в режиме гаммирования.

3.10.4. Оценить криптостойкость системы ГОСТ 28147-89. Ка-

кие сильные и слабые места она имеет?

3.10.5. Провести сравнительный анализ систем ГОСТ 28147-

89 и DES.

3.10.6. Разработать программу, реализующую криптосистему

ГОСТа.

55

ГЛАВА 4

СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

С ОТКРЫТЫМ КЛЮЧОМ.

АСИММЕТРИЧНЫЕ СИСТЕМЫ

4.1. Асимметричные системы защиты

информации

В асимметричных системах для зашифровывания открытых

данных используется один ключ Ке, который не является сек-

ретным, а для расшифровывания — другой Ке, являющийся сек-

ретным. При этом сам ключ расшифровывания выбирается адре-

сатом самостоятельно в отличие от симметричных криптосистем.

По определению криптосистема с открытым ключом обладает тем

свойством, что знание функции шифрования не позволяет по клю-

чу шифрования Ке найти ключ расшифрования Ке, избежав

чрезвычайно больших вычислений, хотя эти ключи математиче-

ски тесно связаны между собой. Другими словами, шифрующая

функция F легко вычисляется по ключу Ке, но вычислять зна-

чения обратной функции F' без дополнительной информации о

ключе расшифрования Ке ~ весьма трудно разрешимая в вы-

числительном отношении задача.

А что касается смысла названия ’’системы с открытым клю-

чом", то его надо воспринимать как СЗИ, ключ шифрования ко-

торой — Ке — без особого риска общедоступен для всех пользо-

вателей.

Задачи и упражнения

4.1.1. Какие асимметричные СЗИ вы знаете?

4.1.2. Чем отличается асимметричная СЗИ от симметричной?

Какие преимущества и недостатки имеют асимметричные СЗИ?

4.1.3. Можно ли из симметричной СЗИ синтезировать асим-

метричную СЗИ? А наоборот? Приведите примеры.

56

4.1.4. Привести пример асимметричной СЗИ с указанием Ке

и Кр> и зашифровать текст

Т = ГРАЧ_ХМЕНК_ЫНКЕРНЕР_КЕНАЦЫ_КОТНАЛИ

4.1.5. Пусть функцией шифрования является функция

Fp(x) = Т2001 + «1Т1001 + (12^101 + а3

с коэффициентами из поля характеристики р. При каких р функ-

цию Fp(x) можно рассмотреть как одностороннюю функцию?

4.1.6. Пусть функцией шифрования является функция Ер(т) =

= ах, где а — примитивный элемент простого поля GF(P).

Решить уравнение ах = Y для заданного и известного у.

4.1.7. Пусть функцией шифрования является функция Fq(x) =

= где а — примитивный элемент составного поля GF(q).

Решить уравнение ах = Y для заданного q и известного у.

4.1.8. Разработать эффективный алгоритм синтеза асиммет-

ричной СЗИ. Рассмотрите вопросы шифрования и расшифрова-

ния таких криптосистем.

4.2. Примеры асимметричных систем

защиты информации

Рассмотрим следующие общеизвестные и их различные вари-

анты модификации систем защиты информации с открытым клю-

чом.

Следует отметить, что в целом асимметричные системы защи-

ты информации значительно медленнее симметричных СЗИ. По-

этому разумнее использовать их в качестве дополнения к симмет-

ричным криптосистемам, с помощью которых и передается сооб-

щение.

Это означает, что на практике рекомендуется процедуру со-

гласования ключей СЗИ реализовать с помощью эффективных

57

асимметричных криптосистем, а зашифровывать открытый текст

— симметричной криптосистемой.

Отметим также, что здесь основным преимуществом является

установление секретного ключа без всяких посредников.

4.2.1. Числовой вариант системы защиты RSA

Данная система — RSA — была разработана в 1978 г. Разра-

ботчиками был предложен пример функции шифрования, опреде-

ляемый чрезвычайно трудной задачей — полной факторизацией

большого составного целого числа при неизвестных заранее про-

стых его множителях. При этом учитывается тот факт, что если

р — взаимно простое относительно то существует целое d,

такое, что

р* d = l(mod

На этих математических фактах и основан популярный алгоритм

RSA.

Чтобы использовать на практике числовой вариант системы

RSA, необходимо сначала сгенерировать открытый и секретный

ключи, выполнив следующие шаги:

1. Выбрать два произвольных очень больших простых числа

и q;

2. Определить п как результат умножения р на q, т. е. п — p*q\

3. Выбрать любое большое число L между 1 и ф(п) такое, что

((р - 1) * (g - 1), £) = 1 или (</>(n), £) = 1;

4. Определить такое число S, для которого выполняется соот-

ношение:

L* S = 1((р — 1) * (q — 1)) или S = L 1mod

5. Установить Ке = {Д п} как открытый ключ, а Ке — {S', п}

— секретный ключ.

Таким образом, для числового варианта системы RSA имеем

следующую функцию шифрования:

F(t) = tL mod (п)

58

и соответствующую функцию расшифрования:

F-1(c) = cs mod (n).

4.2.2. Многопользовательский вариант

системы защиты RSA

Для простоты изложения рассмотрим случай, когда п равен

произведению трех простых чисел. Пусть, например:

п = рг * Р2 * Рз, т — ф(п) = (Pi - 1) * (Р2 - 1) * (Р3 - 1).

Как и в предыдущем случае, выберем один открытый ключ

Ke — {L,n} и, например, два секретных ключа K^i = {5i,n} и

— {^2,71}, исходя из условия:

L * S\ * S2 = 1 mod (m).

В данном случае мы разделяем общий секрет S как бы на две

части 51 и 52, что существенно в тех случаях, когда участники

СЗИ не доверяют друг другу.

Так, например, при Pi = 3, Р2 = 7, Рз — И имеем:

n = PiP2P3 = 231, m = (/>(231) = 120,

и в качестве открытого ключа возьмем Ке = {13,231}, а в каче-

стве двух других секретных ключей — K^i = {11,231} и К^2 —

= {47,231} соответственно.

Пусть

Т = ВАС АВ АВ

— исходный открытый текст. Тогда после шифрования (здесь функ-

ция шифрования — F(t) = tL mod (n)) с помощью открытого клю-

ча получаем:

F(l) - I13 mod (231) = 1;

Р(2) - 213 mod (231) = 107;

Р(3) = З13 mod (231) = 192.

59

И первую криптограмму:

Ех = 107 1 192 1 107 1 107.

Теперь после преобразования = 107 1 192 1 107 1 107 вто-

рым пользователем со своим ключом Кщ = {11,231} получается

криптограмма

Е2 = 74 1 159 1 74 1 74,

так как

F(l) = I11 mod (231) = 1;

F(107) = 10711 mod (231) = 74;

F(192) = 19211 mod (231) = 159.

Наконец, после преобразования

E2 = 74 1 159 1 74 1 74

третьим пользователем с ключом Кр2 = {47,231} окончательно

получается исходный открытый текст:

7ч = 2131212 или Т = ВАС АВ АВ, так как

F(74) = 7447 mod (231) = 2;

F(l) = I47 mod (231) - 1;

F(159) - 15947 mod (231) = 3.

Аналогично можно применить более сложные варианты модифи-

кации системы RSA, когда число участников более трех, а для по-

давления частот встречаемости букв применяется некоторая по-

лиалфавитная криптосистема.

4.2.3. Полиномиальный вариант системы

защиты RSA

Чтобы использовать на практике полиномиальный вариант си-

стемы RSA, аналогично, необходимо сначала сгенерировать от-

крытый и секретный ключи, выполнив следующие шаги:

60

1. Выбрать два очень больших простых над GF(P) полинома

р(х) и q(x) степеней и и v соответственно;

2. Определить п(т) как результат умножения р(х) на <?(т), т. е.

п(т) = (т) * <?(т);

3. Выбрать случайный полином L(x) большой степени такой,

что

((р(ж) - 1) * (q(x) - l),L(x)) = 1;

4. Определить такой полином 5(т), для которого выполняется

соотношение:

* L(x) = 1 mod (((т) — 1) * (<?(т) — 1));

5. Установить Ке — {L(x),n} как открытый ключ, a Kd =

— {5(т),п} — секретный ключ. Существование указанных про-

стых над GF(P) полиномов гарантируется соотношением — число

/р(п) простых над GF(P) полиномов степени п больше или равно

единице.

Этапы шифрования открытого текста и расшифрования крип-

тограммы соответствуют этапам предыдущих двух вариантов, по-

этому здесь их не рассматриваем.

Задачи и упражнения

4.2.1. Построить пример системы RSA для полиномиального

варианта над полем GF(2).

4.2.2 (Малая теорема Ферма). Доказать, что если р — про-

стое число, то = l(modp) для любого х, простого относи-

тельно р, и хр = т(тобр) для любого х.

4.2.3. Определить ф(п) для любого п и сравнить его с соответ-

ствующими значениями для малых п, приведенных в следующей

таблице:

п 23456789 10 11 12

ф(п) I 1 2 2 3 2 6 4 6 4 16 4“

4.2.4. Доказать, что если п — р* q (р и q — отличные друг от

друга простые числа), то ф(п) = (р — l)(g — 1).

61

4.2.5. Доказать, что если п = р* q, (р и q — отличные друг

от друга простые числа) и х — простое относительно р и <?, то

ХФМ — i(modn).

4.2.6. Доказать, что если п = p*q, (р и q — отличные друг от

друга простые числа), и I простое относительно <^(п), то отобра-

жение

Е: х —+ j/(mod п)

является взаимно однозначным на Zn.

4.2.7. Доказать, что если (т — 1)! + 1 делится на т, то т —

число простое.

4.2.8. Для успешного решения проблемы практической реа-

лизации системы RSA необходима генерация больших простых

чисел.

Разработать эффективный алгоритм генерации больших про-

стых чисел.

4.2.9. Построить криптосистему RSA для всех трех вариантов

и зашифровать текст:

Т = ПАУК_НА_СУРАНЕН_КЕРЦЕ

4.2.10. Пусть буквам А, В, С соответствуют числовые экви-

валенты 1, 2, 3 соответственно. Если в качестве открытого текста

взять фразу

Т = ВАС АВ АВ

то с учетом, что п = 33 (количество букв исходного открытого

текста) при р = 3, q = 11, Ке = {7,33}, Ке = {3,33}, получим

числовой эквивалент

Тч = 2 1 3 1 2 1 2.

Теперь зашифруем Г, используя открытый ключ Ке = {7,33}.

Имеем:

F(l) = I7 mod (33) = 1;

F(2) = 27 mod (33) = 29;