Автор: Лора А. Чеппел Эд. Титтел

Теги: железные скобяные изделия слесарное дело розлив напитков лампы с горючими веществами и горелки печи компьютерные системы и сети компьютерные сети

ISBN: 5-94157-315-4

Год: 2003

Лора А. Чеппел, Эд Титтел

(bhv

TCP/IP

УЧЕБНЫЙ КУРС

Характеристики протокола

Основные службы

Организация защиты

Маршрутизация

Мониторинг IP-сетей и управление ими

Протокол IPv6

Современные реализации стека TCP/IP

♦CD-ROM

djvu АН11

Guide to

TCP/IP

Laura A. Chappell Ed Tittel

COURSE TECHNOLOGY

--------------

THOMSON LEARNING

Australia • Canada • Mexito • Singapore • Spain • United Kingdom ♦ United States

Лора А. Чеппел

Эд Титтел

TCP, If

УЧЕБНЫЙ КУРС

Санкт-Петербург «БХВ-Петербург» 2003

УДК 683.3.06

ББК 32.973.202

419

Чеппел Л., Титтел Э.

419 TCP/IP. Учебный курс: Пер. с англ. — СПб.; БХВ-Петербург, 2003. — 976 с.: ил.

ISBN 5-94157-315-4

В книге рассматриваются все важнейшие модели, протоколы, службы и стандарты, которые регламентируют применение TCP/IP и определяют его функционирование в современных сетях. На протяжении всей книги авторы ставят перед читателями тестовые вопросы, помогающие закрепить полученные знания. Практические задания, дополняющие теоретический материал каждой главы, предоставляют возможность получить базовый опыт установки, конфигурации, использования и управления TCP/IP в рабочей сети. Книга предназначена как для профессионалов в области информационных систем, так и для всех заинтересованных в подробном изучении работы в сетях на основе протокола TCP/IP. На сопровождающем книгу компакт-диске находятся демоверсия анализатора протоколов EtherPeek, утилиты и примеры трассировки.

Для широкого круга пользователей и профессионалов в области сетевых технологий

УДК 683.3.06

ББК 32.973.202

Группа подготовки издания:

Главный редактор

Зав. редакцией

Перевод с английского Редактор

Компьютерная верстка Корректор

Дизайн обложки Зав. производством

Екатерина Кондукова Григорий Добин Юрия Гороховского Юрий Рожко Натальи Смирновой Наталия Першакова Игоря Цырулышкова Николай Тверских

ALL RIGHTS RESERVED. No part of this work covered by the copyright hereon may be reproduced or used in any fonn or by any means—graphic, electronic, or mechanical, including photocopying, recording, taping, Web distribution, or infonnation storage and retrieval systems—without the written permission of the publisher. Authorized translation by ВHV-Petersburg, 2003.

Все права защищены. Никакая часть настоящей книг» не может быть воспроизведена или передана в какой бы то ни было форме и какими бы то ни было средствами, будь то графические, электронные или механические, включая фотокопирование и запись на магнитный носитель, а также через Интернет и другие информационные системы, если на то нет письменного разрешения издательства. Авторизованный перевод "БХВ-Петербург", 2003.

Лицензия ИД Ns 02429 от 24.07.00. Подписано в печать 29.08.03.

Формат 70x1001/16. Печать офсетная. Усл. печ. л. 78,69.

Тираж 3000 экз. Заказ Ns 321 "БХВ-Петербург", 198005, Санкт-Петербург, Измайловский пр., 29.

Гигиеническое заключение на продукцию, товар Ns 77.99.02.953.Д.001537.03.02 от 13.03.2002 г. выдано Департаментом ГСЭН Минздрава России.

Отпечатано с готовых диапозитивов в ФГУП ордена Трудового Красного Знамени "Техническая книга" Министерства Российской Федерации по делам печати, телерадиовещания и средств массовых коммуникаций.

198005, Санкт-Петербург, Измайловский пр., 29.

ISBN 0-619-18654-2 (англ ) ® 2002 Course Technology, a division of Thomson

Learning, Inc. Thomson Learning1 M is a Irademark used herein under license

ISBN 5-94157-315-4 (pyc.) © Перевод на русский язык "БХВ-Петербург", 2003

Содержание

Предисловие........................................................ 1

Для кого эта книга.................................................1

Структура книги....................................................2

Текстовые соглашения...............................................6

Благодарности......................................................6

Прочтите, прежде чем начинать читать...............................8

К пользователю...................................................8

К преподавателю..................................................8

Посетите наш Web-сайт............................................8

Как справиться с изменениями в сети Internet?....................9

Технические требования..........................................10

Глава 1. Введение в TCP/IP..........................................11

Что такое TCP/IP?.................................................12

Происхождение и история TCP/IP....................................12

Задачи, поставленные при разработке TCP/IP......................12

Хронология TCP/IP...............................................13

Кому "принадлежит" TCP/IP?......................................16

Стандарты TCP/IP и документы RFC..................................18

Обзор модели взаимодействия открытых систем (OSI).................20

Модели разбивают сети на уровни.................................20

Сетевая эталонная модель ISO/OSI................................22

Как работают уровни протоколов..................................22

Сетевая модель TCP/IP.............................................29

Уровень доступа к сети модели TCP/IP............................30

Протоколы Уровня доступа к сети модели TCP/IP...................31

Функции Межсетевого уровня модели TCP/IP........................31

Протоколы Межсетевого уровня....................................32

Функции Транспортного уровня модели TCP/IP......................33

Протоколы Транспортного уровня модели TCP/IP....................34

Прикладной уровень модели TCP/IP................................34

Протоколы, службы, сокеты и порты TCP/IP..........................36

Номера протоколов TCP/IP........................................37

Номера портов TCP/IP............................................38

Сокеты TCP/IP...................................................39

VI

Содержание

Инкапсуляция данных в TCP/IP......................................40

По поводу анализа протоколов......................................41

Обычные роли анализаторов протоколов............................41

Элементы анализатора протоколов.................................42

Размещение анализатора протоколов в сети........................47

Выводы по главе...................................................49

Основные термины..................................................51

Контрольные вопросы...............................................67

Практические задания..............................................72

Учебные задачи....................................................77

Глава 2. IP-адресация и связанные с ней темы........................79

Основы IP-адресации...............................................80

Конструкция IP-адреса.............................................82

Классы IP-адресов.................................................83

Адреса класса А.................................................84

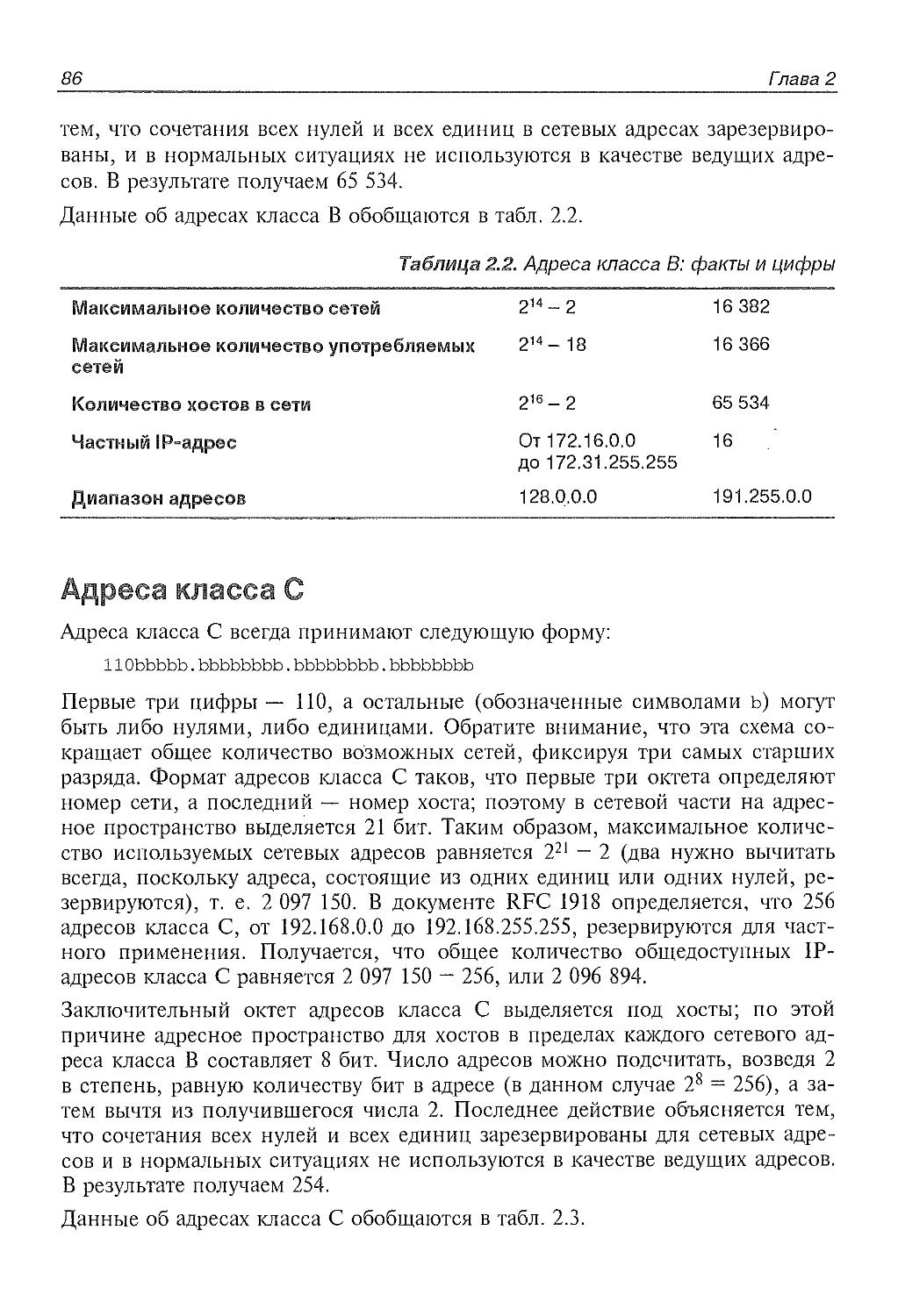

Адреса класса В.................................................85

Адреса класса С.................................................86

Адреса классов D и Е........................................... 87

Сетевые, широковещательные, групповые и другие специальные IP-адреса.........................................................88

Структуры широковещательных пакетов.............................89

Структуры многоадресных пакетов и групповых адресов.............90

Исчезающее адресное пространство IP...............................92

Элементарная двоичная арифметика..................................94

Преобразование из десятичной системы в двоичную.................95

Преобразование из двоичной системы в десятичную.................96

Старшие битовые комбинации......................................96

Младшие битовые комбинации......................................97

IP-сети, подсети и маски..........................................98

Подсети и суперсети IP..........................................98

Расчет масок подсетей..........................................100

Расчет суперсетей..............................................105

Бесклассовая междоменная маршрутизация...........................106

Общедоступные и частные IP-адреса................................107

Управление доступом к информации об IP-адресах....................ПО

Получение общедоступных IP-адресов...............................111

Схемы IP-адресации...............................................112

Сетевое Пространство...........................................112

Пространство хостов............................................114

Выводы по главе..................................................115

Основные термины.................................................117

Содержание

VII

Контрольные вопросы................................................122

Практические задания...............................................127

Учебные задачи.....................................................130

Глава 3. Протоколы Канального и Сетевого уровней TCP/IP..............135

Протоколы Канального уровня........................................136

Протокол SLIP....................................................138

Протокол РРР.....................................................139

Специальная обработка РРР-каналов................................142

Типы фреймов.......................................................144

Типы фреймов Ethernet............................................144

Типы фреймов Token Ring..........................................152

Аппаратные адреса в среде IP.......................................157

Функции и поля ARP-пакетов.......................................160

ARP-кэш..........................................................165

Агент ARP........................................................167

Протокол RARP....................................................168

Протоколы Сетевого уровня..........................................168

О протоколе IP.....................................................169

Отправка 1Р-дейтаграмм...........................................169

Процесс разрешения маршрута......................................171

Время жизни 1Р-дейтаграммы.........................................174

Фрагментация и повторная сборка....................................175

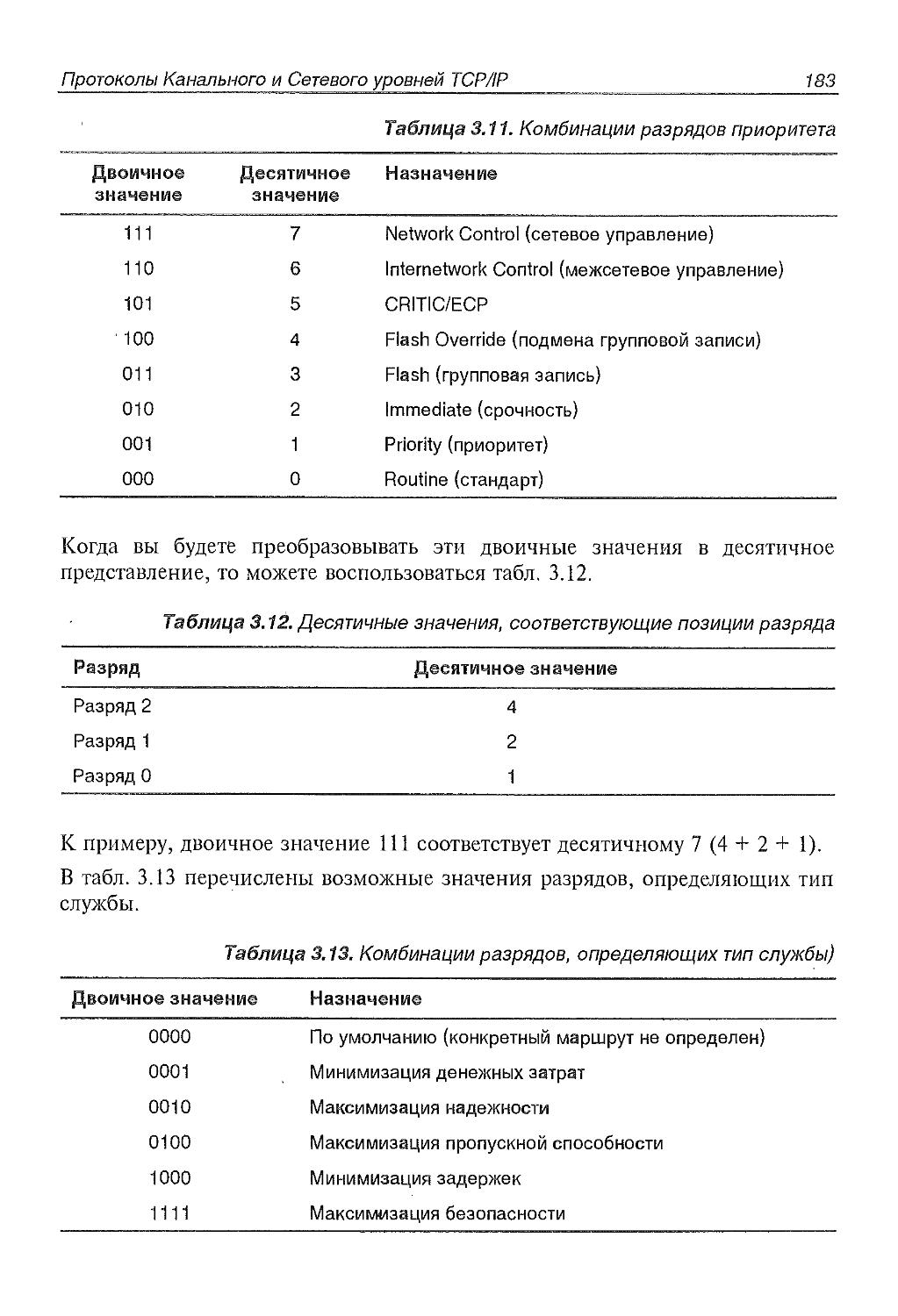

Опции служб доставки...............................................179

Приоритет........................................................179

Тип службы (TOS).................................................179

Поля и назначение IP-заголовка.....................................181

Поле Version.....................................................182

Поле Header Length............................................. 182

Поле Type of Service.............................................182

Поле Total Length................................................184

Поле Identification..............................................185

Поле Flags.......................................................185

Поле Fragment Offset.............................................186

Поле Time to Live................................................186

Поле Protocol....................................................186

Поле Header Checksum.............................................187

Поле Source Address..............................................187

Поле Destination Address.........................................188

Поле Options.....................................................188

Выводы по главе....................................................188

Основные термины...................................................191

VIII

Содержание

Контрольные вопросы............................................200

Практические задания...........................................203

Учебные задачи............................................... 209

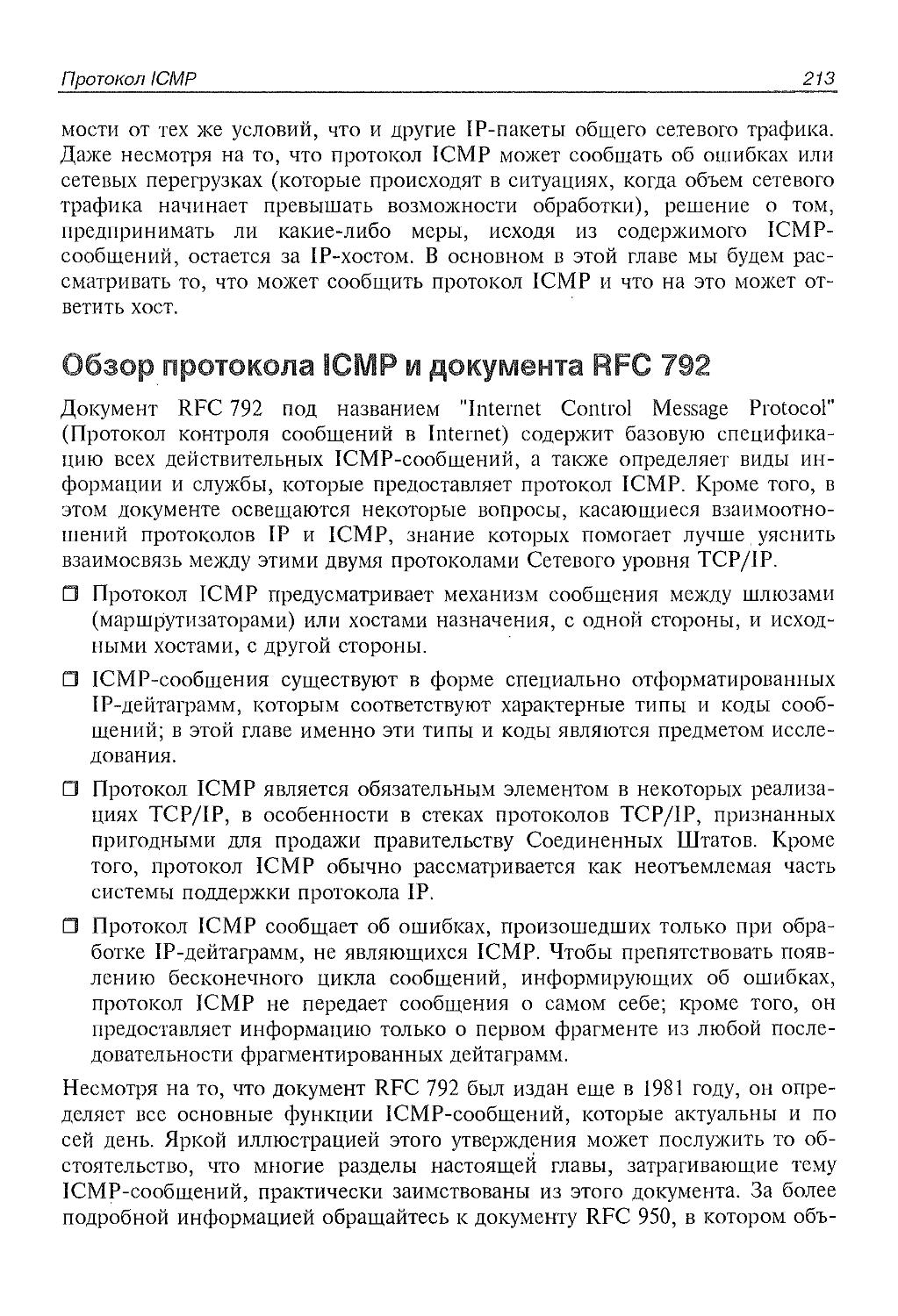

Глава 4. Протокол ICMP................................. ....211

О протоколе ICMP...............................................212

Обзор протокола ICMP и документа RFC 792.....................213

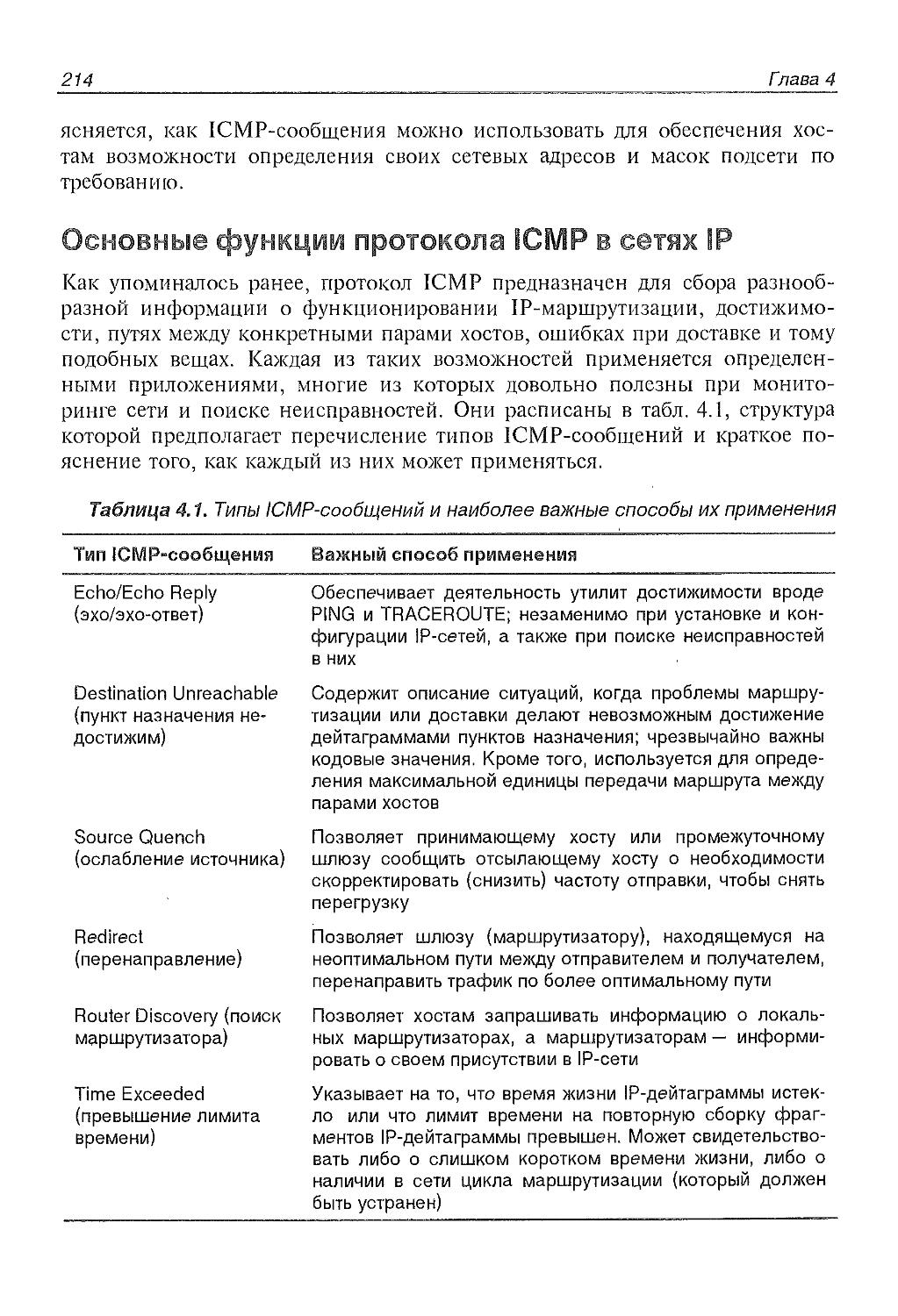

Основные функции протокола ICMP в сетях IP...................214

Порядок тестирования и поиска неисправностей средствами протокола ICMP.................................................215

Тестирование возможности соединения с помощью утилиты PING...215

Поиск пути с помощью утилиты TRACEROUTE......................218

Поиск пути с помощью утилиты PATHPING........................220

Определение максимальной единицы передачи маршрута (PMTU) с помощью протокола ICMP.....................................220

Порядок маршрутизации для протокола ICMP.....................225

Вопросы безопасности в протоколе ICMP........................230

Поля и функции ICMP-пакета.................................... 231

Постоянные поля................................................231

Переменные структуры и функции...............................236

Выводы по главе................................................255

Основные термины...............................................256

Контрольные вопросы............................................262

Практические задания...........................................267

Учебные задачи.................................................273

Глава 5. Протоколы Транспортного уровня TCP/IP...................275

Введение в транспортные протоколы без установления соединения..276

Протокол UDP...................................................278

Поля UDP-заголовка и их назначение...........................279

Номера портов и процессы протокола UDP.......................283

Введение в протоколы на основе соединений......................285

Протокол TCP...................................................286

Процесс запуска соединения TCP (квитирование)................287

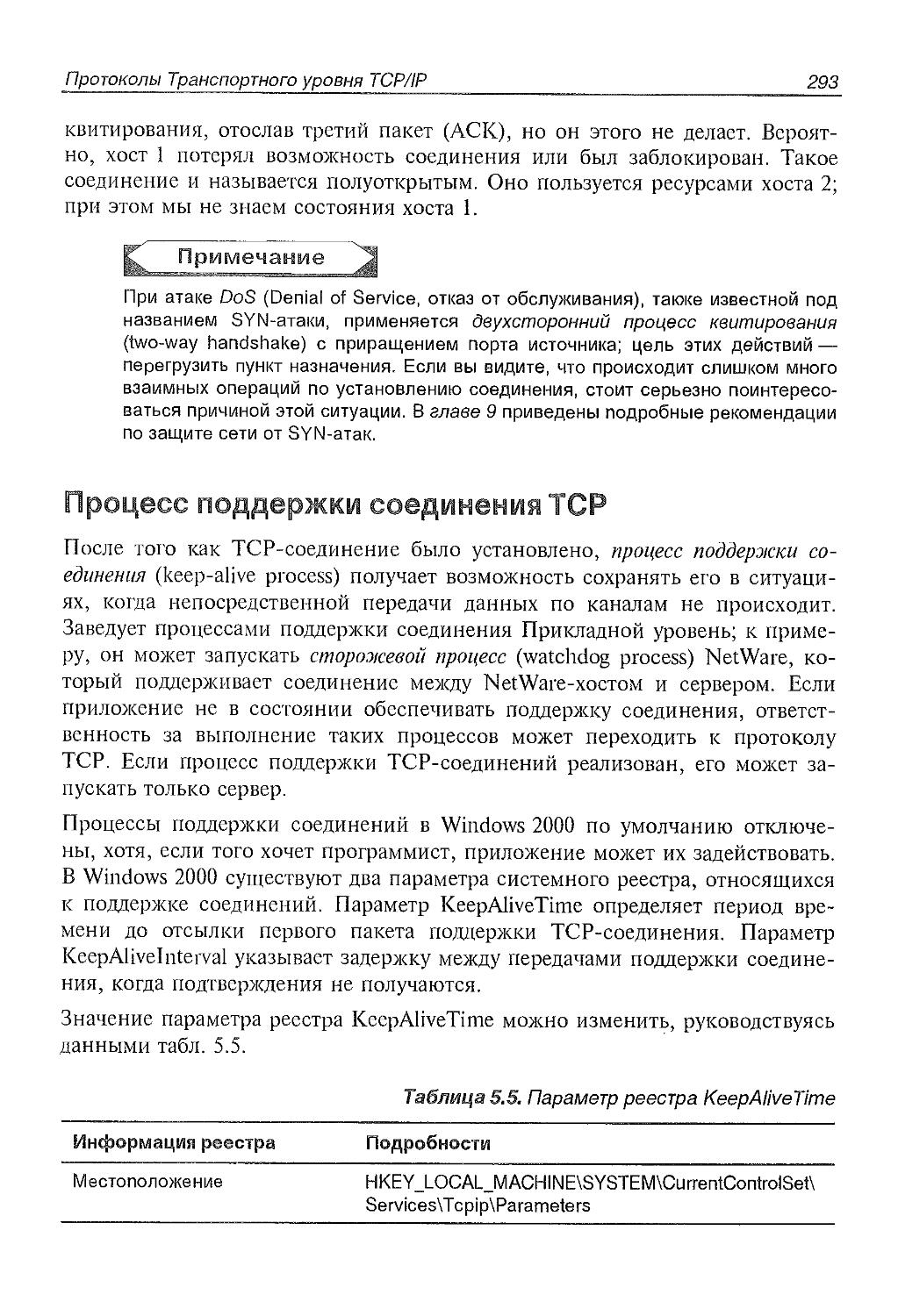

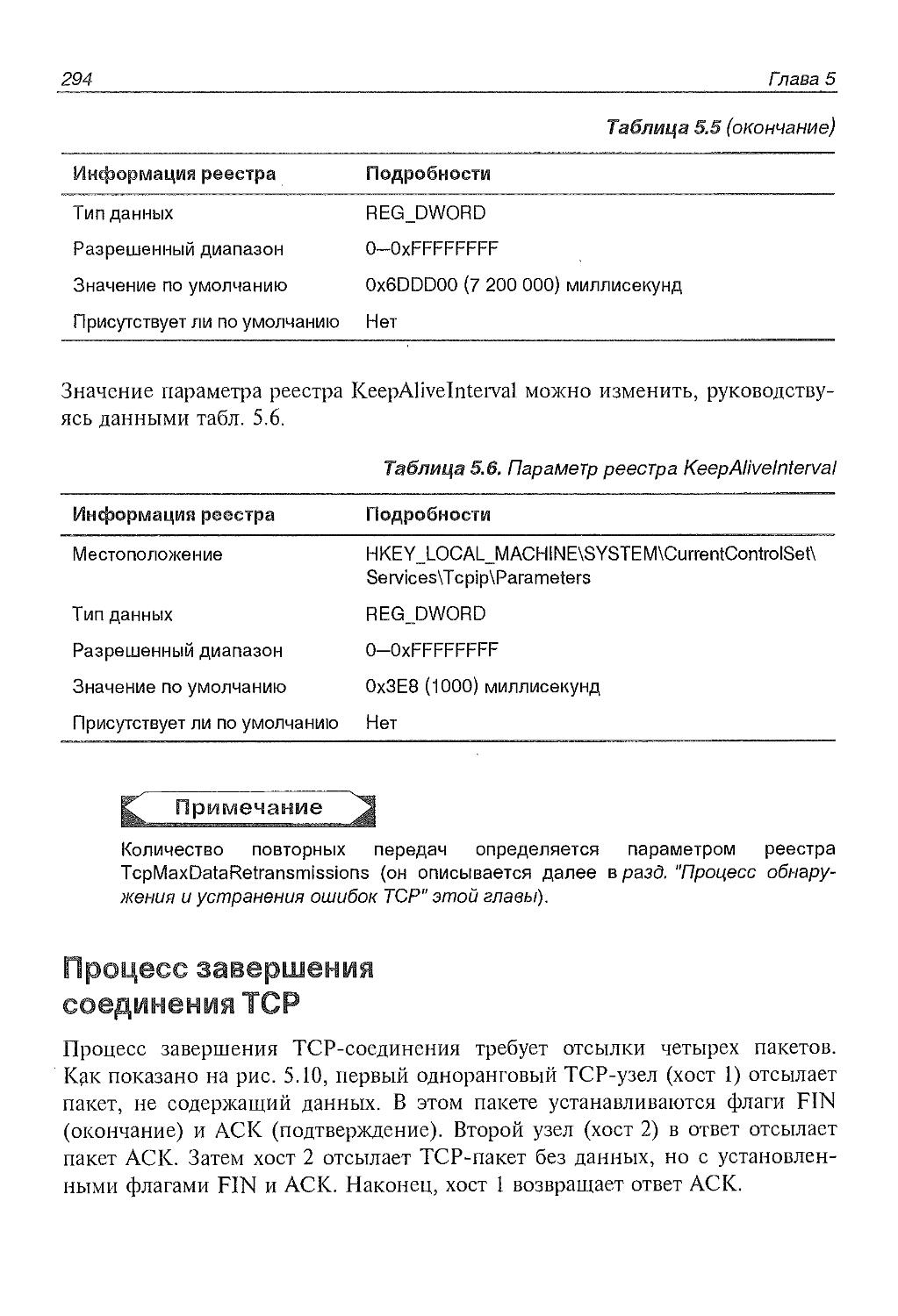

Процесс поддержки соединения TCP.............................293

Процесс завершения соединения TCP............................294

Процесс упорядочивания и подтверждения приема TCP............297

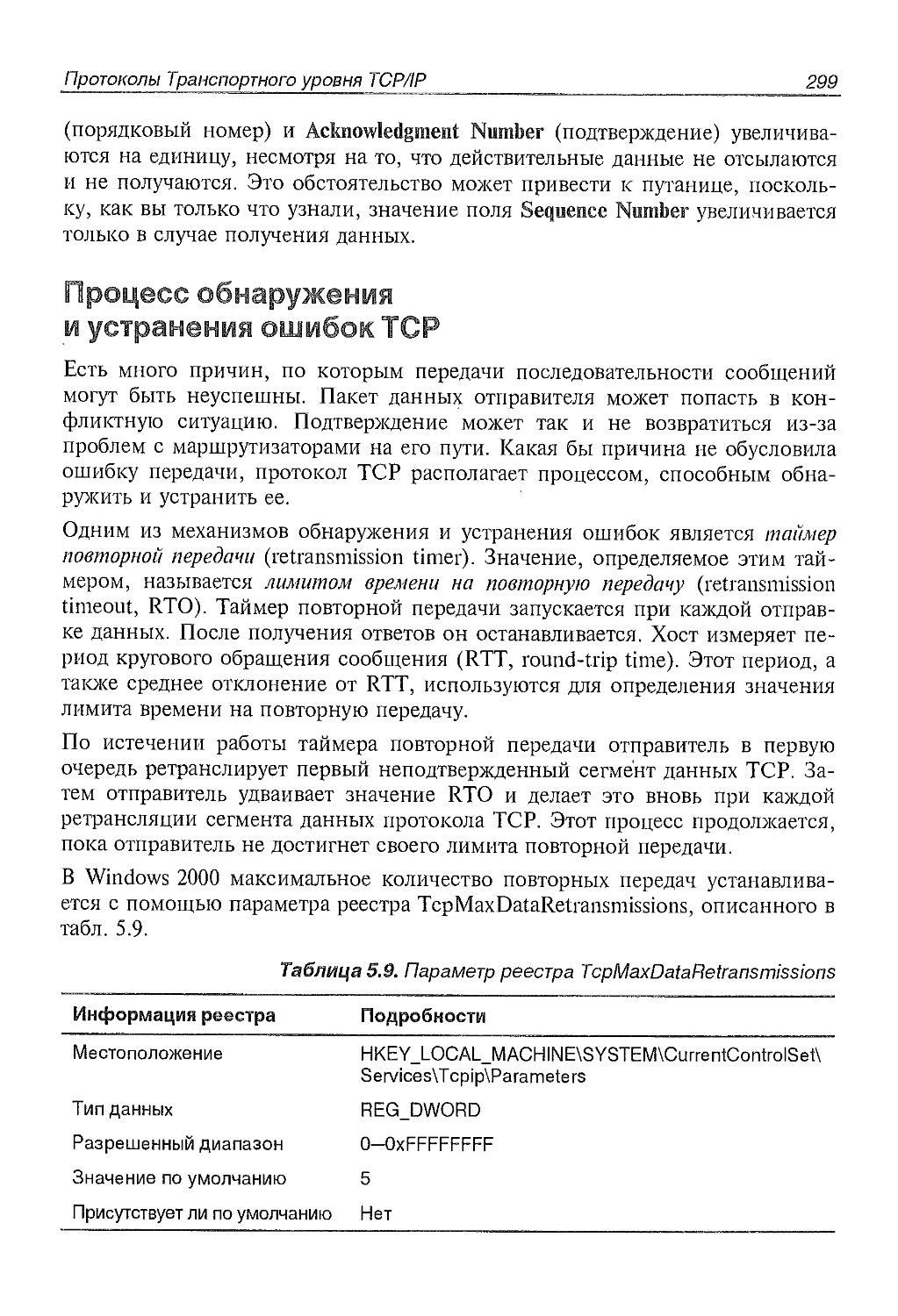

Процесс обнаружения и устранения ошибок TCP..................299

Процесс контроля перегрузок TCP..............................301

Процесс раздвижного окна TCP.................................304

Поля и функции ТСР-заголовка.................................305

Распространенные и характерные ситуации применения протоколов TCP и UDP...........................................310

Содержание^

IX

Выводы по главе...............................................312

Основные термины..............................................313

Контрольные вопросы...........................................317

Практические задания..........................................322

Учебные задачи................................................325

Глава 6. Основные службы TCP/IP............................. 327

Как функционируют и ведут себя IP-протоколы верхнего уровня...328

Введение в протокол FTP.......................................330

Элементы протокола FTP......................................330

Примеры FTP-сообщений.......................................334

Введение в протокол Telnet....................................338

Элементы Telnet........;....................................338

Примеры Telnet-сообщений....................................342

Введение в протокол SMTP......................................344

Элементы протокола SMTP.....................................345

Примеры SMTP-сообщений......................................348

Введение в протокол HTTP......................................350

Элементы протокола HTTP.....................................350

Примеры НТТР-сообщений......................................354

Другие распространенные службы на основе протокола IP.........357

Протокол Echo...............................................358

Служба QOD..................................................358

Служба Chargen..............................................358

Простые, утилиты TCP/IP и утилиты Windows 2000..............359

Утилита Whois...............................................359

Протокол TFTP...............................................360

Протокол Finger.............................................361

Интерфейс RPC...............................................361

Протокол SNMP...............................................362

NetBIOS over TCP/IP.........................................362

Расшифровка протоколов верхнего уровня........................364

Выводы по главе...............................................366

Основные термины..............................................368

Контрольные вопросы...........................................372

Практические задания.........................................-377

Учебные задачи................................................382

Глава 7. Служба доменных имен — DNS.............................385

Происхождение и история DNS...................................386

Структура баз данных DNS....................................388

Обзор DNS...................................................389

X

Содержание

Записи баз данных DNS........................................390

Делегирование полномочий DNS.................................391

Типы DNS-серверов............................................392

Клиентская сторона DNS.......................................394

Как работают серверы имен доменов..............................395

Сервер коренного уровня DNS..................................396

Важность кэширования DNS.......................................398

Конфигурация DNS и форматы записей ресурсов....................399

Запись начала полномочий (SOA)...............................400

Адресные записи и записи канонических имен...................402

Соответствие адресов именам..................................403

Обработка адреса обратной связи..............................404

Получение и хранение данных корневого сервера................405

Команда NSLOOKUP...............................................406

Тонкости NSLOOKUP........................... '..............408

Использование NSLOOKUP.......................................409

Форматы пакетов запроса/ответа DNS............................ 411

Реализация DNS.................................................420

Неисправности DNS............................................ 421

Выводы по главе.............................................. 423

Основные термины............................................. 424

Контрольные вопросы........................................... 430

Практические задания.......................................... 434

Учебные задачи............................................. 443

Глава 8. Протокол DHCP....................................... 445

Введение в DHCP.............................................. 446

Истоки DHCP..............................................;...449

Программные элементы DHCP.................................. 449

Типы выделения DHCP........................................ 450

Подробнее о выделении адресов DHCP........................1..451

Понятие управления IP-адресами с помощью DHCP..............>...452

Стандартный процесс поиска адресов........................... 453

Пакет поиска............................................... 454

Пакет предложения.......................................... 456

Пакет запроса............................................ 458

Пакет подтверждения..........................................461

Процесс продления выделения адреса........................... 461

Время продления (Т1).........................................461

Время повторного присвоения (Т2).............................462

Процесс освобождения адреса DHCP...............................463

Структура DHCP-пакетов.........................................463

Поля опций DHCP..............................................467

Содержание

XI

Широковещательные и однонаправленные сообщения в DHCP...........473

Ретрансляторы DHCP..............................................474

Области и классы Microsoft DHCP.................................476

Будущее DHCP....................................................476

Поиск неисправностей DHCP.......................................476

Выводы по главе.................................................477

Основные термины................................................478

Контрольные вопросы.............................................482

Практические задания............................................487

Учебные задачи..................................................490

Глава 9. Организация защиты в среде TCP/IP...................... 493

Основы безопасности компьютеров и сетей.........................494

Три направления защиты сети...................................495

Типичные IP-атаки, эксплойты и проникновения..................496

Распространенные виды атак, связанных с IP....................499

Какие IP-службы наиболее уязвимы?.............................500

О дырах, черных ходах и других незаконных точках вторжения....501

Принципы IP-защиты............................................503

Распространенные точки атак.....................................505

Вирусы, черви и троянские кони................................505

Отказ от обслуживания (DoS)...................................507

Распределенный отказ от обслуживания (DDoS)...................509

Переполнение буфера.......................................... 510

Спуфинг.......................................................511

Хищение сеанса................................................512

Анализ 1Р-атак................................................513

"Прослушивание" сетей.........................................515

Решение проблем IP-защиты.......................................518

Значение заплат и исправлений.................................518

Какие порты необходимо блокировать?...........................519

Распознавание подписей атак...................................520

IP-защита.....................................................522

О брандмауэрах, прокси-серверах и других пограничных устройствах.523

Windows 2000: новое поколение сетевой безопасности............536

Обновление антивирусных средств и списков вирусов.............537

Тестирование сети...............................................538

Выводы по главе.................................................541

Основные термины................................................543

Контрольные вопросы........................................... 551

Практические задания............................................556

Учебные задачи..................................................559

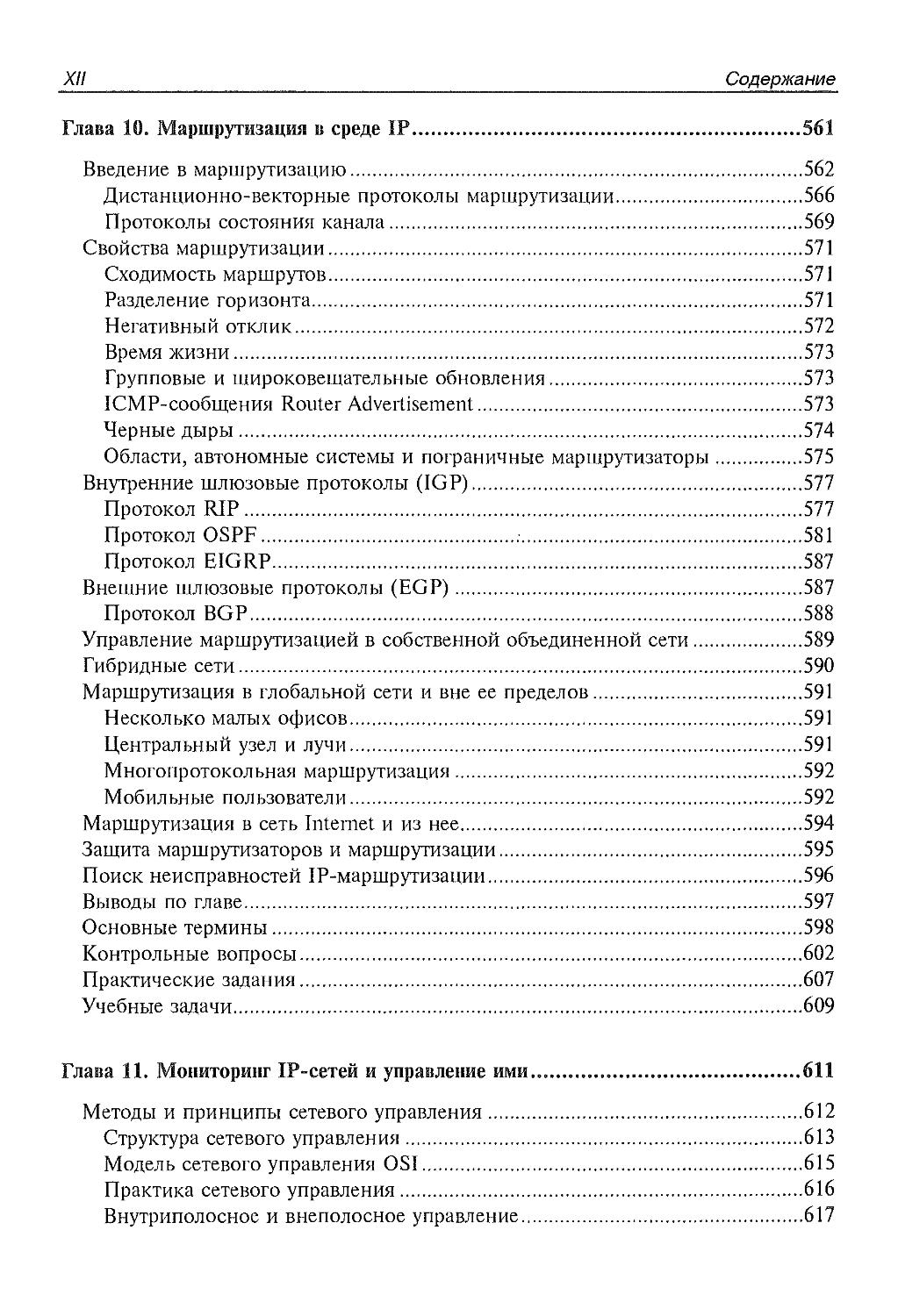

XII

Содержание

Глава 10. Маршрутизация в среде IP...............................561

Введение в маршрутизацию.......................................562

Дистанционно-векторные протоколы маршрутизации...............566

Протоколы состояния канала...................................569

Свойства маршрутизации.........................................571

Сходимость маршрутов.........................................571

Разделение горизонта.........................................571

Негативный отклик............................................572

Время жизни..................................................573

Групповые и широковещательные обновления.....................573

ICMP-сообщения Router Advertisement..........................573

Черные дыры..................................................574

Области, автономные системы и пограничные маршрутизаторы.....575

Внутренние шлюзовые протоколы (IGP)............................577

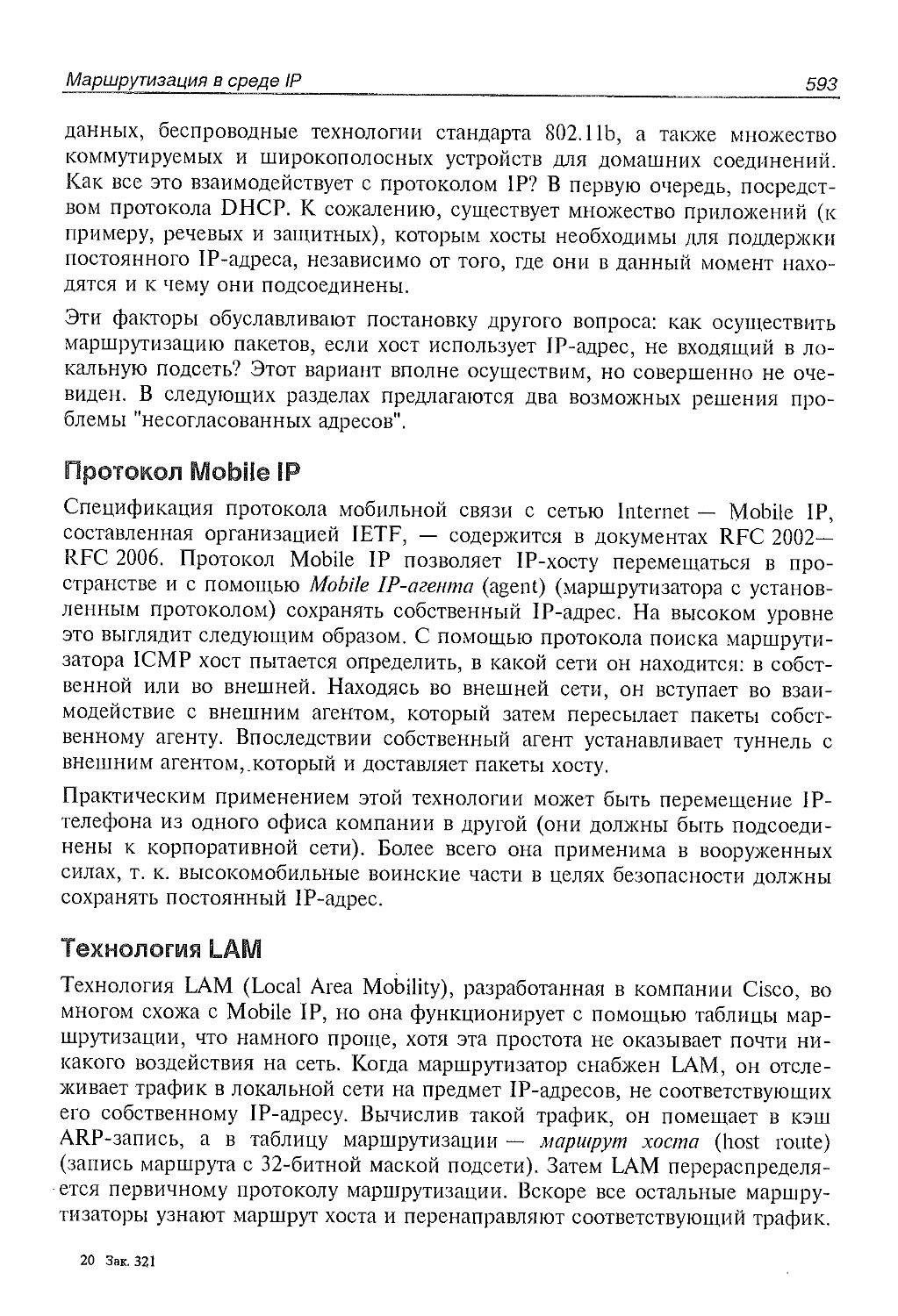

Протокол RIP.................................................577

Протокол OSPF.............................................. 581

Протокол EIGRP...............................................587

Внешние шлюзовые протоколы (EGP)...............................587

Протокол BGP.................................................588

Управление маршрутизацией в собственной объединенной сети......589

Гибридные сети.................................................590

Маршрутизация в глобальной сети и вне ее пределов..............591

Несколько малых офисов.......................................591

Центральный узел и лучи......................................591

Многопротокольная маршрутизация..............................592

Мобильные пользователи.......................................592

Маршрутизация в сеть Internet и из нее.........................594

Защита маршрутизаторов и маршрутизации.........................595

Поиск неисправностей 1Р-маршрутизации..........................596

Выводы по главе................................................597

Основные термины...............................................598

Контрольные вопросы............................................602

Практические задания...........................................607

Учебные задачи.................................................609

Глава 11. Мониторинг IP-сетей и управление ими...................611

Методы и принципы сетевого управления..........................612

Структура сетевого управления................................613

Модель сетевого управления OSI...............................615

Практика сетевого управления.................................616

Внутриполосное и внеполосное управление......................617

Содержание

XIII

Введение в SNMP...............................................619

Объекты базы управляющей информации (М1В)...................620

SNMP-агенты.................................................626

SNMP-менеджеры..............................................627

SNMP-сообщения..............................................627

SNMP-защита.................................................629

Установка и конфигурация SNMP-агентов и консолей..............630

Конфигурация агента.........................................631

Установка консоли...........................................632

Конфигурация консоли........................................633

SNMP-консоли, инструменты, утилиты и основные файлы...........634

Интеграция SNMP с другими средами управления..................635

Поиск неисправностей SNMP.................................:...636

Выводы по главе...............................................637

Основные термины..............................................639

Контрольные вопросы...........................................642

Практические задания..........................................647

Учебные задачи................................................649

Глава 12. TCP/IP, NetBIOS и WINS................................651

Что такое система NetBIOS (и зачем она нужна)?................651

Исторические ограничения NetBIOS............................652

NetBIOS в Windows 2000........................................653

NetBIOS в перспективе.......................................654

Зачем нужна система NetBIOS?................................657

Как работает NetBIOS?.......................................657

Имена NetBIOS.................................................660

Структура имен NetBIOS......................................660

Типы имен и суффиксы NetBIOS................................661

Идентификатор области действия NetBIOS......................662

Регистрация и разрешение имен NetBIOS.........................663

Режимы разрешения имен по типам узлов.......................664

Кэш имен NetBIOS и файл LMHOSTS.............................666

Регистрация и разрешение имен с помощью WINS-серверов.......667

DNS и файл HOSTS............................................670

NetBIOS Over TCP/IP...........................................670

Имена NetBIOS и IP-имена....................................672

WINS-серверы..................................................674

Как работает WINS...........................................675

Различные конфигурации WINS.................................675

Поиск неисправностей WINS и NetBIOS...........................683

Средства локализации неисправностей NetBIOS и WINS..........684

Типичные ошибки NetBIOS и WINS..............................686

XIV

Содержание

Выводы по главе..................................................687

Основные термины.................................................688

Контрольные вопросы..............................................690

Практические задания.............................................695

Учебные задачи...................................................704

Глава 13. Протокол IP версии 6 (IPv6)..............................707

Зачем нужно создавать новую версию протокола IP?.................708

Адресное пространство протокола IPv6.............................709

Формат адресов и их распределение..............................710

Распределение адресов..........................................721

Вопросы маршрутизации............................................723

Обнаружение соседних узлов и извещения маршрутизатора..........724

Обнаружение максимальной единицы передачи маршрута и изменения в фрагментации.....................................726

Формат 1Ру6-пакетов..............................................727

Базовый формат 1Ру6-заголовка..................................728

Заголовки расширений...........................................732

Новые и модернизированные функции протокола IPv6.................739

Автоконфигурация...............................................740

Безопасность...................................................743

Качество обслуживания (QoS)....................................750

Мобильные пользователи.........................................753

Переход: сосуществование протоколов IPv4 и IPv6..................757

Двухстековый подход............................................757

Туннелирование через "облако" IPv4.............................758

Собственная среда IPv6.........................................758

Выводы по главе..................................................759

Основные термины.................................................760

Контрольные вопросы...........'..................................766

Практические задания.............................................772

Учебные задачи...................................................774

Приложение 1. Важные документы RFC.................................777

Приложение 2. Основные IP-ресурсы сети Internet....................784

Общий обзор IP и Internet........................................784

История IP и Internet............................................784

Основные подборки ссылок на сайты, посвященные Internet и организации сетей..............................................785

Публикации документов RFC........................................785

Содержание XV

IP-адресация, организация подсетей и суперсетей.............785

Двоичная арифметика.........................................785

Общая информация о протоколе IP.............................786

Информация о службе DNS ....................................786

Информация о DHCP...........................................786

Безопасность................................................787

I Р-маршрутизация...........................................787

Протокол SNMP...............................................788

NetBIOS over TCP/IP.........................................788

Протокол IPv6...............................................789

Группы новостей TCP/IP......................................789

Приложение 3. IP-утилиты командной строки.....................790

ARP.........................................................790

IPCONFIG....................................................791

NETSTAT.....................................................792

PATHPING....................................................793

PING........................................................793

ROUTE.......................................................794

TRACERT.....................................................795

Приложение 4. Параметры реестра Windows 2000 .................797

Приложение 5. Содержимое компакт-диска........................805

Инструментарий..............................................805

Файлы трассировки...........................................806

Приложение 6. Номера портов TCP/UDP...........................809

Приложение 7. Опции протокола DHCP............................810

Глоссарий.....................................................811

Предметный указатель..........................................915

Предисловие

Эта книга называется "TCP/IP. Учебный курс". TCP/IP расшифровывается как Transmission Control Protocol/Internet Protocol (протокол управления пе-редачей/протокол Internet) и характеризует обширное семейство протоколов и служб, которые делают возможным существование сети Internet в сегодняшнем виде. В ходе обсуждения стека протоколов TCP/IP вам предлагаются реальные и интерактивные примеры, а также множество практических заданий, которые призваны закреплять пройденный материал и обучать применению важнейших средств управления и мониторинга. Кроме того, в этой книге приводится множество трассировок или расшифровок протоколов, которые должны помочь вам понять, на что похож стек протоколов TCP/IP и как он функционирует в сетях.

В книге представлено всестороннее рассмотрение всех важнейших сетевых моделей, протоколов, служб и стандартов, которые регламентируют применение TCP/IP и определяют его функционирование в современных сетях. На протяжении всей книги мы ставим перед вами тестовые контрольные вопросы, ответив на которые, вы сможете закрепить знания, полученные по прочтении каждой главы, и подготовиться к взаимодействию со стеком протоколов TCP/IP в его естественной среде, т. е. в большинстве сетей, существующих в мире в данный момент. В дополнение к этим обзорным вопросам в каждой главе присутствуют практические задания, выполняя которые, вы можете получить базовый опыт установки, конфигурации, использования и управления TCP/IP в рабочей сети. Наконец, чтобы адаптировать принципы, рассматриваемые в каждой главе, к реальной жизни, имеются конкретные учебные задачи, в которых осуществлена постановка специфических вопросов, для решения которых вам потребуется применить творческий подход. Эти задачи готовят вас ко многим ситуациям и проблемам, с которыми вам придется столкнуться при работе в реальной, действующей сети.

Для кого эта книга

Книга предназначена как для профессионалов в области информационных систем, так и для всех заинтересованных в подробном изучении работы в сетях на основе стека протоколов TCP/IP. Все материалы подобраны таким образом, чтобы подготовить читателей к выполнению активной роли в ад-

2

Предисловие

министрировании сетевой инфраструктуры, в которой TCP/IP может применяться как в отдельности, так и в сочетании с другими стеками протоколов. Прочитав книгу от начала до конца, вы сможете разобраться, проанализировать и устранить множество сетевых проблем, связанных с TCP/IP.

Структура книги

В главе 1 "Введение в TCP/IP" дается общий обзор возможностей TCP/IP и обозначаются наиболее важные составляющие этого стека, а именно — протоколы и службы, входящие в него. В дополнение к этому, в ней рассматривается эталонная сетевая модель взаимодействия открытых систем (Open Systems Interconnection, OSI), составленная Международной организацией по стандартизации (International Organization for Standardization, ISO); она приводится в сравнении с моделью, на основе которой создан стек протоколов TCP/IP. В этой главе содержится информация о структуре и происхождении документов стандартов, известных под именем RFC (Requests for Comments, запросы на комментарии) и регламентирующих протоколы, службы и методы применения TCP/IP. В заключении главы читатель получит общее представление о базовом инструментальном средстве, которым ему придется пользоваться на протяжении всей книги — специальной программной утилите под названием анализатора протоколов, которая обеспечивает захват, распаковку и отображение содержимого сетевого трафика, включая тот, что относится к TCP/IP.

Глава 2 "IP-адресация и связанные с ней темы" раскрывает детали организации уникальных IP-адресов. Начинаясь с тщательного разбора числовых IP-адресов эта глава содержит описание классов IP-адресов, их частных случаев вроде широковещательных (broadcast) и групповых (multicast) адресов и дает читателю представление о причинах существования бесклассовой IP-адресации. Здесь вы познакомитесь с основами двоичной математики, необходимой при создании, расшифровке и исчислении масок IP-подсетей и получите основные представления об организации подсетей и суперсетей. Глава завершается обзором общедоступных и частных IP-адресов, служб преобразования сетевых адресов и способов получения и управления общедоступных IP-адресов, годных для применения в сети Internet.

В главе 3 "Протоколы Канального и Сетевого уровней TCP/IP" описываются основные протоколы TCP/IP, действующие на Канальном и Сетевом уровнях эталонной модели OSI. В этом контексте протоколы Канального уровня разбираются в общих чертах; кроме того, рассматриваются типы фреймов протокола IP и аппаратные адреса в среде IP, а также различные протоколы (в первую очередь, ARP и RARP), обеспечивающие их применение. Наконец, одним из предметов этой главы является наиболее зна

Предисловие

3

чимый протокол Сетевого уровня — протокол IP (Internet Protocol, протокол Internet).

Глава 4 "Протокол ICMP" содержит описание ключевого сетевого протокола TCP/IP, чьей функцией является доставка сообщений об ошибках и состоянии IP-трафика отправителям и другим "заинтересованным устройствам", таким как маршрутизаторы и коммутаторы. Глава открывается обзором структур и функций протокола ICMP, после чего приводятся методы тестирования и поиска неисправностей, проблемы безопасности, типы и код сообщений протокола ICMP; в заключении дается исчерпывающее обозрение структур пакетов протокола ICMP.

В главе 5 "Протоколы Транспортного уровня TCP/IP" рассматриваются два базовых протокола, действующих на Транспортном уровне эталонной модели OSI — мощный и надежный протокол TCP (Transmission Control Protocol, протокол управления передачей), и более поверхностный, но при этом более оперативный протокол UDP (User Datagram Protocol, протокол передачи дейтаграмм пользователя). Протокол TCP описывается очень подробно, причем особое внимание уделяется структурам и функциям его пакетов; в то же время протокол UDP удостаивается только беглого обзора. В заключении главы приводятся распространенные адреса портов протоколов UDP и TCP, а также оптимальные и обычные способы их применения.

В главе 6 "Основные службы TCP/IP" обсуждается область, представляющая наибольший интерес для пользователей Internet — службы и протоколы более высокого уровня TCP/IP. Тщательно исследуются такие распространенные службы TCP/IP, как FTP, Telnet, SMTP и HTTP, их типы сообщений и возможности. Глава завершается обсуждением анализа протоколов высшего уровня (и обеспечиваемых ими служб), а также методами эффективного шифрования их трафика.

В главе 7 "Служба доменных имен — DNS" затрагиваетя одна из наиболее важных инфраструктурных служб Internet —- служба доменных имен (Domain Name System, DNS), которая обеспечивает преобразование символических имен, таких как microsoft.com и course.com, в соответствующие числовые IP-адреса. Рассматривается как сама служба DNS, так и иерархии и структуры адресов, которыми она заведует. Подробно представлено поведение службы DNS, а также стандартные типы DNS-серверов. В заключении главы описываются методы поиска неисправностей службы DNS с помощью некоторых основных инструментальных средств и утилит.

Глава 8 "Протокол DHCP" рассматривает протокол и службу, предназначенные для управления и поддержки IP-адресов клиентских настольных компьютеров и других сетевых машин. В ней описывается происхождение протокола DHCP, его способность снабжать IP-адресами хосты, которые ими не располагают, а также характеристики и возможности, связанные с управ

4

Предисловие

лением адресами. Глава содержит обзор команд, опций и режимов работы протокола DHCP. Глава завершается обсуждением средств поиска неисправностей, конфигурации и инспектирования протокола DHCP.

В главе 9 "Организация защиты в среде TCP/IP" содержится обзор проблем, слабых мест и встроенной оптимистической модели механизма защиты TCP/IP во все более пессимистичном окружении (Internet). Здесь перечислены распространенные точки атаки в сетях TCP/IP и рассмотрены составляющие некоторых атак, наиболее вероятных в IP-сетях. Эта глава завершается протяженным обзором множества процедур, методов, подпрограмм и исправлений, которые призваны сделать сети TCP/IP настолько защищенными, насколько это возможно. В ней напоминается о необходимости постоянного выполнения действий, направленных на поддержку безопасности в текущий момент.

Глава 10 "Маршрутизация в среде //"'раскрывает принципы, терминологию и службы, связанные с маршрутизацией пакетов в IP-сети, обеспечивающей их доставку от отправителей к получателям. В главе содержится обзор распространенных сетевых протоколов, объясняется различие между внутренней и внешней маршрутизацией и приводятся способы управления маршрутизацией в некоторых типичных ситуациях. В завершающей части главы представлены пояснения и методы поиска неисправностей, а также обзор соответствующих инструментальных средств и утилит.

В главе 11 "Мониторинг IP-сетей и управление ими" рассматриваются основные принципы и понятия сетевого управления, включая модель сетевого управления OSI. Анализу подвергается протокол SNMP (Simple Network Management Protocol, простой протокол сетевого управления) — протокол управления высокого уровня TCP/IP, применяемый во множестве 1Р-сетей. В заключении главы представлены консоли и службы поиска неисправностей консолей и служб протокола SNMP, а также основные инструментальные средства, утилиты и ключевые файлы.

Название главы 12 — "TCP/IP, NetBIOS и WINS" — отражает отчасти Windows-направленный характер этого текста. NetBIOS — это сетевой протокол высокого уровня, который повсеместно применяется для обеспечения файловых служб, служб печати и других служб в сетях Windows, IBM и DECnet. В этой главе рассматриваются взаимоотношения между протоколом NetBIOS и TCP/IP и раскрывается роль NetBIOS в новейших и более старых версиях операционных систем Windows. По ходу повествования характеризуются имена NetBIOS, службы разрешения имен и функционирование NetBIOS с помощью TCP/IP на Транспортном и более низких уровнях. Наконец, в главе приводится исследование службы имен Internet для Windows (Windows Internet Name Service, WINS) — присущей Windows службы динамического разрешения имен, выполняющей по отношению к NetBIOS over

Предисловие

5

TCP/IP практически такие же функции, какие выполняет DNS, обеспечивая службы разрешения доменных имен в IP-адреса.

Глава 13 "Протокол IP версии 6 (IPv6)" содержит описание новейшей версии TCP/IP, известной под именем IP версии 6 (сокращение — IPv6 — приведено в названии этой главы). Здесь вы сможете узнать различия между протоколами IPv4 (текущей версии, которой посвящена большая часть этой книги) и IPv6, и понять, почему реализация протокола IPv6 необходима и неизбежна. Вы познакомитесь со структурой IPv6: форматом пакетов, изменениями протокола ICMP, работой с протоколами и службами верхнего уровня, усовершенствованиями системы защиты и их значением, организацией перехода от протокола IPv4 к IPv6. Короче говоря, эта глава призвана помочь профессионалам в области сетевых технологий понять, что такое протокол IPv6, как он работает и что с ним делать, когда он появится в их сетях.

В книге также содержится несколько приложений, на которые стоит обратить внимание. В приложении 1 приводится список всех важных документов RFC, упоминаемых в этой книге. В приложении 2 дан краткий перечень ресурсов Internet, посвященных протоколу IP. Приложение 3 представляет собой справочник по утилитам, выполняемым из командной строки, имеющим отношение к TCP/IP и присутствующим в операционной системе Windows 2000. В приложении 4 содержится список всех параметров реестра Windows 2000, приведенных во множестве таблиц на протяжении книги. В приложении 5 предлагается аннотация к файлам, которые присутствуют на компакт-диске, сопровождающем эту книгу. В приложении 6 даны ссылки на Web-сайты, содержащие важную информацию о нумерации портов протоколов UDP и TCP. Приложение 7 включает всеобъемлющий список опций протокола DHCP.

В целях обеспечения более успешного усвоения материала книга содержит перечисленные ниже структурные компоненты.

□ Главы. Каждая глава книги открывается подробным списком понятий, которые читатель должен усвоить по ее завершении. Этот список позволяет быстро ознакомиться с содержимым главы и помогает в процессе обучения.

□ Рисунки и таблицы. Множество снимков экранов (скриншотов) и графических компонентов иллюстрируют типичные стадии настроек, теоретические сведения и понятия. Кроме того, в большом количестве таблиц представлены подробности и сопоставления практической и теоретической информации, которые можно использовать в ходе быстрого обзора тем.

□ Материал в конце главы. В конце каждой главы приведены следующие информационные блоки, призванные закрепить полученные знания:

• выводы по главе. Маркированный список, содержащий краткое обозрение всего материала главы;

6

Предисловие

® основные термины. Список всех новых терминов и их объяснение;

® контрольные вопросы. Список контрольных вопросов позволяет проверить знание наиболее важных понятий, раскрытых в данной главе;

® практические задания. Практические задания дают возможность практического применения знаний, полученных после прочтения главы;

® учебные задачи. Эти задания позволяют продумать решения прикладных задач, которые могут быть перед вами поставлены.

□ CD-ROM. На сопровождающем книгу компакт-диске находится демоверсия анализатора протоколов EtherPeek, программы PacketScrubber и ProConvert (WildPackets, Inc.), а также примеры трассировок.

Текстовые соглашения

Где это показалось уместным, в книгу были добавлены дополнительные данные и упражнения, которые должны способствовать лучшему усвоению материала глав. О наличии таких материалов читателя оповещают текстовые элементы, которые перечислены далее.

□ "Примечание" обозначает дополнительную полезную информацию, относящуюся к описываемой теме.

□ Заголовок "Задание" предшествует каждому практическому заданию, а также его описанию.

□ Заголовки "Учебные задачи" маркируют соответствующие задания. Это более сложные, сценарные задания, решения которых вы должны найти самостоятельно, основываясь на пройденном материале.

Благодарности

Авторы хотели бы поблагодарить издательство Course Technology за возможность написать хорошее руководство по TCP/IP для XXI века. Мы глубоко ценим их терпение и снисходительность в то время, когда мы пытались объединить множество отрывков, из которых впоследствии получилась эта книга; это в особенности относится к Стефену Соломону, нашему ведущему редактору, и Лоре Гильдербранд, управляющей выпуском. Спасибо Бетси Ньюбери из СЕР Inc., нашему научному редактору — в результате ее работы наши материалы приняли безукоризненную форму.

Предисловие

7

Необходимо поблагодарить команду LANWrights (http://www.Ianw.com); все эти люди поспособствовали тому, что книга наконец появилась; отдельное спасибо Ким Линдрос, которая координировала проект со стороны авторов, управляясь со всеми материалами, которыми мы постоянно обменивались с Course Technology. Большое спасибо Дону, Мэри и Карен за их периодическую и очень высоко ценимую помощь в написании рукописи, даже если она заключалась в том, чтобы в последний момент принести материалы в FedEx!

Эд Титтел: Я чрезвычайно признателен Лоре Чеппел за то, что она смогла разобраться со своим загруженным графиком и найти время на работу над этой книгой. Спасибо Марку Тервиллигеру за его участие в создании 12-й и 13-й глав и Тому Ланкастеру за великолепные и всеохватывающие рецензии, которые определили его не менее замечательные дополнения, исправления и поправки к исходному тексту глав 6, 9, 10 и 11. Я просто обязан еще раз поблагодарить Ким за то, что она справилась с долгим, сложным и запутанным процессом сбора материалов, сделав это с присущими ей серьезностью и самоуверенностью. Наконец, спасибо черному лабрадору Блеки, моей бойкой, дерзкой трехгодовалой собаке, которая отвлекала меня от клавиатуры достаточно часто для того, чтобы я мог сохранять чувство перспективы относительно всех этих дел.

Лора Чеппел-. Отдельное спасибо Эду Титтлу за его энтузиазм и огромный труд при написании этой книги. Искренне благодарю Ким Линдрос за ее потрясающую способность связать все мелочи этого проекта воедино. Спасибо Марку Тервиллигеру и Тому Ланкастеру за то огромное количество технических подробностей, которые они привнесли в эту книгу — без вашей помощи ее ни за что не удалось бы закончить в такие сроки. Я очень признательна Джил Пулсен из Института анализа протоколов и Бренде Крап из podbooks.com за их помощь в ведении других проектов в то время, когда я сосредоточилась на этой книге. Наконец, огромное спасибо моим детям, Скотти и Джинни, которые помогли мне наслаждаться жизнью вне пакетного уровня.

В заключение соавторы хотели бы поблагодарить друг друга за товарищество, тяжелый труд и поддержку, проявленную в ходе создания этой книги.

Читатели могут безо всяких стеснений отсылать авторам электронную почту с комментариями, вопросами и предложениями по этой книге и сопровождающему компакт-диску:

□ Эд Титтел: etittel@lanw.com;

□ Лора Чеппел: lchappell@packet-level.com.

8

Предисловие

Прочтите,

прежде чем начинать читать

К пользователю

Эту книгу нужно читать в заданной последовательности, от начала до конца. Каждая глава основывается на предшествующем материале, и это помогает достичь твердого понимания понятий, протоколов, служб и способов применения TCP/IP. Мы настоятельно советуем знакомиться со всеми сетевыми и печатными источниками дополнительной информации, цитируемыми на протяжении всей книги.

Некоторые главы книги содержат материалы, дополняющие практические задания, предлагаемые в конце главы. Все необходимые для выполнения этих заданий файлы содержатся на сопровождающем компакт-диске или могут быть загружены с сайтов, ссылки на которые имеются в тексте книги.

К преподавателю

Подготавливая аудиторию к занятиям, убедитесь, что на каждой рабочей станции установлена операционная система Windows 2000 Server или Professional, Internet Explorer 5.0 или более поздней версии, а сетевая интерфейсная плата (NIC) работает в "беспорядочном" режиме (т. е. в состоянии, в котором сетевой адаптер обнаруживает в сети все фреймы вне зависимости от их конечного адреса). В процессе изучения книги студенты должны будут установить демо-версию EtherPeek for Windows, IP Subnet Calculator и демоверсию NetScanTools. Кроме того, студенты должны располагать административными полномочиями, которые позволят им выполнять операции, рассматриваемые в практических заданиях. Вероятно, вы обратите внимание на незначительные различия между демо-версией EtherPeek, содержащейся на сопроводительном компакт-диске, и снимками экрана этой программы, приведенными в самой книге. Полное описание этих различий содержится на сайте "Руководства по TCP/IP" по адресу http://www.lanw.com/books/ gd2tcpip.htm.

Посетите наш Web-сайт

Дополнительные материалы, которые подбирались специально доя вас, доступны доя изучения во Всемирной паутине. Нужно лишь периодически заходить на сайт http://www.course.com (Course Technology) и проводить поиск по названию этой книги.

Предисловие

9

Как справиться

с изменениями в сети Internet?

Рано или поздно все приведенные нами ресурсы в сети Internet утратят актуальность или будут заменены более свежей информацией. В некоторых случаях Web-адреса, представленные в этой книге, могут приводить' вас к таким заменам; в других случаях эти адреса никуда не приведут, и все, что вы увидите — это ужасное 404-е сообщение об ошибке: "Файл не найден" (File not found).

Если такое случится, пожалуйста, не отчаивайтесь! Мы создали удобный сетевой документ под названием "Guide to TCP/IP" ("Руководство по TCP/IP"), в котором приводятся все Web-адреса, упомянутые в этой книге. Этот документ расположен по адресу http://www.lanw.com/books/gd2tepip.htm. Мы будем регулярно обновлять представленные в нем ссылки, но если вы все же вдруг обнаружите неработающую ссылку, пожалуйста, отправьте нам письмо по адресу tcpipupdates@Ianw.com, и мы исправим ее, как только сможем.

Кроме того, в Internet вы всегда можете найти то, что вам нужно; для этого надо лишь потратить немного времени и приложить минимальные усилия. Для начала, на многих крупных и сложных Web-сайтах (а сайты компании Microsoft соответствуют обоим этим критериям) есть поисковые системы. Если вы сможете зайти на такой сайт, то обязательно сможете воспользоваться и этой системой.

Чем конкретнее будет ваш запрос в системе поиска, тем более вероятно, что среди выведенных результатов будет нужная вам информация. К примеру, если вы проведете поиск по фразе "IP subnetting" (организация подсетей IP), то получите список из множества ссылок на общую информацию по этой теме; однако, если вы ищете что-то более конкретное, например, программу, позволяющую рассчитать подсети и суперсети, то быстрее добьетесь результата, применив строку поиска "subnet calculator" (калькулятор подсетей).

Наконец, не бойтесь пользоваться поисковыми системами более общего плана, такими как http://www.search.com, http://www.altavista.digital.com или http://www.excite.com. Некоторые организации, определяющие стандарты, обеспечивают наиболее точную и специальную информацию об этих стандартах, однако есть множество сторонних источников информации, средств обучения и поддержки в этой области, которые не обязаны следовать строгим правилам, как это обычно делают группы разработки стандартов. В общем, если вы не можете найти что-то в том месте, которое указано в этой книге, поищите вокруг. Где-нибудь обязательно найдете!

10

Предисловие

Технические требования

Ниже перечислены требования к программному и аппаратному обеспечению; их соблюдение необходимо для выполнения практических заданий, приведенных в конце каждой главы.

П Pentium II 400 МГц или выше.

П 128 Мбайт оперативной памяти.

П Жесткий диск объемом в 4 Гбайт; свободного места должно быть не менее 1 Гбайт.

П Привод для компакт-дисков.

П Сетевая интерфейсная плата, работающая в "беспорядочном" режиме и подсоединенная к локальной сети.

П Операционная система Windows 2000 Server, Windows 2000 Professional или Windows XP, браузер Internet Explorer 5.0 или более поздней версии.

□ Служебный пакет Service Pack 2 для Windows 2000 Server (или самый свежий SP, доступный для пользователей в течение 30 дней и более).

□ Доступ к операционной системе Windows 2000 Professional или Windows 2000 Server с установленным и настроенным стеком TCP/IP. IP-адрес должен быть определен статически или посредством протокола DHCP.

□ Доступ в сеть Internet.

Глава 1

Введение в TCP/IP

После прочтения этой главы и выполнения упражнений вы сможете:

□ получить представление об истоках, истории и задачах TCP/IP;

□ ориентироваться в сетевой модели взаимодействия открытых систем, часто используемой для характеристики сетевых протоколов и служб, и знать, как она соотносится с внутренней сетевой моделью TCP/IP;

□ дать определения сопутствующим терминам и объяснить, как идентифицируются протоколы, каналы и порты TCP/IP;

□ объяснить процесс создания, обсуждения и оформления (в случаях, когда это уместно) стандартов TCP/IP и других документов, именуемых Requests for Comments (RFC);

□ получить представление и применять базовые способы и принципы, лежащие в основе анализа сетевых протоколов.

В этой главе рассматриваются предпосылки и история развития сетевых протоколов, известных в совокупности под именем TCP/IP, что расшифровывается как Transmission Control Protocol/Internet Protocol (протокол управления передачей/протокол Internet). Во всей этой коллекции важнейшими являются Transmission Control Protocol (TCP, протокол управления передачей), отвечающий за надежную доставку сообщений произвольного размера, и Internet Protocol (IP, протокол Internet), который, помимо других своих возможностей, управляет маршрутизацией сетевых передач от отправителя к получателю.

Кроме того, эта глава содержит обзор сетевой модели TCP/IP, различных предоставляемых ею способов идентификации определенных протоколов и служб, способов определения и организации стандартов TCP/IP, и в наибольшей степени заслуживающих внимания элементов коллекции стека протоколов TCP/IP. Завершается глава описанием искусства и науки анализа протоколов, требующего использования специальных средств для сбора данных непосредственно из сети, характеристики сетевого трафика и поведения, и исследования подробностей данных, передающихся по сети в любой момент времени.

12

Глава 1

Что такое TCP/IP?

Обширная коллекция сетевых протоколов и служб, называемая TCP/IP, включает намного больше, чем просто сочетание двух основных протоколов, давших ей имя. Тем не менее, эти протоколы заслуживают первоначального представления: протокол управления передачей (Transmission Control Protocol, TCP) обеспечивает надежную доставку сообщений произвольного размера и определяет сложный механизм доставки для всех видов данных в сети; протокол Internet (Internet Protocol, IP) организует маршрутизацию сетевых передач от отправителя к получателю, отвечает за сетевые и компьютерные адреса и выполняет множество других функций. Вместе взятые, эти два протокола передают значительную часть данных, циркулирующих в сети Internet, хотя представляют собой лишь крошечную долю от всей совокупности протоколов TCP/IP.

Чтобы лучше осознать значимость TCP/IP, поймите, что любой человек, пользующийся сетью Internet, должен использовать TCP/IP, поскольку, и это не будет преувеличением, Internet функционирует на основе TCP/IP. Корни этой совокупности протоколов уходят в достаточно далекое прошлое, как и сами компьютерные технологии, а именно — в 1969 год. Знание истоков TCP/IP и мотивации ее разработки может улучшить понимание этой важнейшей совокупности протоколов (часто называемой набором протоколов). Поэтому в следующем разделе будут рассмотрены причины и цели создания TCP/IP.

Происхождение и история TCP/IP

В 1969 году скромное подразделение Министерства обороны США, известное как Управление перспективных исследовательских программ (Advanced Research Projects Agency, ARP А), запустило финансирование академического исследовательского проекта разработки специального рода глобальной сети под названием "сеть с коммутацией пакетов". В такой сети отдельные порции данных (называемые пакетами) могут пользоваться любым доступным маршрутом между отправителем и получателем. Отправитель и получатель идентифицируются посредством уникальных сетевых адресов, но не требуют прохождения всеми пакетами одного и того же пути (хотя часто именно так и получается). Сеть, созданная в результате осуществления этого проекта, получила название ARPANET.

Задачи, поставленные при разработке TCP/IP

Разработка ARPANET и протоколов для ее поддержки мотивировалась приведенными далее правительственными нуждами.

□ Желанием противостоять потенциальным ядерным ударам. Это объясняет необходимость в коммутации пакетов, при которой маршруты от отпра

Введение в TCP/IP

13

вителя к получателю могут варьировать в зависимости от потребностей, пока годный маршрут существует. Кроме того, становится понятно, что надежность доставки была особенно актуальной проблемой в мире, в котором все могло в любой момент взлететь на воздух!

□ Желанием предоставить возможность для существования различных типов компьютерных систем с целью более легкой связи их друг с другом. Поскольку на повестке дня был вопрос о собственных сетях, а правительство обладало множеством различных видов несовместимых сетей и систем, было необходимо создать технологию, делающую возможным обмен данными между ними.

□ Потребностью связать расположенные на больших расстояниях системы. Конец 1960-х был эпохой "большого металла"; в это время доминировали громоздкие и дорогие индивидуальные системы с терминалами. Связывание многочисленных систем означало связывание удаленных друг от друга мест. Именно поэтому первые сети ARPANET соединяли Стенфордский научно-исследовательский институт, Университет штата Юта в Солт-Лейк-Сити и два кампуса Калифорнийского университета в Лос-Анджелесе и Сан-Бернадино.

Эти задачи в начале XXI века могут показаться не жизненно важными. Угроза ядерного холокоста во многом ослабла, а сетевые системы стали повседневностью. Более того, организация сетей с высокой пропускной способностью и обмен данными на больших расстояниях теперь — сфера влияния крупного бизнеса. Как бы то ни было, некоторые утверждают, что на сети Internet лежит ответственность по крайней мере за два последних утверждения.

Хронология TCP/IP

На самом деле, о существовании TCP/IP до 1970-х и начала 1980-х годов говорить сложно. К этому времени разработчики сетей осознали, что данные нужно передавать как по разнородным сетям, так и между точками, имеющими различное месторасположение. Это было особенно важно для того, чтобы дать возможность локальным сетям, таким как Ethernet, использовать глобальные сети, такие как ARPANET, для передачи данных из одной локальной сети в другую. Хотя разработка TCP/IP началась в 1973 году, протокол Internet версии 4 (Internet Protocol version 4, также известный как IPv4, который используется до сих пор в большинстве сетей TCP/IP) появился только в 1978 году.

Первоначальная сеть Internet (обратите внимание на заглавную букву "I") способствовала созданию модели для сети, состоящей из других сетей. Таким образом, термин "объединенная сеть" (internetwork — заглавная буква отсутствует) означает логическую сеть, состоящую из множества физических сетей, которые могут иметь как одно, так и различные физические местоположения.

14

Глава 1

Мы делаем различие между термином "Internet", обозначающим всемирную коллекцию публично доступных сетей, использующих TCP/IP, и понятием объединенных сетей ("internetworks"), которые могут располагаться в любой точке мира, быть или не быть частью сети Internet (более того, они необязательно используют TCP/IP, хотя в большинстве случаев все-таки используют).

В 1983 году Управление связи Министерства обороны США (в настоящее время называемое Агентством по оборонным информационным системам или DISA — Defense Information Systems Agency) приняло управление сетью ARPANET от Управления перспективных исследовательских программ ARPA. Это преобразование сделало возможным более широкое использование сети Internet — все больше колледжей и университетов, правительственных организаций, оборонных ведомств и фирм, выполняющих государственные подряды, стали применять Internet для обмена данными, электронной почтой и другими видами информации. В том же году Министерство обороны выдвинуло необходимое условие о переходе всех компьютеров, подключенных к сети Internet, на использование протоколов TCP/IP и отказе от предшествующих, по большей части экспериментальных, протоколов, применявшихся в сети ARPANET с момента ее появления. В действительности, некоторые утверждают, что Internet и TCP/IP были созданы практически одновременно. Как бы то ни было, совершенно не случайно, что в 1983 году в версии операционной системы UNIX 4.2BSD, разработанной в Калифорнийском университете, была реализована поддержка TCP/IP. Существует мнение, что этот шаг, привлекший к TCP/IP компьютерщиков в колледжах и университетах по всему миру, объясняет широкое распространение Internet-протоколов и технологий.

Приблизительно в это время — в том же 1983 году — военная сеть MILNET отделилась от ARPANET. Это событие определило разделение инфраструктуры сети Internet на две части:

□ закрытую военную;

□ публичную, обслуживавшую всех гражданских участников.

Первоначальная разработка в 1983 году в Университете Висконсина технологии серверов имен, позволившей пользователям определять и идентифицировать сетевые адреса во всей сети Internet (эта технология действует до сих пор), завершила этот рекордный год официальной истории глобальной сети.

С этого момента сеть Internet и TCP/IP пережили ряд событий и начинаний, которые в конечном итоге привели к утверждению всемирной сети в том виде, в котором она существует по сей день. Далее приведены важнейшие из этих событий.

□ 1986 год. Национальный научный фонд США (National Science Foundation, NSF) запускает глобальную быстродействующую сеть NSFNET — работающую со скоростью 56 Кбит/с (это немного больше

Введение в TCP/IP

15

предполагаемой максимальной скорости сегодняшних модемов). Этот фонд также разработал официальный документ, известный под названием Acceptable Use Policies (AUP, допустимые правила пользования сетью), регламентирующий предполагаемое использование сети Internet и предопределивший существующие в ней сегодня принципы взаимодействия.

□ 1987 год. Количество хостов в сети Internet превышает 10 000.

□ 1989 год. Количество хостов в сети Internet превышает 100 000.

Магистраль NSFNET переходит на использование канала Т1, что обеспечивает скорость передачи данных 1,544 Мбит/с.

□ 1990 год. Университет МакГилл выпускает на основе TCP/IP протокол Archie и одноименную службу, позволившую пользователям Internet, где бы они не находились, осуществлять поиск текстовых архивов документов всех видов.

ARPANET прекращает существовать под этим именем, а коммерческие, академические, правительственные и коммуникационные компании отваживаются на использование сети Internet.

Начинается серьезная работа над протоколом Hypertext Transfer Protocol (HTTP, протокол передачи гипертекста), а в женевском Европейском центре ядерных исследований (Centre European Researche Nucleaire, CERN) рождается понятие "всемирная паутина" (Worldwide Web).

□ 1991 год. Основывается Биржа коммерческого информационного обмена (Commercial Internet Exchange, CIX) — консорциум Internet-операторов, системных провайдеров и других коммерческих организаций, заинтересованных в развитии сети Internet. Некоторые рассматривают это событие как рождение "современной сети Internet", поскольку именно в этот момент коммерция в сети "легализовалась".

Корпорация Thinking Machines создает Глобальный информационный сервер (Wide Area Information Service, WAIS) — протокол и службу на основе TCP/IP. Он позволил осуществлять поиск по многомегабайтным базам данных в сети Internet.

Университет Миннесоты выпускает прокол Gopher на базе TCP/IP, позволивший не только производить поиск по текстовым архивам и другим типам данных, но и связавший такие архивы в единую совокупность виртуальной информации, известную под именем гофер-пространства (Gopherspace).

□ 1992 год. Основывается Общество сети Internet (Internet Society, ISOC).

Количество хостов в сети Internet превышает 1 миллион.

Магистраль NSFNET переходит на использование канала ТЗ, что обеспечивает скорость передачи данных 44,736 Мбит/с.

16

Глава 1

Европейский центр ядерных исследований CERN проводит публичную презентацию протокола HTTP и технологии Web-серверов ("рождение сети").

□ 1993 год. Для управления доменными именами создается Информационный центр сети Internet (Internet Network Information Center, InterNIC).

Из недр Национального центра по применению суперкомпьютеров (National Center for Supercomputing Applications, NCSA) выходит первый мощный графический браузер — Mosaic. Начинается Internet-революция.

У Белого дома появляется сетевое представительство по адресу http://www.whitehouse.gov.

□ 1994 год. Сенат США и палата представителей Конгресса США создают собственные информационные серверы в сети Internet.

Стремительно увеличивается количество Internet-магазинов и объем почтовой "макулатуры".

□ 1995 год. Компания Netscape выпускает браузер Netscape Navigator и начинает коммерциализацию Internet.

Количество хостов в сети Internet превышает 5 миллионов.

□ 1996 год. Корпорация Microsoft выпускает браузер Internet Explorer, несмотря на то, что на рынке браузеров доминирует Netscape.

Сегодня лишь немногие отрасли коммерции, систем связи и доступа к информации не соприкасаются с сетью Internet или не находятся под ее влиянием. Очень быстро жизнь без доступа к сети Internet, электронной почты и электронной коммерции стала немыслимой и невыносимой. Настал XXI век, в сети продолжают появляться новые службы и протоколы, но TCP/IP сохраняет свои позиции!

Если вас интересует более подробная информация об истории развития Internet, посетите страницу "История сети Internet" на сайте Общества Internet (ISOC) по адресу http://www.isoc.org/internet/history/.

Кому "принадлежит" TCP/IP?

Учитывая, что истоки TCP/IP очень разнородны, а область действия неограниченна, владение этими протоколами и контроль над ними затруднительны. Как это обычно бывает, находясь в компетенции некоторых организаций, занимающихся стандартизацией (об этом мы еще поговорим далее), TCP/IP и составляющие протоколы тем не менее являются государственной собственностью, т. к. с самого начала разработки финансировались из правительственных средств. Таким образом, владельцами этой технологии являются все, и в то же время — никто.

Введение в TCP/IP

17

Группы стандартизации, координирующие TCP/IP

Группы стандартизации, занимающиеся координацией TCP/IP, перечислении далее.

□ Общество сети Internet (Internet Society, ISOC) является вышестоящим органом для различных сетевых советов и рабочих групп. Это — некоммерческая, неправительственная, международная организация с членством на профессиональной основе. Она финансируется за счет индивидуальных членских и корпоративных взносов, а также периодической поддержки, оказываемой некоторыми правительствами. Internet-сайт Общества расположен по адресу http://www.isoc.org.

□ Совет по архитектуре сети Internet (Internet Architecture Board, IAB; также известен под именем Internet Activities Board) координирует работу групп стандартизации и исследовательских групп, занимающихся современными и перспективными Internet-технологиями и протоколами, а также научными разработками. Кроме того, Совет IAB осуществляет контроль над архитектурой всех Internet-протоколов и процедур, редактирование документов RFC, в которых устанавливаются стандарты для сети Internet, и т. д. Internet-сайт Совета IAB, на котором вы сможете получить более исчерпывающую информацию, расположен по адресу http://www.iab.org.

□ Проблемная группа по проектированию сети Internet (Internet Engineering Task Force, IETF) ответственна за составление, тестирование, проектирование и поддержку официальных стандартов сети Internet при содействии множества подконтрольных ей рабочих групп. Проблемная группа по проектированию Internet (IEFT) и Совет по архитектуре Internet (IAB) при создании стандартов прибегают к процедуре, очень точно охарактеризованной как "трудное соглашение". Это значит, что все организации, участвующие в создании стандарта, должны прийти к хотя бы приблизительному соглашению, прежде чем этот стандарт будет спроектирован, составлен и утвержден. Иногда это соглашение бывает действительно трудным! Чтобы получить дополнительную информацию о деятельности этой проблемной группы, посетите ее сайт по адресу http://www.ietf.org.

□ Проблемная группа по исследованию сети Internet (Internet Research Task Force, IRTF) отвечает за наиболее дальновидные проекты Общества сети Internet (ISOC) и ведет разработку и исследование вопросов, слишком нетрадиционных или непригодных к практическому осуществлению в текущий момент, но могущих сыграть свою роль в будущем развитии сети Internet. Официальный сайт этой организации расположен по адресу http://www.irtf.org.

□ Проблемная группа по общественному значению сети Internet (Internet Societal Task Force, ISTF) — это группа, функция которой состоит в выявлении того, каким образом сеть Internet может послужить инструментом социального развития и изменения общества. Эта организация долж-

2 Зак. 321

18

Глава 1

на гарантировать, что всемирная паутина доступна и полезна для всех людей, независимо от географического положения, социальных и экономических условий. Сайт этой проблемной группы расположен по адресу http://www.istf.org.

□ Организация по присвоению имен и номеров в сети Internet (Internet Corporation for Assigned Names and Numbers, ICANN) в конечном счете ответственна за управление всеми доменными именами, сетевыми адресами, а также свойствами и параметрами протоколов. На практике организация ICANN осуществляет надзор за регистрацией и управлением адресами и доменными именами, но делегирует права по взаимодействию с клиентами, сбору финансовых средств, ведению базы данных и т. д. коммерческим регистраторам. Официальный сайт этой организации расположен по адресу http://www.icann.org. На этом сайте, кроме всего прочего, размещен список аккредитованных и пригодных для аккредитации регистраторов имен — http://www.icann.org/registrars/accredited-list.html.

Из всех этих организаций для TCP/IP наибольшее значение имеет Проблемная группа по проектированию Internet (IETF), поскольку именно она занимается созданием и координацией документов RFC, в которых должны быть описаны правила и форматы для всех протоколов и служб TCP/IP в сети Internet.

Стандарты TCP/IP и документы RFC

Хотя само название документов RFC (Requests for Comments, запросы на комментарии) создает впечатление будто бы необязательности их требований, на самом же деле они оказывают на TCP/IP подавляющее и абсолютное влияние. Эти документы, прежде чем стать официальными стандартами, проходят многоступенчатый процесс планирования, составления, тестирования и тому подобного, однако они предоставляют всю документацию, необходимую для понимания, внедрения и применения протоколов и служб TCP/IP в сети Internet.

Внутри самой коллекции документов RFC их старые версии иногда (но нечасто) заменяются более новыми, лучше соответствующими современным требованиям. Каждый документ идентифицируется по номеру, и в настоящее время последние номера достигают значений в районе 3300. Когда два или более документов раскрывают одну и ту же тему, они обычно имеют одинаковое название. В этом случае документ с большим номером признается текущей версией, а все остальные документы, имеющие меньшие номера, являются устаревшими.

Один специальный документ RFC называется "Официальные стандарты протоколов в сети Internet". На момент написания книги текущая версия этого документа имела номер 2700. Воспользовавшись поисковыми систе

Введение в TCP/IP

19

мами (такими как Yahoo, Altavista, Excite или AskJeeves), в сети Internet можно найти множество файлов с публикациями документов RFC. Рекомендуется использовать строку поиска "RFC 2700" для поиска документа RFC 2700 или "RFC 2026" для документа RFC 2026. (В зависимости от принципа функционирования определенной поисковой системы может быть важно заключить всю строку поиска в кавычки.) Любопытен сайт Государственного университета Огайо, на котором по адресу http://www.cis.ohio-state.edu/ Services/rfc/index.html размещен указатель всех документов RFC. (Перейдите по ссылке Index, затем проведите поиск необходимого документа RFC; в качестве альтернативы вы можете перейти по ссылке Keyword Search и ввести номер RFC.)

Другой важный документ — RFC 2026. В нем определяется порядок созда-'ния документа RFC и процедуры, которые должны быть им пройдены для превращения в официальный стандарт, принятый Проблемной группой по проектированию Internet (IETF). Также в нем описываются возможности участия в этом процессе.

Существование потенциального стандарта RFC начинается тогда, когда процесс или протокол разработан, определен, проверен, а затем протестирован и рассмотрен Internet-сообществом. После этого стандарт RFC перерабатывается, вновь тестируется, в том числе на предмет работоспособности и совместимости с другими стандартами сети Internet. В конечном итоге он может быть утвержден Проблемной группой по проектированию Internet (IEFT) в качестве официального стандарта RFC. В этом случае он публикуется как стандарт RFC и получает идентификационный номер.