Текст

Структ ры

данных

для персональных

Й.ЛЭНГКЖМ

МОтистайн

АТвненбаум

здательство^МирГ

Структуры данных для персональных ЭВМ

DATA STRUCTURES

FOR PERSONAL COMPUTERS

Y. Langsam

M. Augenstein

A. Tenenbaum

Department of Computer and Information Science

Brooklyn College of The City University of New Yorfc

Prentice-Hall, Inc.

Englewood Cliffs

Й.Лэнгсам, М. Огенсгайн, АТененбаум

Структуры данных

для персональных

ЭВМ

Перевод с английского

канд. техн. наук Л. П. Викторова,

канд. физ.-мат. наук С. А. Усова и

Д. Б. Шехватова

Москва «Мир» 1989

ББК 32.973

Л92

УДК 681.142.2

Лэнгсам Й., Огенстайн М., Тененбаум А.

Л92 Структуры данных для персональных ЭВМ: Пер. с

англ.—М.: Мир, 1989.—568 с, ил.

ISBN 5-03-000538-2

В книге американских специалистов подробно излагаются зопросы

организации структур данных на основе использования рекурсии, методы сортировки »

поиска информации, принципы работы со стеками и очередями, а также с

деревьями и графами. Приводятся примеры реализации рекомендуемых методов

программирования на основе языка Бейсик применительно к персональным

компьютерам.

Для научных сотрудников, инженеров и студентов вузов, осваивающих

персональные ЭВМ.

„2404040000-050

Л — 140-89, ч. 1 ББК 32.973

041(01)-89

Редакция литературы по информатикеЪ робототехнике

ISBN 5-03-000538-2 (русск.) © 1985 by Prentice-Hall, Inc.

ISBN 0-13-196221-3 (англ.) © перевод на русский язчк, «Мир», 1989

Предисловие к русскому изданию

С появлением персональных компьютеров значительно

расширился круг людей, имеющих доступ к средствам

вычислительной техники. Пользователи персональных компьютеров

обычно используют готовые программы или даже целые пакеты

программ, специально написанные так, чтобы с ними можно

было работать, не будучи программистом. Однако иногда

возникают задачи, для решения которых нет в наличии готовых

программ. На каждой персональной ЭВМ имеется язык

Бейсик— очень простой и удобный язык программирования,

особенно для решения небольших задач. У пользователя, не

знакомого с программированием, часто создается иллюзия (до

первой написанной им программы), что для решения своей

задачи ему нужно просто написать программу на языке Бейсик.

Но при этом сразу же возникают проблемы представления

в программе структур данных, адекватных решаемой задаче,

разработки и отладки программы.

Эти вопросы методически весьма удачно изложены в данной

книге. Читатель как бы вцдит перед собой персональный

компьютер, «говорящий» на языке Бейсик, и перед ним постепенно

раскрываются основные проблемы программирования. Это и

структуры данных, модульное и структурное

программирование, работа с очередями, списками, стеками и т. д. Кроме

того, даются примеры решения известных задач

программирования. Приводимые алгоритмы и программы на языке Бейсик

можно использовать при работе на любом персональном

компьютере.

Книга, несомненно, представляет большой интерес для

специалистов, применяющих персональные компьютеры в различ-·

ных областях современной деятельности человека. Она может

быть использована и в качестве учебного пособия для

студентов вузов соответствующих специальностей.

Перевод выполнен Д. Б. Шехватовым (предисловие, гл. 1—

4), Л. П. Викторовым (гл. 6, 7) и С. А. Усовым (гл. 5, 8, 9).

С. А. Усов

Посвящается нашим женам

Вивиен Эстер (И. Л.) и Гейл (М. О.)

и моему сыну Безалелю (А. Т.)

Предисловие

Эта книга ориентирована на две группы читателей. Одна группа состоит

из программистов, которые уже имеют достаточный опыт в

программировании предпочтительно на языке Бейсик. Этот уровень может быть достигнут

путем изучения какого-либо вводного курса по программированию на языке

Бейсик в сочетании с практическими упражнениями на персональном

компьютере. Достигнутый таким образом опыт программирования зачастую

представляет собой бессистемный набор знаний, и при решении более сложных

задач программист сталкивается с необходимостью изучения приемов

программирования на более высоком уровне. Изучение структур данных и более

сложных приемов программирования является следующим шагом в освоении

искусства программирования.

Ко второй группе относятся те, кто изучает программирование

академически. С внедрением персональных ЭВМ обучение программированию

становится все более популярным даже в школах, в которых ранее читались

только один-два вводных курса по программированию. Это в основном

школы с двухгодичным обучением; к данной группе относится также ряд

колледжей с четырехгодичным обучением, финансовые расходы на

программирование в которых сравнительно невелики. В таких организациях язык Бейсик

используется наиболее часто.

Цель данной книги — ознакомить читателя с элементарными

концепциями структур данных и помочь освоить более сложные приемы

программирования.

На протяжении ряда лет мы читали курс лекций по структурам данных

студентам, прослушавшим семестровый курс по программированию на

языках высокого уровня и семестровый курс по программированию на языке

ассемблера. Мы обнаружили, что значительное время приходится отводить

обучению именно приемам программирования, поскольку студенты не имеют

достаточного навыка в программировании и не могут реализовать свои

абстрактные структуры. Более способные студенты обычно легко усваивают

материал. Для менее одаренных эта проблема так и остается открытой.

Исходя из этого, мы пришли к твердому убеждению, что первый курс по

структурам данных должен даваться параллельно со вторым курсом по

программированию. Данная работа и является результатом этого убеждения.

В этой книге вводятся абстрактные концепции и показывается, каким

образом они могут быть использованы при решении задач и реализованы

применительно к используемому языку программирования. Одинаковое

внимание уделяется как абстрактному, так и конкретному аспекту концепций,

чтобы студент мог изучить концепцию, познакомиться с ее приложением и

реализацией.

В книге используется язык программирования Бейсик. Несмотря на то

что для представления абстрактных структур данных имеется несколько

языков программирования лучших, нежели Бейсик, мы по ряду причин все-

таки выбрали именно этот язык. На сегодняшний день Бейсик является

наиболее широко распространенным языком программирования высокого

уровня благодаря его доступности на персональных компьютерах. В самых

6

широких кругах наблюдается растущий интерес к вычислительной технике,

и многие интересуются структурами данных, однако, не обладая

достаточными знаниями и навыками в программировании на другом языке высокого

уровня, они располагают небольшим числом источников информации. Более

того, хотя язык Бейсик весьма далек от полного признания среди специа-г

листов (и это, по всей видимости, никогда не произойдет), он все шире

используется при составлении научных программ (как уже отмечалось,

особенно это касается небольших организаций). Хотя язык Бейсик и

критиковали за сложность написания на нем корректных программ, его тем не менее

можно применять достаточно эффективно. Для студентов, приступающих к

изучению этой книги, необходимый предварительный объем знаний может

ограничиваться односеместровым курсом по программированию на языке

Бейсик. Для читателей, не знакомых с языком Бейсик, приводится список

работ, позволяющий выбрать для себя один из вводных курсов по этому

языку.

В гл. 1 дается введение в структуры данных. В разд. 1.1 приводятся

концепция абстрактной структуры данных и концепция ее реализации.

В разд. 1.2 рассматриваются массивы, их применение и реализация; в разд.

1.3 — наборы данных и их представление в языке Бейсик.

В гл. 2 обсуждаются принципы структурного программирования и

соответствующие им алгоритмические структуры. Эти принципы определяют

стиль программирования, используемый на протяжении всей книги.

В гл. 3 рассматриваются стеки и их реализация в языке Бейсик.

Поскольку это первая вводимая структура данных, то значительное место

отведено разбору возможных конфликтов и неоднозначностей. В разд. 3.4

рассматриваются постфиксные, префиксные и инфиксные записи.

В гл. 4 описываются очереди и связные списки, а также их реализация

с использованием массива доступных элементов.

В гл. 5 рассматриваются рекурсия и ее применение. Поскольку

большинство версий языка Бейсик не поддерживает рекурсию, то описываются также

методы моделирования рекурсии.

В гл. 6 рассматриваются вопросы работы с деревьями, а в гл. 7 —

с графами.

Глава 8 посвящена сортировке, а гл. 9 — поиску.

В конце книги приводится список литературы, включающий работы по

структурам данных и программированию на языке Бейсик, рекомендуемый

читателю для дальнейшего изучения. При односеместровом курсе гл. 7 и

некоторые разделы гл. 1, 2, 6, 8 и 9 могут быть опущены.

Данная книга подходит для курса II Curriculum 68 (Communications

of the ACM, March 1968), курсов UC1 и UC8 по информационным системам

(Communications of the ACM, March 1979) и частей курсов CS7 и CS13 для

Curriculum 78 (Communications of the ACM, March 1979). Она также

частично или полностью включает темы Р1, Р2, РЗ, Р4, Р5, S2, D1 и D6 из

Curriculum 78.

Алгоритмы (приводимые в гл. 2) представляют собой некоторый

промежуточный вариант между описанием на английском языке и программами

на языке Бейсик. Они состоят из конструкций на языке высокого уровня

и перемежаются английским текстом. Эти алгоритмы позволяют читателю

целиком сфокусировать внимание на методе решения задач, не беспокоясь

об описании переменных и не учитывая особенностей реального языка. При

переводе алгоритма в программу эти требования уточняются с целью

устранения возможных возникающих неоднозначностей.

Для лучшего усвоения материала нами введена специальная

идентификация для алгоритмов и программ на языке. Эта идентификация

рассматривается в гл. 2. Для того чтобы различить алгоритмы и программы, первые

даются строчными буквами, а последние — прописными.

Большинство рассматриваемых концепций иллюстрируется несколькими

примерами. Некоторые из этих примеров сами по себе являются отдельными

важными темами (например, постфиксная нотация, арифметика над

строками и т. д.) и могут быть рассмотрены как таковые. Другие примеры иллюст-

7

рируют различные методы реализаций (например, последовательное хранение

деревьев). При использовании данной работы для односеместрового курса

преподаватель может выбрать любое число примеров по своему усмотрению.

Примеры могут быть предложены также студентам для самостоятельного

изучения. Предполагается, что преподаватель сможет достаточно подробно

разобрать все примеры в течение односеместрового или двухсеместрового

курса. Мы убеждены, что в процессе освоения студентом данного курса

значительно важнее разобрать подробно небольшое число примеров, чем

бегло просмотреть несколько тем.

Упражнения сильно варьируются по типу и сложности: одни служат

для закрепления пройденного материала, в других модифицируются

использованные в тексте программы и алгоритмы, третьи знакомят читателя с

новыми концепциями и могут быть довольно сложными. Зачастую

последовательность взаимосвязанных примеров порождает отдельную новую тему,

которая может быть положена в основу курсовой работы или

дополнительной лекции. Преподаватель должен распределять задания в соответствии с

уровнем знаний студентов. Мы считаем, что за семестр студент обязательно

должен выполнить несколько (от пяти до 12 в зависимости от сложности)

заданий по программированию. Упражнения включают в себя несколько

примеров данного типа. Преподаватель может найти много дополнительных

упражнений и проектов в сборнике упражнений в одной из наших более

ранних работ, а также в книге Data Structures and PL/I Programming

(Prentice-Hall, 1979). Хотя большинство приведенных в этой работе

упражнений использует язык программирования ПЛ/I, они легко могут быть

перенесены на Бейсик.

Одна из трудностей, с которой пришлось столкнуться при написании

данной книги, заключалась в выборе подходящего диалекта языка Бейсик.

Для выполнения приводимых в книге программ на большинстве моделей

персональных ЭВМ желательно выбрать «наименьший общий знаменатель»

для всех наиболее распространенных диалектов языка Бейсик. С другой

стороны, использование в наших программах небольшого подмножества

языка Бейсик не позволяет воспользоваться преимуществами «стандартных»

свойств Бейсика, поддерживаемых большинством современных персональных

ЭВМ. В данной книге мы решили остановиться на языке Бейсик уровня II

персональной ЭВМ фирмы Radio Shack, языке Бейсик-80 фирмы Microsoft

и на Бейсике для IBM PC. Из этих трех версий языка язык Бейсик уровня

II представляет собой подмножество двух остальных, однако сохраняя в

себе те возможности, которые мы находим существенными. Одно из

ограничений языка Бейсик уровня II заключается в том, что переменные в нем

различаются только по первым двум буквам их имени, запрещается также

использовать зарезервированные ключевые слова. Эти же ограничения

относятся и к Бейсику фирмы Applesoft. Нам стоило больших усилий

придерживаться этих ограничений, используя при этом осмысленные имена.

Разумеется, в тех версиях Бейсика, в которых эти ограничения отсутствуют,

программист может использовать более подходящие имена. Мы сознательно

не пользовались расширенными возможностями языка Бейсик для IBM PC

и Бейсик-80 фирмы Microsoft (например, конструкцией WHILE-END,

встроенной функцией MOD и т. д.), поскольку они не поддерживаются

большинством языков Бейсик, доступных в настоящий момент для персональных

компьютеров. Однако мы знакомим читателя с этими конструкциями в гл. 2

и действительно используем их при составлении алгоритмов.

Одно из свойств, которое мы могли опустить, — это оператор ELSE в

конструкции IF-THEN. Без использования конструкции IF-THEN-ELSE

программы становятся более громоздкими, и их педагогическая ценность

сильно уменьшается. К сожалению, язык Бейсик фирмы Applesoft не

поддерживает оператор ELSE. Программист, использующий язык Бейсик фирмы

Applesoft, может эмулировать операторы ELSE способами, описанными в

гл. 2. Для описания типов переменных мы пользуемся оператором DEF

и не используем специальных символов типа. Это неверно для языка Бейсик

фирмы Applesoft, однако легко может быть исправлено вставкой соответст-

8

вующих символов, определяющих требуемый тип. Все остальные

используемые в данной книге свойства приложимы также и к Бейсику фирмы

Applesoft. Каждая приводимая в книге программа (или подпрограмма) была

проверена на третьей модели персональной ЭВМ фирмы Radio Shack с

использованием Бейсика уровня II, персональной ЭВМ фирмы Apple II Plus

с платой, содержащей Бейсик-80, и на IBM PC с Бейсиком на кассетах.

Мы хотели бы поблагодарить Имрана Хана, Линду Лауб, Диану Ломбарди,

Джоула Плаута и Криса Унгехейера за большую помощь в нашей работе

и ценные предложения. Разумеется, ответственность за любые оставшиеся

ошибки целиком лежит на авторах данной книги.

Мы искренне признательны Линде Лауб, Карлу Марковичу и Крису

Унгехейеру, затратившим много времени на перепечатку рукописи, за

терпение, с которым они относились к постоянно вносимым нами в книгу

добавлениям и исправлениям, и ответственность, проявленную ими на всех стадиях

создания этой книги.

Нам хотелось бы поблагодарить также Марию Аргиро, Миррел Эссен-

берг, Биверли Хеллер, Гана Кима, Амалию Клецки, Шолома Кришера, Линду

Лауб, Диану Ломбарди, Хаима Марковича, Джоула Плаута, Барбару

Резник, Криса Унгехейера и Шерли Йе за их неоценимую помощь.

Мы выражаем признательность сотрудникам вычислительного центра

Университета г. Нью-Йорка, предоставившим в наше распоряжение все

имеющиеся возможности вычислительного центра, а также Юлио Бергеру,

Лоуренсу Швейцеру и другим сотрудникам вычислительного центра

Бруклинского колледжа. Нам хотелось бы поблагодарить редакторов,

сотрудников и обозревателей издательства «Прентис-Холл» за высказанные ими

полезные замечания и предложения.

И наконец, мы благодарим наших жен Вивиен Лэнгсам, Гейл Огенстайн

и Мириам Тененбаум за советы и поддержку, оказываемую ими в течение

долгой и кропотливой работы по созданию данной книги.

И. Лэнгсам

М. Огенстайн

А. Тененбаум

Глава 1

Введение в структуры данных

Компьютер — это машина, которая обрабатывает

информацию. Изучение науки об ЭВМ предполагает изучение того,

каким образом эта информация организована внутри ЭВМ, как

она обрабатывается и как может быть использована.

Следовательно, для изучения предмета студенту особенно важно понять

концепции организации информации и работы с ней.

1.1. ИНФОРМАЦИЯ И ЕЕ СМЫСЛ

Если вычислительная техника базируется на изучении

информации, то первый возникающий вопрос заключается в том,

что такое информация. К сожалению, несмотря на то что

концепция информации является краеугольным камнем всей

науки о вычислительной технике, на этот вопрос не может быть

дано однозначного ответа. В этом контексте понятие

«информация» в вычислительной технике сходно с понятием «точка»,

«прямая» и «плоскость» в геометрии — всё это неопределенные

термины, о которых могут быть сделаны некоторые

утверждения и выводы, но которые не могут быть объяснены в

терминах более элементарных понятий.

В геометрии можно говорить о длине прямой, несмотря на

тот факт, что сама концепция прямой неопределенна. Длина

прямой — это некоторая мера количества. Аналогичным

образом в вычислительной технике мы можем измерять количество

информации. Базовой единицей информации является бит,

который может принимать два взаимоисключающих значения.

Например, если выключатель лампочки может быть

установлен в одно из двух положений, но не в оба одновременно, то

тот факт, что выключатель находится либо в положении

«включено», либо в положении «выключено», соответствует

однобитовой информации. Если устройство может находиться

более чем в двух состояниях, то тот факт, что оно находится

в одном из этих состояний, уже требует нескольких битов

информации. Например, если переключатель рассчитан на

восемь положений, то факт установки переключателя в четвертой

позиции оставляет еще семь различных возможных положений,

ю

в то время как установка

выключателя лампочки в

положение «включено»

оставляет только одно

положение.

Можно взглянуть на

это несколько иначе.

Предположим, что у нас

имеются только

выключатели на два

положения, однако их число не

ограничено. Сколько

потребуется выключателей,

чтобы реализовать

переключатель на восемь

положений? Очевидно, что

один переключатель

может реализовать только

два положения (рис.

1.1.1, а). Два

переключателя позволяют

реализовать четыре различных

состояния (рис. 1.1.1, б),

а для реализации восьми

различных позиций

понадобятся три

переключателя (рис. 1.1.1,в). В

общем случае η

переключателей могут реализовать

2П различных

возможностей.

Для представления

двух возможных

состояний некоторого бита

используются двоичные

цифры — нуль и единица

[слово «бит» (английское

bit) есть сокращение от

английских слов

«двоичная цифра» (binary

digit)]. Для представления

наших установок при

помощи η битов

используется строка из η нулей

и единиц. Например,

строка 101011

представляет шесть

выключателей, первый из которых

Выключатель 1

ВЫКЛ

ВКЛ

Выключатель 1 Выключатель Ζ

| выкл

выкл

выкл

ВКЛ 1

| ВКЛ

ВКЛ

выкл

ВКЛ I

Выключатель 1 Выключатель Ζ Выключатель 3

ВЫКЛ

выкл

выкл

выкл

выкл \

вкл' |

выкл

выкл

ВКЛ

ВКЛ

выкл |

ВКЛ |

1 вкл

ВКЛ

ВЫКЛ

ВЫКЛ

выкл 1

вкл 1

1 ВКЛ

ВКЛ

ВКЛ

ВКЛ

выкл

ВКЛ

Рис. 1.1.1. Один выключатель (два состоя*

лия) (а); два выключателя (четыре

состояния) (б); три, выключателя (восемь

состояний) (в).

11

(начиная слева) находится в состоянии «включено» (1),

второй— в состоянии «выключено» (0), третий — «включено»,

четвертый — «выключено» и пятый и шестой — «включено».

Как мы уже видели, для представления восьми состояний

достаточно трех битов. Восемь возможных сочетаний этих трех

битов (000, 001, 010, 011, 100, 101, 110, 111) могут быть

использованы для представления целых чисел от 0 до 7. Закон

соответствия может быть произвольным. Необходимо только,

чтобы любым двум различным числам не назначалась одна

и та же комбинация битов. После того как такое присвоение

сделано, каждый бит может однозначно рассматриваться как

соответствующее ему целое число. Рассмотрим несколько

распространенных способов интерпретации битовых комбинаций

как целых чисел. Используемые для микроЭВМ

интерпретаторы языка Бейсик представляют числа несколько более

сложным образом, однако подробности этих представлений не

существенны. Важно отметить то, что непротиворечивый способ

представления целых чисел в виде битовых строк позволяет

освободить пользователя от знания подробностей его реализации

на конкретной вычислительной машине.

Двоичные и целые десятичные числа

Наиболее широко распространенным методом

представления неотрицательных чисел в виде группы битов является

двоичная система счисления. В этой системе каждая позиция бита

представлена степенью двойки. Крайняя правая позиция бита

представлена числом 2°, которое равно единице; следующая

позиция слева представлена числом 21, которое равно 2;

следующая позиция — 22, которое равно 4, и т. д. Целое число

представляется суммой степеней двойки. Строка из всех нулей

представляет число 0. Если в какой-либо позиции бита

появляется единица, то в сумму включается степень двойки,

представленная данной позицией. Если в позиции находится 0, то

степень двойки в сумму не включается. Например, группа битов

00100110 содержит единицы в позициях 1,2 и 5 (считая справа

налево, при этом крайняя правая позиция считается нулевой

позицией). Таким образом, группа 00100110 представляет

целое число 21 + 22 + 25 = 2 + 4 + 32 = 38. При такой интерпретации

любая строка битов длиной η представляет собой уникальное

целое неотрицательное число в интервале от 0 до 2П— 1, а

любое целое неотрицательное число в интервале от 0 до 2П — 1

может быть однозначно представлено строкой битов длиной п.

Для представления отрицательных двоичных чисел имеются

два широко распространенных метода. В первом из них,

называемом обратным кодом, отрицательное число реализуется

инвертированием абсолютного значения каждого бита. Например,

так как число 00100110 представляет число 38, то последова-

12

тельность 1.1011001 попользуется для представления числа —38.

Это означает, что первый 4шт числа больше не используется

для представления степени двойки, а резервируется под знак

числа. Строка битов, начинающаяся с нуля, представляет

положительное число, а единица в первой позиции битовой

строки обозначает отрицательное число. Строкой из η битов можно

представить числа в интервале от —2п_1+1 (единица, за

которой следует η — 1 нулей) до 2П-1 — 1 (нуль, за которым

следует η—1 единиц). Отметим, что при таком подходе нуль

может быть представлен двумя способами: «положительный

нуль», состоящий из всех нулей, и «отрицательный нуль»,

состоящий из всех единиц.

Второй способ представления отрицательных двоичных

чисел называется дополнительным кодом. При таком способе

к отрицательному числу, полученному первым способом,

прибавляется единица. Например, так как последовательность

11011001 есть —38 при использовании первого способа, то

в дополнительном коде последовательность битов для числа

—38 будет ПОПОЮ. Строкой из η битов можно представить

числа в интервале от —2п~1 (единица, за которой следует

η—1 нулей) до 2П-1—1 (нуль, за которым следует η—1

единиц). Отметим, что число —2П-1 может быть только в

дополнительном коде, но не в обратном. Однако абсолютное значение

числа 2я""1 не может быть представлено строкой из η битов ни

одним из двух приведенных выше способов. Отметим также,

что при способе, использующем дополнительный код, для

числа нуль имеется только одно его представление — строкой из η

битов. Чтобы продемонстрировать это, рассмотрим 0,

представленный восемью битами: 00000000. Обратный код этого числа

имеет вид 11111111, что при таком способе есть

«отрицательный нуль». Добавив единицу для получения двоичного

дополнения, получим последовательность 100000000 длиной 9 бит.

Поскольку допускается только 8 бит, то крайний левый бит

(или «переполнение») отсекается, давая 00000000 как минус 0.

Двоичная система счисления не является единственным

методом использования битов для представления целых чисел.

Например, строка битов может быть использована для

представления чисел в десятичной системе счисления следующим

образом. Четыре бита могут быть использованы для записи

десятичных цифр от 0 до 9 согласно вышеописанной нотации.

Строка битов произвольной длины может быть разбита на

группы по четыре бита, каждая из которых представляет

отдельную цифру. Например, в такой системе строка битов

00100110 разбивается на две строки по четыре бита в каждой:

О010 и ОНО. Первая строка представляет десятичную цифру

2, а вторая — десятичную цифру 6; следовательно, вся строка

содержит десятичное целое число 26. Такое представление

называется двоично-десятичным.

13

Одной из важных особенностей двоично-десятичного

представления неотрицательных чисел является то, что не все

битовые комбинации являются значимыми представлениями

десятичных цифр. Четыре бита могут быть использованы для

представления одного из 16 возможных значений, поскольку для

набора из 4 бит имеется 16 различных комбинаций. Однако при

двоично-десятичном представлении используются только 10 из

этих 16 сочетаний. Это означает, что такие коды, как 1010 и

1100, десятичные значения которых есть 10 или больше,

являются неверными представлениями двоично-десятичного числа.

Действительные числа

Обычно в ЭВМ действительные числа представлены в виде

чисел с плавающей запятой. Существует много различных

вариантов такого представления, каждый из которых имеет свои

характерные особенности. Базовая концепция такого метода

заключается в том, что действительное число представляется

в виде числа, называемого мантиссой, умноженного на

основание, которое возводится в целую степень, называемую

порядком. Основание обычно фиксировано, а мантисса и порядок

изменяются в соответствии с представляемым действительным

числом. Например, если основание равно фиксированному

числу 10, то число 387,53 может быть представлено как 38753,

умноженное на 10 в степени —2. (Вспомните, что 10~2 равно

0,01). Мантисса равна 38753, а порядок соответствует —2.

Другими возможными представлениями являются 0,38753· 103 и

387,53-10°. Мы выберем такое представление, при котором

мантисса выражается целым числом без нулей в правой части.

В описываемом нами представлении для плавающей

запятой (которое не должно быть обязательно реализовано на

какой-нибудь вычислительной машине) действительное число

представляется 32-битовой строкой, содержащей 24-битовую

мантиссу, за которой следует 8-битовый порядок. Основание

фиксировано и равно 10. Мантисса и порядок представляют

собой двоичные числа в дополнительном коде. Например, 24-

битовое двоичное представление целого числа 38753 есть

000000001001011101100001 и 8-битовый дополнительный код—2

есть 11111110; следовательно, представление для 38753 есть

00000000100101110110000111111110.

Другие примеры действительных чисел и их представлений

з виде чисел с плавающей запятой:

0 00000000000000000000000000000000

100 00000000000000000000000100000010

£ 00000000000000000000010111111111

,000005 00000000000000000000010111111010

12000 ' 00000000000000000000110000000011

—387,63 11111111011010001001111111111110

—1200U 11111111111111111111010000000011

14

Преимущество представления чисел с плавающей» запятой

заключается в том, что оно может быть использовано для

представления чисел с очень большими или очень малыми

абсолютными значениями. Например, для приводимого выше

представления наибольшее представляемое таким образом число есть

(223—1)·10127, что является весьма большим значением.

Наименьшее положительное число, которое можно представить

таким образом, есть 10~128, что в свою очередь есть очень

небольшая величина. Фактором, ограничивающим точность

представления чисел в конкретной вычислительной машине,

является число значащих двоичных цифр мантиссы. Не все числа

в диапазоне между самым большим и самым малым числами

могут быть выражены подобным образом. Наше представление

допускает только 23 значащих бита. Так, число 10 миллионов

плюс 1, для которого требуются 24 значащие двоичные цифры

мантиссы, будет округлено до числа 10 миллионов (МО7), для

которого требуется только одна значащая цифра.

Символьные строки

Как известно, информация не всегда выражается цифрами.

В вычислительной машине должны также каким-то образом

быть представлены такие элементы, как имена, адреса и

наименования работ. Для возможности представления

нечисловых объектов существует еще один метод интерпретации

битовых строк. Подобная информация обычно представляется в

виде символьной строки. Например, в некоторых вычислительных

машинах 8 бит 00100110 используются для представления

символа «&». Еще одна 8-битовая последовательность используется

для представления символа «А», другая — для «В», третья —

для «С» и так для каждого символа, имеющего свое

представление в некоторой конкретной ЭВМ. Вычислительные машины,

выпускаемые, например, в СССР, используют битовые

комбинации, выражающие буквы русского алфавита, а израильские

используют битовые комбинации для представления букв

еврейского алфавита. (В действительности используемые символы

инвариантны по отношению к ЭВМ; набор символов может

быть изменен путем использования другого набора в

генераторе символов или печатающем устройстве.) Если для

представления символа используется 8 бит, то возможно указание

256 комбинаций, поскольку для 8 бит допускают 256 различных

сочетаний. Если для представления символа «А» используется

строка 01000001, а для символа «В» —строка 01000010, то

символьная строка «АВ» будет представлена битовой

последовательностью 0100000101000010. В общем случае символьная

строка представляется сцеплением битовых строк, которые

представляют отдельные символы в этой строке.

15

Как и в случае целых чисел, не существует никаких

требований, которые делали бы одну битовую строку,

представляющую некоторый символ, более предпочтительной. Присвоение

битовых строк символам может быть абсолютно произвольным.

Из соображений удобства может быть также введено

некоторое правило присвоения битовых строк символам. Например,

две битовые строки могут быть поставлены в соответствие

двум буквам таким образом, что битовой строке с меньшим

значением будет назначена та буква, которая встречается в

алфавитной последовательности первой. Это правило, однако,

введено исключительно в целях удобства. Никакого обязательного

соответствия битовых комбинаций буквам не существует.

В действительности ЭВМ отличаются друг от друга даже по

числу битов, отводимых для кодирования символов. Некоторые

машины используют 7 бит (и, следовательно, допускают

кодирование только 128 символов), некоторые используют 8 (до

256 символов) и некоторые 10 бит (до 1024 символов). Число

битов, необходимых для кодирования символа в конкретной

вычислительной машине, называется размером байта, а группа

битов в этом числе называется байтом. Размер байта в

большинстве ЭВМ равен 8.

Отметим, что использование 8 бит для представления

символа допускает представление 256 символов. Машины с таким

большим набором символов встречаются редко (хотя возможно

включение в символьный набор букв верхнего и нижнего

регистров, курсива, специальных символов, жирного шрифта и

других символов, а некоторые персональные ЭВМ используют

некоторые из 256 комбинаций для представления графических

символов), так что большинство из 8-битовых комбинаций

кодов для кодирования символов не используется. Некоторые

коды используются не для представления печатных или

отображаемых символов, а для специальных управляющих кодов,

используемых при коммуникациях и управлении устройствами

ввода-вывода.

Большинство ЭВМ кодирует символы в коде ASCII. Код

ASCII (American Standard Code for Information Interchange —

американский стандартный код для обмена информацией)

является стандартным, принятым изготовителями вычислительной

техники для кодирования различных букв и символов, с тем

чтобы ЭВМ, выпущенная одной фирмой, могла работать с

печатающими устройствами (и другими ЭВМ), изготовленными

другой фирмой.

Итак, мы видим, что информация сама по себе не имеет

никакого смысла. С некоторой конкретной битовой комбинацией

может быть связано любое смысловое значение, если только

при этом соблюдается условие непротиворечивости. Именно

интерпретация битовой комбинации придает ей заданный

смысл. Например, битовая строка 00100110 может быть интер-

16

претирована как число 38 (двоичное), число 26

(двоично-десятичное) или символ «&».

Метод интерпретации битовой комбинации часто называется

типом данных. Мы рассмотрели несколько типов данных:

двоичные целые числа, двоично-десятичные неотрицательные

числа, действительные числа и символьные строки. Основной

вопрос теперь заключается в том, каким образом определить

типы данных, разрешенные для интерпретации битовых

комбинаций, и какие типы данных использовать для интерпретации,

конкретной битовой комбинации.

Программная и аппаратная части

Память вычислительной машины представляет собой

совокупность битов (переключателей). В любой момент

функционирования в ЭВМ каждый из битов памяти имеет значение 0 или

1 (сброшен или установлен). Состояние бита называется его»

значением или содержимым.

Биты в памяти ЭВМ группируются в элементы большего

размера, например в байты. В некоторых ЭВМ несколько

байтов объединяются в группы, называемые словами. Каждому

такому элементу (слову или байту в зависимости от типа

ЭВМ) назначается адрес, который представляет собой имяг

идентифицирующее конкретный элемент памяти среди

аналогичных элементов. Этот адрес обычно числовой, поэтому мы

можем говорить о байте 746 или о слове 937. Адрес часто

называется ячейкой, а содержимое ячейки есть значения битов,,

которые ее составляют.

Каждая ЭВМ имеет свой «родной» набор типов данных.

Это означает, что она создана с механизмом манипуляции

битовыми комбинациями в соответствии с объектами, которые

ими представлены. Например, предположим, что в ЭВМ

имеется команда сложения двух двоичных чисел, помещающая

результат в заданную ячейку памяти для последующей работы

с ней. В ЭВМ имеется встроенный механизм для:

1. Извлечения битовых комбинаций операнда из двух

заданных ячеек.

2. Получения третьей битовой комбинации, представляющей

собой целое двоичное число, которое является суммой двух

целых двоичных чисел, представленных двумя операндами.

3. Сохранение результата в заданной ячейке.

ЭВМ «знает», каким образом интерпретировать битовые

комбинации в заданных ячейках как целые двоичные числа,

поскольку аппаратная часть, которая выполняет заданную

инструкцию, создана с учетом этих требований. Это аналогично

тому, что свет «знает», что он должен гореть, когда

выключатель находится в положении «включено».

17

Если эта ЭВМ имеет также инструкцию для сложения двух

действительных чисел, то в ней должен быть отдельный

механизм интерпретации операндов как действительных чисел. Для

этих двух операций требуются две отдельные инструкции,

каждая из которых содержит встроенный механизм идентификации

типов ее операндов и их адресов. Следовательно, перед

выбором нужной инструкции программист обязан знать, какой тип

данных содержится в каждой ячейке (например, сложение

целых чисел или чисел с плавающей запятой).

Программирование на языке высокого уровня в

значительной степени облегчает эту задачу. Для ссылки к некоторой

ячейке памяти вместо числового адреса используется

идентификатор (или имя переменной), что значительно удобнее для

программиста. В языке Бейсик идентификаторы записываются

в виде последовательности букв и цифр, начиная с буквы.

(Примечание. Хотя большинство версий языка Бейсик

допускают указание имен переменных любой длины, в некоторых

.версиях значимыми являются только два первых символа.

Таким образом, переменные с именами SUB, SUM и SU будут

рассматриваться как одна и та же переменная. Кроме этого,

'большинство версий языка Бейсик накладывает суровые

ограничения на выбор имен переменных, заключающиеся в том, что

леременная не может содержать зарезервированного

«ключевого слова». Например, использовать имя переменной BEFORE

не допускается, поскольку оно содержит зарезервированное сло-

яо FOR. В других версиях языка Бейсик имена переменных

ограничены только двумя символами. Мы обсудим это

подробнее в разд. 2.1)

Если программист, работающий с языком Бейсик, напишет

-операторы

10 DEFINTX,Y

20 DEFDBL Α,Β

то любая переменная, начинающаяся с буквы X или Υ, будет

интерпретироваться как целочисленная, а любая переменная,

начинающаяся с буквы А или В, будет рассматриваться как

действительное число с двойной точностью (т. е. число с

плавающей запятой и мантиссой удвоенной длины). Таким

образом, содержимое ячеек, отведенных под XVAR и YVAR, будет

интерпретировано как целые числа, а содержимое AVAR и

BVAR — как действительные числа. Интерпретатор,

отвечающий за перевод операторов Бейсика в машинный язык,

переведет « + » в операторе

100 X=X+Y

т операцию целочисленного сложения, а « + » в предложении

200 А=А+В

18

в операцию сложения действительных чисел. Оператор «+»>

является в некотором смысле родовым оператором, поскольку

он имеет различные значения в зависимости от контекста.

Интерпретатор освобождает программиста от необходимости

указания типа выполняемой операции, анализируя контекст и

выбирая необходимый вариант. [Примечание. В некоторых

диалектах Бейсика (например, фирмы Applesoft) «тип»

переменной модсет быть указан только посредством подсоединения

к имени переменной символа «объявления типа». Так, Х$

представляет символьную строку, а Х% рассматривается как

целочисленная переменная. Много других версий языка Бейсик:

(например, TRS 80 Level II) позволяют в операторе DEF

указывать спецификацию типа, сохраняя при этом возможность

использования символов объявления типа. Это описано более-

подробно в разд. 2.1. Читателю рекомендуется уточнить метод,

спецификации типов данных в используемой им версии языка

Бейсик.]

Важно осознавать роль, выполняемую спецификацией типа

в языках высокого уровня. Именно посредством подобных

объявлений программист указывает на то, каким образом

содержимое памяти ЭВМ интерпретируется программой. Эти

объявления детерминируют объем памяти, необходимый для

размещения отдельных элементов, способ интерпретации этих

элементов и другие важные детали. Объявления также сообщаюг

интерпретатору точное значение используемых символов

операций.

Концепция реализации

До сих пор мы рассматривали типы данных как метод

интерпретации содержимого памяти ЭВМ. Набор типов данных*,

поддерживаемый данной ЭВМ, определяется функциями,

заложенными в его аппаратную часть. Однако мы можем

рассмотреть концепцию «типа данных» с совершенно иной точки

зрения — не в терминах того, что может делать некоторая ЭВМ„

а в терминах того, что необходимо самому пользователю.

Например, если кто-то хочет получить сумму двух целых чисел,,

то он (или она) не должен беспокоиться о подробностях

механизма выполнения этой операции. Этот человек предпочитает

работать с математической концепцией «целого числа», а не·

с аппаратной реализацией битов. Аппаратная часть ЭВМ может

использоваться для представления целого числа и существенна

постольку, поскольку адекватно реализует это представление.

С того момента, как концепция типа данных отделена or

аппаратных возможностей ЭВМ, появляется возможность

рассмотрения неограниченного числа типов данных. Тип данных

представляет собой абстрактную концепцию, определяемую

набором логических возможностей. Как только абстрактный титт

19

щанных и допустимые, связанные с ним операции определены,

можно реализовать этот тип данных (или его ближайшую

аппроксимацию). Реализация может быть аппаратной, при

которой для выполнения требуемых операций разрабатываются

специальные электронные схемы, являющиеся частью самой

ЭВМ. Или же это может быть программная реализация, при

которой программа, состоящая из существующих аппаратных

инструкций, интерпретирует битовые строки требуемым

способом. Программная реализация включает в себя спецификацию

того, каким образом объект с данными нового типа

представлен объектами уже существующих типов данных, а также

спецификацию того, каким образом при помощи определенных для

такого объекта операций осуществляется работа с ним. Далее

<в этой книге под термином «реализация» следует понимать

«программная реализация».

Пример

Проиллюстрируем эти концепции на примере. Предположим,

что аппаратная часть ЭВМ содержит инструкцию

MOVE (SOURCE,DEST,length)

которая копирует символьную строку фиксированной длины

ж length байтов из адреса, указанного в SOURCE, по адресу,

указанному в DEST. Мы будем указывать аппаратные

инструкции и ячейки памяти прописными латинскими буквами. Длина

.должна быть задана целочисленной константой, и по этой

причине мы указываем ее строчными буквами. SOURCE и DEST

могут быть заданы идентификаторами, определяющими ячейки

памяти. Примером такой инструкции является инструкция

MOVE (А, В, 3), которая копирует три байта, начинающиеся

•с ячейки А, в три байта, начинающиеся с ячейки В.

Отметим различие в функциях, выполняемых в этой

операции идентификаторами А и В. Первый операнд в инструкции

MOVE есть содержимое ячейки, заданное идентификатором А.

Однако второй операнд не является содержимым ячейки В,

поскольку это содержимое не имеет отношения к выполнению

инструкции. В данном случае сама ячейка является операндом,

поскольку она задает адрес пересылки символьной строки.

Хотя идентификатор всегда определяет адрес ячейки, его принято

использовать как ссылку на содержимое данной ячейки.

Ή3 контекста всегда ясно, ссылается ли идентификатор на

адрес данной ячейки или же на ее содержимое.

Идентификатор, выступающий в инструкции MOVE в качестве первого

операнда, ссылается к содержимому памяти, а идентификатор,

выступающий в качестве второго операнда, ссылается к адресу

ячейки.

20

Мы также полагаем, что аппаратная часть ЭВМ включает

в себя инструкции обычных арифметических операций и

операций перехода, которые указываем в терминах языка Бейсик.

Например, инструкция

Z=X+Y

интерпретирует байты содержимого ячеек X и Υ как целые

двоичные числа, вычисляет их сумму и подставляет двоичное

представление этой суммы в байт по адресу Ζ. (Мы не

оперируем целыми числами, большими чем один байт, и игнорируем

возможность переполнения.) Как и ранее, здесь X и Υ

используются для ссылки к содержимому памяти, a Z используется

для ссылки к адресу ячейки памяти. Соответствующая их

интерпретация очевидна из контекста.

Иногда желательно добавить к адресу некоторую величину,

получая при этом другой адрес. Например, пусть А есть адрес

ячейки памяти, а нам необходимо адресоваться к ячейке,

отстоящей от нее на 4 байт. Мы не можем сослаться к ней как

А+4, поскольку это обозначение зарезервировано под сумму

♦содержимого ячейки А и числа 4. Поэтому для ссылки к

такому адресу введем новое обозначение — А (4). Введем также

обозначение А(Х)—ссылку к адресу, получаемому сложениеАм

щелого двоичного числа из байта по адресу X с адресом А.

Определенная выше инструкция MOVE требует от

программиста указания длины копируемой строки. Она работает с

операндом, представляющим собой символьную строку

фиксированной длины (т. е. длина строки должна быть известна).

Строжа фиксированной длины и целое двоичное число размером

1 байт должны рассматриваться как «естественные»

инструкции данной ЭВМ.

Предположим, что необходимо реализовать на нашей

машине работу с символьными строками переменной длины, т. е.

мы хотим дать программистам возможность работы с

инструкцией

MOVEVAR (SOURCE,DEST)

для пересылки символьной строки из ячейки SOURCE в

ячейку DEST без указания длины этой строки.

Для реализации этого нового типа данных мы должны

сначала решить, каким образом это будет представлено в памяти,

-а затем указать, как необходимо работать с таким

представлением. Очевидно, что для выполнения такой инструкции

необходимо знать, сколько байтов должно пересылаться. Поскольку

инструкция MOVEVAR не задает этого числа, оно должно

содержаться внутри самого представления символьной строки.

'Символьная строка переменной длины размером J может быть

представлена как непрерывный набор 1+1 байтов (К256).

Первый байт содержит двоичное представление длины 1, а ос-

21

1

14

9

5

Η fc

L

L

0

α

£

V

Ε

R

Υ

Β

0

D

!

Υ

ό

Η

Ε

L

L

Ο

Ε

V

Ε

R

Υ

Β

ο

D

Υ

J

6

Рис. 1.1.2.

MOVEVAR, может

есть вспомогательная

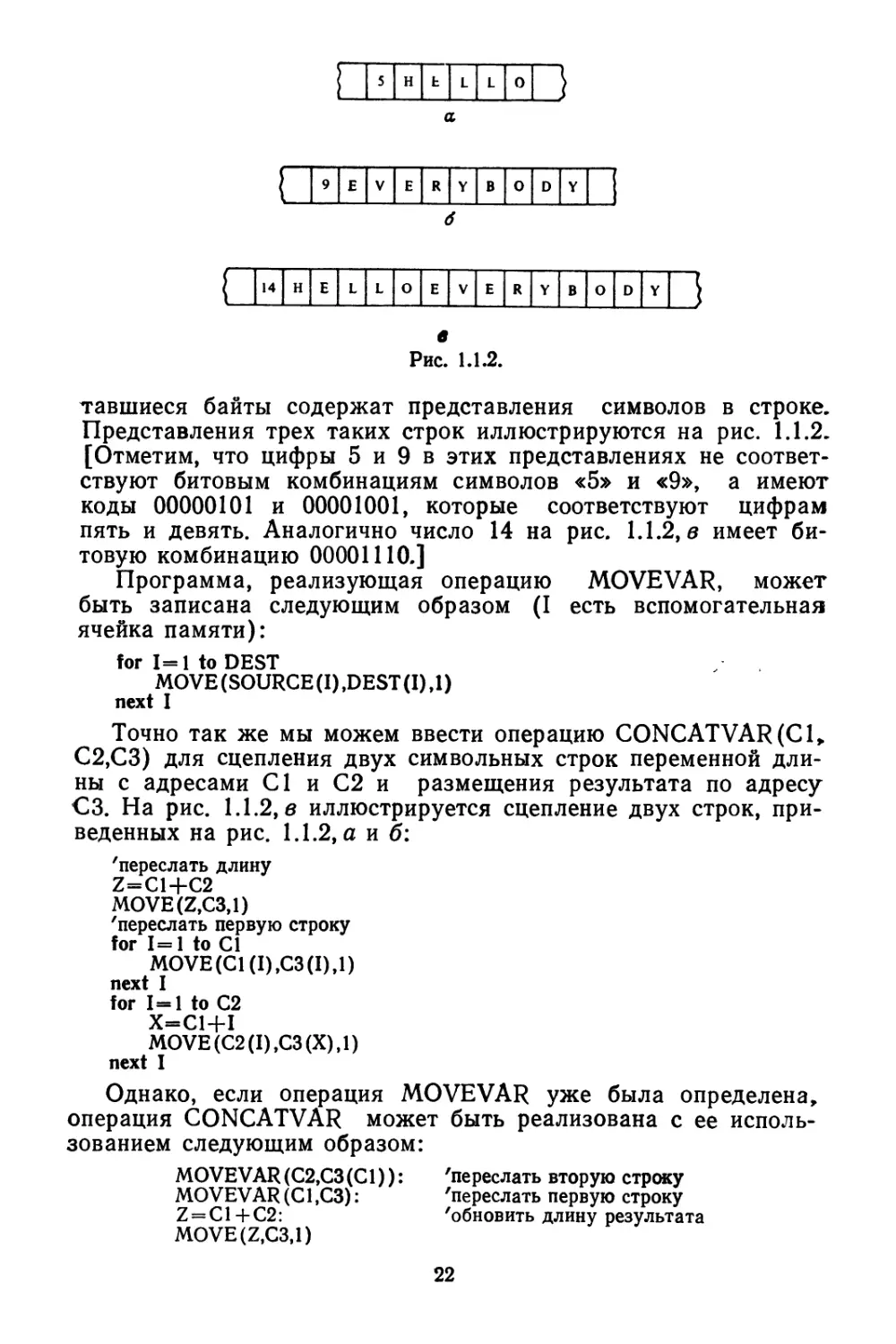

тавшиеся байты содержат представления символов в строке.

Представления трех таких строк иллюстрируются на рис. 1.1.2.

[Отметим, что цифры 5 и 9 в этих представлениях не

соответствуют битовым комбинациям символов «5» и «9», а имеют

коды 00000101 и 00001001, которые соответствуют цифрам

пять и девять. Аналогично число 14 на рис. 1.1.2, в имеет

битовую комбинацию 00001110.]

Программа, реализующая операцию

быть записана следующим образом (I

ячейка памяти):

forI=ltoDEST

MOVE(SOURCE(I),DEST(I),l)

next I

Точно так же мы можем ввести операцию CONCATVAR(Cl„

С2,СЗ) для сцепления двух символьных строк переменной

длины с адресами С1 и С2 и размещения результата по адресу

СЗ. На рис. 1.1.2, в иллюстрируется сцепление двух строк,

приведенных на рис. 1.1.2, α и б:

'переслать длину

Z=C1+C2

MOVE(Z,C3,l)

'переслать первую строку

for 1=1 toCl

MOVE(Cl(I),C3(I),l)

next I

for 1=1 to C2

X=C1+I

MOVE(C2(I),C3(X),l)

next I

Однако, если операция MOVEVAR уже была определена,

операция CONCATVAR может быть реализована с ее

использованием следующим образом:

MOVEVAR (C2,C3 (C1)):

MOVEVAR (С 1.СЗ):

Z = C1+C2:

MOVE(Z,C3,l)

'переслать вторую строку

'переслать первую строку

'обновить длину результата

22

CI

ι

1Г1

\ ι

ί]

i

> Η

Ε

L

L

Ο

€2

1

J <

л

> Ε

V

Ε

R

Υ

Β

Ο

D

Υ

СЪ СЗ(С1)

'

A

Ι

9

Ε

V

Ε

R

Υ

Β

Ο

D

Υ

С

'

3

'

15

Η

Ε

L

L

Ο

Ε

V

Ε

R

Υ

Β

Ο

D

Υ

14

СЪ

HHELLOE VERYBODY

Рис. 1.1.3. α — M0VEVAR(C2,C3(C1)); б —MOVEVAR(Ci,C3); β — Ζ=

«C1+C2; MOVE(Z,C3,1).

На рис. 1.1.3 иллюстрируются фазы работы этой операции

со строками из рис. 1.1.2. Хотя последняя версия является

более короткой, она в действительности не является более

эффективной, поскольку все инструкции, используемые при

реализации MOVEVAR, выполняются каждый раз при

использовании MOVEVAR.

23

Особый интерес в обоих алгоритмах представляет

предложение Z = C1 + C2. Эта инструкция сложения выполняется

независимо от назначения операндов (в данном случае частями

символьных строк переменной длины). Данная инструкция

рассматривает операнды как однобайтовые целые числа вне

зависимости от дальнейших возможных операций, выполняемых над

ними программистом. Аналогично ссылка к СЗ(С1) делается;

к ячейке, адрес которой получается сложением содержимого

байта по адресу С1 с адресом СЗ. Предполагается, что байт

С1 содержит двоичное целое число, хотя он также является

началом символьной строки переменной длины. Это

иллюстрирует тот факт, что тип данных есть метод рассмотрения

содержимого памяти и что это содержимое не имеет независимого

самостоятельного значения.

Отметим, что такое представление символьных строк

переменной длины допускает использование только таких строк,,

длина которых меньше или равна наибольшему целому

двоичному числу, записываемому в один байт. Если байт содержиг

8 бит, то максимальная длина такой строки составляет

255 символов (что равно 28—1). Для работы со строками

большей длины необходимо использовать другое представление и

другой набор программ. Если мы воспользуемся этим

представлением для строк переменной длины, то результат для

операции сцепления двух строк, суммарная длина которых

превышает 255 символов, будет ошибочным. Поскольку результат

такой операции не определен, то разработчик может

задать набор операций, выполняемых при попытке ее

выполнения. Одной из возможностей является использование только

первых 255 символов результата. Другой вариант—полное

игнорирование операции и запрет выполнения операции

пересылки в поле результата. Можно также остановиться на

печати предупредительного сообщения или предположить о том,

что пользователь хочет довольствоваться тем результатом,

который выбрал разработчик.

После того как для объектов заданного типа было

установлено некоторое представление, а для работы с ними были

написаны соответствующие программы, программист может

использовать этот тип данных для решения своих задач.

Исходное аппаратное обеспечение ЭВМ плюс программы,

реализующие более сложные типы данных, могут

рассматриваться как машина «лучшего» типа, чем машина, имеющая

только лишь аппаратно реализованный набор инструкций.

Программист, работающий на «исходной» машине, не должен

беспокоиться о том, каким образом она спроектирована и

какие электронные схемы используются для выполнения каждой

инструкции. Ему необходимо знать только доступный набор

инструкций и правила их работы. Аналогичным образом

программист, работающий на «расширенной» машине (содержа-

24

щей программную и аппаратную части), не должен заботиться

о подробностях реализации различных типов данных. Все, что

должен знать программист,— это то, как работать с этими

данными.

В последующих двух разделах данной главы мы

рассмотрим композитную структуру данных, уже имеющуюся в

Бейсике (массив), и ее использование для представления

однородных наборов данных. Сфокусируем наше внимание на

абстрактных определениях этих структур данных и на том, каким

образом они могут оказаться полезными при решении задач.

Рассмотрим также способ их реализации в языке Бейсик.

В оставшейся части книги (кроме гл. 2, где

рассматривается техника программирования на Бейсике) мы введем более

сложные типы данных и покажем удобства их использования

при решении различных задач. Продемонстрируем также то>

каким образом реализовать эти типы данных, используя типы,

уже имеющиеся в языке Бейсик. Поскольку проблемы,

возникающие при попытке реализации структур данных высокого

уровня, довольно сложны, это также позволит нам более

подробно исследовать язык Бейсик и приобрести значительный

опыт работы с ним.

Довольно часто ни программная, ни аппаратная

реализация не в состоянии полностью смоделировать математическую

концепцию. Например, в ЭВМ невозможно представить

произвольно большие целые числа, поскольку размер памяти

машины ограничен. Следовательно, тип «целое», представляемое

вычислительной машиной, есть скорее тип «целое между X и

Y», где X и Υ суть наименьшее и наибольшее целые числа,

которые могут быть представлены в данной машине.

Важно осознавать ограничения, накладываемые конкретной

реализацией. Очень часто можно реализовать несколько

представлений одного и того же типа данных, каждый со своими

достоинствами и недостатками. Одна выбранная реализация

может оказаться лучше другой при решении некоторой

конкретной задачи, и программист должен учитывать возможные

возникающие компромиссы.

Одним из существенных соображений любой конкретной

реализации является ее эффективность. Причиной, по которой

в Бейсик не встроены обсуждаемые нами типы данных

высокого уровня, в действительности является резкое снижение

эффективности работы. Для микроЭВМ разработано много

языков значительно более высокого уровня, чем Бейсик, со

встроенными в них различными типами данных.

Эффективность обычно оценивается по двум факторам —

пространству и времени. Если некоторая прикладная

программа значительно использует в своей работе структуры данных

высокого уровня, то скорость выполнения всей программы

будет определяться скоростью работы с этими структурами. Ана-

25

логично, если программа использует большое число таких

структур, то та реализация, которая использует для их

представления значительный объем памяти, окажется

неэффективной. К сожалению, оптимальное сочетание этих двух

параметров отсутствует, поэтому более быстро работающая

реализация использует больший объем памяти, чем та, которая

работает медленнее. Выбор реализации в этом случае

предполагает тщательную оценку оптимальных сочетаний среди

различных возможностей.

Упражнения

1. В рассмотренных разделах была проведена аналогия между длиной

строки и числом бит информации в битовой строке. В каком смысле данная

аналогия неадекватна?

2. Уточните аппаратный набор инструкций, доступный на вашей ЭВМ,

и типы операций, выполняемые ими.

3. Докажите, что для η двухпозиционных переключателей имеется 2П

различных сочетаний. Предположим, что нам требуется m сочетаний.

Сколько переключателей необходимо?

4. Выразите приводимые ниже битовые последовательности как целые

двоичные числа и как целые двоично-десятичные числа. Если

последовательность не может быть выражена как двоично-десятичное число, то объясните

почему:

(а) 10011001 (б) 1001 (в) 000100010001

(г) 01110111 (д) 01010101 (е) 100000010101

5. Бейсик фирмы Microsoft является одной из наиболее

распространенных версий языка Бейсик, в которой целые числа представлены в

дополнительном коде. Каждое целое число (положительное или отрицательное)

занимает 2 байт (16 бит), причем за младшим байтом следует старший байт

(т. е. обратно общепринятому порядку). Так, число 38 будет иметь вид

0010011000000000, а число —38 будет вида 1101110011111111. Как в

Бейсике фирмы Microsoft будут представлены следующие числа:

(а) 32 (б) 258 (в) —47

(г) —32 (д) —32768 (е) 32767

6. Бейсик фирмы Microsoft представляет действительные числа с

одинарной точностью, используя представление чисел с плавающей запятой.

Действительное число представляется 32 бит, содержащими 24-битовук>

мантиссу (3 байт), за которой следует 8-битовый (1 байт) порядок.

Действительное (десятичное) число сначала преобразуется в свой двоичный

эквивалент с двоичным основанием. Например, 49 (десятичн.)= 0,11000100

(двоичных 2б. Мантисса выбирается таким образом, чтобы первая цифра была

равна единице. Затем порядок складывается с числом 128 и результат

выражается в двоичном коде. Так. 6+128=134 (десятичн.) = 10000110 (двоичн.).

Поскольку первая цифра мантиссы равна 1, она может быть опущена,

и освободившийся бит может быть использован для указания знака числа

(0 — положительное и 1—отрицательное). В нашем примере мантисса

равна 11000100, что внутри ЭВМ представляется как 01000100, где первый

бит указывает на то, что число положительное (число —49 имело бы вид

11000100). Три байта, выражающие мантиссу, упорядочены от младшего к

старшему, поэтому 24-битовое представление мантиссы имеет вид 0000000О

00000000 01000100. Объединяя мантиссу с порядком, получим 32-битовое

представление для числа 49: 00000000 00000000 01000100 100001100. Как в

Бейсике фирмы Microsoft будут представлены следующие действительные

числа с одинарной точностью:

(а) 100 (б) 12000 (в) —12000

(г) 32768 (д) 32 (е) —258

26

7. Напишите на языке Бейсик три программы, каждая из которых

рассматривает две битовые строки (битовой строкой называется символьная

строка, состоящая только из символов «О» и «1») длиной 16 бит как

положительные двоичные числа и печатает двоичную строку, представляющую

собой соответственно сумму, разность и произведение этих двух чисел.

Программы не должны преобразовывать битовые строки в целые числа.

8. Разработайте представление для целых чисел в диапазоне от 0 до 255

■битовыми строками длиной 8 бит так, что при переходе от одного числа к

следующему изменяется только один бит. Напишите на языке Бейсик

программу, которая получает на входе целое число и выдает битовую строку

в вышеуказанном представлении, и другую программу, которая получает

битовую строку и выдает представляемое ей целое число. Напишите на

Бейсике третью программу, которая получает две такие битовые строки и

выдает битовую строку, представляющую собой сумму двух целых чисел,

лредставленных двумя полученными битовыми строками.

9. Рассмотрим ЭВМ с основанием системы счисления, равным трем.

В ней базовой единицей памяти будет «трит» (третичная цифра), а не бит.

Такой трит может иметь три возможных состояния (0, 1 и 2), а не обычных

два (0 и 1). Покажите, как в троичной системе обозначений могут быть

представлены неотрицательные числа, используя для этого аналогию с дво-

ячиым представлением с помощью битов. Имеется ли такое неотрицательное

целое число, которое может быть выражено в троичной системе, но не

может быть выражено в двоичной? Имеются ли такие числа, которые могут

быть выражены в двоичной системе, но не могут быть выражены в

троичной? Почему ЭВМ с двоичной системой счисления более популярны, чем с

троичной?

10. Напишите на языке Бейсик программы, преобразующие двоичные

числа в троичные и наоборот (см. упражнение 9). При преобразовании

двоичного числа в троичное на входе должна быть битовая строка, а на

выходе — символьная строка, содержащая символы «0», «1» и «2». Для

обратного преобразования на входе должна быть символьная строка, а на

выходе — битовая.

11. Напишите на языке Бейсик программу, которая вводит две

символьные строки, представляющие троичные неотрицательные числа, как в упраж-

«ении 10, и выводит символьные строки, представляющие соответственно их

сумму, разность и произведение.

12. Какие наибольшие и наименьшие неотрицательные числа могут быть

представлены словом длиной в η трит в системе с основанием, равным трем?

Сколько трит требуется для представления целого неотрицательного числа

ίΐι? Если целое число может быть представлено при помощи к десятичных

цифр, то сколько бит и сколько трит потребуется для его представления?

13. Почему при реализации операции CONCATVAR в терминах операции

MOVEVAR, как это было показано в тексте, вторая строка пересылается

с область результата перед первой?

1.2. МАССИВЫ В БЕЙСИКЕ

В данном разделе мы рассмотрим хорошо известную

структуру данных — массив. Массив представляет собой пример

композитной структуры. Это означает, что он создан из более

простых, уже существующих в языке типов данных. Изучение

композитной структуры предполагает анализ того, каким

образом происходит организация такой структуры из более простых

структур, а также того, каким образом из композитной

структуры происходит извлечение какого-либо компонента.

Простейшая форма массива — одномерный массив.

Абстрактно он может быть определен как конечный упорядоченный

27

набор однородных элементов. Под «конечным» мы понимаем

наличие в массиве конкретного числа элементов. Это число

может быть большим или маленьким, однако оно обязательна

должно существовать. Под «упорядоченным» подразумевается

тот факт, что все элементы массива упорядочены таким

образом, что имеется первый элемент, второй, третий и т. д.

«Однородный» означает, что все элементы массива принадлежат

к одному и тому же типу данных. Например, массив может

содержать целые числа или символьные строки, однако он не

может содержать одновременно и те и другие.

Над одномерным массивом можно выполнять две базовые

операции. Первой из них является извлечение из массива

некоторого заданного элемента. Исходными параметрами для

выполнения такой операции являются сам массив и указание

того, к какому из его элементов производится доступ. Это

указание дается в виде целого числа, называемого индексом. Так*

операция

extract (а,5)

извлечет из массива а элемент с номером 5. Вторая операция

помещает элемент в массив. Например, операция

store (а,5,х)

поместит значение переменной χ в элемент с номером 5

данного массива. До сих пор мы говорили об абстрактной структуре

данных и двух абстрактных операциях. Бейсик включает в себя

реализацию такой структуры данных и вышеупомянутые

операции. Для объявления одномерного массива А из ста

целочисленных элементов программист может написать

10 DEFINT А

10 DIM А(ЮО)

Функция extract (a,5) записывается на языке Бейсик как А(5),

что равносильно ссылке к элементу с номером 5 в массиве А.

Операция store(a,5,x) записывается как оператор

100 А(5)=Х

Наименьший индекс массива называется нижней границей, а

наибольший — верхней границей массива. Верхнюю границу

массива можно указать в операторе DIM, однако нижняя

граница всегда фиксирована. Некоторые интерпретаторы и

компиляторы языка Бейсик имеют значение нижней границы,

равное 0; для других это значение равно единице. Некоторые

компиляторы также позволяют установить для выбранной

программы одно из вышеназванных значений. (Из

соображений унификации значение нижней границы для всех программ

в данной книге принято равным единице. Это позволяет

выполнять программу независимо от соглашений, установленных

28

для конкретной версии языка Бейсик.) Число элементов в

одномерном массиве, называемое размером массива, на единицу

превышает разность между значениями для верхней и нижней"

границ. Если 1 есть нижняя граница, и — верхняя граница, а

г — размер массива, то r=u—1 + 1. Так, для версии языка

Бейсик, в котором нижняя граница установлена равной нулю,

массив А, заданный оператором

DIM A(10)

содержит 11 элементов (поскольку 10—0+1 = 11), а в версшр

со значением нижней границы, равным 1, массив А содержит-

10 элементов (поскольку 10—1 + 1 = 10).

Одной из важных особенностей массива в языке Бейсик

является то, что созданный массив является статическим. Это*

означает, что его верхняя граница (а следовательно, и его

размер) не может быть изменена. Попытки изменить размер

массива приведут к ошибке. Следовательно, в течение всего*

времени своего существования массив в языке Бейсик

содержит фиксированное число элементов. Размер массива должеге

быть установлен до записи в него каких-либо значений.

Работа с одномерными массивами

Одномерный массив используется для хранения в памяти»

большого числа элементов и при необходимости

унифицированного обращения к ним. Рассмотрим, как эти два требования*

реализуются на практике.

Предположим, что нам необходимо прочитать 100

элементов, вычислить их среднее значение и определить, насколько»

каждое из значений отличается от среднего. Эти операции

реализуются приводимой ниже программой. (В приводимых в

данной книге программах на языке Бейсик мы используем имена·

переменных, содержащие дополнительные символы, хотя в

некоторых версиях языка Бейсик это не допускается. Более

подробное обсуждение соглашений, принятых при работе с языком

Бейсик, приводится в разд. 2.1.)

10 'вычисление среднего значения

20 DIMNUM(IOO)

30 SUM=0

40 'запись чисел в массив и вычисление их суммы

50 FOR 1 = 1 ТО 100

60 READ NUM(I)

70 SUM=SUM+NUM(I)

80 NEXT I

90 'В этой точке переменная SUM содержит сумму чисел

100 AVG=SUM/100

ПО 'печать заголовков

120 PRINT «NUMBER», «DIFFERENCE»

130 'печать каждого числа и разности

140 FOR 1=1 ТО 100

29

150 DEVIAT=NUM(I) -AVG

.160 PRINT NUM(I),DEVIAT

170 NEXT I

180 'печать среднего значения

190 PRINT: PRINT «AVERAGE IS»; AVG

200 END

500 DATA ...

Эта программа использует две группы по 100 чисел.

Первая группа представляет собой набор чисел, задаваемый

массивом NUM, а вторая — набор разностей, представляющих со-

-бой последовательные значения, присваиваемые переменной

DEVIAT в цикле с номерами операторов 140—170. В связи

-с этим возникает вопрос: почему, используя массив для

одновременного хранения в нем всех элементов первой группы, для

хранения значений из второй группы используется одна

переменная?

Ответ довольно прост. Каждая разность вычисляется и

печатается. В дальнейшем хранении ее значения нет никакой

необходимости. Поэтому переменная DEVIAT может быть

использована для вычисления разности между следующим

числом и средним значением. Однако исходные числа, которые

являются значениями элементов массива NUM, должны

постоянно находиться в памяти. Хотя каждое число может

прибавляться к SUM при вводе, оно должно быть сохранено в памяти и

после вычисления среднего значения, с тем чтобы программа

могла вычислить разность между ним и средним значением.

Именно для этой цели и необходим массив.

Разумеется, для хранения чисел могли быть использованы

100 отдельных переменных. Преимущество использования

массива заключается в том, что программисту требуется ввести

только одну переменную, имея при этом возможность

обращения к нескольким ячейкам. Кроме этого, в сочетании с циклом

FOR-NEXT это также дает возможность программисту

производить унифицированное обращение к каждому элементу из

группы,.а не использовать оператор

60 READN1,N2,N3,...

Конкретный элемент массива извлекается при помощи

индекса. Например, предположим, что некоторая фирма

использует программу, в которой объявлен массив

10 DIMSALES(IO)

Массив будет содержать значения цен за десятилетний пери-

юд. Предположим, что каждый оператор DATA программы

содержит целое число от 1 до 10, представляющее год, а также

значения цен в этот год. При этом необходимо просчитать

значение цены в соответствующий элемент массива. Это может

*быть сделано выполнением в цикле следующего оператора:

100 READ YR, SALES (YR)

30

В этом операторе осуществляется непосредственное

обращение к каждому элементу массива, для чего используется его*

индекс. Рассмотрим ситуацию, в которой происходит

объявление 10 переменных SI, S2, S3,..., S9, SO. Тогда даже после

выполнения оператора READ YR, устанавливающего в

переменную YR целое число, представляющее год, значение цены·

не может быть записано в соответствующую переменную

иначе, как

100 IF YR= 1 THEN READ SI

180 IF YR=9 THEN READ S9

190 IF YR= 10 THEN READ SO

Это неудобно уже и для десяти элементов. Представьте себе

неудобства, которые бы возникли, если бы элементов было*

100 или 1000.

Реализация одномерных массивов

Одномерный массив легко реализуем. В языке Бейсик

объявление вида

10 DIM В (100)

резервирует 100 последовательных участков памяти (мы

предполагаем значение нижней границы равным единице), каждый

из которых имеет размер, достаточный для хранения одного»

числа. Адрес первого из этих участков называется базовым

адресом массива В и будет в дальнейшем обозначаться как-

base (В). Предположим, что размер каждого элемента массива

есть esize. Тогда ссылка к элементу В(1) есть ссылка к

элементу по адресу base (В), ссылка к элементу В (2) есть ссылка

к по адресу base (В) + esize, а ссылка к элементу В(3)

—ссылка по адресу base(B) + (I—l)*esize. Таким образом, по

заданному индексу можно обращаться к любому элементу массива.-

[Разумеется, если нижняя граница массива равна нулю, то*

ссылка к элементу В(0) есть ссылка к элементу по адресу

база (В), ссылка к элементу В(1) есть ссылка по адресу

base (В)+esize (размер) и в общем случае ссылка к В(1) есть-

ссылка к элементу по адресу base(B)+I*esize.]

Если длина элементов массива не фиксирована, то такой

метод реализации массива не пригоден. (Примером может

служить массив символьных строк, длина каждой из которых

может изменяться.) Это обусловлено использованием описанного-

выше метода вычисления адреса конкретного элемента

массива, при котором вычисление базируется на том факте, что

размер предыдущего элемента фиксирован. Если не все элементы

массива имеют одинаковую длину, то необходимо использовать-

другой метод.

31

Другой способ реализации массива с элементами

переменкой длины предполагает хранение в памяти последовательного

-непрерывного набора адресов. Содержимое каждой ячейки

памяти представляет собой адрес имеющего переменную длину

элемента массива, хранимого в какой-то другой области

памяти. Например, на рис. 1.2.1, α показан массив из пяти символь-

10

10

HELLO

-Hg|o|o|d|1)|n|i|g|ht

J

COMPUTER

ν ο h h h h h h> гь h

A

τ

6

Рис. 1.2.1.

32

ных строк переменной длины, созданный с использованием

данной реализации. Стрелки на приведенной диаграмме

указывают на адреса в других областях памяти. Символ «Ь»

перечеркнутое обозначает пробел.

Поскольку длина каждого адреса фиксирована,

местоположение адреса конкретного элемента может быть вычислено

аналогично тому, как это делается для массива с элементами

фиксированной длины, рассмотренного в предыдущих

примерах. Как только известен адрес ячейки, ее содержимое может

быть использовано для определения местоположения самого

элемента массива. Это, разумеется, увеличивает «косвенность»

адресации при обращении к элементу, ведущую к

дополнительным обращениям к памяти, что в свою очередь снижает

производительность. Однако это является сравнительно

небольшой платой за те удобства, которые предоставляет

возможность работы с подобным массивом.

Методом, близким к вышеописанному, является реализация

массива переменной длины, при которой в одном непрерывном

участке памяти хранятся все фиксированные части элементов

вместе с адресами, указывающими на их части переменной

длины. Например, при реализации символьных строк,

рассмотренных в предыдущем разделе, каждая такая строка содержит

часть фиксированной длины (поле длиной 1 байт) и часть

переменной длины (символьную строку). В одной реализации

массива из символьных строк содержатся длина строки и

адрес, как это показано на рис. 1.2.1,6. Преимущество такого

метода заключается в том, что части элемента, имеющие

фиксированную длину, могут обрабатываться с использованием

минимального числа обращений к памяти. Например, функция

LEN для символьных строк может выполниться за один

просмотр памяти. Информация фиксированной длины,

относящаяся к элементу, имеющему переменную длину, часто называется

заголовком.

Двумерные массивы

Массив не обязательно должен быть линейным набором

однородных элементов. Он может быть также и многомерным.

Двумерный массив представляет собой такой набор данных,

в котором доступ к любому из элементов осуществляется по

двум индексам — номеру строки и номеру столбца. На рис. 1.2.2

показан такой двумерный массив, объявленный следующим

оператором языка Бейсик:

10 DIM A (3,5)

Полагая нижнюю границу равной единице, получаем, что

ссылка к заштрихованному элементу на рис. 1.2.2 есть А (2,4),

поскольку он расположен в строке 2 и в столбце 4. Как и для

33

Столбец Столбец Столбец Столбец Столбец

Ι Ζ 3 Ь 5

Строка 1

Стропа Ζ

Строка 3

Рис. 1.2.2.

случая с одномерным массивом, нижняя граница для каждого

измерения есть по определению 1 или 0.

Число строк или столбцов равно значению верхней границы

минус значение нижней границы плюс единица. Это число

называется размером по данному измерению. В приведенном

выше массиве А этот размер есть 3—1 + 1 (полагая значение

нижней границы равным единице), что равно 3, а по другому

измерению есть 5—1 + 1, что равно 5. Таким образом, массив А

имеет три строки и пять столбцов. Число элементов в

двумерном массиве равно произведению числа строк на число

столбцов. Следовательно, массив А содержит 3X5=15 элементов.

[Если нижняя граница равна нулю, то массив будет содержать

(четыре строкиX шесть столбцов) 24 элемента.]

Двумерный массив хорошо иллюстрирует различие между

физическим и логическим представлениями данных.

Двумерный массив представляет собой логическую структуру данных,

которая удобна для программирования и решения задач.

Например, такой массив может оказаться полезным при описании

объекта, который является двумерным физически, например

карта или шахматная доска. Он также полезен при

организации набора значений, зависящих от двух параметров.

Например, в программе для торговой организации, в которой имеется

20 отделений и каждое занимается продажей 30

различных видов товарных единиц, может быть использован

двумерный массив вида

10 DIM SALES (20,30)

Каждый элемент SALES (I,J) представляет собой количества

товара типа J, продаваемое отделением I.

Однако, хотя для программиста и удобно рассматривать

элементы такого массива, организованные в виде двумерной