Автор: Вельшенбах М.

Теги: языки программирования программирование криптография

ISBN: 5-89392-083-Х

Год: 2004

Текст

УДК 004.43

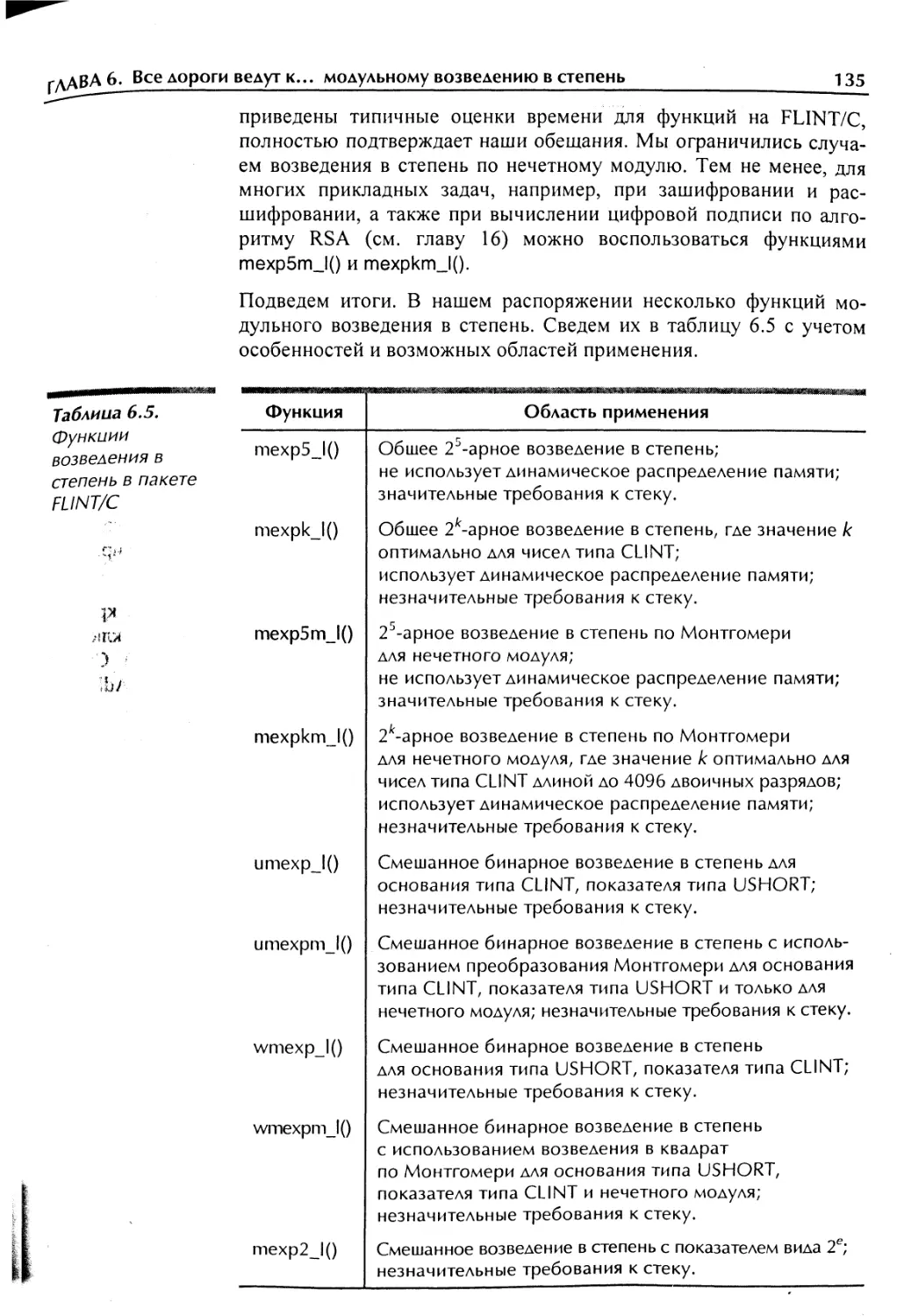

М. Вельшенбах

Криптография на Си и C++ в действии. Учебное пособие.—

М.: Издательство Триумф, 2004 — 464 с.: ил.

ISBN 5-89392-083-Х

ISBN 3-54042061-4 (нем.)

Несмотря на то, что настоящее издание содержит математическую

теорию новейших криптографических алгоритмов, книга в большей степени

рассчитана на программистов-практиков. Здесь Вы найдете описание

особенностей эффективной реализации криптографических алгоритмов на

языках Си и C++, а также большое количество хорошо документированных

исходных кодов, которые записаны на компакт-диск, прилагаемый к книге.

Купите книгу, и Вы легко сможете снабдить свои собственные

программные разработки сильной криптографической защитой.

Originally published in German.

Kryptographie in C und C++ by Michael Welschenbach.

Copyright © Springer-Verlag Berlin Heidelberg 1998, 2001.

Springer-Verlag is a company in the BertelsmannSpringer publishing group. All rights reserved.

ISBN 5-89392-083-X

ISBN 3-54042061-4 (нем.)

© Обложка, серия, оформление

ООО «Издательство ТРИУМФ», 2004

Fiir Helga, Daniel und Lukas

Посвящается Хельге, Даниэлу и Лукасу

Предисловие к русскому изданию

Криптография как наука имеет богатые традиции в России. Многие

широко известные результаты, особенно в области математических

основ современной криптографии, получены русскими учеными.

Один из самых известных (по крайней мере на Западе) мастеров

классической криптографии - Уильям (Вольф) Фридман (William

Friedman) (1891-1969) - родился в России. Он занимался криптоа-

нализом - искусством взлома шифров. Именно он является автором

термина «криптоанализ».

Искусство тайнописи веками совершенствовалось по всему миру.

В России секреты тайнописи талантливых самоучек (в том числе

родоначальников тайнописи - средневековых монахов и священно-

служителей) были поставлены на защиту интересов государства в

XVII веке. Возникла мощная дипломатическая служба, которая

распространила свое влияние на всю Европу и имела обширную

секретную переписку.

Криптография в России продолжала развиваться и после Октябрь-

ской революции 1917 года, в тяжелые годы Второй мировой войны,

во время «холодной» войны - но почти незаметно для западной

общественности. Падение Берлинской стены и объединение Герма-

нии лишь чуть приподняли завесу секретности над русскими мето-

дами шифрования, о русских методах взлома шифров по-прежнему

известно очень мало.

Сегодня, благодаря охватившей весь мир сети Интернет, любой

желающий может получить необходимую информацию практиче-

ски по любому вопросу. Однако доступность информации имеет и

оборотную сторону: как никогда легко отыскать информацию, как

никогда трудно ее защитить. В эпоху высокоскоростных вычисле-

ний и широкого общения роль криптографии неуклонно растет.

Достоянием широкой общественности она стала после сенсационной

публикации Уитфилда Диффи и Мартина Хеллмана, «открывших»

в 1976 году криптографию с открытым ключом.

Надеюсь, что эта книга позволит читателю познакомиться с совре-

менными криптографическими алгоритмами и понять, что и зачем

он делает. Я благодарен издательству «Триумф» за интерес, прояв-

ленный к этой книге. Особая признательность ее научному редак-

тору Павлу Семьянову за кропотливую работу.

Спасибо и тебе, читатель, держащий в руках эту книгу.

Кельн, Германия, март 2003

Michael Welschenbach

Предисловие ко второму изданию

Когда я ломаю голову над числами, я словно

зарываюсь в землю и ничего не вижу вокруг.

Стоит мне лишь отвлечься, взглянуть на море,

или на дерево, или на женщину - будь она

даже старухой, - и мои расчеты летят ко всем

чертям! Числа исчезают, обращаются в бегство,

а я пытаюсь догнать их.

Никос Казанзакис, Грек Зорба

Во второй редакции книга была пересмотрена и значительно рас-

ширена. Добавлено несколько криптографических алгоритмов, в

том числе протоколы Рабина и Эль-Гамаля; хэш-функция RIPEMD-

160 и форматы в реализации процедуры RSA приведены в соответ-

ствие с PKCS #1. Обсуждаются возможные источники ошибок,

способные привести к ослаблению процедуры. Введены дополне-

ния и пояснения по тексту, исправлены ошибки. Несколько усилена

дидактическая стратегия, в результате чего некоторые программы

на CD-ROM слегка отличаются от представленных в книге. Не все

технические подробности одинаково важны, поскольку быстро-

действие программы не всегда уживается с понятным исходным

текстом.

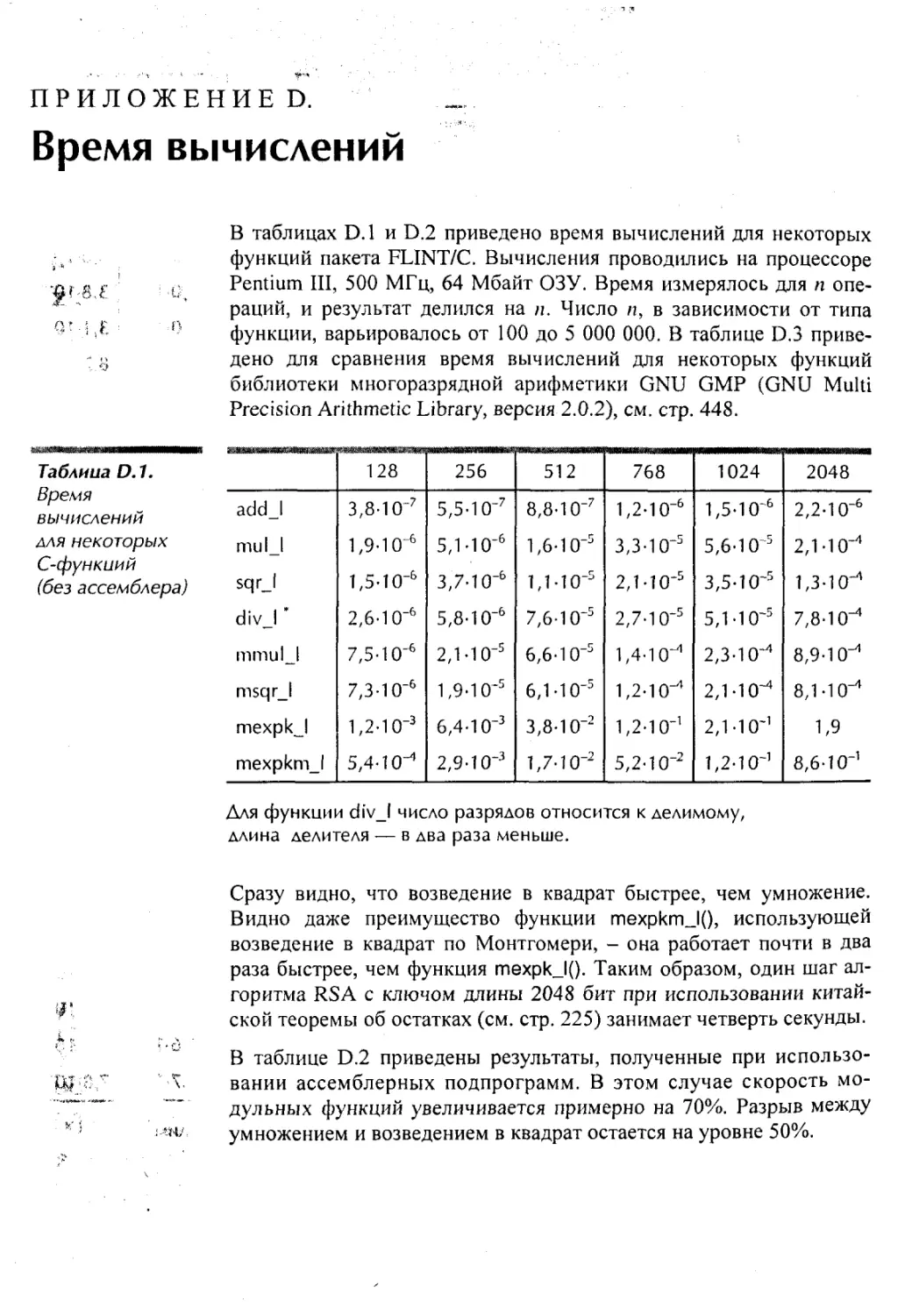

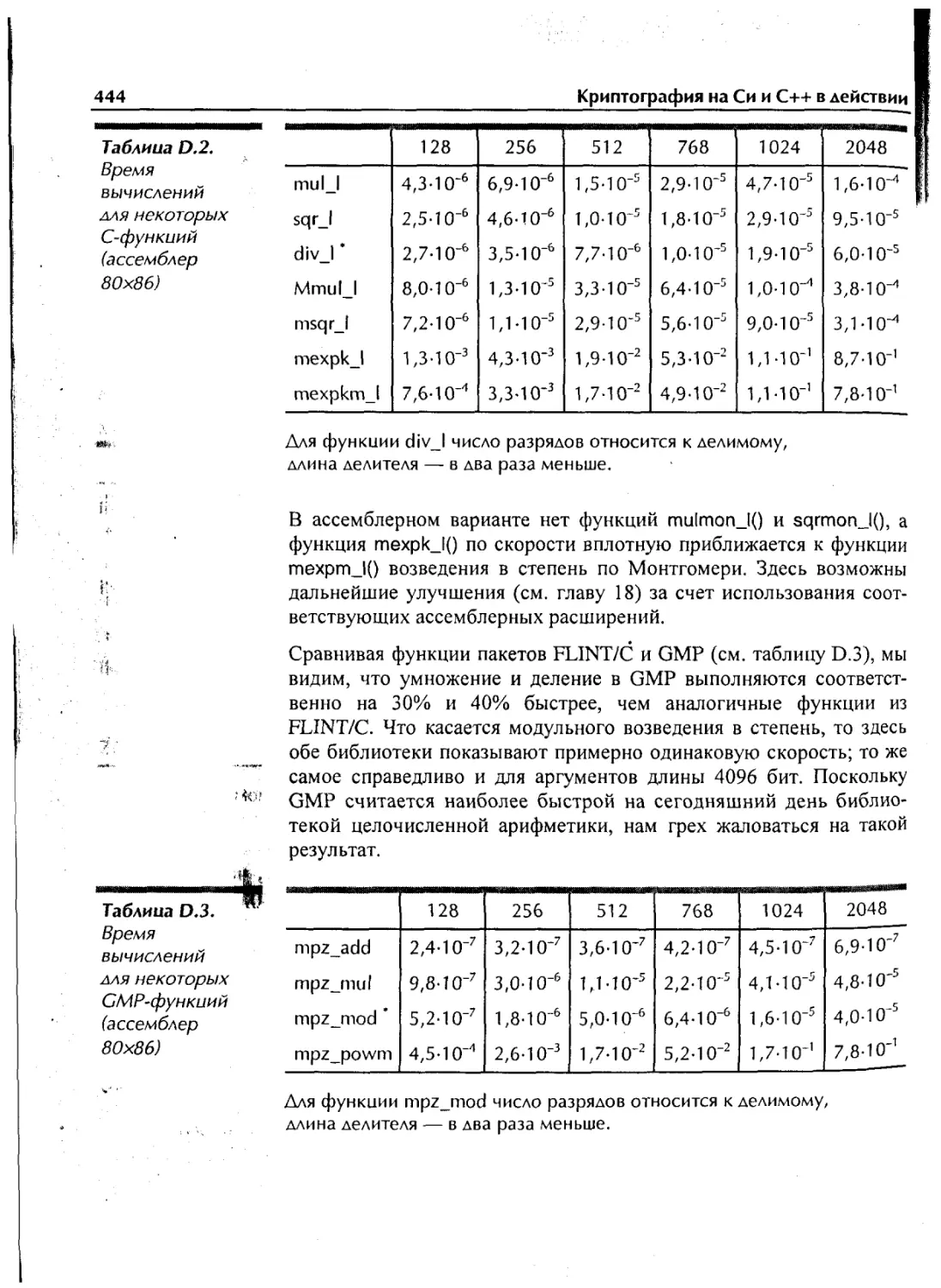

Кстати о быстродействии. В приложении D приведено сравнитель-

ное время вычислений для некоторых функций библиотеки много-

разрядной арифметики GMP (GNU Multi Precision Library). На их

фоне процедура возведения в степень пакета FLINT/C выглядит не

так уж плохо. Вдобавок в приложении F даны ссылки на некоторые

арифметические и теоретико-числовые пакеты.

Библиотека программ дополнена несколькими функциями, а мес-

тами существенно переработана, устранены многие ошибки и не-

точности. Разработаны новые тестовые функции, усилены имев-

шиеся ранее. Добавлен безопасный режим, теперь критические пе-

ременные в отдельных функциях уничтожаются путем затирания.

Все функции на С и C++ сгруппированы по приложениям и снаб-

жены примечаниями.

Поскольку разные современные компиляторы представляют разные

этапы разработки стандарта C++, модули на C++ пакета FLINT/C

построены так, что можно использовать как традиционные в C++

заголовки файлов вида xxxxx.h, так и новые ANSI-заголовки. Из тех

же соображений выполняется проверка при использовании оператора

new(): не возвращается ли пустой указатель. При такой обработке

ошибок, с одной стороны, не нужны исключения по стандарту ANSI,

а с другой стороны, она поддерживается современными компиля-

торами, тогда как метод, согласованный со стандартом (при кото-

ром new() сообщает об ошибке через throw()), годится не всегда.

8

Криптография на Си и C++ в действии

Хотя эта книга и посвящена в основном криптографии с открытым

ключом, недавнее утверждение алгоритма Rijndael Американским

национальным институтом стандартов и технологий (NIST) в каче-

стве нового стандарта шифрования (Advanced Encryption Standard -

AES) вдохновило меня на написание последней главы (глава 19),

содержащей подробное описание алгоритма. Я очень обязан Gary

Cornell из Apress, который обратил мое внимание на Rijndael и бла-

годаря которому книга была дополнена столь ценным материалом.

Хочу поблагодарить также Vincent Rijmen, Antoon Bosselaers, Paulo

Barreto и Brian Gladman, позволивших включить в компакт-диск,

прилагаемый к этой книге, программную реализацию алгоритма

Rijndael.

Спасибо всем читателям первого издания, особенно тем, кто сообщал

об ошибках, делал ценные замечания, предлагал пути улучшения

книги. Все такие контакты были для меня чрезвычайно полезны.

По-прежнему всю ответственность как за оставшиеся, так и за воз-

никшие ошибки в тексте книги или в программах несет исключи-

тельно автор.

Мои сердечные признания Hermann Engesser, Dorothea Glaunsinger

и Ulrike Stricker из издательства Springer-Verlag за безграничное

доверие и сотрудничество.

Я глубоко благодарен моему американскому переводчику Дэвиду

Крамеру (David Kramer), компетентно и самоотверженно потру-

дившемуся и давшему множество ценных советов, которые были

использованы и в немецком издании этой книги.

Предупреждение

Прежде чем где-либо использовать программы, содержащиеся в

этой книге, внимательно прочитайте руководство пользователя и

техническое описание соответствующего программного обеспече-

ния и компьютера. Ни автор, ни издательство не несут ответствен-

ности за ущерб, вызванный некорректным выполнением инструк-

ций и программ, содержащихся в этой книге, или ошибками в тек-

сте или в программах, которые, несмотря на тщательную проверку,

все же могут остаться. Программы, содержащиеся на CD-ROM,

защищены авторскими правами и не могут быть воспроизведены

без разрешения издательства.

Предисловие к первому изданию

'.н д) 1ШР: . )

<" я \/Н'.

~t< ж. wUr’-r, п

> |{1

.п.-. . . <

'.С’ЬН R04

him/МП Хл

< ’ • '< У'> 4'Иh'j

‘ -

" h ,• i i d 'I s ’ Г 'i

t 'aux

пр F4 ад

• .‘dW

. » : '>'.)'?/ ь ч

< /

•I, ЧЧ Ц, V •. *

ч '< .,uu - 1

л +*!М

-f)5>q ИЬ '.ЧЧ {

• X.1 ХЦНММ

‘ « /Л. и

lb Ow*!

Математика - царица наук, теория чисел -

царица математики. Иногда она снисходит до

того, чтобы помочь астрономии и другим есте-

ственным наукам, но при любых обстоятельст-

вах она - первая.

Карл Фридрих Гаусс

Зачем нужна книга по криптографии, посвященная в основном

арифметике целых чисел и ее реализации в виде компьютерных

программ? Насколько это важно по сравнению с теми большими

задачами, которые решает программист? Если ограничиться лишь

теми числами, которые могут быть описаны стандартными число-

выми типами какого-либо языка программирования, арифметика

будет делом довольно легким: обычные арифметические операции

задаются в программах обычными символами +,

Но как только нам нужны результаты, длина которых намного

больше 16 или 32 битов, все становится гораздо интересней. Для

таких чисел даже простые арифметические операции уже не годятся,

и приходится потрудиться над разрешением таких проблем, кото-

рые раньше и проблемами-то не казались. С этим сталкивается лю-

бой, будь то профессионал или любитель, кто занимается теорией

чисел: пытаясь применить школьные алгоритмы арифметики, мы

вдруг оказываемся втянутыми в невероятно запутанный процесс.

Читатель, который собирается разрабатывать программы в этой об-

ласти и не желает изобретать колесо, найдет в этой книге целый ряд

функций, оперирующих с большими числами, на языках С и C++.

Речь идет отнюдь не об «игрушечных» примерах, поясняющих «как

это работает в принципе», но о готовом пакете функций и методов,

удовлетворяющих профессиональным требованиям в части кор-

ректности, быстродействия и серьезной теоретической базы.

Цель этой книги - связать теорию и практику, перекинуть мост че-

рез пропасть, разделяющую теоретическую литературу и практиче-

ские задачи программирования. Последовательно, шаг за шагом мы

будем познавать фундаментальные принципы арифметики больших

натуральных чисел, арифметики конечных колец и полей, сложные

функции элементарной теории чисел, что позволит пролить свет на

многочисленные и разнообразные возможности применения этих

принципов в современной криптографии. Сведения из математики

приводятся здесь в объеме, необходимом для понимания пред-

ставленных программ; более глубокие знания можно почерпнуть

из обширного списка литературы. Все разработанные нами функ-

ции постепенно объединяются и многократно тестируются, так

что в итоге мы получаем полезный объемлющий программный

интерфейс.

10

Криптография на Си и C++ в действии

Мы начинаем с представления больших чисел и с изучения основ-

ных вычислительных операций, создавая для сложения, вычитания,

умножения и деления больших чисел мощные базовые функции.

Исходя из этого, мы поясняем модульную арифметику в классах

вычетов и реализуем соответствующие операции в виде библиотеч-

ных функций. Отдельная глава посвящена трудоемкому процессу

возведения в степень, те разрабатываются и программируются

различные специальные алгоритмы модульной арифметики.

После тщательной подготовки, включающей в себя также ввод и

вывод больших чисел и их преобразование в различных системах

счисления, мы рассматриваем элементарные теоретико-числовые

алгоритмы, используя для этого базовые арифметические операции,

а затем разрабатываем программы, начиная с вычисления наиболь-

шего общего делителя больших чисел. Следом идут такие задачи,

как вычисление символов Лежандра и Якоби, обращение и возве-

дение в квадрат в конечных кольцах. Мы знакомимся также с ки-

тайской теоремой об остатках и ее приложениями.

Попутно мы несколько подробнее останавливаемся на принципах

распознавания больших простых чисел и программируем мощный

тест простоты.

Следующая глава посвящена генерации больших случайных чисел,

разработке и проверке статистических свойств криптографически

стойкого генератора случайных битов.

Завершается первая часть тестированием арифметических и других

функций. Для этого, исходя из математических правил арифметики,

мы разрабатываем специальные методы проверки, а также обсуж-

даем реализацию эффективных внешних средств.

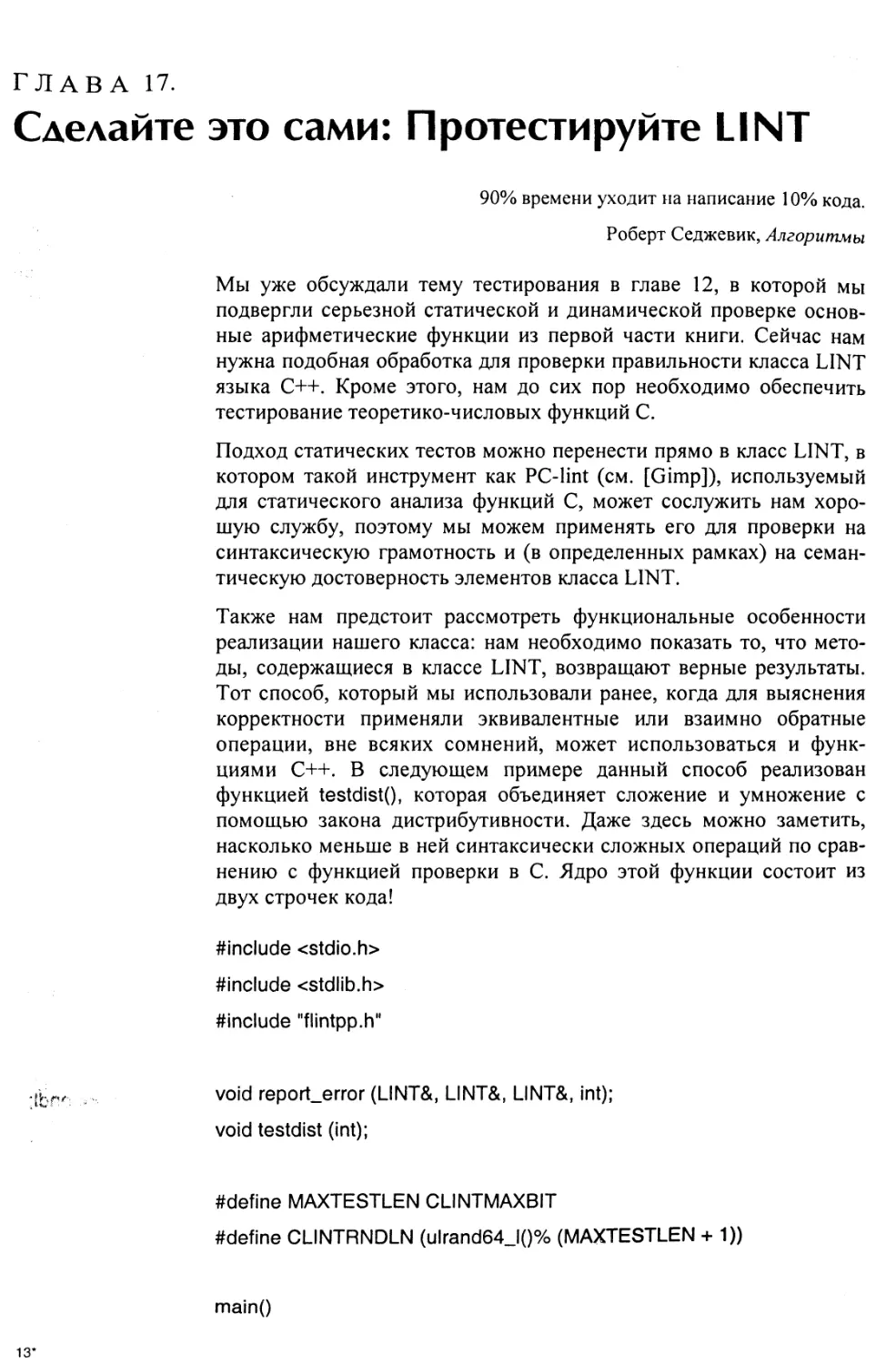

Во второй части мы шаг за шагом строим класс LINT (Large INTe-

gers - большие целые числа) на языке C++. Для этого функциям на

С из первой части мы придаем синтаксис и семантику объектно-

ориентированного языка C++. Значительное внимание уделено

форматированному вводу и выводу LINT-объектов с гибкими пото-

ковыми функциями и манипуляторами, а также обработке ошибок.

Элегантность, с которой алгоритмы формулируются на C++,

особенно поражает, когда начинают стираться границы между

стандартными типами и большими числами как LINT-объектами.

Отсюда - синтаксическое сходство, ясность и прозрачность реали-

зованных алгоритмов.

И наконец, мы иллюстрируем практичность разработанных мето-

дов на примере знаменитой криптосистемы RSA: для шифрования с

открытым ключом и цифровой подписи. Попутно мы приводим

теоретическое обоснование процедуры RSA как наиболее известного

представителя асимметричных криптосистем. Отдельно разрабаты-

вается расширяемое ядро, позволяющее применять этот ультрасо-

Предисловие к первому изданию

11

временный криптографический процесс, исходя из принципов объ-

ектно-ориентированного языка программирования C++.

В завершение мы кратко остановимся на дальнейших путях расши-

рения нашей библиотеки программ. Это, например, четыре функ-

ции умножения и деления на языке Ассемблера 80x86, которые

позволяют повысить производительность наших программ. В при-

ложении D приведена таблица типичного времени вычислений с

использованием Ассемблера и без него.

Я искренне призываю всех читателей этой книги присоединиться

ко мне на этом пути или хотя бы, в зависимости от наклонностей,

изучить отдельные параграфы или главы и испытать представлен-

ные там функции. Автор надеется, что читатели не обидятся за

слово «мы», под которым он подразумевал и их, и себя. Тем самым

он призывает читателей стать активными участниками увлекатель-

ного путешествия по бескрайним просторам математики и програм-

мирования, постичь эту науку и извлечь из этой книги максималь-

ную пользу. Что же касается программ - любой читатель сможет

удовлетворить свои амбиции, совершенствуя те или иные функции

для новых приложений.

Я благодарен издательству Springer-Verlag и, в частности, Hermann

Engesser, Dorotea Glaunsinger и Ulrike Striker за интерес, проявлен-

ный к этой книге, и за активное сотрудничество. Рукопись читали

Jorn Garbers, Josef von Helden, Brigitte Nebelung, Johannes Ueberberg

и Helga Welschenbach. Всем им - моя сердечная признательность за

высказанные критические замечания и предложения и, кроме того,

за внимание и терпение. Если, несмотря на все наши усилия, ошибки

в тексте и программах все еще остались, в них повинен только автор.

Большое спасибо моим друзьям и коллегам Robert Hammelrath,

Franz-Peter Heider, Detlef Kraus и Brigitte Nebelung, сумевшим

постичь связь между математикой и программированием, за долгие

годы сотрудничества, которые так много для меня значили.

Часть I

Арифметика и теория чисел на С

Легко понять, насколько важна арифметика и

вообще искусство математики: нет ничего, что

не было бы связано с числами, не имело бы

размеров; никакое искусство не может сущест-

вовать без измерений и пропорций.

Адам Райс, Вычисления, 1574

Типографские правила обработки литер сродни

арифметическим правилам обработки чисел.

Д.Р. Хофштадтер,

Гедель, Эшер, Бах: эта бесконечная гирлянда

Человеческий мозг никогда больше не отяготят

никакие вычисления! Талантливые люди снова

смогут думать, а не изводить бумагу на числа.

Стэн Надольный,

Открытие медлительности

ГЛАВА 1.

Введение

Целые числа сотворил Бог. Все остальное - дело

рук человеческих.

г . ( , Леопольд Кронекер

• С1' >г,к о ’

Если вы посмотрите на нуль, то не увидите ни-

/ ’ чего; но взгляните сквозь него - и вы увидите

\ • МИР-

Роберт Каплан,

Естественная история Нуля

к’ ! ".

В наши дни занятие криптографией волей-неволей влечет за собой

углубленное изучение теории чисел, а именно, изучение нату-

,, . * ральных чисел, которые представляют одну из занимательнейших

> , областей математики. Однако мы не станем уподобляться глубоко-

.. и, , водным ныряльщикам, чтобы добыть со дна математического океа-

,, и,-. на затонувшие сокровища, - для криптографических приложений

ч л ,rj это не требуется. Наша цель намного скромнее. С другой стороны,

внедрение теории чисел в криптографию беспредельно глубоко, и

; этому способствовали многие выдающиеся математики.

- Теория чисел уходит корнями в античность. Уже в VI веке до н. э.

’ ‘ пифагорейцы (греческий математик и философ Пифагор и его

; школа) серьёзно занимались целыми числами и достигли значи-

' • ' тельных математических результатов, например, таких как знаме-

нитая теорема Пифагора, известная сейчас каждому школьнику.

‘ С религиозным рвением они утверждали, что все числа соотносятся

; с натуральными числами, и оказались перед серьёзной дилеммой,

когда открыли существование иррациональных чисел, таких как

? . V2 , которые нельзя представить в виде частного двух целых. Это

м .. < , . • открытие до такой степени не укладывалось в представление пифа-

а ,г горейцев о мире, что они избрали достойную сожаления тактику

' * ' ’ г. . поведения, часто повторяющуюся в истории человечества, - поста-

< t : ... рались утаить знание об иррациональных числах.

От греческих математиков Евклида (III век до н.э.) и Эратосфена

. г Д' (276-195 гг. до н.э.) до нас дошли два древнейших алгоритма тео-

г" ’ ‘ рии чисел. Они тесно связаны с самыми современными алгоритма-

ми шифрования, которые мы используем повседневно для надеж-

ной связи через Интернет. Алгоритм Евклида и «решето» Эратос-

фена полностью отвечают целям нашей работы, и мы рассмотрим

их теорию и применение в пп. 10.1 и 10.5 данной книги.

16

Криптография на Си и C++ в действии

» t :.i;..fh

* 5 • 0 ГМ'

К числу главных основоположников современной теории чисел от-

носятся Пьер Ферма (1601-1665), Леонард Эйлер (1707-1783), Ад-

риен Мари Лежандр (1752-1833), Карл Фридрих Гаусс (1777-1855)

и Эрнст Эдуард Куммер (1810-1893). Их работы образуют фунда-

мент для современного развития этой области математики и, в

частности, таких интересных прикладных областей, как криптогра-

фия, с её несимметричными процедурами шифрования и формиро-

вания цифровой подписи (см. главу 16). Можно было бы упомянуть

еще многих, внесших важный вклад в эту область, кто и по сей день

участвует в зачастую драматических перипетиях эволюции теории

чисел. Тем, кому интересны захватывающие описания из истории

теории чисел, я настоятельно рекомендую книгу Саймона Сайна

«Последняя теорема Ферма» (Simon Singh, Ferma’s Last Theorem).

С самого детства мы воспринимаем счет как нечто само собой ра-

зумеющееся и легко принимаем на веру такие факты, как «два плюс

два равняется четырем». Поэтому нам покажутся неожиданными

абстрактные мысленные построения, к которым придется обратиться

для теоретического обоснования таких утверждений. Например,

теория множеств позволяет вывести существование и арифметику

натуральных чисел из почти ничего. Это «почти ничто» является

пустым множеством 0 := {}, то есть множеством, которое не со-

держит никаких элементов. Если допустить, что пустое множество

соответствует числу 0, тогда можно построить следующие допол-

нительные множества. Последующий элемент за 0 - 0+ соответст-

вует множеству 0+ := {0} = {0}, которое содержит единственный

элемент, а именно, пустое множество. Присвоим последующему

элементу 0 наименование 1. Для этого множества мы тоже можем

определить последующий элемент, а именно 1+:={0, {0}}. По-

следующему элементу 1, содержащему 0 и 1, присвоим наименова-

ние 2. Построенные таким образом множества, которым мы так

опрометчиво присвоили наименования 0, 1 и 2, мы отождествляем -

что неудивительно - с хорошо известными числами 0, 1 и 2.

Такой принцип построения, когда каждому числу х ставится в соот-

ветствие последующий элемент {%} посредством присое-

динения х к предыдущему множеству, можно продолжить далее.

Каждое полученное таким образом число, за исключением нуля,

само является множеством, чьи элементы представляют его пред-

шественников. Только нуль не имеет предшественников. Чтобы

гарантировать продолжение этого процесса до бесконечности, в

теории множеств сформулировано особое правило, называемое

аксиомой бесконечности', существует множество, которое содер-

жит 0, а также последующий элемент для каждого своего элемента.

ГЛАВА 1. Введение

17

Принимая без доказательства существование по крайней мере одного

так называемого последующего множества, которое, начиная с О,

содержит все последующие элементы, теория множеств выводит

существование минимального последующего множества IN, которое

само является подмножеством каждого последующего множества.

Это минимальное и однозначно определенное последующее мно-

жество IN называется множеством натуральных чисел, в которое мы

специально включаем 0 в качестве элемента.1

Натуральные числа можно охарактеризовать с помощью аксиом

Джузеппе Пеано (1858-1932), которые совпадают с нашим интуи-

тивным представлением о целых числах:

(I) Последующие элементы двух неравных натуральных чисел неравны:

Из п т следует, что м+ т+ для всех п, те IN.

(II) Каждое натуральное число, за исключением нуля, имеет предшест-

венника: IN+ = IN \{ 0}.

(III) Принцип полной индукции'. Если S с IN, 0 6 S, и из п G S всегда сле-

дует, что п G S , то S = IN.

Принцип полной индукции позволяет вывести интересующие нас

арифметические операции над целыми числами. Фундаментальные

операции сложения и умножения можно вывести рекурсивно сле-

дующим образом. Начнем со сложения:

Для каждого натурального числа и е IN существует функция sn:

IN —> IN, такая, что

(a) sn(0) = n

(б) 5,/хЭ = (^п(х))+ для всех натуральных чисел х е IN.

Значение функции sn(x) называется суммой п + х чисел них.

Однако существование таких функций sn для всех натуральных

чисел п е IN требуется доказать, так как бесконечно большое ко-

личество натуральных чисел не оправдывает априори такого допу-

щения. Для доказательства следует вернуться к принципу полной

индукции в соответствии с вышеупомянутой третьей аксиомой

Пеано (см. [Halm], главы 11-13). Операция умножения выводится

аналогичным образом:

1 При этом не имеет значения тот факт, что в соответствии со стандартом DIN 5473 нуль не отно-

сится к натуральным числам. В информатике, как правило, принято начинать счет с 0, а не с 1. Это

указывает на важную роль нуля как нейтрального элемента при сложении (аддитивное тождество).

18

Криптография на Си и C++ в действии

Для каждого натурального числа п е П\| существует функция рп: IN —» IN, такая, что

(а) Рп^ = 0

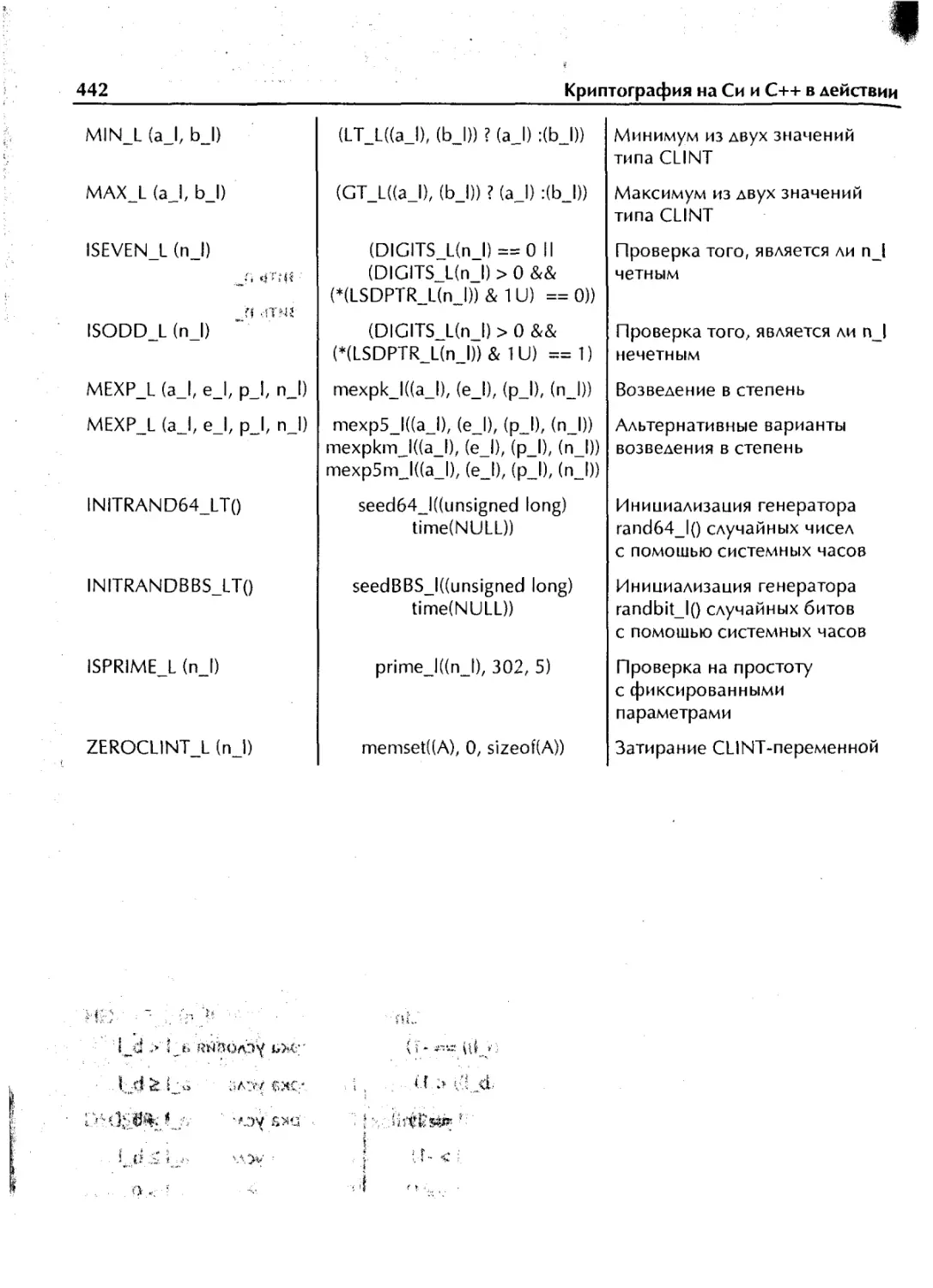

' (б) - л*, ‘ - . ' рп(х+) - рп(х) + п для всех натуральных чисел х е IN. Значение функции рп(х) называется произведением п • х чисел п и х. Как и следовало ожидать, умножение определено в терминах сло- жения. Для арифметических операций, определенных таким обра- зом, можно доказать, применяя повторно полную индукцию от х в соответствии с Аксиомой III, такие известные арифметические за- коны, как ассоциативность, коммутативность и дистрибутивность (см. [Halm], глава 13). Хотя обычно мы используем эти законы без

всяких церемоний, оговоримся, что будем очень часто обращаться к их помощи при тестировании FLINT-функций (см. главы 12 и 17). Подобным же образом получаем определение возведения в сте- пень. Мы приведем его здесь ввиду важности этой операции в дальнейшем. Для каждого натурального числа п G IN существует функция еп: IN —> IN, такая, что

(а) ^(0)=1

(б) г 4- ен(х+) = еп(х) • п для всех натуральных чисел х g IN. Значение функции еп(х) называется степенью х пх числа п. Используя полную индукцию, можно доказать правила возведения в степень пх- пу = пх+у,пх- mx=(ir т)х, (пх)у = пху, к которым мы вернемся в главе 6. В дополнение к вычислительным операциям, на множестве IN нату-

• г; --г -•. ральных чисел определено отношение порядка «<», позволяющее сравнивать два элемента н, те IN. Несмотря на важность этого факта в теории множеств, здесь мы отметим лишь, что отношение порядка обладает точно теми же свойствами, которые мы знаем и используем в нашей повседневной жизни. Начав с установления пустого множества в качестве единственного фундаментального блока для построения натуральных чисел, при- ступим теперь к изучению материалов, с которыми нам предстоит работать в дальнейшем. Теория чисел большей частью рассматри- вает натуральные и целые числа как данные и с ходу приступает

ГЛАВА 1. Введение

19

к изучению их свойств. Тем не менее, нам интересно хотя бы раз

взглянуть на процесс «математического клеточного деления» -

процесс, выдающий в результате не только натуральные числа, но

также арифметические операции и правила, с которыми мы будем

очень тесно взаимодействовать.

1.1.0 программном обеспечении

; Программное обеспечение, описанное в этой книге, в целом пред-

ставляет собой пакет, так называемую библиотеку функций, к ко-

торым часто обращаются. Название этой библиотеки - FLINT/C -

' * является аббревиатурой для «Functions for Large Integers in Number

Theory and Cryptography» (функции для больших целых в теории

чисел и криптографии).

FLINT/C содержит, среди всего прочего, следующие модули, кото-

рые можно найти в виде кода (текста программы) на сопроводи-

** ' м тельном CD-ROM.

/ J j

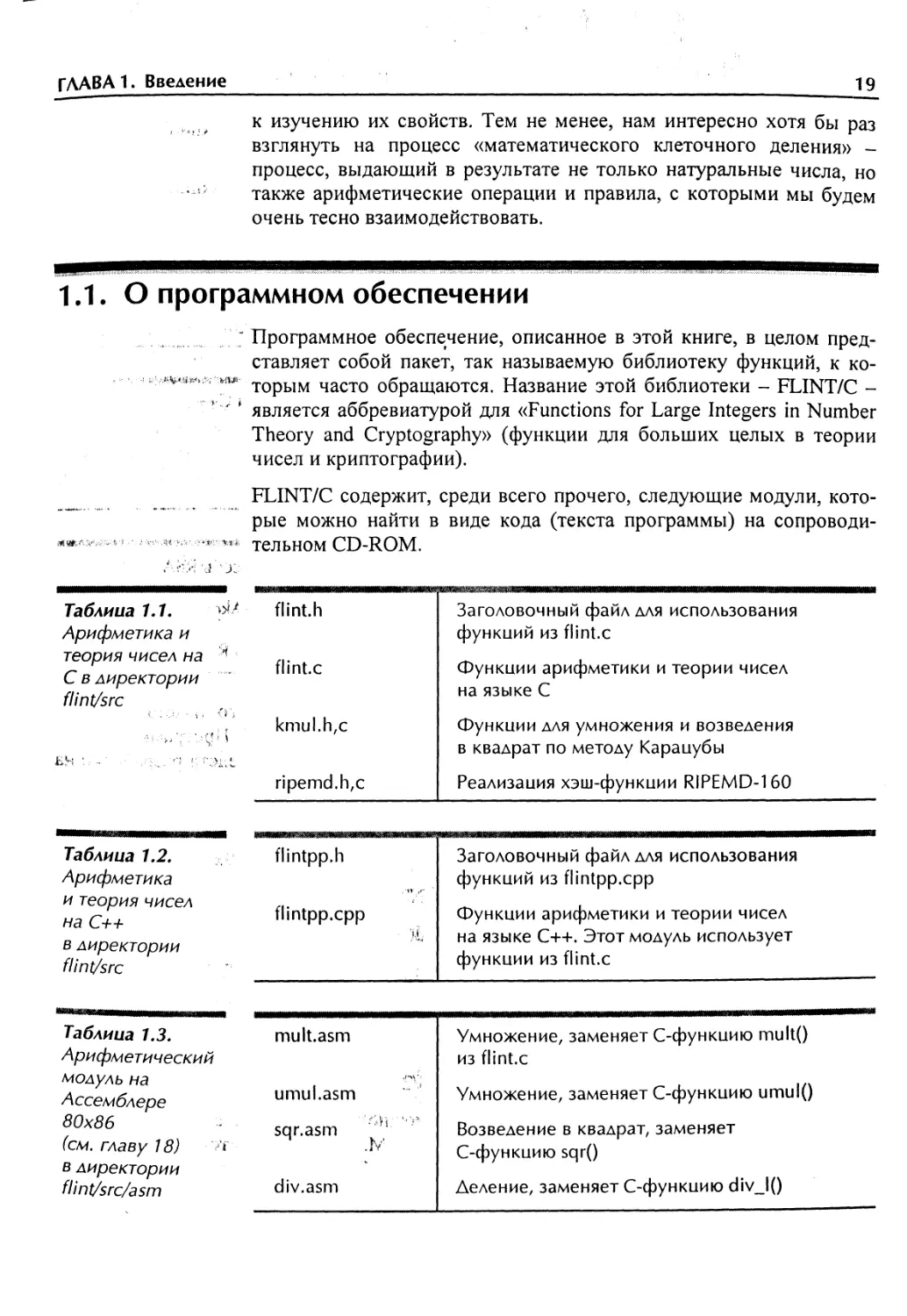

Таблииа 1.1. flint.h Заголовочный файл для использования

Арифметика и функиий из flint.c

теория чисел на С в директории flint/src flint.c Функции арифметики и теории чисел на языке С

kmul.h,c Функции для умножения и возведения

ripemd.h/C в квадрат по методу Каранубы Реализация хэш-функции RIPEMD-160

Таблииа 1.2. Арифметика и теория чисел на С++ в директории flint/src flintpp.h flintpp.cpp 'u, Заголовочный файл для использования функций из flintpp.cpp Функции арифметики и теории чисел на языке C++. Этот модуль использует функции из flint.c

Таблииа 1.3. Арифметический модуль на Ассемблере 80x86 (см. главу 18) в директории flint/src/asm mult.asm umul.asm sqr.asm div.asm Умножение, заменяет С-функнию mult() из flint.c Умножение, заменяет С-функиию umul() Возведение в квадрат, заменяет С-функиию sqr() Деление, заменяет С-функнию div_l()

20

Криптография на Си и C++ в действии

Таблииа 1.4. Арифметические библиотеки на Ассемблере 80x86 (см. главу 18) в директории flint/lib flinta.lib fl intavc.lib flinta.a libflint.a Библиотека ассемблерных функций в формате OMF Библиотека ассемблерных функций в формате COFF Архив ассемблерных функций для emx/gcc под OS/2 ' ' ' Архив ассемблерных функций для использования под LINUX

Таблииа 1.5. testxxx.clpp] Тестовые программы на С и C++

Тесты (см. п. 12.2

и главу 17)

в директории

flint/test

Таблииа 1.6.

Реализация RSA

(см. главу 16) в

директории

flint/rsa

rsakey.h Заголовочный файл для классов RSA

rsakey.cpp Реализация классов RSA RSAkey и RSApub

rsademo.cpp Пример применения классов RSA и их функций

Список отдельных составляющих программного пакета FLINT/C

можно найти в файле readme.doc на CD-ROM. Программы пакета

были протестированы с помощью указанных средств разработки на

следующих платформах:

✓ GNU gcc под Linux, SunOS 4.1 и Sun Solaris

✓ GNU/EMX gcc под OS/2 Warp, DOS и Windows (9x, NT)

✓ lcc-win32 под Windows (9x, NT, 2000)

✓ Cygnus cygwin B20 под Windows (9x, NT, 2000)

✓ IBM VisualAge под OS/2 Warp и Windows (9x, NT, 2000)

✓ Microsoft С под DOS, OS/2 Warp и Windows (9x, NT)

Microsoft Visual C/C++ под Windows (9x, NT, 2000)

✓ Watcom C/C++ под DOS, OS/2 Warp и Windows (3.1, 9x, NT).

Ассемблерные программы можно транслировать с помощью Micro-

soft MASM2 или Watcom WASM. Они содержатся в скомпилиро-

ванном виде на CD-ROM в виде библиотек в форматах OMF (фор-

мат объектного модуля) и COFF (общий формат объектного файла),

2 Вызов: ml /Сх /с /Gd <имя файла>

ГЛАВА#. Введение

21

соответственно, а также в виде LINUX-архива. Эти программы

можно использовать вместо соответствующих С-функций, когда

им при трансляции С-программ определен макрос FLINT_ASM и под-

ключены ассемблерные объектные модули из библиотек (архивов).

Типичный вызов компилятора, в данном случае для GNU gcc, вы-

н ! " глядит примерно так (пути к исходным директориям скрыты):

дсс -02 -DFLINT-ASM -о rsademo rsademo.cpp rsakey.cpp

’ ' л ,‘ flintpp.cpp flint.c ripemd.c-Iflint “lstdc++

Заголовочные файлы C++, соответствующие стандарту ANSI, ис-

пользуются, когда при компиляции определен макрос FLINTPP_ANSI;

в противном случае используются традиционные заголовочные

файлы xxxxx.h.

В зависимости от компьютерной платформы возможны отклонения,

касающиеся опций компилятора. Но для достижения максимальной

производительности всегда следует включать опции оптимизации

по скорости. Из-за требований к стеку для многих операционных

4. сред и приложений он должен быть правильно настроен3. Что каса-

i ется необходимого размера стека для конкретных приложений,

следует отметить замечание о функциях возведения в степень в

главе 6 и обзор на странице 140. Стековые требования можно

сделать менее жесткими, используя функцию возведения в степень с

J динамическим распределением стека, а также посредством реализа-

' ции динамических регистров (см. главу 9).

Функции и константы языка С описываются с использованием

n-,q нш - макросов

'Г4’ ‘Ь

sqru: ___FLINT_API Спецификатор для С-функций

1 J и ' ___FLINT_API_A Спецификатор для ассемблерных функций

v ___FLINT_API_DATA Спецификатор для констант

как например,

: - А

' ”'J extern int _FLINT_API add_l (CLINT, CLINT, CLINT);

- < гн extern USHORT_____FLINT_API_DATA smallprimes[];

OJ или, соответственно, при использовании ассемблерных функций

extern int _FLINT_API_A divj (CLINT, CLINT, CLINT, CLINT);

3 В современных компьютерах с виртуальной памятью, за исключением системы DOS, этот мо-

мент обычно не вызывает затруднений, особенно в случае операционных систем UNIX или

LINUX

22

Криптография на Си и C++ в действии

Эти макросы, в общем случае, определены как пустые комментарии

/* */. С их помощью, используя соответствующие описания, можно

создавать специфические для данного компилятора и компоновщи-

ка инструкции. Если используются ассемблерные модули, а компи-

лятор GNU gcc не используется, то макрос___FLINT_API_A опреде-

ляется как_________________________________cdecl, и некоторые компиляторы воспринимают, что

будет вызываться ассемблерная функции с соответствующими

С-именем и способом передачи параметров.

Для модулей, которые импортируют функции и константы библио-

теки FLINT/C из динамически подключаемой библиотеки (dynamic

link library - DLL) под Microsoft Visual C/C++, при трансляции

требуется определять макросы

-D_FLINT_API=_cdecl

и

-D__FLINT_API_DATA=___declspec(dllimport).

В заголовочном файле flint.h это уже учтено, и в этом случае для

компиляции достаточно определить макрос FLINTJJSEDLL. Для дру-

гих сред разработки следует представить аналогичные описания.

Небольшой объём работы, связанной с инициализацией DLL, ис-

пользующих FLINT/C, берет на себя функция FLINTInitJQ, которая

задает начальные значения для генератора случайных чисел4 и

генерирует набор динамических регистров (см. главу 9). Дополни-

тельная функция FLINTExitJO освобождает динамические регистры.

Вполне разумно, что инициализация производится не в каждом от-

дельном процессе, использующем DLL, а выполняется один раз при

старте DLL. Как правило, следует использовать функцию с опреде-

ленной разработчиком сигнатурой и способом передачи парамет-

ров, которая выполняется автоматически, когда исполняющая сис-

тема {run-time) загружает DLL. Эта функция может взять на себя

инициализацию FLINT/C и использовать две упомянутые выше

функции. Все это следует учитывать при разработке DLL.

Пришлось потрудиться, чтобы сделать программное обеспечение

применимым для приложений, критичных к безопасности. Для этого

в режиме безопасности локальные переменные функций, в частно-

сти CLINT- и LINT-объекты, удаляются после использования по-

F средством обнуления (записи на их место нулей). Для С-функций

это достигается с помощью макроса PURGEVARS_L() и соответст-

вующей функции purgevars_l(). Для С++-функций подобным же

образом устроен деструктор ~LINT(). Ассемблерные функции зати-

4 Эти начальные значения получаются из 32-разрядных чисел, задаваемых системными часами.

Для приложений, где безопасность критична, в качестве начальных значений советуем использо-

вать подходящие случайные значения из достаточно большого интервала.

ГЛАВА 1. Введение

23

рают свою рабочую память. За удаление переменных, которые были переданы функциям в качестве аргументов, отвечают вызывающие функции. Если из-за определенных дополнительных затрат времени все же нужно пропустить удаление переменных, следует определить мак- рос FLINTJJNSECURE. Во время выполнения функция char* verstrJO выдает информацию о режимах, установленных во время компиляции. При этом дополнительно к метке версии Х.х в строке символов выводятся литеры «а» для ассемблерной поддержки и «s» для режима безопасности, если эти режимы были включены.

1.2. Законные условия использования программного обеспечения Данное программное обеспечение предназначено исключительно для личного использования. В этих целях программное обеспече- ние можно использовать, изменять и передавать при следующих условиях: 1. Запрещается изменять или удалять замечание об авторских правах. 2. Все изменения должны быть снабжены комментариями. Любое другое использование, в частности, использование программного обеспечения в коммерческих целях, требует наличия письменного разрешения от издателя или автора. Программное обеспечение было разработано и протестировано всеми доступными средствами. Так как никогда нельзя полностью исключить наличие ошибок, то ни автор, ни издатель не несут от- ветственности за прямой или косвенный ущерб, который может быть вызван применением или неприменением программного обес- печения, вне зависимости от того, с какими целями оно использо- валось.

1.3. Как связаться с автором Автор будет рад получить сведения об ошибках и любую другую полезную критику или замечания. Пожалуйста, пишите по адресу kryptographie@welschenbach.de5.

5 Обо всех ошибках в русском издании, пожалуйста, сообщайте редактору по адресу:

Davel@semianov.com с пометкой «Криптография на С и C++» - Прим. ред.

ГЛАВА 2.

Числовые форматы:

представление больших чисел в языке С

ХкИ;'. .-г'"

(ГЦ; ,’ПЛ'ЬЬ

;п - vw

48

Итак, я придумал собственную систему записи

больших чисел и, пользуясь случаем, разъясню

ее в этой главе.

Айзек Азимов,

Дополнительное измерение

Процесс, который привел эту форму на более

высокую ступень организации, можно было

изобразить и по-другому.

Дж. Вебер,

Форма, движение, цвет

Приступая к созданию библиотеки функций для работы с большими

числами, в первую очередь следует определить, как представлять

и/ * эти числа в оперативной памяти компьютера. Эта задача требует

г тщательно продуманного решения, поскольку впоследствии пере-

смотреть его будет трудно. Конечно, всегда можно внести изме-

нения во внутреннюю структуру библиотеки программ, но пользо-

вательский интерфейс должен оставаться настолько стабильным,

насколько это возможно в смысле «совместимости снизу вверх».

Необходимо определить порядок размера чисел, которые придется

обрабатывать, и тип данных, который будет использоваться для ко-

дирования этих численных величин.

В основе всех программ библиотеки FLINT/C лежит обработка

многоразрядных натуральных чисел, длина которых (несколько

\ ' сотен разрядов) намного превосходит допустимый размер стан-

“ дартных типов данных. Таким образом, нам требуется логическое

/ упорядочение ячеек компьютерной памяти, с помощью которого

можно выражать большие числа и производить над ними различные

операции. В связи с этим можно было бы вообразить себе некие

структуры, создающие пространство именно такого размера, кото-

рый потребуется для представления этих чисел. Такие экономящие

оперативную память служебные средства поддерживались бы про-

граммой управления динамической памятью для больших чисел,

которая по мере необходимости выделяет или освобождает память

при выполнении арифметических операций. Конечно, такие сред-

ства можно реализовать (см. например, [Skal]), однако управление

памятью увеличивает время вычислений, поэтому в пакете

26

Криптография на Си и C++ в действии

FLINT/C для представления целых чисел предпочтение отдается

более простому их определению со статической длиной.

Большие натуральные числа можно представлять в виде векторов,

«М элементы которых являются каким-либо стандартным типом

данных. В целях эффективности предпочтительнее использовать

беззнаковый тип данных, который позволяет без потерь хранить

результаты арифметических операций в этом типе, как например

unsigned long (описанный в flint.h как ULONG), который является

наибольшим арифметическим стандартным типом данных в С

(см. [Harb], п. 5.1.1). Обычно ULONG-переменные можно целиком

представить регистровым словом процессора.

Наша цель заключается в том, чтобы свести при компиляции опе-

рации над большими числами по возможности непосредственно к

регистровой арифметике процессора, ибо операции с регистрами

компьютер выполняет, можно сказать, «в уме». Поэтому в пакете

FLINT/C большие целые числа представляются типом unsigned

short int (в дальнейшем USHORT). Мы полагаем, что тип USHORT

занимает 16 бит и что тип ULONG полностью воспринимает резуль-

таты арифметических операций с типами USHORT, то есть соотно-

шения размеров между этими типами можно выразить неформально

как USHORT х USHORT < ULONG.

Выполняются ли эти положения для отдельного компилятора, можно

узнать из заголовочного файла ISO limits.h (см. [Harb], пп. 2.7.1. и 5.1).

Например, в файле limits.h для компилятора GNU C/C++ (см. [Stlm])

появляются следующие строки:

#define UCHAR.MAX OxffU

#define USHRT_MAX OxffffU

#define UINT_MAX OxffffffffU

#define ULONG.MAX OxffffffffUL

Отметим, что фактически есть только три размера, которые раз-

личаются числом двоичных разрядов. Тип USHRT (в нашем пред-

ставлении соответственно USHORT) представляется 16-битовым

регистром; тип ULONG - 32-битовыми регистрами. Значение

ULONGJVIAX определяет величину наибольших беззнаковых целых

чисел, представимых скалярными типами (см. [Harb], стр. ИО)1.

Наибольшая величина произведения двух чисел типа USHRT равна

Oxffff * Oxffff = OxfffeOOOl и, следовательно, представима типом

ULONG, где младшие 16 бит, в нашем примере 0x0001, можно

выделить операцией приведения типов к типу USHRT. Реализация

1 Без учета используемых на практике нестандартных типов, таких как unsigned long long в GNU

C/C++ и в некоторых других компиляторах С.

ГЛАВА 2. Числовые форматы

27

г/’ШШ

) .кОЛ »

ЙОГА'. Ж :

"Ч ТУГ' :

основных арифметических функций пакета FLINT/C основывается

на обсуждавшемся выше соотношении размеров между типами

USHORT и ULONG.

Аналогичным образом, используя типы данных длиной 32 бита и

64 бита вместо USHORT и ULONG, можно сократить время вычис-

лений для операций умножения, деления и возведения в степень

почти на 25 процентов. Такие возможности можно реализовать с

помощью функций, написанных на Ассемблере, с прямым досту-

пом к 64-битовым результатам машинных команд умножения и

деления, или с помощью процессора с 64-битовыми регистрами,

который также позволяет приложениям на языке С без потерь

хранить полученные результаты в типе ULONG. Пакет FLINT/C

содержит несколько примеров того, как можно ускорить получение

результатов, используя арифметические ассемблерные функции

(см. главу 18).

Следующий вопрос - как упорядочить USHORT-разряды внутри

вектора. Можно рассмотреть две возможности: слева направо, с

убыванием значения разрядов от меньшего адреса ячейки памяти к

большему, или наоборот, с возрастанием значения разрядов от

меньшего адреса к большему. Второй вариант, противоположный

нашей обычной системе обозначений, удобен тем, что размер чисел

с постоянным адресом можно изменять просто добавляя разряды и

не перемещая ничего в памяти. Таким образом, выбор ясен: разря-

ды нашего числового представления возрастают с возрастанием

адресов ячейки памяти или индексов вектора.

В дальнейшем число разрядов будет рассматриваться как часть

этого представления и храниться в первом элементе вектора. Таким

образом, представление чисел большой длины в памяти выглядит

так:

п = (1пхп2... 0 < I < CLINTMAXDIGIT, 0 < < В (z = 1, /),

где В обозначает основание числового представления; для пакета

FLINT/C В := 216 = 65536. Это значение В будет постоянно участво-

вать в дальнейшем изложении. Константа CLINTMAXDIGIT опреде-

ляет максимальное число разрядов в CLINT-объекте.

Нуль представляется длиной I = 0. Значение п числа, представляе-

мого FLINT/C-переменной nJ, вычисляется как

п_1[0]

если nJ[0] > О,

Z = 1

О, в противном случае.

Если п > 0, то младший разряд числа п по основанию В задается

nj[1], а старший разряд - nJ[nJ[0]]. Число разрядов nJ[0] в

дальнейшем будет считываться макросом DIGITS_L (nJ) и поме-

щаться в / макросом SETDIGITS_L (nJ, I). Соответственно макросы

28

Криптография на Си и C++ в действии

LSDPTR_L(n_l) и MSDPTR_L(nJ) обеспечивают доступ к младшему

и старшему разрядам п_1, причём каждый из них возвращает указа-

тель на запрашиваемый разряд. Использование макросов, описан-

ных в библиотеке flint.h, обеспечивает независимость от реального

представления числа.

Поскольку для натуральных чисел знак не нужен, у нас теперь есть

все элементы, необходимые для представления этих чисел. Соот-

ветствующий тип данных мы определяем следующим образом:

typedef unsigned short clint;

typedef clint CLINT[CLINTMAXDIGIT + 1];

В соответствии с этим, большое число описывается так:

CLINT nJ;

Описание параметров функции типа CLINT следует из записи CLINT

2

nJ в заголовке функции. Определение указателя myptrj на CLINT-

объект осуществляется посредством CLINTPTR myptrj или clint

*myptrj.

В зависимости от установки константы CLINTMAXDIGIT в flint.h

функции пакета FLINT/C могут обрабатывать числа длиной до 4096

бит, что соответствует 1223 десятичным разрядам или 256 разрядам

по основанию 216. Изменяя CLINTMAXDIGIT, можно устанавливать

требуемую максимальную длину. От этого параметра зависит опре-

деление других констант. Например, число USHORT-разрядов в

CLINT-объекте задается следующим образом:

#define CLINTMAXSHORT CLINTMAXDIGIT + 1

а максимальное число обрабатываемых двоичных разрядов опреде-

ляется посредством

#define CLINTMAXBIT CLINTMAXDIGIT « 4

Так как константы CLINTMAXDIGIT и CLINTMAXBIT часто исполь-

зуются, то для удобства будем обозначать их сокращенно МАХд и

МАХ2 (за исключением текста программ, где они будут приводиться

в своём обычном виде).

Из этого определения вытекает, что CLINT-объекты допускают це-

лочисленные значения из промежутка [0, ВМАХд -1], соответст-

2 В связи с этим сравните главы 4 и 9 чрезвычайно интересной книги [Lind], где приводится подроб-

ное объяснение, в каких случаях в языке С векторы и указатели эквивалентны, а в каких - нет, и,

что самое главное, к каким ошибкам может привести неправильное понимание этих случаев.

ГЛАВА 2. Числовые форматы

29

венно [О, 2МАХ2-1]. Обозначим величину 5МАХд-1 = 2МАХ2 ~ 1

через 7Vmax. Это наибольшее натуральное число, представимое

С LI NT-объектом.

Некоторым функциям приходится работать с числами, у которых

разрядов больше, чем допускается CLINT-объектом. Для этих слу-

чаев определяются следующие варианты CLINT-типа:

typedef unsigned short CLINTD[1+(CLINTMAXDIGIT«1)];

и

typedef unsigned short CLINTQ[1+(CLINTMAXDIGIT«2)];

которые могут содержать в два (соответственно в четыре) раза

больше разрядов.

В качестве вспомогательного средства при программировании

модуль flint.с определяет константы nul_l, onej и twoj, которые

представляют числа 0, 1 и 2 в CLINT-формате. В библиотеке flint.h

есть соответствующие макросы SETZERO_L(), SETONE_L() и

SETTWO_L(), которые устанавливают соответствующие значения

CLINT-объектов.

ГЛАВА 3.

Семантика интерфейса

В словах понятия сокрыты.

Гете, Фауст, часть 1

В дальнейшем мы установим основные свойства, касающиеся по-

ведения интерфейса и использования функций пакета FLINT/C.

Сначала мы рассмотрим текстуальное представление CLINT-

объектов и FLINT/C-функций, но прежде хотелось бы прояснить

некоторые основные принципы реализации, имеющие значение для

использовании этих функций.

Имена функций пакета FLINT/C оканчиваются на «J»; например,

addj обозначает функцию сложения. Обозначения CLINT-объектов

тоже оканчиваются на «_1». Далее для простоты, если позволяют

условия, мы будем приравнивать CLINT-объект nJ тому значению,

которое он представляет.

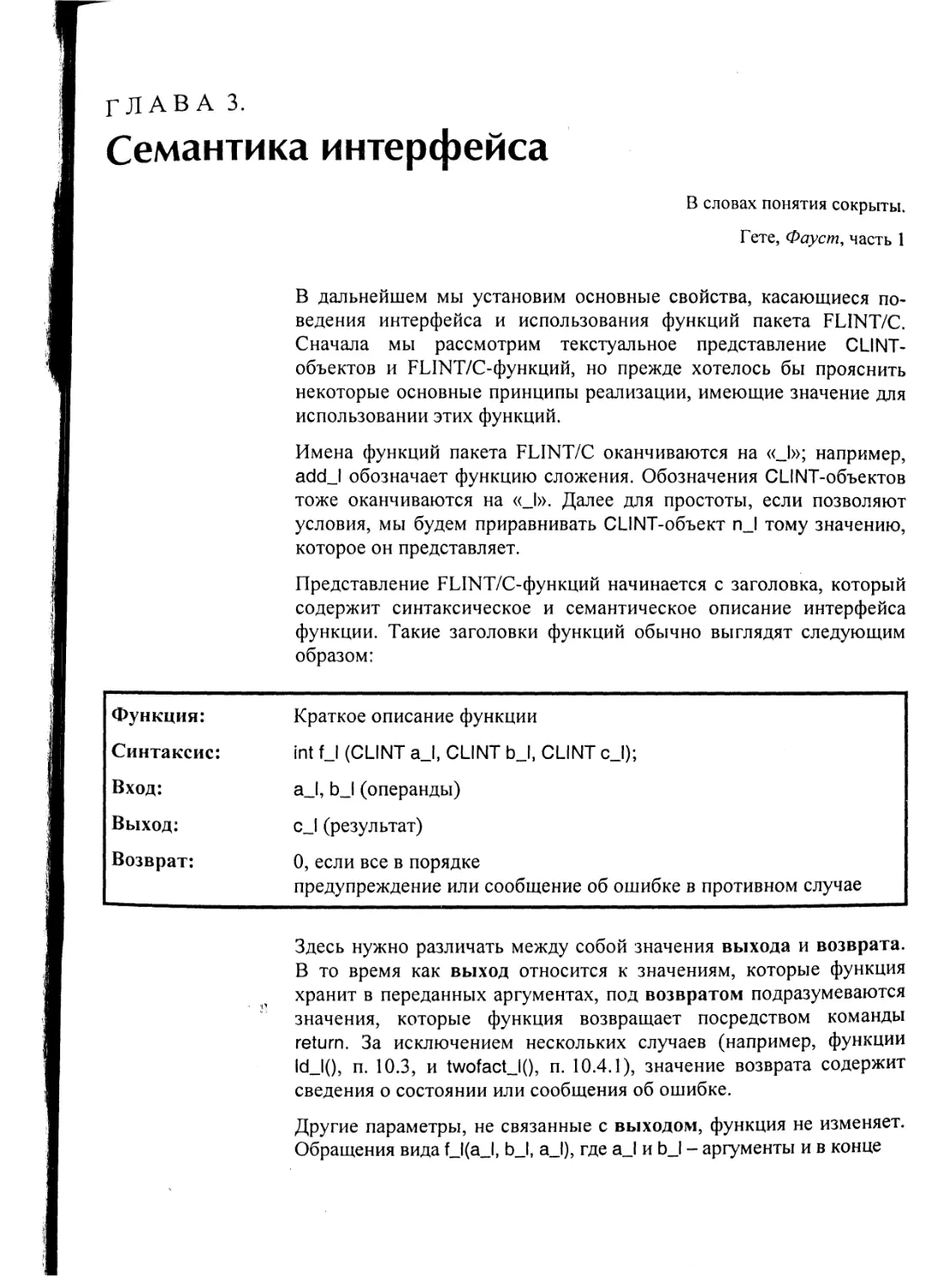

Представление FLINT/C-функций начинается с заголовка, который

содержит синтаксическое и семантическое описание интерфейса

функции. Такие заголовки функций обычно выглядят следующим

образом:

Функция: Краткое описание функции

Синтаксис: int fJ (CLINT aj, CLINT bj, CLINT cj);

Вход: a J, bj (операнды)

Выход: cj (результат)

Возврат: 0, если все в порядке предупреждение или сообщение об ошибке в противном случае

Здесь нужно различать между собой значения выхода и возврата.

В то время как выход относится к значениям, которые функция

хранит в переданных аргументах, под возвратом подразумеваются

значения, которые функция возвращает посредством команды

return. За исключением нескольких случаев (например, функции

ldj(), п. 10.3, и twofactj(), п. 10.4.1), значение возврата содержит

сведения о состоянии или сообщения об ошибке.

Другие параметры, не связанные с выходом, функция не изменяет.

Обращения вида f J(aJ, bj, aj), где aj и bj - аргументы и в конце

32

Криптография на Си и C++ в действии

-Oh > * •; hlW’JtA

..Д': /

•ol/J .’•« .

ггнь 'hO

Ж

'JO

'» “-Г1 .* s

1*1 4 - >

ЫГ, ; : ' U '/

I f / A,

вычислений прежнее значение a_l затирается результатом, вполне

допустимы, так как результат записывается в возвращаемую пере-

менную только после завершения операции. Применяя термин про-

граммирования на ассемблере, можно сказать, что в этом случае

переменная а_1 используется как сумматор. Этот прием поддержи-

вается всеми FLlNT/C-функциями.

В СLI NT-объекте nJ имеются ведущие нули, если для некоторого

значения I выполняется следующее условие

(DIGITSJ. (nJ) == I) && (I > 0) && (nj[l] == 0);

Ведущие нули являются избыточными, так как они увеличивают

длину представления числа, не влияя при этом на его значение.

Однако в системе обозначений числа ведущие нули допустимы,

поэтому их не следует просто игнорировать. Конечно, при реали-

зации ведущие нули являются обременительной деталью, но они

способствуют вводу данных с внешних источников и таким обра-

зом поддерживают стабильность всех функций. В пакете FLINT/C

все функции понимают CLINT-числа с ведущими нулями, но не

генерируют их.

Следующее положение относится к поведению арифметических

функций в случае переполнения, которое происходит, если резуль-

тат арифметической операции слишком велик для заданного типа.

Хотя в некоторых публикациях по С говорится, что поведение

программы при переполнении зависит от реализации, стандарт

языка С тем не менее точно регулирует случай переполнения

при арифметических операциях с беззнаковыми целыми типами

данных. Там утверждается, что следует применять арифметику

по модулю 2”, когда тип данных представляет целые длиной п

бит (см. [Harb], п. 5.1.2). Соответственно, в случае переполнения

основные арифметические функции, описываемые ниже, выдают

результат, приведенный по модулю (Nmax + 1), то есть остаток от

целочисленного деления на 2Vmax + 1 (см. п. 4.3 и главу 5). В случае

потери значимости (отрицательного переполнения), которая проис-

ходит при получении отрицательного результата, на выход выда-

ется положительный вычет по модулю (Nmax + !)• Таким образом,

FLINT/C-функции согласуются с арифметикой в соответствии со

стандартом языка С.

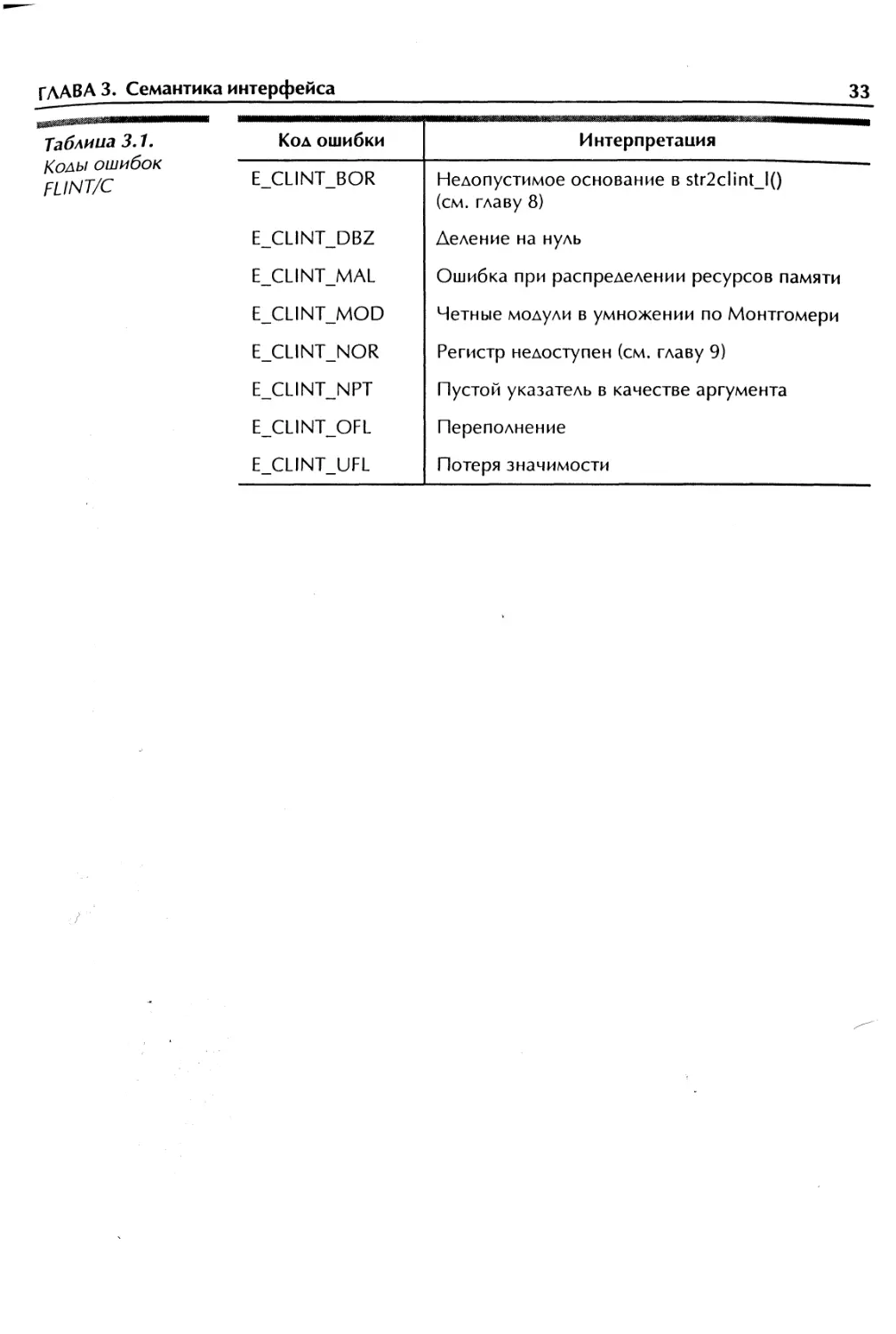

Если обнаруживается переполнение или потеря значимости, ариф-

метическая функция возвращает соответствующий код ошибки.

Этот код и другие коды ошибок, приведенные в таблице 3.1, описаны

в заголовочном файле flint.h.

ГЛАВА 3. Семантика интерфейса

33

Таблииа 3.7. Код ошибки Интерпретация

Колы ошибок

FLINT/C E_CLINT_BOR Недопустимое основание в str2clint_l()

(см. главу 8)

E_CLINT_DBZ Деление на нуль

E_CLINT_MAL Ошибка при распределении ресурсов памяти

E_CLINT_MOD Четные модули в умножении по Монтгомери

E_CLINT_NIOR Регистр недоступен (см. главу 9)

E_CLINT_NPT Пустой указатель в качестве аргумента

E_CLINT_OFL Переполнение

E_CLINT_UFL Потеря значимости

ГЛАВА 4.

Основные операции

Таким образом, вычисления можно считать ос-

новой всех искусств.

Адам Райс, Вычисления, 1574

А вы, бедные создания, совершенно бесполезны.

Посмотрите на меня - я нужна всем.

Эзоп, Ель и ежевика

Для выполнения «математических» трюков в

этой главе необходимо одно маленькое условие -

вы должны знать таблицу умножения до 10...

туда и обратно.

Артур Бенджамин, Майкл Б. Шермер,

Матемагия

Любой вычислительный пакет программ составляется из функций,

выполняющих основные арифметические операции: сложение, вы-

читание, умножение и деление. Производительность всего пакета

держится на двух последних операциях, поэтому нужно очень

аккуратно подходить к выбору и реализации соответствующих

алгоритмов. К счастью, во втором томе классического «Искусства

программирования для ЭВМ» Дональда Кнута можно найти боль-

шую часть из того, что требуется для этой части пакета FLINT/C.

Прежде чем заниматься основными функциями, введем операцию

cpyj(), копирующую один CLINT-объект в другой, и стр_1(), срав-

нивающую размер двух CLINT-значений. Более строгое описание

см. в п. 7.4 и в главе 8.

Отметим, что в этой главе мы строим основные арифметические

функции как единое целое, тогда как в главе 5 будет разумнее

«посмотреть что у них внутри» и ввести ряд дополнительных

операций: отбрасывание старших нулей, обработку переполнения и

потери значащих разрядов, - сохраняя неизменными синтаксис и

семантику этих функций. Но для понимания этой главы такие под-

робности не нужны - что ж, забудем пока о них.

36

Криптография на Си и C++ в действии

4.1. Сложение и вычитание

Понятие «дальнейшие вычисления» означает:

«к целому числу П! прибавить целое число п2»,

; . а результат этих дальнейших вычислений -

целое число s - называется «результатом сло-

жения» или «суммой ni и п2» и записывается

П1 + п2.

Леопольд Кронекер, Об идее чисел

Поскольку операции сложения и вычитания отличаются лишь зна-

ком, соответствующие алгоритмы практически одинаковы и могут

быть рассмотрены одновременно. Пусть операнды а и b заданы в

системе счисления с основанием В:

т-1

а~(ат_}ат_2...а0)в=^а:В‘ ’ 0<а,<В,

i=0

0 </>,< В,

/=0

и пусть для определенности а>Ь. Для операции сложения это

условие ни на что не влияет, поскольку слагаемые всегда можно

поменять местами. Для операции вычитания оно означает, что раз-

ность является неотрицательным числом и, следовательно, может

быть представлена CLINT-объектом без приведения по модулю

Mnax + 1-

Вот основные шаги сложения.

Алгоритм вычисления суммы а + Ъ

1. Положить i <— 0 и с <— 0.

2. Вычислить t <— сц + bi + с, <— t mod В и с <— [_t/BJ.

3. Положить i <— i + 1. При I < п - 1 вернуться на шаг 2. .

4. Вычислить t <— at + с, si <— t mod В и с <г- [t/BJ.

5. Положить i <— i + 1. При i < т - 1 вернуться на шаг 4.

6. Положить sm <— с.

7. Результат: 5 = (smsm_x.. .s^B.

На шаге 2 разряды слагаемых суммируются с переносом, при этом

младшая часть результата записывается в разряд суммы, а старшая

переносится в следующий разряд. Как только мы дойдем до старше-

го разряда одного из слагаемых, на шаге 4 все оставшиеся разряды

г

ГЛАВА 4. Основные операции 37

- э? второго слагаемого складываются со всеми оставшимися перено- сами. До тех пор пока не обработан последний разряд слагаемого, младшая часть записывается в разряд суммы, а старшая переносится в следующий разряд. И, наконец, самый последний перенос (если он есть) записывается в самый старший разряд суммы. В случае вычитания, умножения и деления шаги 2 и 4 имеют тот же вид. Соответствующий код типичен для арифметических функций: 1 s = (USHORT)(carry = (ULONG)a + (ULONG)b + (ULONG)(USHORT)(carry » BITPERDGT));

им*-1’ Промежуточное значение г, участвующее в алгоритме, представле- но переменной carry типа ULONG, в которую записывается сумма разрядов ah и переноса с предыдущей операции. Полученный новый разряд si записывается в младшую часть переменной carry и приведением типов преобразуется в значение типа USHORT. Возникающий перенос записывается в старшую часть переменной carry до следующего шага. При реализации этого алгоритма с помощью функции add_l() может возникнуть переполнение; в этом случае нужно привести сумму по модулю Nmax+ 1.

Функция: Сложение

Синтаксис: int addj (CLINT aj, CLINT bj, CLINT sj);

Вход: aj, bj (слагаемые)

Выход: sj (сумма)

Возврат: E_CLINT_OK, если все в порядке E_CLINT_OFL в случае переполнения int addj (CLINT aj, CLINT bj, CLINT sj) { clint ss_l[CLINTMAXSHORT + 1]; clint *msdptra_l, *msdptrb_l; clint *aptr_l, *bptr_l, *sptrj = LSDPTR_L (ss_l); ULONG carry = OL; int OFL = 0;

Автор этого компактного выражения - мой коллега Robert Hammelrath.

38

Криптография на Си и C++ в действии

В цикле сложения используются указатели. Проверяется, у какого

из слагаемых число разрядов больше. Инициируются указатели

aptrj и msdaptrj, соответствующие самому младшему и самому

старшему разряду большего слагаемого (или а_1, если слагаемые

имеют равную длину). Аналогично, указатели bptrj и msdbptrj

соответствуют самому младшему и самому старшему разряду

меньшего слагаемого, или bj. Инициализация выполняется с

помошью макросов LSDPTR_L() для младших разрядов и

MSDPTR_L() для старших разрядов CLINT-объекта. Макрос

DIGITS_L (а_1) определяет число разрядов CLINT-объекта а_1, а

макрос SETDIGITS_L (а_1, п) устанавливает число разрядов сла-

гаемого а_1 равным п.

if (DIGITS J_ (а_1) < DIGITS J. (bj))

{

aptrj = LSDPTFLL (bj);

bptrj = LSDPTFLL (aj);

msdptraj = MSDPTFLL (bj);

msdptrbj = MSDPTFLL (aj);

SETDIGITS J_ (ssj, DIGITS J. (bj));

else

{

aptrj = LSDPTFLL (aj);

bptrj = LSDPTRJ- (bj);

msdptraj = MSDPTFLL (aj);

msdptrbj = MSDPTFLL (bj);

SETDIGITS_L (ssj, DIGITS_L (aj));

На первом цикле процедуры addj разряды переменных aj и bj

суммируются и записываются в результирующую переменную

ssj. Появление ведущих нулей не вызывает никаких проблем -

они участвуют в вычислениях и отбрасываются при копировании

результата в sj. Движение осуществляется от младших разрядов

слагаемого b J к старшим разрядам. Это в точности соответствует

школьному сложению в «столбик». Как и было обешано, исполь-

зуем перенос.

while (bptrj <= msdptrbj)

{

ГЛАВА 4. Основные операции 39

*sptrj++ = (USHORT)(carry = (ULONG)*aptrJ++

+ (ULONG)*bptrJ++ + (ULONG)(USHORT)(carry » BITPERDGT));

}

Преобразуем USHORT-значения *aptr и *bptr путем приведения

типов в ULONG и сложим. К полученной сумме прибавим пере-

нос из предыдущей итерации. Результатом является значение ти-

па ULONG, содержащее перенос в старшем слове. Это значение

ч присваивается переменной carry и хранится в ней до следующей

( ) итерации. Из суммы берем младшее слово - это и есть результи-

। руюший разряд типа USHORT. Перенос, хранящийся в старшем

® слове carry, после сдвига на BITPERDGT и преобразования типов

участвует в следующей итерации.

На втором цикле оставшиеся разряды переменной а_1 складыва-

ются с переносом (если он есть); результат записывается в s_l.

while (aptrj <= msdptraj)

{

*sptrj++ = (USHORT)(carry = (ULONG)*aptrJ++

+ (ULONG)(USHORT)(carry » BITPERDGT));

}

Если на втором цикле возникает перенос, то результат будет на

один разряд длиннее, чем слагаемое а_1. Если результат превышает

I максимальное значение Nmax, допускаемое типом CLINT, то его

z нужно привести по модулю (Nmax + 1) (см. главу 5), как это дела-

ется для стандартных беззнаковых типов. В этом случае возвра-

щается уведомление об ошибке E_CLINT_OFL.

if (carry & BASE)

{

*sptr_l = 1;

SETDIGITS J_ (ssj, DIGITS_L (ssj) + 1);

if (DIGITS_L (ssj) > (USHORT)CLINTMAXDIGIT)

/* Переполнение ? 7

ANDMAX_L (ssj);

OFL = E_CLINT_OFL;

/* Привести по модулю (Nmax +1)7

40

Криптография на Си и C++ в действии

} cpy_l (s_l, ss_l);

return OFL; }

I' I и Временная сложность t всех представленных здесь процедур сло- жения и вычитания равна t = 0(h), то есть пропорциональна числу разрядов большего операнда. Что ж, сложение мы рассмотрели, теперь перейдем к вычислению

‘1 разности двух чисел а и Ь, заданных в системе счисления с основа- нием В:

е а = (^/n-i^/n-2- • -ао)в ^b- (bn..ibn_2- • -Ьо)в Алгоритм вычисления разности а -Ь 1. Положить i <— 0 и с <— 1. 2. При с = 1 вычислить t <— В + иначе t <— В - 1 + at? - bj. 3. Положить Si <— t mod В и с <— \_t/BJ. 4. Положить i <— i + 1. При i < н - 1 вернуться на шаг 2.

г 5. При с = 1 вычислить t <— В + а,; иначе t <- В - 1 + 6. Вычислить Si <— t mod В и с <— [_t!BJ.

' О'- г . • 7. Положить i <— i + 1. При i < т - 1 вернуться на шаг 5. 8. Результат: 5 = (sm_xsm_2-• sq)b.

W* *С *,М' '4J Ч Вычитание реализуется так же, как и сложение, за исключением следующего: ✓ С помощью переменной carry типа ULONG мы «занимаем» из предыдущего старшего разряда уменьшаемого в том случае, если текущий разряд уменьшаемого меньше соответствующего разряда вычитаемого. V Здесь нужно следить уже не за переполнением, а за возможной потерей значащих разрядов; в этом случае результат вычитания вообще-то будет отрицательным; однако, поскольку тип CLINT ( беззнаковый, нужно выполнить приведение по модулю (Nmax+ 1) (см. главу 5). Эта ситуация выявляется, когда функция возвращает код ошибки E_CLINT_UFL. ✓ И последнее: все ведущие нулевые разряды отбрасываются. Таким образом, получается такая функция вычисления разности чисел а_1 и Ь_1 типа CLINT.

ГЛАВА 4. Основные операции 41

функция: Вычитание

Синтаксис: int subj (CLINT aaj, CLINT bbj, CLINT dj);

Вход: aaj (уменьшаемое), bbj (вычитаемое)

Выход: dj (разность)

Возврат: E_CLINT_OK, если все в порядке E_CLINT_UFL в случае потери значащих разрядов

int

subj (CLINT aaj, CLINT bbj, CLINT dj)

{

CLINT bj;

clint a_l[CLINTMAXSHORT + 1];

/* Добавляем в a_l еще один разряд */

clint *msdptra_l, *msdptrb_J;

clint *aptrj = LSDPTFLL (aJ);

clint *bptrj = LSDPTFLL (bj);

clint *dptrj = LSDPTFLL (dj);

ULONG carry = OL;

intUFL = O;

cpyj (aj, aaj);

: cpyj (bj, bbj);

msdptraj = MSDPTFLL (aj);

msdptrbj = MSDPTFLL (bj);

Если aj < bj, то будем вычитать bj не из aj, а из максимально

возможного значения Nmax. К полученной разности прибавим

(уменьшаемое + 1), то есть все вычисления выполняем по модулю

(Nmax +1 )• Значение Nmax генерируем с помошью функции

setmaxJO.

if (LT_L (aj, bj))

{

setmax J (aj);

msdptraj = aj + CLINTMAXDIGIT;

42 Криптография на Си и C++ в действии

SETDIGITS-L (d_l, CLINTMAXDIGIT); UFL = E_CLINT_UFL; • } else { SETDIGITSJ. (dj, DIGITS_L (aj));

C: . В } while (bptrj <= msdptrbj) { *dptr_l++ = (USHORT)(carry = (ULONG)*aptr_l++ - (ULONG)*bptrJ++ - ((carry & BASE) » BITPERDGT)); } while (aptrj <= msdptraj) *dptr_l++ = (USHORT)(carry = (ULONG)*aptr_l++ - ((carry & BASE) » BITPERDGT)); ) RMLDZRS_L (dj); Складываем разность Nmax - bj, записанную в d_l, с величиной (уменьшаемое + 1). Результат: dj.

'?м- * > '* л i if (UFL)

ь 'ф I { addj (d_l, aa_l, d_l); inc_l (dj);

' 4‘‘ .AW'»/ (« }

return UFL;

}

ГДАВА 4. Основные операции

43

Помимо рассмотренных функций add_l() и sub_l() введем еще две

специальные функции, второй аргумент которых имеет тип

USHORT, а не CLINT. Такие функции будем называть смешанными

и обозначать префиксом «и», например uaddj() и usubj(). Преобра-

зование значения типа USHORT в CLINT-объект осуществляется с

помощью функции u2clint_l(), с которой мы познакомимся в главе 8.

функция: Синтаксис: Вход: Выход: Возврат: Смешанное сложение переменных типа CLINT и USHORT int uaddj (CLINT aj, USHORT b, CLINT sj); aj, b (слагаемые) sj (сумма) E_CLINT_OK, если все в порядке E_CLINT_OFL в случае переполнения

int

uaddj (CLINT aj, USHORT b, CLINT sj)

{

int err;

CLINT tmpj;

u2clintj (tmpj, b);

err = addj (aj, tmpj, sj);

return err; }

Функция: Вычитание числа типа USHORT из числа типа CLINT

Синтаксис: int usubj (CLINT aj, USHORT b, CLINT dj);

Вход: a J (уменьшаемое), b (вычитаемое)

Выход: dj (разность)

результат: E_CLINT_OK, если все в порядке

E_CLINT_UFL в случае потери значащих разрядов

int

usubj (CLINT aj, USHORT b, CLINT dj)

{

int err;

CLINT tmpj;

44

Криптография на Си и C++ в действии

" u2clintj (tmpj, b); err = subj (aj, tmpj, dj); return err; } Еще два важных частных случая сложения и вычитания: увеличе- ние и уменьшение CLINT-объекта на 1 (инкремент и декремент). Реализуем их в виде функций incj() и decj() в виде процедуры- сумматора: новое значение операнда будем записывать на место старого - очень практичный способ, используемый во многих алго- ритмах. Неудивительно, что реализация функций incj() и decj() осуществ- ляется по аналогии с функциями addj() и subj(). Они точно так же контролируют переполнение и потерю значащих разрядов, возвра-

щая соответствующие коды ошибки E_CLINT_OFL и E_CLINT_UFL.

Функция: Увеличение CLINT-объекта на 1

Синтаксис: int incj (CLINT aj);

Вход: aj (слагаемое)

Выход: aj (сумма)

Возврат: E_CLINT_OK, если все в порядке E_CLINT_OFL в случае переполнения int incj (CLINT a J)

{ clint ‘msdptraj, ‘aptrj = LSDPTR_L (aj); ULONG carry = BASE; int OFL = 0; msdptraj = MSDPTFLL (aj);

• * ,, while ((aptrj <= msdptraj) && (carry & BASE)) { ‘aptrj = (USHORT)(carry = 1UL + (ULONG)‘aptrJ); aptrj++; }

if ((aptrj > msdptraj) && (carry & BASE))

. Основные операции

45

{ *aptrJ = 1; SETDIGITS J_ (aj, DIGITS J_ (aj) + 1); if (DIGITS J_ (aj) > (USHORT)CLINTMAXDIGIT) /* Переполнение ? 7 { SETZERO_L (aJ); /* Привести по модулю (Nmax +1)7 OFL = E_CLINT_OFL; } } return OFL; )

Функция: Уменьшение CLINT-объекта на 1

Синтаксис: int decj (CLINT aj);

Вход: aj (уменьшаемое)

Выход: aj (разность)

Возврат: EJDLINT_OK, если все в порядке E_CLINT_UFL в случае потери значащих разрядов

int

d tv:.

decj (CLINT aj)

clint *msdptraj, *aptr_l = LSDPTR_L (aj);

ULONG carry = DBASEMINONE;

if (EQZ_L (aj))

/* Потеря значащих разрядов ? 7

/* Привести по модулю maxj 7

setmax J (aj);

return E_CLINT_UFL;

msdptraj = MSDPTRJ. (aj);

while ((aptrj <= msdptraj) &&

Криптография на Си и C++ в действии

(carry & (BASEMINONEL « BITPERDGT)))

{

*aptrj = (USHORT)(carry = (ULONG)*aptrJ - 1L);

aptr_l++;

}

RMLDZRS_L (aJ);

return E_CLINT_OK;

2. Умножение

Если все слагаемые nb n2, n3, ..., nr равны од-

ному и тому же целому числу п, то сложение

называется «умножением числа г на целое чис-

ло п» и обозначается гц + п2 + п3 + ... + пг = гп.

Леопольд Кронекер, Об идее чисел

Функция умножения играет основную роль в пакете FLINT/C, яв-

ляется одной из наиболее трудоемких и вместе с функцией деления

определяет время работы многих алгоритмов. В отличие от сложе-

ния и вычитания, с которыми мы уже знакомы, сложность класси-

.. . „ ческих алгоритмов умножения и деления - квадратичная от числа

разрядов аргументов, недаром Дональд Кнут назвал одну из глав

«Искусства программирования для ЭВМ» «Как быстро мы можем

умножать?».

На сегодняшний день в литературе опубликовано множество мето-

дов умножения больших и очень больших чисел, среди которых

есть и весьма трудные. Одним из самых трудных является алго-

ритм, предложенный А. Шёнхаге и В. Штрассеном, в основе кото-

рого лежит быстрое преобразование Фурье над конечными полями.

Время работы этого алгоритма оценивается величиной

О(п log п log log и), где и - число разрядов аргументов (см. [Knut],

п. 4.3.3). Недостаток этого и подобных алгоритмов заключается в

том, что выигрыш по скорости по сравнению с классическими

методами сложности О(п2) достигается лишь когда длина сомножи-

телей составляет порядка 8000-10000 двоичных разрядов. До ис-

пользования таких чисел к криптографии пока еще очень далеко.

Сначала реализуем в пакете FLINT/C основной «школьный» метод

умножения, основанный на «Алгоритме М» Кнута (см. [Knut],

п. 4.3.1), и попробуем «выжать» из него максимальную скорость.

Затем плотно займемся возведением в квадрат - многообещающей

рЛАВА 4. Основные операции 47

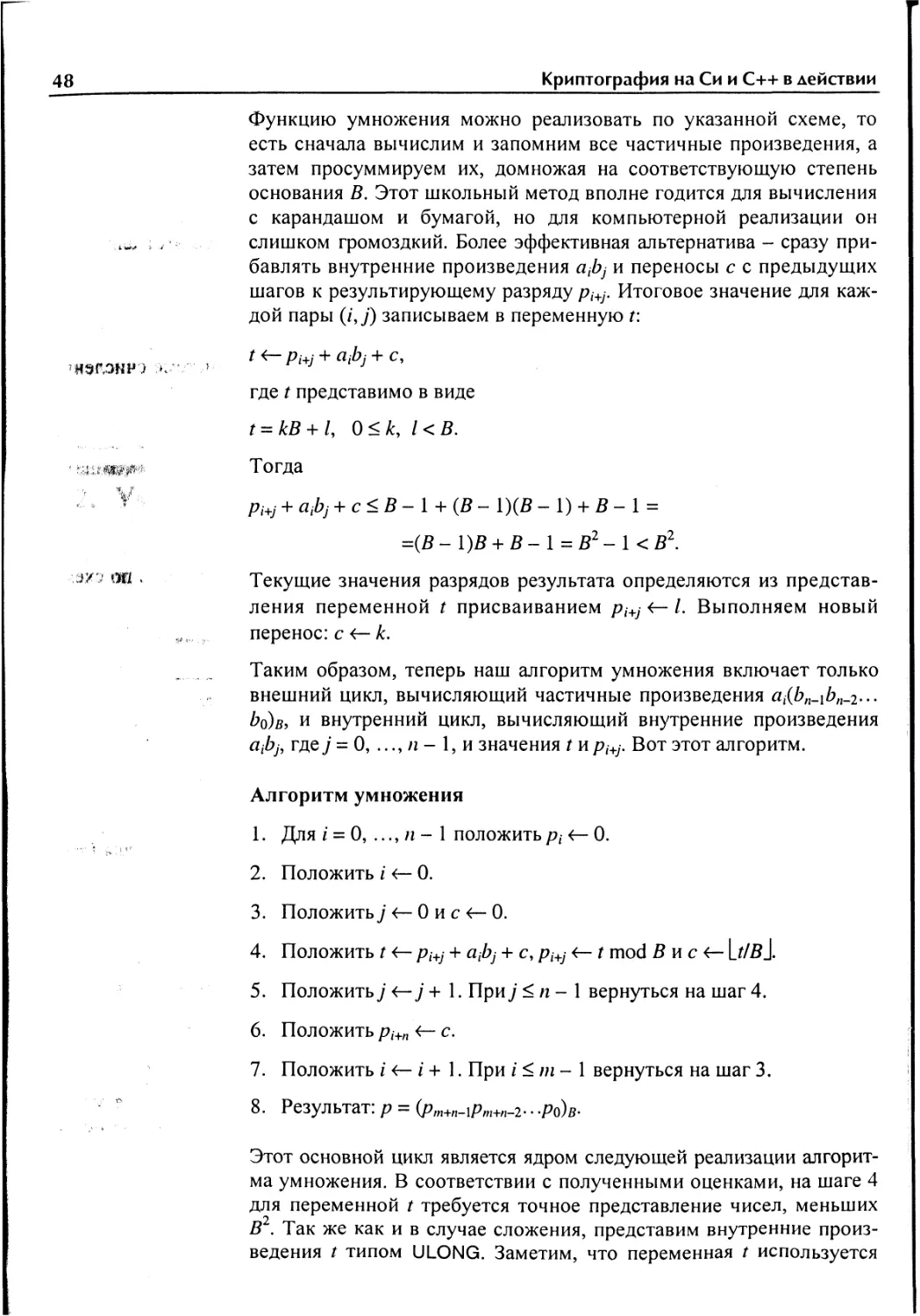

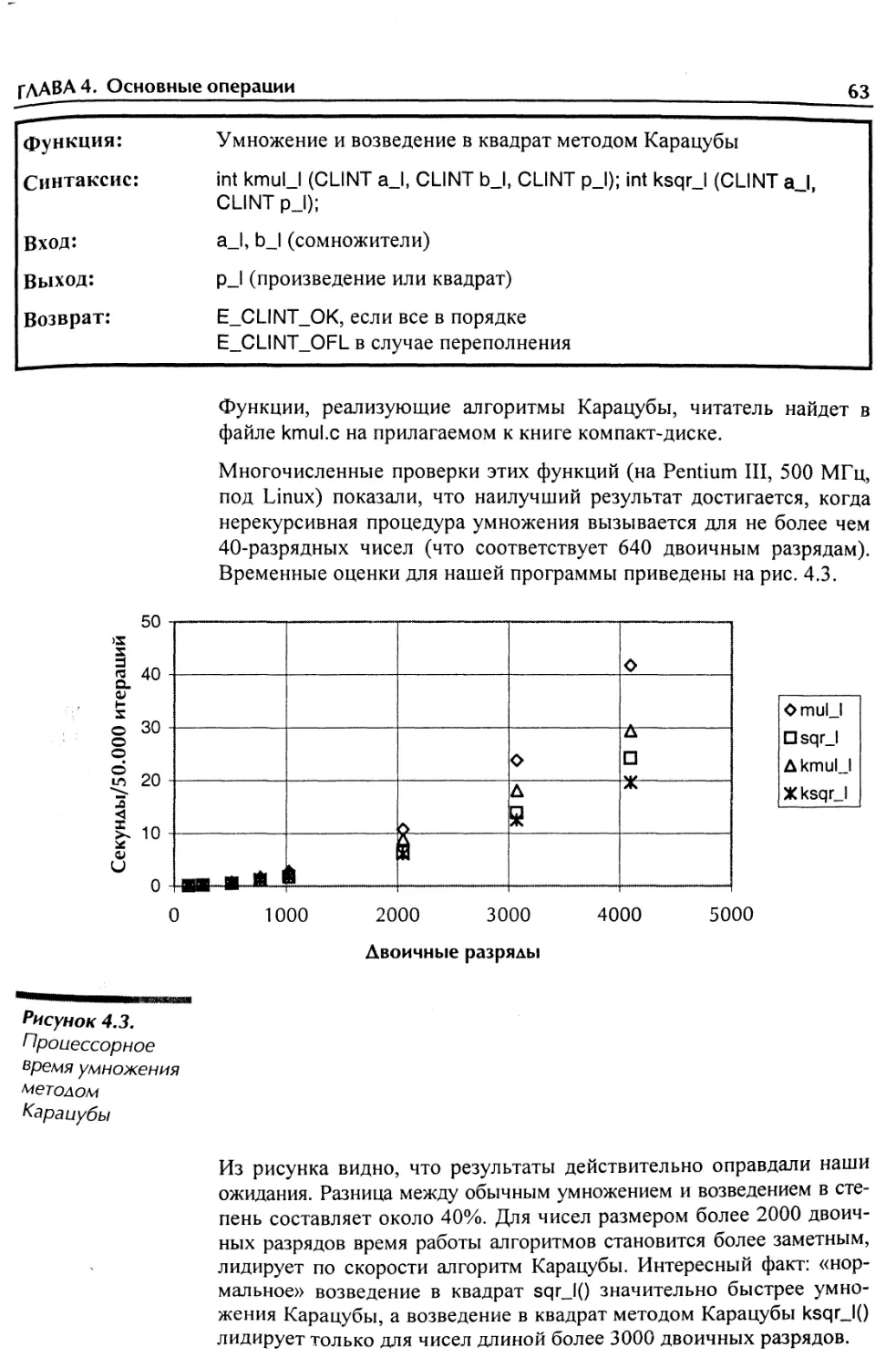

операцией в смысле снижения вычислительных затрат - и для обоих случаев попробуем применить алгоритм Карацубы, асимптотически более быстрый, чем <Э(п2).2 Алгоритм Карацубы весьма любопытен и привлекателен своей кажущейся простотой, так что желающие могут заняться его реализацией как-нибудь (дождливым) воскрес- ным днем. А пока мы посмотрим, дает ли что-либо этот алгоритм для библиотеки FLINT/C. 4.2.1. Школьный метод Рассмотрим умножение чисел а и Ь, заданных в системе счисления с основанием В: т-1 а:=(а„_1ат.2...а0)в = У^а,В', 0<а; <В, i=0 b-.= (bn_xbn_2...b0)B=!yjbiBi, Q<bt<B. i=0 Как нас учили в школе, произведение ab можно вычислить по схеме рис. 4.1 (для т = п = 3).

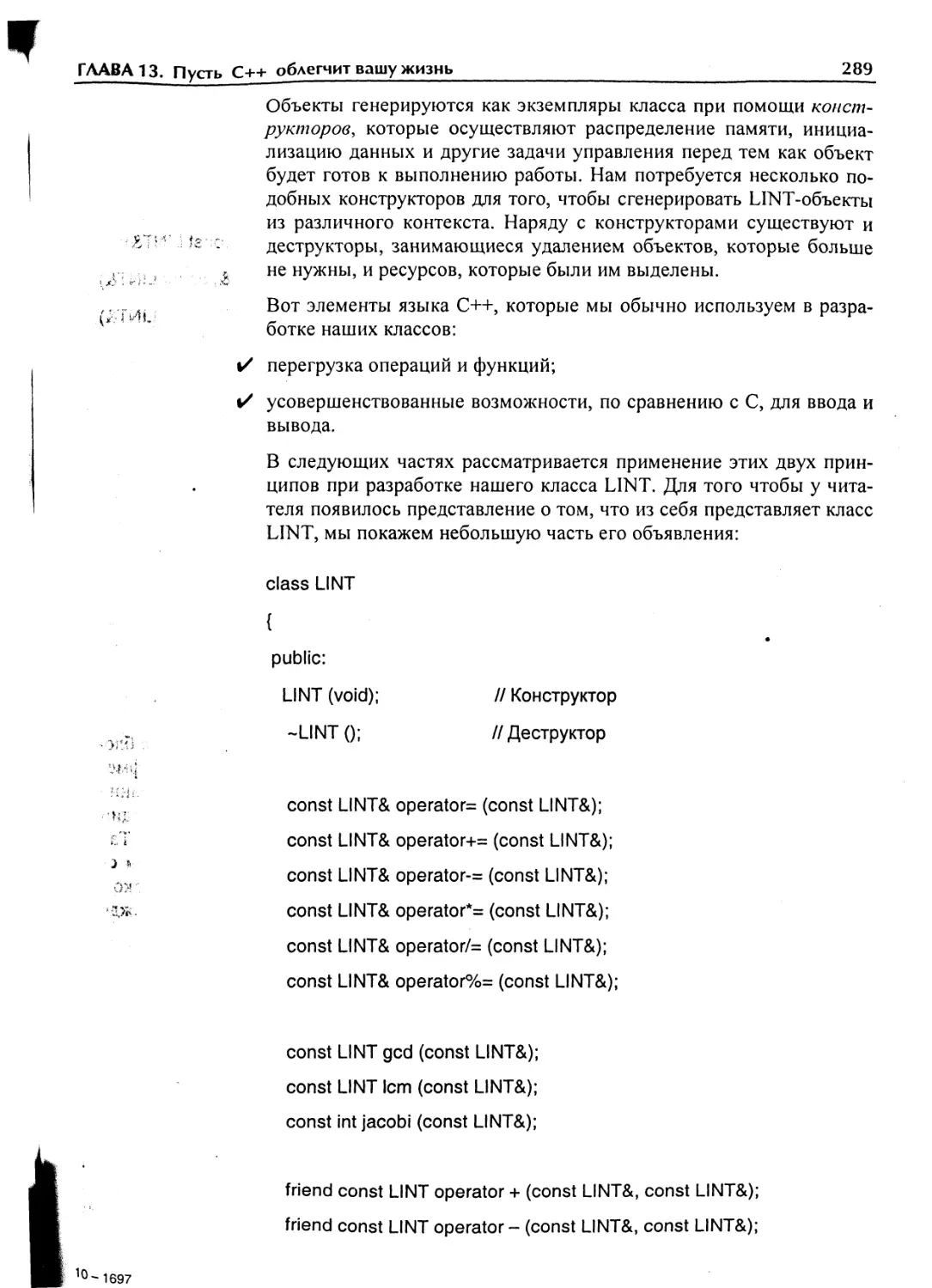

Рисунок 4.1. Вычисления при умножении (Д2Д1^о)д ‘ (Ь2Ь\Ьо)В с20 Р20 Р10 Р00 + С21 Р21 Рн Poi + с22 Р22 Р12 Р02 <Р5 Р4 Рз Р2 Р1 Ро)в Сначала вычисляем частичные произведения (д2Я1Яо)я ’ для j = 0’ 1, 2: значения - это младшие разряды значения (яД + перенос), где apj - внутреннее произведение, а с2; - старшие разряды значе- ния p2j. Затем суммируем частичные произведения и получаем про- изведение р = (p5P4P3P2PlPo)fi- В общем случае произведение p = ab равно п-1 т-1 р = J=0 /=0 Произведение двух операндов длины т и п имеет длину не менее т + п - 1 и не более т + п разрядов. Число элементарных умноже- ний (в которых операнды меньше основания В) равно нт.

2 Когда про алгоритм говорят, что он асимптотически более быстрый, это означает, что чем боль-

ше входные значения алгоритма, тем больше заметно увеличение скорости. Однако не следует

преждевременно впадать в эйфорию - для наших целей это улучшение может вообще не играть

никакой роли.

48

Криптография на Си и C++ в действии

Функцию умножения можно реализовать по указанной схеме, то есть сначала вычислим и запомним все частичные произведения, а затем просуммируем их, домножая на соответствующую степень основания В. Этот школьный метод вполне годится для вычисления с карандашом и бумагой, но для компьютерной реализации он слишком громоздкий. Более эффективная альтернатива - сразу при- бавлять внутренние произведения atbj и переносы с с предыдущих шагов к результирующему разряду pi+j. Итоговое значение для каж- дой пары (/, J) записываем в переменную t:

t <— pi+j + ciibj + с, где t представимо в виде t = kB + /, 0 <к, 1 < В.

V Тогда pi+j + aibj + с<В-1 + (В- 1)(В - 1) + В - 1 = =(В - 1)В + В- 1 = В2 — 1 <в2.

ж.* он . Текущие значения разрядов результата определяются из представ- ления переменной t присваиванием pi+j <— 1. Выполняем новый перенос: с «— к. Таким образом, теперь наш алгоритм умножения включает только внешний цикл, вычисляющий частичные произведения а^Ь^Ь^... Ьо)в> и внутренний цикл, вычисляющий внутренние произведения a^bj, где j = 0, ..., п - 1, и значения t и р/±/. Вот этот алгоритм. Алгоритм умножения 1. Для i = 0, ..., п - 1 положить pt <— 0. 2. Положить 1 <— 0. 3. Положить j <— 0 и с <— 0. 4. Положить t <— pi+j + aibj + с, pi+7 <-1 mod В и с <- \_t/BJ. 5. Положить j <r-j + 1. При j < n - 1 вернуться на шаг 4. 6. Положить pi+n «— с. 7. Положить i <— i + 1. При i < т - 1 вернуться на шаг 3.

8. Результат: р = (рт+п_\рт+п_2.• -Ро)/?- Этот основной цикл является ядром следующей реализации алгорит- ма умножения. В соответствии с полученными оценками, на шаге 4 для переменной t требуется точное представление чисел, меньших В1. Так же как и в случае сложения, представим внутренние произ- ведения t типом ULONG. Заметим, что переменная t используется

ГЛАВА 4. Основные операции 49

неявно, а разряды произведения pi+j и переносы с выделяются внут-

ри одного и того же выражения так же, как это делалось в функции

сложения (см. стр. 37). Начальные значения будем задавать более

эффективной процедурой, чем на шаге 1 алгоритма.

функция: Умножение

Синтаксис: int mulj (CLINT f1 J, CLINT f2J, CLINT ppj);

Вход: f1 J, f2J (сомножители)

Выход: ppj (произведение)

Возврат: E_CLINT_OK, если все в порядке E_CLINT_OFL в случае переполнения

int

mulj (CLINT И J, CLINT f2J, CLINT ppj)

{

register clint *pptr_l, *bptr_l;

CLINT aaj, bbj;

CLINTD pj;

clint *aj, *b_l, *aptrj, *csptr_l, *msdptra_l, *msdptrbj;

USHORT av;

ULONG carry;

int OFL = 0;

Сначала опишем переменные: результат будем записывать в pj,

то есть эта переменная должна быть двойной длины. Сначала

рассмотрим случай, когда один из сомножителей (а значит и про-

изведение) равен нулю. Иначе заносим сомножители в аа_1 и bbj

и убираем ведущие нули.

+ 1 if (EQZ_L (f1 J) || EQZ_L (f2_l))

{

SETZERO_L (ppj);

return E_CLINT_OK;

}

cpyj (aaj, f1 J);

cpyj (bbj, f2J);

50

Криптография на Си и C++ в действии

В соответствии с описанием задаем указателям а_1 и Ь_1 адреса

аа_1 и bb_l. Если число разрядов в аа_1 меньше, чем в bb_l, вы-

полняем логическую перестановку: указатель а_1 всегда соответ-

ствует операнду с большим числом разрядов.

if (DIGITS J_ (aaj) < DIG ITS J_ (bbj))

{

a J = bbj;

bj = aaj;

}

else

{

a J = aaj;

bj = bbj;

}

msdptraj = a J + *aj;

msdptrbj = bj + *bj;

Для экономии времени не выполняем инициализацию, указанную

выше, а вычисляем циклически частичное произведение

Ь0)в • а0 и заносим результат в pn, pn_lz ..., рп.

л’ carry = 0;

av = *LSDPTRJ_ (aJ);

for (bptrj = LSDPTRJ. (bj), pptrj = LSDPTRJ. (pj);

bptrj <= msdptrbj; bptrj++, pptrj++)

*pptr_l = (USHORT)(carry = (ULONG)av * (ULONG)*bptr_l +

(ULONG)(USHORT)(carry » BITPERDGT));

}

*pptr_l = (USHORT)(carry » BITPERDGT);

Дальше идет вложенный иикл умножения, начиная с разряда

а_1[2] переменной а_1.

ГЛАВА 4. Основные операции 51

for (csptrj = LSDPTR_L (рJ) + 1, aptrj = LSDPTR J. (aj) + 1;

aptrj <= msdptraj; csptrj++, aptrj++)

' {

carry = 0;

un

ut: av = *aptrj;

'V'

for (bptrj = LSDPTRJ- (bj), pptrj = csptrj;

bptrj <= msdptrbj;

> bptrj++, pptrj++)

{

t 4 *PPtrJ = (USHORT)(carry = (ULONG)av * (ULONG)*bptrJ +

(ULONG)*pptrJ + (ULONG)(USHORT)(carry » BITPERDGT));

*pptrj = (USHORT)(carry » BITPERDGT);

}

Максимально возможная длина результата равна сумме длин а_1 и

bj. Случай, когда длина результата оказывается на единицу мень-

ше, выявляется макросом RMLDZRSJ-.

SETDIGITS J_ (pj, DIGITS J. (aj) + DIGITS J. (bj));

RMLDZRSJ. (pj);

Если результат превышает допустимые размеры для объектов типа

CLINT, то он приводится по модулю (Nmax + 1), а флагу ошибки

OFL присваивается значение E_CLINT_OFL. Приведенный по мо-

дулю результат записывается в ppj.

if (DIGITSJ_ (pj) > (USHORT)CLINTMAXDIGIT)

/* Переполнение ? 7

{

ANDMAX_L (pj); /* Привести по модулю (Nmax +1)7

OFL = E_CLINT_OFL;

г

52 Криптография на Си и C++ в действии

cpyj (pp_l, рJ);

return OFL;

}

Время t = O(mri) выполнения умножения пропорционально произ-

ведению длин т и п операндов. Для умножения, как и для сложе-

ния, можно реализовать смешанную функцию, первый аргумент

которой имеет тип CLINT, а второй - тип USHORT. Укороченная

версия CLINT-умножения требует О(п) процессорных умножений.

Однако этим результатом мы обязаны не какому-то усовершенст-

вованию алгоритма, а просто малой длине USHORT-аргумента. Мы

еще вернемся к этой функции, когда будем возводить в степень

число типа USHORT (см. главу 6, функцию wmexpJO).

Для реализации функции umul_() воспользуемся слегка модифици-

рованной функцией mulj().

Функция: Умножение CLINT-объекта на число типа USHORT

Синтаксис: int umulj (CLINT aaj, USHORT b, CLINT ppj);

Вход: aaj, b (сомножители)

Выход: ppj (произведение)

Возврат: E_CLINT_OK, если все в порядке E_CLINT_OFL в случае переполнения

int

umulj (CLINT aaj, USHORT b, CLINT ppj)

{

register clint *aptrj, *pptrj;

CLINT aj;

CLINTD pj;

clint *msdptraj;

ULONG carry;

int OFL = 0;

cpyj (aj, aaj);

if (EQZ_L (aJ) || 0 == b)

{

ГЛАВА 4* Основные операции

SETZERO J_ (ppj);

53

return E_CLINT_OK;

}

Предварительная подготовка завершена, теперь в цикле выпол-

няем умножение CLINT-аргумента на USHORT-аргумент, перенос

записываем в старший USHORT-разряд CLINT-аргумента.

msdptraj = MSDPTR_L (aj);

carry = 0;

for (aptrj = LSDPTR_L (aJ), pptrj = LSDPTRJ (pj);

aptrj <= msdptraj;

aptrj++, pptrj++)

{

><.; *pptr_l = (USHORT)(carry = (ULONG)b * (ULONG)*aptr_l +

(ULONG)(USHORT)(carry » BITPERDGT));

}

Km

' ' *pptr_l = (USHORT)(carry » BITPERDGT);

SETDIGITS J_ (p_l, DIGITSJ. (a_l) + 1);

RMLDZRS_L (p_l);

'►!№

if (DIGITSJ- (pj) > (USHORT)CLINTMAXDIGIT)

ns Oiiv /* Переполнение ? 7

{