Текст

Win

создание приложении «клиент-сервер»

TCP/IP, HTTP, FTP, SMTP и другие протоколы

применение Winsock №1.~ OvS<\

примеры программ на С, C++' • Visual Basic

jm

¥" ”St • F ? >

К. Джамса

К. Коуп

ПРОГРАММИРОВАНИЕ

в среде Windows

С^ППТЕР

Санкт-Петербург

Москва • Харьков • Минск

1996

Kris Jamsa, Ph. D.

Ken Cope

PROGRAMMING

К. Джамса, К. Коуп

Программирование для Internet

в среде Windows

Перевел с английского И. Усов

Главный редактор

Заведующий редакцией

Художественные редакторы

Художник

Корректор

Верстка

В. Усманов

К. Крайн

П. Кудряшов, С. Лебедев

Д. Холодов

B. Листова

C. Широкая

ББК 32.973

УДК 681.3.06

Джамса К., Коуп К.

Д40 Программирование для Internet в среде Windows/Перев. с англ. — СПб: Питер,

1996. — 688 с.: ил.

ISBN 5-88782-088-8

Популярнейшая в мире книга по программированию для Internet является прекрасным

пособием для изучения TCP/IP и Winsock API. Изложение строится по принципу «от простого к

сложному», никаких специальных знаний от читателя не требуется. Рассматриваются все

основные службы Internet и соответствующие протоколы (в том числе SMTP, HTTP, FTP).

Обсуждаются примеры программ на языках С, C++ и Visual Basic, в которых реализованы различные

протоколы Internet. На сопровождающей книгу дискете содержатся исходные коды

рассматриваемых в книге примеров программ. Предлагаемые утилиты, включая Web-сервер, FTP-клиент,

утилиту преобразования IP-адреса в доменное имя и другие программы, могут оказаться

полезными при разработке собственных сетевых приложений. Прочитав эту книгу, вы сможете не

только досконально разобраться в протоколах Internet, но и создавать свои собственные

приложения Windows для работы с электронной почтой, World Wide Web и другими ресурсами Сети.

Original English Language Edition Copyright © Jamsa Press, 1995

© Перевод на русский язык, И. Усов, 1996

© Обложка, издательство «Питер Пресс», 1996

Published by arrangement with the original publisher, Jamsa Press, U.S.A.

Подготовлено к печати издательством «Питер Пресс» по лицензионному договору с Jamsa Press, США.

Все права защищены. Никакая часть данной книги не может быть воспроизведена в какой бы то ни было

форме и какими бы то ни было средствами без письменного разрешения владельцев авторских прав.

ISBN 5-88782-088-8

ISBN 1-884133-12-6 (англ.)

Все упомянутые в данном издании товарные знаки и зарегистрированные товарные знаки

принадлежат своим законным владельцам.

Издательство «Питер Пресс». 194044, С.-Петербург, Выборгская наб., 27. Лицензия ЛР № 063798 от 26.12.94.

Подписано в печать 22.10.96. Формат 70X100 x/w Уел. п. л. 54,18. Доп. тираж 5000 экз. Заказ № 136.

Отпечатано в ГПП «Печатный Двор» Комитета РФ по печати. 197110, С.-Петербург, Чкаловский пр., 15.

Оглавление

Глава 1. Введение в компьютерные сети 11

Что такое компьютерная сеть? 12

Соединяя сети вместе 13

Как компьютеры общаются между собой? 14

Что такое сетевая топология? 24

Объединения сетей 30

Структура сети 33

Подводя итоги 36

Глава 2. Принципы и понятия сетевой архитектуры 38

Сетевая терминология и концепции 39

Краткая история 40

О чем пойдет речь? 40

Здесь все разделено на уровни 41

Передача сообщений в сети 42

Что такое сетевые службы? 45

Вопросы разработки и проектирования сети 52

Сетевые уровни 54

Подробнее о сетевых уровнях 58

Модель клиент-сервер 71

Подводя итоги 74

Глава 3. Введение в TCP/IP 75

Значение семейства протоколов TCP/IP 76

Терминология TCP/IP 76

5

Что такое поток данных? 78

Место, занимаемое TCP/IP 79

Данные двигаются по Интернет 80

Стек протоколов TCP/IP 80

Устройство физического уровня 82

Устройство уровня соединения 82

Словарь терминов расширяется 86

Подводя итоги 89

Глава 4. Сетевой протокол Интернет 91

Что такое сетевой уровень? 92

Адрес в сети Интернет 94

Что такое протоколы адреса Интернет? 101

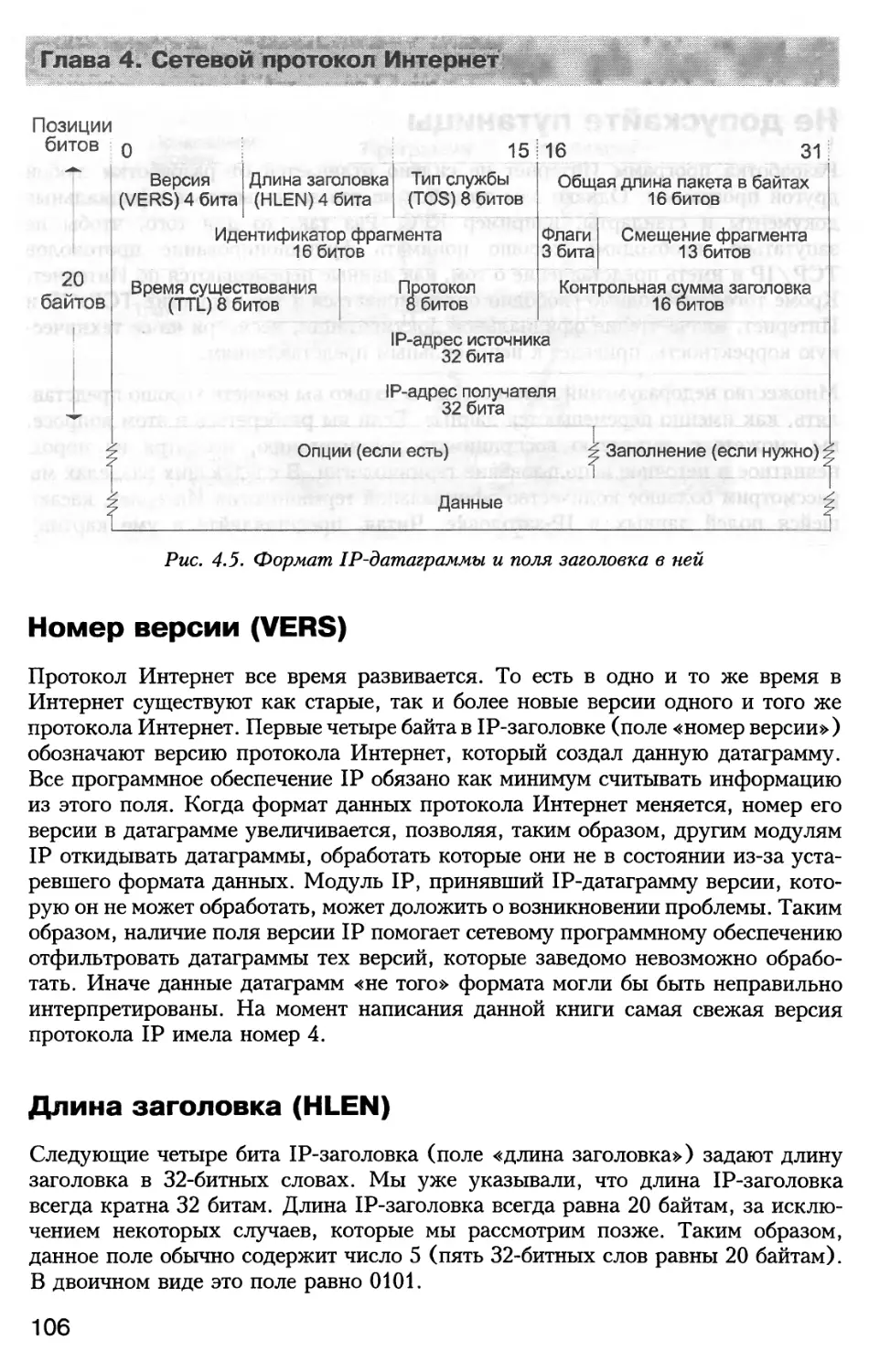

Что такое 1Р-датаграмма? 102

Что такое IP-заголовок? 105

Что такое фрагментация? 114

Что такое 1Р-маршрутизация? 119

Подводя итоги 122

Глава 5. Транспортные протоколы 123

Что такое транспортный уровень? 124

Что такое порт транспортного уровня? 124

Как используется порт UDP? 126

Как используется порт TCP? 126

Как номер порта используется в программе? 127

Что такое протокол пользовательских датаграмм? 128

Что такое транспортный протокол? : 129

Что такое инкапсуляция? 143

Что такое прикладной уровень? 144

Подводя итоги 145

Глава 6. Протоколы SLIP и РРР 146

Обзор протоколов обмена 147

Соединение по протоколу SLIP 149

Протокол SLIP со сжатием (CSLIP) 157

Протокол Point-to-Point (РРР) 163

Подводя итоги 179

Глава 7. Интерфейс сокетов 180

Различные реализации сокетов 181

Ввод-вывод сетевых данных и данных в файловой системе 181

6

Абстракция сокетов 183

Создание сокета 185

Использование сокета в программе 191

Настройка сокета 191

Передача данных через сокет 194

Прием данных через сокет 198

Процесс целиком 199

Сокеты и серверы 202

Процесс-сервер 205

Подводя итоги 207

Глава 8. Интерфейс сокетов Windows 209

Происхождение Winsock 210

Реализация Winsock 211

Общая картина 217

Концепция программирования сокетов 221

Сокеты Беркли по сравнению с сокетами Winsock 229

Что такое блокирование? 236

Не блокирующие сокеты и асинхронные функции 240

Еще раз о функции select 241

Подробнее о функции WSAAsyncSelect 241

Проблемы блокирования в Windows 3.1 243

Блокирование в сокетах Windows 244

Подводя итоги 248

Глава 9. Имена доменов в Интернет.. 250

Пример использования DNS 251

Иерархическое и простое пространство имен 252

Что такое система имен доменов? 253

Концепция сервера DNS 256

Преобразование имен в IP-адреса 258

Как устроен преобразователь адресов? 259

Подводя итоги 270

Глава 10. Протокол Finger и информация о пользователях....271

Еще раз о сетевом уровне представления 272

Что такое виртуальный сетевой терминал? 273

Учебная программа Finger 276

Что такое протокол Finger? 296

Подводя итоги 296

7

Глава 11. Асинхронные сокеты Windows 298

Шаблон программы Sockman 299

В Sockman добавляется поиск в DNS 300

Как изменять функцию DoWinsockProgram? 301

Подробнее о диалоговом окне 302

Подробнее о диалоговой функции ,.303

Что такое диалоговая процедура? 305

Блокирующий поиск в DNS 310

Асинхронный поиск в DNS 313

Модифицируем функцию WndProc 319

Функция DisplayHostEntry 319

Подводя итоги 320

Глава 12. Дескрипторы задач Winsock 322

Добавление функции Finger к программе Sockman 323

Изменение функции DoWinsockProgram для Finger 324

Диалоговое окно Finger 326

Функция AsyncGetServicelnfo 330

Изменение функции WndProc 334

Функция LookupFingerHost 335

Еще раз изменяем функции WndProc 337

Выполнение асинхронной Finger-операции 339

Выполнение блокирующей Finger-операции 340

Функция DoFingerOperation 342

Общая картина 344

Подводя итоги 346

Глава 13. Время и сетевой порядок байтов 347

Сетевой порядок байтов 348

Протоколы времени Интернет 349

Протокол времени 350

Что такое порядок байтов? 352

Использование протокола Time Protocol 358

Создание программы Quick Time 358

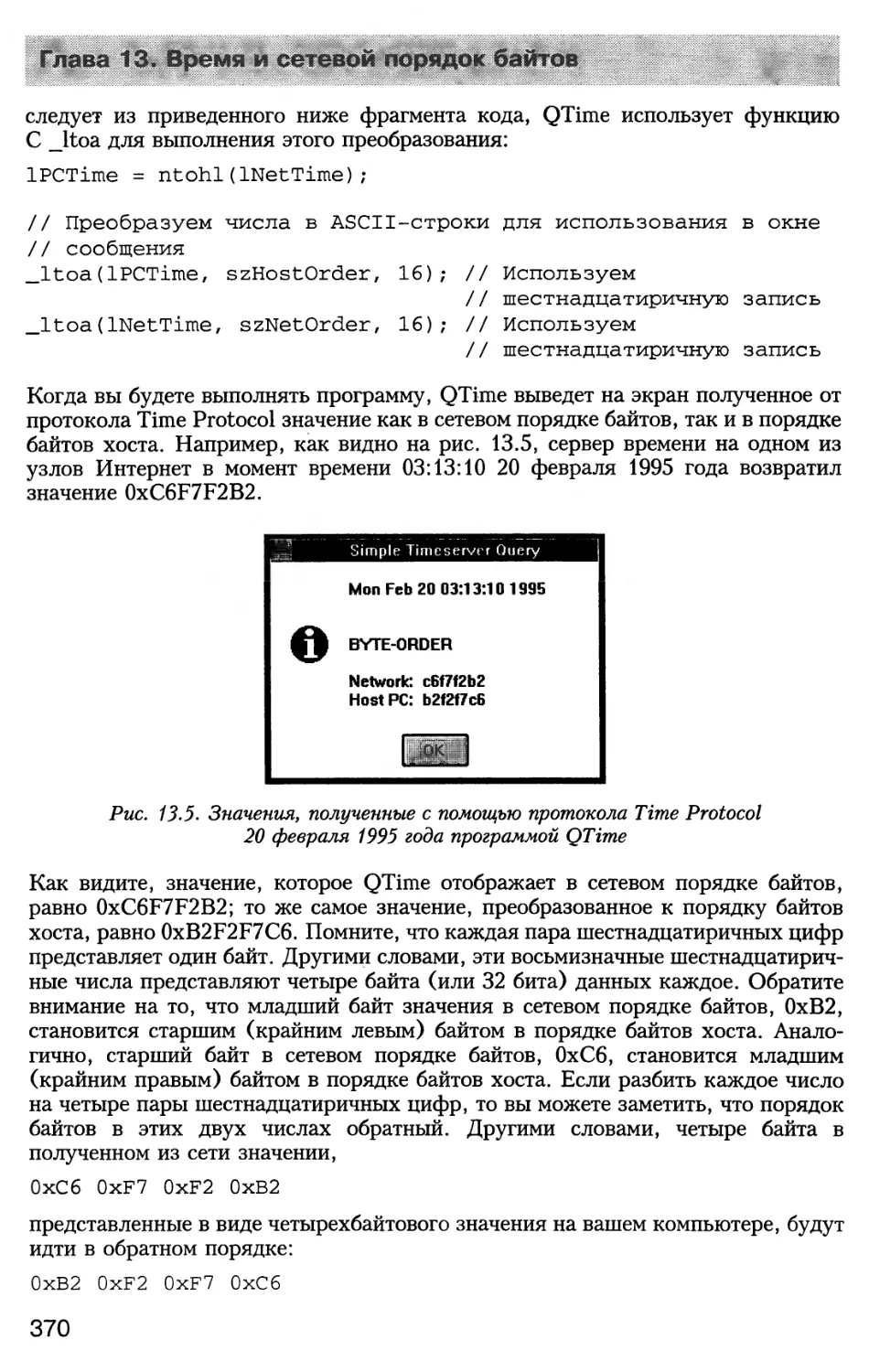

Добавление запроса сервера времени в программу Sockman 372

Результаты запроса на сервер времени 384

Подводя итоги 386

Глава 14. Простые сокеты 388

Что такое ICMP? 389

Простые сокеты 405

Как к Sockman добавляются другие приложения? 422

Подводя итоги 423

8

;

: Оглавле||ие* *g.,f

Глава 15. Электронная почта Интернет 424

Общая картина 425

Простой протокол передачи почты (SMTP) 427

Составные части сообщения электронной почты 440

Усовершенствования 441

Некоторые выводы 452

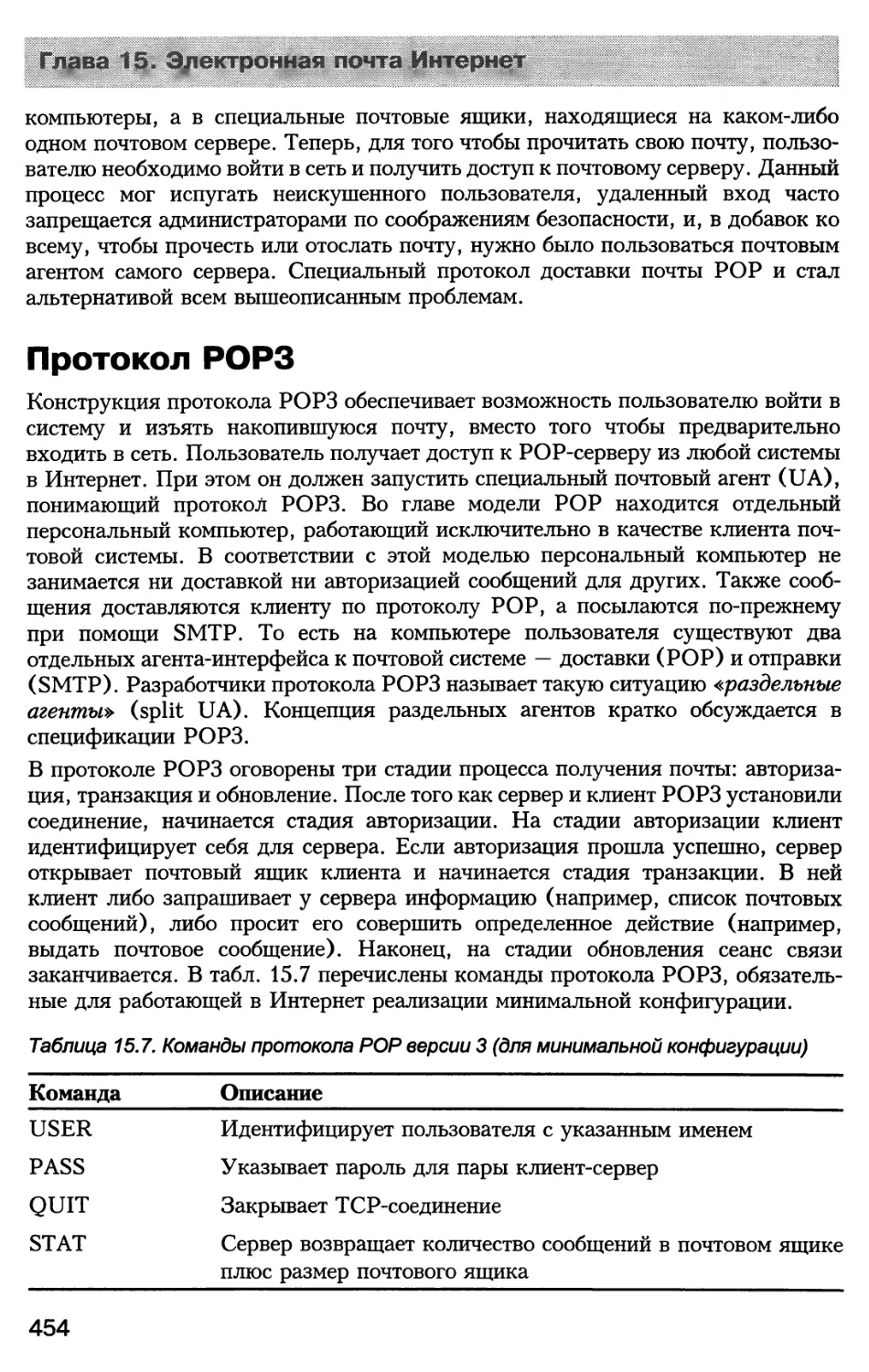

Протокол Post Office Protocol (POP) 453

Как все это работает? 457

Подводя итоги 460

Глава 16. Протоколы передачи файлов 461

Основы FTP 462

Что такое протоколы передачи файлов? 464

Модель FTP 466

Управление данными 468

Как FTP соотносится с TELNET? 471

Управление соединением 479

Команды FTP 483

Коды ответа FTP 493

Подводя итоги 496

Глава 17. Динамические библиотеки в приложениях

Интернет 497

План работ 498

Краткий обзор протокола FTP 498

Первая стадия: управление сервером 499

Вторая стадия: передача данных 508

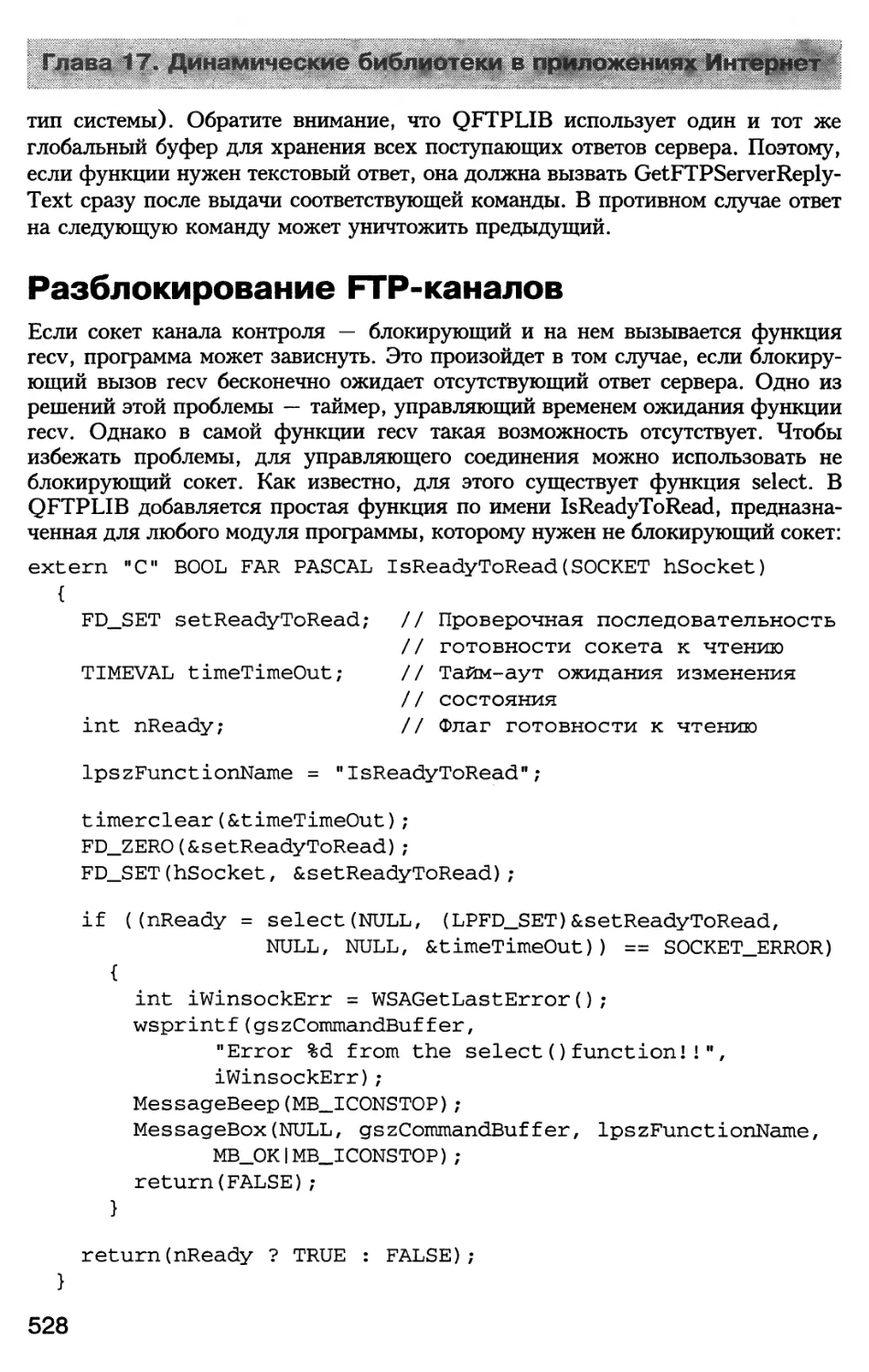

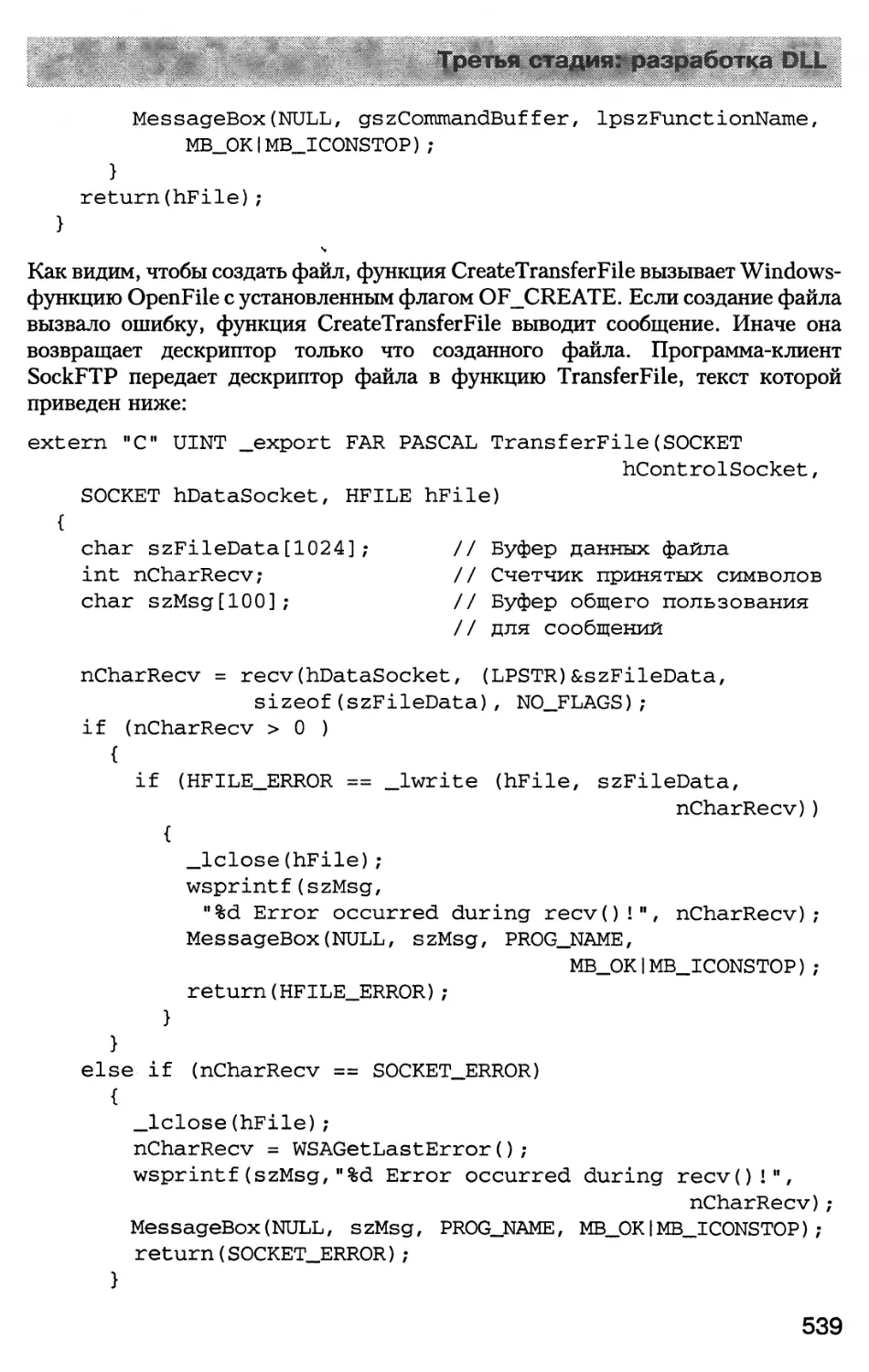

Третья стадия: разработка DLL 523

Подводя итоги 540

Глава 18. Визуальные приложения Интернет 542

SockFTP в действии 543

Цели проекта 546

Ваши возможности 549

Четвертая стадия QFTP: визуализация 550

Интерфейс между Visual Basic и DLL 551

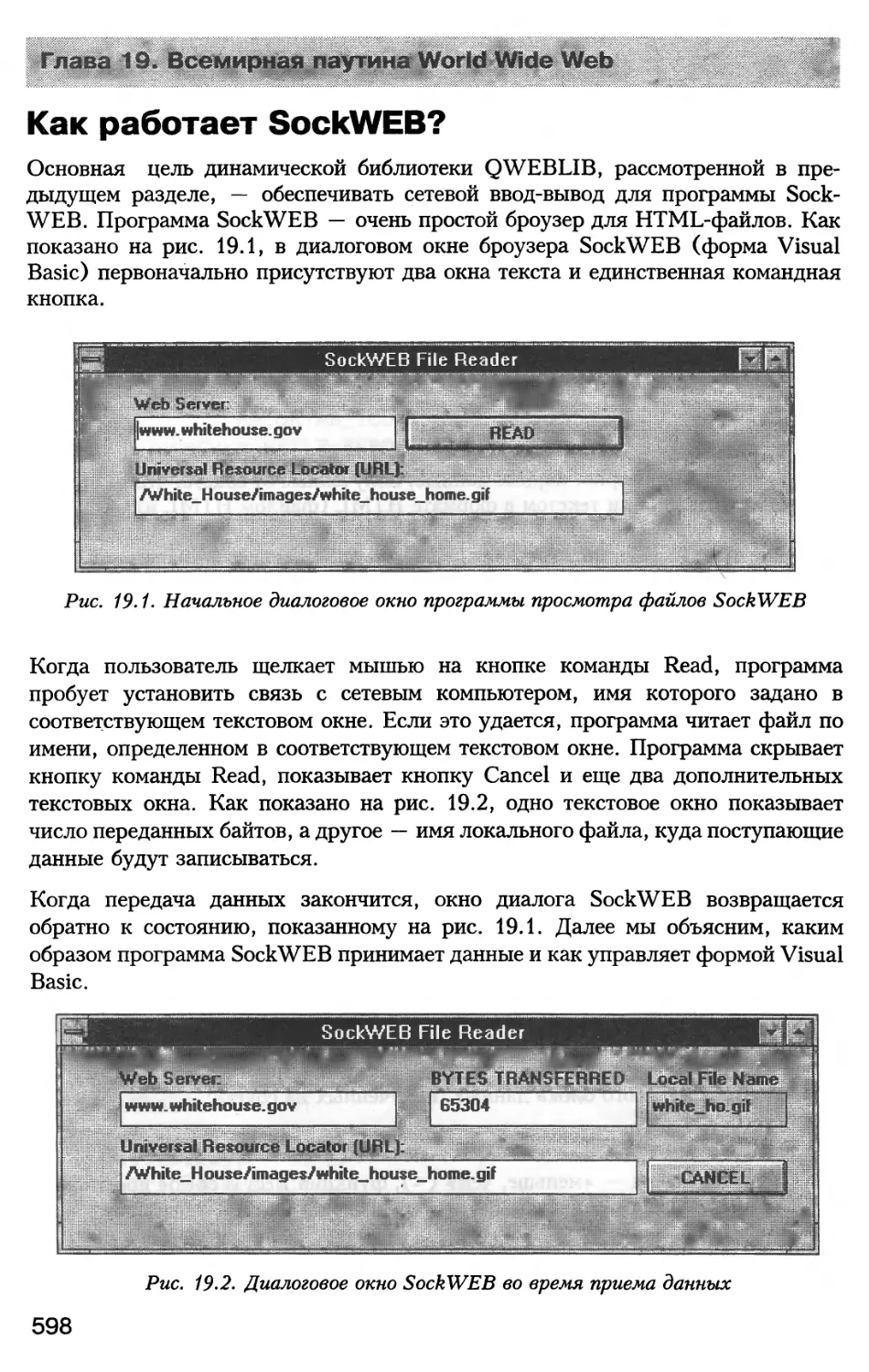

Как работает SockFTP? 555

Процедуры SockFTP 568

Подводя итоги 584

9

Оглавление

Глава 19. Всемирная паутина World Wide Web 586

Протокол передачи гипертекста 587

Запросы клиента HTTP 588

Указатели ресурсов: URI и URL 588

Методы HTTP 591

Возможности WWW 591

Проблемы 592

Программирование WWW 593

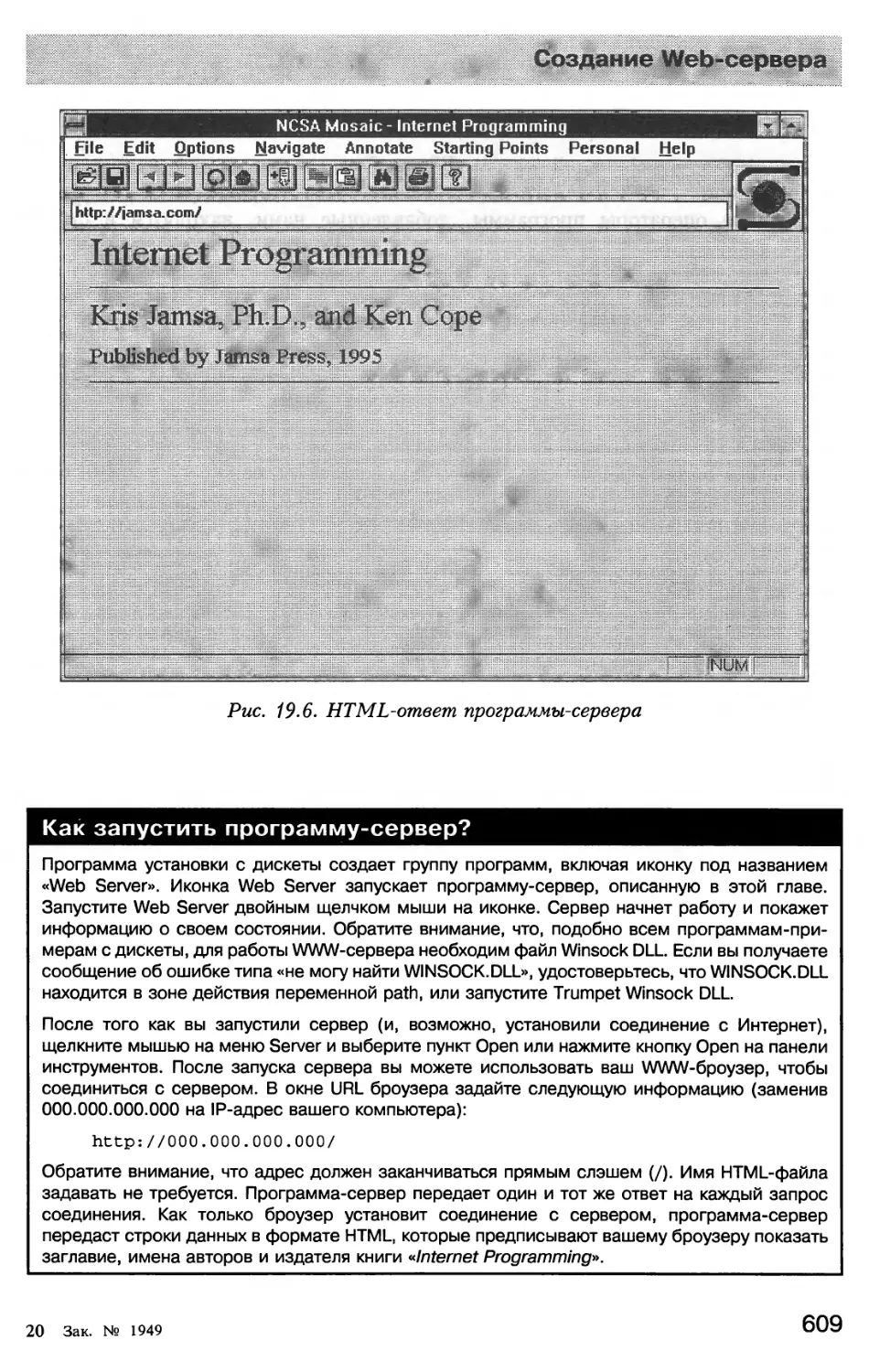

Создание Web-сервера 602

Подводя итоги 627

Приложение А. Компьютеры-бастионы и безопасность

в Интернет 628

Определяем цели 629

Что такое сетевой бастион? 631

Выводы 635

Приложение Б. Пособие по работе с учебными

программами 636

Различные виды программ 637

Учебные программы 638

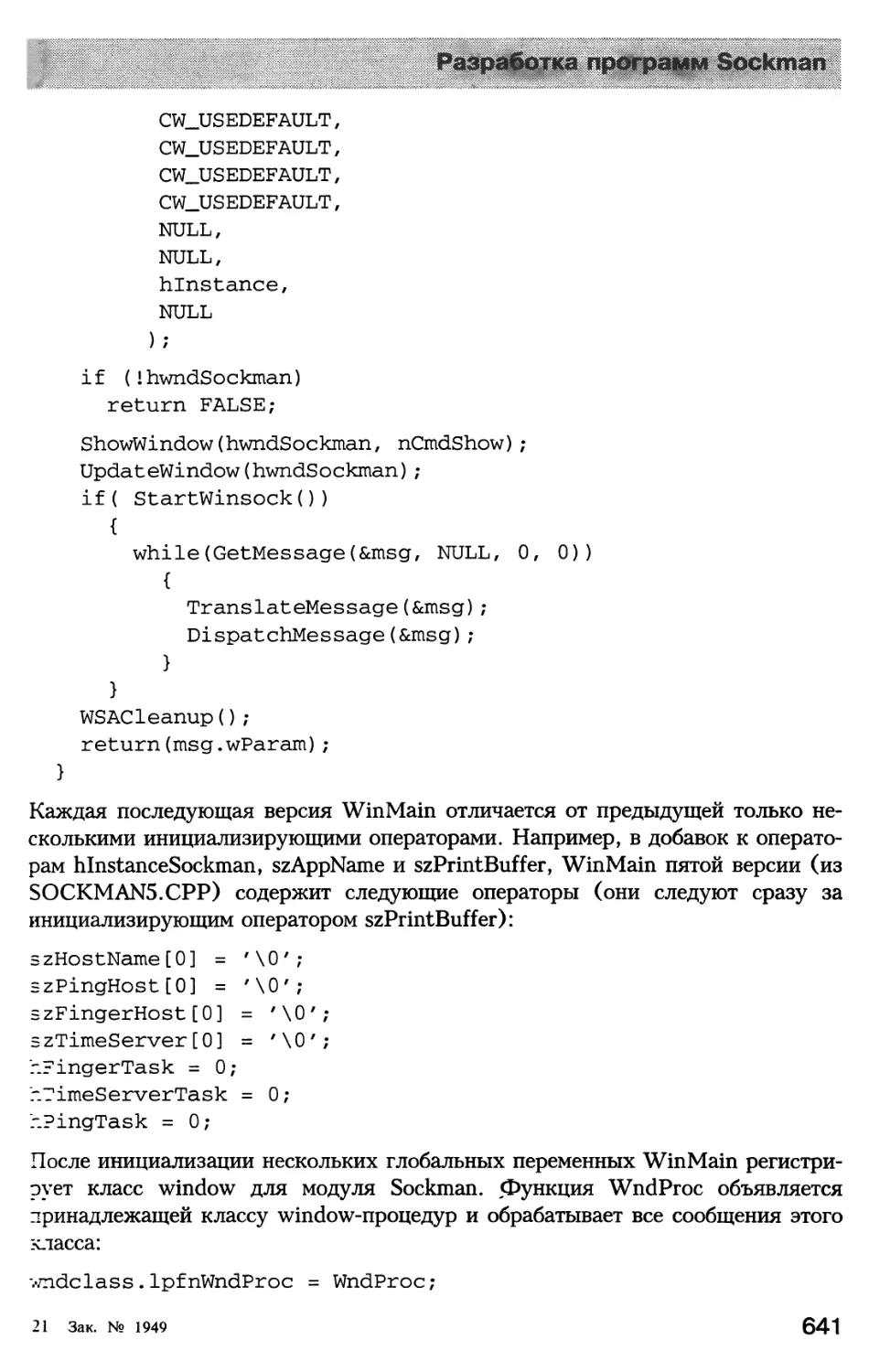

Разработка программ Sockman 638

Компиляция учебных программ 648

Алфавитный указатель

649

лав

Введение

в компьютерные сети

Если вы уже знаете, что такое компьютерная сеть, вы можете прочесть

данную главу, чтобы освежить свои знания. Если вам незнакомы

принципы построения сетей, но знакома сетевая терминология, здесь вы

найдете описание того, как биты и байты перемещаются по сети. Если вы совсем

новичок в мире компьютерных сетей — эта глава станет для вас введением в

замечательный мир сетевого программирования. В предисловии к своей книге

«Компьютерные сети» (Computer Networks, Prentice Hall, 1981) Эндрю

Таненбаум (Andrew Tanenbaum) написал следующие строки:

Ключ к успешному конструированию компьютерных сетей был

впервые сформулирован Юлием Цезарем, произнесшим когда-то фразу:

«Разделяй и властвуй».

На самом деле этот принцип помогает не только в разработке, но также и в

успешном понимании того, что происходит в современных компьютерных сетях.

На первый взгляд, огромное количество материала, посвященного сетям,

особенно сети без границ — Интернет, может отпугнуть вас. Не отчаивайтесь. Ключ

к пониманию в ваших руках. Принцип «разделяй и властвуй» применительно к

11

Глава 1. Введение в компьютерные сети

получению новой для вас информации, означает, что вы должны разделить

задачу изучения сети на множество более мелких подзадач, а их, в свою

очередь — на еще более мелкие и т. д., пока не дойдете до задачки такого

размера, охватить который не составит труда. Двигаясь вперед шаг за шагом,

вы вскоре с удивлением обнаружите, что незаметно для самого себя обросли уже

приличным багажом знаний.

Например, чтобы понять, как сотня сетевых компьютеров взаимодействует друг

с другом, вначале нужно понять, как это делают два. Точно так же нет нужды

разбираться в работе тысяч составляющих Интернет сетей — достаточно

рассмотреть это на примере всего двух или трех.

Количество материала вначале может показаться чересчур большим, но,

употребляя его как еду, кусочек за кусочком, вы вскоре приобретете понимание.

Первая и вторая главы содержат информацию о сетях, поделенную на такие

кусочки, и преподносят по очереди одну идею за другой. Закончив первую главу,

вы будете знать следующее:

♦ Что такое компьютерная сеть.

♦ Чем сеть отличается от межсетевого объединения.

♦ Как компьютеры взаимодействуют друг с другом.

♦ Для переключения соединений требуются сетевые переключатели —

маршрутизаторы электрических сигналов в сети.

♦ Процесс переключения пакетов делит данные на блоки меньших размеров

для передачи.

♦ Топология сети — это способ, которым сетевые компьютеры соединяются

между собой.

♦ Как администраторы сетей соединяют их друг с другом.

♦ Концепции, составляющие сеть.

Что такое компьютерная сеть?

Говоря общими словами, компьютерная сеть — это два компьютера,

обменивающиеся сообщениями. Разумеется, большинство сетей состоят из большего

количества компьютеров. Принципы сетевого общения не зависят от количества

составляющих сеть компьютеров. Их может быть два-три, а может — больше

тысячи. Чтобы понять, как сотни компьютеров общаются между собой,

достаточно понять, как это делает пара.

Сети бывают локальными или глобальными. Локальные сети (LAN, Local Area

Network) объединяют находящиеся недалеко друг от друга, например в соседней

комнате или здании, компьютеры. Иногда компьютеры могут находиться на

расстоянии нескольких миль и все равно принадлежать локальной сети.

Компьютеры глобальной сети (WAN, Wide-area network) могут находиться в других

12

шшат

Соединяя сети вместе

городах или даже странах. Информация проделывает долгий путь, перемещаясь

в глобальной сети. Интернет состоит из тысяч компьютерных сетей,

разбросанных по всему миру. Однако программист должен рассматривать Интернет как

единую глобальную сеть.

Соединяя сети вместе

Соединяя компьютеры между собой и давая им возможность общаться друг с

другом, вы создаете сеть. Соединяя две и более сетей, вы создаете межсетевое

объединение, называющееся «интернет» (internet) (обратите внимание на

первую букву слова — она строчная). На рис. 1.1 показано, как соотносятся

сети и межсетевые объединения.

I

I

i

\

i

1

i

I

:!

)

I

!

J

;1

I

I

§

1

I

Рис. 1.1. Как соотносятся сети и межсетевые объединения

Интернет (с заглавной буквы) — самое большое и популярное межсетевое

объединение в мире. Оно объединяет более 20 000 компьютерных сетей,

расположенных более чем в 130 странах. При этом объединены компьютеры тысяч

различных типов, оснащенных широким спектром программного обеспечения.

Когда вы пользуетесь сетью или даже пишете программы для нее, вы можете не

обращать внимания на эти различия, скрывающиеся за библиотеками программ

и интерфейсами.

Начать изучение Интернет легче всего с принципов функционирования

отдельных сетей. Осознав, что же происходит в отдельной сети, можно приступать

к задаче посложнее — изучению Интернет, называемой «сетью сетей».

13

Глава 1. Введение в компьютерные сети

Как компьютеры общаются между

собой?

В простейшем случае сеть состоит всего из двух компьютеров. Чтобы узнать,

как работает такая сеть, нужно понять, как происходит общение компьютеров,

поэтому в следующих абзацах мы познакомимся с различными

коммуникационными терминами и определениями.

Общение компьютеров напоминает разговор людей. Для разговоров, как

известно, используется язык. Все человеческие языки состоят из букв и символов,

которые, соединяясь, формируют слова или идеи. На каком бы языке вы ни

говорили, выразить свою мысль можно, только собрав предложение из слов.

Следуя аналогии, компьютеры имеют в распоряжении две буквы —• единицу и

ноль. Это так называемые двоичные цифры (символы), в комбинации

образующие байты данных (слова, по аналогии). Чтобы передать осмысленное

сообщение, байты данных собираются в последовательность (предложение). Отсюда

следует: первое, что нужно усвоить для решения нашей задачи, — это правила

двоичного представления информации.

Конечная цель передачи информации по сети — доставить ее человеку. Для

компьютеров двоичные данные — понятный язык, в случае человека это не так.

Чтобы человек мог прочитать двоичные данные, компьютеры преобразуют их в

буквы (символы). В следующих абзацах объясняется, как происходит

преобразование.

Язык компьютеров

Вновь созданная программа состоит из набора двоичных цифр или битов;

каждый бит представляет ноль или единицу. Если вы — прикладной

программист, возможно, вам никогда не приходилось иметь дело с двоичными данными.

Однако, программируя приложения Интернет, вам иногда придется считывать

или записывать двоичные данные. Когда данные подготавливаются к передаче

по сети, они всегда представлены в двоичном виде. Другими словами, чтобы

понять, как данные передаются в Интернет, вы должны понять, как они

преобразуются в двоичный формат.

Для представления данных в сети используются электрические сигналы.

Двоичные числа являются последовательностями из нулей и единиц, и при передаче

часто принято считать, что отсутствие электрического сигнала в линии означает

ноль, а его наличие — единицу.

Люди пользуются числами в десятичном представлении. Двоичные данные с

трудом преобразуются в десятичные, и одно из решений этой проблемы —

использовать шестнадцатиричный формат, служащий как бы компромиссом

между удобностью десятичного и неудобностью двоичного представлений. Если

вы всерьез заинтересованы стать программистом Интернет, обдумайте возмож¬

14

Как компьютеры общаются между собой?

ность облегчить задачу, купив недорогой калькулятор, умеющий

преобразовывать данные между тремя упомянутыми форматами.

В этой книге чаще всего будет использоваться шестнадцатиричная форма

записи. Так же, как и в языке С, перед шестнадцатиричными числами будет

ставиться префикс Ох, чтобы отличить их от десятичных. Шестнадцатиричные

числа будут записываться группами по две цифры, включая ведущий ноль, если

он есть. Двоичные числа записываются группами по восемь цифр, включая

ведущие нули. В табл. 1.1 приведено несколько примеров трех форм записи.

Таблица 1.1. Примеры записи десятичных, шестнадцатиричных

и двоичных чисел

Десятичное

Шестнадцатиричное

Двоичное

10

0х0А

00001010

100

0x64

01100100

255

OxFF

11111111

512

0x0200

0000001000000000

500

0x01F4

0000000111110100

В большом количестве документов Интернет числа упоминаются в двоичном

представлении. Например, в документе RFC (Request for Comment), стандарте

Интернет, может быть сказано, что определенное поле данных имеет ширину в

16 бит и что определенная их комбинация обозначает соответствующий тип

сетевого сообщения. Разрабатывая сетевые приложения, вам придется не раз

заглядывать в подобную документацию, так что учитесь думать и оперировать

данными в двоичном представлении, иначе вы столкнетесь с трудностями.

Десятичные, шестнадцатиричные

и двоичные числа

Любой язык программирования имеет средства для работы с числами и

символами. Если вы знакомы с ASCII (American Standard Code for Information

Interchange), вы знаете, что каждой букве алфавита, знакам пунктуации и т. д.

там соответствует определенное число. Внутреннее представление кодов ASCII

используется программами для вывода информации на экран или принтер.

Внимательно посмотрев на таблицу ASCII, вы увидите, что коды там

пронумерованы не только в десятичной форме, но также и в шестнадцатиричной,

используемой программистами. Несмотря на то, что, говоря об ASCII-символах,

большинство программистов подразумевает их восьмибитное кодирование, на

практике очень часто можно обойтись лишь первой частью таблицы, имея дело

с семью битами на символ. В табл. 1.2 приведены ASCII-коды для первых пяти

букв английского алфавита. Каждая буква приведена в десятичном,

шестнадцатиричном и двоичном представлении.

15

Глава 1. Введение в компьютерные сети

Таблица 1.2. Некоторые ASCII-коды в различных числовых представлениях

Символ

Десятичное

Шестнадцатиричное

Двоичное

А

65

0x41

01000001

в

66

0x42

01000010

с

67

0x43

01000011

D

68

0x44

01000100

Е

69

0x45

01000101

Восьмибитный набор ASCII-символов называется еще «расширенным набором

ASCII». Восьмой бит служит для кодирования символов псевдографики и

некоторых специальных символов, например для рисования рамочек.1 Чтобы

упростить изложение, под словом ASCII-символ в этой книге всегда будет

пониматься то, что называется «расширенный набор ASCII», то есть

совокупность символов в восьмибитной кодировке.

В большинстве компьютеров байт состоит из восьми битов. Для представления

байта удобно использовать шестнадцатиричную форму записи.

Шестнадцатиричное представление основывается на числе 16. Числа в нем записываются при

помощи цифр от ноля до девяти и латинских букв от «а» до «f». В табл. 1.3

показано, что четырьмя двоичными цифрами можно закодировать 16 различных

значений. При помощи двух шестнадцатиричных цифр (по четыре бита в

каждой) кодируется восьмибитный байт.

Таблица 1.3. Шестнадцатиричная система счисления

Десятичное

Шестнадцатиричное

Двоичное

0

0x00

0000

1

0x01

0001

2

0x02

0010

3

0x03

ООП

4

0x04

0100

5

0x05

0101

6

0x06

оно

7

0x07

0111

8

0x08

1000

9

0x09

1001

Буквы национальных алфавитов также кодируются с помощью восьмого бита. — Примеч. перев.

16

Как компьютеры общаются между собой?

Таблица 1.3 (окончание)

Десятичное

Шестнадцатиричное

Двоичное

10

ОхОА

1010

11

0x0В

1011

12

ОхОС

1100

13

OxOD

1101

14

ОхОЕ

1110

15

OxOF

1111

Байт — наименьшая величина, с которой могут работать программы, поэтому

программы всегда оперируют комбинациями восьмибитных

последовательностей. Самое большое число, которое можно выразить восемью битами, — 255

(двоичное 11111111 или шестнадцатиричное OxFF). Шестнадцатиричным

двузначным числом можно выразить 256 различных комбинаций и, таким образом,

представить любой ASCII-символ.

Если вы не сталкиваетесь с двоичным представлением данных, попробуйте

рассматривать байт как двузначное шестнадцатиричное число. Любой

ASCIIсимвол и, стало быть, букву алфавита можно выразить байтом или двузначным

шестнадцатиричным числом. Если вы понимаете, как ASCII-код, двузначное

шестнадцатиричное число, байт и восемь бит соотносятся между собой, вы

можете эффективно управлять преобразованием данных в своих программах.

Например, вы знаете, что каждое двузначное шестнадцатиричное число

представляет байт (или восемь бит) данных. Значит, вы с легкостью преобразуете

такое число в восемь бит двоичной информации. Если ваши данные являются

текстом, при помощи ASCII-кодов символ текста легко преобразуется в

восьмибитное двоичное число.

Преобразуя, наоборот, из двоичной формы в текст, лучше облегчить задачу и

применить шестнадцатиричное представление символов. При этом из каждой

восьмерки битов получится шестнадцатиричное число. Соответствие между ним

и символом ASCII легко устанавливается по таблице. Преобразовав данные из

двоичного вида в текстовый, вы значительно упростите дальнейшую обработку

данных в приложении.

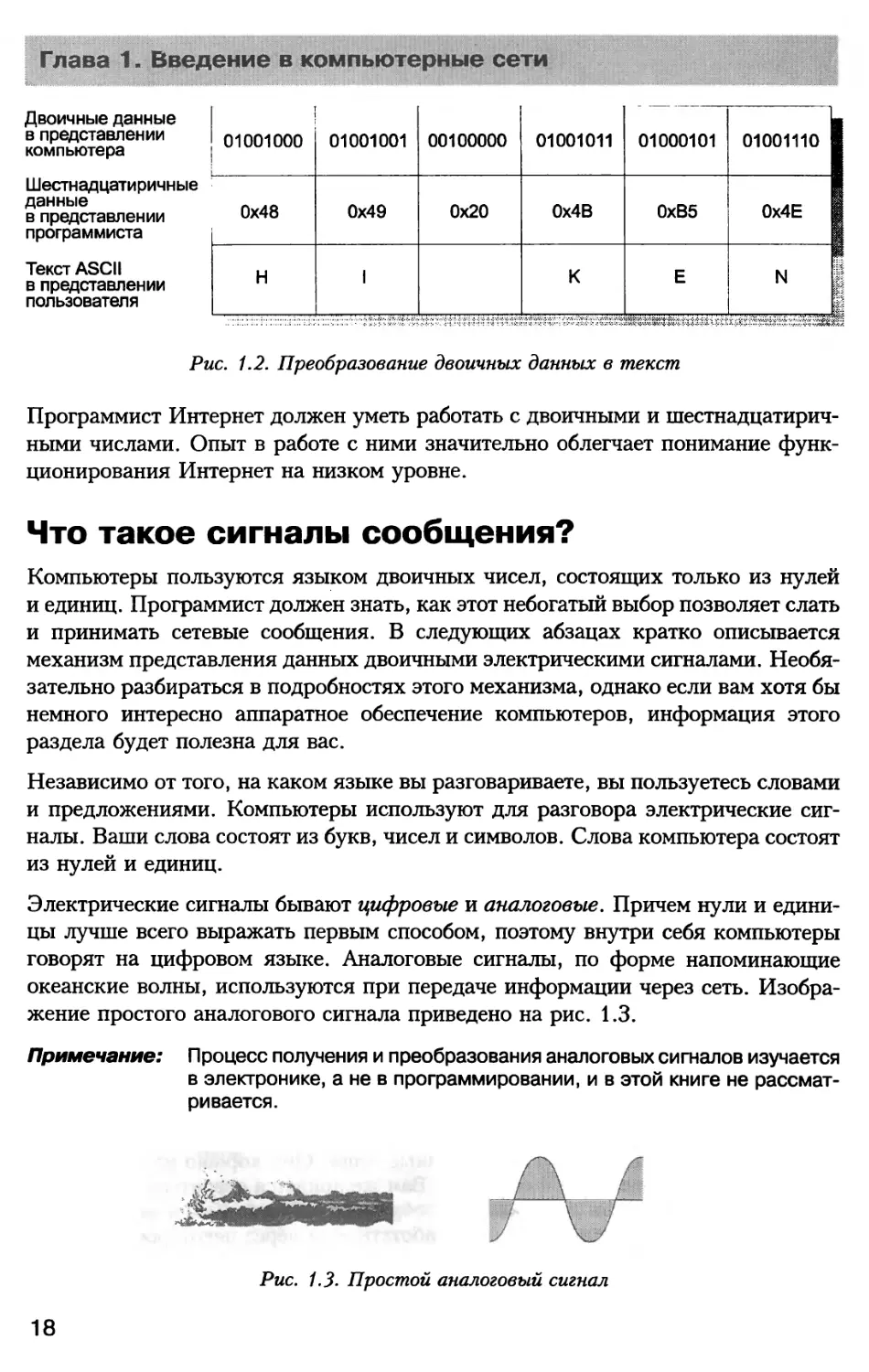

На рис. 1.2 показано, как двоичные данные преобразуются в читаемые людьми

текстовые символы. Изначально данные представлены набором нулей и единиц

(битов). Затем комбинация из восьми битов преобразуется в двузначное

шестнадцатиричное число. Далее для преобразования его в текстовый символ

используется таблица кодов ASCII.

Изо дня в день люди подсчитывают разные вещи. Они хорошо научились это

делать, пользуясь десятичной системой. Вам же придется освоиться и в других

системах, особенно если дело касается обработки текста. Как и везде, здесь

важна постоянная практика. Начните работать — и через некоторое время вы

заметите, что можно с такой же легкостью считать предметы шестнадцатирично

или двоично, с какой мы привыкли считать их в обыденности.

17

Глава 1. Введение в компьютерные сети

Двоичные данные

в представлении

компьютера

Шестнадцатиричные

данные

в представлении

программиста

Текст ASCII

в представлении

пользователя

01001000

i

01001001

00100000

01001011

01000101

01001110 I

0x48

0x49

0x20

0x4В

0хВ5

0x4E I

Н

I

К

Е

N g

>>3- * v:*-;o: Щ. v.:b:h^MW^)

Рис. 1.2. Преобразование двоичных данных в текст

Программист Интернет должен уметь работать с двоичными и

шестнадцатиричными числами. Опыт в работе с ними значительно облегчает понимание

функционирования Интернет на низком уровне.

Что такое сигналы сообщения?

Компьютеры пользуются языком двоичных чисел, состоящих только из нулей

и единиц. Программист должен знать, как этот небогатый выбор позволяет слать

и принимать сетевые сообщения. В следующих абзацах кратко описывается

механизм представления данных двоичными электрическими сигналами.

Необязательно разбираться в подробностях этого механизма, однако если вам хотя бы

немного интересно аппаратное обеспечение компьютеров, информация этого

раздела будет полезна для вас.

Независимо от того, на каком языке вы разговариваете, вы пользуетесь словами

и предложениями. Компьютеры используют для разговора электрические

сигналы. Ваши слова состоят из букв, чисел и символов. Слова компьютера состоят

из нулей и единиц.

Электрические сигналы бывают цифровые и аналоговые. Причем нули и

единицы лучше всего выражать первым способом, поэтому внутри себя компьютеры

говорят на цифровом языке. Аналоговые сигналы, по форме напоминающие

океанские волны, используются при передаче информации через сеть.

Изображение простого аналогового сигнала приведено на рис. 1.3.

Примечание: Процесс получения и преобразования аналоговых сигналов изучается

в электронике, а не в программировании, и в этой книге не

рассматривается.

Рис. 1.3. Простой аналоговый сигнал

18

Как компьютеры общаются между собой?

Частота аналогового сигнала — это количество возникновений волны в

заданную единицу времени (обычно, в одну секунду). Она является важной

характеристикой сигнала. Например, если одна электронная цепь генерирует волну

100 раз в секунду, а другая — 1000 раз, то говорят, что последняя имеет более

высокую частоту по сравнению с первой.

Некоторые электронные схемы умеют менять частоту, например, генерируя в

одно время 100 волн в секунду, а в другое — 1000. Этот процесс называется

частотной модуляцией (FM, Frequency Modulation) или просто модуляцией.

На рис. 1.4 изображены два аналоговых сигнала. В сигнале слева помещается

больше волн за единицу времени, чем в сигнале справа. Другими словами, он

имеет более высокую частоту. Когда компьютер передает единицу, электронная

схема генерирует более высокую частоту, а когда ноль — более низкую.

Сигнал высокой частоты Сигнал низкой частоты

Рис. 1.4. Аналоговые сигналы разной частоты

Аналоговые сигналы работают на телефонных линиях для передачи

информации. Для преобразования данных из цифрового вида в двоичный используются

модемы. Модемы используют частотную модуляцию для представления

двоичных данных. Термин «.модем» — сокращение от слов модулятор/демодулятор.

Двоичный ноль преобразуется им в сигнал низкой, а единица — высокой

частоты. Другими словами, преобразуя данные, модем модулирует частоту

аналогового сигнала. Рис. 1.5. демонстрирует, как буква А (ASCII-код 0x41 или

01000001) будет выглядеть после преобразования модемом.

Рис. 1.5. Буква А, преобразованная модемом

в частотно-модулированный сигнал

19

Глава 1. Введение в компьютерные сети

Как компьютеры передают данные?

Передача данных между компьютерами и прочими устройствами происходит

параллельно или последовательно. Большинство персональных компьютеров

пользуется параллельным портом для работы с принтером. Термин

«параллельно» означает, что данные передаются одновременно по нескольким проводам.

Чтобы послать байт данных по параллельному соединению, компьютер

устанавливает одновременно восемь бит на восьми проводах. Схема параллельного

соединения изображена на рис. 1.6.

Рис. 1.6. Два компьютера, соединенные параллельным каналом

Как видно из рисунка, параллельное соединение по восьми проводам позволяет

передать байт данных одновременно. Напротив, последовательное соединение

подразумевает передачу данных по очереди, бит за битом. В сетях чаще всего

используется именно такой способ работы, когда биты выстраиваются друг за

другом и последовательно передаются (и, стало быть, принимаются тоже). На

рис. 1.7 показано, как передается двоичное число 10001110.

Компьютер 1

Рис. 1.7. Два компьютерау соединенные последовательным каналом

20

Как компьютеры общаются между собой?

При соединении по проводам используются три различных метода,

обозначаемые тремя различными терминами. Соединение бывает: симплексное,

полудуплексное и дуплексное. О симплексном соединении говорят, когда данные

перемещаются лишь в одном направлении. Полудуплексное соединение

позволяет данным перемещаться в обоих направлениях, но в разное время, и, наконец,

дуплексное соединение, это когда данные следуют в обоих направлениях

одновременно. На рис. 1.8 указаны различия в потоках данных в зависимости

от применяемого метода.

(только в одном направлении)

Полудуплексное соединение

(в двух направлениях; только одно направление

в один интервал времени)

Дуплексное соединение

(в двух направлениях одновременно)

Рис. 1.8. Примеры потоков данных при симплексном, полудуплексном

и дуплексном методах соединения

Что такое переключение соединения?

Переключение соединения используется сетями для передачи данных. Оно

позволяет аппаратным средствам сети разделять один и тот же физический канал

связи между многими устройствами. Рассмотрим, например, телефонные

переговоры.

21

Глава 1. Введение в компьютерные сети

Возьмем ситуацию, когда вы не хотите использовать коммутируемые

телефонные линии. Для того чтобы сохранить возможность звонить, например тысяче

абонентов, вы будете должны воткнуть в телефонный аппарат тысячу проводов,

соединяющих вас с ними напрямую. Поскольку вышеописанная ситуация

чрезвычайно неудобна, большинство людей пользуется коммутируемыми линиями

для переговоров. По этой же причине сети используют коммутацию

(переключение) соединений. Два основных способа переключения соединения —

переключение цепей и переключение пакетов.

Переключение цепей

Переключение цепей создает единое непрерывное соединение между двумя

сетевыми устройствами. Пока эти устройства взаимодействуют, ни одно другое

не сможет воспользоваться этим соединением для передачи собственной

информации — оно вынуждено ждать, пока соединение освободится. Другими

словами, переключение цепи позволяет устройствам делить между собой один и тот

же коммуникационный канал, однако каждое должно ждать, пока наступит его

очередь передавать или принимать данные.

Простой пример переключателя цепей — переключатель типа А—В, служащий,

чтобы два компьютера соединить с одним принтером. Чтобы один из

компьютеров мог печатать, вы поворачиваете тумблер на переключателе, устанавливая

непрерывное соединение между компьютером и принтером. Образуется

соединение типа «точка-точка». Как изображено на рис. 1.9, только один компьютер

может печатать в одно и то же время.

Рис. 1.9. Переключение цепей на примере устройства А—В

22

Как компьютеры общаются между собой?

Переключение пакетов

Большинство современных сетей, включая Интернет, используют переключение

пакетов. Интернет — сеть с переключением пакетов (пакетной коммутацией).

Программы передачи данных в таких сетях делят данные на кусочки,

называемые пакетами.

Рассмотрим два метода перевозки людей. Предположим, нужно перевезти

группу из пятидесяти человек с одного конца города на другой. Для этого можно

воспользоваться одним автобусом, забирающим всех сразу, а можно поделить

группу на части и перевезти их на легковых автомобилях по отдельности.

Предположим, что можно выбрать разные дороги, ведущие к одной и той же

цели — другому концу города. Если все едут на автобусе, то все следуют одной

дорогой. Если люди едут на автомобилях — они могут выбрать одну дорогу, но

это не обязательно.

Вы догадались, наверное, что наши пятьдесят пассажиров — не что иное как

пятьдесят байтов данных. В сети пакетной коммутации эти пятьдесят байт могут

следовать одновременно одним пакетом (автобус), а могут — в нескольких

(отдельные автомобили). Так же, как и автобус и автомобили прибудут в одно

и тоже место назначения, все наши пакеты несомненно сделают то же самое,

несмотря на то, что пути, которыми они следовали, могут быть совершенно

различны.

Для сравнения двух видов соединения в сети, предположим, что мы прервали

канал в каждом их них. Например, отключив принтер от менеджера на рис. 1.9

(переставив тумблер в положение В), вы напрочь лишили его возможности

печатать. Соединение с переключением цепей требует наличия непрерывного

канала связи.

Наоборот, данные в сети с переключением пакетов могут двигаться различными

путями. Это видно на примере рис. 1.10. Данные необязательно следуют одной

Офисный компьютер

Рис. 1.10. Данные путешествуют по сети с переключением пакетов

23

Глава 1. Введение в компьютерные сети

дорогой на пути между офисным и домашним компьютерами. Разрыв одного из

каналов не приведет к потере соединения — данные просто пойдут другим

маршрутом.

На первый взгляд, сети с переключением пакетов кажутся проще, чем какие

либо еще. Достаточно послать пакет, указав ему направление движения (при

симплексной связи), и предоставить возможность найти дорогу самому. Однако

сети, к сожалению, а может быть, к счастью, не так просты и состоят отнюдь

не из пары компьютеров.

Сети с переключением пакетов имеют множество альтернативных маршрутов

для пакетов. Данные перемещаются в обоих направлениях. Следовательно,

каждый пакет должен содержать адрес назначения. (Пакеты часто содержат и

адрес отправления.) В дальнейшем вы узнаете, что концепция адресации

пакетов — одна из важнейших в программировании для Интернет.

Что такое сетевая топология?

Существует невероятно большое число способов, которыми можно соединить

компьютеры. Чем больше разных компьютеров, тем больше способов. Каждое

соединение — это новый маршрут для данных. Топология сети — это ее

геометрическая форма или физическое расположение компьютеров по

отношению друг к другу. Топология сети дает способ сравнивать и классифицировать

различные сети. Три основных типа топологии: звезда, кольцо и шина.

Поскольку Интернет является «сетью сетей», в нем встречаются любые из

перечисленных топологий. В следующих абзацах мы кратко объясним

особенности каждой из них. Знание отличий между топологиями позволит легче решать

некоторые задачи и разбираться в сетевых вопросах.

Топология «звезда»

В сети с топологией «звезда» все компьютеры соединены с центральным

компьютером, или хабом (hub). Прямые соединения между двумя компьютерами

такой сети отсутствуют. На рис. 1.11 показана сеть с топологией «звезда».

Несмотря на то, что Federal Express доставляет письма и бандероли, а не данные,

их система доставки похожа на передачу пакетов в топологии «звезда». Служба

доставки Federal Express сначала накапливает все письма в своем центре

(Мемфис, Иллинойс) и только затем отправляет к конечным получателям. На

рис. 1.12 изображена работа службы доставки Federal Express, похожая на

взрывающуюся звезду.

Если бы Federal Express выбрал способ доставки «от отправителя к

получателю», их служба больше походила бы на паутину и занимала бы куда больше

ресурсов (самолетов и грузовиков), чем занимает на самом деле, ибо каждый

путь в такой системе требовал бы отдельного транспортного средства.

24

Что такое сетевая топология?

Узел 2 Узел 4

Рис. 1.11. Топология звезда

Рис. 1.12. Служба доставки Federal Express выглядит, как разлетающаяся звезда

Используя топологию «звезда», Federal Express доставляет все посылки в центр,

где сортирует их по месту назначения. На следующий день все посылки с одним

и тем же местом назначения отправляются в одно и тоже время на одном и том

же транспортном средстве. Такая система проста и эффективна.

Точно так же пакеты данных от каждого компьютера направляются к

центральному хабу. Хаб, в свою очередь, передает пакеты к месту назначения. Основное

достоинство такой топологии в том, что если повредить отдельное соединение

между компьютеров и хабом, вся сеть останется в строю. Если в Буффало, к

примеру, случится сильная метель и доставка сообщений туда и оттуда прекра¬

25

Глава 1. Введение в компьютерные сети

тится, это не значит, что Federal Express прекратит обслуживать клиентов в

других городах и штатах. Почта для всех по-прежнему будет приходит с

минимальными задержками. Недостаток топологии «звезда» — прямое

следствие ее достоинств: если поврежденным окажется сам центральный хаб, это

выведет из строя всю сеть без исключения.

Топология «кольцо»

Читатель, вероятно, уже понял из названия, что для топологии «кольцо»

характерно отсутствие конечных точек соединения; сеть замкнута, образуя

неразрывное кольцо (необязательно окружность), по которому передаются

данные. Начав движение из одной точки такого кольца, данные в конце концов

попадают-на его начало. Из-за такой особенности данные в кольце движутся

всегда в одном и том же направлении. На рис. 1.13 показан пример сети с

топологией «кольцо».

Узел 4

Рис. 1.13. Топология кольцо

В отличие от «звезды» «кольцу» необходим неразрывный путь между всеми

сетевыми компьютерами, так как повреждение линии в одном месте приводит к

остановке сети. Другое слабое место «кольца» состоит в том, что данные

проходят через каждый сетевой компьютер, давая возможность не очень

хорошим людям заниматься перехватом информации, не предназначенной

посторонним.

Топология «шина»

Эта топология использует один передающий канал, обычно коаксиальный

кабель, называемый «шина». Все сетевые компьютеры подсоединяются

напрямую к шине. Пример такой сети изображен на рис. 1.14.

26

Что такое сетевая топология?

Шина

Рис. 1.14. Топология шина

В сети с топологией «шина» данные следуют в обоих направлениях

одновременно. На обоих концах кабеля-шины устанавливаются специальные заглушки

(терминаторы). Как и в случае «кольца», нарушение соединения в одном месте

сети сразу прекратит ее работу. Безопасность данных в сети «шина» — такое

же слабое место, как и в сети «кольцо»; данные всей сети проходят через каждый

сетевой компьютер.

Какая топология лучше?

В предыдущем разделе были описаны отличия между различными сетевыми

топологиями. Например, вы узнали, что в топологии «звезда» нарушение

соединения между компьютером и центральным хабом не приводит к остановке

работы остальной части сети. Также вы знаете, что такое нарушение в сетях с

топологией «кольцо» или «шина» приводит к остановке работы всей сети. Вроде

бы ясно, что топология «звезда» — лучшее, что мы имеем. Однако не забывайте,

что центральный хаб в такой сети — весьма сложное и дорогое устройство, и во

многих случаях его функции выполняет специальный компьютер. А теперь

подумайте — что легче: чинить неисправный компьютер или неисправный

кабель? В большинстве случаев починить кабель получается проще, дешевле и

быстрее.

До тех пор пока хаб не сломается, топология «звезда» обладает несомненными

преимуществами перед остальными. Когда хаб ломается, стоимость его починки

(включающая время и деньги) оказывается серьезной величиной. Чтобы

сравнить достоинства и недостатки разных топологий, сетевые интеграторы и

администраторы должны учесть множество факторов, и может случиться так,

что, подсчитав разницу в стоимости ремонта хаба и починки кабеля, многие

отдадут предпочтение топологии «кольцо» или «шина», несмотря на

преимущества «звезды». Программисту Интернет необязательно углубляться в

тонкости сетевых топологий — одна и та же программа будет работать на любой,

однако для лучшего понимания предмета неплохо представлять себе разницу

между ними.

Шинный арбитраж

Какую бы топологию мы не использовали, когда два компьютера начинают

одновременно передавать данные, в сети происходит столкновение. Шинный

арбитраж — процесс, призванный решить эту проблему. Он устанавливает

27

Глава 1. Введение в компьютерные сети

правила, по которым компьютеры узнают, когда шина свободна и можно

передавать данные. Существуют два метода шинного арбитража: обнаружение

столкновений и передача маркера.

Обнаружение столкновений

Родители учат детей переходить улицу, посмотрев сначала в одну сторону, а

затем в другую. То есть сначала смотреть, а потом — идти. Когда на сети

работает метод обнаружения столкновений, компьютер сначала слушает, а потом

передает. Если компьютер слышит, что передачу ведет кто-то другой, он должен

подождать окончания беседы и только потом предпринять повторную попытку.

К сожалению, даже при соблюдении этих правил столкновения иногда

случаются.

В этой ситуации (два компьютера, передающие в одно и то же время) система

обнаружения столкновений требует, чтобы передающий компьютер продолжал

прослушивать канал и, обнаружив на нем чьи-то чужие данные, прекращал

передачу, пытаясь возобновить ее через небольшой (случайный) промежуток

времени. Такое поведение напоминает человеческое: «Только после вас!»

Прослушивание канала до передачи называется «прослушивание несущей»

(carrier sense), а прослушивание во время передачи — обнаружение

столкновений (collision detection). Компьютер, поступающий таким образом, использует

метод, называющийся «обнаружение столкновений с прослушиванием

несущей», сокращенно CSCD.

Передача маркера

Системы с передачей маркера работают иначе. Для того чтобы передать данные,

компьютер сначала должен получить разрешение. Это значит, он должен

«поймать» циркулирующий в сети пакет данных специального вида, называемый

маркером. Маркер перемещается по замкнутому кругу, минуя поочередно

каждый сетевой компьютер.

Хорошей аналогией служит комната, заполненная людьми (компьютерами),

сидящими в кругу (в сети) и передающими поочередно друг другу микрофон

(маркер) для того, чтобы получить возможность высказаться. Очередной,

получивший микрофон, но не желающий говорить, просто передают его

следующему в кругу.

Так же как два компьютера могут начать передачу одновременно, несмотря на

установленные системой обнаружения столкновений правила, в системе с

передачей маркера он может внезапно потеряться. Такая ситуация, к счастью,

предусмотрена разработчиками. Сеть имеет средства, чтобы обнаружить

пропажу маркера и сотворить новый. В противном случае пропажа приводила бы к

полной остановке сети. Каждый раз, когда компьютер должен послать

сообщение, он ловит и держит маркер у себя. Как только передача закончилась, он

посылает новый маркер в путешествие дальше по сети. Такой подход дает

гарантию, что любой компьютер рано или поздно получит право поймать

и держивать маркер до тех пор, пока его собственная передача не закончится.

28

Топологии и технологии

Что такое сетевая топология?

Предыдущий материал был посвящен различиям в сетевых топологиях. Мы

рассмотрели топологии «звезда», «кольцо» и «шина». К сожалению, понятия

топологии и технологии часто путаются между собой. Например, Ethernet,

ARCNET и IBM token ring — три образца хорошо известных и часто

используемых сетевых технологий.

Технология Ethernet разработана в 1973 году группой американских

исследователей, возглавляемой Бобом Меткальфом (Bob Metcalf) в исследовательском

центре Palo Alto (Xerox Palo Alto Research Center, PARC). Сети Ethernet могут

строиться как в виде звезды, так и шины. Когда в качестве канала применен

коаксиальный кабель, сеть Ethernet конфигурируется как шина. Если применена

витая пара, Ethernet конфигурируется как звезда.

Примечание: Образец витой пары вы без труда найдете, если посмотрите на то,

чем соединен ваш телефон с телефонной розеткой на стене.

Технология ARCNET (Attached Resource Computer NETwork) разработана

фирмой Datapoint Corporation в 1968 году. Сеть технологии ARCNET, так же,

как и сеть Ethernet, может строиться по двум топологиям — «звезда» или

«шина».

Технология Token Ring, разработанная IBM, представляет интересную смесь

топологий. Как следует из названия, способом шинного арбитража сети Token

Ring является передача маркера, однако на самом деле эта технология является

гибридом (смесью) топологий «звезда» и «кольцо». Token Ring работает по

топологии «звезда» со специальным устройством IBM, называющимся «станция

многопользовательского доступа» (Multi-station Access Unit, MAU), в качестве

центрального хаба. Однако для связи с ним каждый компьютер имеет два

кабеля, по одному из которых он посылает данные, а по другому — принимает.

Рис. 1.15. Маршрут данных в сети IBM Token Ring

29

Глава 1. Введение в компьютерные сети

Таким образом, получается, что сеть Token Ring — это как бы кольцо, но

оформленное как звезда. На рис. 1.15 показан маршрут данных в сети IBM

Token Ring.

Объединения сетей

Интернет — межсетевое объединение или, иначе, сообщество компьютерных

сетей, соединенных друг с другом. Межсетевое сообщество невозможно описать

в терминах той или иной конкретной топологии — оно объединяет любые сети.

Межсетевые объединения пользуются рядом устройств, таких как повторители,

мосты, маршрутизаторы и шлюзы для объединения разнородных сетей. Иногда

этими устройствами пользуются локальные сети, для увеличения охватываемой

территории, например. Несмотря на то что вам не нужно разбираться в

подробностях работы всех этих устройств, нужно представлять себе, зачем они

нужны и как они функционируют.

Что такое затухание?

Если вы когда-нибудь бросали камень в воду, вы видели круги от всплеска на

поверхности. Со временем они становятся все меньше и меньше, постепенно

исчезая совсем. Точно так же и аналоговая волна — чем дальше она уходит от

источника, тем слабее становится. Если на поверхности воды выступают

какиенибудь предметы, они заставляют круги от всплеска еще больше терять свою

силу. Также аналоговый сигнал, встречая на пути сопротивление линии и шум

в ней, теряет свою силу. Инженеры называют такую потерю «затуханием».

Поскольку компьютеры используют аналоговый сигнал при работе в сети и он

подвержен затуханию, в сети применяют специальные устройства для борьбы с

этим явлением — «повторителш (repeaters)1.

Что такое повторитель?

Из названия ясно, что главная задача повторителя — повторять принятый

сигнал. Кроме того, повторитель еще и усиливает его перед передачей. Это

значит, что размер аналоговой волны увеличивается (без изменения ее частоты),

исправляя последствия затухания на пути по кабелю к повторителю. Другими

словами, повторитель усиливает принятый сигнал, перед тем как послать его

дальше. Правильно размещенные по длине сети повторители позволяют

разработчикам увеличить длину обслуживаемой сети и расстояния между соседними

компьютерами.

Сети большой протяженности используют большое количество повторителей.

Сети технологии Ethernet также часто используют повторители для удлинения

Повторители еще называют ретрансляторами. — Примеч. перев.

30

Объединения сетей

кабеля-шины локальной сети и устранения связанных с затуханием проблем.

Повторители ставят и там, где надо соединить два участка одной и той же сети.

В любом случае вы можете использовать повторители не только на участках

объединения сетей, но и в отдельной локальной сети.

Что такое мост?

Мост — это устройство, соединяющее две сети, построенные по одной и той же

технологии (например, Ethernet или ARCNET). Устройство мостов более

сложно по сравнению с повторителями. Предположим, мост объединяет две сети,

называющиеся «восточная» и «западная». В обязанности моста входит

анализировать все пакеты данных, проходящие мимо него по обеим сетям. Когда мост

замечает пакет в сети «восточная», предназначенный для компьютера в сети

«западная», он передает его туда. Однако он не трогает пакеты внутри сети,

предназначенные компьютерам той же сети. То есть если по сети «восточная»

проходит пакет для ее же компьютера, мост ничего не делает.

Мост действует, как постовой-регулировщик на забитом машинами перекрестке

перед мостом. Регулировщик (мост) спрашивает у каждого водителя (пакета

сети «восточная») о том, куда он направляется. Если водитель называет дом,

находящийся на другой стороне реки (в сети «западная»), регулировщик

направляет его на мост (в сеть «западная»). Если пункт назначения водителя

на этой стороне реки (в сети «восточная»), регулировщик направляет его дальше

по перекрестку (в сеть «восточная»). Регулировщик направляет на мост только

те пакеты, местом назначения которых является другая сторона реки (место

назначения пакета в сети «западная»).

Мосты и производительность

Кроме объединения двух сетей мост может заниматься вопросами безопасности

данных, увеличением производительности и надежности сетей. Вы знаете, что

система обнаружения столкновений требует прослушивания канала

компьютером до начала передачи. Это вызывает некоторую задержку в работе. Чем

больше компьютеров в сети, тем чаще случаются столкновения пакетов.

Столкновения происходят чаще, так как большее число компьютеров пытаются

одновременно начать передачу. Как и автомобили на шоссе, пакеты формируют

сетевой трафик. Чем больше автомобилей (пакетов) следует по шоссе (шине

данных), тем выше вероятность столкновения. Чем больше компьютеров, тем

больше сетевой трафик. Начиная с некоторого момента, трафик возрастает

настолько, что производительность сети начинает снижаться — возникают

сетевые «пробки».

Иногда решить проблему можно, разделив перегруженную локальную сеть на

две и более отдельных частей и соединив их друг с другом через мост.

Предположим, что сети «восточная» и «западная» раньше были одним целым.

Теперь мост (регулировщик) не дает пакетам «западной» сети проскользнуть в

31

Глава 1. Введение в компьютерные сети

«восточную» и наоборот. Теперь они не мешают друг другу. Трафик сети

снижается и, в результате, производительность сети приходит в норму.

Мосты и надежность

Даже если производительность сети нормальна, иногда администраторы делят

сеть на некоторое количество более мелких сетей. Причиной является

увеличение надежности. Повреждение кабеля в сетях с топологией «шина» или «кольцо»

приводит к остановке сети. Дробление одной большой сети на части меньшего

размера при помощи моста — ни что иное, как способ сохранить

работоспособность большинства из них при разрушении кабеля в одной.

Вернемся к воображаемым «западной» и «восточной» сетям. Разделенные

мостом, они независимы друг от друга. Обрыв кабеля связи в сети «восточная»

остановит работы всех ее компьютеров. Однако «западная» сеть останется

по-прежнему работоспособной за исключением того, что ее компьютеры не

смогут общаться с компьютерами «восточной».

Делением сети на несколько меньшего размера и соединением их через мост

достигается увеличение надежности сети в целом. Например, одиночное

повреждение шины приведет к остановке только половины или еще меньшей части сети.

Разделенную однажды сеть можно продолжать делить и дальше, постепенно

наращивая уровень надежности.

Мосты и секретность

В сети с топологией «шина» или «кольцо» данные проходят через каждый

сетевой компьютер. Любой пользователь сети может воспользоваться

специальным устройством — анализатором трафика, с тем чтобы перехватить и получить

доступ к любым пакетам сетевых данных. В зависимости от типа сети функции

анализатора может выполнять и программное обеспечение.

Специалисты по сетям анализируют трафик по совершенно разным причинам.

Например, это может потребоваться для решения проблемы столкновения

пакетов или чтобы отладить сетевую программу. Все это законные причины для

анализа трафика. К сожалению, анализаторы не всегда используются для

законных целей. Особенно остро проблема встает там, где по сети передается

важная коммерческая или государственная информация, представляющая тайну

для посторонних людей.

Мост не в состоянии предотвратить мониторинг сетевой активности. Однако

сетевой администратор может использовать мост для отделения части сети, по

которой передается важная информация, от остальной ее части, снижая

вероятность незаконного получения сведений.

Что такое маршрутизатор?

Это устройство, как ясно из названия, маршрутизирует данные между сетями.

Маршрутизатор может соединять сети с одинаковой технологией, но чаще он

32

Структура сети

используется там, где технологии сетей различны, например между Ethernet и

Token Ring. Маршрутизаторы — важная составляющая Интернет, поскольку

важнейшая функция Интернет — соединять различные сети. Маршрутизатор в

отличие от моста имеет свой собственный сетевой адрес. Это ключевой момент

в понимании разницы между первым и вторым. Маршрутизатор в сетях часто

используется как промежуточный пункт назначения для пакетов данных.

Другими словами, компьютер может послать пакет в другую сеть, использовав

маршрутизатор как промежуточный пункт назначения. С другой стороны,

компьютеры никогда не посылают данные на мост — это излишне.

Маршрутизатор никогда не анализирует принятый пакет, если только сам не является его

конечным получателем, что узнается из полей адреса пакета.

Что такое шлюз?

Сетевой шлюз — общее название трех типов сетевых устройств. Маршрутизатор

также может называться шлюзом. Шлюз в таком понимании является тем же

самым устройством, работа которого описана в предыдущем абзаце. Бывают

также шлюзы прикладного обеспечения.

Шлюзы прикладного обеспечения занимаются преобразованием данных для

определенных сетевых программ. Часто встречаются шлюзы для почтовых

сообщений, преобразующие данные из одного формата электронной почты в

другой. Например, если для связи между сотрудниками одной фирмы

применяется почтовая система MCI Mail, а для связи с иногородним филиалом — почта

Интернет, функции преобразования одного формата сообщений в другой берет

на себя почтовый шлюз, то есть специальная программа, работающая на одном

из сетевых компьютеров.

Из второй главы вы узнаете, что в сетях применяются наборы правил,

называемых протоколами, для всех видов передачи данных. Третий тип шлюзов

обеспечивает преобразование одних протоколов в другие.

Структура сети

В предыдущем разделе мы познакомились с некоторыми определениями и

концепциями. Внимание было сконцентрировано на физическом аспекте.

Начиная с этого момента мы начнем изучать вопросы проектирования, послужившие

причиной для появления именно такой, а не другой физической структуры.

Читая предыдущие абзацы, вы наверное пытались соотнести вопросы

проектирования сетей с их выражением в тех или иных аппаратных или физических

компонентах. Для того чтобы просто и эффективно программировать в среде

Интернет, вы должны хорошо освоить несколько основных принципов, на

которых базируется проектирование сети, и понять, как эти принципы

выражаются в физических элементах, из которых в конечном итоге складывается любая

компьютерная сеть.

2 За к. N° 1949

зз

Глава 1. Введение в компьютерные сети

Основные компоненты

Любая компьютерная сеть делится на две основные части: сетевые приложения

и подсистему доставки сообщений. Сетевые приложения пользуются

подсистемой доставки для передачи данных по сети. Другими словами, подсистема

доставки — то транспортное средство, которое непосредственно переносит

данные с одного места на другое. В целях успешного программирования необходимо

хорошо представлять, как устроена эта подсистема.

В различных источниках подсистема доставки данных называется по-разному:

иногда ее называют транспортной системой, иногда — коммуникационной

подсетью. Термин «транспортная система», наверное, лучше всего характеризует ее

основное назначение — транспортировать данные между сетевыми

компьютерами и прикладными программами.

Программист в среде Интернет создает приложения, призванные обмениваться

сообщениями по сети с другими такими же приложениями. Для эффективной

работы приложения должны пользоваться средствами транспортировки,

предоставляемыми подсистемой доставки сообщений. Понимание принципов работы

подсистемы доставки необходимо для успешной деятельности на поприще

сетевого программирования. Лучший способ понять работу подсистемы — это

взглянуть на нее глазами сетевого разработчика.

Подсистема доставки сообщений

Вы знаете, что переключение соединений позволяет компьютерам и сетям делить

одни и те же физические линии для передачи различных сообщений.

Необходимо понимать, что концепция переключения соединений концентрирует

внимание только на самом процессе соединения, а не на том, зачем же нужно такое

соединение. Так, например, телефонные компании устанавливают телефонную

сеть и используют на ней технику переключения цепей. С другой стороны,

практически все компьютерные сети используют технику переключения пакетов.

Интернет не является исключением.

Сети с переключением пакетов состоят из двух важнейших компонентов:

собственно переключателей и линий передач данных. Данные, посылаемые

вашей программой, проходят по линиям передачи и встречают на пути сетевые

переключатели. Сеть с переключением пакетов напоминает железную дорогу.

Рельсы, по которым идут поезда, — это линии связи, а поезда в этой аналогии

похожи на пакеты данных. Железнодорожные стрелки — это сетевые

переключатели пакетов, служащие, чтобы изменять направление движения поезда (или

пакета). Переводя стрелки (переключая пакет), диспетчер (переключатель)

направляет поезд (пакет) в нужную сторону.

Функции переключателя, в зависимости от ситуации, может выполнять сетевой

компьютер (хост) или специальное устройство, например мост или

маршрутизатор. В любом случае переключатель — это устройство, помогающее пакету

данных выбрать правильный маршрут на пути к месту назначения. Литература,

34

Структура сети

посвященная Интернет, по-разному называет переключатели пакетов. В ходу

такие термины, как «интерфейсный процессор сообщений» (interface message

processor, IMP), «связной компьютер» (communications computer), «пакетный

переключатель» (packet switch), «узел обмена и переключения данных» (data

switching exchange) или просто «узел» (node).

Чем дальше вы углубляетесь в подробности структуры сети, тем важнее

становится точная терминология. В данной книге мы будем использовать термин

«переключатель пакетов» по отношению к переключающим устройствам в

Интернет. Нужно понимать, что в действительности переключателями пакетов

могут быть мосты, маршрутизаторы, сетевые компьютеры (хосты) и некоторые

другие устройства, выполняющие одинаковые функции.

Линии передачи данных — это физические элементы, соединяющие

переключатели пакетов между собой. Литература об Интернет иногда называет их цепями

(circuits), коммуникационными каналами (communication channels) или просто

каналами. Когда рассматривается поток данных через сеть, линии передачи

данных иногда называются потоком данных (data stream). Часто под термином

«поток данных» подразумевается процесс перемещения данных по линиям

передачи. В литературе об Интернет этот процесс называется иногда «положить

данные в канал» (to pump data into the channel) или «послать данные по

соединению» (to send data across the circuit). Все эти фразы означают одно: вы

размещаете данные на канале связи так, чтобы они дошли до места назначения

где-нибудь в сети.

Из чего состоит подсистема доставки

сообщений?

В своей книге «Компьютерные сети» Эндрю Таненбаум различает два основных

способа работы подсистемы доставки: канал «точка-точка» и

широковещательный (broadcast) канал. Во втором разделе книги будет показано, что структура

прикладной программы зависит от типа используемых ею каналов. Приложения,

использующие канал «точка-точка», значительно отличаются от

широковещательных приложений. В приложениях «точка-точка» пакеты данных

перемещаются между компьютерами от одного к другому. В широковещательных

приложениях все сетевые компьютеры на локальной сети принимают все переданные

пакеты данных.

Каким бывает широковещательный канал?

Тип широковещательного канала определяется тем, как именно сеть

распределяет его ресурсы для подключенных к ней компьютеров. Широковещательный

канал бывает с динамическим и статическим распределением ресурсов.

Статическое распределение — это когда каждому компьютеру отведен определенный,

заданный явно промежуток времени для передачи данных. Этот промежуток

остается неизменным (статичным). Использование статического распределения

35

Глава 1. Введение в компьютерные сети

в компьютерных сетях неэффективно. Даже если компьютеру не нужно

передавать данные, ни один, ни другой не смогут использовать освободившееся время

в своих нуждах.

В сетях обычно применяется второй тип распределения — динамический. В этом

случае компьютер, которому есть что передать, не станет дожидаться окончания

отведенного для своего пассивного соседа промежутка времени — он сразу

попытается использовать свободный канал. Для поддержания работы

динамического распределения широковещательного канала используется известный уже

вам принцип: шинный арбитраж. Динамическое распределение ресурсов канала

бывает централизованным и децентрализованным.

Термины «централизованный» и «децентрализованный» используются для

описания методов шинного арбитража, с которым вы знакомы. Например,

централизованное динамическое распределение ресурсов широковещательного

канала — не что иное, как метод передачи маркера. В зависимости от нужд

определенного компьютера он может, получив маркер, захватить, а может и не

захватывать канал для передачи. В этом случае перемещение маркера по сети

означает распределение прав вести передачу. Маркер — центральный

«управляющий» сети, дающий право вести передачу. Ни один компьютер, не

завладевший маркером, не имеет право передавать данные.

Услышав термин «децентрализованное динамическое распределение ресурсов»,

имейте в виду, что речь идет об обнаружении столкновений. В этом случае

каждый компьютер самостоятельно решает, когда можно, а когда нельзя вести

передачу. Здесь нет центрального «управляющего», дающего право передавать.

В случае децентрализации невозможно полностью избежать столкновений

пакетов данных. Таким образом, канал с децентрализованным динамическим

распределением ресурсов должен содержать систему обнаружения столкновений.

Подводя итоги

Программирование в Интернет можно сравнить с вождением автомобиля. Для

того чтобы успешно справляться с вождением, совсем необязательно быть

специалистом в области автомобильных двигателей. Точно так же вам вовсе

необязательно знать столько о сетях, сколько знают о них разработчики. Однако

если вдруг автомобиль забарахлит, специалист исправит это быстрее и проще,

чем если бы за дело взялся человек, не разбирающийся в двигателях и коробках

передач. И если вдруг возникают проблемы или ошибки в программах для

Интернет, для их устранения неплохо было бы разбираться в некоторых

аспектах работы сетей, даже если для решения прикладной задачи таких знаний

и не требуется.

В этой главе мы рассмотрели компьютерные сети, пользуясь весьма обобщенной

терминологией. Перед тем как продолжить чтение, проверьте, хорошо ли вы

усвоили следующие понятия:

36

Подводя итоги

S Два или больше компьютеров, соединенных между собой и способных

обмениваться сообщениями, составляют компьютерную сеть. Две или больше

компьютерных сети составляют межсетевое объединение, называемое

«интернет».

S Переключение соединений — способ, позволяющий разделять одну и ту же

линию связи между многими сетевыми устройствами.

S Переключение пакетов — это такой тип переключения соединений, когда

данные перемещаются отдельными блоками, называемыми пакетами.

S Сетевая топология описывает компьютерную сеть в терминах физической

формы или геометрической фигуры, образуемыми соединениями между

компьютерами. Основные сетевые топологии: «звезда», «кольцо» и «шина».

S Для соединения сетей друг с другом администраторы используют

повторители, мосты, маршрутизаторы и шлюзы.

S В любой сети различают два основных компонента: прикладные программы

и подсистему доставки сообщений.

Глав

Принципы и понятия

сетевой архитектуры

Представьте себе архитектора, садящегося проектировать, скажем,

современный небоскреб. Составить чертеж небоскреба за один присест —

задача, разумеется, совершенно невыполнимая. Архитектор не сидит за

кульманом, вырисовывая на одном листе бумаги габариты здания, планировку

пола, детали фасада, план водоснабжения и электропроводки. И даже если бы

такой чертеж появился, совершенно немыслимо было бы заставить подрядчиков

изготавливать детали по нему, а строителей — строить.

На самом деле архитектор делит задачу на меньшие размером составляющие

и выполняет чертежи и наброски деталей по отдельности. Например, проект

фундамента нового здания становится отдельной задачей и выполняется на

отдельном чертеже. Любой прикладной программист, каким вы, по всей

вероятности, являетесь, конструирует программное обеспечение произвольной

сложности, пользуясь библиотеками, отдельными блоками и модулями исходного

текста.

Из первой главы вы узнали принцип «разделяй и властвуй». Оказывается, его

можно приложить не только к собственно программированию, но также и к

изучению, например Интернет. Интернет, как и все большое и необъятное,

38

Сетевая терминология и концепции

можно разделить на небольшие области, изучая которые вы сможете чувствовать

себя намного уверенней, чем если бы вы взялись изучить весь предмет целиком.

Должно быть вам известно, что грамотно и аккуратно разработанный интерфейс

между модулями программы (список передаваемых параметров) позволяет легко

модифицировать отдельный модуль, не внося изменений в остальную

программу. Сетевые инженеры строят свои сети, используя такие же принципы. Термин

«сетевая архитектура» относится именно к модульности компьютерных сетей.

Сетевая архитектура, другими словами — это описание способов, которыми

конструкторы сети соединяют в единое целое различные компоненты, получая

в результате гибкую функционирующую сеть. В данной главе мы рассмотрим

следующие ключевые моменты:

♦ Концепции конструирования сетей намного проще, чем сетевая

терминология.

♦ Протоколы — это правила, по которым сетевые программы шлют и

принимают данные.

♦ Сетевая модель ISO/OSI определяет функциональные уровни сетей.

♦ Каждый сетевой уровень выполняет четко очерченный круг функций.

♦ Разработка сетевого программного обеспечения облегчается, когда мы

используем концепцию клиент/сервер.

Сетевая терминология и концепции

Знание сетевой терминологии облегчает понимание принципов

функционирования. Встретив незнакомый термин, уделите немного времени, чтобы узнать его

значение. Очень часто вы будете обнаруживать, что этот термин относится к

давно знакомому вам сетевому аспекту. Формальные описания сетевых

протоколов как бы специально призваны смутить умы неискушенных читателей. Не

обращайте внимания, просто составляйте знания так, как пишите ваши

программы. Используйте небольшие, хорошо организованные блоки. Проверяйте,

хорошо ли вы усвоили из предыдущего, чтобы идти вперед. Читайте разнообразные

журналы и книги, посвященные данной тематике. Наконец используйте

накопленный опыт ваших коллег по работе. Главное — усвойте, что принципы сетевой

архитектуры понять легче, чем запомнить различные, зачастую формальные

термины, в которых эти принципы описываются.

Познавая сетевые концепции, обращайте внимание на различные термины, в

которых они описываются. Чем больше вы будете знать — тем шире раскроется

горизонт перед вами. Запомните, что незнакомый термин может описывать уже

знакомый принцип. К тому же профессионалы часто страдают небрежностями

и неточностями в употреблении различных терминов. Не запутаться в них

окончательно вам поможет прочный фундамент приобретенных знаний. Первое,

что необходимо сделать, осваивая новый для вас аспект сетевой архитектуры,

это определить: что это такое, как оно работает и зачем это нужно. Почти каждая

глава этой книги отвечает на те или иные из этих вопросов.

39

Глава 2. Принципы и понятия сетевой архитектуры

Краткая история

В период с 1977 по 1984 год профессионалы разработали модель сетевой

архитектуры под названием «рекомендуемая модель взаимодействия открытых

систем» (the Reference Model of Open Systems Interconnection, OSI). Термин

«открытая система» означает, что свойства и структура данной системы не

являются чьей-либо собственностью. Другими словами, вам доступно полное

описание данной системы и возможность свободно использовать ее для

собственных нужд. Разумеется, для этого вы должны обладать полной

документацией на нее, достаточной, чтобы создавать собственные программы,

использующие или расширяющие данную открытую систему.

Специалисты, создающие открытые системы, часто преследуют целью

распространить конкретную разработку среди как можно большего количества

программистов и фирм и тем самым сделать ее стандартом де-факто.

Модель OSI не возникла, однако, на пустом месте. Она базируется на модели,

предложенной Международным институтом стандартов (International Standards

Organization, ISO). Международный институт стандартов был основан в 1946

году. Имеющий в своем составе более 160 технических комитетов и 2300

подкомитетов и рабочих групп, он объединяет национальные организации по

стандартам из более чем 75 стран мира. Американский национальный институт

стандартов (ANSI) тоже является членом ISO.

Термин «рекомендуемая модель взаимодействия открытых систем» часто

встречается в литературе под названием «модель ISO/OSI», отмечая вклад ISO в ее

формирование. Для некоторых профессиональных сетевых программистов эта

модель представляет собой образец идеальной сетевой архитектуры.

О чем пойдет речь?

Прикладные программисты пользуются спектром методов, таких как

структурное или объектно-ориентированное программирование, для создания

модульного, хорошо воспроизводимого программного обеспечения. Для достижения

аналогичных целей сетевые программисты используют метод, называемый

«разложение на уровни» (layering). В двух словах, каждому уровню в сети

соответствует определенный набор функций. Например, самый нижний уровень

выполняет основные (элементарные) действия по поддержанию сетевого

соединения. Следующий уровень, находящийся как бы над предыдущим, может

выполнять собственные функции, например исправлять ошибки данных,

обрабатываемых на нижнем уровне. Так, добавляя уровень над уровнем, сетевые

архитекторы составляют сеть, каждая часть которой четко определена и обладает

ясно ограниченным набором свойств и функций.

В этой главе описана модель ISO/OSI с точки зрения программиста.

Необходимо четко представлять себе, что эта модель является лишь рекомендацией, а

не какой-то строго заданной инструкцией, требующей неукоснительного соблю-

40

Здесь все разделено на уровни

дения. В третьей главе вы познакомитесь с набором протоколов TCP/IP,

основой Интернет, и знание модели ISO/OSI поможет вам понять его

принципы. TCP/IP — протоколы реальной сети, поэтому они отличаются от идеальной

модели ISO/OSI, однако чтобы понять, в чем они расходятся, нужно сперва

изучить структуру обоих.

Здесь все разделено на уровни

Модель ISO/OSI использует деление на уровни, чтобы организовать общее

представление о структуре сети в виде четко определенных, взаимосвязанных

модулей. Сетевые программисты используют такое представление при

конструировании настоящих сетей. Прочитав главу 3, вы узнаете, что при этом довольно

часто допускаются различные отклонения от идеальной модели. Уровни в

настоящей сети могут иметь отличающийся набор функций, их может быть

другое количество, наконец они могут по-другому называться. В результате сети,

построенные по одной и той же модели, могут существенно отличаться друг от

друга.

В сети, поделенной на уровни, каждый уровень служит для исполнения

определенной функции или службы сети по отношению к окружающим соседним

уровням. Каждый уровень как бы защищает соседний от избыточной

информации, способной просочиться от более низкого уровня наверх. Другими словами,

каждый уровень заботится только о своем интерфейсе с соседним. На рис. 2.1

изображены уровни в том виде, в каком они определены в модели ISO/OSI. В

представлении прикладного программиста структура программы не обязана

описываться вертикально расположенными блоками, однако в любом с луч ае

понятие модульного программирования должно быть знакомо вам хотя бы по

функциям ввода-вывода, когда, вместо того чтобы самому обслуживать внешние

устройства, вы просто обращаетесь к определенной системной функции.

7

6

5

4

3

2

1

| Прикладной уровень

! Уровень представления

Сеансовый уровень

Транспортный уровень

Сетевой уровень

Уровень соединения

Физический уровень

Рис. 2.1. Сетевые уровни в модели ISO/OSI

41

Глава 2. Принципы и понятия сетевой архитектуры

Чтобы вызвать функцию ввода-вывода, вы вовсе не обязаны знать, как работает

само устройство. Достаточно знать, какие параметры нужно передать функции

и каких результатов можно ожидать от ее работы. Функция трактуется вами

как некий черный ящик с неизвестным содержимым. Чтобы открыть файл, вы

просто вызываете функцию и полагаетесь на возвращенный ею дескриптор или

указатель. Вас не волнует, каким образом данные путешествуют между памятью

компьютера и его жестким диском. Тем более не важно, каким образом жесткий

диск записывает данные.

Каждый сетевой уровень обеспечивает связь для вышележащего уровня.

Грамотно спроектированный уровень должен скрывать все особенности своего

функционирования от вышележащего. Опираясь на эти положения, можно

создавать сеть, состоящую их функциональных модулей с четко описанным

интерфейсом.

Передача сообщений в сети

Из первой главы вы узнали, что компьютерная сеть состоит из двух основных