Автор: Руссинович М. Соломон Д.

Теги: системное программное обеспечение компьютерные технологии информатика операционные системы

ISBN: 978-5-7502-0085-6

Год: 2008

Текст

Посвящается Дэйву Катлеру — отцу ядра Windows

IW4_Titul_dop.PM6

1

26.10.2007, 12:43

Mark E. Russinovich

David A. Solomon

Microsoft

®

Windows Internals

Fourth Edition:

®

Windows Server™ 2003,

Windows XP, and Windows 2000

IW4_Titul_dop.PM6

2

26.10.2007, 12:43

Марк Руссинович

Дэвид Соломон

Внутреннее устройство

Microsoft

Windows :

®

®

Windows Server™ 2003,

Windows XP и Windows 2000

4е издание

МАСТЕРКЛАСС

2008

IW4_Titul_dop.PM6

3

26.10.2007, 12:43

УДК 004.45

ББК 32.973.26–018.2

P89

Руссинович М. и Соломон Д.

P89

Внутреннее устройство Microsoft Windows: Windows Server 2003, Windows

XP и Windows 2000. Мастеркласс. / Пер. с англ. — 4е изд. — М.: Издатель

ство «Русская редакция», 2008. — 992 стр.: ил.

ISBN 978-5–7502–0085–6 («Русская редакция»)

Книга посвящена внутреннему устройству и алгоритмам работы основных

компонентов операционной системы Microsoft Windows — Windows Server

2003, Windows XP и Windows 2000 — и файловой системы NTFS. Детально

рассмотрены системные механизмы: диспетчеризация ловушек и прерыва

ний, DPC, APC, LPC, RPC, синхронизация, системные рабочие потоки, глобаль

ные флаги и др. Также описываются все этапы загрузки операционной сис

темы и завершения ее работы. В четвертом издании книги больше внимания

уделяется глубокому анализу и устранению проблем, изза которых про

исходит крах операционной системы или изза которых ее не удается загру

зить. Кроме того, рассматриваются детали реализации поддержки аппарат

ных платформ AMD x64 и Intel IA64. Книга состоит из 14 глав, словаря тер

минов и предметного указателя. Книга предназначена системным админис

траторам, разработчикам серьезных приложений и всем, кто хочет понять,

как устроена операционная система Windows.

Названия всех команд, диалоговых окон и других интерфейсных элементов

операционной системы приведены как на английском языке, так и на русском.

УДК 004.45

ББК 32.973.26018.2

© 2005-2012, Translation Russian Edition Publishers.

Authorized Russian translation of the English edition of Microsoft® Windows® Internals:

Microsoft Windows Server™ 2003, Windows XP, and Windows 2000, Fourth Edition, ISBN

9780735619173 © JDavid Solomon, Mark Russinovich.

This translation is published and sold by permission of O’Reilly Media, Inc., which owns or controls

all rights to publish and sell the same.

© 2005-2012, перевод ООО «Издательство «Русская редакция».

Авторизованный перевод с английского на русский язык произведения Microsoft® Windows®

Internals: Microsoft Windows Server™ 2003, Windows XP, and Windows 2000, Fourth Edition, ISBN

9780735619173 © JDavid Solomon, Mark Russinovich.

Этот перевод оригинального издания публикуется и продается с разрешения O’Reilly Media, Inc.,

которая владеет или распоряжается всеми правами на его публикацию и продажу.

© 2005-2012, оформление и подготовка к изданию, ООО «Издательство «Русская редакция».

Microsoft, а также товарные знаки, перечисленные в списке, расположенном по адресу:

http://www.microsoft.com/about/legal/en/us/IntellectualProperty/Trademarks/EN-US.aspx

являются товарными знаками или охраняемыми товарными знаками корпорации Microsoft

в США и/или других странах. Все другие товарные знаки являются собственностью

соответствующих фирм.

Все названия компаний, организаций и продуктов, а также имена лиц, используемые в примерах,

вымышлены и не имеют никакого отношения к реальным компаниям, организациям, продуктам

и лицам.

IW4_Titul_dop.PM6

4

26.10.2007, 12:43

Оглавление

Предыстория

Предисловие

Благодарности

Введение

ГЛАВА 1

Концепции и инструменты

XIII

XVI

XVII

XIX

1

Версии операционных систем Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1

Базовые концепции и термины . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

Windows API . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

Сервисы, функции и процедуры . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

Процессы, потоки и задания . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

Виртуальная память . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

Режим ядра и пользовательский режим . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

Terminal Services и несколько сеансов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

Объекты и описатели . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

Безопасность . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

Реестр . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26

Unicode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

Изучение внутреннего устройства Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

Оснастка Performance . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

Windows Support Tools . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

Ресурсы Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

Отладка ядра . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

Platform Software Development Kit (SDK) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

Device Driver Kit (DDK) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

Утилиты Sysinternals . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37

ГЛАВА 2

Архитектура системы

38

Требования и цели проекта . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38

Модель операционной системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

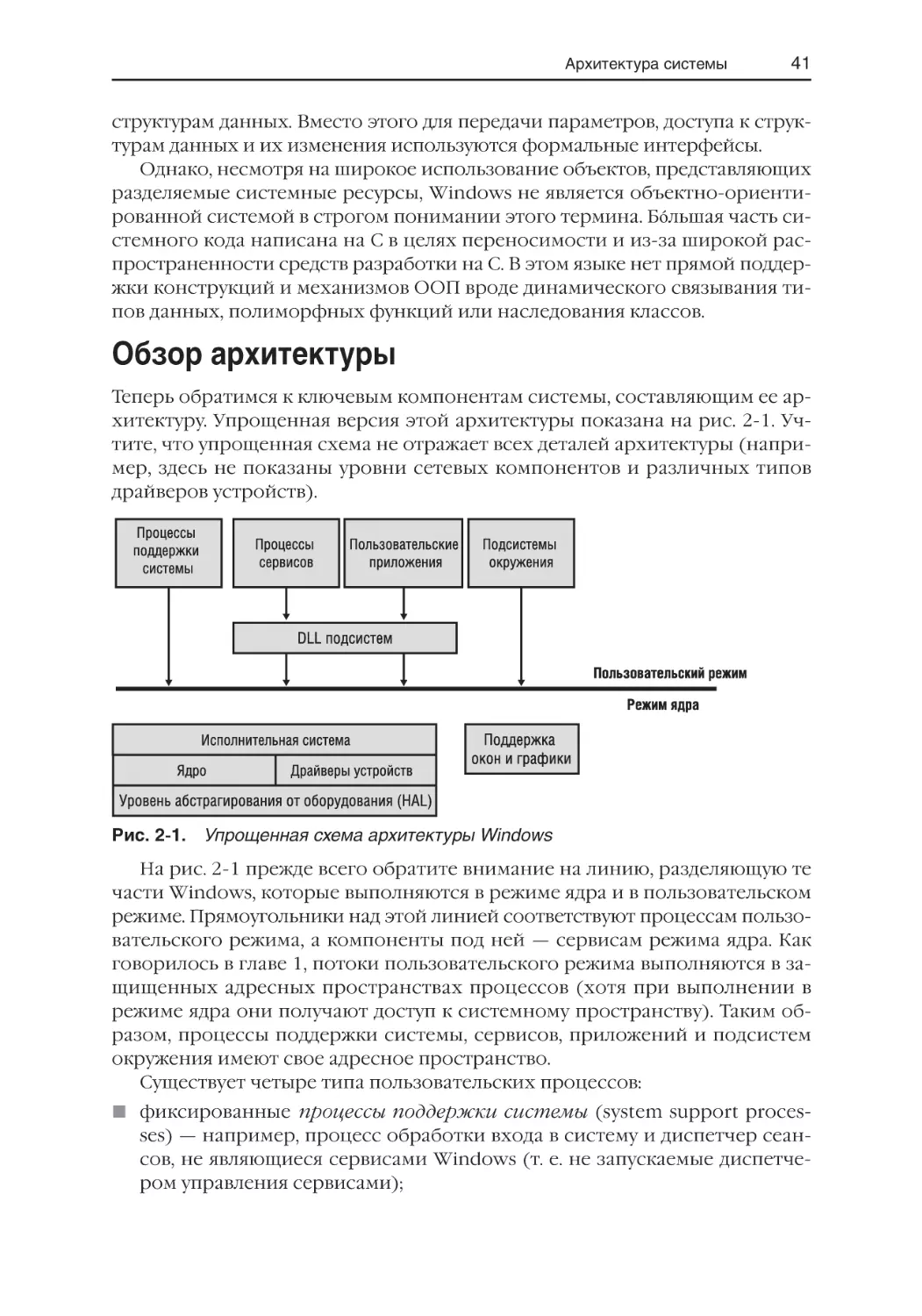

Обзор архитектуры . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

Переносимость . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

Симметричная многопроцессорная обработка . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44

Масштабируемость . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

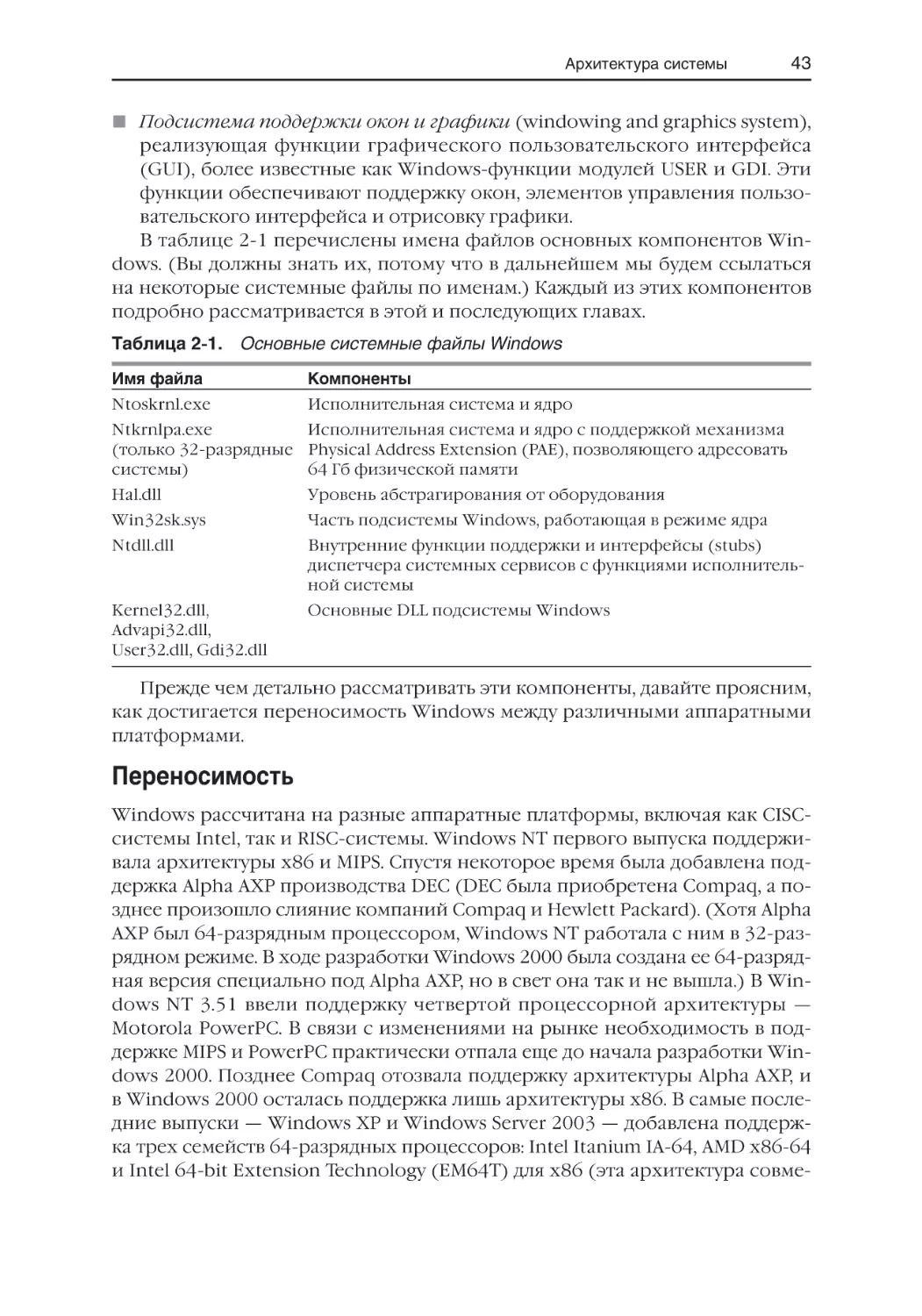

Различия между клиентскими и серверными версиями . . . . . . . . . . . . . . . . . . . . . . . 50

Проверочный выпуск . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53

Ключевые компоненты системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 55

Подсистемы окружения и их DLL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57

Ntdll.dll . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67

Исполнительная система . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

Ядро . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 71

Уровень абстрагирования от оборудования . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72

Драйверы устройств . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 75

Системные процессы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90

VI

Оглавление

ГЛАВА 3

Системные механизмы

91

Диспетчеризация ловушек . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91

Диспетчеризация прерываний . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93

Диспетчеризация исключений . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 118

Диспетчеризация системных сервисов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 128

Диспетчер объектов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133

Объекты исполнительной системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 136

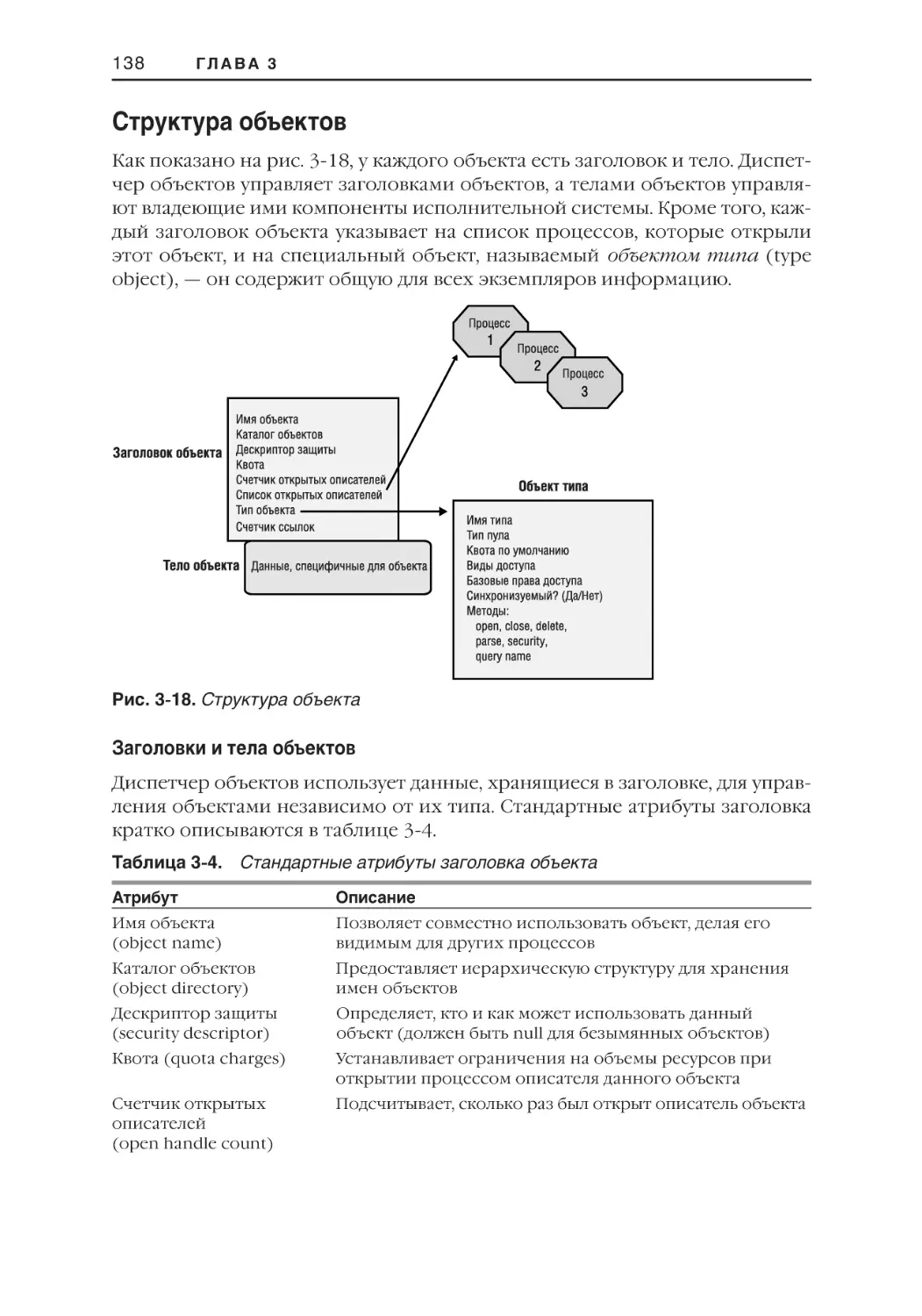

Структура объектов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 138

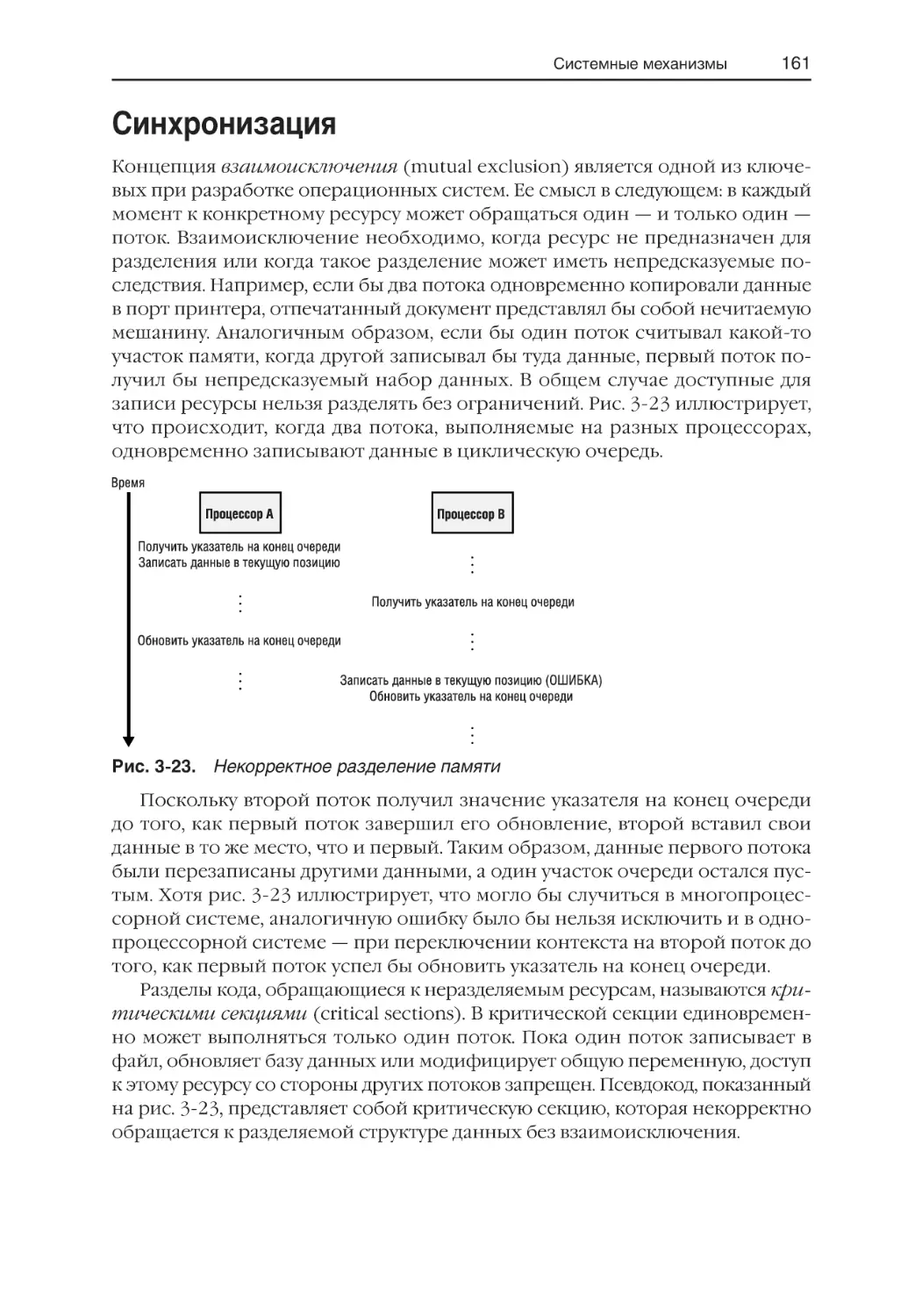

Синхронизация . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 161

Синхронизация ядра при высоком IRQL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 162

Синхронизация при низком IRQL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 166

Системные рабочие потоки . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 178

Глобальные флаги Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 181

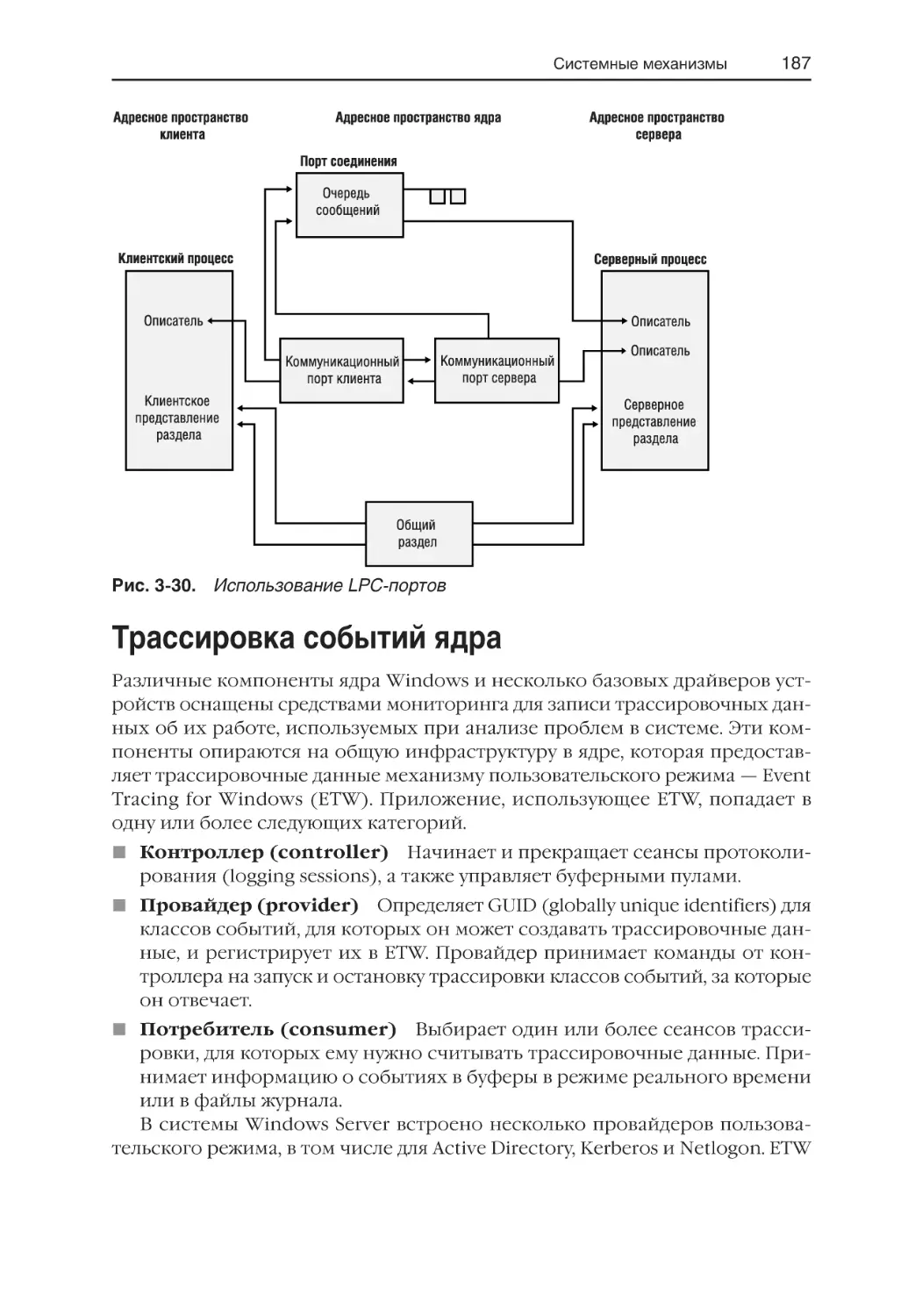

LPC . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 183

Трассировка событий ядра . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 187

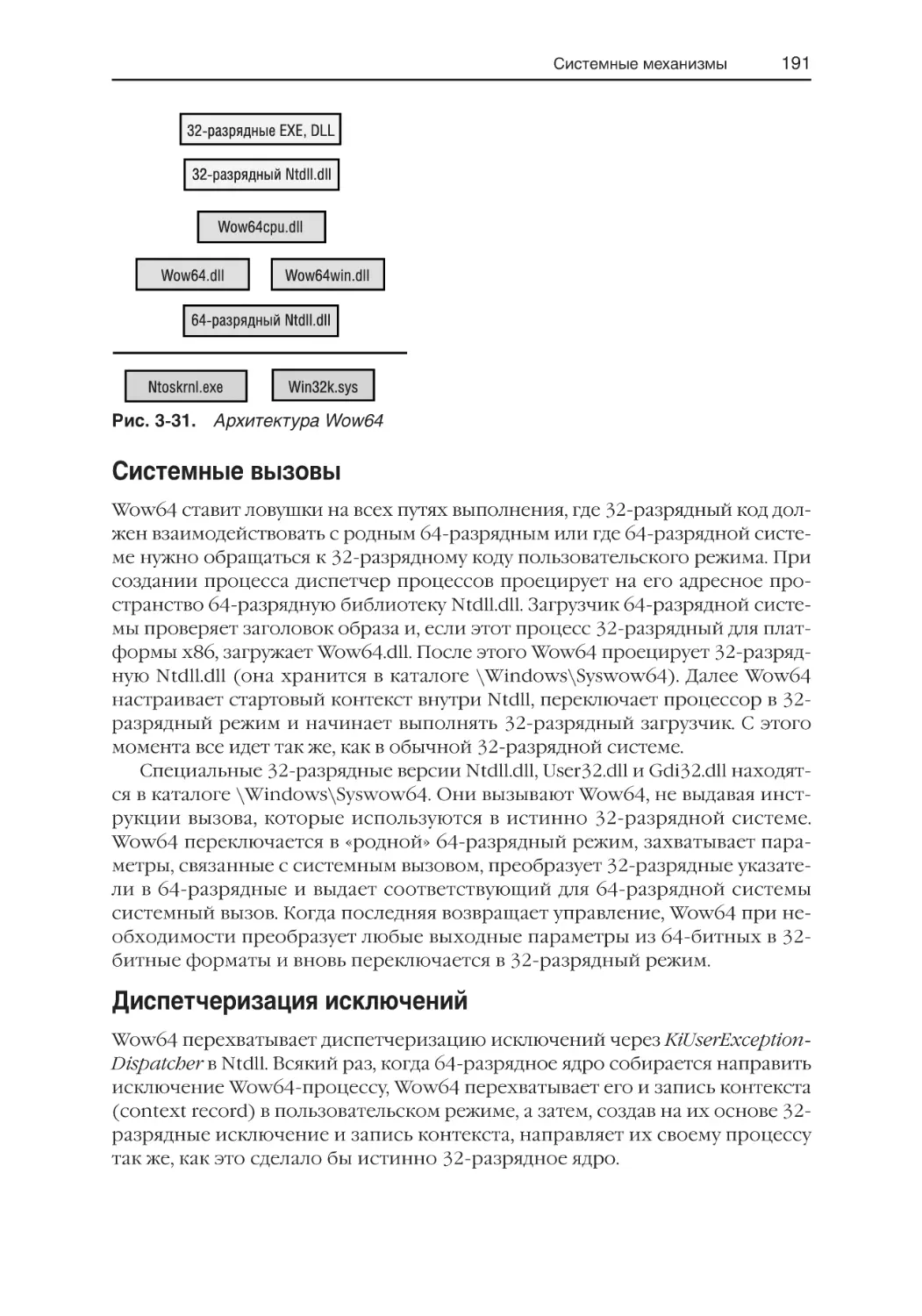

Wow64 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 190

Системные вызовы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 191

Диспетчеризация исключений . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 191

Пользовательские обратные вызовы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 192

Перенаправление файловой системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 192

Перенаправление реестра и отражение . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 192

Запросы управления вводом>выводом . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 194

16>разрядные программы установки . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 194

Печать . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 194

Ограничения . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 194

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 195

ГЛАВА 4

Механизмы управления

Реестр . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Просмотр и изменение реестра . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Использование реестра . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

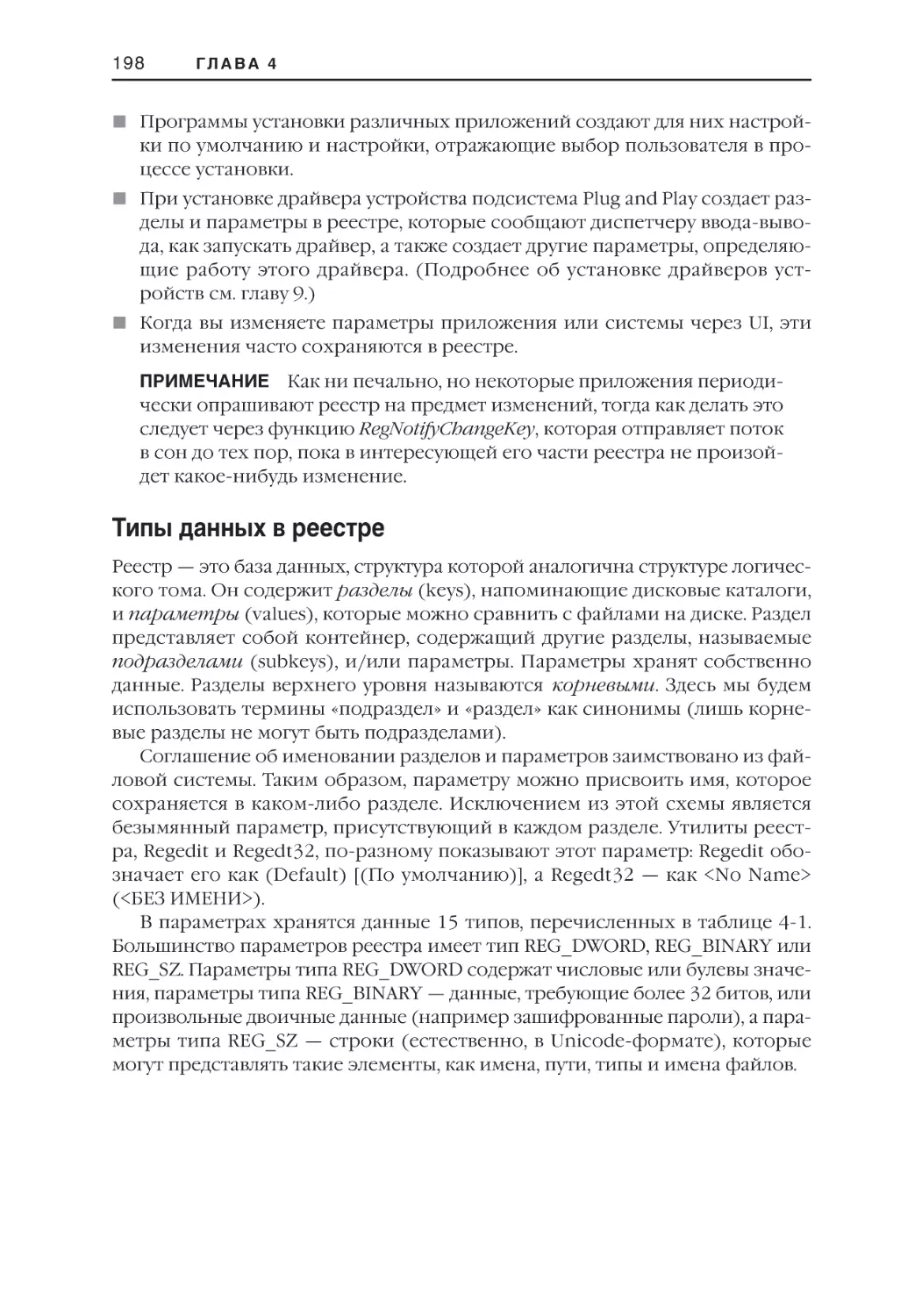

Типы данных в реестре . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Логическая структура реестра . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Анализ и устранение проблем с реестром . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

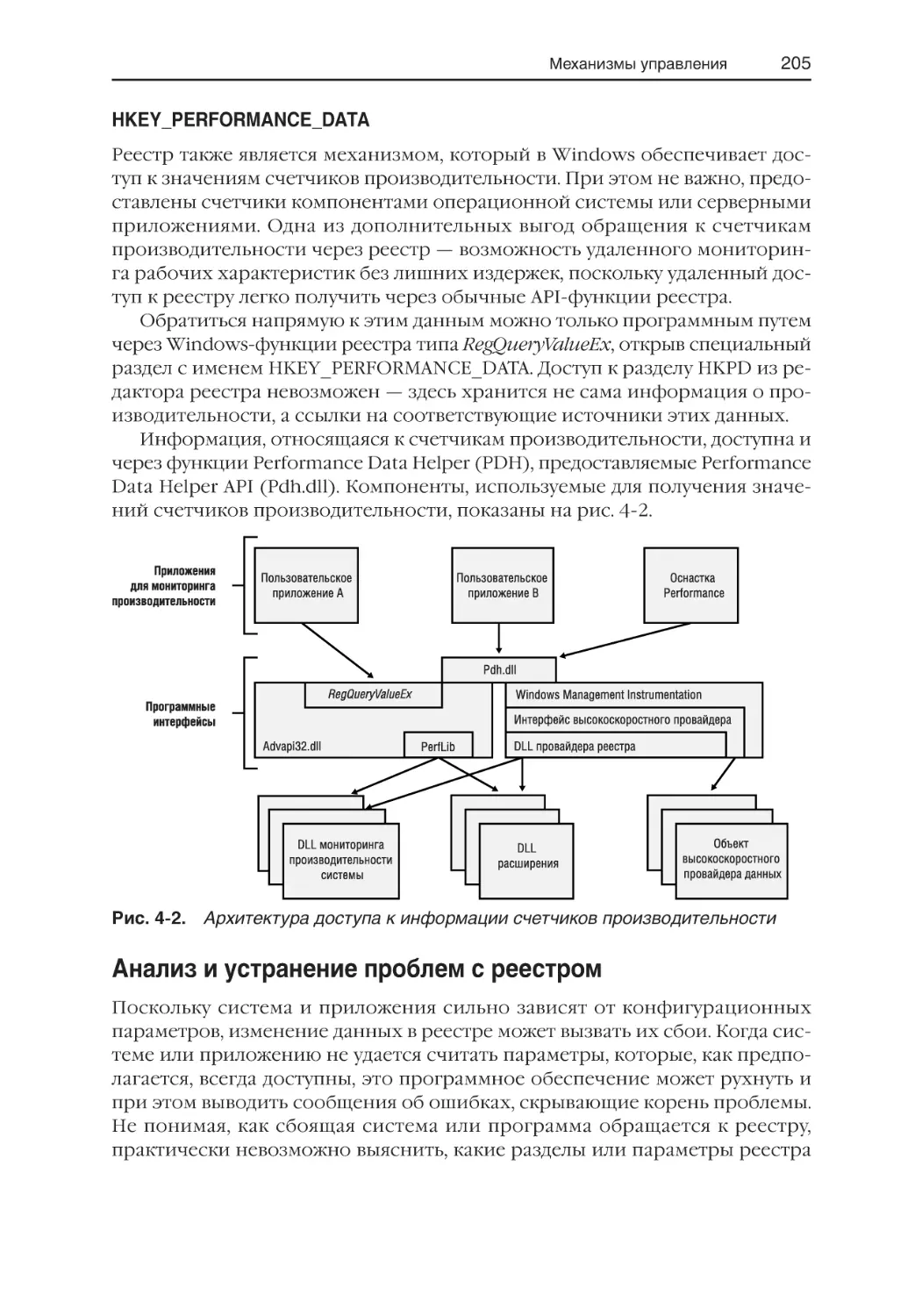

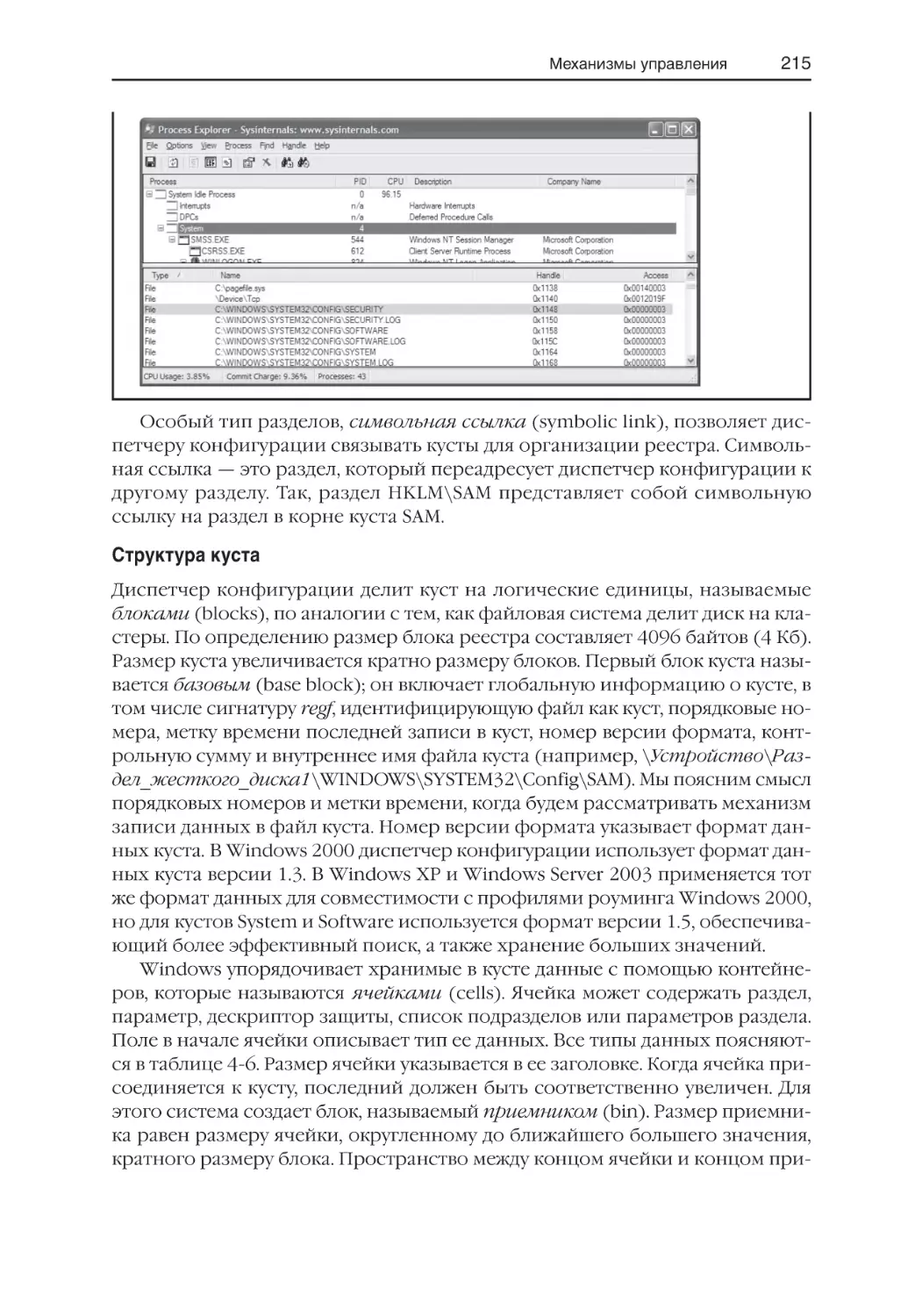

Внутренние механизмы реестра . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Сервисы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

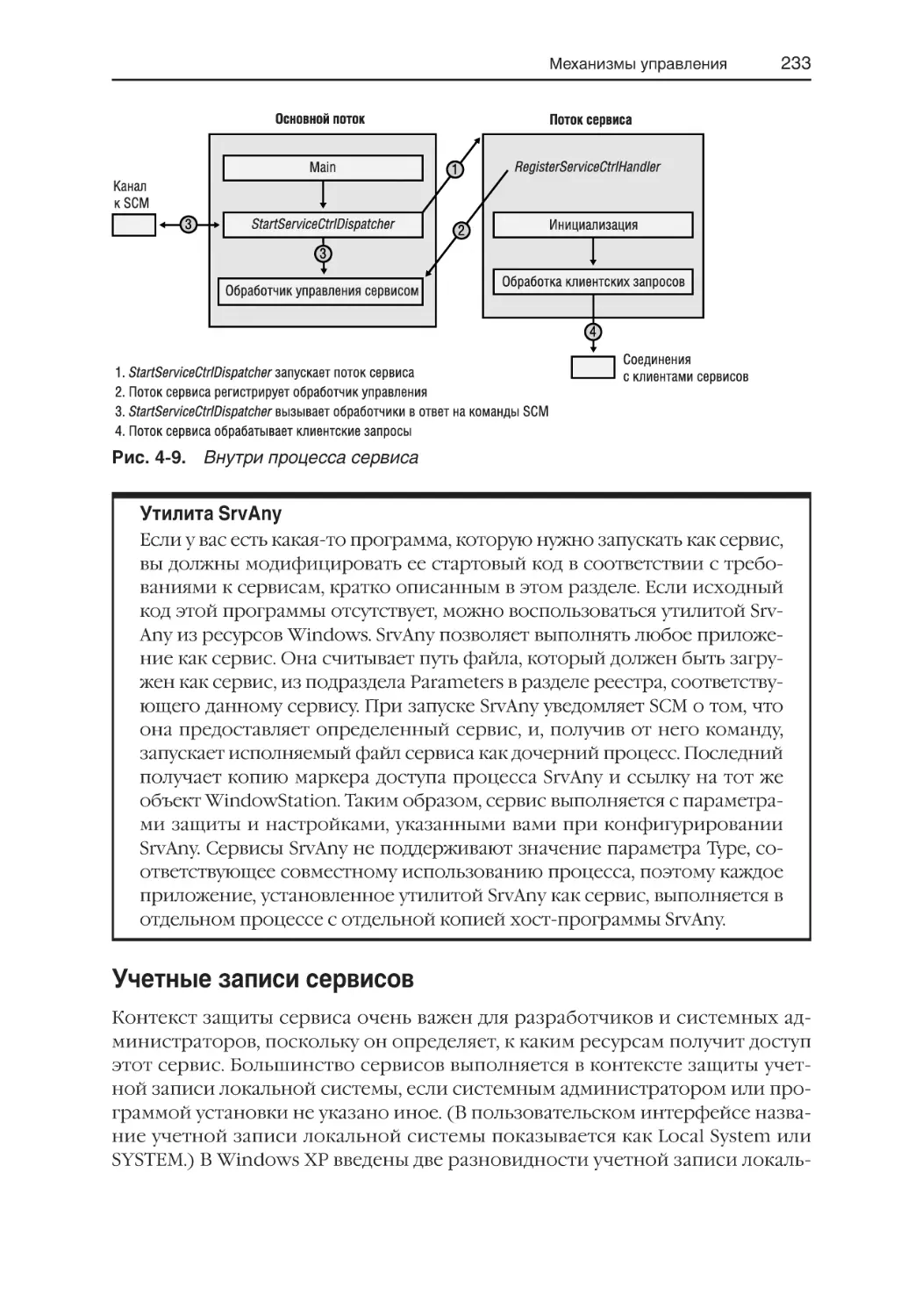

Сервисные приложения . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Учетные записи сервисов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Диспетчер управления сервисами . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

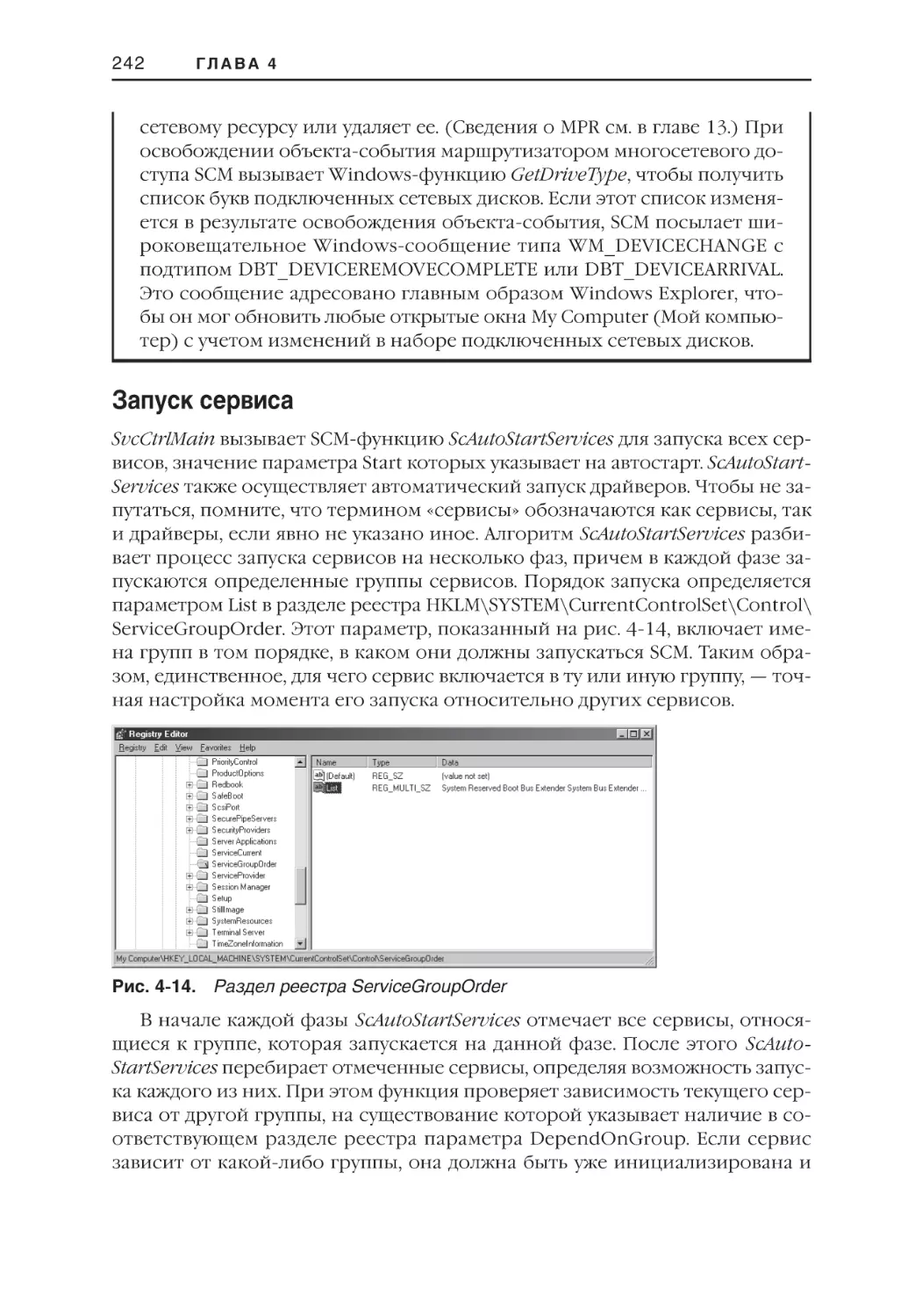

Запуск сервиса . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

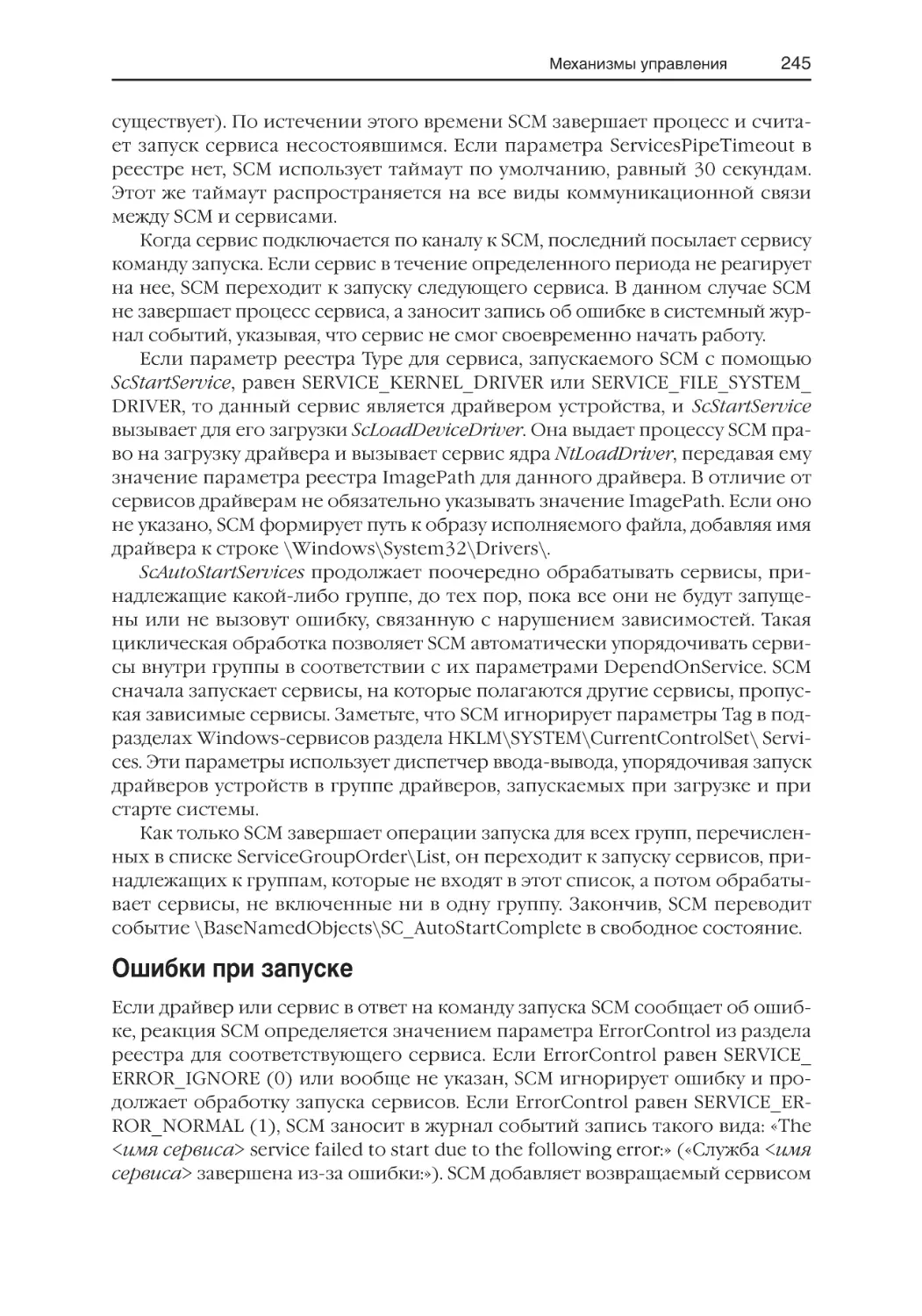

Ошибки при запуске . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Критерии успешной загрузки и последняя

удачная конфигурация . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

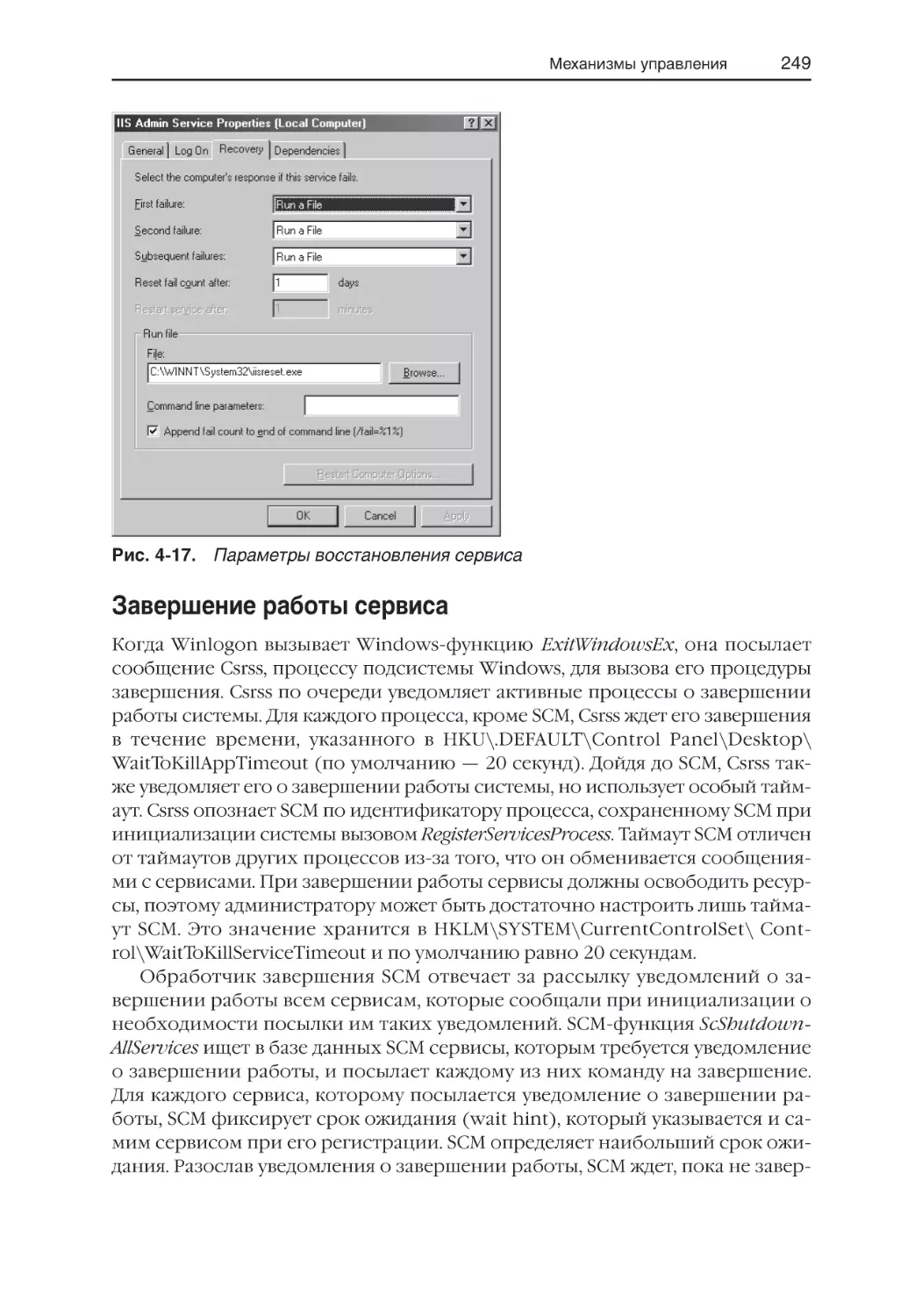

Сбои сервисов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

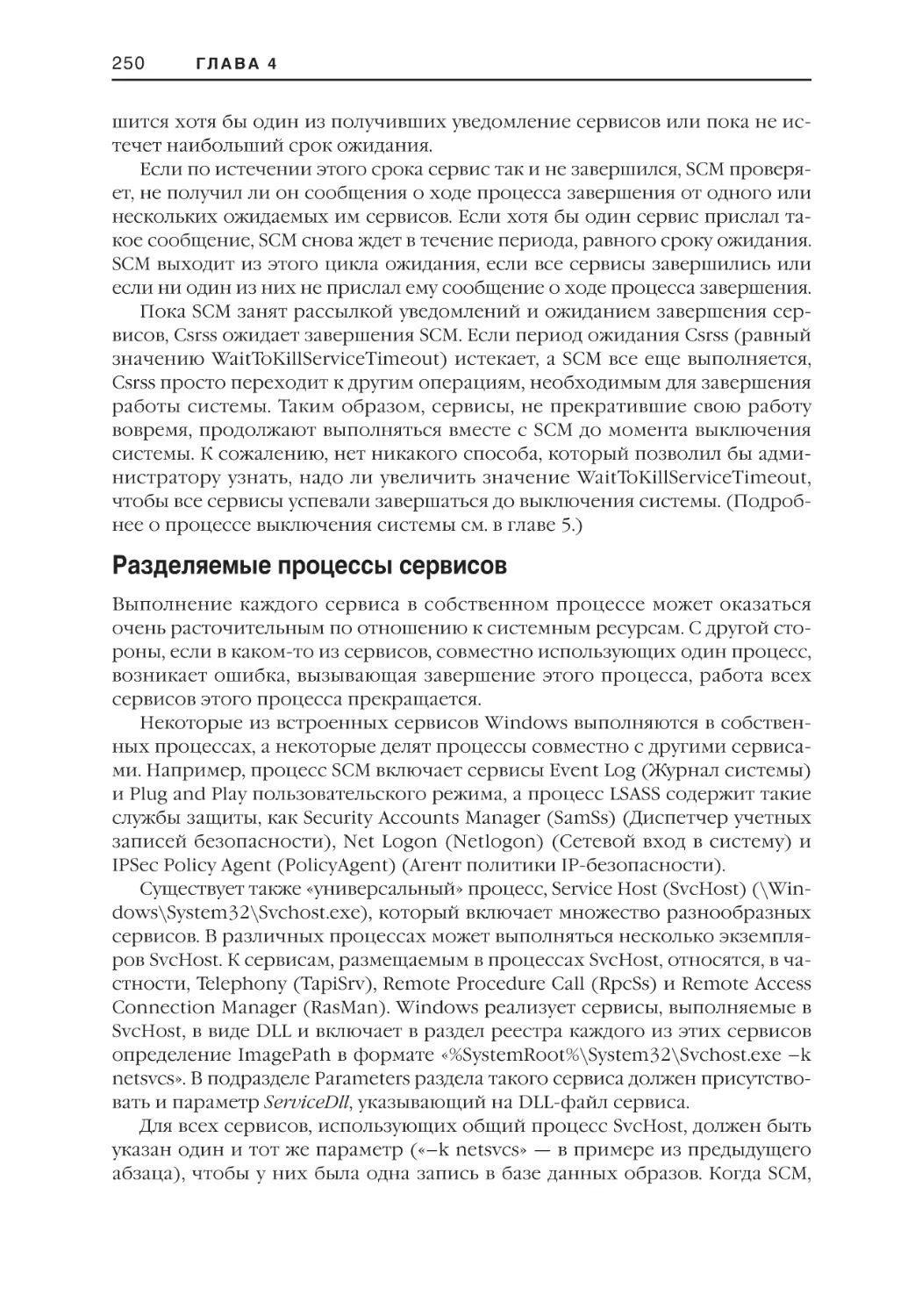

Завершение работы сервиса . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

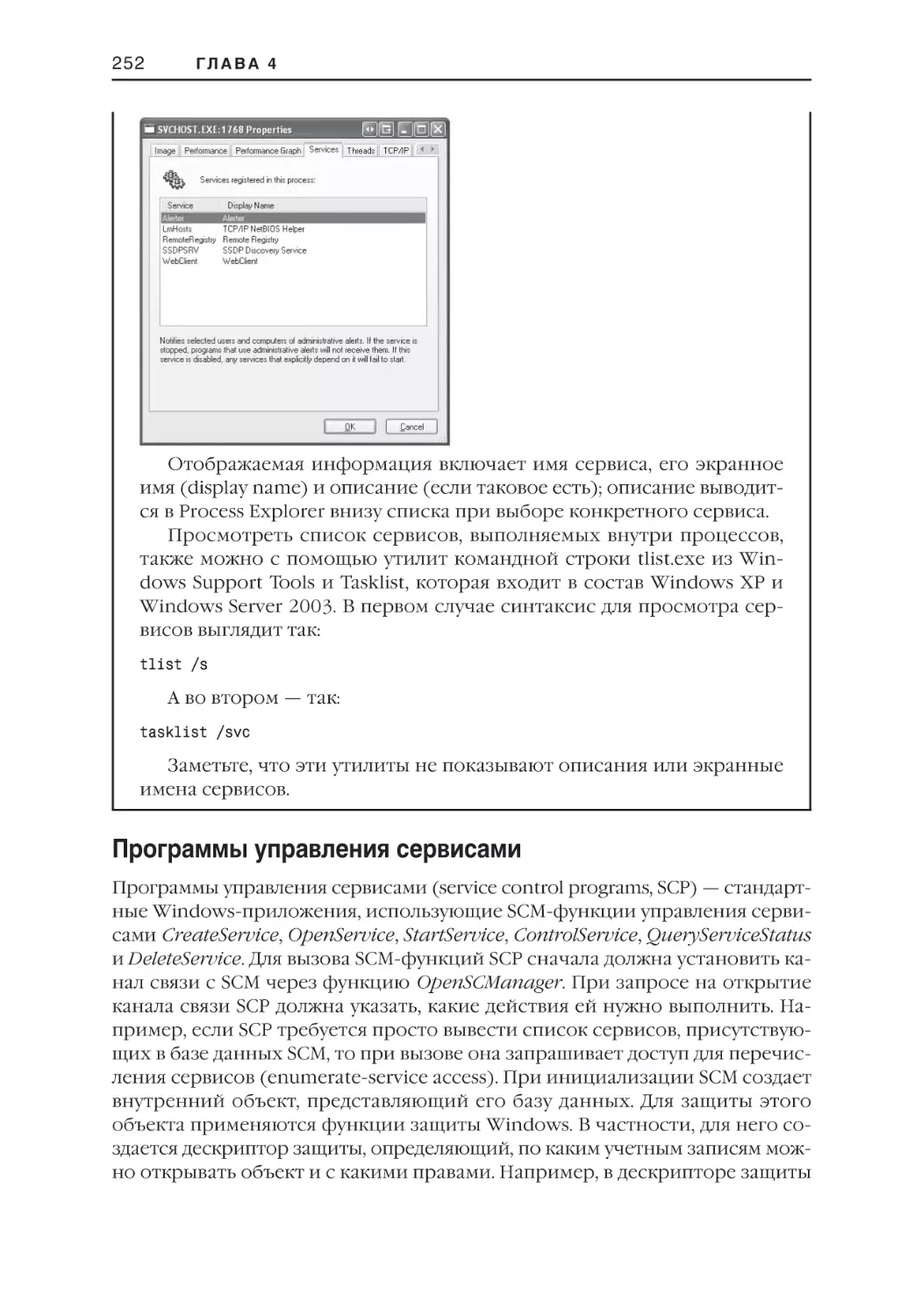

Разделяемые процессы сервисов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Программы управления сервисами . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Windows Management Instrumentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Архитектура WMI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

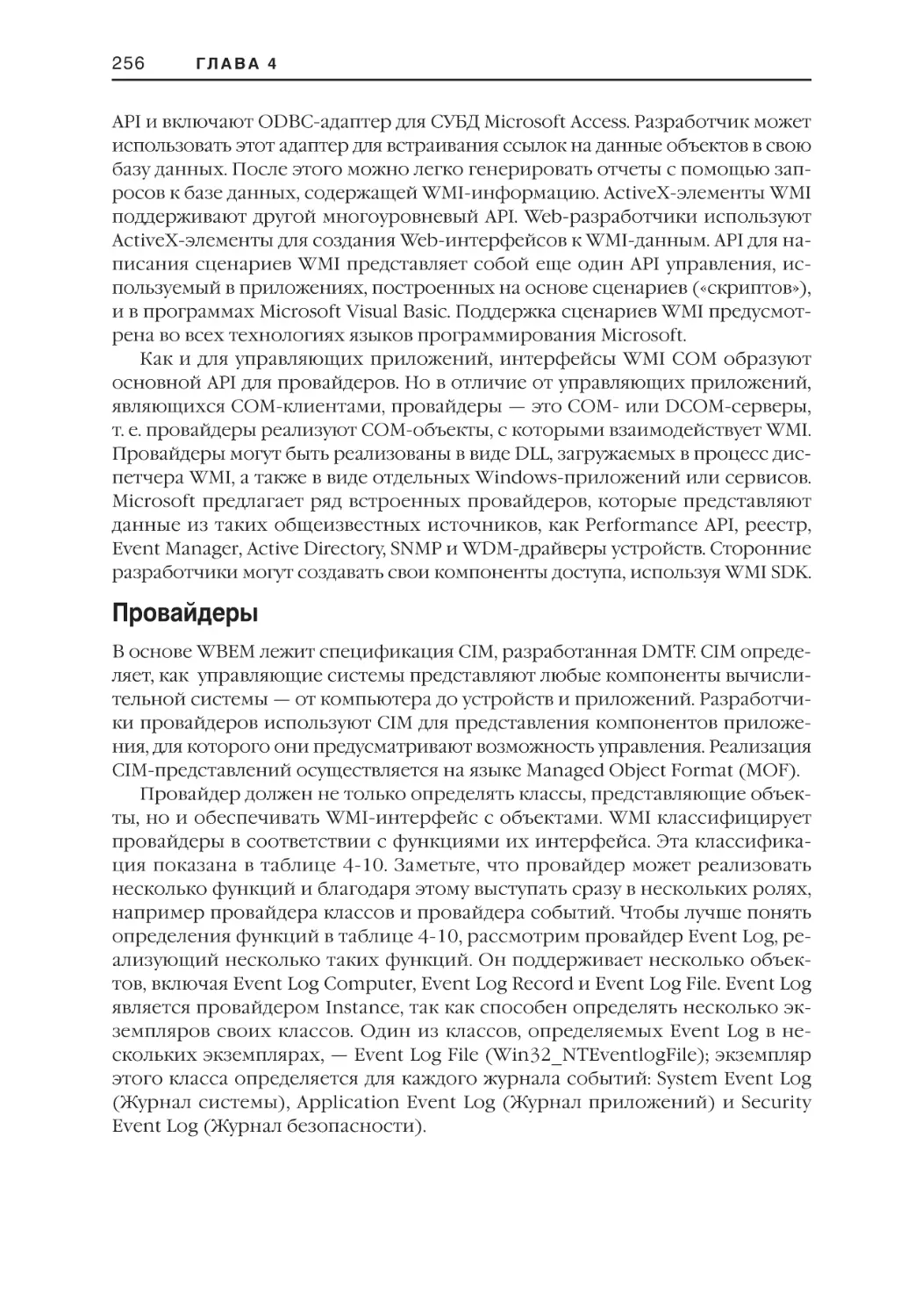

Провайдеры . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

CIM и язык Managed Object Format . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

196

196

196

197

198

199

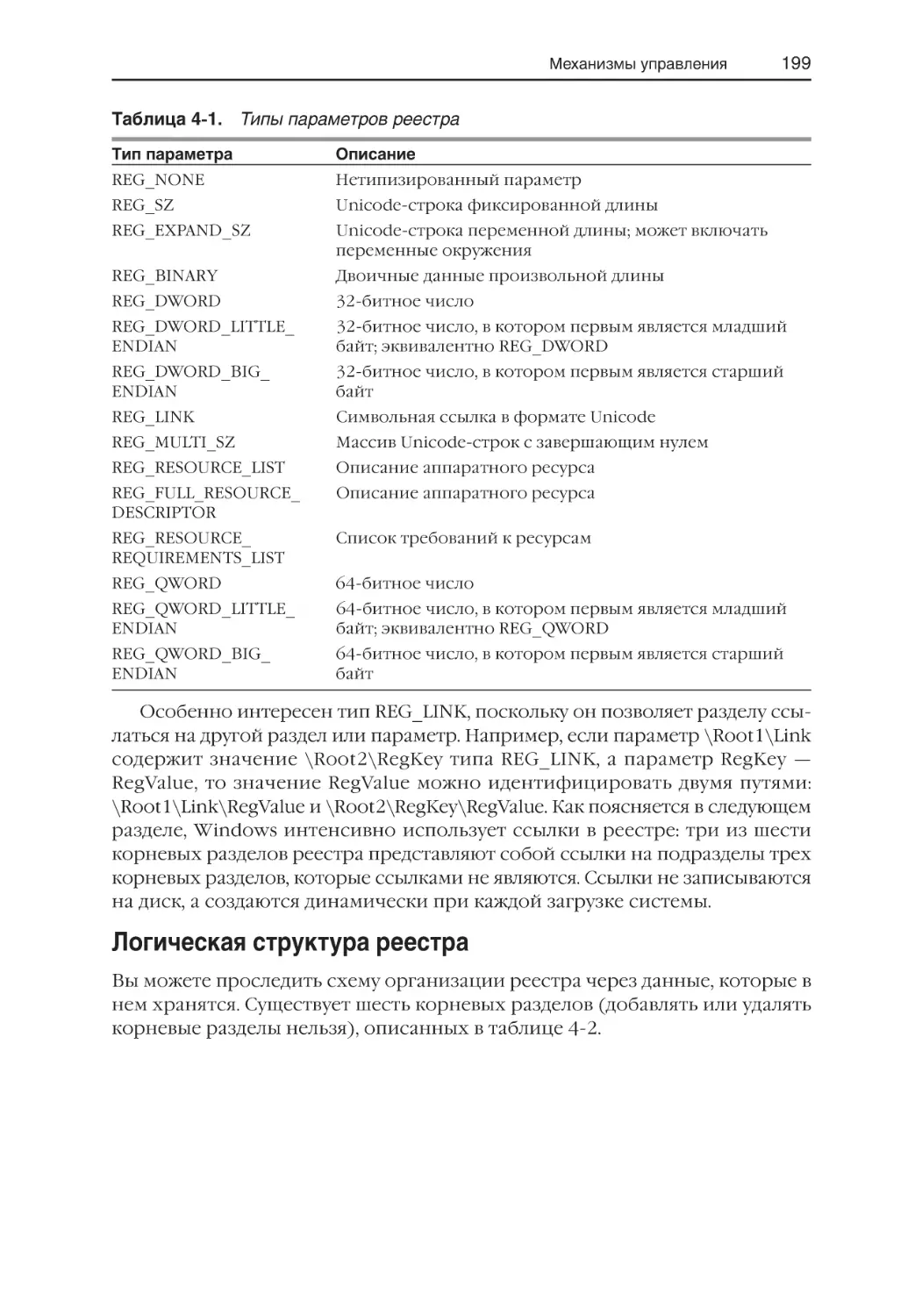

205

211

227

228

233

239

242

245

246

248

249

250

252

253

254

256

257

Оглавление

VII

Пространство имен WMI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Классы сопоставления . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Реализация WMI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

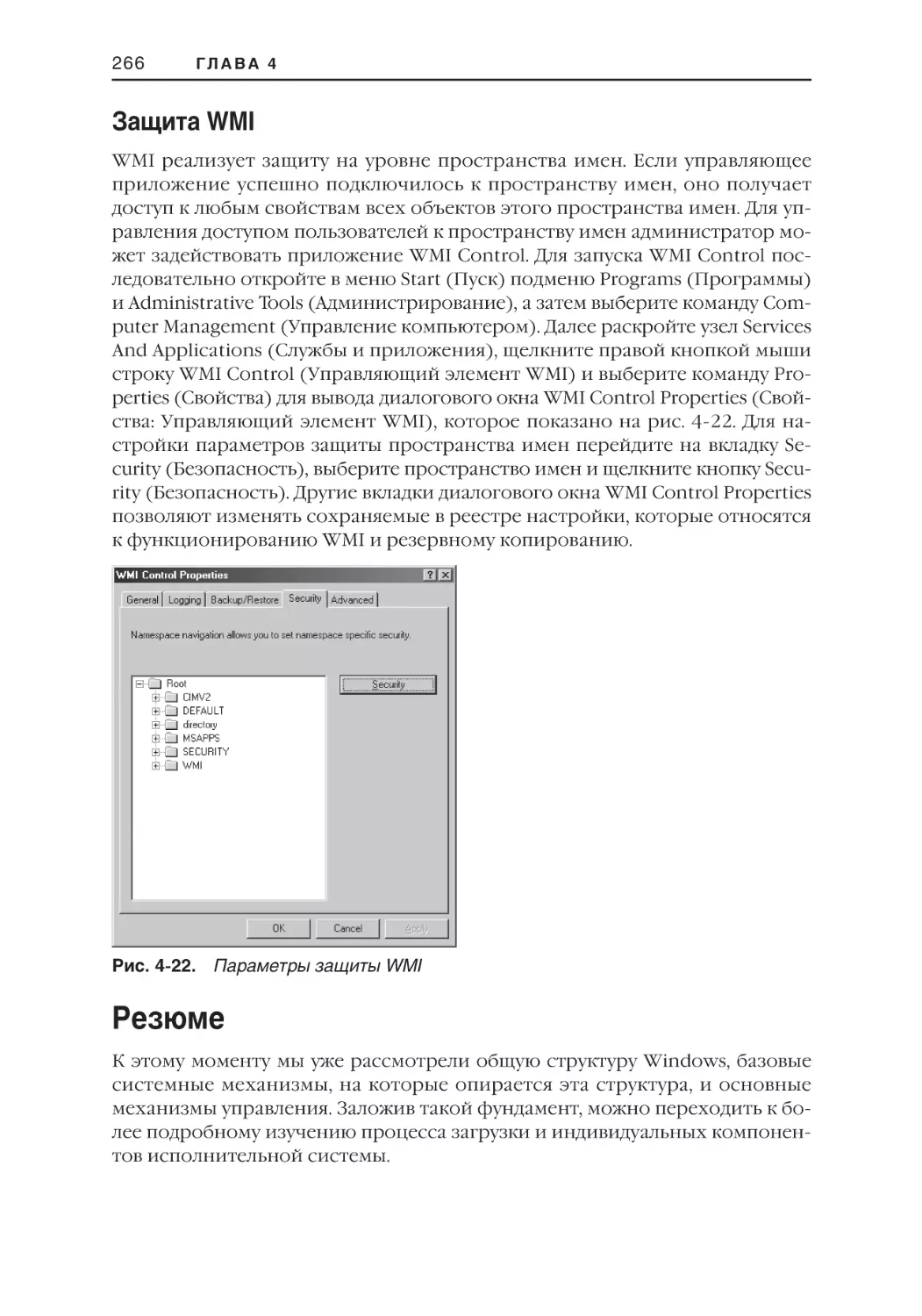

Защита WMI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

260

262

264

266

266

ГЛАВА 5

267

Запуск и завершение работы системы

Процесс загрузки . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Что предшествует загрузке на платформах x86 и x64 . . . . . . . . . . . . . . . . . . . . . . .

Загрузочный сектор и Ntldr на платформах x86 и x64 . . . . . . . . . . . . . . . . . . . . . . .

Процесс загрузки на платформе IA64 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Инициализация ядра и компонентов исполнительной системы . . . . . . . . . . .

Smss, Csrss и Winlogon . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

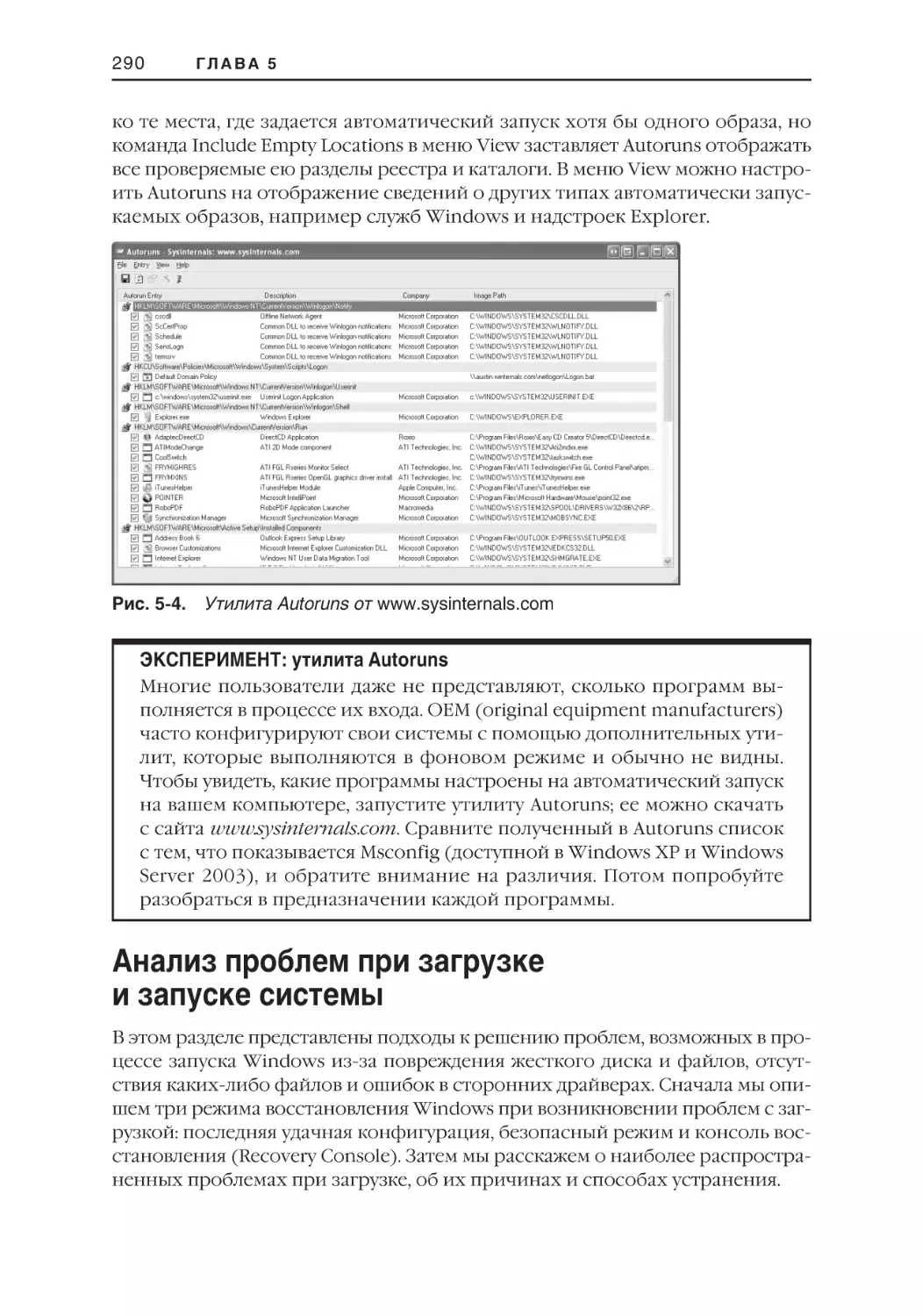

Автоматически запускаемые образы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Анализ проблем при загрузке и запуске системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Последняя удачная конфигурация . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Безопасный режим . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Консоль восстановления . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Решение распространенных проблем загрузки . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Завершение работы системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

267

267

271

280

282

286

289

290

291

291

296

298

304

306

ГЛАВА 6

307

Процессы, потоки и задания

Внутреннее устройство процессов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Структуры данных . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

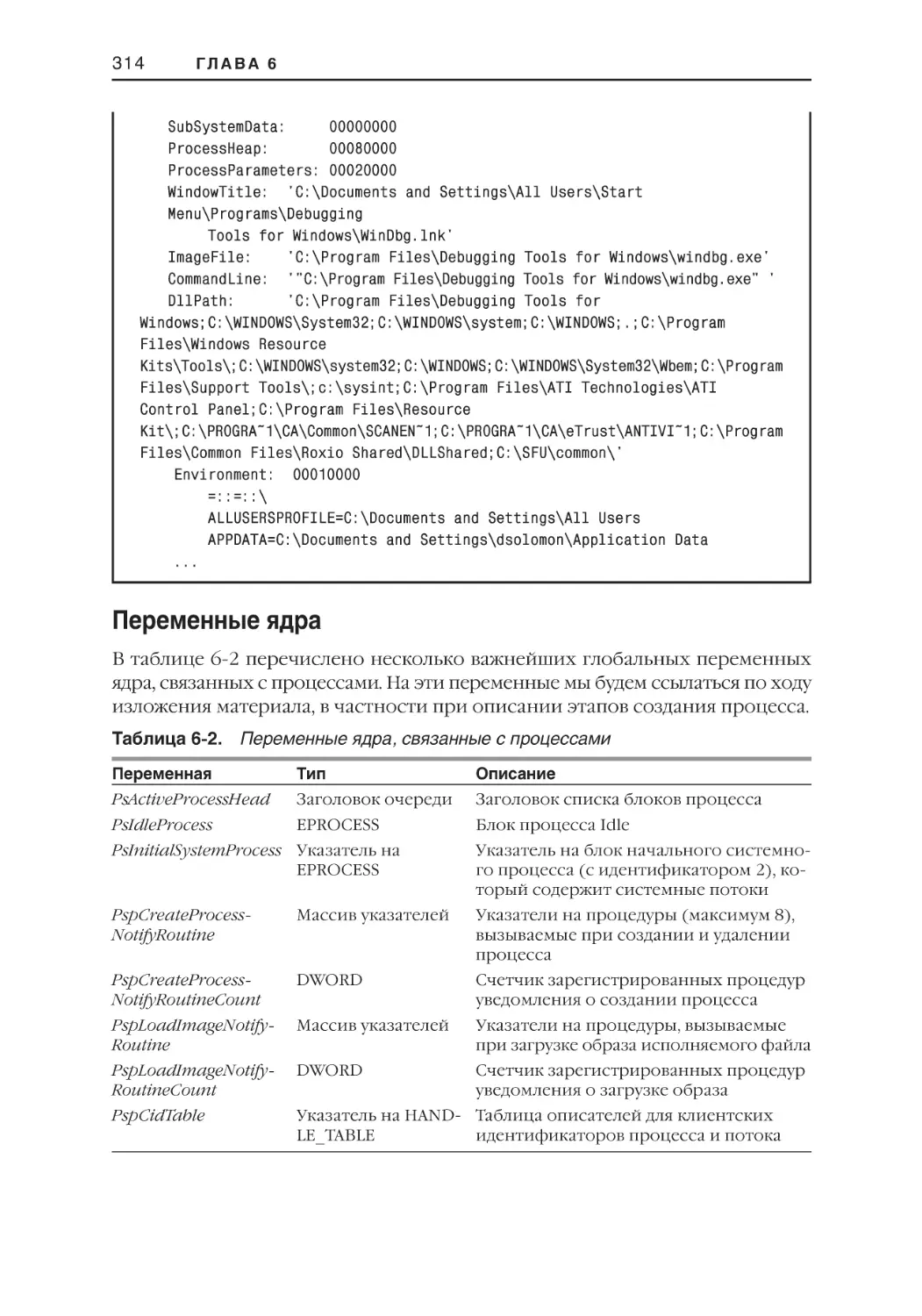

Переменные ядра . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

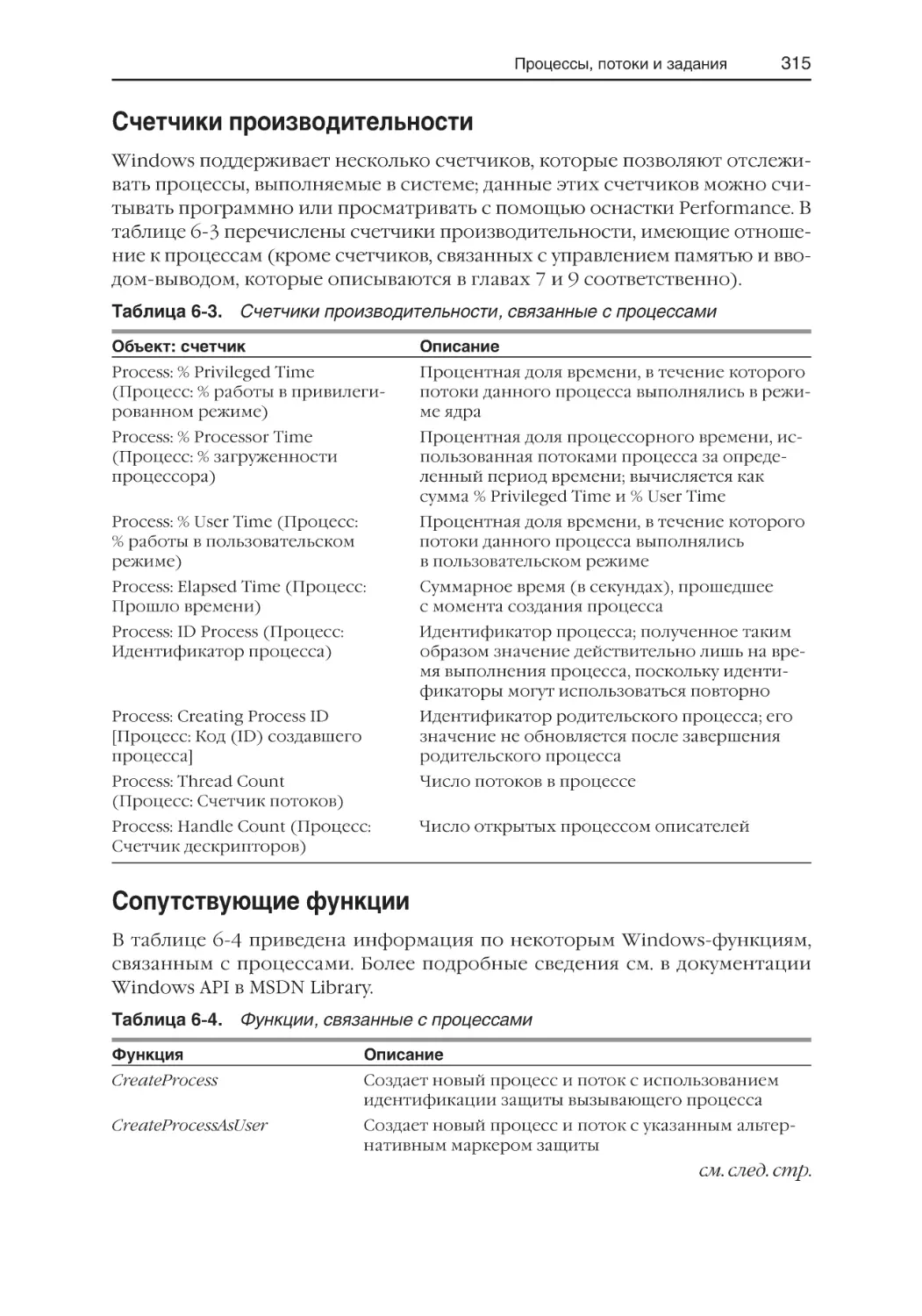

Счетчики производительности . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Сопутствующие функции . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

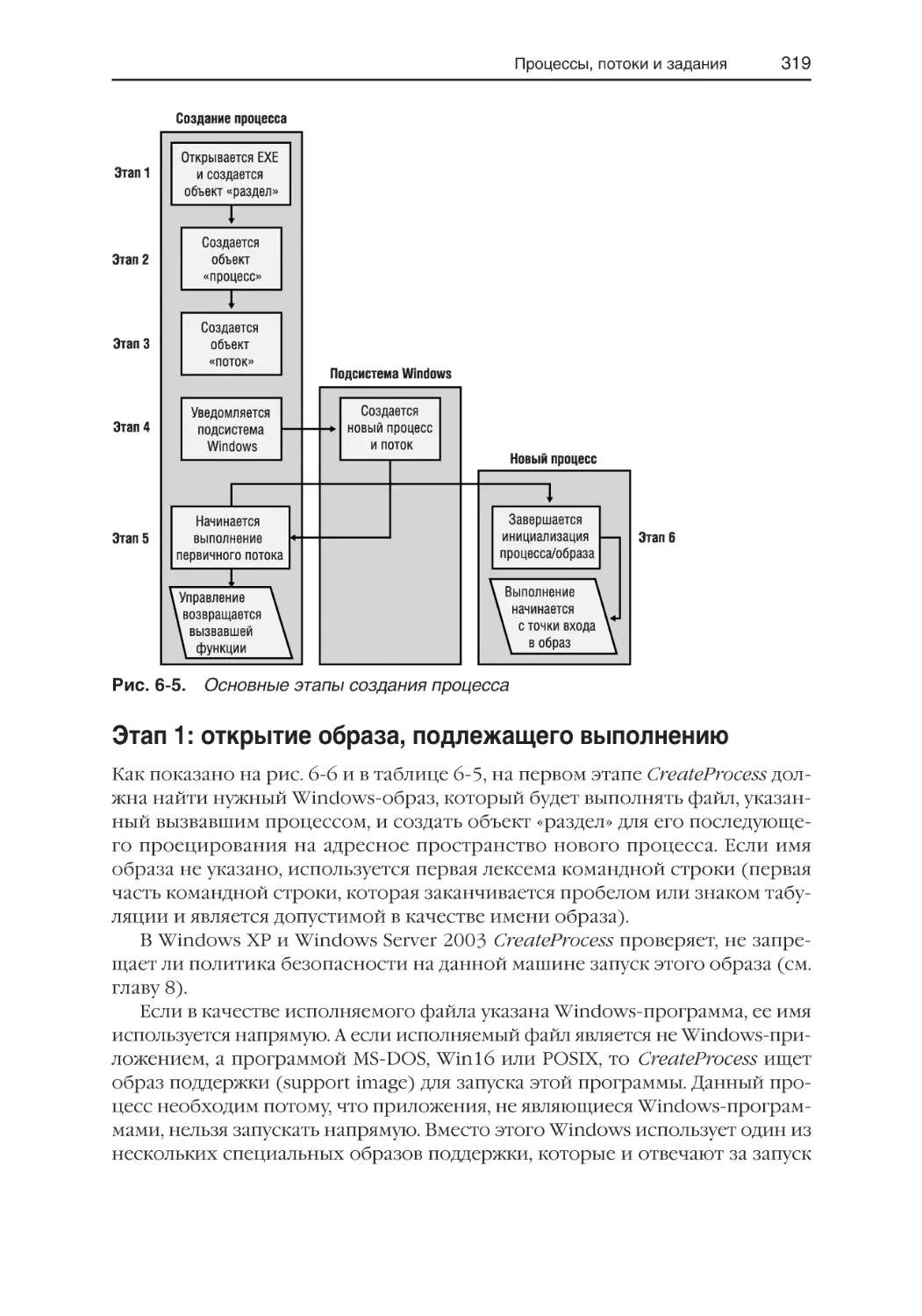

Что делает функция CreateProcess . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Этап 1: открытие образа, подлежащего выполнению . . . . . . . . . . . . . . . . . . . . . . . .

Этап 2: создание объекта «процесс» . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Этап 3: создание первичного потока, его стека и контекста . . . . . . . . . . . . . . . .

Этап 4: уведомление подсистемы Windows о новом процессе . . . . . . . . . . . . . .

Этап 5: запуск первичного потока . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Этап 6: инициализация в контексте нового процесса . . . . . . . . . . . . . . . . . . . . . . .

Внутреннее устройство потоков . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Структуры данных . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

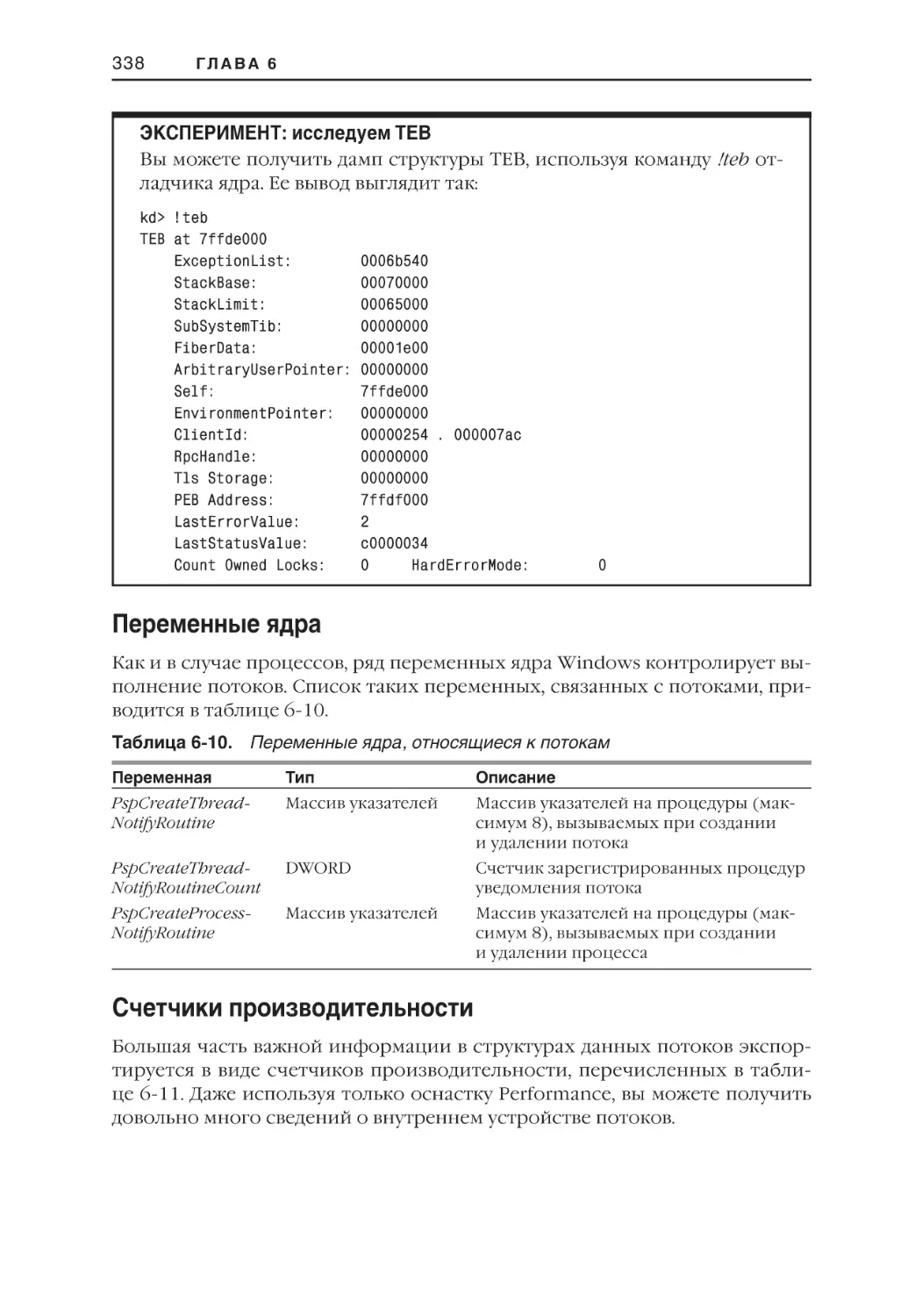

Переменные ядра . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

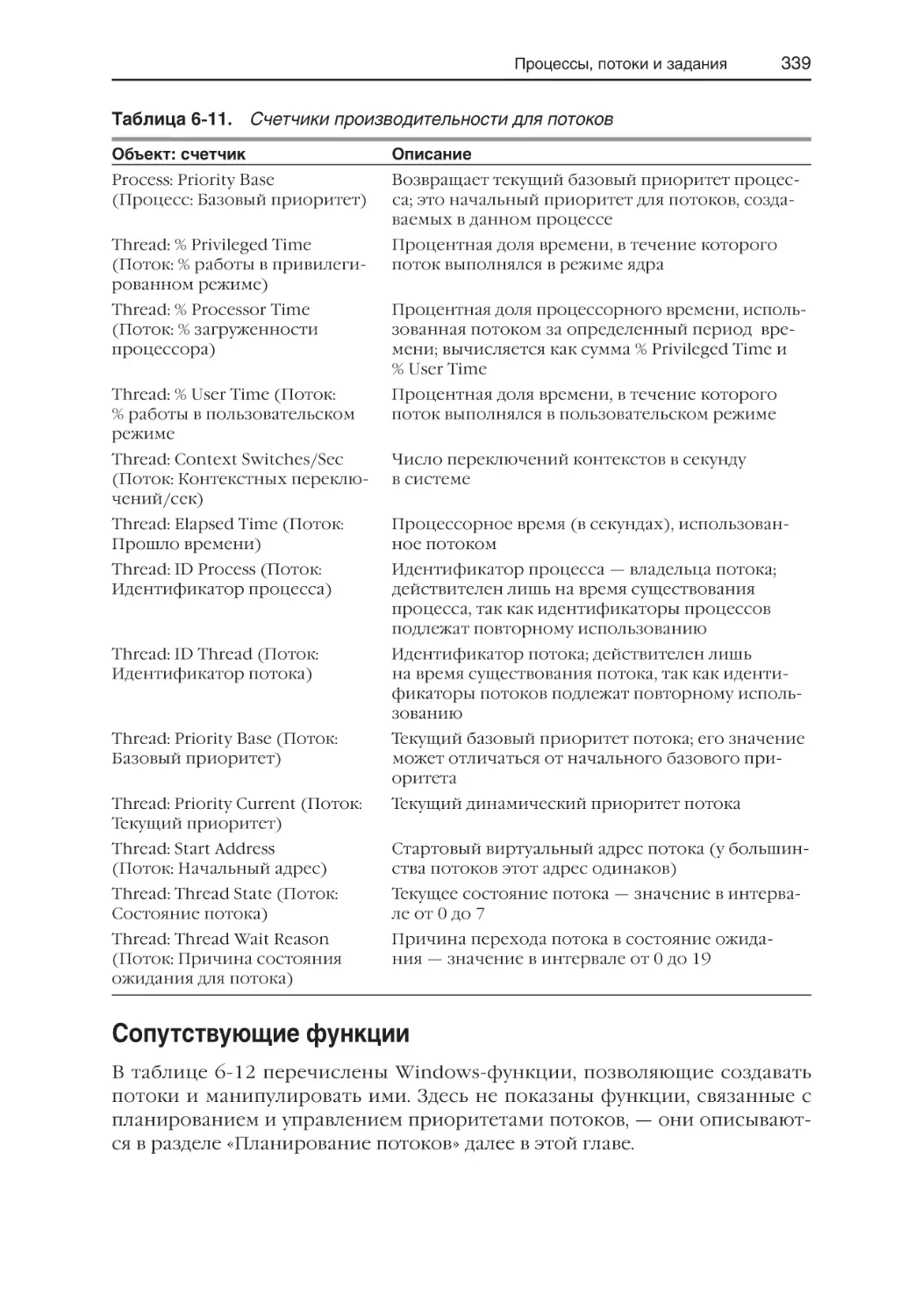

Счетчики производительности . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Сопутствующие функции . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

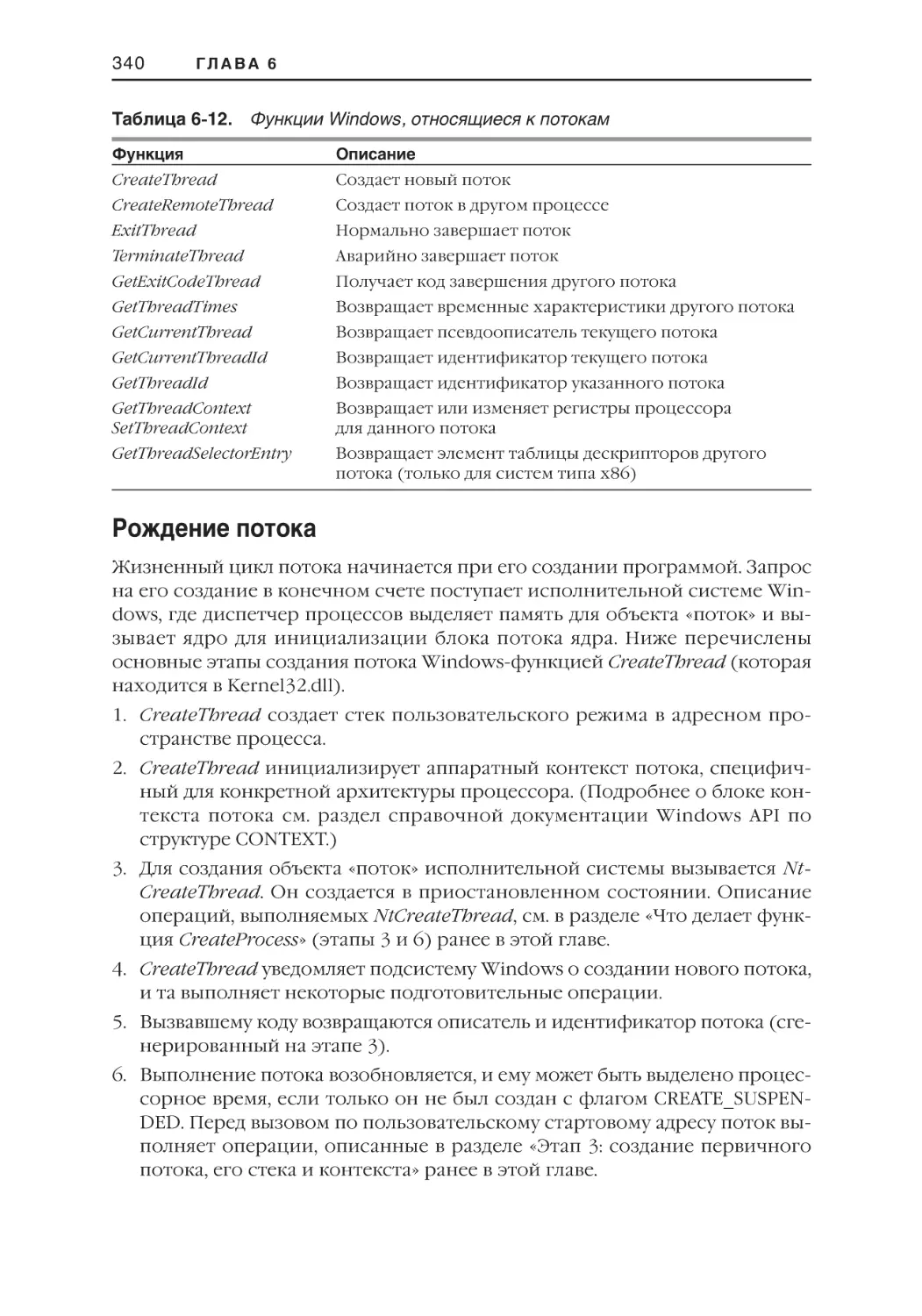

Рождение потока . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

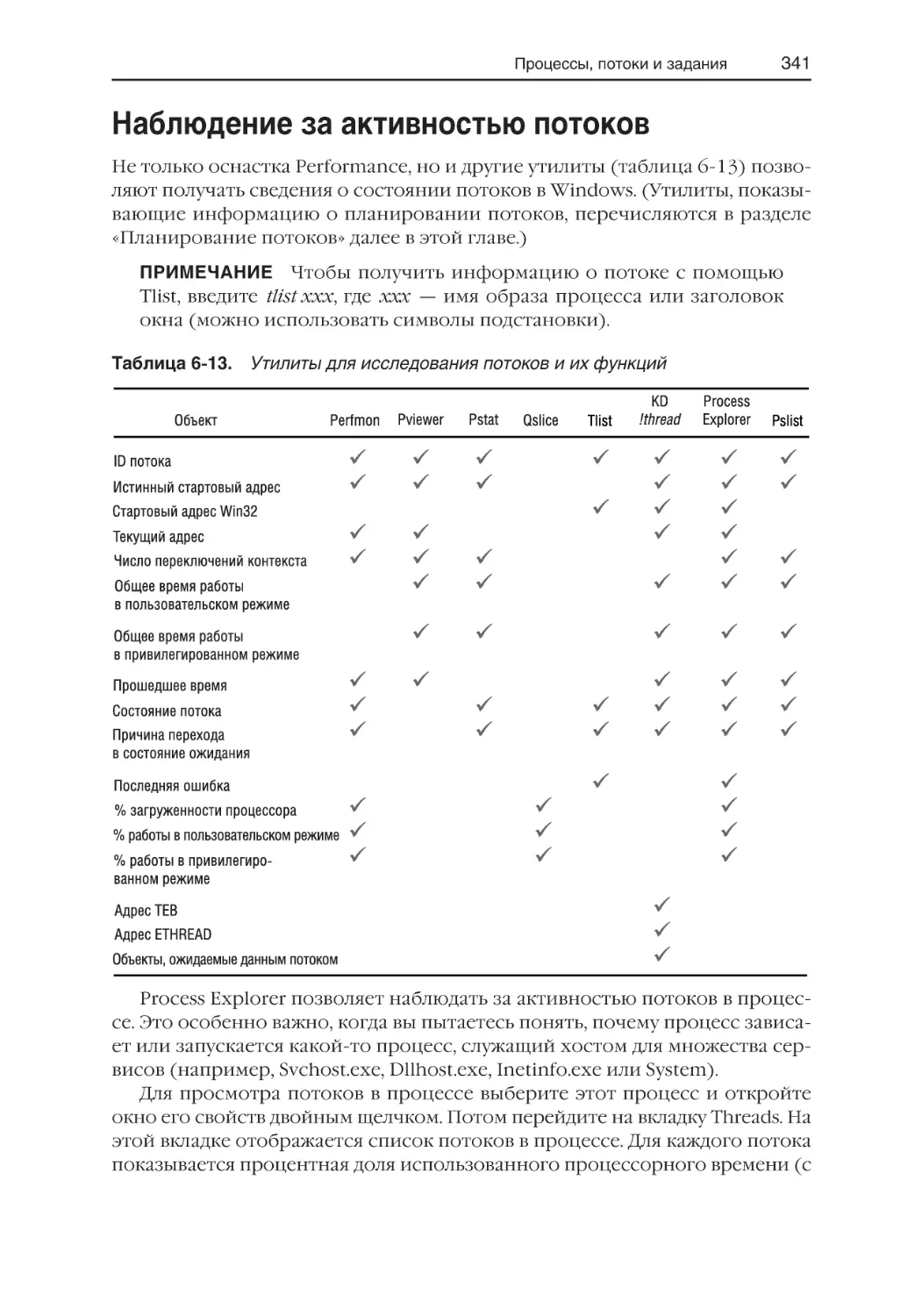

Наблюдение за активностью потоков . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

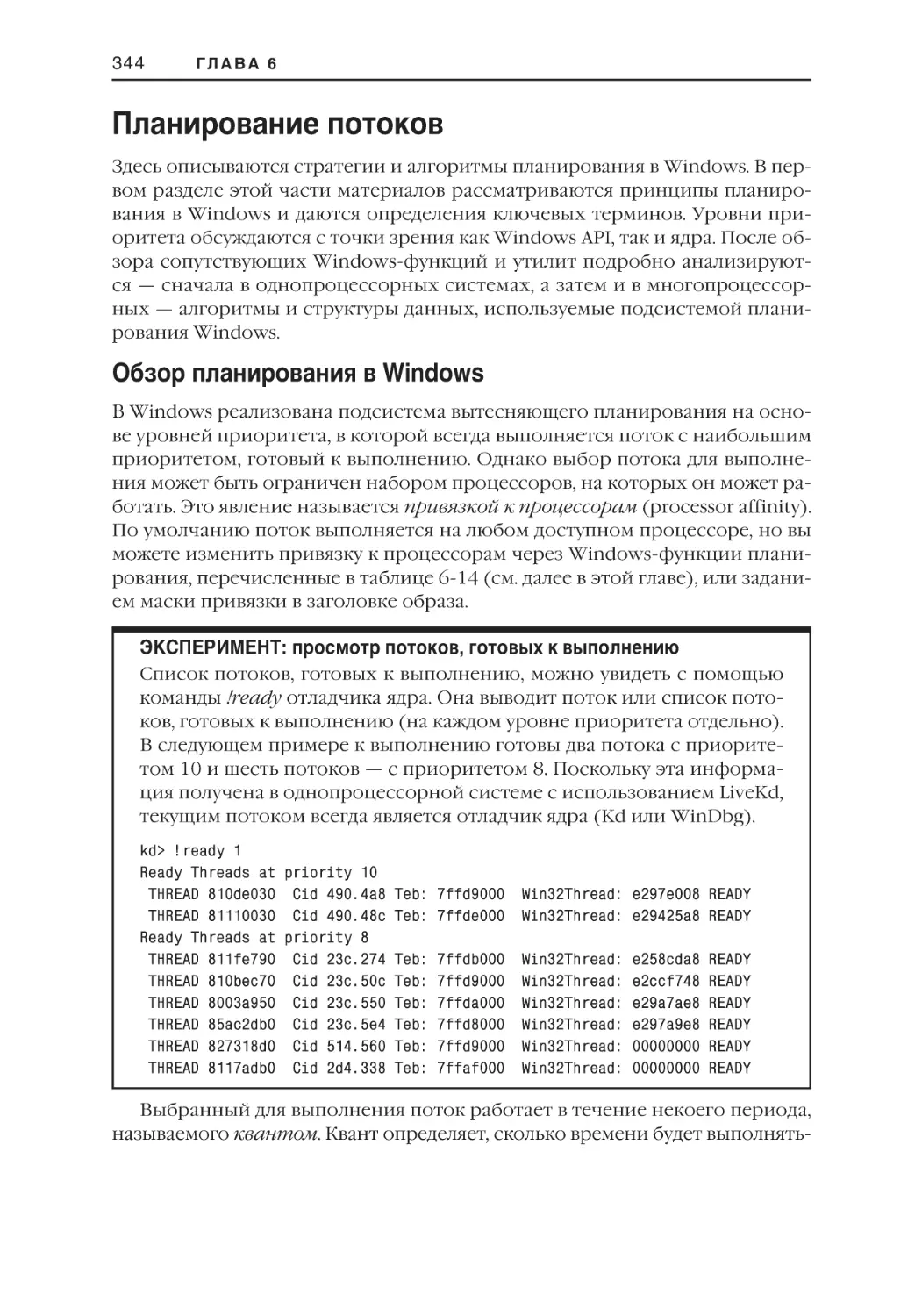

Планирование потоков . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Обзор планирования в Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

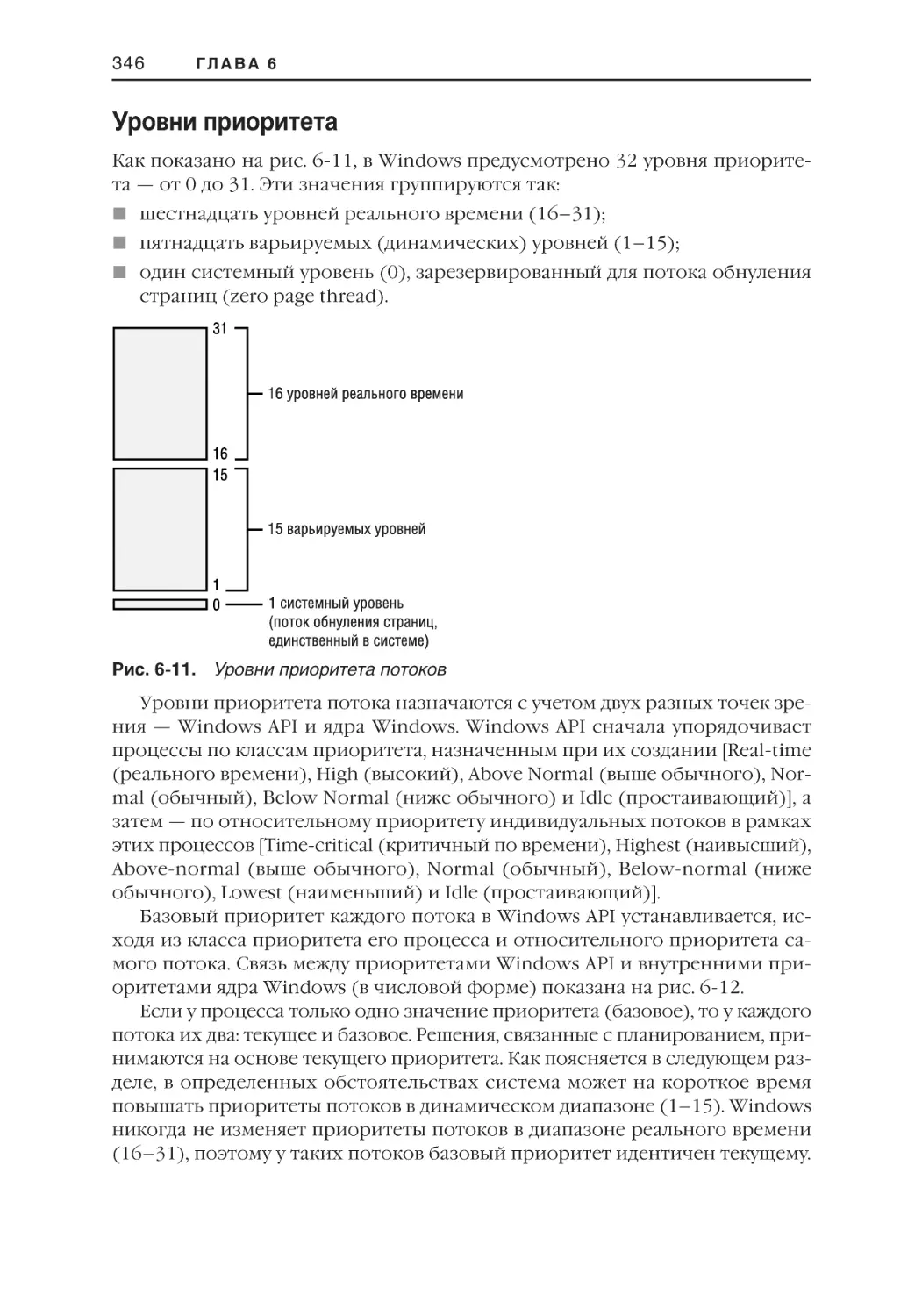

Уровни приоритета . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

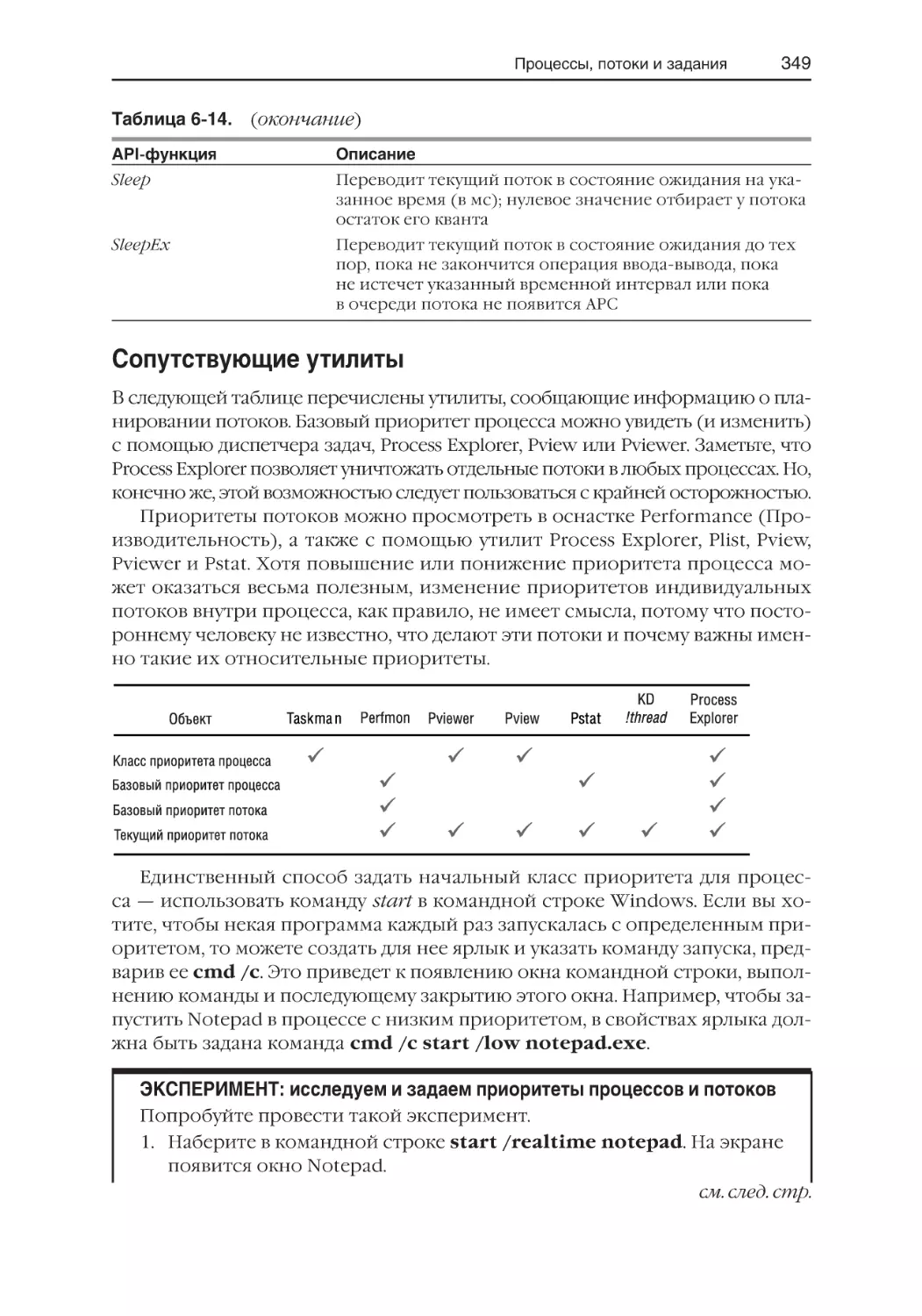

Сопутствующие утилиты . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

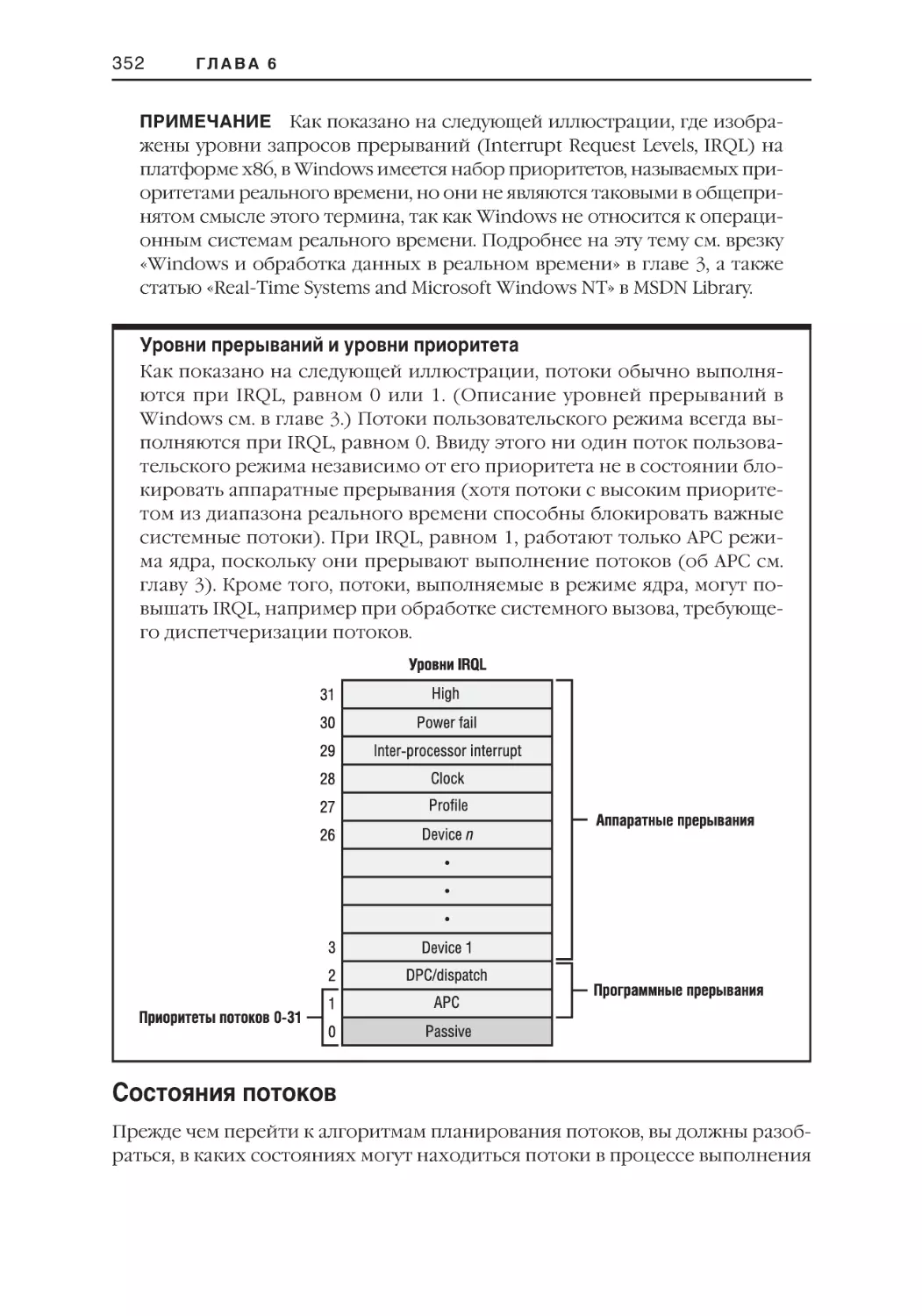

Приоритеты реального времени . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

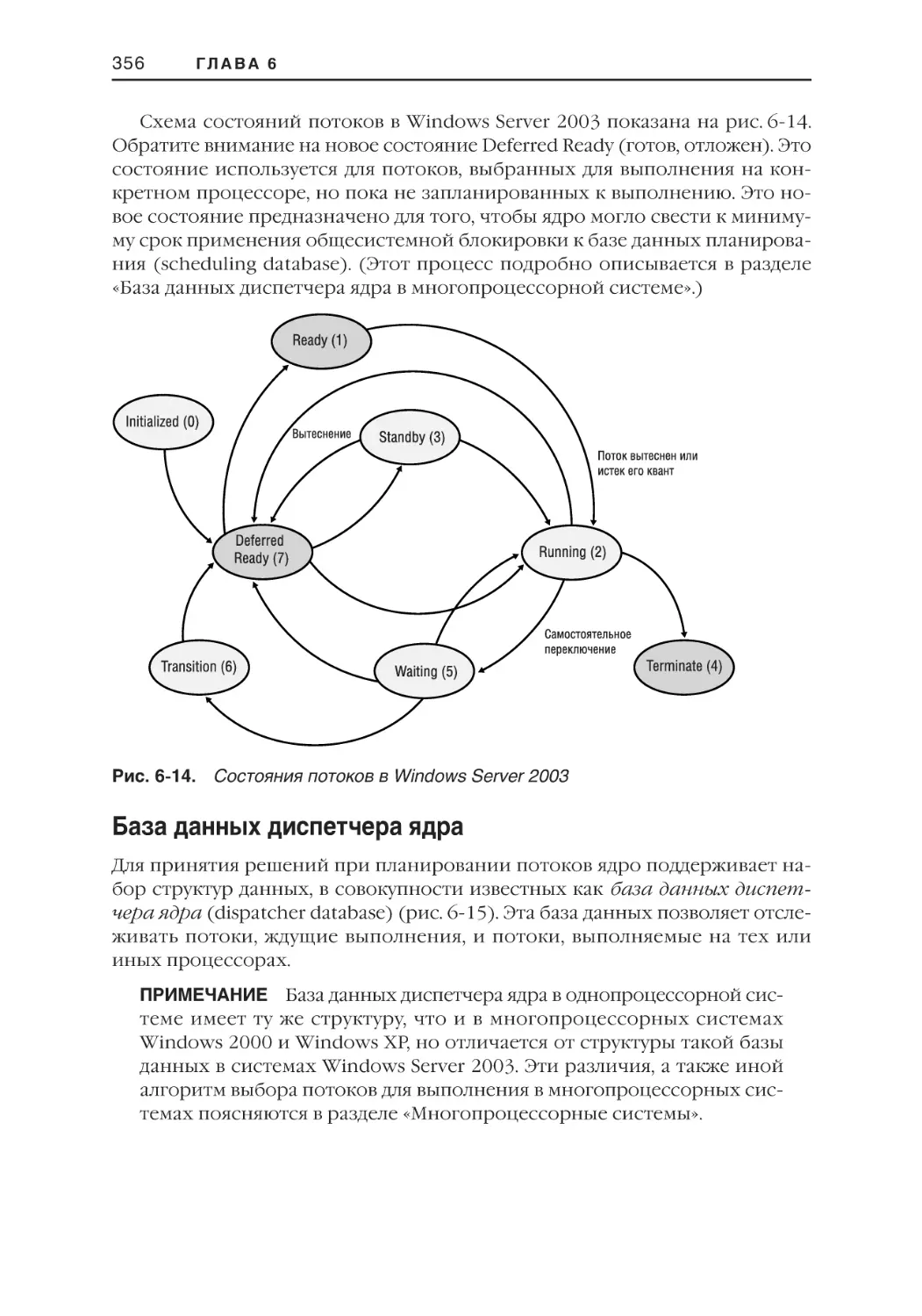

Состояния потоков . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

База данных диспетчера ядра . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

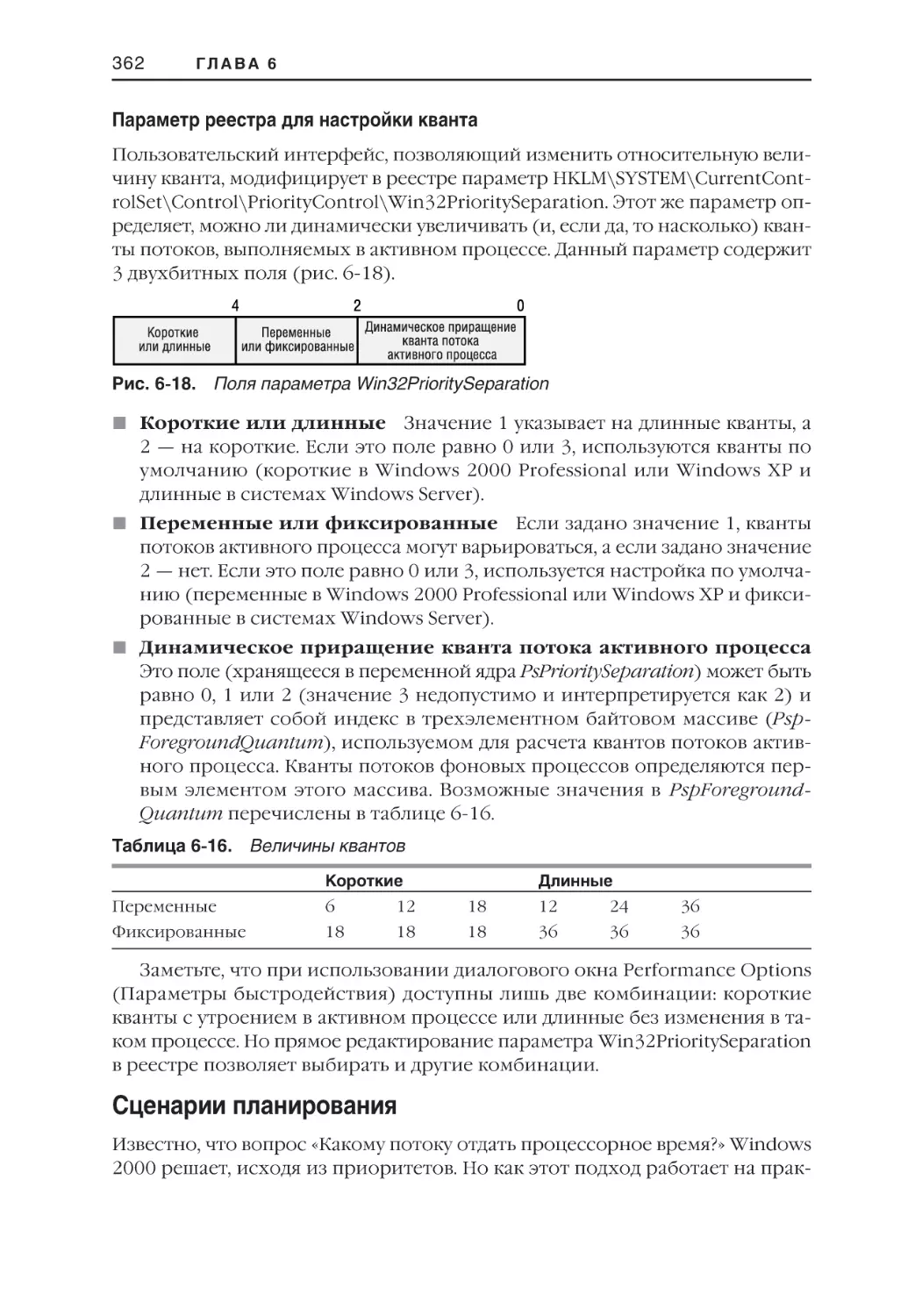

Квант . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

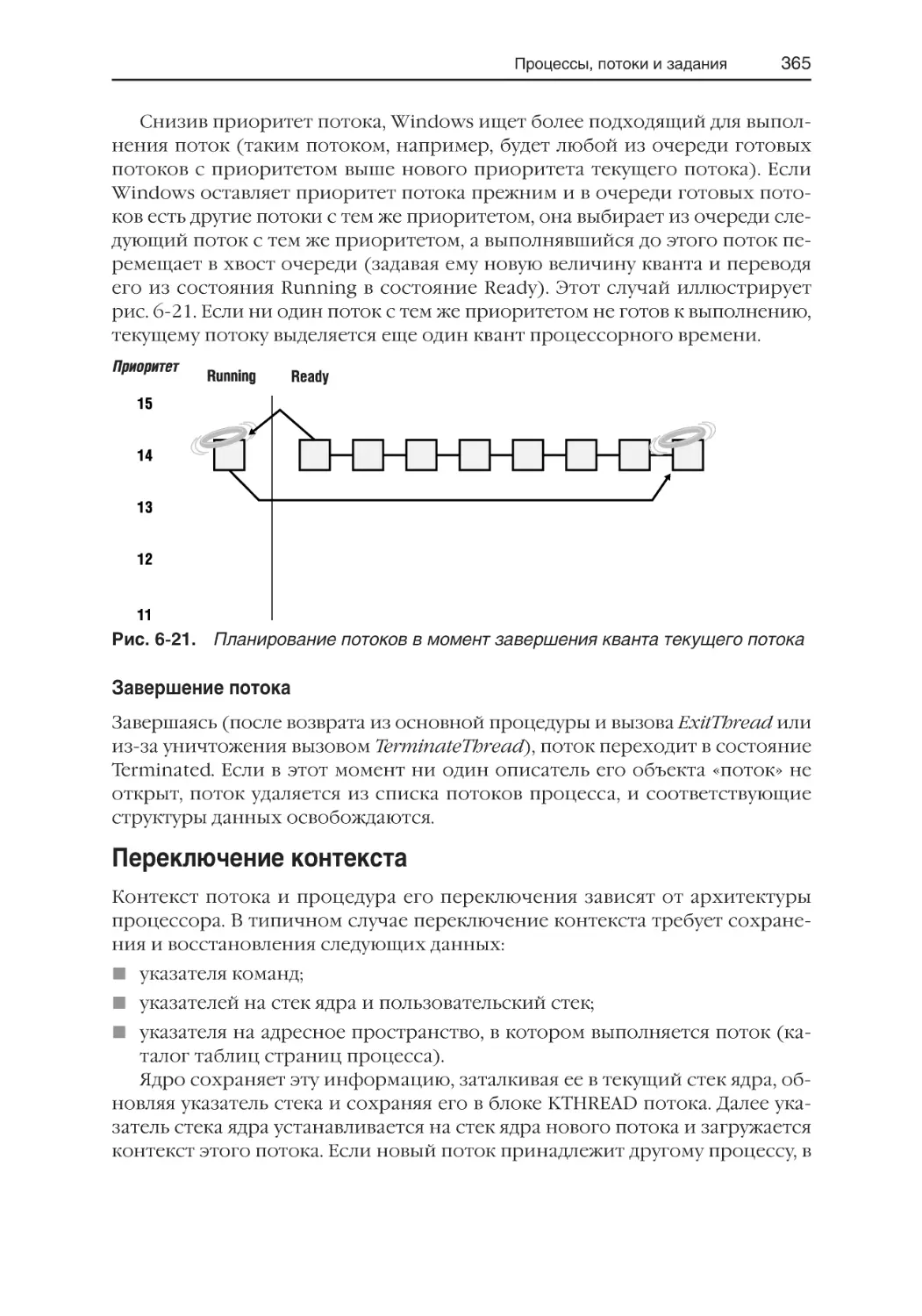

Сценарии планирования . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

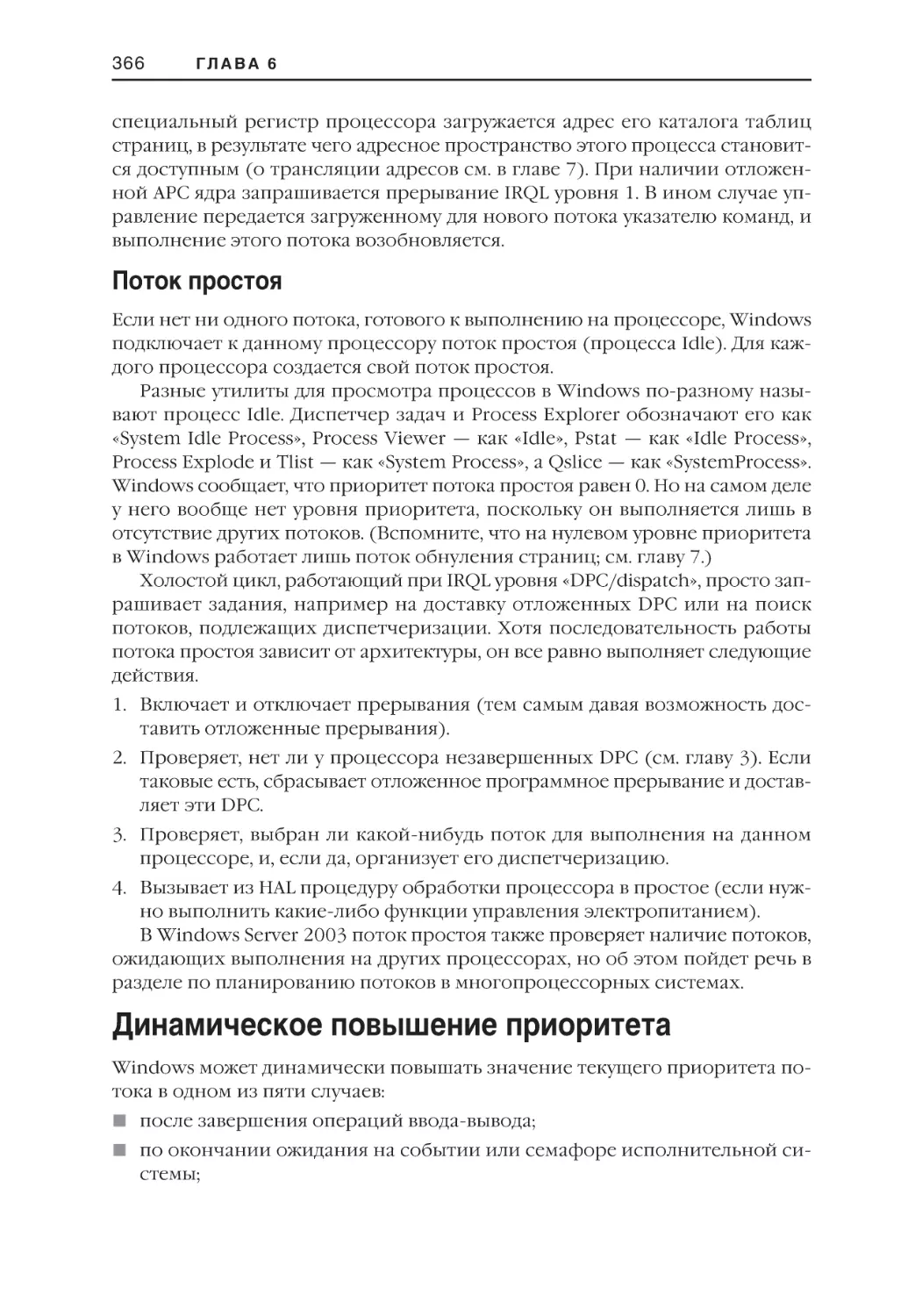

Переключение контекста . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

307

307

314

315

315

317

319

322

326

327

328

328

331

331

338

338

339

340

341

344

344

346

349

351

352

356

358

362

365

VIII

Оглавление

Поток простоя . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Динамическое повышение приоритета . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Многопроцессорные системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Алгоритмы планирования потоков в многопроцессорных системах . . . . .

Объекты>задания . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

366

366

376

386

389

394

ГЛАВА 7

395

Управление памятью

Введение в диспетчер памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Компоненты диспетчера памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Внутренняя синхронизация . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Конфигурирование диспетчера памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Исследование используемой памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

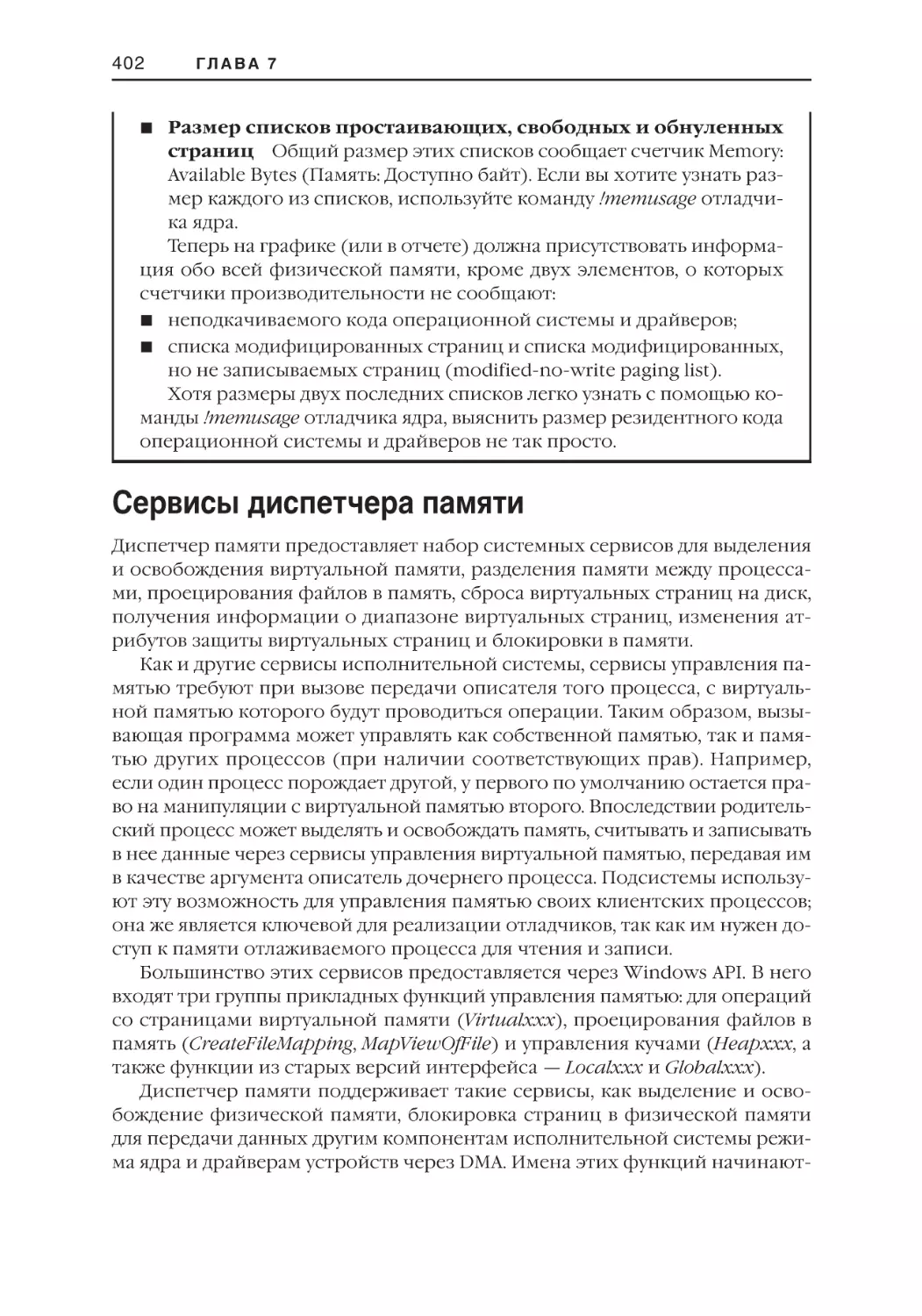

Сервисы диспетчера памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

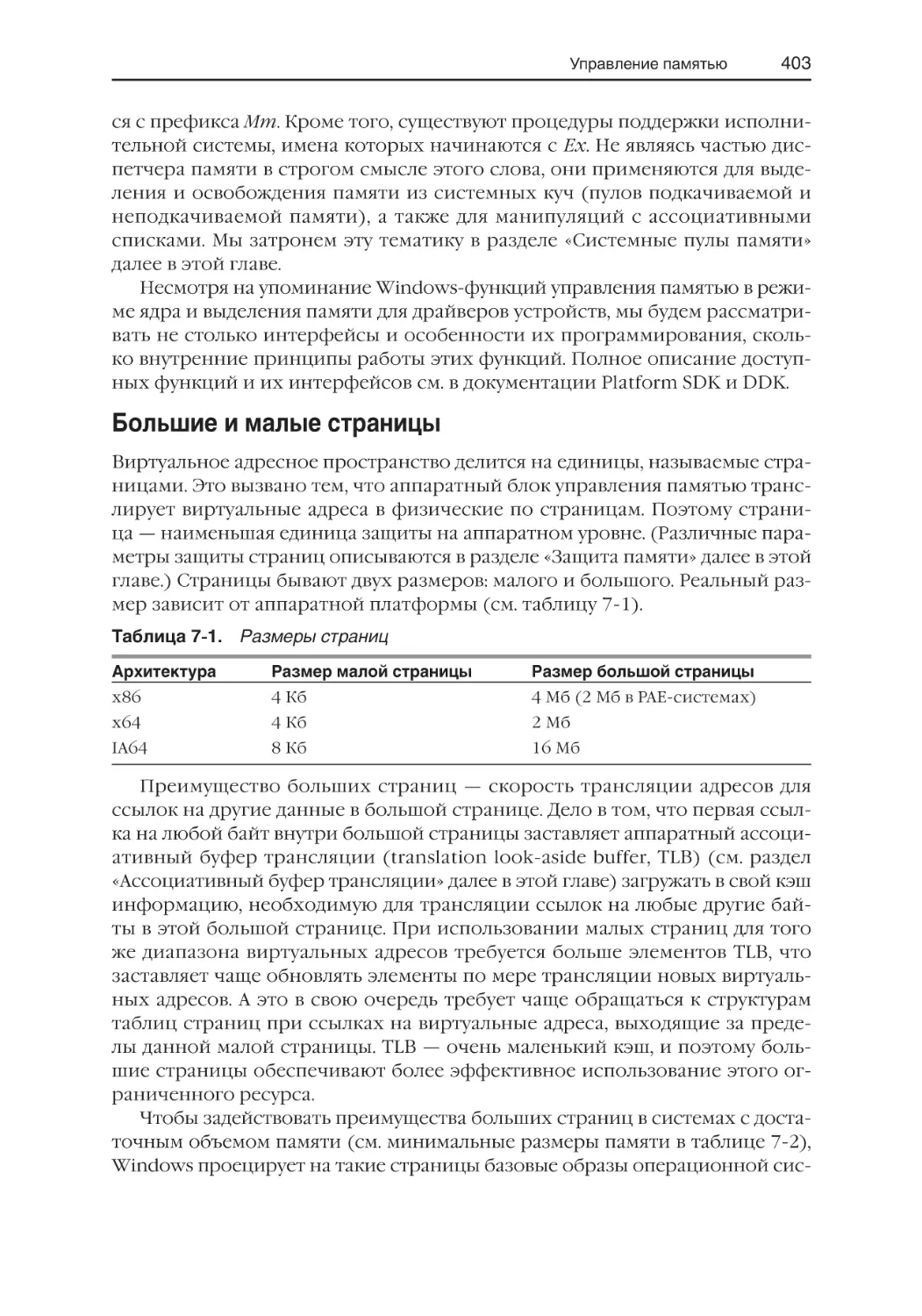

Большие и малые страницы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резервирование и передача страниц . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Блокировка памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Гранулярность выделения памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

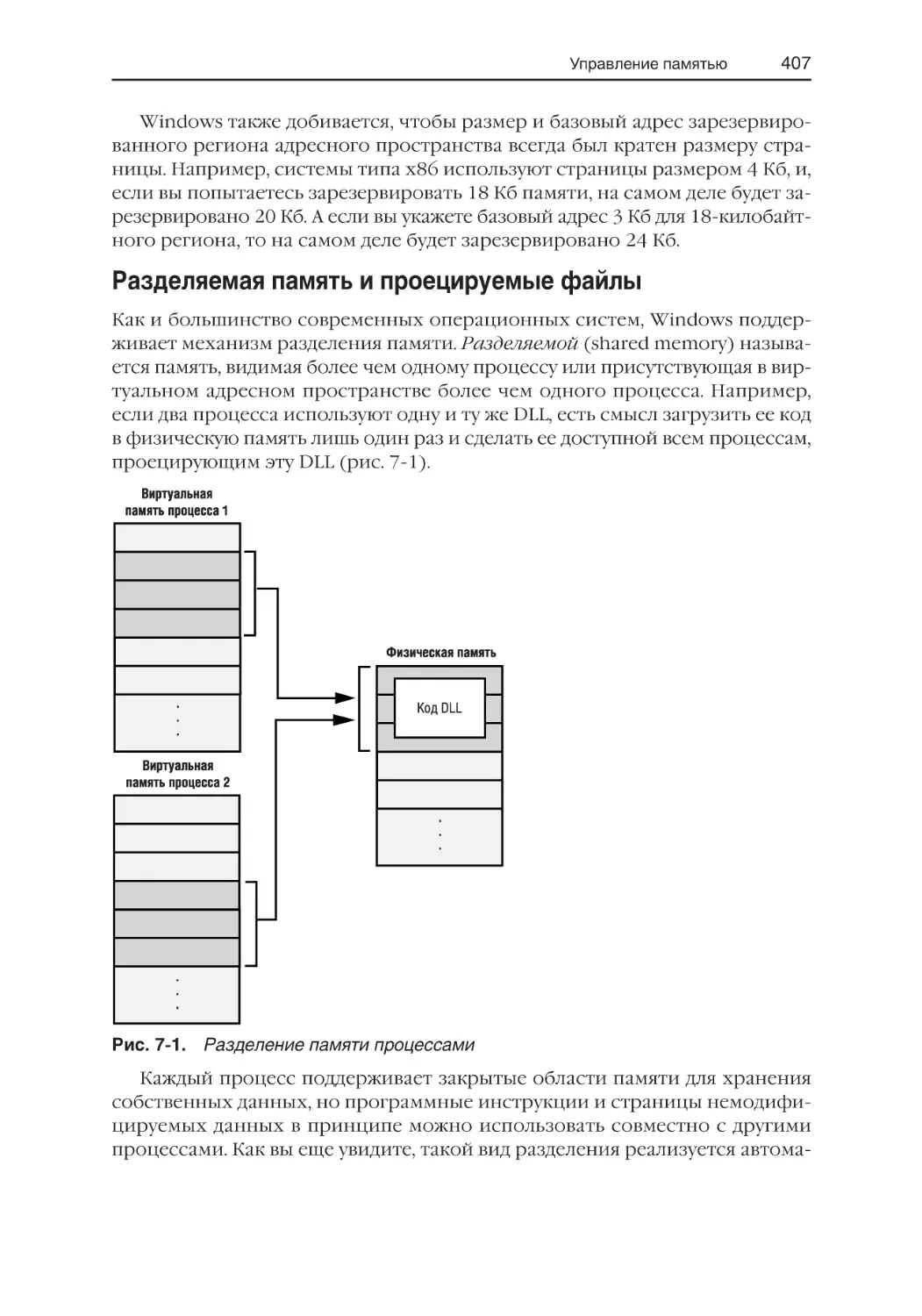

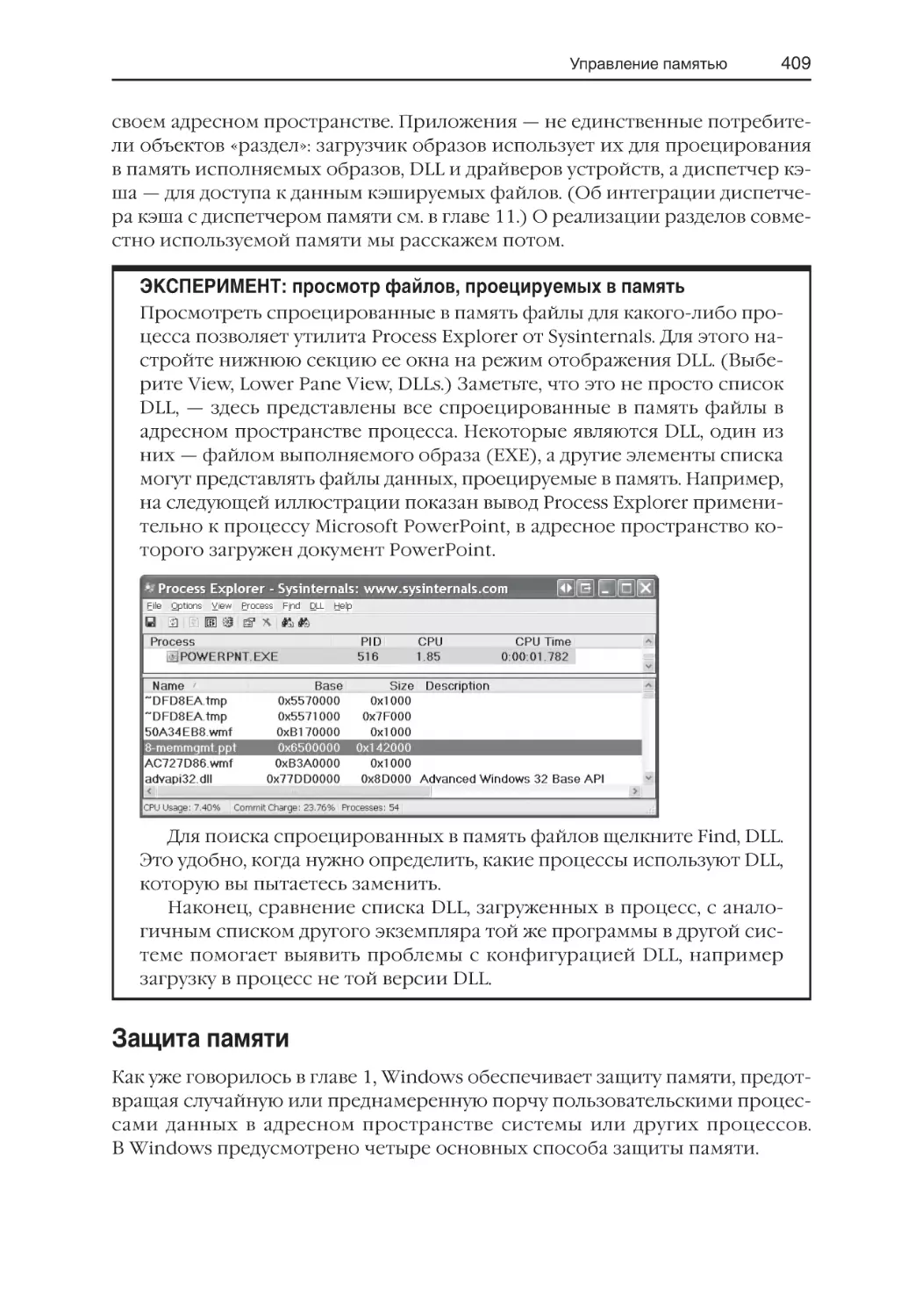

Разделяемая память и проецируемые файлы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Защита памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Запрет на выполнение . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

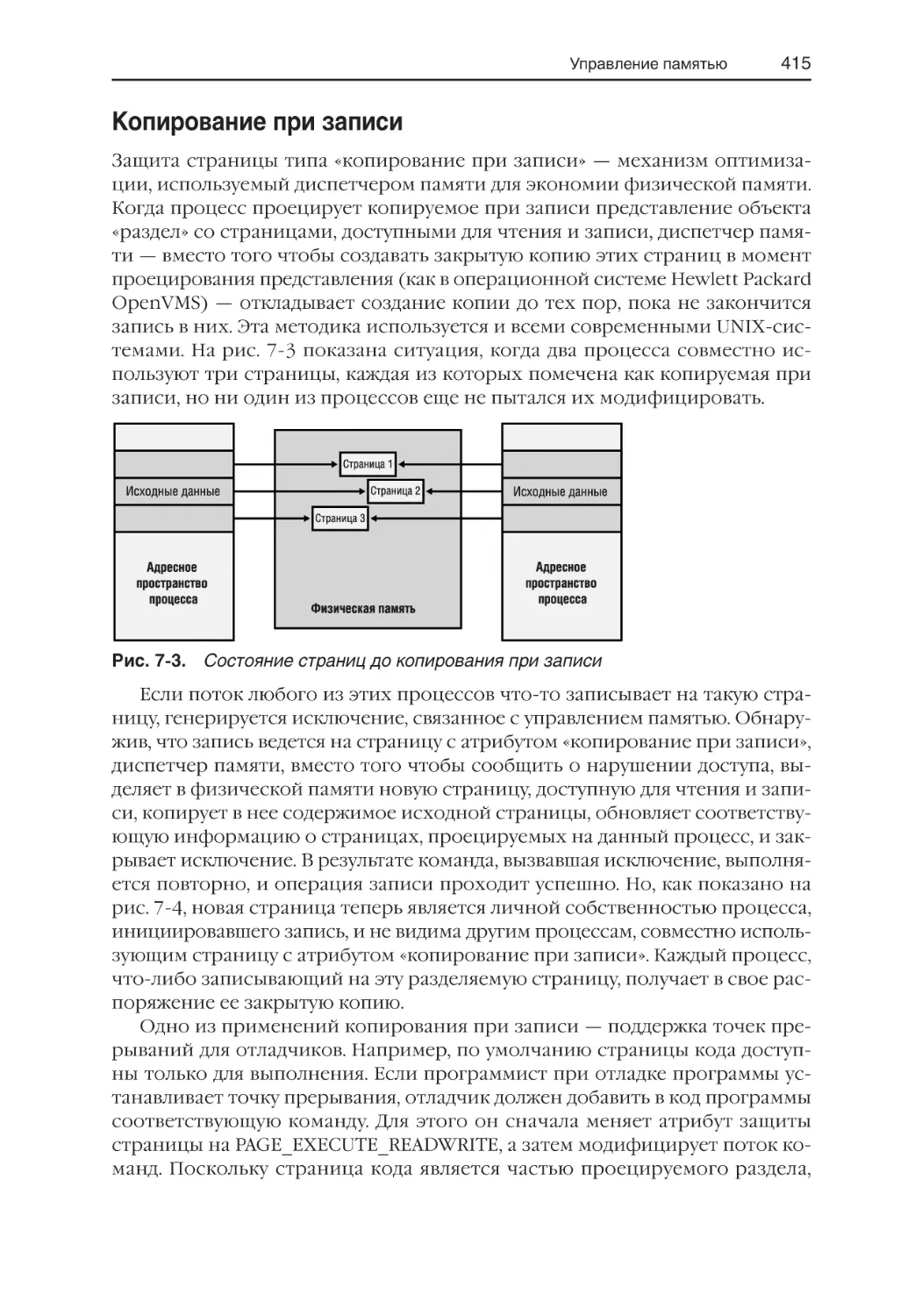

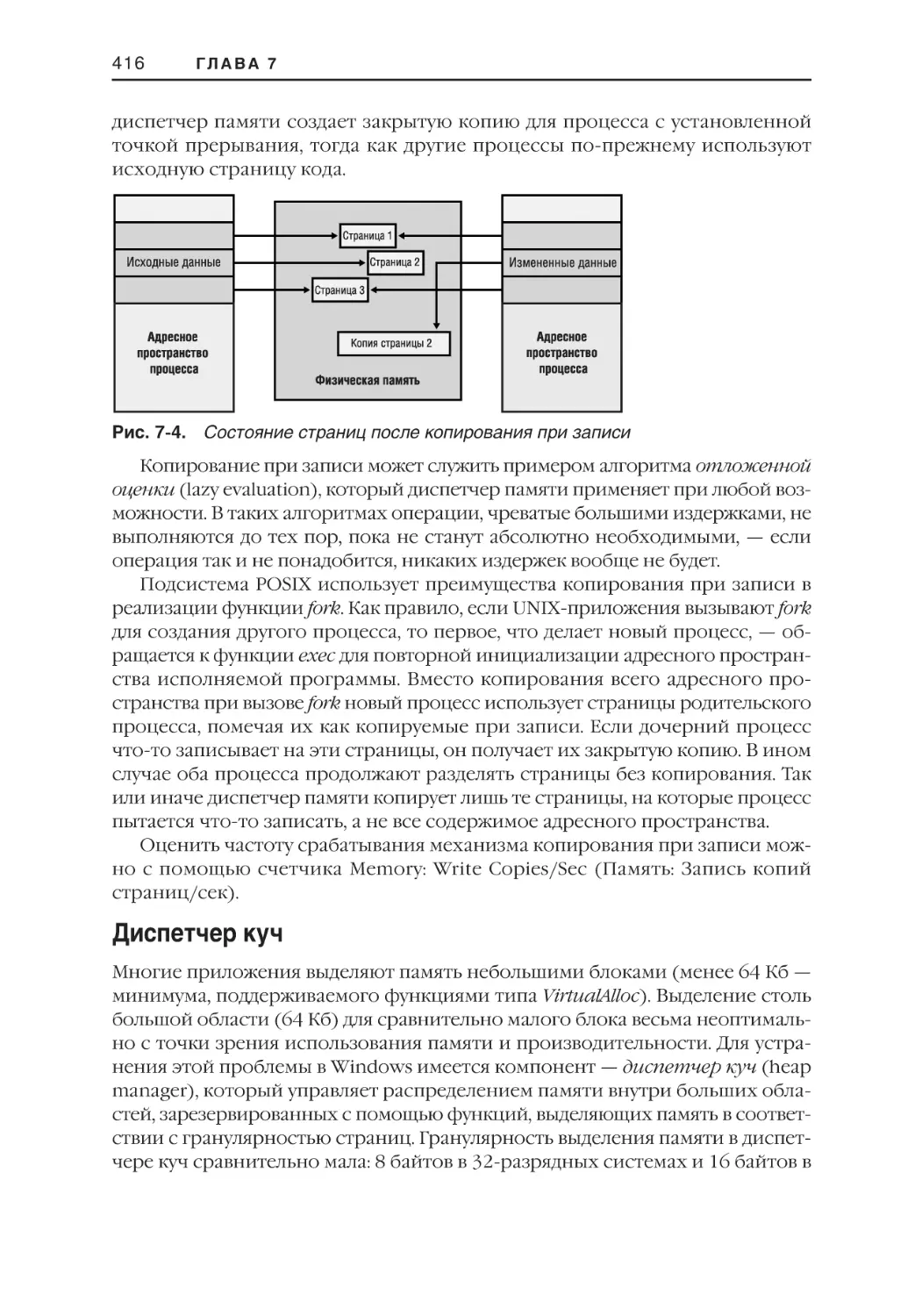

Копирование при записи . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Диспетчер куч . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Address Windowing Extensions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

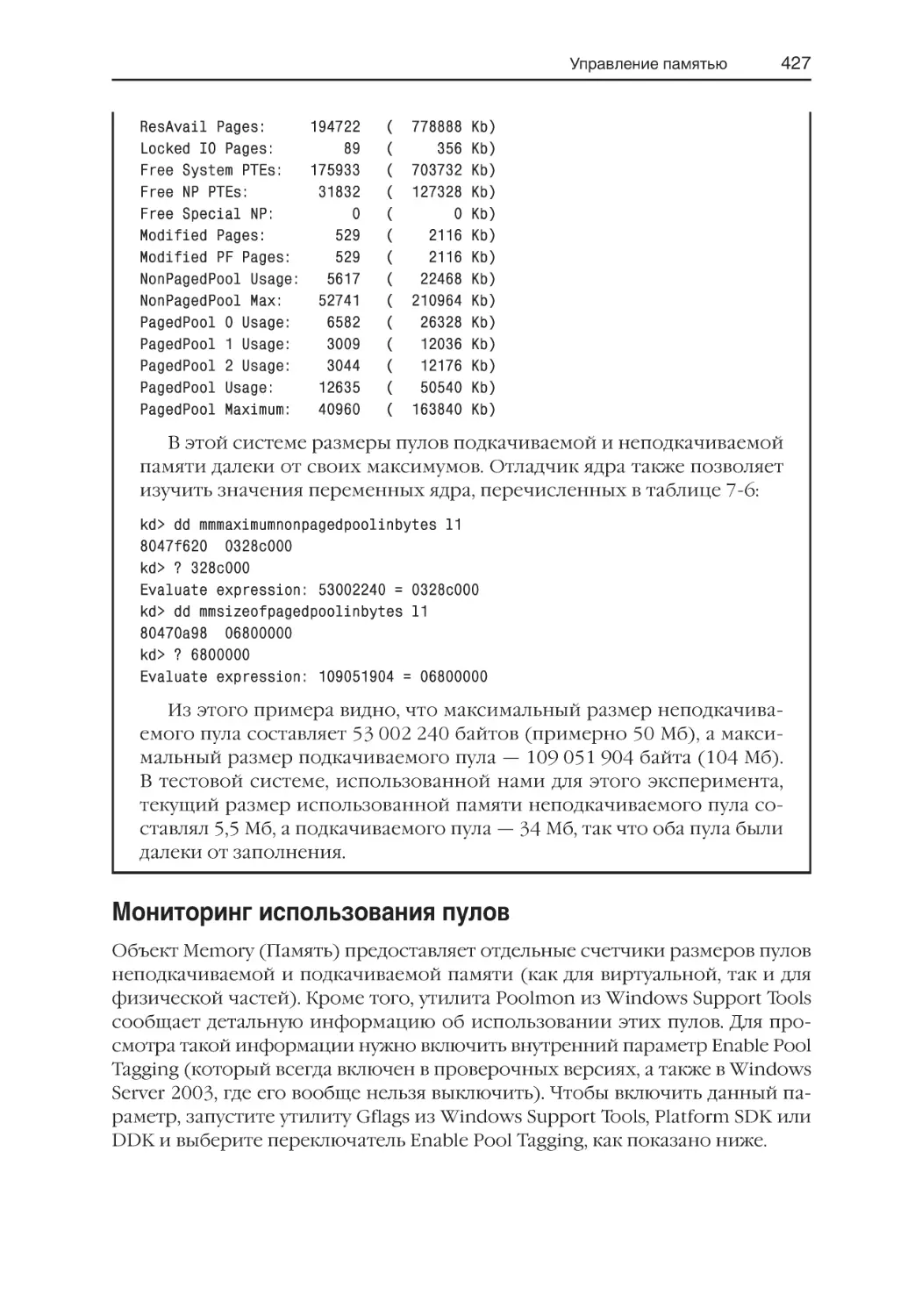

Системные пулы памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Настройка размеров пулов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Мониторинг использования пулов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

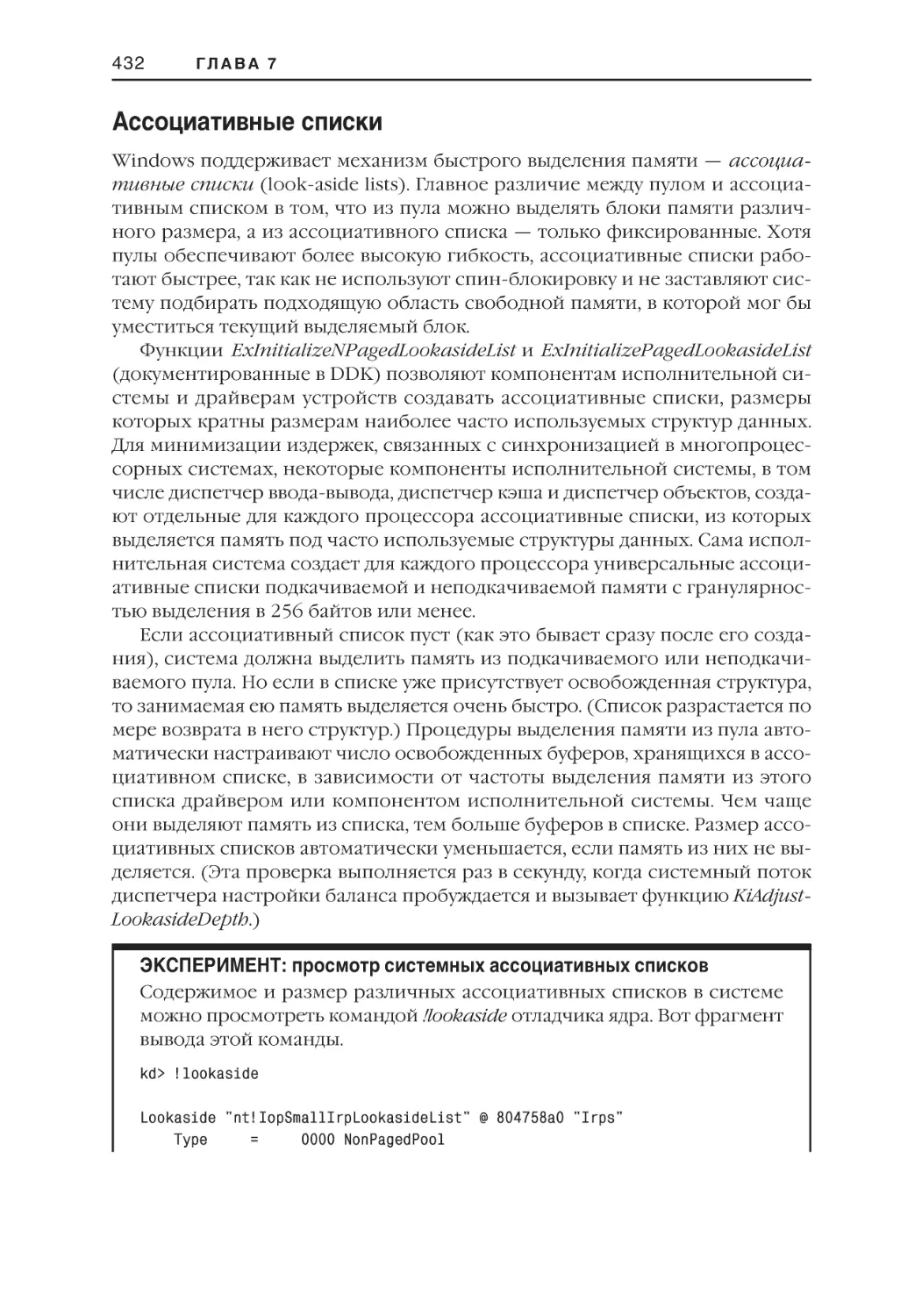

Ассоциативные списки . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Утилита Driver Verifier . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Структуры виртуального адресного пространства . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

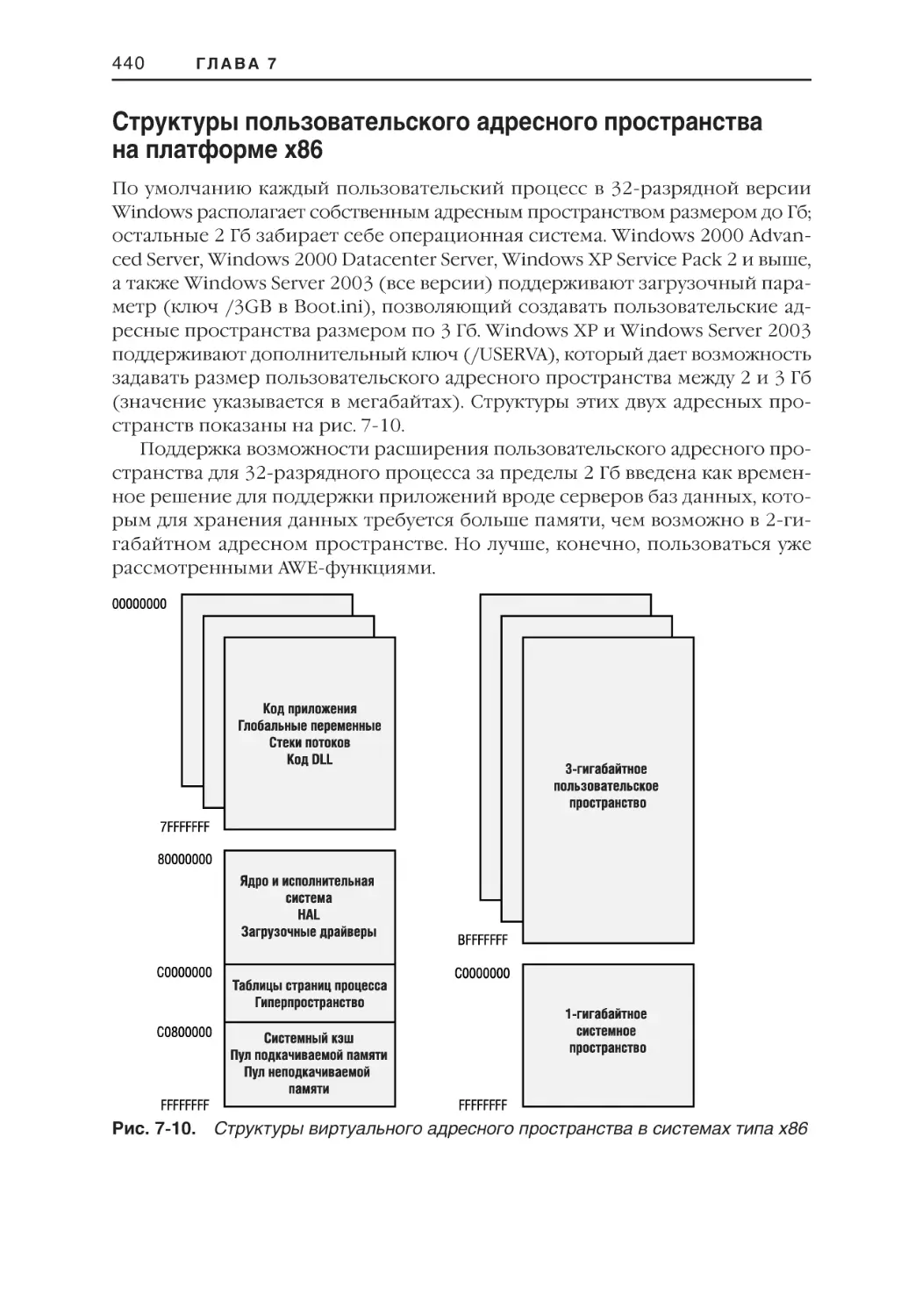

Структуры пользовательского адресного пространства

на платформе x86 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

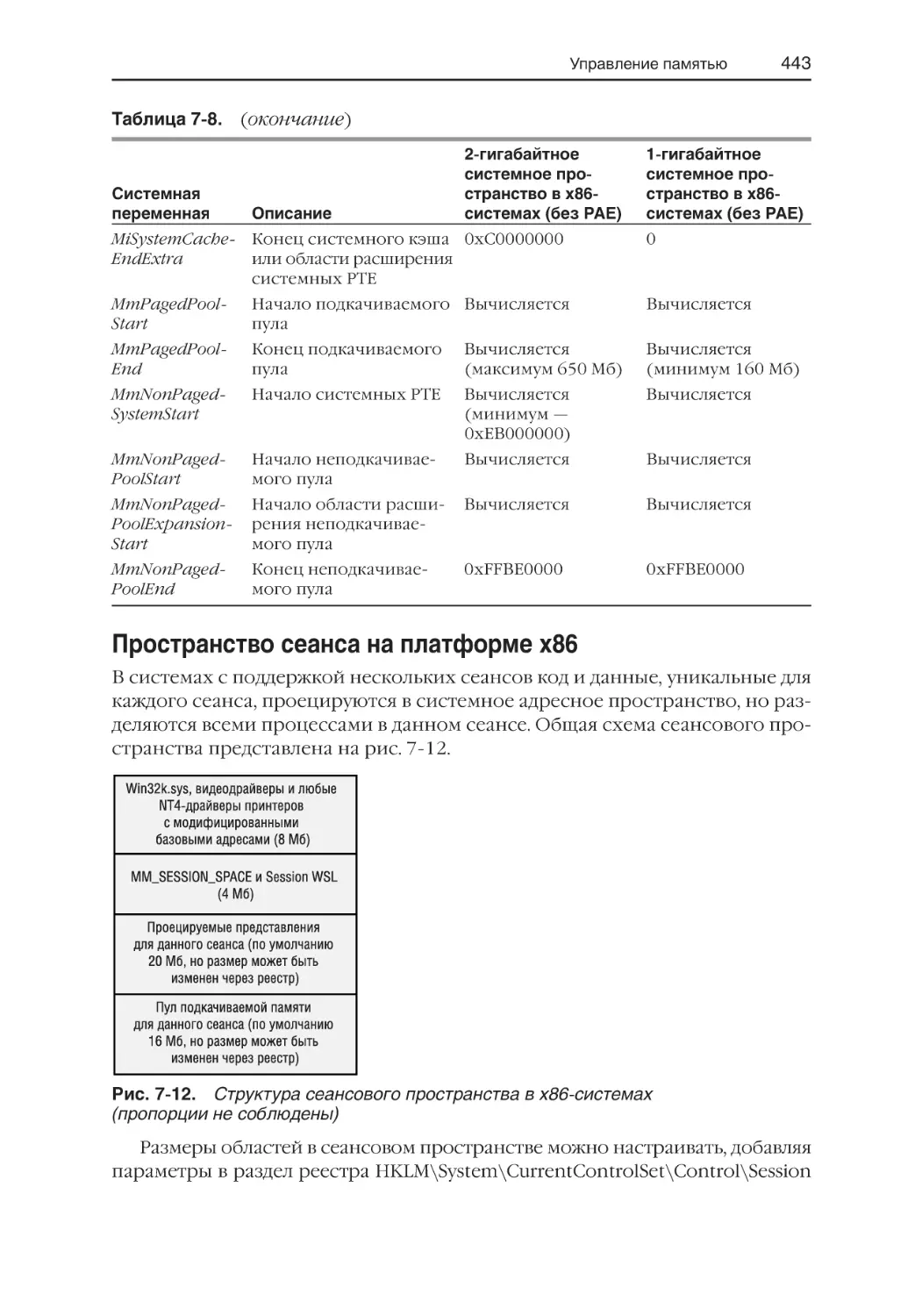

Структура системного адресного пространства на платформе x86 . . . . . . . .

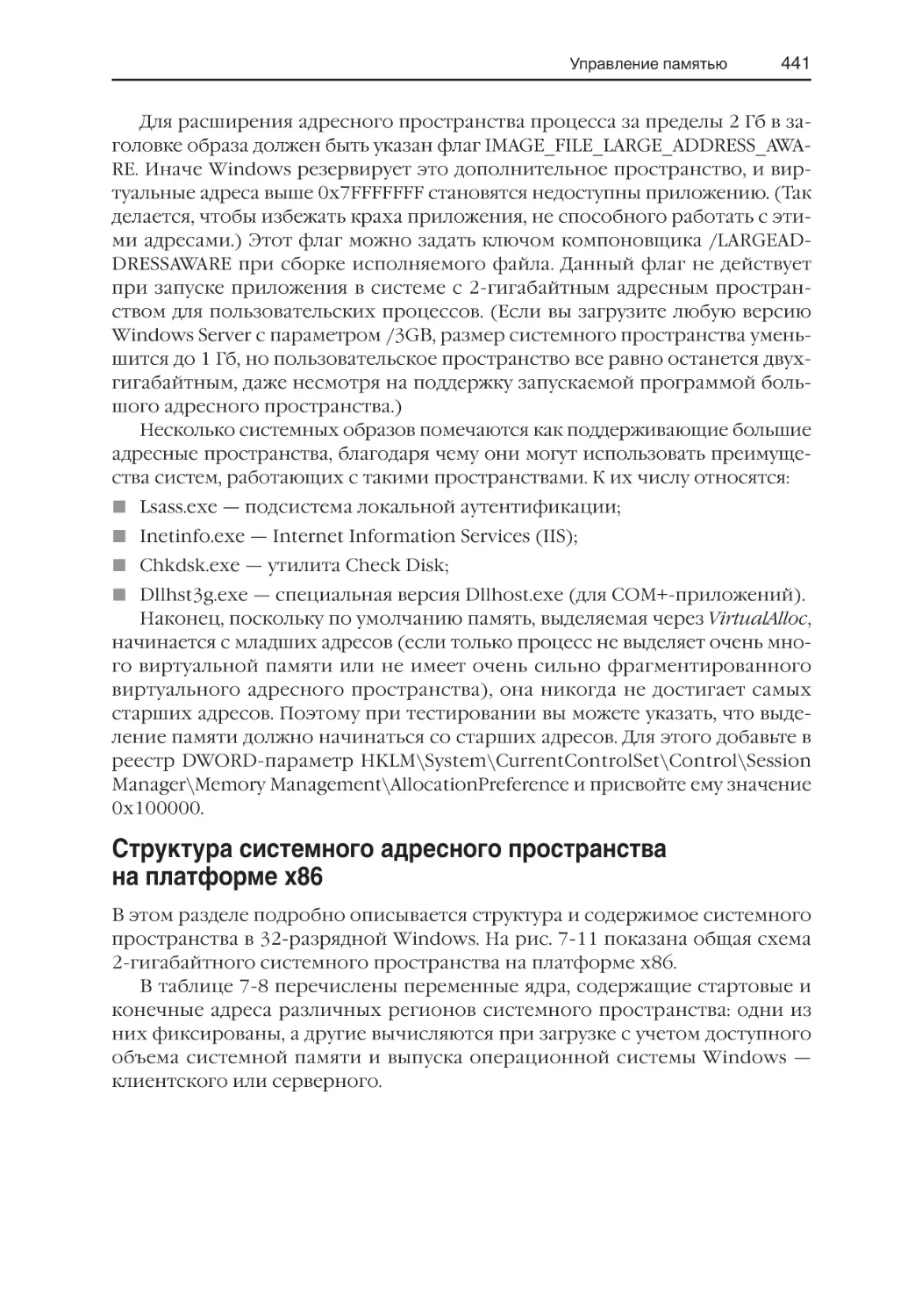

Пространство сеанса на платформе x86 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

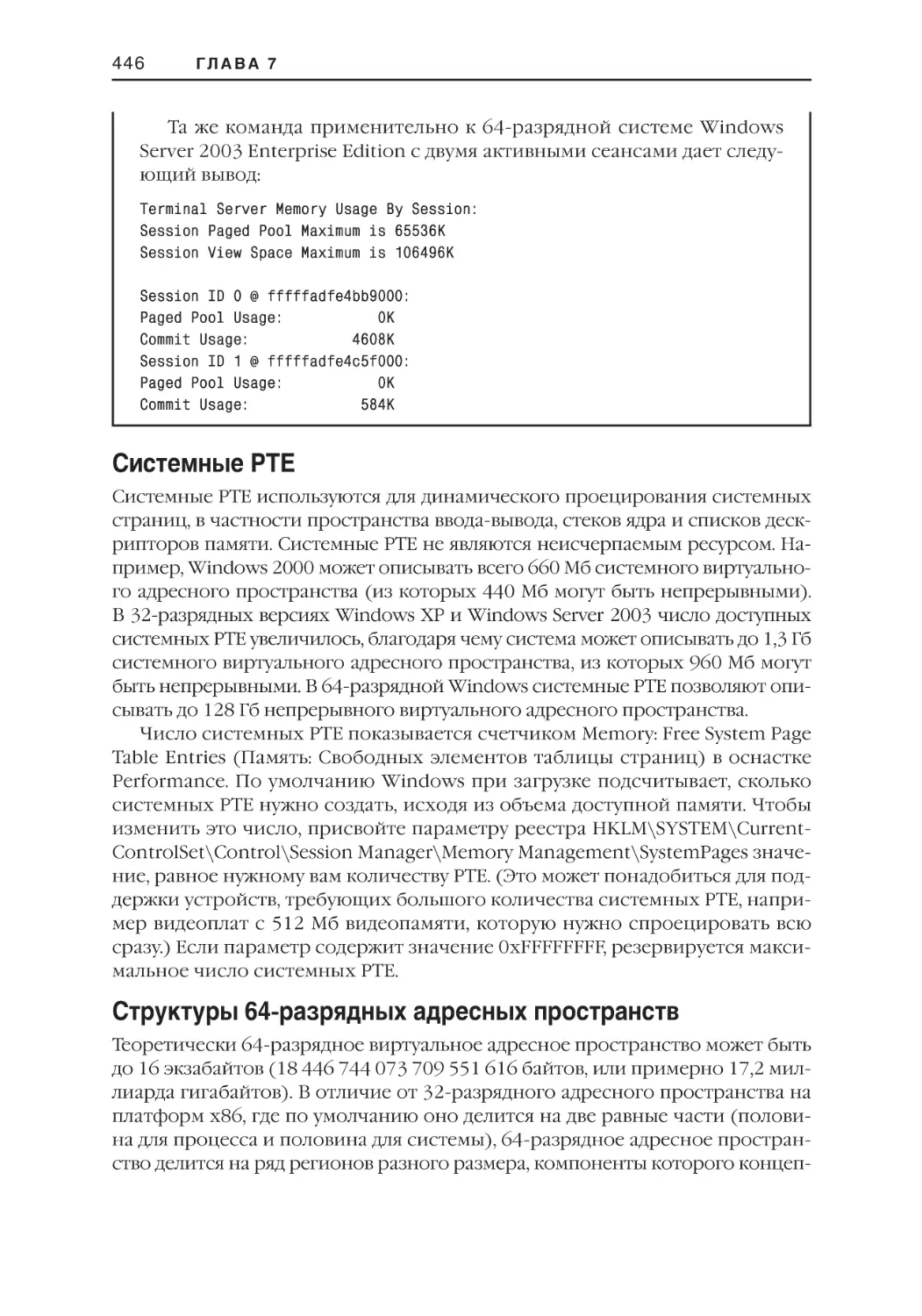

Системные PTE . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Структуры 64>разрядных адресных пространств . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Трансляция адресов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

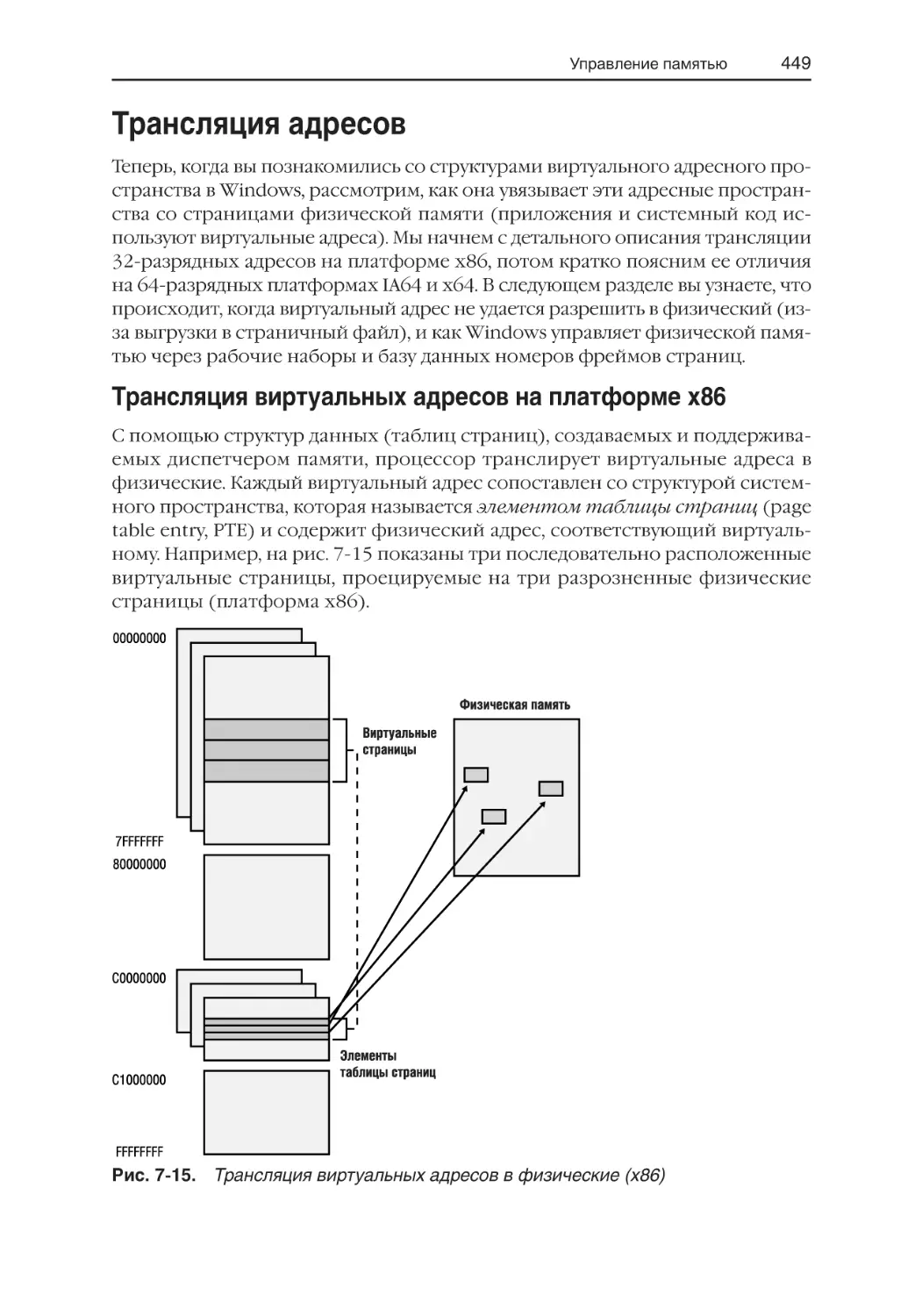

Трансляция виртуальных адресов на платформе x86 . . . . . . . . . . . . . . . . . . . . . . . .

Ассоциативный буфер трансляции . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Physical Address Extension (PAE) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Трансляция виртуальных адресов на платформе IA64 . . . . . . . . . . . . . . . . . . . . . . .

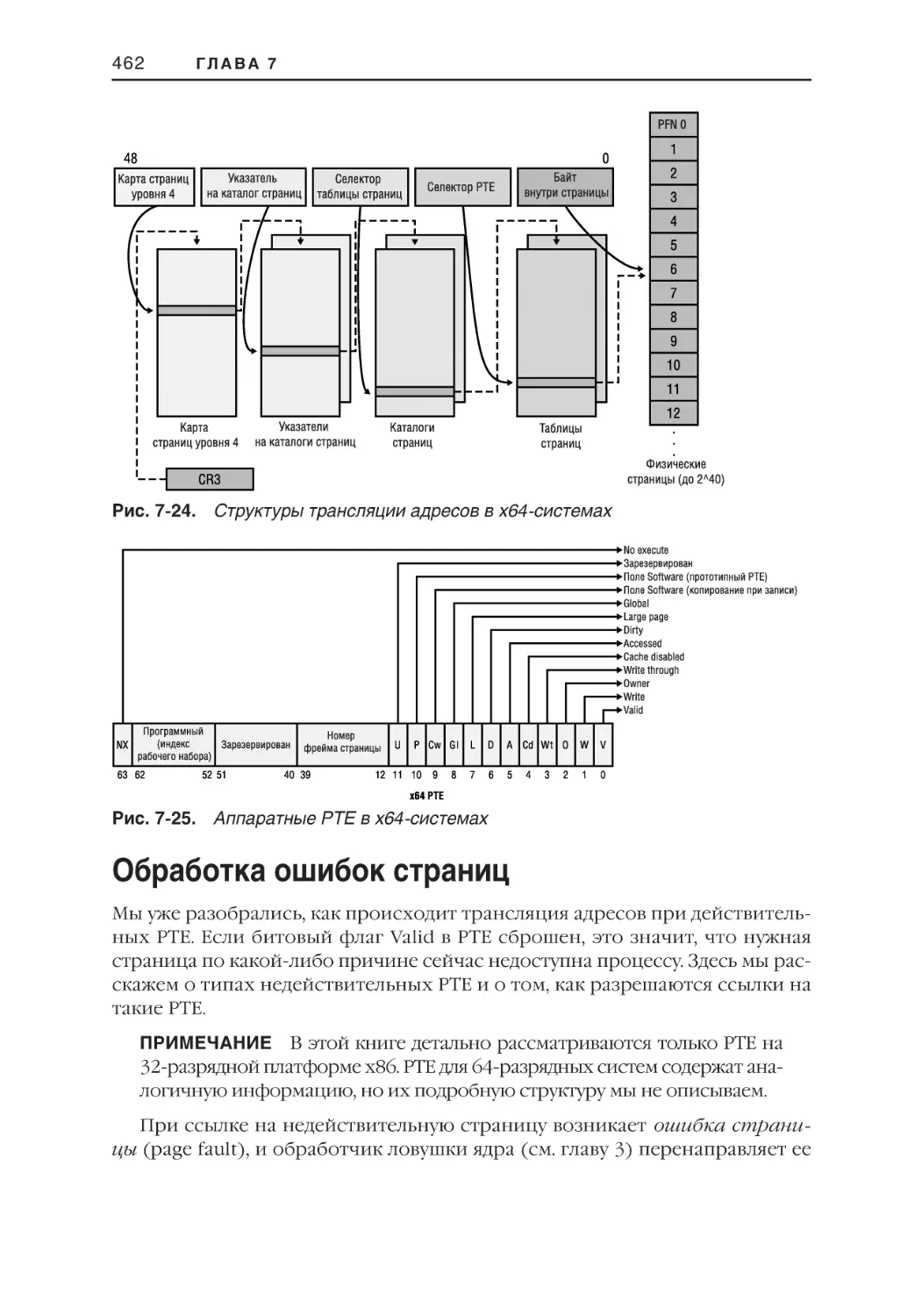

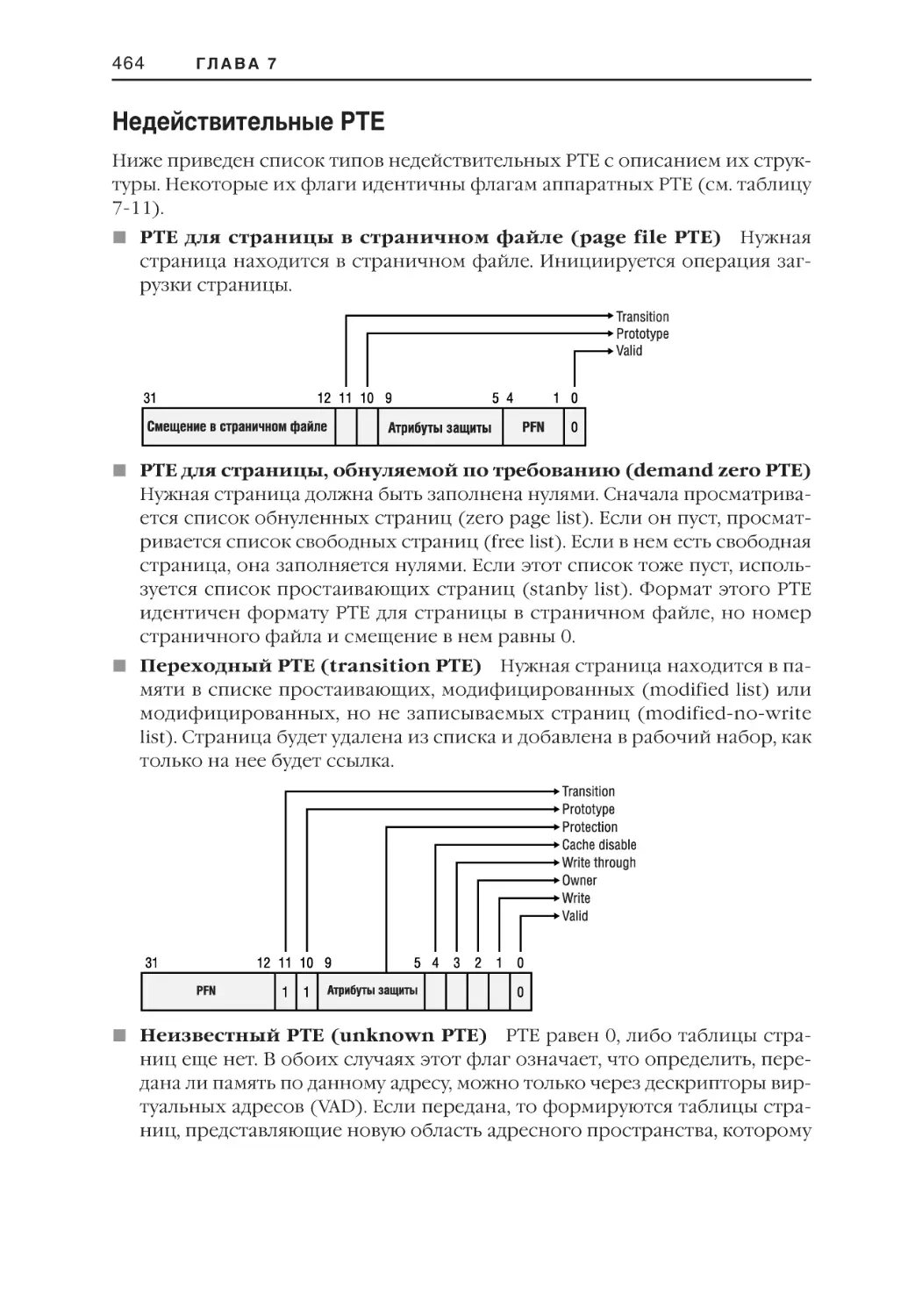

Трансляция виртуальных адресов на платформе x64 . . . . . . . . . . . . . . . . . . . . . . . .

Обработка ошибок страниц . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

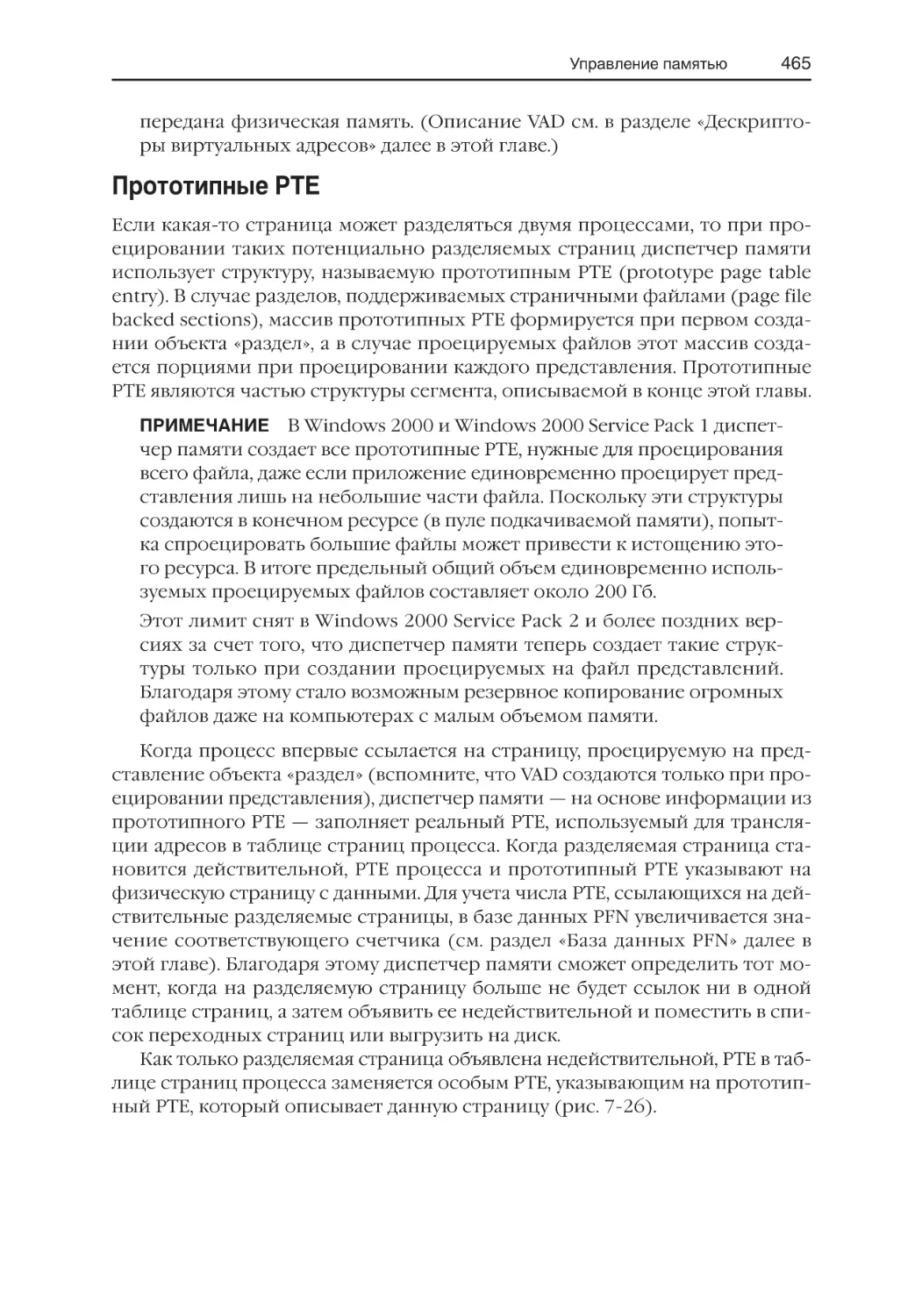

Недействительные PTE . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

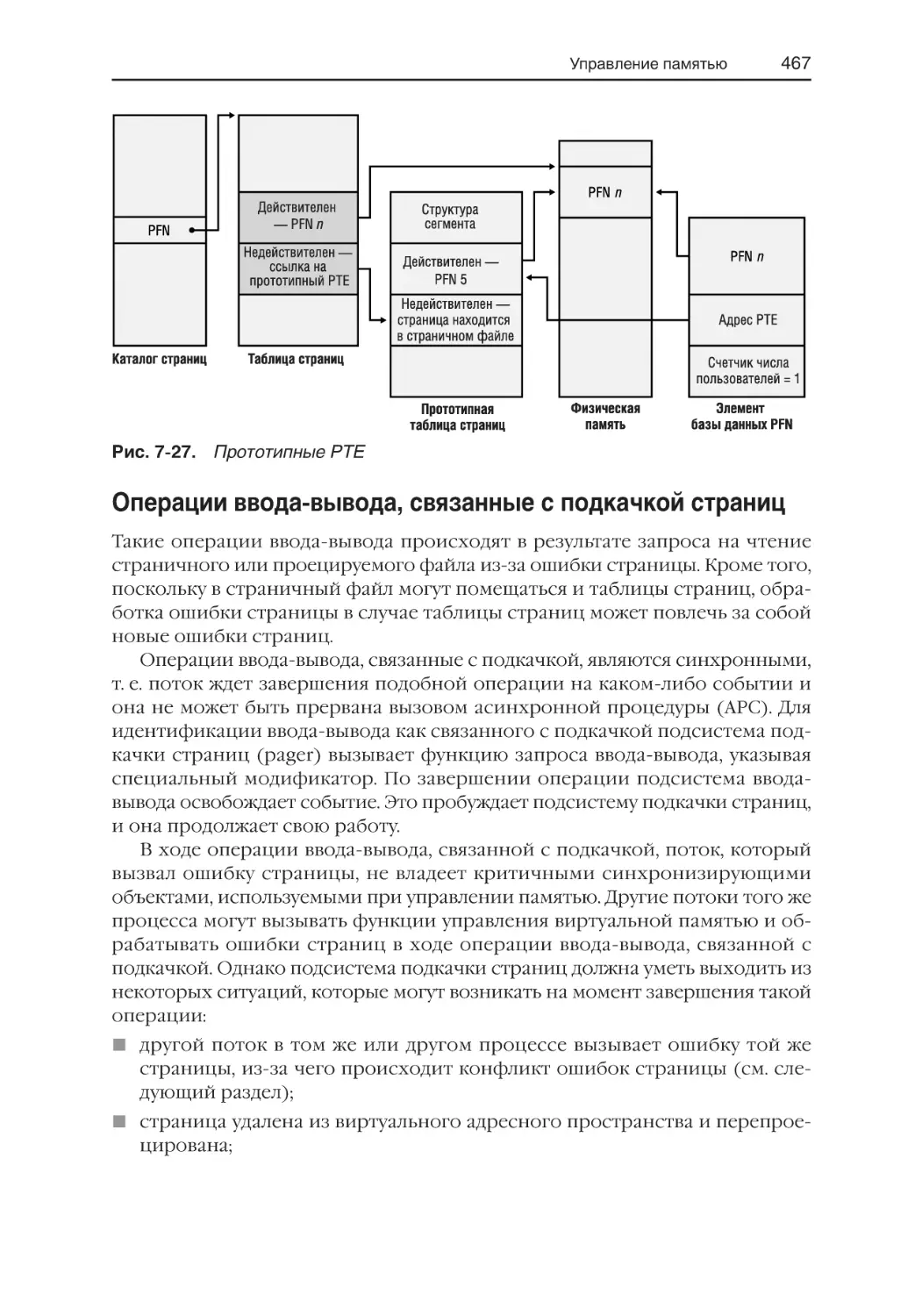

Прототипные PTE . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Операции ввода>вывода, связанные с подкачкой страниц . . . . . . . . . . . . . . . . . .

Конфликты ошибок страницы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Страничные файлы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Дескрипторы виртуальных адресов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

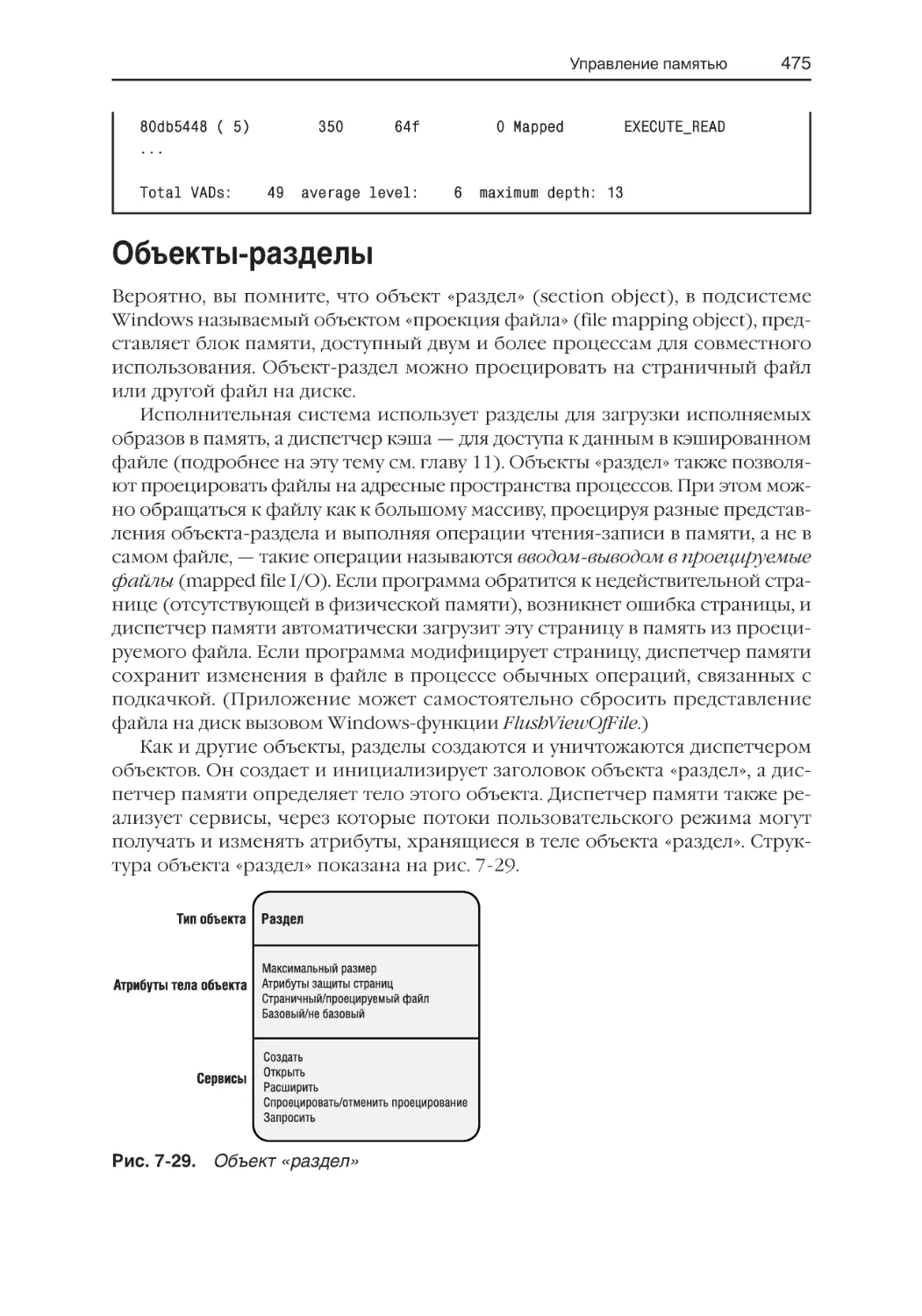

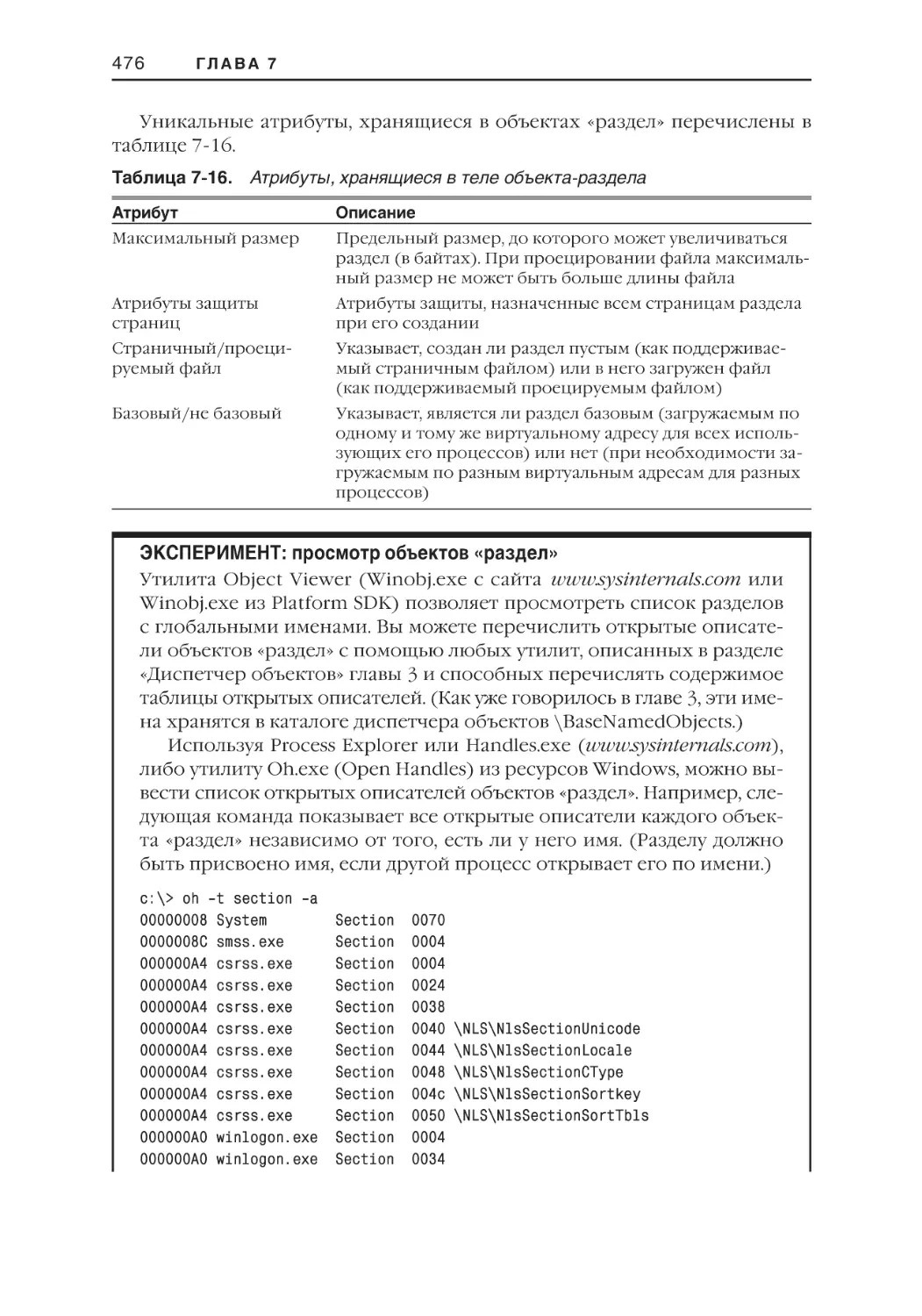

Объекты>разделы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Рабочие наборы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Подкачка по требованию . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

395

396

397

398

398

402

403

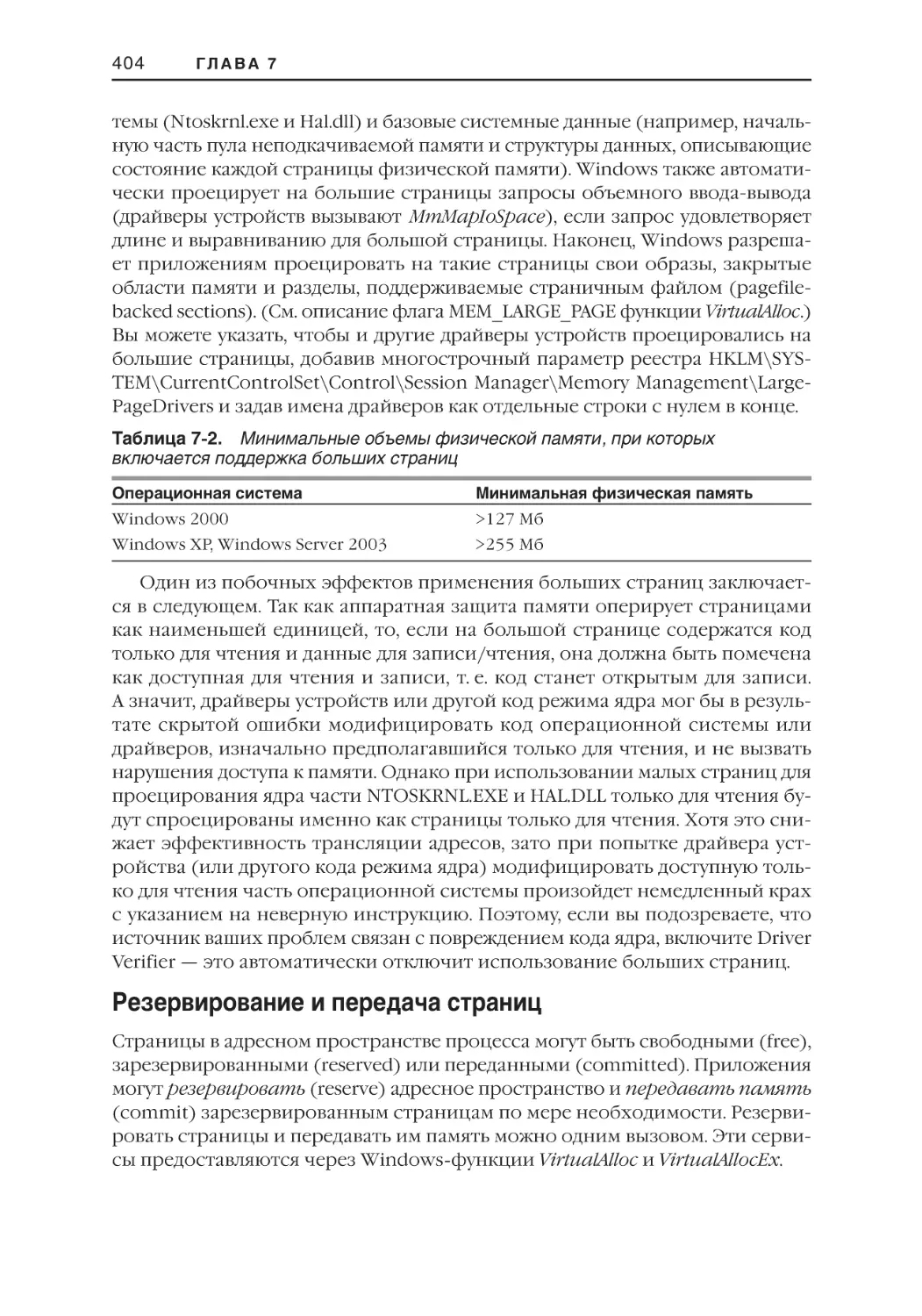

404

406

406

407

409

412

415

416

422

424

424

427

432

433

437

440

441

443

446

446

449

449

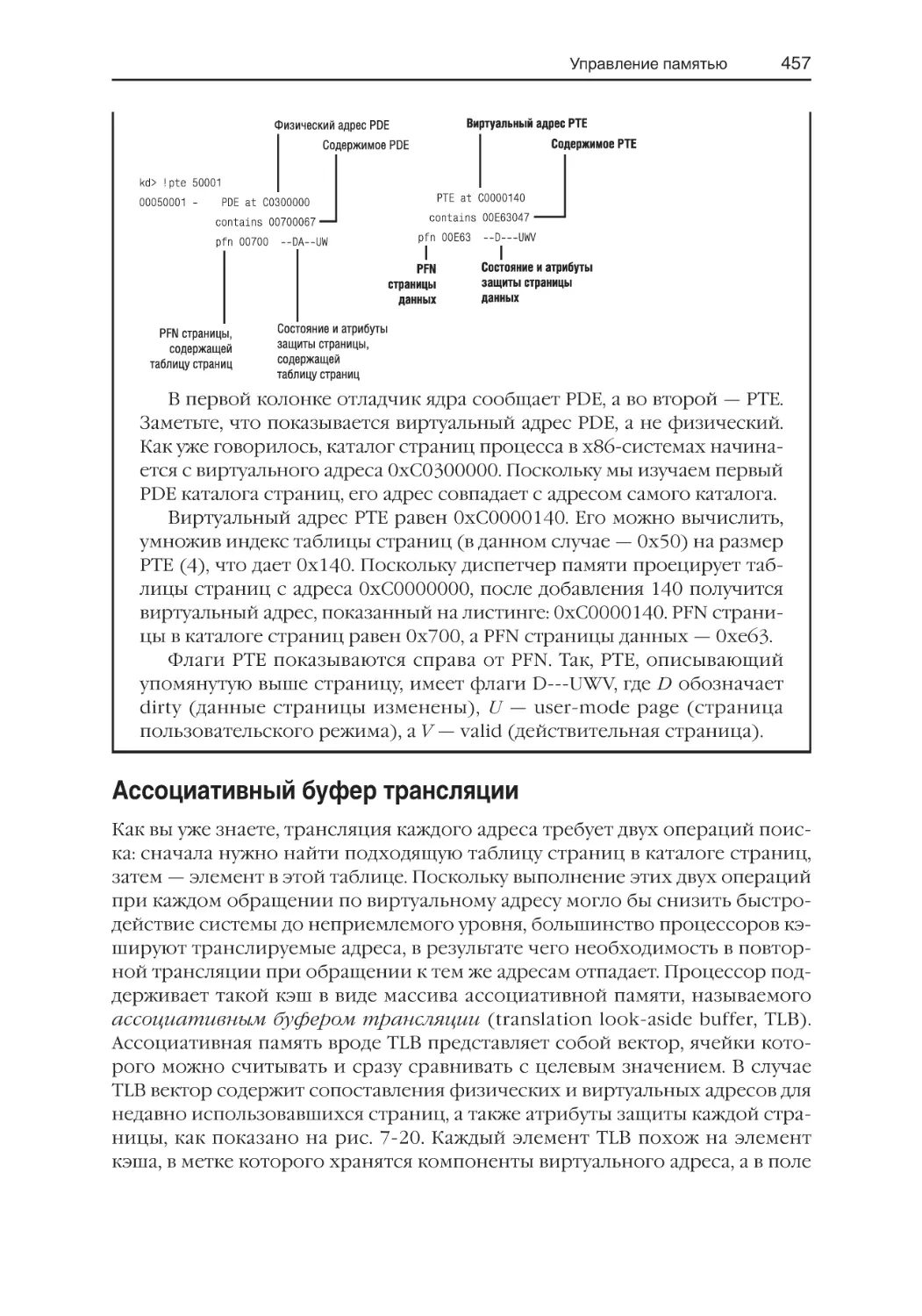

457

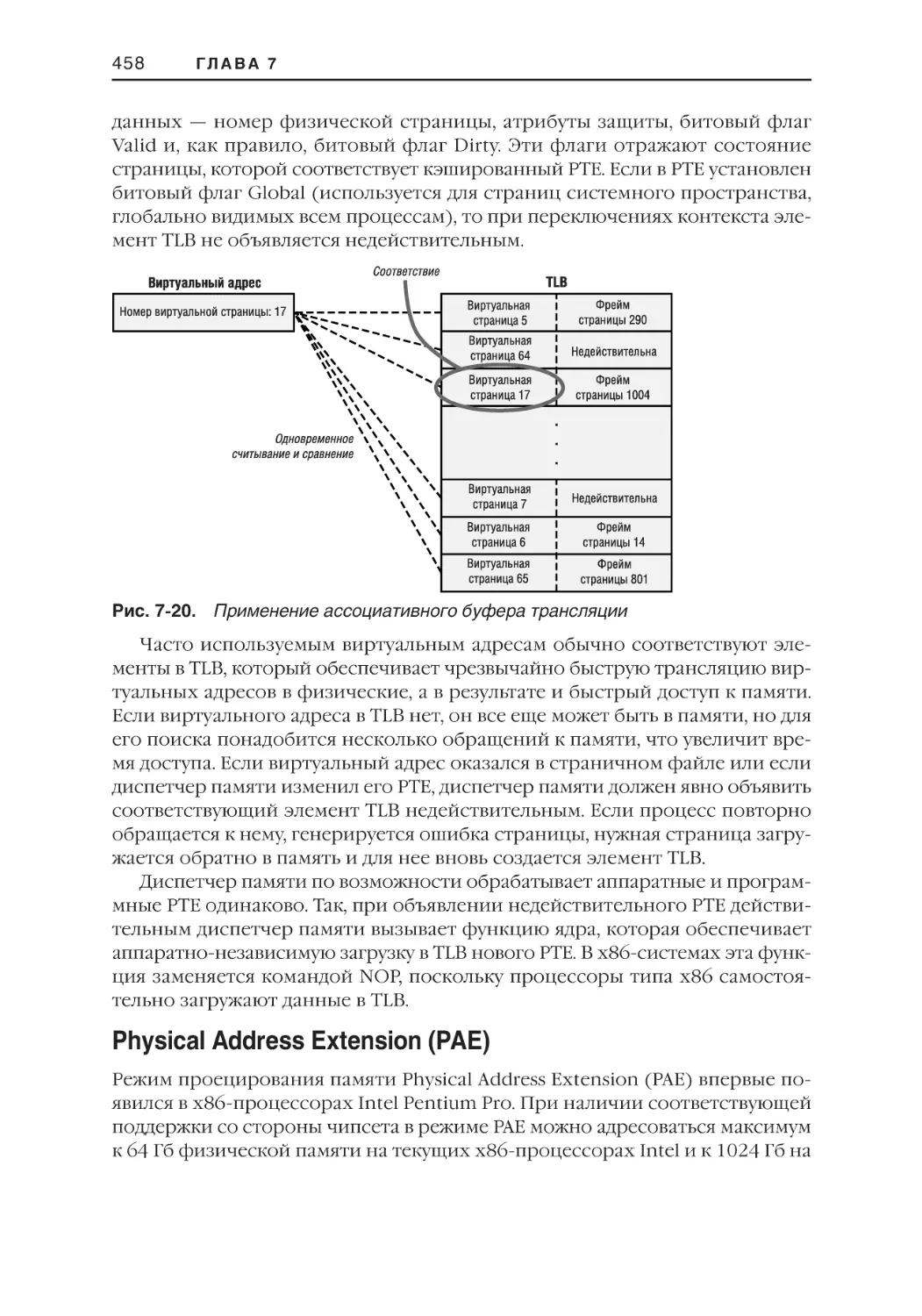

458

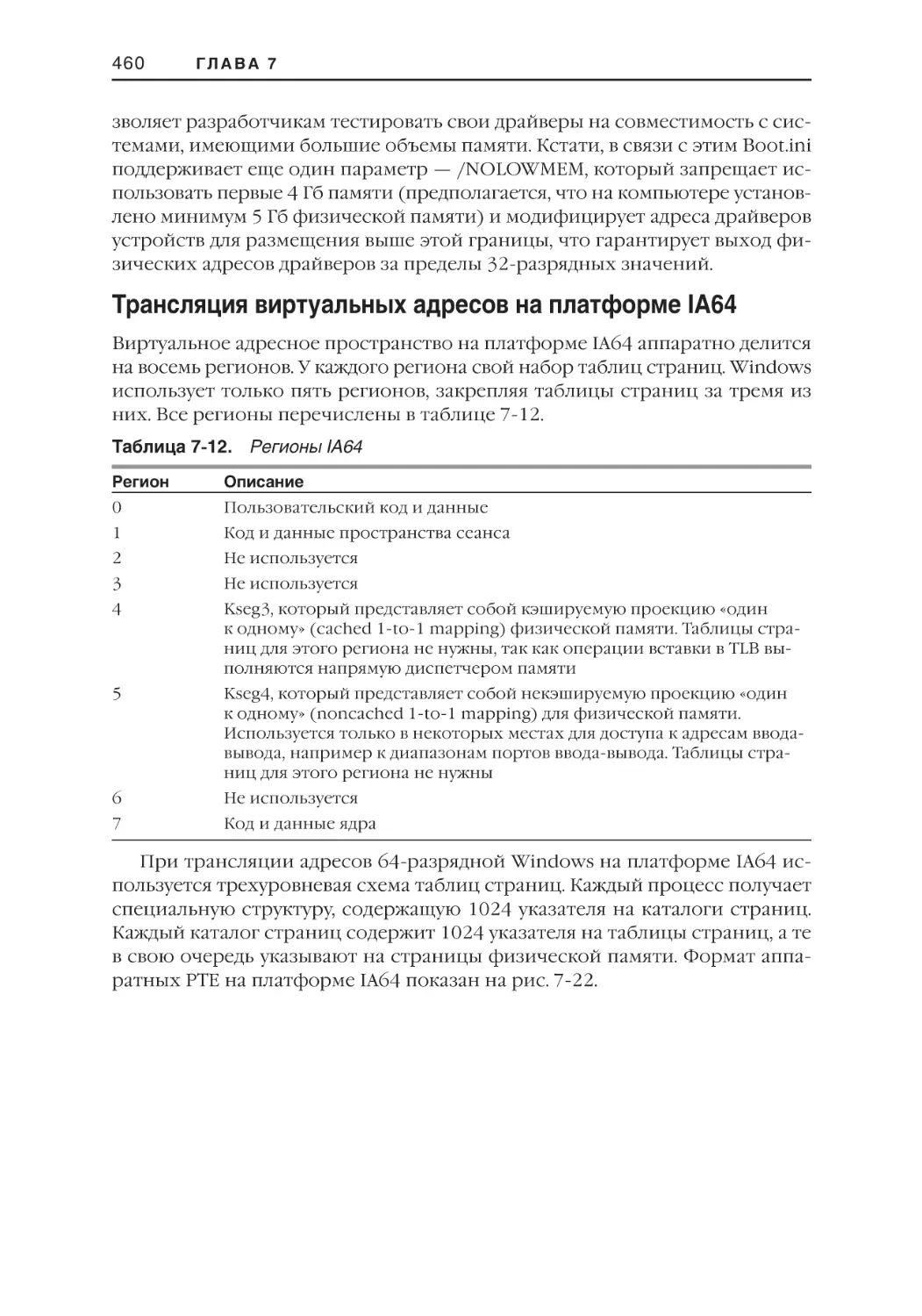

460

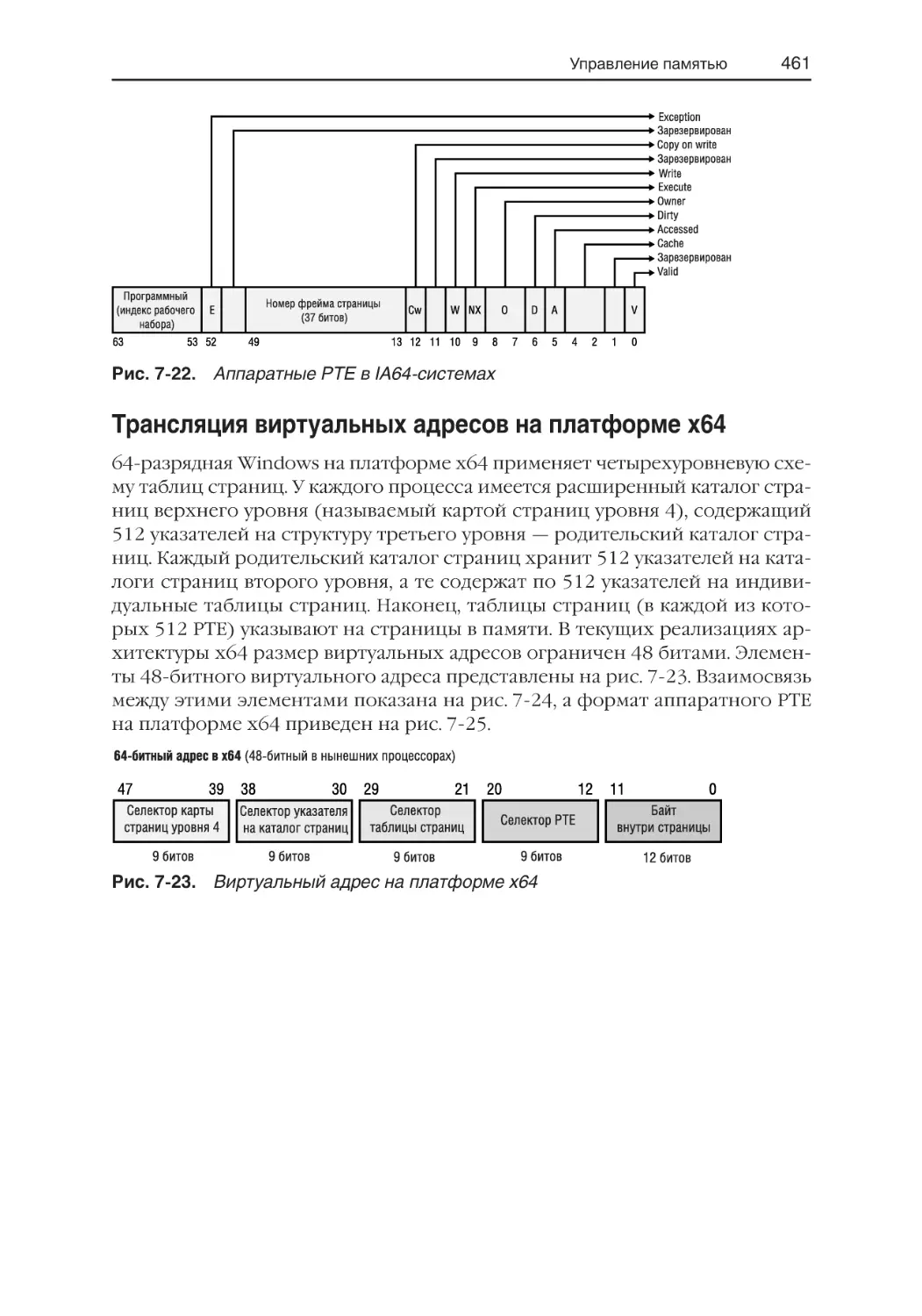

461

462

464

465

467

468

468

473

475

482

482

Оглавление

IX

Средство логической предвыборки . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Правила размещения . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

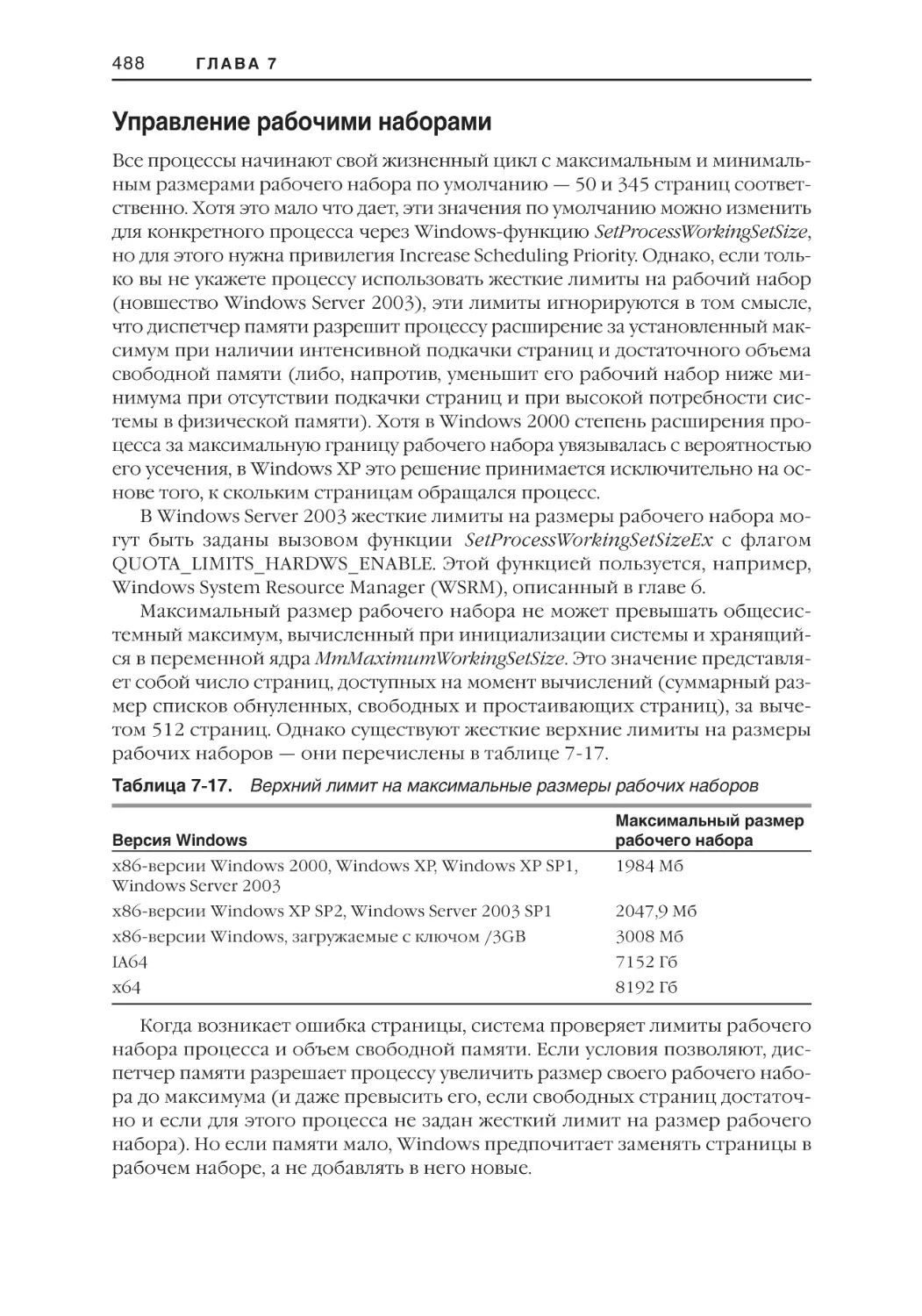

Управление рабочими наборами . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Диспетчер настройки баланса и подсистема загрузки>выгрузки . . . . . . . . . . .

Системный рабочий набор . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

База данных PFN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Динамика списков страниц . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

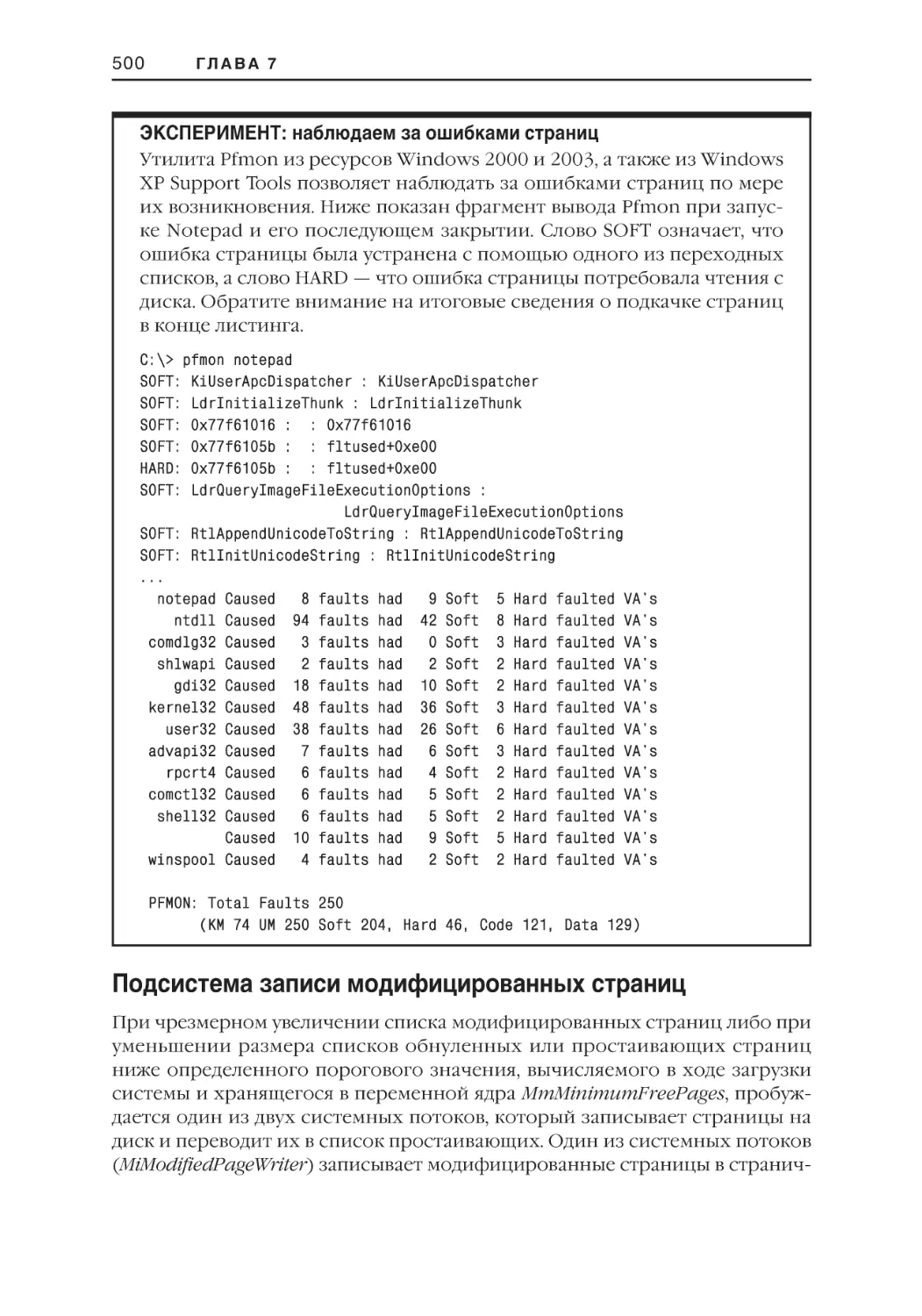

Подсистема записи модифицированных страниц . . . . . . . . . . . . . . . . . . . . . . . . . . .

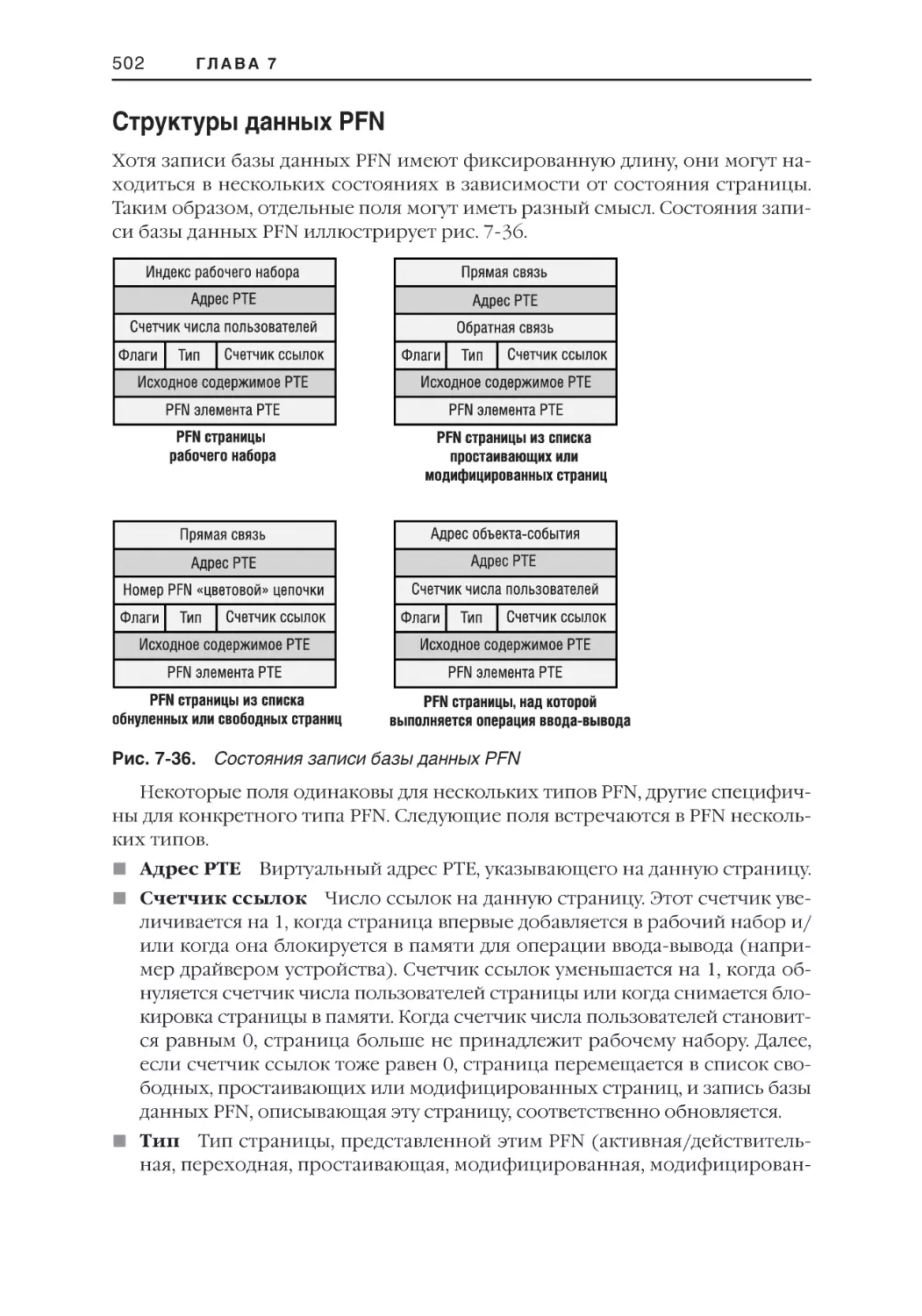

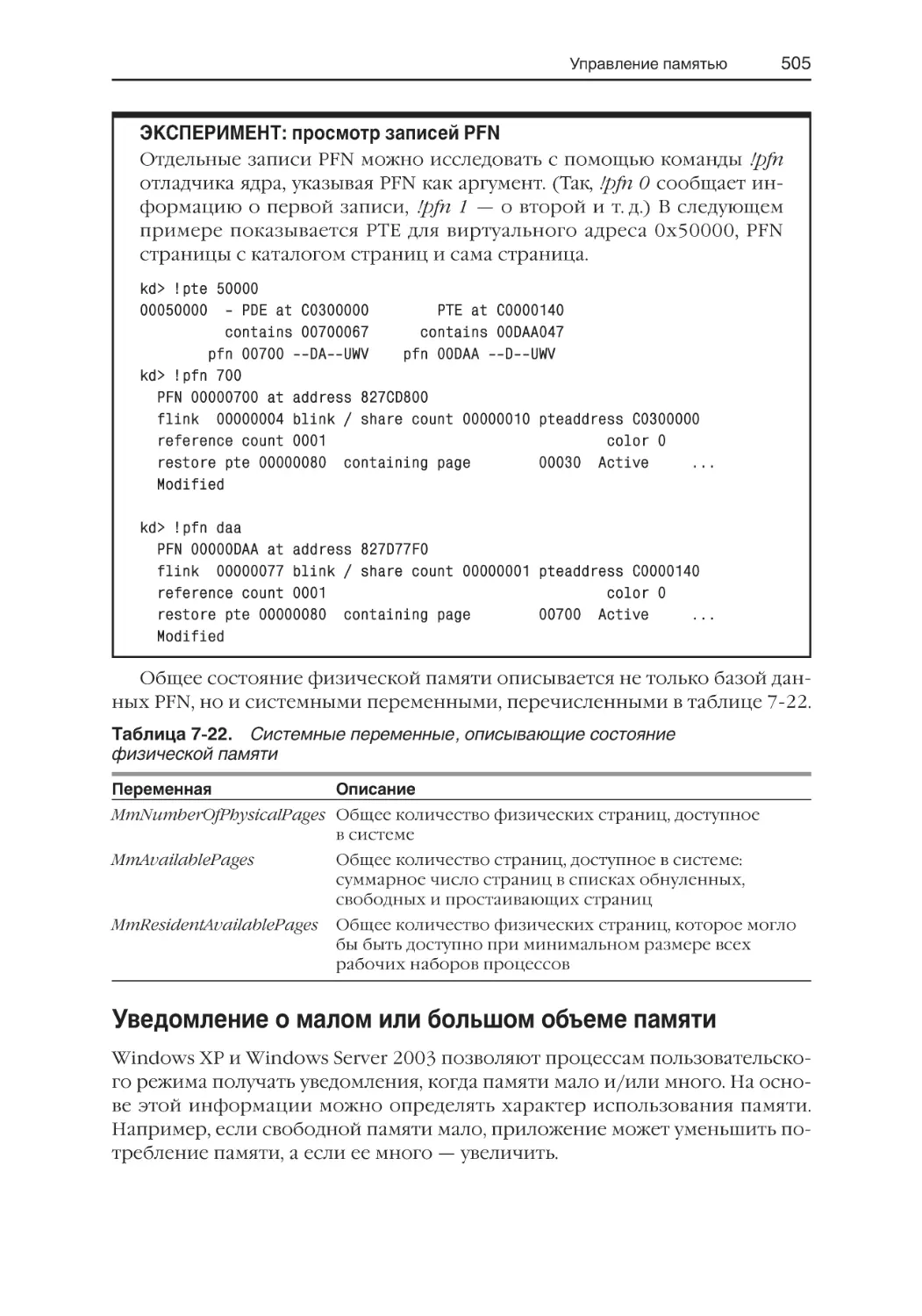

Структуры данных PFN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Уведомление о малом или большом объеме памяти . . . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

483

487

488

491

492

494

498

500

502

505

509

ГЛАВА 8

510

Защита

Классы безопасности . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Trusted Computer System Evaluation Criteria . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Common Criteria . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

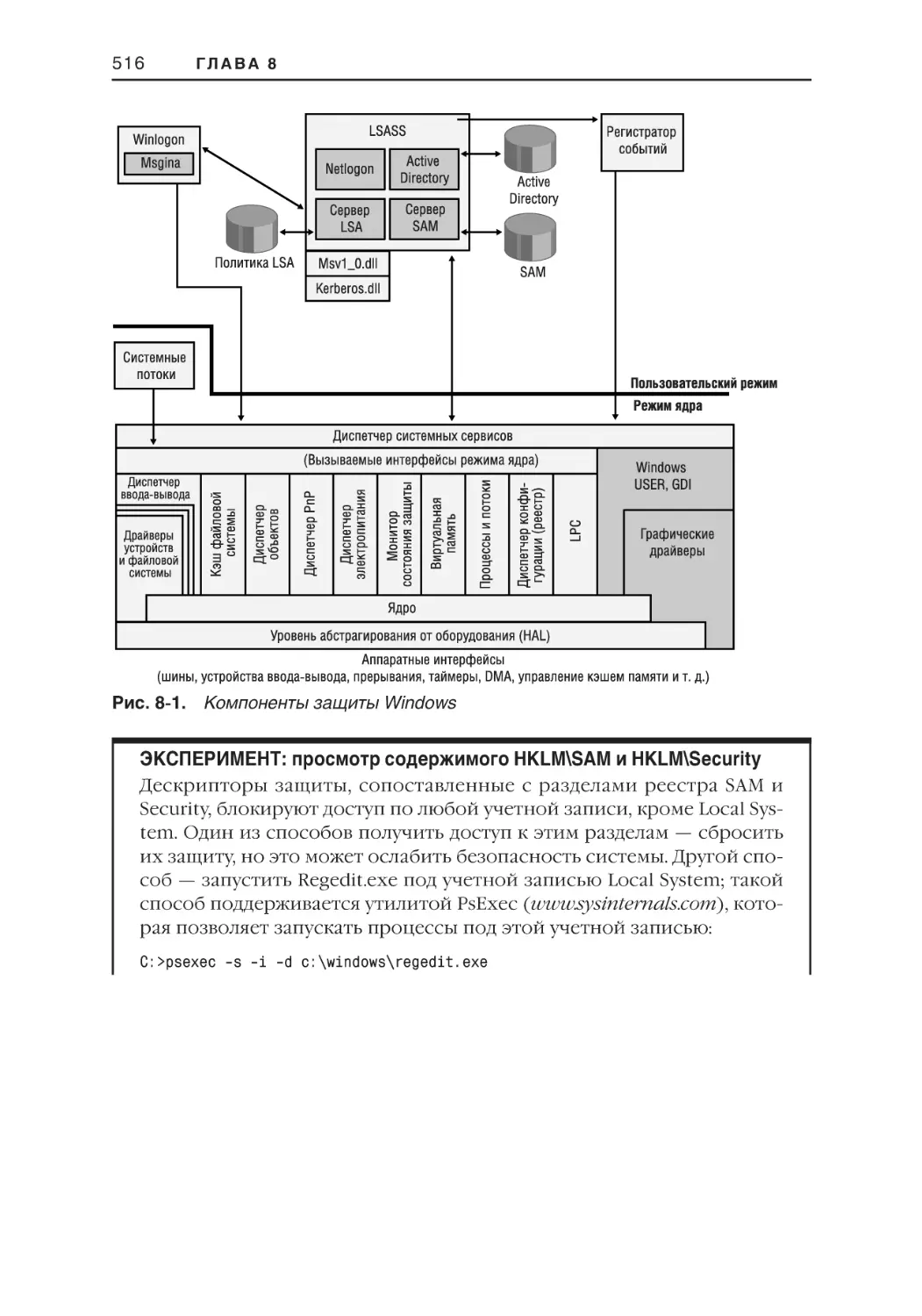

Компоненты системы защиты . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Защита объектов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Проверка прав доступа . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Дескрипторы защиты и управление доступом . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

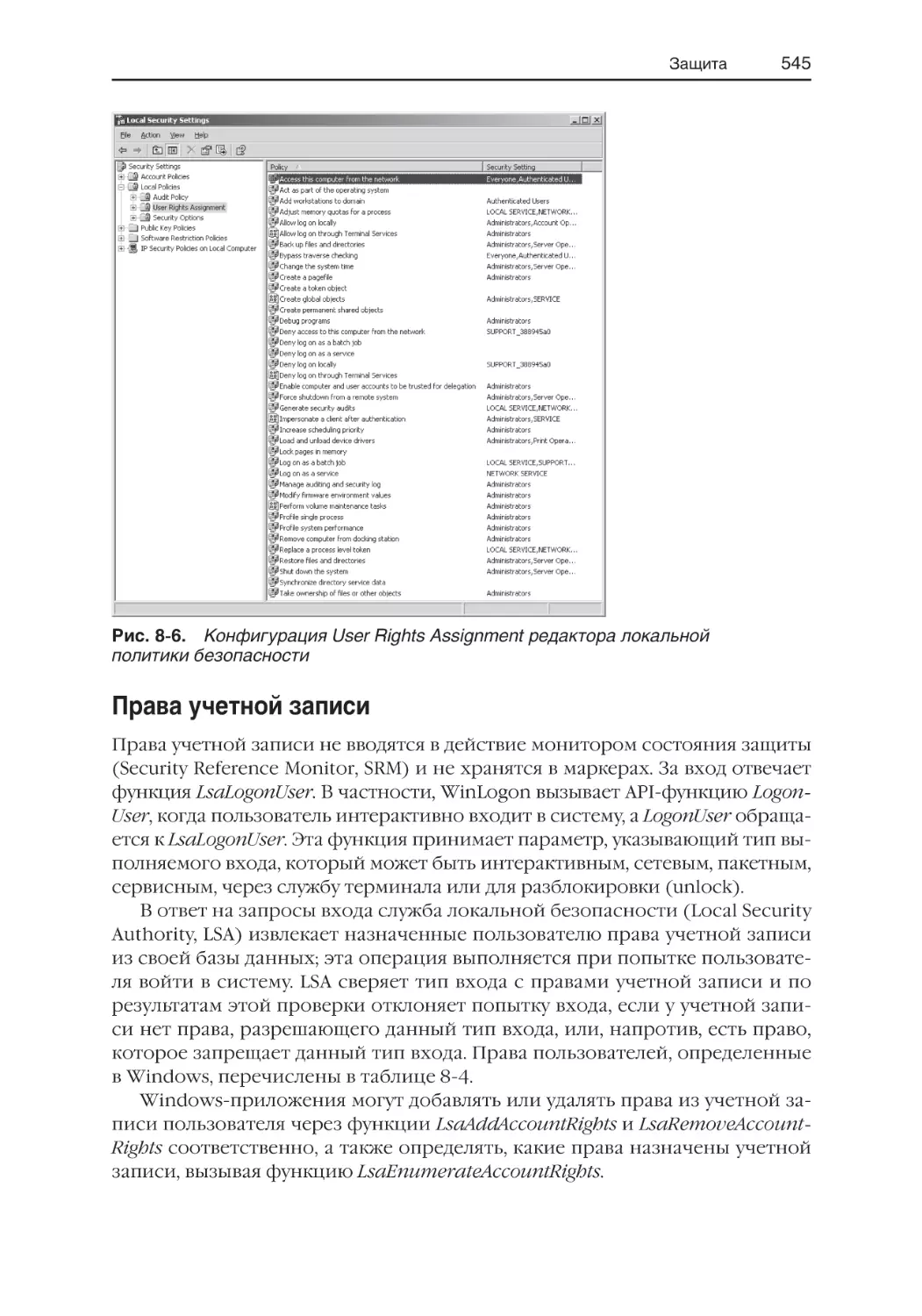

Права и привилегии учетных записей . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Права учетной записи . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Привилегии . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

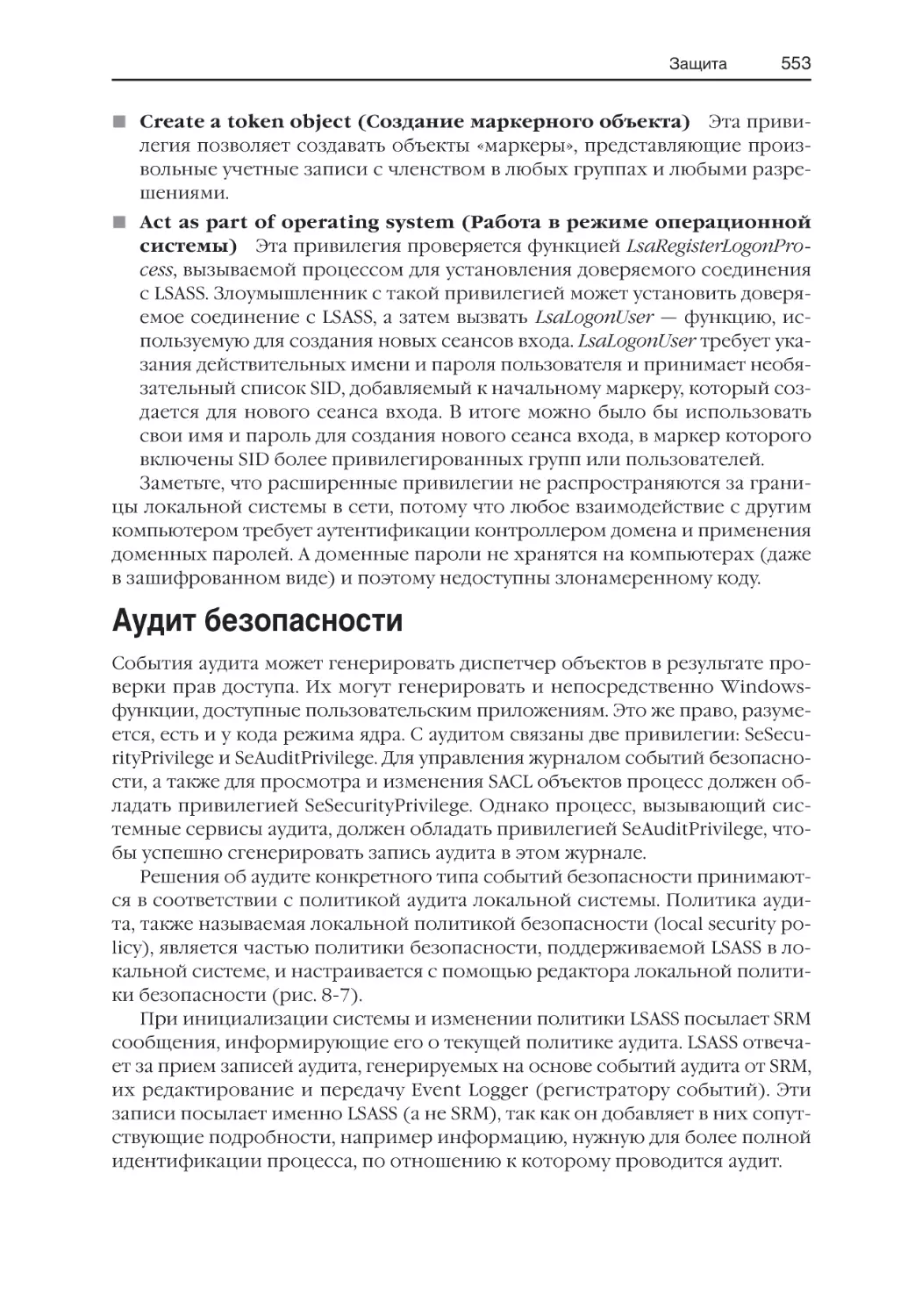

Суперпривилегии . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Аудит безопасности . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

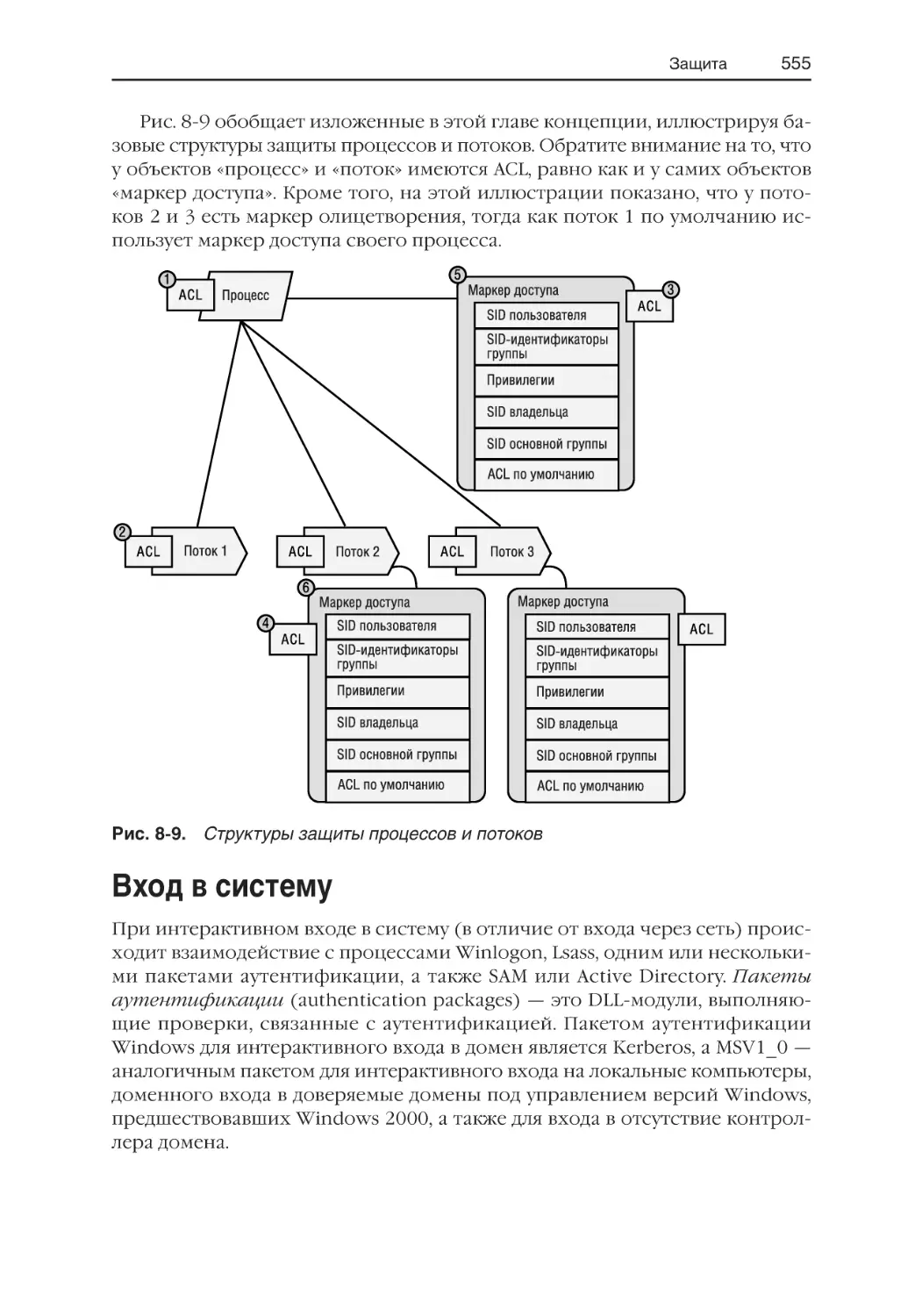

Вход в систему . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Инициализация Winlogon . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Этапы входа пользователя . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

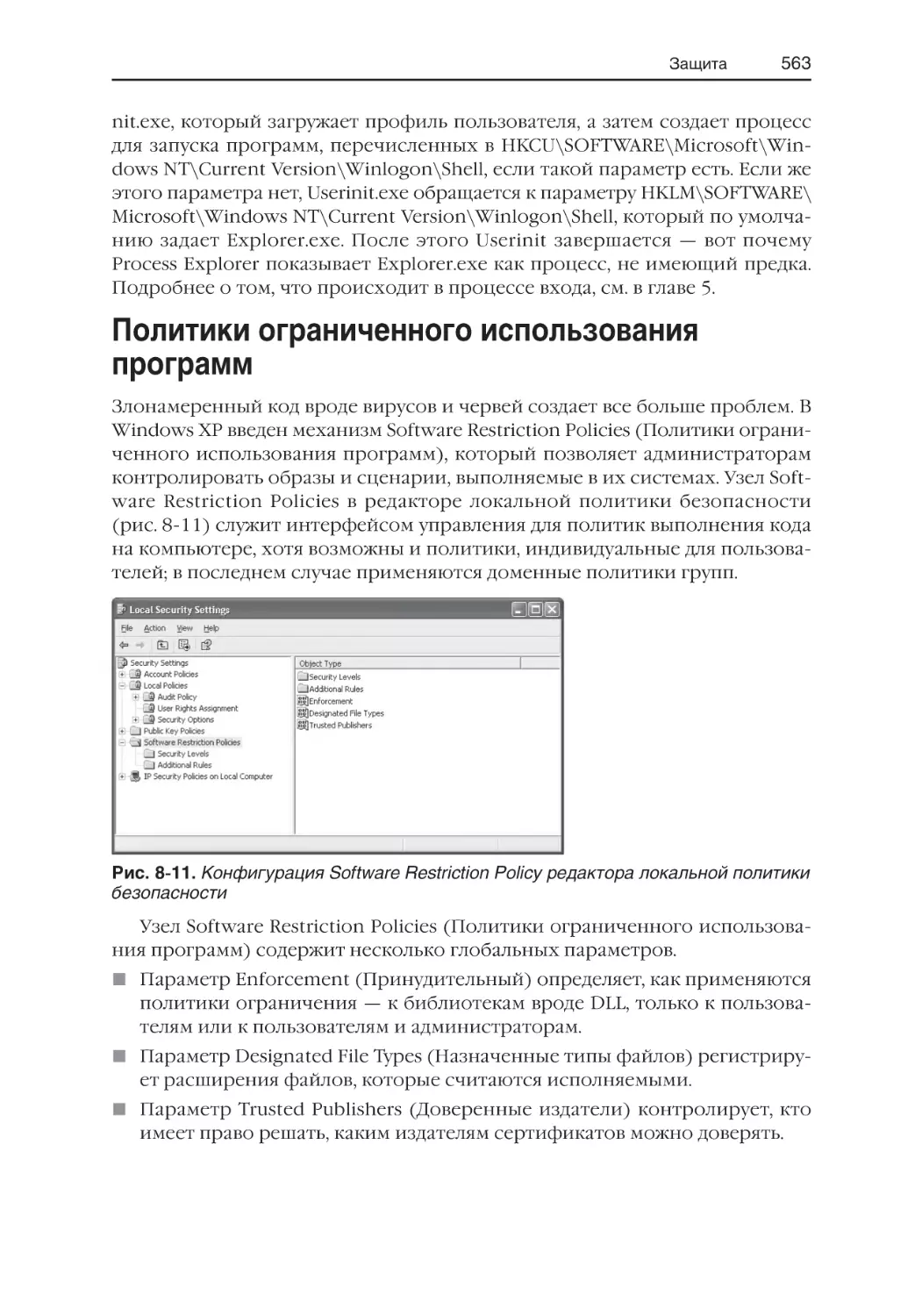

Политики ограниченного использования программ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

510

510

512

514

518

518

533

544

545

546

552

553

555

557

558

563

565

ГЛАВА 9

566

Подсистема ввода-вывода

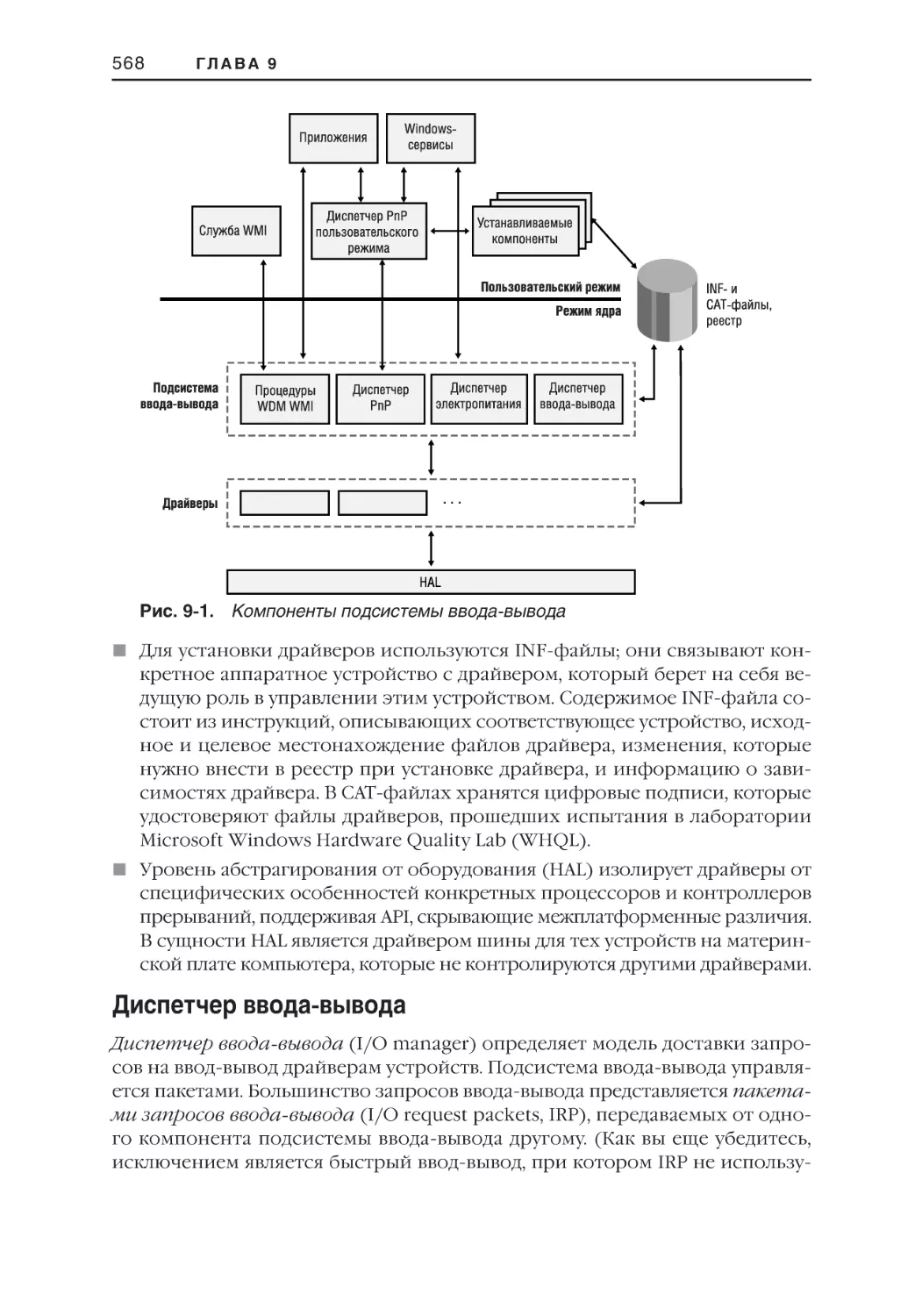

Компоненты подсистемы ввода>вывода . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Диспетчер ввода>вывода . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Типичная обработка ввода>вывода . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Драйверы устройств . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Типы драйверов устройств . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

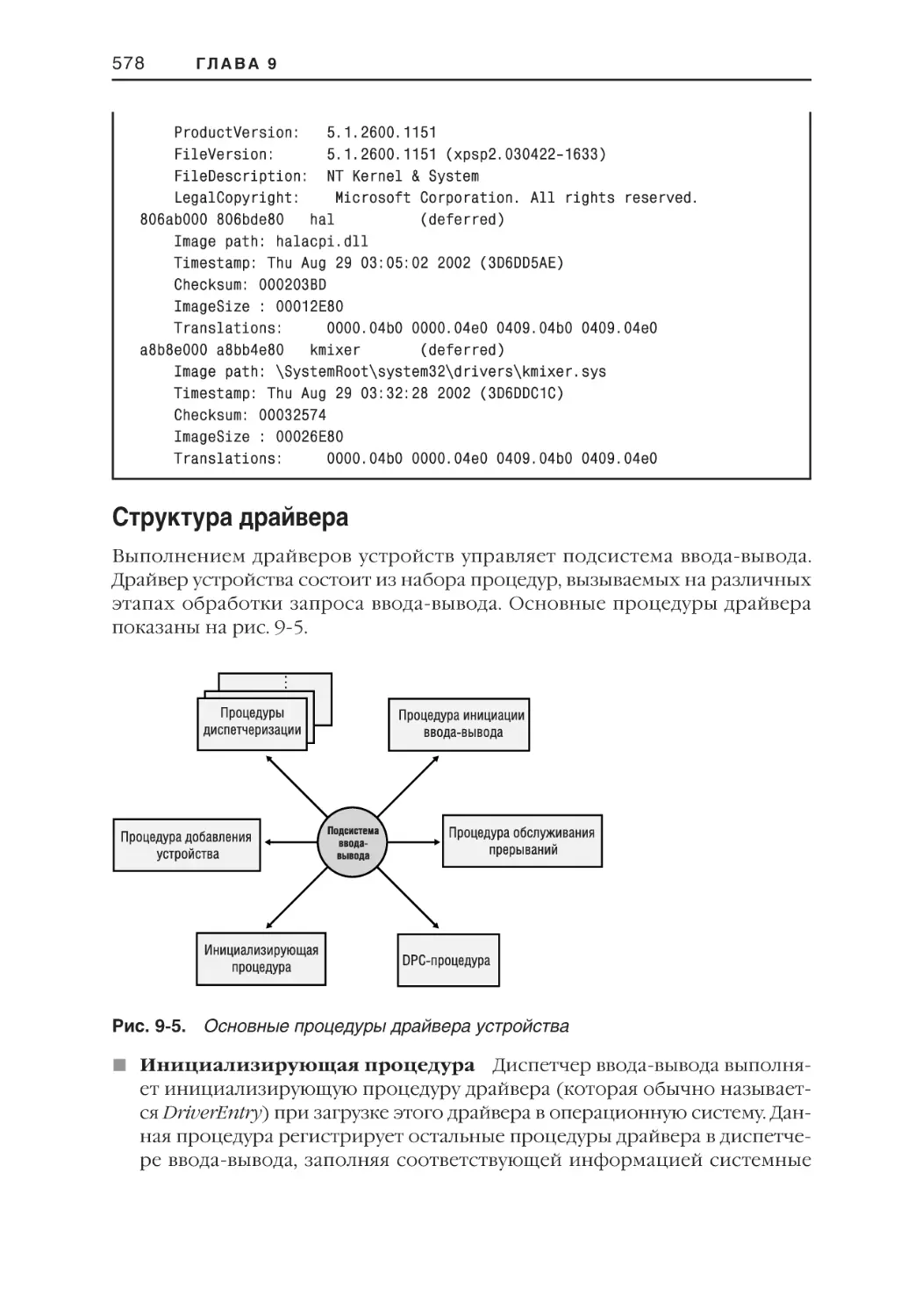

Структура драйвера . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Объекты «драйвер» и «устройство» . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Открытие устройств . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Обработка ввода>вывода . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Типы ввода>вывода . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Пакеты запроса ввода>вывода . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

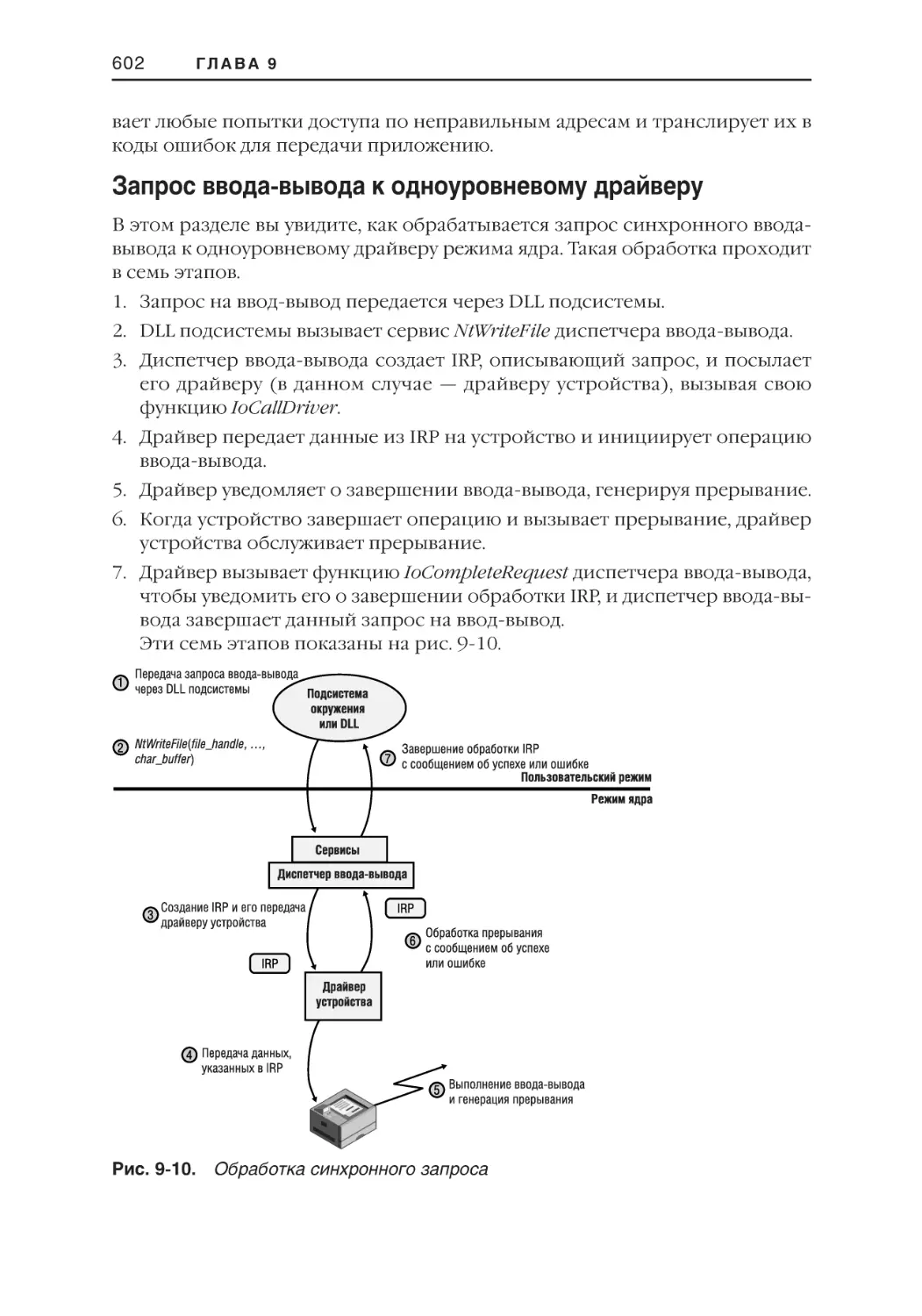

Запрос ввода>вывода к одноуровневому драйверу . . . . . . . . . . . . . . . . . . . . . . . . . . .

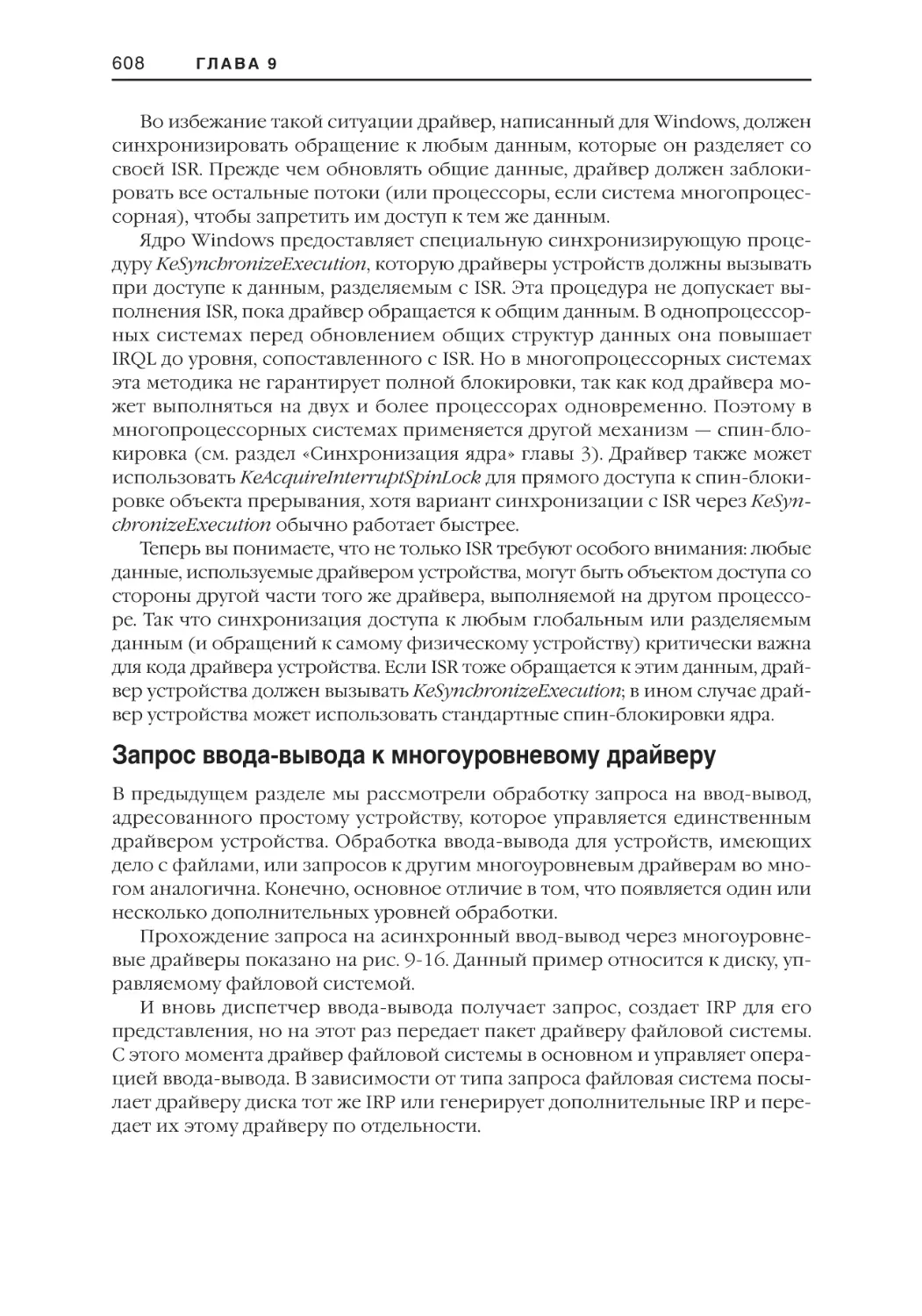

Запрос ввода>вывода к многоуровневому драйверу . . . . . . . . . . . . . . . . . . . . . . . . . .

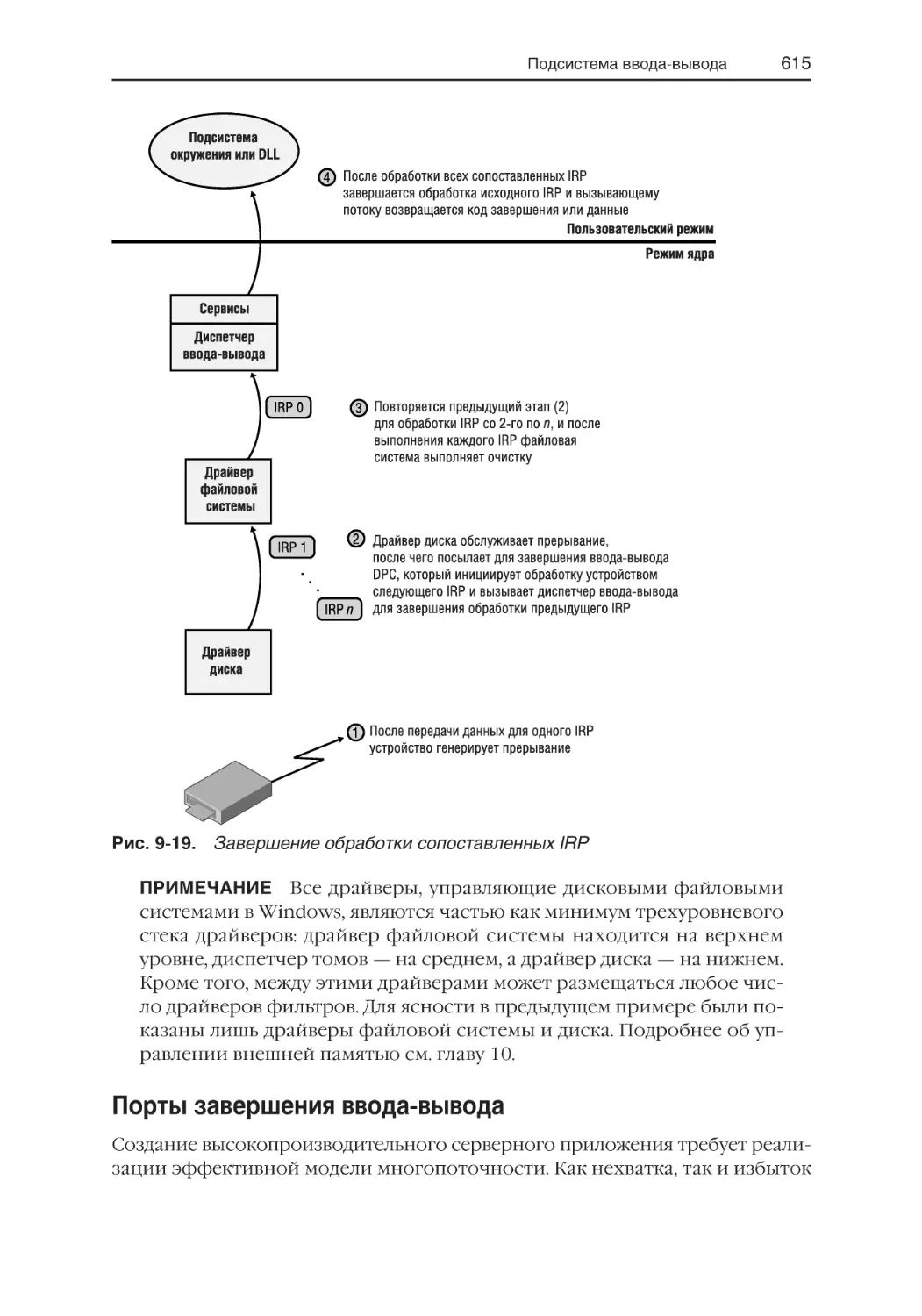

Порты завершения ввода>вывода . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

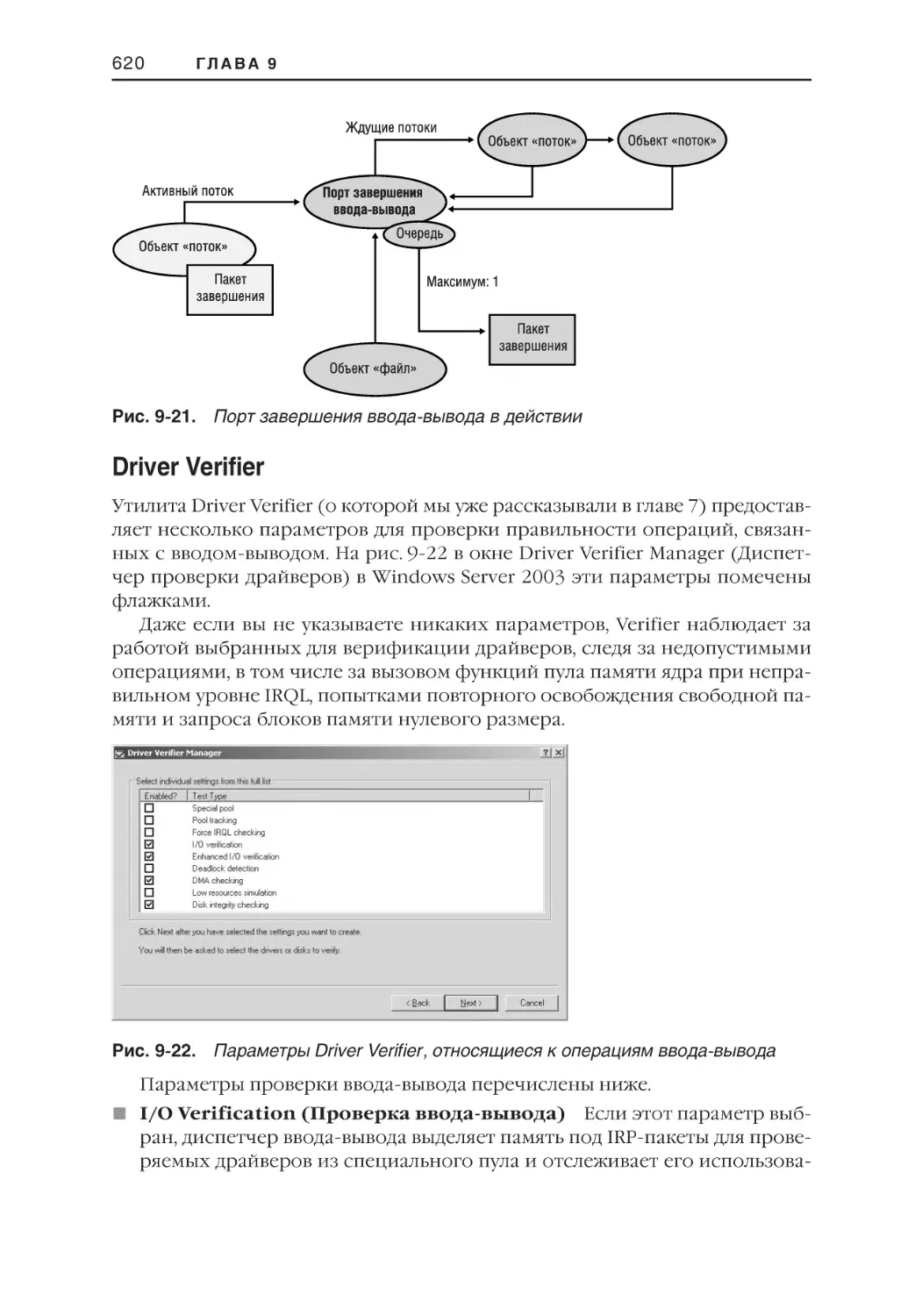

Driver Verifier . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

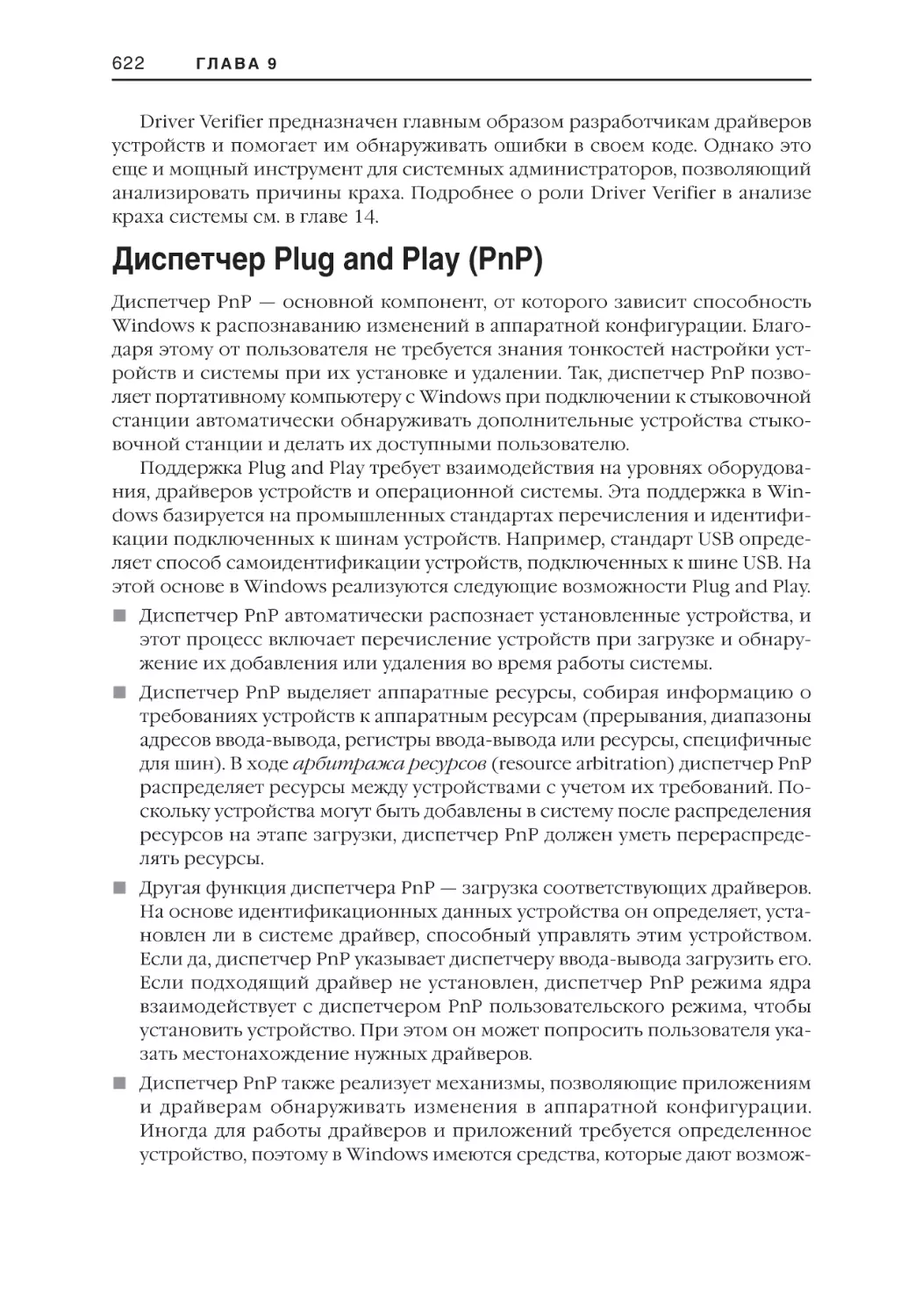

Диспетчер Plug and Play (PnP) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Уровень поддержки Plug and Play . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

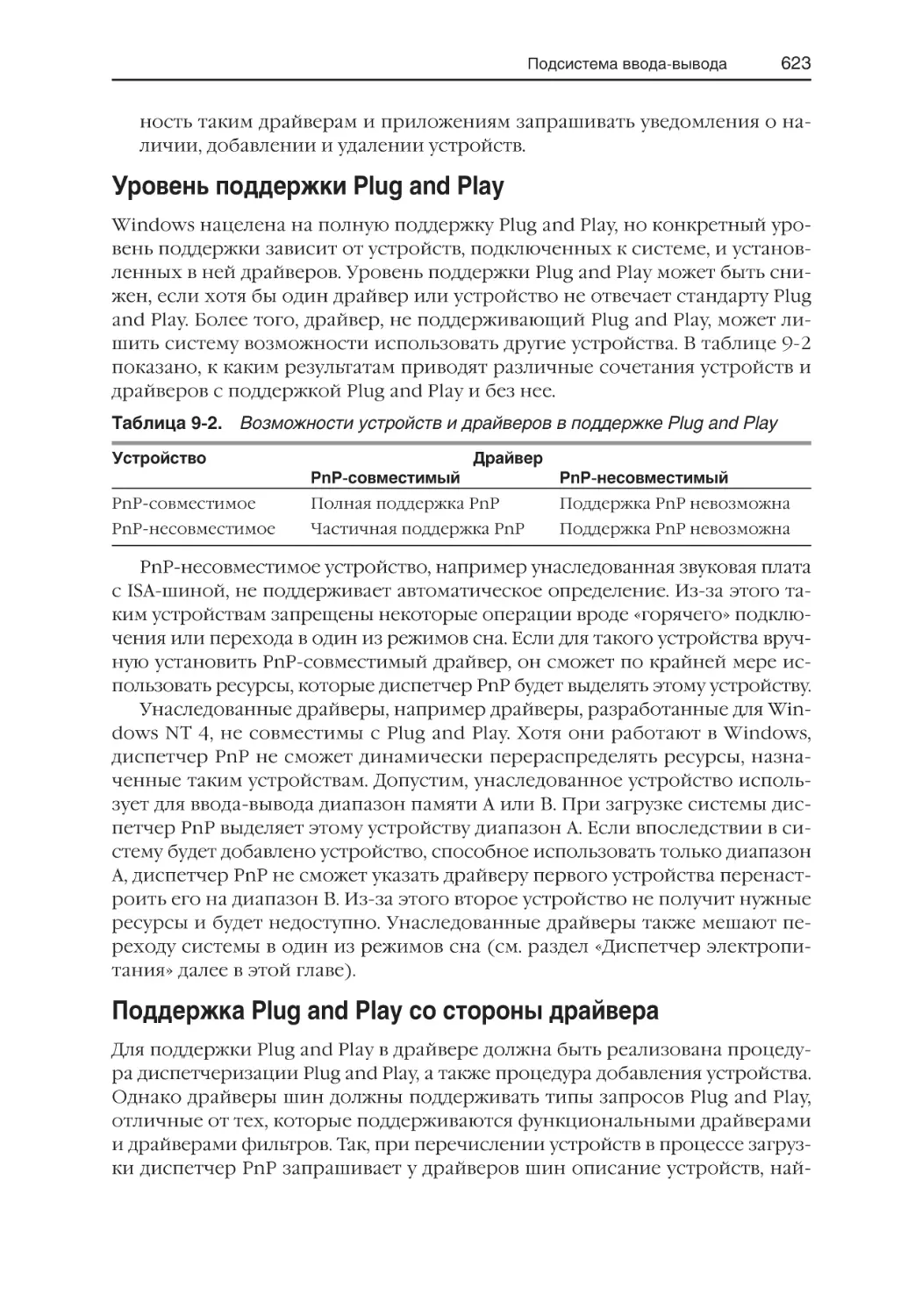

Поддержка Plug and Play со стороны драйвера . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

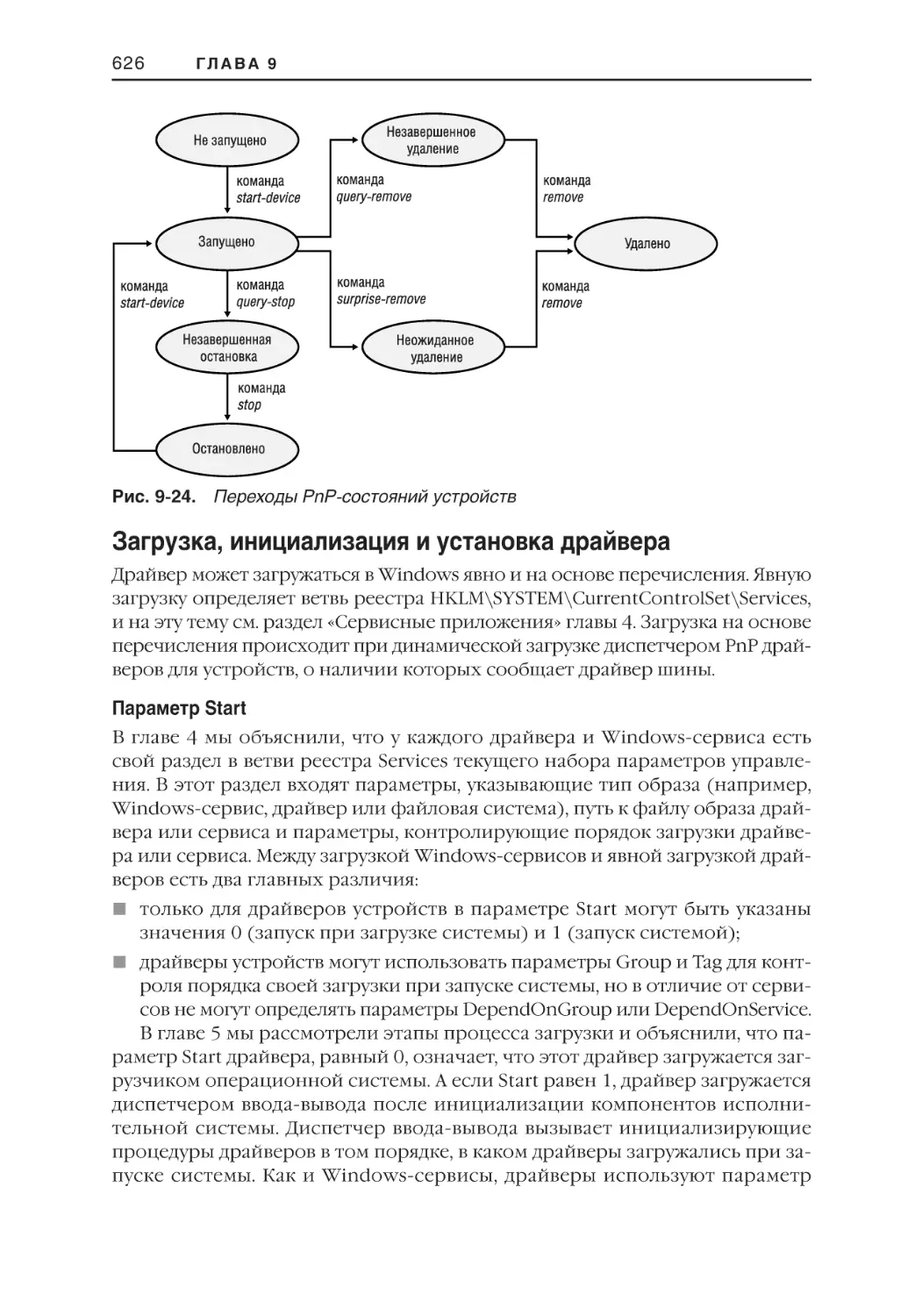

Загрузка, инициализация и установка драйвера . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

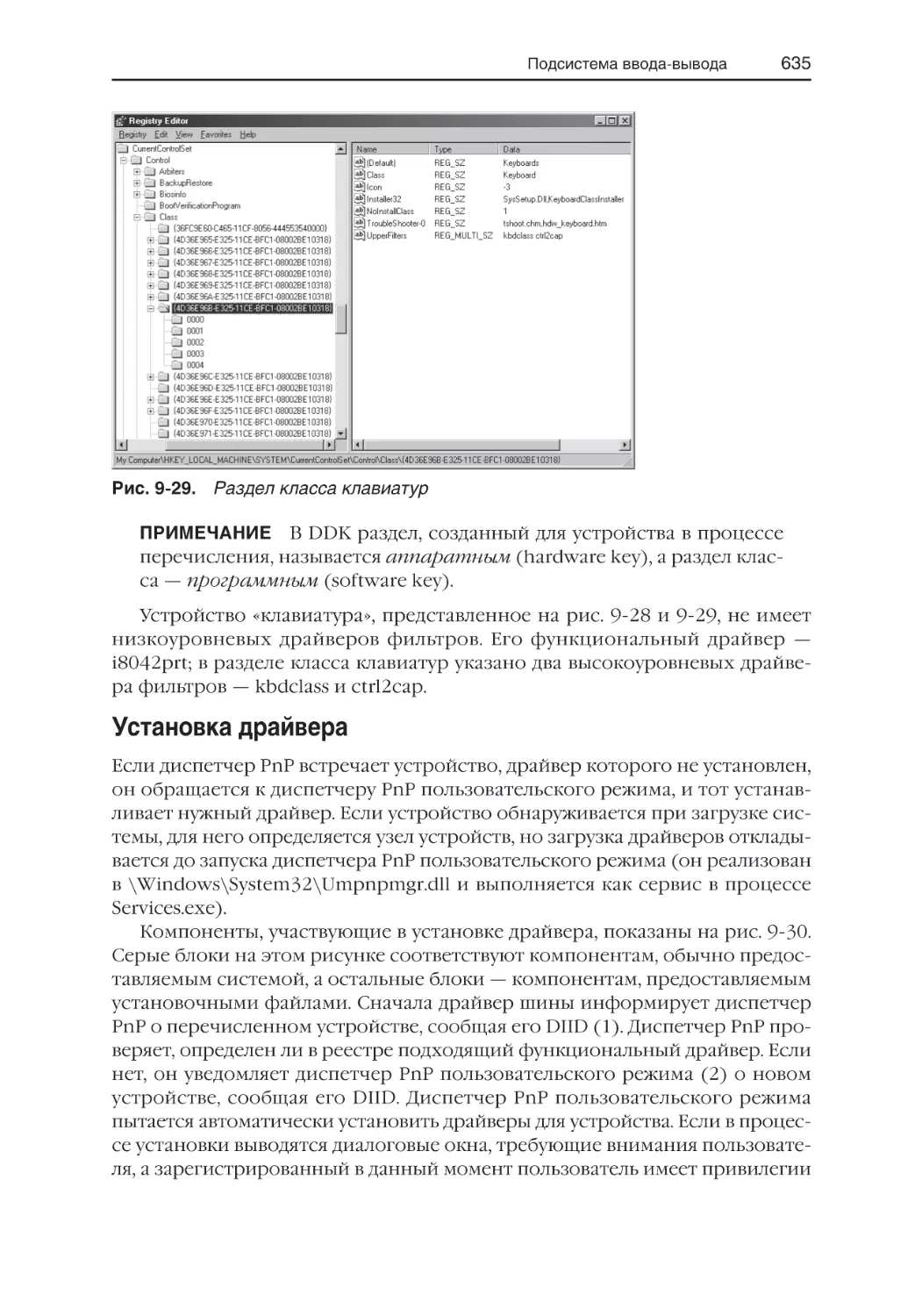

Установка драйвера . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

566

568

569

571

571

578

580

585

591

591

595

602

608

615

620

622

623

623

626

635

X

Оглавление

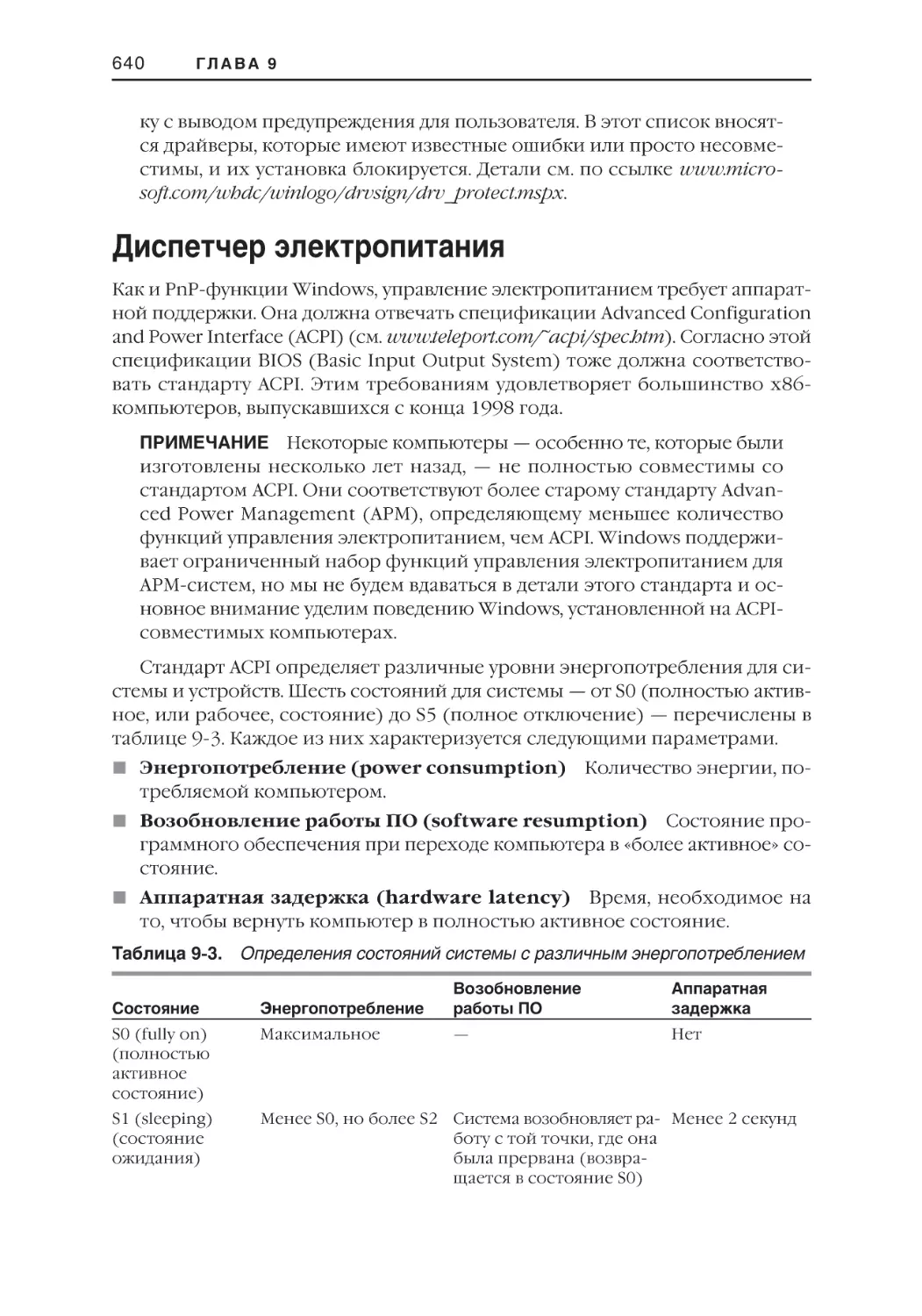

Диспетчер электропитания . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

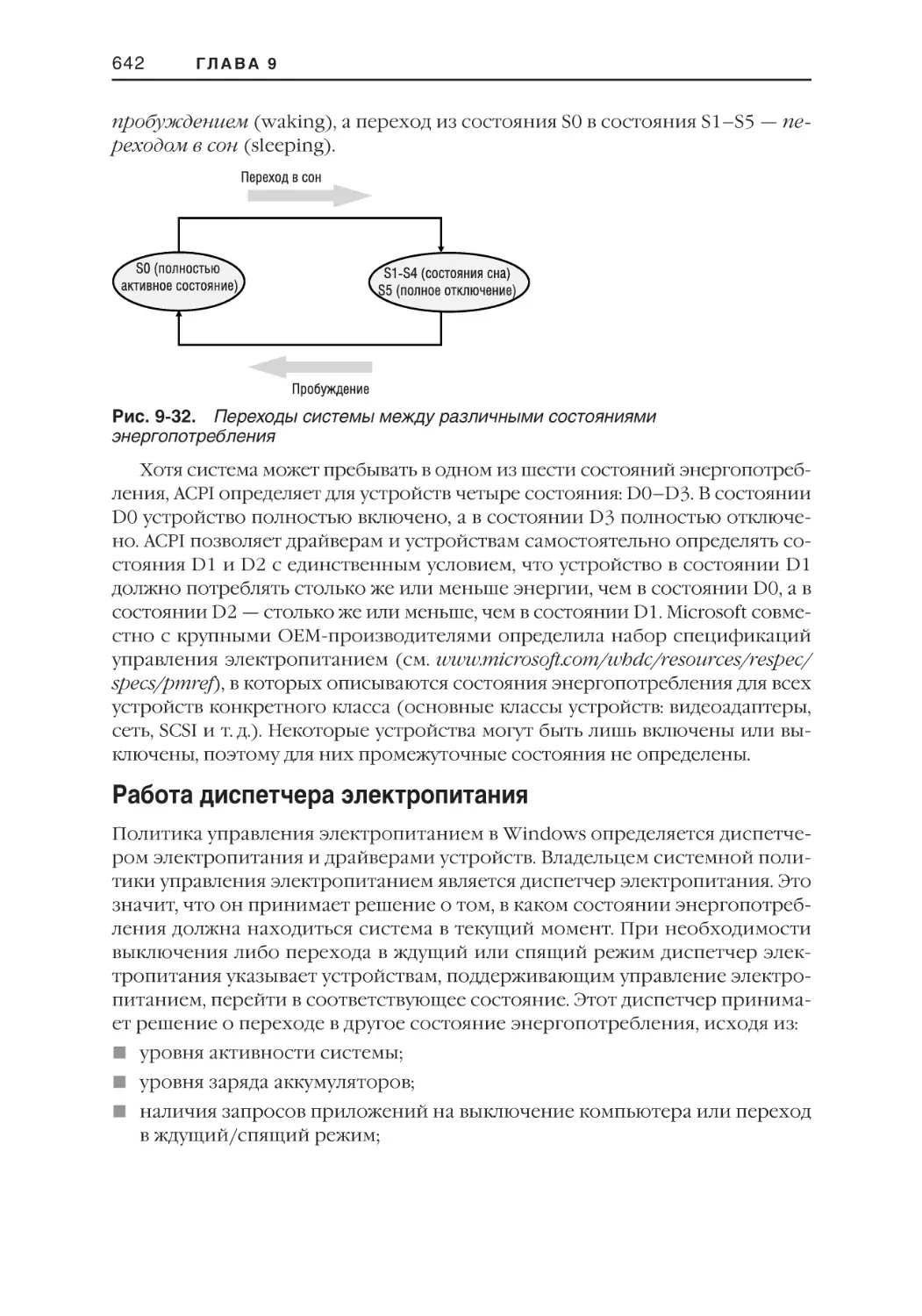

Работа диспетчера электропитания . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

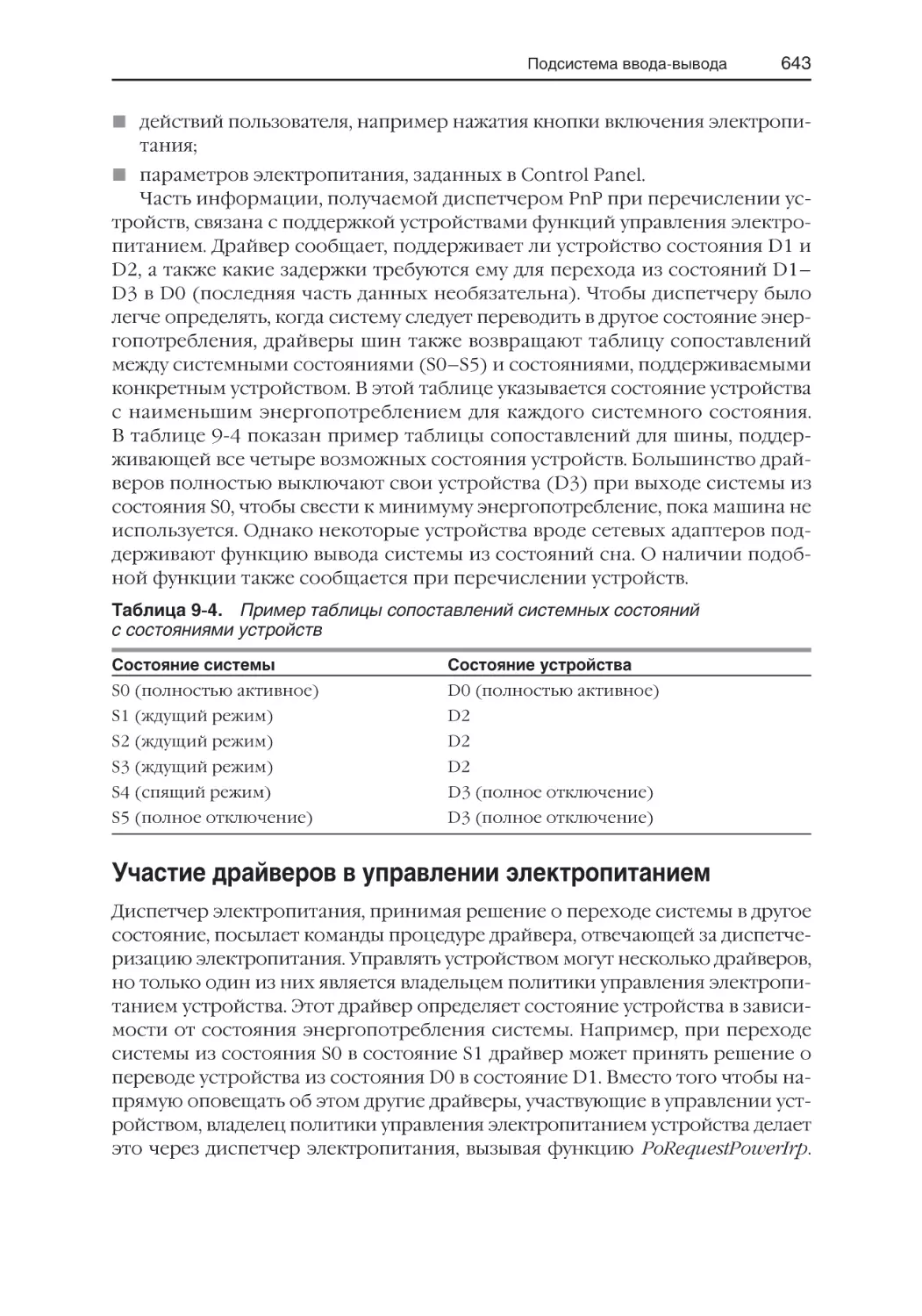

Участие драйверов в управлении электропитанием . . . . . . . . . . . . . . . . . . . . . . . . .

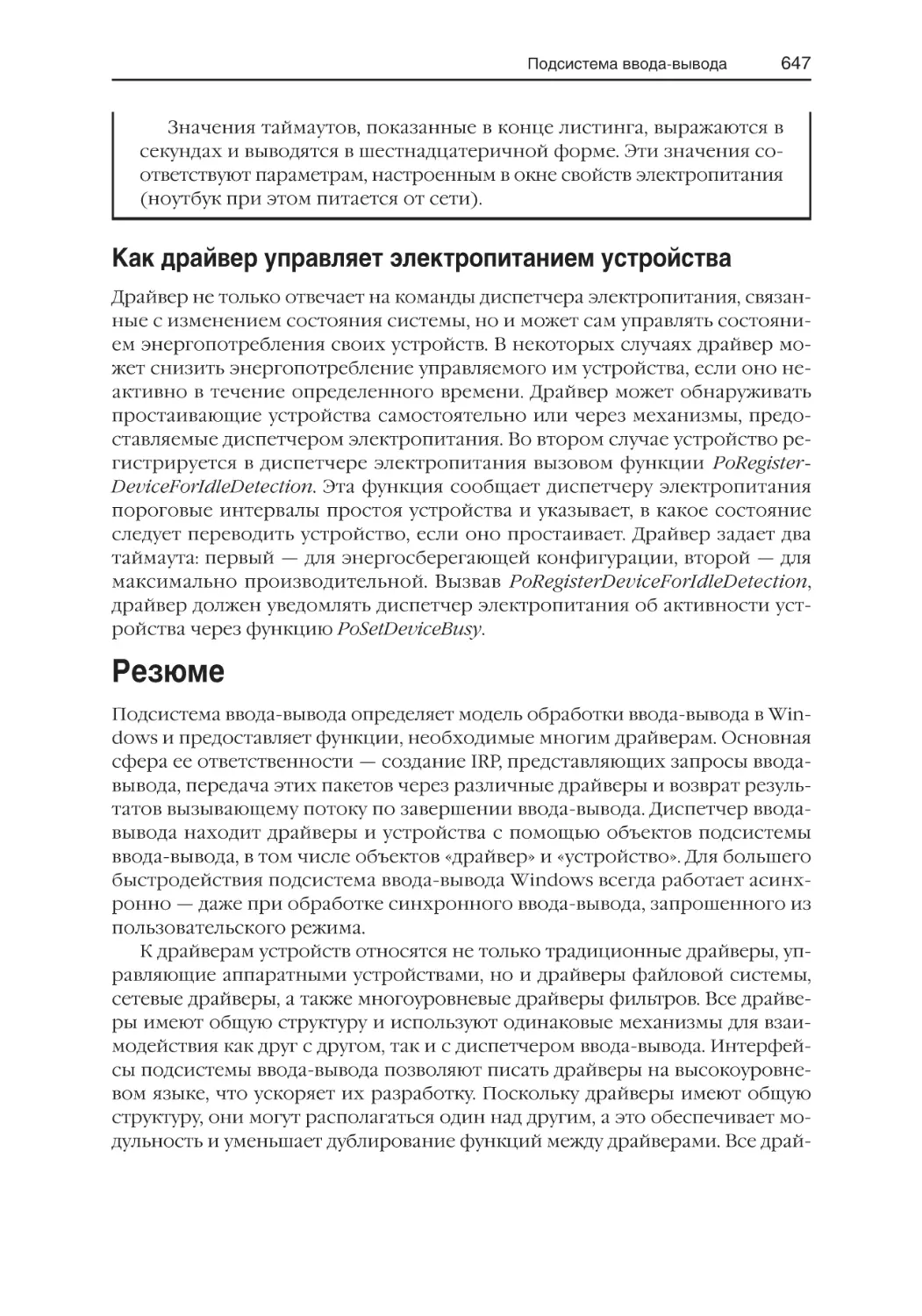

Как драйвер управляет электропитанием устройства . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

640

642

643

647

647

ГЛАВА 10

649

Управление внешней памятью

Базовая терминология . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

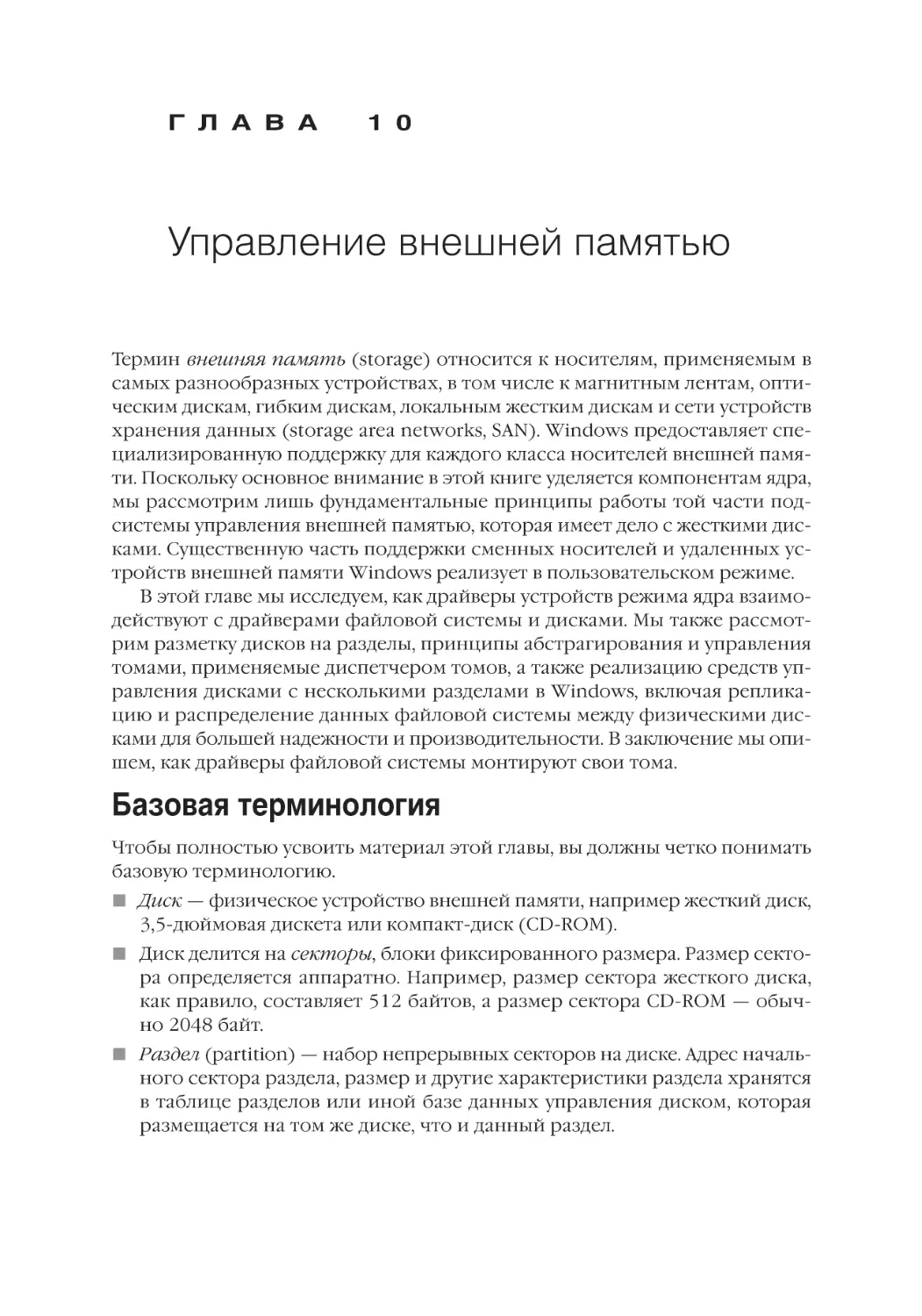

Драйверы дисков . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Ntldr . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Драйвер класса дисков, порт> и минипорт>драйверы . . . . . . . . . . . . . . . . . . . . . . . .

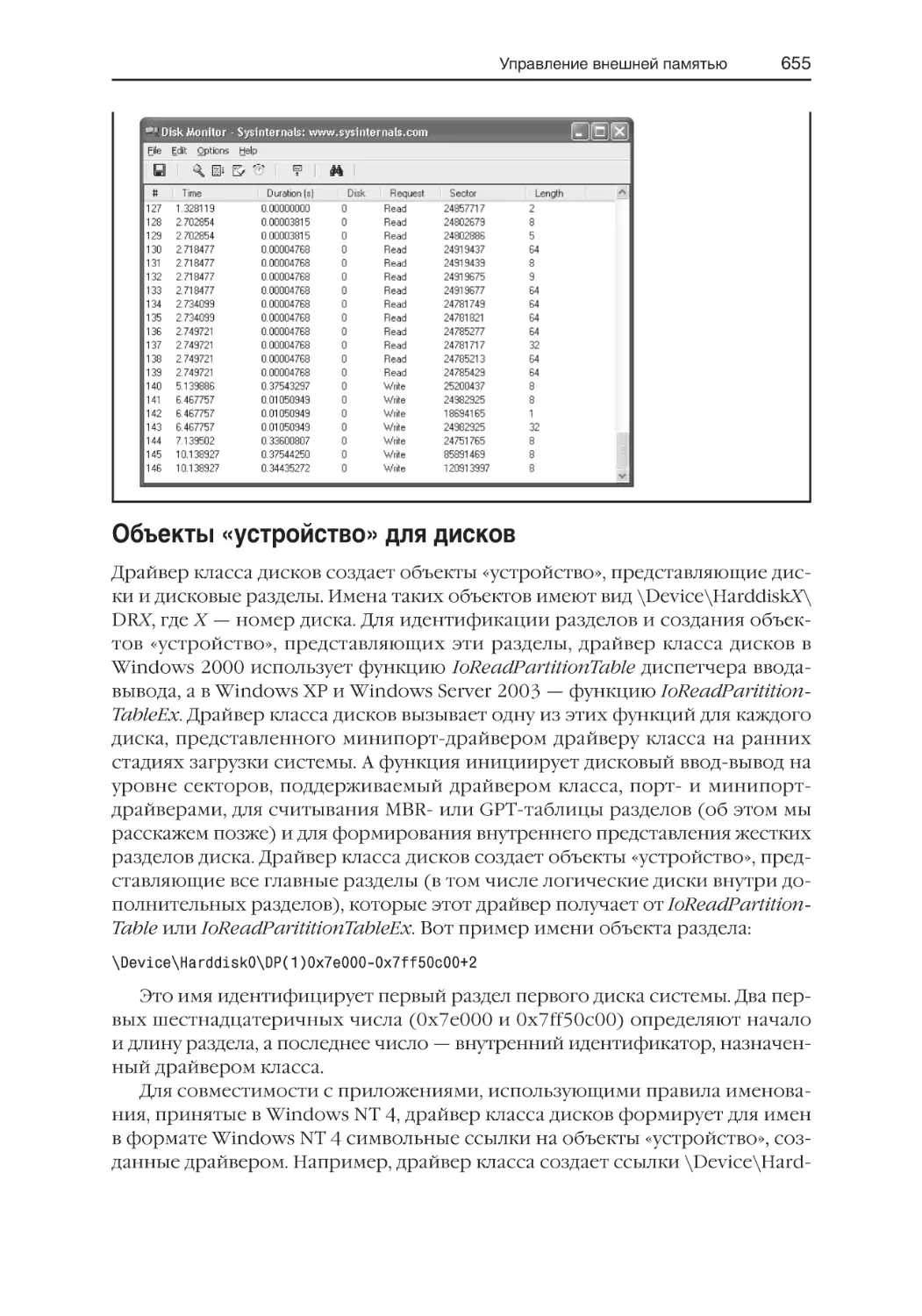

Объекты «устройство» для дисков . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Диспетчер разделов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Управление томами . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Базовые диски . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Динамические диски . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

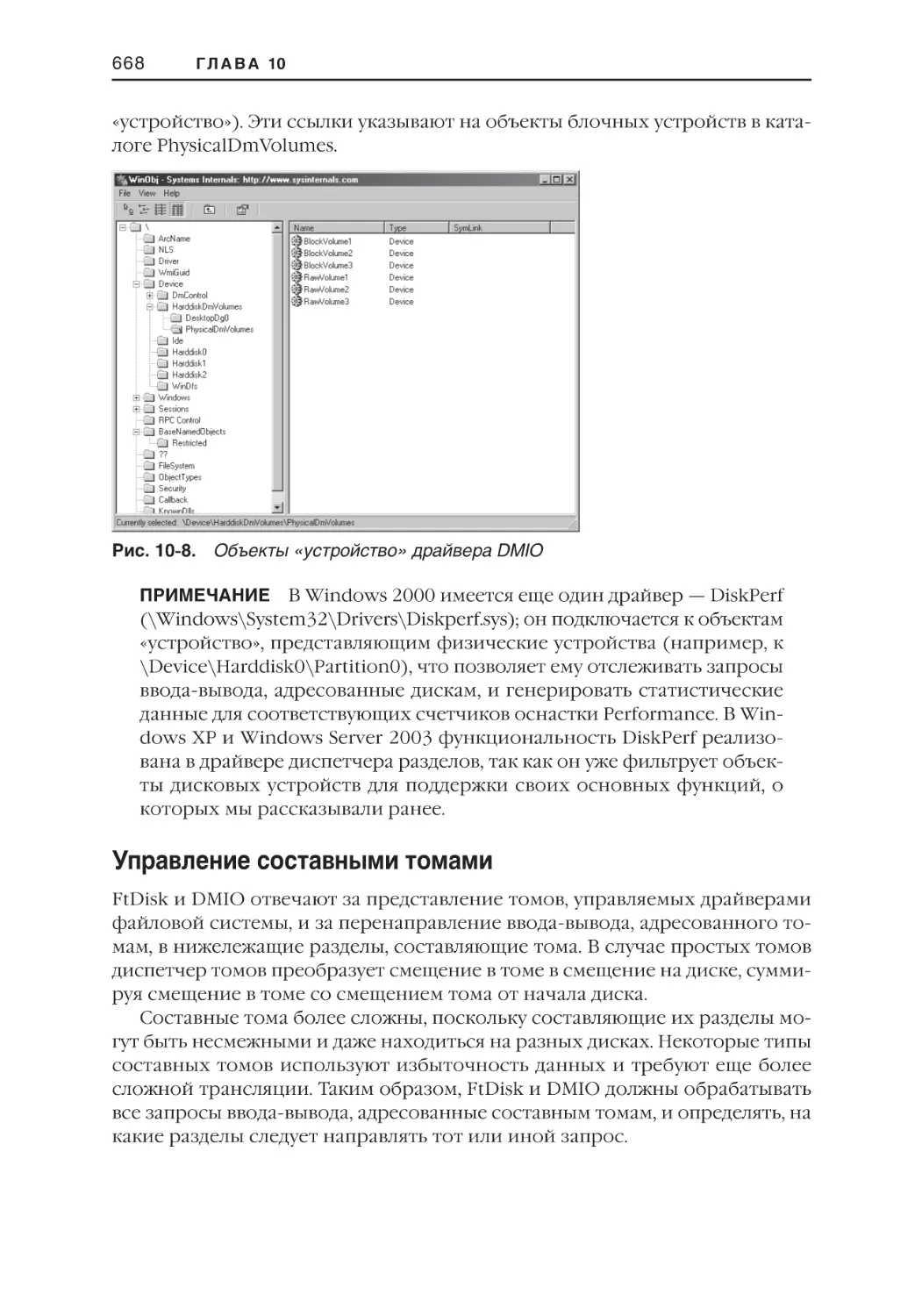

Управление составными томами . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Пространство имен томов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

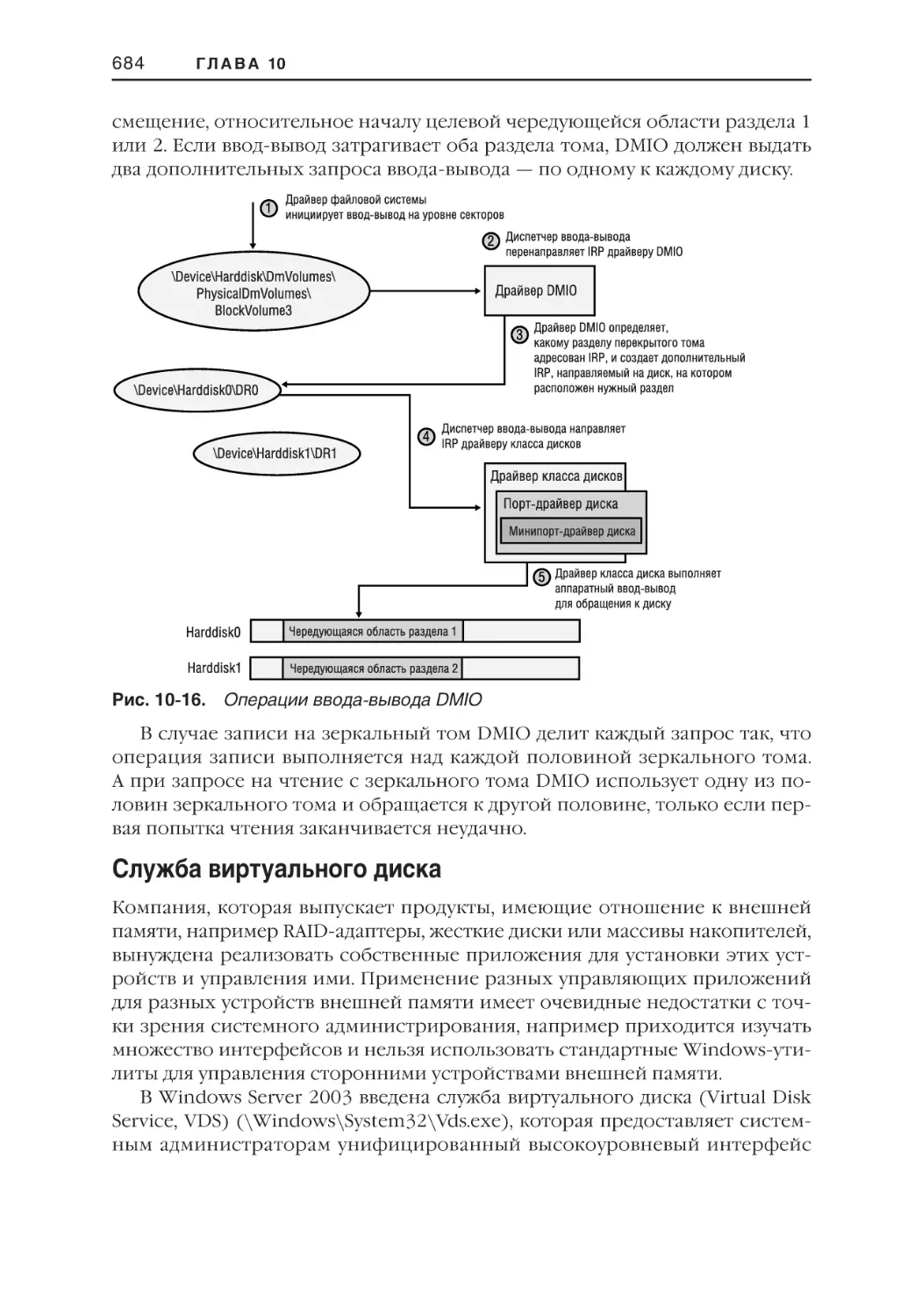

Операции ввода>вывода на томах . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Служба виртуального диска . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Служба теневого копирования тома . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

649

650

651

651

655

657

657

659

661

668

674

683

684

686

691

ГЛАВА 11

692

Диспетчер кэша

Основные возможности диспетчера кэша . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Единый централизованный системный кэш . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

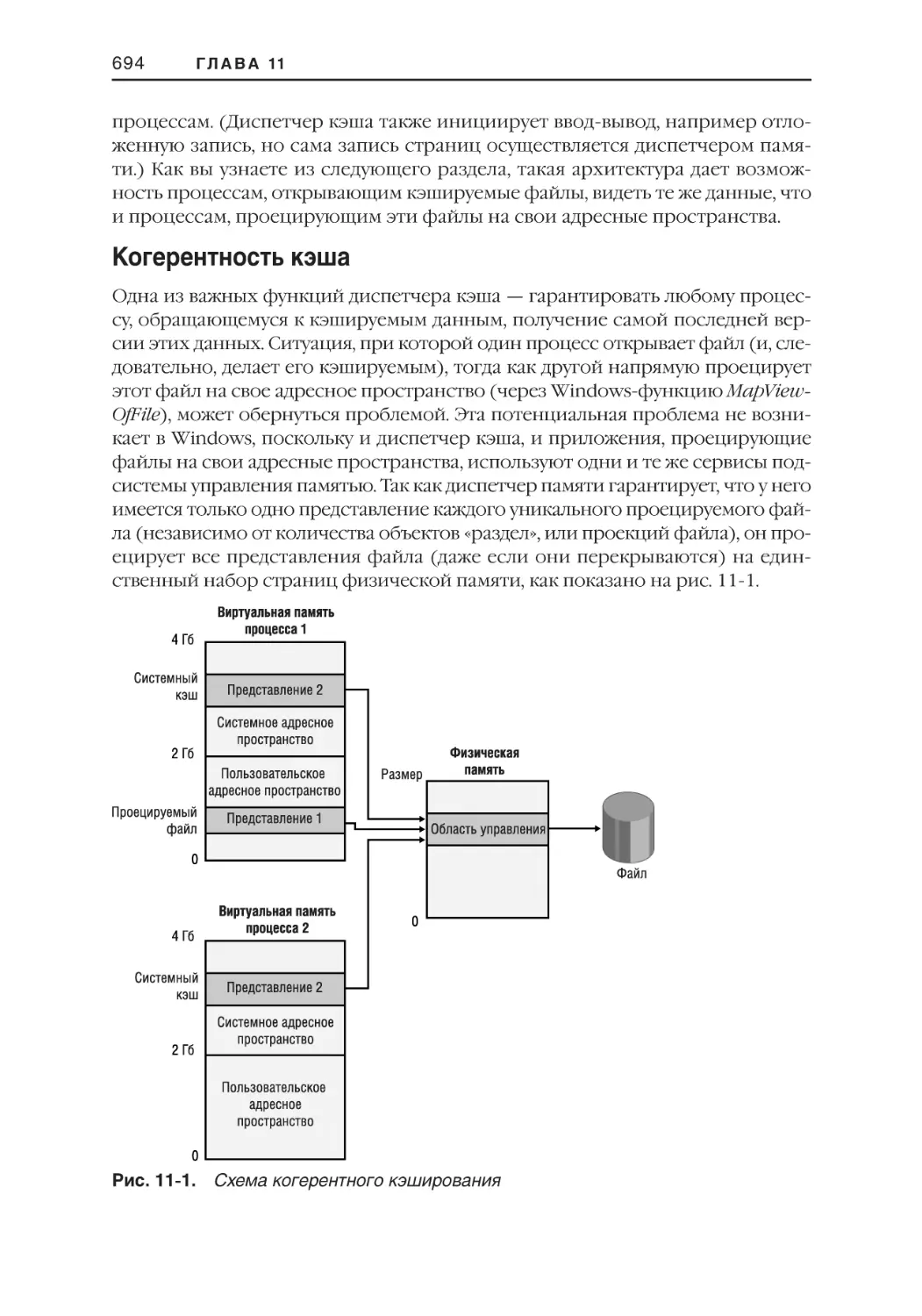

Диспетчер памяти . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Когерентность кэша . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Кэширование виртуальных блоков . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Кэширование потоков данных . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Поддержка восстанавливаемых файловых систем . . . . . . . . . . . . . . . . . . . . . . . . . . .

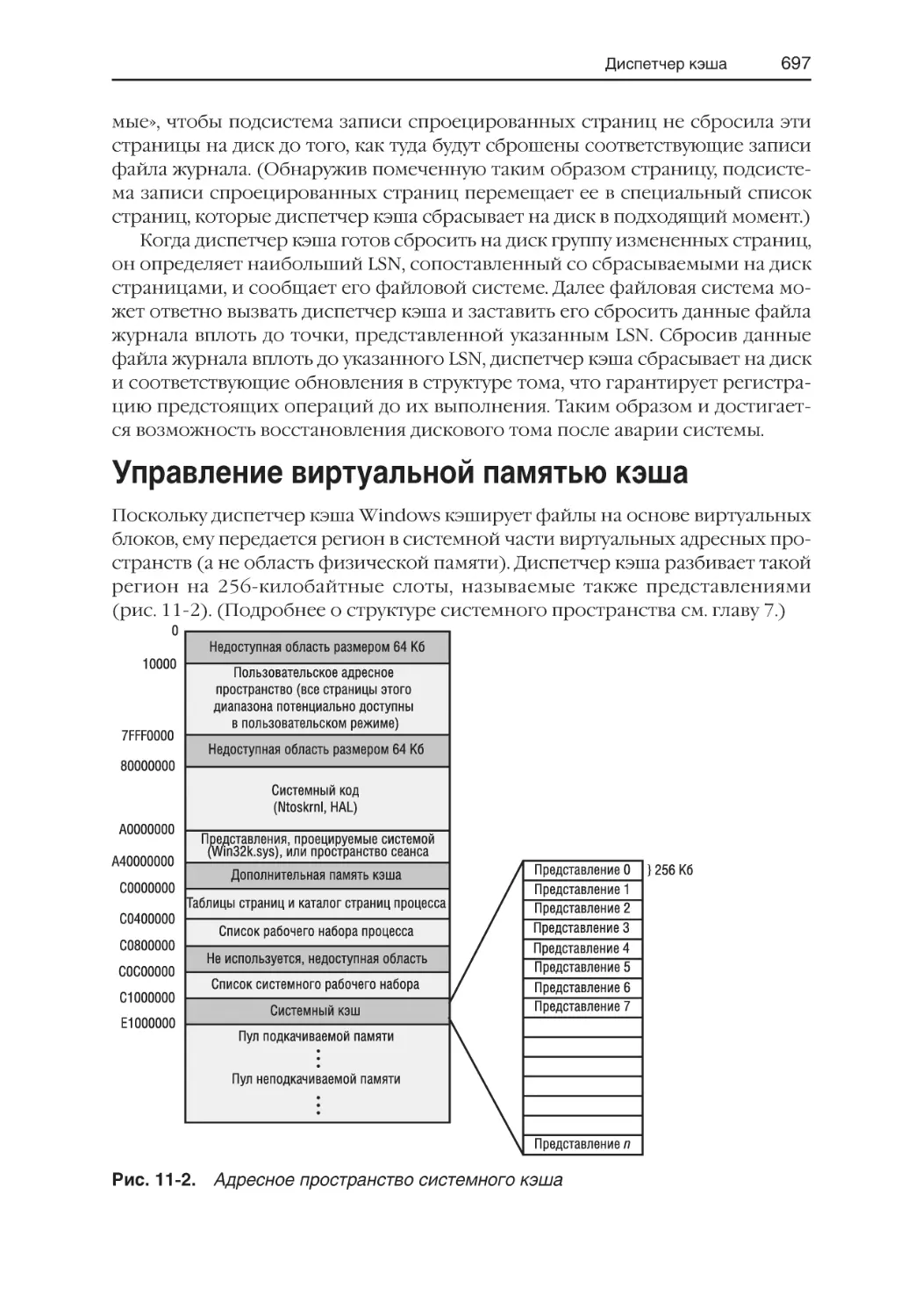

Управление виртуальной памятью кэша . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Размер кэша . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

LargeSystemCache . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

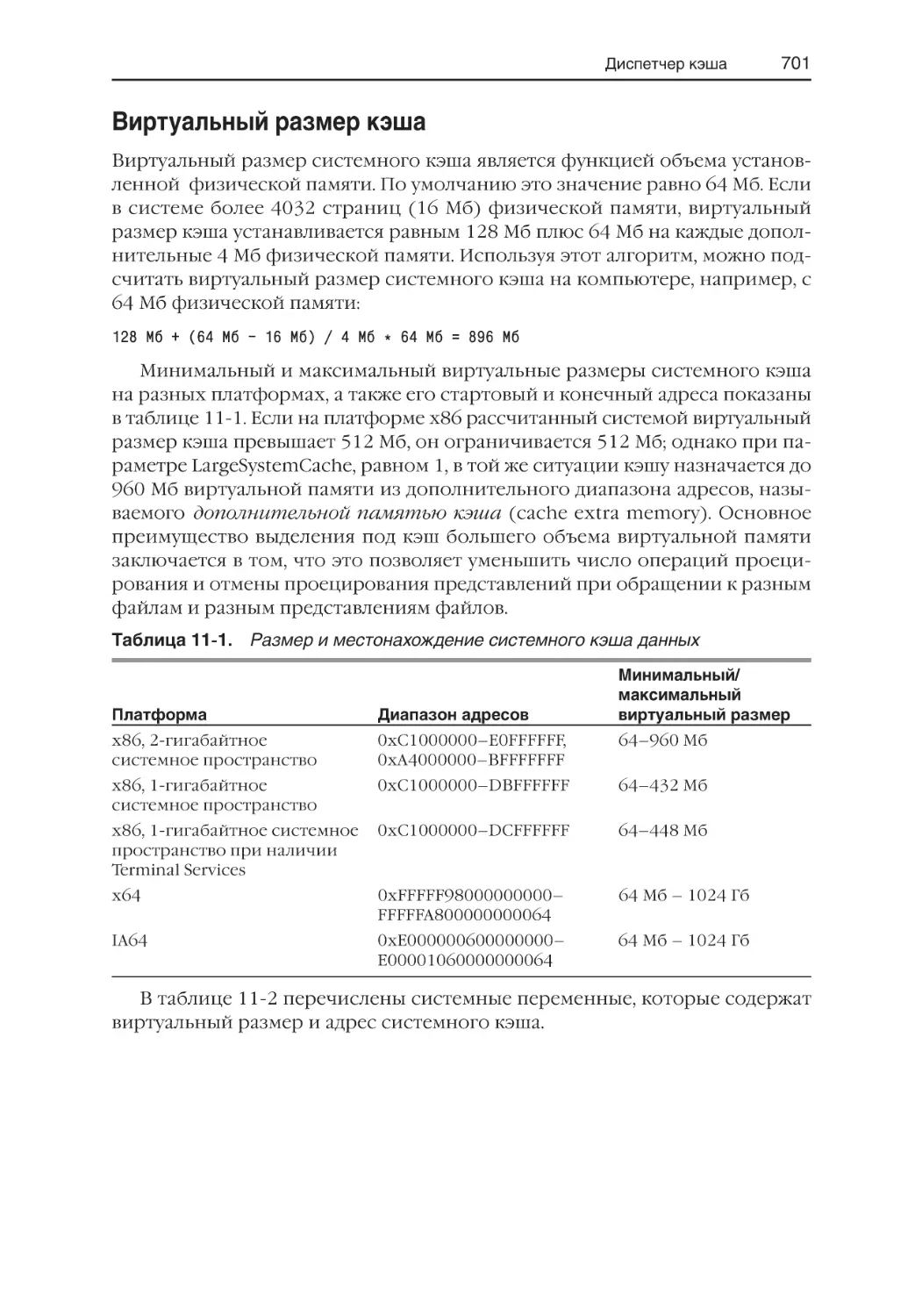

Виртуальный размер кэша . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Размер рабочего набора кэша . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Физический размер кэша . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

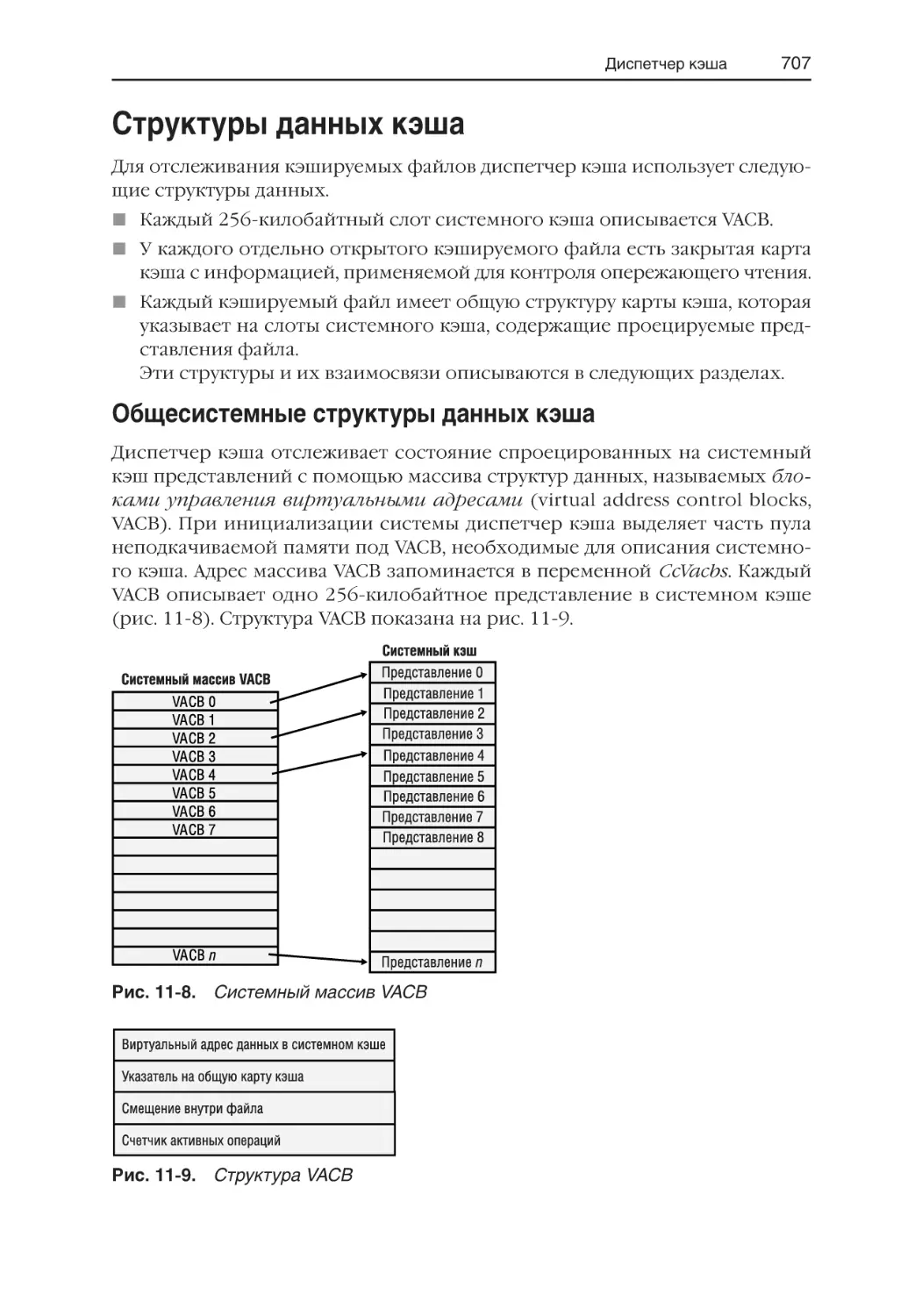

Структуры данных кэша . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Общесистемные структуры данных кэша . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

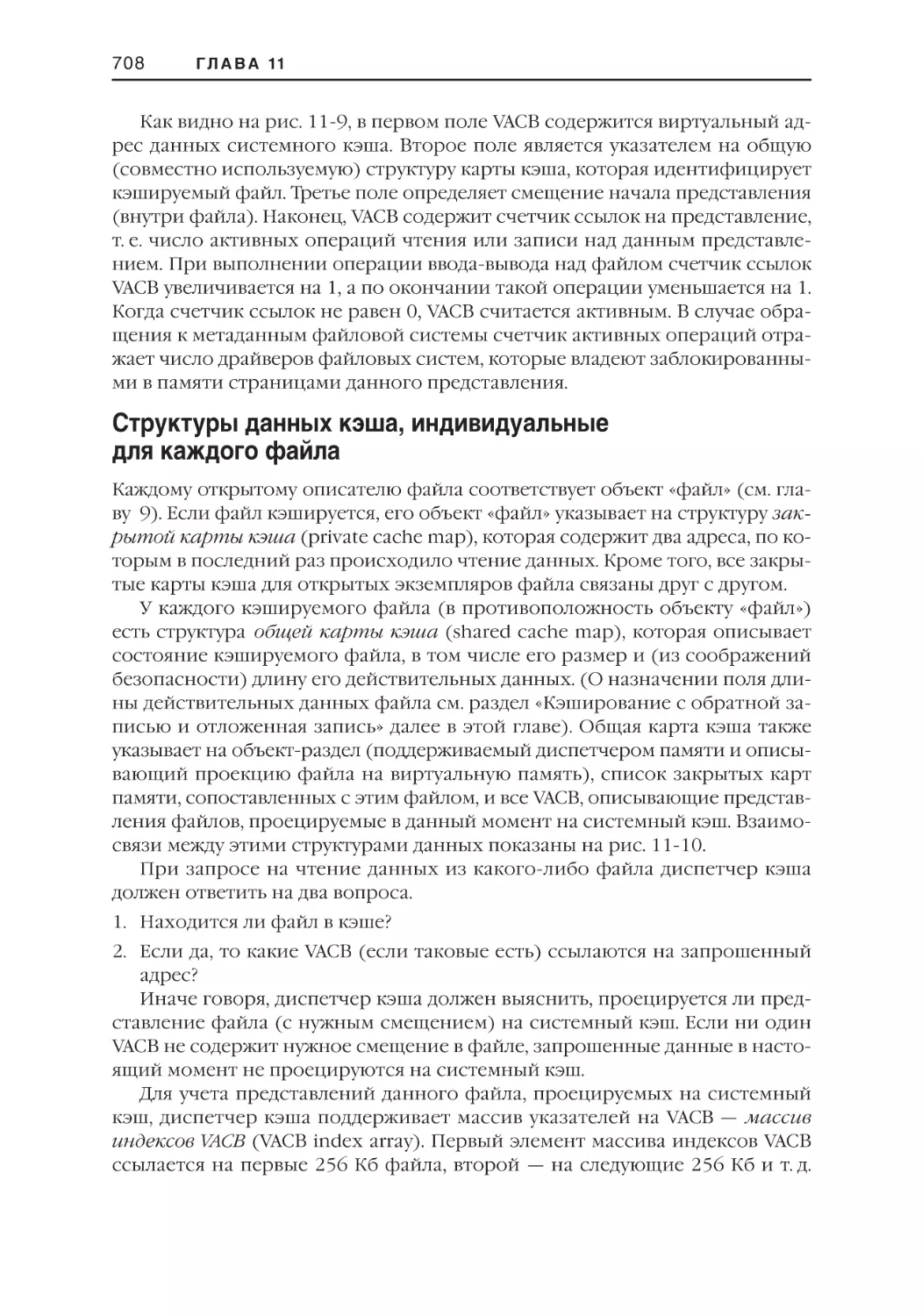

Структуры данных кэша, индивидуальные для каждого файла . . . . . . . . . . . . .

Интерфейсы файловых систем . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Копирование данных в кэш и из него . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Кэширование с применением интерфейсов

проецирования и фиксации . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Кэширование с применением прямого доступа к памяти . . . . . . . . . . . . . . . . . . .

Быстрый ввод>вывод . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Опережающее чтение и отложенная запись . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Интеллектуальное опережающее чтение . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Кэширование с обратной записью и отложенная запись . . . . . . . . . . . . . . . . . . .

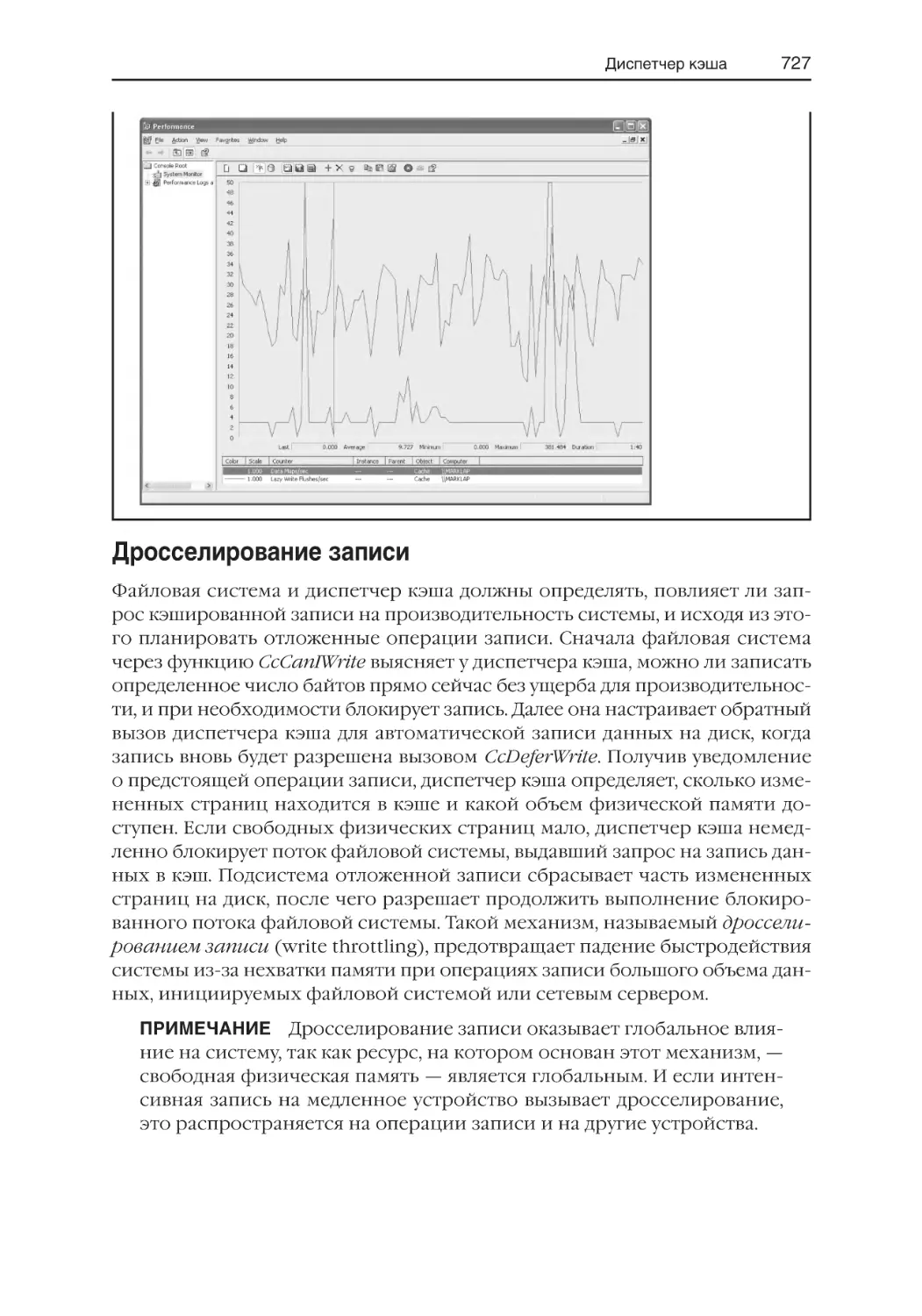

Дросселирование записи . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Системные потоки . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

692

693

693

694

695

695

696

697

699

699

701

702

704

707

707

708

713

714

716

718

719

722

722

724

727

729

730

Оглавление

ГЛАВА 12

Файловые системы

XI

731

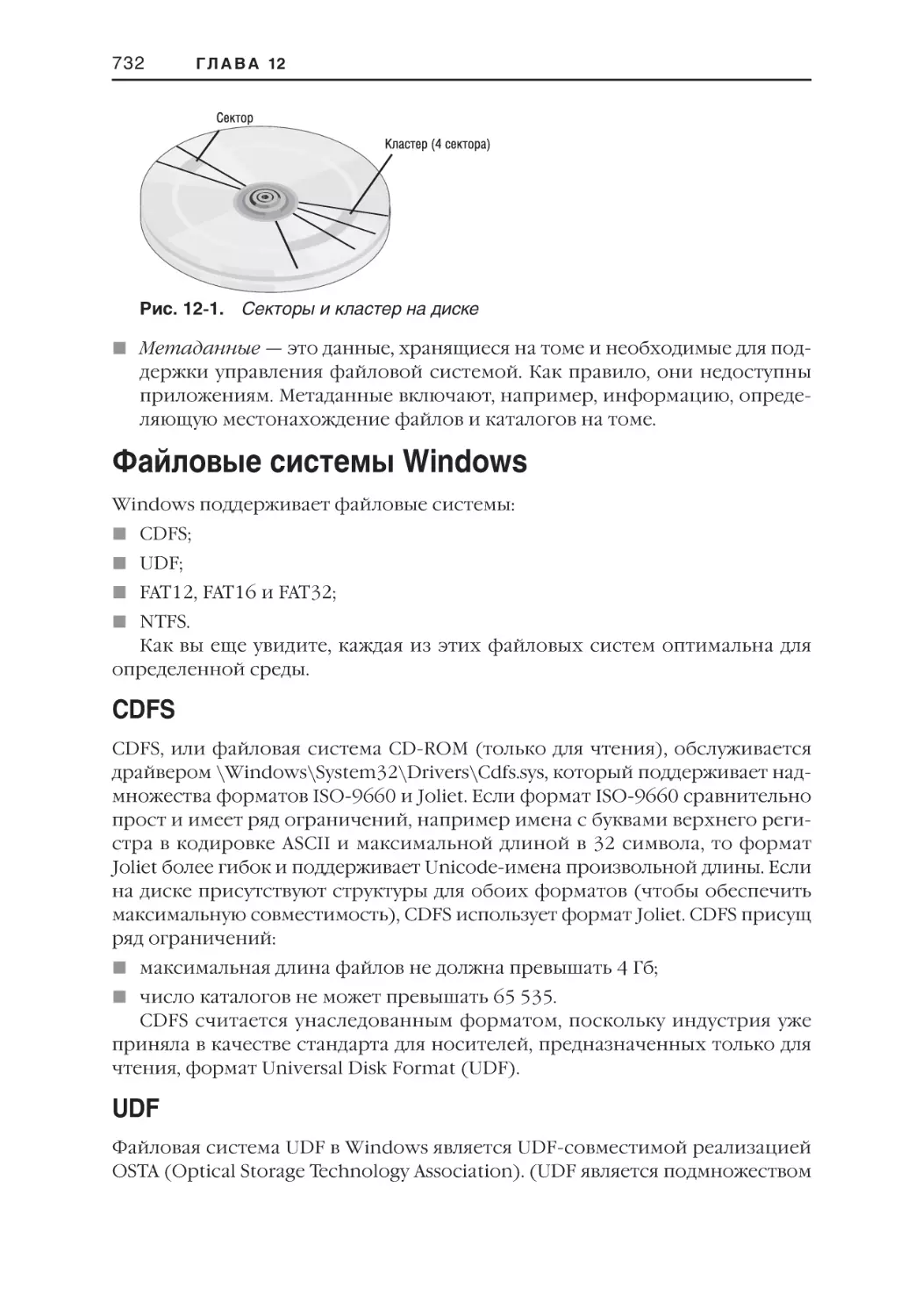

Файловые системы Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

CDFS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

UDF . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

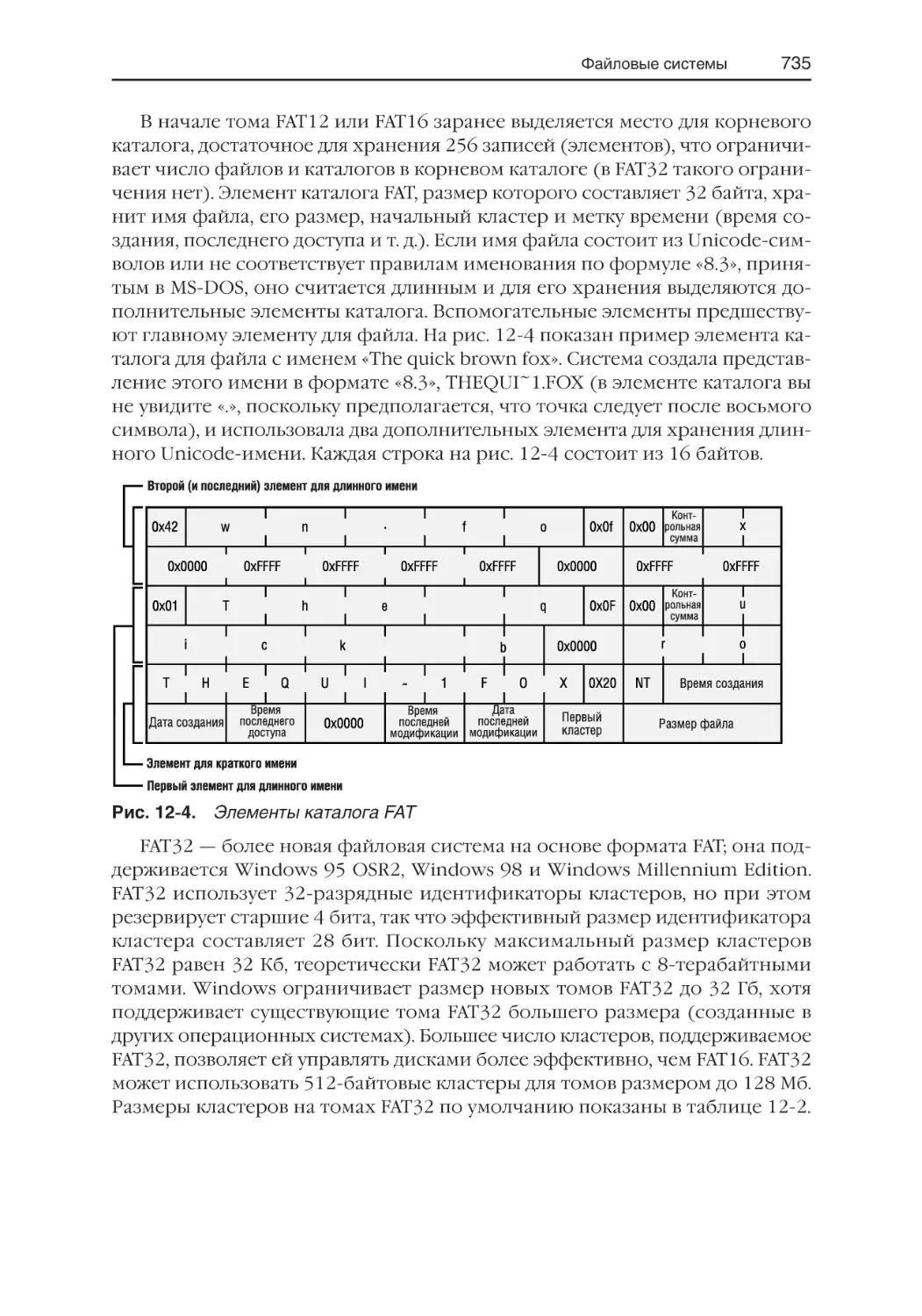

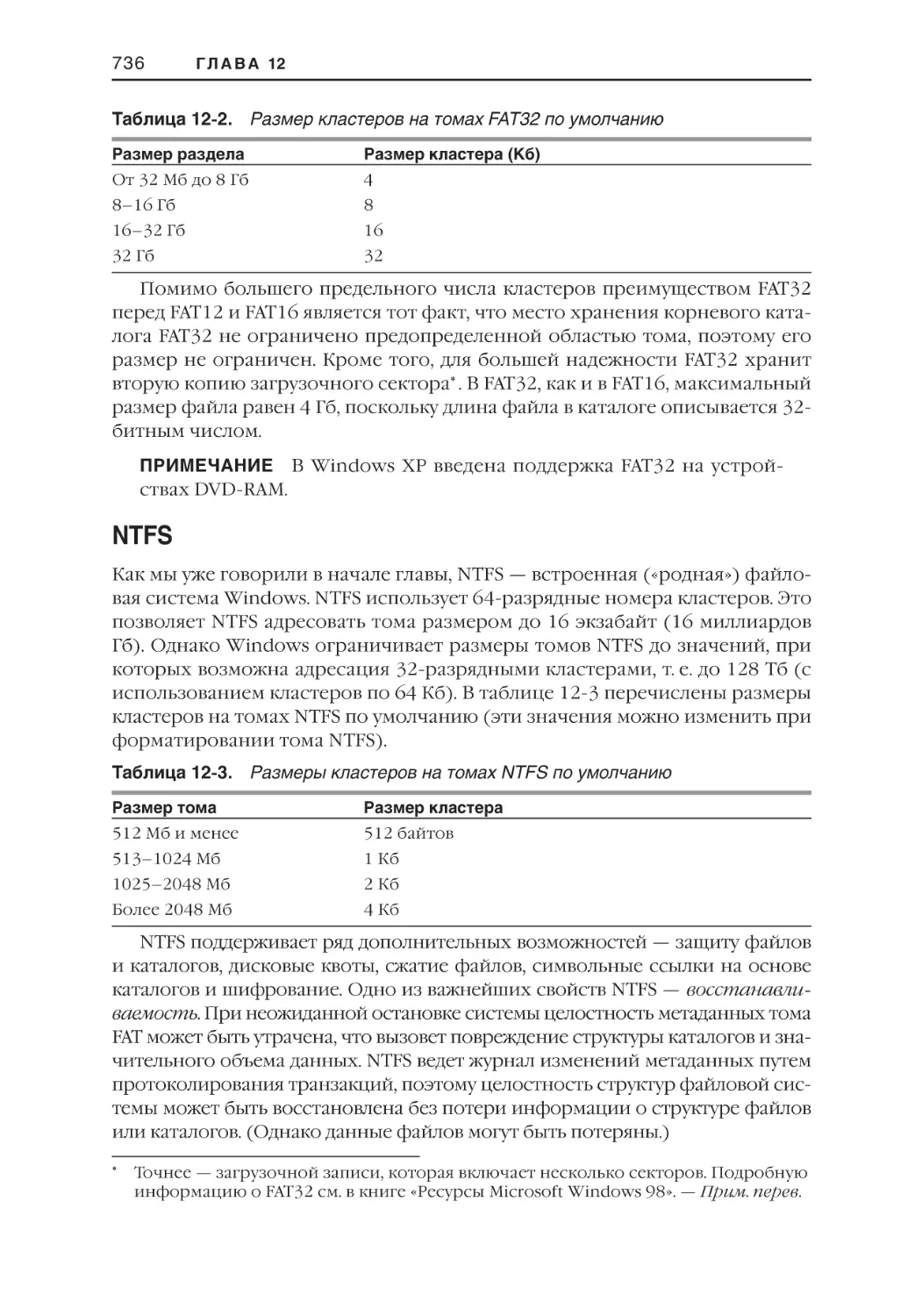

FAT12, FAT16 и FAT32 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

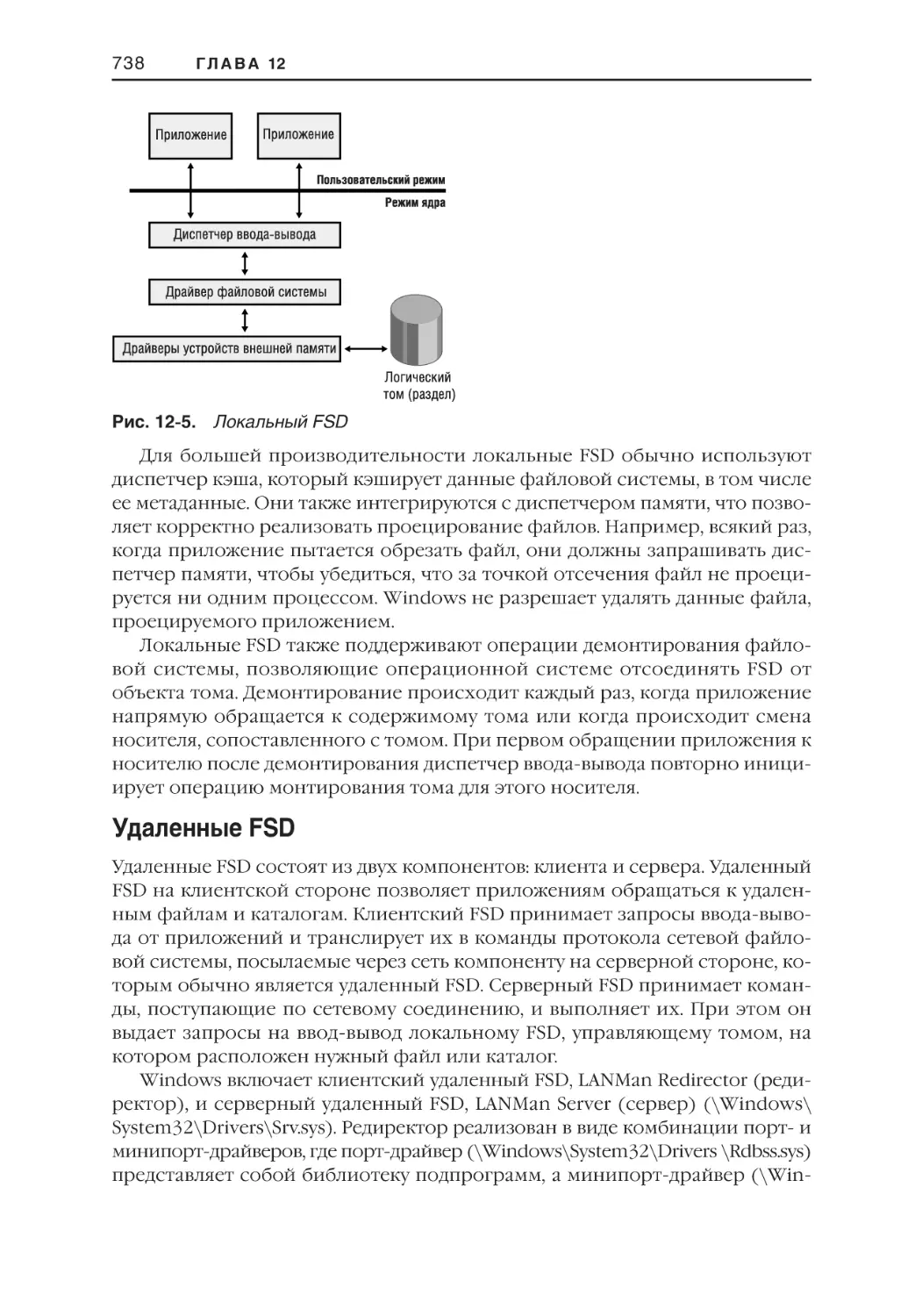

NTFS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

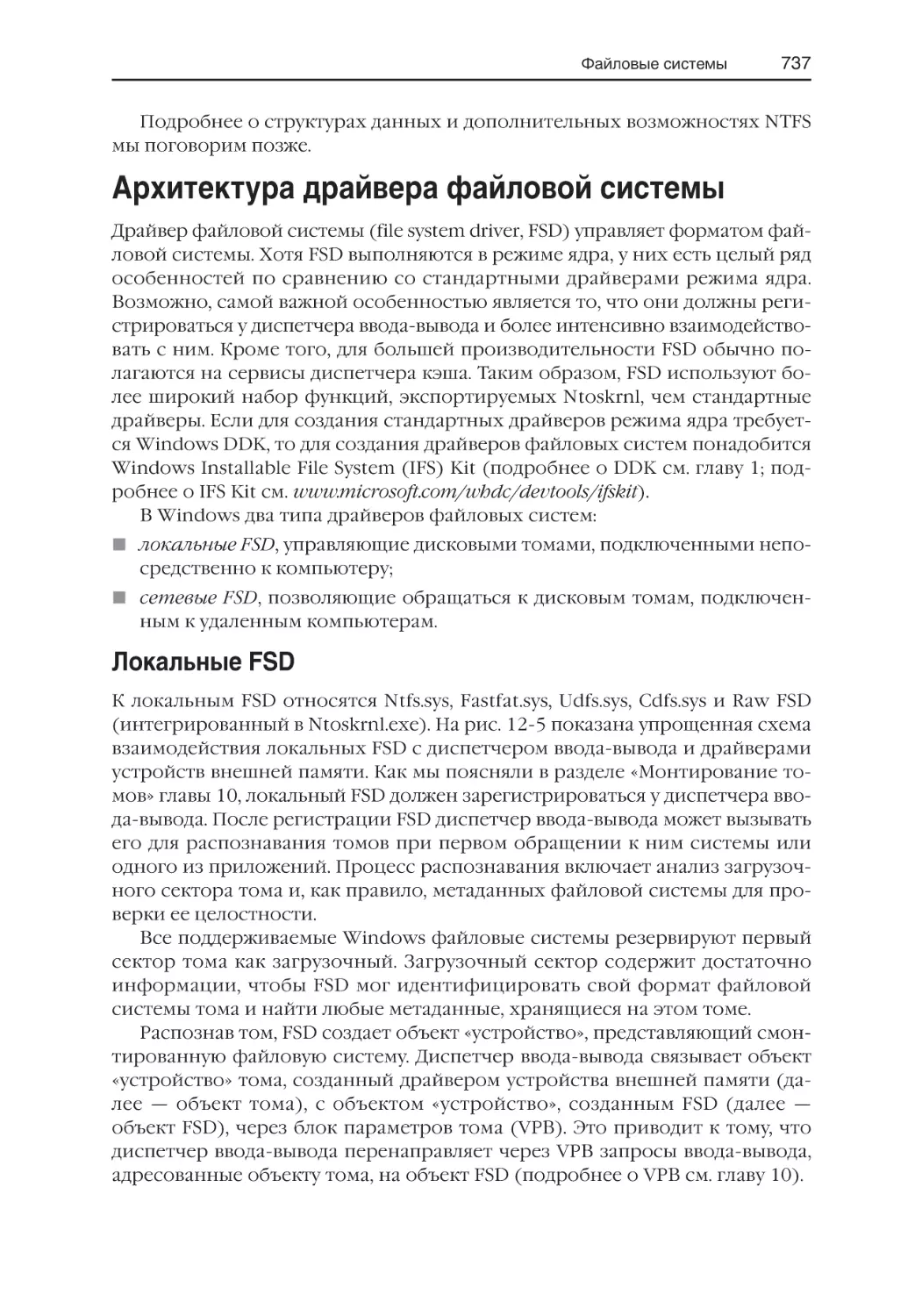

Архитектура драйвера файловой системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Локальные FSD . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Удаленные FSD . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Работа файловой системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Драйверы фильтров файловой системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Анализ проблем в файловой системе . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Базовый и расширенный режимы Filemon . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

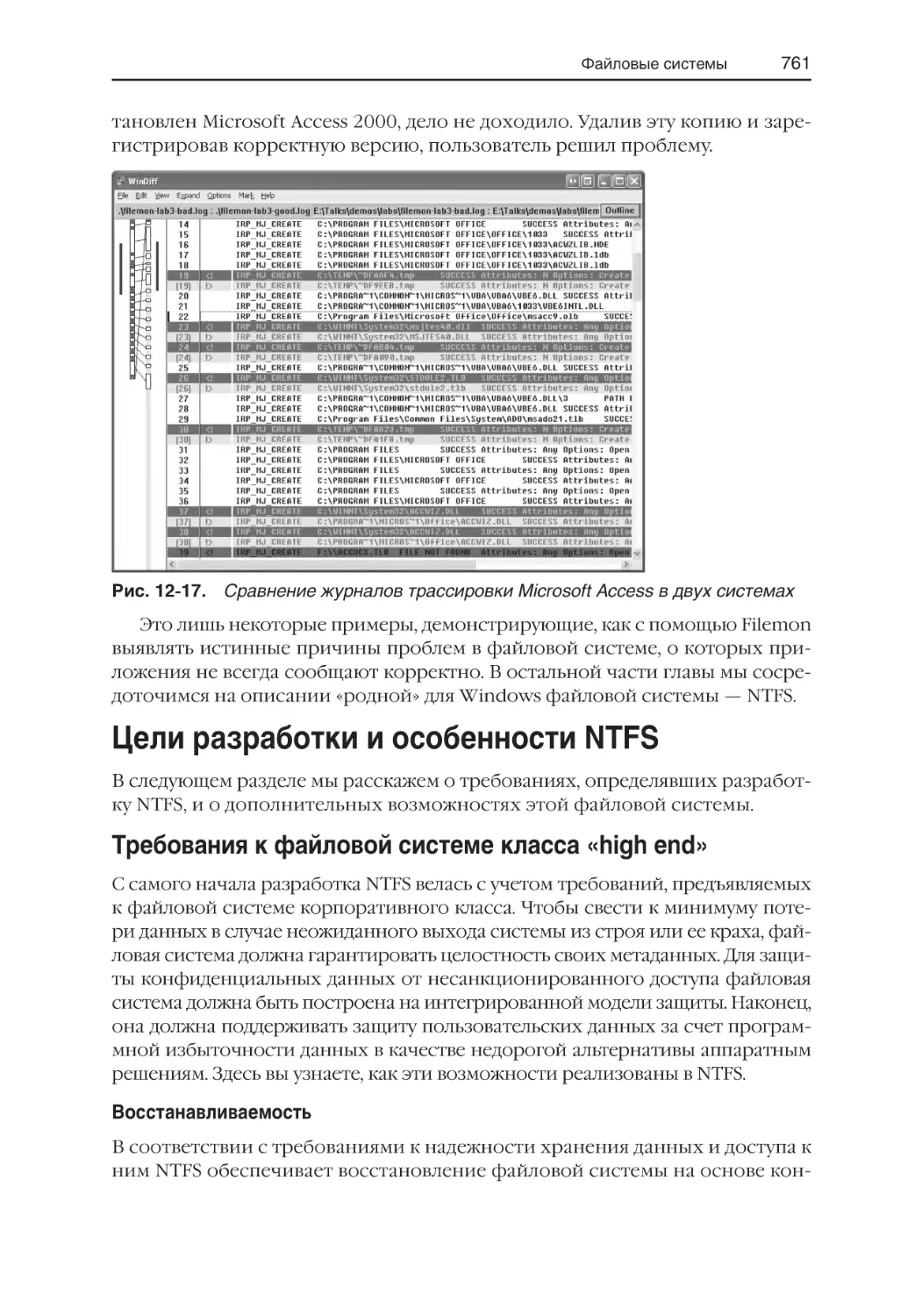

Методики анализа проблем с применением Filemon . . . . . . . . . . . . . . . . . . . . . . . .

Цели разработки и особенности NTFS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Требования к файловой системе класса «high end» . . . . . . . . . . . . . . . . . . . . . . . . . . .

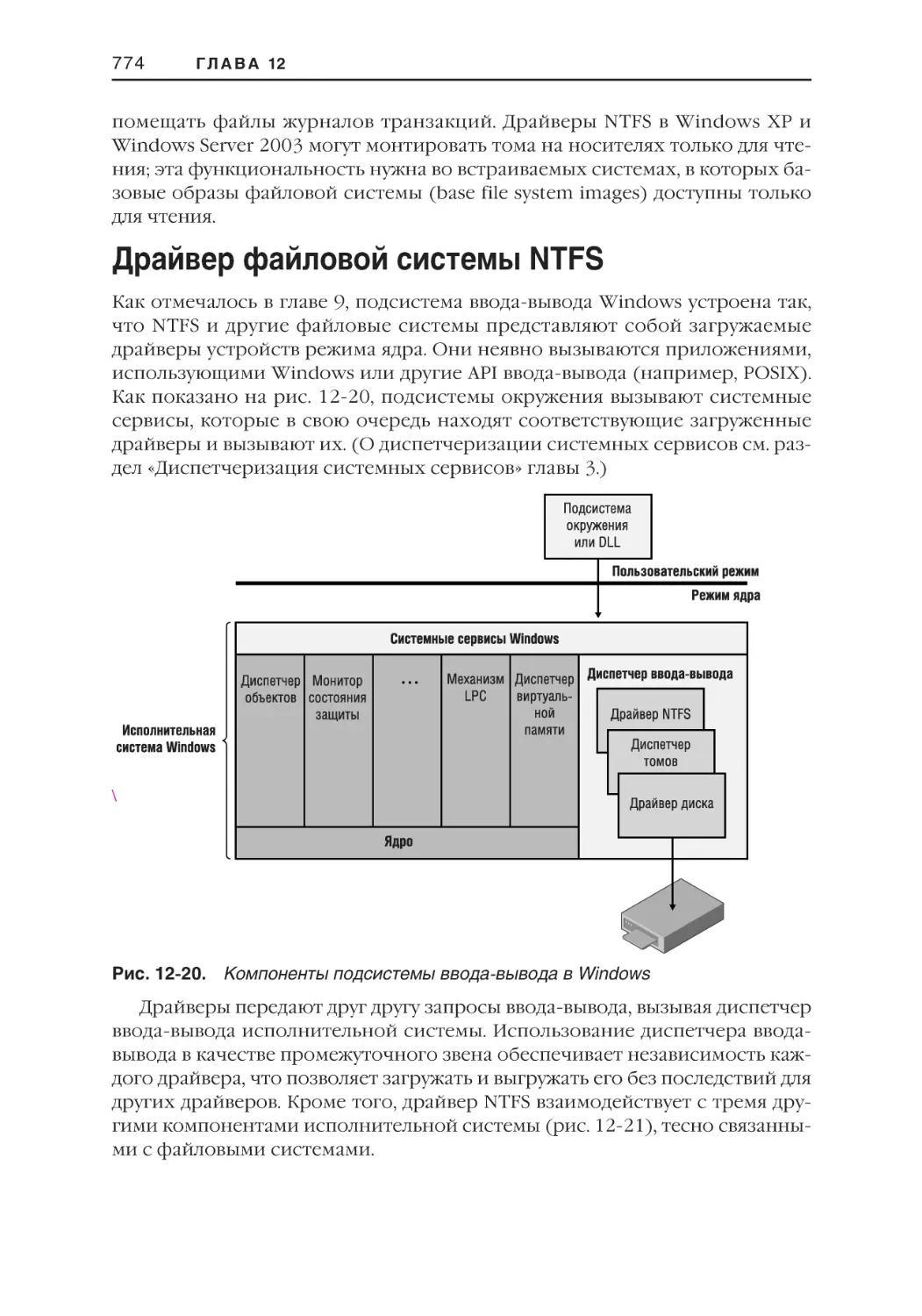

Драйвер файловой системы NTFS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Структура NTFS на диске . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

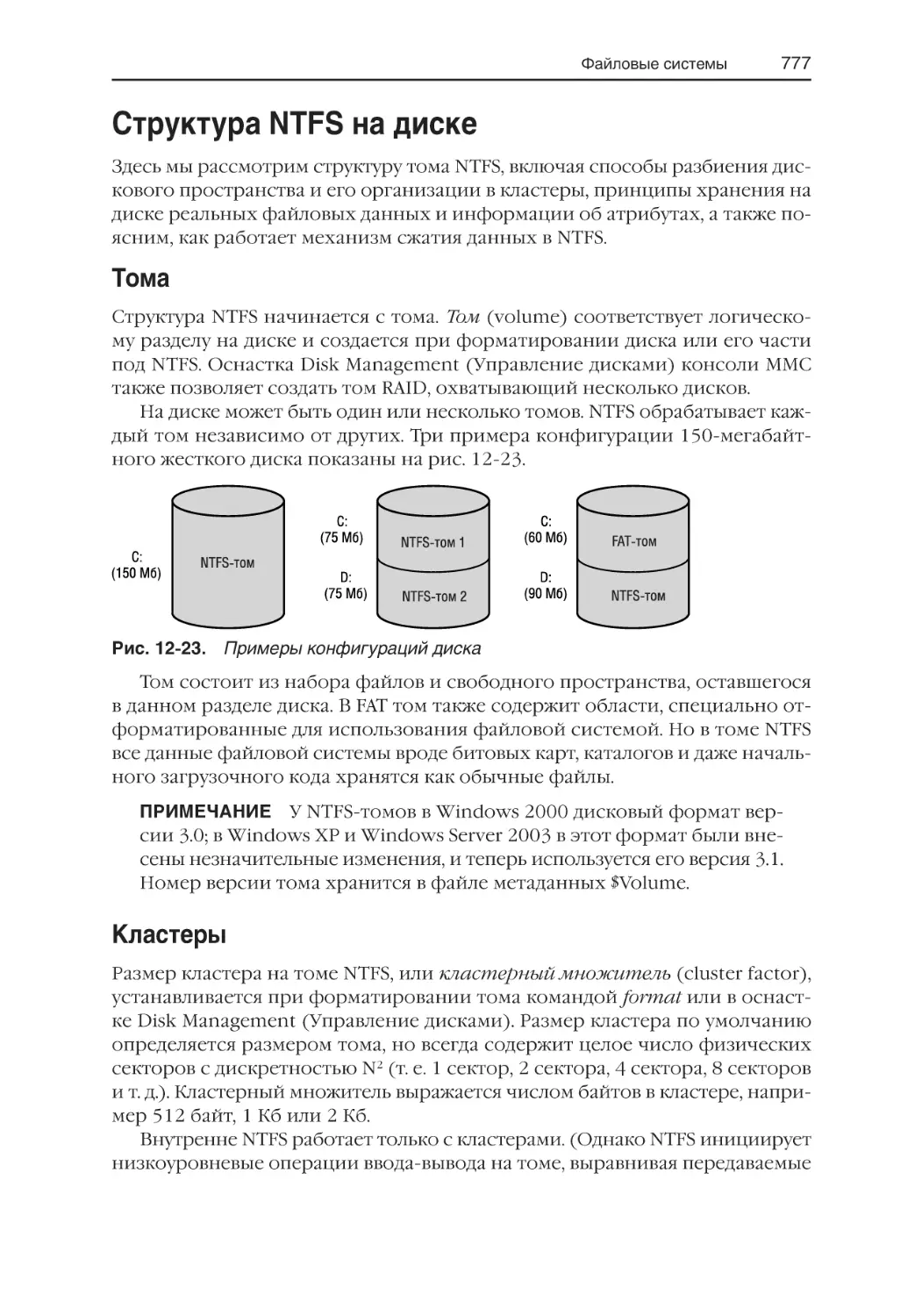

Тома . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Кластеры . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Главная таблица файлов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

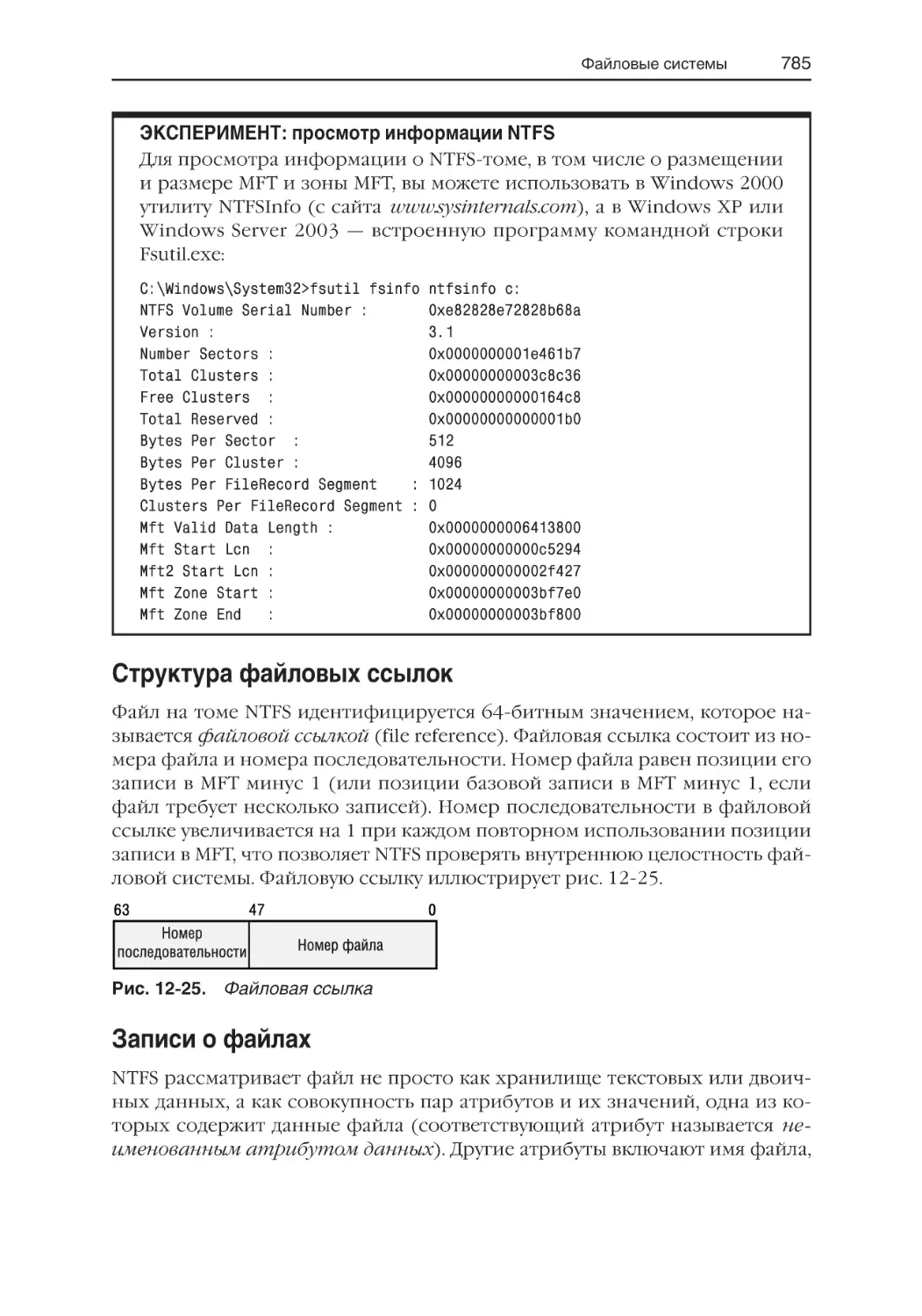

Структура файловых ссылок . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Записи о файлах . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

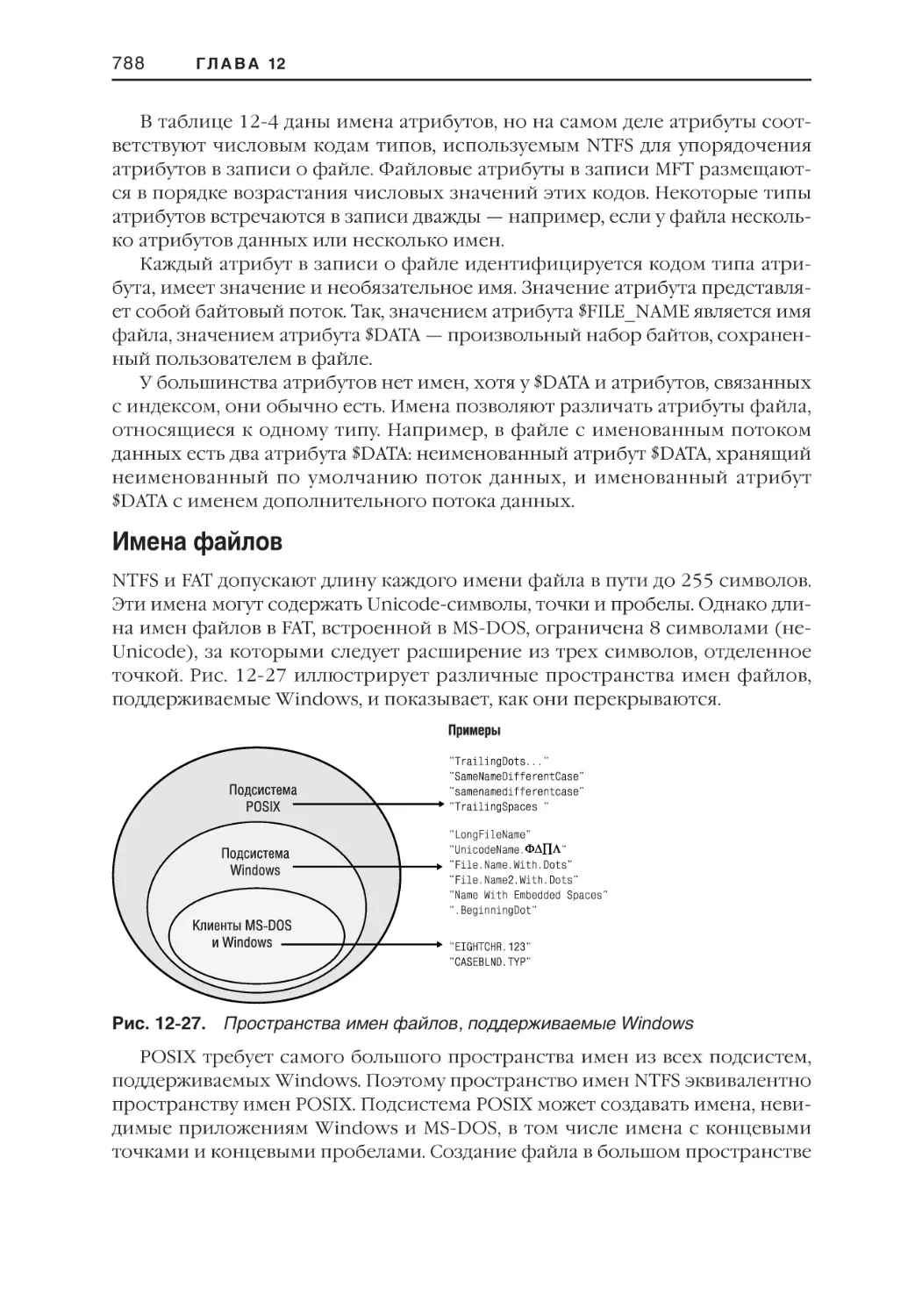

Имена файлов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

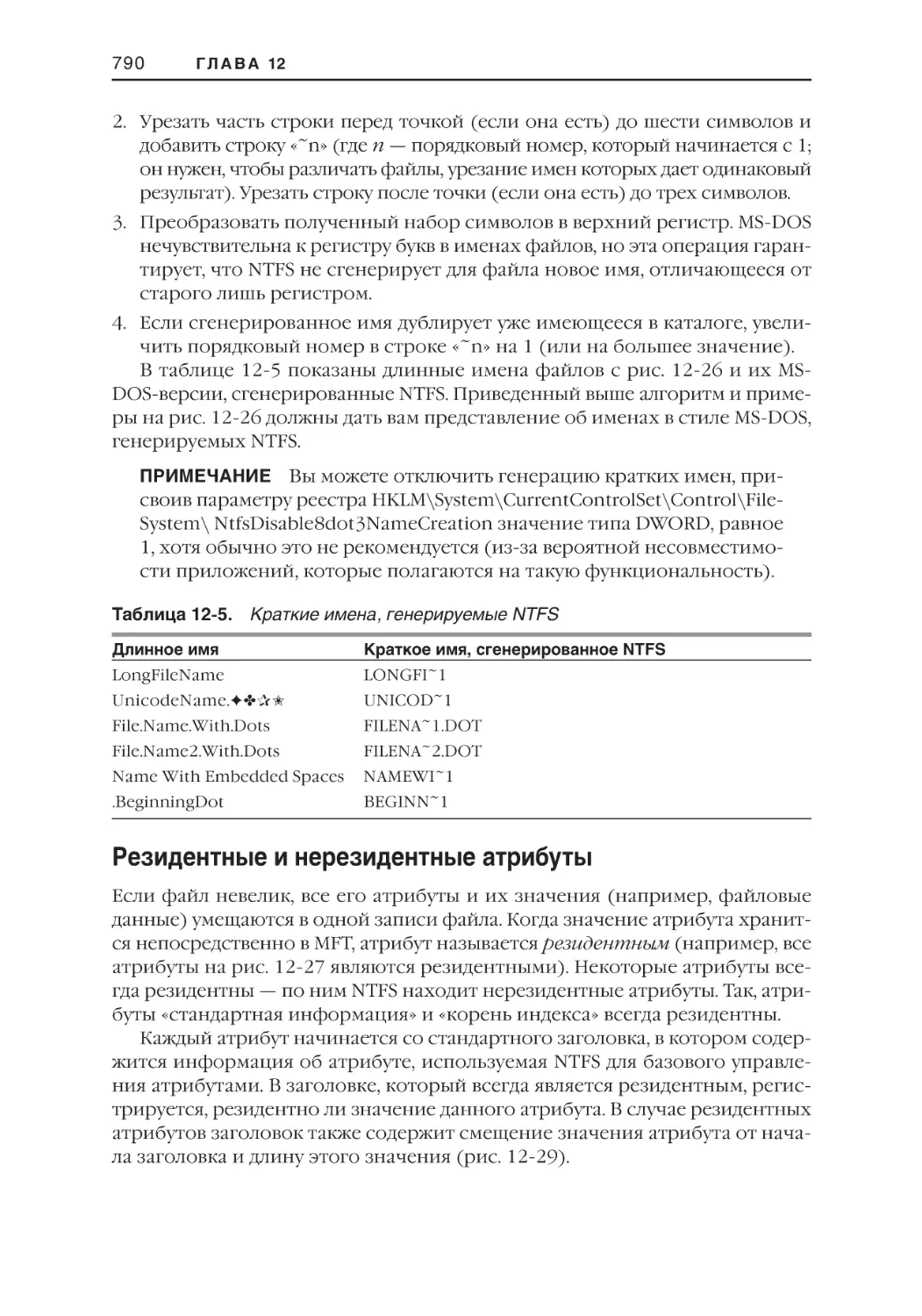

Резидентные и нерезидентные атрибуты . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

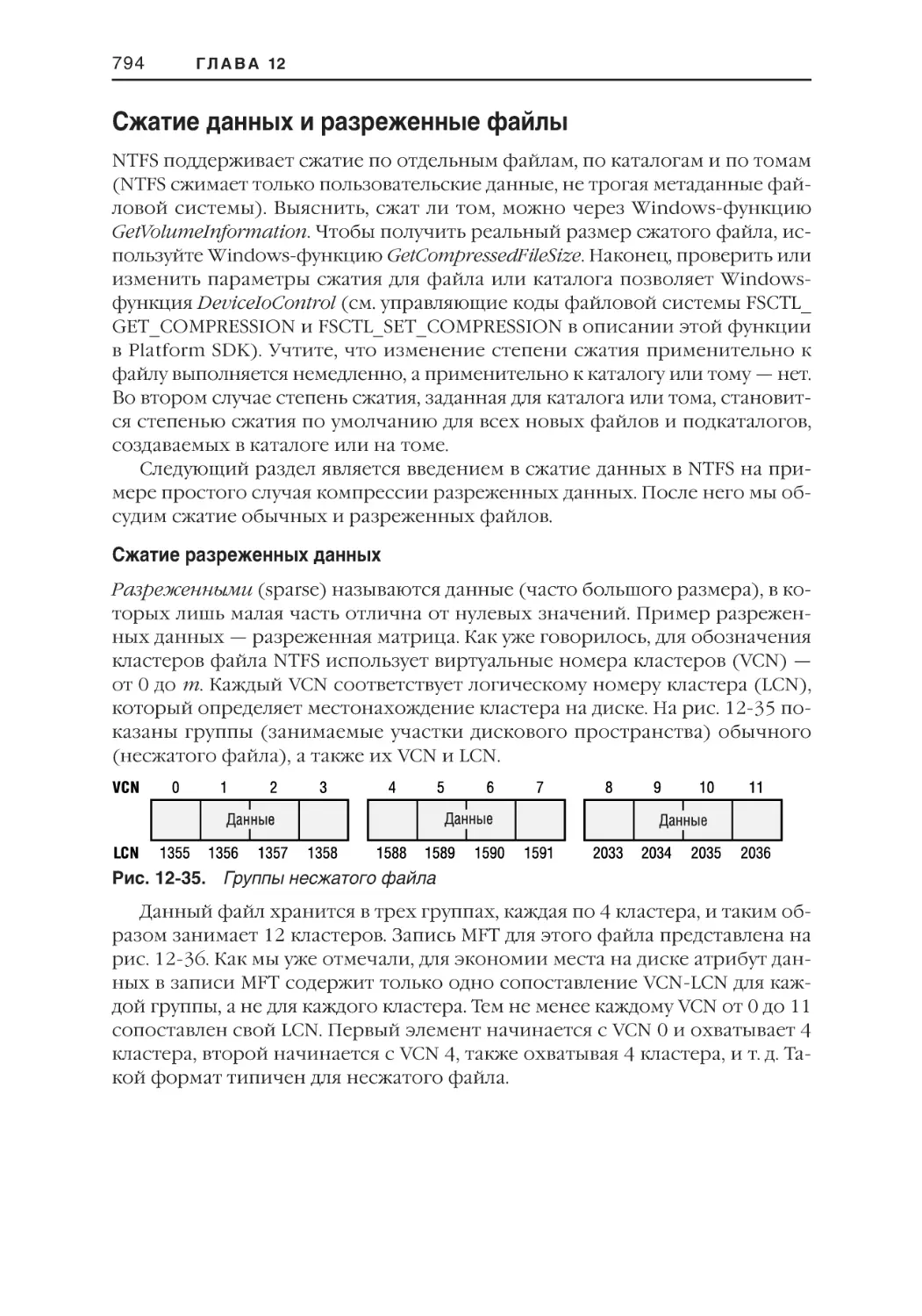

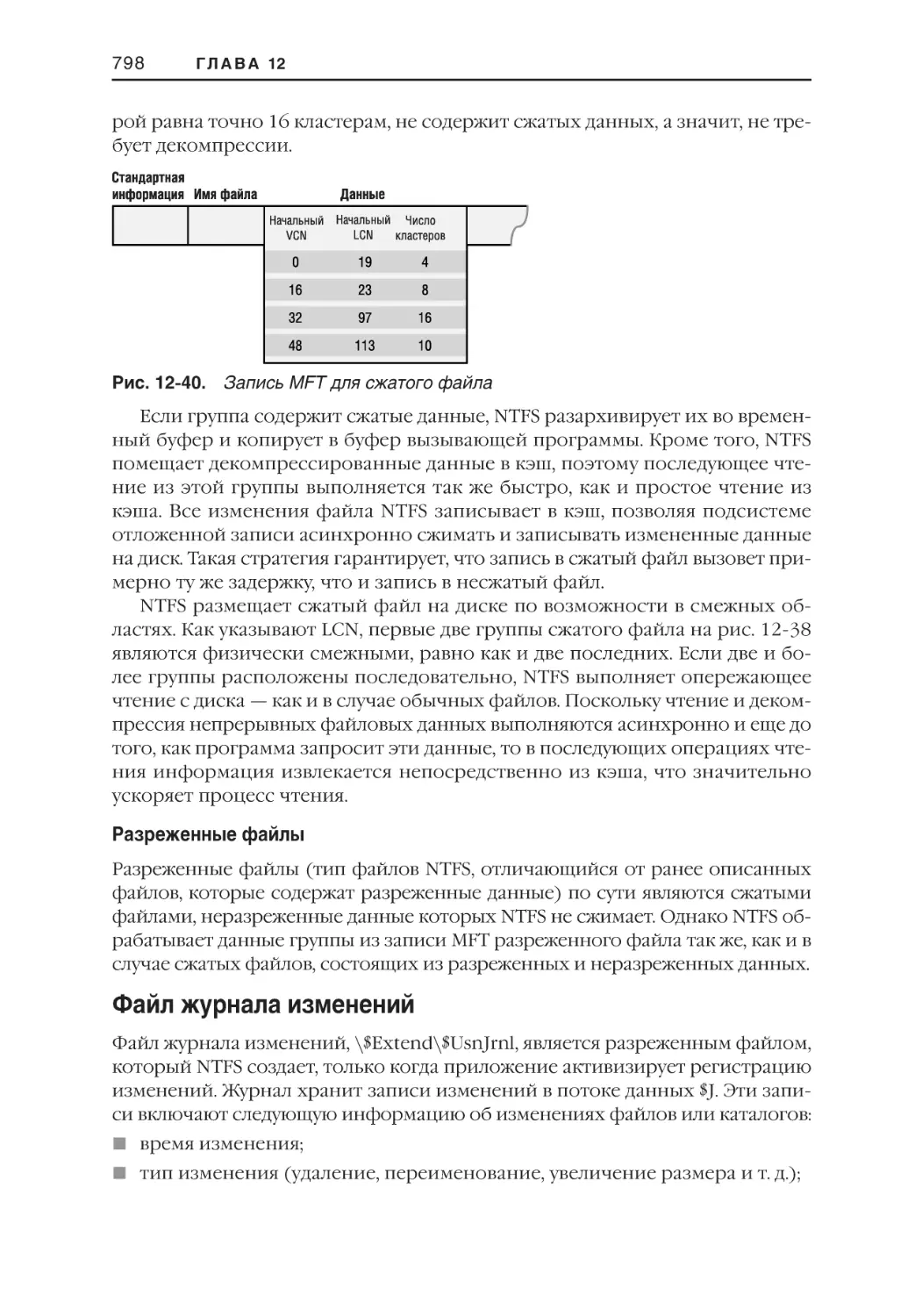

Сжатие данных и разреженные файлы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

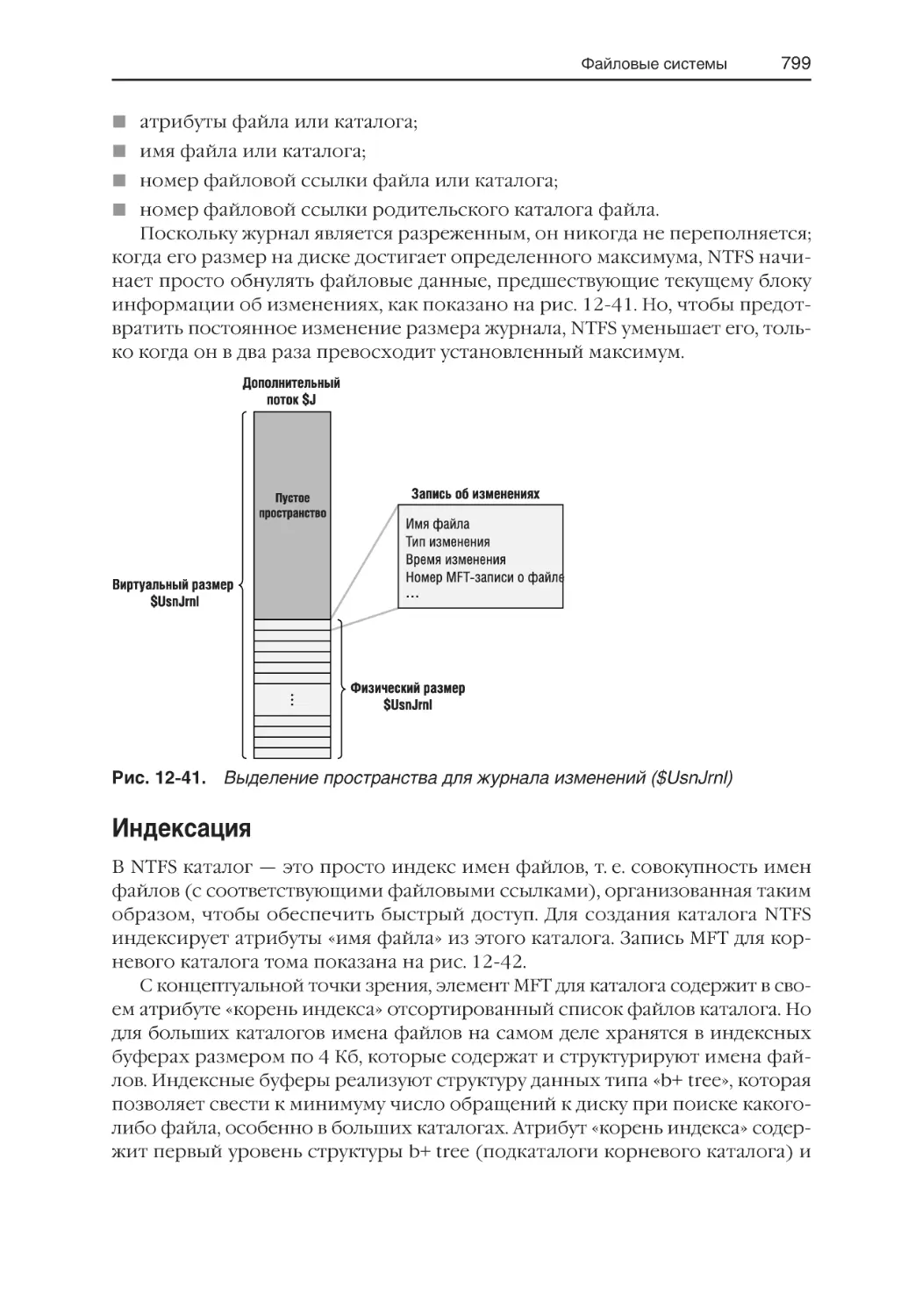

Файл журнала изменений . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Индексация . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

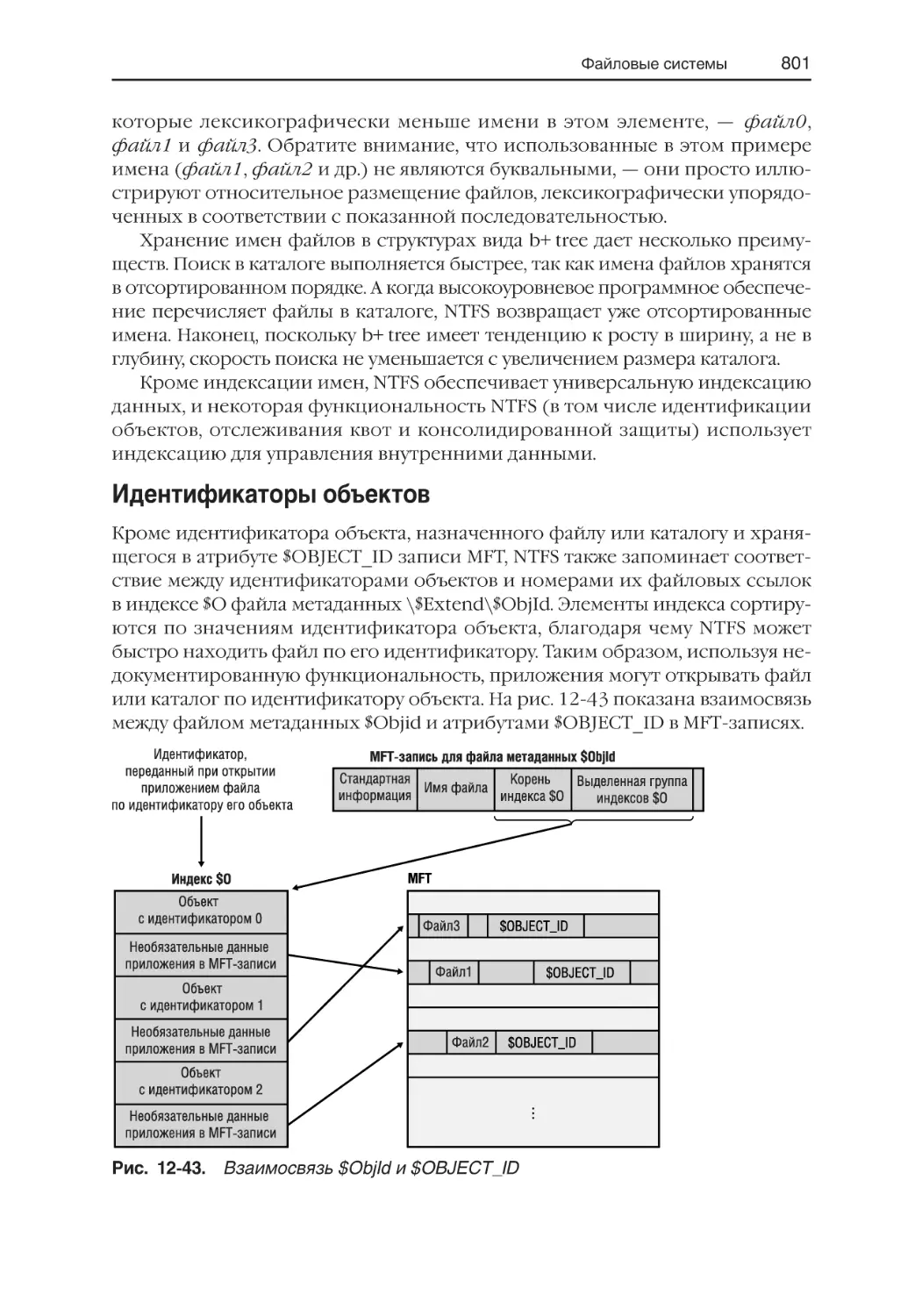

Идентификаторы объектов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

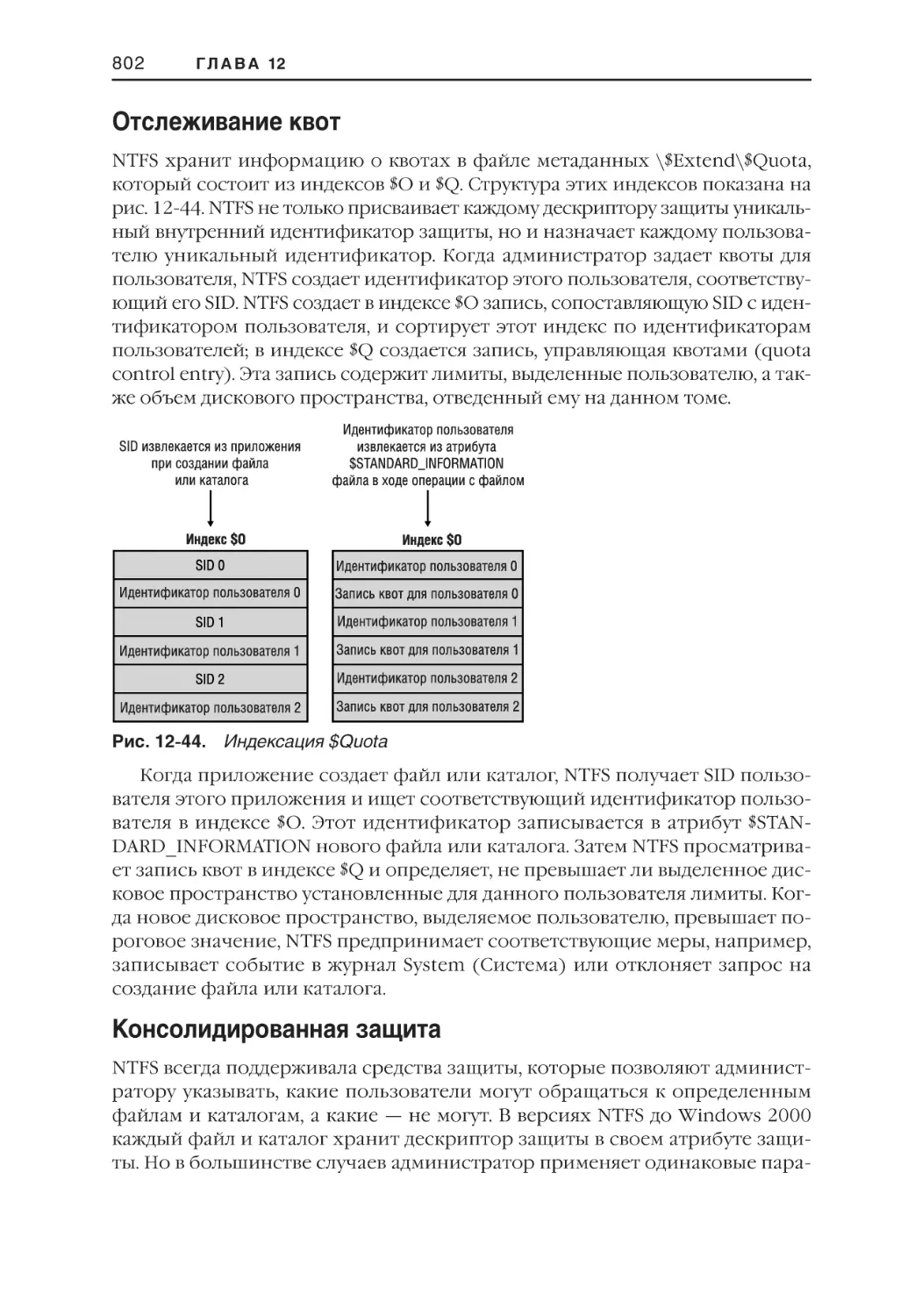

Отслеживание квот . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Консолидированная защита . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Точки повторного разбора . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Поддержка восстановления в NTFS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Эволюция архитектуры файловых систем . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

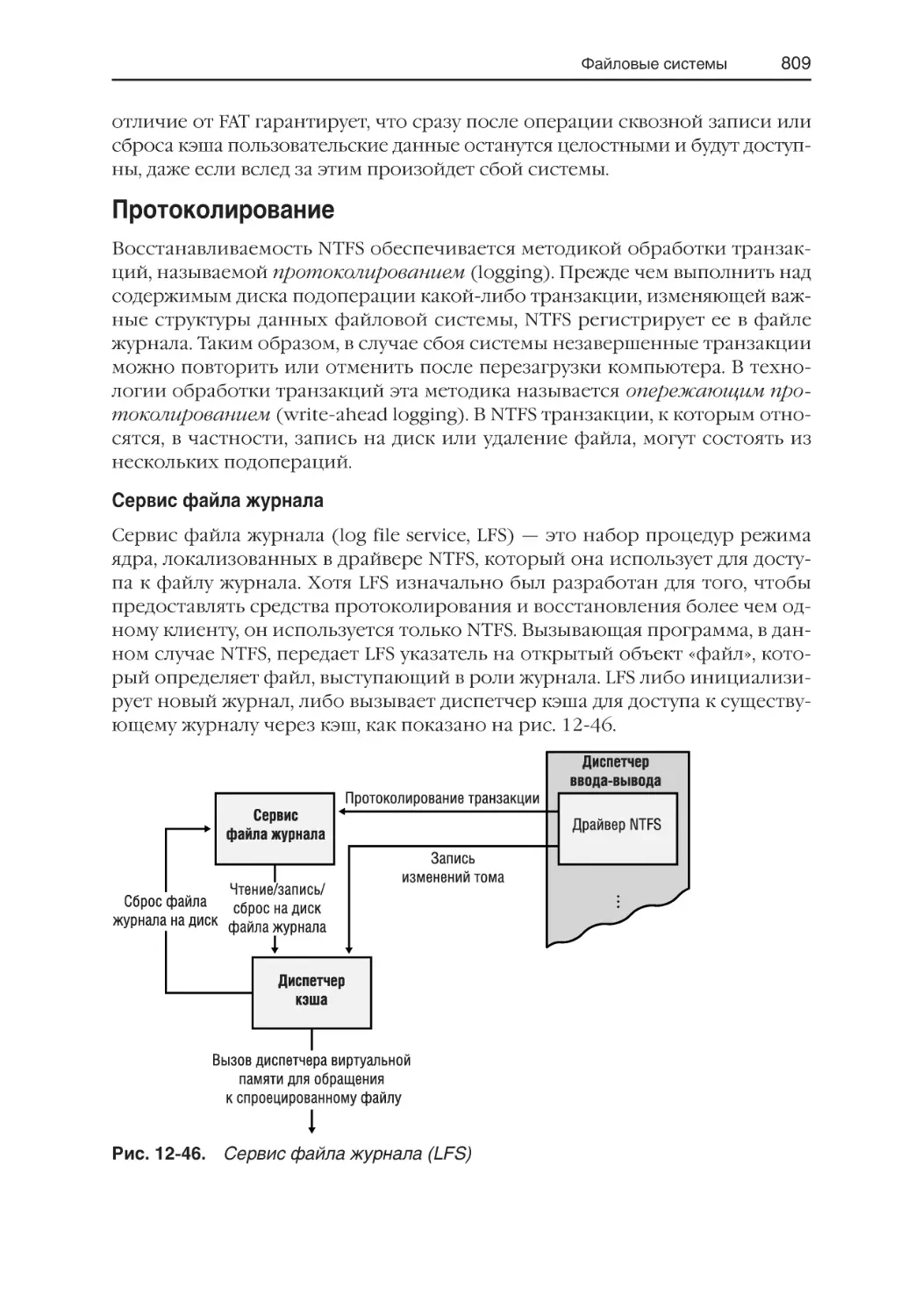

Протоколирование . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Восстановление . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

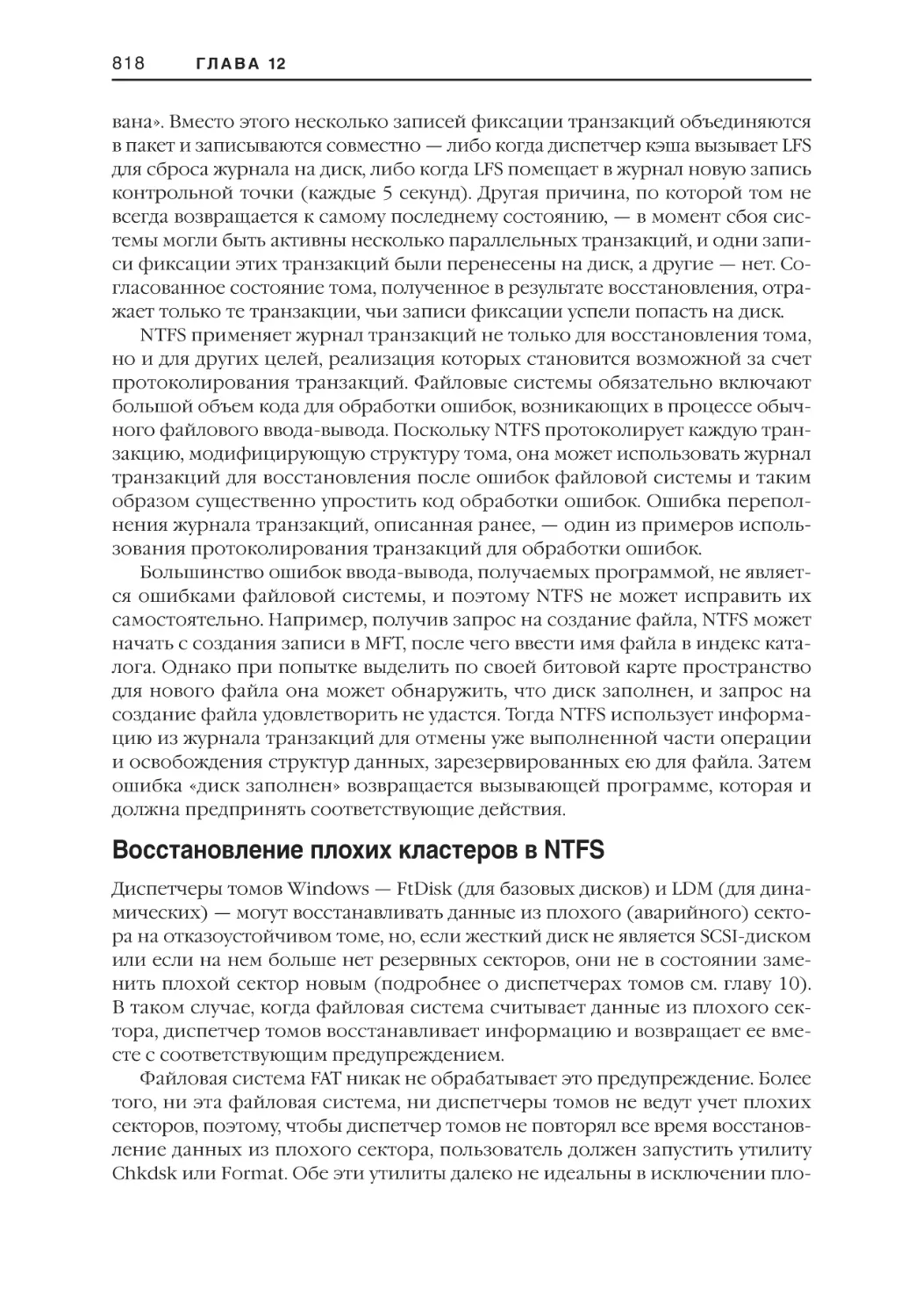

Восстановление плохих кластеров в NTFS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Механизм EFS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Первое шифрование файла . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Процесс расшифровки . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резервное копирование шифрованных файлов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

732

732

732

733

736

737

737

738

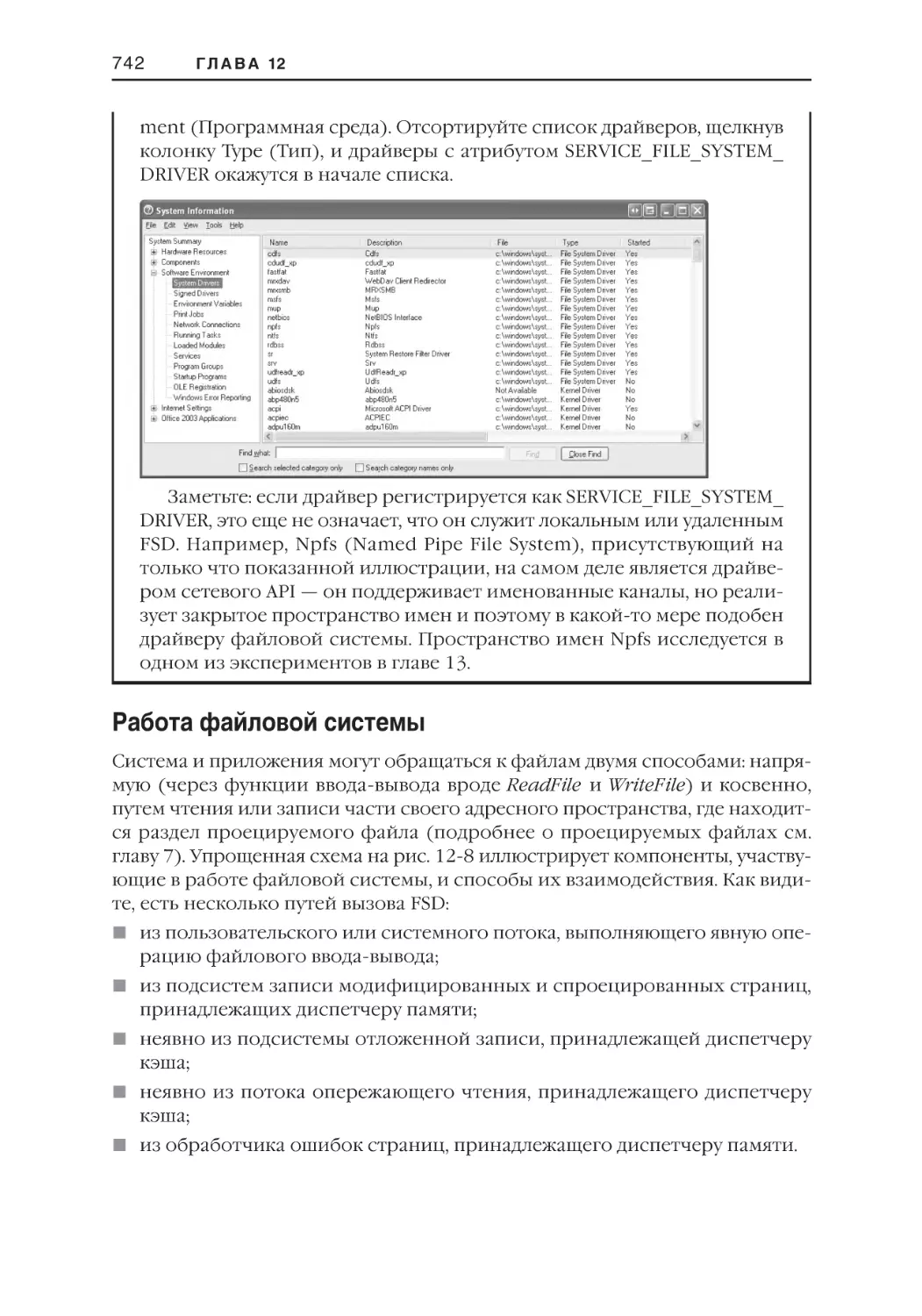

742

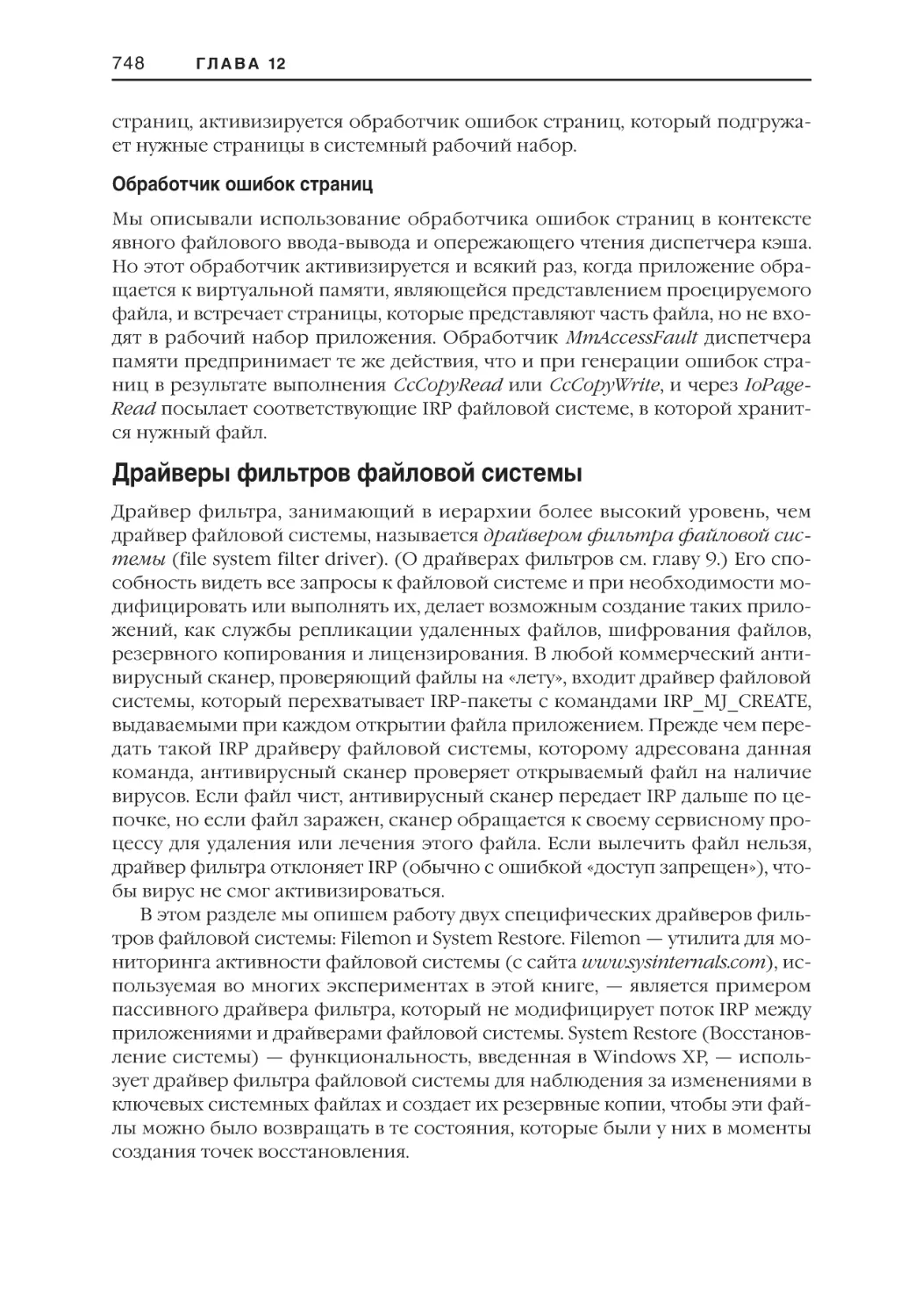

748

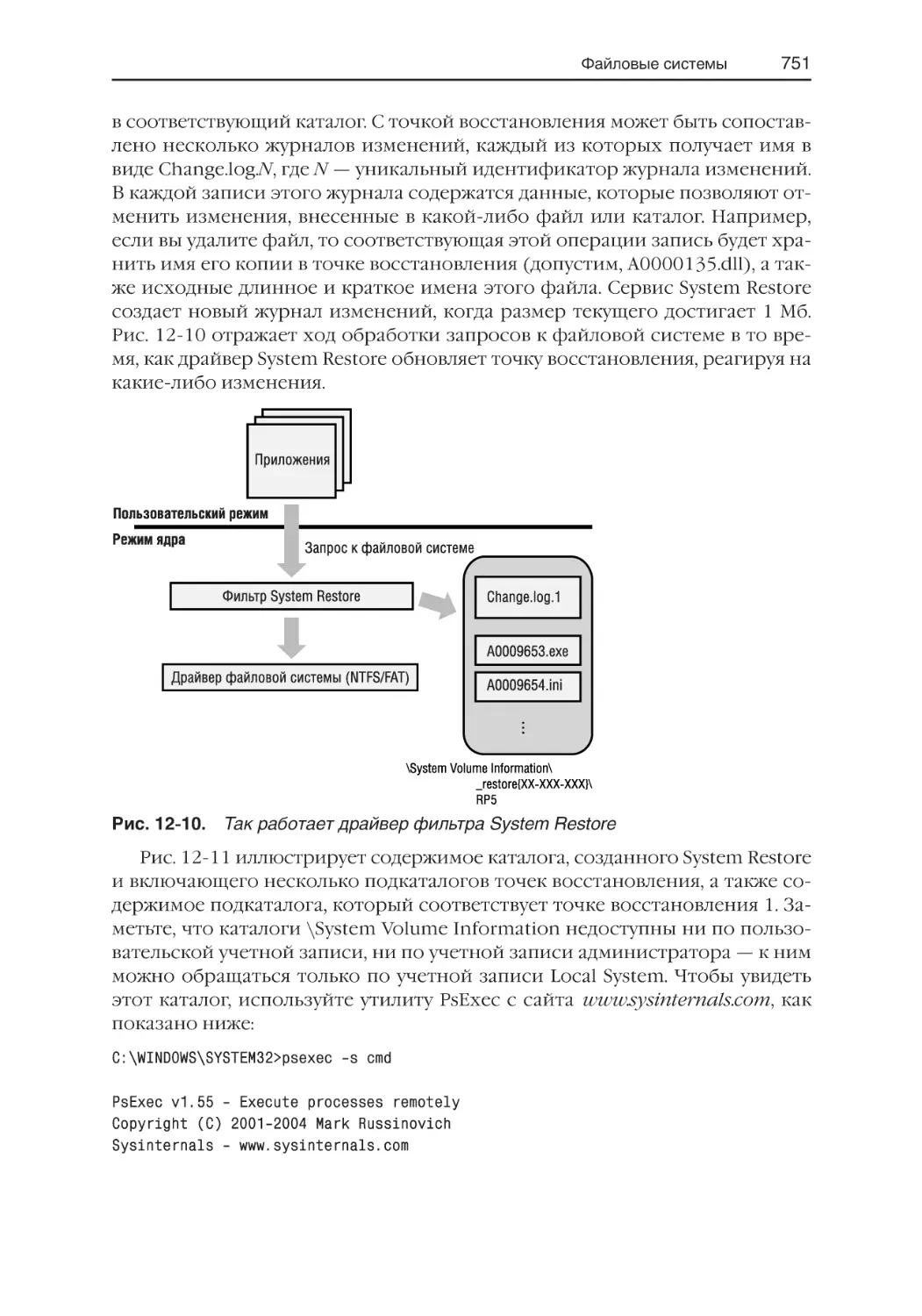

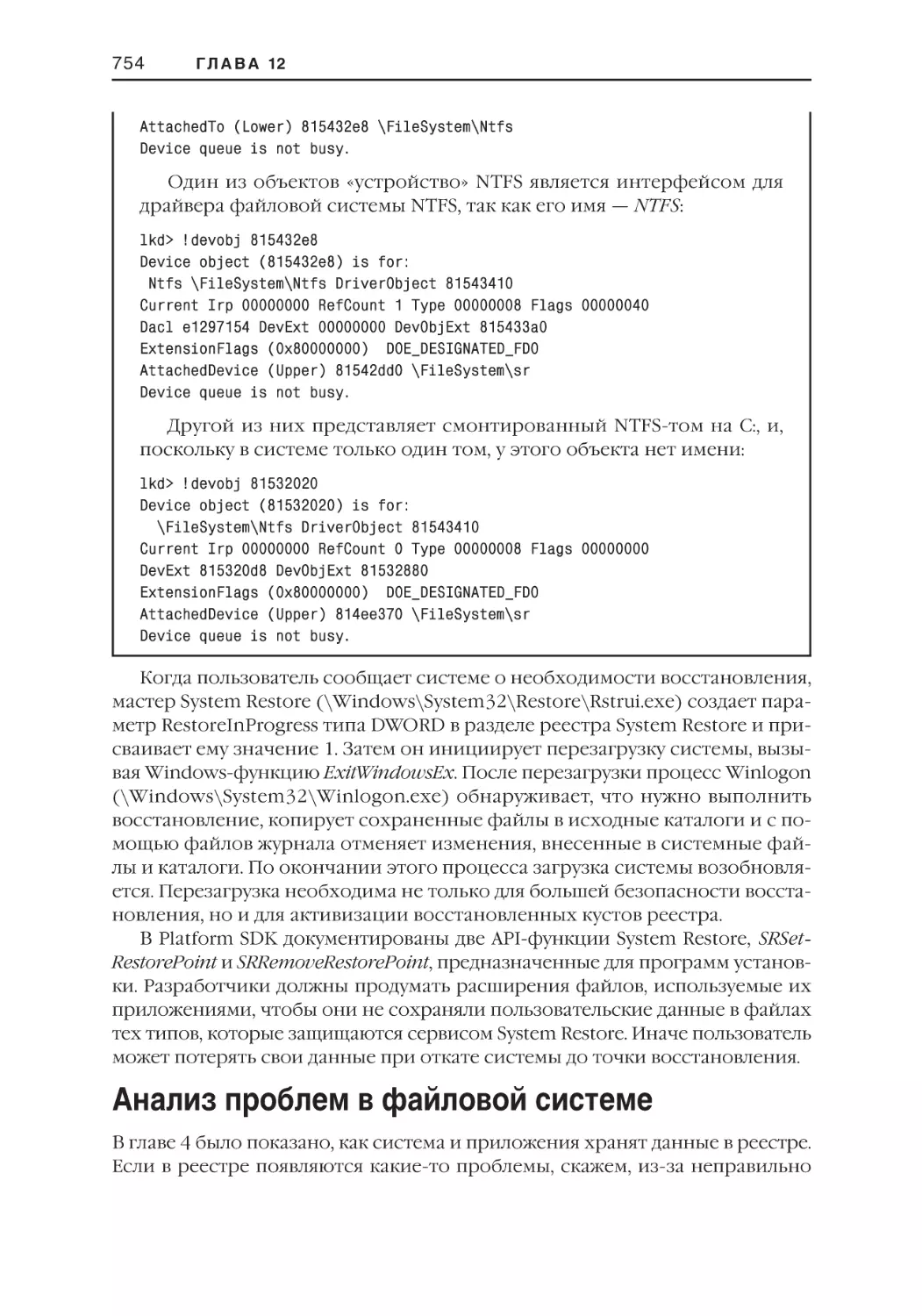

754

755

756

761

761

774

777

777

777

778

785

785

788

790

794

798

799

801

802

802

804

805

805

809

814

818

822

826

831

833

834

ГЛАВА 13

835

Поддержка сетей

Сетевая архитектура Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

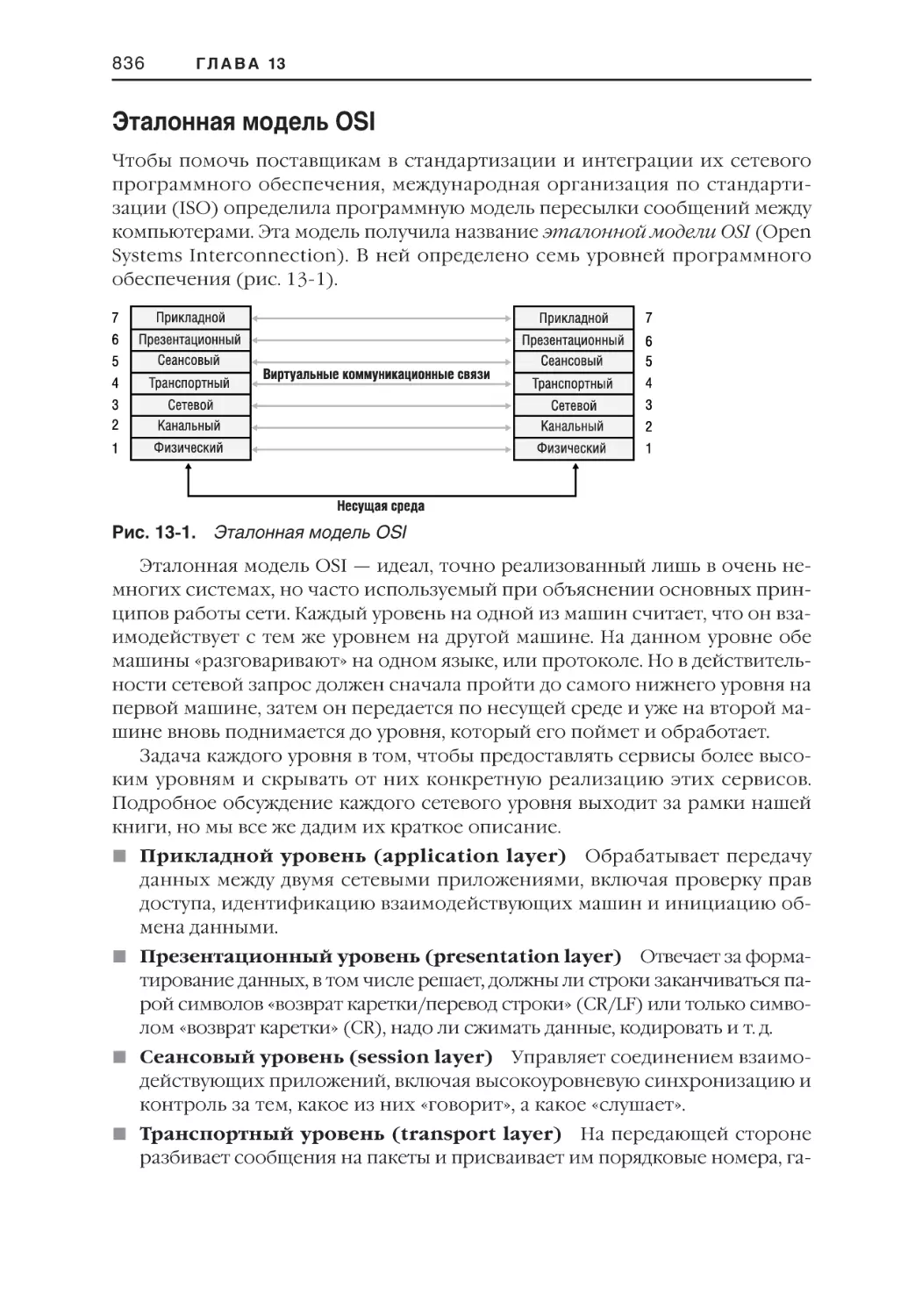

Эталонная модель OSI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Сетевые компоненты Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Сетевые API . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Windows Sockets . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Remote Procedure Call (RPC) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

API>интерфейсы доступа к Web . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

835

836

837

839

839

847

852

XII

Оглавление

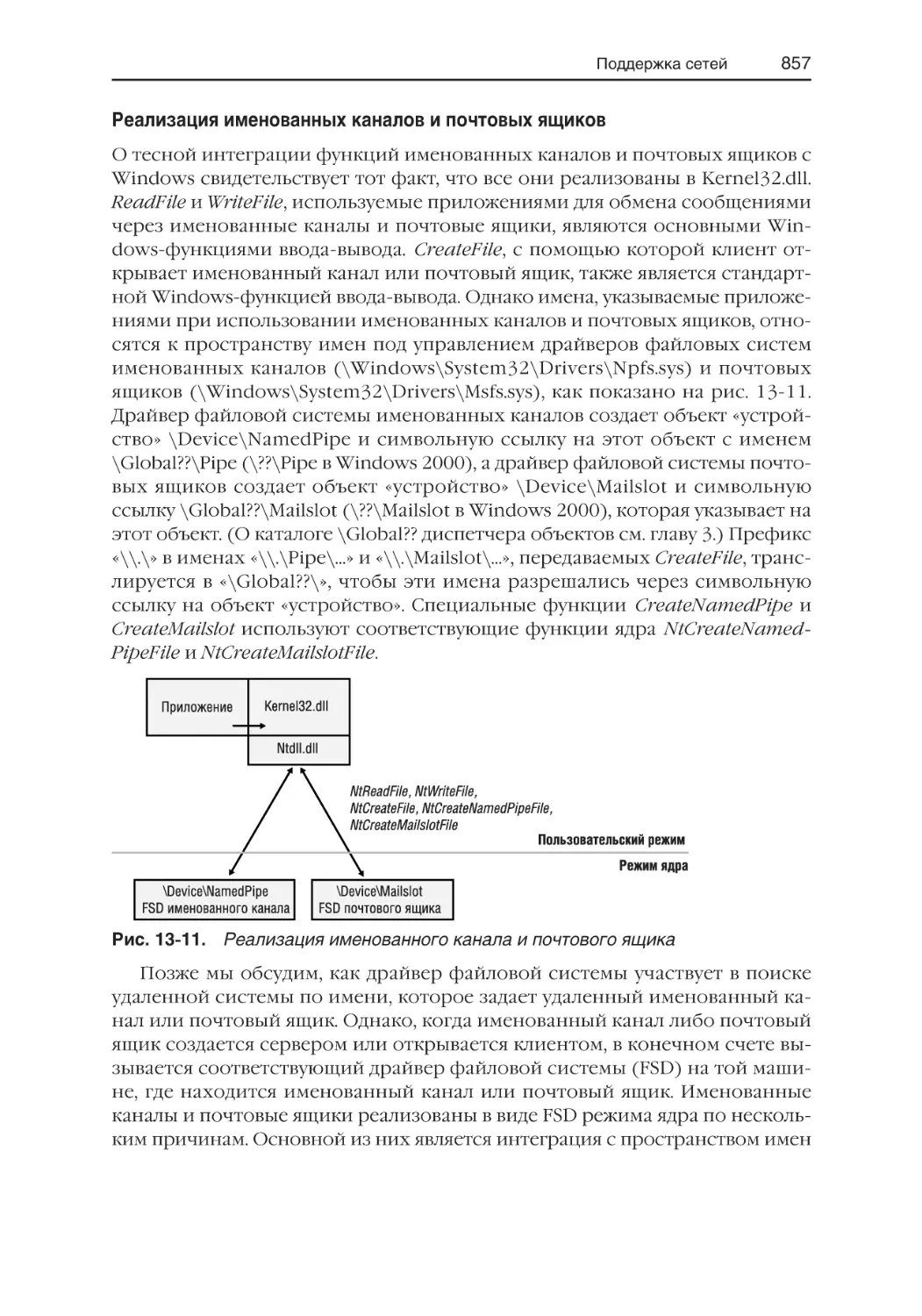

Именованные каналы и почтовые ящики . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

NetBIOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Другие сетевые API . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Поддержка нескольких редиректоров . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

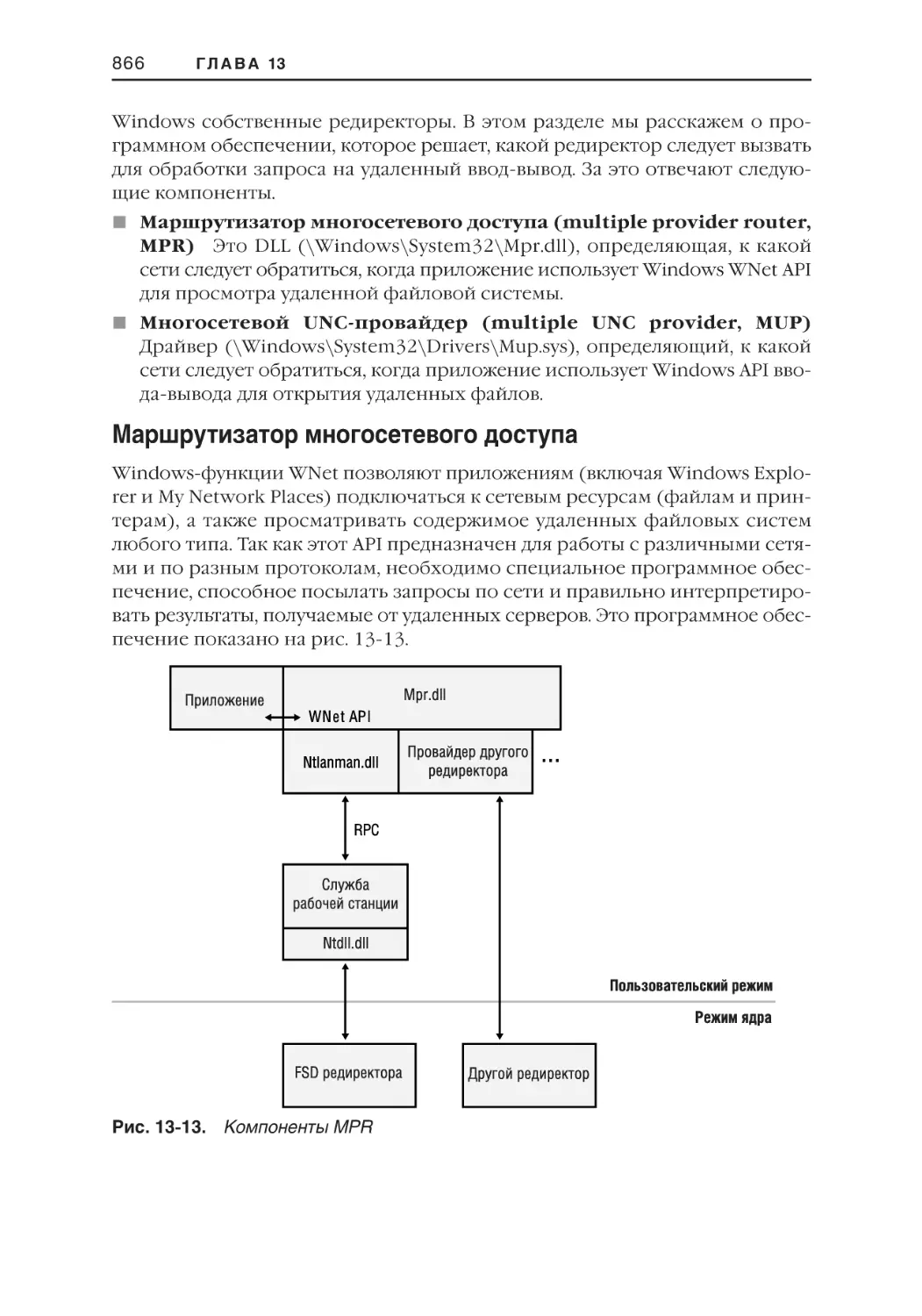

Маршрутизатор многосетевого доступа . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

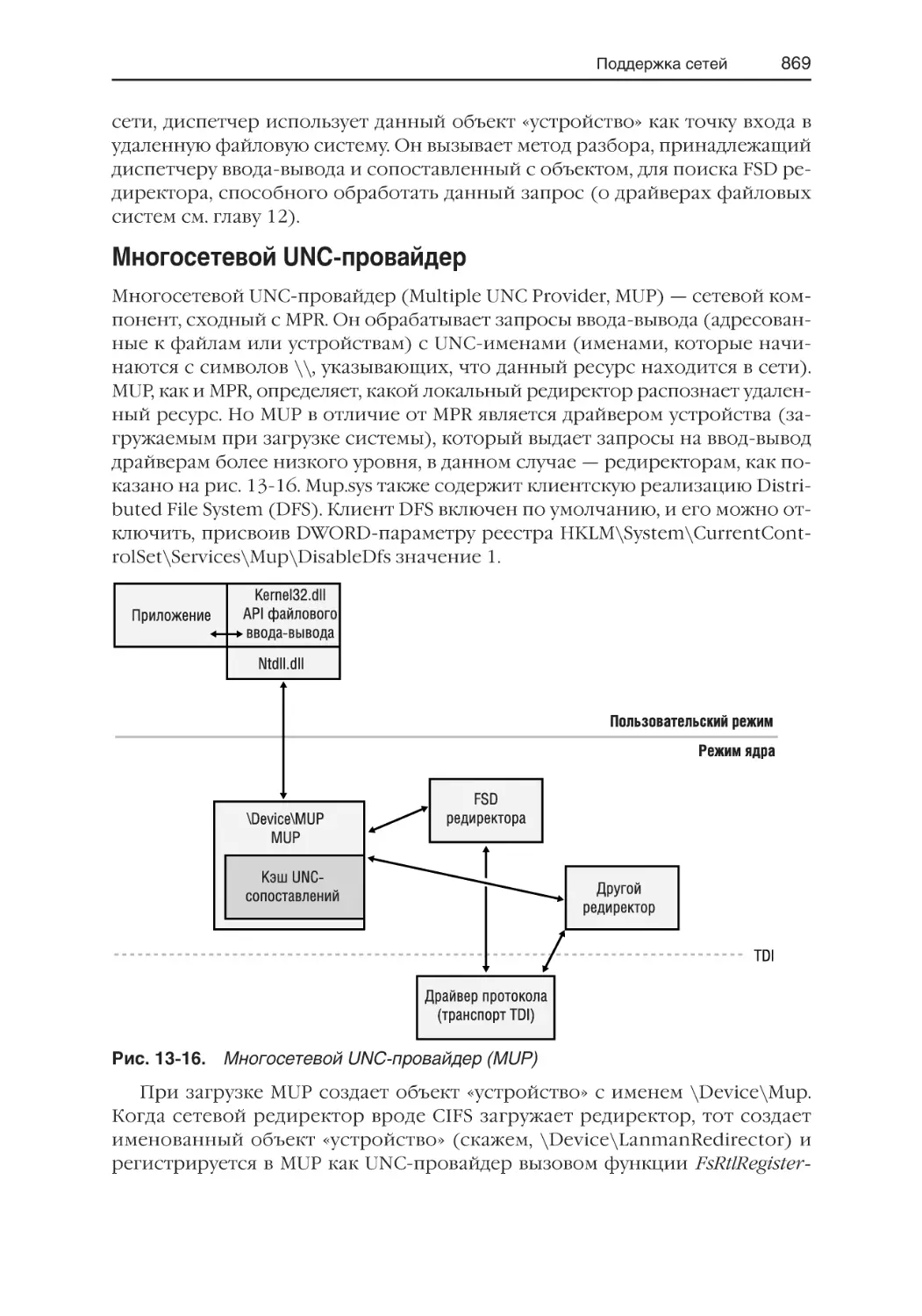

Многосетевой UNC>провайдер . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Разрешение имен . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

WINS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Драйверы протоколов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Расширения TCP/IP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Драйверы NDIS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

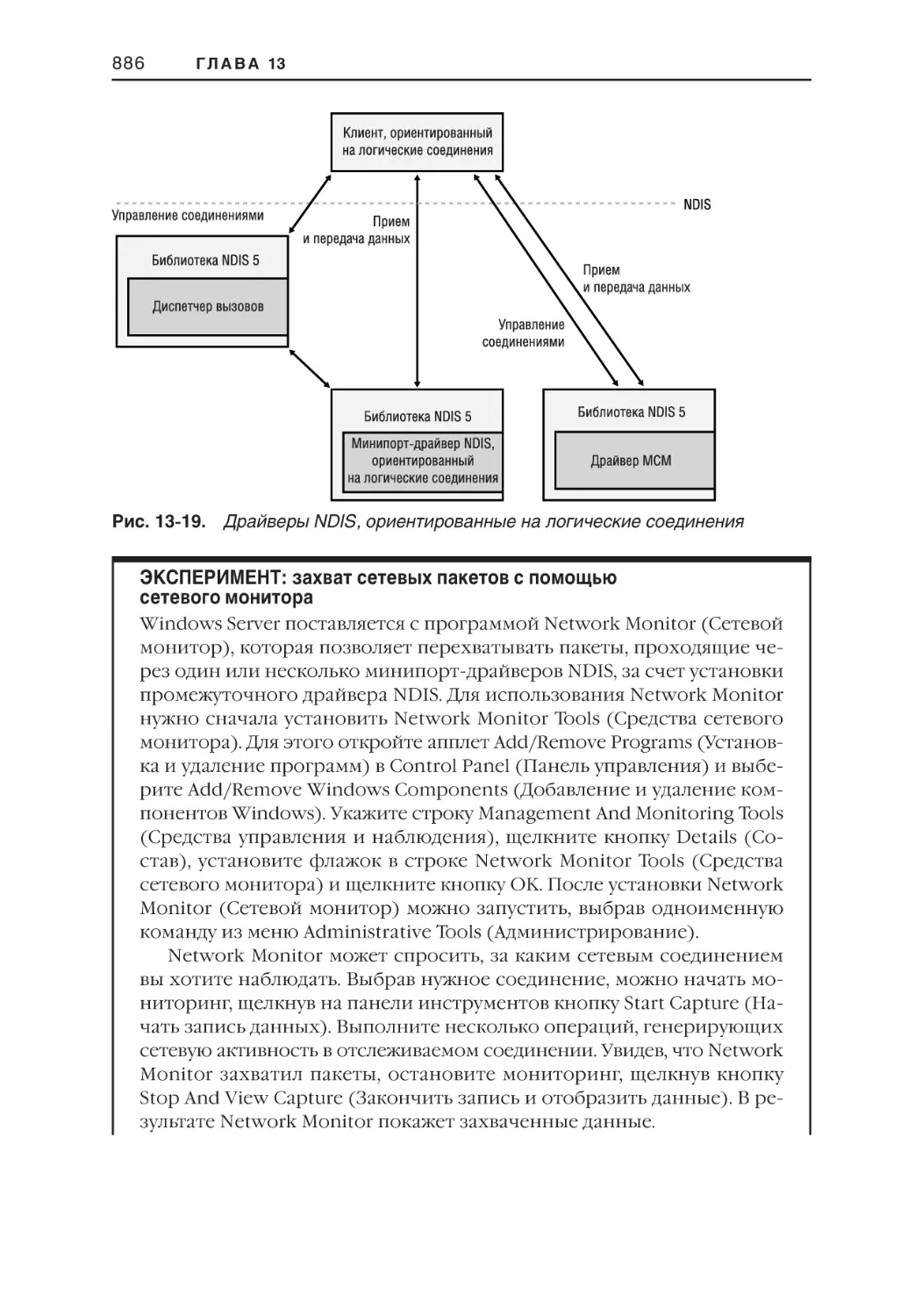

Разновидности минипорт>драйверов NDIS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

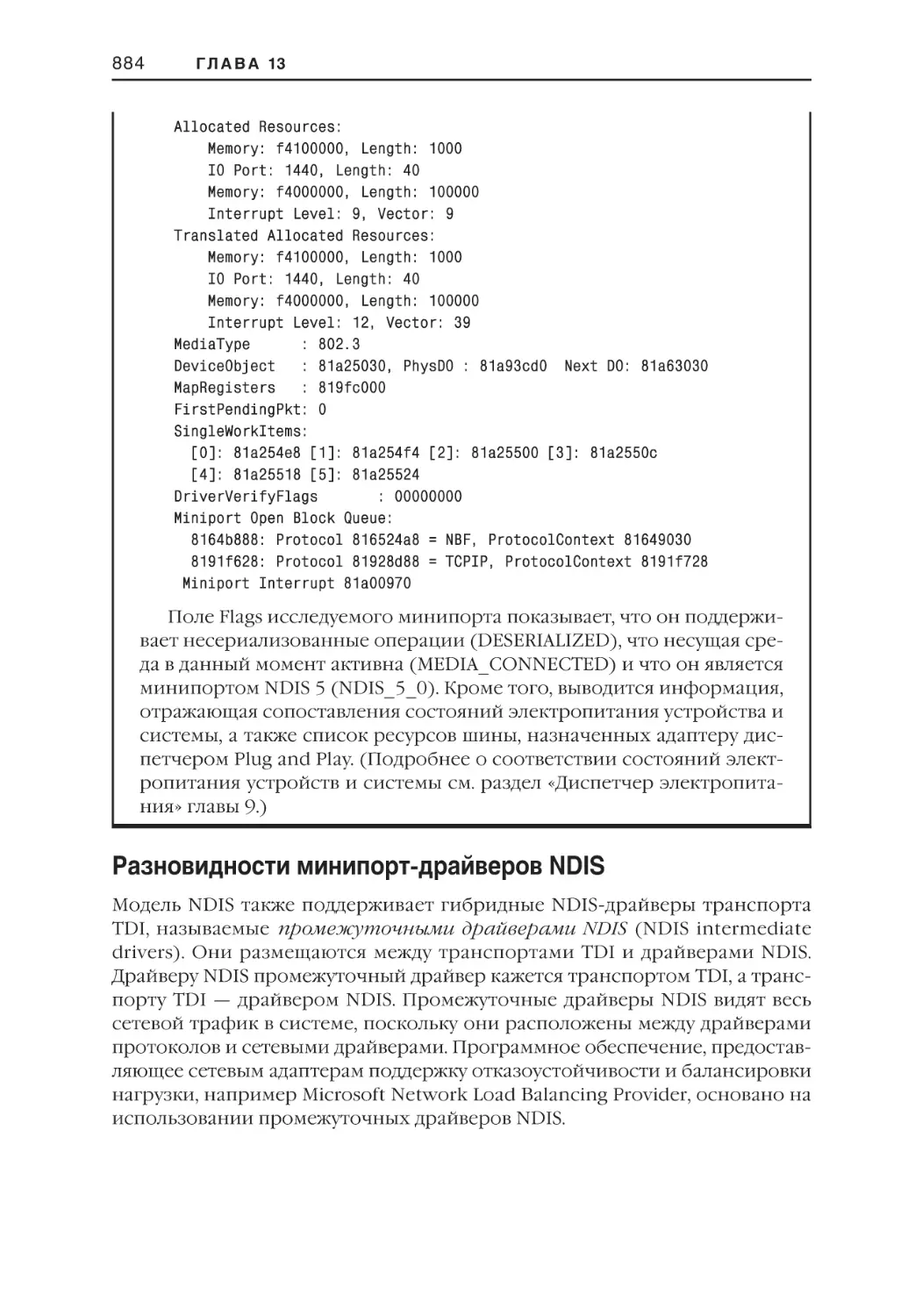

NDIS, ориентированная на логические соединения . . . . . . . . . . . . . . . . . . . . . . . . .

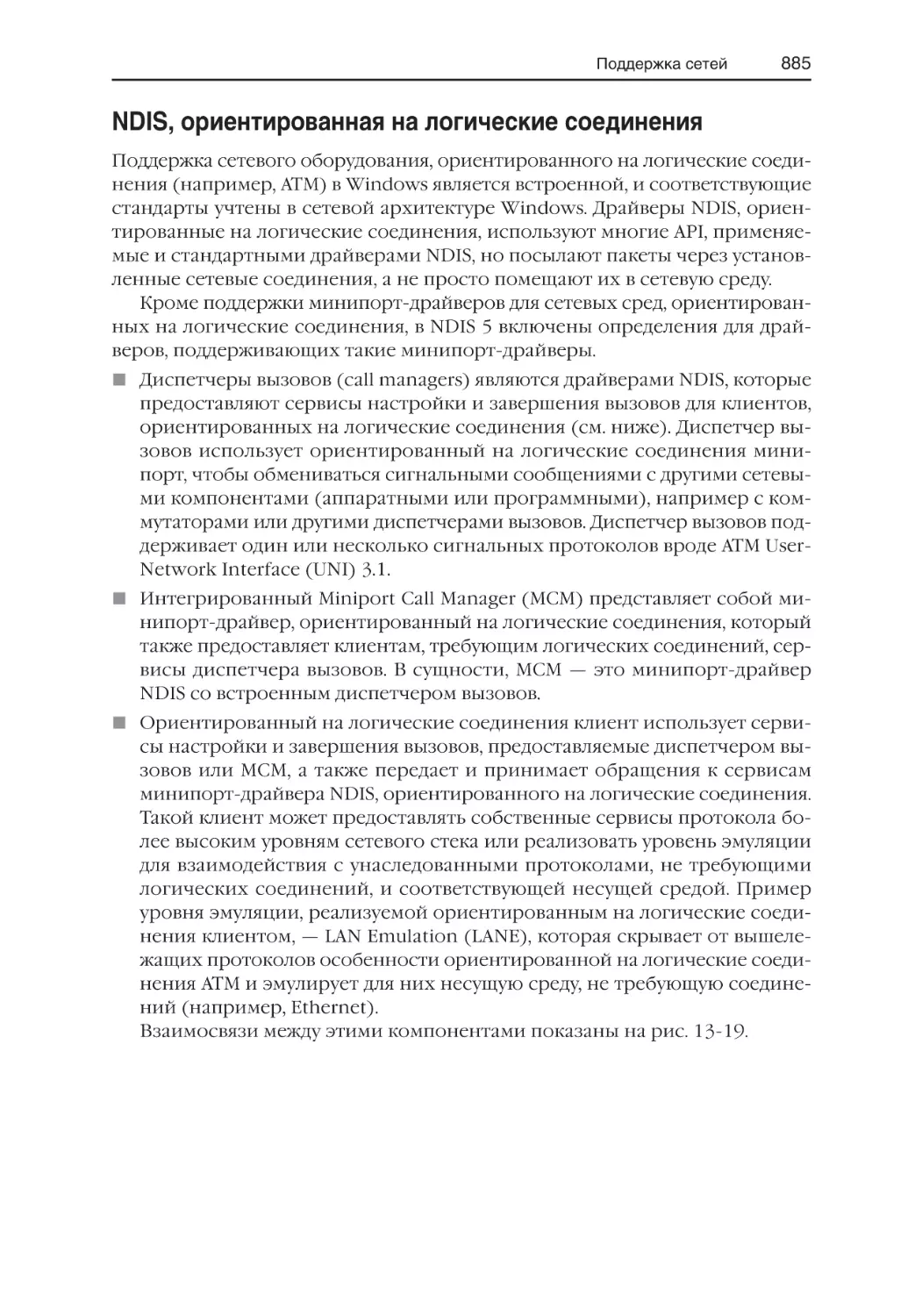

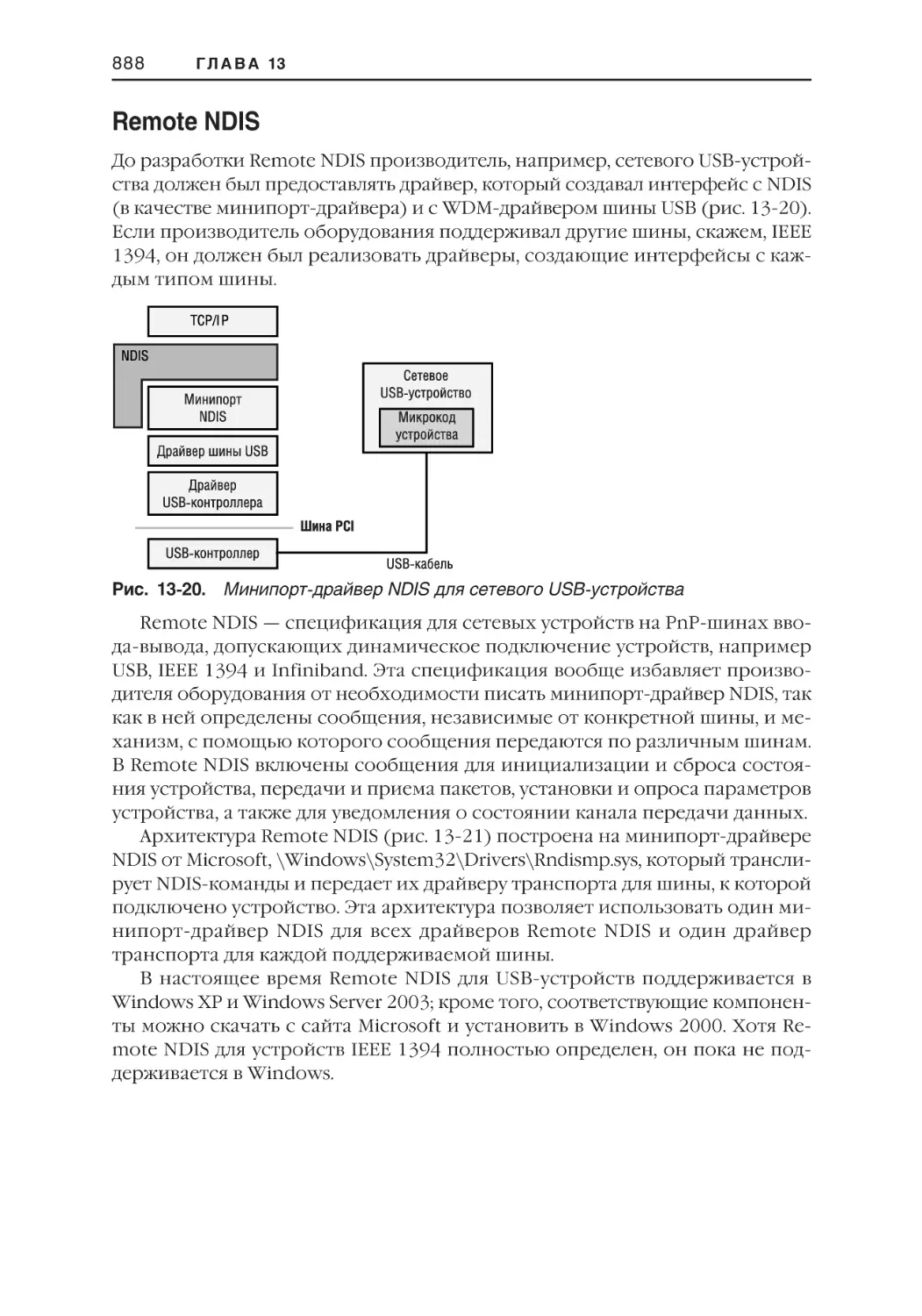

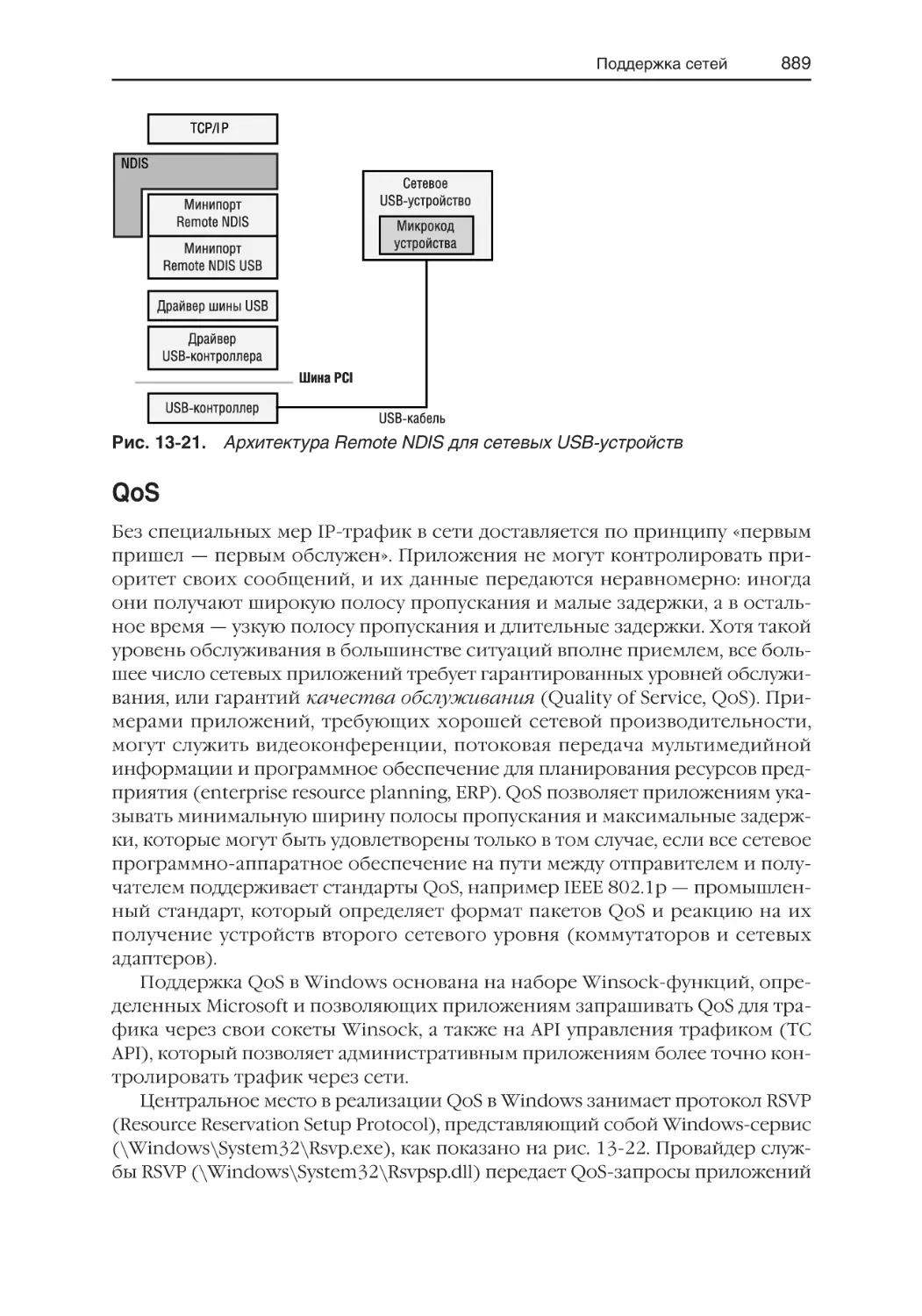

Remote NDIS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

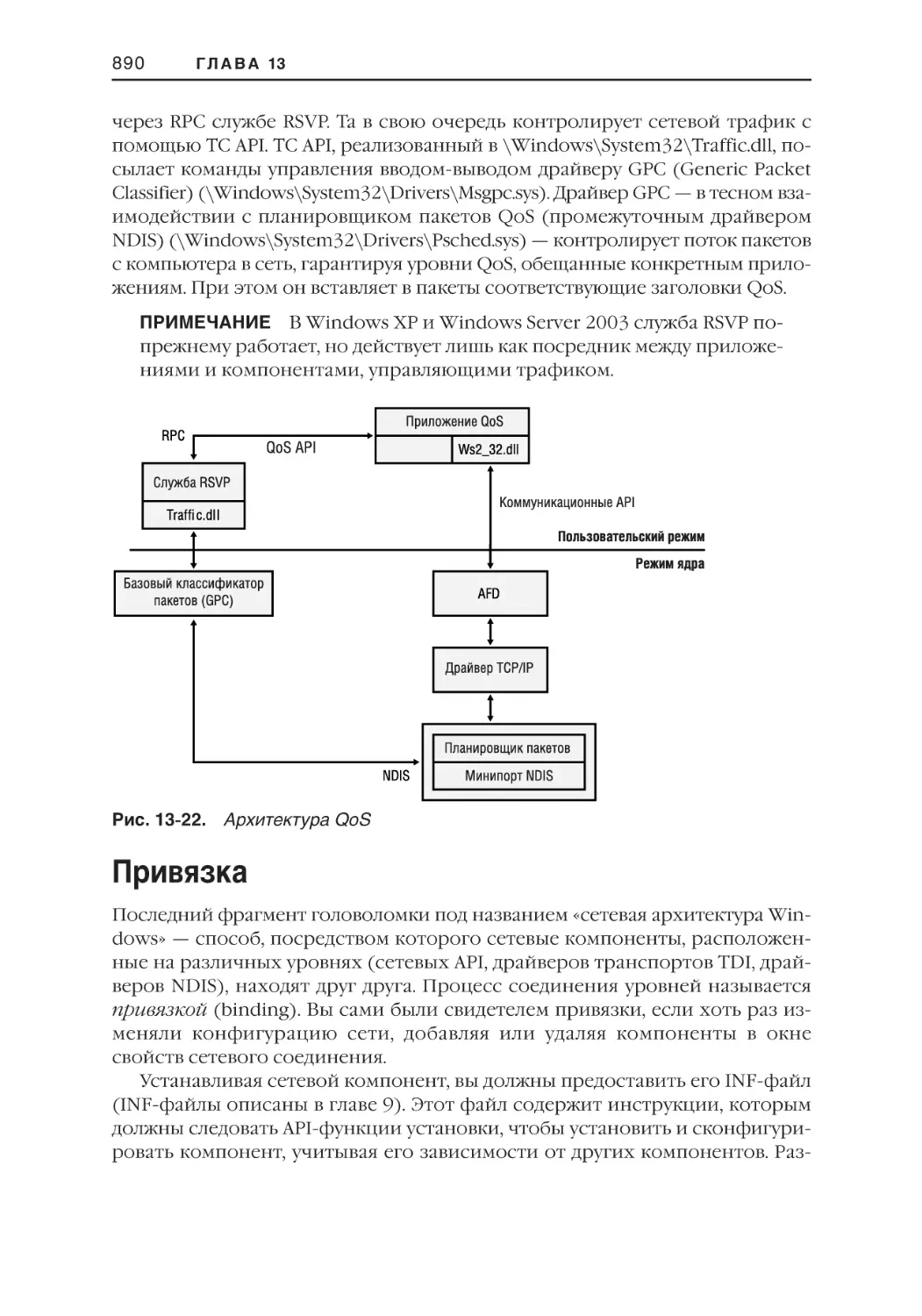

QoS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Привязка . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Многоуровневые сетевые сервисы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Удаленный доступ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

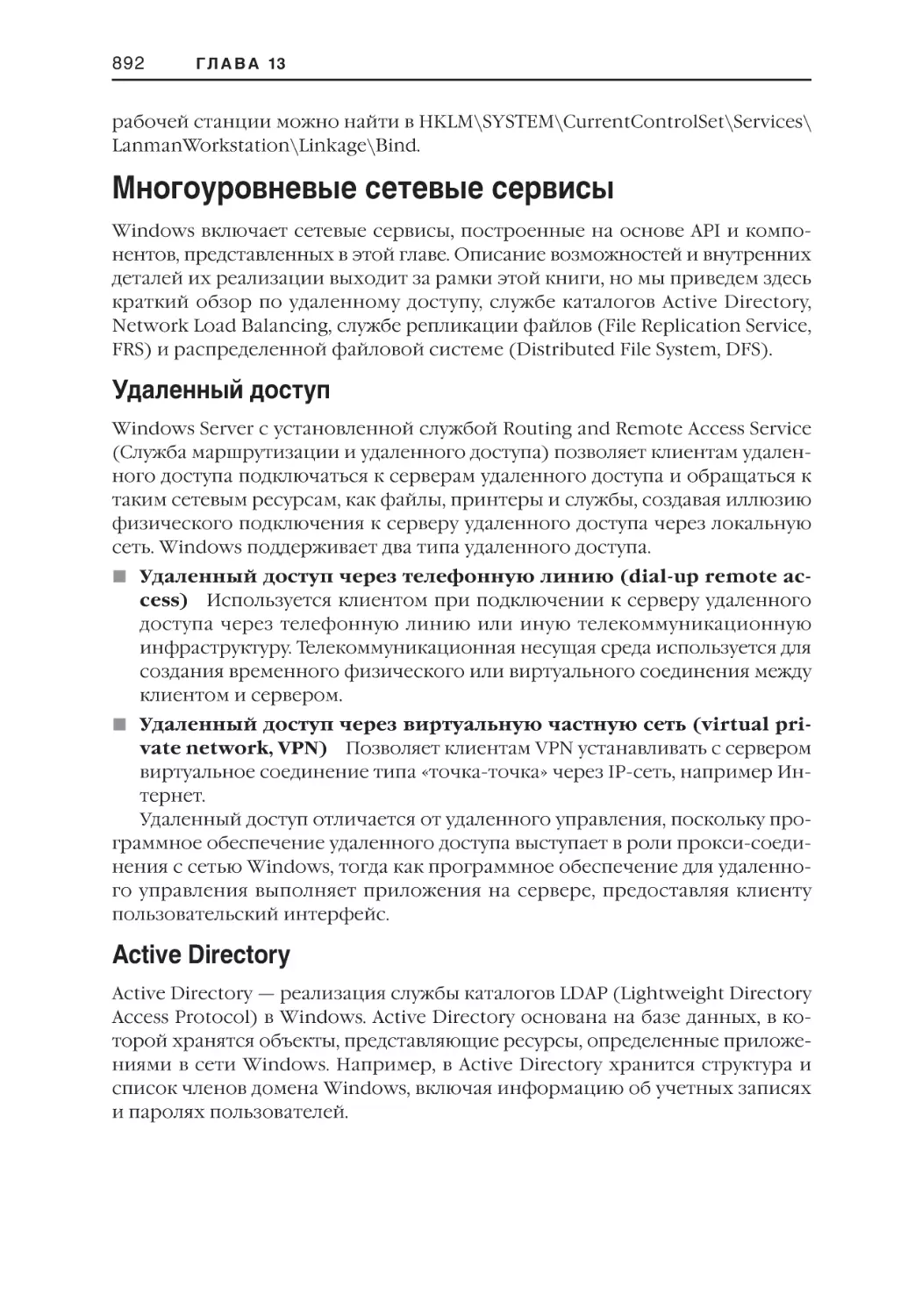

Active Directory . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

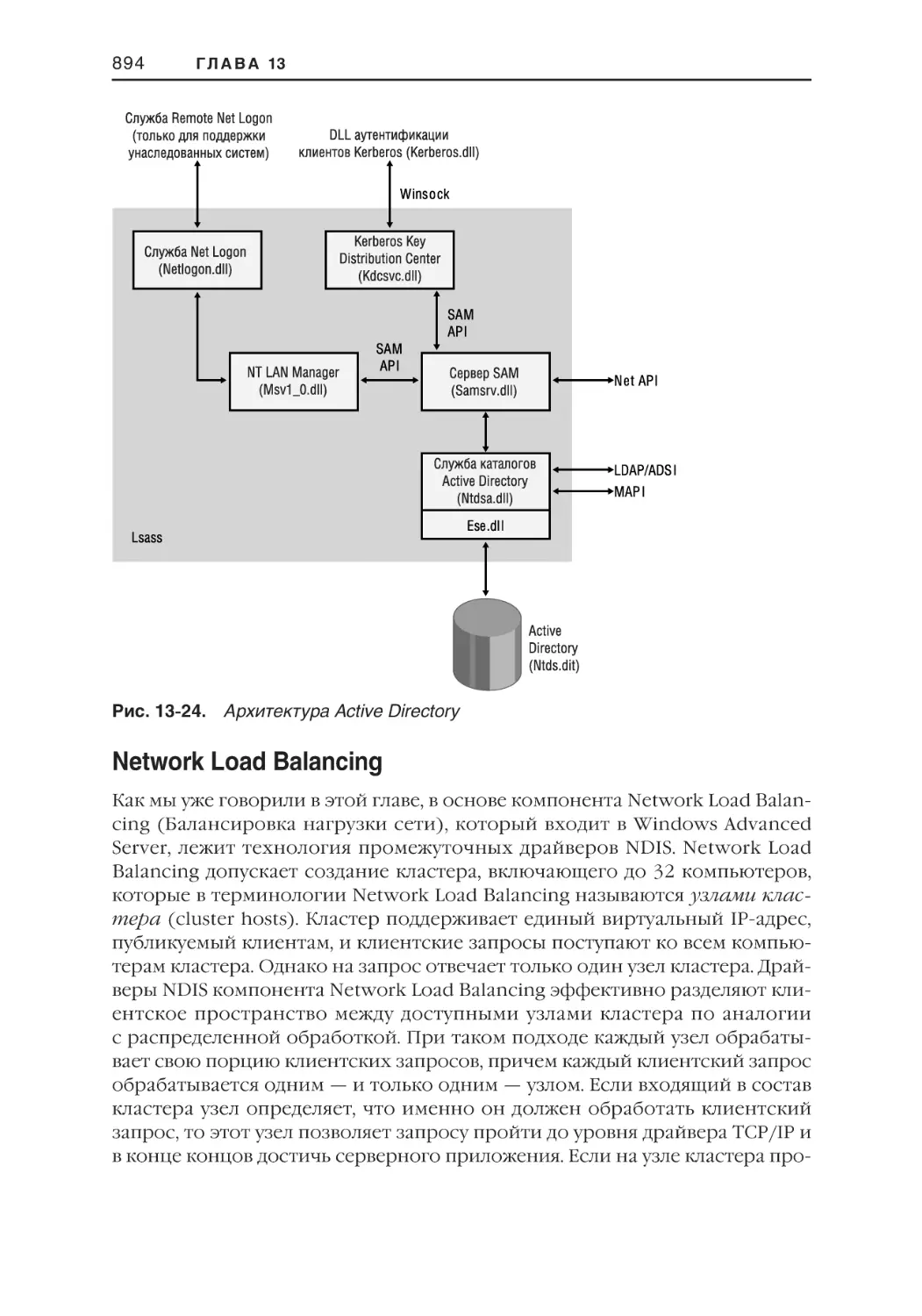

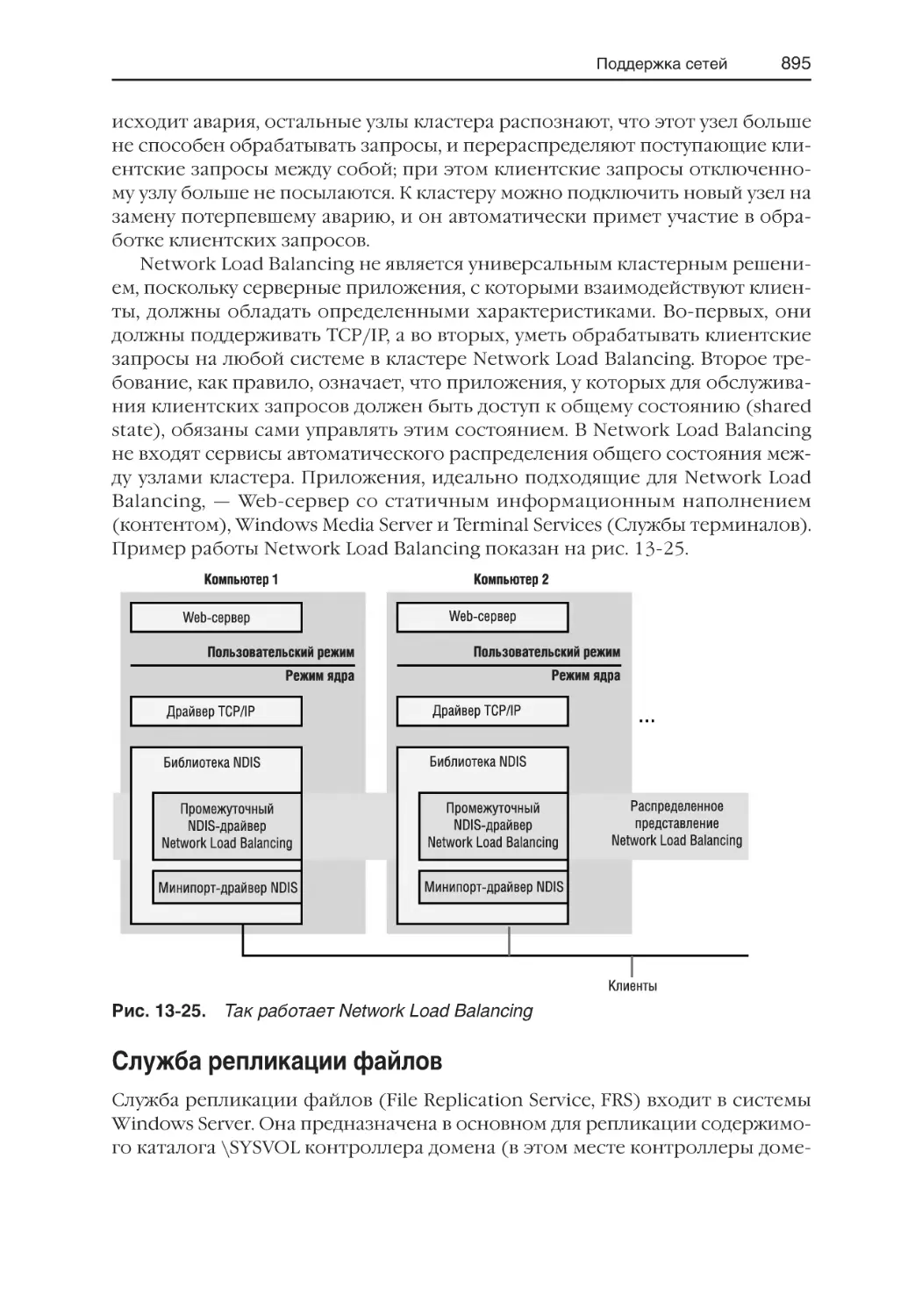

Network Load Balancing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Служба репликации файлов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

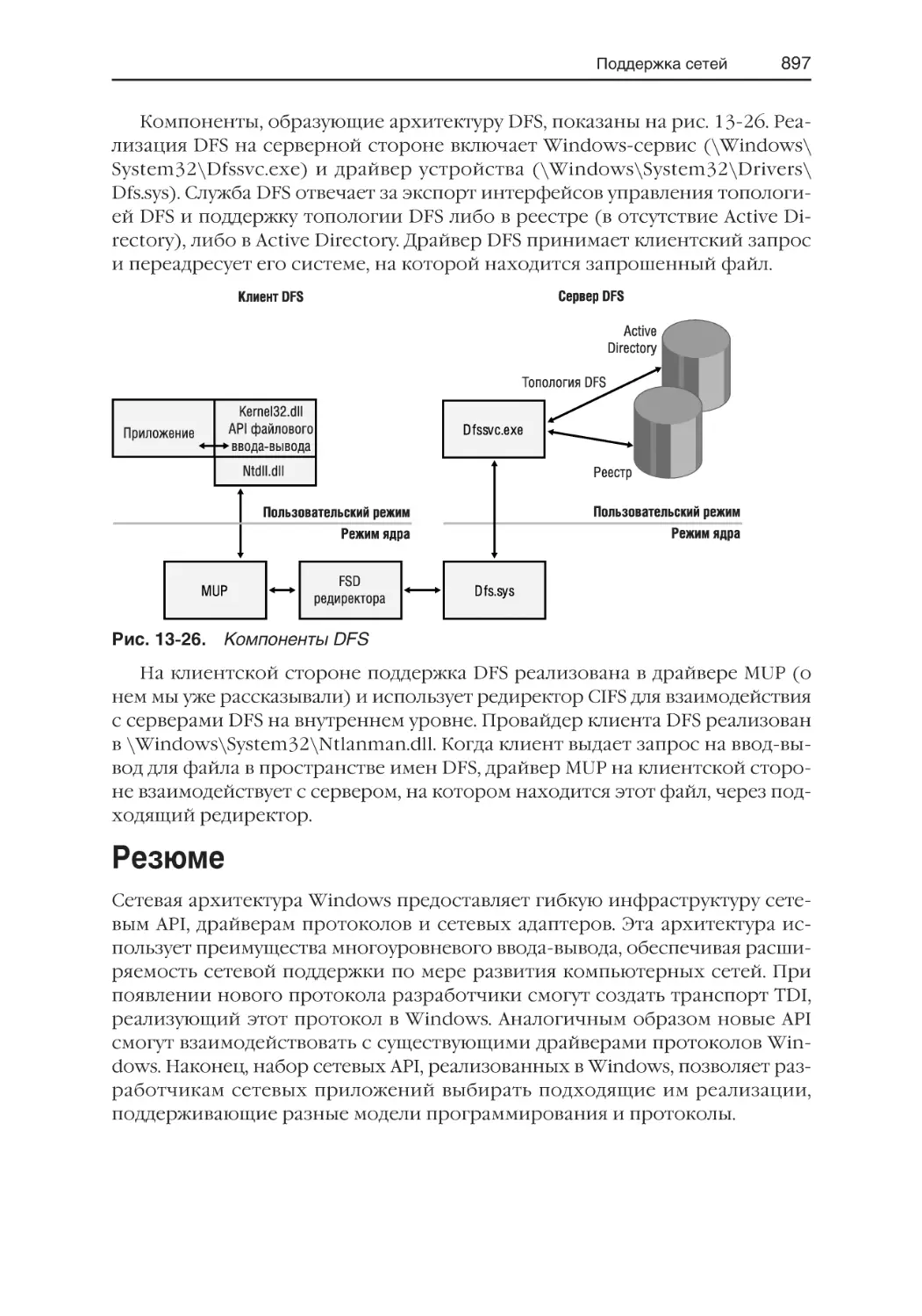

DFS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Резюме . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

853

861

864

865

866

869

870

871

871

871

875

879

884

885

888

889

890

892

892

892

894

895

896

897

ГЛАВА 14

898

Анализ аварийного дампа

Почему происходит крах Windows? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

«Синий экран» . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

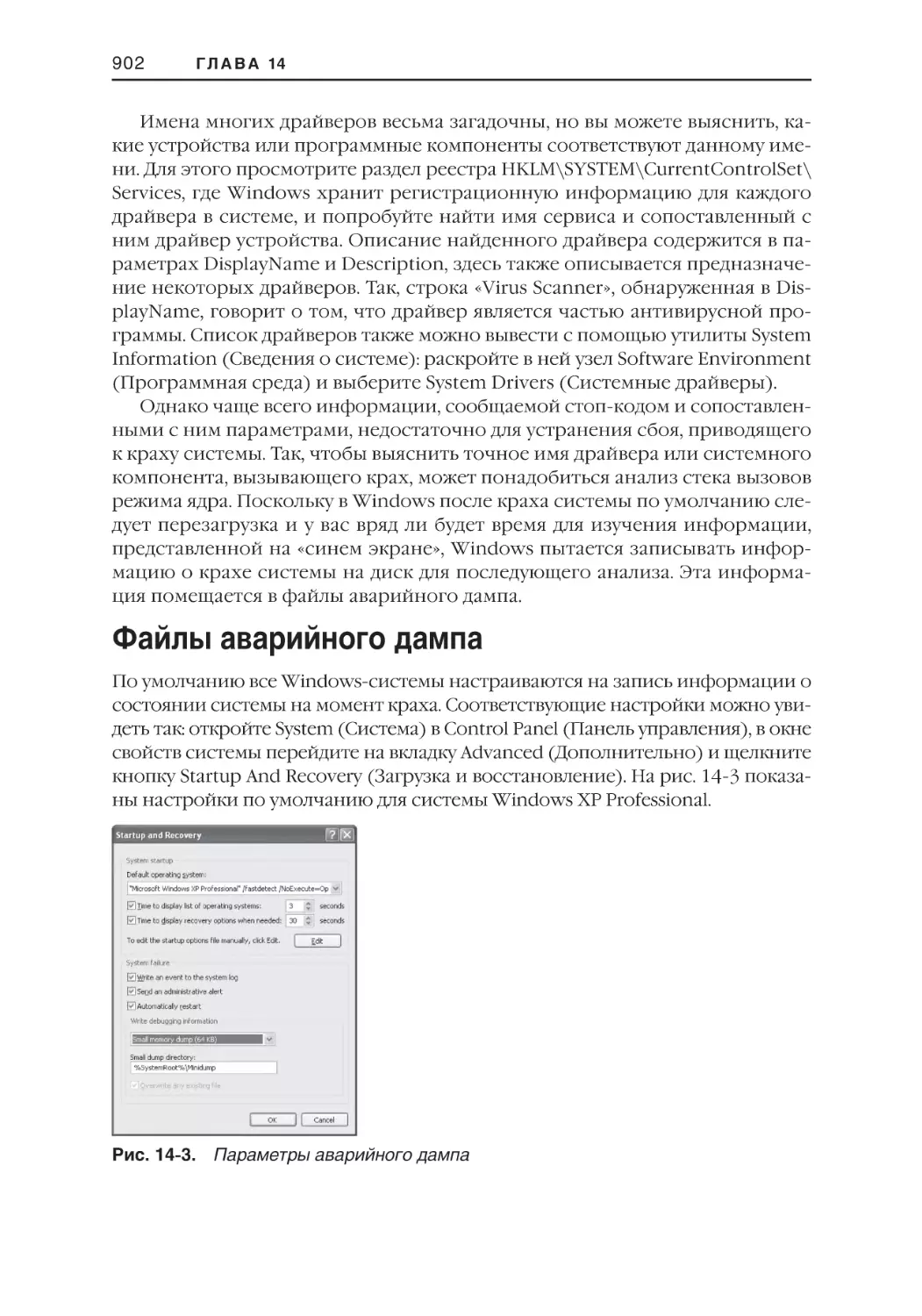

Файлы аварийного дампа . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

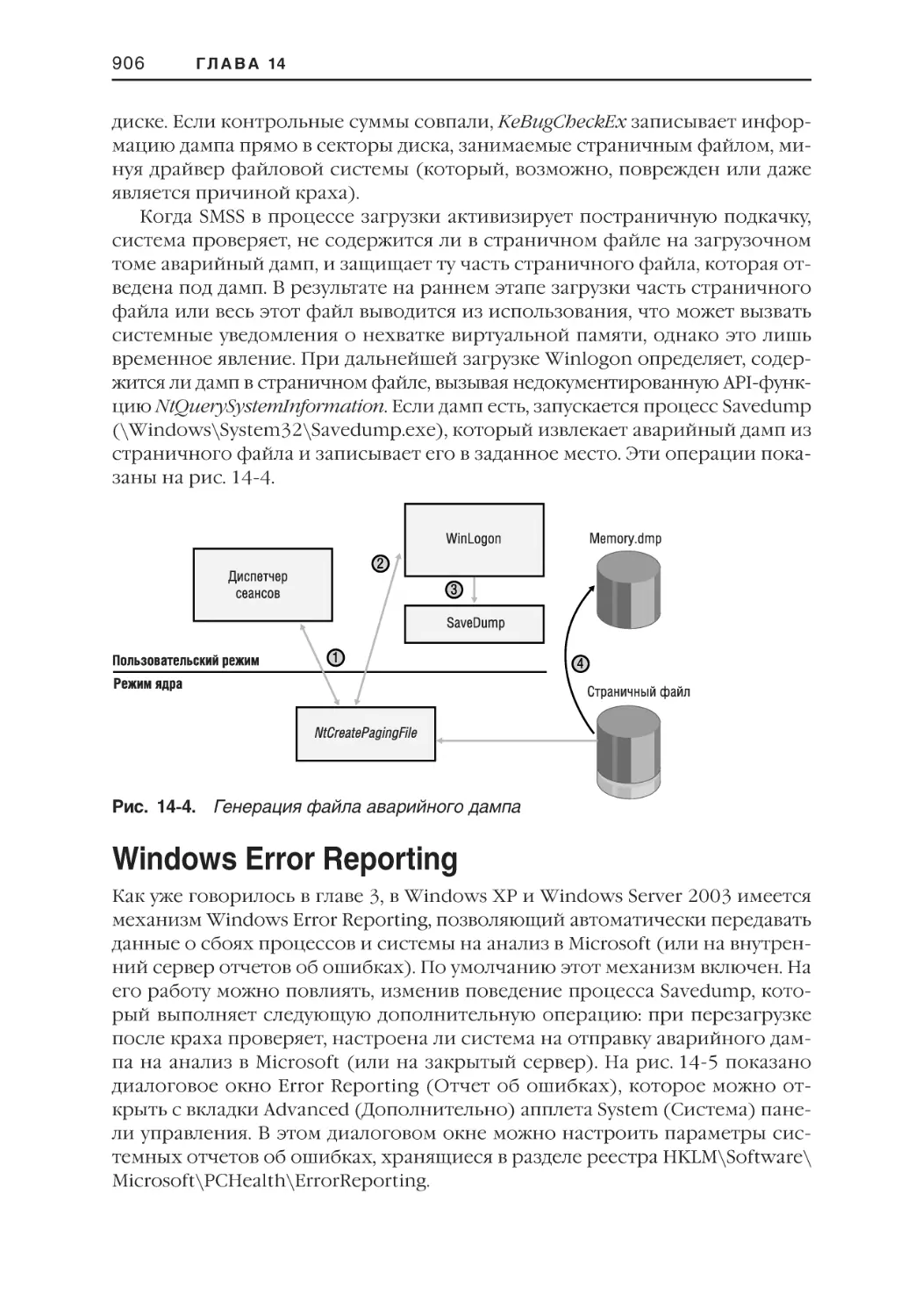

Генерация аварийного дампа . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Windows Error Reporting . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Анализ аварийных дампов через Интернет . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Базовый анализ аварийных дампов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

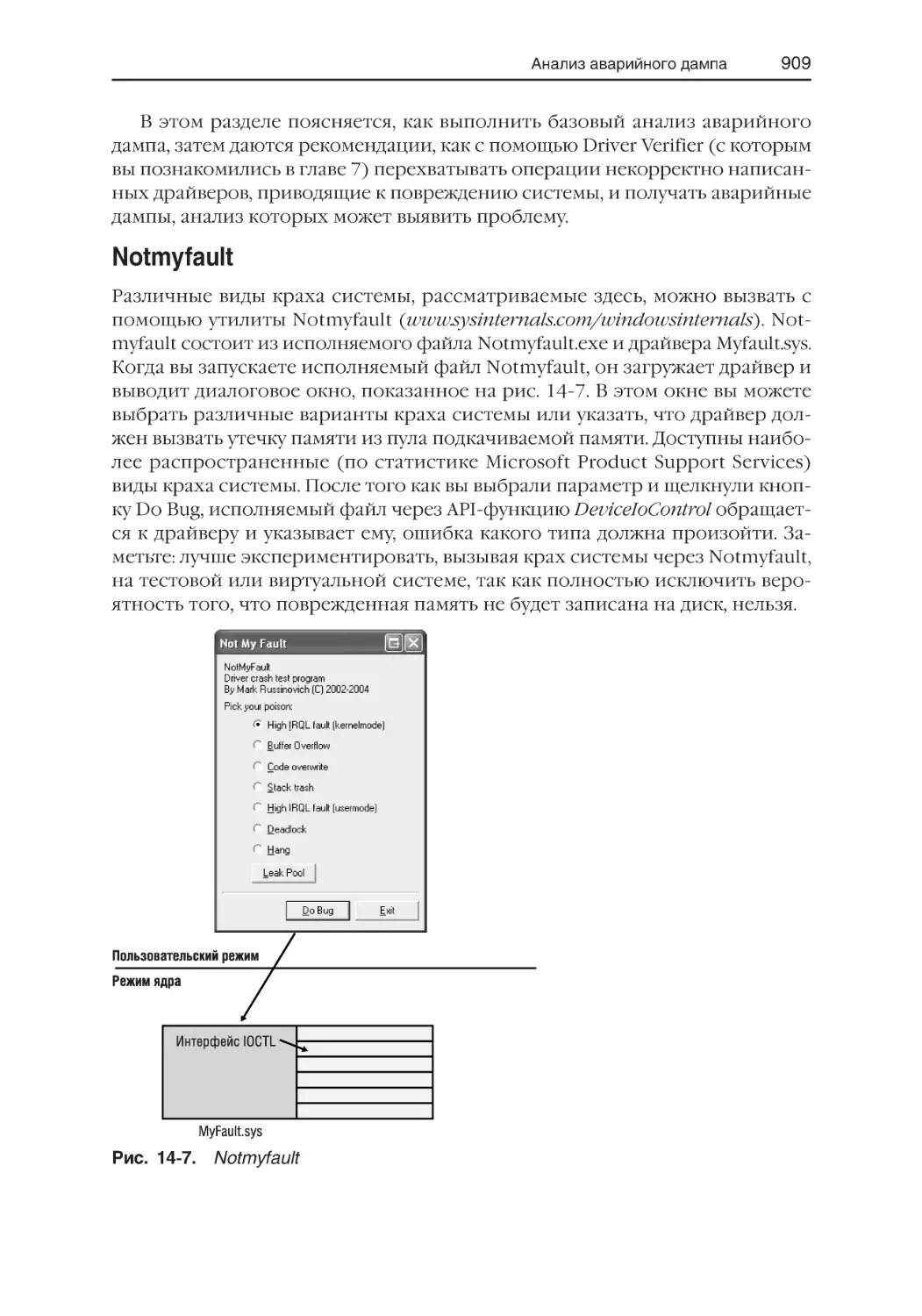

Notmyfault . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Базовый анализ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Детальный анализ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Средства анализа проблем, вызывающих крах . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Переполнение буфера и особый пул . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Перезапись кода и защита системного кода от записи . . . . . . . . . . . . . . . . . . . . . .

Углубленный анализ аварийных дампов . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Засорение стека . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Зависание или отсутствие отклика системы . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Если аварийного дампа нет . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

898

900

902

905

906

907

908

909

910

912

914

915

917

919

920

921

925

Словарь терминов

Предметный указатель

Об авторах

927

951

969

Предисловие

Microsoft Windows была частью моей жизни целых 14 лет. За это время — от

версии к версии — наша операционная система развивалась вширь и вглубь.

Сегодня работа над Windows — один из самых важных и сложных проектов

в мире. В выпуске Windows участвуют более 5000 инженеров. Среди пользо#

вателей Windows есть представители уже почти всех культур, она использу#

ется как на крупных предприятиях, так и маленькими детьми. Пользователи

Windows постоянно требуют ее совершенствования практически во всех

сферах — от эффективной работы на крупнейших серверах до применения

в дошкольном обучении. Windows поставляется в самых разных ипоста#

сях — от встраиваемых версий и выпусков для медиа#центров до редакций

для центров обработки данных. Все эти продукты опираются на одни и те

же базовые компоненты Windows, которые развиваются и совершенствуются

в каждой новой версии.

Это фундаментальная книга о внутреннем устройстве базовых компонен#

тов Windows. Если вы хотите как можно быстрее освоить принципы внут#

ренней работы Windows, тогда эта книга для вас. Освоение всех частей столь

основательного продукта — задача устрашающая. Но если вы начнете с ба#

зовых концепций системы, сложить фрагменты головоломки воедино будет

гораздо легче. С эволюцией самой Windows развивается и эта книга — сей#

час публикуется ее четвертое издание. Мы уже давно используем ее для обу#

чения новых сотрудников Microsoft, так что предлагаемые вам материалы

проверены на практике.

Если вы вроде меня, значит, вам тоже нравится разбираться в том, как уст#

роены вещи. Чтение книжек типа «как использовать то#то и то#то» меня ни#

когда не удовлетворяло. Когда понимаешь, как именно устроена вещь, пользу#

ешься ею гораздо эффективнее и, честно говоря, с бóльшим удовольствием.

Если вас интересует Windows «с изнанки», вы выбрали подходящую книгу.

Дэвид и Марк проделали превосходную работу, написав книгу о техничес#

кой «изнанке» Windows. А инструменты, которые они предлагают вам, — от#

личное средство для самостоятельного обучения и диагностики. Прочитав

эту книгу, вы будете гораздо лучше понимать, как взаимодействуют между

собой различные компоненты и подсистемы, какие усовершенствования

внесены в новую версию и как выжать из них максимум возможного.

Это был долгий путь — и он все еще продолжается. Так что открывайте

книгу, а заодно и капот, под которым бьется сердце одной из самых потря#

сающих операционных систем.

Джим Олчин,

вицепрезидент группы платформ

корпорации Microsoft

Благодарности

В первую очередь мы хотим особо поблагодарить следующих людей.

쐽 Дэйва Катлера (Dave Cutler), заслуженного старшего инженера и пер

вого архитектора Microsoft Windows NT. Дэйв разрешил Дэвиду Соломо

ну (David Solomon) доступ к исходному коду и всячески поддерживал его

преподавательскую деятельность, посвященную объяснению деталей

внутреннего устройства Windows NT, а также его работу над вторым и

третьим изданием книги. Помимо рецензирования главы по процессам

и потокам, Дэйв ответил на массу вопросов об архитектуре ядра и напи

сал об истории создания Windows для нашей книги.

쐽 Джима Олчина (Jim Allchin), нашего главного спонсора, — за предис

ловие к этой книге и за отстаивание интересов нашего дела в Microsoft.

쐽 Роба Шорта (Rob Short), вице

президента, который позаботился о том,

чтобы нам предоставили ресурсы и доступ к нужным людям.

Мы также выражаем признательность двум разработчикам из отдела Win

dows за подготовку новых материалов, включенных в это издание:

쐽 Адриану Маринеску (Adrian Marinescu), который написал заметно раз

росшийся раздел по диспетчеру куч в главе, где рассматривается диспет

чер памяти.

쐽 Самеру Арафеху (Samer Arafeh), который предоставил материалы по Wow64.

Спасибо нашему старому приятелю, Джеффри Рихтеру (Jeffrey Richter), с

которым мы часто вместе обедаем, за врезку «Как насчет .NET и WinFX?» в

главе 1 и за постоянное напоминание о том, как мало людей, по

настояще

му интересующихся тем, о чем мы говорим в своей книге.

В этой книге не было бы такой глубины и точности изложения техничес

ких сведений без поддержки, замечаний и предложений ключевых членов

команды разработчиков Microsoft Windows. Вот эти люди:

Murali Brahmadesam

Molly Brown

Duncan Bryce

Daniel Bucherer

Neal Christian

Neill Clift

Mike Danseglio

Joseph Davies

Cenk Ergan

Tom Fout

Nar Ganapathy

David Golds

Robert Gu

Jeff Hamblin

Pat Hoffer

Anthony Jones

Tom Jones

Joseph Joy

Shreeniwas Kelkar

Connie La Chasse

Mike Lai

Paul Leach

Gerald Maffeo

Aaron Margosis

Iain McDonald

Kamen Moutafov

Adi Oltean

Vince Orgovan

Daniel Pravat

Dragos Sambotin

Jon Schwartz

Rob Short

Paul Sliwowicz

Chittur Subbaraman

Cristian Teodorescu

Andre Vachon

Landy Wang

Richard Ward

Brad Waters

Bruce Worthington

Mark Zbikowsk

Khawar Zuberi

XVIII

Благодарности

БЕЗОПАСНОСТЬ

Были и другие, кто отвечал на наши вопросы в коридорах или кафетери

ях, — если мы вас пропустили, пожалуйста, простите нас!

Мы также выражаем благодарность Джейми Ханрахан (Jamie Hanrahan) из

Azius Developer Training (www.azius.com), которая в соавторстве с Дэвидом под

готовила учебный курс по внутренней архитектуре исходной версии Windows.

На основе этого курса было написано второе издание этой книги. Джейми, у

которой настоящий талант доходчиво объяснять сложнейшие вещи, предоста

вила нам отдельные материалы, а также ряд схем и иллюстраций.

Спасибо Дэйву Проберту (Dave Probert) за то, что разместил в сети наши

черновые материалы для распространения среди рецензентов внутри Microsoft.

Благодарим Джонатана Славза (Jonathan Sloves) из AMD, с помощью ко

торого нам предоставили тестовые системы AMD64; они очень помогли нам

в написании материалов по 64

разрядной архитектуре и в переносе ряда

утилит Sysinternals на платформу x64.

Наконец, мы хотим выразить благодарность следующим сотрудникам

Microsoft Press за их вклад в эту книгу.

쐽 Робину Ван!Штеенбергу (Robin van Steenburgh), рецензенту издатель

ства, за терпение в работе с нами над этим проектом.

쐽 Салли Стикни (Sally Stickney), которая на первых порах по

прежнему

была редактором нашего проекта, но потом ее закрутил водоворот адми

нистративных дел. Мы очень скучали без вас!

쐽 Валери Вулли (Valerie Woolley), которая приняла бразды правления от

Салли и стала нашим новым редактором проекта. Вы замечательная и не

такая резкая, как Салли!

쐽 Роджеру Лебланку (Roger LeBlanc), который одолел все главы и сумел

сократить в них текст, найти несогласованности и вообще довести нашу

рукопись до высоких стандартов Microsoft Press.

Дэвид Соломон и Марк Руссинович

сентябрь 2004 г.

Г Л А В А

1

Концепции и инструменты

В этой главе мы познакомим вас с основными концепциями и терминами

операционной системы Microsoft Windows, которые будут использоваться в

последующих главах, в том числе с Windows API, процессами, потоками, вир

туальной памятью, режимом ядра и пользовательским режимом, объектами,

описателями (handles), защитой, реестром. Мы также расскажем об инстру

ментах, с помощью которых вы сможете исследовать внутреннее устройство

Windows. К ним относятся, например, отладчик ядра, оснастка Performance

и важнейшие утилиты с сайта www.sysinternals.com. Кроме того, мы поясним,

как пользоваться Windows Device Driver Kit (DDK) и Platform Software Deve

lopment Kit (SDK) в качестве источника дополнительной информации о

внутреннем устройстве Windows.

Вы должны хорошо понимать все, что написано в этой главе, — в осталь

ной части книги мы предполагаем именно так.

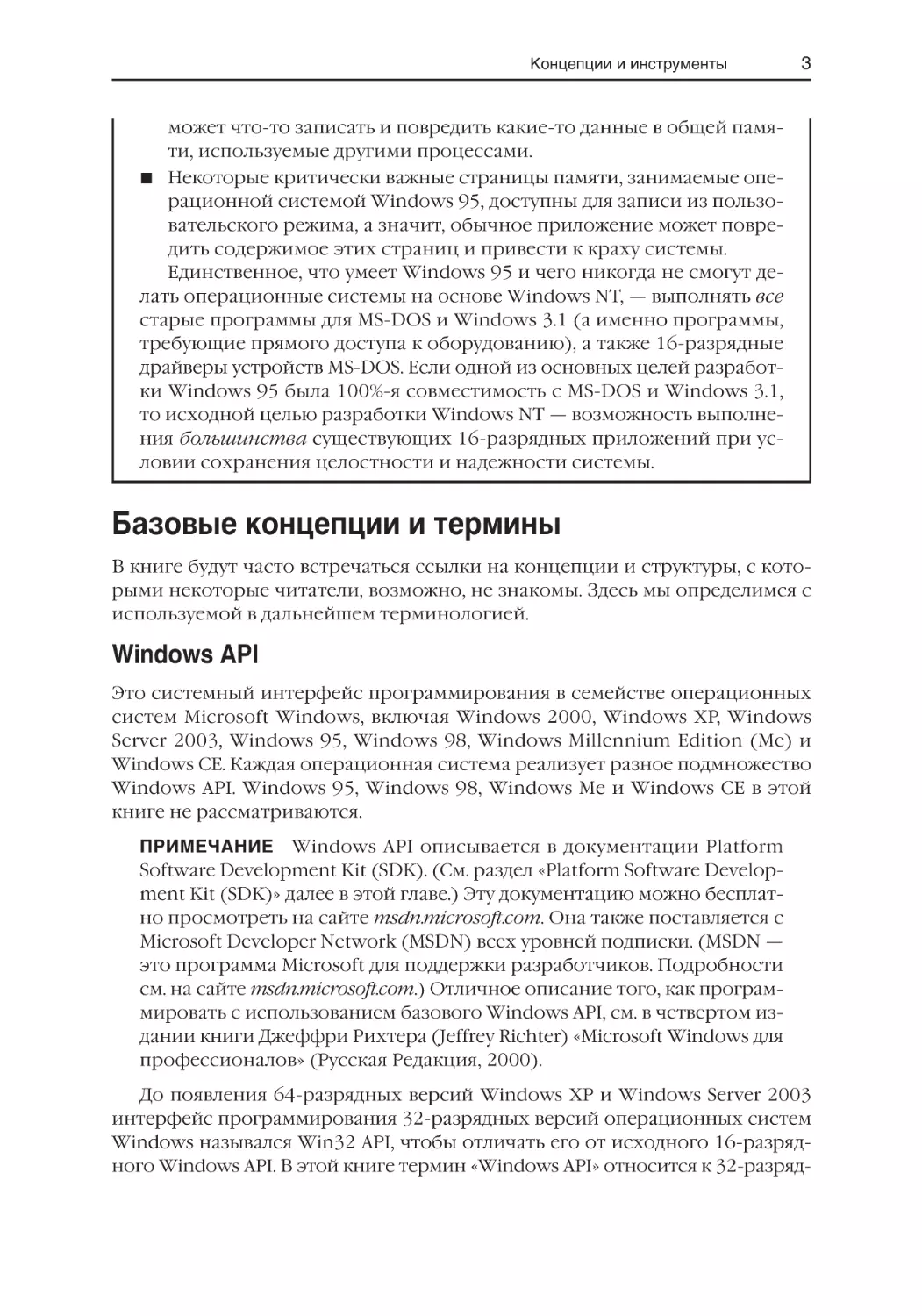

Версии операционных систем Windows

Эта книга охватывает три последние версии операционной системы Micro

soft Windows, основанные на кодовой базе Windows NT: Windows 2000, Win

dows XP (32 и 64 разрядные версии) и Windows Server 2003 (32 и 64 раз

рядные версии). Текст относится ко всем трем версиям, если не оговорено

иное. В таблице 1 1 перечислены выпуски кодовой базы Windows NT, номе

ра версий и названия продуктов.

Таблица 1-1. Выпуски операционной системы Windows

Название продукта

Номер версии

Windows NT 3.1

3.1

Дата выпуска

Июль 1993 г.

Windows NT 3.5

3.5

Сентябрь 1994 г.

Windows NT 3.51

3.51

Май 1995 г.

Windows NT 4.0

4.0

Июль 1996 г.

Windows 2000

5.0

Декабрь 1999 г.

Windows XP

5.1

Август 2001 г.

Windows Server 2003

5.2

Март 2003 г.

2

ГЛ А В А 1

БЕЗОПАСНОСТЬ

Windows NT и Windows 95

При первом выпуске Windows NT компания Microsoft дала ясно по

нять, что это долгосрочная замена Windows 95 (и ее последующих

выпусков — Windows 98 и Windows Millennium Edition). Вот список

некоторых архитектурных различий и преимуществ Windows NT (и ее

последующих выпусков) над Windows 95 (и ее последующими выпус

ками).

쐽 Windows NT поддерживает многопроцессорные системы, а Win

dows 95 — нет.

쐽 Файловая система Windows NT поддерживает средства защиты, на

пример управление избирательным доступом (discretionary access

control). В файловой системе Windows 95 этого нет.

쐽 Windows NT — полностью 32 разрядная (а теперь и 64 разрядная)

операционная система, в ней нет 16 разрядного кода, кроме того,

который предназначен для выполнения 16 разрядных Windows

приложений. Windows 95 содержит большой объем старого 16 раз

рядного кода из предшествующих операционных систем — Win

dows 3.1 и MS DOS.

쐽 Windows NT полностью реентерабельна, а многие части Windows

95 нереентерабельны (в основном это касается 16 разрядного кода,

взятого из Windows 3.1). Большинство функций, связанных с гра

фикой и управлением окнами (GDI и USER), включают именно не

реентерабельный код. Когда 32 разрядное приложение в Windows

95 пытается вызвать системный сервис, реализованный как нере

ентерабельный 16 разрядный код, оно должно сначала получить

общесистемную блокировку (или мьютекс), чтобы предотвратить

вход других потоков в нереентерабельную кодовую базу. Еще хуже,

что 16 разрядное приложение удерживает такую блокировку в те

чение всего времени своего выполнения. В итоге, хотя ядро Win

dows 95 содержит 32 разрядный планировщик с поддержкой мно

гопоточности и вытесняющей многозадачности, приложения час

то работают как однопоточные из за того, что большая часть сис

темы реализована как нереентерабельный код.

쐽 Windows NT позволяет выполнять 16 разрядные Windows прило

жения в выделенном адресном пространстве, а Windows 95 всегда

выполняет такие приложения в общем адресном пространстве, в

котором они могут навредить друг другу и привести к зависанию

системы.

쐽 Разделяемая (общая) память процесса в Windows NT видна только

тем процессам, которые имеют проекцию на один и тот же блок

разделяемой памяти. В Windows 95 вся общая память видна и дос

тупна для записи всем процессам. Таким образом, любой процесс

ГЛАВА 9

Концепции и инструменты

3

может что то записать и повредить какие то данные в общей памя

ти, используемые другими процессами.

쐽 Некоторые критически важные страницы памяти, занимаемые опе

рационной системой Windows 95, доступны для записи из пользо

вательского режима, а значит, обычное приложение может повре

дить содержимое этих страниц и привести к краху системы.

Единственное, что умеет Windows 95 и чего никогда не смогут де

лать операционные системы на основе Windows NT, — выполнять все

старые программы для MS DOS и Windows 3.1 (а именно программы,

требующие прямого доступа к оборудованию), а также 16 разрядные

драйверы устройств MS DOS. Если одной из основных целей разработ

ки Windows 95 была 100% я совместимость с MS DOS и Windows 3.1,

то исходной целью разработки Windows NT — возможность выполне

ния большинства существующих 16 разрядных приложений при ус

ловии сохранения целостности и надежности системы.

Базовые концепции и термины

В книге будут часто встречаться ссылки на концепции и структуры, с кото

рыми некоторые читатели, возможно, не знакомы. Здесь мы определимся с

используемой в дальнейшем терминологией.

Windows API

Это системный интерфейс программирования в семействе операционных

систем Microsoft Windows, включая Windows 2000, Windows XP, Windows

Server 2003, Windows 95, Windows 98, Windows Millennium Edition (Me) и

Windows CE. Каждая операционная система реализует разное подмножество

Windows API. Windows 95, Windows 98, Windows Me и Windows CE в этой

книге не рассматриваются.

ПРИМЕЧАНИЕ Windows API описывается в документации Platform

Software Development Kit (SDK). (См. раздел «Platform Software Develop

ment Kit (SDK)» далее в этой главе.) Эту документацию можно бесплат

но просмотреть на сайте msdn.microsoft.com. Она также поставляется с

Microsoft Developer Network (MSDN) всех уровней подписки. (MSDN —

это программа Microsoft для поддержки разработчиков. Подробности

см. на сайте msdn.microsoft.com.) Отличное описание того, как програм

мировать с использованием базового Windows API, см. в четвертом из

дании книги Джеффри Рихтера (Jeffrey Richter) «Microsoft Windows для

профессионалов» (Русская Редакция, 2000).

До появления 64 разрядных версий Windows XP и Windows Server 2003

интерфейс программирования 32 разрядных версий операционных систем

Windows назывался Win32 API, чтобы отличать его от исходного 16 разряд

ного Windows API. В этой книге термин «Windows API» относится к 32 разряд

4

ГЛ А В А 1

БЕЗОПАСНОСТЬ

ному интерфейсу программирования Windows 2000, а также к 32 и 64 раз

рядным интерфейсам программирования Windows XP и Windows Server 2003.

Windows API включает тысячи вызываемых функций, которые сгруппи

рованы в следующие основные категории:

쐽 базовые сервисы (Base Services);

쐽 сервисы компонентов (Component Services);

쐽 сервисы пользовательского интерфейса (User Interface Services);

쐽 сервисы графики и мультимедиа (Graphics and Multimedia Services);

쐽 коммуникационное взаимодействие и совместная работа (Messaging and

Collaboration);

쐽 сети (Networking);

쐽 Web сервисы (Web Services).

Основное внимание в нашей книге уделяется внутреннему устройству

ключевых базовых сервисов, в частности поддержки процессов и потоков

(threads), управления памятью, ввода вывода и защиты.

Как насчет .NET и WinFX?

.NET Framework состоит из библиотеки классов, называемой Frame

work Class Library (FCL), и общеязыковой исполняющей среды (Com

mon Language Runtime, CLR), которая предоставляет среду для выпол

нения управляемого кода с такими возможностями, как компиляция по

требованию (just in time compilation, JIT compilation), верификация

типов, сбор мусора и защита по правам доступа кода (code access secu

rity). Благодаря этому CLR создает среду разработки, которая повыша

ет продуктивность труда программистов и уменьшает вероятность

появления распространенных ошибок программирования. Отличное

описание .NET Framework и ее базовой архитектуры см. в книге Джеф

фри Рихтера «Программирование на платформе Microsoft .NET Frame

work» (Русская Редакция, 2003).

CLR реализована как классический COM сервер, код которой хра

нится в стандартной Windows DLL пользовательского режима. Факти

чески все компоненты .NET Framework реализованы как стандартные

Windows DLL пользовательского режима, занимающие уровень поверх

неуправляемых функций Windows API. (Никакие компоненты .NET

Framework не работают в режиме ядра.) На рис. 1 1 показаны взаимо

связи этих компонентов.

ГЛАВА 9

Рис. 1-1.

Концепции и инструменты

Взаимосвязи компонентов .NET Framework

WinFX — «новый Windows API». Это результат эволюционного раз

вития .NET Framework, которая будет поставляться с версией Windows

под кодовым названием «Longhorn», следующим выпуском Windows.

WinFX также можно установить в Windows XP и Windows Server 2003.

WinFX образует фундамент для приложений следующего поколения,

создаваемых для операционной системы Windows.

История создания Win32 API

Интересно, что поначалу Win32 не рассматривался как интерфейс про

граммирования для Microsoft Windows NT. Поскольку проект Windows NT

начинался как замена OS/2 версии 2, основным интерфейсом програм

мирования был 32 разрядный OS/2 Presentation Manager API. Однако год

спустя на рынке появилась Microsoft Windows 3.0, быстро ставшая очень

популярной. В результате Microsoft сменила курс и перенацелила проект

Windows NT на будущую замену семейства продуктов Windows, а не OS/2.

Вот на этом то перепутье и встал вопрос о создании Windows API — до

этого Windows API существовал только как 16 разрядный интерфейс.

Хотя в Windows API должно было появиться много новых функций,

отсутствующих в Windows 3.1, Microsoft решила сделать новый API по

возможности совместимым с именами функций, семантикой и типа

ми данных в 16 разрядном Windows API, чтобы максимально облег

чить бремя переноса существующих 16 разрядных Windows приложе

ний в Windows NT. Поэтому тот, кто, впервые глядя на Windows API,

удивляется, почему многие имена и интерфейсы функций кажутся

противоречивыми, должен учитывать, что одной из причин такой

противоречивости было стремление сделать Windows API совмести

мым со старым 16 разрядным Windows API.

5

6

ГЛ А В А 1

БЕЗОПАСНОСТЬ

Сервисы, функции и процедуры

Несколько терминов в документации Windows для пользователей и програм

мистов имеет разный смысл в разных контекстах. Например, понятие «сер

вис» (service) может относиться к вызываемой функции операционной сис

темы, драйверу устройства или серверному процессу (в последнем случае

сервис часто называют службой). Ниже показано, что означают подобные

термины в этой книге.

쐽 Функции Windows API Документированные, вызываемые подпрог

раммы в Windows API, например CreateProcess, CreateFile и GetMessage.

쐽 Неуправляемые («родные») системные сервисы (или исполняе

мые системные сервисы) Недокументированные низкоуровневые

сервисы операционной системы, которые можно вызывать в пользова

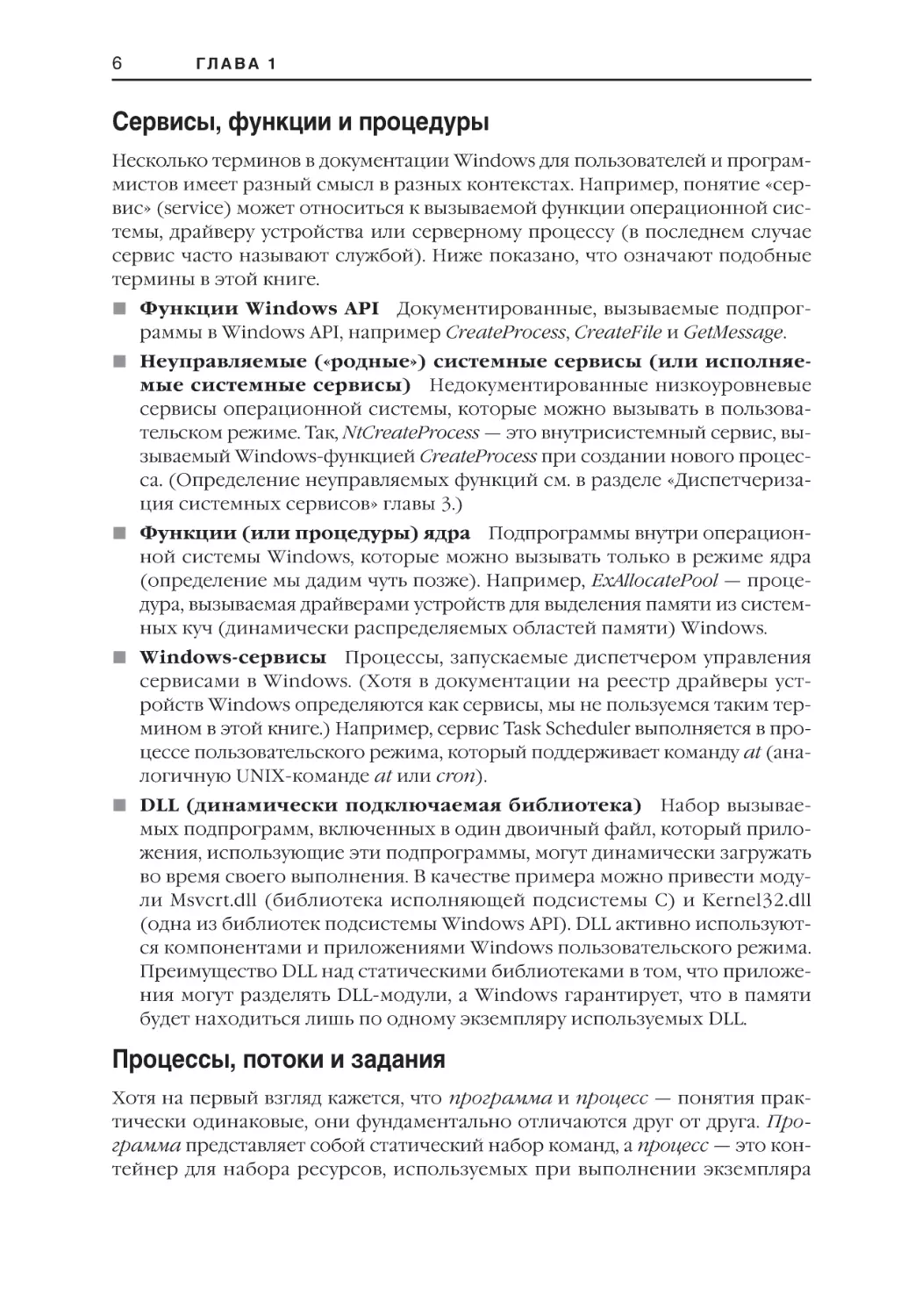

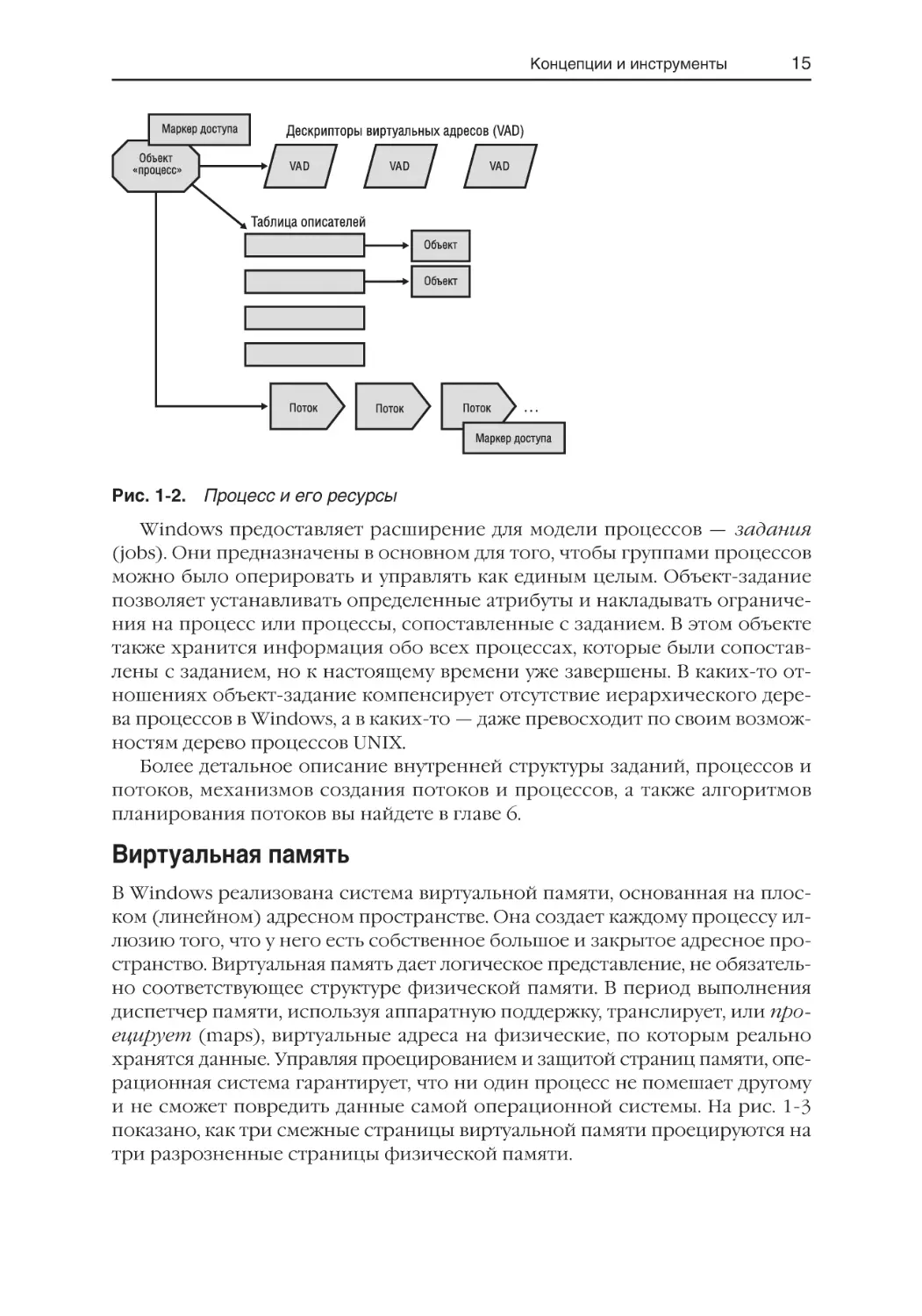

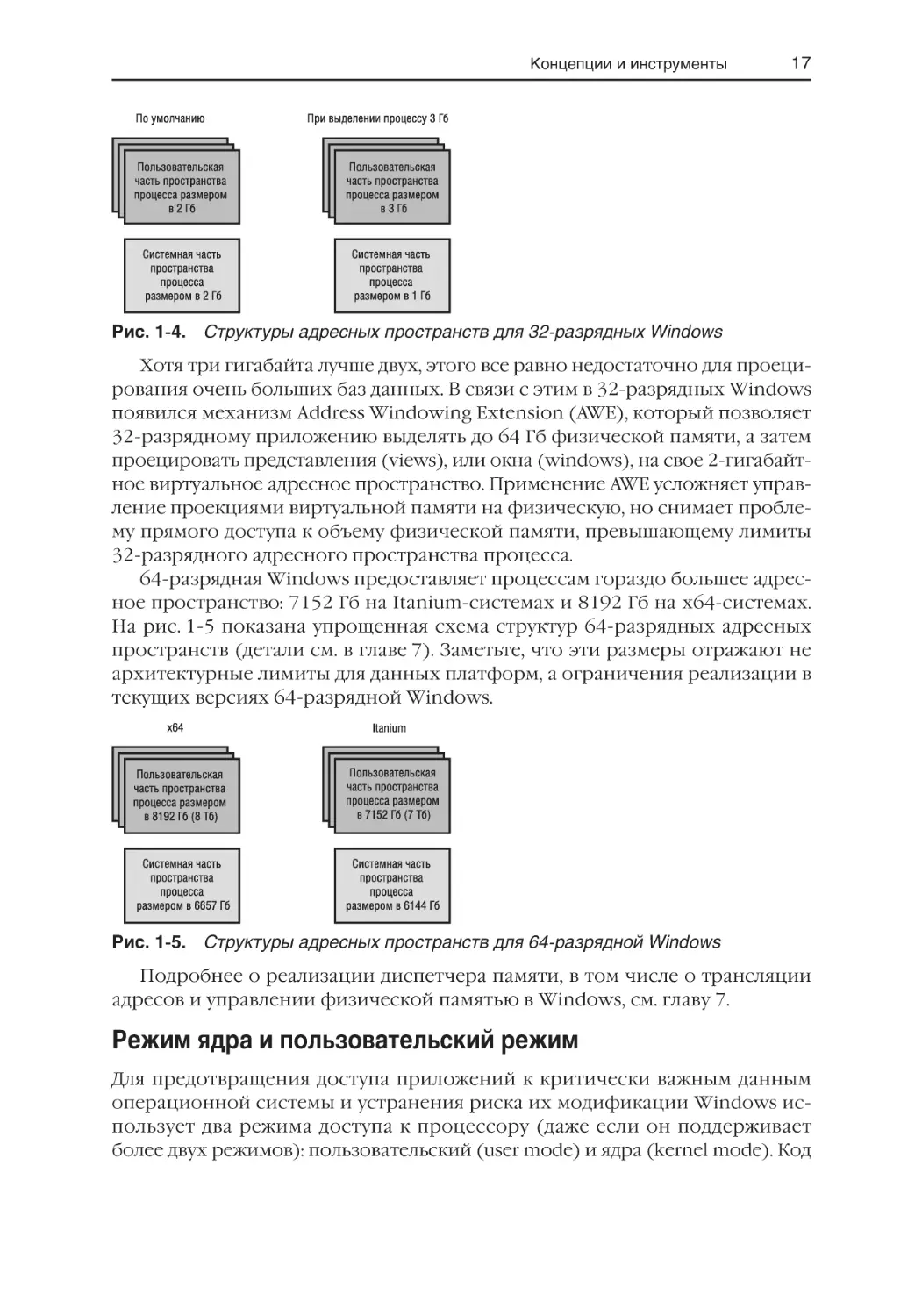

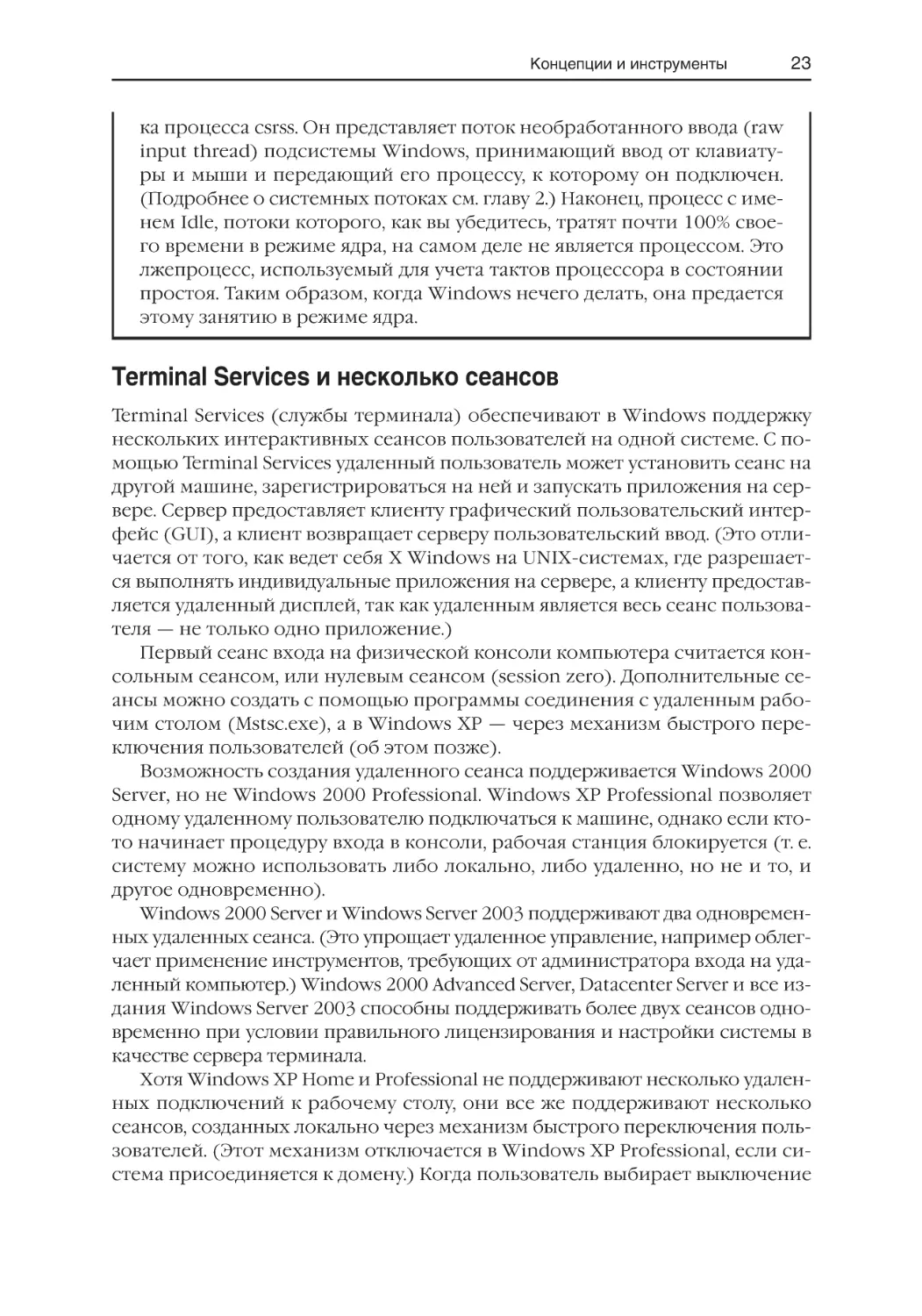

тельском режиме. Так, NtCreateProcess — это внутрисистемный сервис, вы