Автор: Смит Ричард Э.

Теги: компьютерные технологии компьютерные науки

ISBN: 5-8459-0341-6

Год: 2002

Текст

Аутентификация:

от паролей до открытых ключей

'А в Internet никто не знает, что ты — собака"

4

Ричард Э. Смит

Организация сетей/безопасность

Аутентификация

У'правление доступом к компьютерам является постоянной проблемой Предоставленные самим

себе компьютеры не отличают одного пользователя от другого. Для того чтобы уверенно

соотнести определенного пользователя с конкретным физическим лицом, в компьютерах

используется механизм аутентификации Книга Аутентификация: от паролей до открыл ых ключей дает

читателю ясное представление о том, что необходимо организации, чтобы надежно идентифицировать

пользователей, а также о различных методах верификации личности.

Аутентификация является одним из основных строительных кирпичиков системы обеспечения

безопасности. Чтобы дать компьютерной системе возможность отличать законных пользователей от

всех остальных, в большинстве систем авторизованные пользователи снабжаются паролями.

К сожалению, точно так же, как автомобильные воры преодолевают сложные запоры и системы

сигнализации, так и компьютерные хакеры всегда находят новые способы обойти паролевые системы

Хорошая новость состоит в том, что теперь организации имеют в своем распоряжении множество

альтернатив паролям, а также разнообразные способы повысить безопасность. Хорошо

спроектированная система аутентификации дает пользователям возможность удобным '. м

подтверждать свою личность и получать доступ к сети, не ставя при этом под угрозу безопасность

организации.

В книге Аутентификация: от паролей до открытых ключей, первой в своем роде, описан весь спектр

используемых сегодня методов аутентификации В ней рассматриваются ситуации, когда определенные

методики не срабатывают, и указываются способы их улучшения. Профессионалы в области сетей,

проектировщики, разработчики, постановщики задач и администраторы смогут найти здесь именно ту

стратегию аутентификации, которая позволит защитить их ценные системы. С помощью схем

и примеров автор подробно объясняет технические идеи, которые стоят за аутентификацией, уделяя

основное внимание существующим готовым решениям для обеспечения безопасности.

В этой книге описываются реальные продукты и решения Если вы специалист в области создания

сетей, нуждающийся в ответах на вопросы как? и зачем?, то это та книга, которая поможет вам

исключить несанкционированный доступ в вашей сети.

Ричард 9. Смит (Richard Е. Smith) — доктор философии, сертифицированный специалист в области

компьютерной безопасности, более десяти лет проработал в качестве профессионального специалиста

в данной области Автор книги Internet Cryptography (издательство Addison-Wfesley. 1997). В настоящее

время занимается исследованиями в области архитектуры систем обеспечения зашиты информации

в компании Secure Computing Corporation s ведущей в мире компании по выпуску средств для

обеспечения компьютерной безопасности.

http://www.aw.com/cseng/

www.williamspubl >hing com

Addison-Wesley

Аутентификация:

от паролей до открытых ключей

Ричард Э. Смит

38834^

ББК 32.973.26-018.2.75

С50

УДК 681.3.07

Издательский дом “Вильямс”

Зав. редакцией С.Н. Тригуб

Перевод с английского и редакция А.А. Голубченко

По общим вопросам обращайтесь в Издательский дом “Вильямс” по адресу:

info@williamspublishing.com, http://www.williamspublishing.com

Смит, Ричард, Э.

С50 Аутентификация: от паролей до открытых ключей. : Пер. с англ. — М. : Издательский

дом “Вильямс”, 2002. — 432 с. : ил. — Парал. тит. англ.

ISBN 5-8459-0341-6 (рус.)

Книга является первым в своем роде изданием, посвященным такой важной проблеме управ-

ления доступом к информации в компьютерных системах, как аутентификация пользовате-

лей. В написанной простым и доходчивым языком книге рассматриваются достоинства и не-

достатки практически всех существующих и используемых на настоящий момент способов

идентификации пользователей. Книга ориентирована на широкий круг читателей. Она может

быть полезна как профессионалам, которые по роду своей деятельности связаны с созданием

и эксплуатацией компьютерных систем, так и тем, кто хочет узнать, что стоит за сообщения-

ми, которые появляются на экране, при включении компьютера.

ББК 32.973.26-018.2.75

Все названия программных продуктов являются зарегистрированными торговыми марками соответствующих

фирм.

Никакая часть настоящего издания ни в каких целях не может быть воспроизведена в какой бы то ни было

форме и какими бы то ни было средствами, будь то электронные или механические, включая фотокопирова-

ние и запись на магнитный носитель, если на эго нет письменного разрешения издательства Addison-Wesley

Publishing Company, Inc.

Authorized translation from the English language edition published by Addison-Wesley Publishing Company, Inc.,

Copyright О 2002

All rights reserved. No part of this book may be reproduced, stored in retrieval system or transmitted in any form or

by any means, electronic, mechanical, photocopying, recording, or otherwise without either the prior written permis-

sion о the Publisher.

Russian language edition published by Williams Publishing House according to the Agreement with R&I Enterprises

International, Copyright © 2002

ISBN 5-8459-0341-6 (pyc.)

ISBN 0-201-61599-1 (англ.)

© Издательский дом “Вильямс”, 2002

© Addison-Wesley Publishing Company, Inc., 2002

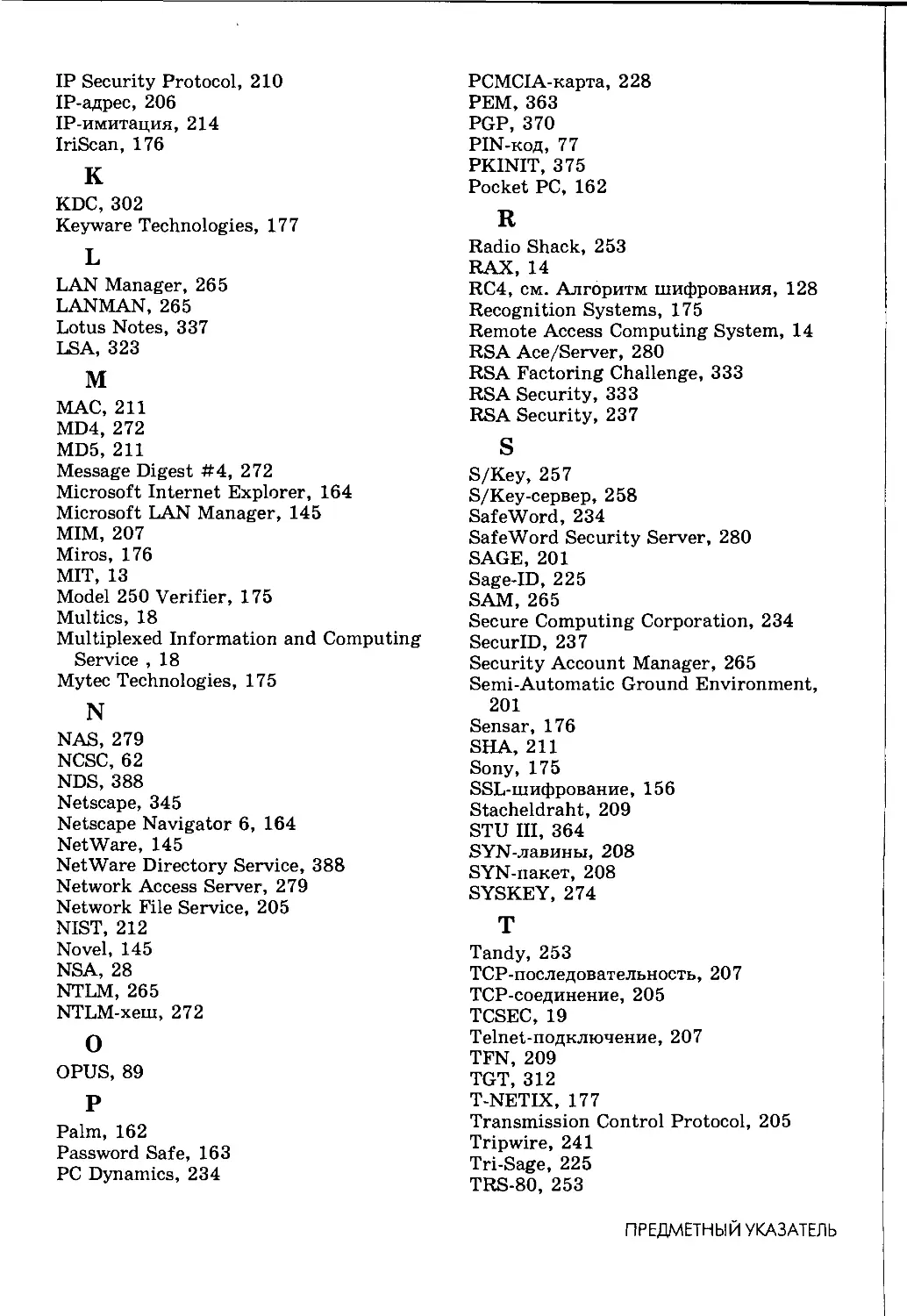

Оглавление

Предисловие 15

Глава 1. Аутентификация — что это такое 19

Глава 2. Эволюция паролей многократного использования 48

Глава 3. Интеграция людей 74

Глава 4. Типовые проектные шаблоны 96

Глава 5. Локальная аутентификация 119

Глава 6. Выбор PIN-кодов и паролей 136

Глава 7. Биометрика 165

Глава 8. Аутентификация по адресу 187

Глава 9. Устройства аутентификации 211

Глава 10. Пароли, генерируемые по принципу "запрос-ответ" 235

Глава 11. Непрямая аутентификация 257

Глава 12. Протокол Kerberos и Windows 2000 278

Глава 13. Открытые ключи и автономная аутентификация 300

Глава 14. Сертификаты открытых ключей 325

Глава 15. Способы защиты личных ключей 348

Примечания 365

Список литературы 393

Web-ресурсы и производители 410

Предметный указатель 419

Содержание

Предисловие 15

О чем эта книга 15

Для кого эта книга 16

Слова признательности 16

От издательства 18

Глава 1. Аутентификация — что это такое 19

1.1. Немного истории 19

1.2. Элементы системы аутентификации 20

Видоизменяющиеся атаки и видоизменяющаяся защита 23

Стратегии защиты 24

1.3. Аутентификация в системах с разделением времени 26

Атака на пароли 27

Хешированные пароли 29

1.4. Атакуя секреты 31

Атаки угадывания 31

Социальный инжиниринг 33

1.5. Атаки, основанные на активной разведке 36

Активная разведка в программном обеспечении 36

Проникновение в систему по методу троянского коня. 38

Перехват по методу ван Эка 39

1.6. Факторы аутентификации 40

1.7. Ранжирование атак по распространенности 43

1.8. Сводные таблицы 45

Атаки, от которых нет защиты 47

Глава 2. Эволюция паролей многократного использования 48

2.1. Пароли: нечто, известное нам 48

2.2. Аутентификация и базовая секретная информация 51

Аутентификация по культурологическому признаку 52

Секретная информация, выбираемая по случайному принципу 53

2.3. Паролевая система ОС UNIX 54

2.4. Атаки на файл паролей ОС UNIX 57

Хеширование по методу М-209 58

Хеширование в соответствии со стандартом DES 59

2.5. Словарные атаки 61

2.6. Интернетовский червь 63

2.7. Противостояние атакам угадывания 67

Случайный характер и битовые пространства 67

Асимметрия базовой секретной информации 68

Среднее пространство атаки 69

2.8. Сводные таблицы 72

Атаки, от которых нет защиты 73

Глава 3. Интеграция людей 74

3.1. Роли людей 74

Свои и чужие 75

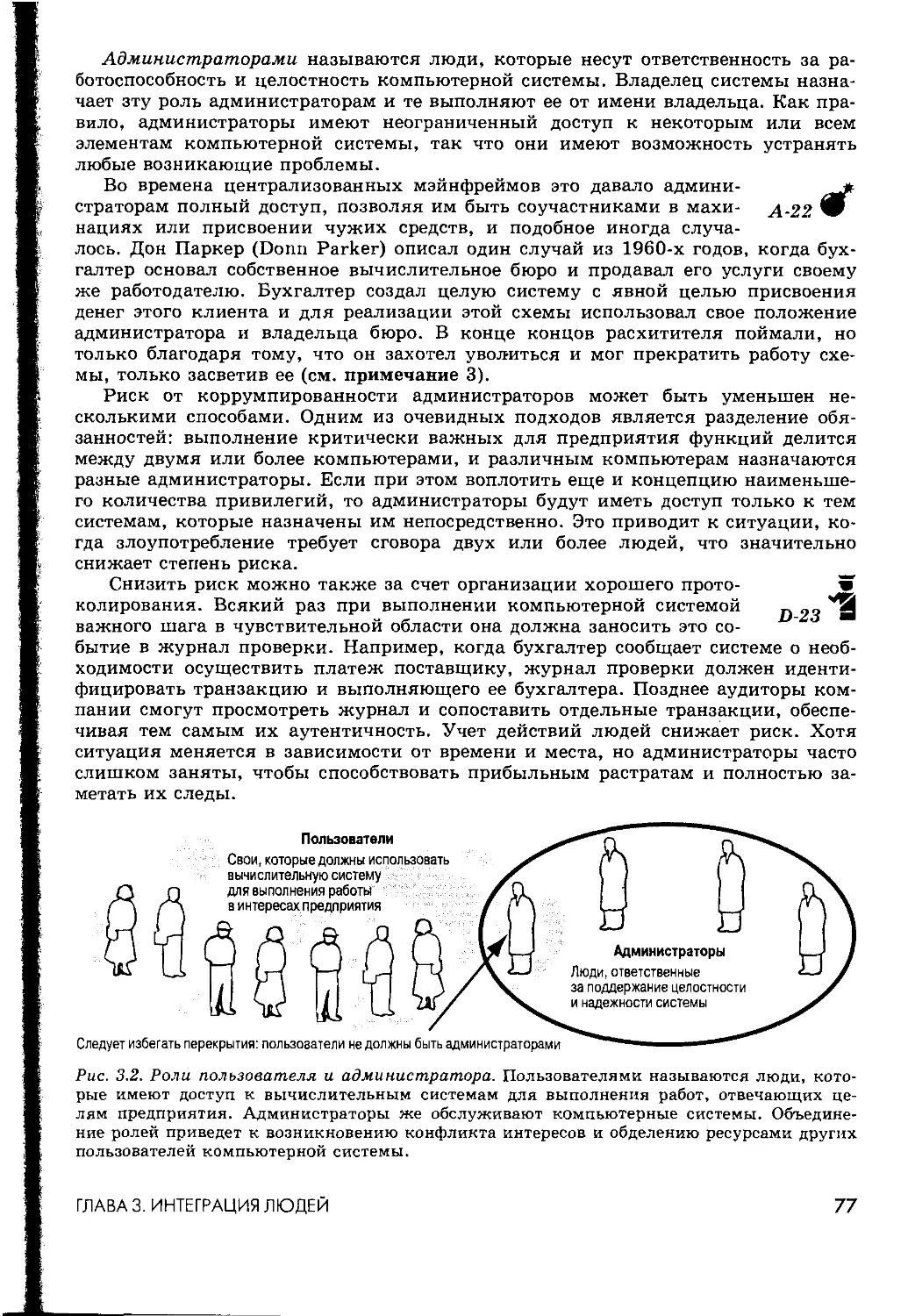

Пользователи и администраторы 76

Операторы связи и взломщики 78

3.2. Регистрация пользователей 79

Самоаутентификация 79

Регистрация с личным присутствием 81

3.3. Назначение начального секрета 82

Секрет, выбираемый случайным образом 82

Культурологический секрет 82

Изменение начального пароля 83

3.4. Энтропия и выбор пароля пользователя 84

Статистическая асимметрия в тексте 85

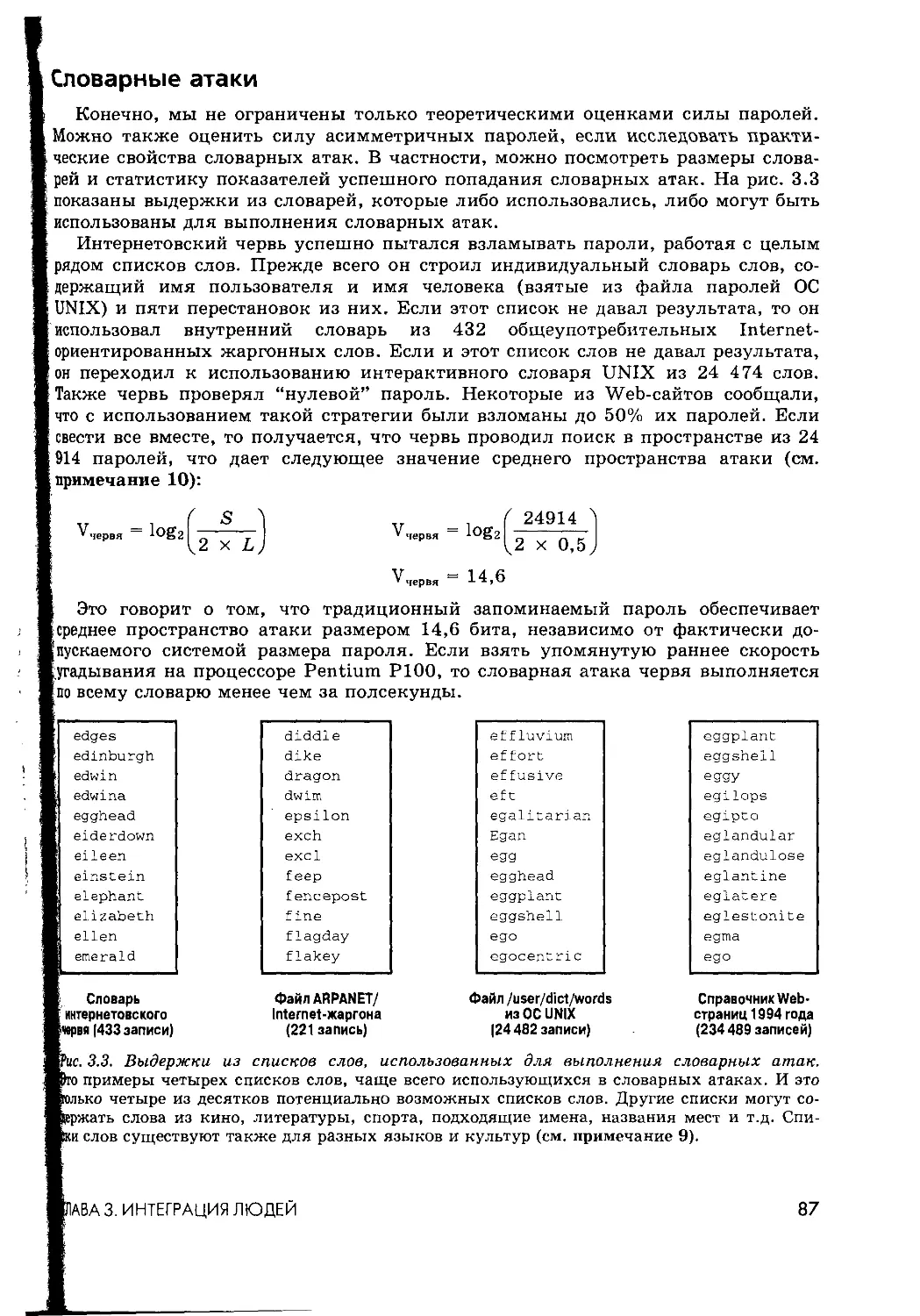

Словарные атаки 87

Оценка асимметрии в выборе пароля 88

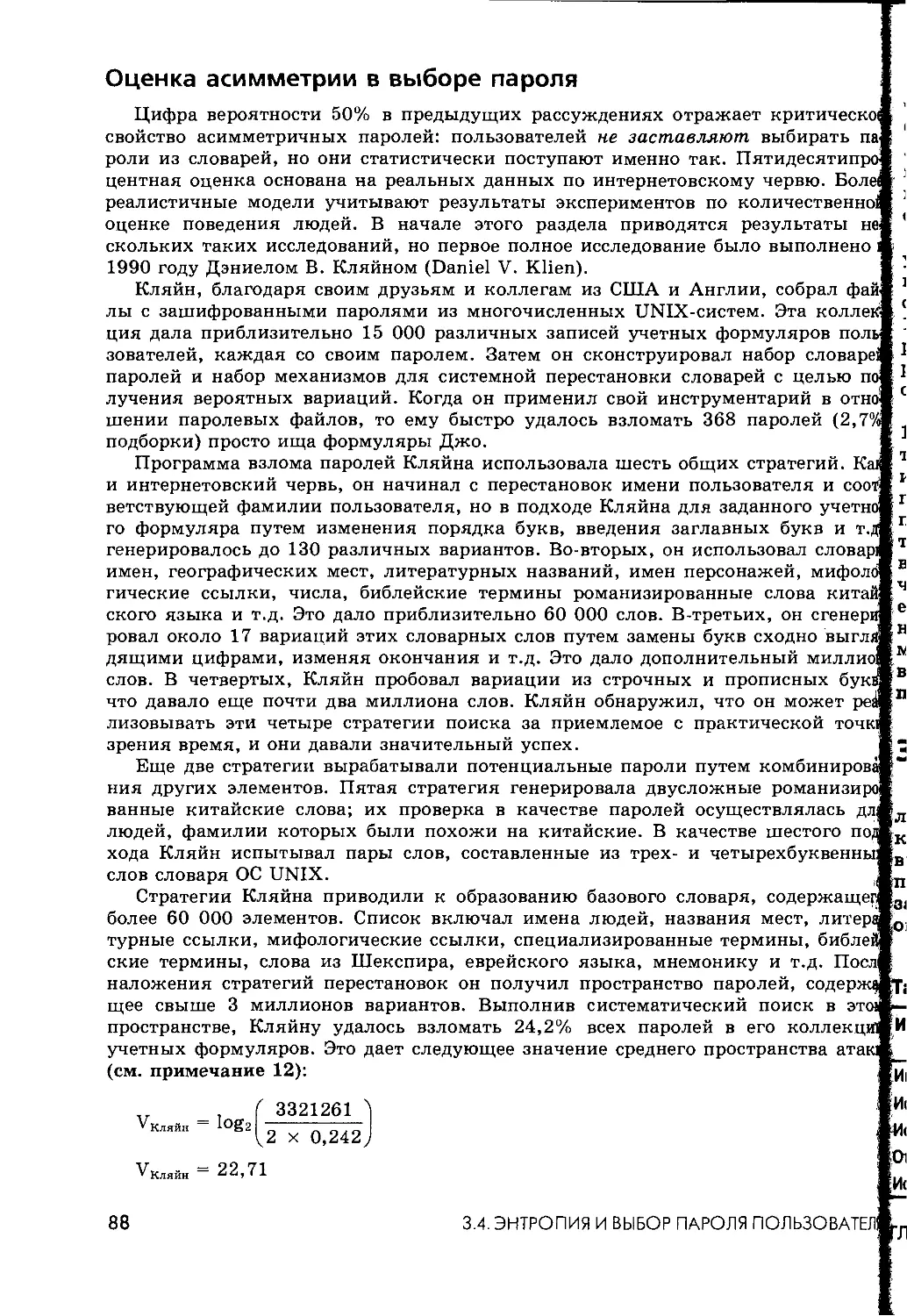

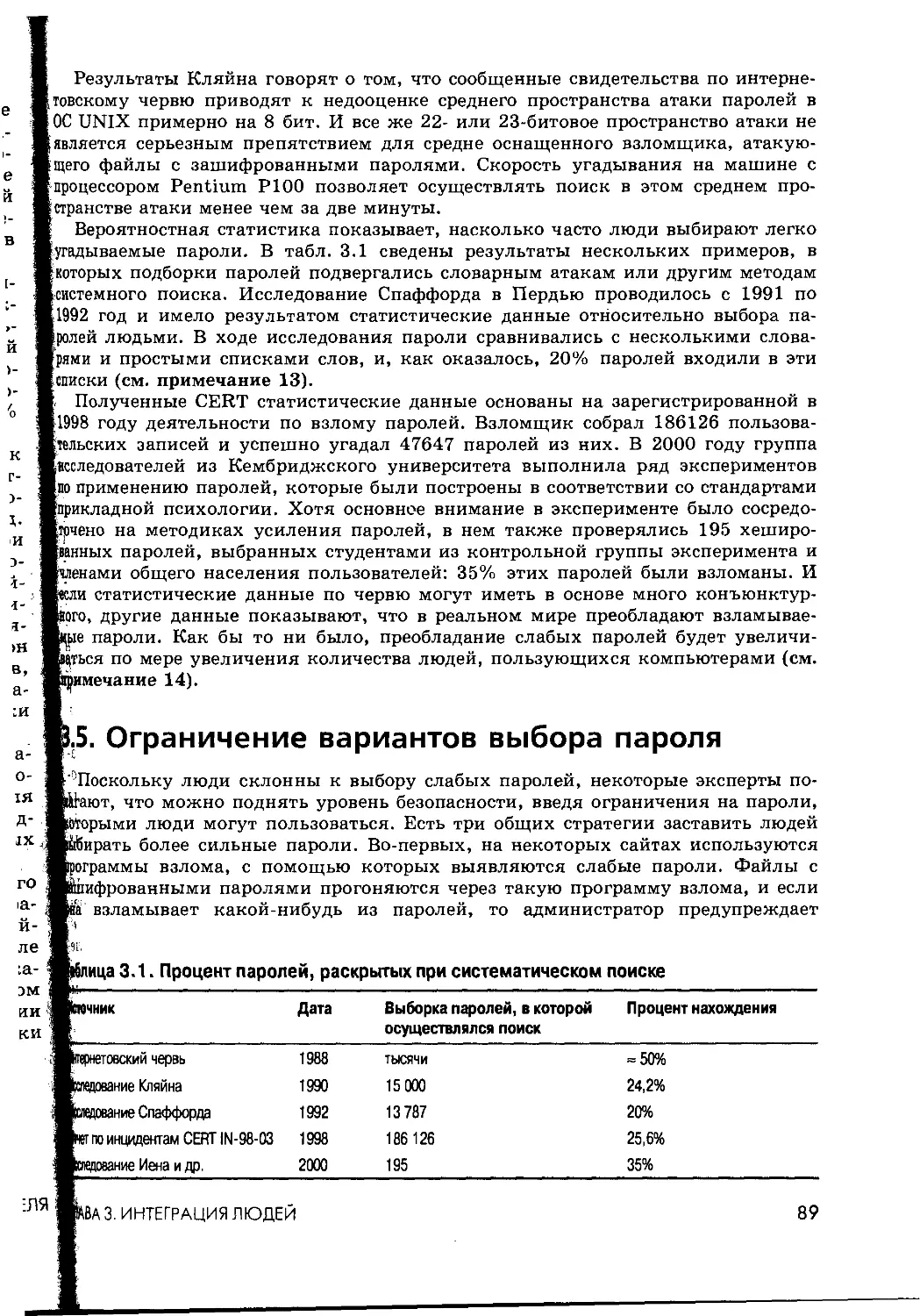

3.5. Ограничение вариантов выбора пароля 89

Терапевтический взлом паролей 90

Автоматическая генерация паролей 91

Активная проверка паролей 91

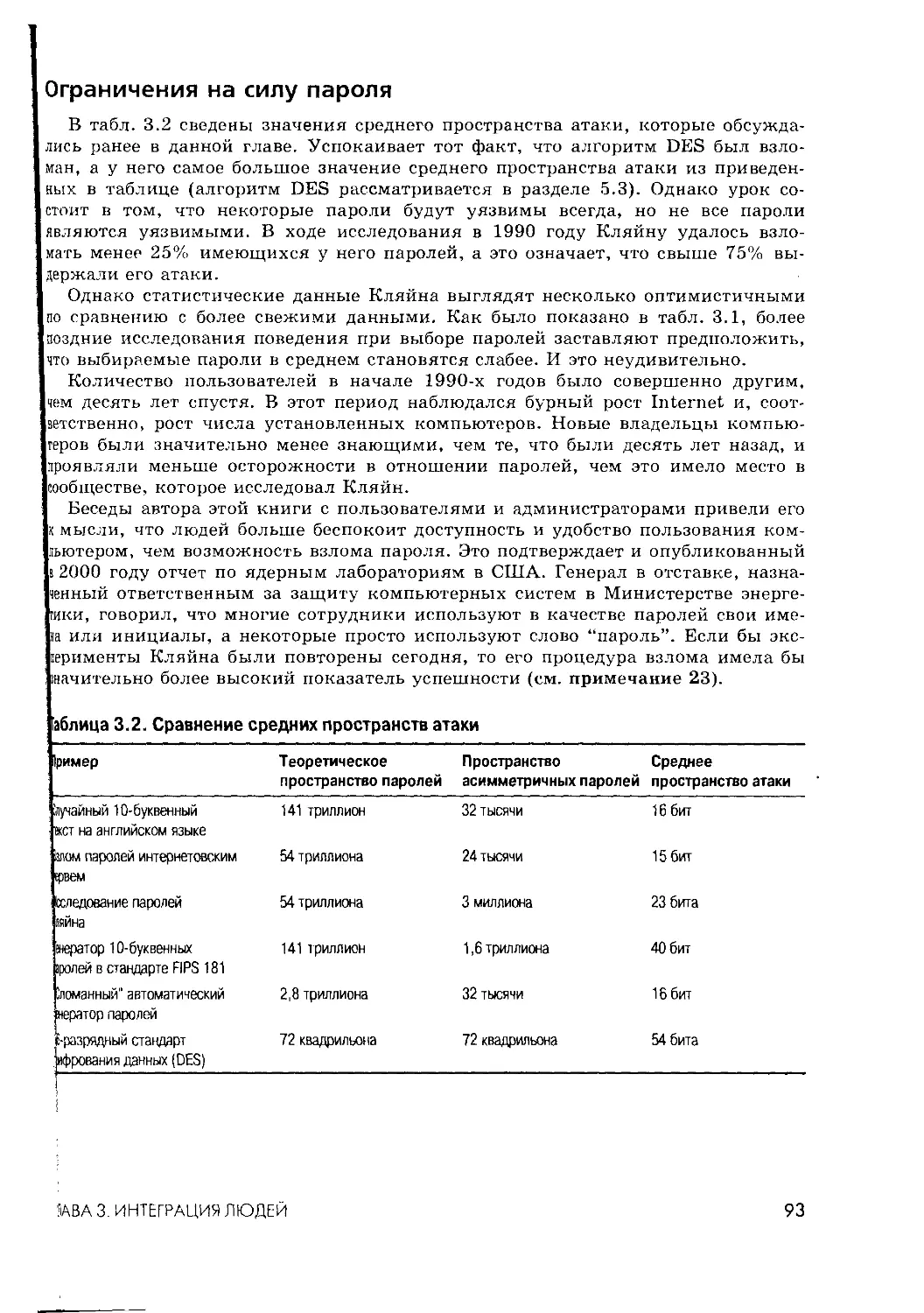

Ограничения на силу пароля 93

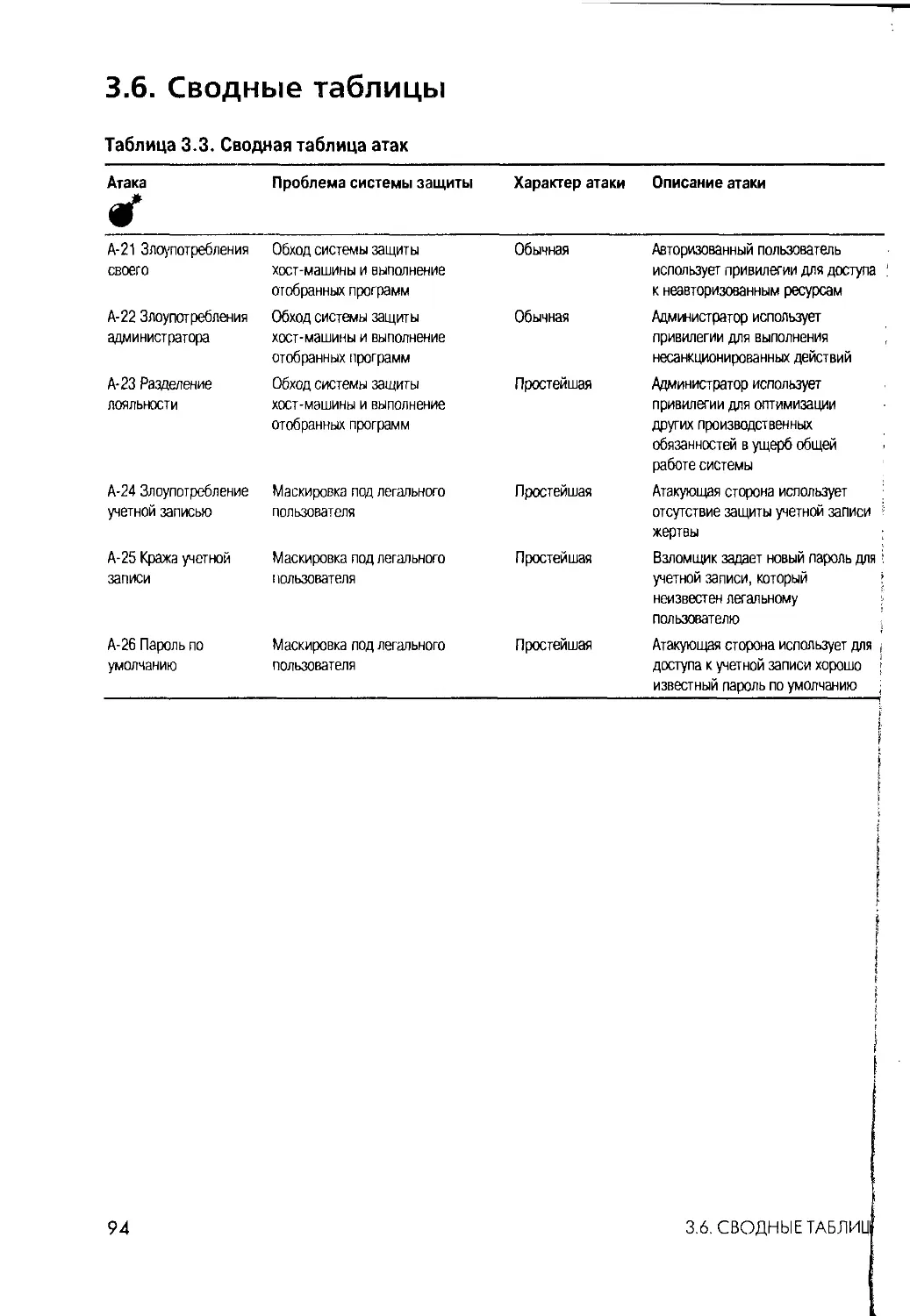

3.6. Сводные таблицы 94

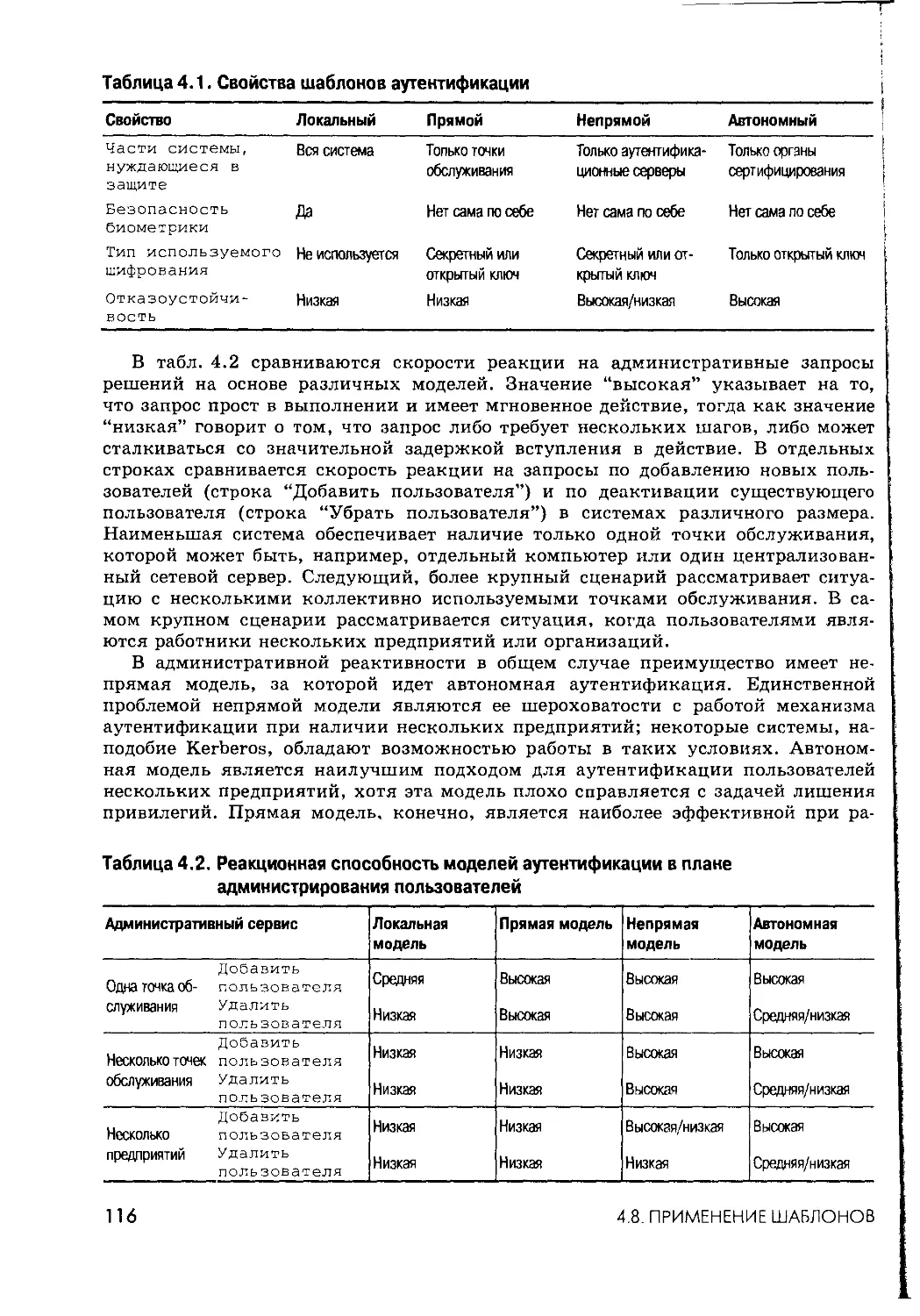

Глава 4. Типовые проектные шаблоны 96

4.1. Шаблоны в системах аутентификации 96

4.2. Роль физической защиты 97

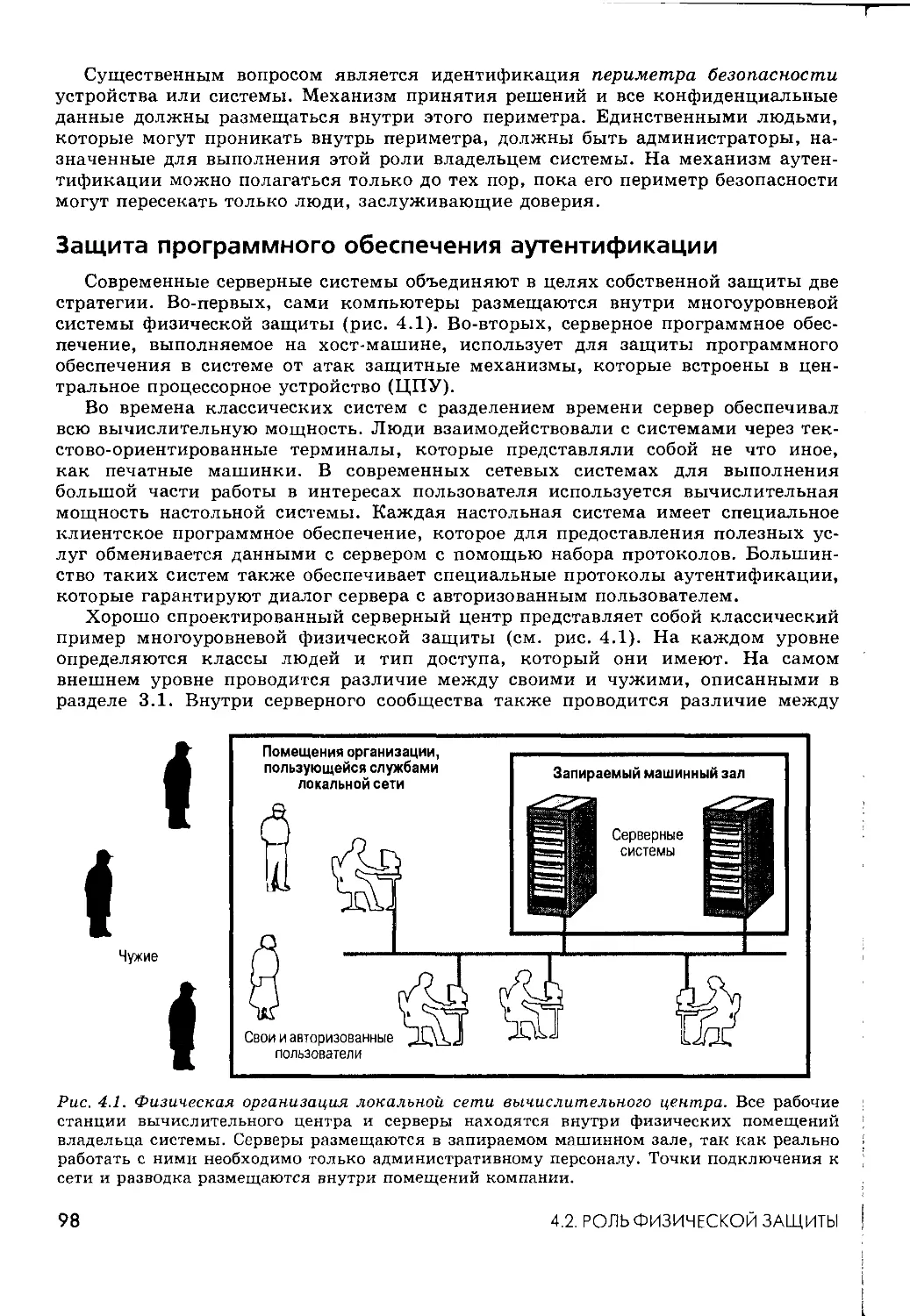

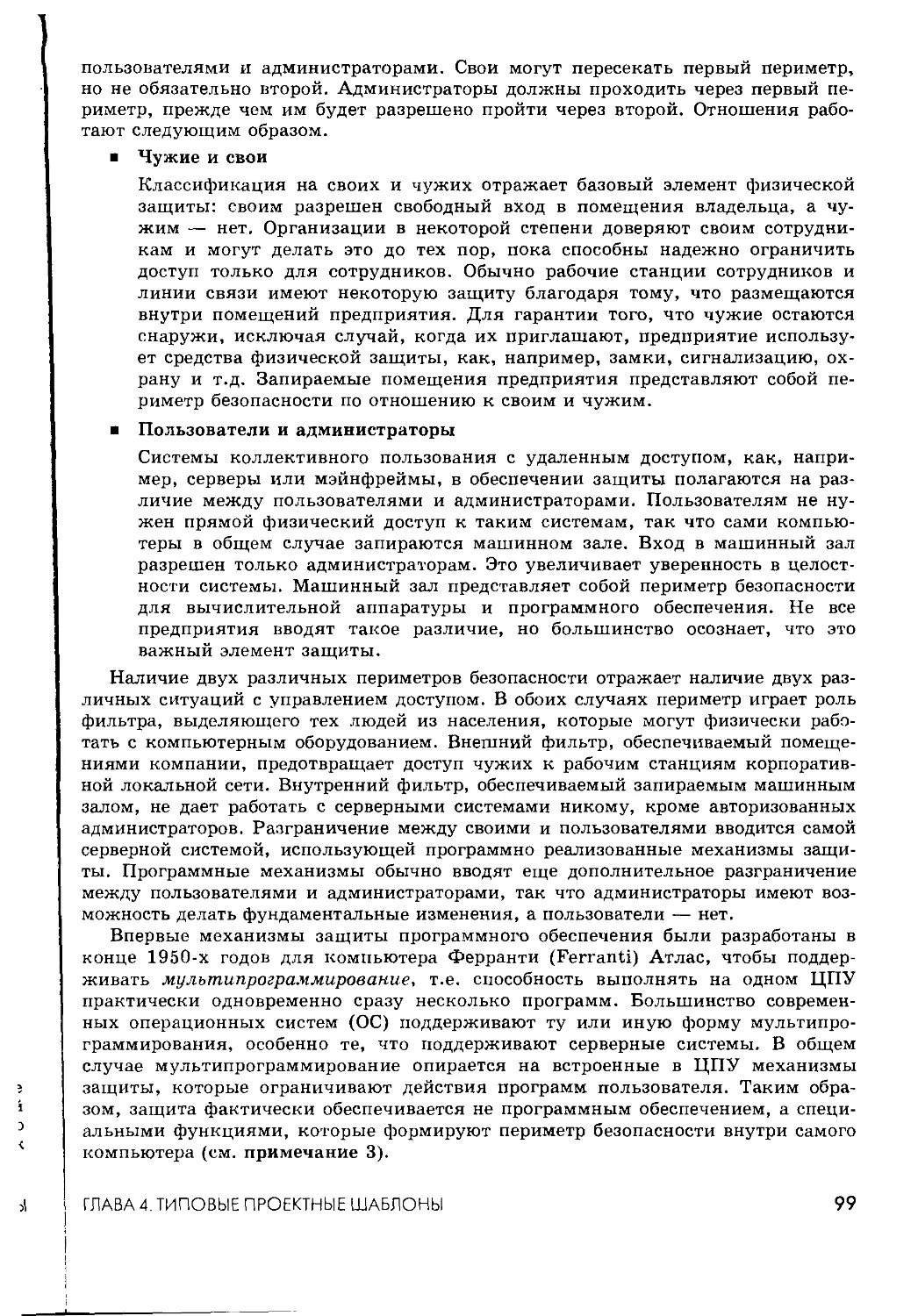

Защита программного обеспечения аутентификации 98

Защита рабочих станций 100

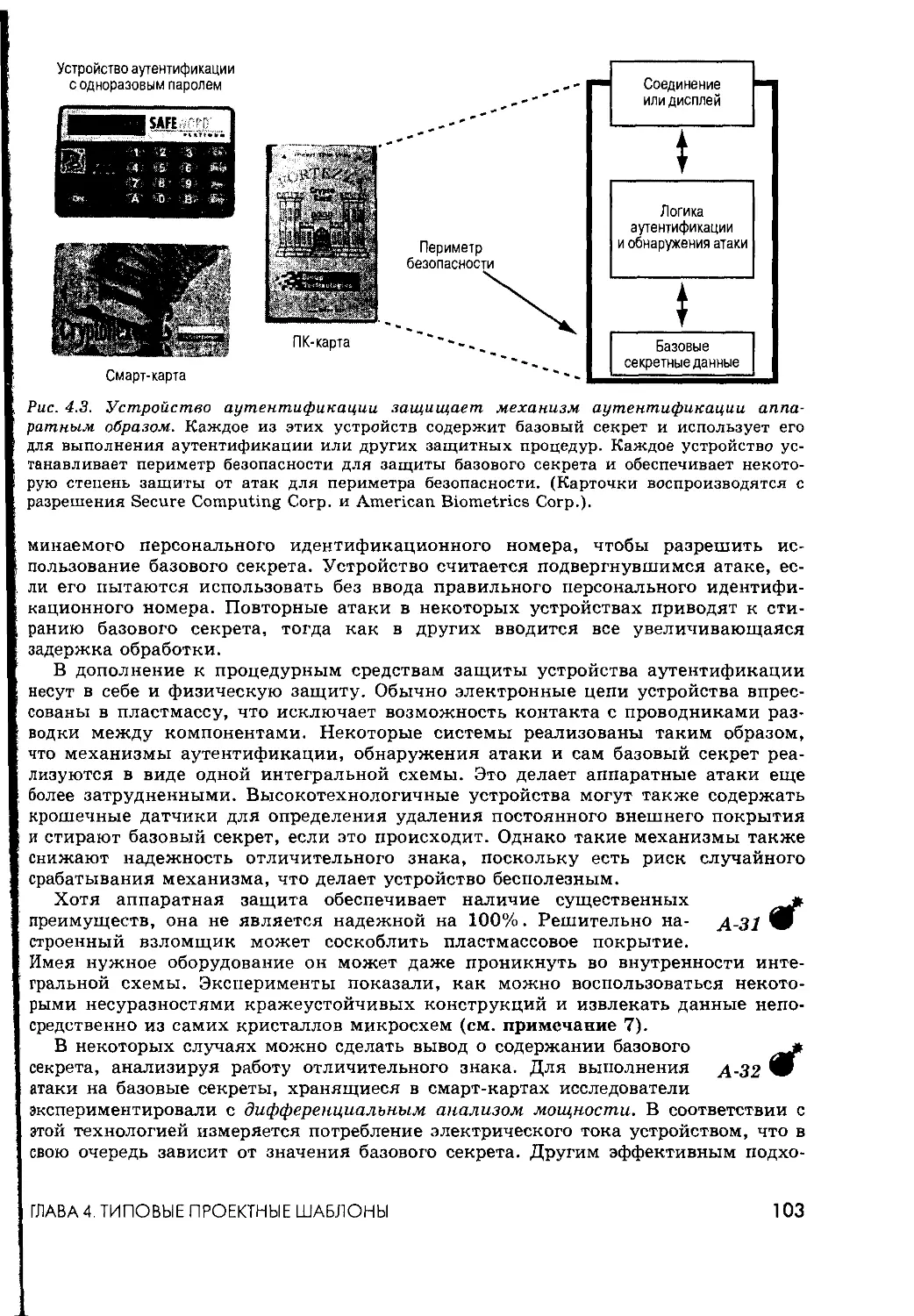

Аппаратная защита аутентификации 102

4.3. Административные требования 104

Физическая защита 104

Легкость аутентификации 105

Эффективное администрирование 106

4.4. Локальная аутентификация 107

4.5. Прямая аутентификация 109

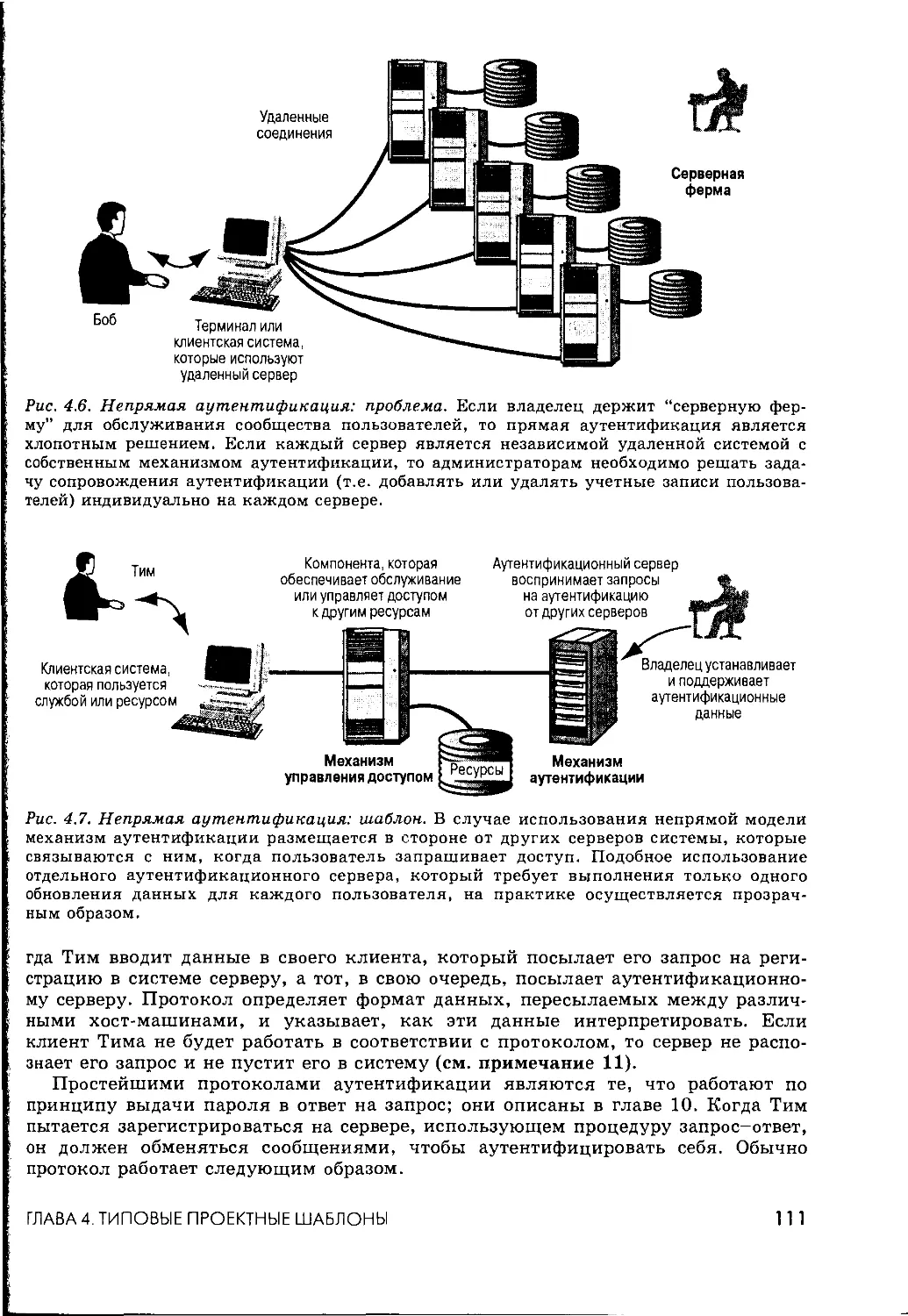

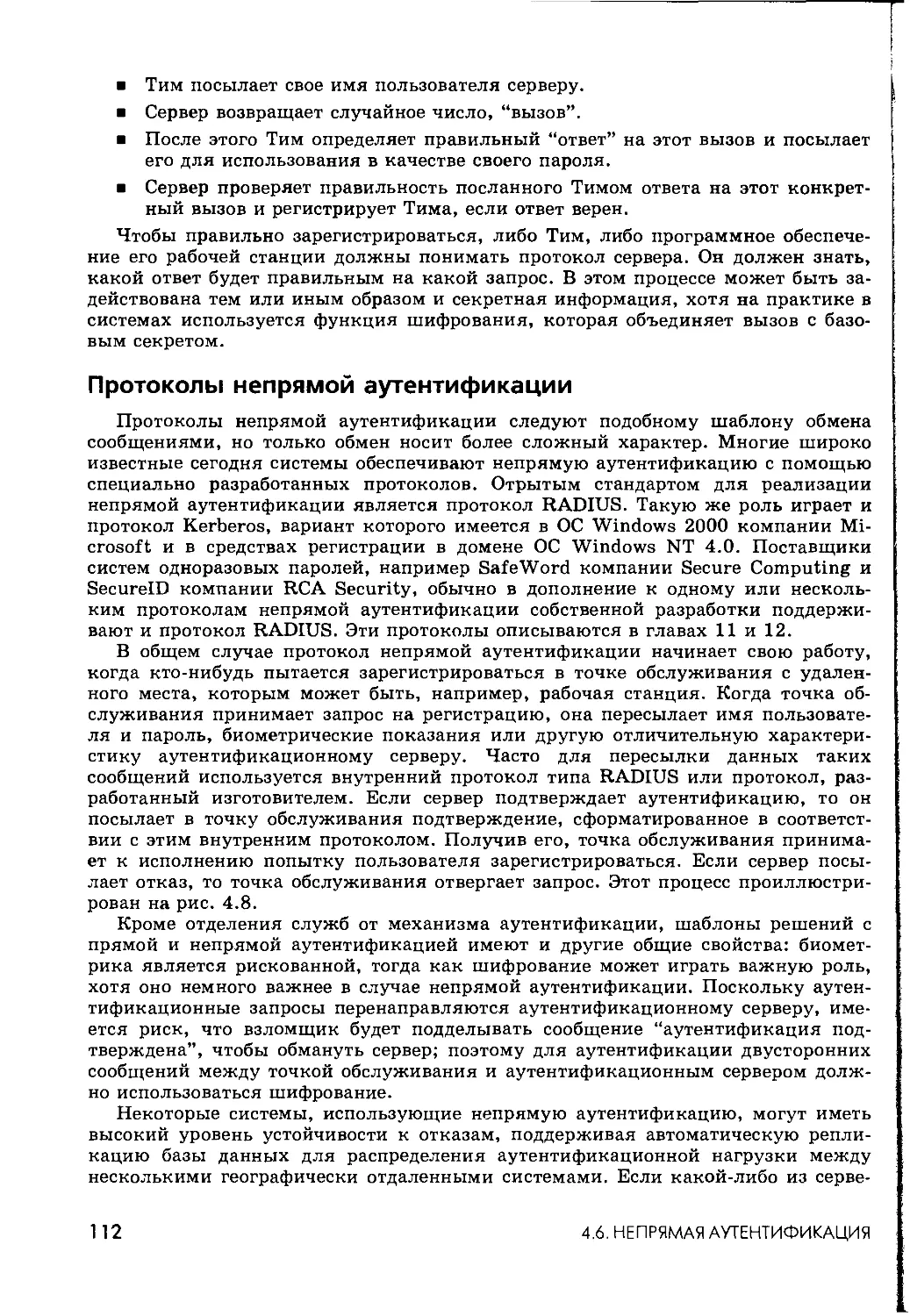

4.6. Непрямая аутентификация 110

Протоколы аутентификации 110

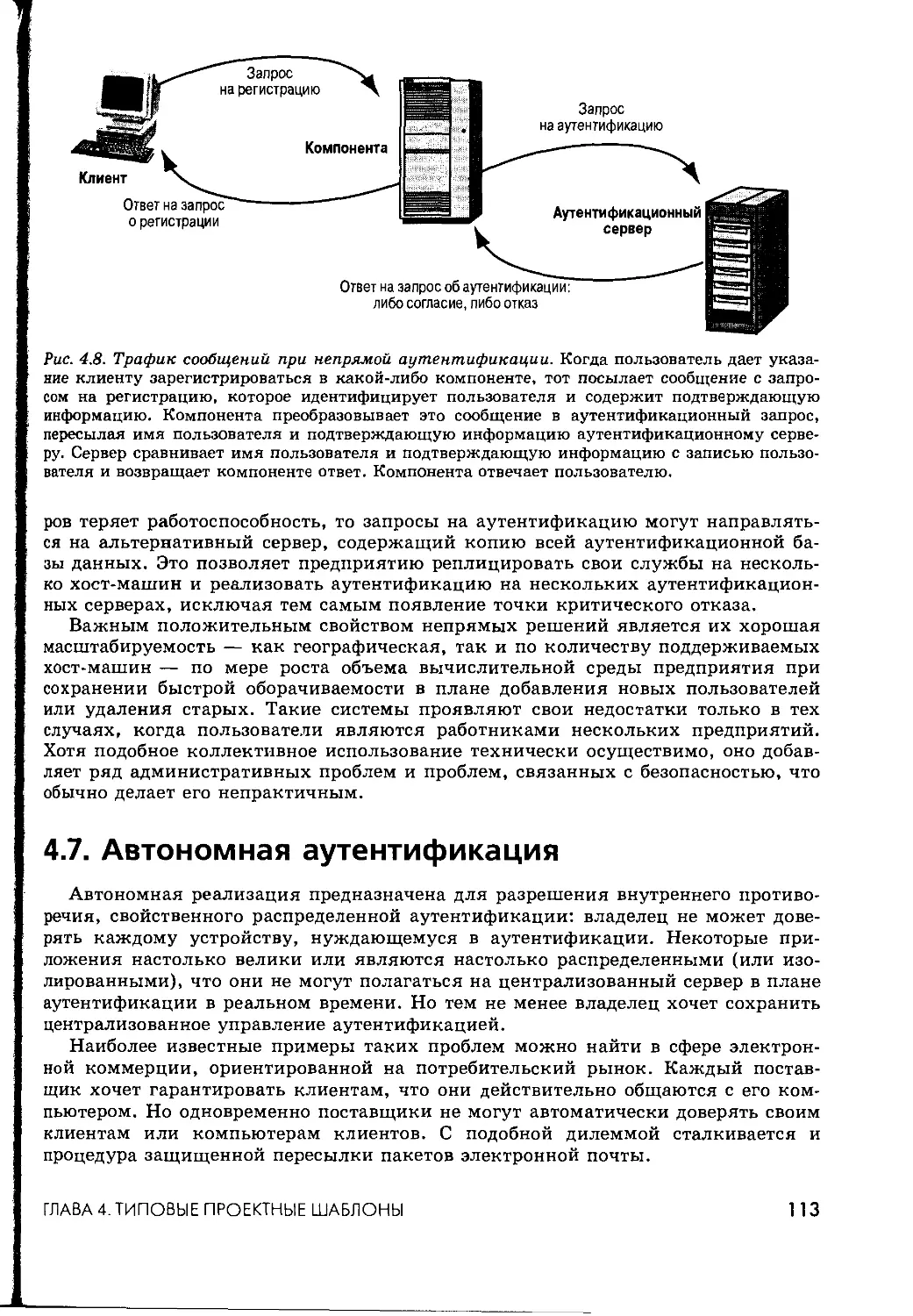

Протоколы непрямой аутентификации 112

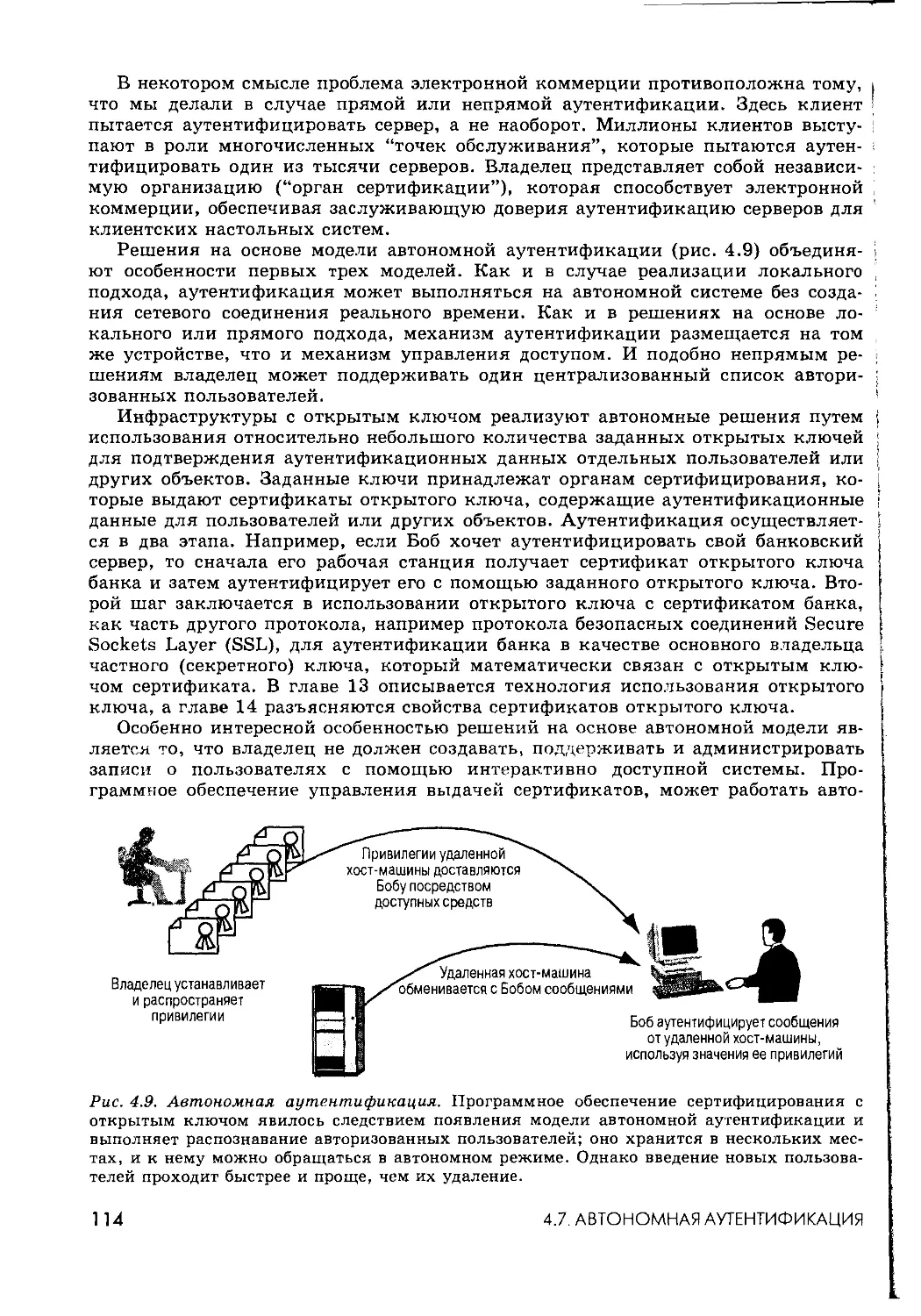

4.7. Автономная аутентификация 113

4.8. Применение шаблонов 115

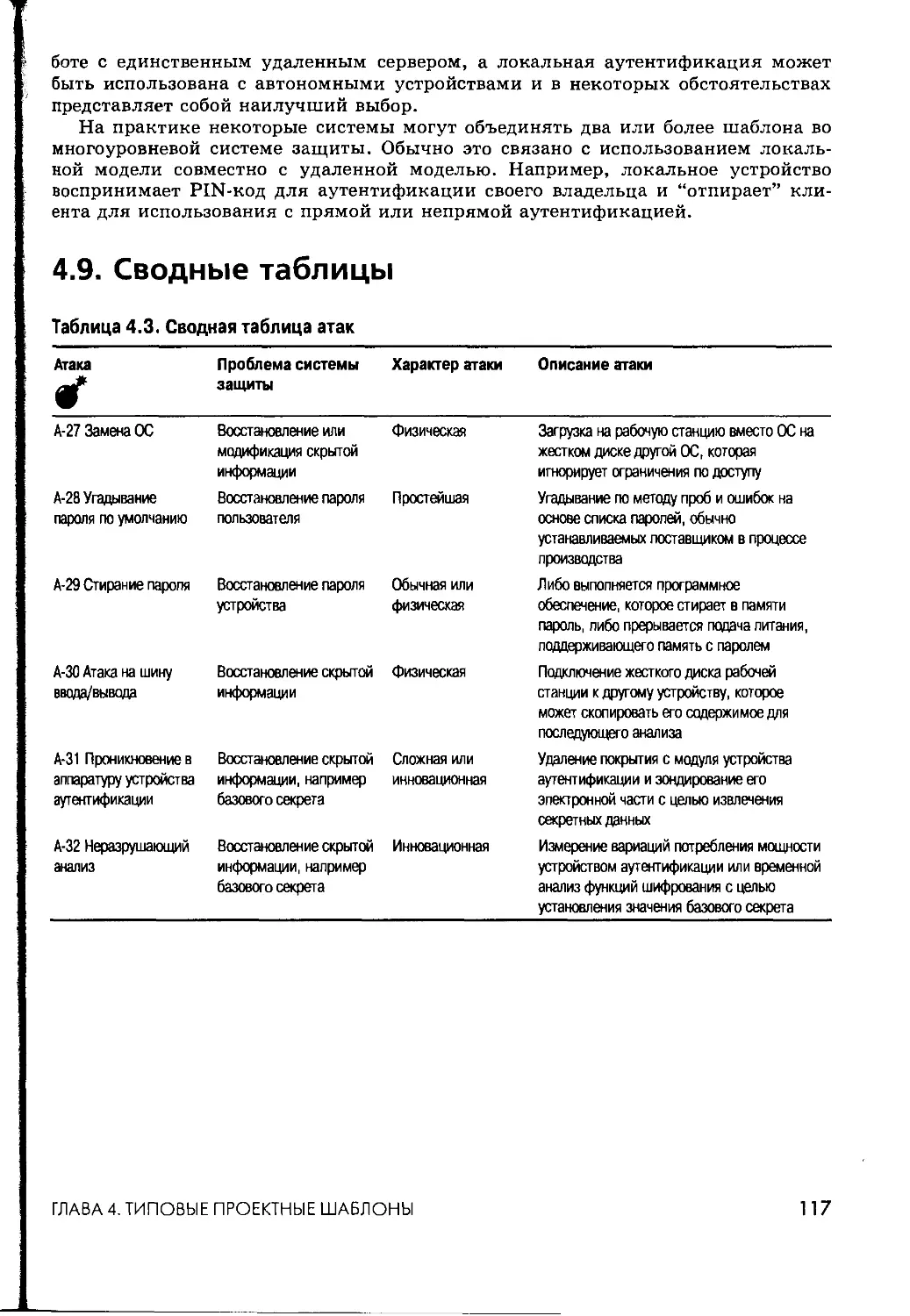

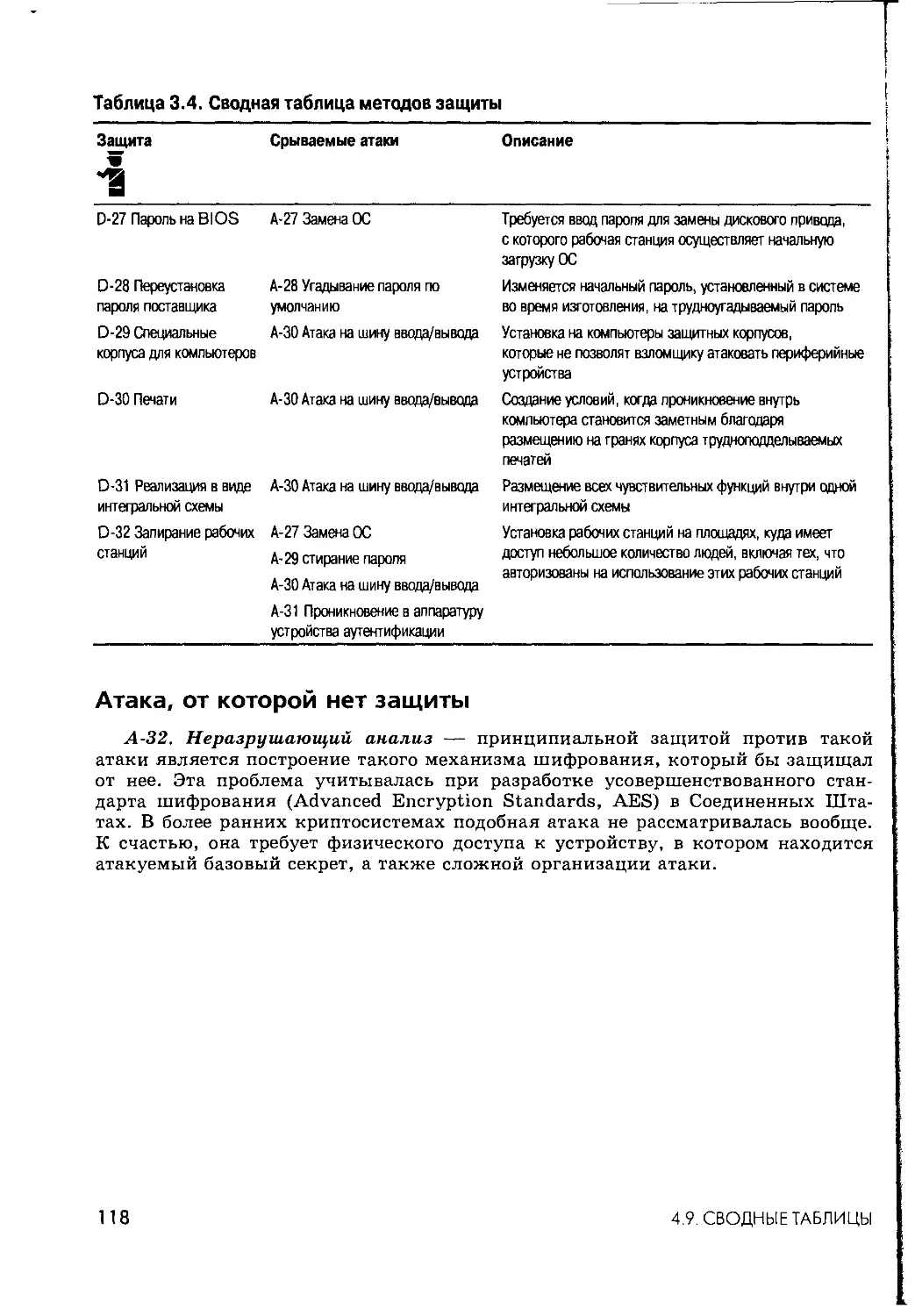

4.9. Сводные таблицы 117

Атака, от которой нет защиты 118

Глава 5. Локальная аутентификация 119

5.1. Переносные компьютеры и рабочие станции 119

5.2. Шифрование в рабочей станции 121

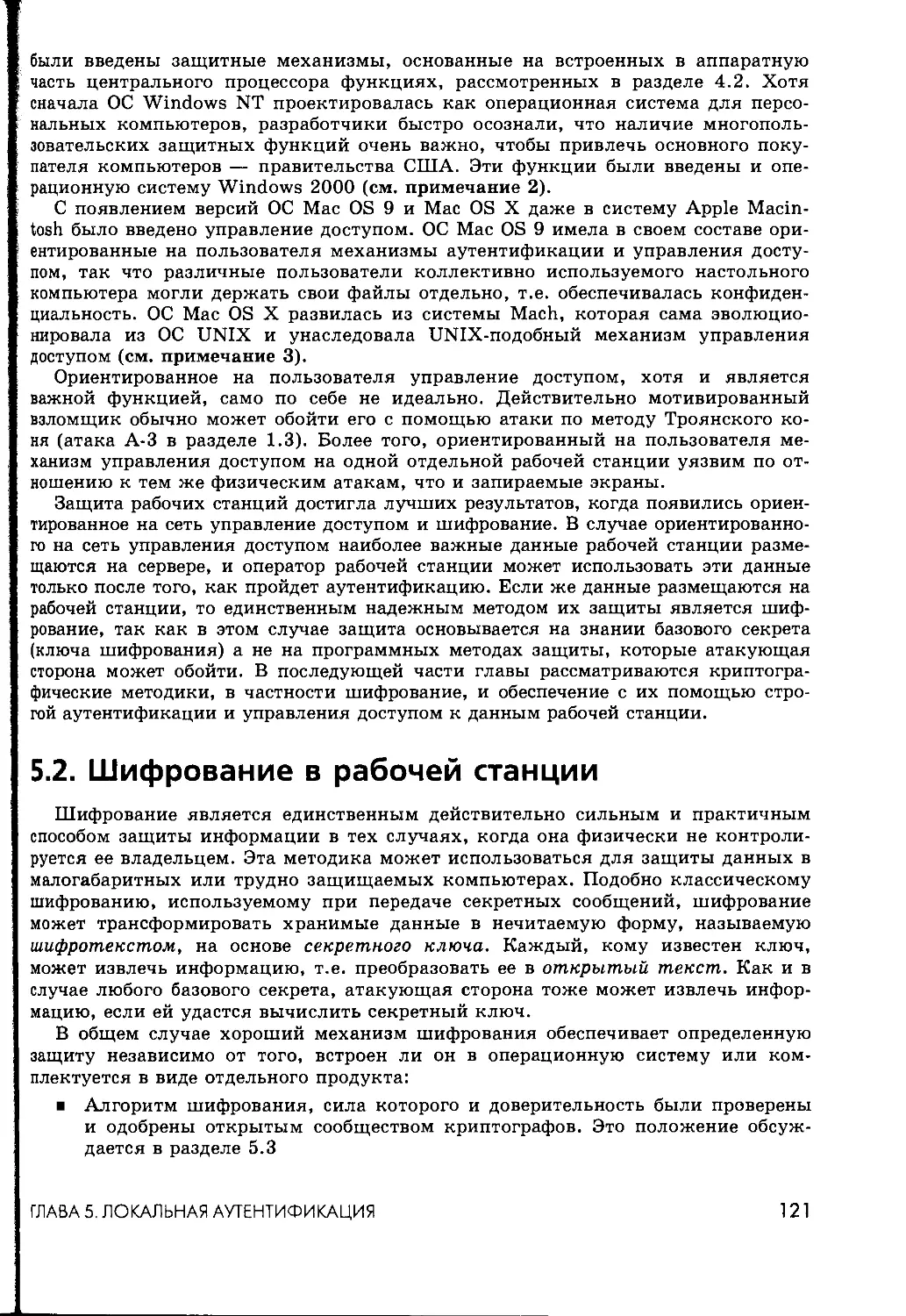

Шифрование файлов 122

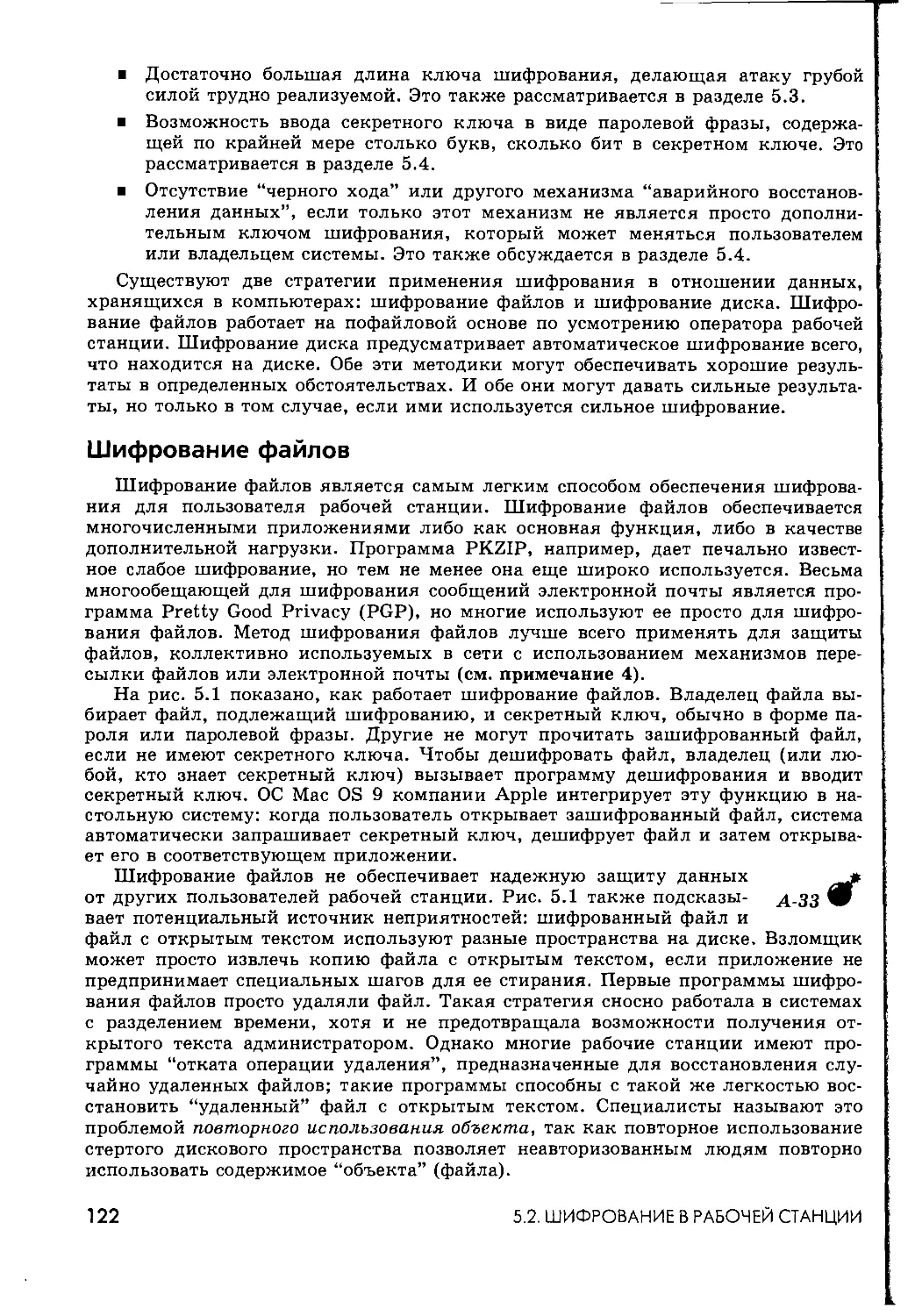

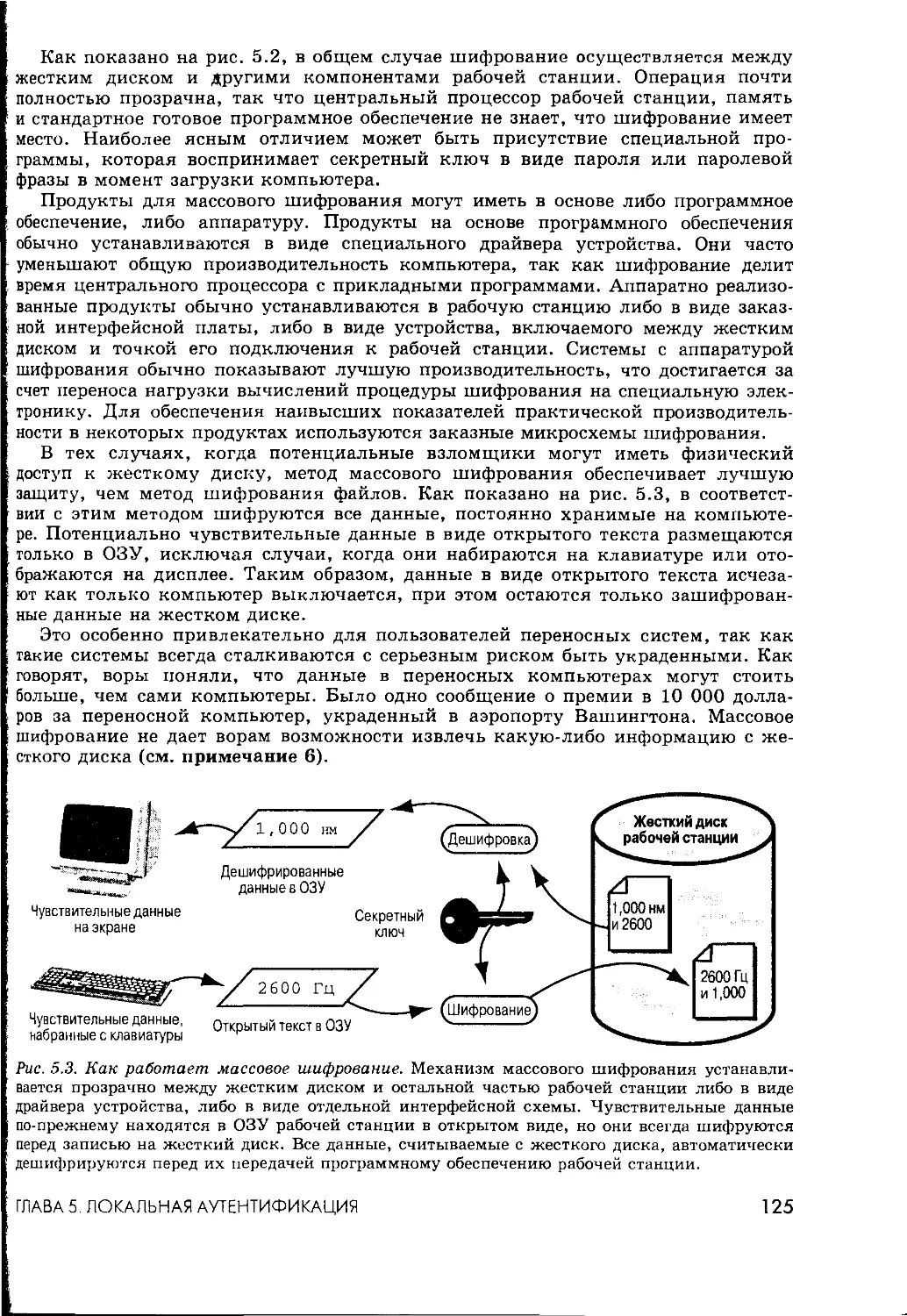

Массовое шифрование 124

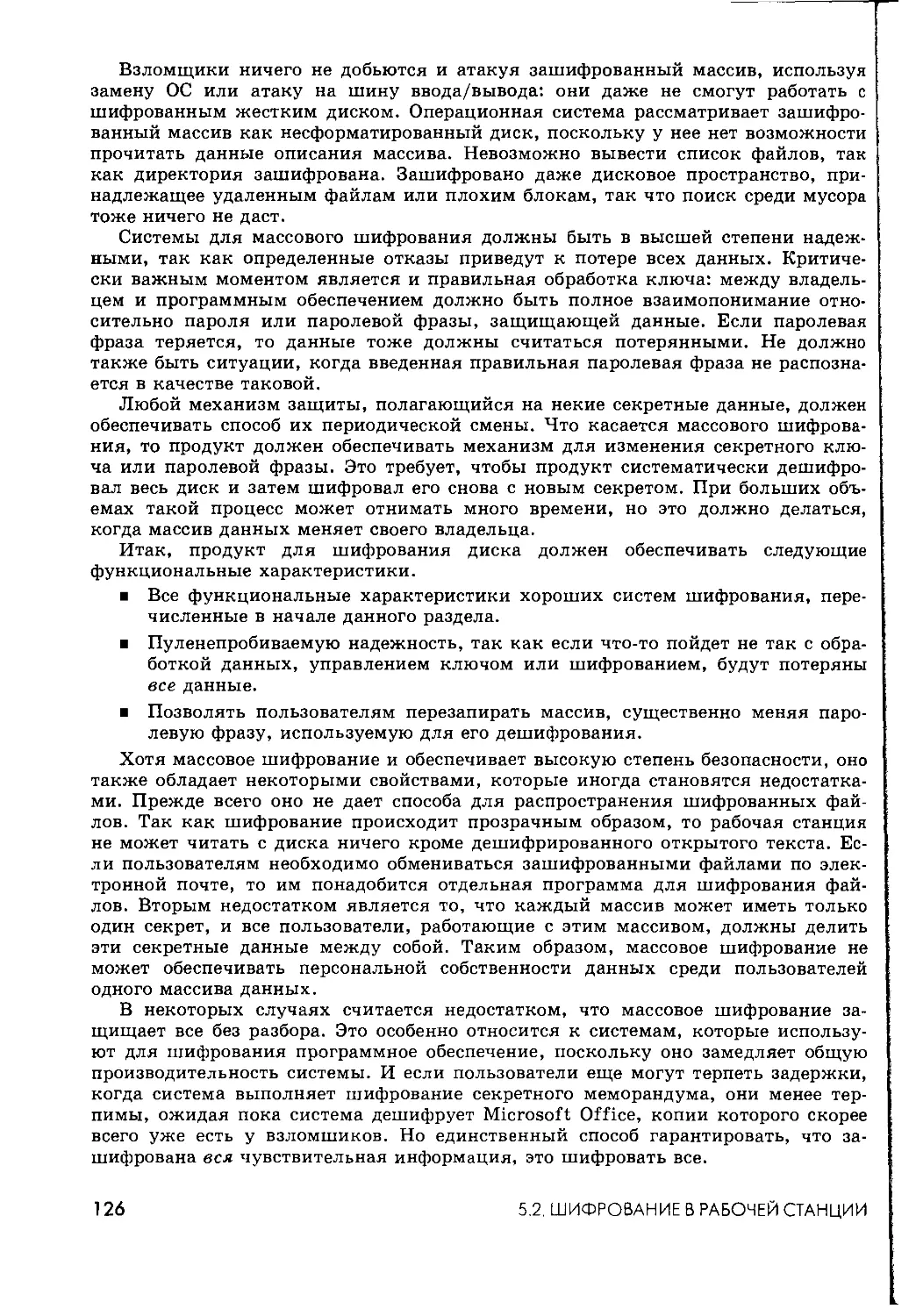

5.3. Шифрование для защиты данных 127

Атаки на шифрование через сокращенные процедуры 128

Атаки на шифрование по методу проб и ошибок 130

Теоретические границы величины скорости угадывания 131

5.4. Обращение с ключами 132

Запоминаемые ключи 132

Методы работы с ключами 133

Условные ключи и разные политики шифрования 133

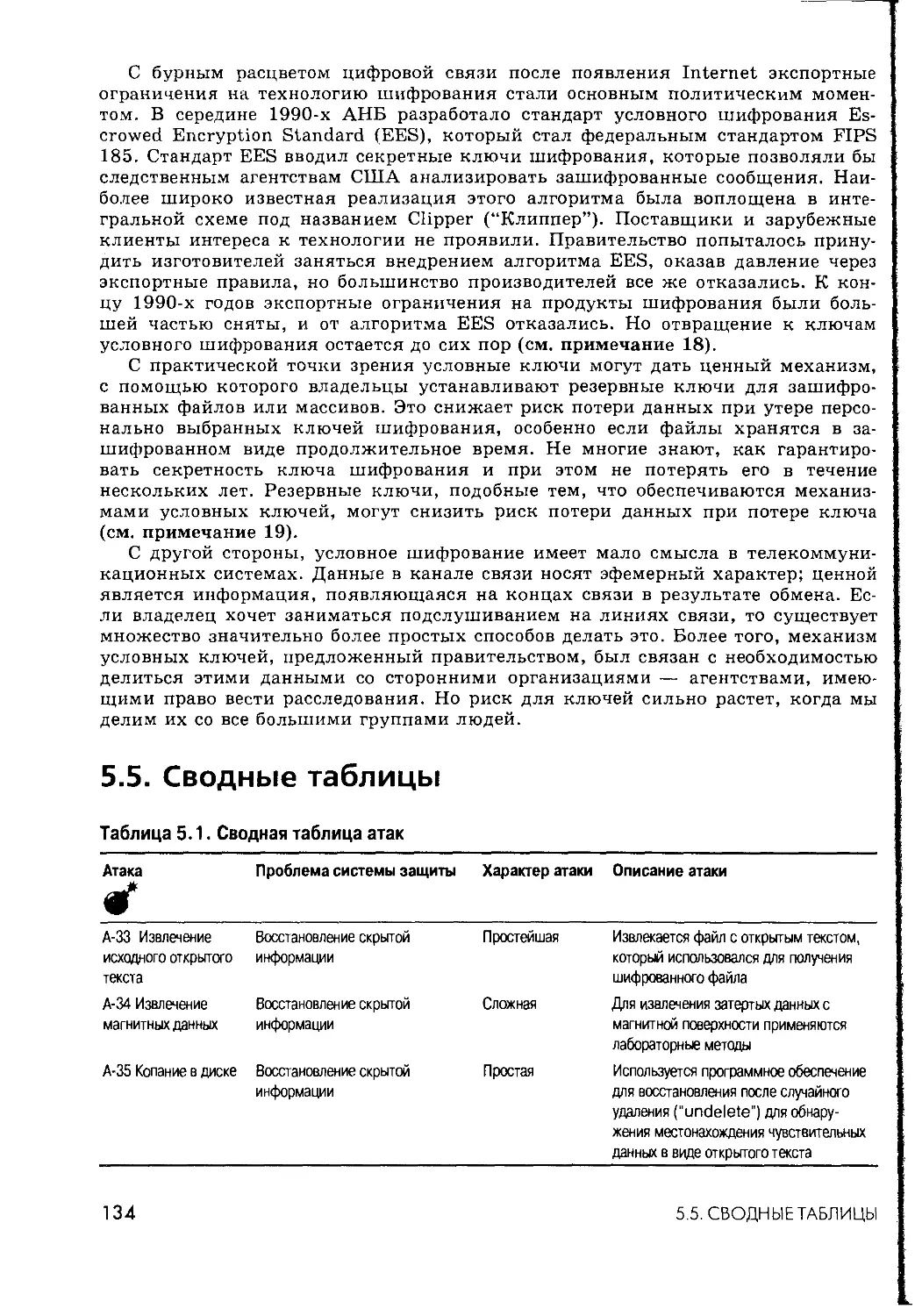

5.5. Сводные таблицы 134

СОДЕРЖАНИЕ

7

Глава 6. Выбор PIN-кодов и паролей 236

6.1. Сложность паролей 136

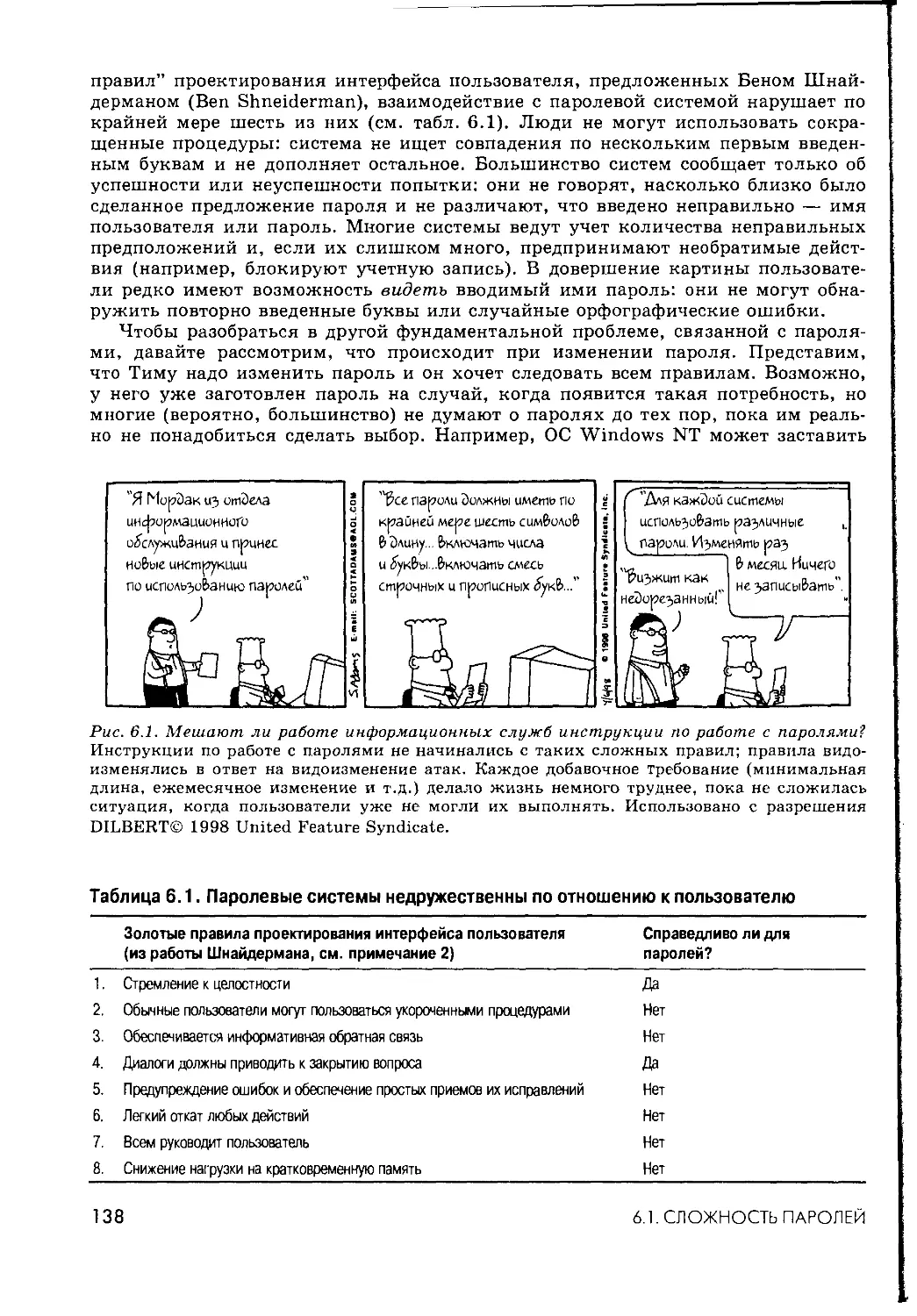

Удобство использования паролей 137

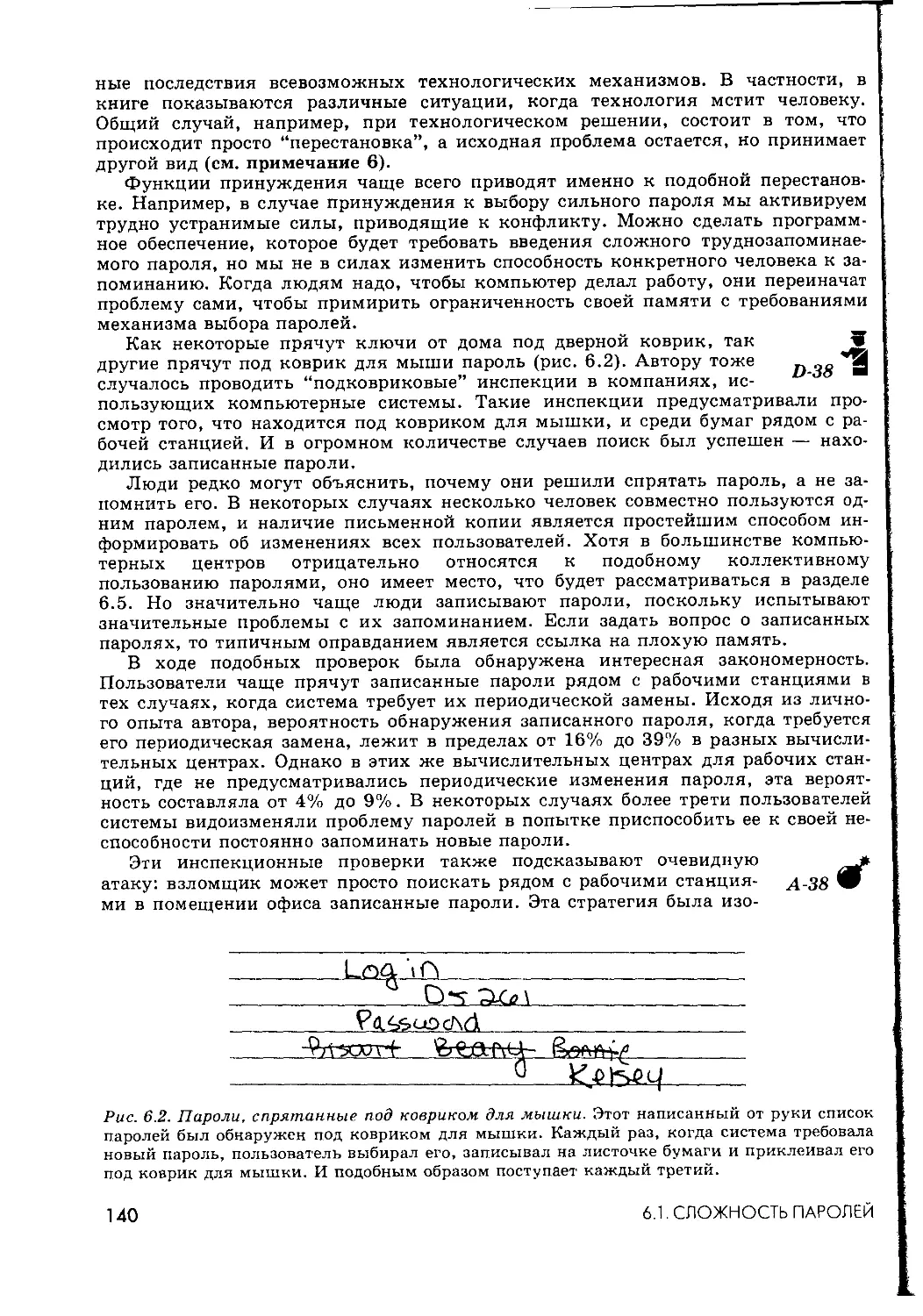

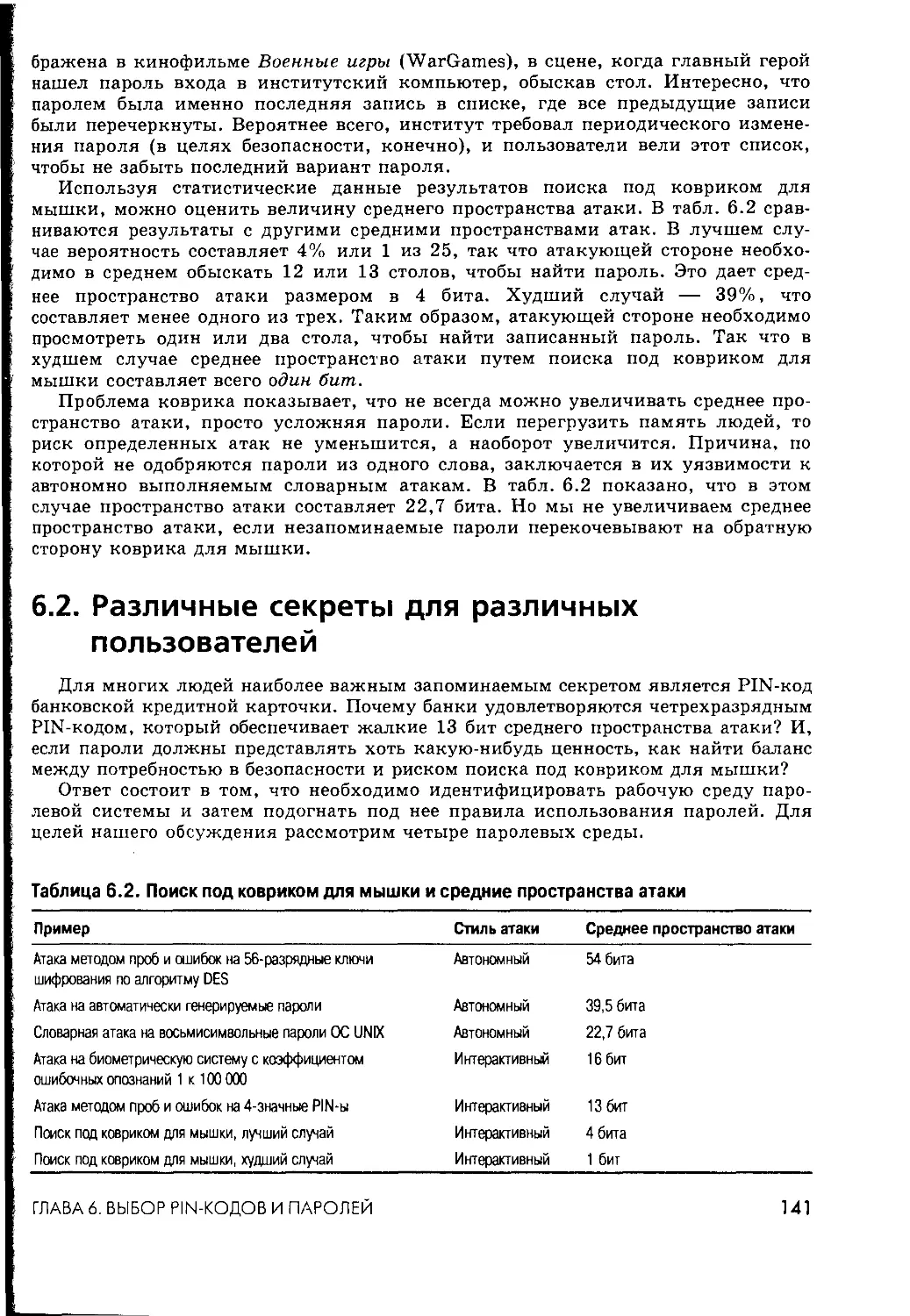

Функции принуждения и коврики для мышки 139

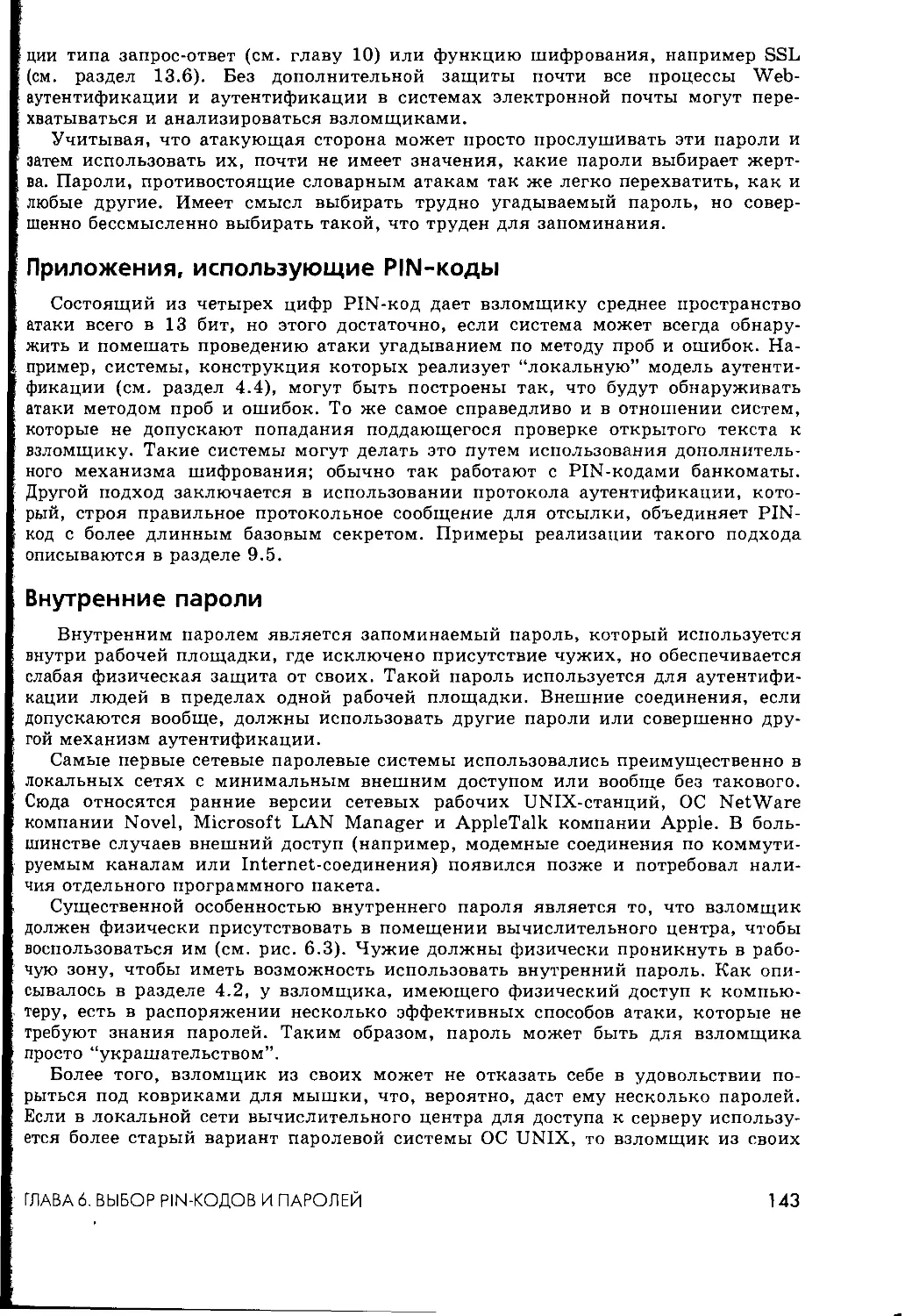

6.2. Различные секреты для различных пользователей 141

Пароли, поддающиеся анализу 142

Приложения, использующие PIN-коды 143

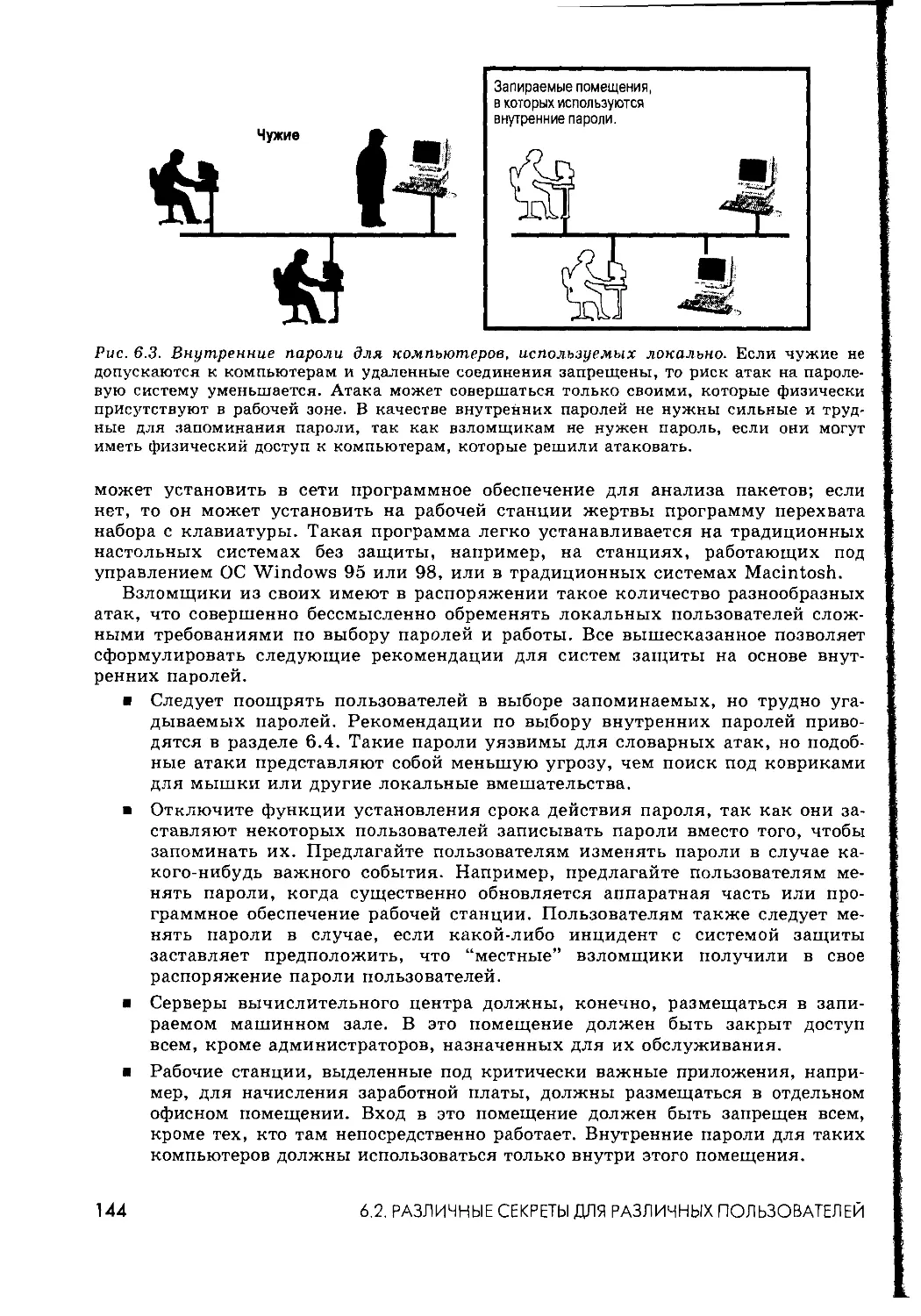

Внутренние пароли 143

Внешние пароли 145

6.3. Улучшение процедуры ввода внутренних паролей 146

Управляемый оператором вывод пароля на экран дисплея 147

Вывод сообщения о неправильном имени пользователя 148

Возможность множества попыток ввода пароля 148

Вывод сообщения о попытке неправильного ввода пароля 149

Исключение режима периодической замены пароля 149

6.4. Выбор пароля 150

Внутренние пароли 150

Внешние и административные пароли 151

6.5. Коллективно используемые пароли 153

Многократно используемые пароли 153

Делегирование паролей 155

6.6. Хранение записанных паролей 156

Физическая охрана 156

Хранение в запираемом месте 157

Электронное хранение 158

6.7. Последовательности и группы паролей 160

Последовательности паролей 161

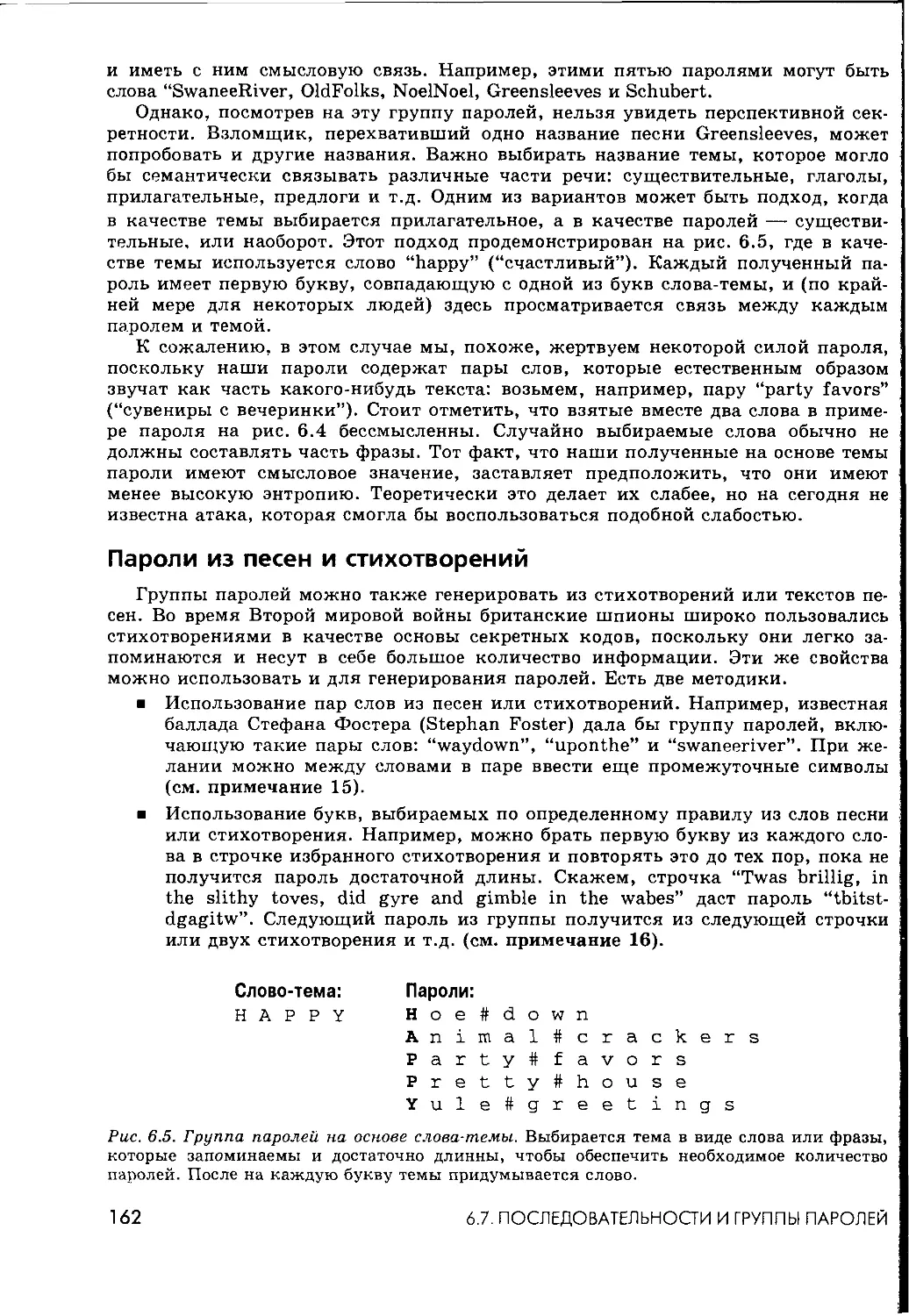

Обеспечение перспективной секретности с помощью слов-тем 161

Пароли из песен и стихотворений 162

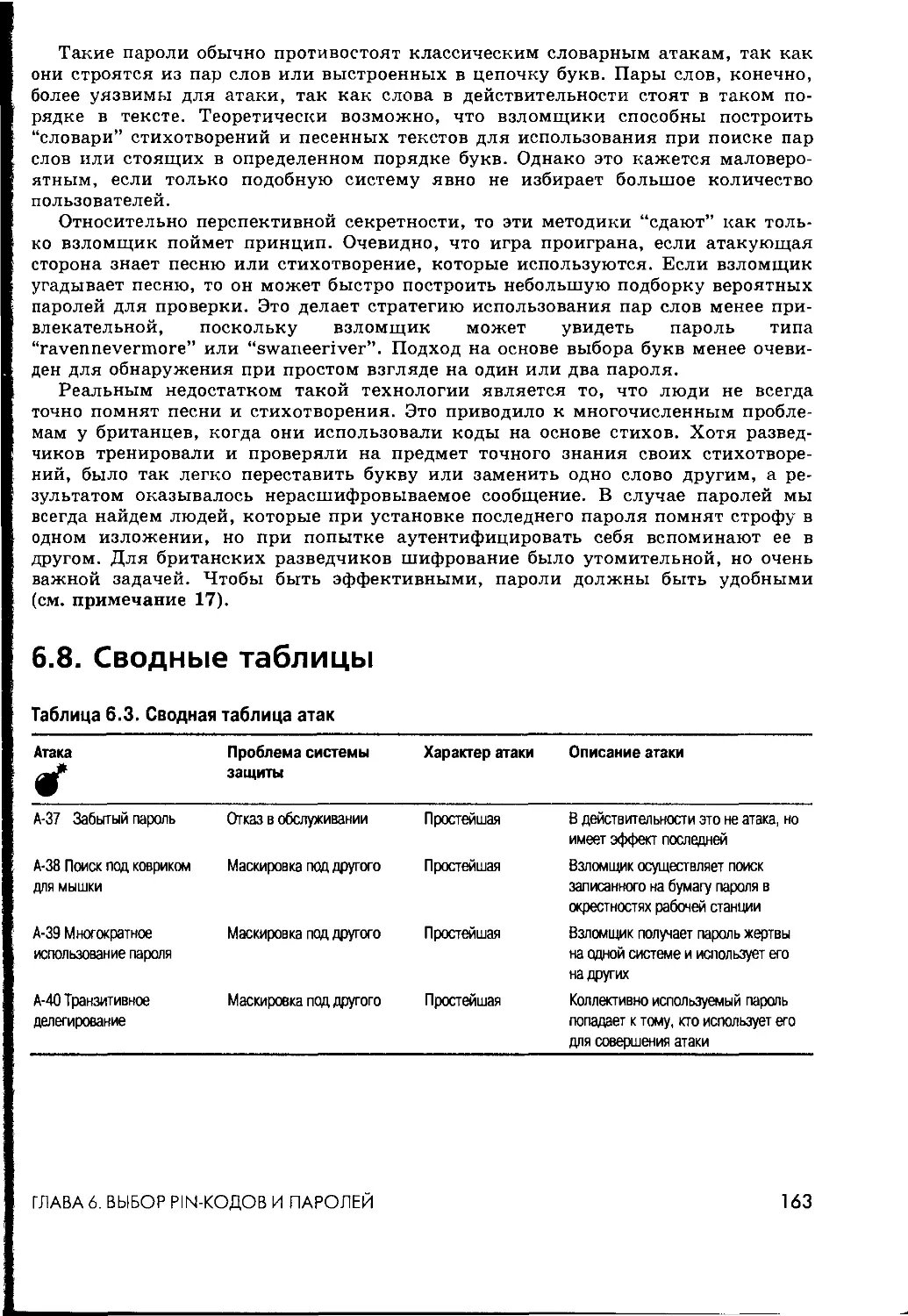

6.8. Сводные таблицы 163

Атаки, от которых нет защиты 164

Глава 7. Биометрика 165

7.1. Биометрика: то, чем мы являемся 165

Обещания и реальность 166

Применение биометрики 167

7.2. Биометрические методики 168

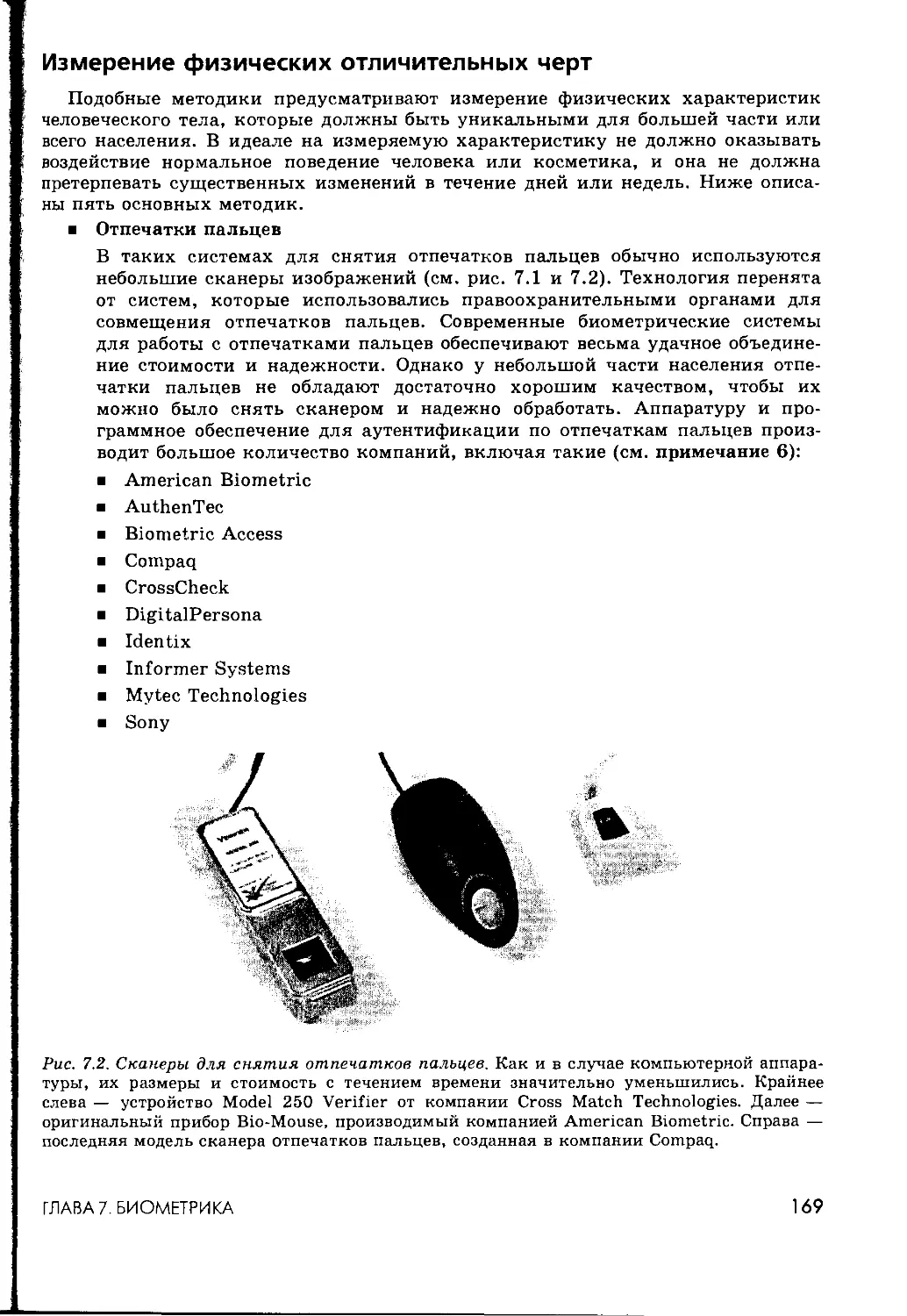

Измерение физических отличительных черт 169

Измерение поведенческих характеристик 171

7.3. Как работает биометрика 172

7.4. Снятие биометрических показателей 173

Обратная связь во время ввода биометрических измерений 174

Подделка физической характеристики человека 175

7.5. Создание и совмещение эталонов 176

Пример: биометрика очертаний руки 176

Регистрация пользователя 178

7.6. Точность биометрики 178

Нахождение компромисса между удобством использования и

уровнем безопасности 180

Среднее пространство атаки 181

7.7. Шифрование биометрики 182

Сохранение режима секретности 182

Аутентичность биометрических данных 184

Проблемы эксплуатации биометрических систем 184

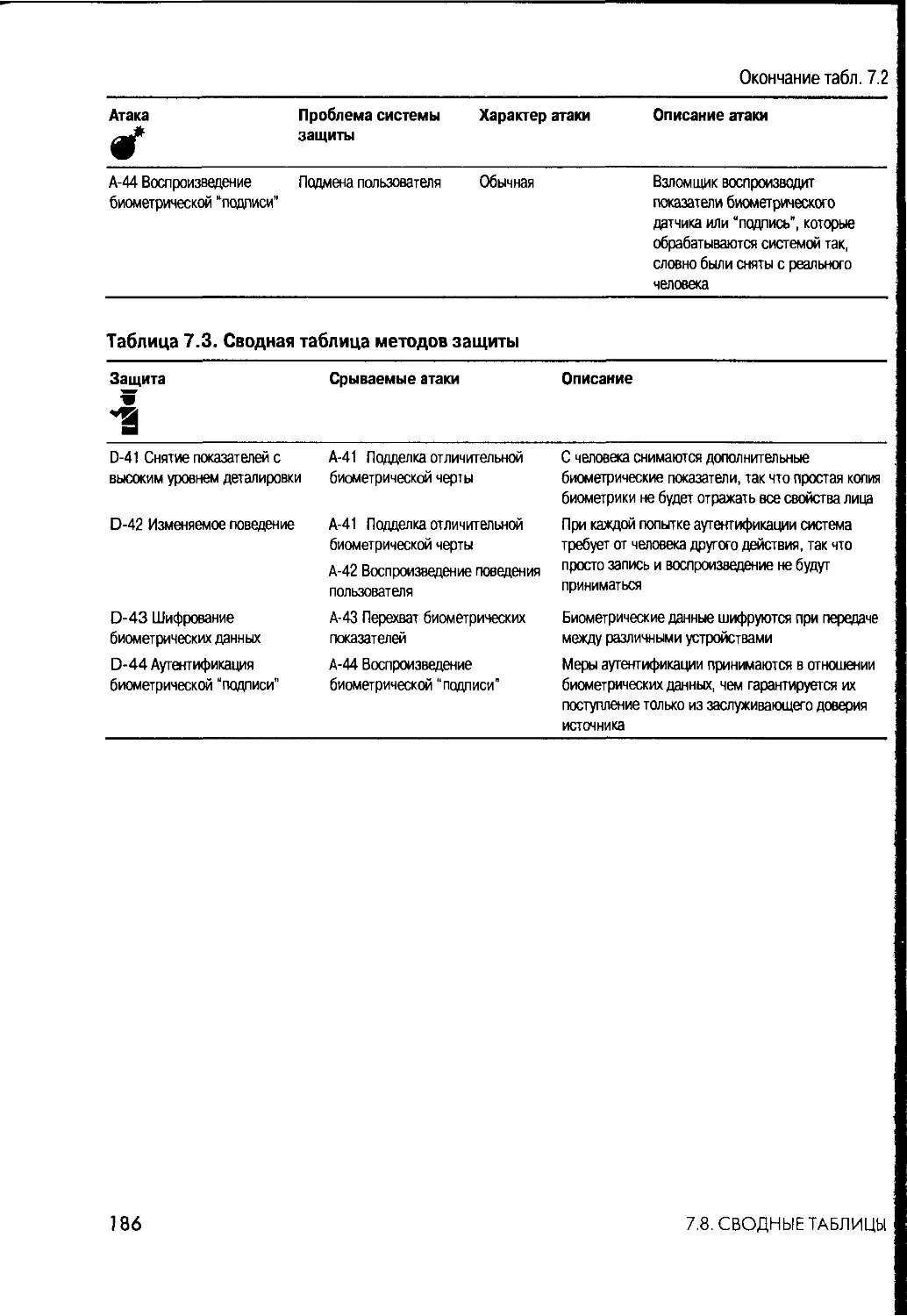

7.8. Сводные таблицы 185

8

СОДЕРЖАНИЕ

Глава 8. Аутентификация по адресу 187

8.1. Кто или откуда 187

8.2. В качестве адресов •— телефонные номера 188

Идентификация по обратному звонку 189

Идентификация входного звонка: идентификационный номер

вызывающей стороны 191

8.3. Сетевые адреса 193

Адресация в сети ARPANET 193

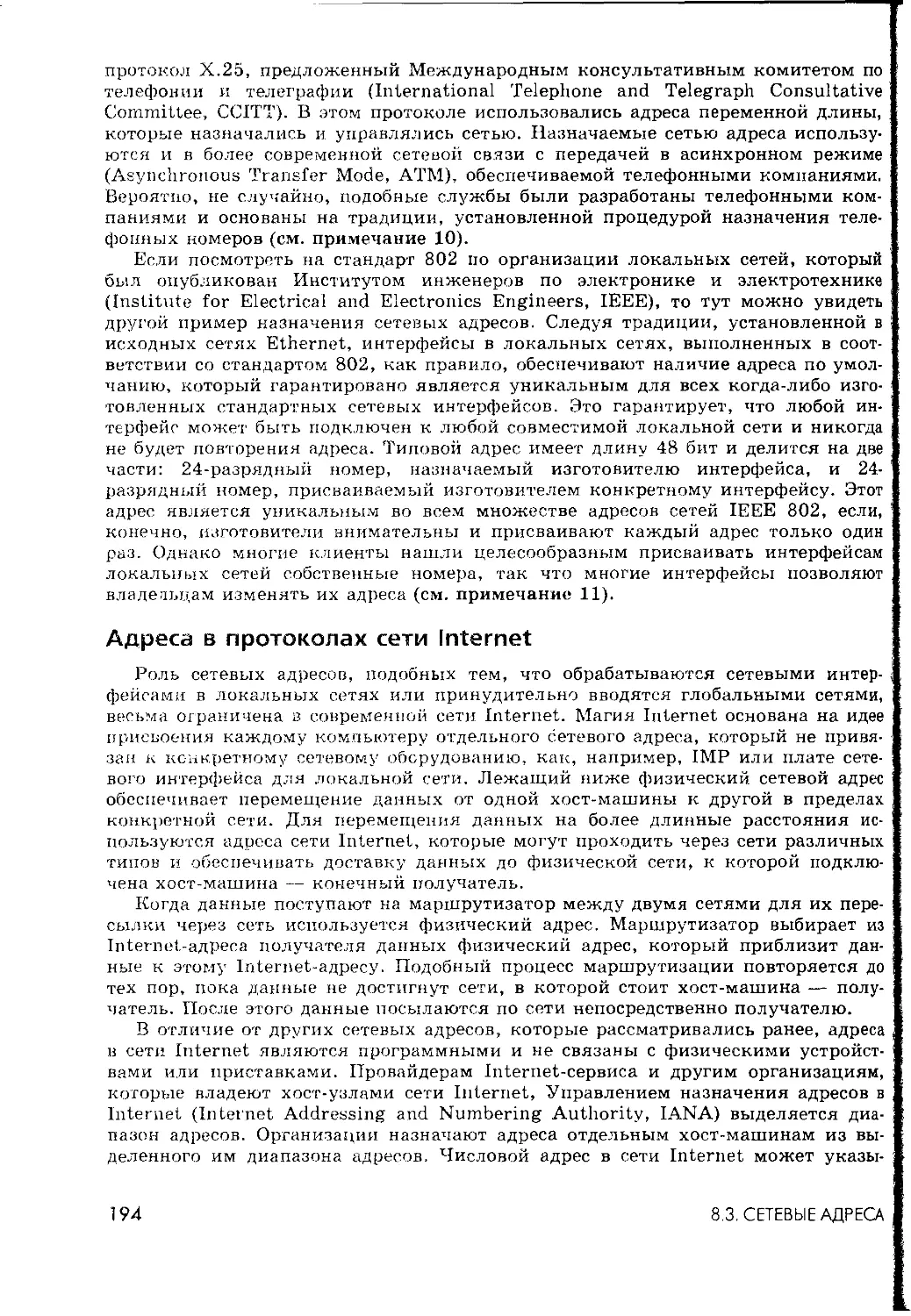

Адреса в протоколах сети Internet 194

8.4. Атаки на адреса сети Internet 195

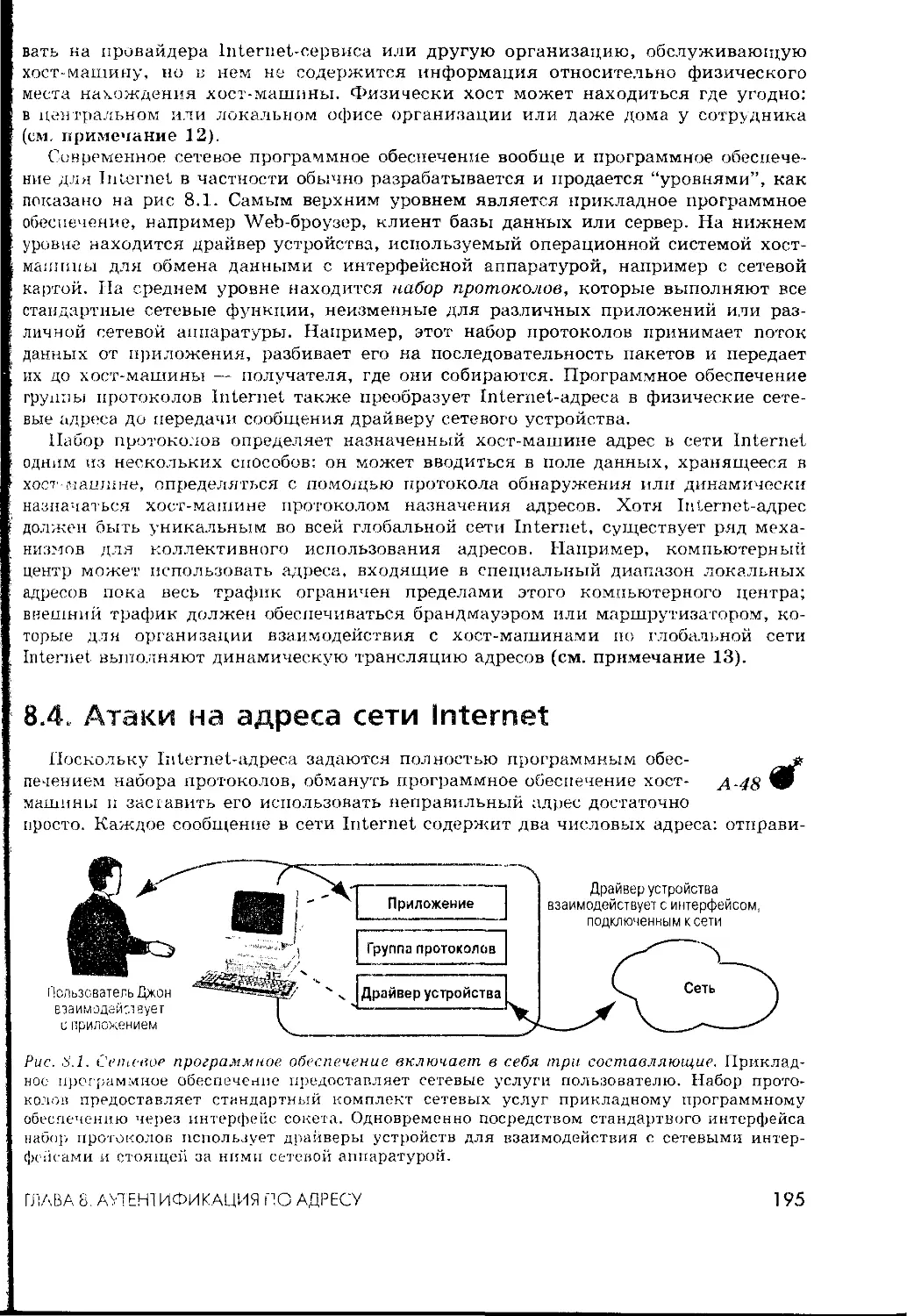

Кража IP-адреса 197

Атаки с организацией отказа в обслуживании 198

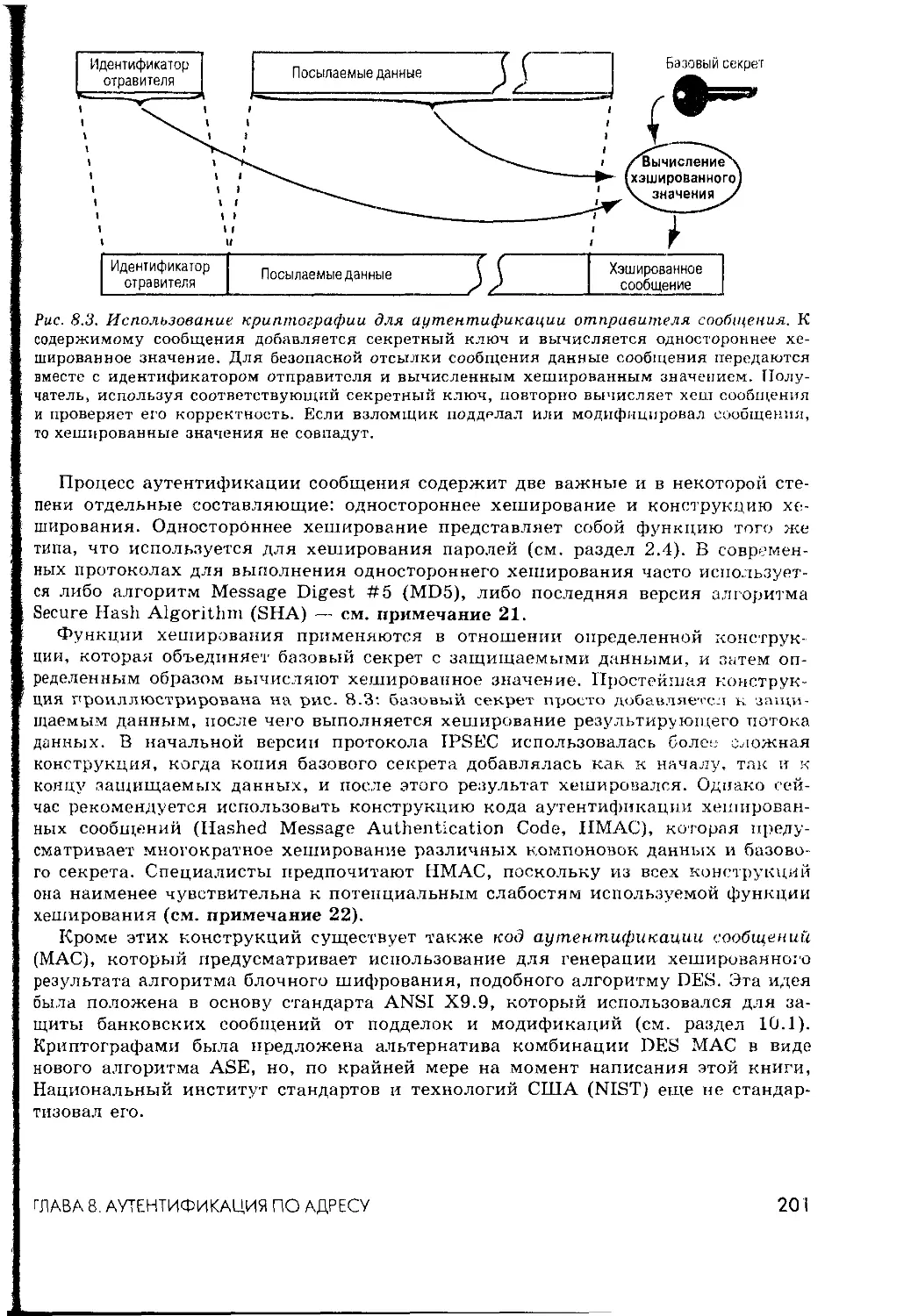

8.5. Эффективная аутентификация отправителя 200

8.6. Аутентификация в локальных UNIX-сетях 202

“г”-команды 202

Удаленные вызовы процедур, NFS и NIS 205

8.7. Аутентификация географического местоположения 206

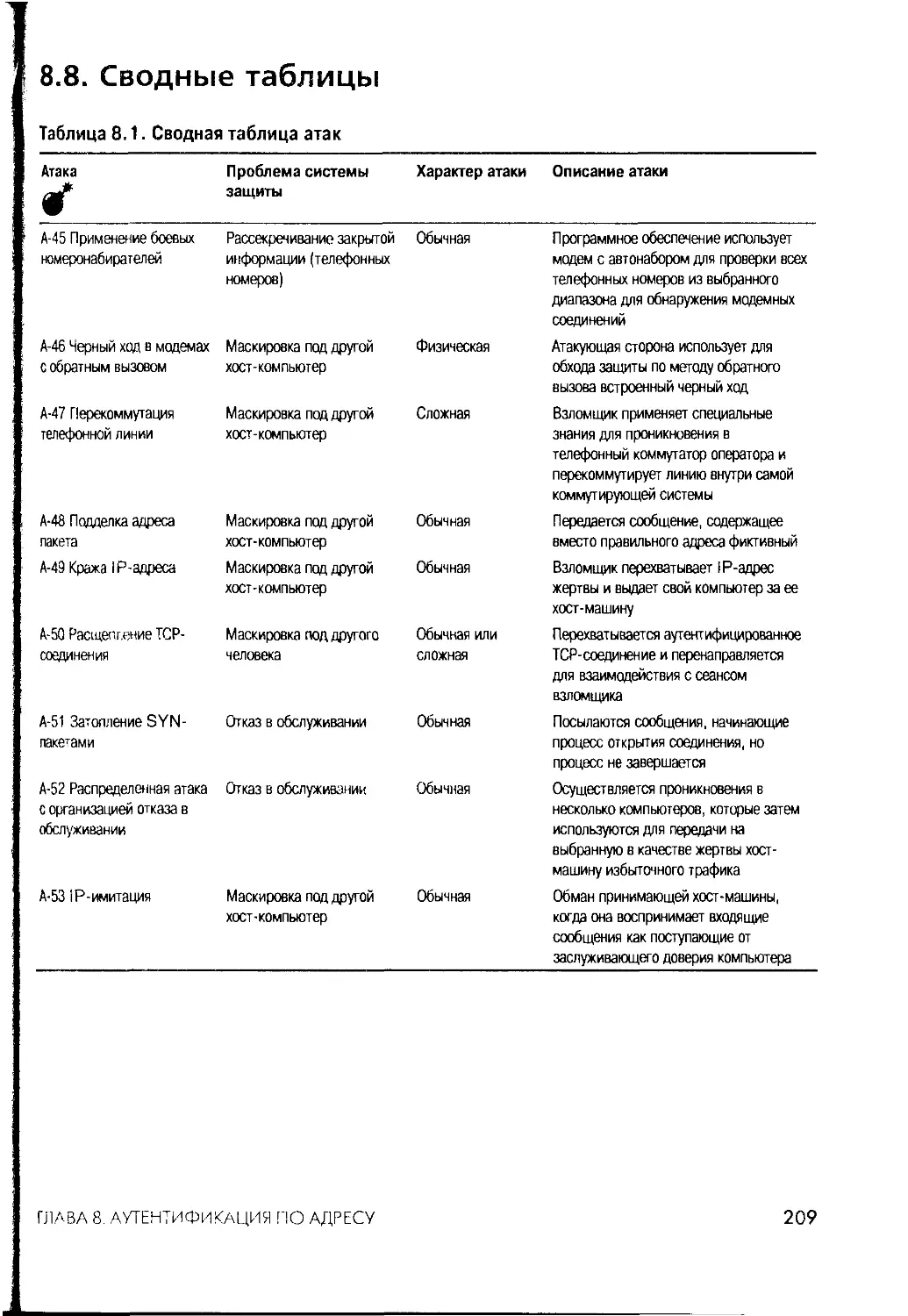

8.8. Сводные таблицы 209

Глава 9. Устройства аутентификации 211

9.1. Средства аутентификации: то, что мы имеем 211

Пассивные аутентификационные устройства 212

Активные аутентификационные устройства 214

9.2. Активная разведка паролей в сети 216

9.3. Одноразовые пароли 218

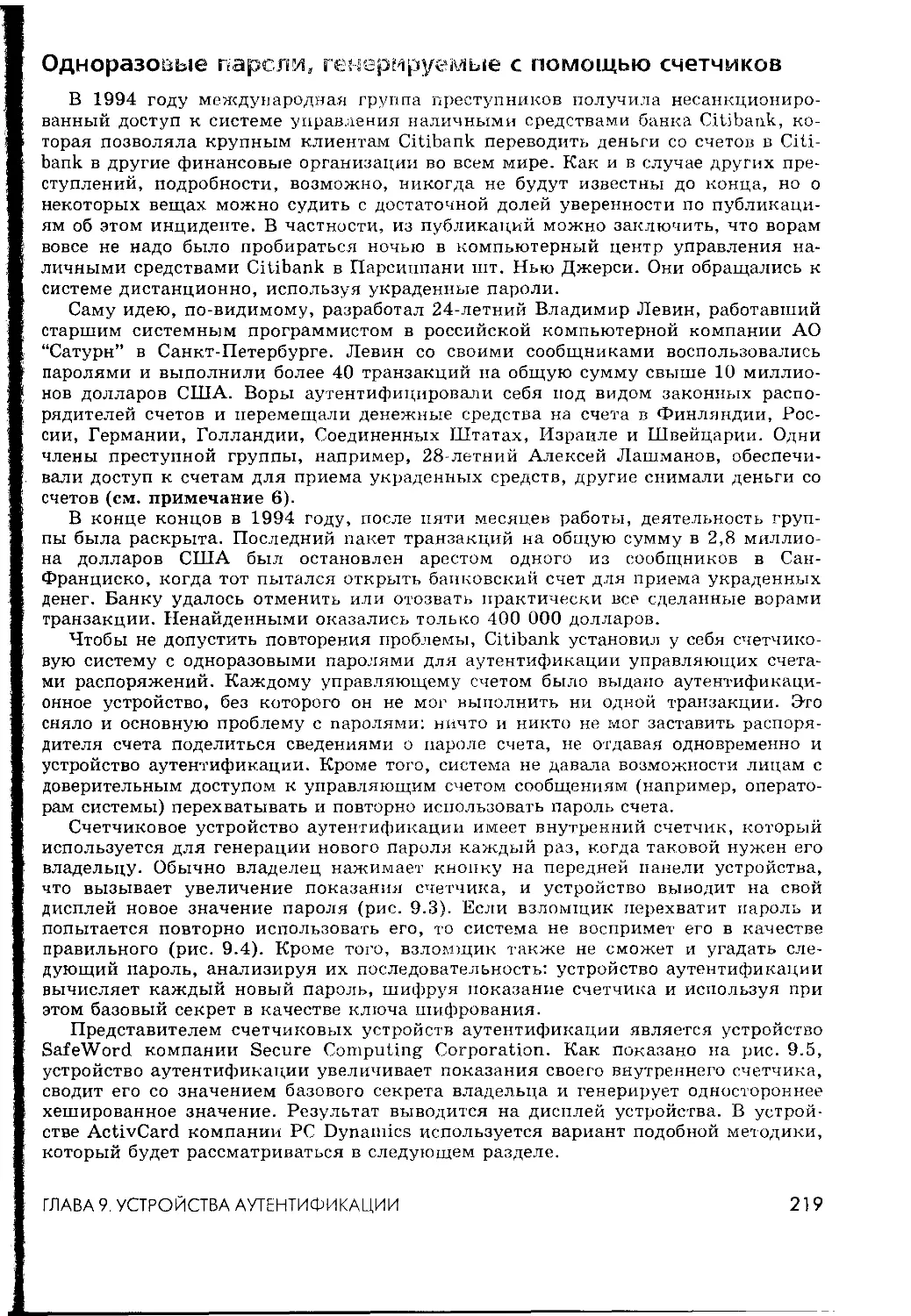

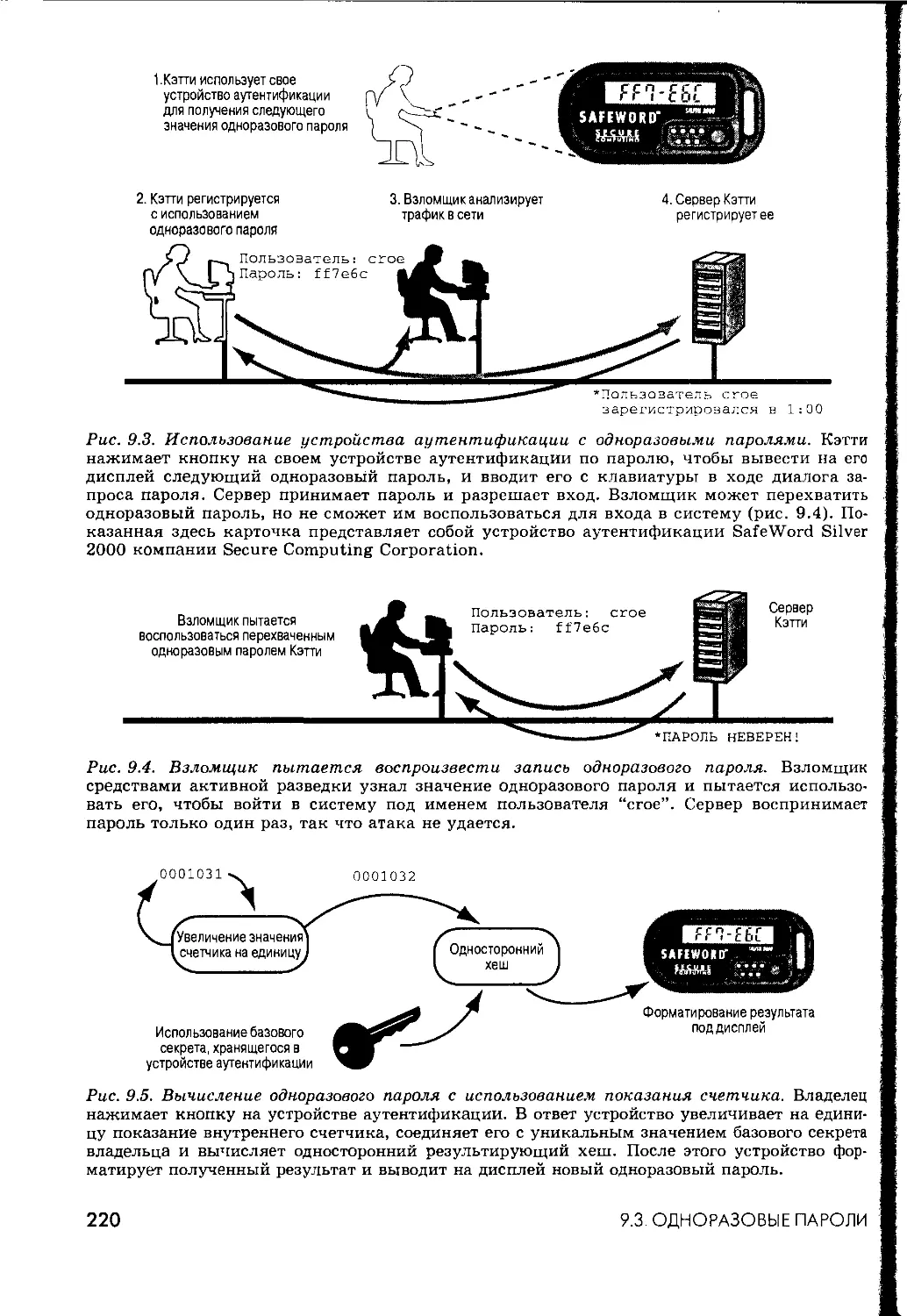

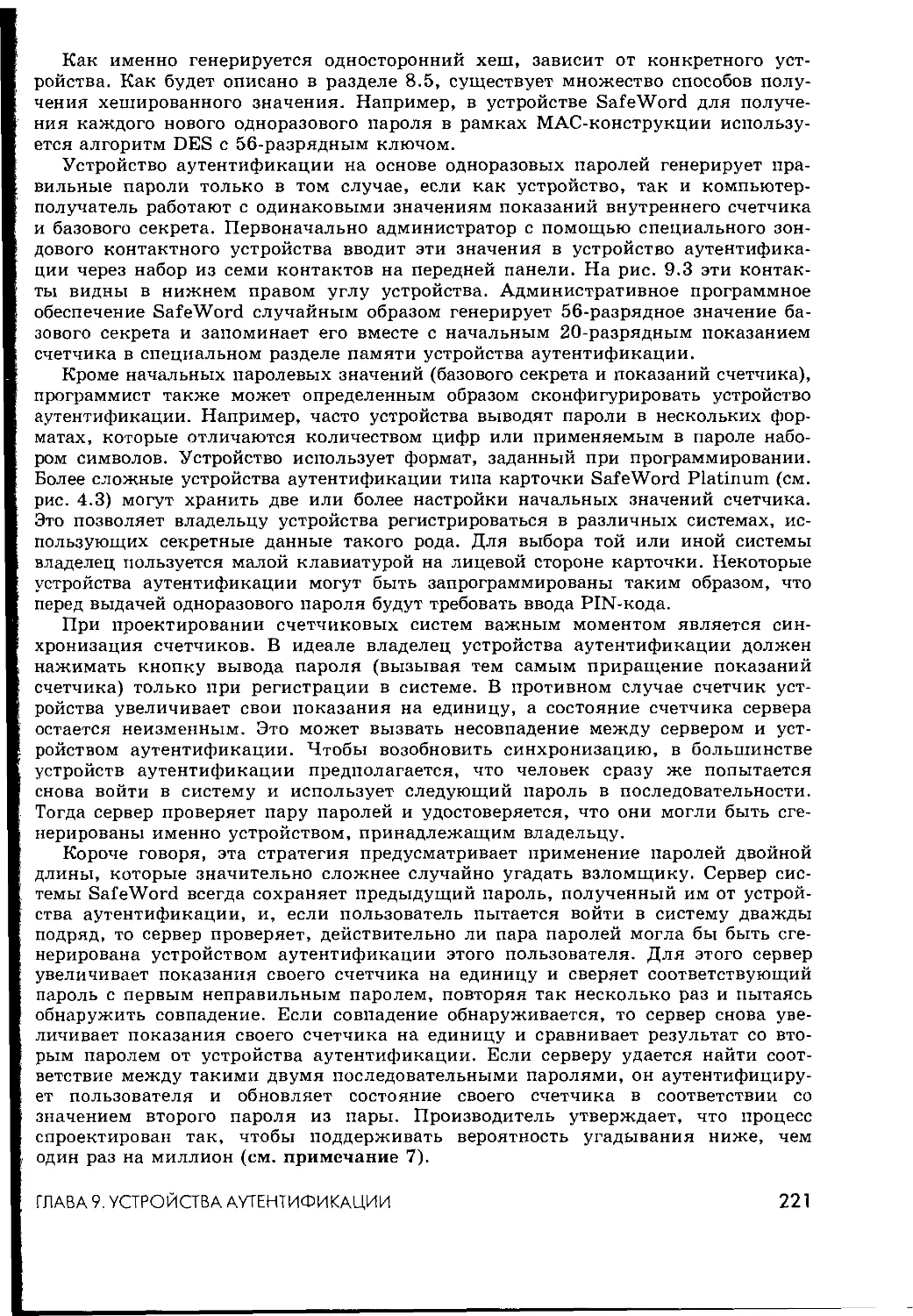

Одноразовые пароли, генерируемые с помощью счетчиков 219

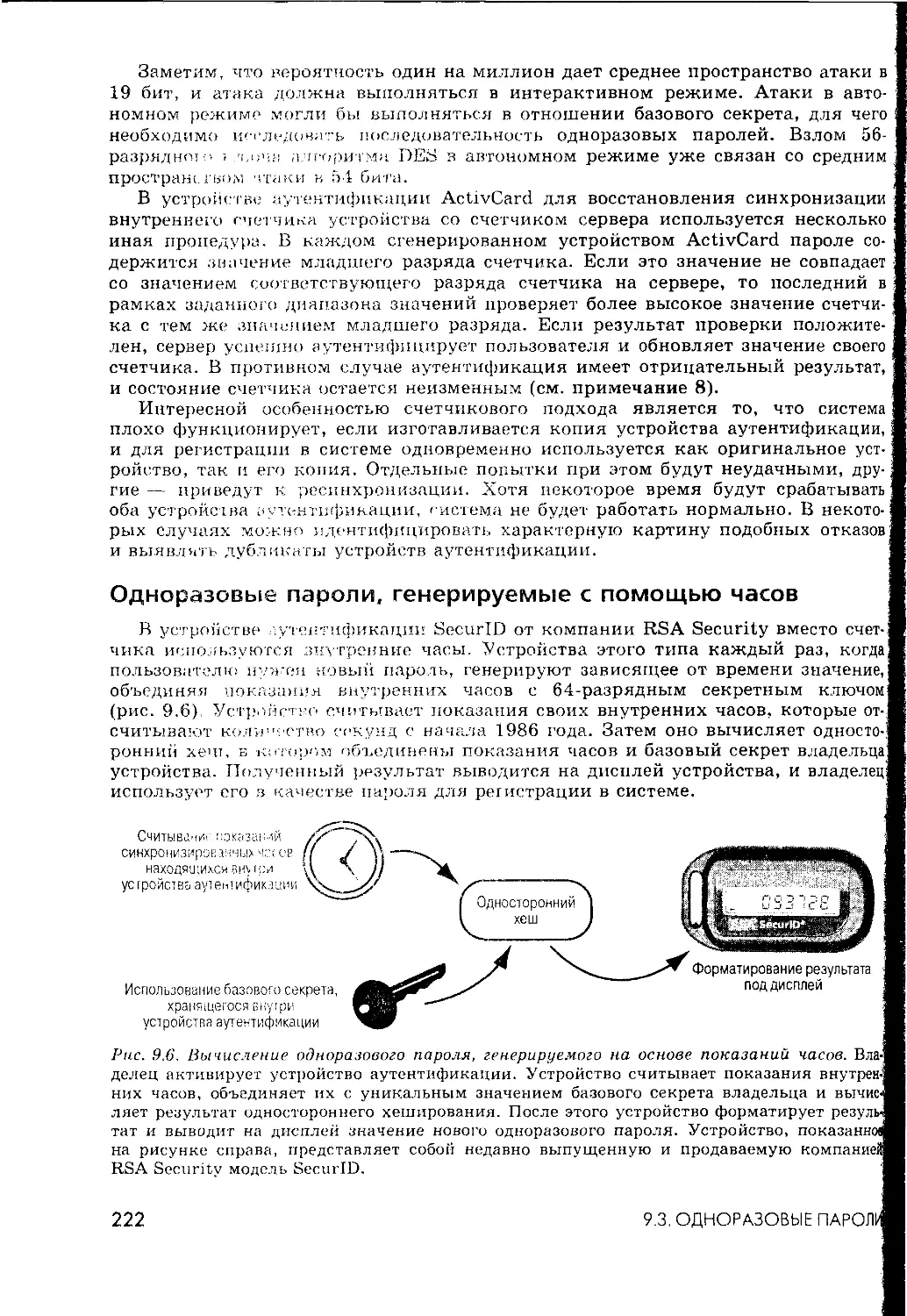

Одноразовые пароли, генерируемые с помощью часов 222

9.4. Атаки на одноразовые пароли 224

Атака “человек посередине” 224

IP-похищение 225

9.5. Введение PIN-кодовов 226

PIN-код как дополнение к внешнему паролю 226

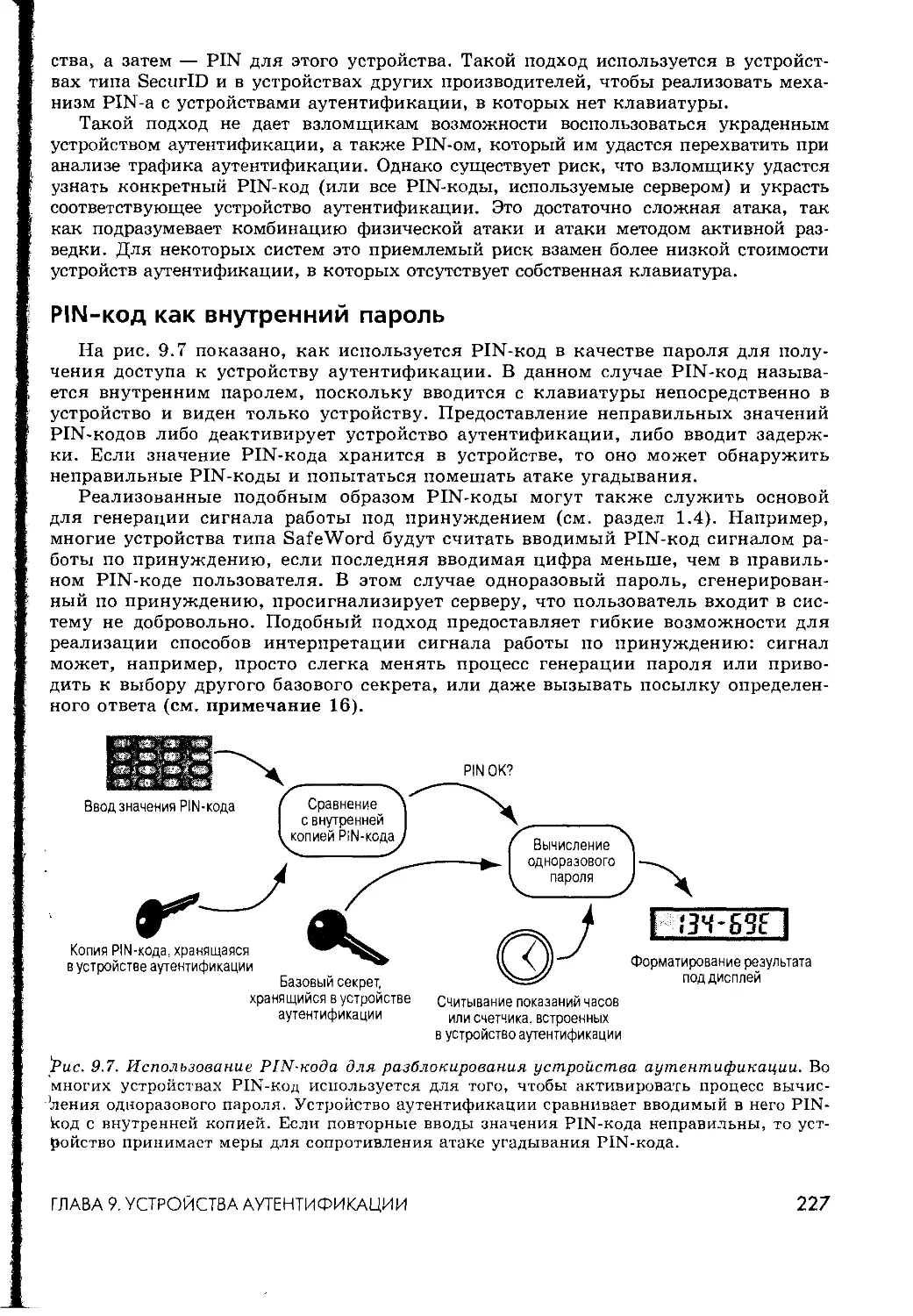

PIN-код как внутренний пароль 227

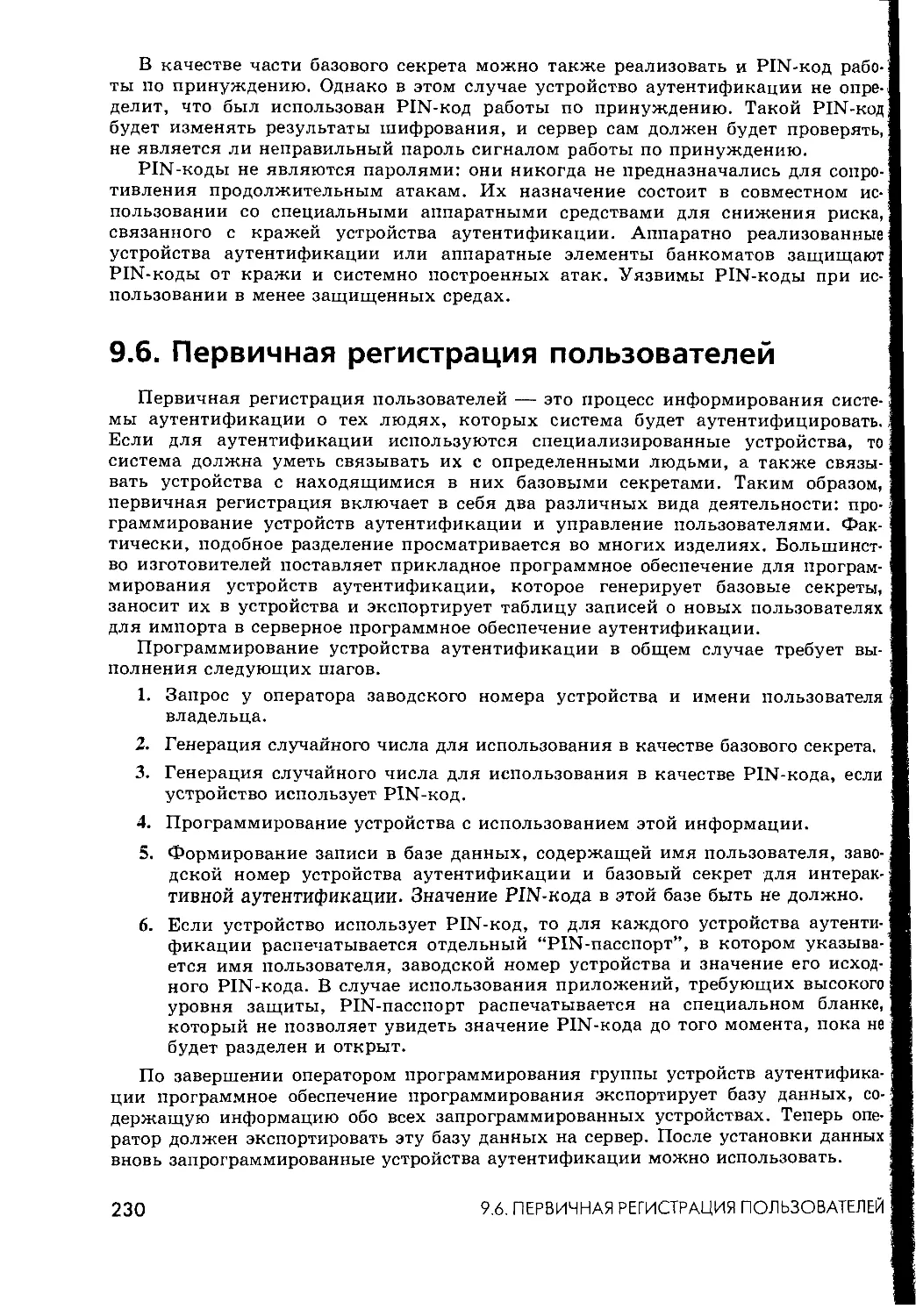

PIN-код как часть базового секрета 229

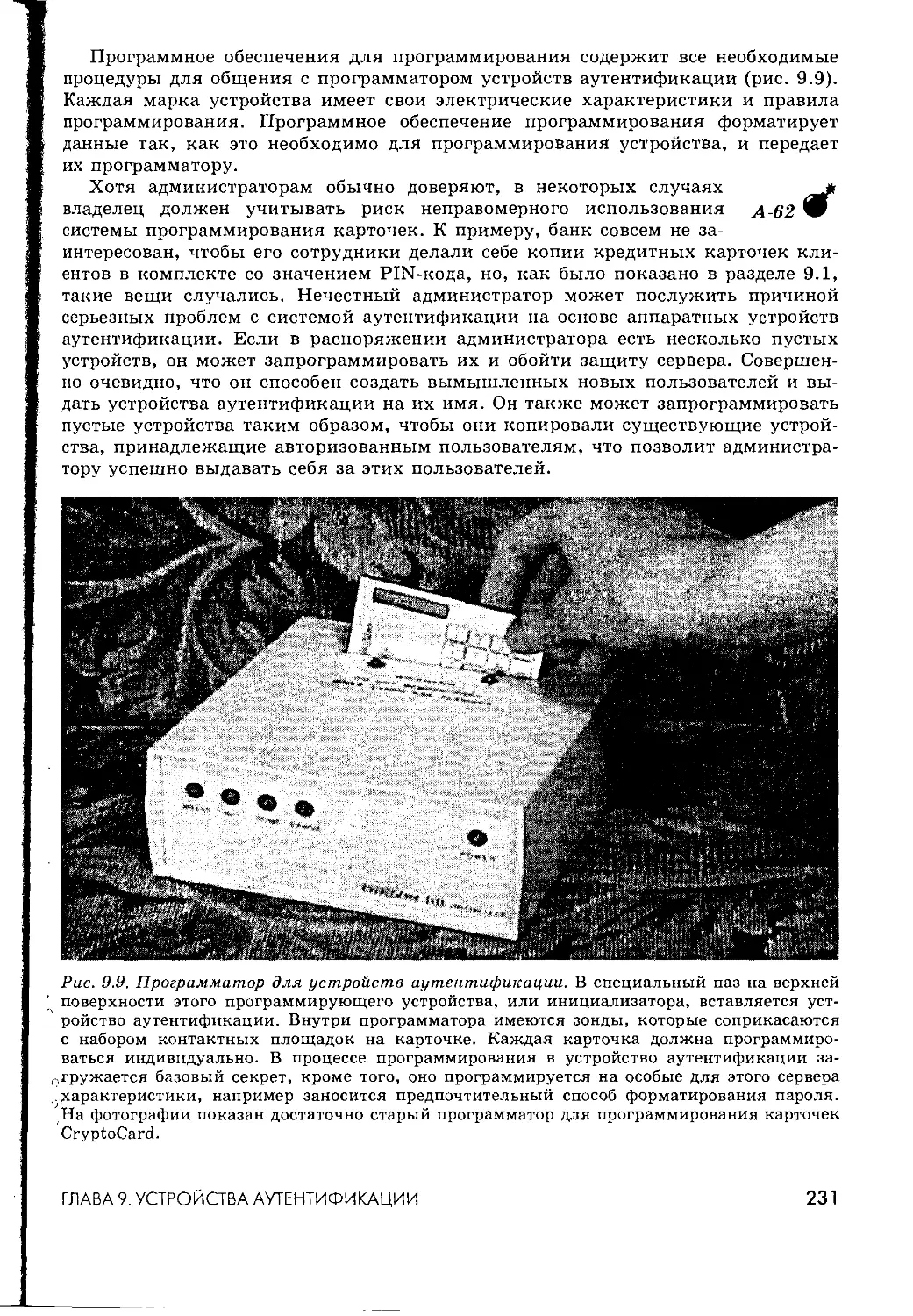

9.6. Первичная регистрация пользователей 230

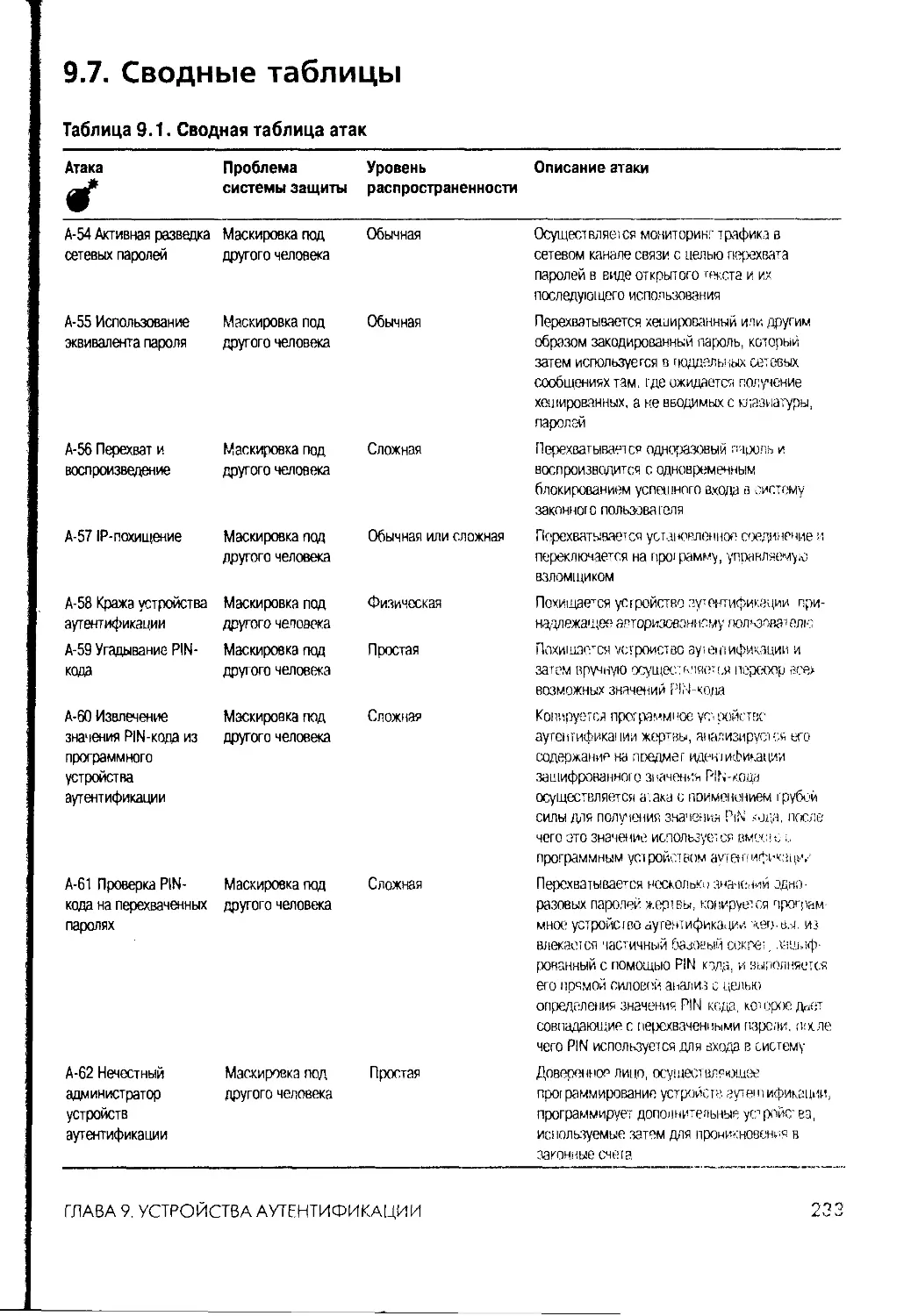

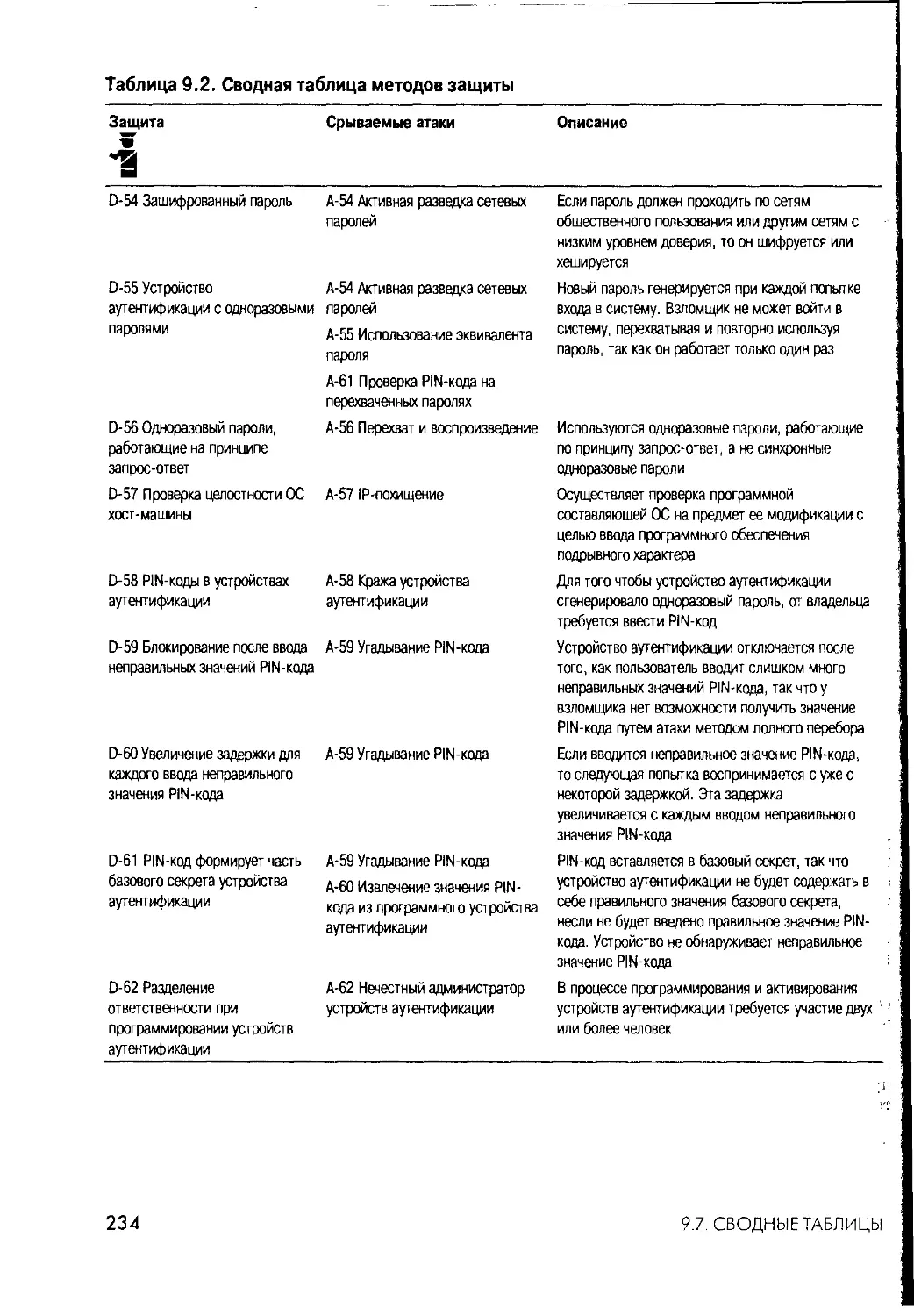

9.7. Сводные таблицы 233

Глава 10. Пароли, генерируемые по принципу "запрос-ответ" 235

10.1. Принцип "запрос-ответ" 235

Механизм "запрос-ответ" и протокол Х9.9 237

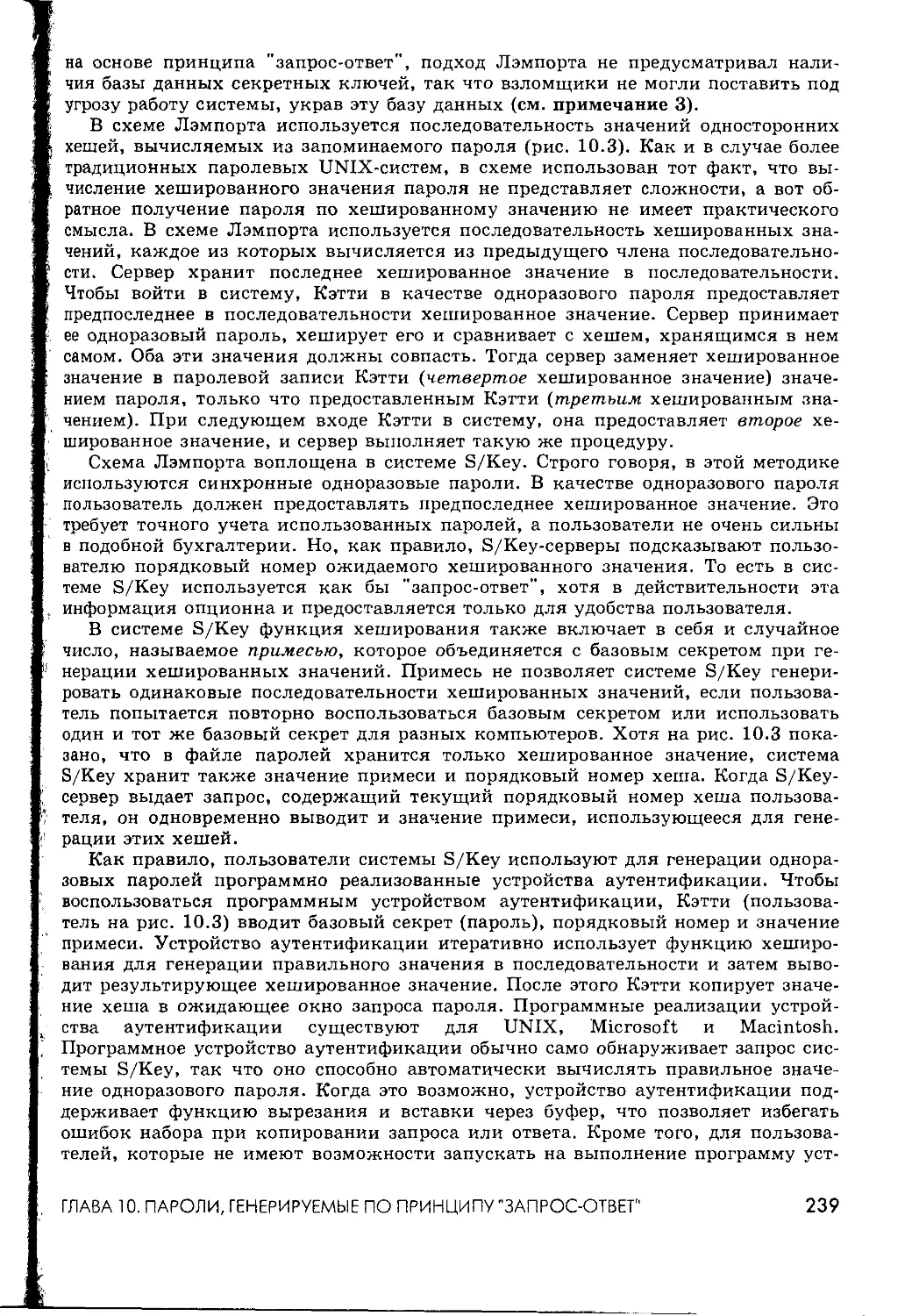

Система аутентификации S/Key 238

10.2. Некоторые аспекты работы механизма "запрос-ответ" 240

Взаимодействие с пользователем 240

Известные атаки на шифрованные данные, получаемые при

реализации стандарта ANSI Х9.9 241

10.3. Развертывание системы на основе устройств аутентификации

с генерацией паролей 242

Программные устройства аутентификации 242

Работа с несколькими серверами 243

Авторские решения частных компаний 245

10.4. Эволюция методов аутентификации в операционных

системах Windows 245

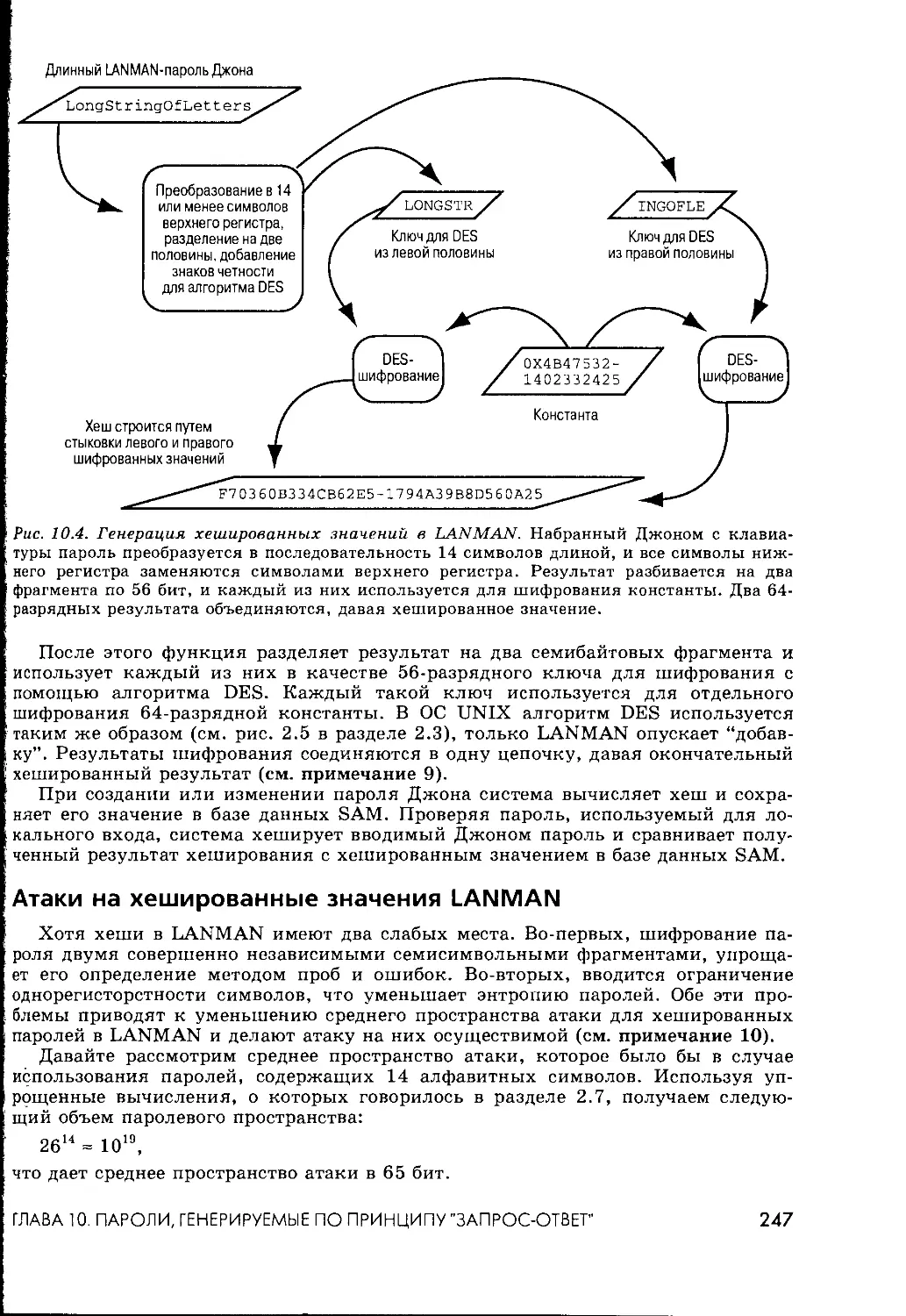

Хеширование в LANMAN 246

Атаки на хешированные значения LANMAN 247

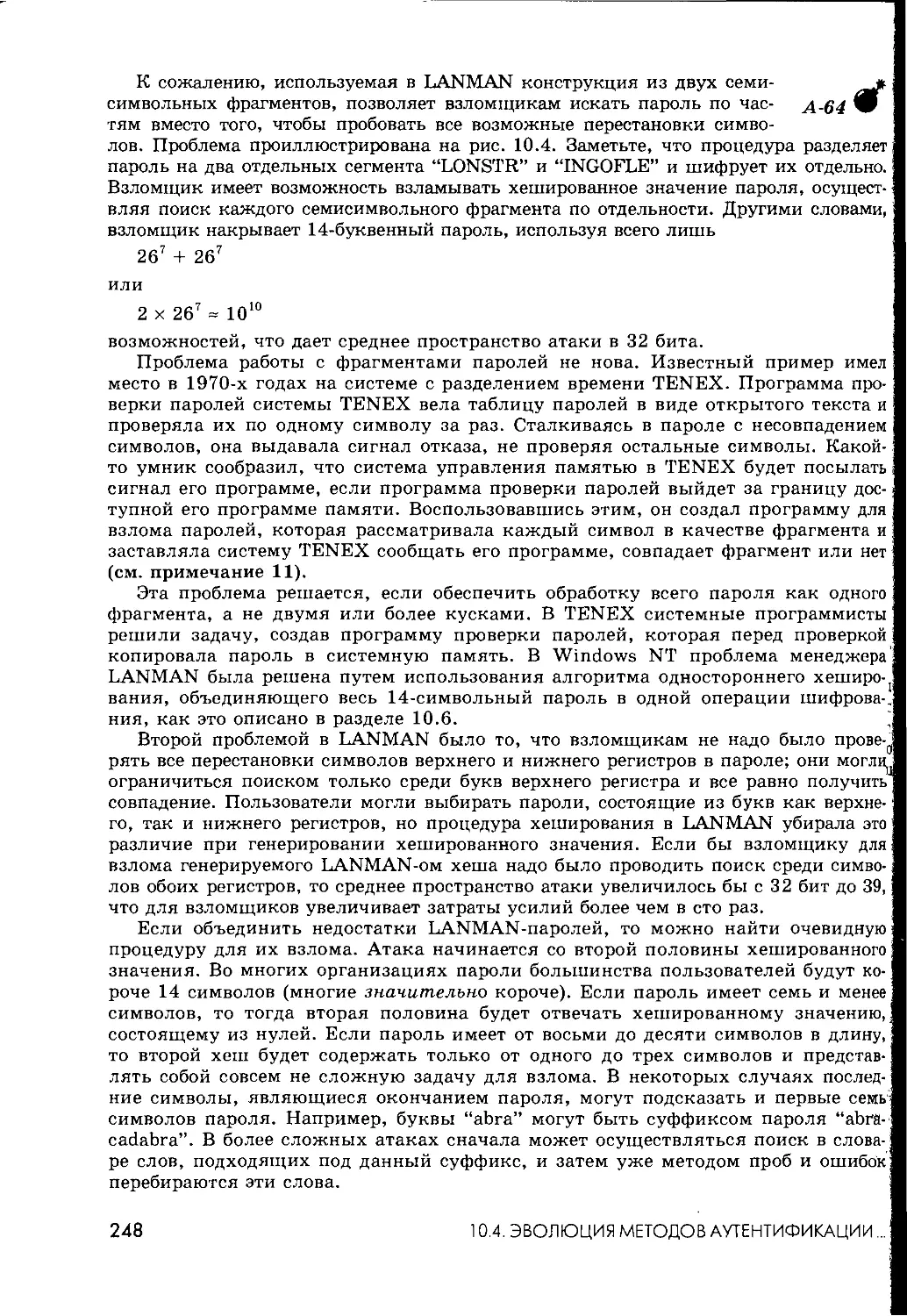

Пароли в Windows в виде открытого текста 249

СОДЕРЖАНИЕ

9

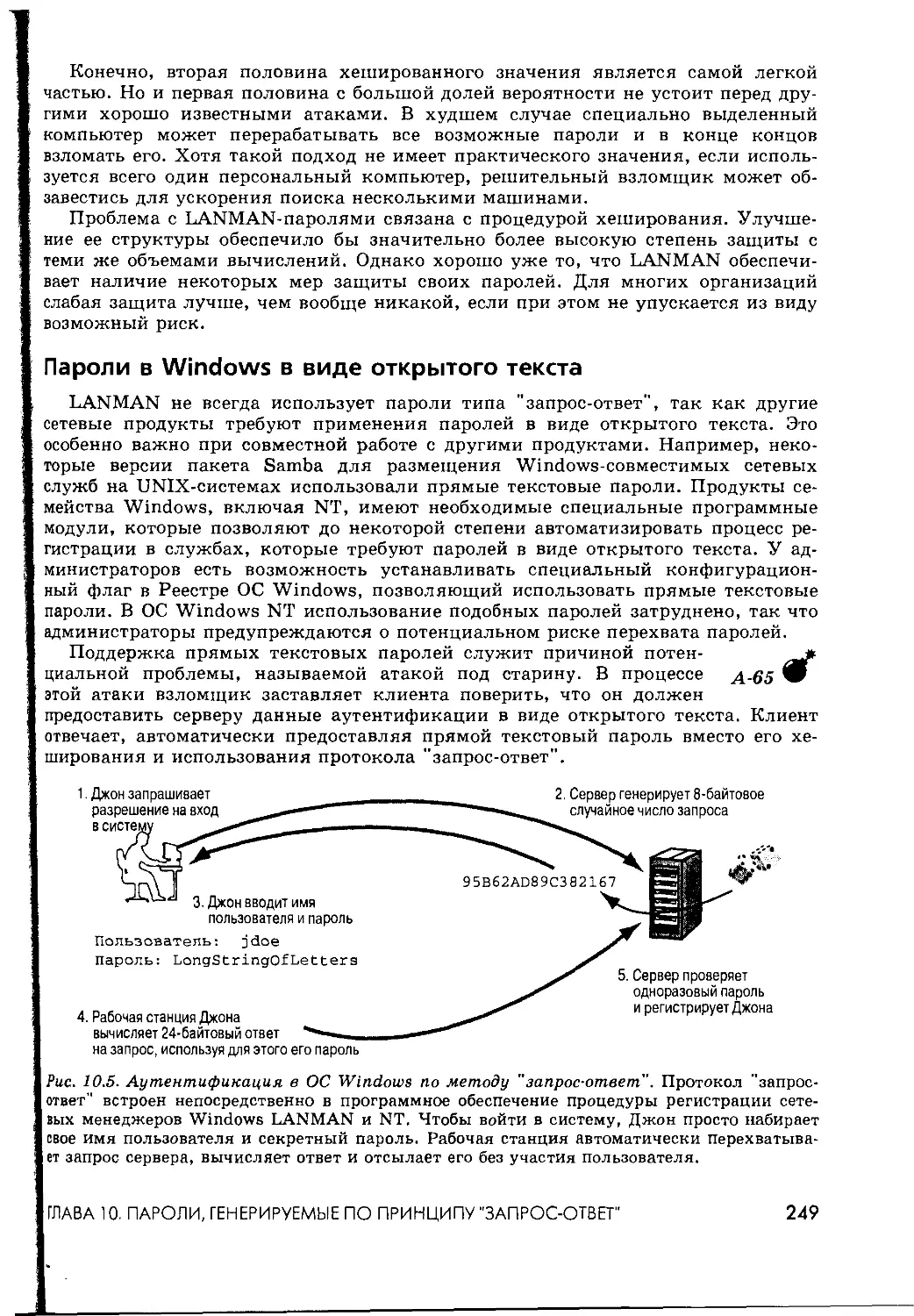

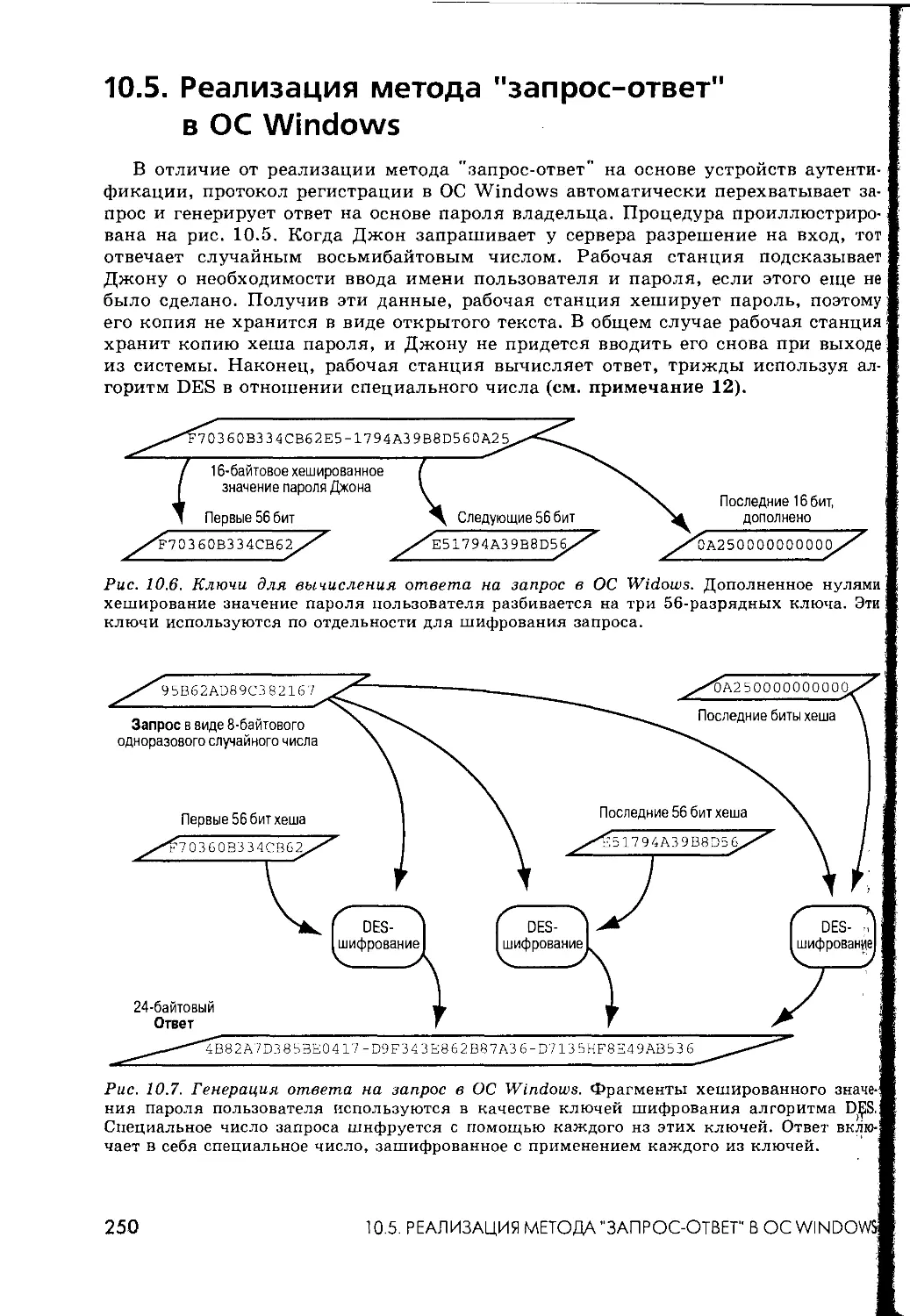

10.5. Реализация метода "запрос-ответ" в ОС Windows 250

Атаки на механизм "запрос-ответ" ОС Windows 251

10.6. Аутентификация в Windows NTLM 251

Атаки на базу данных паролей ОС Windows NT 253

Атаки на механизм "запрос-ответ", реализованный в NTLM 254

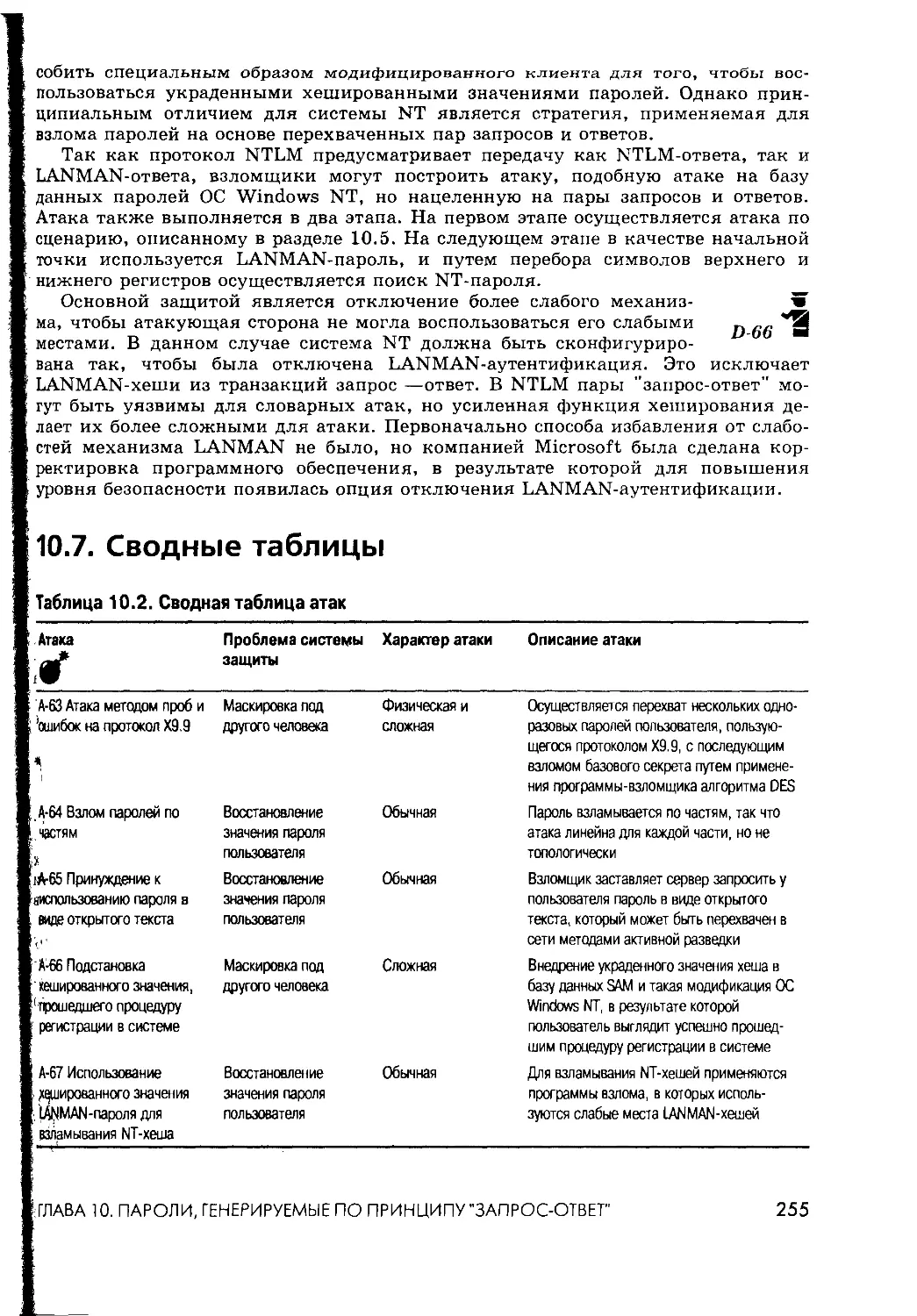

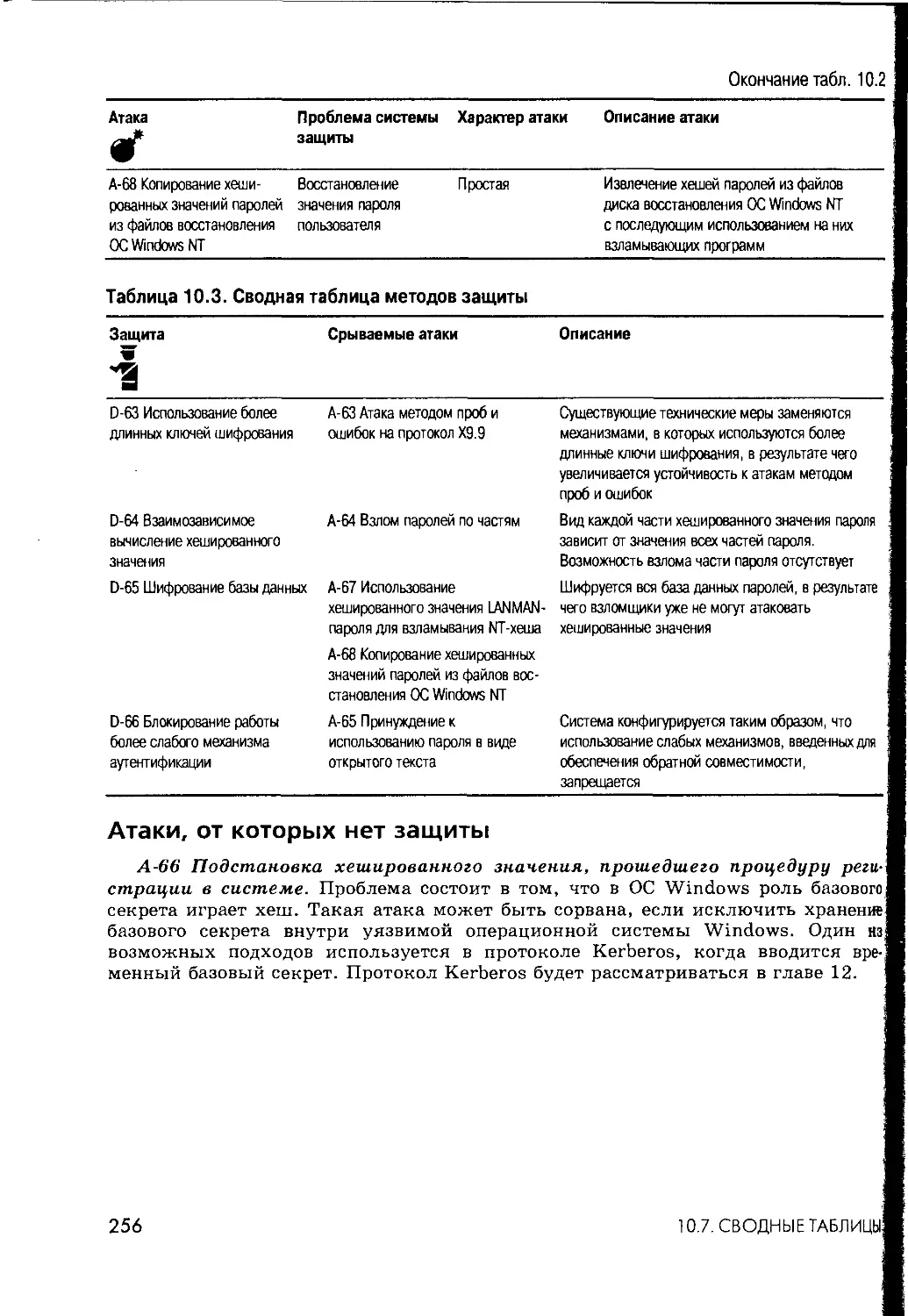

10.7. Сводные таблицы 255

Атаки, от которых нет защиты 256

Глава 11. Непрямая аутентификация 257

11.1. Непрямая аутентификация 257

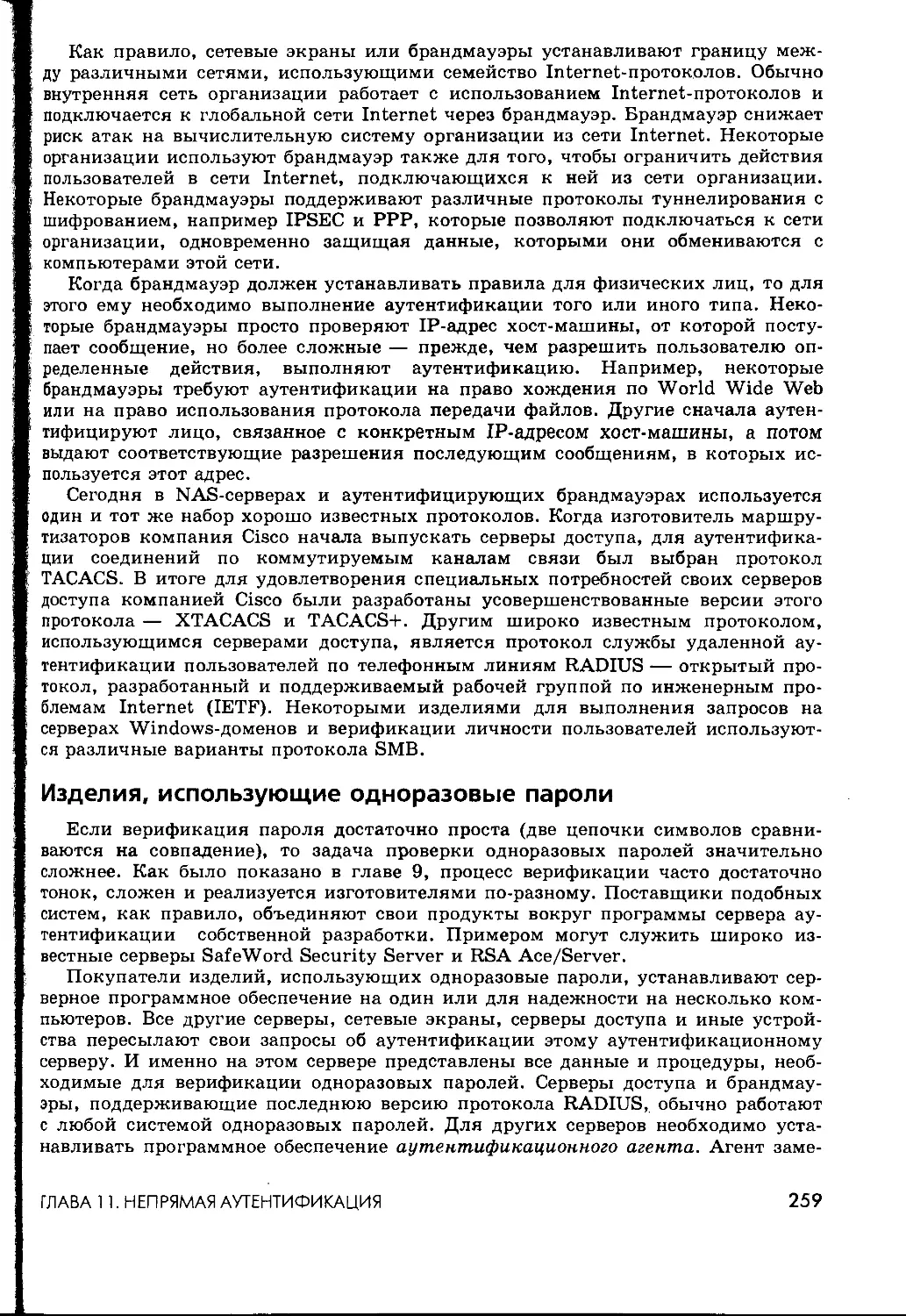

Управление трафиком на границах сети 258

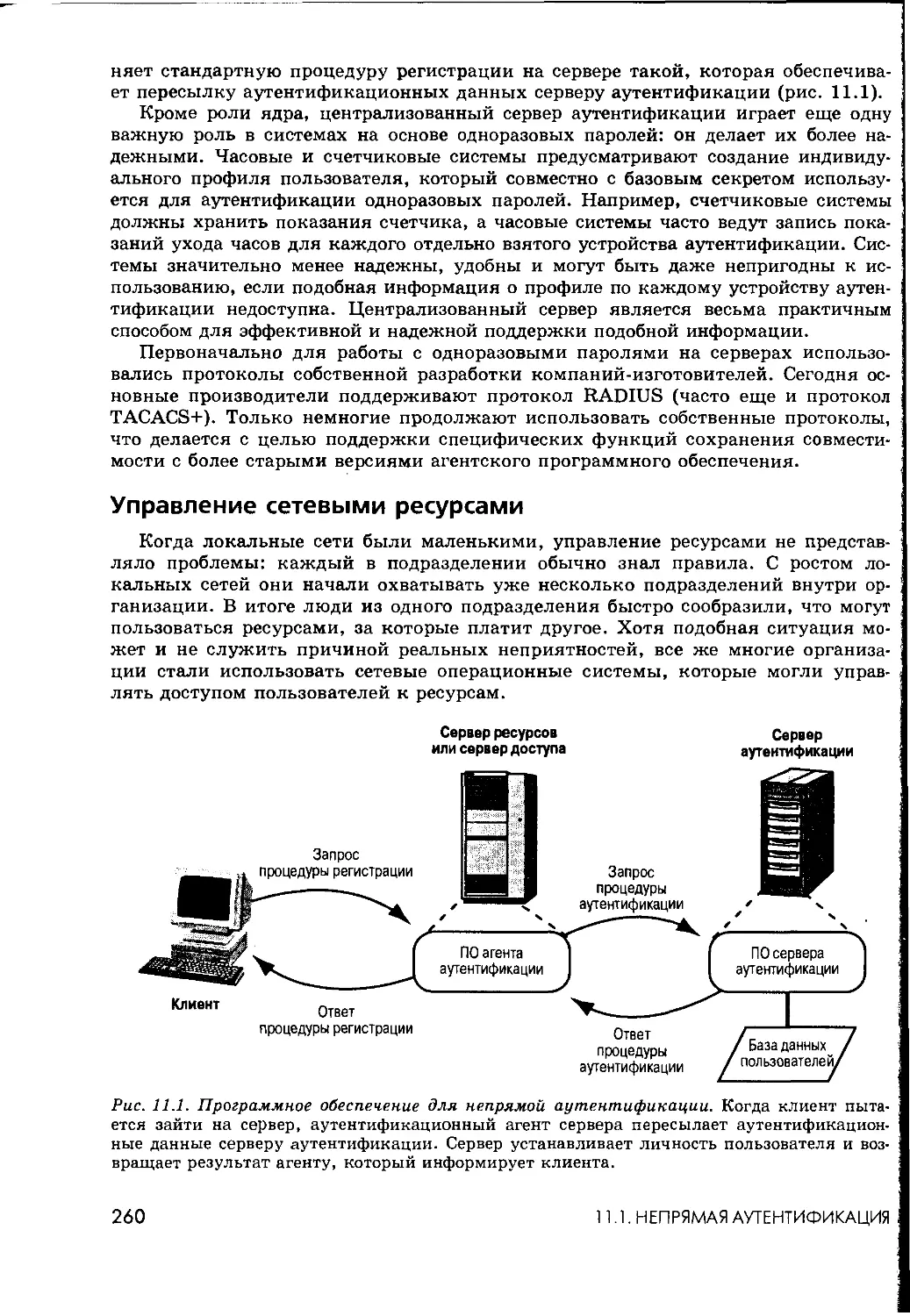

Изделия, использующие одноразовые пароли 259

Управление сетевыми ресурсами 260

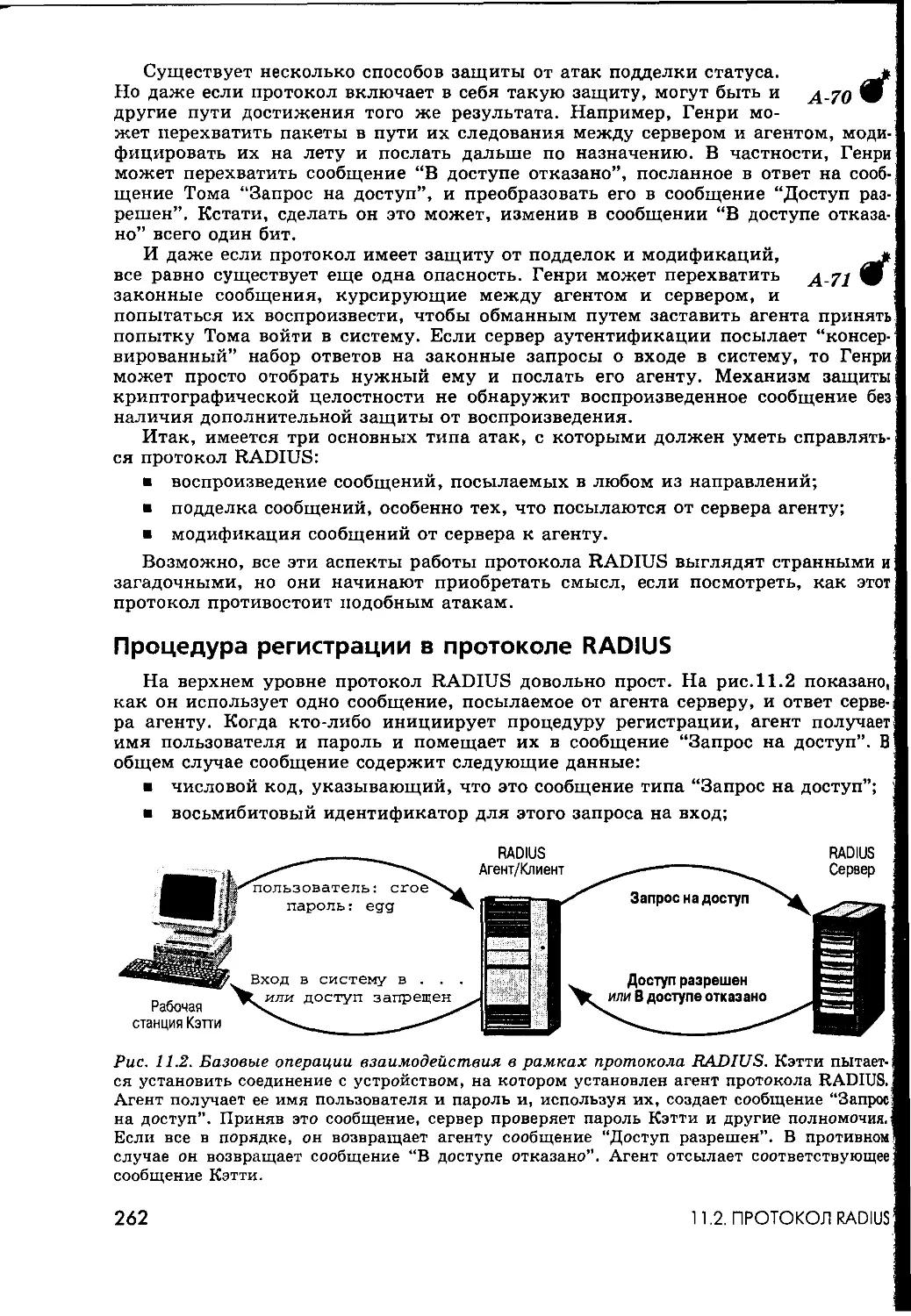

11.2. Протокол RADIUS 261

Процедура регистрации в протоколе RADIUS 262

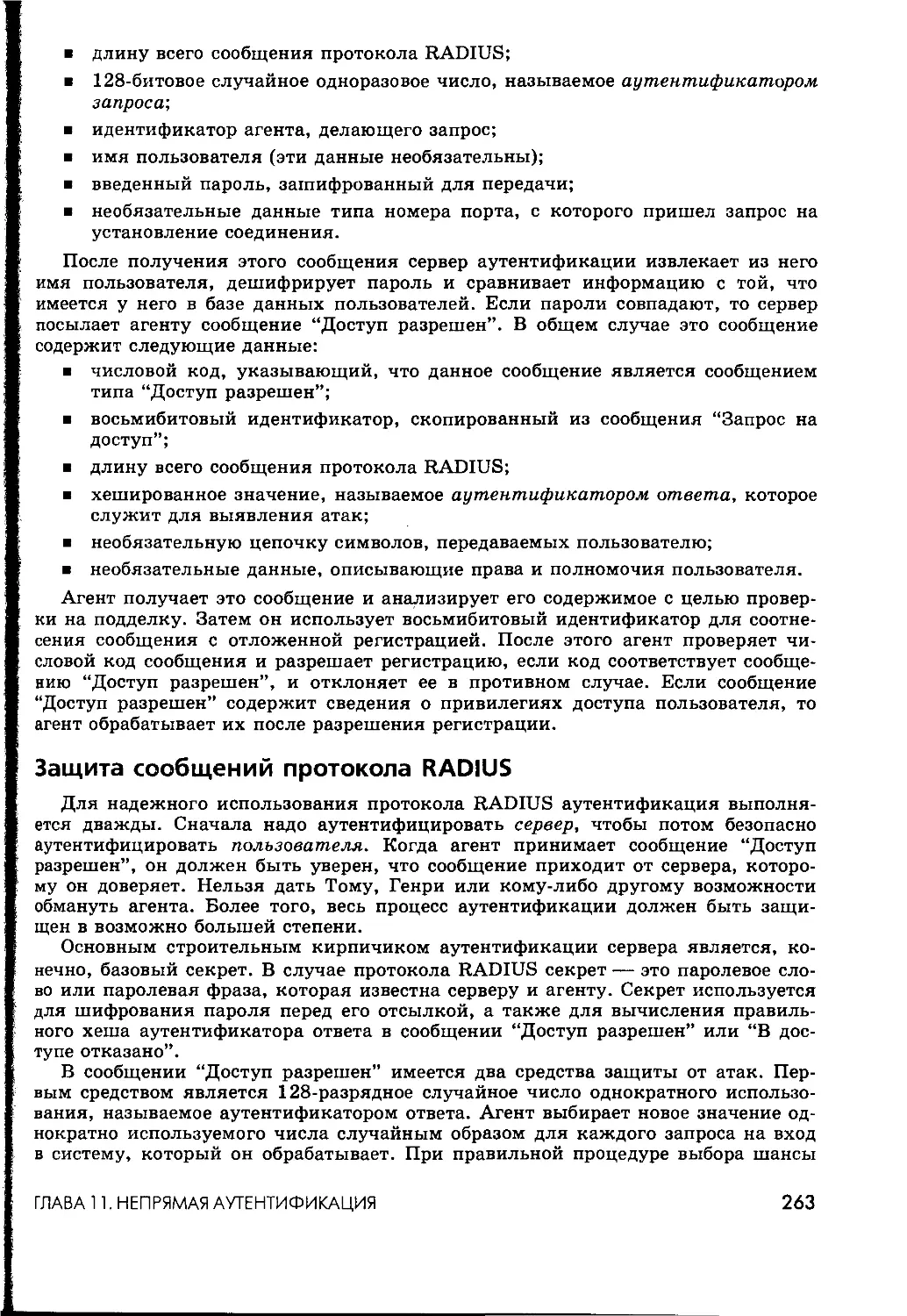

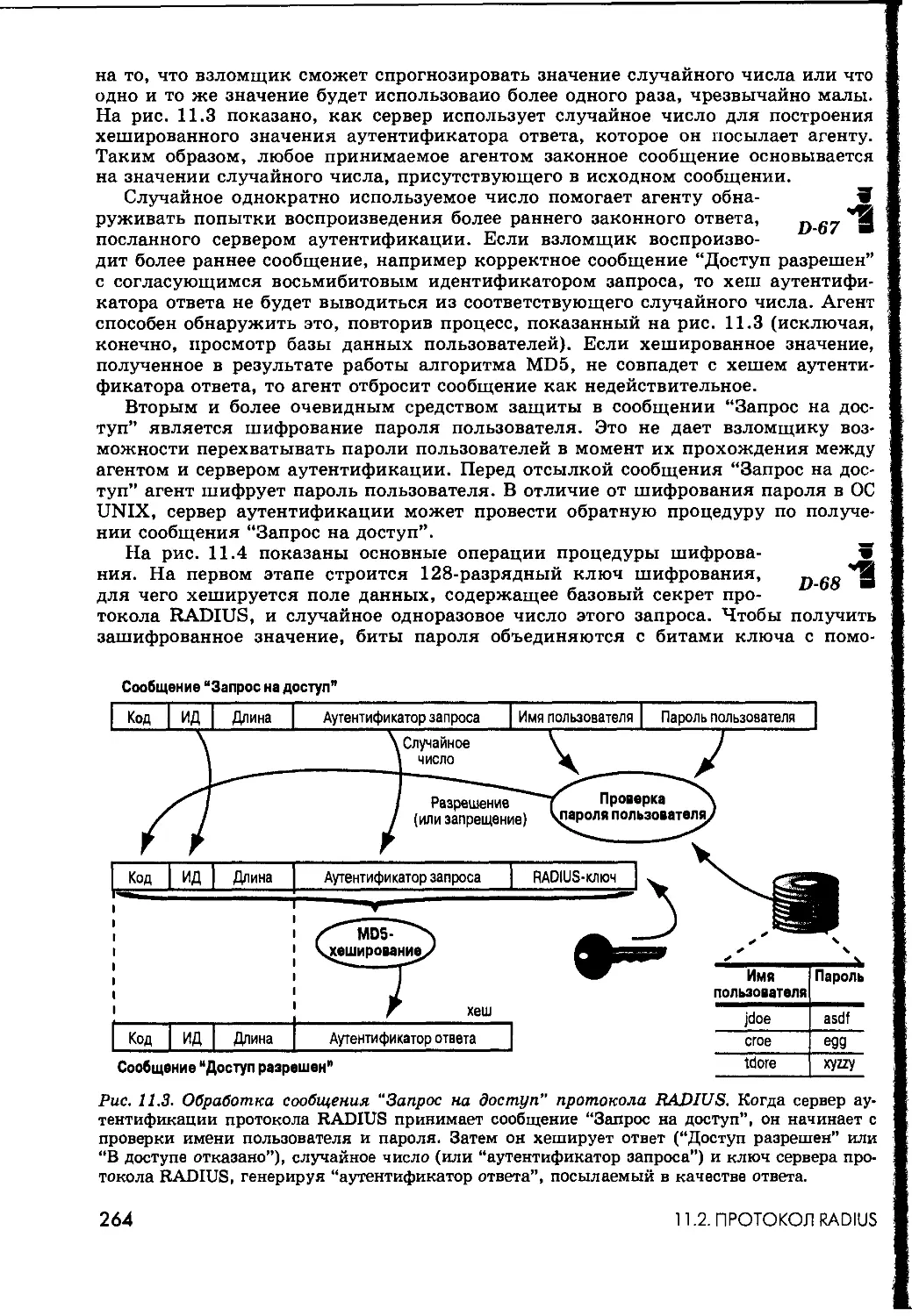

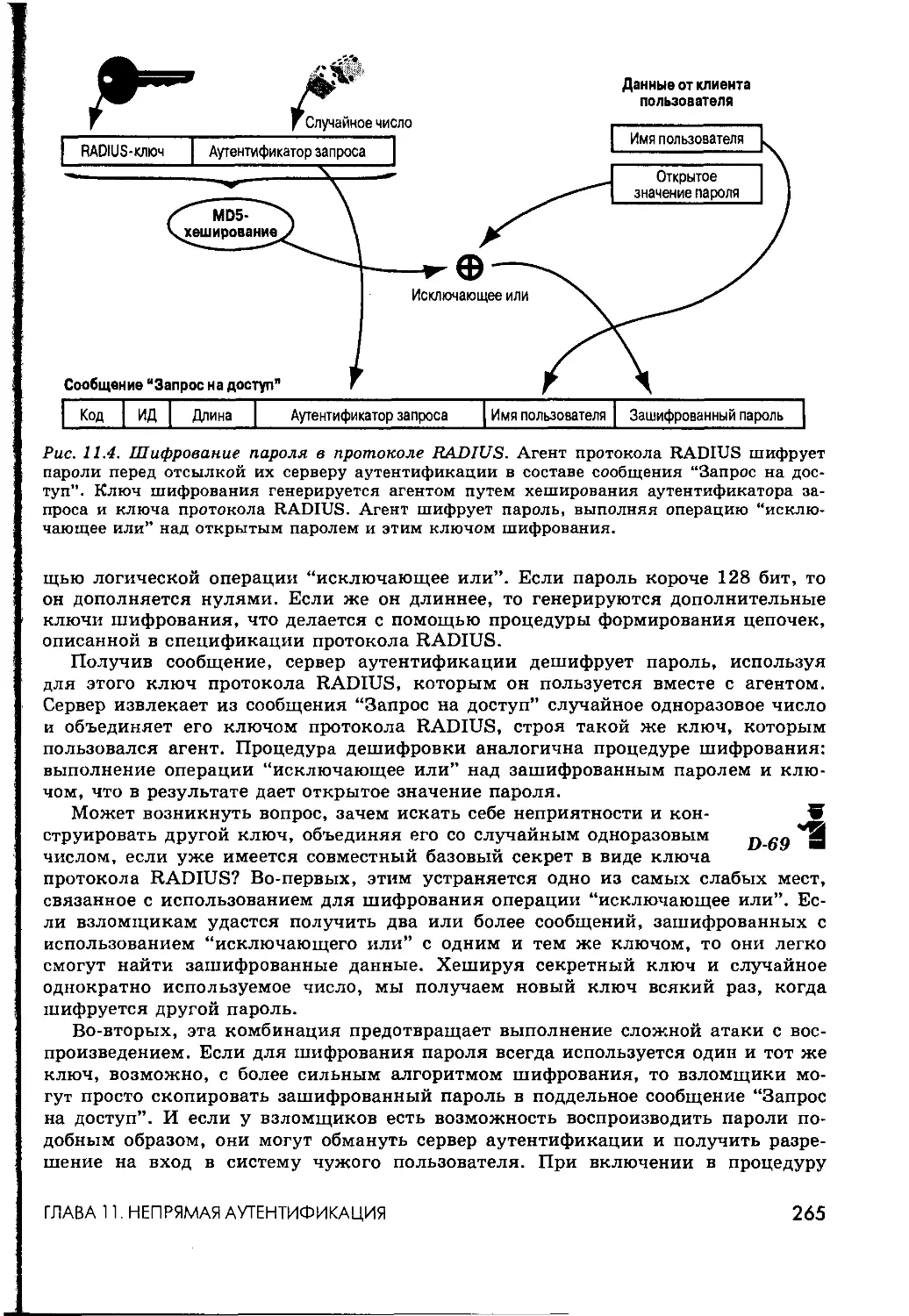

Защита сообщений протокола RADIUS 263

Реализация в протоколе RADIUS механизма запроса-ответа 266

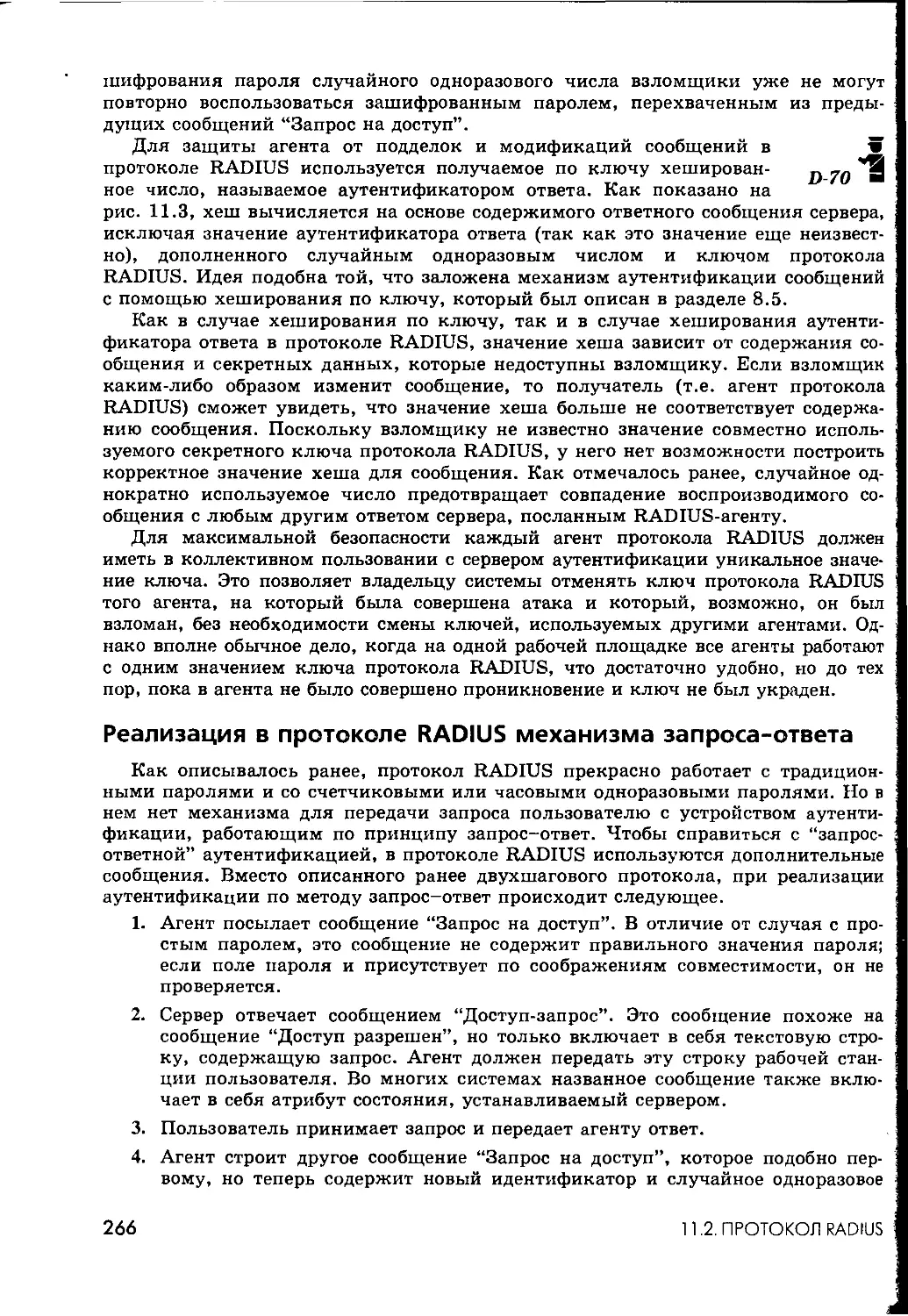

11.3. Соединения с шифрованием и ОС Windows NT 267

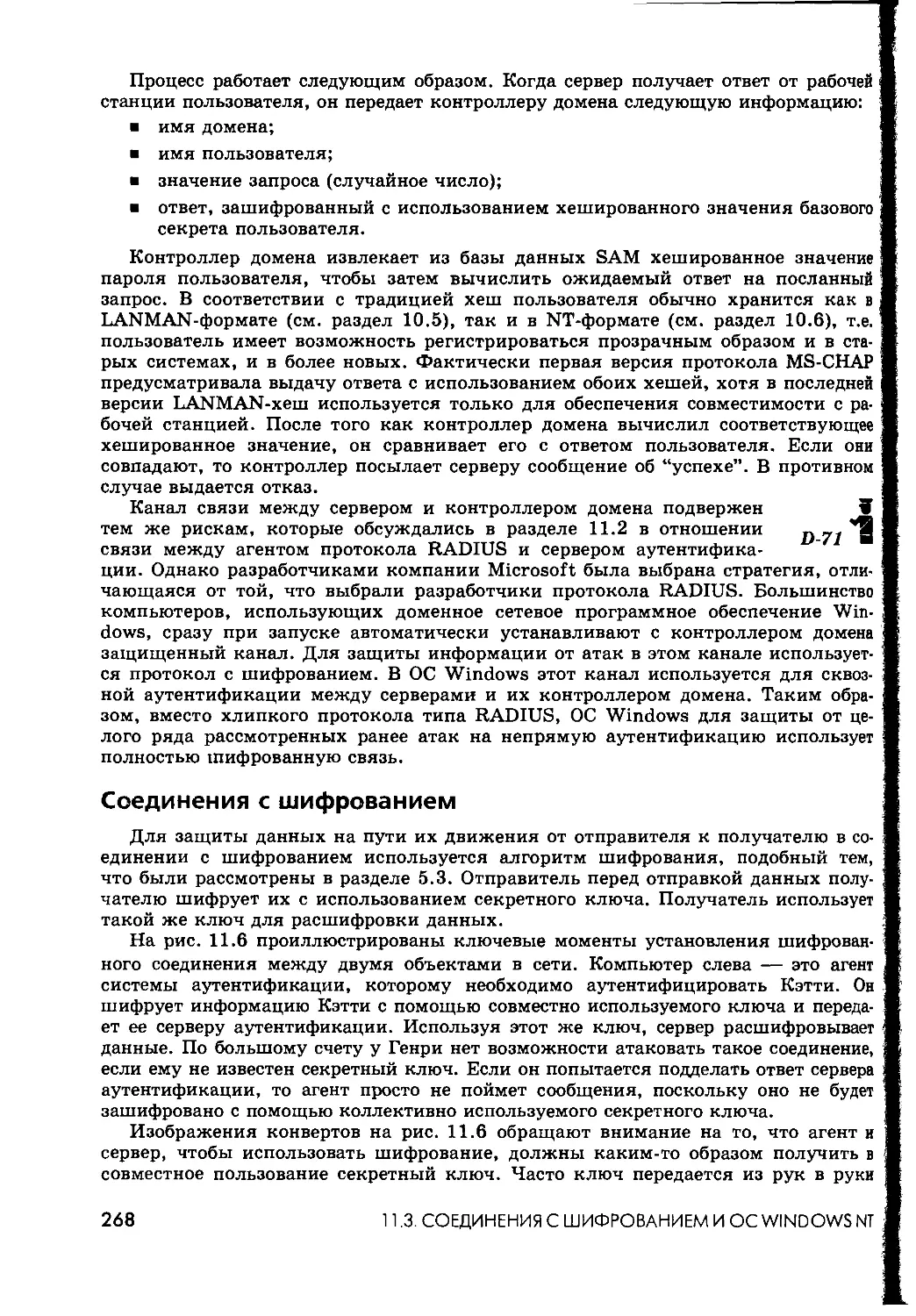

Соединения с шифрованием 268

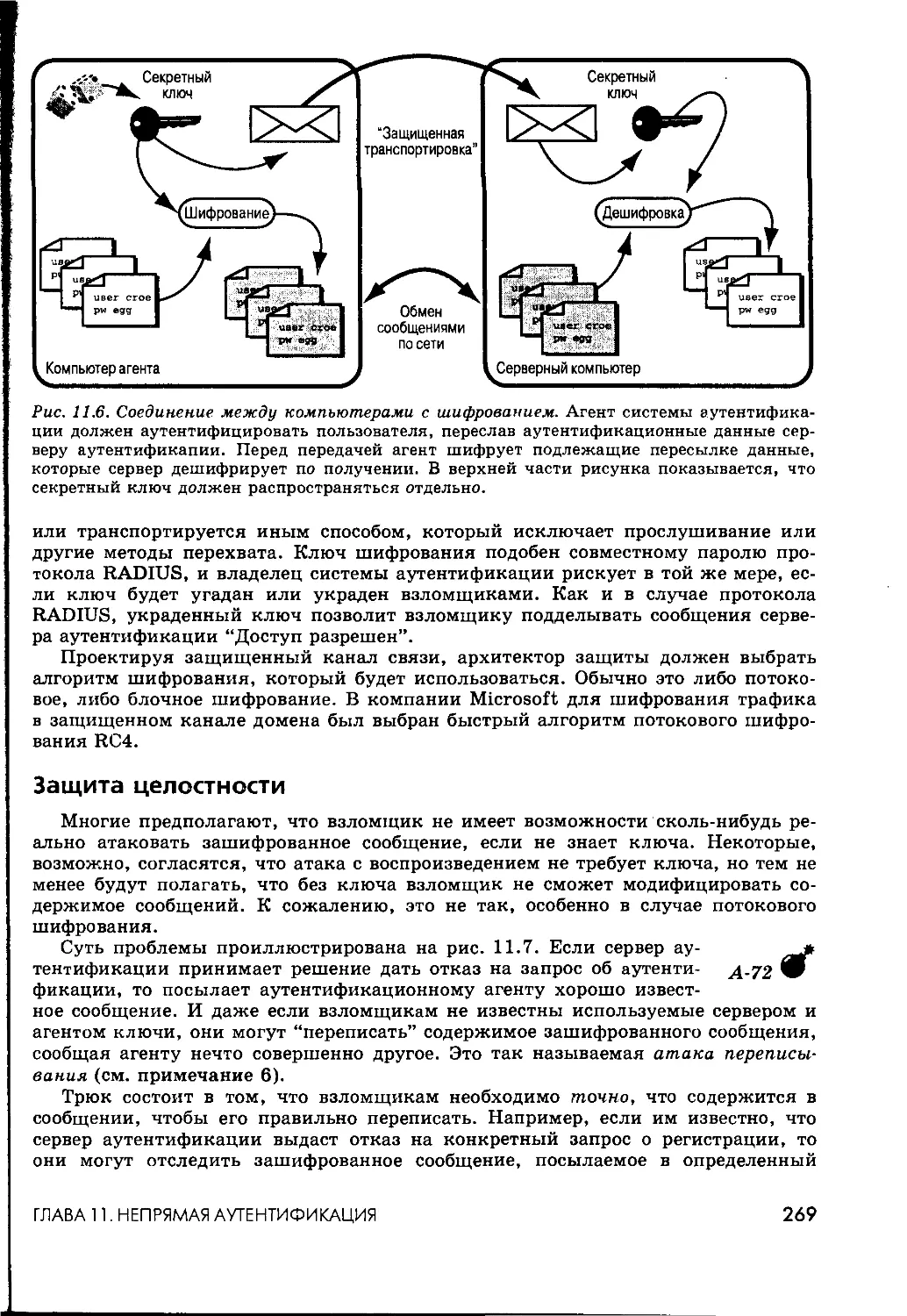

Защита целостности 269

Политика, шифрование и выбор технического решения 271

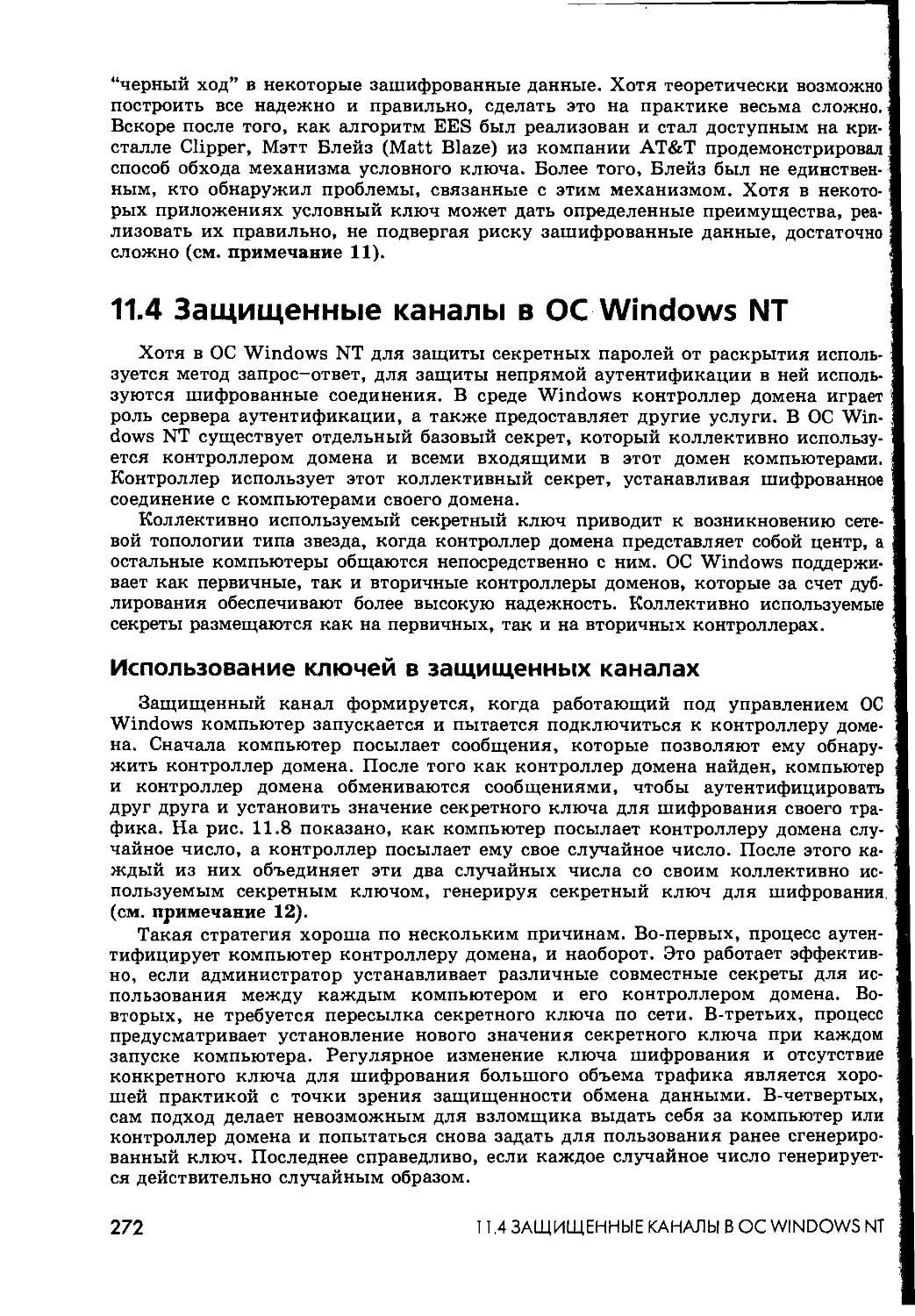

11.4 Защищенные каналы в ОС Windows NT 272

Использование ключей в защищенных каналах 272

Атаки на защищенные каналы 273

11.5. Базовые секреты для аутентификации компьютеров 274

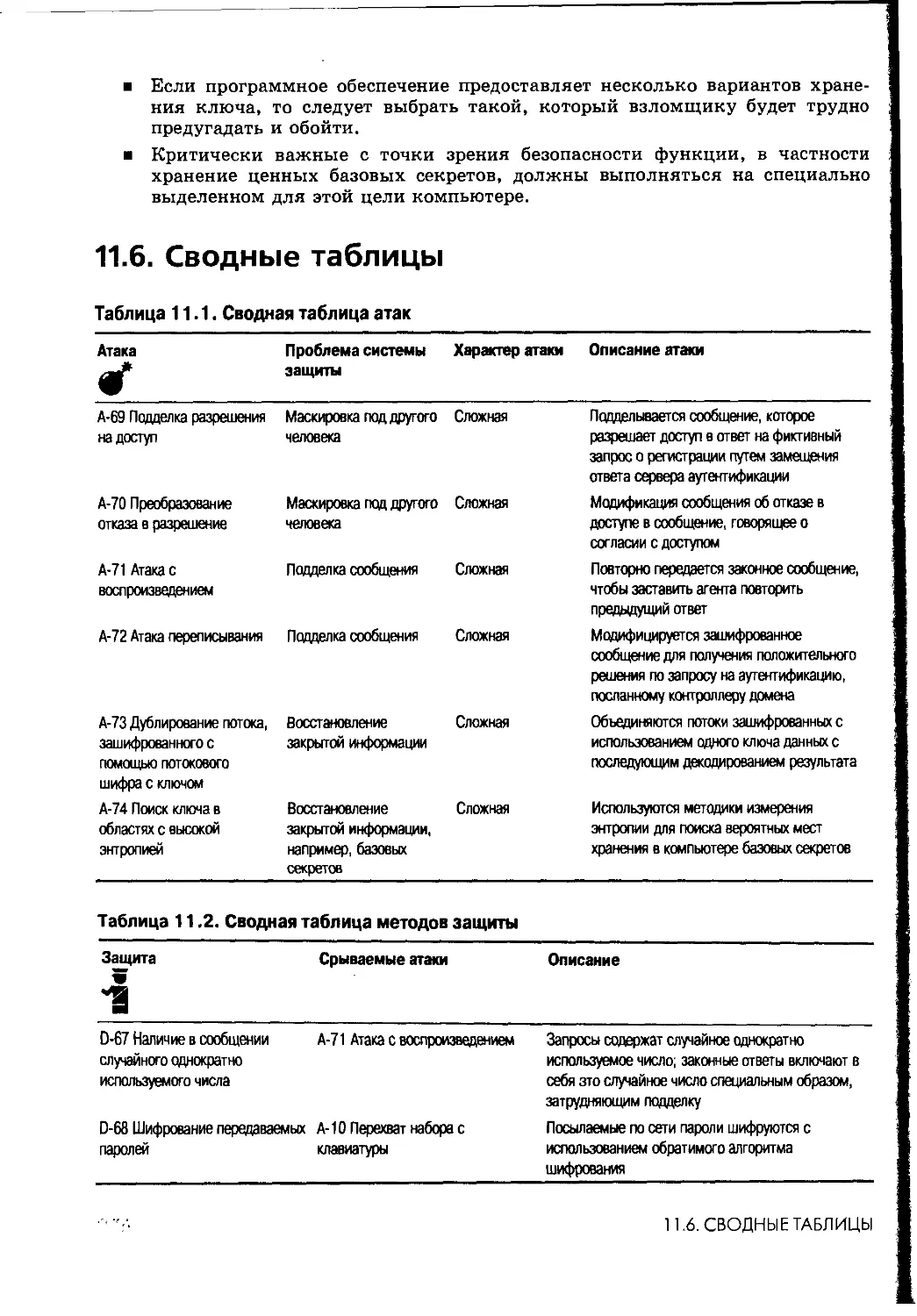

11.6. Сводные таблицы 276

Глава 12. Протокол Kerberos и Windows 2000 278

12.1. Центр распределения ключей 278

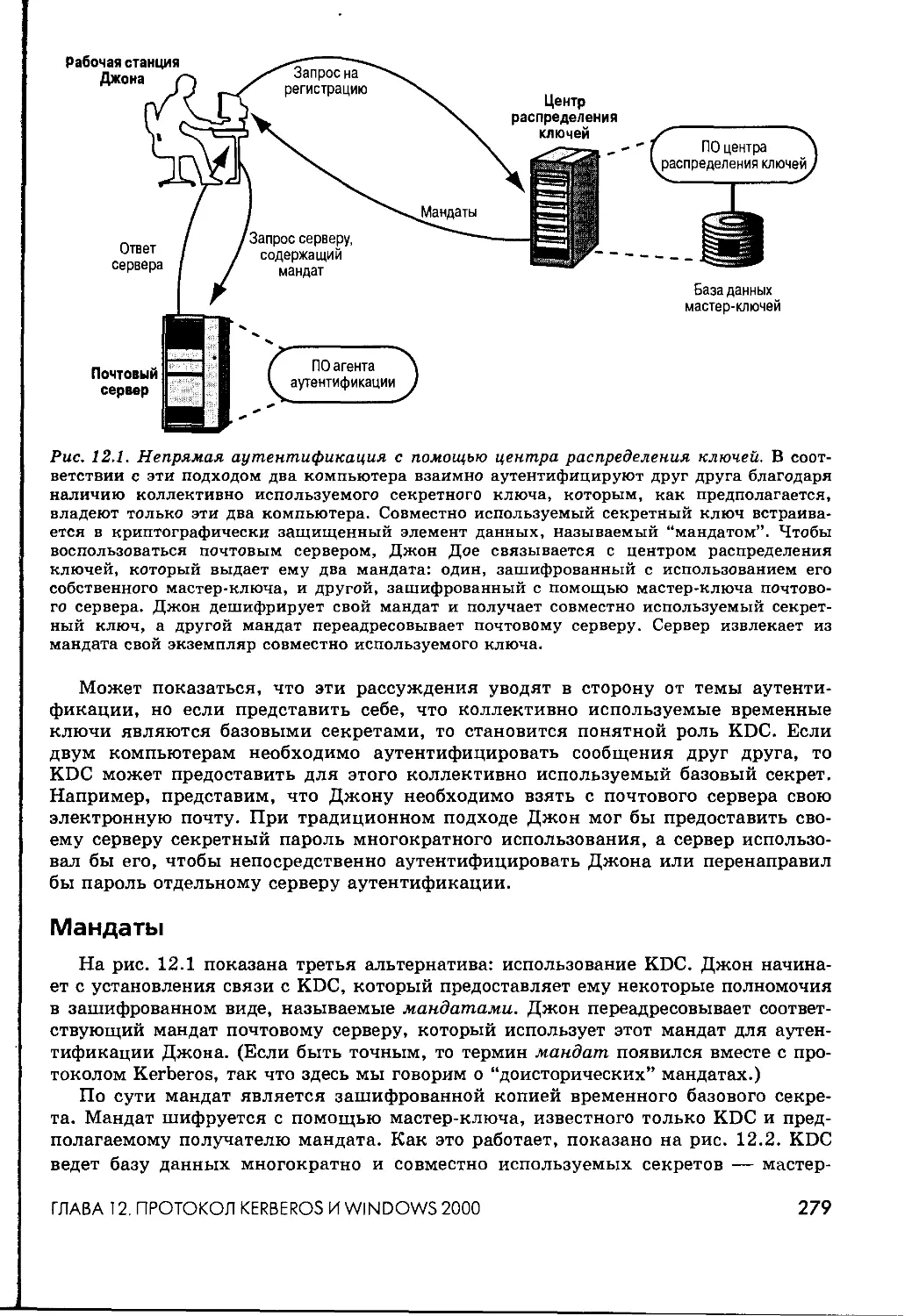

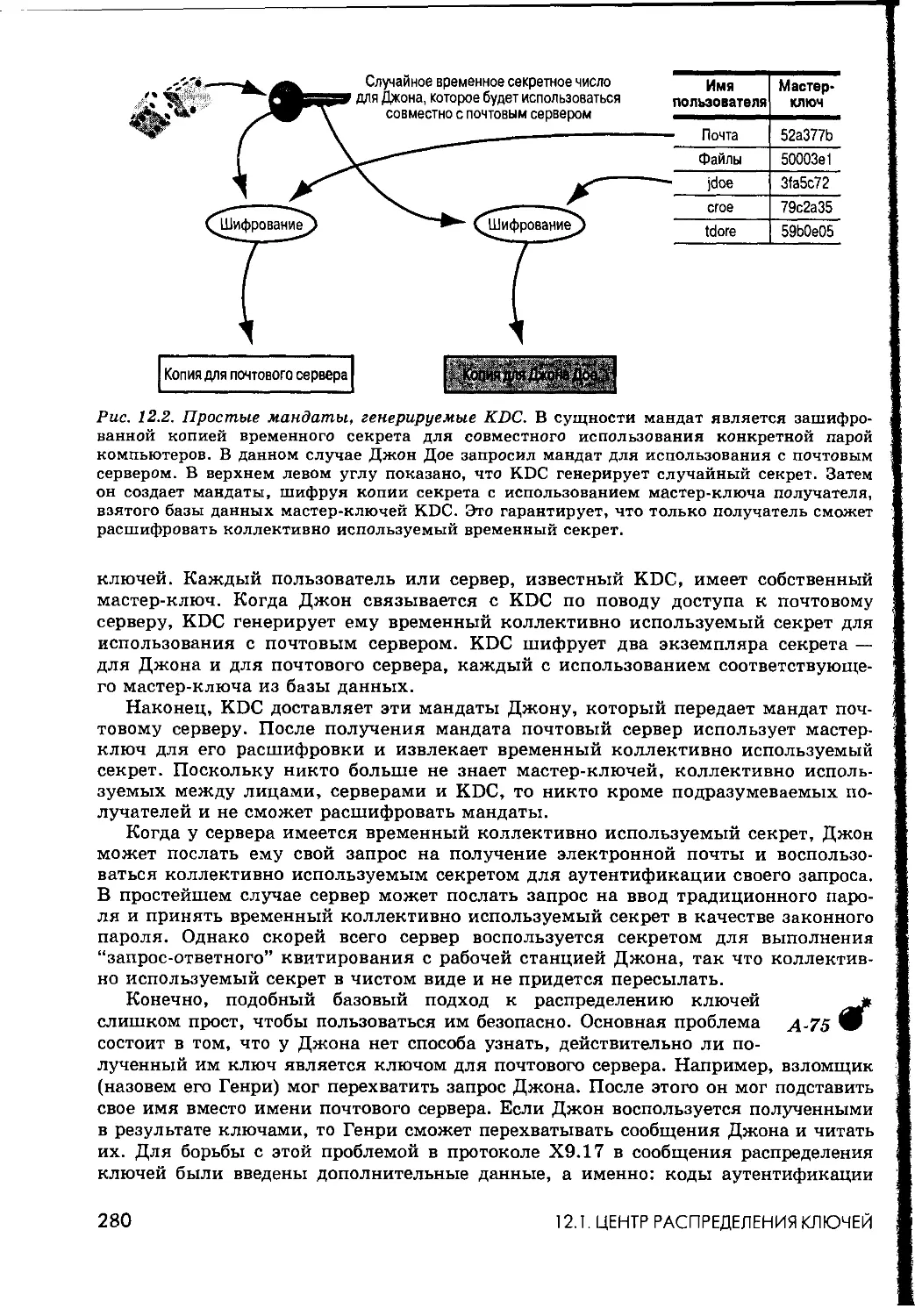

Мандаты 279

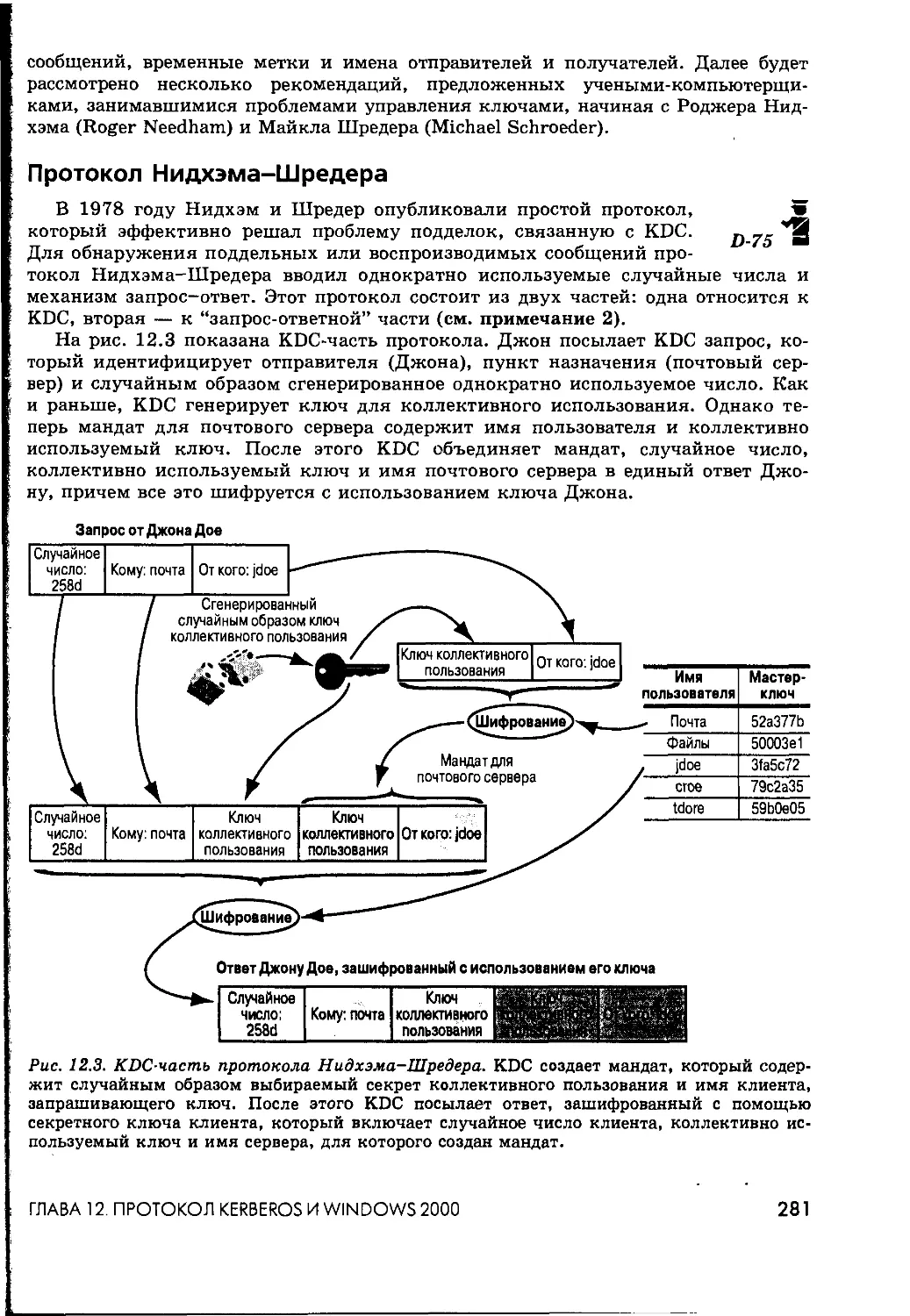

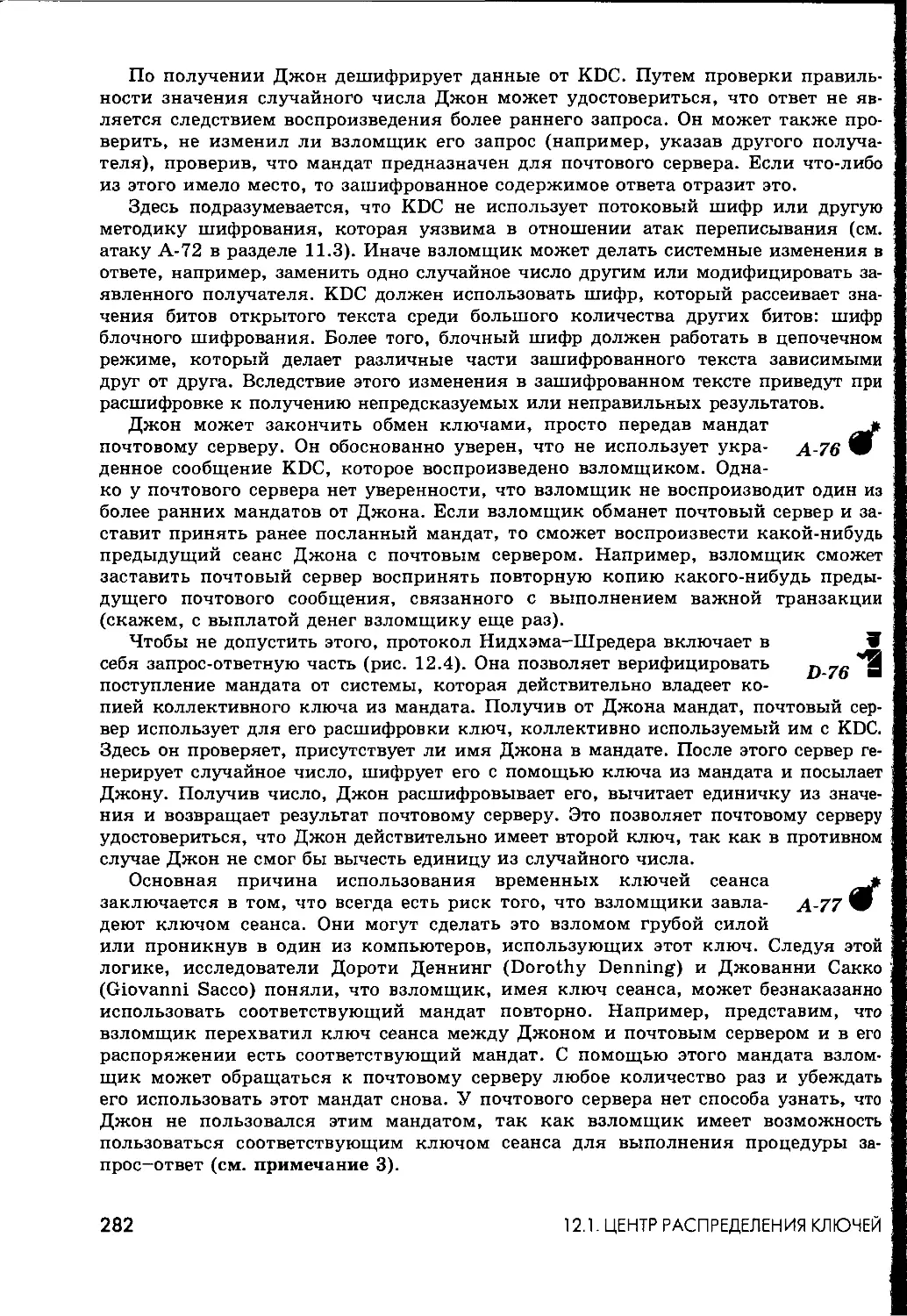

Протокол Нидхэма-Шредера 281

12.2. Протокол Kerberos 283

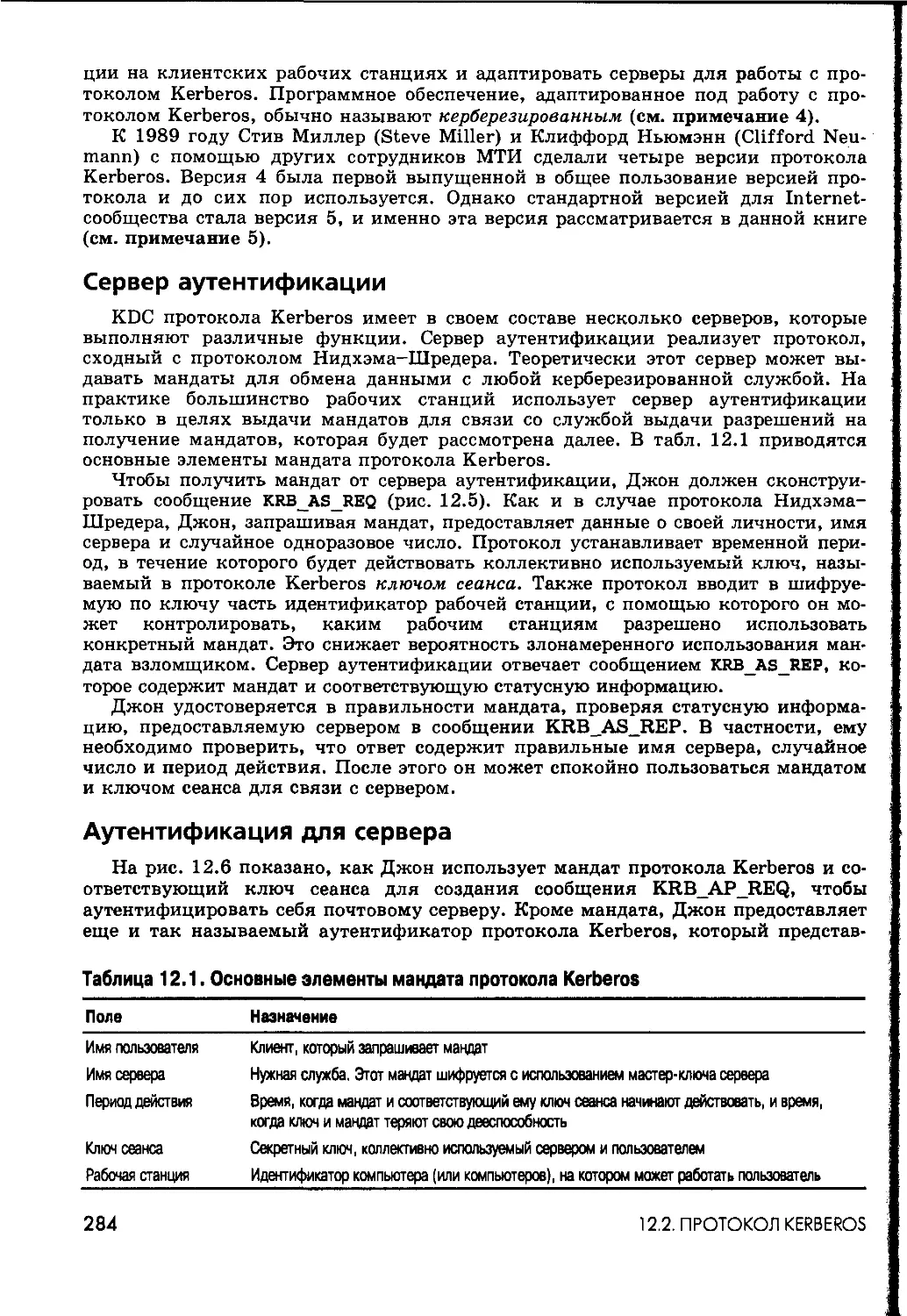

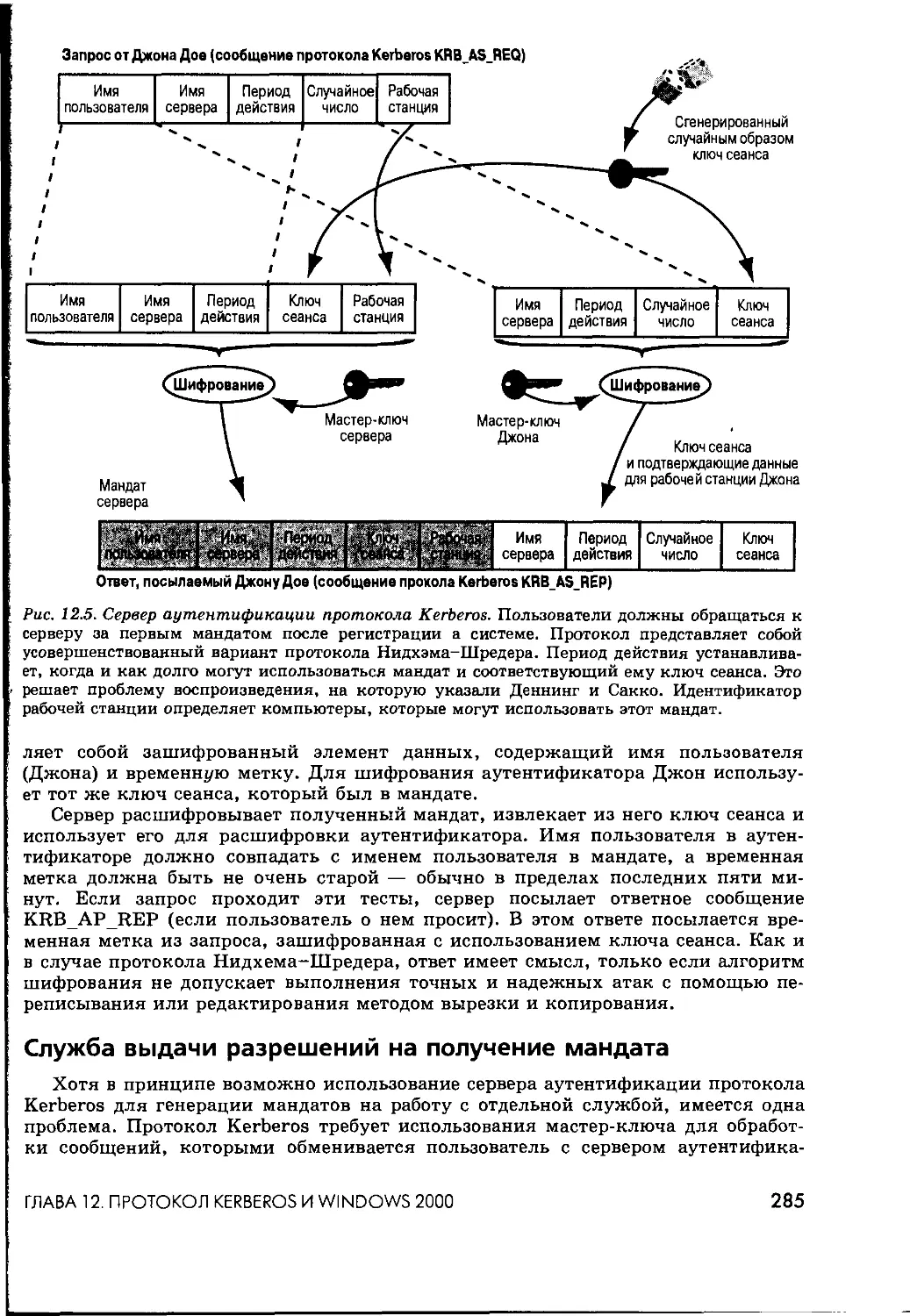

Сервер аутентификации 284

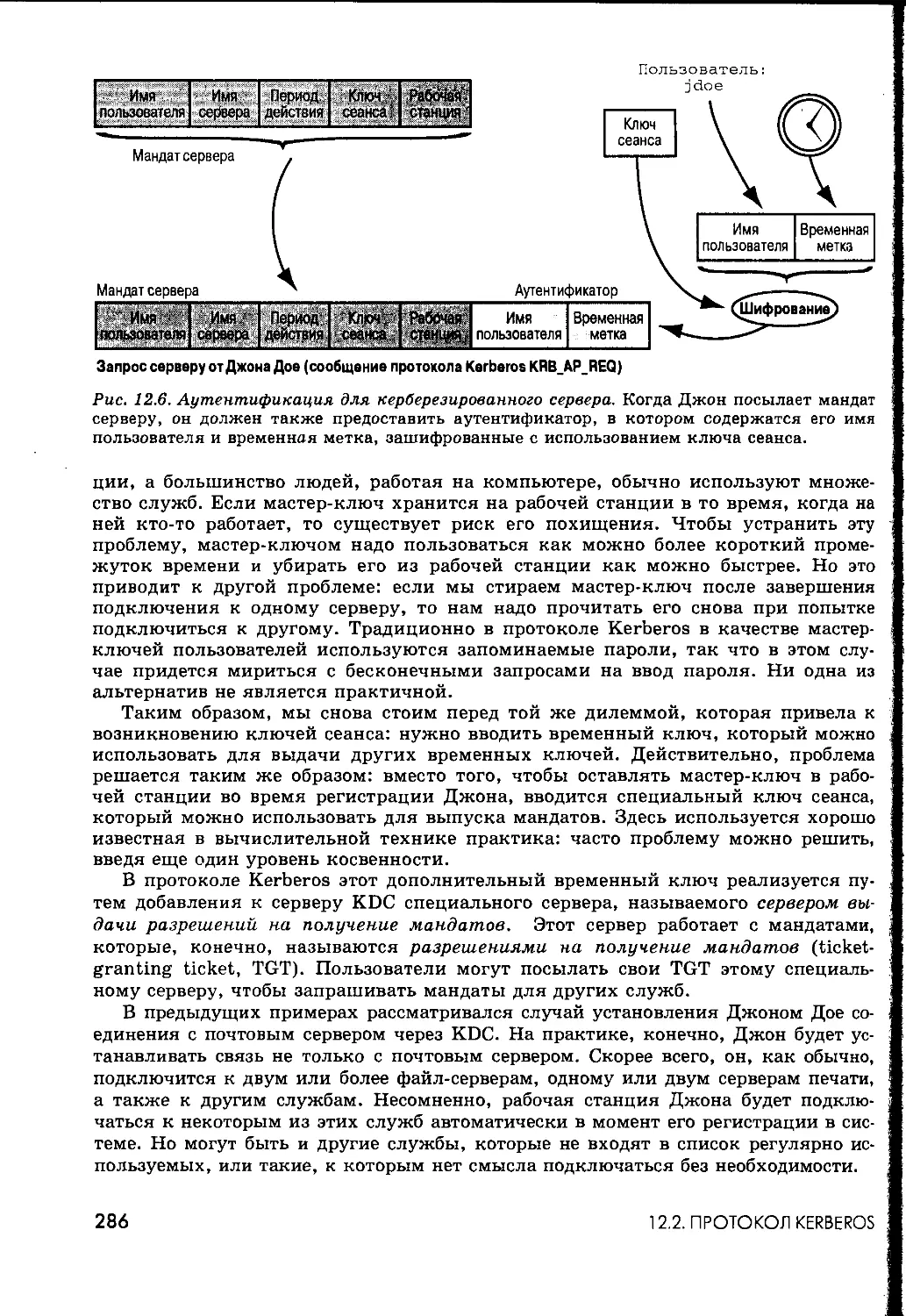

Аутентификация для сервера 284

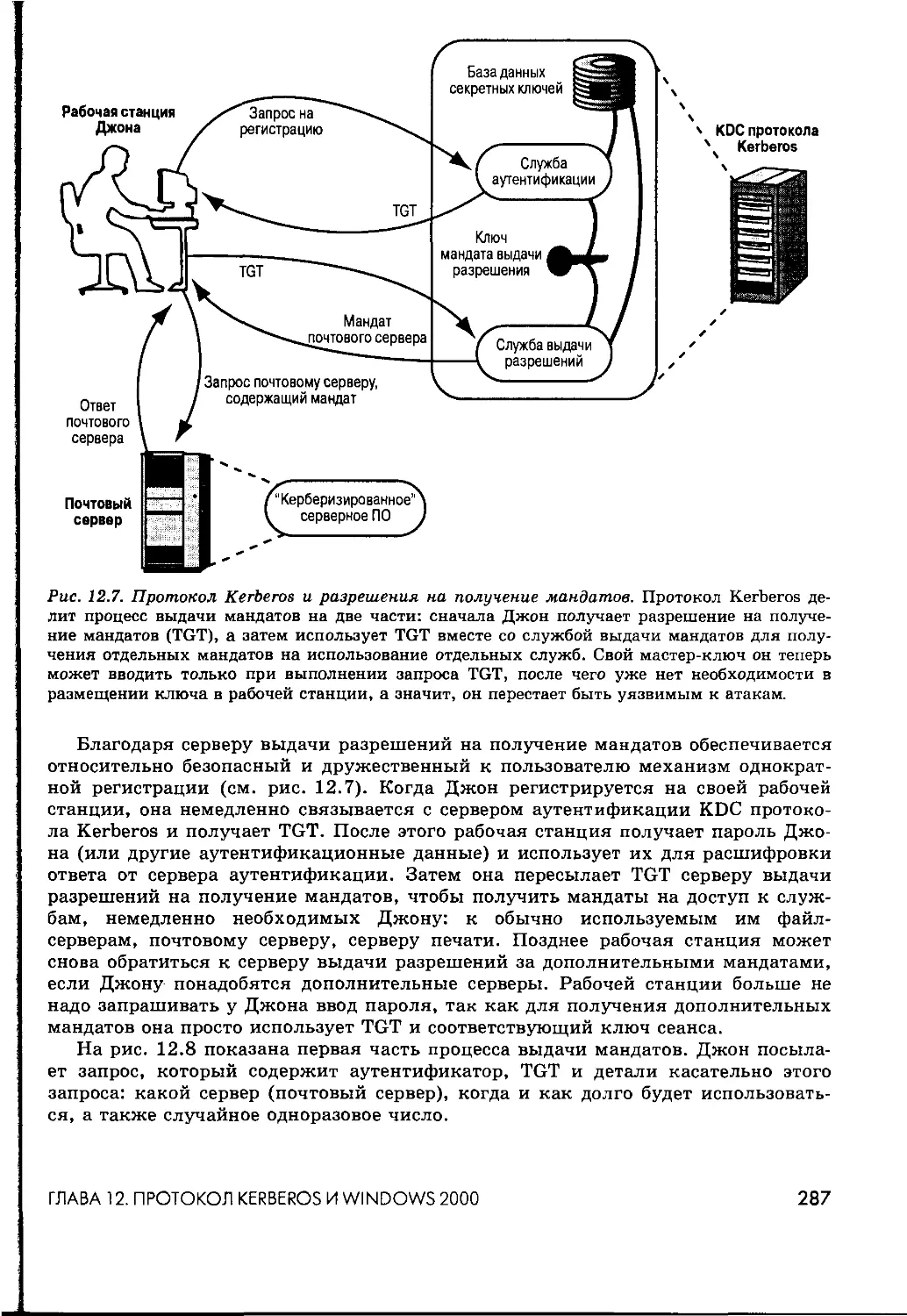

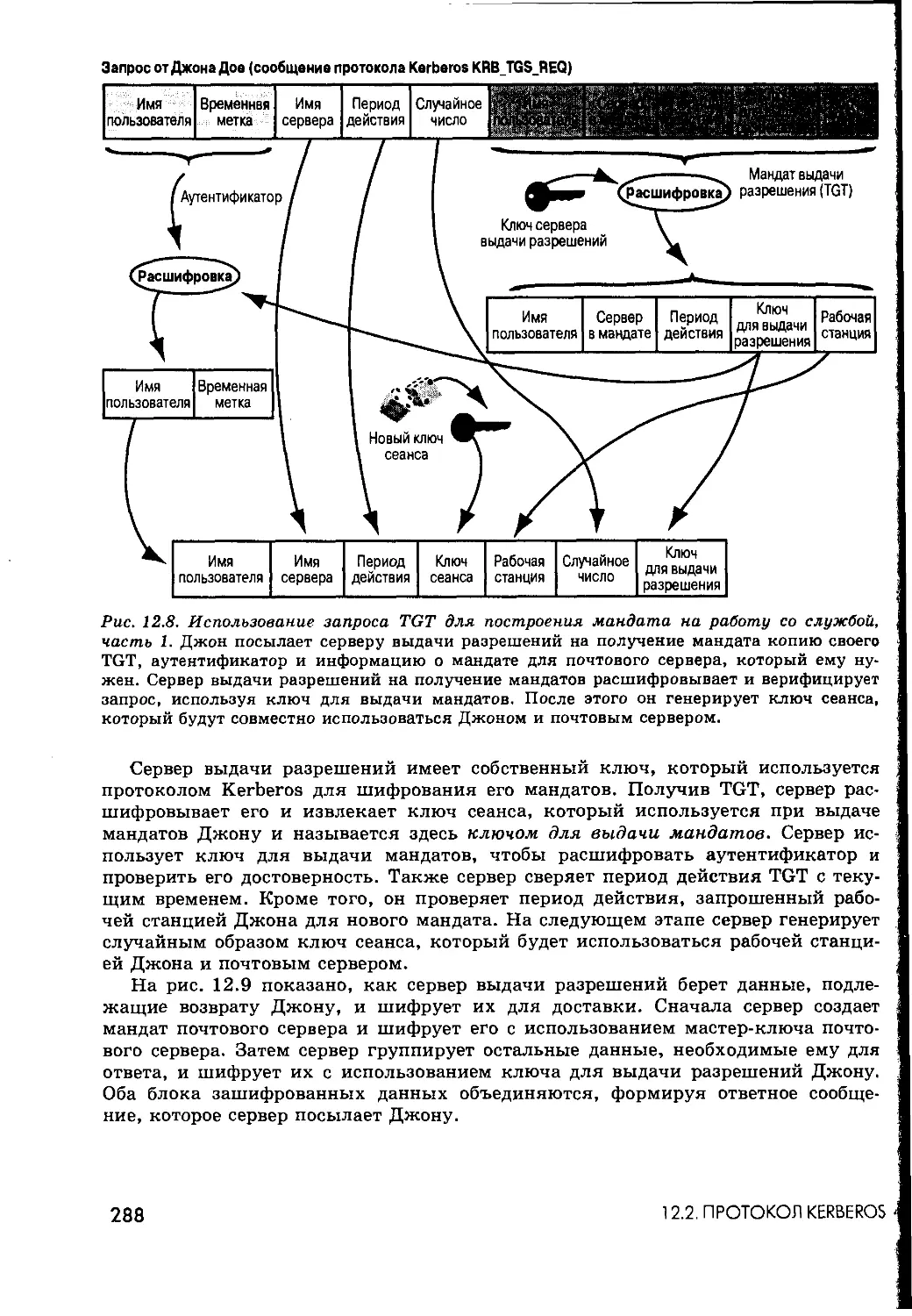

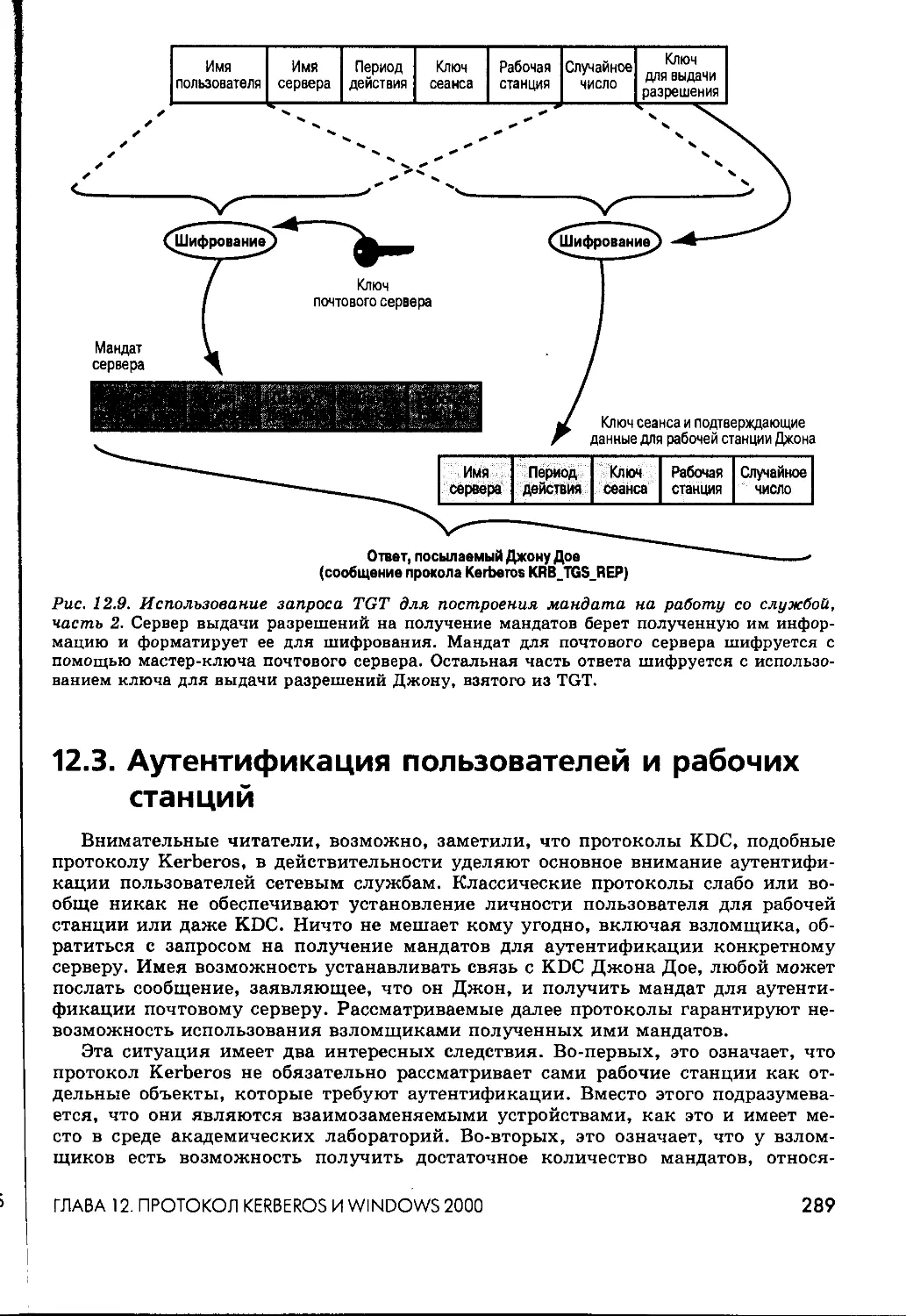

Служба выдачи разрешений на получение мандата 285

12.3. Аутентификация пользователей и рабочих станций 289

Аутентификация рабочих станций 290

Предаутентификация 291

12.4. Делегирование мандата 291

Посреднический TGT 292

Переадресовываемый TGT 292

Ареалы и ссылочные мандаты 293

12.5. Атаки на сеть с протоколом Kerberos 294

Устойчивость к вторжению 294

Синхронизация часов 295

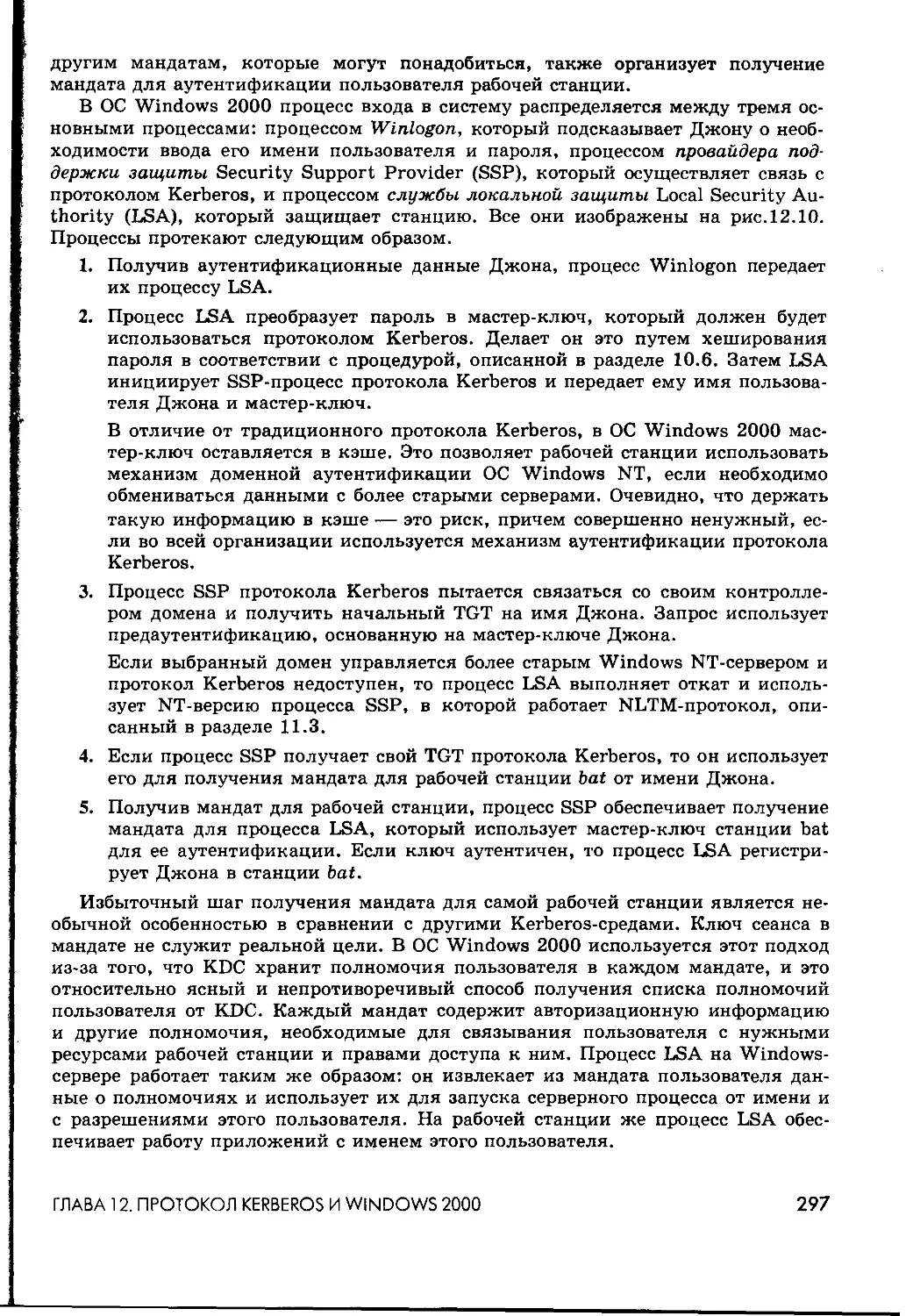

12.6. Протокол Kerberos в ОС Windows 2000 296

Мастер-ключи и аутентификация рабочих станций 296

Поддерживаемые службы и протоколы 298

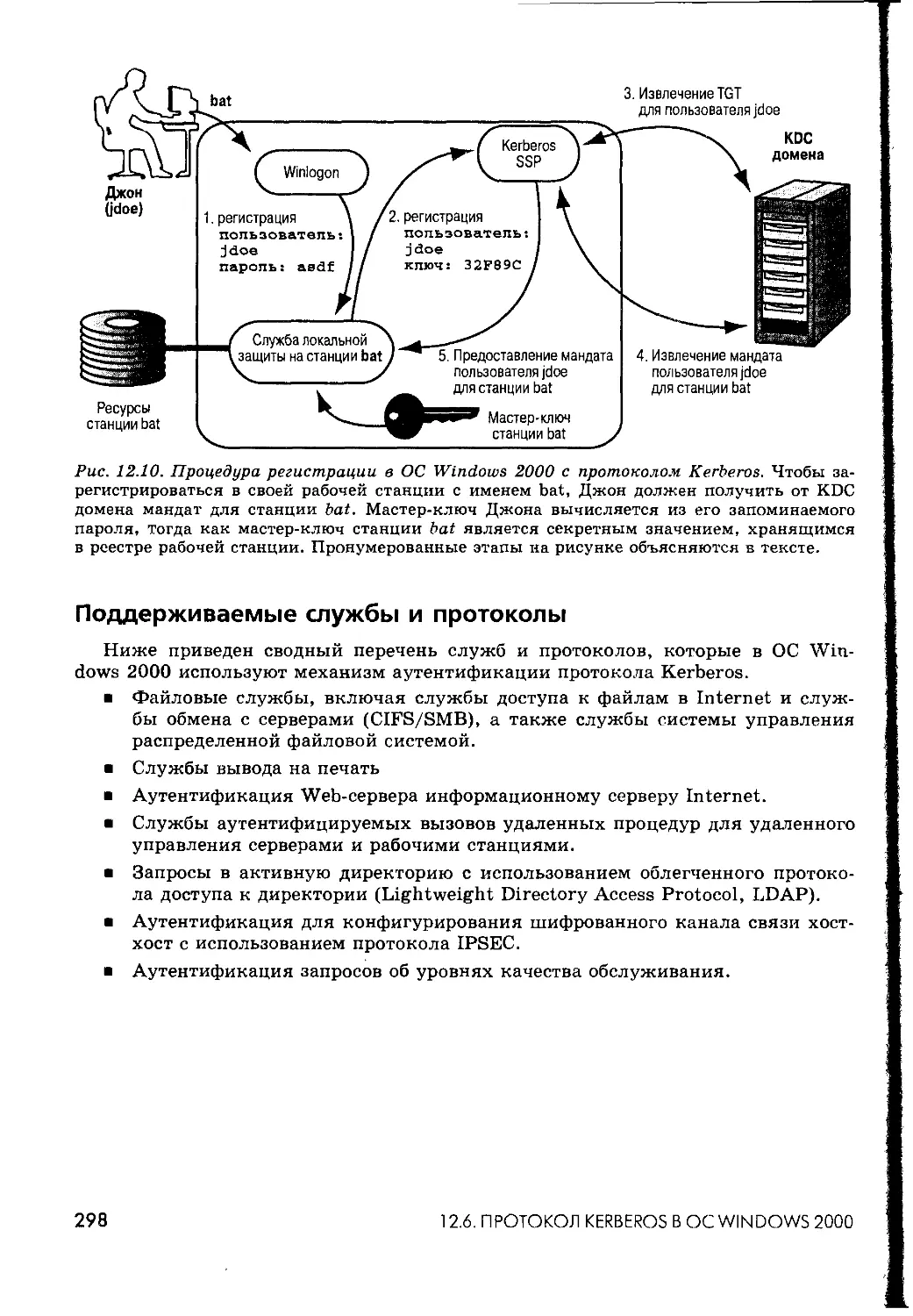

12.7 Сводные таблицы 299

Глава 13. Открытые ключи и автономная аутентификация 300

13.1. Шифрование с использованием открытых ключей 300

13.2. RCA-алгоритм работы с открытыми ключами 303

13.3. Атаки на алгоритм RSA 305

Атаки на RSA-ключи 305

Атаки на цифровые подписи 307

10

СОДЕРЖАНИЕ

13.4. Стандарт цифровой подписи 309

13.5. Возвращение к методике "запрос-ответ" 311

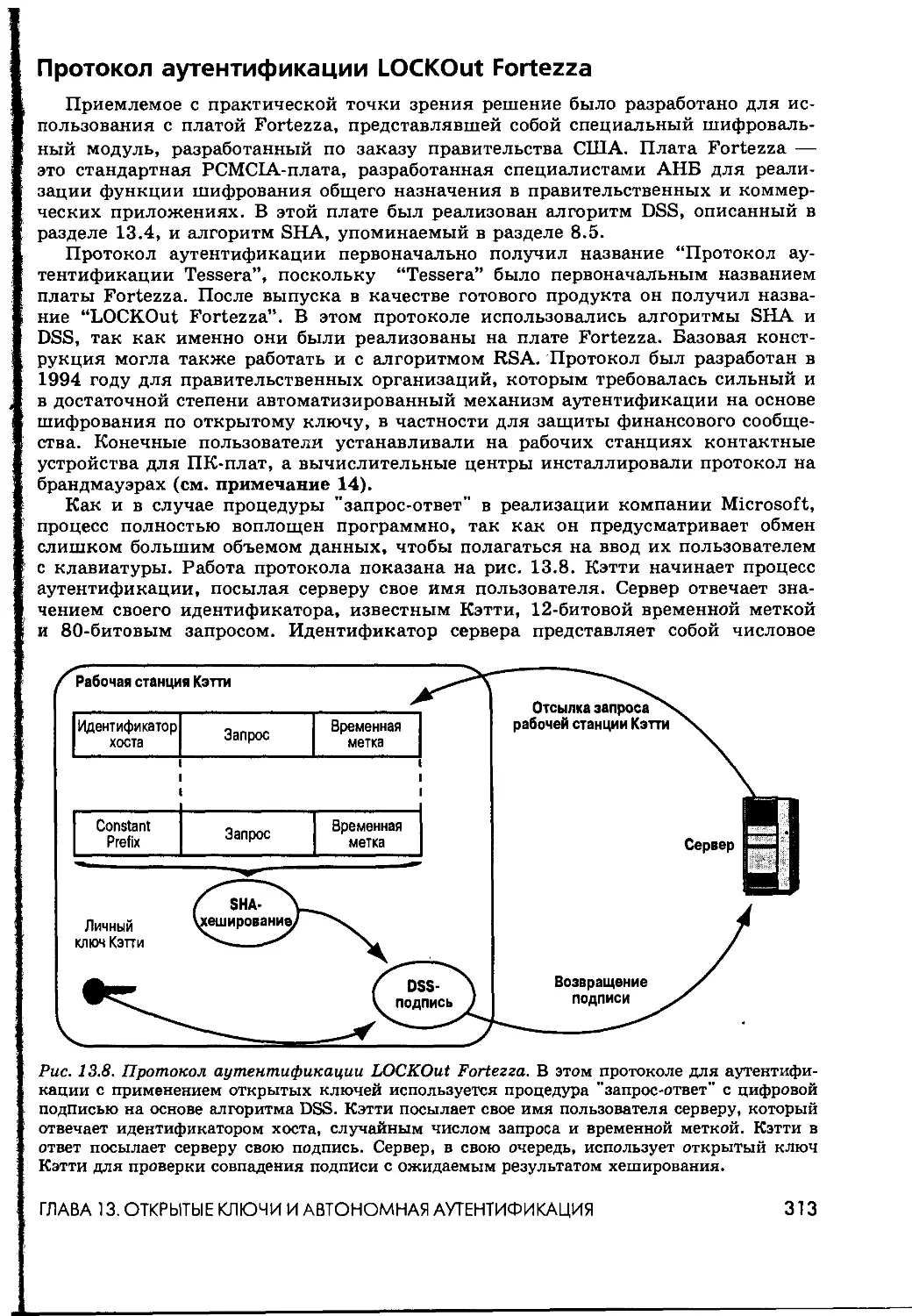

Протокол аутентификации LOCKOut Fortezza 313

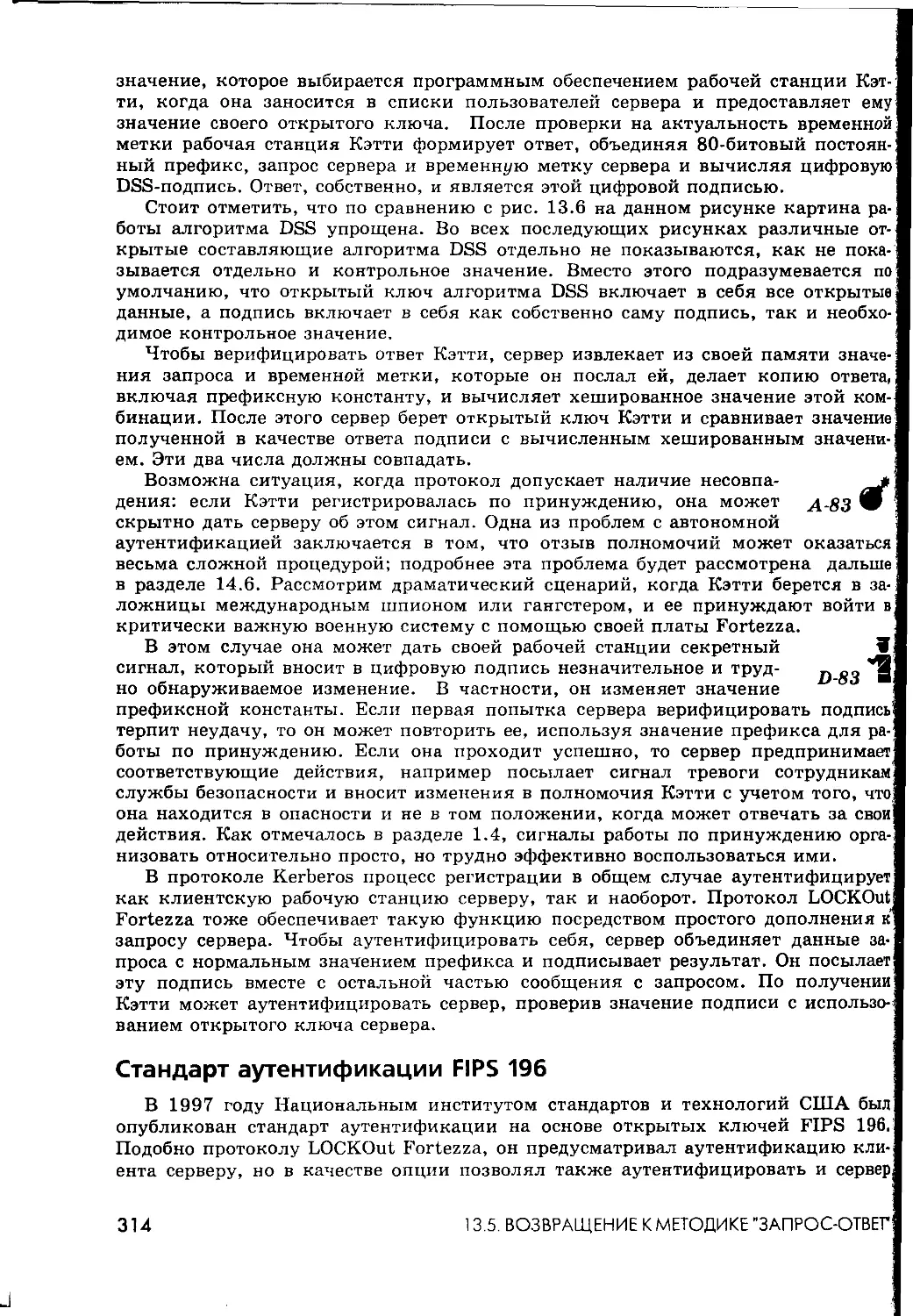

Стандарт аутентификации FIPS 196 314

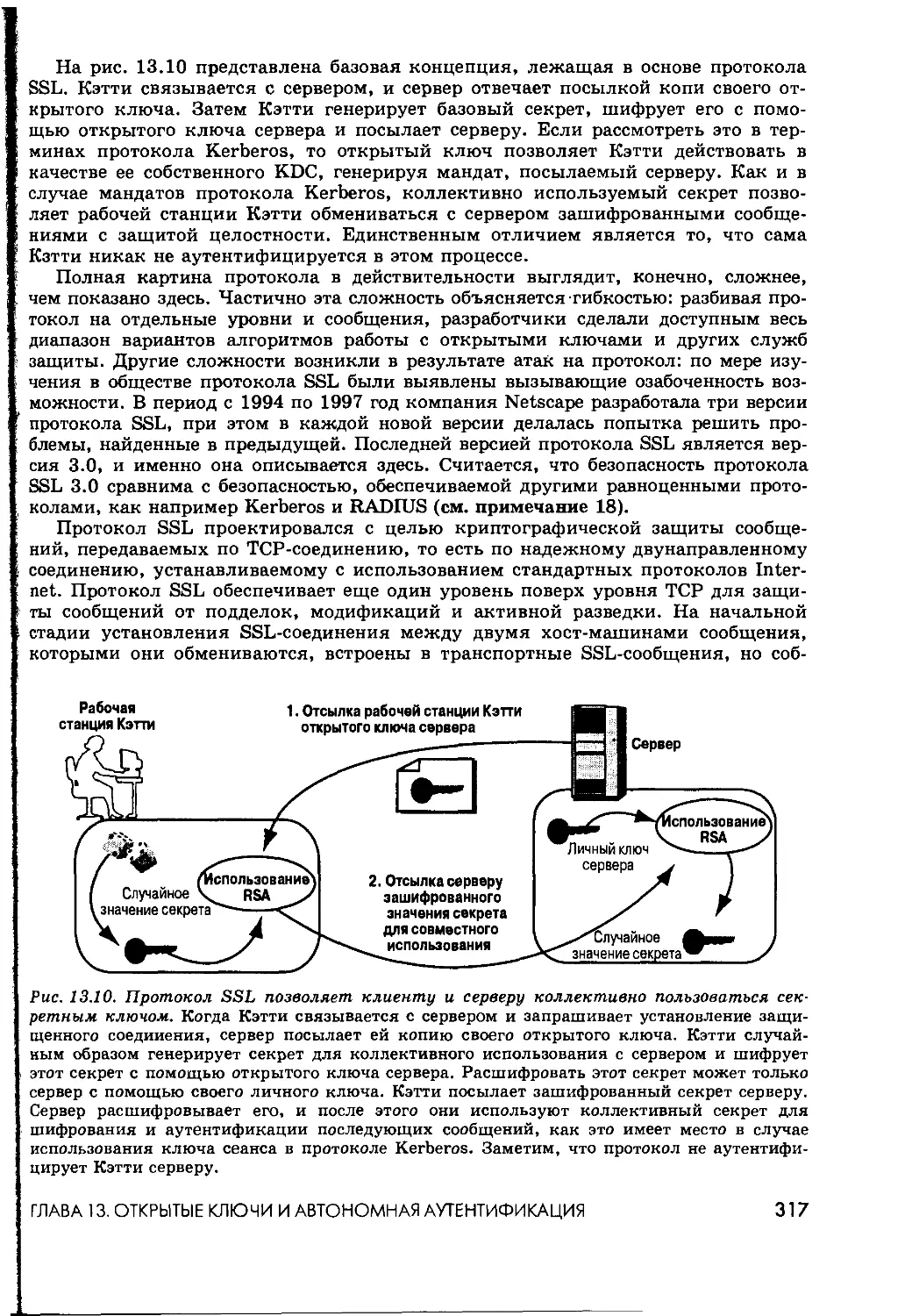

13.6. Протокол шифрованных соединений между узлами SSL 316

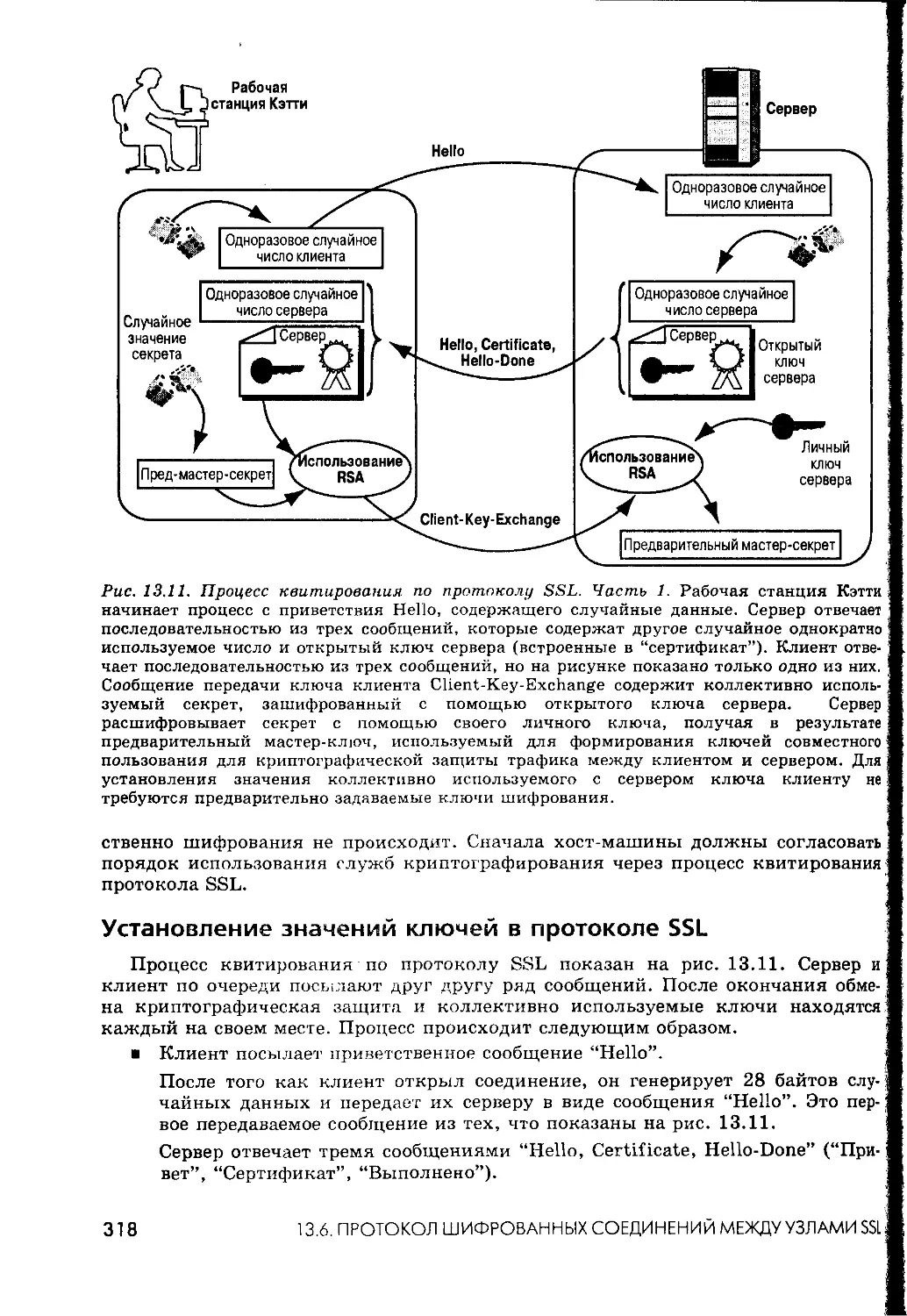

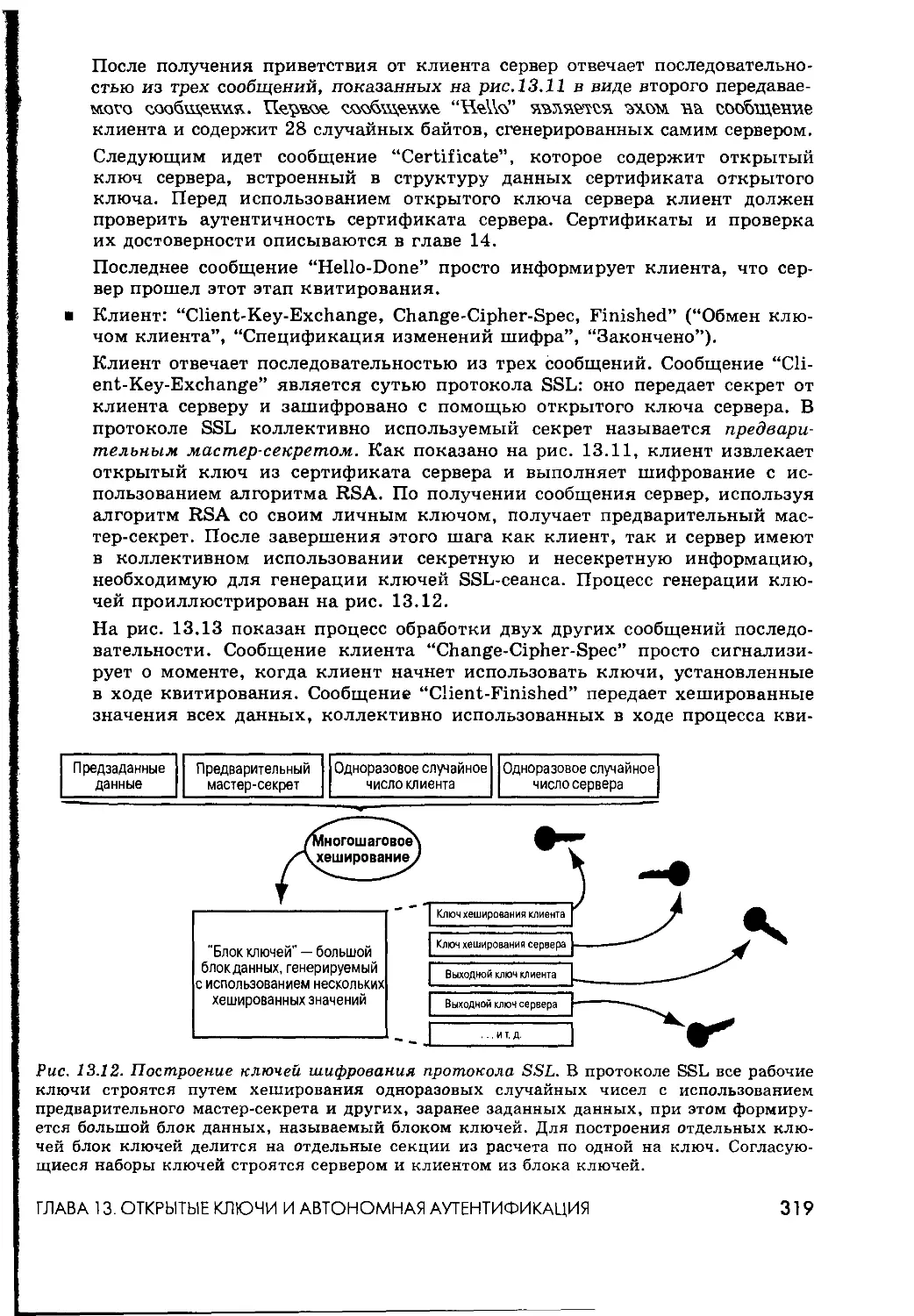

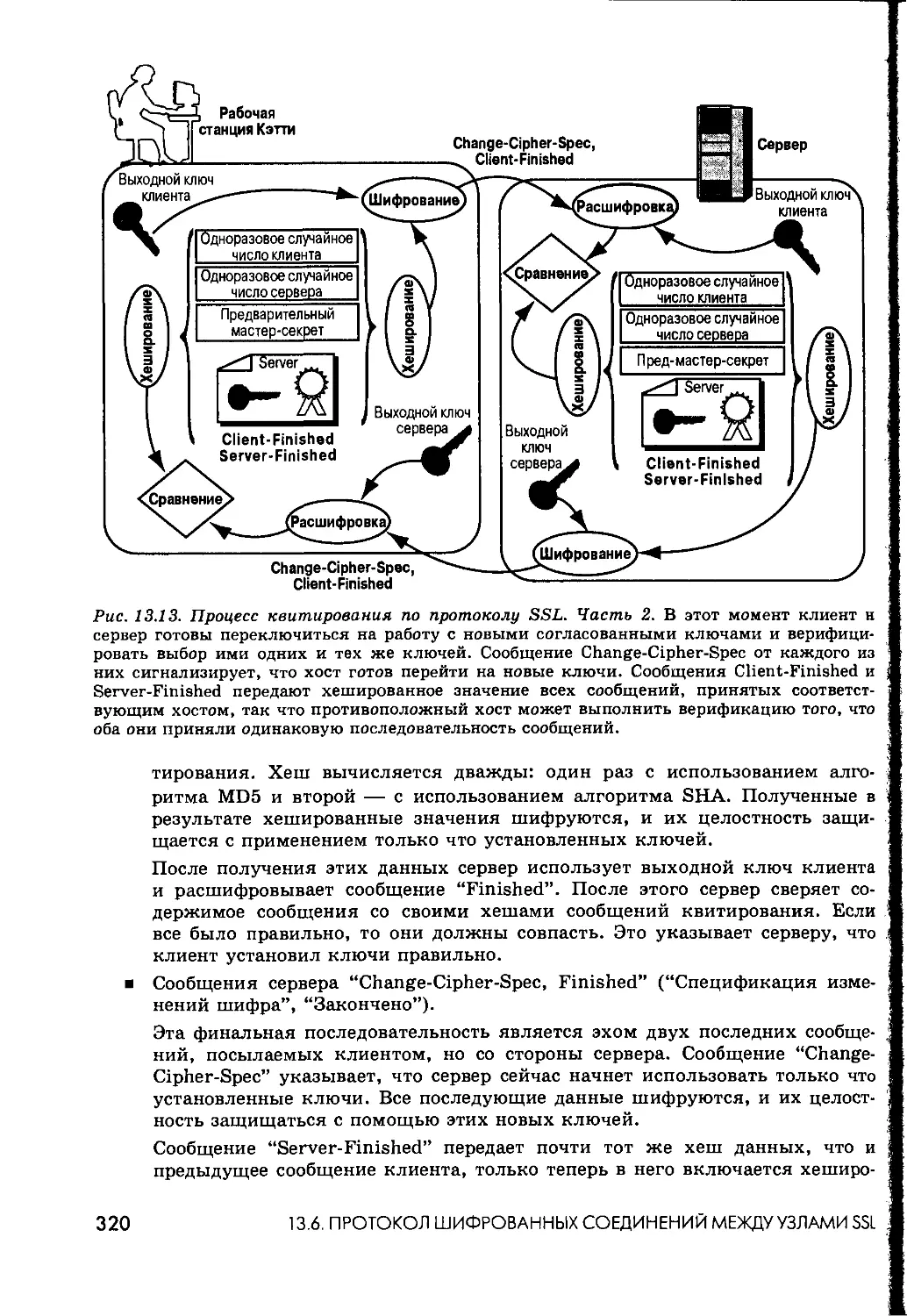

Установление значений ключей в протоколе SSL 318

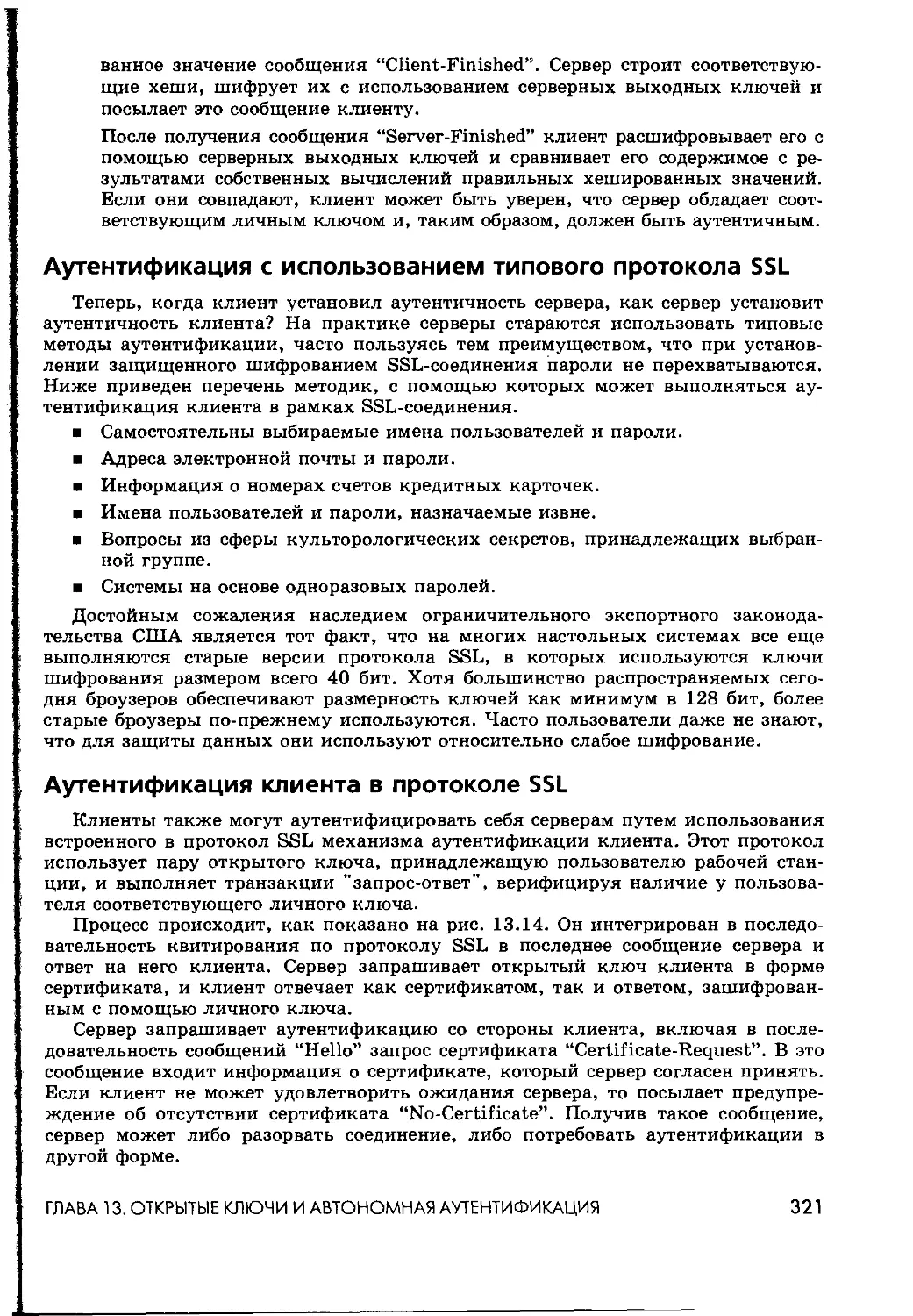

Аутентификация с использованием типового протокола SSL 321

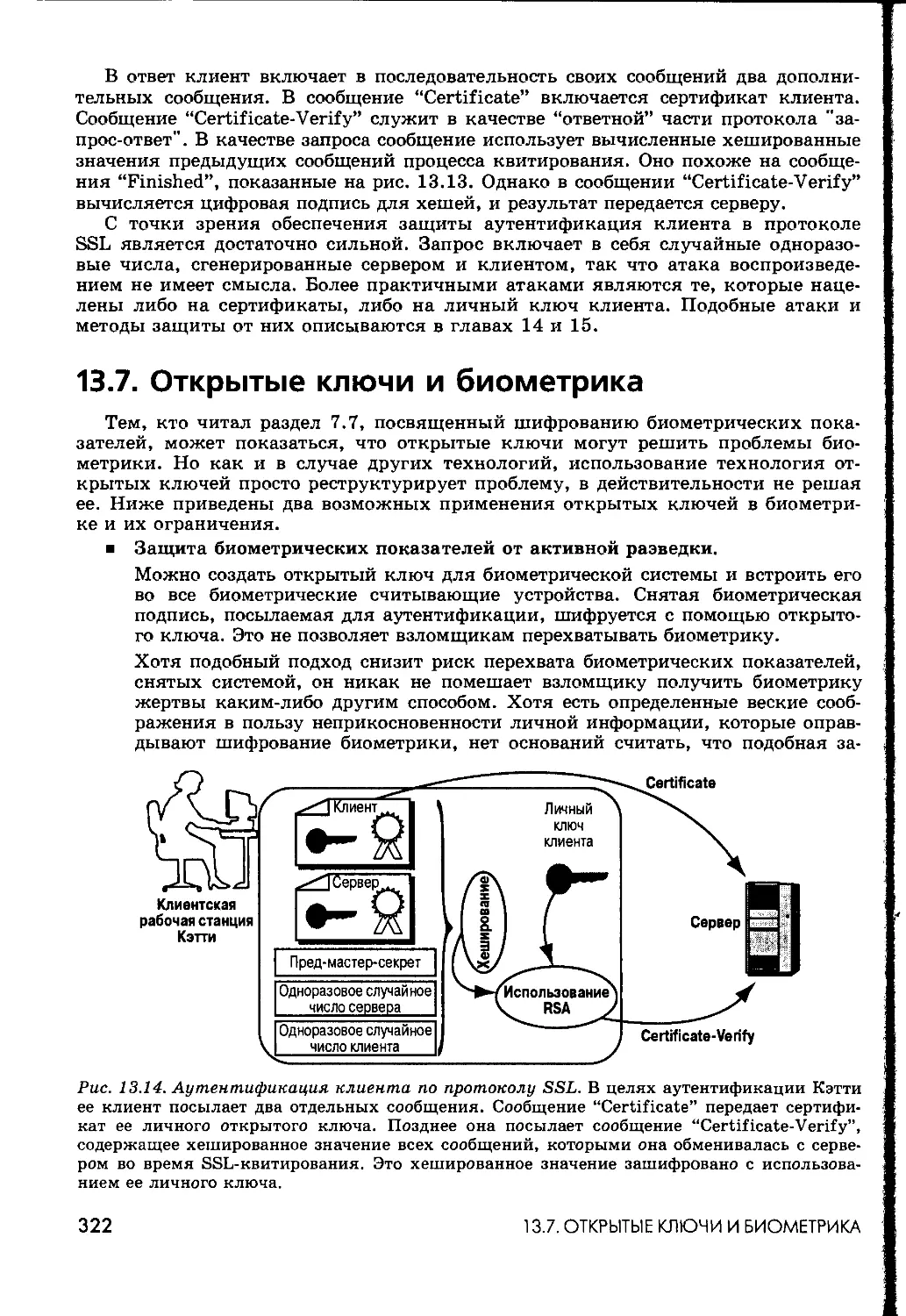

Аутентификация клиента в протоколе SSL 321

13.7. Открытые ключи и биометрика 322

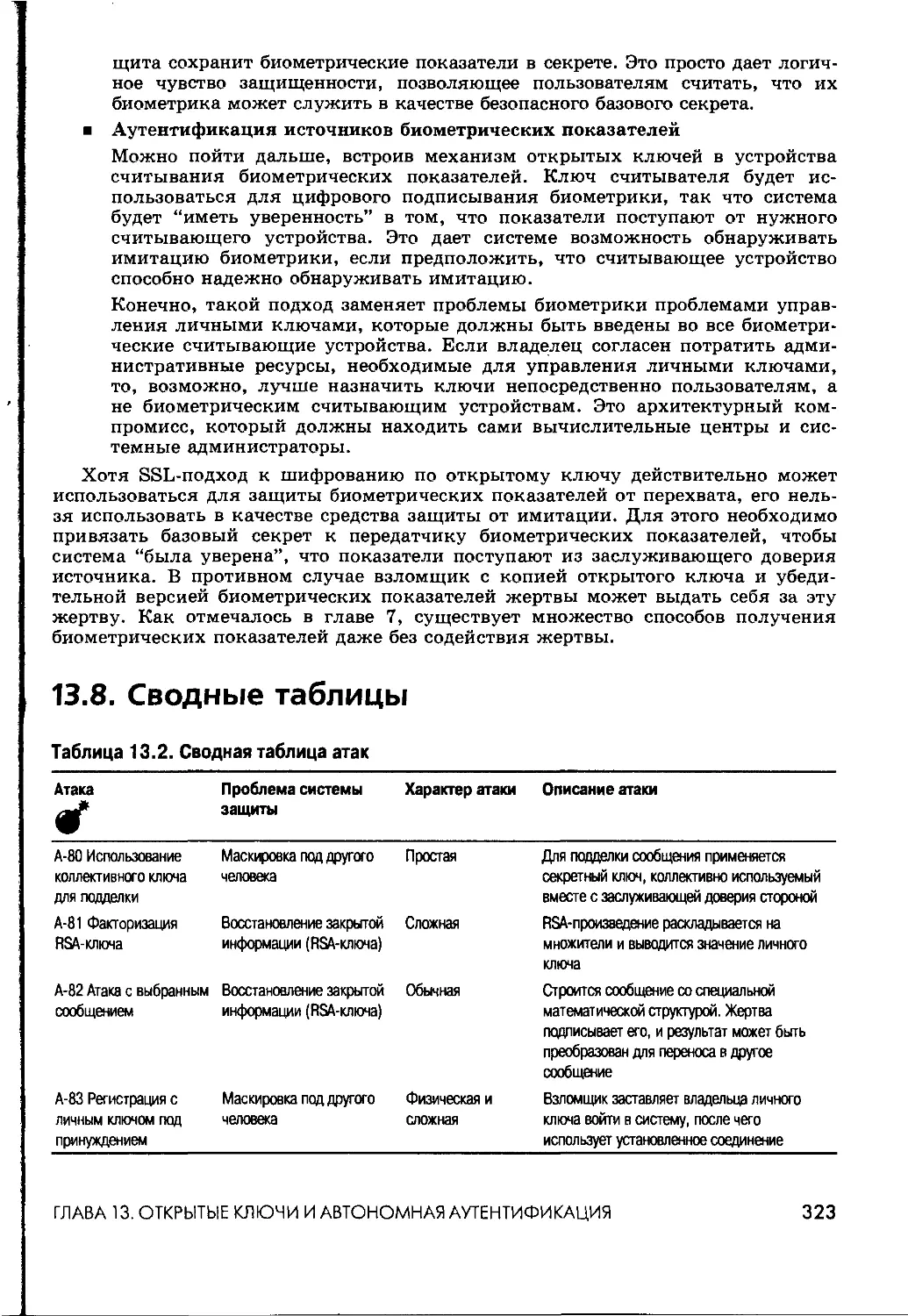

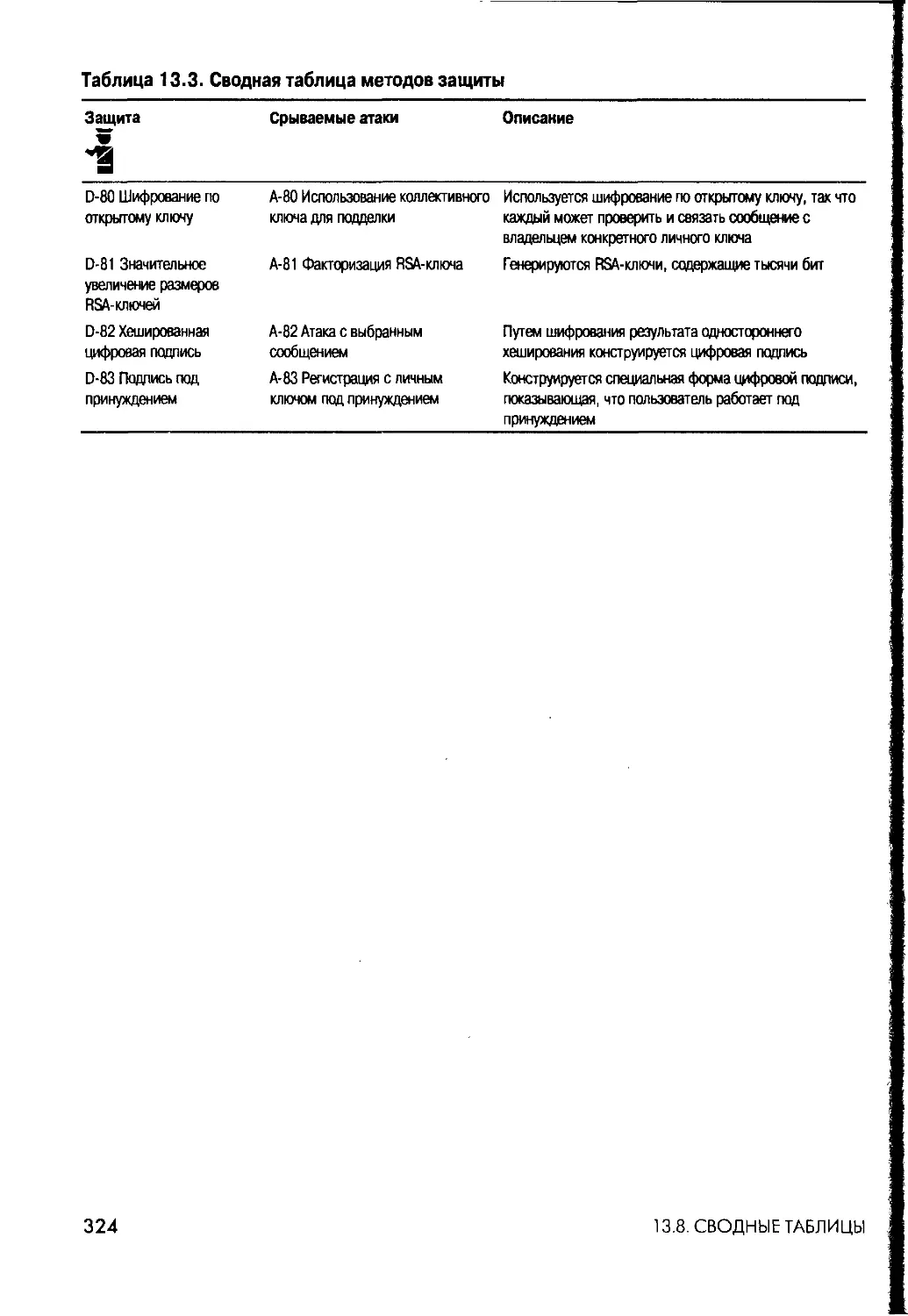

13.8. Сводные таблицы 323

Глава 14. Сертификаты открытых ключей 325

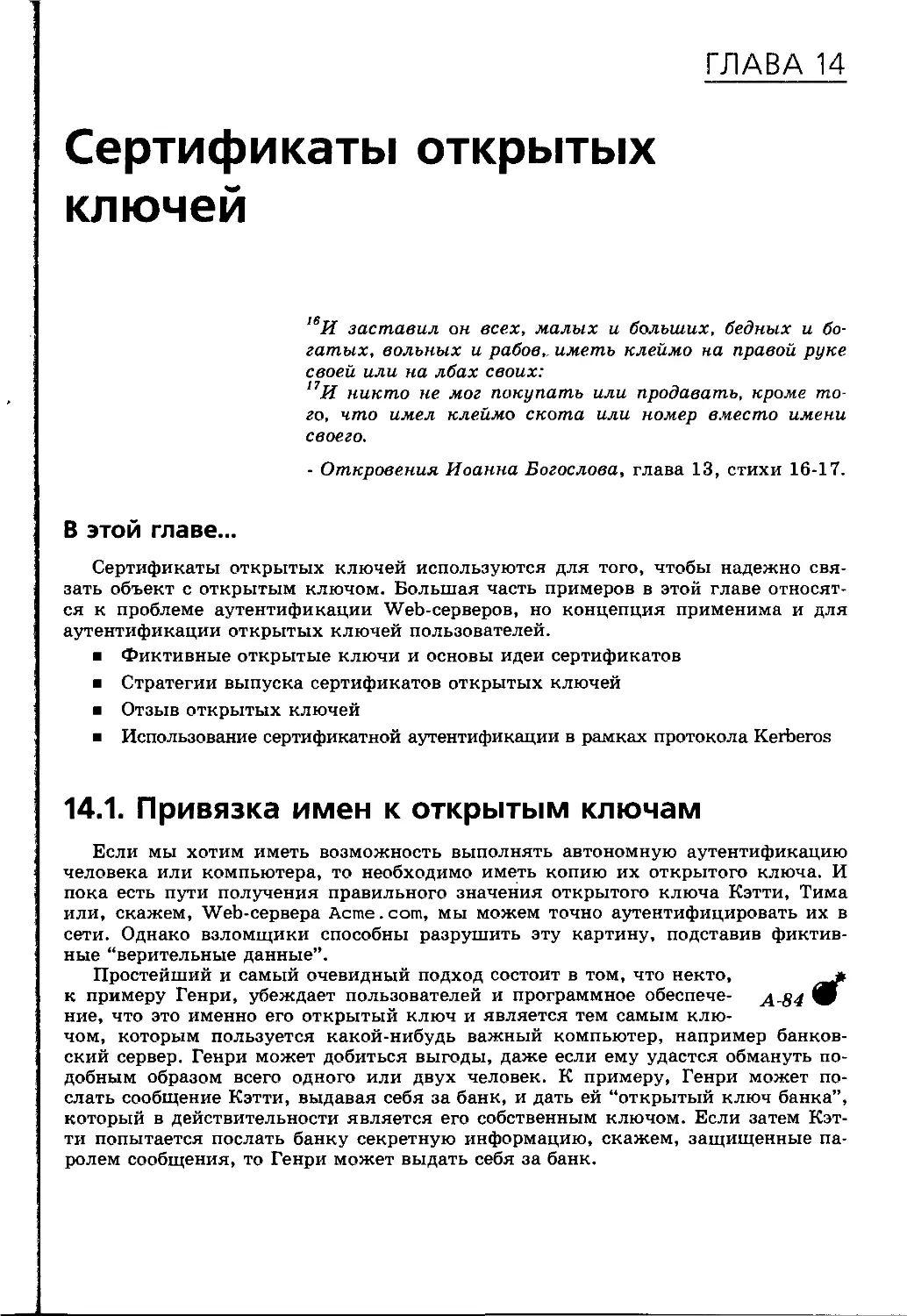

14.1. Привязка имен к открытым ключам 325

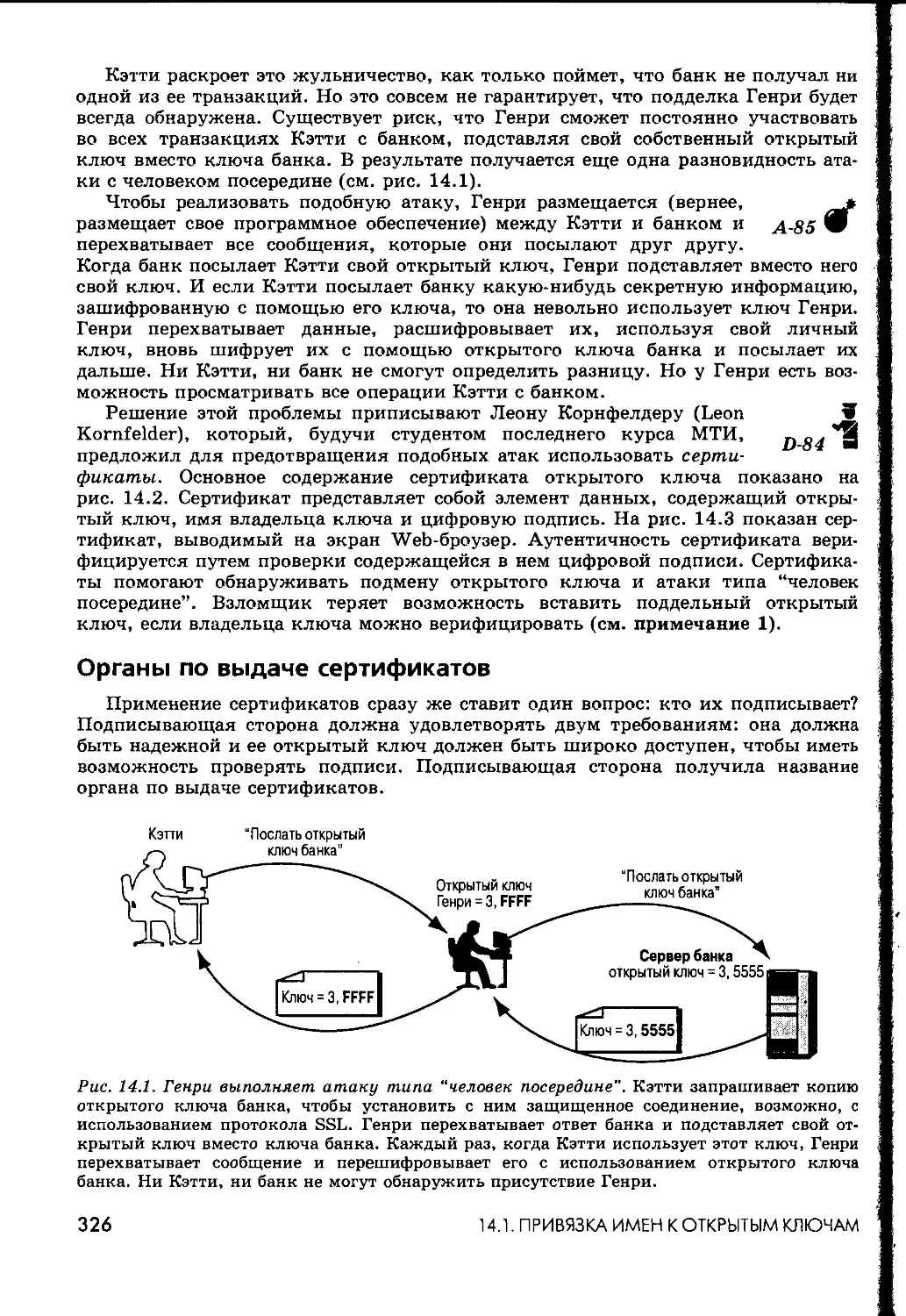

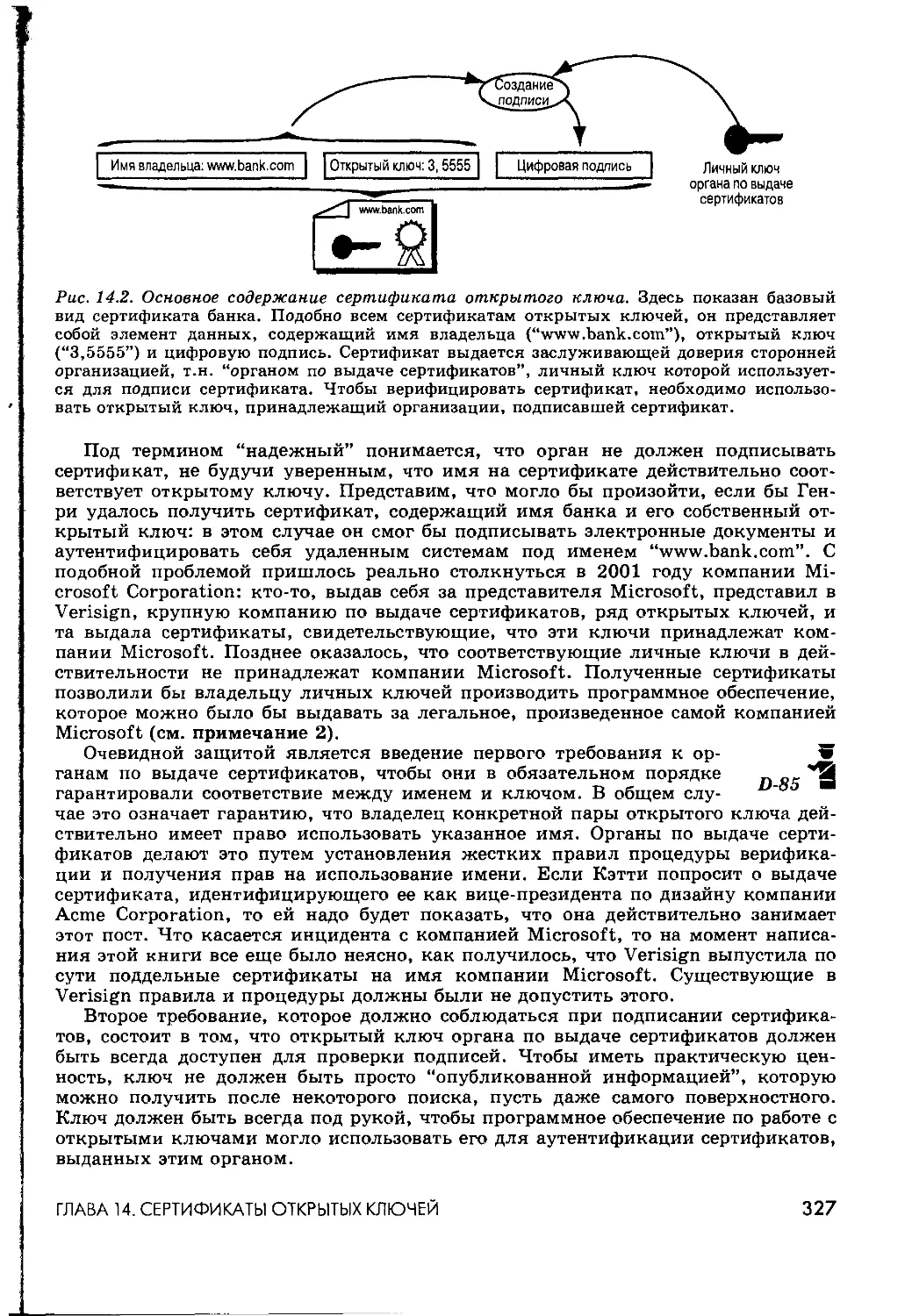

Органы по выдаче сертификатов 326

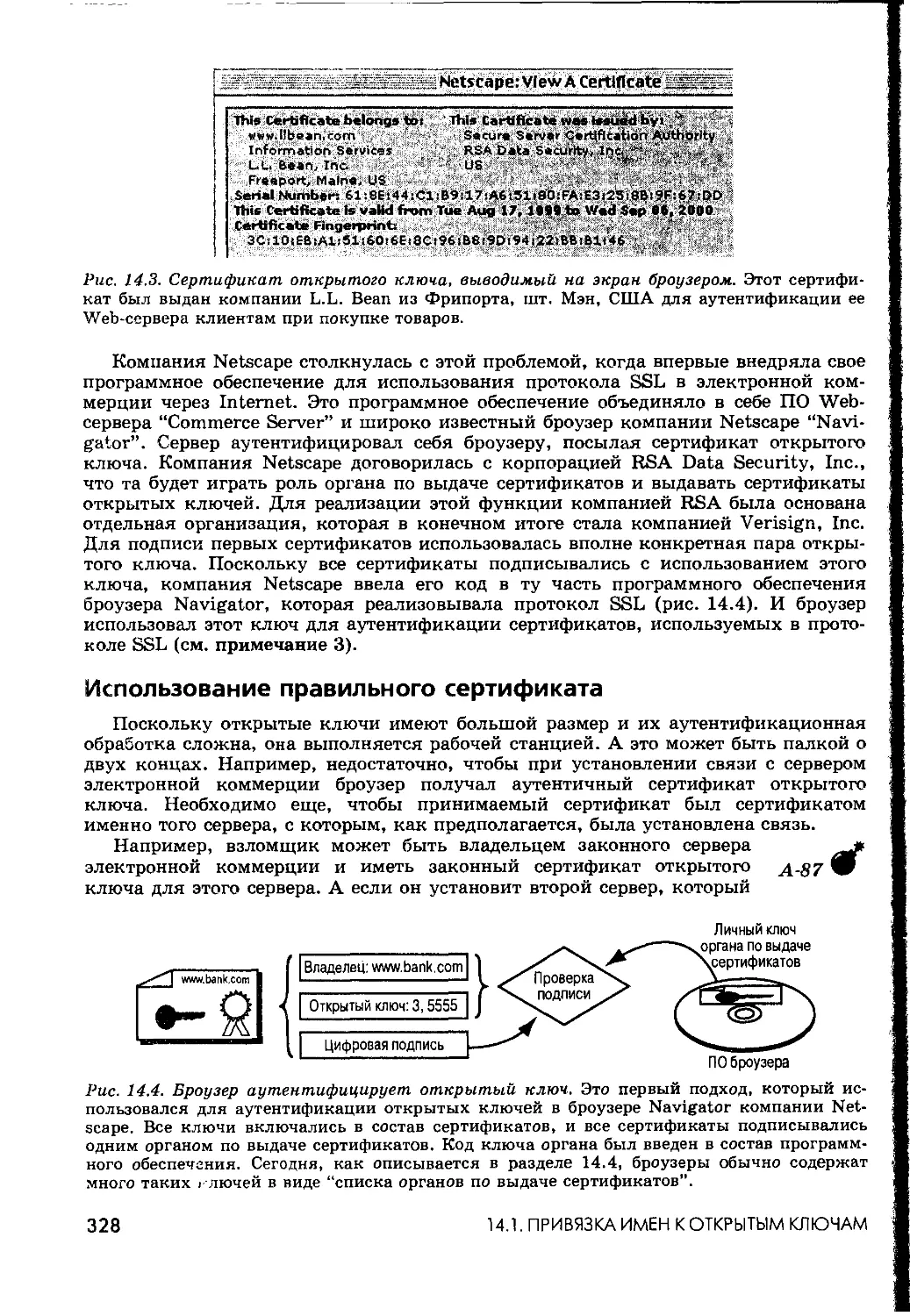

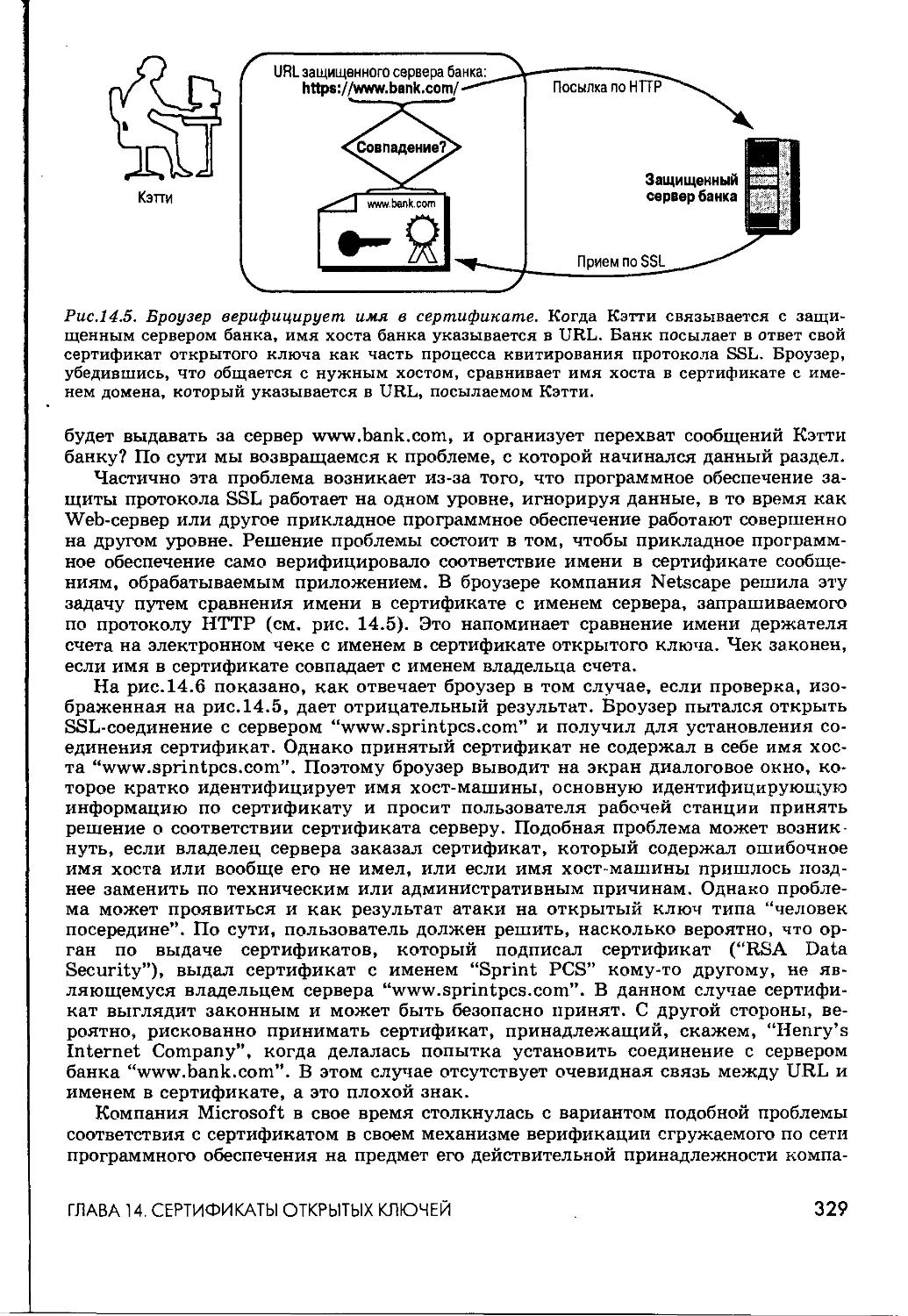

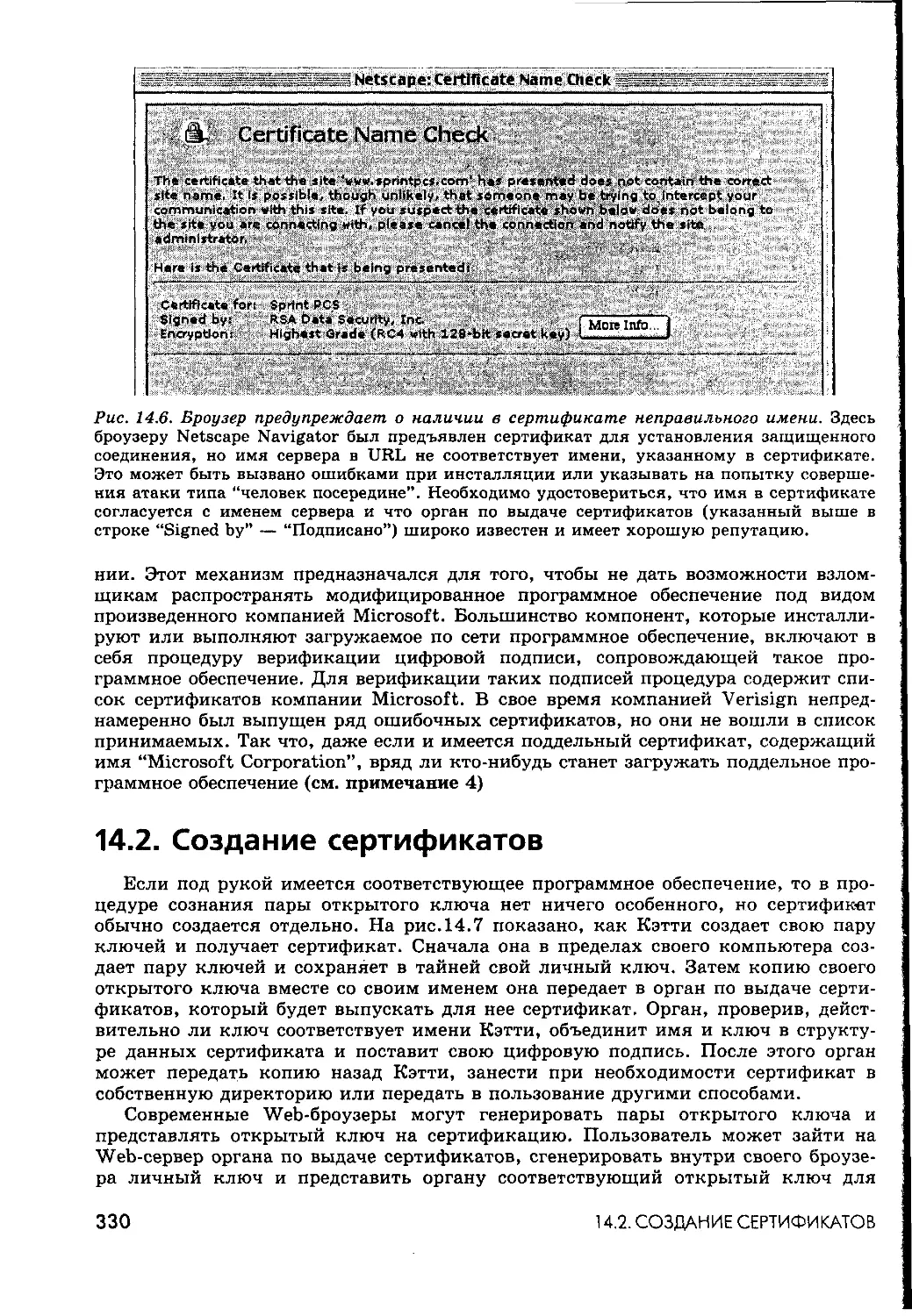

Использование правильного сертификата 328

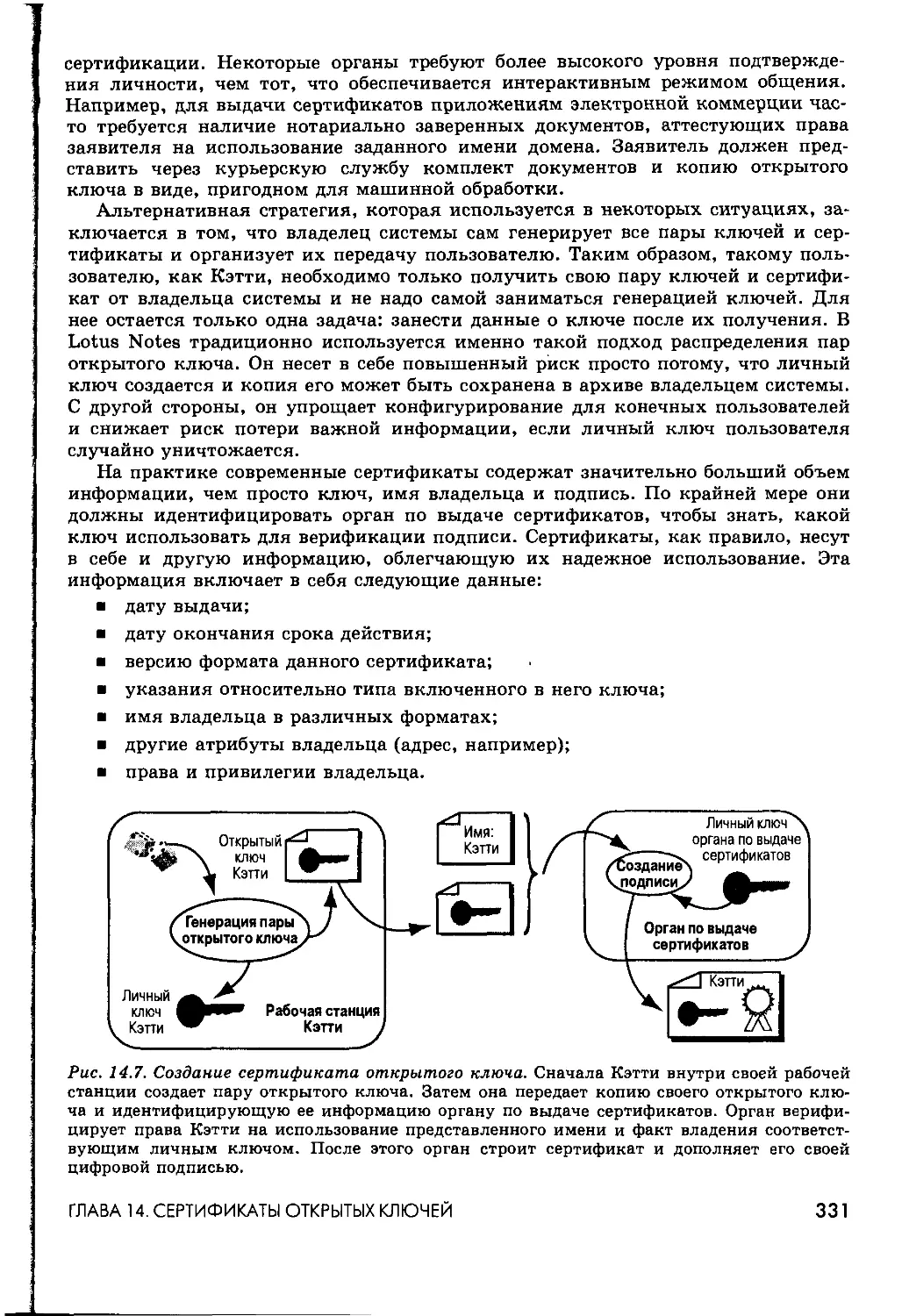

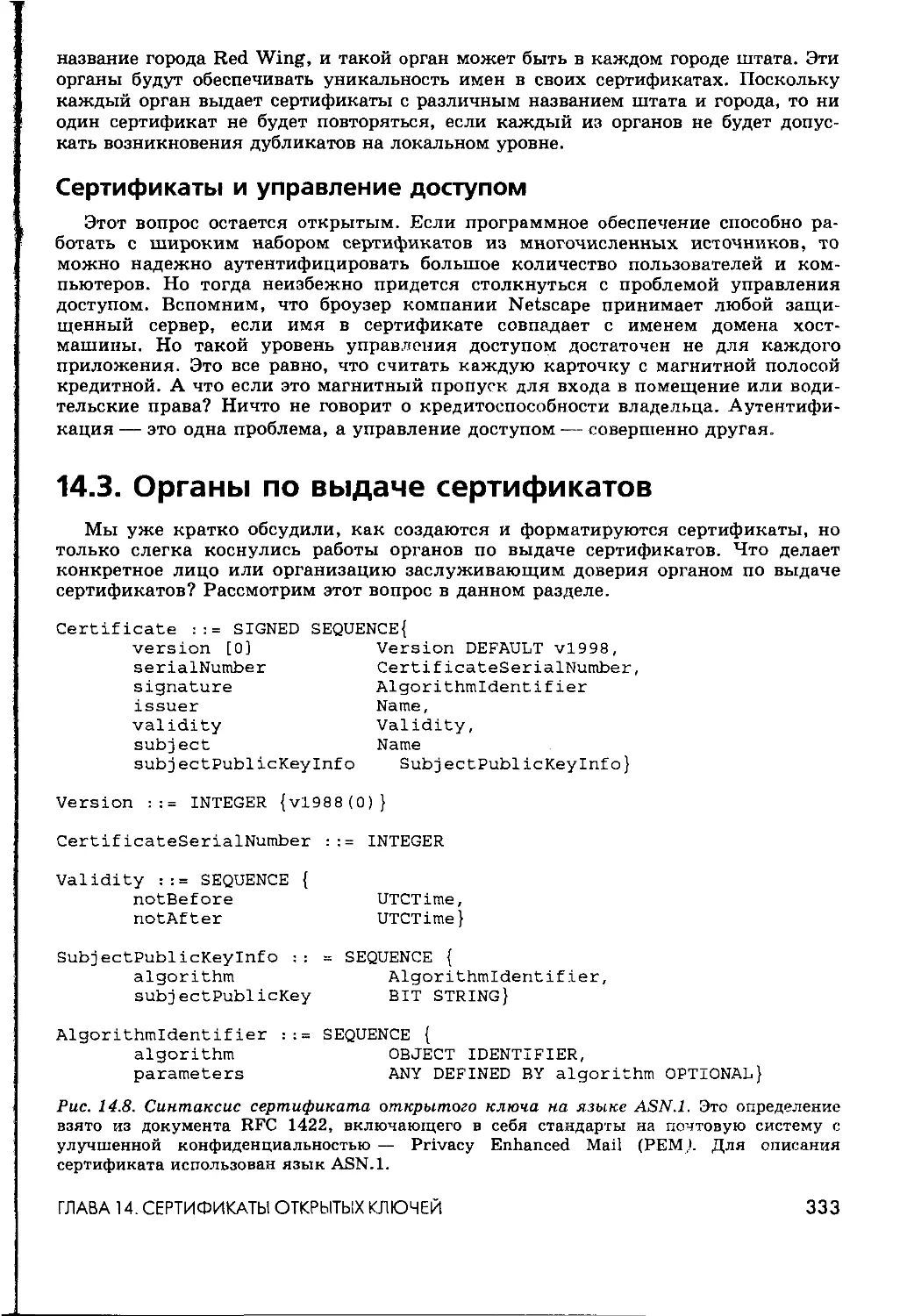

14.2. Создание сертификатов 330

Стандарты сертификатов 332

Сертификаты и управление доступом 333

14.3. Органы по выдаче сертификатов 333

Выдача сертификатов владельцами систем 334

Коммерческие органы по выдаче сертификатов 335

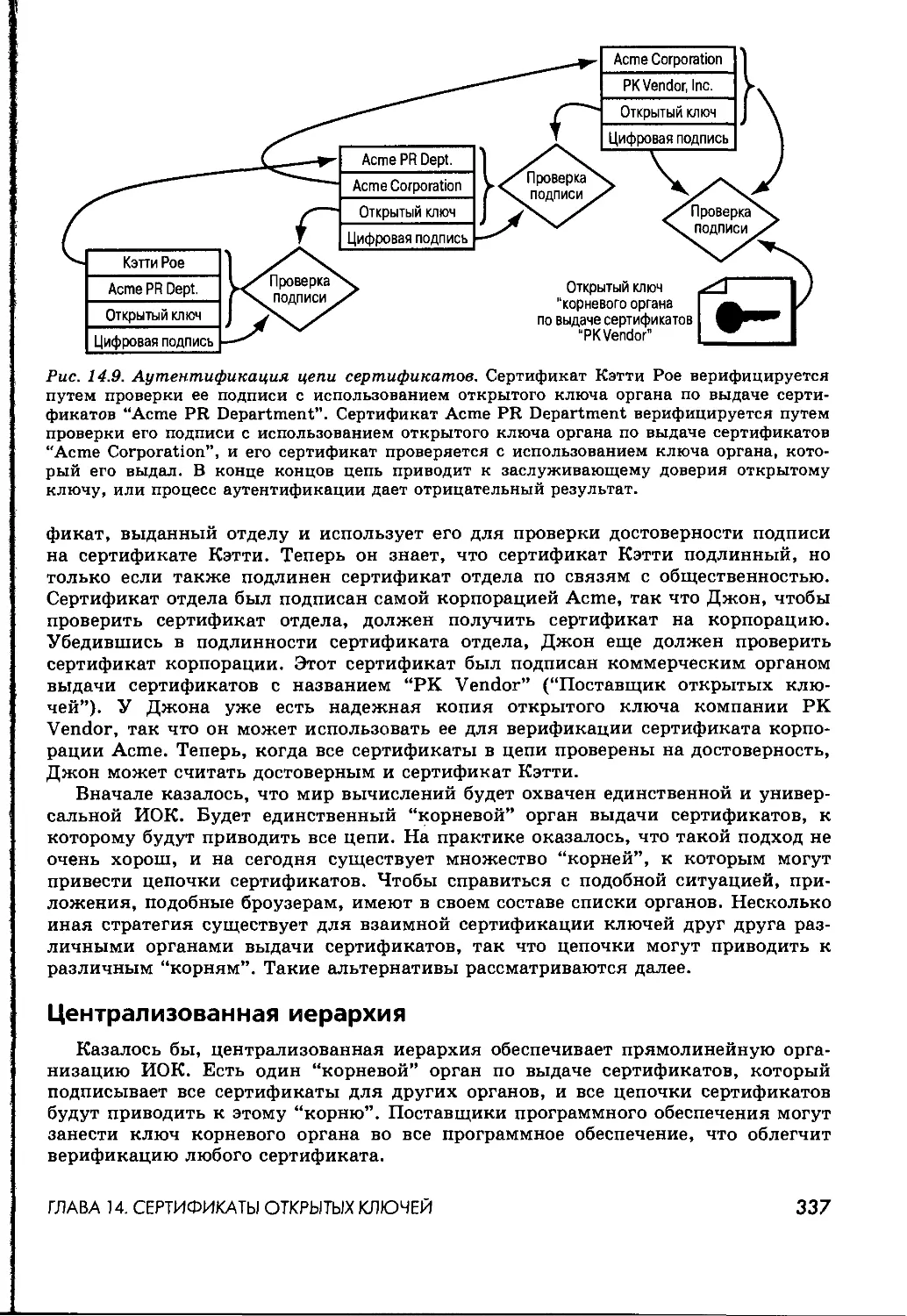

14.4. Инфраструктура открытых ключей 336

Централизованная иерархия 337

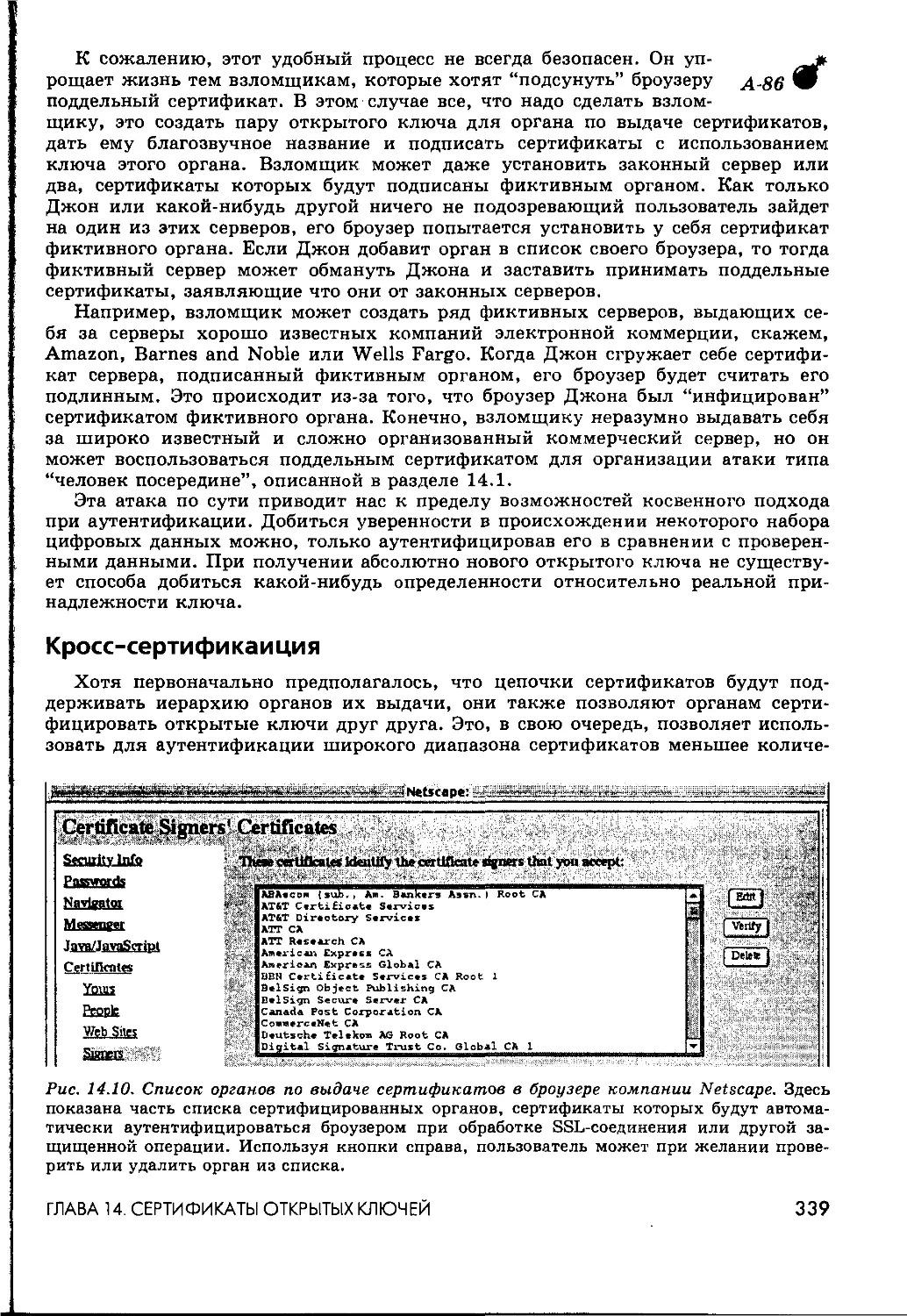

Списки органов по выдаче сертификатов 338

Кросс-сертификаиция 339

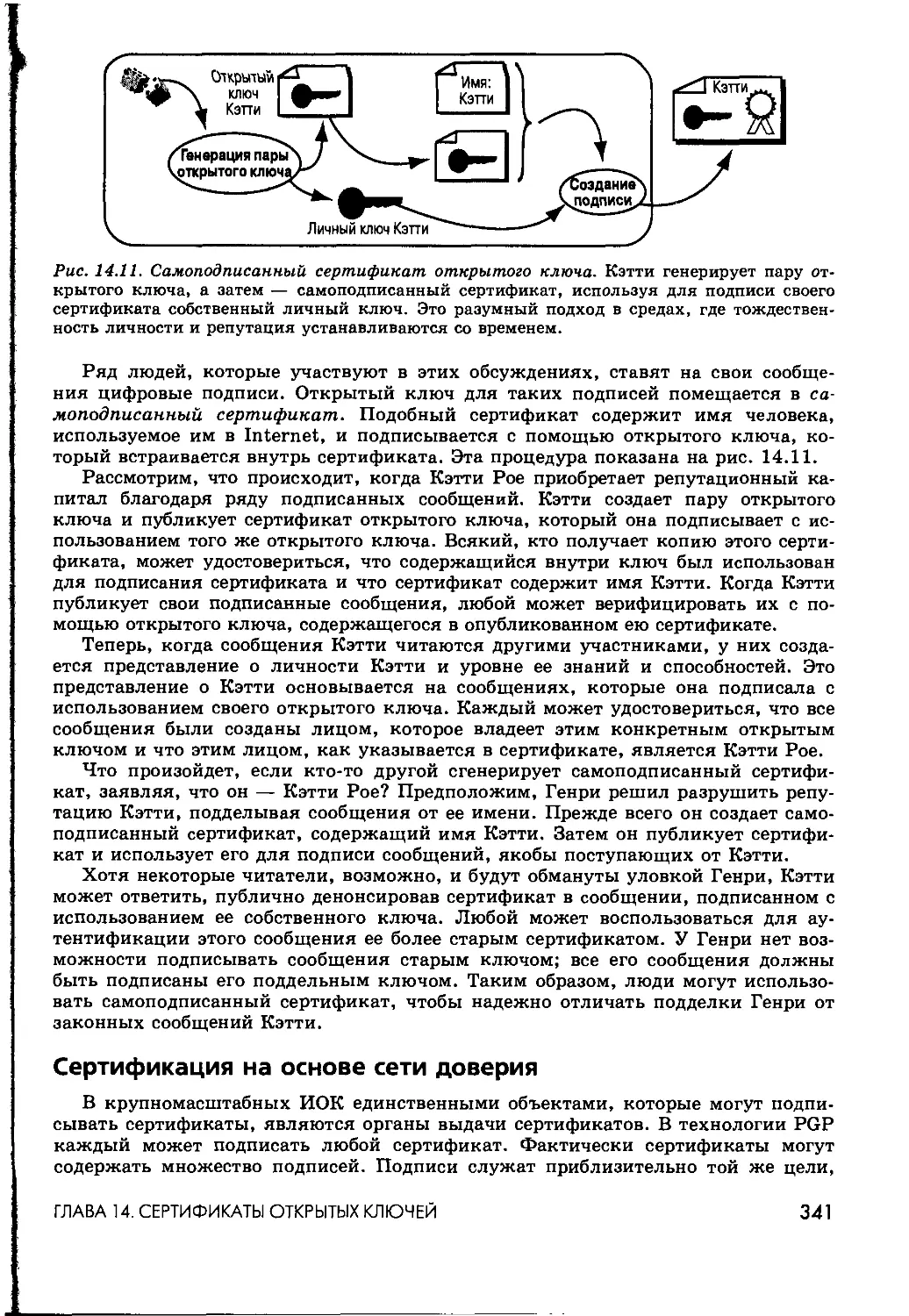

14.5. Личная сертификация 340

Сертификация на основе репутации 340

Сертификация на основе сети доверия 341

14.6. Отзыв сертификатов 342

Список отозванных сертификатов 342

Интерактивный отзыв 343

Периодическое сертифицирование 344

14.7. Сертификаты в протоколе Kerberos 344

14.8. Сводные таблицы 346

Угрозы, от которых нет защиты 347

Глава 15. Способы защиты личных ключей 348

15.1. Генерация личных ключей 348

15.2. Проблема хранения личных ключей 349

15.3. Смарт-карты и личные ключи 350

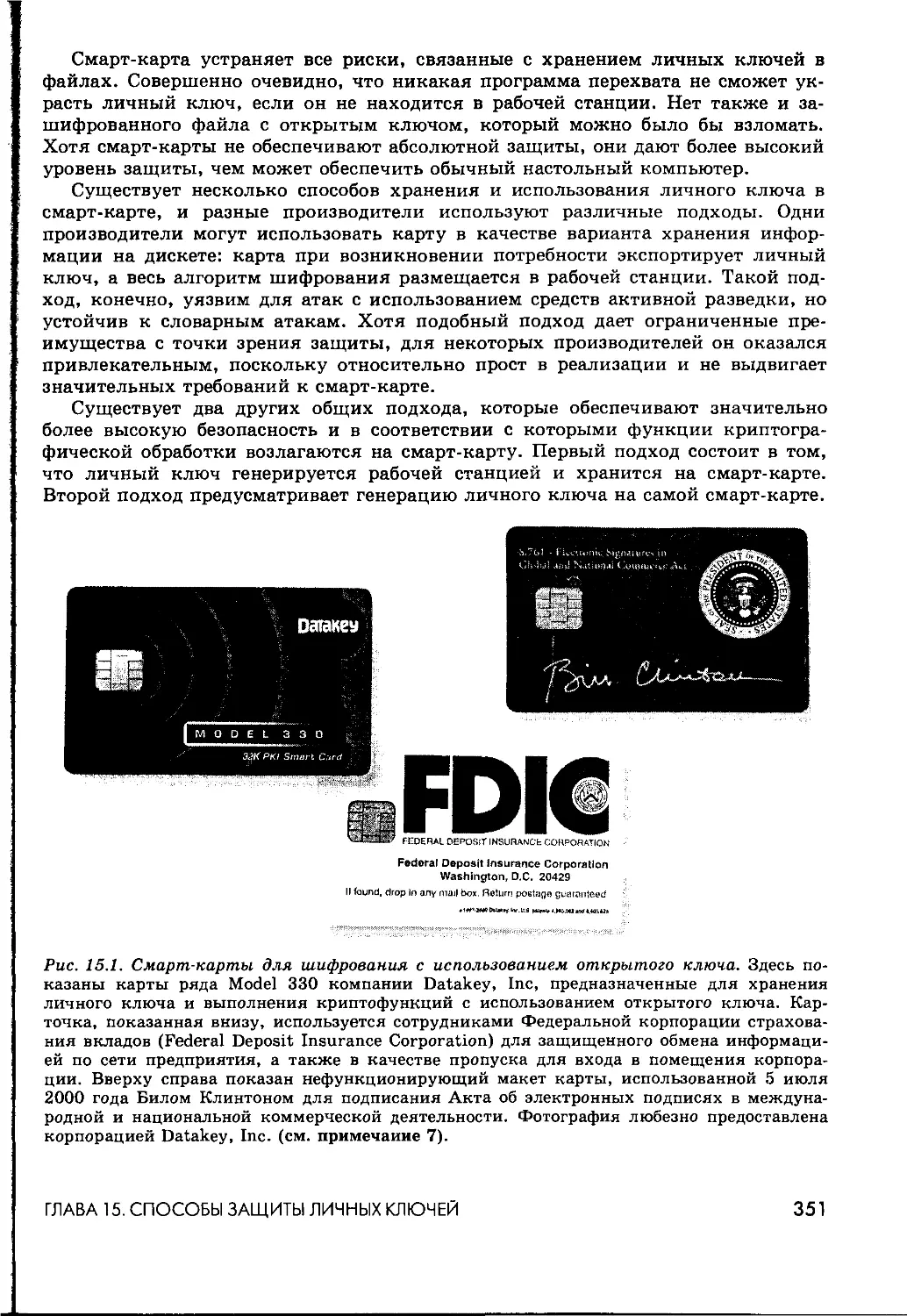

Генерация ключа вне карточки 352

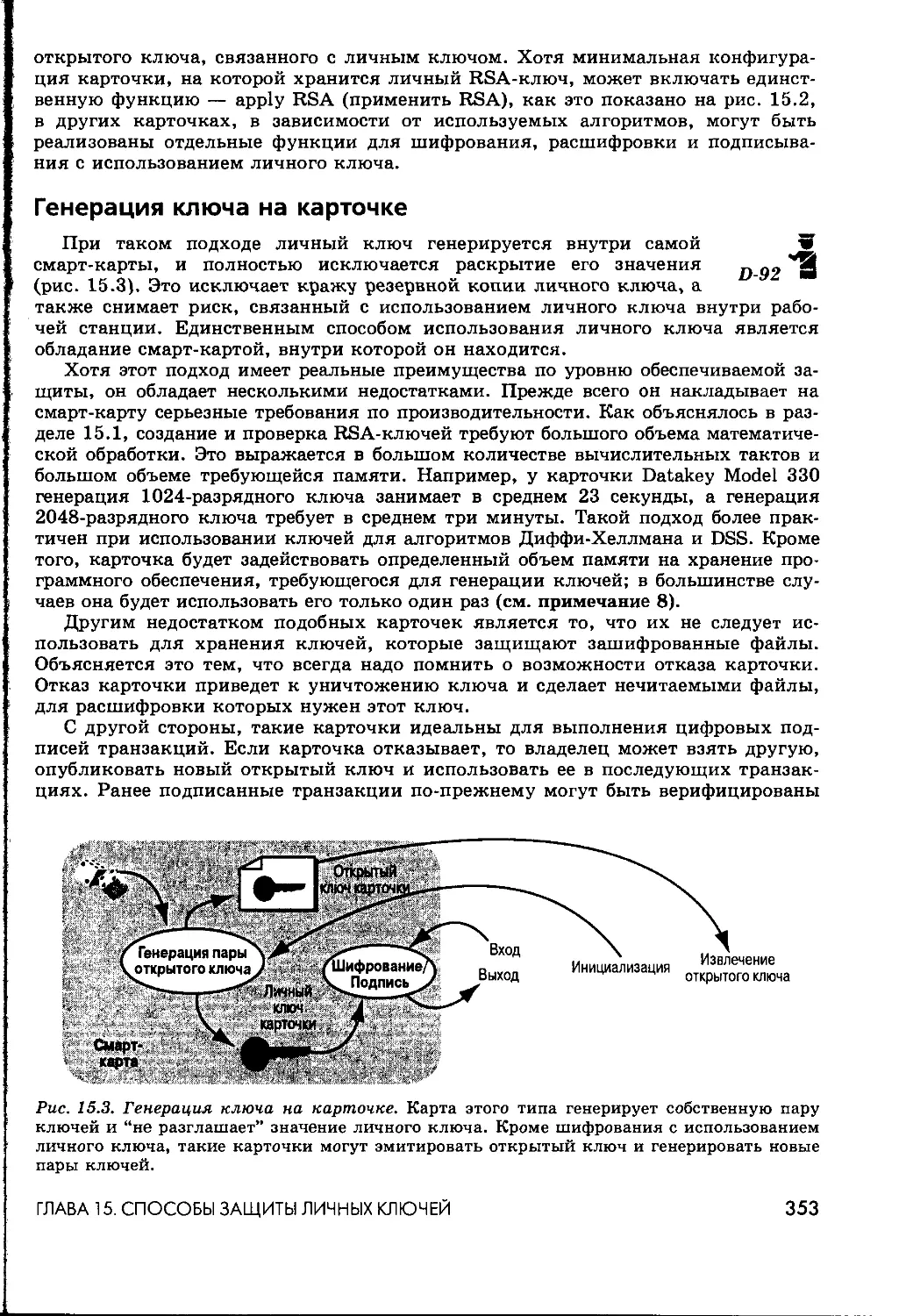

Генерация ключа на карточке 353

15.4. Управление доступом к смарт-карте 354

PIN-коды 354

Биометрика 354

15.5. Хранение личных ключей на сервере 357

Novell NetWare: загрузка ключей 357

Виртуальная смарт-карта Safe Word: подгрузка данных 361

15.6. Возвращаясь к паролям 362

15.7. Сводные таблицы 364

Примечания 365

Примечания к главе 1 365

Примечания к главе 2 368

Примечания к главе 3 370

Примечания к главе 4 372

СОДЕРЖАНИЕ 11

Примечания к главе 5 373

Примечания к главе 6 375

Примечания к главе 7 377

Примечания к главе 8 379

Примечания к главе 9 381

Примечания к главе 10 383

Примечания к главе 11 384

Примечания к главе 12 386

Примечания к главе 13 387

Примечания к главе 14 389

Примечания к главе 15 390

Список литературы 393

Web-ресурсы и производители 410

Предметный указатель 419

12

СОДЕРЖАНИЕ

Посвящается памяти

Фрэда Этвуда (Fred Atwood)

1927-2001

как дань уважения одного из многих,

чей личный успех был бы невозможен

без неустанной поддержки Фрэда

ПРЕДИСЛОВИЕ

“ ...получив в подарок на свой девяносто второй

день рождения первый экземпляр книги Почему

стоят здания моя теща сухо заметила: “Это,

конечно, очень мило, но я бы с большим инте-

ресом почитала, почему они падают".

Марио Дж. Сальвадори, Почему здания падают

О чем эта книга

Хотя всех нас воодушевляют достижения техники, очень часто наиболее по-

лезные уроки мы извлекаем из ее поражений. Это наблюдение стояло за появле-

I кием книги Леви и Сальвадори Почему падают здания, и оно же было мотивом

для написания этой книги. Поражения несут в себе не только важные уроки для

изучения, но и, в отличие от сухого перечисления технических условий или да-

же захватывающего дух воплощения какого-нибудь техно-утопического идеала,

вызывают особый интерес.

В книге рассматривается аутентификаця, то есть опознавание компьютерами

личности конкретного человека. Большинство компьютеров использует для этого

пароли, но даже основанные на паролях системы могут служить для пользовате-

лей, администраторов и разработчиков источником хитроумных и весьма труд-

норазрешимых проблем. Однако, решив воспользоваться чем-либо более изо-

щренным, чем хранящийся на сервере список паролей, мы тут же оказываемся

перед широким выбором возможных вариантов и связанных с ними рисков. В

книге исследуются эти варианты, причем рассматриваются ситуации, в которых

различные методы терпели неудачу, и описываются способы усиления защитных

свойств этих методов. Очень часто это напоминает игру в пинг-понг: средства

защиты падают под напором новых средств атаки, что, в свою очередь, приводит

к появлению усиленных средств защиты, и т.д.

Защитные меры работают не в вакууме: все они переплетены с другими ме-

рами. В книге используется высокоуровневый архитектурный взгляд на эту пау-

тину, без погружения в подробности. Обсуждаются физические и процедурные

требования к средствам защиты, а также рассматриваются технические требова-

ния. Более того, технические аспекты будут обсуждаться только в той степени

детальности, которая необходима для прояснения вопросов безопасности. Точ-

ный порядок следования битов для конкретного протокола читатели могут найти

и в другом месте. Здесь же основное внимание уделяется вопросам, почему эти

биты должны там быть и какую информацию они должны в себе нести. Мы рас-

смотрим, что могло бы произойти или, возможно, происходило, если опустить

эту часть протокола.

Я попытался включить в книгу примеры из жизни для каждой важной кон-

цепции или механизма. В таких примерах абстрактная концепция превращена в

конкретную. Каждый приведенный пример имеет печатный источник или взят из

моего собственного опыта защиты компьютеров. Чтобы оградить частную жизнь

людей и конфиденциальные данные предприятий, имена и фамилии часто прихо-

дилось изменять. В отсутствие угрозы наказания люди могут быть довольно от-

кровенны, рассказывая о том, как они работают с паролями, или о несанкциони-

рованных ускоренных процедурах, которыми они пользуются. Имена были изме-

нены или опущены, чтобы не подвести тех, кто был откровенен.

Для кого эта книга

Эта книга написана для людей, которые хотят разобраться во всех как и по-

чему процесса аутентификации в компьютерах. Это могут быть проектировщики,

разработчики, администраторы, плановики или менеджеры. Часто аутентифика-

ция является для них первой линией обороны против атак. Основное внимание в

книге уделяется существующим готовым решениям. Но часто необходимо знать

достаточно много подробностей, чтобы объяснить их стороннему разработчику и

тот смог бы найти оптимальный способ защиты информации.

Книга предполагает общее знакомство с компьютерными системами и Internet в

том объеме, в котором люди обычно пользуются ими сегодня. Она не требует спе-

циальных знаний об операционных системах, сетевых протоколах или средствах

защиты информации в компьютерах. Новые технические концепции в книге сна-

чала объясняются и только затем обсуждается их смысл, при этом используется

нормальный язык и графические диаграммы, а в важных моментах приводятся

примеры. Некоторые обучаются читая, другие — рассматривая, а третьи — делая.

Книга представляет собой попытку удовлетворить первые две группы непосредст-

венно и по крайней мере развлечь третью рассказами о катастрофах.

Было бы неразумно полностью исключить из книги, подобной этой, матема-

тические символы, хотя некоторые читатели и рассматривают их как малопо-

нятный иностранный язык. Поскольку есть места, где небольшие простые алгеб-

раические выкладки значительно сокращают словесные объяснения, в книге не

делается попытки избежать их полностью, но при этом прилагаются все усилия,

чтобы эти выкладки были как можно более простыми.

Слова признательности

В конце 1996 года я заканчивал книгу Криптография в Internet и однажды

обсуждал ее состояние с Сэнди Миезвой (Sandy Miezwa), которая на то время

была директором по продажам в Secure Computing Corporation. Измученная дос-

тижением годовых плановых показателей по продажам, она с раздражением вы-

палила: “Тебе бы следовало написать об аутентификации. Ведь никто не понима-

ет, что это такое!” Это ее замечание поразило меня так же, как комментарий

тещи Сальвадори.

Книга много выиграла от терпеливого подбадривания моего редактора Карен

Геттман (Karen Gettman) из издательства Addison-Wesley. Спасибо также и дру-

гим членам команды: Кэти Нойс (Katie Noyes), Джону Фуллеру (John Fuller),

Элизабет Райан (Elizabeth Ryan), Кристе Мидоубрук (Chrysta Meadowbrook) и

Эмили Фрей (Emily Frey).

Благодарю также компании-производители, которые предоставили мне по-

мощь, оборудование и материалы, включая Secure Computing Corporation, RSA

Security, American Biometrics Corporation, Cross Match Corporation, Informer

Systems Ltd. и Datakey Corporation.

Мне бы хотелось поблагодарить всех, кто рецензировал эту книгу на разных

этапах ее производства. Эти рецензенты очень часто делали массу важных тех-

нических замечаний и указывали, как сделать многие вещи лучше: Фред Бейкер

(Fred Baker) из Cisco Systems, Джозеф Бальзама (Joseph Balsama) и Теодор Сед-

жвик Барасси (Theodor Sedgwick Barassi) из Certco, Дуглас Барнс (Douglas Ва-

rnse) из Security, Боб Боусен (Bob Bosen) из Secure Computing, Боб Бруен (Bob

Bruen) и Эндрю Браун (Andrew Brown) из Crossbar Security, Уильям Буллей

(William Bulley) из Merit Network, Стив Кёхлер (Steve Koehler) из Secure Com-

puting, Филлип Кёниг (Phillip Koenig) из Electric Kahuma Systems, Брайен ля

16

ДЛЯ КОГО ЭТА КНИГА

Мачи (Brian LaMacchia) из Microsoft, Маркус Лич (Marcus Leech) из Nortel Net-

works, Дэвид Миттон (David Mitton) и Клиффорд Ньюмен (Clifford Neuman) из

Института информатики Южнокалифорнийского университета (USC ISI), Эд

Норрис (Ed Norris) и Грег Роуз (Greg Rose) из Qualcomm Australia, Джон Сел-

ленс (John Sellens) из Certainty Solutions Canada, Брайан Тунг (Brian Tung) из

USC ISI и Дэвид Вайсман (David Weissman) из Lydon, LLP.

Хотя эти люди внесли в книгу много ценного, последнее слово оставалась за

мной. Так что все ошибки не их, а мои, и, кроме того, книга не обязательно от-

ражает то, что говорилось кем-либо из них по той или иной теме.

Я беседовал со множеством людей о технических деталях, содержащихся в

книге, часто по электронной почте. Эти люди находили время, чтобы отвечать

на мои вопросы, давали мне прекрасные технические советы, ссужали оборудо-

ванием или книгами: Росс Андерсон (Ross Anderson), Мари Бергманне (Maris

Bergmanis), Ян Байби (Jan Bibee), Энн Ченетт (Anne Chenette), Фернандо Дж.

Корбато (Fernando J. Corbato), Рон Куфф (Ron Cuffe), Эл Доуд (Al Dowd), Джон

Голл (John Gall), Натан Гилберт (Nathan Gilbert), Брайан Хасс (Brian Huss),

Джордж Джелатис (George Jelatis), Коллин Кулханек (Colleen Kulhanek), Тим

Леонард (Tim Leonard), Брайан Лу (Brian Loe), Ричард Миллс (Richard Mills),

Роджер Нидхем (Roger Needham), Джефф Померой (Jeff Pomeroy), Фред Репер

(Fred Roeper), Ширли А. Смит (Shirley A. Smith), Том ван Влек (Tom Van Vleck),

Билл Вуд (Bill Wood) и Джианксин Янь (Jianxin Yan).

Я также признателен за ценные комментарии участникам почтовых рассылок

по вопросам защиты информации, куда я входил в последние несколько лет,

включая участников рассылки по теме “Криптография”, управляемой Перри

Мецгером (Perry Metzger), участников рассылки по теме “Средства контекстной

помощи в брандмауэрах”, ведомой Маркусом Ранумом (Marcus Ranum), и участ-

ников рассылки по проблеме защиты информации в IP-сетях под эгидой Рабочей

группы инженерных проблем Internet (IETF IPSEC).

Также мне хотелось бы поблагодарить своих коллег из Secure Computing Cor-

poration за их вдохновение и помощь. Я не могу воздать должное всем, кто тем

или иным образом помог мне с этой книгой, хотя и пытался упомянуть особо

причастных в других местах книги.

Также я должен поблагодарить своих руководителей за предоставление сво-

бодного графика, необходимого мне для работы над книгой. На протяжении ря-

да лет ими были доктор Дик О'Брайен (Dick O'Brien), Корнелия Мерфи (Cornelia

Murphy), доктор Джон Хоффман (John Hoffman), два вице-президента: Крис

Файлоу (Chris Filo) и Карр Биггерстафф (Carr Biggerstaff) и их начальник — ге-

неральный директор Джон МакНалти (John MacNulty). Спасибо всем за то, что

они снова сделали Secure Computing интересным местом для работы.

Я благодарен своей семье, друзьям и соседям, терпеливо сносившим эгоцен-

тричную одержимость, которая сопутствует написанию книги. Спасибо лыжной

команде TFNR, участнице Большого американского лыжного марафона за заме-

чательные пятилетние выступления в лыжных гонках. Она превратила скучные

зимы в Миннесоте в интересное развлечение.

Говорю “спасибо” своей жене и детям, но это совершенно не передает то, что

я чувствовал к моей семье в процессе написания книги. Они были тем заземле-

нием, на которое разряжалась моя навязчивая идея все делать правильно, и я

бессчетное количество раз рычал на них, если они прерывали меня именно в тот

момент, когда я писал какой-нибудь запутанный абзац или пытался

элементы диаграммы. Но я не думаю, что мне бы удалось закончить

без их присутствия и ощущения дома, создаваемого скрипящими две

ном тарелок, обсуждением школьных новостей и шастаньем по ко^

машних животных. /&

подогнать

ату книгу

§1А[И, зво-

уатам до-

ПРЕДИСЛОВИЕ

/J? / \^\ 17

/ду/Научно-W\ 7

™ническая\к\

/ библиотека

___комбинат" *

От издательства

Вы, читатель этой книги, и есть главный ее критик и комментатор. Мы це-

ним ваше мнение и хотим знать, что было сделано нами правильно, что можно

было сделать лучше и что еще вы хотели бы увидеть изданным нами. Нам инте-

ресно услышать и любые другие замечания, которые вам хотелось бы высказать

в наш адрес.

Мы ждем ваших комментариев и надеемся на них. Вы можете прислать элек-

тронное письмо или просто посетить наш Web-сервер, оставив свои замеча-

ния, — одним словом, любым удобным для вас способом дайте нам знать, нра-

вится или нет вам эта книга, а также выскажите свое мнение о том, как сделать

наши книги более интересными для вас.

Посылая письмо или сообщение, не забудьте указать название книги и ее ав-

торов, а также ваш e-mail. Мы внимательно ознакомимся с вашим мнением и

обязательно учтем его при отборе и подготовке к изданию последующих книг.

Наши координаты:

E-mail: inf oewilliamspublishing. com

WWW: http://www.williamspublishing.com

18

ОТ ИЗДАТЕЛЬСТВА

ГЛАВА 1

Аутентификация — что это

такое

“Сезам, откройся!”

— Шехерезада, Али-Баба и сорок разбойников

В этой главе...

Эта глава посвящена общему обзору аутентификации: проблеме установле-

ния личности и главным моментам, связанным с ее решением.

Элементы систем аутентификации.

Аутентификация по паролю в ранних разработках.

Атаки на систему защиты путем воровства, обмана и применения интел-

лектуального подхода.

Факторы аутентификации: пароли, опознавательные знаки и биометрика.

Ранжирование атак по распространенности.

Сводная таблица описанных в главе атак и методов защиты.

1.1. Немного истории

На протяжении многих веков, чтобы доказать другим, что они именно те, за

кого себя выдают, и чтобы удостовериться в подлинности важных сообщений, лю-

ди полагались на стражу, устные пароли и трудно подделываемые печати. Автома-

тическая аутентификация с помощью механических устройств также достаточно

стара: отпираемые ключом замки были известны еще древним египтянам. Прак-

тичные механизмы выполняли работу с минимальным вмешательством человека.

Автоматическая аутентификация чрезвычайно важна в современных компью-

терных системах. Может быть, это и штамп называть Internet “информационной

супермагистралью”, но это отражает самую суть: мы не можем себе позволить ус-

тановить полицейских на каждой развязке или на каждом пересечении бессчетных

“улиц” и “проездов”. Мы вынуждены полагаться на механическую защиту.

Упоминание об автоматическом управляемом паролем замке встречается уже

много веков назад в старинной ближневосточной сказке Али-Баба и сорок раз-

бойников. В этой известной истории рассказчица Шехерезада повествует об ог-

ромных сокровищах, спрятанных в пещере, загораживаемой камнем. С помо-

щью пароля “Сезам, откройся” можно было отодвинуть камень. Городская стра-

жа в ту эпоху тоже использовала пароли, пропуская граждан через городские

ворота. Но пещера разбойников не нуждалась в стражниках, чтобы опознавать

лицо, голос или одежду. Там было волшебное устройство, которое реагировало

на произносимые слова. И самое главное, этот механизм не делал различий ме-

жду людьми, произносящими слова. Он реагировал на сами слова. Совсем как

современные комбинационные замки или защищенные паролем рабочие стан-

ции, которые впускают каждого, кто знает их секрет (см. примечание 1).

Главное в рассказе Шехерезады то, что волшебная сила (или механизм) все-

гда следует собственной логике, независимо от желаний или намерений людей.

Это же отравляет нам жизнь в компьютерных системах аутентификации. В на-

шем распоряжении куча технических альтернатив, каждая из которых следует

собственной логике и обладает собственными слабыми местами. Но если понять

логику и слабости метода, то появляется больше шансов так приспособить тех-

нологию, чтобы добиться удовлетворения своих реальных потребностей.

Используемые сегодня в компьютерах пароли и другие механизмы аутенти-

фикации охватывают широкий диапазон методик и технологий. Разработчикам

Web-серверов, постановщикам задач в области электронной торговли и другим

системным разработчикам приходится выбирать среди многочисленных продук-

тов и принимать многочисленные решения о конфигурации каждого из этих

продуктов. Системы, подобные Windows NT и Windows 2000, имеют несколько

альтернатив паролевого доступа, 'чтобы обеспечить взаимодействие с другими

продуктами. Некоторым организациям требуется дополнительная защита в виде

смарт-карт или аутентификационных опознавательных знаков систем типа Safe-

word или SecurlD. Главный мотив, стоящий за так называемой “инфраструкту-

рой открытого ключа”, в том, чтобы со временем революционизировать, упроч-

нить и упростить процесс выполнения индивидуальной аутентификации. Но, как

в случае любой развивающейся технологии, трудно предсказать, в какой степени

будут выполнены выдаваемые обещания.

1.2. Элементы системы аутентификации

Вне зависимости от того, является ли система аутентификации компьютер-

ной, всегда обычно присутствует несколько элементов и происходят определен-

ные вещи. Прежде всего мы имеем конкретного человека или группу людей, ко-

торые должны проходить аутентификацию. Кроме того, нам необходима харак-

теристика, которая отличает этого человека или группу людей от других. В

третьих, есть хозяин, который несет ответственность за использование системы,

и в разграничении авторизованных пользователей от остальных людей полагает-

ся на механизм аутентификации. В-четвертых, нам необходим механизм ау-

тентификации, чтобы проверить присутствие отличительной характеристики.

В-пятых, при успешном прохождении аутентификации мы выдаем некоторые

привилегии, используя для этого механизм управления доступом, и с помощью

этого же механизма лишаем привилегий, если аутентификация была неуспеш-

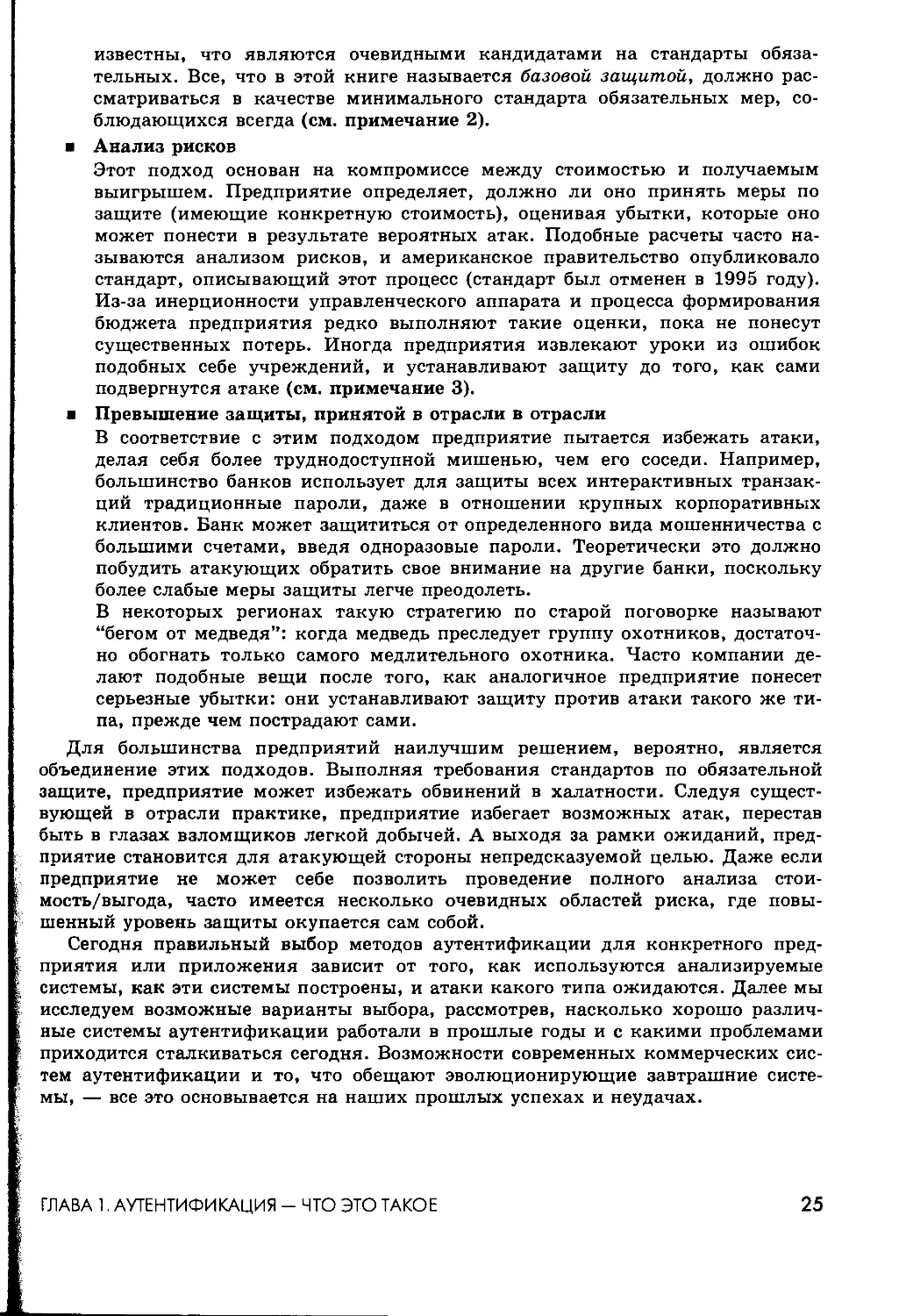

ной. В табл. 1.1 приведены эти элементы.

Например, в случае пещеры разбойников для нас мог бы представлять инте-

рес Али-Баба, его брат или любой из разбойников, желающих открыть дверь.

Отличительной характеристикой было знание пароля “Сезам, откройся”. Хозяе-

вами пещеры, очевидно, были бандиты из шайки сорока разбойников. Имелось в

пещере и необъяснимое устройство аутентификации, которое распознавало пра-

вильный пароль и игнорировало неверные слова. (Кстати, в сказке не говорится,

что бы произошло, если бы разбойник просто упомянул пароль в разговоре, стоя

рядом с дверью пещеры. Отъехал камень бы в сторону?) Механизм управления

доступом отодвигал камень, что давало доступ в пещеру.

20

1.2. ЭЛЕМЕНТЫ СИСТЕМЫ АУТЕНТИФИКАЦИИ

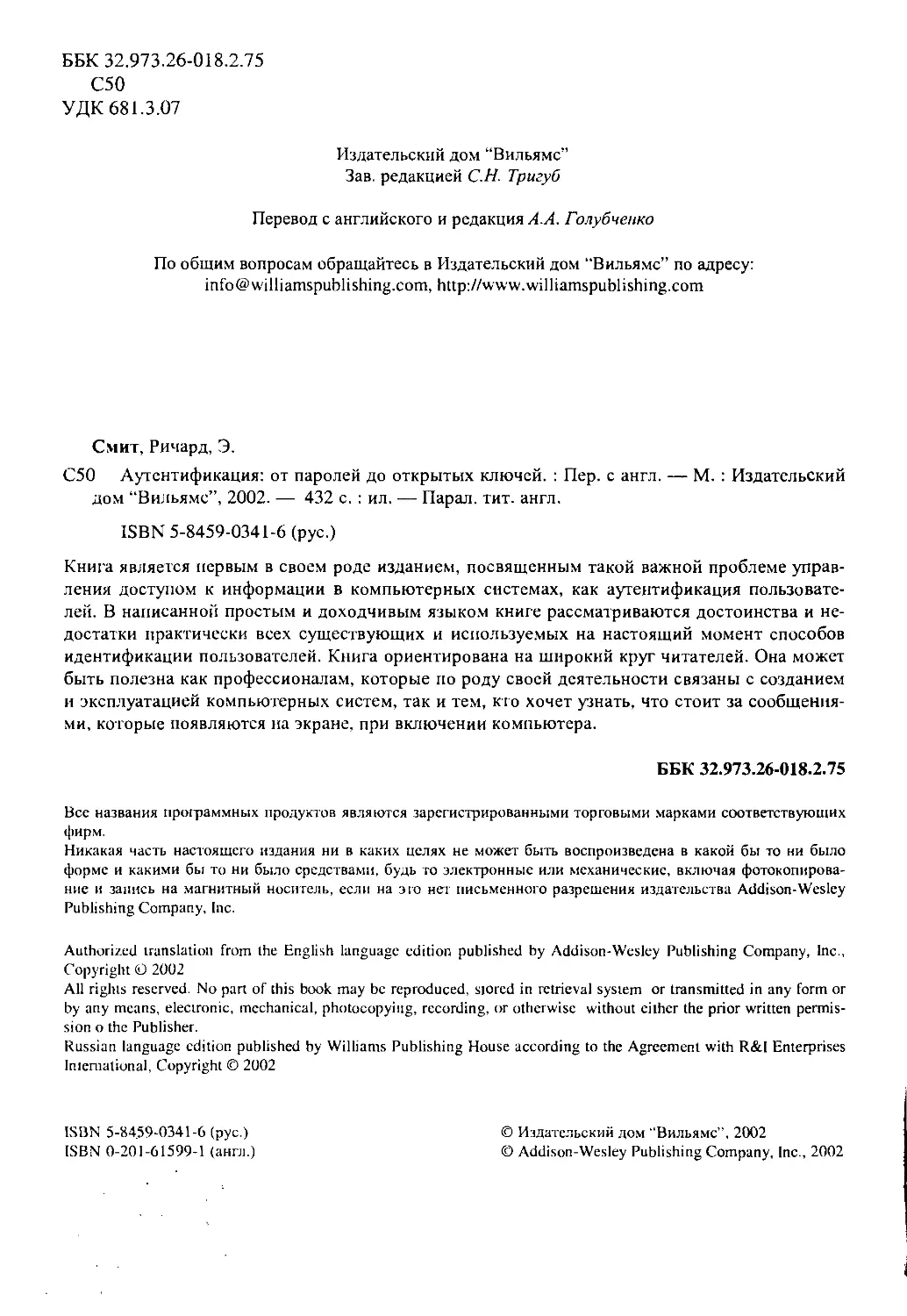

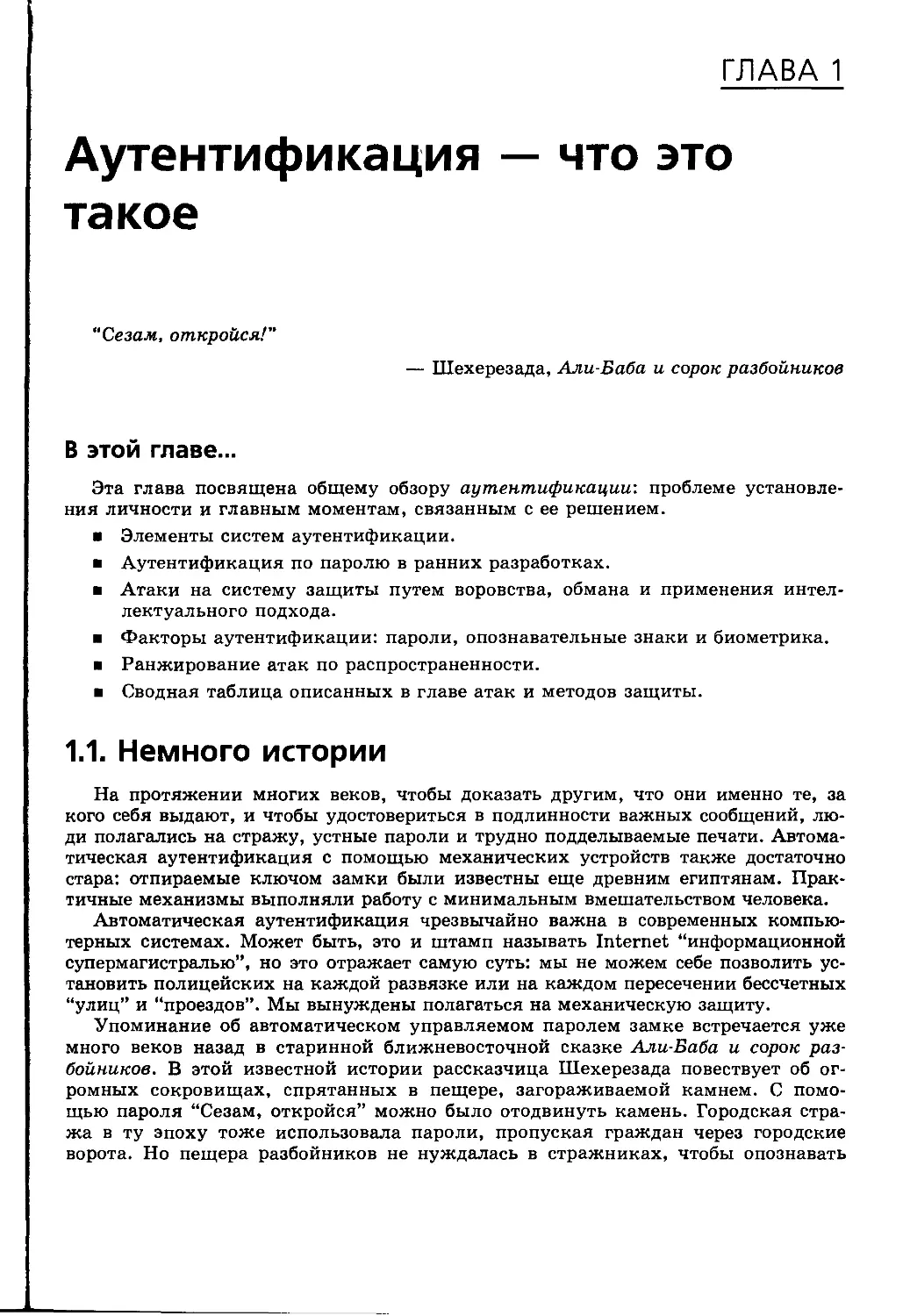

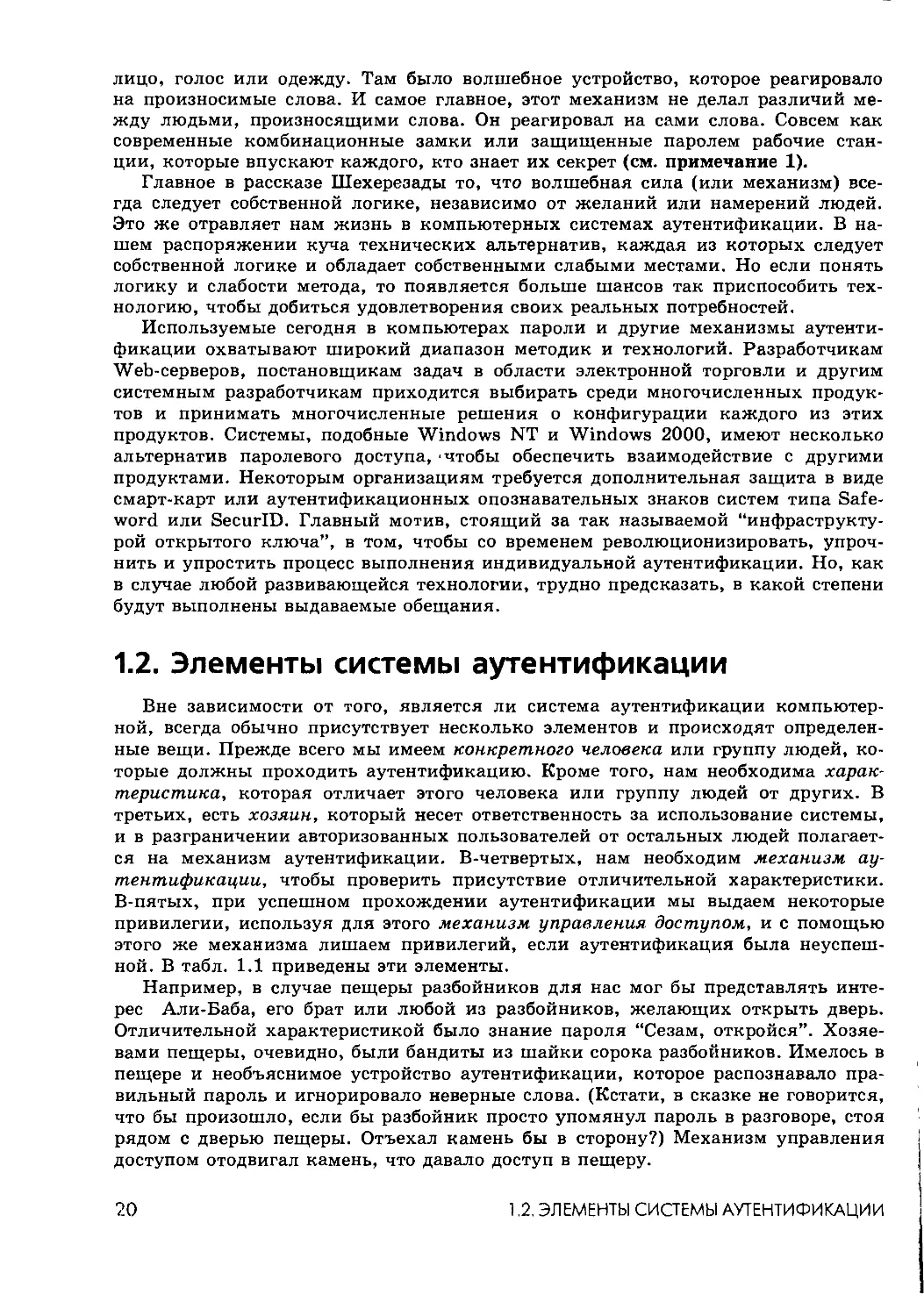

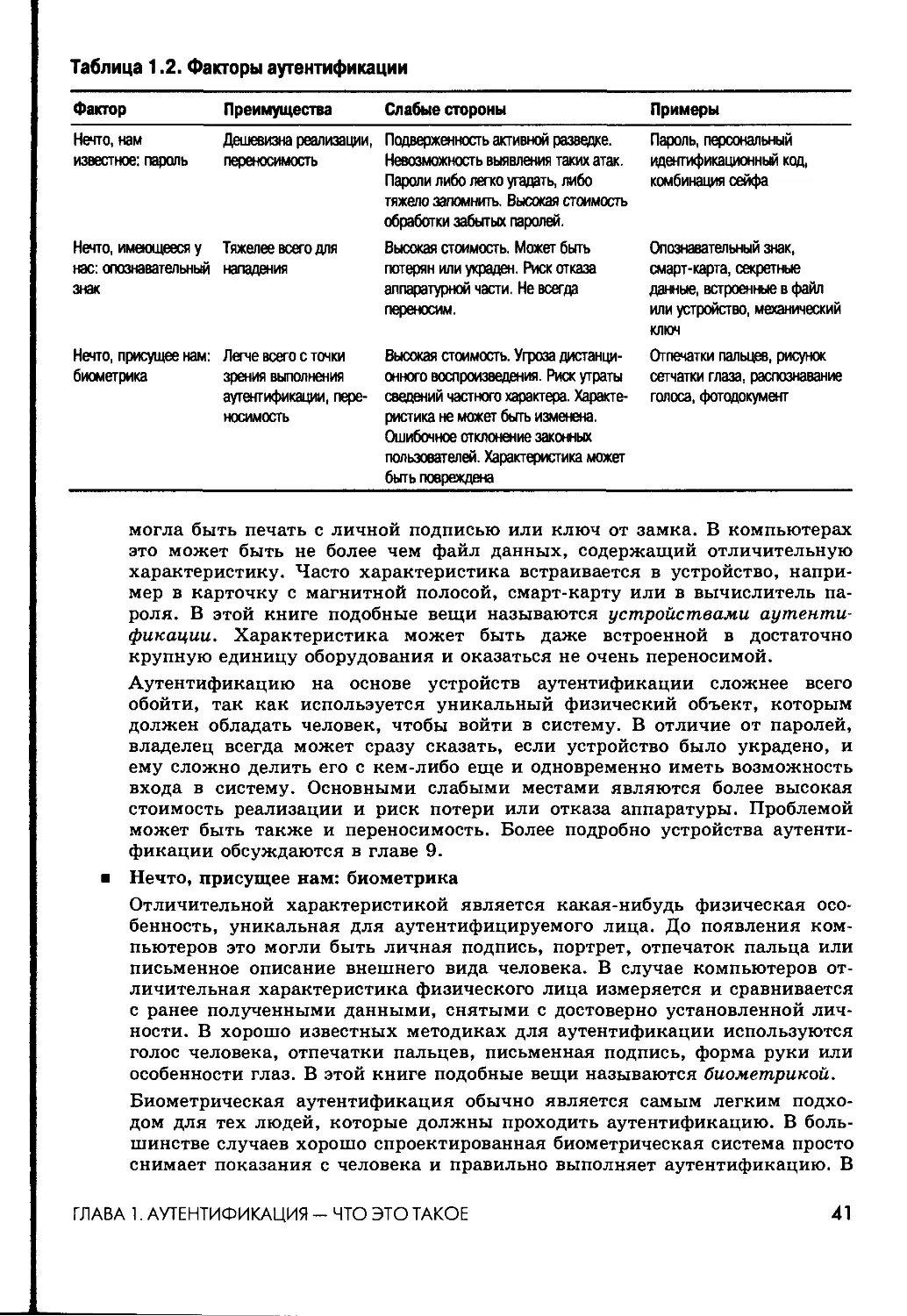

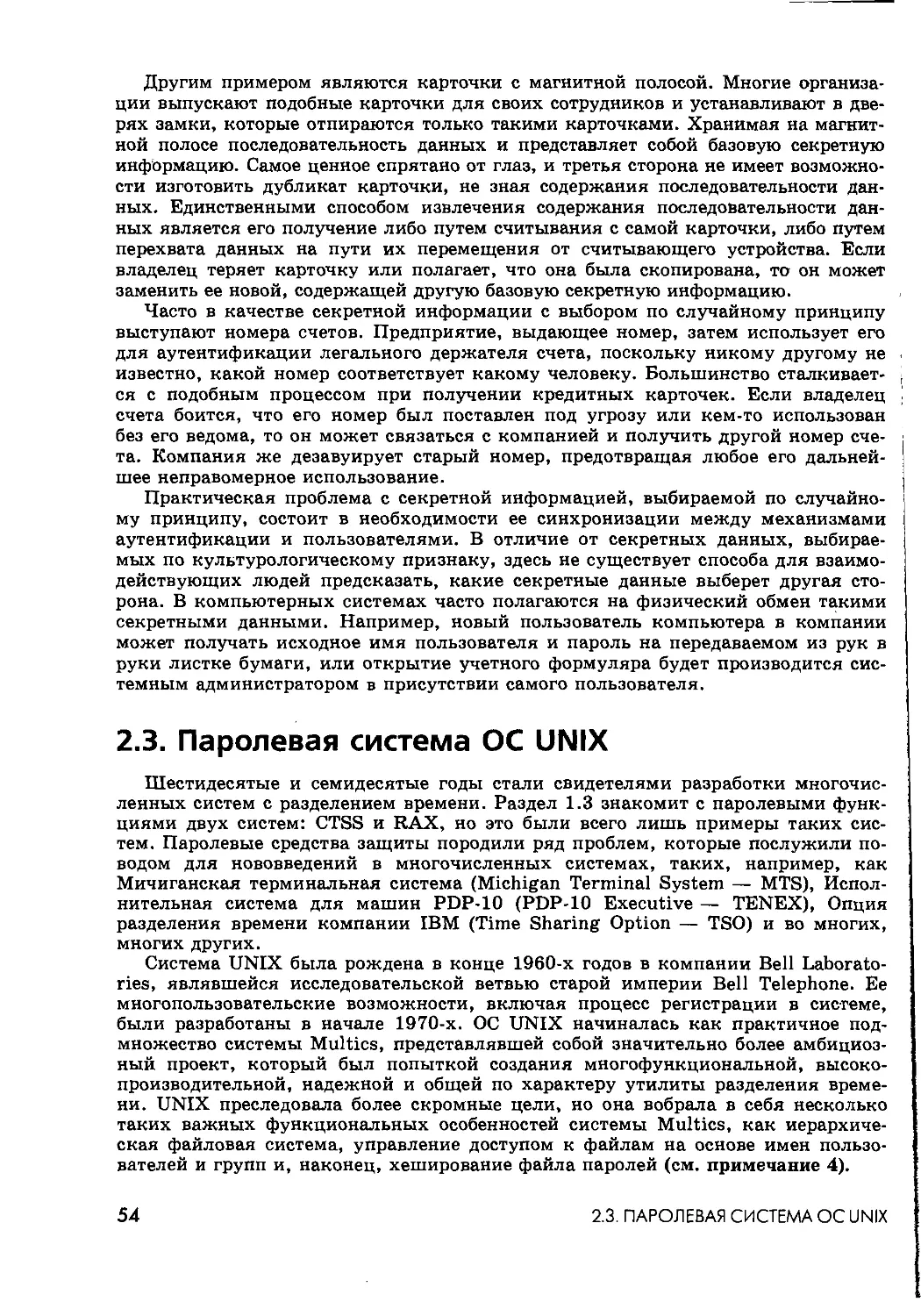

Таблица 1.1. Пять элементов системы аутентификации

Элемент аутентификации Пещера 40 разбойников Процедура регистрации в системе Банкомат Web-сервер по отношению к клиенту

Человек, главное действующее лицо, объект Любой, кто знает пароль Авторизованный пользователь Владелец банковского счета Владелец Web-cepeepa

Отличительная характеристика, опознавательный знак, аутентификатор Пароль “Сезам, откройся” Секретный пароль Банковская карточка и персональный иденти- фикационный номер Открытый ключ в сертификате

Хозяин, владелец системы, администратор Сорок разбойников Предприятие, которому принадлежит система Банк Орган, выдающий сертификаты

Механизм аутентификации Волшебное устройство, которое реагирует на слова Программное обеспечение, проверяющее пароль Программное обеспечение проверяющее карточку Программное обеспечение, проверяющее сертификат

Механизм управления доступом Механизм, отодвигающий камень от входа в пещеру Процесс регистрации, управление доступом Разрешение на выполнение банковской транзакции Метки броузера, говорящие о “защищенном” статусе страницы

Примером является, конечно, и вход в систему по паролю, с которым мы стал-

киваемся в большинстве компьютерных сред. Физическое лицо, о котором идет

речь, это человек, которому разрешено пользоваться компьютером. Обычно систе-

ма назначает физическому лицу символическое имя или идентификационный код

пользователя, который мы будем называть именем пользователя. Например,

Джон Дое является авторизованным пользователем системы, показанной на

рис. 1.1, и хозяин присваивает ему имя пользователя “jdoe”. Отличительной ха-

рактеристикой Джона Дое будет его секретный пароль “asdf”. Процедура знакома:

Джон привлекает внимание компьютера, и процесс регистрации компьютера выда-

ет ему запрос на ввод имени пользователя и пароля. Процесс включает в себя про-

цедуру аутентификации, т.е. сравнение пароля, введенного с клавиатуры, с паро-

лем, который был установлен либо самим Джоном Дое, либо это было сделано для

него; процедура завершается успешно, если оба пароля совпадают. Тогда механизм

управления доступом позволяет Джону дальше пользоваться компьютером, и сис-

тема использует имя пользователя Джона каждый раз, когда ей требуется решение

службы управления доступом по защищенному ресурсу.

Рассматривая проблемы защиты компьютеров, следует всегда проводить разли-

чие между тем, что мы хотим сделать, и тем, что мы в действительности делаем.

Первый вопрос “чего мы хотим” обычно озвучивают в виде целей защиты. Шайка

сорока разбойников, например, имела целью защиту своей добычи от воровства. В

этом они полагались на механизм защиты, каковым являлась дверь пещеры. В

вычислительной системе хозяин имеет целью предоставление доступа только авто-

ризованным пользователя. На рис. 1.1 в достижении этой цели хозяин полагается

на операционную систему и ее управляемую паролем процедуру регистрации.

На практике же всегда существует зазор между тем, что мы хотим и что про-

исходит на самом деле. Замок позволяет войти каждому, у которого есть экзем-

пляр нужного ключа. Замок не удержит нежелательных людей снаружи, если

ГЛАВА 1. АУТЕНТИФИКАЦИЯ - ЧТО ЭТО ТАКОЕ

21

Рис. 1.1. Пять элементов аутентификации. К этим элементам относятся: физическое

лицо, отличительная характеристика, хозяин, механизм аутентификации и механизм

управления доступом

мы не сможем предотвратить попадание ключа к этим нежелательным людям. А

это может оказаться трудным делом, особенно если, те кого мы стремимся не

впустить с помощью замка, действительно хотят попасть за дверь. Более того,

мы не всегда можем позволить себе поставить замки на все на свете. Часто име-

ется один большой замок на входной двери, и нам приходится доверять тем, ко-

го мы впустили внутрь.

В компьютерных системах аутентификация и управление доступом обычно

реализуются как две совершенно разные вещи. Хотя иногда имеет смысл прово-

дить различие между задвижкой, которая удерживает дверь закрытой, и зам-

ком, который управляет задвижкой, такие вещи часто встроены в один меха-

низм. В компьютерах же процесс аутентификации просто устанавливает пра-

вильное имя пользователя для дальнейшего использования, а управление

доступом осуществляется отдельно. Компьютерные системы, как правило,

управляют доступом путем сравнения имени пользователя с правилами доступа,

привязанными к конкретному файлу или другому ресурсу. Если правила разре-

шают доступ пользователю с этим именем, то он получает возможность исполь-

зовать ресурс.

Сорок разбойников стремились к тому, чтобы их пещера давала доступ толь-

ко членам шайки, но механизм не мог предотвратить использование пароля дру-

гими людьми. Эта проблема свойственна как процессу аутентификации, так и

механизму управления доступом. При выполнении аутентификации мы можем

идентифицировать тех людей, которым хотим разрешить пользоваться системой,

но механизмы несовершенны. У неавторизованного лица всегда имеется способ

замаскироваться под легального пользователя.

Такая же проблема проявляется и при управлении доступом: мы хотим авто-

ризовать на пользование системой только определенных людей, и воплощаем эти

желания, устанавливая систему управления доступом, которая позволит это де-

лать. В идеальном мире техники со средствами защиты доступ выдается по

принципу “наименьшей привилегии”, в соответствии с которым люди имеют

ровно столько разрешений и привилегий, сколько им требуется: не больше и не

меньше. Но в реальном мире система управления доступом не может дать людям

ровно столько привилегий, сколько им требуется: мы вынуждены либо предос-

тавлять им слишком много привилегий, либо отнимать некоторые из тех, кото-

рые действительно необходимы. На практике мы обычно расширяем меру дове-

22

1.2. ЭЛЕМЕНТЫ СИСТЕМЫ АУТЕНТИФИКАЦИИ

рия авторизованным пользователям, так что у них есть инструментарий для вы-

полнения своей работы, даже если технически это позволяет им делать такие

вещи, которые они делать не должны.

Управление доступом может быть очень сложным даже в отсутствие попытки

добиться выполнения принципа наименьших привилегий. Современные вычис-

лительные системы обеспечивают широкий диапазон подходов и механизмов

управления доступом. Механизмы управления доступом даже в таких относи-

тельно простых системах, как Unix, Windows NT или Windows 2000, позволяют

пользователям и администраторам устанавливать весьма сложные наборы пра-

вил получения и лишения прав на использование различных ресурсов компью-

тера. Однако многие организации придерживаются относительно простого под-

хода, связывая управление доступом и аутентификацию, так что прошедшие ау-

тентификацию пользователи имеют всего лишь небольшое количество широких

ограничений доступа.

Хотя проблема аутентификации пользователей сама по себе является серьезной

проблемой для компьютерных систем, они не единственные объекты, которые

подлежат аутентификации. Нам также необходимо аутентифицировать такие дей-

ствующие без вмешательства человека компьютерные системы, как Web-серверы,

особенно если мы просим их выполнить дорогостоящую услугу. В отличие от про-

цесса аутентификации пользователя, здесь нет реального человека, стоящего для

нас рядом с сервером, чтобы выполнить аутентификацию. Мы же хотим иметь га-

рантию, что разговариваем с нужным оборудованием, которое находится под

управлением нужных людей или предприятия. Никто не захочет заказывать туф-

ли через компьютер, объявляющий себя “L.L. Bean”, если в конечном итоге эти

туфли не получит. Когда мы выполняем аутентификацию сервера компании L.L.

Bean, мы должны быть уверены, что его отличительная характеристика управля-

ется и контролируется предприятием, принадлежащим компании L.L. Bean.

Обычно броузер предупреждает оператора, если он не может аутентифицировать

сервер и оставляет решение по управлению доступом за оператором (“Должен ли я

оформлять заказ на туфли, с учетом того, что этот сервер, похоже, не является

сервером компании L.L. Bean?” Полагаю, нет). В некотором смысле такой процесс

переворачивает функцию автоматической аутентификации с ног на голову, но ле-

жащие в основе концепции по-прежнему те же.

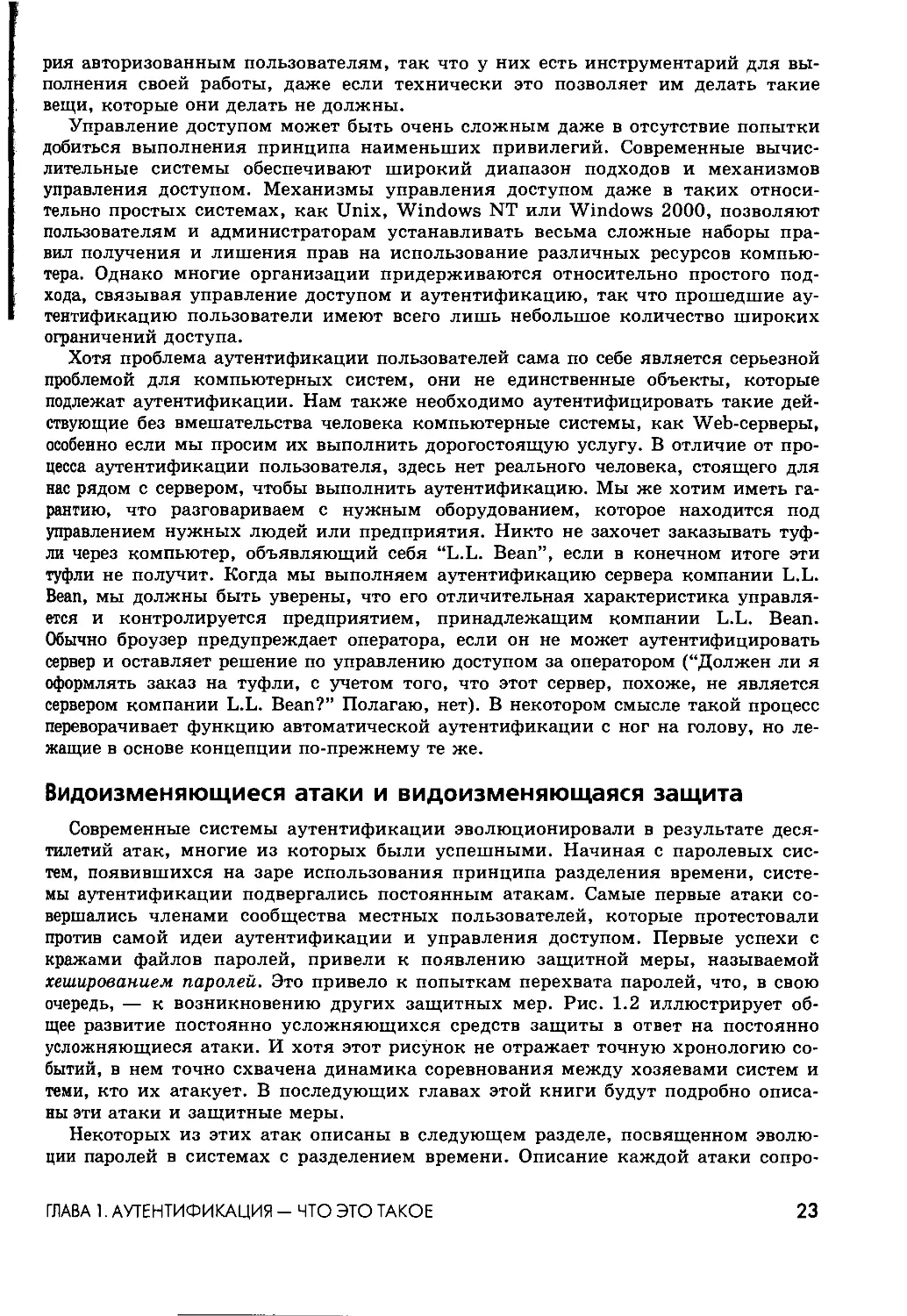

Видоизменяющиеся атаки и видоизменяющаяся защита

Современные системы аутентификации эволюционировали в результате деся-

тилетий атак, многие из которых были успешными. Начиная с паролевых сис-

тем, появившихся на заре использования принципа разделения времени, систе-

мы аутентификации подвергались постоянным атакам. Самые первые атаки со-

вершались членами сообщества местных пользователей, которые протестовали

против самой идеи аутентификации и управления доступом. Первые успехи с

кражами файлов паролей, привели к появлению защитной меры, называемой

хешированием паролей. Это привело к попыткам перехвата паролей, что, в свою

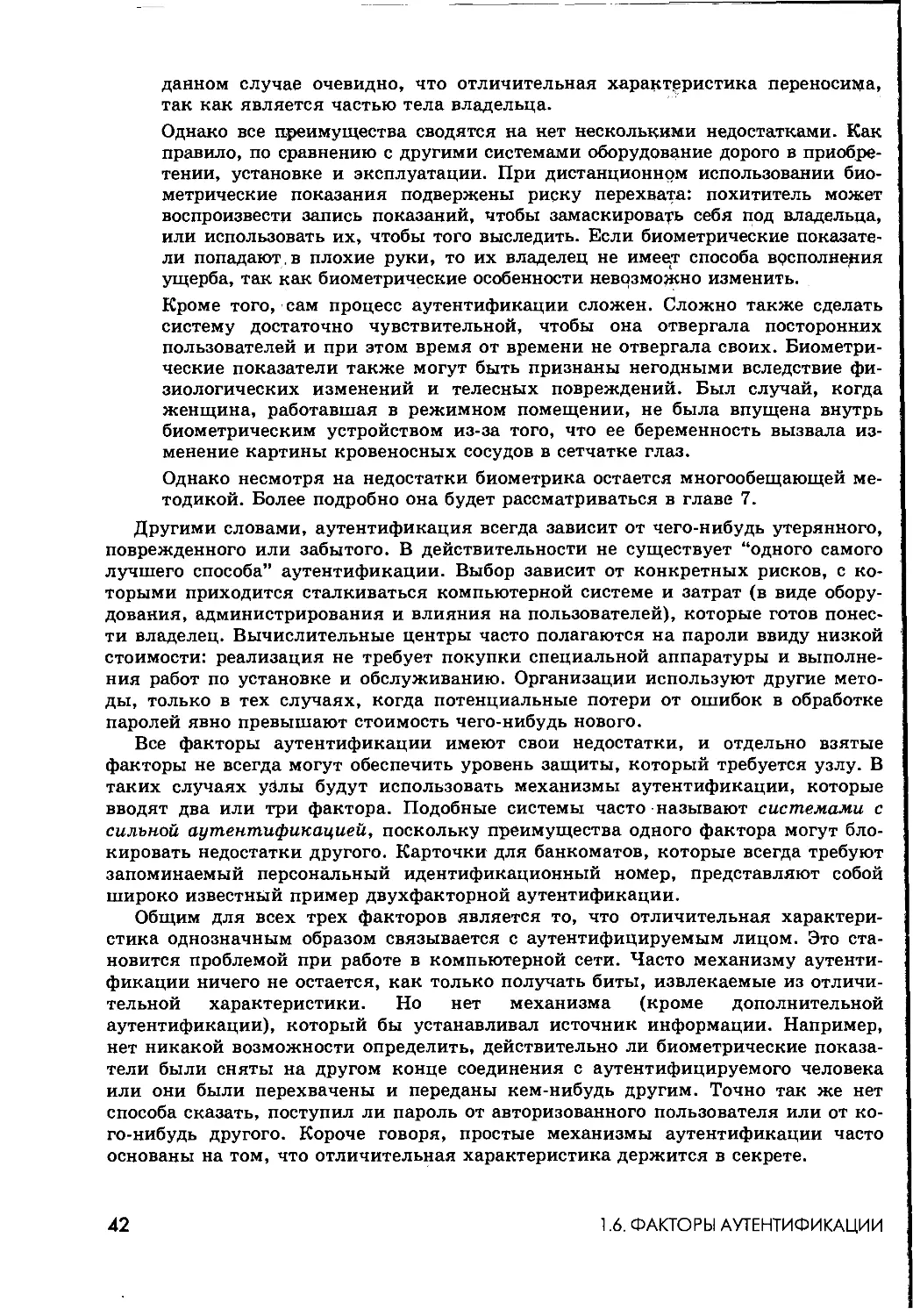

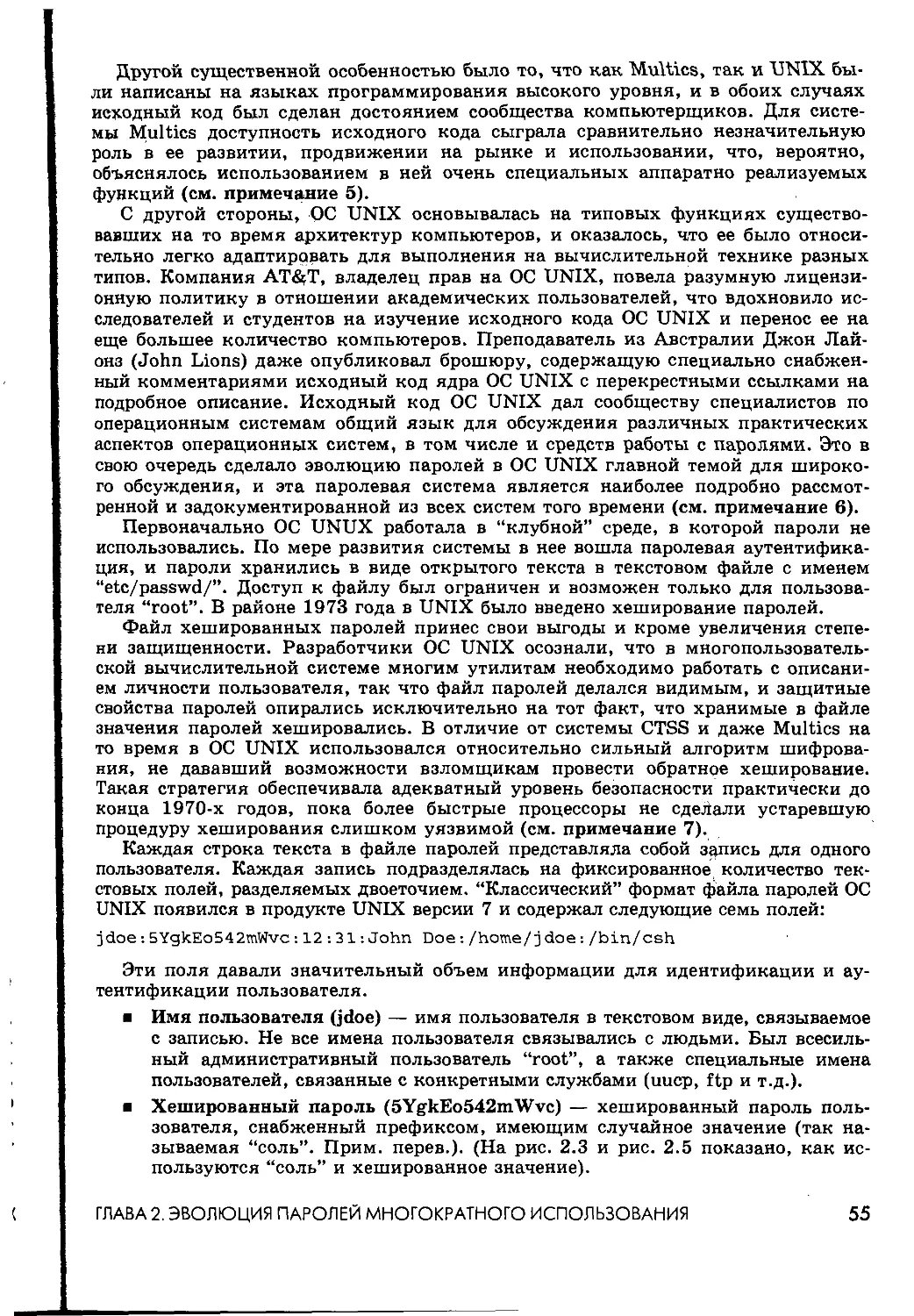

очередь, — к возникновению других защитных мер. Рис. 1.2 иллюстрирует об-

щее развитие постоянно усложняющихся средств защиты в ответ на постоянно

усложняющиеся атаки. И хотя этот рисунок не отражает точную хронологию со-

бытий, в нем точно схвачена динамика соревнования между хозяевами систем и

теми, кто их атакует. В последующих главах этой книги будут подробно описа-

ны эти атаки и защитные меры.

Некоторых из этих атак описаны в следующем разделе, посвященном эволю-

ции паролей в системах с разделением времени. Описание каждой атаки сопро-

ГЛАВА 1. АУТЕНТИФИКАЦИЯ - ЧТО ЭТО ТАКОЕ

23

вождается пиктограммой “бомбочки” с соответствующим номером, которая раз-

мещается в начале абзаца. Номер атаки начинается с буквы “А” и служит клю-

чом для нахождения ее в сводной таблице атак в конце главы.

Пиктограмма в виде “охранника в форме” в начале абзаца указы-

вает на то, что речь идет об описании меры защиты. Номер служит д.п ф

ключом для ее поиска в сводной таблице мер защиты в конце главы.

Как заставляет предположить рисунок, бомбочки и охранники ф

будут чередоваться на протяжении всей книги.

D-n S

Стратегии защиты

Важный вопрос, который стоит решать в отношении защитной меры: а дейст-

вительно ли она необходима при данных обстоятельствах? Хотя ответ на него час-

то зависит от технических аспектов (т.е. выполняют ли меры защиты свою работу

в конкретной ситуации), он также затрагивает вопросы относительно организаци-

онной политики и мотивов мероприятий по защите информации. Существуют три

обоснования общего характера, которые оправдывают принятие защитных мер.

Стандарты на обязательные меры защиты

Это юридическая концепция. Предприятия юридически обязаны принять у

себя стандартные меры защиты от стандартных рисков. Среди исков, рас-

сматривавшихся в судах, существуют и такие, которые были возбуждены

в отношении предприятий, пренебрегших выполнением этого требования,

правда, относилось это к другим отраслям промышленности. Хотя, пока

еще не было прецедентов, связанных с защитой информации. Однако не-

которые меры по информационной защите настолько просты и так хорошо

Атака

Защита

Рис. 1.2 Атаки и защитные меры эволюционируют в соответствии друг с другом. С разви-

тием атак развиваются защитные меры. Новые методы атаки стараются перехитрить новые

средства защиты. Показанные здесь примеры рассказывают только начало всей истории.

24

1.2. ЭЛЕМЕНТЫ СИСТЕМЫ АУТЕНТИФИКАЦИИ

известны, что являются очевидными кандидатами на стандарты обяза-

тельных. Все, что в этой книге называется базовой защитой, должно рас-

сматриваться в качестве минимального стандарта обязательных мер, со-

блюдающихся всегда (см. примечание 2).

Анализ рисков

Этот подход основан на компромиссе между стоимостью и получаемым

выигрышем. Предприятие определяет, должно ли оно принять меры по

защите (имеющие конкретную стоимость), оценивая убытки, которые оно

может понести в результате вероятных атак. Подобные расчеты часто на-

зываются анализом рисков, и американское правительство опубликовало

стандарт, описывающий этот процесс (стандарт был отменен в 1995 году).

Из-за инерционности управленческого аппарата и процесса формирования

бюджета предприятия редко выполняют такие оценки, пока не понесут

существенных потерь. Иногда предприятия извлекают уроки из ошибок

подобных себе учреждений, и устанавливают защиту до того, как сами

подвергнутся атаке (см. примечание 3).

Превышение защиты, принятой в отрасли в отрасли

В соответствие с этим подходом предприятие пытается избежать атаки,

делая себя более труднодоступной мишенью, чем его соседи. Например,

большинство банков использует для защиты всех интерактивных транзак-

ций традиционные пароли, даже в отношении крупных корпоративных

клиентов. Банк может защититься от определенного вида мошенничества с

большими счетами, введя одноразовые пароли. Теоретически это должно

побудить атакующих обратить свое внимание на другие банки, поскольку

более слабые меры защиты легче преодолеть.

В некоторых регионах такую стратегию по старой поговорке называют

“бегом от медведя”: когда медведь преследует группу охотников, достаточ-

но обогнать только самого медлительного охотника. Часто компании де-

лают подобные вещи после того, как аналогичное предприятие понесет

серьезные убытки: они устанавливают защиту против атаки такого же ти-

па, прежде чем пострадают сами.

Для большинства предприятий наилучшим решением, вероятно, является

объединение этих подходов. Выполняя требования стандартов по обязательной

защите, предприятие может избежать обвинений в халатности. Следуя сущест-

вующей в отрасли практике, предприятие избегает возможных атак, перестав

быть в глазах взломщиков легкой добычей. А выходя за рамки ожиданий, пред-

приятие становится для атакующей стороны непредсказуемой целью. Даже если

предприятие не может себе позволить проведение полного анализа стои-

мость/выгода, часто имеется несколько очевидных областей риска, где повы-

шенный уровень защиты окупается сам собой.

Сегодня правильный выбор методов аутентификации для конкретного пред-

приятия или приложения зависит от того, как используются анализируемые

системы, как эти системы построены, и атаки какого типа ожидаются. Далее мы

исследуем возможные варианты выбора, рассмотрев, насколько хорошо различ-

ные системы аутентификации работали в прошлые годы и с какими проблемами

приходится сталкиваться сегодня. Возможности современных коммерческих сис-

тем аутентификации и то, что обещают эволюционирующие завтрашние систе-

мы, — все это основывается на наших прошлых успехах и неудачах.

ГЛАВА 1. АУТЕНТИФИКАЦИЯ - ЧТО ЭТО ТАКОЕ

25

1.3. Аутентификация в системах с разделением

времени

Первыми будут рассмотрены системы с разделением времени, поскольку они

имеют много общего с современными серверными системами и в них лежат кор-

ни современных паролевых систем. Точно так же, как дешевые замки остаются

популярными для столов и шкафчиков, так и пароли будут всегда играть опре-

деленную роль в компьютерной аутентификации. Сегодня они широко исполь-

зуются в Web-серверах Internet и серверах, решающих задачи электронной тор-

говли. И хотя защита с помощью пароля не может противостоять ошибкам

пользователей, современные системы отражают многие уроки, полученные в дни

существования систем с разделением времени.

На заре появления компьютеров они не должны были заниматься аутентифи-

кацией и управлением доступа. С ними либо работали непосредственно (если

могли отпереть дверь машинного зала), либо передавали свои компьютерные

программы другим (операторам), которые выполняли программы от их имени.

Такое положение дел изменилось в 1960-х годах с изобретением систем с разде-

лением времени, которые были первыми “серверными” системами, предостав-

ляющими услуги многим различным невзаимозаменяемым людям одновременно.

Первой успешной системой с разделением времени можно считать совмести-

мую систему с разделением времени Compatible Time Sharing System (CTSS) Мас-

сачусетского технологического института (MIT). Ее разработчики, в частности

Фернандо Дж. Корбато (Fernando J. Corbato), заложили систему, которая справ-

лялась с сотнями пользователей. В таких обстоятельствах Корбато увидел необ-

ходимость в определенной неприкосновенности и разделении работ разных лю-

дей. Более того, в те времена компьютеры были по современным стандартам ас-

трономически дорогими: одна секунда позаимствованного времени работы ЦП

могла стоить 100 долларов, а иногда и больше.

Чтобы обеспечить минимальный уровень защиты, достаточный, по мнению

Корбато, в академической среде, он предложил то, что казалось ему очевидным

решением. Студенты обычно хранили личные вещи в металлических шкафчи-

ках, защищенных комбинационными замками, и было просто снабдить рабо-

тающих в режиме разделения времени пользователей подобным запоминаемым

“замком”. В 1963 году эта функциональная возможность была добавлена в CTSS.

С этого времени, кроме имени пользователя, с клавиатуры вводился запоминае-

мый “личный код”, который сообщал CTSS, как найти их персональные файлы

(см. примечание 4).

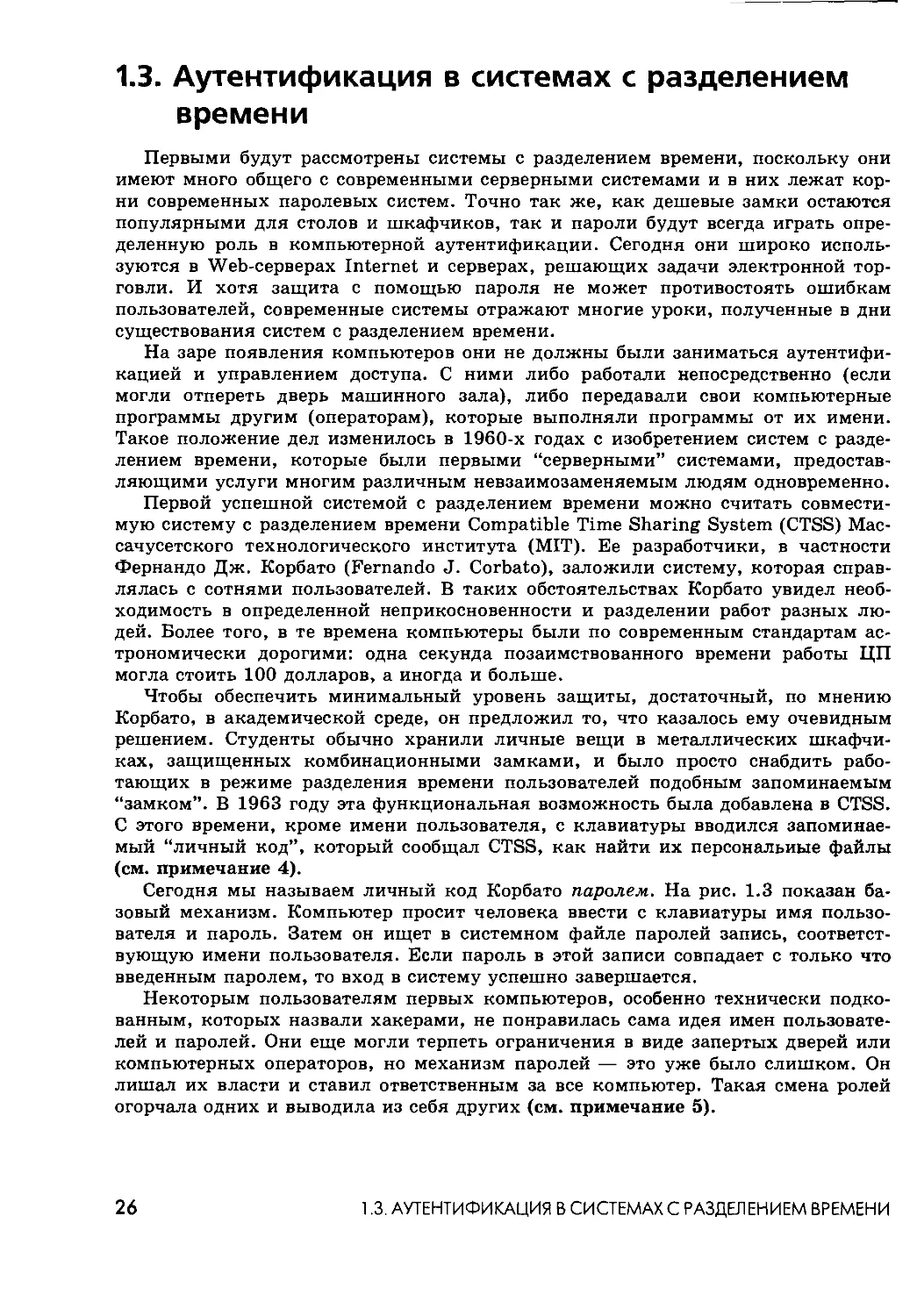

Сегодня мы называем личный код Корбато паролем. На рис. 1.3 показан ба-

зовый механизм. Компьютер просит человека ввести с клавиатуры имя пользо-

вателя и пароль. Затем он ищет в системном файле паролей запись, соответст-

вующую имени пользователя. Если пароль в этой записи совпадает с только что

введенным паролем, то вход в систему успешно завершается.

Некоторым пользователям первых компьютеров, особенно технически подко-

ванным, которых назвали хакерами, не понравилась сама идея имен пользовате-

лей и паролей. Они еще могли терпеть ограничения в виде запертых дверей или

компьютерных операторов, но механизм паролей — это уже было слишком. Он

лишал их власти и ставил ответственным за все компьютер. Такая смена ролей

огорчала одних и выводила из себя других (см. примечание 5).

26

1.3. АУТЕНТИФИКАЦИЯ В СИСТЕМАХ С РАЗДЕЛЕНИЕМ ВРЕМЕНИ

Внутренняя часть системы с разделением времени

Рис. 1.3. Базовый, процесс проверки паролей в системе с разделением времени. Имя поль-

зователя и пароль Джона Дое считываются в основную память. Имя пользователя исполь-

зуется для поиска пароля в системном файле паролей. Введенный пароль должен совпасть

с копией, хранящейся в системном файле паролей, в противном случае процедура закан-

чивается неудачей.

Атака на пароли

И началось сражение умов. Программисты, которые утратили абсолютный

контроль над компьютером, начали зондировать программное обеспечение сис-

тем с разделением времени, в частности механизма паролей, отыскивая недос-

татки, которые бы вернули им утраченную власть. Программисты же, ответст-

венные за системы с разделением времени, начали проверять свою собственную

работу, пытаясь оставаться на шаг впереди.

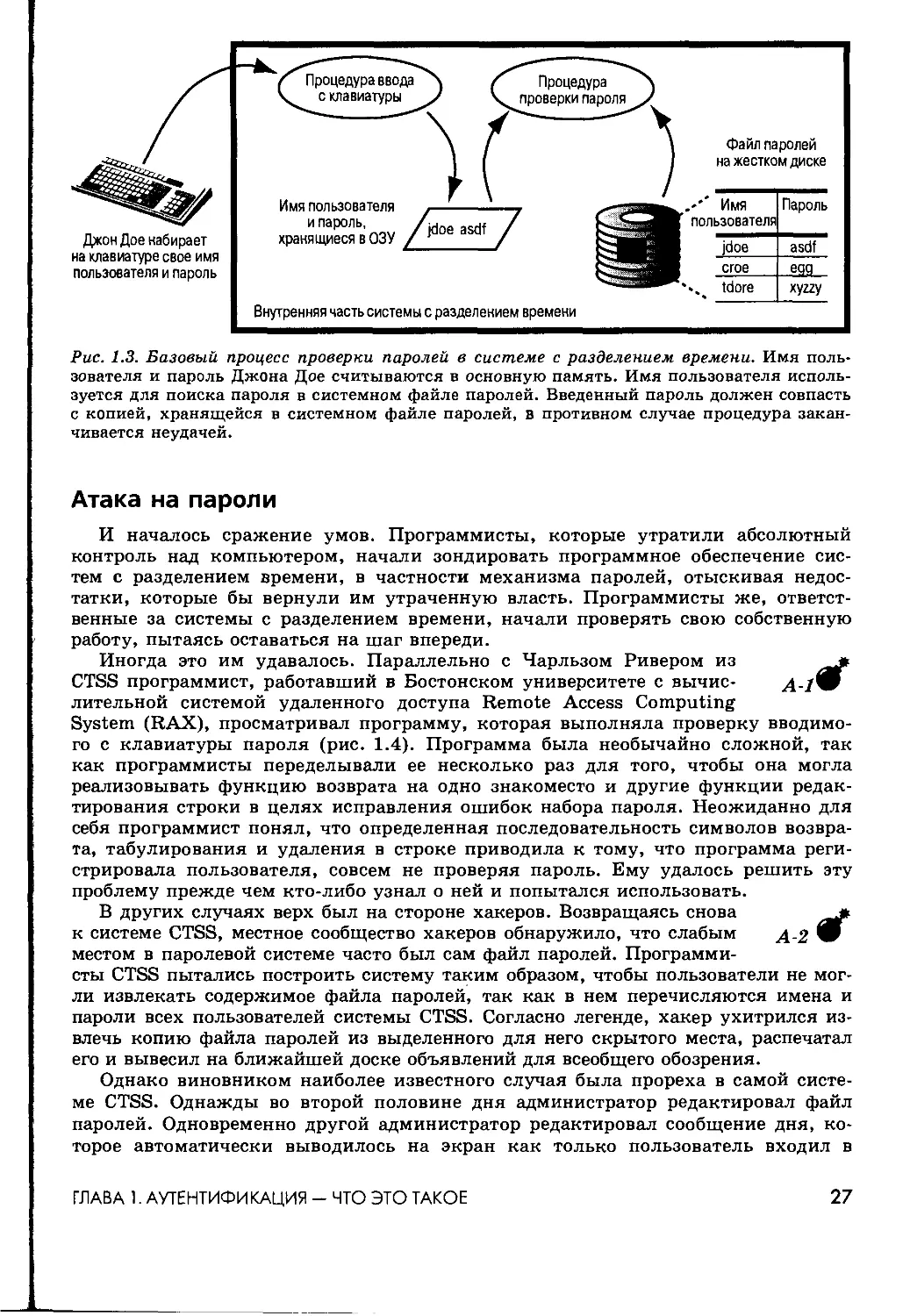

Иногда это им удавалось. Параллельно с Чарльзом Ривером из л

CTSS программист, работавший в Бостонском университете с вычис- А-1^9

лительной системой удаленного доступа Remote Access Computing

System (RAX), просматривал программу, которая выполняла проверку вводимо-

го с клавиатуры пароля (рис. 1.4). Программа была необычайно сложной, так

как программисты переделывали ее несколько раз для того, чтобы она могла

реализовывать функцию возврата на одно знакоместо и другие функции редак-

тирования строки в целях исправления ошибок набора пароля. Неожиданно для

себя программист понял, что определенная последовательность символов возвра-

та, табулирования и удаления в строке приводила к тому, что программа реги-

стрировала пользователя, совсем не проверяя пароль. Ему удалось решить эту

проблему прежде чем кто-либо узнал о ней и попытался использовать.

В других случаях верх был на стороне хакеров. Возвращаясь снова л.

к системе CTSS, местное сообщество хакеров обнаружило, что слабым д~2 *9

местом в паролевой системе часто был сам файл паролей. Программи-

сты CTSS пытались построить систему таким образом, чтобы пользователи не мог-

ли извлекать содержимое файла паролей, так как в нем перечисляются имена и

пароли всех пользователей системы CTSS. Согласно легенде, хакер ухитрился из-

влечь копию файла паролей из выделенного для него скрытого места, распечатал

его и вывесил на ближайшей доске объявлений для всеобщего обозрения.

Однако виновником наиболее известного случая была прореха в самой систе-

ме CTSS. Однажды во второй половине дня администратор редактировал файл

паролей. Одновременно другой администратор редактировал сообщение дня, ко-

торое автоматически выводилось на экран как только пользователь входил в

ГЛАВА 1. АУТЕНТИФИКАЦИЯ - ЧТО ЭТО ТАКОЕ

27

* *rax v3 m86, sign on.

/id 10,ma319,001 I

♦password?

IIHtl

*stgn-on at 13.19 14 dec 73

♦see /news for the Christmas schedule*'"””,”,’*,’*'

♦ in case of restart/ use /restart 10/10/ma319001J

♦ go I

Рис. 1.4. Вход в систему с разделением времени. Система с разделением времени печатает

первую строку, идентифицируя саму себя. Пользователь вводит с клавиатуры строку, на-

чиная с косой линии, идентифицируя себя. Система просит ввести пароль и запечатывает

эти несколько символов в строке, чтобы другие пользователи не смогли прочитать введен-

ный пароль. Это называется затемнением пароля. Остальные строки выводятся системой

RAX после успешной регистрации в системе.

систему. В CTSS редактирующая программа перепутала временный файл, содер-

жащий сообщение дня, с временным файлом, содержащим пароли. И теперь, ко-

гда кто-нибудь входил в систему, та автоматически выводила ему на экран файл

паролей. Проблема проявилась поздно в пятницу и осталась незамеченной адми-

нистраторами, ушедшими на выходной. Она продолжала существовать до тех

пор, пока внимательный пользователь не спровоцировал аппаратный отказ, вы-

звавший аварийную остановку компьютера (см. примечание 6).

В те первые дни многие программисты основным способом защиты от по-

добных атак для систем с разделением времени считали вылавливание и уст-

ранение ошибок в коде. И хотя некоторые считали пароли практичной, но ог-

раниченной по возможностям методикой защиты, другие действительно вери-

ли, что они могут обеспечить аутентификацию, защищенную от ошибок

человека, особенно если учесть физическую организацию типовых систем с

разделением времени (рис. 1.5). Слабые места возникали из-за устраняемых

программных недочетов, а не фундаментальных слабостей методики. Такое от-

ношение покоилось на двух предположениях: во-первых, программисты пола-

гали, что могут идентифицировать и устранить большинство трещин в средст-

вах защиты, и, во-вторых, они полагали, что система может надежно не до-

пустить чтения файла паролей пользователями.

Современные эксперты по вопросам защиты оспорили бы оба $

предположения. В 1960-х годах вычислительные системы стали j

слишком сложными, чтобы не содержать ошибок. Проектирование

крупных систем находилось еще в младенческом возрасте: скажем, сегодня про-

блема с редактированием строки в системе RAX, возможно, и не возникла бы,

так как проблема может быть “вычищена” из процедуры обработки паролей еще

на стадии проектирования.

Но эти проблемы сменились другими, порой неожиданными. На

практике оказалось почти невозможным безусловно защитить файл Д-З 40

от несанкционированного чтения. В классической атаке пользова-

тель, обладающей привилегией просматривать защищенный файл, например

файл паролей, может быть с помощью хитрости привлечен к выполнению про-

граммы, которая незаметно копирует файл в легкодоступное место. Такая атака

получила название троянского коня. Если какая-либо программа системы может

читать секретный файл, то атакующие систему лица обычно могут найти способ,

чтобы и другие программы делали то же самое.

28

1.3. АУТЕНТИФИКАЦИЯ В СИСТЕМАХ С РАЗДЕЛЕНИЕМ ВРЕМЕНИ

i

I

Посторонние

i

Помещения организации,

использующей систему

с разделением времени

Запираемый машинный зал

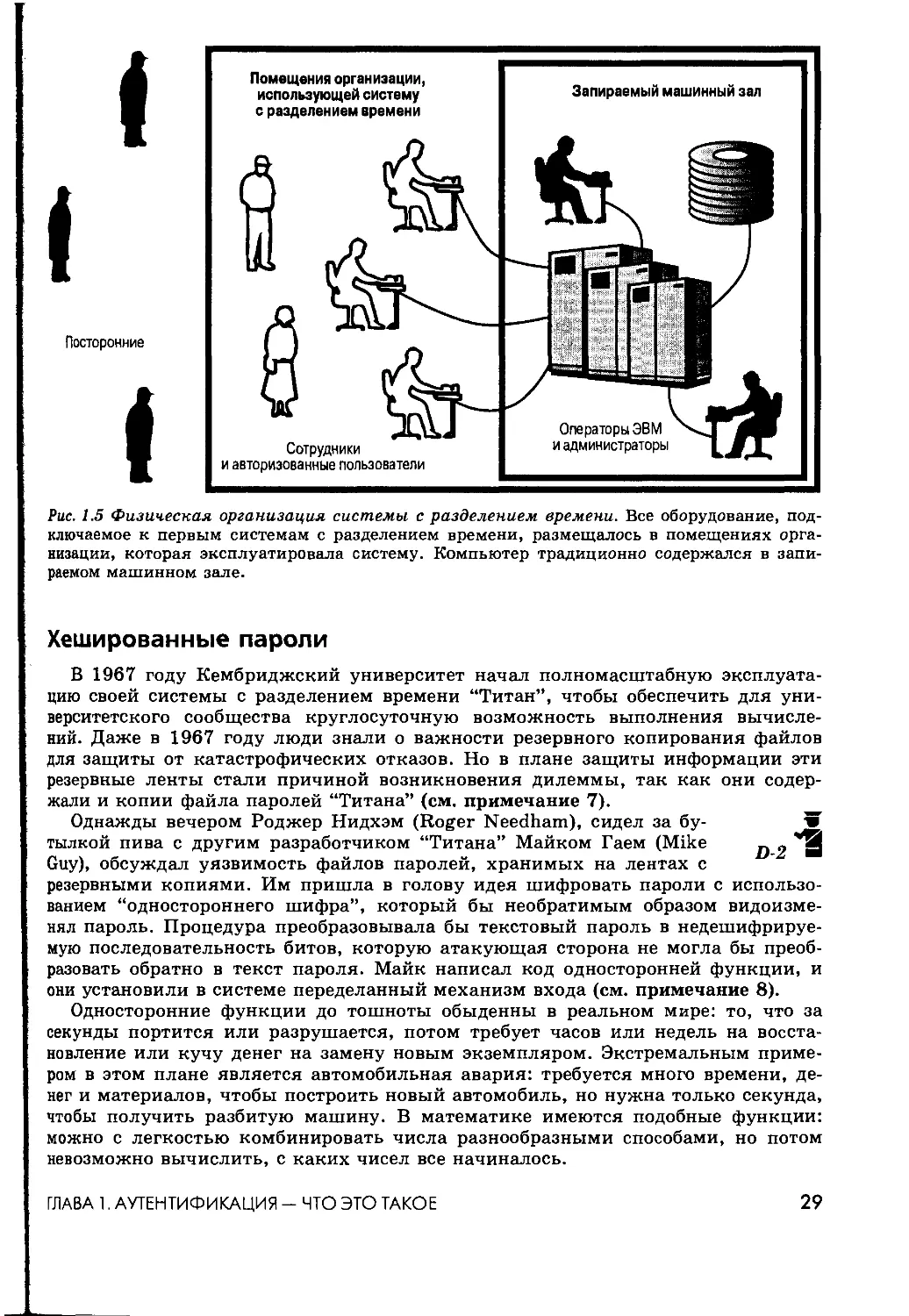

Рис. 1.5 Физическая организация системы с разделением времени. Все оборудование, под-

ключаемое к первым системам с разделением времени, размещалось в помещениях орга-

низации, которая эксплуатировала систему. Компьютер традиционно содержался в запи-

раемом машинном зале.

Хешированные пароли

В 1967 году Кембриджский университет начал полномасштабную эксплуата-

цию своей системы с разделением времени “Титан”, чтобы обеспечить для уни-

верситетского сообщества круглосуточную возможность выполнения вычисле-

ний. Даже в 1967 году люди знали о важности резервного копирования файлов

для защиты от катастрофических отказов. Но в плане защиты информации эти

резервные ленты стали причиной возникновения дилеммы, так как они содер-

жали и копии файла паролей “Титана” (см. примечание 7).

Однажды вечером Роджер Нидхэм (Roger Needham), сидел за бу- W

тылкой пива с другим разработчиком “Титана” Майком Гаем (Mike р ^3

Guy), обсуждал уязвимость файлов паролей, хранимых на лентах с

резервными копиями. Им пришла в голову идея шифровать пароли с использо-

ванием “одностороннего шифра”, который бы необратимым образом видоизме-

нял пароль. Процедура преобразовывала бы текстовый пароль в недешифрируе-

мую последовательность битов, которую атакующая сторона не могла бы преоб-

разовать обратно в текст пароля. Майк написал код односторонней функции, и

они установили в системе переделанный механизм входа (см. примечание 8).

Односторонние функции до тошноты обыденны в реальном мире: то, что за

секунды портится или разрушается, потом требует часов или недель на восста-

новление или кучу денег на замену новым экземпляром. Экстремальным приме-

ром в этом плане является автомобильная авария: требуется много времени, де-

нег и материалов, чтобы построить новый автомобиль, но нужна только секунда,

чтобы получить разбитую машину. В математике имеются подобные функции:

можно с легкостью комбинировать числа разнообразными способами, но потом

невозможно вычислить, с каких чисел все начиналось.

ГЛАВА 1. АУТЕНТИФИКАЦИЯ - ЧТО ЭТО ТАКОЕ

29

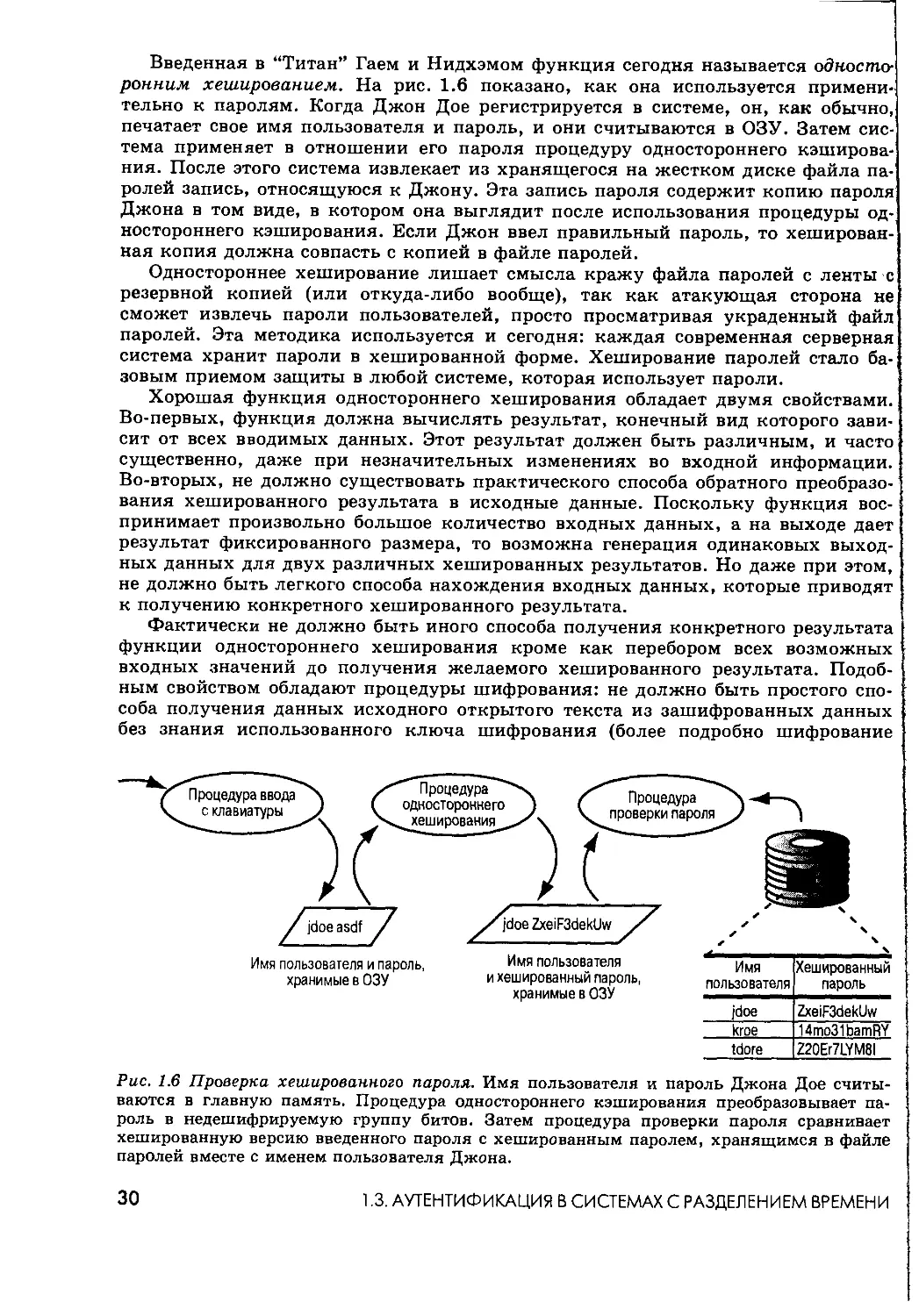

Введенная в “Титан” Гаем и Нидхэмом функция сегодня называется односто-

ронним хешированием. На рис. 1.6 показано, как она используется примени-

тельно к паролям. Когда Джон Дое регистрируется в системе, он, как обычно,

печатает свое имя пользователя и пароль, и они считываются в ОЗУ. Затем сис-

тема применяет в отношении его пароля процедуру одностороннего кэширова-

ния. После этого система извлекает из хранящегося на жестком диске файла па-

ролей запись, относящуюся к Джону. Эта запись пароля содержит копию пароля

Джона в том виде, в котором она выглядит после использования процедуры од-

ностороннего кэширования. Если Джон ввел правильный пароль, то хеширован-

ная копия должна совпасть с копией в файле паролей.

Одностороннее хеширование лишает смысла кражу файла паролей с ленты с

резервной копией (или откуда-либо вообще), так как атакующая сторона не

сможет извлечь пароли пользователей, просто просматривая украденный файл

паролей. Эта методика используется и сегодня: каждая современная серверная

система хранит пароли в хешированной форме. Хеширование паролей стало ба-

зовым приемом защиты в любой системе, которая использует пароли.

Хорошая функция одностороннего хеширования обладает двумя свойствами.

Во-первых, функция должна вычислять результат, конечный вид которого зави-

сит от всех вводимых данных. Этот результат должен быть различным, и часто

существенно, даже при незначительных изменениях во входной информации.

Во-вторых, не должно существовать практического способа обратного преобразо-

вания хешированного результата в исходные данные. Поскольку функция вос-

принимает произвольно большое количество входных данных, а на выходе дает

результат фиксированного размера, то возможна генерация одинаковых выход-

ных данных для двух различных хешированных результатов. Но даже при этом,

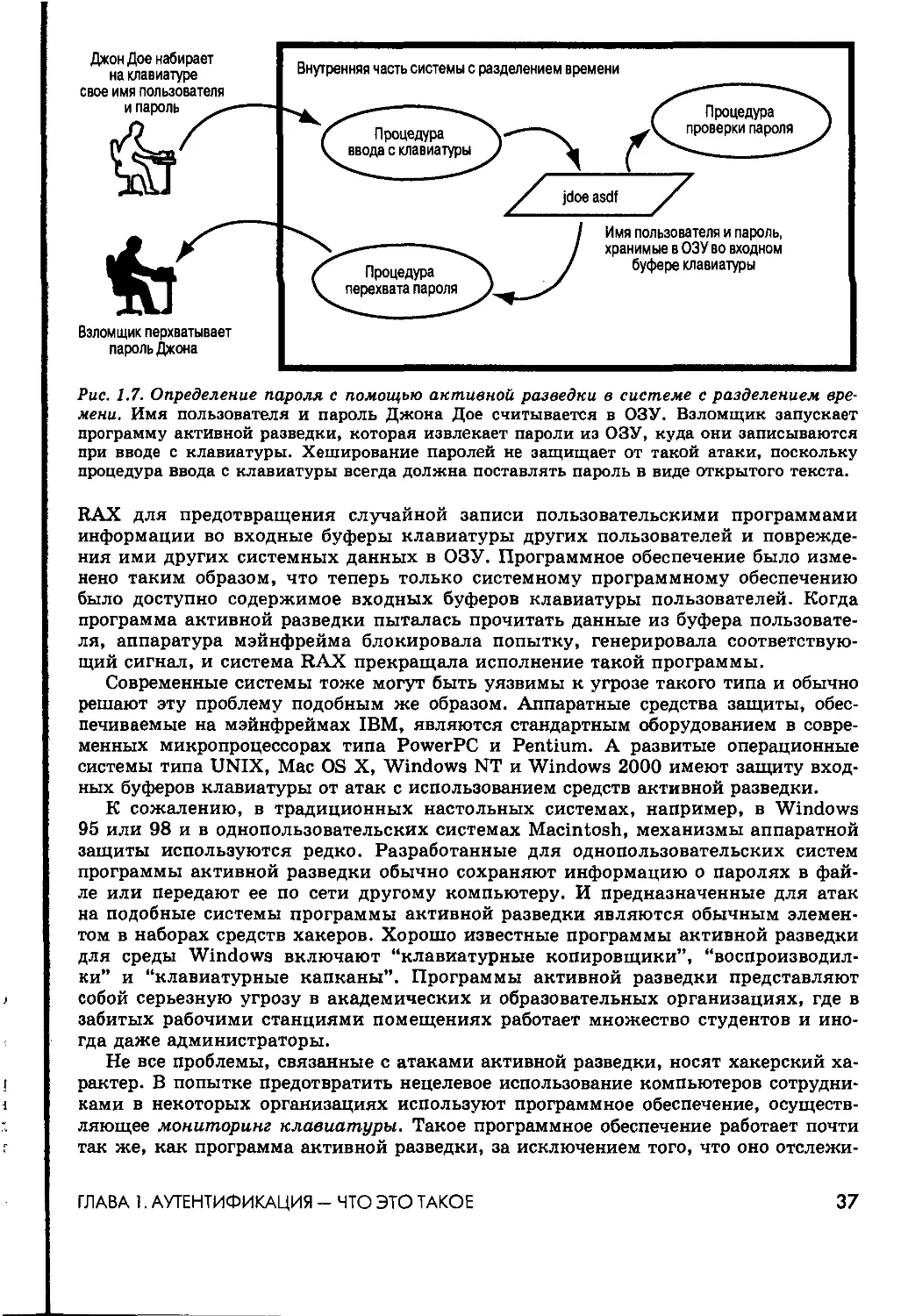

не должно быть легкого способа нахождения входных данных, которые приводят

к получению конкретного хешированного результата.

Фактически не должно быть иного способа получения конкретного результата

функции одностороннего хеширования кроме как перебором всех возможных

входных значений до получения желаемого хешированного результата. Подоб-

ным свойством обладают процедуры шифрования: не должно быть простого спо-

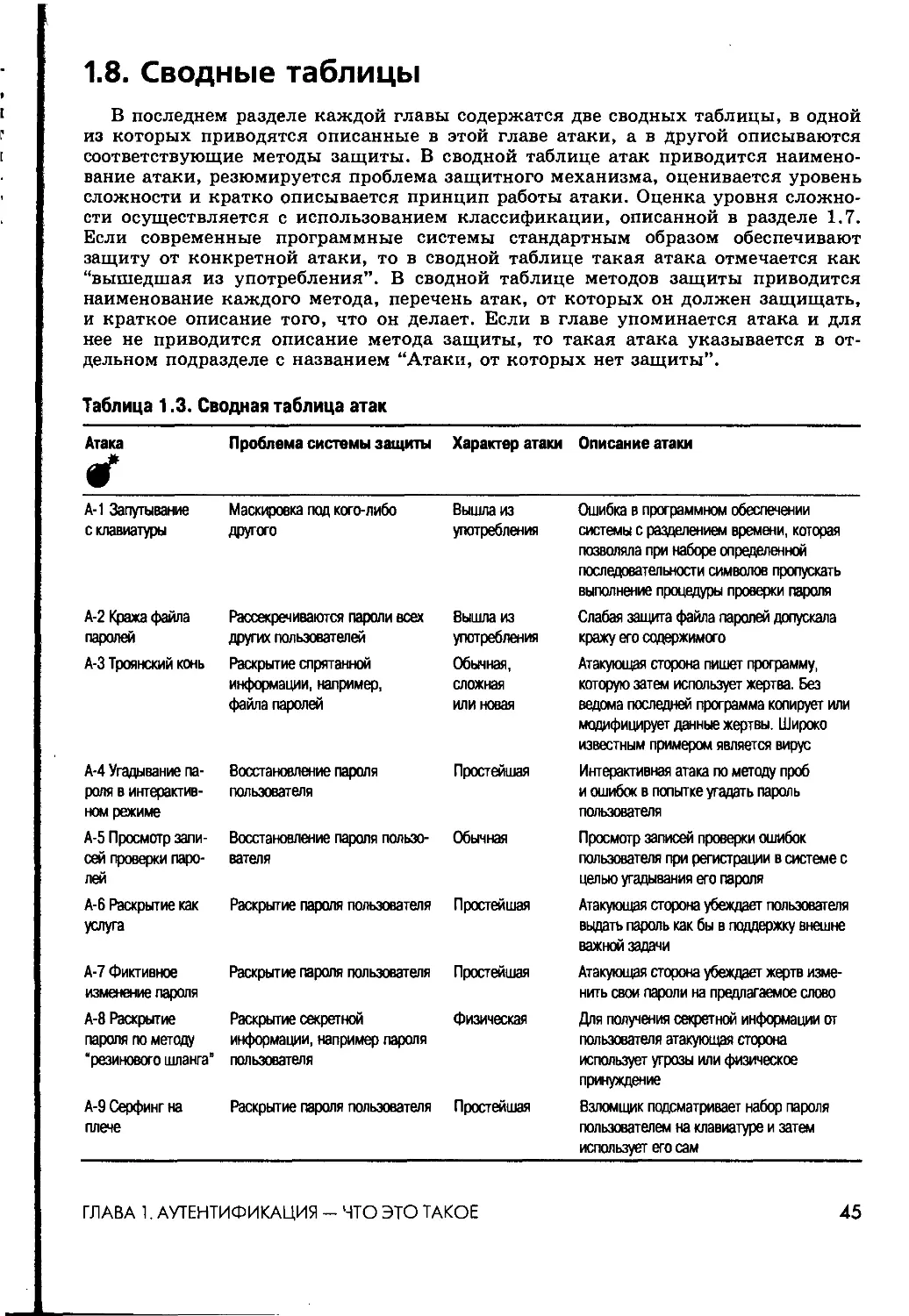

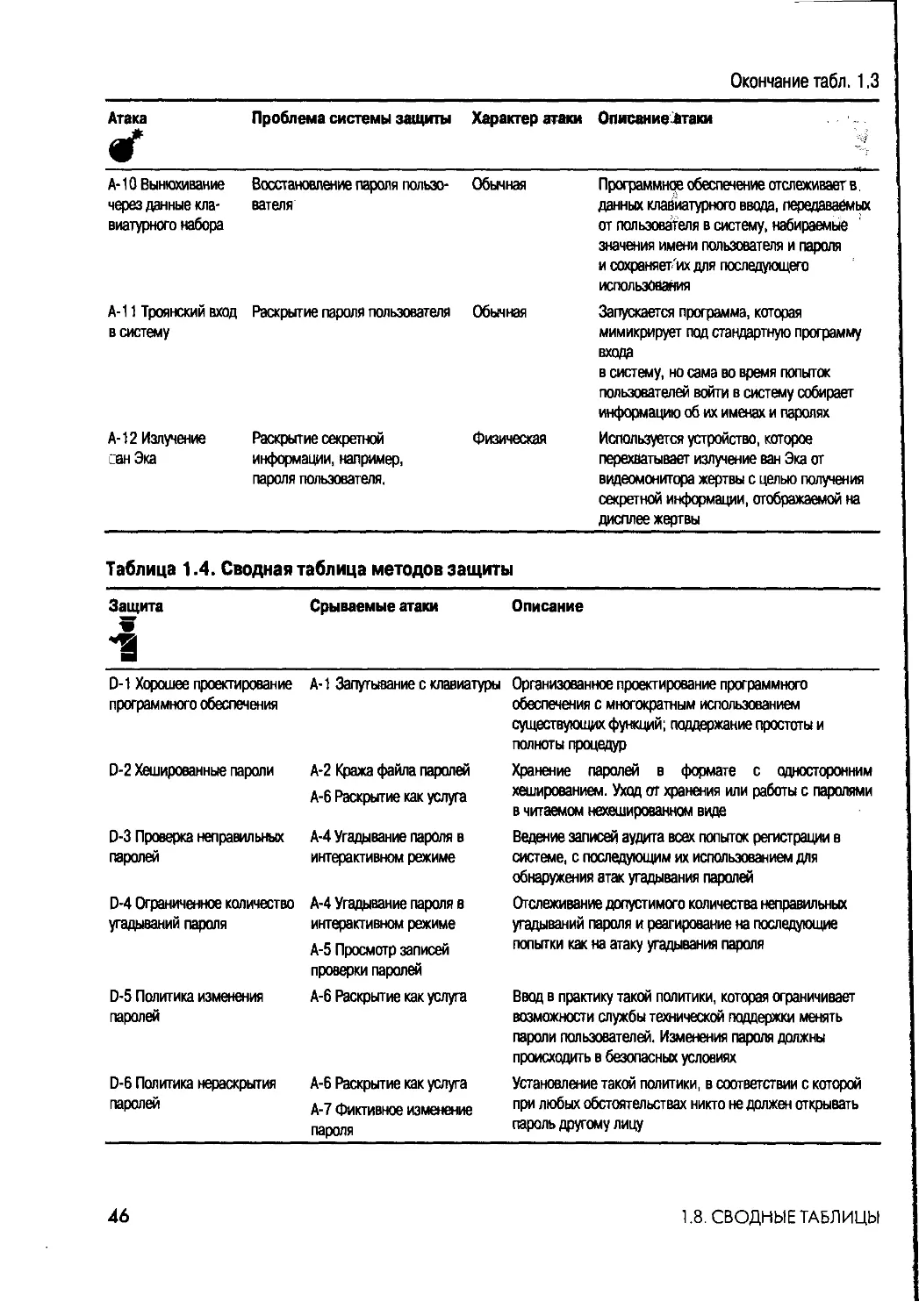

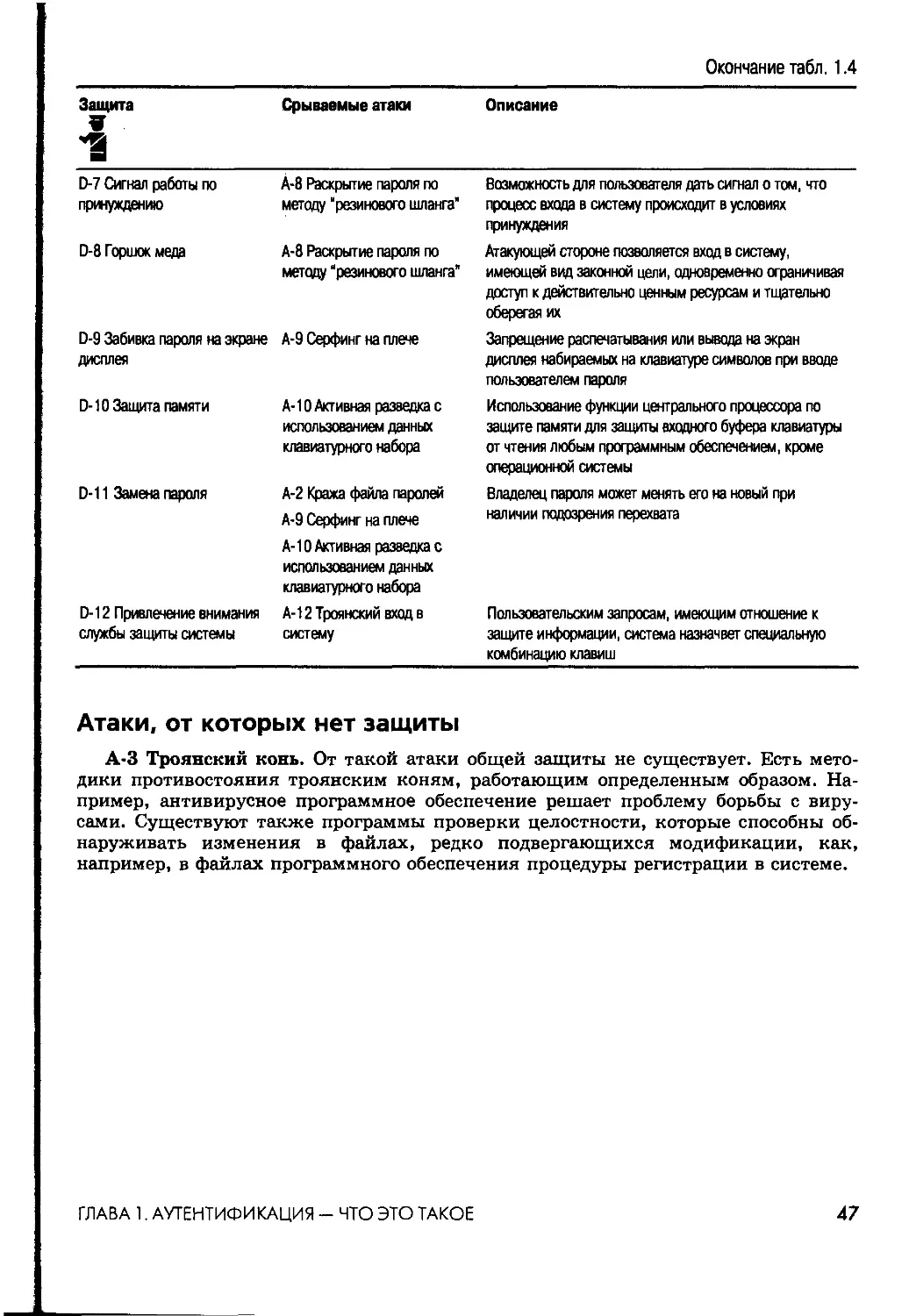

соба получения данных исходного открытого текста из зашифрованных данных

без знания использованного ключа шифрования (более подробно шифрование

jdoe

kroe

ZxeiF3dekUw

14mo31bamRY

tdore

Z20Er7LYM8l

Puc. 1.6 Проверка хешированного пароля. Имя пользователя и пароль Джона Дое считы-

ваются в главную память. Процедура одностороннего кэширования преобразовывает па-

роль в недешифрируемую группу битов. Затем процедура проверки пароля сравнивает

хешированную версию введенного пароля с хешированным паролем, хранящимся в файле

паролей вместе с именем пользователя Джона.

30

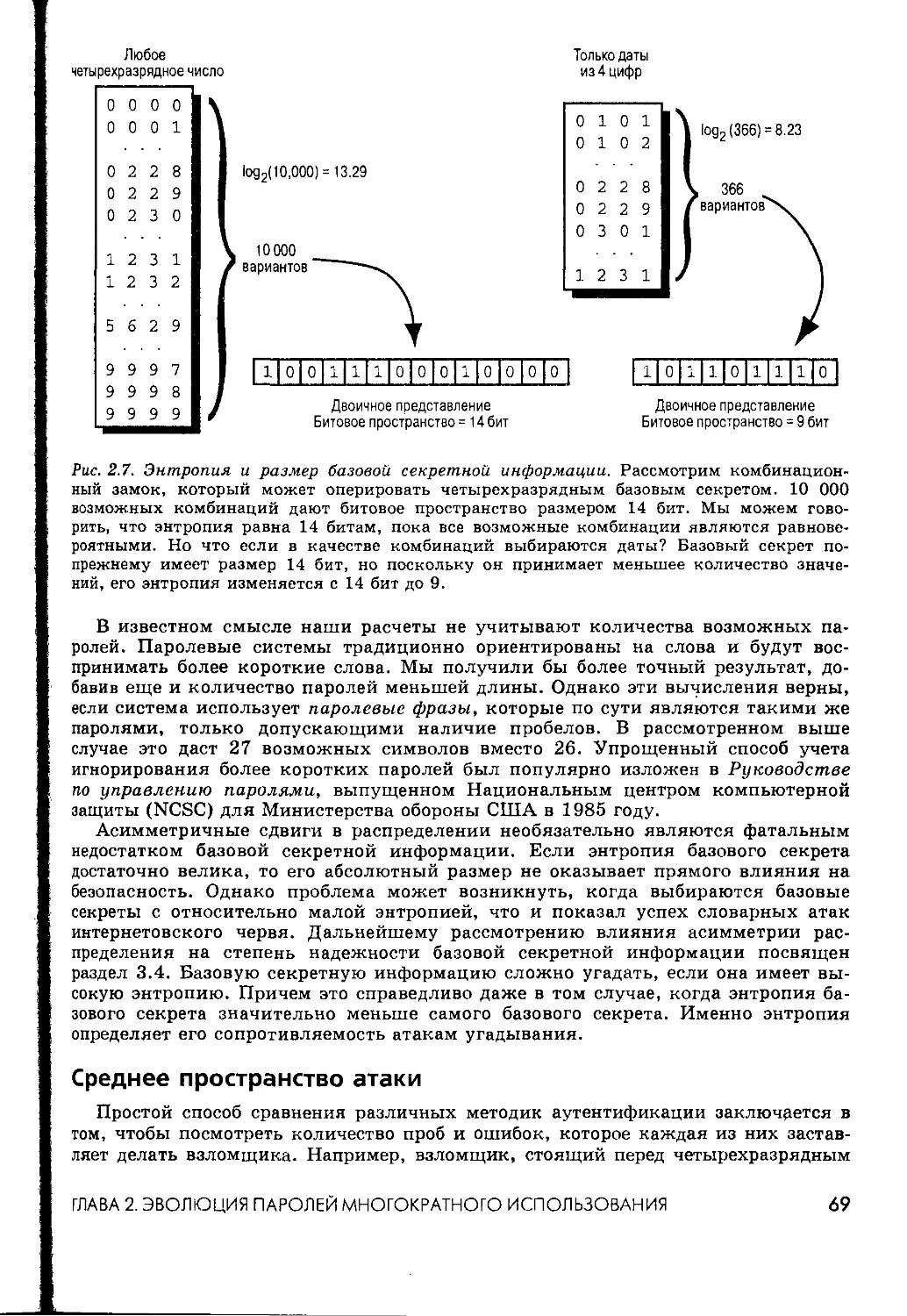

1.3. АУТЕНТИФИКАЦИЯ В СИСТЕМАХ С РАЗДЕЛЕНИЕМ ВРЕМЕНИ

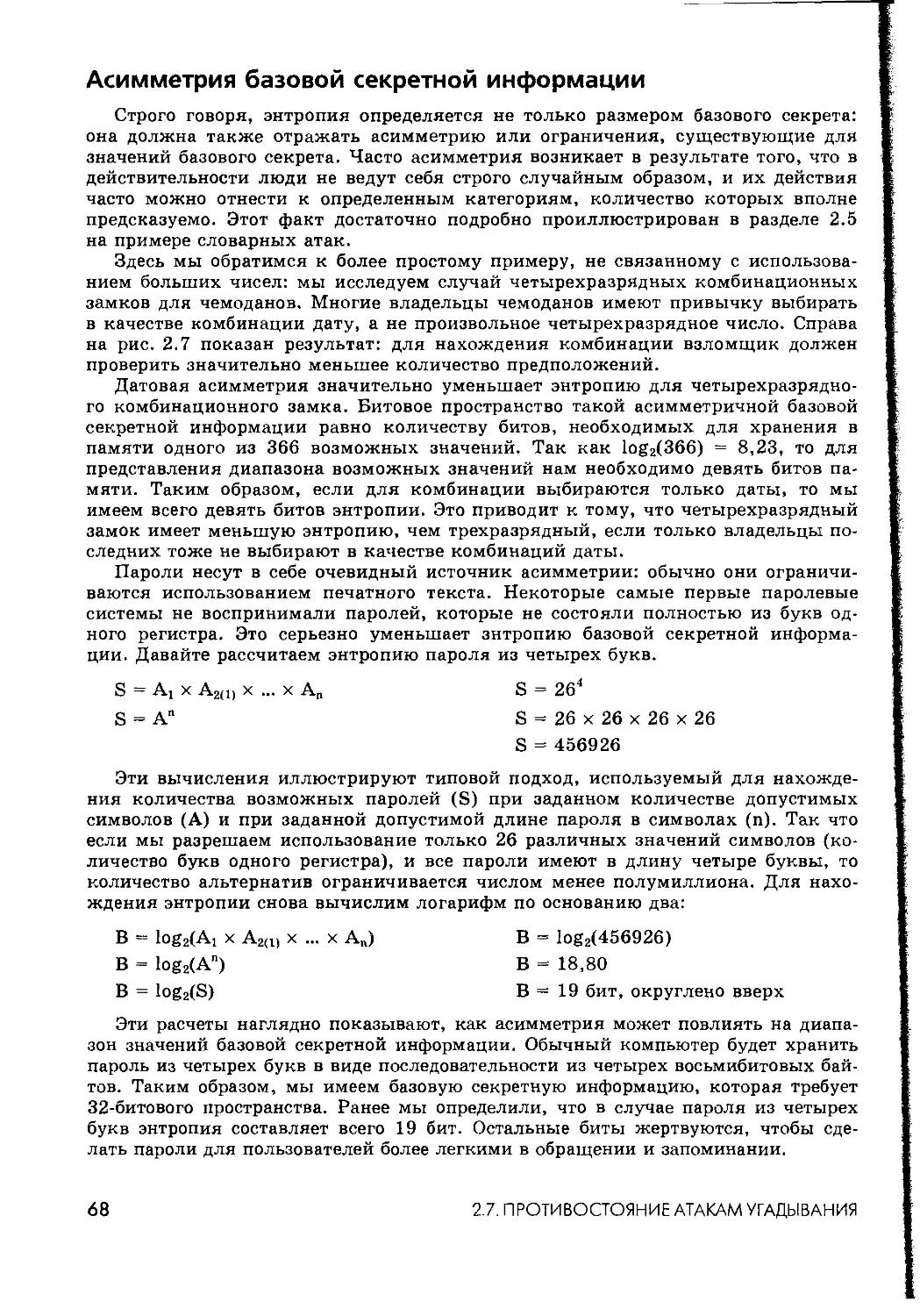

рассмотрено в разделе 5.3). Однако, процедуры шифрования проектируется обра-

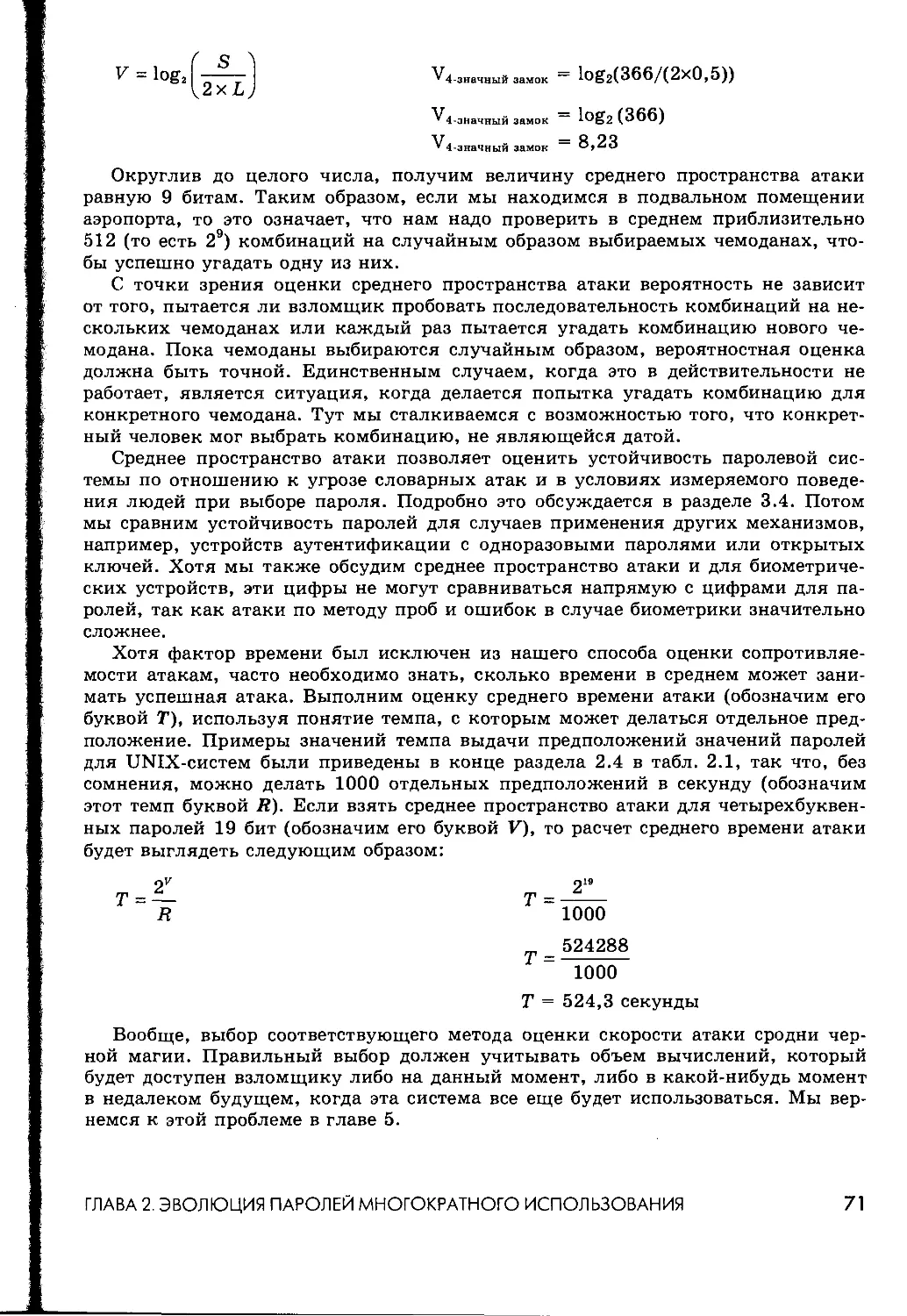

' тимыми, и именно поэтому используется ключ. Хеширование паролей нет необ-

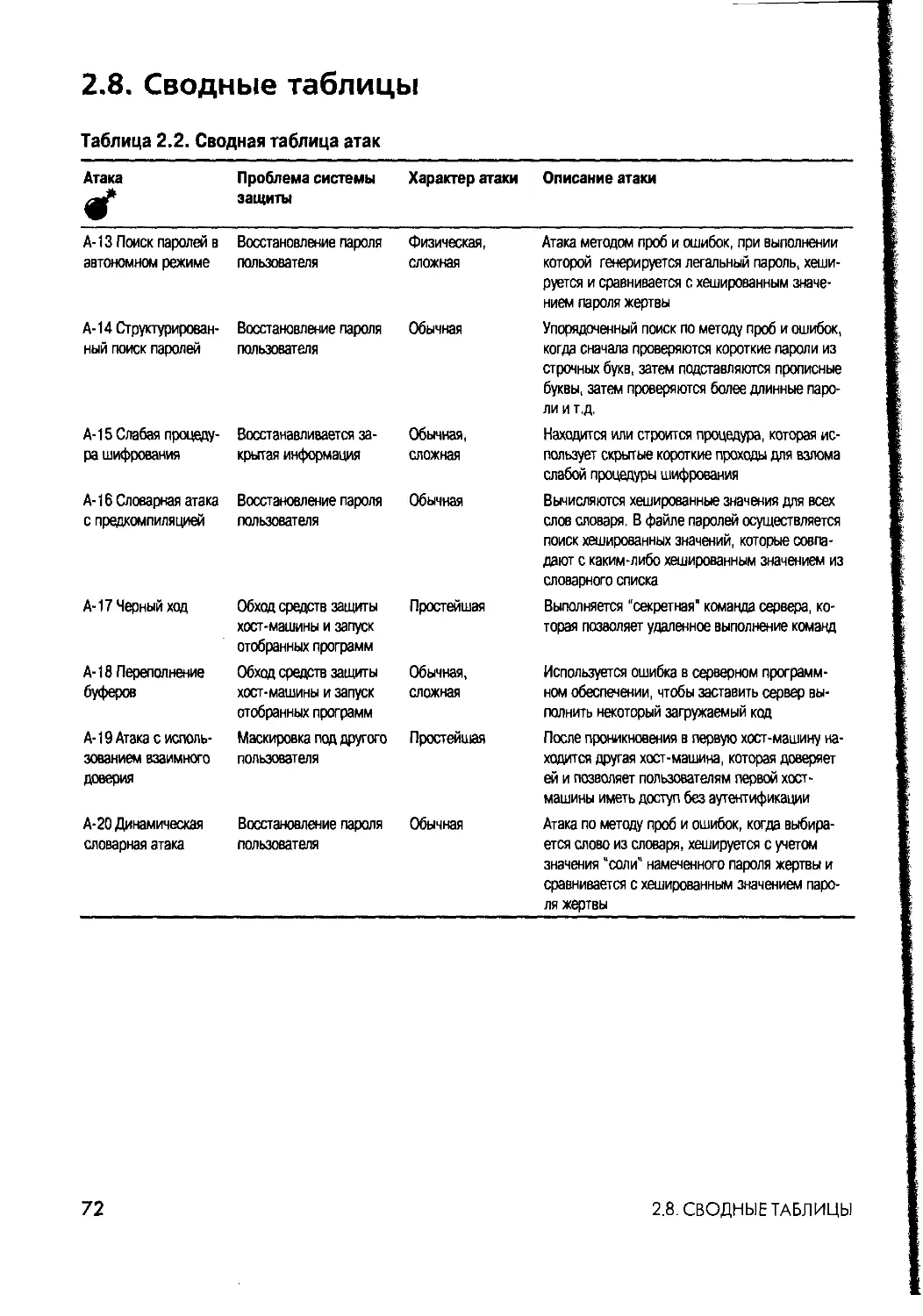

ходимости делать обратимым, и в этом смысле пароли безопаснее.

Система, использующая хешированные пароли, должна выполнять хеширова-

ние всякий раз, когда кто-либо вводит в систему пароль. Прежде всего, система

хеширует назначаемый пользователю первоначальный пароль до сохранения его в

файле паролей. Затем, каждая процедура в системе, запрашивающая пароль от

пользователя, должна, прежде чем делать что-нибудь дальше, отхешировать его.

Например, процедура входа в систему хеширует пароль до его сравнения с записью

в файле паролей. Процедура изменения пароля хеширует старый пароль в целях

аутентификации пользователя до выдачи ему разрешения на изменение пароля и

потом хеширует новый пароль до сохранения его в файле паролей.

В последующие несколько лет многие разработчики систем с разделением вре-

мени приняли идею хеширования паролей. Разработчики из МТИ использовали

эту методику в новой амбициозной системе, пришедшей на смену системе CTSS и

ставшей известной под названием Multics (Multiplexed Information and Computing

Service — информационная и вычислительная служба с мультиплексированием).

Однако опыт Multics проиллюстрировал важность использования хорошей функ-

ции хеширования. В начале 1970-х годов ВВС США развернули “Проект ZARF”,

целью которого была проверка средств защиты ранней версии системы Multics.

Команда ВВС быстро проникла через защиту файлов Multics и выкрала копию

файла паролей. После исследования используемой функции кэширования они на-

шли способ инвертировать ее. На очередной встрече с разработчиками системы

Multics команда проекта ZARF представила автору программного обеспечения об-

работки паролей листок бумаги, на котором тот нашел свой пароль. В последую-

щих версиях системы Multics проблемы защиты информации были в значительной

степени сняты, и со временем она завоевала репутацию наилучшей с точки зрения

защиты данных операционной системы (см. примечание 9).

1.4. Атакуя секреты

Понятно, что пароли не будут работать, если их можно выкрасть непосредст-

венно из системы аутентификации. Но это не единственный способ получения

паролей. Атакующая сторона может воспользоваться тем фактом, что люди не-

брежно относятся к разработке и хранению секретной информации. Это откры-

i вает дверь для атак угадывания и социального инжиниринга.

Атаки угадывания

Хотя технически грамотные взломщики систем могут охотится за л-

файлом паролей, другие могут воспользоваться более простым под- д.4 ф

ходом: пытаясь угадать пароли, они используют знание человече-

; ской природы. В типичном случае атакующая сторона составляет список воз-

j можных паролей и последовательно пытается войти в систему, используя раз-

1 личные пароли. Такую общую стратегию мы будем называть атакой по методу

i ’ проб и ошибок. Взломщики без воображения, вероятно, будут пытаться испробо-

. вать каждое допустимое слово-пароль в надежде рано или поздно попасть на па-

' роль жертвы. Более умные взломщики составят список вероятных паролей, на-

' ' пример имя жертвы, имя жены, имена детей и т.д.

\ Атаки угадывания могут быть успешными, если при выборе па- ф

‘ролей проявлена беззаботность и если атаки по методу проб и оши-

: бок происходят без обнаружения. Первой мерой защиты от таких я

' ГЛАВА 1. АУТЕНТИФИКАЦИЯ—ЧТО ЭТО ТАКОЕ 31

атак является ведение протокола попыток входа в систему. Протокол представ-

ляет собой запись обо всех значительных событиях внутри системы и является

обычной функцией в современных вычислительных системах. Проверка в опера-

ционной системе UNIX обеспечивается средствами ведения системного журнала,

аналогичные средства имеются как в ОС Windows NT, так и в ОС Windows 2000.

Механизм проверки должен присутствовать в любой вычислительной системе,

которая удовлетворяет требованиям к средствам защиты, выдвигаемым прави-

тельством США (традиционно задаваемым документом “Критерии оценки дове-

рительных компьютерных систем” (Trusted Computer System Evaluation Criteria

или TCSEC)). Как правило, система проверки записывает дату, время, имя поль-

зователя и специфические детали, связанные с каждым протоколируемым собы-

тием (см. примечание 10).

К сожалению, подробные записи проверки могут послужить причиной воз-

никновения проблем в механизмах работы с паролями. В большинстве случаев

хороший механизм проверки регистрирует достаточно много информации, так

что тот, кто будет позднее просматривать результаты проверки, сможет доста-

точно подробно реконструировать происшедшее, вплоть до понимания типов

ошибок, сделанных пользователями. Понятно, что проверочные записи аутенти-

фикации паролей никогда не должны включать вводимый пароль — правильный

или нет. Если потенциальный взломщик просмотрит неправильно введенные па-

роли, то это даст ему очевидную подсказку относительно его правильного вида.

И даже базовые записи проверки могут непреднамеренно выдать ль

пароль, если в них записывается имя пользователя. Время от време- д.5 IV

ни люди, отвечая на запросы процедуры регистрации, вводят пароль

там, где им надо было бы ввести имя пользователя. Например, представим себе

ситуацию, изображенную на рис. 1.1, и что бы произошло, если бы Джон пару

раз неправильно напечатал в строке свое имя пользователя и/или пароль. Может

оказаться так, что, нажимая клавишу возврата каретки или ввода много раз, он

будет вводить свое имя пользователя в строке запроса пароля, а пароль — в

строке запроса имени пользователя. Если ошибки регистрируются системой, то

запись будет содержать пароль. Тогда компьютерный взломщик может получить

пароль Джона, просматривая журнал проверки.

Типичной защитой от такого типа атак является придание про- W

верке паролей статуса особого случая. Хотя обычная программа про- р

верки записывает имя пользователя, связанное с событием, мы

должны допустить ситуацию, когда нам не известно имя пользователя, входяще-

го в систему, пока операция не завершится успешно. Можно достичь лучшей

защиты, если сосредоточится на обнаружении атак угадывания, а не на скрытии

в записях проверки попыток ввода пароля. Типовая стратегия, которая исполь-

зуется в различных системах от RAX до Windows 2000, состоит в том, чтобы

вести отдельную регистрацию неуспешных попыток ввода пароля для каждого

имени пользователя. Например, система RAX обычно сообщает о неуспешных

попытках ввода пароля оператору системы (штатному сотруднику, так как сис-

тема RAX работает на традиционных мэйнфреймах IBM), а также о количестве

попыток ввода неправильного пароля при каждом успешном входе пользователя

в систему. ОС Windows 2000 обеспечивает механизм явного ограничения количе-

ства предположений пароля: она “запирает” учетный формуляр пользователя и

не воспринимает попытки входа в систему после превышения заданного количе-

ства неуспешных попыток. Этот порог устанавливается администратором. К со-

жалению, подобный механизм запирания имеет негативное влияние на удобство

пользования, что будет обсуждаться в главе 6.

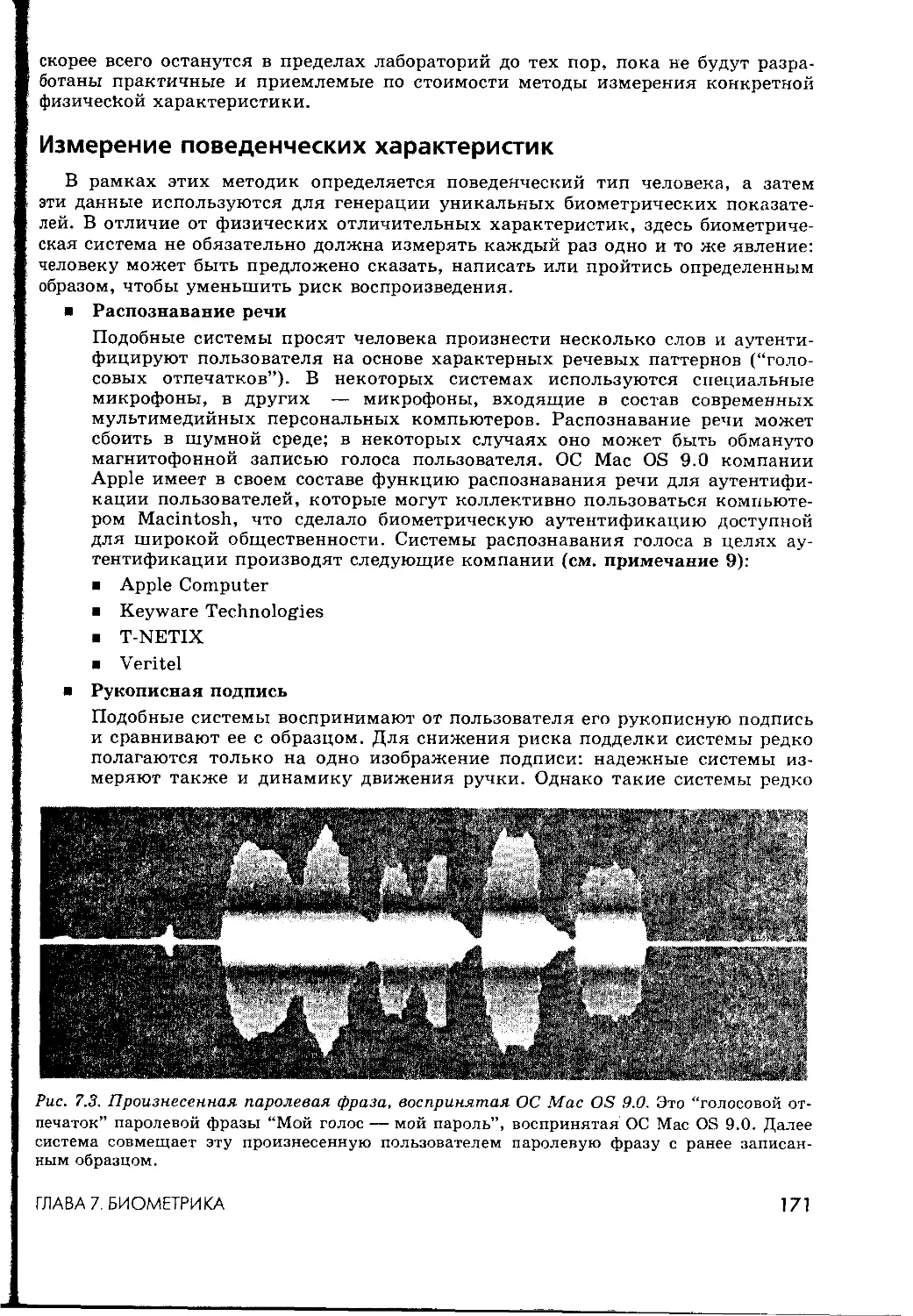

32

1.4. АТАКУЯ СЕКРЕТЫ

А-6

Когда в

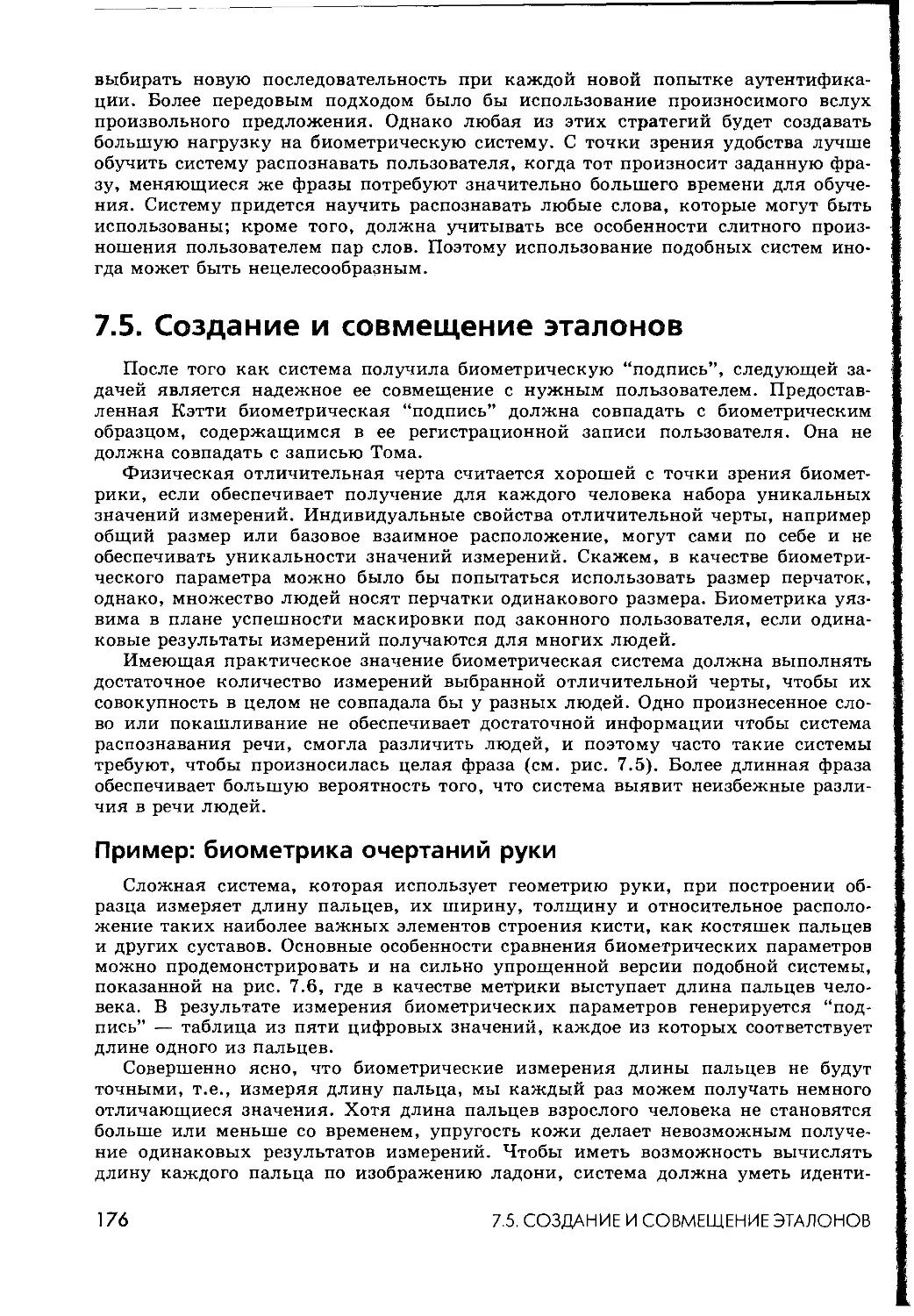

D-5 *3

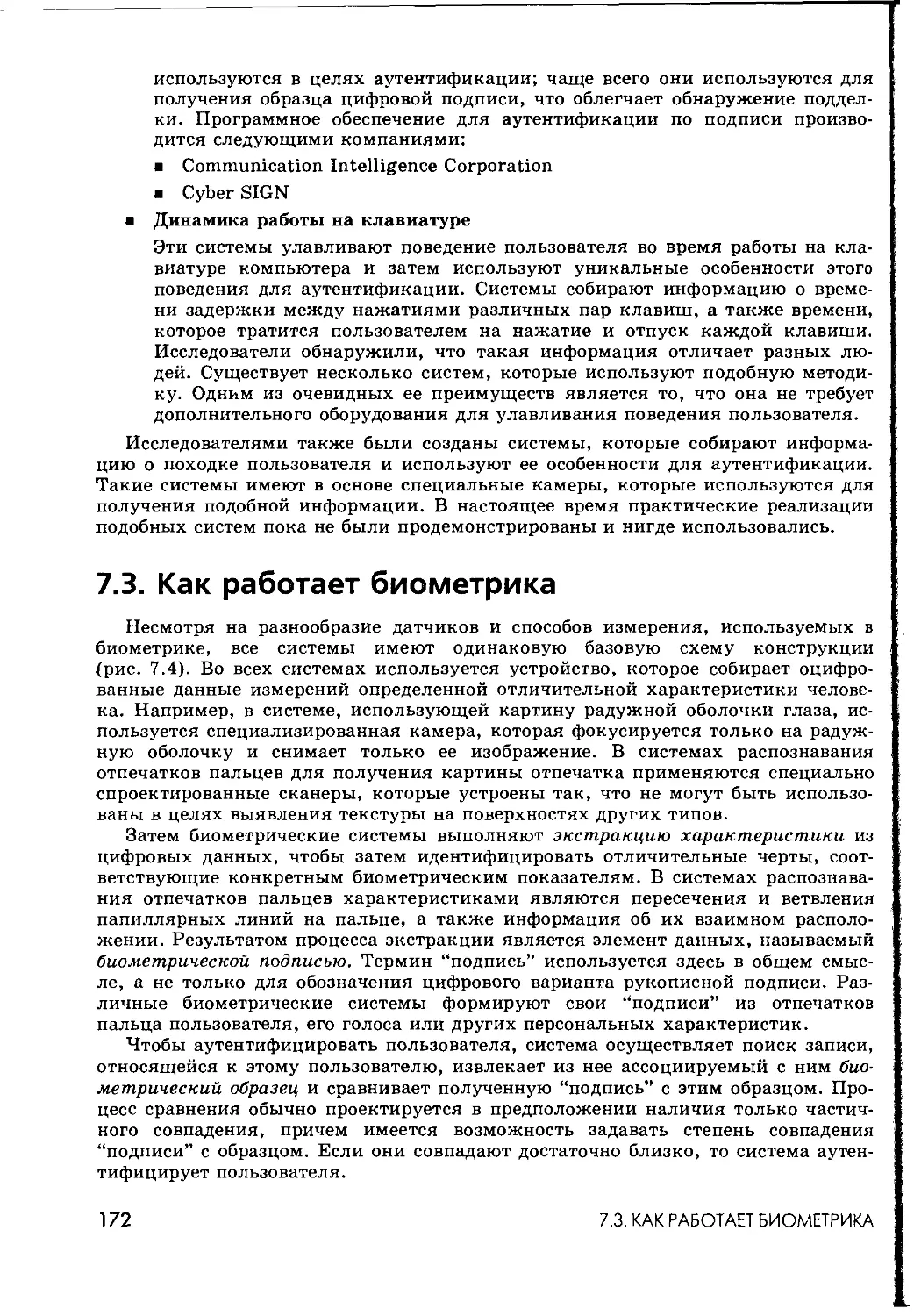

Социальный инжиниринг

Некоторые взломщики даже не утруждают себя угадыванием пароля: они

просто спрашивают его. И это остается крупнейшей проблемой паролей: не су-

ществует способа не дать кому-либо поделиться секретной информацией с кем-

нибудь еще. Часто сообразительный взломщик может обманом выведать секрет-

ный пароль, избегая трудностей, связанных с осуществлением технической ата-

ки на запланированную систему. Подобное надувательство обычно называют

атакой с использованием социального инжиниринга.

Типичную атаку подобного плана отлично продемонстрировал в

свое время Джон Нейл Шнайдер (John Neal Schneider), один из пер-

вых компьютерных преступников, который после освобождения из

тюрьмы занялся бизнесом в области защиты компьютерных систем.

1974 году у него брали интервью, он заявил, что может взломать любую сущест-

вующую систему с разделением времени. И он продемонстрировал это, уговорив

оператора системы сообщить ему пароль. Когда наблюдатель возразил, что на

самом деле Шнайдер не взломал систему, тот ответил: “Зачем мне заниматься

всей этой мурой по техническому проникновению в компьютер, если в него так

легко войти с помощью обслуживающего персонала?” (см. примечание 11).

В другой истории, рассказанной Кати Хафнер (Katie Hafner) и Джоном Мар-

коффом (John Markoff), описывался “техник-весельчак”, который позвонил в ком-

панию, назвавшись представителем сервисной фирмы, обслуживающей компьюте-

ры именно того производителя, что использовались этой компанией, и задал во-

прос о наличии проблем с производительностью. Конечно же, поскольку почти

всякий владелец компьютера уверен, что тот работает не настолько хорошо, как

должен бы, компания с радостью предоставила технику возможность входа в сис-

' тему и пароль, чтобы тот смог “устранить” проблему. Но в какой-то момент адми-

. иистратор что-то заподозрил. Он позвонил изготовителю и, естественно, выяснил,

что такой “весельчак” там никогда не работал (см. примечание 12).

К счастью, большинство современных систем устойчивы к подобно-

го рода атакам. Операторы, администраторы и люди из службы помо-

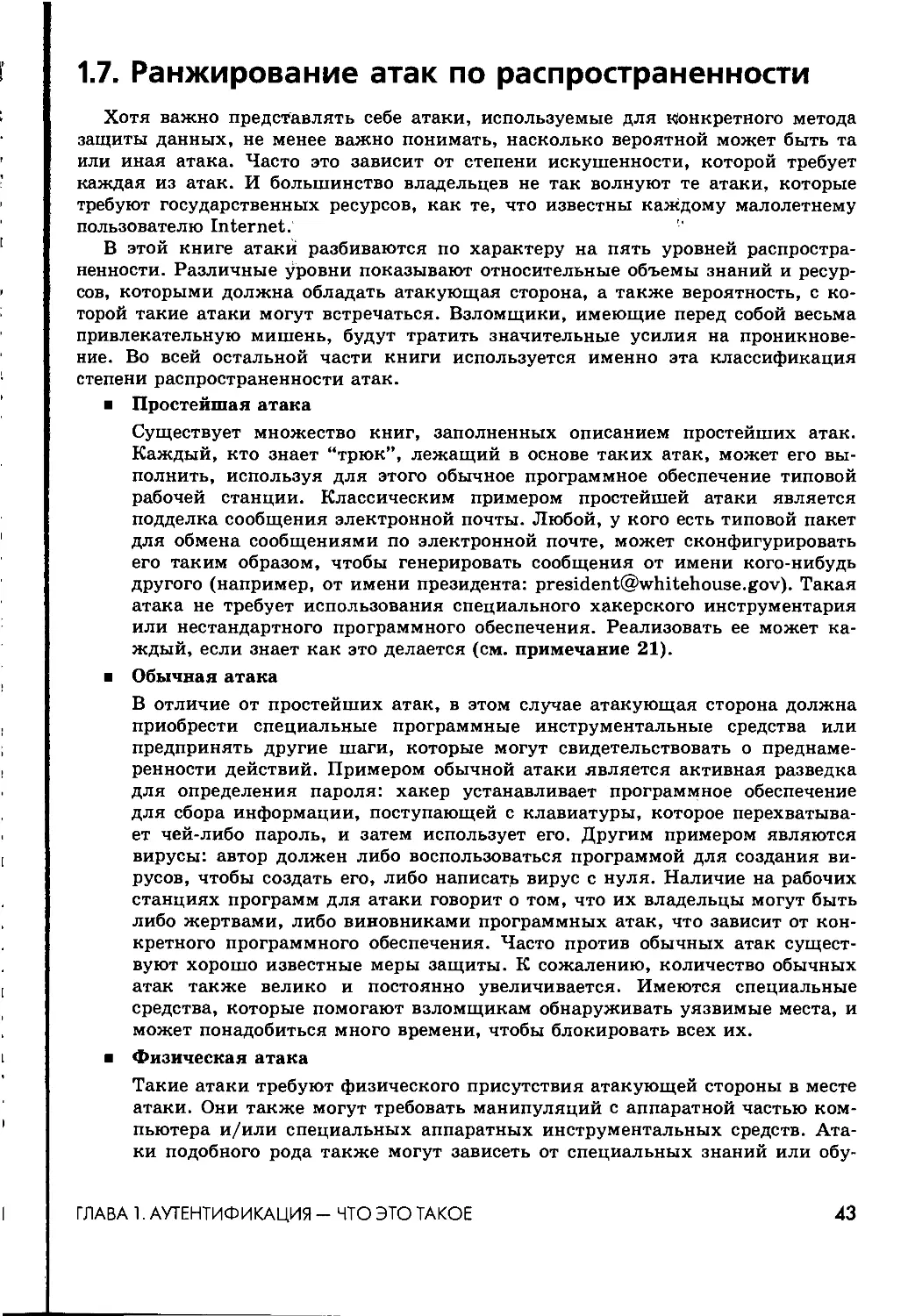

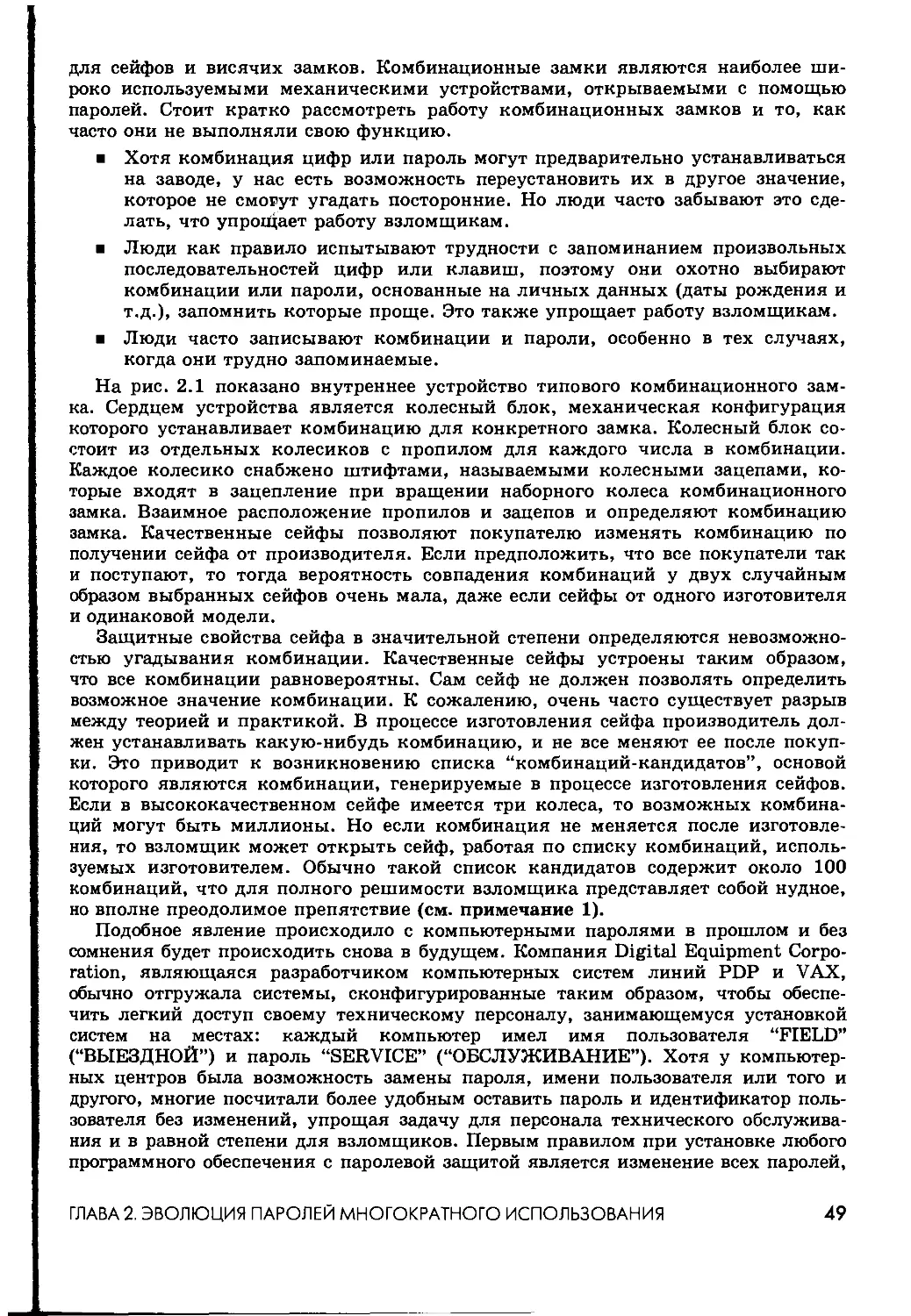

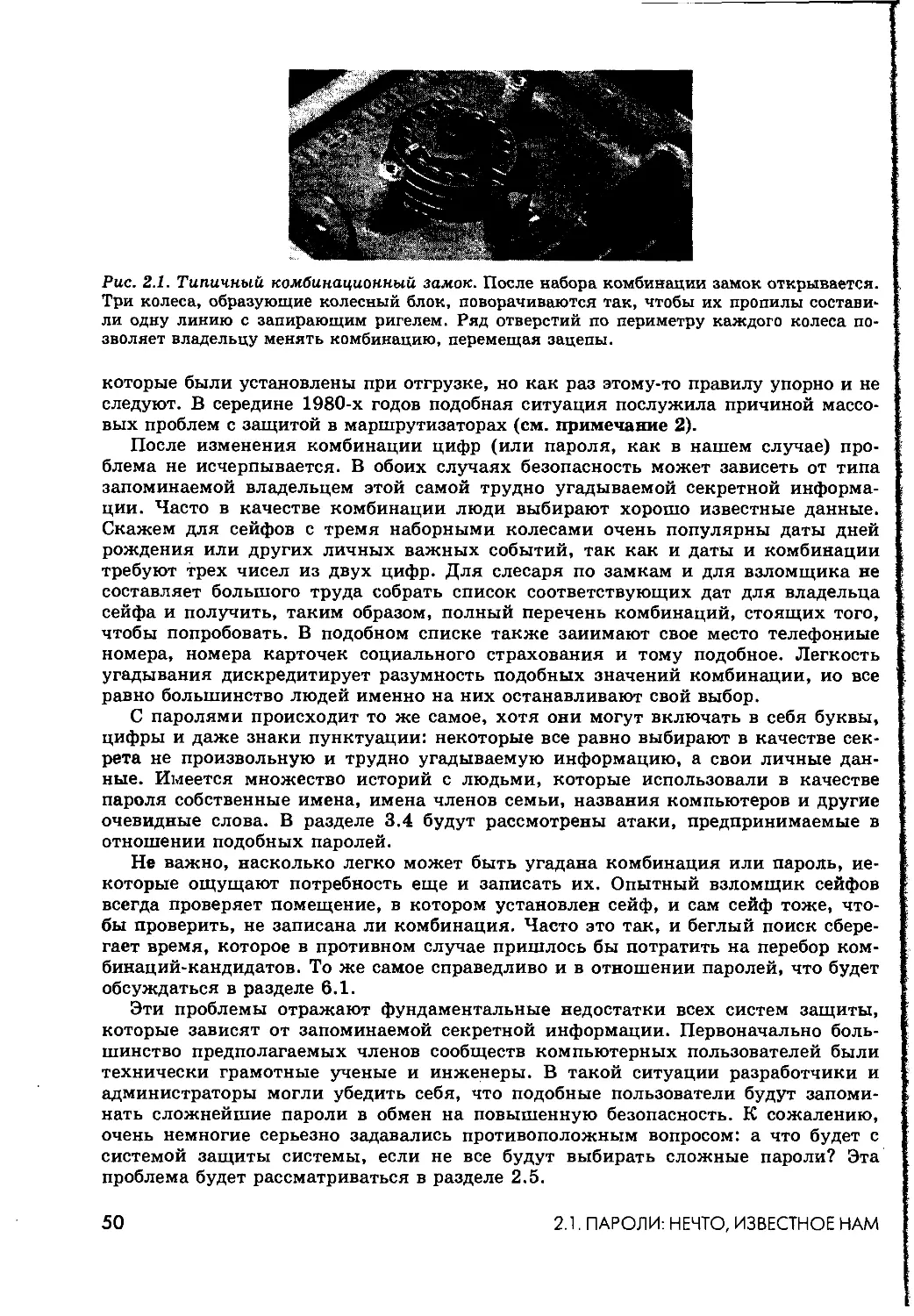

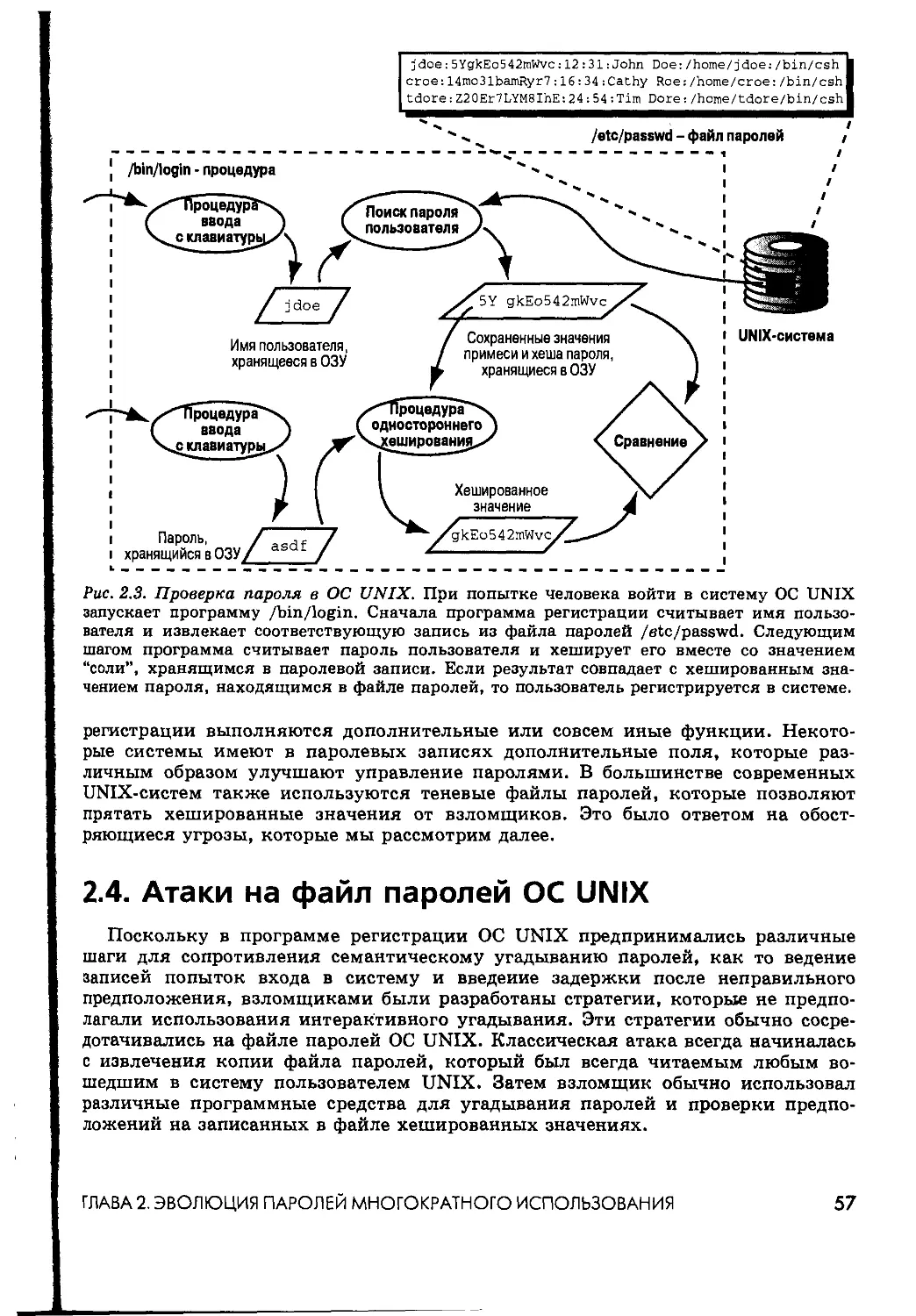

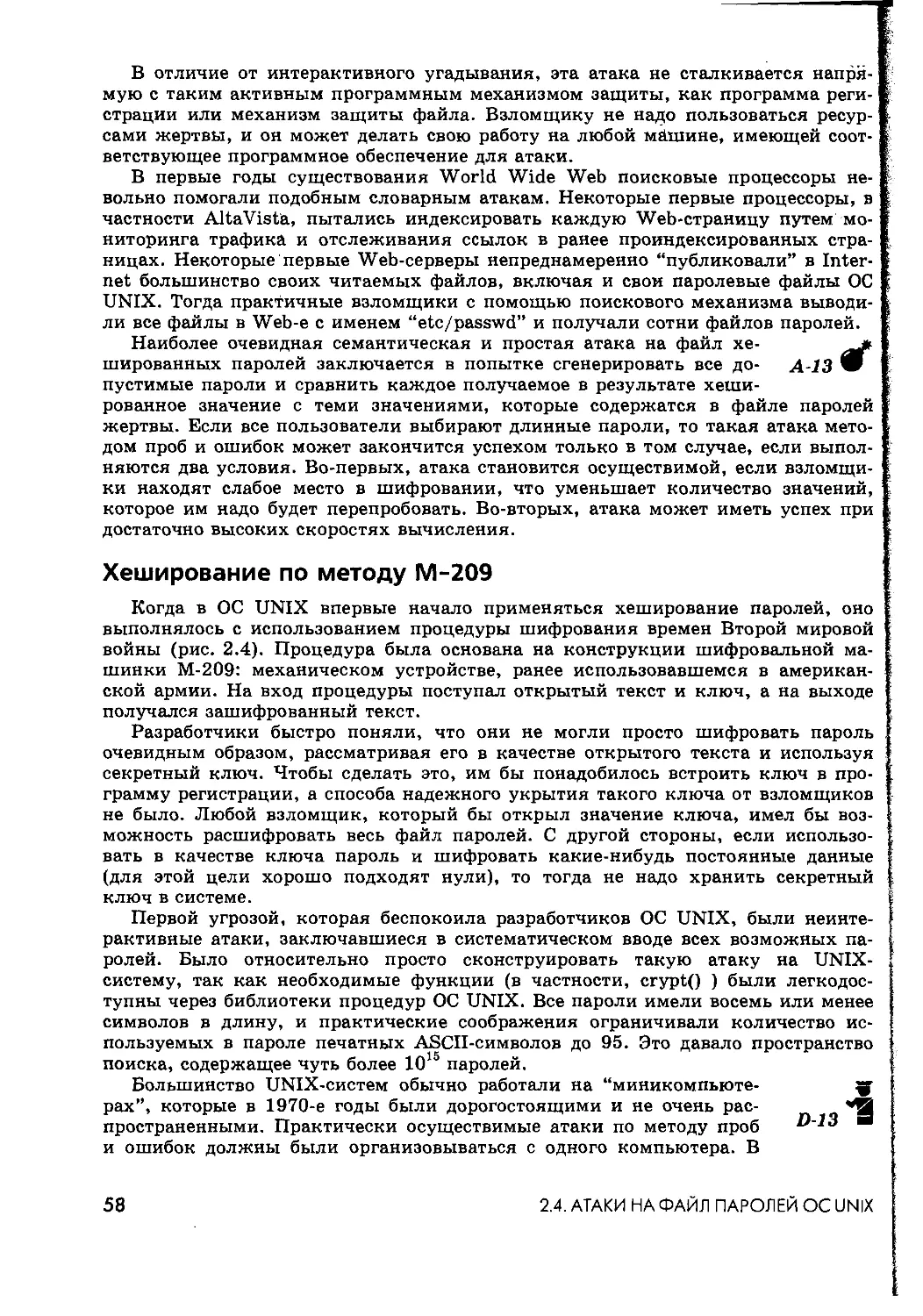

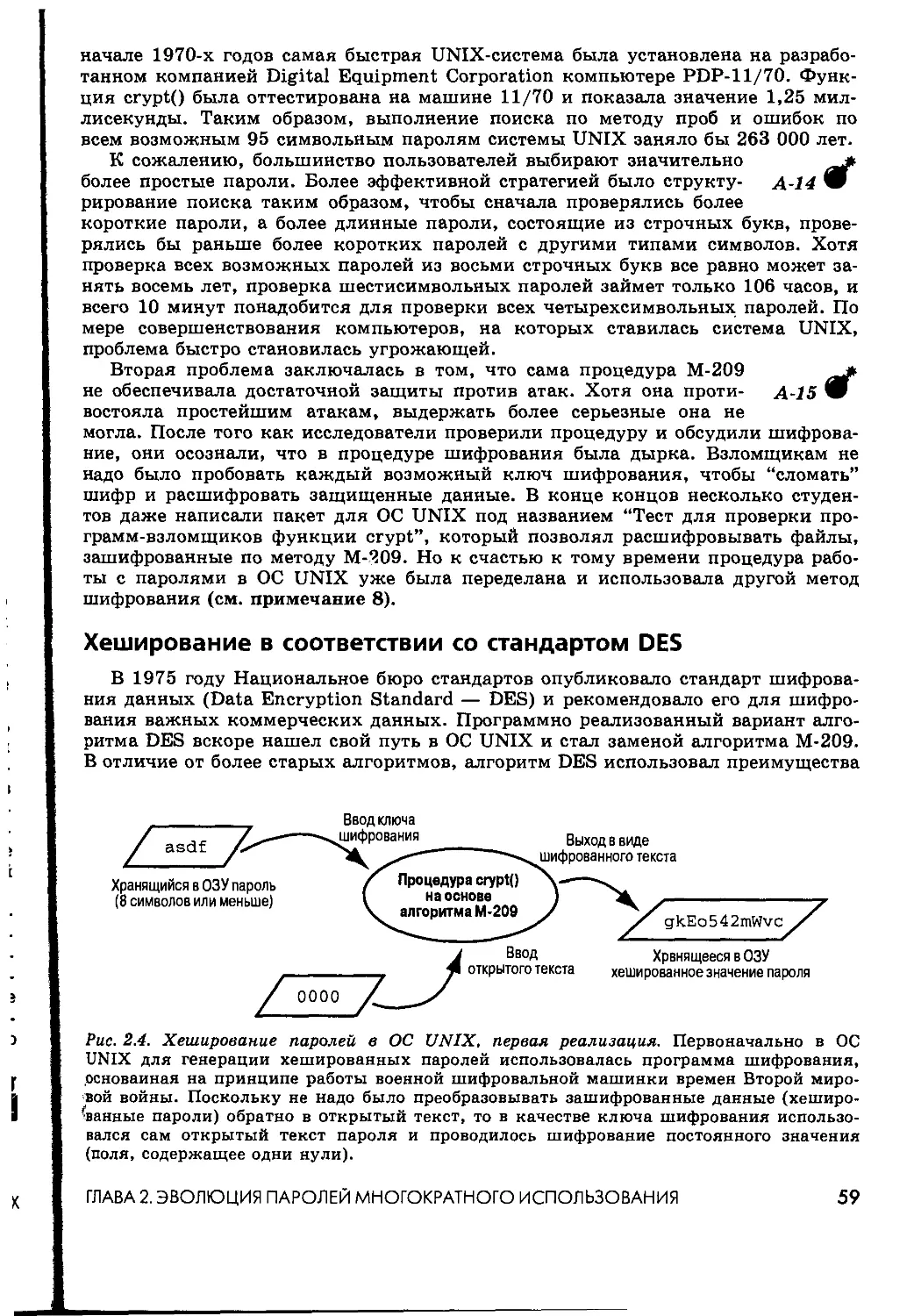

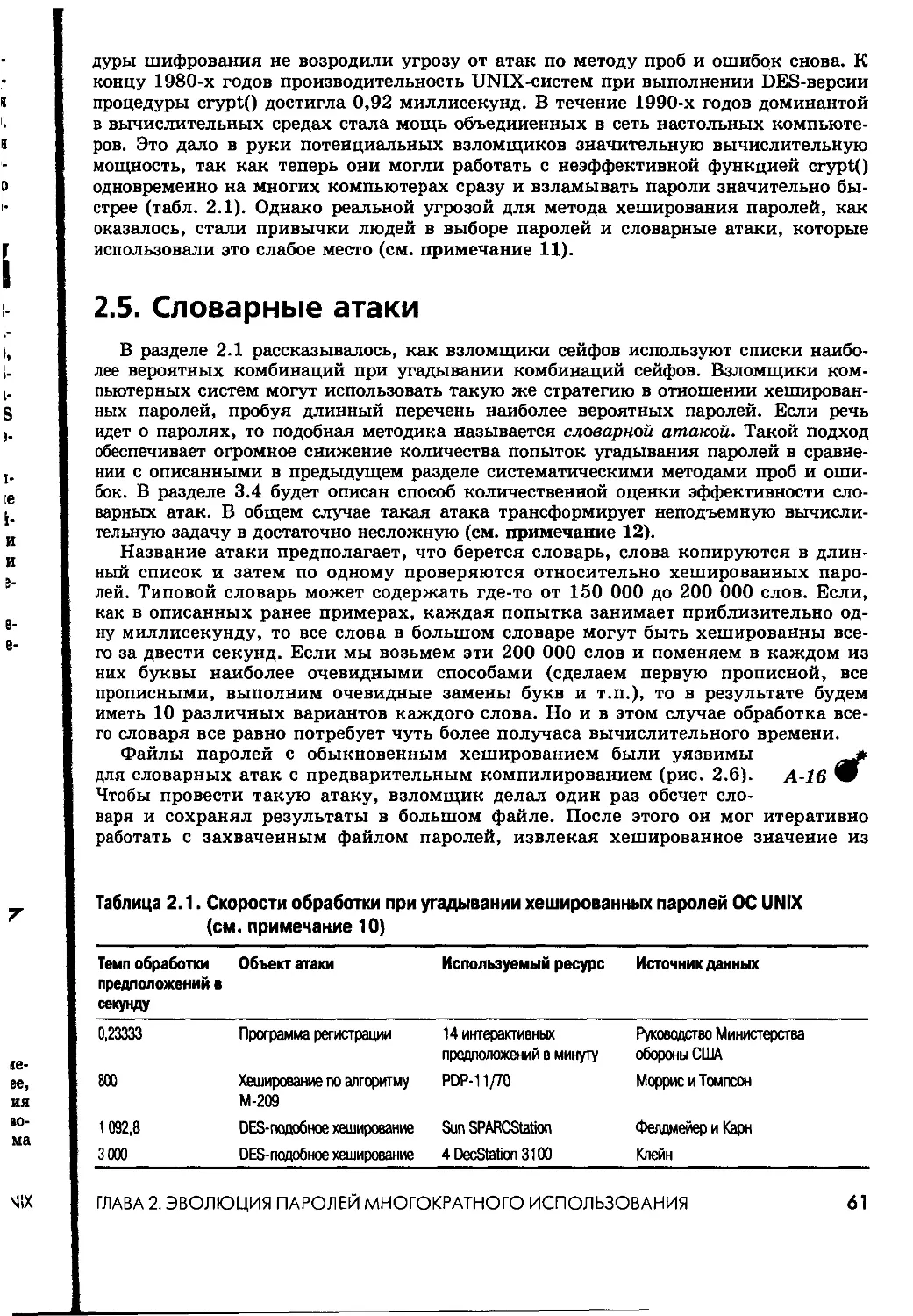

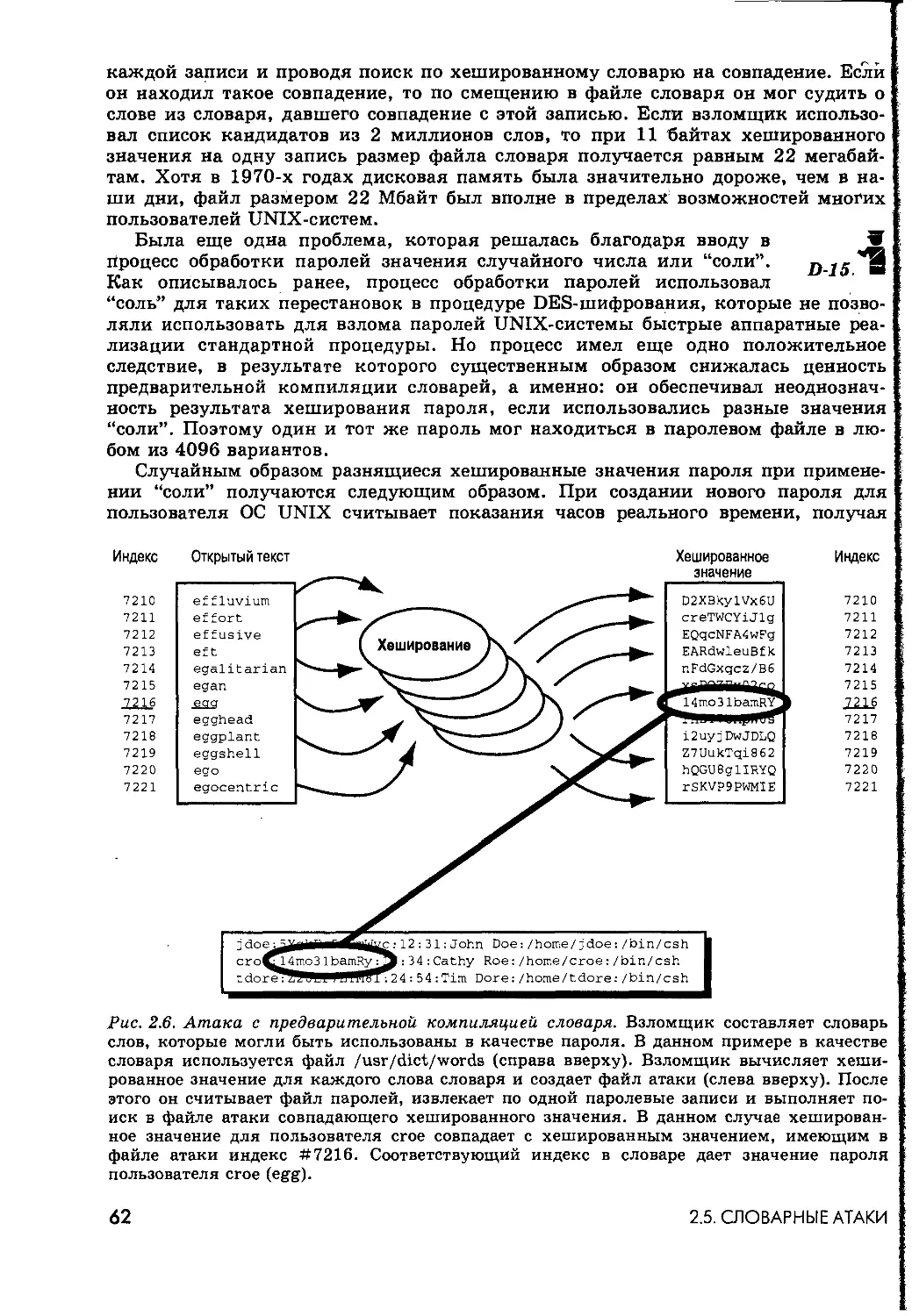

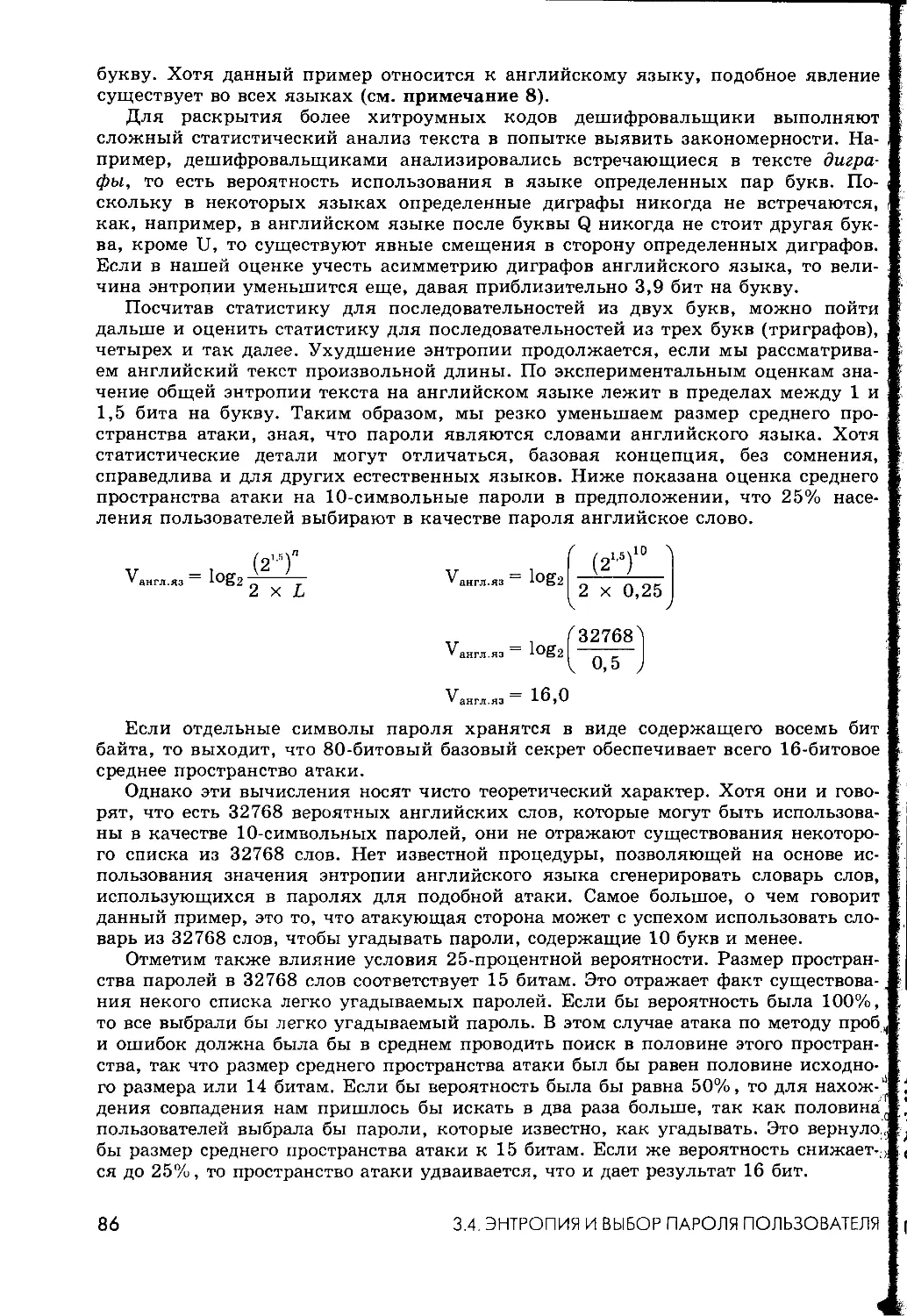

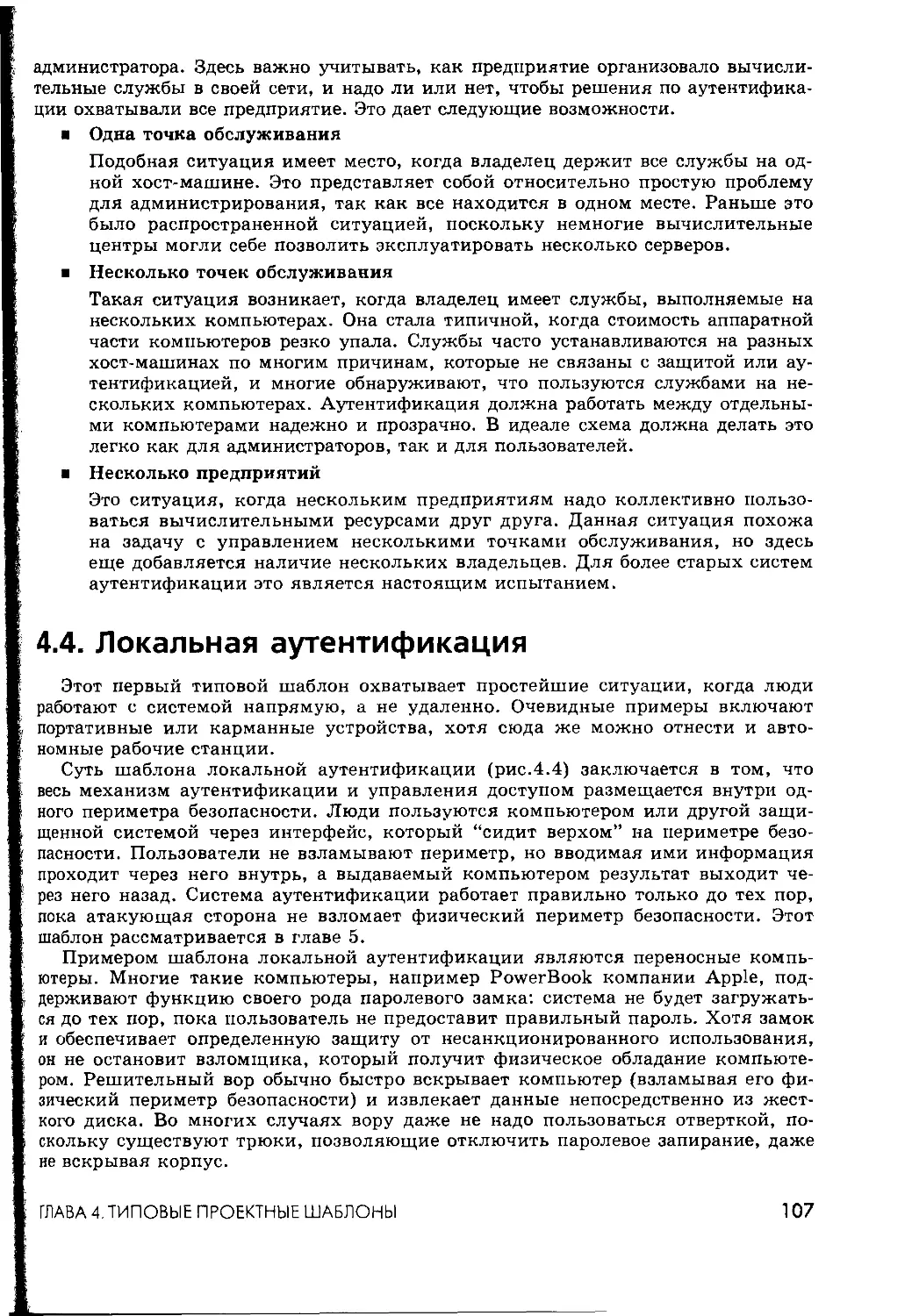

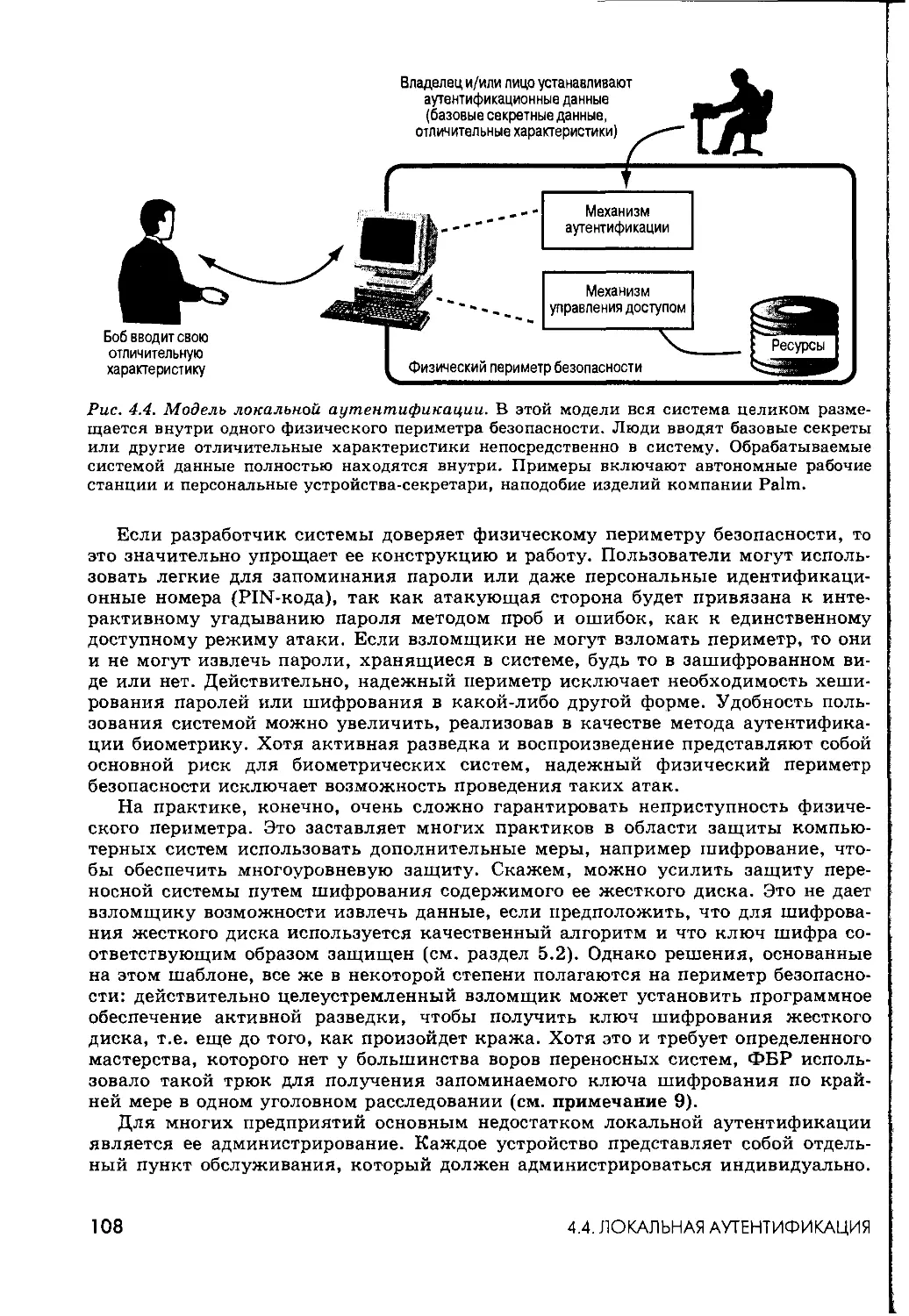

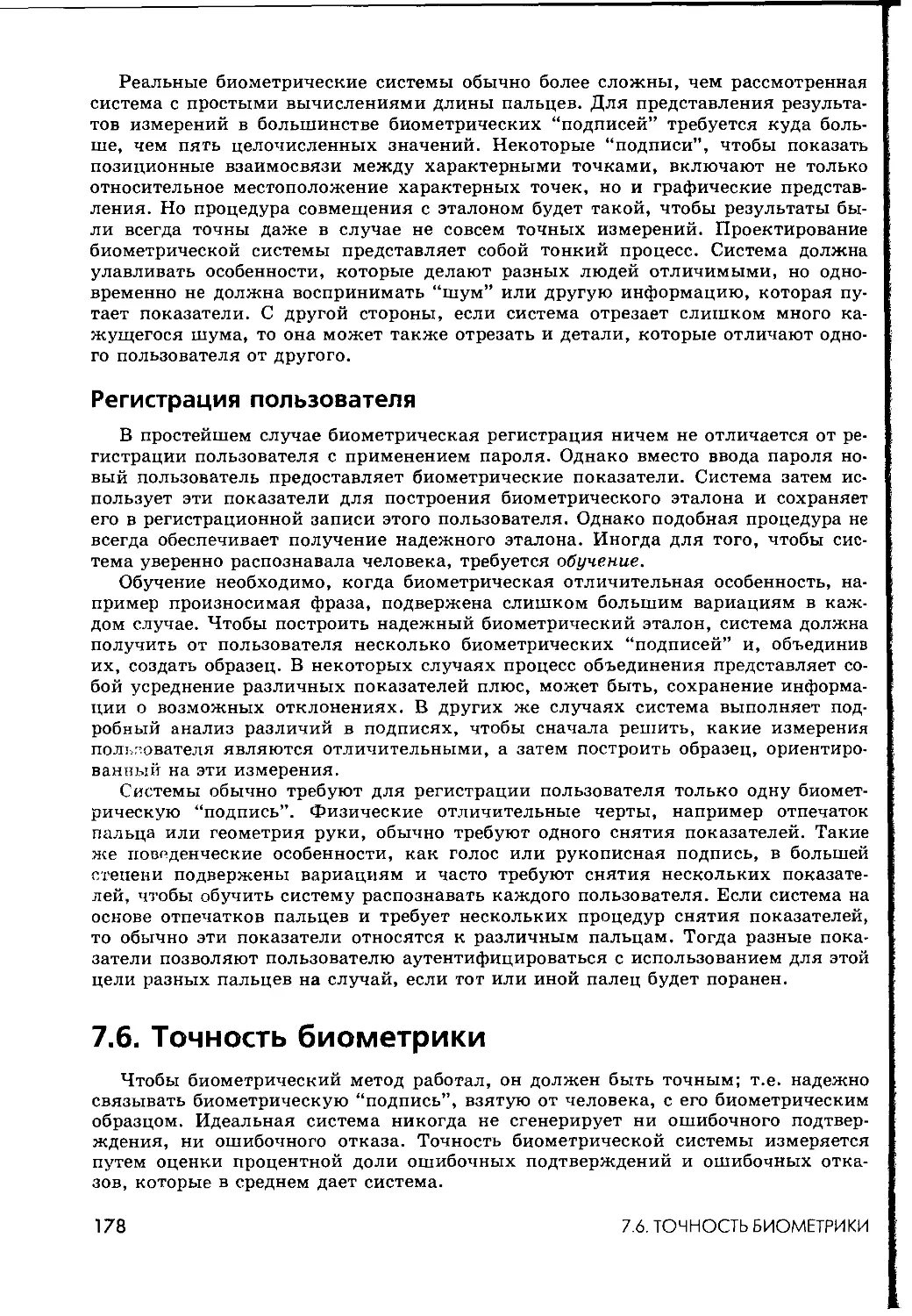

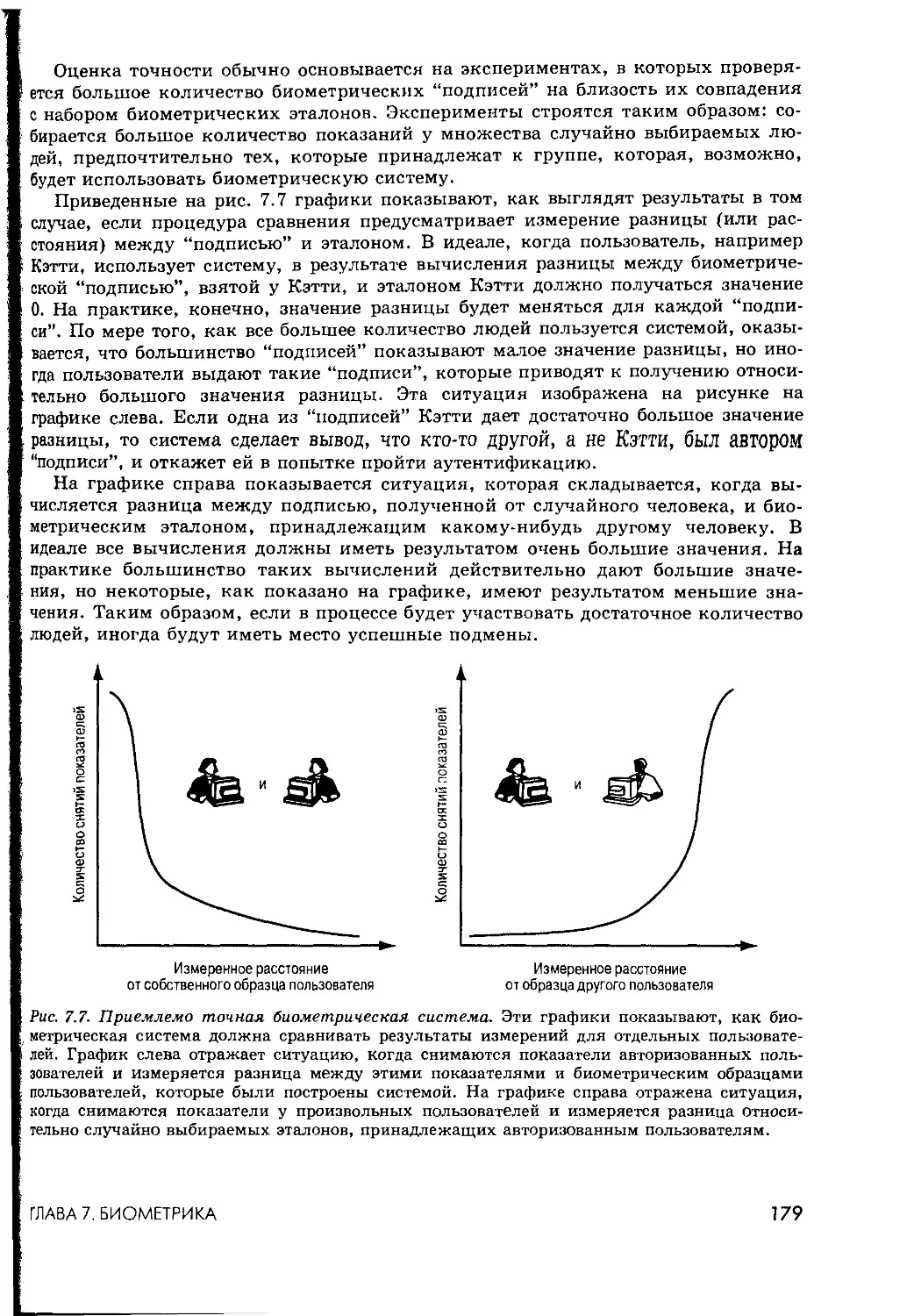

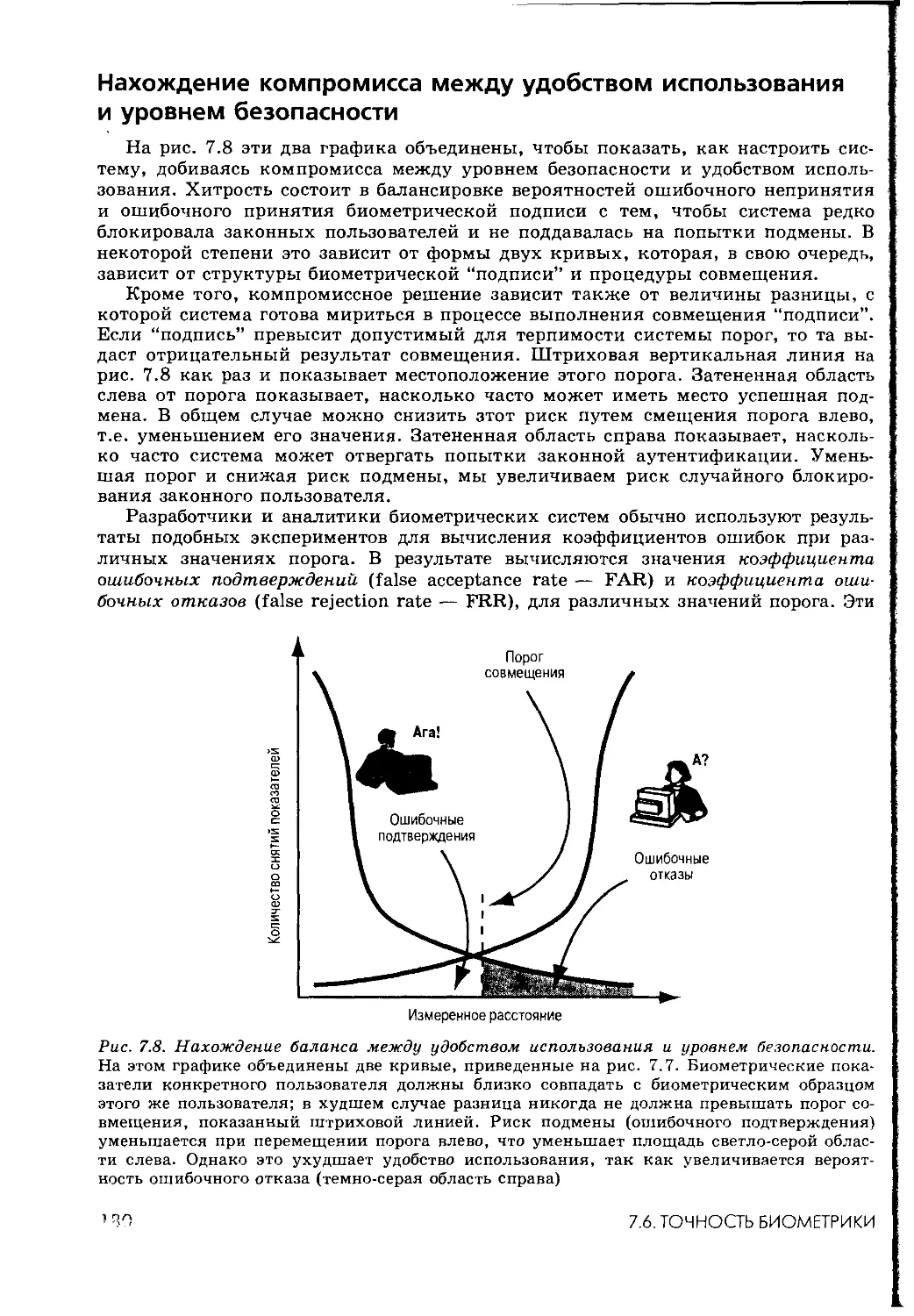

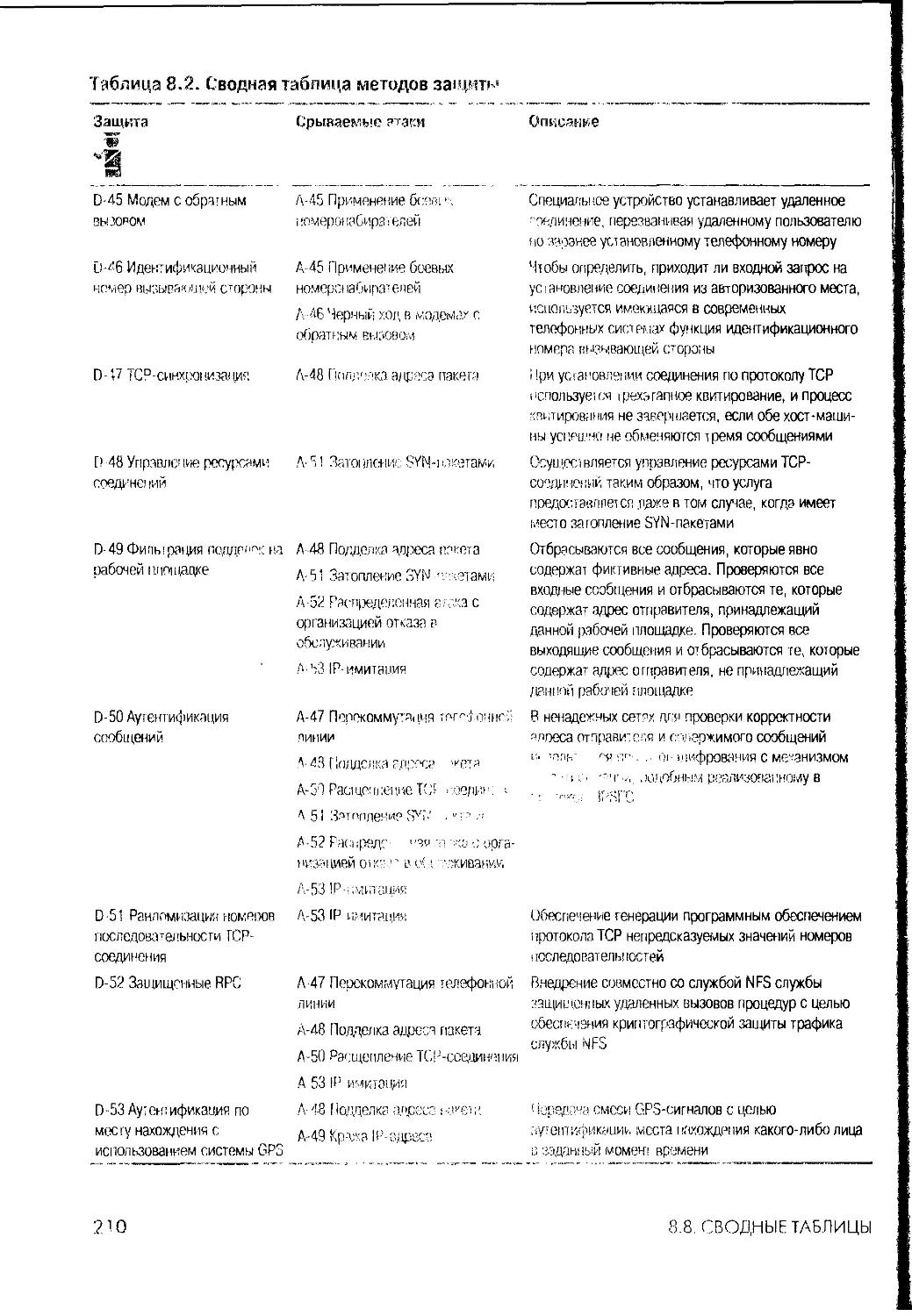

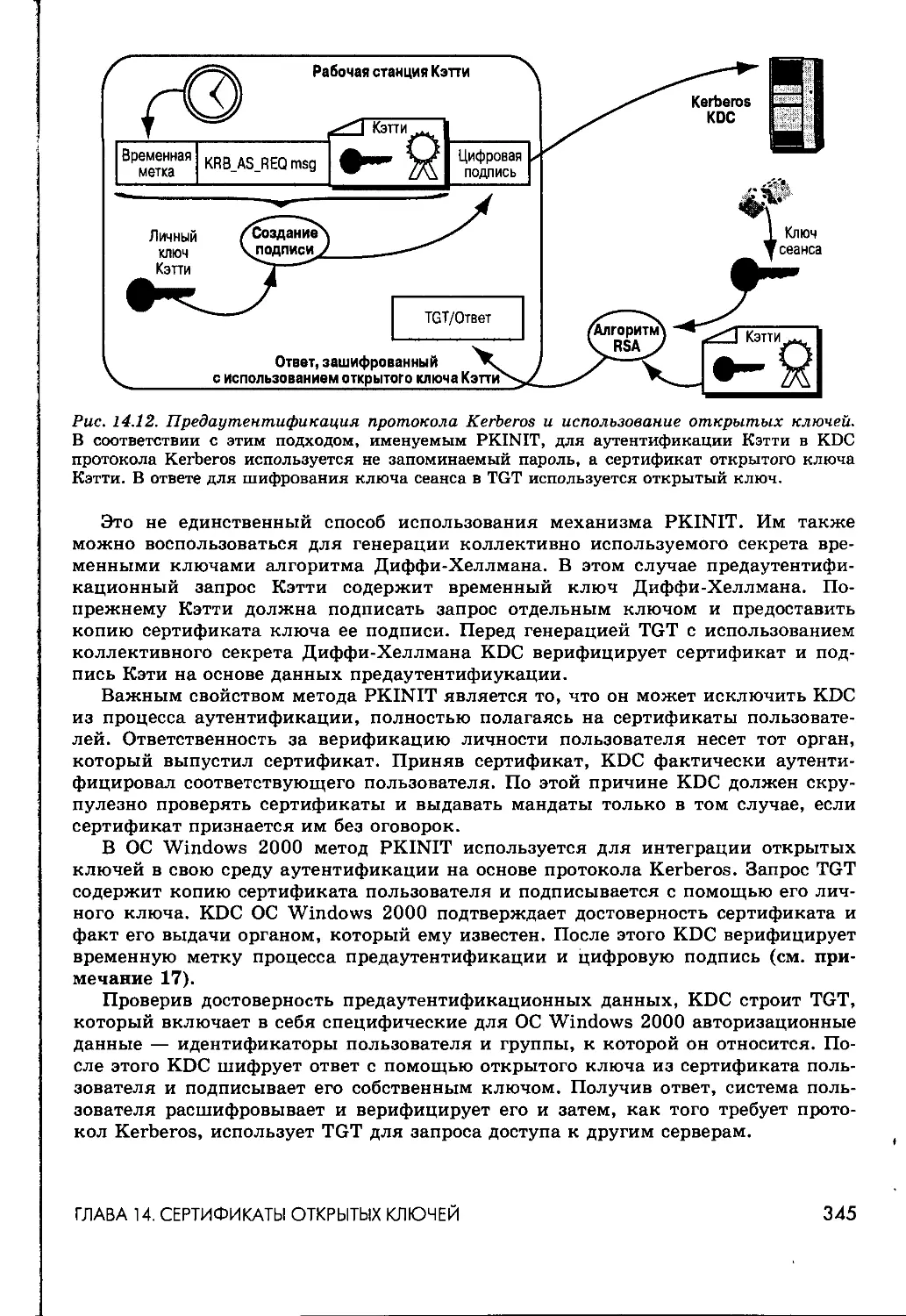

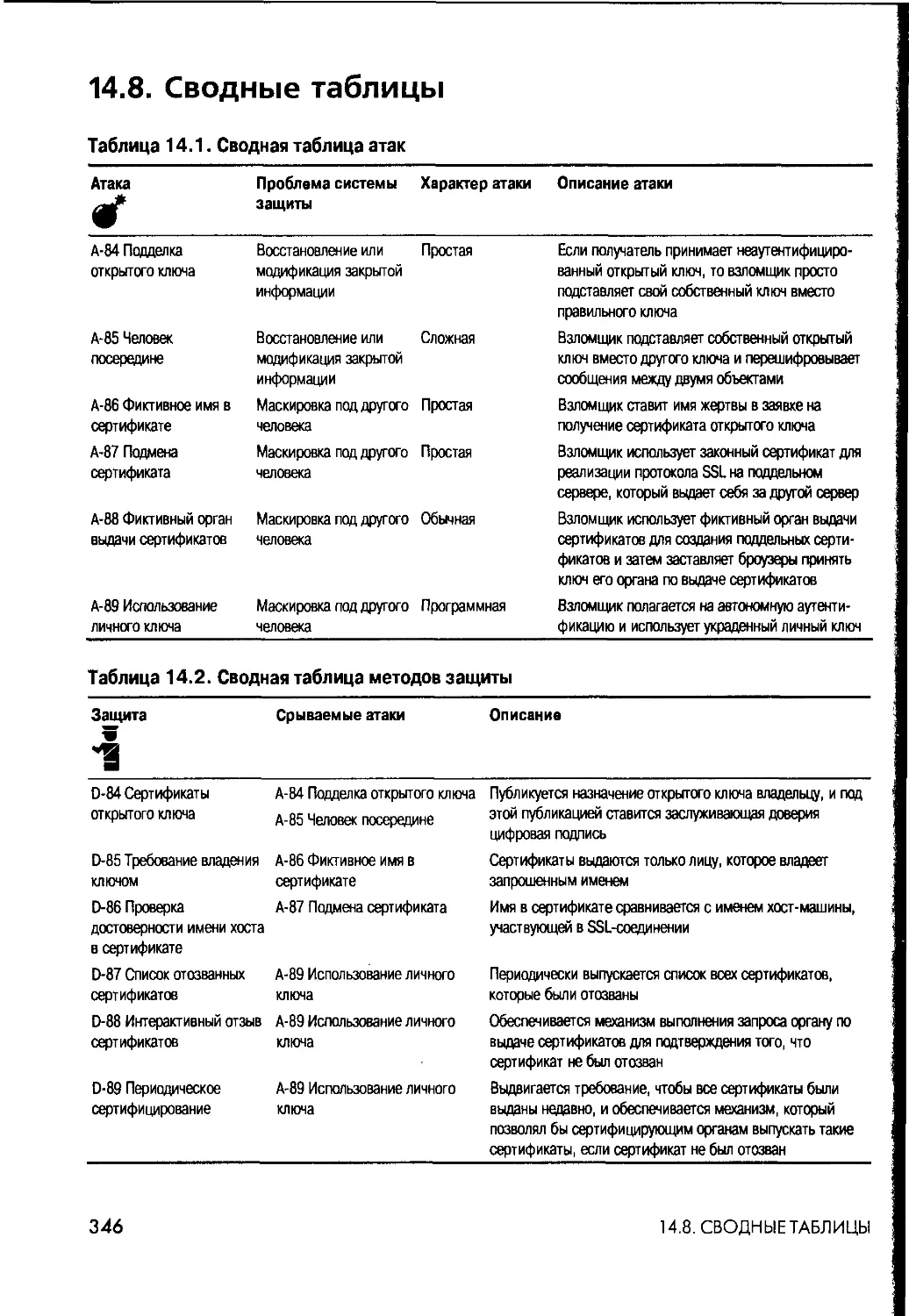

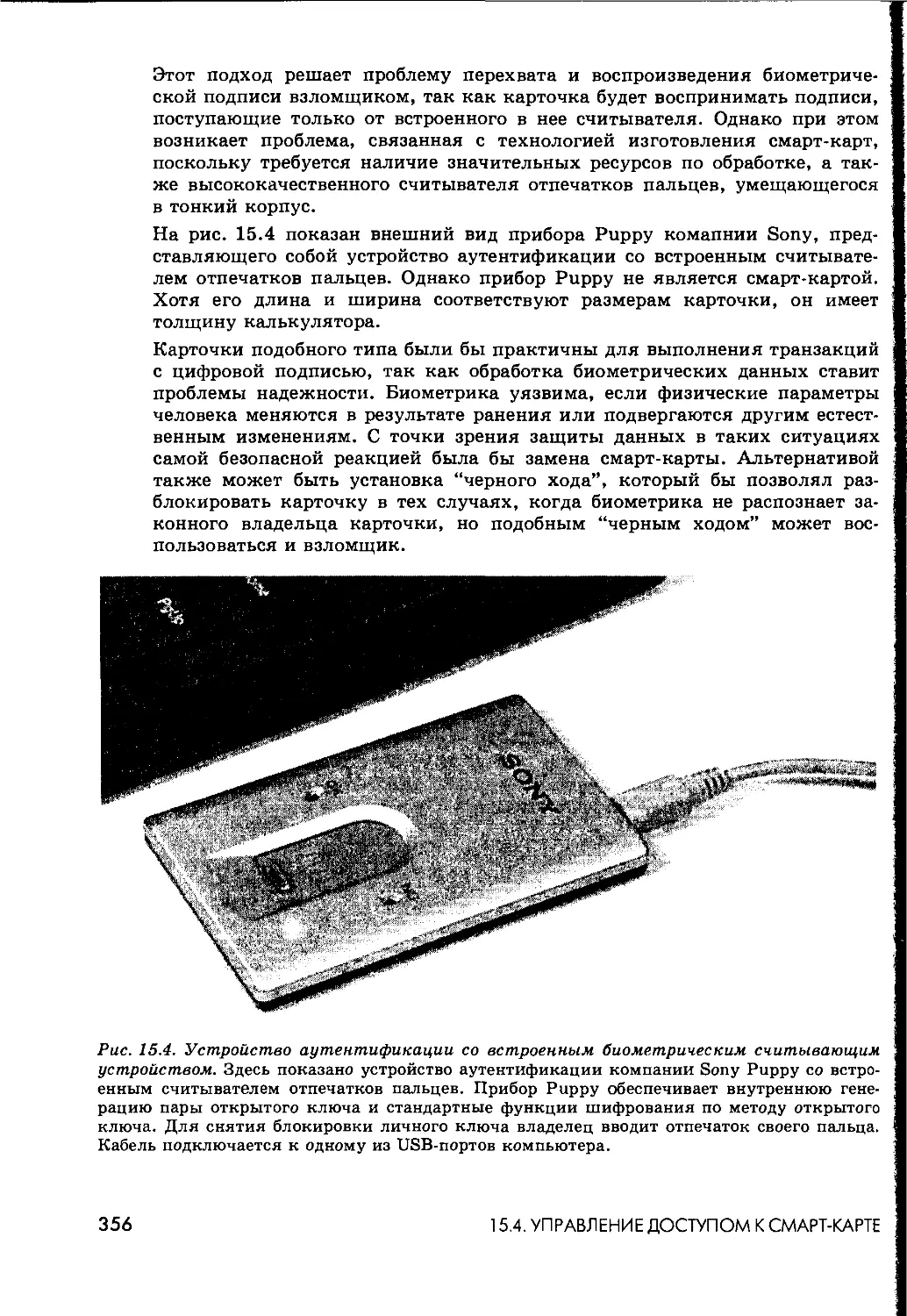

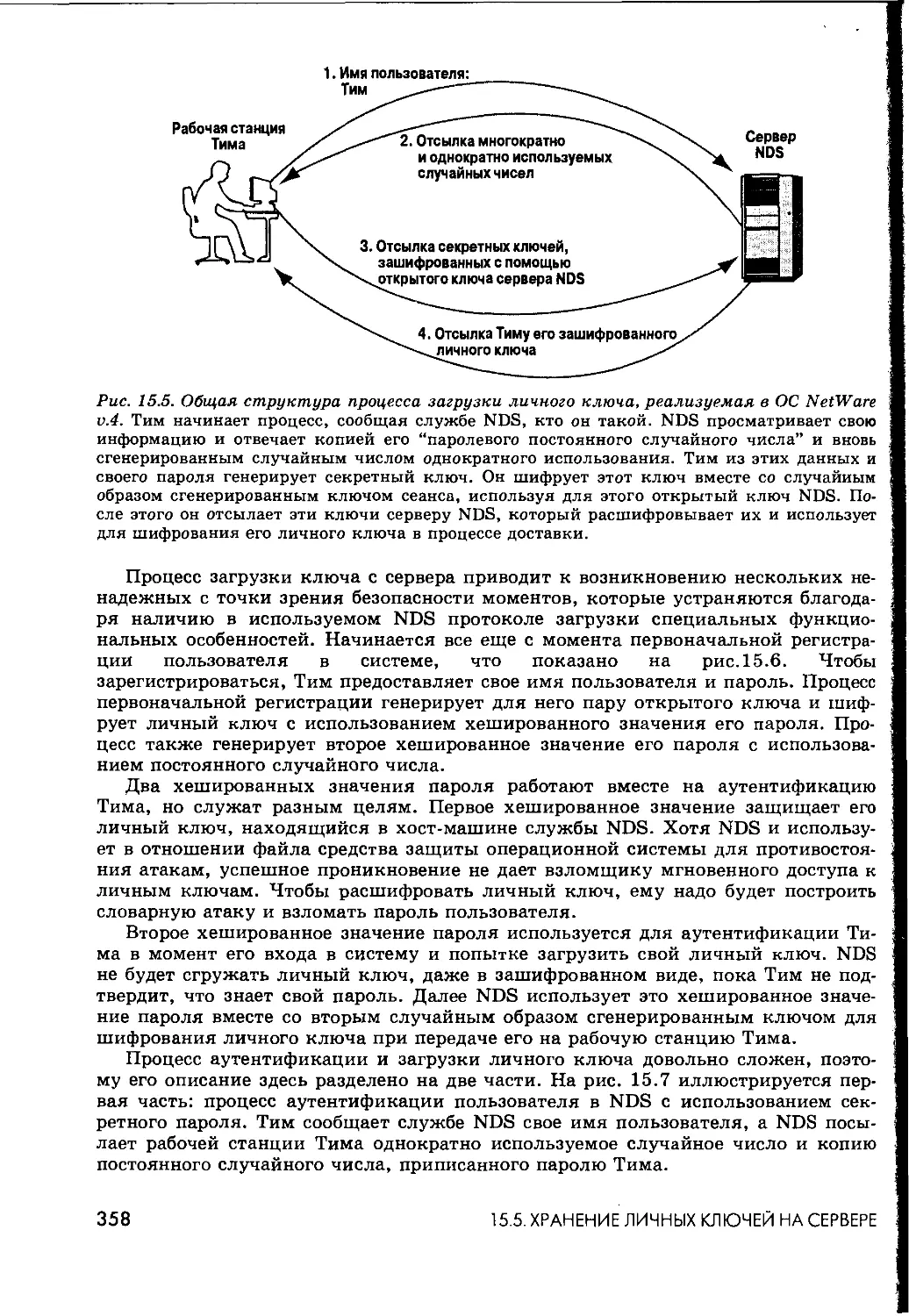

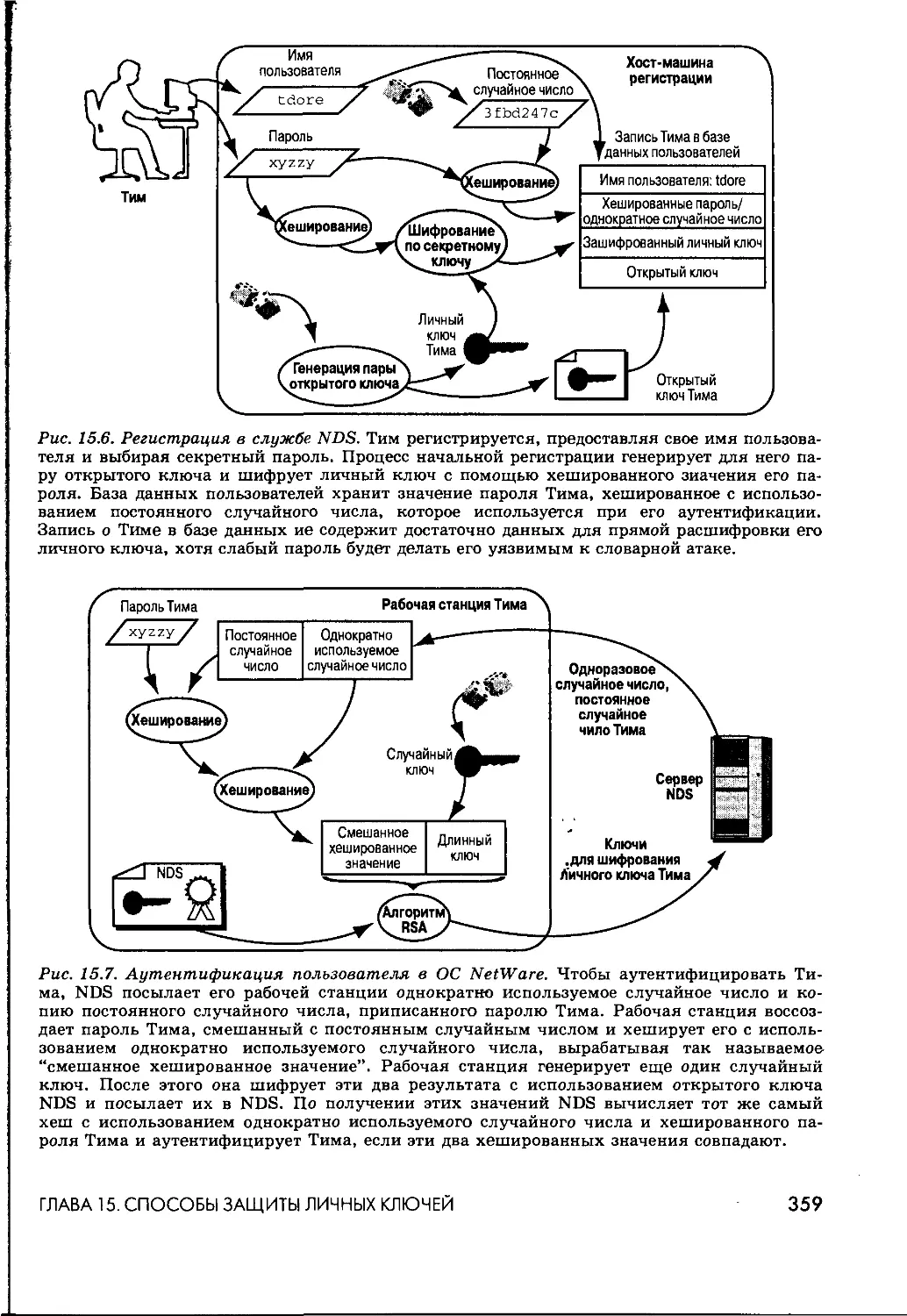

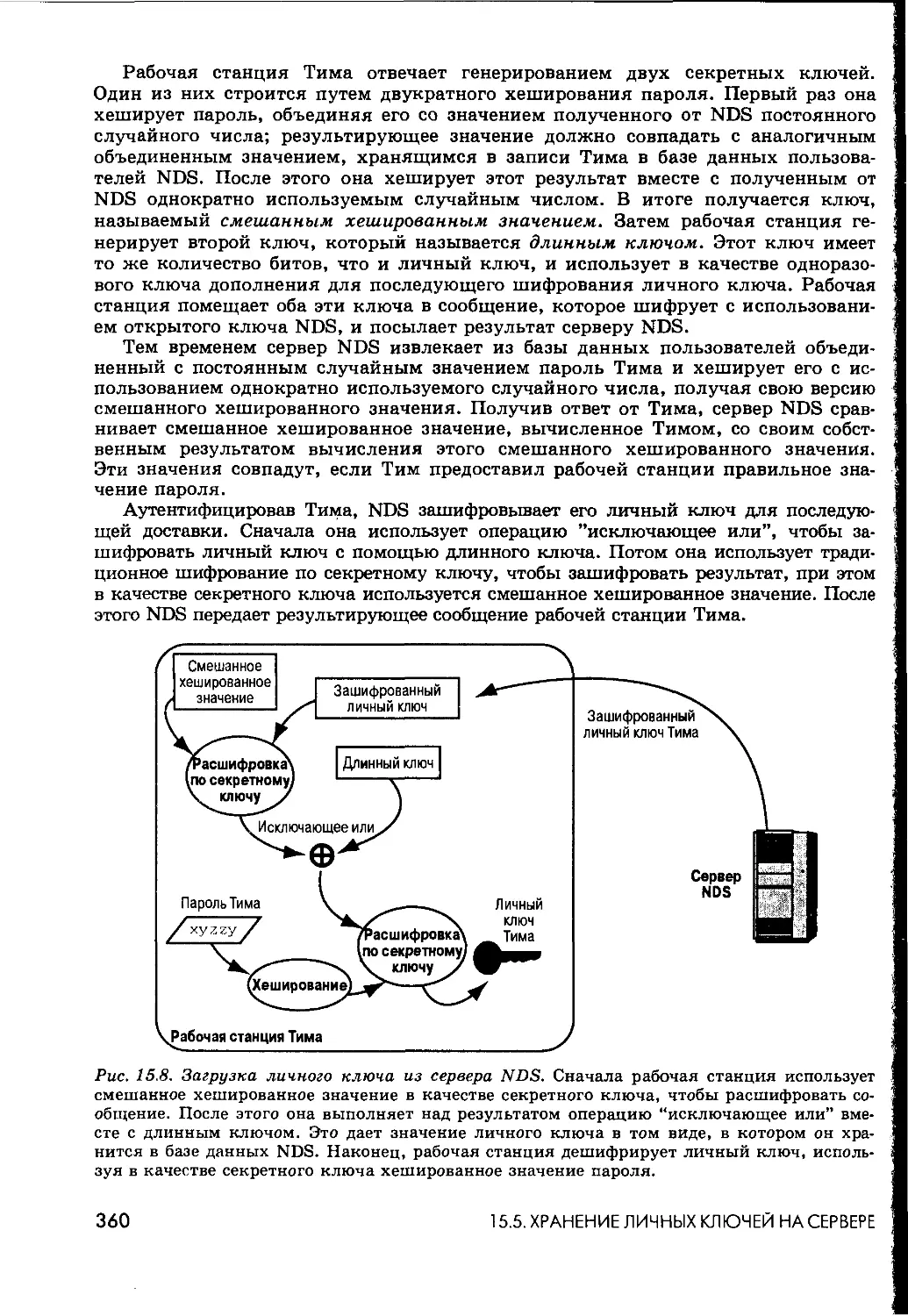

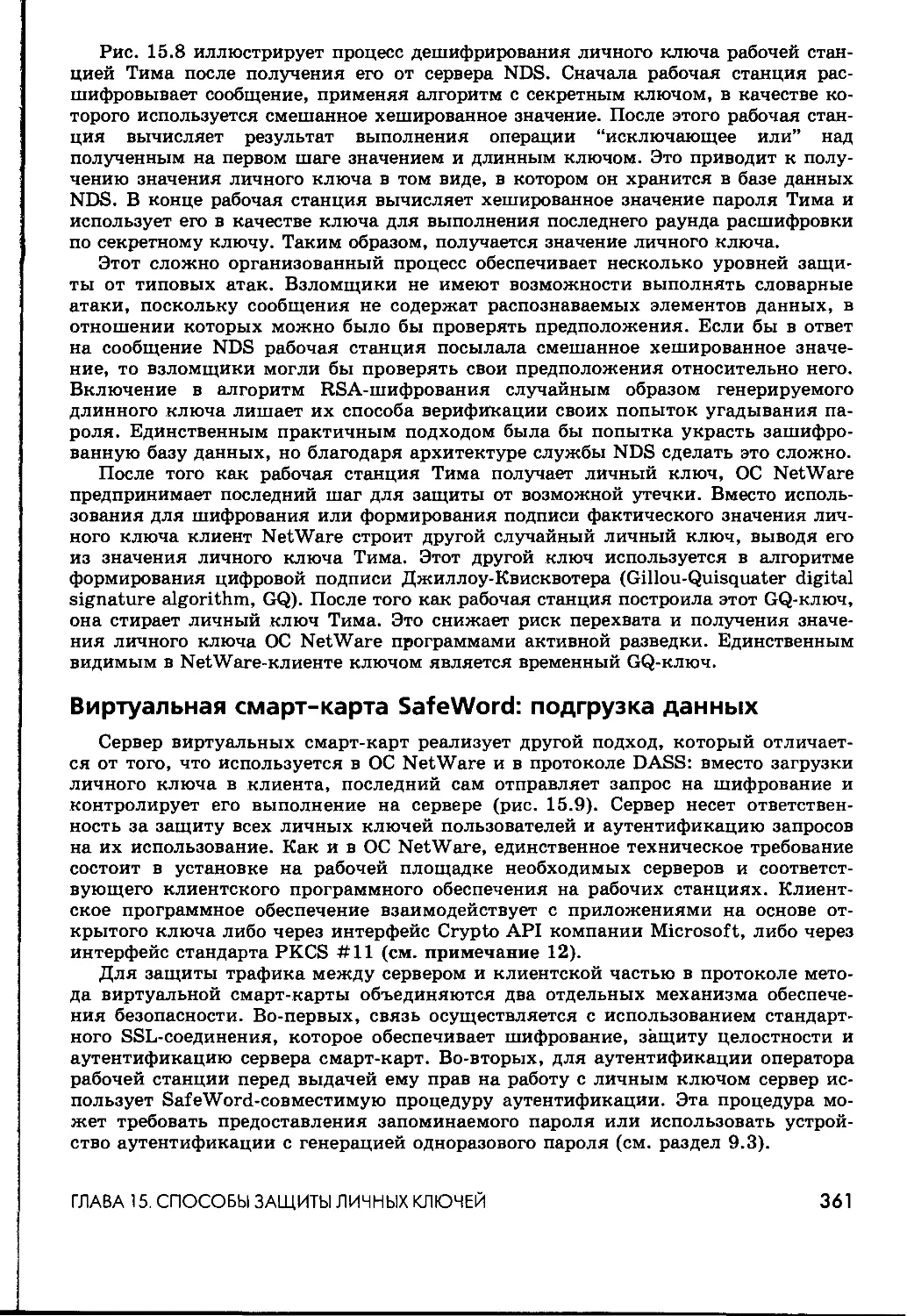

щи не могут сделать достоянием гласности пароли, так как файл па-