Автор: Darren Mar-Elia Derek Melber William R. Stanek

Теги: software informatika

ISBN: 80- 251-1262 -4

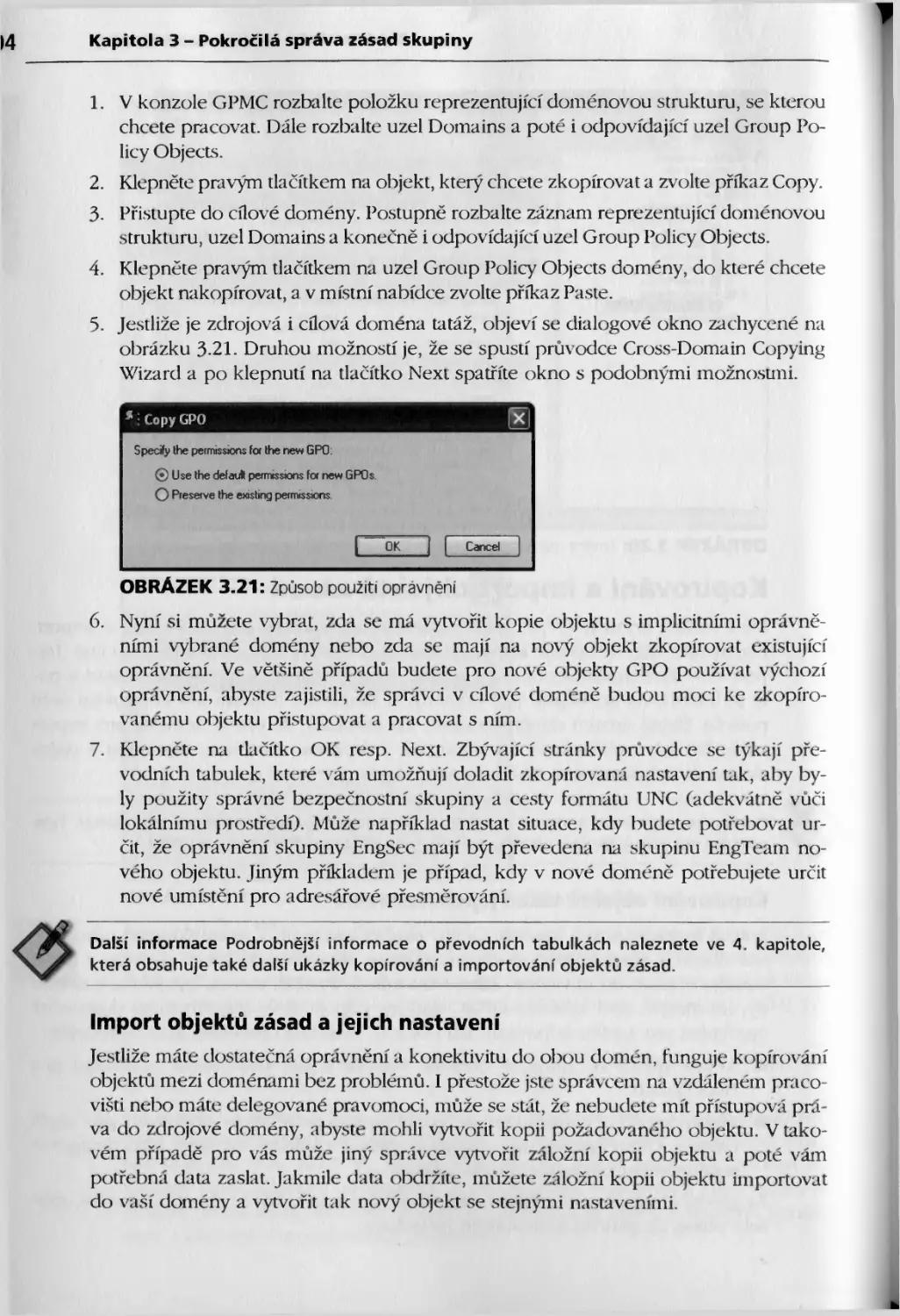

Год: 2006

Текст

Microsoft Windows

Group Policy Guide

Darren Mar-Elia, Derek Melber, William R. Stanek,

Microsoft Group Policy Team

Zasady

skupiny

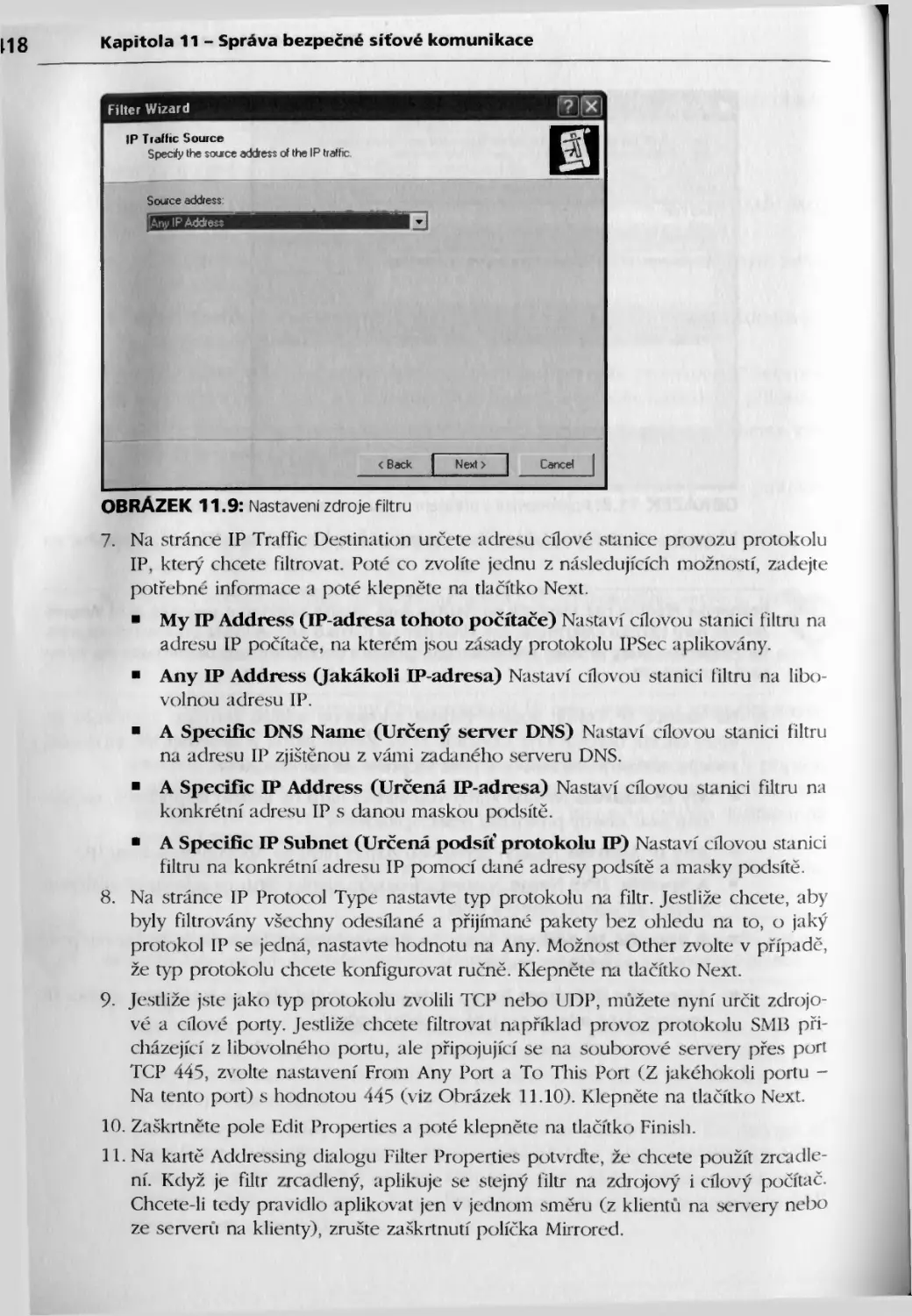

Microsoft Windows

Zjednodušení správy uživatelů a počítačů

pomocí skupinových zásad (politik) a šablon

Řízení skupinové instalace, spouštění

a aktualizace aplikací

Doporučení pro efektivní

nasazení v organizaci

press

Microsoft

Microsoft Windows Server 2003

O autorech

Microsoft Windows

Group Policy Guide

Zásady

skupiny

Microsoft Windows

Rozšiřte své možnosti správy počítačů, uživatelů a soft-

waru pomocí Zásad skupiny (Group Policy). Zpřehledně-

te si správu svěřené sítě a automatizujte rutinní úlohy.

- Návrh, implementace, správa a propojování objektů zásad sku-

piny (GPO)

- Nastavení zásad, správa a údržba zásad skupiny

- Scénáře a optimální postupy pro zavádění zásad v praxi - s ohle-

dem na strukturu Active Directory. návrh sítě, replikaci a další

faktory

-Zpřísňování režimu klientů a serverů, použití bezpečnostních

šablon

- Správa a údržba základních komponent Windows, uživatelských

nastavení a dat, konfigurace Internet Exploreru, Microsoft Office

a jiných aplikací, bezpečné síťové komunikace

- Přizpůsobení šablon pro správu a šablon zabezpečení, tvorba

vlastních prostředí

- Správa služby IPSec, veřejné klíče a nastaveni zásad brány fire-

wall systému Windows

- Řešení problému se zásadami skupiny: obecné postupy (výsled-

né sady zásad, protokolování) i řešení konkrétních častých pro-

blému (od běžných po velmi složité)

- Skriptování operací pro Group Policy Management Console a vy-

užití předpřipravených skriptů

- Systematický přehled informací o uzlech Computer Configurati-

on (Konfigurace počítače) a User Configuration (Konfigurace uži-

vatele)

Přehled nejdúležitějších šablon pro správu všech aplikací sady

Microsoft Office 2003

Srozumitelné vysvětlení složitých principů pro všechny,

kdo chtějí aktivně spravovat Své servery i klientské počíta-

če svých uživatelů a předcházet tak pozdějším problémům.

I

I

k

I

I

fl

i

I

Darren Mar-Elia je CTO

pro správu Windows ve

společnosti Quest Soft-

ware, je přispívajícím re-

daktorem časopisu

Windows IT Pro a držitel

titulu Microsoft MVP pro

Windows Server-Group Policy. Má 18-

leté zkušenosti ze správy, návrhu a ar-

chitektury systému a síti.

Dárek Melber MCSE,

CISM, MVP, má za sebou

15 let praxe školitele,

konzultanta, autora a vý-

vojáře řešeni. Napsal ně-

kolik knih o Active

Directory, Zásaaach sku-

piny, zabezpečení a audítování systému

Windows a pro certifikaci.

William R. Stanek má

20 let zkušeností se sprá-

vou systému a pokročilým

programováním. Napsal

více než 50 knih, mj. Mic-

rosoft Windows Server

2003 Inside Outr a řadu

oblíbených titulu Administrátorů Pocket

Consultant, z nichž většina vyšla v češti-

ně pod titulem Kapesní rádce administ-

rátora u nakladatelství Computer P»ess.

Microsoft Group Policy Team provádí

návrh, vývoj a zajišťuje dokumentaci a pod-

poru Zasad skupiny systému Windows.

Zařazení publikace:

IT manažer

administrátor

návrhář síti

programátor

Computer Press, a.s.

nám. 28. dubna 48

635 00 Brno

Objednávejte na:

http://knihy.cpress.cz

distnbuce@cpress.cz

Bezplatná linka

800 555 513

press /g

Windows Server 2003

Svět chytrých knih

Computer Press

ISBN 80 251-1262-4

Prodejní kód: K 1190c

Zásady skupiny Microsoft Windows

Darren Mar-Elia, Derek Melber, William R. Stanek, Microsoft Group Policy Team

Copyright © Computer Press, a.s. 2006. Vydání první. Všechna práva vyhrazena.

Vydalo nakladatelství Computer Press, a.s. jako svou 2355. publikaci.

Vydavatelství a nakladatelství Computer Press, a.s.,

nam. 28. dubna 48, 635 00 Brno, knihy.cpress.cz

ISBN 80-251-1262-4

Prodejní kód: K1190c

Překlad: Milan Daněk, Jan Pupík

Odborná korektura: Bohdan Cafourek

Lokalizace: Bohdan Cafourek

Jazyková korektura: Josef Novák, Alena Láníčková

Vnitřní úprava: Computer Press

Sazba: Ďogdan Kiszka

Rejstřík: Bogdan Kiszka

Obálka: Martin Sodomka

Komentár na zadní straně obálky: Ivo Magera

Technická spolupráce: Jiří Matoušek

Odpovědný redaktor: Ivo Magera

Technický redaktor: Jiří Matoušek

Produkce: Petr Baláš

Copyright 2005 by Microsoft Corporation. Originál English language edition Copyright © 2005

by Microsoft MVPs and Partners with the Microsoft Windows Server Team. All rights published

by arrangement with the originál publisher, Microsoft Press, a division of Microsoft Corporation,

Redmond, Washington, U.S.A.

Žádná část této publikace nesmí být publikována a šířena žádným způsobem

a v žádné podobě bez výslovného svolení vydavatele.

Computer Press, a.s., nám. 28. dubna 48, 635 00 Brno

tel.: 546 122 111, fax: 546 122 112

Objednávejte na: knihy.cpress.cz

distr ibuce@cpress.cz

Bezplatná telefonní linka: 800 555 513

Dotazy k vydavatelské činnosti směřujte na: knihy@cpress.cz

Máte-li zájem o pravidelné zasílání informací o knižních novinkách do Vaší e-mailové schránky,

zašlete nám zprávu, obsahující váš souhlas se zasíláním knižních novinek, na adresu

novinky@cpress.cz.

Novinky k dispozici ve dni vydaní, slevy, recenze,

zajímavé programy pro firmy i koncové zákazníky.

Stručný obsah

Úvod 21

Část 1: Začínáme se zásadami skupiny

Kapitola 1: Úvod do zásad skupiny 27

Kapitola 2: Práce se zásadami skupiny 43

Kapitola 3: Pokročilá správa zásad skupiny 73

Část 2: implementace a scénáře zásad skupiny

Kapitola 4: Implementace zásady skupiny 115

Kapitola 5: Zpřísňování režimu klientů a serverů 147

Kapitola 6: Správa a údržba základních komponent systému Windows 225

Kapitola 7: Správa uživatelských nastaveni a dat 263

Kapitola 8: Správa konfigurací aplikace Internet Explorer 299

Kapitola 9: Zavadění a správa softwaru prostřednictvím zásad skupiny 327

Kapitola 10: Správa konfigurací sady Microsoft Office 377

Kapitola 11: Správa bezpečné síťové komunikace 405

Kapitola 12: Tvorba vlastních prostředí 445

4

Stručný obsah

Část 3: Úpravy zásad skupiny

Kapitola 13: Struktura a zpracováni zásad skupiny 479

Kapitola 14: Úpravy šablon pro správu 521

Kapitola 15: Šablony zabezpečení 559

Část 4: Řešení problémů se zásadami skupin

Kapitola 16: Řešení problémů se zásadami skupin 587

Kapitola 17: Časté problémy se zásadami skupin a jejich řešení 633

Část 5: Přílohy

Příloha A: Přehled zásad skupiny 671

Příloha B: Nové funkce v systému Windows Server 2003 Service Pack 1 681

Příloha C: Práce se skripty v Group Policy Management Console 703

Příloha D: Základní informace o šablonách pro správu sady Office 2003 723

Rejstřík 745

Obsah

Předmluva 19

úvod 21

O knize 21

Konvence použité v této knize 23

Přiložené CD 23

Zásady podpory 24

Systémové požadavky 24

Část 1: Začínáme se zásadami skupiny

Kapitola 1

Úvod do zásad skupiny 27

1.1 Základy zásad skupiny 28

Co to dělá 28

Jak to funguje 29

1.2 Použití a implementace zásad skupiny 30

Použiti zasad skupiny v doménách a pracovních skupinách 30

Práce s objekty zásad skupiny 30

1.3 Začínáme se zásadami skupiny 31

Nastavení a možnosti skupinových zásad 32

6

Obsah

Využití zásad skupiny při správě 32

1.4 Struktura zásad skupiny 34

Systém DNS a služba Active Directory 34

Struktura služby Active Directory a dědičnost 35

1.5 Pohled na vazby objektů CPO a výchozí objekty CPO 36

Úvod do vazeb objekt ú CPO 36

Práce s propojenými objekty CPO a výchozí zásadou 37

1.6 Shrnutí 42

Kapitola 2

Práce se zásadami skupiny 43

2.1 Objekty a nastavení zásad skupiny 44

Práce s objekty CPO a připojování se k nim 45

Aplikace zásad skupiny a použití množiny RSoP 45

Představení množiny RSoP 48

2.2 Správa objektů zásad skupiny 50

Správa místních zásad skupiny 51

Správa zásad skupiny služby Active Directory 53

2.3 Vytváření a propojování objektů CPO 59

V ytváření a propojování objektů CPO v rámci sítě 60

V ytvářeni a propojovaní objektů CPO v rámci domény 62

V ytváření a propojování objektů CPO organizačních jednotek 63

2.4 Delegování pravomocí pro správu zásad skupiny 65

Určování a přiřazování práv pro vytváření objektů CPO 66

Určování práv pro správu zásad skupiny 67

Delegování řízení pro práci s objekty CPO 69

Delegování autorit pro správu propojení a množiny RsoP 70

2.5 Odstraňování propojení a mazání objektů CPO 71

Odstranění propojení s objektem CPO 71

Permanentní odstranění objektu CPO 71

2.6 Shrnutí 71

Kapitola 3

Pokročilá správa zásad skupiny 73

3.1 Prohledávání a filtrování zásad skupiny 74

Filtrování nastavení zásady 74

Hledání objektů, spojení a nastavení zásad 77

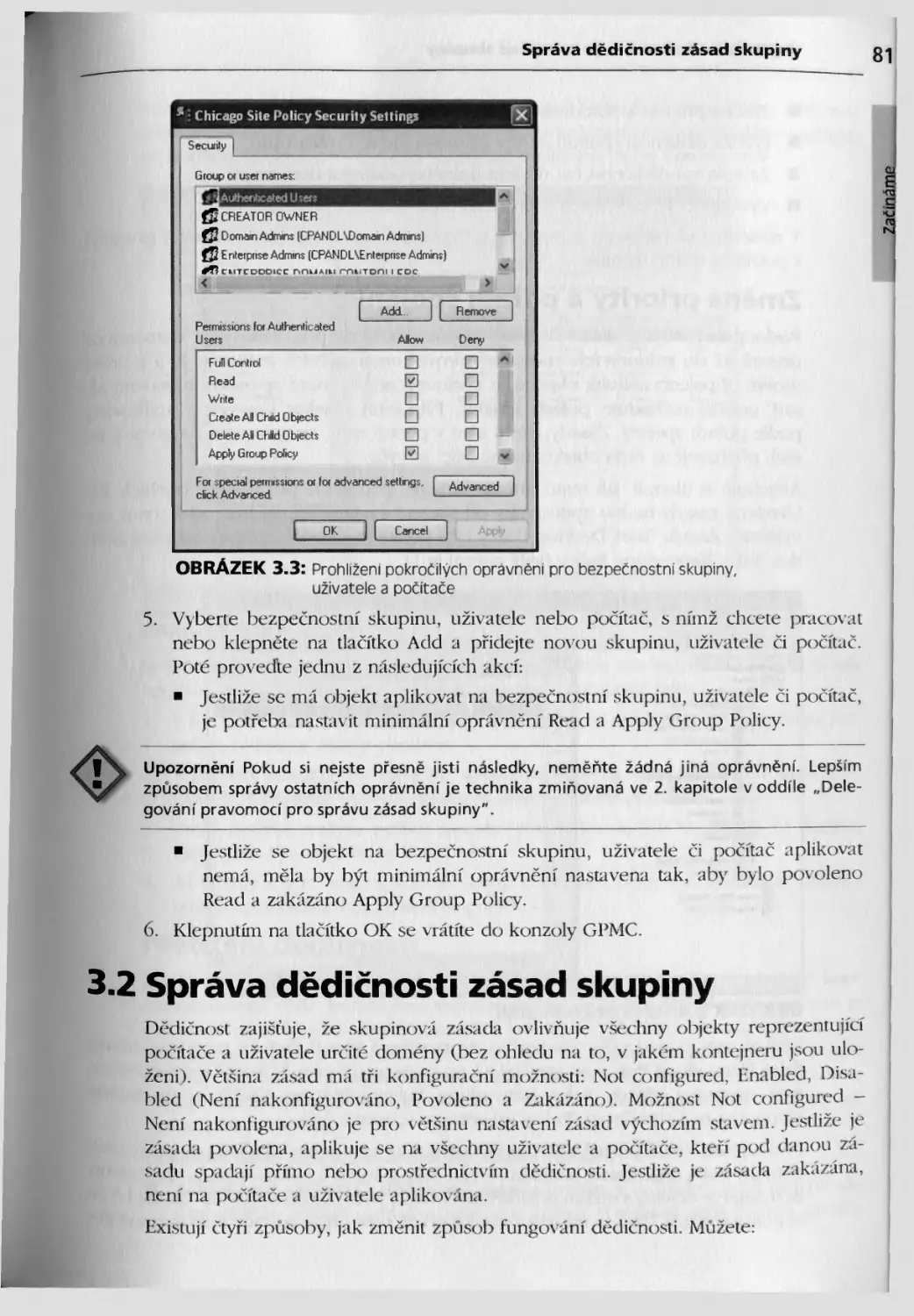

Filtrování podle bezpečnostní skupiny, uživatele či počítače 79

3.2 Správa dědičnosti zásad skupiny 31

Změna priority a pořadí spojení 82

Přetížení dědičnosti 83

Blokování dědičnosti 84

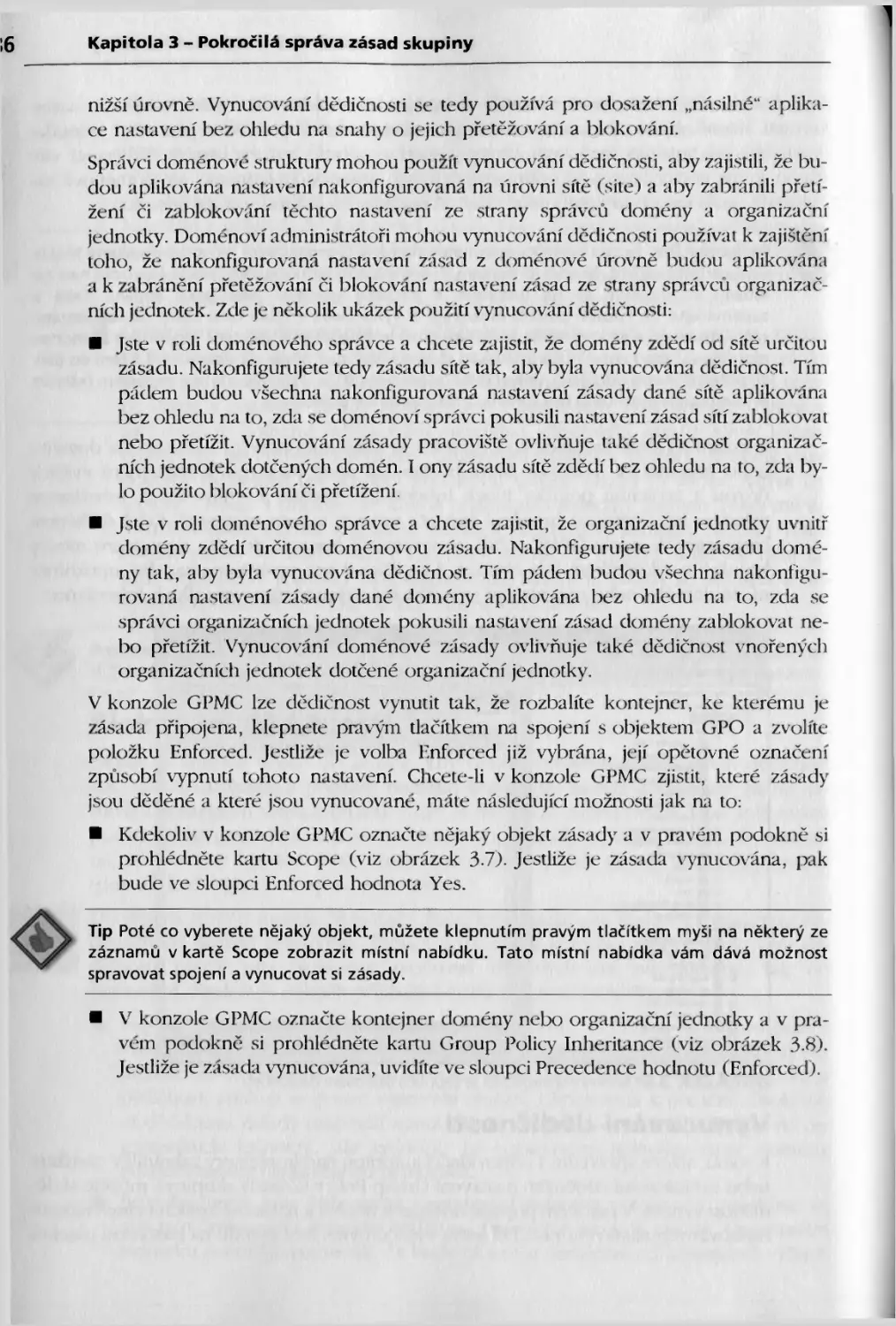

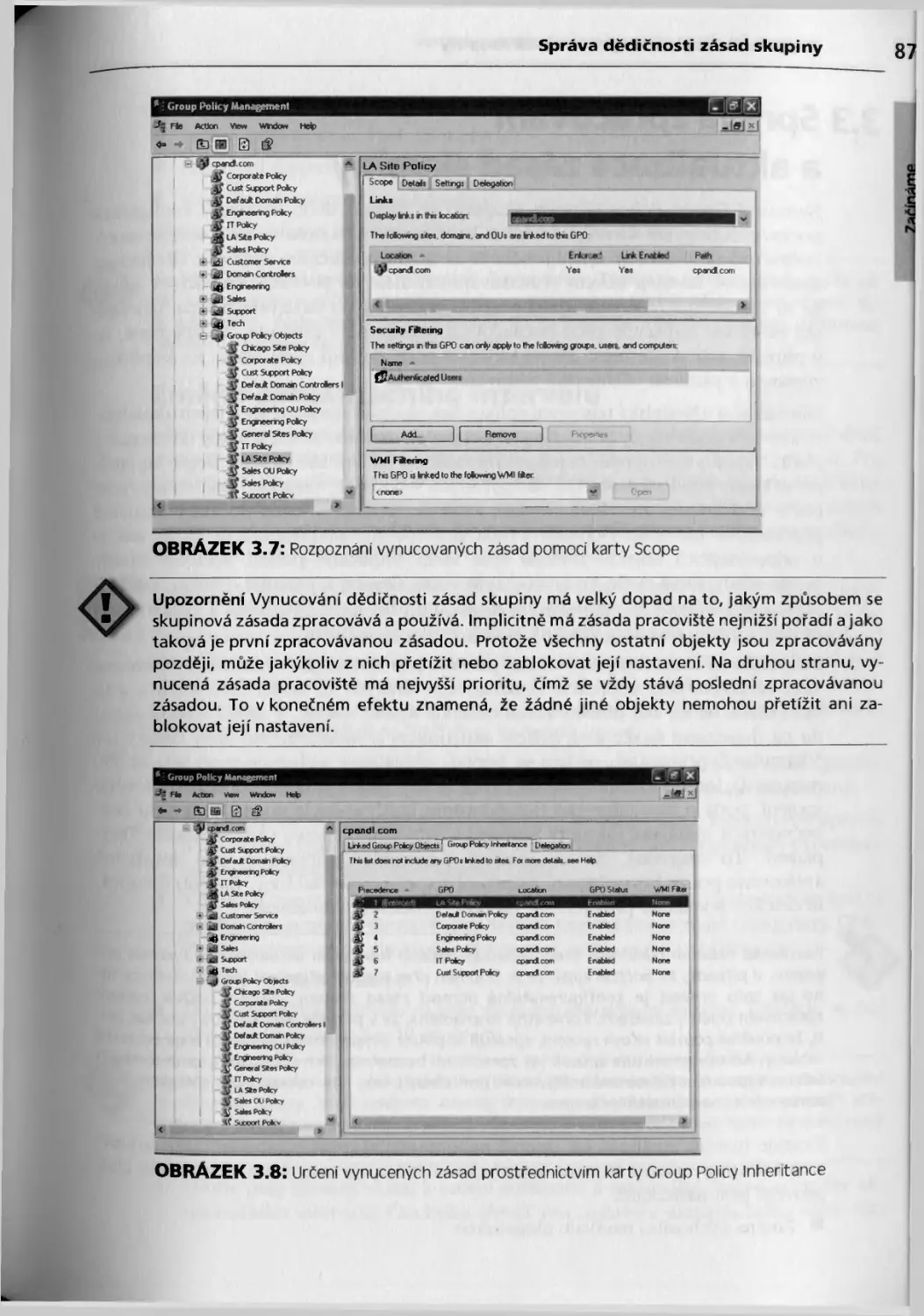

Vynucování dědičnosti 85

3.3 Správa zpracovaní a aktualizace zásad skupiny 88

Obsah

Změna aktualizačního intervalu 89

Povolování a blokování zpracování objektu CPO 91

Změna parametrů pro zpracování zásady 92

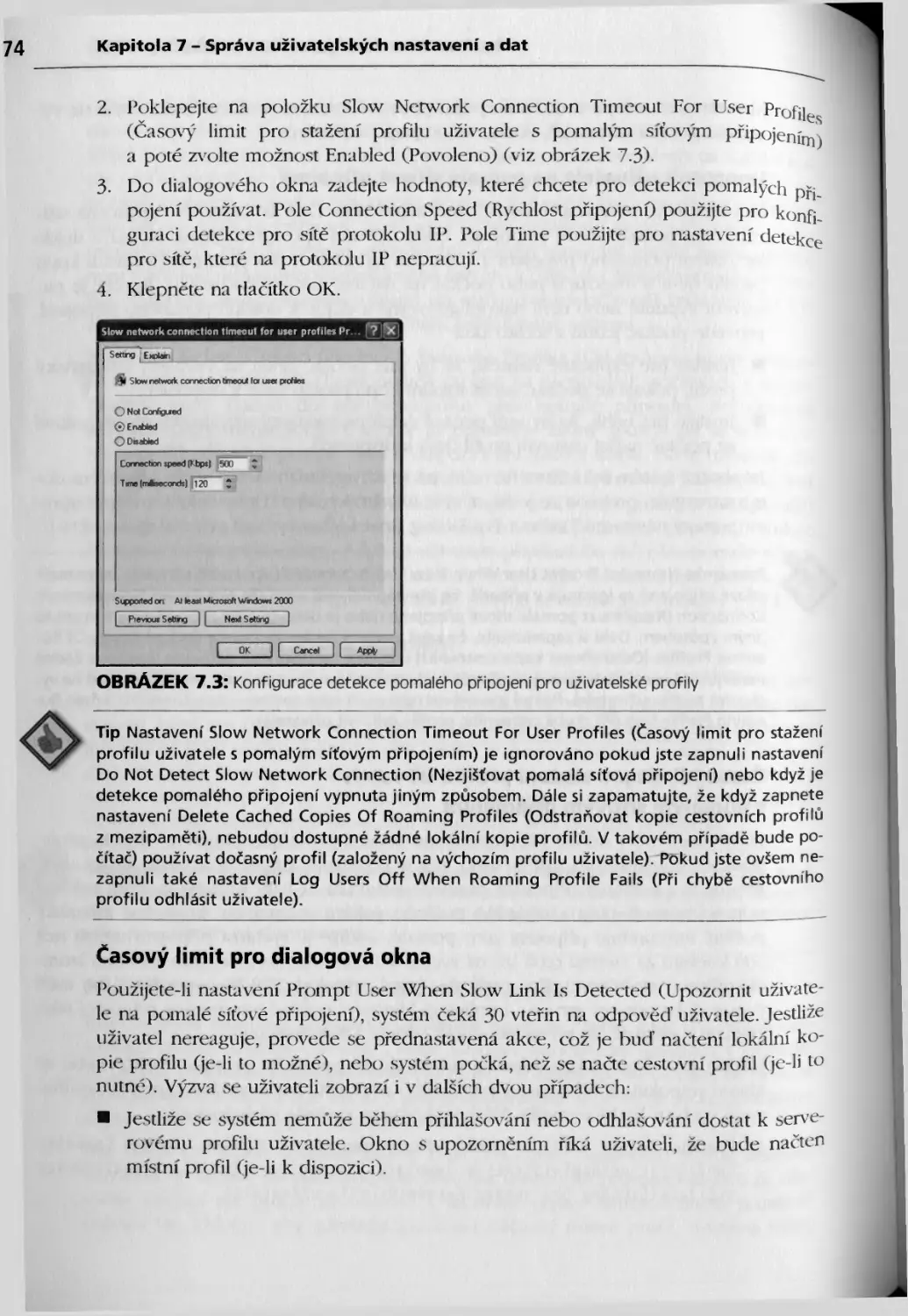

Konfigurujeme detekci pomalého připojení 93

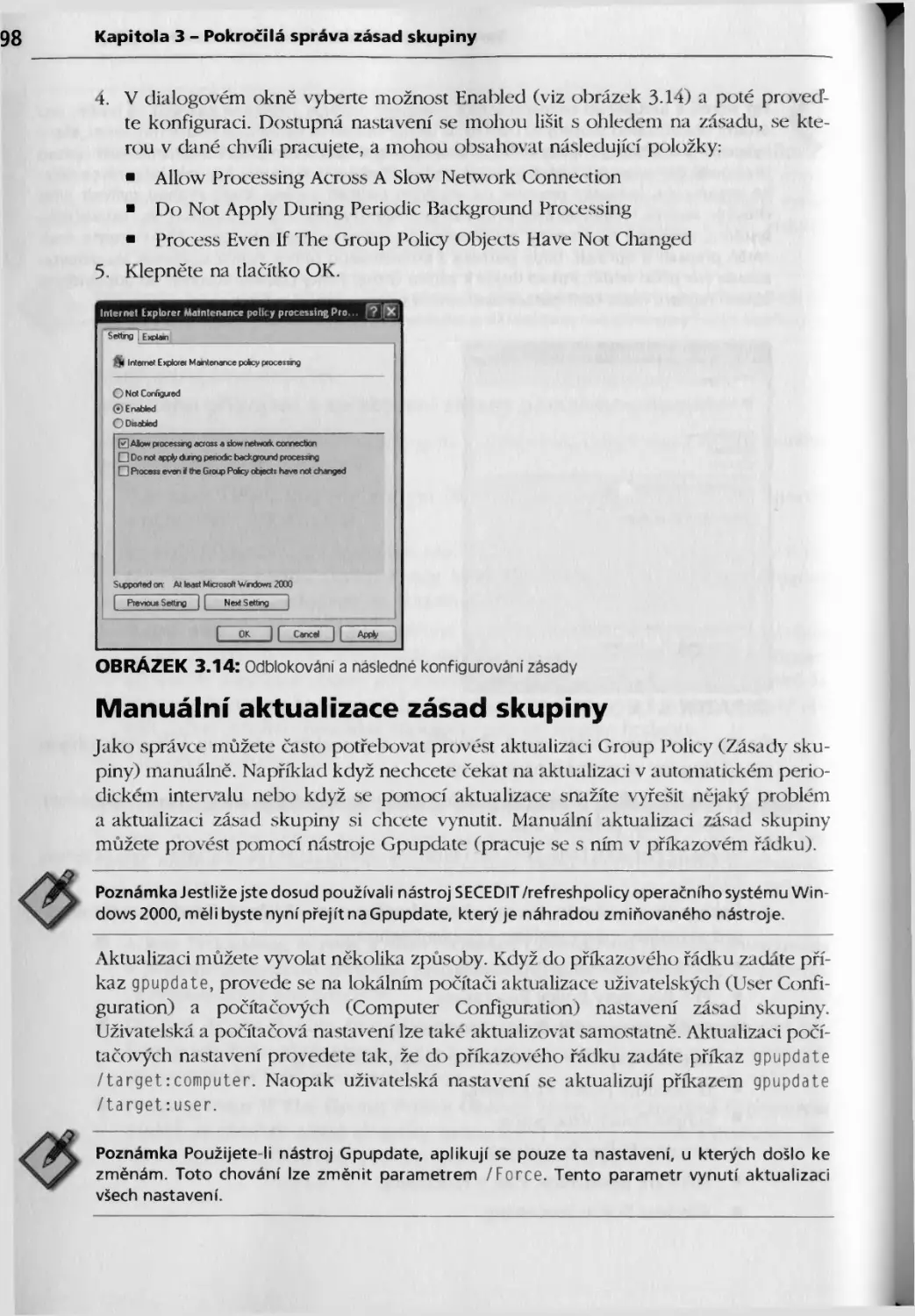

Manuální aktualizace zásad skupiny 98

3.4 Modelování a údržba zásad skupiny 99

Modelování zásad skupiny pro účely plánování 99

Kopírovaní a import objektů zásad 103

Zálohování objektů CPO 106

Obnova objektů zásad 108

3.5 Zjišťování nastavení zásad a doby poslední aktualizace 110

3.6 Shrnutí 112

Část 2: implementace a scénáře zásad skupiny

Kapitola 4

implementace zásady skupiny 115

4.1 Problematika návrhu zásady skupiny 116

Problematika návrhu služby Active Directory 116

Problematika fyzického návrhu 120

Problematika návrhu připojení pro vzdálený přístup 121

Problematika návrhu použití objektů CPO 122

Další hlediska návrhu objektů CPO 128

4.2 Řízení výkonnosti zpracování objektů CPO 129

Běžné příčiny výkonnostních problémů 130

Jak vylepšit výkon 131

4.3 Doporučení pro nasazováni objektů CPO 135

Volba úrovně pro připojení objektů CPO 135

Zdroje používané organizačními jednotkami 137

Instalace softwaru 138

Návrh objektů CPO podle kategorií objektů CPO 138

Omezte vynucování a blokování zásad 139

Použití bezpečnostních filtrů 139

Použití filtrů rozhraní WMI 140

Hlediska sítové topologie 140

Potlačení správcovských oprávnění 141

Názvy objektů CPO 142

4.4 Testování objektů CPO před jejich nasazením 142

Migrace objektů CPO z testovacího do produkčního prostředí 143

Migrace objektů CPO mezi produkčními prostředími 143

Použití převodních tabulek 143

4.5 Shrnutí 146

8

Obsah

Kapitola 5

Zpřísňování režimu klientů a serverů 147

5.1 Základy bezpečnostních šablon 148

Výchozí bezpečnostní šablony 149

Části bezpečnostní šablony 153

Nástroje pro tvorbu, úpravy a přístup k bezpečnostním šablonám 162

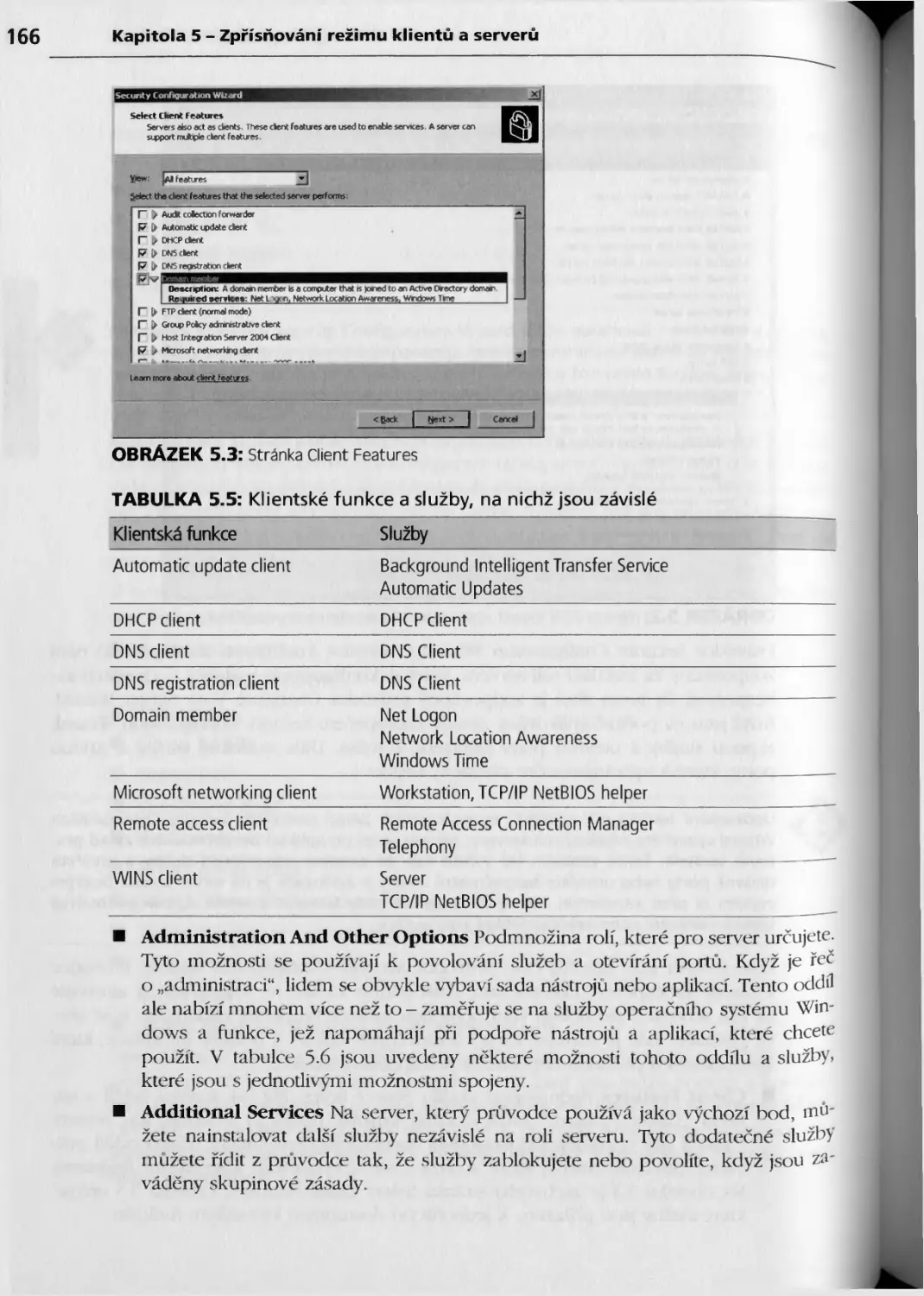

Práce s průvodcem Security Conf iguration Wizard 163

5.2 Zavádění bezpečnostních šablon 171

Import Šablon zabezpečení do objektů CPO 171

Použiti nástroje Konfigurace a analýza zabezpečení 172

Použití nástroje příkazového řádku Secedit.exe 172

Použití průvodce Secunty Configuration Wizard a příkazu scwcmd 172

5.3 Obecno techniky zpřísňování režimu 174

Uzavření nepotřebných portů 174

Zakázaní nepotřebných služeb 175

Nástroje pro zpřísňování režimu počítačů 176

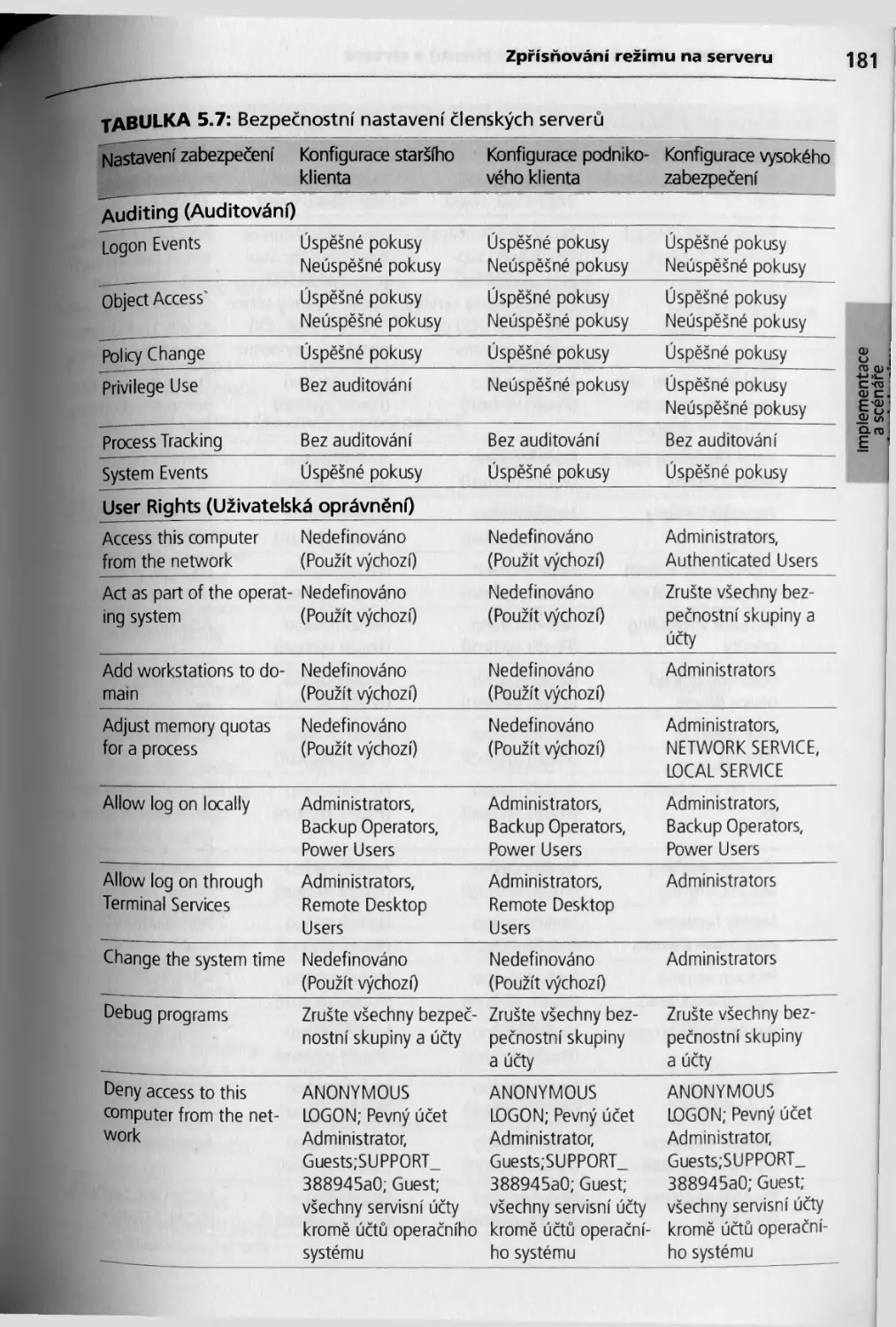

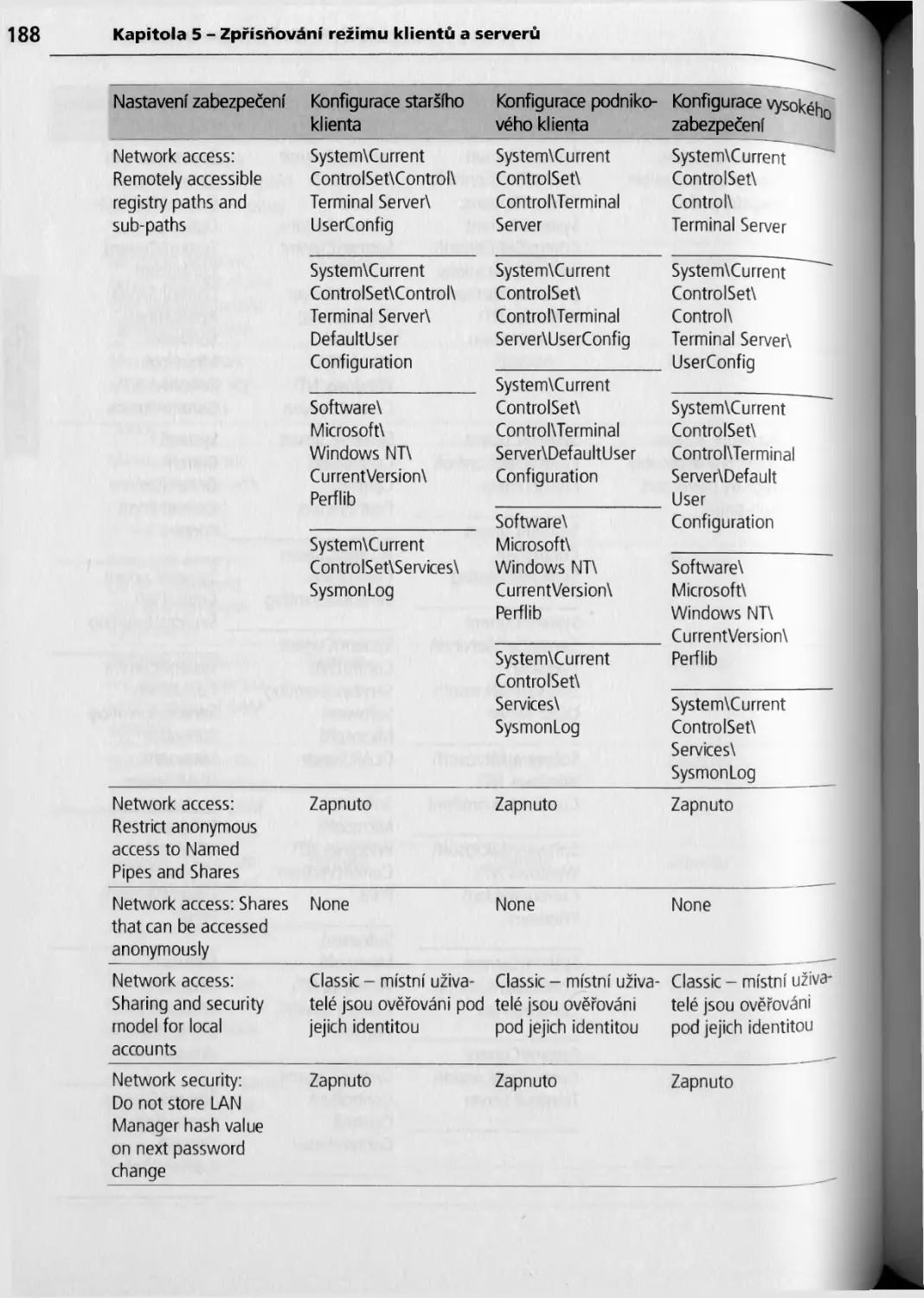

5.4 Zpřísňování režimu na serveru 177

Členské servery 177

Doménové řadiče 196

Souborové a tiskové servery 199

Webové servery 200

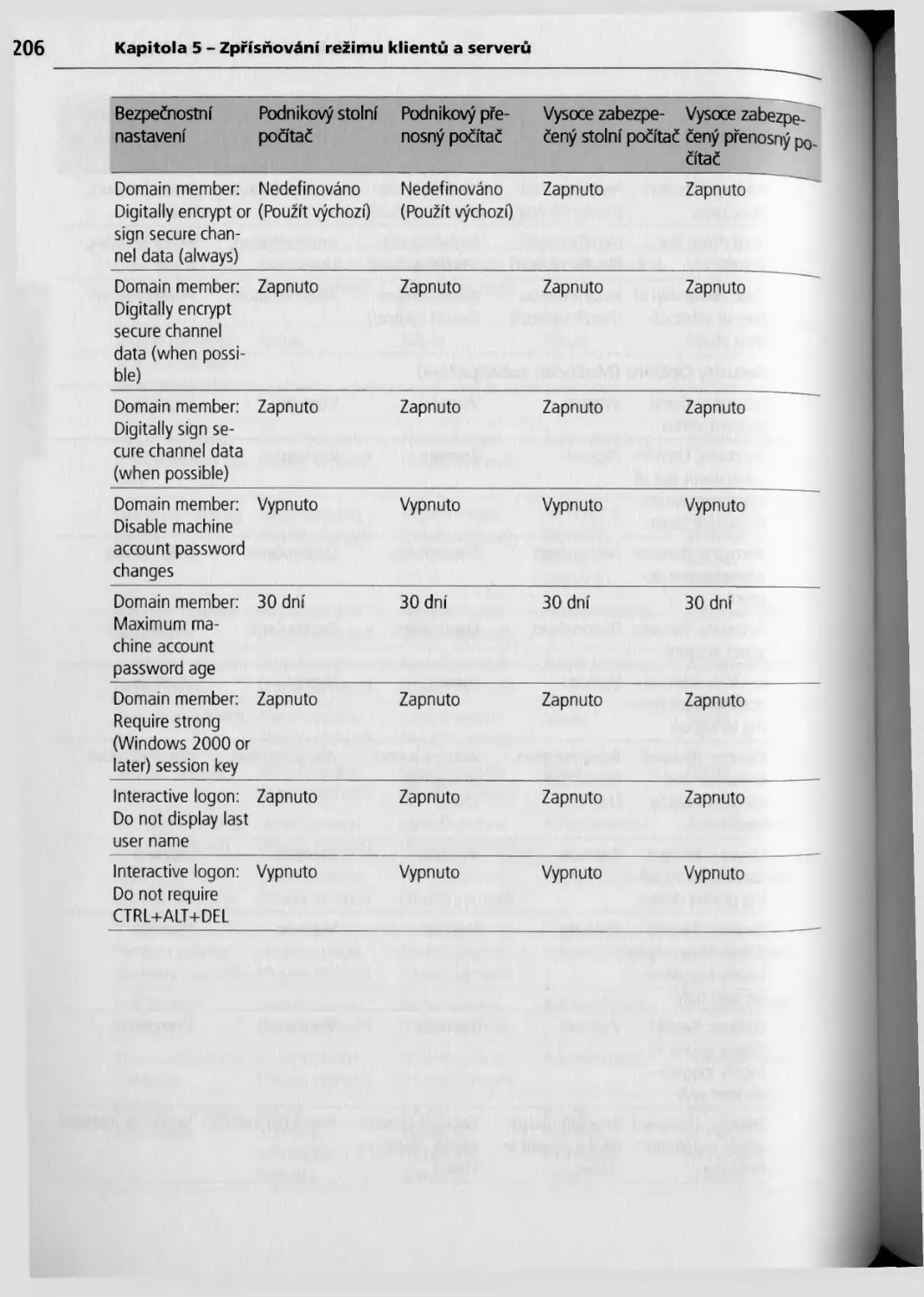

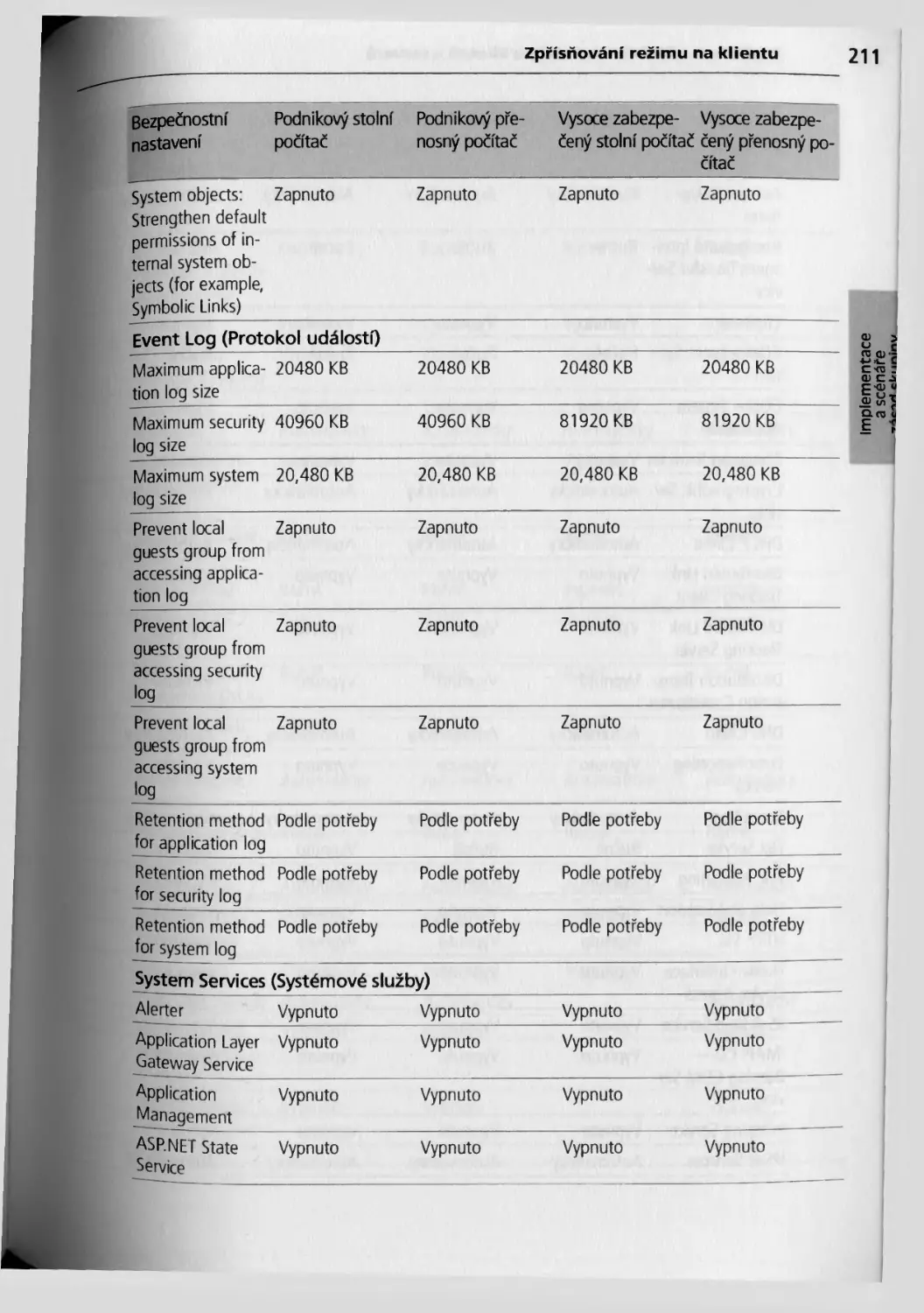

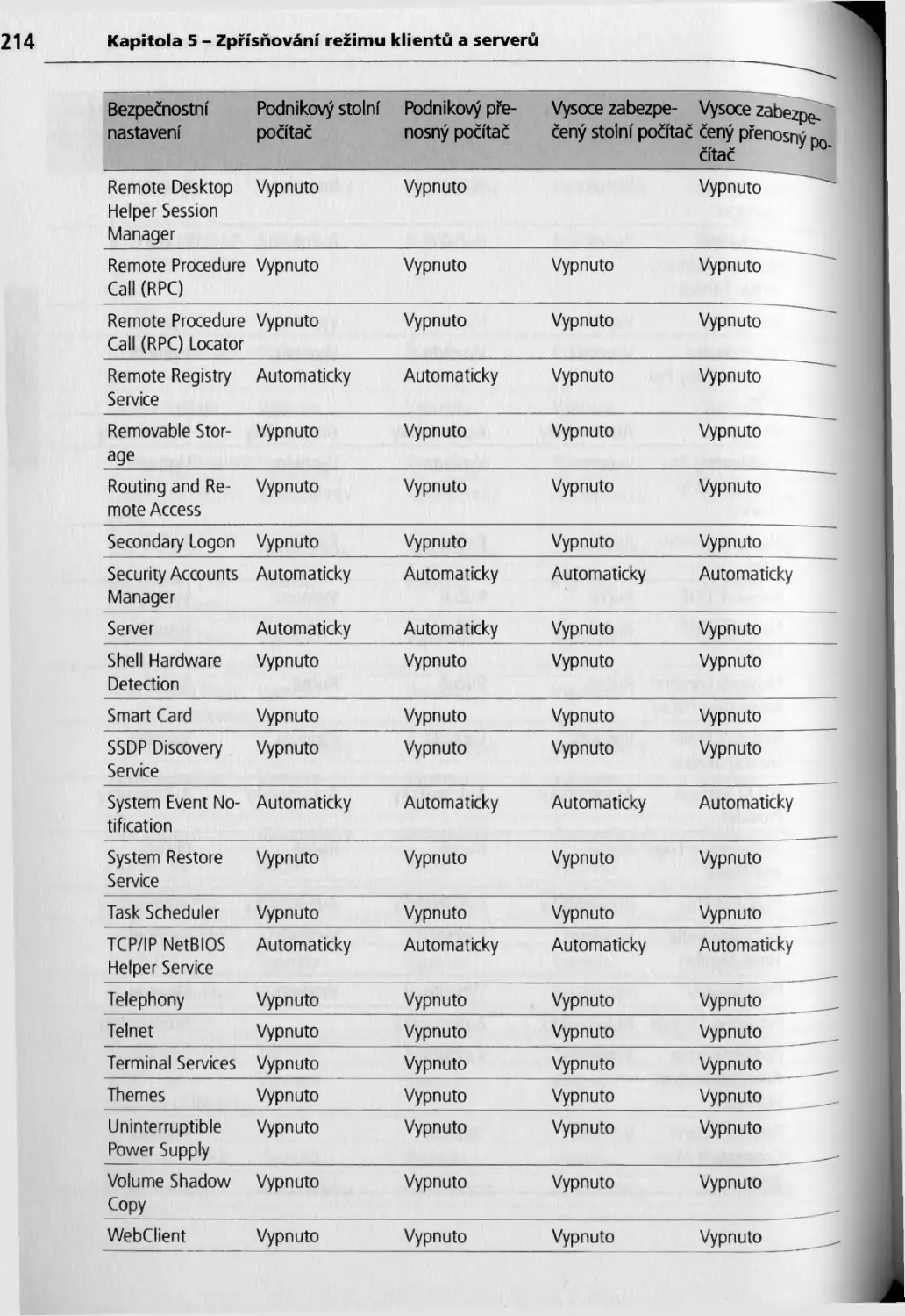

5.5 Zpřísňování režimu na klientu 201

Porty potřebné pro klienty 215

Klientské skupiny s omezením 215

Klientské počítače pro správce a zaměstnance oddělení IT 216

Klientské počítače pracovníků odborné pomoci 218

5.6 Řešení problémů 220

Oblasti zabezpečení a potenciální problémy 220

Nástroje 223

5.7 Shrnutí 224

Kapitola 6

Správa a údržba základních komponent

systému Windows 225

6.1 Konfigurace nastaven kompatibility aplikací 226

Optimalizace kompatibility aplikací prostřednictvím zásad skupiny 227

Konfigurace dodatečných nastavení kompatibility aplikací 228

6.2 Konfigurace nastaveni správce příloh 229

Práce se správcem příloh 229

Konfigurace úrovní nebezpečí a vztahů důvěry v zásadách skupiny 230

6.3 Konfigurace požadavků na informace prohlížeče událostí 233

Použití požadavků na informace prohlížeče událostí 233

Přizpůsobení podrobností pro události prostřednictvím zasad skupiny 234

Obsah

9

6.4 Řízení instalace serveru IIS 234

6.5 Konfigurace přístupu do konzoly MMC a její použití 235

Blokování autorského režimu konzoly MMC 236

Určování zakázaných a povolených modulů snap-in 236

Vyžadování explicitních oprávnění pro všechny moduly snap-in 237

6.6 Optimalizace zabezpečení a funkcí programu NetMeeting 238

Konfigurace programu NetMeeting prostřednictvím zásad skupiny 238

6.7 Použití centra zabezpečení v doménách 239

6.8 Správa přístupu k naplánovaným úlohám a do plánovače úloh 240

6.9 Správa možností souborového systému, disku a průzkumníka Windows 241

Skrývání jednotek a souvisejících náhledů Průzkumníka Windows 241

Blokování přístupu k jednotkám a souvisejícím náhledům Průzkumníka Windows 242

Odstranění funkcí pro pálení disků CD a DVD z Průzkumníka Windows a ze souvisejících

náhledů 243

Odstranění karty Zabezpečení z Průzkumníka Windows a souvisejících náhledů 244

Omezení maximální povolené velikosti obsahu koše 245

6.10 Optimalizace konfigurace instalační služby systému Windows 246

Řízení bodů obnovy nástroje Obnovení systému pro instalace software 246

Konfigurace použití souborové mezipaměti 247

Řízení tvorby souboru pro návrat do předchozího stavu 248

Zvýšení uživatelských oprávnění pro instalaci 249

Řízení uživatelské instalace a fungování programů 249

Zablokování instalace z disket, disků CD, disků DVD a dalších přenosných médií 251

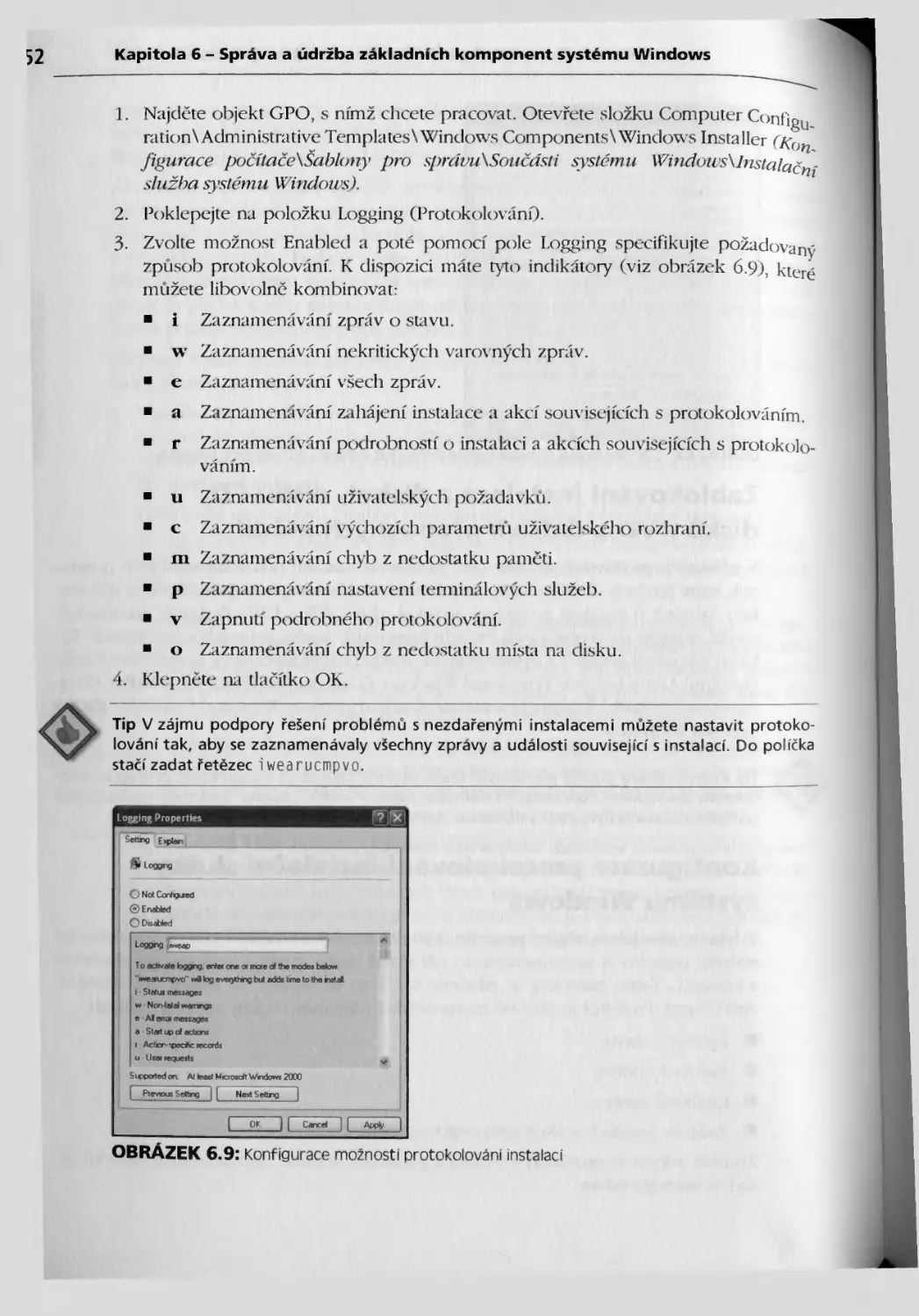

Konfigurace protokolování instalační služby systému Windows 251

6.11 Optimalizace automatických aktualizací pomocí Windows Update 253

Zapnuti a konfigurace automatických aktualizací 253

Řízení automatického stahování a upozornění na instalaci 256

Blokování přístupu k automatickým aktualizacím 259

Určení aktualizačního serveru 259

6.12 Shrnutí 261

Kapitola 7

Správa uživatelských nastavení a dat 263

7.1 Základy uživatelských profilů a zásad skupiny 264

7.2 Konfigurace cestovních profilů 268

Konfigurace sítové sdílené složky pro cestovní profily 268

Konfigurace uživatelských účtů pro cestovní profily 269

7.3 Optimalizace konfigurací uživatelských profilů 270

Změna způsobu použití místních a cestovních profilů 271

Změny ve způsobu aktualizace a upravování dat profilu 276

Změny v přístupu k datům uživatelského profilu 277

Omezení velikosti profilu a obsažených složek 279

7.4 Přesměrování složek a dat uživatelských profilů 281

Princip fungování přesměrování složek 282

10

Obsah

Konfigurace přesměrování složek 284

7.5 Správa uživatelských a počítačových skriptů 290

Práce s počítačovými a uživatelskými skripty 291

Konfigurace skriptů vykonávaných při spuštění a vypnutí počítače 292

Konfigurace přihlašovacích skriptů a skriptů vykonávaných při odhlašování 293

Řízení viditelnosti skriptu 295

Řízení časového limitu skriptu 295

Řízeni běhu skriptu a způsobu jeho provádění 296

7.6 Shrnutí 296

Kapitola 8

Správa konfigurací aplikace internet Explorer 299

8.1 Přizpůsobení rozhraní aplikace Internet Explorer 300

Přizpůsobení textu záhlaví 300

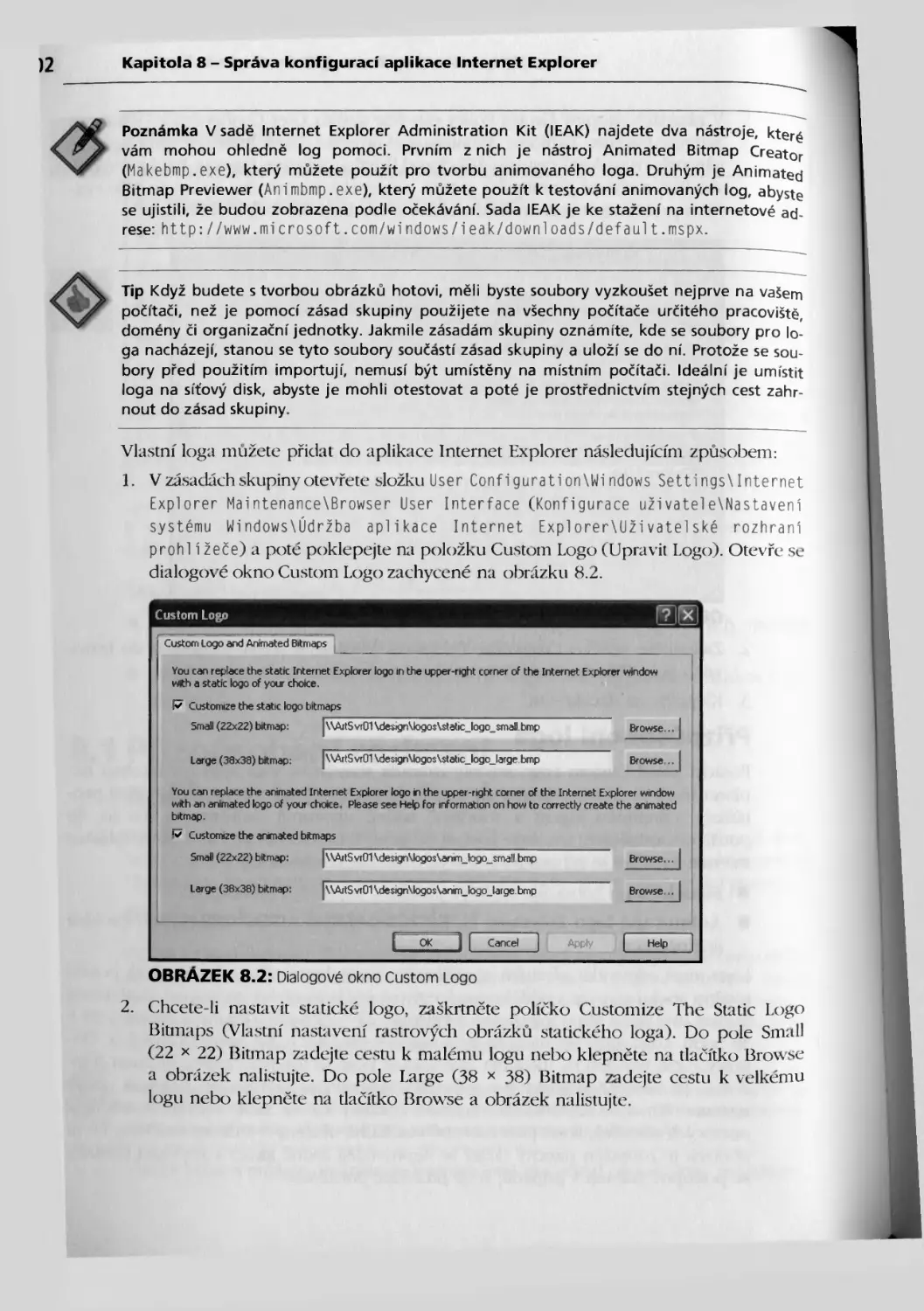

Přizpůsobení loga 301

Přizpůsobení tlačítek a panelů nástrojů 303

8.2 Přizpůsobení adres URL, Oblíbených a Odkazů 305

Přizpůsobení odkazů na domovskou stránku, hledání a odbornou pomoc 305

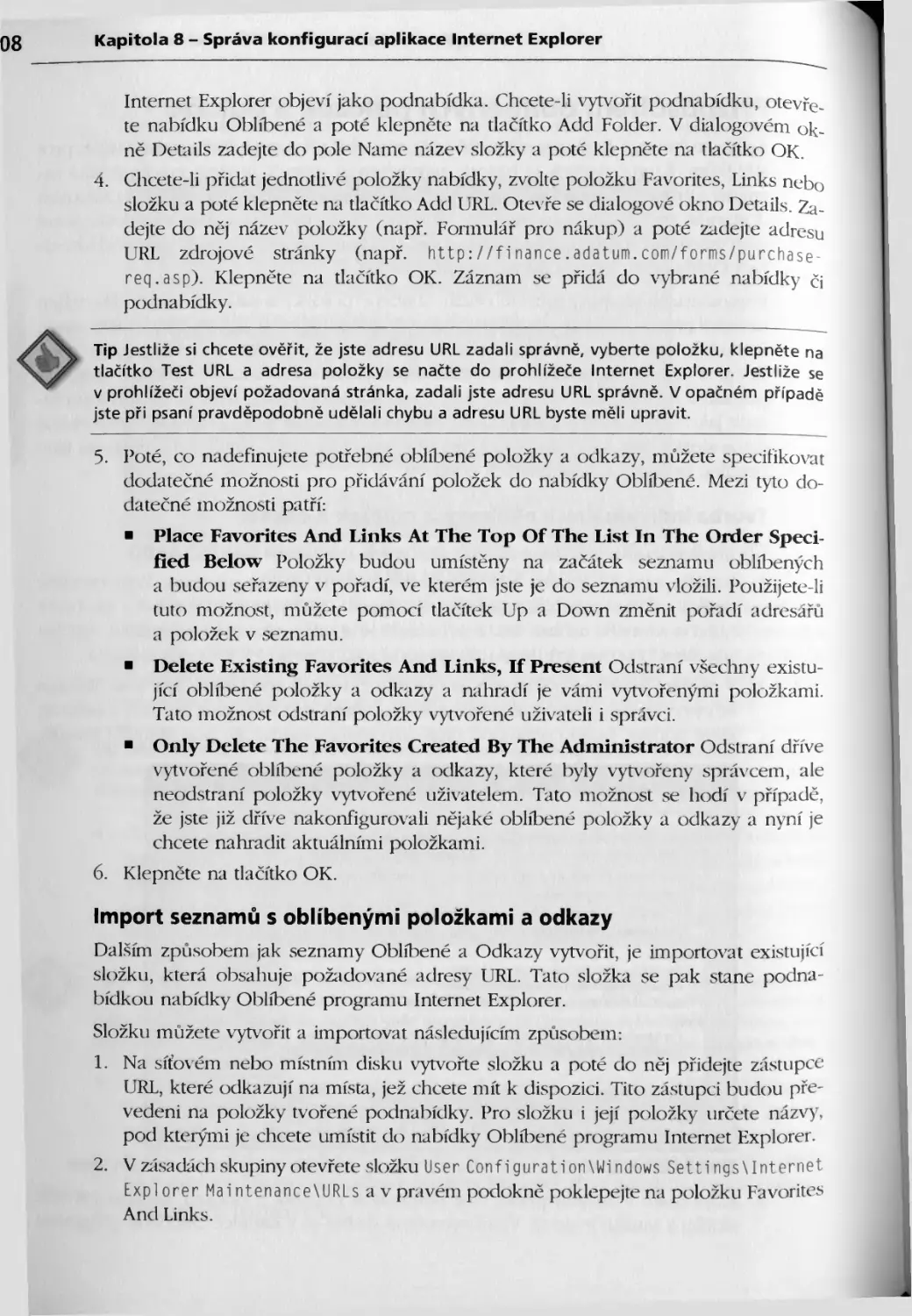

Přizpůsobení oblíbených položek a odkazů 307

8.3 Konfigurace globálních výchozích programu 309

8.4 Optimalizace připojení a nastavení serveru proxy 311

Nastavení připojení pomocí zásad skupin v 311

Zavádění nastavení serveru proxy prostřednictvím zásad skupiny 313

8.5 Zpřísnění zabezpečení aplikace Internet Explorer 316

Práce se zónami zabezpečení a nastaveními 316

Řízení přístupu ke konfiguraci zón zabezpečení 317

Zavádění zón zabezpečeni 319

Import a zavádění nastavení zón zabezpečení 323

8.6 Konfigurace dodatečných zásad možností Internetu 323

8.7 Shrnutí 326

Kapitola 9

zavádění a správa softwaru

prostřednictvím zásad skupiny 327

Související informace 528

9.1 Základy instalace softwaru prostřednictvím zásad skupiny 328

Jak probíhá instalace software 329

Co potřebujete vědět před instalací 330

Jak nastavit zdroj instalace 331

Jaká jsou omezení 331

9.2 Plánování zavaděn softwaru 332

Tvorba objektů CPO pro zavádění softwaru 333

Konfigurace zavádění softwaru 334

Obsah

11

9.5 Zavadění softwaru prostřednictvím zásad skupiny 536

9.4 Konfigurace pokročilých a obecných možností instalace softwaru 543

Prohlížení a nastavování obecných možností zavádění 344

Změna druhu zavádění a instalačních možností 345

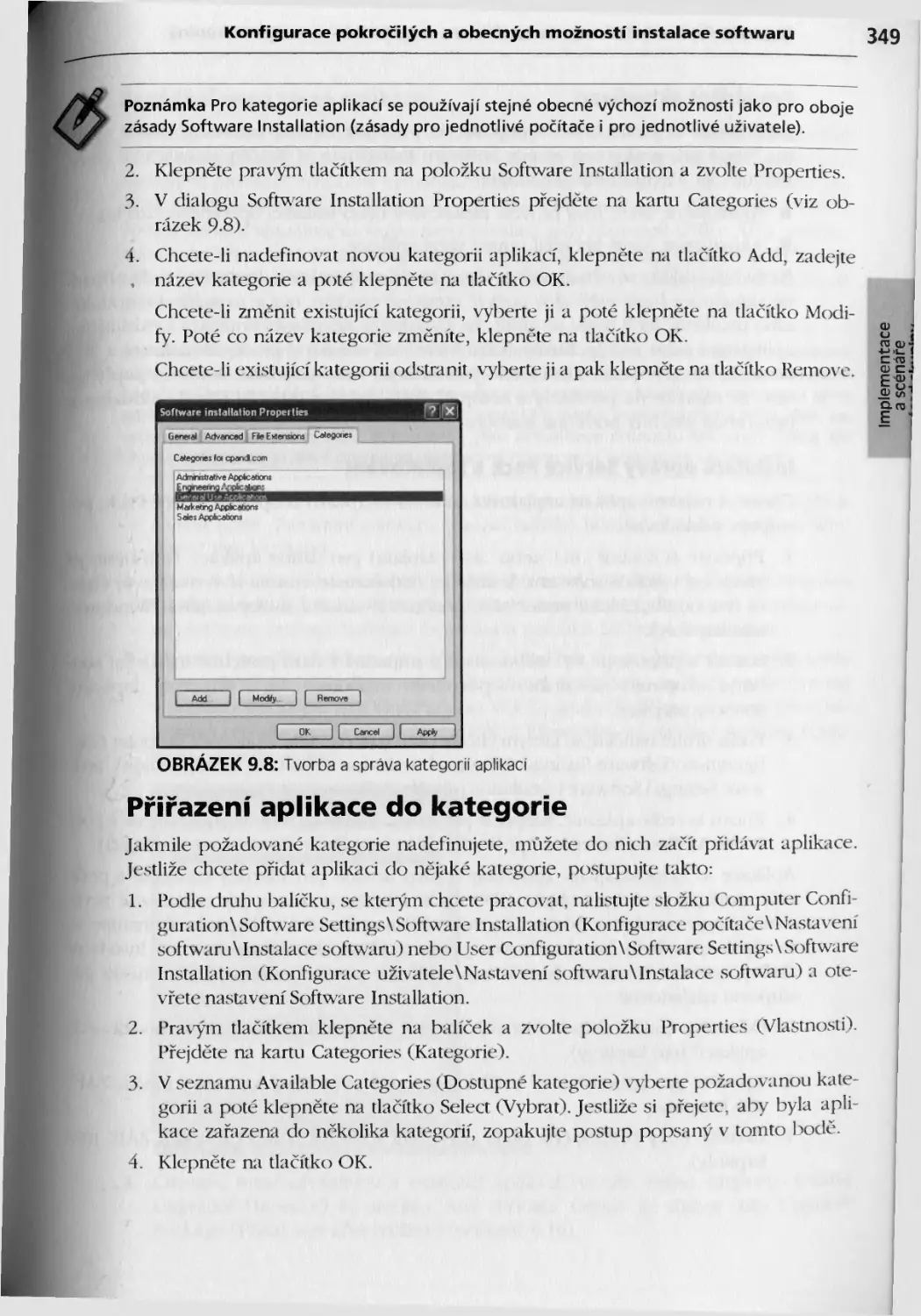

Definování kategorií aplikací 348

Přidávání, úprava a odstraňování kategorií aplikací 348

Přiřazení aplikace do kategorie 349

Přizpůsobení instalačního baličku pomocí transformačních souborů 353

Řízení zavádění pomocí bezpečnostní skupiny 353

Nastavení výchozích možností zavádění 355

9.5 Zavádění sady Microsoft Office a aktualizací 357

Zavádění sady Microsoft Office prostřednictvím zásad 357

Zavádění aktualizací systému Windows prostřednictvím zásad 362

9.6 Správa zavedených aplikací 365

Odstraňování zavedených aplikací 363

Opětovné zavádění aplikací 364

Konfigurace zásad Software Restriction Policies 364

Řešení problémů se zásadami Software Installation Policy 373

9.7 Shrnuti 576

Kapitola 10

Správa konfiguraci sady Microsoft Office 377

10.1 Zaklady správy konfigurace sady Microsoft Office 578

10.2 Přizpůsobování konfigurací sady Microsoft Office 579

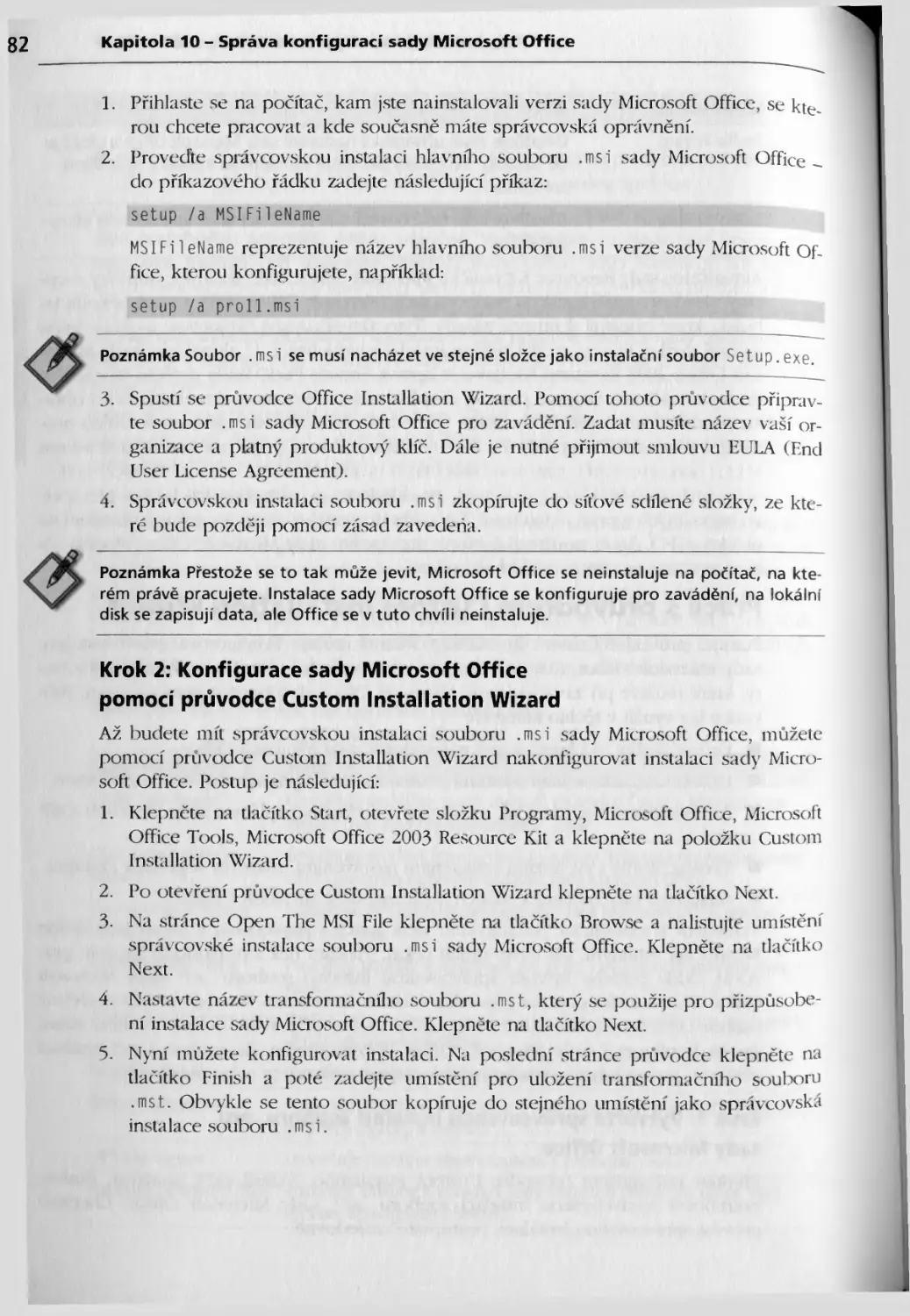

Stahování a instalování nástrojů 379

Práce s průvodcem Custom Installation Wizard 381

Prače s průvodcem Custom Maintenance Wizard 383

Příprava prostředí pro použiti zásad 385

Zavádění souborů šablon pro správu sady Microsoft Office 386

Tvorba objektů GPO pro konfiguraci sady Microsoft Office 388

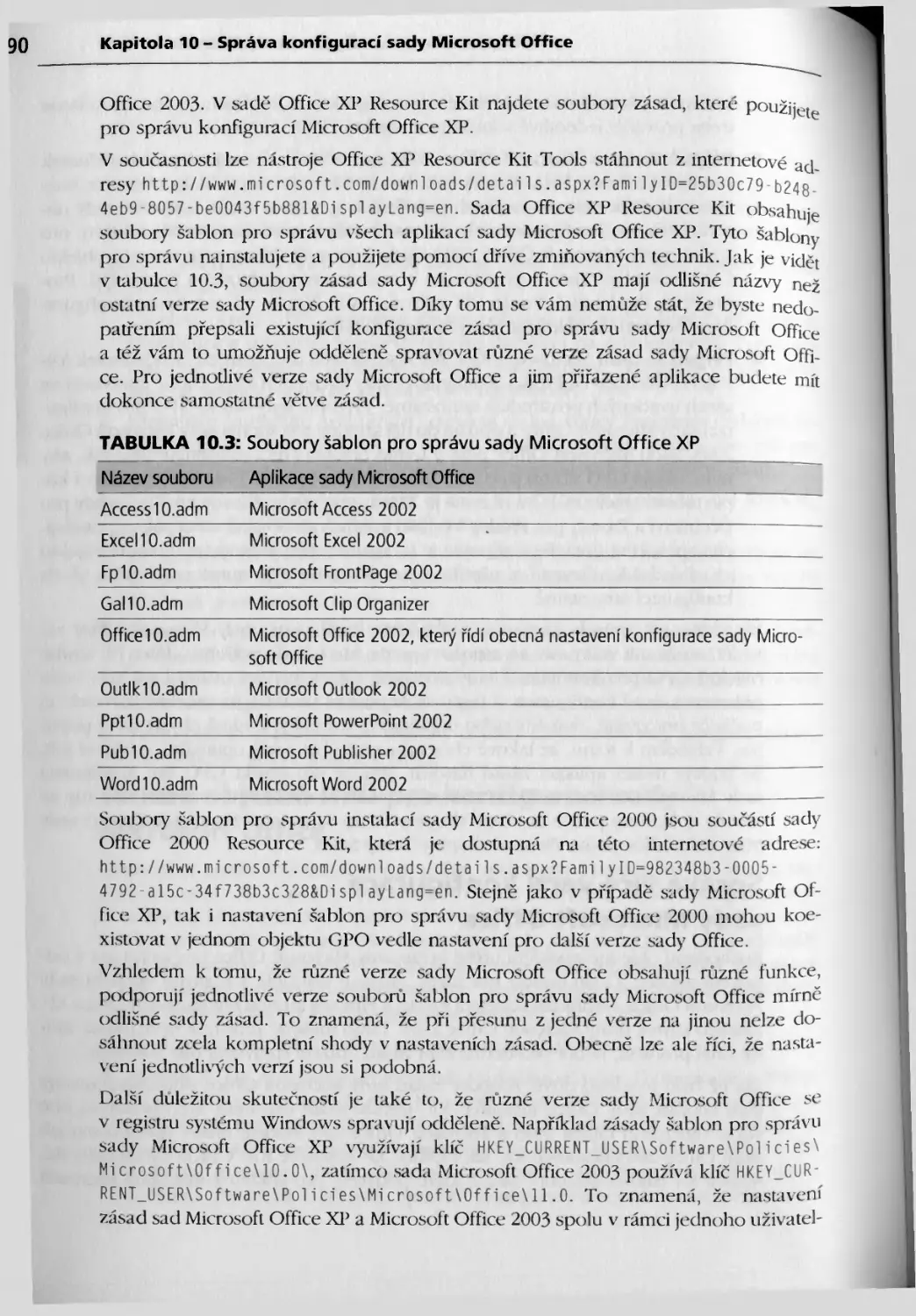

Správa více verzí konfigurace sady Microsoft Office 389

10.5 Správa zásad souvisejících se sadou Microsoft Office 591

Práce s zásadami pro správu sady Microsoft Office 392

Nastavení jednotlivých aplikací a obecná nastavení 592

Konfigurace nastavení zásad pro správu sady Microsoft Off-ce 593

Ochrana konfigurací sady Microsoft Office před uživateli 594

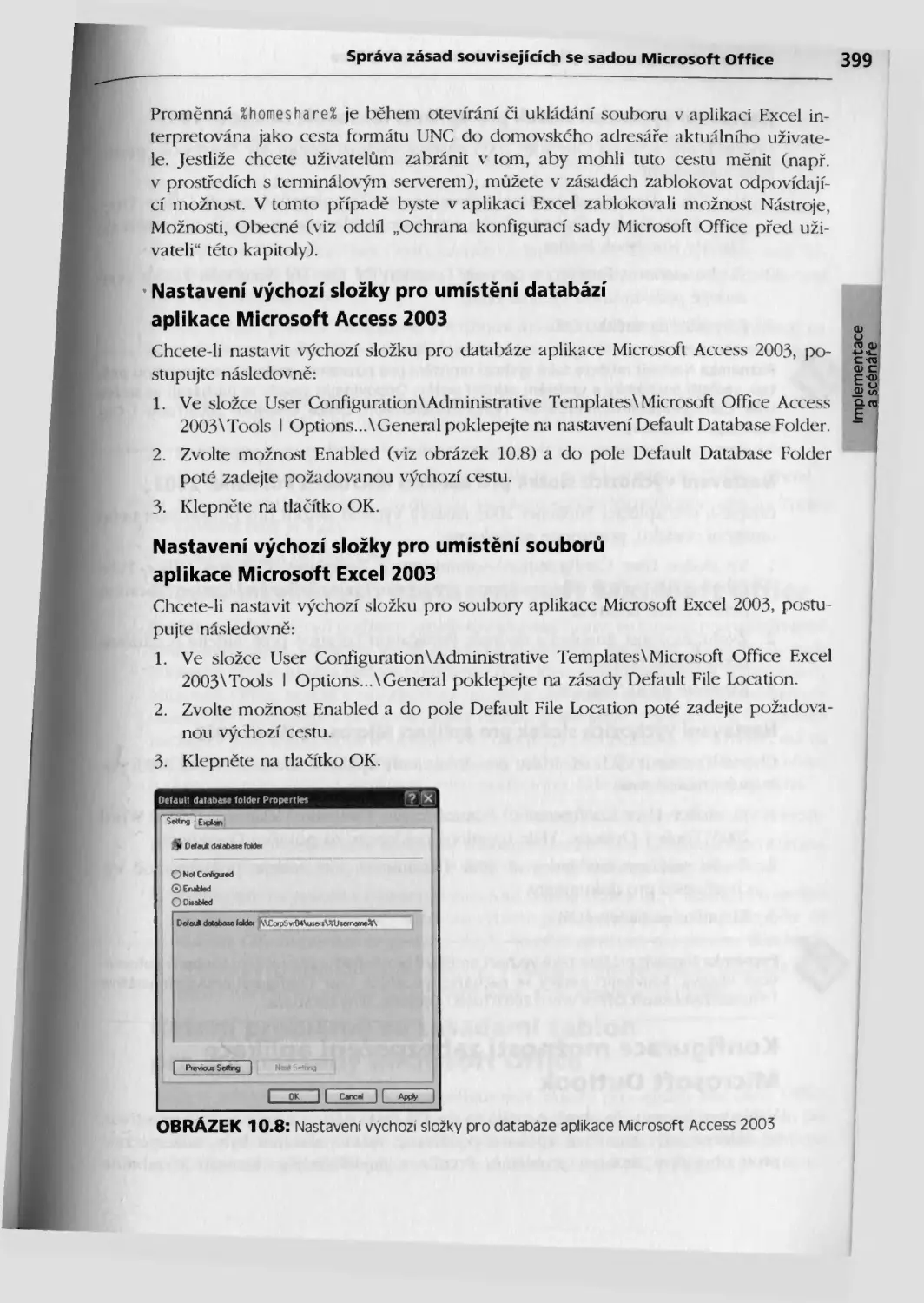

Řízení výchozího umístění souborů a složek 598

Konfigurace možnosti zabezpečení aplikace Microsoft Outlook 40C

Řízení jazykových nastavení sady Microsoft Office 401

Řešení problémů se zásadami šablon pro správu sady Microsoft Office 401

10 4 Shrnuti 403

12

Obsah

Kapitola 11

Správa bezpečné síťové komunikace 405

11.1 Úvod do zásad protokolu IPSec 406

Princip fungování protokolu IPSec 406

Zavádění zásad protokolu IPSec 407

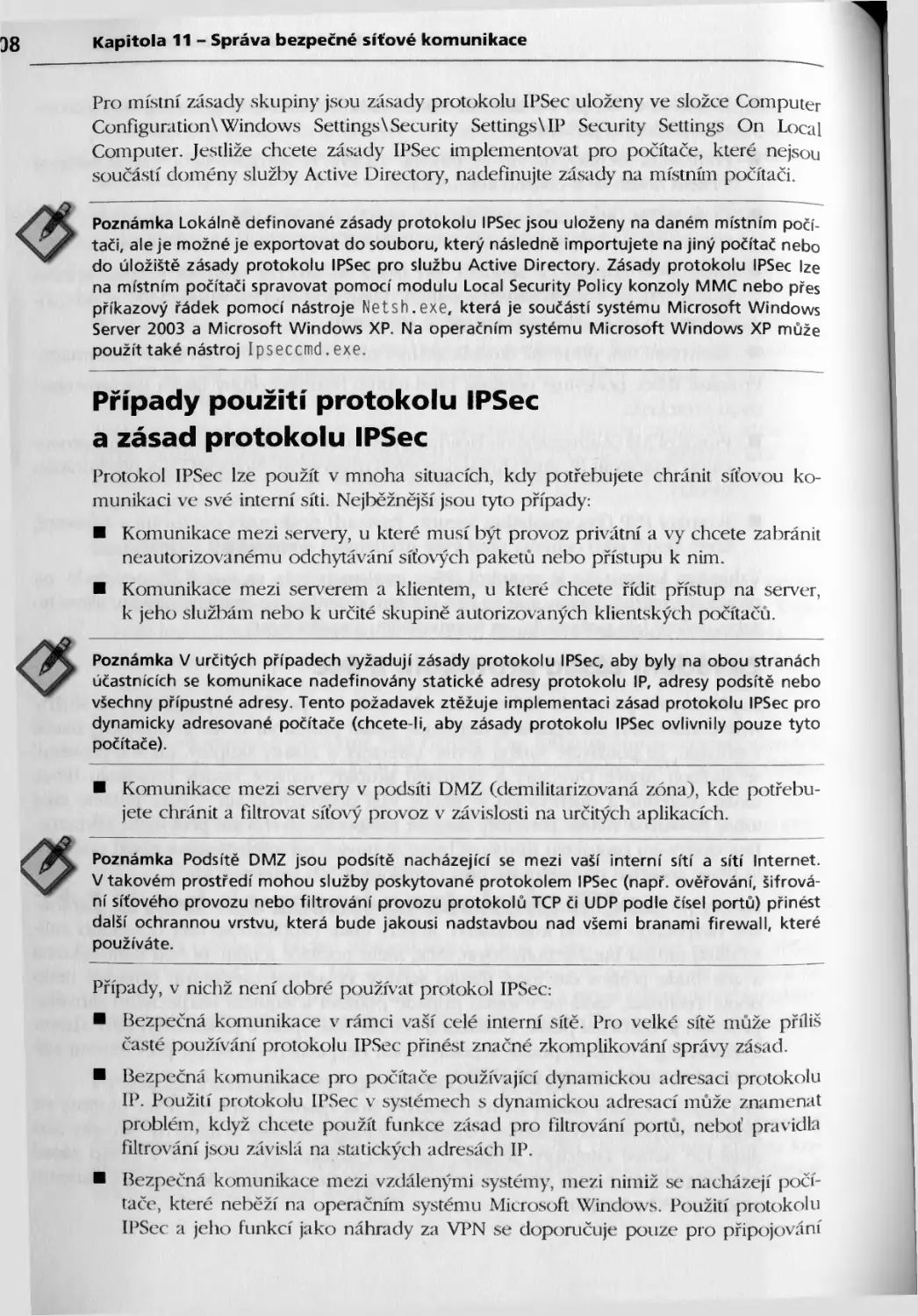

Případy použití protokolu IPSec a zásad protokolu IPSec 408

11.2 Správa zasad protokolu IPSec 409

Aktivace a deaktivace zásad protokolu IPSec 409

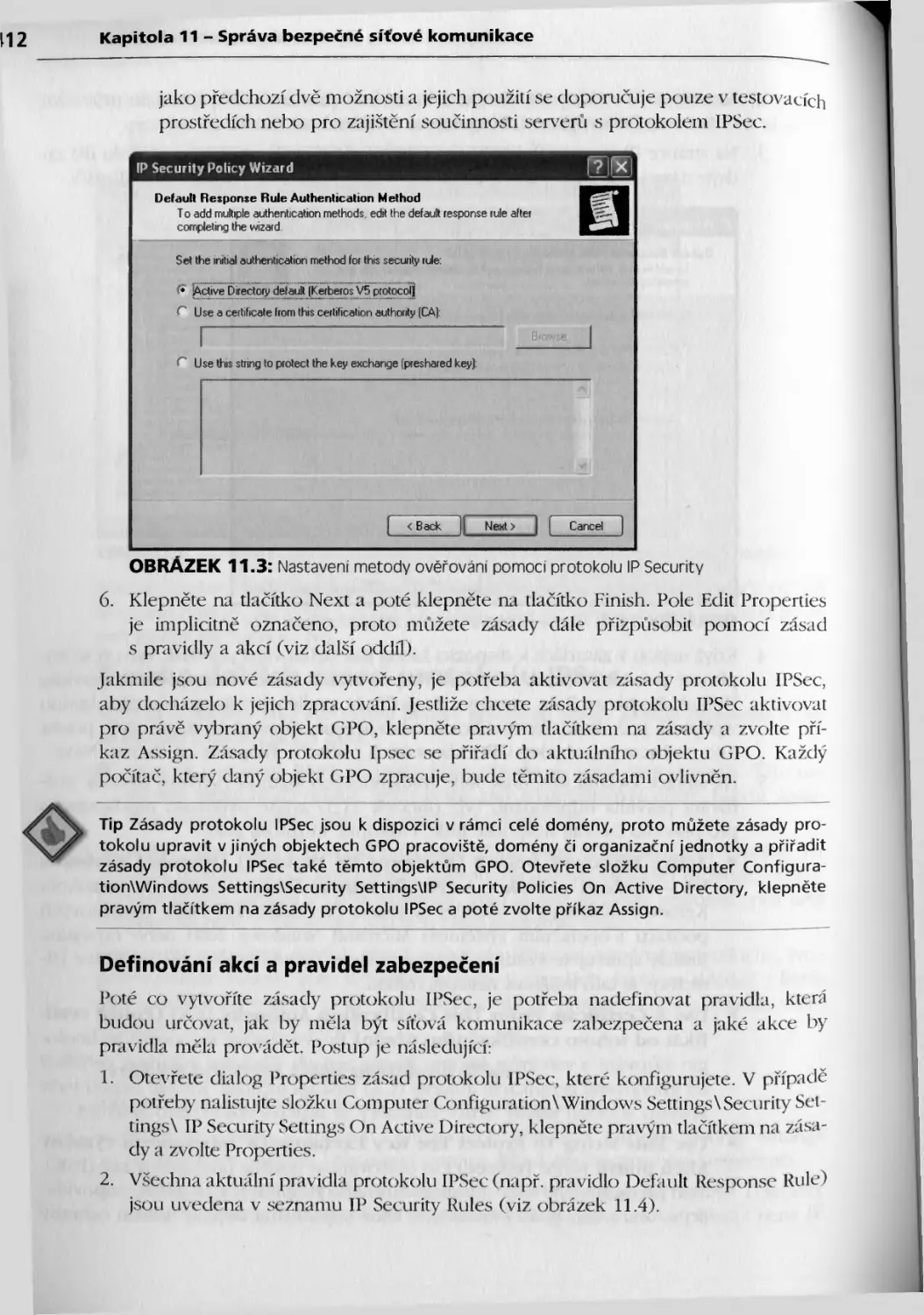

Tvorba dalších zásad protokolu IPSec 410

Sledování zásad protokolu IPSec 422

11.3 Zaváděni zásad veřejných klíčů 422

Princip fungování certifikátů veřejných klíčů 423

Použití zásad pro správu veřejných klíčů 424

Správa zásad veřejných klíčů 426

11.4 Úvod do zásad pro správu brány firewall systému Windows 428

Princip fungování brány firewall systému Windows 428

Použití zásad pro správu brány firewall systému Windows 429

11.5 Správa zásad brány firewall systému Windows 431

Konfigurace obcházení brány firewall systému Windows 432

Povolování a zakazování brány firewall systému Windows

prostřednictvím zásad skupiny 433

Správa vviimek brány firewall pomocí zásad skupiny 434

Konfigurování upozornění, protokolování a požadavků na odezvu 443

11.6 Shrnut 444

Kapitola 12

Tvorba vlastních prostředí 445

12.1 Zpracovaní ve zpětné smyčce 447

Režim nahrazení 447

Režim sloučení 448

Řešení problémů se zpětnou smyčkou 449

12.2 T erminalová služba 450

Řízení terminálové služby na konkrétním počítači prostřednictvím zásad skupiny 451

Řízení terminálové služby v doméně prostřednictvím zásad skupiny 452

Konfigurování pořadí přednosti 452

Konfigurováni uživatelských nastavení terminálové služby 452

Konfigurování licenčního serveru pomocí nastavení zásad skupiny 453

Konfigurovaní připojení terminálové služby 454

Správa přiřazených jednotek, tiskáren a dalších zařízení 462

Řízení profilů terminálové služby 465

12.3 Zasady skupiny a pomala připojeni 468

Výchozí použiti zásad na pomalých připojeních 468

Chování pro pomalá připojeni služby RAS 469

Nastavení zásad skupiny pro detekci pomalého připojení 470

Obsah

13

Dodatečná nastaveni detekce pomalého př ipojení pro klientská rozšíření 473

12.4 Shrnutí 475

Část 3: Úpravy zásad skupiny

Kapitola 13

Struktura a zpracování zásad skupiny 479

15.1 Procházení logické struktury zásad skupiny 480

Použití kontejnerů zásad skupiny 480

Prohlížení atributů objektů třídy groupPolicyContamer 482

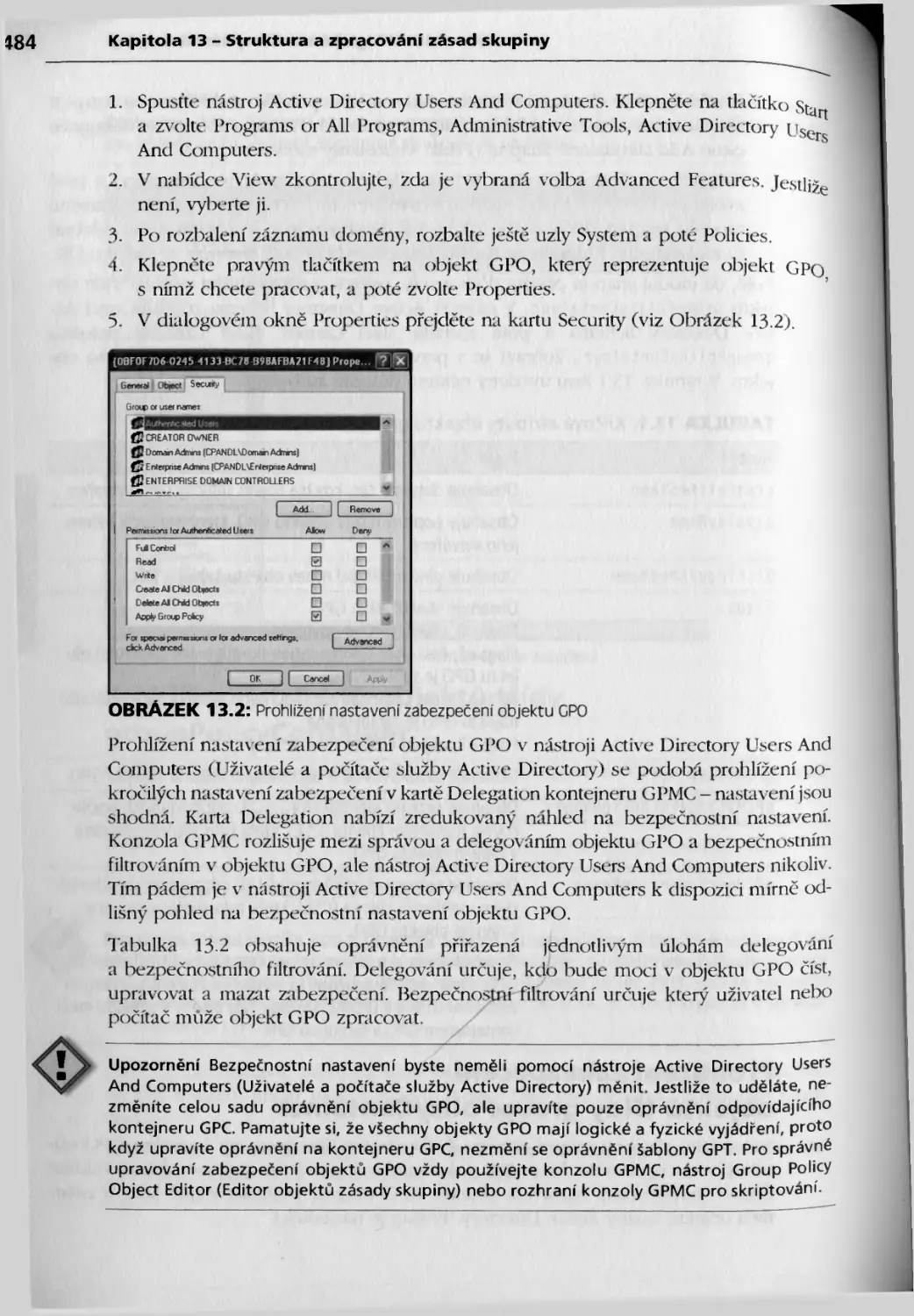

Prohlížení zabezpečení objektů třídy groupPolicyContainer 483

Prohlížení oprávnění pro tvorbu objektů CPO 485

Prohlížení a nastavování výchozího zabezpečení nových objektů CPO 486

15.2 Procházení fyzické struktury zásad skupiny 489

Práce se šablonami zásad skupiny 489

Zaklady verzovám zásad skupiny 492

Zabezpečení šablon zásad skupiny 493

13.3 Procházení struktury propojení zásad skupiny 494

Prohlížení propojení zásad skupiny 494

Blokování dědičnosti na připojeních 497

Princip připojení a zabezpečení zásad skupiny 497

13.4 Princip zpracování zásad skupiny 497

Seznámení se zpracováním klientských rozšíření 497

Seznámení se zpracováním serverových rozšíření 499

Události související se zpracováním zásad 505

Asynchronní vs. synchronní zpracování zásad 507

Sledování aplikace zásad 508

Sledování detekce pomalého připojení 510

Úpravy zpracovaní zásad zabezpečení 511

Historie a stavová data zásad skupiny 512

13.5 Procházení struktury místního objektu CPO 516

Vytváření a použití ob.-ektu LCPO 516

Struktura objektu LCPO 517

Správa a údržba objektů LCPO 517

Řízení ořístupu k objektu LCPO 518

13.6 Shrnutí 519

Kapitola 14

Úpravy šablon pro správu 521

14.1 Co je šablona pro správu? 522

Výchozí soubory .adm 523

Práce se soubory .adm 524

Standardně instalované soubory .adm 524

Tipy pro importování souborů .adm 526

14

Obsah

Přidávání souborů .adm 526

Odstraňování souborů .adm 527

Správa souborů .adm 528

Zásady a předvolby 531

14.2 Vytváření vlastních souborů .adm 532

14.3 Příklad jednoduchého souboru .adm 533

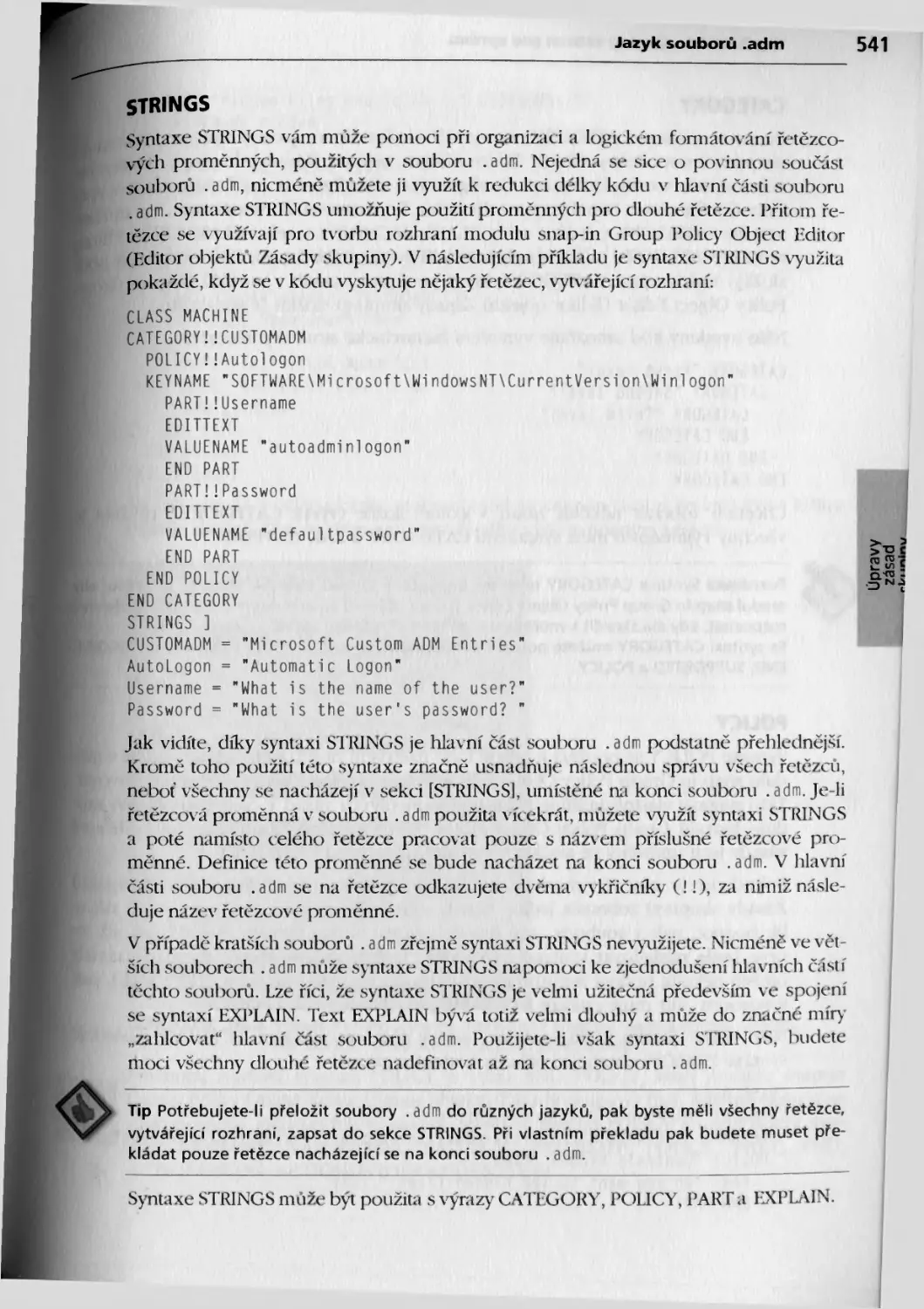

14.4 Jazyk souborů .adm 534

Struktura souboru .adm 534

#if version 536

Syntaxe pro aktualizaci registru 536

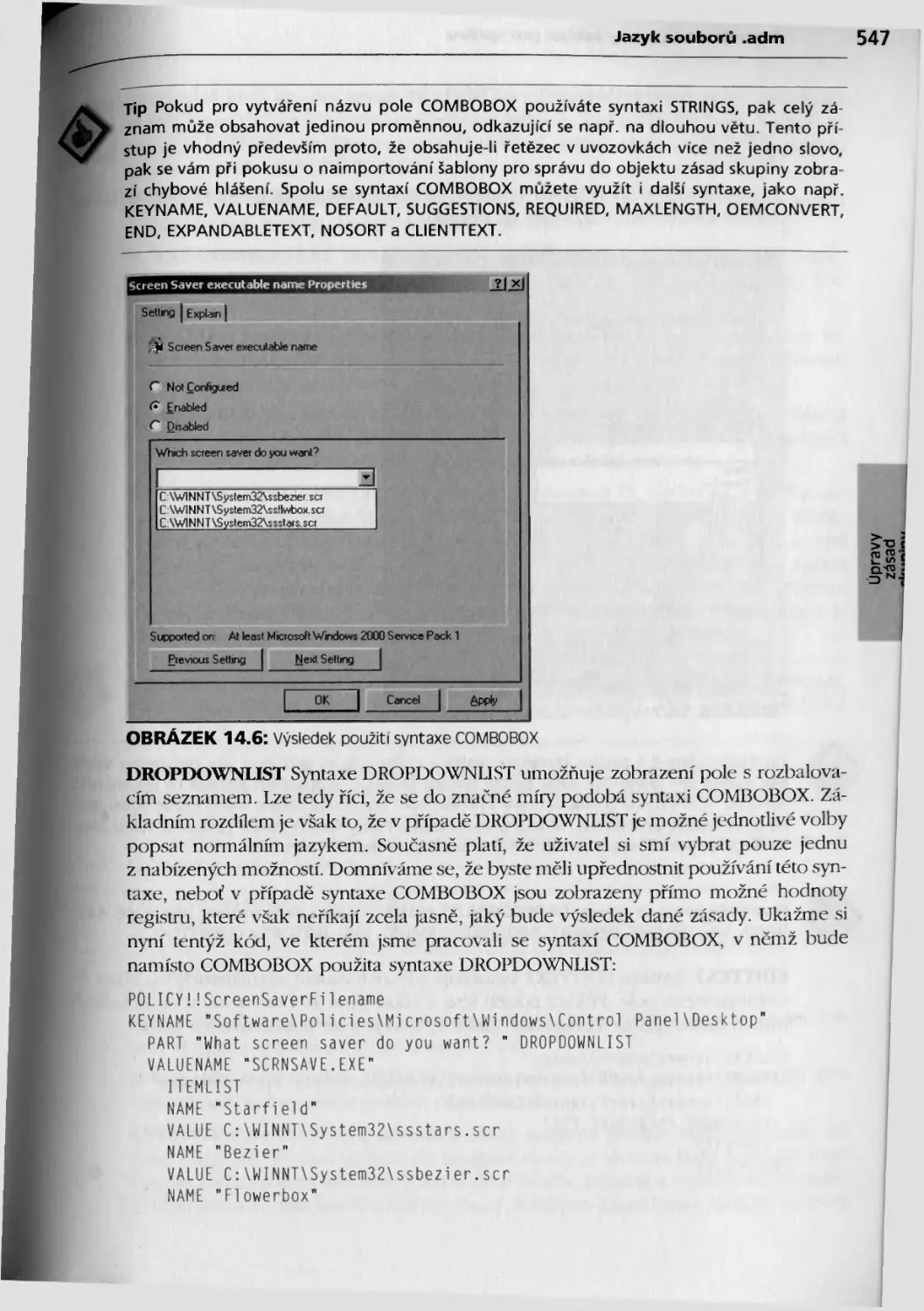

Syntaxe pro aktualizaci rozhraní modulu Group Policy Object Editor

(Editor objektů Zásady skupiny) 540

Další výrazy používané v souborech .adm 552

Omezení délek řetězců definovaných v souboru adm 555

14.5 Doporučené postupy 555

14.6 Shrnutí 557

Kapitola 15

Šablony zabezpečení 559

15.1 Struktura šablon zabezpečení 560

Zásady účtů 560

Místní zásady 562

Protokol událostí 563

Skupiny s omezeným členstvím 563

Systémové služby 564

Registr 565

Systém souborů 566

15.2 Překrývání šablon zabezpečení s objekty zasad skupin 567

15.3 Práce se šablonami zabezpečeni 568

Modul snap-in Šablony zabezpečení 568

INF soubory šablon zabezpečení 569

15.4 Úpravy šablon zabezpečeni 569

Kopírovaní šablon 570

Vytváření nových šablon zabezpečení 570

15.5 Úpravy možností zabezpečení 571

Struktura souboru Sceregvl.inf 571

Úpravy souboru Sceregvl.inf 577

Zobrazení vlastního záznamu 577

15 6 Nastavovaní služeb v šablonách zabezpečení 578

Nastavení požadovaných služeb tak, aby se zobrazily automaticky 578

Získání syntaxe služeb používané v souborech šablon zabezpečení 579

Ruční úpravy služeb v souboru šablony zabezpečení 580

15.7 Řešení firmy Microsoft pro nastaveni zabezpečeni 580

15 8 Shrnutí 583

Obsah

15

Část 4: Řešení problémů se zásadami skupin

Kapitola 16

Řešení problémů se zásadami skupin 587

Další informace: 588

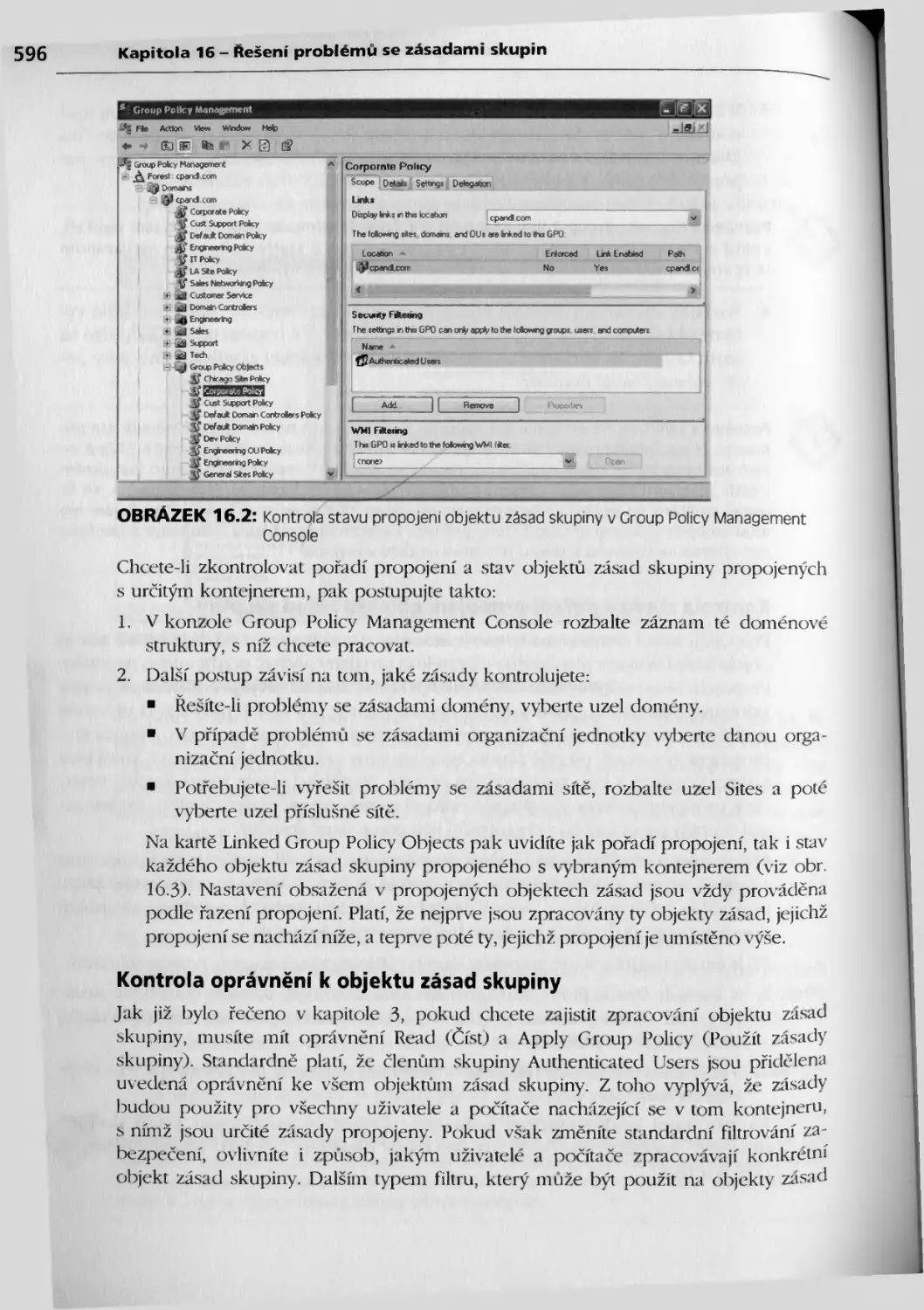

161 Zaklady řešení problémů se zásadami skupin 588

Kontrola základní konfigurace 589

Kontrola klíčových komponent infrastruktury 592

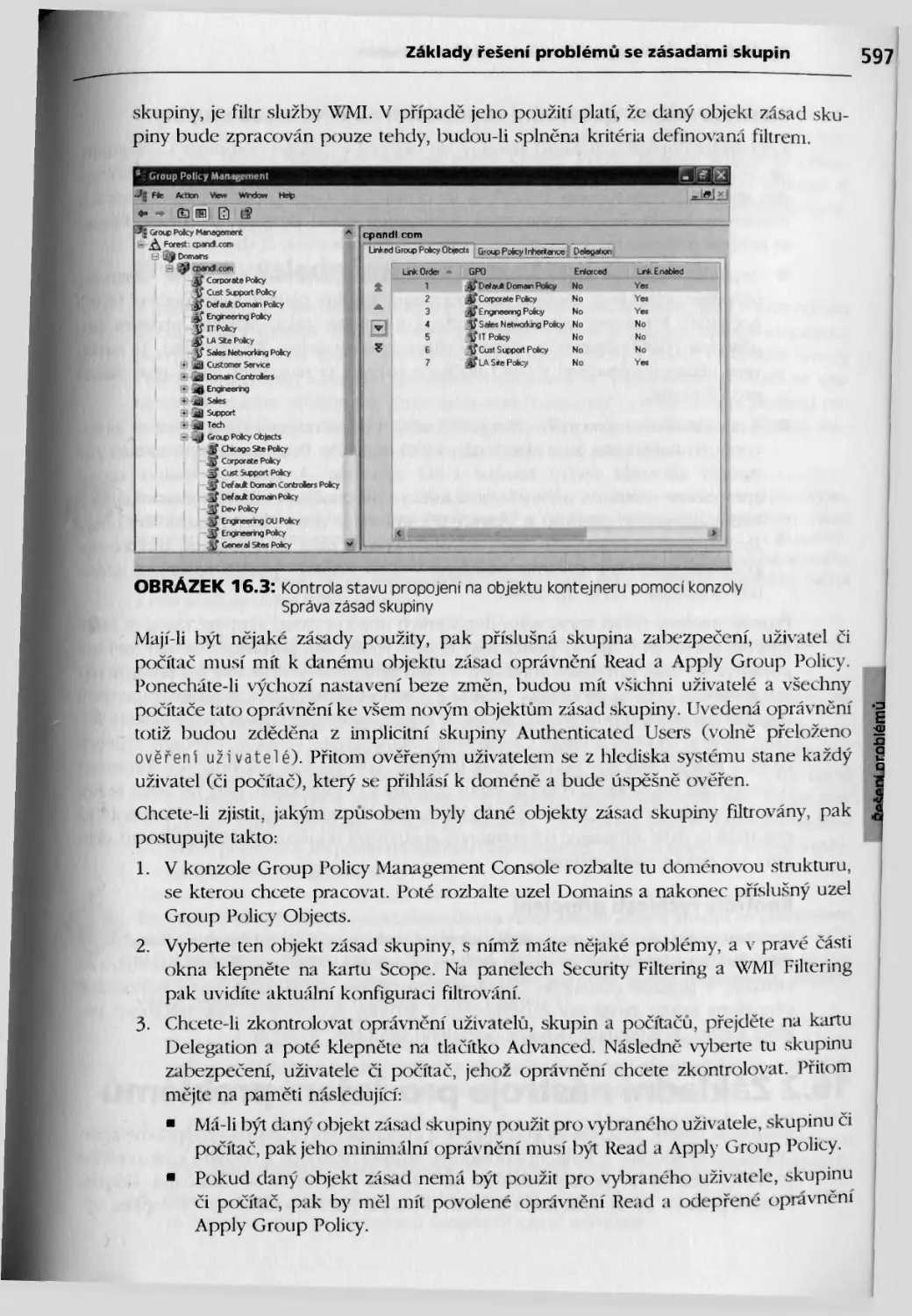

Kontrola oboru správy 593

16.2 Základní nástroje pro řešení problémů 598

Práce s výslednými sadami zásad skupiny 599

Zobrazení výsledných sad zásad v příkazovém řádku 604

Kontrola stavu objektů zásad skupin na straně serveru 606

Centrální správa protokolů výsledných sad zásad 610

16.3 Protokolování zásad skupin 615

Protokol aplikací 616

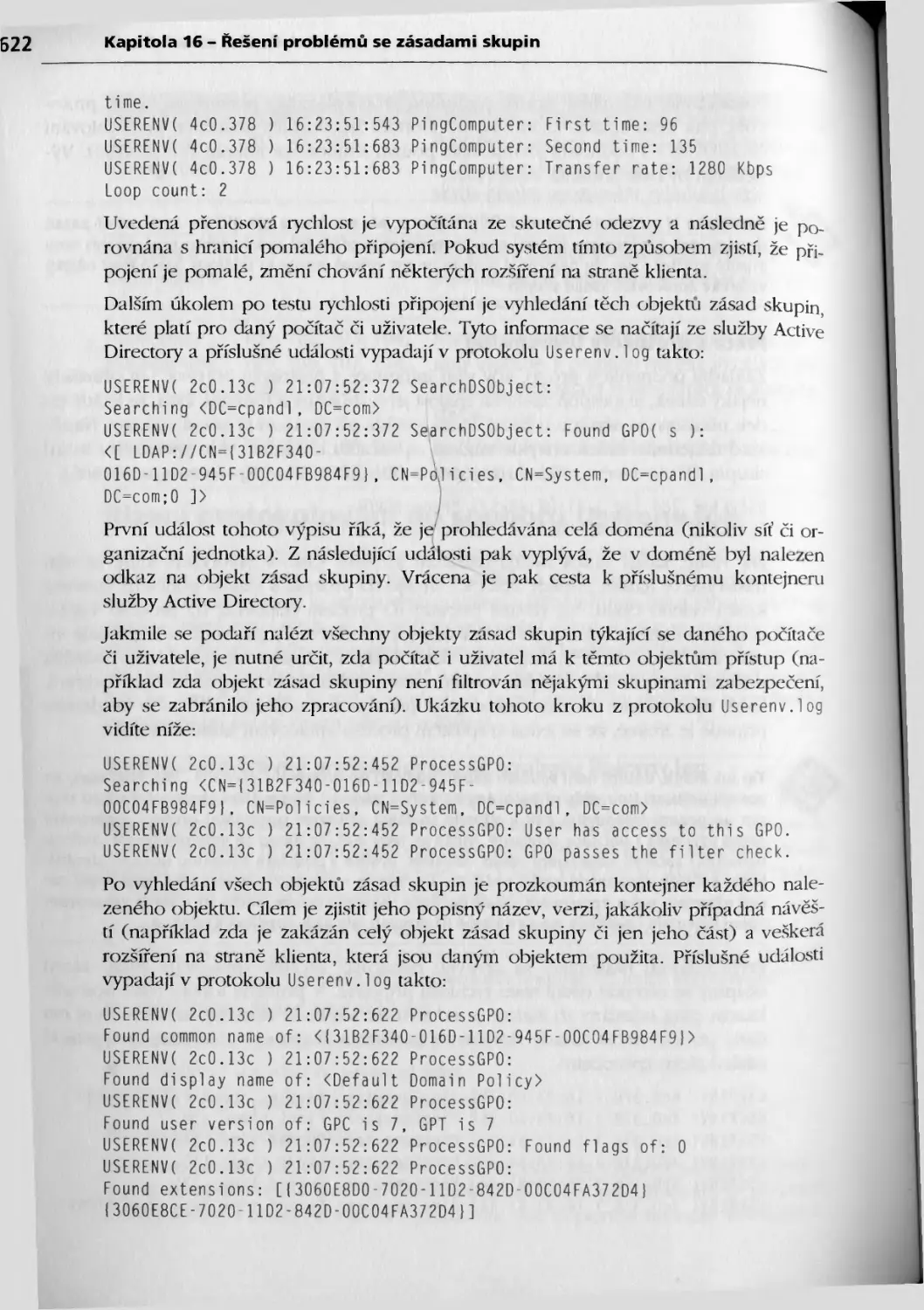

Řízení protokolování do souboru Userenv.log 620

Řízení úrovně protokolování jednotlivých rozšíření na straně klienta 624

16.4 Shrnutí 631

Kapitola 17

Časté problémy se zásadami skupin

a jejich řešení 633

17.1 Řešení problémů se správou objektů zásad skupin 634

Řadič domény vykonávající funkci emulátoru PDC není dostupný 635

V editoru zásad skupin nejsou zobrazena všechna nastavení 636

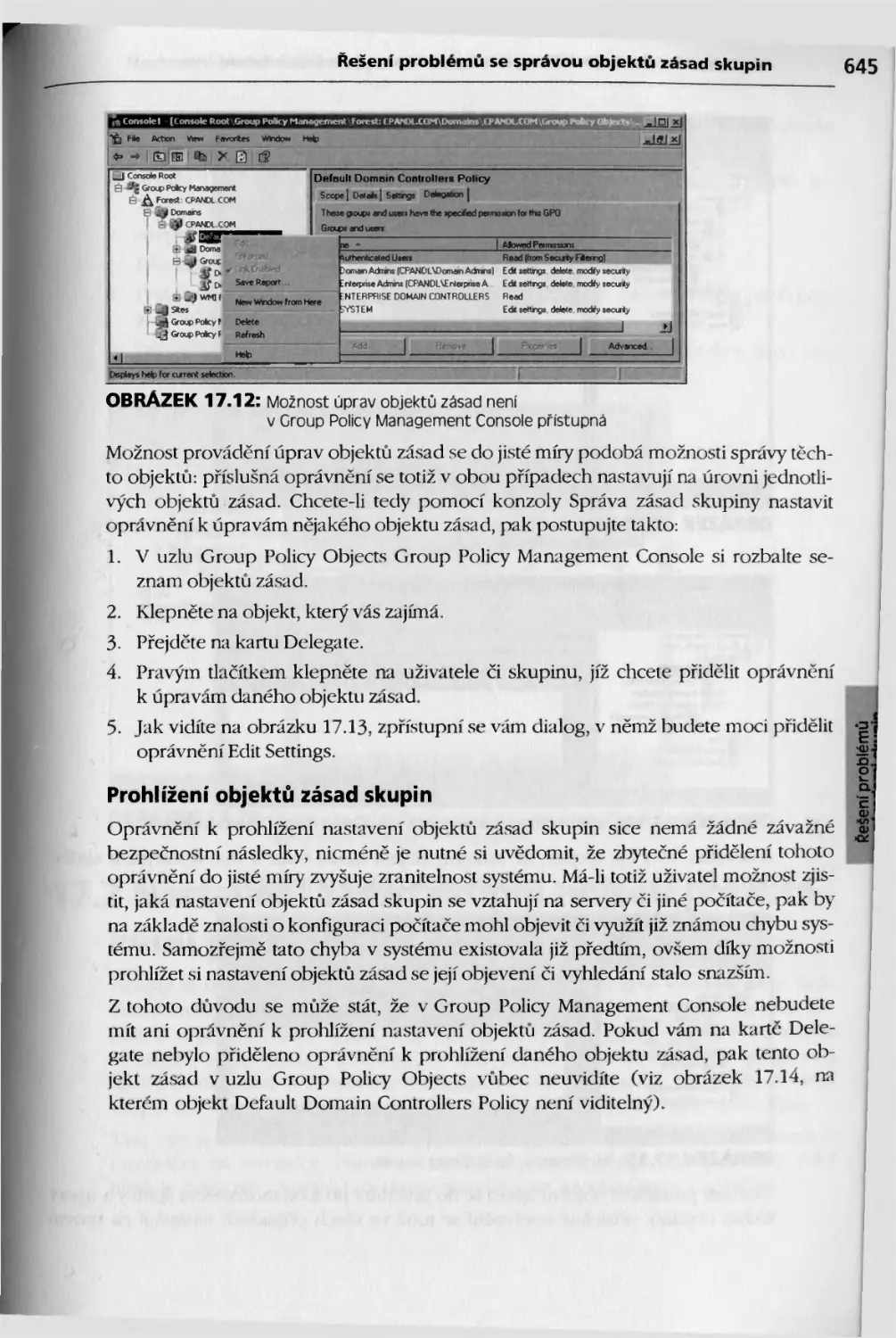

Restrikce oprávnění v Group Policy Management Console 640

17.2 Nastavení zásad skupin nejsou použita kvůli problémům s infrastrukturou647

Řadiče domény nejsou přístupné 648

Databáze služby Active Directory je poškozena 649

Místní přihlášení a přihlášení pomocí Active Directory 650

Příčinou problémů se zpracováním objektů zásad jsou soubory ve složce SYSVOL 651

Problémy s replikací a shodou databáze Active Directory a složky SYSVOL 653

Problémy se službou DNS, jejichž následkem jsou problémy se zpracováním objektů

zásad skupin 655

17.3 Řešení problémů s implementací 656

Vyhledání nesprávných nastavení objektů zásad 656

Propojení objektů zásad vedoucí k problémům s jejich použitím 660

Účty nejsou umístěny ve správné organizační jednotce 661

Snaha o použití zásad skupin pro účty skupin 662

Konfliktní nastavení ve dvou objektech zásad 663

Změna standardního dědění objektů zásad skupin 664

17.4 Shrnutí 667

16

Obsah

Část 5: Přílohy

Příloha A

Přehled zásad skupiny 671

Přehled informací o uzlu Computer Configuration (Konfigurace počítače) 671

Přehled informaci o uzlu User Configuration (Konfigurace uživatele) 676

Příloha B

Nové funkce v systému

Windows Server 2003 Service Pack 1 681

Adprep 683

Nástroje pro správu 683

Nastavení funkcí prohlížeče Internet Explorer 685

Správa nastavení funkcí zabezpečení 685

Konfigurace zásad a předvoleb 686

Sada Internet Explorer Admínistration Kit 686

Zabezpečení akcí odkazů URL v prohlížeč* Internet Explorer 687

Změny v nastavení zabezpečení akcí odkazů URL 687

Výsledná sada zásad 688

Změny v nástroji Resultant Set of Policy (Výsledná sada zásad),

které jsou součástí aktualizace Service Pack 1 689

Správa výsledných sad zásad vzdálených počítačů pomocí

konzoly CPMC (Správa zásad skupiny) s SP1 691

Delegování přístupu k výsledkům zásad skupin 691

Aktualizace zabezpečení po instalaci 692

Průvodce konfiguraci zabezpečení 693

Brána firewall systému Windows 694

Změny ve f irewallu systému Windows 694

Změny v protokolování auditování 695

Změny v nástroji Netsh Helper 696

Nové zásady skupiny podporující firewall systému Windows 696

Příloha C

Práce se skripty

v Group Policy Management Console 703

Rozhraní konzoly Group Policy Management Console pro práci se skripty 704

Objektový model skriptování konzoly Group Policy Management Console 704

Vytvoření počátečního objektu GPM 705

Vytvoření reference na spravovanou doménu 706

Vytváření a propojování objektů zásad skupin 706

Automatizace správy zabezpečení objektů zásad skupin 710

Využití standardních skriptů Group Policy Management Console 712

Vytváření objektů zásad skupin 713

Obsah

17

Výmaz objektů zásad skupin 713

Vyhledání zakázaných objektů zásad skupin 713

Vyhledání objektů zásad skupin podle skupiny zabezpečení 714

Vyhledání objektů zásad skupin bez aktivních propojení 714

Nastavení oprávnění pro vytváření objektů zásad skupin 714

Nastavení dalších oprávněni k objektům zasad skupin 715

Zálohování všech objektů zasad skupin 715

Zálohovaní jednotlivých objektů zasad skupin 715

Kopírování objektů zásad skupin 716

Importování objektů zásad skupin 717

Generování reportů výsledných sad zásad 717

Zrcadlení produktivního prostředí 718

Další standardní skripty Group Policy Management Console 719

Příloha D

Základní informace o šablonách

pro správu sady Office 2003 723

Microsoft Access 2003 724

Microsoft Excel 2003 725

Microsoft FrontPage 2003 727

Microsoft Clip Organizer 2003 727

Microsoft InfoPath 2003 728

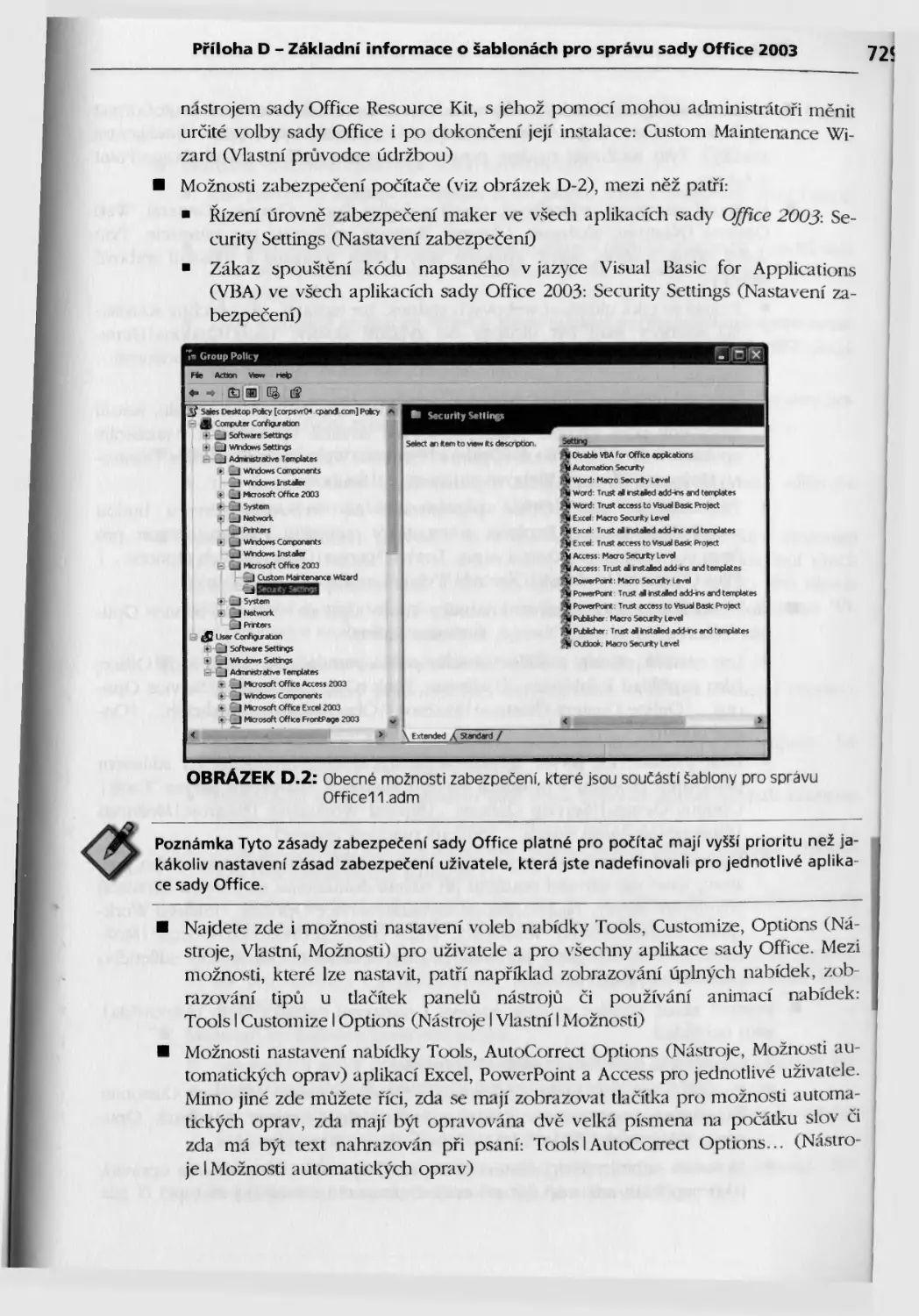

Microsoft Office 2003 728

Microsoft OneNote 2003 733

Microsoft Outlook 2003 734

Microsoft PowerPoint 2003 738

Microsoft Project 2003 739

Microsoft Publisher 2003 740

Microsoft Visio 2003 741

Microsoft Word 2003 743

Rejstřík 745

Předmluva

Všichni autoři, kteří se podíleli na tvorbě této knihy, mají za sebou léta zkušeností

s používáním zásad skupiny a při tvorbě tohoto díla úzce spolupracovali s těmi,

kteří jsou za integraci zásad skupiny do operačního systému Microsoft Windows zod-

povědní. Jejich zkušenosti spolu s jejich schopností jasně vysvětlit složité koncepty či-

ní tuto publikaci cenným zdrojem pro všechny, kteří chtějí aktivně spravovat své

servery7 a koncové počítače. Kniha začíná přístupem založeným na scénářích, předsta-

vuje koncepty správy vycházející ze zásad skupiny a jejich propojení se službou Active

Directory. Dále se věnuje různým oblastem operačního systému Windows, které lze

řídit prostřednictvím zasad skupiny. Jsou to např. zabezpečení, konfigurace počítače

určeného pro běžné uživatele, aplikace Microsoft Internet Fxplorer. síťové pn ky (na-

příklad brána Firewall operačního systému Windows) a balík Microsoft Office. Tím to

ale nekončí. Kniha představí pokročilé možnosti zásad skupiny (například využití

zásad skupiny pro instalaci softwaru nebo rozšíření funkčnosti zásad skupiny).

Implementovat zásady skupiny je vcelku snadná práce a tato kniha vám ji usnadní

ještě více. Zásady skupiny jsou také velmi flexibilní a v komplexních prostiedích je

můžete používat k řešení komplexních problému. Tato kniha je strukturována způ-

sobem. který vám pomůže tyto problémy lépe pochopil. Pozornost je věnována ta-

ké jasně a podrobně popsaným postupům, které se používají při řešení problémů

různých úrovní (od běžných až po hodně složité). V závěru knihy vam autoři po-

skytují odkazy na místa, kde můžete kdykoliv získat aktuální informace o proble-

matice zásad skupiny.

V dnešní době, kdy si všichni uvědomujeme potřebu dostatečného zabezpečení a re-

gulačního dohledu, musíme při spiavě serverů a koncových stanic dbát odpovídají-

cím způsobem na prevenci. Zásady skupiny jsou v tomto ohledu silným nástrojem

a tato kniha vám práci s nimi velmi usnadni. Proto, ať už službu Microsoft Active

Directory zavádíte, nebo o tom teprve uvažujete, tato kniha je pro vás tou správnou

volbou!

Michael Dennis, Hlavní programový manager Zásad skupiny ve firmě Microsoft.

Úvod

Vítáme všechny čtenáře příručky Zasady skupiny Microsoft U indous. Tato pii ručka se

zabývá problematikou zásad skupiny, které jsou mezi produkty firmy Microsoft pro

uživatele možná um nejméně průhledným produktem. Mnozí systémoví správci, síťoví

návrháři a manažeři v oblasti IT považují zásady skupiny za velmi komplexní část

služby Active Directory®, které nikdy nedokážou porozumět. I přesto jsou zásady

skupiny značně rozšířeny a implementovány, neboť jejich přínos v oblasti zabezpeče-

ní, distribuce softwaru a ochrany koncových stanic je dobře známý. Jestliže plošně

implementujete produkt, kterému nerozumíte, znamená to pro vás skutečný problém

a značně frustrující zkušenost pro všechny zainteresované osoby. Tomu se ale můžete

vyhnout. Zásady skupiny jsou méně složité, více konfigurovatelné a snáze správo va-

telné, než si dokážete představil - krok po kroku, kapitolu po kapitole zjistíte, proč je

tomu právě tak.

O knize

Příručka Zásady skupiny Microsoft Windows popisuje správu zásad skupiny pro ope-

rační systémy Microsoft Windows Server™ 2003, Windows XP Professional a Windows

2000. Kniha je určena systémovým správcům, síťovým návrhářům a všem těm. kteří se

chtějí dozvědět něco o zásadách skupiny. Jestliže jste zodpovědní za podporu služby

Active Directory nebo se jen chcete naučit více o zásadách skupmy, je tato kniha prá-

vě pro vás.

Úvod

Vítáme všechny čtenáře příručky Zásady skupiny Microsoft Windows, lato příručka se

zabývá problematikou zásad skupiny, které jsou mezi produkty firmy Microsoft pro

uživatele možná tím nejméně průhledným produktem. Mnozí systémoví správci, síťoví

návrháři a manažeři v oblasti IT považují zásady skupiny za velmi komplexní část

služby Active Directory®, které nikdy nedokážou porozumět. I přesto jsou zásady

skupiny značně rozšířeny a implementovány, neboť jejich přínos v oblasti zabezpeče-

ní, distribuce softwaru a ochrany koncových stanic je dobře známý. Jestliže plošně

implementujete produkt, kterému nerozumíte, znamená to pro vás skutečný problém

a značně frustrující zkušenost pro všechny zainteresované osoby. Tomu se ale můžete

vyhnout. Zásady skupiny jsou méně složité, více konfigurovatelné a snáze spravova-

telné, než si dokážete představit - krok po kroku, kapitolu po kapitole zjistíte, proč ie

tomu právě tak.

O knize

Příručka Zásady skupiny MicrosoJi Windows popisuje správu zásad skupiny pro ope-

rační systémy Microsoft Windows Server™ 2003, Windows XP Professional a Windows

2000. Kniha je určena systémovým správcům, síťovým návrhářům a všem těm, kteří se

chtějí dozvědět něco o zásadách skupiny. Jestliže jste zodpovědní za podporu služby

Active Directory nebo se jen chcete naučit více o zásadách skupiny, je tato kniha prá-

vě pro vás.

Kapitola 1 - Úvod do zásad skupiny

Local Policy (Místní zásady):

Audit Policy (Zásady auditu) Un uje výchozí monitorovací zásady pro domé-

nové řadiče. Např. zaznamenávání úspěšných události, selháni nebo obojího.

User Rights Assignment (Piiřazení uživatelských práv) Určuje přirazeni

výchozích uživatelských práv pro doménové řadiče. Např. práva pro místní

pi ihlášení nebo přihlášení přes službu.

Security Ophons (Možnosti zabezpečení) Sem spadá nastavení: Domain

Controller: Allow Server Operators To Schedule Tasks (Řadič domény: Povo-

lit operátorům serveru (Server Operators) plánovat úlohy).

Parametry zaznamenávání událostí jako např.

Maximální velikost záznamu pro doménové řadiče

Zablokování anonymního přístupu k záznamům z doménového řadiče.

Rozhodnutí o uchovávání záznamu do protokolu a použitá metoda.

Poznámka Firma Microsoft doporučuje upravovat objekt Default Domain Controllers Policy

pouze za účelem nastavení uživatelských práv a zásad pro auditovaní. Jestliže se vyskytnou

problémy s fungováním tohoto objektu, můžete použ.t nástroj DCGPOFIX pro obnovení je-

ho výchozí podoby.

1.6 Shrnutí

Zásady skupiny představují účelný a účinný způsob jak spravovat počítačová a uži-

vatelská nastavení. Jejich skutečna síla tkví v tom, že nastavení stovek nebo tisíců

počítačů či uživatelů můžete spravovat stejně snadno jako nastaveni jednoho uživa-

tele či počítače. Zásady skupiny to umožňují prostřednictvím nezbytných struktur

sloužících pro bezproblémovou správu nastavení uživatelů a počítačů kdekoliv

v podniku.

Pro práci se zásadami skupiny je důležité pochopit, jak modul zásady skupiny fun-

guje v nižných prostředích. Bez ohledu na to, zda máte na starost počítače uspo-

řádané do pracovních skupin, domén nebo jejich kombinace, vždy můžete pro

jejich účinnou správu použít skupinovou zásadu. Nicméně existují jisté výhody po-

užití zásad skupiny v doménové konfiguraci. Konkrétně v doménách se službou

Active Directory jsou zásady skupiny rozšířené pro lepší správu bezpečnosti počíta-

čů, bezdrátových sítí, instalace programu a služeb vzdálené instalace.

Práce

se zásadami

skupiny

Obsah kapitoly:

2.1 Objekty a nastavení zásad skupiny......................................44

2.2 Správa objektů zásad skupiny...........................................50

2.3 Vytváření a propojování objektů GPO....................................59

2.4 Delegování pravomocí pro správu zásad skupiny..........................65

2.5 Odstraňování spojení a mazáni objektů GPO..............................71

2.6 Shrnutí................................................................71

Kapitola 2 - Práce se zásadami skupiny

PDC nedostupný, můžete si vybrat, ke kterému doménovému řadiči se chcete při-

pojit. Připojení k určitému doménovému řadiči si můžete vynutit i manuálně.

Obecné lze říci, že Group Policy mohou spravovat pouze členové skupin Domain

Admins a Enterprise Admins. Nicméně sítě lze spravovat pouze členy skupiny En-

terprise Admins a kořenovou strukturu pouze skupinou Domain Admins. Domény

a organizační jednotky lze spravovat pouze skupinami Enterprise Admins, Domain

Admins a uživateli, na které byly delegovány odpovídající pravomoci. Pravomoci

pro správu zásad skupiny je možné delegovat několika způsoby. Zaprvé, uživate-

lům či skupinám můžete přiřadit práva pro tvorbu objektu GPO. Tito uživatelé

a skupiny mohou také spravovat jimi vytvořené objekty GPO. Zadruhé, můžete de-

legovat pravomoci pro připojování objektu GPO a pro práci s množinou RSoP (Re-

sultant Set of Policy). Poslední možnosti je delegování práv pro čtení, úpravy

nastavení, mazání a úpravy bezpečnostních nastavení objektů GPO.

kapitola

Pokročilá správa

zásad skupiny

Obsah kapitoly:

3.1 Prohledávání a filtrování zásad skupiny..................................74

3.2 Správa dědičnosti zásad skupiny..........................................81

3.3 Správa zpracování a aktualizace zásad skupiny............................88

3.4 Modelování a údržba zásad skupiny........................................99

3.5 Zjišťování nastaveni zásad a doby poslední aktualizace..................110

3.6 Shrnutí.................................................................112

Funkce, které pokročilá správa Group Policy (Zásady skupiny) nabízí, vám mohou

pomoci ušetřit značné množství času a také dosáhnout větší efektivity. Hledáte-li

například určitý objekt zásady nebo konkrétní skupinu nastavení zásady, můžete

využít prohledávání a filtrování. Také se muže stát, že budete potřebovat změnil

způsob, jakým se dědí nebo zpracovávají nastavení zásady, obzvlášť pracujete-li ve

Kapitola 3 - Pokročilá správa zásad skupiny

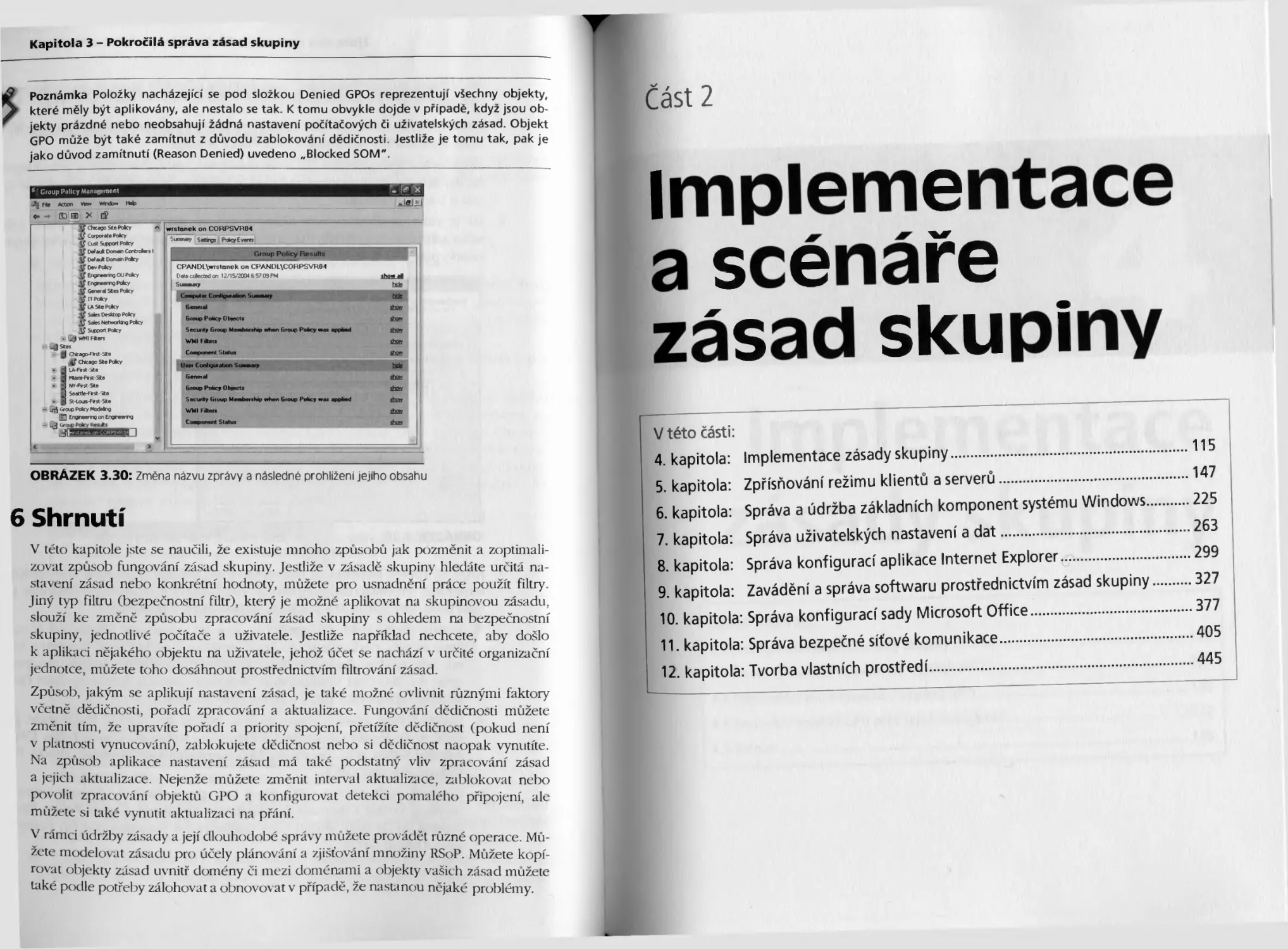

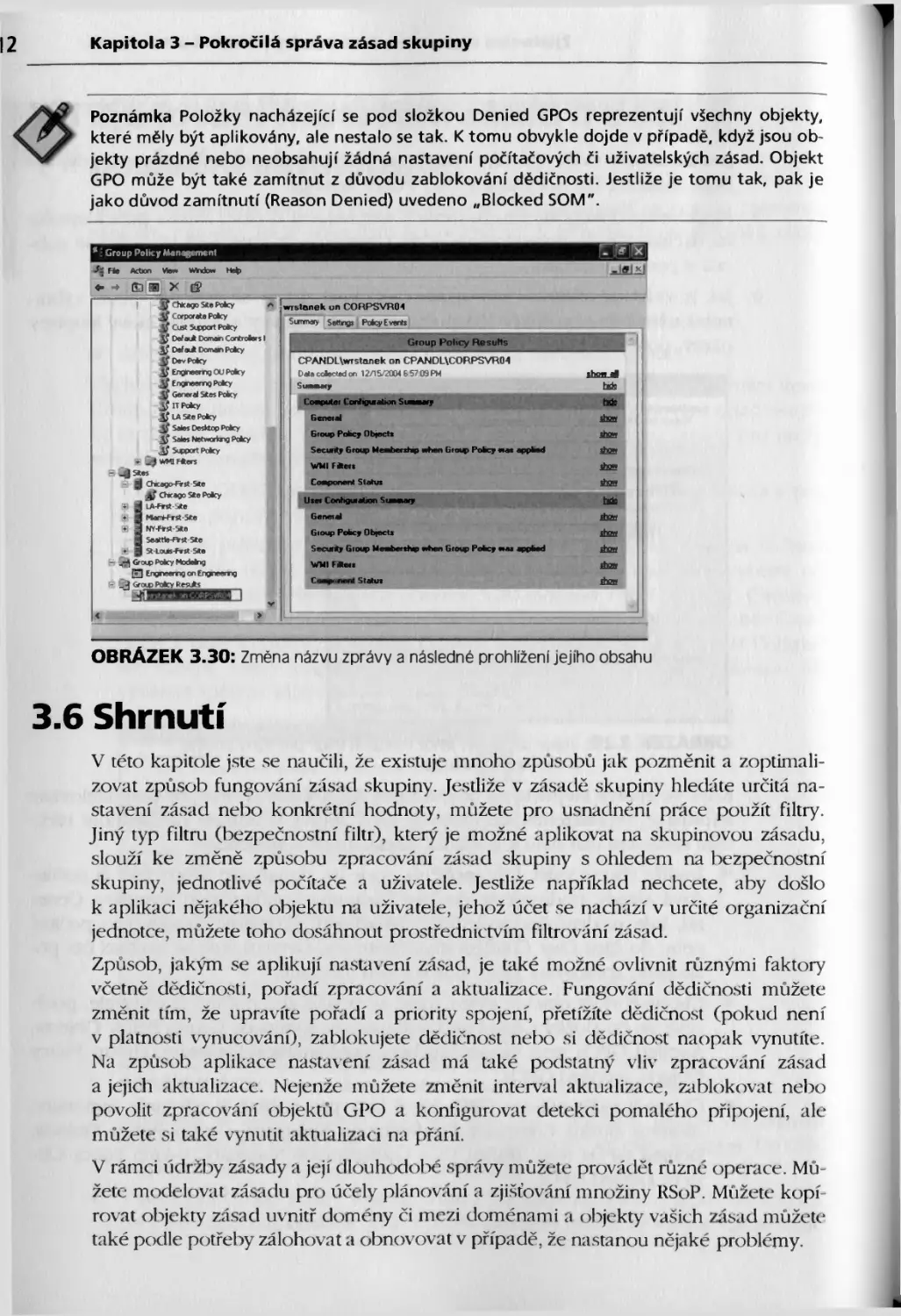

Poznámka Položky nacházející se pod složkou Denied GPOs reprezentují všechny objekty,

které měly být aplikovány, ale nestalo se tak. K tomu obvykle dojde v případě, když jsou ob-

jekty prázdné nebo neobsahují žádná nastavení počítačových či uživatelských zásad. Objekt

GPO může být také zamítnut z důvodu zablokování dědičnosti. Jestliže je tomu tak, pak je

jako důvod zamítnutí (Reason Denied) uvedeno „Blocked SOM".

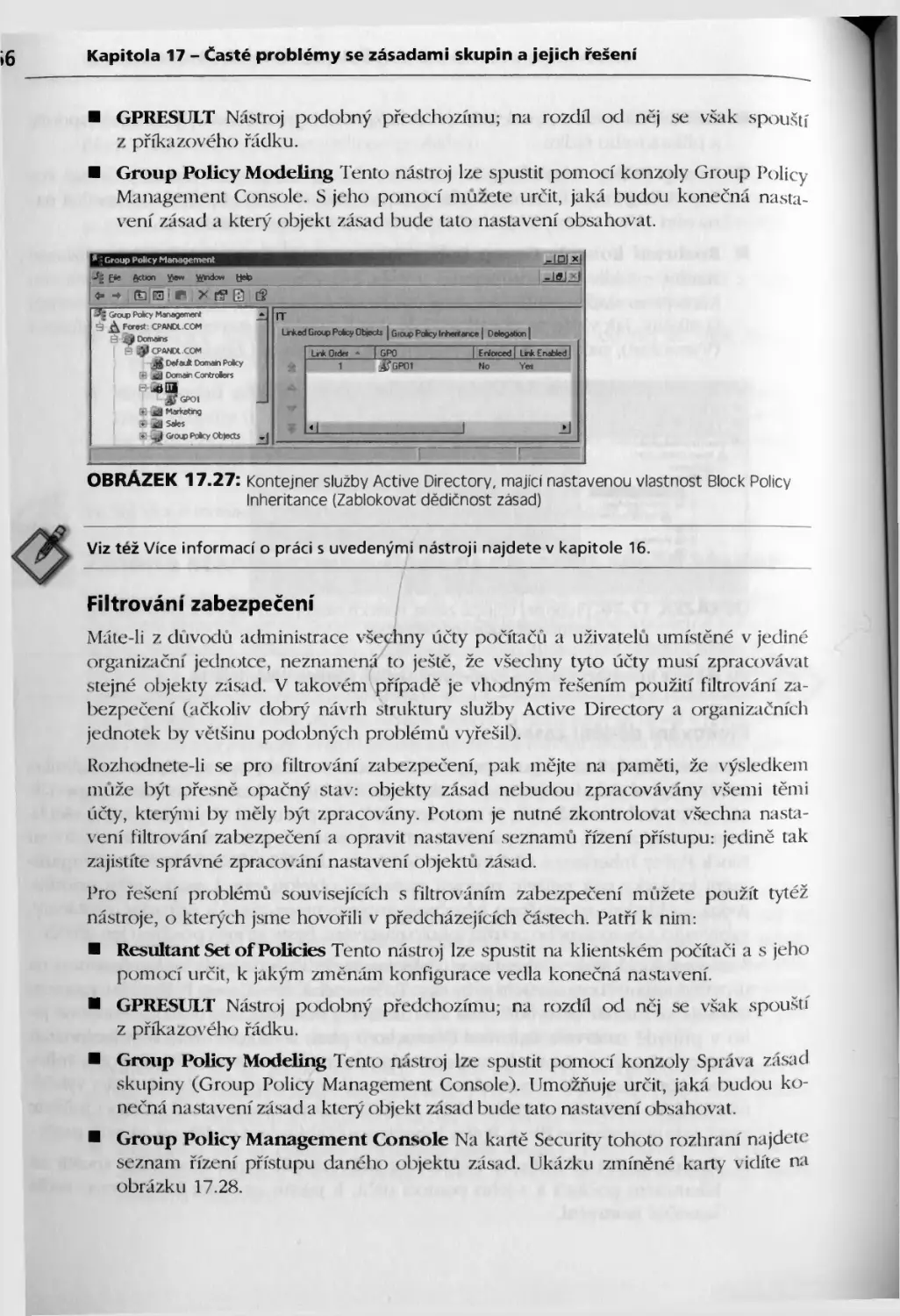

OBRÁZEK 3.30: Změna názvu zprávy a následné prohlížení jedho obsahu

6 Shrnutí

V této kapitole jste se naučili, že existuje mnoho způsobů jak pozměnit a zoptimali-

zovat způsob fungování zásad skupiny. Jestliže v zásadě skupiny hledáte určitá na-

stavení zásad nebo konkrétní hodnoty, můžete pro usnadnění práce použít filtry.

Jiný typ filtru (bezpečnostní filtr), který je možné aplikovat na skupinovou zásadu,

slouží ke změně způsobu zpracování zásad skupiny s ohledem na bezpečnostní

skupiny, jednotlivé počítače a uživatele. Jestliže například nechcete, aby došlo

k aplikaci nějakého objektu na uživatele, jehož účet se nachází v určité organizační

jednotce, můžete toho dosáhnout prostřednictvím filtrováni zásad.

/působ, jakým se aplikují nastavení zásad, je také možné ovlivnit různými faktory

včetně dědičnosti, pořadí zpracování a aktualizace. Fungovaní dědičnosti můžete

změnit tím, že upravíte pořadí a priority spojení, přetížíte dědičnost (pokud není

v platnosti vynucovánO, zablokujete dědičnost nebo si dědičnost naopak vynutíte.

Na způsob aplikace nastaveni zásad má také podstatný vliv zpracování zásad

a jejich aktualizace. Nejenže můžete změnit interval aktualizace, zablokovat nebo

povolit zpracování objektů GPO a konfigurovat detekci pomalého připojení, ale

můžete si také vynutit aktualizaci na praní.

V rámci údržby zásady a její dlouhodobé správy můžete provádět různé operace. Mů-

žete modelovat zásadu pro účely plánování a zjišťování množiny RSoP. Můžete kopí-

rovat objekty zasad uvnitř domény či mezi doménami a objekty vašich zásad můžete

také podle potřeby zálohovat a obnovovat v případě, že nastanou nějaké problémy.

implementace

a scénáře

zásad skupiny

V této části:

4. kapitola: Implementace zásady skupiny..................................115

5. kapitola: Zpřísňování režimu klientů a serverů.........................147

6. kapitola: Správa a údržba základních komponent systému Windows.........225

7. kapitola: Správa uživatelských nastavení a dat.........................263

8. kapitola: Správa konfigurací aplikace Internet Explorer................299

9. kapitola: Zavádění a správa softwaru prostřednictvím zásad skupiny.....327

10. kapitola: Správa konfigurací sady Microsoft Office....................377

11. kapitola: Správa bezpečné síťové komunikace...........................405

12. kapitola: Tvorba vlastních prostředí..................................445

Implementace

zásady skupiny

Obsah kapitoly:

4.1 Problematika návrhu zásady skupiny...................................116

4.2 Řízeni výkonnosti zpracování objektů GPO.............................129

4.3 Doporučení pro nasazování objektů GPO................................135

4.4 Testování objektů GPO před jejich nasazením..........................142

4.5 Shrnutí..............................................................146

Kapitola 4 - Implementace zásady skupiny

Cílový název Tento název je poslední položkou převodní tabulky. Určuje jak se má

název počítače, uživatele, skupiny či cesta UNC zdrojového objektu GPO zpracovat

po přesunu do cílového objektu GPO. Tabulka 4.2 popisuje některé cílové názvy.

TABULKA 4.2: Cílové názvy

Cílový název Popis

Shodný se zdrojem Kopírování proběhne beze změn. Stejný efekt jako byste do převodní ta-

bulky nezadali zdrojovou hodnotu.

Žádný Uživatel, počítač či skupina se z objektu GPO odstraní. Tuto možnost ne-

lze použít pro cesty konvence UNC.

Přiřazení podle Například napřiřazení názvu SourceDomain\Groupl na

relativního názvu TargetDomain\Groupl.Tuto možnost nelze použít pro cesty konvence

___________________ UNC___________________________________________________________

Explicitní určení V cílovém objektu GPO nahradíte zdrojovou hodnotu určitou hodnotou,

hodnoty

Poznámka Pro cílové názvy můžete pomocí některého z výše popsaných formátů určit objek-

ty zabezpečení, s výjimkou identifikátoru SID. Pro cílový název nemůžete nikdy použít iden

tifikátor SID.

Další informace Podrobnější informace o postupu pn migraci objektů GPO pomocí konzoly

GPMC a převodních tabulek najdete v oddíle „Testování objektů GPO před jejich nasaze-

ním" této kapitoly.

Shrnutí

Zavádění objektů GPO není jednoduchou záležitostí. Efektivní zaváděni zahrnuje fak-

tory, které sahají daleko za nastavení, která se konfigurují v objektech GPO. Tylo

faktory zahrnují návrh služby Active Directory, delegováni, replikaci a konvergenci

služby Active Directory na všechny doménové řadiče.

Abyste zajistili, že zavádění produkčních objektů GPO bude stabilní, bezpečné a efek-

tivní, musíte vzít v potaz také dědičnost skupinových zásad a řízeni aplikací. Pokud je

to možné, měli byste používat výchozí dědičnost. Měnit byste ji měli jen v případě, že

nutně potřebujete aplikovat filtrování, vynucování nebo chcete zakázat přepisování.

Vyhnout byste se měli také filtrům služby WMI, protože mohou prodloužit dobu po-

třebnou pro aplikaci objektů GPO.

Závěrem řekněme, že všechna nastavení objektů GPO by měla být, předtím než jsou

zavedena do produkce, otestována v neprodukčním prostředí.

Zpřísňování

režimu klientů

a serverů

Obsah kapitoly:

5.1 Základy bezpečnostních šablon.........................................148

5.2 Zavádění bezpečnostních šablon........................................171

5.3 Obecné techniky zpřísňování režimu....................................174

5.4 Zpřísňování režimu na serveru.........................................177

5.5 Zpřísňování režimu na klientovi.......................................201

5.6 Řešení problémů.......................................................220

5.7 Shrnutí...............................................................224

Kapitola 5 - Zpřísňování režimu klientů a serverů

10. Po vytvoření databáze klepněte pravým tlačítkem na uzel Security Configuration

and Analysis (Konfigurace a analýza zabezpečení) a zvolte položku Analyse Com-

puter (Analyzovat počítač).

11. Zadejte cestu k souboru protokolu chyb a klepněte na tlačítko OK.

12. Po skončení analýzy si v jednotlivých uzlech projděte výsledky.

Gpresult

Gpresult je již starším nástrojem, ale stále je velmi užitečný při hledání a řešení pro-

blému s nastaveními objektu GPO. Nástroj není zaměřen pouze na zabezpečení, ale

může vám poskytnout informace o tom, které objekty GPO se vztahuji na určitý

počítač a která nastavení (včetně bezpečnostních nastavení) na něm existují.

Další informace Další informace o použití příkazu Gpresul t najdete v 16. kapitole.

Množina RSoP

Někdy budete potřebovat zjistit nastaveni objektu GPO pro počítač, který není při-

pojen k síti nebo k němuž nemáte přístup. Sada zásad RSoP vám s tím může po-

moci. Včetně poskytnutí podrobností o bezpečnostních nastaveních, která budou

na počítač aplikována prostřednictvím objektů GPO.

Další informace Další informace o použití nástroje sady zásad RSoP najdete v 16. kapitole.

Shrnutí

Zpřísňování režimu klientů a serverů vyžaduje porozumění dostupným metodám

pro tvorbu bezpečnostních nastavení efektivním a konzistentním způsobem. Ke

zpřísňování režimu klientů a serveru jsou určeny dva nástroje: Security Templates

(Šablony zabezpečení) a zásady zabezpečeni. Security Templates mohou konfigu-

rovat většinu bezpečnostních nastavení pro zpřísňování režimu klientů a serverů.

Zásady zabezpečení se tvoří prostřednictvím nástroje Security Configuration Wizard

(Průvodce konfigurací zabezpečení), jehož použití je intuitivnější a je založeno na

rolích serveru, administrativních funkcích a dalších aspektech serverů.

Ať už používáte Security Templates (Šablony zabezpečení), zásady zabezpečení nebo

obojí, měli byste se pokud možno při zaváděni těchto nastavení snažit používat zásady

skupiny. Jak jsme se jíž dříve v této knize dozvěděli, klíčovým aspektem zpřísňováni'

zabezpečení je způsob jakým ve službě Active Directory navrhnete vaše organizační

jednotky a připojíte vaše objekty GPO. Při existenci stovek bezpečnostních nastavení

dostupných v jedné šabloně zabezpečení nebo v zásadách se musíte při tvorbě zá-

kladní úrovně zabezpečení spoléhat na bezpečnostní doporučení popsaná v této kapi-

tole. Jakmile nastavení zabezpečení zavedete, potřebujte již jen monitorovat ovlivněné

počítače, zda na nich nedochází k nežádoucímu chování či chybám.

Správa a údržba

základních

komponent

systému

Windows

kapitola

Správa

uživatelských

nastavení a dat

Obsah kapitoly:

7.1 Základy uživatelských profilů a zásad skupiny.............................264

7.2 Konfigurace cestovních profilů............................................268

7.3 Optimalizace konfigurací uživatelských profilů............................270

7.4 Přesměrování složek a dat uživatelských profilů...........................281

7.5 Správa uživatelských a počítačových skriptů...............................290

7.6 Shrnutí...................................................................296

Správa

konfigurací

aplikace

Internet

Explorer

Kapitola 8 - Správa konfigurací aplikace Internet Explorer

Složka Název Popis

User Configuration\ Administrativě Templates\ Windows Components\ Internet Explorer Turn Off Crash Detection Slouží k vypnutí detekce havárií. De- tekce havárií umožňuje prohlížeči vysledovat které doplňky narušují stabilitu prohlížeče. Uživatel pak

může nestabilní doplňky vypnout.

User Configuration\ Administrativě Templates\ Windows Components\ Internet Explorer Turn Off Pop-Up Management Zabrání uživatelům v konfiguraci možností místních oken a skryje související dialogová okna. To zna- mená, že když zapnete toto nasta- vení, přestanou se zobrazovat ovládací prvky pro správu oken, upozornění a dialogová okna.

Shrnutí

Základní zásady skupiny pro práci s aplikací Internet Explorer se nacházejí ve složce

User Configuration\Internet Explorer Maintenance. Tyto zásady jsou uspořádány

do pěti hlavních kategorií: uživatelské rozhraní prohlížeče, adresy URL, programy,

připojení a zabezpečení. Tyto zásady mají také největší vliv na konfiguraci aplikace In-

ternet Explorer a její zabezpečení, proto se současně jedná o zásady, s nimiž budete

nejčastěji pracovat. Ve složce User Conf i guration\Admi n i strati ve Templates\Wi ndows

ComponentsMnternet Explorer najdete mnoho dalších zásad, které jsou určeny pře-

devším pro dolaďováni nabídek, nástrojových lišt a souvisejících možností aplikace In-

ternet Explorer. Pro počítače s operačním systémem Windows XP Professional SP2

nebo novějším lze použít (pro konfiguraci zabezpečení a uzamykání internetových

zón zabezpečeno i zásady nacházející se ve složce User Configuration\Administra-

tive Templates\Wi ndows ComponentsMnternet Explorer\Internet Control Panel.

Zavádění

a správa

softwaru

prostřednictvím

zásad skupiny

Kapitola 9 - Zavádění a správa softwaru prostřednictvím zásad skupiny

který obsahuje zaváděcí informace. Najděte odpovídající klíč, který obsahuje

odinstalovanou aplikaci, a smažte jej.

Shrnutí

Zásady Software Installation vám v rámci oddělení umožňují pro uživatele a počítače

snadno zavádět software. Aplikace můžete publikovat nebo přiřazovat uživatelům

a počítačům. Když zásady Software Installation použijete spolu s Instalační službou

systému Windows, můžete ve svém prostředí spravovat celý životní cyklus aplikací -

instalaci, opravy, aktualizace, záplatování a odstraňování. S pomocí zásad Software

Restriction můžete spravovat nejenom software nainstalovaný na uživatelských stani-

cích, ale můžete také zajistit, že se ve vašem prostředí bude spouštět pouze autori-

zovaný software. Tyto zásady dohromady poskytují velmi silný nástroj pro

zajišťování bezpečného a řízeného prostředí, v němž mohou být vaši uživatelé ma-

ximálně produktivní.

Správa

konfigurací sady

Microsoft Office

Obsah kapitoly:

10.1 Základy správy konfigurace sady Microsoft Office.....................378

10.2 Přizpůsobování konfigurací sady Microsoft Office..........................379

10.3 Správa zásad souvisejících se sadou Microsoft Office......................391

10.4 Shrnutí...................................................................403

Správa

bezpečné síťové

komunikace

Obsah kapitoly:

11.1 Úvod do zásad protokolu IPSec...........................................406

11.2 Správa zásad protokolu IPSec............................................409

11.3 Zavádění zásad veřejných klíčů..........................................422

11.4 Úvod do zásad pro správu brány firewall systému Windows.................428

11.5 Správa zásad brány firewall systému Windows.............................431

11.6 Shrnutí.................................................................444

tapitola 11 - Správa bezpečné síťové komunikace

’ip Určit můžete jinou cestu a název souboru, včetně vzdálené cesty formátu UNC (pokud

ná počítač zaznamenávající data v tomto umístění dostatečná oprávnění). Jestliže provádíte

áznam do umístění daného cestou UNC, měli byste v cestě při určování názvu počítače pou-

ít proměnnou prostředí %ComputerName%, aby měl každý počítač svůj vlastní protokol. Ne-

apomínejte, že tento postup může vygenerovat na vzdáleném počítači velký síťový provoz.

Size Limit (Omezení velikosti) l ato možnost slouží k určení maximální veli-

kosti protokolu (v kilobajtech). Když protokol dosáhne této maximální velikos-

ti- začnou se přepisovat nejstarší záznamy. Proto musíte velikost navrhnout

v závislosti na tom, jak silný provoz je na vašich počítačích a jaké informace za-

znamenáváte. Příliš malá velikost protokolu muže na vytíženém serveru způ-

sobit. že informace se přepíší dříve, než budete mít možnost si je prohlédnout.

. Klepněte na tlačítko OK.

otlačení odpovědí typu Unicast na požadavky

ypu Multicast či Broadcast

ásaciy Windows 1 irewall: Prohibit Unicast Response To Multicast Or Broadcast

equests (Brána firewall systému Windows: Zakázat odpovědi jednosmčrového vy-

laní na požadavky vícesměrového a všesměrového vysílání) slouží k zabránění ur-

itým druhům síťových útoku, při nichž infikovaný počítač odešle zprávu typu

roadcast nebo multicast a čeká na odpovědi typu unicast od cílových počítačů.

íou-Ií tyto zásady na infikovaném počítači zapnuty, jsou odpovědi typu unicast na

orávy typu broadcast nebo multicast jednoduše zahozeny. Jsou-li tyto zásady vy-

nuty, počítač během prvních 3 vteřin akceptuje všechny odpovědi typu unicast

poté je začne blokovat.

^známka Jestliže zapnete zásady Windows Firewall: Prohibit Unicast Response To Multicast

r Broadcast Requests, nebudou ovlivněny požadavky protokolu DHCP z daného počítače,

.eré mají obvykle podobu požadavku typu broadcast následovaného odpovědí typu unicast

1 serveru protokolu DHCP.

Shrnutí

□mocí zásad skupiny můžete spravovat zabezpečení síťové komunikace pro pro-

•kol IPSec, šifrováni veřejného klíče a bránu firewall systému Windows. Protokol

* Security vám přináší bezpečnou, ověřenou a šifrovanou komunikaci pro sítě pro-

kolu TCP IP. Protokol IPSec se ideální hodí pro speciální servery, které vyžadují

xlatečnou vrstvu síťové ochrany. Tento protokol také poskytuje základní filtrování

>rtu, ačkoliv s příchodem brány firewall systému Windows již není v tomto směru

)užití protokolu IPSec nejlepší volbou. Šifrování s veřejným klíčem vám umožňuje

lit použití certifikátu veřejných klíčů a přináší užitečné funkce pro koncové uživa-

le, jakými je systém F.FS (Encrypting Filé System) nebo šifrování elektronické poš-

. Brána firewall systému Windows poskytuje stavové filtrování protokolu TCP/IP,

eré slouží k ochraně počítačů před neautorizovaným přístupem. Pomocí zásad

upiny můžete konfigurovat výjimky brány firewall systému Windows a zakázat

'.ivatelům a místním správcům prováděni místních uprav konfiguraci brány fi-

wall systému Windows.

Tvorba vlastních

prostředí

Obsah kapitoly:

12.1 Zpracování ve zpětné smyčce (Loopback processing)......................447

12.2 Terminálová služba.....................................................450

12.3 Zásady skupiny a pomalá připojení......................................468

12.4 Shrnutí................................................................475

kapitola

Struktura

a zpracování

zásad skupiny

Obsah kapitoly:

13.1 Procházení logické struktury zásad skupiny............................480

13.2 Procházení fyzické struktury zásad skupiny............................489

13.3 Procházení struktury propojení zásad skupiny..........................494

13.4 Princip zpracování zásad skupiny......................................497

13.5 Procházení struktury místního objektu GPO.............................516

13.6 Shrnutí...............................................................519

kapitola

Úpravy šablon

pro správu

Obsah kapitoly:

14.1 Co je šablona pro správu?.........................................522

14.2 Vytváření vlastních souborů .adm..................................532

14.3 Příklad jednoduchého souboru .adm.................................533

14.4 Jazyk souborů .adm................................................534

14.5 Doporučené postupy................................................555

14.6 Shrnutí...........................................................557

Šablony

zabezpečení

Obsah kapitoly:

15.1 Struktura šablon zabezpečení........................................560

15.2 Překrývání šablon zabezpečení s objekty zásad skupin................567

15.3 Práce se šablonami zabezpečení......................................568

15.4 Úpravy šablon zabezpečení...........................................569

15.5 Úpravy možností zabezpečení.........................................571

15.6 Nastavování služeb v šablonách zabezpečení..........................578

15.7 Řešení firmy Microsoft pro nastavení zabezpečení....................580

15.8 Shrnutí.............................................................583

Řešení problémů

se zásadami

skupin

Obsah kapitoly:

16.1 Základy řešení problémů se zásadami skupin

16.2 Základní nástroje pro řešení problémů

16.3 Protokolování zásad skupin

16.4 Shrnutí

588

598

615

631

Časté problémy

se zásadami

skupin

a jejich řešení

Obsah kapitoly:

17.1 Řešení problémů se správou objektů zásad skupin.......................634

17.2 Nastavení zásad skupin nejsou použita kvůli problémům s infrastrukturou.. 647

17.3 Řešení problémů s implementací........................................656

17.4 Shrnutí...............................................................667

Část 5

Přílohy

V této části:

Příloha A: Přehled zásad skupiny........................................671

Příloha B: Nové funkce v systému Windows Server 2003 Service Pack 1.....681

Příloha C: Práce se skripty v Group Polky Management Console............703

Příloha D: Základní informace o šablonách pro správu sady Office 2003...723

Přehled zásad

skupiny

Obsah přílohy:

Přehled informací o uzlu Computer Configuration (Konfigurace počítače)......671

Přehled informací o uzlu User Configuration (Konfigurace uživatele).........676

Přehled informací o uzlu Computer

Configuration (Konfigurace počítače)

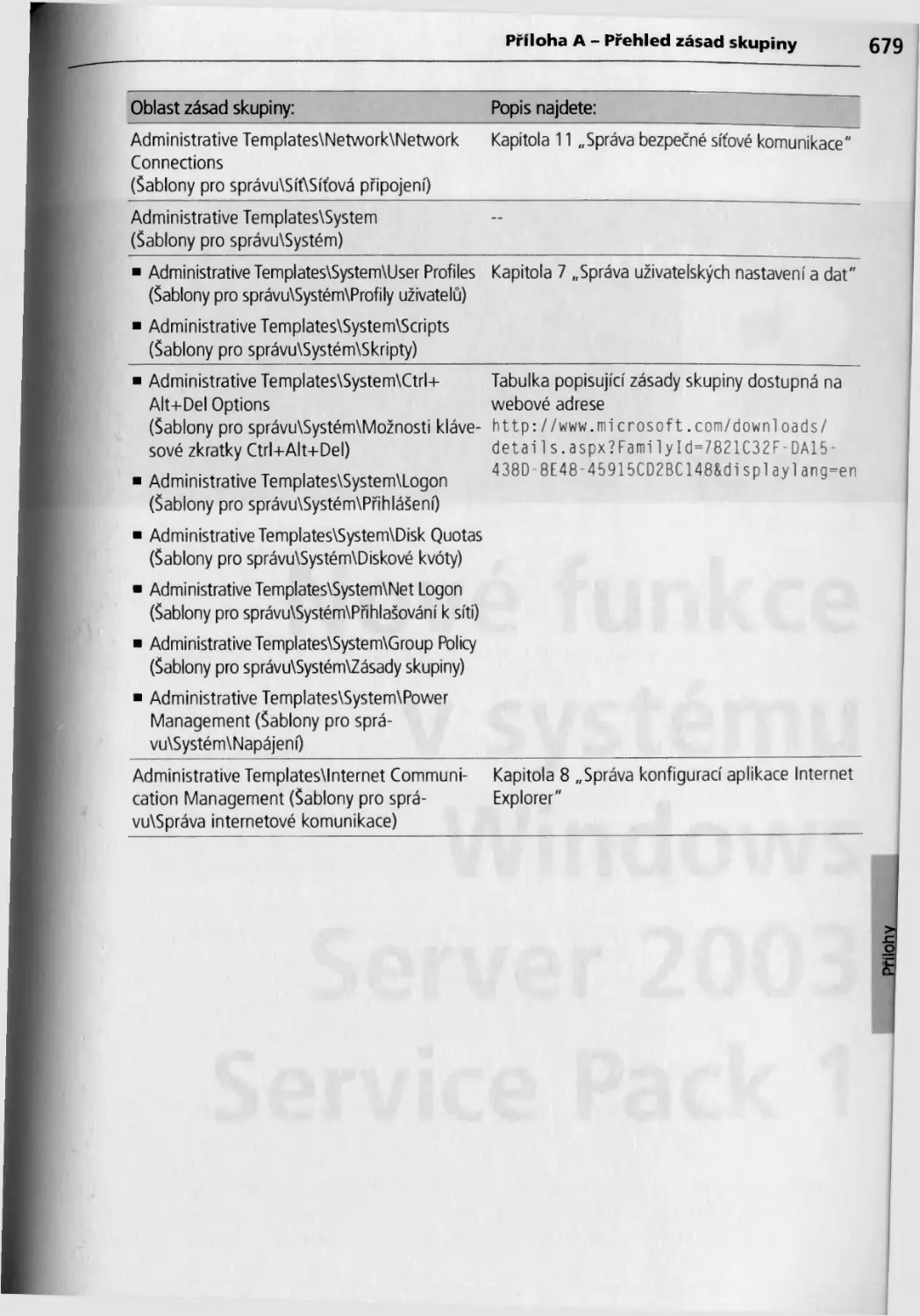

V tomto dodatku najdete stručný přehled informací o zásadách skupiny, obsahující

především odkazy na kapitoly teto knihy či další zdroje zabývající se danou oblastí zá-

sad. Celý dodatek tvoří vlastně dvě tabulky. V tabulce A.l najdete přehled jednotlivých

oblastí zásad uzlu Computer Configuration (Konfigurace počítače) spolu s odkazy na

ta místa v knize či na přiloženy disk CD, kde je dana oblast popisována. Tabulka A.2 je

v podstatě shodná, zabývá se však uzlem User Configuration (Konfigurace uživatele).

Nové funkce

v systému

Windows

Server 2003

Service Pack 1

Práce se skripty

v Group Policy

Management

Console

Obsah přílohy:

Rozhraní konzoly Group Policy Management Console pro práci se skripty.704

Využití standardních skriptu konzoly Group Policy Management Console..712

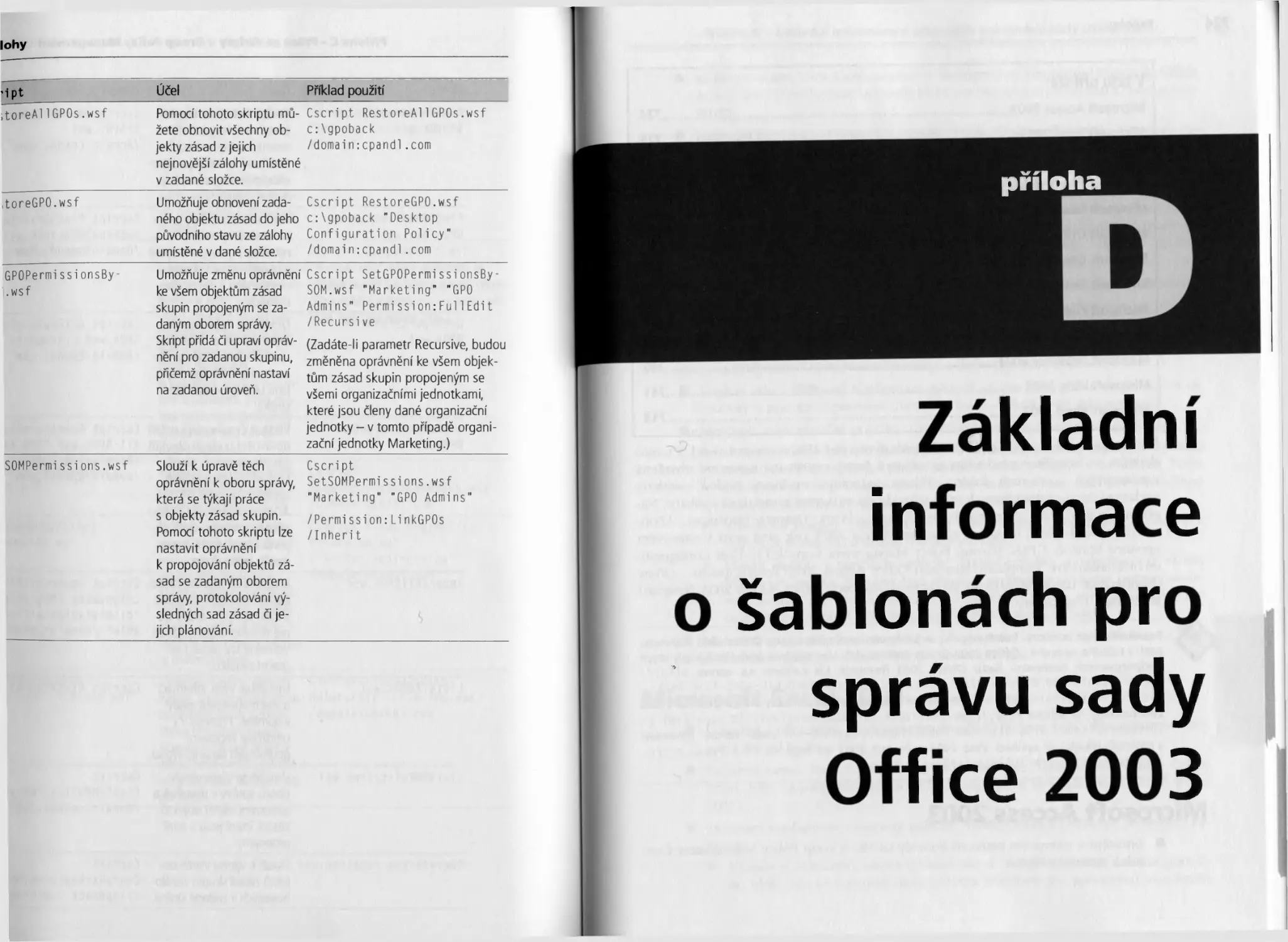

dpt i to reA11GPOs.wsf Účel Příklad použití Pomocí tohoto SKriptu mů- Cscript RestoreAl1GPOs.wsf žete obnovit všechny ob- c: \gpoback jekty zásad z jejich /doma i n: cpandl. com nejnovější zálohy umístěné v zadané složce.

toreGPO.wst Umožňuje obnovenízada- Cscript RestoreGPO.wsf něho objektu zásad do jeho c:\gpoback "Desktop původního stavu ze zálohy Conf i guration Policy" umístěné v dané složce. /domain: cpandl .com

GPOPermi ssionsBy- .wsf Umožňuje změnu oprávnění Cscript SetGPOPermi ssionsBy- ke všem objektům zásad SOM.wsf "Marketing" "GPO skupin propojeným se za- Admins" Permission: Ful 1 Edi t daným oborem správy. /Recursive Skript přidá či upraví opráv- (Zadáte-li parametr Recursive, budou není pro zadanou skupinu, změněna oprávněni ke všem objek- pnčemž oprávnění nastaví tQm 2áSad skupin propojeným se na zadanou úroveň. všemi organizačními jednotkami, které jsou členy dané organizační jednotky - v tomto případě organi- zační jednotky Marketing.)

SOMPermi ssi ons.wsf Slouží k úpravě těch Cscript oprávnění k oboru správy, SetSOMPermissions .wsf která se týkají práce "Marketing" "GPO Admins" s objekty zásad skupin. /Permission: Li nkGPOs Pomocí tohoto skriptu lze /inherit nastavit oprávnění k propojování objektů zá- sad se zadaným oborem správy, protokolování vý- sledných sad zásad či je- jich plánování.

Základní

informace

šablonách pro

správu sady

Office 2003

ílohy

zobrazováni návrhu na opravy při psaní: Tools IOptions... iSpelling & Gram-

mar (Nástroje I Možnosti... I Pravopis)

Nastavení výchozího umístění dokumentu otevíraných při spouštění, doku-

mentů, nástrojů, klipartů a souboru pro automatické obnovení: Tools I Op-

tions. .. I Filé Localions (Nástroje I Možnosti... 1 Umístěni souboru)

Možnosti konfigurace funkce automatických oprav, jako na příklad nahrazování

textu při psaní, opravy chyb způsobených nechtěným stisknutím klávesy Caps

Lock či používání velkých písmen na začátku názvů dnů: Tools I AutoCorrect... I

AutoCorrect (Nástroje lMožn< >sti automatických oprav I Automatické opravy).

Možnosti konfigurace výchozí úrovně zabezpečení maker: Tools iMacrolSecuri-

ty... (Nástroje I Makro I Zabezpečení...)

Dále zde najdete možnosti konfigurace jazykových nastavení, mezi něž patří

i povolení automatické detekce jazyka: Tools I Language I Set Language (Nástro-

je IJazyk I Nastavit jazyk)

Součásti Šablony pro správu aplikace Word 2003 jsou i volby pro nastavení růz-

ných dalších možností, jejichž příkladem muže být třeba automatický převod

písmene síťové jednotky na cestu UNC a naopak, či automatické vytvářeni do-

kumentu právního porovnání při použití funkce Tools, Compare and Merge Do-

cuments (Nástroje, Porovnat a sloučit dokumenty): Miscellaneous (Různé)

Rejstřík

A

aktualizace

automatické

blokování

přístup, 259

registru

syntaxe, 536

systému Windows

zavádění

prostřednictvím zásad, 362

zabezpečeni

po instalaci, 692

aktualizační server

určení, 259

aplikace

Internet Explorer

přizpůsobeni rozhraní, 300

správa konfigurací, 300

zpřísnění zabezpečení, 316

Microsoft Access 2003

umístění databází

výchozí složka, 399

Microsoft Excel 2003

umístěni souboru

výchozí složka, 399

Microsoft OneNote 2003

výchozí složky, 400

Microsoft Outlook

možnosti zabezpečení

konfigurace, 400

Microsoft Publisher 2003

výchozí složky, 400

Microsoft Word 2003

výchozí složky, 400

nová verze

zaváděni, 351

přiřaděm do kategorie, 349

atributy

defaultSecurityDescriptor

prohlížení, 487

upravovaní, 488

gPLink, 496

Úvod

Vítáme všechny čtenáře příručky Zasady skupiny Microsoft Windows. Tato příručka se

zabývá problematikou zásad skupiny, které jsou mezi produkty firmy Microsoft pro

uživatele možná tím nejméně průhledným produktem. Mnozí systémoví správci, síťoví

návrháři a manažeři v oblasti IT považují zásady skupiny za velmi komplexní část

služby Active Directory®, které nikdy nedokážou porozumět. I přesto jsou zásady

skupiny značně rozšířeny a implementovány, neboť jejich přinos v oblasti zabezpeče-

ní, distribuce softwaru a ochrany koncových stanic je dobře známý. Jestliže plošně

implementujete produkt, kteremu nerozumíte, znamená to pro vás skutečný problém

a značně frustrující zkušenost pro všechny zainteresované osoby. Tomu se ale můžete

vyhnout. Zásady skupiny jsou méně složité, více konfigurovatelné a snáze spravova-

telné, než si dokážete představit - krok po kroku, kapitolu po kapitole zjistíte, proč je

tomu právě tak.

O knize

Příručka Zásady skupiny Microsoft Windows popisuje správu zásad skupiny pro ope-

rační systémy Microsoft Windows Server™ 2003, Windows XP Professional a Windows

2000. Kniha je určena systémovým správcům, síťovým návrhářům a všem těm, kteří se

chtějí dozvědět něco o zásadách skupiny. Jestliže jste zodpovědní za podporu služby

Active Directory nebo se jen chcete naučit více o zásadách skupiny, je tato kniha prá-

vě pro vás.

22

Úvod

Tato publikace se zaměřuje na základní informace, které potřebujete, abyste mohli

zasady skupiny efektivně nasadit, spravovat a řešit s nimi související problémy. Od

čtenáře se očekává, že má základní znalosti v oblasti správy systémů a prostředí sítě

počítačů a zkušenosti s operačním systémem Windows Server 2003. Na zakladě to-

hoto předpokladu se nebudeme podrobně zabývat popisem služby Active Direkto-

ry, systému DNS či operačního systému Windows Server 2003. Těmto tématům se

detailně věnují jiné knihy, napr. Microsoft Windows Server 2003 Inside Ont (Micro-

soft Press, 200a), Microsoft Windows Server 2003 Velký průvodce administrátora

(Computer Press, 2005) a Microsoft Windows Server 2003 Kapesní rádce adminis-

trátora (Computer Press, 2003). Co tedy očekávat od této knihy? Je to příručka pro

práci se zásadami skupiny, která vysvětluje vše, co potřebujete vědět k tomu, abys-

te mohli zásady skupiny úspěšně zavádět, spravovat a udržovat je v chodu.

Část 1, „Začínáme se zásadami skupin“, se zabývá základními úlohámi potřeb-

nými pro správu zásad skupiny. Kapitola 1 nabízí přehled zásad skupiny, popisuje

jejich fungování, jejich roli v rámci sítě počítačů s operačním systémem Windows

a způsob, jak zásady můžete používat. Kapitoly 3 a 4 jsou zaměřené na techniky

pro správu zásad skupiny.

Část 2, „Scénáře a implementace zásad skupiny“, vysvětluje základní úlohy

pro zavádění a používání zásad skupiny. Kapitola 4 přináší informace o tom, jak

můžete nasadit zásady skupiny podle různých scénářů. Kapitola 5 se zaměřuje na

to, iak prostřednicím zásad skupin vylepšit zabezpečení. Kapitola 6 ukazuje, jak

pomocí zásad skupiny přizpůsobit plochu systému Windows a uživatelské rozhra

ní. V kapitole 7 se dozvíte, jak spravovat uživatelská nastavení a data. Dále se do-

čtete o přesměrování složek, skriptech a profilech a jejich vztahu k zásadám

skupiny. Kapitola 8 vám přiblíží způsob, jak udržovat konfigurace aplikace Micro-

soft Internet Explorer a jak pomocí zásad skupiny upravit zabezpečení prohlížeče.

Kapitola 9 přináší informace o zavádění aplikací za použití zásad skupiny. Kapitola

10 je věnovaná správě konfigurací balíku Microsoft Office pomocí zásad skupiny.

Kapitola 11 je plná podrobností o tom, jak používat zasady skupiny při správě na-

stavení síťového zabezpečení a síťové komunikace. Kapitola 12 zkoumá techni-

ky tvorby vlastních prostředí pro počítačové laboratoře, kiosky, speciálně

využívané počítače a další.

Část 3, „Přizpůsobení zásad skupiny“, vás zavede do oblasti pokročilého při-

způsobovaní zásad skupiny. Kapitola 13 představí strukturu zásad skupiny, naučí-

te se něco nového o architektuře zásad skupiny včetně toho, jak jsou zásady

skupiny uchovávány a zpracovávány. Ve 14. kapitole se dozvíte jak si přizpůsobit

šablony pro správu. Kapitola 15 popisuje, jak si přizpůsobit šablony zabezpečeni.

V těchto kapitolách objevíte, že zásady skupiny jsou vysoce konfigurovatelné a že

s nimi můžete udělat mnoho pro optimalizaci vašeho prostředí služby Active Di-

rectory.

Část 4, „Řešení problémů se zásadami skupiny“, je části, která popisuje, co

dělat, když se věci začnou ubírat nesprávným směrem. Kapitola 16 představuje

nástroje a techniky užitečné při řešení problémů. Kapitola 17 přináší řešení běž-

ných problémů se zásadami skupiny.

Část 5, „Přílohy“, poskytuje důležité odkazy a zdroje. Příloha A nabízí zdroj pro

rychle hledaní, který lze použít jako rozšíření obsahu a rejstříku knihy. Příloha B

Úvod

23

popisuje nové funkce operačního systému Windows Server 2003 s balíčkem Servi-

ce Pack 1, Příloha C se zabývá technikami pro skriptování zásad skup ny. Příloha D

poskytuje manuál pro šablony pro splavu baličku Microsoft Office 2003-

Konvence použité v této knize

Pro upozornění na užitečné informace se v této knize používají tyto grafické prvky:

Prvek Význam

Tip Poskytuje užitečné informace o konkrétní úloze či funkci.

Další informace Odkazuje na další zdroje informací pro dané téma.

<3> <&

Poznámka Přináší doplňující informace.

Upozornění Obsahuje důležité informace o možných ztrátách dat, prolomení za-

bezpečení a dalších závažných problémech.

Na CD Zmiňuje nástroje či dodatečné informace, které jsou dostupné na

přiloženém CD.

Při dokumentaci úloh příkazového řádku se v této příručce používají tyto konvence:

Prvek Význam

Tučné písmo Znaky, které se píší přesně tak, jak je uvedeno (např. příkazy a pa-

rametry). Tučně jsou uvedeny také prvky uživatelského rozhraní.

Písmo s pevnou Ukázky kódu a Proměnné, za které je třeba dosadit odpovídající

ší řkou znaku hodnoty. Například Soubor.xxx může vyjadřovat libovolný platný

název souboru.

%SystémovýAadresář% Proměnné prostředí.

Přiložené CD

Přiložené CD obsahuje množství nástrojů a skriptů, které vám pomohou zefektivnit

vaši práci se zasadami skupiny na počítačích s operačními systémy Windows 2000,

Windows XP Professional a Windows Server 2003. Některé z těchto nástrojů jsou

v knize popisovány, většina ale ne. Dokumentace jednotlivých nástrojů můžete najít

ve složce GroupPolicyGuideTools. Některé nástroje patří k sadě Microsoft W indows

Server 2003 Resource Kit, proto jsou navrženy pro použití s operačními systémy Win-

dows Server 2003-

Poznámka Nástroje, které jsou k dispozici na přiloženém CD, jsou navrženy tak, aby se pou-

žívaly na operačním systému Windows Server 2003 nebo Windows XP (nebo tak, jak je urče-

no v dokumentaci daného nástroje).

24

Úvod

Zásady podpory

Firma Microsoft nepodporuje nástroje nacházející se na CD příručky Zásady skupi-

ny Microsoft Windows. Firma Microsoft také neručí za funkčnost nástrojů ani nepo-

skytuje jejich opravy. Nicméně nakladatelství Microsoft Press nabízí zákazníkům,

kteří si zakoupí příručku Zasady skupiny Microsoft Windows, možnost kontaktu

a poskytnuti informací v případě problémů se softwarem. Chcete-li nahlásit případ-

né komplikace či problémy, zašlete zprávu na emailovou adresu

rkinput@microsoft.coni. Tato emailová adresa slouží pouze pro oznamování pro-

blémů souvisejících s publikací Zásady skupiny Microsoft Windows.

Nakladatelství Microsoft Press prostřednictvím webových stránek na adrese http: //

www.microsoft.com/learning/support/ poskytuje také opravy knih a přiložených

disků CD. Chcete-li se přímo připojit k databázi Knowledge Base finny Microsoft a za-

dat dotaz ohledně nějakého problému, jděte na internetovou adresu http:/ /support

.microsoft.com. Při problémech souvisejících se samotným operačním systémem

Microsoft Windows Server 2003 se obraťte na informace o podpoře, které jsou součástí

dokumentace vašeho produktu.

Systémové požadavky

V případě, že chcete používat nástroje, elektronické knihy a další materiály na při-

loženém CD, musí váš počítač splňovat následující požadavky:

Operační systém Microsoft Windows Server 2003 nebo Windows XP

Počítač s procesorem 233MHz nebo vyšším; doporučuje se procesor na frekven-

ci 550MHz nebo vyšší

128 MB paměti RAM; doporučuje se 256 MB nebo více

1,5 až 2 GB volného diskového prostoru

Grafické karta s rozlišením 800 x 600 nebo vyšším a monitor

Mechanika CD nebo DVD

Klávesnice a myš nebo jiné zařízení kompatibilní s myší Microsoft

Aplikace Adobe Acrobat nebo Adobe Reader

Pro nástroje, které je potřeba stáhnout, také přístup na internet

Poznámka Konkrétní požadavky, včetně přístupu na internet či do sítě a související náklady

se budou lišit vzhledem ke konfiguraci vašeho počítače a aplikacím a funkcím, které se roz-

hodnete nainstalovat. Při síťové instalaci může být vyžadován dodatečný diskový prostor.

Část 1

Začínáme

se zásadami

skupiny

V této části:

1. kapitola: Úvod do zásad skupiny.27

2. kapitola: Práce se zásadami skupiny......43

3. kapitola: Pokročilá správa zásad skupiny.73

kapitola

lívod do zásad

skupiny

Obsah kapitoly:

1.1 Základy zásad skupiny.................................................28

1.2 Použití a implementace zásad skupiny..................................30

1.3 Začínáme se zásadami skupiny..........................................31

1.4 Porozumění struktuře zásad............................................34

1.5 Pohled na vazby objektů GPO a výchozí objekty GPO.....................36

1.6 Shrnutí...............................................................42

28

Kapitola 1 - Úvod do zásad skupiny

V této kapitole vam představíme Group Policy (Zásady skupiny). Zjistíte, k čemu

zásady skupiny slouží, jak je použít při konfiguraci domén či pracovních skupin

a jaké jsou infrastrukturní požadavky pro jejich implementaci. Používáte-li sítové

prostředí se službou Active Directory®, pak bez jakékoliv diskuse Group Policy

(Zasady skupiny) potřebujete. O tom není pochyb. Jedinou otázkou je jakým způ-

sobem získat ze zasad skupiny co nejvíce užitku. Ptáte se proč? Protože zásady

skupiny byly stvořeny proto, aby usnadnily život především správcům podnikových

sílí. Zásady skupiny umožňují sdružovat nastavení do samostatných množin a pote

je takto aplikovat. Zásady skupiny jsou v podstatě sadit nastavení, která usnadňuje

správu běžných a často opakovaných úkonů, ktere by se sice těžko realizovaly ruč-