Автор: Гордейчик С.В. Дубровин В.В.

Теги: виды сетей в зависимости от охватываемой территории программирование беспроводные сети компьютерные сети

ISBN: 978-5-9912-0014-1

Год: 2008

Текст

С. В. Гордейчик

В. В. ДуОровин

Безопасность

беспроводных

сетей

Москва

Горячая линии - Телеком

2008

УДК 004.732

ББК 32.973.2-018.2

Г68

Гордейчик С. В., Дубровин В. В.

Г68 Безопасность беспроводных сетей. - М.: Горячая линия-

Телеком, 2008. - 288 с: ил.

ISBN 978-5-9912-0014-1.

Представлен подробный анализ причин возникновения уязвимостей

и типичных ошибок, допускаемых при развертывании беспроводных

сетей. Описываются этапы построения защищенной беспроводной

сети - от создания политики безопасности до настройки систем

обнаружения беспроводных атак и проведения тестов на проникновения.

Рассматриваются современные средства и технологии защиты, такие

как 802.1Х, PEAP, SSL, IPSec, WPA и 802.11. Отдельный раздел

посвящен защите мобильных устройств на основе ОС Windows Mobile.

Рассматривается реализованная в Windows Mobile модель

безопасности, а также приводятся рекомендации по использованию встроенных

защитных механизмов для безопасного доступа к корпоративным

ресурсам.

Для системных администраторов, инженеров, специалистов в

области информационной безопасности.

ББК 32.32.973.2-018.2

Адрес издательства в Интернет www.techbook.ru

Справочное издание

Гордейчик Сергей Владимирович

Дубровин Владимир Валентинович

БЕЗОПАСНОСТЬ БЕСПРОВОДНЫХ СЕТЕЙ

Редактор Л. П. Якименко

Обложка художника В. Г. Ситникова

Компьютерная верстка Ю. Н. Рысева

Подписано в печать 28 06.07. Формат 60x90/16

Печать офсетная. Уч.-изд л. 24. Тираж 1000 экз. Изд. № 75. Заказ № 87

ООО «Научно-техническое издательство «Горячая линия - Телеком»

Отпечатано в ООО "Типография Полимаг"

127242. Москва, Дмитровское шоссе 107

ISBN 978-5-9912-0014-1 © С. В. Гордейчик, В. В. Дубровин, 2008

© Оформление издательства

«Горячая линия-Телеком», 2008

Предисловие

Беспроводные технологии являются не только модной новинкой,

но и эффективным инструментом, расширяющим традиционные

сети передачи данных. Однако их широкое распространение

сдерживается в первую очередь невысокой безопасностью

стандартных протоколов защиты. На настоящее время существуют

технологии, правильное применение которых может обеспечить уровень

защиты, достаточный для решения большинства задач.

Книга состоит из шести глав. В первой из них описываются

принципы построения беспроводных сетей, основные стандарты,

базовые инструменты администратора и специалиста в области

безопасности. Эта глава будет полезна тем читателям, которые

пока ещё плотно не сталкивались с мобильными технологиями.

Во второй главе описываются базовые технологии обеспечения

безопасности, рассматриваются организационно-правовые

вопросы защиты беспроводных технологий. Один из разделов главы

посвящен безопасности технологии Bluetooth.

Третья глава содержит информацию по современному

состоянию обеспечения безопасности беспроводных сетей,

рассматривает технологии 802.1Х, WPA, 802.11 i, подходы к организации

гостевого доступа к корпоративной сети.

Четвертая глава посвящена сетевой безопасности

беспроводной сети. Основные обсуждаемые вопросы: межсетевое

экранирование Wi-Fi, применение технологий виртуальных частных сетей,

безопасность IPv6.

Пятая глава целиком и полностью отдана вопросам защиты

клиентов мобильных сетей. Рассматриваются подходы к

обеспечению безопасности как стандартных настольных операционных

систем, так и клиентов на базе Window Mobile.

В шестой, заключительной главе обсуждаются те проблемы с

беспроводными сетями, которые пока ещё не имею решения.

Рассматриваются подходы к выбору и внедрению систем обнаружения

беспроводных атак. Последний раздел книги посвящен вопросам

оценки защищенности и тестирования беспроводной сети на

проникновение.

Безопасность беспроводных сетей

Для проникновения в беспроводную сеть

злоумышленник должен:

* иметь беспроводное оборудование,

совместимое с используемым в сети (применительно к

стандартному оборудованию — соответствующей

технологии - DSSS или FHSS);

* при использовании в оборудовании FHSS

нестандартных последовательностей скачков

частоты узнать их;

* знать идентификатор сети, закрывающий

инфраструктуру и единый для всей логической

сети (SSID);

* знать (в случае с DSSS), на какой из 14

возможных частот работает сеть, или включить

режим автосканирования;

* быть занесенным в таблицу разрешенных МАС-

адресов в точке доступа при инфраструктурной

топологии сети

* знать 40-разрядный ключ шифра WEP в случае,

если в беспроводной сети ведется шифрованная

передача

Решить все это практически невозможно,

поэтому вероятность несанкционированного вхождения

в беспроводную сеть, в которой приняты

предусмотренные стандартом меры безопасности,

можно считать очень низкой.

(Web-сайт провайдера беспроводного подключения

к Internet)

Глава 1. Основы беспроводных технологий

В этой главе описываются основы технологий, используемых

для построения беспроводных сетей. Рассматриваются основные

стандарты, канальный и физический уровни стандарта 802.11.

Читатель, помнящий школьный курс физики, может смело пропустить

раздел «Введение в беспроводные сети». Тот, кто имеет опыт

работы с беспроводными сетевыми анализаторами, может

переходить сразу к следующей главе. Авторы просят прощения у всех

специалистов по теории и практике передачи сигнала за

используемую терминологию. Несмотря на то, что выбранные термины

иногда отличаются от общепринятых, они широко распространены

в переводной и англоязычной литературе, с которой большинству

читателей придется сталкиваться.

1.1. Введение в беспроводные сети

В настоящее время существует большое количество

разнообразных беспроводных технологий, что требует введения классифи-

4

Глава 1. Основы беспроводных технологий

Рис. 1.1. Типы беспроводных сетей

кации. Один из способов классификации беспроводных сетей

основан на радиусе действия сети, при этом выделяются четыре

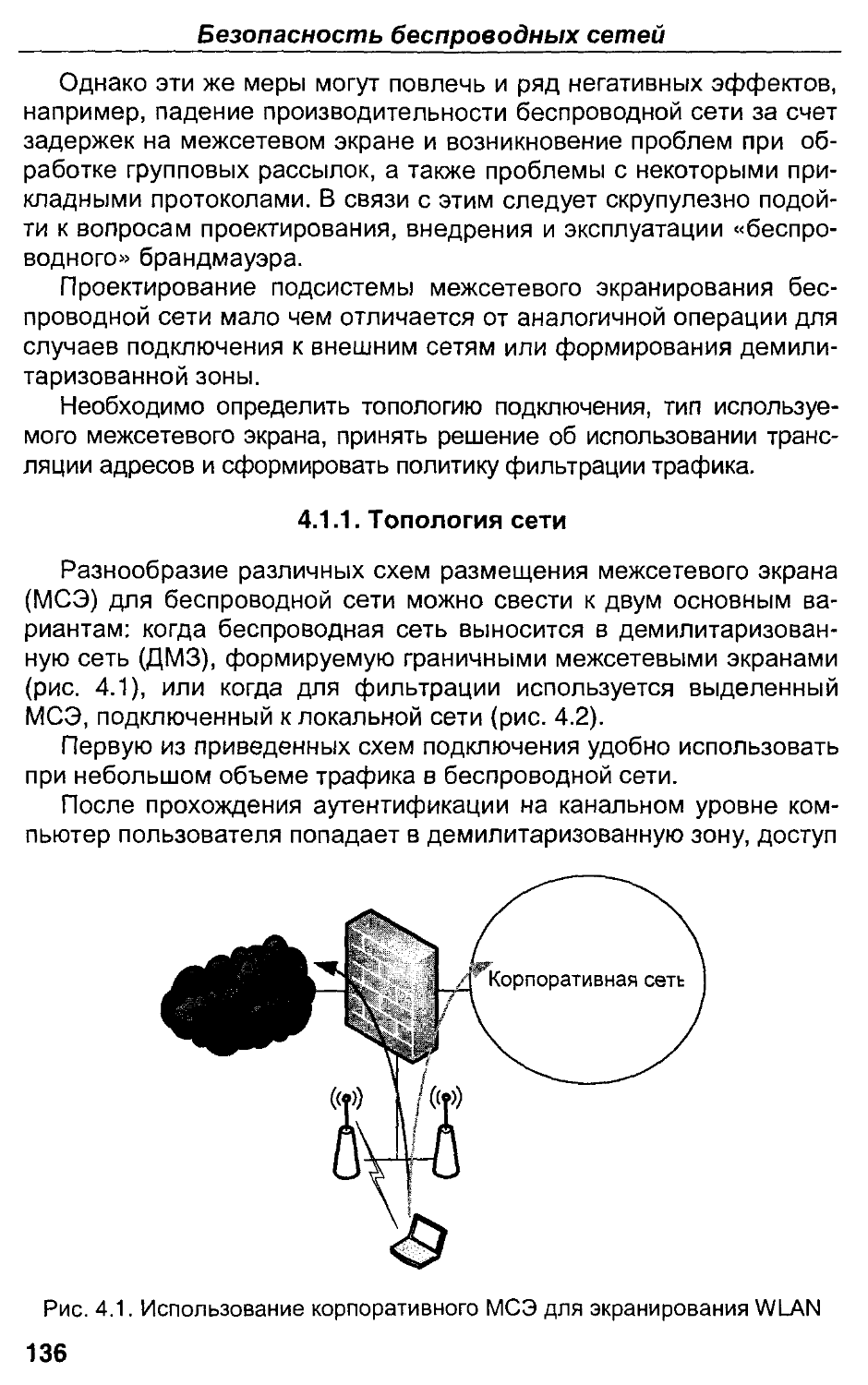

основных типа (см. рис. 1.1):

• WWAN (Wireless Wide Area Network) - используются в сотовой

связи (GSM, CDMA, TDMA, iDEN, PDC и др.) и характеризуются

большим радиусом действия (до 40 км);

• WMAN (Wireless Metropolitan Area Network) - в основном

применяются операторами связи для создания инфраструктуры

доступа конечных пользователей, так называемой «последней мили»,

характеризуются средним радиусом действия (несколько

километров);

• WLAN (Wireless Local Area Network) - используются для

обслуживания небольших территорий, имеют средний радиус охвата

(около 100 м);

• WPAN (Wireless Personal Area Network) - используются для

передачи информации от сотовых телефонов, переносных

компьютеров и т. п. бытовых приборов, имеют маленький радиус действия

(около 10 м). Например, сюда можно отнести технологию Bluetooth.

Сети каждого типа имеют свои особенности реализации

канального и физического уровней, что позволяет им эффективно

выполнять характерные для них задачи. Большая часть информации в

данной книге относится к беспроводным локальным сетям на

основе стандартов семейства 802.11.

Беспроводные технологии могут использоваться для решения

различных задач, но в качестве основных можно выделить

следующие способы их использования:

Безопасность беспроводных сетей

• Организация уровня доступа к корпоративной сети (access

layer) и последней мили провайдеров сетевых услуг.

• Удлинение сетевого сегмента.

• Организация гостевого доступа и взаимодействия мобильных

клиентов.

• Организация связи точка-точка или точка-многоточек между

зданиями.

• Быстрое развертывание временных локальных сетей.

• Обмен данными между мобильными устройствами.

1.1.1. Особенности радиосетей

В отличие от проводных сетей, где направление

распространения сигнала определяется траекторией прокладки кабеля, а

протяженность сети - длиной, беспроводные сигналы гораздо менее

предсказуемы.

На качестве связи могут сказываться разнообразные факторы,

от хорошо знакомой всем администраторам фазы луны, до гораздо

менее понятной многолучевой интерференции.

В идеальных условиях радиосигнал распространяется от

источника сигнала по прямой (что требует учета кривизны поверхности

планеты при организации связи на расстояние от 12 км). Однако на

путь распространения сигнала могут влиять ряд явлений, такие как:

• отражение (reflection);

• рассеяние (scattering);

• преломление (refraction);

• дифракция (diffraction);

• поглощение;

• мнологолучевая интерференция (multipath).

При соприкосновении радиоволны с объектом, геометрические

размеры которого намного превышают длину волны, происходит

отражение, приводящее к изменению направления радиосигнала.

Причинами отражения сигнала могут быть различные объекты,

такие как стены помещений, поверхность земли, крыши,

металлические двери и т.д.

В большинстве случаев кроме изменения направления

распространения сигнала происходит и уменьшение его мощности,

поскольку часть сигнала рассеивается на шероховатостях

отражающей поверхности. Рассеяние возникает в результате столкновения

фронта радиоволны с объектами, размеры которых соизмеримы с

длиной волны. Примерами рассеивающих объектов являются

светофоры, листва деревьев и т.д.

Глава 1. Основы беспроводных технологий

Если сигнал проходит через слои с различной плотностью, его

направление меняется в результате преломления. Это приводит к

тому, что часть радиоволны передается в направлении, отличном

от линии прямой видимости, что может сказаться на

работоспособности беспроводных линий точка-точка. Причиной преломления

могут стать различные погодные условия, например сгустки тумана

или зоны холодного воздуха.

В случае столкновения фронта радиоволны с объектами

небольших размеров возникает явление дифракции, также

приводящее к изменению направления распространения радиосигнала.

Некоторые материалы поглощают радиоволны, что приводит к

значительному уменьшению мощности сигнала. Такие материалы

могут быть использованы для ограничения зоны распространения

радиоволн.

В результате отражения, преломления и дифракции может

возникнуть явление многолучевой интерференции, когда сигналы

попадают на приемник различными путями. Поскольку сигналы

проходят от приемника до передатчика различные расстояния, их

фазы на приемнике различаются и при наложении могут возникнуть

различные эффекты, такие как искажение сигнала, уменьшение его

мощности. На рис. 1.2 приведен пример искажения сигнала,

возникшего в результате многолучевой интерференции, причинами

которой послужили отражение и рассеяние.

Многолучевая интерференция является серьезной проблемой,

особенно на больших скоростях, когда время, отводимое на передачу

одного символа, невелико. В таких ситуациях задержка может

привести к тому, что на приемнике возникает интерференция сигналов,

передающих различные символы (межсимвольная интерференция).

При построении радиосетей между различными зданиями

администратору также приходится учитывать такой параметр как зоны

Френеля (Fresnel Zone). Зоны Френеля представляют собой

совокупность концентрических эллипсов, осью которых является вектор

распространения сигнала между приемником и передатчиком

(линия прямой видимости, Light of Sight, LOS). Блокирование первой

Рис. 1.2. Многолучевая интерференция

Безопасность беспроводных сетей

ям=17,3х j-Lxa~x

1 ГГц

Мш

Рис. 1.3. Зоны Френеля

зоны Френеля более чем на 40%, может привести к серьезному

ухудшению качества связи.

Источниками возникновения помех могут быть поверхность

Земли (если антенны не подняты на достаточную высоту), деревья,

вершины холмов, крыши зданий и т.д. Для расчета радиуса первой

зоны Френеля, наиболее важной с точки зрения качества связи, в

любой точке между приемником и передатчиком можно

воспользоваться формулой, приведенной на рис. 1.3.

В качестве исходных параметров используются расстояния от

приемника и передатчика (S и D), указываемые в километрах, и

частота несущей в ГГц. Полученный результат представляет собой

радиус первой зоны Френеля в метрах.

Отсутствие физических препятствий в первой зоне Френеля

является необходимым условием устойчивой беспроводной связи,

особенно при организации взаимодействия между зданиями по

схемам точка-точка или точка-многоточка.

1.1.2. Беспроводная арифметика

Поскольку мощность передаваемых в радиосети сигналов может

измеряться милливаттами и микроваттами, а затухание и усиление

могут происходит в сотни и тысячи раз, то для удобства

проведения расчетов большинство единиц измерения имеют

логарифмический характер.

Основной единицей измерения в беспроводных сетях является

децибел (дБ, [с!В]). В децибелах выражаются десятичные

логарифмы отношения мощностей сигнала в процессе усиления и

затухания. Таким образом, децибел представляет собой относительную

величину измерения, отображающую усиление (при

положительном значении) или затухание (при отрицательном значении) сигна-

8

Глава 1. Основы беспроводных технологий

ла. Значение 0 дБ означает, что мощность сигнала не

претерпевает никаких изменений.

Для быстрых приблизительных расчетов, проводимых при

отсутствии логарифмической линейки или ее современных

заменителей, часто используется правило «десять-три». Правило гласит, что

значение 3 дБ указывает на увеличение мощности сигнала в два

раза, а значение 10 дБ - на десятикратное увеличение мощности.

То же справедливо для отрицательных величин, т.е. -3 дБ

означает, что мощность уменьшилась в два раза, а -10 дБ указывает на

уменьшение мощности в 10 раз.

Единица измерения дБи (изотропный децибел, dBi)

используется для коэффициента усиления антенн. Физический смысл все тот

же -десятичный логарифм отношения мощностей.

Единица измерения дБм (dBm) является абсолютной величиной и

отображает изменение мощности сигнала относительно

фиксированного значения в один милливатт. Соответственно 1 мВт = 0 дБм.

Значение 26 дБм равно мощности сигнала в 400 мВт (10 + 10 + 3 + 3).

Важно помнить, что для децибелов используется правило

сложения, т.е. если соединить беспроводную карточку мощности

100 мВт (20 дБм) с антенной мощностью 12 дБ (dBi), с учетом

падения мощности на соединении -2 дБ, выходная мощность всей

системы будет равна 1 Вт, или 30 дБм (20 + 12 — 2 = 10 + 10 + 10).

1.1.3. Технология широкополосного сигнала

В основе беспроводных стандартов 802 лежит технология

широкополосного сигнала (ШПС, Spread Spectrum, SS). Разработанная с

целью снижения мощности передатчика и повышения устойчивости

к узкополосным помехам, технология ШПС направлена на

преобразование изначально узкополосного полезного сигнала в сигнал

гораздо более широкого спектра. При этом спектральная мощность

сигнала перераспределяется по используемому частотному

диапазону, и максимальная мощность передаваемого сигнала становится

значительно ниже исходной (см. рис. 1.4).

Одинаковый эффект дает передача сигнала мощностью 10 Вт с

шириной спектра в 1 МГц и сигнала с шириной спектра в 200 МГц,

но мощностью всего лишь 200 мВт.

Поскольку используемый в широкополосных системах уровень

сигнала сравним с уровнем естественного шума (noise floor), часто

их называют системами шумоподобного сигнала. Низкий уровень

сигнала снижает помехи, создаваемые широкополосного сигнала

для других передатчиков и наоборот - узкополосные помехи слабо

влияют на качество приема широкополосного сигнала.

Безопасность беспроводных сетей

Спектр исходного сигнала

Частота, f

Рис. 1.4. Использование технологии ШПС

В беспроводных сетях используются такие методы реализации

технологии широкополосного сигнала, как метод прямой

последовательности (Direct Sequence Spread Spectrum, DSSS), метод

частотных скачков (Frequency Hopping Spread Spectrum, FHSS).

Метод FSSS заключается в том, что приемник и передатчик

синхронно перестраивают рабочую частоту после некоторого

фиксированного времени передачи (dwell time). На рис. 1.5 представлена

работа двух передатчиков, использующих технологию FHSS.

Как видно из рисунка, станции в каждый момент времени

работают на различных частотах, что позволяет одновременно работать

большому количеству передатчиков. В случае возникновения

узкополосной помехи она будет искажать только часть передаваемого

сигнала, что позволяет говорить о помехозащищенности данного

метода. Кроме того, последовательность скачков может

выбираться с использованием псевдослучайной функции, что усложняет

прослушивание передаваемых данных со стороны третьих лиц,

приемники которых не синхронизированы с передатчиками.

Недостатками метода частотных скачков являются невысокая

максимальная скорость передачи, связанная с потерями на

переключение между частотами (hop time), и относительно высокая

мощность передачи на каждой из частот, что может мешать работе

других передатчиков.

Метод DSSS использует для расширения спектра

радиосигналов различные методы кодирования. С их помощью один символ

(нуль или единица) кодируется последовательностью из нескольких

прямоугольных импульсов меньшей длительности. Поскольку ши-

10

Глава 1. Основы беспроводных технологий

Частота, f

Время

скачка

Время

передачи

Время t

Рис. 1.5. Метод частотных скачков

рина спектра прямоугольного импульса обратно пропорциональна

его длительности, передача нескольких импульсов (чипов) за

время, отведенное под один импульс, расширяет частотный диапазон.

В качестве методов преобразования используются код Баркера

(Barker Code), комплиментарный код (Complementary Code Keying,

ССК) или метод ортогонального частотного разделения с

мультиплексированием (Orthogonal Frequency Division Multiplexing, OFDM).

При использовании метода OFDM поток передаваемых данных

распределяется по нескольким подканалам и передача ведется

параллельно на всех этих подканалах. При этом высокая

пропускная способность достигается за счет одновременной передачи на

нескольких подканалах, поскольку скорости передачи всех

подканалов суммируются. Частоты несущих для подканалов выбираются

таким образом, чтобы они были ортогональны друг другу, т.е.,

чтобы их произведение, усредненное на некотором интервале,

равнялось нулю. Это позволяет выбирать в качестве подканалов

перекрывающиеся частоты, поскольку ортогональность несущих

гарантирует отсутствие межканальной интерференции.

Глубокое погружение в особенности реализации физического уровня

беспроводных сетей хотя и выглядит очень заманчивой перспективой,

но явно фозит увести нас далеко от основной цели данной книги. В

связи с этим мы предлагаем пытливому читателю самому разобраться в

этом вопросе, а в качестве приложения (кроме, естественно самих

стандартов, http://standards.ieee.Org/getieee802/802.11 .html) приводим

список рекомендованной литературы на русском языке:

11

Безопасность беспроводных сетей

Сергеев П., Технологии беспроводных сетей семейства 802.11,

http://www.thg.ru/network/20030828/print.html;

Пировских А., Чеканов Д., Стандарт 802.11 п: первый взгляд,

http://www.thg.ru/network/20040902/index.html;

IEEE - эволюция технологий, http://www.astron.com.ua/ article/ radio/802-

1.2. Стандарты беспроводных сетей

Большинство используемых в настоящее время стандартов

беспроводных сетей разработано Институтом инженеров по

электротехнике и радиоэлектронике (Institute of Electrical and Electronics

Engineers, IEEE). Именно на них мы и остановимся в данной книге.

Согласно приведенной выше классификации беспроводных

сетей их можно разделить на персональные (WPAN), локальные

(WLAN), городские (WMAN) и глобальные (WWAN) сети.

Стандарты IEEE относятся только к трем последним типам беспроводных

сетей.

1.2.1. Персональные беспроводные сети

Персональные беспроводные сети находятся в ведении рабочей

группы стандарта 802.15. В рамках стандарта определено четыре

группы, решающие различные задачи.

Таблица 1.1

Стандарты 802.15.x

Стандарт

IEEE

802.15.1

IEEE

802.15.2

IEEE

802.15.3

IEEE

802.15.4

Описание

Персональные беспроводные сети на основе технологии

Bluetooth

Совместное использование сетей WPAN с другими

беспроводными технологиями

Высокопроизводительные персональные беспроводные сети

(High Rate WPAN)

Энергосберегающие персональные беспроводные сети

(Low Rate WPAN)

Стандарт IEEE 802.15.1-2002 основан на спецификации

Bluetooth 1.1. В стандарте описываются канальный и физический

уровни. В 2005 г. была опубликована обновленная версия IEEE

802.15.1-2005. Благодаря технологиям, описанным в документе

802.15.2-2003, мы имеем возможность одновременно работать с

Bluetooth и беспроводными сетями стандарта 802.11.

12

Глава 1. Основы беспроводных технологий

Рабочая группа 802.15.3 работает над несколькими

стандартами, наиболее перспективным из которых является 802.15.3Ь,

позволяющий реализовать скорость передачи до 55 Мбит/с. Рабочая

группа 802.15.3Ь занимается улучшением канального уровня

WPAN. Стандарт 802.15.3с разрабатывается для высокоскоростной

(2...3 Гбит/с) передачи данных в миллиметровом диапазоне

(57...64 ГГц).

Стандарт 802.15.4-2003 широко известен под торговой маркой

ZigBee. Этот стандарт описывает физический уровень (802.15.4а)

направленный на использование в устройствах с чрезвычайно

низким энергопотреблением, время работы которых от одной

батарейки исчисляется годами. Название ZigBee охватывает набор

прикладных протоколов, основанных на стандарте 802.15.4, которые

поддерживаются организацией ZigBee Alliance. В ближайшее время

ожидается выход стандарта 802.15.4b, описывающего ряд

улучшений, включающих гибкие настройки безопасности, упрощение

протокола и устранение обнаруженных проблем.

Протокол Bluetooth

Название протокола Bluetooth происходит от имени короля

Дании Харальда Синезубого (Harald Bluetooth), известного своими

дипломатическими талантами. По идее авторов названия Bluetooth,

идя по стопам своего исторического предшественника, помогает

различным устройствам «понимать» друг друга. Руническое

написание первых букв его имени используется в качестве хорошо

известного логотипа Bluetooth. Поскольку Bluetooth разрабатывался

для обмена данными между различными устройствами (КПК,

клавиатуры, телефоны, ноутбуки и т.д.), он ориентирован на низкий

расход электроэнергии и небольшой радиус действия.

Существует три класса устройств, поддерживающих протокол

Bluetooth, которые различаются мощностью передатчика.

Таблица 1.2

Характеристики различных классов устройств

Класс

1

2

3

Максимальная мощность, мВт

100(20dBm)

2,5 (4 dBm)

1 (0 dBm)

Радиус действия, м

100

10

1

Указанные расстояния могут быть значительно увеличены путем

использования направленной антенны. Поскольку частотный диа-

13

Безопасность беспроводных сетей

пазон устройств Bluetooth совпадает с используемым стандартом

802.11 b/g, могут быть использованы антенны, предназначенные для

этих устройств. Так, в широко известной Bluetooth-винтовке

(http://www.thg.ru/network/2005031 б/index.html), обеспечивающей

возможность взаимодействия на расстоянии свыше километра,

используется стандартная направленная антенна для 802.11 b/g. Но,

поскольку найти устройство Bluetooth с разъемом для подключения

внешней антенны практически невозможно, тем, кто решит

обзавестись подобной системой, придется немного поработать паяльником.

В протоколе используется диапазон ISM 2,4 ГГц, что позволяет

работать при отсутствии прямой видимости. Поскольку данный

диапазон достаточно сильно загружен, в том числе и другими

беспроводными сетями, остро встает вопрос совместимости. Для

снижения вероятности возникновения интерференции с другими

беспроводными сетями Bluetooth используют методы частотных

скачков и адаптивных частотных скачков (Adaptive Frequency Hoping

Spread Spectrum, AFHSS). При этом канал (т.е. последовательность

частот, между которыми переключаются приемник и передатчик),

состоящий из 79 частотных подканалов в 1 МГц, постоянно

изменяется на основе псевдослучайной последовательности. Поскольку

количество скачков достаточно велико (до 1600/с), то мощность на

каждой из частот небольшая, что снижает уровень помех для

других систем. Использование метода часточных скачков требует

синхронизации всех работающих устройств, что предусмотрено в

спецификации стандарта Bluetooth.

Протокол Bluetooth поддерживает как синхронный (Synchronous

Connection-Oriented, SCO), так и асинхронный режим (Asynchronous

Connectionless, ACL) передачи данных. Синхронный режим

используется в основном для передачи голосовой информации.

Существует несколько вариантов стандарта Bluetooth. Первые

из них, Bluetooth 1.0 и 1.0В имели ряд серьезных проблем с

совместимостью. Кроме того, протокол требовал обязательной

передачи значения МАС-адреса (BD_ADDR) в процессе установления

соединения, что негативно сказывается на анонимности устройств .

Большинство современных устройств основано на версиях

Bluetooth 1.1 и 1.2, в которых исправлены недочеты предыдущих

вариантов, увеличена пропускная способность, решены проблемы

Здесь и далее адрес устройства Bluetooth будет обозначаться как

МАС-адрес, хотя, согласно спецификации, этот параметр обозначается

BD_ADDR. Ведь если она ходит как утка, крякает как утка и выглядит как

утка - то это точно утка.

14

Глава 1. Основы беспроводных технологий

совместного использования с другими беспроводными сетями.

Максимальная скорость передачи данных устройств первой версии

723,1 кбит/м.

Устройства, поддерживающие протокол Bluetooth 2.0, обратно

совместимы с предыдущими версиям. Основным улучшением

является увеличение пропускной способности до 2,1 Мбит/с

(Enhanced Data Rate, ERD).

1.2.2. Локальные беспроводные сети

Семейство стандартов 802.11 включает в себя четыре

ратифицированных стандарта, используемых для организации передачи

данных, и ряд документов, описывающих дополнительные

функции. На время написания книги на стадии согласования находился

пятый стандарт 802.11 п, направленный на увеличение пропускной

способности радиосети. Семейство стандартов 802.11 часто

обозначают как 802.11 х (не путать с 802.1 X) для того, чтобы не

смешивать с базовым, теперь не используемым стандартом передачи

802.11.

В ближайшем будущем литеры латинского алфавита будут

исчерпаны, что, видимо, приведет к появлению нового семейства

беспроводных стандартов. Текущее распределение рабочих групп

стандарта 802.11 приведено в табл. 1.3. Документы 802.11F и

802.11Т не являются стандартами как таковыми, а описывают

рекомендации по реализации тех или иных функций.

Таблица 1.3

Стандарт 802.11

Стандарт

IEEE 802.11

IEEE 802.11а

IEEE 802.11b

IEEE 802.11c

IEEE 802.11d

IEEE 802.11e

Описание

Исходный стандарт, описывающий передачу данных

в диапазоне ISM 2,4 ГГц, на скоростях до 2 Мбит/с.

Ратифицирован в 1999 г.

Передача данных на скоростях до 54 Мбит/с, в

диапазоне UNII 5 ГГц. Ратифицирован в 1999 г., первые

реализации-2001 г.

Расширения 802.11, поддержка скоростей передачи

5,5 и 11 Мбит/с (1999 г.)

Работа сетевых мостов, включен в IEEE 802.1 D (2001 г.)

Интернациональные расширения роуминга (2001 г.)

Поддержка функции обеспечения качества

обслуживания (QoS), 2005 г.

15

Безопасность беспроводных сетей

Стандарт

IEEE 802.11F

IEEE 802.11g

IEEE 802.11h

IEEE 802.11i

IEEE 802.11j

IEEE 802.11k

IEEE 802.111

IEEE 802.11x

IEEE 802.11o

IEEE 802.11q

IEEE 802.11m

IEEE 802.11n

IEEE 802.11p

IEEE 802.11r

IEEE 802.11s

IEEE 802.11T

IEEE 802.11u

IEEE 802.11V

IEEE 802.11w

Описание

Протокол взаимодействия между точками доступа

Inter-Access Point Protocol, опубликован в 2003 г.,

отозван в 2006 г.

Расширение стандарта 802.11Ь, поддержка скорости

передачи до 54 Мбит/с в диапазоне ISM 2,4 ГГц (2003 г.)

Изменения используемого частотного диапазона

5 ГГц стандарта 802.11 а для совместимости с

европейскими требованиями (2004 г.).

Расширения функций безопасности (2004 г.).

Изменения, связанные с требованиями Японского

рынка (2004 г.).

Улучшения процедур радиоизмерений

Зарезервированы и не будут использоваться

в дальнейшем

Поддержка стандарта 802.11. Информация, не

вошедшая в другие разделы

Высокоскоростные беспроводные сети

Мобильный доступ передвижных устройств (Wireless

Access for the Vehicular Environment, WAVE)

Быстрый роуминг

Полносвязанные сети (ESS Mesh)

Управление пропускной способностью беспроводной

сети (Wireless Performance Prediction, WPP).

Методики тестирования и измерения

Взаимодействие с сетями других стандартов

(сотовые сети)

Управление беспроводной сетью

Защита управляющих фреймов

1.2.3. Протоколы передачи данных

Первый стандарт 802.11 (без буквенного индекса, см. табл. 1.3)

описывает протокол организации беспроводной локальной сети

в диапазоне 2,4 ГГц со скоростями 1 и 2 Мбит/с. В связи с

невысокой пропускной способностью он не получил широкой поддержки со

стороны производителей. Настоящий бум беспроводных сетей на-

16

Глава 1. Основы беспроводных технологий

чался после появления устройств, реализующих стандарт 802.11b

или Wi-Fi .

Поскольку стандарт 802.11b использует тот же метод передачи

широкополосного сигнала DSSS, что и базовый стандарт, добавляя

новые методы кодирования и модуляции, и работает в том же

частотном диапазоне, обеспечивается обратная совместимость

устройств. Максимальная скорость передачи, предусмотренная

стандартом, 11 Мбит/с.

В 2003 г. появилось расширение стандарта 802.11 д,

обеспечивающее скорости передачи до 54 Мбит/с в том же частотном

диапазоне. Устройства стандарта 802.11 g совместимы с 802.11b, но

могут работать в режиме 802.11 g only, что позволяет максимально

использовать пропускную способность беспроводной сети.

Стандарты 802.11 b/g разбивают весь частотный диапазон ISM

на четырнадцать каналов, разделенных промежутком в 5 МГц

(2412, 2417,..., 2477). Однако поскольку каждый канал занимает

22 МГц, не оказывают взаимного влияния те из них, номера которых

различается на пять. Например, второй и седьмой (2442 - 2417= 25).

Соответственно недалеко друг от друга могут находиться максимум

три точки доступа, работающие на каналах 1, 6 и 11. К сожалению,

большая часть оборудования произведена в соответствии со

стандартами США и поддерживает только каналы 1-11. Для

исправления этой ситуации необходимо устанавливать на рабочие станции

драйверы и адаптеры, произведенные не для США.

Когда говорят о «неперекрывающихся» каналах, немного

отступают от истины. Спектральная мощность сигнала распределена по

гораздо более широкому частотному диапазону, чем 22 МГц, и

фактически каналы 1 и 6 перекрываются. В рамках используемых

ограничений мощности передатчика этим можно пренебречь. Однако

мощный передатчик на первом канале вполне может подавить

сигнал стандартного клиента на шестом канале.

В США и ряде других стран широко используются устройства,

которые поддерживают стандарт 802.11а, описывающий передачу

Аббревиатура Wi-Fi принадлежит организации Wi-Fi Alliance (только

как торговая марка). Данная организация занимается сертификацией

оборудования для беспроводных сетей, что облегчается тем фактом, что в

организацию входят практически все производители систем. В настоящее

время марка Wi-Fi может означать что угодно, но в большинстве случаев

указывает на поддержку устройством любого из стандартов 802.11a/b/g.

Кроме того, торговыми марками альянса являются WPA (Wi-Fi Protected

Access) и WPA2. Фактически WPA2 означает, что оборудование

соответствует стандарту ЯП? Hi тяк чтп WPAP и 8QP.1H это на, разные механизмы

защиты.

17

Безопасность беспроводных сетей

данных на скоростях до 54 Мбит/с в частотном диапазоне UNII

5 ГГц. В связи с более высокой используемой частотой, и как

следствие - сильным затуханием сигнала, эффективный радиус

действия устройств стандарта 802.11а несколько ниже. Более строгие

ограничения на максимальную мощность передатчика (40 мВт

в нижнем диапазоне UNII, 200 мВт в среднем по сравнению с 1Вт

в ISM) еще больше снижают эффективный радиус взаимодействия.

Достоинством стандарта 802.11а является возможность

использовать 12 «неперекрывающихся» каналов (по четыре на каждый из

трех диапазонов UNII в 100 МГц), что позволяет строить сети с

более высокой пропускной способностью, чем в случае 802.11 b/g.

Применение устройств стандарта 802.11а в России затруднено,

поскольку использование частотного диапазона 5 ГГц требует

обязательного лицензирования. Но при выполнении работ по контролю

защищенности и обнаружению несанкционированных

беспроводных устройств его не стоит упускать из внимания, поскольку многие

современные ноутбуки поставляются с двухдиапазонными

радиокартами, поддерживающими стандарты 802.11a/b/g .

В ближайшем будущем ожидается появление стандарта

802.11п, обеспечивающего скорости передачи до 540 Мбит/с. Такой

скачок обеспечивается за счет разделения приемного и

передающего трактов (технология MIMO, Multiple In Multiple Out) и

усовершенствованных техник кодирования. Насколько эффективен этот

подход будет в корпоративных сетях пока говорить рано, учитывая

сильную загруженность диапазона 2,4 ГГц.

Сводная информация по стандартам приведена в табл. 1.4.

Таблица 1.4

Стандарты передачи данных

Стандарт

802.11а

802.11b

802.11g

802.11n

Дата

выхода, г.

1999

1999

2003

2007

Частота,

ГГц

5

2,4

2,4

2,4

Скорость

(макс), Мбит/с

54

11

54

540

Скорость

(практ.), Мбит/с

25

6,5

25

200

Расстояние,

м

10

30

30

50

Реальная скорость передачи в беспроводных сетях не совпадает с

максимальной пропускной способностью, заявленной производителем.

В идеальном случае она в два раза меньше. Это связанно с рядом

факторов и в первую очередь с накладными расходами на организацию доступа

к несущей.

18

Глава 1. Основы беспроводных технологий

Расстояния в таблице указаны с учетом стандартных офисных

точек доступа и карточек, без дополнительных антенн при работе

на максимальной скорости. Все стандарты поддерживают

автоматический выбор скорости передачи в зависимости от отношения

сигнал/шум и могут работать на больших расстояниях, но с

меньшей скоростью. При использовании усилителей и направленных

антенн стандарты 802.11х могут обеспечивать передачу данных на

расстояния в несколько десятков километров.

1.2.4. Региональные и городские сети

Технологии, объединенные под торговой маркой WiMAX,

направлены на реализацию широкополосного беспроводного доступа

на значительных расстояниях. Коммерческим продвижением

технологии занимается организация WiMAX Forum.

Согласно спецификации стандарта 802.16, максимальное

расстояние, на котором возможно взаимодействие по сетям WiMAX,

составляет 50 км, а суммарная пропускная способность - 70 Мбит/с.

В условиях реальной эксплуатации эти показатели гораздо

скромнее и составляют около 8 км и 2 Мбит/с.

Такие характеристики делают протокол WiMAX очень

привлекательным для замены традиционных технологий по предоставлению

«последней мили» при доступе к сети Internet и телефонии.

Провайдеры разветвленной городской беспроводной сети могут

предоставлять «выделенные» беспроводные каналы для организации

виртуальных частных сетей между офисами компаний. В Москве и

Санкт-Петербурге подобные услуги предоставляет компания Син-

терра (http://www.synterra.ru/). С точки зрения заказчика

преимущества очевидны: большая, чем при использовании технологии DSL,

пропускная способность, отсутствие необходимости прокладки

кабелей, независимость от места подключения. Как правило, при

переезде офиса провайдеры WiMAX предоставляют связь на тех же

условиях без дополнительных формальностей.

В ближайшее время намечается широкое внедрение устройств

стандарта 802.1 бе. Это мобильный вариант протокола WiMAX,

рассчитанный на использование в качестве конечных терминалов

таких устройств, как компьютеры, КПК, мобильные телефоны и т.д.

На время написания книги адаптеры 802.1 бе были доступны только в

виде демонстрационных прототипов. Первое масштабное внедрение

мобильного варианта WiMAX происходит сейчас в Корее.

Разработанный при содействии правительства стандарт WiBRO выполняет те

же функции, что и стандарт 802.1 бе, и совместим с ним.

19

Безопасность беспроводных сетей

В первоначальном варианте протокола WiMAX, описанного в

стандарте 802.16с использовались частоты в диапазоне 10...66 ГГц

(http://www.wimaxforum.Org/tech/10-66_GHz/).

Этому диапазону присущи некоторые ограничения, связанные с

лицензированием. Кроме того, его нельзя применять в условиях

наличия препятствий между приемником и передатчиком.

Стандарт 802.16а, описывающий использование диапазона

2... 11 ГГц вышел в 2004 г.

Поскольку логика работы WiMAX предполагает применение

схемы точка-многоточка с фиксированной пропускной способностью

канала для каждого из абонентов, на канальном уровне

используется механизм множественного доступа к несущей с разделением

по времени (Time Division Multiple Access, TDMA). Этот метод

широко используется в сотовых сетях (например, GSM) и позволяет

реализовать гарантированное качество обслуживания.

В рамках данной книги технологии обеспечения безопасности

WiMAX подробно рассматриваться не будут. Стандарт 802.16

предполагает шифрование трафика с использованием алгоритма

DES. Мобильный вариант WiMAC (802.1 бе) расширяет

возможности по защите информации, добавляя аутентификацию станций по

протоколу ЕАР, управление ключами с использованием протокола

Privacy and Key Management Protocol Version 2 (PKMv2) и

шифрование AES. При использовании стандарта 802.16 для передачи

корпоративных данных рекомендуется усилить встроенные механизмы

защиты с помощью технологий построения виртуальных частных

сетей.

1.3. Канальный уровень стандарта 802.11

Этот раздел посвящен реализации канального уровня в

локальных беспроводных сетях, принадлежащих семейству стандартов

802.11.

1.3.1. Структура сети

В стандарте 802.11 определены два способа организации сети:

инфраструктурный (Infrastructure) и независимый (Independent),

часто также называемый одноранговым (Ad-Hoc).

В инфраструктурном режиме функции координации передачи

данных выполняет специальный выделенный узел, точка доступа

(ТД, Access Point, АР). Беспроводные станции пользователей через

нее взаимодействуют друг с другом и машинами в проводной сети.

Схема такой сети приведена на рис. 1.6.

20

Глава 1. Основы беспроводных технологий

Рис. 1.6. Инфраструктурный режим

В одноранговой (Ad-Hoc) сети центральный узел отсутствует, и все

станции являются равноправными членами системы (см. рис. 1.7).

Совокупность станций, взаимодействующих друг с другом в

рамках одной точки доступа или одной одноранговой сети, носит

название базового набора обслуживания (Basic Service Set, BSS)

либо независимого базового набора обслуживания (Independed Basic

Service Set, IBSS).

Несколько сетей BSS , объединенных с помощью проводной или

беспроводной сети, называются расширенным набором

обслуживания (Extended Service Set, ESS). B ESS могут объединяться толь-

Рис. 1.7. Одноранговый режим

Очень часто хочется использовать для обозначения сетей BSS

привычный термин «сегмент», однако такое упрощение неверно. Дело в том,

что с точки зрения сетевого уровня один сегмент может включать

несколько сетей BSS или даже разные сети ESS. Например, сеть, схема которой

приведена на рис 1.8, вполне может представлять собой один

широковещательный домен с точки зрения Ethernet и одну подсеть с точки зрения

сетевого уровня.

21

Безопасность беспроводных сетей

Рис. 1.8. Расширенный набор обслуживания

ко BSS, работающие в инфраструктурном режиме, но не IBSS. Это

не значит, что сеть Ad-Hoc не может взаимодействовать с

проводными сетями, просто механизмы подобного взаимодействия не

описаны в стандарте 802.11; должны быть задействованы методы

канального (сетевой мост) или сетевого уровня (маршрутизаторы).

Схема такой сети приведена на рис. 1.8.

Все станции и точки доступа одной сети ESS и сети BSS

обозначаются с помощью идентификатора набора обслуживания (Service

Set Inditifier, SSID). Конфигурационный параметр выбирает

администратор и обычно он представляет собой набор символов,

помогающий пользователю определить, к какой сети относится та или

иная точка доступа.

1.3.2. Метод доступа к несущей

В проводном варианте Ethernet используется метод

множественного доступа к несущей с обнаружением коллизий (CSMA/CD).

Использовать аналогичный подход в беспроводной сети

невозможно, поскольку несущая имеет неоднородную структуру, и вполне

вероятно возникновение локальных помех, которые будут влиять

только на некоторые станции BS.S, никак не сказываясь на

остальных. В связи с этим на канальном уровне стандарта 802.11

определен метод множественного доступа к несущей с предотвращением

коллизий. Этот механизм предполагает, что каждый переданный

пакет должен быть подтвержден приемником с помощью короткого

служебного фрейма АСК (см. рис. 1.9). В случае, если

подтверждение не поступило, передатчик повторно передает фрейм.

Перед передачей станция проверяет занятость несущей путем

прослушивания радиоэфира. Если перед этим передавались фрей-

22

Глава 1. Основы беспроводных технологий

207 5

207 L

2077

207 H

2D7!=

20Ж

20S

208

208

208

208

208

*■ ГЕК

T

' F

ь

S.235467

5.235496

p

.2357 59

.2357$t>

.235824

. 2358r>2

.236115

.23G372

.236485

■402.11

■■/Subtyp

ли*? Contr

Version:

type: Con

Subtype:

200 - 2

200.2

2(10.2

200.2

200.2

200,2

e: Ai.kn

2.1U1

2.101

2.1.

2.КП

2Д

2.1

2.101

wledgene

)!: 0x01)1)4 (Norm

l

trol frame (1)

13

Flags: 0x0

Duration; 0

Receiver ли

dress:

3O:12;fO:

D-U«k_S4;a2

200.2,2.

D-Linfc_8

200.2.2.

IntelCor

2011.2.2.

200.2.2

200.2.2

200.2.2

D-Link_e

it (»3)

a])

2c:03:a2 (Int

1

4:д2

101

_2c:

1

101

101

2.

4:32

:bl (R

:Ы (R

:fcl (R

IEEE

TCP

IEEF

KT

1ЁЕЕ

TCP

ГСР

TCP

TCP

IKHE

r...2c:03:a2)

802

eo2

802

802

11

.11

.11

Ac

23

Ac

as

Ac

-'5

3

0 >

kncv.

327

knov

1 >

32?

327

utime

A-

knov,

ledge

3S327

ledge

- plio

> 337

* 137

> 353

ledge

ititnt

[RST, ACK] Seq^O A-

mont

turis [SVN'j Seq--0 Ac

merit

(KVr, ACKf S«q=» A<

2 [SVK] 5<?q-0 Ack=0

13 [SYN] Seq^O Ack-C

2? [R&T, ACKJ Seq^O

ment

ic^O Win=0 Len=O

к^СГ ^i:-i-Z448 Len=C>

k={! i¥in=!) I,f7»=0

,Vi))=iO24 Len=0

Win-2048 Un=0

Ack=O Win^O L^n=0

Рис. 1.9. Передача и подтверждение фреймов

мы других станций, то на основании поля «Duration» заголовка

пакетов станция изменяет вектор занятости сети (Network Allocation

Vector, NAV) представляющий время, в течение которого несущая

будет занята другими станциями. По истечении NAV станция

проверяет занятость несущей и, если она свободна, выжидает в

течение интервала DIFS (см. далее) и времени отсрочки передачи

(backoff time). Диаграмма, описывающая процедуру доступа к

несущей, приведена на рис. 1.10.

Значение параметра backoff time рассчитывается как

произведение случайного числа, фиксированного интервала времени слота

(Slot Time), зависящего от скорости передачи, и значения окна

коллизии (Contention Window, CW). В случае неполучения

подтверждения переданного пакета (возникновения коллизии) станция

экспоненциально увеличивает значение CW, чтобы уменьшить

вероятность повторения коллизии в загруженной сети. Например, в сетях

802.11 д значение этого параметра изменяется от 15 для первой

попытки передачи до 1024 для шестой и последующих попыток

передачи. Таким образом, в средах с высоким уровнем ошибок время

Проверка несущей

DIFS

DIFS

Несущая

занята

PIFS

SIFS

Проверка несущей

v

Отсрочка передачи

Время, t

Рис. 1.10. Процедура доступа к несущей

23

Безопасность беспроводных сетей

ожидания перед передачей увеличивается, что снижает

вероятность одновременного начала передачи данных различными

станциями и как следствие - коллизии.

Дополнительным методом контроля виртуальной несущей

является механизм RTS/CTS. Этот механизм не используется в сетях

802.11 по умолчанию, но может быть включен в системах с

высоким уровнем коллизий или сложной топологией, например, при

возникновении эффекта скрытого узла .

Если этот механизм включен, перед отправкой пакета станция

отправляет служебный пакет Request-to-Send (RTS), в ответ на который

принимающая станция отсылает Clear-to-Send (CTS). Поскольку эти

пакеты достигают всех станций в радиусе действия обоих

передатчиков, все они будут уведомлены о том, что несущая будет занята

некоторое время. Естественно, использование данного механизма

снижает пропускную способность сети в целом (например, в сети 802.11д

скорость передачи падает с 25 до 13 Мбит/с), но позволяет работать в

ситуациях, когда CSMA/CA дает сбои.

Задействовать механизм RTS/CTS имеет смысл в тех

ситуациях, когда станции разделяют значительные расстояния или когда

между ними находятся препятствия, мешающие корректному

определению статуса несущей. В ОС Windows для того, чтобы задейст-

Рис. 1.11. Скрытый узел и RTS/CTS

Эффект скрытого узла (hidden node) возникает в ситуациях, когда две

и более станции имеют возможность взаимодействовать с точкой доступа,

но не друг с другом, например, из-за препятствия между ними (рис. 1.11).

В этом случае велика вероятность возникновения коллизии, поскольку

станции не имеют возможности корректно определить занятость несущей

в связи с тем, что сигналы соседнего узла их не достигают.

24

Глава 1. Основы беспроводных технологий

Intet(R) PRO/Wireless 3JOOBG Network

General Advanced | Ortver | Resources |

fintel)

The following properties are available for this network adapter, i

Click tfie property jiou went to change and select a new value.'

Property:

Value:

Г Use default value

Power Management ■

Preamble Mode _LJ

iL____J-tJ

JRTS/CTS enabled

zl j

Description-

Useio avoid dalacoisions in a mixed 802.11b/802.11g >■) 1

environment, RTS/CTS should be used in an environment whrae j

clients may not hear each other. CTS-to-self can be used to gain |

more throughput in an environment wheie clients are in close |

pionimity and can hear each other. . j

Hardware Version:

MAC Address:

0.1.3

00:1?.CE:9F:34:90

OK

Cancel

Рис. 1.12. Включение RTS/CTS

вовать эту функцию, используются настройки драйвера

беспроводного адаптера (см. рис. 1.12).

Координация доступа к несущей

Приведенная выше информация относится к механизму

распределенного координирования доступа (Distributed Coordination

Function, DCF). Он является обязательным для устройств,

совместимых со стандартом 802.11, используется по умолчанию и

направлен на обеспечение одинаковой пропускной способности для

всех станций в сети. В случае необходимости выделения трафика с

различным приоритетом или обеспечения качества обслуживания

может быть использовано централизованное координирование

(Point Coordination Function, PCF).

Механизм PCF поддерживается только в инфраструктурном

режиме и должен быть реализован как в точке доступа, так и для

клиентов беспроводной сети. В связи с вероятным наличием станций,

не поддерживающих PCF, данный режим не отменяет

распределенное координирование, но работает совместно с DCF. В случае

использования этого механизма станция в процессе установления

25

Безопасность беспроводных сетей

ассоциации в поле Capability Information пакета Association Request

указывает, что функции PCF ею поддерживаются. В режиме PCF

точка доступа периодически передает служебный фрейм Beacon, у

которого в поле Duration содержится значение 32768. Это является

сигналом для станций ориентироваться при расчете NAV

параметрами полей CF-Parameter set из фрейма Beacon.

По завершении передачи фрейма Beacon точка доступа

передает станциям служебные фреймы CF-Pool, которые указывают на то,

что станция имеет право передать один фрейм. Фреймы CF-Pool

могут комбинироваться с фреймами данных и с фреймами

подтверждения Acknowledgment. Поскольку право передачи станция

получает только при получении фрейма CF-Pool, точка доступа

получает возможность управлять приоритетом доступа клиентов к

несущей.

Если в это время с точкой доступа работают станции, не

поддерживающие PCF, их доступ к несущей будет заблокирован на

время обработки данных с более высоким приоритетом (Contention-

Free Period), поскольку они будут использовать для расчета NAV

значение поля Duration из фрейма Beacon. Таким образом

реализована возможность обеспечения качества обслуживания и

совместимость с методом доступа DCF.

Разделение фреймов

Для разделения фреймов и обеспечения различного уровня

приоритетов сообщений в стандарте 802.11 используются

интервалы ожидания (Inter Frame Spacing, IFS). В этом стандарте

определено четыре интервала: Short IFS (SIFS), PCF IFS (PIFS), DC IFS

(DIFS) и Extended IFS (EIFS). Интервалы перечислены по

нарастанию времени ожидания. Разница между интервалами определяется

значением тайм-слота (Slot Time), задаваемого спецификациями

физического уровня. Это значение зависит также от режима работы

сети (короткая преамбула или длинная преамбула).

Интервал ожидания SIFS используется перед передачей

фреймов подтверждения АСК, подтверждения передачи CTS и

последовательности фрагментов одного пакета. Поскольку SIFS имеет

минимальное значение, данные типы фреймов получают

максимальный приоритет.

При использовании метода PCF перед передачей

инициирующего фрейма Beacon и перед повторной передачей

неподтвержденного пакета точка доступа использует интервал ожидания

PIFS. Этот промежуток времени больше SIFS, но меньше всех

остальных, что увеличивает вероятность занятия несущей фреймами

26

Глава 1. Основы беспроводных технологий

Преамбула

Заголовок PLCP

Заголовки MAC и данные

CRC

Рис. 1.13. Формат фрейма 802.11

PCF. Промежуток DIFS используется при передаче фреймов

данных и управляющих фреймов.

1.3.3. Формат фрейма 802.11

Как уже говорилось ранее, беспроводной вариант Ethernet от

проводного отличают не только особенности физического уровня,

но и реализация канального уровня. Соответственно заголовки

пакетов стандарта 802.11 сильно отличаются от заголовков,

используемых устройствами стандарта 802.3.

Как и в проводном варианте Ethernet, передачу кадра

предваряет преамбула (рис. 1.13).

Поле «Преамбула» служит признаком начала кадра. Длина поля

зависит от используемой реализации 802.11. b/g. Заголовок PLCP

(Physical Layer Convergence Protocol) всегда передается на

скорости 1 Мбит/с и содержит информацию для физического уровня:

• длину фрейма;

• скорость передачи;

• контрольную сумму заголовка.

Поле «CRC» служит для контроля целостности фрейма. При

приеме фрейма значение этого поля сравнивается с результатами

расчета контрольной суммы на приемной стороне.

Состав полей заголовка подуровня MAC приведен на рис. 1.14.

Поле «Frame control» служит для указания типа фрейма и

содержит ряд дополнительных параметров, подробнее обсуждаемых

далее.

Поле «Duration/ID» может содержать разные значения, в

зависимости от типа передаваемого фрейма. Если передается пакет

функции энергосбережения «Power Save (PS)-Poll», то в этом поле

передается идентификатор станции, в остальных случаях -

планируемое время занятия канала, используемое всеми станциями для

обновления значения NAV.

Frame

Control

Duration/

ID

Адрес 1

Адрес 2

Адрес 3

Sequence

Control

Адрес 4

2 байта 2 байта 6 байт 6 байт 6 байт 2 байта

Рис. 1.14. Заголовок подуровня MAC

6 байт

27

Безопасность беспроводных сетей

В зависимости от структуры сети и направления передачи

пакета поля «Адрес 1» - «Адрес 4» могут содержать разные значения.

Поле «Адрес 1» всегда указывает МАС-адрес непосредственного

получателя пакета. Если бит «То DS» в поле Frame Control

установлен в единицу, то в этом поле указан адрес точки доступа.

В этом случае он называется идентификатором базового набора

обслуживания (BSSID). Во всех остальных случаях - это адрес

станции-получателя пакета.

Поле «Адрес 2» всегда указывает адрес непосредственного

отправителя. Если бит «From DS» установлен в единицу, то в этом

поле задается адрес точки доступа (BSSID), в противном случае -

это адрес абонента.

Поле «Адрес 3» указывает адрес получателя (расположенного

в DS), если бит «То DS» имеет значение равное единице, или

адрес отправителя (из DS), если установлен в единицу бит «From

DS». В случае использования одноранговой сети или передачи

служебных фреймов от точки доступа это поле содержит значение

BSSID.

Поле «Адрес 4» используется только в случае, если DS

представляет собой беспроводную сеть.

Возможные варианты использования полей адресации

приведены в табл. 1.5, при этом применяются следующие сокращения:

• DA (Destination Address) - адрес получателя фрейма;

• SA (Source Address) - адрес отправителя фрейма;

• BSSID (Basic Service Set ID) - МАС-адрес точки доступа в

инфраструктурном режиме или идентификатор сети в одноранговом

режиме;

• RA (Recipient Address) - адрес точки доступа, принимающей

фрейм;

• ТА (Transmitter Address) - адрес точки доступа, передавшей

фрейм.

Таблица 1.5

Использование полей адресации

ToDS

0

0

1

1

From DS

0

1

0

1

Адрес 1

DA

DA

BSSID

RA

Адрес 2

SA

BSSID

SA

ТА

Адрес 3

BSSID

SA

DA

DA

Адрес 4

-

-

-

SA

28

Глава 1. Основы беспроводных технологий

Туре

Subtype

More

Frags

Retiy

More

Data

Рис. 1.15. Заголовки поля «Frame Control»

Поле «Frame Control» является составным. Присутствующие в

нем поля приведены на рис. 1.15.

Поле «Protocol» содержит версию протокола, в данном

стандарте-0.

Поле «Туре» определяет тип фрейма. В рамках стандарта

определено три типа фреймов:

• Management (00) - фреймы для передачи служебной

информации (Beacon, Probe Request, Authentication и т.д.);

• Control (01) - используются для контроля доступа к среде

передачи, например RTS, CTS, АСК;

• Data (02) - служат для передачи полезной информации.

Каждый тип фрейма делится на подтипы, определяемые

значением поля «Subtype».

Бит «То DS» установлен в единицу, если фрейм адресован

точке доступа для передачи его в обычную сеть (с точки зрения

стандарта - DS) или другому абоненту из данного BSS. Бит «From

DS» установлен в единицу, соответственно, если фрейм

направлен из DS.

Бит «More Frags» установлен в единицу, если фрейм разбит на

фрагменты и данный фрагмент не последний.

Поле «Retry» указывает на то, что данный фрейм - повторная

передача предыдущего фрейма, что позволяет принимающей

станции распознавать повторяющиеся фреймы, возникающие из-за

потери подтверждений.

Бит «Power» означает, что после передачи данного фрейма

станция переходит в режим энергосбережения из активного режима

или наоборот. Бит «More Data» используется точкой доступа для

того, чтобы сообщить станции, что для нее имеются данные (в

буфере в точке доступа).

Бит «WEP» указывает на то, что фрейм зашифрован по

протоколу WEP.

1.3.4. Сервисы канального уровня

В отличие от проводных сетей, где возможность взаимодействия

на канальном уровне определяется только физическим

подключением, в стандарте 802.11 определен ряд механизмов установления

соединения между станциями и точками доступа.

29

Безопасность беспроводных сетей

Сканирование радиоэфира

Перед подключением к точке доступа клиент проводит активное

и пассивное сканирование радиоэфира с целью определения

доступных сетей. В ходе пассивного сканирования станция

прослушивает радиоэфир на предмет обнаружения передаваемых точками

доступа фреймов Beacon.

При активном сканировании станция рассылает

широковещательные фреймы Probe-Request по всем каналам 802.11. Во

фреймах может указываться SSID сети, поиск которой осуществляет

клиент. В ответ на Probe Request точкой доступа отсылаются

фреймы Probe Response, содержащие ту же информацию, что и

пакеты Beacon (см. рис. 1.16).

38 1

39 1

41 1

42 1

43 1

44 1

45 1

46 1

.876027 D-Link_a4:a2:Ы

.897938 IntelCor_2c:02:63

.899836 D-Link_34:a2:bl

.0001SO

.901484 D-Linfc_84:a2:bl

. 90Э062 D-Link_84:a2:bl

.903374

.905199 D-Link_84:a2:bl

47 1.921493 IntelCor_2c:02:63

> Fram 40 (62 bytes on wire, 62 b

" IEEE 802.11

Broadcast

Broadcast

IntelCor_2

D-Link_84:

InteKor_2

IntelCor_2

D-Link_84;

IntelCor_2

Broadcast

Type/Subtype: Probe Response (5)

" Franc Control: 0x0050 (Normal)

Version: 0

Type: Management frane (0)

Subtype: 5

> F1

Dura

Dest

Soul

BSS

Fra

ags: 0x0

tion: 314

ination address: 00:12:f0:

ce address: OO:Od:88:84:a2

2c:02:63 (I

:bl (D-Link

IEEE

IEEE

:02:63 IEEE

2:bl (R IEEE

:02:63 IEEE

:02:63 IEEE

2:bl (R IEEE

:O2:63 IEEE

IEEE

d)

itelCor_2c:02

JJ4:a2:bl)

Id: 00:0d:88:84:a2:bl <D-Link_S4:a2:bl)

nent nueib

Sequence nunb

■"■ IEEE 802.11. wir

> Fixed paraneт

v Tagged parane

> SSID parane

t> Supported R

> DS Paranete

:r: 0

er: 1207

sless LAN nanager

ers (12 bytes)

ters (26 bytes)

tex set: "AP"

ates: 1.0(B) 2.0(

r set: Current Ch

t> ERP Infomation: no Non-ERF

ent fraite

B) 5.5(B) 11.0(B) 6.0 12

anne.l: 6

STAs, do no

I- Extended Sunoorted Rates: 9.0 18.0 48.0

t use protect

54.0

Ь02-

802.

802.

802.

ao2.

802.

802.

802.

802.

:63)

.0 24

ion,

Beacon frame,

Probe Request,

Probe Response

Acknowledgenen

Probe Response

Probe Response

Acknowledgeuen

Probe Response

Probe Request

.0 36.0

long preambles

SSID: '

SSID:

, SSID:

t

, SSID:

. SSID:

t

, SSID:

SSID:

AP"

Broadcast

"AP"

"AP"

"AP"

"AP"

Broadcast

Рис. 1.16. Сканирование сетей

На основании полученной информации, такой как SSID,

отношения сигнал/шум, поддерживаемые стандарты 802.11, и собственных

настроек станция принимает решение о соединении с одной из

доступных сетей и точек доступа. После выбора точки доступа

станция должна пройти процесс аутентификации и установить

ассоциацию с сетью.

Поскольку одни и те же механизмы используются для

подключения к точкам доступа и к IBSS, в этом разделе под термином

«сеть» подразумевается точка доступа или станции одноранговой

сети.

30

Глава 1. Основы беспроводных технологий

Аутентификация

В сетях 802.11 используются два вида аутентификации:

открытая система (Open System) и общий ключ (Shared-Key).

При использовании открытой системы на запрос клиента сеть

отвечает подтверждением аутентификации или отказом. Поскольку

никаких данных для аутентификации от клиентов не требуется,

единственным критерием отказа может быть МАС-адрес клиента,

то метод Open System представляет собой отсутствие

аутентификации как таковой. Но именно Open System используется при

работе таких механизмов защиты, как 802.11 i и WPA.

В этих случаях станция сначала устанавливает соединение в

открытом режиме, после чего проходит аутентификацию по

протоколу ЕАР.

Аутентификация с общим ключом может применяться при

использовании шифрования WEP. В этом случае происходит обмен

сообщениями между станцией и точкой доступа по следующей

схеме:

• Станция отправляет запрос на аутентификацию.

• Сеть посылает станции 128 байт случайного текста.

• Станция зашифровывает полученный текст с использованием

WEP и отправляет его в сеть.

• Сеть проверяет, что принятый текст может быть расшифрован

с помощью используемого ключа WEP и сравнивает принятые

данные с переданными.

• В случае совпадения данных станции передается фрейм

подтверждения аутентификации.

Несмотря на кажущуюся стойкость, использование метода

аутентификации Shared-Key не рекомендуется в связи с тем, что он

облегчает злоумышленнику проведение криптографических атак с

известным открытым текстом на WEP.

Ассоциация

После успешной аутентификации станция посылает в сеть

фрейм запроса ассоциации (Association Request). В ответ сеть

отправляет фрейм, содержащий параметры BSS, после чего клиент

считается подключенным к сети и получает возможность

участвовать во взаимодействии.*

* При использовании механизмов 802.1 X, WPA-PSK и WPA2-PSK

установление ассоциации не предполагает наличия полноценного

подключения к сети. Станции предстоит дополнительно пройти аутентификацию,

предписанную методом защиты.

31

Безопасность беспроводных сетей

90 4.833813 IntelCor_2c:03:a2 D-Link_84:а2:Ы IEEE 802.11 Authentication

91 4.834130 IntelCor_2c:03:a2 IEEE 802.11 Acknowledgement

92 4.835191 D-Link_84:a2:bl IntelCor_2c:03:a2 IEEE 802.11 Authentication

93 4.835507 D-Link_84: a2:bl (R IEEE 802.11 Acknowledgement

95

96

97

as

99

4

4

4

4

4

•8365S1

.83722G

.837541

.844381

.946781

D-Link_84:a2:bl

D-Link 84:a2:bl

D-Link 84:a2:bl

IntelCor_2c:O3:

IntelCor_2c:Q3:

D-Unk_84:a2:bl

Broadcast

Broadcast

a2

a2

(R

IEEE

IEEE

IEEE

IEEE

IEEE

802.11

802.11

802.11

802.11

802.11

Acknowledgement

Association Response

Acknowledgement

Beacon frame. SSID:

Beacon frame. SSID:

"AP"

"AP"

Frame 94 (48 bytes on wire. 48 bytes captured)

■ IEEE 802.11

Type/Subtype: Association Request (0)

' Frame Control: OxOOOO (Normal)

Version: 0

Type: Management frame (0)

Subtype: 0

> Flags: 0x0

Duration: 314

Destination address: 00:0d:88:84:a2:bl (D-Link_84:a2:bi)

Source address: 00:12:fO:2c:03:a2 (IntelCor_2c:03:a2)

BSS Id: 00:0d:88:84:a2:bl (D-Link_84:a2:bl)

Fragment number: 0

Sequence number: 896

' IEEE 802.11 wireless LAN management frame

v Fixed parameters (4 bytes)

> Capability Information: 0x0421

v Tagged paraneters (20 bytes)

> SSID paraneter set: "AP"

l> Supported Rates: l.O(B) 2.0(B) 5.5СБ) ll.O(B) 6.0 12.0 24.0 36.0

► Extended Suonorted Rates: 9.0 18.0 48.0 54.0

Рис. 1.17. Ассоциация с точкой доступа

Перехваченные фреймы установления ассоциации и

аутентификации приведены на рис. 1.17.

В этом случае в качестве клиента выступает машина с МАС-

адресом 00:12:Ю:2с:03:а2, а МАС-адрес точки доступа равен

00:0d:88:84:a2:b1.

При переключении между точками доступа одной сети (roaming)

станция может использовать процесс установления ассоциации, в

ходе которого вместо запроса ассоциации посылается фрейм

Reassociation, содержащий информацию о старой точке доступа.

В этом случае новая точка доступа берет на себя функции по

передаче параметров станции (например, ключей шифрования) с

исходной точки доступа с помощью протокола взаимодействия точек

доступа Inter Access Point Protocol (IAPP), определенного в

802.11F, или используя другие механизмы, например Cisco Fast

Secure Roaming.

Для разрыва виртуального соединения используются

управляющие фреймы завершения ассоциации и отказа от

аутентификации (Deauthentication и Disassociate).

Эти фреймы могут отсылаться как станцией, так и сетью в

зависимости от ситуации.

32

Глава 1. Основы беспроводных технологий

1.4. Основные инструменты

В настоящее время существует большое количество

инструментов для работы с беспроводными сетями. Различные их классы

будут рассматриваться по ходу изложения. В этом разделе мы

коснемся базовых инструментов, необходимых для того, чтобы

разобраться в особенностях реализации протоколов 802.11х, а также

применяемых в «боевых выездах».

1.4.1. «Боевые выезды»

«Боевыми выездами» (Wardriving) называют процесс сбора

информации о точках доступа в процессе перемещения по местности.

Как правило, для этого используется какое-либо транспортное

средство, что отражено в названии. Однако можно собирать

информацию о беспроводных сетях во время неспешной прогулки,

превращая тем самым «выезд» в «боевой поход» (Warwalking).

Технически Wardriving представляет собой сбор и анализ

управляющих фреймов (Probe Response, Beacon), рассылаемых точками

доступа. Как правило, их достаточно для того, чтобы установить

производителя оборудования, поддерживаемые скорости

передачи, используемые механизмы защиты. Более совершенные

инструменты могут собирать информацию из фреймов данных и

запросов подключения (Probe Request). Как правило, эти результаты не

включаются в отчет в связи с отсутствием необходимой

информации (SSID сети во фреймах данных или информации о

местонахождении сети в запросах подключения).

Зачастую инструментарий для «боевых выездов» поддерживает

работу с приемниками GPS, что позволяет привязывать

обнаруженные точки доступа к координатам на местности и составлять

«беспроводные карты» различных территорий. В свое время

авторы участвовали в проекте создания «автономной системы

Wardriving», представлявшей собой встраиваемый компьютер с

беспроводной картой и GPS приемником и модулем GSM для удаленного

управления. Устройство планировалось установить в багажнике

московского такси, для получения актуальной информации о

беспроводных сетях Москвы и ближайшего Подмосковья.

Технология Wardriving может использоваться и для «охоты» за

незащищенными клиентами беспроводной сети. В этом случае

эмулируется точка доступа, отвечающая на любые запросы

подключения. Информация о перехваченных запросах на подключение

сохраняется и анализируется. Подробнее эта техника описана в

главе, посвященной защите клиентов беспроводных сетей.

33

Безопасность беспроводных сетей

Plajdng Ertetr^J Ant erne UpT*re 0

Рис. 1.18. Анализатор спектра Wildpackets OmniSpectrum

1.4.2. Классы инструментов

Существует три класса инструментов, используемых для

обследования и изучения беспроводных сетей: анализаторы спектра;

активные сканеры (стамблеры); сетевые анализаторы (снифферы).

Анализаторы спектра

Анализаторы спектра часто используются при обследовании

радиосети с целью выяснения помеховой обстановки в различных ее

частях. Как правило, программное обеспечение анализатора

спектра является частью сетевого анализатора, хотя существует ряд

решений в виде отдельного устройства. На рис. 1.18 представлена

копия экрана анализатора спектра Wildpackets OmniSpectrum.

С помощью анализатора спектра можно выявлять не только

точки доступа, но и другие источники радиосигнала, например

телефоны стандарта DECT и т.д.

Сканеры беспроводных сетей

Активные сканеры используют механизмы активного и

пассивного сканирования, применяемые станциями 802.11 для обнаружения

точек доступа. Для этого они рассылают по всем доступным

каналам запросы Probe Request с пустым значением идентификатора

34

Глава 1. Основы беспроводных технологий

3M'1,v,.«.

* ^ Chanreis

* *У homevrafk

. Л. «M10

• A «lanlO?

* -d. vrfan108

^ЕггодайлО»

g EncwtronOn

'и ESS |4P]

Дя IBSS Pe«]

J CFPoUfe

'5 ShoftPie«rtie

4 PBCC

£ ShottSbtTmeEHg)

5Щ f

MAC 1 SSID 1 Chm

OotBOOABtK) wlaniOS 5

OOOS007C790 >rlgn110 5

ОШХШЭО »W,107 5

®DO3O58753O hwnew* 9'

®00SOO89A9O «■ 1

Оооэосввсэо мтще i

Speed V«n.

11 Mbps

11 Mbp)

11 Mbgs

54 Mbps

11 Mbps

UMbps

I

Type Er«

AP

AP

AP

AP WEP

AP

AP

SNR

18

17

16

43

24

23

Sigrtal* 1 Ncne-

■80 100

-82 100

S3 100

-49 -100

■69 -100

■72 -100

SNR<- IP

20

19

17

51

31

28

Рис. 1.19. Утилита Netstumbler

сети (SSID) и анализируют полученные в ответ фреймы Probe

Response, а также пакеты Beacon точек доступа. На основании этих

данных пользователю выводится информация о МАС-адресах

точек доступа и их SSID, используемом DSSS канале, мощности

сигнала (точнее отношение сигнал/шум), методах шифрования.

Название данного класса программ «стамблеры» произошло от

популярной утилиты Netstumbler (рис. 1.19).

Очень часто активные сканеры называют «Wi-Fi снифферами», что

абсолютно неверно. Сканеры не выполняют основную задачу

анализатора - сбор и обработку пакетов. Они просто используют

предоставляемый сетевым адаптером список доступных сетей и

представляют его в более удобном виде, чем стандартные утилиты ОС.

Анализаторы беспроводных сетей

В отличие от проводных сетей, где неселективный (promoscius)

режим поддерживается большинством адаптеров и даже в

стандартную поставку большинства операционных систем входит

сетевой анализатор, в беспроводных сетях все несколько сложнее. Для

сбора сетевого трафика необходимо перевести адаптер в режим

мониторинга (rfmon). Для этого используются специализированные

драйверы, которые существуют далеко не для всех беспроводных

адаптеров. Но, переведя свой адаптер в режим мониторинга, вы

получаете возможность прослушивать трафик не только той сети, к

которой вы сейчас подключены, но все сети в радиусе

радиовидимости.

Как правило, в поставку коммерческих сетевых анализаторов

входят драйверы для распространенных сетевых адаптеров (см.

рис. 1.20). Перед выбором сетевого адаптера необходимо убедиться

35

Безопасность беспроводных сетей

Файл Правка &ив П£рехоа ^кяааки инструменты

| ^й©»Key Recovery

О

ЯГ Your Carr

£$ Pi-odsjc?. Catalog

CommView RA

» CommView for WiFi

CommView for WiFi PPC

NetResident

SmartWhors

CourttryWKois

CouniryWhois DB

EsseRtial NetToois

Live Support

purchase jdowniaad

Home -

=.

Products * CommVt

support

ew (or WiFi

partners

contact

about us

Live Help

CURRENTLY

New 8O2.11b/g and 802.11a/b/g Adapters

3Com officeConnact Wireless а/Ь/g PC Card {3CRWE1S4A72)

Osco Aironet 802.11a/b/g Wirsiess Canibus Adapter

D-Link AirPlus xtreme G DWL-G520 Adapter

D-Unk AirPlus Xtreme G 0WL-G65O Adapter "

D-Link AirPlus G DVVL-G630 wireless Cardbus Adapter (Rev. C, Rev. D)

D-Link AirXpert DWL-AG520 Wireless PCI Adapter

D-Link AirPremier DWL-AG530 Wireless PCI Adapter

D-Link Airxpert DWL-AG650 wireless Cardbus Adapter

D-Link AirXpert DWL-AG660 Wireless Cardbus Adapter

D-Link AirPremter DWL-G680 Wireless Cardbus Adapter

Intel PRO/Wireless 2200BG Mini PCI Adapter (BETA VERSION) •

Intel PRO/Wireless 291SABG Mini PCI Adapter (BETA VERSION) *

linkSys WPC55AG Dual-Sand wireless A-t-G Notebook Adapter

NETGEAR WAG511 802.Ua/b/9 Dual Band Wireless PC Card

NETGEAR WGSUT 108 Mbps wireless PC Card

NETGEAR WGSUU 54AG+ Wireless PC Card

NETGEAR WG511U Oouble 108 Mbps wireless PC Card

Proxim ORINOCO 802.Ua/g ComboCard Gold 8480

Proxim ORINOCO 802.11a/g ComboCard Silver 8481

Proxim ORINOCO 802.Ua/g PCI Adapter 8482

Proxim ORINOCO 8O2.Ub/g ComboCard Gold 8470

Proxim ORiNOCO 802.Ub/g ComboCard Silver 8471

SMC 2336W-AG v2 universal wireless Cardbus Adapter

TRENDnet TEW-501PC 108Mbps 802.Ua/g Wireless CardBus PC Card

Передачи данных cuit(rtMaiaos.aanj...

Рис. 1.20. Список поддерживаемых адаптеров CommView for WiFi

что он поддерживается инструментами, которые планируется

использовать. Вообще, процесс выбора аппаратной составляющей

является отдельной сложной темой, которой мы коснемся в

разделе, посвященном оценке защищенности сетей. В качестве примера

можно привести тот факт, что когда у одного из авторов возникла

необходимость в обновлении «железа», на это ушло два месяца и

почти триста долларов. В настоящее время стоит ориентироваться

на адаптеры на базе чипсетов Atheros, как наиболее популярных

среди разработчиков.

Работа с беспроводным анализатором мало отличается от

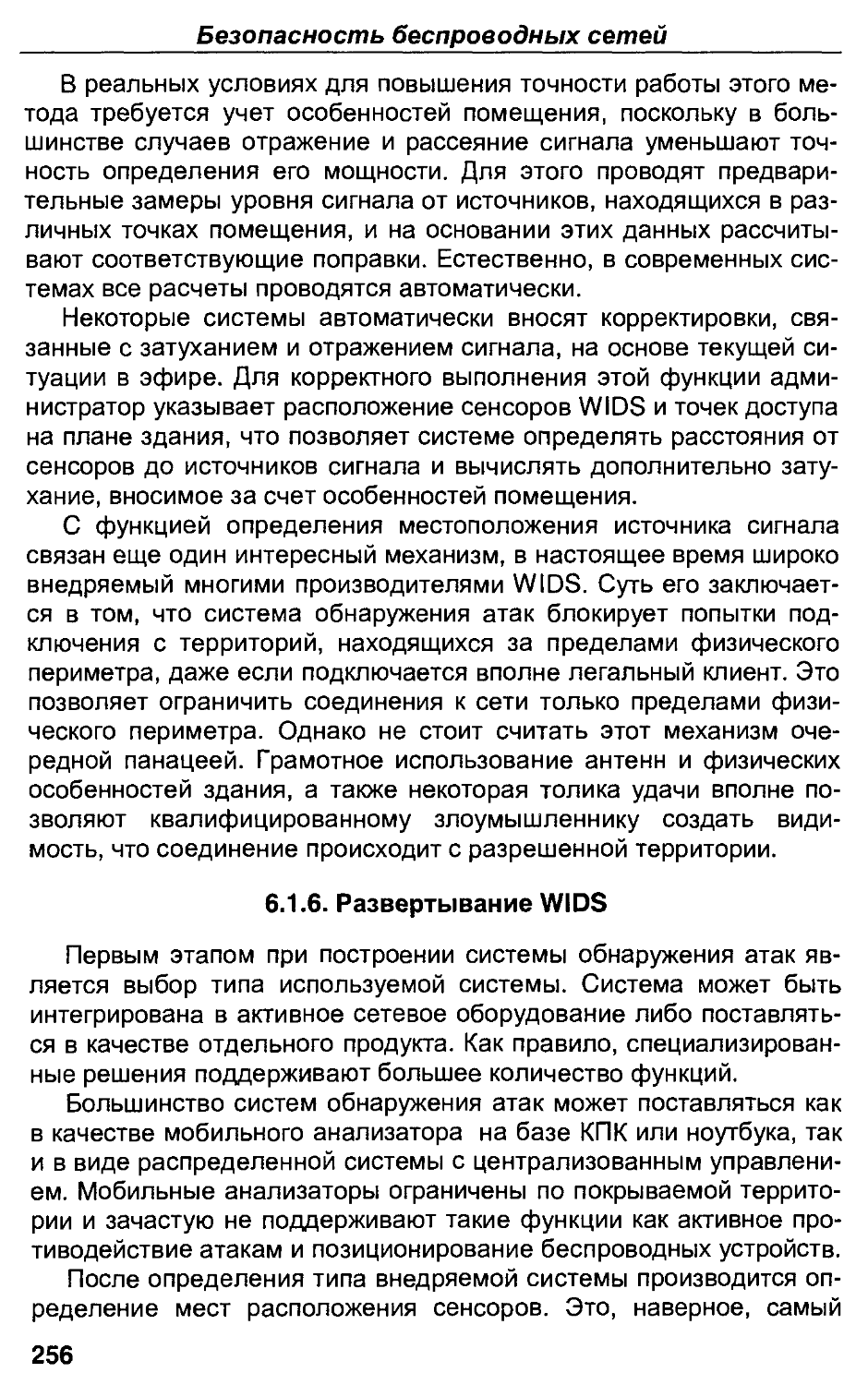

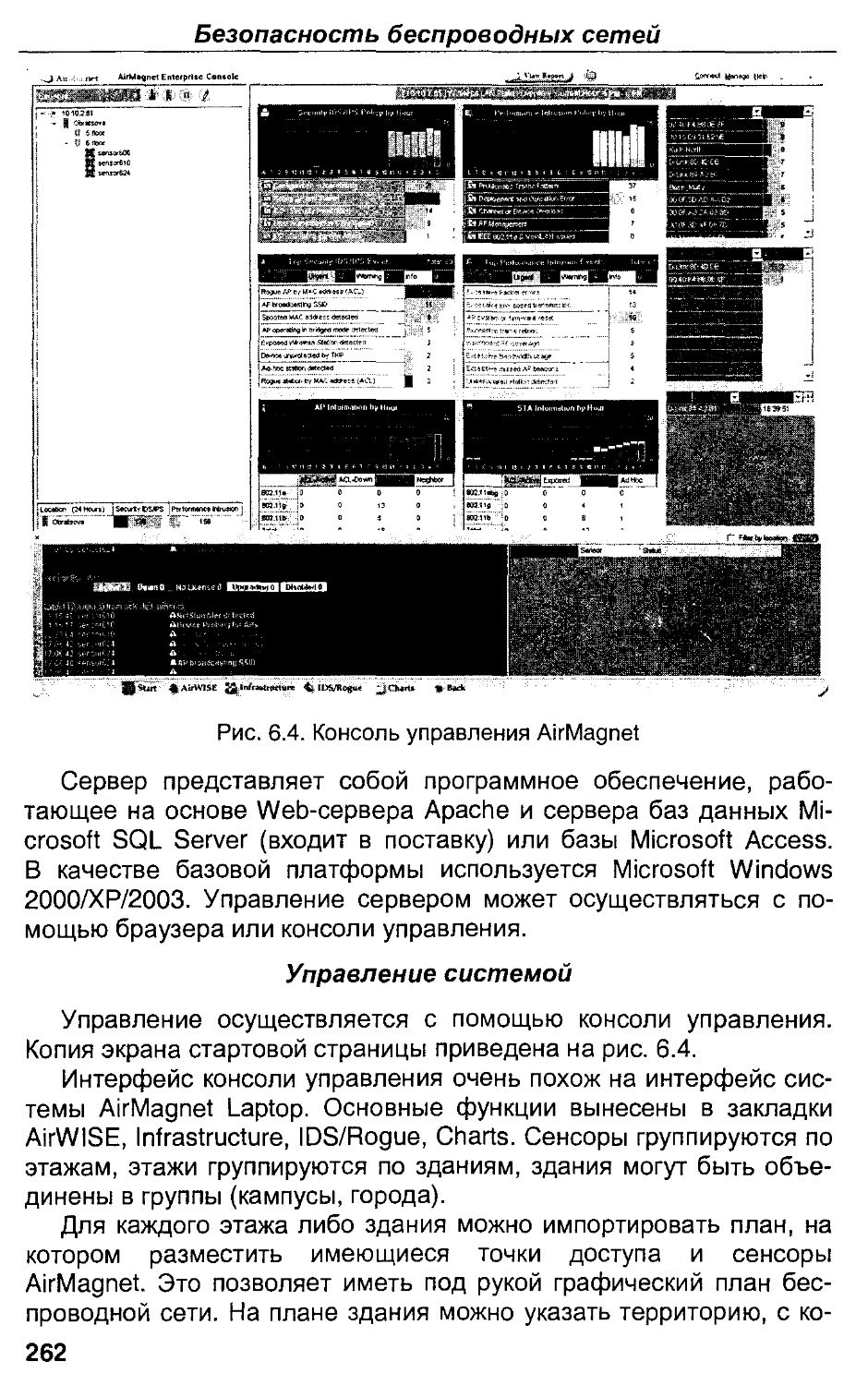

работы с подобными программами для проводных сетей. Как правило,