Автор: Стивенс У.Р.

Теги: компьютерные технологии программирование программное обеспечение

ISBN: 5-318-00535-7

Год: 2003

Текст

У. Р. Стивенс

UNIX

разработка

сетевых приложений

С^ППТЕР

W. Richard Stevens

UNIX

Network Programming

Networking APIs

PH

PTR

Prentice Hall PTR

Upper Saddle River, New Jersey 07458

www.phptr.com

У. Р. Стивенс

UNIX

разработка

сетевых приложений

МАСТЕР-КЛАСС

С^ППТЕР

Москва Санкт-Петербург Нижний Новгород Воронеж

Ростов-на-Дону Екатеринбург Самара

Киев Харьков Минск

2003

ББК 32.973-018.2

УДК 681.3.066

С80

С80 UNIX: разработка сетевых приложений / У. Стивенс. — СПб.: Питер, 2003. —

1088 с.: ил. — (Серия «Мастер-класс»).

ISBN 5-318-00535-7

Книга написана известным экспертом по операционной системе UNIX и незаменима для тех.

кто занимается созданием web-серверов, клиент-серверных приложений или любого другого

сетевого программного обеспечения, так как в ней содержится максимально подробное описание

сетевых программных интерфейсов (API), в частности сокетов, которые стали практически стан-

дартом для сетевого программирования под Unix.

Книга содержит большое количество иллюстрирующих примеров и может использоваться как

учебник по программированию в сетях, так и в качестве справочника для опытных програм-

мистов.

ББК 32.973-018.2

УДК 681.3.066

Информация, содержащаяся в данной книге, получена из источников, рассматриваемых издательством как надежные Тем не

менее, имея в виду возможные человеческие или технические ошибки, издательство не может гарантировать абсолютную

точность и полноту приводимых сведений и не несет ответственности за возможные ошибки, связанные с использованием книги

ISBN 013490012Х (англ.)

ISBN 5-318-00535-7

© 1998 Prentice Hall PTR

© Перевод на русский язык, ЗАО Издательский дом «Питер», 2003

© Издание на русском языке, оформление, ЗАО Издательский дом

«Питер». 2003

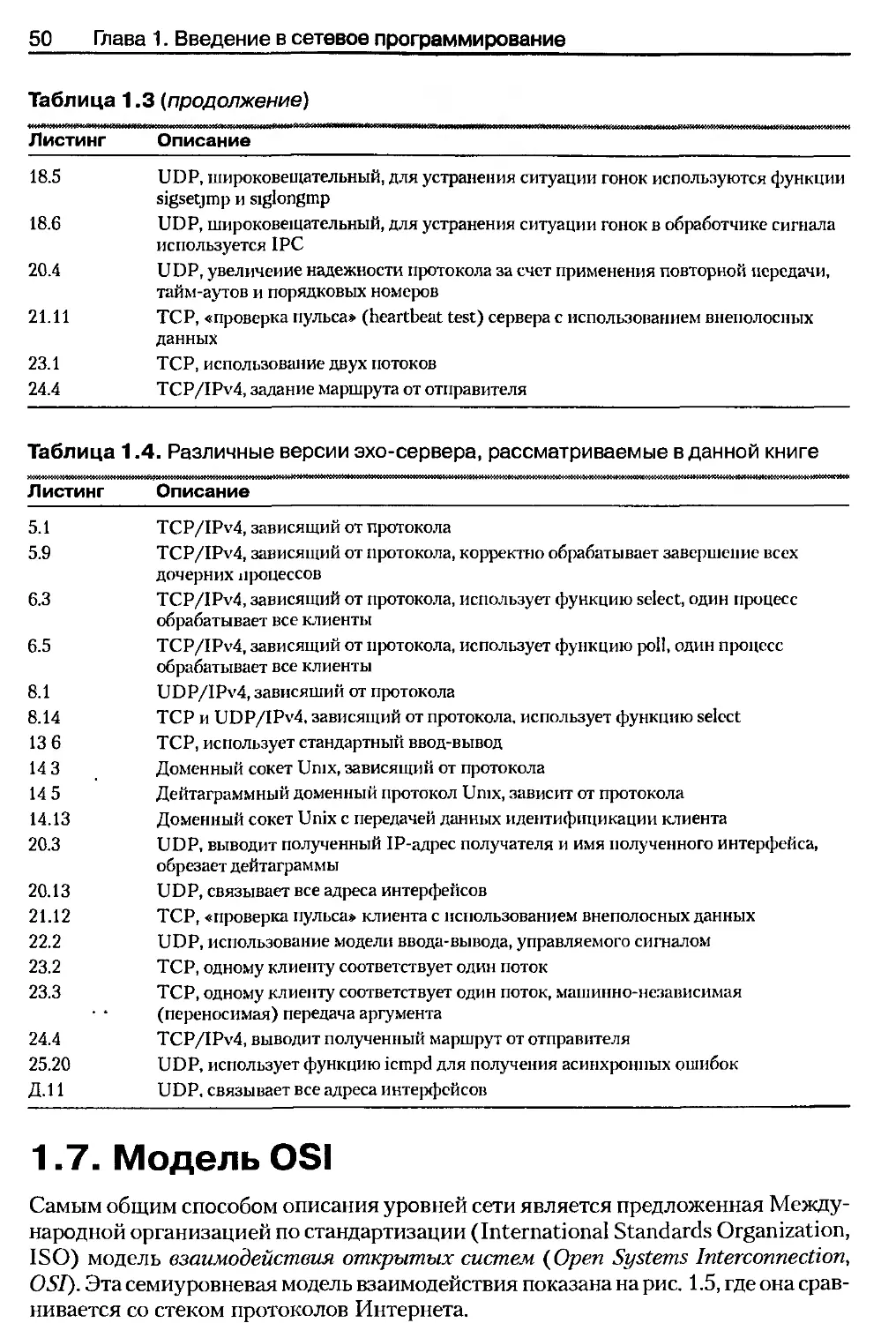

Краткое содержание

Предисловие......................................26

Часть 1. Введение и протоколы TCP/IP

Глава 1. Введение в сетевое программирование.....34

Глава 2. Транспортный уровень: TCP и UDP .......63

Часть 2. Элементарные сокеты

Глава 3. Введение в сокеты .....................92

Глава 4. Элементарные сокеты TCP...............118

Глава 5. Пример TCP-соединения клиент-сервер...146

Глава 6. Мультиплексирование ввода-вывода:

функции select и poll ........................ 180

Глава 7. Параметры сокетов.......................216

Глава 8. Основные сведения о сокетах UDP.......254

Глава 9. Элементарные преобразования

имен и адресов ................................282

Часть 3. Дополнительные возможности сокетов

Глава 10. Совместимость IPv4 и IPv6............304

Глава 11. Дополнительные преобразования имен

и адресов .....................................315

Глава 12. Процессы-демоны и суперсервер inetd..374

Глава 13. Дополнительные функции ввода-вывода .392

Глава 14. Доменные протоколы Unix..............417

6 Краткое содержание

Глава 15. Неблокируемый ввод-вывод...............440

Глава 16. Операции функции ioctl ................470

Глава 17. Маршрутизирующие сокеты ...............490

Глава 18. Широковещательная передача.............514

Глава 19. Многоадресная передача ................534

Глава 20. Дополнительные сведения о сокетах UDP .581

Глава 21. Внеполосные данные ....................617

Глава 22. Управляемый сигналом ввод-вывод .......641

Глава 23. Программные потоки ....................652

Глава 24. Параметры IP...........................687

Глава 25. Символьные сокеты .....................709

Глава 26. Доступ к канальному уровню.............757

Глава 27. Альтернативное устройство клиента

и сервера .....................................781

Часть 4. XTI: транспортный интерфейс Х/Ореп

Глава 28. XTI: ТСР-клиенты ......................820

Глава 29. XTI: функции имен и адресов............841

Глава 30. XTI: ТСР-серверы.......................855

Глава 31. XTI: клиенты и серверы UDP ............878

Глава 32. Параметры XTI..........................891

Глава 33. Потоки.................................907

Глава 34. XTI: дополнительные функции............926

Приложение А. Протоколы IPv4, IPv6, ICMPv4

и ICMPv6.......................................942

Краткое содержание 7

Приложение Б. Виртуальные сети...................959

Приложение В. Техника отладки ...................964

Приложение Г. Различные исходные коды............977

Приложение Д. Решения некоторых упражнений.......987

Литература .....................................1027

Алфавитный указатель............................1034

Содержание

Предисловие ...............................................26

Введение ..................................................26

Изменения по сравнению с первым изданием ..................27

Кому адресована эта книга .................................29

Исходный код и замеченные опечатки ........................30

Благодарности..............................................30

Об авторе..................................................32

От издательства ...........................................32

ЧАСТЬ 1. ВВЕДЕНИЕ И ПРОТОКОЛЫ TCP/IP

Глава 1. Введение в сетевое программирование...............34

1.1. Введение .............................................34

1.2. Простой клиент времени и даты ........................37

1.3. Независимость от протокола ...........................41

1.4. Обработка ошибок: функции-обертки.....................43

Значение системной переменной Unix errno .............44

1.5. Простой сервер времени и даты.........................45

1.6. Список примеров технологии клиент-сервер, используемых в книге.48

1.7. Модель OSI............................................50

1.8. История сетей BSD ....................................52

1.9. Сети и узлы, используемые в примерах .................54

Определение топологии сети............................55

1.10. Стандарты Unix.......................................57

Posix ................................................57

Open Group............................................59

Internet Engineering Task Force.......................60

Версии Unix и переносимость ..........................60

1.11. 64-разрядные архитектуры .......................... 60

1.12. Резюме ..............................................61

Упражнения.................................................62

Глава 2. Транспортный уровень: TCP и UDP ..................63

2.1. Введение .............................................63

2.2. Обзор протоколов TCP/IP ..............................63

2.3. UDP: протокол пользовательских дейтаграмм.............66

2.4. TCP: протокол управления передачей....................66

Содержание 9

2.5. Установление и завершение соединения TCP ................68

Трехэтапное рукопожатие..................................68

Параметры TCP ...........................................70

Разрыв соединения TCP ...................................71

Диаграмма состояний TCP..................................72

Просмотр пакетов ........................................73

2.6. Состояние TIME WAIT .....................................75

2.7. Номера портов............................................77

Пара сокетов ............................................79

2.8. Номера портов TCP и параллельные серверы ................79

2.9. Размеры буфера и ограничения.............................82

Отправка по TCP..........................................84

Отправка по UDP .........................................86

2.10. Стандартные службы Интернета ...........................87

2.11. Использование протоколов приложениями Интернета ........88

2.12. Резюме .................................................89

Упражнения....................................................90

ЧАСТЬ 2. ЭЛЕМЕНТАРНЫЕ СОКЕТЫ

Глава 3. Введение в сокеты ...................................92

3.1. Введение ................................................92

3.2. Структуры адреса сокетов ................................92

Структура адреса сокета IPv4 ............................92

Универсальная структура адреса сокета ...................95

Структура адреса сокета IPv6 ............................96

Сравнение структур адреса сокетов........................97

3.3. Аргументы типа «значение-результат» .....................98

3.4. Функции определения порядка байтов......................100

3.5. Функции управления байтами..............................103

3.6. Функции inet_aton, inetaddr и inetntoa .................105

3.7. Функции inet_pton и inet_ntop ..........................107

Пример ................................................ 108

3.8. Функция sock ntop и связанные с ней функции.............109

3.9. Функции readn, writen и readline........................Ill

3.10. Функция isfdtype ......................................115

3.11. Резюме ................................................116

Упражнения...................................................117

Глава 4. Элементарные сокеты TCP ............................118

4.1. Введение ...............................................118

4.2. Функция socket..........................................118

Сравнение AF_xxx и PF_xxx ..............................120

4.3. Функция connect ........................................121

4.4. Функция bind............................................123

10 Содержание

4.5. Функция listen...................................................126

4.6. Функция accept...................................................133

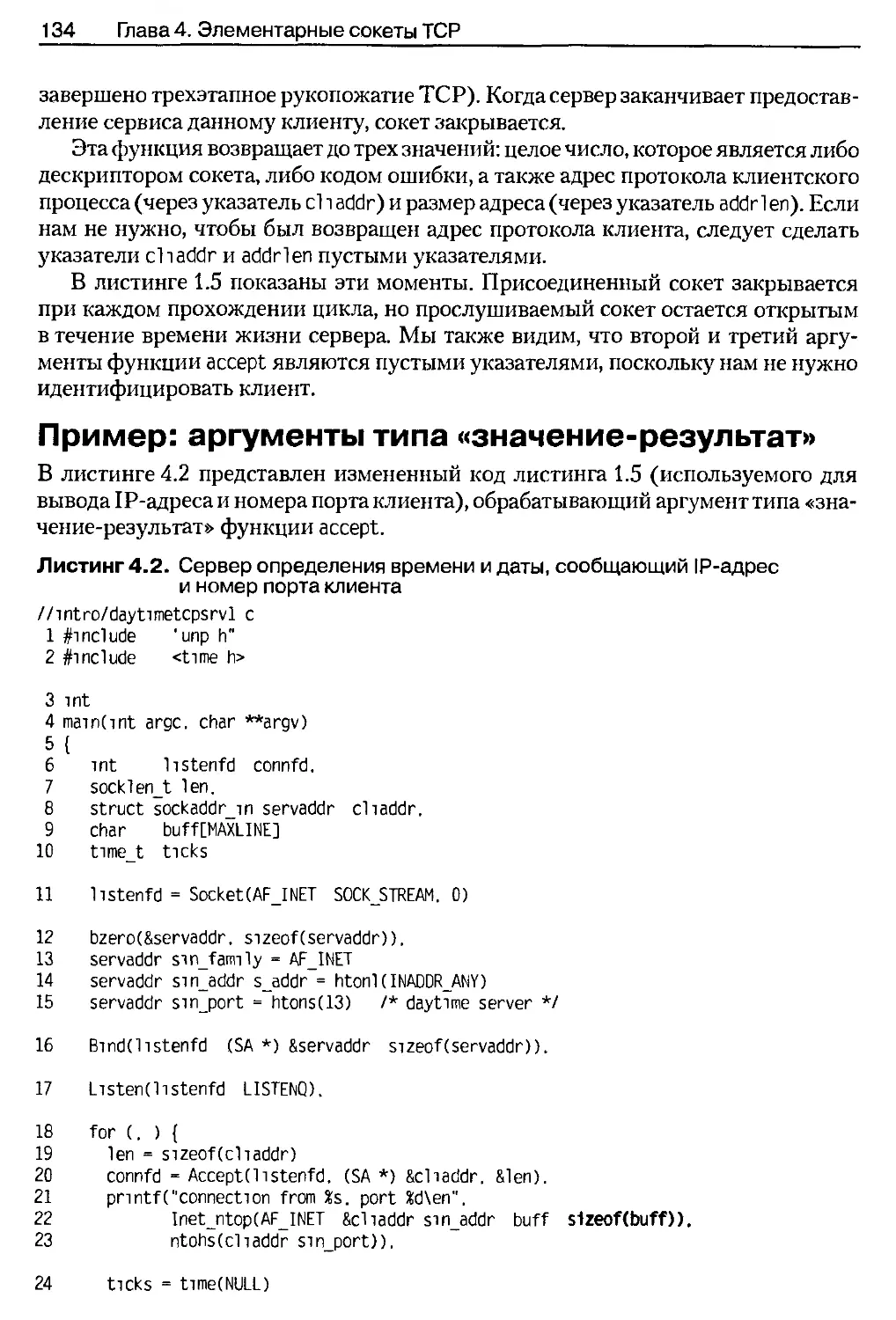

Пример: аргументы типа «значение-результат» .....................134

4.7. Функции fork и ехес..............................................136

4.8. Параллельные серверы ............................................138

4.9. Функция close ...................................................141

Счетчик ссылок дескриптора.......................................141

4.10. Функции getsockname и getpeername...............................142

Пример: получение семейства адресов сокета ......................144

4.11. Резюме .........................................................144

Упражнения............................................................145

Глава 5. Пример TCP-соединения клиент-сервер .........................146

5.1. Введение ........................................................146

5.2. Эхо-сервер TCP: функция main.....................................147

5.3. Эхо-сервер TCP: функция str echo ................................148

5.4. Эхо-клиент TCP: функция main ....................................149

5.5. Эхо-клиент TCP: функция str_cli .................................150

5.6. Нормальный запуск................................................151

5.7. Нормальное завершение............................................153

5.8. Обработка сигналов Posix ........................................154

Функция signal ..................................................155

Семантика сигналов Posix.........................................157

5.9. Обработка сигналов SIGCHLD.......................................157

Обработка зомбированных процессов ...............................157

Обработка прерванных системных вызовов ..........................159

5.10. Функции wait и waitpid .........................................160

Различия между функциями wait и waitpid .........................161

5.11. Прерывание соединения перед завершением функции accept .........165

5.12. Завершение процесса сервера ....................................166

5.13. Сигнал SIGPIPE..................................................168

5.14. Сбой на узле сервера............................................170

5.15. Сбой и перезагрузка на узле сервера ............................171

5.16. Выключение узла сервера .......................................,172

5.17. Итоговый пример TCP.............................................172

5.18. Формат данных...................................................174

Пример: передача текстовых строк между клиентом и сервером..174

Пример: передача двоичных структур между клиентом и сервером ... 174

5.19. Резюме .........................................................177

Упражнения.......................................................178

Глава 6. Мультиплексирование ввода-вывода:

функции select и poll .....................................180

6.1. Введение ........................................................180

6.2. Модели ввода-вывода .............................................181

Модель блокируемого ввода-вывода............................181

Содержание 11

Модель неблокируемого ввода-вывода ..................182

Модель мультиплексирования ввода-вывода..............182

Модель ввода-вывода, управляемого сигналом...........184

Модель асинхронного ввода-вывода.....................184

Сравнение моделей ввода-вывода ......................185

Сравнение синхронного и асинхронного ввода-вывода ...186

6.3. Функция select.......................................187

При каких условиях дескриптор становится готовым? ...190

Максимальное число дескрипторов для функции select...192

6.4. Функция strcli (продолжение) ........................193

6.5. Пакетный ввод........................................195

6.6. Функция shutdown.....................................198

6.7. Функция str cli (еще раз) ...........................199

6.8. Эхо-сервер TCP (продолжение) ........................201

Атака типа «отказ в обслуживании» ...................206

6.9. Функция pselect .....................................206

6.10. Функция poll .......................................208

6.11. Эхо-сервер TCP (еще раз)............................211

6.12. Резюме .............................................213

Упражнения................................................214

Глава 7. Параметры сокетов................................216

7.1. Введение ............................................216

7.2. Функции getsockopt и setsockopt .....................216

7.3. Проверка наличия параметра и получение значения по умолчанию .... 220

7.4. Состояния сокетов ...................................223

7.5. Общие параметры сокетов..............................224

Параметр сокета SO_BROADCAST ........................224

Параметр сокета SO DEBUG.............................224

Параметр сокета SODONTROUTE .........................224

Параметр сокета SO_ERROR ............................225

Параметр сокета SO KEEPALIVE ........................225

Параметр сокета SO LINGER............................227

Параметр сокета SO OOBINLINE ........................233

Параметры сокета SO_RECVBUF и SO_SNDBUF..............233

Параметры сокета SO RCVLOWAT и SO_SNDLOWAT...........235

Параметры сокета SO_RCVTIMEO и SO_SNDTIMEO ..........235

Параметры сокета SO REUSEADDR и SO REUSEPORT ........236

Параметр сокета SO TYPE .............................239

Параметр сокета SO_USELOOPBACK.......................240

7.6. Параметры сокетов IPv4 ..............................240

Параметр сокета IP HRDINCL ..........................240

Параметр сокета IP OPTIONS...........................240

Параметр сокета IP RECVDSTADDR ......................241

Параметр сокета IP RECVIF ...........................241

12 Содержание

Параметр сокета IP_TOS ..............................241

Параметр сокета IPTTL................................241

7.7. Параметр сокета ICMPv6...............................242

Параметр сокета ICMP6 FILTER ........................242

7.8. Параметры сокетов IPv6 ..............................242

Параметр сокета IPv6_ADDRFORM .......................242

Параметр сокета IPv6_CHECKSUM .......................242

Параметр сокета IPv6_DSTOPTS ........................243

Параметр сокета IPv6_HOPLIMIT........................243

Параметр сокета IPv6_HOPOPTS.........................243

IPv6_NEXTHOP ........................................243

Параметр сокета IPv6_PKTINFO ........................243

Параметр сокета IPv6_PKTOPTIONS......................244

Параметр сокета IPv6_RTHDR ..........................244

Параметр сокета IPv6_UNICAST_HOPS ...................244

7.9. Параметры сокетов TCP.............................. 244

Параметр сокета TCP_KEEPALIVE........................244

Параметр сокета TCP_MAXRT ...........................244

Параметр сокета TCP MAXSEG ..........................245

Параметр сокета TCP NODELAY..........................245

Параметр сокета TCP STDURG ..........................248

7.10. Функция fcntl ......................................248

7.11. Резюме .............................................251

Упражнения................................................252

Глава 8. Основные сведения о сокетах UDP..................254

8.1. Введение ............................................254

8.2. Функции recvfrom и sendto............................255

8.3. Эхо-сервер UDP: функция main ........................256

8.4. Эхо-сервер: функция dff echo.........................257

8.5. Эхо-клиент UDP: функция main.........................259

8.6. Эхо-клиент UDP: функция dfi cli......................260

8.7. Потерянные дейтаграммы ..............................261

8.8. Проверка полученного ответа..........................261

8.9. Запуск клиента без запуска сервера...................264

8.10. Итоговый пример клиент-сервера UDP............... 265

8.11. Функция connect для UDP.............................267

Многократный вызов функции connect для сокета UDP....270

Производительность...................................270

8.12. Функция dg cli (продолжение)........................271

8.13. Отсутствие управления потоком в UDP ................272

Приемный буфер сокета UDP............................275

8.14. Определение исходящего интерфейса для UDP ..........276

8.15. Эхо-сервер TCP и UDP, использующий функцию select ..277

8.16. Резюме .............................................280

Упражнения................................................280

Содержание 13

Глава 9. Элементарные преобразования

имен и адресов ..............................................282

9.1. Введение ..................................................282

9.2. Система доменных имен......................................282

Записи ресурсов ...........................................283

Распознаватели и серверы имен .............................284

Альтернативы DNS ..........................................285

9.3. Функция gethostbyname......................................285

Пример ................................................... 288

9.4. Параметр распознавателя RESUSEINET6 .......................290

9.5. Функция gethostbyname2 и поддержка IPv6....................291

9.6. Функция gethostbyaddr ................................... 293

Функция gethostbyaddr и поддержка IPv6 ....................294

9.7. Функция uname..............................................294

Пример: определение IP-адресов локального узла.............295

9.8. Функция gethostname .......................................295

9.9. Функции getservbyname и getservbyport......................296

Пример: использование функций gethostbyname и getservbyname .... 297

9.10. Другая информация о сетях ................................300

9.11. Резюме ...................................................301

Упражнения......................................................301

ЧАСТЬ 3. ДОПОЛНИТЕЛЬНЫЕ ВОЗМОЖНОСТИ

СОКЕТОВ

Глава 10. Совместимость IPv4 и IPv6 .........................304

10.1. Введение ..............................................304

10.2. Клиент IPv4, сервер IPv6...............................305

10.3. Клиент IPv6, сервер IPv4...............................308

Резюме: совместимость IPv4 и IPv6 ......................310

10.4. Макроопределения проверки адреса IPv6 .................310

10.5. Параметр сокета IPv6_ADDRFORM .........................311

10.6. Переносимость исходного кода ..........................313

10.7. Резюме ................................................314

Упражнения...................................................314

Глава 11. Дополнительные преобразования имен

и адресов .................................................315

11.1. Введение ..............................................315

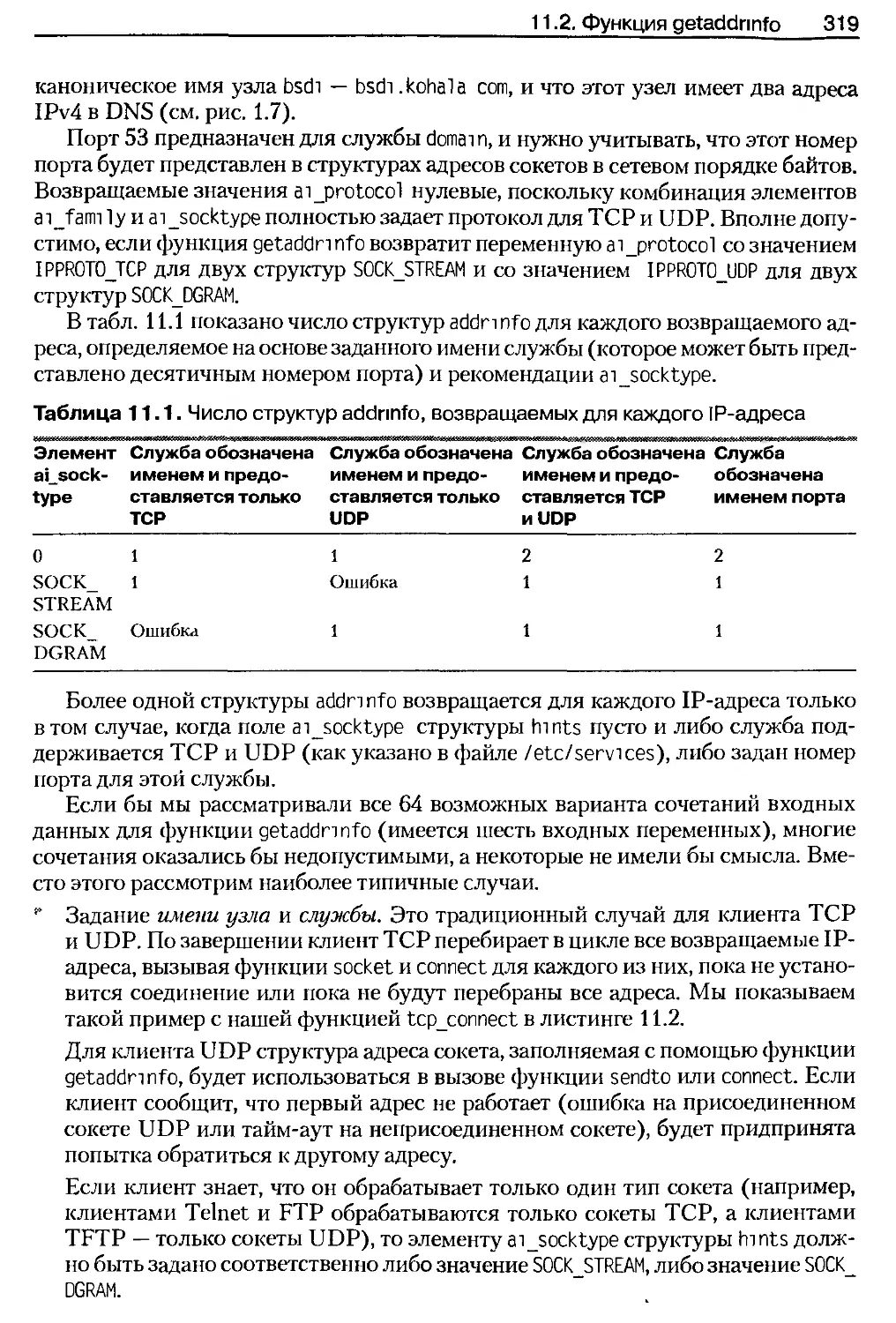

11.2. Функция getaddrinfo....................................315

И.З. Функция gai strerror....................................321

11.4. Функция freeaddrinfo ..................................321

11.5. Функция getaddrinfo: IPv6 и доменный сокет Unix .......322

14 Содержание

11.6. Функция getaddrinfo: примеры ...........................325

11.7. Функция host serv.......................................327

11.8. Функция tcp_connect ....................................328

Пример: клиент времени и даты ...........................329

11.9. Функция tcp listen .....................................331

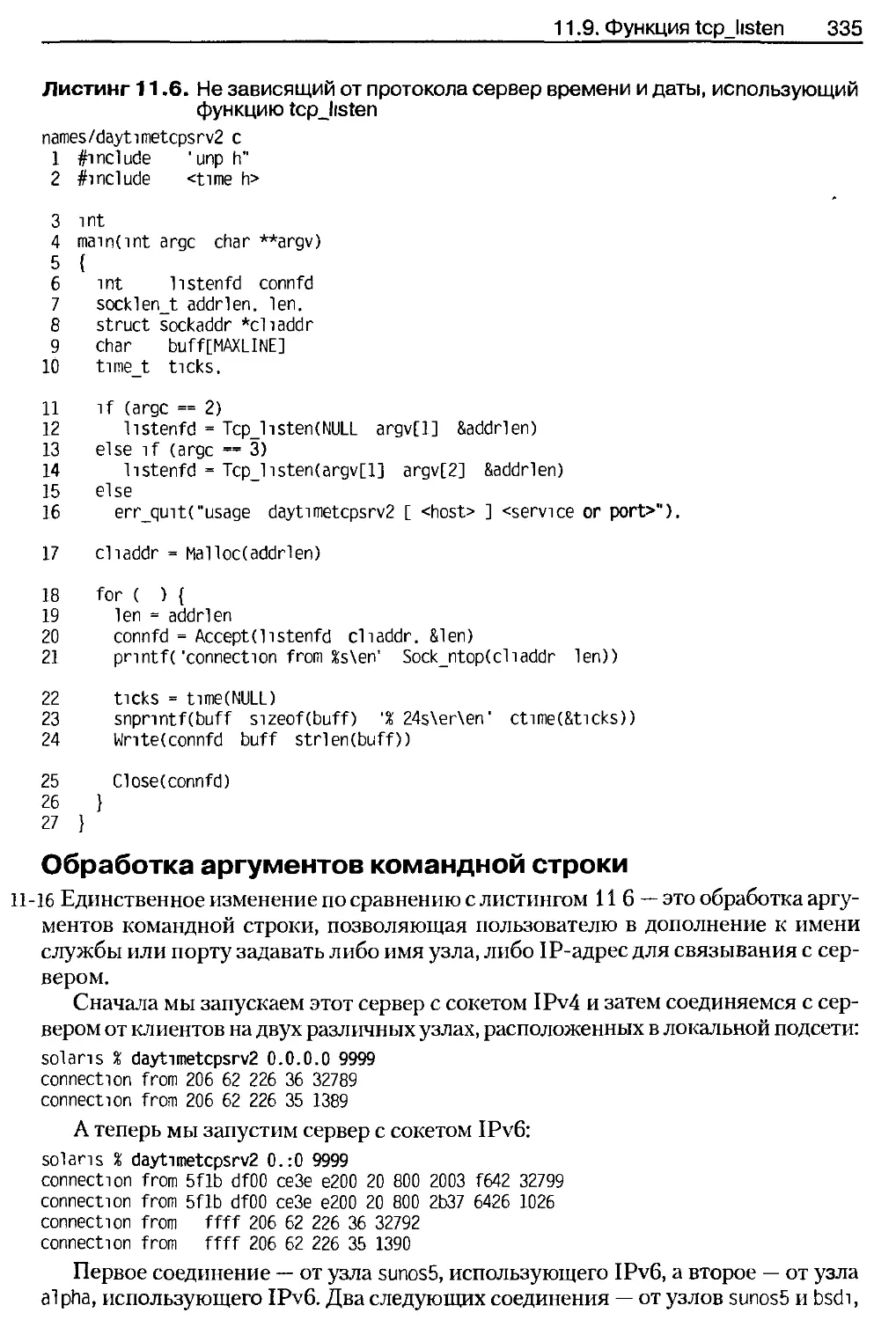

Пример: сервер времени и даты............................333

Пример: сервер времени и даты с указанием протокола......334

11.10. Функция udp client ....................................336

Пример: не зависящий от протокола клиент времени и даты..337

11.11. Функция udp connect ...................................338

11.12. Функция udpserver .....................................339

Пример: не зависящий от протокола сервер времени и даты .341

11.13. Функция getnameinfo ...................................341

11.14. Функции, допускающие повторное вхождение ..............343

11.15. Функции gethostbyname_r и gethostbyaddr г .............347

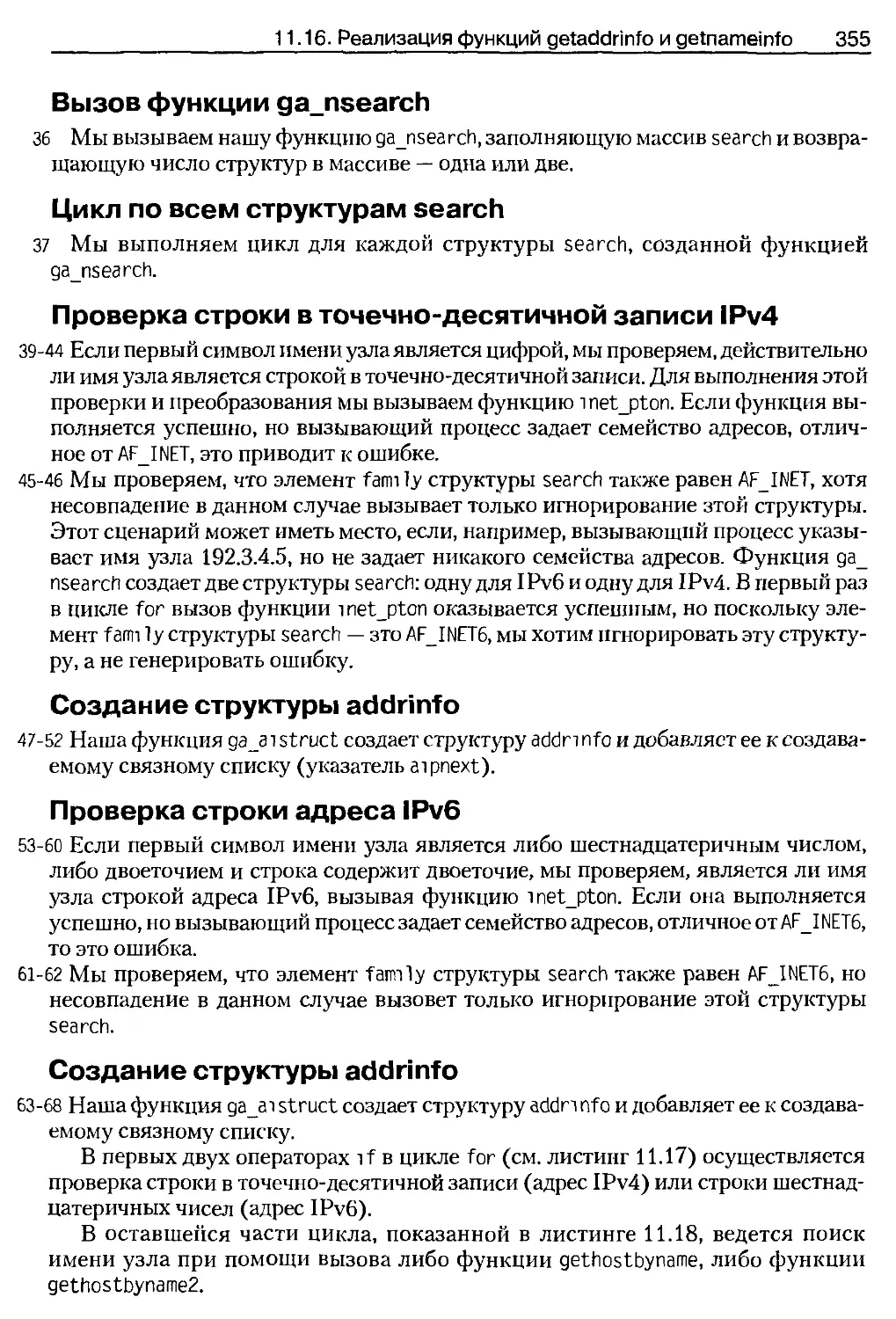

11.16. Реализация функций getaddrinfo и getnameinfo ........ 349

Создание структуры addrmfo для каждого адреса ...........357

11.17. Резюме ................................................372

Упражнения....................................................372

Глава 12. Процессы-демоны и суперсервер inetd .. .374

12.1. Введение ...............................................374

12.2. Демон syslogd...........................................375

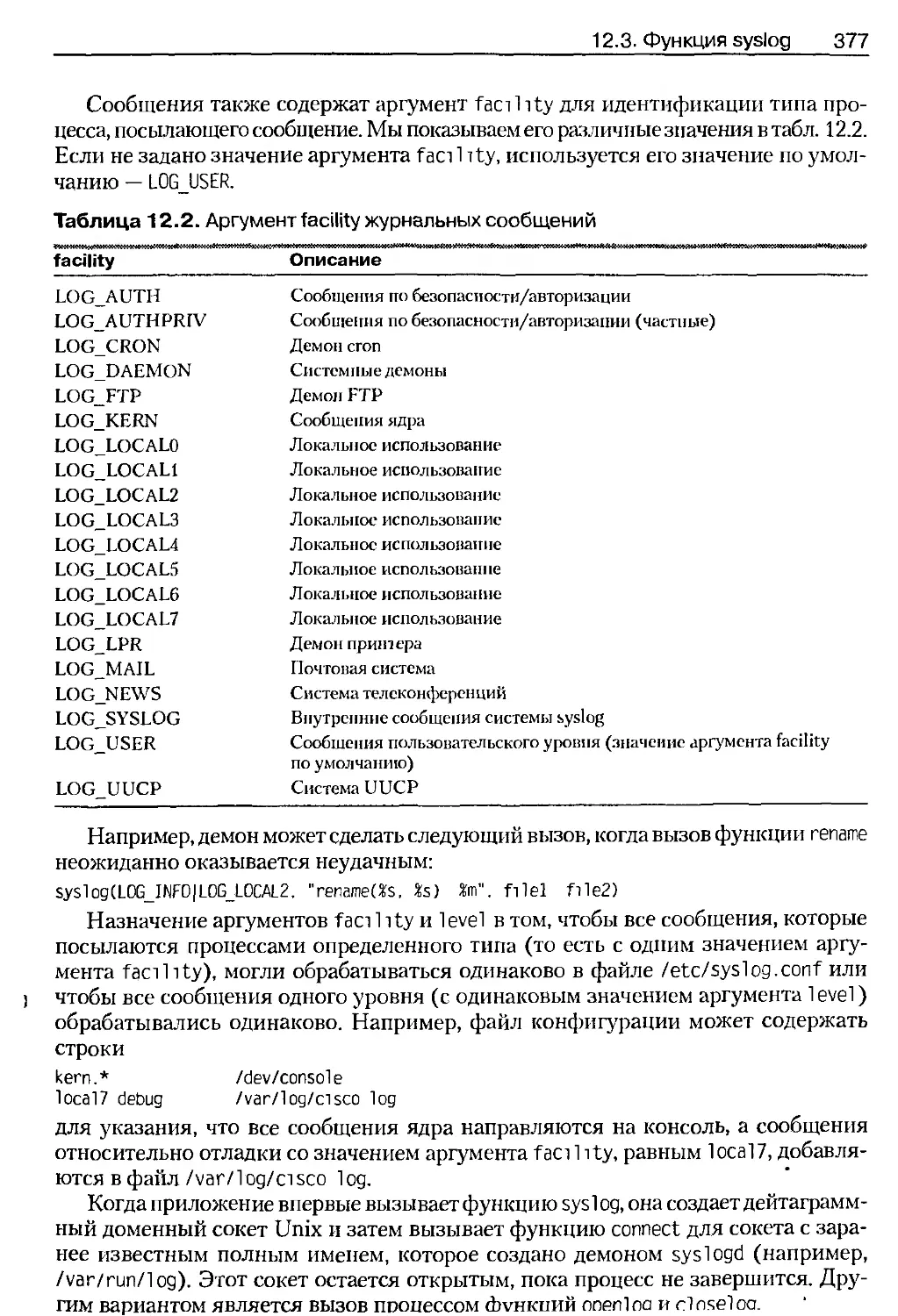

12.3. Функция sysJog .........................................376

12.4. Функция daemon init.....................................378

Пример: сервер времени и даты в качестве демона..........381

12.5. Демон inetd.............................................382

12.6. Функция daemoninetd ....................................388

Пример: сервер времени и даты, активизированный демоном inetd ... 388

12.7. Резюме .................................................390

Упражнения....................................................390

Глава 13. Дополнительные функции ввода-вывода 392

13.1. Введение ...............................................392

13.2. Тайм-ауты сокета .......................................392

Тайм-аут для функции connect (сигнал SIGALRM) ...........393

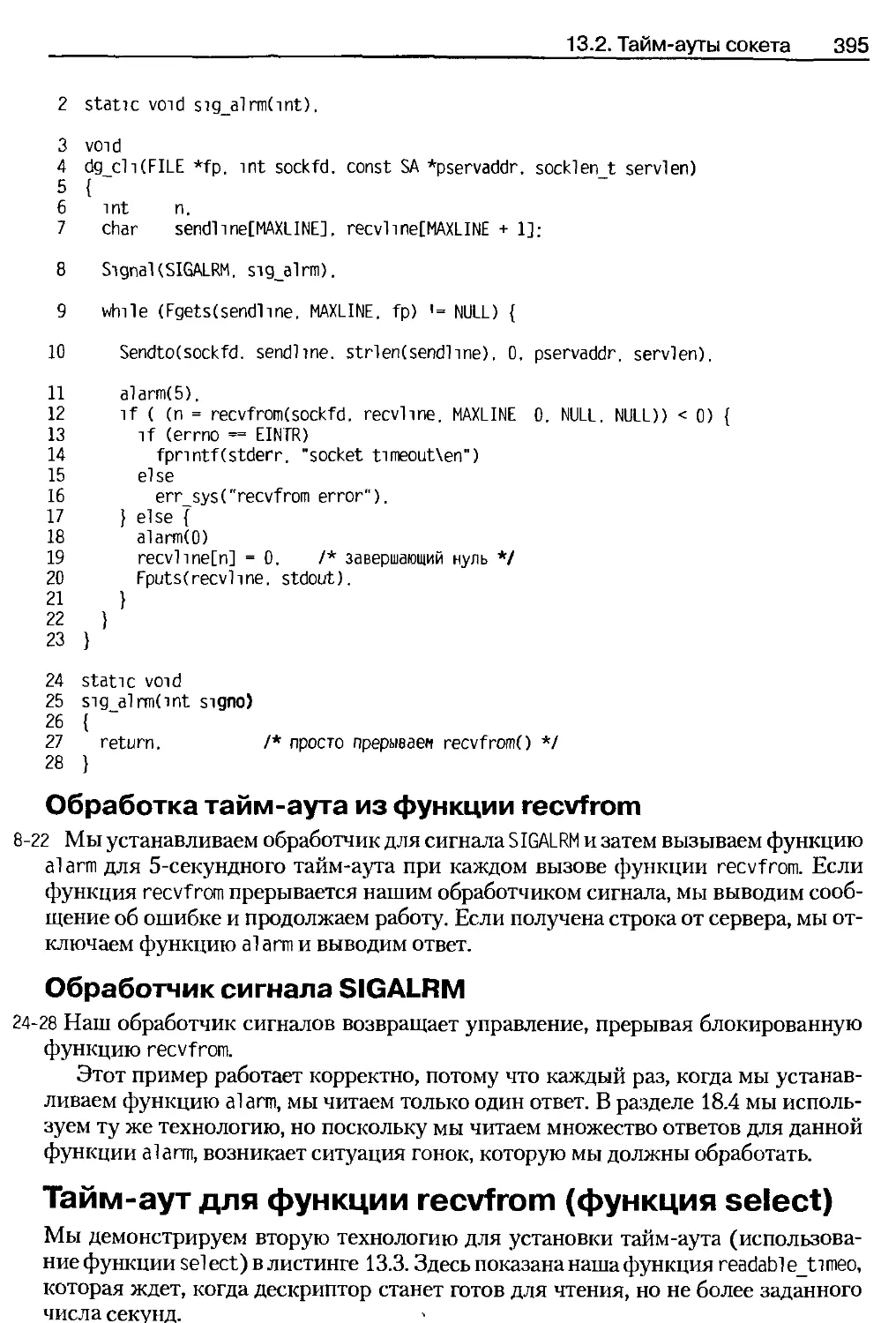

Тайм-аут для функции recvfrom (сигнал SIGALRM) ..........394

д. Тайм-аут для функции recvfrom (функция select) ............395

Тайм-аут для функции recvfrom (параметр сокета SO_RCVTIMEO) 397

13.3. Функции recv и send ....................................398

13.4. Функции readv и writev .................................400

13.5. Функции recvmsg и sendmsg...............................400

13.6. Вспомогательные данные .................................405

13.7. Сколько данных находится в очереди? ....................408

Содержание 15

13.8. Сокеты и стандартный ввод-вывод ..............................409

Пример: функция str echo, использующая стандартный

ввод-вывод ...........................................410

13.9. Т/ТСР: TCP для транзакций ....................................412

13.10. Резюме.......................................................415

Упражнения..........................................................415

Глава 14. Доменные протоколы Unix...................................417

14.1. Введение .....................................................417

14.2. Структура адреса доменного сокета Unix .......................418

Пример: функция bind и доменный сокет Unix.....................418

14.3. Функция socketpair ...........................................420

14.4. Функции сокетов ..............................................421

14.5. Клиент и сервер потокового доменного протокола Unix ..........422

14.6. Клиент и сервер дейтаграммного доменного протокола Unix.......424

14.7. Передача дескрипторов ........................................426

Пример передачи дескриптора ...................................427

14.8. Получение информации об отправителе ..........................434

Пример ........................................................435

14.9. Резюме .......................................................438

Упражнения..........................................................438

Глава 15. Неблокируемый ввод-вывод..................................440

15.1. Введение .....................................................440

15.2. Неблокируемые чтение и запись: функция str_cli (продолжение) .441

Более простая версия функции str_cli ..........................449

Сравнение времени выполнения различных версий

функции strcli........................................452

15.3. Неблокируемая функция connect ................................453

15.4. Неблокируемая функция connect: клиент времени и даты .........454

Прерванная функция connect ....................................457

15.5. Неблокируемая функция connect: клиент Web ....................457

Эффективность одновременных соединений.........................465

15.6. Неблокируемая функция accept .................................466

15.7. Резюме .......................................................468

Упражнения........................................................ 469

Глава 16. Операции функции ioctl ...................................470

16.1. Введение .....................................................470

16.2. Функция ioctl ................................................470

16.3. Операции с сокетами...........................................472

16.4. Операции с файлами............................................473

16.5. Конфигурация интерфейса.......................................473

16.6. Функция get_ifi_info..........................................475

16.7. Операции с интерфейсами ......................................484

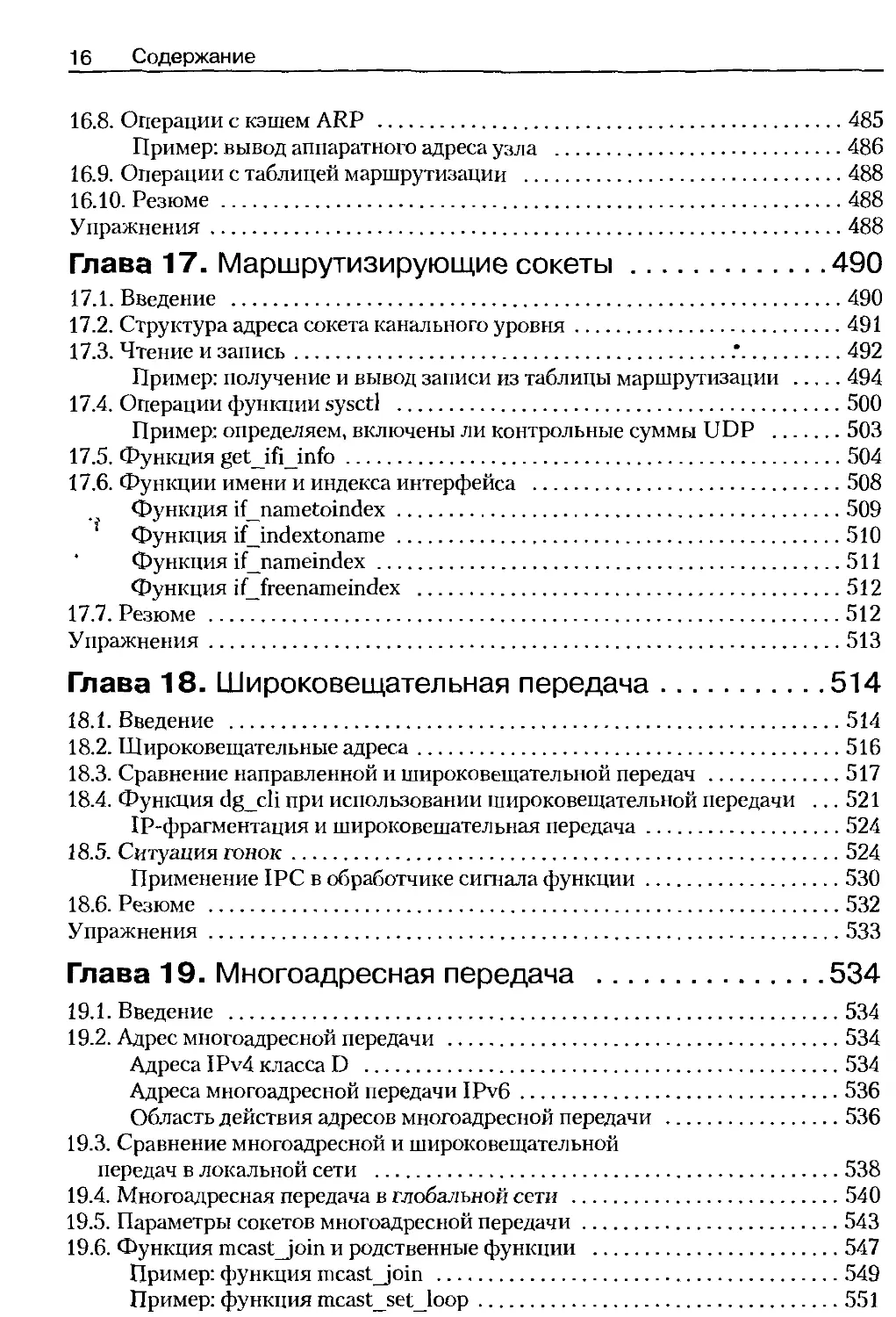

16 Содержание

16.8. Операции с кэшем ARP .....................................485

Пример: вывод аппаратного адреса узла .....................486

16.9. Операции с таблицей маршрутизации ........................488

16.10. Резюме ..................................................488

Упражнения......................................................488

Глава 17. Маршрутизирующие сокеты...............................490

17.1. Введение .................................................490

17.2. Структура адреса сокета канального уровня.................491

17.3. Чтение и запись................................'..........492

Пример: получение и вывод записи из таблицы маршрутизации .494

17.4. Операции функции sysctl ..................................500

Пример: определяем, включены ли контрольные суммы UDP .....503

17.5. Функция getifiinfo........................................504

17.6. Функции имени и индекса интерфейса .......................508

Функция if nametoindex.....................................509

1 Функция if_indextoname .....................................510

‘ Функция if nameindex..........................................511

Функция if freenameindex ................................ 512

17.7. Резюме ...................................................512

Упражнения......................................................513

Глава 18. Широковещательная передача............................514

18.1. Введение .................................................514

18.2. Широковещательные адреса..................................516

18.3. Сравнение направленной и широковещательной передач .......517

18.4. Функция dgcli при использовании широковещательной передачи ... 521

IP-фрагментация и широковещательная передача...............524

18.5. Ситуация гонок............................................524

Применение IPC в обработчике сигнала функции...............530

18.6. Резюме ...................................................532

Упражнения......................................................533

Глава 19. Многоадресная передача ...............................534

19.1. Введение .................................................534

19.2. Адрес многоадресной передачи .............................534

Адреса IPv4 класса D ......................................534

Адреса многоадресной передачи IPv6.........................536

Область действия адресов многоадресной передачи ...........536

19.3. Сравнение многоадресной и широковещательной

передач в локальной сети ....................................538

19.4. Многоадресная передача в глобальной сети .................540

19.5. Параметры сокетов многоадресной передачи..................543

19.6. Функция mcast_join и родственные функции .................547

Пример: функция mcastjoin ...............................549

Пример: функция mcast set loop...........................551

Содержание 17

19.7. Функция dg cli, использующая многоадресную передачу..........552

Фрагментация IP и многоадресная передача .....................552

19.8. Получение анонсов сеанса МВопе ..............................553

19.9. Отправка и получение ........................................556

19.10. SNTP: простой синхронизирующий сетевой протокол ............560

19.11. SNTP (продолжение) .........................................564

19.12. Резюме......................................................578

Упражнения.........................................................579

Глава 20. Дополнительные сведения о сокетах UDP ... 581

20.1. Введение ....................................................581

20.2. Получение флагов, IP-адреса получателя и индекса интерфейса .582

Пример: вывод IP-адреса получателя и уведомления о том,

что дейтаграмма обрезана ............................586

20.3. Обрезанные дейтаграммы ......................................589

20.4. Когда UDP оказывается предпочтительнее TCP ..................590

20.5. Добавление надежности приложению UDP ........................593

Пример .......................................................596

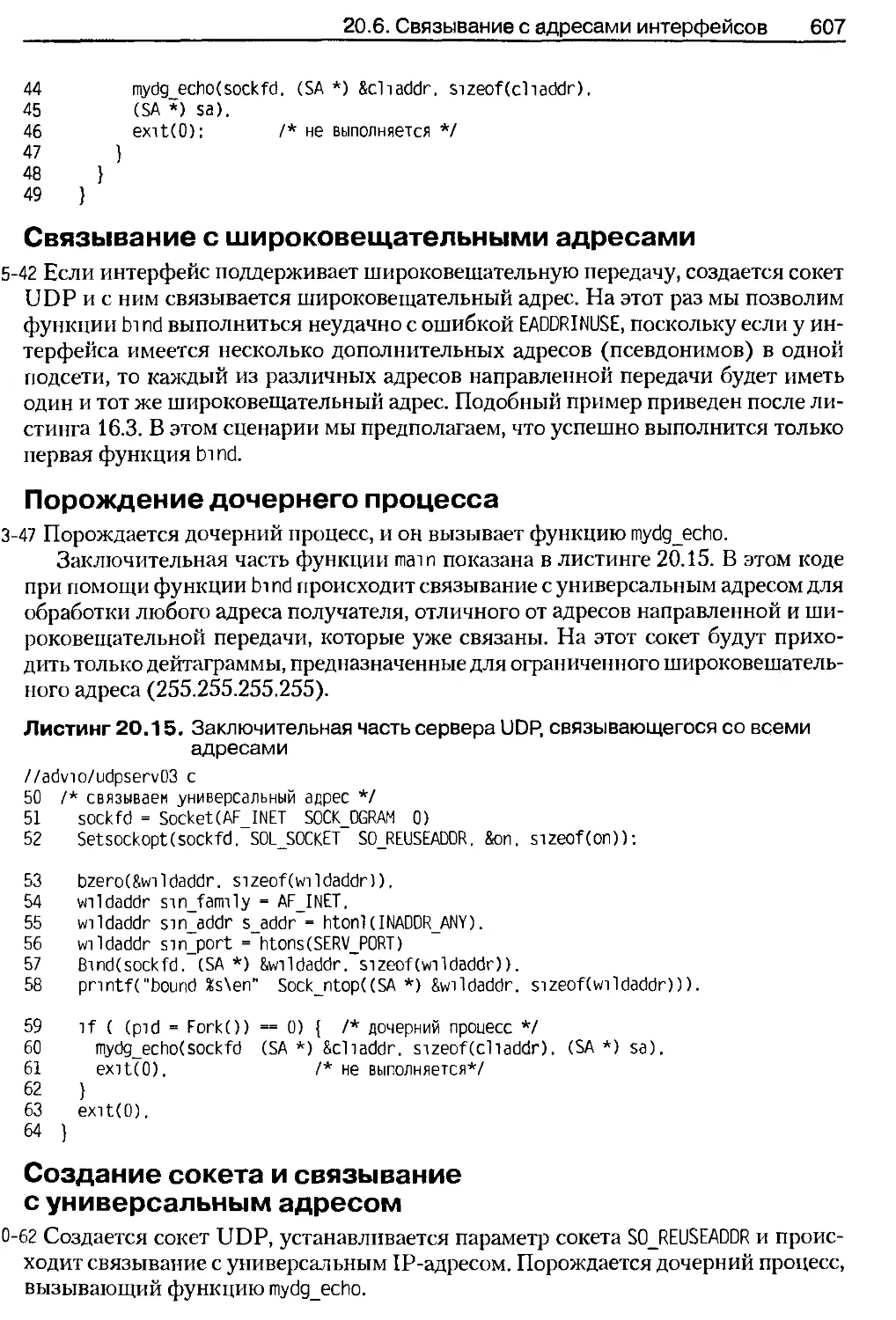

20.6. Связывание с адресами интерфейсов ...........................604

20.7. Параллельные серверы UDP ....................................609

20.8. Информация о пакете IPv6.....................................612

Исходящий и входящий интерфейс................................613

Адрес отправителя и адрес получателя IPv6 ....................613

Задание и получение предельного количества транзитных узлов.614

Задание адреса следующего транзитного узла....................614

20.9. Резюме ......................................................615

Упражнения.........................................................615

Глава 21. Внеполосные данные.......................................617

21.1. Введение ....................................................617

21.2. Внеполосные данные протокола TCP ............................617

Простой пример использования сигнала SIGURG ..................620

Простой пример использования функции select...................623

21.3. Функция sockatmark ..........................................625

Пример ...................................................... 626

Пример .......................................................628

Пример ...................................................... 631

21.4. Резюме по теме внеполосных данных TCP .......................632

21.5. Клиент-серверные функции проверки пульса ....................634

21.6. Резюме ......................................................639

Упражнения.........................................................640

Глава 22. Управляемый сигналом ввод-вывод .........................641

22.1. Введение ....................................................641

18 Содержание

22 2 Управляемый сигналом ввод-вывод для сокетов 641

Сигнал SIGIO и сокеты UDP 642

Сигнал SIGIO и сокеты TCP 642

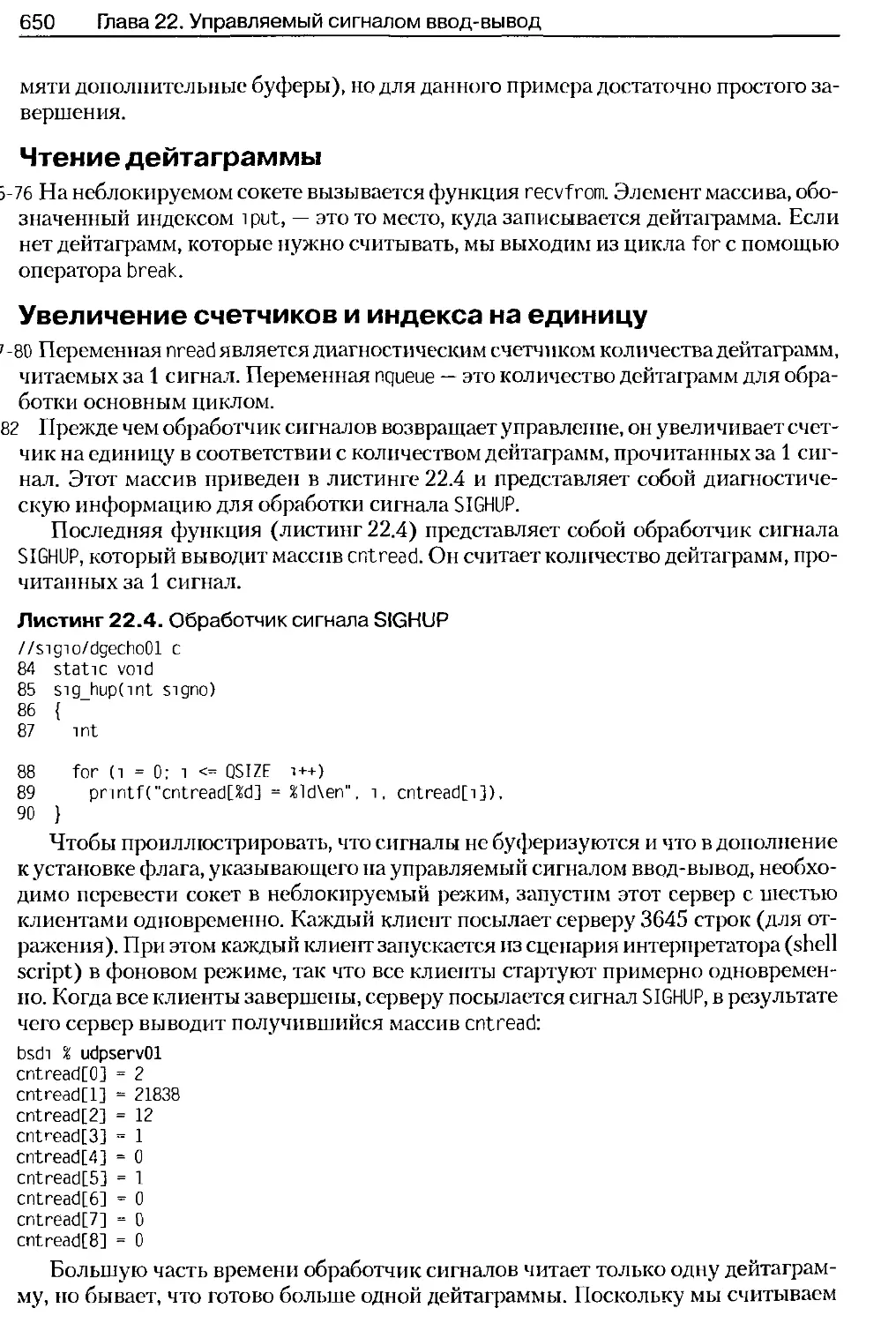

22 3 Эхо-сервер UDP с использованием сигнала SIGIO 644

22 4 Резюме 651

Упражнение 651

Глава 23. Программные потоки .................................652

23 1 Введение 652

23 2 Основные функции для работы с потоками создание

и завершение потоков 653

Функция pthread_create 653

Функция pthread_join 654

Функция pthread_self 655

Функция pthread_detach 655

Функция pthread_exit 655

23 3 Использование потоков в функции str_cli 656

23 4 Использование потоков в эхо-сервере TCP 658

Передача аргументов новым потокам 660

Функции, безопасные в многопоточной среде 662

23 5 Собственные данные потоков 663

Пример функция readline, использующая собственные

данные потока 669

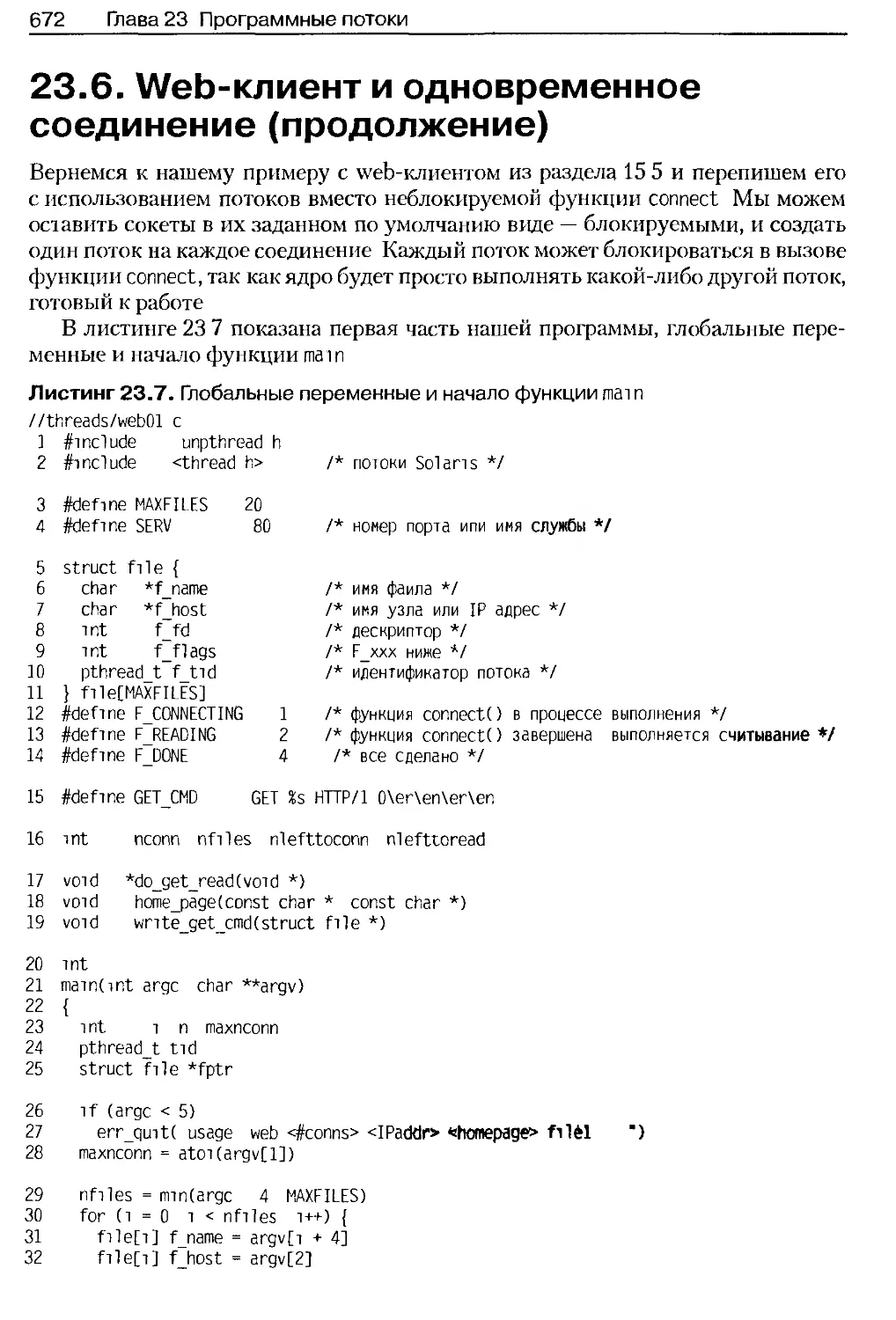

23 6 Web-клиент и одновременное соединение (продолжение) 672

23 7 Взаимные исключения 675

23 8 Условные переменные 680

23 9 Web-клиент и одновременный доступ 684

23 10 Резюме 685

Упражнения 686

Глава 24. Параметры IP........................................687

24 1 Введение 687

24 2 Параметры IPv4 687

24 3 Параметры маршрута от отправителя IPv4 689

Пример 694

Уничтожение маршрута, полученного от отправителя 697

24 4 Заголовки расширения IPv6 698

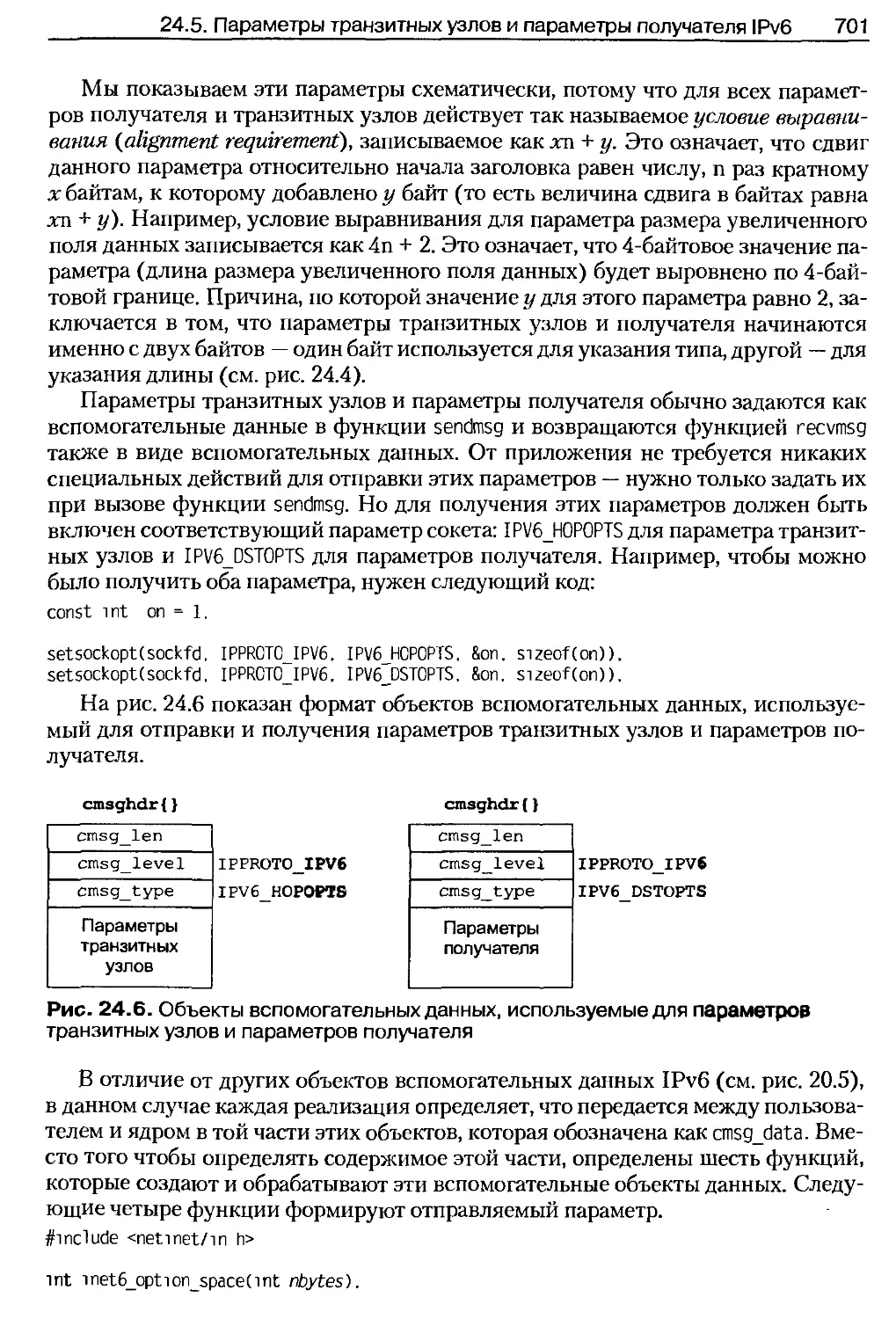

24 5 Параметры транзитных узлов и параметры получателя IPv6 699

24 6 Заголовок маршрутизации IPv6 703

24 7 «Закрепленные» параметры IPv6 706

24 8 Резюме 707

Упражнения 708

Глава 25. Символьные сокеты ..................................709

25 1 Введение 709

25 2 Создание символьных сокетов 710

Содержание 19

25 3 Вывбд на символьном сокете 710

Особенности символьного сокета версии IPv6 711

Параметр сокета IPv6_CHECKSUM 712

25 4 Ввод через символьный сокет 712

Фильтрация ICMPv6 714

25 5 Программа Ping 715

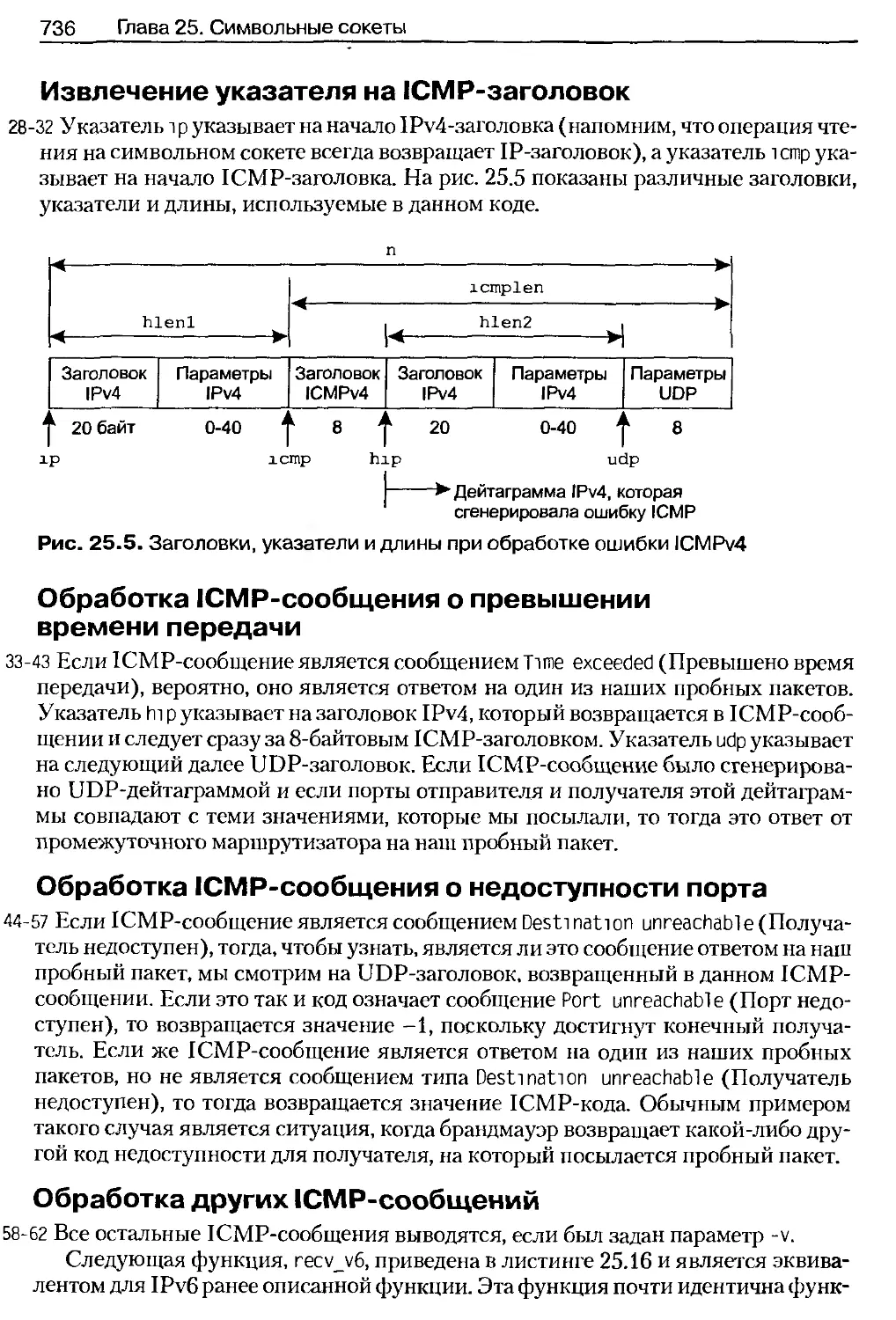

25 6 Программа Traceroute 727

Пример 739

25 7 Демон сообщений ICMP 740

Эхо-клиент UDP, использующий демон icmpd 743

' Примеры эхо-клиента UDP 746

Демон icmpd 746

258 Резюме 756

Упражнения 756

Глава 26. Доступ к канальному уровню.........................757

26 1 Введение 757

26 2 BPF пакетный фильтр BSD 757

26 3 DLPI интерфейс поставщика канального уровня 760

26 4 Linux SOCK PАСКЕТ 761

26 5 Libcap библиотека для захвата пакетов 762

26 6 Анализ поля контрольной суммы UDP 762

Пример 779

26 7 Резюме 780

Упражнения 780

Глава 27. Альтернативное устройство клиента

и сервера ................................................781

27 1 Введение 781

27 2 Альтернативы для клиента TCP 785

27 3 Тестовый клиент TCP 785

27 4 Последовательный сервер TCP 787

27 5 Параллельный сервер TCP один дочерний процесс для

каждого клиента .. 787

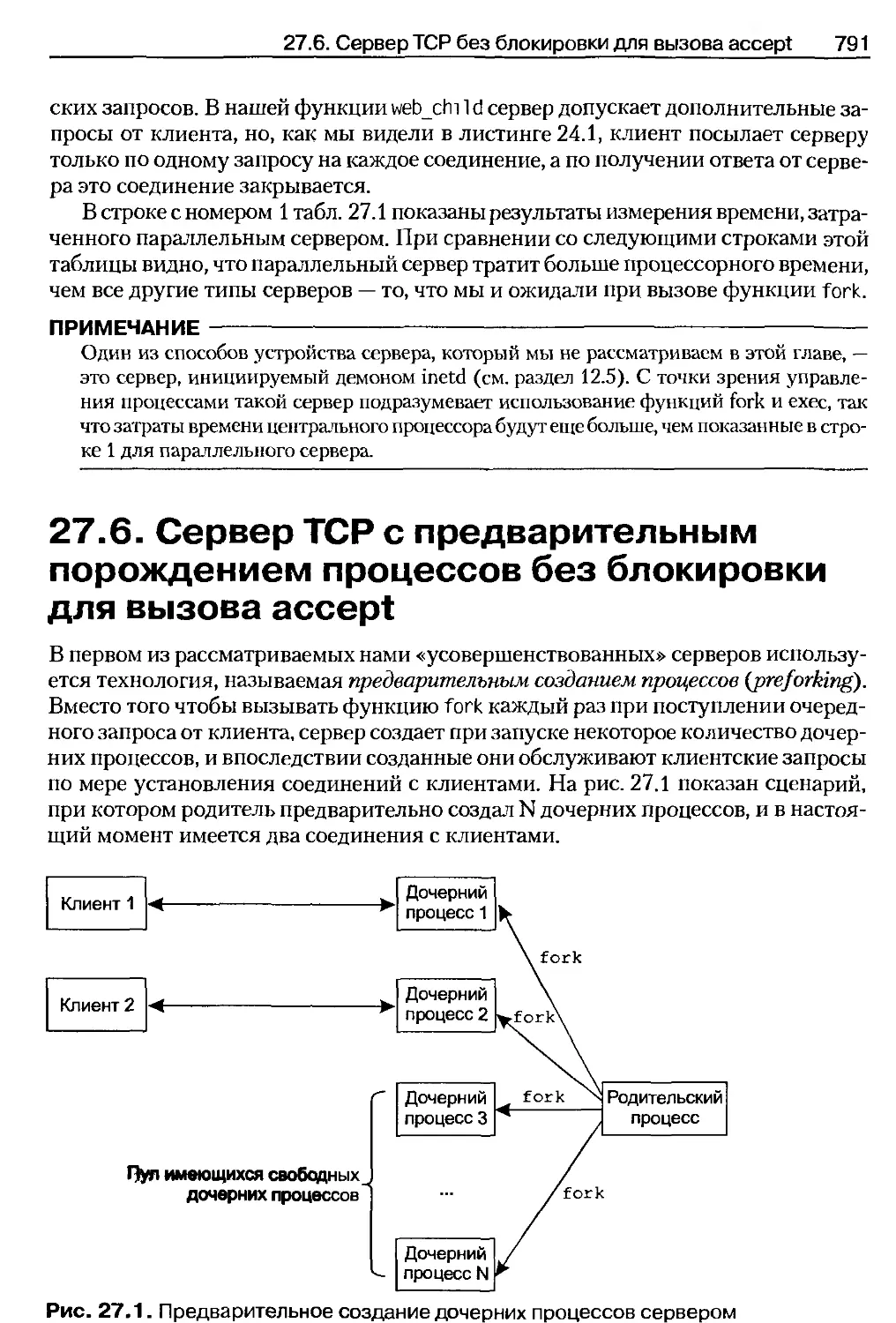

27 6 Сервер TCP с предварительным порождением процессов

без блокировки для вызова accept 791

Реализация 4 4BSD .. . 794

Эффект наличия слишком большого количества дочерних ’

процессов ... 796

Распределение клиентских соединений между дочерними

процессами 796

Коллизии при вызове функции select 797

27 7 Сервер TCP с предварительным порождением процессов

и защитой вызова accept блокировкой файла 798

Эффект наличия слишком большого количества дочерних процессов 801

20 Содержание

Распределение клиентских соединении между

дочерними процессами 801

27 8 Сервер TCP с предварительным порождением процессов и защитой

вызова accept при помощи взаимного исключения 802

27 9 Сервер TCP с предварительным порождением процессов передача

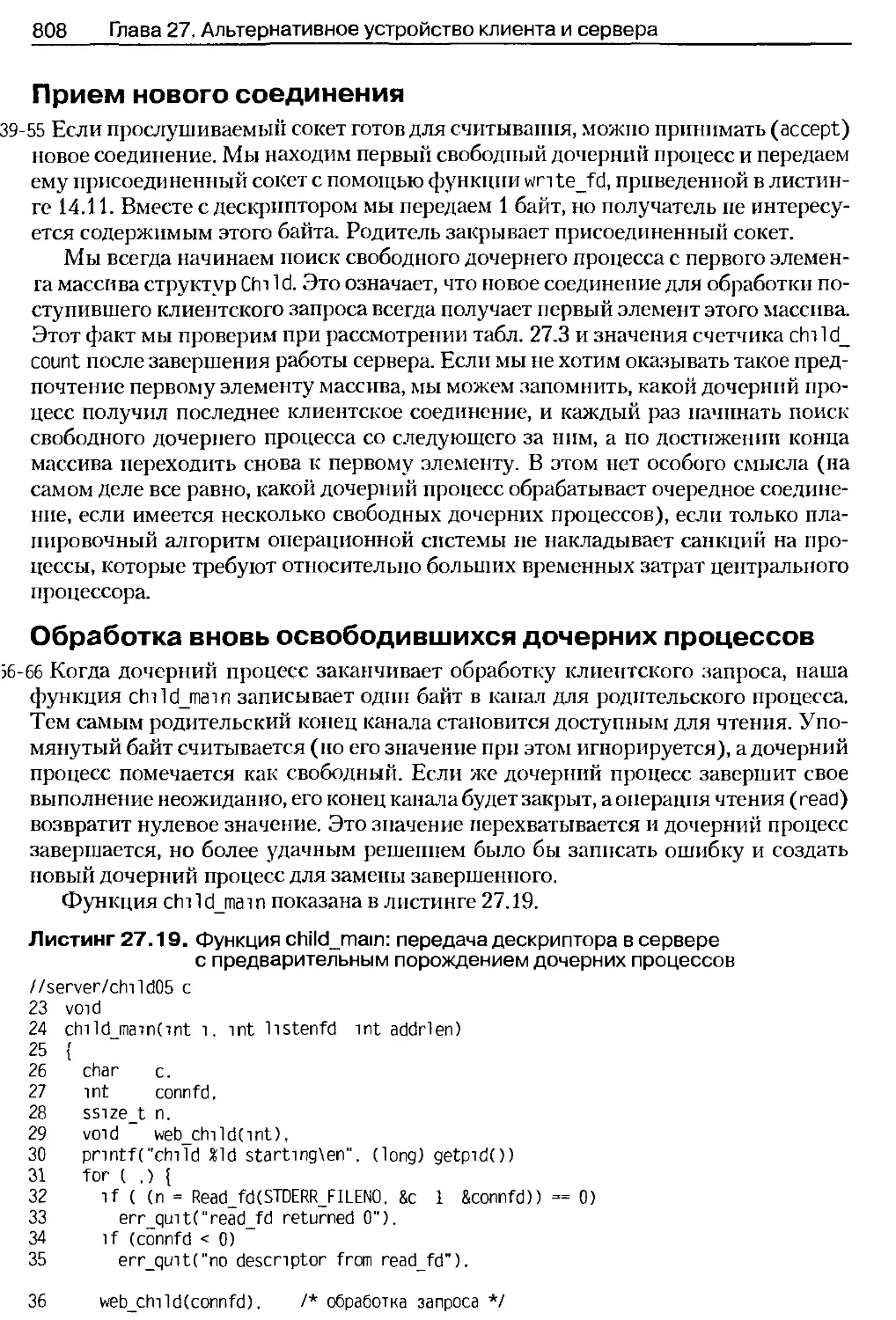

дескриптора 804

27 10 Параллельный сервер TCP один поток для каждого клиента 809

27 И Сервер TCP с предварительным порождением потоков, каждый из

которых вызывает accept 811

27 12 Сервер с предварительным порождением потоков основной

поток вызывает функцию accept 813

27 13 Резюме 817

Упражнения 818

ЧАСТЬ 4. XTI: ТРАНСПОРТНЫЙ ИНТЕРФЕЙС X/OPEN

Глава 28. XTI: ТСР-клиенты...................................820

28 1 Введение 820

28 2 Функция t open 821

28 3 Функции t_error и t_strerror 825

28 4 Структуры netbuf и структуры протокола XTI 826

28 5 Функция t_bind 827

28 6 Функция t_connect 829

28 7 Функции t rcv и tsnd 830

28 8 Функция t_look 832

28 9 Функции t sndrel и t rcvrel 833

28 10 Функции t_snddis и t rcvdis 834

28 11 Клиент времени и даты для протоколов XTI и TCP 835

Возможность взаимодействия сокетов и XTI 838

28 12 Функция xti_rdwr 838

28 13 Резюме 840

Упражнения 840

Глава 29. XTI: функции имен и адресов .......................841

29 1 Введение 841

29 2 Файл /etc/netconfig и функции netconfig 841

29 3 Переменная NETPATH и функция netpath 843

29 4 Функции netdir 844

29 5 Функции t_alloc и t free 846

29 6 Функции t getprotaddr 848

29 7 Функция xti_ntop 848

29 8 Функция tcp connect 849

Пример 852

29 9 Резюме 853

Упражнения 854

Содержание 21

Глава 30. XTI: ТСР-серверы 855

30 1 Введение 855

30 2 Функция t_hsten 857

30 3 Функция tcplisten 858

30 4 Функция t_accept 860

30 5 Функция xtiaccept 861

30 6 Простой сервер времени и даты 863

30 7 Несколько соединений, ожидающих обработки 865

30 8 Функция xti_accept (еще раз) 867

Длина очереди XTI и аргумент backlog функции listen 874

Установка сервером единичной длины очереди 875

30 9 Резюме 876

Упражнения 876

Глава 31. XTI: клиенты и серверы UDP 878

31 1 Введение 878

312 Функции t rcvudataHt sndudata 878

31 3 Функция udp client 879

Пример клиент времени и даты 882

314 Функция t_rcvuderr асинхронные ошибки 883

Пример сообщение ICMP о недоступности порта 884

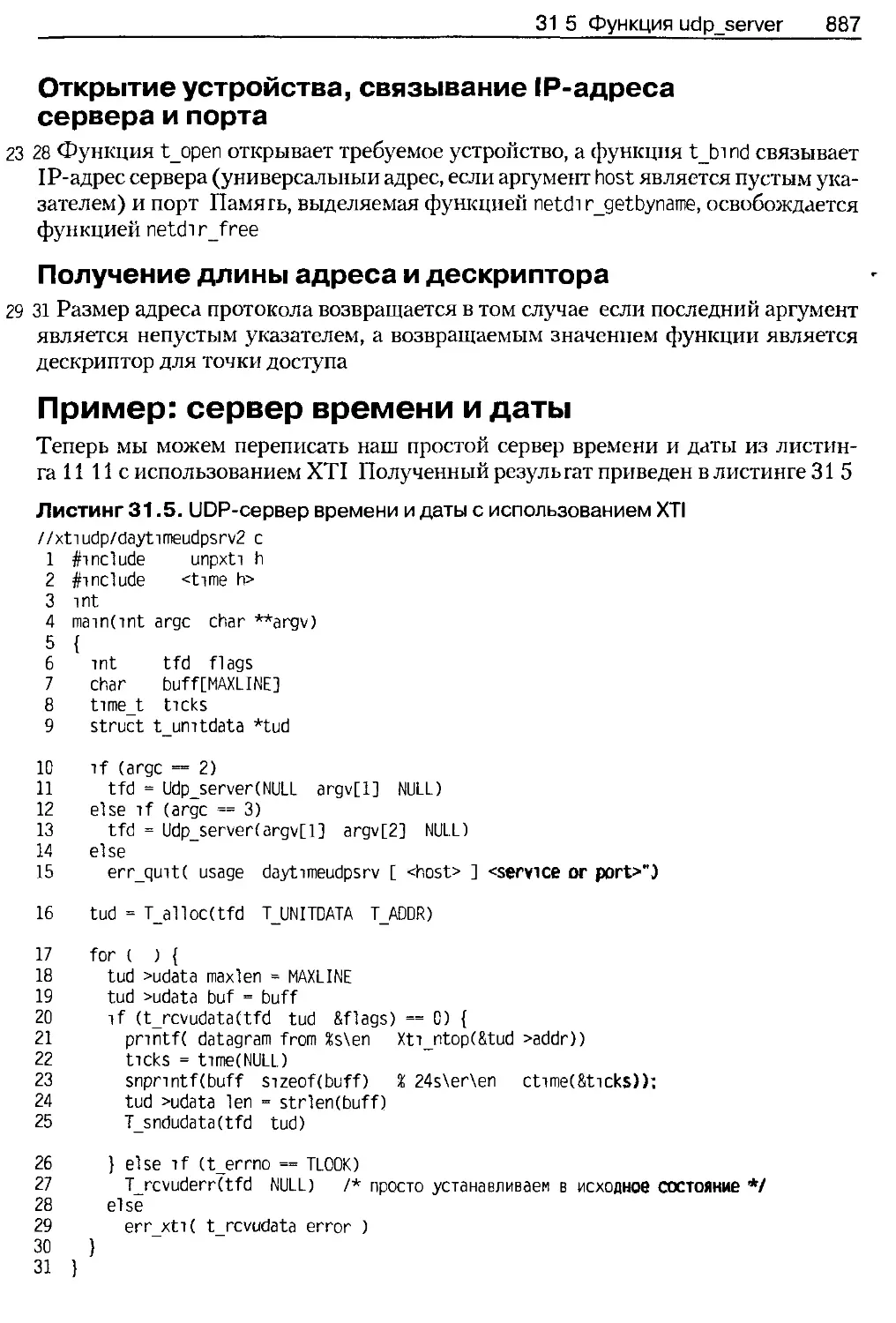

31 5 Функция udp_server 886

Пример сервер времени и даты 887

316 Чтение дейтаграммы по частям 888

31 7 Резюме 890

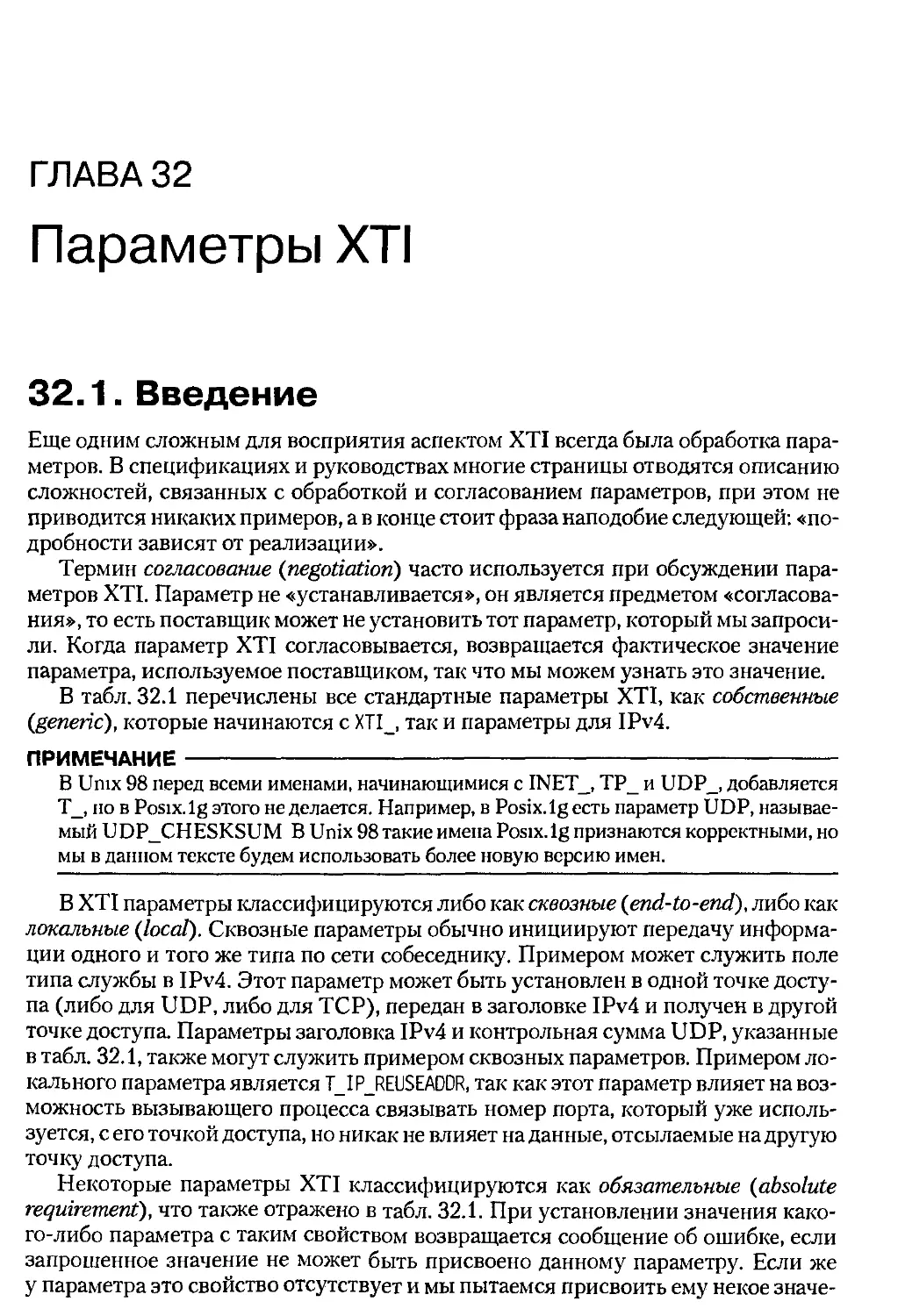

Глава 32. Параметры XTI 891

32 1 Введение 891

32 2 Структура t opthdr 894

32 3 Параметры XTI 895

Параметр XTIDEBUG 895

Параметр XTILINGER 896

Параметры XTI_RCVBUF и XTI RCVLOWAT 896

Параметры XTI_SNDBUF и XTI SNDLOWAT 896

Параметр T IP BROADCAST 896

Параметр T_IP_DONTROUTE 896

Параметр T IP OPTIONS 896

Параметр T IP REUSEADDR 897

Параметр TIPTOS 897

Параметр TIPTTL 897

Параметр T TCP KEEPALIVE 898

Параметр T_TCP_MAXSEG 898

Параметр Т_ТСР_NODELAY 898

Параметр T_UDP_CHECKSUM 898

32 4 Функция t optmgmt 899

22 Содержание

32.5. Проверка наличия параметра и получение значения по умолчанию ... 899

32.6. Получение и установка значений параметров XTI ..........903

Функция xti getopt.......................................903

Функция xti setopt ......................................904

Пример ..................................................906

32.7. Резюме .................................................906

Глава 33. Потоки..............................................907

33.1. Введение ...............................................907

33.2. Обзор ..................................................907

Типы сообщений ..........................................910

33.3. Функции getmsg и putmsg.................................912

33.4. Функции getpmsg и putpmsg...............................913

33.5. Функция ioctl ..........................................914

33.6. TPI: интерфейс поставщика транспортных служб ...........914

33.7. Резюме .................................................925

Упражнение....................................................925

Глава 34. XTI: дополнительные функции.........................926

34.1. Введение ...............................................926

34.2. Неблокируемый ввод-вывод................................926

34.3. Функция t rcvconnect ...................................927

34.4. Функция t getinfo ......................................928

34.5. Функция t getstate .....................................928

34.6. Функция t sync .........................................929

34.7. Функция t_unbind .......................................931

34.8. Функции t rcvv и t_rcwudata.............................931

34.9. Функции t_sndv и t sndvudata ...........................932

34.10. Функции t rcvreldata и t_sndreldata....................932

34.11. Управляемый сигналом ввод-вывод .......................933

34.12. Внеполосные данные ....................................934

Пример использования сигнала SIGPOLL.....................935

Пример использования функции poll .......................938

34.13. Поставщики транспортных служб закольцовки .............939

34.14. Резюме.................................................940

Приложение А. Протоколы IPv4, IPv6, ICMPv4

и ICMPv6 ..................................................942

А. 1. Введение ...............................................942

А.2. Заголовок IPv4 ..........................................942

А.З. Заголовок IPv6 ..........................................944

А.4. Адресация IPv4...........................................946

Бесклассовые адреса и CIDR...............................947

Адреса подсетей .........................................948

Адрес закольцовки........................................950

Содержание 23

Неопределенный адрес...................................950

Многоинтерфейсность и псевдонимы адресов...............950

А.5. Адресация IPv6.........................................951

Объединяемые глобальные индивидуальные адреса..........952

Тестовые адреса бЬопе .................................953

Адреса IPv4, преобразованные к виду IPv6...............953

Адреса IPv4, совместимые с IPv6 .......................954

Адрес закольцовки......................................954

Неопределенный адрес...................................954

Адрес локальной связи..................................955

Адрес, локальный на уровне сайта ......................955

А.6. ICMPv4 и ICMPv6: протокол управляющих сообщений

в сети Интернет .........................................955

Приложение Б. Виртуальные сети .............................959

Б.1. Введение ..............................................959

Б.2. МВопе .................................................959

Б.З. бЬопе..................................................961

Приложение В. Техника отладки...............................964

В.1. Трассировка системного вызова .........................964

Библиотека потоковых сокетов SVR4 .....................964

Потоковая XTI-библиотека SVR4 .........................966

Сокеты ядра BSD........................................968

Сокеты ядра Solaris 2.6................................968

В.2. Стандартные службы Интернета ..........................969

В.З. Программа sock.........................................969

В.4. Небольшие тестовые программы ..........................972

Пример: определение полосы приоритета внеполосных

данных XTI ..........................................972

Пример: определение события для получения внеполосных

(срочных) данных XTI.................................973

В.5. Программа tcpdump .....................................974

В.6. Программа netstat ................................... 975

В.7. Программа Isof ........................................975

Приложение Г. Различные исходные коды ......................977

Г.1. Заголовочный файл unp.h ...............................977

Г.2. Заголовочный файл config.h ............................981

Г.З. Заголовочный файл unpxti.h.............................982

Г.4. Стандартные функции обработки ошибок...................983

Приложение Д. Решения некоторых упражнений ,.. 987

Глава 1 ....................................................987

Глава 2 ....................................................988

24 Содержание

Глава 3 ........................................................989

Глава 4 ........................................................989

Глава 5 ........................................................989

Глава 6 ........................................................993

Глава 7 ........................................................994

Глава 8 ........................................................999

Глава 9 .......................................................1001

Глава 10 ......................................................1007

Глава 11 ......................................................1007

Глава 12 ......................................................1008

Глава 13 ......................................................1009

Глава 14 ......................................................1009

Глава 15 ......................................................1012

Глава 16 ......................................................1013

Глава 17 ......................................................1013

Глава 18 ......................................................1013

Глава 19 ......................................................1013

Глава 20 ......................................................1016

Глава 21 ......................................................1019

Глава 22 ..................................................... 1020

Глава 23 ..................................................... 1020

Глава 24 ..................................................... 1020

Глава 25 ..................................................... 1021

Глава 26 ..................................................... 1022

Глава 27 ..................................................... 1022

Глава 28 ..................................................... 1022

Глава 29 ................................................... 1023

Глава 30 ..................................................... 1024

ГлаваЗЗ .......................................................1026

Литература ..............................................1027

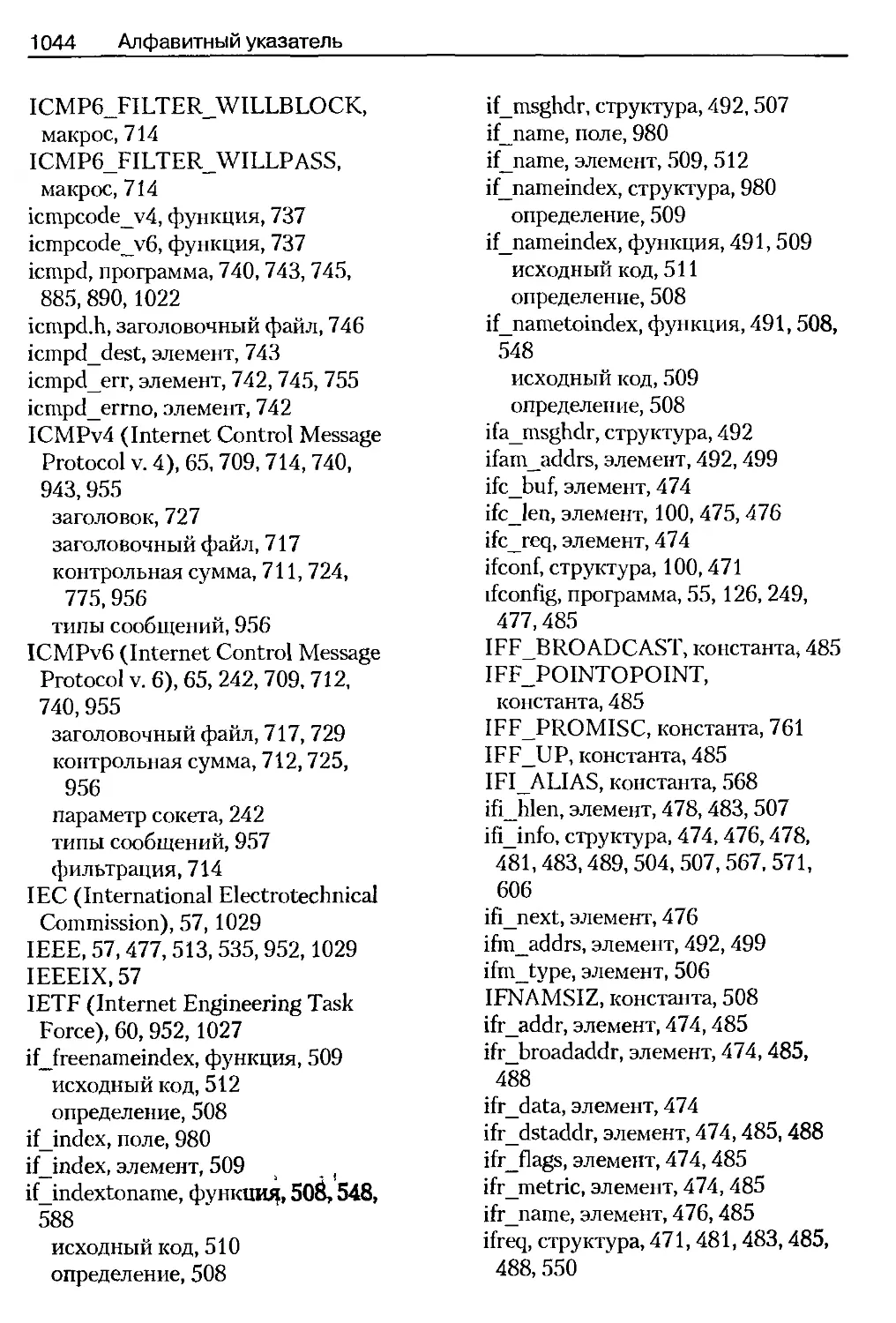

Алфавитный указатель.....................................1034

Салли, Биллу, Элен и Дэвиду

Aloha nui loa

Предисловие

Введение

Сетевое программирование подразумевает написание программ, взаимодейству-

ющих через сеть. Одна из этих программ обычно называется клиентом, а дру-

гая — сервером. В большинстве операционных систем имеются предварительно

скомпилированные программы, взаимодействующие через сеть — в мире TCP/IP

наиболее типичным примером таких программ являются web-клиенты (браузе-

ры) и web-серверы, а также клиенты и серверы FTP и Telnet, — однако в этой

книге рассказывается о том, как писать собственные сетевые приложения.

Сетевые приложения пишутся с использованием программного интерфейса

приложений, или API {Application Program Interface). В этой книге мы рассматри-

ваем два API для сетевого программирования:

1. Сокеты, иногда называемые Беркли-сокетами (Berkeley), что указывает на их

связь с Berkeley Unix.

2. XTI (X/Open Transport Interface — транспортный интерфейс группы X/Open),

являющийся модификацией TLI (Transport Layer Interface — интерфейс транс-

портного уровня), разработанного группой AT&T.

Все примеры в этой книге относятся к операционной системе Unix, хотя ос-

новные понятия и концепции сетевого программирования практически не зависят

от операционной системы. В примерах используется набор протоколов TCP/IP,

причем рассматривается как IP версии 4, так и IP версии 6.

Для написания сетевых приложений необходимо знание лежащей в их основе

операционной системы и сетевых протоколов. Эта книга опирается на другие мои

книги по двум указанным темам:

Advanced Programming in the Unix Environment [93];

TCP/IP Illustrated, vol. 1 [94];

TCP/IP Illustrated, vol. 2 [105];

TCP/IP Illustrated, vol. 3 [95].

Это книга, являющаяся вторым изданием книги «UNIX Network Programming»,

содержит также сведения по операционной системе Unix и по протоколам TCP/IP,

но для получения более подробной информации по различным темам в этих об-

ластях следует обращаться к четырем перечисленным выше книгам, используя

многочисленные ссылки, включенные в текст. В большей степени это относится

к книге [105], в которой представлена реализация 4.4BSD функций сетевого про-

граммирования для API сокетов (socket, bi nd, connect и т. д.). При понимании того,

как реализована та или иная функциональная возможность, ее применение в при-

ложениях становится более осмысленным.

Предисловие 27

Изменения по сравнению

с первым изданием

Второе издание этой книги содержит очень много изменений. Все они стали ре-

зультатом моего опыта преподавания данного материала и чтения материалов

сетевых конференций Usenet в период с 1990 по 1996 год — это дало мне возмож-

ность выявить те темы и концепции сетевого программирования, которые регу-

лярно оказываются неверно понятыми. Ниже перечислены основные изменения,

внесенные во второе издание:

Для всех примеров в этом издании используется ANSI С.

Старые главы 6 («Berkeley Sockets» — «Сокеты Беркли») и 8 («Library Rou-

tins» — «Библиотечные функции») были расширены, и теперь соответствую-

щий материал занимает 25 глав. Это семикратное увеличение (из расчета

количества слов), вероятно, является самым значительным изменением со вре-

мени первого издания. Большинство разделов прежней главы 6 теперь вырос-

ли в отдельные главы, при этом было увеличено количество примеров.

Части прежней главы 6, посвященные TCP и UDP, теперь разделены. Снача-

ла мы рассматриваем функции TCP и все, что относится к клиент-серверному

взаимодействию TCP, а затем — функции UDP и взаимодействие клиента

и сервера UDP. Для новичков в этой области такой подход будет проще, чем,

например, подробное изучение всех особенностей функции connect с различ-

ной семантикой в случае UDP и TCP.

Старая глава 7 («System V Transport Layer Interface» — «Интерфейс транспорт-

ного уровня System V») была расширена, и теперь соответствующий матери-

ал занимает 7 глав. Мы также рассматриваем более новую технологию XTI,

пришедшую на смену технологии TLI, о которой шла речь в первом издании.

Глава 2 первого издания («The Unix Model» — «Модель Unix») не вошла во

второе издание. В этой главе содержался обзор системы Unix, и занимала она

75 страниц. В 1990 году эта глава была необходима, поскольку было не так

много книг, адекватно описывающих основной программный интерфейс Unix

(в частности, существовавшие на тот период различия между реализациями

Беркли и System V). В настоящее время гораздо больше читателей имеют пред-

ставление о Unix, и поэтому такие понятия, как идентификатор пользователя,

файлы паролей, каталоги и идентификаторы групп пользователей, уже не нуж-

даются в особом пояснении. (Для читателей, которым необходима дополни-

тельная информация в области программирования под Unix, предназначена

моя книга [93], содержащая 700 страниц материала по этим вопросам.)

Некоторые более сложные темы из прежней главы 2, предназначенные для

опытных программистов, вошли и во второе издание, но они рассматриваются

параллельно с применением соответствующей функциональности. Например,

при рассмотрении нашего первого параллельного сервера (раздел 4.8) мы по-

дробно описываем функцию fork. Когда мы описываем обработку сигнала

SIGCHLD, мы рассказываем о многих дополнительных функциональных возмож-

ностях обработки сигналов Posix (зомбированные процессы, прерванные сис-

темные вызовы и т. д.).

28 Предисловие

Везде в книге мы стремились по возможности использовать стандарт Posix.

(Более подробно о семействе стандартов Posix говорится в разделе 1.10.) Сюда

относятся не только стандарт Posix. 1 для основных функций Unix (управле-

ние процессами, сигналы и т. п.), но и более новый стандарт Posix. 1g для соке-

тов и XTI и стандарт Posix. 1 1996 года для потоков.

При описании таких функций, как socket и connect, термин «системный вы-

зов» был заменен на термин «функция» Это связано с принятым в Posix со-

глашением о том, что различие между системным вызовом и функцией — это

подробность реализации, как правило, не имеющая значения для программи-

ста.

Прежние главы 4 («А Network Primer» — «Сетевой букварь») и 5 («Commu-

nication Protocols» — «Протоколы передачи данных») заменены приложени-

ем А, в котором описываются протоколы IP версии 4 (IPv4) и версии 6 (IPv6),

и главой 2, в которой рассказывается о протоколах TCP и UDP. Этот новый

материал в основном посвящен тем аспектам сетевых протоколов, с которыми

наиболее часто встречается разработчик сетевых приложений. В книге также

приводится описание протокола IPv6. Хотя на момент написания книги этот

протокол только начал применяться, он, вероятно, станет наиболее широко

используемым протоколом, когда книга дойдет до читателя.

В процессе преподавания сетевого программирования я пришел к выводу, что

около 80% всех возникающих в этой области проблем на самом деле не имеет

ничего общего с собственно сетевым программированием. Я имею в виду, что

эти проблемы связаны не с функциями API, такими как accept или sei ect, а с не-

пониманием лежащих в их основе сетевых протоколов. Например, я обнару-

жил, что как только студенту удается разобраться с трехэтапным рукопожа-

тием {three-way handshake) и последовательностью обмена четырьмя пакетами

при завершении соединения, ему становятся понятны и многие аспекты сете-

вого программирования.

Из второго издания удалены разделы, посвященные XNS, SNA, NetBIOS, про-

токолам OSI и UUCP, так как уже в начале 1990-х стало очевидно, что они

уступили место протоколам TCP/IP. (Хотя UUCP не устарел и до сих пор

пользуется популярностью, в контексте сетевого программирования мало что

можно рассказать об этом протоколе.)

Во втором издании освещены следующие новые темы:

□ Совместимость IPv4 и IPv6 (глава 10).

□ Независимые от протокола преобразования имен (глава 11).

□ Маршрутизирующие сокеты (глава 17).

□ Многоадресная передача (глава 19).

□ Потоки (глава 23).

□ Параметры IP (глава 24).

□ Доступ к канальному уровню (глава 26).

□ Альтернативное устройство клиента и сервера (глава 27).

Предисловие 29

□ Виртуальные сети и туннелирование (приложение Б).

□ Технологии отладки сетевых программ (приложение В).

К первому изданию было сделано столько добавлений, что, к сожалению, по-

лучившийся материал не может войти в одну книгу. Поэтому планируется выпу-

стить еще как минимум два тома.

Второй том1 получит подзаголовок «Взаимодействие процессов» (IPC: Inter-

process Communications) и станет расширением главы 3 первого издания. В не-

го также войдет описание механизмов IPC реального времени по стандарту

Posix.l.

Третий том будет иметь подзаголовок «Приложения» («Applications») и бу-

дет представлять собой расширение глав 9-18 первого издания.

Большинство сетевых приложений будет рассматриваться в третьем томе, но

некоторые специальные приложения рассматриваются в этом томе, а именно про-

граммы Ping, Traceroute и демон inetd.

Кому адресована эта книга

Эту книгу можно использовать и как учебное пособие по сетевому программиро-

ванию, и как справочник для более опытных программистов. При использовании

его как учебника или для ознакомления с сетевым программированием следует

уделить особое внимание второй части («Элементарные сокеты», главы 3-9),

после чего можно переходить к чтению тех глав, которые представляют наиболь-

ший интерес. Во второй части рассказывается об основных функциях сокетов —

как для TCP, так и для UDP; кроме того, рассматриваются мультиплексирование

ввода-вывода, параметры сокетов и основные преобразования имен и адресов.

Всем читателям следует прочесть главу 1, в особенности раздел 1.4, так как в нем

описаны некоторые функции-обертки, используемые далее во всей книге. Гла-

ва 2 и, возможно, приложение А могут быть использованы по мере необходимо-

сти для получения справочных сведений в зависимости от уровня подготовки

читателя. Большинство глав в третьей части («Дополнительные возможности

сокетов») могут быть прочитаны независимо от других содержащихся в этой же

части.

Для тех, кто собирается использовать эту книгу в качестве справочного посо-

бия, имеется подробный предметный указатель. Для тех, кто будет читать только

выборочные главы в произвольном порядке, в книге имеются ссылки на те места,

где обсуждаются близкие темы.

Хотя API сокетов стал фактическим стандартом сетевого программирования,

наравне с ним используется и XTI, иногда с отличным от TCP/IP набором прото-

колов. Интерфейсу XTI посвящена четвертая часть. Он описан не так подробно,

как интерфейс сокетов во второй и третьей частях. Это объясняется тем, что ос-

новные концепции интерфейса сокетов применимы и к XTI. Например, все кон-

Этот том также переведен и выпущен издательством «Питер» У. Стивенс UNIX взаимодействие

процессов. — СПб: Питер, 2002.

30 Предисловие

цепции интерфейса сокетов, относящиеся к использованию неблокируемого вво-

да-вывода, широковещательной и многоадресной передачи, управляемого сигна-

лом ввода-вывода, внеполосных данных и потоков, остаются в силе и для интер-

фейса XTI. Действительно, многие аспекты сетевого программирования схожи

в своей основе независимо от того, сокеты или XTI вы используете в своих про-

граммах, и вряд ли есть какие-то задачи, которые один API позволяет решить,

а другой нет. Концепции остаются неизменными — меняются лишь имена функ-

ций и их аргументы.

Исходный код и замеченные опечатки

Исходный код для всех примеров расположен на моей домашней странице1, ад-

рес которой указан в конце предисловия. Чтобы научиться сетевому программи-

рованию, лучше всего будет взять эти программы, изменить их и расширить. На

самом деле написание программ таким образом является единственным способом

овладеть изученными технологиями. В конце каждой главы приводятся упраж-

нения, а ответы на большинство из них содержатся в приложении Г.

Список найденных опечаток по этой книге также находится на моей домаш-

ней странице.

Благодарности

Для каждого автора самой существенной является поддержка со стороны семьи —

без этого не было бы написано ни одной книги! Я благодарен всем членам моей

семьи — Салли, Биллу, Элен и Дэвиду — за их поддержку и понимание при напи-

сании моей первой книги (первого издания этой книги) и за их терпение, прояв-

ленное во время создания этой «маленькой» переделки. Благодаря их любви, под-

держке и одобрению стало возможным появление этой книги.

Многочисленные рецензенты снабдили меня ценными замечаниями и ука-

заниями (всего более 190 страниц текста, или 70 000 слов), обращая мое внима-

ние на многочисленные ошибки и те области, которые требовали более подроб-

ного изложения, а также предложили альтернативные варианты формулировок,

изложения материала и самих программ. Это Рагнвалд Блайндхейм (Ragnvald

Blindheim), Джим Баунд (Jim Bound), Гэвин Боуи (Gavin Bowe), Аллен Бриггс

(Allen Briggs), Джо Дупник (Joe Doupnik), Вучан Фен (Wuchang Feng), Билл

Феннер (Bill Fenner), Боб Фриснан (Bob Friesenhahn), Эндрю Гиерт (Andrew

Gierth), Вайн Хэтвей (Wayne Hathaway), Кент Хофер (Kent Hofer), Смоги Джа-

мин (Sugih Jamin), Скотт Джонсон (Scott Johnson), Рик Джонс (Rick Jones), Ma-

кеш Кэкер (Mukesh Kacker), Марк Лампо (Marc Lampo), Марти Лейснер (Marty

Leisner), Джек Макканн (Jack McCann), Крейг Метц (Craig Metz), Боб Нельсон

(Bob Nelson), Эви Немис (Evi Nemeth), Джон Нобл (John С. Noble), Стив Рэго

(Steve Rago), Джим Рейд (Jim Reid), Чун-Шан Шао (Chung-Shang Shao), Иан

Ланс Тейлор (Ian Lance Taylor), Рон Тейлор (Ron Taylor), Андреас Терзис (An-

dreas Terzis) и Дейв Телер (Dave Thaler).

Все исходные коды программ, опубликованные в этой книге, вы можете найти по адресу http.//

п,гЙГ rnm /download.

Предисловие 31

Особую благодарность я выражаю С. Джамину и его студентам по курсу

EECS 489 (Компьютерные сети) в Мичиганском университете, осуществившим

«бета-тестирование» одного из первых вариантов текста весной 1997 года.

Те, чьи имена указаны далее, отвечали на мои вопросы (иногда весьма много-

численные) по электронной почте, что позволило повысить точность формули-

ровок и улучшить способ изложения материала: Дейв Бутенхов (Dave Butenhof),

Дейв Хансон (Dave Hanson), Джим Хог (Jim Hogue), Макеш Кэкер (Mukesh

Каскег), Брайан Керниган (Brian Kernighan), Верн Паксон (Vern Paxson), Стив

Рэго (Steve Rago), Дэннис Ритчи (Dennis Ritchie), Стив Саммит (Steve Summit),

Поль Викси (Paul Vixie), Джон Вейт (John Wait), Стив Вайс (Steve Wise) и Гари

Райт (Gary Wright).

Моя особая благодарность Ларри Рафски (Larry Rafsky) и замечательной ко-

манде Gari Software за многочисленные интересные обсуждения технических

деталей. Спасибо тебе, Ларри!

Многие люди и те организации, в которых они работали, шли мне навстречу,

предоставляя программное обеспечение или доступ к системе, необходимые для

тестирования некоторых примеров к книге.

Мег МакРобертс (Meg McPoberts) из SCO предоставил последние выпуски

UnixWare, а Дион Джонсон (Dion Johnson), Ясмин Куреши (Yasmin Kureshi),

Майкл Таунсенд (Michael Townsend) и Брайан Зиел (Brian Ziel) отвечали на

мои многочисленные вопросы.

Макеш Кэкер (Mukesh Каскег) из SunSoft обеспечил доступ к бета-версии

Solaris 2.6 и ответил на мои многочисленные вопросы о реализации TCP/IP

в Solaris.

Джим Баунд (Jim Bound), Матт Томас (Matt Thomas), Мэри Клаутер (Магу

Clouter) и Барб Гловер (Barb Glover) из Digital Equipment Corp, предостави-

ли систему Alpha и доступ к последней версии IPv6 для DigitalUnix.

Майкл Джонсон (Michael Johnson) из Red Hat Software предоставил после-

дние выпуски программного обеспечения Red Hat Linux.

Стив Вайс (Steve Wise) и Джесси Хог (Jessie Haug) из IBM Austin предоста-

вили систему RS/6000 и доступ к последней версии IPv6 для AIX.

Рик Джонс (Rick Jones) из Hewlett-Packard предоставил доступ к бета-версии

HP-UX 10.30, а также совместно с Вильямом Гиллиамом (William Gilliam)

отвечал на мои многочисленные вопросы по этой теме.

Многие помогали мне при работе с Интернетом. Еще раз хочу поблагодарить

сотрудников Национальной оптической астрономической обсерватории (NO АО) —

Сиднея Вольфа (Sidney Wolff), Ричарда Вольфа (Richard Wolf) и Стива Гранди

(Steve Grandi) — за обеспечение доступа к их сетям и узлам. Дейв Сигал (Dave

Siegel), Джастус Аддис (Justus Addiss) и Поль Лачино (Paul Lucchina) отвечали

на мои многочисленные вопросы, Фил Кэсло (Phil Kaslo) и Джим Дэвис (Jim

Davis) обеспечивали соединение с Mbone, Рэн Аткинсон (Ran Atkinson) и Педро

Маркес (Perdo Marques) обеспечивали соединение с бЬопе, а Крейг Метц (Craig

Metz) много помогал мне при работе с DNS.

32 Предисловие

Сотрудники издательства Prentice Hall, особенно мой редактор Мэри Франц

(Mary Franz) вместе с Норин Реджин (Noreen Regina), Софи Папаниколау (Sophie

Papanikolaou) и Эйлин Кларк (Eileen Clark), — чудесная находка для автора

Я очень признателен за то, что имел возможность столь многое сделать именно

так, как мне хотелось

Как обычно (но в противоположность общепринятым технологиям), я сделал

оригинал-макет книги, используя замечательный пакет grof f, написанный Джейм-

сом Кларком (James Clark) Я набрал все 291 972 слова, используя редактор wi,

создал 201 иллюстрацию с помощью программы gpic (используя многие из мак-

росов Гари Райта), сделал 81 таблицу с помощью программы gtbl, составил пред-

метный указатель и подготовил окончательный макет страниц Программа Дей-

ва Хансона (Dave Hanson) loom и некоторые сценарии Гари Райта (Gary Wright)

использовались для включения кода программ в книгу Набор сценариев на язы-

ке awk, написанный Джоном Бентли (Jon Bentley) и Брайаном Керниганом (Brian

Kernighan), помогал в создании предметного указателя

С нетерпением жду комментарии, предложения и сообщения о замеченных

опечатках

W Richard Stevens

Tucson, Arizona

September 1997

rstevens@kohala.com

http://www.kohala.com/~rstevens

Об авторе

УИЛЬЯМ РИЧАРД СТИВЕНС (умер в 1999 году) был автором книги «UNIX

Network Programming First Edition», получившей широкое распространение как

классическая работа по сетевому программированию в UNIX Он также написал

«Advanced Programming in the UNIX Enviroment» и серию книг «TCP/IP Illu-

strated»

От издательства

Ваши замечания, предложения, вопросы отправляйте по адресу электронной по^-

ты comp@piter.com (издательство «Питер», компьютерная редакция).

Мы будем рады узнать ваше мнение!

Исходные коды всех программ, приведенных в книге, вы можете найти по ад-

ресу http.//www.piter.com/download

На web сайте издательства http://www.piter.com вы найдете подробную инфор-

мацию о наших книгах

ЧАСТЬ 1

ВВЕДЕНИЕ И ПРОТОКОЛЫ

TCP/IP

ГЛАВА 1

Введение в сетевое

программирование

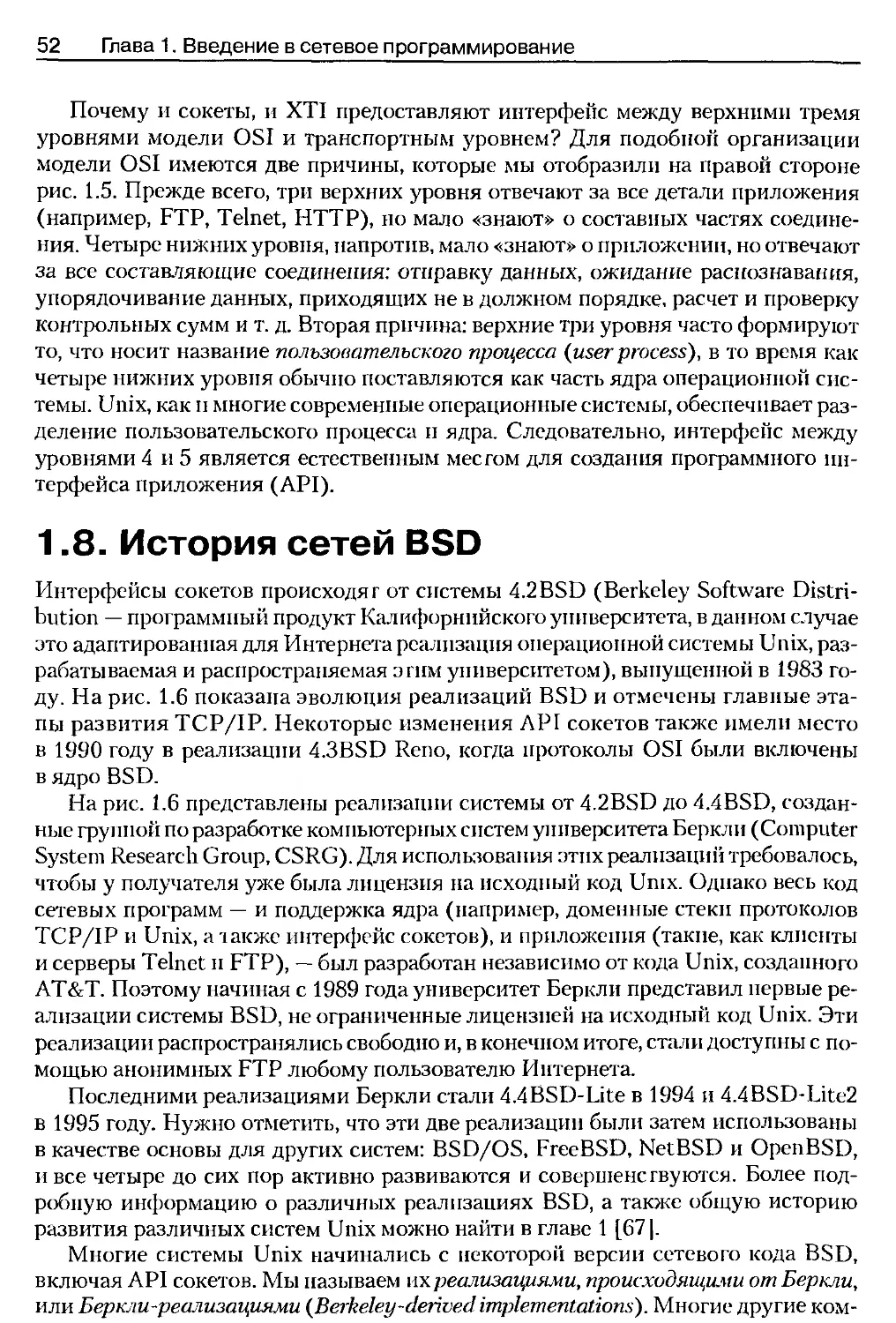

1.1. Введение

Большинство сетевых приложений можно разделить на две группы: клиенты

и серверы. Связь между ними демонстрирует рис. 1.1.

Рис. 1.1. Сетевое приложение: клиент и сервер

Можно привести множество примеров клиентов и серверов, с которыми, ве-

роятно, читатель знаком: web-браузер (клиент), соединяющийся с web-сервером;

клиент FTP, получающий файлы с сервера FTP; клиент Telnet, используемый

нами для того, чтобы войти на удаленный узел через сервер Telnet на этом уда-

ленном узле.

Обычно за один сеанс клиенты устанавливают соединение с одним сервером,

хотя если говорить о web-браузере, мы можем соединиться со множеством раз-

личных web-серверов, скажем, в течение 10 минут. Однако с точки зрения серве-

ра нет ничего удивительного в том, что в любой момент времени он соединяется

Рис. 1.2. Сервер, обслуживающий одновременно множество клиентов

1.1. Введение 35

со множеством клиентов (рис. 1.2). Далее в этой главе будут рассмотрены различ-

ные возможности взаимодействия сервера одновременно со множеством клиентов.

Взаимодействие клиентского и серверного приложений невозможно без сете-

вых протоколов. В этой книге мы сосредоточимся на наборе (стеке) протоколов

TCP/IP, называемом также набором протоколов Интернета. Так, например, кли-

енты и серверы Web устанавливают соединения, используя протокол TCP. TCP,

в свою очередь, использует протокол IP, а протокол IP устанавливает соедине-

ние с тем или иным протоколом канального уровня. Например, если и клиент,

и сервер находятся в одной сети Ethernet, взаимодействие между ними будет со-

ответствовать показанному на рис. 1.3.

Пользовательский

процесс

Стек протоколов -

внутри ядра

Уровень

приложения

Транспортный

уровень

Сетевой

уровень

Канальный

уровень

Ethernet

Рис. 1.3. Клиент и сервер в сети Ethernet, соединеннные по протоколу TCP

Несмотря на то что клиент и сервер устанавливают соединение с использова-

нием протокола уровня приложений, транспортные уровни устанавливают со-

единение, используя TCP, и т. д„ нужно отметить, что действительный поток ин-

формации между клиентом и сервером идет вниз по стеку протоколов на стороне

клиента, затем по сети и, наконец, вверх по стеку протоколов на стороне сервера.

Отметим также, что клиент и сервер являются типично пользовательскими

процессами, в то время как TCP и протоколы IP обычно являются частью стека

протоколов внутри ядра. На рис. 1.3 мы выделили четыре уровня процессов.

Мы будем обсуждать нс только протоколы TCP и IP. Некоторые клиенты и сер-

веры вместо протокола TCP используют UDP, и оба эти протокола более подробно

обсуждаются в главе 2. Употребляя термин IP, мы подразумеваем последнюю

официальную версию этого протокола — IPv4. Новая версия этого протокола, IP

версии 6, была разработана в середине 90-х и, возможно, со временем заменит

протокол IPv4. Начальные реализации протокола IPv6 были доступны на момент

36 Глава 1. Введение в сетевое программирование

написания этой книги, и в тексте описана разработка сетевых приложении как

под IPv4, так и под IPv6. В приложении А приводится сравнение протоколов IPv4

н IPv6 с другими протоколами, с которыми вы встретитесь.

Вовсе не обязательно, чтобы клиент и сервер находились, как показано на

рис. 1.3, в одной и той же локальной сети {localarea network, LAN). Напротив, кли-

ент и сервер могут относиться к разным локальным сетям (рис. 1.4), при этом обе

локальных сети должны быть соединены в глобальной сети {wide-area network,

Н71ЛГ) с использованием маршрутизаторов.

Рис. 1.4. Клиент и сервер в различных локальных сетях, соединенных через

глобальную сеть

Маршрутизаторы — это блоки, из которых строится гтобальная сеть. На се-

годняшний день наибольшей глобальной сетью является Интернет, хотя многие

компании создают свои собственные глобальные сети, п эги частные сети могут

быть, а могут и не быть подключены к Интернету.

Оставшаяся часть этой главы представляет собой обзор различных тем, кото-

рые более подробно раскрываются далее по тексту книги. Мы начнем с полного,

хотя и простого примера TCP-клиента, демонстрирующего вызовы многих функ-

ции и понятия, с которыми мы встретимся в книге. Клиент работает только с про-

токолом IP версии 4. Мы покажем изменения, необходимые для работы с прото-

колом IP версии 6. Разумнее всего создавать не зависящие от протокола клиенты

и серверы, и это решение будет рассмотрено нами в главе 11. В этой главе также

показан пример сервера TCP, работающего с нашим клиентом.

Чтобы упростить написанный нами код, мы определяем наши собственные

функции-обертки {wrapperfunctions) для большинства системных функций, ко-

торые будем вызывать. В большинстве случаев мы будем использовать функции-

обертки для поиска ошибок, вывода соответствующих сообщении и завершения

работы при обнаружении ошибки.

1.2. Простой клиент времени и даты 37

Кроме того, в этой главе мы подробно расскажем о сети, использовавшейся

для тестирования примеров из книги, приведем имена узлов, их IP-адреса и на-

звания операционных систем, под управлением которых они работают.

В настоящее время нельзя говорить о Unix, не упомянув Posix — стандарт,

принятый большинством производителей. Мы опишем историю стандарта Posix

и расскажем, каким образом он определяет API, рассматриваемые в этой книге

наряду с другими конкурирующими стандартами.

1.2. Простой клиент времени и даты

Рассматривая этот конкретный пример, мы введем многие понятия и термины,

с которыми будем встречаться в процессе изучения этой книги. В листинге 1.1*

представлена реализация клиента времени и даты, подключающегося к серверу

по протоколу TCP. Этот клиент устанавливаетТСР-соединение с сервером, а сер-

вер просто посылает клиенту время и дату в удобочитаемом формате.

Листинг 1.1. TCP-клиент для определения времени и даты

//intro/daytimetcpcli с

1 #include "unp h"

2 int

3 mainCirt argc. char **argv)

4 { 5 6 7 int sockfd. n char recvline[MAXLINE + 1]; struct sockaddr_in servaddr:

8 9 if (argc l= 2) err_quit("usage a out <IPaddress>").

10 11 if ( (sockfd = socket(AF_INET SOCK_STREAM. Q>) < 0) err_sys("socket error").

12 13 14 15 16 bzero(&servaddr. sizeof(servaddr)) servaddr sin_fannly = AF_INET. servaddr sin_port = htons(13). /* сервер для определения времени й даты*/ if (inet_pton(AF_INET. argv[l]. &servaddr sin_addr) <= 0) err_quit('inetjDton error for 3s". argv[l])

17 18 if (connect(sockfd. (SA *) &servaddr, sizeof(servaddr)) < 0) err_sys("connect error")

19 20 21 22 23 24 25 while ( (n = read(sockfd. recvline. MAXLINE)) > 0) { recvline[n] = 0. /* завершающий нуль */ if (fputs(recvline. stdout) == EOF) err sysC'fputs error"). } if (n < 0) err_sys("read error”), продолжение &

1 Все исходные коды программ, опубликованные в этой книге, вы Мбже+ё йайти по адресу http://

wwwpiter.com/download. 11. I ’> - ,,

38 Глава 1. Введение в сетевое программирование

Листинг 1.1 (продолжение)

26 exit(O).

27 }

ПРИМЕЧАНИЕ ---------------------------------------------------------------

Этот формат мы используем для всех вставок исходного кода в тексте. Каждая непус-

тая строка пронумерована. Абзац текста, описывающий некоторую часть кода, начина-

ется с двух номеров — начального и конечного номеров тех строк, о которых идет речь

в данном абзаце. Как правило, абзацу предшествует короткий заголовок, в котором ре-

зюмируется содержание описываемого кода.

В начале фрагмента кода указано имя файла исходного кода: в данном примере это

файл daytimetcpcli.c в каталоге intro. Поскольку исходный код всех примеров являет-

ся свободно доступным (см. предисловие), вы можете найти соответствующие исход-

ные файлы. Наилучший способ изучить концепции сетевого программирования — ком-

пилировать, запускать и особенно модифицировать эти программы в ходе чтения книги.

ПРИМЕЧАНИЕ --------------------------------------------------------

Примечания наподобие этого мы будем использовать для описания особенностей реа-

лизации и исторических справок.

Если мы откомпилируем эту программу в определенный по умолчанию файл

a.out и выполним его, на выходе мы получим следующее:

solans % a.out 206.62.226.35 наш ввод

Fn Jan 12 14 27 52 1996 вывод программы

ПРИМЕЧАНИЕ --------------------------------------------------------

Отображая интерактивный ввод и вывод, мы выделяем то, что вводим, полужирным

шрифтом. Комментарии идут справа от вывода курсивом. Название системы мы вклю-

чаем в приглашение оболочки (в данном примере Solaris), чтобы показать, на каком

узле выполняется команда. На рис. 1.7 показаны системы, используемые для выполне-

ния большинства примеров этой книги. Имена узлов обычно соответствуют операци-

онным системам.

Теперь мы можем рассмотреть подробности этой программы, состоящей из

27 строк. Здесь мы лишь кратко опишем их — на тот случай, если это первая сете-

вая программа, с которой вы встретились, — а более полное представление о ней

вы сможете получить далее по мере чтения книги.

Подключение собственного заголовочного файла

1 Мы подключили наш собственный заголовочный файл, unp.h, текст которого

приведен в разделе Г.1. Этот заголовочный файл подключает различные систем-

ные заголовочные файлы, необходимые большинству сетевых программ, и опре-

деляет используемые нами константы (например, MAXLINE).

Аргументы командной строки

2-3 Это определение функции main вместе с аргументами командной строки. При