Автор: Логачев О.А. Сальников А.А. Ященков В.В.

Теги: математика кодирование криптология

ISBN: 5-94057-117-4

Год: 2004

Текст

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ: КРИПТОГРАФИЯ

Институт проблем информационной

безопасности МГУ

Логачёв О. А., Сальников А. А., Ященко В. В.

Булевы функции в теории

кодирования и криптологии

Москва

Издательство МЦНМО

2004

УДК 519-6 (082)

ББК 22.18

Л69

Издание осуществлено при

поддержке РФФИ (издательский

проект № 03-01-14062)

И

Логачёв О. А., Сальников А. А., Ященко В. В.

Л69 Булевы функции в теории кодирования и криптологии — М.:

МЦНМО, 2004. — 470 с.

ISBN 5-94057-117-4

В книге впервые на русском языке в систематическом виде изложены крипто-

графические и теоретико-кодовые аспекты использования аппарата теории булевых

функций. Исключение составили лишь вопросы, связанные с теорией сложности

и решением систем булевых уравнений. При этом в книге нашли своё отражение

как классические результаты, так и результаты, опубликованные в последнее время.

Для понимания книги достаточно сведений, имеющихся в университетских кур-

сах по линейной алгебре, теории групп, теории конечных полей и полиномов, ком-

бинаторике и дискретной математике. Помимо этого предполагается знакомство

с основами теории вероятностей.

Основой для книги послужили материалы курсов, читаемых авторами в МГУ

для студентов механико-математического факультета и факультета вычислительной

математики и кибернетики, специализирующихся по направлению «Информацион-

ная безопасность».

Книга будет полезна студентам, аспирантам и научным работникам, интересу-

ющимся дискретной математикой, теорией кодирования и криптологией. Она может

быть использована в том числе и как справочник.

ББК 22.18

© Логачёв О. А., Сальников А. А.,

Ященко В. В., 2004.

© МЦНМО, 2004.

Оглавление

Предисловие................................................. 8

От авторов.................................................. 9

Обозначения................................................ 11

Глава 1. Арифметика конечных полей и полиномов ............ 16

§1.1. Алгебраические основы............................. 16

§ 1.2. Строение конечных полей.......................... 41

§ 1.3. Полиномы над конечными полями ................... 54

Комментарии к главе 1 .................................. 63

Глава 2. Булевы функции.................................... 65

§2.1 . Основные понятия и определения................... 65

§2.2 . Числовые и метрические характеристики ........... 74

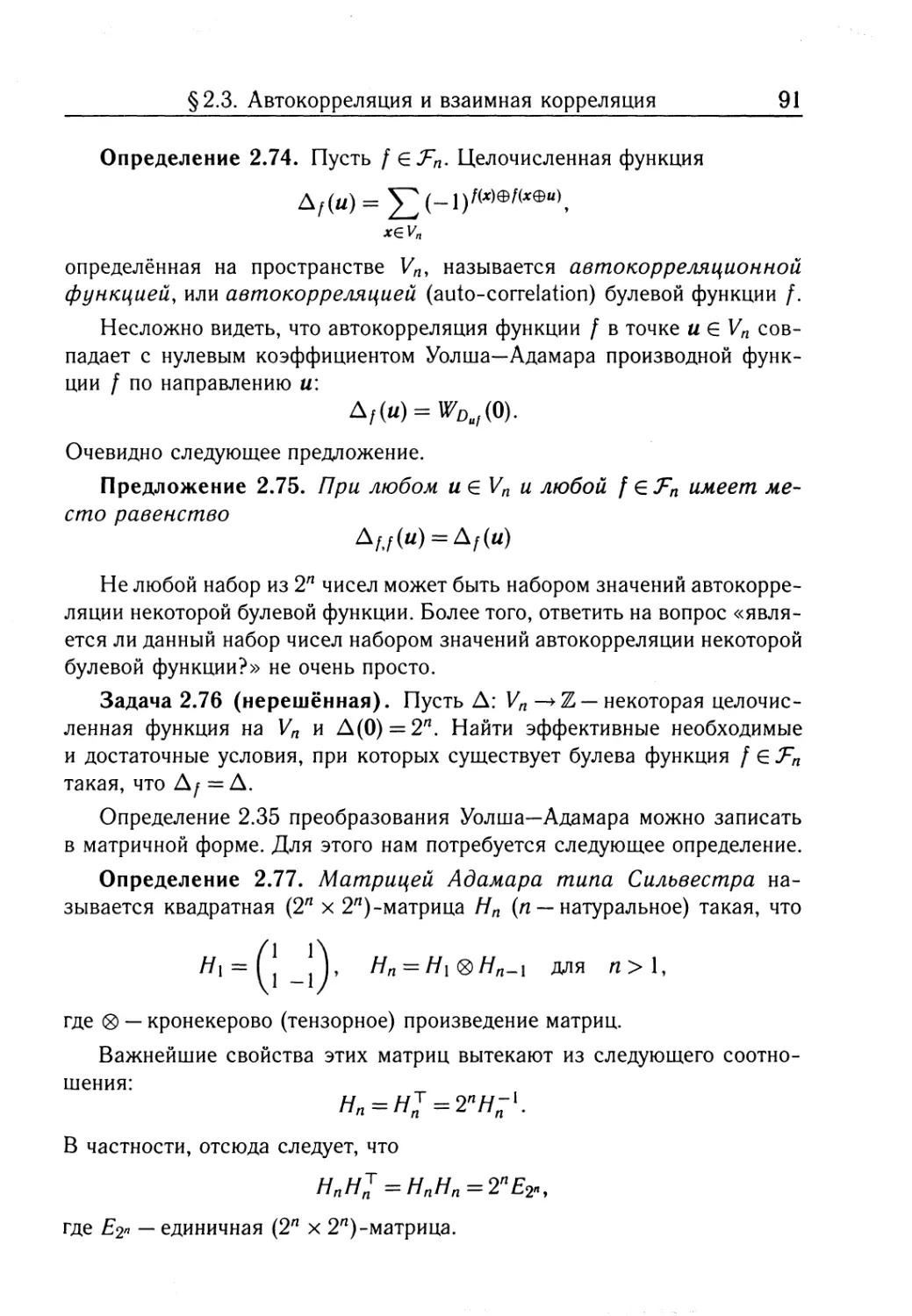

§2.3 . Автокорреляция и взаимная корреляция............. 90

§2.4 . Групповая алгебра булевых функций ............... 97

§2.5 . Криптографические свойства булевых функций

и отображений ......................................... 101

§2.6 . Покрывающие последовательности булевых функций.. 114

Комментарии к главе 2 ................................. 118

Глава 3. Классификации булевых функций.................... 119

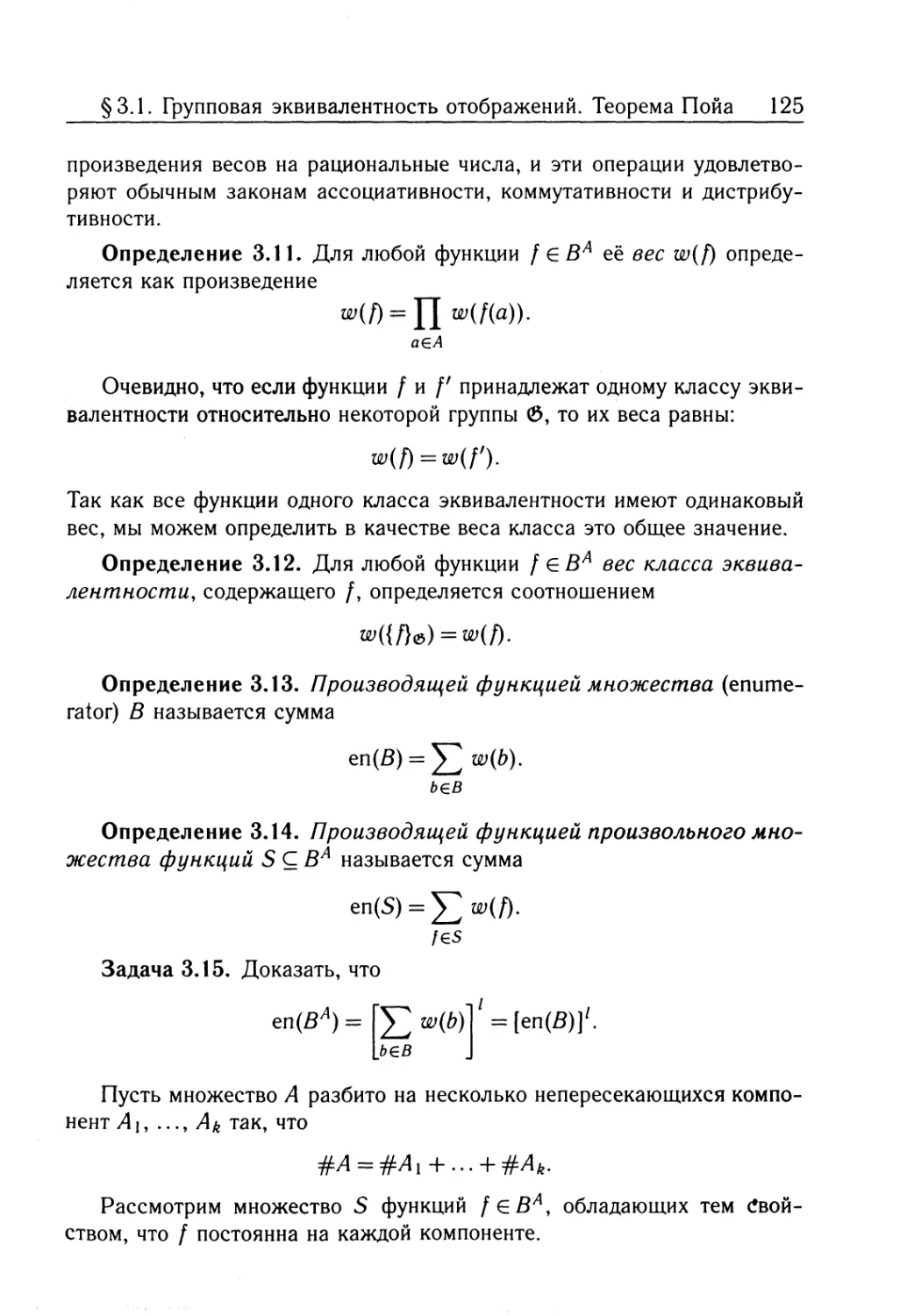

§3.1 . Групповая эквивалентность отображений. Теорема Пойа . . 119

§3.2 . Классификация булевых функций от пяти переменных .... 128

§3.3 . Классификация квадратичных булевых функций...... 138

§3.4 . Классификация однородных кубических форм

от 8 переменных........................................ 148

§3.5 . /?Л4-эквивалентность булевых функций............ 152

Комментарии к главе 3 ................................. 156

Глава 4. Линейные коды над полем F2 ...................... 158

§4.1 . Основные свойства линейных блочных кодов........ 158

§4.2 . Задача декодирования............................ 170

§4.3 . Циклические коды ............................... 176

§4.4 . Некоторые классы примитивных циклических кодов...191

Комментарии к главе 4 ................................. 199

6

Оглавление

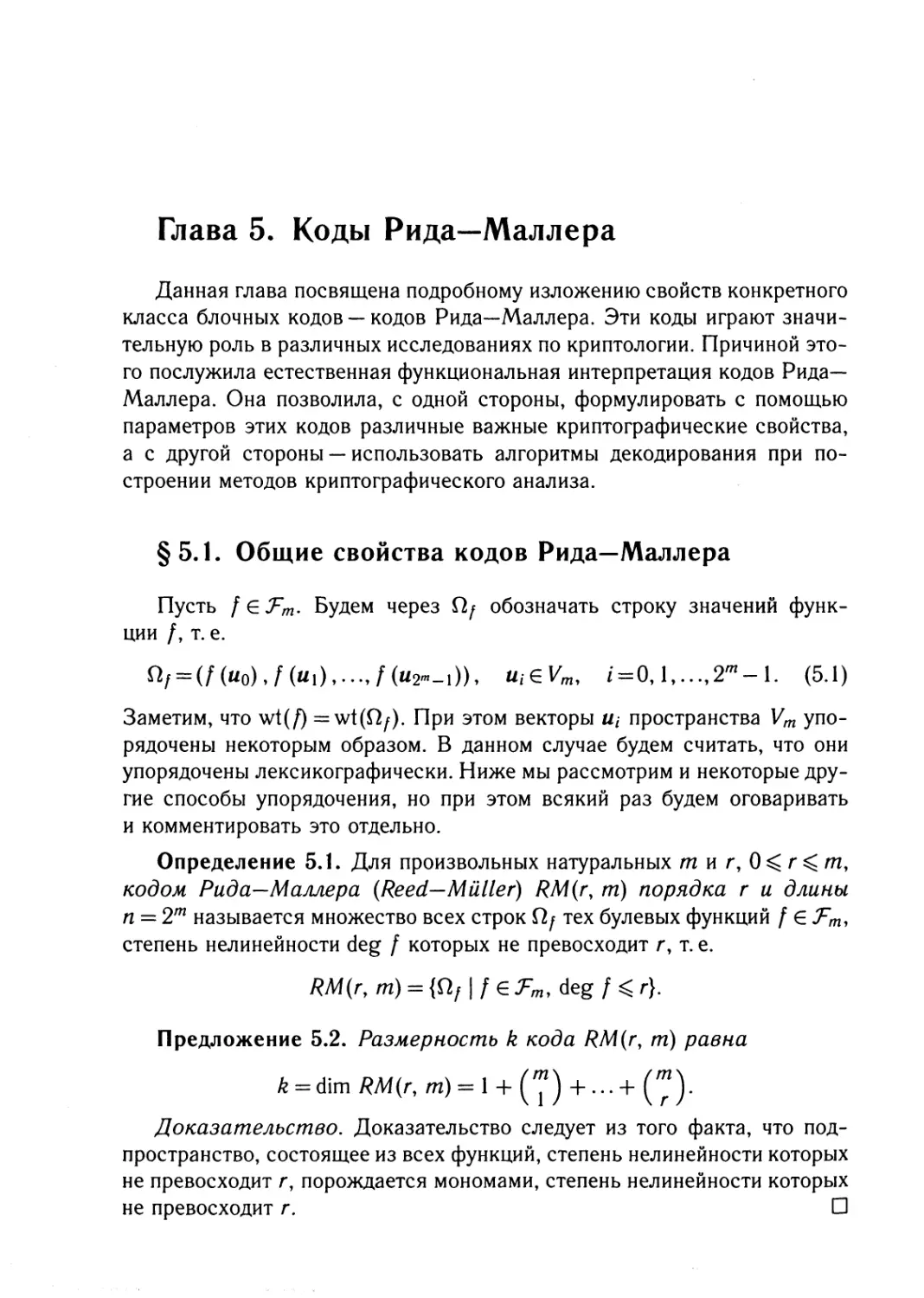

Глава 5. Коды Рида—Маллера................................200

§5.1 . Общие свойства кодов Рида—Маллера...............200

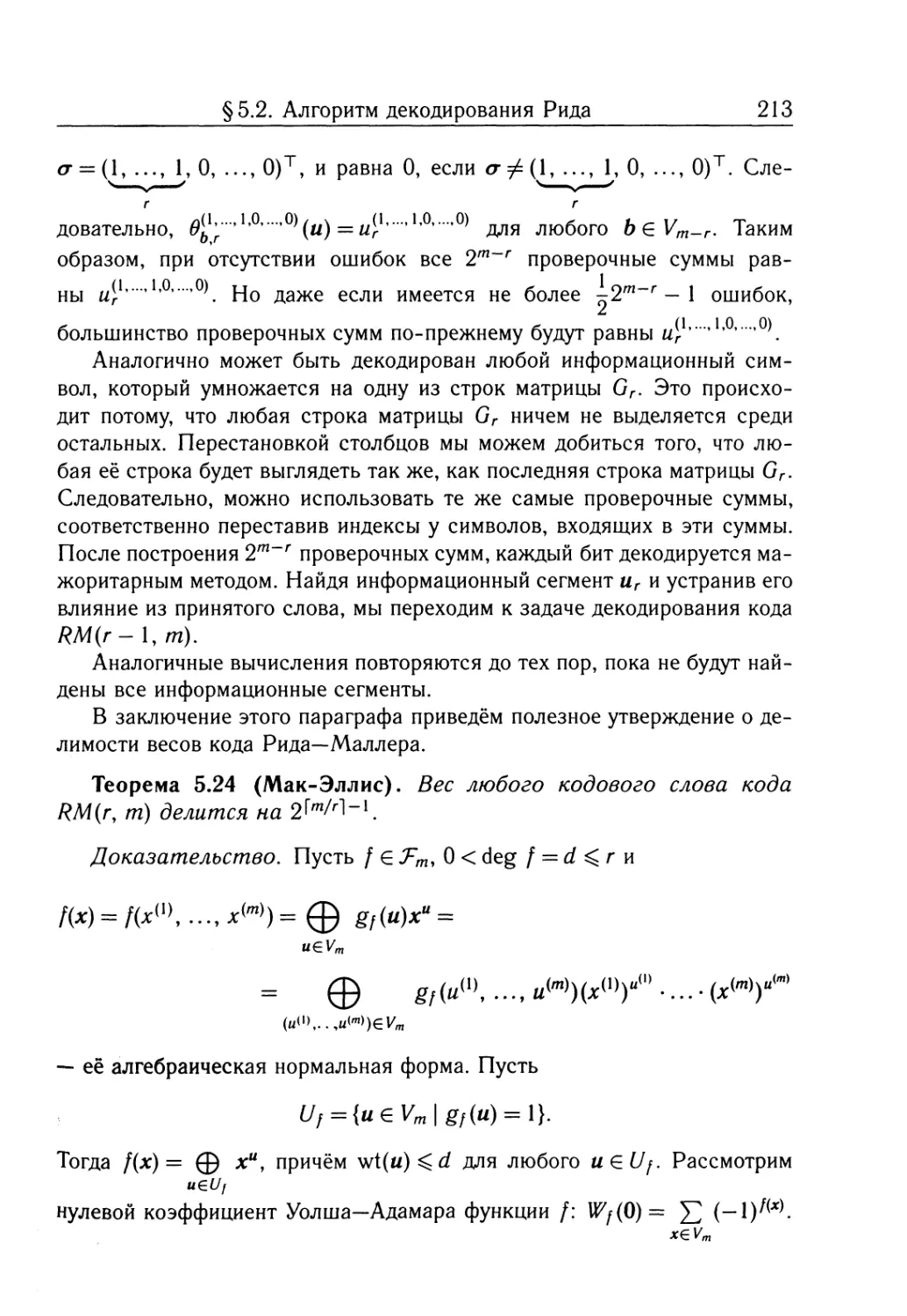

§5.2 . Алгоритм декодирования Рида.................... 210

§ 5.3. Коды Рида—Маллера первого порядка и связанные

с ними коды........................................... 215

§5.4 . Коды Рида—Маллера второго порядка и связанные

с ними коды........................................... 225

§5.5 . Классификация булевых функций и коды Рида—Маллера

третьего порядка ..................................... 228

Комментарии к главе 5 ................................ 232

Глава 6. Нелинейность ....................................233

§6.1 . Нелинейность как мера криптографического качества .... 233

§6.2 . Максимально-нелинейные (бент-)функции и их свойства . 235

§6.3 . Некоторые классы максимально-нелинейных

(бент-)функций........................................ 243

§6.4 . Частично максимально-нелинейные (частично

бент-)функции и их свойства........................... 250

§6.5 . Платовидные функции и частично определённые м.-н.

(бент-)функции........................................ 253

§6.6 . Гипер-бент-функции ............................ 264

§6.7 . Биортогональные базисы ........................ 266

Комментарии к главе 6 ................................ 270

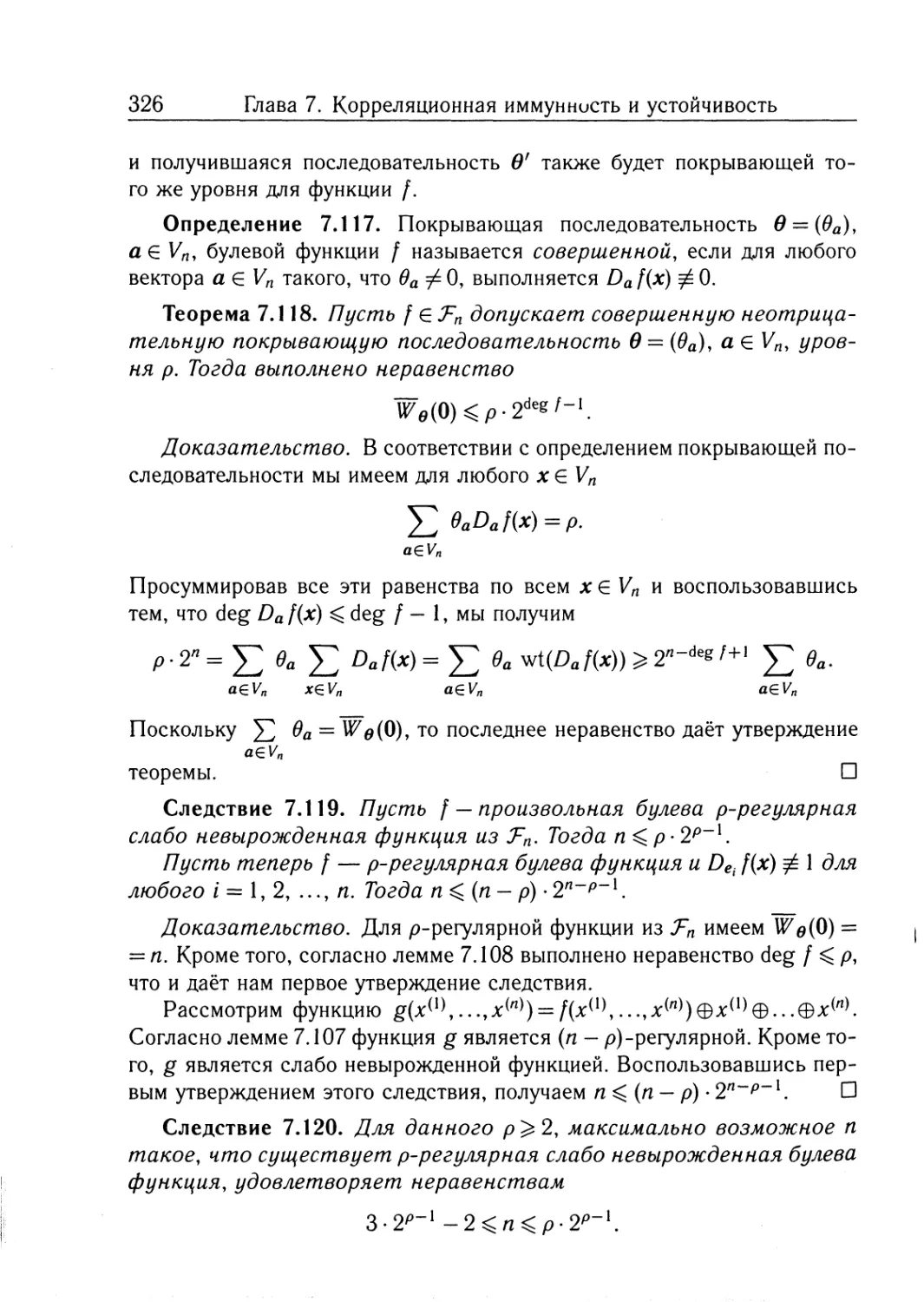

Глава 7. Корреляционная иммунность и устойчивость.........272

§7.1 . Основные определения и свойства................ 272

§7.2 . Наследование свойств при сужениях булевых функций ... 289

§7.3 . Общие методы построения корреляционно-иммунных

функций и устойчивых отображений...................... 298

§7.4 . Нелинейность корреляционно-иммунных и устойчивых

функций............................................... 303

§ 7.5. Построение устойчивых булевых функций

с положительными криптографическими свойствами ........308

§7.6 . Покрывающие последовательности корреляционно-

иммунных и устойчивых функций ........................ 315

§ 7.7. Квадратичные устойчивые булевы функции

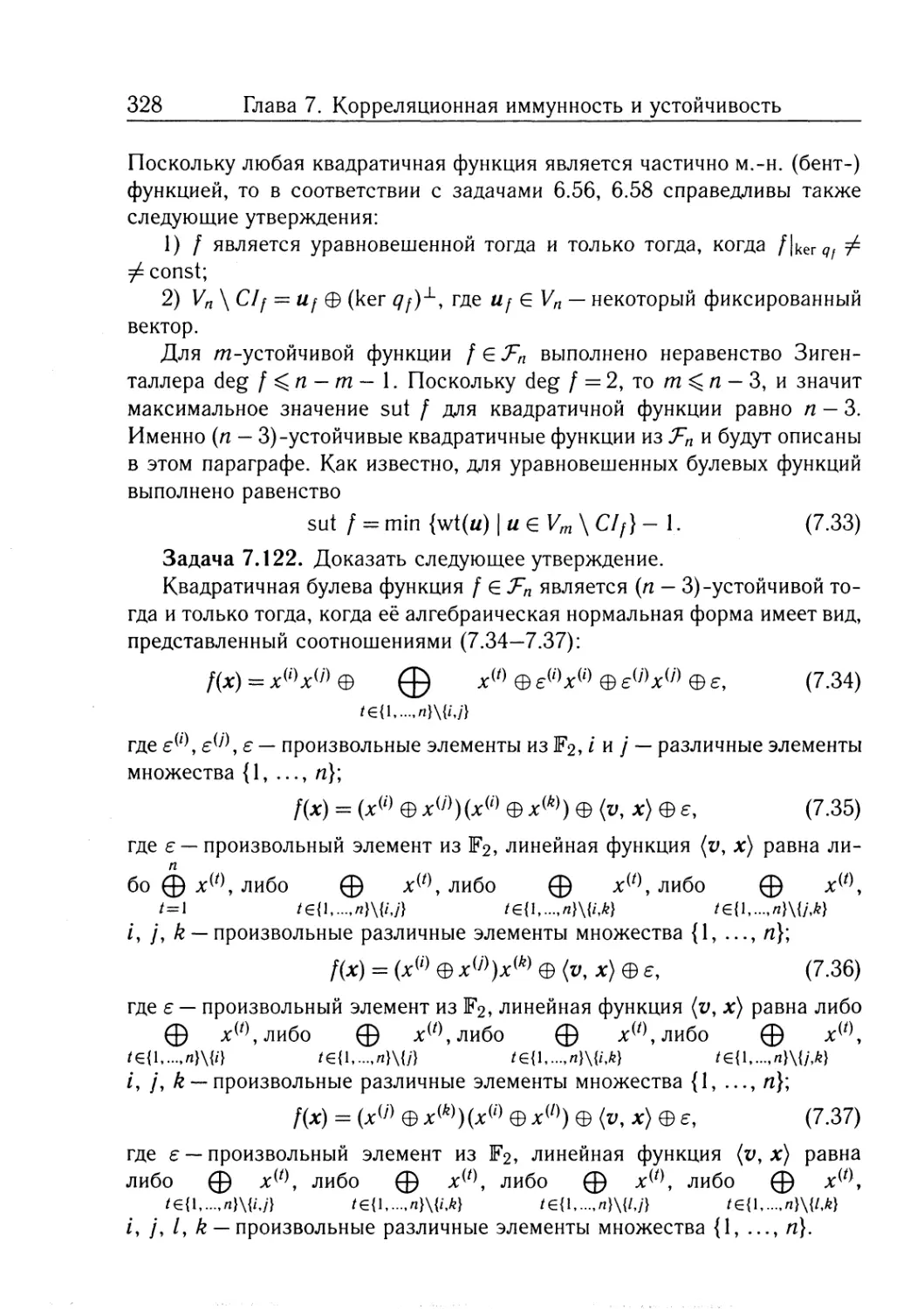

максимального порядка................................. 327

Комментарии к главе 7 ................................ 330

Оглавление

7

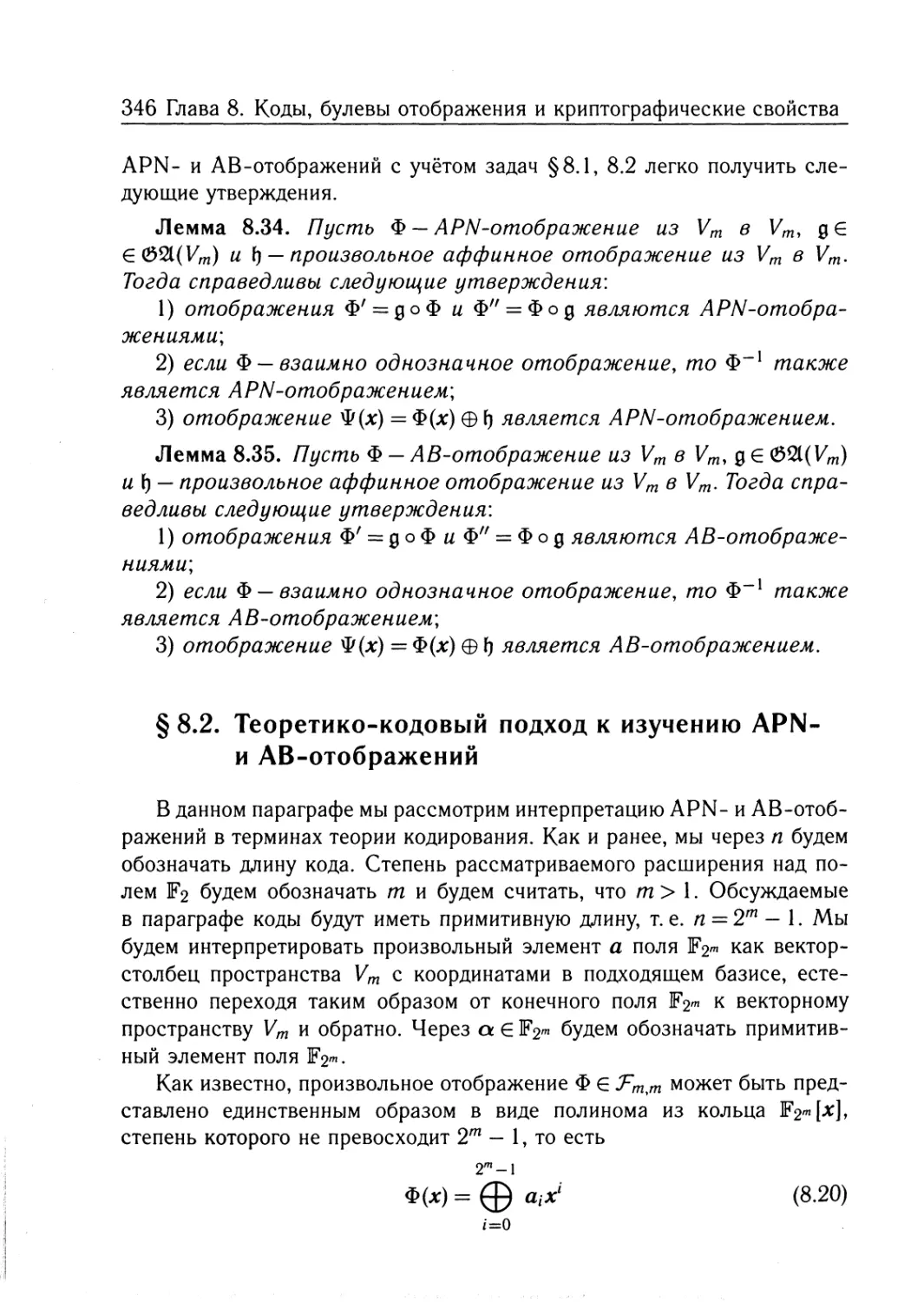

Глава 8. Коды, булевы отображения и криптографические

свойства ..........................................332

§8.1 . Почти совершенно нелинейные и почти бент-отображения 332

§8.2 . Теоретико-кодовый подход к изучению APN-

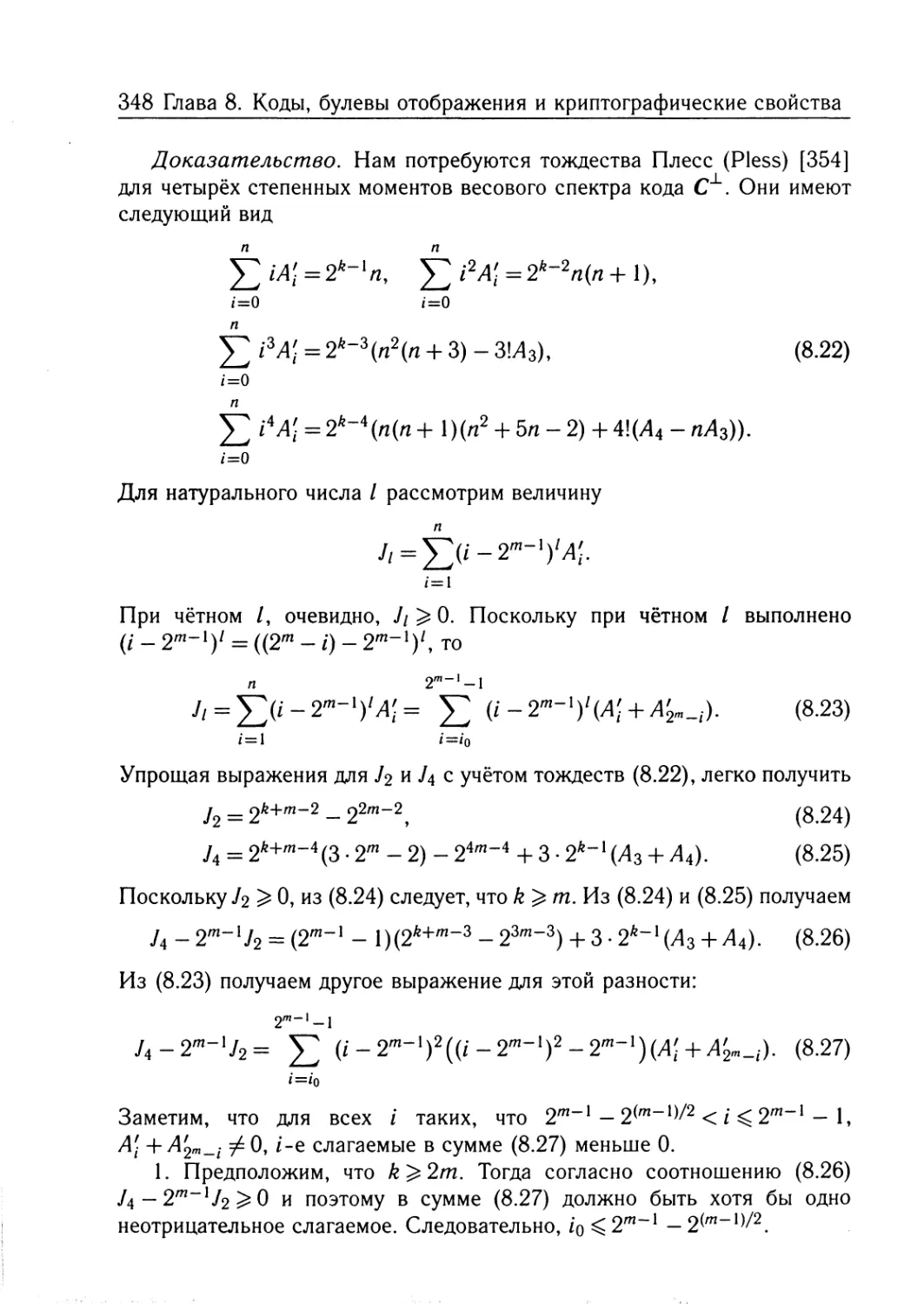

и АВ-отображений........................................ 346

§ 8.3. Циклические коды и булевы отображения ........ 354

§8.4 . Лавинные критерии и критерии распространения .. 362

§8.5 . Построение булевых функций, удовлетворяющих

критерию распространения степени k и порядка t ......... 367

§ 8.6. Глобальные лавинные характеристики булевых функций .. 369

Комментарии к главе 8 ................................. 374

Глава 9. Элементы криптографического анализа...............375

§9.1 . Алгоритм Берлекемпа—Месси. Линейная сложность....375

§9.2 . Принципы статистического метода криптоанализа

блоковых шифров ........................................ 389

§ 9.3. Принципы корреляционного метода криптоанализа..398

§9.4 . Принципы линейного метода криптоанализа........ 410

§9.5 . Принципы разностного (дифференциального) метода

криптоанализа........................................... 416

§9.6 . Запреты булевых функций ....................... 418

Комментарии к главе 9 ................................. 426

Литература ............................................. 430

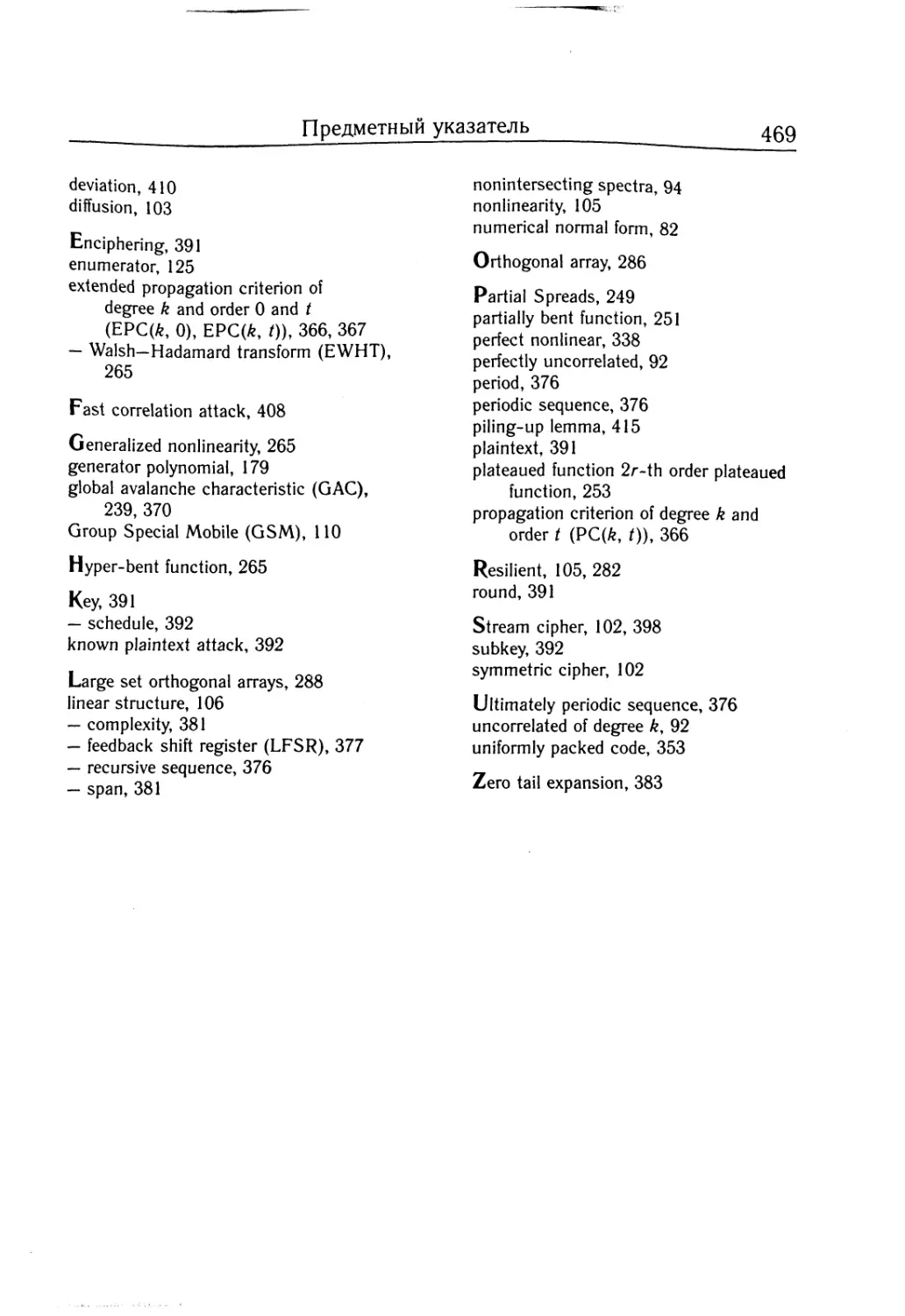

Предметный указатель ..................................... 462

Предисловие

Ещё 10 лет назад в России практически не издавались книги, в назва-

ниях которых было бы слово «криптография». Сейчас уже многие знают,

что криптография — наука о шифрах и что только криптография даёт

наиболее надёжные инструменты для обеспечения безопасности инфор-

мационных технологий. Но специалистов в этой области мало, поскольку

для глубокого понимания криптографии необходимо овладеть достиже-

ниями многих наук, в первую очередь математики, физики, теории связи

и наук кибернетического цикла. Поэтому в настоящее время криптоло-

гия (теоретические разделы криптографии) становится университетской

наукой. Подробный разговор об этом состоялся на двух конференциях

в МГУ: «Московский университет и развитие криптографии в России»

(17—18 октября 2002 г.), «Математика и безопасность информационных

технологий» (23—24 октября 2003 г.).

Созданный в МГУ Институт проблем информационной безопасности

реализует издательский проект —серию фундаментальных книг по науч-

но-методологическим проблемам информационной безопасности, в том

числе по тем направлениям криптологии, которые фактически уже вхо-

дят в университетское математическое образование.

Книга О. А. Логачёва, А. А. Сальникова и В. В. Ященко «Булевы

функции в теории кодирования и криптологии» входит в эту серию. Она

написана математиками-криптографами для математиков и содержит

в систематическом виде результаты одного из направлений криптоло-

гии, связанного с применением булевых функций при анализе и синтезе

шифров.

Книга может быть рекомендована читателям с базовой университет-

ской подготовкой — студентам и аспирантам математических факультетов

университетов, научным работникам, криптографам.

Ректор МГУ, академик РАН /д л В. А. Садовничий

февраль 2004 г.

От авторов

Понятие булевой функции сформировалось во второй половине XIX в.

в связи с исследованиями по математической логике и основаниям мате-

матики. Своё название булевы функции получили в честь Джорджа Буля

(G. Boole, 1815—1864), английского математика, одного из основополож-

ников математической логики. В первой половине XX в. булевы функции

приобрели фундаментальное значение для оснований математики. Вместе

с тем длительное время булевы функции оставались невостребованными

в прикладных областях.

Существенные изменения произошли в середине XX в., когда бур-

ное развитие техники связи, приборостроения и вычислительной техники

потребовало создания адекватного математического аппарата. В этот пе-

риод происходит становление таких прикладных отраслей математики,

как теория конечных функциональных систем, теория информации, тео-

рия кодирования и, наконец, математическая криптография. Практика

показала плодотворность применения аппарата теории булевых функций

к проблемам анализа и синтеза дискретных устройств, осуществляющих

обработку и преобразование информации.

Сформировавшееся в настоящее время в открытой научной литера-

туре представление о криптографии включает в себя целый спектр науч-

ных направлений, каждое из которых обладает собственным предметом

исследований и пользуется специфическим математическим аппаратом.

С одной стороны, это абстрактные исследования «по мотивам криптогра-

фии» в области теории сложности вычислений, а с другой — построение

и анализ алгоритмов вскрытия конкретных криптографических систем.

Тем не менее в формулировках задач многих криптографических направ-

лений и в ходе их решения по существу используется аппарат теории

булевых функций. В первую очередь это относится к традиционным крип-

тографическим системам с секретным ключом. Название книги «Булевы

функции в теории кодирования и криптологии» отражает близость ря-

да криптографических задач и задач кодирования и декодирования кодов

Рида—Маллера.

В книге впервые на русском языке в систематическом виде изложе-

ны криптографические аспекты использования аппарата теории булевых

функций. Исключение составили лишь вопросы, связанные с теорией

сложности и решением систем булевых уравнений. При этом в книге

10

От авторов

нашли своё отражение как классические результаты, так и результаты,

опубликованные в последнее время.

Для понимания книги достаточно сведений, имеющихся в универси-

тетских курсах по линейной алгебре, теории групп, теории конечных полей

и полиномов, комбинаторике и дискретной математике. Помимо этого

предполагается знакомство с основами теории вероятностей.

Основой для книги послужили материалы курсов, читаемых авторами

в МГУ для студентов механико-математического факультета и факуль-

тета вычислительной математики и кибернетики, специализирующихся

по направлению «Информационная безопасность». В книгу включены

результаты, которые получены авторами в последние годы в рамках пла-

новых работ лаборатории МГУ по математическим проблемам крипто-

графии.

Книга состоит из 9 глав.

Первая глава носит вспомогательный характер. В ней приводятся ос-

новные сведения из алгебры, используемые в книге. Во 2-ой главе приво-

дятся основные понятия и доказываются основные теоремы, относящиеся

к основам теории булевых функций. В 3-й главе рассмотрены вопросы

классификации булевых функций относительно различных групп преоб-

разований. В 4-й главе приведены основные сведения из теории кодиро-

вания. В 5-й главе рассматриваются свойства булевых функций с точки

зрения теории кодирования. В главе 6 изучаются свойства максималь-

но-нелинейных функций. В главе 7 изучается свойство корреляционной

иммунности функций. В главе 8 подробно рассмотрены различные крип-

тографические характеристики булевых функций и отображений. Глава 9

содержит элементы криптографического анализа.

С целью сокращения объёма книги часть результатов вынесена в за-

дачи. Кроме того, некоторые из включённых в книгу задач не решены

до сих пор и фактически являются основой для дальнейших исследо-

ваний.

Что касается ссылок, то все основные пункты текста пронумерованы

последовательно по главам — независимо от того, определения ли это,

теоремы, примеры и т. п. Таким образом, например, «Определение 1.121»

отсылает нас к пункту 121 главы 1 (который оказывается определением).

Математические выкладки имеют аналогичную, но свою нумерацию.

Авторы с благодарностью примут любые замечания и комментарии

к книге; направляйте их на интернет-сайт http: //www. cryptography. ru.

Авторы выражают искреннюю признательность Степанову Михаилу

Владимировичу за поддержку в процессе работы над книгой.

Обозначения

N — множество натуральных чисел (1, 2, 3, ...);

Z — кольцо целых чисел (..., —2, — 1, 0, 1, 2, ...);

— кольцо вычетов по модулю п е N;

R — поле действительных чисел;

Q — поле рациональных чисел;

С — поле комплексных чисел;

— мощность множества А;

А х В — декартово произведение множеств А и В\

Ап — п-я декартова степень множества А (п е N);

Р{-} — вероятность события, описанного в фигурных скобках;

£[•] — математическое ожидание случайной величины, указанной

в квадратных скобках;

□ — конец доказательства;

ВА — множество всех отображений из множества А в множество В;

Пл — множество минимальных представителей циклотомических

классов;

—полный прообраз элемента Ь^В относительно действия

отображения ср е ВА;

F — конечное поле;

—конечное поле из q элементов (q = pn, р — простое число,

rzeN);

F* — мультипликативная группа обратимых элементов поля F7;

F<7 [х, у,..., z] — кольцо полиномов над полем F7 от переменных х, у,..., z;

Тг7^(а) — относительный след элемента а € F^ над полем F7;

Тгш(а) — абсолютный след элемента над полем Fp (р — про-

стое);

deg Р(х, у, ..., z) — степень полинома Р(х, z);

У — линейное векторное пространство;

Vn,q — векторное пространство столбцов длины п е N с координата-

ми из поля F^;

Уп — векторное пространство столбцов длины п € N с координата-

ми из поля F2 (м-мерное булево пространство);

— отношение частичного порядка на векторах из Уп',

12

Обозначения

dim V — размерность векторного пространства V;

Т — оператор транспонирования матрицы (вектора);

v=(u(1\ ..., — вектор (столбец) л-мерного векторного простран-

ства в координатной записи (предполагается, что зафиксиро-

ван некоторый базис);

wt(v) — вес Хэмминга вектора v;

dist(v, и) =wt(v — и) — расстояние Хэмминга между векторами v и и\

dist(?l, В) = min {dist(v, й)} — расстояние Хэмминга между множе-

v^A,ueB

ствами векторов AQV и В С V;

ф — покоординатное сложение векторов одинаковой размерности

над полем F2;

&п — симметрическая группа подстановок степени п € N;

— симметрическая группа подстановок, действующая на эле-

ментах пространства V;

— группа трансляторов (сдвигов), действующая на векторном

пространстве размерности п е N;

— группа Джевонса, действующая на векторном простран-

стве Vnfq размерности п е N;

(Л) — группа, порождаемая множеством А;

0£(У) — полная линейная группа, действующая на векторном про-

странстве V;

021(У) — полная аффинная группа, действующая на векторном про-

странстве V;

г-вектор — вектор размерности г е N;

г-подмножество — подмножество мощности г € N;

(т х п)-матрица — матрица из т е N строк и п е N столбцов;

rank М — ранг матрицы М\

det М — определитель квадратной матрицы М;

0 — тензорное произведение;

а | b или Ь\а — а делит b (a, b е Z);

|xj — наибольшее целое число, не превосходящее х е R;

|х] — наименьшее целое число, большее или равное х е R;

0 — пустое множество;

НОД — наибольший общий делитель;

НОК — наименьшее общее кратное;

i — У—Т € С — мнимая единица;

Тп = |ехр | | k е — группа корней /2-й степени из единицы;

Обозначения

13

Т = {х € С | |х| = 1} — мультипликативная группа комплексных чисел, мо-

дуль которых равен 1;

74 — множество всех булевых функций от п € N переменных;

74(5) — множество частично определённых булевых функций от neN

переменных с областью определения S С 14;

74,™ — множество всех булевых отображений из Vn в Vm (п, meN);

exp f(x) = (— 1)^х) — функция на Vn со значениями в {—1, 1};

£п — множество всех линейных булевых функций от п е N пере-

менных;

Сп,т — множество всех линейных булевых отображений из Vn в Vm

(п, meN);

Ап — множество всех аффинных булевых функций от п е N пере-

менных;

Ап,т — множество всех аффинных булевых отображений из Vn в Vm

(п, т е N);

Вп — множество всех булевых бент-функций (максимально нели-

нейных) от п е N переменных;

Bn(S) — множество частично определённых бент-функций п € N пере-

менных с областью определения S С Уп\

Sn — множество всех симметрических булевых функций от п е N

переменных;

(х, у) — скалярное произведение векторов х и у одинаковой

/

размерности;

х • у = (х^у^, — произведение векторов х и у одинаковой

размерности;

Wf(a)= (—— преобразование Уолша—Адамара булевой

xeVn

функции f eFn (осе 14);

Wf(a, s) = £ (-1)^фТг^>-расширенное преобразование Уолша—

Адамара булевой функции f (а € Vn, s G Пя);

— частичное преобразование Уолша—Адамара

x^D

булевой функции / е 74 по множеству D С Vn (а е Vn)\

Ц/Да)= /(х)(-1)<х’а> — преобразование Фурье булевой функции

xevn

_ fe^n(cxevn);

WfD(ci) = /(х)(— 1)<х’°^ — частичное преобразование Фурье булевой

xeD

функции f е^п по множеству D С Vn (а е Vn);

14

Обозначения

Nf — нелинейность булевой функции f eF»,

GNf — обобщённая нелинейность булевой функции f е 7^;

— производная булева отображения Ф сЛт по направлению

и е vn;

ДДа) = — автокорреляция булевой функции f е^п

x^vn со сдвигом а е Vn',

Af = max |ДДа)|, &f= 52 Д2Да) ~ численные меры глобальной ла-

винной характеристики булевой функции f е

ill (Л) — индекс линейности булева отображения F е

f — дуальная к f еВп бент-функция;

J&(f) — группа инерции функции f в группе Ф;

Lp — подпространство линейности (пространство линейных струк-

тур) булева отображения F е Fn,m\

PC/? — множество тех векторов, по направлению которых отображе-

ние F е удовлетворяет критерию распространения;

lil(F) — максимальный элемент таблицы разностей булева отображе-

ния F е Fn,m',

RM(r, п) — двоичный код Рида—Маллера порядка г G N длины 2Л (п е N);

RM*(r, п) — двоичный выколотый код Рида—Маллера порядка г € N дли-

ны 2п - 1 (neN);

Cj(f) ~ число кодовых слов кода С, находящихся на расстоянии j

ОТ / (0 гс);

Aut(C) — группа автоморфизмов кода С;

С± — дуальный код к коду С;

de — минимальное расстояние кода С;

kc — размерность линейного кода С;

гс — радиус покрытия кода С;

Rc — скорость кода С;

Wc(x, у) — весовая функция Хэмминга кода С;

[п, k, dj-код— линейный код длины rzeN, размерности ZzeN с мини-

мальным расстоянием d 6 N;

7Vmax(n, rri) — максимально возможная нелинейность m-устойчивой буле-

вой функции из

р(х, г) — шар с центром в векторе х € Vn радиуса г € {0, 1, ..., п}\

у — функция Мёбиуса;

6 — (5-функция Дирака;

Обозначения

15

1м Еп ^ = (! — функция-индикатор множества М; — единичная (п х п)-матрица; _[ — матрица Сильвестра—Адамара порядка neN; [и]— кронекерова (тензорная) степень;

NWf — количество двоичных векторов, на которых значения коэффи- циентов Уолша—Адамара функции f отличны от нуля;

N&f — количество двоичных векторов, на которых значения автокор- реляции функции f отличны от нуля;

con" — оператор фиксации части переменных, действующий на мно- жестве функций; задаётся множеством номеров / = {/!,... 1 /1 <...<//^/г, и двоичным вектором ат = = (а(1), ...,а^)теК;

РП — оператор проектирования булева отображения на z-ю коор- динату;

рег(м) 1ок(с) — период последовательности и; — множество локаторов строки с;

charu(A) — характеристический полином линейной рекуррентной после-

довательности и.

Глава 1. Арифметика конечных полей

и полиномов

В настоящей главе рассматривается теория конечных полей и полино-

мов в том объёме, который необходим для чтения книги. Для понимания

материала этой главы необходимо знакомство с основными понятиями

теории множеств.

§ 1.1. Алгебраические основы

Важнейшими объектами, изучаемыми в алгебре, являются алгебраи-

ческие системы. Вообще говоря, под алгебраической системой в алгебре

понимается множество, на котором определены некоторые совокупности

операций и предикатов, удовлетворяющих определённым условиям. Далее

мы будем рассматривать лишь алгебраические системы с пустой совокуп-

ностью предикатов. Примерами алгебраических систем являются группы,

кольца, поля. Такие алгебраические системы будут часто использовать-

ся в данной книге при описании и исследовании различных теоретико-

кодовых и криптографических конструкций.

Пусть S — некоторое множество, и пусть S х S — множество упорядо-

ченных пар (s, /), где s, t € S. Тогда произвольное отображение из S х S

в S будем называть (бинарной) операцией на множестве S.

Группа — это собирательное название алгебраических систем с одной

бинарной операцией, удовлетворяющей определённым условиям. Обо-

значать группы будем большими готическими буквами, а элементы этих

групп — строчными готическими буквами.

Определение 1.1. Группой (0, *) называется множество 0 с би-

нарной операцией «*» на нём, для которых выполнены следующие три

условия.

1. Операция «*» ассоциативна, т.е. для любых а, Ь, сб Ф выполнено

равенство

а* (Ь * с) = (а * Ь) * с.

2. В б существует единичный элемент (или единица) е такой, что

для любого аЕ 0 выполнено равенство

а* е = е * а = а.

§1.1. Алгебраические основы

17

3. Для каждого элемента а е & существует обратный элемент

а-1 е <5 такой, что выполнено равенство

а * а-1 = а-1 * а= е.

Если группа удовлетворяет также и условию

4. Для любых а, b е 0 выполнено равенство

а * b = ь * а,

то группа называется абелевой (или коммутативной).

Группу ((5, *) будем обозначать просто 0. Легко показать, что единич-

ный элемент е в группе С5, а также обратный элемент а"1 для каждого

данного элемента а € 0 определены однозначно. Для всех а, Ь G (5 вы-

полнено равенство

(а* Ь)"1 = Ь-1 * а-1.

Для простоты часто для групповой операции используется мультиплика-

тивное обозначение «•» (как для обычного умножения чисел) и вместо

а * b пишут а • b или просто аЬ (и называют этот элемент произведени-

ем элементов а и Ь). Отметим, что при этом отнюдь не предполагается,

что операция и в самом деле является обычным умножением. Иногда

для групповой операции бывает удобно использовать аддитивную запись

и писать а 4- b вместо а * b (и называть этот элемент суммой элементов а

и Ь), 0 — вместо е (этот элемент называют нулём группы 0) и —а — вме-

сто а-1. Аддитивные обозначения используют, как правило, для абелевых

групп.

Пример 1.2. Пусть 0 — это множество целых чисел с обычной опера-

цией сложения «+». Известно, что эта ассоциативная операция является

коммутативной. Легко убедиться, что 0 является коммутативной груп-

пой, в которой единичным элементом является 0, а обратным элементом

для числа а является противоположное число —а. Эту группу обычно

обозначают Z.

Определение 1.3. Группа (мультипликативная) 0 называется цикли-

ческой, если в ней существует такой элемент ае С5, что любой элемент

b е 0 является степенью элемента а, т. е. существует целое число k такое,

что b = ak. Такой элемент а циклической группы 0 называется образу-

ющим.

Для циклической группы 0 с образующим а используют обозначение

0 = (а). Для аддитивных групп говорят о кратном, а не о степени. Непо-

средственно из определения и коммутативности аддитивной группы Z

следует, что любая циклическая группа коммутативна. В циклической

18

Глава 1. Арифметика конечных полей и полиномов

группе может быть несколько различных образующих. Например, в ад-

дитивной группе Z образующими являются как 1, так и — 1.

Определение 1.4. Отношением эквивалентности на множестве S

называется подмножество Г множества 5x5 упорядоченных пар ($, /),

s, t G S, обладающее следующими свойствами:

1) (s, s) е Г для всех s € S (рефлексивность);

2) если (s, /) е Г, то (/, s) е Г (симметричность);

3) если (s, /) G Г и (/, и) е Г, то ($, и) е Г (транзитивность).

Элементы s, / е S называются эквивалентными, если (s, t) е Г. Лю-

бое отношение эквивалентности на множестве S порождает разбиение S

на попарно не пересекающиеся подмножества эквивалентных элементов.

Все элементы множества S, эквивалентные некоторому фиксированному

элементу s €S, составляют класс эквивалентности элемента $, который

обозначается как

{S}r = {t е S I (S, ОеГ}.

Отметим, что {$}г = {/}г в том и только в том случае, когда s и t эквива-

лентны: (s, t) € Г. Совокупность всех различных классов эквивалентности

и даёт указанное разбиение множества S.

Задача 1.5. Пусть a, b G Z и п е N. Будем говорить, что а сравнимо

с b по модулю п и писать a = b (mod л), если разность а — Ь делится

на п, т. е. если а = b + kn для некоторого k е Z. Доказать, что

1) отношение «=» является отношением эквивалентности;

2) множество Zrt классов эквивалентности с введённой на нём опе-

рацией {а}= + {Ь}= = {а + Ь}== является циклической группой (эта группа

называется группой классов вычетов по модулю п).

Определение 1.6. Группа называется конечной (соответственно бес-

конечной), если она состоит из конечного (соответственно бесконечного)

числа элементов.

Число элементов группы называется её порядком.

Для порядка конечной группы 0 будем использовать обозначение #0.

( k I 1

Пример 1.7. Пусть Тп — |ехр 2тг/- \k е Zn j — множество комплекс-

ных корней и-й степени из единицы (/ = л/—Т). Вместе с операцией умно-

жения комплексных чисел

(ехр 2тп^-) • (ехр 2тп^) =ехр 2тп’—^2-,

k\, Z, множество Тп образует мультипликативную группу корней л-й

степени из единицы. При этом = л.

§1.1. Алгебраические основы

19

Определение 1.8. Подмножество 55 С 0 группы 0 называется под-

группой этой группы (55^0), если само множество 55 образует группу

относительно операции группы (5. Подгруппы группы 0, отличные от три-

виальных подгрупп {е} и 0, называются собственными подгруппами.

Легко проверить, что множество всех степеней произвольного эле-

мента а группы 0 образует подгруппу этой группы.

Определение 1.9. Подгруппа группы 0, состоящая из всех степе-

ней элемента g е 0 этой группы, называется подгруппой, порождённой

элементом д, и обозначается (д). Если (д) — конечная циклическая под-

группа, то её порядок #(д) называется порядком элемента д. В против-

ном случае элемент д называется элементом бесконечного порядка.

Таким образом, порядок элемента д равен наименьшему натурально-

му числу k, для которого д* = е. Нетрудно показать, что любое целое

число т, обладающее тем свойством, что д'72 = е, делится на k.

Если 91—некоторое непустое подмножество группы 0, то подгруп-

па 55 группы 0, состоящая из всех произведений конечной длины всех

степеней элементов из 91, называется подгруппой, порождённой мно-

жеством 91, и обозначается 55 = (91), а 91 называется множеством

образующих подгруппы 55.

Задача 1.10. Пусть 55 —подгруппа группы 0. Показать, что отноше-

ние на 0, определяемое условием

(01, 02) <=> 01 =g2t)

для некоторого I) е 55, является отношением эквивалентности.

Соответствующие отношению эквивалентности классы экви-

валентности называются левыми смежными классами группы 0

по подгруппе 55 и обозначаются

ай = {gb IН

(или g + 55 = {g + t)|fy£55}, если 0 — аддитивная группа), где g — фикси-

рованный элемент группы 0. Аналогично определяется разбиение группы

0 на правые смежные классы группы 0 по подгруппе 55, которые име-

ют вид 55g = {1)9 | Ь G 55}. Если группа 0 абелева, то, очевидно, её левые

смежные классы по подгруппе 55 совпадают с правыми.

Задача 1.11. Если 55 — конечная подгруппа группы 0, то каждый (ле-

вый или правый) смежный класс группы 0 по подгруппе 55 содержит

столько же элементов, сколько их в подгруппе 55.

20

Глава 1. Арифметика конечных полей и полиномов

Определение 1.12. Если подгруппа 5) группы 0 такова, что множе-

ство смежных классов 0 по 5) конечно, то число этих смежных классов

(левых или правых) называется индексом подгруппы 5) в группе 0

и обозначается (0 : У)).

Задача 1.13. Показать, что порядок конечной группы 0 равен произ-

ведению порядка любой её подгруппы Г) и индекса (0 : 5э) этой подгруппы

в группе 0. В частности, порядок любого элемента g е 0 делит порядок

группы 0.

Определение 1.14. Наименьшее натуральное число т (если оно су-

ществует), для которого выполнено равенство дт = е для всех g е 0, на-

зывается экспонентой группы 0 и обозначается ехр 0. Экспонента

конечной группы 0 делит порядок этой группы, т. е. ехр 0 | #0.

Подгруппы и порядки элементов для циклических групп описываются

следующей теоремой.

Теорема 1.15. Справедливы следующие утверждения.

1. Каждая подгруппа циклической группы циклическая.

2. В конечной циклической группе {д} порядка т элемент gk

порождает подгруппу порядка

HCW, „> НОД(*.

больший общий делитель чисел k и т).

3. Если d — положительный делитель порядка т конечной цик-

лической группы (д), то (д) содержит единственную подгруппу

индекса д.Для любого положительного делителя I порядка т груп-

па (д) содержит единственную подгруппу порядка I.

4. Пусть I — положительный делитель порядка т конечной цик-

лической группы (д). Тогда группа (д) содержит ровно ср(Г) эле-

ментов порядка I (здесь р(Г) — функция Эйлера, равная количеству

целых чисел k, 1 k /, которые взаимно просты с I).

5. Конечная циклическая группа (д) порядка т содержит ровно

<р(т) образующих. Образующими группы (д) являются те и только

те степени gr элемента д, для которых НОД(г, т) = 1.

Задача 1.16. Доказать теорему 1.15.

Определение 1.17. Отображение 0—группы (0, *) в группу

(У), •) называется гомоморфизмом группы 0 в группу fj, если оно пе-

реводит операцию группы 0 в операцию группы £), т. е. если для всех

01, 02 £ ® выполнено равенство

^(01 *02)=^(б1)-^(£12).

§1.1. Алгебраические основы

21

Если, кроме того, гомоморфизм является отображением на & (т. е.

сюръективным), то называется эпиморфизмом (или гомоморфизмом

«на»), и в этом случае У) называется гомоморфным образом группы 0.

Гомоморфизм группы 0 в 0 называется эндоморфизмом этой группы.

Если ф — взаимно однозначный гомоморфизм группы 0 в группу fj, то он

называется изоморфизмом, и в этом случае говорят, что группы 0 и й

изоморфны (это обозначают символом 0 = fj). Изоморфизм группы 0

в 0 называется автоморфизмом этой группы.

Если ф\ 0 —> й — гомоморфизм группы (0, *) в группу (fj, •), то из ра-

венства а*е = а, выполненного в группе (0, *), следует '^(а)-'0(е) = '0(а).

Поэтому образ единичного элемента ф(г) = г' является единицей группы

fj. Кроме того, из равенства g * д-1 = е, выполненного в группе (0, *) для

любого g е 0, следует ф(д~[) = (ф(д))~[.

Пример 1.18. Пусть отображение ф группы Z в группу Zrt, п е N за-

даётся равенством ф(г) = {г}=. Тогда ^ — эпиморфизм группы Z на груп-

пу Z„.

Определение 1.19. Пусть 0 —конечная абелева группа, Т — муль-

типликативная группа комплексных чисел, по модулю равных единице.

Гомоморфизм х группы 0 в группу Т называется характером груп-

пы 0.

Пусть х ~ характер группы 0. Тогда для каждого g G 0 выполнены

равенства

(X(g))exp® = Х((9)ехр0) = Х(е) - 1.

Поэтому значения характера х являются корнями степени ехр 0 из еди-

ницы. Кроме того, x(g-1) = (x(g))-1 = у(д) для каждого д е 0 (здесь чер-

та означает комплексное сопряжение). Среди характеров группы 0 име-

ется тривиальный характер хо, определяемый равенством ^0(д) = 1

для всех g е 0. Все остальные характеры называются нетривиальными.

Задача 1.20. Доказать, что множество 0Л всех характеров абелевой

группы 0 образует абелеву группу относительно операции умножения,

определяемой поточечно:

(XiX2)(fl) = Xi(fl)X2(fl). где Xi, Х2€©Л, де®.

Поскольку значениями характеров могут быть лишь корни степени

ехр 0 из единицы, то группа 0Л конечна.

Задача 1.21. Пусть 0 —конечная циклическая группа порядка п

и пусть д — её образующий элемент. Доказать, что 0Л состоит из

22

Глава 1. Арифметика конечных полей и полиномов

отображений х/, 0 п — 1, задаваемых соотношением

X;(0*) = е27Г1= cos 2тг— + i sin 2тг—.

7 п п

Задача 1.22. Доказать, что для любых двух различных элементов 01,

02 абелевой группы 0 существует характер хе(5л группы С5 такой, что

х(01) 7^х(02) (такой характер называют различающим для 91 и 02).

Теорема 1.23. Если у — нетривиальный характер конечной абе-

левой группы 0, то

£х(0)=о. (1.1)

0G0

Если g е 0 и 0 7^ е, то

£ Х(0) = О. (1.2)

Доказательство. Поскольку х — нетривиальный характер груп-

пы 0, то существует элемент 01 €0 такой, что x(9i)^ 1- Для такого

элемента 01 выполнена цепочка равенств

x(0i) £ х(0) = £ x(0i0) = £ х(о),

ее© 0G0 06(5

поскольку, когда элемент 0 пробегает всю группу 0, то и произведение

010 также пробегает всю группу 0. Таким образом, справедливо равен-

ство

(x(0i)- О £ х(о)=о,

0G0

откуда следует равенство (1.1).

Что касается второго утверждения теоремы, то заметим, что функция

0 (0 е С5), определённая равенством д(х) = х(о) Для всех X € С5Л, является

характером конечной абелевой группы 0Л. Этот характер нетривиален,

поскольку согласно результату задачи 1.22 существует характер х £

такой, что х(0)^х(е)= 1. Остаётся применить равенство (1.1) к груп-

пе ®л и получить равенство (1.2). □

Теорема 1.24. Число различных характеров конечной абелевой

группы 0 равно порядку этой группы'.

#0Л = #0.

Доказательство. Теорема следует из равенств

#®л = £ £ х(0)= £ £х(0)=#®,

060 х€0л *€0Л 0G0

§1.1. Алгебраические основы

23

где в первом равенстве использовано (1.2) и тот факт, что х(е) = 1, а в по-

следнем использовано (1.1) и тот факт, что Хо(о) = 1- О

Задача 1.25. Показать, что группа характеров 0Л конечной абелевой

группы 0 изоморфна самой группе 0. (Указание: применить структурную

теорему о конечных абелевых группах, которая в своей простейшей форме

утверждает, что каждая такая группа изоморфна прямому произведению

некоторых конечных циклических групп. Предварительно доказать, что

группа характеров конечной циклической группы изоморфна самой этой

группе.)

Автоморфизмы группы сами образуют группу относительно операции

композиции (или, иначе, относительно операции последовательного при-

менения автоморфизмов), что легко проверить.

Определение 1.26. Автоморфизм ^0, д е 0 группы 0, определяемый

соотношением ^д(Ь) = 01)0~1 для всех Ь £ называется внутренним

автоморфизмом группы 0.

Элементы f) и 01)0""1 называются сопряжёнными. Если S — некоторое

непустое подмножество группы 0, то множество gSg-1 = {0b0—1 | О G. S}

называется сопряжённым с S.

Определение 1.27. Ядром гомоморфизма ф:&—>$) группы 0

в группу У) называется множество

кег ф = {д е 0 | ф(д) = е'},

где е' — единичный элемент группы fj.

Определение 1.28. Подгруппа fj группы 0 называется нормальной

подгруппой (или нормальным делителем) этой группы, если 01)0”1 ££)

для всех 0 € 0, I) € fj.

Задача 1.29. Показать, что ядро любого гомоморфизма кег ф явля-

ется нормальной подгруппой.

Задача 1.30. Доказать, что подгруппа & группы 0 является нор-

мальным делителем этой группы тогда и только тогда, когда для любого

элемента 0 е 0 левый смежный класс совпадает с правым смежным

классом Sjg.

Задача 1.31. Доказать, что если Sj — нормальная подгруппа группы 0,

то множество (левых) смежных классов группы 0 по подгруппе обра-

зуют группу относительно следующей операции

(fll£)(02^) = (fll02)£-

24

Глава 1. Арифметика конечных полей и полиномов

Определение 1.32. Пусть 55 — нормальная подгруппа группы 0. То-

гда группа, образованная (левыми) смежными классами группы 0 по под-

группе 55 с операцией, введённой в задаче 1.31, называется факторгруп-

пой группы 0 по 55 и обозначается 0/55.

Если факторгруппа 0/55 конечна, то её порядок совпадает с индексом

(0 :55) подгруппы 55 в 0. В частности, для конечной группы 0 выполнены

равенства

Непосредственной проверкой легко убедиться, что всякая нормаль-

ная подгруппа группы 0 естественным образом определяет некоторый

гомоморфизм этой группы и наоборот. Пусть ф: 0—»0j =^(0) — гомо-

морфизм группы 0 на группу 0Ь Тогда ядро ker ф является нормаль-

ной подгруппой группы 0, причём группа 01 изоморфна факторгруппе

0/ ker ф. Обратно, если 55 — нормальная подгруппа группы 0, то отоб-

ражение ^:0—>0/55, определяемое условием Фь(£) = я$3 для любо-

го g е 0, является гомоморфизмом группы 0 на группу 0/55, причём

ker фъ =Я.

Пусть S — непустое подмножество группы 0. Его нормализатором

в группе 0 называется следующее множество

ai(S)={flG®|0sfl-'=s}.

Если S = {g}, то 91(g) называют нормализатором элемента g в группе 0.

Задача 1.33. Показать, что 91(5) является подгруппой в группе 0.

Центром группы 0 называется следующее множество

С = {с е 0 | eg — gc для всех g е 0}.

Задача 1.34. Показать, что 0 является нормальной подгруппой

в группе 0.

Определение 1.35. Кольцом (/?,+, •) называется множество R

с двумя бинарными операциями, обозначаемыми символами «+» и « •»,

такими, что

1) R — абелева группа относительно операции «+»;

2) операция « •» ассоциативна, т.е. для всех a, b, с eR выполнено

равенство

(а-b) - с = а • (Ь - с);

3) выполнены законы дистрибутивности, т.е. для всех a, b, с ER вы-

полнены равенства

а • (Ь + с) = а • b 4- а • с, (Ь + с) • а = b • а 4- с • а.

§1.1. Алгебраические основы

25

(Следует обратить внимание, что операции «+» и «• » не обязатель-

но являются обычным сложением и умножением.) Для краткости обычно

кольцо (/?, +, •) обозначают одной буквой R. Единичный элемент ад-

дитивной группы кольца R называют нулевым элементом (или нулём)

кольца R и обозначают 0, а обратный к элементу а этой группы обозна-

чают через — а. Вместо а Н- (—Ь) пишут а — Ь, а вместо а - b — просто ab.

Из определения кольца следует, что а • 0 = 0 • а = 0 для всех aeR. От-

сюда также следует, что {—a)b = a(—b) = — ab для всех a, b eR.

Определение 1.36. 1. Кольцо R называется кольцом с единицей,

если оно имеет мультипликативную единицу, т. е. если существует такой

элемент ее/?, что ае = еа = а для всех aeR.

2. Кольцо R называется коммутативным, если операция « •» комму-

тативна.

3. Кольцо R называется целостным кольцом (или областью це-

лостности), если оно является коммутативным кольцом с единицей

е 0, в котором равенство ab = 0 влечёт за собой а = 0 или b = 0 (если

ab = 0 и а^О, Ь^О, то а и b называются делителями нуля', таким

образом, область целостности — это коммутативное кольцо с единицей

без делителей нуля).

4. Кольцо R называется телом, если R / {0} и ненулевые элементы R

образуют группу относительно операции « • ».

5. Коммутативное тело называется полем.

Таким образом, в поле (будем обозначать его буквой F) заданы две

операции, называемые сложением и умножением, выделены два элемен-

та 0 и е, причём 0 е. Поле F — абелева группа по сложению, единичным

элементом которой является 0, а элементы F, отличные от 0, образуют

абелеву группу по умножению, единичным элементом которой являет-

ся е. В дальнейшем для единицы поля, как правило, будем использовать

символ 1. Две операции «сложение» и «умножение» связаны законом

дистрибутивности.

Проиллюстрируем понятия кольца и поля следующими примерами.

Пример 1.37. 1. Целые рациональные числа образуют целостное

кольцо, но не поле.

2. Чётные числа образуют коммутативное кольцо без единицы.

3. Отображения i/r. R -+ R (где R — некоторое кольцо) образуют коль-

цо, если сумма и произведение отображений определены поточечно:

(V’l + V’2)W = (х) + ^2(Х), {ф\ ^2)(Х) = -ф\ (х) • •Й(Х)

для всех хе/?.

26

Глава 1. Арифметика конечных полей и полиномов

4. Множество всех (л х п)-матриц (л е N) с элементами из некоторого

кольца R образуют кольцо.

5. Множество Zn при п = р — простом с операциями {л}= 4- {Ь}= =

= {а 4- /?}=, {а}= - {Ь}= = {а • b}=, а, b 6 Z образует поле Zp = Fp вычетов

по модулю р (легко видеть, что операции сложения и умножения классов

сравнимых элементов согласованы). Это непосредственно следует из то-

го, что равенство {а}= • {Ь}= = {а • Ь}= = {0}= выполняется в том и только

в том случае, когда ab =kp для некоторого целого k. Но, поскольку р —

простое, то оно делит по крайней мере один из сомножителей а или Ь.

Следовательно, либо {а}= = {0}=, либо {Ь}= = {0}=, т. е. Zp не имеет де-

лителей нуля. Кроме того, для любого а 6 Z, а= ± {0}=, и р существуют

(см., например, [13]) целые числа и и v такие, что иа 4- pv = 1. Поэтому

{л}={л}= = {1}= и {л}^1 ={и}=. Следовательно, Zp — поле.

Определение 1.38. Подмножество S кольца R называется подколь-

цом, если оно замкнуто относительно операций кольца R и само образует

кольцо относительно этих операций.

Определение 1.39. Подмножество / кольца R называется (двусто-

ронним) идеалом кольца, если оно является подкольцом кольца R и для

всех а е / и г е R выполнены включения аг е / и raeJ.

Пример 1.40. 1. Пусть 7? — коммутативное кольцо, aeR, и пусть

/ = {га | г € R}. Тогда / — идеал кольца R.

2. Пусть R — коммутативное кольцо. Тогда наименьшим идеалом, со-

держащим данный элемент aeR, является идеал (а) = {га 4- па\ г е R,

п е Z}. Если кольцо R имеет единицу, то (a) = {ra\r е R}.

Определение 1.41. Пусть R — коммутативное кольцо. Идеал / коль-

ца R называется главным, если существует элемент a^R такой, что

/ = (а). В этом случае идеал / называется также главным идеалом, по-

рождённым элементом а.

Поскольку идеалы являются нормальными подгруппами аддитивной

группы кольца, то каждый идеал / кольца R определяет некоторое раз-

биение множества R на смежные классы по аддитивной подгруппе /,

называемые классами вычетов кольца R по модулю идеала J. Класс вы-

четов кольца R по модулю идеала /, содержащий элемент aeR, будем

обозначать через {a} = a + J, так как он состоит из всех элементов коль-

ца R вида а 4- с, где ceJ. Элементы a,beR, принадлежащие одному

и тому же классу вычетов по модулю / (т. е. a — b eJ) будем называть

сравнимыми по модулю J и записывать а = b (mod J) (сравнить с за-

дачей 1.5). Нетрудно проверить, что если а = b (mod /), то a + r = b + r

(mod J), ar = br (mod J), ra = rb (mod /) и na = nb (mod J) для любых

§1.1. Алгебраические основы

27

г eR и и € Z. Если, кроме того, г = s (mod /), то а + r = b +s (mod /)

и ar = bs (mod J). Прямой проверкой несложно показать, что множество

классов вычетов кольца R по модулю идеала / образует кольцо относи-

тельно операций «+» и « • », определяемых равенствами

(а + /) + (д + 7) = (а + 6)+Л (1.3)

(a + J)(b + J) = ab+J. (1.4)

Определение 1.42. Кольцо классов вычетов кольца R по модулю

идеала J относительно операций (1.3) и (1.4) называется факторколь-

цом кольца R по идеалу J и обозначается R/J.

Пример 1.43. Пусть (п) = {kn | k е Z} — идеал кольца целых рацио-

нальных чисел, состоящий из целых кратных /г, тогда факторкольцо Z/(n)

состоит из классов вычетов

0+(п), 1 + (п), ..., п-1 + (п).

Если п — р — простое (см. пример 1.37(5)), то Z/(p) = Zp =FP — поле.

Следует отметить, что при образовании факторкольца не обязательно

сохраняются свойства исходного кольца. Например, свойство отсутствия

делителей нуля при этом не всегда сохраняется, что видно на примере

кольца Z/(n) при составном п.

Понятие гомоморфизма групп допускает обобщение на случай колец.

Отображение ф: R -+S кольца R в кольцо S называется гомоморфизмом,

если для любых a, b eR

ф(а + Ь) = ф(а) + ф(ф), ф(аЬ) = ф(а)ф(Ь).

Таким образом, гомоморфизм ф: R-+ S переводит операции «+» и « • »

кольца R в соответствующие операции кольца S и индуцирует гомо-

морфизм аддитивной группы кольца R в аддитивную группу кольца S.

Множество

ker ф = {a е R | ф(а) = 0 е 5}

называется ядром гомоморфизма ф. Другие понятия, такие как изомор-

физм и т.п., аналогичны приведённым в определении 1.17.

Если ф — гомоморфизм кольца R на кольцо S, то ker ф — идеал коль-

ца R, причём кольцо S изоморфно факторкольцу R/ ker ф. Обратно,

если / — идеал кольца R, то отображение фр. R-+ R/J, определяемое ра-

венством ф^а) = а 4- J для всех а е R, является гомоморфизмом кольца R

на R/J с ядром J.

Пусть R — коммутативное кольцо с единицей. Элемент aeR назы-

вается делителем элемента b eR, если существует такой элемент с eR,

28

Глава 1. Арифметика конечных полей и полиномов

что выполнено равенство b = ас. Делители единицы называются обрати-

мыми элементами. Элементы a, b ER называются ассоциированными,

если существует такой обратимый элемент е е R, что выполнено равен-

ство а = be. Элемент с е R называется простым, если он не является

обратимым и не имеет других делителей, кроме обратимых и ассоцииро-

ванных с ним элементов.

Определение 1.44. 1. Идеал P^R кольца R называется простым,

если для любых a, b ER включение ab Е Р выполнено тогда и только

тогда, когда либо аЕР, либо b еР.

2. Идеал М R кольца R называется максимальным, если для лю-

бого идеала J кольца R включение М С J выполнено тогда и только тогда,

когда либо J = М, либо J =R.

3. Кольцо R называется кольцом главных идеалов, если оно целост-

ное кольцо и каждый идеал J кольца R является главным, т. е. существует

такой элемент а е R, что J = (а) = {га | г е R}.

Теорема 1.45. Пусть R — коммутативное кольцо с единицей.

1. Идеал М кольца R является максимальным тогда и только

тогда, когда факторкольцо R/М является полем.

2. Идеал Р кольца R является простым тогда и только тогда,

когда факторкольцо R/Р является целостным кольцом.

3. Каждый максимальный идеал является простым.

4. Если R — кольцо главных идеалов, то факторкольцо R/(c) яв-

ляется полем в том и только в том случае, когда с — простой

элемент кольца R.

Доказательство. 1. Пусть М — максимальный идеал кольца R.

Тогда для а е R, а^М множество J = {ar + m\r Е R, т е М} является

идеалом кольца R, содержащим М и отличным от М, так что J = R.

В частности, существуют такие элементы г 6 R и т е М, что ar + т = 1,

где 1 — мультипликативная единица кольца R. Это означает, что если

а 4- М ф 0 4- М, т. е. класс вычетов а + М является ненулевым элементом

факторкольца, то он обладает мультипликативным обратным, так как

(а 4- М)(г + М) = ar + М = (1 - т) 4- М = 1 4- М. Следовательно R/M —

поле.

Обратно, пусть R/М — поле и пусть / — такой идеал кольца R, что

/ЭМ, J^M. Тогда для aEMQJ класс вычетов а-ЕМ имеет муль-

типликативно обратный, так что {а 4- М) (г 4- М) = 1 4-М для некоторого

г е R. Это означает, что аг 4- т = 1 для некоторого т Е М. Поскольку J —

идеал, 1 е/, а значит (1) =RQJ, то / = R. Таким образом, М — макси-

мальный идеал кольца R.

с

§1.1. Алгебраические основы 29

2. Пусть Р — простой идеал кольца R. Тогда факторкольцо R/P

является коммутативным кольцом с единицей 1 + Р / 0 + Р. Пусть

(а + Р)(Ь 4- Р) = 0 + Р, тогда ab 6 Р. Так как Р — простой идеал, то либо

аеР, либо Ь^Р, т. е. либо а + Р = 0 + Р, либо b + Р = 0 + Р. Таким

образом, факторкольцо R/Р не имеет делителей нуля и поэтому является

целостным кольцом. Обратное получим сразу же, проведя указанные

рассуждения в обратном порядке.

3. Это утверждение следует из пп. 1 и 2, так как каждое поле является

целостным кольцом.

4. Пусть с eR. Если с — обратимый элемент, то (с) = R и фактор-

кольцо R/(c) состоит из единственного элемента, так что оно не может

быть полем. Если с не обратимый и не простой элемент, то с облада-

ет некоторым делителем ае R, который не является ассоциированным

с элементом сине является обратимым элементом. Заметим, что а^О,

так как если а = 0, то с = 0 и а был бы ассоциирован с элементом с. Пусть

c = ab, где beR. Мы утверждаем, что а^(с). Действительно, в про-

тивном случае a = cd =abd, где d eR, т. е. а(\ — bd) = 0. Так как а ^0,

то bd = 1, значит b — обратимый элемент, а это противоречит тому, что а

не ассоциирован с элементом с. Следовательно, (с) С (а) С R, где все

включения собственные, так что факторкольцо R/(c) не может быть полем

ввиду п. 1. Остаётся последний случай, когда с — простой элемент коль-

ца R. Тогда (с) 7^ /?, так как с не является обратимым элементом. Если

J Э (с) — идеал кольца /?, то J = (а) для некоторого а е /?, поскольку R —

кольцо главных идеалов. Следовательно, с е (а), так что а —делитель

элемента с. Поэтому либо а — обратимый элемент, либо ассоциирован

с элементом с, так что либо J =R, либо J = (с). Это показывает, что с —

максимальный идеал кольца R. Отсюда, в частности, следует, что в силу

п. 1, факторкольцо R/(c) является полем. □

Пусть F — поле. Подмножество К поля F, которое само является по-

лем относительно операций поля F, называется его подполем. В этом

случае поле F называется расширением поля К. Если К /F, то К на-

зывается собственным подполем поля F.

Единицей любого подполя К поля F является единица самого поля F.

Действительно, пусть е' — единица поля F, е — единица подполя /(. Так

как е е F, то должно быть е' • е = е • е = е (т. к. е — единица /<). Но, по-

скольку е Ф 0, соотношение ef • е = е • е можно сократить на е, получив

е' = е.

Определение 1.46. Поле, не содержащее собственных подполей,* на-

зывается простым.

30

Глава 1. Арифметика конечных полей и полиномов

Пример 1.47. 1. Поле Fp=Z/(p), р — простое, является простым

полем. Это следует из того, что у аддитивной группы поля Fp нет соб-

ственных подгрупп.

2. Поле Q рациональных чисел является простым полем. Действи-

тельно, пусть F — некоторое подполе поля Q. Тогда 1 е F и, следова-

тельно, F содержит любое целое рациональное число п С Z. Если п / 0,

то п~х = - е F. Следовательно, — е F, а значит, F = О.

п п

Задача 1.48. Доказать, что пересечение любого множества подполей

поля F само является подполем F.

Лемма 1.49. В каждом поле содержится единственное простое

подполе.

Доказательство. Пусть F — заданное поле. Рассмотрим множество

всех его подполей (это множество непусто, так как содержит само по-

ле F). Пусть Fo — пересечение всех подполей поля F. Тогда Fo — подполе

поля F согласно задаче 1.48. Более того, Fo является простым подполем

поля F. Действительно, если Fj является подполем поля Fo, то оно од-

новременно является и подполем поля F, и поэтому содержит Fo, так что

Fo =Fi. Единственность простого поля непосредственно следует из спо-

соба его построения. □

Теорема 1.50. Пусть F — простое поле, е — единица поля F. Тогда

выполнено одно из следующих условий.

1. Никакое ненулевое целое кратное единицы (считаем пе =

- е + ... + е, п>0 и (—п)е = —(пе)) поля F не равно нулю.

п

В этом случае поле F изоморфно Q — полю рациональных

чисел.

2. Существует целое п / 0, при котором пе — 0. Тогда наимень-

шее натуральное число р с таким свойством является про-

стым. В этом случае поле F изоморфно полю Fp.

Доказательство. Пусть элемент не = е 4- • . 4- е отличен от нуля

п

при любом п е Z, п / 0. Тогда элементы вида пе в F образуют кольцо,

изоморфное Z. Поскольку F —поле, то при rz^O элемент (пе)~[ также

принадлежит полю F. Тогда элемент (те)(пе)~{ = EF при любых т

и п, п^0. Легко видеть, что эти элементы образуют в F подполе Fo,

изоморфное полю Q. Но поскольку F — простое поле, то F = Fo и F изо-

морфно Q.

с

§1.1. Алгебраические основы

31

Пусть теперь существует целое п 0 такое, что пе = 0. Среди

всех таких чисел выберем наименьшее натуральное число п$. Эле-

менты 0, е, 2е, ..., (мо — 1)е образуют в F подкольцо /?, изоморфное

Z/(zio)« Предположим, что п$ составное, т. е. существуют натуральные k

и m, k < п$, т <пв такие, что n$ = k- т. Тогда 0 = п$е = (ke) • (те)

и, поскольку в поле F нет делителей нуля, либо ke = 0, либо те = 0,

что в любом случае противоречит минимальности по- Следовательно,

и0 =/? - простое и кольцо R изоморфно полю Z/(p). Поскольку F —

простое поле, то F = R и F изоморфно полю Z/(p) =FP. □

Определение 1.51. Наименьшее натуральное число р, удовлетворя-

ющее условию ре = 0, называется характеристикой поля F и обозна-

чается char F. Если такого числа не существует, то говорят, что характе-

ристика поля равна нулю.

Очевидно, что характеристика любого поля совпадает с характери-

стикой содержащегося в нём простого подполя, так как в определении

характеристики участвует только единица поля, а она содержится и в про-

стом подполе.

Пусть F — произвольное поле. Полиномом (или многочленом) над

полем F будем называть формальное выражение вида

оо

а(Х) = aiX1 = uq 4- j А 4-... -I- апХп 4~ • • • ,

/=о

где п — неотрицательное целое число, коэффициенты а,, Z = 0, 1,..., явля-

ются элементами поля F и только конечное их число отлично от нуля, А —

некоторый (формальный) символ, не принадлежащий полю F, называе-

мый переменной (или неизвестной) над F. Для удобства будем считать,

что члены atXl при az=0 выписывать не обязательно. Следовательно,

л

полином а(Х) может быть выражен в виде а(Х) = 52 ai^1^ где ап — по-

/=о

следний (относительно индекса I) отличный от нуля коэффициент. Исходя

из этого (добавляя или убирая члены с нулевыми коэффициентами), при

сравнении двух полиномов а(Х) и Ь(Х) над F можно полагать, что они оба

л

содержат одни и те же степени переменной А. Полиномы а(Х) — ai^1

п '=0

и Ь(Х) = 52 biX1 над F считаются равными тогда и только тогда, когда

/=о

at = bi для 0 i п. Определим сумму полиномов а(Х) и Ь(Х) равенством

л

а(А) + />(А) = 52(а,+/>()А'',

/=0

32

Глава 1. Арифметика конечных полей и полиномов

а произведение полиномов

а(А) = aiX‘ и Ь{Х) = Ь-,Х1

/=0 z=0

равенством

т+п

а(Х)Ь(Х) = Ck\k, где q = аъЪ j.

k—Q i+j=k,

Легко видеть, что множество полиномов с такими операциями образу-

ет коммутативное кольцо с единицей без делителей нуля. В тех случаях,

когда из контекста ясно, какая переменная имеется в виду, будем исполь-

зовать для обозначения полинома а(А) символ а.

Определение 1.52. Кольцо, образованное полиномами над полем F

с введёнными выше операциями, называется кольцом полиномов над F

и обозначается F[A].

Нулевым элементом кольца F[А] является полином, все коэффициен-

ты которого равны 0. Он называется нулевым полиномом и обозначается

через 0.

Определение 1.53. Пусть а(А) = ^2 £ZzAz еF[A], ап^0. Тогда ап

1=0

называется старшим коэффициентом полинома, а^ — его постоян-

ным коэффициентом и п — его степенью. Последняя обозначается

deg а(А) = deg а. При этом считают, что deg 0 = — 1.

Полиномы степени, не превышающей 0, называются постоянными

полиномами (или константами).

Если старший коэффициент полинома а(А) равен 1, то полином на-

зывается нормированным (или унитарным).

Задача 1.54. Пусть а(А), b(X) е F[A]. Показать, что

deg а(Х) + b(X) max(deg а(А), deg Ь(Х)),

deg а(Х) • b(X) = deg а(Х) + deg Ь(Х).

Будем говорить, что полином а(Х) eF[A] делит полином 6(A) eF[A],

если существует такой полином c(A)eF[A], что выполнено равенство

Ь(Х) = а(Х)с(Х). В этом случае будем говорить, что а(Х) — делитель поли-

нома Ь(Х), а полином Ь(Х) делится на полином а(Х) (или кратен полиному

а(Х)). Обратимыми элементами в кольце F[A] являются делители по-

стоянного полинома 1, а следовательно, ими являются все ненулевые

постоянные полиномы и только они. В кольце F[A] существует деле-

ние с остатком. Пусть 6(A) =4 0 — полином из F[A]. Тогда для каждого

§1.1. Алгебраические основы

33

а(А) € F[А] существуют такие полиномы с(А), d(X) е F[A], что выполнено

равенство

а(А) = b(X)c(X) + d(X), deg d(X) < deg b(X).

Теорема 1.55. Кольцо F[A] полиномов над полем F является коль-

цом главных идеалов. Другими словами, для каждого идеала J / (0)

кольца F[A] найдётся однозначно определённый нормированный

полином а(Х) е F[A] такой, что J = (а(А)).

Доказательство. Пусть /^(0) —идеал кольца F[A]. Пусть далее

6(A) — ненулевой полином минимальной степени, содержащийся в J, Ьп —

старший коэффициент полинома Ь(Х) и а(Х) = b~lb(X). Тогда а(Х) — нор-

мированный полином, содержащийся в J. Если с(А) — произвольный по-

лином из J, то, применяя алгоритм деления с остатком, найдём q(X), d(X) е

eF[A] такие, что с(А) = q(X)a(X) + d(X), deg d(A) < deg a(X) = deg b(X).

Так как J —идеал, то d(X) = c(X) - q(X)a(X) e J и по определению b(X)

в силу минимальности степени 6(A) должно быть выполнено d(A)=0.

Поэтому полином с(А) делится на а(А), так что J = (а(А)).

Если а\(A) eF[А] —другой нормированный полином такой, что

/ = ((21(A)), то а(Х) = ci(A)ai(A) и aj(A) = cz(X)a(X), где ci(A), сг(А) €

eF[A]. Отсюда следует, что а(Х) = С\(Х)с2(Х)а(Х), так что С[(А)б?2(А) = 1,

т. е. Ci(A) и Сг(А) — постоянные полиномы. Поскольку оба полинома а(Х)

и fli(A) нормированные, то а(А) = а\(А). □

Определение 1.56. Пусть а(А), 6(A) eF[A], не равные нулю. Наи-

большим общим делителем полиномов а(Х) и Ь(Х) называется норми-

рованный полином d(X) е F[A], обладающий следующими свойствами:

1) d(X) делит каждый из полиномов а (А) и Ь(Х);

2) любой полином, который делит каждый из полиномов а(А) и Ь(Х),

делит d(X).

Наибольший общий делитель полиномов а(Х) и 6(A) обозначается

НОД(а(А), 6(A)).

Задача 1.57. Доказать существование и единственность полинома

d(X) из определения 1.56. (Указание: воспользуйтесь тем, что множе-

ство полиномов {a(X)q(X) + 6(А)с(А) | q(X), с(Х) € F[А]} является идеалом

в кольце F[A].)

Задача 1.58. Пусть НОД(а(А), 6(A)) = d(X), а(Х), 6(A), d(X) е F[A].

Показать, что тогда существуют полиномы и(Х), u(A)eF[A] такие, что

выполнено равенство

d(A) = a(A)a(A) + 6(A)u(A).

34

Глава 1. Арифметика конечных полей и полиномов

Доказать справедливость этого утверждения для произвольного конеч-

ного числа полиномов.

Легко заметить, что понятие наибольшего общего делителя обобща-

ется для произвольного конечного числа полиномов. Наибольший общий

делитель двух полиномов а(А), b(X) eF[A] можно найти при помощи ал-

горитма Евклида. Предположим без ограничения общности, что по-

лином Ь(Х) отличен от нуля и не делит полином а(А). Тогда, применяя

многократно алгоритм деления с остатком, получим

а(А) = ^(А)6(А) + п(А),

6(А) = ?2(А)п(А) + г2(А),

г1(А) = ^3(А)г2(А) + г3(А),

о < deg Г] (А) < deg Ь(Х),

O^deg r2(A) <deg и (А),

О < deg г3(А) < deg г2(Х),

r5_2(A) = ^(A)rs_i(A) + rs(A), (К deg rs(A) <deg rs_i(A),

rs_ i(A) = <7s+1(A)rs(A).

Здесь ^i(A), ..., qs+i(X) и гДА), ..., rs(A) — полиномы из F[A]. Так как

степень deg Ь(Х) конечна, то процедура закончится за конечное чис-

ло шагов. Если старший коэффициент последнего ненулевого остатка

rs(A) = rso + rsiA + ... + rskXk равен rsk, то НОД(а(А), b(X)) = г^г8(Х).

Определение 1.59. Пусть а(А), 6(A) eF[A], не равные нулю. Наи-

меньшим общим кратным полиномов а(Х) и Ь(Х) называется норми-

рованный полином с(Х) eF[A], обладающий следующими свойствами:

1) с(А) делится на каждый из полиномов а(А) и 6(A);

2) любой полином, который делится на каждый из полиномов а(Х)

и 6(A), делится и на с(А).

Наименьшее общее кратное полиномов а(А) и 6(A) обозначается

НОК(а(А), 6(A)).

Задача 1.60. Доказать существование и единственность полинома

с(А) из определения 1.59. (Указание: рассмотреть пересечение главных

идеалов (а(А)) и (6(A)).)

Доказать существование и единственность наименьшего общего крат-

ного для произвольного конечного числа полиномов.

Определение 1.61. Полином а(Х) е F[A] называется неприводимым

над полем F (или в кольце F[A]), если он имеет положительную степень

и равенство а(А) = 6(A) • с(А), 6(A), с(А) € F[А], может выполняться лишь

в том случае, когда либо 6(A), либо с(А) является постоянным полиномом.

§1.1. Алгебраические основы

35

Полином положительной степени из F[A], не являющийся неприво-

димым над F, называется приводимым над полем F (или в кольце F[А]).

Задача 1.62. Доказать, что если неприводимый полином а(Х) е F[A]

делит произведение а\(А) •... • ат(Х) полиномов из F[A], то по крайней

мере один из сомножителей ау(А), j = 1, ..., m, делится на а(А).

Теорема 1.63. Каждый полином положительной степени а(Х) =

= ао + Я1А+ ... H-tf/jA", ап 7^0 из F[A] может быть представлен в ви-

де произведения

a(X) = anb‘l'(X) b'^(X), (1.5)

где апе¥, ЬДА), ..., bk(X) — различные нормированные неприводи-

мые полиномы из F[A], t\,..., tk — натуральные числа. Это разложе-

ние единственно е точностью до порядка, в котором расположены

сомножители.

Доказательство. Применим индукцию по степени полинома а(А).

Случай deg а(Х) = 1 (база индукции) тривиален, поскольку любой по-

лином первой степени неприводим над F. Предположим, что теорема

выполняется для всех полиномов из F[А] степени меньше п.

Пусть dega(A)=n (шаг индукции). Тогда, если а(Х) — неприво-

дим над F, то а(А) =an(a~ia(X)) — требуемое представление, так как

а~[а(Х) — неприводимый над F нормированный полином из F[A]. Если

а(Х) — приводим над F, то он допускает разложение а(Х) = 6(А)с(А), где

b(X), с(Х) е F[А], 1 deg b(X) < и, 1 deg с(А) < п. По предположению

индукции каждый полином Ь(Х) и с(А) можно представить в виде (1.5).

Следовательно, можно представить в виде (1.5) и полином а(Х).

Предположим, что полином а(Х) имеет два представления в виде (1.5).

Из сравнения старших коэффициентов в этих разложениях ясно, что по-

стоянные множители в них совпадают и равны ап:

а(А) = anb{' (А) •...• b‘k>(А) = and1' (А) •... • dl;(А). (1.6)

Неприводимый полином /?ДА) делит правую часть равенства (1.6). Со-

гласно результату задачи 1.62 он делит один из полиномов d;(A), 1 j г.

Полином dj (А) также неприводим. Следовательно, выполнено равенство

dj(X) == f(A)/?i(A), где с(А) = Cq — постоянный полином. Так как dj(X)

и &i(A) оба нормированы, то d-ДХ) = Ь\(Х) и мы можем в равенстве (1.6)

сократить dj(X) и Ь\(А). К полученному равенству применим тот же приём.

После конечного числа шагов мы убеждаемся, что оба разложения (1.6)

совпадают с точностью до порядка следования сомножителей. □

36

Глава 1. Арифметика конечных полей и полиномов

Разложение (1.5) будем называть каноническим разложением по-

линома а(Х) в кольце F[A]. Важным вопросом для полиномов из F[A]

является вопрос о том, приводим данный полином над полем F или нет.

Лемма 1.64. Пусть а(Х) eF[A]. Для того, чтобы факторкольцо

F[A]/(a(A)) было полем, необходимо и достаточно, чтобы полином

а (А) был неприводим над F.

Доказательство. Поскольку неприводимые полиномы над F явля-

ются простыми элементами кольца F[А], доказательство непосредственно

следует из теорем 1.45(4) и 1.55. □

Факторкольцо F[A]/(a(A)), где а (А) ^0 — полином из F[A], состоит

из классов вычетов {6(A)} = Ь(Х) 4- (а(А)), где 6(A) eF[A], а операции

вводятся соотношениями (1.3) и (1.4). Два класса вычетов 6(A) 4-(а(А))

и с(А) 4- (а(А)) совпадают в том и только в том случае, когда 6(A) = с(А)

(mod а(Х)), т. е. когда полином 6(A) —с(А) делится на а(Х). Это равно-

сильно тому, что 6(A) и с(А) дают один и тот же остаток при делении

на а(Х). В классе вычетов 6(A) 4- (а(Х)) содержится единственный поли-

ном г(А) е F[А], для которого deg г(А) < deg а(Х). Этот полином является

остатком от деления 6(A) на а(Х). Единственность полинома г(А) выте-

кает из того, что если существует другой полином гДА) е 6(A) + (п(А))

такой, что deg гДА) < deg а(Х), то разность и (А) — ДА) должна делиться

на а(Х). Но поскольку deg r\ (А) — r(A) < deg а(Х), то это возможно лишь

при гДА) = ДА). Таким образом, элементы, образующие факторкольцо

F[A]/(a(A)), можно описать следующим образом: это классы вычетов

г(А) 4- (а(А)), где г(А) пробегает все полиномы из F[А] степени меньшей,

чем deg а(Х).

Пусть а(А) с F[A]. Замена переменной А в полиноме а(Х) произволь-

ным элементом поля F обращает этот полином в корректно определённый

элемент поля F. Если а(Х) =ао 4-а\А 4-... 4-апХп е F[A] и а е F, то, за-

меняя А на а, получим элемент а(а) = ао 4- а\а 4-... 4- апап е F. Его на-

зывают значением полинома а(Х) при А = о. Если в кольце F[A] имеется

какое-либо полиномиальное равенство, то, заменяя в нём А произволь-

ным фиксированным элементом а € F, получаем равенство в поле F. Со-

ответствие ai-*a(a)€F, oCF, называется отображением поля в себя,

определяемым полиномом а(А).

Определение 1.65. Элемент qGF называется корнем полинома

а(Х) е F[А], если а(а) = 0.

Задача 1.66. Доказать, что элемент oeF является корнем полинома

а(Х) е F[А] тогда и только тогда, когда полином А — а делит а(А).

§1.1. Алгебраические основы

37

Определение 1.67. Пусть a eF — корень полинома a(A)eF[A].

Кратностью корня а называется такое натуральное число k. что а(А)

делится на (А — а)\ но не делится на (А —а)/г+1. При k = 1 корень а

называется простым, а при k > 1 — кратным.

Задача 1.68. Пусть а(А) € F[A] и deg а(А) = п 0. Доказать, что по-

лином а(А) имеет не более чем п корней.

Определение 1.69. Производной полинома а(Х) = а$ 4- ajA 4-... +

4-апХп eF[A] называется полином a,(A) = ai4-2a2A4-...4-nartAn-1 eF[A]

(здесь натуральное число i понимается как сумма соответствующего чис-

ла единиц поля F).

Задача 1.70. Доказать, что корень aeF полинома a(A)eF[A] яв-

ляется кратным тогда и только тогда, когда он одновременно является

и корнем производной а'(А) полинома я(А).

Задача 1.71. Показать, что для неприводимости полинома a(A)eF[A]

степени 2 или 3 в кольце F[А] необходимо и достаточно, чтобы он не имел

корней в поле F.

Рассмотрим теперь понятие векторного пространства. Здесь мы вый-

дем за рамки того понимания операции на множестве, которое принима-

лось до сих пор. Умножение вектора на элемент поля (скаляр) не есть

операция над двумя элементами одного и того же множества. Это опера-

ция, которая каждой паре (скаляр, вектор) ставит в соответствие вектор.

Определение 1.72. Линейным, или векторным, пространством над

полем F называется множество V с операциями сложения и умножения

на элементы (скаляры) поля F, обладающими следующими свойствами:

1) множество V относительно операции сложения является абелевой

группой;

2) a(vi 4- v%) = avi 4- av% для любых а е F, Vi. V2 € V;

3) (а 4- b)v = av + bv для любых a. b € F, v е V;

4) abv = a(bv) для любых a. b е F, v е V;

5) 1 v = v для любого v € V.

Элементы векторного пространства называют векторами, а элементы

поля F — скалярами.

Пример 1.73. Множество Fn столбцов длины п с элементами из по-

ля F является векторным пространством над полем F относительно опе-

раций, определяемых формулами

(и^. и®. .... ^)т + а>(1), ^(2), .... v^)T =

= (и^ 4-и® 4- .... и{п) + .

а(и^. .... и^)Т = (аи^. аи®\ .... аи^)Т.

38

Глава 1. Арифметика конечных полей и полиномов

Знак «Т» обозначает операцию траспонирования матрицы, т.е. ...

/ «(1) \

..., г?п))т — это столбец ( ••• ).

\ и{п} /

Пример 1.74. Множество F) всех функций на множестве М

со значениями в поле F является векторным пространством над полем F

относительно операций, определяемых формулами

(А + = + (af)(m) = af(m),

fl, fi, feF(M, F), тем, aeF.

Пример 1.75. Пусть поле К —подполе поля F. Тогда F является

векторным пространством над К, если рассматривать операцию умноже-

ния элементов из F на элементы из К как умножение в F. Размерность

векторного пространства (см. ниже определение 1.82) F над полем К на-

зывается степенью расширения F над К. Если эта размерность конечна,

то говорят, что F есть расширение конечной степени поля К. Степень

расширения обозначается [F: К].

Укажем некоторые следствия аксиом векторного пространства, не яв-

ляющиеся следствиями только аксиом абелевой группы. Все они дока-

зываются аналогично похожим на них следствиям аксиом кольца.

1. аО = 0 для любого aeF (здесь 0 — нулевой вектор пространства V).

2. а(—v) = — av для любых а е F, v е V.

3. a(vi - V2) = avi - avz для любых а е F, v\, V2 € V.

4. О • v = 0 для любого v € V.

5. (—1) • v = —V для любого v е V.

6. (а - b)v ~av - bv для любых a, b е F, v e V.

Определение 1.76. Векторные пространства V и U над полем F на-

зываются изоморфными, если существуют такое взаимно однозначное

отображение

ф\ V -+ U,

что

1) + ^2) =Ф(у\) + ^(^2) для любых Vi, V2 е V;

2) ф(аъ) = аф(у) для любых а е F, v е V.

Само отображение ф называется при этом изоморфизмом пространств

V и U.

Всякое выражение вида

§1.1. Алгебраические основы

39

где ai,..., ап е F, называется линейной комбинацией векторов v\, V2,...

..., vn € V. Говорят, что вектор и G V линейно выражается через век-

торы Vi, V2, vn 6 V, если он равен некоторой их линейной комби-

нации.

Определение 1.77. Система векторов {гц, г>2, .vn} С V называется

базисом векторного пространства V, если каждый вектор и € V един-

ственным образом выражается линейно через Vj, V2, ...» vn. Коэффици-

енты этого выражения называются координатами вектора и в базисе

{Vi, V2, .... vn}.

Пример 1.78. Вектор-столбцы

ех = (1, 0, 0)т, е2 = (0, 1...0)т, еп = (0, 0, 1)т,

составляют канонический базис пространства F". Координатами

вектора и = (и(1), ..., в этом базисе служат элементы по-

ля и^, и^\ и^. Конечно, в пространстве F" имеются и другие

базисы.

Описание векторных пространств с точностью до изоморфизма весьма

просто.

Лемма 1.79. Всякое векторное пространство V над полем F,

имеющее базис из п векторов, изоморфно пространству F1.

Доказательство. Пусть {vi, V2, v„} — базис пространства V.

Рассмотрим отображение

-0: у _*F",

ставящее в соответствие каждому вектору столбец из его координат в ба-

зисе {vj, V2,.. ., vn}. Очевидно, что это взаимно однозначное отображение.

«Легко проверить, что для ф выполнены соотношения, определяющие изо-

морфизм векторных пространств. □

Задача 1.80. Показать, что множество всех линейных комбинаций

векторов Vi, V2, ...» Vk произвольного векторного пространства V обра-

зует подпространство в V.

Задача 1.81. Показать, что два множества линейно независимых век-

торов, порождающих одно и то же подпространство, равномощны.

Определение 1.82. Число линейно независимых векторов в множе-

стве, порождающем конечномерное векторное пространство V, называ-

ется размерностью пространства V и обозначается dim V.

Задача 1.83. Показать, что любое множество линейно независимых

векторов в конечномерном векторном пространстве всегда может быть

дополнено до множества, образующего базис.

40

Глава 1. Арифметика конечных полей и полиномов

Определение 1.84. Векторное пространство V является прямой

суммой своих подпространств №j, Wt (обозначение V = Wi + Wz +

+ ... + W/), если Wi П Wj = {0} при i j и любой вектор из V однозначно

представим в виде суммы векторов из Wt, i = 1, ..., t.

Пример 1.85. Пусть {гц, vn} — базис пространства V и он разбит

на t непересекающихся подмножеств

{»!, .... »„} = {»!,!, •••, V],*,} U {V2.1, •••, V2.k2}U...U{vt<i, V/A}.

Тогда V = 4- U?2 + ... 4- Wt, где — подпространство, порождённое

векторами ц-j, vz^., i = 1, t.

Перейдём теперь к последней из рассматриваемых в настоящем пара-

графе алгебраических систем. Комбинируя понятия векторного простран-

ства и кольца, мы приходим к понятию алгебры.

Определение 1.86. Алгеброй над полем F называется множество А

с операциями сложения, умножения и умножения на элементы поля F

такое, что

1) относительно сложения и умножения на элементы поля F множе-

ство А является векторным пространством;

2) относительно сложения и умножения множество А является

кольцом;

3) (ayi)u2 = ^i(^^2) =«(uiU2) Для любых a eF, uj, е А.

Подмножество алгебры называется подалгеброй, если оно одновре-

менно является подпространством и подкольцом. Отображение алгебр

называется изоморфизмом, если оно одновременно является изоморфиз-

мом векторных пространств и колец.

Пример 1.87. Множество Мп квадратных (п х п)-матриц с эле-

ментами из поля F образуют алгебру над полем F размерности и2.

Пример 1.88. Кольцо полиномов F[A] над полем F образует алгебру

над полем F бесконечной размерности. Базисом является бесконечное

множество мономов вида Д'7, n = Q, 1, ...

Пример 1.89. Факторкольцо F[A]/(a(A)), где а(Х) — неприводи-

мый над полем F полином, образует алгебру над полем F размерно-

сти n = deg а(А). Базисом являются классы вычетов вида 1+(а(А)),

А + (а(А)), ..., Ап-1 + (а(А)).

Завершая данный параграф, отметим, что ниже мы будем рассматри-

вать и другие свойства упомянутых выше алгебраических систем, всякий

раз делая ссылки на введённые понятия. Что же касается аппарата линей-

ной алгебры, то мы отсылаем читателя к стандартным университетским

учебникам по линейной алгебре, например, [15, 52, 64].

§ 1.2. Строение конечных полей

41

§ 1.2. Строение конечных полей