Текст

ИСКУССТВО ЗАШИТЫ

И..РАЗВЕВАНИЯ”ПР0ГРАММ

ЦЕНТР ИЗУЧЕНИЯ

СОВЕТСКОГО РЫНКА

С0ВМАРК1Т

С. П. РАСТОРГУЕВ .

Н. Н. ДМИТРИЕВСКИМ

искусство

ЗАШИТЫ

И..РАЗАЕВАНИП"

ПРОГРАММ

МОСКВА 1991

В книге изложены основные подхода к защите

программных модулей от несанкционированного

копирования и метода преодоления таких средств

защиты. Книга ориентирована на пользователей

ПЭВМ, совместимых с IBM PC.

©Совмаркет, 1991 г.

На небе не бывает часа без ветра,

На земле не бывает часа без пыли,

Нет такого, чего бы не было,

А люди на все способны.

(восточная пословица)

ВВЕДЕНИЕ

Целью данной книги является систематизация основных подхо-

дов к организации защиты программного обеспечения от несанкцио-

нированного копирования и рассмотрение связанных с ними принци-

пов снятия такой защиты. По сути, данная книга не что иное, как

учебник для начинающего разработчика систем защиты и начинающе-

го хэкера.

Вопросы защиты от несанкционированного копирования (ИСК)

тесно увязаны с вопросами защиты от несанкционированного досту-

па (НСД). Хотя НСД не всегда направлен на копирование информа-

ции, большинство методов защиты от НСД можно применять для за-

щиты от НСК. Далее специфические проблемы защиты от НСД обсуж-

даться не будут. Общеметодические вопросы защиты от НСД подроб-

нее изложены в [8].

Сегодня выполнять простейшие операции несанкционированного

копирования на ПЭВМ типа IBM PC способен каждый. Бурное разви-

тие этого процесса в нашей стране объясняется не только появле-

нием приличной вычислительной техники и умением большинства

пользователей работать с командой COPY, а в основном следующими

факторами:

слабостью законодательства по вопросам авторского права на

программные продукты;

наличием ставшей уже традиционной многолетней государст-

венной политики несанкционированного копирования электронной

вычислительной техники и программного обеспечения;

невозможностью легального приобретения большинства прог-

раммных продуктов из-за отсутствия конвертируемой валюты у

программистов и пользователей;

отсутствием в нашей стране ’’нормальных” рыночных отноше-

ний;

желанием продемонстрировать интеллектуальные способности;

стремлением к обогащению.

Глобально проблема защиты программного обеспечения от не-

санкционированного копирования рождена самой сутью человеческой

психологии и будет существовать до тех пор, пока программный

продукт является товаром. Но до тех пор, пока есть необходи-

мость защищать программный продукт, всегда будут появляться лю-

да, готовые порой бескорыстно упорно искать средства для снятия

защит, что на профессиональном жаргоне хэкера звучит, как ’’раз-

деть программу”. При этом они будут не просто создавать средст-

ва для снятия конкретных защит с конкретных пакетов, а, как за-

ложено в природе человеческого духа, стремиться к-созданию уни-

версального защитного механизма и универсального Раздевателя.

Среда квалифицированных программистов до недавнего времени

считалось неприличным защищать свои программы. Зато люди, сни-

мающие защиту, всегда почитались за мастеров и пользовались

всеобщим уважением. Хотя к лицам, производящим операции несанк-

ционированного изъятия других предметов человеческой деятель-

ности (например, воры-домушники), отношение гораздо более прох-

ладное. Что не удивительно, так как при копировании, даже не-

санкционированном, от программы ничего не убудет, наоборот,

произойдет своего рода ’’размножение”, в отличие, например, от

похищенного телевизора.

Кроме названных двух групп людей, жизнь которых постепенно

превращается в бесконечную интеллектуальную игру на совершенст-

во, существуют так называемые статисты. В данном случае их по-

явление обусловлено тем, что вопросы защиты от ИСК до сих пор

окружены ореолом таинственности и излишней секретности. Это

привело к созданию во многих государственных организациях соот-

ветствующих подразделений, которые в условиях отсутствия конку-

ренции безбедно существуют за счет обобщения зарубежной и со-

ветской информации.

Таким образом, мы попытались очертить круг наших потенци-

альных читателей. Но вернемся к нашим программам.

Средства защиты программного обеспечения можно разделить

на юридические, административно-организационные, административ-

но-экономические, аппаратные и программные.

Юридические средства защиты программного обеспечения в за-

падных странах подробно изложены в [2, 3, 4, 6, 9, 21], а то же

самое применительно к СССР, и в основном с ориентацией на свет-

лое будущее, - в [1]. Кратко ситуацию с юридическими средствами

защиты программного обеспечения можно выразить так: в развитых

капиталистических странах есть соответствующее законодательство

и есть проблемы, в СССР почти нет соответствующего законода-

тельства и почти нет проблем. Косвенным свидетельством такого

положения может служить простой эксперимент: поинтересуйтесь у

пользователей персональных компьютеров, какие программы, с ко-

торыми они работают, куплены. В большинстве случаев вместо от-

вета собеседник покрутит пальцем у виска.

Юридические и административно-организационные меры защиты

здесь рассматриваться не будут. О последних достаточно подробно

рассказано в [14, 15, 20].

Административно-экономические меры, проводимые фирмами-из-

готовителями программного обеспечения, предусматривают всячес-

кое стимулирование легального приобретения программного обеспе-

чения. Такое стимулирование проводится только для зарегистриро-

ванных пользователей, легально покупающих программные продукты,

и позволяет значительно экономить средства при использовании

программного продукта, а иногда даже делает невыгодным неле-

гальное копирование. Возможно использование следующих мер для

зарегистрированных пользователей [22]:

периодическое получение документации, специальных журна-

лов;

регулярное сообщение об изменениях и обнаруженных ошибках;

проведение семинаров и курсов по обучению использования

программного продукта;

возможность получения оперативной консультации;

предоставление скидки при покупке следующей версии.

Аппаратные средства защиты будут упоминаться только в их

связи с программными средствами.

В некоторых публикациях [19] обсуждается разработка и про-

паганда моральных норм, регулирующих копирование и использова-

ние программных продуктов.

Методы, описанные в данной книге, ориентированы в первую

очередь на ПЭВМ, совместимые с IBM PC. Но авторы надеются, что

работа будет полезна пользователям других ПЭВМ и операционных

систем, отличных от DOS. Для всех операционных систем отметим

важную особенность; при наличии привилегированного режима защи-

та облегчается.

Особенности защиты программ для компьютеров типа ’’Макин-

тош” приведены в [51. Много интересных приемов программирова-

ния, которые можно использовать для установки и снятия защиты в

компьютерах ZX Spectrum, изложено в [23].

Книга состоит из введения, трех глав и заключения. В пер-

вой главе анализируются составные части систем защиты. Во вто-

рой - даются рекомендации по созданию собственной или выбору

готовой системы защиты. В третьей главе описываются способы

преодоления существующих систем защиты. Примеры, приводимые в

книге имеют сквозную нумерацию в пределах главы.

Подробное исследование только одного защитного механизма,

спроектированного профессионалом, по трудоемкости и сложности

не уступает разработке собственной системы защиты. В мире на

сегодняшний день насчитывается более сотни различных пакетов

подобного класса, а объять необъятное возможно только вне вре-

менных рамок, ограничивающих наше бытие здесь. Именно поэтому

авторы не думают, что данная работа свободна от недостатков, и

все замечания будут с благодарностью приняты.

Глава 1. СТРУКТУРА ЗАЩИТНЫХ МЕХАНИЗМОВ ОТ НСК

Вопросы защиты имущества были всегда важными вопросами для

человечества. И на протяжении всей своей истории человек что-то

защищал от похитителей. Поэтому при изложении материала и фор-

мулировке задач защиты программного обеспечения (ПО) от несанк-

ционированного копирования, авторы решили придерживаться древ-

него принципа: "Фунт аналогии стоит тонны пота".

Как весь комплекс мероприятий защиты, так и отдельные ее

элементы испытаны природой на всех уровнях развития: в неживой

природе, на биологическом уровне и в человеческом обществе.

Каким образом это происходит? Система взаимодействующих

элементов защищена от изъятия ее из интегрирующей системы бла-

годаря наличию разнообразных взаимодействий с внешними элемен-

тами на физическом, химическом, биологическом уровнях. Нормаль-

ного функционирования изъятой системы в чужой для нее интегри-

рующей среде можно добиться только исключительно точным перене-

сением вместе с ней и окружающих взаимовлияющих внешних сил.

Программа, пересаженная в неродную среду, должна быть

отторгнута, как отторгаются от организма пересаженные чужие

ткани. При этом процесс отторжения может вызвать необратимые

изменения и в самом "организме" ПЭВМ.

Для реализации механизма отторжения необходимо, чтобы

программа имела возможность предварительно "привыкнуть" к своей

среде, а взаимодействие ее с чужой средой приводило к

мгновенной гибели ее самой, окружающей среды или носило на себе

следы постепенного разрушения.

Механизм защиты программного обеспечения, как подсказывает

опыт работы в данной области, может включать следующие компо-

ненты:

1. Блок защиты от Раздевателя (БЗОР).

2. Блок установки характеристик среды (БУХС).

3. Блок сравнения характеристик среды (БСХС).

4. Блок ответной реакции (БОР).

1.1. Блок защиты от Раздевателя

Раздеватель - комплекс программных средств, ориентирован-

ных на исследование защищенного программного продукта.

Возможно, этот термин является не очень удачным. В данном

случае, мы отдаем дань существующей жаргонной терминологии

профессиональных хэкеров.

Главная функция ВЗОР заключается в том, чтобы обеспечить

надежную защиту от профессиональных любителей "раздевать" чужие

программы, т.е. снимать защиту с пакетов программ. Ниже изложе-

ны некоторые способы, которые направлены на выявление и ликви-

дацию непредусмотренных внешних воздействий на защищаемую прог-

рамму, характерных для средств снятий защиты.

Для снятия защиты используется комбинация двух основных

методов: статический и динамический.

Статические методы предусматривают анализ текстов защищен-

ных программ в естественном и/или преобразованном виде.

Динамические методы предусматривают слежение за

выполнением программы с помощью специальных средств. Обработка

результатов слежения может быть частично или полностью

автоматизирована.

1.1.1. Противодействие статическим методам защиты

1. Шифрование. Модификация и шифрование программного кода

- типичные способы внесения особенностей в программную среду.

Очень эффективно изменение способа шифрования в ходе работы

программы. В качестве примера приведем программу CRYPT.EXE

(v.1.3 MamSoft 1989), которая использует алгоритм US Federal

DES (Data Encryption Standard). Вообще, тема шифрования и де-

шифрования неисчерпаема, как атом, и мы отошлем интересующихся

к специальным публикациям, например 110, 11).

2. Включение в тело программы переходов по динамически из-

меняемым адресам и прерываниям, а также самогенерирующихся ко-

манд (например, команд, полученных с помощью сложения и вычита-

ния).

3. Скрытый переход. Вместо команды безусловного перехода

(JMP) используется возврат из подпрограммы (RET). Предваритель-

но в стек записывается адрес перехода, который в процессе рабо-

ты программы модифицируется непосредственно в стеке.

4. Прием ’’Бабы Яги”. Стек определяется непосредственно в

области исполняемых команд, что приводит к затиранию команд при

работе со стеком. Этот способ хорош, когда не требуется повтор-

ное исполнение программного кода. Таким же способом можно гене-

рировать исполняемые команды впереди вычислительного процесса.

5. Включение в тело программы, если ее размер недостаточно

велик, ’’пустышек”. Под ’’пустышкой” понимается модуль на который

имитируется передача управления, но реально никогда не осущест-

вляется. Этот модуль содержит большое количество команд, не

имеющих никакого отношения к логике работы программы. Но ’’не-

нужность” этих команд не должна быть очевидна потенциальному

хэкеру.

Например, ’’пустышка” может содержать команды, присущие

определенным методам защиты, это команды типа int 21 h, Int 13h

co специфическими функциями и т.д. Потрошитель программы

обязательно обратит внимание на эти команды, начнет разбираться

с ними и тем самым потеряет драгоценное время.

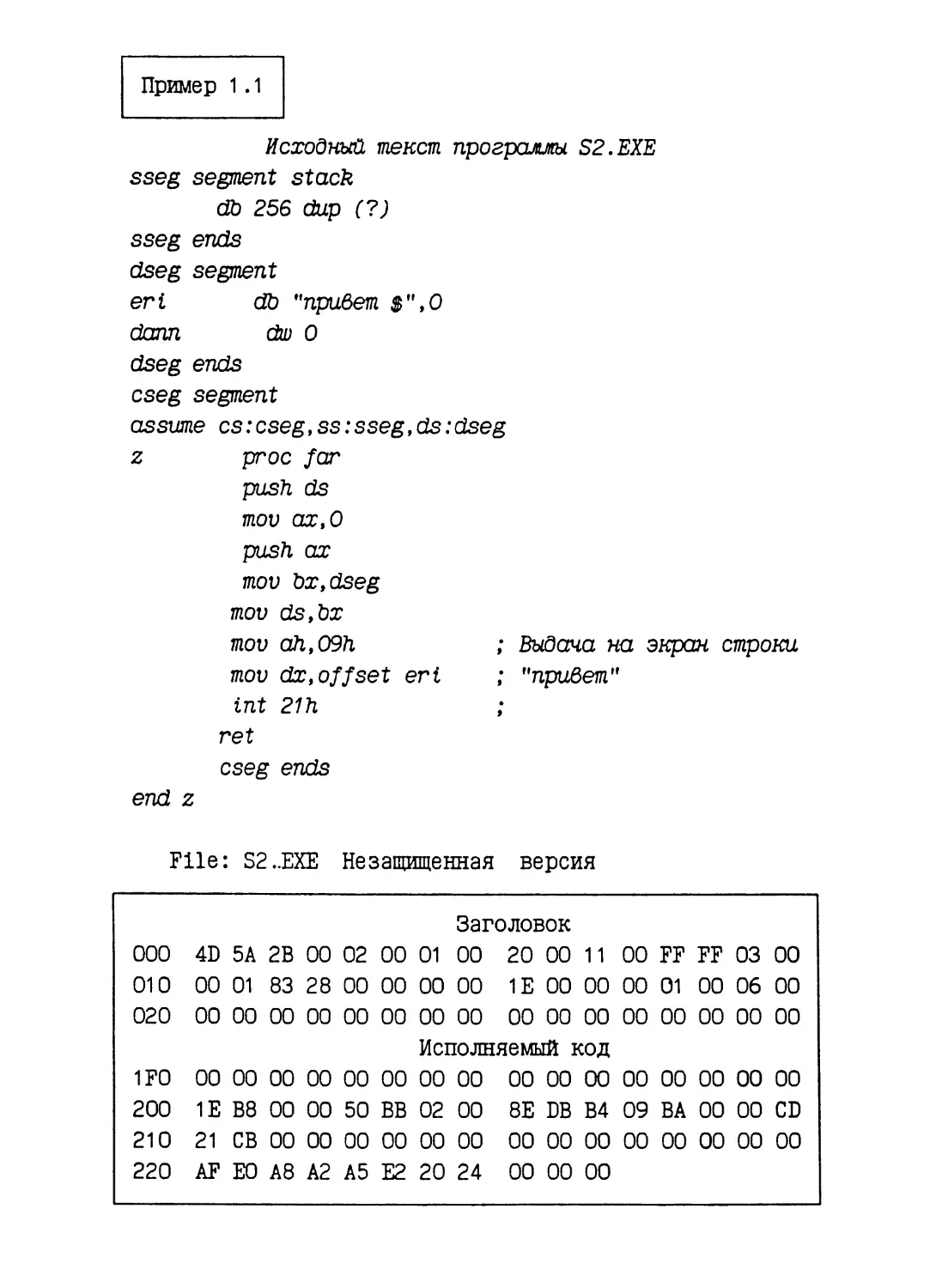

6. Изменение начала защищаемой программы таким образом,

чтобы стандартный дизассемблер не смог ее правильно дизассемб-

лировать. Например, такие пакеты защиты, как Hota и Copylock,

внедряя защитный механизм в защищаемый файл, полностью модифи-

цируют исходный заголовок ЕХЕ-файла. Ниже приведен пример заго-

ловка ЕХЕ-файла до защиты и с защитой. В данном случае уже мож-

но говорить не о внедрении защитного механизма в задачу, а нао-

борот, о включении исходной защищаемой задачи в модуль защитно-

го механизма (пример 1.1).

Пример 1.1

Исходный текст программ S2.EXE

sseg segment stack

db 256 dup (?)

sseg ends

dseg segment

ert db "привет $",0

dam dti) 0

dseg ends

cseg segment

assume cs:cseg,ss:sseg,ds:dseg

z proc far

push ds

mov ax,0

push ax

mov bx.dseg

mov ds,bx

mov dh,09h ; Выдача на экран строки

mov dx,offset ert ; "привет"

tnt 21h ;

ret

cseg ends

end z

File: S2..EXE Незащищенная версия

Заголовок

ООО 4D 5А 2В 00 02 00 01 00 20 00 11 00 FF FF 03 00

010 00 01 83 28 00 00 00 00 1Е 00 00 00 01 00 06 00

020 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Исполняемый код

1F0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

200 1Е В8 00 00 50 ВВ 02 00 8Е DB В4 09 ВА 00 00 CD

210 21 СВ 00 00 00 00 00 00 00 00 00 00 00 00 00 00

220 AF ЕО А8 А2 А5 Е2 20 24 00 00 00

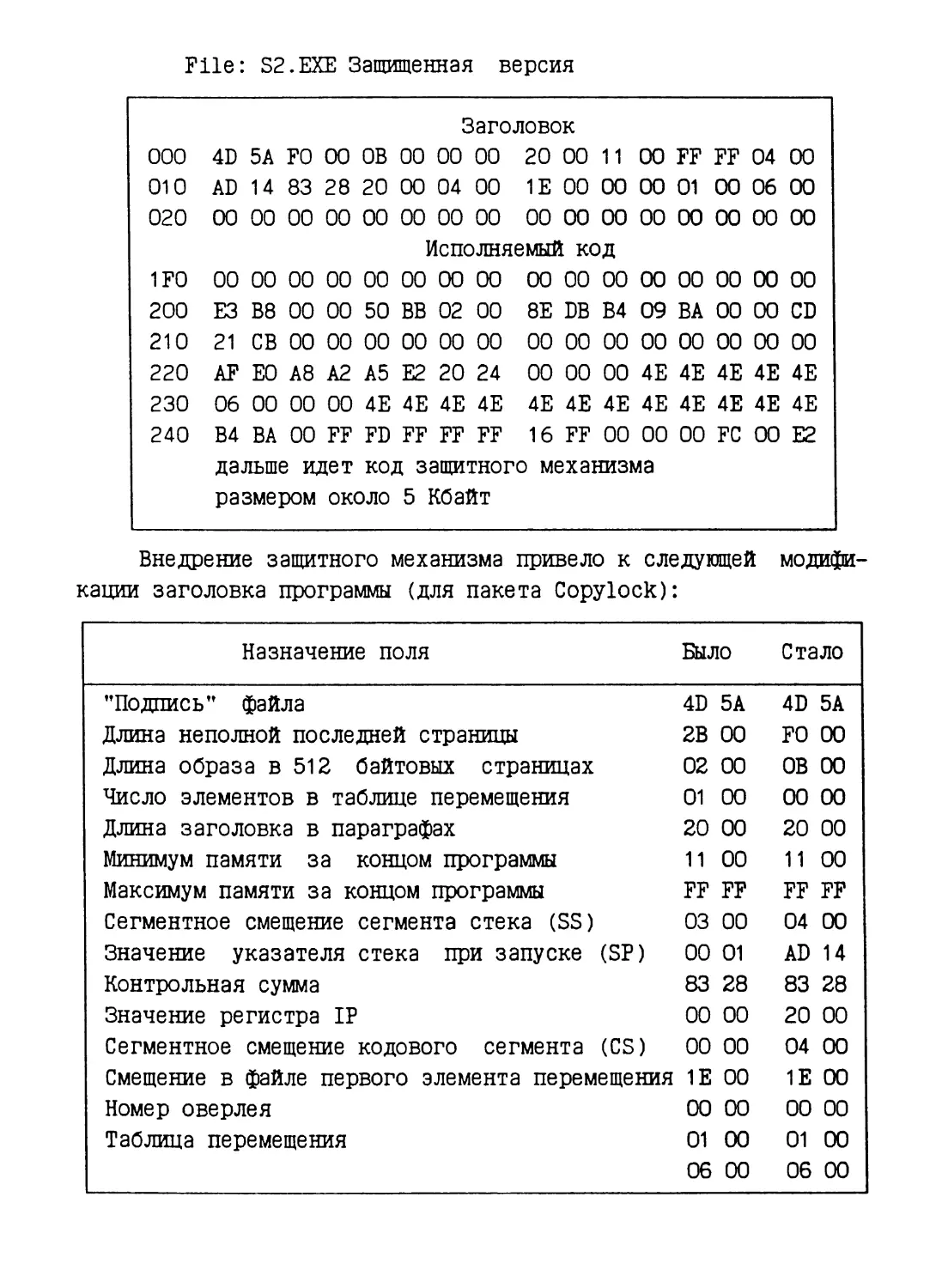

File: S2.EXE Защищенная версия

Заголовок

ООО 4D 5А F0 00 ОВ 00 00 00 20 00 11 00 FF FF 04 00

010 AD 14 83 28 20 00 04 00 1Е 00 00 00 01 00 06 00

020 00 00 00 00 00 00 00 00 00 00 00 Исполняемый код 00 00 00 00 00

1F0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

200 ЕЗ В8 00 00 50 ВВ 02 00 8Е DB В4 09 ВА 00 00 CD

210 21 СВ 00 00 00 00 00 00 00 00 00 00 00 00 00 00

220 AF ЕО А8 А2 А5 Е2 20 24 00 00 00 4Е 4Е 4Е 4Е 4Е

230 06 00 00 00 4Е 4Е 4Е 4Е 4Е 4Е 4Е 4Е 4Е 4Е 4Е 4Е

240 В4 ВА 00 FF дальше идет FD FF FF FF 16 FF 00 00 00 FC 00 Е2 код защитного механизма

размером около 5 Кбайт

Внедрение защитного механизма привело к следующей модифи-

кации заголовка программы (для пакета Copylock):

Назначение поля Было Стало

"Подпись" файла 4D 5А 4D 5А

Длина неполной последней страницы 2В 00 F0 00

Длина образа в 512 байтовых страницах 02 00 ОВ 00

Число элементов в таблице перемещения 01 00 00 00

Длина заголовка в параграфах 20 00 20 00

Минимум памяти за концом программы 11 00 11 00

Максимум памяти за концом программы FF FF FF FF

Сегментное смещение сегмента стека (SS) 03 00 04 00

Значение указателя стека при запуске (SP) 00 01 AD 14

Контрольная сумма 83 28 83 28

Значение регистра IP 00 00 20 00

Сегментное смещение кодового сегмента (CS) 00 00 04 00

Смещение в файле первого элемента перемещения 1Е 00 1Е 00

Номер оверлея 00 00 00 00

Таблица перемещения 01 00 06 00 01 00 06 00

Как видно из таблицы, Copylock изменяет такие параметры

заголовка, как число элементов заголовка, адрес стека, адрес

первой исполняемой команды. В результате дизассемблер относит к

области стека первые исполняемые команды, так как адрес стека

SS:SP - 0004:0003, а адрес первой исполняемой команды CS:IP -

0004:0020.

1.1.2. Противодействие динамическим методам защиты

1. Периодический подсчет контрольной суммы, занимаемой

образом задачи области оперативной памяти, в процессе

выполнения. Это позволяет:

заметить изменения, внесенные в загрузочный модуль;

в случае, если программу пытаются ’’раздеть”, выявить конт-

рольные точки, установленные отладчиком.

2. Проверка количества свободной памяти и сравнения с тем

объемом, к которому задача привыкла или Вы ее приучили. Это

действие позволит застраховаться от слишком грубой слежки за

Вашей программой с помощью резидентных модулей.

3. Проверка содержимого незадействованных для решения за-

щищаемой программы областей памяти, которые не попадают под об-

щее распределение оперативной памяти, доступной для программис-

та, что позволяет добиться "монопольного” режима работы прог-

раммы .

4. Проверка содержимого векторов прерываний (особенно 13Г1

и 21 h) на наличие тех значений, к которым задача приучена.

Иногда полезным бывает сравнение первых команд операционной

системы, отрабатывающих эти прерывания, с теми командами, кото-

рые там должны быть. Вместе с предварительной очисткой опера-

тивной памяти проверка векторов прерываний и их принудительное

восстановление позволяет избавиться от большинства присутствую-

щих в памяти резидентных программ.

5. Переустановка векторов прерываний. Содержимое некоторых

векторов прерываний (например, 13Г1 и 21 h; копируется в область

свободных векторов. Соответственно изменяются и обращения к

прерываниям. При этом слежение за известными векторами не даст

желаемого результата. Например, самыми первыми исполняемыми ко-

мандами программы копируется содержимое вектора 21 h (4 байта) в

вектор 60h, а вместо команд Int 21h в программе везде записыва-

ется команда Int 60Н. В результате в явном виде в тексте Вашей

программы нет ни одной команды работы с прерыванием 21п. Очень

просто и изящно.

6. Постоянное чередование команд разрешения и запрещения

прерывания, что затрудняет установку отладчиком контрольных то-

чек.

7. Контроль времени выполнения отдельных частей программы,

что позволяет выявить ’’остановы” в теле исполняемого модуля.

Многие перечисленные защитные средства могут быть реализо-

ваны исключительно на языке Ассемблер. Одна из основных отличи-

тельных особенностей этого языка заключается в том, что для не-

го не существует ограничений в области работы со стеком, регис-

трами, памятью, портами ввода/вывода и т.д.

Ниже приводятся наиболее красивые, на наш взгляд, приемы

защиты программного кода, например прием ’’Бабы Яги”.

Суть: Стек определяется непосредственно в области исполня-

емых команд, что приводит к затиранию команд при работе со сте-

ком. Программа как бы заметает за собой все следы. В данном

случае важно, чтобы именно в тот момент, когда верхушка стека

приблизится к исполняемому коду, выполнить JMP и уйти от прес-

ледования. Этот прием очень хорош, если не требуется возвра-

щаться обратно.

Ниже предлагается пример приема ’’Бабы Яги”: слева - содер-

жимое экрана при работе с отладчиком (на экране дизассемблерный

текст программы) до выполнения команды по адресу cs:000а; спра-

ва - содержимое экрана при работе с TD (та же программа) после

выполнения команды по адресу cs:000d.

Пример 1.2

До переустановления стека После переустановления стека

cs:OOOO 1e push ds CS:OOO1 b80000 mov ax.O cs:0004 50 push ax cs:0005 Oe push cs cs:0006 17 pop ss cs:OOOT bbOaOO mov bx,0a cs:000a 8be3 mov sp.bx cs:000c 50 push ax cs:000d 52 push dx cs:000e bbbe4b mov bx,4bbe cs:0011 8edb mov ds,bx cs:0013 b409 mov ah,9h cs:0015 baOOOO mov dx,0 cs:0018 cd21 Int 21h cs:OOOO 1100 adc [bx+sl),ax cs:0002 bc4b02 mov sp,024b cs:0005-130000 rep add [bx+sl),al cs:0008 0000 add [bx+slJ,al cs:000a 8be3 mov sp.bx cs:000c 50 push ax cs:000d 52 push dx cs:000e bbbe4b mov bx,4bbe cs:0011 8edb mov ds,bx cs:0013 b4O9 mov ah,9h cs:0015 baOOOO mov dx,0 cs:0018 cd21 Int 21h

Следующий пример показывает как можно использовать этот же

прием для генерации исполняемого кода впереди вычислительного

процесса, т.е. как можно бежать впереди паровоза.

Пример 1.3

sseg segment stack

db 256 dup (?)

sseg ends

dseg segment

ert db "привет $",0

dann dm О

dseg ends

cseg segment

assume cs:cseg,ss:sseg,ds:dseg

z proc far

push ds

mov ax,0

push ax

mov bx.dseg

mov ds,bx

пор mov ah,O9h mov dx,offset ert met: int 21 h mov bx,offset met push cs pop ss mov dam.sp mov sp,48h ; Выдача на экран строки * ; "привет”. » ; Выбор области для записи в стек. - ; Переустановка стека. ; Сохранение стека.

mov ex,4 wostD:push cs:[bxJ sub bx,2 loop wosw Jmp pl ; Заполнение стека. ; При этол ниже по тексту ; создается ассемблерный код. ; Переход на вновь созданный код.

db 20 dup (90h)- p1:nop db 10 dup (90h) nop mov bx.sseg mov ss.bx mov sp.dann ret cseg ends end z ; Восстановление стека.

При использовании данного приема самое главное - не забы-

вать восстанавливать стек перед выходом из подпрограммы или

программы. Кроме того, при работе со стеком необходимо всегда

иметь ввиду одну особенность: 20П байт стека всегда перемещают-

ся вверх при выполнении команды push. Поэтому при работе с ко-

мандой push или при изменении содержимого стековых регистров

следует специально выделять не менее 20h байт.

Пример 1.4

Ниже приводится текст программы, которая в процессе выпол-

нения генерирует в области данных исполняемые команды, ответст-

венные за выдачу информации на экран дисплея. После создания

команд

mov ah,09h

int 21h

ret

программа осуществляет переход на первую созданную команду,

используя прием "возврата из подпрограммы”. Для этого

предварительно в стек заносятся соответствующие адреса.

sseg segment stack

db 256 dup (?)

sseg ends

dseg segment

er3 db "Rastorguew Sergei$”,0

er4 db "prtwet$",0

er5 db 62h,0a8h,5dh,0adh,5ch,0

dseg ends

cseg segment

assume cs:cseg,ss:sseg,ds:dseg

z proc far

mov push ds mov ax,0 push ax mov bx.dseg mov ds.bx ex, 5 ; Генерация команд.

mov si,0 »

a: mov dl,er5lsi) ; Суммирование двух строк

add er3tstl,al

tnc st

loop a

mov Ox, offset er3

mov dx,offset er4

push ds

push bx

ret

cseg ends

end z

Полученный результат

будет: mov ah,09h

int 21h

ret

Адрес строки, выводимой на экран.

Подготовка стека для перехода.

Переход в область данных на егЗ.

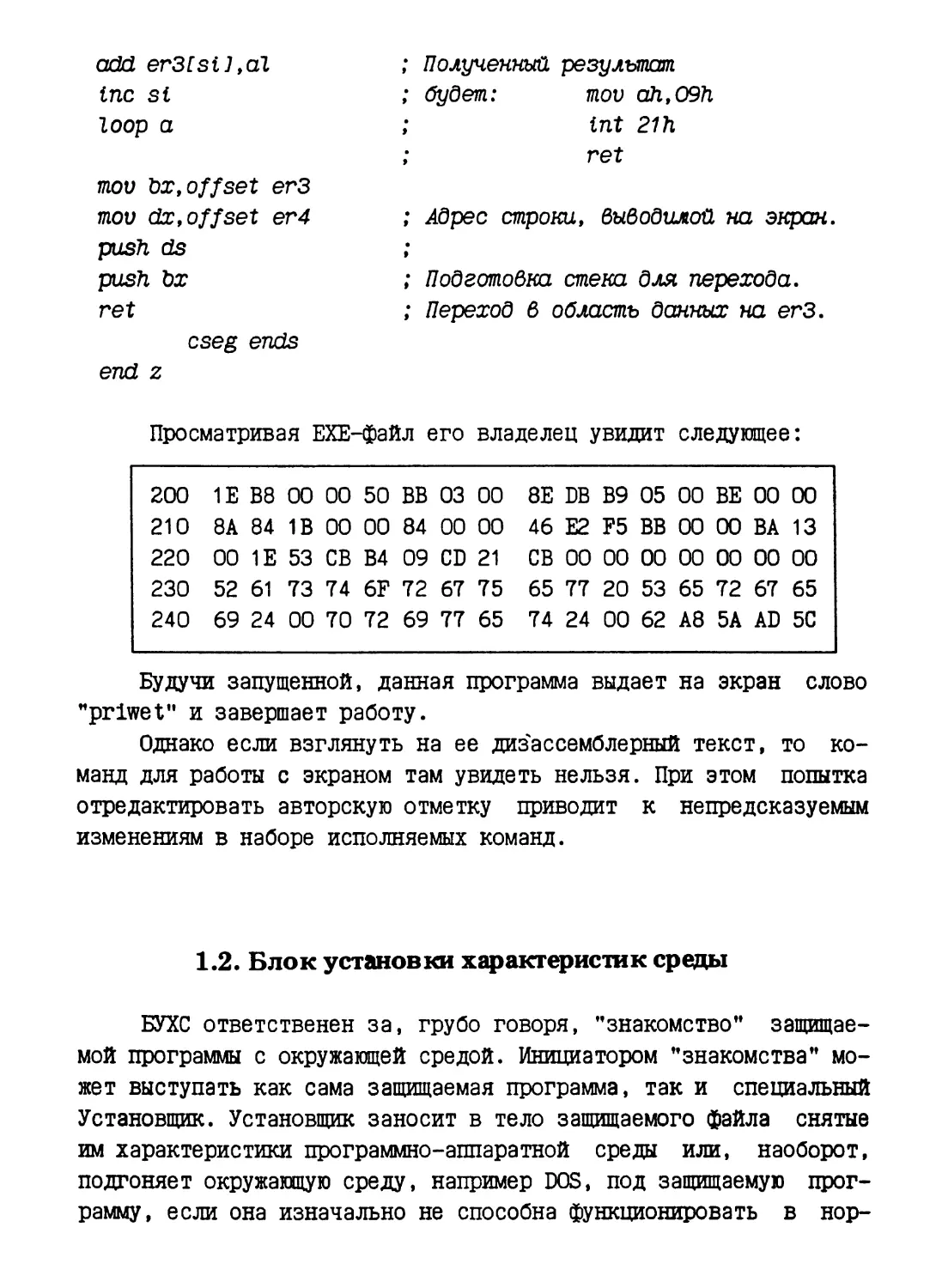

Просматривая ЕХЕ-файл его владелец увидит следующее:

200 1Е В8 00 00 50 ВВ 03 00 8Е DB В9 05 00 BE 00 00

210 8А 84 1В 00 00 84 00 00 46 Е2 F5 ВВ 00 00 ВА 13

220 00 1Е 53 СВ В4 09 CD 21 СВ 00 00 00 00 00 00 00

230 52 61 73 74 6F 72 67 75 65 77 20 53 65 72 67 65

240 69 24 00 70 72 69 77 65 74 24 00 62 А8 5А AD 5С

Будучи запущенной, данная программа выдает на экран слово

"prlwet" и завершает работу.

Однако если взглянуть на ее диз'ассемблерный текст, то ко-

манд для работы с экраном там увидеть нельзя. При этом попытка

отредактировать авторскую отметку приводит к непредсказуемым

изменениям в наборе исполняемых команд.

1.2. Блок установки характеристик среды

БУХС ответственен за, грубо говоря, "знакомство” защищае-

мой программы с окружающей средой. Инициатором "знакомства" мо-

жет выступать как сама защищаемая программа, так и специальный

Установщик. Установщик заносит в тело защищаемого файла снятые

им характеристики программно-аппаратной среды или, наоборот,

подгоняет окружающую среду, например DOS, под защищаемую прог-

рамму, если она изначально не способна функционировать в нор-

мальном окружении.

Чем может быть охарактеризована среда, или к чему способна

"привыкнуть” программа? Мы считаем, что такими характеристиками

могут быть особенности:

аппаратной среды ЭВМ;

программной среды;

психофизиологические характеристики оператора ЭВМ.

Если среда недостаточно индивидуальна, то ее можно допол-

нительно индивидуализировать.

Перефразируя известное изречение Б.Шоу, можно сказать:

"Разумная программа сама приспосабливает себя к миру, а нера-

зумная пытается приспособить мир для себя", поэтому наличие

именно "неразумных" программ является одной из причин постоян-

ного совершенствования операционных систем.

1.2.1. Особенности аппаратной среды

В данном разделе речь идет о таких характеристиках ПЭВМ,

которые пользователь не может изменять программным путем. Это и

архитектура ПЭВМ, и особенности BIOS, и дополнительные спецуст-

ройства и т.д.

1. Архитектура ПЭВМ: наличие устройств А:, В:, С:, D:, Е:,

тип видеоадаптера (EGA, CGA, VGA), объем оперативной памяти и

т.д.

Программа может получить доступ к оборудованию следующими

способами. Она может обратиться к любому из портов ввода /выво-

да, соответствующему присоединенному оборудованию или к любому

адресу оперативной памяти. В [18] подробно рассмотрены все су-

ществующие доступы к данной информации. Здесь мы приведем ос-

новные адреса портов с кратким их описанием.

Микросхема интерфейса с периферией Intel 8255, ее функции:

информирует об установке переключателей на системной пла-

те;

принимает для компьютера ввод с клавиатуры;

управляет рядом периферийных устройств.

Регистры микросхемы Intel 8255

Порт А (60h) - только чтение

Когда в порту В 7-й бит равен 0, то биты 0-7 PC, XT, PCjr,

АТ есть 8-битные скан-коды с клавиатуры.

Когда в порту В 7-й бит равен 1, то для PC в порту А:

Биты Компьютер Значение

0 PC 0 - нет накопителей на дискетах

1 PC Не используется

2-3 PC Число банков памяти на системной плате

4-5 PC Тип дисплея (11 - монохромный, 10 - цветной 80*25, 01 - цветной 40*25)

6-7 PC Число накопителей на дискетах

Порт В (61h) - чтение и запись

Биты Компьютер Значение

0 PC,XT,PCJr Управляет каналом 2 таймера 8253

1 PC,XT,PCjr Вывод на динамик

2 PC PCjr Выбор содержимого порта С 1 - символьный режим, 0 - графический

3 PC, PCjr XT 1 - кассетный мотор выключен Выбор содержимого порта С

4 PC, XT PCjr 0 - разрешение ОЗУ 1 - запрет динамика и мотора кассеты

5 PC, XT 0 - разрешение ошибок щелей расширения

6 PC, XT 1 - разрешение часов клавиатуры

5-6 PCjr Выбор динамика (00 - 8253, 01 - кассета, 10 - ввод/вывод, 11 - микросхема 76496)

7 PC PC, XT Выбор содержимого порта А Подтверждение клавиатуры

Порт С (62h) - только чтение

Когда в порту В 2-й бит равен 1 для PC или 3-й бит равен 1

для XT, то:

Биты Компьютер Значение

0 PCjr 1 - введенный символ потерян

1 XT 1 - есть математический сопроцессор

PCjr Есть карта модема

2 PCjr Есть карта НГМД

2-3 XT Число банков памяти на системной плате

3 PCjr 0 - 128К памяти

4 PC, PCjr Ввод с кассеты

XT Не используется

5 PC,XT,PCJr Выход канала 2 8253

6 PC, XT 1 - проверка ошибок щелей расширения

PCjr 1 - данные с клавиатуры

7 PC, XT 1 - контроль ошибок четности

PCjr 0 - кабель клавиатуры подсоединен

Когда в порту В 2-й бит равен 0 для PC или 3-й бит равен О

для XT, то:

Биты Компьютер Значение

0-1 XT Тип дисплея (11 - монохромный,

10 - цветной 80*25, 01 - цветной 40*25)

2-3 XT Число накопителей НГМД (00 - 1 и т.д.)

4-7 PC, XT . То же, что и с установленными битами

Ноль в одном из битов регистра соответствует установке

переключателя "off".

ПЭВМ, совместимая с АТ, согласно [18] хранит информацию о

конфигурации в микросхеме МС146818 фирмы ’’Motorola”, вместе с

часами реального времени. Микросхема имеет 64 регистра, прону-

мерованных от 00 до 3Fh. Для чтения регистра нужно сначала пос-

лать его номер в порт с адресом 70h, а затем прочитать его че-

рез порт 71 h.

Номер регистра Использование

Oh Тип накопителя НГМД

2h Тип накопителя фиксированного диска

4h Периферия

15h Память на системной плате (младший байт)

6h Память на системной плате (старший байт)

7h Общая память (младший байт)

8h Общая память (старший байт)

Oh Память сверх 1 Мбайт (младший байт)

1h Память сверх 1 Мбайт (старший байт)

Информация о типе IBM PC содержится во втором с конца бай-

те памяти по адресу FFFFE в ROM-BIOS.

Компьютер Код

PC FF

XT FE

PCjr FD

AT FC

Кроме того, список оборудования на ПЭВМ может быть получен

программой либо в регистре АХ после выполнения прерывания Uh,

либо непосредственно по адресу 0:0410.

Подробно содержимое двух байтов "списка оборудования" опи-

сано в Электронном справочнике по IBM-PC. Для удобства исполь-

зования данной книги в практической работе, мы просто перечис-

лим основное содержание названных байтов:

Бит Функциональное назначение

0 Нет дисковых устройств

1 8087 сопроцессор

2-3 Объем оперативной памяти

4-5 Начальный активный режим дисплея

6-7 Всего дисководов

8 DMA присутствует

9-11 Число портов RS232

12 Присутствие игрового адаптера

13 Последовательный принтер

14-15 Число принтеров

При использовании этой информации для целей защиты необхо-

димо либо установщиком защищаемого пакета, либо самим пакетом

при первом запуске запомнить в теле загрузочного файла содержи-

мое слова по адресу 0:410, а затем просто осуществлять сравне-

ние. И как только список оборудования перестает соответствовать

первоначальному, программа считает, что ее украли.

Самыми большими недостатками данного подхода являются

следующие:

а) Все ПЭВМ, имеющие точно такой же список оборудования,

программа считает "родными".

б) В случае изменения конфигурации на родной ПЭВМ програм-

ма, если это предусмотрено, кончает самоубийством, несмотря на

то что факт несанкционированного копирования отсутствовал.

2. Особенности BIOS: контрольная сумма и дата создания.

Начиная с адреса 1000:еО5Ь и до адреса 1000:1111 памяти ПЭВМ

размещен ROM BIOS. По адресу 1000:f115 обычно указывается дата

создания BIOS.

Как правило у всех последних ПЭВМ типа XT по указанным ад-

ресам стоит одно и то же значение. Поэтому целесообразно осу-

ществлять одновременную проверку контрольных сумм всех имеющих-

ся ПЗУ, в том числе BIOS винчестера, видеотерминала и т.д.

Данный способ не позволяет защищать программное обеспече-

ние в пределах серии.

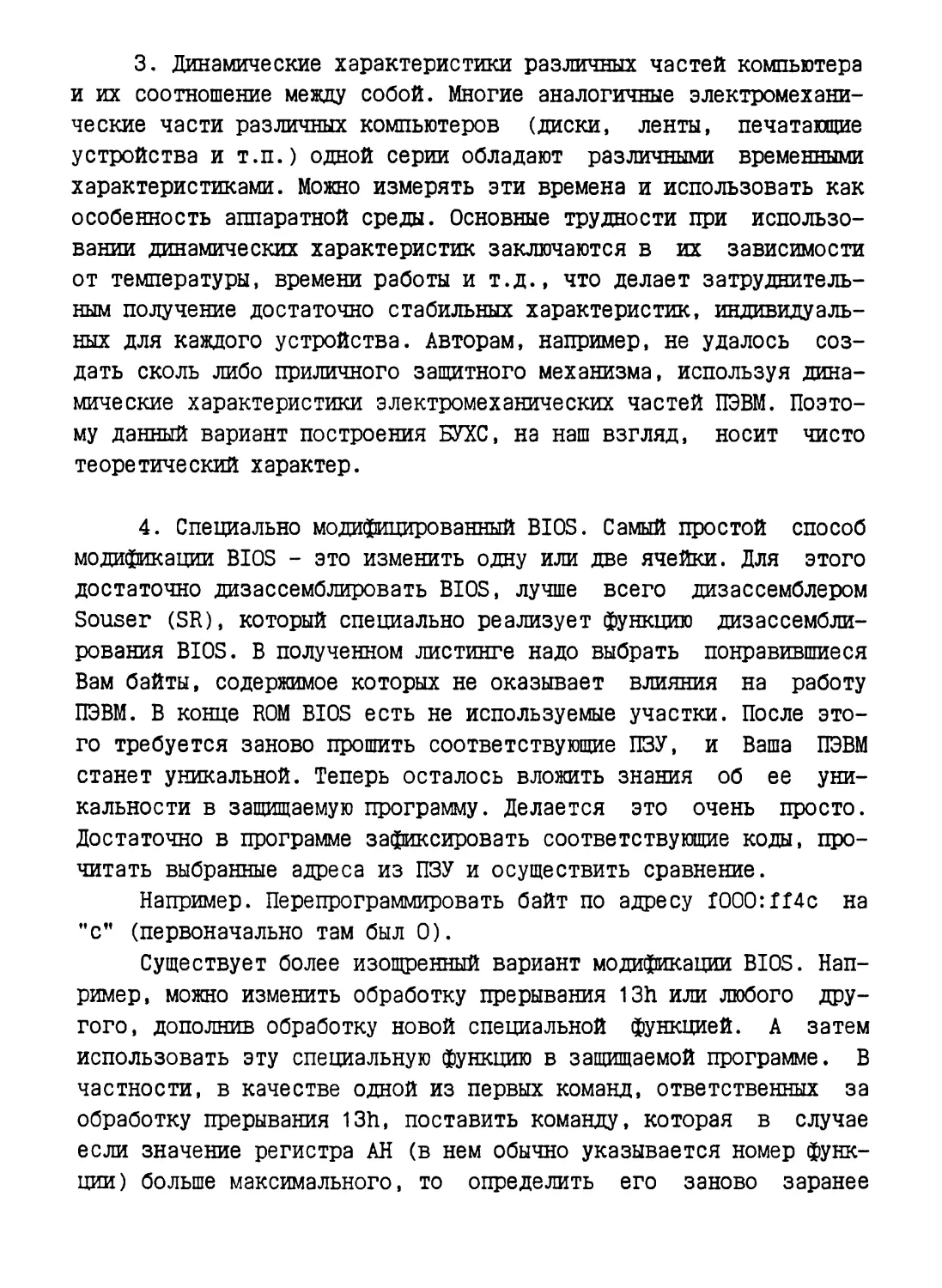

3. Динамические характеристики различных частей компьютера

и их соотношение между собой. Многие аналогичные электромехани-

ческие части различных компьютеров (диски, ленты, печатающие

устройства и т.п.) одной серии обладают различными временными

характеристиками. Можно измерять эти времена и использовать как

особенность аппаратной среды. Основные трудности при использо-

вании динамических характеристик заключаются в их зависимости

от температуры, времени работы и т.д., что делает затруднитель-

ным получение достаточно стабильных характеристик, индивидуаль-

ных для каждого устройства. Авторам, например, не удалось соз-

дать сколь либо приличного защитного механизма, используя дина-

мические характеристики электромеханических частей ПЭВМ. Поэто-

му данный вариант построения БУХС, на наш взгляд, носит чисто

теоретический характер.

4. Специально модифицированный BIOS. Самый простой способ

модификации BIOS - это изменить одну или две ячейки. Для этого

достаточно дизассемблировать BIOS, лучше всего дизассемблером

Souser (SR), который специально реализует функцию дизассембли-

рования BIOS. В полученном листинге надо выбрать понравившиеся

Вам байты, содержимое которых не оказывает влияния на работу

ПЭВМ. В конце ROM BIOS есть не используемые участки. После это-

го требуется заново прошить соответствующие ПЗУ, и Ваша ПЭВМ

станет уникальной. Теперь осталось вложить знания об ее уни-

кальности в защищаемую программу. Делается это очень просто.

Достаточно в программе зафиксировать соответствующие коды, про-

читать выбранные адреса из ПЗУ и осуществить сравнение.

Например. Перепрограммировать байт по адресу f000:f£4c на

”с" (первоначально там был 0).

Существует более изощренный вариант модификации BIOS. Нап-

ример, можно изменить обработку прерывания 13h или любого дру-

гого, дополнив обработку новой специальной функцией. А затем

использовать эту специальную функцию в защищаемой программе. В

частности, в качестве одной из первых команд, ответственных за

обработку прерывания 1311, поставить команду, которая в случае

если значение регистра АН (в нем обычно указывается номер функ-

ции) больше максимального, то определить его заново заранее

выбранным номером функции. А этот выбранный номер функции в

пользовательской защищаемой программе необходимо специальным

Модификатором (Посттранслятором) исправить на любой номер,

больший максимального. В этом случае на ПЭВМ с модифицированным

BIOS будет работать вся стандартная математика, так как в ней

отсутствуют обращения к прерыванию I3h с номерами функций боль-

ше максимального. А Ваша программа будет работать только на

данном компьютере, потому что больше ни одна ПЭВМ не сможет

правильно отработать ввод/вывод Вашей программы.

Данный способ защиты хорош, если Вы сами устанавливаете

свой пакет на ПЭВМ заказчика. Дело в том, что Вам придется под

наблюдением заказчика вскрыть корпус его компьютера и на его

глазах заменить в его ПЭВМ микросхему ПЗУ. Нам представляется,

что, не привлекая внимания заказчика, проделать подобную опера-

цию будет довольно сложно. Именно сложность установки снижает

конкурентноспособность данного способа защиты программного

обеспечения и является главным недостатком, не считая необходи-

мости прошивки ПЗУ.

5. Специальные устройства. Для усиления защиты часто ис-

пользуются специальные устройства: логические микросхемы, до-

полнительные ПЗУ, подключаемые к ЭВМ через параллельный или

последовательный интерфейс (прозрачные для всех кодов, кроме

заранее определенных управляющих последовательностей).

В этом случае встает вопрос защиты самого специального ус-

тройства от копирования. Наиболее простой - заливка его смолой

(например, эпоксидной) - далеко не всегда решает эту проблему,

потому что могут найтись любители аккуратно поработать с фре-

зой, срезая смолу слой за слоем.

Наиболее популярным устройством в данном случае является

аппаратный интерфейс с пользовательскими пакетами (АИПП) для

защиты программного обеспечения от несанкционированного копиро-

вания. Интерфейсный блок имеет размеры 8*3*1 см и предназначен

для подключения на параллельный порт. Этим путем пошли разра-

ботчики защиты для пакета AUTOCAD 10 (русифицированный).

АИПП обеспечивает "прозрачную" передачу всех данных кроме

ключевой последовательности, в ответ на которую АИПП отвечает

специальным байтом.

Каждый АИПП или серия АИПП отзывается на свою ключевую

последовательность байт.

Пользователь специально настраивает свой пакет программ на

работу с АИПП. В результате пакет будет нормально функциониро-

вать только при наличии соответствующего АИПП.

Наличие АИПП упрощает процесс поставки пакета заказчику.

При продаже пакета, особенно если поставка осуществляется по

почте, пользователь не должен заботиться о количестве устано-

вок. Тираж пакета определяется числом поставляемых АИПП.

Попытка вскрытия АИПП приводит к уничтожению устройства.

Массового применения данный способ к настоящему времени не

получил по двум причинам:

а) сложность запитать отечественные недорогие микросхемы,

не вскрывая корпус ПЭВМ;

б) необходимость разработки качественного блока защиты от

Раздевателя. В данном случае это очень важно, потому что понять

логику работы АИПП можно разобравшись с программой, т.е. с той

ее частью, которая ответственна за интерфейс с АИПП.

6. Наличие на МД или в ПЭВМ специально созданных дефектов.

Для этого "грубые" люди, как правило, царапают дискету или вы-

резают в ней отверстия, более "интеллигентные" портят дискеты

лазером. Затем запоминают в программе номера дефектных секторов

и из защищенной программы пытаются осуществлять запись в дефек-

тные сектора, проверяя коды завершения. Носитель без дефекта

(несанкционированная копия) позволяет осуществить нормальную

запись в дефектное место, а носитель с дефектом этого не позво-

лит. Таким путем пошли разработчики защиты для пакета KD4.

Недостаток данного способа защиты в том, что совсем нес-

ложно сделать резидентную программу, которая будет перехваты-

вать все обращения к устройству и возвращать в защищенный пакет

все те коды завершения, которые тот желает получить.

Поэтому наиболее распространенный способ снятия такой

защиты - программное эмулирование особенностей диска.

Недостаток можно ликвидировать, если обращения к внешнему

устройству адресовать напрямую, а не через DOS.

Указанные мероприятия по защите могут быть выполнены толь-

ко для съемных дисков. Съемные диски позволяют осуществить дос-

туп к их магнитной поверхности. Это дает возможность придавать

дискам индивидуальные свойства (делая различные физические от-

метки на носителе). С другой стороны, можно сделать очень точ-

ную копию диска с воспроизведением всех особенностей оригинала

(физические повреждения можно воспроизвести с помощью лазера,

но все это, конечно, требует специального оборудования). Поэто-

му теоретически вполне вероятно получить адекватную копию съем-

ного диска, не разбираясь в системе его защиты.

Несъемные диски (винчестеры) исключают доступ к магнитной

поверхности со стороны пользователя. Операции с носителем про-

изводятся через устройства, объединенные с диском в одном паке-

те. Поэтому для снятия адекватной копии необходимо разбираться

с системой защиты. Со снижением цен на винчестеры возможно рас-

пространение ценных программных продуктов на отдельных винчес-

терах, если будет обеспечена их установка в компьютер.

1.2.2. Особенности программной среды

В разделе речь идет о таких особенностях ПЭВМ, которые

создаются исключительно программными способами. Это - место

физического размещения на диске файла, спецотметки в файлах,

модификация DOS, спецформатирование дискеты и т.д.

1. Место физического размещения защищаемого файла. Поле

DOSWRK FCB, как утверждается в [16], отводится для резерва.

Фактически после открытия файла, система размещает в этом поле

адрес физического расположения секторов файла на диске. Таким

образом, для каждого файла содержимое этого поля является

уникальным. Любое копирование файла приводит к изменению адреса

физического расположения секторов файла. Вероятность

копирования файла с одного диска на другой с сохранением

указанного адреса ничтожно мала, если речь идет о винчестере.

Возможно успешное копирование образа диска посредством

магнитной ленты. Этот же способ применим при защите описанной в

пп. 2 и 3. Недостаток - необходимость копирования всего диска.

Диск, на который производится копирование, должен быть аналоги-

чен диску откуда происходит копирование.

Возможный порядок установки защиты. В начало программы

добавляется оператор вызова подпрограммы, ответственной за

защиту. Для надежности можно сделать несколько модификаций

подпрограммы под разными именами и несколько вызовов.

Единственным параметром подпрограммы является имя защищаемого

файла (программы). Подпрограмма в области данных должна

.содержать следующие поля (пример 1.6):

поле шифра (обозначим PSCH), размерность N байт (величина

N на усмотрение пользователя), содержимое поля - комбинация N

любых символов;

поле первого запуска (PZ), размерность - слово, первона-

чальное содержимое - 0;

блок описания файла (FCB).

Наименование полей FCB взяты из [16].

Алгоритм работы подпрограммы:

Шаг 1. В блоке описания файла FCB установить поля FNAME и

ENAME, в которых содержится имя файла (программы). Значение

данного параметра передается в подпрограмму из защищаемой прог-

раммы.

Шаг 2. Открыть файл.

Шаг 3. Проверить содержимое поля PZ, если 0, то переход к

шагу 7.

Шаг 4. Сравнить содержимое полей PSRED и поля DOSWRK из

FCB, если не совпало, то переход к шагу 6.

Шаг 5. Закрыть файл. Выйти из подпрограммы.

Шаг 6. Выполнить ’’ответные” действия. Уничтожить информа-

цию на магнитном носителе или уничтожить данную программу на

носителе и перейти к шагу 5.

Шаг 7. Читать файл с магнитного носителя, отыскивая в нем

комбинацию из N символов, заданных в поле шифра PSCH. Если не

найдено, перейти к шагу 6.

Шаг 8. После PSCH находятся поля PZ и PSRED. Установить PZ

в 1. В поле PSRED переписать содержимое поля DOSWRK из FCB.

Шаг 9. Записать в файл отредактированные данные. Перейти к

шагу 5.

Пример организации защиты на языке Ассемблер с самогенери-

рующимся кодом:

Пример 1.5

dseg segment

иии db "управление вернулось $",0 ; Парольная летка,

even ; Для поиска те st ох.

mestox chi) 0 ; Место физического расположения файла,

; которое было в лолент установки пакета.

imJ2 db 0 ; FCB

db "zap " ; Иля файла.

db "exe" ; Расширение.

db 15 dup (?)

mestoy chi) ? ; Место физического расположения файла.

db 9 dup (?)

db 20 dup (?)

dseg ends

cseg segment

assume cs:cseg,ds:dseg,es:dseg

z proc far

push ds

mov ax,0

push ax

mov bxtdseg

mov dstbx »

mov ahtOfh

mov dr,offset tmJ2

int 21h ; Открытие файла.

» mov ax.mestox ; Место физического расположения файла

sub ax.mestoy »

push ds ; Установка адреса для генерации

push cs ; команды.

pop ds

mov bx,offset open

; Генерация, команды,

mov ds:[bx],ax

mov al.Ocdh ; INT

add ds:[bx),at

add bx,1 ; следующий адрес

mov al,21h

add ds:[bx],al ; 21h

--------------------------------- Итого: INT 21

; Генерация осуществляется правильно, если местоположение

; файла на МД то же, что было при установке пакета.

; В противном случае создается непредсказуемая команда.

pop ds

mov dx,offset tmj2

mov ah,1Oh int 21h t ; Закрыть файл.

» push cs pop ds »

mov ах,offset prod

mov ah,25h

mov al,18h

du> 0

орет

Установка вектора для

обработки прерывания 18h.

ret

prod: push ds ; Программа обработки прерывания I8h.

push bx ; Сюда процесс попадает только тогда,

push ах ; когда правильно будет сгенерирована

push bp ; команда Int 21 h

push dx ; в месте установки вектора прерывания,

push es

push ex

; Блок обработки !

; прерывания 18h !

аа: pop ex

pop es

pop dx

pop bp

pop ax

pop bx

pop ds

tret

fin: ret

cseg ends

end z

2. Порядок физического размещения файлов защищаемого паке-

та на магнитном диске (МД). Все аналогично предыдущему пункту.

Разница заключается только в том, что проверяется не один файл,

а несколько, в том числе и файлы данных. При этом учитывается

не только место физического размещения на МД, но и положение

файлов относительно друг друга.

Кстати, проверять местоположение файлов данных намного на-

дежнее, так как обращения к ним обычно нёГ отслеживают резидент-

ные антивирусные модули.

3. Наличие на ПЭВМ "привычных" для пакета драйверов, таб-

лиц, файлов. Простой для реализации, но столь же простой для

снятия защиты способ.

Люди по - разному относятся к своим привычкам. Кто-то спо-

собен в течение дня бросить привычный XTREE и перейти на NC.

Другой даже при появлении XTPRO, XTGOLD еще долго думает, преж-

де чем изменит пакету. Можно, конечно, рискнуть и ориентиро-

ваться на инерционность человеческой психики. В конце концов

время жизни версий большинства пакетов не так уж велико: от си-

лы год или два. И скорее всего, защищаемый Вами пакет умрет ес-

тественной смертью раньше, чем произойдет такое изменение среды

его обитания, что он вынужден будет, чтобы не мучиться, "покон-

чить с собой".

Но если уж Вами выбран данный способ защиты, то помните,

для того чтобы посмотреть перечень программ, к которым "привя-

зан" будущий хозяин Вашего пакета, совершенно не обязательно

обращаться к винчестеру. Самая важная информация, имена наибо-

лее популярных программ для данного компьютера и пути к этим

программам (AUTOEXEC.BAT) содержатся в оперативной памяти. Для

конкретной версии DOS можно самому предварительно найти эти ад-

реса в оперативной памяти, используя любой отладчик или специ-

альную программу.

4. Наличие заданной последовательности вызовов

определенных программ перед запуском защищаемого пакета. Выводы

аналогичны предыдущему пункту.

5. Специально модифицированные программы операционной

системы.

Как показал опыт работы с защищенным программным

обеспечением, данный вариант среди непрофессиональных

разработчиков защит является самым популярным. Обычно для

модификации используются файлы операционной системы. Как

правило, разработчики меняют один или два байта в указанных

файлах, а затем осуществляют проверки.

Дизассемблировать их и найти байт для того, чтобы отме-

титься, способен любой программист, умеющий менять атрибуты

файла. Файлы операционной системы обычно защищены от записи,

являются скрытыми и неперемещаемыми. Для того чтобы пометить

один из них, достаточно:

а) изменить атрибуты файла, сделав его обычным:

б) записать в определенное заранее место соответствующее

значение;

в) вернуть обратно старые атрибуты файлу.

Модифицированный байт делает программную среду уникальной.

Защищенная таким образом программа обязана проверять наличие

"своего" байта в файлах DOS либо в оперативной памяти, если уже

загружена Ваша версия операционной системы.

Удобнее всего модифицировать DOS по принципу изложенному в

разд. 1.2.1, где речь идет о способах модификации BIOS. Разница

только в том, что в даннрм случае следует изменять обработку

прерываний DOS, в частности лучше всего самого популярного пре-

рывания 21 h.

Алгоритм работы программы:

Шаг 1. Защищаемая программа пропускается через Модификатор

(Посттранслятор), который модифицирует команды программы,

предшествующие команде int 21h в части занесения значения в

регистр АН или любой другой регистр. Например, заменить везде 9

на 100, 10 на 101 и т.д.

Шаг 2. Инсталлятор модифицированного пакета на ПЭВМ

заказчика осуществляет следующие действия:

а) изменяет атрибуты файла операционной системы, позволяя

самому себе туда писать;

б) в месте обработки прерывания 21h делает безусловный пе-

реход (JMP) в область данных, где восстанавливает первую, за-

тертую командой перехода (JMP) команду, за ней размещает коман-

ду сравнения 100 с содержимым регистра АН. Если значение АН

больше 100, то предусматривает вычитание из регистра АН значе-

ния 100;

в) осуществляет размещение команды, ответственной за бе-

зусловный переход на вторую команду обработки прерывания 21 h;

г) восстанавливает первоначальные атрибуты IBMBIO.COM.

Шаг 3. Инсталлятор копирует пакет на компьютер заказчика,

DOS которого теперь поддерживает модифицированные изложенным

выше образом (шаг 1) программы.

Как видно из предложенного алгоритма, подобные модификации

DOS никак не отразятся на его работе с другим программным

обеспечением. Однако, несмотря на все предосторожности, очень

просто перенести защищенный таким образом программный продукт с

одной ПЭВМ на другую. Достаточно вместе с ним скопировать DOS и

дело сделано. Одна команда COPY сводит на нет все усилия.

6. Проверка наличия уникальной даты, например даты инициа-

лизации диска.

7. Нестандартные способы организации данных на магнитных

носителях.

Огромную роль в развитии нестандартных способов организа-

ции данных на магнитных носителях играет изучение тонкостей в

работе с запоминающими устройствами и их драйверами.

Стандартные программы, как правило, выполняют ’’правильное”

копирование магнитных носителей, имеющих строго определенные

форматы записи. Используя нестандартные, но допустимые способы

организации магнитных носителей, можно исключить копирование

носителей стандартными средствами. Для копирования необходима

отдельная программа. Недостаток данного способа состоит в огра-

ниченности возможностей нестандартного представления информации

на магнитных носителях и, как следствие, слабой защищенности от

пытливого ума.

Для магнитных дисков наиболее часто используют: изменение

нумерации секторов, изменение длины и числа секторов на дорож-

ку, изменение числа дорожек. А для лент - изменение длины зоны

и межзонного промежутка. Иногда удается изменять служебную ин-

формацию, записанную на носителе.

Пример программы для умышленного нестандартного форматиро-

вания секторов подробно рассматривается в [173.

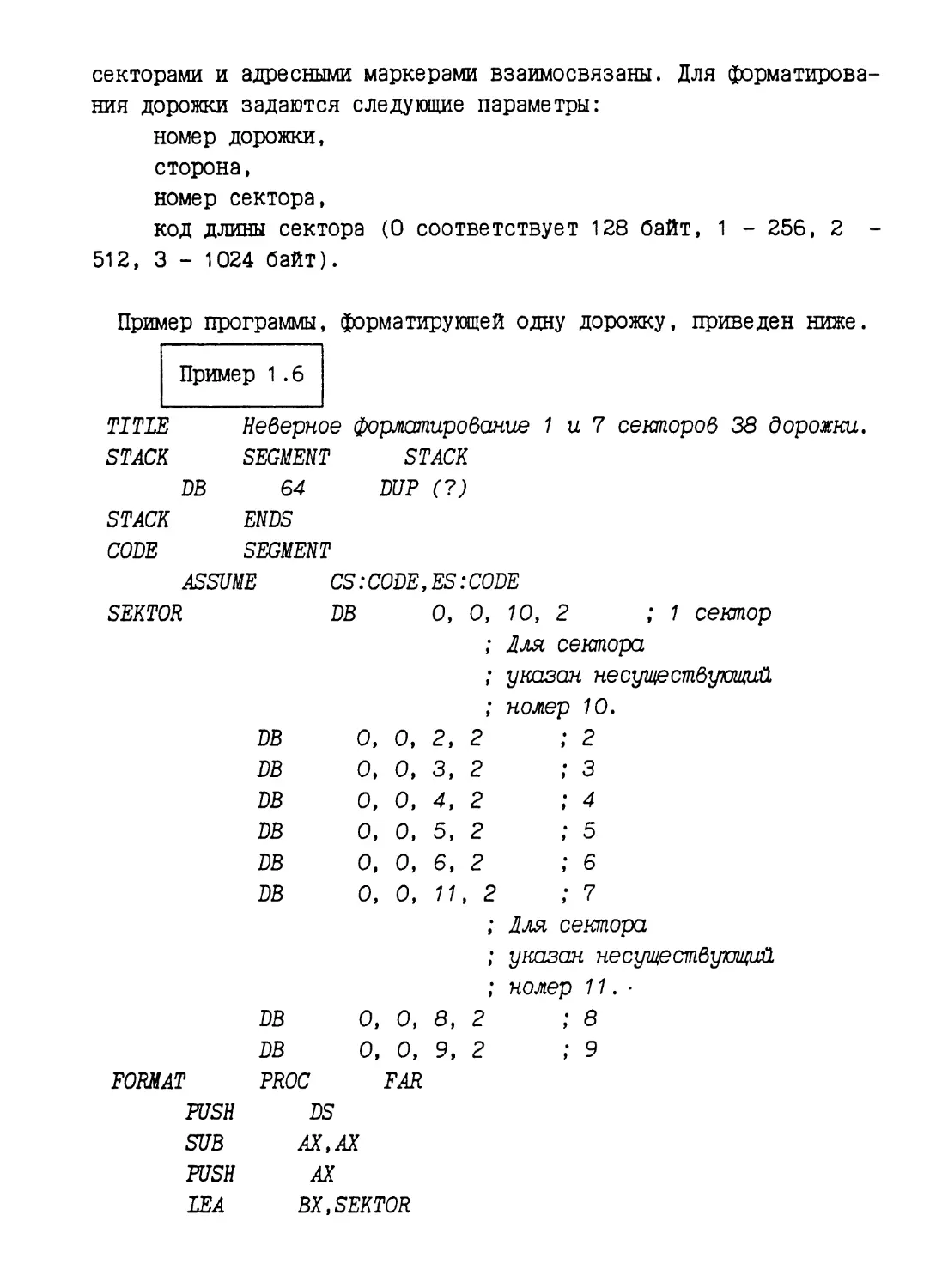

Дискета имеет одну или две стороны. Каждая сторона в свою

очередь разделена на N дорожек (обычно 40). Каждая дорожка

разбита на сектора. Форматирование дискеты осуществляется по

одной дорожке, поскольку промежутки между секторами и адресными

секторами и адресными маркерами взаимосвязаны. Для форматирова-

ния дорожки задаются следующие параметры:

номер дорожки,

сторона,

номер сектора,

код длины сектора (0 соответствует 128 байт, 1 - 256, 2 -

512, 3 - 1024 байт).

Пример программы, форматирующей одну дорожку, приведен ниже.

Пример 1.6

TITLE Неверное форматирование 1 и 7 секторов 33 дорожки.

STACK SEGMENT STACK

DB 64 DUP (?)

STACK ENDS

CODE SEGMENT

ASSUME CS:CODE,ES:CODE

SEKTOR DB 0, 0, 10, 2 ; 1 сектор

; Для сектора

; указан несуществующий

; номер 10.

DB 0, 0, 2, 2

DB 0, 0, 3, 2

DB 0, 0, 4, 2

DB 0, 0, 5, 2

DB 0, 0, 6, 2

DB 0, o, 11, 2

; Для сектора

; указан несуществующий

; номер 11. •

DB О, О, 3, 2 ; 8

DB О, 0, 9, 2 ; 9

FORMAT PROC FAR

PUSH DS

SUB AX,AX

PUSH AX

LEA BX,SEKTOR

PUSH cs

POP ES

MOV CH, 38

MOV CL,1

MOV DX,0

LEA DI.SEKTOR

MOV AL,9

POWTOR:

MOV ES:[DI],CH

ADD DI,4

DEC AL

JNZ POWTOR

MOV AX,501H

INT 13H

RET

FORMAT ENDP

CODE ENDS

END FORMAT

; Выбор дорожки.

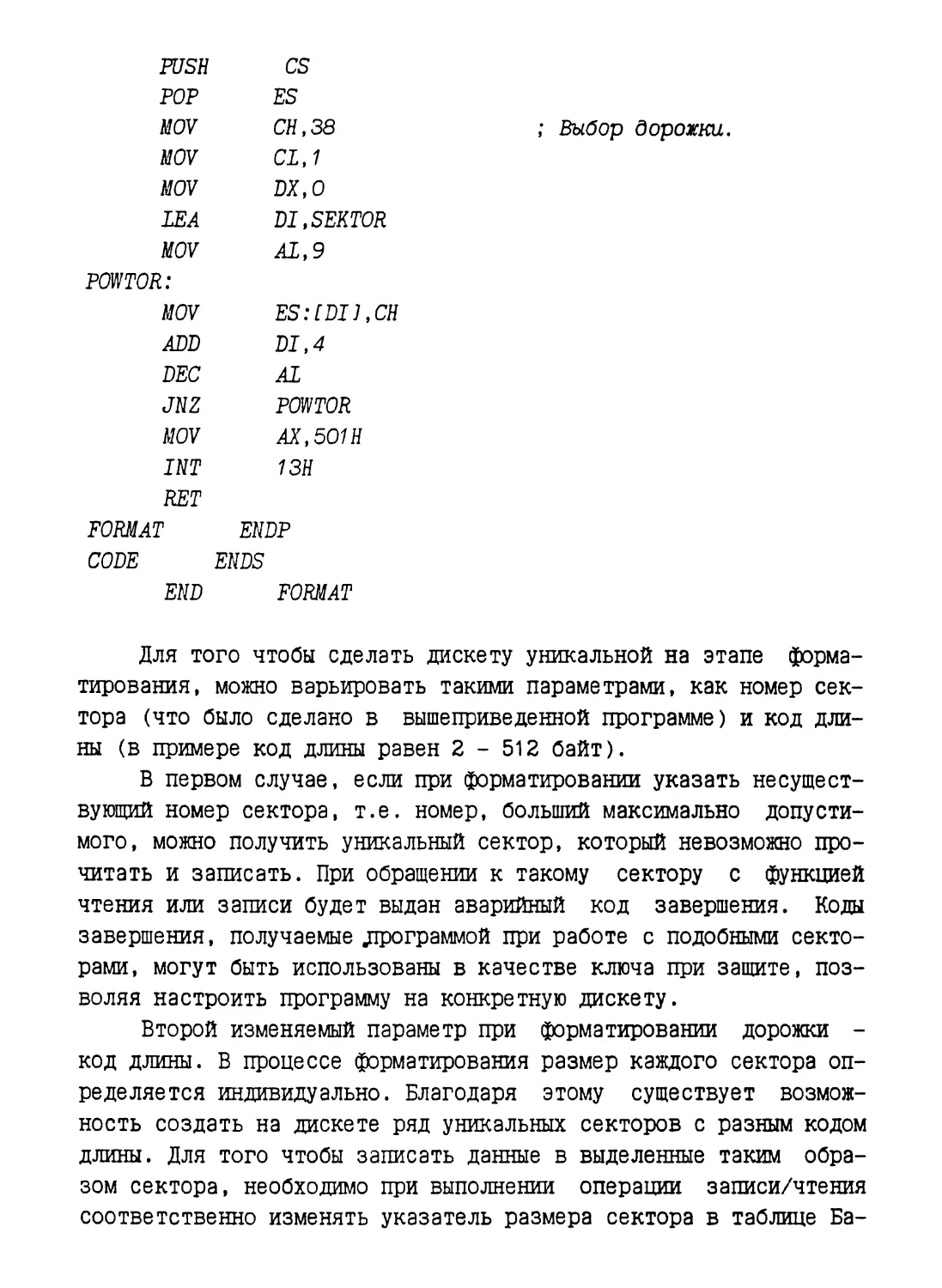

Для того чтобы сделать дискету уникальной на этапе форма-

тирования, можно варьировать такими параметрами, как номер сек-

тора (что было сделано в вышеприведенной программе) и код дли-

ны (в примере код длины равен 2-512 байт).

В первом случае, если при форматировании указать несущест-

вующий номер сектора, т.е. номер, больший максимально допусти-

мого, можно получить уникальный сектор, который невозможно про-

читать и записать. При обращении к такому сектору с функцией

чтения или записи будет выдан аварийный код завершения. Коды

завершения, получаемые .программой при работе с подобными секто-

рами, могут быть использованы в качестве ключа при защите, поз-

воляя настроить программу на конкретную дискету.

Второй изменяемый параметр при форматировании дорожки -

код длины. В процессе форматирования размер каждого сектора оп-

ределяется индивидуально. Благодаря этому существует возмож-

ность создать на дискете ряд уникальных секторов с разным кодом

длины. Для того чтобы записать данные в выделенные таким обра-

зом сектора, необходимо при выполнении операции записи/чтения

соответственно изменять указатель размера сектора в таблице Ба-

зы диска. База диска [17] - это таблица, состоящая из 11 байт,

которая содержит ряд параметров, необходимых для работы диско-

водов, включая и определенную информацию о формате дискет. Ад-

рес таблицы Базы Диска находится в векторном пространстве по

адресу 120. Смещение байта, ответственного за длину сектора,

относительно начала таблицы равно 3. Обычными средствами DOS

подобные сектора не читаются, что позволяет спрятать в них не-

обходимые данные.

Ниже приведен пример программы на Турбо-СИ, которая

форматирует 38 дорожку таким образом, чтобы второй сектор

дорожки имел отличный от стандартного размер, а третий сектор

был отформатирован с несуществующим номером. Затем программа

осуществляет запись/чтение в указанные сектора и распечатку

кода завершения операции.

Пример 1.7

#include<dos.h>

main ()

(

union REGS rl;

struct SREGS rg;

unsigned int J;

int n;

char al 10241; /*буфер для чтения */

char а1 ИО24]="проверка записи и чтения на дорожке";

int nseh;

int smes;

char far ^uhazad;

/* таблица дорожка-головка-сектор-разлер для каждого

сектора на дорожке */

char tdbl9)l4)={38,1,1,2,38,1,2,1 ,38,1 ,13,2,38,1,4,2,38,1,5,

2Л38ЛГ6Л2Л38ЛГ7Л2Л38ЛГ8Л2Л38ЛГ9Л2);

system("dir a:");

smes=peek(0,120); /* таблица Базы диска */

uhazact=MK_FP( 0, smes) ;

rl.h.dl=0;

rl.h.ah^O;

int86(0x13,&rl,&rl);

clrscrO;

rl.h.dl^O; /* устройство a: */

rl.h.dh=1; /» нолер головки */

rl.h.ch=38; /» номер дорожки »/

rl.h.ah=5; /* функция форматирования */

rl.h.al=1;

/» адрес таблицы секторов дорожки */

П.х. bx=FP_OFF(&tab[O)); rg.es=FP_SEG(&tab[O));

/» номер дефектного сектора */

nsek=rl.h.dh*360+rl.h.ch*9 - 10 + 2;

/* вызов прерывания 13h */

tnt86x( Ox13,&rl,&rl, &rg);

/* печать кода завершения */

gotoxy(10,9); prlntf("3a&epweHue=:d номер деф. сектора^

:d ",rl.h.ah.nsek);

/*=========================================================«/

/* запись в отформатированные сектора */

for(J=1;J<5;j++)

{

/* писать сектор »/

rl.h.dl=O; /* устройство а: */

rl.h.dh=1; /* номер головки */

rl.h.ch=38; /* номер дорожки */

rl.h.c1=j;

rl.h.ah=3; /* функция записи */

rl.h.al=1;

/* адрес таблицы секторов дорожки »/

rl.x.bx=FP_0FF(&a1[0]); rg.es=FP_SEG(&a1L01);

tf(j==2)

(

*(utoazad+3)=1;

gotoxyd,25); printf("попытка записи");

}

int86x(0x13,&rl,&rl,&rg); /* вызов прерывания 13h »/

gotoxy(30,25); printf("j=%d код ошибки=:б ".j.rl.h.dh);

*(utoazad+3)=2;

getchO;

}

/ж=========================================================^/

/* попытка чтения отформатированных секторов */

/* номер дефектного сектора для absreadO

вычисляется следующим образом

nseh= rl.h.dh * 360 + rl.h.ch * 9 + ndefsek - 10;

где ndefsek - порядковый номер дефектного сектора

в таблице tab

В данном случае ndefsek=2, результат nsek=694 */

for(J=1;j<5;j++)

{

/* читать сектор */

rl.h.dl=O; /* устройство а: */

rl.h.dh=1; /* номер головки */

rl.h.ch=38; /* номер дорожки */

rl.h.cl=j;

rl.h.ah=2; /* функция чтения */

rl.h.al=1;

/* адрес таблицы секторов дорожки */

rl.x. bx=FP_OFF( &а[ О] ); rg. es=FP_SEG ( &а( О] );

if(J==2)

(

*(ukazad+3)=1;

gotoxy(1,25); printf("попытка прочитать");

}

memset(a,O,100);

int86x(0x13,&rl,&rl,&rg); вызов прерывания 13h

windowd ,20,80,24); clrscrO; a[36]=0;

printf("3anucb=:s ",a);

windou)(1,1,80,25);

gotoxy(30,25); prtntf("j=%d код oiuu6KU=:d ",j.rl.h.ah);

*(ukazad+3)=2;

getchO;

}

printf("\n программа отработала ");

)

При операциях чтения и записи можно варьировать параметра-

ми, находящимися в таблице параметров дискет. Например, хорошо

известный пакет Copylock делает дискету ключевой путем формати-

рования нулевой дорожки, изменив такие параметры, как размер

сектора, число секторов на дорожке и величина промежутка форма-

тирования. Но операции чтения и записи в нестандартно отформа-

тированные сектора осуществляются со стандартными параметрами.

Для удобства работы с примером 1.7 ниже приводится краткое

описание таблицы Базы диска.

Таблица Базы диска

Смещение Назначение

0 Таймауты

1 Используется DMA

2 Число интервалов перед отключением мотора

3 Размер сектора

4 Последний сектор на дорожке

5 Длина промежутка для операций чтения/записи

6 Максимальная длина данных

7 Длина промежутка для операции форматирования

8 Символ заполнитель при форматировании

9 Основной временной интервал

10 Время запуска мотора

Большие возможности таит в себе изменение служебной инфор-

мации на магнитных носителях.

9. Размещение в теле программы в зашифрованном виде дан-

ных, которые бы однозначно идентифицировали автора программы и

пользователя, которому она официально продана. В качестве таких

данных часто используется строка "(с) ФИО Дата" и системный но-

мер программы. Такие данные позволят впоследствии применять

юридические средства защиты, которые у нас "не работают". Обра-

зец данного способа защиты был приведен в п.1.1.1 (пример 1.4).

С целью обязательного сохранения этих данных при

несанкционированном копировании возможны две стратегии:

а) Маскировка. Предназначенная для сокрытия информация де-

лается похожей на программный код и размещается в том месте

программы, где присутствуют многочисленные переходы. Другой ва-

риант - эта информация создается при работе некоторой части

программы, которая не отрабатывает в обычном режиме.

б) Активное противодействие. Внутри програмлы есть провер-

ка наличия спрятанной информации и переход на блок ответной ре-

акции при ее отсутствии. Но иногда само наличие такого противо-

действия позволяет найти спрятанные данные. Изящным способе»!

активного противодействия является подбор такой информации, ко-

торая сама частично является исполняемым кодом.

1.2.3. Психофизиологические особенности человека

1. Особенности пользователя программного обеспечения. Сюда

входят вопросы аутентификации пользователей. Для этого необхо-

дима специальная аппаратура, которая позволяет воспринимать

особенности голоса, отпечатков пальцев и т.п. Вполне доступным

способом аутентификации пользователя является ввод пароля. Под-

робнее эти вопросы освещены в [10, 12].

Отметим одну тонкость. Если в систему аутентификации поль-

зователя возможен вход из программы, минуя средства регистрации,

и контроля пользователя, то возможно написание "компьютерного

червя", который с большой скоростью будет перебирать возможные

пароли, варианты цифрового представления голоса или отпечатка

пальца и т.п., пока не найдет нужный. Как правило, при расчете

средств защиты возможность несанкционированного доступа из

программы учитывается недостаточно.

2. Психологическое давление на потенциального хэкера. По-

рой достаточно просто припугнуть пользователя, сказав, что па-

кет защищен и в случае попытки снятия защиты данные могут быть

уничтожены или вживлен вирус. И этого оказывается вполне доста-

точно, чтобы с пакетом не проводили никаких экспериментов. Но,

как говорил автор парадоксов 0.Уайльд: "Даже если скажешь прав-

ду, все равно рано или поздно попадешься".

1.3. Блок сравнения характеристик среды

Данный блок является одним из самых уязвимых мест защиты.

Можно детально не разбираться с логикой защиты, а немного

"подправить" результат сравнения, и защита будет снята. Иногда

этот блок отсутствует ц его выполняет человек (например, в

некоторых системах с шифрованием информации сравнение

производится человеком на этапе ее использования).

БСХС может иметь следующие варианты реализации:

Первый - множество операторов сравнения того, что есть, с

тем, что должно быть.

Второй - генерация исполняемых команд в зависимости от ре-

зультатов работы защитного механизма. Например, в первом байте

хранится исходная ключевая контрольная сумма BIOS, во второй

байт в процессе выполнения записывается подсчитанная контроль-

ная сумма в процессе выполнения задачи. Суть блока сравнения:

вычесть из первого байта значение второго байта, а полученный

результат добавить к каждой ячейке оперативной памяти в области

DOS. Ясно, что если суммы не совпадут, то вряд ли DOS продолжит

функционировать.

Третий - выполнение ряда арифметических операций над дан-

ными в зависимости от результатов работы защитного механизма.

1.4. Блок ответной реакции

Блок ответной реакции (БОР) реализует ответные действия

"обиженной” программы. Такими действиями могут быть:

"самоубийство" программы или частичное уменьшение числа

выполняемых ею функций;

необратимая перестройка окружающей среды под свои потреб-

ности, что приводит к невозможности работать на данной ПЭВМ с

любыми другими пакетами, кроме данного;

’’издевательство” над пользователем, т.е. замедление ответ-

ных действий, проигрыши похоронных маршей или гимнов, натужное

гудение или противное пищание в случайные моменты времени, из-

речение угроз страшным голосом, вывод посторонних изображений,

добавление комментариев к вводимой и выводимой информации и да-

лее в таком же духе;

разрушение окружающей среды, в том числе запуск в програм-

мную среду вирусов и создание в ней "троянских коней”.

Для незнакомых с терминологией напомним: ’’троянский конь”-

программа, выполняющая вредительские действия по отношению к

Вашим компьютеру и магнитным носителям. Главная ее особенность

заключается в том, что запустить ее на выполнение и тем самым

уничтожить или покалечить собственные файлы должен лично поль-

зователь. Данная программа, как правило, имеет интригующее имя

и манит своего нового хозяина запустить ее на выполнение. Для

того чтобы узнать ее предназначение, хозяин собственноручно ее

и запускает. Создается "троянский конь” очень просто. Пишите

программу, состоящую из оператора по удалению данных и создаете

ЕХЕ-файл. Затем записываете полученный ЕХЕ-файл в Ваш защитный

модуль и в случае нарушения условий прямо из программы копируе-

те ’’троянского коня”, например в главный каталог. Будьте увере-

ны, не пройдет и месяца, как кто-нибудь эту ’’новую” задачу обя-

зательно ради любопытства пустит на выполнение.

Блок ответной реакции может сильно демаскировать систему

защиты. С целью снижения демаскирующего эффекта применяются

идеи кратности ответной реакции (только после определенного

числа запусков) и отложенности возмездия (ответная реакция про-

исходит через определенное время или при срабатывании куска

программы, далеко отстоящего от блока сравнения характеристик

среды).

Идеи постепенности ответной реакции и частичной деградации

исполняемой программы перед полным прекращением работоспособ-

ности имеют в плане защиты некоторые плюсы:

а) пользователь несанкционированной копии не сразу спохва-

тывается,

б) желания вскрывать защиту может не появиться, так как

используемая программа воспринимается как просто плохо отлажен-

ная,

в) может пропасть желание использовать программу из-за

страха получить какую-нибудь неизвестную реакцию.

Отрицательным моментом является возникновение антирекламы,

поскольку ответная реакция может быть воспринята, как свойства

самого продукта в незащищенном виде.

Эффект ответной реакции может быть усилен, если она соот-

ветствующим образом описана в документации. Возможно описание

не всех ответных воздействий или некоторое их преувеличение.

Немного о демонстрационных версиях (демоверсиях). Следует

отвергнуть способ создания демоверсий путем установки переклю-

чателя в блоке ответной реакции, реализующего частичную потерю

программой своих функций. Такая демоверсия легко превращается в

обычную. Демоверсия должна быть специальной программой, у кото-

рой недопустимые функции должны физически отсутствовать. Кроме

того, должны отсутствовать все защитные механизмы и даже намеки

на них.

Глава 2. ПОСТРОЕНИЕ ЗАЩИТЫ ОТ НСК

2.1. Программирование систем защиты

Отметим два технологических момента, которые могут повли-

ять на программирование средств защиты.

1. Защита может отрабатывать в пакетном режиме и/или иметь

резидентную часть. Резидентная часть может выполнять различные

функции: препятствовать вскрытию системы защиты, защищать изоб-

ражения, защищать части диска. Часто резидентная часть выполне-

на в виде монитора, выполняющего шифрование и дешифрование

(пример 2.1). Одна из таких реализаций защиты с резидентной

частью, характерная для защиты от НСД, описана в [7]. Защита

без резидентной части более проста в изготовлении, но и легче в

преодолении. К тому же не всегда возможна замена одного способа

защиты на другой.

Для того чтобы затруднить слежение за своей работой многие

системы с резидентной частью стремятся загрузиться в память

раньше своего потенциального конкурента. Очень упрощенно поря-

док работы модулей при загрузке операционной системы в

компьютер можно представить следующим образом: ПЗУ, загрузчик

MBR-сектора, загрузчик Boot-сектора, IBMBIO.COM (или аналогич-

ный), IBMDOS.COM (или аналогичный), COMMAND.COM (или аналогич-

ный), составные части CONFIG.SYS, составные части AUTOEXEC.BAT.

Заменив любой из перечисленных модулей на свой (чем на более

раннем этапе загрузки производится замена, тем лучше), и приме-

нив нестандартную его организацию, система с резидентной частью

может успешно блокировать попытки получать из компьютера данные

без ее ведома.

2. Защита бывает пристыкованная и встроенная. У пристыко-

ванной защиты работа модуля, ее осуществляющего, по времени не

пересекается с работой функционального модуля. Как правило,

сначала отрабатывает модуль защиты, потом - функциональный мо-

дуль. Можно отследить момент передачи управления от одного мо-

дуля к другому и обойти систему защиты без ее анализа. Многие

коммерческие пакеты, обеспечивающие защиту, построены на прин-

ципе пристыкованной защиты. При этом следует отметить, что

пристыковка защитного механизма порой влечет за собой такую

предварительную обработку защищаемого файла, что увидеть в нем

даже прообраз исходного довольно проблематично.

Встроенная защита отрабатывает и до, ив процессе работы

функционального модуля. Для встраивания модуля защиты внутрь

функционального модуля требуются значительные усилия, но для

снятия такой защиты необходимы еще большие усилия. Такую защиту

часто пишут сами разработчики пакетов прикладных программ.

Наиболее простой прием, позволяющий сделать пристыкованную

защиту, похожей на встроенную, заключается в чтении части защи-

щаемой программы и части DOS в модуль защиты и наоборот. Это

будет препятствовать механическому отделению программы защиты

от защищаемого модуля. Порой достаточно просто добавить к защи-

щаемому коду константу и он станет совершенно не узнаваем.

При проектировании средств защиты особое внимание следует

обратить на защиту самих средств защиты. Анализ их содержания и

наблюдение за их работой может дать неоценимую информацию для

вскрытия защищенных с их помощью программ. Как правило, такие

программы, если они имеют коммерческое распространение, должны

иметь возможность создать определенное число защищенных модулей

и самоуничтожиться.

Перед проектированием средств защиты от ИСК важно

представить организацию их применения. Возможны два варианта:

а) пользователь устанавливает защиту сам;

б) защиту устанавливает специалист из фирмы ее поставляю-

щей.

Достоинства первого варианта в возможности широкого тира-

жирования изготовленных средств, второго в возможности реализа-

ции более качественных и стойких к раскрытию способов защиты.

Какой вариант предпочесть? Общего рецепта дать нельзя - все за-

висит от конкретной ситуации.

При выборе первого варианта необходимо проработать вопрос,

на каком носителе (дискета, винчестер, лента и т.п.) будет рас-

пространяться система защиты и как она будет устанавливаться на

носители пользователя. Трудность заключается в обеспечении ми-

нимизации возможности раскрытия "фирменных" секретов.

Встроенные системы защиты, как правило, пишутся на том

языке, на котором написан защищаемый модуль, либо используются

готовые модули, написанные на языке Ассемблер.

Пристыкованные защиты используют язык Ассемблер, который,

как никакой другой, позволяет гибко оперировать с оборудованием

и использовать нестандартные функции. Но этому языку присущи,

по крайней мере, два недостатка:

а) медленность и трудоемкость написания гибкого и разнооб-

разного интерфейса с оператором и ряда стандартных функций;

б) слишком маленький результирующий модуль, который можно

легко дизассемблировать и подвергнуть трассировке.

Языки высокого уровня могут компенсировать данные недос-

татки. Поэтому обычно используется комбинация языка высокого

уровня (Си, Паскаль и т.п.) и языка Ассемблер.

Каждый разработчик, пытающийся защитить свои собственные

программы от ИСК, должен всегда держать в своем арсенале необ-

ходимый инструментарий. Пытаться создать именно свою приличную

защиту достаточно быстро и не отвлекаясь от основной разработки

можно только в том случае, если у вас всегда под рукой, напри-

мер в виде дополнительной библиотеки к Вашему языку программи-

рования, набор специальных подпрограмм. Как показывает теория и

практика, в виде изложенных выше приемов и способов предохране-

ния желательно, чтобы данная библиотека включала следующие мо-

дули, функционально разбитые на три блока, подробно описанные, в

первой главе - блок защиты от Раздевателя, блок установки ха-

рактеристик среды, блок ответной реакции.

Блок защиты от Раздевателя содержит модули позволяющие за-

щитить программу от дизассемблеров, отладчиков и резидентных

наблюдателей.

Блок установки характеристик среды содержит модули, основ-

ное назначение которых:

снимать с ПЭВМ ее программные и аппаратные особенности,

записывать в указанное место EXE- и COM-файлов "снятые”

характеристики.

Блок ответной реакции содержит модули, ответственные за

реализацию ответных действий "обиженной" программы.

Приведем возможный состав вышеперечисленных блоков, ориен-

тируясь на язык СИ. Перечисленные ниже модули написаны автора-

ми, в первую очередь для удовлетворения собственных потребнос-

тей, в защите разрабатываемых программных продуктов от ИСК.

2.1.1. Блок защиты от Раздевателя

Подсчет контрольной суммы файла:

Int ksum£lle(char

где Imjn - имя файла.

Подпрограмма возвращает контрольную сумму всех слов ука-

занного файла или 0 в случае аварийного завершения.

Подсчет контрольной суммы задачи или ее части в оператив-

ной памяти:

int ksumpam(lnt N).

Подпрограмма возвращает контрольную сумму всех слов бли-

жайших N фрагментов оперативной памяти или 0 в случае аварийно-

го завершения.

Проверка свободной памяти ПЭВМ. Данная функция может быть

осуществлена с помощью стандартных библиотечных функций языка.

Подпрограмма "Пустышка”:

Int pustodnt 1).

Подпрограмма содержит множество самогенерирупцихся команд.

В том случае, если входной параметр 1=0, осуществляется генера-

ция безопасных команд, никак не влияющих на работу программы,

если 1>0, генерируются непредсказуемые команды, выполнение ко-

торых приводит к ошибочной работе программы и, как правило, к

краху всей системы.

Подпрограмма проверки времени выполнения:

Int tlmexednt t).

Подпрограмма возвращает 0 в том случае, если после пос-

леднего выполнения данной подпрограммы прошло не более t се-

кунд, иначе подпрограмма затирает в оперативной памяти выполня-

емую задачу.

2.1.2. Блок установки характеристик среды

Специфическое форматирование дискеты:

Int formdisadnt k, int »nom, char *str, int k1),

где k - количество секторов, которые должны быть специфи-

чески отформатированы;

str - строка, содержимое которой необходимо записать в

специфически отформатированный сектор;

к1 - размер сектора для записи содержимого str;

пот - параметры для форматирования.

Структура массива nom: int пот[)14],

где пот [НО] - номер дорожки;

пот(][1] - номер головки;

пот(Н2] - номер сектора (1-9 правильные номера, >9 - не-

существующие номера);

nomt][3] - код операции (0-3 размер сектора, 2 - стандарт-

ный размер сектора).

Подпрограмма возвращает сумму кодов завершения на чтение

по всем к секторам.

Чтение группы секторов и суммирование кодов завершения:

int woswdisa(lnt k, int *nom).

Подпрограмма возвращает сумму кодов завершения на чтение

по всем к секторам.

Подсчет контрольной суммы ПЗУ:

int ksumO.

Подпрограмма возвращает контрольную сумму ПЗУ.

Определение месторасположения файла на носителе:

long mestoille(char *imj),

где char imj[) - имя файла.

Подпрограмма возвращает адрес физического места файла на

носителе.

Просмотр списка оборудования:

Int oborud().

Подпрограмма возвращает список оборудования.

Запись в указанное место файла:

int zanesi(char *lmj, 1, char *str, 11),

где char lmj[) - имя файла;

int 1 - место в файле;

char str[] - строка, записываемая в файл с именем strtJ

начиная с к байта;

int 11 - число байт строки strt1, которые должны быть за-

писаны в файл.

Подпрограмма возвращает 1 в случае аварийного завершения и

О при нормальном завершении.

Запись в файл после указанной строки:

int zaneslk(char *imj, char »str, 1, char *nz),

где char lmj[] - имя файла;

char strU - строка файла, вместо которой будет записано 1

байт из строки nzl];

Int 1 - число байт строки nz( ];

char nzd - строка для записи в файл.

2.1.3. Блок ответной реакции

Запись в случайные места указанных файлов случайного числа

нулевых байт:

int filebait(char *ust, char *dlr, char »flle, int n),

где usttl - устройство, если то все внешние устрой-

ства;

dlrd - путь, если •*', то все каталоги;

filed - имя файла и расширение, если то все;

п - максимально возможное число записываемых нулевых байт.

Блокировка работы экрана:

ekrbalt().

Действие аналогично эффекту, возникающему в случае пропа-

дания физического контакта дисплея с ЭВМ.

Имитация вхождения в резонанс механических частей ЭВМ:

rezonans(char *ustr),

где ustrf] - внешнее устройство, в том числе принтер

(ЪРТ:).

Создать "троянского коня":

int konla(char *lmj, char *str),

где char imj(] - имя создаваемого файла - "троянского ко-

ня";

char strC J - буфер в памяти задачи, где хранится "троянс-

кий конь".

Подпрограмма возвращает 1, если "конь" успешно создан,

и 0 - в противном случае.

Склейка ЕХЕ-файлов:

int execopy(char »imJ1, char *imJ2),

где char imj1[1 - имя EXE-файла;

char imj2(] - имя ЕХЕ-файла.

Подпрограмма копирует EXE-файл с именем lmJ2[] в файл с

именем imj1 []. Результирующий файл имеет имя imJ1 [ ]; Подпрог-

рамма возвращает 0 в случае нормального завершения, иначе 1.

Склейка СОМ-файлов:

int execopy(char *lmjl, char *lmJ2),