Текст

Аннотация

Дипломная работа на тему «Исследование моделей и алгоритмов

обеспечения безопасности компьютерных сетей»

Работа включает: 91 страница, 37 рисунков, 15 таблиц, 1 приложение;

использованных источников – 40.

Ключевые слова:

информация,

информационная

технология,

безопасность, компьютерная сеть.

Объект исследования - информация, передаваемая по компьютерной

сети.

Предметом исследования - безопасность компьютерной сети.

Цель работы - разработка модели поддержки принятия решений для

обеспечения безопасности компьютерных сетей.

По результатам исследования разработана и предложена модель

поддержки принятия решений для обеспечения безопасности компьютерных

сетей.

Разработанная модель позволит учитывать большее количество

факторов при оценки информационной безопасности, с целью улучшения

системы защиты информации.

5

Содержание

ВВЕДЕНИЕ .............................................................................................................. 7

ГЛАВА 1 АНАЛИЗ ИССЛЕДОВАНИЙ В ОБЛАСТИ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫХ СЕТЕЙ ................................................. 9

1.1 Терминология предметной области ............................................................ 9

1.2 Анализ нормативно-правовой документации по вопросам обеспечения

безопасности компьютерных сетей ..................................................................... 12

1.3 Анализ модели злоумышленника компьютерных сетей......................... 14

1.4 Анализ угроз информационной безопасности компьютерных сетей ... 17

1.5 Анализ методов, моделей и алгоритмов обеспечения безопасности

компьютерных сетей ............................................................................................. 19

1.6 Вывод по главе 1 ......................................................................................... 27

ГЛАВА 2 РАЗРАБОТКА МОДЕЛИ ПОДДЕРЖКИ ПРИНЯТИЯ РЕШЕНИЙ

ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫХ СЕТЕЙ........ 29

2.1Разработка формализованной модели отношений между мерами защиты

информации и классами защищенности информационной системы .............. 29

2.2 Нечеткая

модель

оценки

информационной безопасности

компьютерных сетей ............................................................................................. 36

2.3 Формализованная модель нарушителя информационной безопасности

компьютерных сетей ............................................................................................. 40

2.4 Разработки архитектуры модели поддержки принятия решений для

оебспечения беззопасности компьютерных сетей............................................. 42

2.5 Вывод по главе 2 ......................................................................................... 43

ГЛАВА 3 РАЗРАБОТКА И ИССЛЕДОВАНИЕ АЛГОРИТМИЧЕСКОЙ

МОДЕЛИ ПОДДЕРЖКИ ПРИНЯТИЯ РЕШЕНИЙ ДЛЯ ОБЕСПЕЧЕНИЯ

БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫХ СЕТЕЙ ............................................... 44

3.1 Разработка алгоритмической модели принятия решений для

обеспечения безопасности компьютерных сетей .............................................. 44

3.4 Вывод по главе 3 ......................................................................................... 74

6

ГЛАВА 4 ЭКОНОМИЧЕСКАЯ ЭФФЕКТИВНОСТЬ МОДЕЛИ

ПОДДЕРЖКИ ПРИНЯТИЯ РЕШЕНИЙ ............................................................ 75

4.1 Анализ экономической эффективности модели поддержки принятия

решений для обеспечения безопасности компьютерных сетей ....................... 75

4.2 Вывод по главе 4 ......................................................................................... 79

ЗАКЛЮЧЕНИЕ ................................................................................................. 80

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ ........................................... 82

ПРИЛОЖЕНИЕ А. ГРАФИЧЕСКИЙ МАТЕРИАЛ ПО ВЫПОЛНЕННОМУ

ИССЛЕДОВАНИЮ .............................................................................................. 86

7

ВВЕДЕНИЕ

Проблема информационной безопасности компьютерной сети является

довольно актуальной, поскольку сети стали неотъемлемой частью нашей

жизни. По сетевым каналам передается огромное количество информации,

что, в свою очередь, побуждает злоумышленников действовать. Очень важно

обеспечить защиту сетевой инфраструктуры организации, так как при утечке

данных она может понести огромные убытки.

В 2020 году через АСОИ ФинЦЕРТ от участников информационного

обмена в процессе информирования об указанных выше попытках

компьютерных

атак

было

получено

968 сообщений

о фактах

распространения ВПО, содержавших 1300 образцов ВПО. Годом ранее было

зафиксировано 1723 обращения, содержавших 1581 образец ВПО.

Большинство

этих

случаев -

распространение

различного

ВПО

с использованием электронной почты [37].

Объектом исследования является информация, передаваемая по

компьютерной сети.

Предметом исследования является безопасность компьютерной сети.

Целью выпускной квалификационной работы является разработка

модели поддержки принятия решений для обеспечения безопасности

компьютерных сетей.

Задачи выпускной квалификационной работы:

1. Анализ

методов,

моделей и алгоритмов обеспечения

безопасности компьютерных сетей

2. Разработка модели принятия решений для обеспечения

безопасности в компьютерных сетях

3. Апробация разработанной модели принятия решений для

обеспечения безопасности в компьютерных сетях

4. Обоснование экономической эффективности разработанной

модели принятия решений для обеспечения безопасности компьютерных

сетей

8

В первой главе разработаны модель угроз и модель злоумышленника, а

так же рассмотрены алгоритмы и методы обеспечения безопасности

компьютерной сети.

Во второй главе разработана формализованная модель, на основе

которой представлены эталонная, регулятивная и общая (дополненная)

модели оценки информационной безопасности

В третьей главе разработан интерфейс реализации модели принятия

решений для обеспечения информационной безопасности компьютерной

сети.

В четвертой главе выполнена оценка экономической эффективности

предлагаемого проекта.

9

ГЛАВА 1 АНАЛИЗ ИССЛЕДОВАНИЙ В ОБЛАСТИ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫХ СЕТЕЙ

1.1 Терминология предметной области

Информационная безопасность играет очень важную роль в

современном мире. Для более глубокого представления

понятия

«информационная безопасность», необходимо ознакомиться основной

терминологией в области защиты информации, рассмотрим несколько

терминов и определений:

информация - сведения (сообщения, данные) независимо от формы их

представления [1];

информация - сведения, воспринимаемые человеком и (или)

специальными устройствами как отражение фактов материального или

духовного мира в процессе коммуникации [9];

информация - любые данные, представленные в электронной форме,

написанные на бумаге, высказанные на совещании или находящиеся на

любом другом носителе, используемые финансовым учреждением для

принятия решений, перемещения денежных средств, установления ставок,

предоставления ссуд, обработки операций и т.п ., включая компоненты

программного обеспечения системы обработки [10];

информационные технологии - процессы, методы поиска, сбора,

хранения, обработки, предоставления, распространения информации и

способы осуществления таких процессов и методов [1];

информационная технология – процесс, использующий совокупность

средств и методов сбора, обработки и передачи данных (первичной

информации) для получения информации нового качества о состоянии

объекта, процесса или явления (информационного продукта) [24];

информационная технология (информационные технологии) -

совокупность методов, производственных и программно-технологических

средств, объединенных в технологическую цепочку, обеспечивающую сбор,

хранение,

обработку,

вывод

и

распространение

информации.

10

Информационные технологии предназначены для снижения трудоемкости

процессов использования информационных ресурсов [24];

информационная система - совокупность содержащейся в базах данных

информации и обеспечивающих ее обработку информационных технологий и

технических средств [1];

информационная система (ИС) - Система, организующая обработку

информации о предметной области и ее хранение [11];

информационная система - система обработки информации,

работающая совместно с организационными ресурсами, такими как люди,

технические средства и финансовые ресурсы, которые обеспечивают и

распределяют информацию [14];

информационно-телекоммуникационная сеть

-

технологическая

система, предназначенная для передачи по линиям связи информации, доступ

к которой осуществляется с использованием средств вычислительной

техники [1];

информационно-телекоммуникационная сеть – это совокупность

методов и технологий, используемых для получения необходимой

информации, которая способна обеспечить деятельность фирмы, а также

удовлетворить личные потребности пользователей [26];

информационно-телекоммуникационной

-

единый

комплекс,

включающий территориально распределенную систему ЭВМ и их

терминалов, объединенных в единую систему средствами связи с

использованием коммутационного оборудования, программного обеспечения

и протоколов для передачи (получения) сведения, а также решения

информационных, управленческих, вычислительных и/или других задач [26];

доступ к информации - возможность получения информации и ее

использования [1];

доступ к информации - ознакомление с информацией, ее обработка, в

частности, копирование модификация или уничтожение информации [15];

11

доступ (в автоматизированной информационной системе) (англ. access)

-

получение возможности ознакомления с информацией, ее обработки и (или)

воздействия на информацию и (или) ресурсы автоматизированной

информационной системы с использованием программных и (или)

технических средств [16].

конфиденциальность информации - обязательное для выполнения

лицом, получившим доступ к определенной информации, требование не

передавать такую информацию третьим лицам без согласия ее обладателя

[1];

конфиденциальность - обеспечение доступа к информации только

авторизованным пользователям [12];

конфиденциальная информация — информация, доступ к которой

ограничивается в соответствии с законодательством Российской Федерации и

представляет собой коммерческую, служебную или личную тайны,

охраняющиеся её владельцем [28];

предоставление информации - действия, направленные на получение

информации определенным кругом лиц или передачу информации

определенному кругу лиц [1];

предоставление информации - действия, направленные на получение

информации определенным кругом лиц или на передачу информации

определенному кругу лиц [29];

распространение информации - действия, направленные на получение

информации неопределенным кругом лиц или передачу информации

неопределенному кругу лиц [1];

распространение информации - процесс предоставления информации,

имеющейся

в

информационно-поисковых

системах,

потребителям

информации [13];

доменное имя - обозначение символами, предназначенное для

адресации сайтов в сети "Интернет" в целях обеспечения доступа к

информации, размещенной в сети "Интернет" [1];

12

доменное имя - это адрес сайта, состоящий из символов или цифр, но

напрямую не связанный с сервером [30];

доменное имя - символьное обозначение, как правило, словесное,

которое непосредственно не связано с сервером, но при помощи системы

DNS-серверов (Domain name server) может быть ассоциировано с IP-адресом

(или другим доменным именем) [31];

сетевой адрес - идентификатор в сети передачи данных, определяющий

при оказании телематических услуг связи абонентский терминал или иные

средства связи, входящие в информационную систему [1];

сетевой адрес - идентификатор устройства, работающего в

компьютерной сети [32].

1.2 Анализ нормативно-правовой документации по вопросам

обеспечения безопасности компьютерных сетей

Рассмотрим федеральные законы и стандарты в области обеспечения

информационной безопасности.

1. Федеральный закон "Об информации, информационных

технологиях и о защите информации" от 27.07.2006 N 149-ФЗ.

Устанавливает основные термины и определения в области

обеспечения информационной безопасности.

2. Федеральный закон "О персональных данных" от 27.07.2006 N

152-ФЗ.

Целью настоящего Федерального закона является обеспечение защиты

прав и свобод человека и гражданина при обработке его персональных

данных, в том числе защиты прав на неприкосновенность частной жизни,

личную и семейную тайну [2].

3. Закон РФ "О государственной тайне" от 21.07.1993 N 5485-1

Настоящий Закон регулирует отношения, возникающие в связи с

отнесением сведений к государственной тайне, их засекречиванием или

рассекречиванием и защитой в интересах обеспечения безопасности

Российской Федерации [4].

13

4. Федеральный

закон

"О безопасности

критической

информационной инфраструктуры Российской Федерации" от 26.07.2017 N

187-ФЗ.

Настоящий Федеральный закон регулирует отношения в области

обеспечения безопасности критической информационной инфраструктуры

Российской Федерации (далее также - критическая информационная

инфраструктура) в целях ее устойчивого функционирования при проведении

в отношении ее компьютерных атак [3].

5. Федеральная служба по техническому и экспортному контролю

приказ 11 февраля 2013г No17 «Об утверждении требований о защите

информации, не составляющей государственную тайну, содержащейся в

государственных информационных системах» [5].

В этом приказе описываются меры обеспечения защиты информации в

информационных системах, а так же классы защищенности и уровень

значимости информации.

6. Федеральная служба по техническому и экспортному контролю

приказ 31 августа 2010г No489 «Об утверждении требований о защите

информации, содержащейся в информационных системах общего

пользования» [6].

Национальные стандарты информационной безопасности [7].

ГОСТ Р 50739-95 Средства вычислительной техники. Защита от

несанкционированного доступа к информации. Общие технические

требования.

ГОСТ Р 50922-2006 Защита информации. Основные термины и

определения.

ГОСТ Р 51275-2006 Защита информации. Объект информатизации.

Факторы, воздействующие на информацию. Общие положения.

ГОСТ Р 52069.0 -2013 Защита информации. Система стандартов.

Основные положения.

14

ГОСТ Р 52448-2005 Защита информации. Обеспечение безопасности

сетей электросвязи. Общие положения.

ГОСТ Р 53114-2008 Защита

информации.

Обеспечение

информационной безопасности в организации. Основные термины и

определения.

1.3 Анализ модели злоумышленника компьютерных сетей

В зависимости от имеющихся прав и возможностей нарушители

подразделяются на две категории:

внешние нарушители – субъекты, не имеющие полномочий по доступу

к информационным ресурсам и компонентам систем и сетей;

внутренние нарушители – субъекты, имеющие полномочия по доступу

к информационным ресурсам и компонентам систем и сетей.

Внешние нарушители являются актуальными, когда системы и сети

имеют

взаимодействие

с

сетью

Интернет

или

смежными

(взаимодействующими) системами и сетями, в том числе посредством

использования съемных машинных носителей информации, а также в

случаях, когда имеется возможность физического доступа к средствам

обработки и хранения информации, их линиям связи, расположенным вне

контролируемой (охраняемой) зоны (территории).

Внешний нарушитель, получивший в результате реализации угроз

безопасности информации полномочия по доступу к компонентам систем и

сетей, при дельнейшей оценке рассматривается как внешний нарушитель с

возможностями внутреннего нарушителя. В качестве внутренних

нарушителей в системах и сетях должны рассматриваться пользователи,

имеющие полномочия по доступу к информационным ресурсам и

компонентам систем и сетей, а также персонал, обеспечивающий их

функционирование (например, персонал, обеспечивающий гарантийную,

техническую поддержку, ремонт, восстановление после сбоев, настройку). К

внутренним нарушителям относятся пользователи, имеющие

как

15

непривилегированные

(пользователи),

так

и

привилегированные

(администраторы) права доступа к компонентам систем и сетей.

В целом личность нарушителя можно определить как личность

человека, который идет на совершение преступления вследствие присущих

ему

психологических

особенностей,

антиобщественных

взглядов,

отрицательного отношения к нравственным ценностям и вследствие выбора

общественно опасного пути для удовлетворения своих потребностей или

непроявления необходимой активности в предотвращении отрицательного

результата.

Специфическая сущность личности нарушителя заключается в

особенностях его психического склада, которые выражают собой внутренние

предпосылки антиобщественного поведения. Общественная опасность

выражает потенцию личности к преступному поведению, которая

понимается как внутренняя возможность совершения при определенных

условиях преступных действий.

Виды и категории нарушителя, а так же возможные цели реализации

угроз информационной безопасности представлены в таблице 1.

Таблица 1 - Модель злоумышленника информационной безопасности

компьютерных сетей

Виды нарушителя

Категории

нарушителя

Возможные

цели

реализации

угроз

информационной безопасности

Специальные службы

иностранных

государств

Внешний

Нанесение ущерба государству в области

обеспечения

обороны,

безопасности

и

правопорядка, а также в иных отдельных

областях его деятельности или секторах.

Преступные группы Внешний

Получение финансовой или иной материальной

выгоды.

Желание самореализации.

Отдельные

физические

лица

(хакеры)

Внешний

Получение финансовой или иной материальной

выгоды.

Любопытство или желание самореализации.

16

Продолжение таблицы 1

Конкурирующие

организации

Внешний

Получение конкурентных преимуществ.

Получение финансовой или иной материальной

выгоды.

Разработчики

программных,

программно-

аппаратных средств

Внутренний

Внедрение дополнительных функциональных

возможностей в программные или программно-

аппаратные средства на этапе разработки.

Получение финансовой или иной материальной

выгоды.

Непреднамеренные, неосторожные или

неквалифицированные действия.

Лица,

обеспечивающие

поставку

программных,

программно-

аппаратных средств,

обеспечивающих

систем

Внешний

Получение финансовой или иной материальной

выгоды.

Непреднамеренные, неосторожные или

неквалифицированные действия.

Получение конкурентных преимуществ.

Поставщики

вычислительных

услуг, услуг связи

Внутренний

Получение финансовой или иной материальной

выгоды.

Непреднамеренные, неосторожные или

неквалифицированные действия.

Получение конкурентных преимуществ.

Лица, привлекаемые

для установки,

настройки,

испытаний,

пусконаладочных и

иных видов работ

Внутренний

Получение финансовой или иной материальной

выгоды.

Непреднамеренные, неосторожные или

неквалифицированные действия.

Получение конкурентных преимуществ.

Лица,

обеспечивающие

функционирование

систем и сетей

Внутренний

Получение финансовой или иной материальной

выгоды.

Непреднамеренные, неосторожные или

неквалифицированные действия.

17

Продолжение таблицы 1

Авторизованные

пользователи систем

и сетей

Внутренний

Получение финансовой или иной материальной

выгоды.

Непреднамеренные, неосторожные или

неквалифицированные действия.

Системные

администраторы и

администраторы

безопасности

Внутренний

Получение финансовой или иной материальной

выгоды.

Любопытство или желание самореализации.

Месть за ранее совершенные действия.

Бывшие работники

(пользователи)

Внешний

Получение финансовой или иной материальной

выгоды.

Месть за ранее совершенные действия.

1.4 Анализ угроз информационной безопасности компьютерных сетей

Угроза — это фактор, стремящийся нарушить работу системы [9].

В настоящее время рассматривается достаточно обширный перечень

угроз информационной безопасности, насчитывающий сотни пунктов.

Кроме выявления возможных угроз, должен быть проведен анализ этих

угроз на основе их классификации по ряду признаков. Каждый из призна ков

классификации отражает одно из требований к системе защиты. При этом

угрозы, соответствующие каждому признаку классификации, позволяют

уточнить требования.

Для защищаемой системы составляют не полный перечень угроз, а

перечень классов угроз, определяемых по ряду базовых признаков. Это

связано с тем, что описать полное множество угроз невозможно из-за

большого количества факторов, влияющих на информацию.

Для информационных систем было предложено рассматривать три

основных вида угроз:

-

угроза нарушения конфиденциальности реализуется в том случае,

если информация становится известной лицу, не располагающему

полномочиями доступа к ней. Угроза нарушения конфиденциальности имеет

место всякий раз, когда получен доступ к некоторой секретной информации,

18

хранящейся в информационной системе или передаваемой от одной системы

к другой. Иногда в связи с угрозой нарушения конфиденциальности

используется термин «утечка»;

-

угроза

нарушения

целостности

реализуется

при

несанкционированном

изменении

информации,

хранящейся

в

информационной системе или передаваемой из одной системы в другую.

Когда злоумышленники преднамеренно 71 4.2. Классификация угроз

информационной безопасности изменяют информацию, говорится, что

целостность информации нарушена. Целостность также будет нарушена,

если к несанкционированному изменению приводит случайная ошибка

программного или аппаратного обеспечения. Санкционированными

изменениями являются те, которые сделаны уполномоченными лицами с

обоснованной целью (например, санкционированным изменением является

периодическая запланированная коррекция некоторой базы данных);

-

угроза нарушения доступности (отказа служб) реализуется, когда в

результате

преднамеренных

действий,

предпринимаемых

другим

пользователем или злоумышленником, блокируется доступ к некоторому

ресурсу вычислительной системы. Блокирование может быть постоянным —

запрашиваемый ресурс никогда не будет получен, или может вызывать

только задержку запрашиваемого ресурса.

Модель угроз безопасности информации в соответствии с банком угроз

ФСТЭК [8] представлена на рисунке 1.

19

Рисунок 1 - Модель угроз информационной безопасности

1.5 Анализ методов, моделей и алгоритмов обеспечения безопасности

компьютерных сетей

Для обеспечения безопасности компьютерной сети существует

большое количество методов. Рассмотрим несколько методов, подходящих

для нашей задачи.

20

1. Методы принятия управленческих решений

Управленческое решение – это выбор, который осуществляет менеджер

в процессе реализации функций управления. Также УР является результатом

конкретной управленческой деятельности менеджера, сознательным

выбором модели поведения. Причем уход от решения проблемы

рассматривается как принятие определенного решения [18].

Черты управленческих решений:

-

обоснованность;

-

своевременность;

-

комплексность подхода;

-

законность;

-

четкая формулировка задач;

-

посильность исполнения;

-

преемственность и противоречивость по отношению к ранее

принятым – решениям.

Выделяют три основных стадии подготовки принятия решения:

-

уяснение проблемы;

-

сопоставление плана решения;

-

выполнение решения.

На первой стадии происходит: сбор информации, анализ полученной

информации, выяснение актуальности, определение условий, при которых

эта проблема будет решена.

На второй стадии: разработка альтернативных вариантов решения,

оценка альтернативных вариантов по социальным последствиям, оценка

альтернативных вариантов по экономической эффективности, составление

программ решения;

Третья стадия включает: доведение решений до конкретных

исполнителей, разработка мер поощрений и наказаний, контроль за

выполнением решений.

21

Следующие методы принятия управленческих решений описываются в

[18]:

Методы разработки и принятия УР на основе системной

последовательности процесса принятия решений можно разделить на

следующие группы:

-

методы диагностики проблем;

-

методы генерирования альтернатив;

-

методы оценки и выбора альтернатив;

-

методы реализации решения.

1) Методы диагностики проблем

Диагностика проблемы - это начальный этап процесса принятия УР и

основной этап построения модели при принятии решений, включающий в

себя моделирование проблемной ситуации, стратегических альтернатив,

последствий принимаемых решений.

К методам диагностики проблем относятся следующие методы:

а) методы декомпозиции (анализа) проблем – графические методы,

такие как: дерево проблем, дерево целей, дерево решений и др.;

б) методы сравнительного и факторного анализа - базируются на

сопоставлении фактических и нормативных (плановых, целевых)

показателей, а также на выявлении отклонений и основных причин этих

отклонений;

в) методы моделирования – создание различных моделей, например:

модели теории игр, экономического анализа, IDEF и т.д .;

г) методы прогнозирования - используются для предвидения изменений

и последствий влияния как внешней, так и внутренней среды на

организацию;

д) методы ситуационного анализа – подразумевают проведение

ситуационного анализа при решении сложных комплексных проблем,

которые являются наиболее важными для компании.

2) Методы генерирования альтернатив

22

При разработке альтернатив используют следующие методы

генерирования альтернатив: методы индивидуального и коллективного

решения проблем:

а) Индивидуальные методы характеризуются наименьшими затратами

времени, но не всегда эти решения являются оптимальными;

б) Коллективные методы генерирования альтернатив подразделяются

на методы активизации мышления (творческого мышления) и методы

соединения альтернатив. Для помощи лицам принимающим решения

привлекаются эксперты по решению проблем, которые участвуют в

разработке вариантов альтернатив.

3) Методы оценки и выбора альтернатив

После составления перечня вариантов решения следует переходить к

оценке каждой альтернативы. Для этого необходимо выделить достоинства и

недостатки каждой из них, а также проанализировать возможные

последствия в случае выбора конкурентной альтернативы;

а) Методы экспертных оценок - основываются на построении

высококвалифицированным специалистом (экспертом) рациональной

процедуры интуитивно-логического анализа в сочетании с количественной

оценкой и обработкой результатов;

б) Критериальные методы - В зависимости от условий выбора

выделяют однокритериальные и многокритериальные альтернативы, и

соответственно - однокритериальные и многокритериальные задачи принятия

решений. Наиболее удобные для анализа те альтернативы, в которых оценка

эффективности производится на основе единственного количественного

критерия.

4) Методы реализации решения

а) Матрица распределения ответственности – это форма описания

распределения ответственности за реализацию работ, с указанием роли

каждого из подразделений в их выполнении;

23

б) Сетевое моделирование. Основными инструментами сетевого

моделирования выступают сетевые матрицы, где сетевой график совмещен с

календарно-масштабной сеткой времени;

в) Метод составления информационной таблицы реализации решений;

Его особенности заключаются в следующем:

-

в данном методе отражается взаимодействие задач в процессе

принятия решений;

-

обеспечивается четкое разделение должностных обязанностей и

ответственности (матрица распределения ответственности);

-

подготавливаются формы документов, являющиеся результатами

решения задач, в которых указываются временные характеристики, в

частности, сроки выполнения определенных работ (сетевая матрица);

-

на основе полученной таблицы осуществляется координация и

регулирование выполнения решения.

г) Методы воздействия и мотивации - направлены на выявление

способа выдачи распоряжений и методов стимулирования исполнителей

решений.

2. Системы поддержки принятия решений (СППР)

СППР описываются в учебном пособии [19].

Системы поддержки принятия решений – это компьютерные системы,

которые путем сбора и анализа большого объема информации могут влиять

на процесс принятия решений организационного плана в бизнесе и

предпринимательстве.

СППР решает две основные задачи:

-

выбор наилучшего решения из множества возможных (оптимизация);

-

упорядочение возможных решений по предпочтительности

(ранжирование).

По взаимодействию с пользователем выделяют три вида СППР:

-

пассивные - помогают в процессе принятия решений, но не могут

выдвинуть конкретного предложения;

24

-

активные - непосредственно участвуют в разработке правильного

решения;

-

кооперативные - предполагают взаимодействие СППР с

пользователем, при этом выдвинутое системой предложение пользователь

может доработать, усовершенствовать, а затем отправить обратно в систему

для проверки. После этого предложение вновь представляется пользователю,

и так до тех пор, пока он не одобрит решение.

Выделим три системы поддержки принятия решений на основе метода

когнитивного моделирования:

Программная система поддержки принятия решений «ИГЛА»

(Интеллектуальный Генератор Лучших Альтернатив). Эта система основана

на применении нечетких когнитивных моделей и обеспечивает поддержку

группового построения и согласования нечеткой когнитивной карты,

выполнение расчета и анализа ее системных показателей, а также

динамического моделирования сценариев развития ситуации [34];

Система когнитивного моделирования «Канва» - предназначена для

моделирования социальных, политических и экономических ситуаций.

Система может быть использована для поддержки принятия решений в

организациях политического, экономического консалтинга, а также в

аналитических отделах предприятий и организаций, работающих в

нестабильной и плохо определенной экономической или политической среде.

[35];

Mental Modeler - это программное обеспечение для моделирования,

которое помогает отдельным лицам и сообществам фиксировать свои знания

в стандартизированном формате, который можно использовать для анализа

сценариев [23].

Mental Modeler позволяет:

Определить важные компоненты системы;

отношения между этими компонентами;

25

Запуска сценариев «что, если» для определения того, как система

может реагировать на ряд возможных изменений.

3. Межсетевое экранирование

Межсетевой экран или сетевой экран – комплекс аппаратных и/или

программных средств, осуществляющих контроль и фильтрацию

проходящих через него сетевых пакетов на различных уровнях модели OSI в

соответствии с заданными правилами. Основной задачей сетевого экрана

является защита компьютерных сетей или отдельных узлов от

несанкционированного доступа. Также сетевые экраны часто называют

фильтрами, так как их основная задача – не пропускать (фильтровать)

пакеты, не подходящие под критерии, определенные в конфигурации [22]

4. Виртуальные сети

VPN (англ. Virtual Private Network — виртуальная частная сеть) — это

безопасное зашифрованное подключение пользователя к сети, с которым он

может обходить локальные ограничения и сохранять конфиденциальность

[34].

Для дипломного решения был выбран метод когнитивного

моделирования.

Когнитивный анализ и когнитивное моделирование — принципиально

новые элементы в структуре систем поддержки принятия решений.

Предпосылки применения когнитивного подхода к анализу сложных

ситуаций

следующие:

сложность

анализа

процессов

принятия

управленческих решений в таких областях, как экономика, социология,

экология и т. п., обусловленные многоаспектностью происходящих в них

процессов и их взаимосвязанностью, невозможностью вычленения и

детального исследования отдельных явлений (все происходящие в них

явления должны рассматриваться в совокупности), отсутствием достаточной

количественной информации о динамике процессов, что вынуждает

переходить к качественному анализу таких процессов, изменчивостью

характера процессов во времени и т.д . В силу указанных особенностей

26

экономические, социальные и тому подобные системы называются

слабоструктурированными системами [21].

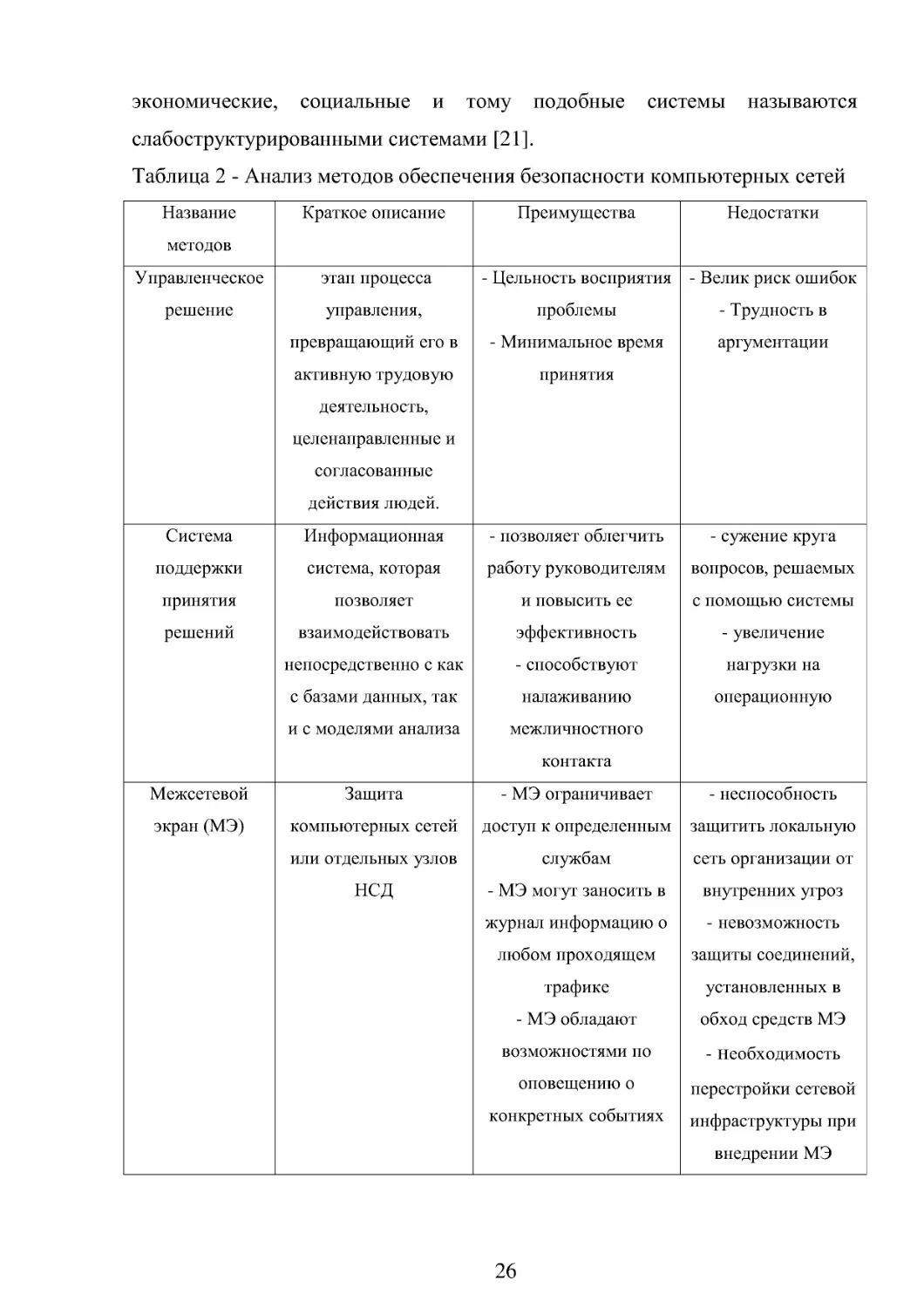

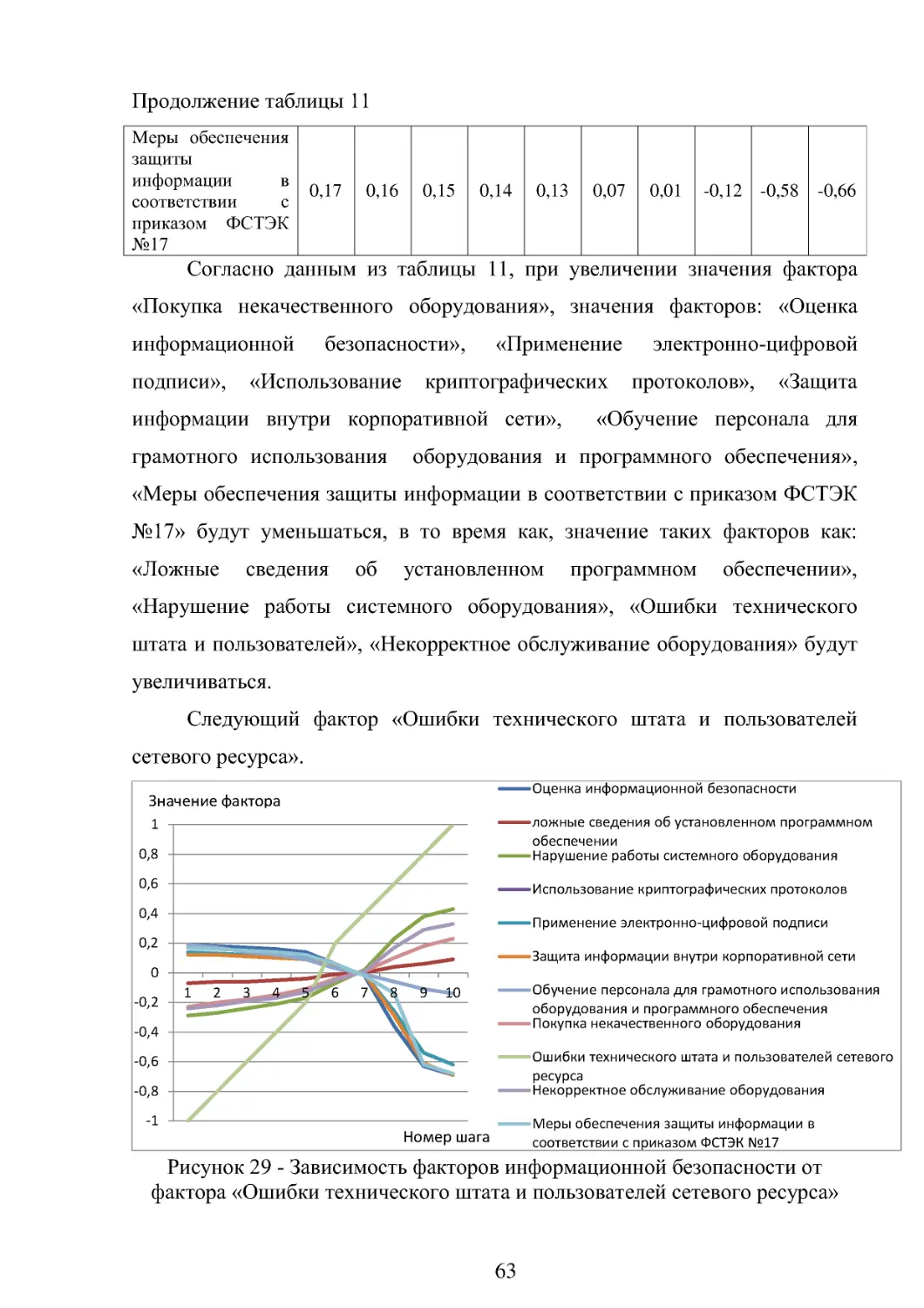

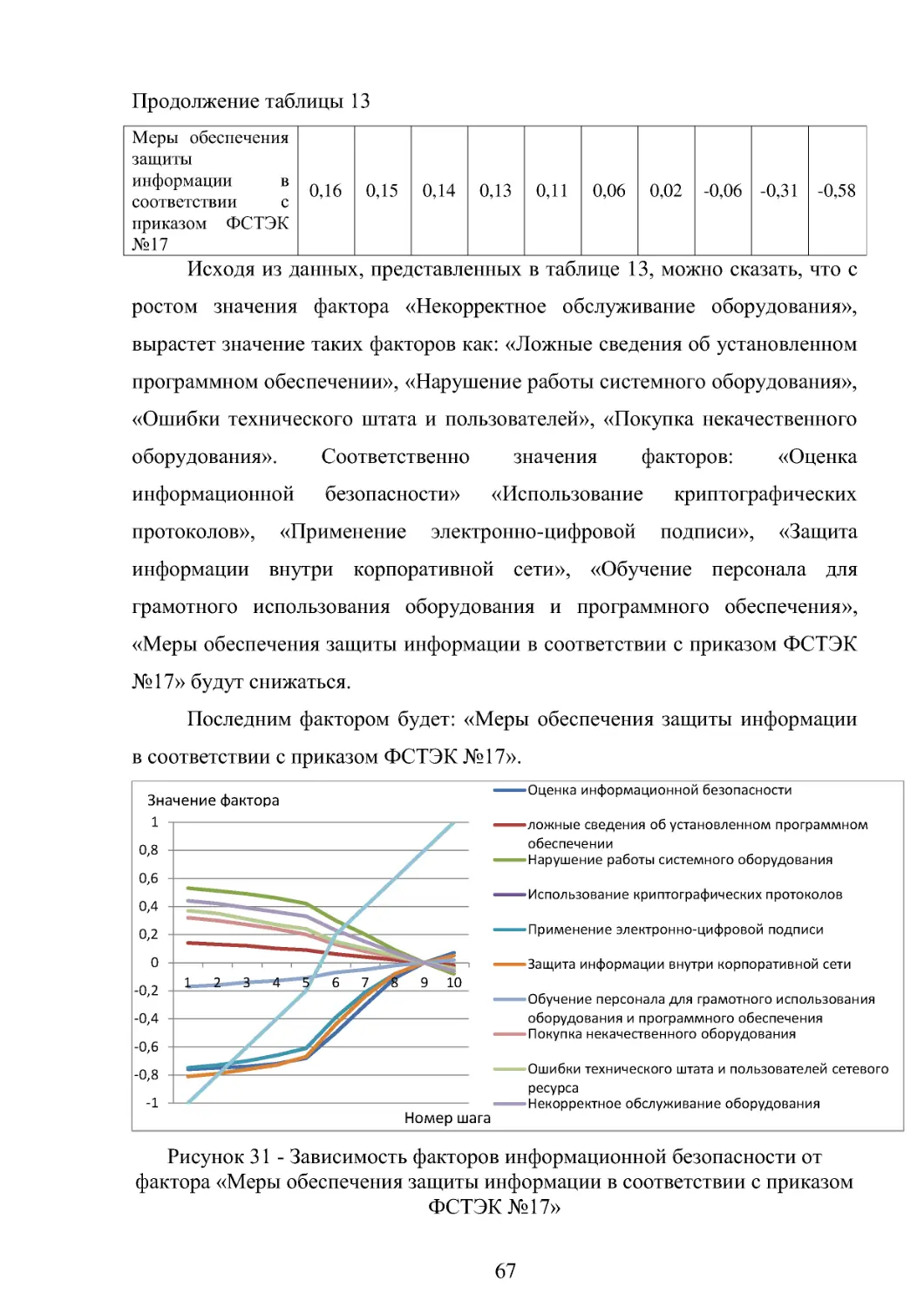

Таблица 2 - Анализ методов обеспечения безопасности компьютерных сетей

Название

методов

Краткое описание

Преимущества

Недостатки

Управленческое

решение

этап процесса

управления,

превращающий его в

активную трудовую

деятельность,

целенаправленные и

согласованные

действия людей.

-

Цельность восприятия

проблемы

-

Минимальное время

принятия

-

Велик риск ошибок

-

Трудность в

аргументации

Система

поддержки

принятия

решений

Информационная

система, которая

позволяет

взаимодействовать

непосредственно с как

с базами данных, так

и с моделями анализа

-

позволяет облегчить

работу руководителям

и повысить ее

эффективность

-

способствуют

налаживанию

межличностного

контакта

-

сужение круга

вопросов, решаемых

с помощью системы

-

увеличение

нагрузки на

операционную

Межсетевой

экран (МЭ)

Защита

компьютерных сетей

или отдельных узлов

НСД

-

МЭ ограничивает

доступ к определенным

службам

-

МЭ могут заносить в

журнал информацию о

любом проходящем

трафике

-

МЭ обладают

возможностями по

оповещению о

конкретных событиях

-

неспособность

защитить локальную

сеть организации от

внутренних угроз

-

невозможность

защиты соединений,

установленных в

обход средств МЭ

-

необходимость

перестройки сетевой

инфраструктуры при

внедрении МЭ

27

Продолжение таблицы 2

VPN

безопасное

зашифрованное

подключение

пользователя к сети, с

которым он может

обходить локальные

ограничения и

сохранять

конфиденциальность

-

сохранение

анонимности

-

свободный доступ к

сети из разных точек

мира

-

безопасное

подключение к

публичным Wi-Fi-

сетям

-

Низкая скорость

-

Периодические

сбои

Когнитивное

моделирование

способ анализа,

обеспечивающий

определение силы и

направления влияния

факторов на перевод

объекта управления в

целевое состояние с

учетом сходства и

различия в влиянии

различных факторов

на объект управления

-

универсальность

-

небольшая стоимость

-

меньшая

продолжительность во

времени

-

трудности

построения

адекватной модели

-

сбор большого

количества

достоверной

информации

1.6 Вывод по главе 1

1. Рассмотрены основные термины и определения, касающиеся

информационной безопасности компьютерных сетей, такие как: информация,

информационные технологии, информационная система, информационно -

телекоммуникационная сеть, доступ к информации, конфиденциальность

информации, предоставление информации, распространение информации,

доменное имя, сетевой адрес.

2. Проанализирована правовая документация в области обеспечения

безопасности компьютерных сетей

3. При анализе банка данных угроз ФСТЭК были выявлены основные

угрозы информационной безопасности, а именно: УБИ.001, УБИ.002,

28

УБИ.003 УБИ.006, УБИ.007, УБИ.008,УБИ.010, УБИ.011 и др. Разработано

дерево угроз.

4. Рассмотрены модели, методы и алгоритмы обеспечения

безопасности компьютерной сети, такие как: методы принятия

управленческих решений, системы поддержки принятия решений,

межсетевые экраны и виртуальные сети.

29

ГЛАВА 2 РАЗРАБОТКА МОДЕЛИ ПОДДЕРЖКИ ПРИНЯТИЯ РЕШЕНИЙ

ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫХ СЕТЕЙ

В общем виде, функцию исследования моделей и алгоритмов

обеспечения безопасности компьютерных сетей F можно представить в виде:

F=F(F1, F2, F3),

где

F1 – функция исследования модели и алгоритмов регулятивной оценки

безопасности компьютерных сетей;

F2 - функция исследования модели и алгоритмов общей

(дополненной) оценки безопасности компьютерных сетей;

F3 - функция исследования модели и алгоритмов оценки НСД на

компьютерные сети.

На основании вида функции F лицо, принимающее решение по работе

с системой защиты информации компьютерных сетей, делает

соответствующие выводы. Таким образом, данную функцию можно

рассматривать как формализованную модель поддержки принятия решений

для обеспечения безопасности компьютерных сетей.

Для ее реализации, в первую очередь, необходимо разработать

формализованную модель отношений между мерами защиты информации и

классами защищенности информационной системы. Данная необходимость

определяется решениями по построению и изменениям в систему защиты

информации компьютерных сетей, в рамках которых функционируют

информационные системы. Данная модель является вспомогательной для

системы поддержки принятия решений для обеспечения безопасности

компьютерных сетей и может быть в дальнейших исследованиях

автоматизирована.

2.1 Разработка формализованной модели отношений между мерами

защиты информации и классами защищенности информационной системы

Для представления формализованной отношений между мерами

защиты информации и классами защищенности информационной системы

30

рассмотрим следующие множества: Множество классов защищенности

информационной безопасности, Множество мер защиты информации в

информационных системах.

Класс защищенности – уровень значимости информации, масштаб

информационной системы.

Меры защиты информации в информационных системах – набор

концептов определенных в приказе ФСТЭК N 17 от 11.02.2013.

В дальнейшем, модели отношений будут использоваться в качестве

концептов когнитивной модели оценки информационной безопасности.

Рисунок 2 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне идентификации и аутентификации субъектов доступа и

объектов доступа

31

Рисунок 3 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне управление доступом субъектов доступа к объектам

доступа

Рисунок 4 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне ограничения программной среды

32

Рисунок 5 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне регистрации событий безопасности

Рисунок 6 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне антивирусной защиты

33

Рисунок 7 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне обнаружения вторжений

Рисунок 8 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне контроля (анализа) защищенности информации.

34

Рисунок 9 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне обеспечения целостности информационной системы и

информации

Рисунок 10 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне обеспечения доступности информации

35

Рисунок 11 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне защиты среды виртуализации

Рисунок 12 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне защиты технических средств

36

Рисунок 13 - Модель отношений "Меры защиты информации в

информационных системах - Классы защищенности информационной

системы" на уровне защиты информационной системы, ее средств, систем

связи и передачи данных

2.2 Нечеткая модель оценки информационной безопасности

компьютерных сетей

Для разработки

моделей

применялся

метод

когнитивного

моделирования. С помощью инструмента Mental Modeler разработаны

эталонная, регулятивная и общая (дополненная) модели оценки

информационной безопасности.

37

Рисунок 14 - Эталонная модель оценки информационной безопасности

компьютерных сетей

Концептами эталонной модели оценки информационной безопасности,

представленной на рисунке 14, являются:

V1 - оценка информационной безопасности;

V2 - ложные сведения об установленном программном обеспечении;

V3 - нарушение работы системного оборудования;

V4 - использование криптографических протоколов;

V5 - применение электронно-цифровой подписи;

V6 - защита информации внутри корпоративной сети;

V7 - обучение персонала для грамотного использования оборудования

и программного обеспечения;

V8 - покупка некачественного оборудования;

V9 - ошибки технического штата и пользователей сетевого ресурса;

V10 - некорректное обслуживание оборудования.

38

Рисунок 15 - Когнитивная модель регулятивной оценки информационной

безопасности компьютерных сетей

Концептами

регулятивной

модели

оценки

информационной

безопасности, представленной на рисунке 15, являются:

G1 - идентификация и аутентификация субъектов доступа и объектов

доступа (ИАФ)

G2 - управление доступом субъектов доступа к объектам доступа

(УПД)

G3 - ограничение программной среды (ОПС)

G4 - регистрация событий безопасности (РСБ)

G5 - антивирусная защита (АВЗ)

G6 - обнаружение вторжений (СОВ)

G7 - контроль (анализ) защищенности информации (АНЗ)

G8 - обеспечение целостности информационной системы и

информации (ОЦЛ)

39

G9- обеспечение доступности информации (ОДТ)

G10 - защита среды виртуализации (ЗСВ)

G11 - защита технических средств (ЗТС)

G12 - защита информационной системы, ее средств, систем связи и

передачи данных (ЗИС)

Рисунок 16 - Дополненная (общая) модель оценки информационной

безопасности компьютерных сетей

Концептами общей модели оценки информационной безопаснос ти,

представленной на рисунке 16, являются:

V1 - оценка информационной безопасности;

V2 - ложные сведения об установленном программном обеспечении;

V3 - нарушение работы системного оборудования;

V4 - использование криптографических протоколов;

V5 - применение электронно-цифровой подписи;

V6 - защита информации внутри корпоративной сети;

V7 - обучение персонала для грамотного использования оборудования

и программного обеспечения;

V8 - покупка некачественного оборудования;

40

V9 - ошибки технического штата и пользователей сетевого ресурса;

V10 - некорректное обслуживание оборудования;

V11 - меры обеспечения защиты информации в соответствии с

приказом ФСТЭК No17.

Эталонная модель содержит нечеткие концепты, влияющие на оценку

информационной безопасности, когнитивная модель содержит набор

концептов, примененных в формализованной модели поддержки принятия

решений для обеспечения безопасности компьютерных сетей. Общая модель

оценки информационной безопасности содержит в себе концепты нечеткой

модели и концепты когнитивной модели, объединенные в концепт: «меры

обеспечения защиты информации в соответствии с приказом ФСТЭК No17».

В таблице 3 представлено концептуальное сравнение представленных

моделей.

Таблица 3 - Сравнение эталонной, регулятивной и общей моделей оценки

информационной безопасности компьютерных сетей

Эталонная модель

Общая модель

Регулятивная

модель

Одинаковые

концепты

V1

Индивидуальные

концепты

V2, V3, V4, V5, V6, V7, V8,

V9, V10

V11

G1, G2, G3,

G4,G5, G6, G7,

G8, G9, G10,

G11,G12

2.3 Формализованная

модель

нарушителя

информационной

безопасности компьютерных сетей

Для создания формализованной модели нарушителя используем

распределение Пуассона описанное в статье [37]:

P(к, t) =

λк

к!

e−λ

,

где P – вероятность несанкционированного доступа (НСД) нарушителя;

к – количество попыток несанкционированного доступа;

41

t – время за которое были произведены попытки несанкционированного

доступа;

λ = t, где - интенсивность несанкционированного доступа,

Получим вероятность однократного нарушения:

P(к, t) =

(t)к

к!

e −t

Следовательно

суммарная

вероятность

для

N попыток

несанкционированного доступа:

P∑

N=∑

(t)i

i!

N

i=1

e −t

Для определения прогнозных значений интенсивностей НСД

использовался метод наименьших квадратов описанный в [20]:

Наиболее простым видом функциональной зависимости является

прямо пропорциональная зависимость между физическими величинами вида

y=kx.

Необходимо отыскать такой коэффициент k, а значит, прямую,

наилучшим образом согласованную с экспериментальными точками,

нанесенными на плоскость (x, y), при котором общее отклонение

S=∑(kxi−yi)2

N

i=1

минимально. Для этого необходимо решить уравнение:

dS

dk

=0или

d

dk

∑ (kxi − yi)2

N

i=1

=0,

где xi, yi - измеренные значения величин; N - количество пар значений

измеренных величин. Естественно, что для отыскания экстремума

дифференцирование ведется по параметру, от которого зависит, как пройдет

график. Воспользовавшись правилами дифференцирования суммы и сложной

функции, получим:

k=

∑ xiyi

N

i=1

∑xi

2

N

i=1

42

Погрешность при определении параметра k:

∆k=√

1

∑xi

2

N

i=1

∑ (kxi − yi)2

N

i=1

(N−2)

2.4 Разработки архитектуры модели поддержки принятия решений для

оебспечения беззопасности компьютерных сетей

Рисунок 17 - Архитектура модели поддержки принятия решений для

обеспечения безопасности компьютерных сетей

Пользовательский интерфейс имеет графический вид и предназначен

для ввода и вывода данных.

Модуль ввода подразумевает ввод значений факторов информационной

безопасности компьютерных сетей, определенных в соответствии с

правилами и документацией.

Модуль вычисления высчитывает значение оценки информационной

безопасности на основе введенных значений факторов.

Модуль вывода, предназначен для показа итоговой оценки

информационной безопасности.

Модуль принятия решений позволяет специалисту по информационной

безопасности, принять решение об изменении элементов в системе защиты

информации

43

2.5 Вывод по главе 2

1. Разработана формализованная модель поддержки принятия

решений с использование приказа ФСТЭК N 17 от 11.02.2013.

2. Разработаны эталонная, регулятивная и общая модели оценки

информационной безопасности с использованием среды Mental Modeler.

3. Разработана

формализованная

модель

нарушителя

с

использованием распределения Пуассона и выведена формула для

определения вероятности однократного вторжения.

4. Разработана архитектура модели принятия решений.

44

ГЛАВА 3 РАЗРАБОТКА И ИССЛЕДОВАНИЕ АЛГОРИТМИЧЕСКОЙ

МОДЕЛИ ПОДДЕРЖКИ ПРИНЯТИЯ РЕШЕНИЙ ДЛЯ ОБЕСПЕЧЕНИЯ

БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫХ СЕТЕЙ

3.1 Разработка алгоритмической модели принятия решений для

обеспечения безопасности компьютерных сетей

На базе эталонной модели оценки информационной безопасности,

разработан алгоритм реализации, с использованием нотации IDEF0 [33],

представленный на рисунке 18.

Рисунок 18 - Схема реализации модели поддержки принятия решений

В данной схеме, на вход подаются факторы, влияющие на оценку

информационной безопасности.

Факторами, негативно влияющими на оценку информационной

безопасности, являются:

-

Ложные сведения об установленном программном обеспечении,

-

Нарушение работы системного оборудования,

-

Покупка некачественного оборудования,

-

Ошибки технического штата и пользователей сетевого ресурса,

-

Некорректное обслуживание оборудования.

45

Факторами, негативно влияющими на оценку информационной

безопасности, являются:

-

Использование криптографических протоколов,

-

Применение электронно-цифровой подписи,

-

Защита информации внутри корпоративной сети,

-

Обучение персонала для грамотного использования оборудования и

программного обеспечения.

Затем в соответствии с правилами и документами производится оценка

влияния каждого фактора в отдельности, специалистом по информационной

безопасности либо же программным средством, например: Mental Modeler.

На выходе получаем итоговую оценку информационной безопасности.

Блок-схема алгоритм реализации модели принятия решений для

обеспечения безопасности компьютерных сетей с использованием

программного средства Mental Modeler представлена на рисунке 19.

Рисунок 19 - Блок-схема алгоритма реализации модели принятия решений с

использованием программного средства Mental Modeler

Блок-схема алгоритма оценки НСД злоумышленника компьютерных

сетей изображена на рисунке 20.

46

Рисунок 20 - Блок-схема алгоритма оценки НСД злоумышленника

компьютерных сетей

Блок-схема алгоритма принятия решений на основе данных,

полученных в результате работы алгоритмов реализации модели принятия

решений и оценки НСД злоумышленника представлен на рисунке 21.

47

Рисунок 21 - Блок-схема алгоритма принятия решения

3.2

Разработка пользовательского интерфейса программного

комплекса реализации модели поддержки принятия решений для

обеспечения безопасности компьютерных сетей

Пользовательский интерфейс разрабатывался с помощью языка

программирования python.

48

Код интерфейса:

import tkinter as tk

window = tk.Tk()

window.title("Оценка информационной безопасности")

window.geometry('350x100')

lbl = tk.Label(window, text = "Введите значение фактора").place(x = 1, y

=7)

lbl = tk.Label(window,

text

=

"Оценка

информационной

безопасности").place(x = 1, y = 30)

txt = tk.Entry(window, width = 7).place(x = 151, y = 7)

txt = tk.Entry(window, width = 7).place(x = 230, y = 30)

btn = tk.Button(window, text = "Добавить").place(x = 200, y = 1)

btn = tk.Button(window, text = " Расчитать").place(x = 10, y = 70)

window.mainloop()

3.3 Подготовка, проведение, обработка и анализ экспериментальных

исследований

Эксперимент

1: Оценка

информационной безопасности

с

использованием разработанных в разделе 2 моделей.

Эксперимент 2: Исследование воздействий несанкционированного

нарушения с использованием формализованной модели оценки НСД

злоумышленника компьютерных сетей.

Эксперимент 1:

49

Таблица 4 - Матрица отношений общей модели оценки информационной

безопасности компьютерных сетей.

V1

V2

V3V4V5V6V7

V8

V9 V10 V11

V1

-

- 0.1

- 0.7 0.7 0.7 0.85 0.1

-0.1

-0.1

-0.7 0.9

V2 -0.8

-

0.5

-0.5

-0.5

-0.7

- 0.1

0.6

0.1 0.6

-0.7

V3 -0.8

-

-

-

-

-0.8

-

-

-

-

-0.8

V4 0.7

-

-

-

0.7 0.8

-

-

-

-

0.7

V5 0.7

-

-

0.7

-

0.8

-

-

-

-

0.7

V6 0.85

-

-

0.7 0.7

-

-

-

-

-

0.8

V7 0.8

-0.65

- 0.7 0.7 0.7 0.8

-

-0.6

- 0.75 0.8 0.7

V8 -0.8 0.6

0.8

-0.7

-0.7

-0.8

-0.26

-

0.2 0.2

-0.7

V9 -0.8

-

0.6

-0.7

-0.7

-0.8

- 0.5 0.6

-

0.7

-0.7

V10 -0.8

-

0.8

-0.7

-0.8

-

-

-

0.5

-

-0.7

V11 0.9

- 0.1

- 0.8 0.8 0.8 0.9 0.2

-0.5

-0.6

-0.8

-

В процессе исследования значение каждого фактора изменялось от -1

до +1 с шагом 0.2

На данном рисунке представлена зависимость фактора «Оценка

информационной безопасности» от фактора «Ложные сведения об

установленном программном обеспечении».

Рисунок 22 - Зависимость факторов информационной безопасности от

фактора «Ложные сведения об установленном программном обеспечении»

-1

- 0,8

- 0,6

- 0,4

- 0,2

0

0,2

0,4

0,6

0,8

1

12345678910

Оценка информационной безопасности

ложные сведения об установленном программном

обеспечении

Нарушение работы системного оборудования

Использование криптографических протоколов

Применение электронно-цифровой подписи

Защита информации внутри корпоративной сети

Обучение персонала для грамотного использования

оборудования и программного обеспечения

Покупка некачественного оборудования

Ошибки технического штата и пользователей сетевого

ресурса

Некорректное обслуживание оборудования

Меры обеспечения защиты информации в

соответствии с приказом ФСТЭК No17

Значение фактора

Номер шага

50

Сформируем таблицу динамики изменения факторов информационной

безопасности в процессе увеличения значения фактора «Ложные сведения об

установленном программном обеспечении».

Таблица 5 - Динамика изменения факторов информационной безопасности в

процессе увеличения значения фактора «Ложные сведения об установленном

программном обеспечении»

Название факторов

информационной

безопасности

1

2

3

4

5

6

7

8

9

10

Оценка

информационной

безопасности

0,18 0,18 0,17 0,16 0,14 0,08 0,02 -0,12

-0,62 -0,68

Ложные сведения

об установленном

программном

обеспечении

-1

-0,8

- 0,6

-0,4

-0,2 0,2 0,4 0,6 0,8

1

Нарушение работы

системного

оборудования

-0,27 -0,25 -0,23 -0,2

- 0,17 -0,09

-0,02 0,06 0,37 0,42

Использование

криптографических

протоколов

0,13 0,12 0,11 0,1 0,09 0,05 0,01 -0,08

-0,51 -0,6

Применение

электронно-

цифровой подписи

0,13 0,12 0,11 0,1 0,09 0,05 0,01 -0,08

-0,51 -0,6

Защита

информации

внутри

корпоративной

сети

0,12 0,11 0,11 0,1 0,09 0,05 0,01 -0,09

-0,56

-0,67

Обучение

персонала

для

грамотного

использования

оборудования

и

программного

обеспечения

0,08 0,07 0,06 0,05 0,04 0,02 0 -0,02 -0,09

- 0,1

Покупка

некачественного

оборудования

-0,23 -0,2

-0,18 -0,15 -0,12

-0,06

-0,01 0,05 0,18 0,22

Ошибки

технического

штата

и

пользователей

сетевого ресурса

-0,11

-0,1

-0,09

- 0,08

- 0,06

-0,03

-0,01 0,04 0,17 0,2

Некорректное

обслуживание

оборудования

-0,25 -0,23 -0,2

- 0,18 -0,15 -0,07 -0,02 0,07 0,26 0,33

51

Продолжение таблицы 5

Меры обеспечения

защиты

информации

в

соответствии

с

приказом ФСТЭК

No17

0,17 0,16 0,14 0,14 0,13 0,07 0,02 -0,11

- 0,6

-0,67

Исходя из данных, представленных в таблице 5, можно сказать, что с

ростом значения фактора «Ложные сведения об установленном программном

обеспечении, вырастет значение таких факторов как: «Нарушение работы

системного оборудования», «Ошибки технического штата и пользователей»,

«Некорректное обслуживание оборудования», «Покупка некачественного

оборудования».

Соответственно

значения

факторов:

«Оценка

информационной безопасности» «Использование

криптографических

протоколов», «Применение электронно-цифровой подписи», «Защита

информации внутри корпоративной сети», «Обучение персонала для

грамотного использования оборудования и программного обеспечения»,

«Меры обеспечения защиты информации в соответствии с приказом ФСТЭК

No17» будут снижаться.

Далее рассмотрим влияние фактора «Нарушение работы системного

оборудования» на фактор «Оценка информационной безопасности».

Рисунок 23 - Зависимость факторов информационной безопасности от

фактора «Нарушение работы системного оборудования»

-1

- 0,8

- 0,6

- 0,4

- 0,2

0

0,2

0,4

0,6

0,8

1

12345678910

Оценка информационной безопасности

ложные сведения об установленном программном

обеспечении

Нарушение работы системного оборудования

Использование криптографических протоколов

Применение электронно-цифровой подписи

Защита информации внутри корпоративной сети

Обучение персонала для грамотного использования

оборудования и программного обеспечения

Покупка некачественного оборудования

Ошибки технического штата и пользователей

сетевого ресурса

Некорректное обслуживание оборудования

Меры обеспечения защиты информации в

соответствии с приказом ФСТЭК No17

Значение фактора

Номер шага

52

Сформируем таблицу динамики изменения факторов информационной

безопасности в процессе увеличения значения фактора «Нарушение работы

системного оборудования».

Таблица 6 - Динамика изменения факторов информационной безопасности в

процессе увеличения значения фактора «Нарушение работы системного

оборудования»

Название факторов

информационной

безопасности

1

2

3

4

5

6

7

8

9

10

Оценка

информационной

безопасности

0,16 0,15 0,13 0,12 0,1 0,04 0 -0,06

-0,17 -0,48

Ложные сведения

об установленном

программном

обеспечении

- 0,02 -0,01 -0,01 -0,01 -0,01 0

0 0,01 0,02 0,05

Нарушение работы

системного

оборудования

-1

-0,8

-0,6

-0,4

-0,2 0,2 0,4 0,6 0,8

1

Использование

криптографических

протоколов

0,05 0,05 0,05 0,04 0,04 0,02 0 -0,03

-0,09

- 0,33

Применение

электронно-

цифровой подписи

0,05 0,05 0,05 0,04 0,04 0,02 0 -0,03

-0,09

- 0,33

Защита

информации

внутри

корпоративной

сети

0,11 0,1 0,09 0,08 0,07 0,03 0

-0,04 -0,13 -0,43

Обучение

персонала

для

грамотного

использования

оборудования

и

программного

обеспечения

0,02 0,02 0,02 0,01 0,01 0,01 0 -0,01 -0,02 -0,06

Покупка

некачественного

оборудования

- 0,03

- 0,03

- 0,03

- 0,02 -0,02 -0,01 0 0,01 0,04 0,1

Ошибки

технического

штата

и

пользователей

сетевого ресурса

- 0,04 -0,03

- 0,03

- 0,03

- 0,02 -0,01 0 0,01 0,04 0,12

Некорректное

обслуживание

оборудования

- 0,06

- 0,06

- 0,05

- 0,05

- 0,04 -0,02 0 0,02 0,07 0,2

53

Продолжение таблицы 6

Меры обеспечения

защиты

информации

в

соответствии

с

приказом ФСТЭК

No17

0,15 0,14 0,13 0,11 0,09 0,04 0 -0,06

-0,16 -0,47

Согласно данным из таблицы 6, фактор «Нарушение работы

системного оборудования» имеет отрицательное воздействие и на другие

факторы, такие

как: «Оценка информационной безопасности»,

«Использование криптографических протоколов», «Применение электронно -

цифровой подписи», «Защита информации внутри корпоративной сети». В то

время как на оставшиеся факторы практически не имеет влияния.

Рассмотрим

влияние

следующего

фактора

«Использование

криптографических протоколов».

Рисунок 24 - Зависимость факторов информационной безопасности от

фактора «Использование криптографических протоколов»

-1

- 0,8

- 0,6

- 0,4

- 0,2

0

0,2

0,4

0,6

0,8

1

12345678910

Оценка информационной безопасности

ложные сведения об установленном программном

обеспечении

Нарушение работы системного оборудования

Использование криптографических протоколов

Применение электронно-цифровой подписи

Защита информации внутри корпоративной сети

Обучение персонала для грамотного использования

оборудования и программного обеспечения

Покупка некачественного оборудования

Ошибки технического штата и пользователей

сетевого ресурса

Некорректное обслуживание оборудования

Меры обеспечения защиты информации в

соответствии с приказом ФСТЭК No17

Значение фактора

Номер шага

54

Сформируем таблицу динамики изменения факторов информационной

безопасности в процессе увеличения значения фактора «Использование

криптографических протоколов».

Таблица 7 - Динамика изменения факторов информационной безопасности в

процессе увеличения значения фактора «Использование криптографических

протоколов»

Название факторов

информационной

безопасности

1

2

3

4

5

6

7

8

9

10

Оценка

информационной

безопасности

-0,73 -0,71 -0,69

- 0,67 -0,64 -0,48 -0,22

-0,08

- 0,08 0,04

Ложные сведения

об установленном

программном

обеспечении

0,07 0,07 0,07 0,07 0,06 0,05 0,02 0,01 0

0

Нарушение работы

системного

оборудования

0,38 0,37 0,36 0,35 0,34 0,26 0,12 0,04 0 -0,02

Использование

криптографических

протоколов

-1

- 0,8

-0,6

-0,4

-0,2 0,2 0,4 0,6 0,8

1

Применение

электронно-

цифровой подписи

- 0,7

-0,67 -0,64 -0,61 -0,56

-0,38

- 0,17 -0,06

- 0,01 0,03

Защита

информации

внутри

корпоративной

сети

-0,76 -0,74 -0,71 -0,67 -0,62 -0,43 -0,18 -0,06 0,01 0,03

Обучение

персонала

для

грамотного

использования

оборудования

и

программного

обеспечения

-0,09

-0,09

- 0,08

- 0,08

- 0,08

-0,06

- 0,03

-0,01 0

0

Покупка

некачественного

оборудования

0,16 0,16 0,15 0,15 0,14 0,1 0,05 0,02 0 -0,01

Ошибки

технического

штата

и

пользователей

сетевого ресурса

0,19 0,18 0,18 0,17 0,16 0,12 0,05 0,02 0 -0,01

Некорректное

обслуживание

оборудования

0,29 0,28 0,27 0,27 0,25 0,19 0,09 0,03 0

- 0,01

55

Продолжение таблицы 7

Меры обеспечения

защиты

информации

в

соответствии

с

приказом ФСТЭК

No17

-0,72 -0,71 -0,69

- 0,68

- 0,63

-0,48 -0,21

-0,08 0,01 0,03

Как мы можем заметить, при увеличении значения фактора

«Использование криптографических протоколов» увеличивается и значение

других факторов, таких как: «Оценка информационной безопасности»,

«Применение электронно-цифровой подписи», «Защита информации внутри

корпоративной сети», «Меры обеспечения защиты информации в

соответствии с приказом ФСТЭК No17». В то время как значение факторов

«Нарушение

работы

системного

оборудования»,

«Некорректное

обслуживание оборудования» будет несильно уменьшаться.

Перейдем к следующему фактору «Применение электронно-цифровой

подписи».

Рисунок 25 - Зависимость факторов информационной безопасности от

фактора «Применение электронно-цифровой подписи»

-1

- 0,8

- 0,6

- 0,4

- 0,2

0

0,2

0,4

0,6

0,8

1

12345678910

Оценка информационной безопасности

ложные сведения об установленном программном

обеспечении

Нарушение работы системного оборудования

Использование криптографических протоколов

Применение электронно-цифровой подписи

Защита информации внутри корпоративной сети

Обучение персонала для грамотного использования

оборудования и программного обеспечения

Покупка некачественного оборудования

Ошибки технического штата и пользователей

сетевого ресурса

Некорректное обслуживание оборудования

Меры обеспечения защиты информации в

соответствии с приказом ФСТЭК No17

Значение фактора

Номер шага

56

Сформируем таблицу динамики изменения факторов информационной

безопасности в процессе увеличения значения фактора «Применение

электронно-цифровой подписи».

Таблица 8 - Динамика изменения факторов информационной безопасности в

процессе увеличения значения фактора «Применение электронно-цифровой

подписи»

Название факторов

информационной

безопасности

1

2

3

4

5

6

7

8

9

10

Оценка

информационной

безопасности

-

0,73

- 0,71 -0,69

-0,67 -0,64 -0,48 -0,22

- 0,08

-0,08 0,04

Ложные сведения

об установленном

программном

обеспечении

0,07 0,07 0,07 0,07 0,06 0,05 0,02 0,01 0

0

Нарушение работы

системного

оборудования

0,38 0,37 0,36 0,35 0,34 0,26 0,12 0,04 0 -0,02

Использование

криптографических

протоколов

-1

-0,8

- 0,6

- 0,4

-0,2 0,2 0,4 0,6 0,8

1

Применение

электронно-

цифровой подписи

-0,7

- 0,67 -0,64 -0,61 -0,56

- 0,38

- 0,17 -0,06

-0,01 0,03

Защита

информации

внутри

корпоративной

сети

-

0,76

- 0,74 -0,71 -0,67 -0,62 -0,43 -0,18 -0,06 0,01 0,03

Обучение

персонала

для

грамотного

использования

оборудования

и

программного

обеспечения

-

0,09

- 0,09

-0,08

-0,08

- 0,08

- 0,06

- 0,03

-0,01 0

0

Покупка

некачественного

оборудования

0,16 0,16 0,15 0,15 0,14 0,1 0,05 0,02 0 -0,01

Ошибки

технического

штата

и

пользователей

сетевого ресурса

0,19 0,18 0,18 0,17 0,16 0,12 0,05 0,02 0 -0,01

Некорректное

обслуживание

оборудования

0,29 0,28 0,27 0,27 0,25 0,19 0,09 0,03 0

- 0,01

57

Продолжение таблицы 8

Меры обеспечения

защиты

информации

в

соответствии

с

приказом ФСТЭК

No17

-

0,72

- 0,71 -0,69

-0,68

- 0,63

- 0,48 -0,21

- 0,08 0,01 0,03

Как мы видим, таблица 7 и таблица 8 совпадают, следовательно, можно

сделать вывод, что фактор «Применение электронно-цифровой подписи»

имеет такое же влияние на все факторы, как и фактор «Использование

криптографических протоколов».

Рассмотрим следующий фактор «Защита информации внутри

корпоративной сети».

Рисунок 26 - Зависимость факторов информационной безопасности от

фактора «Защита информации внутри корпоративной сети»

-1

- 0,8

- 0,6

- 0,4

- 0,2

0

0,2

0,4

0,6

0,8

1

12345678910

Оценка информационной безопасности

ложные сведения об установленном программном

обеспечении

Нарушение работы системного оборудования

Использование криптографических протоколов

Применение электронно-цифровой подписи

Защита информации внутри корпоративной сети

Обучение персонала для грамотного использования

оборудования и программного обеспечения

Покупка некачественного оборудования

Ошибки технического штата и пользователей

сетевого ресурса

Некорректное обслуживание оборудования

Меры обеспечения защиты информации в

соответствии с приказом ФСТЭК No17

Значение фактора

Номер шага

58

Сформируем таблицу динамики изменения факторов информационной

безопасности в процессе увеличения значения фактора «Защита информации

внутри корпоративной сети», для детального представления.

Таблица 9 - Динамика изменения факторов информационной безопасности в

процессе увеличения значения фактора «Защита информации внутри

корпоративной сети»

Название факторов

информационной

безопасности

1

2

3

4

5

6

7

8

9

10

Оценка

информационной

безопасности

-0,73 -0,72 -0,7

-0,68

- 0,64 -0,48 -0,27 -0,11

- 0,02 0,03

Ложные сведения

об установленном

программном

обеспечении

0,07 0,07 0,07 0,07 0,06 0,05 0,03 0,01 0

0

Нарушение работы

системного

оборудования

0,38 0,37 0,36 0,35 0,34 0,26 0,15 0,06 0,01 -0,02

Использование

криптографических

протоколов

-0,69

-0,67 -0,64 -0,6

- 0,55

-0,38

-0,2

-0,07 -0,01 0,02

Применение

электронно-

цифровой подписи

-0,69

-0,67 -0,64 -0,6

- 0,55

-0,38

-0,2

-0,07 -0,01 0,02

Защита

информации

внутри

корпоративной

сети

-1

- 0,8

- 0,6

- 0,4

-0,2 0,2 0,4 0,6 0,8

1

Обучение

персонала

для

грамотного

использования

оборудования

и

программного

обеспечения

-0,09

-0,09

-0,08

-0,08

- 0,08

-0,06

- 0,03

-0,01 0

0

Покупка

некачественного

оборудования

0,16 0,16 0,15 0,15 0,14 0,1 0,06 0,02 0 -0,01

Ошибки

технического

штата

и

пользователей

сетевого ресурса

0,19 0,18 0,18 0,17 0,16 0,12 0,07 0,02 0 -0,01

Некорректное

обслуживание

оборудования

0,29 0,28 0,28 0,27 0,25 0,2 0,11 0,04 0,01 -0,02

59

Меры обеспечения

защиты

информации

в

соответствии

с

приказом ФСТЭК

No17

-0,73 -0,72 -0,7

-0,67 -0,63

-0,46 -0,26 -0,1

- 0,02 0,03

Согласно данным из таблицы 9, увеличение значения фактора «Защита

информации внутри корпоративной сети» способствует увеличению

значения таких факторов как: «Оценка информационной безопасности»,

«Применение

электронно-цифровой

подписи»,

«Использование

криптографических протоколов», «Меры обеспечения защиты информации в

соответствии с приказом ФСТЭК No17». В то же время уменьшает значение

таких факторов как: «Нарушение работы системного оборудования»,

«Покупка некачественного оборудования», «Ошибки технического штата и

пользователей», «Некорректное обслуживание оборудования».

Перейдем к рассмотрению следующего фактора «Обучение персонала

для грамотного использования оборудования и программного обеспечения».

Рисунок 27 - Зависимость факторов информационной безопасности от

фактора «Обучение персонала для грамотного использования оборудования

и программного обеспечения»

-1

- 0,8

- 0,6

- 0,4

- 0,2

0

0,2

0,4

0,6

0,8

1

12345678910

Оценка информационной безопасности

ложные сведения об установленном программном

обеспечении

Нарушение работы системного оборудования

Использование криптографических протоколов

Применение электронно-цифровой подписи

Защита информации внутри корпоративной сети

Обучение персонала для грамотного использования

оборудования и программного обеспечения

Покупка некачественного оборудования

Ошибки технического штата и пользователей сетевого

ресурса

Некорректное обслуживание оборудования

Меры обеспечения защиты информации в

соответствии с приказом ФСТЭК No17

Значение фактора

Номер шага

60

Сформируем таблицу динамики изменения факторов информационной

безопасности в процессе увеличения значения фактора «Обучение персонала

для грамотного использования оборудования и программного обеспечения».

Таблица 10 - Динамика изменения факторов информационной безопасности в

процессе увеличения значения фактора «Обучение персонала для грамотного

использования оборудования и программного обеспечения»

Название факторов

информационной

безопасности

1

2

3

4

5

6

7

8

9

10

Оценка

информационной

безопасности

-

0,83

- 0,82 -0,81 -0,8

- 0,78 -0,57 -0,04 0,04 0,07 0,1

Ложные сведения

об установленном

программном

обеспечении

0,32 0,29 0,26 0,22 0,19 0,1 0,02 -0,02 -0,06

-0,1

Нарушение работы

системного

оборудования

0,61 0,59 0,58 0,56 0,53 0,37 0,04 -0,05

-0,11

- 0,15

Использование

криптографических

протоколов

-

0,81

-0,8

-0,78 -0,75 -0,71 -0,44

- 0,03 0,02 0,05 0,07

Применение

электронно-

цифровой подписи

-

0,81

-0,8

-0,78 -0,75 -0,71 -0,44

- 0,03 0,02 0,05 0,07