Автор: Кэрриэ Б.

Теги: качество систем и программ специализированные и управляющие электронные вычислительные машины дискретного действия информатика информационные технологии

ISBN: 5-469-01311-1

Год: 2007

Текст

СЕРИЯ

Brian Carrier

File System

Forensic

Analysis

TT

Addison-Wesley

Upper Saddle River, NJ • Boston • Indianapolis • San Francisco

New York • Toronto • Montreal • London • Munich • Paris • Madrid

Capetown • Sydney • Tokyo • Singapore • Mexico • CityMunich

Брайан Кэрриэ

КРИМИНАЛИСТИЧЕСКИЙ

АНАЛИЗ

ФАЙЛОВЫХ

СИСТЕМ

С^ППТЕР*

Москва - Санкт-Петербург - Нижний Новгород - Воронеж

Новосибирск - Ростов-на-Дону - Екатеринбург - Самара

Киев - Харьков - Минск

2007

ББК 32.973.23-018-07

УДК 004.056.57

К90

Кэрриэ Б.

К90 Криминалистический анализ файловых систем. — СПб.: Питер, 2007. —

480 с: ил.

ISBN 5-469-01311-1

Какая структура служит хранилищем всех данных, имеющихся на вашем ПК? Очевидно,

файловая система. При этом четкого понимания ее устройства нет даже у некоторых IT-

специалистов. Развернутые технические описания файловых систем встречаются крайне редко, а

популярная литература по этой теме просто отсутствует. Специалист в области информационной

безопасности Брайан Кэрриэ написал долгожданную книгу, которая необходима всем, кто хочет

понять, как работают файловые системы и как обеспечить сохранность данных.

ББК 32.973.23-018-07

УДК 004.056.57

Права на издание получены по соглашению с Addison-Wesley Longman

Все права защищены. Никакая часть данной книги не может быть воспроизведена в какой бы то ни было

форме без письменного разрешения владельцев авторских прав.

Информация, содержащаяся в данной книге, получена из источников, рассматриваемых издательством как

надежные Тем не менее, имея в виду возможные человеческие или технические ошибки, издательство не

может гарантировать абсолютную точность и полноту приводимых сведений и не несет ответственности за

возможные ошибки, связанные с использованием книги.

© 2005 Pearson Education, Inc

ISBN 0-321-26817-2 (англ ) © Перевод на русский язык, ООО «Питер Пресс», 2007

ISBN 5-469-01311-1 © Издание на русском языке, оформление, ООО «Питер Пресс», 2007

Краткое содержание

Предисловие 19

Введение 21

Благодарности, 24

Часть I. Основы 25

Глава 1. Основы цифровых расследований 26

Глава 2. Основные принципы работы компьютеров 38

Глава 3. Снятие данных с жесткого диска 63

Часть II. Анализ томов 81

Глава 4- Анализ томов 82

Глава 5. Разделы на персональных компьютерах 93

Глава 6. Разделы в серверных системах 117

Глава 7. Многодисковые тома 143

Часть III. Анализ файловых систем 163

Глава 8- Анализ файловых систем 164

Глава 9. FAT: основные концепции и анализ 198

Глава 10. Структуры данных FAT 235

Глава 11. NTFS: основные концепции 250

Глава 12. NTFS: анализ 273

Глава 13. Структуры данных NTFS 317

Глава 14. Ext2 и Ext3: концепции и анализ 352

Глава 15- Структуры данных Ext2 и Ext3 399

Глава 16- UFS1 и UFS2: концепции и анализ 422

Глава 17- Структуры данных UFS1 и UFS2 448

Приложение. The Sleuth Kit и Autopsy 469

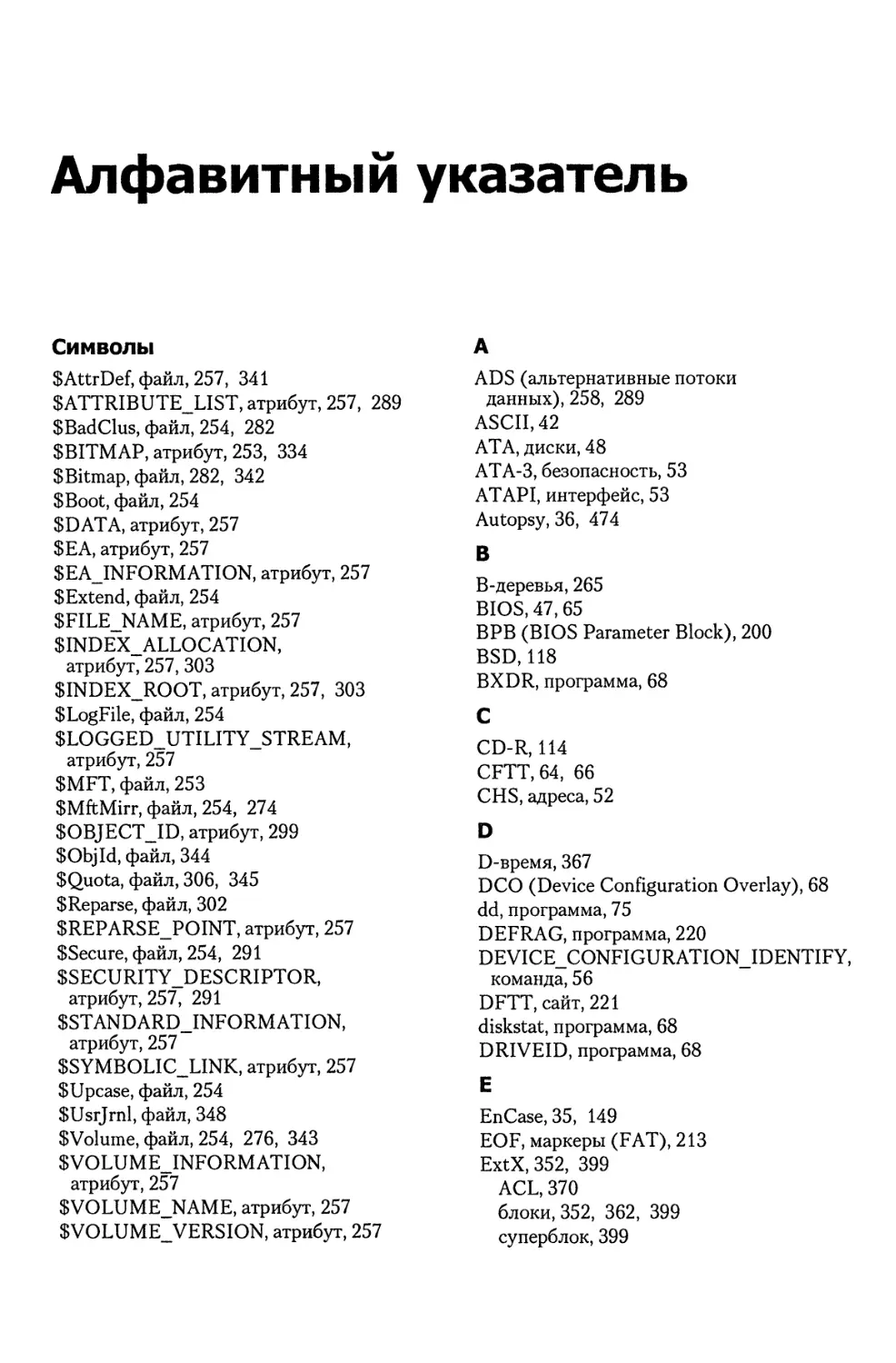

Алфавитный указатель 476

Содержание

Предисловие 19

От издательства 20

Введение 21

Структура книги 22

Ресурсы 23

Благодарности 24

Часть I. Основы 25

Глава 1- Основы цифровых расследований 26

Цифровые расследования и улики 26

Процесс анализа места цифрового преступления 27

Фаза сохранения системы 28

Фаза поиска улик 29

Фаза реконструкции событий 29

Общие рекомендации 30

Анализ данных 31

Типы анализа 31

Необходимые и вспомогательные данные 34

Инструментарий эксперта 35

EnCase (Guidance Software) 35

Forensic Toolkit (Access Data) 36

ProDiscover (Technology Pathways) 36

SMART (ASR Data) 36

The Sleuth Kit/Autopsy 36

Итоги 37

Библиография 37

Глава 2. Основные принципы работы компьютеров 38

Организация данных 38

Двоичная, десятичная и шестнадцатеричная запись 38

Размеры данных 41

Строковые данные и кодировка символов 42

Структуры данных 44

Флаги 45

Процесс загрузки 46

Процессор и машинный код 46

Местонахождение загрузочного кода 47

Технологии жестких дисков 48

Геометрия и внутреннее устройство жесткого диска 48

Интерфейс ATA/IDE 50

Типы адресации секторов 52

BIOS и прямой доступ 57

Диски SCSI 58

Итоги 62

Библиография 62

Глава 3. Снятие данных с жесткого диска 63

Введение 63

Общая процедура снятия данных 63

Уровни снятия данных 64

Тесты программ снятия данных 64

Чтение исходных данных 65

Прямой доступ или BIOS? 65

Режимы снятия данных 66

Обработка ошибок 67

Область HPA 67

DCO 68

Аппаратная блокировка записи 68

Программная блокировка записи 70

Запись снятых данных 71

Выбор приемника 71

Формат файла образа 72

Сжатие файла образа 73

Сетевое снятие данных 73

Хеширование и целостность данных 74

Практический пример с использованием dd 75

Источник 75

HPA 76

Приемник 77

Обработка ошибок 78

Криптографическое хеширование 79

Итоги 80

Библиография 80

Часть П. Анализ томов 81

Глава 4. Анализ томов 82

Введение 82

Общие положения 83

Концепция тома 83

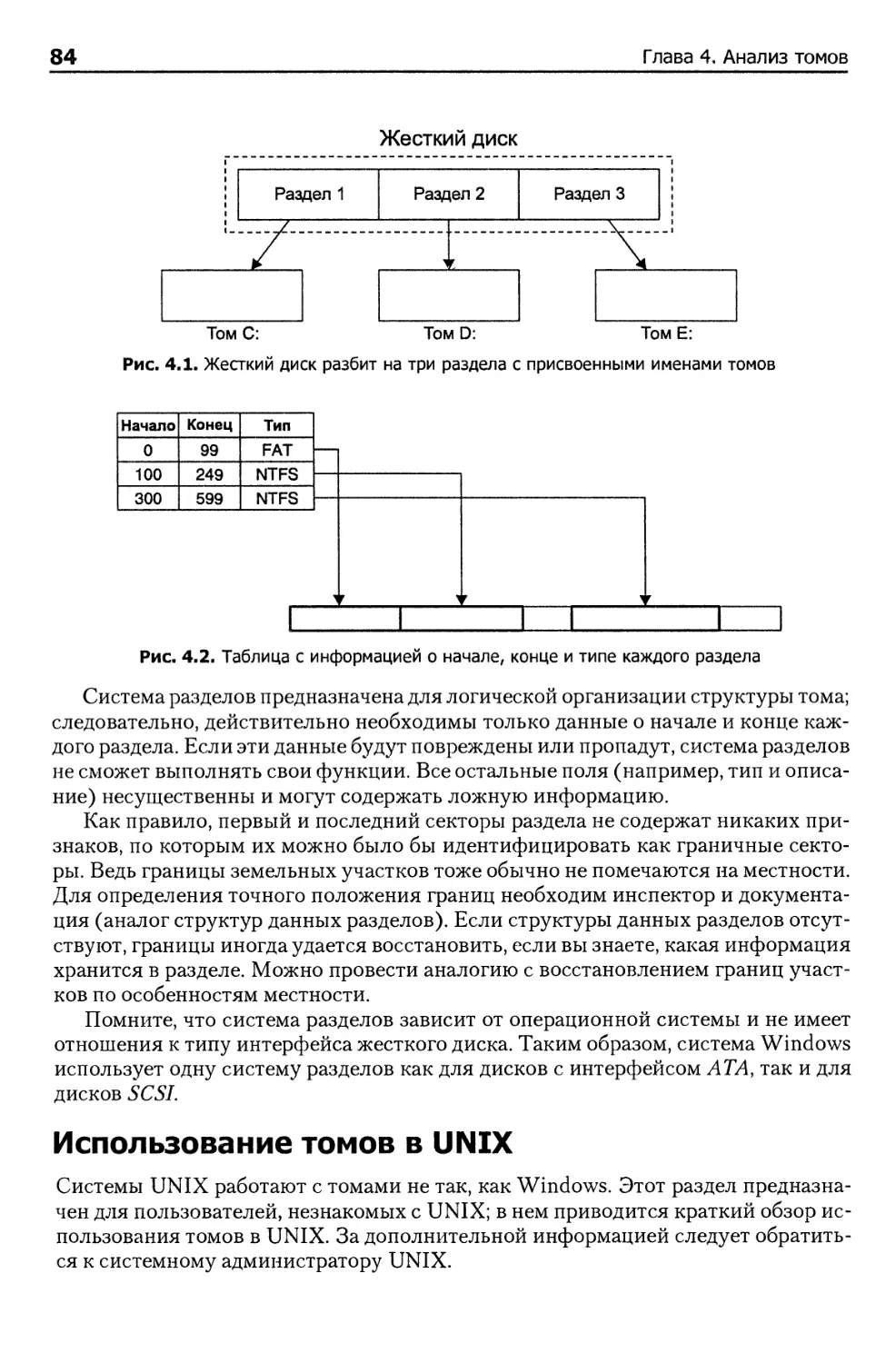

Общая теория разделов 83

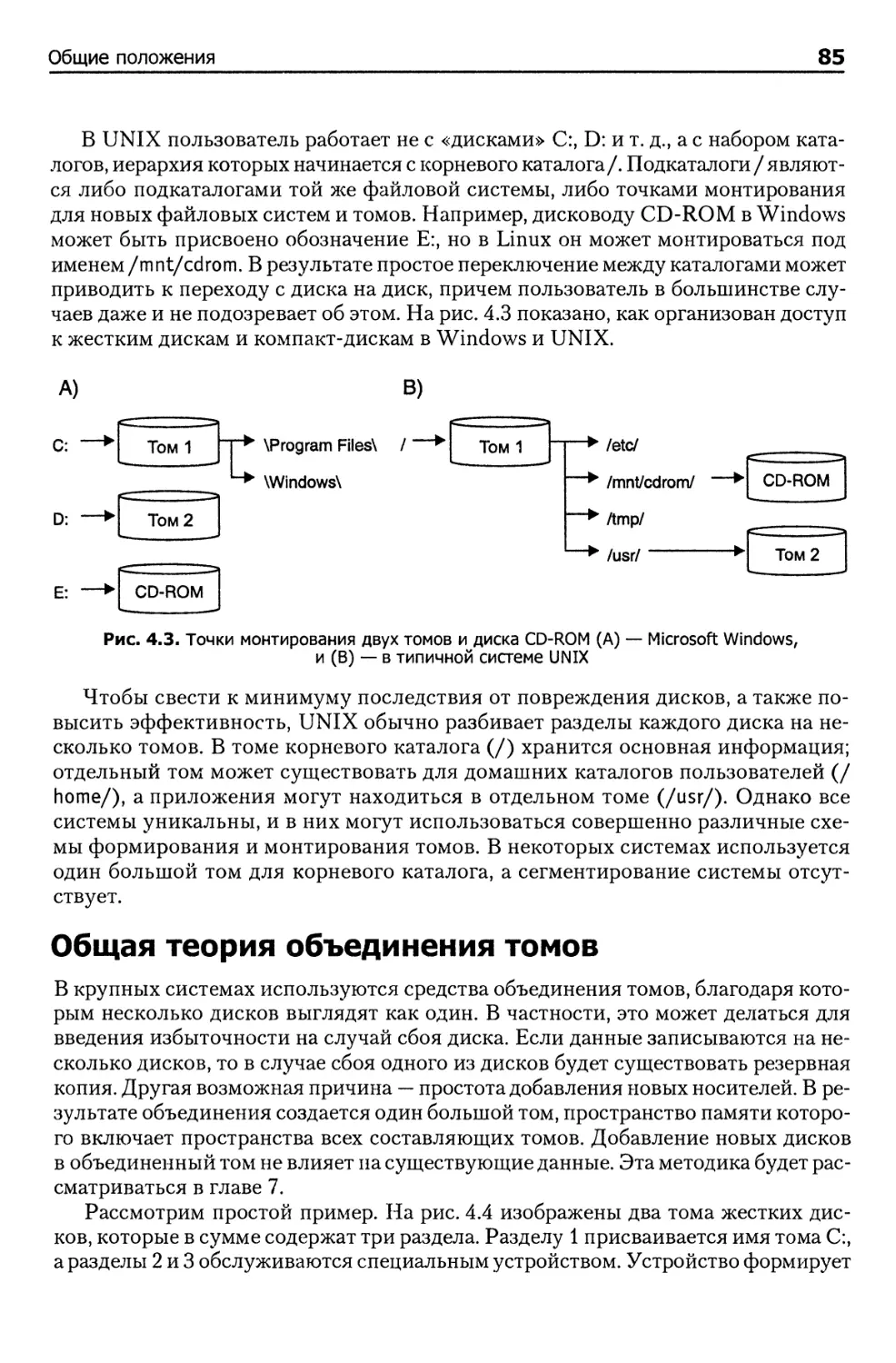

Использование томов в UNIX 84

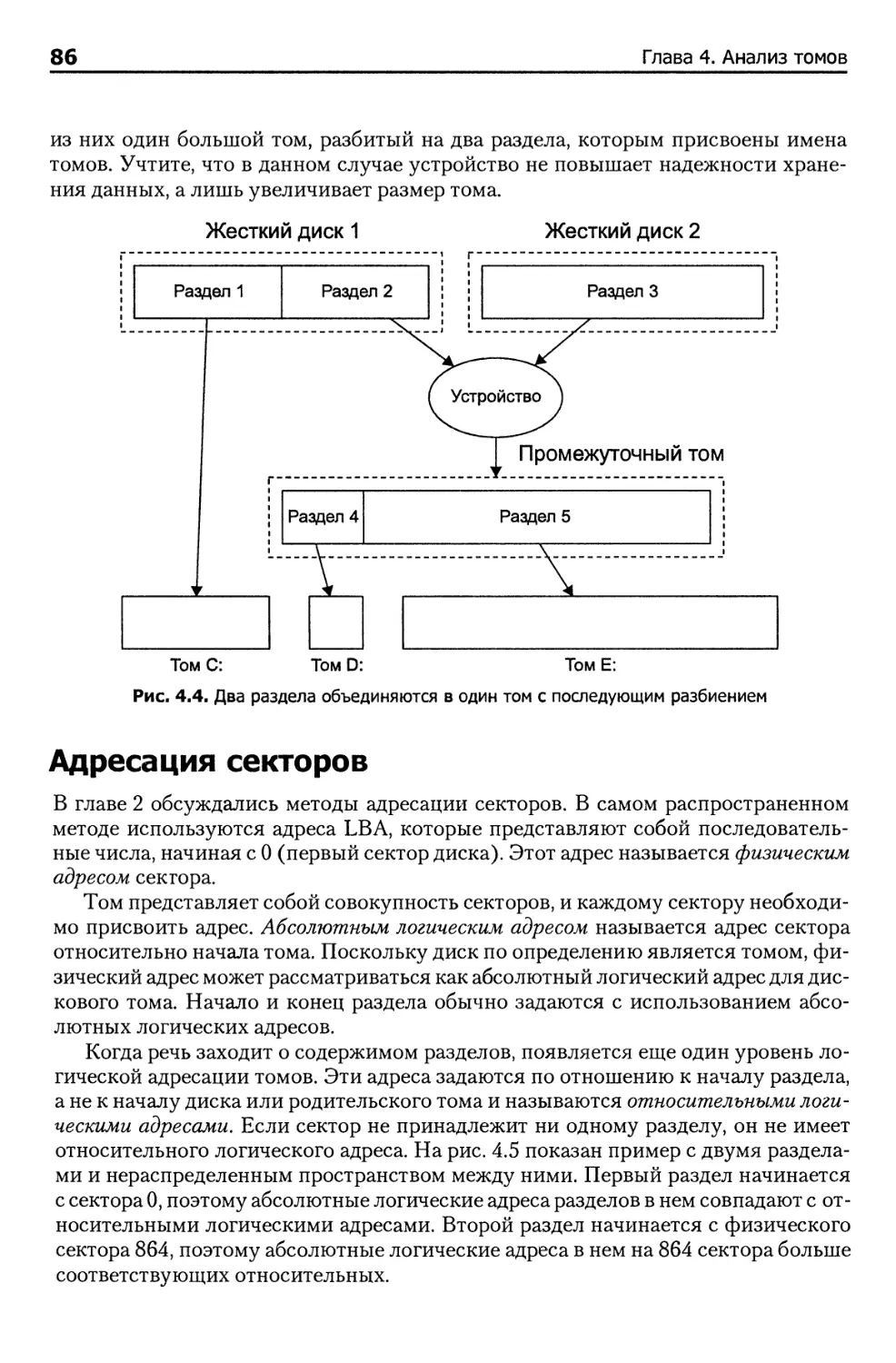

Общая теория объединения томов 85

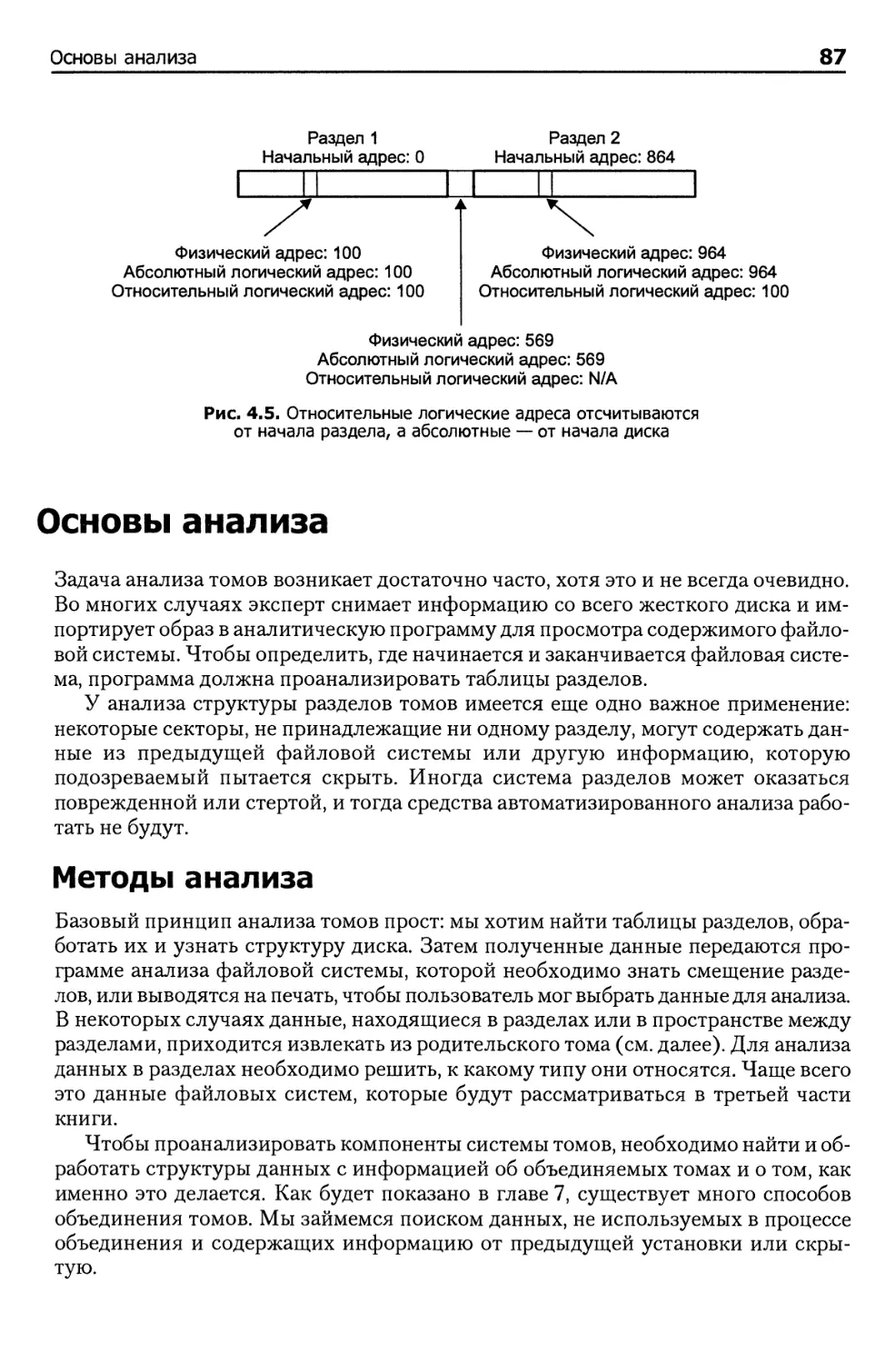

Адресация секторов 86

Основы анализа 87

Методы анализа 87

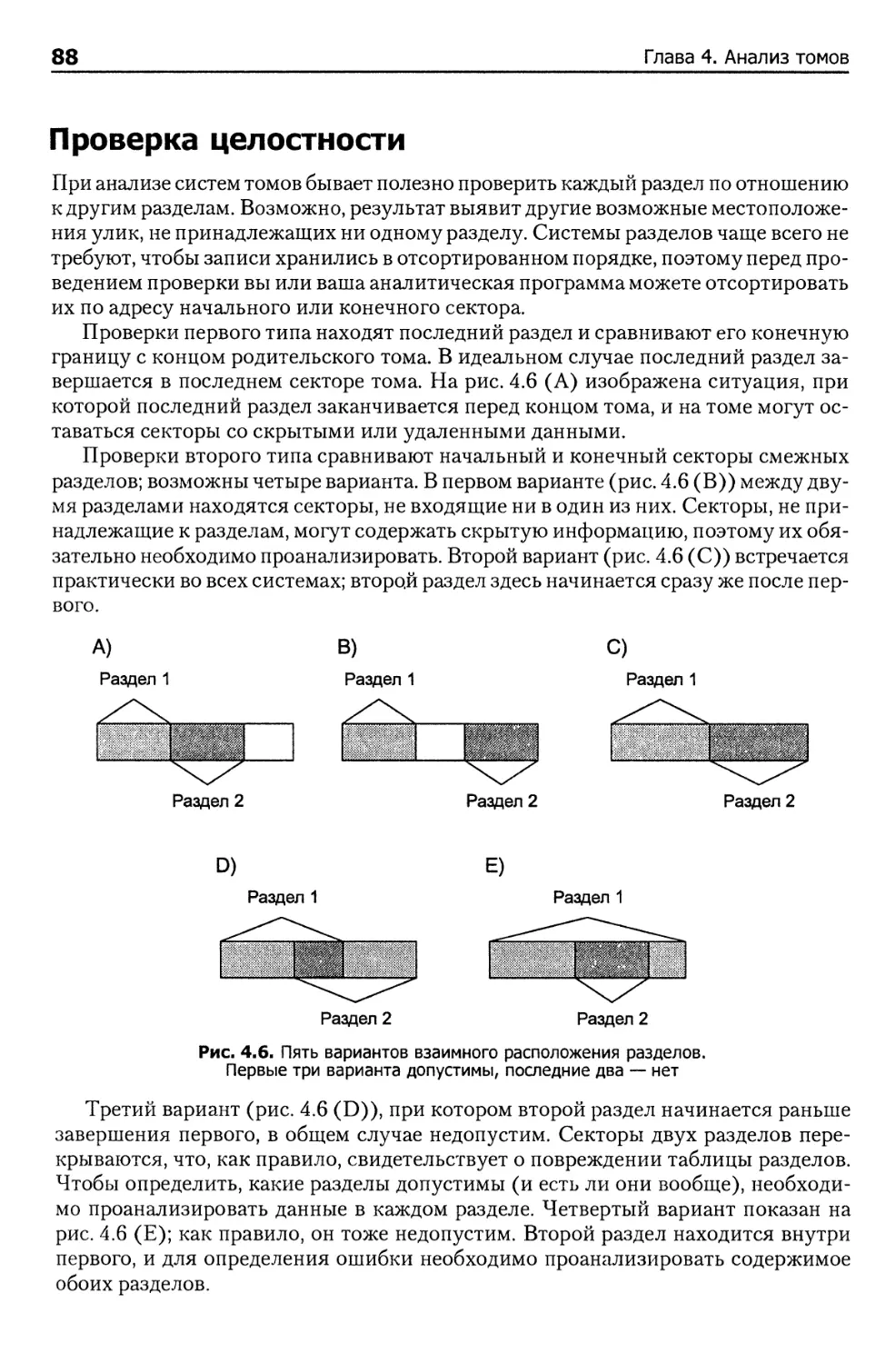

Проверка целостности 88

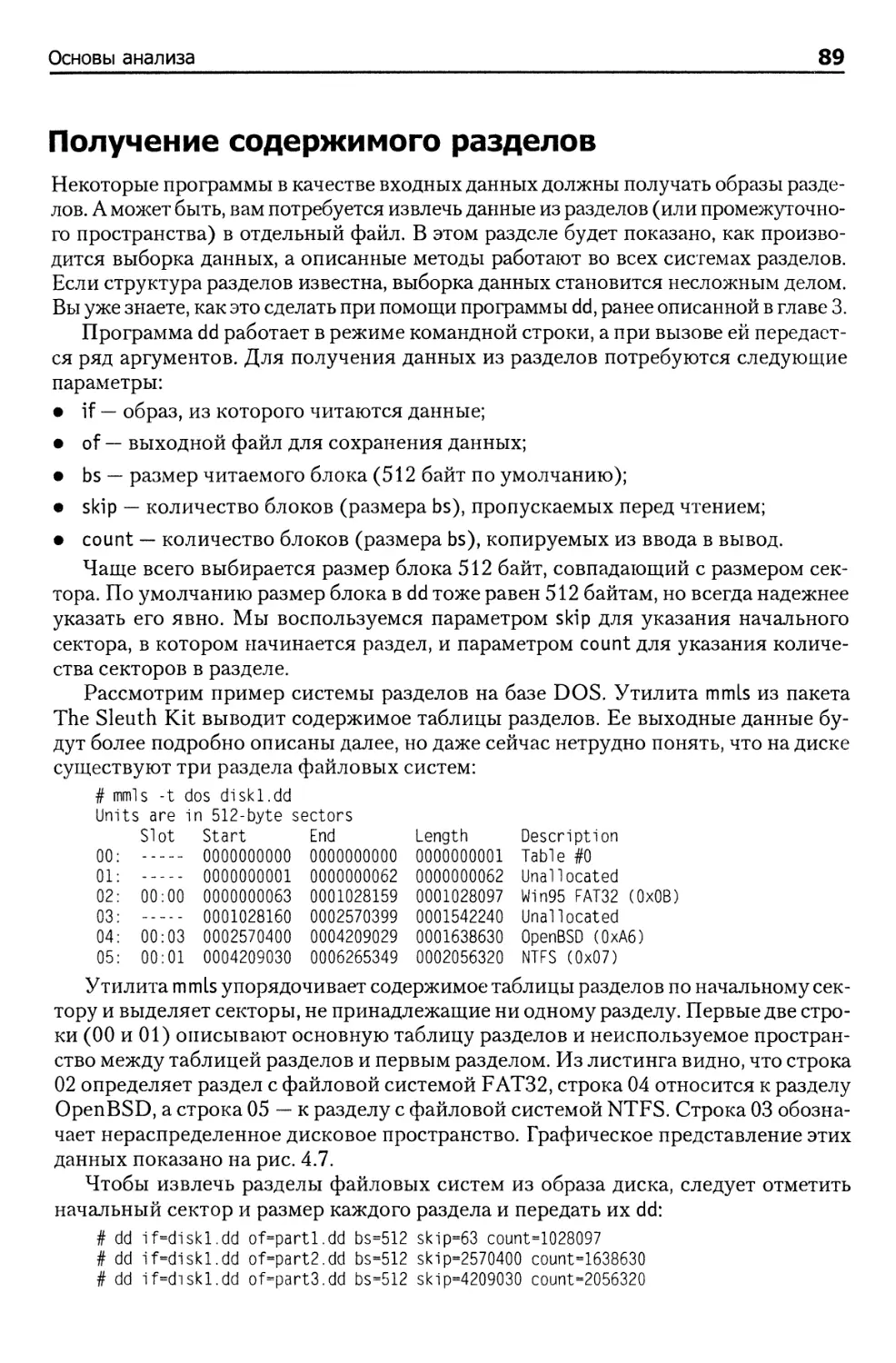

Получение содержимого разделов 89

Восстановление удаленных разделов 90

Итоги 92

Глава 5- Разделы на персональных компьютерах 93

Разделы в DOS 93

Общий обзор 94

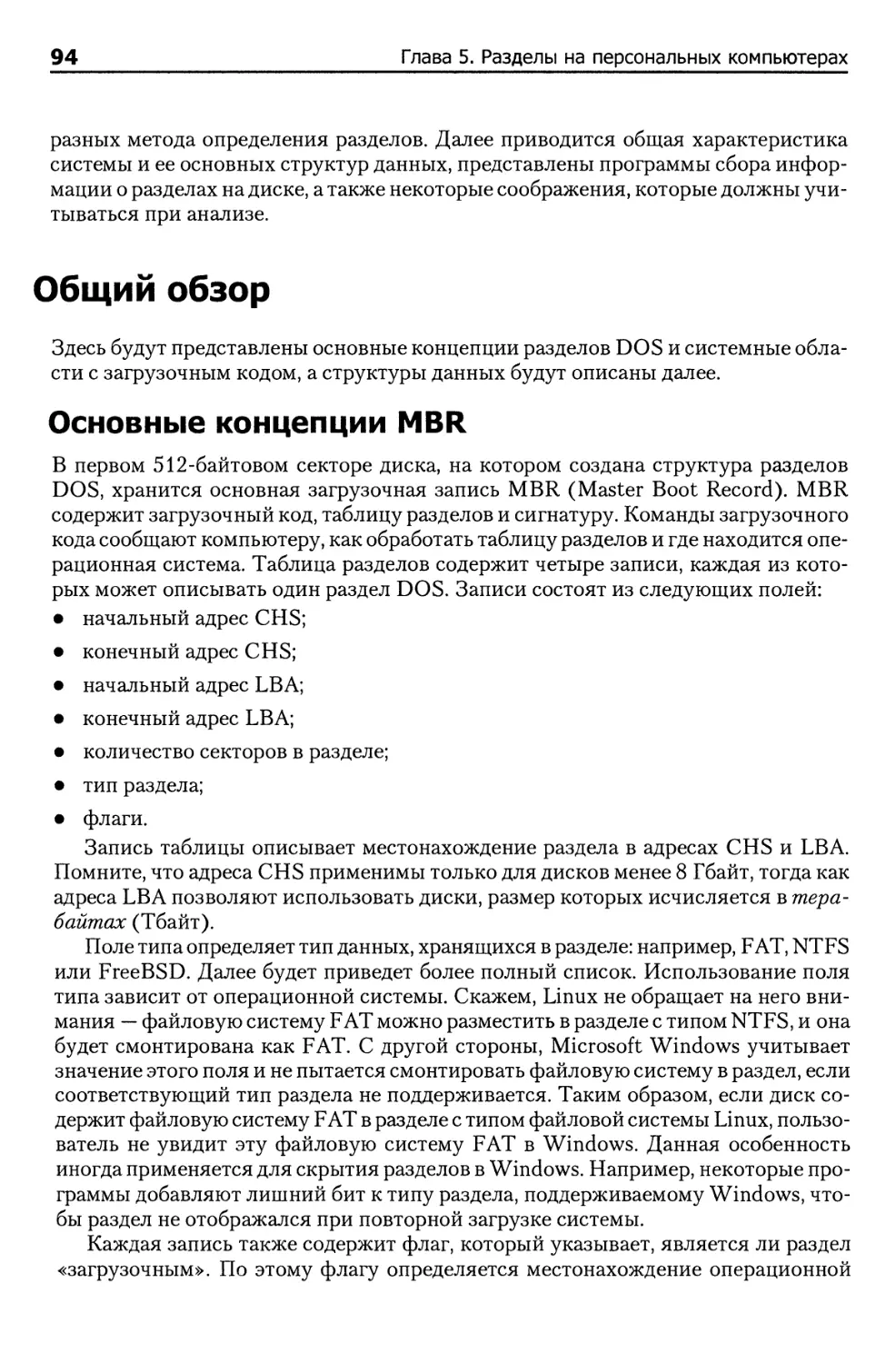

Основные концепции MBR 94

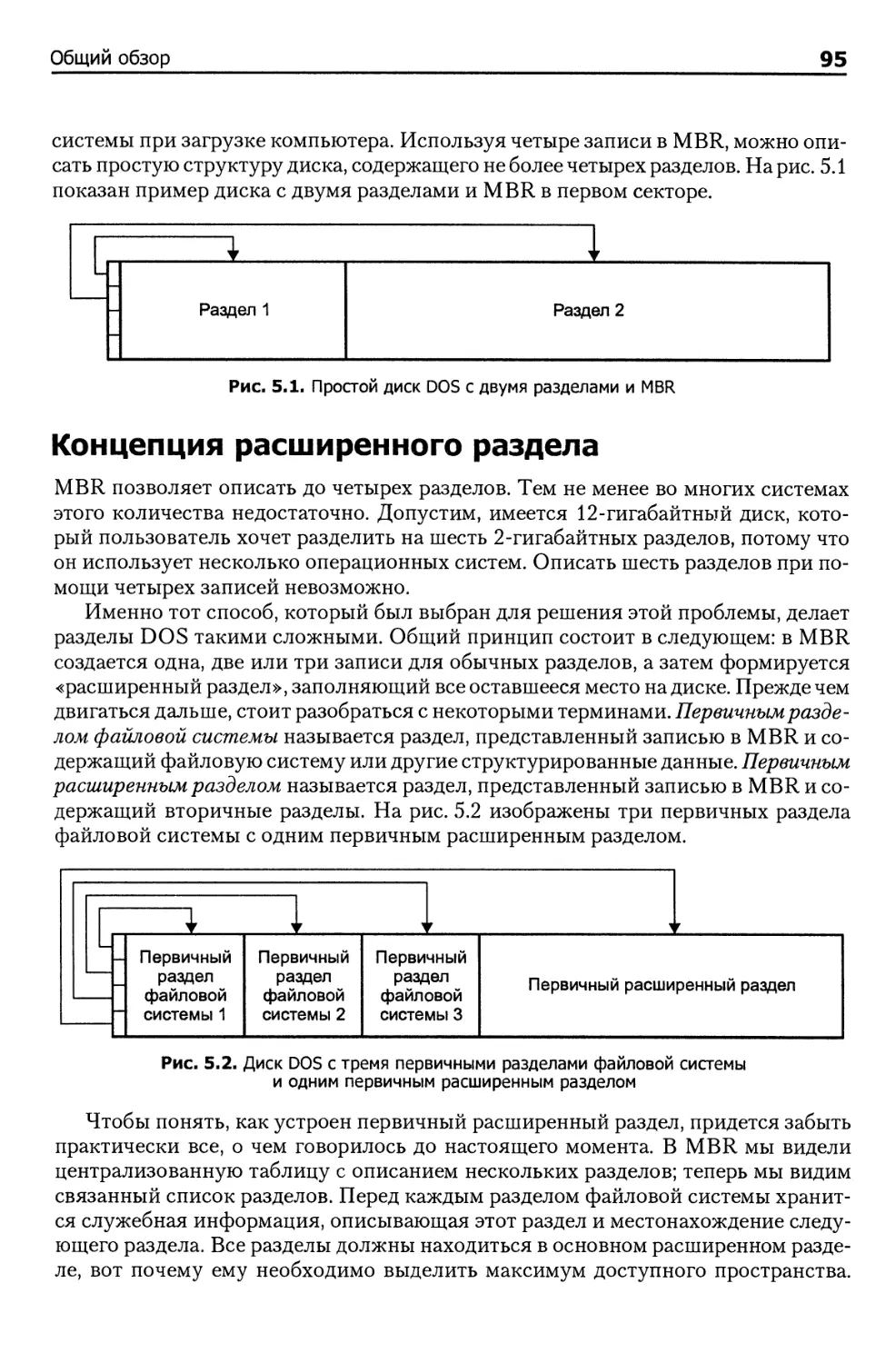

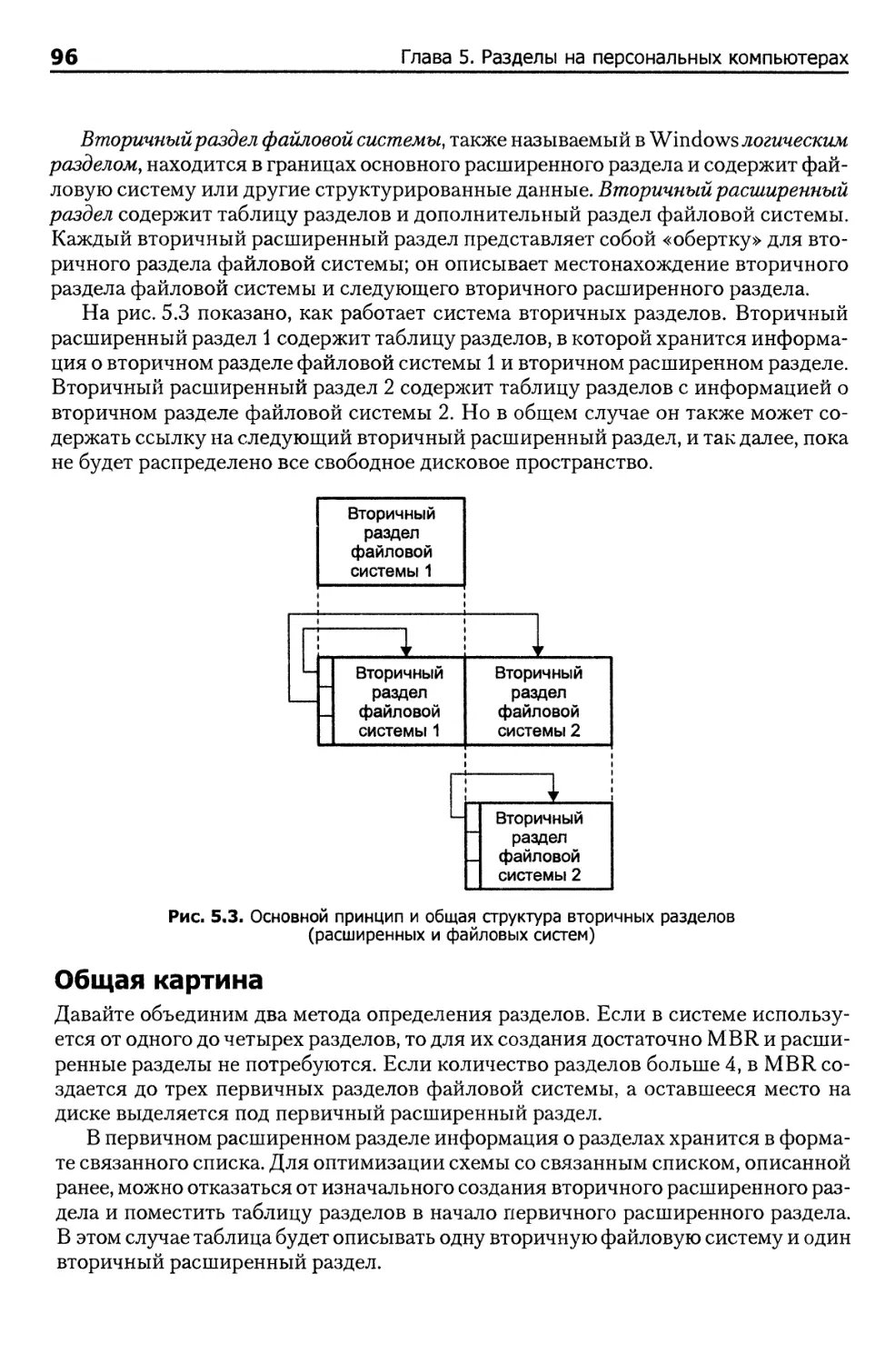

Концепция расширенного раздела 95

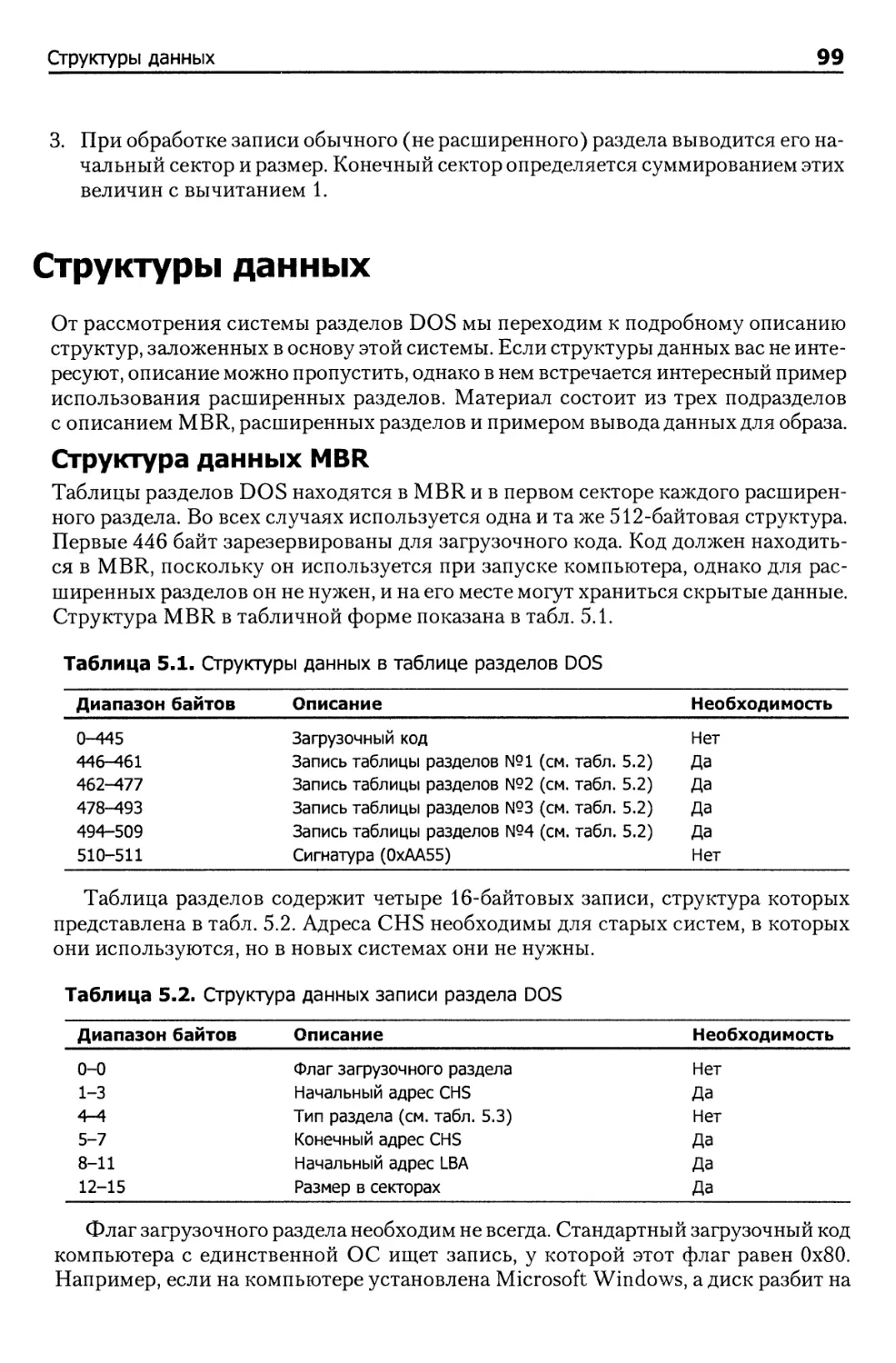

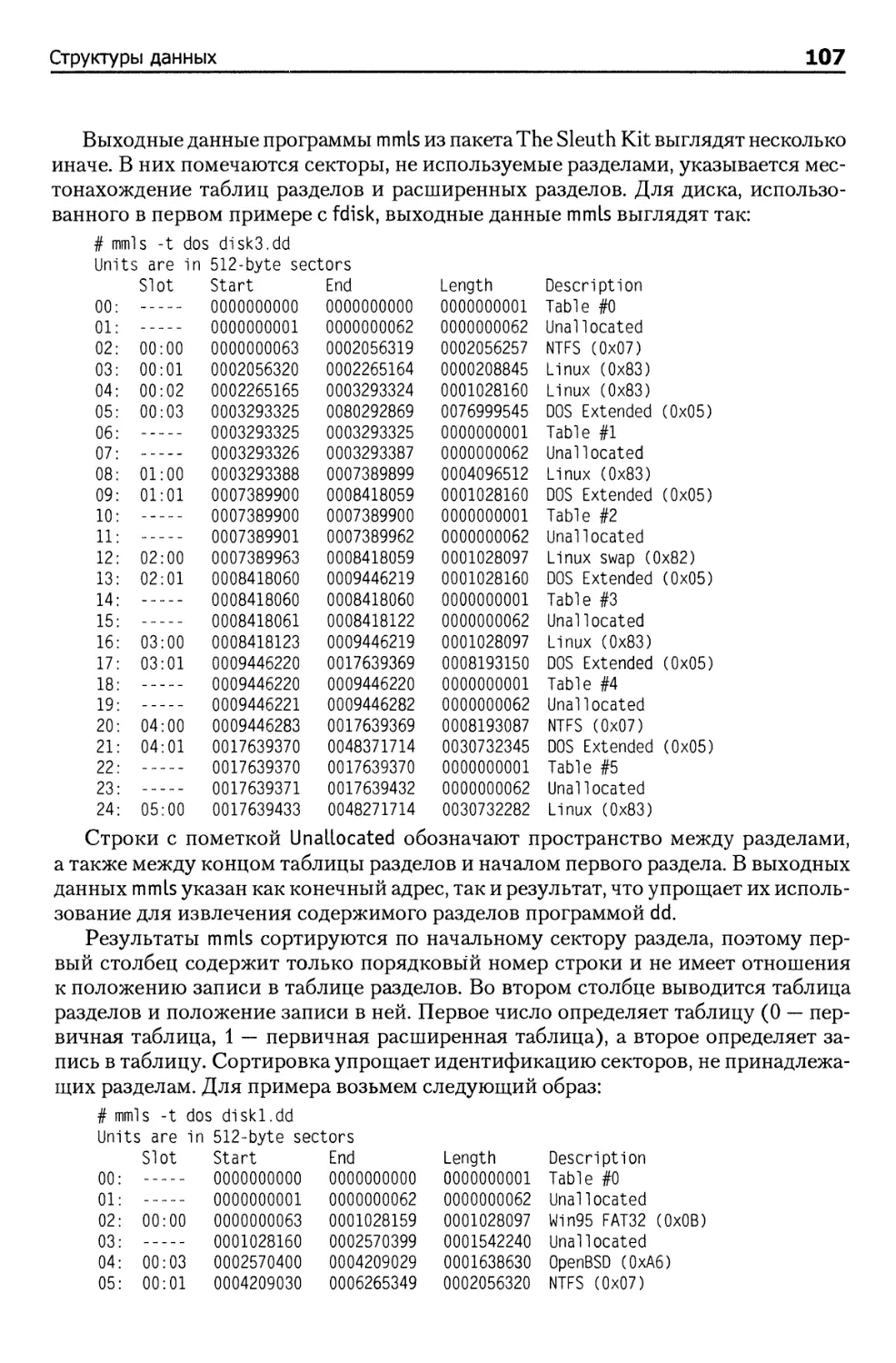

Структуры данных 99

Факторы анализа 108

Итоги 109

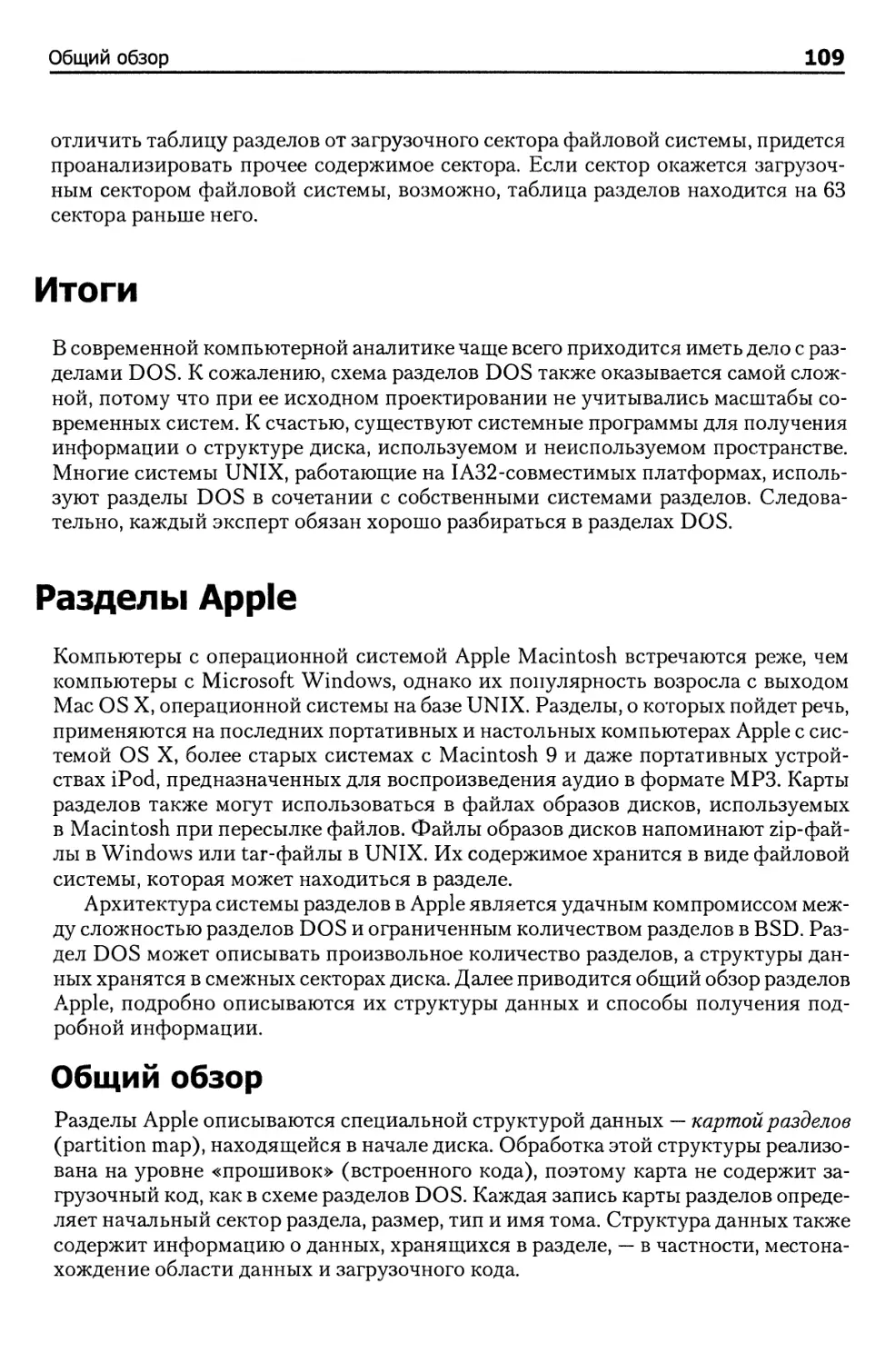

Разделы Apple 109

Общий обзор 109

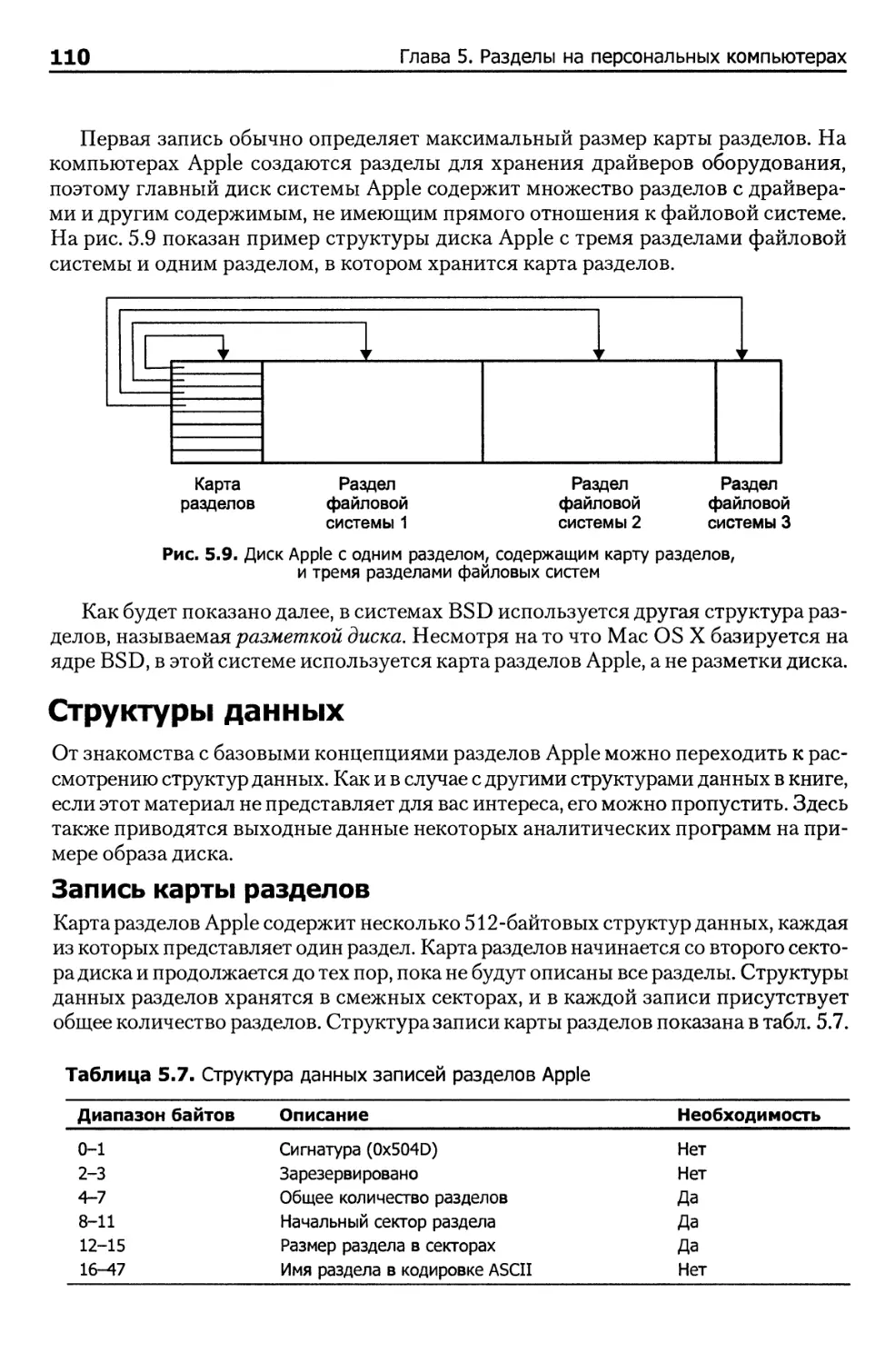

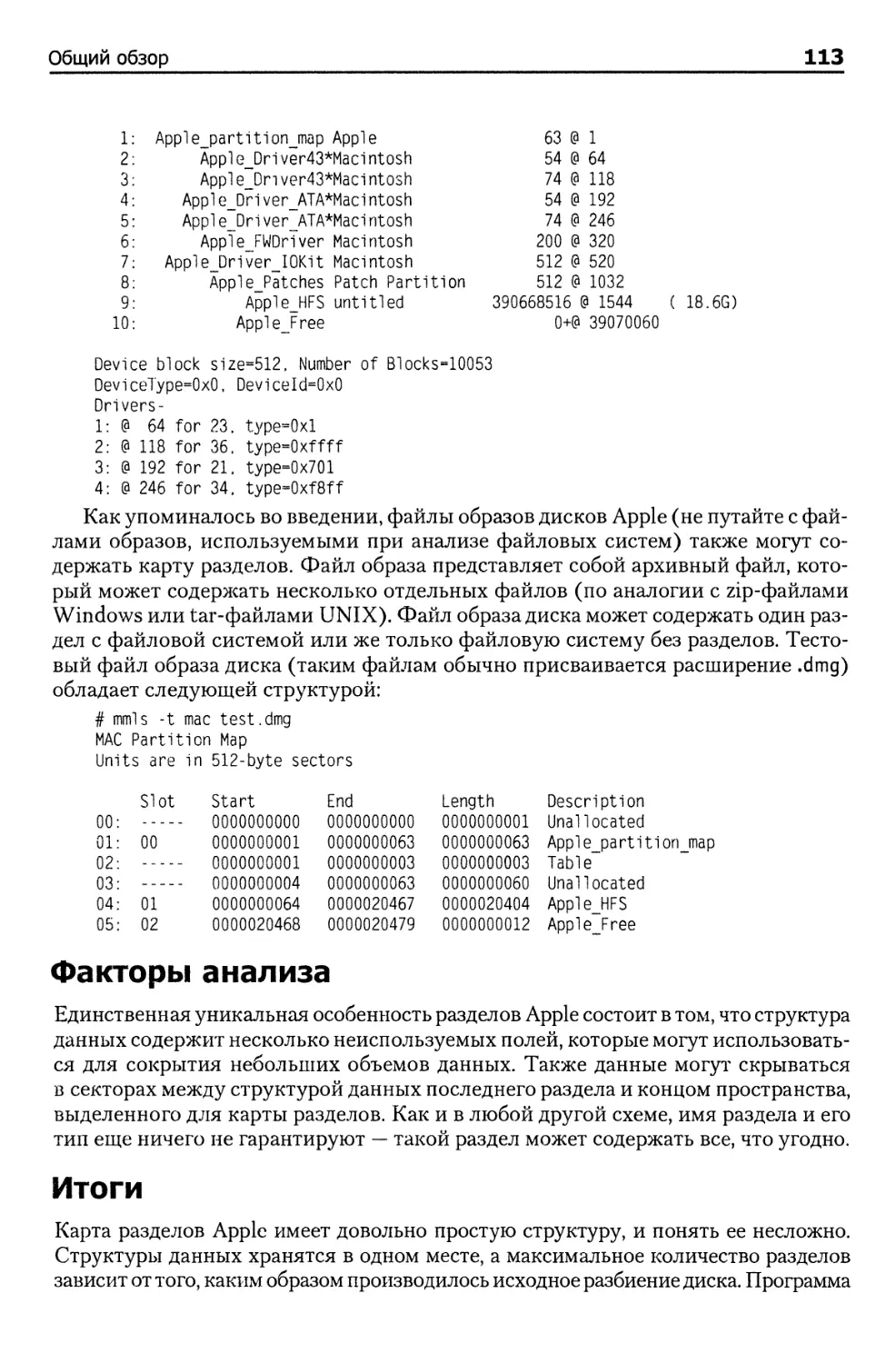

Структуры данных 110

Факторы анализа 113

Итоги 113

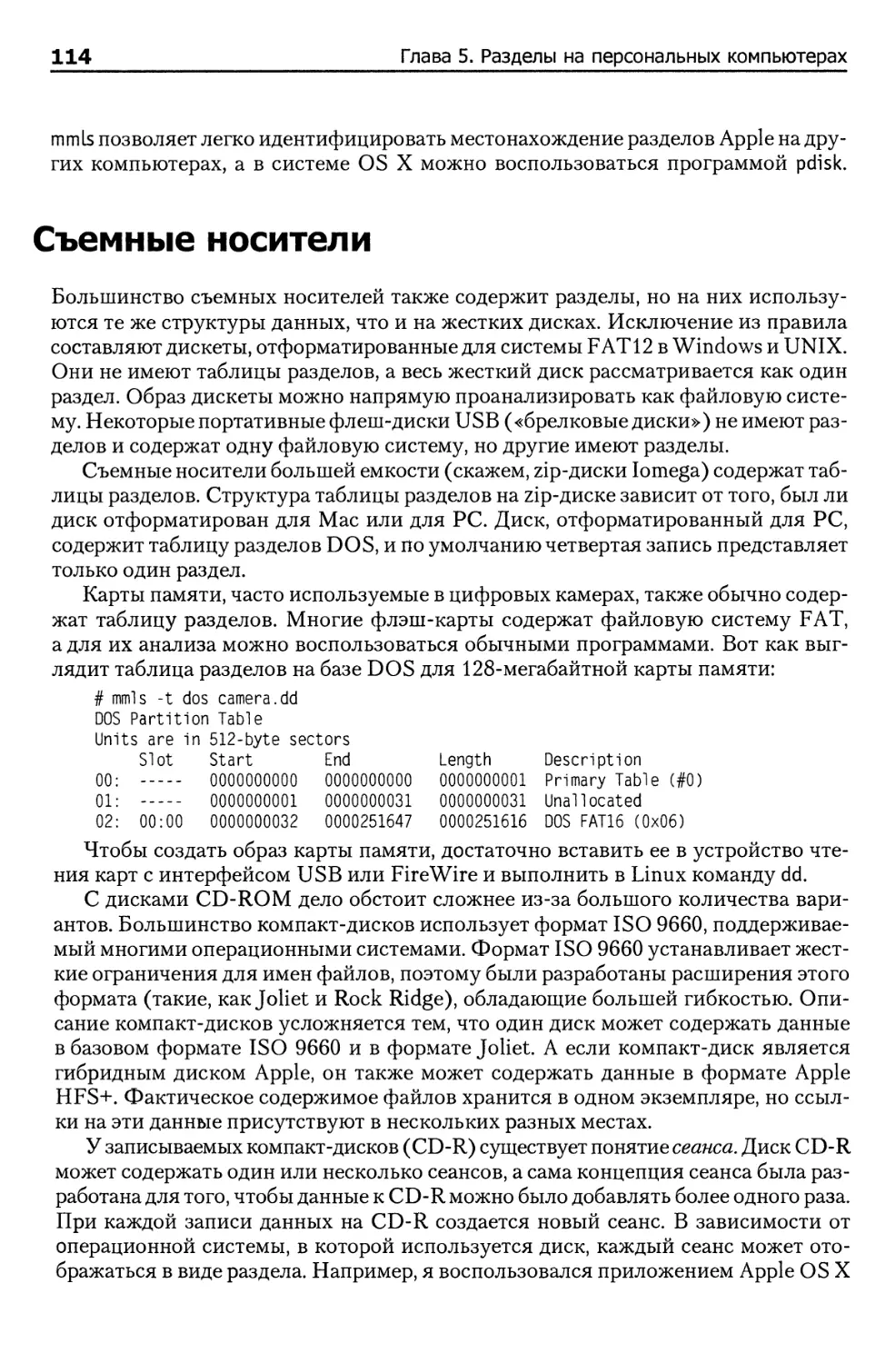

Съемные носители 114

Библиография 115

Глава 6. Разделы в серверных системах 117

Разделы BSD 117

Общий обзор 117

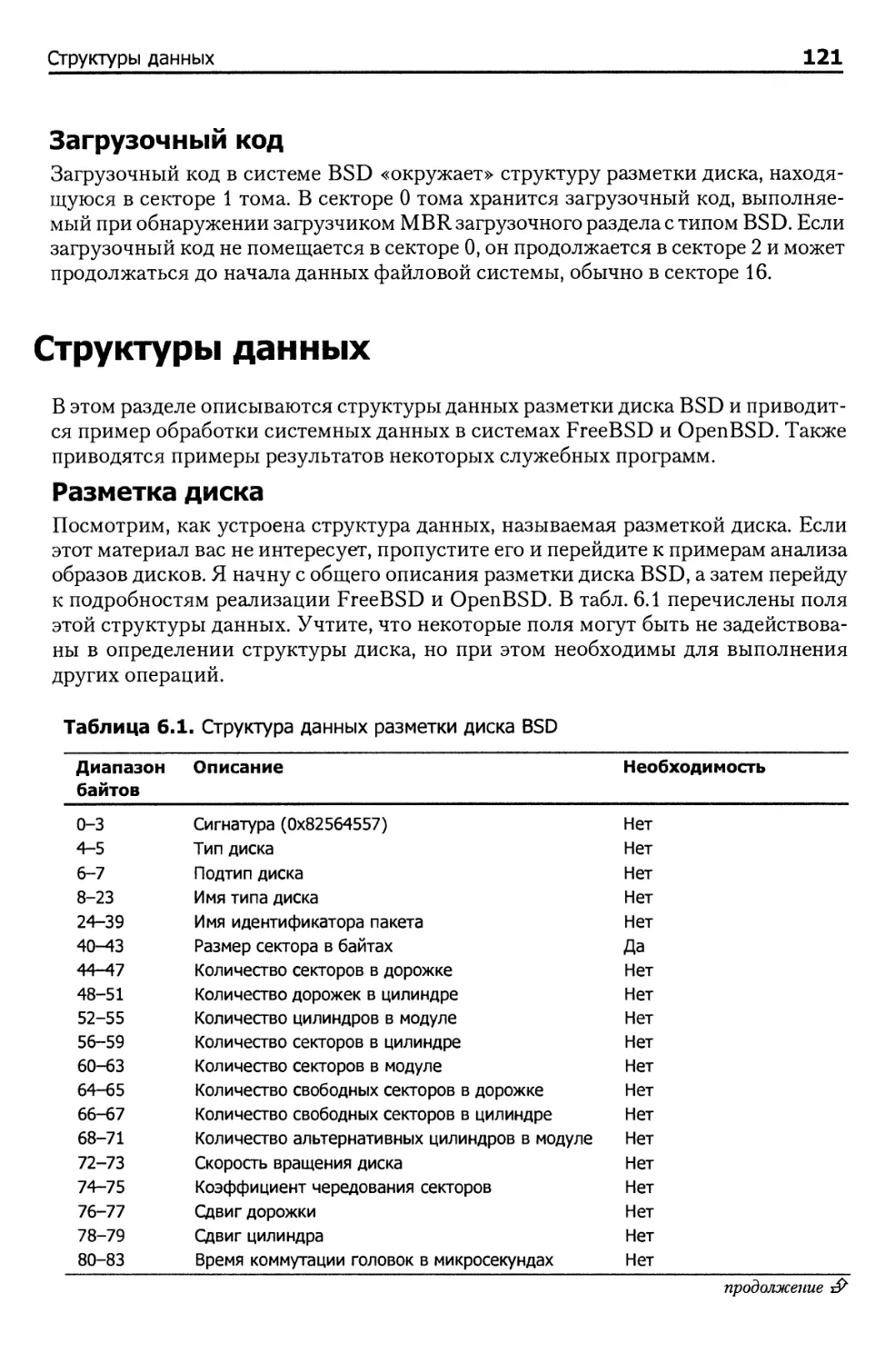

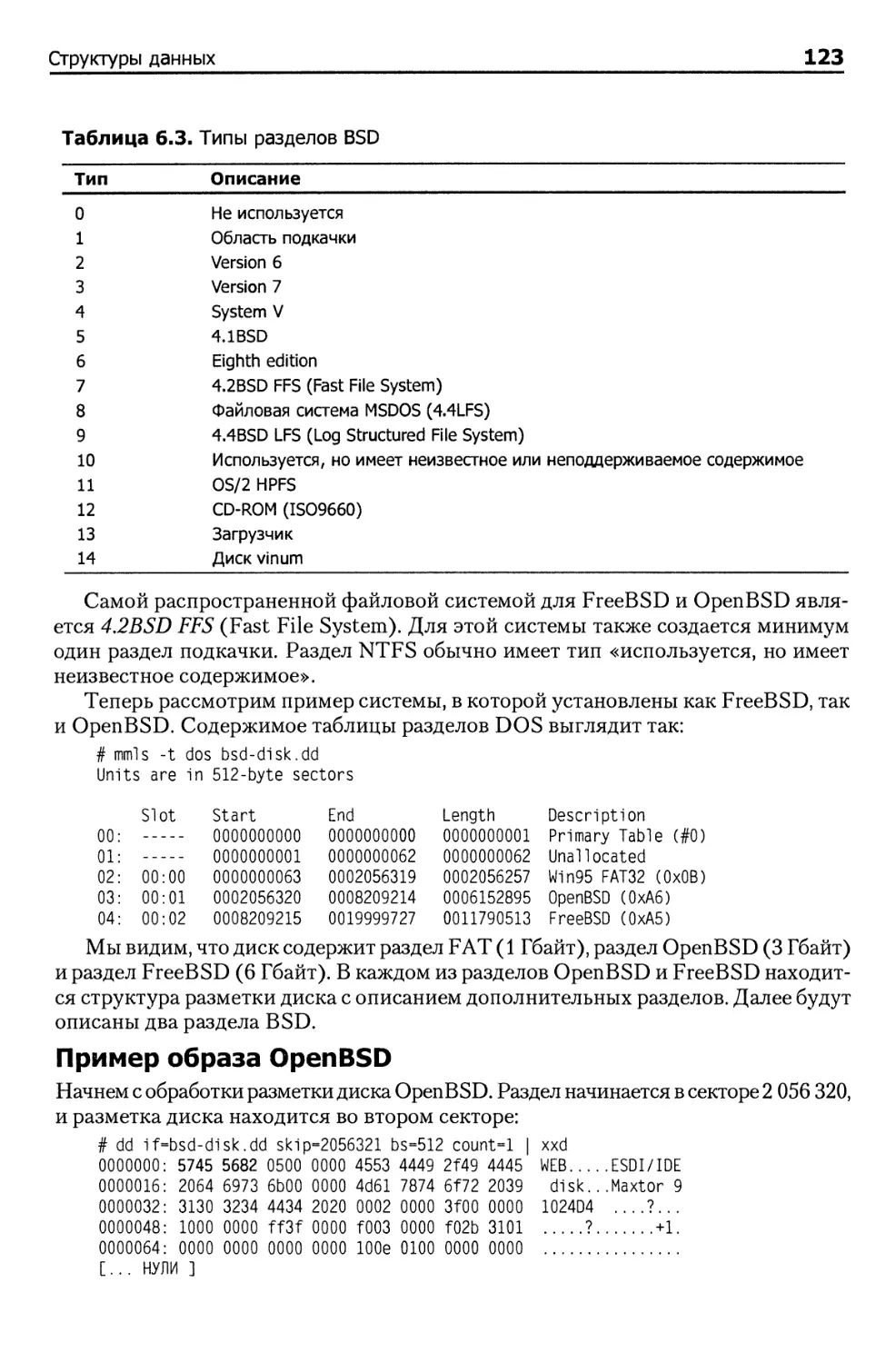

Структуры данных 121

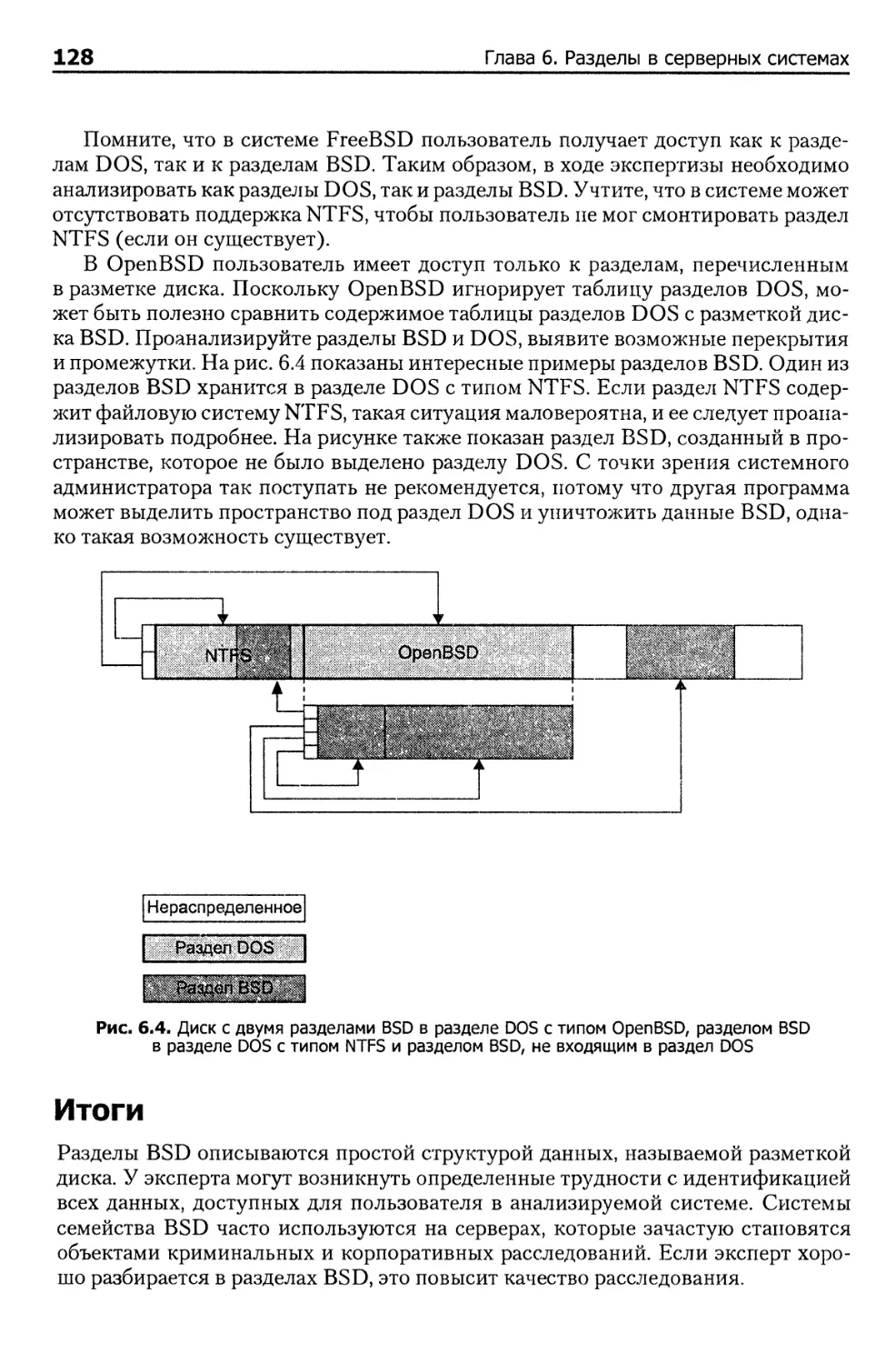

Факторы анализа 127

Итоги 128

Сегменты Sun Solaris 129

Общий обзор 129

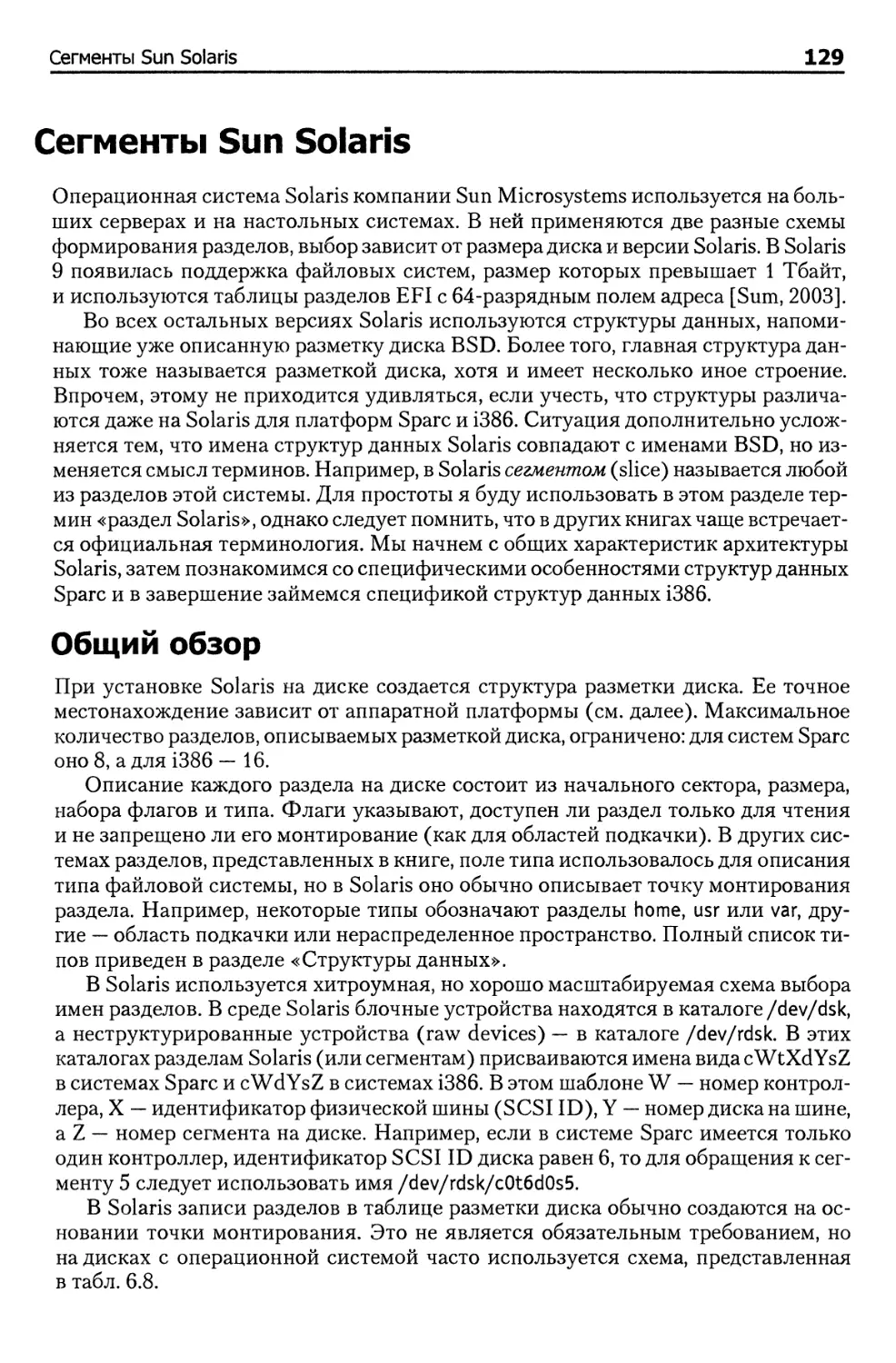

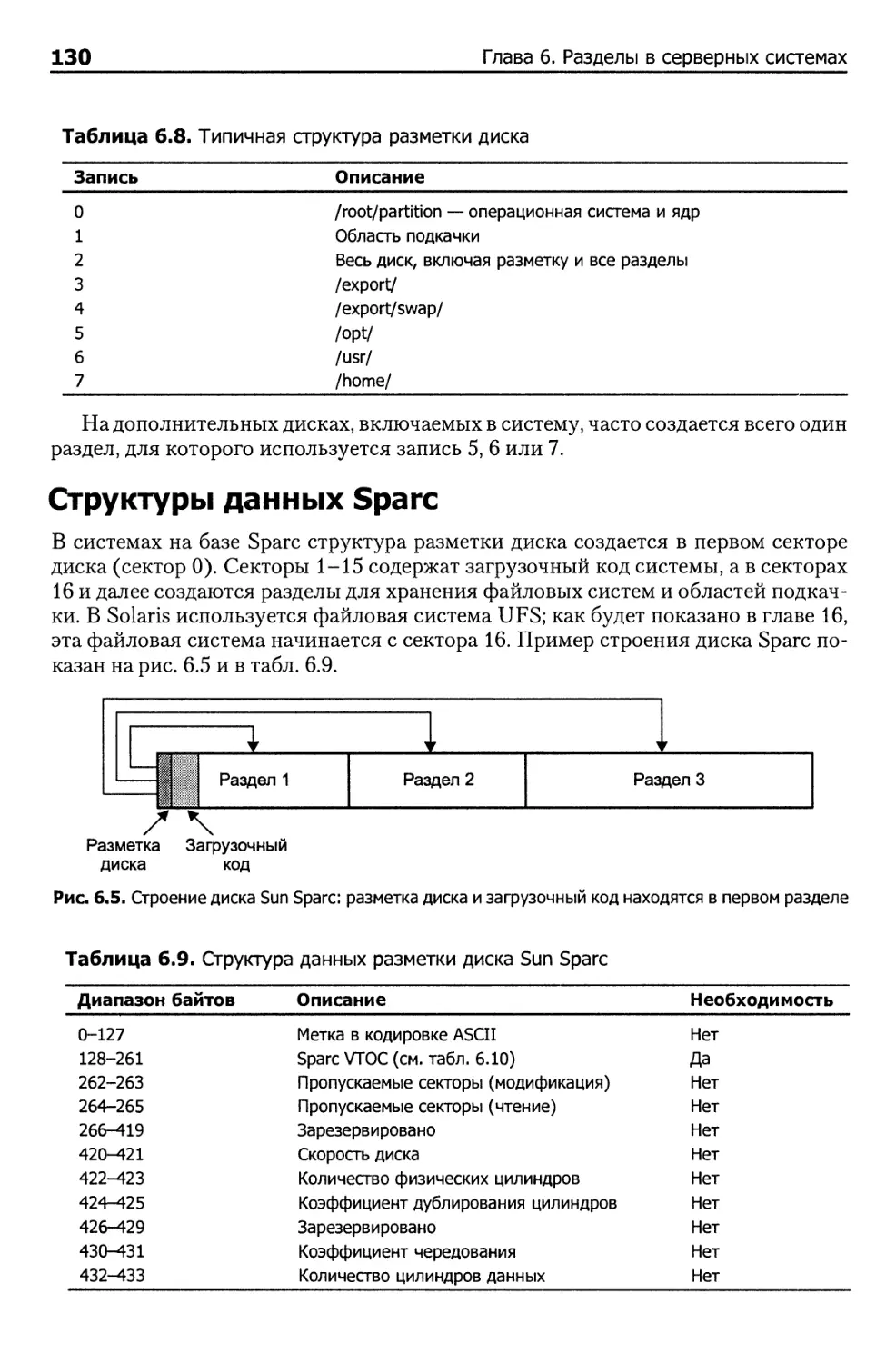

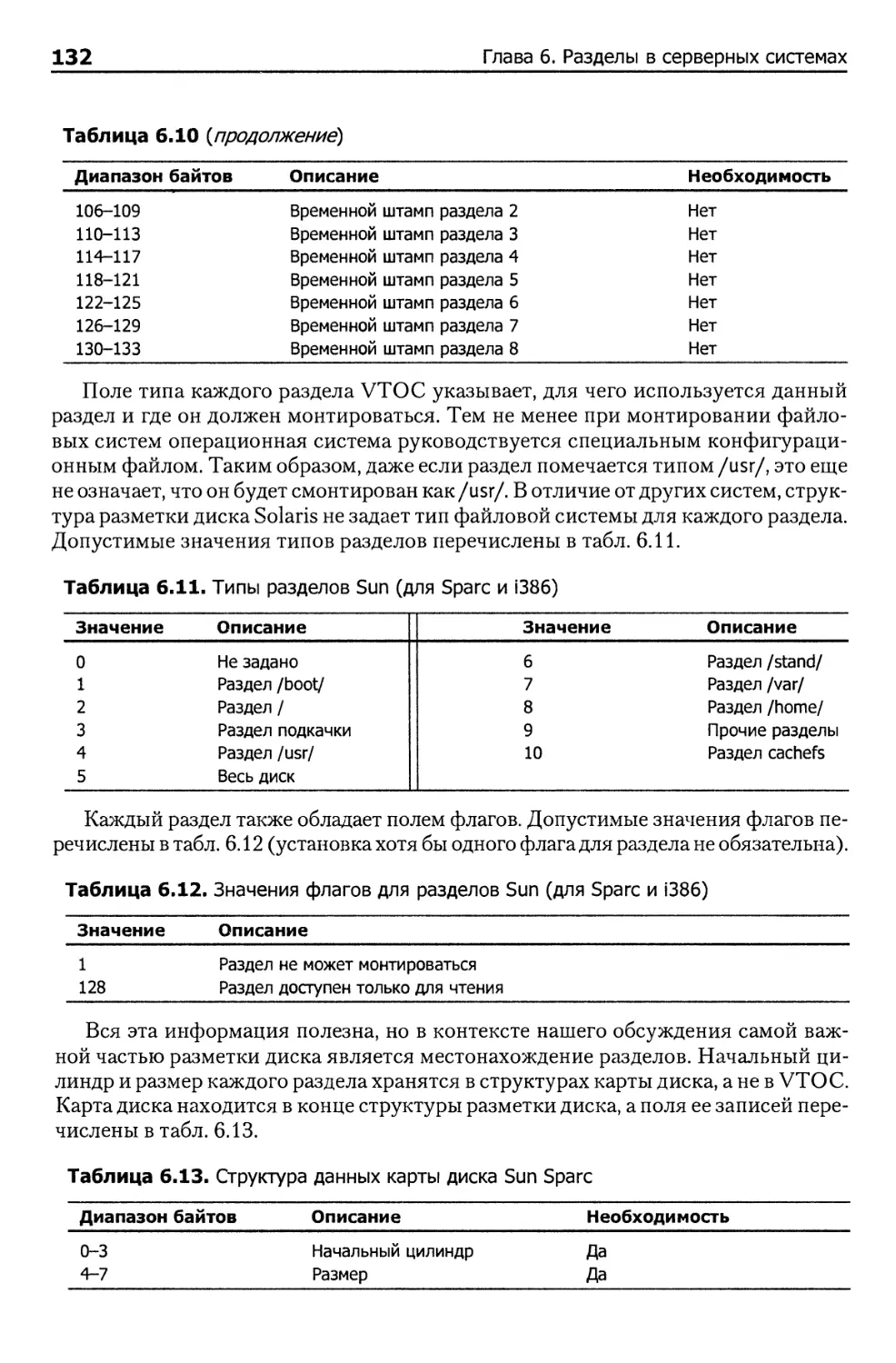

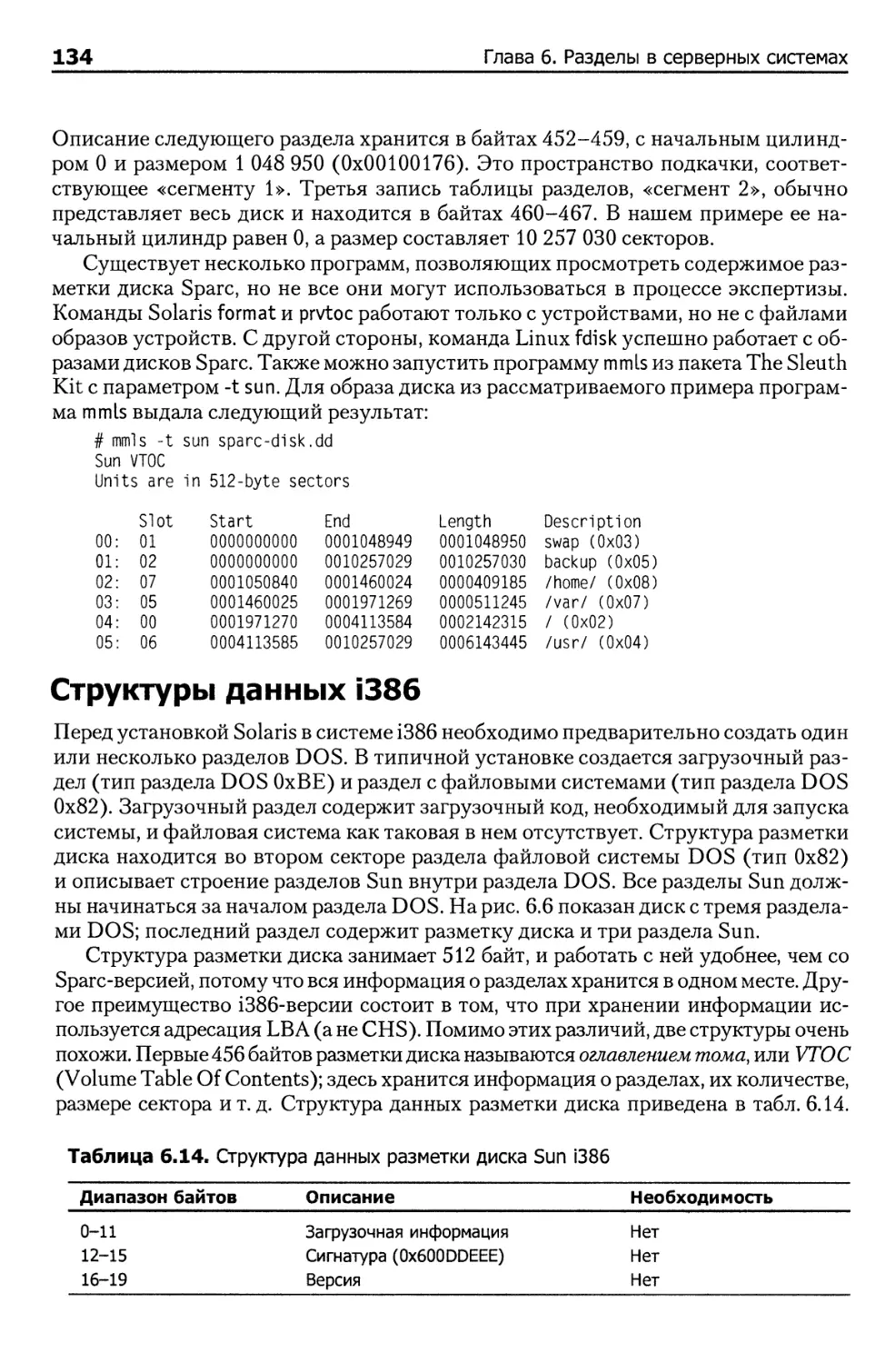

Структуры данных Sparc 130

Структуры данных i386 134

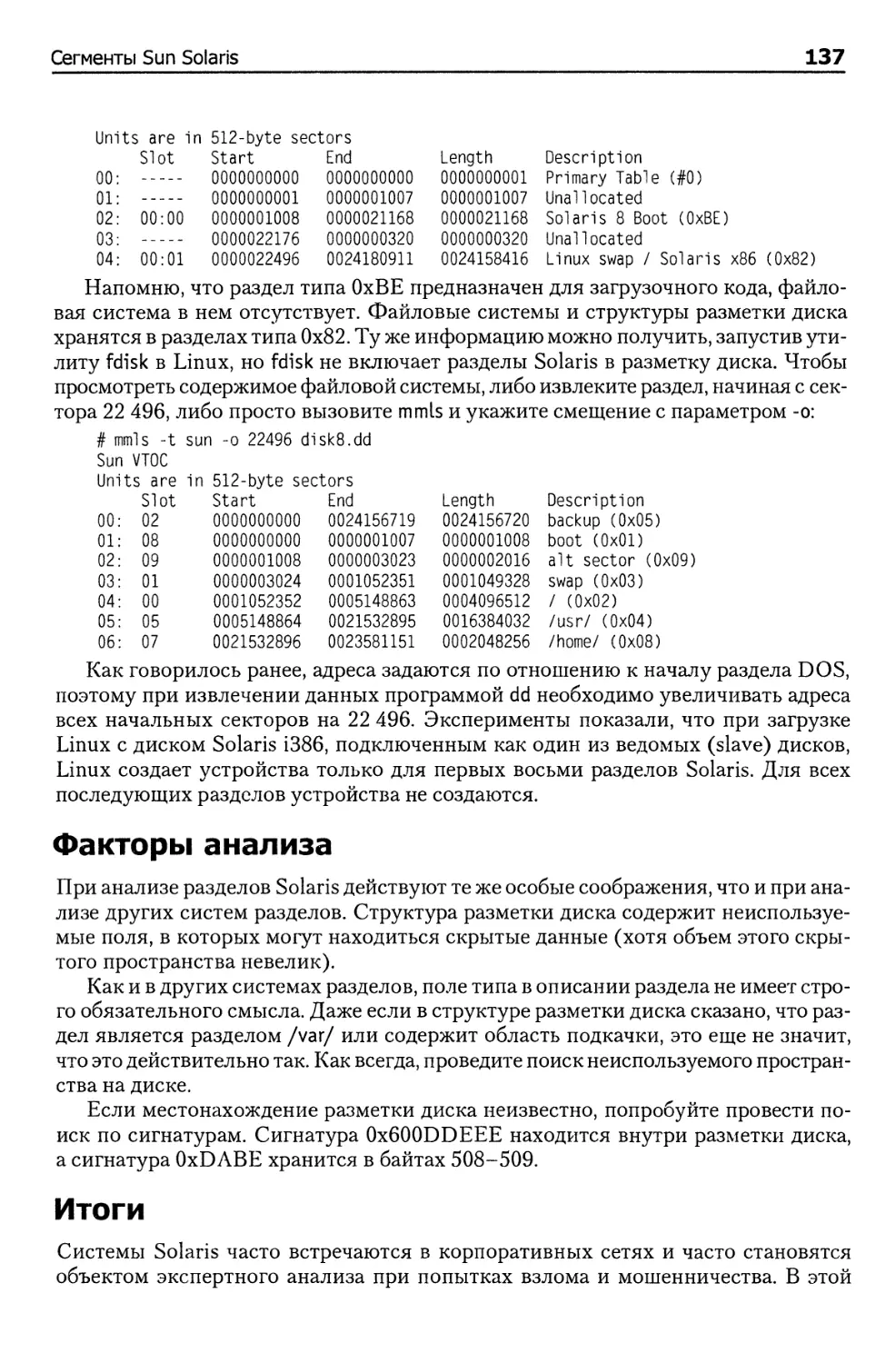

Факторы анализа 137

Итоги 137

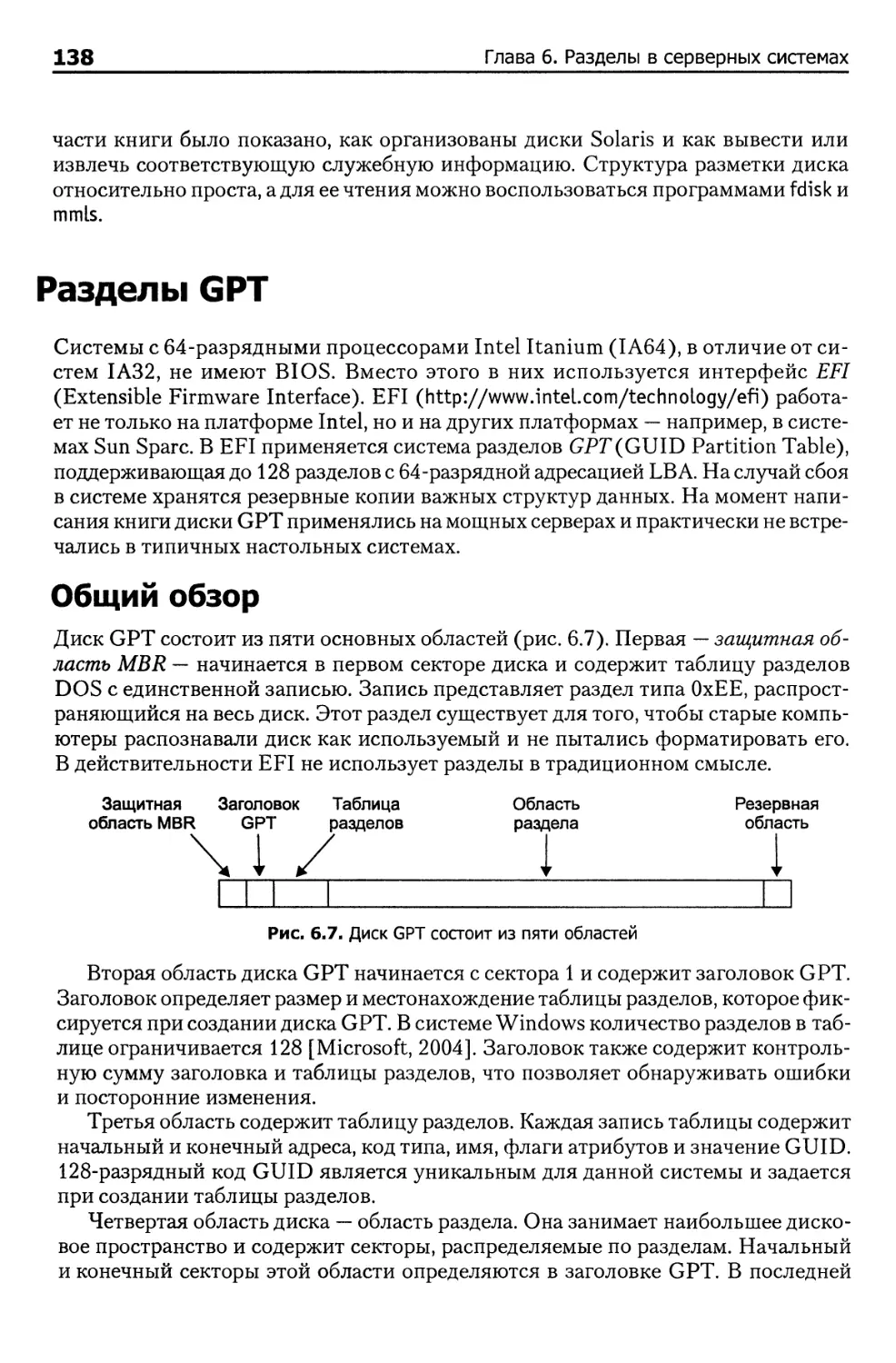

Разделы GPT 138

Общий обзор 138

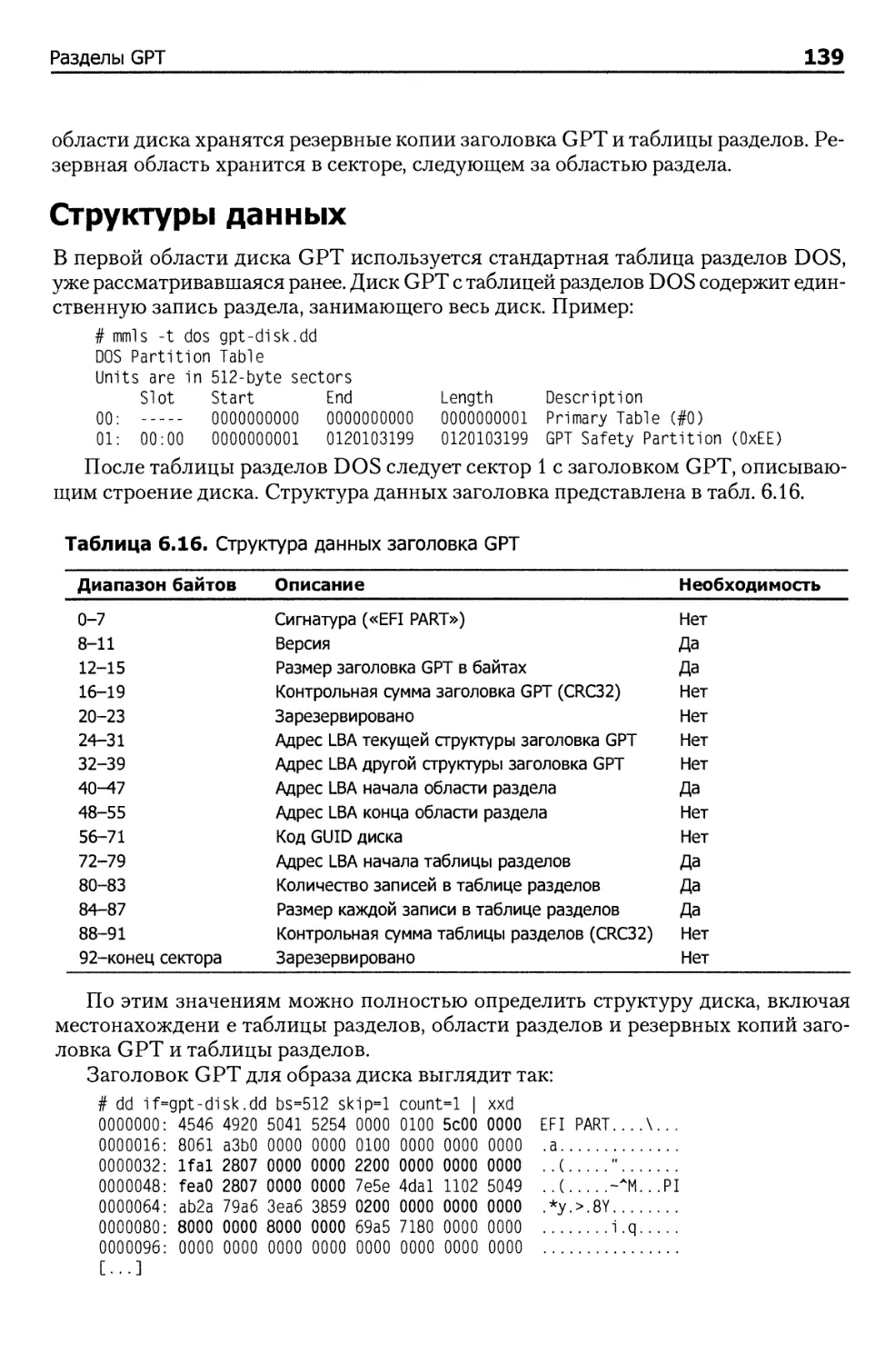

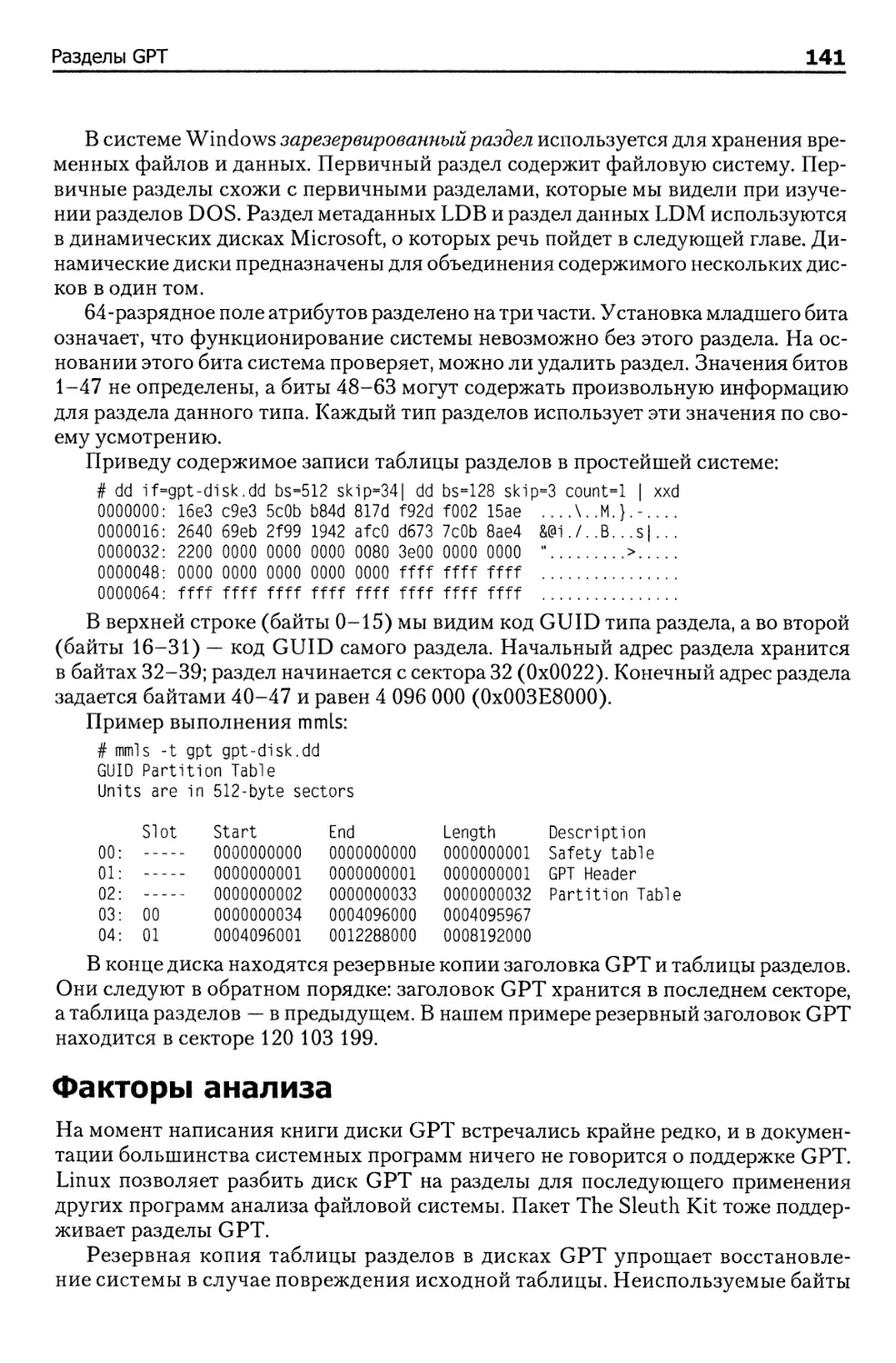

Структуры данных 139

Факторы анализа 141

Итоги 142

Библиография 142

Глава 7. Многодисковые тома 143

RAID 143

Уровни RAID 143

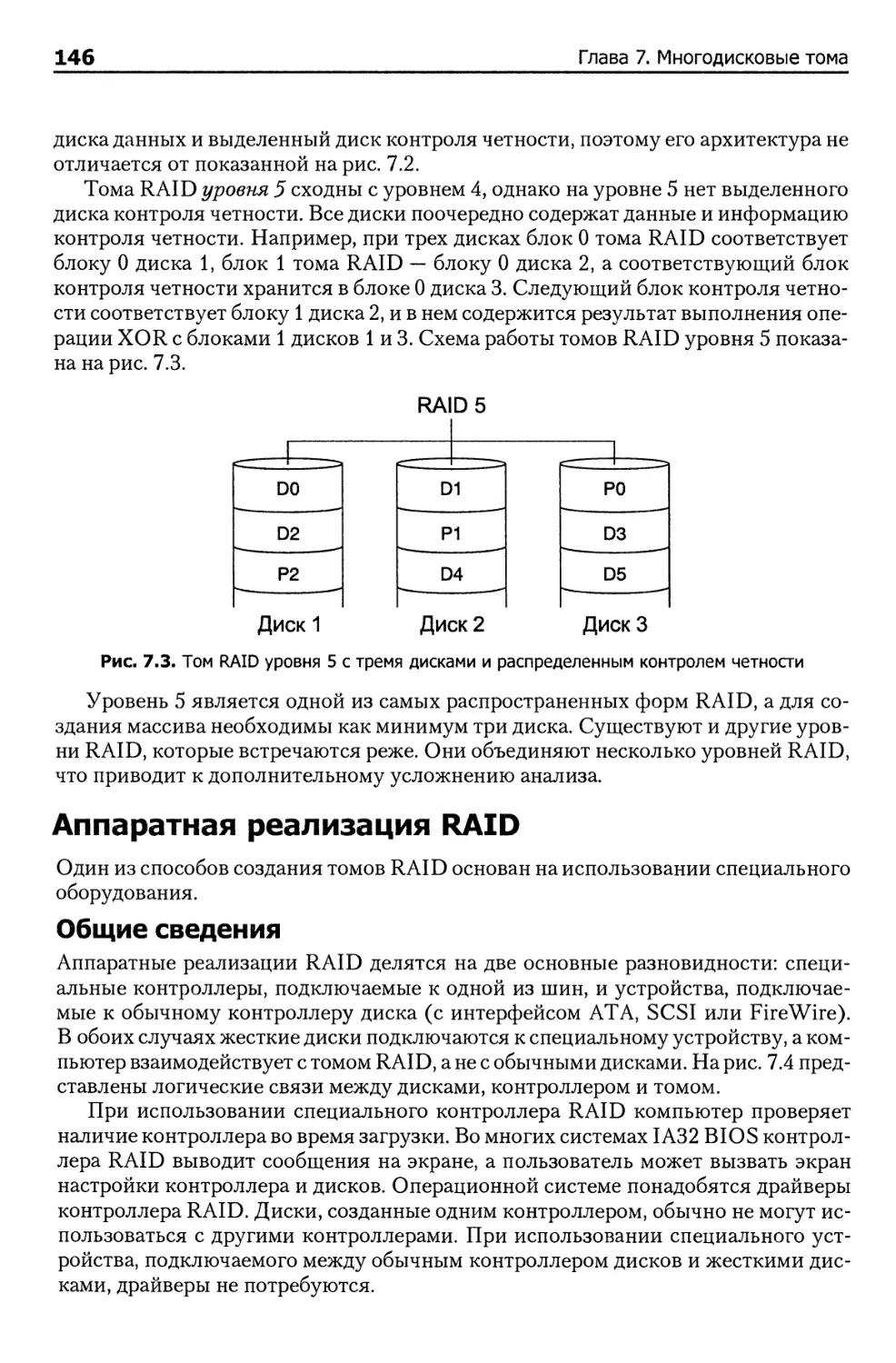

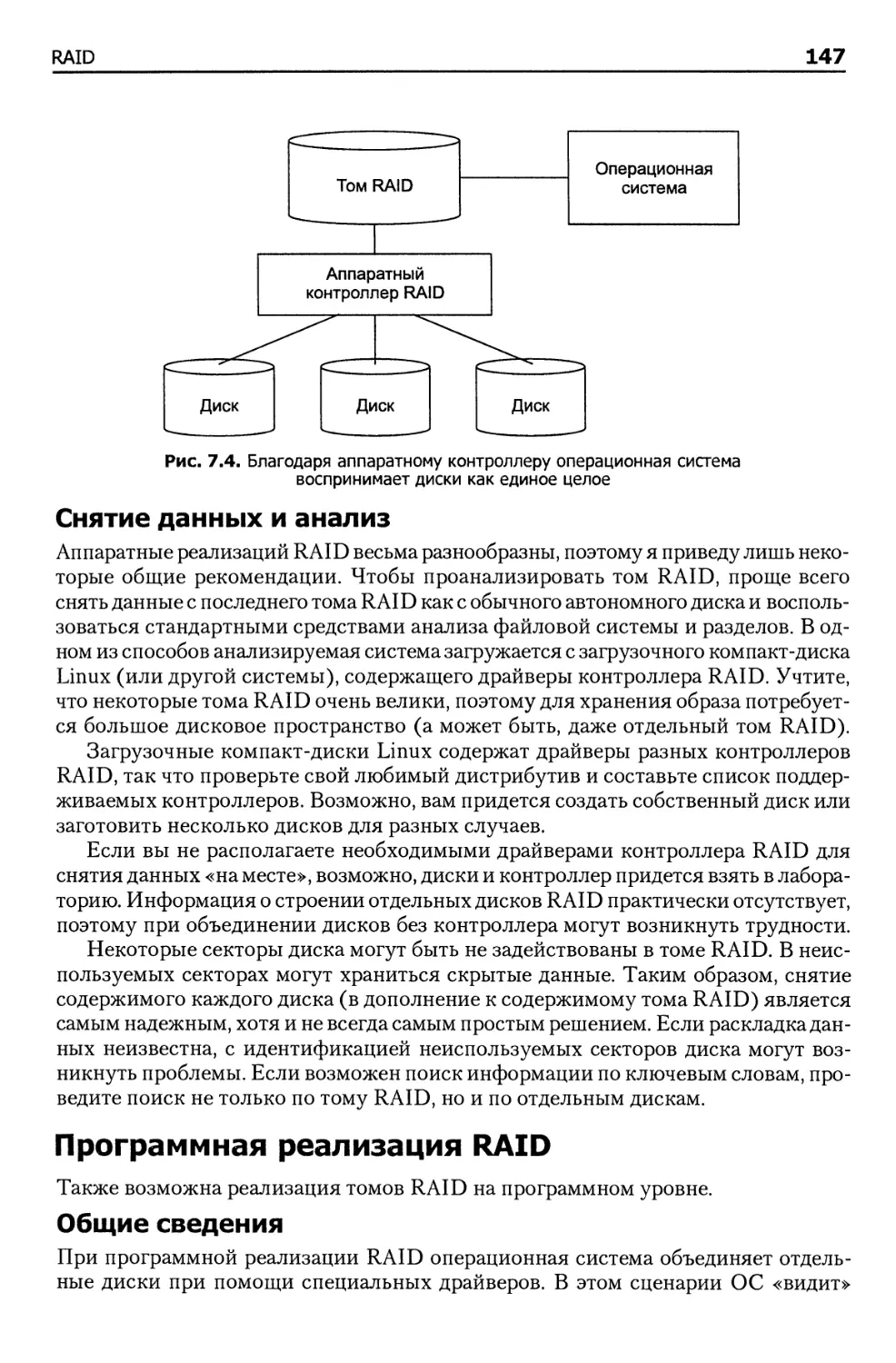

Аппаратная реализация RAID 146

Программная реализация RAID 147

Общие замечания по поводу анализа 150

Итоги 150

Объединение дисков 150

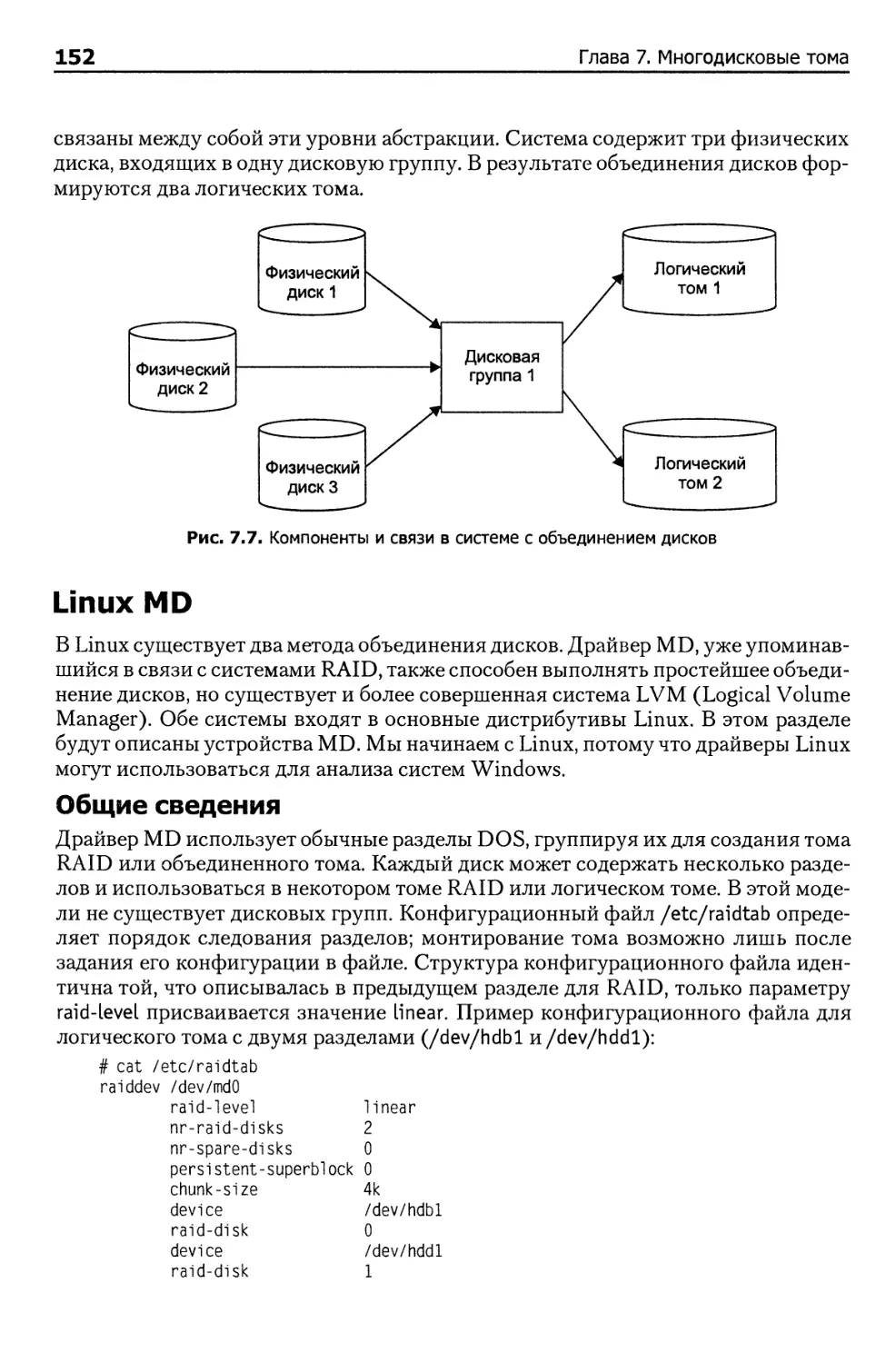

Общий обзор 151

Linux MD 152

Linux LVM 154

Microsoft Windows LDM 156

Библиография 162

Часть III. Анализ файловых систем 163

Глава 8- Анализ файловых систем 164

Что такое файловая система? 164

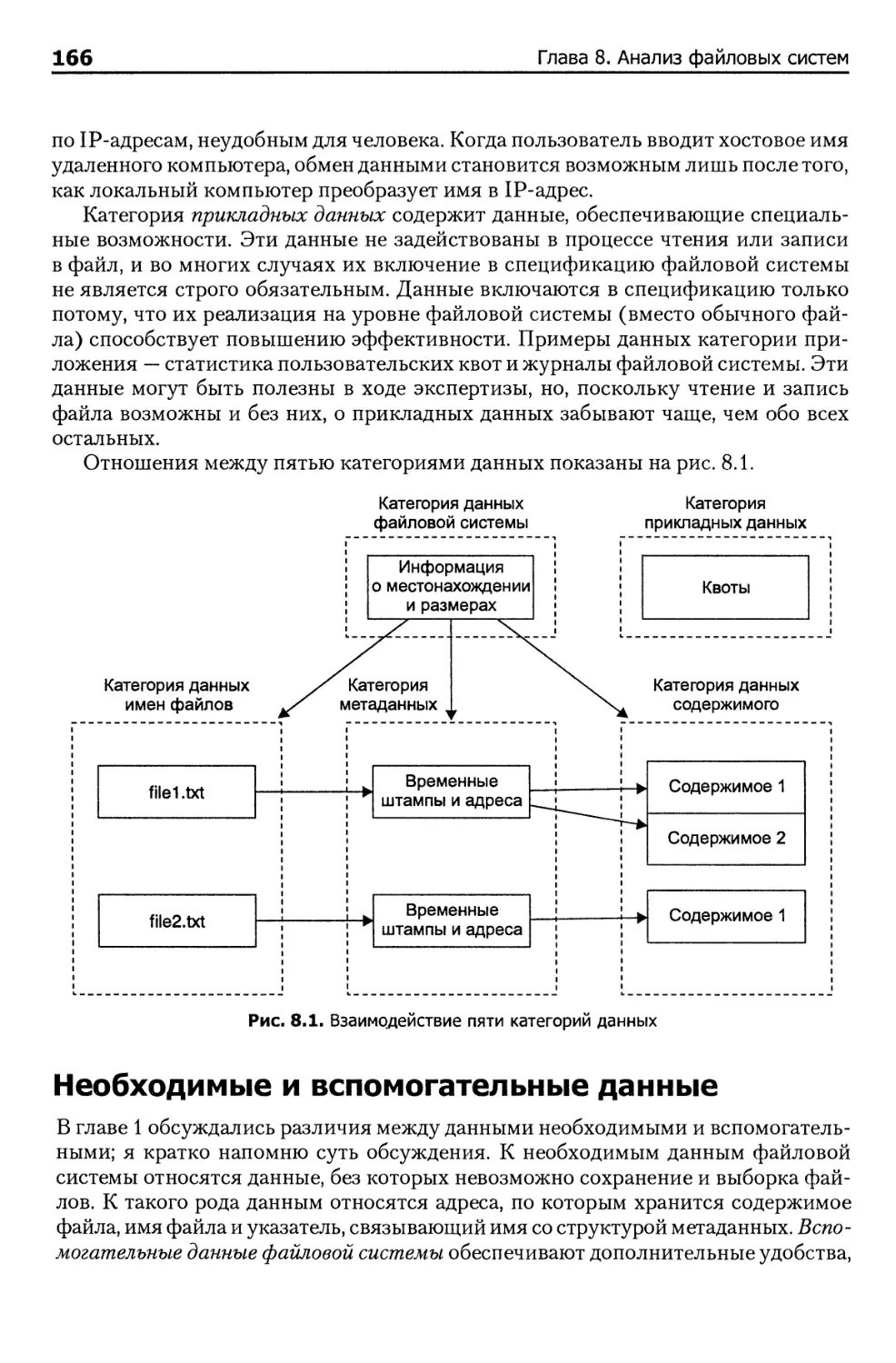

Категории данных 165

Необходимые и вспомогательные данные 166

Методы анализа и категории данных 167

Категория данных файловой системы 168

Методы анализа 168

Категория данных содержимого 169

Общие сведения 169

Методы анализа 172

Методы надежного удаления 175

Категория метаданных 176

Общая информация 176

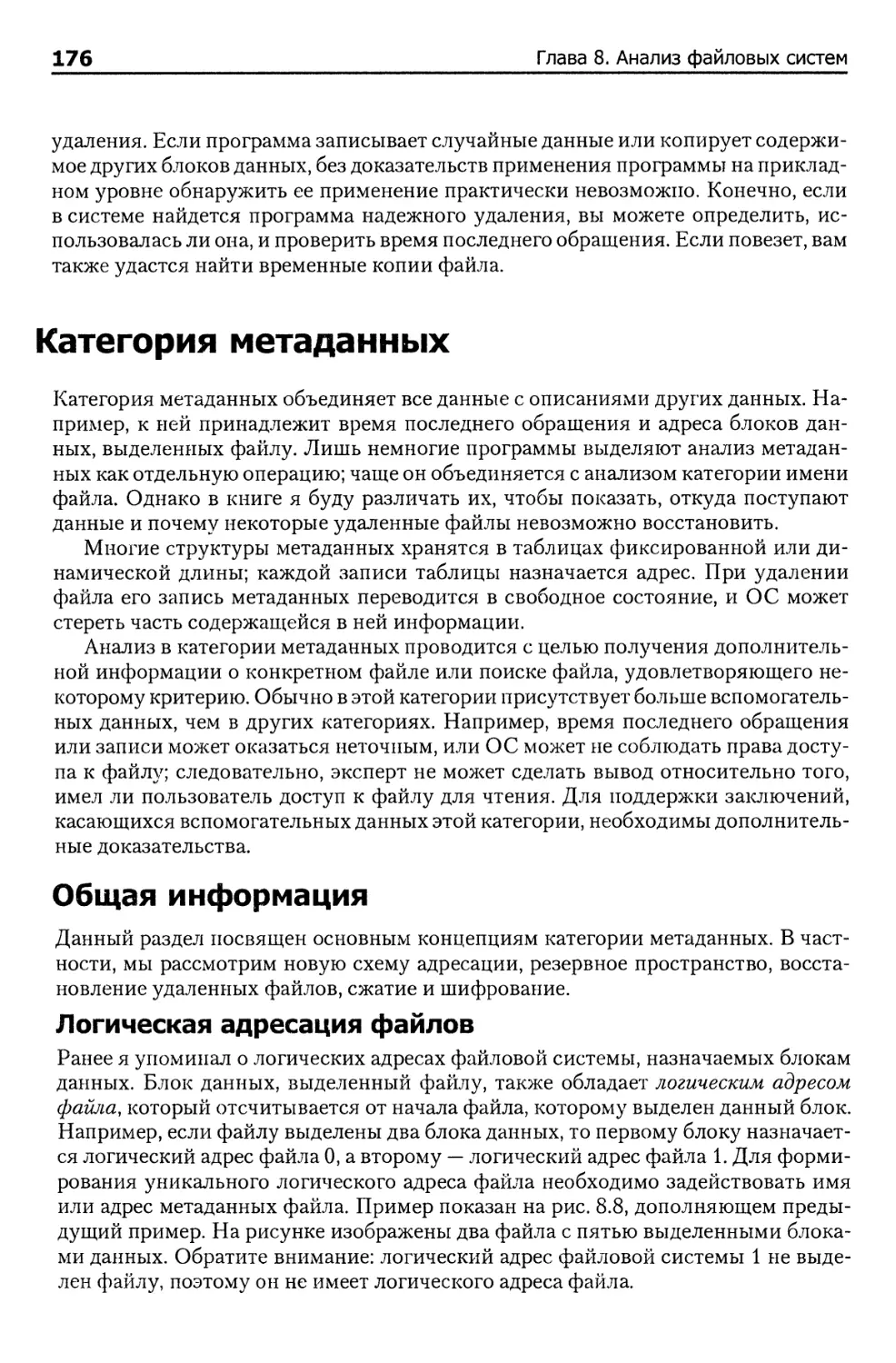

Методы анализа 182

Категория имен файлов 187

Общие сведения 187

Методы анализа 190

Методы надежного удаления 192

Категория прикладных данных 192

Журналы файловой системы 193

Методы поиска на прикладном уровне 193

Восстановление файлов на прикладном уровне 194

Сортировка файлов по типу 195

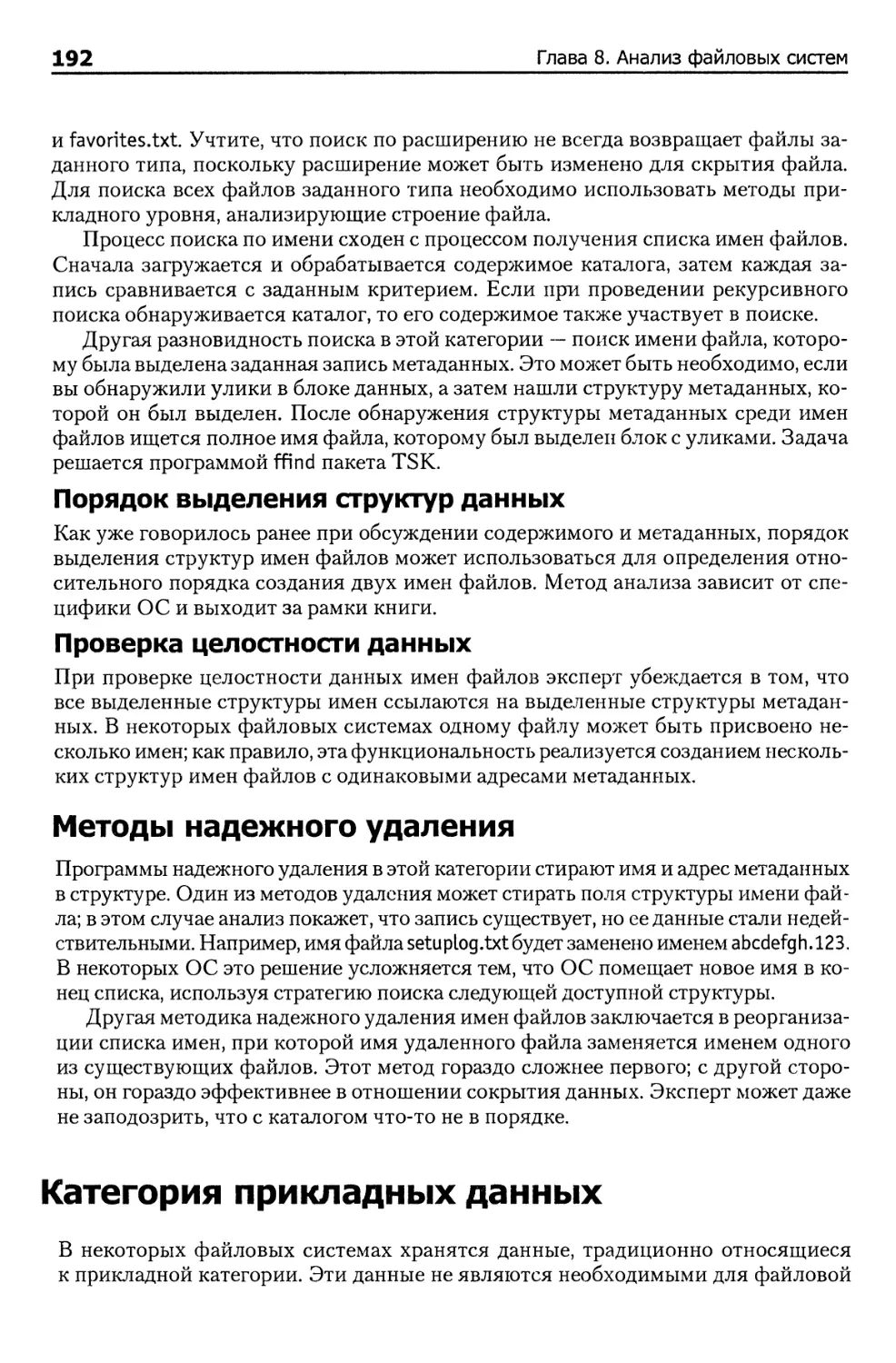

Конкретные файловые системы 195

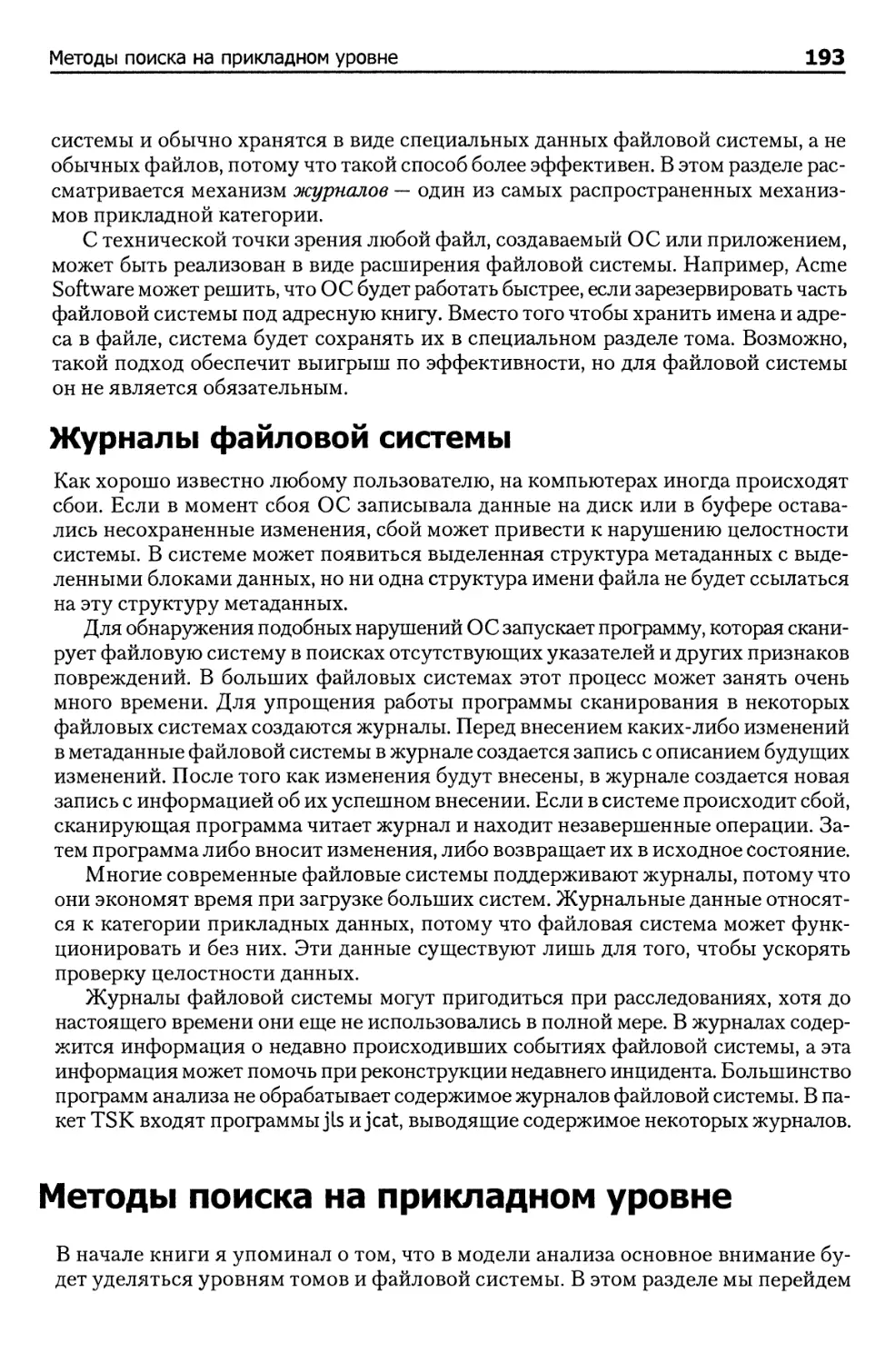

Итоги 196

Библиография 197

Глава 9- FAT: основные концепции и анализ 198

Введение 198

Категория файловой системы 199

Методы анализа 203

Факторы анализа 204

Сценарий анализа 204

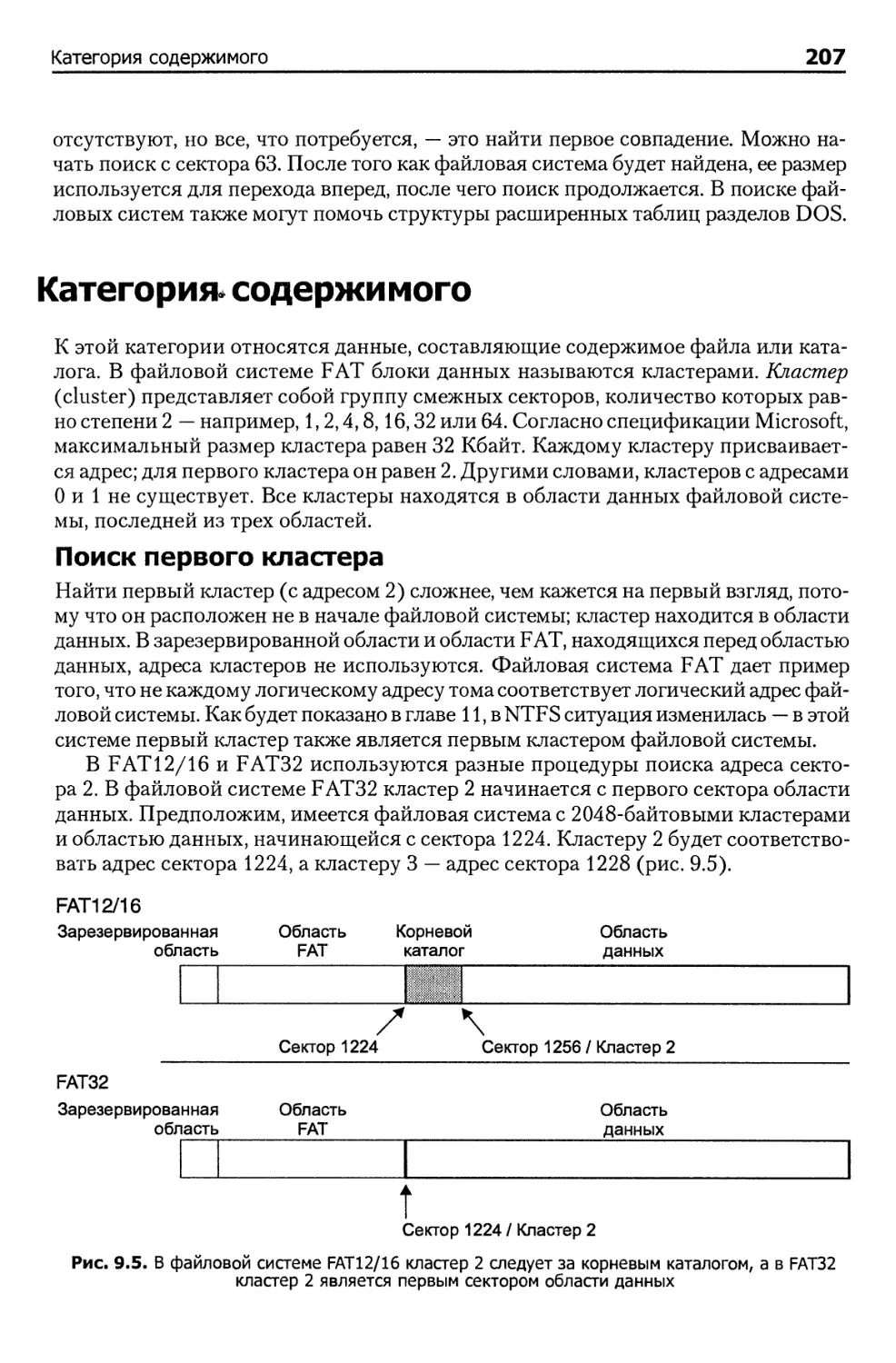

Категория содержимого 207

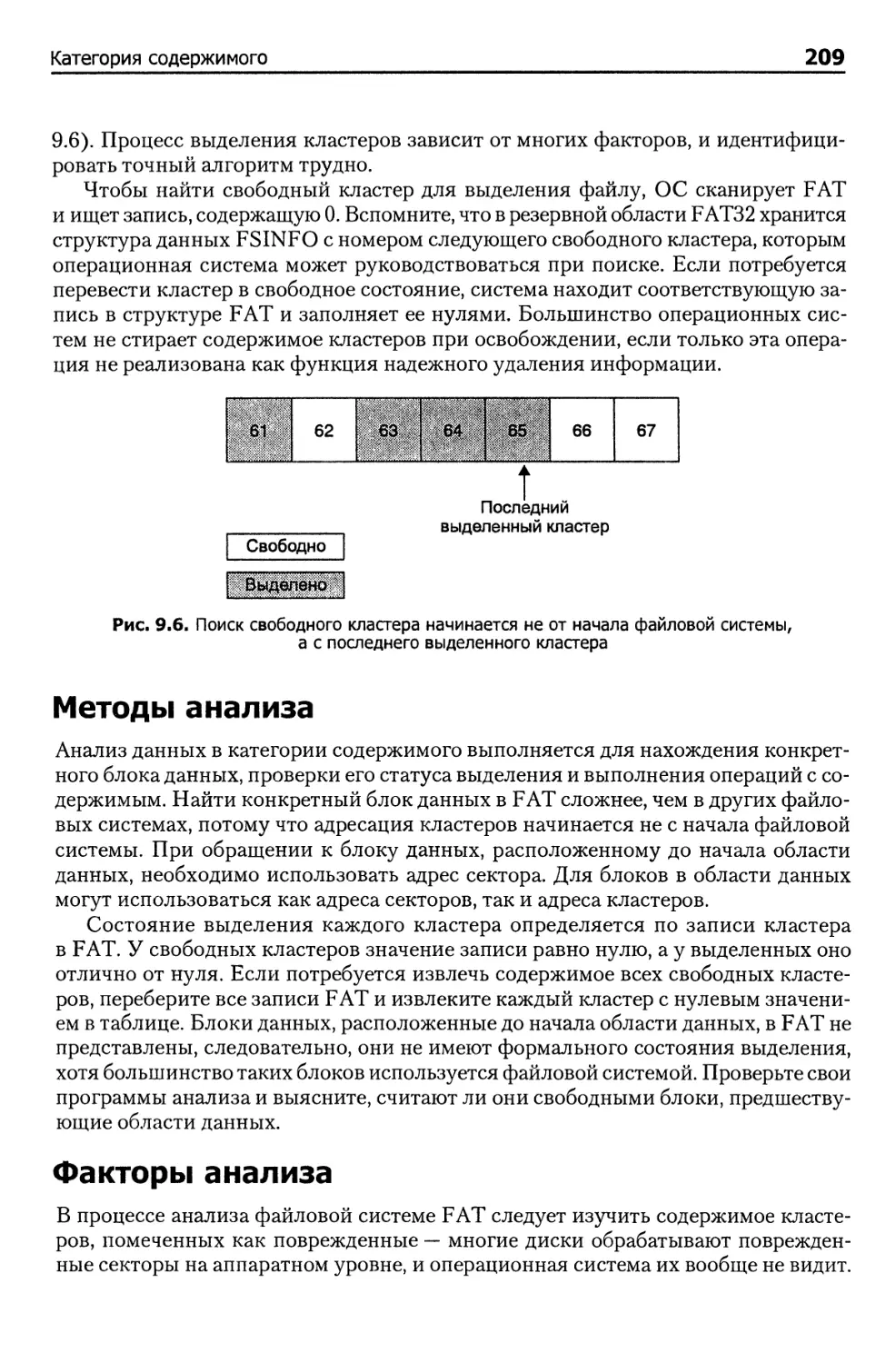

Алгоритмы выделения 208

Методы анализа 209

Факторы анализа 209

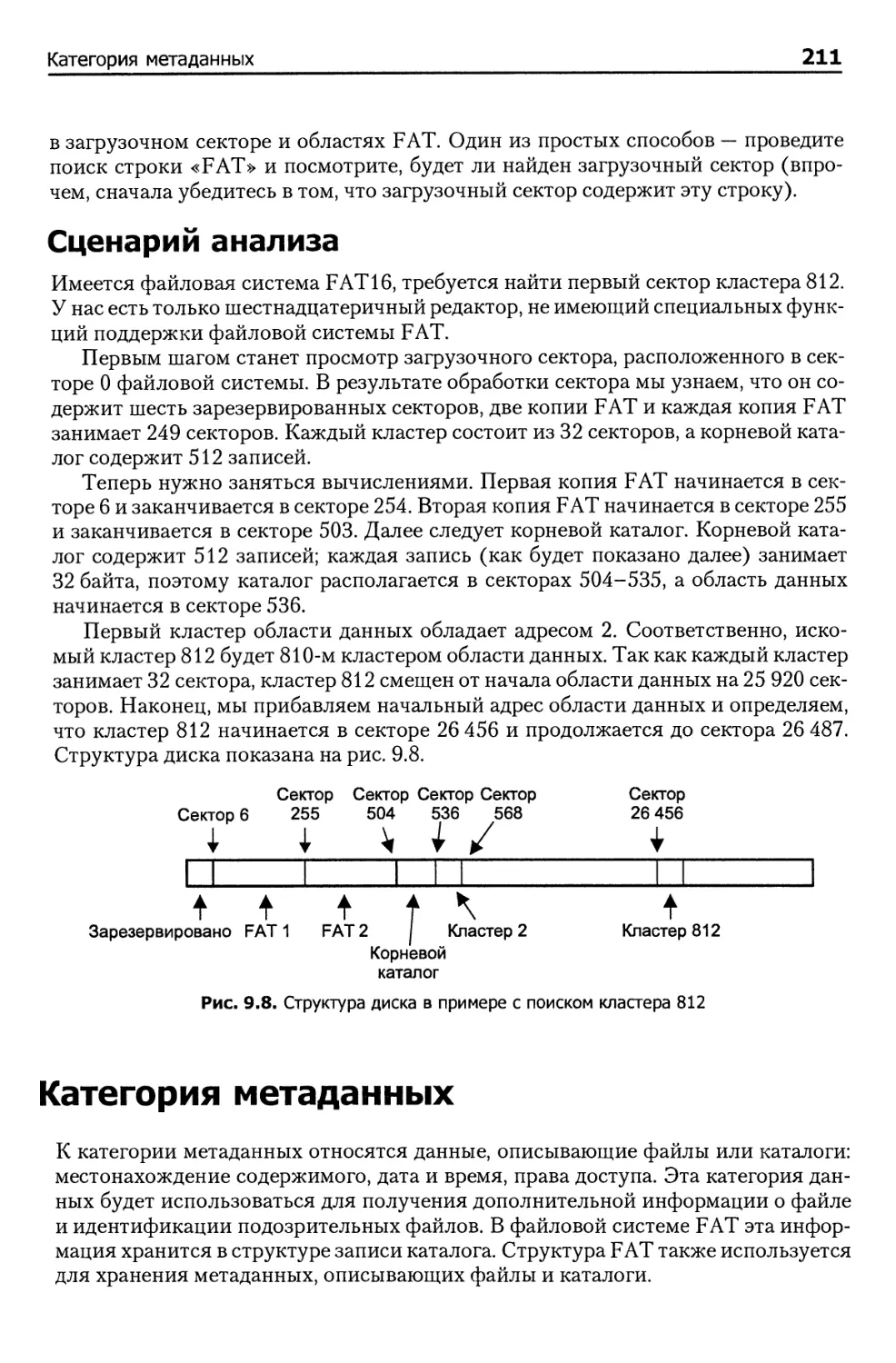

Сценарий анализа 211

Категория метаданных 211

Алгоритмы выделения 216

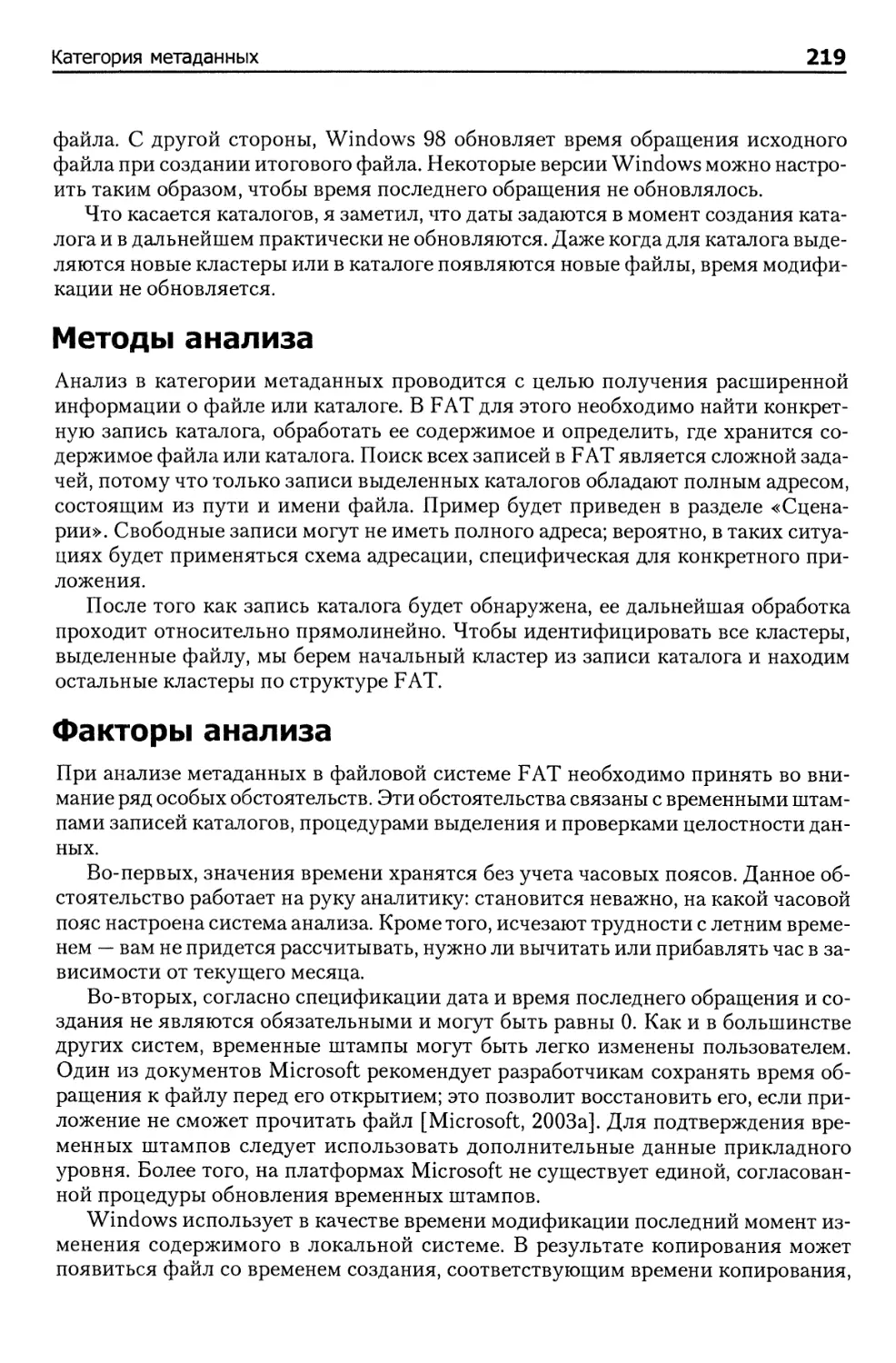

Методы анализа 219

Факторы анализа 219

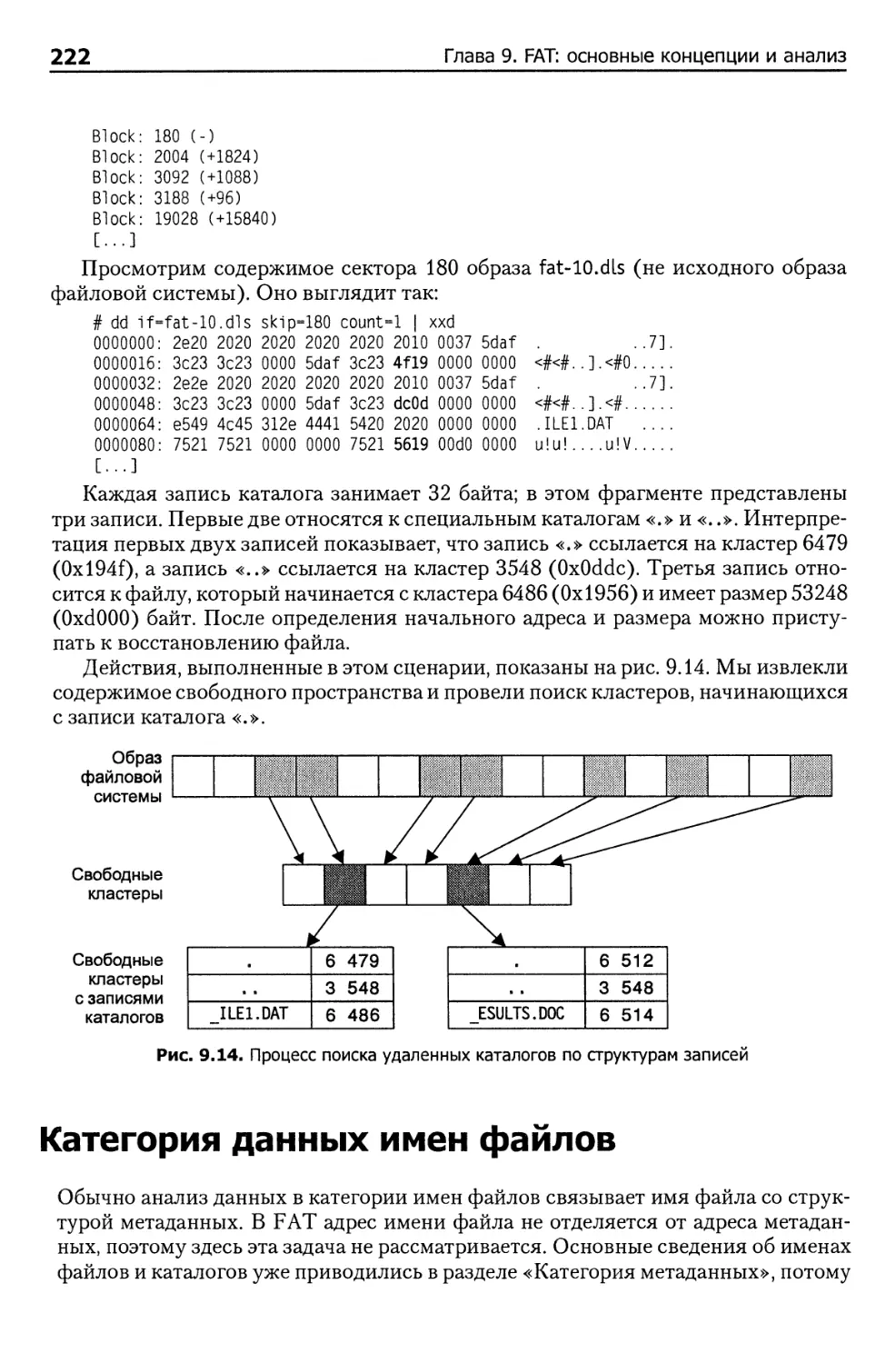

Сценарии анализа 221

Категория данных имен файлов 222

Алгоритмы выделения 224

Методы анализа 224

Факторы анализа 225

Сценарии анализа 225

Общая картина 227

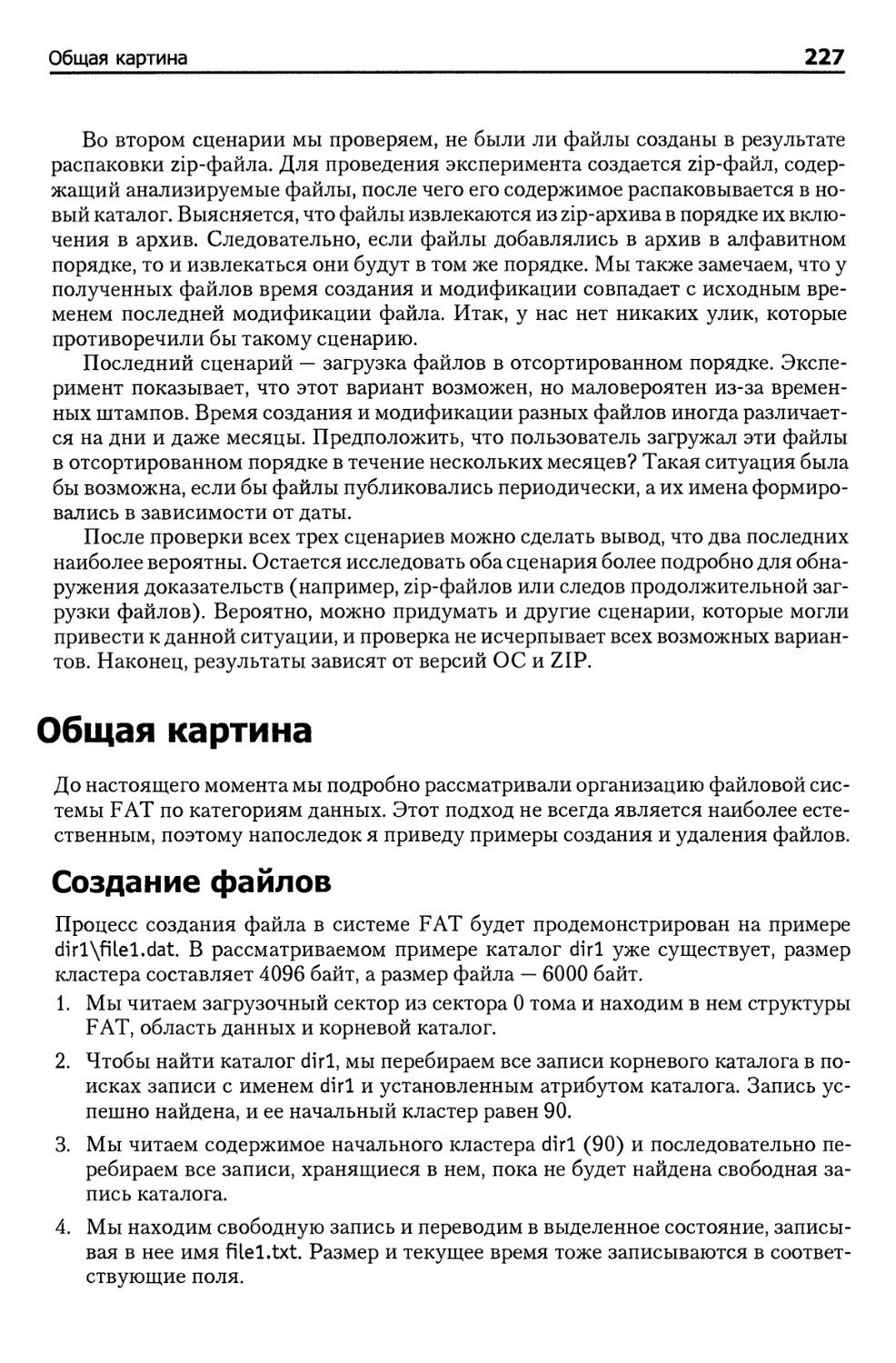

Создание файлов 227

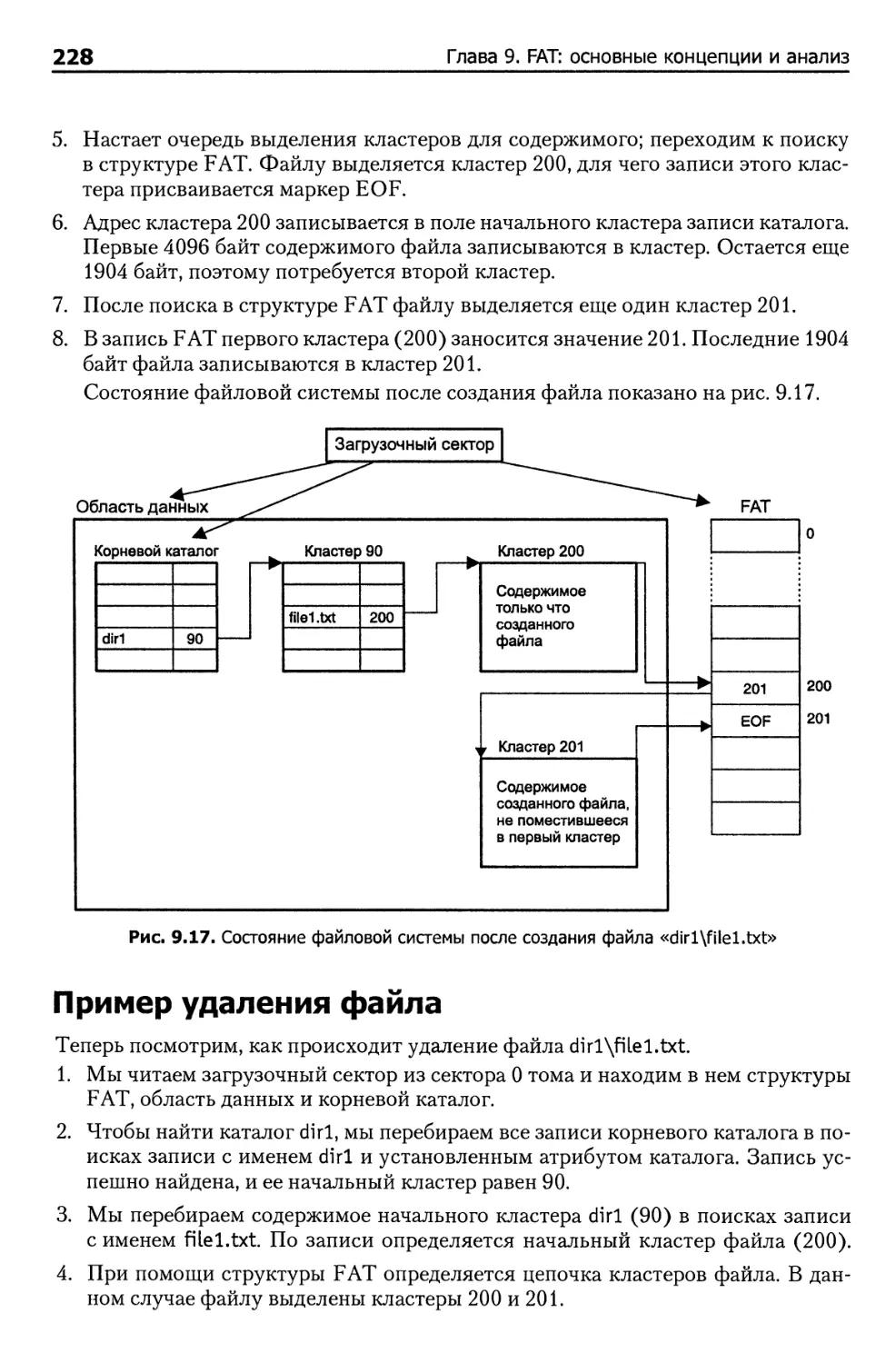

Пример удаления файла 228

Прочее 229

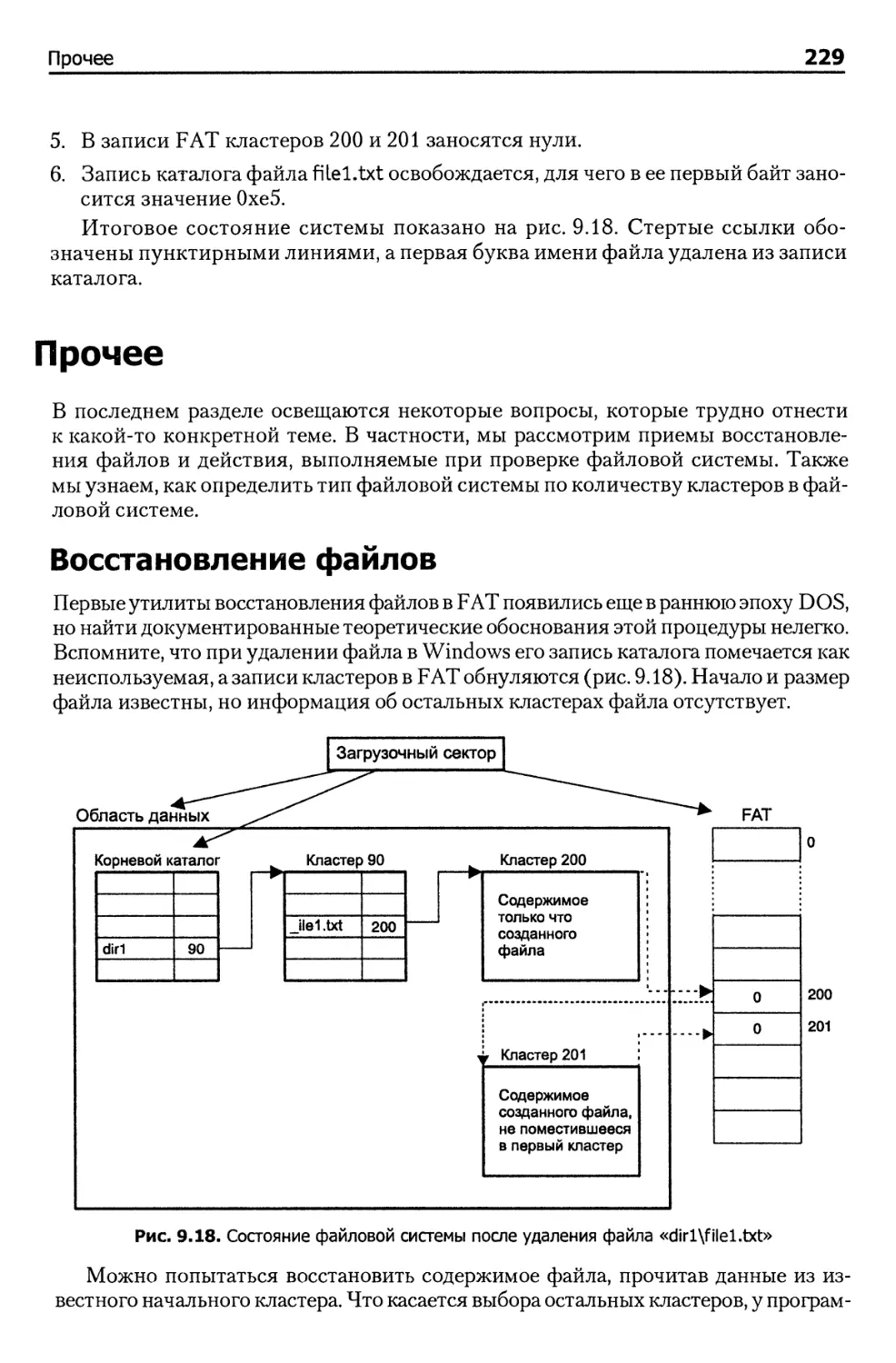

Восстановление файлов 229

Определение типа файловой системы 231

Проверка целостности данных 232

Итоги 233

Библиография 233

Глава 10. Структуры данных FAT 235

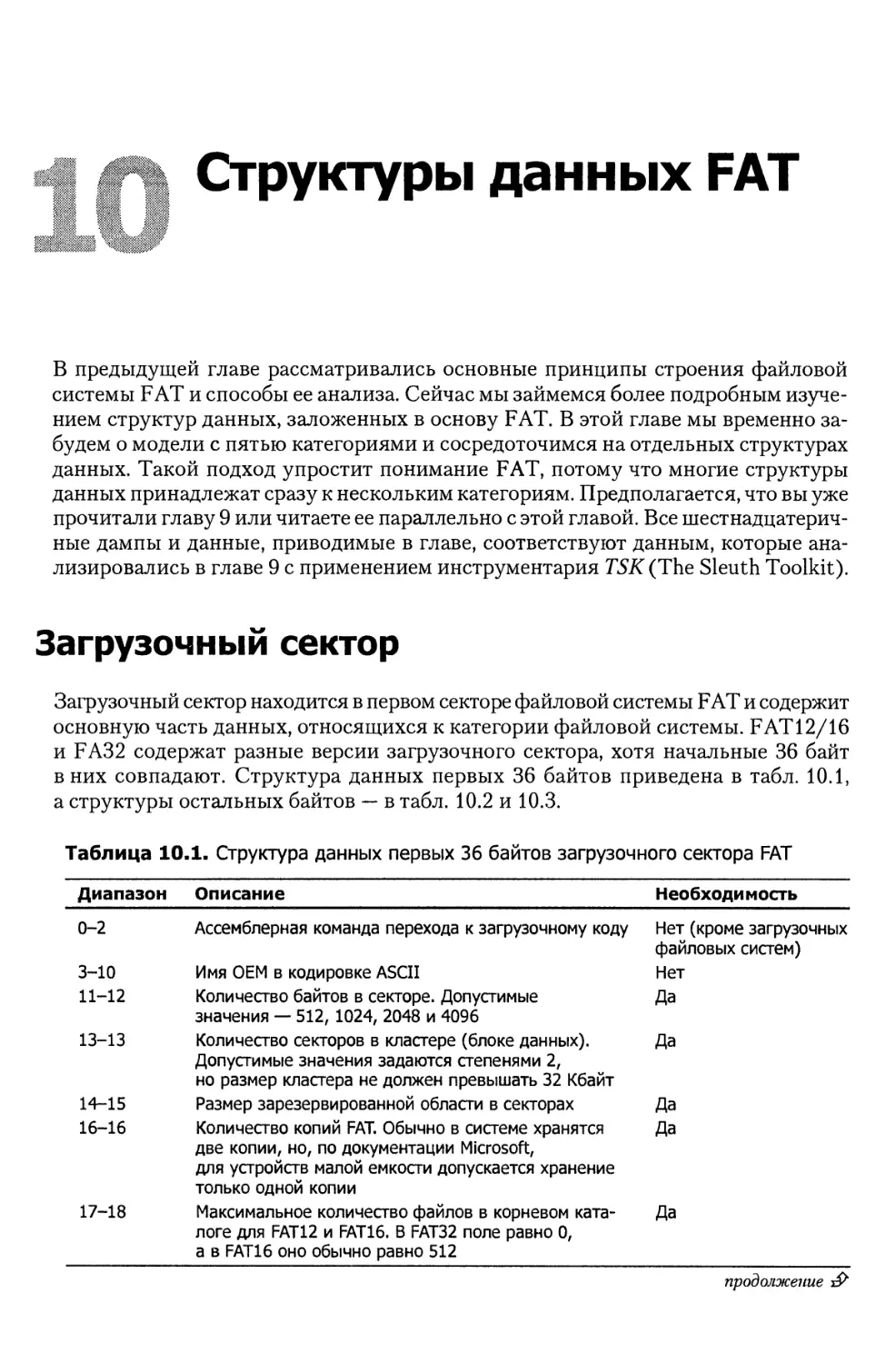

Загрузочный сектор 235

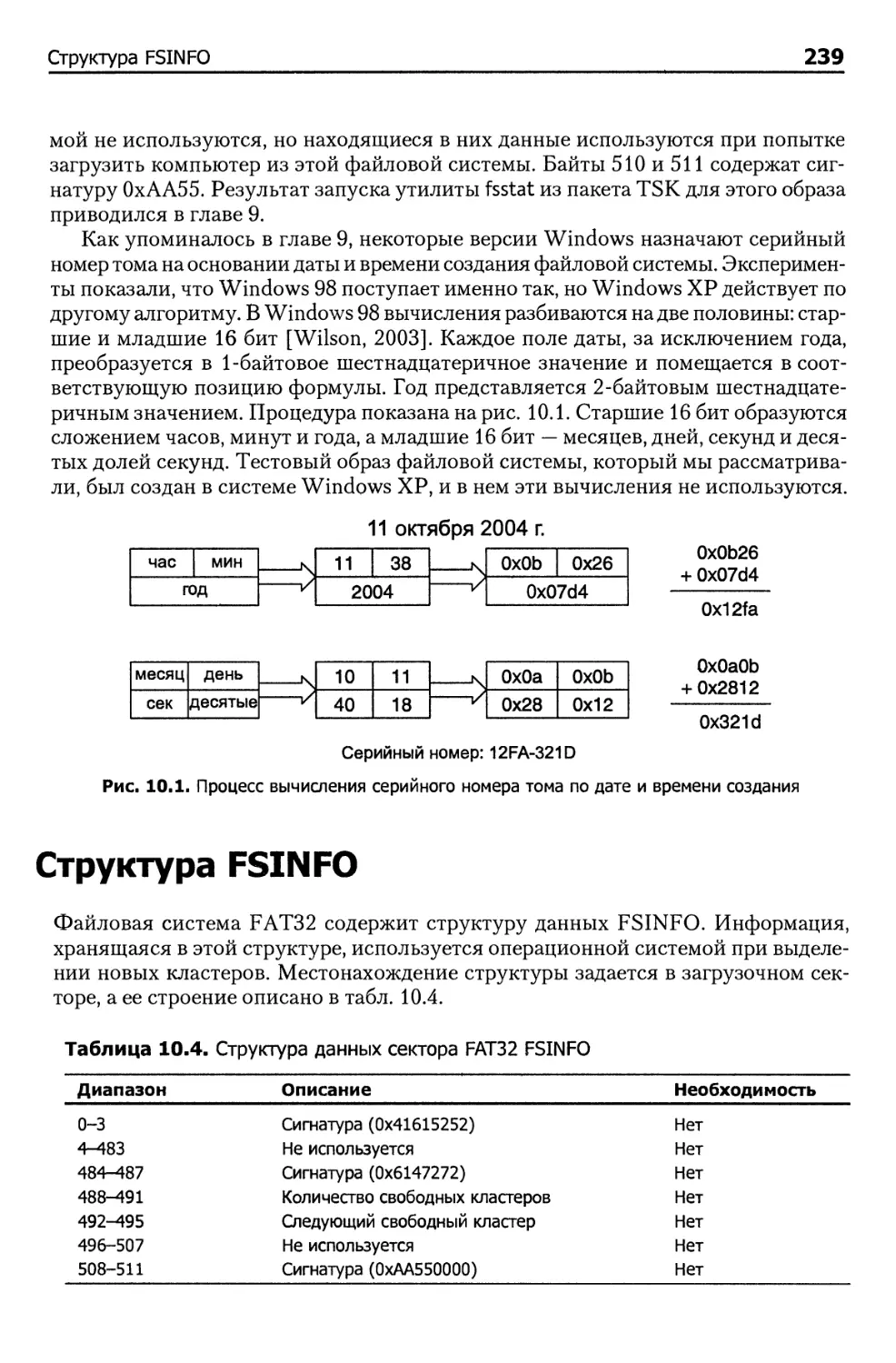

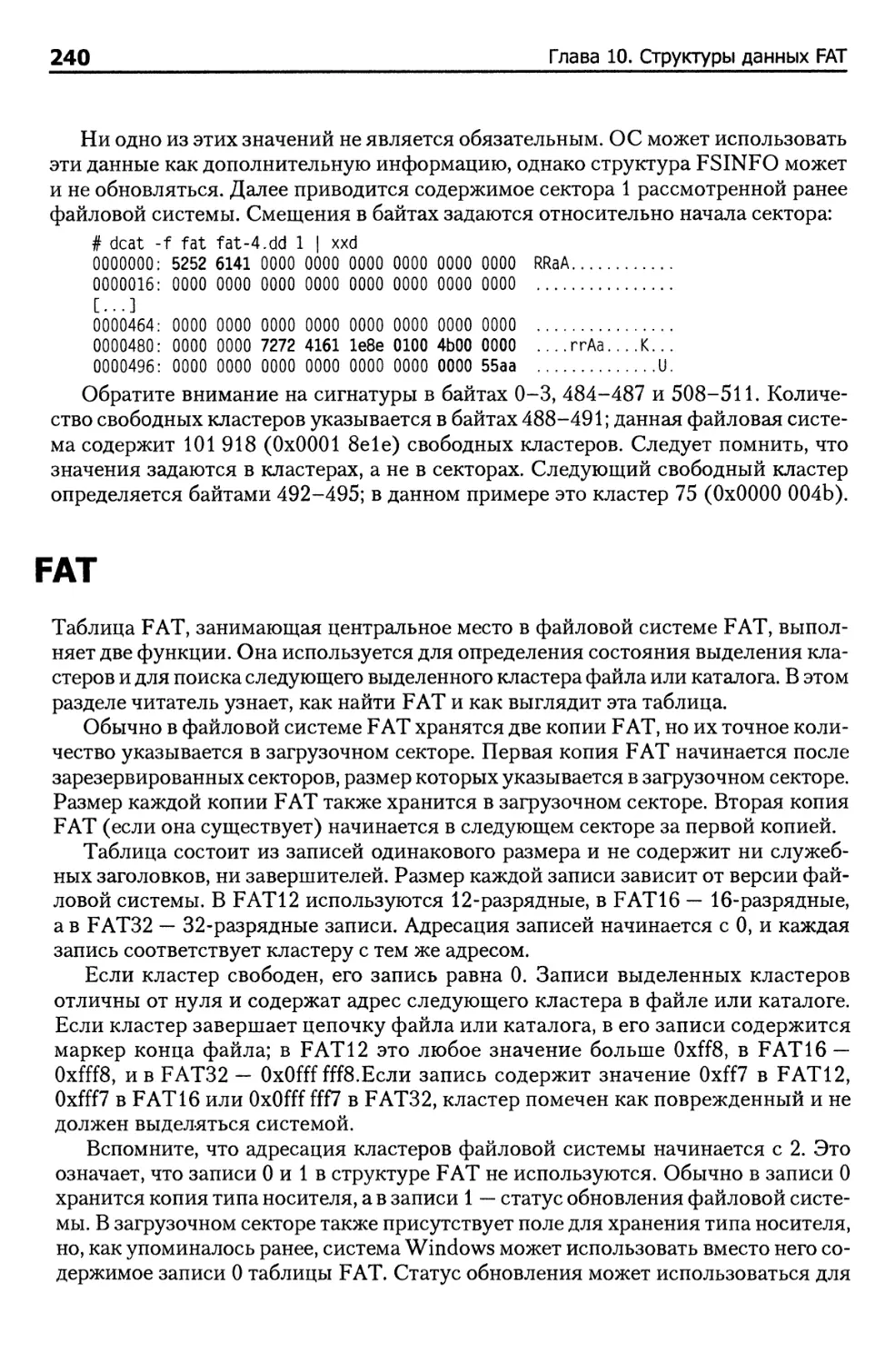

Структура FSINFO 239

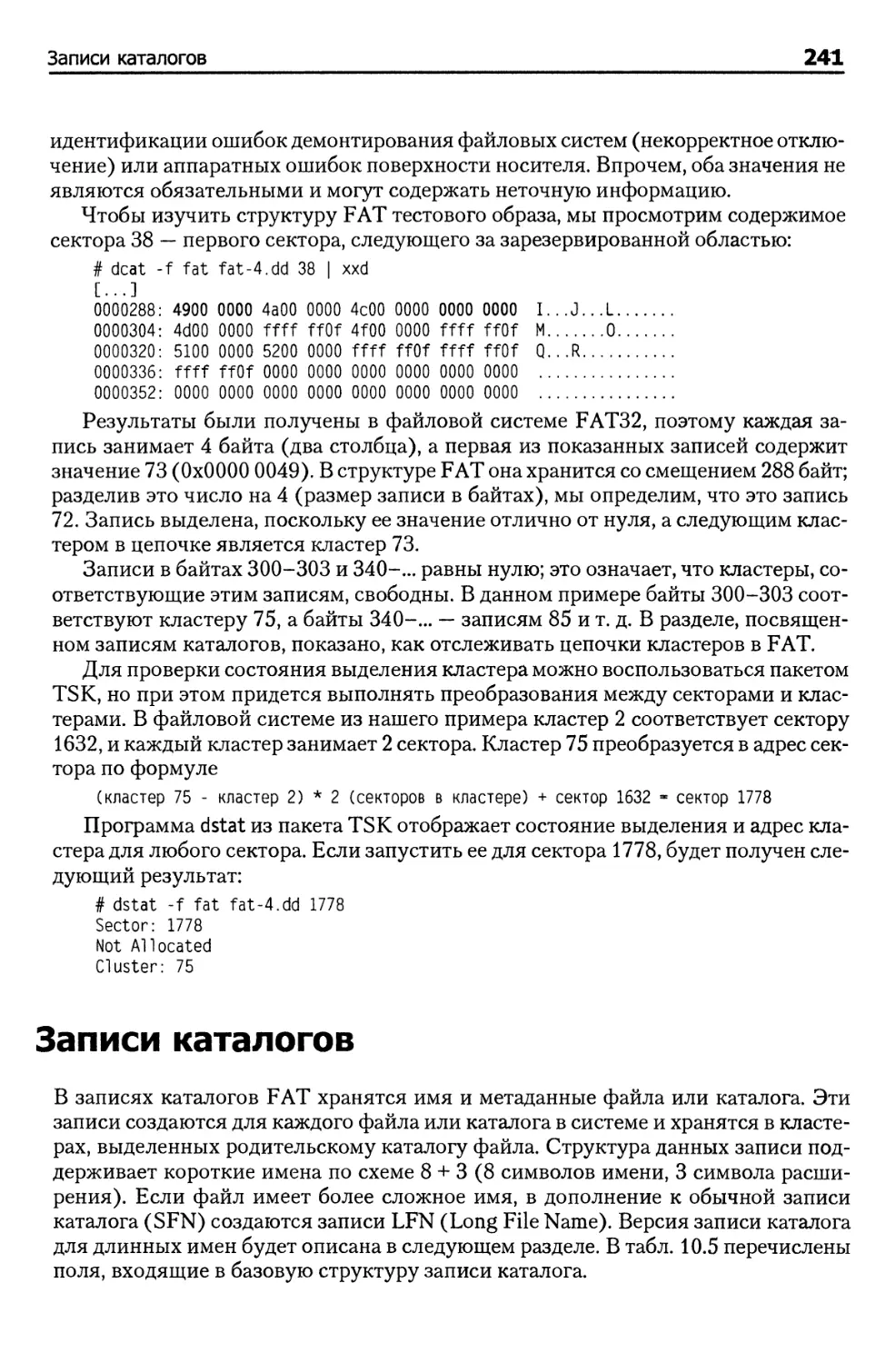

FAT 240

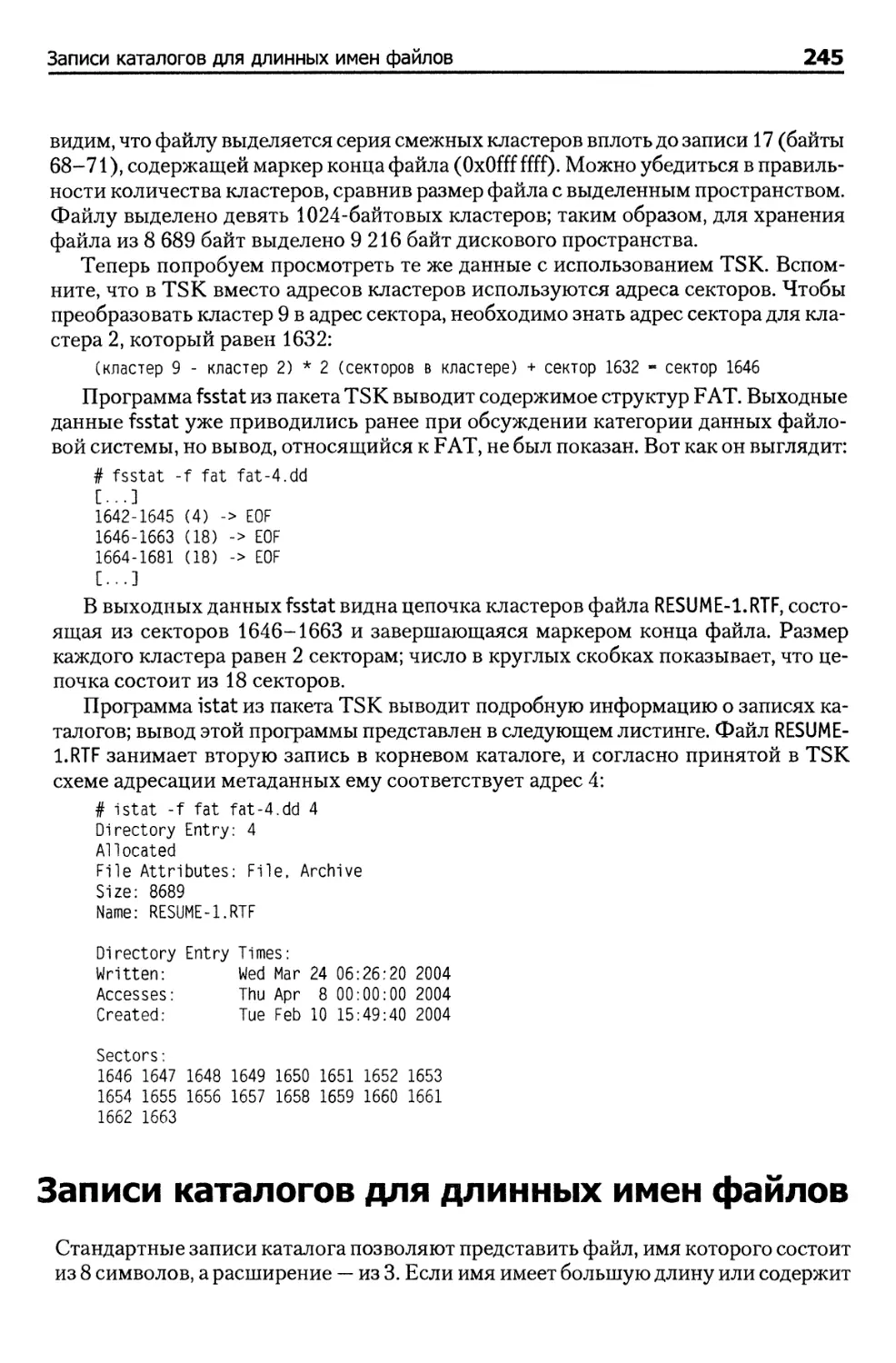

Записи каталогов 241

Записи каталогов для длинных имен файлов 245

Итоги 249

Библиография 249

Глава 11. NTFS: основные концепции 250

Введение 250

Все данные — файлы 251

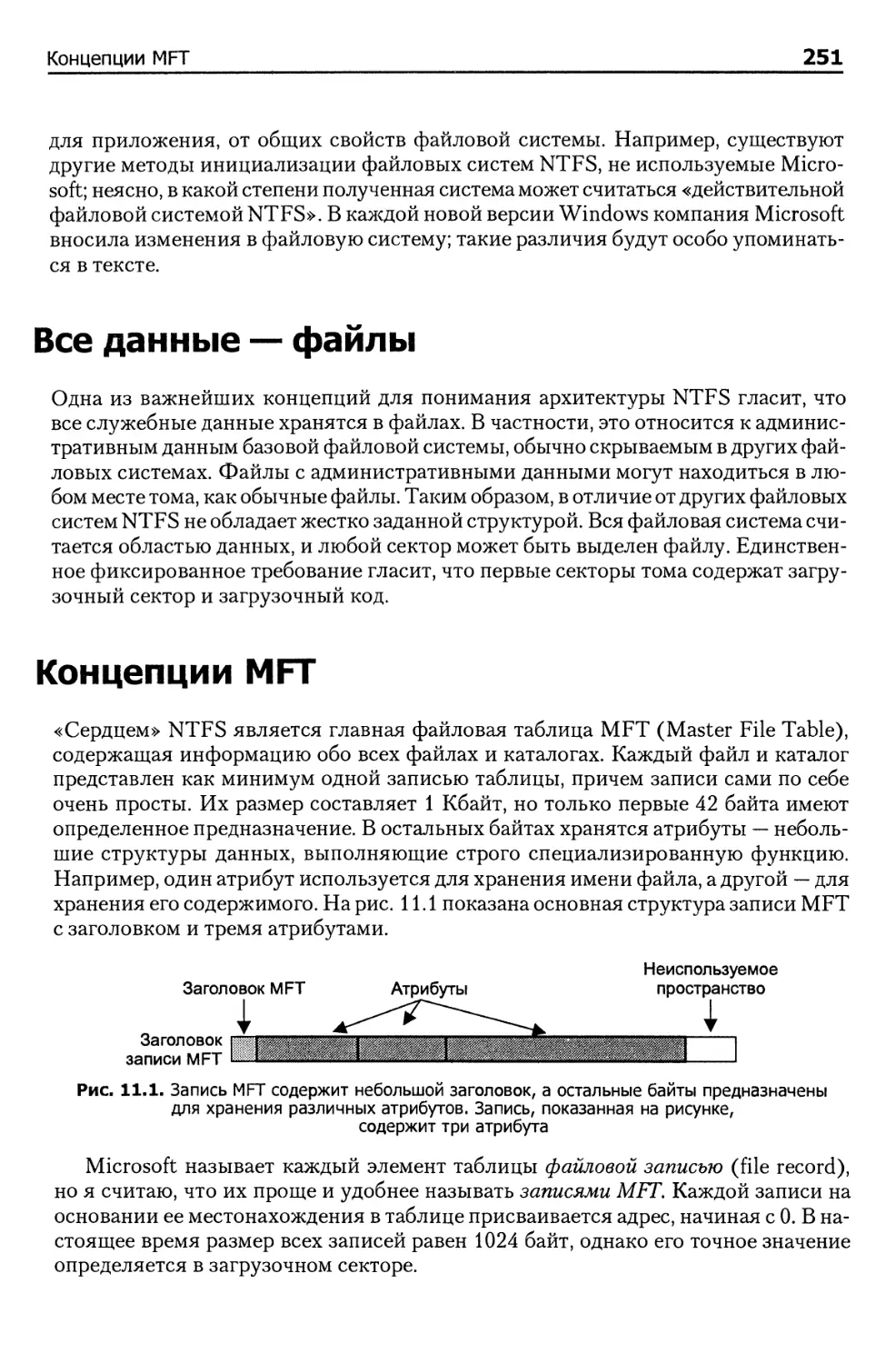

Концепции MFT 251

Содержимое записи MFT 252

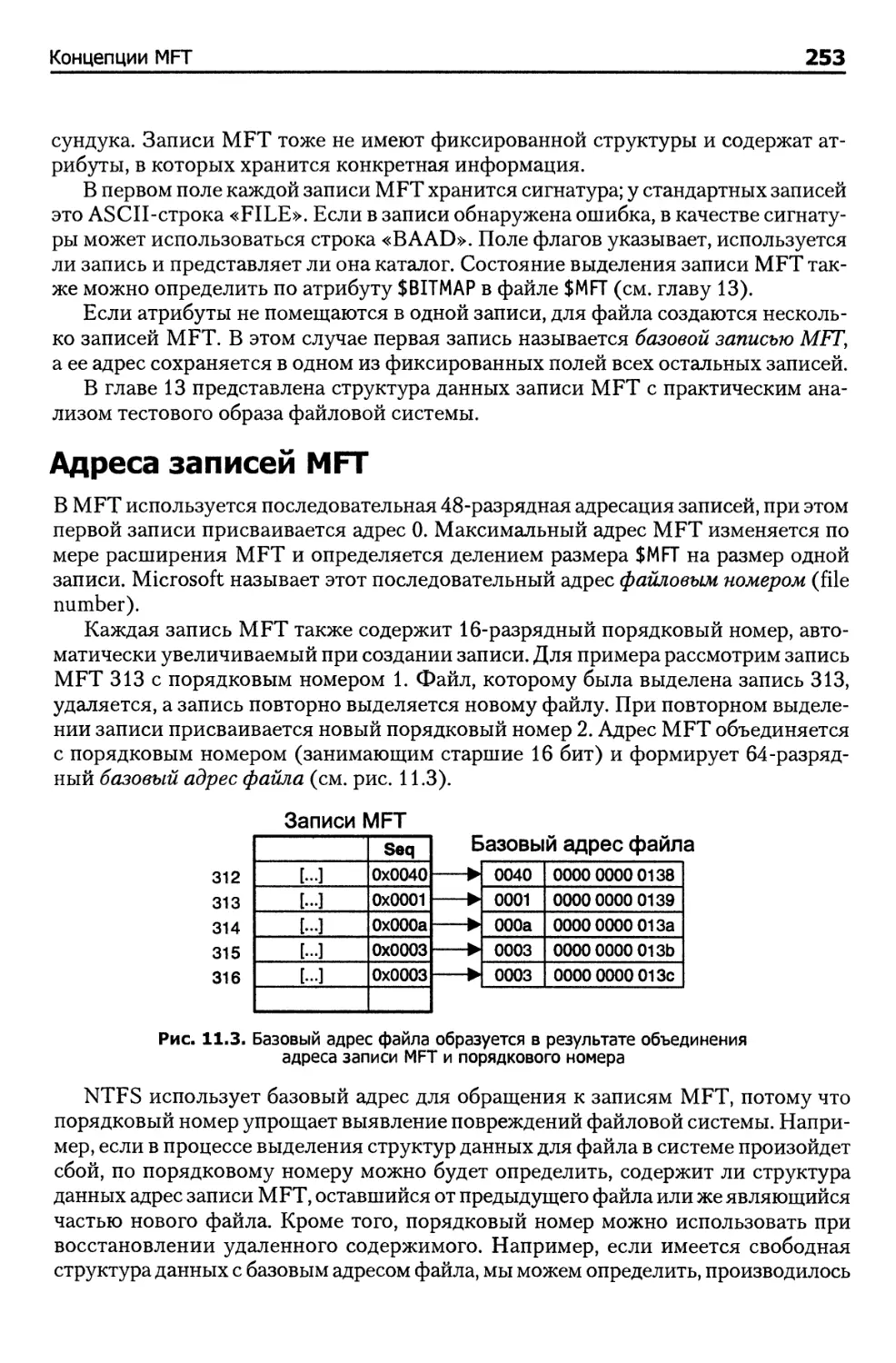

Адреса записей MFT 253

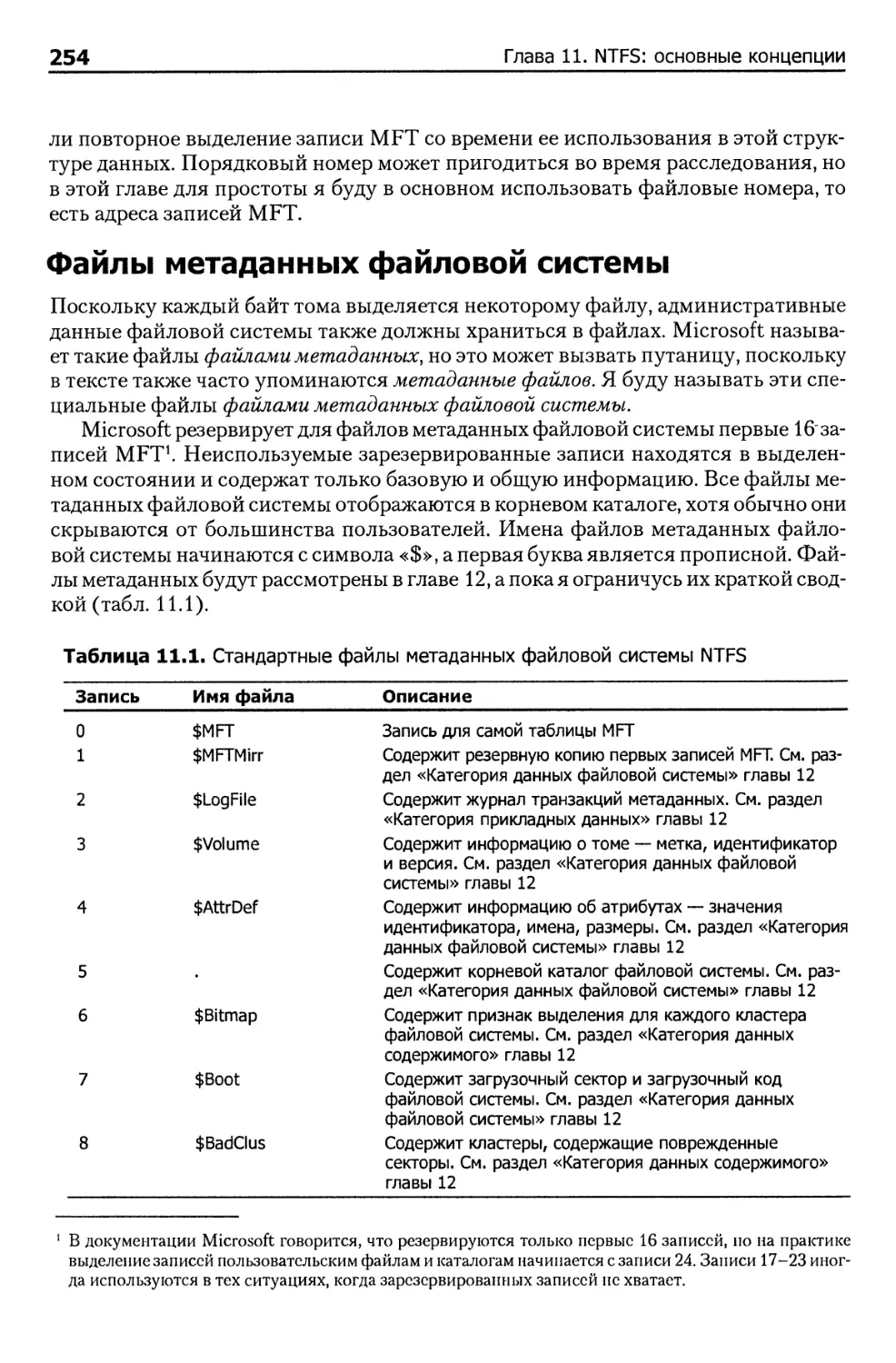

Файлы метаданных файловой системы 254

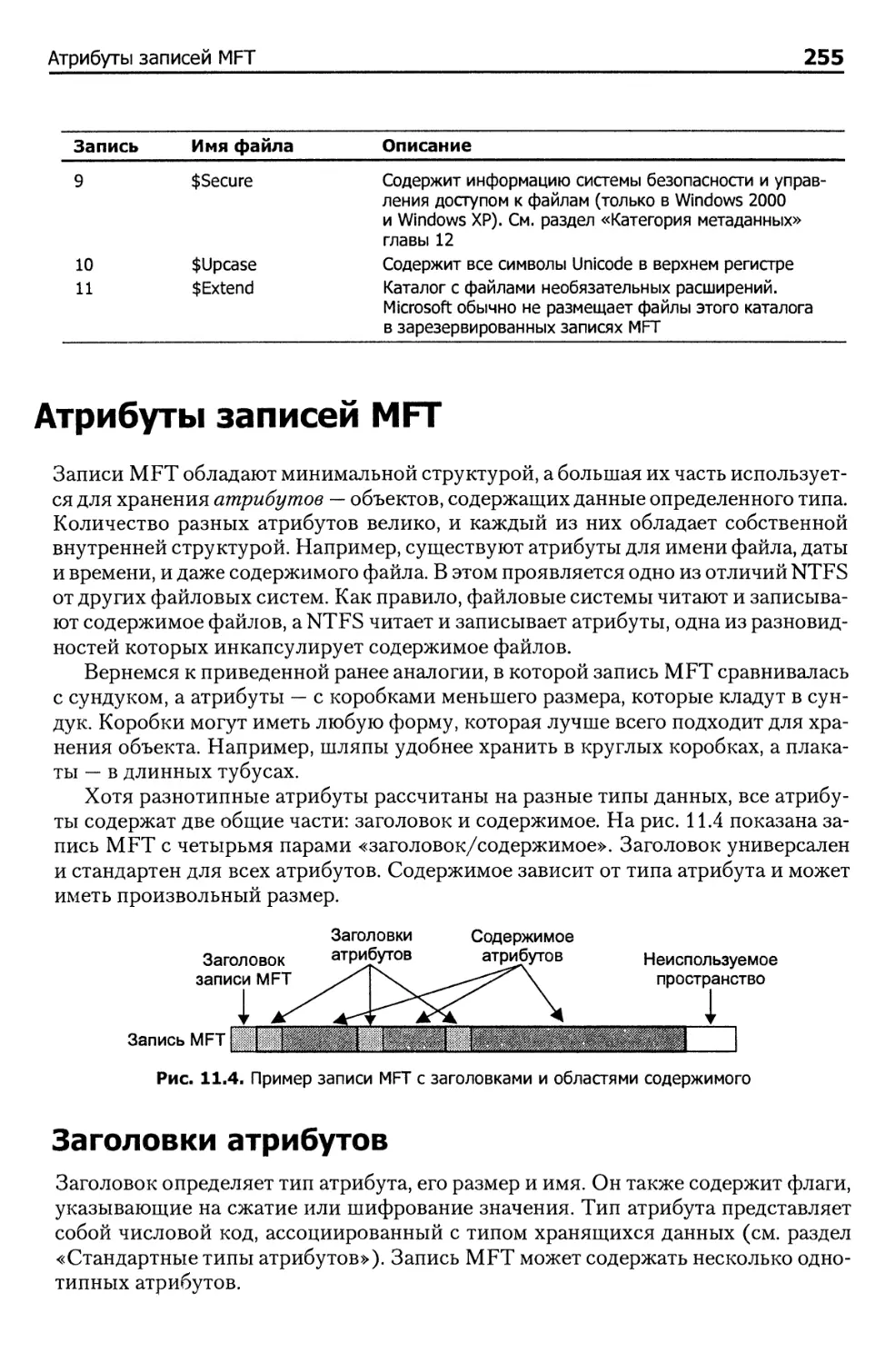

Атрибуты записей MFT 255

Заголовки атрибутов 255

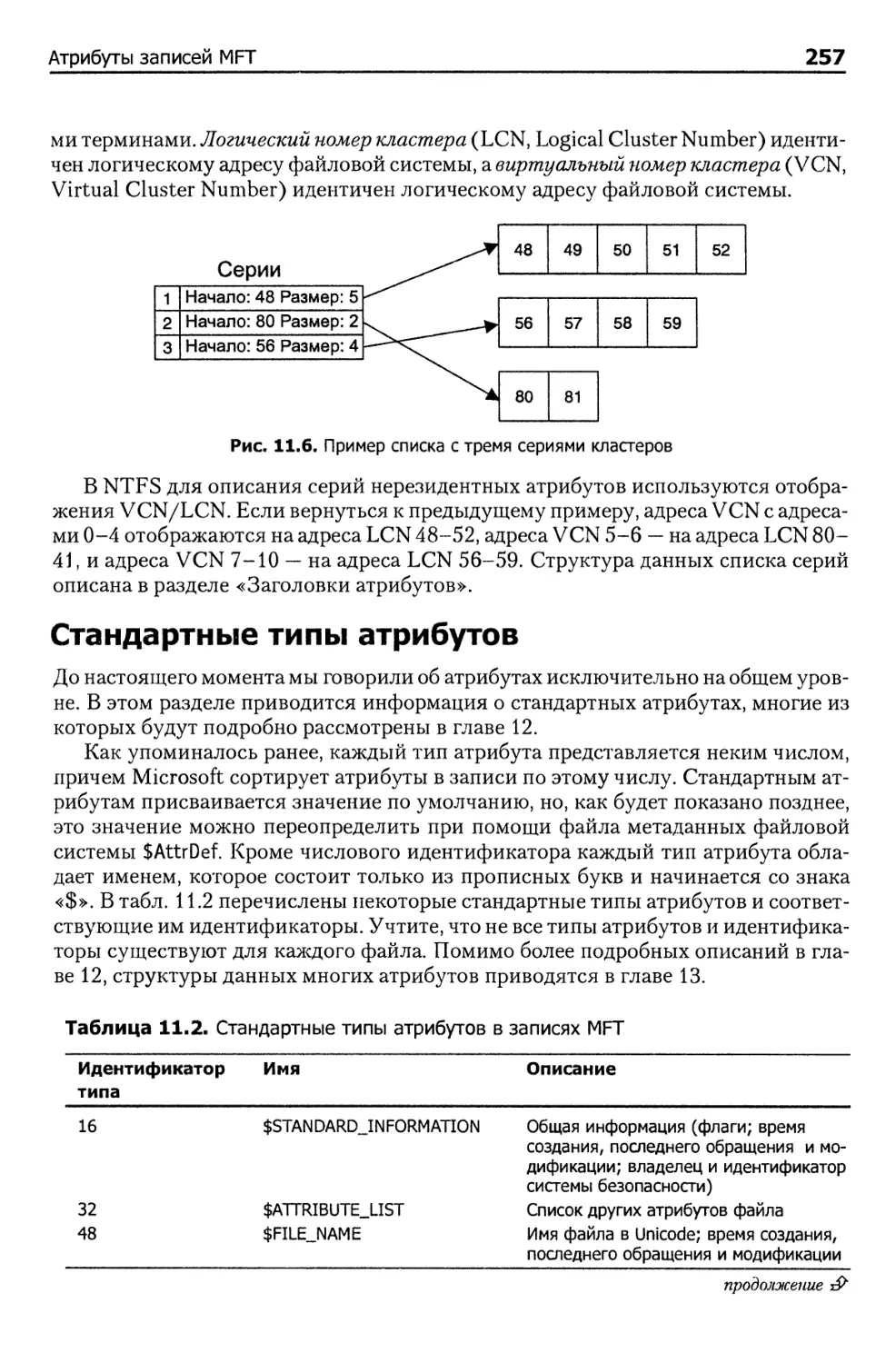

Содержимое атрибутов 256

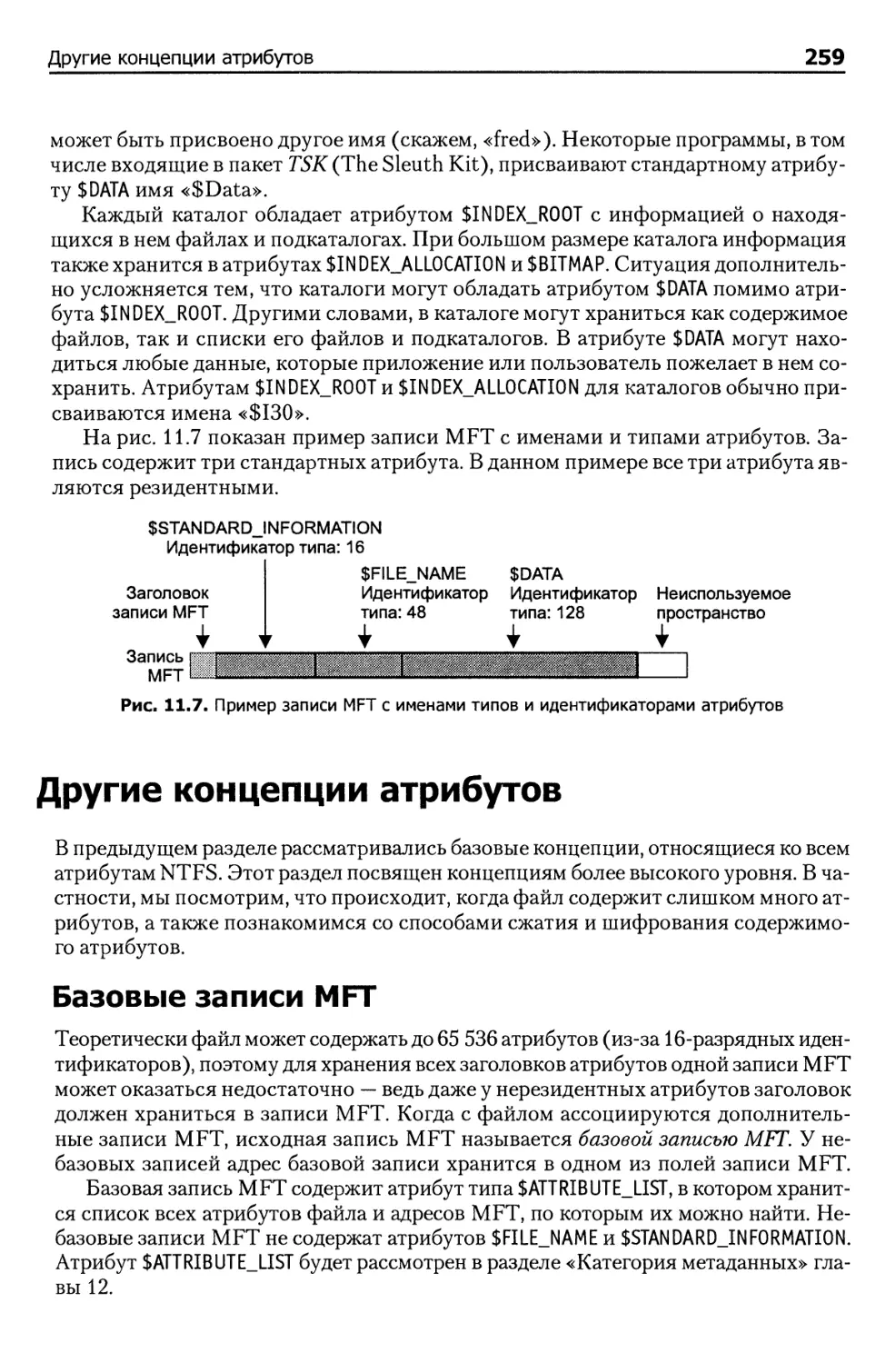

Стандартные типы атрибутов 257

Другие концепции атрибутов , 259

Базовые записи MFT , 259

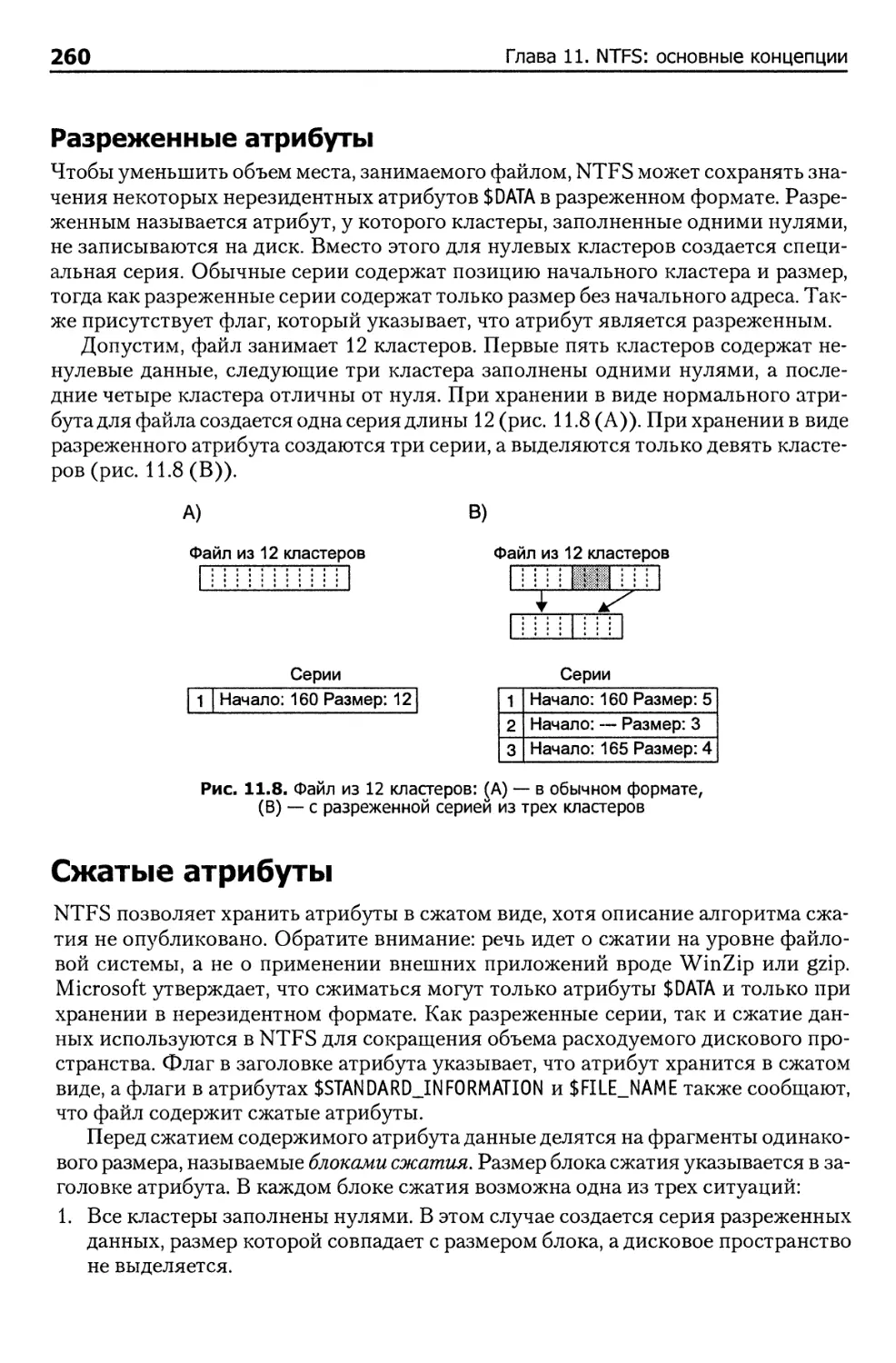

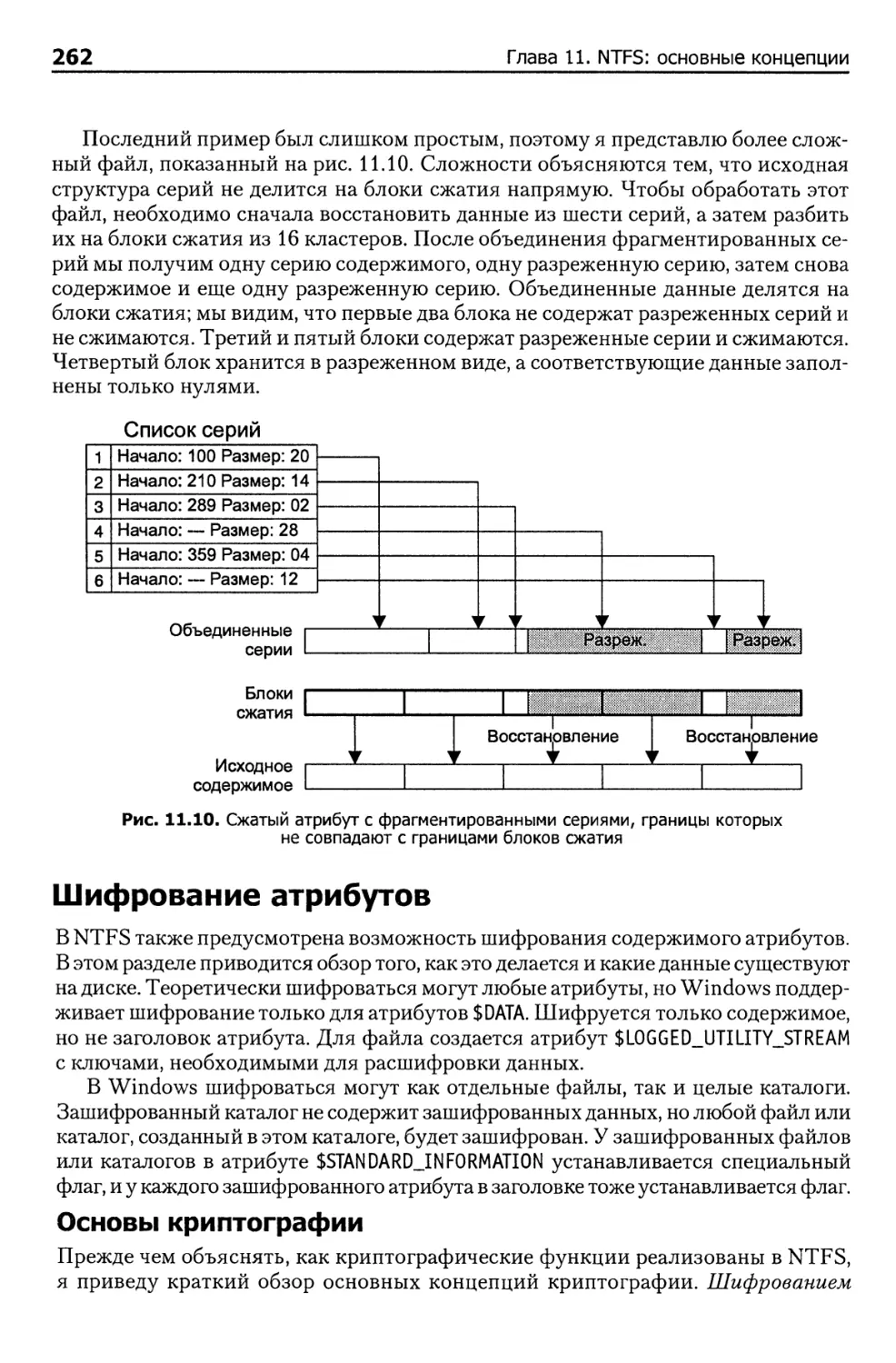

Сжатые атрибуты 260

Шифрование атрибутов 262

Индексы , 265

В-деревья 265

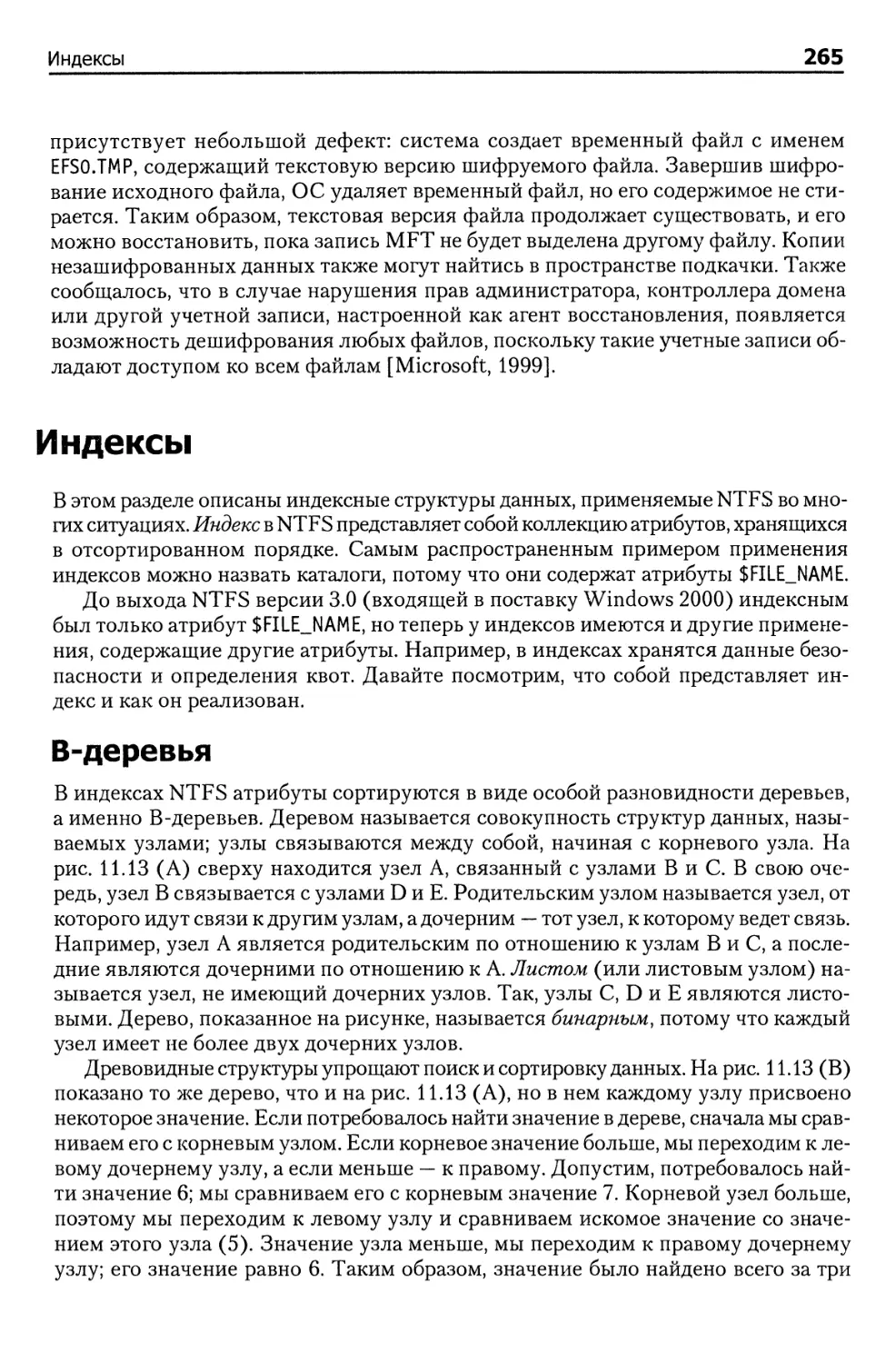

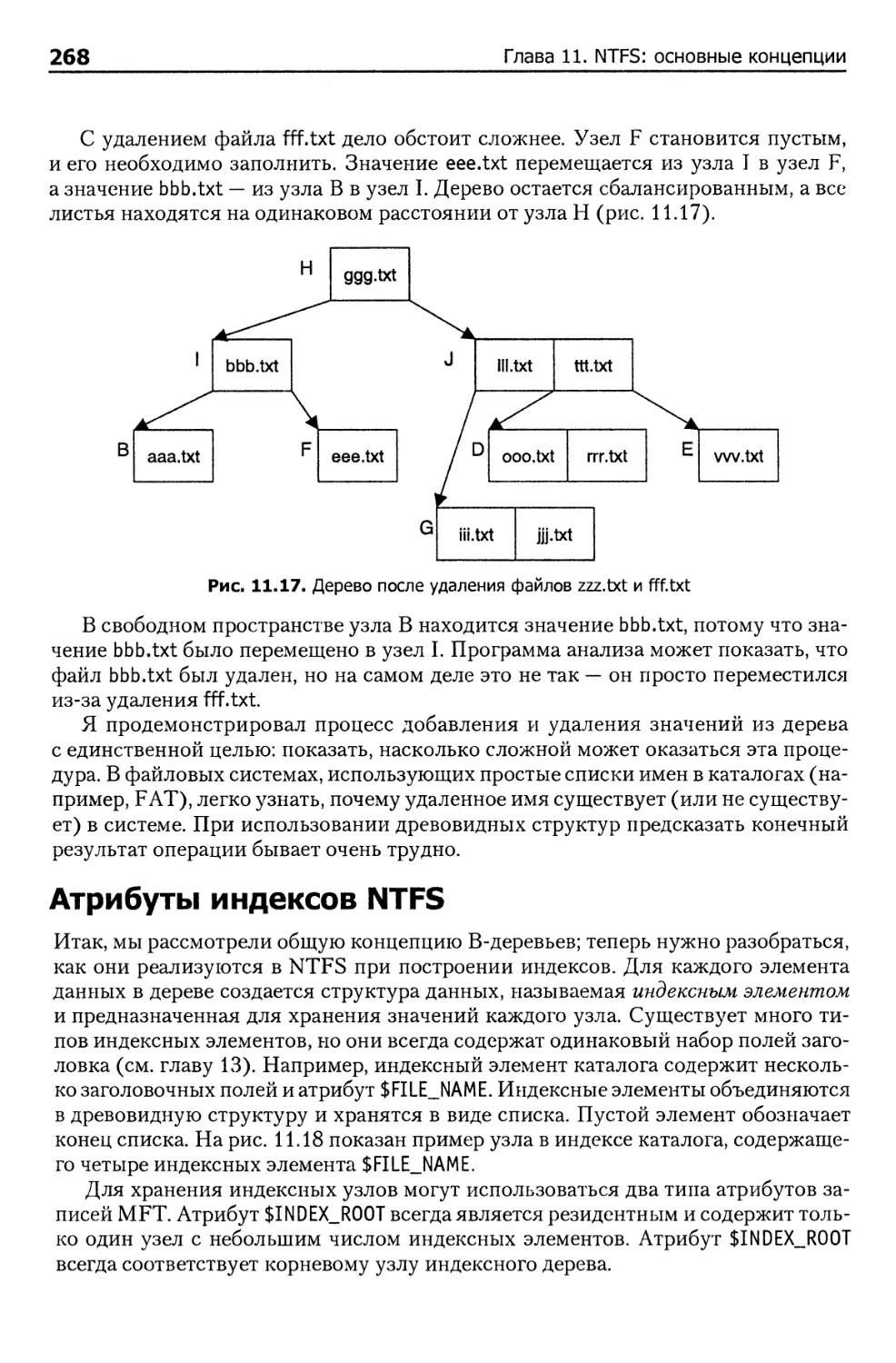

Атрибуты индексов NTFS 268

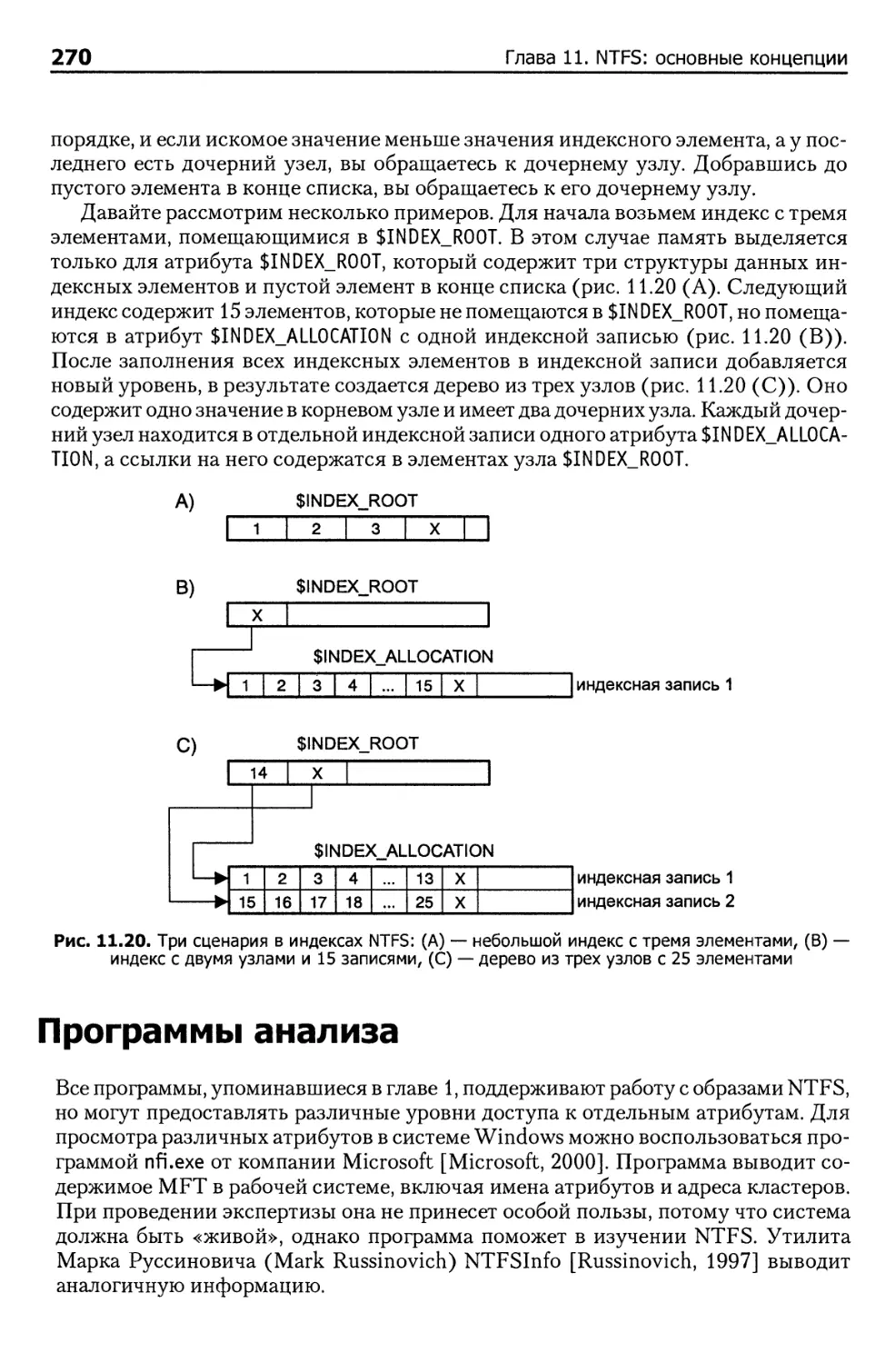

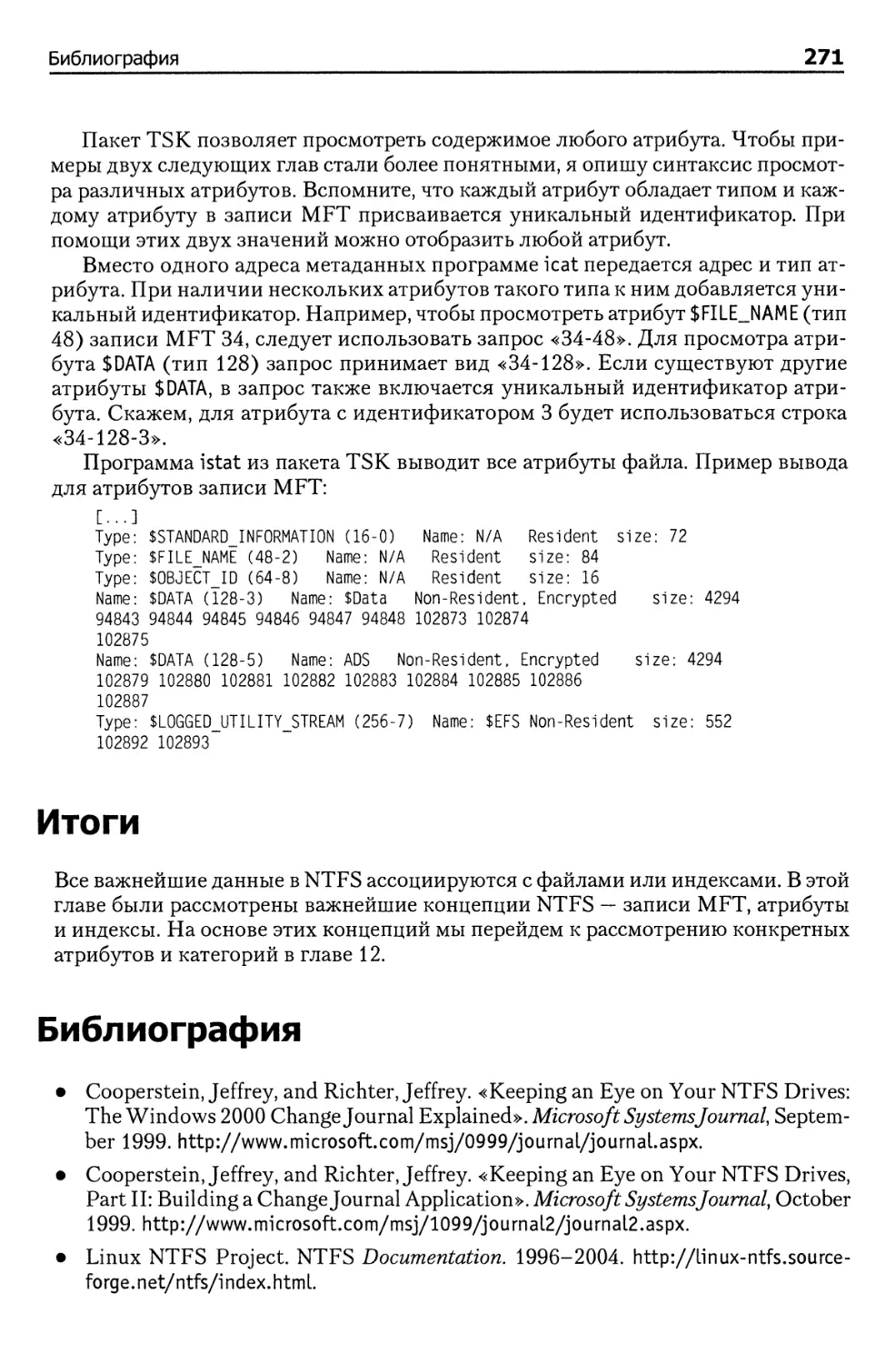

Программы анализа 270

Итоги 271

Библиография 271

Глава 12. NTFS: анализ 273

Категория данных файловой системы 273

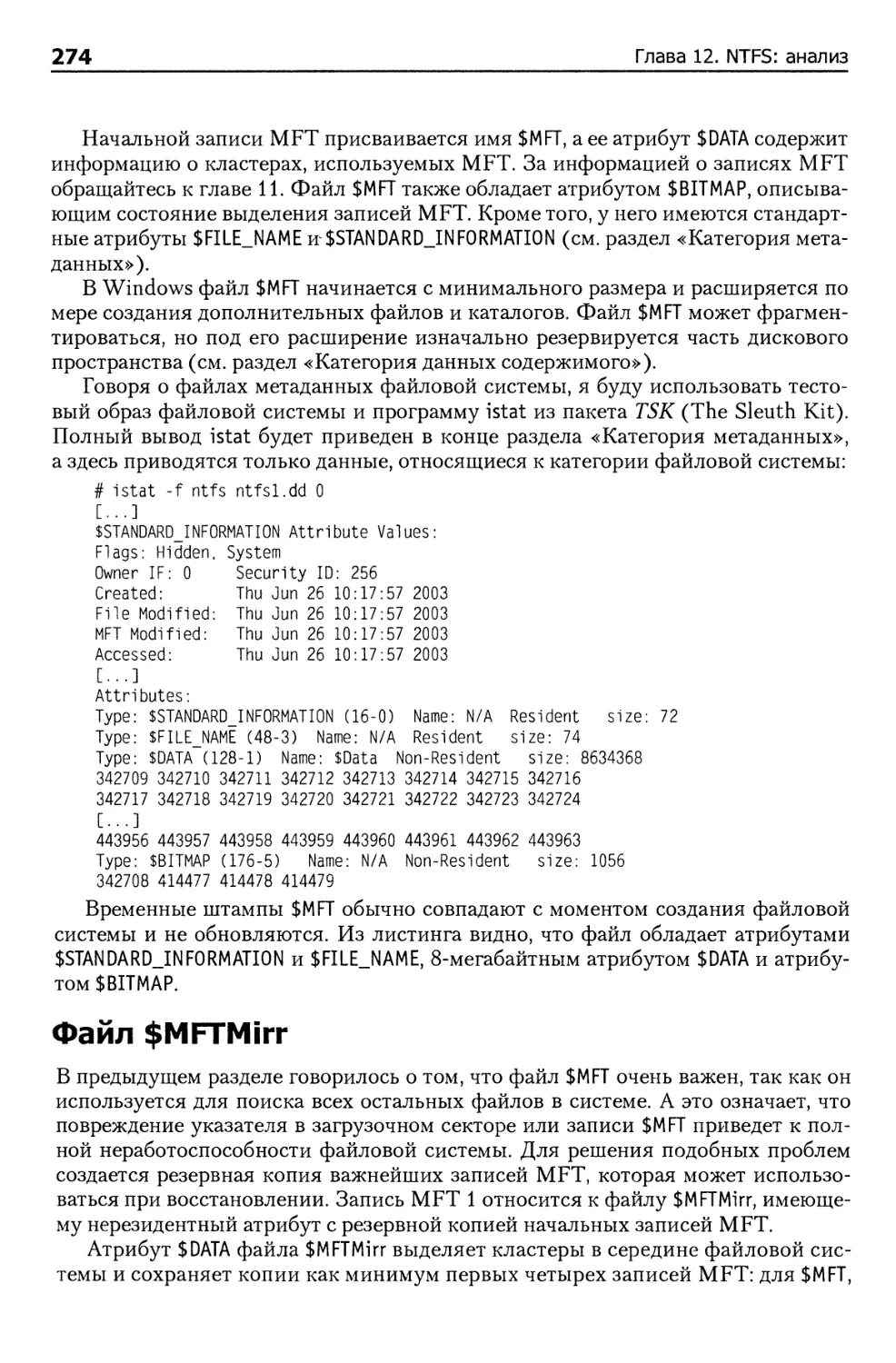

Файл $MFT 273

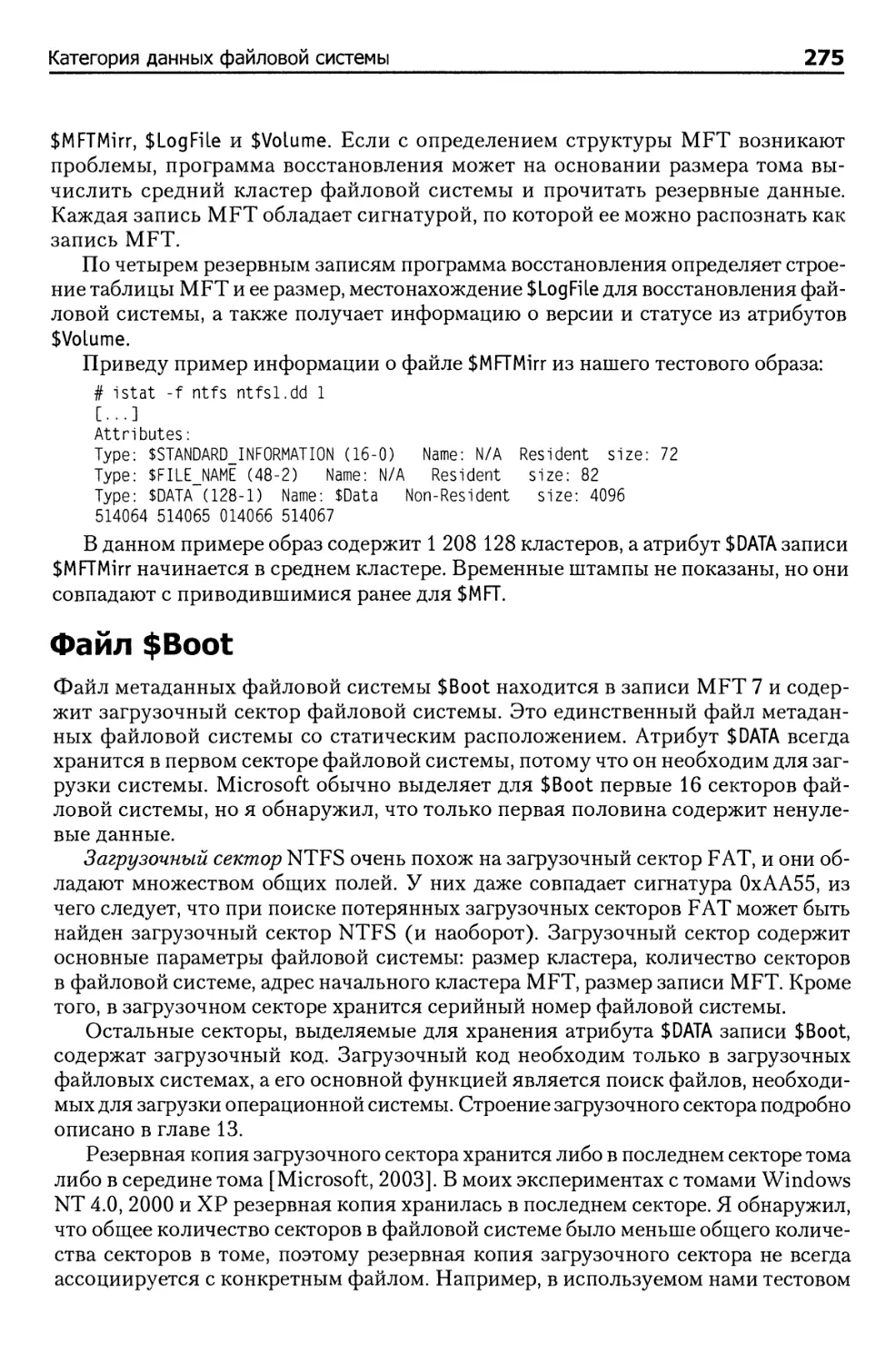

Файл$МРТМ1гг 274

Файл $Boot 275

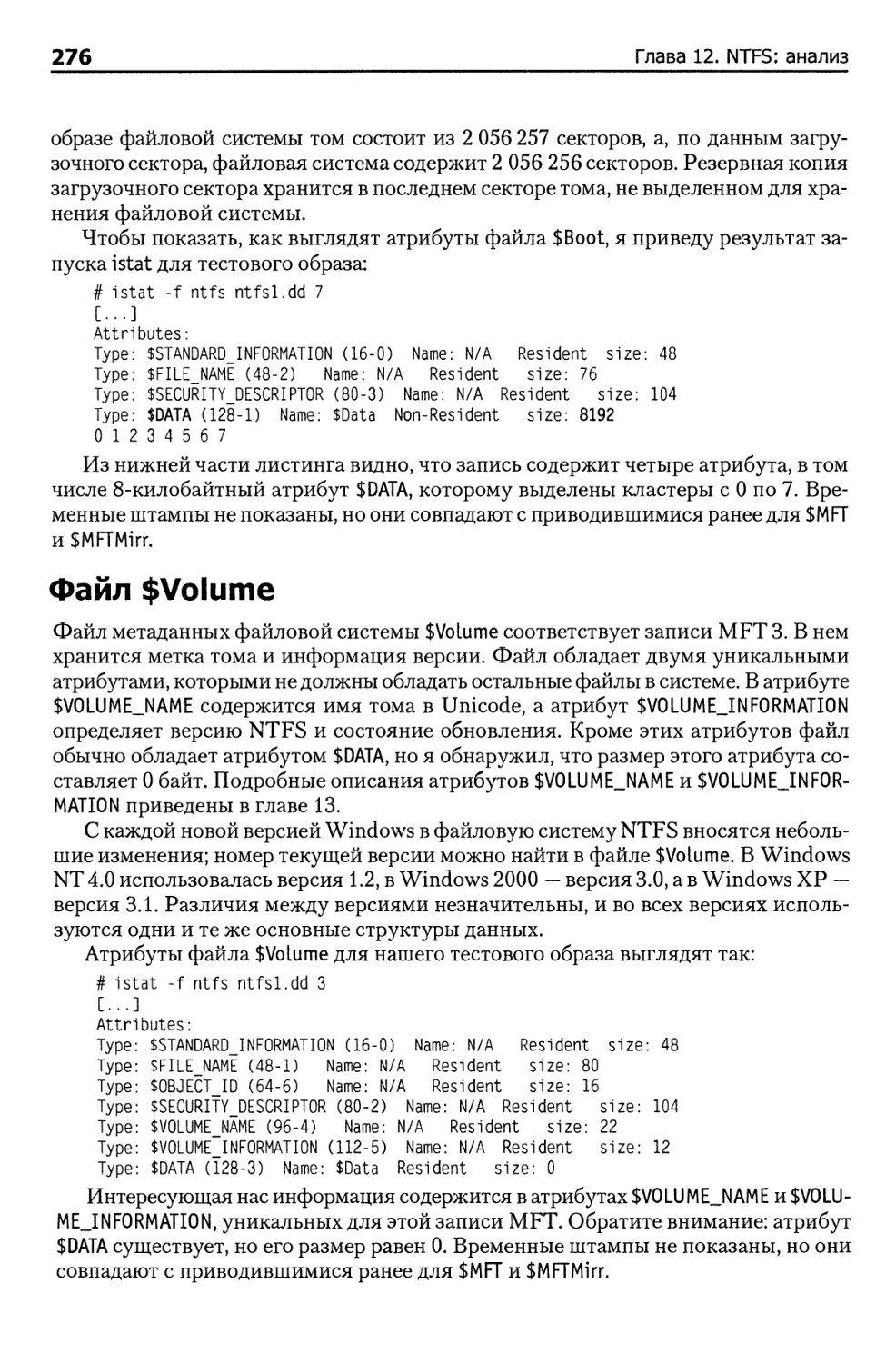

Файл $Volume 276

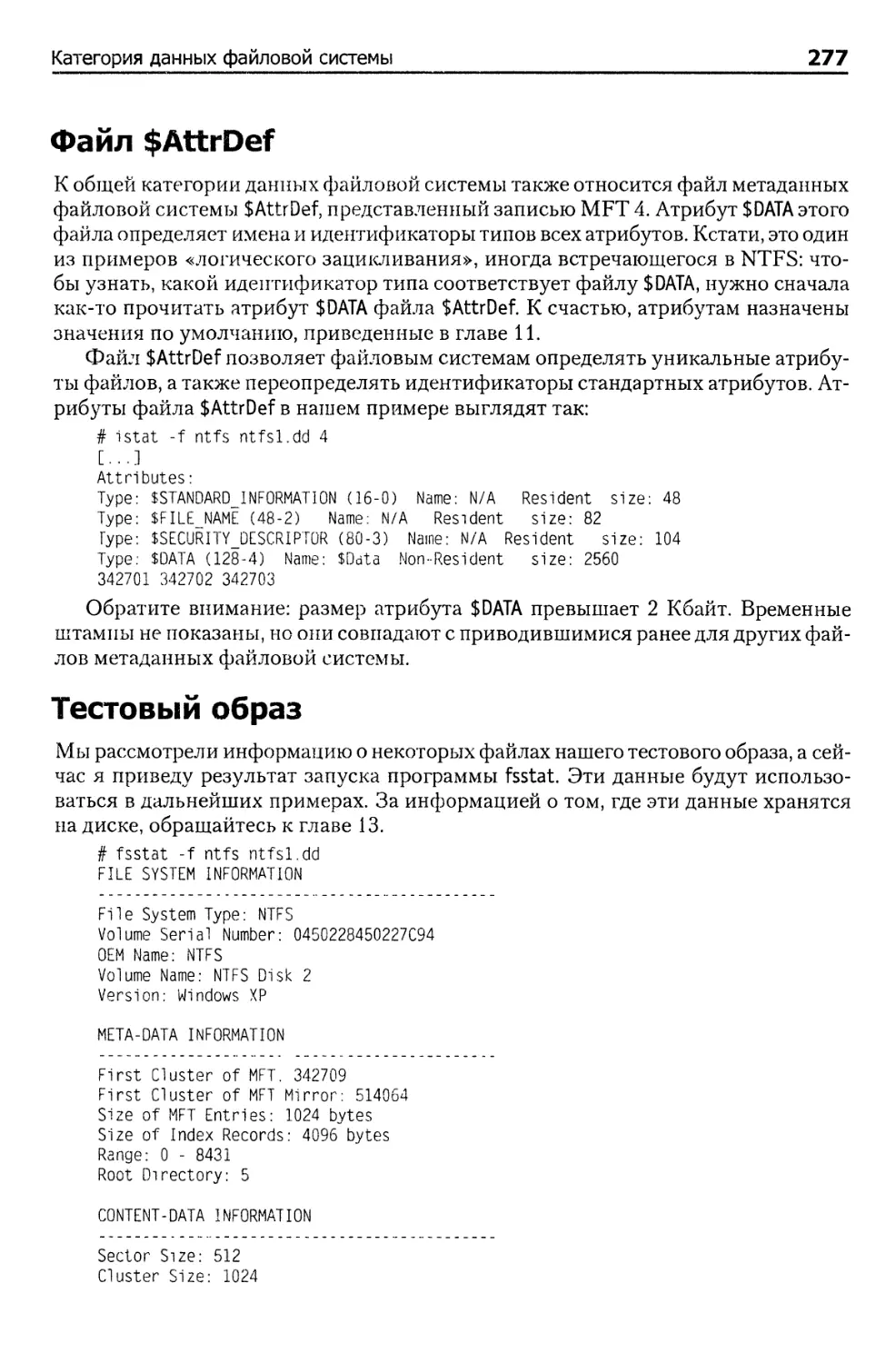

Oaiui$AttrDef 277

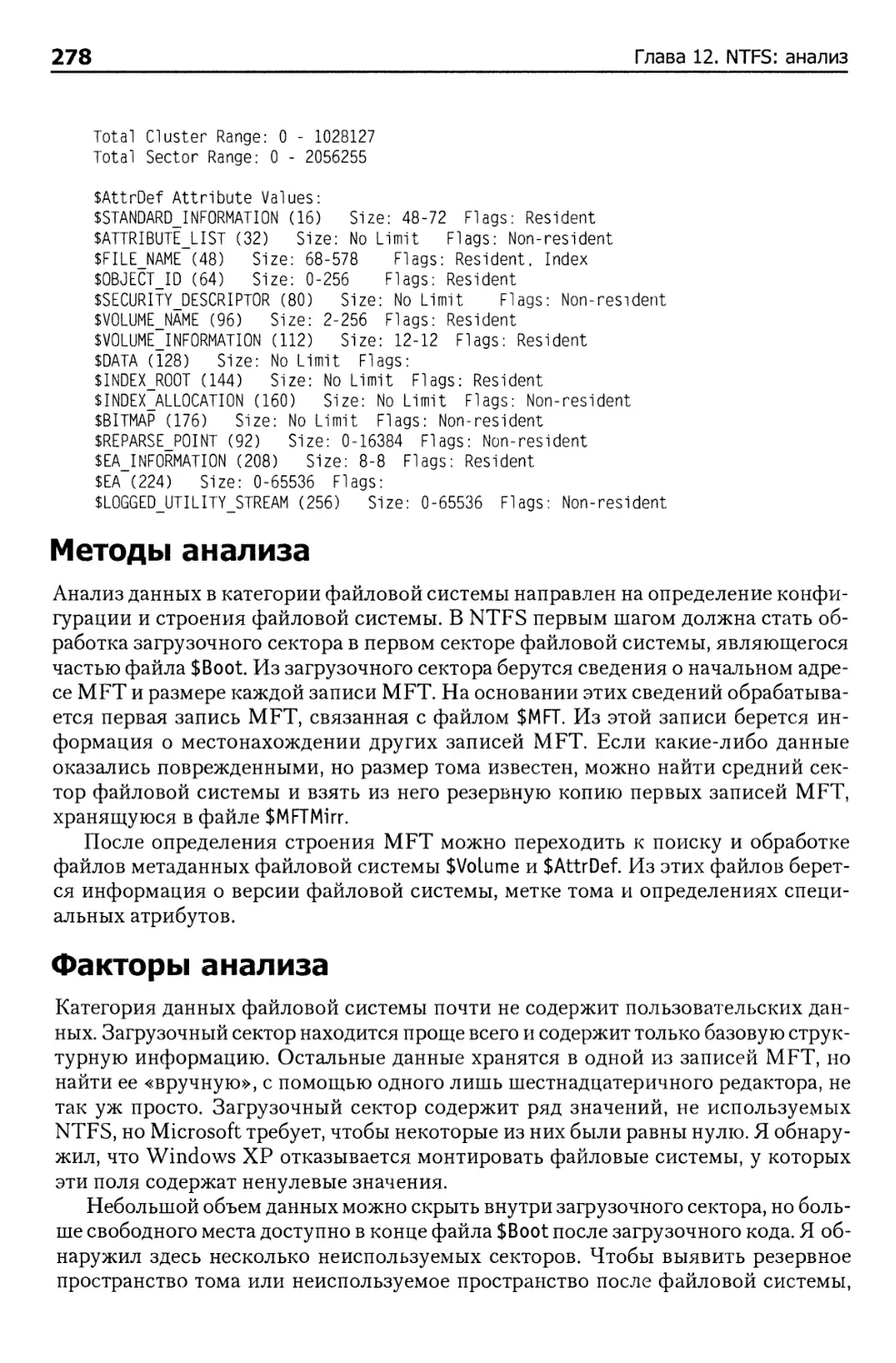

Тестовый образ 277

Методы анализа 278

Факторы анализа 278

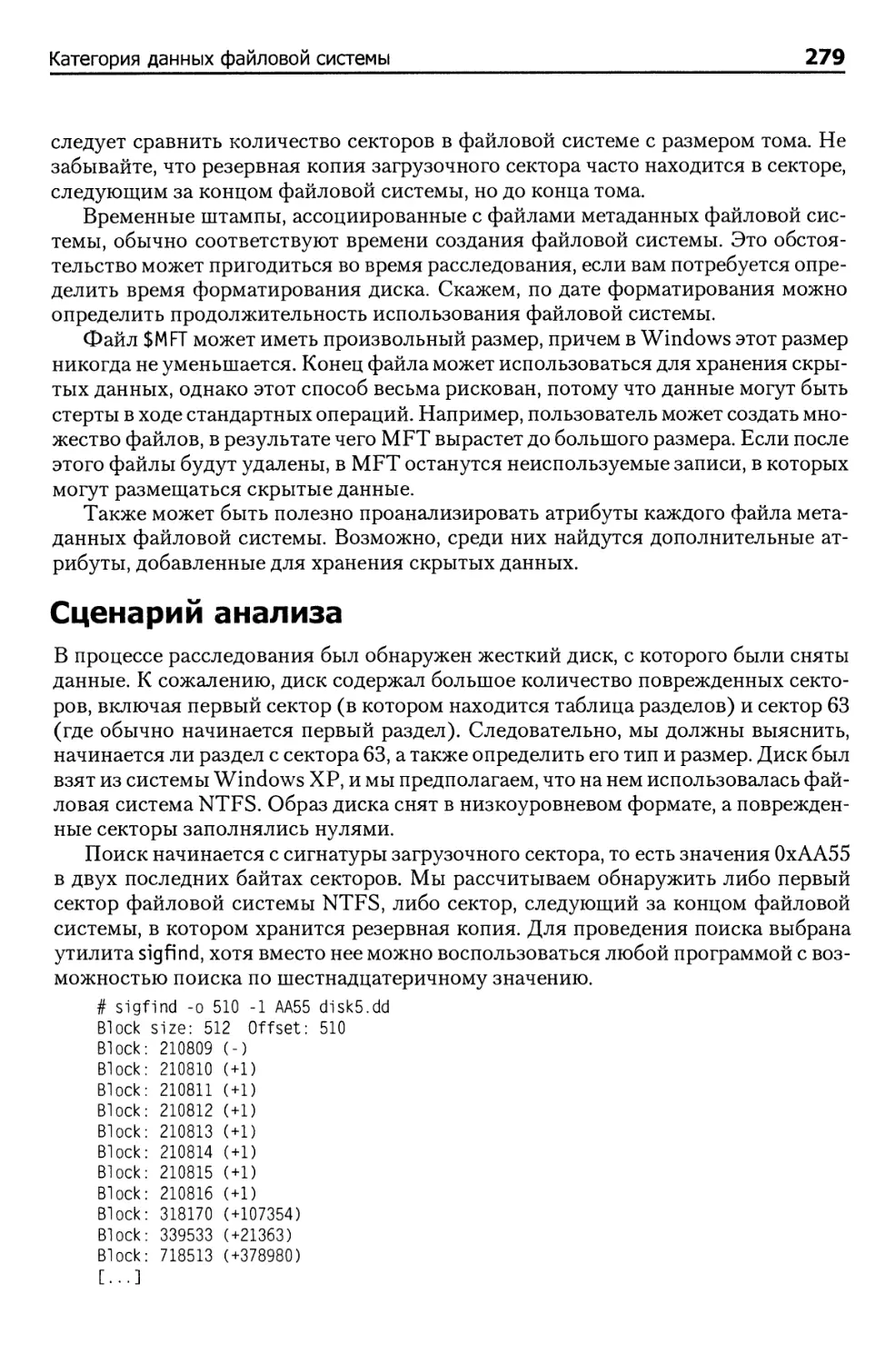

Сценарий анализа 279

Категория данных содержимого 281

Кластеры 281

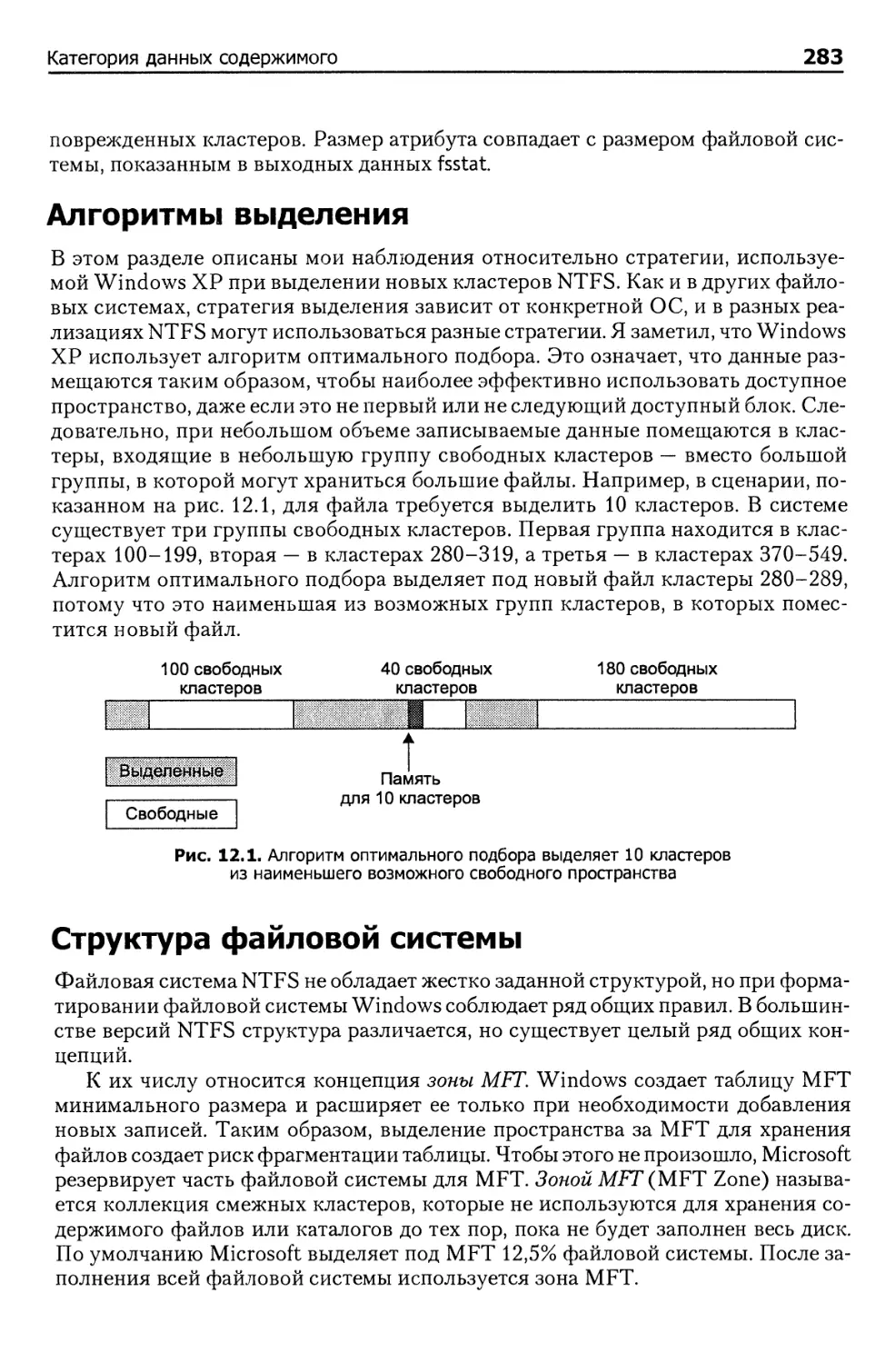

Файл $Bitmap 282

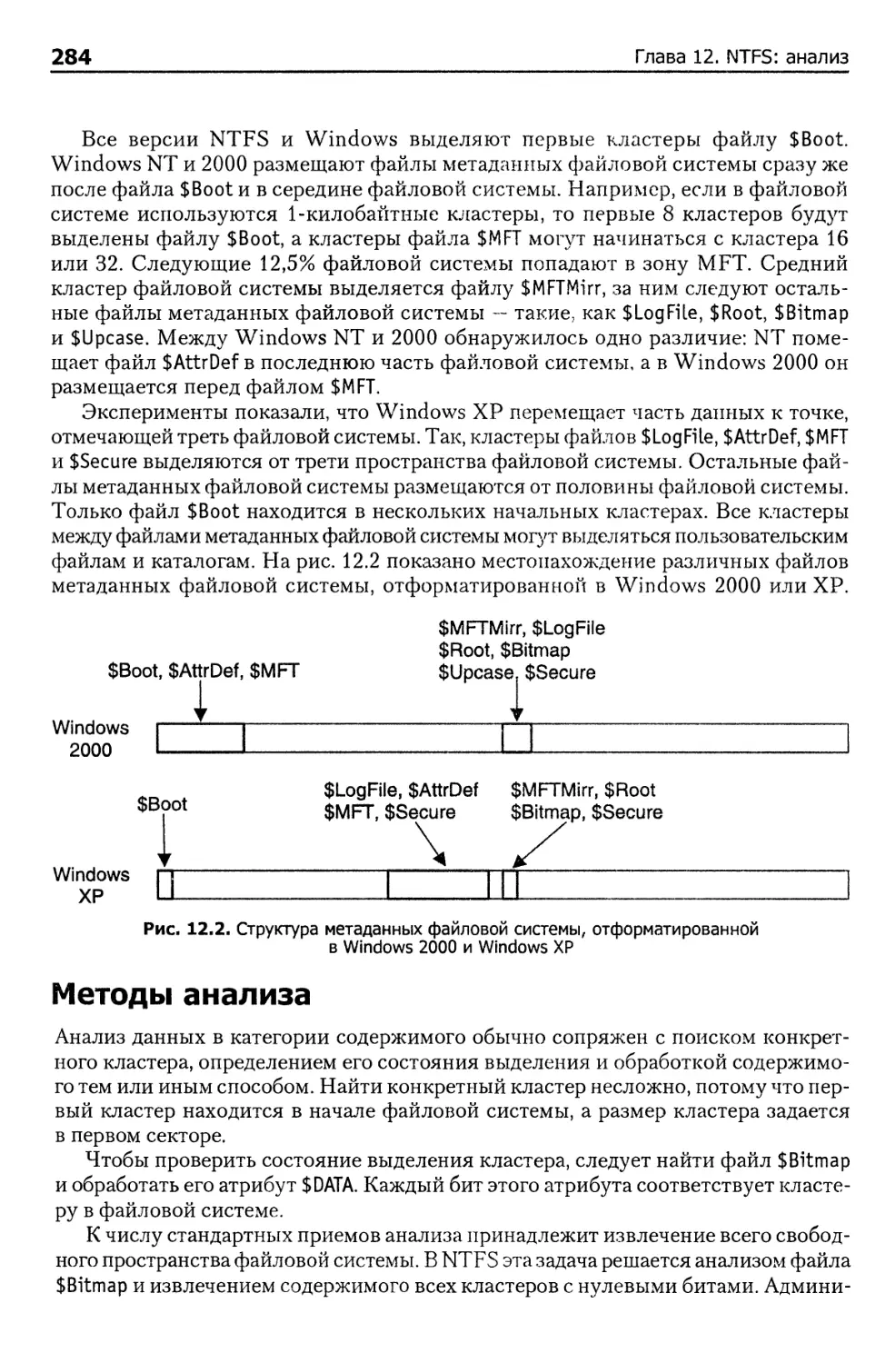

Файл $BadClus 282

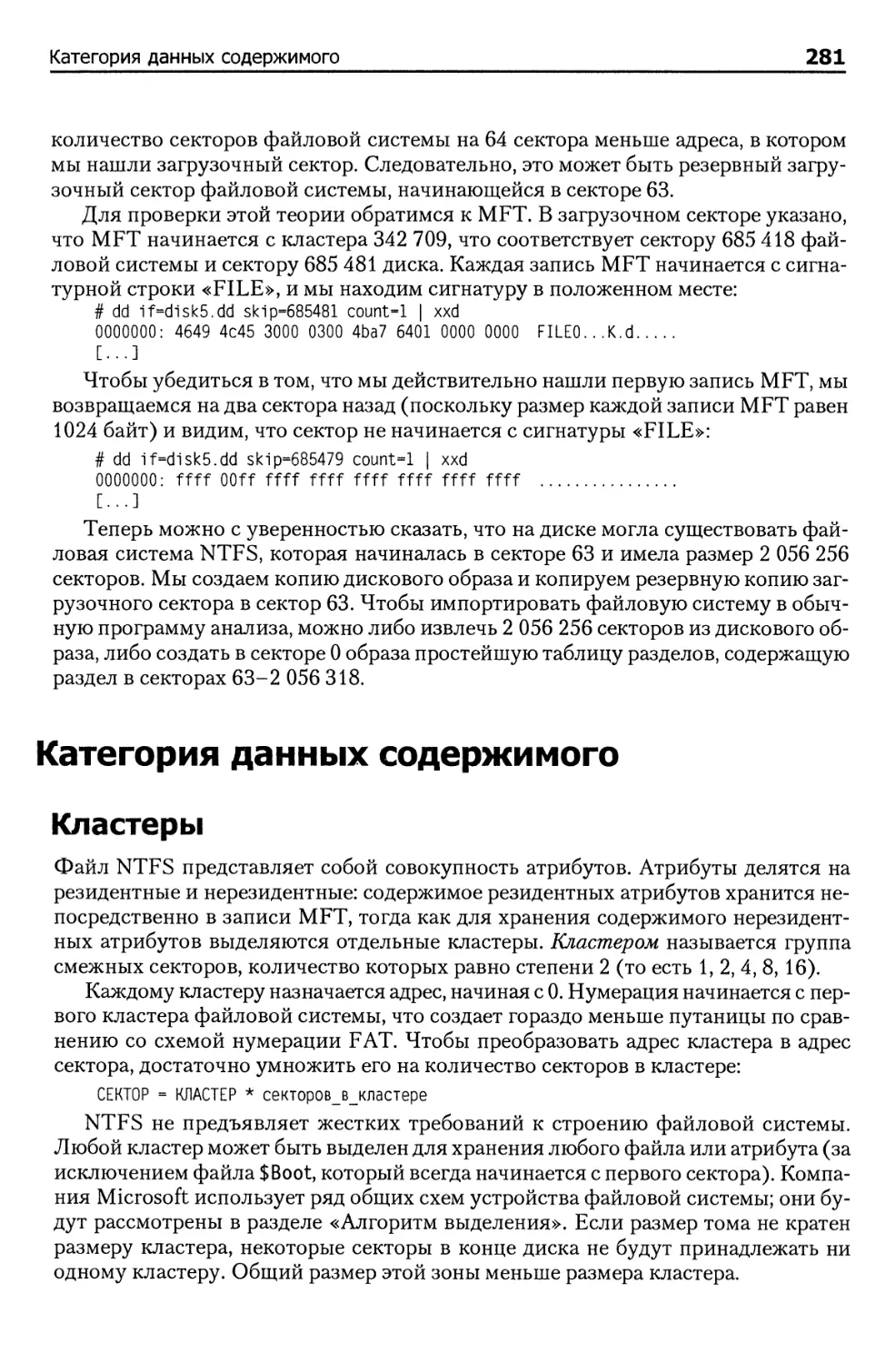

Алгоритмы выделения 283

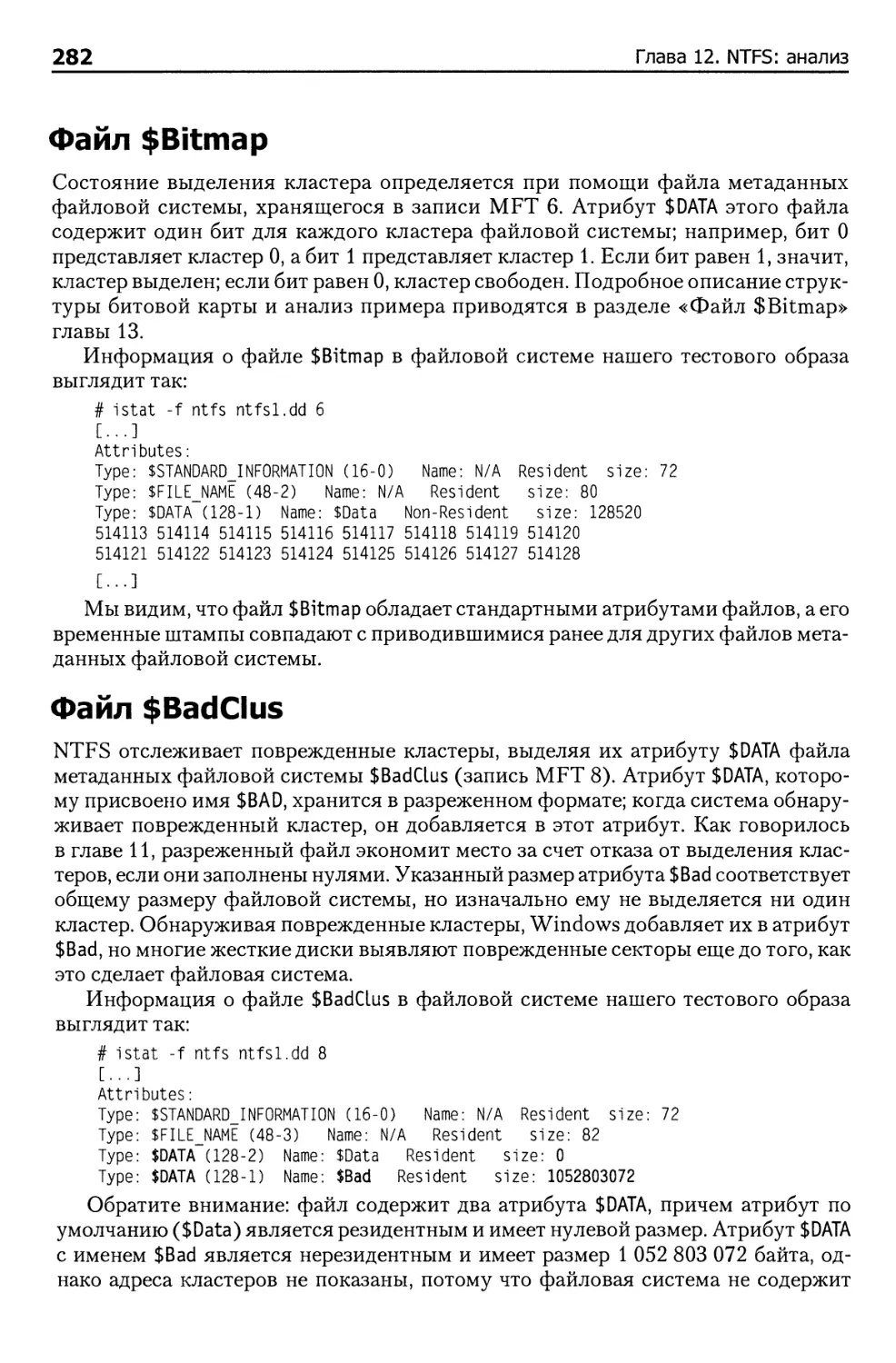

Структура файловой системы 283

Методы анализа 284

Факторы анализа 285

Сценарий анализа 285

Категория метаданных 285

Атрибут $STANDARD_INFORMATION 286

Атрибут $FILEJMAME 287

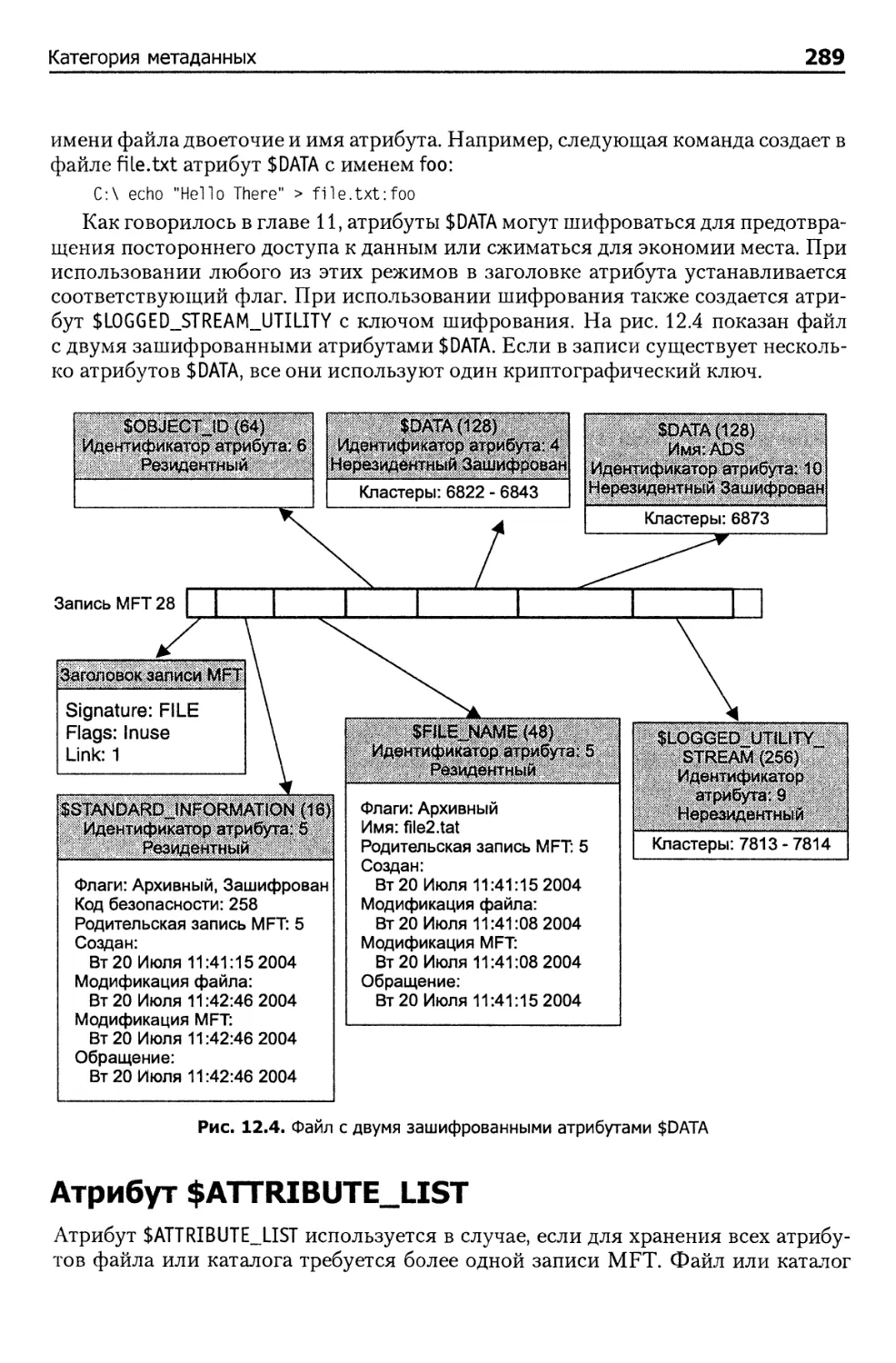

Атрибут $DATA 288

Атрибут $ATTRIBUTE_LIST 289

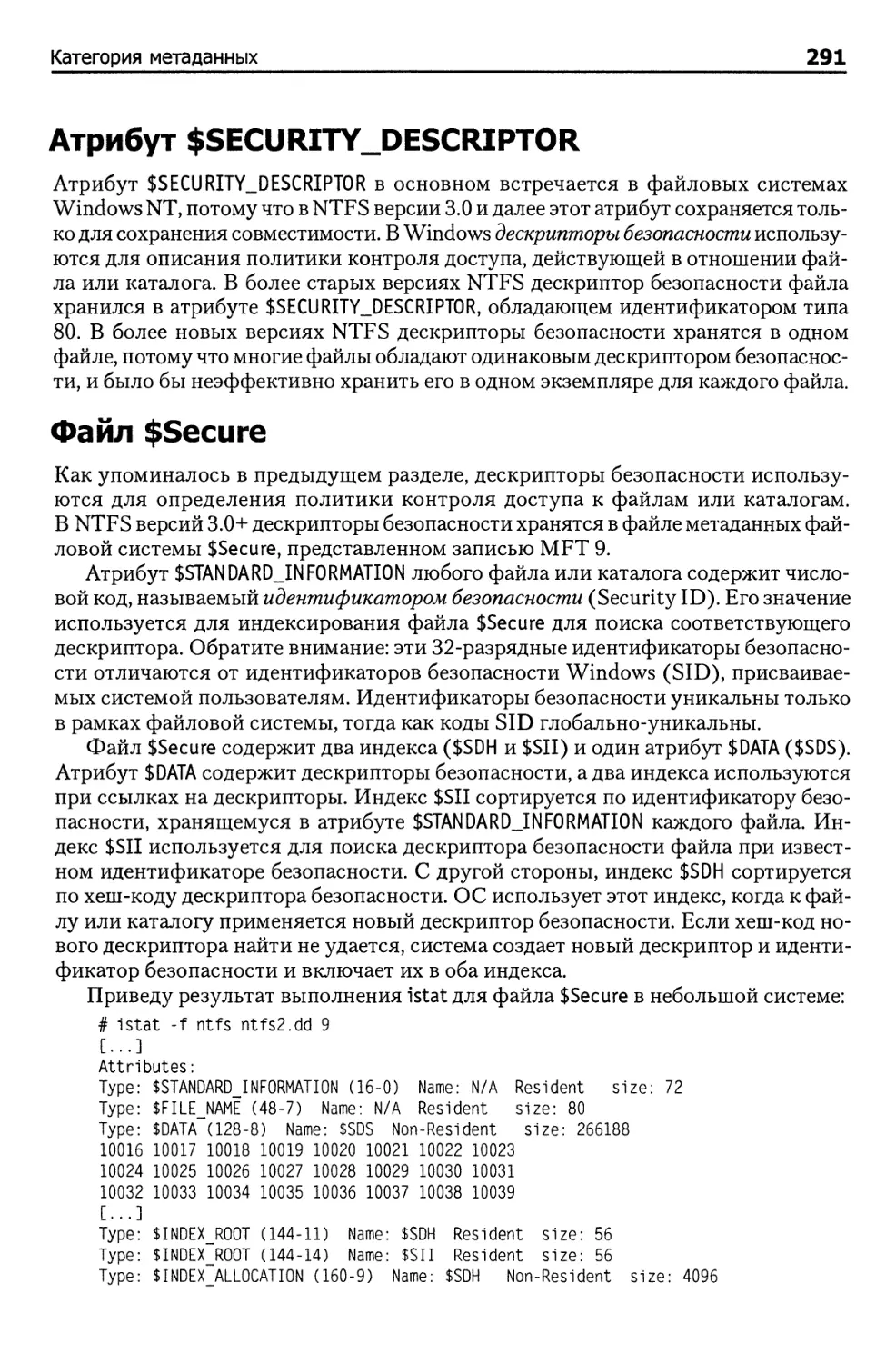

Атрибут $SECUFU7Y_DESCRIPTOR 291

Файл $Secure 291

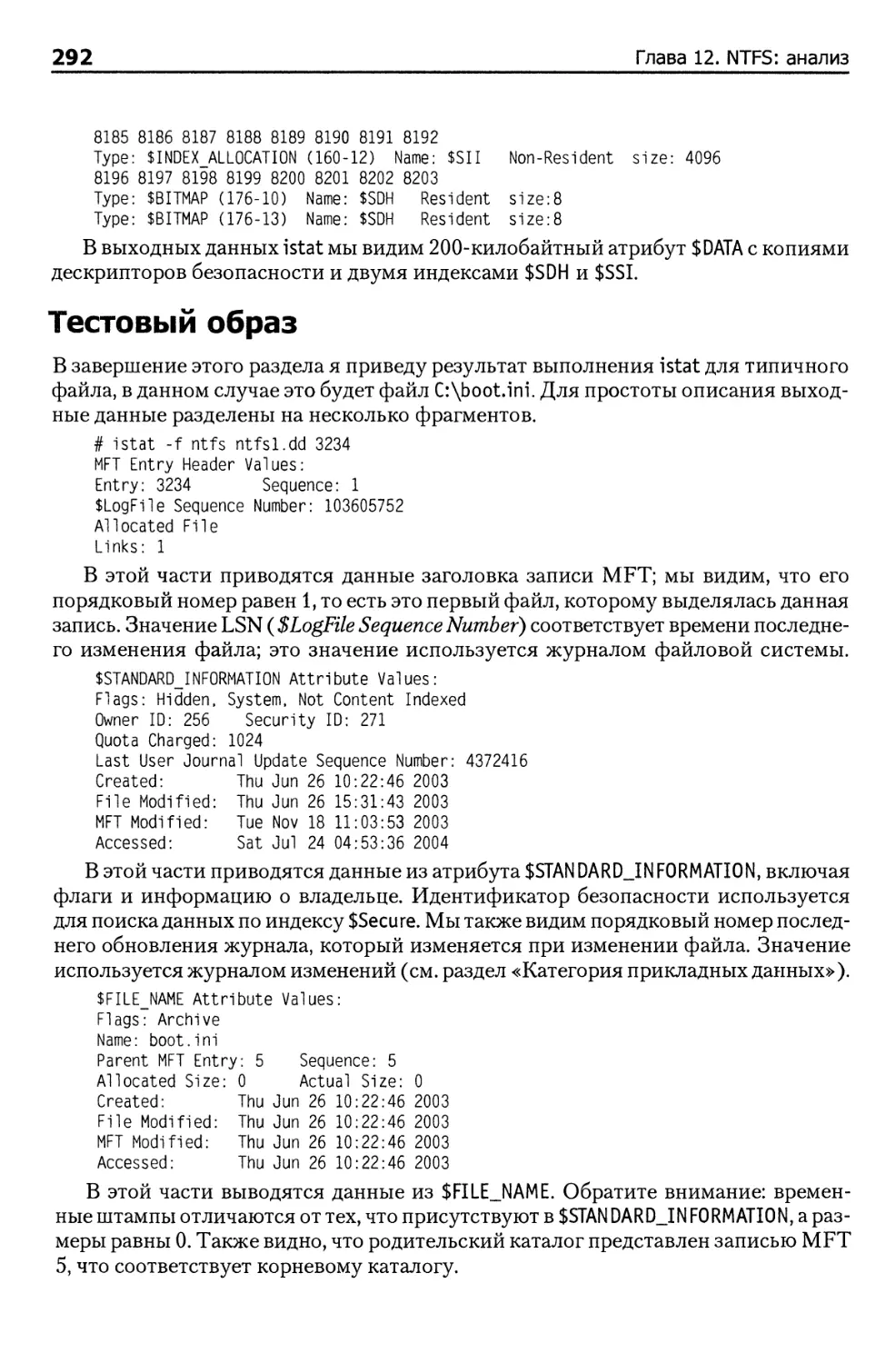

Тестовый образ 292

Алгоритмы выделения 293

Методы анализа 294

Факторы анализа 296

Сценарий анализа 298

Категория имен файлов 300

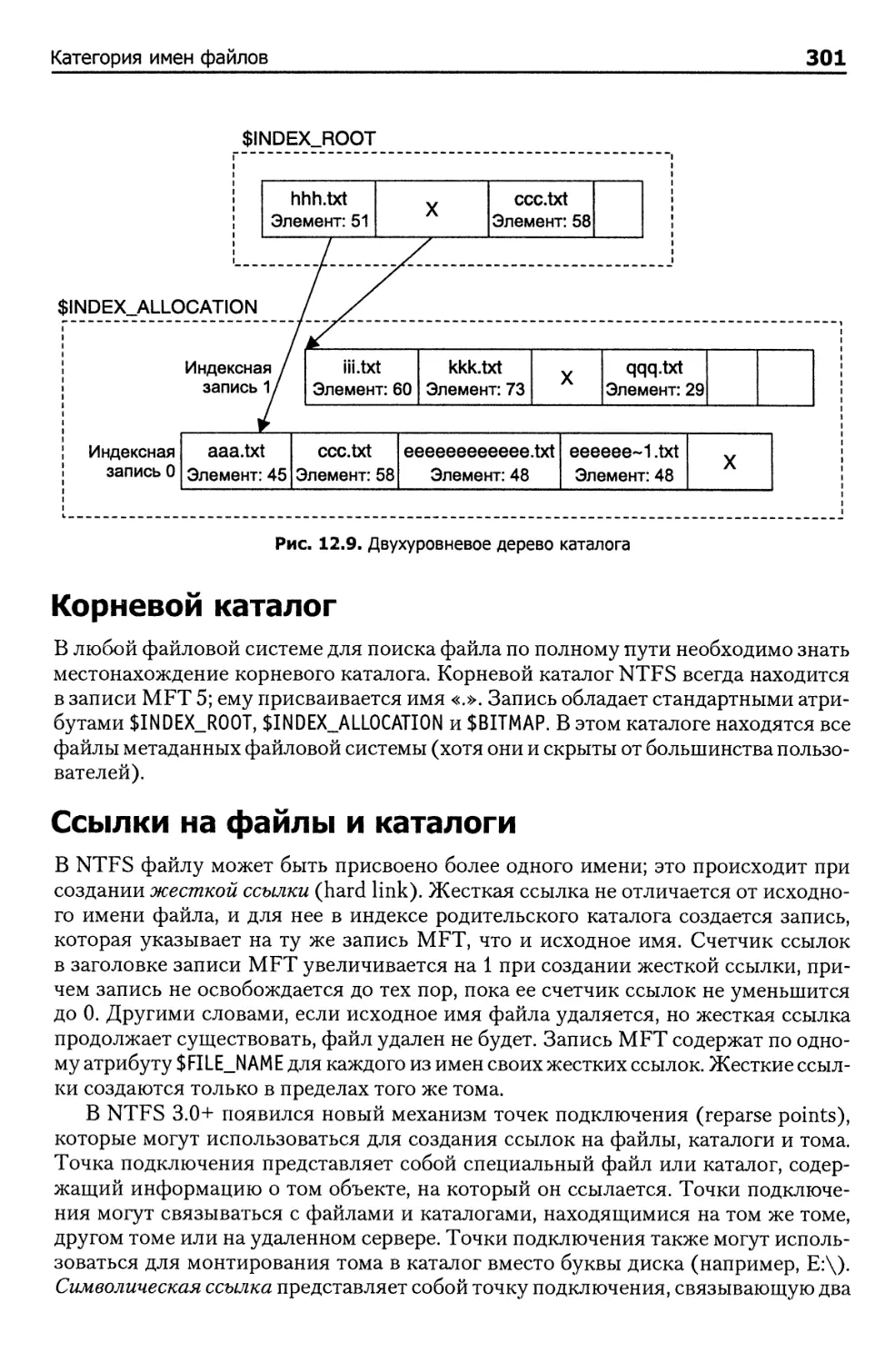

Индексы каталогов 300

Корневой каталог 301

Ссылки на файлы и каталоги 301

Идентификаторы объектов 302

Алгоритмы выделения 302

Методы анализа 303

Факторы анализа 303

Сценарий анализа 304

Категория прикладных данных 306

Дисковые квоты 306

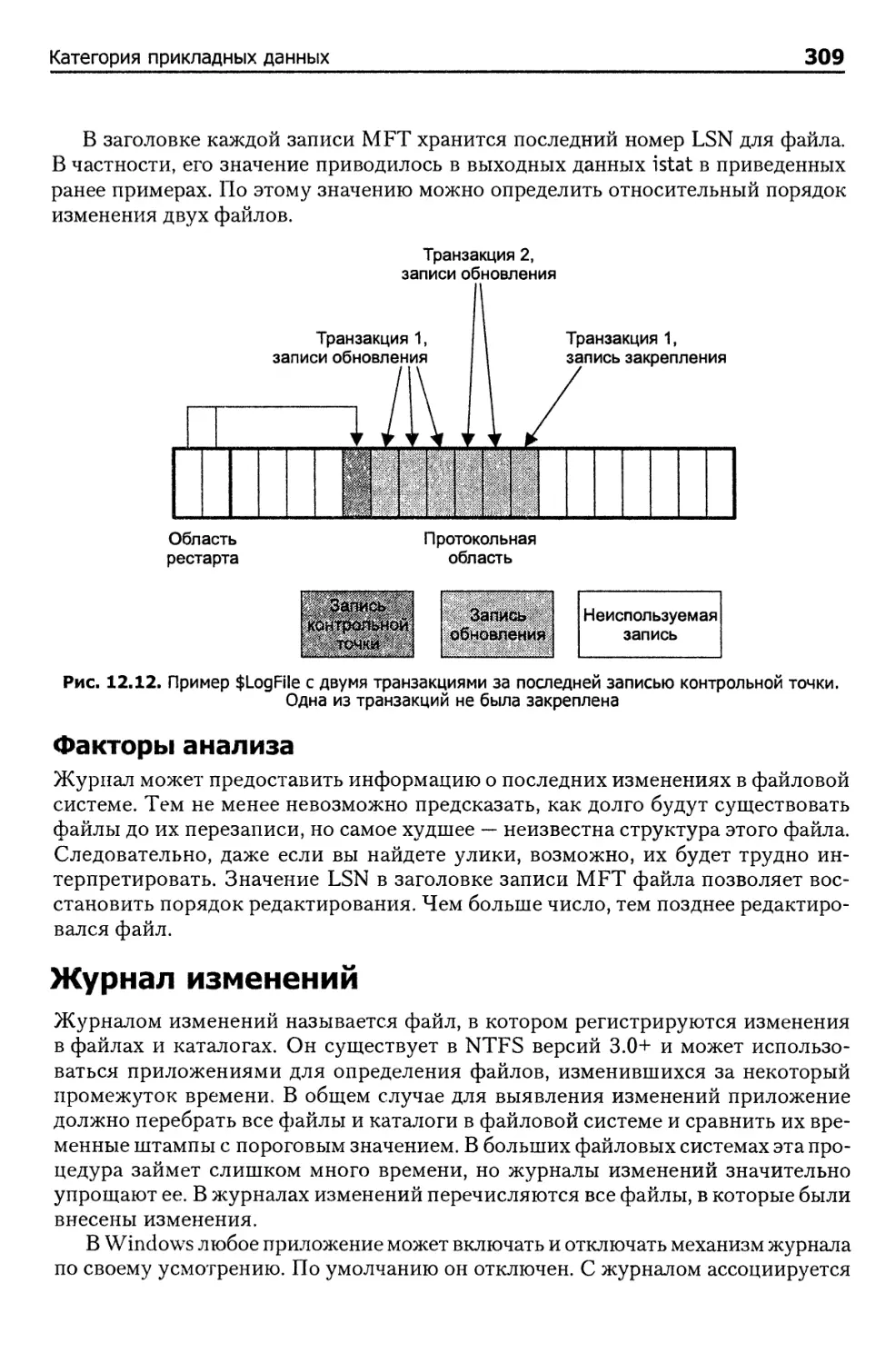

Журналы файловых систем 306

Журнал изменений 309

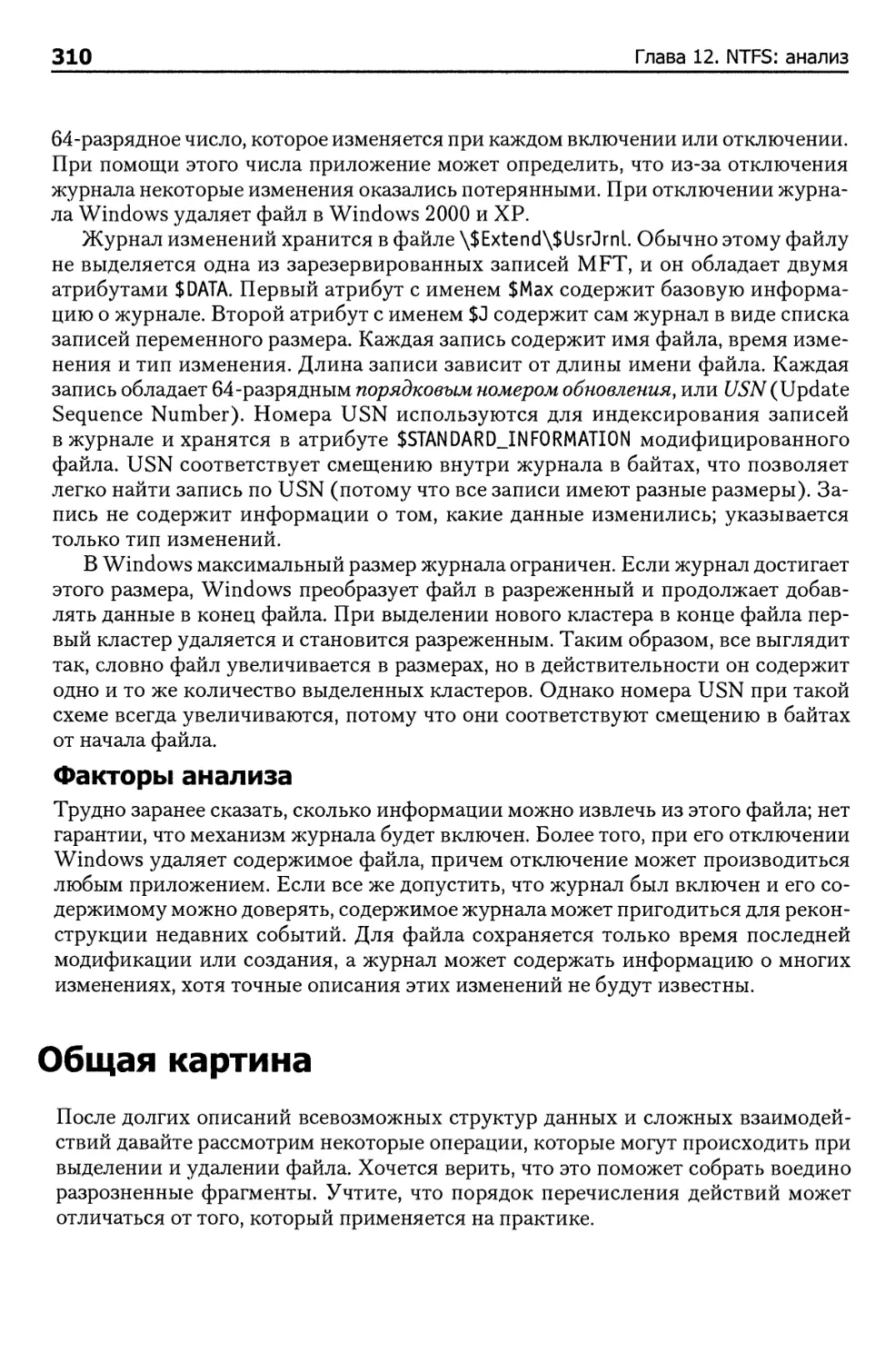

Общая картина 310

Создание файла 311

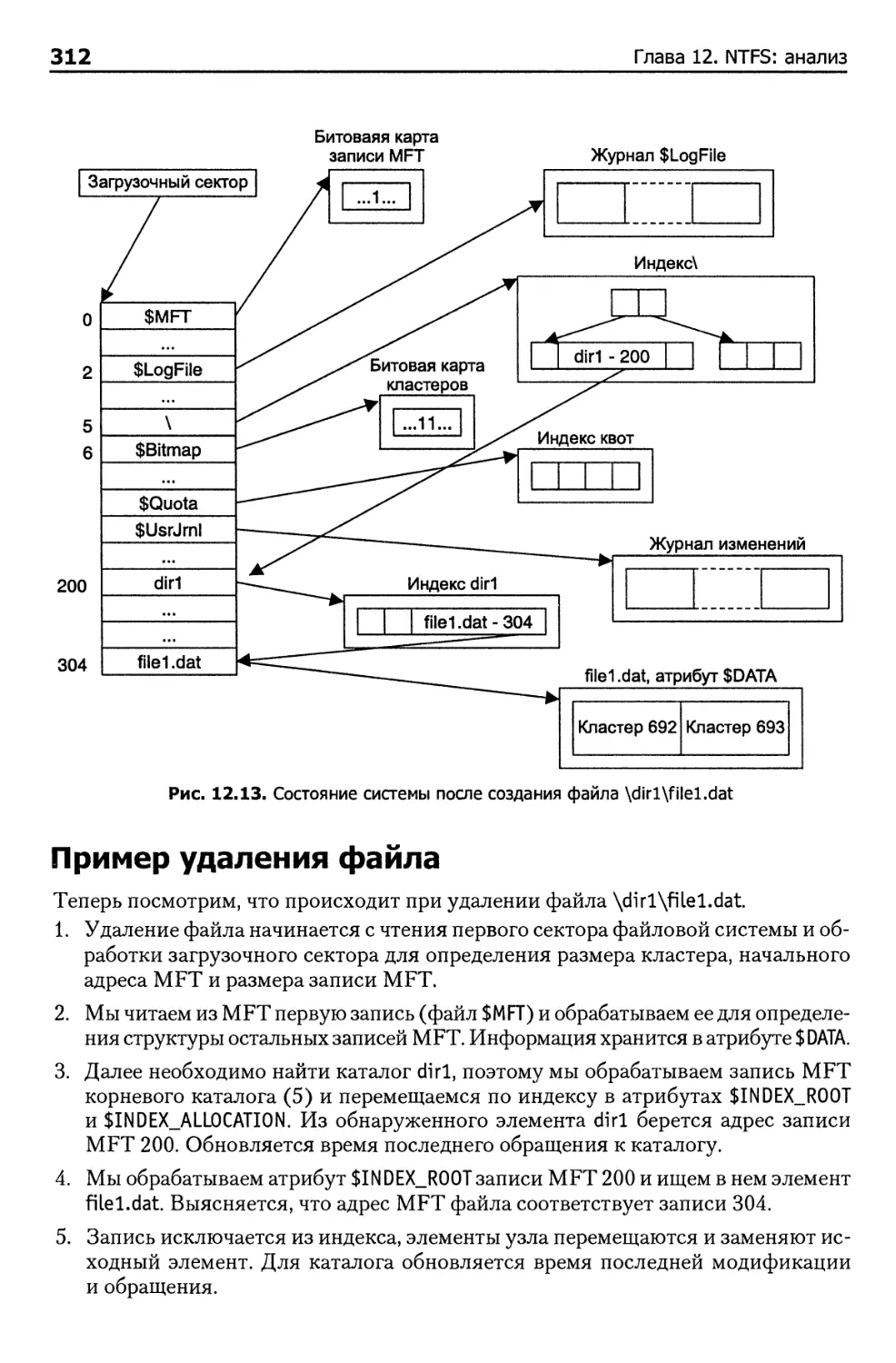

Пример удаления файла 312

Разное 314

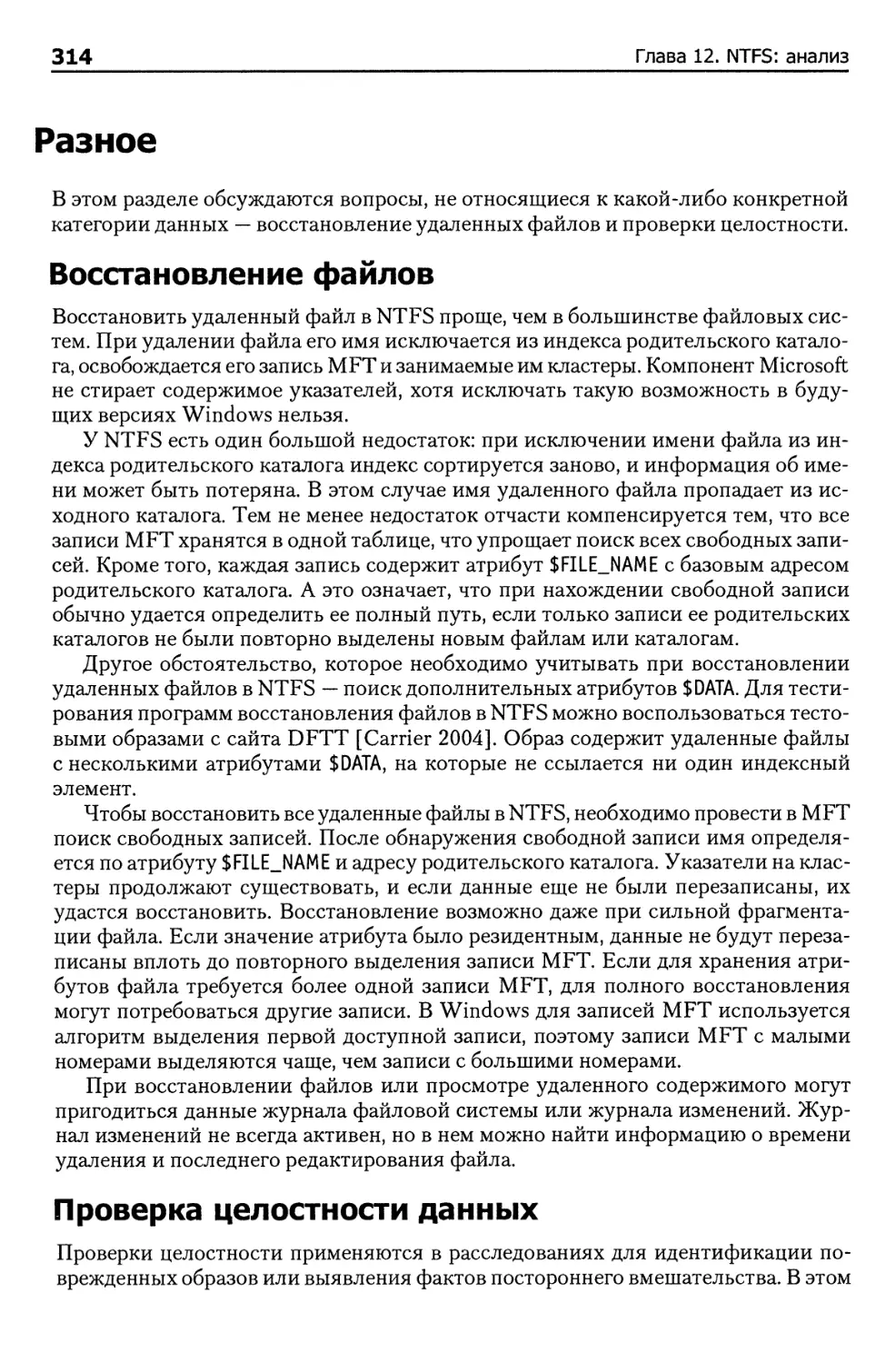

Восстановление файлов 314

Проверка целостности данных 314

Итоги 315

Библиография 316

Глава 13- Структуры данных NTFS 317

Базовые концепции 317

Маркеры 317

Записи MFT (файловые записи) 318

Заголовок атрибута 320

Стандартные атрибуты файлов 324

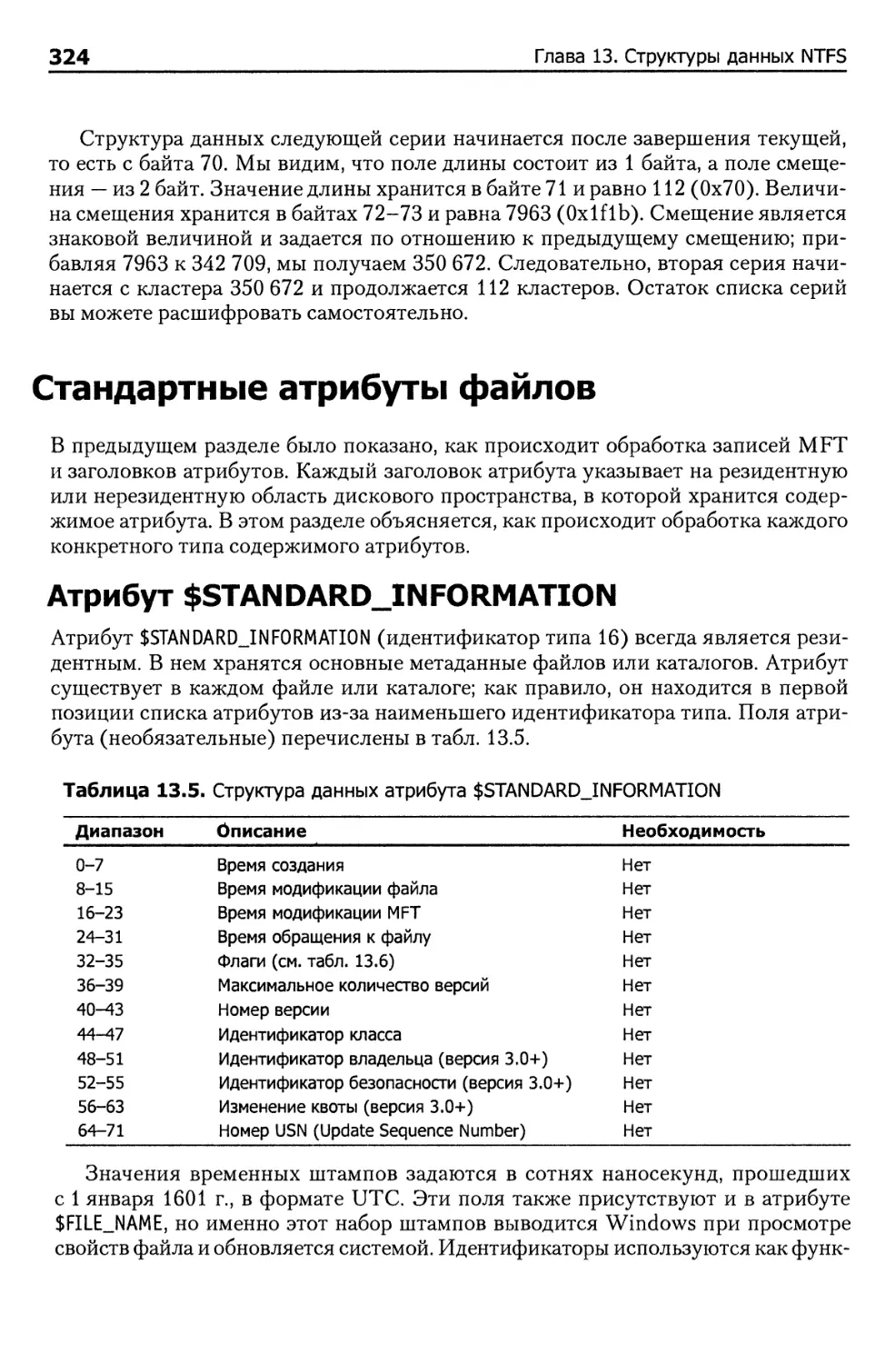

Атрибут $STANDARD_INFORMATION 324

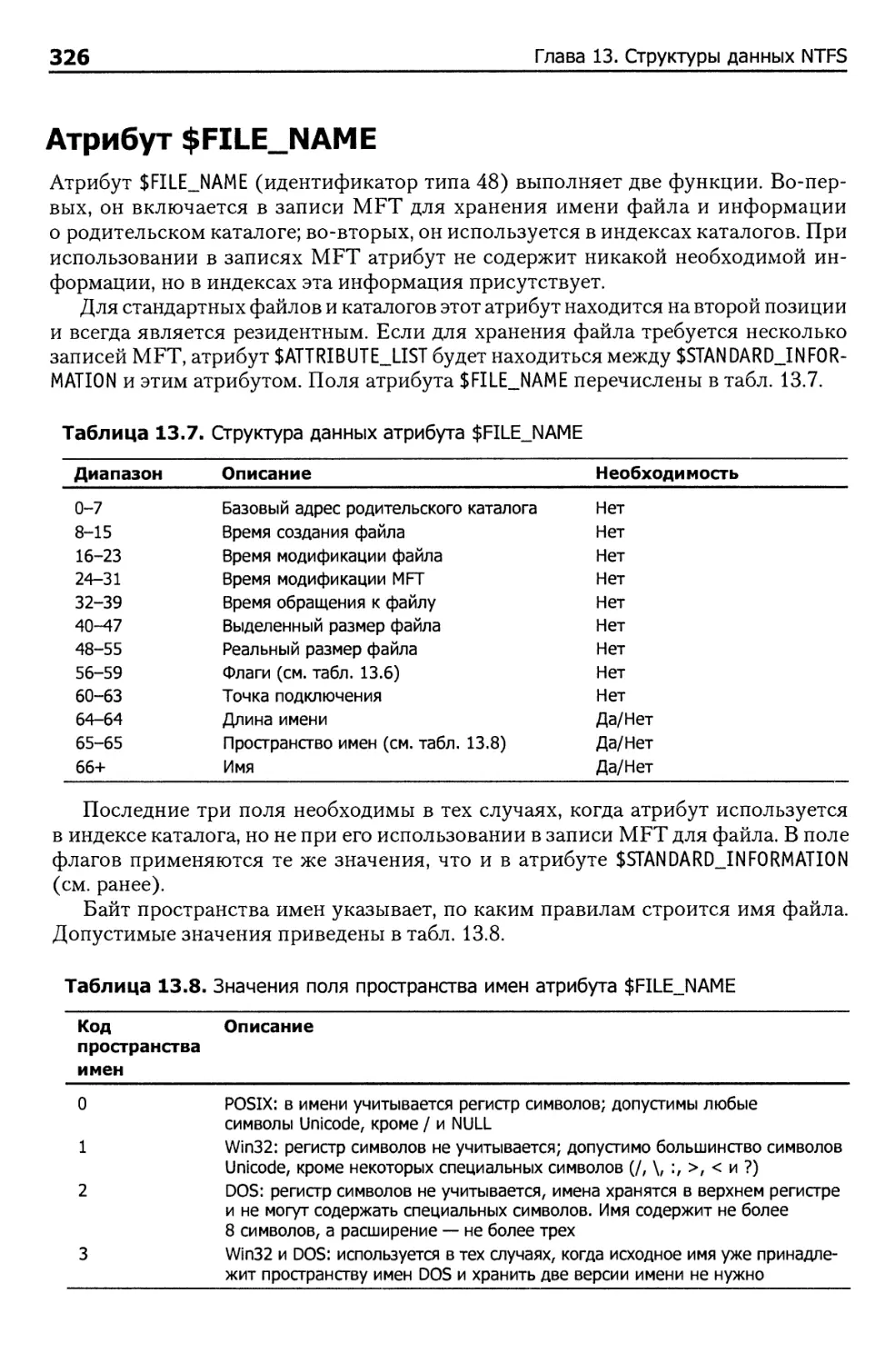

Атрибут $FILE_NAME 326

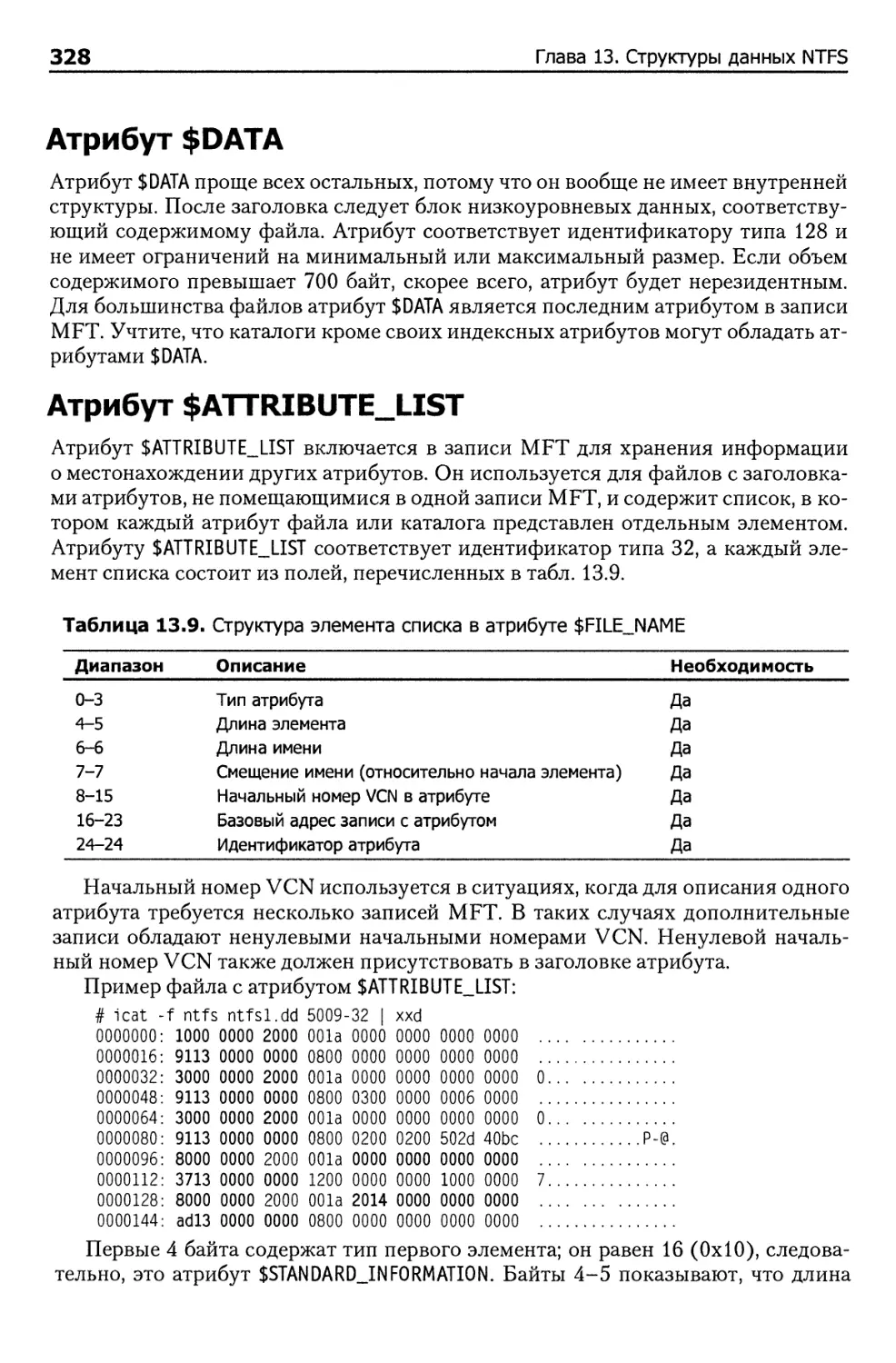

Атрибут $DATA 328

Атрибут $ATTRIBUTE_LIST 328

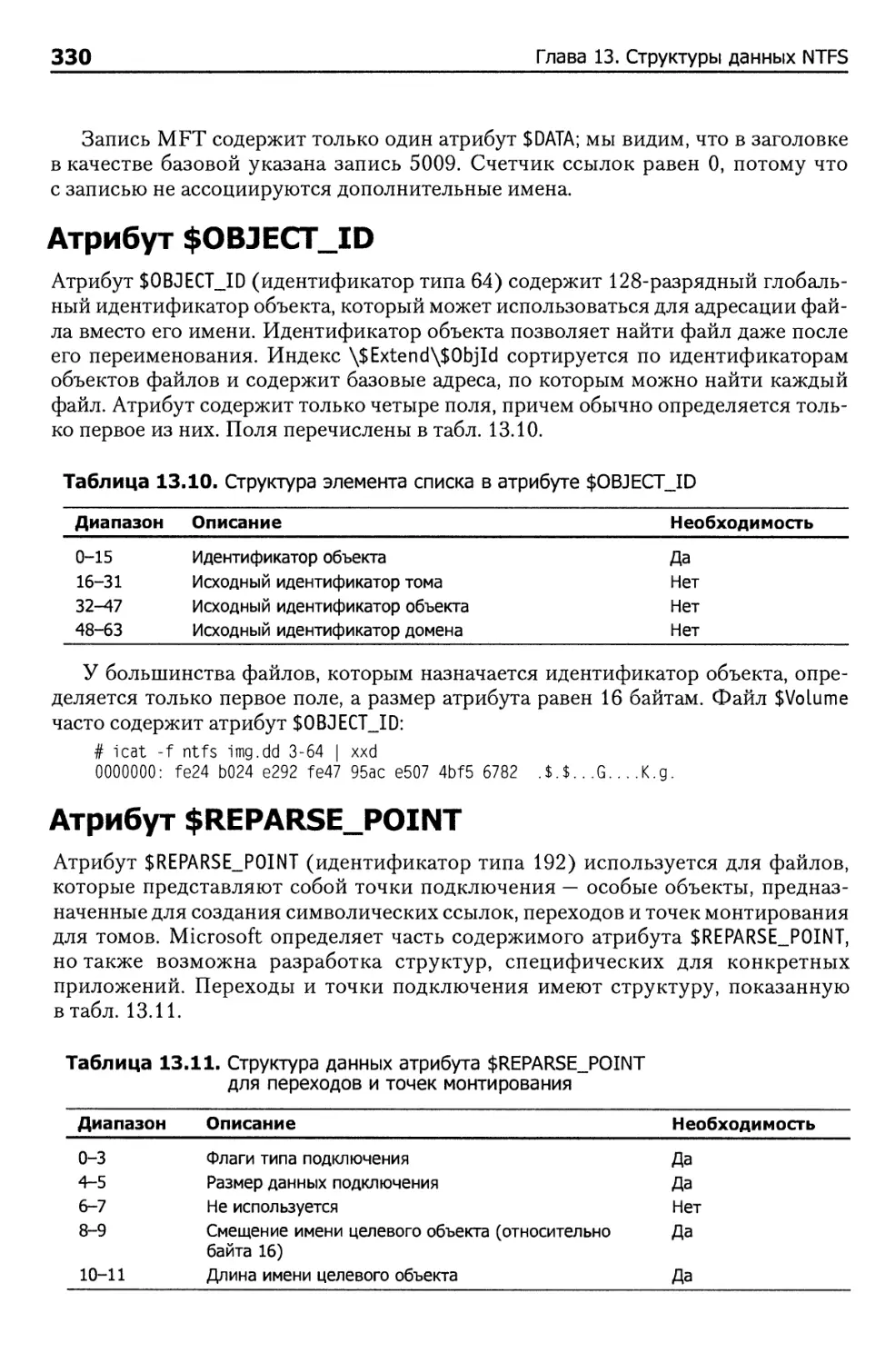

Атрибут $OBJECT_ID 330

Атрибут $REPARSE_POINT 330

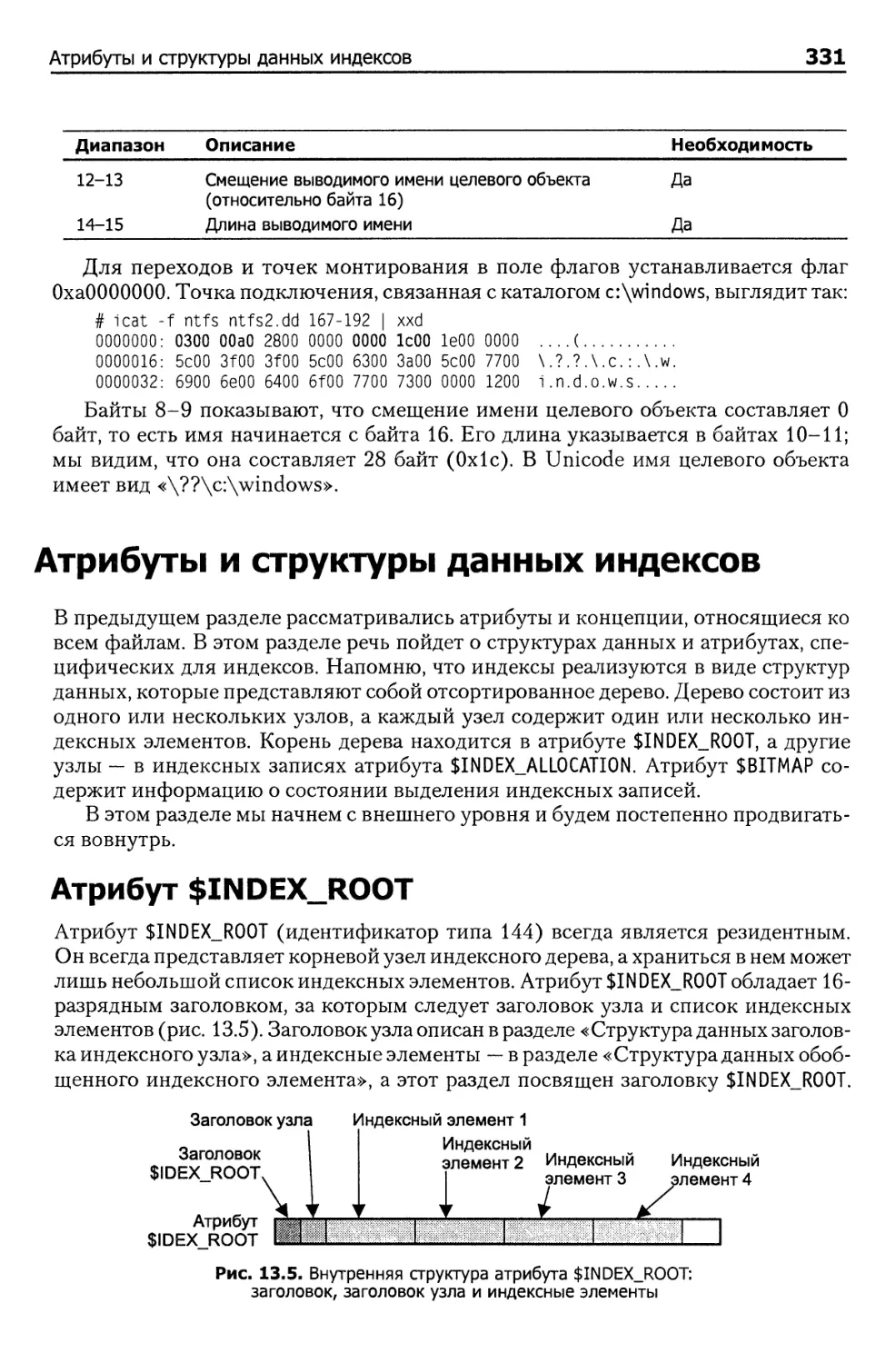

Атрибуты и структуры данных индексов 331

Атрибут $INDEX_ROOT 331

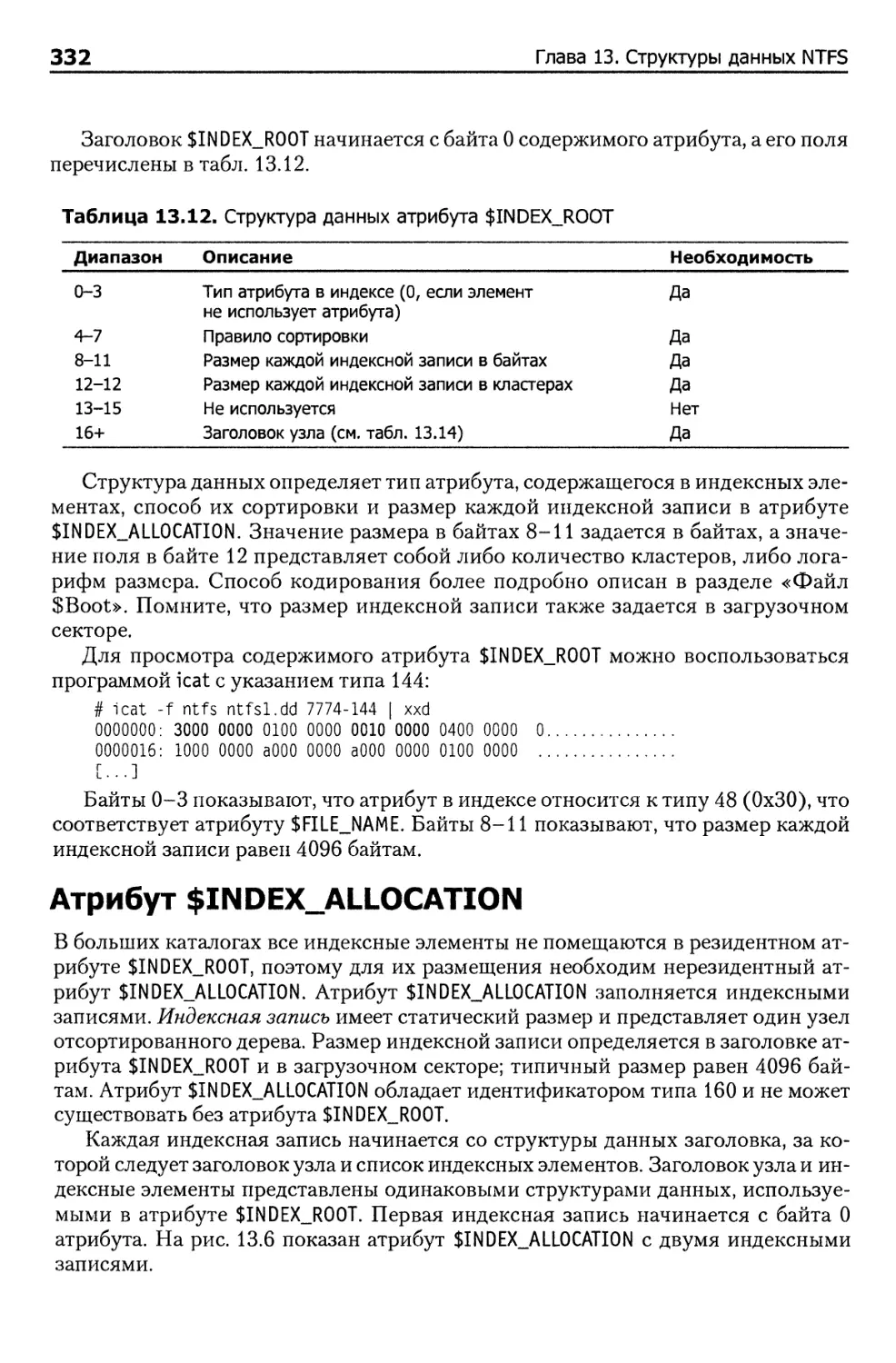

Атрибут $INDEX_ALLOCATION 332

Атрибут $ВГГМАР 334

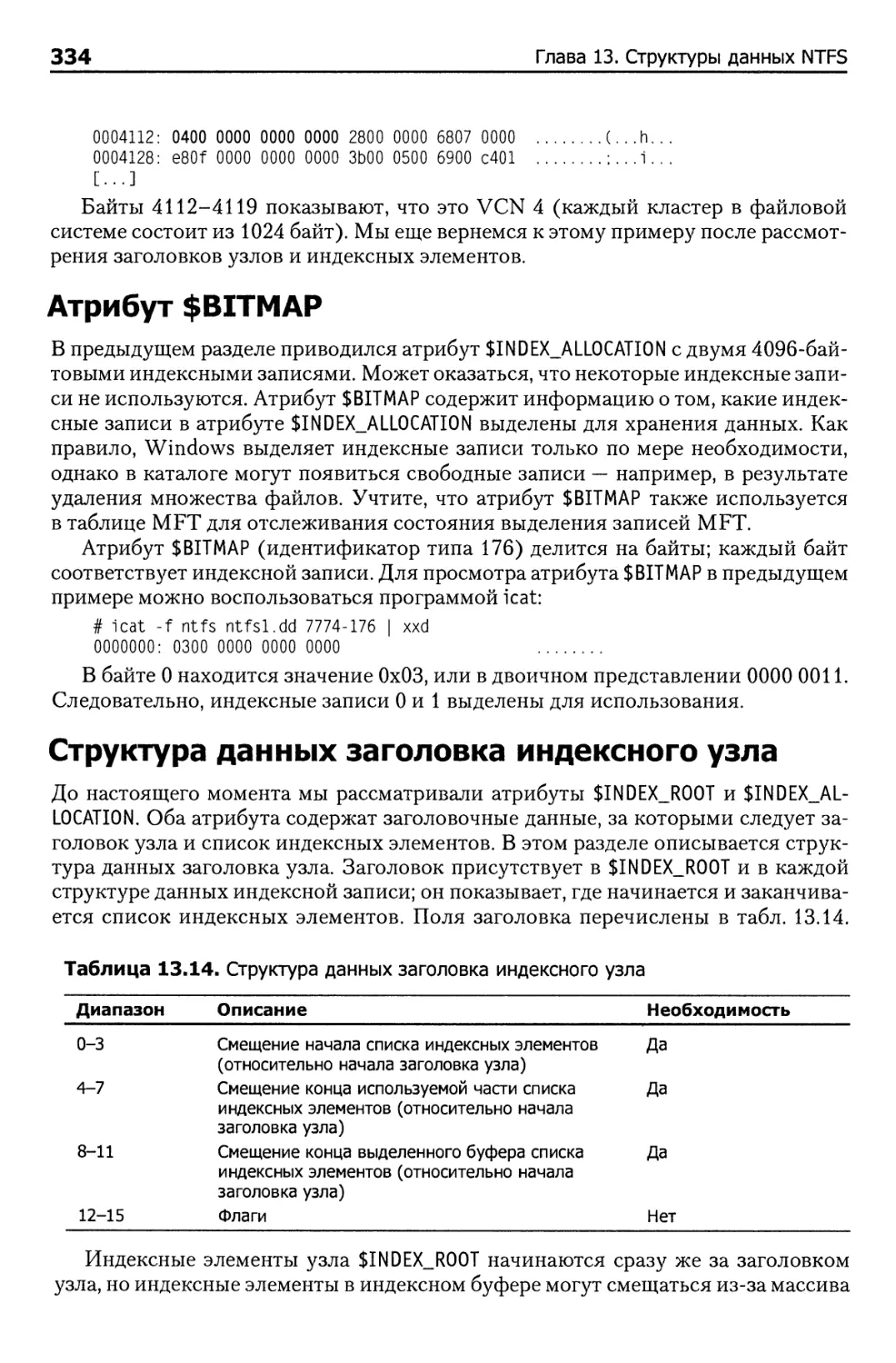

Структура данных заголовка индексного узла 334

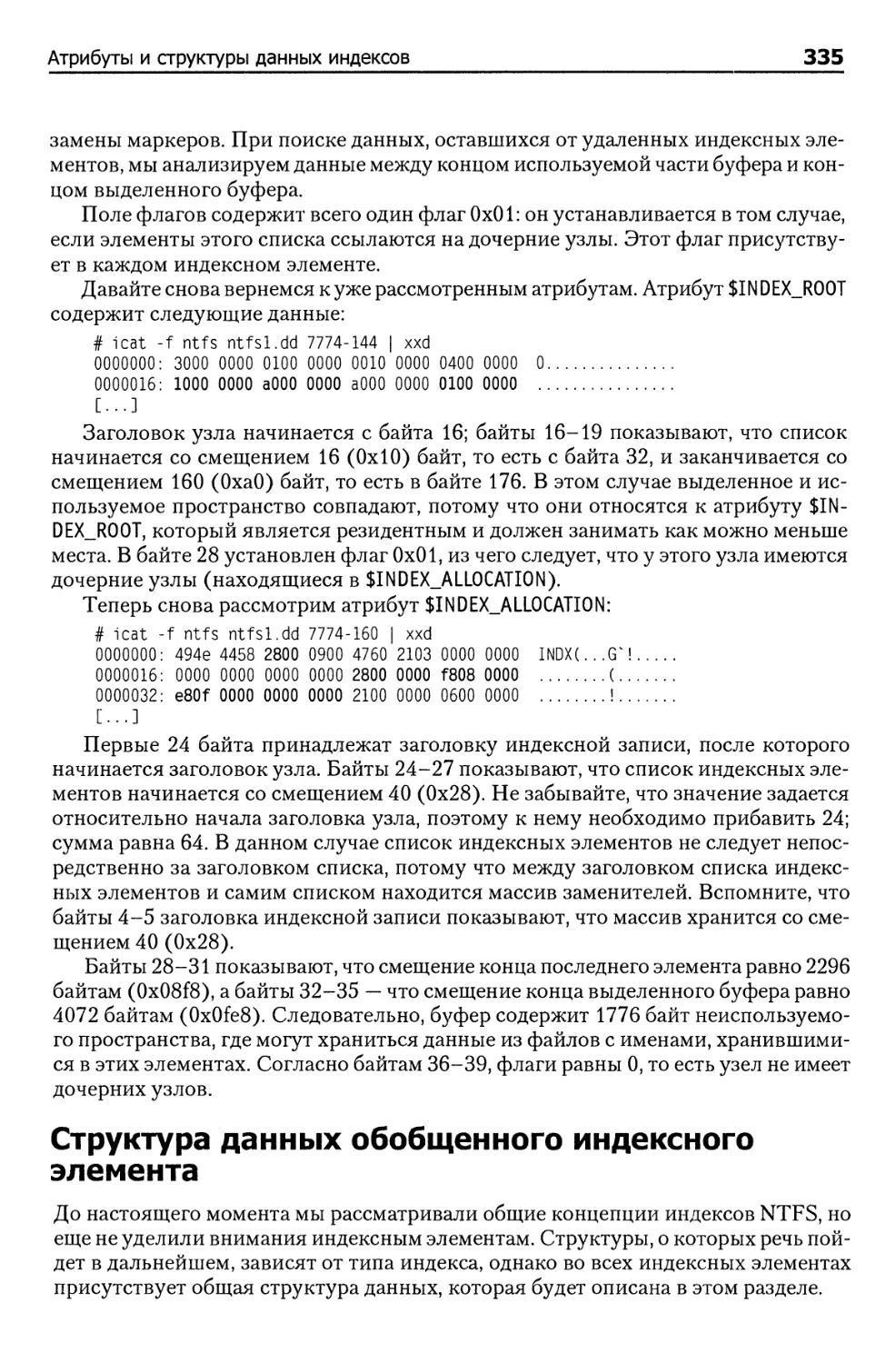

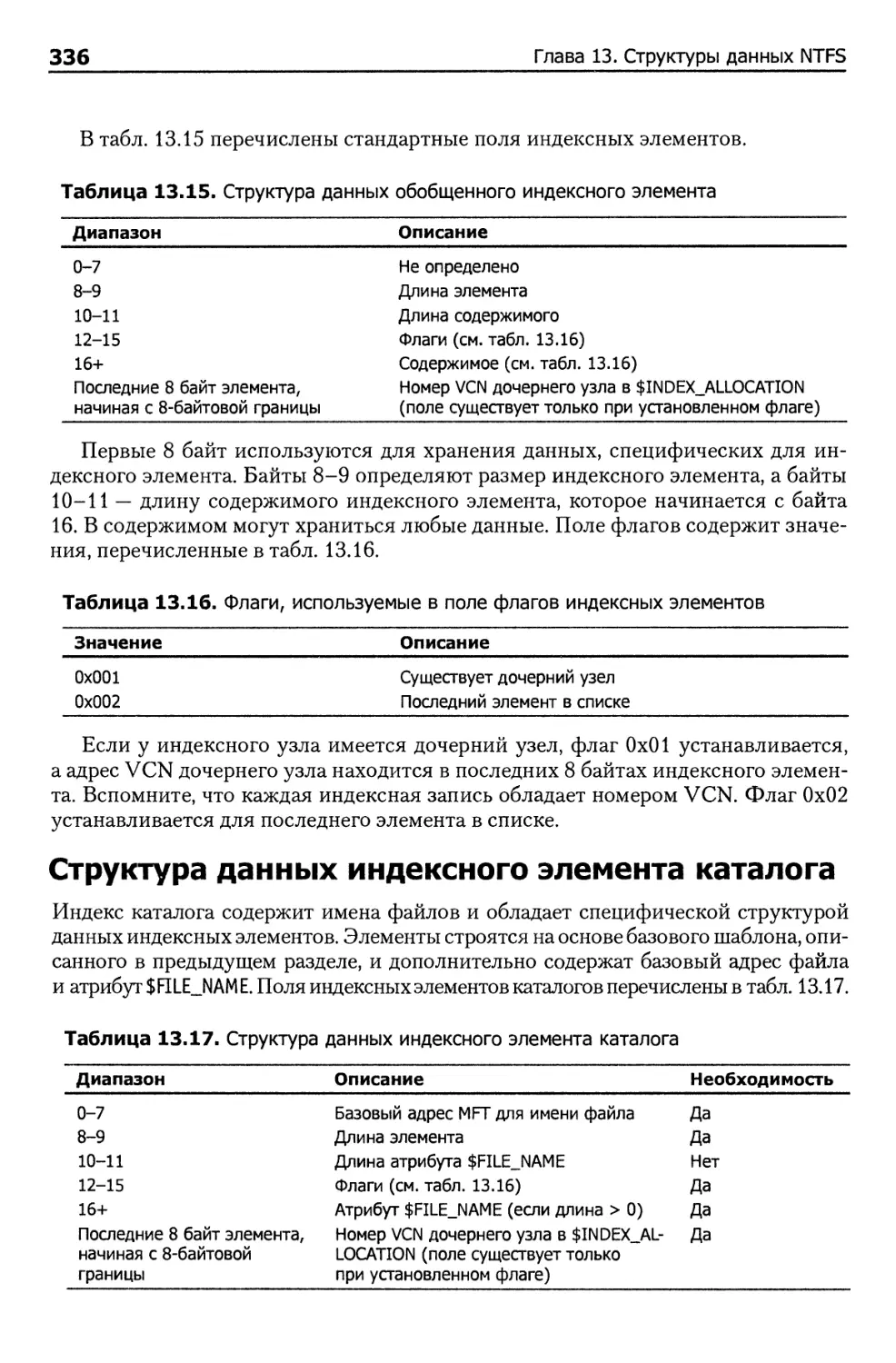

Структура данных обобщенного индексного элемента 335

Структура данных индексного элемента каталога 336

Файлы метаданных файловой системы 339

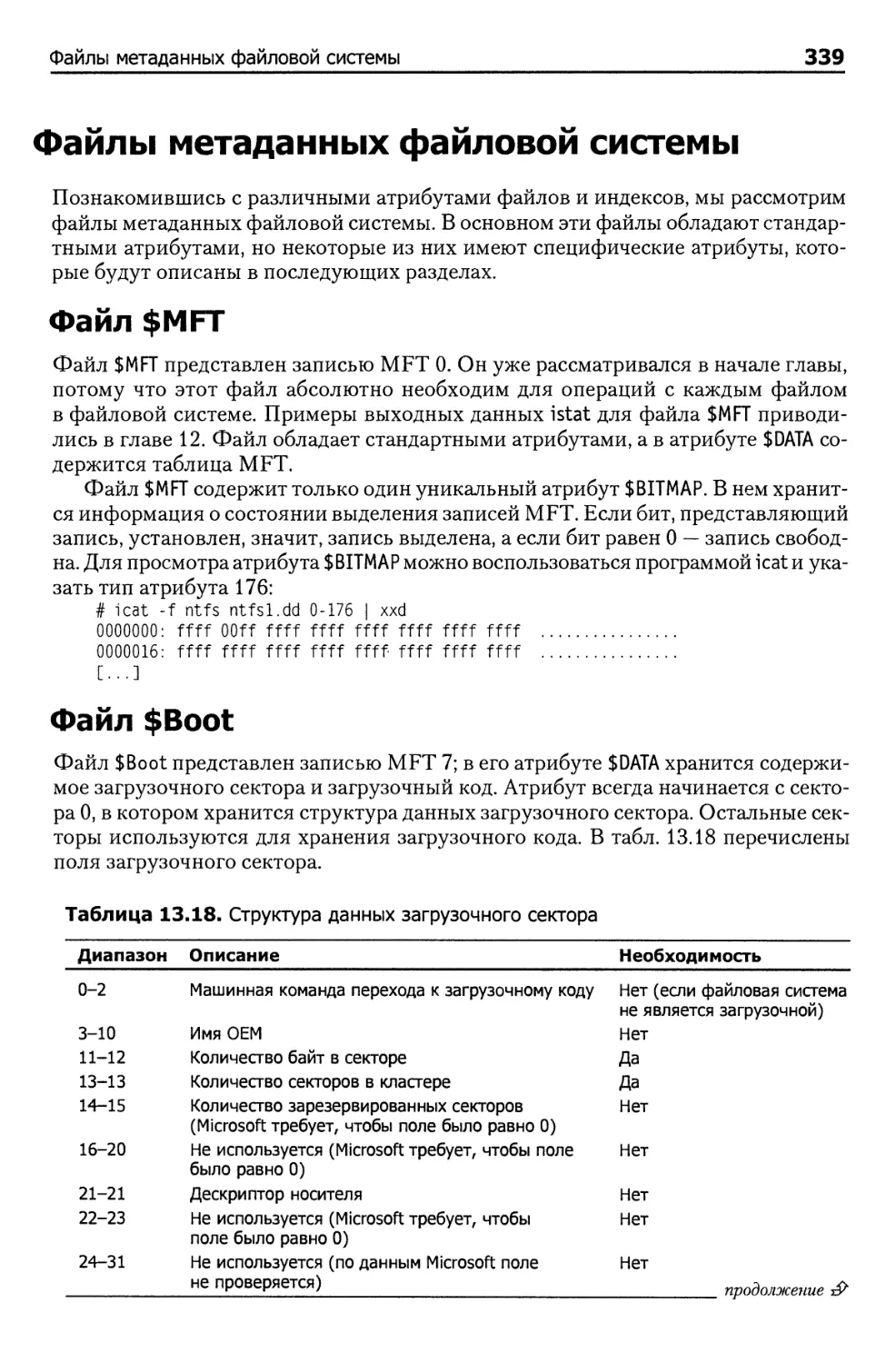

Файл $MFT 339

Файл $Boot 339

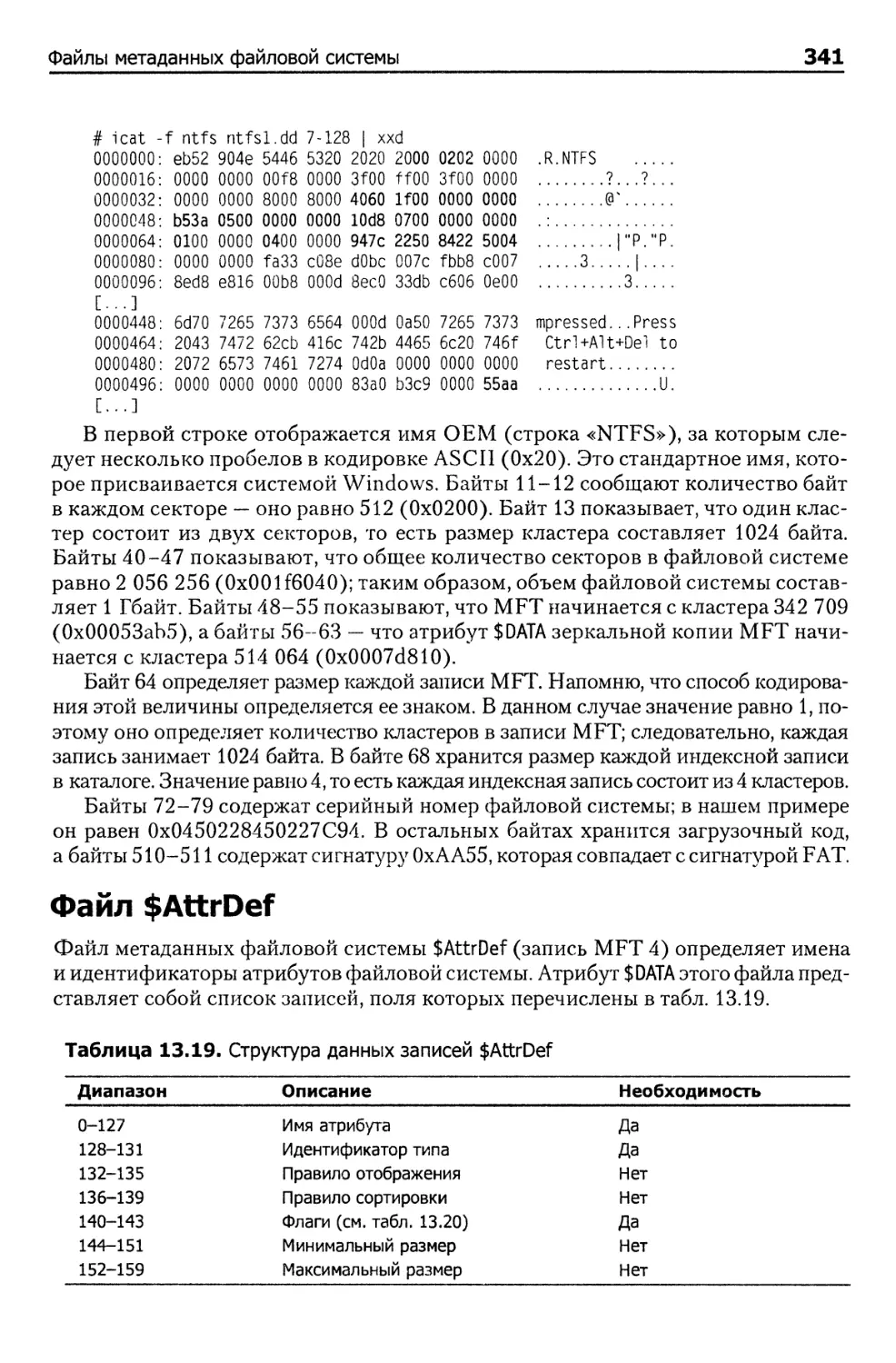

Файл $AttrDef 341

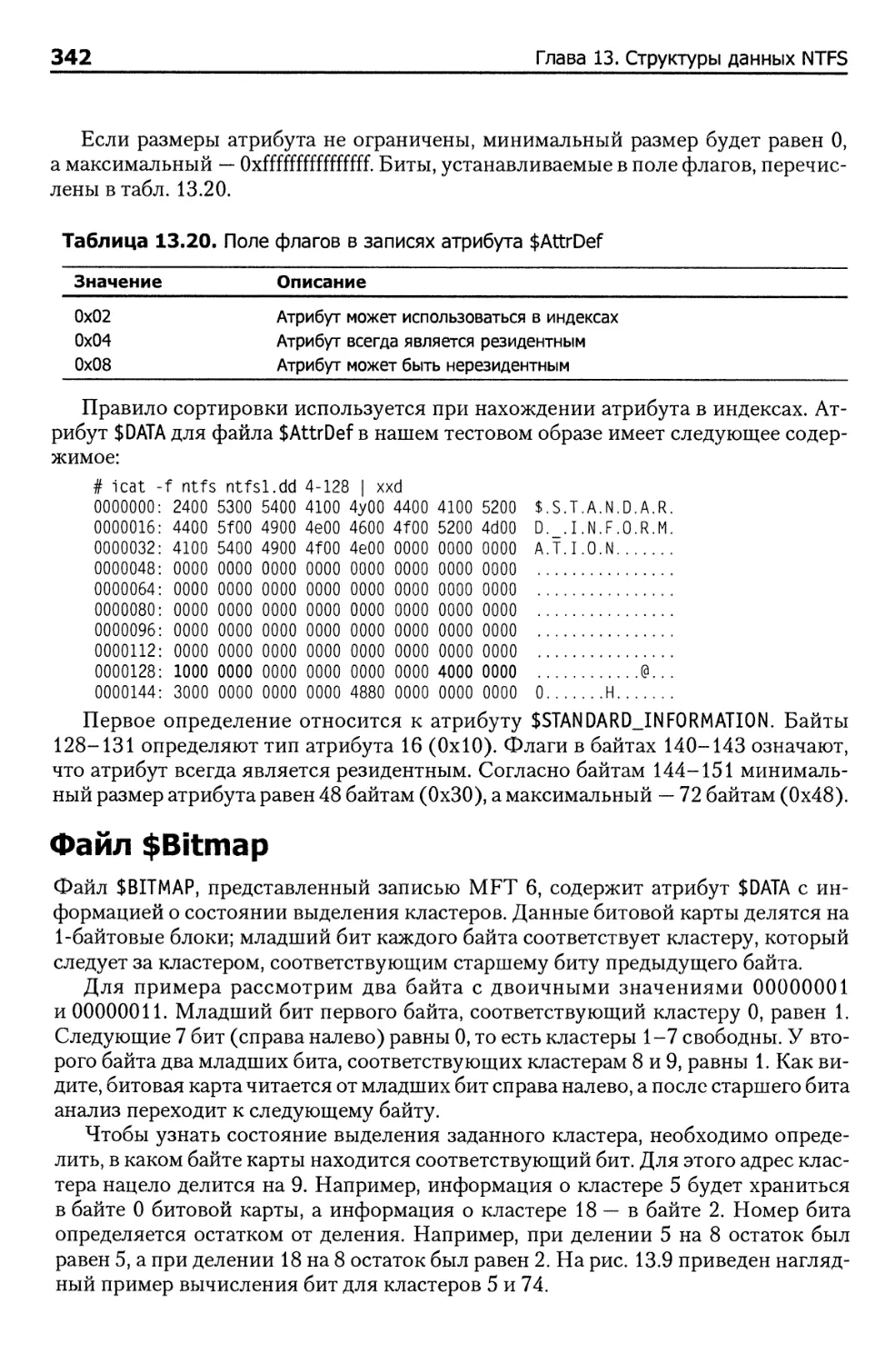

Файл $Bitmap 342

Файл $Volume 343

Файл$ОЬ]1с1 344

Файл $Quota 345

Файл $LogFile 347

Файл $UsrJrnl 348

Итоги 351

Библиография 351

Глава 14. Ext2 и Ext3: концепции и анализ 352

Введение 352

Категория данных файловой системы 354

Общие сведения 354

Методы анализа 358

Факторы анализа 358

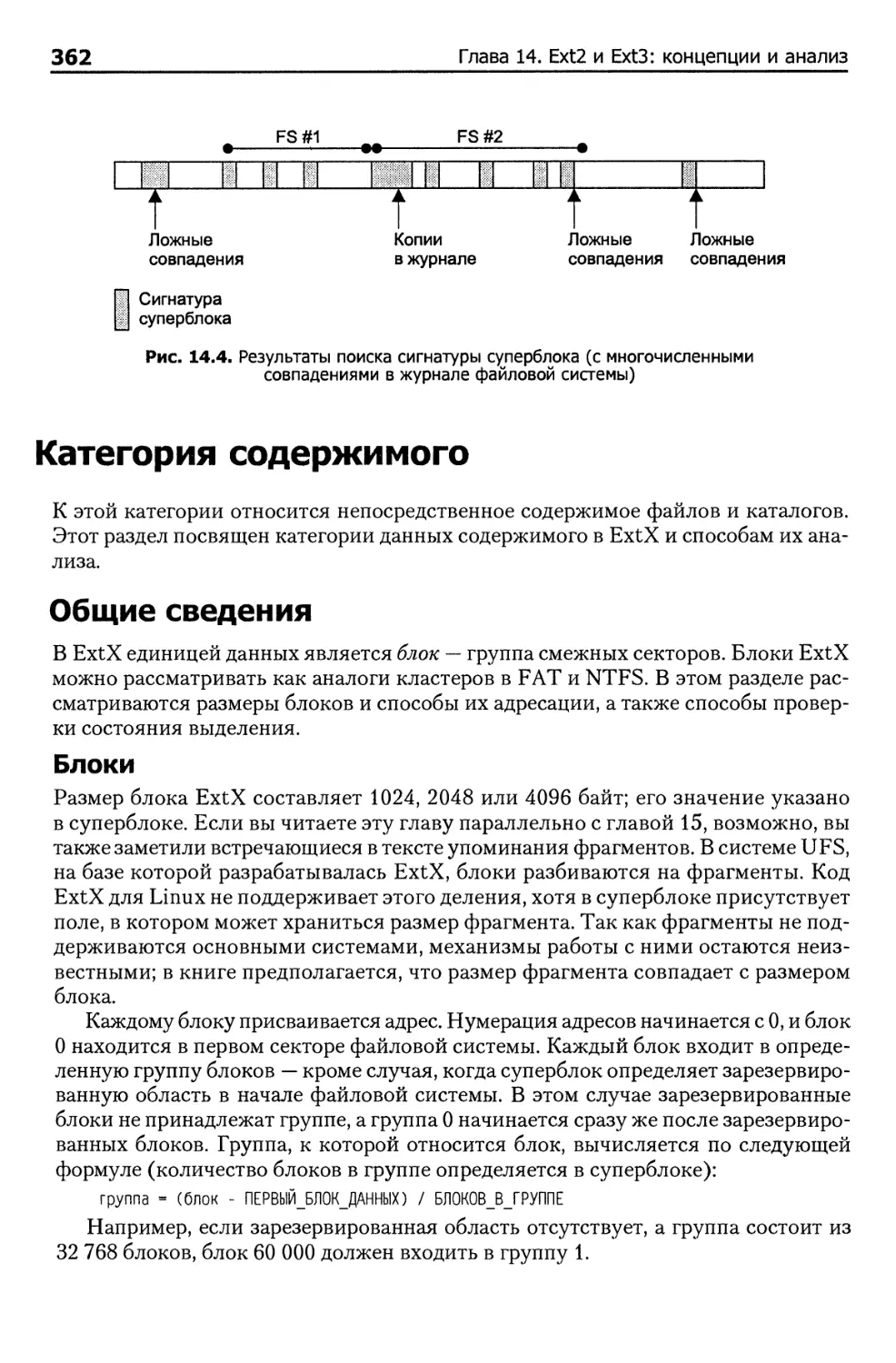

Сценарий анализа 359

Категория содержимого 362

Общие сведения 362

Алгоритмы выделения 363

Методы анализа 364

Факторы анализа 364

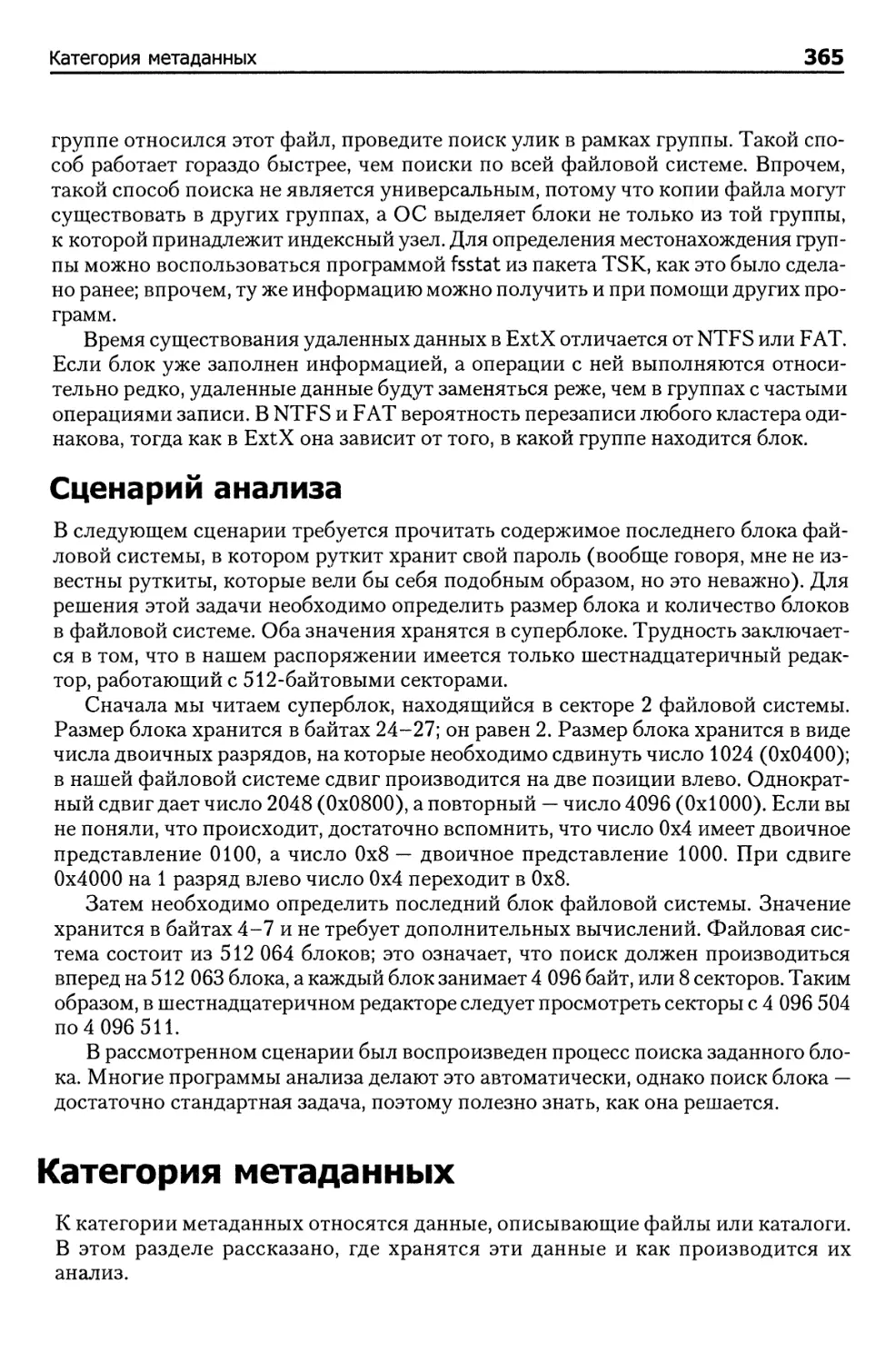

Сценарий анализа 365

Категория метаданных 365

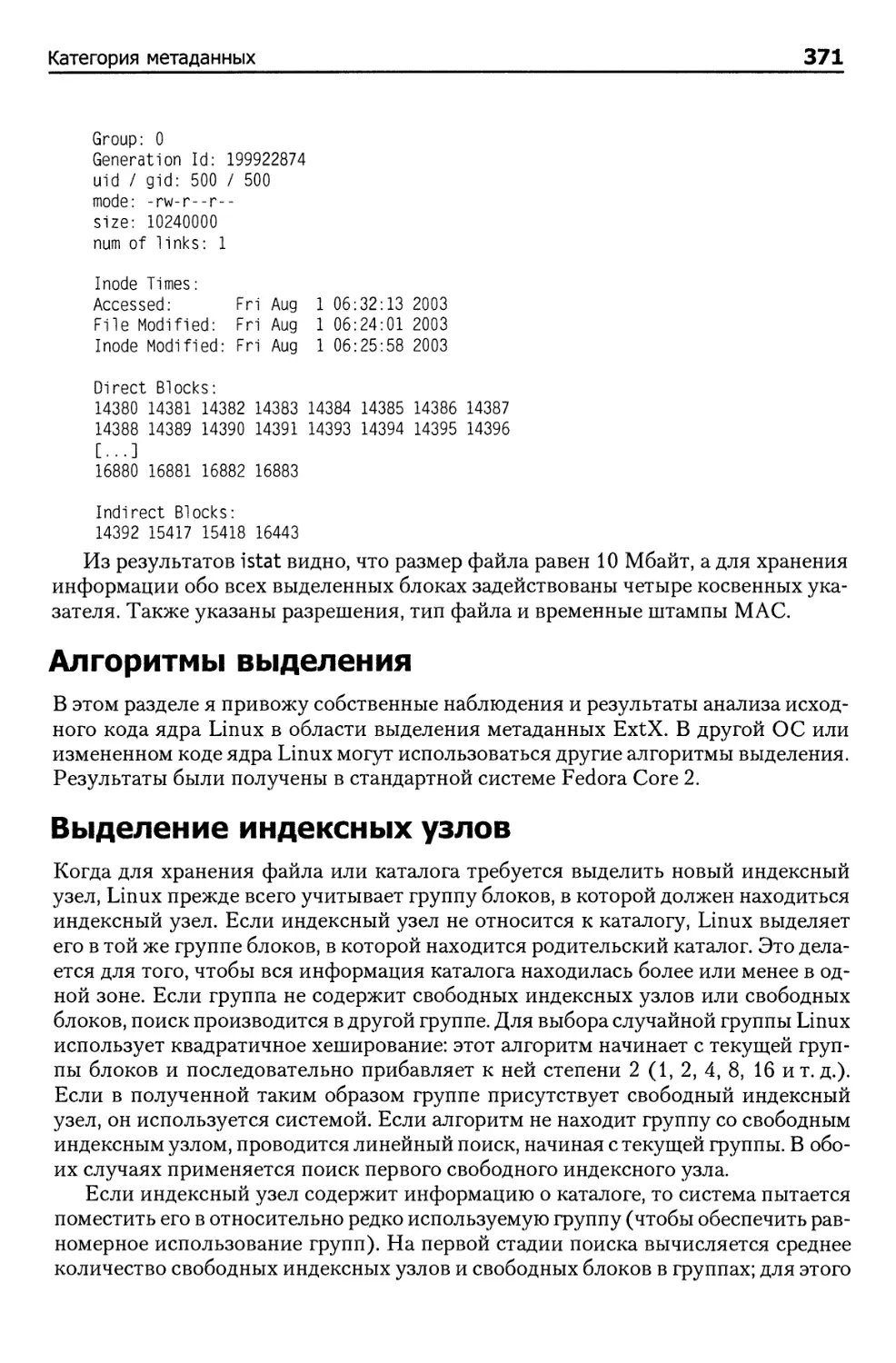

Общие сведения 366

Алгоритмы выделения 371

Выделение индексных узлов 371

Методы анализа 373

Факторы анализа 374

Сценарий анализа 375

Категория данных имен файлов 376

Общие сведения 376

Алгоритмы выделения 380

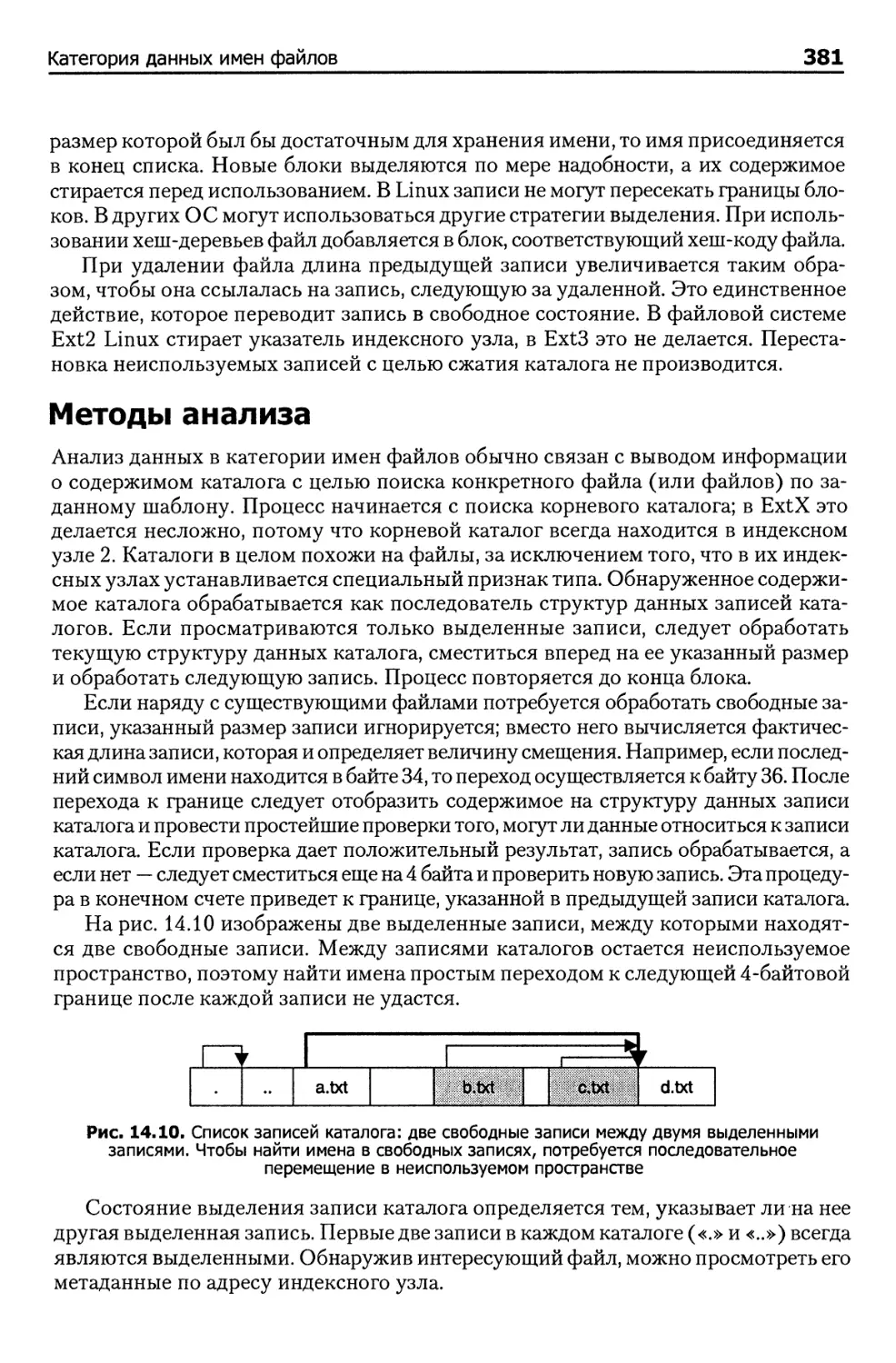

Методы анализа 381

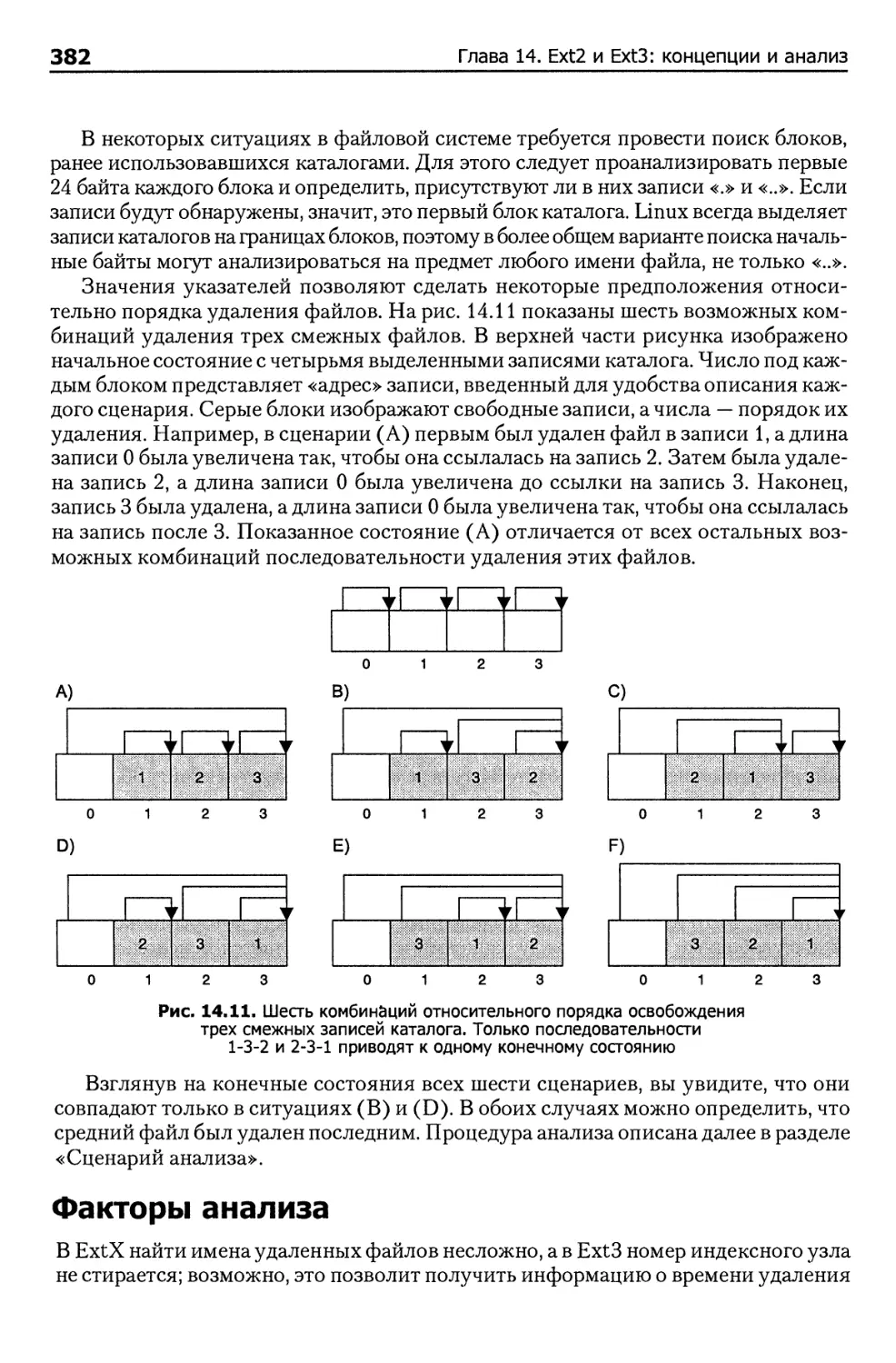

Факторы анализа 382

Сценарии анализа 383

Категория прикладных данных 387

Журналы файловой системы 387

Сценарий анализа 389

Общая картина 390

Пример создания файла 391

Пример удаления файла 393

Разное 395

Восстановление файлов 395

Проверка целостности данных 396

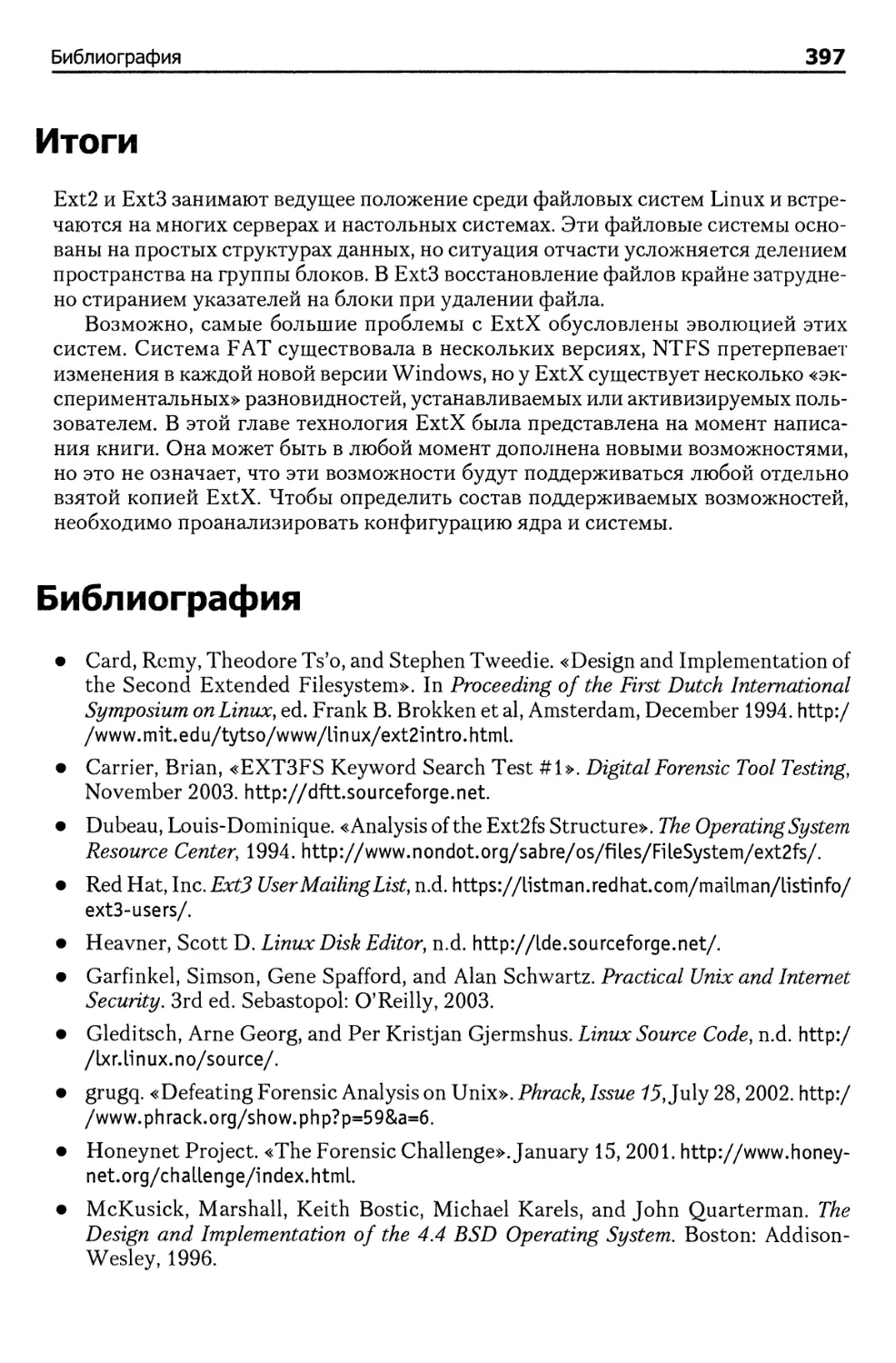

Итоги 397

Библиография 397

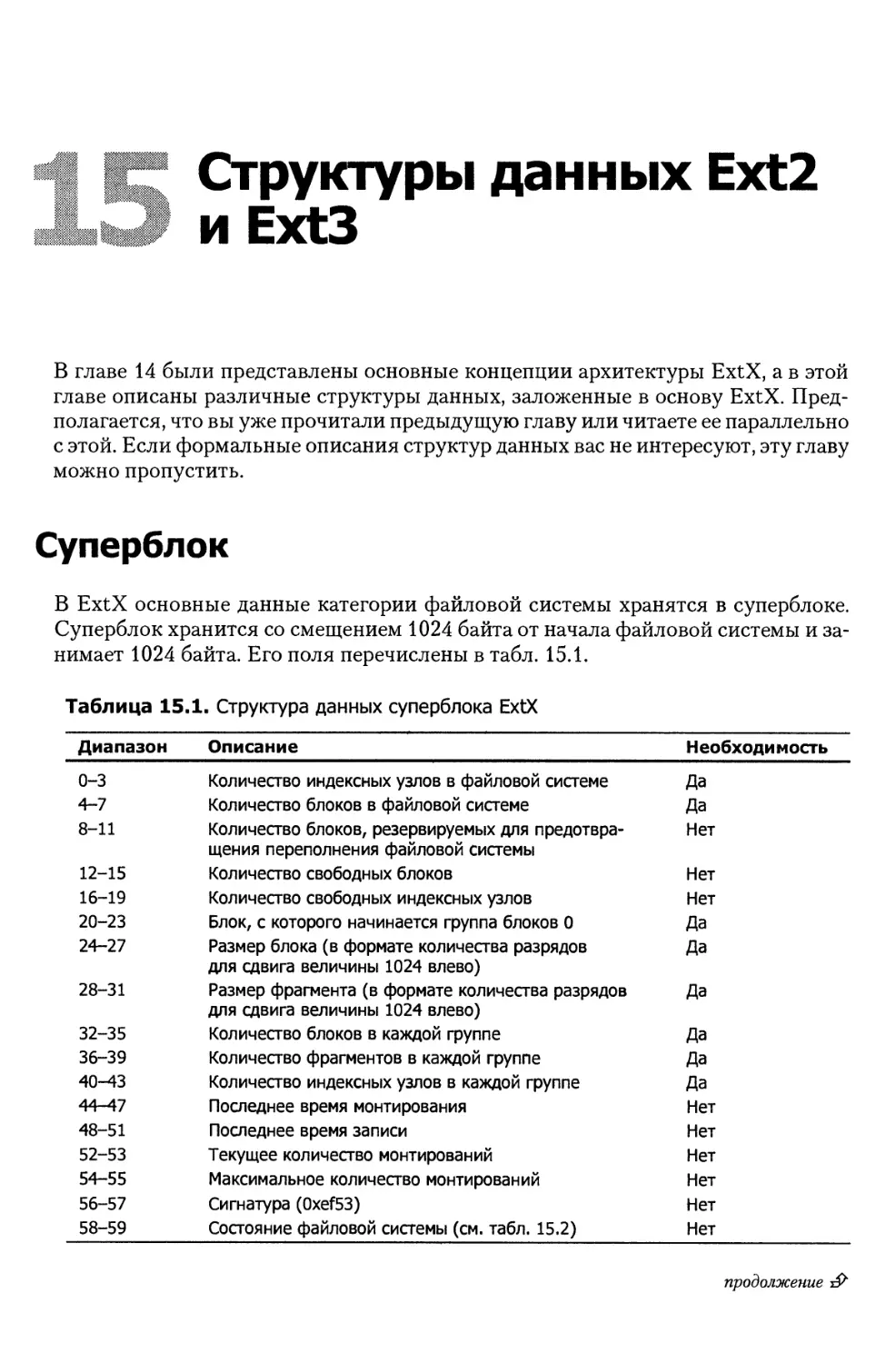

Глава 15- Структуры данных Ext2 и Ext3 399

Суперблок 399

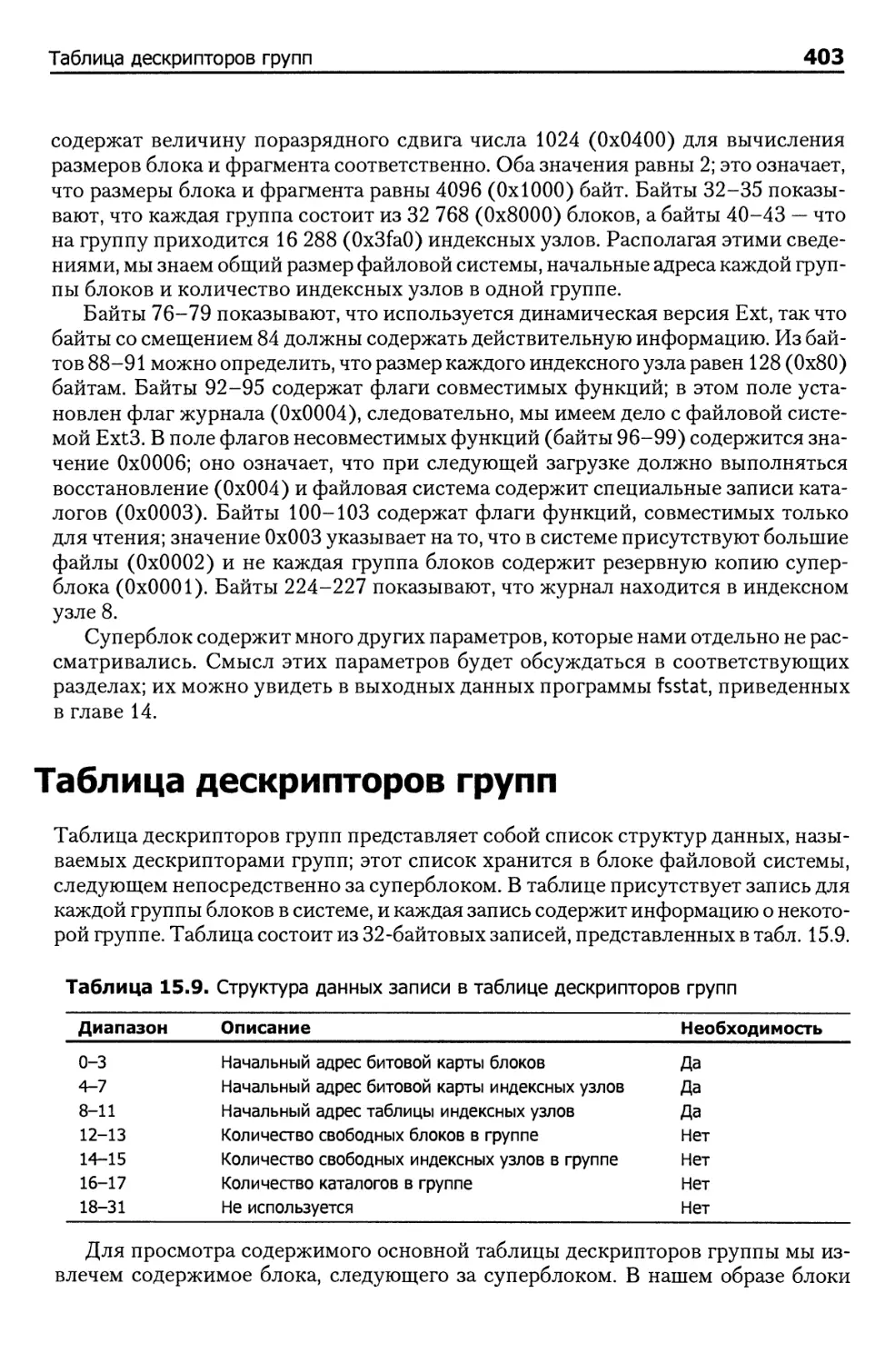

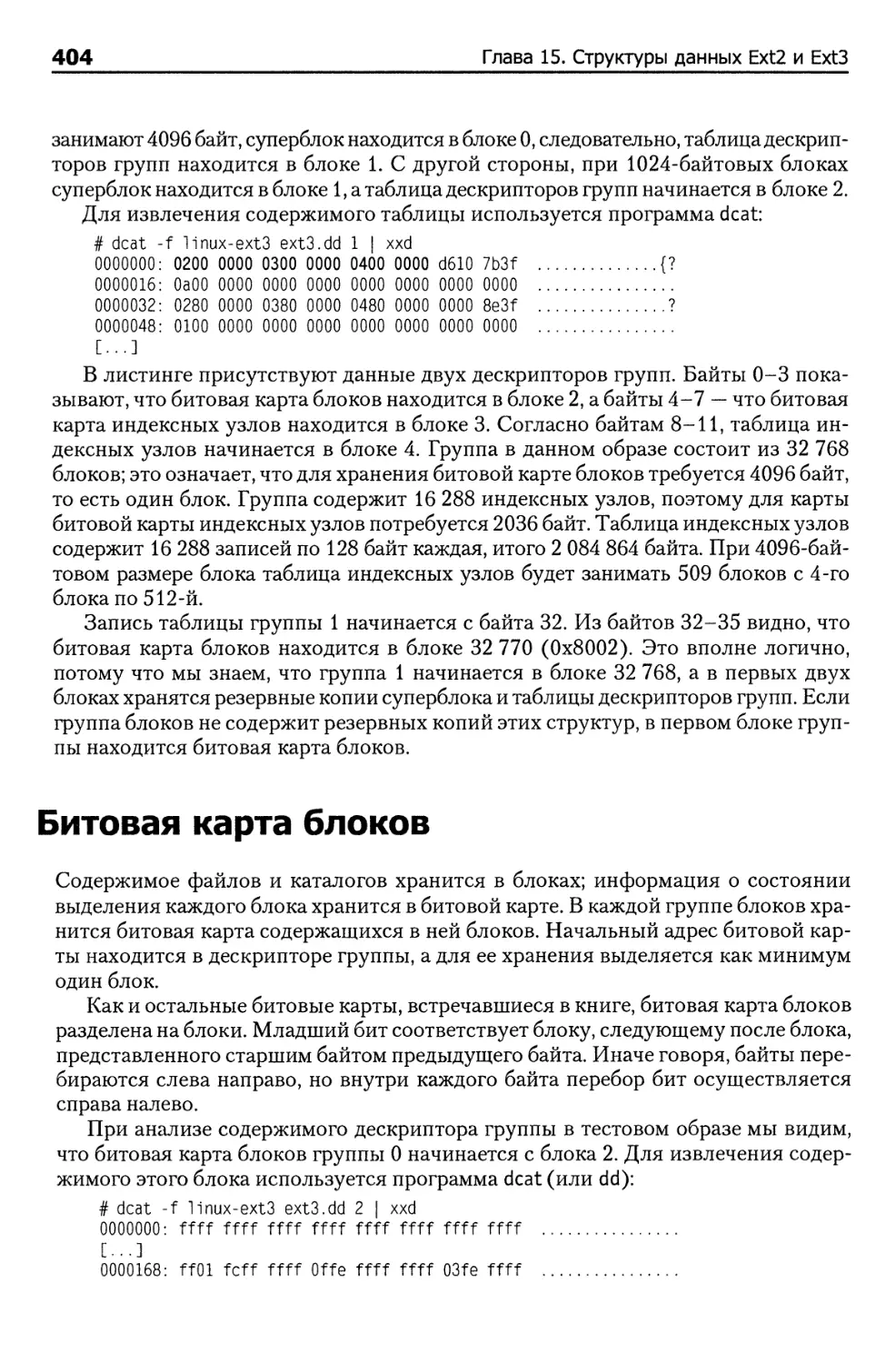

Таблица дескрипторов групп 403

Битовая карта блоков 404

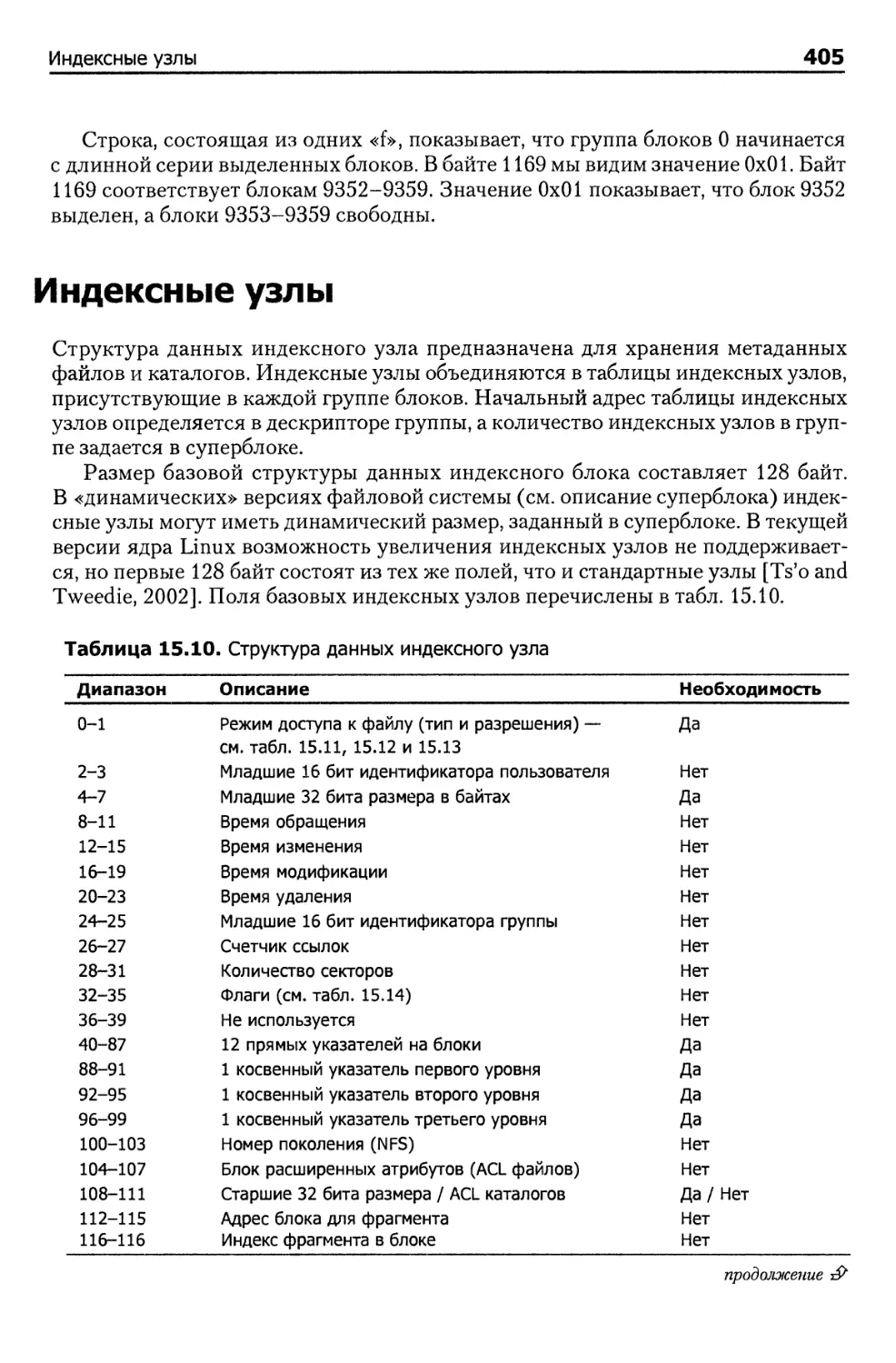

Индексные узлы 405

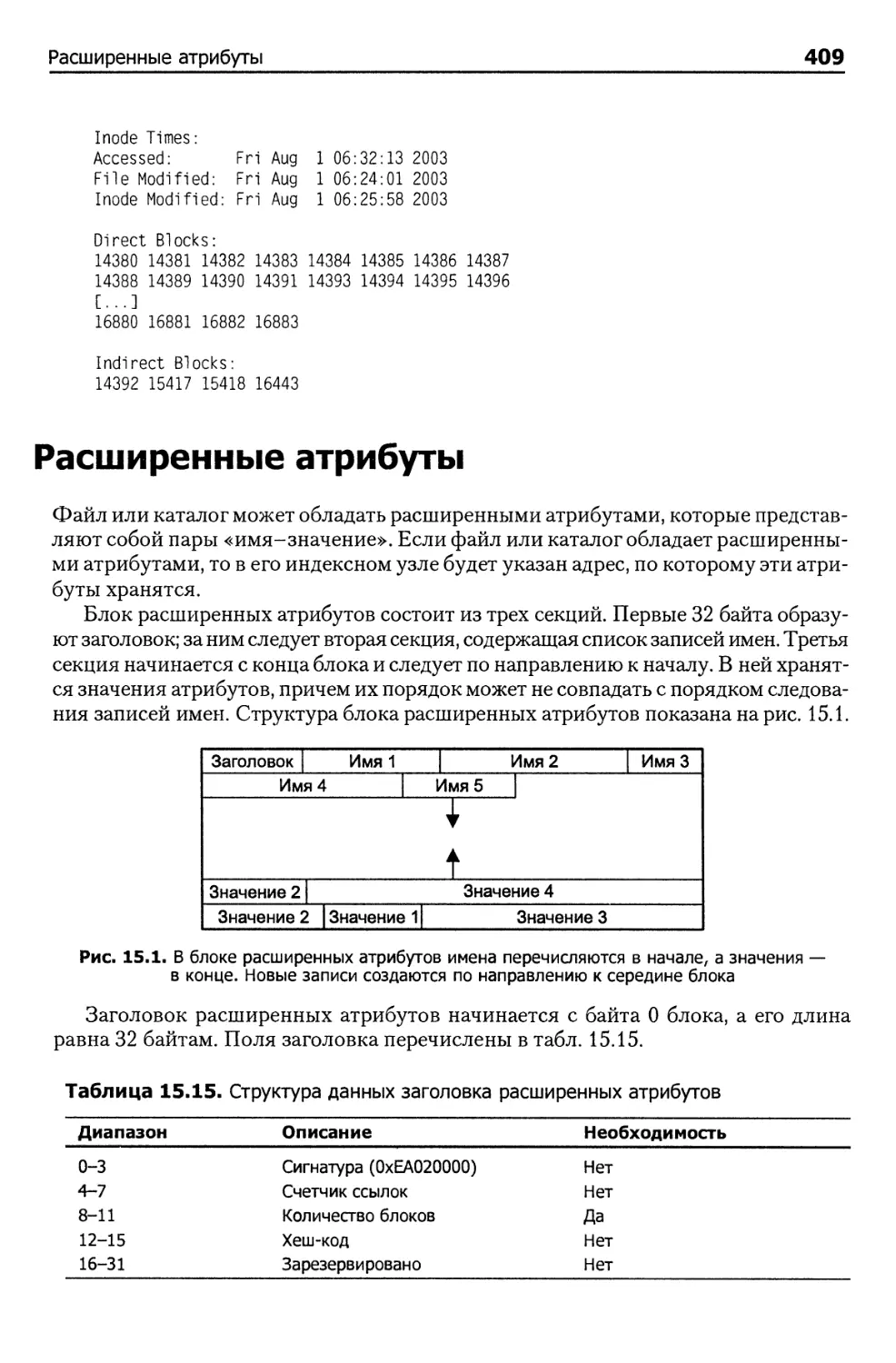

Расширенные атрибуты 409

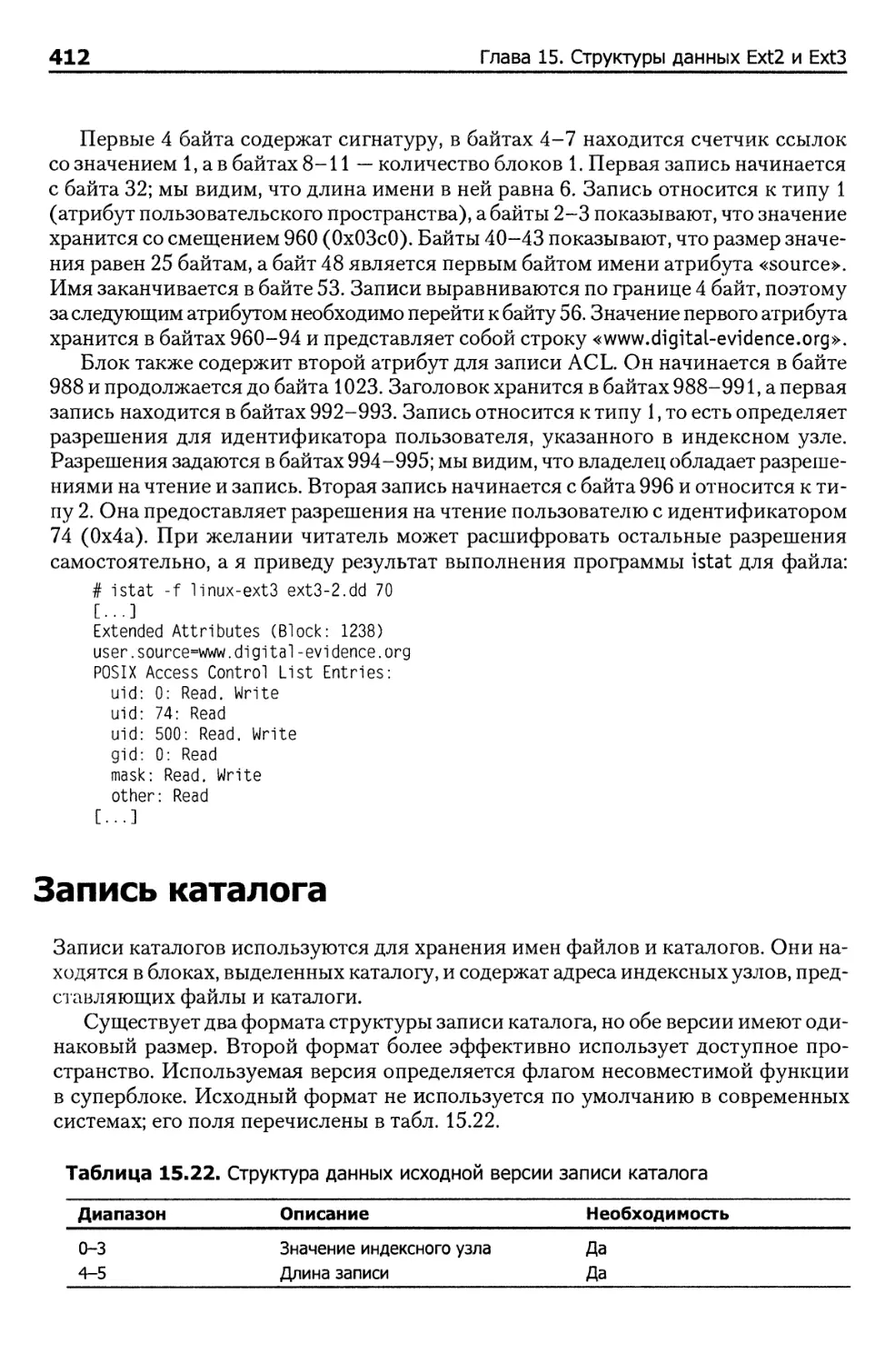

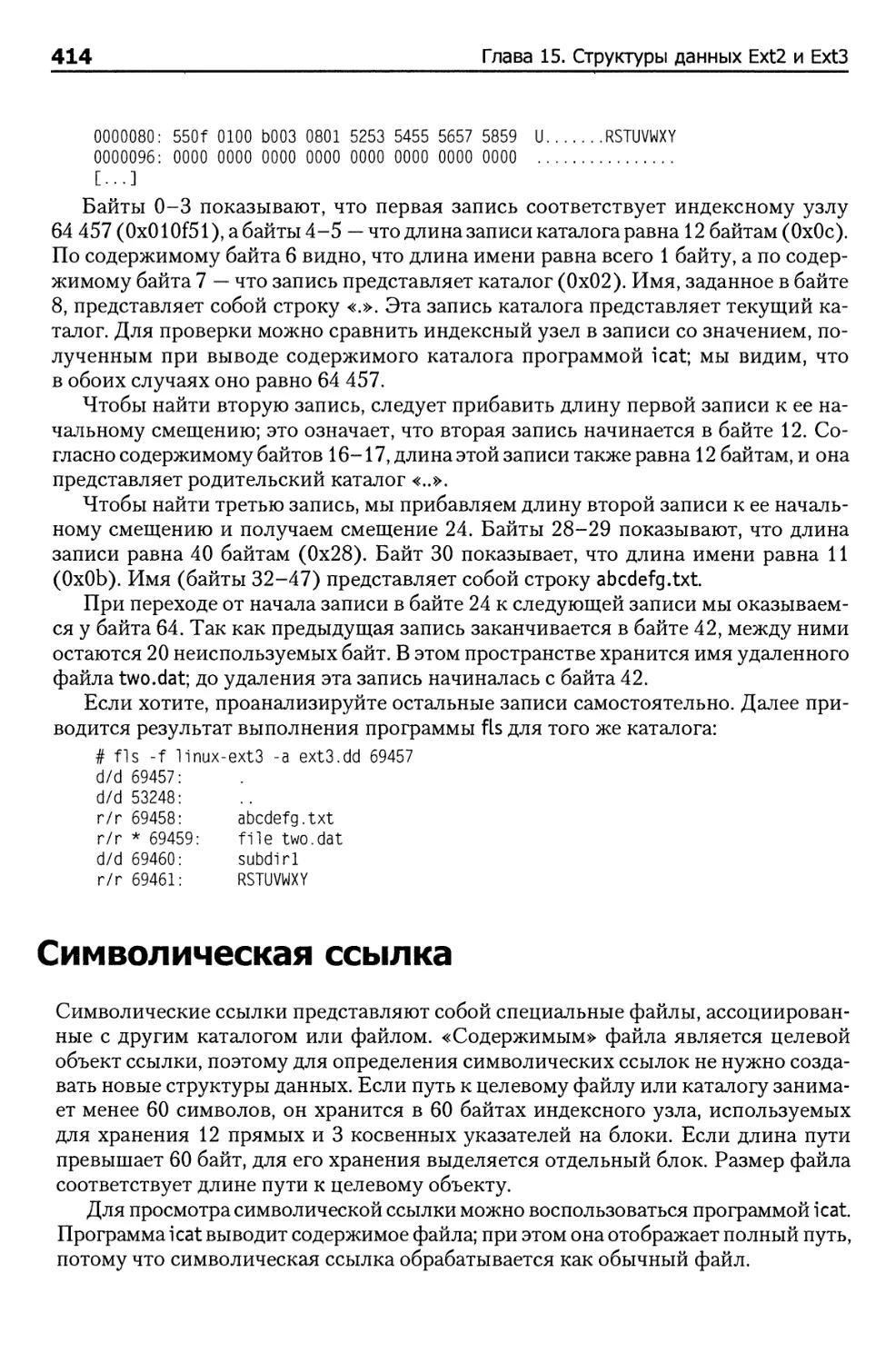

Запись каталога 412

Символическая ссылка 414

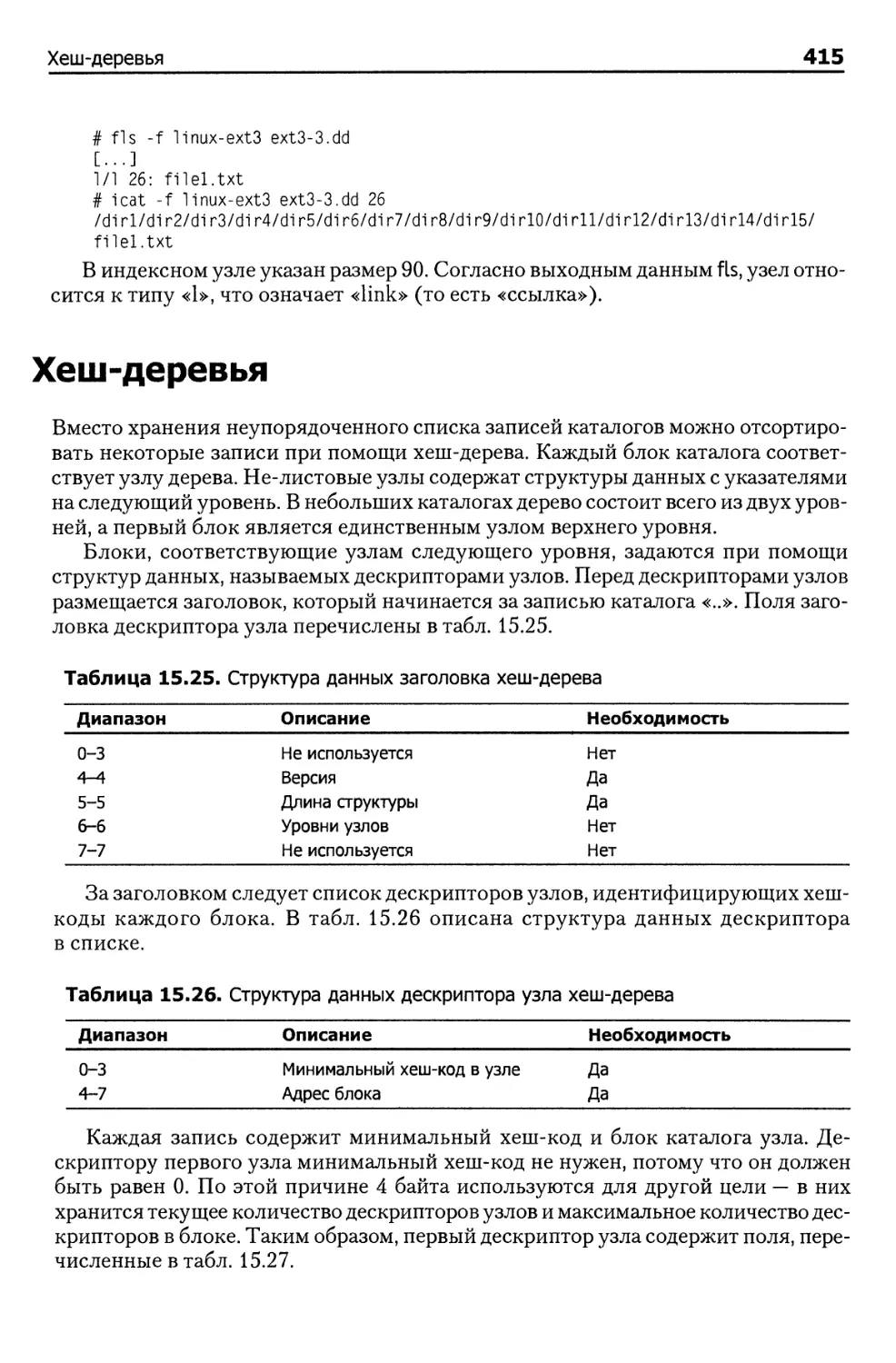

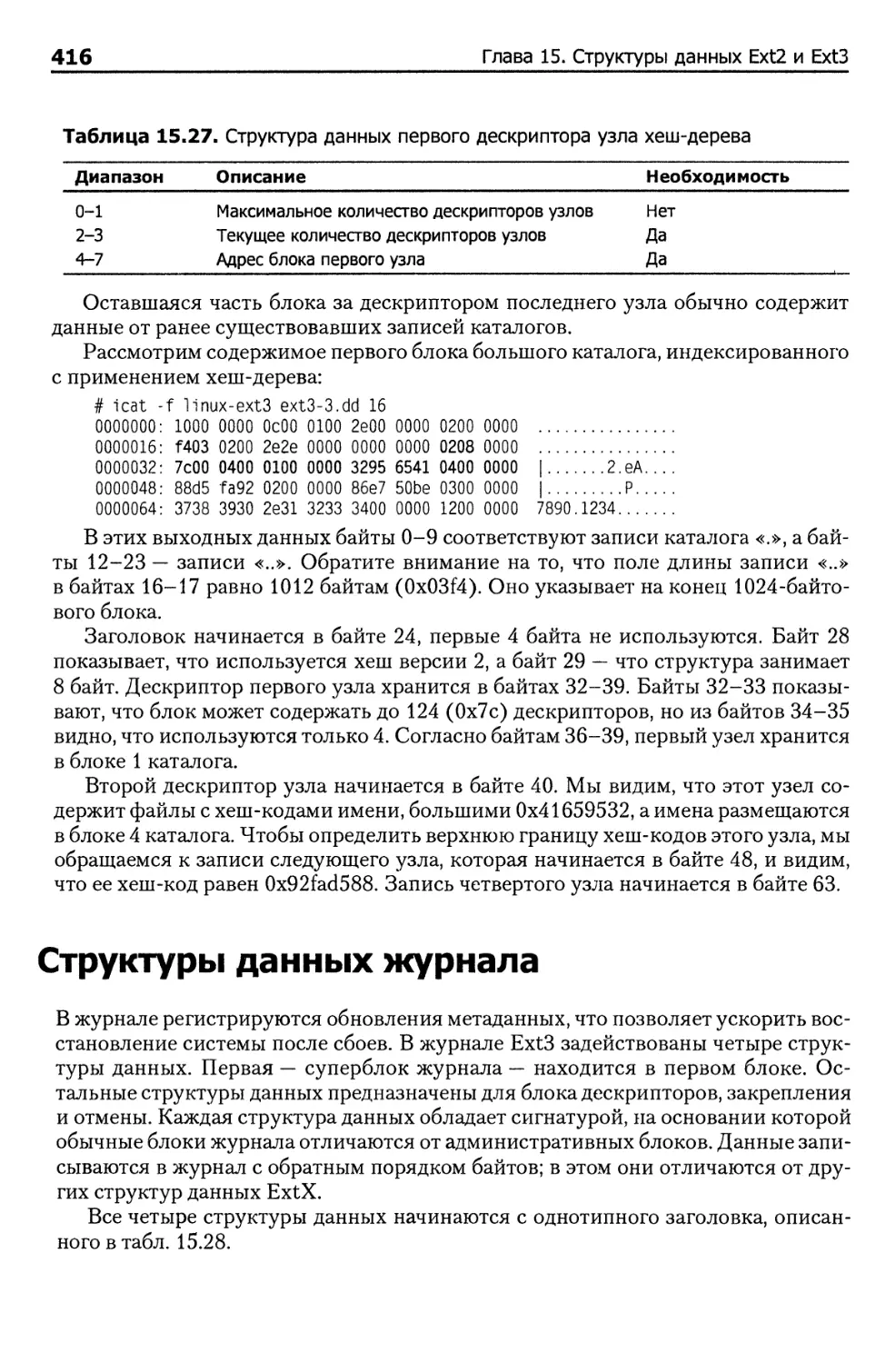

Хеш-деревья 415

Структуры данных журнала 416

Итоги 421

Библиография 421

Глава 16. UFS1 и UFS2: концепции и анализ 422

Введение 422

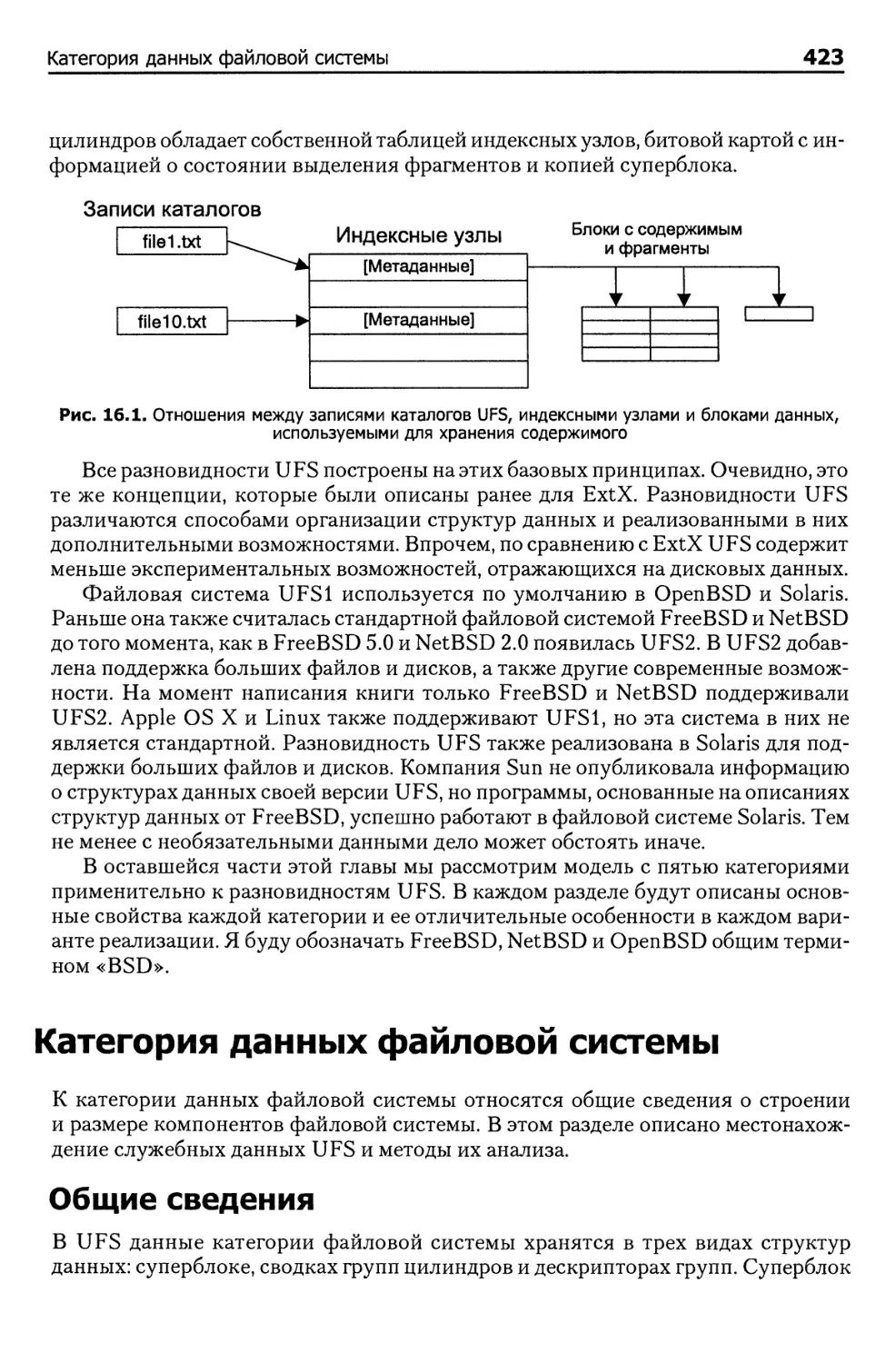

Категория данных файловой системы 423

Общие сведения 423

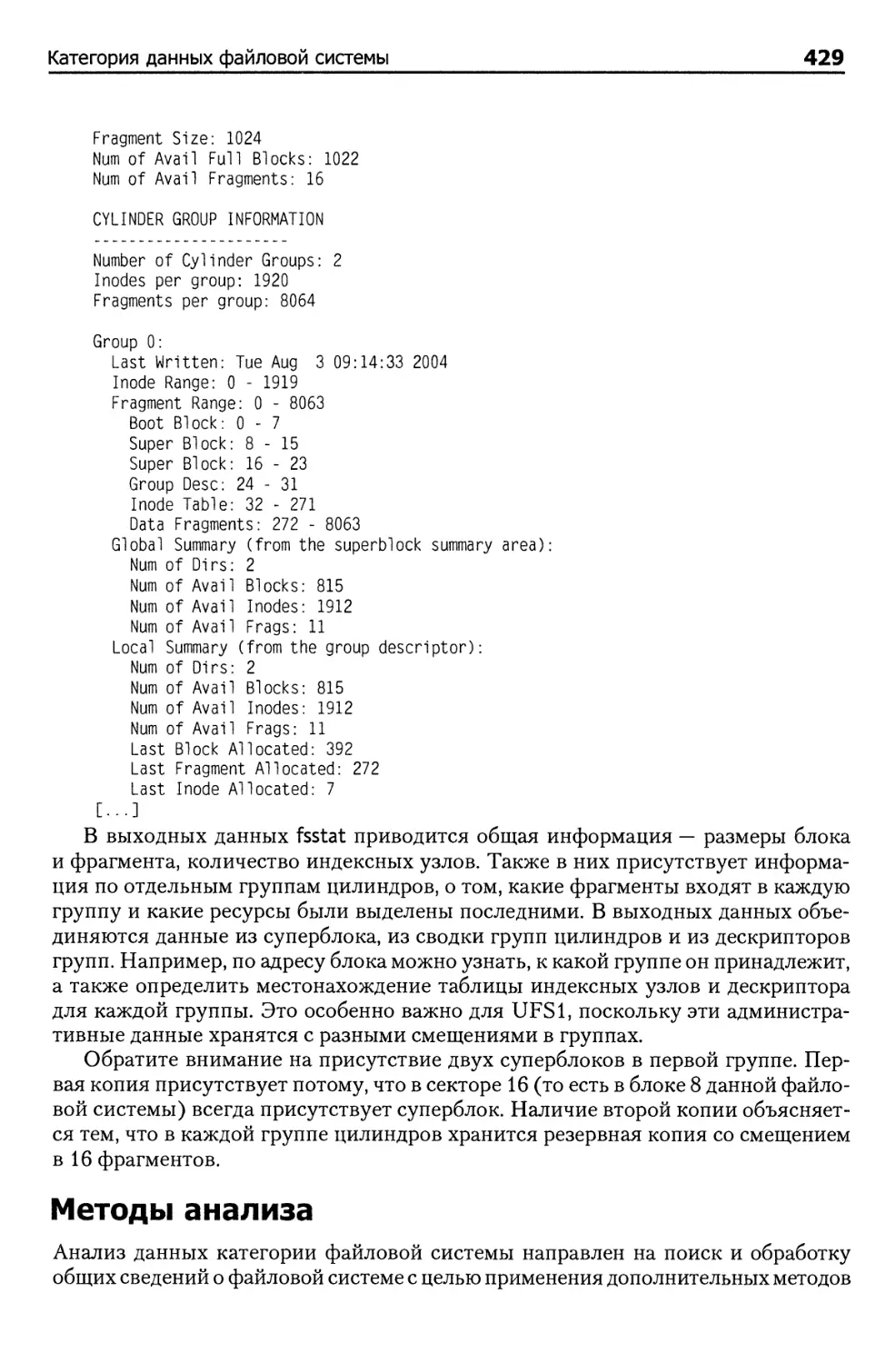

Методы анализа 429

Факторы анализа 430

Категория содержимого 430

Общие сведения 430

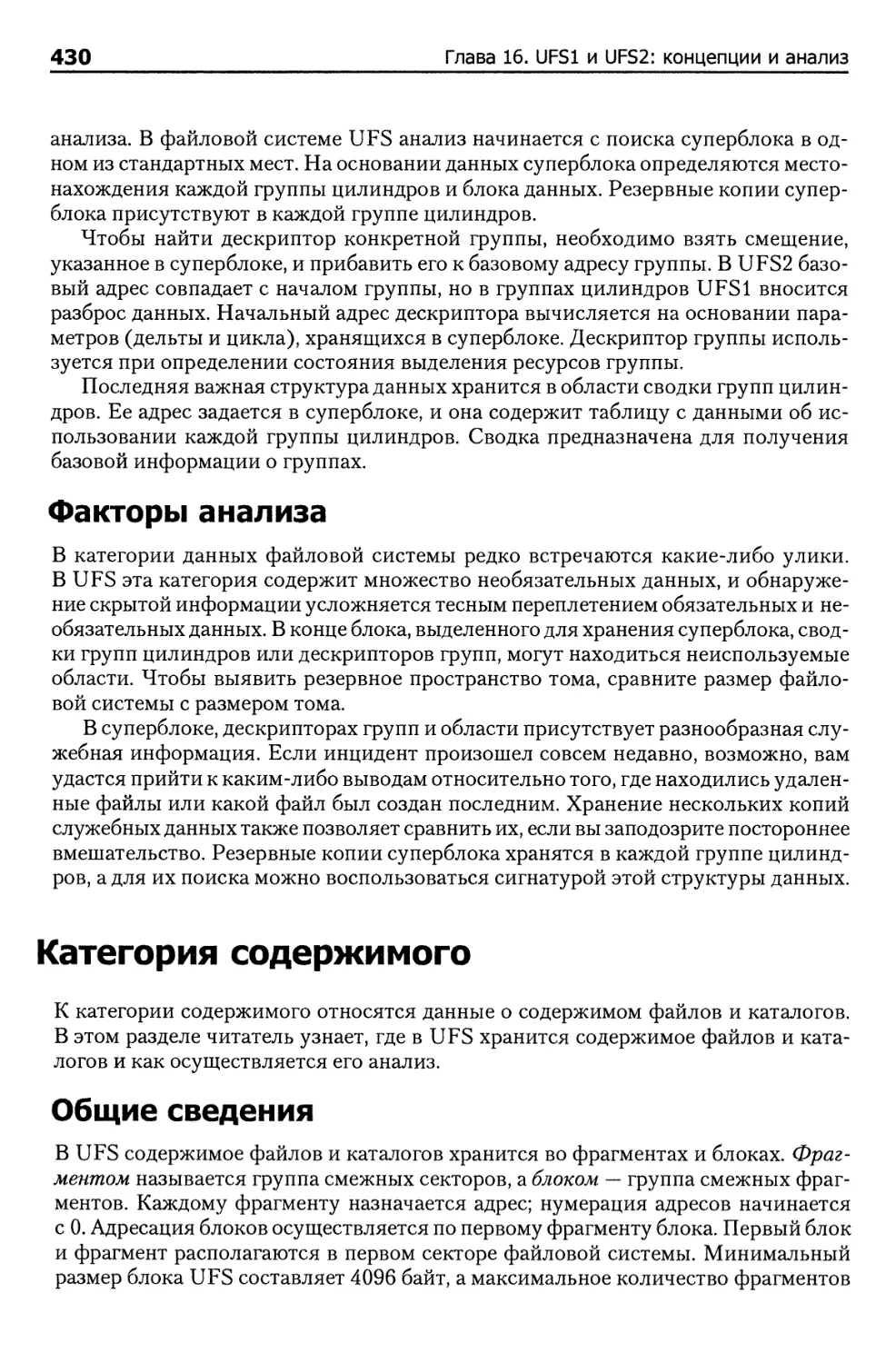

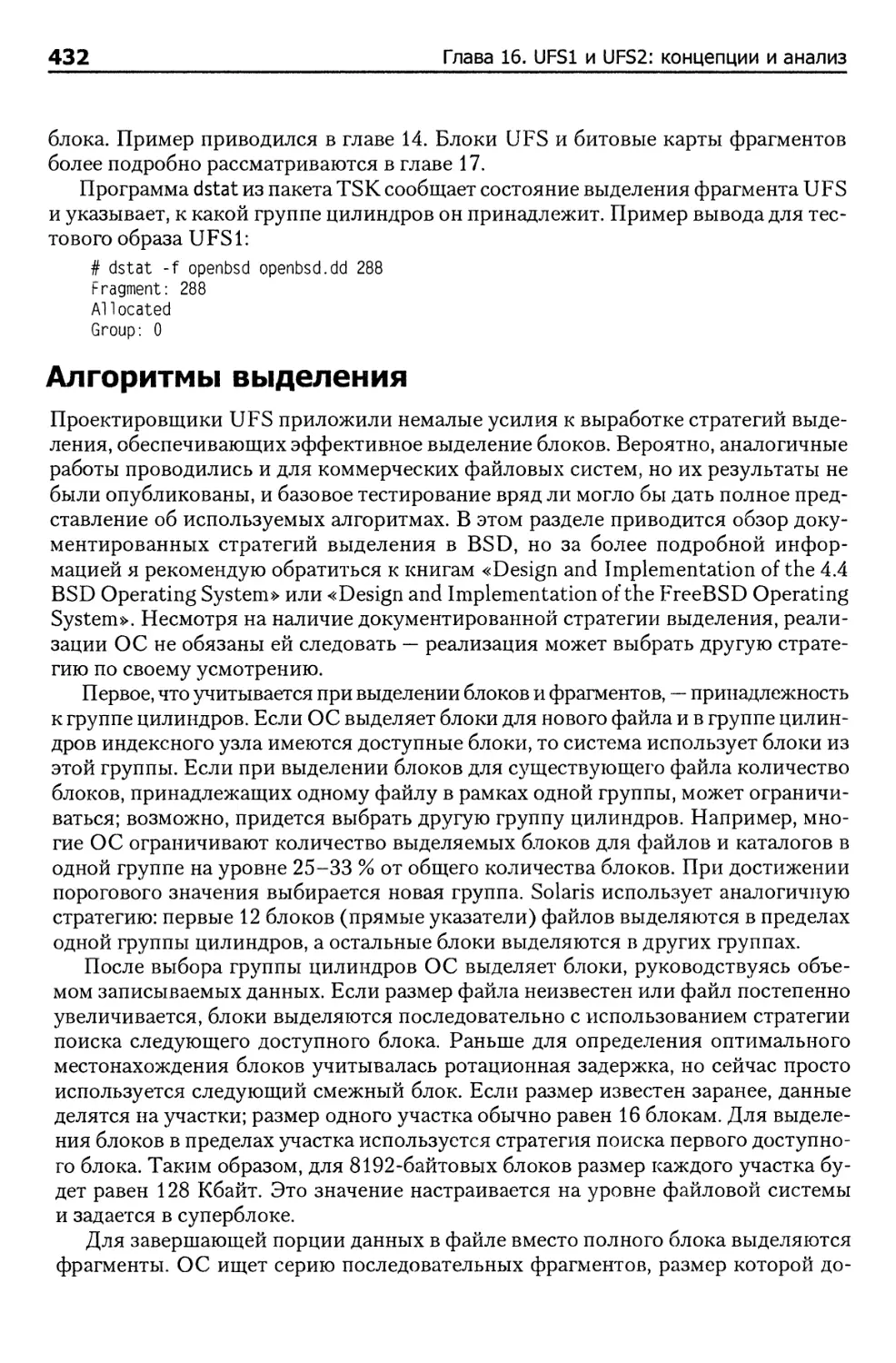

Алгоритмы выделения 432

Методы анализа 433

Факторы анализа 433

Категория метаданных 434

Общие сведения 434

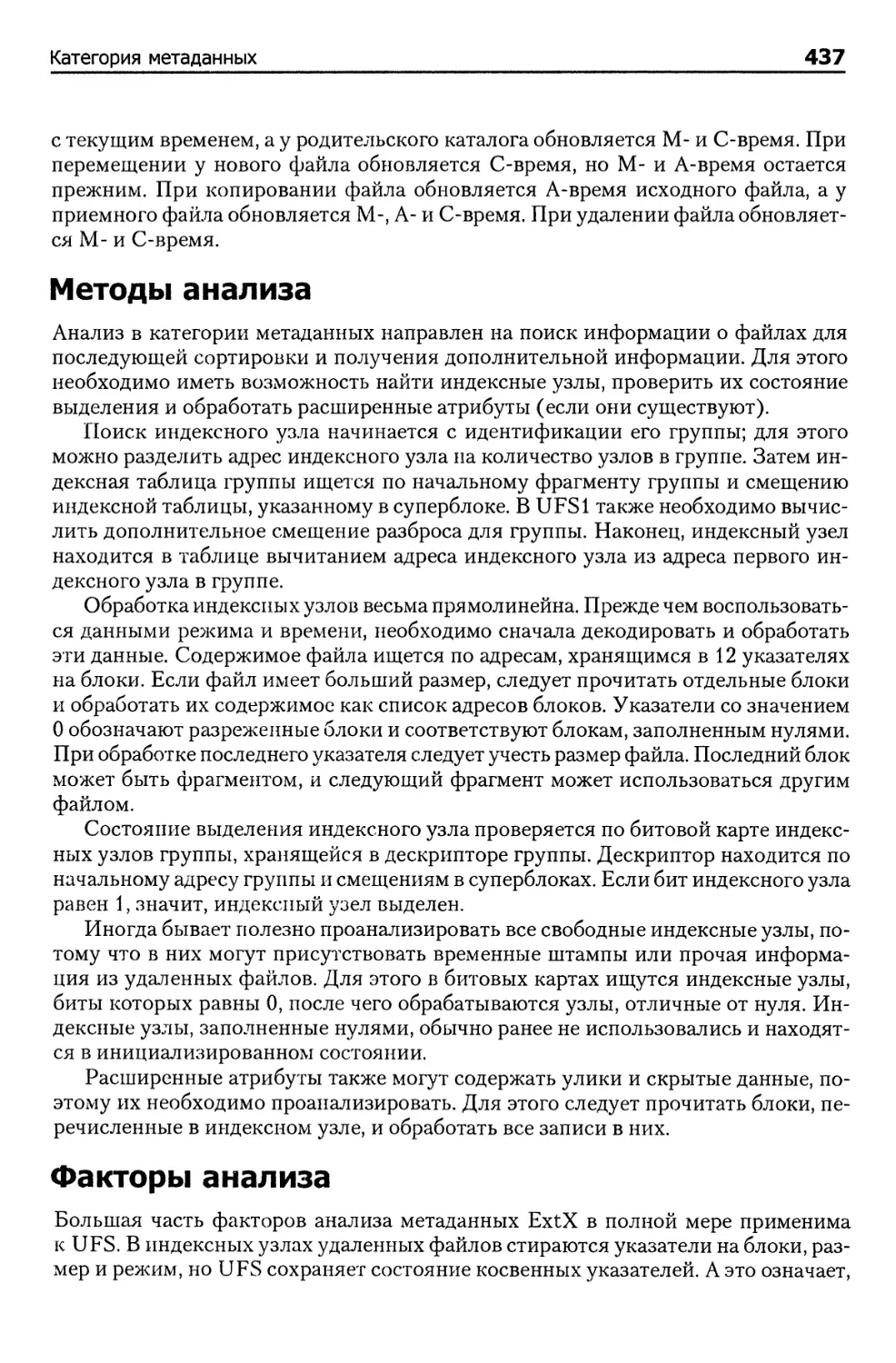

Алгоритмы выделения 436

Методы анализа 437

Факторы анализа 437

Категория данных имен файлов 438

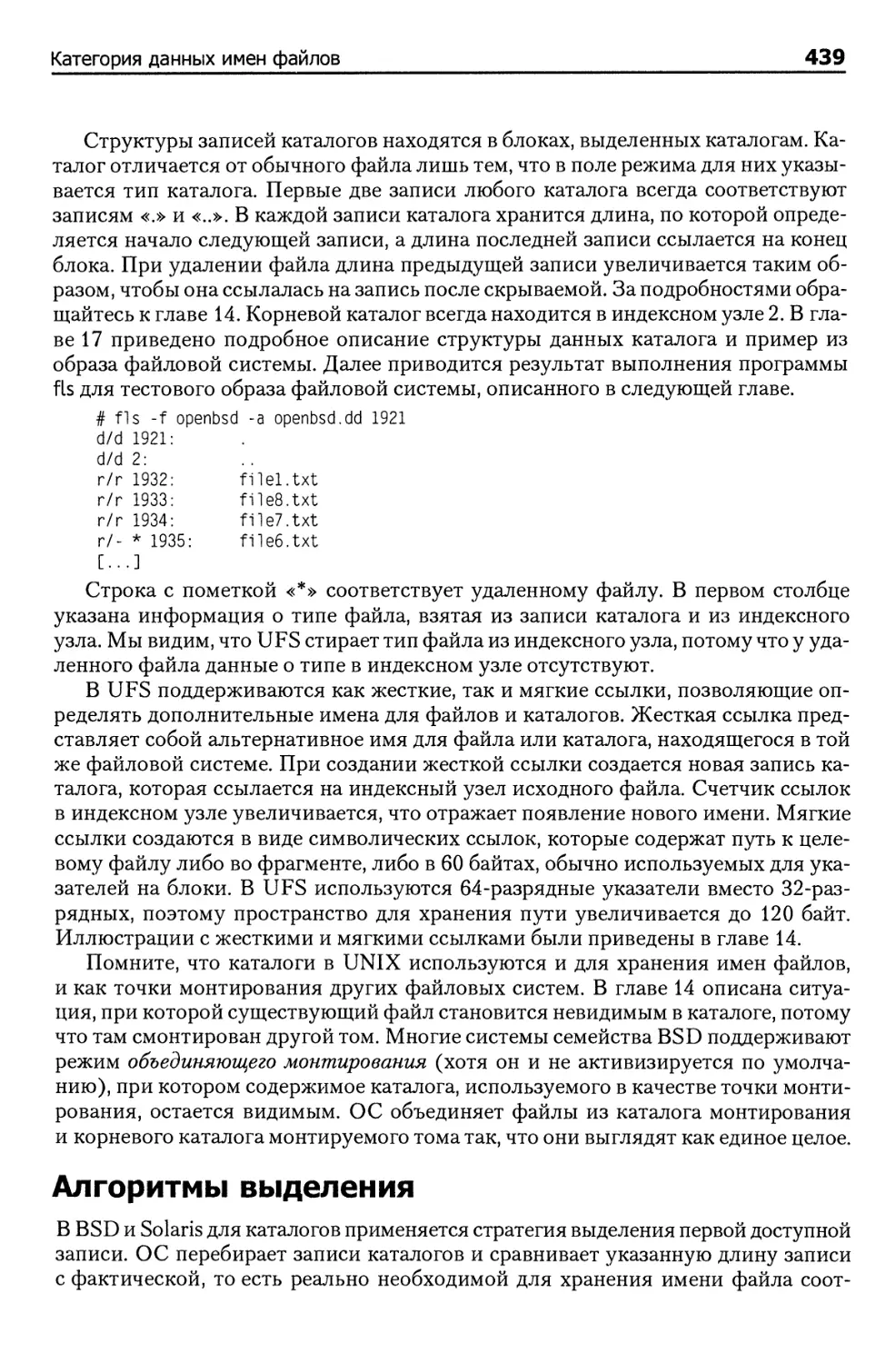

Общие сведения 438

Алгоритмы выделения 439

Методы анализа 440

Факторы анализа 440

Общая картина 441

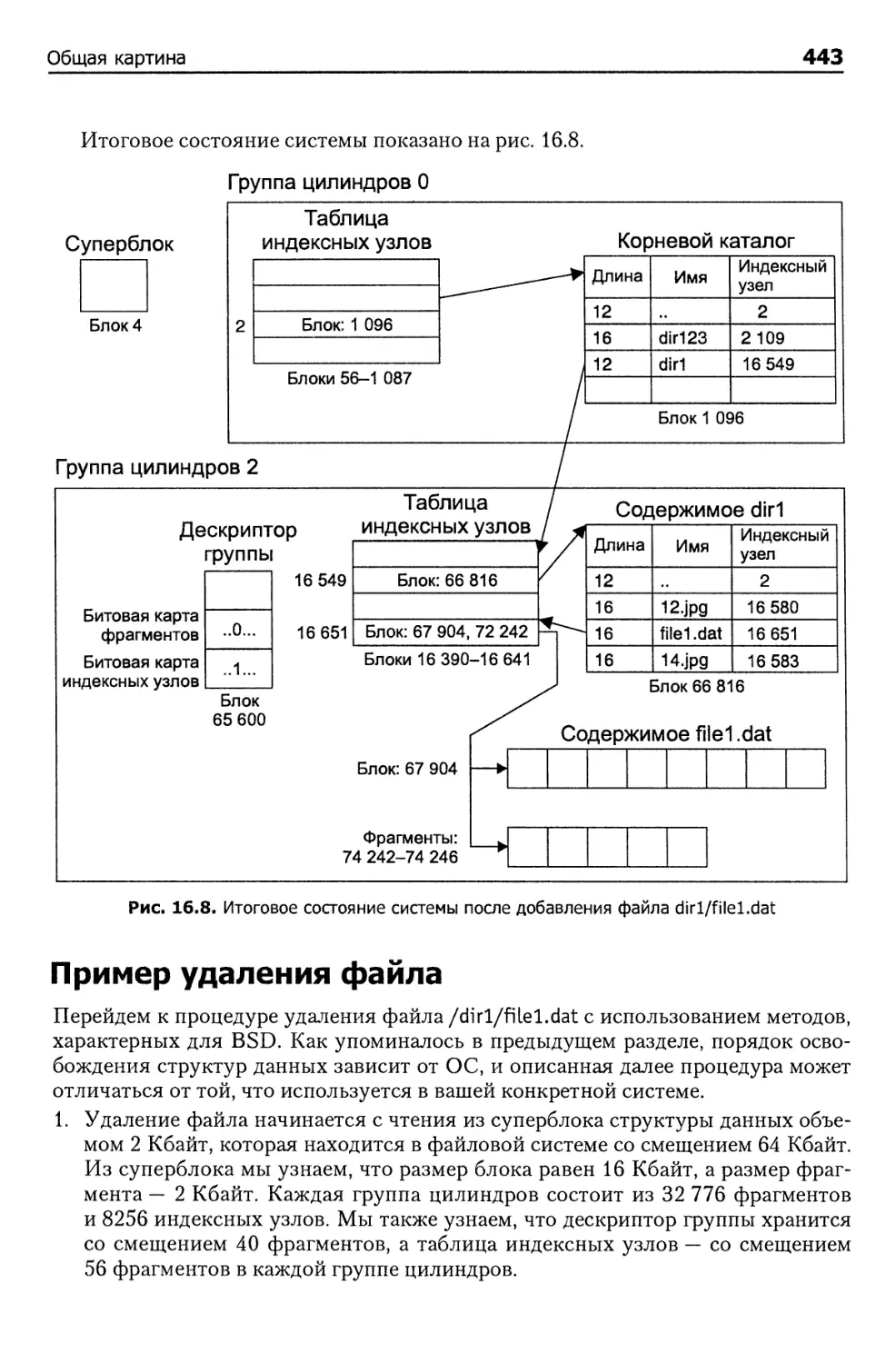

Создание файла 441

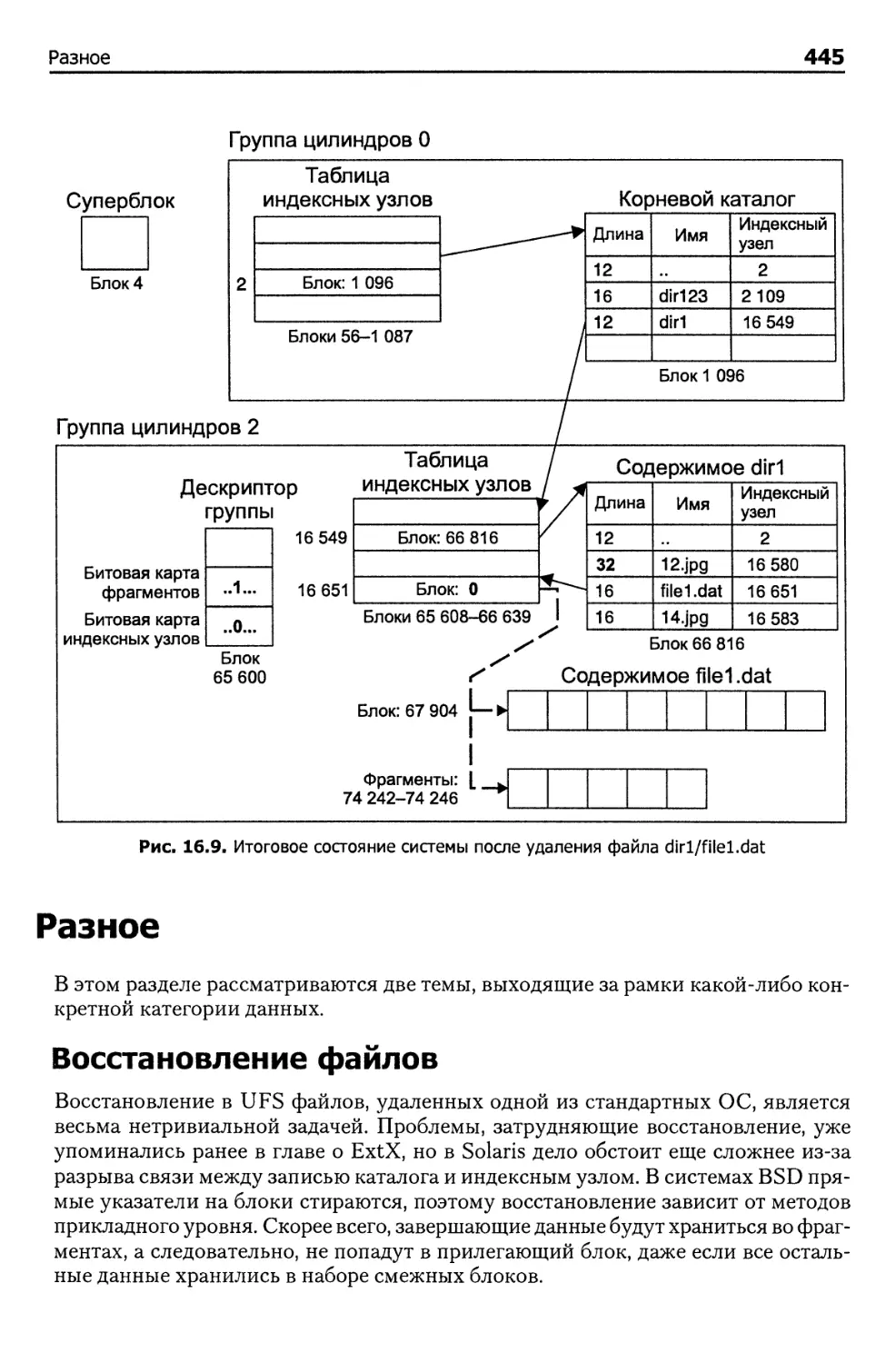

Пример удаления файла 443

Разное 445

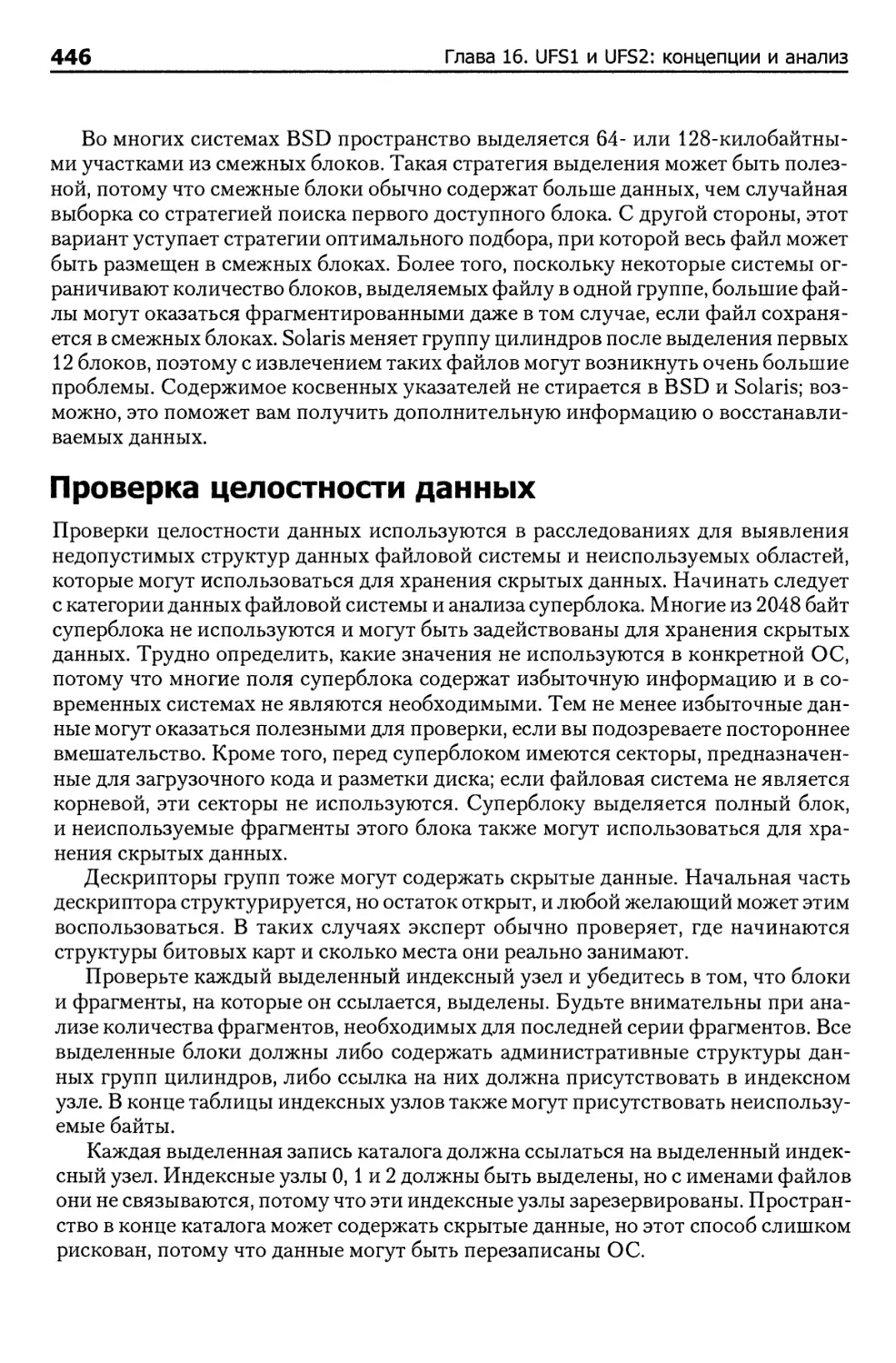

Восстановление файлов 445

Проверка целостности данных 446

Итоги 447

Библиография 447

Глава 17. Структуры данных UFS1 и UFS2 448

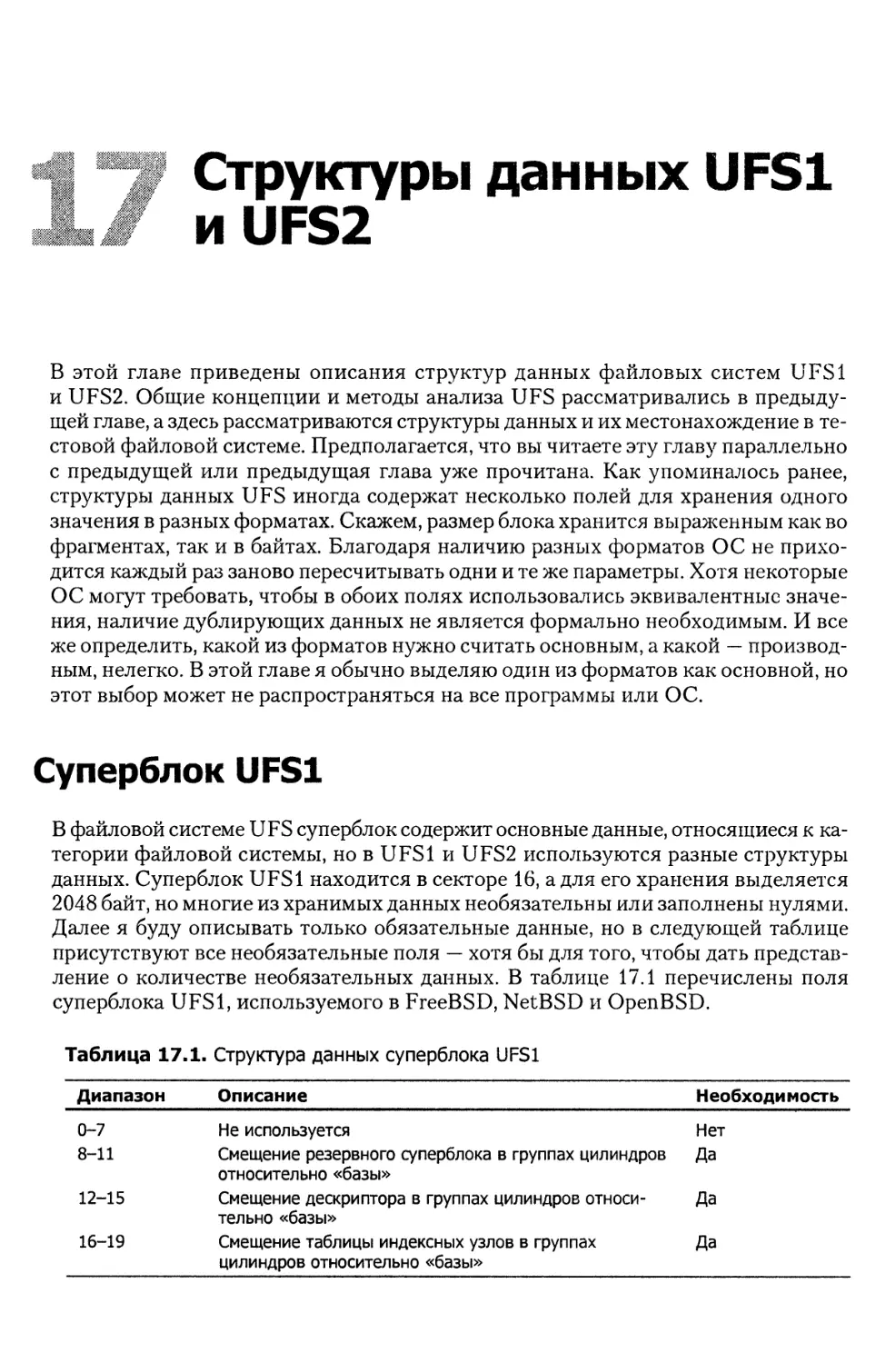

Суперблок UFS1 448

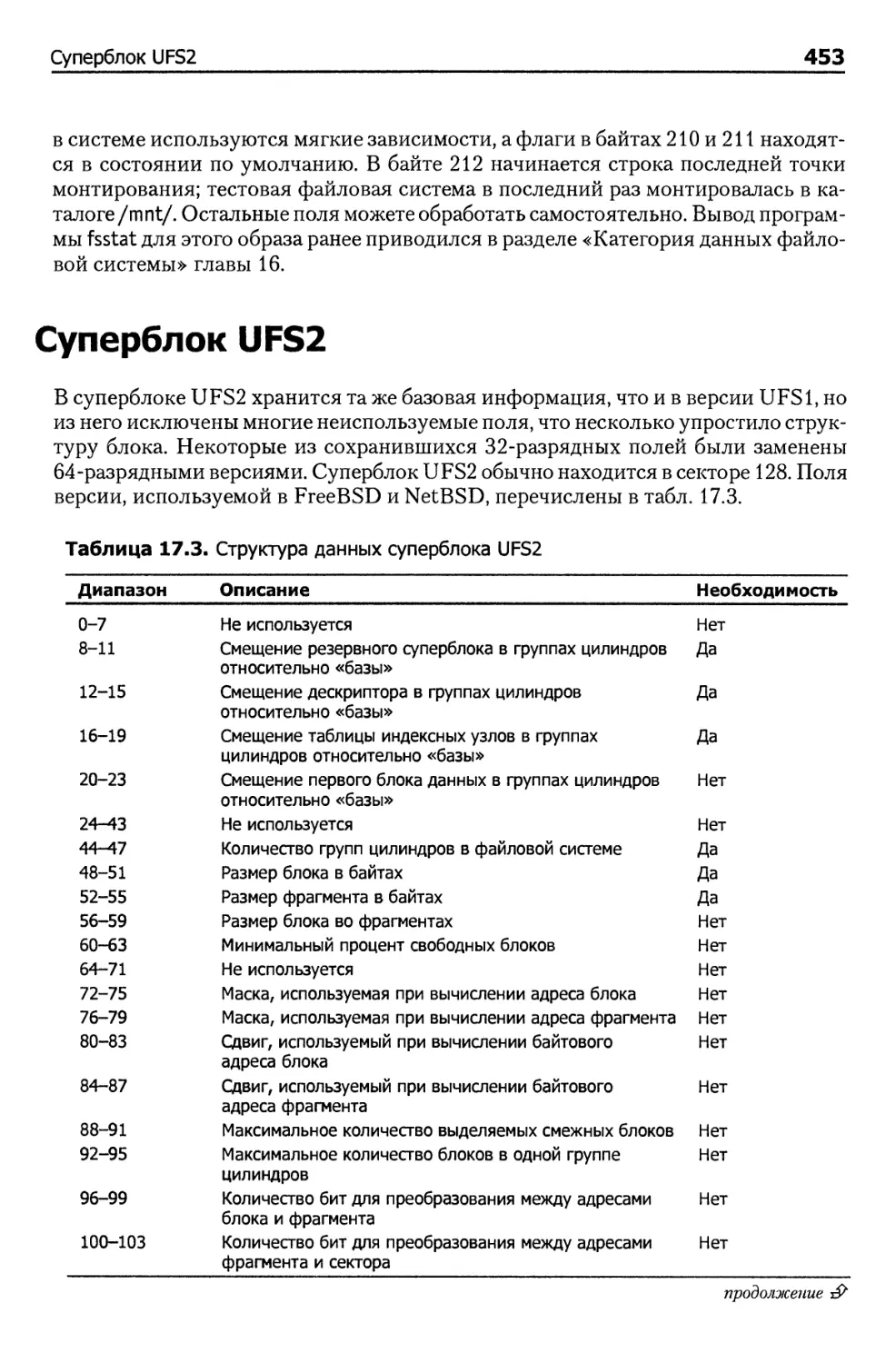

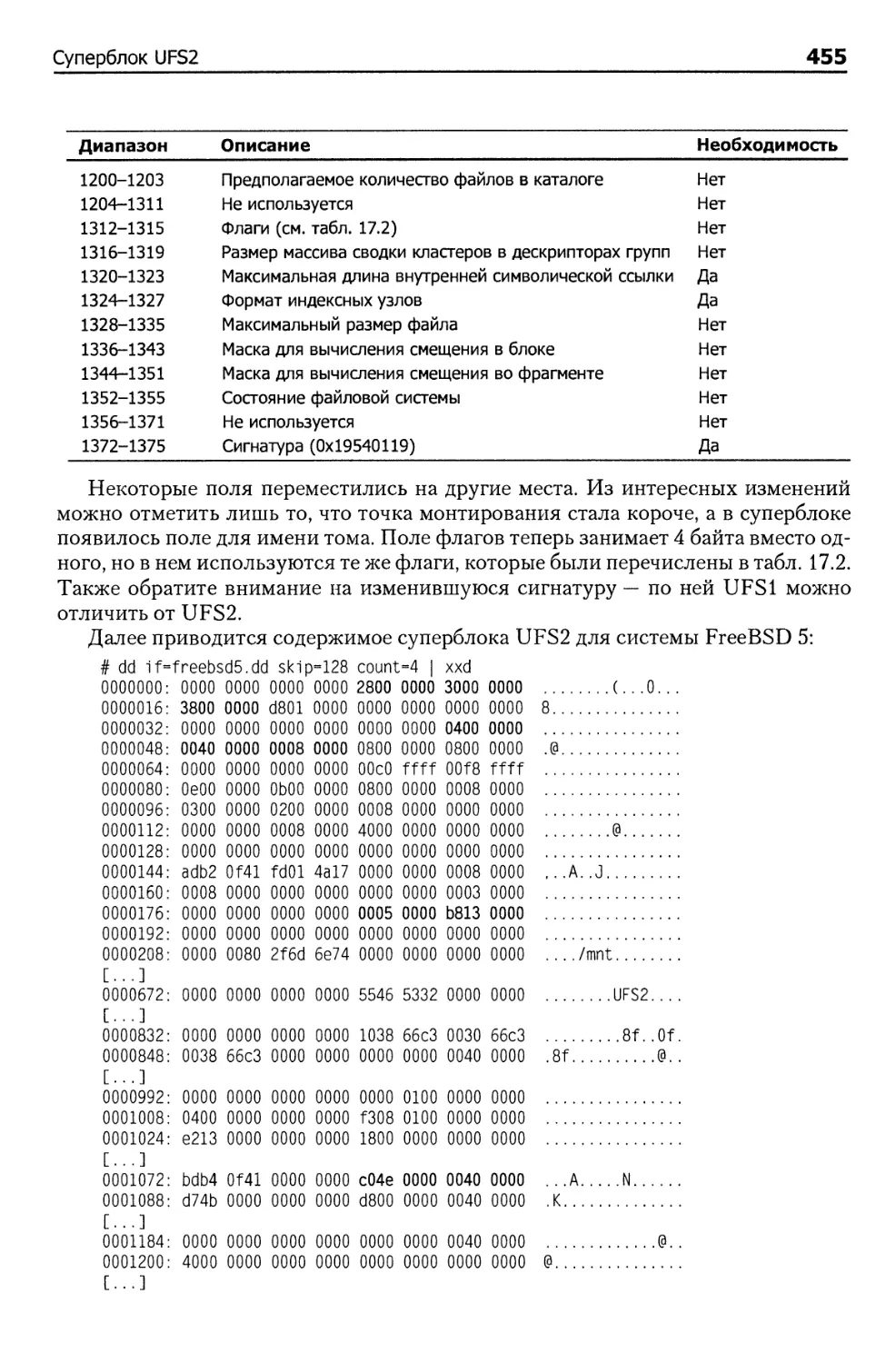

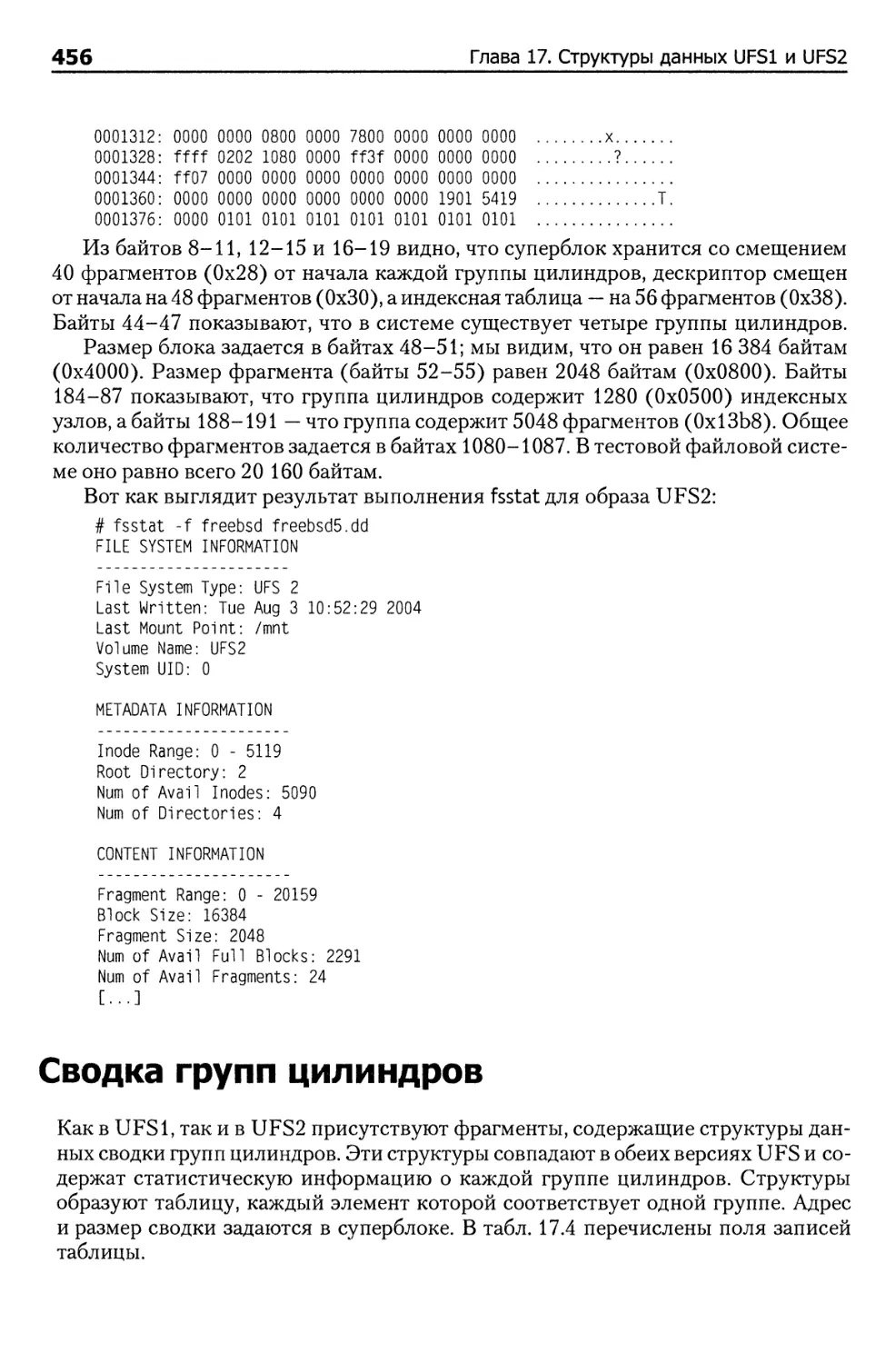

Суперблок UFS2 453

Сводка групп цилиндров 456

Дескриптор группы UFS1 457

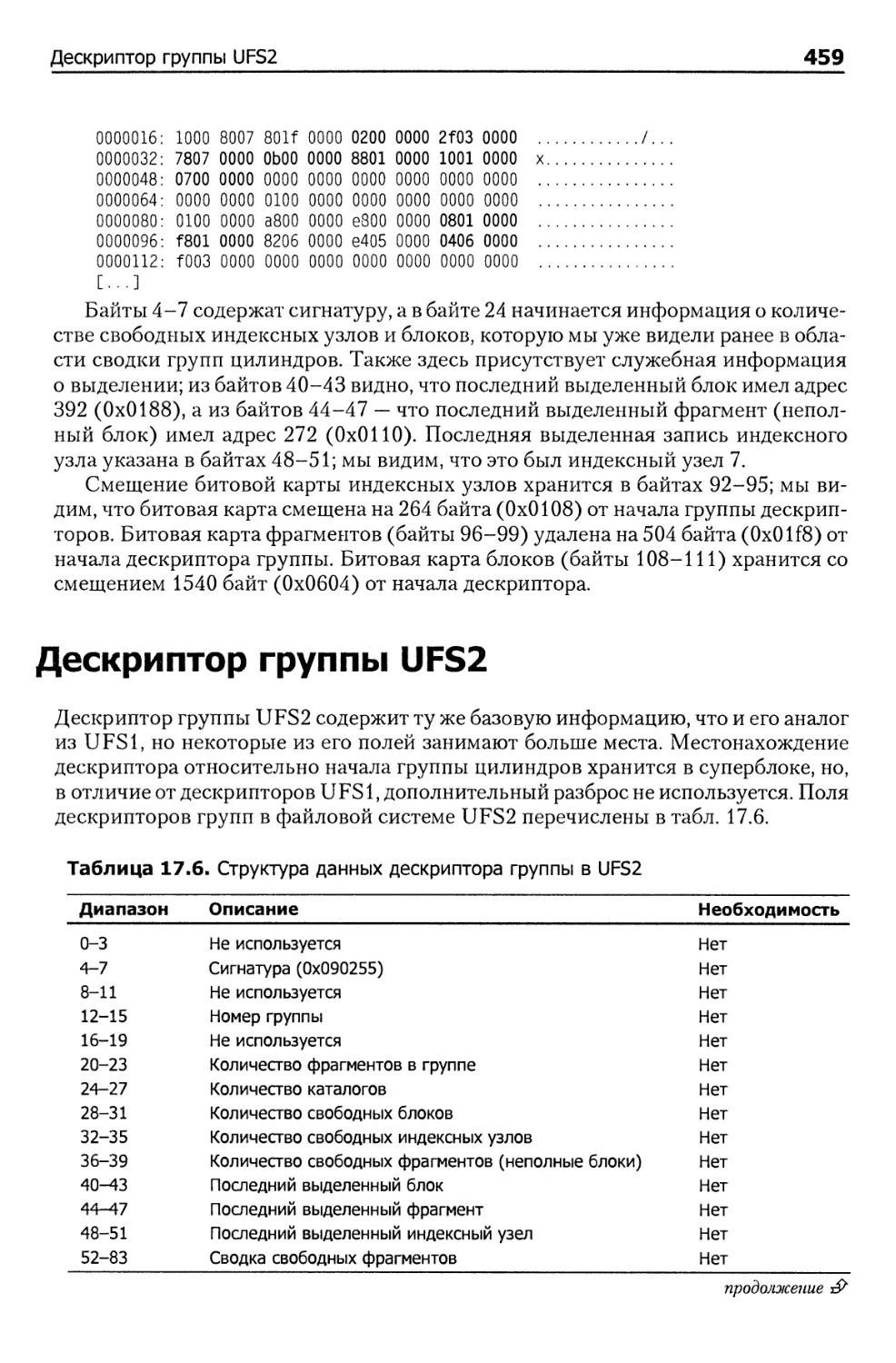

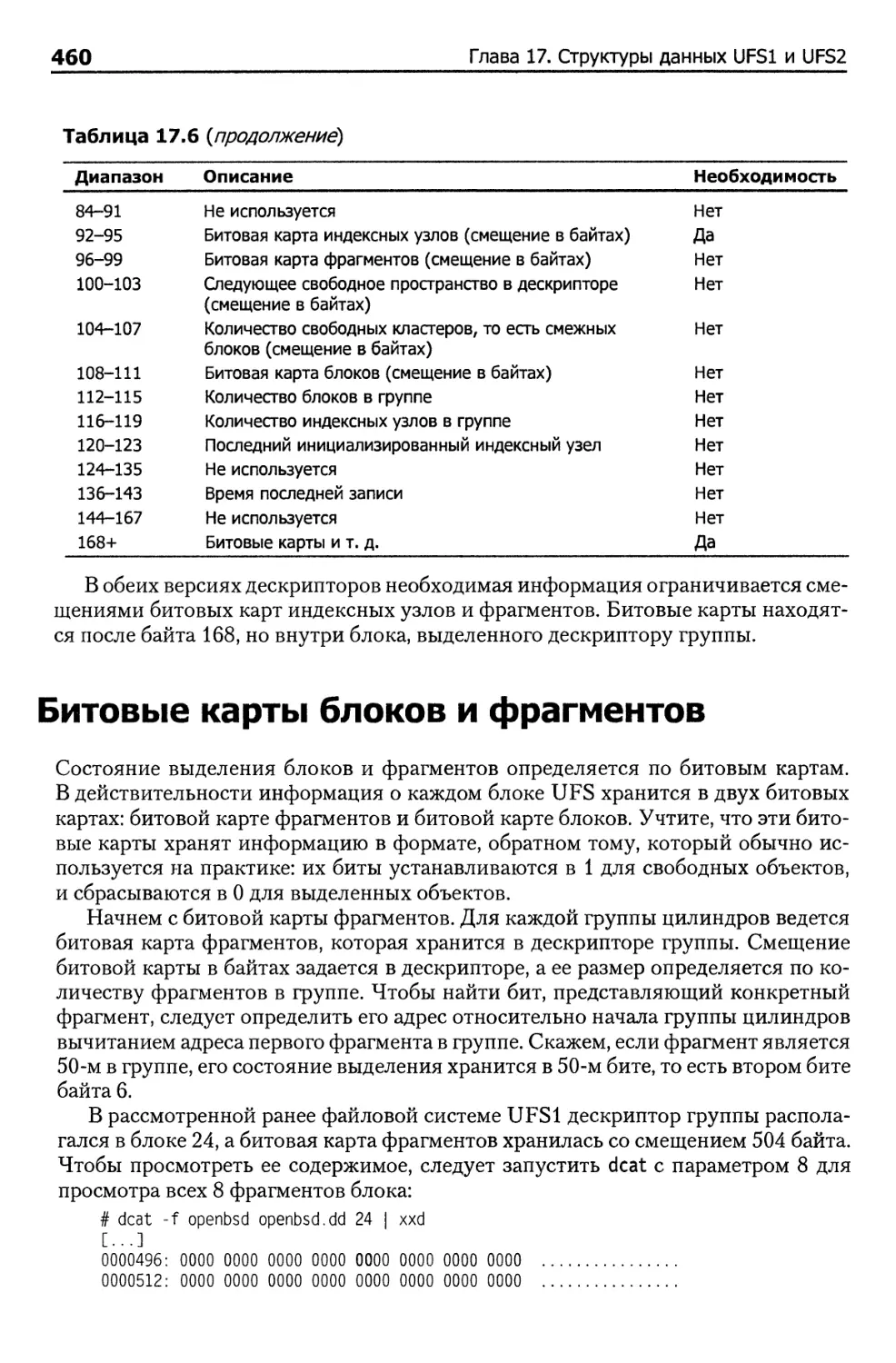

Дескриптор группы UFS2 459

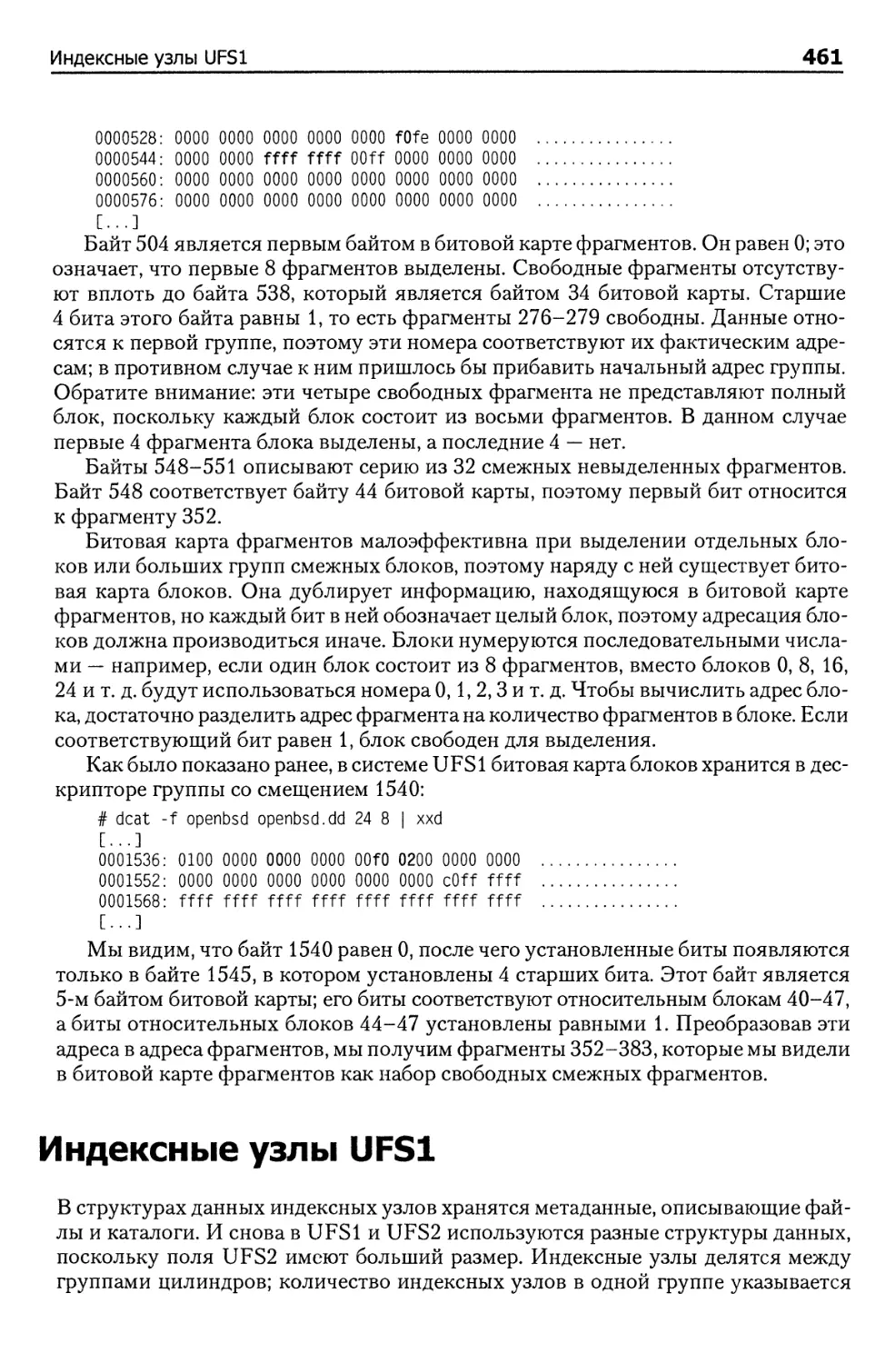

Битовые карты блоков и фрагментов 460

Индексные узлы UFS1 461

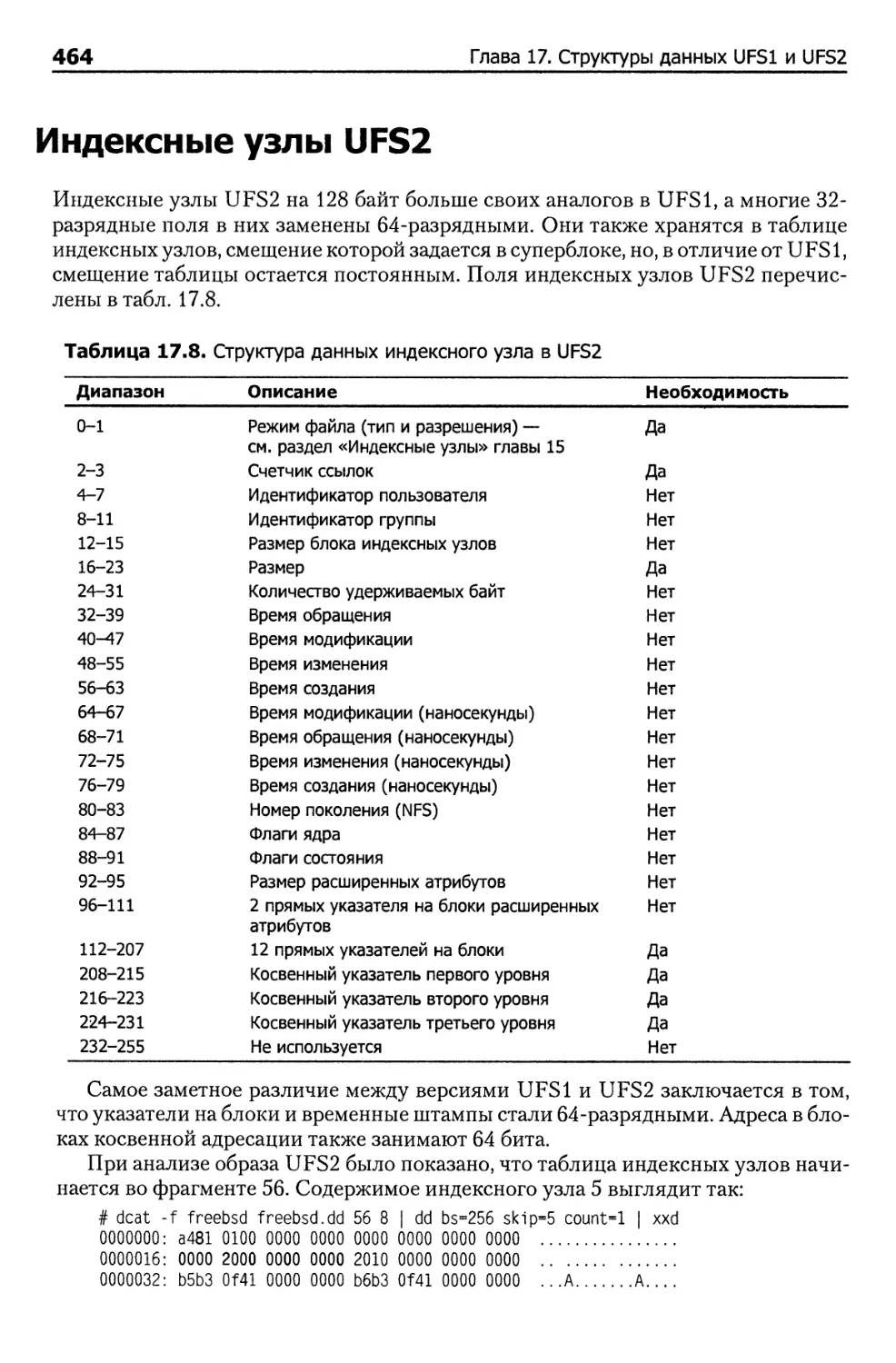

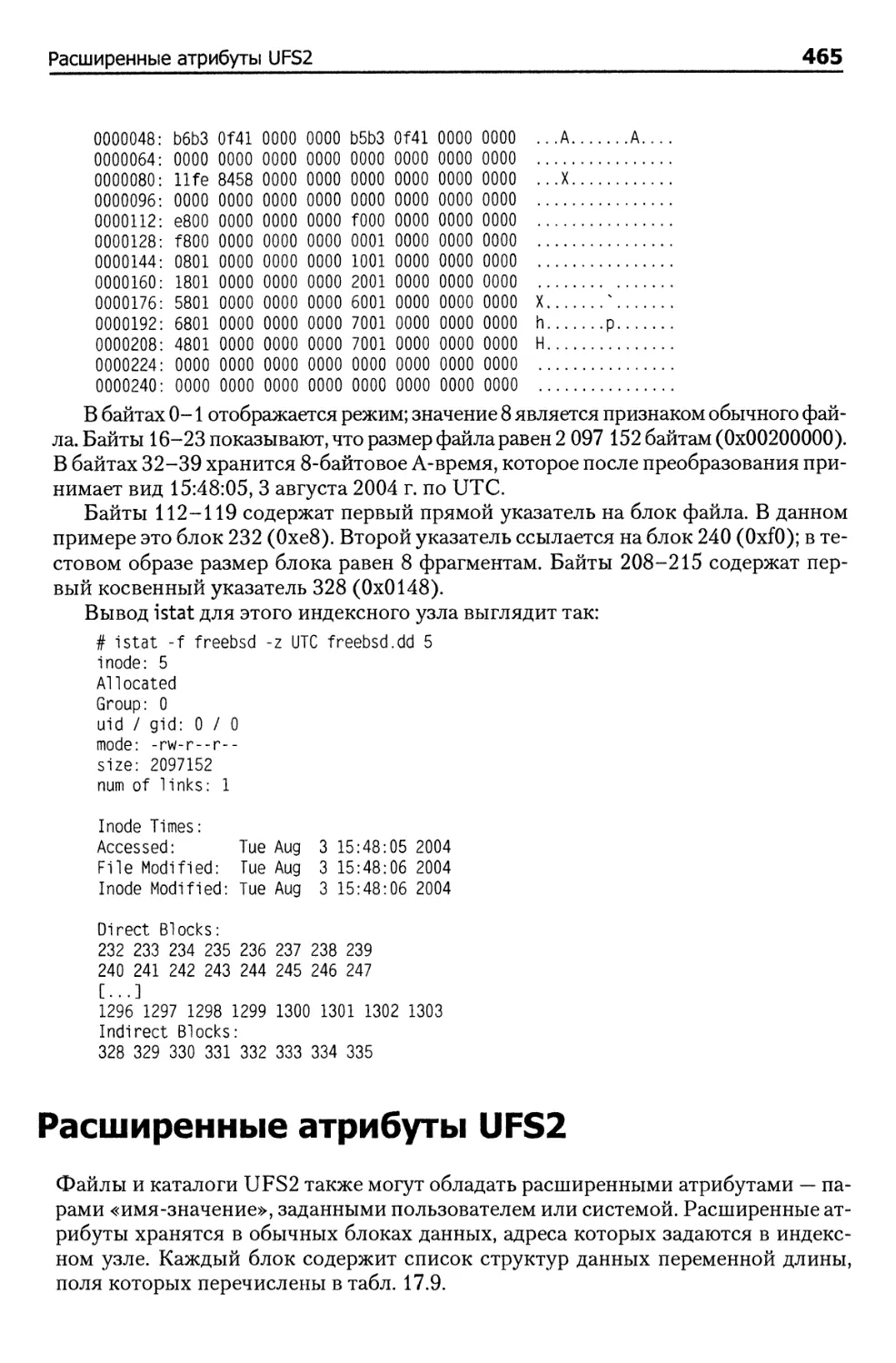

Индексные узлы UFS2 464

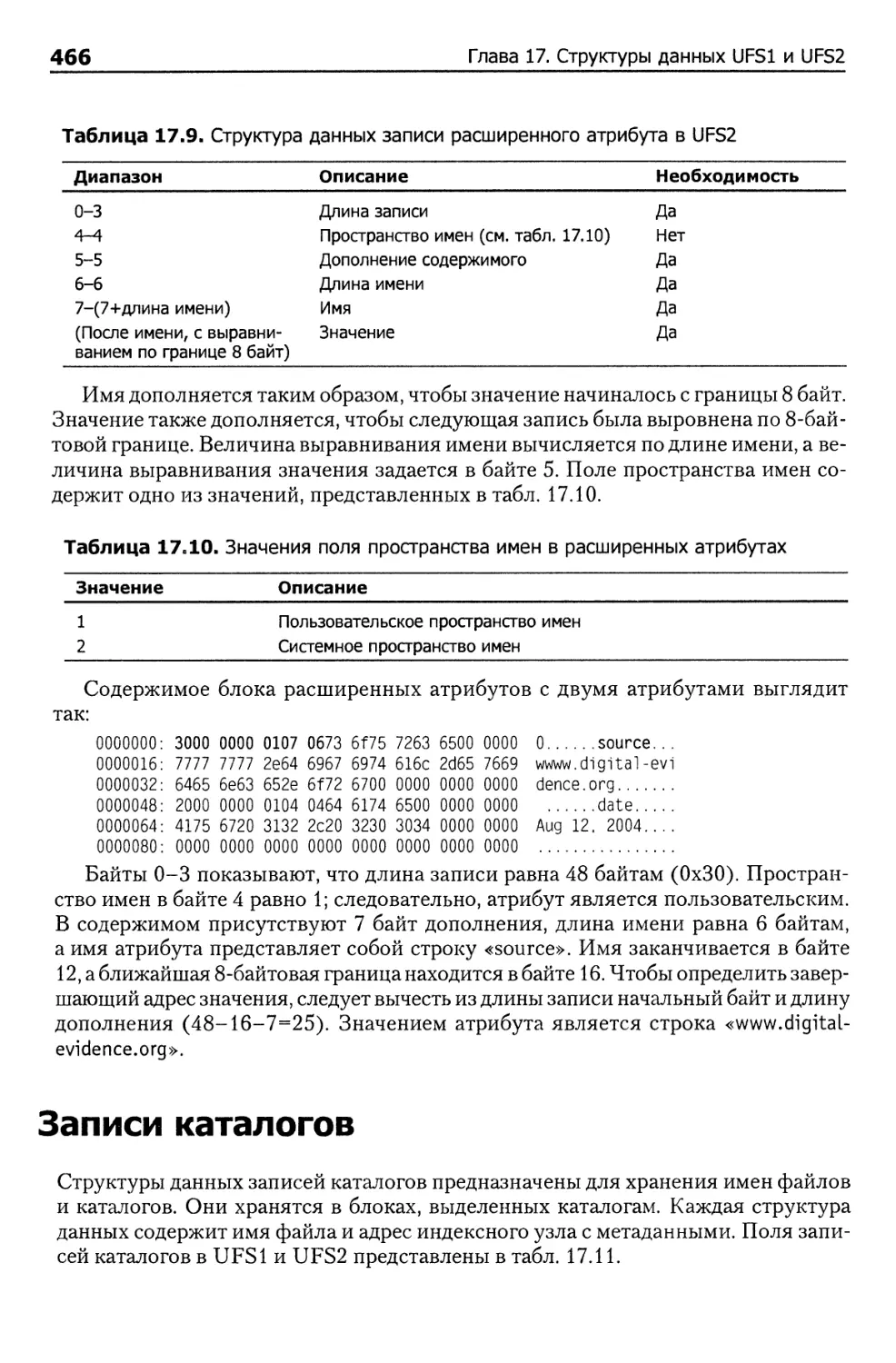

Расширенные атрибуты UFS2 465

Записи каталогов 466

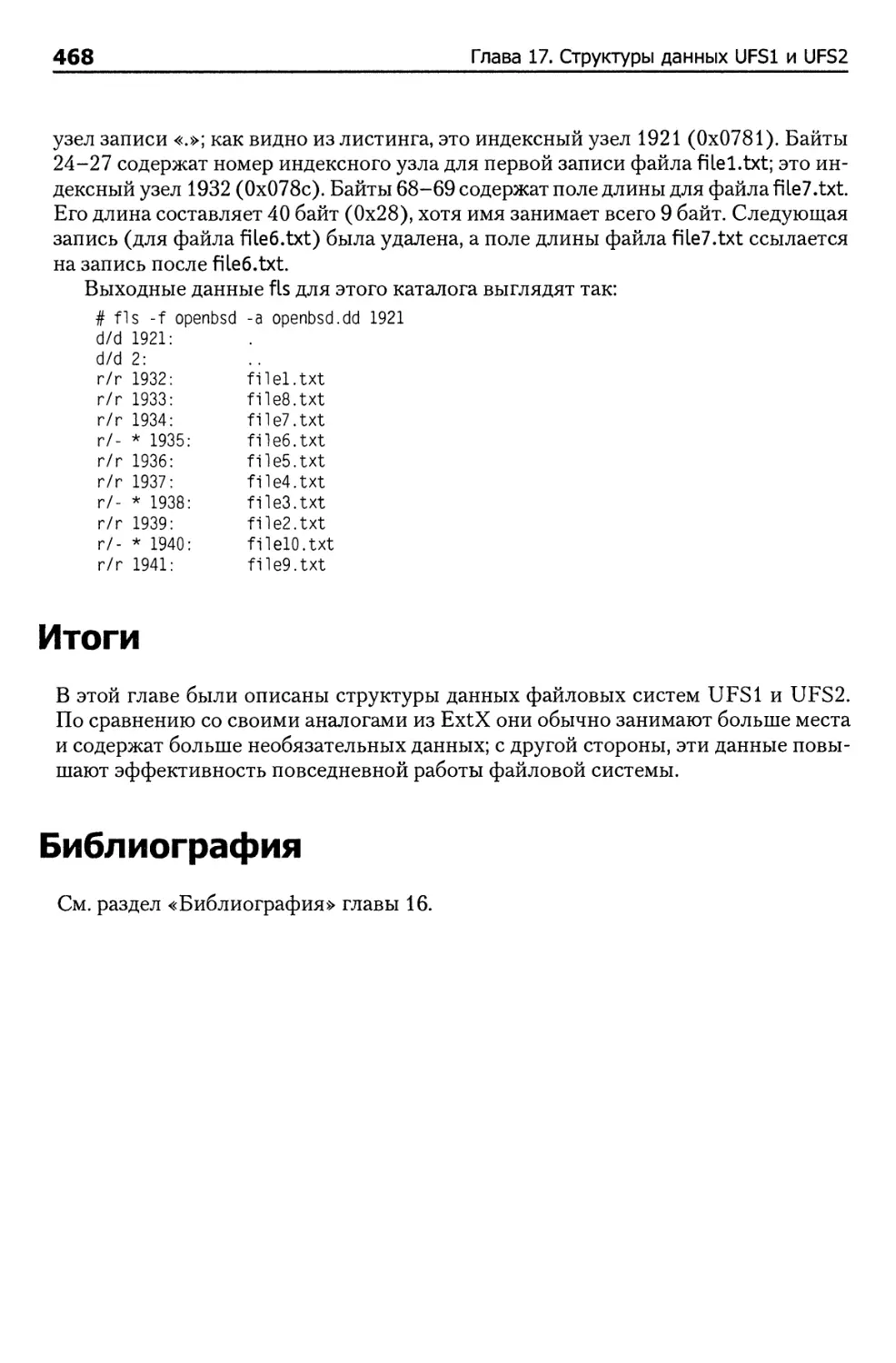

Итоги 468

Библиография 468

Приложение. The Sleuth Kit и Autopsy 469

The Sleuth Kit 469

Программы для работы с диском 470

Программы для работы с томами 470

Программы файловой системы 470

Программы поиска 473

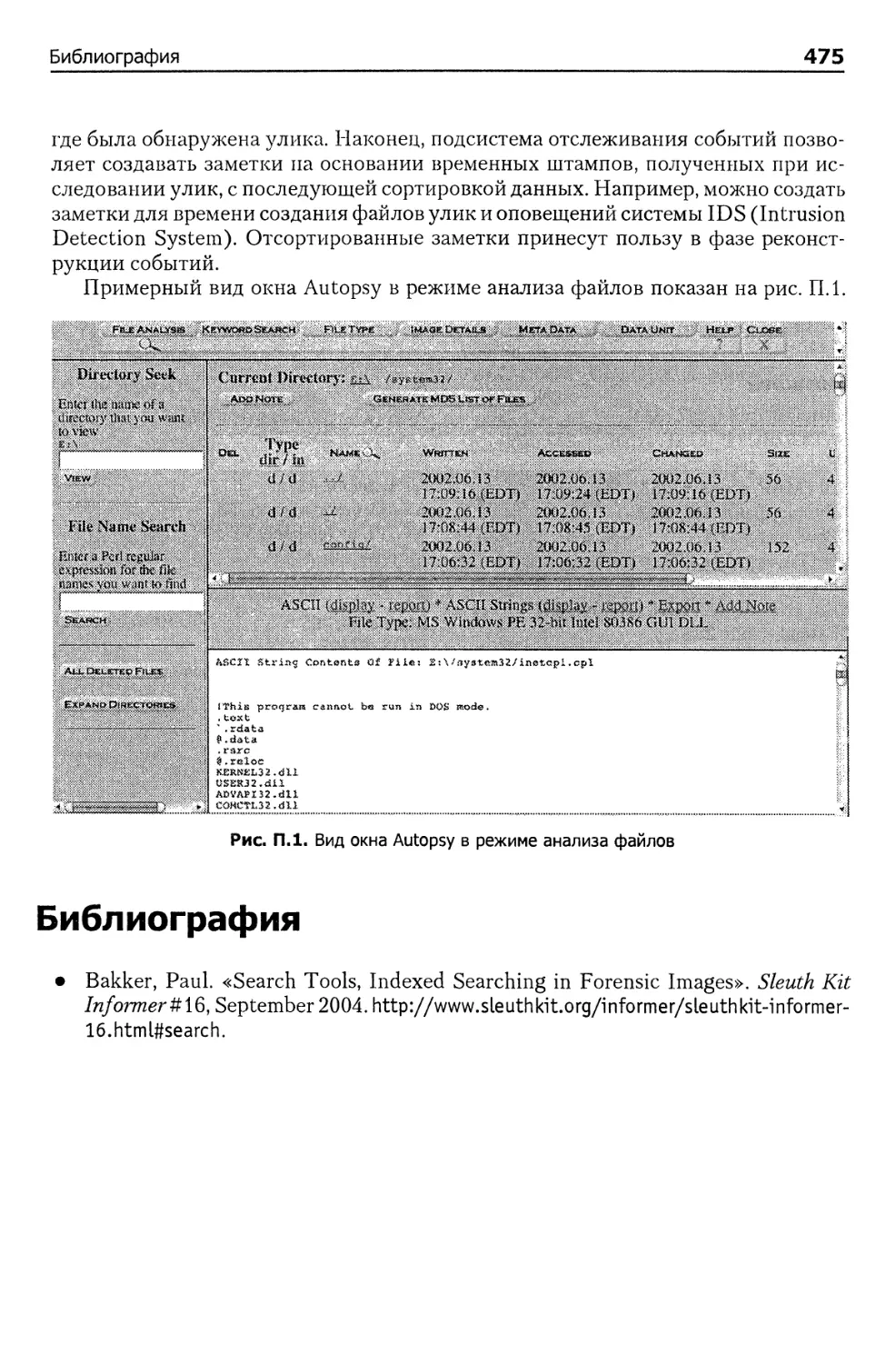

Autopsy 474

Режимы анализа 474

Библиография 475

Алфавитный указатель 476

Посвящаю эту книгу

моим дедушкам и бабушкам —

Генри, Габриэль, Альберту и Рите

Предисловие

Компьютерный криминологический анализ — относительно новое явление, и за

последние годы оно называлось многими терминами: «цифровая экспертиза»,

«анализ носителей информации» и т.д. Только в последнее время стало очевидно,

что цифровые устройства также могут служить ценным источником улик в ши-

широком спектре расследований. Хотя профессиональные криминалисты среди пер-

первых проявили интерес к цифровым уликам, разведка, службы информационной

безопасности и специалисты по гражданскому праву с энтузиазмом приняли этот

новый источник информации.

В 2003 г. Американское общество директоров криминологических лаборато-

лабораторий — Совет по аккредитации лабораторий (ASCLD-LAB) признал поиск циф-

цифровых улик полноценной отраслью криминологической экспертизы. Наряду с этим

признанием наблюдался рост интереса к обучению и повышению квалификации

в этой области. Для содействия разработке учебных программ была сформирова-

сформирована рабочая группа Computer Forensic Educator's Working Group (сейчас извест-

известная под названием Digital Forensics Working Group). В настоящее время свыше

30 колледжей и университетов ведут разработку научных программ в области

цифровой экспертизы, и каждый месяц их ряды пополняются.

Я имел удовольствие работать со многими органами правопорядка, учебными

учреждениями, колледжами и университетами в области разработки программ

цифровой экспертизы. Один из первых вопросов, который мне обычно задава-

задавали, — не могу ли я порекомендовать хороший учебник для их курсов. На эту тему

было написано немало книг. Одни ориентировались на отдельные аспекты рас-

расследования — такие, как методы реагирования или криминологическая экспер-

экспертиза. Другие представляли собой учебники по использованию конкретных про-

программных пакетов. Было трудно найти книгу, которая закладывала бы надежную

техническую и системную основу в области цифровой экспертизы... Так было до

настоящего времени.

В этой книге изложены основополагающие принципы анализа файловых сис-

систем. Ее материал основателен, полон и хорошо организован. Брайан Кэрриер сделал

то, что необходимо было сделать в этой области. Книга дает читателю хорошее

понимание как структур данных в разных файловых системах, так и принципов

их работы. Кэрриер написал свою книгу так, что читатель сможет использовать

то, что он знает об одной файловой системе, при изучении другой системы. Эта

книга бесценна и как учебник, и как справочник; она должна стоять на полке каж-

каждого практикующего специалиста и преподавателя в области цифровой экспер-

экспертизы. Кроме того, она содержит доступную информацию для читателей, которые

пожелают самостоятельно разобраться в таких темах, как восстановление данных.

Когда мне предложили написать это предисловие, я с радостью принял пред-

предложение! Мы с Брайаном Кэрриером знакомы уже много лет. На меня всегда про-

производило впечатление замечательное сочетание его выдающейся технической ква-

квалификации и умения понятно объяснять не только то, что знает он, но и, что еще

важнее, то, что необходимо знать читателю. Работа Брайана над Autopsy и The

Sleuth Kit (TSK) доказала его компетентность — его имя известно любому специ-

специалисту в области компьютерной экспертизы. Мне выпала честь работать с Брай-

ном в его текущей должности в Университете Пердью (Purdue), где он помогает

сделать академическому сообществу то, что однажды сделал для коммерческого

сектора: установить высокие стандарты.

Итак, я без малейших колебаний рекомендую вам эту книгу. Она поможет вам

заложить прочную основу знаний в области цифровых носителей информации.

Марк М. Поллитт (Mark M. Pollitt).

Президент Digital Evidence Professional Services, Inc.

Бывший директор программы ФБР Regional Computer Forensic Laboratory

Program.

От издательства

Ваши замечания, предложения, вопросы отправляйте по адресу электронной поч-

почты: comp@piter.com (издательство «Питер», компьютерная редакция).

Мы будем рады узнать ваше мнение!

На веб-сайте издательства — http://www.piter.com — вы найдете подробную ин-

информацию о наших книгах.

Введение

Одной из главных проблем, с которыми я сталкивался за годы разработки TSK

(The Sleuth Kit), был поиск хорошей документации по файловым системам и то-

томам (таблицы разделов, RAID и т. д.). Кроме того, мне было трудно объяснить

пользователям, почему некоторые файлы не удается восстановить или что делать

при повреждении файловой системы, — я не мог порекомендовать им хорошую

книгу. Легко найти ресурсы, описывающие файловые системы на высоком уров-

уровне, но за подробностями обычно необходимо обращаться к исходному коду. В этой

книге я постараюсь заполнить этот пробел, описать способы хранения данных на

диске, а также объяснить, где и как следует искать цифровые улики.

Круг читателей, для которых предназначена книга, делится на две группы.

К первой относятся опытные эксперты, освоившие методы цифрового расследо-

расследования на практике и обладающие опытом использования аналитических программ.

Вторую группу составляют новички, которые желают познакомиться с общей те-

теорией расследования и методами поиска цифровых улик, но еще не интересуются

учебниками по работе с конкретными программами.

Материал этой книги ценен прежде всего тем, что он направлен на обучение,

а не на освоение конкретного пакета. Возьмем какую-нибудь из более формаль-

формальных научных или инженерных дисциплин — все студенты в обязательном поряд-

порядке проходят пару семестров физики, химии или биологии. Эти курсы обязатель-

обязательны вовсе не потому, что студенты будут использовать весь усвоенный материал

на протяжении всей своей карьеры. На самом деле для выполнения многих вы-

вычислений, которые студентам приходится проводить вручную, существуют спе-

специальные программы и оборудование. Эти курсы дают студентам представление

о том, как работают соответствующие механизмы, чтобы они не ограничивались

конкретным инструментарием.

Цель этой книги — предоставить эксперту примерно такой же образователь-

образовательный материал, какой получает специалист по судебной криминалистике из на-

начального курса химии. Большинство цифровых улик находится на диске; если

эксперт будет знать, где и почему они существуют, ему будет проще давать пока-

показания. Кроме того, подобная информация поможет выявить ошибки и недочеты

в аналитических программах, потому что эксперт сможет провести проверку вы-

выходных данных.

Последние тенденции в области цифровых расследований показывают, что спе-

специалистам необходимо дополнительное обучение. К лабораториям судебной экс-

экспертизы все чаще обращаются за анализом цифровых улик, в настоящее время

идут споры относительно необходимых уровней образования и сертификации.

Многие университеты ведут курсы и даже присуждают степень магистра в области

компьютерной экспертизы. Правительственные и коммерческие лаборатории про-

проводят теоретические исследования в этой области, уделяя внимание как будущим,

так и текущим проблемам. Также появились специализированные бюллетени, в ко-

которых публикуются методики анализа и расследования. Все эти новые исследо-

исследования требуют основательной подготовки, выходящей за рамки конкретного про-

программного пакета или методики.

В этой книге я постараюсь изложить базовые концепции и теорию файловых

систем и томов, а затем применить их в контексте расследования. Для каждой

файловой системы рассматриваются методы анализа и факторы, которые должен

учитывать эксперт. Описанные сценарии закрепят навыки применения теории

на практике. Также в книге приводятся структуры данных, задействованные

в томах и файловых системах, а ручной разбор низкоуровневых образов поможет

понять, где хранятся те или иные данные. Если формальные описания структур

данных вас не интересуют, соответствующие главы можно пропустить. В книге

используются только некоммерческие программы, поэтому вы можете бесплатно

загрузить их и воспроизвести результаты в своей системе.

Структура книги

Книга делится на три части. В первой части приводится основная теория, а основ-

основной технический материал содержится во второй и третьей частях. Книга органи-

организована таким образом, чтобы изучение шло от нижних уровней абстракции к вер-

верхним. Мы начнем с общего знакомства с жесткими дисками, а затем разберемся,

как дисковое пространство организуется в разделы. После знакомства с раздела-

разделами речь пойдет о содержимом разделов, которое обычно представляет собой фай-

файловые системы.

Часть 1, «Основы», начинается с главы 1, «Основы цифровых расследований»;

в ней я излагаю свой подход к цифровым расследованиям. Будут представлены

различные фазы расследования и рекомендации, чтобы вы знали, где использу-

используются методики, описанные в книге. Впрочем, книга не требует, чтобы вы исполь-

использовали этот же подход в своей работе. Главы 2 и 3 содержат теорию и примеры

снятия данных с жесткого диска для их последующего анализа в частях 2 и 3.

Часть 2, «Анализ томов», посвящена анализу структур данных, обеспечиваю-

обеспечивающих разбиение и объединение дискового пространства в томах. В главе 4, «Ана-

«Анализ томов», приводится общий обзор методов анализа томов, а в главе 5, «Разде-

«Разделы на персональном компьютере», рассматриваются распространенные схемы

разделов DOS и Apple. Глава 6, «Разделы в серверных системах», посвящена раз-

разделам в системах BSD, Sun Solaris и Itanium. В главе 7, «Многодисковые тома»,

говорится о RAID и объединении томов.

Часть 3, «Анализ файловых систем», посвящена анализу тех структур данных

томов, которые непосредственно связаны с сохранением и загрузкой данных. В гла-

главе 8, «Анализ файловых систем», представлена общая теория анализа файловых

систем и определяется терминология для остальных глав части 3. Каждой файло-

файловой системе посвящаются как минимум две главы: в первой излагаются общие

концепции и методы расследования, а во второй приводятся структуры данных

и результаты ручного анализа дисковых образов. Вы можете сами решить, как чи-

читать эти две главы: параллельно, последовательно или вообще пропустить главу

с описаниями структур данных.

Файловые системы сильно различаются по архитектуре, поэтому при их опи-

описании используется обобщенная модель файловой системы с классификацией дан-

данных на пять категорий: данные файловой системы, содержимое, метаданные, дан-

данные имен файлов и прикладные данные. Эта обобщенная модель применяется при

описании всех файловых систем и упрощает их сравнительный анализ.

В главах 9, «FAT: основные концепции и анализ», и 10, «Структуры данных

FAT», подробно описывается файловая система FAT. Глава 11, «NTFS: основные

концепции», глава 12, «NTFS: анализ», и глава 13, «Структуры данных NTFS»,

посвящены NTFS. Затем в главах 14, «Ext2 и Ext3: концепции и анализ» и в гла-

главе 15, «Структуры данных Ext2 и Ext3», мы перейдем к файловым системам Linux

Ext2 и Ext3. Наконец, глава 16, «UFS1 и UFS2: концепции и анализ», и глава 17,

«Структуры данных UFS1 и UFS2», посвящены системам UFS1 и UFS2, встреча-

встречающимся в FreeBSD, NetBSD, OpenBSD и Sun Solaris.

После знакомства с частью 3 книги вы будете знать, где именно на диске хра-

хранятся файлы, а также разбираться в структурах, необходимых для его просмотра.

Вопросы анализа содержимого файлов в книге не рассматриваются.

Итак, вы знаете, о чем говорится в книге, теперь я скажу, чего в ней нет. Книга

останавливается на уровне файловой системы и не доходит до прикладного уров-

уровня. Следовательно, мы не будем заниматься анализом различных файловых фор-

форматов. Кроме того, здесь не рассматриваются файлы, создаваемые конкретной фай-

файловой системой или приложением. Если вас интересуют подробные инструкции

по анализу компьютера с Windows 98, который использовался для загрузки подо-

подозрительных файлов, скорее всего, книга вас разочарует. Если вы ищете руковод-

руководство по обследованию взломанных серверов Linux, вы найдете здесь ряд полез-

полезных приемов, но книга написана о другом. Все эти темы относятся к области

анализа прикладного уровня, и для их полноценного изложения потребуется от-

отдельная книга. Но если вас интересует нечто большее, чем пошаговые инструк-

инструкции, — вероятно, эта книга написана для вас.

Ресурсы

На протяжении всей книги пакет TSK (The Sleuth Kit) используется для обработ-

обработки тестовых образов дисков, чтобы материал включал как низкоуровневые, так

и отформатированные данные. Однако это вовсе не означает, что книга является

руководством по использованию TSK. Пакет TSK и Autopsy (графический ин-

интерфейс к TSK) описаны в приложении к книге. Дополнительную документацию

можно загрузить по адресу: http://www.sleuthkit.org.

URL-адреса и ссылки на другие программы приводятся по мере надобности.

Дополнительные ресурсы, ссылки и исправления размещаются на сайте книги:

http://www.digitaL-evidence.org/fsfa/.

Благодарности

Мне хотелось бы поблагодарить многих людей, помогавших мне в области циф-

цифровой экспертизы. Прежде всего я должен упомянуть тех, кто оказывал мне об-

общее содействие в течение многих лет: это Эоган Кейси (Eoghan Casey), Дэйв Дит-

Дитрих (Dave Dittrich), Дэн Фармер (Dan Farmer), Дэн Гир (Dan Geer), Дэн Калил

(Dan Kalil), Уоррен Круз (Warren Kruse), Гэри Палмер (Gary Palmer), Юджин

Спаффорд (Eugene Spafford), Ланс Спицнер (Lance Spitzner) и Витце Венема

(Wietse Venema). Я благодарен им за руководство, наставления и предоставлен-

предоставленные возможности.

Также мне хотелось бы поблагодарить Кори Альтейд (Cory Altheide), Эогана

Кейси (Eoghan Casey), Кнута Экстейна (Knuth Eckstein) и Джима Лайла (Jim Lyle)

за рецензирование книги. Хочу особо отметить Кнута, который просмотрел все

шестнадцатеричные дампы всех тестовых дисковых образов и проверил все пре-

преобразования из шестнадцатеричной системы в десятичную (и обнаружил несколь-

несколько опечаток), и Эогана, вовремя напоминавшего, когда требовались более реали-

реалистичные примеры. Кристофер Браун (Christopher Brown), Симеон Гарфинкель

(Simson Garfinkel), Кристофер Гренье (Christopher Grenier), Барри Гранди (Barry

Grundy), Горд Хама (Gord Наша), Джессе Корнблум (Jesse Kornblum), Трои Лар-

сон (Troy Larson), Марк Менц (Mark Menz), Ричард Рассон (Richard Russon)

и Крис Санфт (Chris Sanft) — все они просмотрели текст и внесли улучшения в тех

областях, в которых они особенно хорошо разбирались.

Книга появилась на свет благодаря многочисленным работникам Addison Wesley

и Pearson. Джессика Голдстейн (Jessica Goldstein) направляла мою работу и под-

подбадривала меня; Кристи Хакерд (Christy Hackerd) следила за тем, чтобы редакти-

редактирование и верстка шли гладко, а Чанда Лири-Куту (Chanda Leary-Coutu) использо-

использовала свой опыт маркетинга. Спасибо Элизе Уолтер (Elise Walter) за правку, Кристал

Андри (Christal Andry) за корректуру, Эрику Шредеру (Eric Schroeder) за состав-

составление алфавитного указателя, Джейку МакФарленду (Jake McFarland) за компь-

компьютерную верстку и Чути Празерсит (Chuti Prasersith) за дизайн обложки.

Остается поблагодарить мою семью, и особенно моего лучшего друга (и буду-

будущую супругу) Дженни, которая помогла мне сохранить душевное равновесие за

много долгих ночей и выходных, проведенных за клавиатурой (дошло до того, что

она купила мне Х-Вох, чтобы отвлечь от структур данных и уровней абстракции).

Также спасибо нашей кошке Ачу — она ежедневно напоминала мне, что игра с ре-

резинкой для волос и лазерной указкой бывает такой же занятной, как игры с еди-

единицами и нулями.

ЧАСТЬ I

Основы

Глава 1. Основы цифровых расследований 26

Глава 2. Основные принципы работы компьютеров 38

Глава 3. Снятие данных с жесткого диска 63

Основы цифровых

расследований

Полагаю, читателю, заинтересовавшемуся этой книгой, не нужно объяснять, для

чего необходимо анализировать компьютер или другое цифровое устройство, так

что я пропущу обычные цифры и статистику. Книга написана о том, как лучше

организовать цифровое расследование; она посвящена данным и способам их хра-

хранения. Инструментарий цифрового расследования стал достаточно прост в ис-

использовании, и это хорошо, потому что простота уменьшает время, необходимое

на проведение расследования. Тем не менее у нее есть pi оборотная сторона: экс-

эксперт не всегда в полной мере понимает все результаты. Это может быть опасно,

если обязан сделать заявление по поводу улик и их происхождения. Книга начи-

начинается с изложения основ расследования и компьютерных технологий, после чего

мы переходим к томам и файловым системам. Существует много способов прове-

проведения расследования; один из них описан в этой главе. Впрочем, вы не обязаны

идти по тому же пути. В этой главе я лишь показываю, какое место, на мой взгляд,

содержимое книги занимает в общей картине.

Цифровые расследования и улики

Существует огромное количество определений цифровой экспертизы и расследо-

расследований. В этом разделе я приведу те определения, которые использую лично я,

вместе с обоснованиями. Объектом цифрового расследования является некоторое

цифровое устройство, задействованное в инциденте или преступлении. Цифро-

Цифровое устройство могло использоваться при совершении физического преступле-

преступления, а могло и стать источником события, нарушившего правила или закон. При-

Приведу пример первого случая: подозреваемый собирает в Интернете информацию

для подготовки физического преступления. Среди примеров второго случая можно

выделить получение несанкционированного доступа к компьютеру, загрузку не-

незаконного материала по сети или отправку электронной почты с угрозами. После

того как факт нарушения будет выявлен, начинается расследование. Оно должно

ответить на такие вопросы: почему произошло нарушение, кто или что послужил

причиной и т. д.

Цифровым расследованием называется процесс разработки и проверки гипо-

гипотез, отвечающих на вопросы о цифровых событиях. Задача решается научным ме-

методом: эксперт строит гипотезы на основе найденных улик, а затем проверяет их

поиском дополнительных улик, которые доказывали бы несостоятельность дан-

данной гипотезы. Цифровой уликой называется цифровой объект, содержащий на-

надежную информацию, которая поддерживает или опровергает гипотезу.

Возьмем сервер, подвергшийся внешнему вторжению. Расследование начинается

с определения ответа на вопрос: когда это произошло и кто это сделал. В процессе

расследования обнаруживаются данные, которые были созданы событиями, свя-

связанными с инцидентом. Эксперт восстанавливает на сервере удаленные записи

журнала, находит программы, задействованные в атаке, и многочисленные уяз-

уязвимости, существующие на сервере. По этим и другим данными строится гипоте-

гипотеза относительно того, какая уязвимость была использована нападающим, и что он

делал потом. Позднее эксперт анализирует конфигурацию брандмауэра (firewall)

и журнала. По результатам анализа он определяет, что некоторые сценарии, сфор-

сформулированные в гипотезах, невозможны, потому что сетевой трафик соответству-

соответствующего типа не существовал, а в журнале не нашлось обязательных записей. Та-

Таким образом обнаруживаются улики, опровергающие одну или несколько гипотез.

В этой книге я использую термин «улика» в следственном контексте. Улики

имеют как юридическое, так и следственное применение. Приведенное ранее опре-

определение относилось к следственному применению улик; далеко не всегда найден-

найденные улики могут быть предъявлены в суде. Поскольку требования к юридичес-

юридической допустимости улик зависят от страны или штата, а я не обладаю юридической

подготовкой, я сосредоточу внимание на общей концепции улик, а вы можете вне-

внести поправки с учетом местного законодательства. В действительности никаких

юридических требований, относящихся именно к файловым системам, не суще-

существует, поэтому необходимую информацию можно почерпнуть из общей литера-

литературы по цифровому расследованию.

Процесс анализа места цифрового преступления

Не существует единого подхода к проведению расследований. Если спросить пя-

пятерых людей, как найти человека, который допил остатки кофе из кофейника, ве-

вероятно, вы получите пять разных ответов. Один предложит снять с кофейника

отпечатки пальцев, другой — поискать видеозаписи на камерах системы безопас-

безопасности, третий — проверить, у кого самая горячая чашка. Если нам удастся найти

нужного человека, не нарушив никаких законов, не так уж важно, какой процесс

при этом использовался, хотя некоторые способы эффективнее других.

Подход, который я использую в цифровых расследованиях, основан на процессе

анализа места физического преступления [Carrier and Spafford, 2003]. В данном слу-

случае мы имеем место цифрового преступления, к которому относится цифровое ок-

окружение, создаваемое программами и оборудованием. Процесс состоит из трех ос-

основных фаз: консервации системы, поиска улик и реконструкции событий. Эти фазы

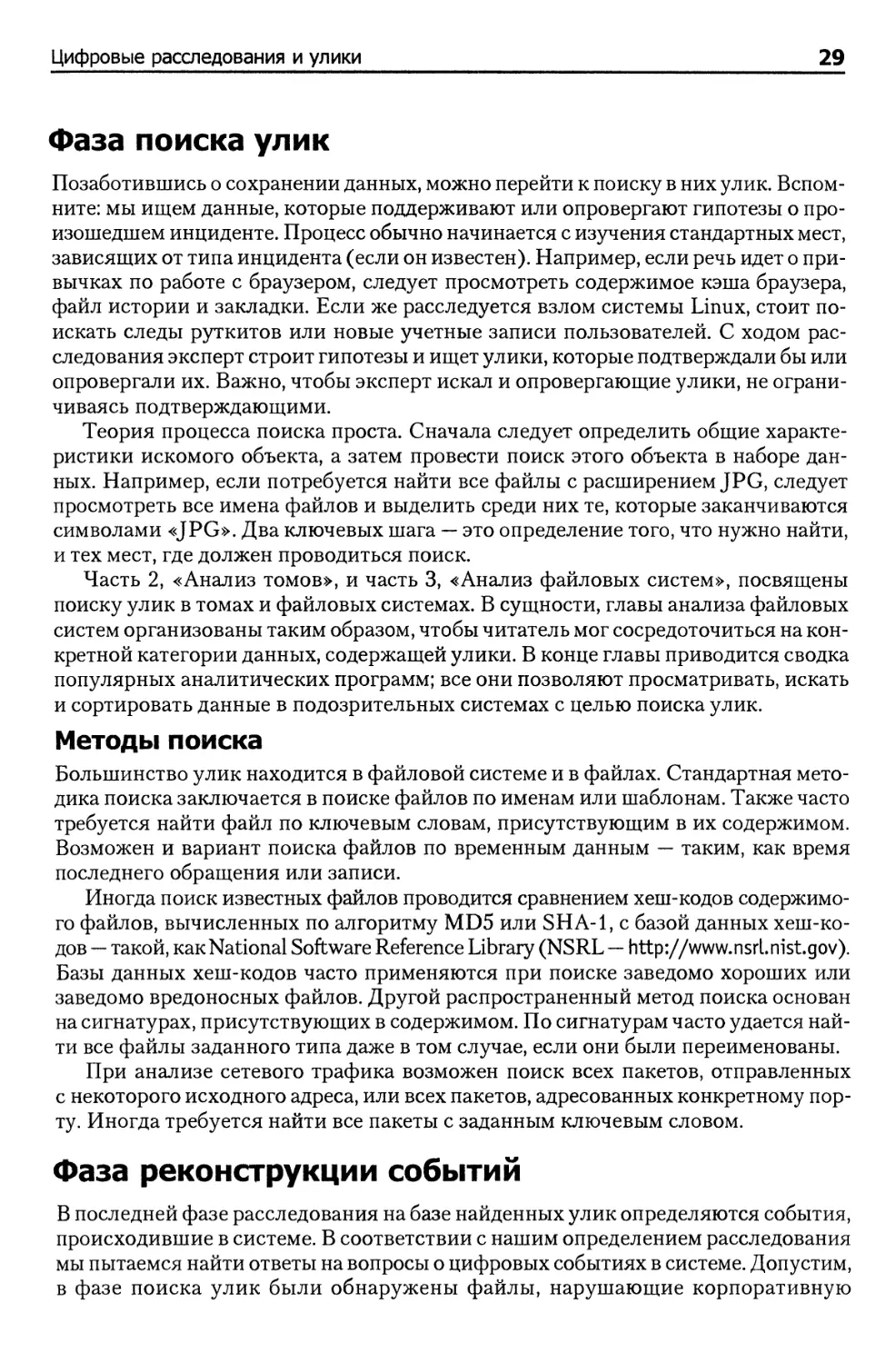

не обязаны следовать одна за другой, а общая схема процесса показана на рис. 1.1.

Рис. 1.1. Три основные фазы анализа места цифрового преступления

Этот процесс применяется при проведении расследования как в живых, так

и в мертвых системах. Живой анализ происходит при поиске улик с использовани-

использованием операционной системы или других ресурсов анализируемого компьютера. Мер-

Мертвый анализ происходит тогда, когда вы запускаете доверенное приложение в до-

веренной операционной системе для поиска улик. При живом анализе существует

риск получения ложной информации, потому что программы могут намеренно скры-

скрывать или искажать данные. Мертвый анализ надежнее, но он возможен не всегда.

Фаза сохранения системы

В первой фазе расследования — фазе сохранения системы — эксперт пытается

законсервировать состояние места цифрового преступления. Выполняемые дей-

действия зависят от юридических, деловых или процедурных требований к рассле-

расследованию. Например, в соответствии с юридическими требованиями эксперт мо-

может быть обязан отключить систему от сети и создать полную копию всех данных.

К крайним случаям можно отнести дела, связанные с заражением вредоносными

программами; в таких ситуациях сохранение не выполняется. В большинстве рас-

расследований в корпоративных и военных средах, не передаваемых в суд, применя-

применяются методики, находящиеся где-то между этими двумя крайними точками.

Основной целью этой фазы является сведение к минимуму возможных потерь

улик в ходе расследования. Этот процесс продолжается после снятия данных из

системы, потому что данные необходимо сохранить для будущего анализа. В гла-

главе 3 рассматриваются методы создания полной копии жесткого диска, а в остав-

оставшейся части книги будут рассматриваться способы анализа данных и поиска улик.

Методы сохранения

Так как фаза сохранения системы направлена на минимизацию потерь улик, не-

необходимо ограничить количество процессов, способных записывать данные на

носители информации. При проведении мертвого анализа эксперт завершает все

процессы, отключая систему, и создает резервные копии всех данных. Как будет

показано в главе 3, для предотвращения потери улик также могут применяться

блокировщики записи.

При живом анализе следует завершить или приостановить все подозрительные

процессы. Компьютер необходимо отключить от сети (возможно, подключив сис-

систему к пустому концентратору или коммутататору, чтобы предотвратить появле-

появление в журнале сообщений о недоступности сети) или установить сетевые фильтры,

чтобы злоумышленник не мог подключиться из удаленной системы и уничтожить

данные. Важные данные копируются на случай возможной потери в процессе по-

поиска. Например, если вы собираетесь читать файлы, сохраните временные штам-

штампы всех файлов, чтобы у вас была эталонная копия времени последнего обраще-

обращения — ваши действия приведут к обновлению временных штампов.

При сохранении важных данных в процессе живого или мертвого анализа сле-

следует вычислить криптографический хеш-код; позднее он поможет доказать, что

данные не изменялись. Криптографический хеш-код (MD5, SHA-1 или SHA-256)

представляет собой очень большое число, вычисляемое по математической фор-

формуле для набора входных данных. Изменение хотя бы одного бита во входных

данных приводит к заметному изменению выходного числа; более подробную

информацию можно найти в книге «Applied Cryptography», 2nd Edition [Schneier,

1995]. Для хеширования разработаны специальные алгоритмы, при которых по-

получение одинакового результата для двух разных входных данных крайне мало-

маловероятно. Следовательно, если хеш-код важных данных остался прежним, это го-

говорит о том, что данные не подвергались модификации.

Фаза поиска улик

Позаботившись о сохранении данных, можно перейти к поиску в них улик. Вспом-

Вспомните: мы ищем данные, которые поддерживают или опровергают гипотезы о про-

произошедшем инциденте. Процесс обычно начинается с изучения стандартных мест,

зависящих от типа инцидента (если он известен). Например, если речь идет о при-

привычках по работе с браузером, следует просмотреть содержимое кэша браузера,

файл истории и закладки. Если же расследуется взлом системы Linux, стоит по-

поискать следы руткитов или новые учетные записи пользователей. С ходом рас-

расследования эксперт строит гипотезы и ищет улики, которые подтверждали бы или

опровергали их. Важно, чтобы эксперт искал и опровергающие улики, не ограни-

ограничиваясь подтверждающими.

Теория процесса поиска проста. Сначала следует определить общие характе-

характеристики искомого объекта, а затем провести поиск этого объекта в наборе дан-

данных. Например, если потребуется найти все файлы с расширением JPG, следует

просмотреть все имена файлов и выделить среди них те, которые заканчиваются

символами «JPG». Два ключевых шага — это определение того, что нужно найти,

и тех мест, где должен проводиться поиск.

Часть 2, «Анализ томов», и часть 3, «Анализ файловых систем», посвящены

поиску улик в томах и файловых системах. В сущности, главы анализа файловых

систем организованы таким образом, чтобы читатель мог сосредоточиться на кон-

конкретной категории данных, содержащей улики. В конце главы приводится сводка

популярных аналитических программ; все они позволяют просматривать, искать

и сортировать данные в подозрительных системах с целью поиска улик.

Методы поиска

Большинство улик находится в файловой системе и в файлах. Стандартная мето-

методика поиска заключается в поиске файлов по именам или шаблонам. Также часто

требуется найти файл по ключевым словам, присутствующим в их содержимом.

Возможен и вариант поиска файлов по временным данным — таким, как время

последнего обращения или записи.

Иногда поиск известных файлов проводится сравнением хеш-кодов содержимо-

содержимого файлов, вычисленных по алгоритму MD5 или SHA-1, с базой данных хеш-ко-

хеш-кодов — такой, KaKNational Software Reference Library (NSRL— http://www.nsrLnist.gov).

Базы данных хеш-кодов часто применяются при поиске заведомо хороших или

заведомо вредоносных файлов. Другой распространенный метод поиска основан

на сигнатурах, присутствующих в содержимом. По сигнатурам часто удается най-

найти все файлы заданного типа даже в том случае, если они были переименованы.

При анализе сетевого трафика возможен поиск всех пакетов, отправленных

с некоторого исходного адреса, или всех пакетов, адресованных конкретному пор-

порту. Иногда требуется найти все пакеты с заданным ключевым словом.

Фаза реконструкции событий

В последней фазе расследования на базе найденных улик определяются события,

происходившие в системе. В соответствии с нашим определением расследования

мы пытаемся найти ответы на вопросы о цифровых событиях в системе. Допустим,

в фазе поиска улик были обнаружены файлы, нарушающие корпоративную

политику или закон, но факт их обнаружения не дает никакой информации о со-

событиях. Выясняется, что один из файлов появился в результате определенного

события — загрузки по сети; также следует попытаться определить, какое прило-

приложение загрузило его. Был ли это веб-браузер или какая-то вредоносная програм-

программа? Известен ряд случаев использования вредоносных программ для защиты

при обнаружении незаконных материалов или других цифровых улик [George,

2004; Brenner, Carrier, and Henninger, 2004]. Иногда после фазы реконструкции

цифровых событий удается связать эти цифровые события с физическими.

Для реконструкции событий эксперт должен хорошо знать приложения и ОС,

установленные на компьютере, чтобы строить гипотезы на основании их воз-

возможностей. Например, цифровые события в Windows 95 отличаются от событий

Windows XP, а разные версии браузера Mozilla порождают разные события. Та-

Такой тип анализа выходит за рамки книги, но некоторые общие рекомендации мож-

можно найти в [Casey, 2004].

Общие рекомендации

Не стоит полагать, будто все расследования проводятся по одной схеме, — иногда

приходится изобретать новые процедуры. Возможно, книга покажется кому-то

излишне академичной, потому что она не ограничивается возможностями, реали-

реализованными в существующих инструментах. Некоторые методы еще не были реа-

реализованы, поэтому для поиска улик вам придется импровизировать. Приведу свой

набор общих правил, которые, как хочется верить, упростят вашу работу при раз-

разработке новых процедур.

Первое правило — сохранение исследуемой системы. Эксперт должен исклю-

исключить любые модификации данных, которые могут послужить уликами. Крайне

неприятно оказаться в суде, когда другая сторона убеждает присяжных, что вы по

неосторожности стерли улики. Решению этой задачи была посвящена первая ста-

стадия процесса расследования. Приведу несколько примеров ее реализации:

• Скопируйте важные данные, поместите оригинал в надежное место и анализи-

анализируйте копию, чтобы в случае модификации данных можно было восстановить

оригинал.

• Вычислите хеш-коды MD5 или SHA важных данных. Позднее они помогут

доказать, что данные не изменились.

• Воспользуйтесь устройством блокировки записи во время любых действий,

способных привести к записи в анализируемые данные.

• Сведите к минимуму количество файлов, создаваемых во время живого ана-

анализа, — они могут стереть улики в свободном пространстве.

• Будьте осторожны при открытии файлов во время живого анализа, поскольку

это может привести к модификации данных (таких, как время последнего об-

обращения).

Второе правило — изоляция среды анализа как от анализируемых данных, так

и от внешнего мира. Изоляция от подозрительных данных необходима, потому

что вы не знаете, что они могут сделать. Исполняемый файл из анализируемой

системы может удалить все файлы на вашем компьютере или попытаться уста-

установить связь с удаленной системой. Открытие HTML-файла в браузере может

привести к запуску сценариев и загрузке файлов с удаленного сервера. Оба вари-

варианта потенциально опасны, и от них необходимо защититься. Изоляция от подо-

подозрительных данных реализуется их просмотром в приложениях с ограниченной

функциональностью или виртуальных средах, легко воссоздаваемых в случае

уничтожения — таких, как VMWare (http://www.vmware.com).

Изоляция от внешнего мира необходима для того, чтобы предотвратить всякое

вмешательство извне и нежелательную пересылку данных. Например, как говори-

говорилось в предыдущем абзаце, даже простая загрузка HTML-страницы может приве-

привести к попытке подключения к удаленному серверу. Изоляция от внешнего мира

обычно реализуется подключением к лабораторной сети, не имеющей внешнего

выхода, или фильтрацией сетевого трафика на брандмауэре.

Следует отметить, что живой анализ затрудняет изоляцию. Система не изолиро-

изолирована от анализируемых данных по определению, потому что для анализа этих дан-

данных применяется ее же ОС, которая может содержать посторонний код. Каждое

действие выполняется с участием анализируемых данных. Кроме того, изоляция

от внешнего мира тоже усложняется, потому что для нее необходимо отключить

систему от сети, а живой анализ обычно выполняется во время активности системы.

Третье правило — проверка данных по другим независимым источникам. Тем

самым снижается риск использования ложных данных. Например, как будет по-

показано позднее, в большинстве систем временные штампы файлов легко изме-

изменить. Таким образом, если в вашем расследовании время играет важную роль, по-

постарайтесь найти записи в журналах, сетевой трафик или другие события, которые

подтверждали бы время выполнения операций с файлами.

Последнее правило — документирование всех действий. Это поможет вам оп-

определить, какой поиск еще не проводился и какие результаты были получены ра-

ранее. При проведении живого анализа или применении методов, которые могут

привести к модификации данных, очень важно документировать все происходя-

происходящее; позднее вы сможете описать, какие изменения были внесены в систему из-за

ваших действий.

Анализ данных

В предыдущем разделе я говорил, что основной задачей эксперта является поиск

цифровых улик. Это довольно общее заявление, потому что улики могут найтись

почти в любом месте. В этом разделе я намерен сузить область поиска цифровых

улик и выделить ряд положений, которые будут подробно обсуждаться позднее

в книге. Также мы обсудим, каким данным можно доверять больше других.

Типы анализа

При анализе цифровых данных эксперт ищет объекты, спроектированные чело-

человеком. Кроме того, при проектировании систем хранения данных большинства

цифровых устройств разработчики стремились добиться гибкости и масштаби-

масштабируемости, вследствие чего такие системы имеют многоуровневую структуру. Я вос-

воспользуюсь этой многоуровневой структурой для определения различных типов

анализа [Carrier, 2003a].

Если начать с нижних уровней архитектуры, мы обнаруживаем на них две не-

независимые области анализа. Первая базируется на устройствах хранения инфор-

информации, а вторая — на устройствах обмена данными. В этой книге основное внима-

внимание уделяется анализу устройств хранения информации, а еще точнее — устройств

долгосрочного хранения информации (таких, как жесткие диски). Анализ ком-

коммуникационных систем (таких, как сети IP) в книге не рассматривается, но вы

можете найти необходимую информацию в других источниках [Bejtlich, 2005;

Casey, 2004; Mandia et al., 2003].

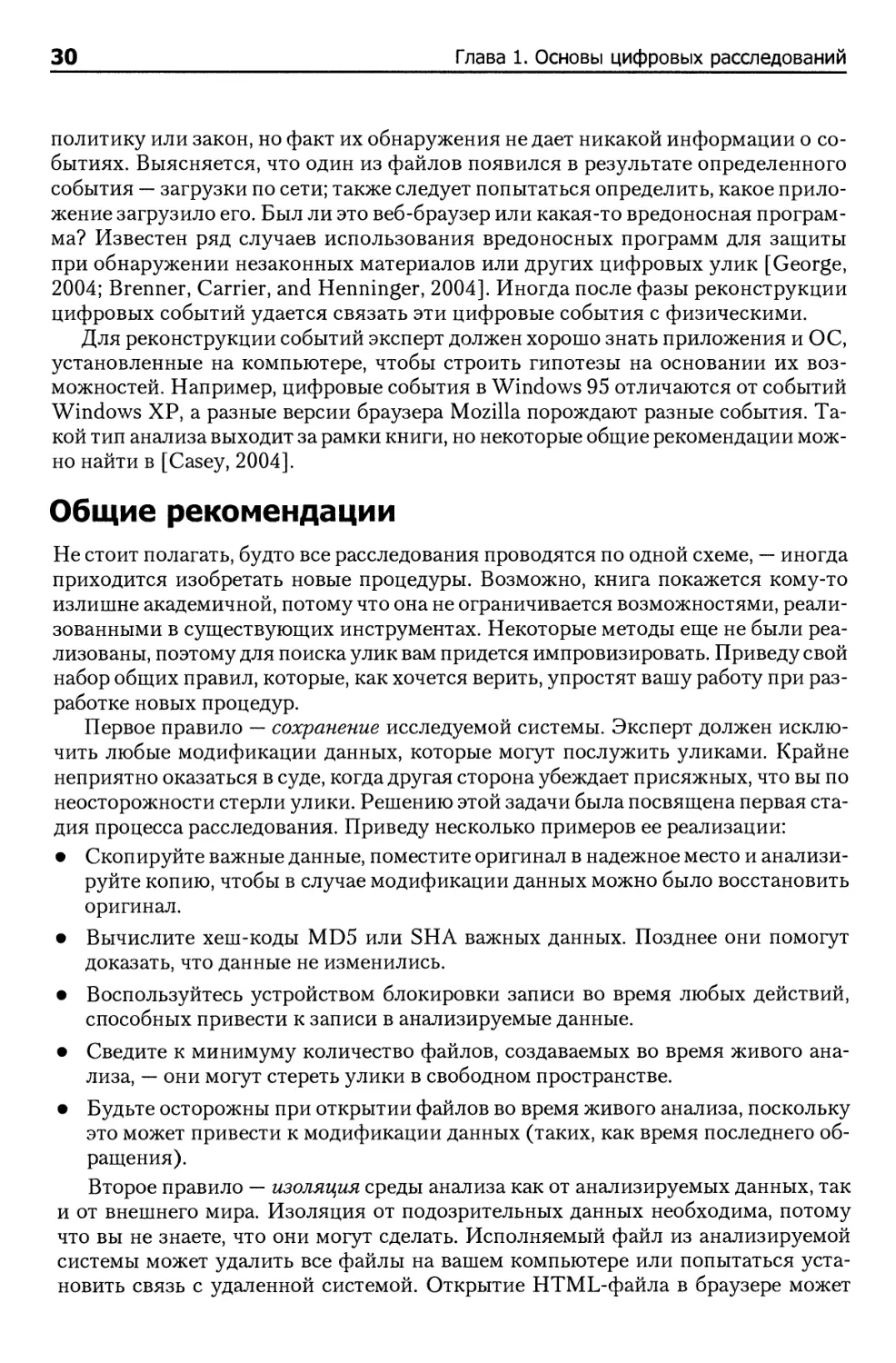

Различные области анализа представлены на рис. 1.2. На нижнем уровне вы-

выполняется анализ физических носителей информации: жестких дисков, карт па-

памяти и дисков CD-ROM. Анализ в этой области может быть сопряжен с чтением

низкоуровневых данных с магнитной поверхности и другими методами, для ко-

которых необходима чистая комната. В книге я буду предполагать, что в вашем рас-

распоряжении имеется надежный метод чтения данных с физического носителя, а на

устройство хранения информации уже записан поток из нулей и единиц.

Рис. 1.2. Иерархия уровней анализа, основанная на архитектуре цифровых данных.

Блоки, выделенные жирными линиями, рассматриваются в книге

В дальнейшем мы будем рассматривать анализ двоичного потока информации

на физическом носителе. Структура микросхем памяти обычно определяется на

уровне процессов и выходит за рамки книги. Наше внимание будет сосредоточе-

сосредоточено на постоянных носителях — таких, как жесткие диски и карты памяти.

Как правило, устройства долгосрочного хранения информации организуются

в виде томов. Том представляет собой совокупность ячеек носителя информации,

доступных для чтения и записи со стороны приложений. Анализ томов будет под-

подробно рассматриваться в части 2 книги, а сейчас я упомяну о двух важнейших

концепциях этого уровня. Первая — это разделы (один том разбивается на не-

несколько томов меньшего объема), а вторая — сборка (объединение нескольких

томов в один большой том, на котором в дальнейшем могут создаваться разделы).

Примерами данных этой категории служат таблицы разделов DOS, разделы Apple

и массивы RAID. Некоторые носители (скажем, дискеты) не содержат данных на

этом уровне, а весь диск представляет собой один том. Анализ данных на уровне

томов позволяет определить, где находится файловая система и другие данные

и где может храниться скрытая информация.

Тома содержат разные типы данных, но самым распространенным содержи-

содержимым томов являются файловые системы. Также том может содержать базы данных

или использоваться как временное пространство подкачки (по аналогии с фай-

файлом подкачки Windows). Часть 3 посвящена файловым системам, то есть наборам

структур данных, которые позволяют приложениям создавать, читать и записы-

записывать файлы. Анализ файловых систем направлен на поиск файлов, восстановле-

восстановление удаленных файлов и поиск скрытой информации. Конечным результатом

анализа файловой системы может быть содержимое файла, фрагменты данных

и метаданные, связанные с файлами.

Рис. 1.3. Процесс анализа данных: от физического уровня к прикладному

Чтобы понять, что находится внутри файла, необходимо перейти на прикладной

уровень. Структура каждого файла определяется приложением или ОС, создавшей

файл. Например, с точки зрения файловой системы файл реестра Windows ничем

не отличается от обычной HTML-страницы — и то и другое является файлом. Тем

не менее эти файлы имеют совершенно разную структуру, а для их анализа должны

применяться разные инструменты. Анализ прикладного уровня играет очень важ-

важную роль: именно на этом уровне на основании анализа конфигурационных фай-

файлов мы определяем, какие программы выполнялись в системе, не содержит ли

скрытых данных графический файл, и т. д. В книге прикладной анализ не рас-

рассматривается — чтобы представить его на том же уровне, что и анализ томов и фай-

файловых систем, потребуется несколько отдельных книг. За дополнительной инфор-

информацией обращайтесь к общей литературе по цифровым расследованиям.

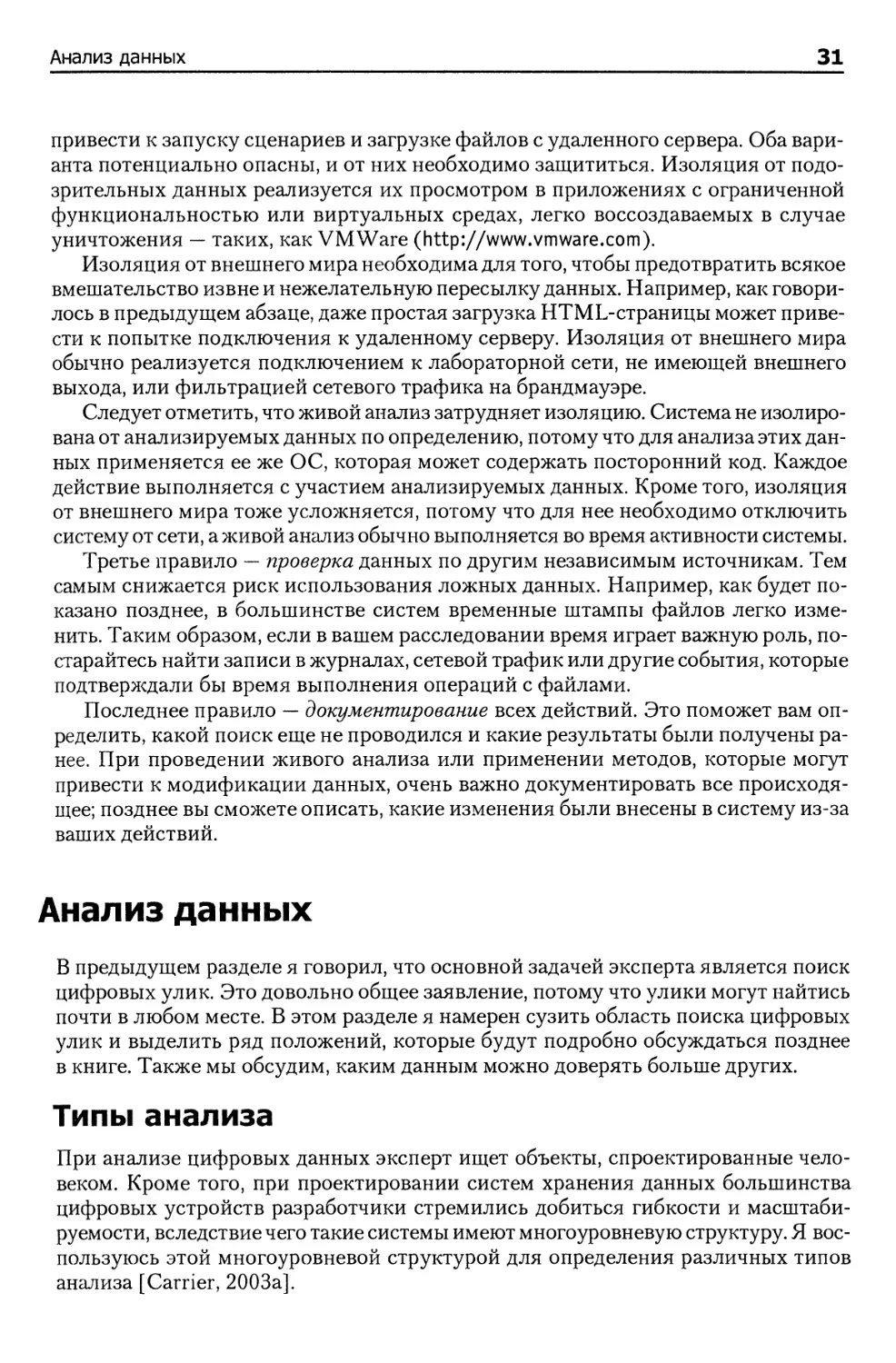

Процесс анализа представлен на рис. 1.3. На рисунке изображен диск, в ре-

результате анализа которого был получен поток байтов. Поток анализируется на

уровне томов, в результате чего формируется том. Дальнейший анализ тома на

уровне файловой системы дает файл. Наконец, файл анализируется на приклад-

прикладном уровне.

Необходимые и вспомогательные данные

Все данные в описанной схеме в той или иной степени структурированы, но не

вся структура необходима для выполнения основных функций уровня. Напри-

Например, целью уровня файловой системы является организация пустых томов для

хранения данных и их последующей выборки. Файловая система связывает имя

файла с содержимым. Следовательно, данные об имени файла и его местонахож-

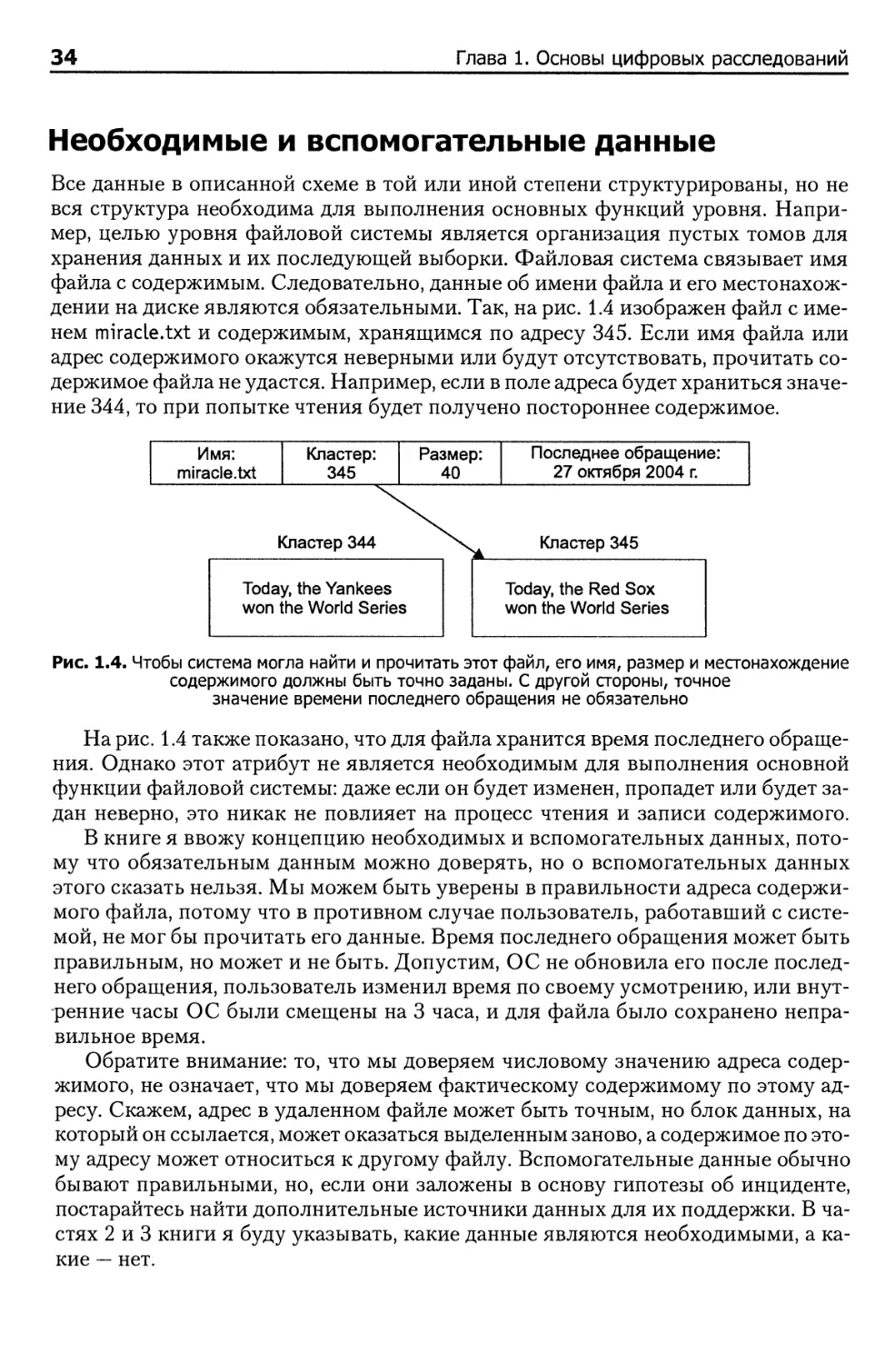

местонахождении на диске являются обязательными. Так, на рис. 1.4 изображен файл с име-

именем mirade.txt и содержимым, хранящимся по адресу 345. Если имя файла или

адрес содержимого окажутся неверными или будут отсутствовать, прочитать со-

содержимое файла не удастся. Например, если в поле адреса будет храниться значе-

значение 344, то при попытке чтения будет получено постороннее содержимое.

Рис. 1.4. Чтобы система могла найти и прочитать этот файл, его имя, размер и местонахождение

содержимого должны быть точно заданы. С другой стороны, точное

значение времени последнего обращения не обязательно

На рис. 1.4 также показано, что для файла хранится время последнего обраще-

обращения. Однако этот атрибут не является необходимым для выполнения основной

функции файловой системы: даже если он будет изменен, пропадет или будет за-

задан неверно, это никак не повлияет на процесс чтения и записи содержимого.

В книге я ввожу концепцию необходимых и вспомогательных данных, пото-

потому что обязательным данным можно доверять, но о вспомогательных данных

этого сказать нельзя. Мы можем быть уверены в правильности адреса содержи-

содержимого файла, потому что в противном случае пользователь, работавший с систе-

системой, не мог бы прочитать его данные. Время последнего обращения может быть

правильным, но может и не быть. Допустим, ОС не обновила его после послед-

последнего обращения, пользователь изменил время по своему усмотрению, или внут-

внутренние часы ОС были смещены на 3 часа, и для файла было сохранено непра-

неправильное время.

Обратите внимание: то, что мы доверяем числовому значению адреса содер-

содержимого, не означает, что мы доверяем фактическому содержимому по этому ад-

адресу. Скажем, адрес в удаленном файле может быть точным, но блок данных, на

который он ссылается, может оказаться выделенным заново, а содержимое по это-

этому адресу может относиться к другому файлу. Вспомогательные данные обычно

бывают правильными, но, если они заложены в основу гипотезы об инциденте,

постарайтесь найти дополнительные источники данных для их поддержки. В ча-

частях 2 и 3 книги я буду указывать, какие данные являются необходимыми, а ка-

какие — нет.

Инструментарий эксперта

Существует множество программ, используемых аналитиками при анализе циф-

цифровых систем. Функции большинства программ такого рода в основном сосредо-

сосредоточены в фазах сохранения и поиска. В примерах, приводимых в книге, будет ис-

использоваться пакет TSK (The Sleuth Kit). Я разрабатываю этот пакет и опишу его

позднее в этом разделе. TSK распространяется бесплатно; это означает, что лю-

любой читатель может воспроизвести приведенные примеры без каких-либо допол-

дополнительных затрат.

Я не собираюсь превращать книгу в руководство по TSK, и не каждому читате-

читателю потребуются бесплатные программы на платформе UNIX. По этой причине

я привожу список самых распространенных программ анализа. Они позволят

решить большинство задач, упоминавшихся в этой главе. Краткие описания не

содержат полного списка возможностей программ и основываются на информа-

информации, размещенной на сайтах. Я лично не проверял и не пытался использовать все

их возможности, однако каждое описание было проверено разработчиками соот-

соответствующей программы.

Если вас интересует более обширный список программ, обратитесь на сайт

Кристин Сидсма (Christine Siedsma) Electronic Evidence Information (http://

www.e-evidence.info) или на сайт Якко Тунниссена (Jacco Tunnissen) Computer

Forensics, Cybercrime and Steganography (http://www.forensics.nl). Я также веду

список программ анализа с открытыми исходными кодами — как коммерчес-

коммерческих, так и некоммерческих (http://www.opensourceforensics.org). В книге приво-

приводятся теоретические обоснования того, как программы используются при ана-

анализе файловой системы, но мне кажется, что программы с открытым кодом также

пригодятся в расследовании: эксперт или доверенная сторона может прочитать

исходный код и проверить, как в программе реализована теория. Это позволит

экспертам дать более обоснованные показания относительно цифровых улик

[Carrier, 2003b].

EnCase (Guidance Software)

Несмотря на отсутствие официальных цифр, считается, что EnCase (http://www.en-

case.com) является самой распространенной программой компьютерных расследо-

расследований. EnCase работает на платформе Windows и позволяет снимать и анализи-

анализировать данные с применением локальной или сетевой версии. EnCase анализирует

различные форматы файловых систем, включая FAT, NTFS, HFS, UFS, Ext2/3,

Reiser, JFS, CD-ROM и DVD. Кроме того, EnCase поддерживает динамические

диски Microsoft Windows и AIX LVM.

EnCase выводит списки файлов и каталогов, восстанавливает удаленные фай-

файлы, проводит поиск по ключевым словам, просматривает всю графику, составляет

временные диаграммы файловых операций и идентифицирует файлы по базам

данных хеш-кодов. В пакете также реализован собственный сценарный язык EnScript,

который позволяет автоматизировать многие задачи. Дополнительные модули

обеспечивают расшифровку шифрованных файлов NTFS и монтирование анали-

анализируемых данных как локального диска.

Forensic Toolkit (Access Data)

Пакет FTK (Torensic Toolkit) работает на платформе Windows. К его функциям

относятся снятие данных и анализ дисков, файловых систем и прикладных дан-

данных (http://www.accessdata.com). FTK поддерживает файловые системы FAT, NTFS

и Ext2/3, но пакет более всего известен своими возможностями поиска и поддер-

поддержкой анализа прикладного уровня. FTK строит отсортированный индекс слов

в файловой системе, существенно ускоряющий поиск. Кроме того, FTK содержит

множество программ просмотра различных файловых форматов и поддерживает

разные форматы электронной почты.

FTK позволяет просматривать файлы и каталоги файловой системы, восста-

восстанавливать удаленные файлы, проводить поиск по ключевым словам и различным

характеристикам файлов, просматривать все графические файлы и идентифици-

идентифицировать известные файлы по базам данных хеш-кодов. Компания AccessData так-

также предлагает программы дешифрования файлов и восстановления паролей.

ProDiscover (Technology Pathways)

ProDiscover (http://www.techpathways.com) работает на платформе Windows. Эта

программа снятия данных и анализа существует как в локальной, так и в сетевой

версиях. ProDiscover умеет анализировать файловые системы FAT, NTFS, Ext2/

3 и UFS, а также динамические диски Windows. В области поиска реализованы

основные функции составления списков файлов и каталогов, восстановления уда-

удаленных файлов, поиска по ключевым словам и идентификации файлов по базам

данных хеш-кодов. Возможен вариант приобретения лицензии ProDiscover с ис-

исходными кодами, чтобы аналитик мог проверить принципы работы программы.

SMART (ASR Data)

SMART (http://www.asrdata.com) — программа снятия и анализа данных на плат-

платформе Linux. Ее разработчиком является Энди Розен (Andy Rosen), создатель

исходной версии Expert Witness (теперь эта программа называется EnCase). SMART

работает со многими файловыми системами, поддерживаемыми в Linux, и умеет

анализировать FAT, NTFS, Ext2/3, UFS, HFS+, JFS, Reiser, CD-ROM и другие

системы. При поиске улик SMART дает возможность фильтровать файлы и ката-

каталоги в образе диска, восстанавливать удаленные файлы, проводить поиск по клю-

ключевым словам, просматривать все графические файлы и идентифицировать фай-

файлы по базам данных хеш-кодов.

The Sleuth Kit/Autopsy

TSK (The Sleuth Kit) — набор программ анализа для UNIX, работающих в режиме

командной строки, a Autopsy — графический интерфейс для TSK (http://www.sl.euth-

kit.org). Инструментарий файловой системы TSK создавался на базе пакета ТСТ

(The Coroner's Tookit), авторами которого были Дэн Фармер (Dan Farmer) и Вит-

це Венема (Wietse Venema). TSK и Autopsy анализируют файловые системы

FAT, NTFS, Ext2/3 и UFS, выводят списки файлов и каталогов, восстанавливают

удаленные файлы, строят временные диаграммы файловых операций, выполня-

выполняют поиск по ключевым словам и работают с базами данных хеш-кодов.

Итоги

Не существует единственно верного подхода к проведению расследования. В этой

главе я кратко охарактеризовал тот подход, который я использую в своей работе.

Он состоит всего из трех фаз и базируется на процедуре анализа места физичес-

физического преступления. Также были представлены основные типы расследования

и приведена сводка существующих пакетов.

В следующих двух главах рассматриваются основные принципы работы ком-

компьютеров и способы снятия данных в фазе сохранения.

Библиография

• Bej tlich, Richard. The Tao of Network Security Monitoring: Beyond Intrusion Detection.

Boston: Addison Wesley, 2005.

• Brenner, Susan, Brian Carrier, and Kef Henninger. «The Trojan Defense in Cyber-

Cybercrime Cases». Santa Clara Computer and High Technology Law Journal, 21A), 2004.

• Carrier, Brian. «Defining Digital Forensic Examination and Analysis Tools Using

Abstraction Layers». InternationalJournal ofDigital Evidence, Winter 2003a. http:/

/www.ijde.org.

• Carrier, Brian. «Open Source Digital Forensic Tools: The Legal Argument». Fall

2003b. http://www.digital-evidence.org.

• Carrier, Brian, and Eugene H. Spafford. «Getting Physical with the Digital Investi-

Investigation Process». International Journal of Digital Evidence, Fall 2003. http://

www.ijde.org.

• Casey, Eoghan. Digital Evidence and Computer Clime. 2nd ed. London: Academic

Press, 2004.

• Clifford, Ralph, ed. Cybercrime: The Investigation, Prosecution, and Defense of a

Computer-Related Crime. Durham: Carolina Academic Press, 2001.

• George, Esther. «UK Computer Misuse Act — The Trojan Virus Defense».Journal

of Digital Investigation, 1B), 2004.

• The Honeynet Project. Know Your Enemy. 2nd ed. Boston: Addison-Wesley, 2004.

• Houghton Mifflin Company. The American Heritage Dictionary. 4th ed.Boston:

Houghton Mifflin, 2000.

• Mandia, Kevin, Chris Prosise, and Matt Pepe. Incident Response and Computer

Forensics. 2nd ed. Emeryville: McGraw Hill/Osborne, 2003.

• Scheier, Bruce. Applied Cryptography. 2nd ed. New York: Wiley Publishing, 1995.

Основные принципы

работы компьютеров

Данная глава посвящена низкоуровневым основам работы компьютеров. О том,

как организуется хранение данных, достаточно подробно рассказано в следую-

следующих главах, а здесь приводится вводный курс для читателей, не обладающих опы-

опытом программирования и познаниями в архитектуре операционных систем. Глава

начинается с обсуждения данных и способов их хранения на диске. В частности,

будут рассмотрены двоичное и шестнадцатеричное представление, а также пря-

прямой и обратный порядок байтов. Затем мы перейдем к процессу начальной заг-

загрузки системы и системному коду, необходимому для запуска компьютера. В конце

главы речь пойдет о жестких дисках, их геометрии, командах АТА, защищенных

областях и технологии SCSI.

Организация данных

Устройства, анализом которых мы собираемся заниматься, предназначены для

хранения цифровых данных, поэтому в этом разделе будут рассмотрены основ-

основные концепции хранения данных: двоичная и шестнадцатеричная запись, разме-

размеры данных, порядок байтов и структуры данных. Без хорошего понимания этих

концепций невозможно понять, как организуется хранение данных. Даже если

ранее вы уже занимались программированием, этот материал напомнит уже изве-

известные факты.

Двоичная, десятичная и шестнадцатеричная запись

Начнем с систем счисления. Люди привыкли работать с десятичными числами,

но компьютеры работают с двоичными данными, состоящими из нулей и единиц.

Каждая двоичная цифра (ноль или единица) называется битом; группа из 8 битов

называется байтом. Двоичные числа аналогичны десятичным, если не считать того,

что в десятичных числах используются 10 разных цифр (от 0 до 9), а в двоич-

двоичных — только две.

Прежде чем подробно заниматься двоичными числами, необходимо понять,

что такое десятичное число. Десятичное число представляет собой серию симво-

символов (цифр), при этом каждая цифра обладает некоторым значением. Для крайней

правой цифры это значение равно 1, для цифры слева от нее — 10 и т. д. Каждая

цифра обладает весовым значением, в 10 раз превышающим значение предыду-

предыдущего разряда: для второй цифры справа это значение равно 10, для третьей — 100,

для четвертой — 1000 и т. д. Для примера возьмем десятичное число 35 812. Чтобы

получить его, следует умножить цифру в каждом разряде на значение этого раз-

разряда и сложить произведения (рис. 2.1). Поскольку в данном случае десятичная

запись числа преобразуется в его десятичное значение, результат вполне законо-

закономерен. Аналогичная процедура применяется и для вычисления десятичного зна-

значения чисел, записанных в других системах счисления.

Рис. 2.1. Значение каждой цифры в десятичном числе

Крайняя правая цифра называется младшей, а крайняя левая — старшей. Так,

для числа 35 812 цифра 3 является старшей, а цифра 2 — младшей.

Теперь перейдем к двоичным числам. В каждом разряде двоичного числа на-

находится только одна из двух цифр @ и 1); при этом каждый разряд обладает деся-

десятичным значением, вдвое превышающим значение предыдущего разряда. Таким

образом, крайний правый разряд соответствует десятичному значению 1, второй

разряд справа — десятичному значению 2, третий — 4 и четвертый — 8 и т. д. Что-

Чтобы вычислить десятичное представление двоичного числа, следует просуммиро-

просуммировать весовые значения столбцов, умноженные на находящиеся в них цифры. На

рис. 2.2 показано, как двоичное число 1001 0011 переводится в десятичную систе-

систему. Из результата видно, что его десятичное значение равно 147.

В табл. 2.1 приведены десятичные значения первых 16 двоичных чисел. В ней

также указаны их шестнадцатеричные эквиваленты, о которых речь пойдет далее.

Рис. 2.2. Преобразование двоичного числа в десятичное значение

Таблица 2.1. Преобразования между двоичной, десятичной

и шестнадцатеричной системами

Двоичная запись Десятичная запись Шестнадцатеричная запись

0000 00 0

0001 01 1

0010 02 2

ООП 03 3

0100 04 4

0101 05 5

Таблица 2.1 {продолжение)

Двоичная запись Десятичная запись Шестнадцатеричная запись

ОНО 06 6

0111 07 7

1000 08 8

1001 09 9

1010 10 А

1011 11 В

1100 12 С

1101 13 D

1110 14 Е

1111 15 F

При записи шестнадцатеричных чисел используются 16 цифр (от 0 до 9, за

которыми следуют буквы от А до F). В табл. 2.1 показано соответствие между

шестнадцатеричными цифрами и десятичными числами. Шестнадцатеричная за-

запись удобна прежде всего тем, что она легко преобразуется в двоичную (и наобо-

наоборот), и часто применяется при работе с низкоуровневыми данными. Я буду снаб-

снабжать шестнадцатеричные числа префиксом Ох, чтобы отличить их от десятичных.

Необходимость в преобразовании шестнадцатеричных чисел в десятичную за-

запись возникает довольно редко, но я все же покажу, как это делается. Десятич-

Десятичные весовые коэффициенты разрядов шестнадцатеричного числа увеличивают-

увеличиваются в 16 раз. Таким образом, десятичное значение первого (крайнего правого)

разряда равно 1, второго — 16, третьего — 256 и т. д. Чтобы выполнить преобразо-

преобразование, мы просто умножаем весовые коэффициенты разрядов на соответствую-

соответствующие цифры и суммируем результаты. На рис. 2.3 показан результат преобразова-

преобразования шестнадцатеричного числа 0х8ВЕ4 в десятичную систему.

Рис. 2.3. Преобразование шестнадцатеричного числа в десятичную систему

Остается рассмотреть преобразования между шестнадцатеричной и двоичной

записью. Такие преобразования выполняются гораздо проще и сводятся к простой

подстановке. Чтобы получить двоичное представление имеющегося шестнадца-

шестнадцатеричного числа, достаточно обратиться к табл. 2.1 и заменить каждую шестнад-

цатеричную цифру эквивалентной последовательностью из 4 битов. И наоборот,

при преобразовании двоичного числа в шестнадцатеричное следует разделить чис-

число на группы по 4 бита и заменить каждую «четверку» эквивалентной шестнадца-

шестнадцатеричной цифрой. Вот и все! Преобразование двоичного числа в шестнадцате-

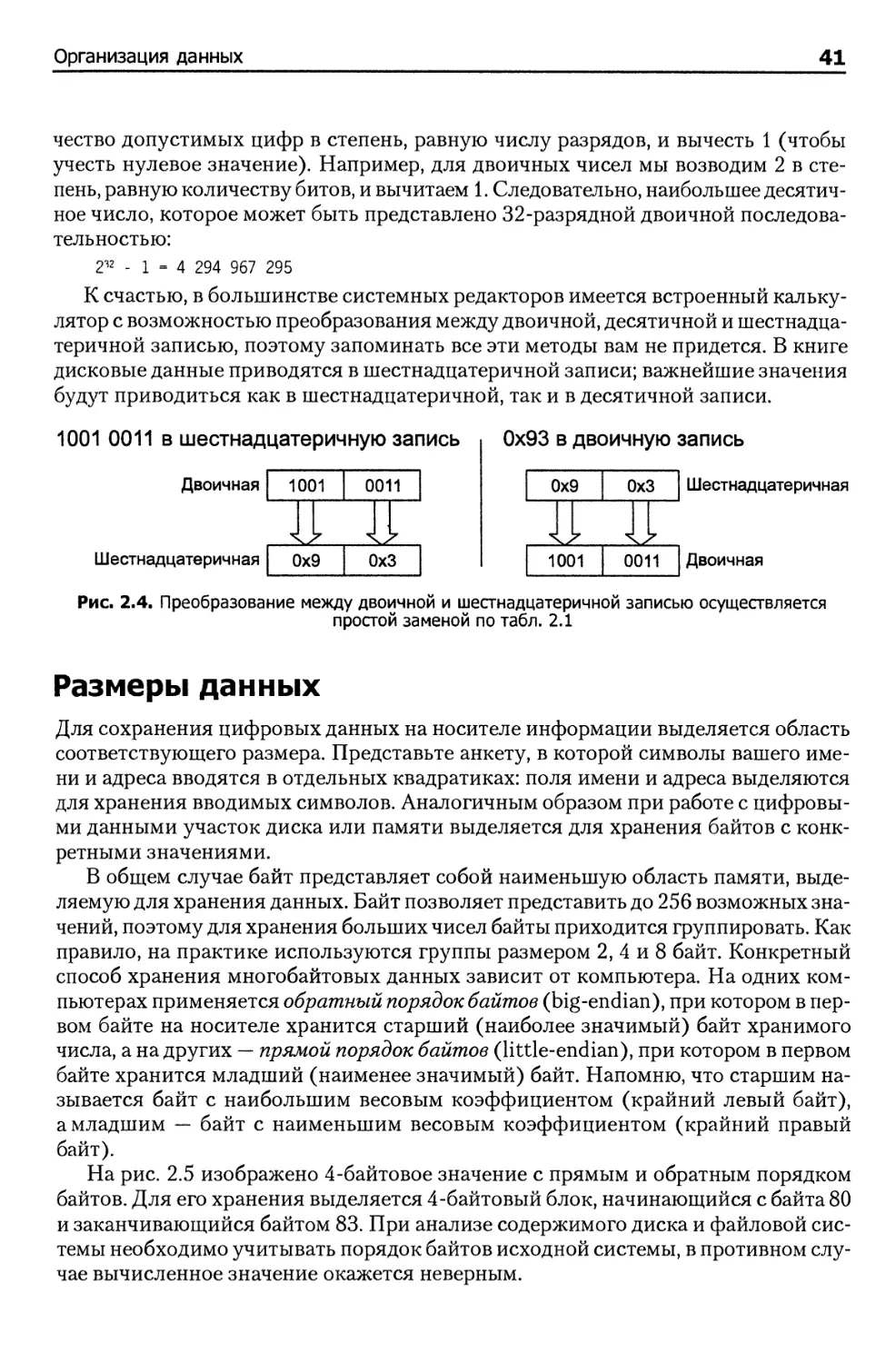

шестнадцатеричное и наоборот показано на рис. 2.4.

Иногда требуется определить максимальное значение, которое может быть

представлено некоторым количеством разрядов. Для этого нужно возвести коли-

чество допустимых цифр в степень, равную числу разрядов, и вычесть 1 (чтобы

учесть нулевое значение). Например, для двоичных чисел мы возводим 2 в сте-

степень, равную количеству битов, и вычитаем 1. Следовательно, наибольшее десятич-

десятичное число, которое может быть представлено 32-разрядной двоичной последова-

последовательностью:

232 - 1 = 4 294 967 295

К счастью, в большинстве системных редакторов имеется встроенный кальку-

калькулятор с возможностью преобразования между двоичной, десятичной и шестнадца-

теричной записью, поэтому запоминать все эти методы вам не придется. В книге

дисковые данные приводятся в шестнадцатеричной записи; важнейшие значения

будут приводиться как в шестнадцатеричной, так и в десятичной записи.

Рис. 2.4. Преобразование между двоичной и шестнадцатеричной записью осуществляется

простой заменой по табл. 2.1

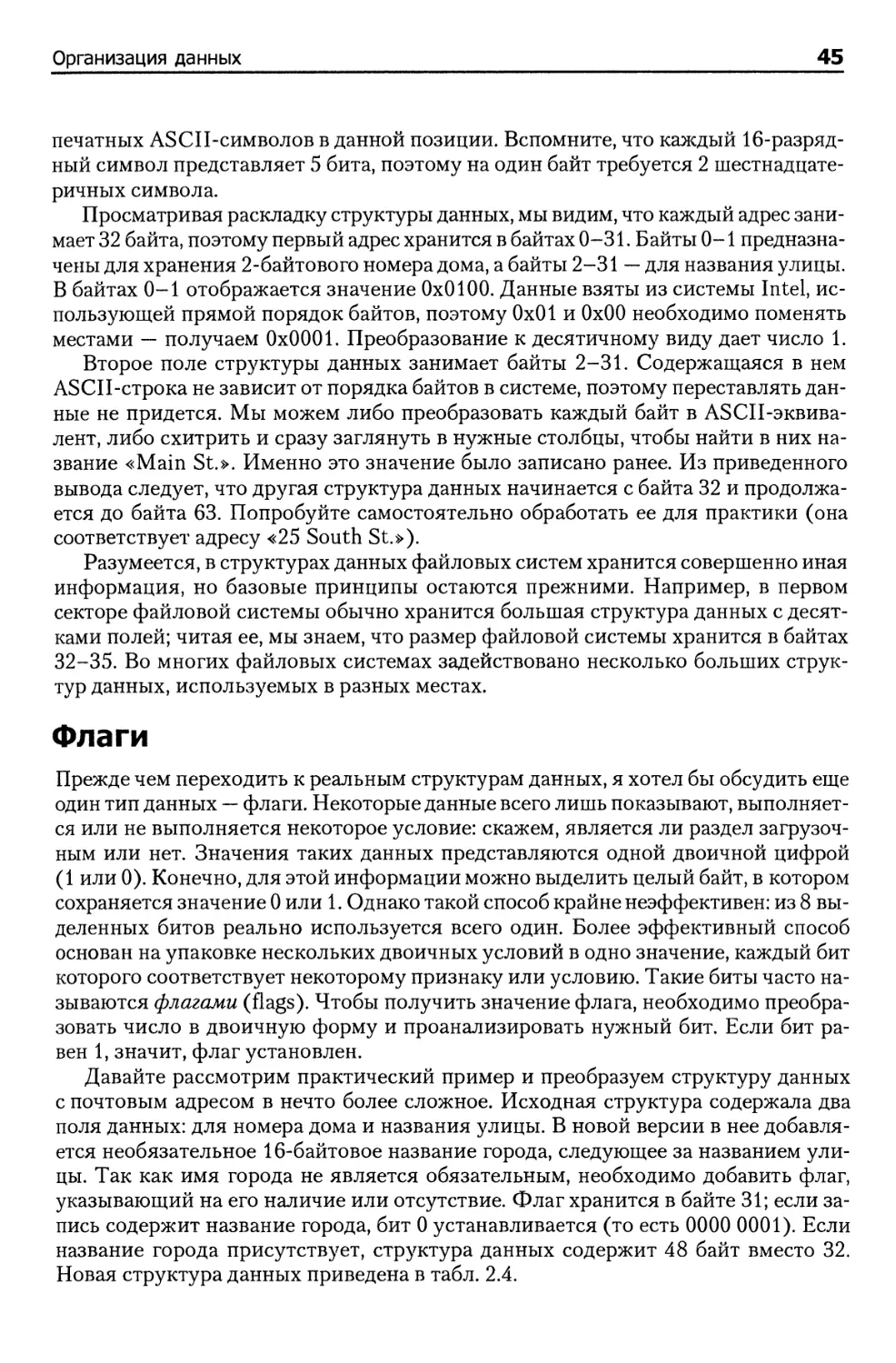

Размеры данных

Для сохранения цифровых данных на носителе информации выделяется область

соответствующего размера. Представьте анкету, в которой символы вашего име-

имени и адреса вводятся в отдельных квадратиках: поля имени и адреса выделяются

для хранения вводимых символов. Аналогичным образом при работе с цифровы-

цифровыми данными участок диска или памяти выделяется для хранения байтов с конк-

конкретными значениями.

В общем случае байт представляет собой наименьшую область памяти, выде-

выделяемую для хранения данных. Байт позволяет представить до 256 возможных зна-

значений, поэтому для хранения больших чисел байты приходится группировать. Как

правило, на практике используются группы размером 2, 4 и 8 байт. Конкретный

способ хранения многобайтовых данных зависит от компьютера. На одних ком-

компьютерах применяется обратный порядок байтов (big-endian), при котором в пер-

первом байте на носителе хранится старший (наиболее значимый) байт хранимого

числа, а на других — прямой порядок байтов (little-endian), при котором в первом

байте хранится младший (наименее значимый) байт. Напомню, что старшим на-

называется байт с наибольшим весовым коэффициентом (крайний левый байт),

а младшим — байт с наименьшим весовым коэффициентом (крайний правый

байт).

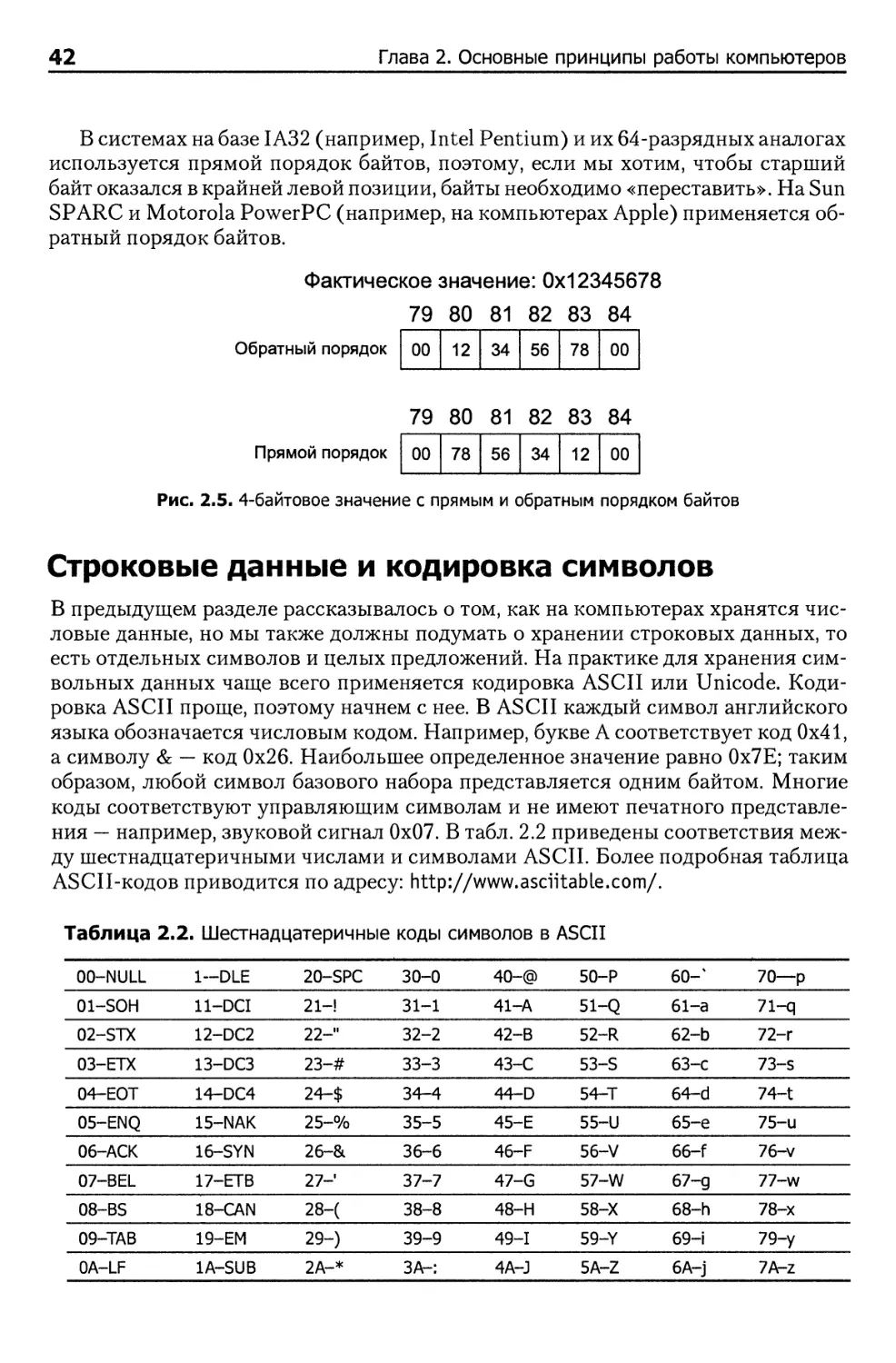

На рис. 2.5 изображено 4-байтовое значение с прямым и обратным порядком

байтов. Для его хранения выделяется 4-байтовый блок, начинающийся с байта 80

и заканчивающийся байтом 83. При анализе содержимого диска и файловой сис-

системы необходимо учитывать порядок байтов исходной системы, в противном слу-

случае вычисленное значение окажется неверным.

В системах на базе IA32 (например, Intel Pentium) и их 64-разрядных аналогах

используется прямой порядок байтов, поэтому, если мы хотим, чтобы старший

байт оказался в крайней левой позиции, байты необходимо «переставить». На Sun

SPARC и Motorola PowerPC (например, на компьютерах Apple) применяется об-

обратный порядок байтов.

Рис. 2.5. 4-байтовое значение с прямым и обратным порядком байтов

Строковые данные и кодировка символов

В предыдущем разделе рассказывалось о том, как на компьютерах хранятся чис-

числовые данные, но мы также должны подумать о хранении строковых данных, то

есть отдельных символов и целых предложений. На практике для хранения сим-

символьных данных чаще всего применяется кодировка ASCII или Unicode. Коди-

Кодировка ASCII проще, поэтому начнем с нее. В ASCII каждый символ английского

языка обозначается числовым кодом. Например, букве А соответствует код 0x41,

а символу & — код 0x26. Наибольшее определенное значение равно 0х7Е; таким

образом, любой символ базового набора представляется одним байтом. Многие

коды соответствуют управляющим символам и не имеют печатного представле-

представления — например, звуковой сигнал 0x07. В табл. 2.2 приведены соответствия меж-

между шестнадцатеричными числами и символами ASCII. Более подробная таблица

ASCII-кодов приводится по адресу: http://www.asciitable.com/.

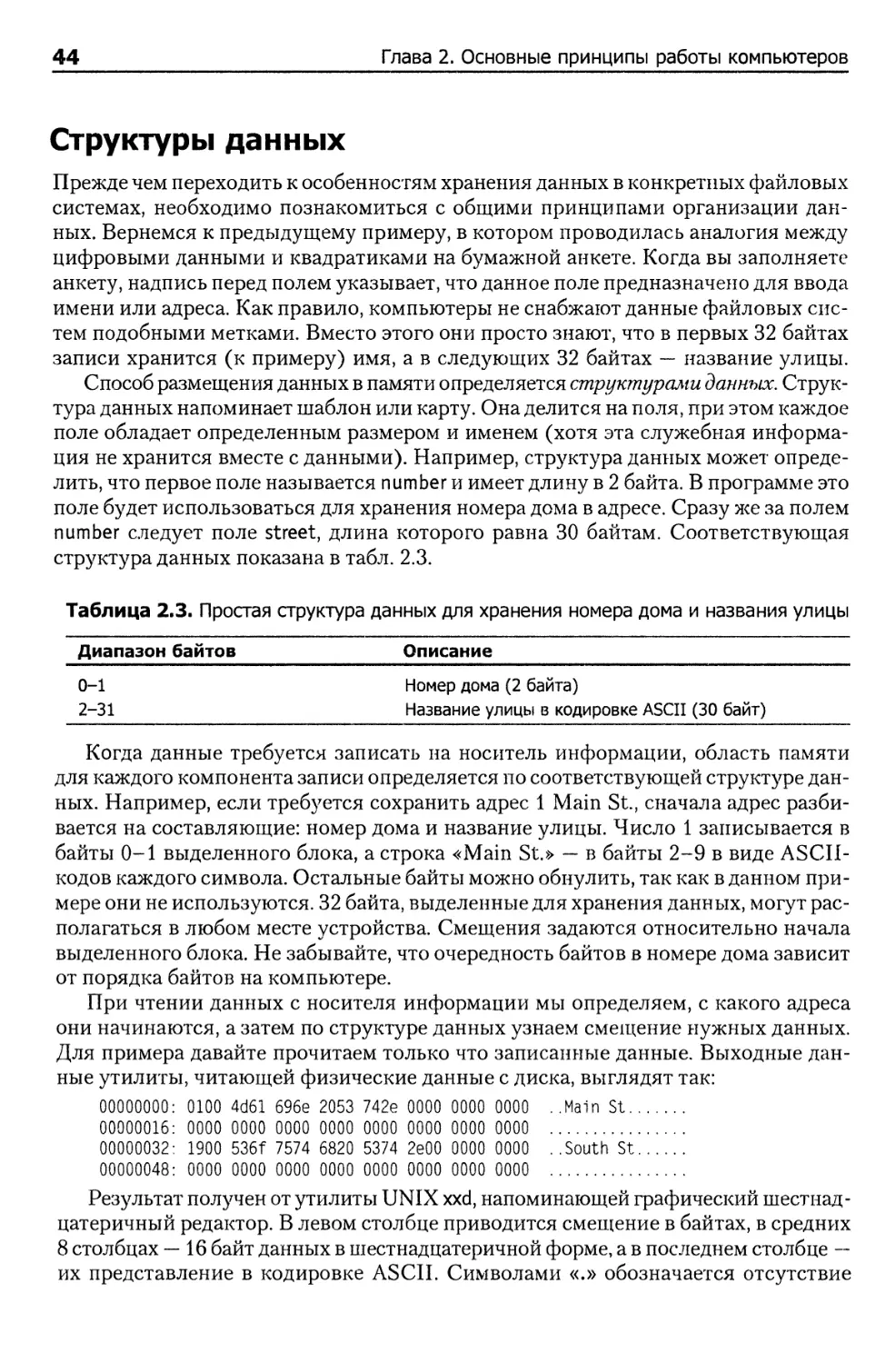

Таблица 2.2. Шестнадцатеричные коды символов в ASCII

OO-NULL 1—DLE 20-SPC 30-0 40-@ 50-Р 60-* 70—р

01-SOH 11-DCI 21-! 31-1 41-А 51-Q 61-a 71-q

02-STX 12-DC2 22-" 32-2 42-В 52-R 62-Ь 72-г

03-ЕТХ 13-DC3 23-# 33-3 43-С 53-S 63-с 73-S

04-ЕОТ 14-DC4 24-$ 34-4 44-D 54-Т 64-d 74-t

05-ENQ 15-NAK 25-% 35-5 45-E 55-U 65-е 75-и

Об-АСК 16-SYN 2б-& Зб-б 46-F 56-У 66-f 76-v

07-BEL 17-ETB 27-' 37-7 47-G 57-W 67-g 77-w

08-BS 18-CAN 28-( 38-8 48-H 58-X 68-h 78-x ~~

09-TAB 19-EM 29-) 39-9 49-1 59-Y 69-i 79-y

OA-LF 1A-SUB 2A-* 3A-: 4A-J 5A-Z 6A-j 7/^z

QB-BT 1B-ESC 2B-+ 3B-; 4B-K 5B-[ 6B-k 7B-{

OC-FF 1C-FS 2C-, 3O< 4C-L 5C-\ 6C-I 7C-|

QD-CR 1D-GS 2D-- 3D-= 4D-M 5D-] 6D-m 7D-}

QE-SO 1E-RS 2E-. 3E-> 4E-N 5E-A 6E-n 7E-~

QF-SI 1F-US 2F-/ 3F-? 4F-0 5F-_ 6F-0 7F-

Чтобы сохранить предложение или слово в кодировке ASCII, необходимо вы-

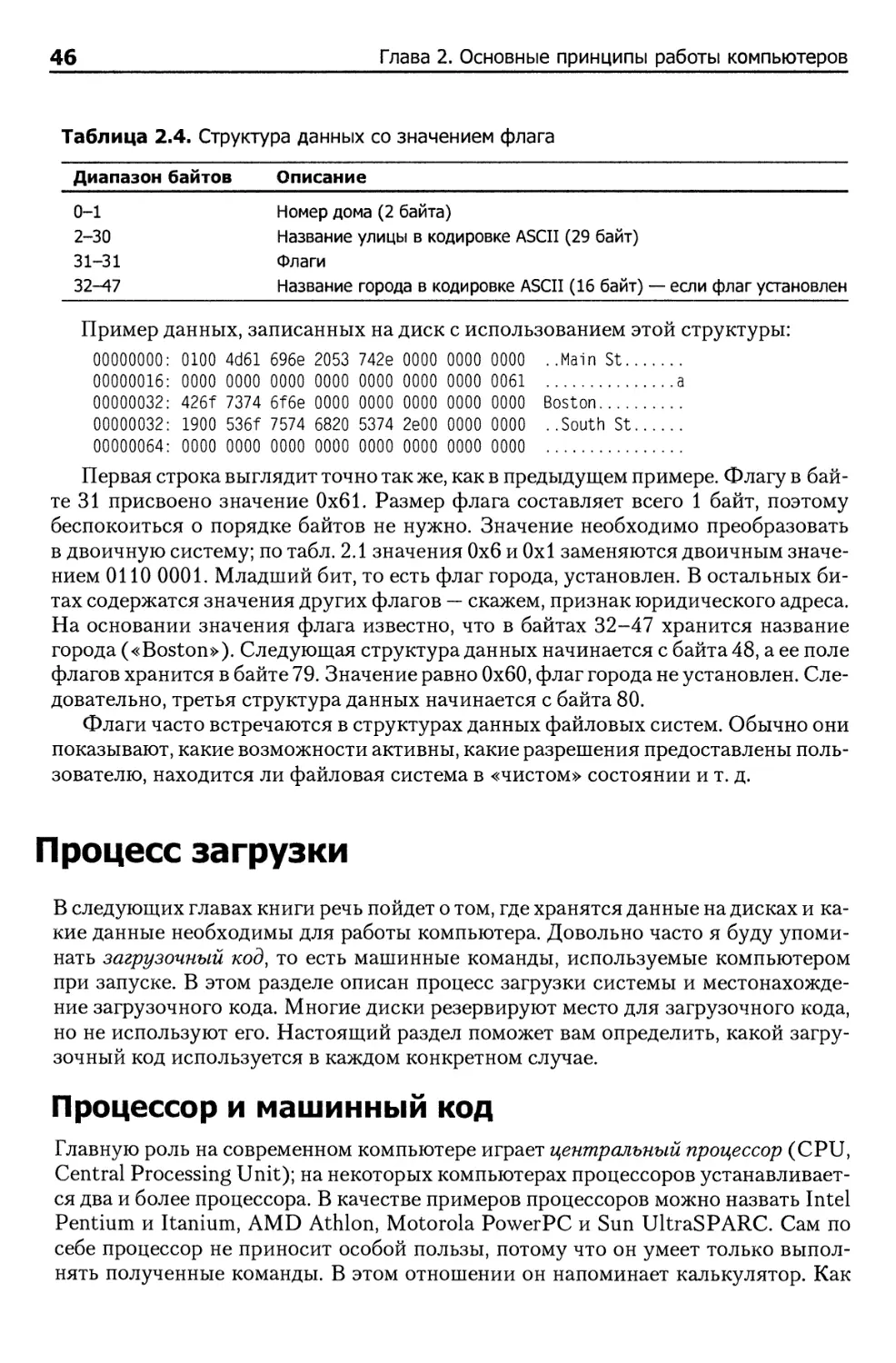

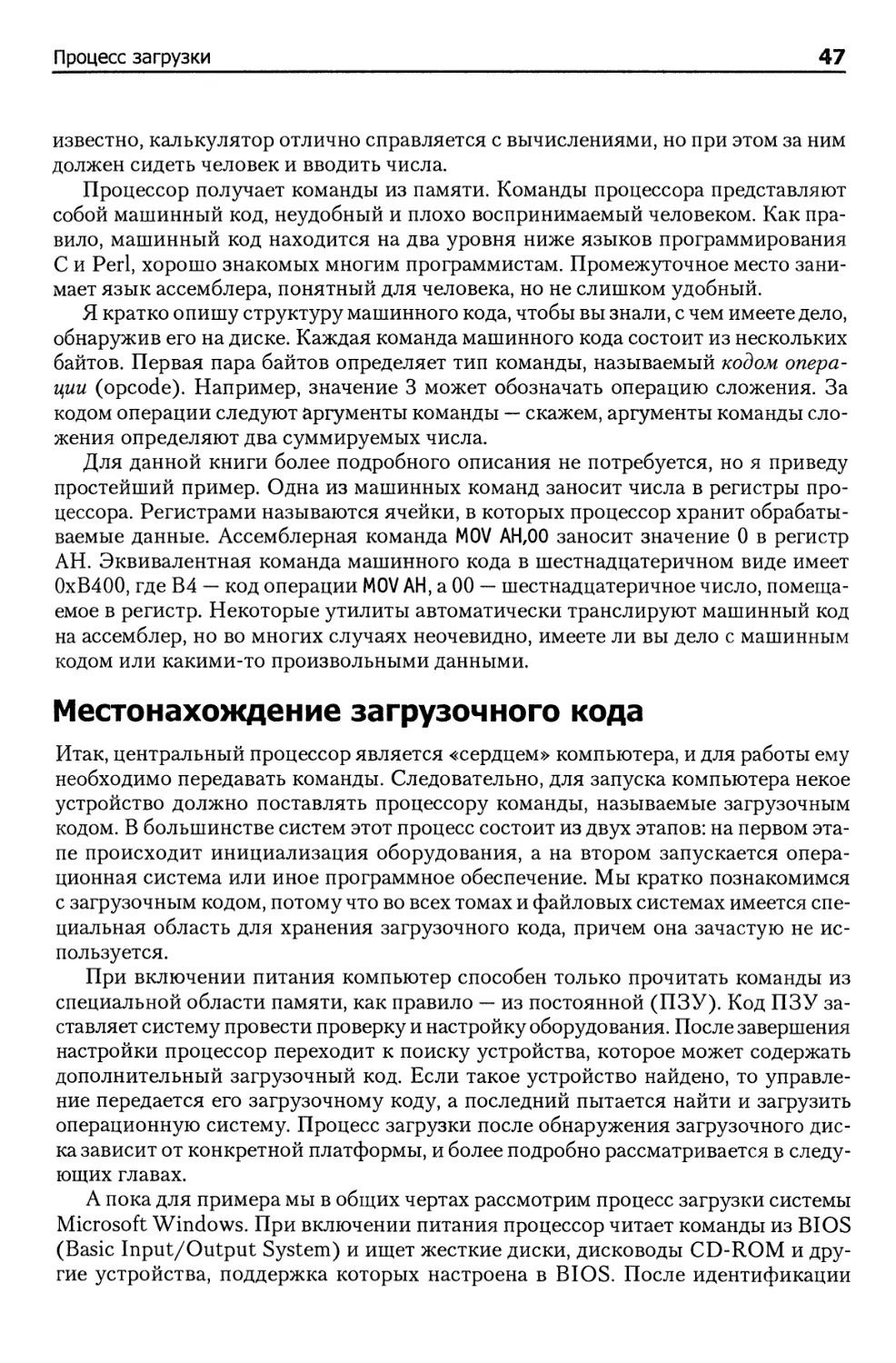

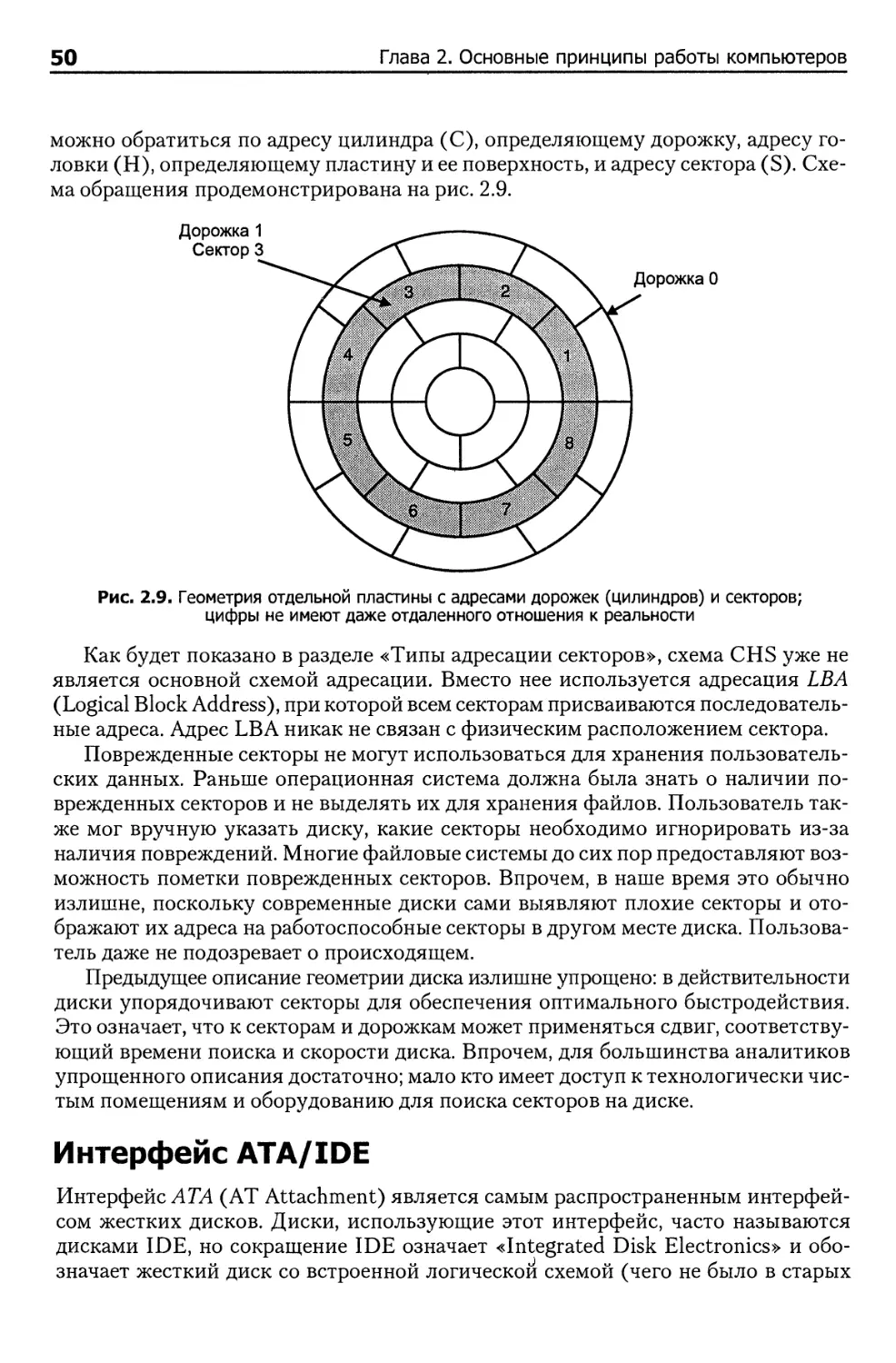

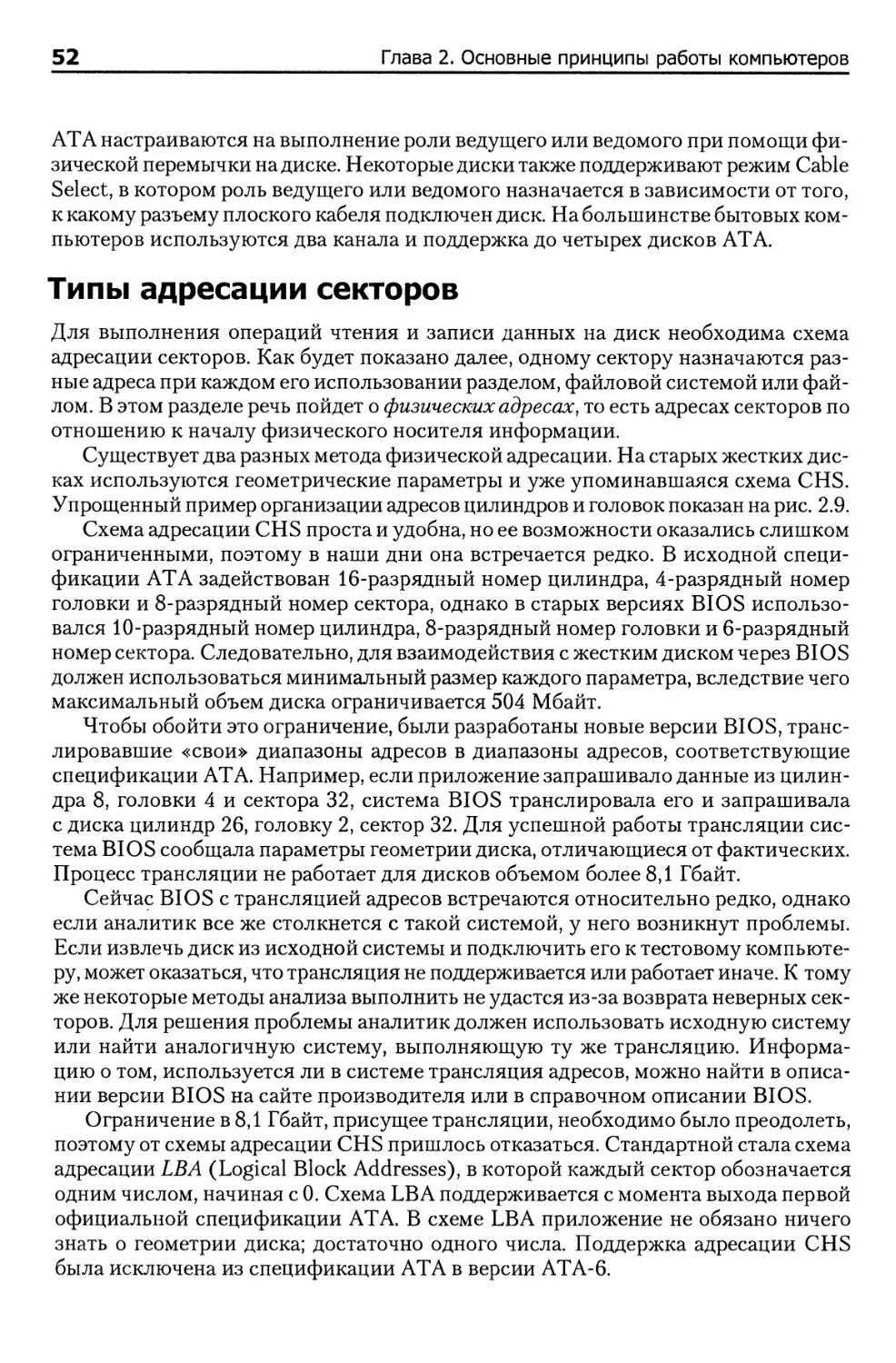

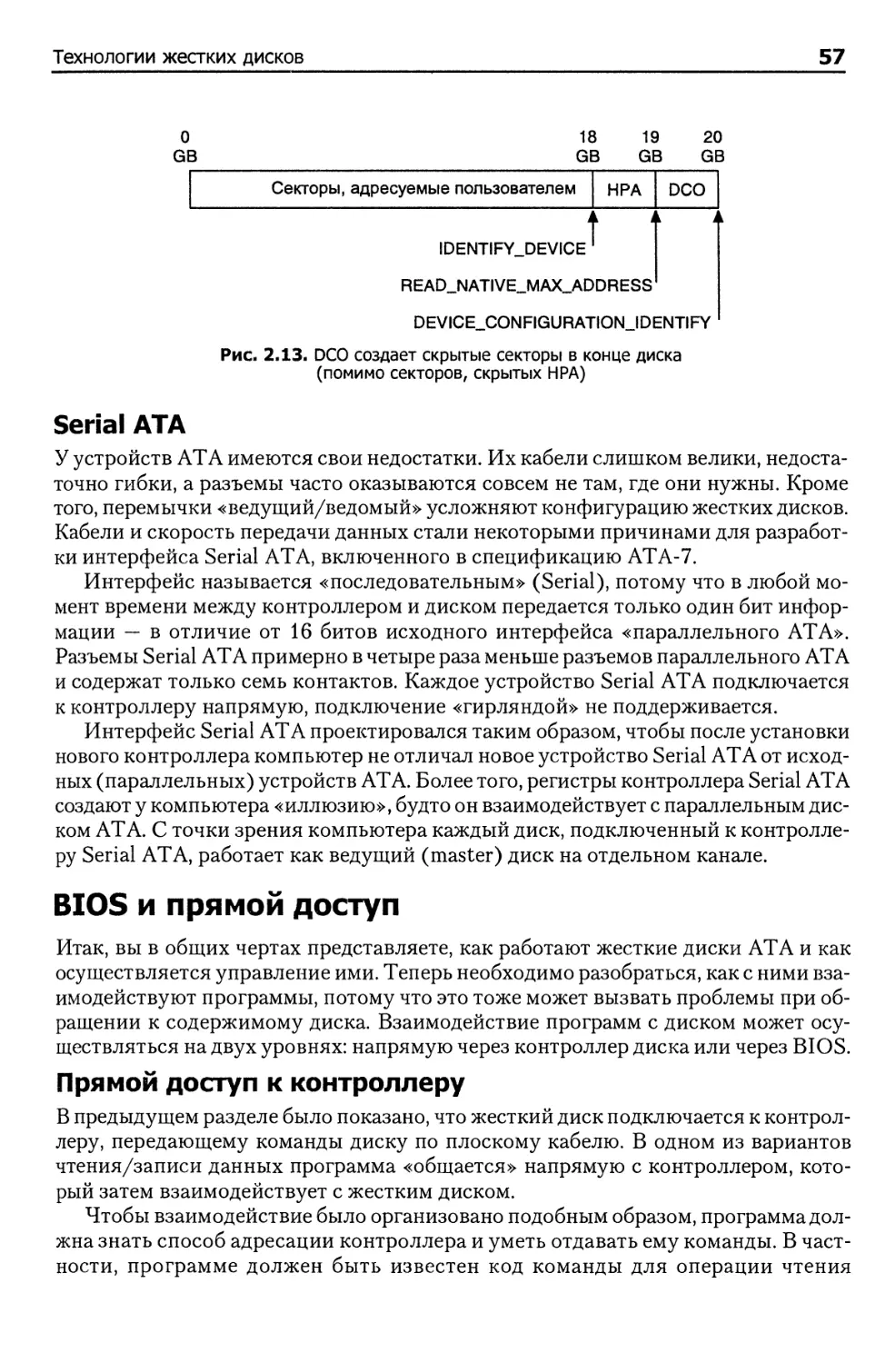

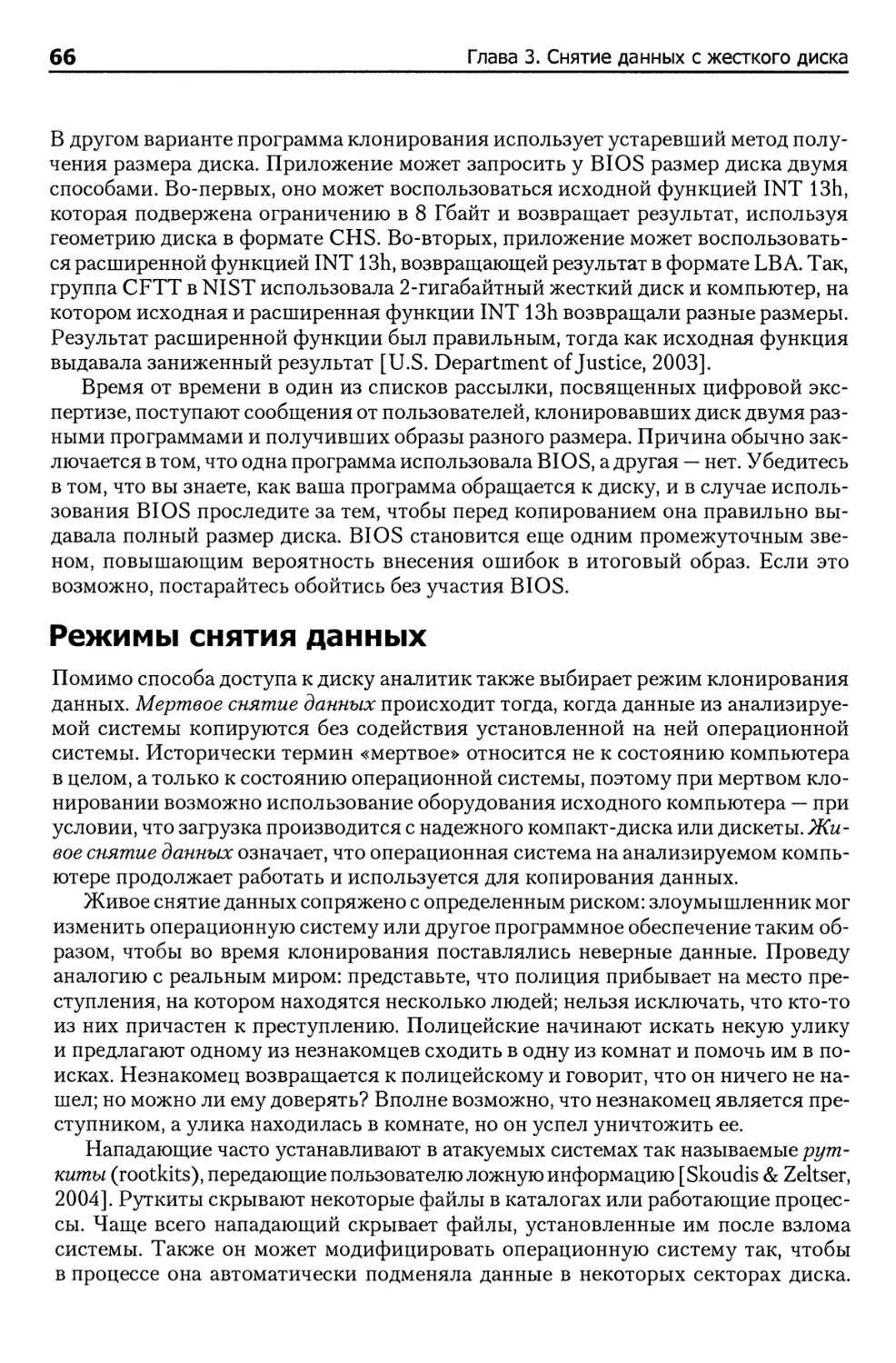

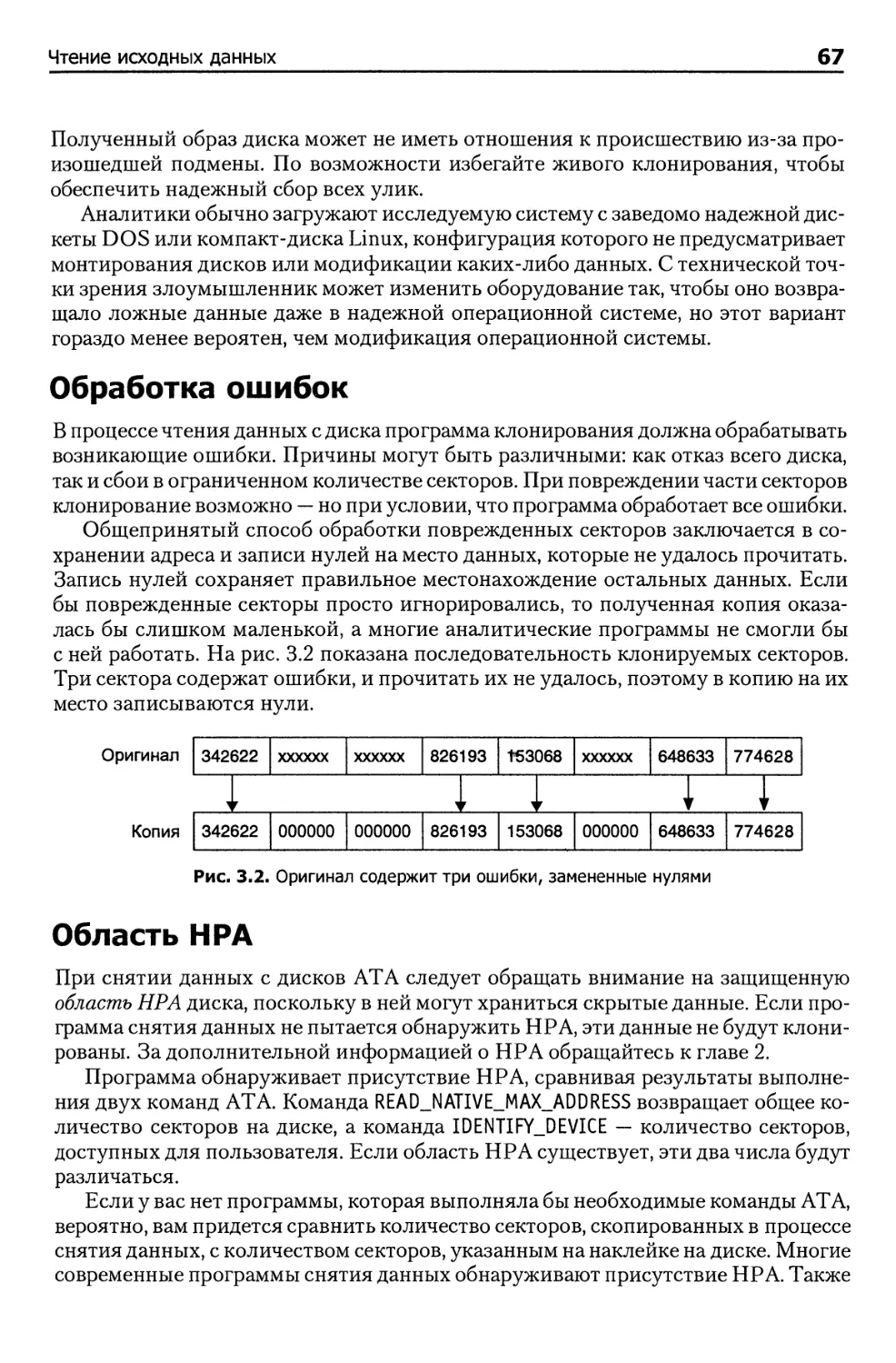

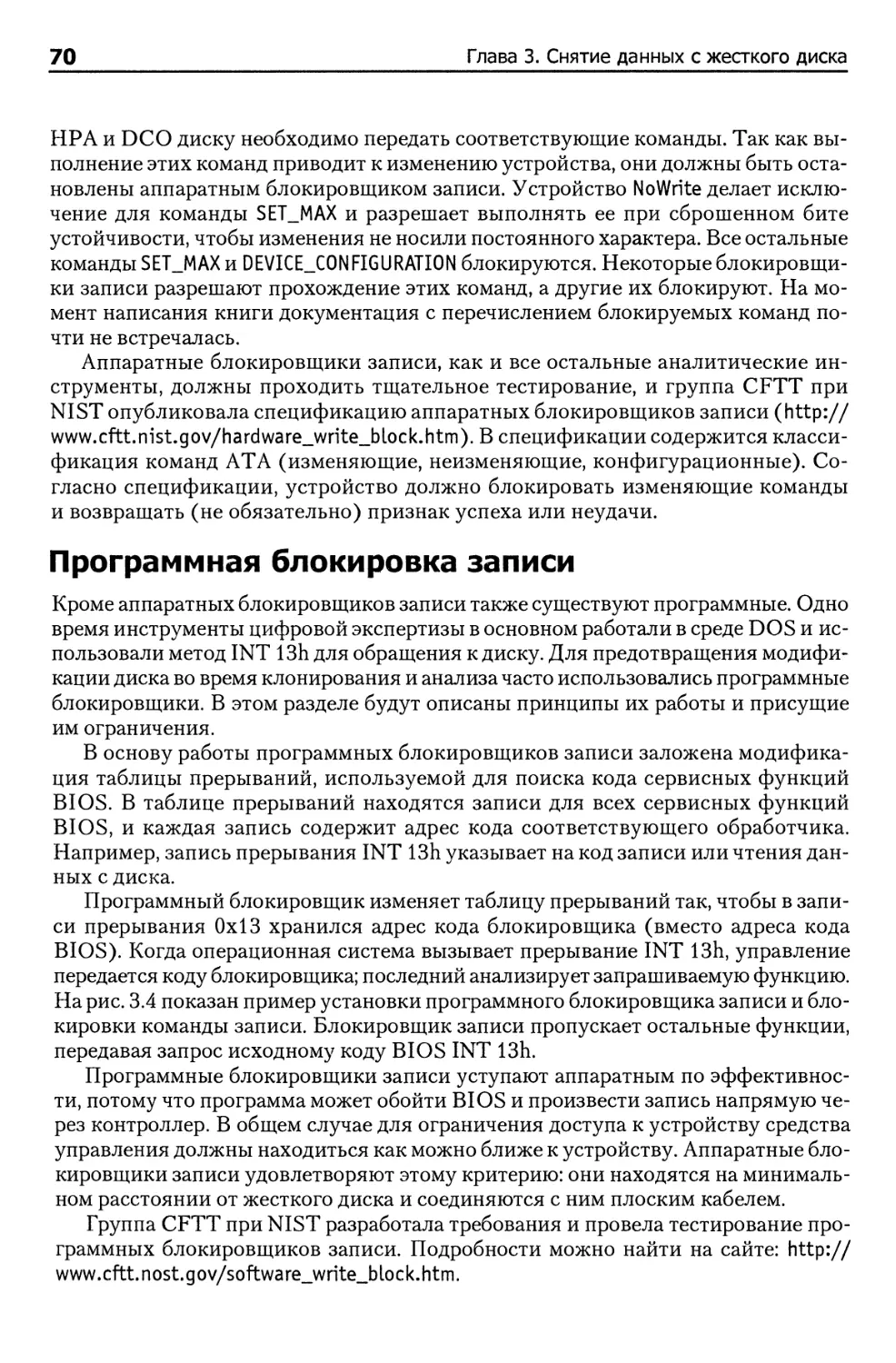

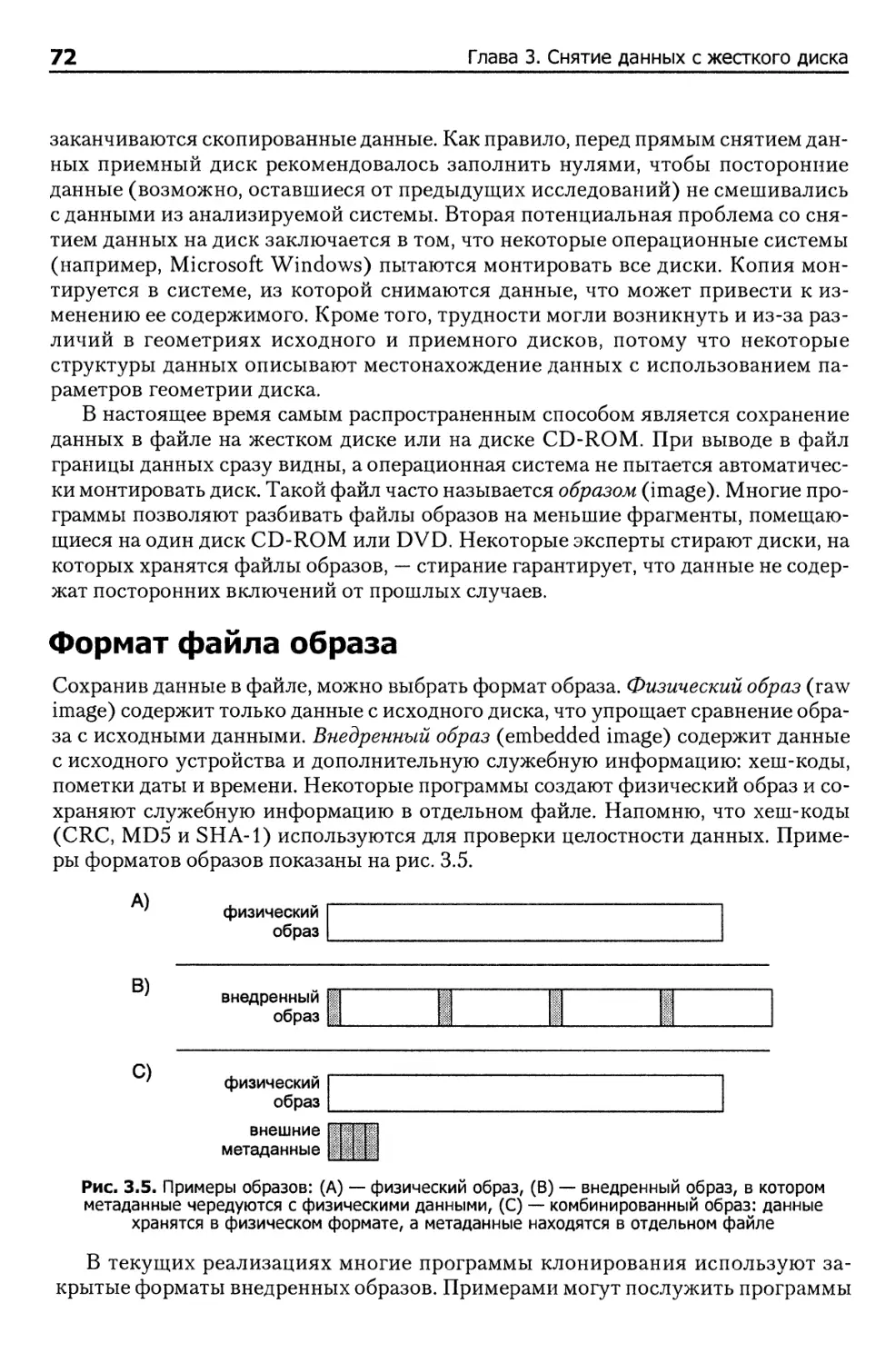

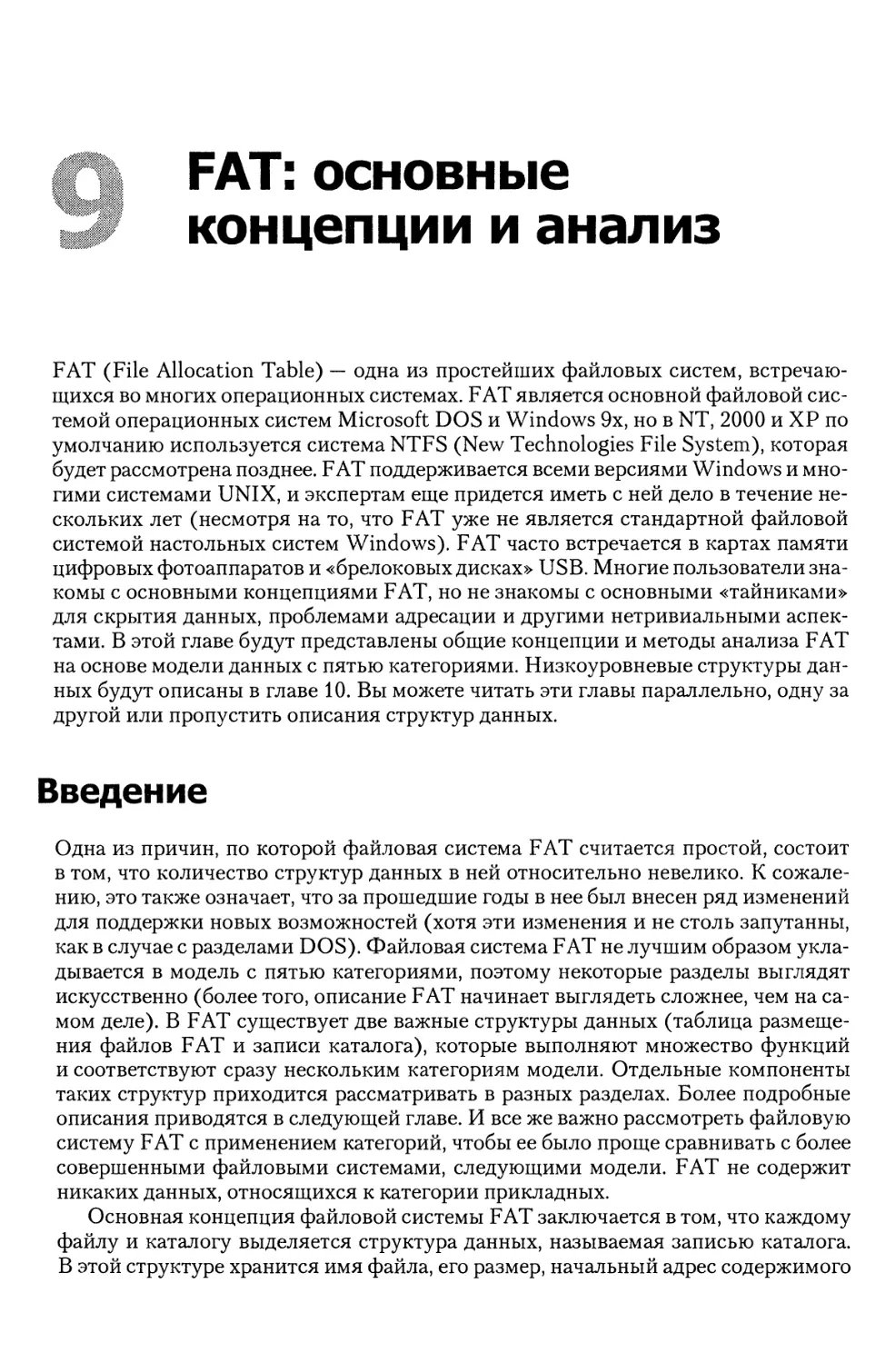

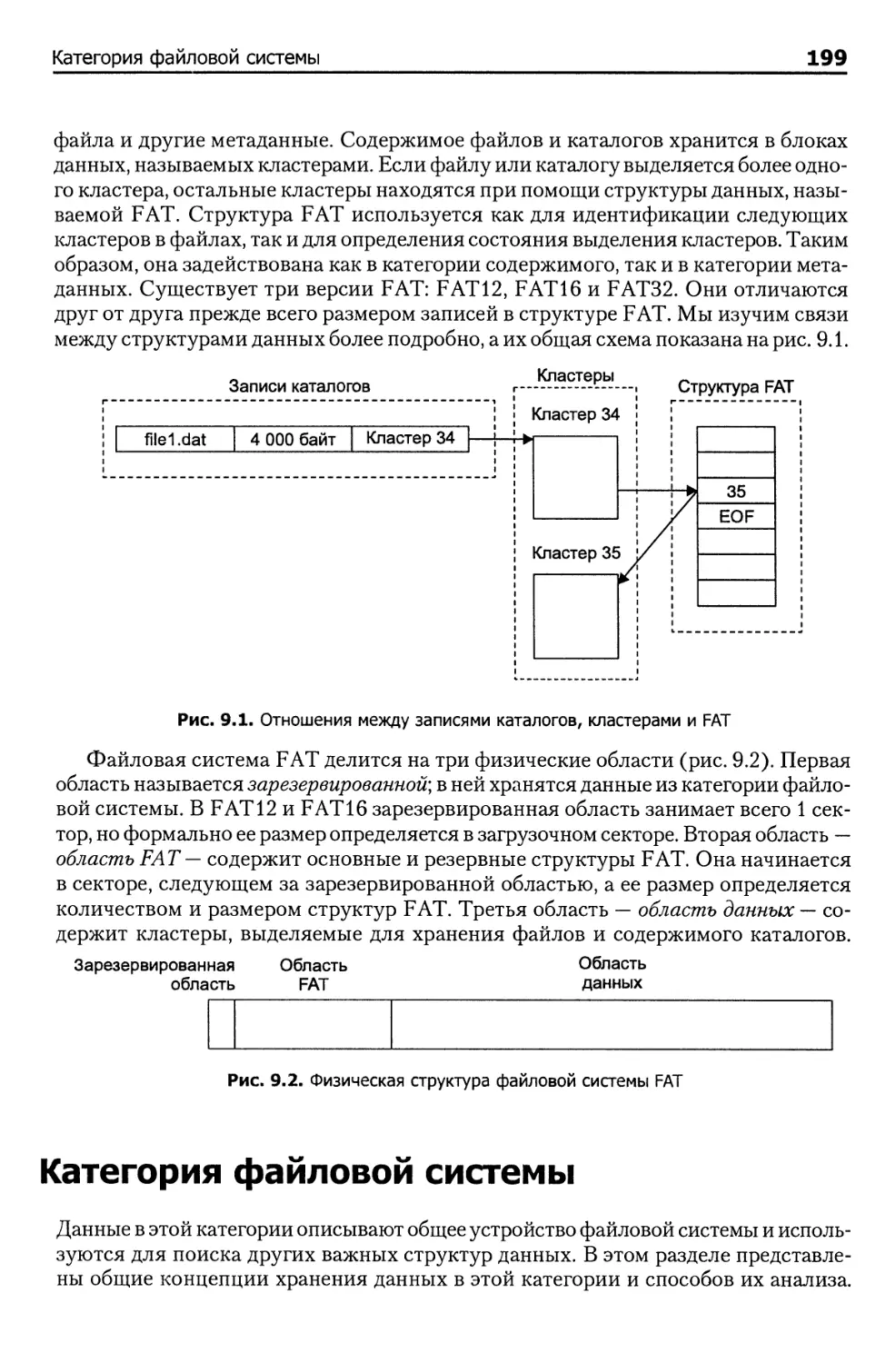

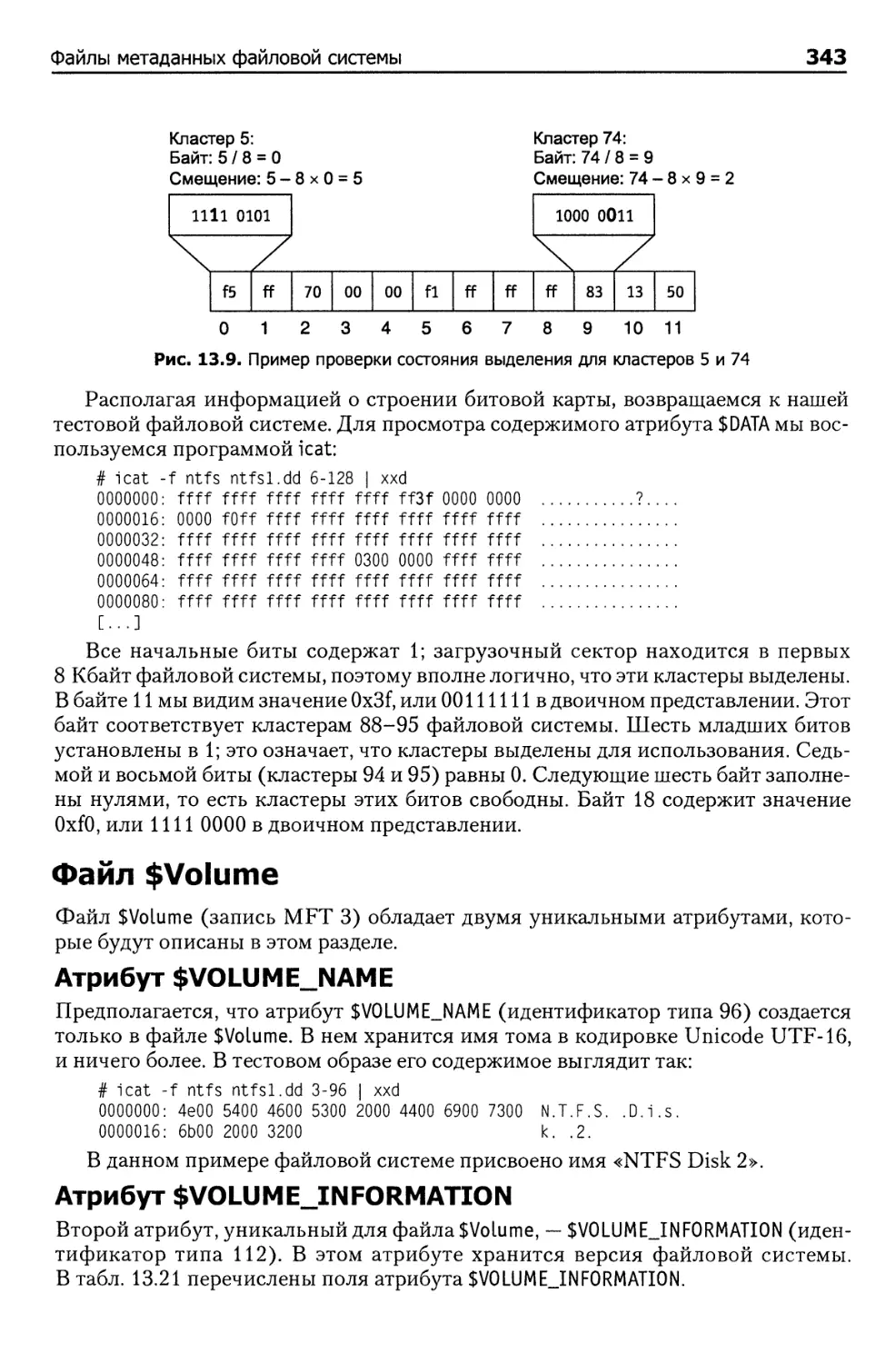

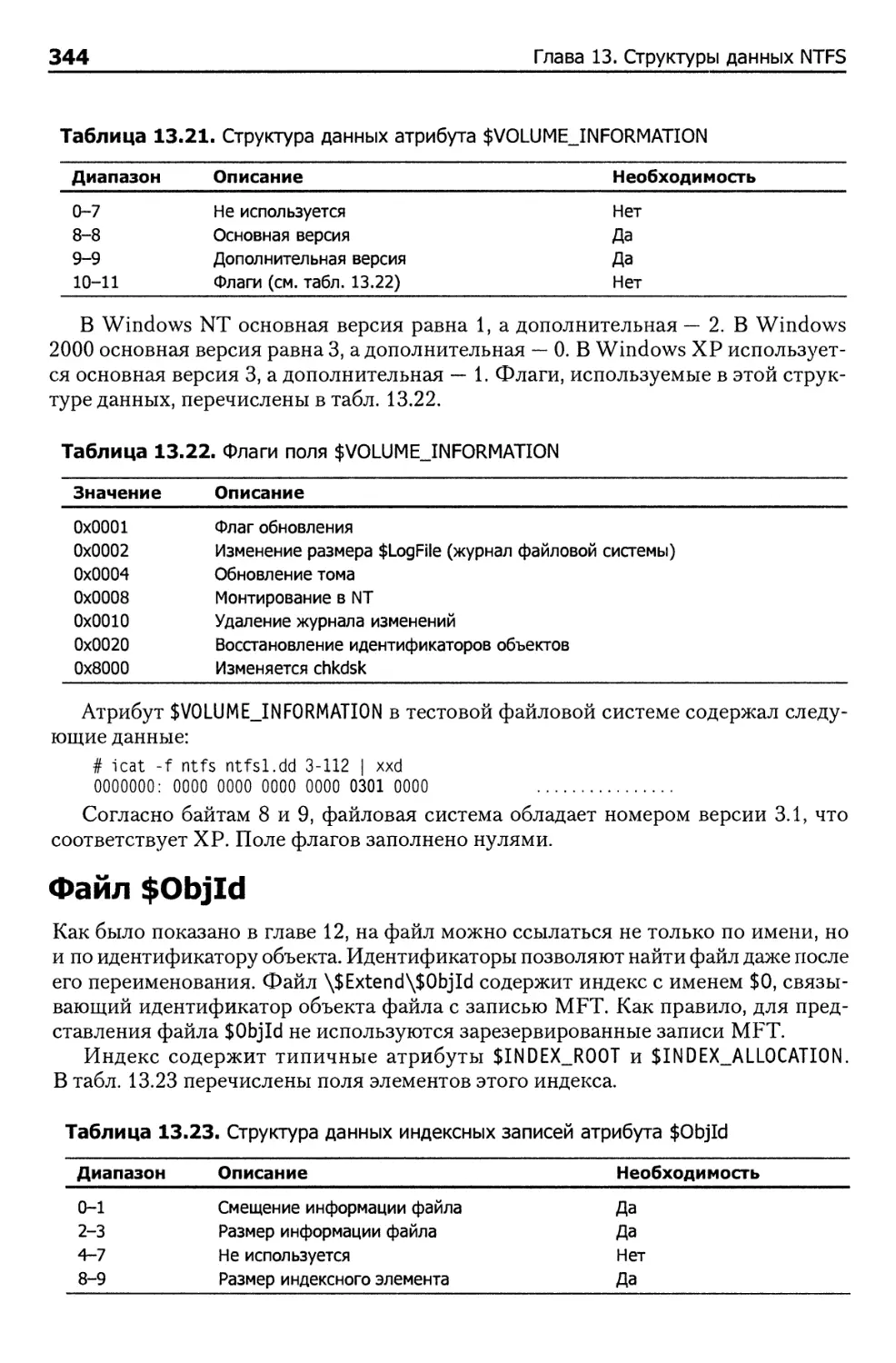

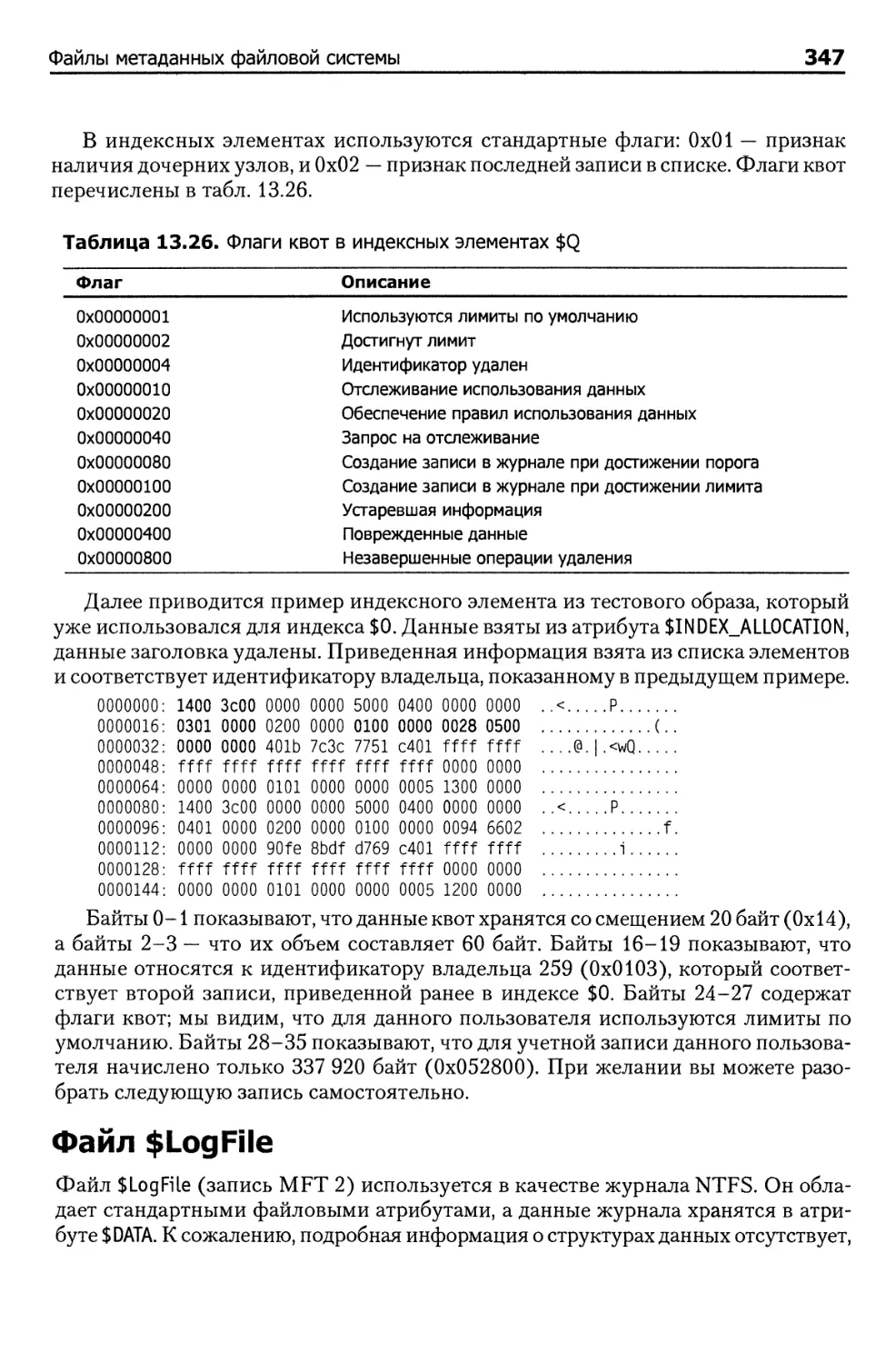

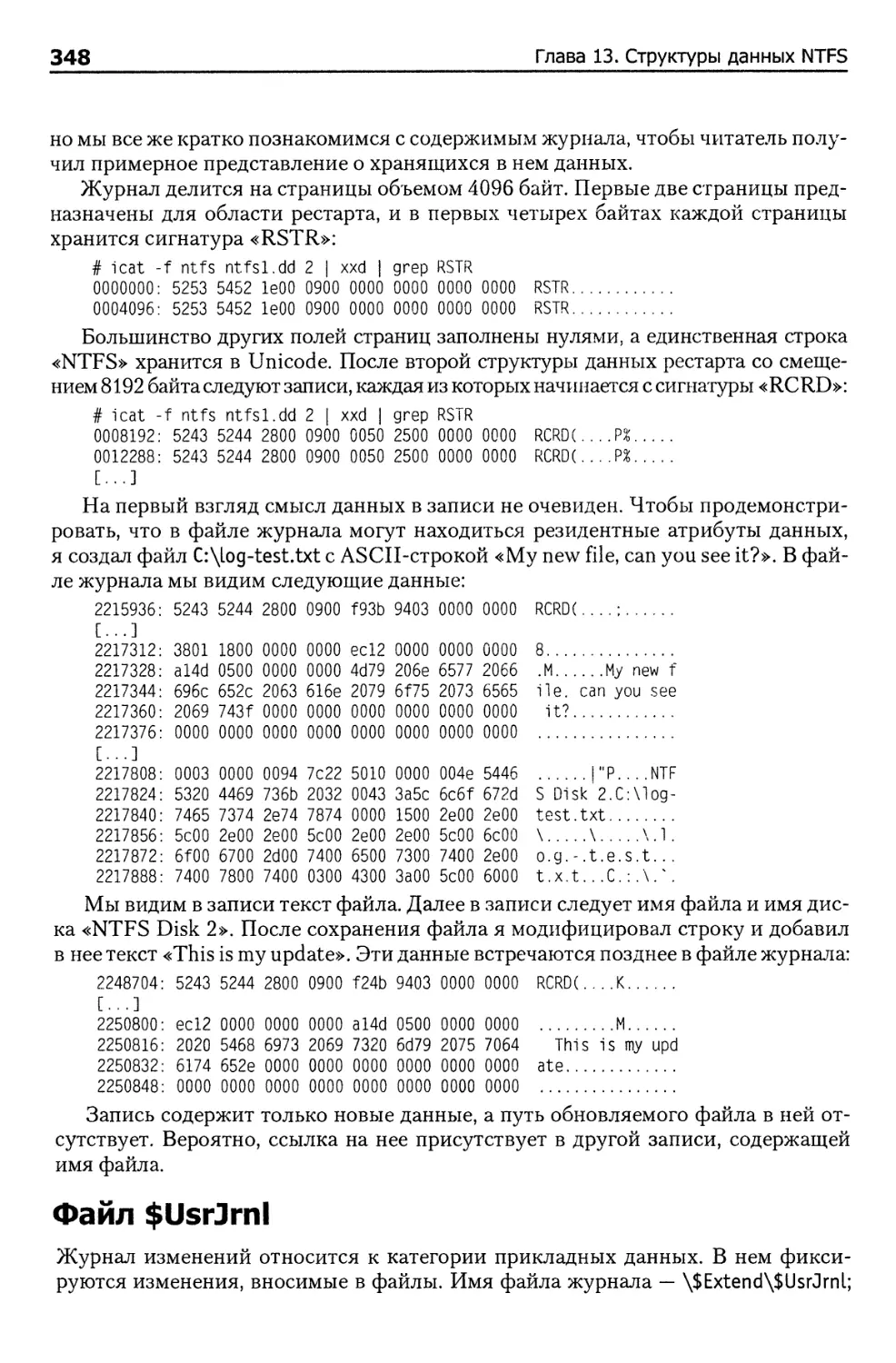

выделить под него область памяти, размер которой в байтах соответствует количе-