Текст

ОАО "ИнфоТеКС"

ТЕХНОЛОГИЯ ПОСТРОЕНИЯ

ВИРТУАЛЬНЫХ ЗАЩИЩЕННЫХ СЕТЕЙ

ViPNet WINDOWS+LINUX

версии 3.0

практикум

Учебно-методическое пособие

Москва

2008

ББК: 32.973.26-018.2

Т38

Технология построения виртуальных защищенных сетей ViPNet версии 3.0

Windows+Linux: практикум: Учебно-методическое пособие- Москва: 11-

формат, 2008. - 267 с.

Составители: А.О. Чефранова, А.Г. Стародубов, А.П. Горбачук

Пособие посвящено практическим вопросам использования технологии ViPNet.

Предназначено для учебных курсов по технологии ViPNet, а также для авторизованных

центров ОАО "ИнфоТеКС", на базе которых проходит обучение по учебным

программам подготовки специалистов ViPNet. Также оно может быть рекомендовано

специалистам служб компьютерной безопасности по вопросам построения

комплексных систем защиты информации и применения средств защиты в

автоматизированных системах.

Рецензенты:

Кандидат технических наук Д.М.Гусев,

Все права защищены. Любая часть этого издания не может быть

воспроизведена в какой бы то ни было форме и какими бы то ни было средствами

без письменного разрешения ОАО "ИнфоТеКС".

2

Предисловие

Тенденции рынка средств защиты информации сегодня и завтра определяются все

большей интеграцией информационных технологий в единое сетевое пространство.

Глобальные сети, включая, конечно Интернет, интегрируются с корпоративными сетями. Все

большее число корпоративных сетей строится на базе услуг, предоставляемых местными

телекоммуникационными провайдерами. Все проще становится получить высококлассный

доступ в Интернет, а через него к своим корпоративным ресурсам любым индивидуальным

пользователям из любой точки мира. Качество предоставляемых общедоступных услуг

возрастает быстрыми темпами. Ясно уже, что современный бизнес не может обойтись без

инфокоммуникаций, а процесс интеграции сетевых технологий все более остро предъявляет

требования к их безопасности, что позволило бы бизнесу и отраслям экономики с высокой

степенью уверенности использовать современные инфокоммуникаций для повышения

эффективности своей деятельности.

Но, к сожалению, постоянно усложняющиеся операционные и прикладные системы

современных компьютеров, повышают возможность проведения различного рода сетевых атак,

как из внутренних, так и внешних сетей, что может, наоборот, при активном использовании

инфокоммуникаций привести к существенному снижению эффективности деятельности

бизнеса и различных секторов экономики.

К серьезным проблемам безопасности может привести и наблюдающаяся сегодня

тенденция к безоглядной ориентации на технологии, основанные на открытом распределении

ключей (PKI), надежность которых очень сильно зависит от достижений современной

математики. Эта же проблема относится и к механизмам электронной цифровой подписи,

использование которой в критически важных системах без дополнительных мер защиты

вызывает серьезные опасения.

Поэтому в условиях интеграции сетевых технологий, все возрастающей роли технологий

беспроводных соединений, постоянно повышающейся мобильности пользователей все

большее значение приобретают средства сетевой защиты информации, обеспечивающие

персональную защиту компьютеров, которые независимо от используемых коммуникаций

позволяли бы гарантировать целостность данных, безопасность компьютеров и

конфиденциальность информации.

К таким средствам, безусловно, относятся программные средства VPN,

интегрированные с персональными сетевыми экранами, которые, будучи установленными на

компьютеры, позволяют обеспечить высокий уровень безопасности на самых небезопасных

коммуникациях и позволяют пользователю спокойно воспользоваться всем спектром сервисов

и услуг. Это объясняется тем, что такое программное обеспечение при его правильной

реализации, в отличие от других средств, выполняющих защиту на других более высоких

уровнях (SSL и др.), способно контролировать любой трафик данного компьютера, с высокой

надежностью предотвратить возможные сетевые атаки, сохранить целостность и

конфиденциальность данных. А в наиболее ответственных случаях может осуществлять

исключительно криптографическую, (то есть гарантированно аутентифицированную)

фильтрацию трафика с блокировкой любого открытого трафика. Это полностью исключает

любые возможности по доступу к информации и компьютеру со стороны других компьютеров,

не имеющих необходимых ключей связи, и гарантирует возможность доступа компьютеров,

имеющих соответствующие ключи, только в рамках разрешенных протоколов.

Высокая привлекательность этих технологий определяется их прозрачностью для

любых приложений и независимостью от операционной среды, что позволяет практически

полностью отделить развитие всевозможных сервисов и прикладных систем от проблем

безопасности.

При использовании таких технологий на существующую информационную

инфраструктуру легко накладывается распределенная система персональных и межсетевых

экранов, взаимодействующих между собой по технологии VPN и осуществляющих фильтрацию

и шифрование трафика, что позволяет обеспечить конфиденциальность и достоверность

информации при наличии сетевых атак, как из глобальных, так и из локальных сетей. При этом

обеспечивается возможность построения защищенных подсистем произвольных топологий и

размерности, возможность создания внутри распределенной сети взаимно - недоступных

3

виртуальных защищенных контуров для обеспечения функционирования в единой

телекоммуникационной среде различных по конфиденциальности или назначению

информационных задач. В виртуальный контур могут включаться, как отдельные компьютеры,

так и группы компьютеров, находящиеся в локальных или глобальных сетях.

Технология виртуальных защищенных сетей ViPNet, одновременно ориентированная на

персональную сетевую защиту компьютеров и локальных сетей в целом предназначена для

решения именно таких задач. Технология ViPNet основана на использовании программных

модулей, применяется на любых существующих IP-сетях, коммутируемых и выделенных

каналах, сетях MPLS, технологиях и протоколах GPRS, xDSL, Wireless и др., не требует

специального оборудования и настроек со стороны пользователя, совместима с любым

прикладным программным обеспечением. Технология поддерживается в любых операционных

системах Windows, ОС Linux, Sun Solaris.

Данное пособие является результатом работы целого коллектива сотрудников компании

ОАО "ИнфоТеКС". Появившись в начале в виде отдельных лабораторных работ, пособие в

настоящее время приняло вид полноценного практикума, использование которого позволит

повысить эффективность учебных курсов по технологии ViPNet, а также даст возможность

получить необходимый опыт при самостоятельном разворачивании виртуальных защищенных

сетей ViPNet.

Выражаем огромную благодарность отделу сопровождения и клиентских проектов ОАО

"ИнфоТеКС" за те предложения и замечания, которые позволили приблизить задания,

приводимые в пособии, к реальным потребностям клиентов, персонально: Начальнику отдела

ОСКП Задонскому Дмитрию Сергеевичу, Начальнику отдела проектов Набережному Роману

Владимировичу, а также сотруднику отдела ОСКП Семенову Андрею Викторовичу и др.

Также мы очень благодарны Начальнику отдела прикладного ПО Центра разработки ОАО

"ИнфоТеКС" Поташникову Александру Викторовичу, который консультировал весь наш

отдел во время подготовки пособия, а также программисту отдела Семенову Алексею

Викторовичу.

Заранее выражаем признательность всем, кому предстоит работать с данным пособием,

за предложения и замечания, которые можно направлять по адресу anna-chefr@infotecs.ru.

Отдел учебных программ ОАО "ИнфоТеКС"

4

ВВЕДЕНИЕ 6

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ 1. РАБОТА С ВИРТУАЛЬНОЙ СЕТЬЮ ВЕРСИИ 3.0 13

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ 2. МОДИФИКАЦИЯ ВИРТУАЛЬНОЙ СЕТИ VIPNET 43

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ 3. ВЗАИМОДЕЙСТВИЕ VIPNET-СЕТЕЙ ВЕРСИЙ 3.0 68

№3_1 МЕЖСЕТЕВОЕ ВЗАИМОДЕЙСТВИЕ НА ОСНОВЕ ИСММК .......68

№3_2 МЕЖСЕТЕВОЕ ВЗАИМОДЕЙСТВИЕ НА ОСНОВЕ АММК : .....11 5

№3_3 МОДИФИКАЦИЯ МЕЖСЕТЕВОГО ВЗАИМОДЕЙСТВИЯ : 129

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ 4. РАБОТА С ПО VIPNET [КООРДИНАТОР] LINUX 149

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ 5. РАБОТА С ПО VIPNET [КООРДИНАТОР] WINDOWS 221

5

Введение

В настоящем учебно-методическом пособии представлены основы технологии и

практические задания по курсу «Технология системы защиты информации ViPNet.

Подготовка Администраторов ViPNet версии 3.0 (на платформе Windows)».

В практических заданиях прорабатываются темы, связанные с развертыванием

защищенной VPN-сети на основе новой версии (3.0) программного обеспечения ViPNet,

модификации сети на основе версии 3.0. Также представлены упражнения, позволяющие

освоить работу с основными модулями системы защиты информации ViPNet -

[Администратор], [Клиент] и [Координатор].

Курс рассчитан для профессиональной подготовки сотрудников, в функции которых

входит администрирование защищенных сетей, а также для повышения квалификации

специалистов служб компьютерной безопасности по вопросам построения комплексных систем

защиты информации и применения средств защиты в автоматизированных системах.

Основными целями практикума являются:

Теоретическая и практическая подготовка слушателей в области защиты информации и

защищенных компьютерных сетей.

Приобретение умений и навыков для построения и модификации защищенных сетей по

заданным схемам.

Приобретение опыта в организации межсетевого взаимодействия защищенных сетей

ViPNet.

Внимание!!!

Данное пособие разрабатывалось с учетом последних изменений в

программном обеспечении ViPNet Custom. Но ПО меняется чаще, чем выходят новые

редакции практикума. Мы даем вам уникальную возможность поработать с

новейшими версиями ПО ViPNet. Поэтому некоторые иллюстрации могут не

совпадать с тем, что вы видите на экране. При этом смысл скриншота и все

комментарии остается актуальным. Просим вас отнестись к этому факту с

пониманием.

Требования к подготовке администратора ViPNet

После подготовки Администратор ViPNet v.3.0 должен:

иметь представление:

о современном состоянии, тенденциях и перспективах развития в области

телекоммуникаций;

о структуре и организации различных видов телекоммуникаций;

об общих принципах криптографии и особенностях криптосистемы в продуктах ViPNet;

о составе ключевой информации;

об изменении рабочих параметров и настроек системы ViPNet версии 3.0;

о новых программных модулях системы ViPNet в версии 3.0.

быть способен:

б

создавать и модифицировать защищенные сети ViPNet версии 3.0 по заданным схемам;

организовывать межсетевое взаимодействие сетей ViPNet как между версиями 3.0,

обеспечивать взаимодействие всех объектов сети ViPNet между собой;

обеспечивать работу Координаторов;

обеспечивать работу Центра регистрации и системы PKI;

вести контроль безопасности функционирования программного комплекса ViPNet;

организовывать взаимодействие между серверами и рабочими станциями виртуальных

сетей ViPNet.

знать и использовать:

принципы работы защищенных виртуальных сетей;

принципы действия, технологию использования и методику применения защищенных

сетей;

методы организации защищенных сетей ViPNet версии 3.0.

уметь:

организовывать доступ к защищаемым ресурсам и наделять полномочиями

пользователей (в соответствии с решением по доступу пользователей к информационным

ресурсам и в объеме, соответствующем этому решению);

контролировать выполнение правил работы пользователями компьютеров, на которых

установлено программное обеспечение ViPNet;

проводить аудит журналов на предмет попыток НСД и прочих нарушений;

осуществлять тестирование правильности функционирования ПО ViPNet;

контролировать соблюдение мер информационной безопасности;

оказывать помощь пользователям по применению ПО ViPNet.

владеть:

методами управления защищенными сетями;

технологией организации VPN;

методикой использования системы защиты информации ViPNet версии 3.0.

Продолжительность курса

5 дней (40 академических часов) под руководством инструктора.

Используемое программное обеспечение

ПО ViPNet [Администратор] (версия 3.0);

ПО ViPNet [Координатор] (версии 3.0);

ПО ViPNet [Клиент] (версии 3.0);

ПО ViPNet [Центр Регистрации] (версии 3.0);

ПО ViPNet [Сервис Публикации] (версии 3.0).

Используемые в пособии сокращения и аббревиатуры

АКШ - асимметричный ключ шифрования;

АП - абонентский пункт;

7

АРМ - автоматизированное рабочее место;

ДП - Деловая Почта;

ИСММК- индивидуальный симметричный межсетевой мастер-ключ;

КД - ключевая дискета;

КН - ключевой набор;

КЦ - ключевой центр;

МК- мастер-ключ;

ММК- межсетевой мастер-ключ;

НРПК- набор резервных персональных ключей;

ОИ - Открытый Интернет (технология обработки информации в ПО ViPNet);

ОС - операционная система;

ПО - программное обеспечение;

ПСЭ - персональный сетевой экран;

СГ - сетевая группа;

СКЗИ - система криптографической защиты информации;

СМ - сервер-маршрутизатор;

СОС - список отозванных сертификатов;

СП - Сервис публикаций, программа семейства ViPNet;

СУ - сетевой узел;

ТК-тип коллектива;

УКЦ - удостоверяющий и ключевой центр;

УЛ - уполномоченное лицо;

УЦ - удостоверяющий центр;

ЦР - Центр регистрации, программа семейства ViPNet;

ЦУС - центр управления сетью;

ЭЦП - электронная цифровая подпись;

AD - Active Directory (служба каталогов корпорации Microsoft);

FTP - File Transfer Protocol (протокол передачи файлов);

VPN - [Virtual Private Network] - виртуальная защищенная сеть.

Рекомендации при использовании ПО ViPNet Custom (на ОС Windows) версии 3.0

следующие:

- Использовать файловую систему NTFS.

- Переименовать или удалить пользователя с именем Administrator

{Администратор в русской версии ОС Windows). Должен быть зарегистрирован

только один пользователь, обладающий правами администратора, на которого

и возлагается обязанность управлять ОС.

- Удалить у группы Everyone все привилегии.

- Отключить учетную запись для гостевого входа (Guest).

- Использовать автоматическую блокировку компьютера при отсутствии

активности пользователя свыше 15 мин.

- Установить ограничения на доступ пользователей к системному реестру в

соответствии с принятой в организации политикой безопасности, что

реализуется при помощи ACL или установкой прав доступа.

- Ограничить использование Планировщика задач (Scheduler).

- Устанавливать атрибуты SECURITY_ATTRIBUTES процессов и потоков в

соответствии с требованиями безопасности всей системы в целом.

8

- Для предотвращения стороннего анализа остаточной информации желательно

использовать дополнительные ограничения по доступу к временным файлам.

- Отказаться от использования режима автоматического входа пользователя при

ее загрузке.

- Исключить возможность удаленного редактирования системного реестра через

общедоступные каналы передачи данных.

- Удалить все общие ресурсы на компьютере с установленным ПО СКЗИ «Домен-

К» (в том числе и создаваемые по умолчанию при установке ОС), которые не

используются. Права доступа к используемым общим ресурсам задать в

соответствии с политикой безопасности, принятой в организации.

- Устанавливать выпускаемые Microsoft исправления ошибок ОС, позволяющих

получать привилегии администратора

- Отключить сервис DCOM при использовании общедоступных каналов передачи

данных.

- Запретить вход в ОС через общедоступные каналы передачи данных для всех

пользователей, включая группу Administrators.

- Закрыть доступ к неиспользуемым портам.

- Включать фильтры паролей, устанавливаемые вместе с пакетами обновлений

ОС.

- Ограничить доступ пользователей в каталог %SystemRoot%.

- Установить права доступа к каталогам %Systemroot%\System32\Config,

%Systemroot%\System32\SPOOL, %Systemroot%\Repair,

%Systemroot%\COOKIES, %Systemroot%\FORMS, %Systemroot%\HISTORY,

%Systemroot%\SENDTO, %Systemroot%\PROFILES,

%Systemroot%\OCCACHE, \TEMP, а также файлам boot.ini, autoexec.bat,

config.sys, ntdetect.com и ntldr в соответствии с политикой безопасности,

принятой в организации.

- После установки операционной системы удалить из каталога

%Systemroot%\System32\Config файл sam.sav.

- Использовать систему аудита в соответствии с политикой безопасности,

принятой в организации.

- При работе через общедоступные каналы передачи данных отказаться от

использования протокола SMB, либо в случае необходимости установить в

ключе

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanManServer\

Parameters параметр EnableSecuritySignature (REGJDWORD) со значением 1

и параметр RequireSecuhtySignature (REG_DWORD) со значением 1.

Рекомендуется внести следующие изменения в системном реестре:

в ключе HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa установить

параметр RestrictAnonymous (REG_DWORD) со значением 1 для исключения доступа

анонимного пользователя к списку разделяемых ресурсов, а также для исключения

доступа к содержимому системного реестра;

удалить имя SPOOLSS из ключа Н КЕ Y_LOC AL_M AC НIN E\System\

CurrentControlSet\Services\LanManServer\Parameters\NulISessionPipes для исключения

утечки информации при передаче данных по именованному каналу

\\server\PIPE\SPOOLSS;

в ключе HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\

LanManServer\Parameters установить параметры AutoShareWks (для Windows NT

Workstation) и AutoShareServer (для Windows NT Server), имеющие тип REG_DWORD, со

значением 0 для запрета автоматического создания скрытых совместных ресурсов;

9

* в ключе HKEY__LOCAL_MACHINE\Software\Microsoft\WindowsNT\

CurrentVersionWVinlogon установить параметр CachedLogonsCount (REGJDWORD) со

значением 0 для отключения кэширования паролей последних десяти пользователей,

вошедших в систему;

* в ключе HKEY__LOCAL_MACHINE\System\CurrentControlSet\Services\Eventlog\

<LogName> (LogName - имя журнала, для которого следует ограничить доступ

пользователям группы Everyone) установить параметр RestrictedGuestAccess

(REGJDWORD) со значением 1 для исключения доступа группы Everyone к системному

журналу и журналу приложений;

* в ключе HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\

SessionManager\MemoryManagement установить параметр ClearPageFileAtShutDown

(REGJDWORD) со значением 1 для включения механизма затирания файла подкачки при

перезагрузке;

* в ключе HKEY__LOCAL_MACHINE\System\CurrentControlSet\Control\ SecurePipeServers

установить параметр winreg (REGJDWORD) со значением 1 для ограничения удаленного

доступа к реестру;

* в ключе HKEY_LOCAL_MACHlNE\Software\Microsoft\WindowsNT\

CurrentVersionWVinlogon установить параметр AllocateFloppies (REG_SZ) со значением

1 для исключения параллельного использования дисковода для гибких дисков;

* в ключе HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\

CurrentVersionWVinlogon установить параметр DontDisplayLastUserName (REG_SZ) со

значением 1 для отключения отображения имени последнего зарегистрированного

пользователя;

* в ключе HKEY_LOCAL__MACHINE\System\CurrentControlSet\Control\Lsa установить

параметр AuditBaseObjects (REGJDWORD) со значением 1 для включения аудита

базовых объектов системы;

* в ключе HKEY_LOCAL__MACHINE\System\CurrentControlSet\Control\Lsa

* установить параметр FullPrivilegeAuditing (REGJ3INARY) со значением 1 для включения

аудита привилегий;

* в ключе HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rdr\ Parameters

установить параметр EnablePlainTextPassword (REGJDWORD) со значением 0 для

исключения передачи пароля пользователей по сети в открытом виде.

Дополнительно при использовании ОС Microsoft Windows ХР следует произвести

дополнительные настройки:

- Запретить использование функции резервного копирования паролей.

- Отключить режимы отображения окна всех зарегистрированных на компьютере

пользователей и быстрого переключения пользователей.

- Отключить возможность удаленного администрирования компьютера.

Требования к составу программного обеспечения

Установленное программное обеспечение не должно содержать средств разработки и

отладки приложений, а также средств, позволяющих осуществлять несанкционированный

доступ к системным ресурсам. Под средствами разработки подразумеваются также средства

написания программ при помощи языка макроопределений, поставляемого в составе

прикладного программного обеспечения, например, Microsoft Office.

Устанавливаемое программное обеспечение должно содержать средства обнаружения

вирусов. До установки программ пакета ViPNet Администратор и в дальнейшем в процессе

работы должна осуществляться проверка на наличие вирусов.

На компьютере, на котором устанавливается программа ViPNet [Администратор]

[Центр управления сетью], должен быть установлен пакет программ ViPNet [Клиент]. До

установки и первичной инициализации программы ViPNet [Клиент][Монитор] (на этапе

установки и первичного развертывания справочно-ключевой информации) компьютеры, на

которых установлено ПО ViPNet [Администратор] должны быть физически отключены от

10

локальной сети При установке программ ViPNet [Администратор][Центр управления

сетью] и ViPNet [Администратор][Удостоверяющий и ключевой центр] на разные

компьютеры последний должен быть физически отключен от локальной сети.

При наличии подключения локальной сети к сетям общего пользования все компьютеры,

подключенные к сегменту сети, содержащему компоненты ViPNet [Администратор], должны

быть оснащены пакетом программ ViPNet [Клиент]. Данный сегмент сети отделяется от

остальных элементов сети выделенным компьютером, оснащенным программой ViPNet

[Координатор], и не должен иметь подключений к информационным ресурсам сетей общего

пользования.

Программа ViPNet [КлиентЗЕМонитор], устанавливаемая на рабочие места

одновременно с программами ViPNet [Администратор] и ViPNet [Центр Регистрации],

обеспечивает связь с абонентскими пунктами сети ViPNet и одновременно выполняет роль

персонального сетевого экрана. До включения данных рабочих мест в состав локальной сети

рекомендуются нижеперечисленные настройки программы.

При регистрации абонента на АП с задачами Центр управления сетью,

Удостоверяющий и ключевой центр, Центр регистрации им устанавливаются

полномочия не выше уровня 1. При этом автоматически обеспечиваются следующие

ограничения:

Отказ от ввода пароля ViPNet и работа в незащищенном режиме недоступны.

Ограничивается интерфейс пользователя по изменению настроек.

Доступные режимы работы программы ViPNet [Клиент][Монитор] - 1 или 2.

Для выполнения следующих настроек администратор входит в программу ViPNet

[Клиент][Монитор] с правами Администратора АП.

После этого рекомендуются применять нижеперечисленные настройки программы.

Режим работы 1 Блокировать открытый 1Р-трафик.

- Включить опцию «Разрешить мониторинг активности приложений»,

- Включить опции «Обнаружение атак».

- Включить опцию «Перезапускать Монитор при аварийном завершении».

- Установить интервал автоматического блокирования компьютера 15 мин.

Настройки журнала:

- Регистрировать весь IP-трафик.

- Интервал регистрации не более 10 мин.

- Опция Разрешить сохранение пароля в реестре - отключена.

Рекомендуется на данном рабочем месте использовать следующий тип аутентификации

- Сильная аутентификация с использованием пароля и носителя.

По завершении настроек компьютер может быть подключен к локальной сети.

Технология ViPNet версии 3.0

Версия 3.0 имеет ряд принципиальных отличий от предыдущих версий. Основные

отличия заключаются в следующем:

- Изменена ключевая структура и форматы хранения ключевой информации на

сетевых узлах (СУ) и в Ключевом центре (УКЦ).

- Формат исходящих пакетов в драйвере - 4.1, формат пакета 4.0 используется

только для входящих пакетов. Таким образом, связь с версиями 2.7 и ниже

невозможна.

- Изменен формат хранения данных в УКЦ.

- Изменен формат открытого ключа асимметричных ключей шифрования (АКШ) и

порядок рассылки АКШ.

В связи с этим полной совместимости версий нет, особенно в части подписи сообщений и

обмена АКШ. В части шифрования и работы УКЦ и межсетевого взаимодействия

совместимость достигается при соблюдении правил перехода на новую версию.

11

Основные изменения, произошедшие в версии ПО ViPNet 3.0, касаются изменений

ключевой структуры VPN-сети и работы Удостоверяющего и Ключевого центра (УКЦ).

ПО ViPNet Клиент версии 3.0 может быть установлено поверх предыдущих версий

программы. При этом производится автоматическое преобразование ключевой информации,

необходимой для нормальной работы СУ. При преобразовании на СУ формируется

дополнительная ключевая информация. Для этого после ввода пароля при первом старте ПО

вызывается Электронная рулетка. При отказе от генерации случайного числа ключи не могут

быть преобразованы. При этом база данных Деловой Почты остается полностью доступной

для расшифрования.

Ключи версии 2.8 с СУ не удаляются. Таким образом, при возвращении к версии 2.8 (до

установки УКЦ версии 3.0) работоспособность СУ сохраняется. Начиная с версии 2.8.10,

совместимость в части подписи поддерживается в полном объеме.

Не подлежат преобразованию и не поддерживаются в данной версии:

Ключи подписи версии 2.7 и ниже. При проверке подписи корреспонденции в Деловой

Почте, подписанной ключами подписи версии 2.7, будет выдаваться сообщение о неверном

формате подписи. При пересылке таких писем подпись данного формата с вложений будет

автоматически удаляться.

Асимметричные ключи шифрования версии 2.8 и ниже. При приходе конвертов с АКШ

от СУ версий 2.8 и ниже будет формироваться квитанция об отказе от работы на АКШ. В

случае отправки конвертов с АКШ с СУ версии 3.0 на СУ версии 2.8, на принимающей стороне

может возникать сообщение об ошибке при приеме АКШ. В этом случае на принимающей

стороне не формируется квитанция об отказе от работы на АКШ, и ошибка может повторяться.

Поэтому, прежде чем включить сетевой узел в список рассылки АКШ, нужно уточнить версию

ПО ViPNet, установленную на сетевом узле адресата.

УКЦ версии 3.0 можно устанавливать поверх УКЦ версии 2.8. Перед тем, как обновить

версию УКЦ (до версии 3.0) на СУ Администратора, обязательно следует обновить ПО ViPNet

(до версии 3.0) на всех СУ сети.

В связи с тем, что ПО ViPNet Клиент версии 2.8 не совместимо с версией 3.0 по формату

ключевой информации, установка ПО ViPNet Administrator может производиться только после

ПОЛНОГО ОБНОВЛЕНИЯ ВСЕХ СУ ДО ВЕРСИИ ViPNet 3.0. В противном случае, оставшиеся

СУ версии 2.8 потеряют связь с остальными СУ и СУ администратора.

При установке ViPNet Administrator производится преобразование базы данных УКЦ

версии 2.8. Аналогично ПО ViPNet Клиент, не подлежат преобразованию сертификаты ключей

подписи версии 2.7 и ниже, а так же справочники сертификатов Администраторов и списки

отозванных сертификатов этих версий. Так же не подлежат преобразованию асимметричные и

универсальные межсетевые мастер - ключи.

Внимание! До установки и создания ключей в УКЦ версии 3.0 Администратор должен

удостовериться в наличии у каждого пользователя сети файла с резервными персональными

ключами АААА.рк, где АААА последние 4 байта идентификатора пользователя. Данные файлы

формируются УКЦ версии 2.8 в каталоге KC\P_KEYS и должны выдаваться пользователям

одновременно с первичным дистрибутивом ключей. При отсутствии этого файла

автоматический прием первого обновления от УКЦ версии 3.0 будет невозможен.

После установки ViPNet Administrator, новый набор основных мастер - ключей сети

формируется автоматически. Администратор должен создать новые ключевые наборы и

ключевые диски для всех СУ и пользователей сети. При отправке таких обновлений на СУ

Администратор должен обеспечить доставку конвертов с ключами на все СУ. В противном

случае связь с СУ, не получившими обновления, будет утеряна.

При приеме первого обновления от ViPNet Administrator версии 3.0, а так же при смене

мастер - ключа, персональных ключей или при компрометации СУ, необходимо указывать

местоположение файла с резервными персональными ключами.

Внимание! После завершения процедуры обновления возвращение к версии УКЦ 2.8

невозможен!

12

Практическое занятие 1 . Создание виртуальной сети версии 3.0

Цель задания №1

• Создание защищенной сети по заданной схеме с разграничением доступа и

политиками безопасности на основании ПО ViPNet версии 3.0.

• Подготовка АРМ Администратора защищенной сети.

• Подготовка дистрибутивов справочно-ключевой информации для начальной

инсталляции защищенных рабочих мест пользователей защищенной сети на

отдельных сетевых узлах и развертывания защищенной виртуальной сети.

Содержание

• Создание сети 3.0.

• Развертывание рабочего места Администратора 3 0.

Задание № 1

Провести создание и настройку защищенной сети, исходя из перечисленных ниже

условий и топологии сети (Рис. 1.1).

Сформировать дистрибутивы справочно-ключевой информации для начальной

инсталляции защищенных рабочих мест пользователей защищенной сети.

Развернуть АРМ Администратора защищенной сети.

в % ш

U 8 ш

® ш и

® ш ш

Internet

[Координатор-ОИ 3 0]

[Координатор 3 0]

ш & ш

ii S 8

3

ш @ в

вив

[Клиент 3 0] [Криптосервис 3 0] [Центр [Сервис

[Администратор 3 0] регистрации 3 0] Публикации 3 0]

Рис.1.1. Топология сети версии 3.0

13

Условия построения защищенной сети:

В защищенную сеть включаются следующие Сетевые Узлы (СУ):

• Сервер-маршрутизатор Координатор 3 О, на котором регистрируются:

АП Администратор 3 0;

АП Криптосервис 3 0;

АП Центр регистрации 3 0;

АП Сервис публикации 3 0;

АП Клиент 3 0.

• Сервер-маршрутизатор Координатор-ОИ 3 0.

СВЯЗИ СЕРВЕРОВ и СЕТЕВЫХ УЗЛОВ:

Серверы-маршрутизаторы защищенной сети должны иметь межсерверный канал.

Все типы коллективов всех сетевых узлов защищенной сети должны иметь связь между

собой.

АБОНЕНТЫ ЗАЩИЩЕННОЙ СЕТИ:

На каждом СУ (как серверах-маршрутизаторах, так и абонентских пунктах) должно быть

зарегистрировано по одному ТК, в каждом из которых должно быть по одному пользователю:

СМ Координатор 3 0 - ТККоординатор 3 0- Координатор 3 0.

СМ Координатор-ОИ Z0-TK Координатор-ОИ 3 0- Координатор-ОИ 3 0.

АП Администратор 3 0 - ТК Администратор 3 0- Администратор 3 0.

АП Криптосервис 3 0 - ТК Криптосервис 3 0- Криптосервис 3 0.

АП Центр Регистрации 30 - ТК Центр Регистрации 3 0- Центр Регистрации 3 0.

АП Сервис Публикации 3 0 - ТК Сервис Публикации 3 0- Сервис Публикации 3 0.

АП Клиент 3 0 -ТК Клиент 3 0- Клиент 3 0.

ЭЛЕКТРОННУЮ ЦИФРОВУЮ ПОДПИСЬ должны иметь только пользователи сети

ViPNet, зарегистрированные на АП.

АДМИНИСТРАТОРОМ БЕЗОПАСНОСТИ, т.е. Администратором Центра Управления

Сетью и Уполномоченным лицом Удостоверяющего Ключевого Центра защищенной сети

является пользователь Администратор 3 0.

ЗАДАЧИ ДЛЯ СУ:

АП Администратор 3 Одолжен быть зарегистрирован в задачах ЦУС и УКЦ.

СМ Координатор 3 0 должен быть зарегистрирован в задаче Туннель и иметь пять

туннельных лицензий.

СМ Координатор-ОИ 3 Одолжен быть зарегистрирован в задаче Открытый Интернет.

АП Центр Регистрации 3 Одолжен быть зарегистрирован в задаче Центр регистрации.

АП Криптосервис 3 Одолжен быть зарегистрирован в задаче Криптосервис.

Последовательность выполнения

Шаг 1 (9)

Установка ПО ViPNet [Administrator] и [Client]

Для установки защищенного рабочего места Администратора сети VPN необходимы

следующие составляющие:

ПО ViPNet [Администратор] версии 3.0;

ПО ViPNet [Клиент] версии 3.0;

14

набор лицензионных файлов ОАО «ИнфоТеКС»:

- infotecs.re - лицензионный справочник;

- infotecs.reg - файл лицензий на ПО и ПЗ;

русификатор - файл RK.com, который дает возможность использования русских букв

в ЦУСе;

не менее 100 Мб свободного места на жестком диске компьютера.

Замечание: Следует помнить, что в ходе эксплуатации программного обеспечения

необходимый объем рабочего места на жестком диске будет постоянно расти. Поэтому

рекомендуется заранее предусмотреть как минимум пятикратное резервирование доступного

места на HDD по сравнению с начальными требованиями.

Для установки на локальном компьютере ПО ViPNet Administrator необходимо запустить

программу Setup.exe, после появления окна (Рис. 1.2) следует прочесть информацию и нажать

кнопку Далее, ознакомиться с лицензионным соглашением и, в случае согласия, - нажать

кнопку Далее. В случае несогласия с лицензионным соглашением необходимо вернуть ПО

производителю с объяснением причин отказа от приобретения.

Добро пожаловать в мастер установки

приложения ViPNet Administrator.

Этот мастер поможет Вам установить приложение ViPNet Administrator 3.0

(0.1376) на Ваш компьютер. Перед началом установки рекомендуется

закрыть все запущенные приложения Windows.

Нажмите "Далее" для установки приложения или "Отмена" для выхода.

Далее > I Отмена

Рис. 1.2. Мастер (Wizard) установки программы ViPNet Administrator

В следующих окнах необходимо ввести имя пользователя и название организации, после

чего предлагается указать каталог установки рабочих файлов программы (по умолчанию

программу предлагается установить в каталог C:\Program FilesMnfotecsWiPNet Administrator^. В

появившемся окне следует выбрать тип установки программы (из каких компонентов будет

состоять рабочее ПО) (Рис.1.3). Поскольку рабочее место Администратора 3 0 будет являться

одновременно и центром управления виртуальной сетью и центром обработки ключевой

структуры виртуальной сети, необходимо установить оба компонента (Центр управления сетью

и Удостоверяющий ключевой центр) на данную машину. Следует выбрать строку Выборочная

установка и установить «галочки» напротив обеих строк (по умолчанию «галочки»

установлены).

После выбора необходимых компонентов следет нажать кнопку Далее. Удостоверившись,

что все настройки сделаны правильно, необходимо нажать кнопку Готово и подождать, пока

программа установки завершит копирование необходимых файлов на жесткий диск

компьютера.

Для установки на локальном компьютере администратора сети ПО ViPNet Client

необходимо запустить программу Setup.exe, после появления окна (Рис. 1.4) следует прочесть

информацию и нажать кнопку Далее, ознакомиться с лицензионным соглашением и, в случае

15

согласия, - нажать кнопку Далее. В случае несогласия с лицензионным соглашением

необходимо вернуть ПО производителю с объяснением причин отказа от приобретения.

Выберите компоненты, которые требуется установить. Отключите

флажок для тек компонент, которые устанавливать не нужно.

ViPNet Удостоверяющий и Ключевой Центр

[у** ViPNet Центр управления сетьин

Устройство Доступно Требуется Разница

wC:\ 335 MB 19 MB 815 MB

Рис.1.3. Выбор вида установки программы ViPNet Administrator

Добро пожаловать в мастер установки приложения

ViPNet Client.

Этот мастер поможет Вам установить приложение ViPNet Client 3.0 (0.1907) на

Ваш компьютер. Перед началом установки рекомендуется закрыть все

запущенные приложения.

Убедитесь.; что у Вас есть доступ к файлу с ключами (*.DST) и что Вы знаете

пароль к нему, В противном случае отмените установку приложения; нажав

кнопку "Отмена",

Вы можете создать комплект ключей с помощью программ ViPNet Manager или

ViPNet Administrator. Также можно воспользоваться ключевыми файлами

(*.D5T); входящими в комплект демо-версни ViPNet CUSTOM DEMO. Если ПО

ViPNet уже используется в Вашей компании, обратитесь к администратору

Вашей сети за Вашим личным файлом с ключами и паролем к нему.

Нажмите "Далее" для установки приложения или "Отмена" для выхода,

Далее > | Отмена

Рис.1.4. Мастер (Wizard) установки программы ViPNet Client

В следующих окнах необходимо ввести имя пользователя и название организации, после

чего предлагается указать каталог установки рабочих файлов программы (по умолчанию

программу предлагается установить в каталог C:\Program FilesMnfotecsWiPNet Administrator\SS).

В появившемся окне следует выбрать тип установки программы (из каких компонентов

будет состоять рабочее ПО) (Рис. 1.5). Рабочее место Администратора 3 0 должно

полнофункциональным, поэтому необходимо установить оба компонента (Монитор и Деловая

почта) на данную машину. Следует выбрать строку Выборочная установка и установить

«галочки» напротив обеих строк (по умолчанию «галочки» установлены).

Примечание: Для своей работы ПО ViPNet использует следующие каталоги:

NCC- Network Control Center (рабочий каталог ViPNet Центра управления сетью);

КС - Key Center (рабочий каталог ViPNet Удостоверяющего и ключевого центра);

SS - Security Service (рабочий каталог ViPNet Client).

16

Выберите компоненты, которые требуется установить. Отключите

флажок для тех компонент, которые устанавливать не нужно.

|у" ViPNet Монитор

[n7 ViPNet Деловая почта

Устройство Доступно Требуется Разница

С :\ 809 MB 27 MB 781MB

:: Назад

Далее >

Рис.1.5. Выбор вида установки программы ViPNet Client

После выбора необходимых компонентов следет нажать кнопку Далее. Удостоверившись,

что все настройки сделаны правильно, необходимо нажать кнопку Готово и подождать, пока

программа установки завершит копирование необходимых файлов на жесткий диск

компьютера.

В результате установки ПО ViPNet Client будет предложено перегрузить ОС компьютера.

Пока это делать нет необходимости (нажать кнопку Нет), так как ещё не произведена

первоначальная настройка рабочего места администратора защищенной сети.

Замечание: Если ОС компьютера была перезагружена, то на этапе загрузки ОС будет

предложено ввести пароль на вход в программу ViPNet Client. Но пока не была сформирована

ключевая информация Администратора 3 0, поэтому необходимо отказаться от введения

пароля и не указывать транспортный каталог программы ViPNet Client.

Для завершения шага инсталляции рабочего места Администратора защищенной сети

необходимо скопировать файлы в указанные папки:

infotecs.reg, infotecs.re и RK.com в каталог ..\NCC\ (каталог установки ЦУСа);

infotecs.re - з каталог ..\КС\ (каталог установки УКЦ).

ВНИМАНИЕ! Файлы infotecs.re и infotecs.reg являются наиболее важными файлами с

точки зрения защиты авторских прав ОАО «ИнфоТеКС» и прав её клиентов, поэтому следует

хранить их отдельно от основного инсталляционного комплекта и не допускать их свободного

распространения.

Вся ответственность за незаконное распространение файлов лицензий целиком

возложено на Клиента ОАО «ИнфоТеКС».

Шаг 2 (9)

Работа в Адресной администрации ЦУСа

Создание защищенной сети, установка режимов и параметров работы сети производится

в Центре управления сетью (ЦУСе). При указании рабочих каталогов ЦУСа нет необходимости

указывать каталоги, где будет храниться ключевая информация Администратора сети /

Уполномоченного лица, поскольку при распаковке dst-файла Администратора ViPNet-сети

17

программное обеспечение ViPNet автоматически пропишет пути доступа к ключевой

информации.

Работа с виртуальной сетью ViPNet начинается в Центре управления сетью (ЦУСе). Для

загрузки ЦУСа необходимо запустить файл _start.bat, находящийся в рабочем каталоге ЦУСа

..\NCC\, либо запустить ярлык ЦУСа, находящийся на Рабочем столе Windows, либо выбрать

запуск программы ViPNet Центр управления сетью из стандартного меню ОС Windows - Start

(Старт) -» All programs (Программы) —> ViPNet —> Administrator.

Замечание: В описании работы программы будет встречаться символ двух

последовательных точек (..). Этот символ означает корневой каталог ПО ViPNet (как правило

находящийся по адресу С:\ Program Files \ InfoTeCS \ ViPNet Administrator \).

Т.е. запись ..\NCC\ означает, что необходимо смотреть каталог NCC в корневом каталоге

установки ПО ViPNet.

После запуска программа ЦУС предлагает создать несколько служебных каталогов и

запрашивает место, в котором будет храниться информация транспортного каталога и

каталогов обмена информацией с УКЦ (Рис. 1.6). Рекомендуется оставить каталоги,

предложенные программой по умолчанию. Если местонахождение каталогов изменяется,

рекомендуется запомнить точное их расположение.

Каталог файлов от К

Каталог файлов ля КЦ

C:\PROGRA-l\INFOTECS\VIPNET~l\FOR_NCC\

C:\PR0GRA^1\INF0TECS\VIPNET-1\FR0M_NCC\

Рис.1.6. Настройка по умолчанию для каталогов хранения ключевой информации

При выборе настроек по умолчанию необходимо изменить позиции Автоматически

связывать новый ТК со всеми другими ТК (поставить крестик напротив этой строки) и указать

Максимальный уровень полномочий (Рис. 1.7).

Ш^Ш$УШЩёЩттщЩТШШЩ ТК.со всеми другими'Ж - '

*$вток^ ТК *Г пользователя для нового узла.

Срок хранения гаписей в базе запросов (дней.)

С \f Специальный *

Включать в дистрибутивы АП

шш

Автоматически регистрировать новые С/

\)ЩгШ-ц[0^::р ПЗ ^'ащитгГтрафика

[ХЗ 'АгГ вХПЗ. еловая Почта \w>„

IX) АП и"СМ в ПЗ риптоСервмс

[

ЬШМ^Штхб'Щйый объем

*) Л#/жы$у£у£ф^ справочников

Рис.1.7. Настройки по умолчанию параметров работы ЦУСа

После нажатия кнопки принять программа ЦУС приветствует администратора сети и

предлагает начать с адресной администрации и появляется главное окно Центра управления

сетью (Рис. 1.8). Для начала работы по созданию виртуальной сети необходимо выбрать меню

Службы —> Адресная администрация —> Структура сети ViPNet...

Логическую структуру сети ViPNet в Адресной администрации необходимо создать в

соответствии с Рис. 1.1.

18

{'■Ощйош Управление Файлы Окна Сервис

- П X

16:25:42 ж

^Адресная администрация ^ : , ; ►

* Настре й к и по умолч ан ию ...

Индивидуальная регистрация АП в ПЗ

Групповая регистрация СУ в ПЗ

Прикладная администрация' ►

Экспорт.

Импорт...

Необработанный импорт...

Распределение лицензий...

Про смотр ко нфи гу р аци и

Про вер к а ко нф и гу р аци и

Сформировать все справочники

Справочники АП

Справочники СМ...

Справочники для УКЦ

Архивы баз данных.

Copy right (с) 1991-2007. ОАО Инфотекс

Рис.1.8. Главное окно Центра управления сетью

Лицензию на виртуальную сеть ViPNet можно посмотреть в меню Сервис

(Рис.1.9).

Лицензия

□ X

Рис.1.9. Состав лицензионного файла на виртуальную сеть ViPNet

Замечание: В Адресной администрации ЦУСа манипулятор «мышь» не работает.

Следует использовать для входа в меню клавишу Enter, а для выхода из меню - Esc.

Замечание: Для перехода в режим работы с русской раскладкой необходимо нажать

одновременно и правую и левую клавиши Shift.

Замечание: Используя клавишу F1 в соответствующих различных окнах программы

Адресной администрации ЦУСа, можно найти комбинации клавиш для управления сетью

ViPNet.

Для введения в виртуальную сеть серверов-маршрутизаторов (СМ) необходимо выделить

строку Серверы-маршрутизаторы, нажать Enter и ввести имя нового сервера - СМ

19

Координатор 3 0. Затем в этом же окне необходимо нажать Alt+I для добавления нового СМ -

Координатор-ОИ 3 0.

Напоминание: Абонентские пункты должны быть зарегистрированы за Серверами-

маршрутизаторами. За координатором, зарегистрированном в задаче Открытый Интернет,

не должно быть зарегистрировано ни одного АП.

Для добавления в виртуальную сеть Абонентских пунктов (АП) необходимо выделить

строку с СМ (СМ Координатор 3 0), за которым будет зарегистрирован новый АП, нажать

Enter и нажать комбинацию клавиш Alt+I. В предложенной строке следует ввести

наименование нового АП (например, АП Администратор 3 0). В соответствии с Рис. 1.1

необходимо сформировать структуру защищенной сети.

Для создания межсерверных каналов связи необходимо прописать взаимодействие на

защищенном уровне между двумя координаторами сети. Для этого необходимо зайти в меню

Серверы-маршрутизаторы и выбрать один из СМ. Для указания начала межсерверного

канала следует нажать комбинацию клавиш Alt+M, после чего слева в данной строке появится

«звездочка» со стрелкой. Для указания конца канала необходимо выделить другой

координатор и нажать ту же комбинацию клавиш - Alt+M. Теперь программе следует указать,

что межсерверный канал будет между СМ Координатор 3 0 и СМ Координатор-ОИ 3 0 - для

этого нажать комбинацию клавиш Alt+C. В столбце МСК обоих координаторов будет показано

количество межсерверных каналов (в данном случае - один). В столбце АП обоих

координаторов указано количество сетевых узлов (СУ), которые зарегистрированы за данным

СМ (количество АП плюс сам СМ).

Окно регистрации Серверов-маршрутизаторов должно выглядеть так, как показано на

Рис. 1.10, а окно регистрации АП за СМ Координатор 3 0 - на Рис. 1.11.

Рис.1.10. Создание Координаторов сети и указание межсерверного канала

20

E'stf BosEpaTfFX Помощь ga..]tr I В ст. за тек.|дН-0 Удал.|А,1^Р Поиск|

Рис.1.11. Регистрация АП за СМ Координатор 3 О

" ек. группа^ -HeT^^^fe^'

Esc ВыходЩ&ггед Выоор|

Рис.1.12. Основное окно Адресной администрации ЦУСа

Поскольку работа в Адресной администрации ЦУСа по созданию виртуальной сети

завершена, следует выйти в основное окно (Рис. 1.12) и сформировать таблицы

маршрутизации (часть справочников ЦУСа). Справа зеленым цветом программа показывает,

что в виртуальной сети были произведены изменения и необходимо создание новых таблиц

маршрутизации. Для создания новых таблиц необходимо выделить строку Выдать таблицы

маршрутизации и нажать Enter, после чего программа подтвердит создание новых таблиц.

Теперь работа в Адресной администрации полностью завершена и необходимо выйти в

главное меню ЦУСа (либо нажав кнопку Esc либо выделить строку Выход и нажать Enter).

ШагЗ (9)

Индивидуальная регистрация Абонентских пунктов в Прикладных задачах

АП Администратор 3 О, АП Центр регистрации 3 О, АП Криптосервис 3 0 необходимо

зарегистрировать в прикладных задачах (ПЗ) ЦУС и УКЦ; Центр регистрации; Криптосервис

соответственно. Для этого необходимо зайти в меню Службы —> Индивидуальная

регистрация АП в ПЗ и выделить строку с записью одного из АП, нуждающегося в

регистрации. Например, для регистрации АП Администратор 3 0 в задачах ЦУС и УКЦ

следует выделить строку с записью и нажать кнопку Регистрация. В появившемся окне

выделить «крестиком» строки ЦУС и УКЦ, снять «крестик» с записи Криптосервис (поскольку

АП уже зарегистрирован в задаче Защита трафика) и нажать кнопку Принять.

21

Для АП Центр Регистрации 3 0 необходимо поставить «крестик» в записи Центр

регистрации и снять его в записи Криптосервис. Для АП Криптосервис 3 0 необходимо снять

«крестики» в записи Деловая почта и оставить в записи Криптосервис. Для АП Клиент 3 О

необходимо снять «крестик» в записи Криптосервис, а для АП Сервис Публикации 3 О

необходимо снять «крестики» в записях Деловая почта и Криптосервис.

В результате указанных действий окно регистрации АП в ПЗ приобретет следующий вид

(Рис.1.13).

llilllieieillilliSllSllllillilibi

Рис.1.13. Регистрация АП в прикладных задачах

1ВИШИ111

Шаг 4 (9)

Групповая регистрация Сетевых узлов в Прикладных задачах

Серверы-маршрутизаторы виртуальной сети необходимо зарегистрировать в задаче

Сервер IP-адресов и ее подзадачах. Для этого необходимо зайти в меню Службы —>

Групповая регистрация СУ в ПЗ, выделить строку с записью Сервер IP-адресов и нажать

кнопку Регистрация.

В прикладной задаче Сервер IP-адресов для каждого из Координаторов необходимо

задать следующие параметры работы (изменение параметров производится посредством

кнопок в правом столбце):

• Для СМ Координатор-ОИ 3 0 включить функцию Сервер Открытого Интернета

(Рис.1.14).

• Для СМ Координатор 3 0 включить функцию Туннелирование и задать необходимое

количество туннельных соединений (по заданию - 5) (Рис. 1.15).

■0|А|Имя узла

ггСМХКФрдинатор 3 О

для данного координаторам

^ ' ДДЛИТЬ

■

Интернета"

у>: уннель

^' Выход-

Рис.1.14. Включение функции Открытый Интернет

22

О IАI Имя узла

-t- j jCR Каординатоp-ovj„ 3 0;г

давить

Отмена

*< Cepsep |

Выход'-'

Рис.1.15. Включение функции туннелирования

Шаг 5 (9)

Работа в Прикладной администрации ЦУСа

В Прикладной администрации при регистрации типов коллективов (ТК) необходимо

проверить их связи (по заданию все ТК должны быть связаны между собой). При регистрации

пользователей необходимо снять право владения ЭЦП у Координаторов сети.

Для формирования связей между ТК различных СУ сети ViPNet необходимо зайти в меню

Прикладная администрация —> Регистрация типов коллективов... и проверить с

помощью кнопки справа Связи, какие связи имеют каждый из ТК сети ViPNet.

Далее, для различия СУ и ТК этих СУ необходимо переименовать записи в меню типов

коллективов (с помощью кнопки справа Изм. имя). Например, АП Администратор 3 0 в ТК

Администратор 3 0. То же самое сделать для всех записей ТК всех СУ (Рис. 1.16). С помощью

кнопки Область можно просмотреть, на каком сетевом узле зарегистрирован данный ТК

(область действия данного ТК) (например, Рис. 1.17).

\ТК Клиент J 0/. ;;

. ТК Координатору О

-ТК Координатор-ОИ.''3. О ,

, ТК Криптосервис 3 О"

;ТК Сервис-Публикации З'Я

4 ТК Центр Регистрации 3

у -Поиске

Рис.1.16. Список Типов коллективов защищенной сети

Список ИПОБ КОЛЛеКТИЕОБ

"'Т>.гКосфдинатор"0И:-3' 0JV- '."V; >^

Pi

т

;Т Область: АП Администратор 3 О

Рис.1.17. Область действия ТК Администратор 3 О

После работы с ТК необходимо проверить параметры работы пользователей (абонентов).

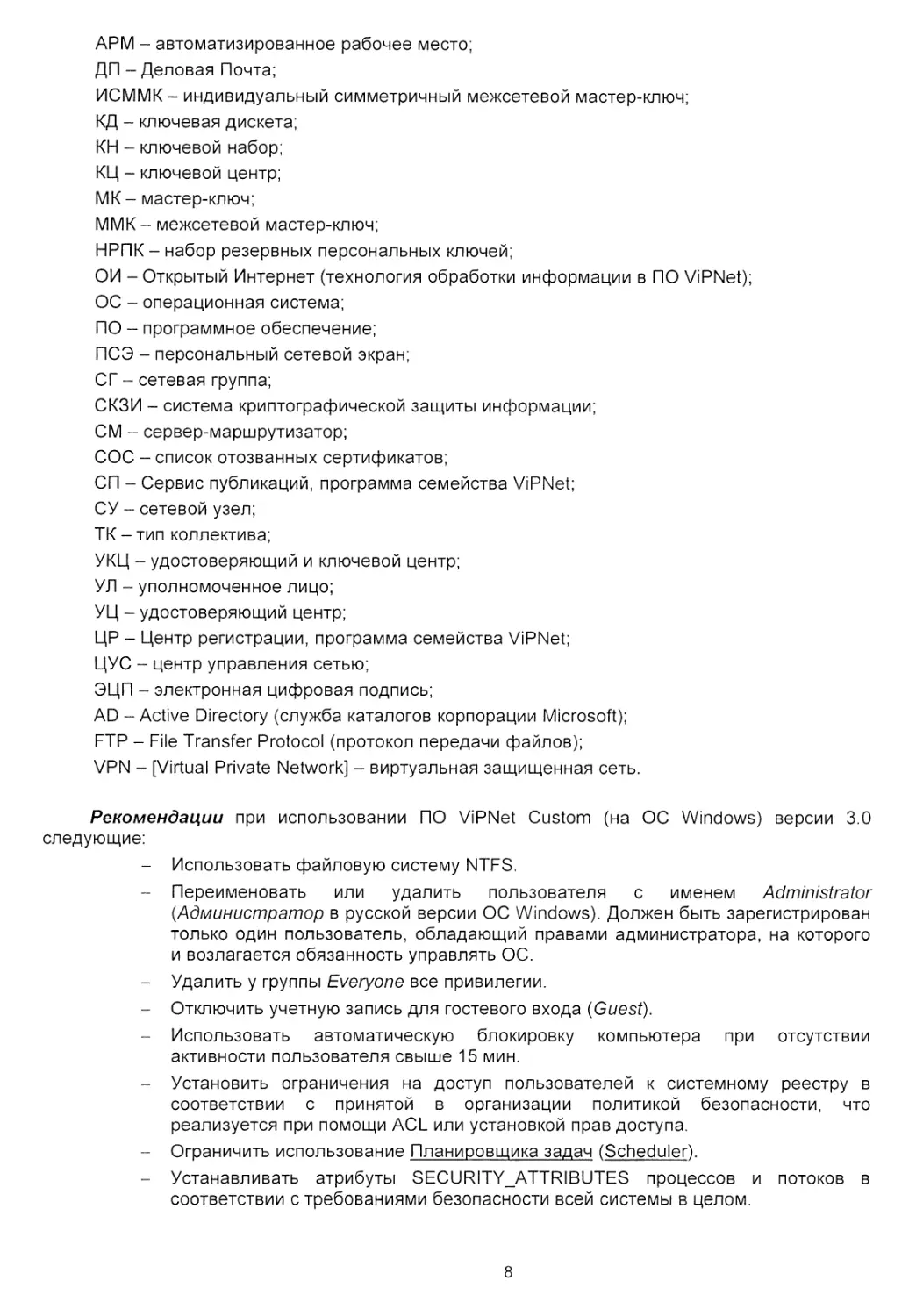

Для этого необходимо зайти в меню Прикладная администрация —> Регистрация

пользователей... В этом окне следует отключить право иметь ЭЦП обоим СМ (Рис. 1.18) и

23

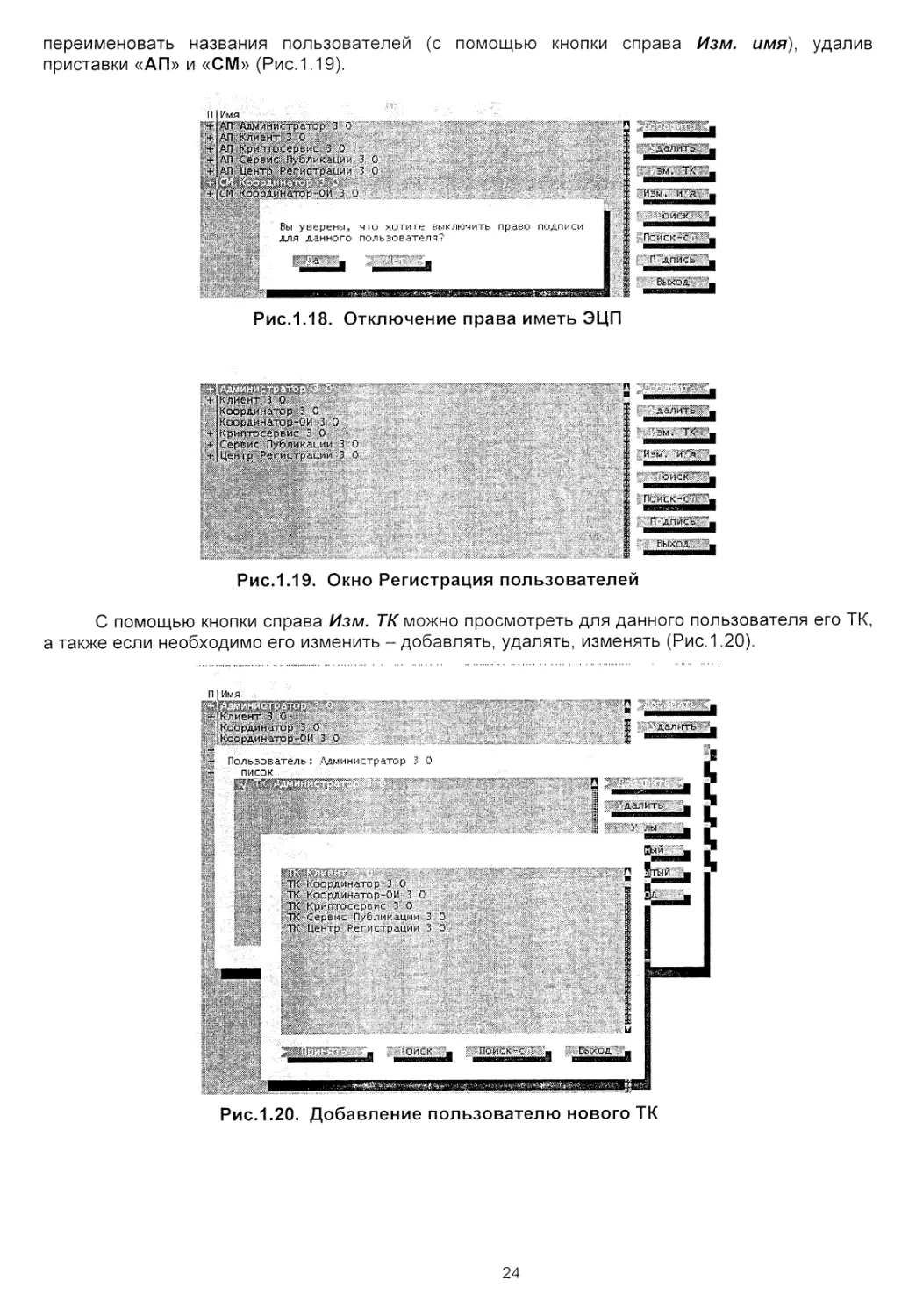

переименовать названия пользователей (с помощью кнопки справа Изм. имя), удалив

приставки «АП» и «СМ» (Рис. 1.19).

Имя

5ГЭ

Вы уверены, что хотите выключить право подписи

для данного пользователя?

"** далмть 'ж

Ж

" 4 Выж£" я

Рис.1.18. Отключение права иметь ЭЦП

1

I Удалить

Поиск-С^'"|

ВЫлОД .

Рис.1.19. Окно Регистрация пользователей

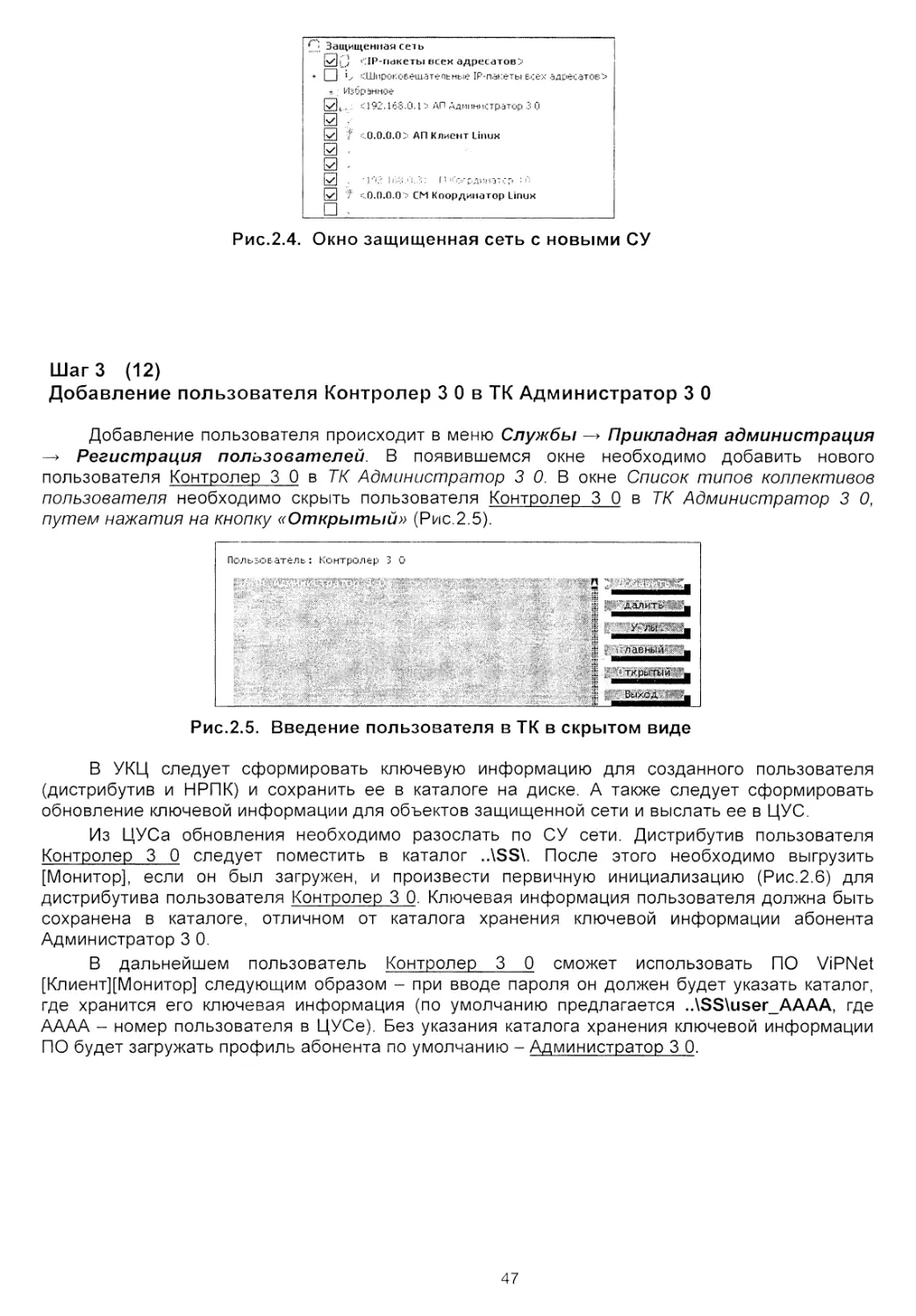

С помощью кнопки справа Изм. ТК можно просмотреть для данного пользователя его ТК,

а также если необходимо его изменить - добавлять, удалять, изменять (Рис. 1.20).

П I Имя

Клиент 3 О-

Координатор 3 О

H)dpjP#h>top3H1 3s о

Пользователь : Адм и н и стр ато р

пи со к

11

JKA Координатор 3 О

^TJCjKoopAMrtaTGp-OM 3 О

Криптосервис 3 О

l^K*Сервис Публикации 3 О

^ТК^ Центр Регистрации 3 О

Рис.1.20. Добавление пользователю нового ТК

24

Шаг 6 (9)

Формирование справочной информации и архивов баз данных

По завершении формирования защищенной сети необходимо создать справочники, в

которых отображается информация, необходимая для работы прикладных программ ViPNet

(Монитор, Деловая Почта и др.). До формирования справочников необходимо произвести

логическую проверку виртуальной сети ViPNet, для чего необходимо выбрать меню Службы —>

Проверка конфигурации. В случае отсутствия логических ошибок в сети ViPNet (например,

пользователь не зарегистрирован ни в одном типе коллектива) программа выдаст окно с

записью «Аномальные ситуации не обнаружены». Если же логические ошибки имеют место

быть (аномальные ситуации), необходимо произвести оценку этих моментов и принять

решение о том, нужно ли продолжать дальше работу с виртуальной сетью.

Замечание: Аномальные ситуации не являются критическими ошибками, которые не

позволяют работать защищенной сети. Эти ситуации лишь указывают на то, что такие ошибки

МОГУТ быть.

Если аномальные ситуации не проявились необходимо выбрать меню Службы —>

Сформировать все справочники. В результате такой операции программа ЦУС

сконфигурирует структуру защищенной сети, зафиксирует изменения, которые были введены в

сеть и сформирует набор справочников (Рис. 1.21). Изменения, произведенные в ЦУСе, будут

переданы в УКЦ для формирования ключевой структуры сети ViPNet. В последующем окне

можно будет увидеть, какие справочники и файлы были сформированы.

Найдены новые файлы:

Справочники АП: 5

Таблицы маршрутизации: 2

Справочники для УКЦ: 15

3 атр ач е н но е в р емя :

Рис.1.21. Формирование справочников

После формирования справочников необходимо создать базы данных, которые будут

служить для восстановления информации на определенный момент времени (меню Службы

—> Архивы баз данных... —> Создать).

Структуру созданной виртуальной сети можно просмотреть в меню Службы —>

Просмотр конфигурации —> Структура сети. В широком формате показана сеть в виде

таблицы объектов, в узком - в виде иерархической структуры объектов сети.

Выход из ЦУСа производится с помощью меню Файлы —> Выйти либо комбинацией

клавиш Alt+X

Замечание: в версии 3.0 при переходе из ЦУС в УКЦ выходить из ЦУС нет

необходимости, все изменения происходят автоматически

Шаг 7 (9)

Первичная инициализация Удостоверяющего и ключевого центра

Работа по созданию ключевой инфраструктуры виртуальной сети ViPNet производится в

Удостоверяющем и ключевом центре (УКЦ). Для загрузки УКЦ необходимо запустить файл

keycenter.exe, находящийся в рабочем каталоге УКЦ ..\КС\, либо запустить ярлык УКЦ,

25

находящийся на Рабочем столе Windows, либо выбрать запуск программы ViPNet

Удостоверяющий и ключевой центр из стандартного меню ОС Windows - Start (Старт) —> АН

programs (Программы) —> ViPNet —* Administrator.

При первом старте и в процессе работы УКЦ создает следующие каталоги:

/PSW- каталог для хранения файла с паролем для входа в программу УКЦ, информации

об пользователях, для которых были созданы ключевые диски и др.

/MASTERS - каталог для мастер-ключей;

/P_KEYS - каталог для резервных персональных ключей;

/ARCHIVES - каталог для архивов;

/EXPORT - каталог для экспорта межсетевых мастер-ключей;

/IMPORT - каталог для импорта межсетевых мастер-ключей;

/KEYKEYKE - каталог для упакованных ключевых дисков (КД) и ключевых наборов (КН);

FROMJNCC- каталог для файлов связей пользователей и СУ из ЦУС, предназначенных

для УКЦ (имя каталога можно изменить, выбрав пункт меню Сервис —> Настройка),

FOR_NCC - каталог для файлов, подлежащих отправке в ЦУС (имя каталога можно

изменить, выбрав пункт меню Сервис —> Настройка).

Начало работы с УКЦ версии 3.0 отличается от предыдущих версий ПО ViPNet

введением в действие мастера (визарда) установки (первичной инициализации) УКЦ

(Рис.1.22).

Мастер инициализации

Удостоверяющего и Ключевого

центра

Вас приветствует мастер инициализации Удостоверяющего

и Ключевого центра, который поможет создать ключевую

информацию, необходимую для полноценной работы

приложения,

Если до этого использовались предыдущие версии

приложения, то вся ключевая информация о ранее

созданной сети ViPNet будет преобразована в новый

формат.

Дня продолжения нажмите "Далее".

Дале

... I

Рис.1.22. Начало инициализации УКЦ

Для работы мастера требуется наличие файлов из программы ЦУС. Используя эти

файлы, мастер создаст начальную ключевую информацию для работы программы УКЦ. В

результате работы Мастера будут созданы:

персональный ключ защиты Администратора;

пароль Администратора;

ключ защиты КЦ;

ключ подписи и сертификат Администратора;

Мастер-ключи:

Мастер-ключ персональных ключей (МКПК),

Мастер-ключ ключей защиты (МККЗ),

Мастер-ключ ключей обмена (МККО).

Межсетевой асимметричный мастер-ключ (сформируется, если будет выбрана

соответствующая опция).

26

Мастер инициализации поэтапно предложит ввести параметры работы УКЦ и завершит

первоначальную установку УКЦ развертыванием ключевой инфраструктуры защищенной сети.

После этого необходимо будет лишь создать саму ключевую информацию, предназначенную

пользователям, и передать эту информацию объектам защищенной сети.

Далее мастер предложит выбрать способ взаимодействия с базой данных, в которой

будет храниться информация, необходимая для УКЦ (Рис. 1.23). Поскольку УКЦ версии 3.0

использует формат данных в виде базы данных, на компьютере, на котором установлен УКЦ,

необходимо иметь одну из систем управления базами данных (СУБД).

Выбор драйвера ODBC

Выберите драйвер ODBC для работы с базой данных УКЦ:

Имя Версия Компания Файг

, 4 f N4 . - , 4,00.... Microsoft... OD...

SQL Server 3.35.... Microsoft... SQL..

>

< Назад |i Далее > j j Отмена i Справка

Рис.1.23. Выбор базы данных для УКЦ

На выбор предлагается два вида СУБД - Microsoft Office Access и Microsoft SQL

Server. При выборе одной из СУБД файлы, в которой УКЦ будет сохранять информацию, будут

переведены в формат файлов СУБД. После этого необходимо указать те каталоги, которые

необходимы для работы УКЦ и взаимодействия его с ЦУСом (Рис. 1.24).

Папки Удостоверяющего и Ключевого центра

Папка для приема файлов из ЦУС:

C:\Program Files\InfoTeCS\ViPNet Administrator'iFROM_N( ; [^j

Папка для отправки файлов в ЦУС:

C:\Proqram Files'iInfoTeCS\ViPNet Administrator'iFOR_NC( ■ j... |

Рабочая папка:

C:\Program Files\IrifoTeCS\ViPNet Administrator'iKC [... {

V Папка для приема файлов должна содержать полный

набор справочников сети ViPNet., созданных Центром

Управления Сетью,

Далее ;

Рис.1.24. Указание рабочих папок УКЦ

На следующем этапе следует указать то лицо (администратор сети ViPNet), которое

будет обладать полномочиями заверять своей электронной цифровой подписью сертификаты

27

ЭЦП остальных пользователей системы (аналог Главного абонента в УКЦ версии 2.8)

(Рис. 1.25). А также на этом этапе необходимо ввести данные для сертификата ЭЦП этого лица

- информацию о местоположении, адрес электронной почты (Рис. 1.26), алгоритм

формирования ключей ЭЦП (Рис. 1.27), срок действия сертификата (Рис. 1.28) и другое.

Лицо, которое имеет право работать в УКЦ, называется уполномоченным. В

дальнейшем можно будет поменять уполномоченное лицо либо добавить еще одно.

Назначение администратора сети ViPNet

Выберите имя или идентификатор пользователя, которого

хотите назначить администратором сети ViPNet,

Администратор:

Администратор:

Идентификатор:

1 AGE00и4

Клиент 5 0

Координатор-1

Коордннатор-ОИ 3 0

Криптосервис3 0

Центр регистрации 3 0

; Назад \\ Далее

Рис.1.25. Назначение Администратора (Уполномоченного лица)

Владелец сертификата

Заполните сведения о местонахождении владельца

сертификата:

Город:

Москва

Область:

Московская

Страна:

: ru

E-mail:

admini:a:,6670. rus

Почтовый адрес;

125315, Москва., Ленинградский проспект, д.80-5, а/я 35 |

< Назад |[ Далее > ] | Отмена j [ Справка |

Рис.1.26. Описание владельца сертификата

28

! < Назад К Далее >

Справка |

Рис.1.27. Указание параметров ключа подписи

После создания ключей ЭЦП и сертификата ЭЦП следует указать, в каком месте будет

храниться контейнер ключа подписи (Рис. 1.29) и пароль для входа в УКЦ (Рис. 1.32). При

задании собственного типа пароля - все пароли в УКЦ должны быть длиной не менее 6

символов.

Рекомендации: При тренировочном создании сети рекомендуется использование

простого, запоминающегося пароля (например, 111111).

Контейнер - это место на жестком диске (каталог) либо аппаратный носитель, в котором

хранится личная ключевая информация (ключевая дискета) пользователя.

Рис.1.28. Указание сроков действия сертификатов ЭЦП

В случае, если располагаться контейнер будет в каталоге на диске (в файле), следует

указать путь к этому файлу (Рис. 1.30).

29

Место хранения контейнеров ключа подписи и

ключа защиты УКЦ

Ключ подписи и ключ защиты Оудут сохранены в

защищенных контейнерах. Выберите место их хранения:

Б файле

На внешнем устройстве

| < Назад |[_ Далее >

Справка

Рис.1.29. Указание типа места хранения ключей подписи и ключа защиты УКЦ

В случае, если располагаться контейнер будет на носителе информации, необходимо

указать считыватель (если их несколько) и сохранить информацию на нем (Рис. 1.31). При

введении пароля при входе в [Монитор] необходимо будет указать данный носитель

информации в качестве места хранения контейнера.

1.Л

Место хранения контейнеров ключа подписи и

ключа защиты УКЦ

Выберите папку в которой будут сохранены контейнеры:

iles\InfoTeCS\ViPNet Administrator\KC\Admin_lA0E0004| j ,

< Назад j Далее >

Отмена j справка

Рис.1.30. Указание папки для хранения ключей подписи и ключа защиты УКЦ

30

Место хранения контейнеров ключа подписи и

ключа защиты УКЦ

Выберите устройство, в котором будет сохранены

конте

е-Token (Aladdin] -1

10001Ьбсе

v Сохранить ПИН;

Доступные считыватели:

Доступные устройства:

ПИН.

< Назад

Рис.1.31. Указание носителя для хранения ключей подписи и ключа защиты УКЦ

Следующим этапом станет создание набора Мастер-ключей (МК) (Рис. 1.33). В ПО ViPNet

версии 3.0 используются несколько мастер-ключей для отдельного вида ключевой

информации. Все типы МК защищаются шифрованием на ключе защиты УКЦ.

МК персональных ключей используется для создания персональных ключей

пользователей (в т.ч. резервного набора персональных ключей).

МК ключей защиты используется формирования ключей шифрования защиты ключей

обмена коллективов.

МК ключей обмена используется для формирования ключей шифрования обмена

(связи) коллективов.

Пароль администратора сети ViPNet

X* I Для работы с приложением необходимо создать пароль

^ч< „ > администратора сети ViPNet.

Выберите тип создаваемого пароля:

Собственный пароль

•: Случайный пароль

•: Случайный цифровой пароль

:: Назад |[ Далее ;

Отмена

Рис. 1.32. Указание типа пароля для входа в УКЦ

31

Создание мастер-ключей

По окончании мастера будут созданы мастер-ключи:

Мастер-ключи

V"^ Персональных ключей

;/-:> Ключей защиты коллективов

Ключей обмена

О

Номер

;.дать асимметричным межсетевой мастер-ключ

.\j Асимметричный межсетевой мастер-ключ необходим

для работы с доверенными сетями ViPNet,

< Назад

Данее >

Рис.1.33. Формирование Мастер-ключей системы

Ключи защиты - ключи, используемые для шифрования других ключей. Ключи защиты

могут быть иерархической конструкцией, т.е. одни ключи защиты могут использоваться для

защиты других ключей защиты.

Персональный ключ пользователя - это главный ключ защиты ключей, к которым

имеет доступ пользователь. Этот ключ должен храниться в безопасном месте (например, на

дискете или другом съемном носителе), так как компрометация этого ключа означает

компрометацию всех других ключей пользователя. При компрометации этого ключа Ключевой

центр изменяет вариант персонального ключа.

Номера и варианты. Для плановой смены ключей в сети используется система

номеров мастер-ключей, а для изменения ключей отдельных СУ и коллективов используется

(в частности, при компрометации) система вариантов.

Под компрометацией ключей подразумевается утрата доверия к тому, что

используемые ключи обеспечивают безопасность информации (целостность,

конфиденциальность, подтверждение авторства, невозможность отказа от авторства).

Различают явную и неявную компрометацию ключей. Явной называют компрометацию,

факт которой становится известным на отрезке установленного времени действия данного

ключа. Неявной называют компрометацию ключа, факт которой остается неизвестным для лиц,

являющихся законными пользователями данного ключа.

Пароли. В УКЦ существует три вида паролей:

- пароль Администратора используется Администратором для входа в УКЦ. При

желании Администратор может изменить этот пароль.

- пароли для ключевых дисковиспользуется для входа в прикладные программы в

сети ViPNet.

- пароли Администраторов групп сетевых узлов - такие пароли могут создаваться

для каждого узла, а также для групп СУ, в том числе и для группы «Вся сеть», в

которую входят все узлы сети. Эти пароли используются на сетевых узлах для

входа в ПО ViPNet с правами Администратора и получения дополнительных

возможностей и настроек в программе.

После проведения всех этапов по инициализации УКЦ программа установки начнет

формирование ключевой инфраструктуры сети ViPNet (Рис. 1.34), а затем на экран будет

выведено окно программной оболочки УКЦ (Рис. 1.35), которая также претерпела серьезные

изменения по сравнению с версией 2.8 (например, нет команды меню Автоматическое

формирование ключей...). Инструменты создания, обновления, хранения и выдачи ключевой

информации и сертификатов ЭЦП стали более гибкими и привязанными к определенному

32

действию (например, создание дистрибутивов для пользователей сети ViPNet производится

специально выделенной клавишей).

Завершение инициализации

Удостоверяющего и Ключевого

центра

Выполнение инициализации:

Л Со: д ьние администратора

L.J Создание корневого сертификата

'С о з д а н и е м а с т е р - к л ю ч е й

Импорт мастер-ключей

J Со: двние источника данных ODBC

Заполнение базы данных

"\ Импорт информации о пользователях

^V Импорт служебной информации

L~j Импорт сертификатов пользователей

Время выполнения: 00:21:63

21,1%

Рис.1.34. Завершение инициализации УКЦ и формирование ключевой информации

Сервис Действия Вид Справка

- Щ_! удостоберяющпй центр

+ j Сертификаты пользователей

■■+ >. '.ертифнкаты администраторов

+ .: запросы на сертификаты

+ : * запросы на отзыв сертификатов

•+■ ■■ i lписки отозванных сертификатов

- Ключевой центр

: Своя сеть ViPNet

■ Пользователи

• сетевые узлы

; Сетевые группы

> Ключи

: Ключевые диски

i Резервные персональные ключи

Ключевые наборы

ионовления ключей

: Дистрибутивы КЛЮЧОЙ

; Мастер-ключи

- ;■ Доверенные сети ViPNet

>■ Пользователи

Сетевые узлы

■ Мае тер-ключи

i Текущие

i Входящие

i Исходящие

-г • администраторы

Рис.1.35. Окно каталогов УКЦ

Шаг 8 (9)

Работа в Удостоверяющем и ключевом центре

Перед началом работы в УКЦ рекомендуется произвести первоначальные настройки

программы. Это можно сделать в меню Сервис —> Настройка... или нажав кнопку Настройка

в панели инструментов программы. В окне Пароли можно настроить парольные параметры

работы УКЦ.

33

После прохождения этапа первичной инициализации и произведения настроек

программы необходимо сформировать дистрибутивы для пользователей созданной

защищенной сети. Для этого следует выбрать пункт меню Сервис —> Автоматически

создать —> Дистрибутивы ключей (Рис. 1 36).

-'M,.ILUbJj .J .J- ii-,jr..|

Деиствия Вид Справка

Ключевые наооры !

Сохранить пароли в файле

► Ооновпения клинчей

Открыть сертификат из файла..,

Дистрибутивы клинчей

Импорт

Экспорт справочников...

►

Папка

Запросы на кросс-сертификаты...

jb ...... J Удостоверяющий

Проверка текущих данных

Архивы.,.

Журнал событий.,.

J Ключевой центр

.'■"■в ......J Администраторы

зтов

Настройка...

Выход

Рис.1.36. Меню формирования ключевой информации

При создании дистрибутива пользователя автоматически формируется его сертификат

ЭЦП. В случае, если срок действия сертификата уполномоченного лица истекает до конца

действия рядового пользователя VPN сети, будет выведено предупреждение о том, что срок

действия сертификата пользователя будет ограничен сроком действия сертификата

уполномоченного лица (Рис. 1.37).

Сертификаты пользователей сети ViPNet (как рядовых пользователей, так и

Администраторов УКЦ (Уполномоченных лиц) можно посмотреть в каталоге Удостоверяющий

центр. В этом каталоге также можно посмотреть пришедшие запросы на сертификаты,

пришедшие запросы на отзыв сертификатов, а также информацию об отозванных

сертификатах (справочник списка отозванных сертификатов (СОС)).

pg>^pWr ^j^^^ii^ „^^^>и^ 5i\ I*

срок деиствия сертификата пользователя не может превышать срок действия

сертификата действующего администратора Удостоверяющего центра.

Для сертификата пользователя будет установлена такая же дата окончания

деиствия как и для сертификата действующего администратора.

Рис.1.37. Предупреждение о сроке действия сертификата

При формировании ключевой информации, входящей в файл-дистрибутив, мастером

также будет предложено ввести пароль Администратора сетевого узла (Рис. 1.38), который

позволяет получить расширенные права по управлению системой защиты на конкретном узле

защищенной сети. Пароль может быть собственным, случайным и цифровым и имеет срок

действия и может быть изменен в дальнейшем на самом узле пользователя VPN.

34

И*ул Задайте пароль администратора и срок его действия для

ч у } г доступа к сетевым ••/злам группы Бея сеть.

I Тип пароля: Собственный v

Введите пароль: ••••••

Подтверждение:

iy При вводе пароля мож:но использовать любые буквы,

знаки, а также верхний и нижний регистры. Пароль

должен содержать не менее 6 символов,

'•Действителен 30 ~ ДМей

') Действителен до

Рис. 1.38. Выбор типа пароля для администратора СУ всей группы

Формирование паролей Администраторов СУ осуществляется отдельно от

формирования паролей на дистрибутив. Пароль Администратора СУ может быть задан как на

отдельный компьютер (Рис. 1.39), так и на всю группу, в которую входят несколько компьютеров

(Рис.1.40).

Назад

Вверх

Открыть

( Удостоверяющий и ключе

irj Удостоверяющий цент

Ключевой центр

- ..у,? Своя сеть ViPNet

Пользователи

...j Сетевые узлы

), Сетевые rpynnt

- ,.j Ключи

у....; Ключевые ;

...Резервные г

y.'„j Ключевые к

\.;.) Обновления

,..j Дистрибути

Мастер-клк

- .,.,,.) Доверенные сети V

у Пользователи

.у Сетевые узлы

- ... j Мастер-ключи

.Текущие

у Входящие

, .у Исходящие

: {у Администраторы

: Идентиф

Пароль администратора

■ц СМ Координатор 3 0

АП Администратор 3 0

.j АП Клиент 3 О

,; АП Криптосервис 3 0

..: АП Центр регистрации .'

СМ Координатор-ОИ 3 и

1АОЕООО;

lAOEOOOf

1А0Е00СК

lAOEOOQt

1A0E000E

lAuEOOOf

Общи-

Пароль:

Тип пароля:

Статус:

Действителен до:

111111

Собственный

Действителен

4 января 2007 г.

Сменить пароль..,

Закрыть

Рис.1.39. Окно указания пароля администратора для СУ

35

Рис.1.40. Окно указания пароля администратора для всех СУ группы

После создания дистрибутивов необходимо их раздать пользователям защищенной сети.

Это производится в окне Ключевой центр / Своя сеть ViPNet / Ключи / Дистрибутивы

ключей. Действия можно производить как с отдельным дистрибутивом, так и с набором

файлов-дистрибутивов (Рис. 1.41).

В данном случае необходимо выделить все записи, щелкнуть правой кнопкой «мыши» на

одной из записей (или сразу на все записи) и выбрать пункт меню Перенести в папку...

Созданы для

Идентификатор

Число дистрибутивов в комплекте

У, СМ Координатор 3 0

1А0ЕОООА

1

СМ Координатор-ОИ 3 0

1А0Е000С

1

' АП Администратор 3 0

1A0E000D

1

i % АП Криптосервис 3 0

1А0Е000Е

1

■ АП Центр регистрации 3 0

1A0E000F

..}.

Открыть

Распаковать..,

Перенести в папку,,,

Удалить

Рис.1.41. Контекстное меню в каталоге Дистрибутивы

В появившемся окне мастера (Рис. 1.42) необходимо выбрать каталог на диске (например,

..\Distr), в котором будут храниться файлы-дистрибутивы до их передачи пользователям. Для

проведения операции переноса для всех файлов-дистрибутивов напротив строки Применить

ко всем слева внизу окна следует поставить «галочку».

При необходимости можно перенести ключи подписи на внешнее устройство.

36

С помощью данной операции можно передать пользователю дистрибутивы

; 1 ^ ключей, Для работы пользователя в составе сети ViPNet дистрибутивы

ключей необходимо будет установить на сетевой узел, установленные

1 ключи будут использоваться каждый раз при авторизации пользователя на

j его сетевом узле.

j АКТОрП^-ЦИЯ ПОПЫЮВйТеЛЧ

| Выберите параметры авторизации при работе пользователя с сетью ViPNet.

j Ввод пароля: С клавиатуры v

i Считывание ключей защиты: Из папки на диске v

I iy При авторизации пользователя ввод пароля будет производиться

с клавиатуры. При этом ключ защиты будет считываться из папки

на диске пользователя,

Папка на диске: ogram File5\IntcJeCS\ViPNet Administrator\Di5tr j Обзор... j

! Доступные считыватели: Отсутствуют

Доступные устройства: Отсутствуют

; : _ j Перенести ключи подписи на внешнее устройство

- : : Применить ко всем j u^ ] j отмена j

Рис.1.42. Указание параметров для переноса дистрибутивов

Аналогичную операцию необходимо провести с наборами персональных ключей

пользователей защищенной сети (Рис. 1.43 и Рис. 1.44).

Созданы для

Идентификатор Вариант Последний клинч

Перенести в папку...

Удалить

Рис.1.43. Контекстное меню в каталоге Резервные персональные ключи

Резервный набор персональных клинчей:

Координатор-1

Каталог переноса:

С:\Program Files\InFoTeCS \ ViPNet Administrator'^ j Обзор... !

Ll: Сменить пароль

■Lj Применить ко всем выбранным наборам

! OK j J Отмена i

Рис.1.44. Указание параметров для переноса персональных ключей

37

По умолчанию действующим становится тот Администратор (УЛ), пароль которого

введен для входа в УКЦ.

В меню Сервис —> Журнал событий с помощью фильтров поиска можно просмотреть

действия и события, произошедшие в УКЦ (Рис. 1.45). Каждое событие можно просмотреть

более подробно, щелкнув на нем левой кнопкой «мыши» (Рис. 1.46).

В1

: не сортирое-эть >

1ШШ

Информация

Информация

Л

v

Информация

Информация

«У

Информация

Информация

V

Информация

■У

Информация

V

Информация

Информация

Информация

Информация

8 ноября 2006 г.

11:56:59

8 ноября 2006 г.

11:57:16

8 ноября 2006 г.

11:57:16

8 ноября 2006 г.

11:57:22

8 ноября 2006 г.

11:57:25

8 ноября 2006 г.

11:57:28

8 ноября 2006 г.

11:57:28

8 ноября 2006 г.

а нояоря 2uut' г.

11:57:33

KJZENTER 10

KjCEMTER 1879048204

KJZENTER 1073741825

KJZENTER 1879048193

KJZENTER 1879048204

К_CENTER 187904S198

KJZENTER 1379048204

KJZENTER 1073741825

KJZENTER 1879048198

KJZENTER 1879048204

KJZENTER 1073741325

К CENTER 1879048198

Создание сертификата

истратора.

Экспортирован ключевой

носитель.

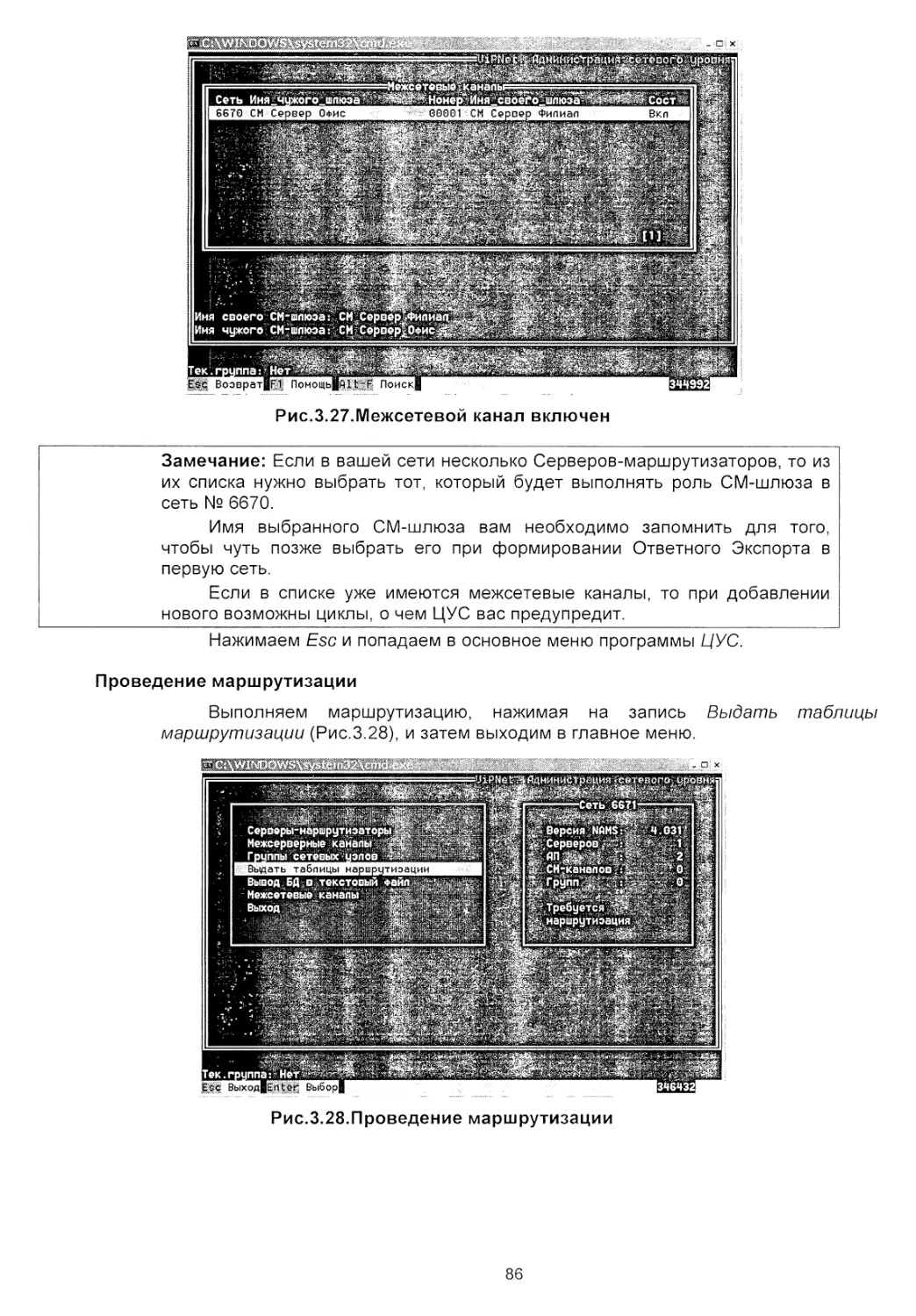

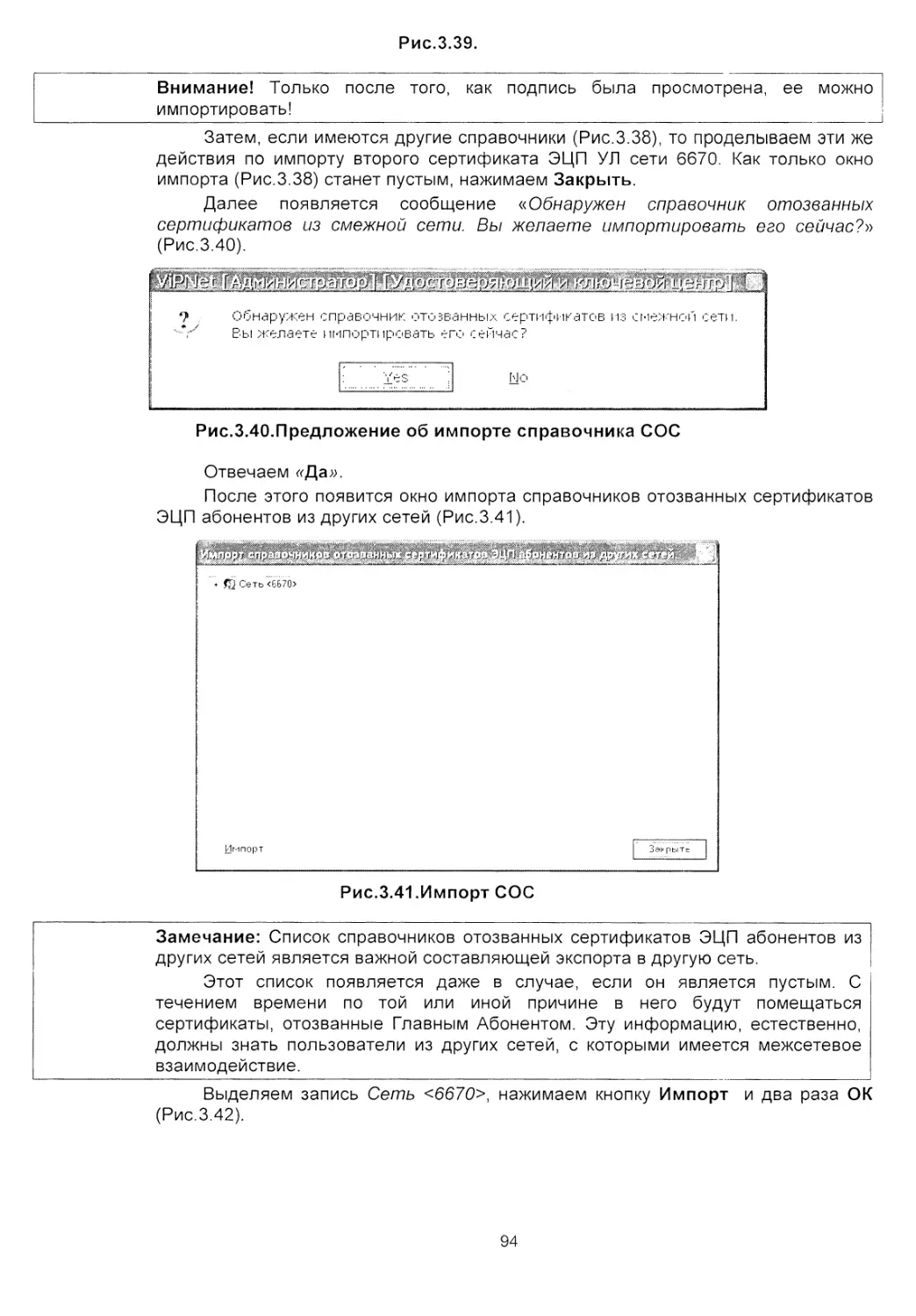

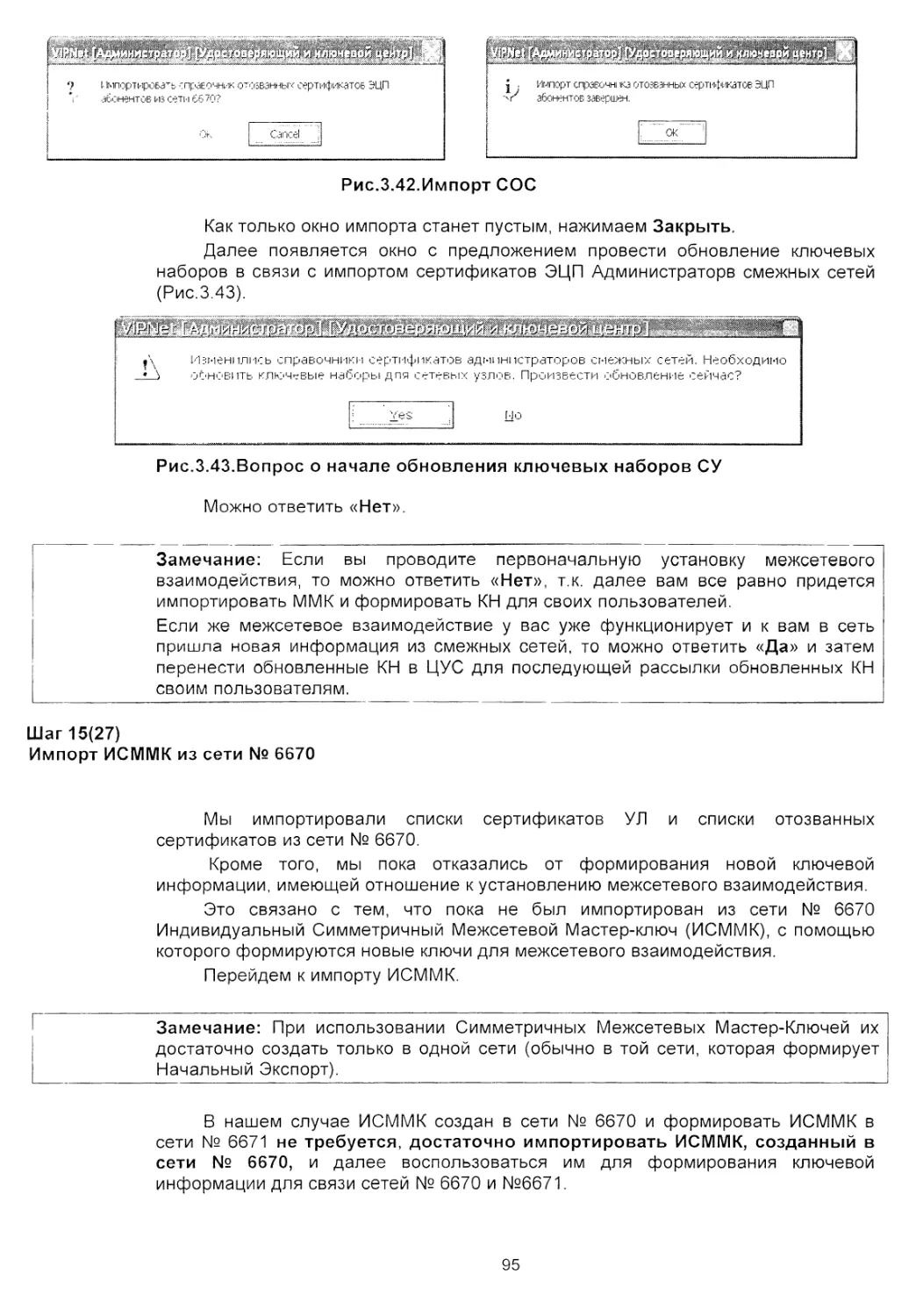

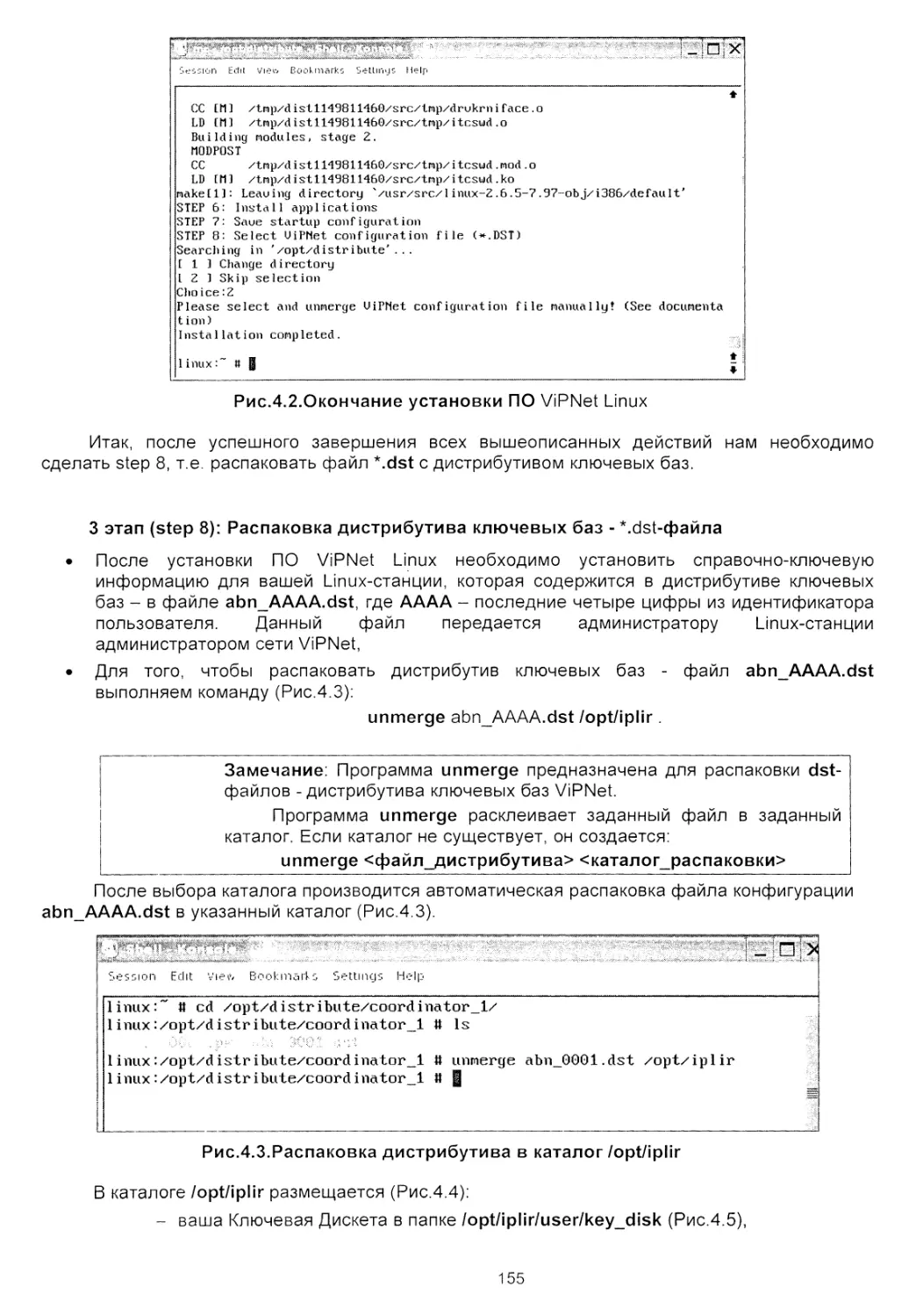

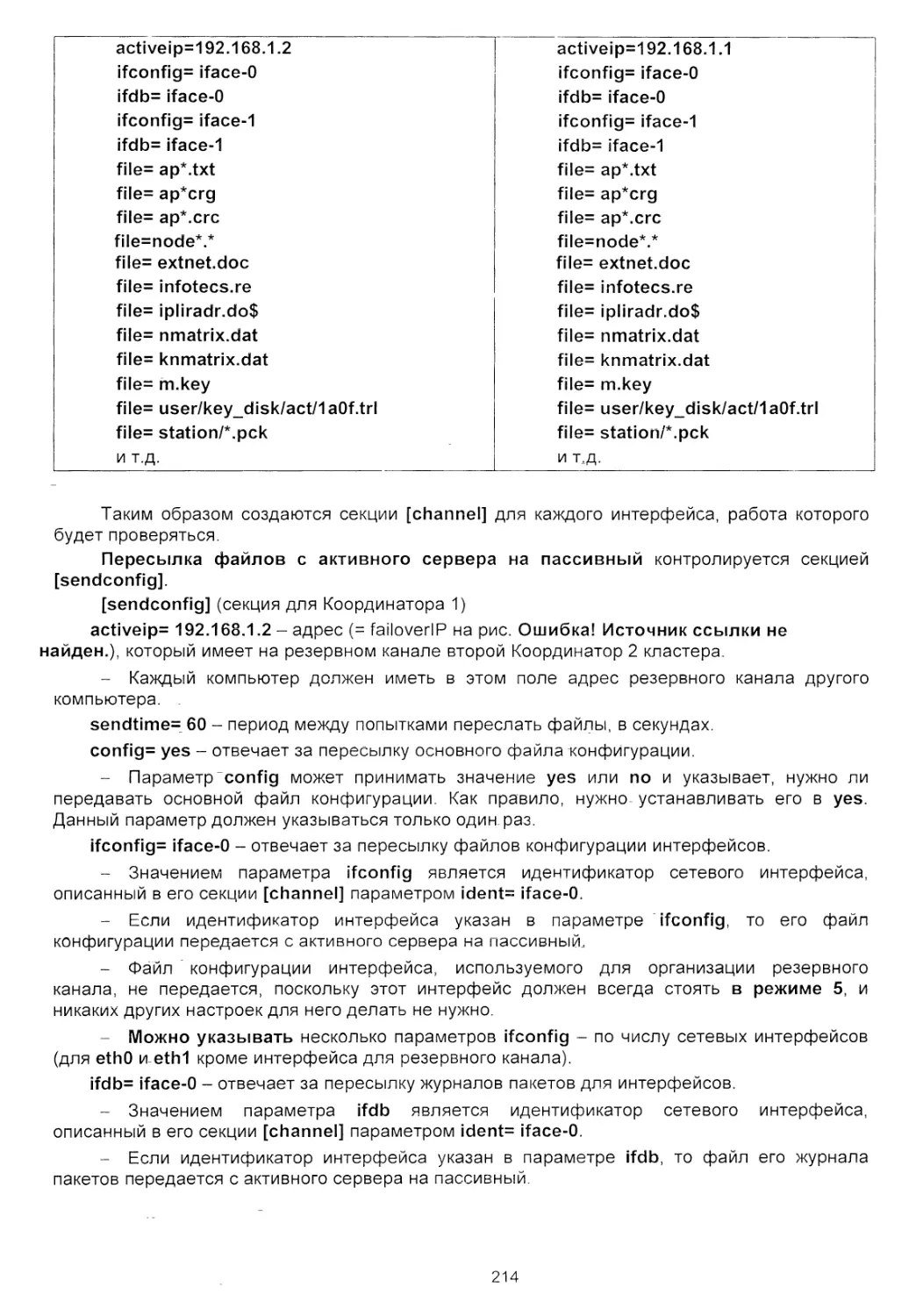

Издан сертификат абонента.