Текст

1

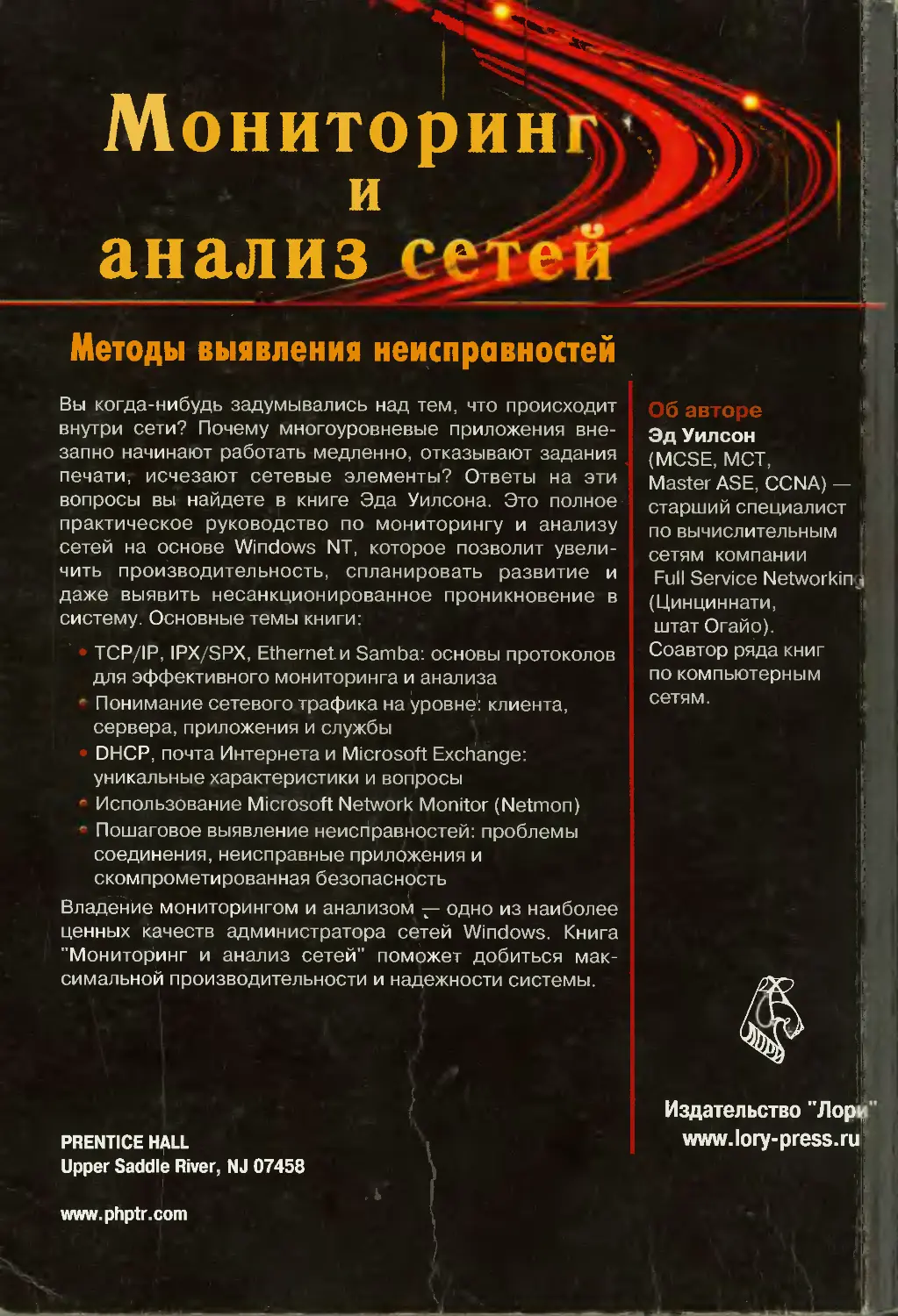

Мониторинг

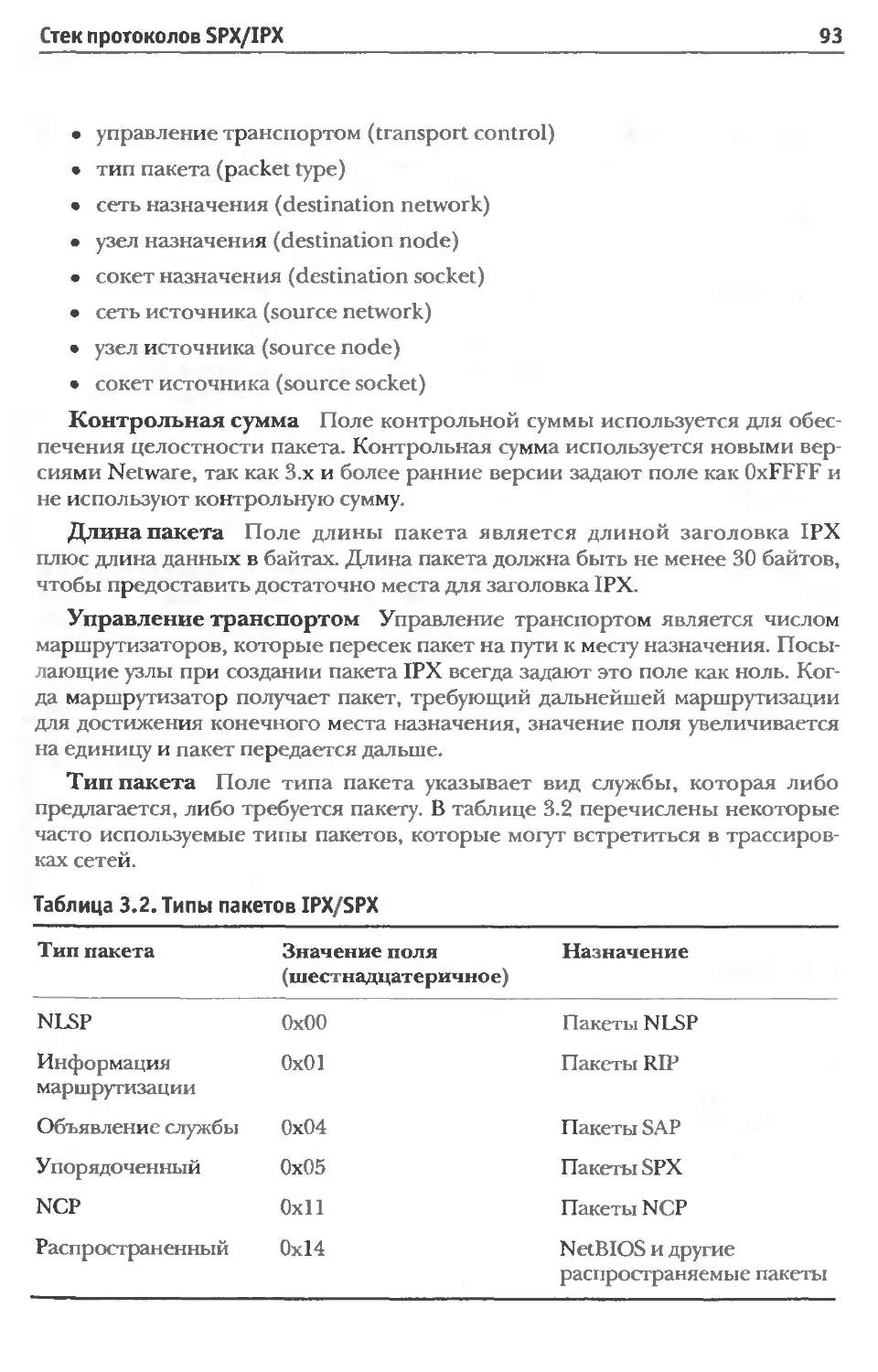

анализ сетей

Методы выявления неисправностей

реальные сценарии,

простые примеры,

I иллюстраций

1 производите.__.

¦ и поддержка новых \

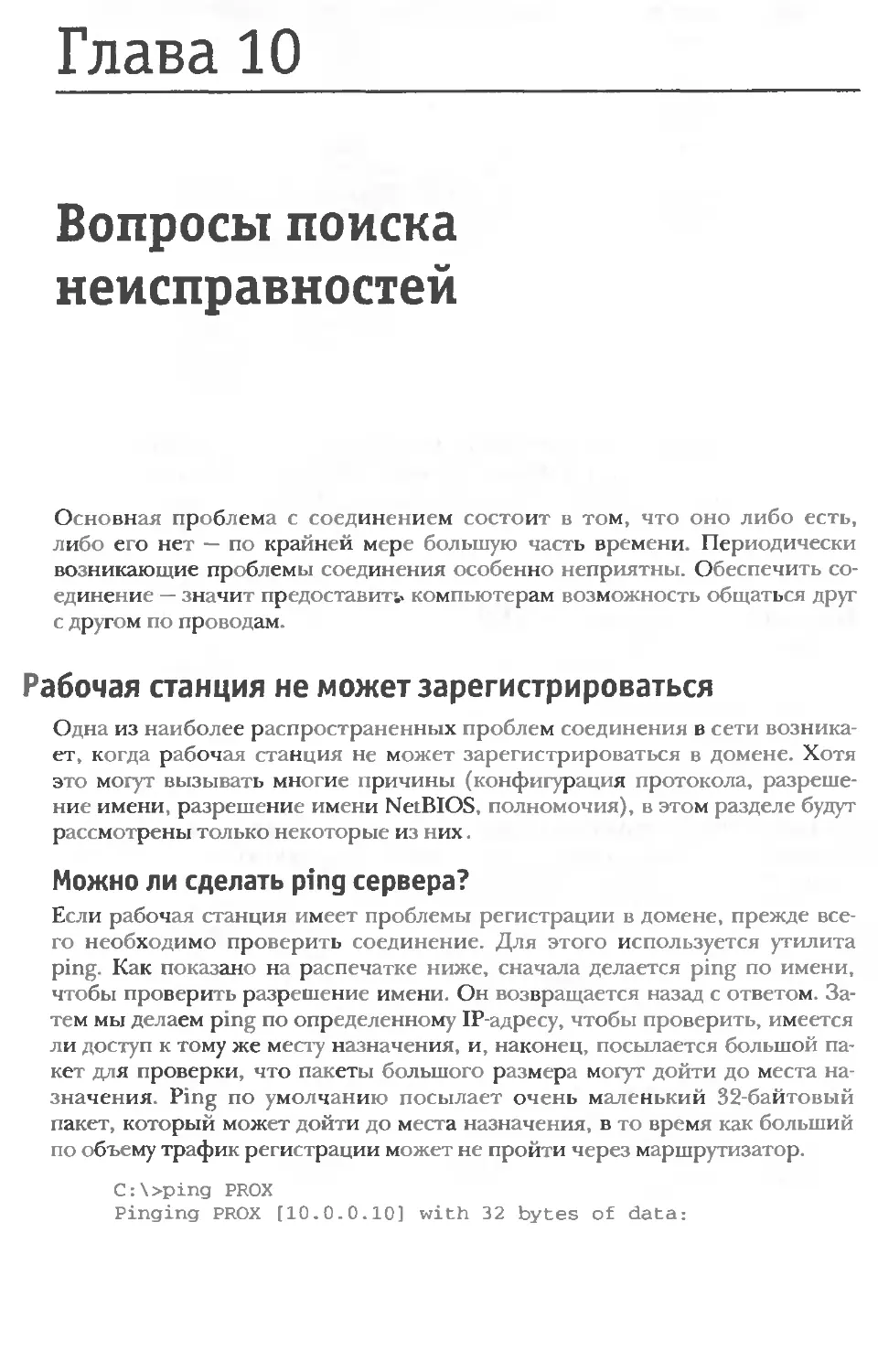

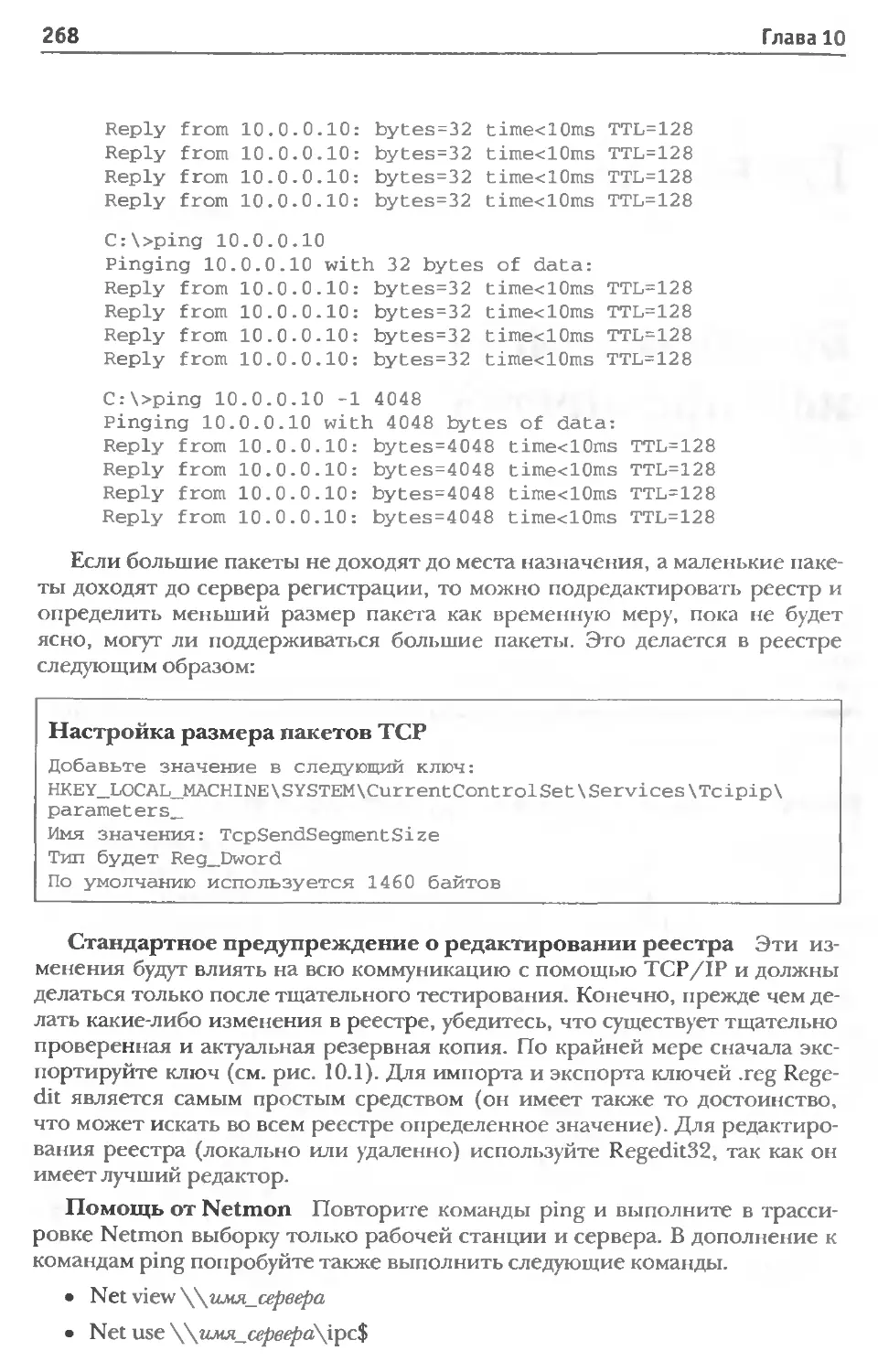

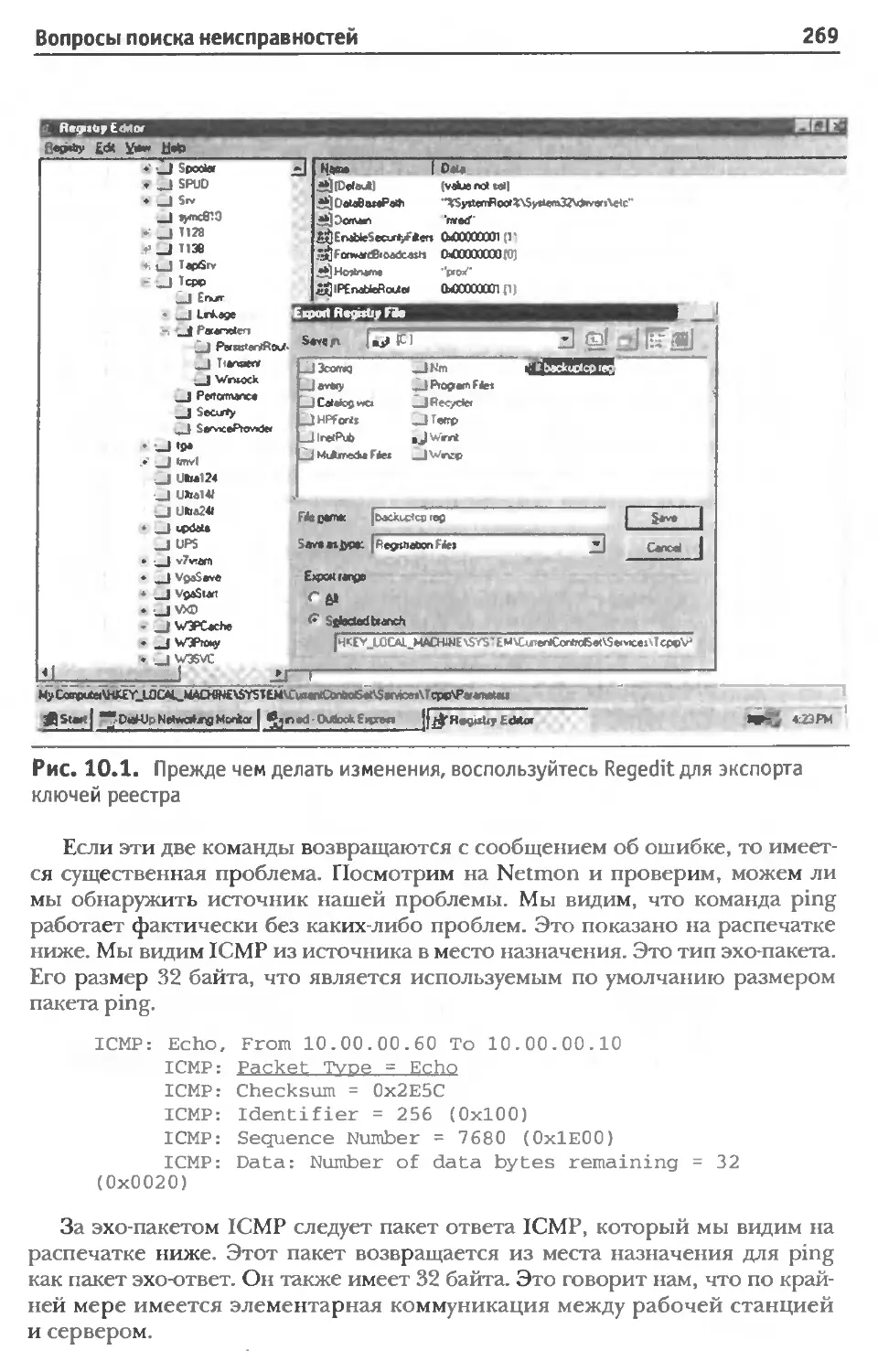

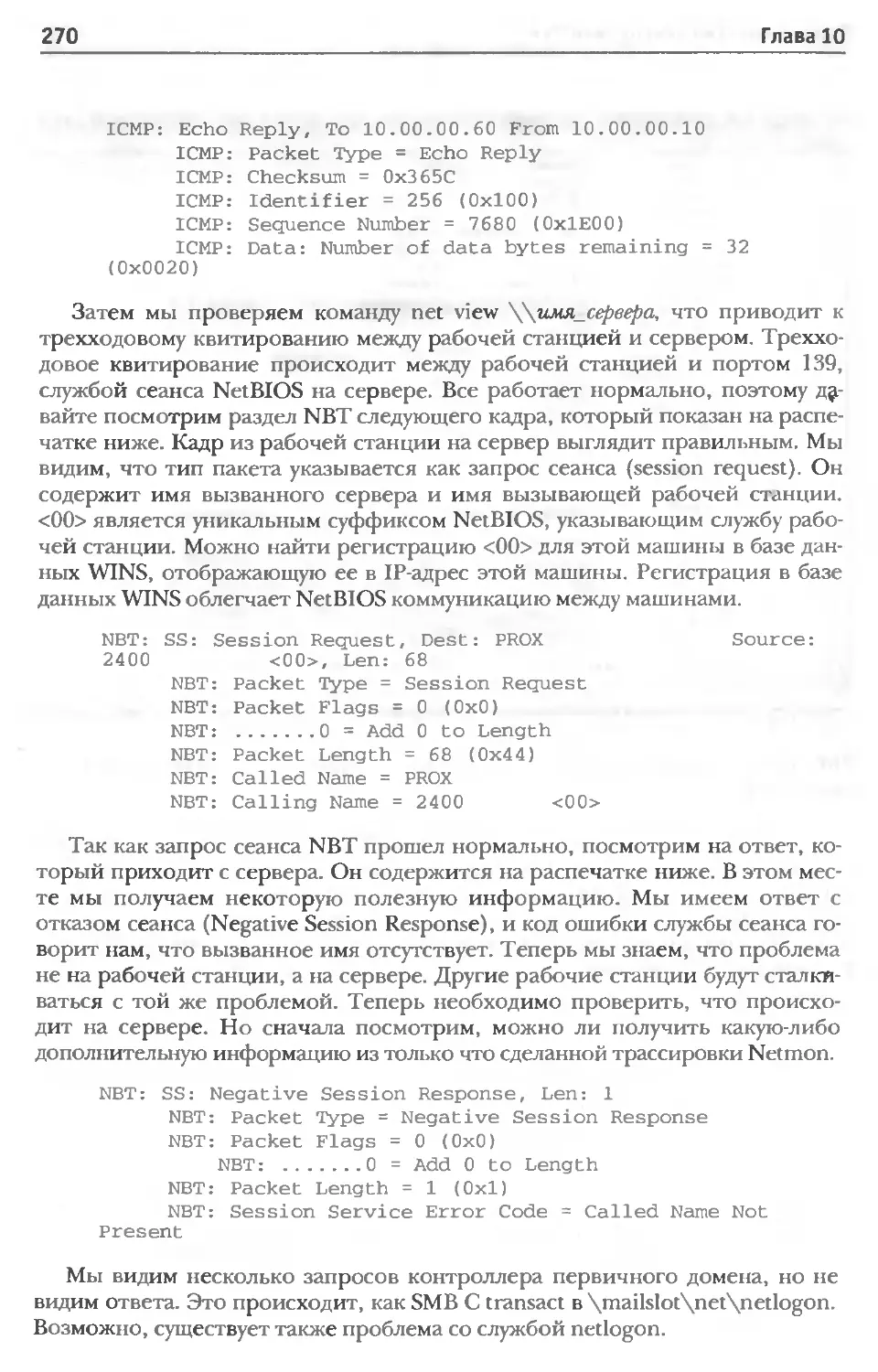

;,| приложений *,

•ж Профессиональные

!* приемы мониторинга

! безопасности

I и защита

дательство

"Лори"

Эд Уилсх)н

Network Monitoring

and Analysis

Л Protocol Approach to Troubleshooting

Ed Wilson

Prentice Hall РКГ

Upper Saddle River, New Jersey 07458

www.phpir, com

V*

Мониторинг

и анализ сетей

Методы выявления неисправностей

Эд Уилсон

Издательство "ЛОРИ"

Network Monitoring and Analysis

A Protocol Approach to Troubleshooting

Ed Wilson

Copyright 2000 ; ,,. ; .. , v • ..

All rights reserved

Мониторинг и анализ сетей

Методы выявления неисправностей

Эд Уилсон

Переводчик О.Труфанов

Научный редактор А.Киселева

Корректор И.Гришина

Верстка Л.Федерякиной ,' {; '^

Copyright © 2000 by Prentice Hall PRT

Prentice Hall, Inc.

Upper Saddle River, New Jersey 07458

ISBN 0-13-026495-4

© Издательство "ЛОРИ", 2002

Изд. N : OAI @3)

ЛР N : 070612 30.09.97 г.

ISBN 5-85582-163-3

Подписано в печать 03.04.2002 Формат 70x100/16

Гарнитура Нью-Баскервиль Печать офсетная

Печ.л. 23 Тираж 3200 Заказ N 2138.

Цена договорная

Издательство "ЛОРИ". Москва, 123557 Б. Тишинский пер., д. 40, корп. 2

Телефон для оптовых покупателей: @95J59-01-62

www.lory-press.ru

Отпечатано с готовых диапозитивов в ФГУП Издательство «Известия»

Управления делами Президента РФ

101999, ГСП-9, г. Москва, К-6, Пушкинская пл., д. 5.

Посвящается моей жене и другу Терезе

Предисловие

Компания Full Service Networking продает и поддерживает компьютерные

сети для большого числа заказчиков. Основная часть нашего бизнеса со-

состоит в обслуживании критически важных LAN и WAN для растущей базы

заказчиков. Ключевым моментом в предоставлении этой службы является

возможность быстро реагировать на множество сетевых проблем — часто

с беспокойным пользователем, требующим немедленных ответов на

сложные вопросы.

Другим важным моментом являются постоянные изменения в базовой

сетевой технологии. Это требует как специализации, так и интенсивной

подготовки технического персонала для понимания особенностей новых

технологий.

Компания Microsoft, как и другие компании, работающие в этой отрас-

отрасли, регулярно обновляет свои сетевые продукты. Мы работаем в отрасли, в

которой постоянно выпускаются новые продукты. Их число растет экспо-

экспоненциально, так как технологии стремительно развиваются.

Как справиться с этой ситуацией и гарантировать высокий уровень об-

обслуживания пользователей сетей? Ответственность лежит на инженерах,

обслуживающих сеть на местах. Они должны работать более грамотно и

эффективно.

Сетевой инженер, хорошо понимающий процедуры и инструменты мо-

мониторинга и анализа сложной сети, способен идентифицировать и разре-

разрешить возникающие проблемы быстро и грамотно. Эти же инструменты

поистине бесценны при профилактической работе с сетью для обнаруже-

обнаружения потенциальных проблем, прежде чем они станут критическими. Книга

"Мониторинг и анализ сетей: методы выявления неисправностей" даст се-

сетевому инженеру возможность работать более эффективно.

Джеймс Нармор

Президент

Full Service Networking

Введение

¦ •' > ¦ ¦¦!..: . i|.

¦'-¦¦'' .'¦-¦ -л,

'¦- (,

Вы задумывались когда-нибудь, что происходит внутри сети? Почему она рабо-

работает медленно, что приводит к внезапному отказу задания печати или к неожи-

неожиданному останову программы? Приходилось ли вам слышать от пользователей,

что сервер работает медленно? Хотите ли вы получить лучшее представле-

представление о том, какой реально существует трафик? Если так, то эта книга для

вас, поскольку она посвящена сетевому мониторингу и анализу — возмож-

возможно, наименее понимаемым видам деятельности администраторов сетей.

Для многих вопрос состоит не в том, почему необходимо выполнять мо-

мониторинг сети; на самом деле это понятно интуитивно. Вопрос в том, где

найти для этого время? Прибавьте сюда тот факт, что потребуется время

на подготовку и обучение, прежде чем можно будет получить наиболее по-

полезную информацию. Возникает внутреннее сопротивление. В некотором

смысле это похоже на смену масла в автомобиле. Сделать это необходимо,

однако не хочется пачкаться.

Время для изучения рабочих инструментов наступает не тогда, когда

сеть не работает, а когда все идет хорошо. Мониторинг сети оставляет от-

открытой дверь для потока коммуникации данных, позволяя лучше понять

происходящие процессы. В книге дано множество советов и рекомендаций

о возможностях дальнейшего исследования. Фактически будет предложена

масса идей о настройке регулярного мониторинга и программы анализа.

Отдельными областями, для которых это будет наиболее полезно, являют-

являются поиск неисправностей, оптимизация и вопросы безопасности. Каждая

из них заслуживает существенного внимания.

В этой книге будут рассмотрены протоколы, которые, как правило, присут-

присутствуют в сети, и описаны источники трафика. Исходя из этого рассматривает-

рассматривается план тонкой настройки коммуникационных сценариев и предлагаются

решения, которые работают в реальной жизни. Когда трафик оценен, мож-

можно предсказать эффект добавления в сеть дополнительных служб или

компьютеров. Это позволяет избавиться от реагирующего режима поиска

фантомов и получить профилактический сбалансированный подход к

управлению сетью. Предсказывая трафик, можно определить требования

инфраструктуры и реализовать решения, прежде чем потребность в них

появится у пользователей. t ¦ ,; , . .¦

Зачем используется мониторинг сети

Сети — довольно шумное место. При рассмотрении сетевых записей преж-

прежде всего бросается в глаза огромный объем данных, который переносится

по проводам каждую секунду. Удивительно, что такое большое количество

viii Введение

данных не теряется. Мы рассмотрим несколько способов уменьшения этого

"шума". Однако при оптимизации сети правило: "Ничто не бывает бесплат-

бесплатно" остается как никогда справедливым. При настройке операционной сис-

системы необходимо проверить, от чего мы отказываемся, чтобы сократить

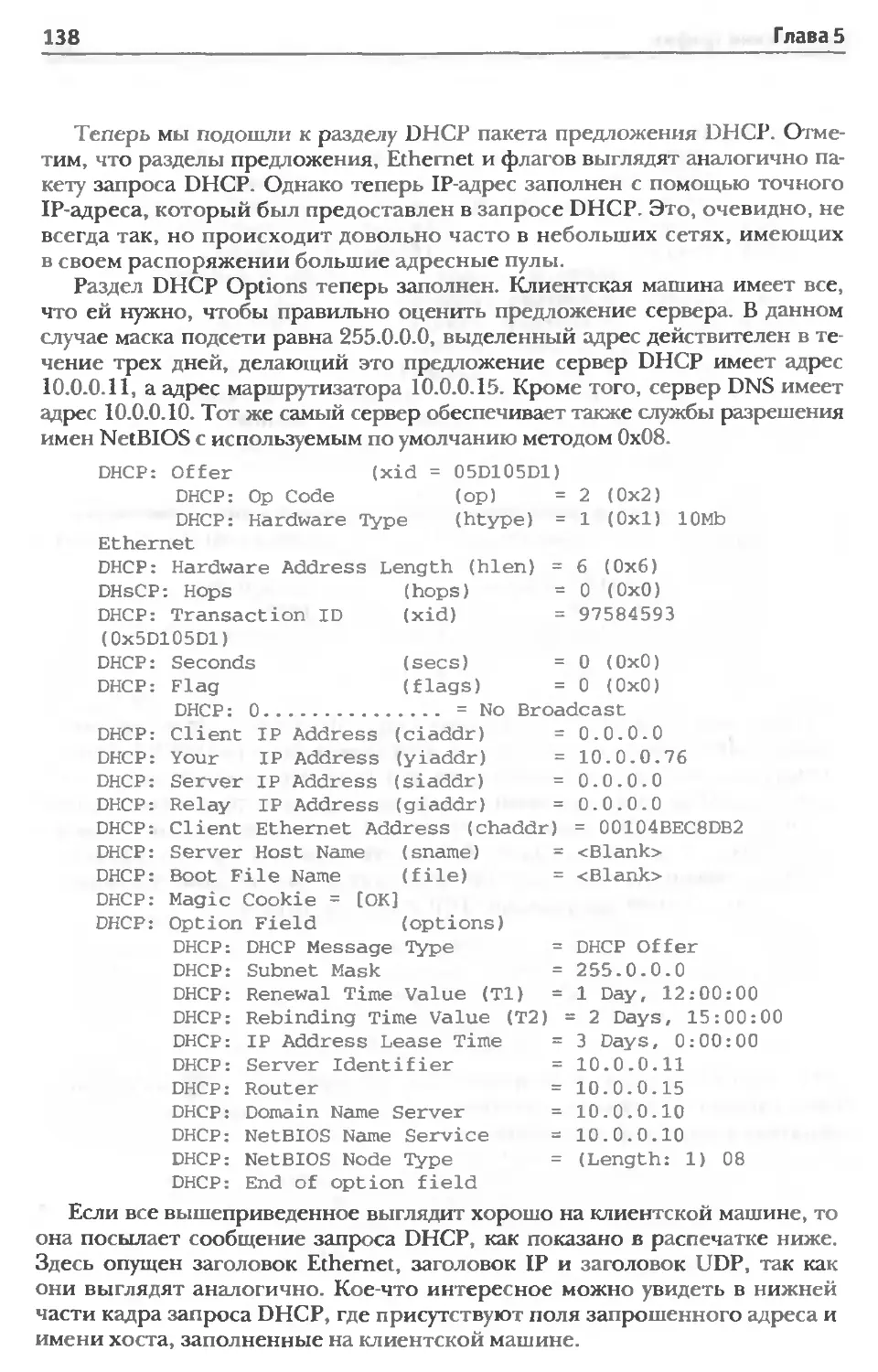

часть трафика. Во многих ситуациях можно сделать изменения, не отбрасы-

отбрасывая ничего существенного. В любом случае это должно быть тщательно взве-

взвешенным решением, опирающимся на полное понимание конкретной

сетевой конфигурации и функциональности, предоставленных специальной

службой или настройкой. Наши советы и рекомендации помогут вам создать

порядок из нематериального хаоса. Этот анализ и является нашей задачей

при оптимизации сети.

Оптимизация сети 1 • ^ .

Вооружившись исчерпывающим пониманием протоколов, можно выбрать

планы сокращения трафика. Одним из первых рассмотренных вопросов

является удаление лишних служб. Как мы узнаем в обзоре протоколов, тра-

трафик, связанный с дополнительными протоколами,— это не просто транс-

транспорт, но и службы, связанные с протоколом. Каждая служба общается с

другими, объявляя или другими способами сообщая о своем присутствии в

сети. При простом удалении одной или двух служб можно сократить трафик

в сети на 5-10 процентов.

Чтобы использовать только необходимые в сети протоколы, необходимо

знать, что такое протоколы, и где они используются. Поэтому в первом раз-

разделе книги исследуются наиболее часто используемые протоколы и рассмат-

рассматриваются их детали, чтобы понять, как они работают. С этими знаниями

можно разработать некоторые методологии оптимизации. Мы увидим, ка-

какие протоколы нам нужны, а какие нет. Мы получим уверенность при работе

только с одним протоколом и избежим стремления "держать один про за-

запас". Помимо потока излишнего трафика, сетевая коммуникация слишком

замедляется, когда программы делают многочисленные попытки найти

общий протокол.

Невозможно выполнить точную базовую оценку производительности с по-

помощью Сетевого монитора компании Microsoft (Microsoft Network Monitor)

(хотя некоторые другие продукты, доступные в настоящее время, могут это

сделать), но можно получить хорошее представление об использовании

сети и вручную определить подходящие статистики в электронной таблице

или базе данных. После отключения служб, сокращения числа протоколов

и оптимизации того, что остается, можно будет построить графики изме-

изменения производительности. Вы увидите, что процент использования, ши-

широковещание и ошибки CRC падают вниз, как осенние листья после

первого дождя. Вооружившись документами, полученными на этом этапе,

можно переходить к планированию расширения.

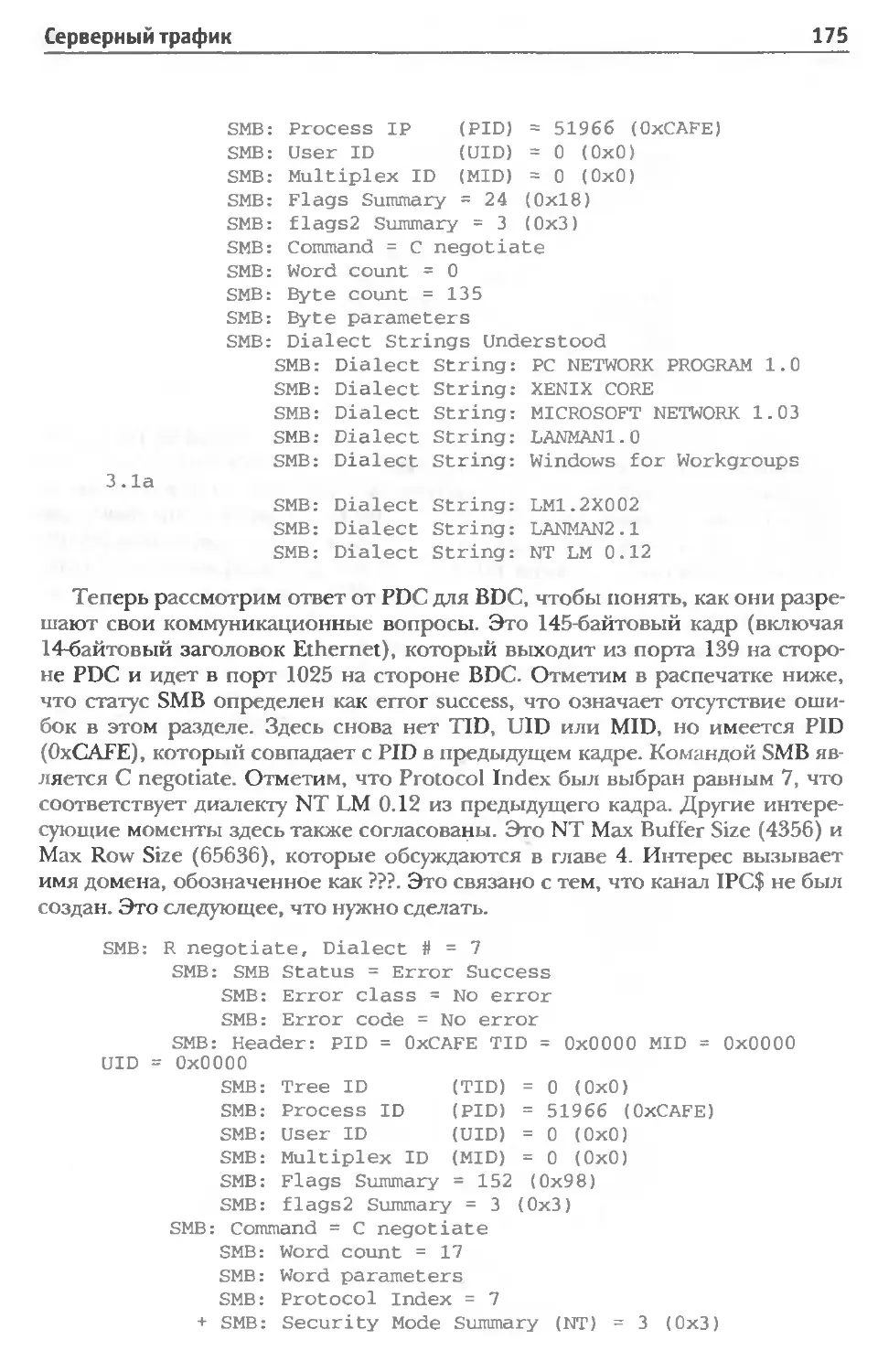

Планирование расширения • , .^л>/; ' . j Ц;>*>й

Всякий раз при добавлении к сети новых рабочих станций, принтеров, сер-

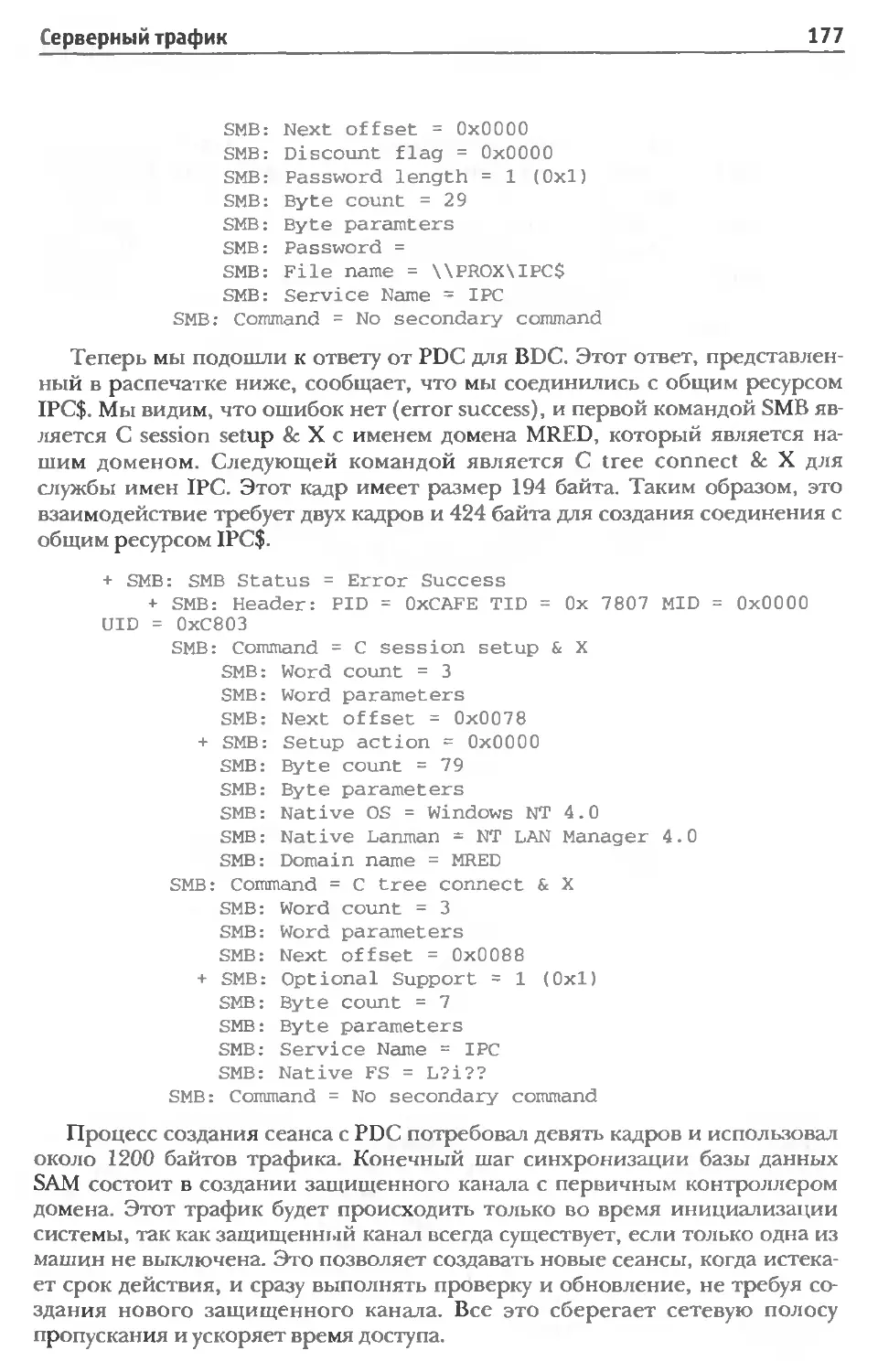

серверов или служб необходимо иметь четкое представление о том, как это по-

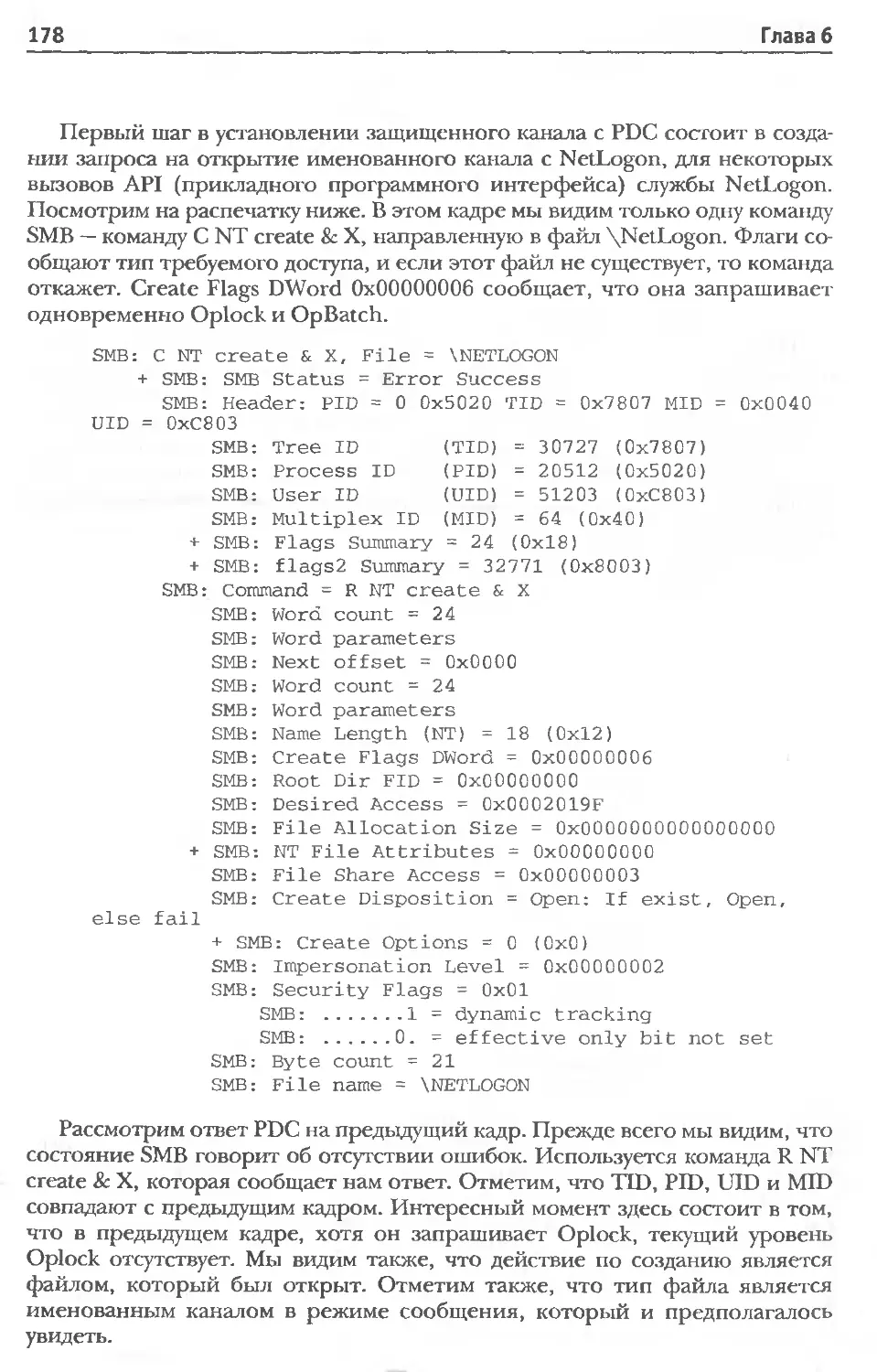

повлияет на вычислительную среду. При планировании расширения следует

Введение ix

представлять, где и какое влияние будет оказано на сеть. Бремя трафика,

скорее всего, будет значительно больше, чем при простом общении новой

машины с сервером. Если новая машина выполняет службы общего доступа

к файлам, то она тем или иным образом будет объявлять о своем присутст-

присутствии. Когда этот компьютер объявляет о готовности к работе, какое количе-

количество трафика будет создаваться? Какое влияние это окажет на остальную

часть сегмента? Если это единственный сегмент, то как насчет других ма-

машин, также использующих этот кабель? Каким будет действие на маршрути-

маршрутизатор или на коммутатор? Эти вещи необходимо рассмотреть, и именно о

них пойдет речь в данном разделе.

Вопросы безопасности

Мониторинг сети может быть очень полезен для борьбы с разбушевавшими-

разбушевавшимися хакерами. Хотя они и смогут проникнуть в сеть незамеченными — либо

украв пароли, либо обходя систему безопасности — они не смогут скрыть

свою деятельность, уже находясь внутри. Низкоуровневый сетевой монитор

может видеть все. Как же обнаружить хакеров в сетевом окружении?

Незаконный сервер DHCP является особенно неприятным. Сервер

DHCP располагается в сети, получает клиентский запрос IP-адреса, а затем

выдает свои собственные адреса. Они могут быть законными или незакон-

незаконными для сети или дублировать незаконные адреса, создавая в сети боль-

большие проблемы. В реальности мониторинг сети является лучшим способом

найти незаконный сервер DHCP. Сетевой монитор Microsoft версии 2

упрощает выполнение этой задачи.

Много лет назад высшие чины ВМФ США поняли, что самым лучшим

способом борьбы с подводными лодками являются собственные подводные

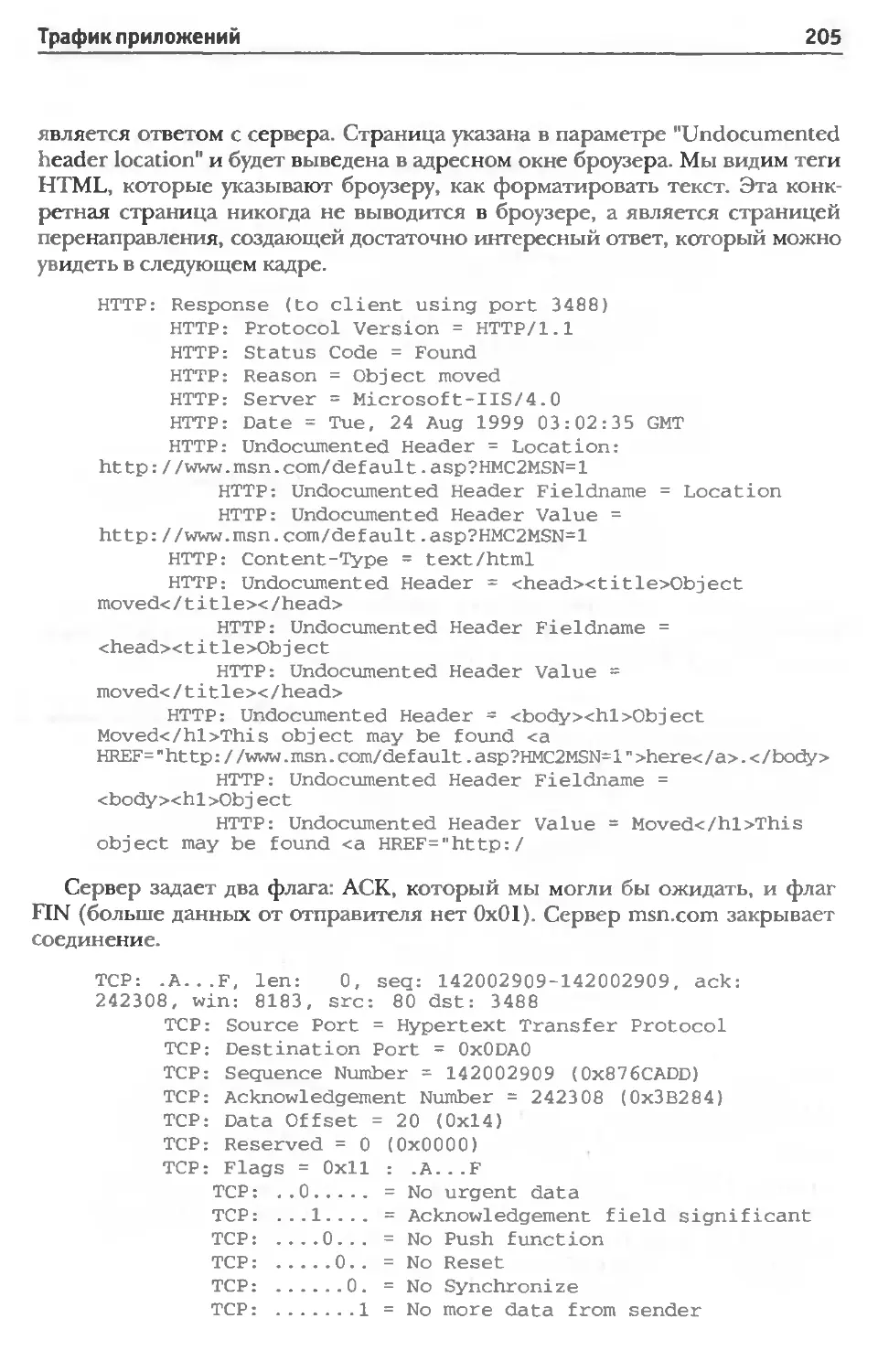

лодки. Эти молчаливые смертоносные устройства были намеренно созданы

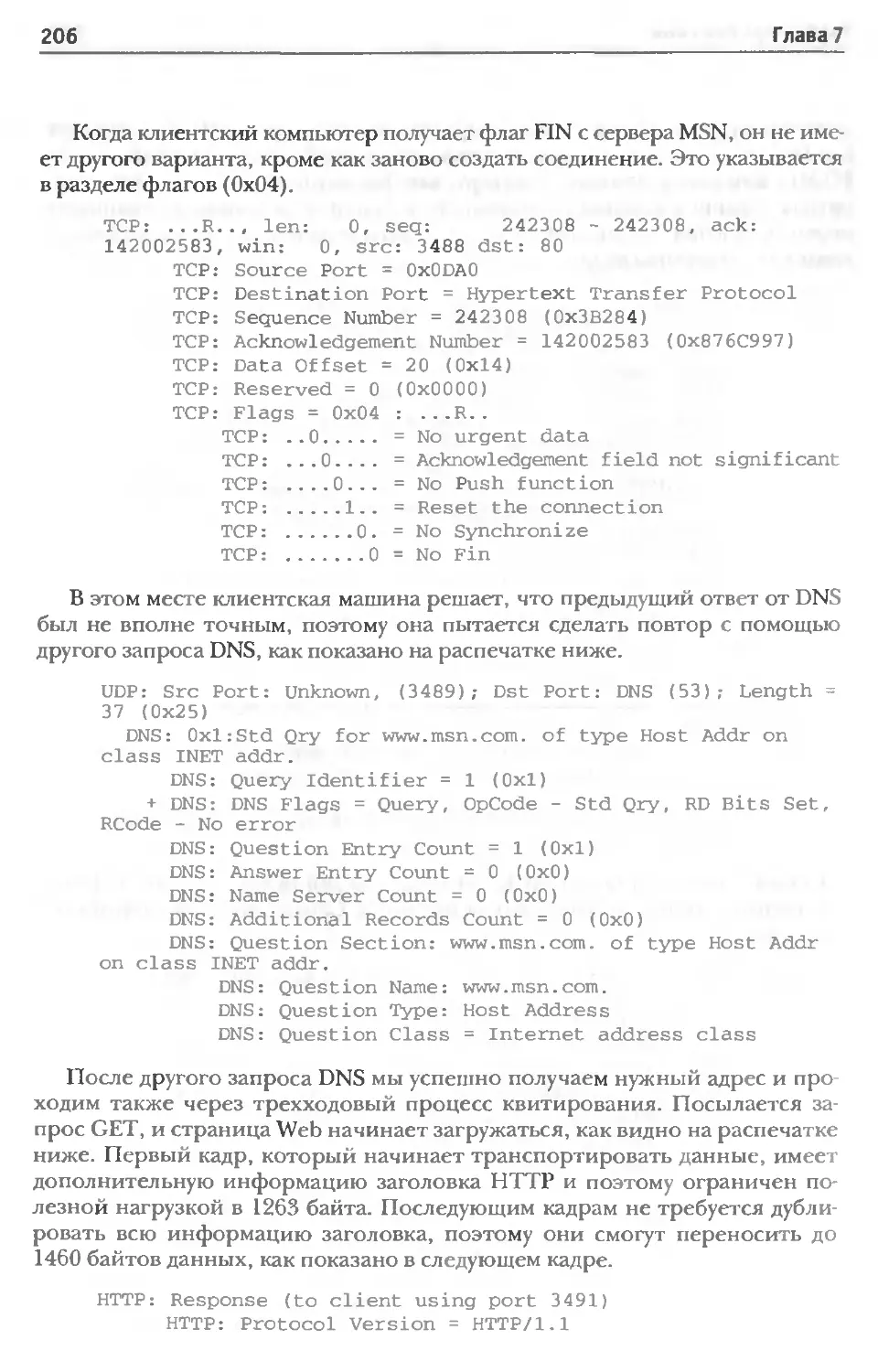

так, чтобы их невозможно было обнаружить. Так был рожден класс подвод-

подводных лодок под названием "быстрая атака". Таким же образом единственным

способом обнаружить нелегальное прослушивание сети является использо-

использование сетевого монитора. Почти все инструменты в этом классе помогут в

обнаружении тайного прослушивания. Сетевой монитор версии 2 может

даже отключить неавторизованное прослушивание.

Имитация IP-адреса является любимым приемом хакеров, когда один

компьютер маскирует другой, используя IP-адрес другой машины и затем

отвечая на запросы, адресованные кому-то другому. Можно обнаружить

имитацию адреса, запуская утилиту сетевого мониторинга. Имитация IP-ад-

IP-адреса может происходить также при неправильной конфигурации маршру-

маршрутизаторов. В этом случае машина отвечает на запросы, направленные

другой машине с тем же IP-адресом. Это может вызвать большие проблемы,

прежде чем ошибка будет обнаружена.

Поиск неисправностей

Очевидно, что неработающую плату Ethernet обнаружить легко. Однако

карту, которая считает себя хорошей и реально передает и получает время

от времени информацию, найти значительно трудней. Это называется

Введение

нестабильной работой. Карта Ethernet заполняет сеть фиктивной ин-

информацией, приводя к замедлению всей коммуникации в сети. Это можно

обнаружить с помощью инструментов мониторинга сети.

Одно плохое приложение может повлиять на любую другую программу,

работающую в сети. Плохие приложения могут проявить себя множеством

различных способов. Они могут искать файлы, которые находятся не

здесь, вызывая излишнюю нагрузку поиска на сервере, или даже создавать

ненужный трафик. Мы рассмотрим несколько типичных сценариев и раз-

разработаем схему, которую можно использовать для поиска других проблем в

этой области.

Мониторинг сети превосходно помогает разрешить трудные проблемы

соединения. Очевидно, что если используется TCP/IP, то для тестирова-

тестирования основной коммуникации между машинами можно сделать эхо-запрос

(ping). Но это только первый шаг. Темой данного раздела является ситуация,

когда ping работает, а общение с сервером невозможно.

Аудитория >* ^

Эта книга предназначена прежде всего для сетевых администраторов, сис-

системных архитекторов, технического персонала и всех, кто поддерживает

Windows NT (хотя она будет полезна и тем, кто непосредственно не поддер-

поддерживает Windows NT, так как протоколы по сути являются одинаковыми, не-

независимо от платформы, на которой они используются). Книга также

пригодится тем, кто готовится к сдаче экзаменов на сертификат MCSE, Cisco

CCNA или Comptia Network Plus. Эта книга не покажется вам слишком слож-

сложной. Здесь не предполагается знание вами протоколов или опыт работы с

продуктами, поскольку они рассматриваются в ходе изложения материала.

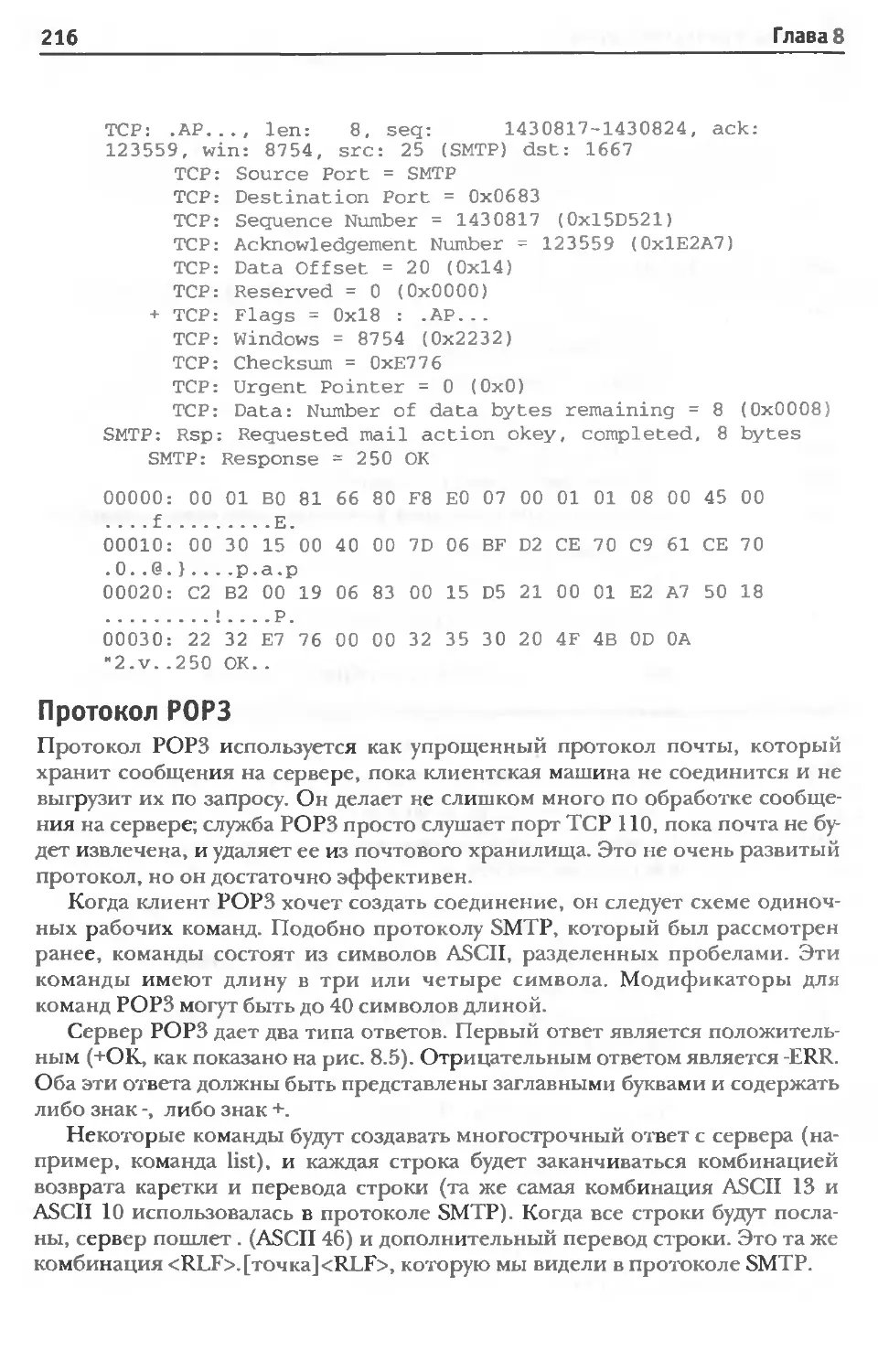

Основные понятия TCP/IP, DHCP, DNS и WINS будут полезны, так как они

используются в некоторых из примеров. Если вы хотите выполнять мони-

мониторинг и анализ сети и/или стремитесь научиться искать неисправности и

оптимизировать сетевую коммуникацию, эта книга вам поможет.

Структура книги ..i.;<......

В этой книге мониторинг и анализ сети рассматриваются с точки зрения

протоколов. В примерах поиска неисправностей большей частью будет

использоваться сетевой монитор компании Microsoft (называемый иначе

Netmon). В настоящее время существуют четыре различные версии это-

этого инструмента, которые сравниваются в книге. Называвшийся вначале

bloodhound, Netmon немного изменился с момента своего появления. Еще

более усложняет ситуацию интерфейс, который не очень понятен интуитив-

интуитивно, а файлы оперативной помощи мало помогают разобраться в реальном

использовании продукта.

Мы закроем этот пробел и расскажем, как получить максимум пользы от

этого мощного инструмента. Будут показаны типичные сценарии использо-

использования, указаны потенциальные ловушки и рассмотрены реальные приме-

примеры. Затем, после обзора модели OSI и самих протоколов, мы используем

Введение xi

наши знания взаимосвязи протоколов для использования всей мощи сете-

сетевого монитора. В заключение рассматривается взаимодействие протоко-

протоколов друг с другом. Эта информация поможет понять, что мы разыскиваем в

полях кадров. Мы становимся единым целым с сетью, так как говорим на

языке наших машин.

Мы покажем, как использовать сетевой монитор для анализа трафика

сети и как искать неисправности с помощью этого инструмента. Мы рас-

рассмотрим различные сценарии оптимизации и дадим множество информа-

информации для размышлений. Прочитав эту книгу, вы увидите сеть в новом свете.

Окончательным результатом станет умение использовать существующие

инструменты для поиска неисправностей.

Наш подход в определенной степени управляется нашей задачей,

т.е. мы будем двигаться от общего к частному. Этот путь приведет нас в

бурное море, но имея фундамент, заложенный в первой части, мы сможем

уверенно в нем плавать.

Часть I. Анализ протоколов: участники взаимодействия

Чтобы правильно выполнить сетевой мониторинг и анализ, необходимб

знать, что именно мы ищем. Эта часть книги поможет понять, что удержива-

удерживает многих из нас от использования этих важных инструментов. Рассматри-

Рассматривая повседневные протоколы и изучая связанные с ними характеристики,

мы научимся более эффективно искать неисправности в сети.

Глава 1: "Основные сетевые модели" начинается с модели взаимодействия

открытых систем и модификаций, сделанных проектом IEEE 802. Мы рас-

рассмотрим, как формируются пакеты, а также и способ, которым протоколы

со всем этим работают. ,, . • .'• t: . : '

Глава 2: "Стек протоколов TCP/IP' представляет собой введение в этот про-

протокол. Большая часть книги будет посвящена работе с протоколом управле-

управления передачей, протоколу взаимодействия сетей и их "родственникам". <

В главе 3: "Стек протоколов IPX/SPX' изучается протокол пакетного обме-

обмена Интернета и протокол упорядоченного обмена пакетами. Мы рассмот-

рассмотрим, как формируются пакеты, а также роль протокола объявления службы

и как он осуществляет разрешение имени.

Глава 4: "Блоки сообщений cepeepd' является основой изучения коммуникации

сетевых компьютеров.

Часть II. Анализ сетевого трафика и оптимизация:

существующие проблемы

Во второй части книги мы рассмотрим трафик с четырех различных точек

зрения, а затем предложим рекомендации для сокращения трафика в каж-

каждом из случаев.

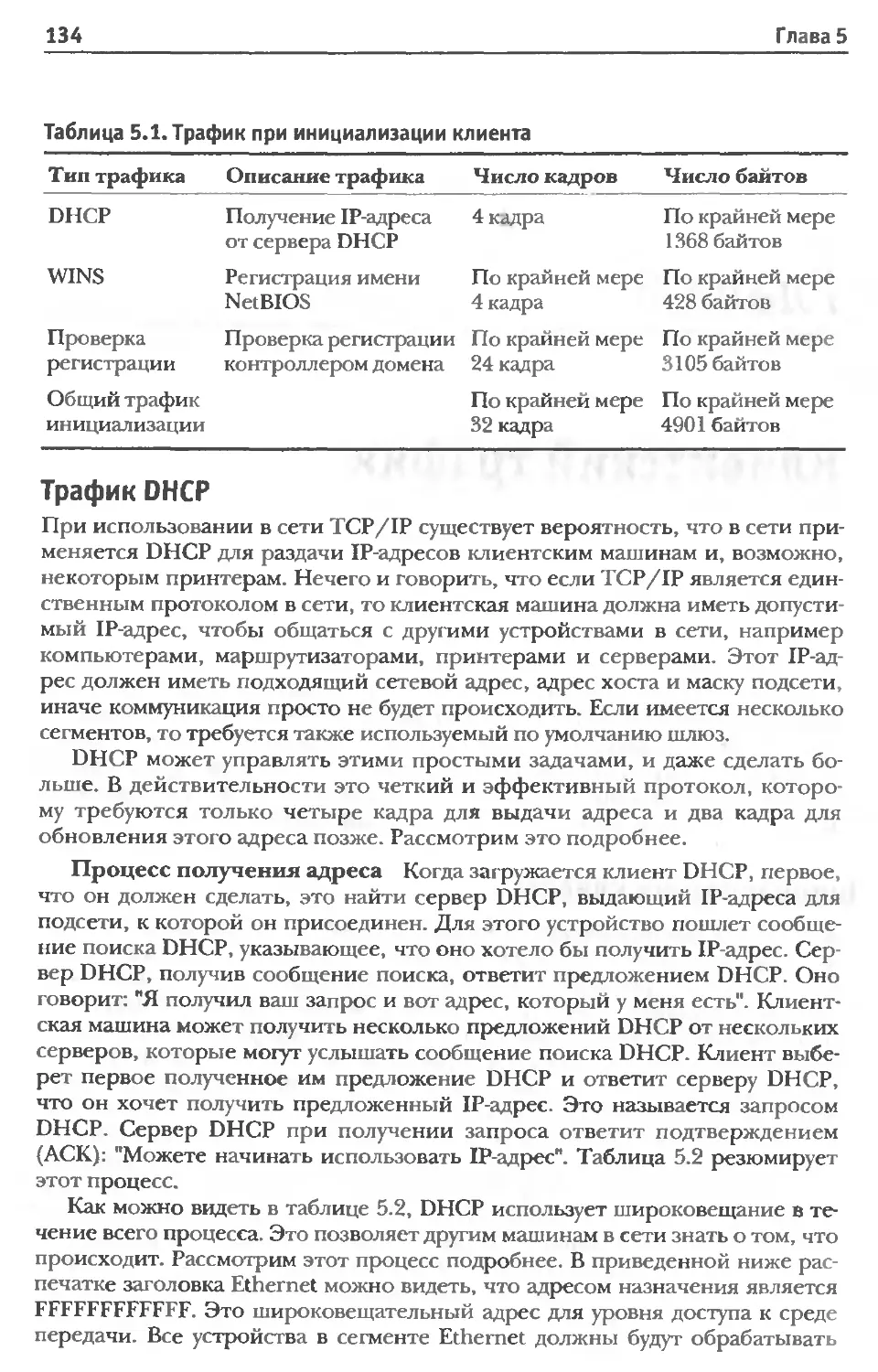

В главе 5: "Клиентский трафик" рассматриваются некоторые из источни-

источников трафика клиента, включая просмотр ресурсов сети и попытки разреше-

разрешения имени для коммуникации с другими машинами.

xii Введение

В главе 6: "Серверный трафик!' обсуждаются некоторые источники трафи-

трафика сервера, включая репликацию каталогов и ответы на запросы DNS.

Глава 7: "Трафик приложений" посвящена трафику, связанному непосред-

непосредственно с приложениями, такими как работа с файлами и печать, просмотр

Интернета и даже программы e-mail.

Часть III. Сетевые мониторы: инструменты работы

Теперь мы переходим к интересному материалу — инструментам работы.

Компания Microsoft предлагает несколько хороших, доступных и достаточ-

достаточно мощных инструментов.

В главе 8: "Семейство сетевых мониторов компании Microsoft' выделены как

минимум три различных инструментальных набора сетевого монитора

компании Microsoft. Здесь рассматриваются инструменты и связанные с

ними вопросы, а также приемы для получения максимума возможного из

этих недоработанных инструментов.

Часть IV. Сценарии поиска неисправностей: „ \

рассмотрение общих проблем

В данной части знания о протоколах и инструментах мониторинга сети

применяются к некоторым проблемам реального мира. Вооруженные мощ-

мощными инструментами мониторинга сети, мы сможем решать сложные

проблемы. ¦• - ¦ : ". , ....

В главе 9: "Проблемы соединения" рассматривается старый сценарий "Я не

могу войти в сеть!". Существует, конечно, много вариантов, и иногда случа-

случается видеть рабочую станцию, которая не может найти контроллер домена,

получить адрес от DHCP или соединиться с сервером. Возможно, это проб-

проблема пароля или другой вопрос регистрации. Эти проблемы просто не мо-

могут пройти незамеченными для хорошо настроенного сетевого монитора.

К сожалению, некоторые приложения не вполне отлажены к моменту свое-

своего выпуска и поступают в производство преждевременно. Во многих случа-

случаях не отловленные вовремя ошибки исправляются в последующих версиях.

Но как понять, что та или иная проблема решается установкой пакета исп-

исправлений? Чрезмерное широковещание, низкая сетевая производитель-

производительность и нераспределенные страницы являются кандидатами для проверки

с помощью Netmon.

Глава 10: "Вопросы безопасности" посвящена использованию анализатора

трафика. Здесь рассматриваются незаконные серверы DHCP, неавторизо-

неавторизованный просмотр пакетов и т.п.

На сайте издательства "ЛОРИ" (www.lory-press.ru) находятся копии

файлов примеров, упомянутых в книге, фильтры, которые можно загру-

загрузить в Microsoft Network Monitor для поиска неисправностей, а также

несколько примеров пакетных файлов, которые можно использовать для за-

запуска необслуживаемых сеансов Netmon с помощью службы планировщика

Microsoft Windows NT.

Благодарности

В реализации этого проекта помогали множество людей. В частности,

большую часть книги изучил и прокомментировал технический пер-

персонал Full Service Networking. Дэвид Мартин прочитал всю книгу не-

несколько раз и поделился отличными идеями. Марк Грос и Джейсон

Веббер потратили несколько выходных, чтобы создать почти все

файлы сетевых примеров. Тереза Вилсон сделала некоторые рисунки.

Об авторе

Эд Уилсон, MCSE + I, MCT, Master ASE, CCNA — старший специа-

специалист по компьютерным сетям в компании Full Service Networking

(Цинцинатти, штат Огайо), являющейся партнером Microsoft по

развертыванию решений. Он автор нескольких книг, посвященных

работе с сетями и подготовке к экзаменам MCSE.

Содержание

ЧАСТЬ I Анализ протоколов: участники взаимодействия 1

Глава 1 Базовые сетевые модели ¦ ¦ • ¦ ¦ 3

Модель 0SI 3

Уровень приложений 6

Уровень представлений 7

Сеансовый уровень 8

Транспортный уровень 9

Сетевой уровень 10

Канальный уровень 11

Физический уровень 12

Проект IEEE 802 13

Усовершенствования, сделанные в модели OSI 13

Подуровень управления логическим каналом (LLC) 13

Подуровень управления доступом к среде передачи (MAC) 15

Как данные перемещаются по проводам 15

Процесс создания пакета 16

Особенности коммуникации в сетях Ethernet 18

Какова во всем этом роль протоколов? 21

Стек протоколов 21

Иерархический подход 22

Как все это объединяется? 24

Прикладные протоколы 26

Транспортные протоколы 26

Сетевые протоколы 27

Сетевая служба с поддержкой соединения 27

Сетевая служба без поддержки соединения 28

Адресация на канальном уровне 29

Адресация на сетевом уровне 29

Инкапсуляция данных 30

Реализация IP поверх различных стандартов LAN 31

Управление потоком 35

Функции межсетевого обмена сетевого уровня OSI 36

Службы WAN 36

Обзор главы 41

В следующей главе 42

Глава 2 Стек протоколов TCP/IP 43

Протокол TCP 46

Заголовок TCP 47

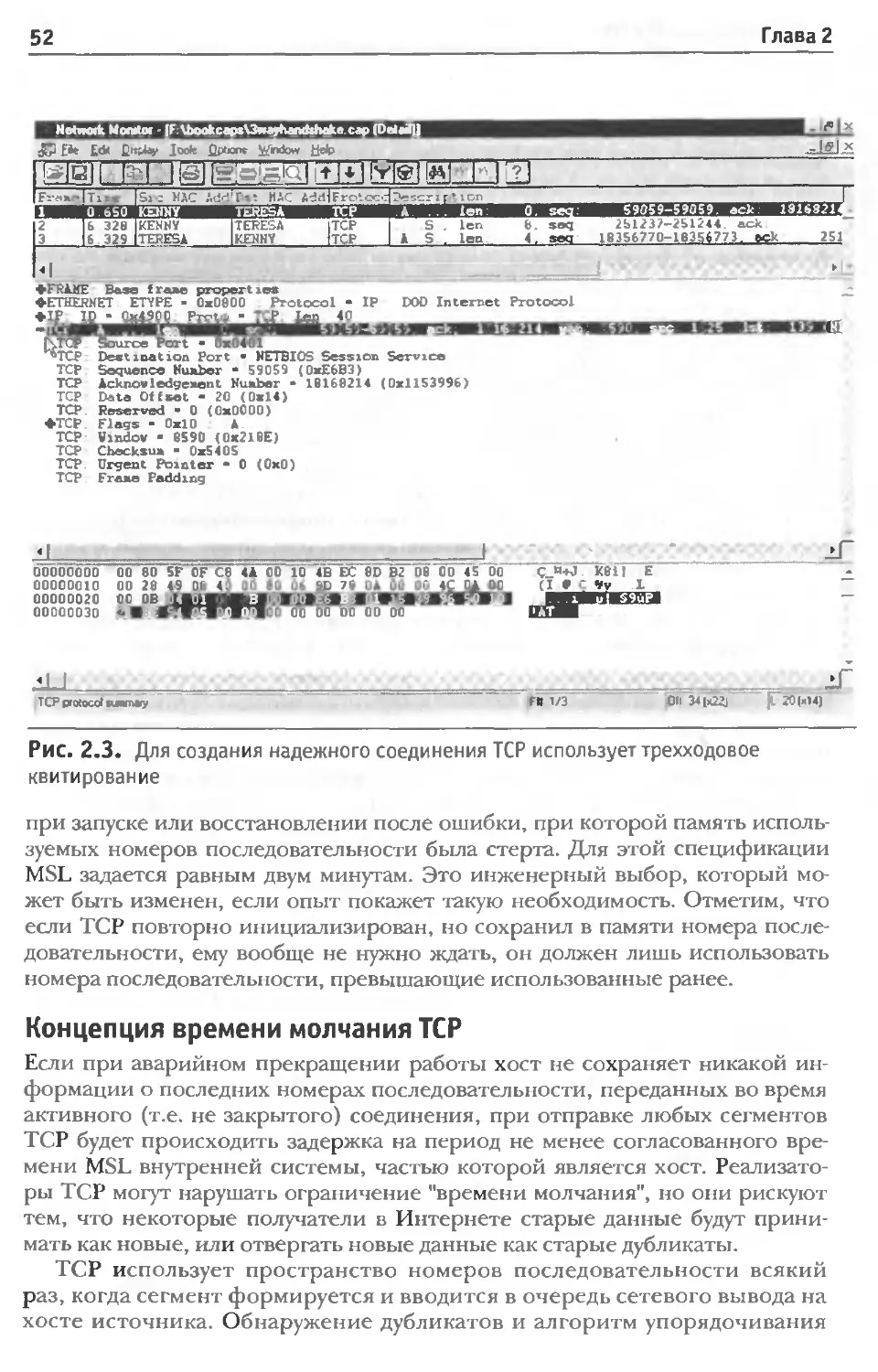

Трехходовое квитирование 50

Концепция времени молчания TCP 52

Полуоткрытые соединения и другие аномалии 53

Генерация команды сброса 54

Обработка команды сброса 55

Сценарий 1: локальный пользователь инициирует закрытие 56

Сценарий 2: TCP получает FIN из сети 56

Содержание xv

Сценарий 3: оба пользователя закрывают соединение одновременно '57

Обмен срочной информацией 57

Управление окном 57

Интерфейс пользователь/TCP 59

Команды пользователя TCP 59

Send (Послать) 60

Receive (Получить) 62

Close (Закрыть) 62

Status Abort (Прервать) 63

TCP/Низкоуровневый интерфейс 63

Происходящие события: пользовательские вызовы 64

Состояние прослушивания 65

Вызов SEND (Послать) 65

Протокол IP 67

Заголовок IP ¦ 71

Обзор главы 84

В следующей главе • ¦ • 84

Глава 3 Стек протоколов SPX/IPX 85

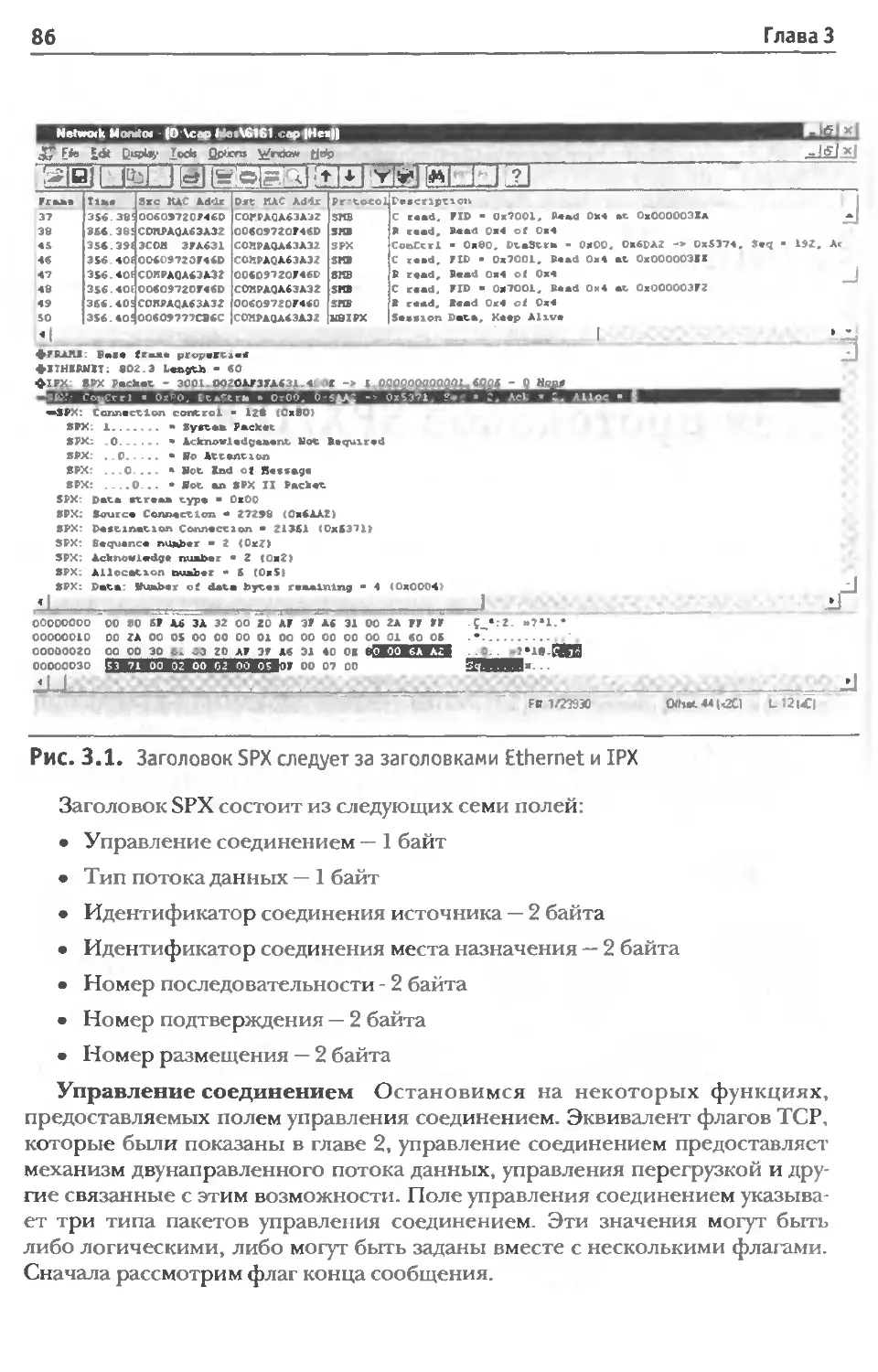

Протокол SPX 85

Заголовок SPX 85

Протокол IPX 91

Протокол без соединения 91

Работа на сетевом уровне модели OSI 91

Структура пакета • • • 92

Адресация IPX 95

Сетевой номер 95

Зарезервированные сетевые номера 96

Внутренний сетевой номер 96

Номер узла 96

Номер сокета 97

Как работает маршрутизация IPX 98

Интерфейсы сеансов и дейтаграмм 100

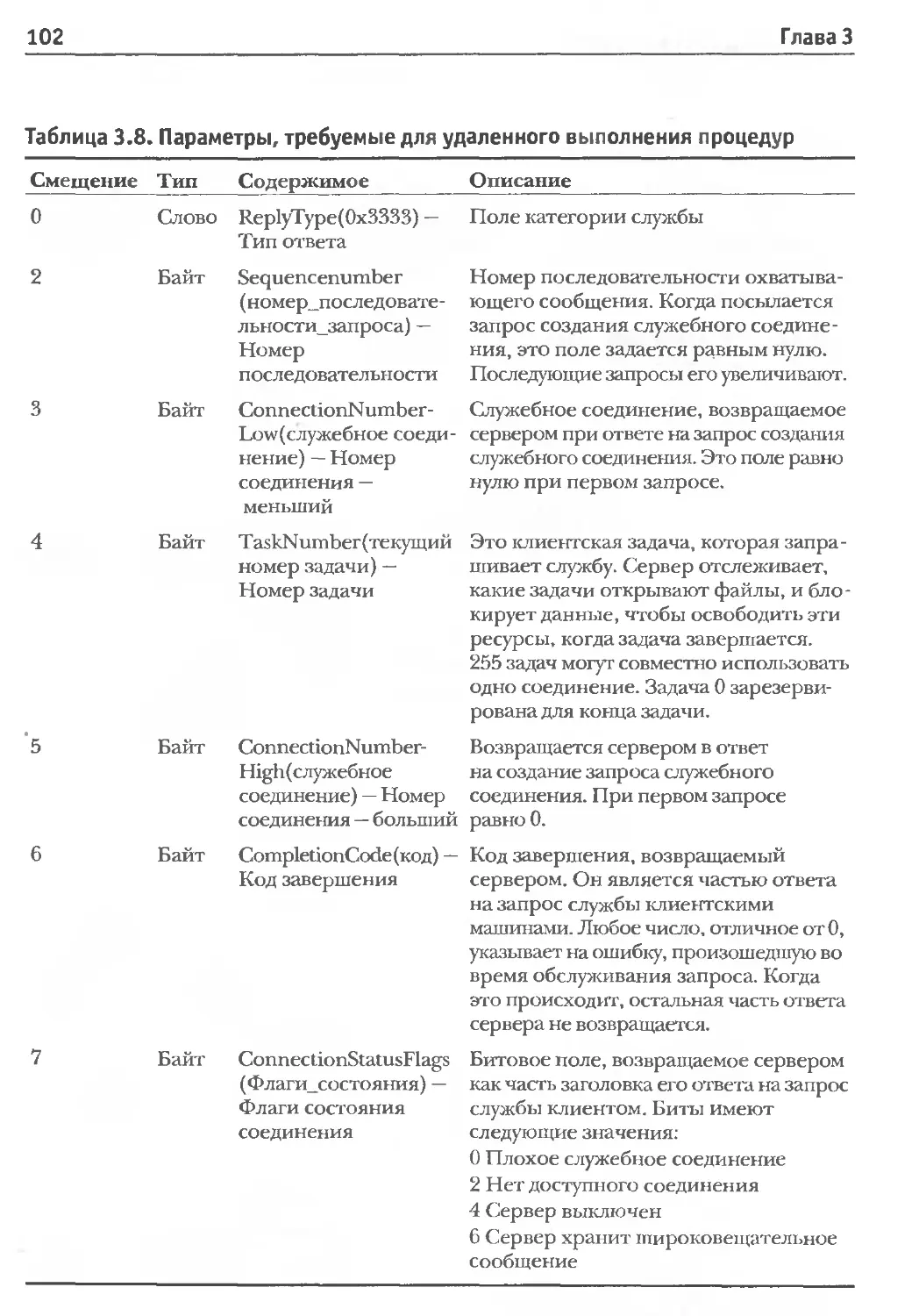

Структуры заголовка сообщений 101

Обзор главы 103

В следующей главе 103

Глава 4 Блоки сообщений сервера 104

Обзор работы SMB 105

Определение имени сервера 105

Разрешение имени сервера 106

Транспорт сообщения 106

Пример потока сообщений 106

Согласование диалекта 108

Создание соединения 108

Обратная совместимость 109

Настройка сеанса 109

Управление соединением 109

Подпись SMB 110

Оппортунистические блокировки 110

Исключающая oplock ¦ • • 111

Пакетная блокировка oplock 112

Level II Oplocks 114

xvi Содержание

Модель безопасности 115

Пример доступа/общего ресурса 116

Аутентификация 117

Поддержка распределенной файловой системы (DFS) 118

Заголовок SMB 119

ПолеТЮ 120

ПолеШ) 120

ПолеРЮ 120

Поле MID 121

Поле флагов 121

ПолеНадэг 123

Поле состояния 123

Задержки 124

Буфер данных (SUFFER) и форматы строк 124

Кодирование режима доступа 125

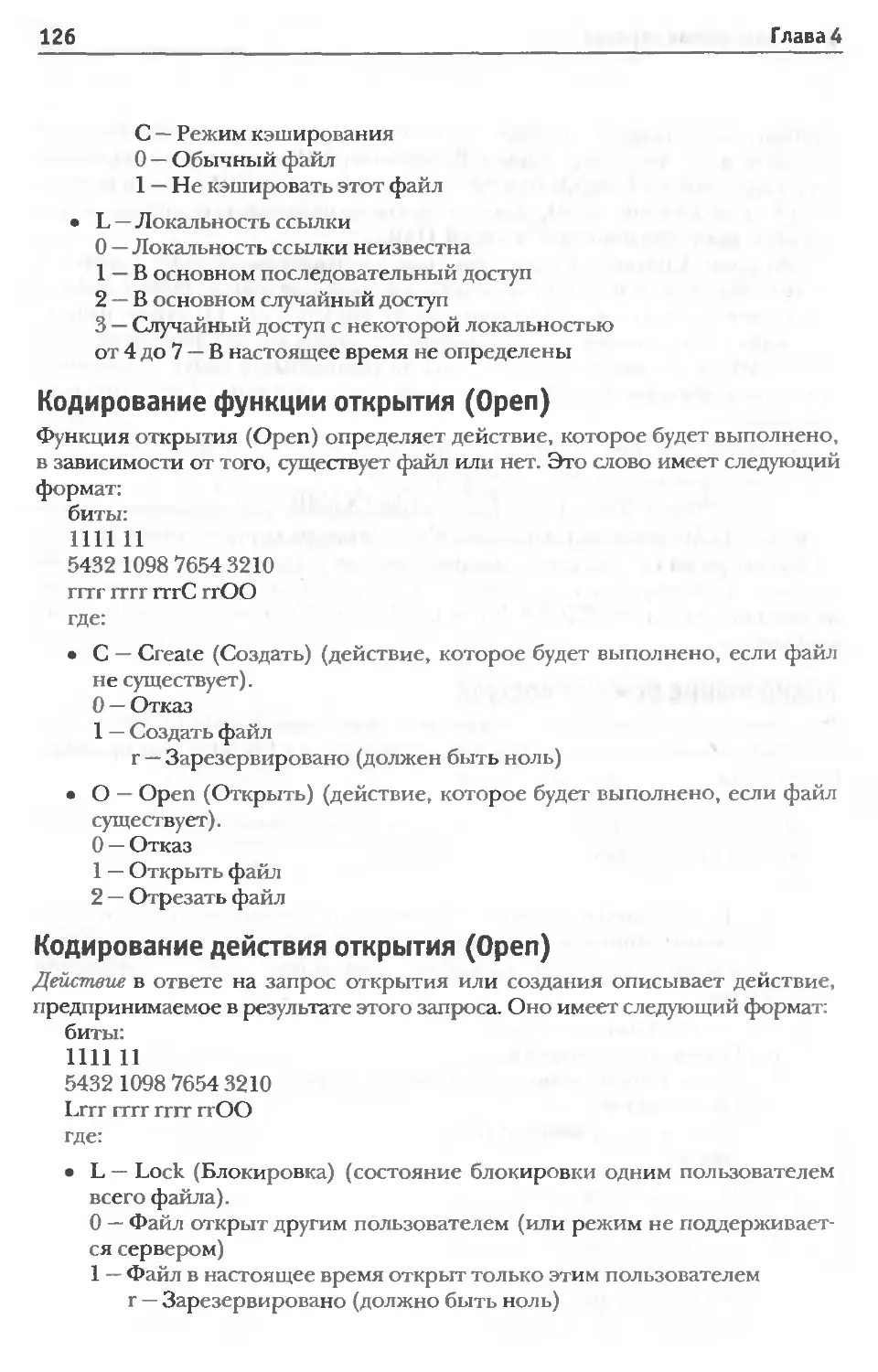

Кодирование функции открытия (Open) 126

Кодирование действия открытия (Open) 126

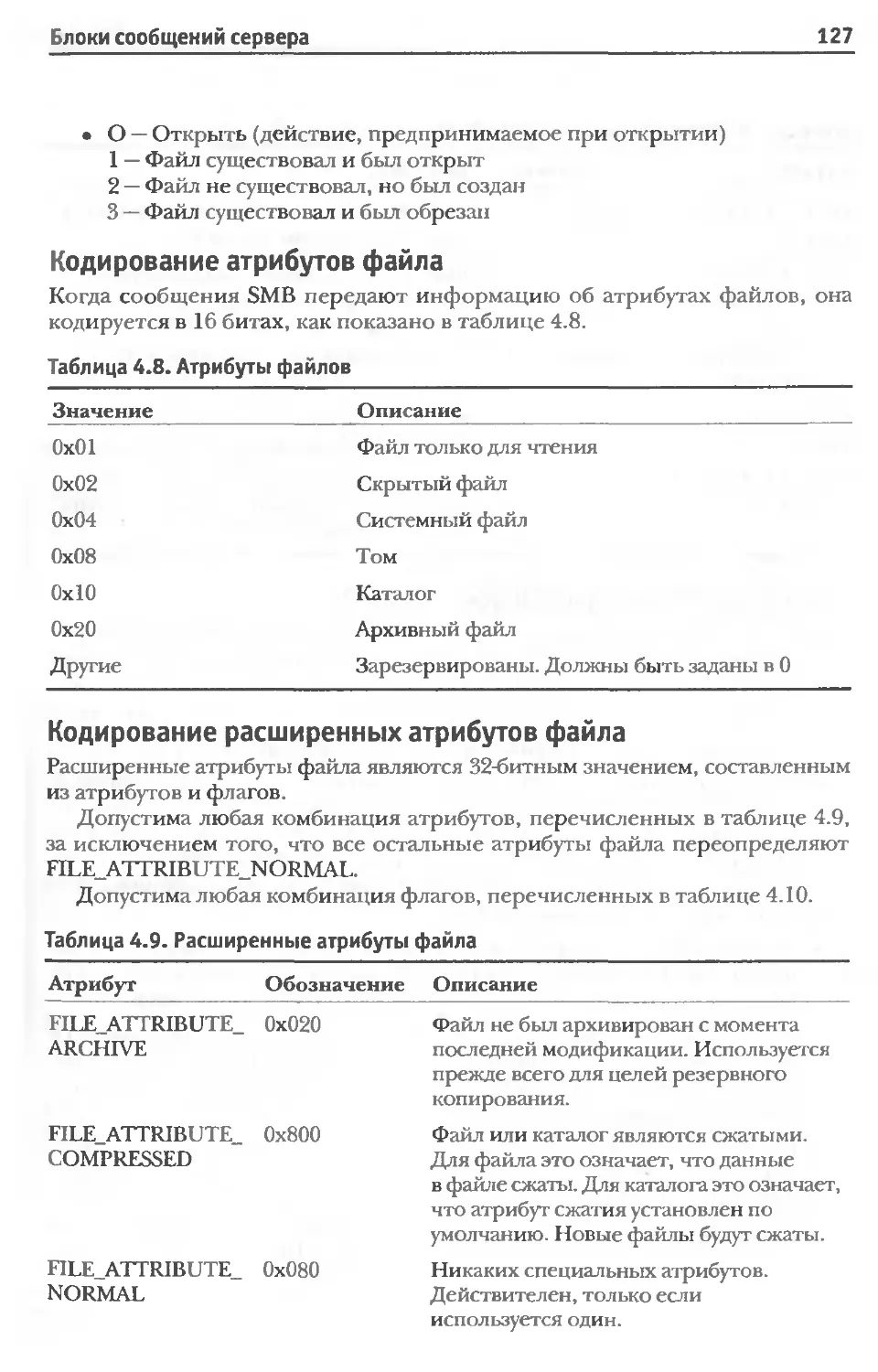

Кодирование атрибутов файла 127

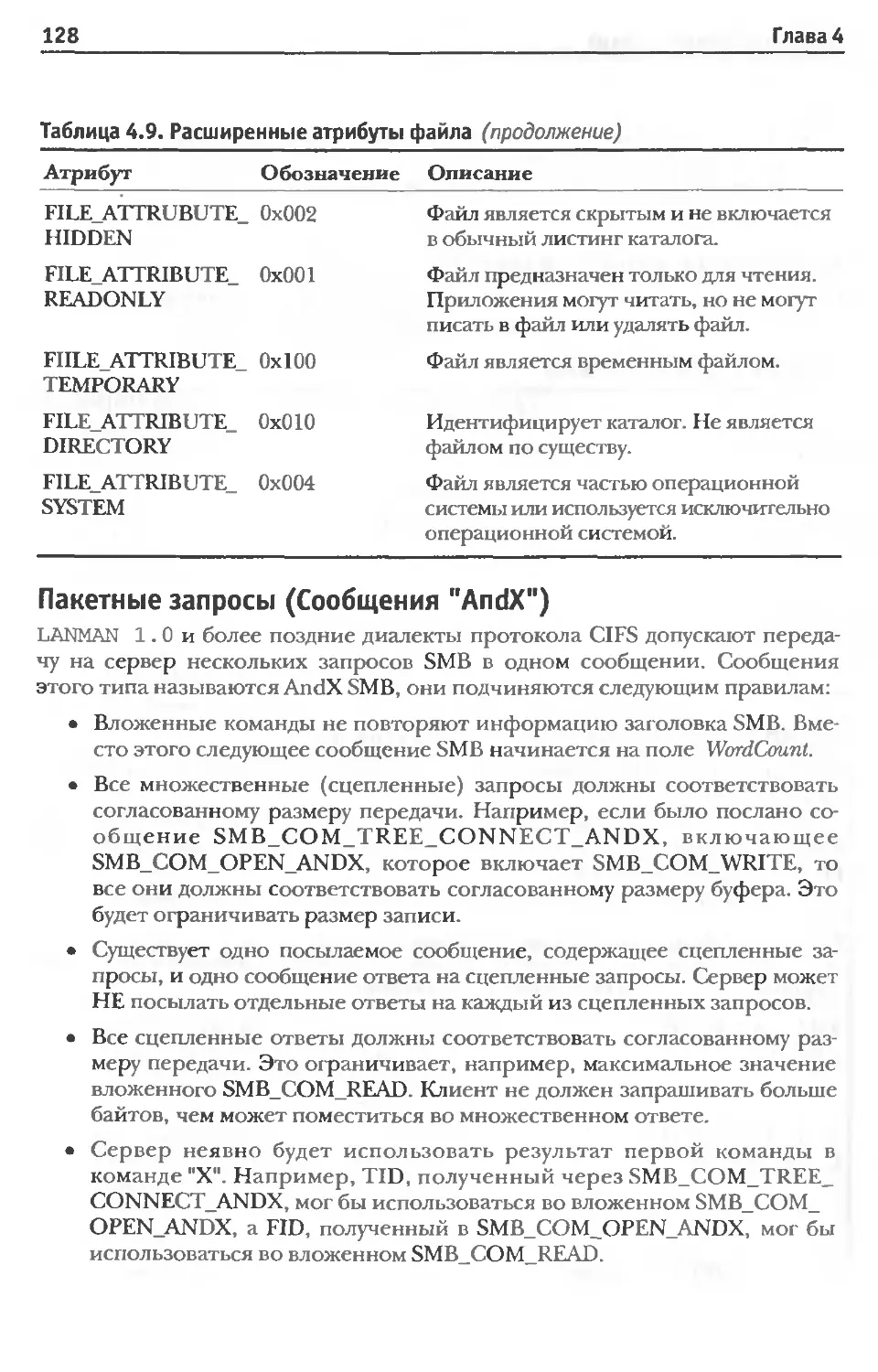

Кодирование расширенных атрибутов файла 127

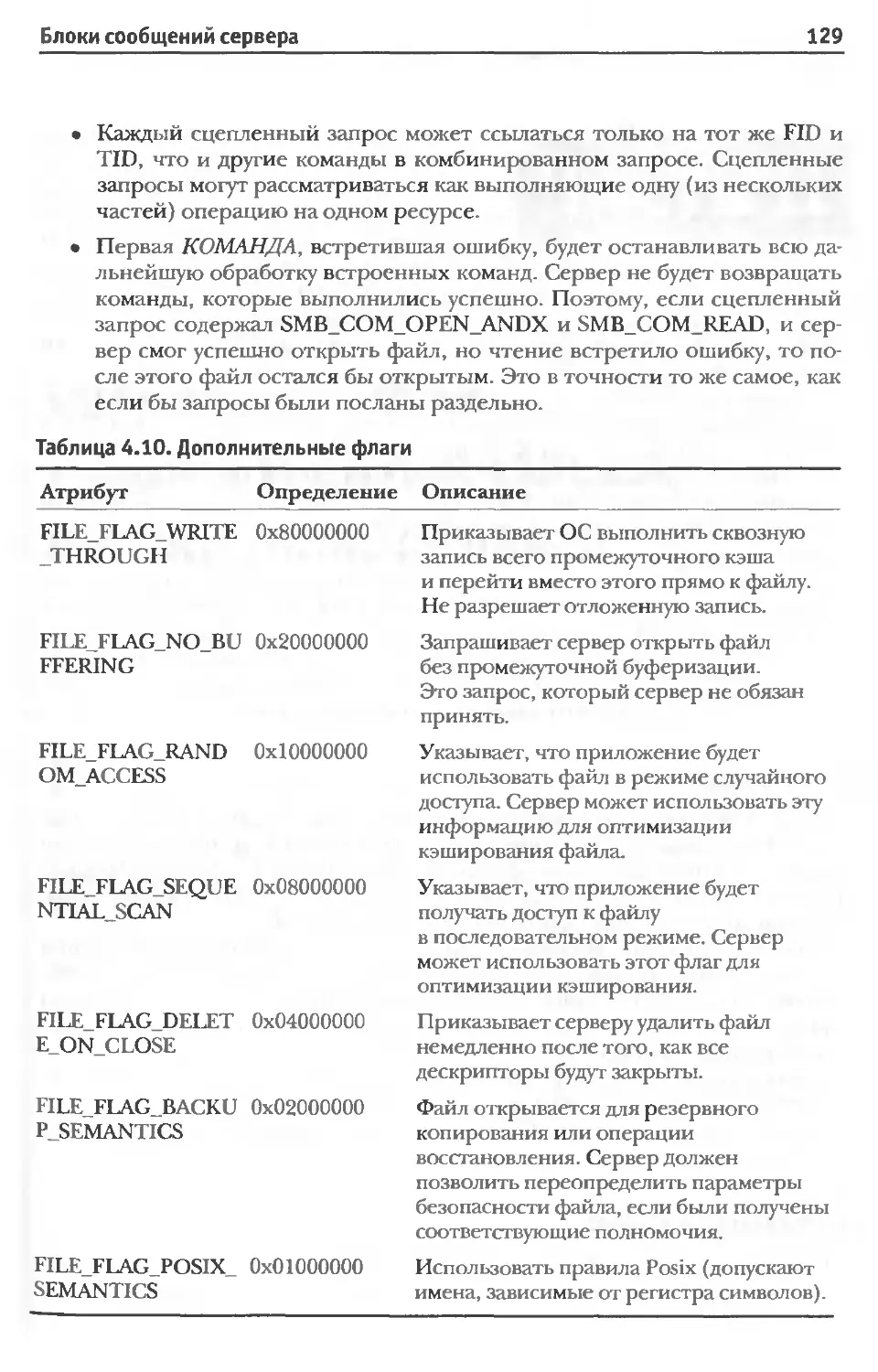

Пакетные запросы (Сообщения "AndX") 128

Обзор главы 130

В следующей главе 130

ЧАСТЬ II Сетевой трафик

Анализ и оптимизация: взгляд на проблемы 131

Глава 5 Клиентский трафик 133

Инициализация клиента f4'+; . . 133

Трафик DHCP 134

Трафик клиента WINS 142

Регистрация имен и обновление 142

Трафик регистрации в системе 147

Поиск сервера регистрации 148

Оптимизация регистрации в сети 156

Просмотр 159

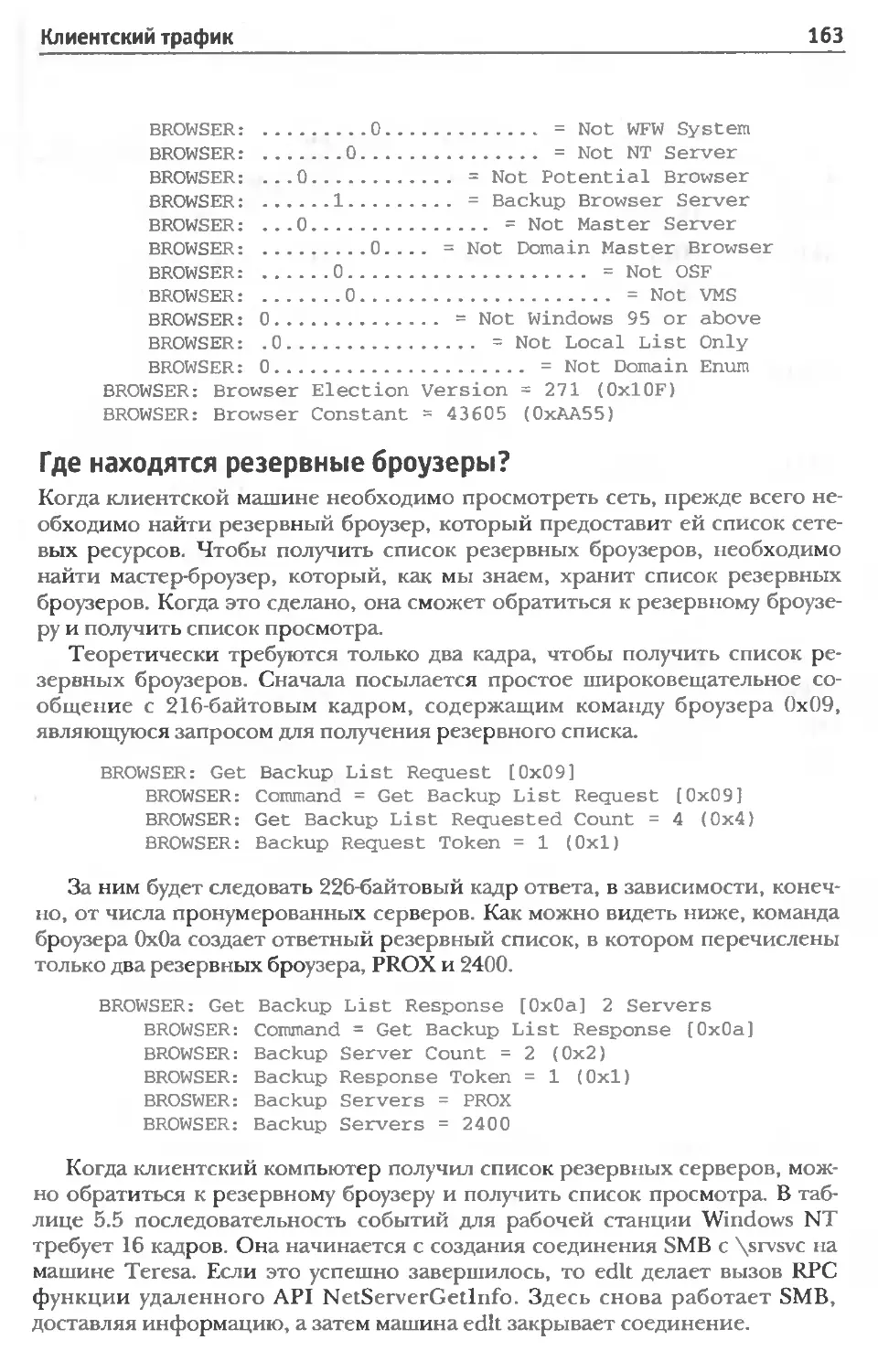

Объявления хостов броузеров 161

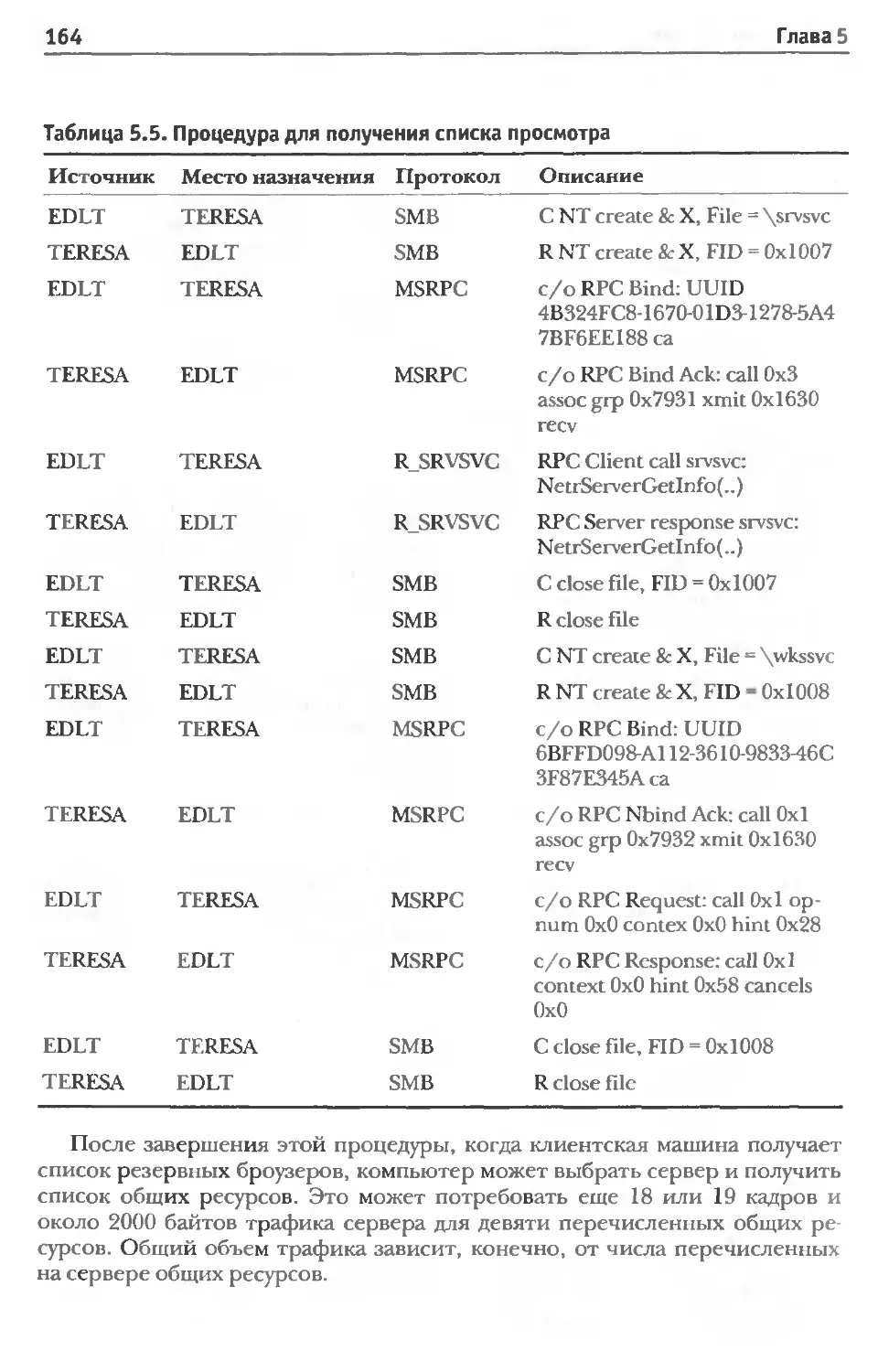

Где находятся резервные броузеры? 163

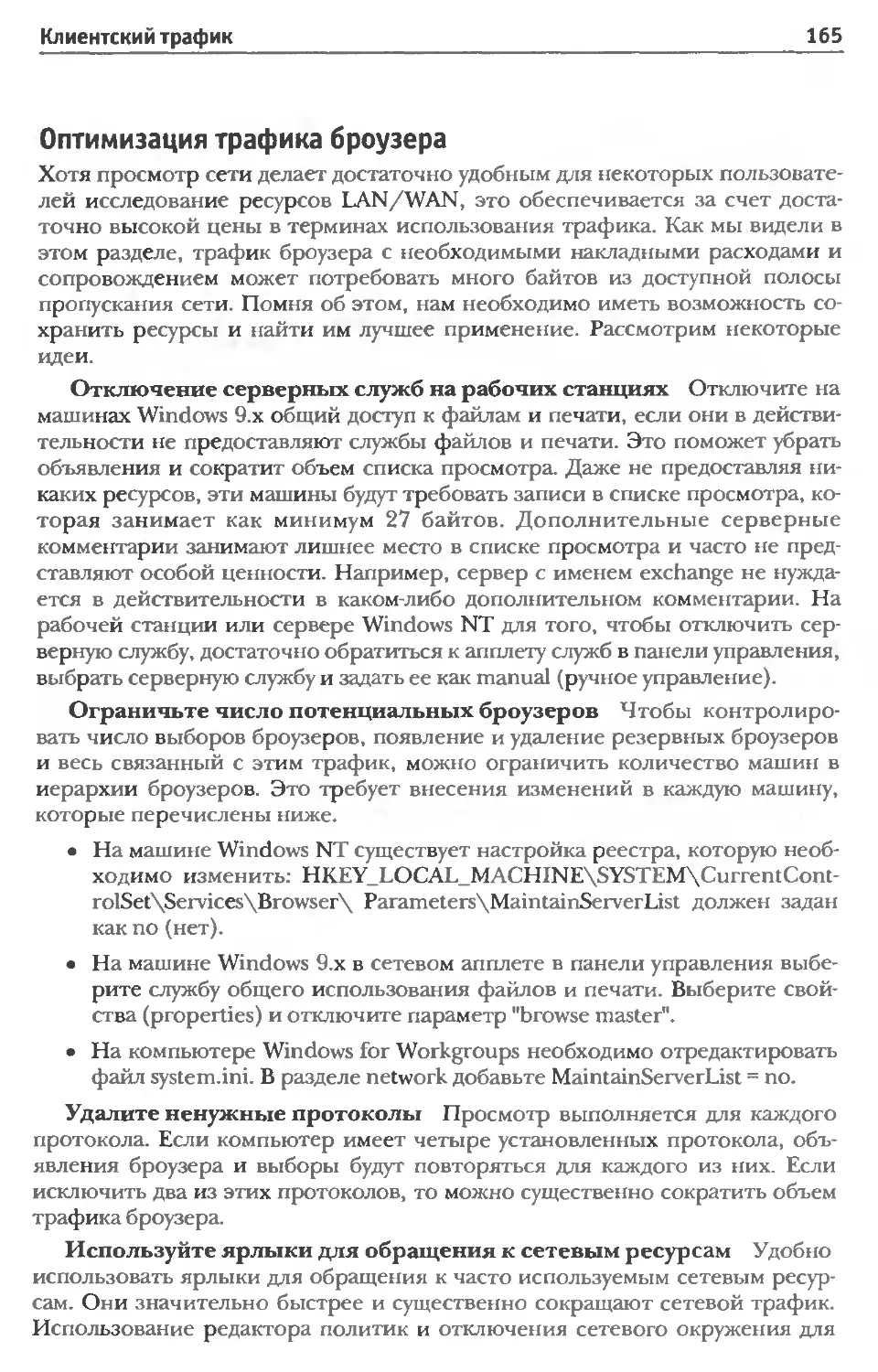

Оптимизация трафика броузера 165

Обзор главы 166

В следующей главе 166

Глава 6 Серверный трафик 167

DNS 167

Разрешение адреса « • •;¦"•"•¦. ; ... 167

Рекурсивный поиск 169

Объединение с WINS 170

Оптимизация DNS 170

Инициализация BDC 170

Где находится PDC? 171

Обновления в базе данных 184

Оптимизация трафика синхронизации учетных записей 186

Служба NetLogon 186

Содержание xvii

Обзор главы 190

В следующей главе 190

Глава 7 Трафик приложений 191

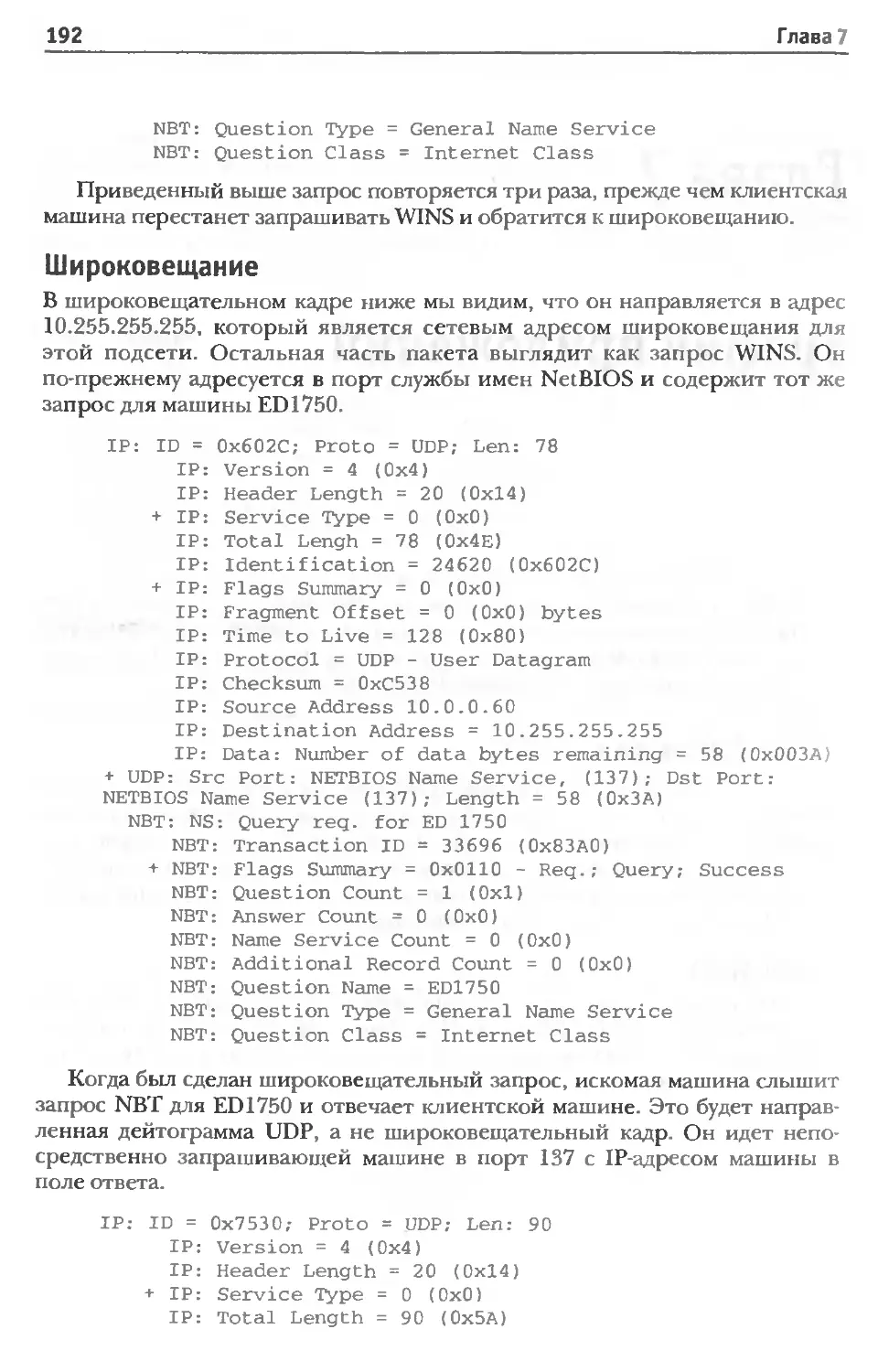

Работа с файлами и печать 191

Запрос WINS 191

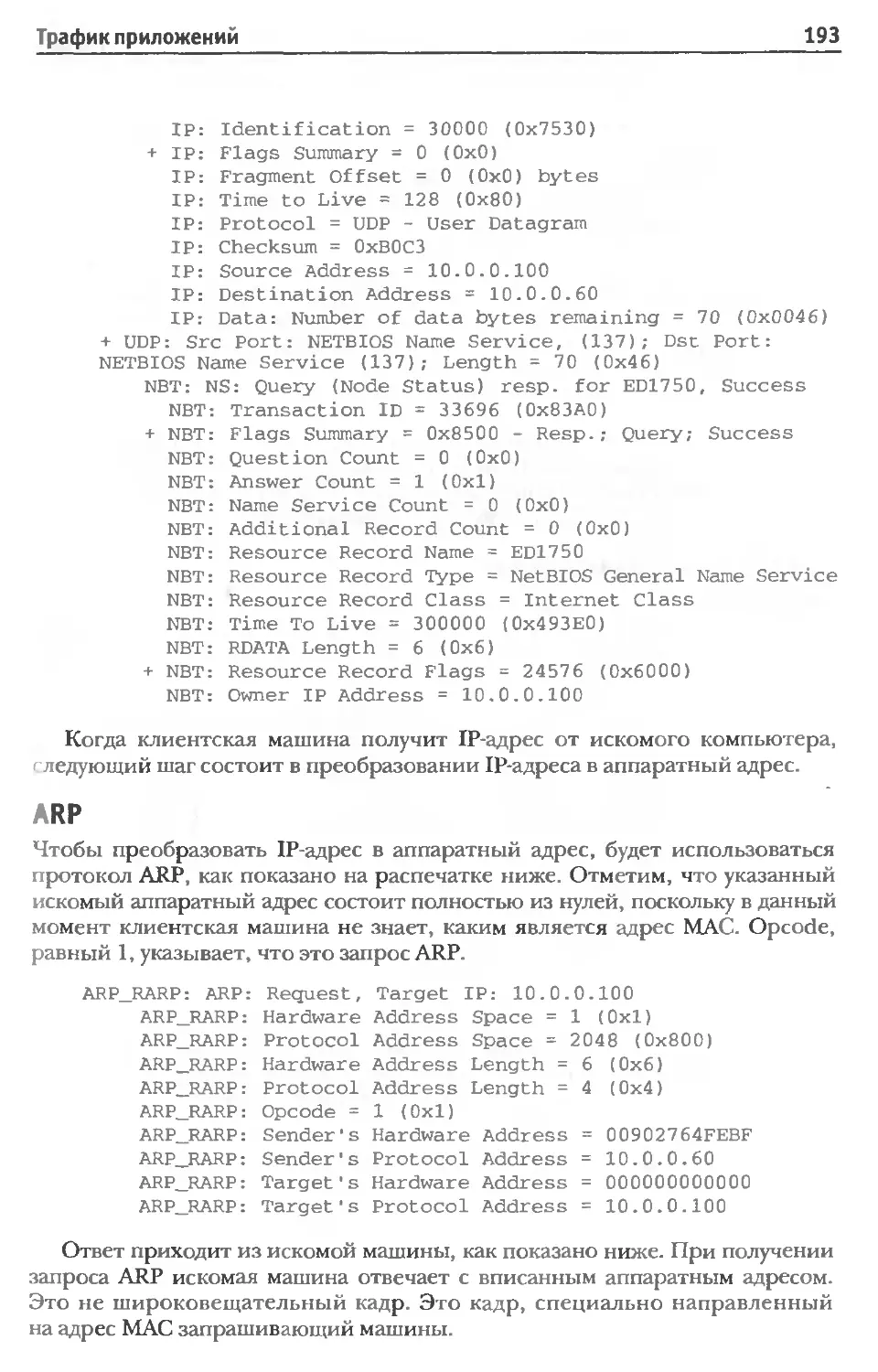

Широковещание 192

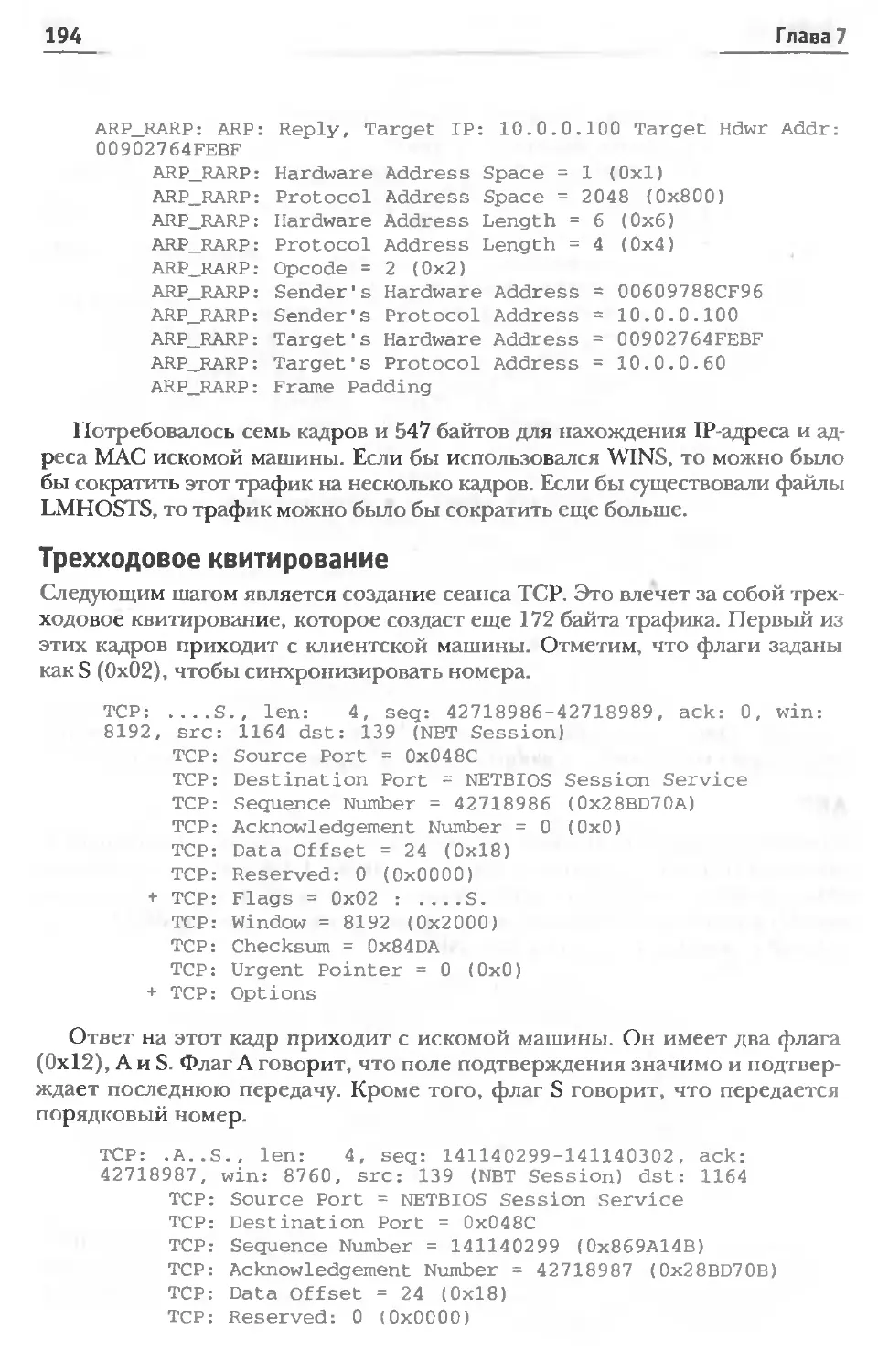

ARP 193

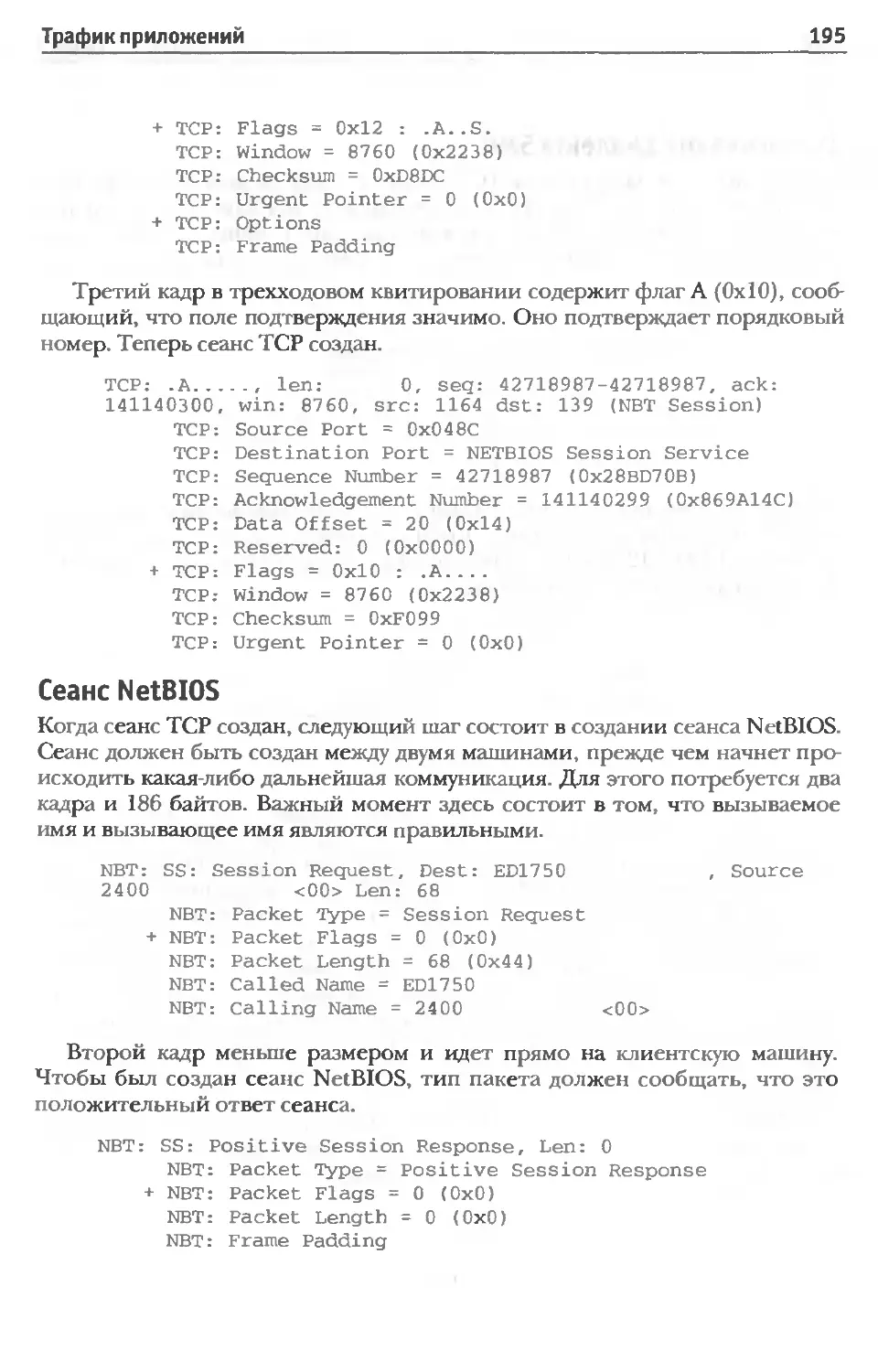

Трехходовое квитирование 194

Сеанс NetBIOS 195

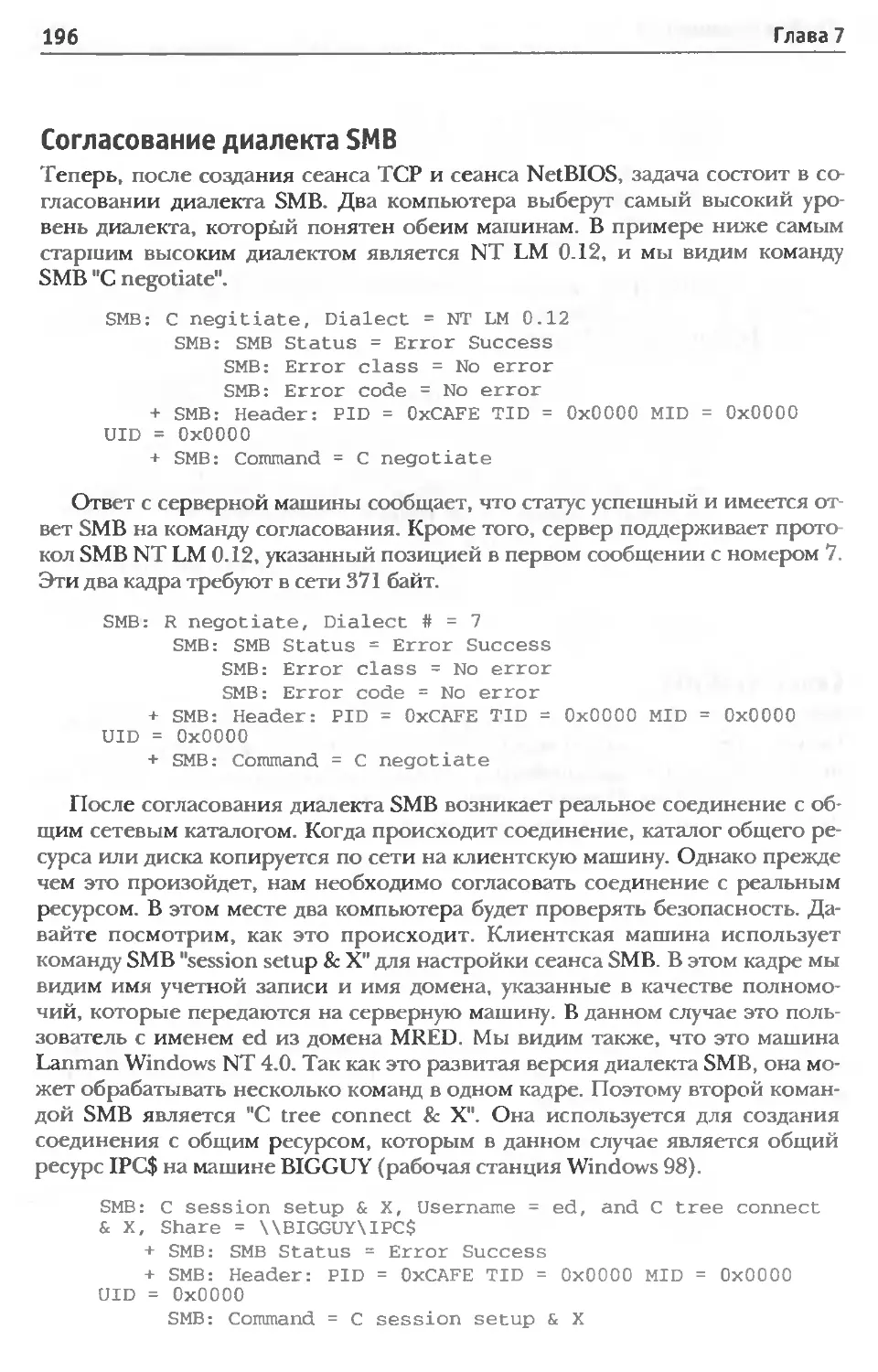

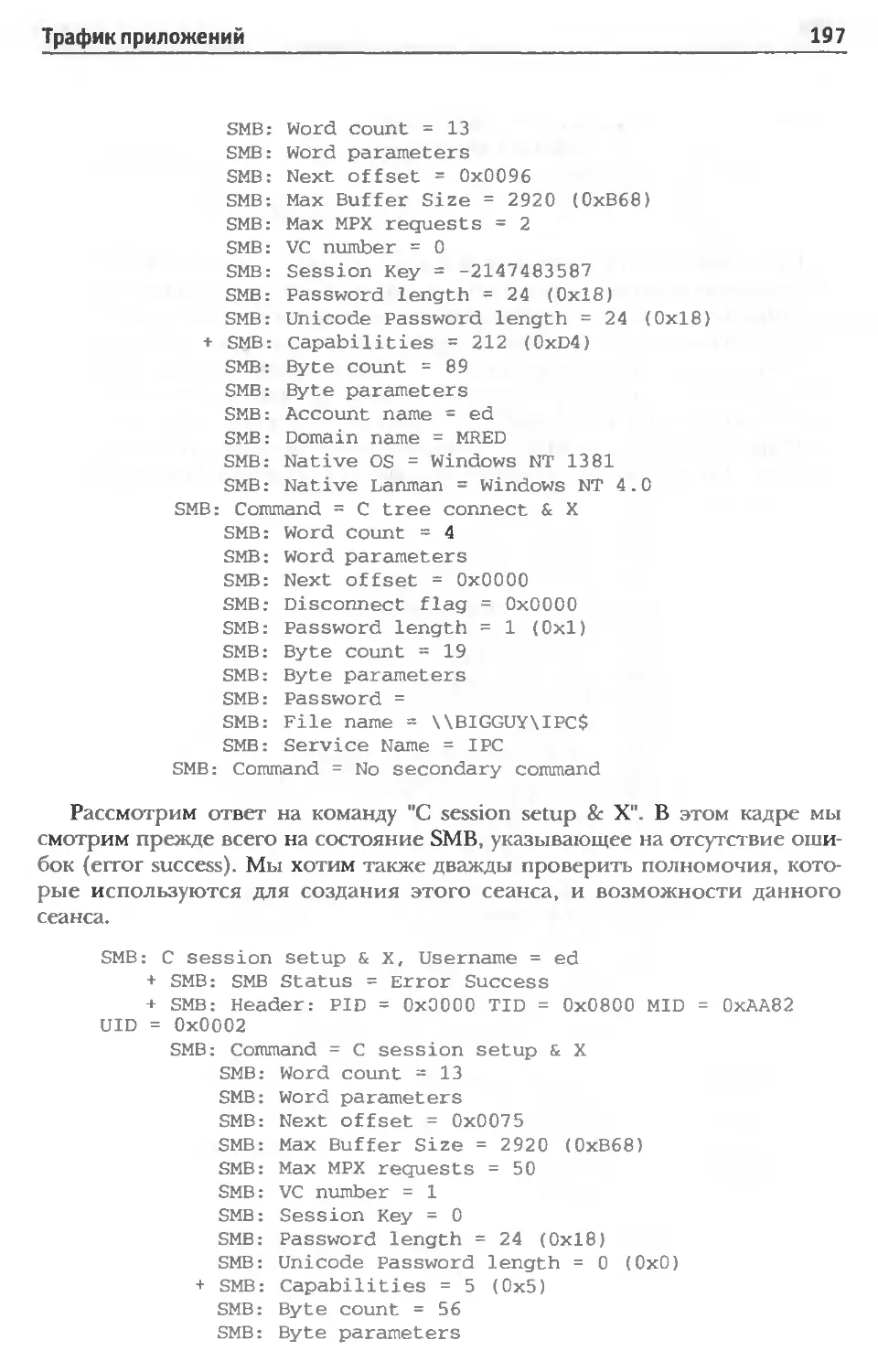

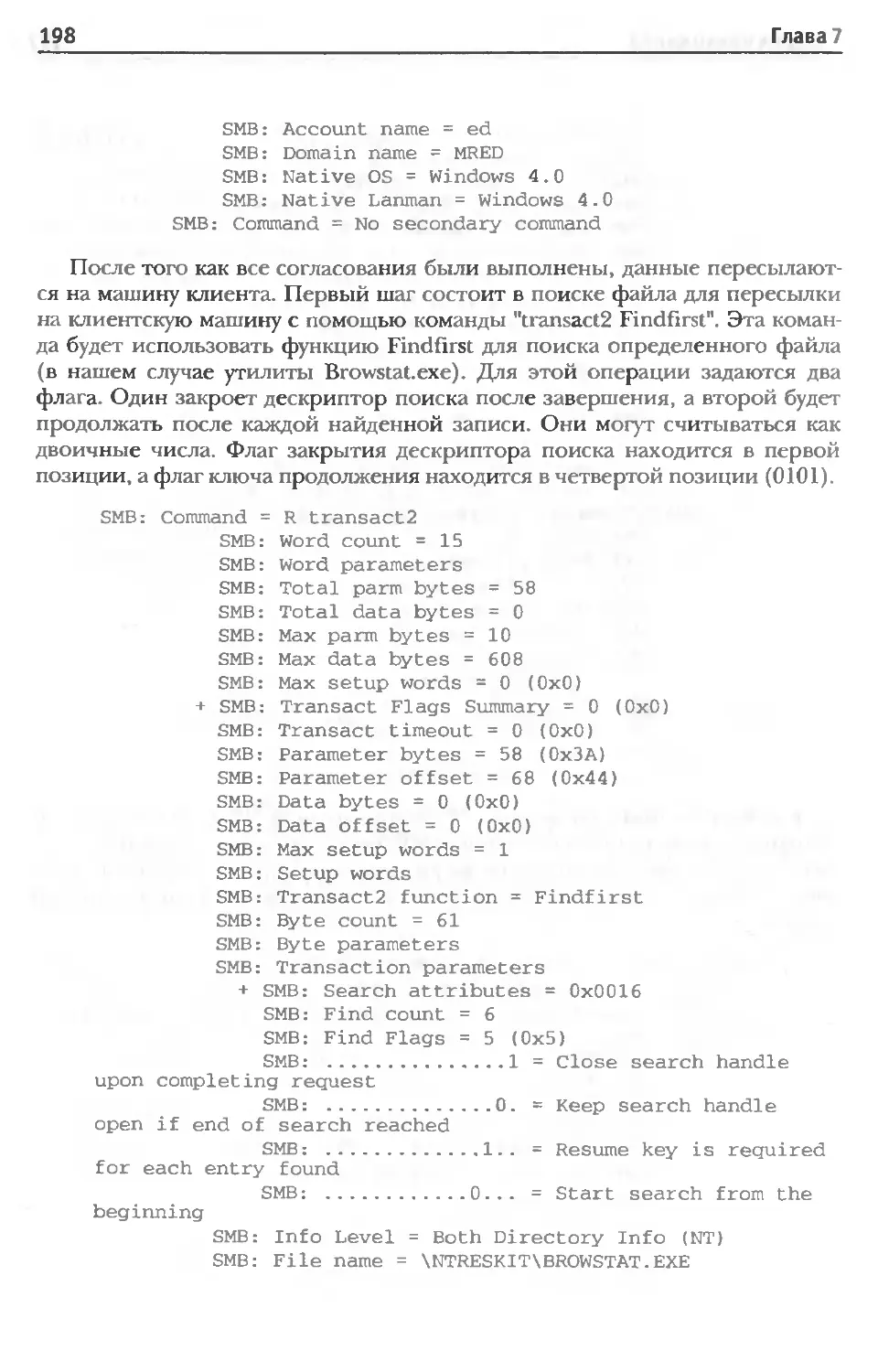

Согласование диалекта SMB 196

Просмотр Интернета 201

Страницы Web 201

Secure Sockets Layer ¦ • ¦ • 207

Оптимизация трафика броузера в интрасети 208

Обзор главы 209

В следующей главе 209

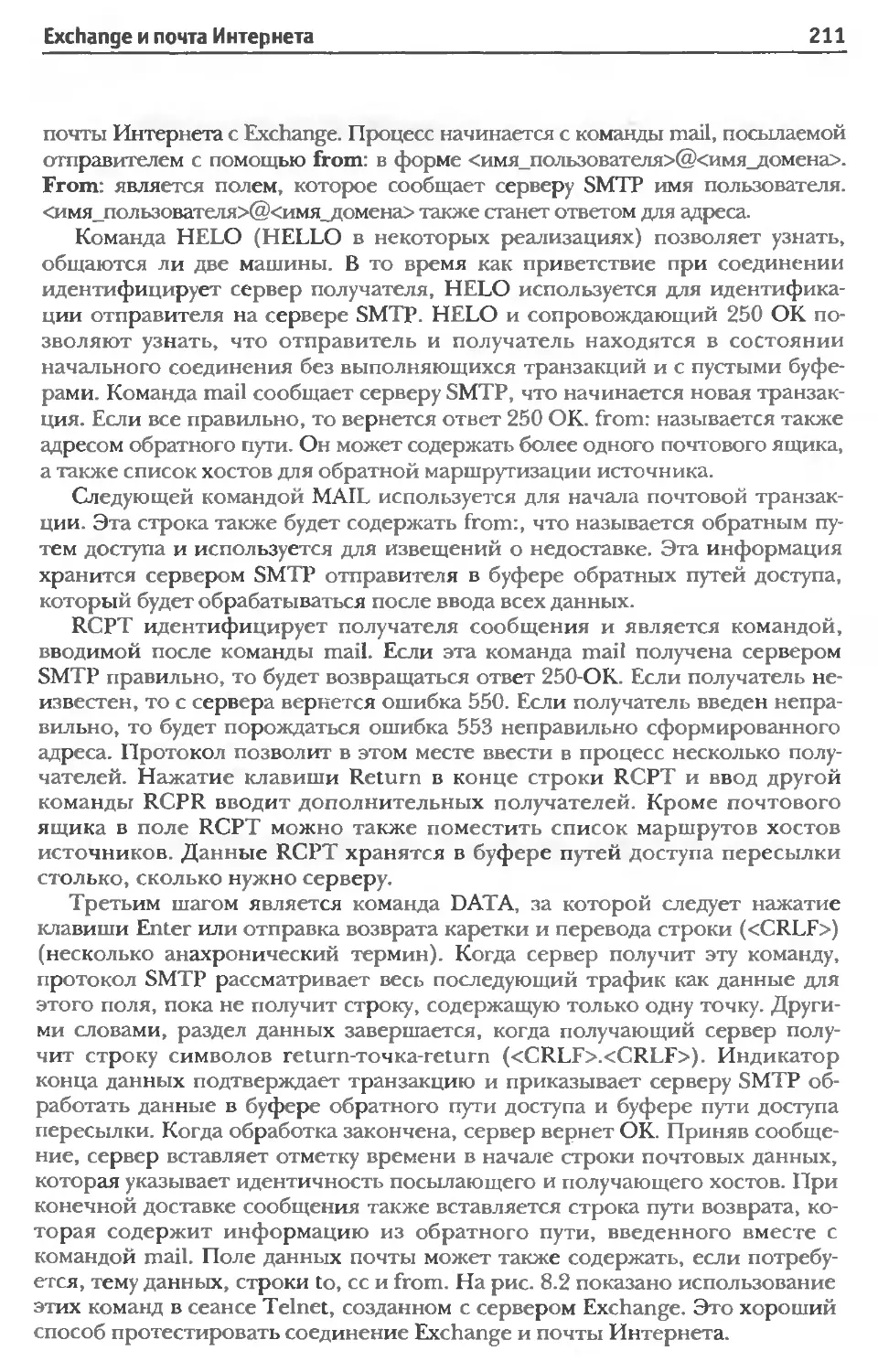

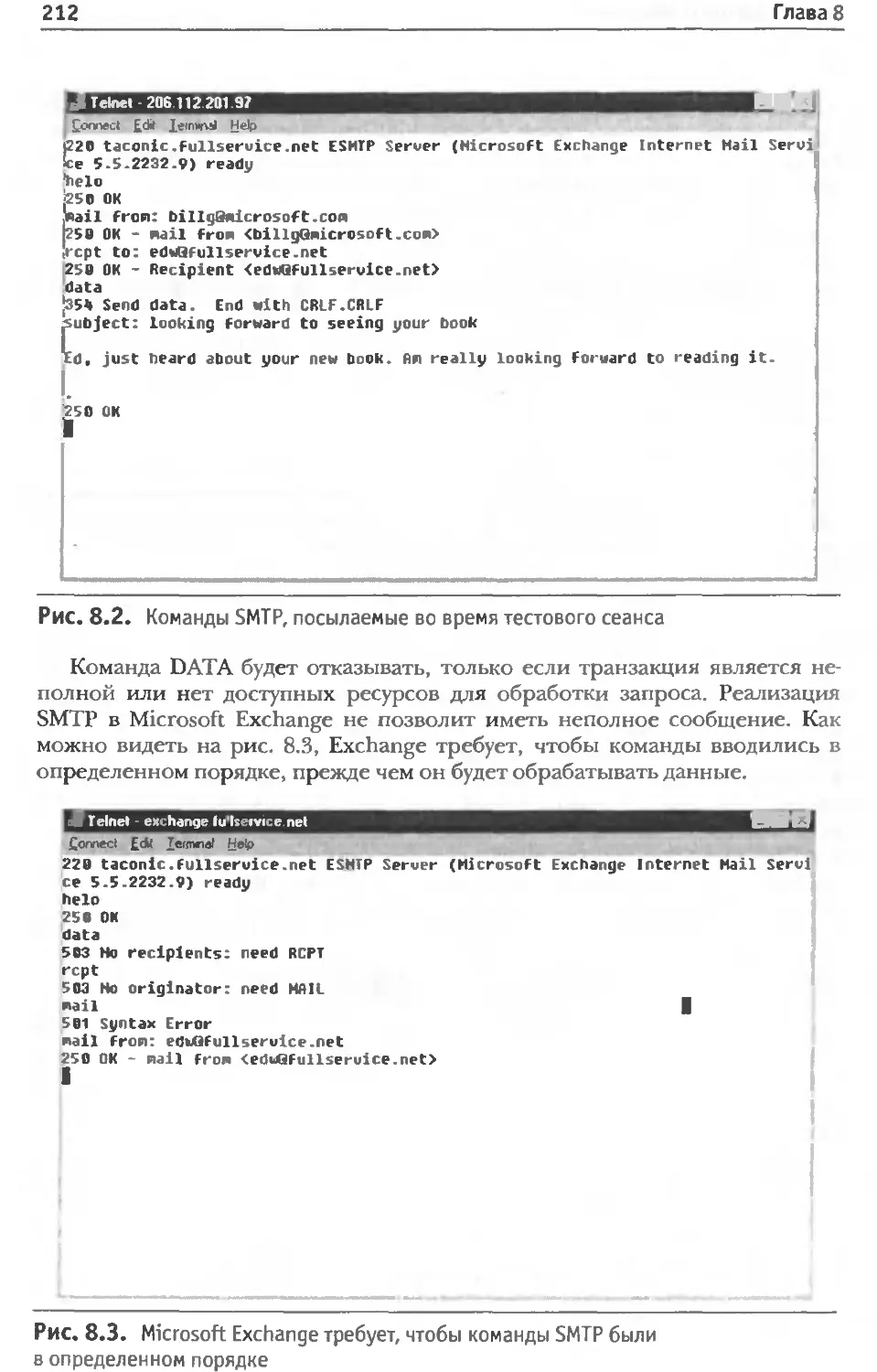

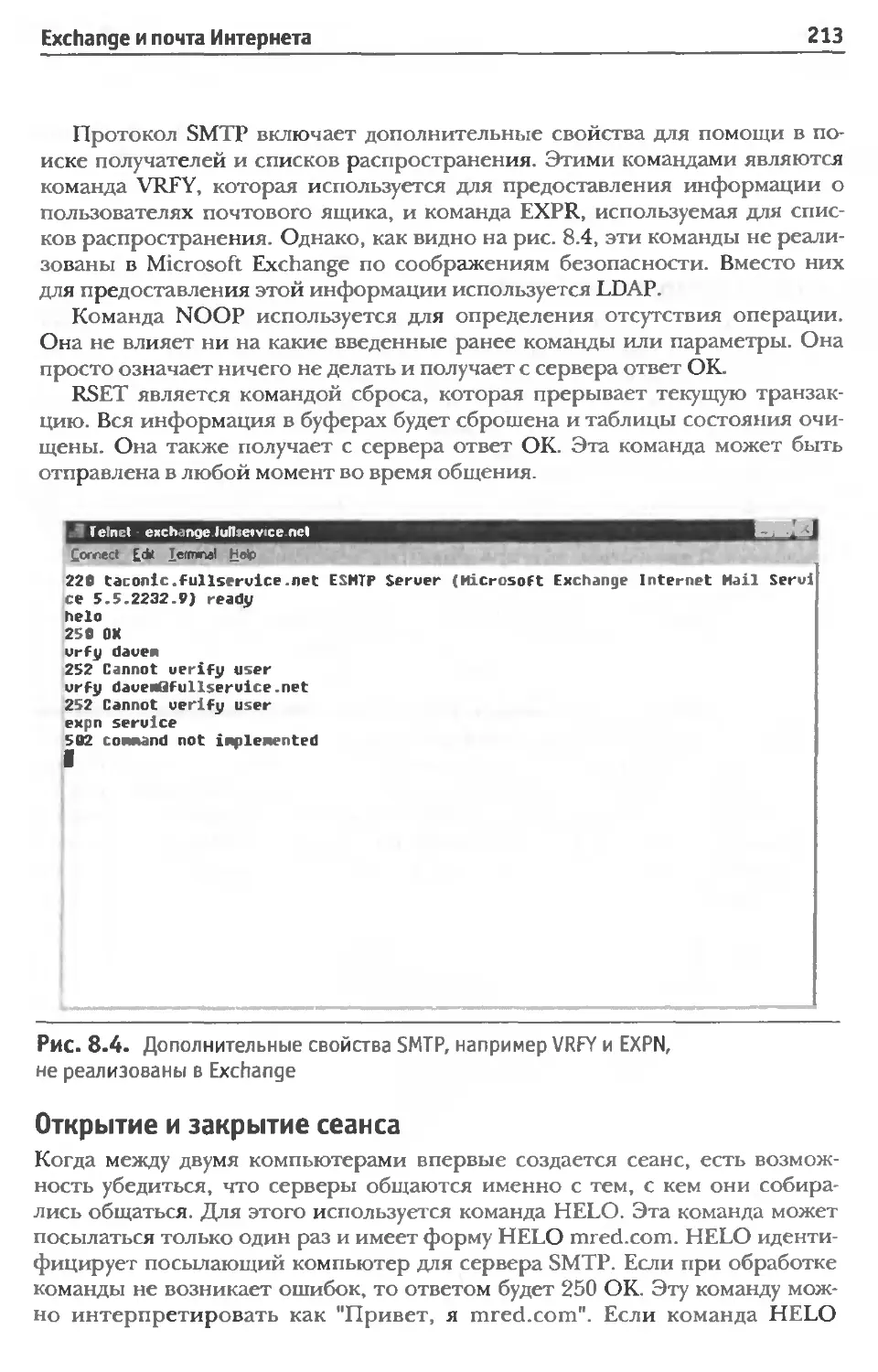

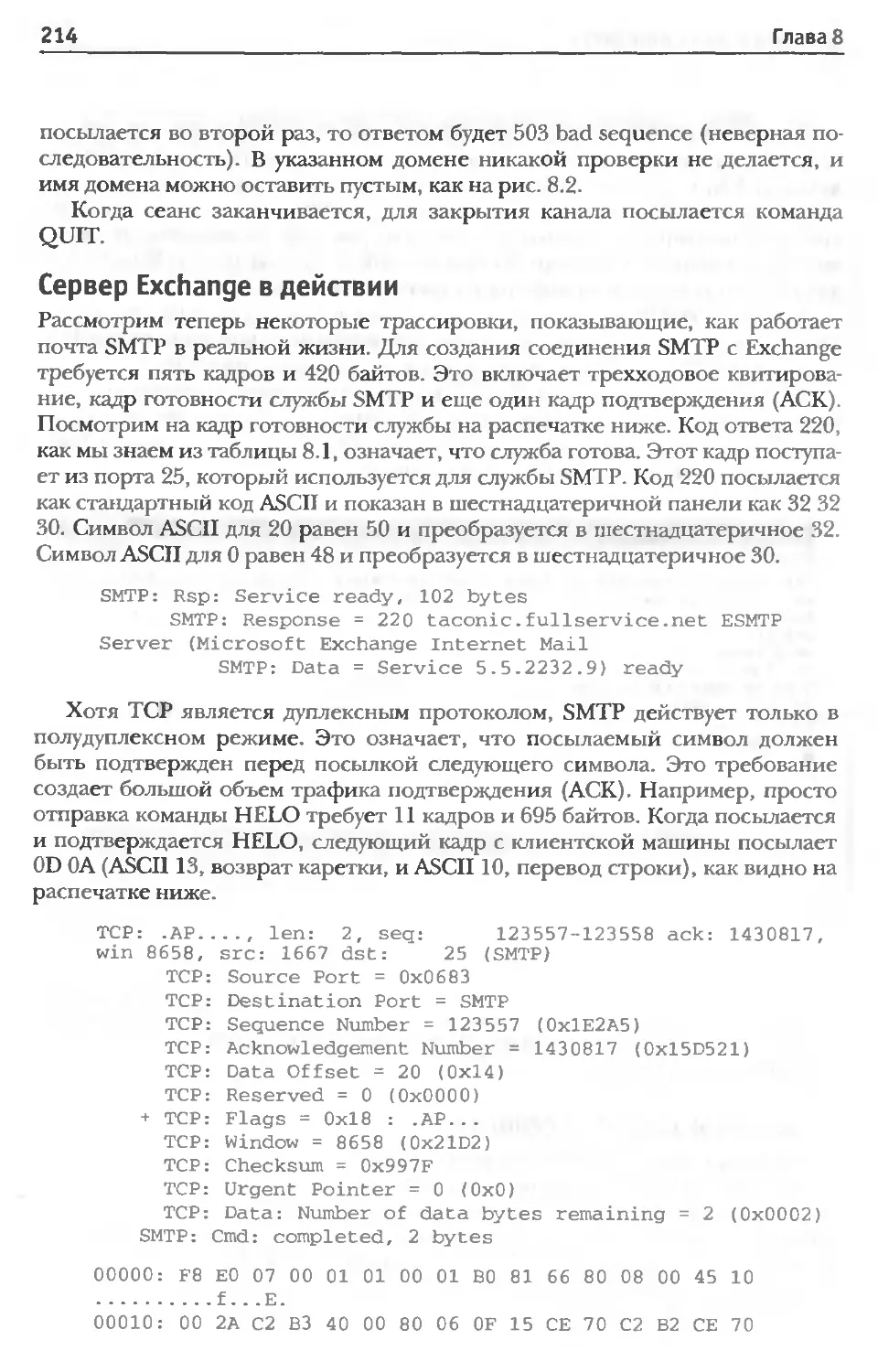

Глава 8 Exchange и почта Интернета 210

Exchange 210

Открытие и закрытие сеанса 213

Сервер Exchange в действии 214

Протокол РОРЗ 216

Общение Exchange с другим сервером 226

Обзор главы 229

В следующей главе 229

ЧАСТЬ III Сетевые мониторы:

инструментальные средства работы ¦ 231

Глава 9 Семейство сетевых мониторов компании Microsoft 233

Сетевой монитор 233

Создание перехвата 234

Перехват трафика вручную 236

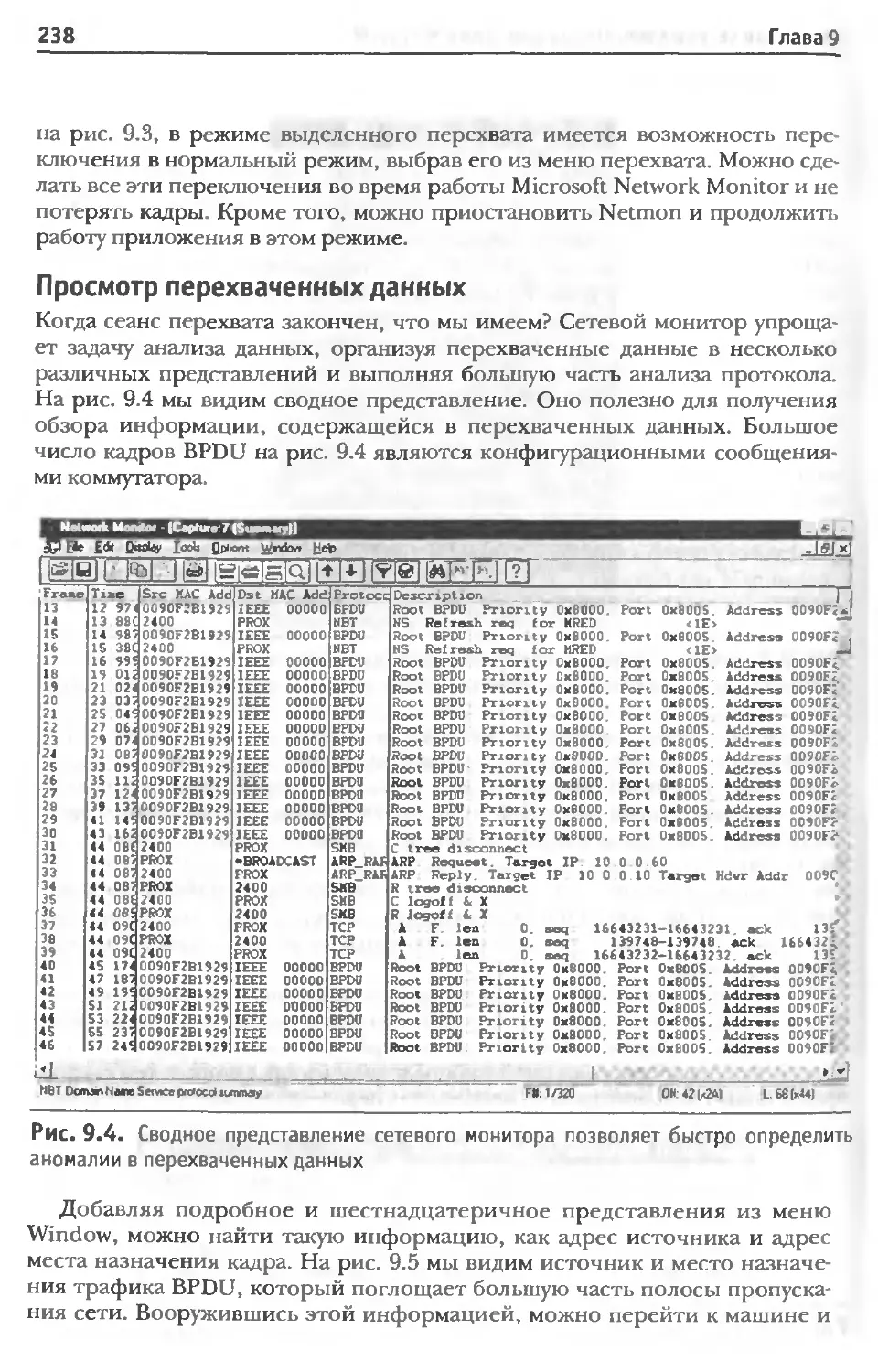

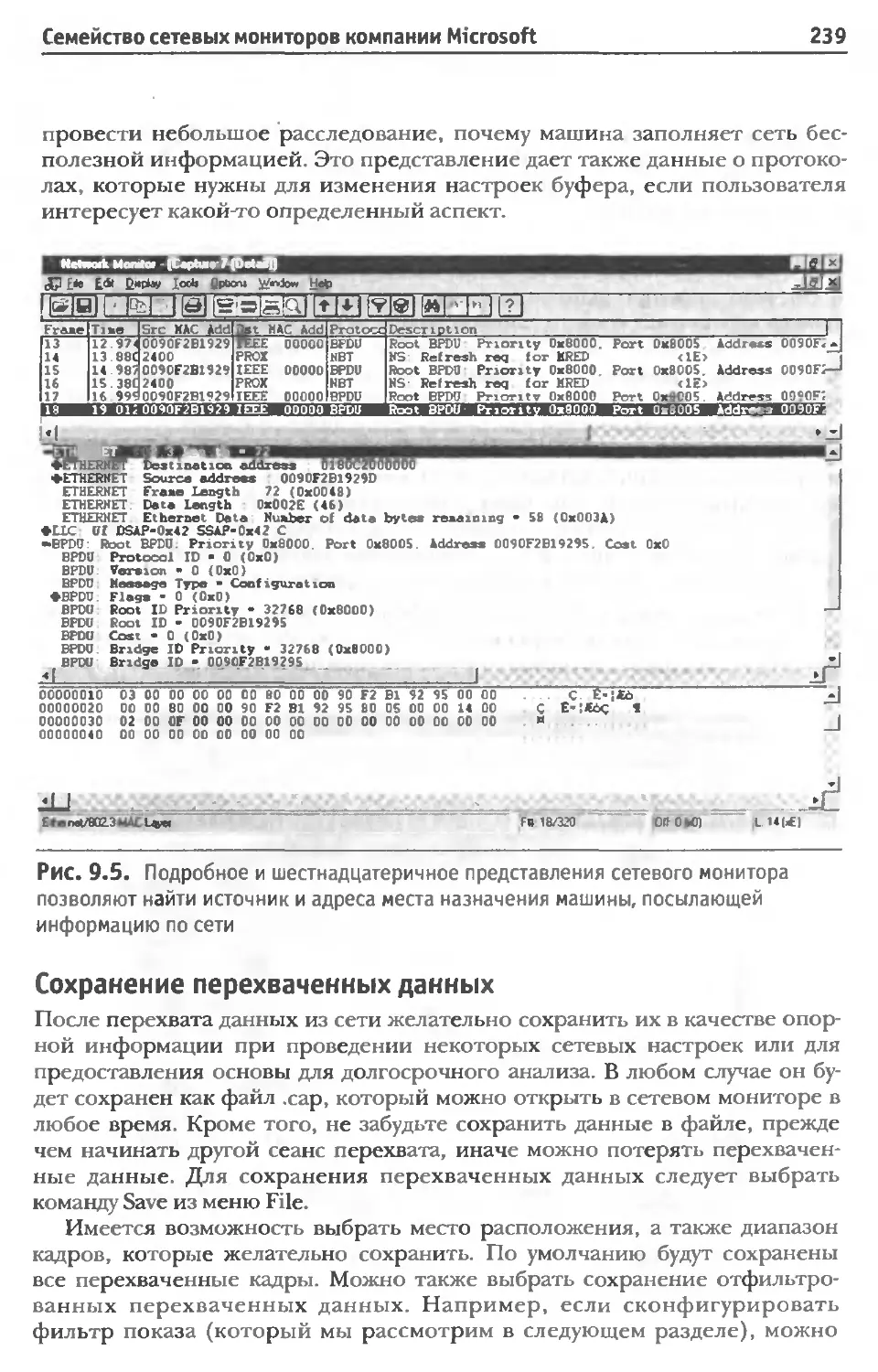

Просмотр перехваченных данных 238

Сохранение перехваченных данных 239

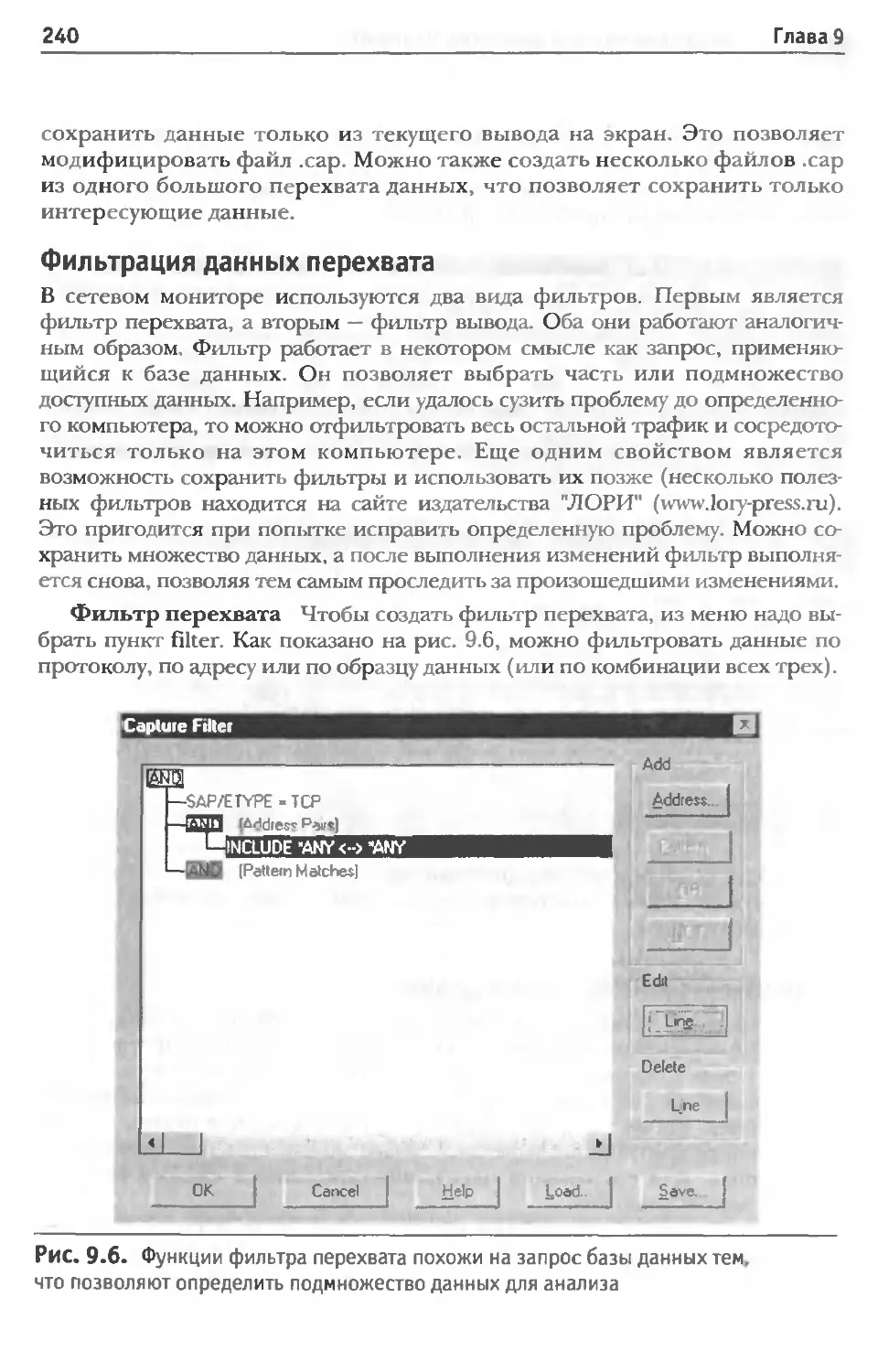

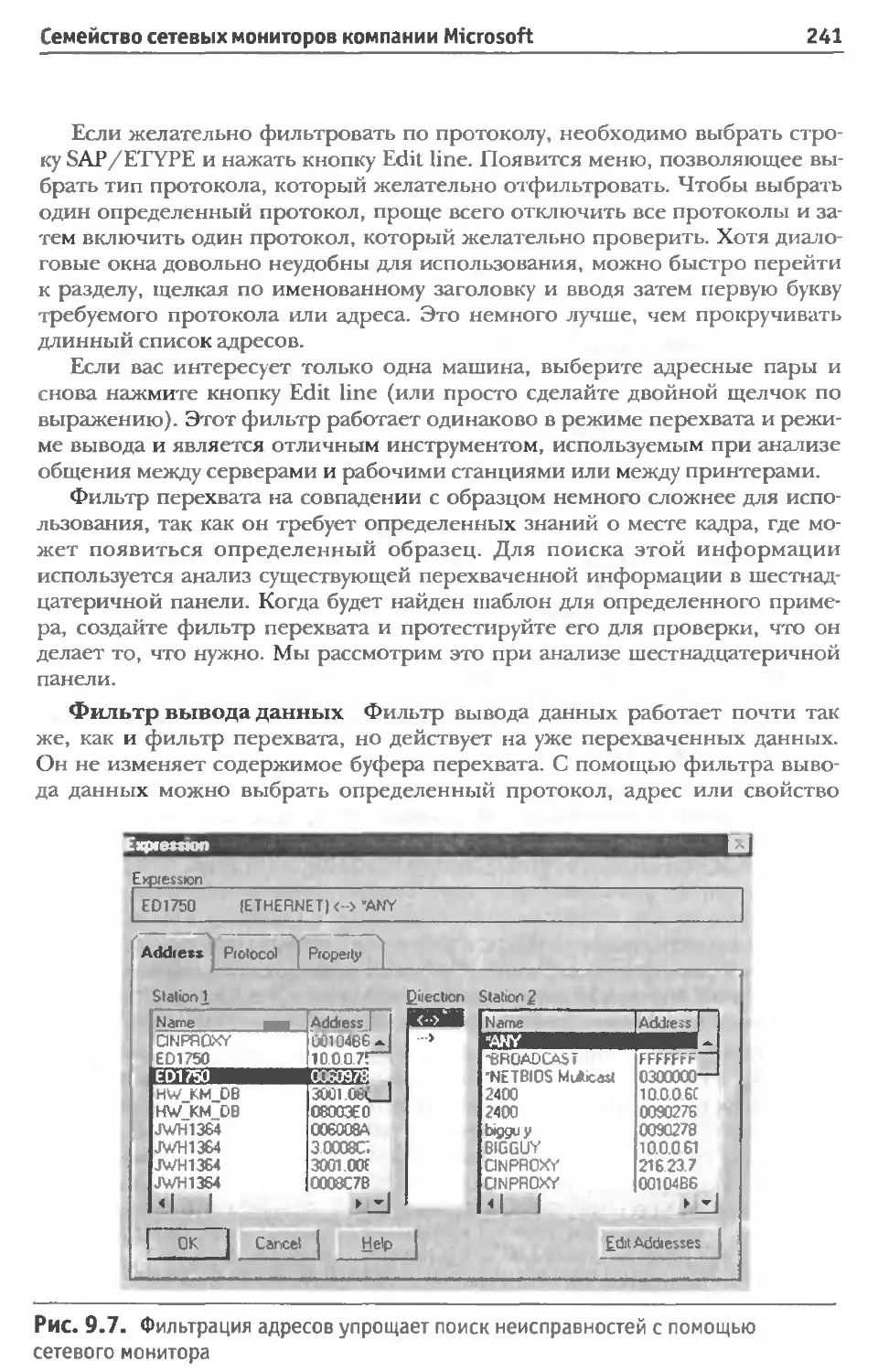

Фильтрация данных перехвата 240

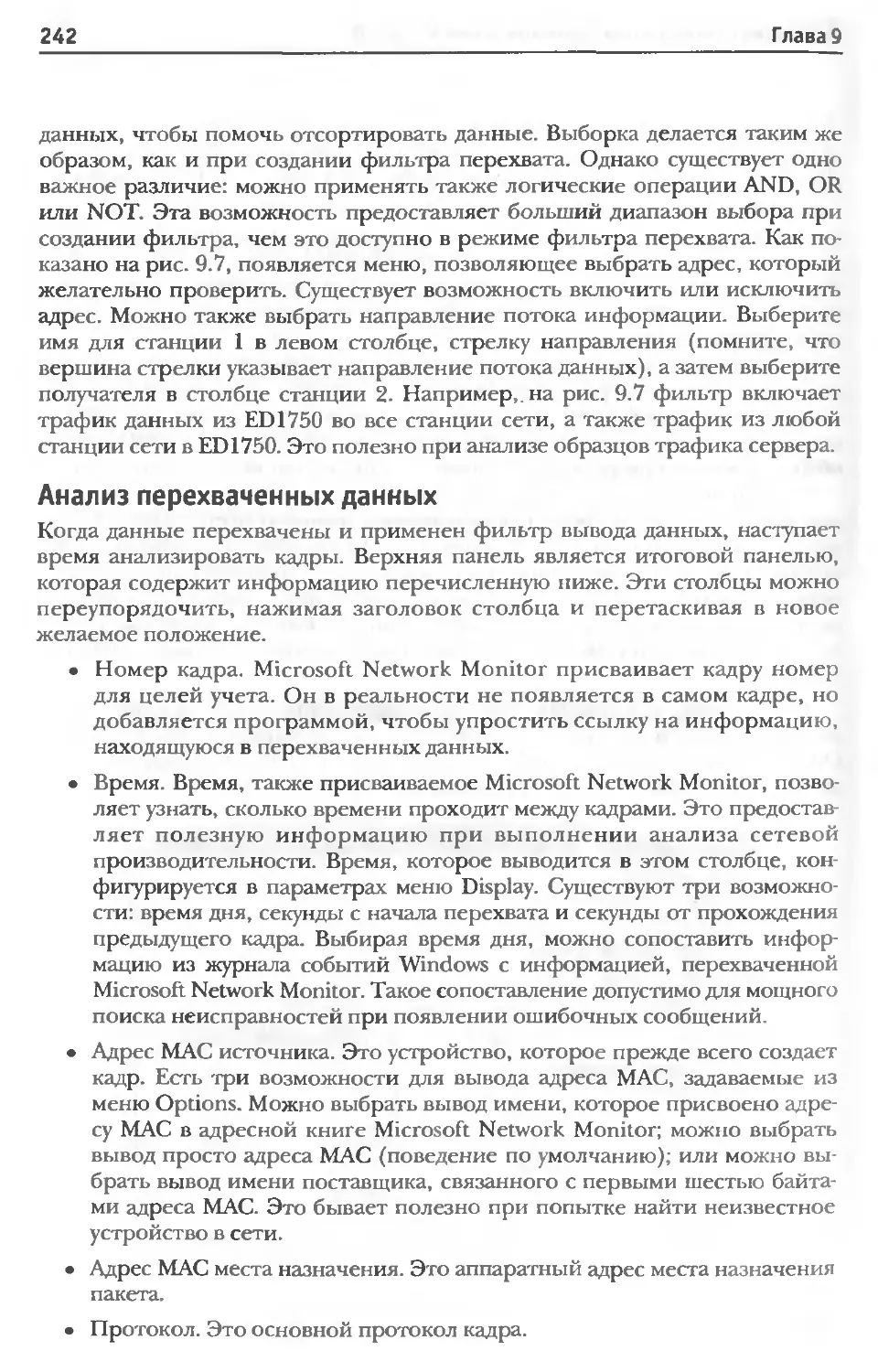

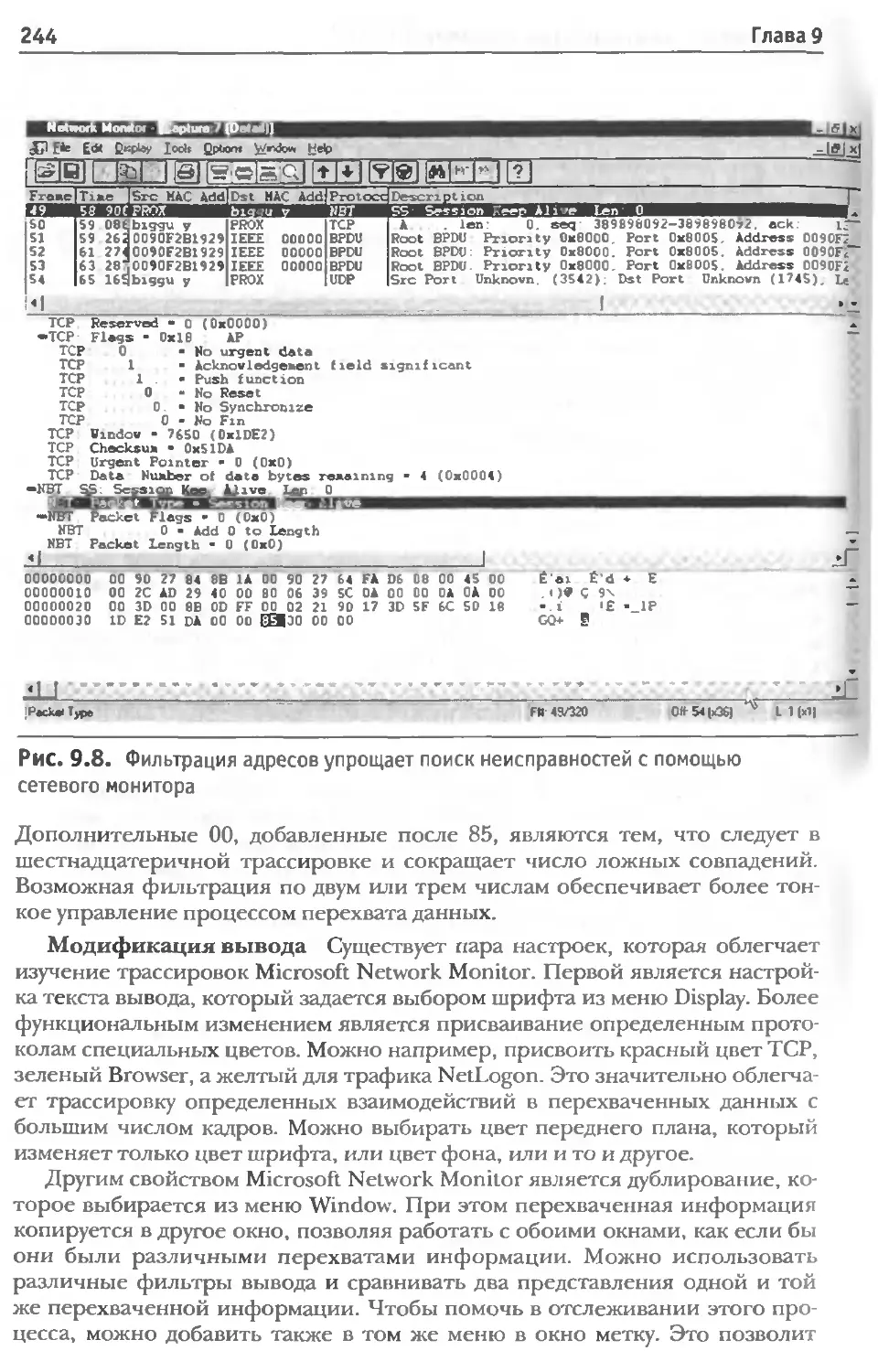

Анализ перехваченных данных 242

Система безопасности сетевого монитора 245

Защита с помощью пароля 246

Установка сетевого монитора: обнаружение других мониторов 247

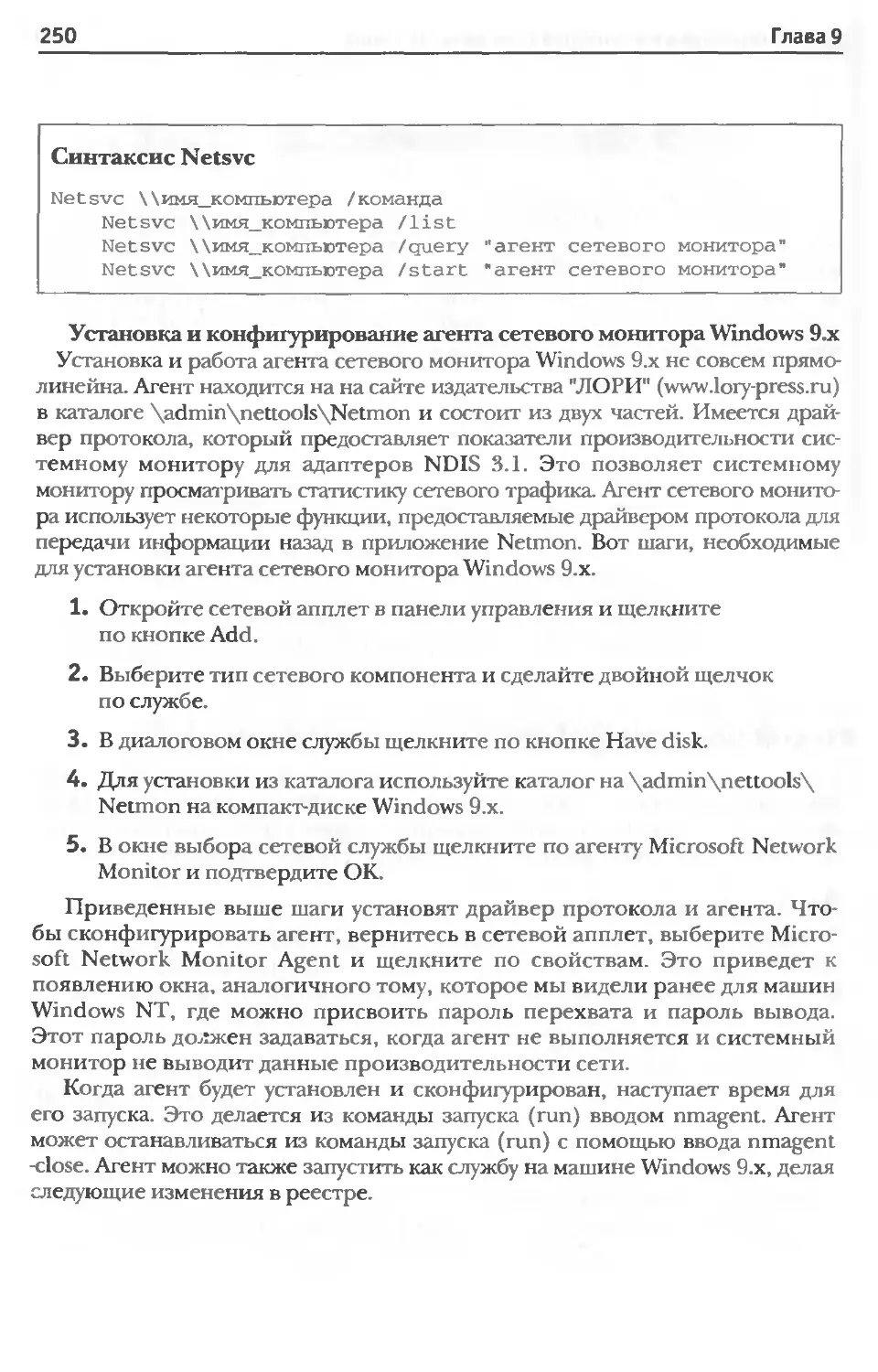

Сетевой монитор Systems Management Server 1.2 249

Дополнительные свойства 249

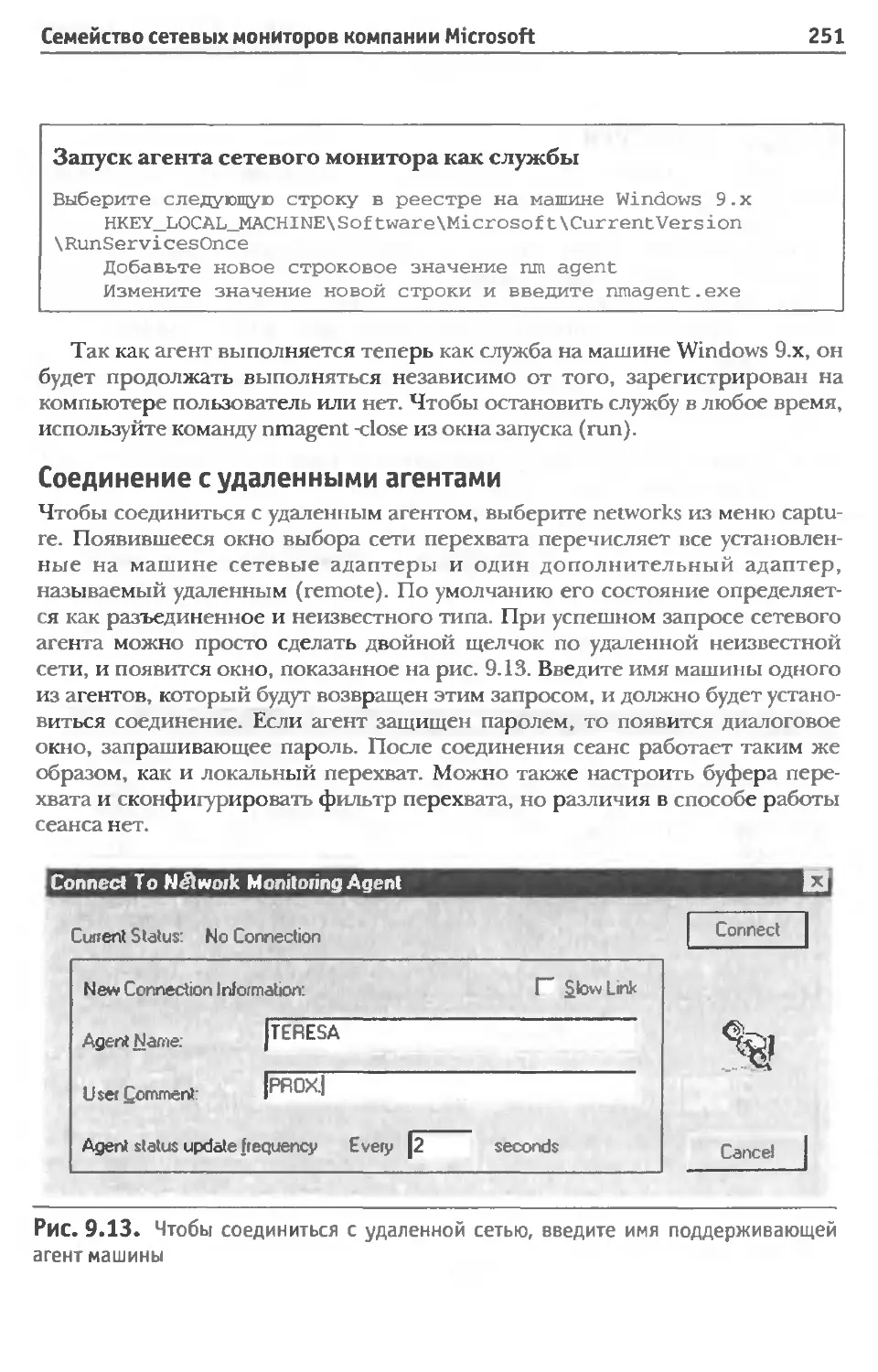

Соединение с удаленными агентами 251

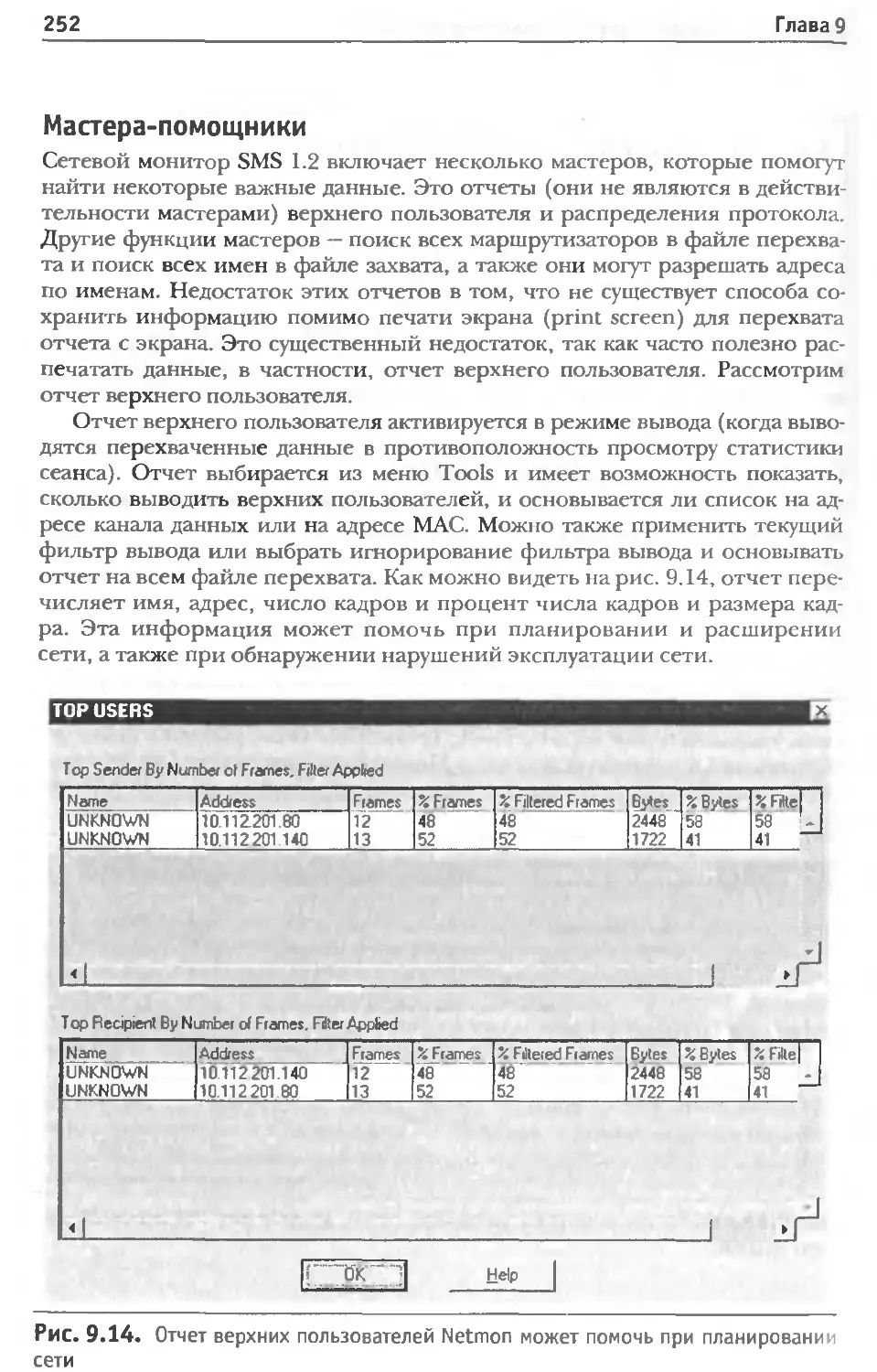

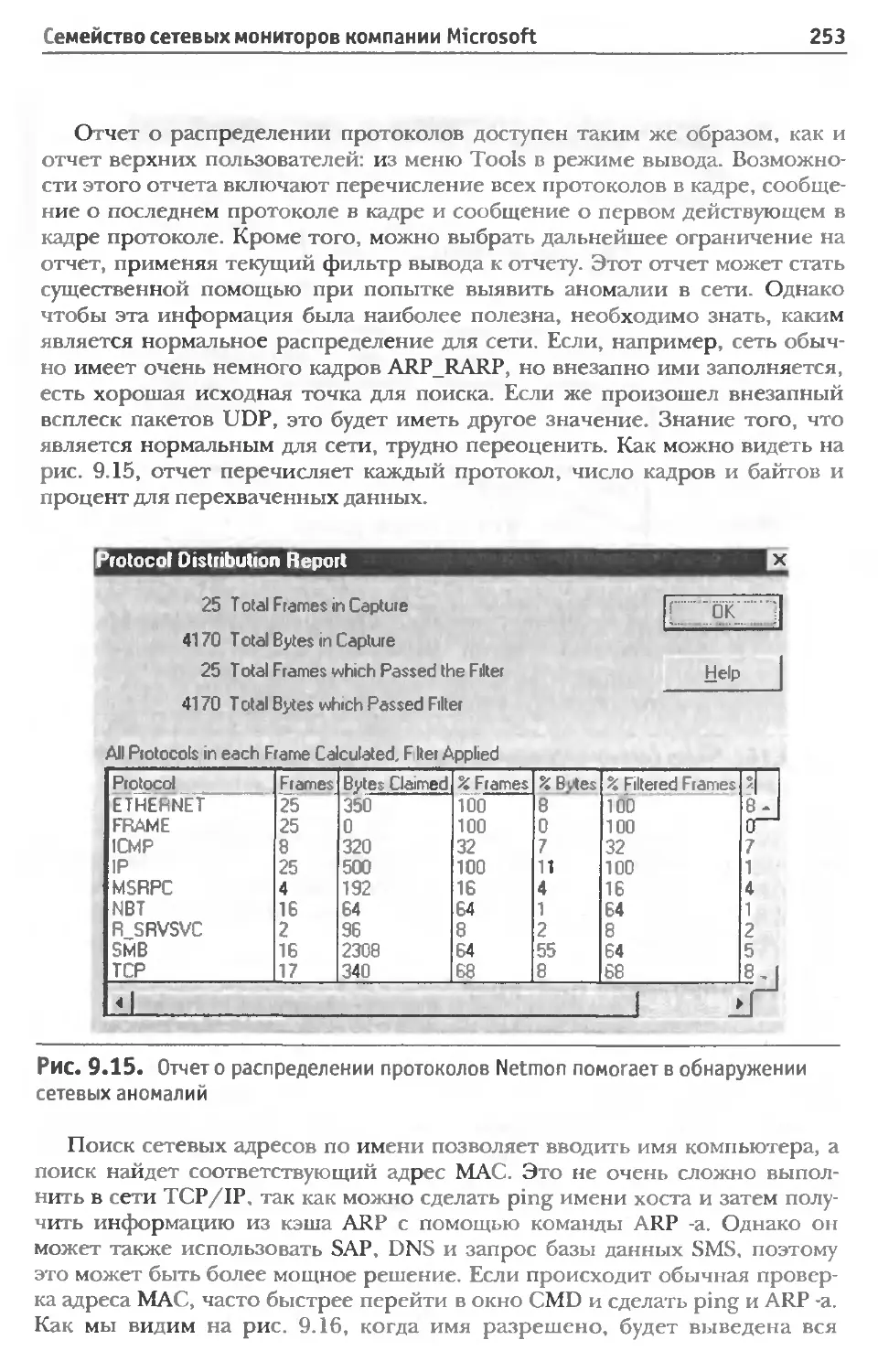

Мастера-помощники 252

Конфигурирование триггеров 254

Network Monitor 2.0 256

Новые свойства 256

А вот это не работает 259

Дополнительные свойства безопасности 259

Обзор главы 263

В следующей главе 264

xviii Содержание

ЧАСТЬ IV Сценарии поиска неисправностей:

распространенные проблемы 265

Глава 10 Вопросы поиска неисправностей 267

Рабочая станция не может зарегистрироваться 267

Можно ли сделать ping сервера? 267

Рассмотрим случай с портативным компьютером 272

Рабочая станция не может получить выделяемый DHCP адрес 272

Взгляд на диалог 273

Проанализируйте, что пропущено 273

Рабочая станция работает медленно 275

Можно ли точно определить понятие "медленная"? 275

Что является источником недовольства? 275

Проблемы с регистрацией 276

Я пытаюсь аутентифицироваться, но где? 277

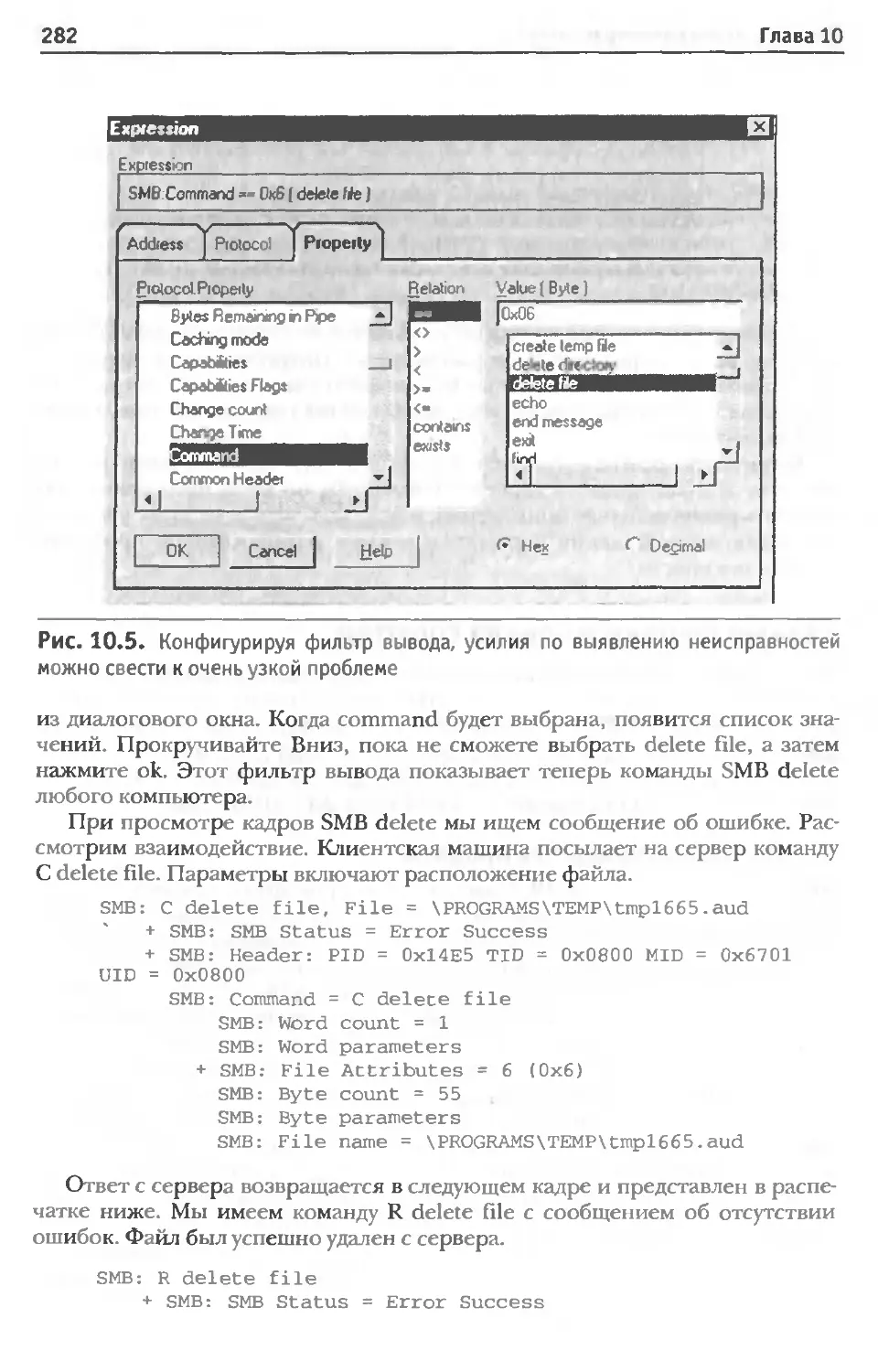

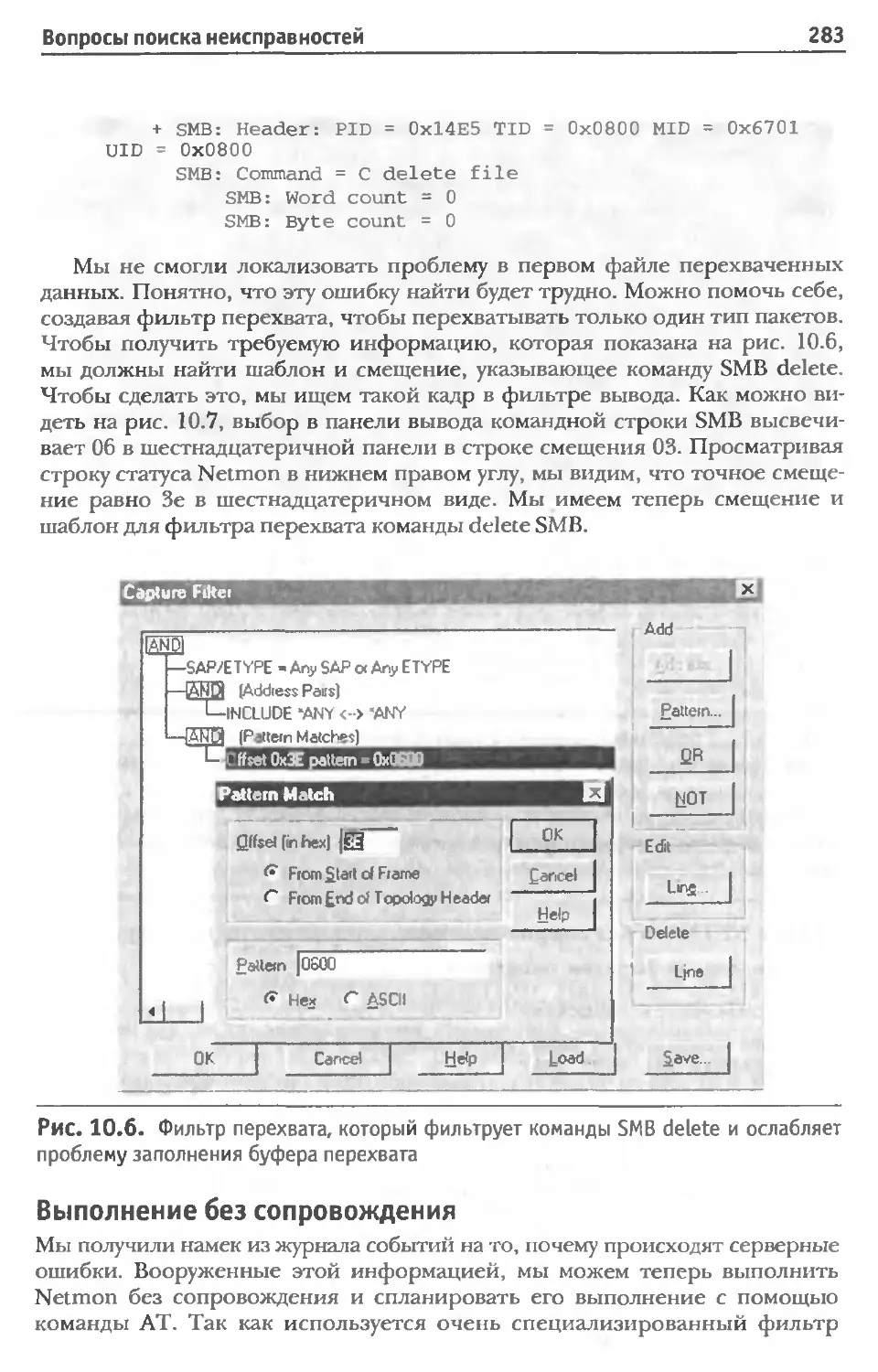

Странные ошибки журнала событий 281

Метод поиска серверных проблем 281

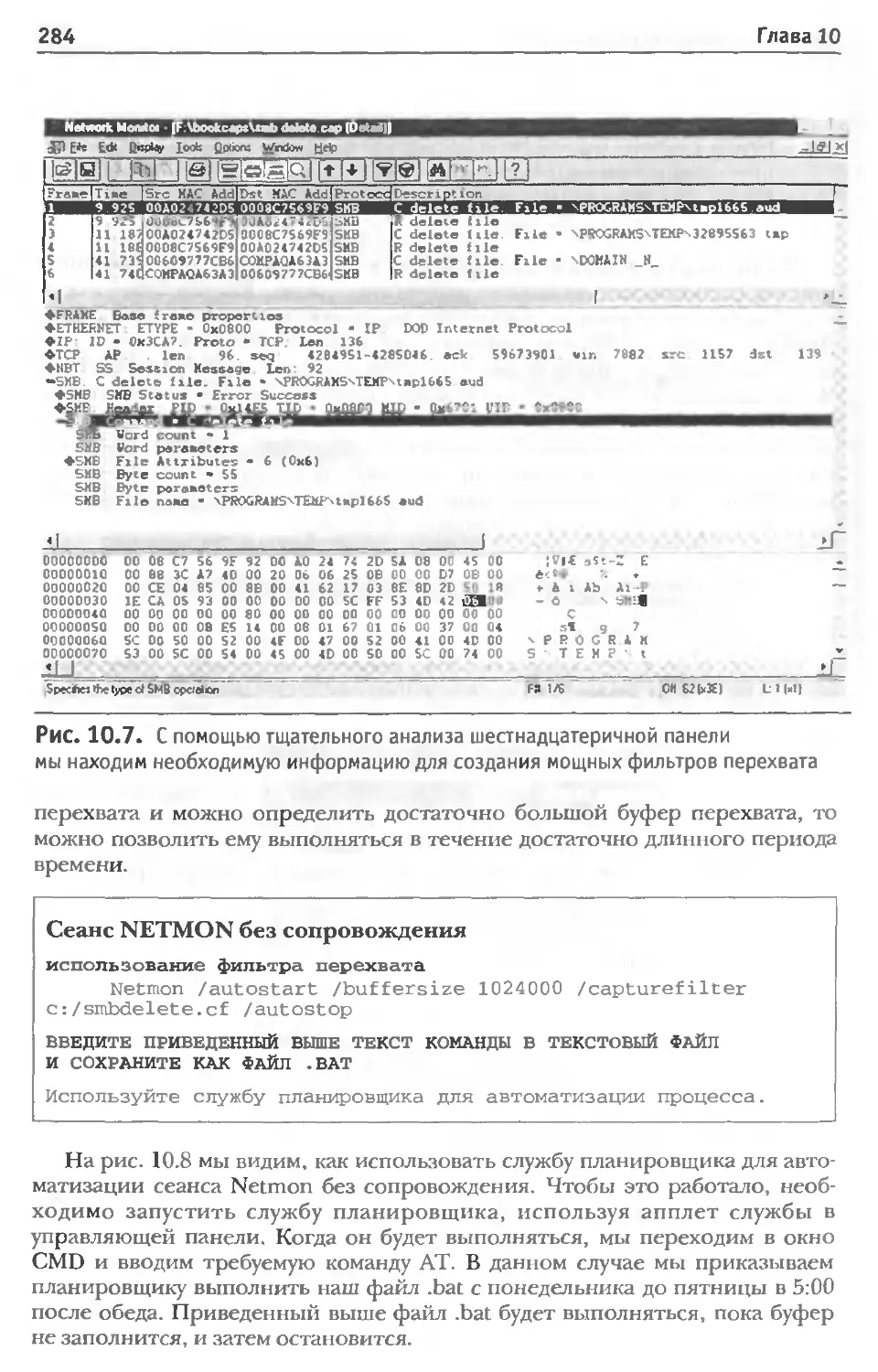

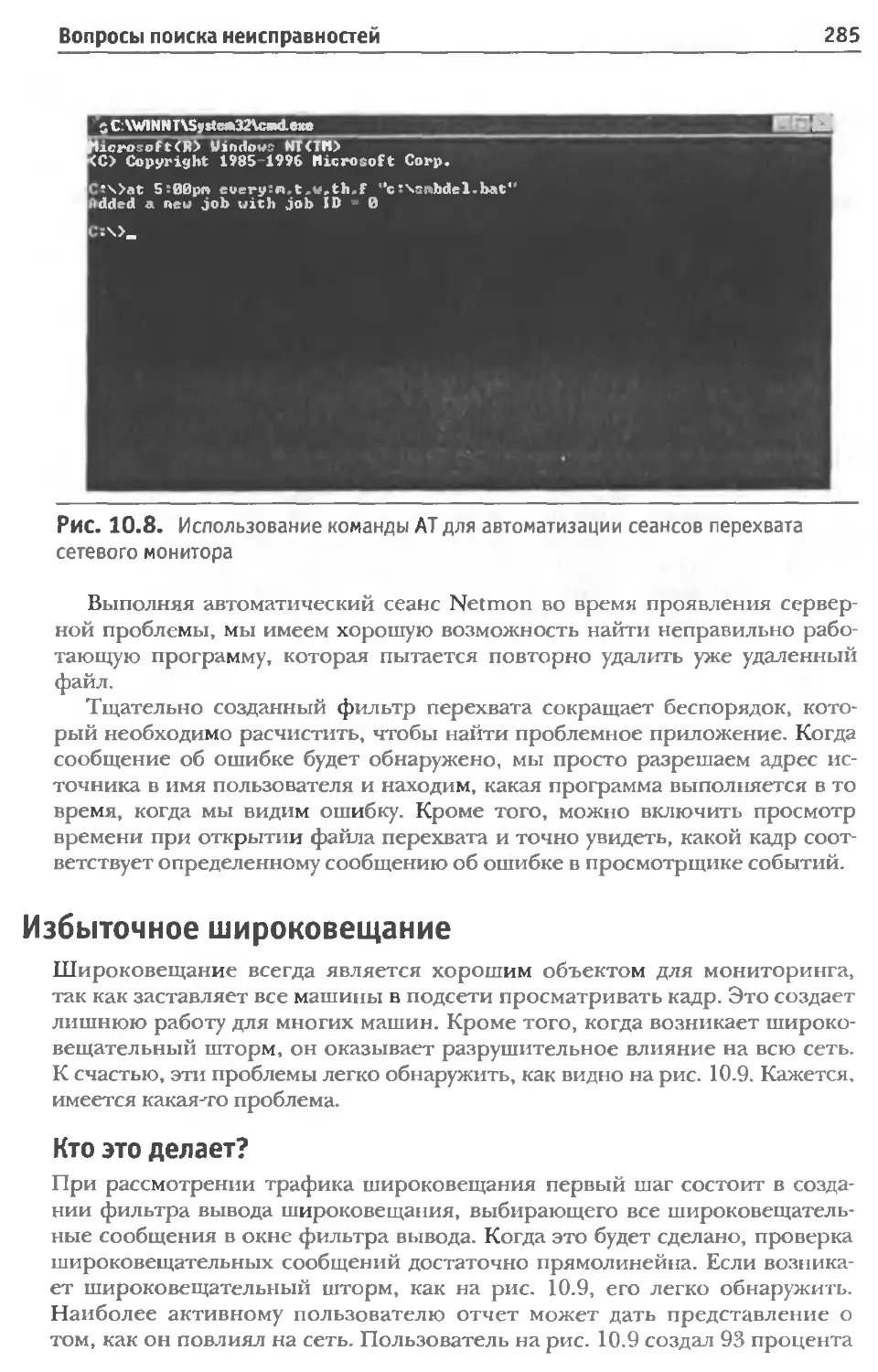

Выполнение без сопровождения 283

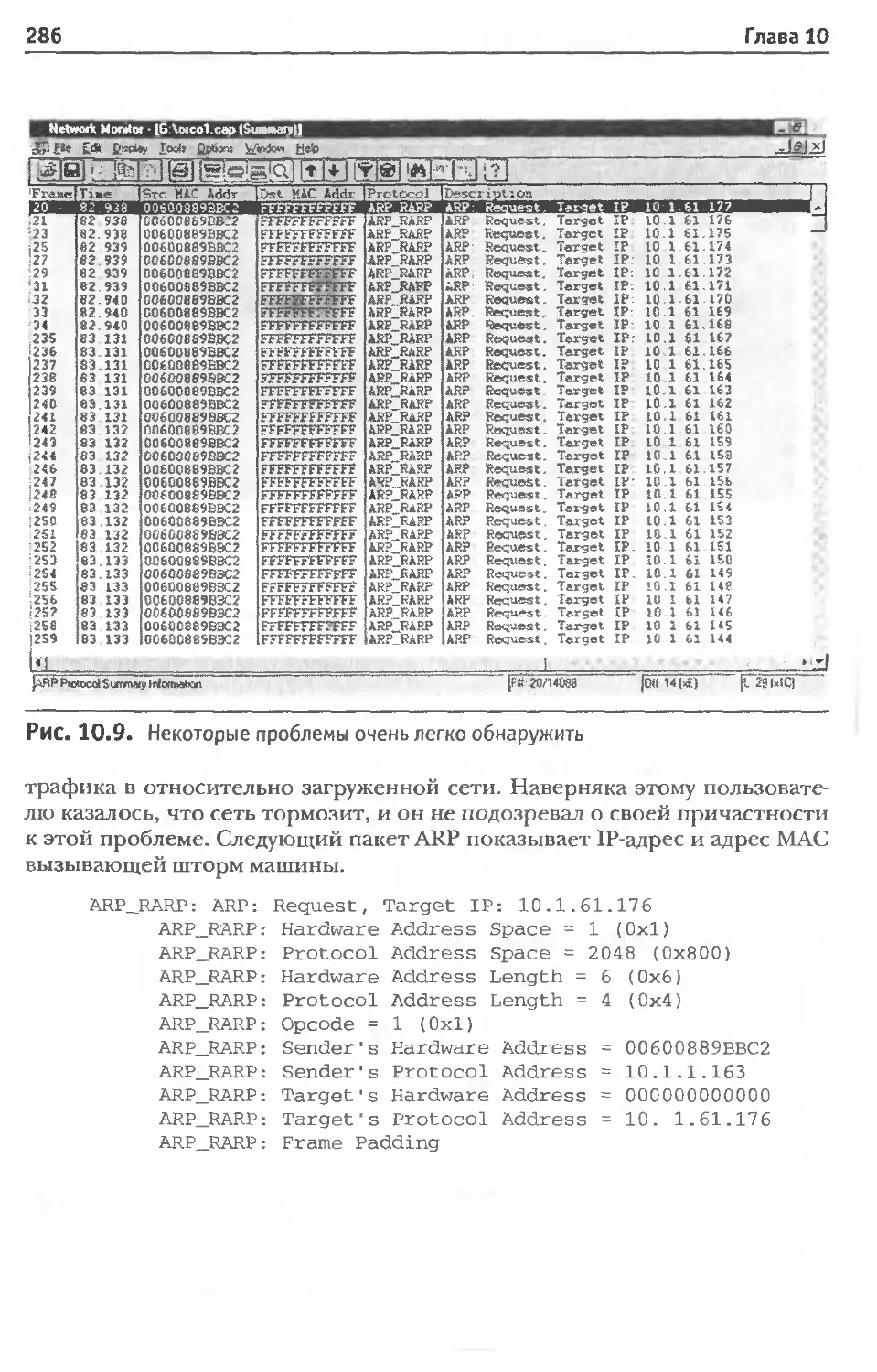

Избыточное широковещание 285

Кто это делает? 285

Почему они это делают? 287

Обзор главы 288

В следующей главе 288

Глава 11 Вопросы безопасности 289

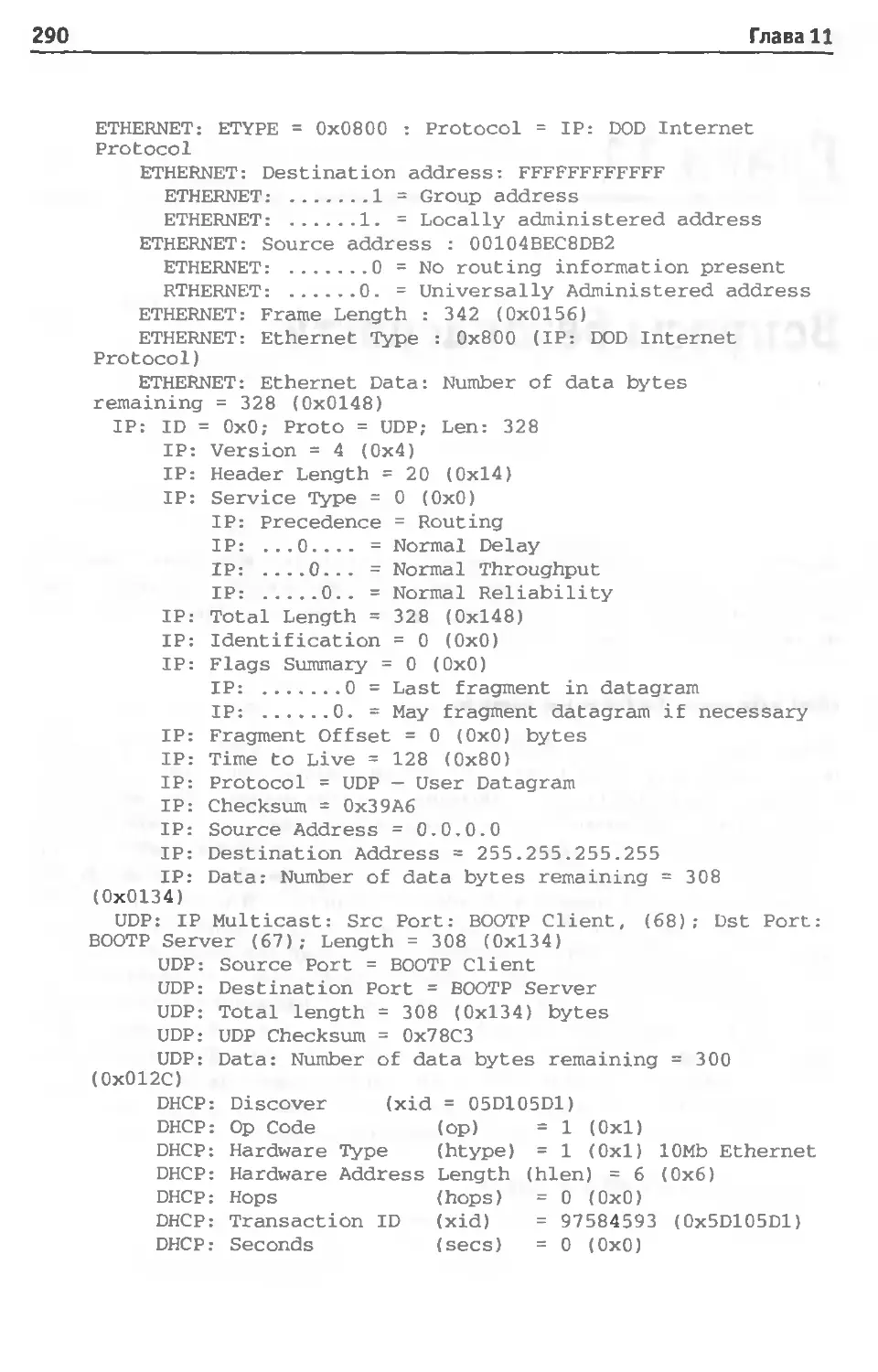

Нелегальные серверы DHCP 289

Есть ли у меня для вас адрес? 289

Итак, где вы? 294

Нелегальный анализ сети ("вынюхивание") 294

Прежде всего необходимо их найти 295

Как отбить нюх чужим ищейкам 295

Обзор главы 296

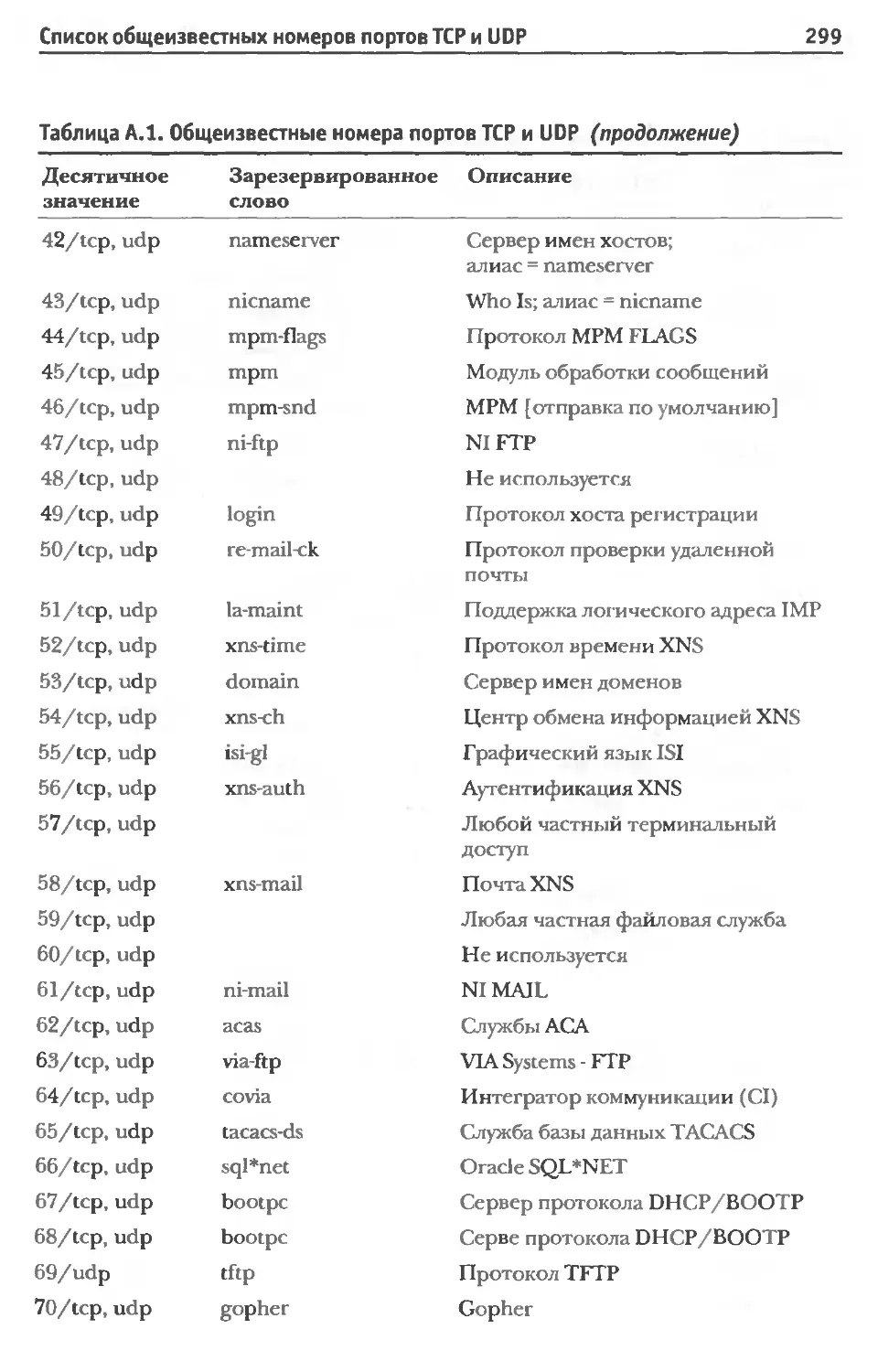

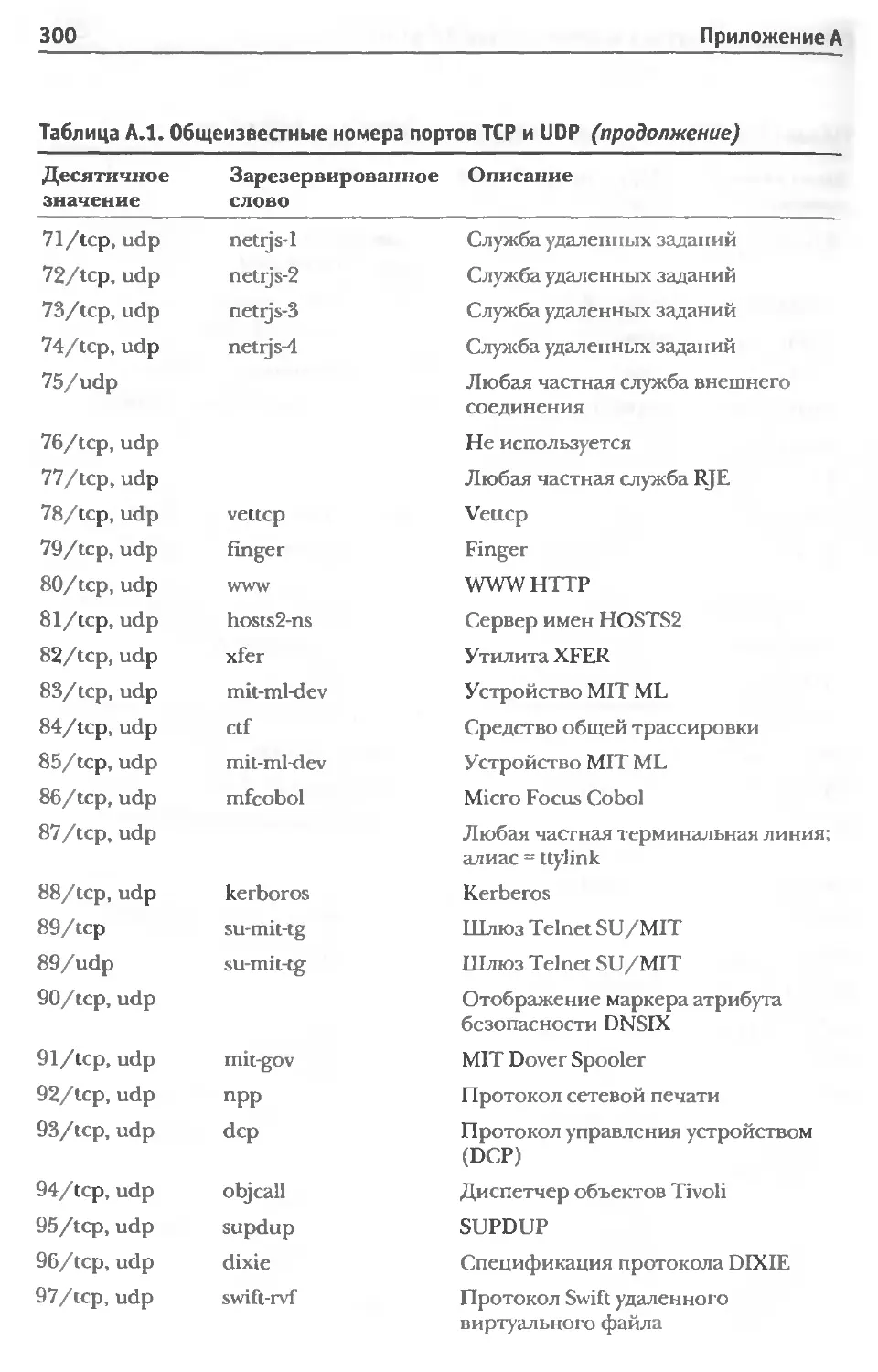

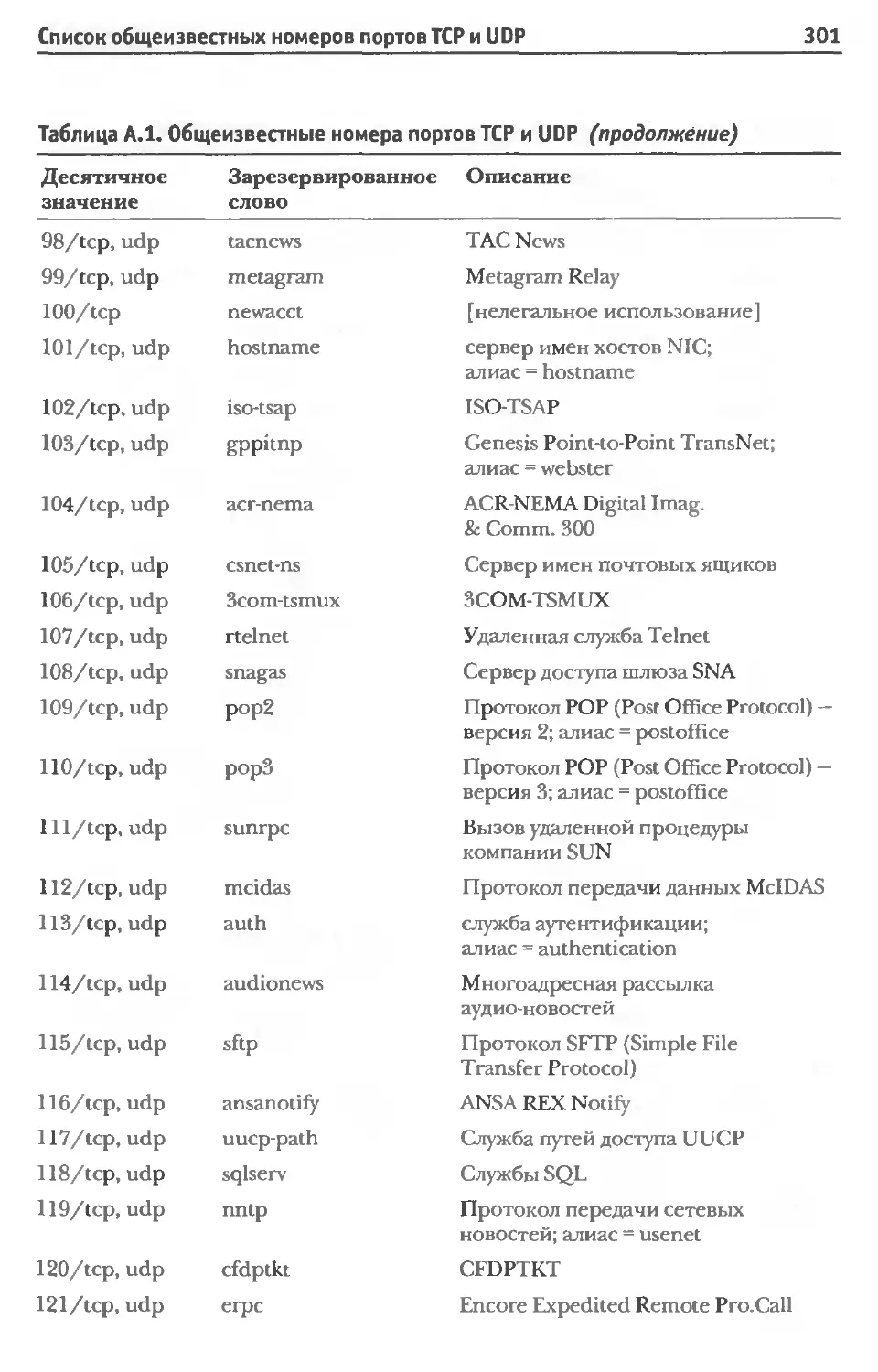

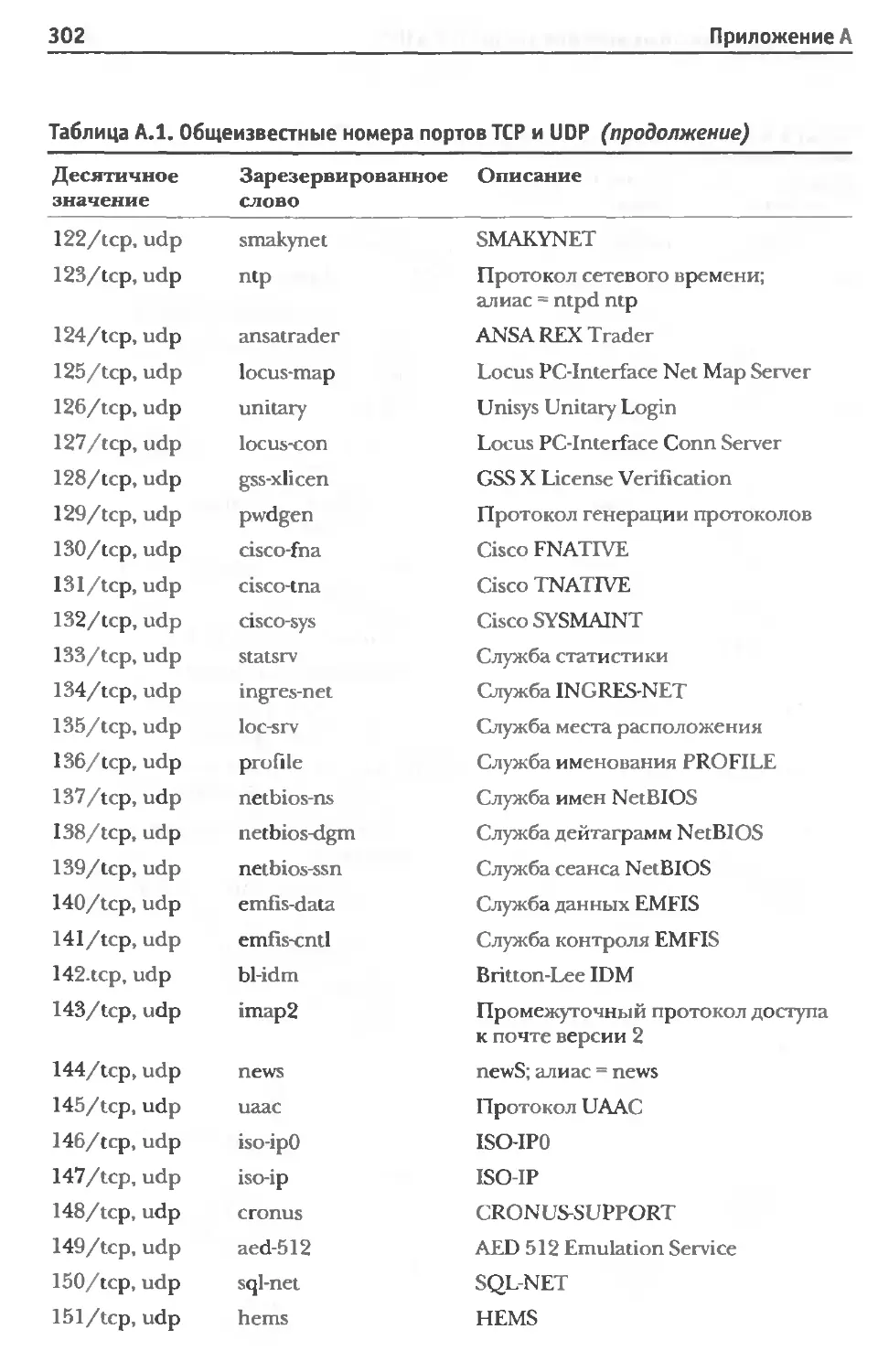

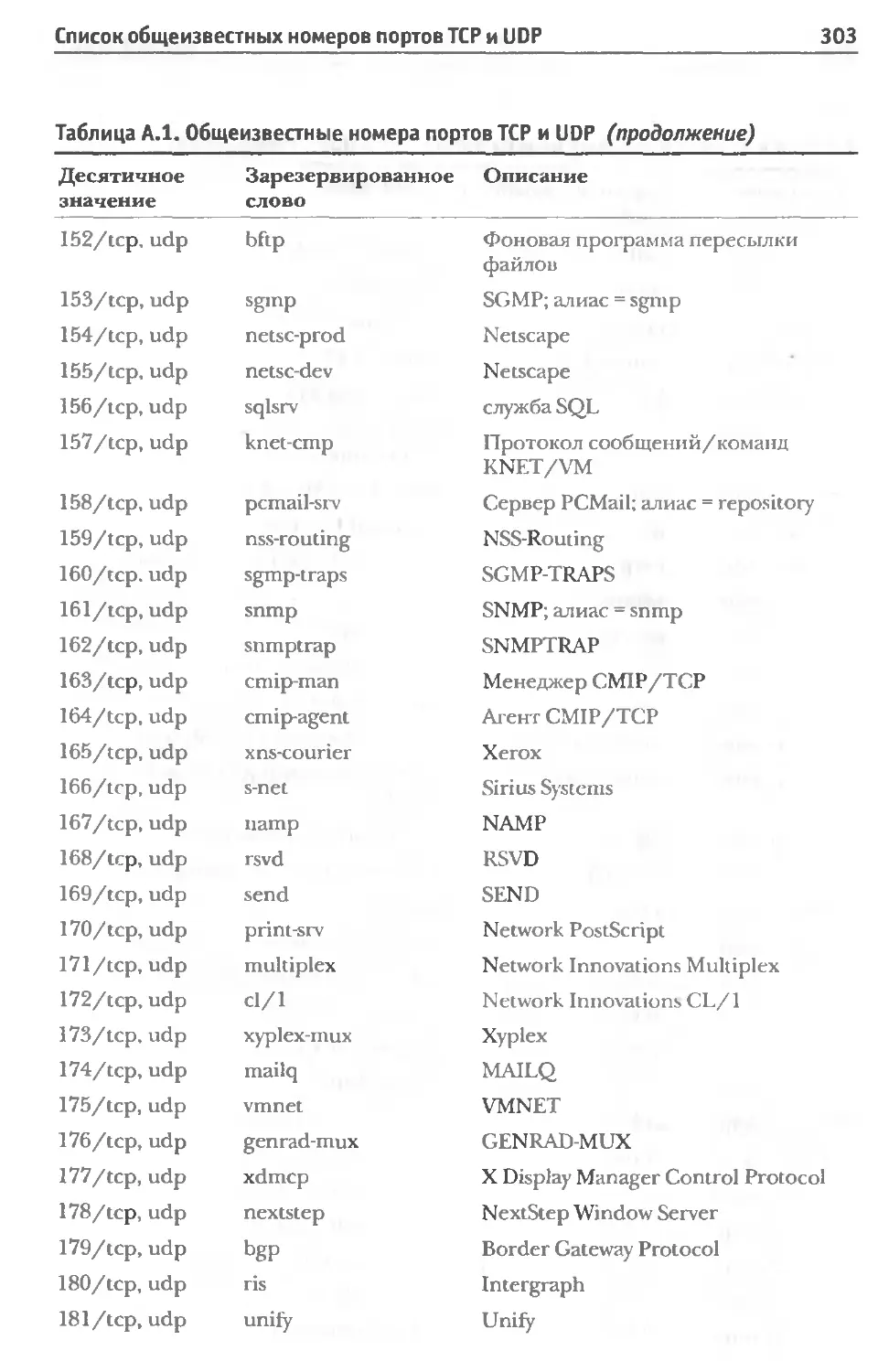

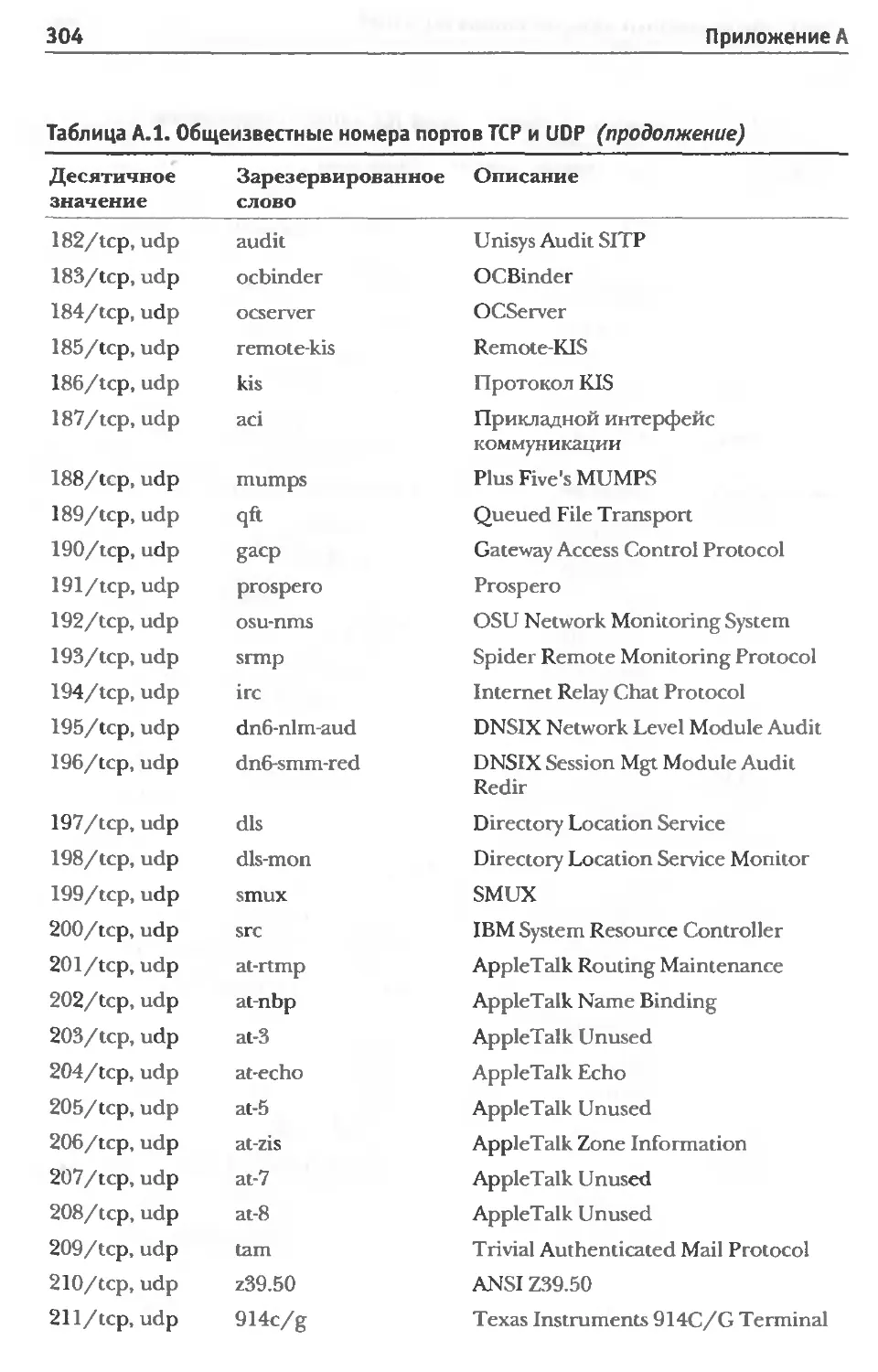

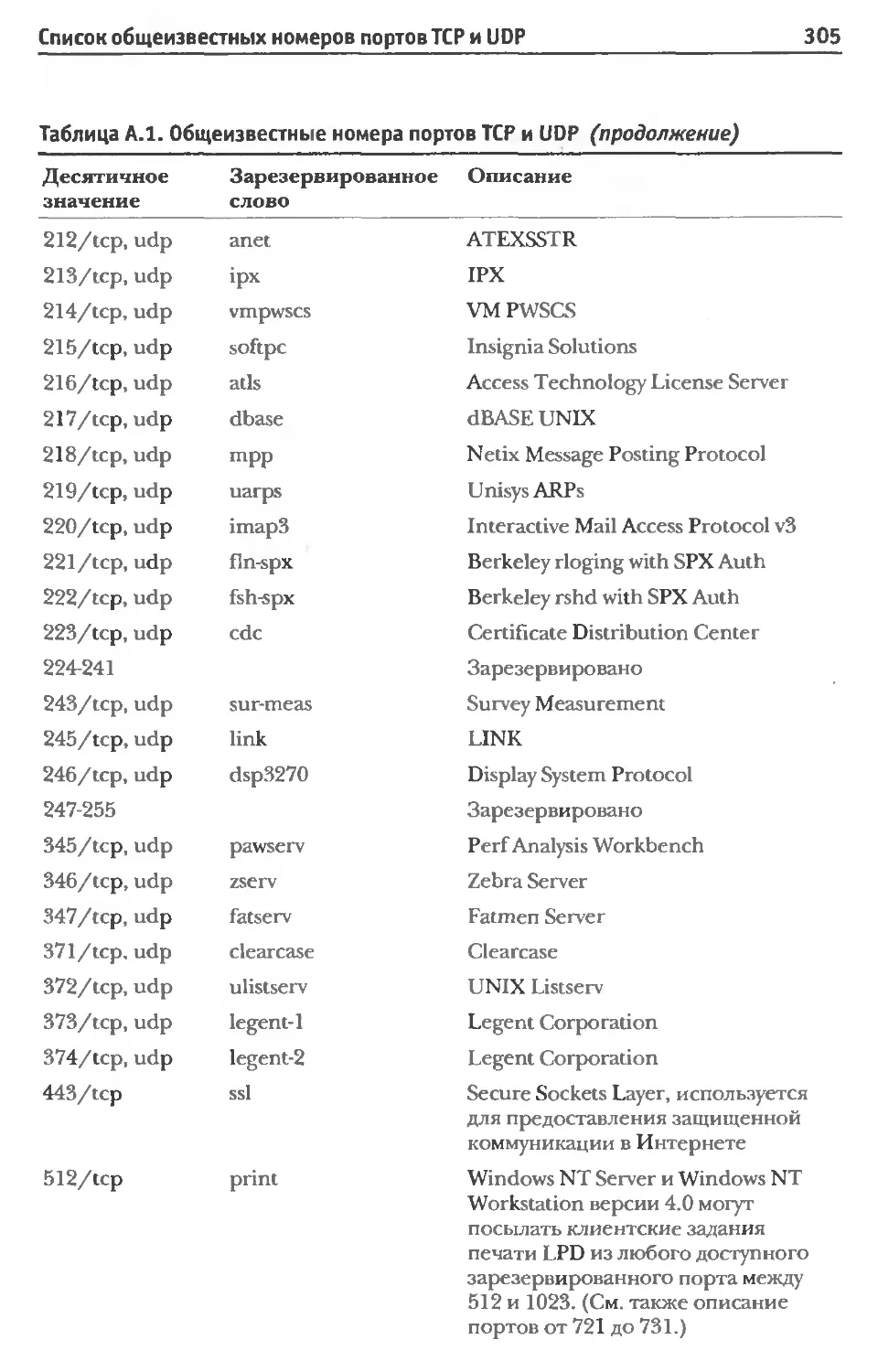

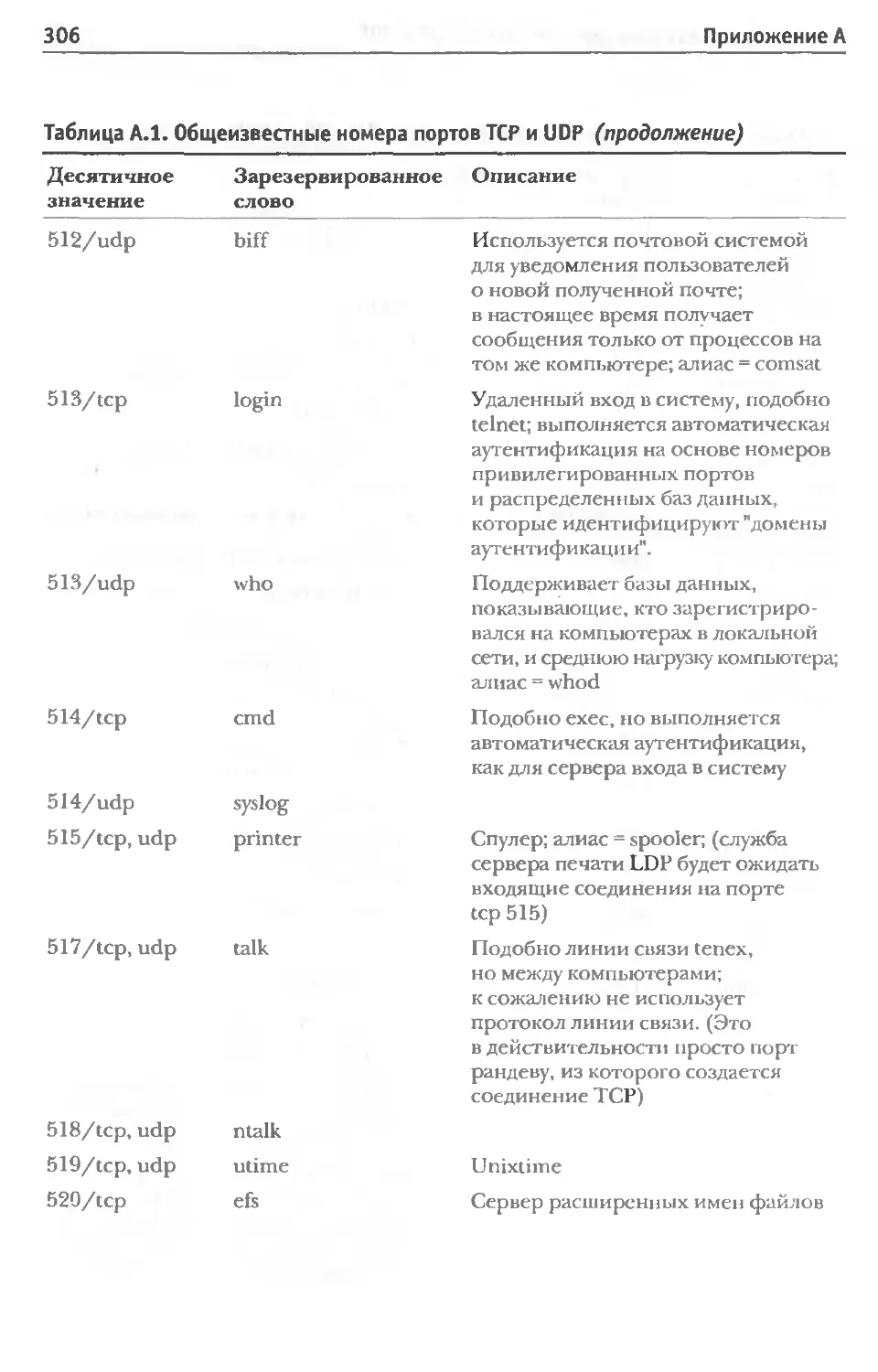

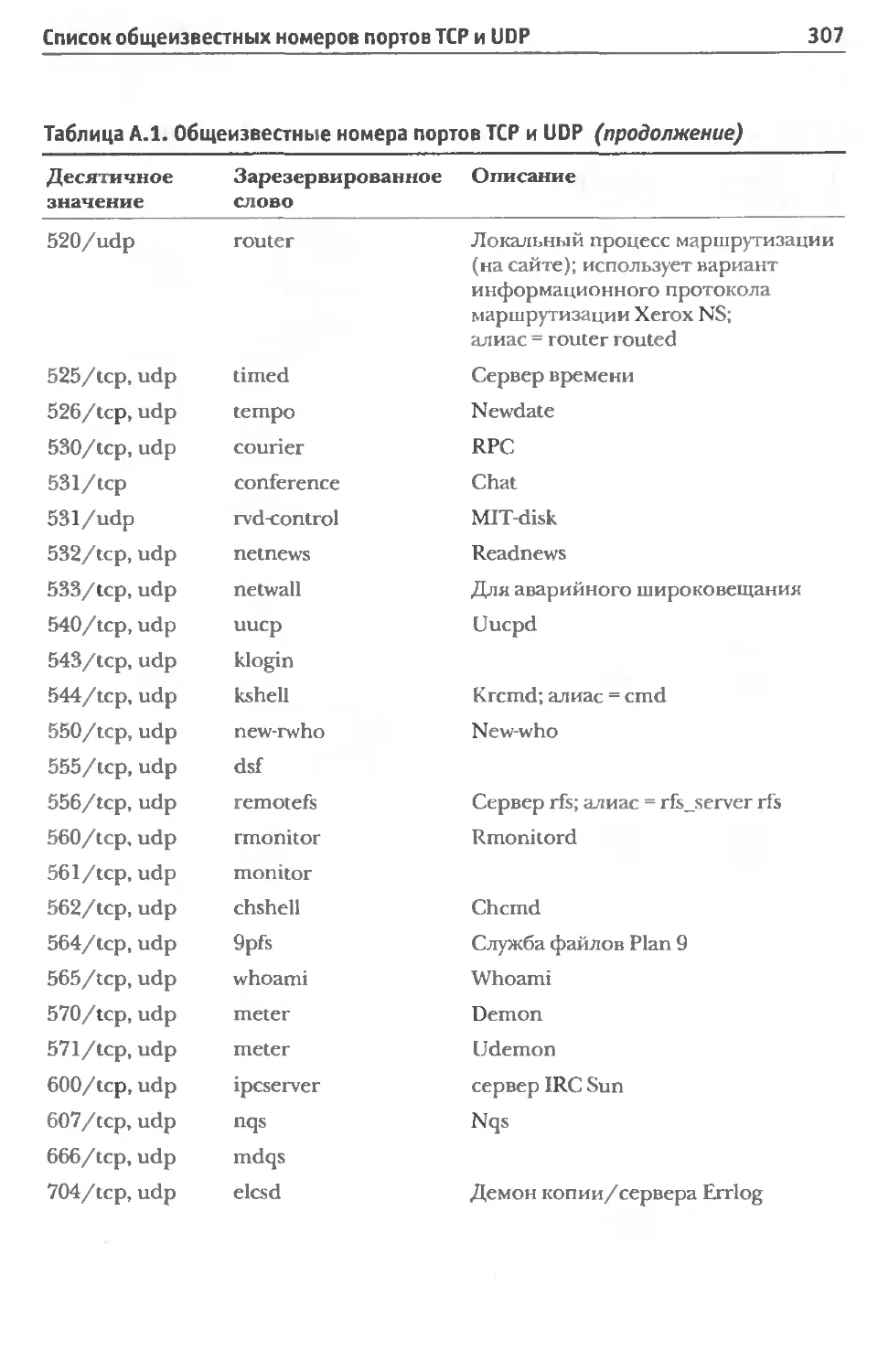

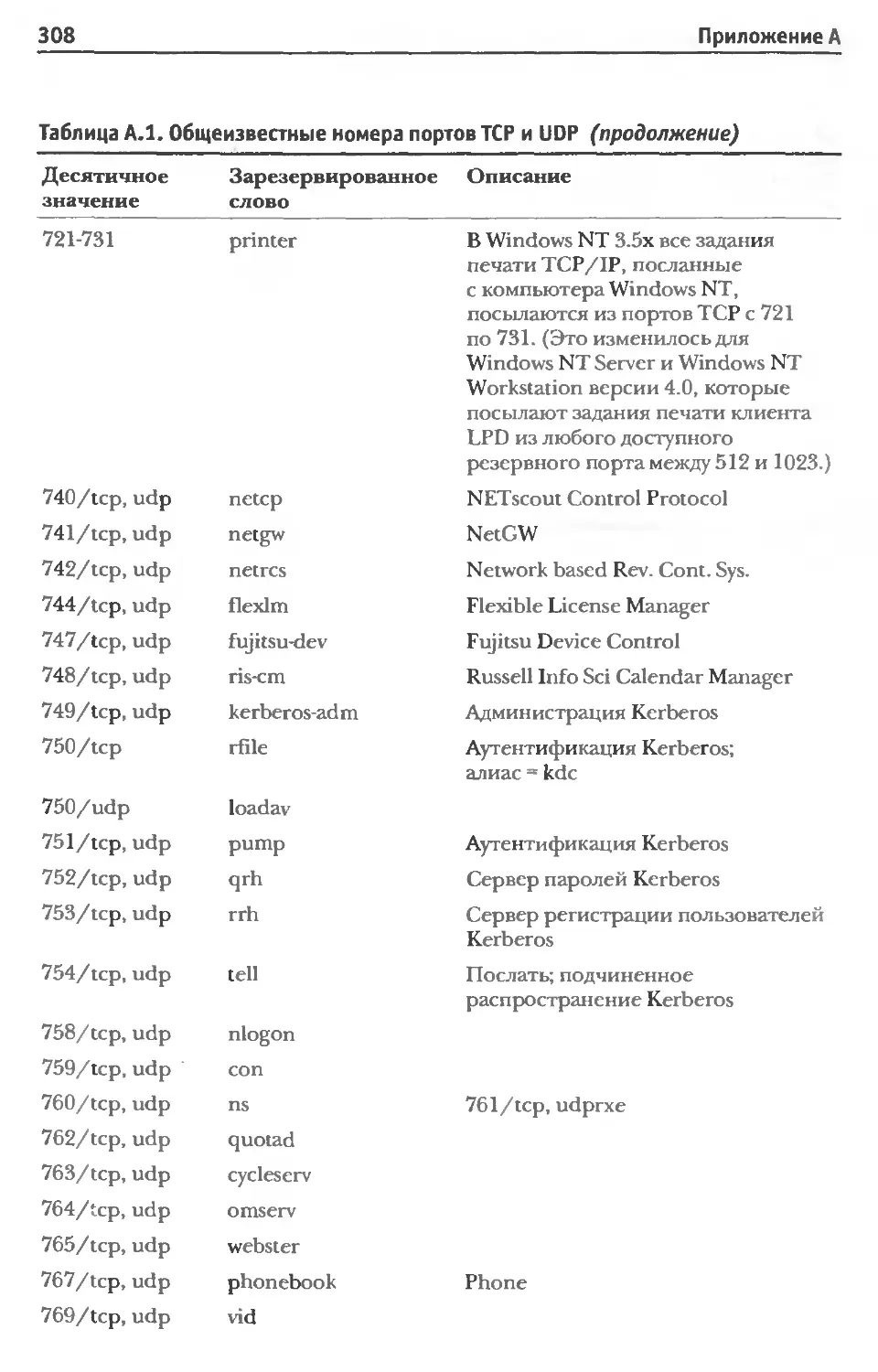

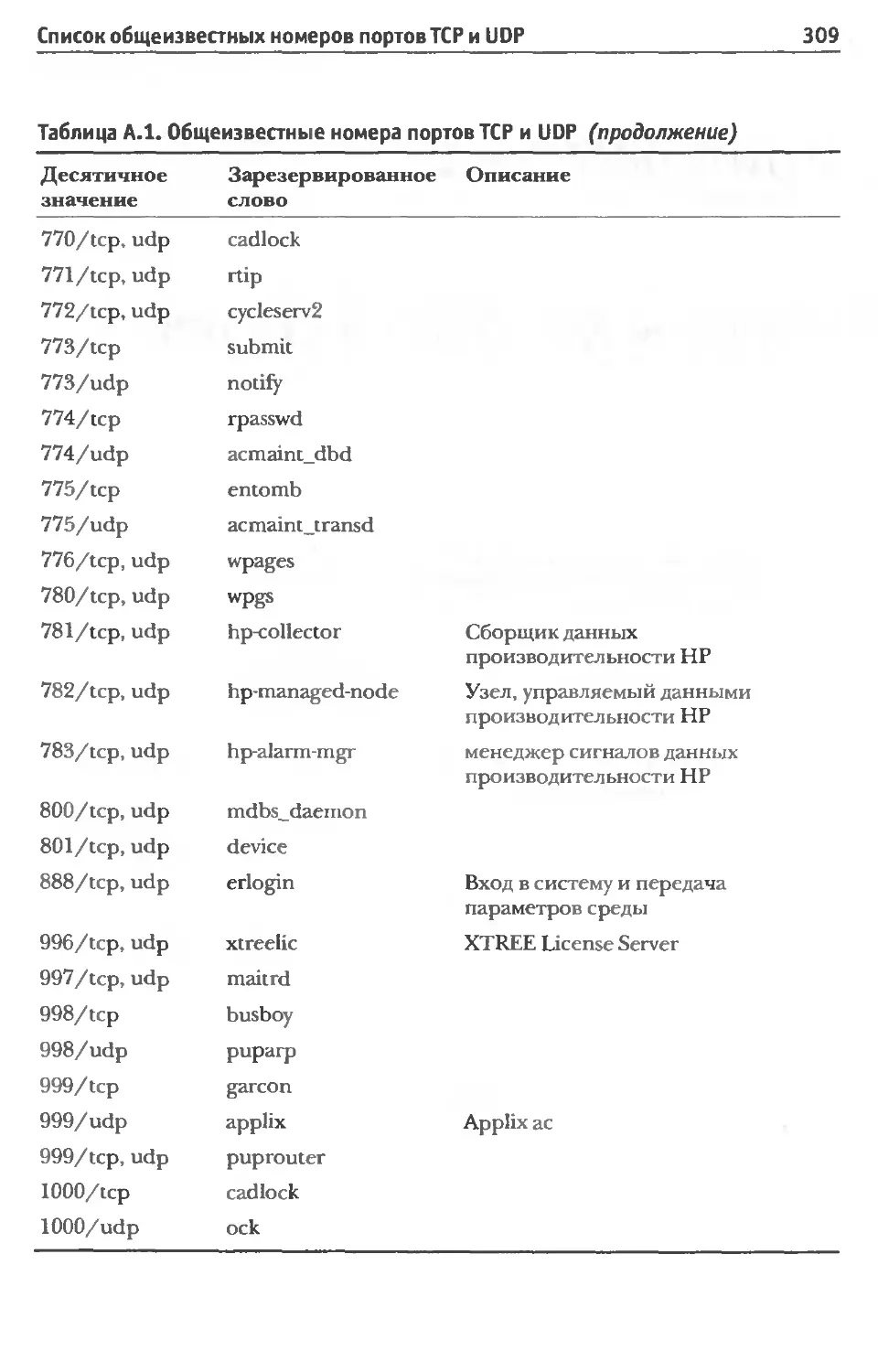

Приложение А Список общеизвестных номеров портов TCP и UDP 297

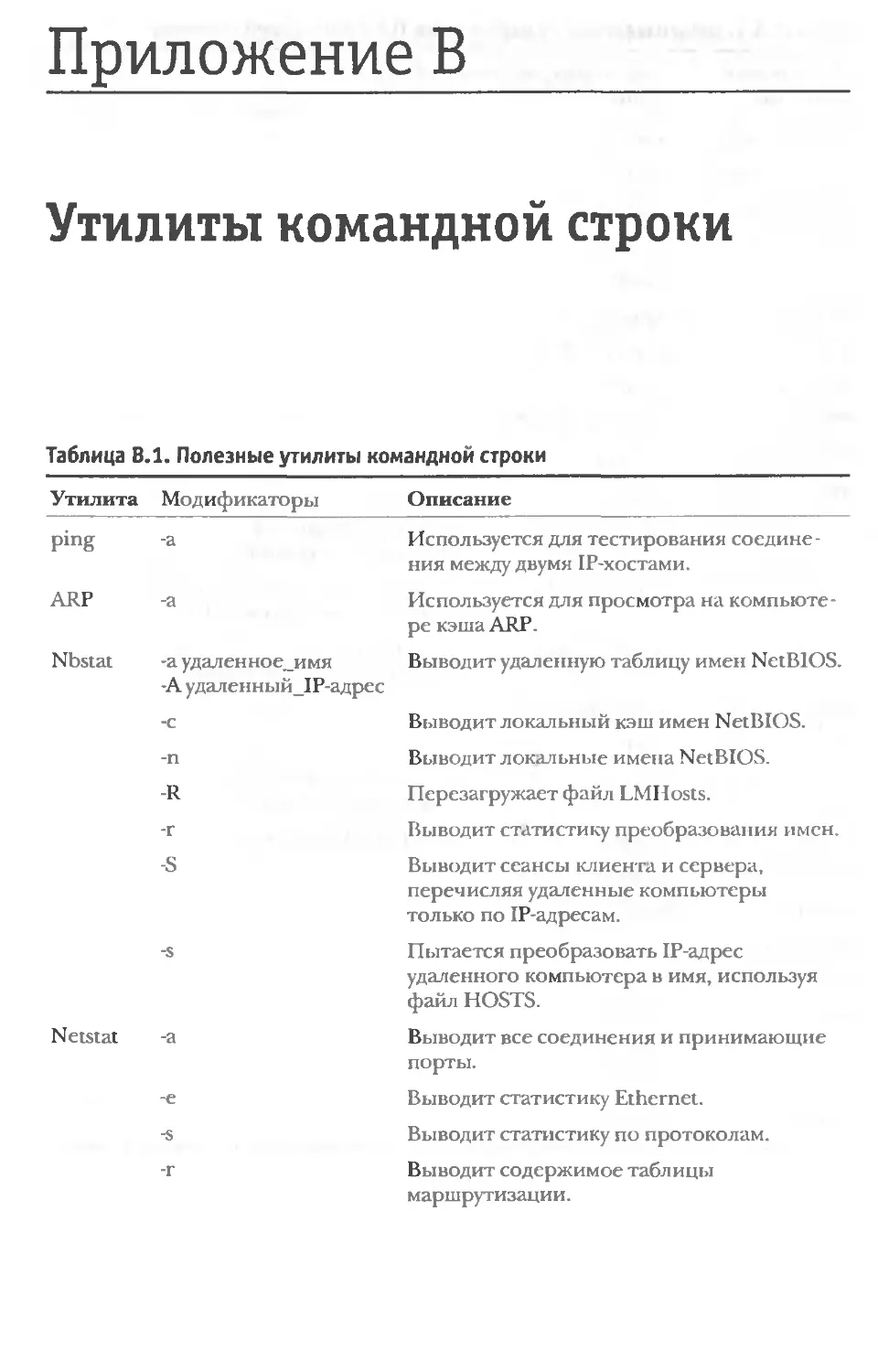

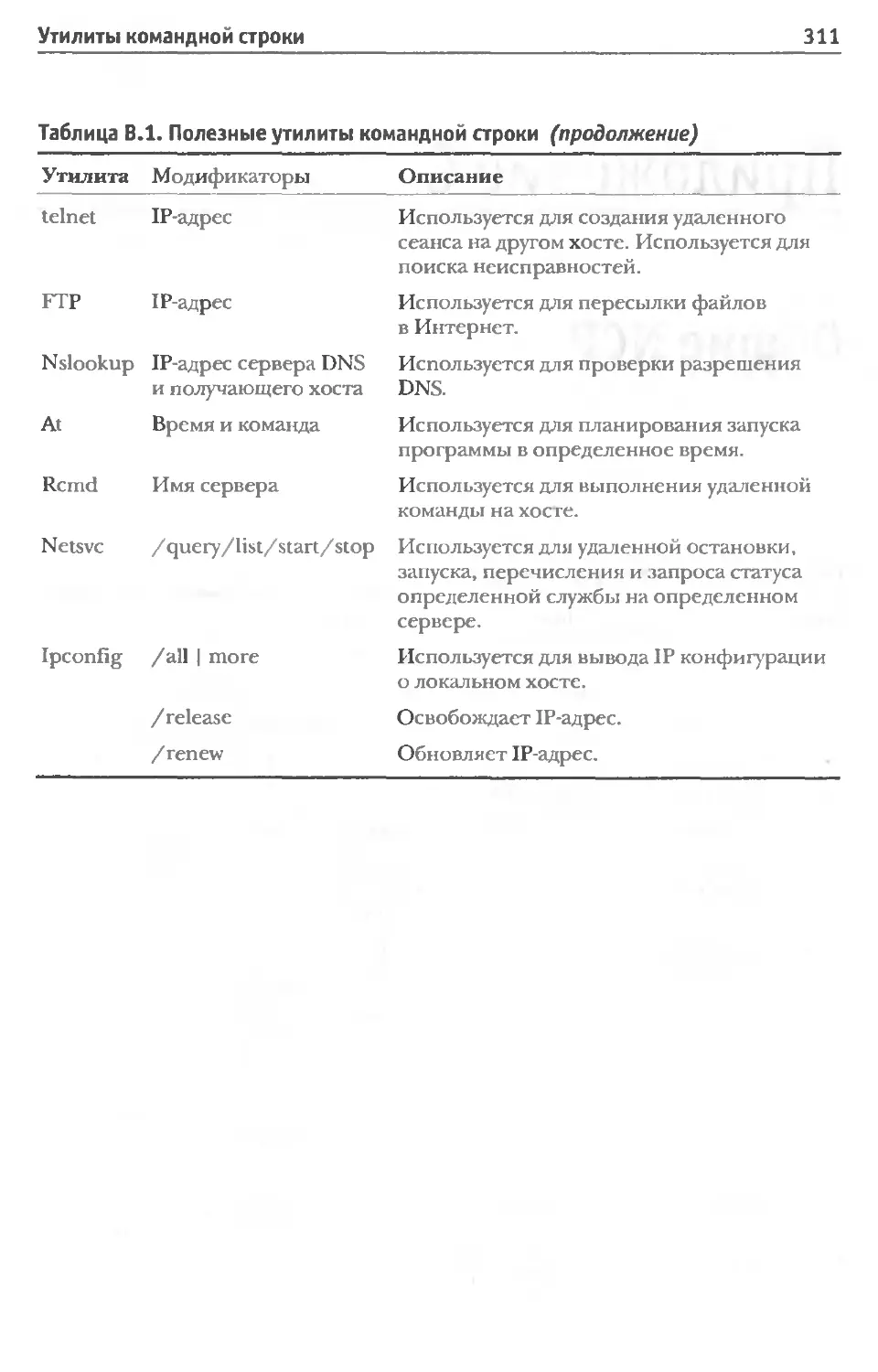

Приложение В Утилиты командной строки 310

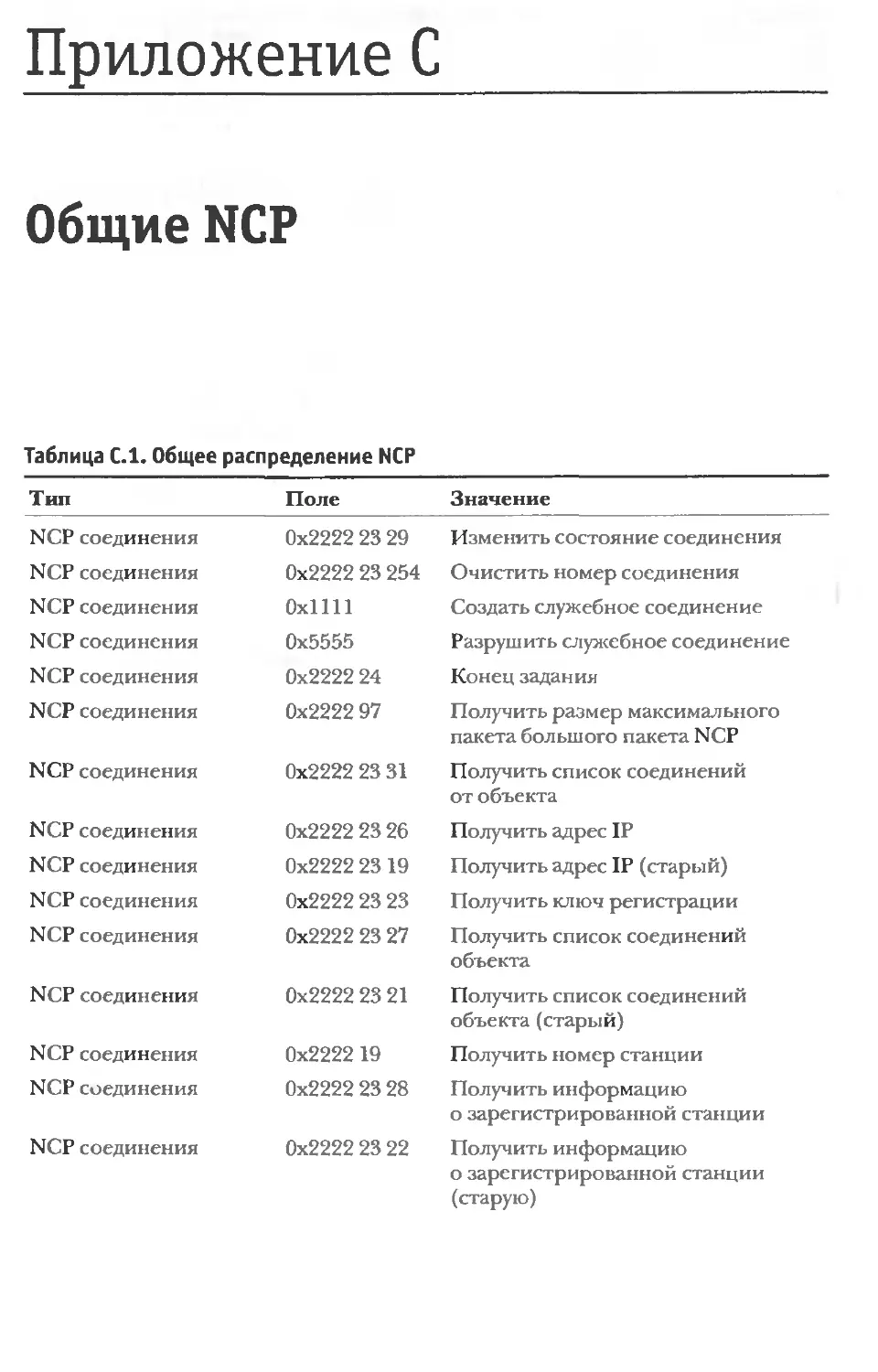

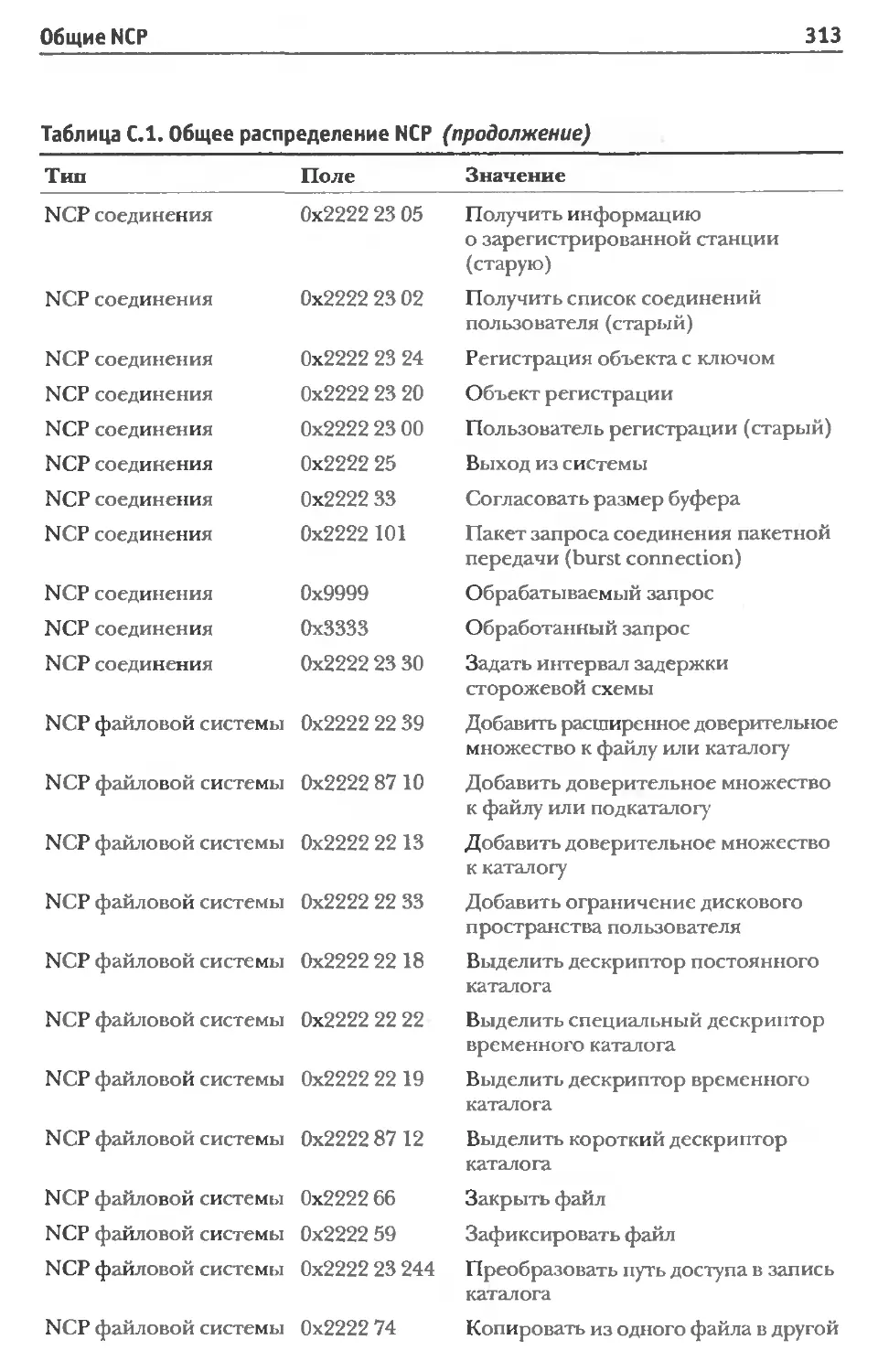

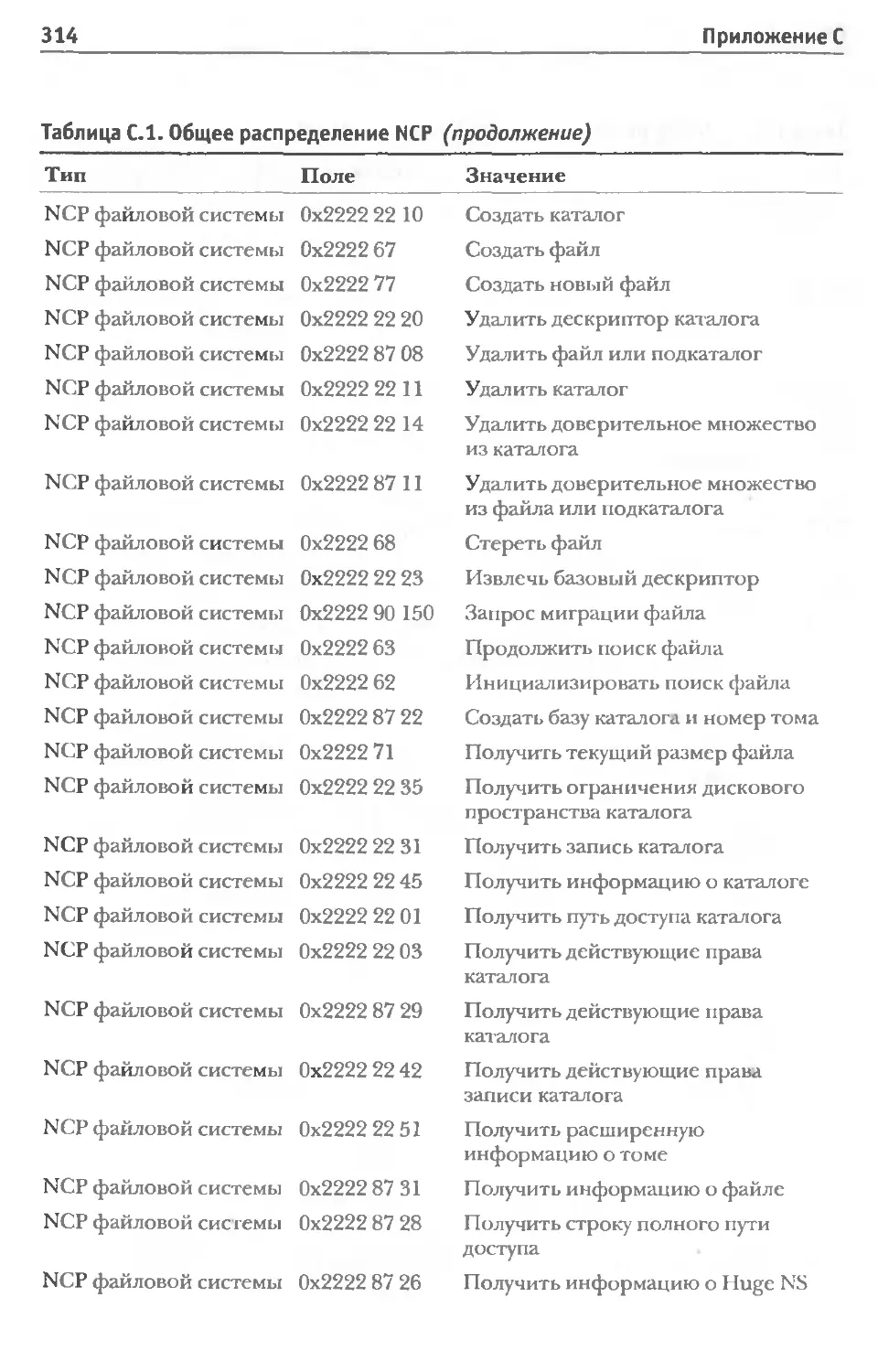

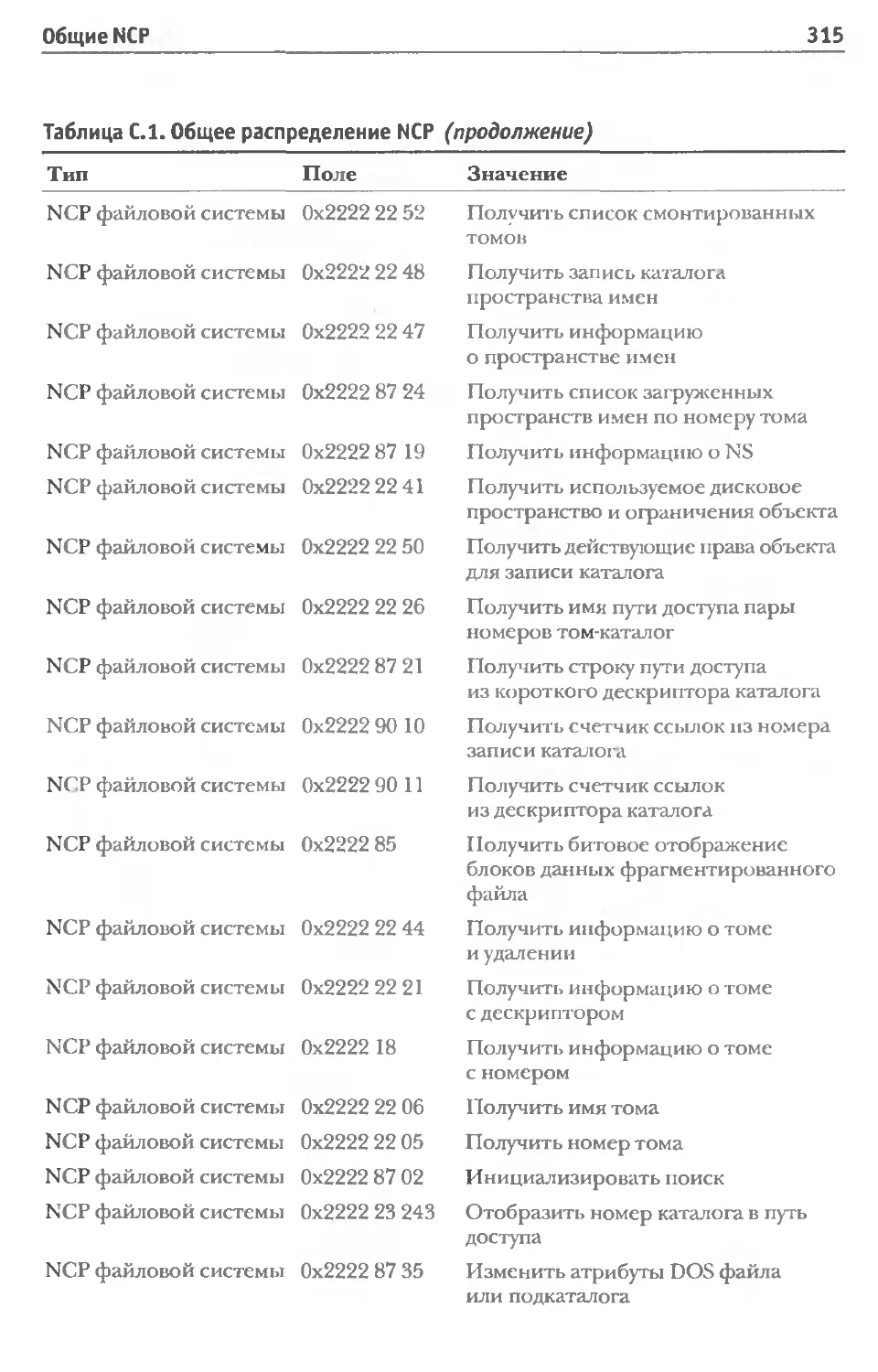

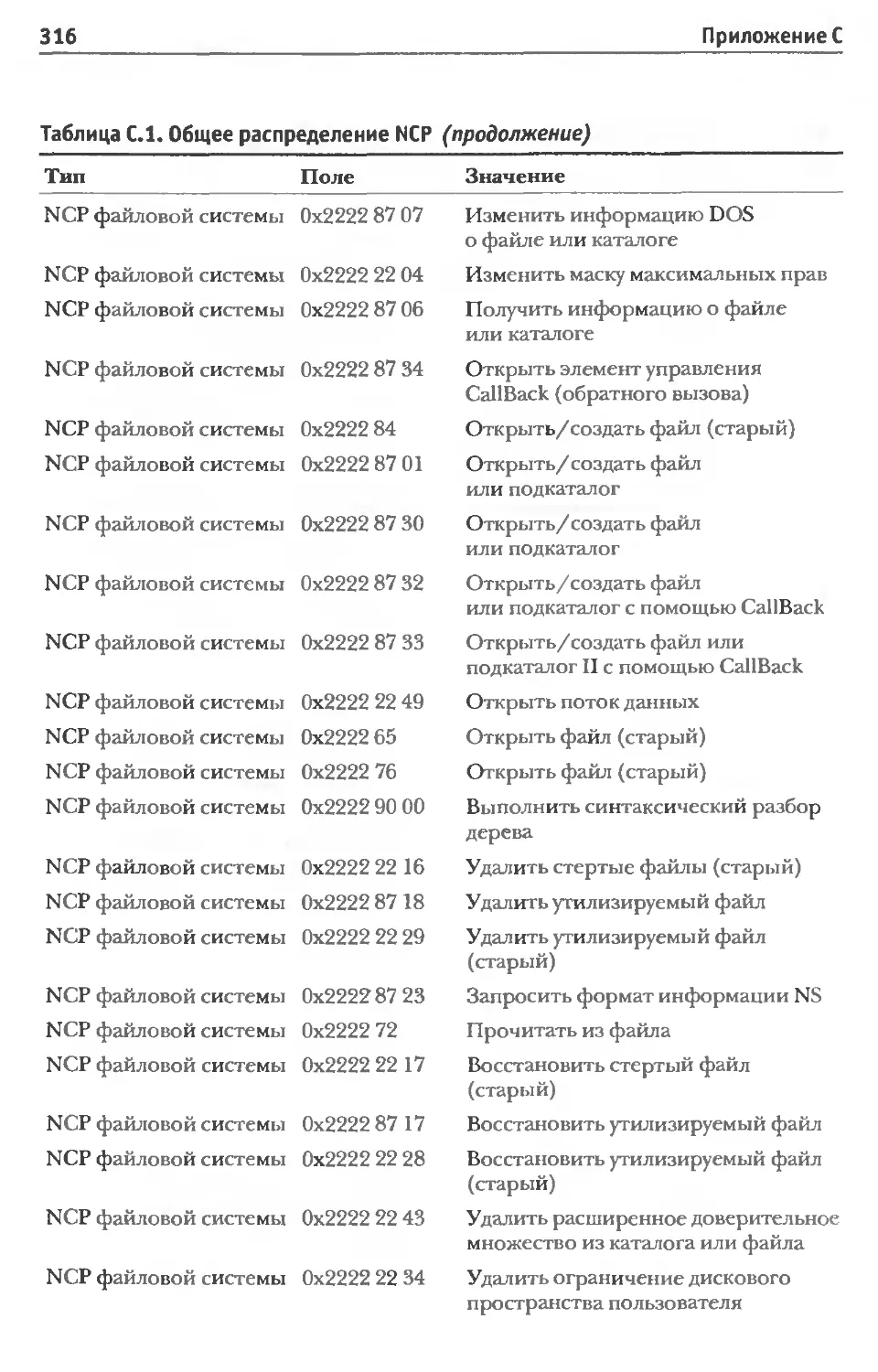

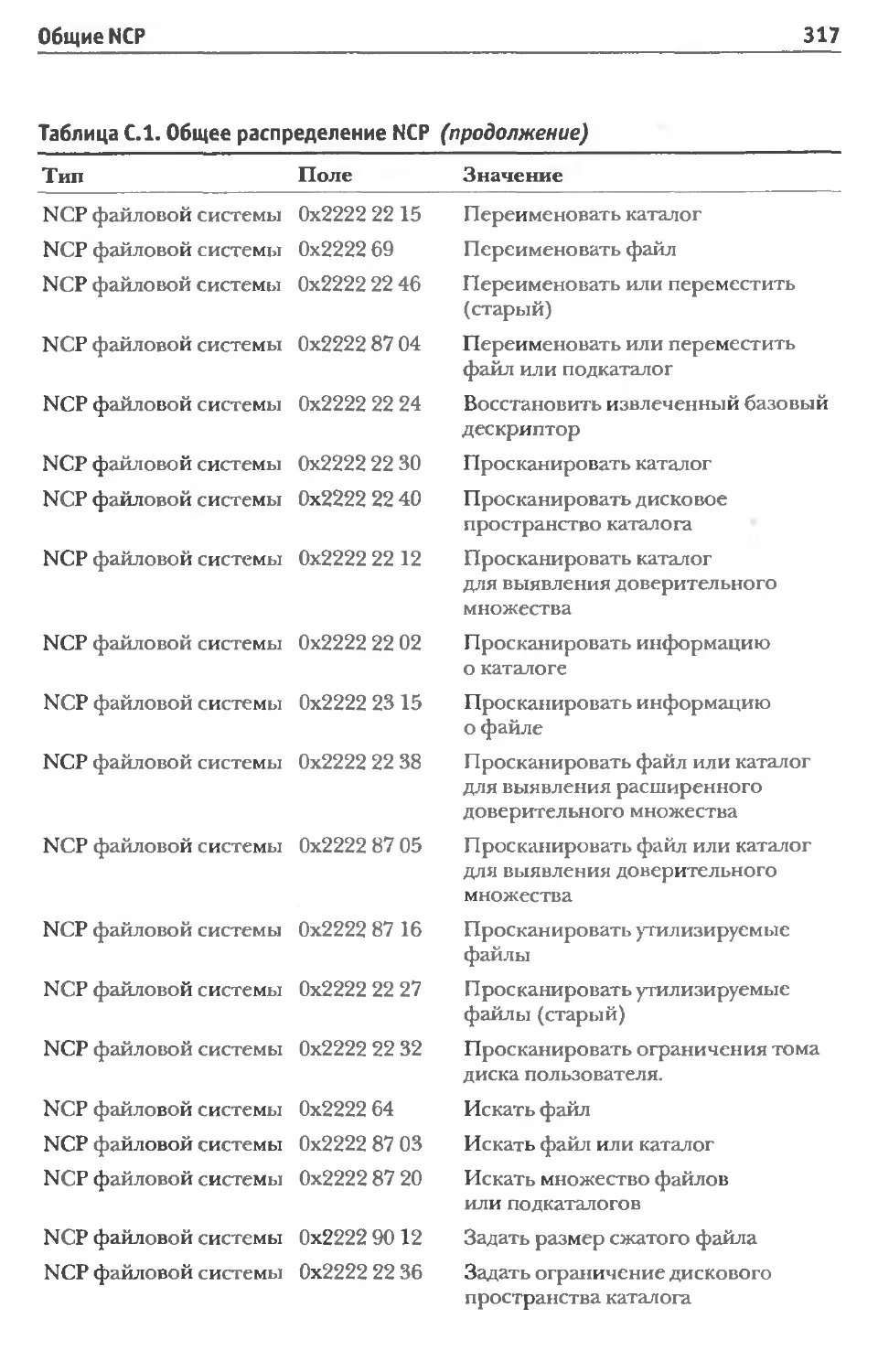

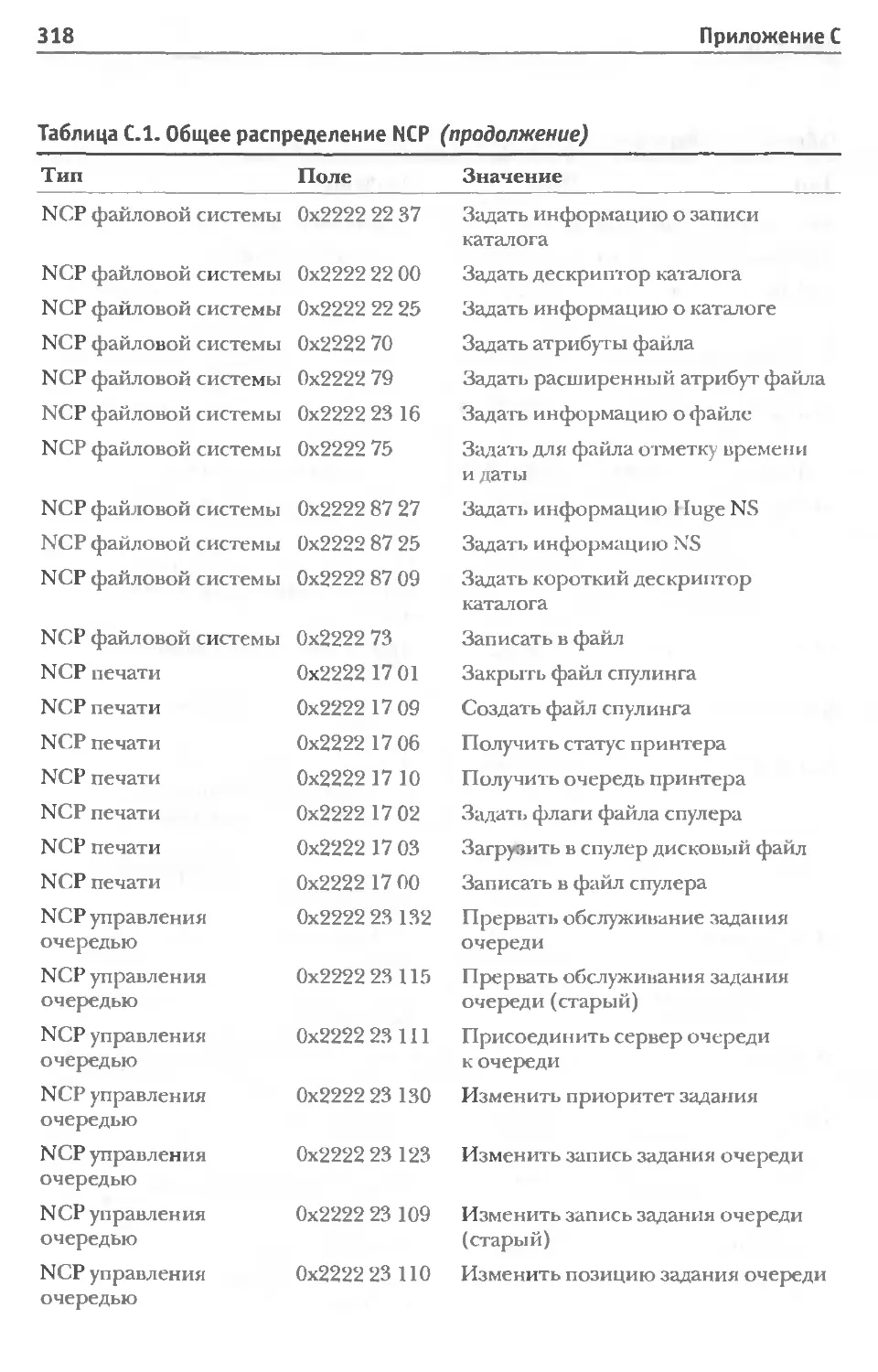

Приложение С Общие NCP 312

Приложение D Поиск обычных сетевых ошибок 321

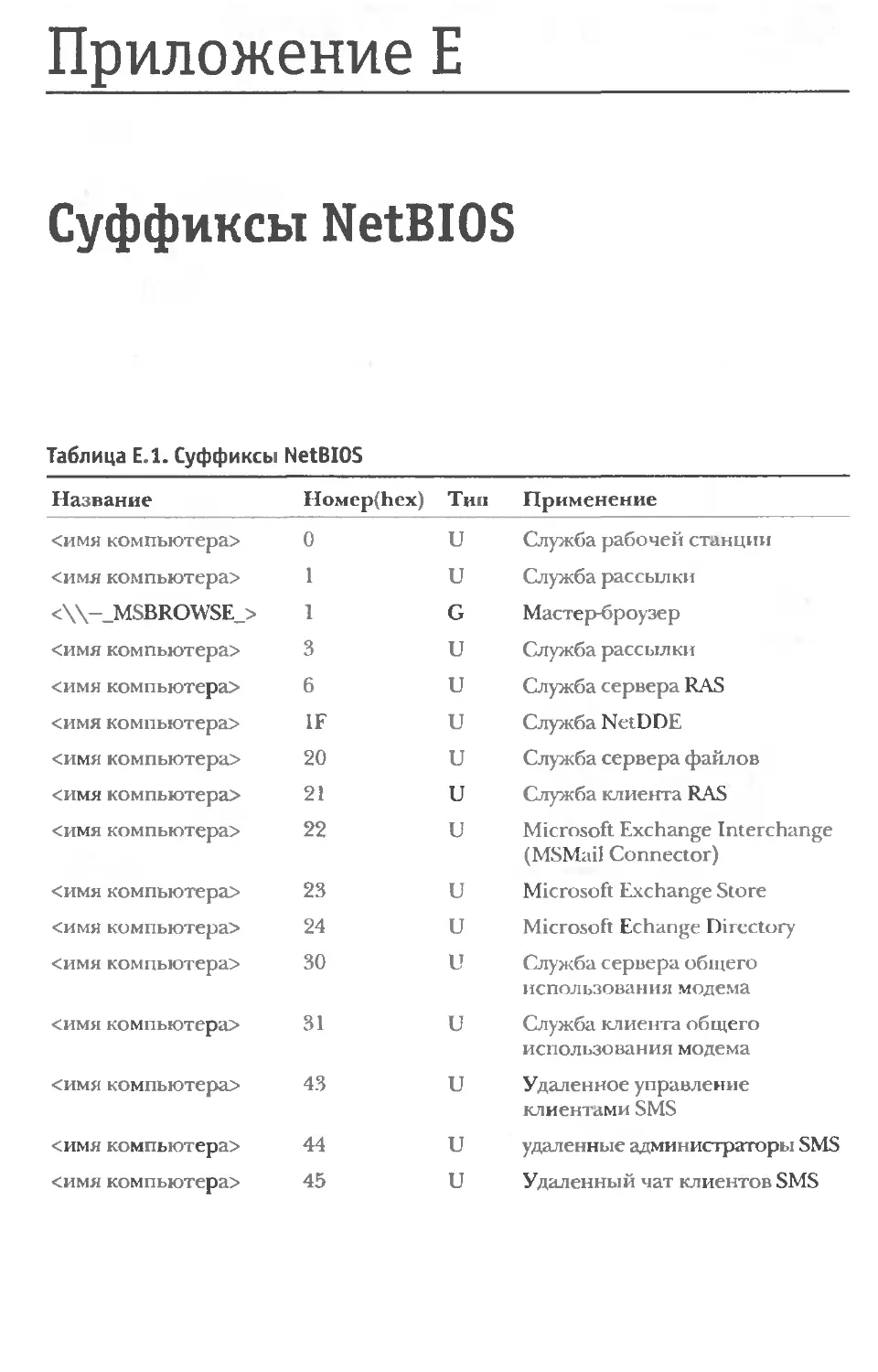

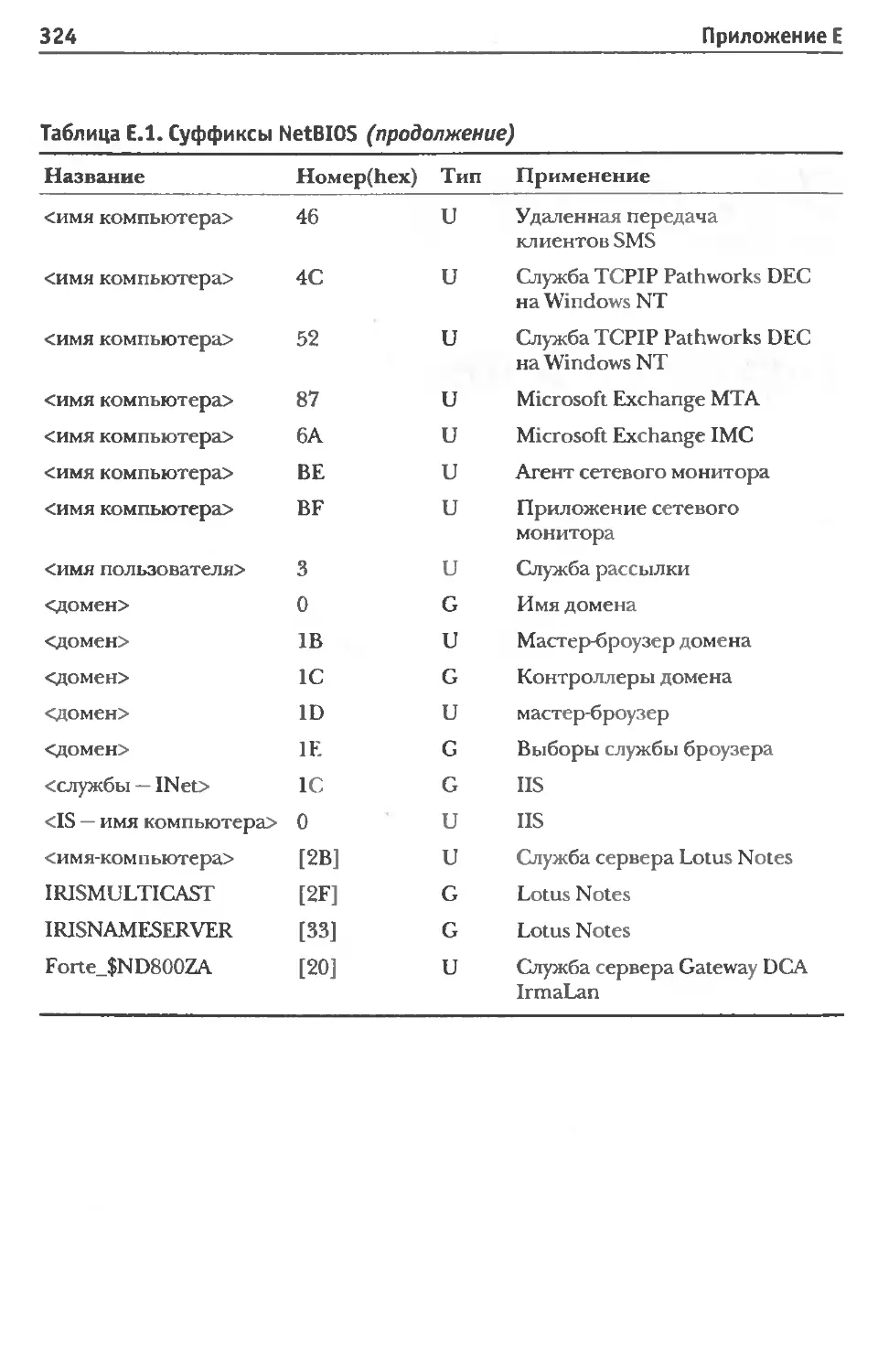

Приложение Е Суффиксы NetBIOS 323

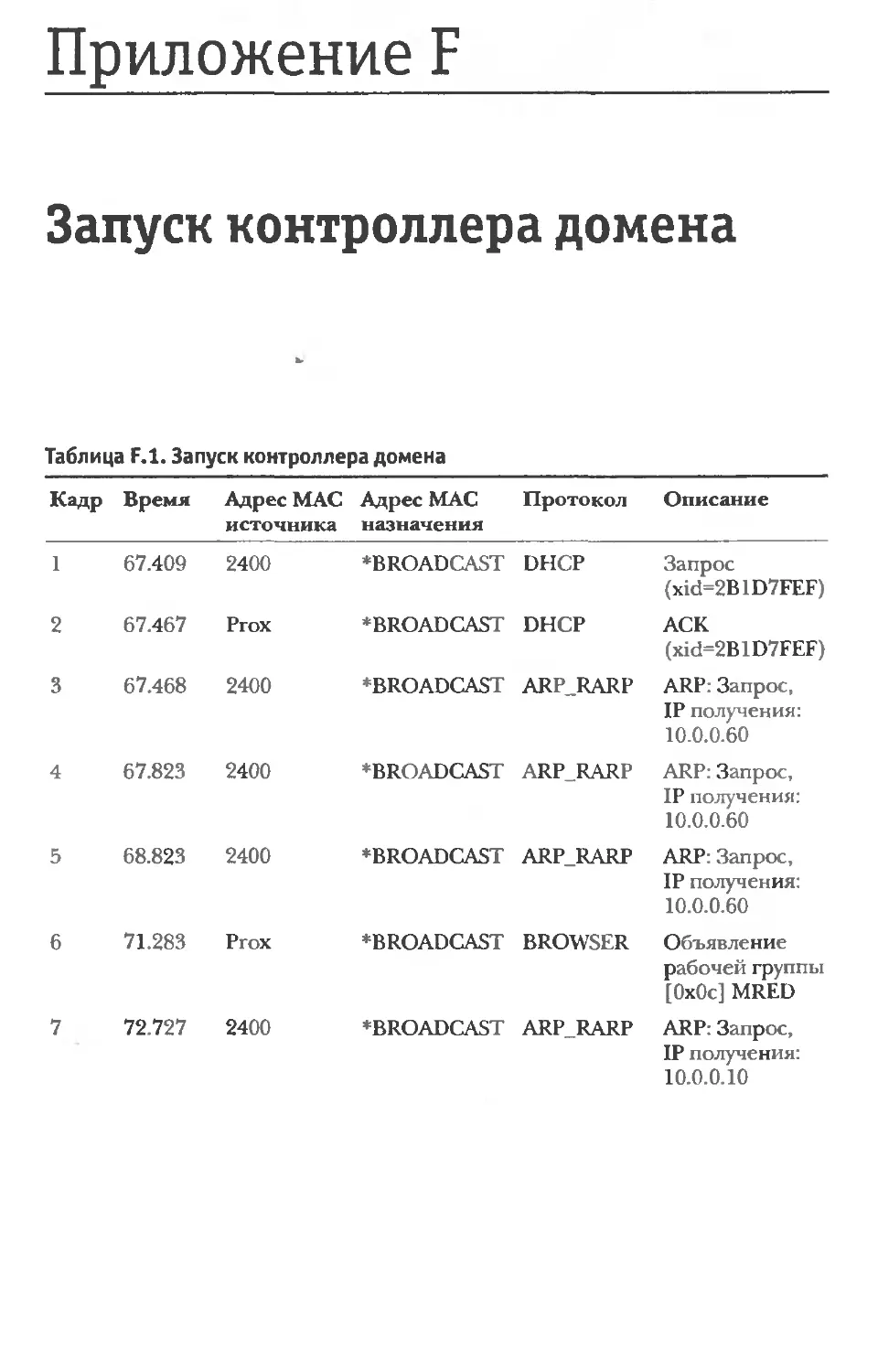

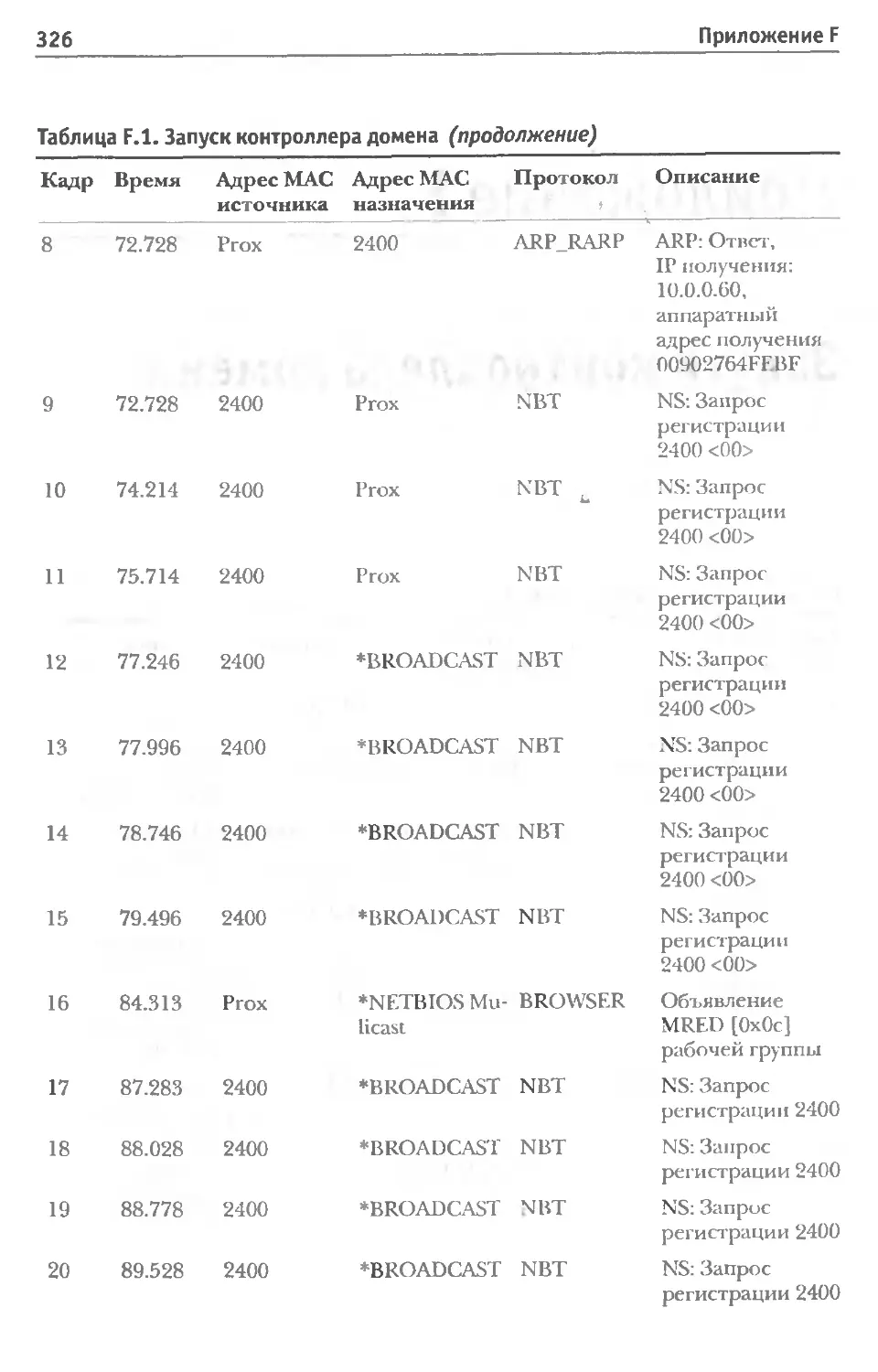

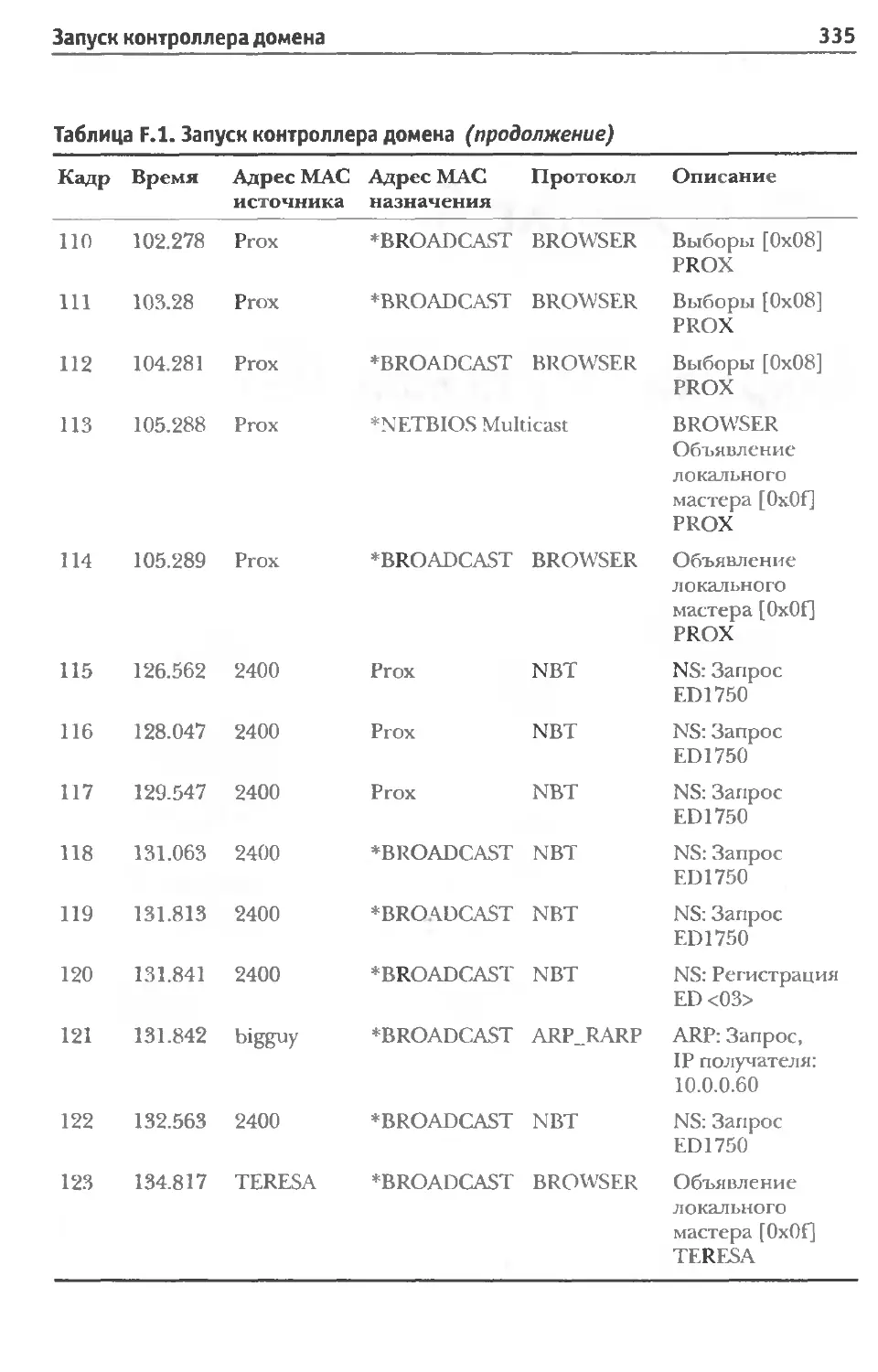

Приложение F Запуск контроллера домена • ¦ • 325

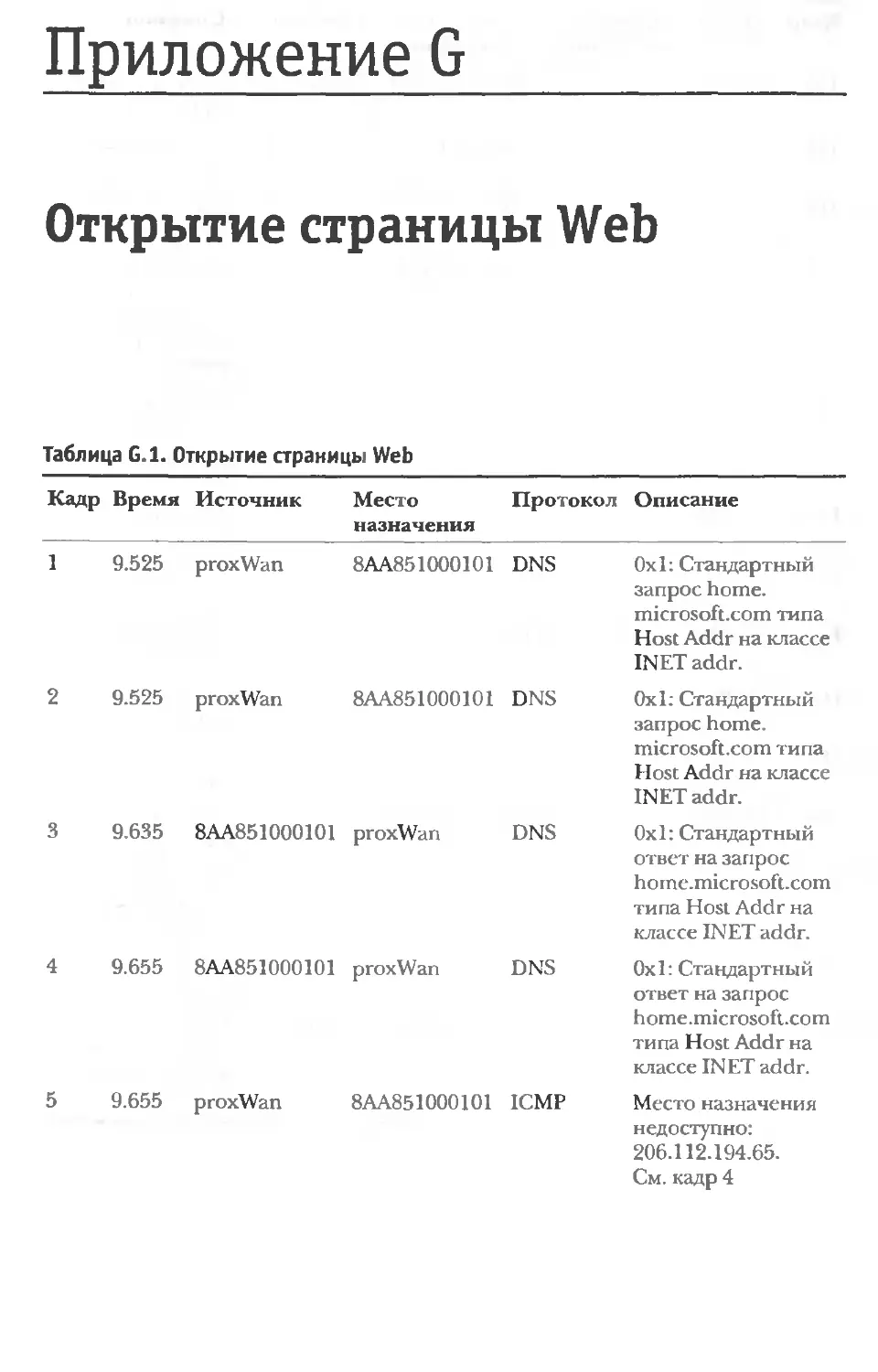

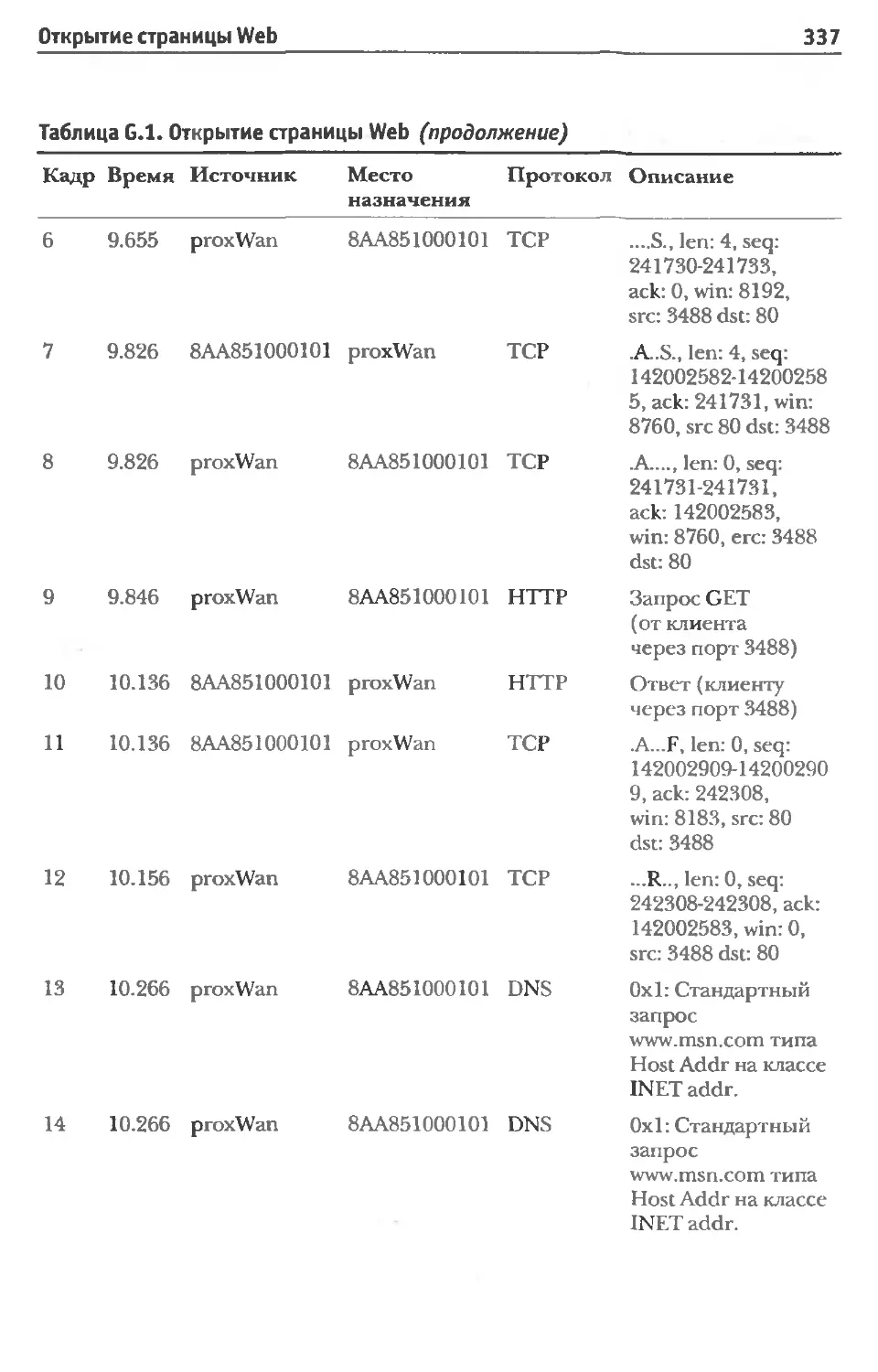

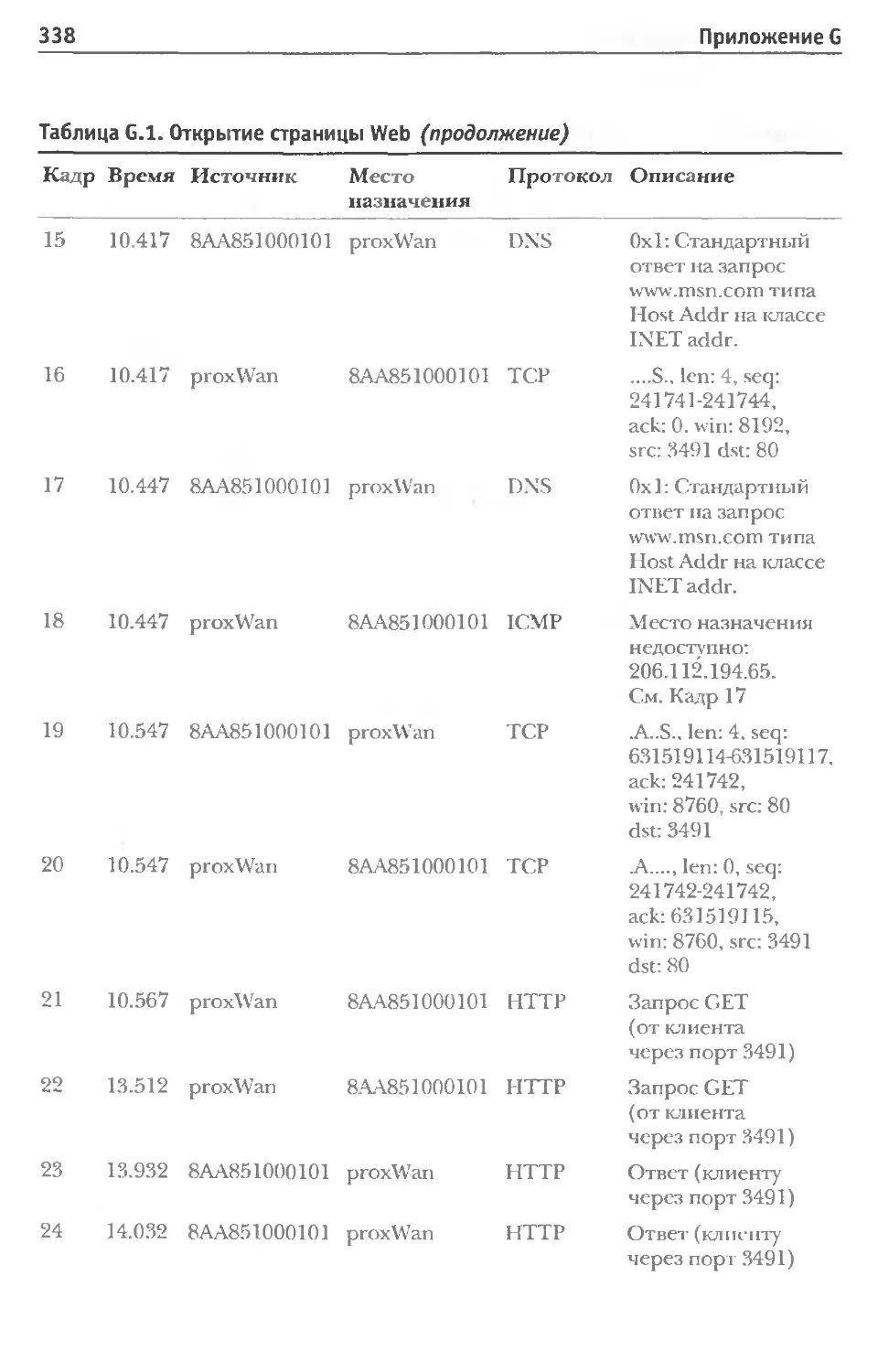

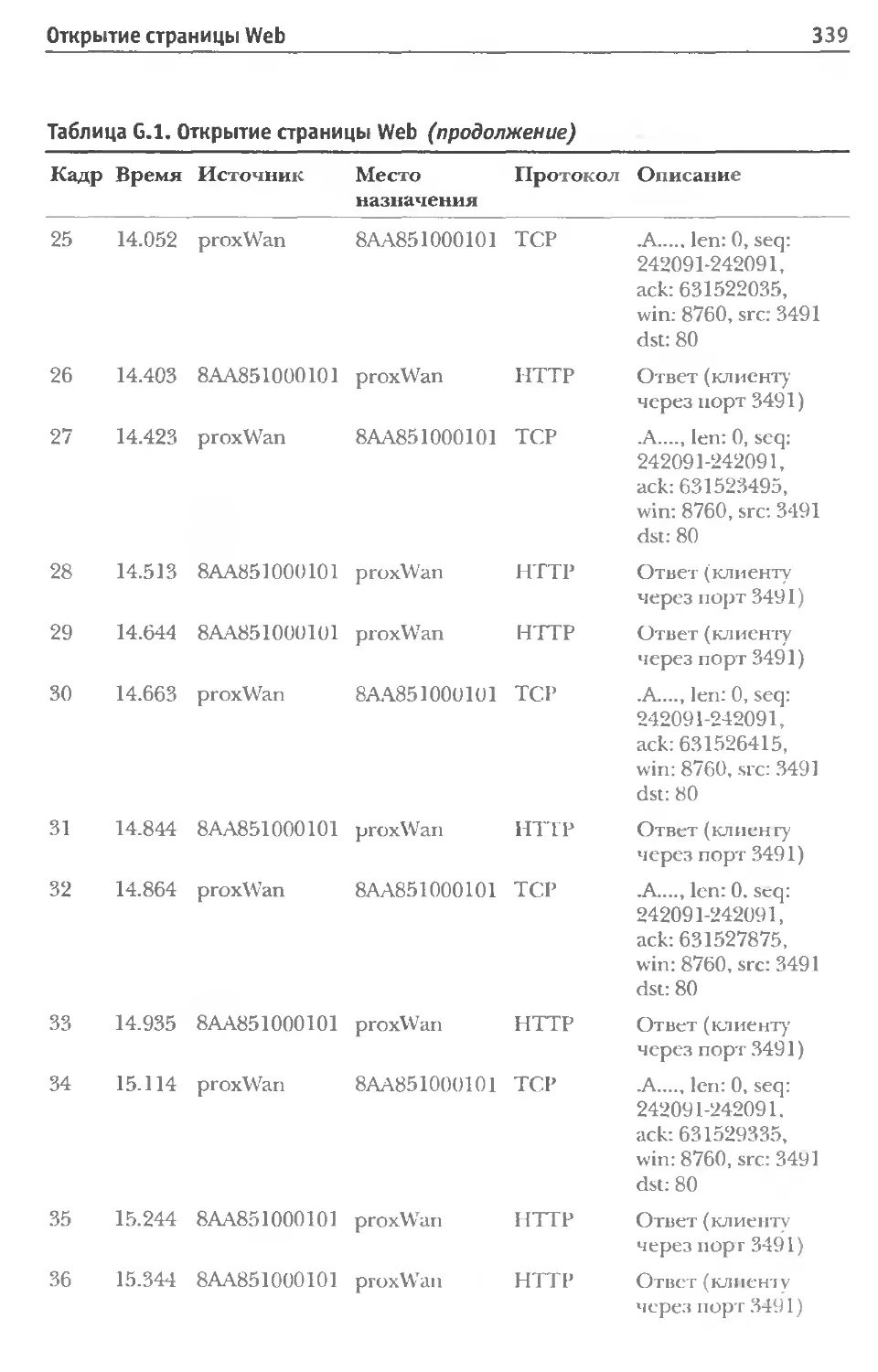

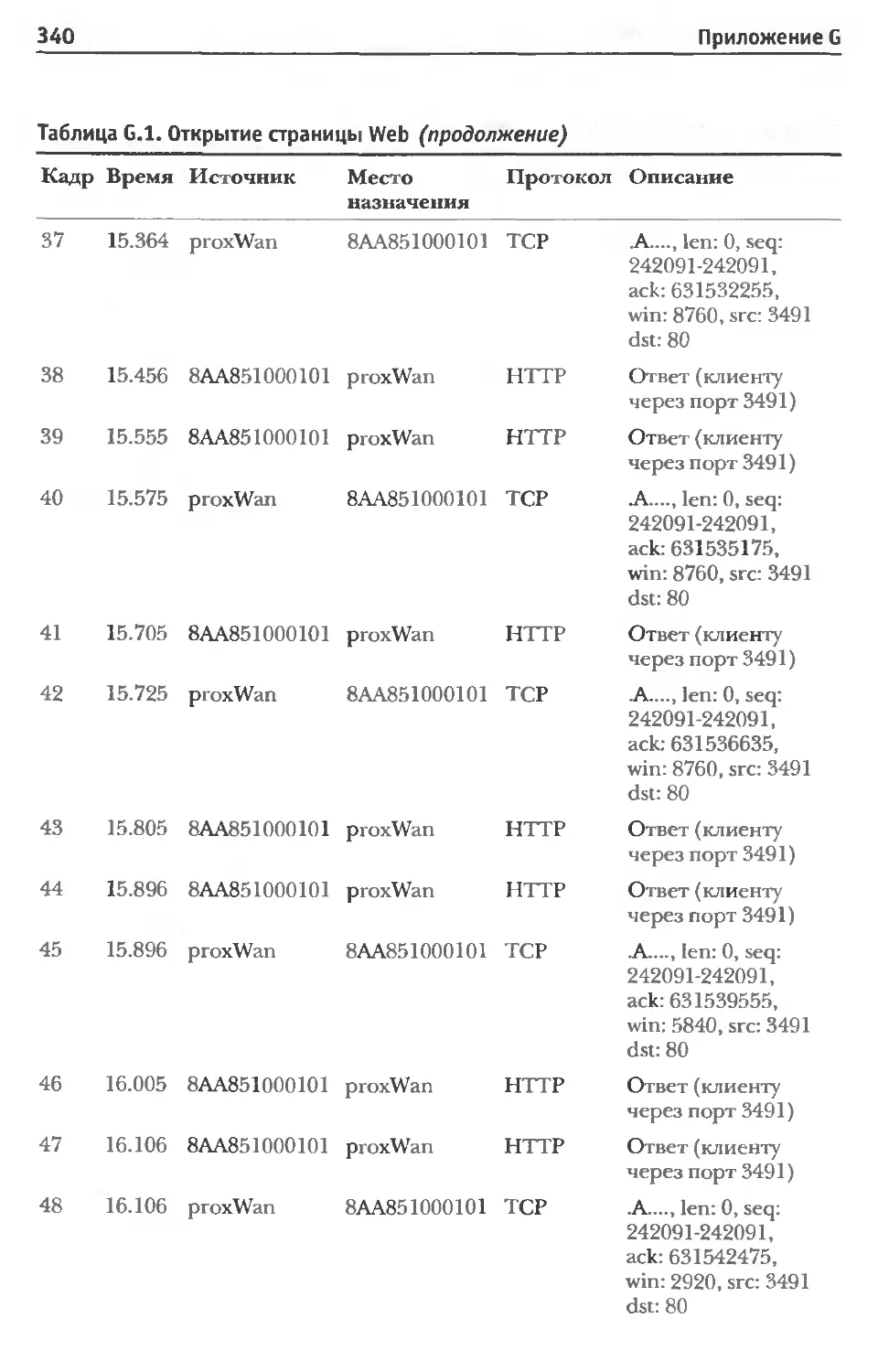

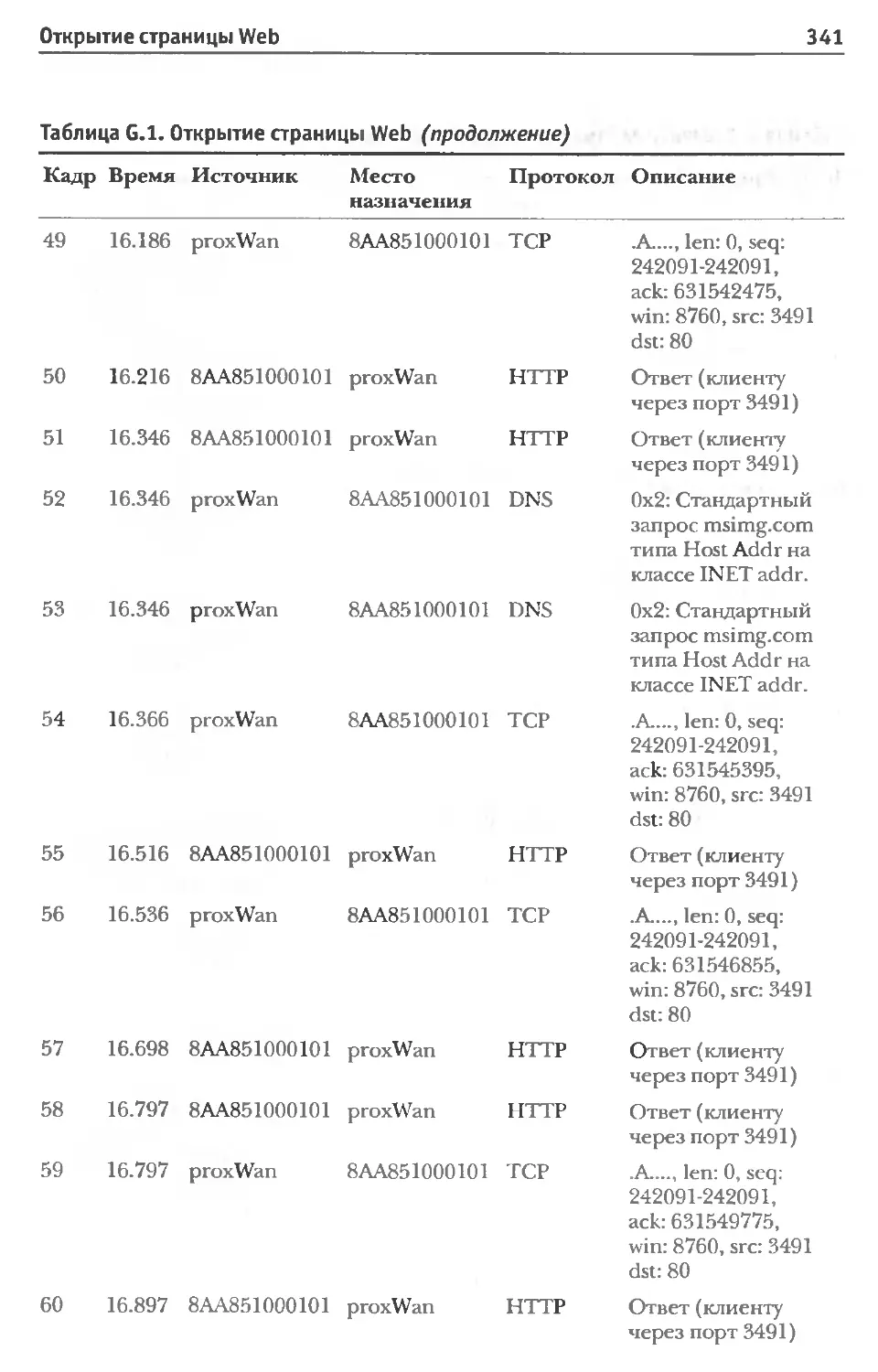

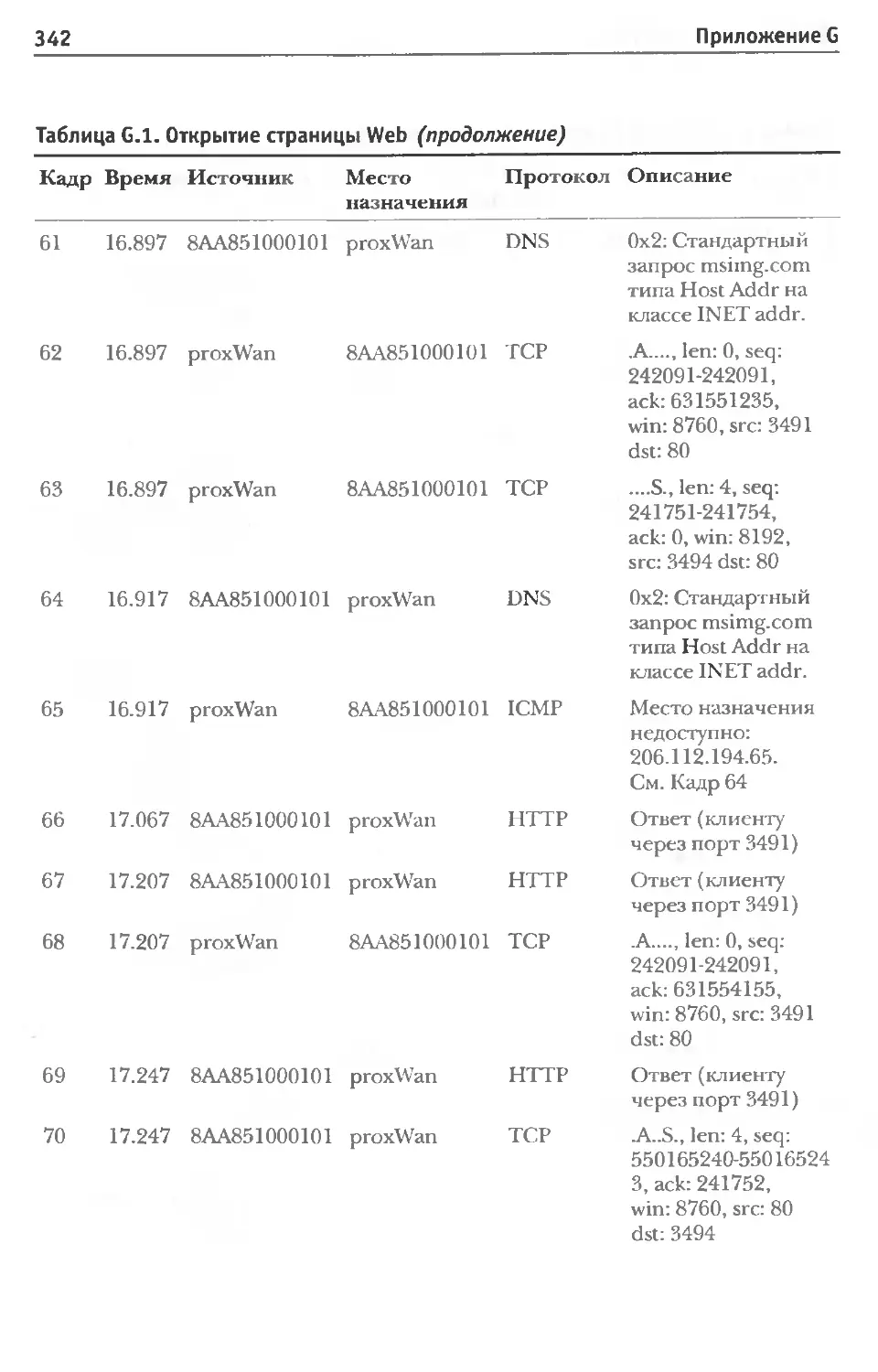

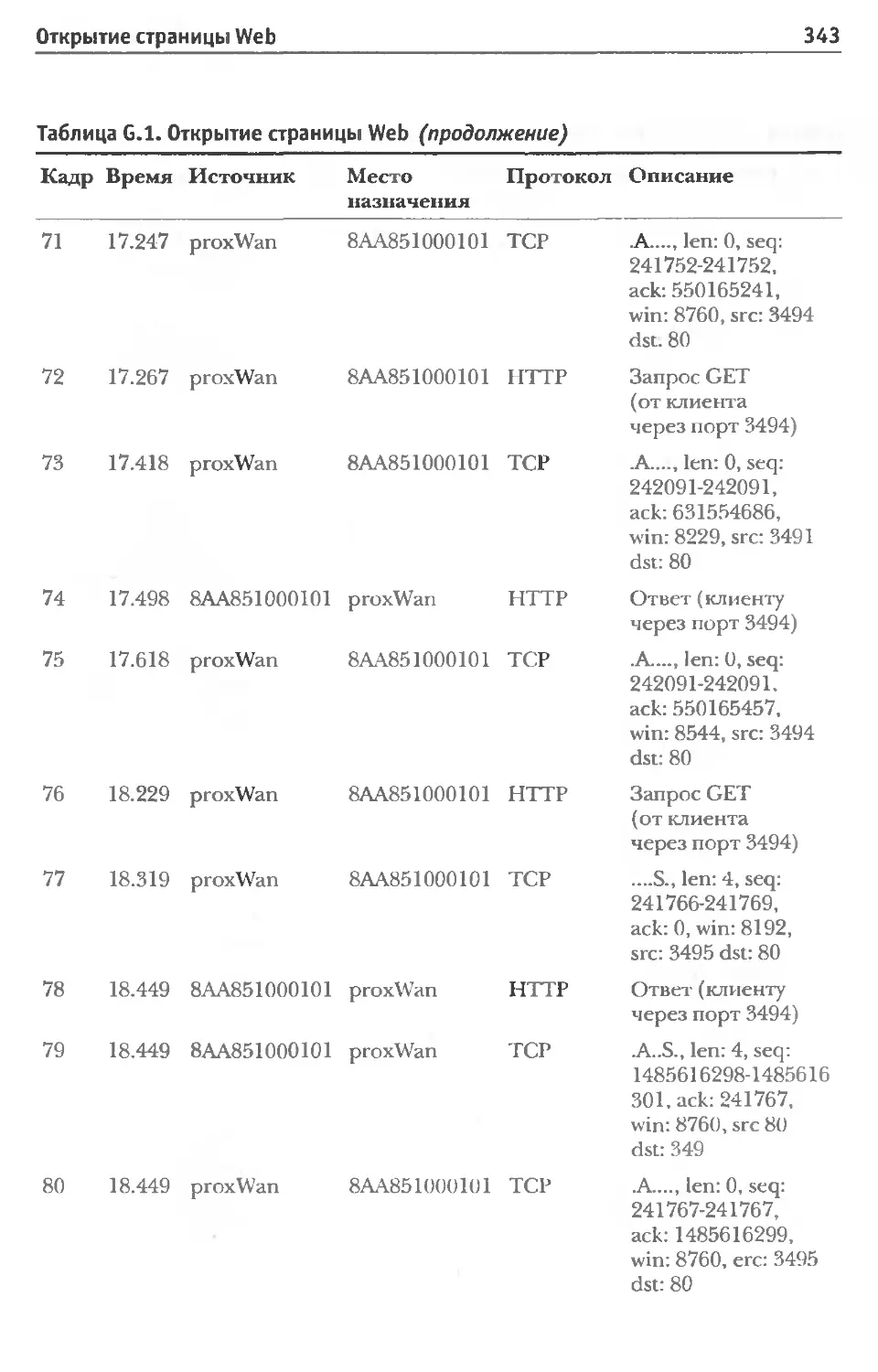

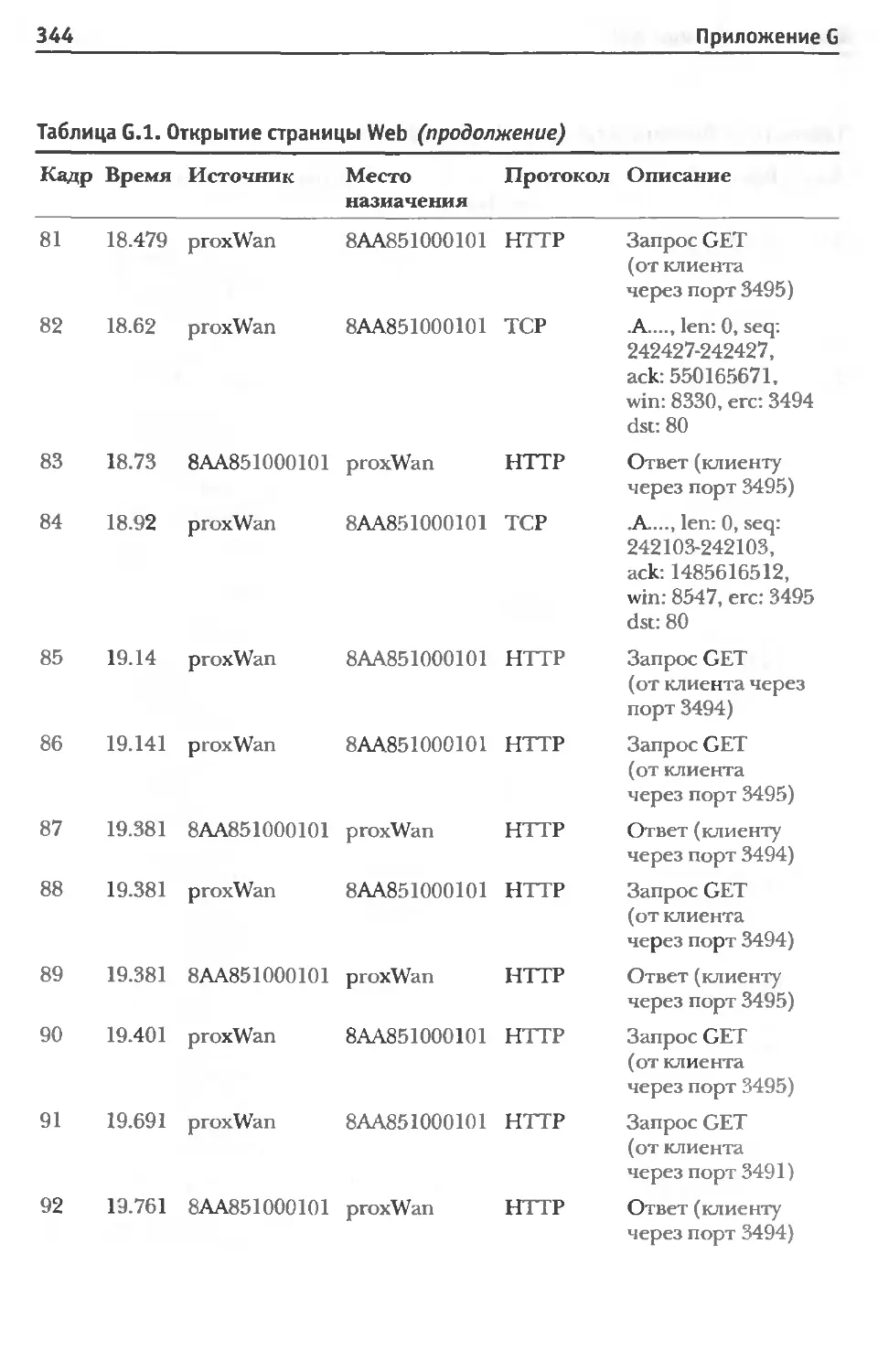

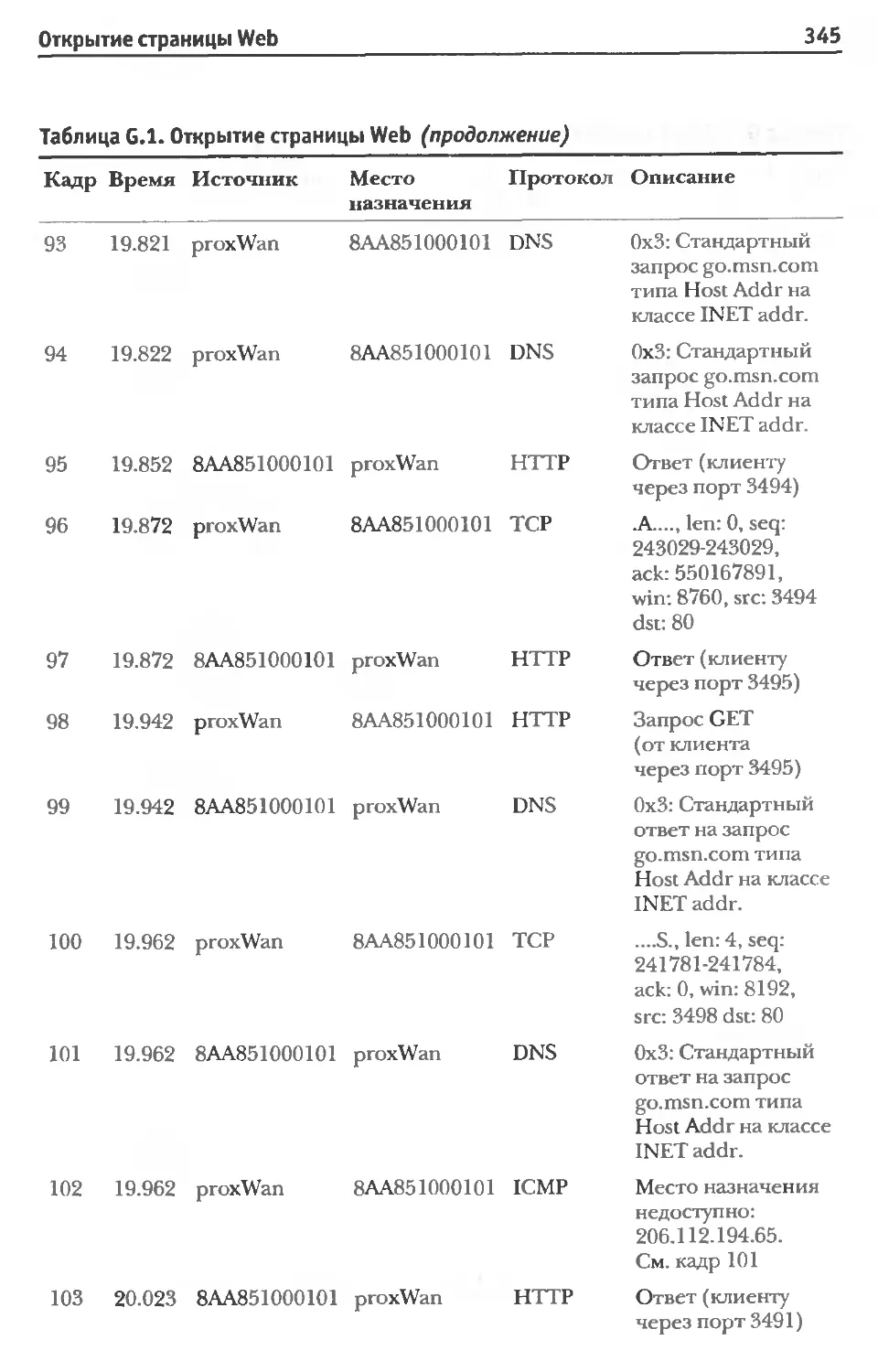

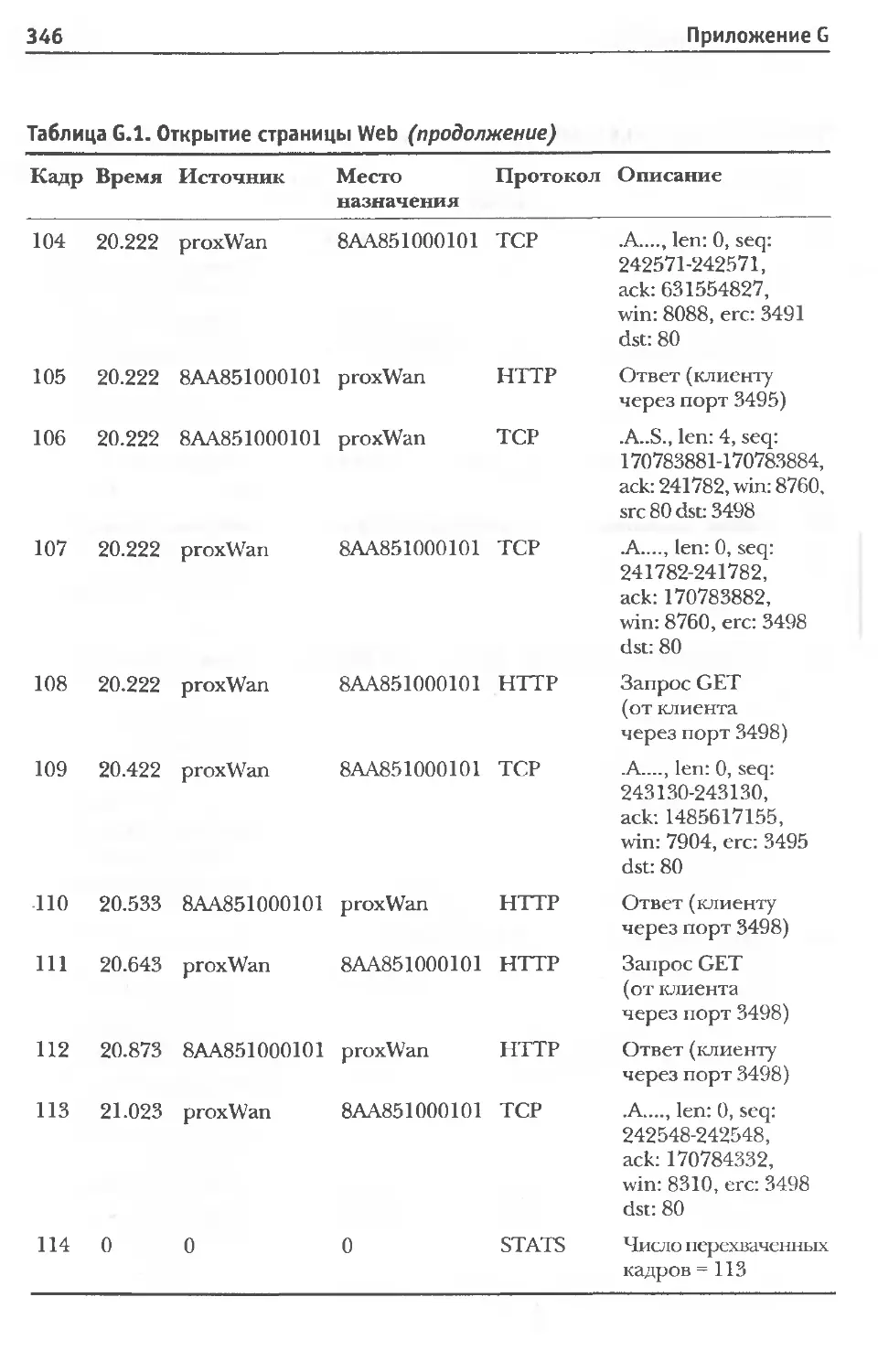

Приложение G Открытие страницы Web 336

Глоссарий 347

ЧАСТЬ I

Анализ протоколов:

участники взаимодействия

. тобы правильно выполнить мониторинг и анализ сети, необходимо по-

понимать, что требуется найти. Недостаточное знакомство с принципами

работы сети часто удерживает многих от использования важных инстру-

инструментов. Однако при рассмотрении более общих протоколов невозможно

обойтись и без общих понятий, связанных с ними. Понимая, на что же

фактически нацелен поиск неисправностей, вы сможете более эффективно

осуществлять его в сети.

Глава 1

Базовые сетевые модели

В этой главе рассматривается модель взаимодействия открытых систем

(OSI) и приводятся примеры ее использования для мониторинга сети. Будут

также обсуждаться модификации, сделанные в модели OSI рабочей группой

IEEE 802. Затем остановимся на передаче данных по носителю в сети, а в

заключение рассмотрим роль протоколов в этом процессе.

_ Сетевые модели помогают нам представить себе способ, с помощью кото-

которого компьютеры общаются друг с другом, и проанализировать работу сети

с помощью инструментов мониторинга. Они очень важны для понимания

протоколов и потока данных, а также для изучения сетевой оптимизации и

сценариев поиска неисправностей.

Модель OSI ~ \

Первый шаг в изучении мониторинга сети состоит в рассмотрении модели

OSI. Эта модель создаст базовое понимание того, как работают протоколы.

Модель OSI была разработана в 1984 г. Международной организацией по

стандартизации (ISO) в качестве руководства по организации сетей переда-

передачи данных. Она заменила спецификацию ISO 1978 г., разработанную для

того, чтобы различные устройства могли обмениваться данными с помо-

помощью однотипных протоколов. Модель OSI 1984 г. является международной

"классикой", которой удовлетворяют практически все сетевые архитекту-

архитектуры. Большинство реализаций конкретных сетей не совпадает с моделью

OSI в точности, но в любой такой реализации функции, описанные моде-

моделью, должны некоторым образом выполняться (или по крайней мере при-

приниматься в расчет). Ценность модели OSI в качестве инструмента поиска

неисправностей состоит в описании видов деятельности, или функций. На-

Например, имея точное представление о том, что делает сценарий ("да, я могу

сделать это, это и еще это, а вот это уже не могу"), можно точно локализо-

локализовать проблему.

Глава 1

Модель OSI четко описывает функции и часто используется производи-

производителями оборудования в качестве руководства по реализации необходимых

свойств в своих конструкциях. Можно увидеть, как оборудование и про-

программное обеспечение совместно обеспечивают надежную и эффективную

коммуникацию между устройствами. В ходе изложения этой книги мы бу-

будем постоянно ссылаться на модель OSI.

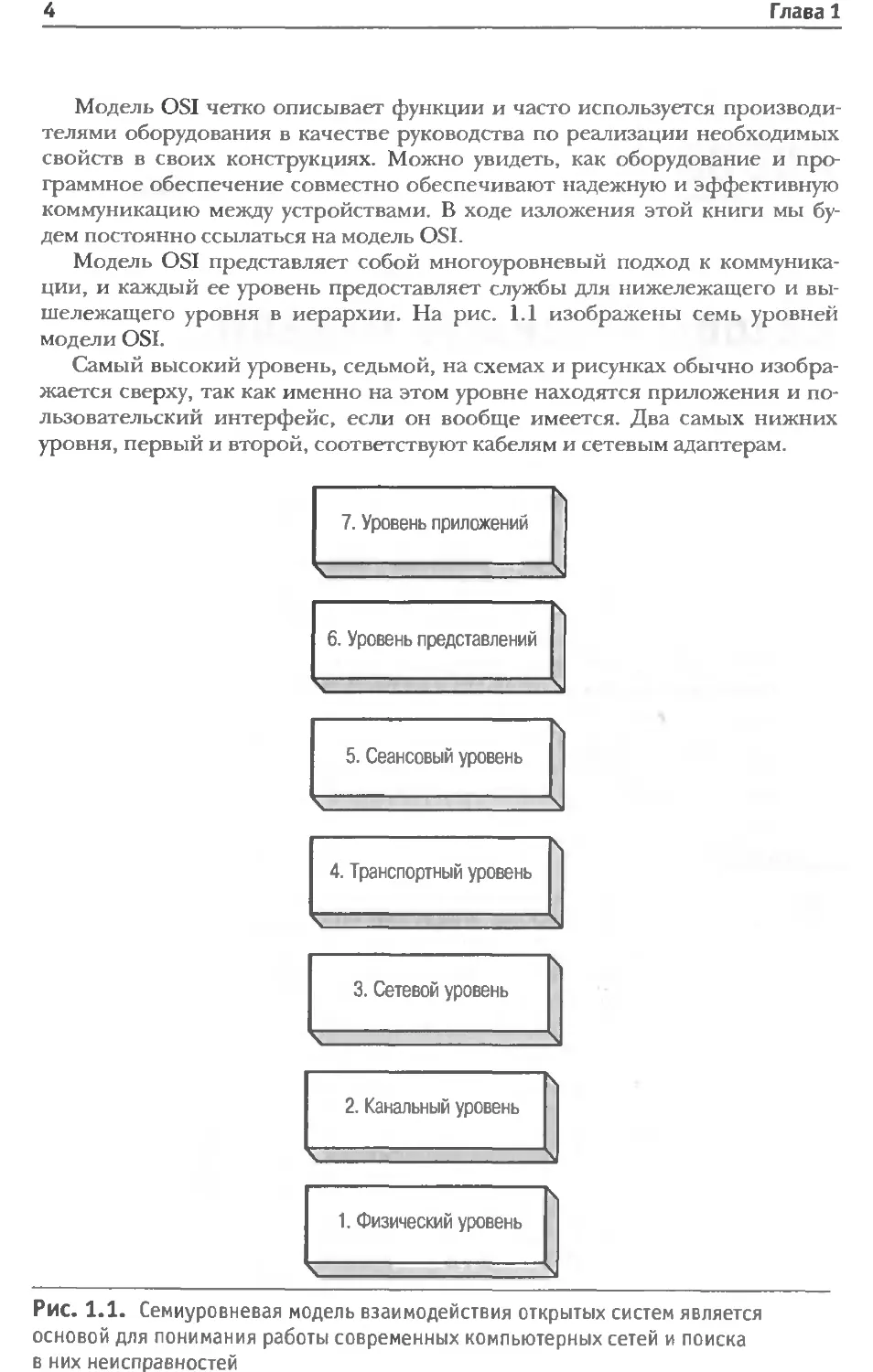

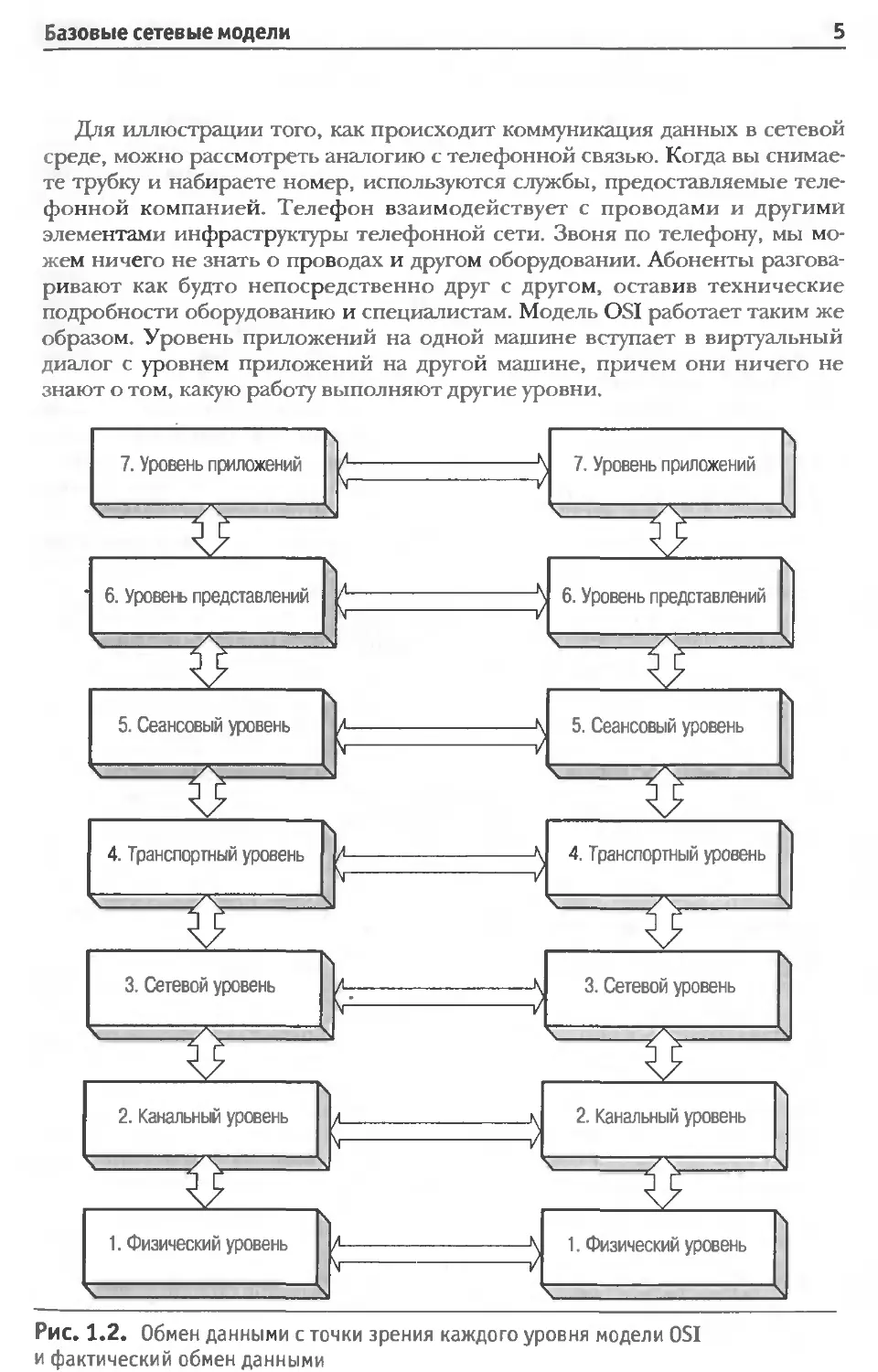

Модель OSI представляет собой многоуровневый подход к коммуника-

коммуникации, и каждый ее уровень предоставляет службы для нижележащего и вы-

вышележащего уровня в иерархии. На рис. 1.1 изображены семь уровней

модели OSI.

Самый высокий уровень, седьмой, на схемах и рисунках обычно изобра-

изображается сверху, так как именно на этом уровне находятся приложения и по-

пользовательский интерфейс, если он вообще имеется. Два самых нижних

уровня, первый и второй, соответствуют кабелям и сетевым адаптерам.

7. Уровень приложений

6. Уровень представлений

5. Сеансовый уровень

4. Транспортный уровень

3. Сетевой уровень

2. Канальный уровень

1. Физический уровень

Рис. 1.1. Семиуровневая модель взаимодействия открытых систем является

основой для понимания работы современных компьютерных сетей и поиска

в них неисправностей

Базовые сетевые модели

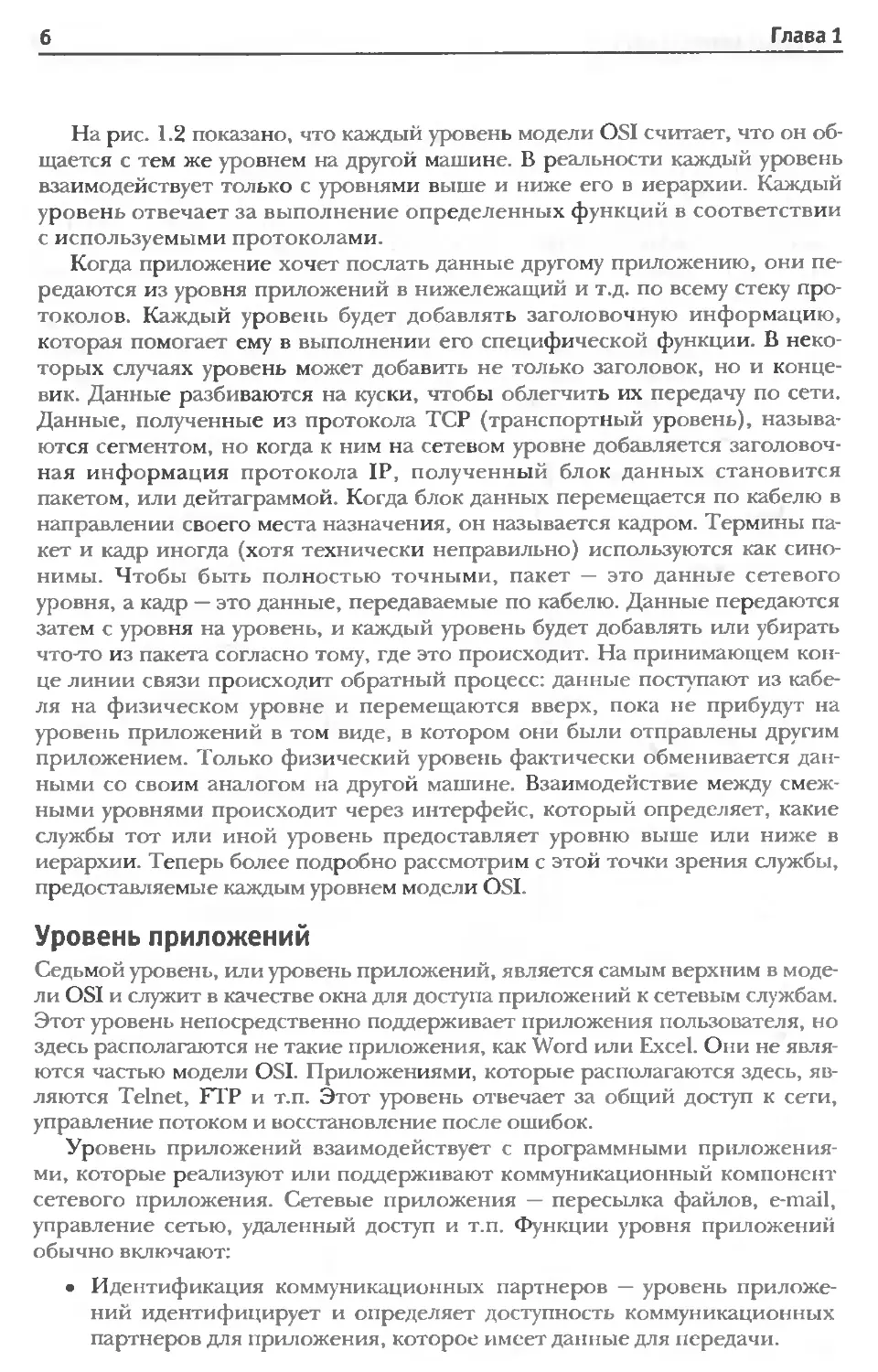

Для иллюстрации того, как происходит коммуникация данных в сетевой

среде, можно рассмотреть аналогию с телефонной связью. Когда вы снимае-

снимаете трубку и набираете номер, используются службы, предоставляемые теле-

телефонной компанией. Телефон взаимодействует с проводами и другими

элементами инфраструктуры телефонной сети. Звоня по телефону, мы мо-

можем ничего не знать о проводах и другом оборудовании. Абоненты разгова-

разговаривают как будто непосредственно друг с другом, оставив технические

подробности оборудованию и специалистам. Модель OSI работает таким же

образом. Уровень приложений на одной машине вступает в виртуальный

диалог с уровнем приложений на другой машине, причем они ничего не

знают о том, какую работу выполняют другие уровни.

7. Уровень приложений

1?

1L

5. Сеансовый уровень

4. Транспортный уровень

3. Сетевой уровень

1?

2. Канальный уровень

1?

1. Физический уровень

6. Уровень представлений

7. Уровень приложений

1?

6. Уровень представлений

1?

5. Сеансовый уровень

4. Транспортный уровень

3. Сетевой уровень

2. Канальный уровень

1. Физический уровень

Рис. 1.2. Обмен данными с точки зрения каждого уровня модели 0SI

и фактический обмен данными

Глава 1

На рис. 1.2 показано, что каждый уровень модели OSI считает, что он об-

общается с тем же уровнем на другой машине. В реальности каждый уровень

взаимодействует только с уровнями выше и ниже его в иерархии. Каждый

уровень отвечает за выполнение определенных функций в соответствии

с используемыми протоколами.

Когда приложение хочет послать данные другому приложению, они пе-

передаются из уровня приложений в нижележащий и т.д. по всему стеку про-

протоколов. Каждый уровень будет добавлять заголовочную информацию,

которая помогает ему в выполнении его специфической функции. В неко-

некоторых случаях уровень может добавить не только заголовок, но и конце-

вик. Данные разбиваются на куски, чтобы облегчить их передачу по сети.

Данные, полученные из протокола TCP (транспортный уровень), называ-

называются сегментом, но когда к ним на сетевом уровне добавляется заголовоч-

заголовочная информация протокола IP, полученный блок данных становится

пакетом, или дейтаграммой. Когда блок данных перемещается по кабелю в

направлении своего места назначения, он называется кадром. Термины па-

пакет и кадр иногда (хотя технически неправильно) используются как сино-

синонимы. Чтобы быть полностью точными, пакет — это данные сетевого

уровня, а кадр — это данные, передаваемые по кабелю. Данные передаются

затем с уровня на уровень, и каждый уровень будет добавлять или убирать

что-то из пакета согласно тому, где это происходит. На принимающем кон-

конце линии связи происходит обратный процесс: данные поступают из кабе-

кабеля на физическом уровне и перемещаются вверх, пока не прибудут на

уровень приложений в том виде, в котором они были отправлены другим

приложением. Только физический уровень фактически обменивается дан-

данными со своим аналогом на другой машине. Взаимодействие между смеж-

смежными уровнями происходит через интерфейс, который определяет, какие

службы тот или иной уровень предоставляет уровню выше или ниже в

иерархии. Теперь более подробно рассмотрим с этой точки зрения службы,

предоставляемые каждым уровнем модели OSI.

Уровень приложений

Седьмой уровень, или уровень приложений, является самым верхним в моде-

модели OSI и служит в качестве окна для доступа приложений к сетевым службам.

Этот уровень непосредственно поддерживает приложения пользователя, но

здесь располагаются не такие приложения, как Word или Excel. Они не явля-

являются частью модели OSI. Приложениями, которые располагаются здесь, яв-

являются Telnet, FTP и т.п. Этот уровень отвечает за общий доступ к сети,

управление потоком и восстановление после ошибок.

Уровень приложений взаимодействует с программными приложения-

приложениями, которые реализуют или поддерживают коммуникационный компонент

сетевого приложения. Сетевые приложения — пересылка файлов, e-mail,

управление сетью, удаленный доступ и т.п. Функции уровня приложений

обычно включают:

• Идентификация коммуникационных партнеров — уровень приложе-

приложений идентифицирует и определяет доступность коммуникационных

партнеров для приложения, которое имеет данные для передачи.

Базовые сетевые модели

• Определение доступности ресурсов — уровень приложений должен

определить, достаточно ли доступных сетевых ресурсов для запро-

запрошенной коммуникации.

• Синхронизации коммуникации — коммуникация между приложениями

требует согласованности, за которую отвечает уровень приложений.

Уровень приложений является ближайшим к конечному пользователю

уровнем OSI. То есть как уровень приложений OSI, так и пользователь не-

непосредственно взаимодействуют с программным приложением. Несколько

примеров реализаций уровня приложений:

• Приложения TCP/IP — это такие протоколы из стека протоколов

Интернета, как Telnet, протокол передачи файлов FTP и почтовый

протокол SMTP.

• Приложения OSI — это такие протоколы из стека OSI, как FTAM, VTP

иСМ1Р. .

Уровень представлений .

Шестой уровень, уровень представлений, определяет формат, используе-

используемый для пересылки данных между компьютерами. Его можно назвать сете-

сетевым транслятором, так как он участвует в преобразовании данных из

формата, поступающего из уровня приложений, в принятый промежуточ-

промежуточный формат. На получающем компьютере уровень представлений преобра-

преобразует данные обратно в формат, в котором уровень приложений другого

компьютера их послал. Некоторыми из обычных видов деятельности, вы-

выполняемых уровнем представлений, являются преобразование протоколов,

трансляция данных, шифрование данных, изменение или преобразование

множества символов и расширение графических команд. Уровень представ-

представления управляет также сжатием данных для сокращения числа битов, необ-

необходимых для передачи данных. Редиректор, который отвечает за решение,

где получить данные для операций ввода или вывода ресурсов на сервере,

располагается в уровне представления.

Уровень представлений предоставляет множество функций кодирова-

кодирования и преобразования, которые применимы к данным уровня приложений.

Эти функции гарантируют, что информация, посланная из уровня прило-

приложений одной системы, будет читаема уровнем приложений другой систе-

системы. Некоторыми примерами схем кодирования и преобразования уровня

представлений являются следующие: . ..:¦•.¦

• Общие форматы представления данных — использование стандарт-

стандартных форматов изображений, звука и видео позволяет обмениваться

данными приложений между различными типами компьютерных

систем (JPEG, MPEG, GIF и т.д.).

• Преобразование форматов представления символов — схемы преоб-

преобразования используются для обмена информацией с системами, испо-

использующими различные представления текста и данных (например,

EBCDIC, ASCII и все более популярный язык разметки гипертекста

Глава 1

HTML, который описывает, как информация должна быть представ-

представлена при просмотре в Web-браузере, таком как Internet Explorer или

Opera).

• Общие схемы сжатия данных — использование стандартных схем сжа-

сжатия данных позволяет правильно восстановить в месте назначения

данные, которые сжаты на устройстве источника.

• Общие схемы шифрования данных — использование стандартных

схем шифрования данных позволяет правильно расшифровать в ме-

месте назначения данные, которые были зашифрованы на устройстве

источника.

Реализации уровня представлений обычно не связаны с определенным

стеком протоколов. Некоторыми хорошо известными стандартами являются:

• Данные: ASCII, EBCDIC, шифрование

• Визуальные изображения: PICT, TIFF, GIF, JPEG

• Аудио и видео: MIDI, MPEG, QuickTime " Ч ''"' '••

Сеансовый уровень

Пятый уровень, сеансовый, позволят приложениям на различных компью-

компьютерах настраивать, управлять и завершать общение, называемое сеансом.

Он предоставляет свойства, которые естественно считать необходимыми

на этом уровне, например распознавание имени и обеспечение безопасно-

безопасности. Обеспечение безопасности требуется, чтобы помешать посторонним

соединиться с компьютером через сеть. Другими свойствами, которые

можно увидеть на этом уровне, являются инструменты для управления ком-

коммуникацией машин во время сеанса. Здесь также находятся средства восста-

восстановления данных, например контрольные точки между общающимися

приложениями. Это позволяет машине знать, что было послано и когда.

Критически важно, чтобы эта функция выполнялась — в частности, в нена-

ненадежных сетях (таких как Интернет). При потере данных их придется по-

повторно передавать только с момента последней контрольной точки. Этот

уровень реализует также управление диалогом между общающимися про-

процессами. Он определяет, какая сторона передает, когда и как долго. Таким

образом, сеанс отвечает за управление запросами и ответами всех служб,

которые происходят между приложениями, выполняющимися на двух раз-

различных компьютерах.

Сеансовый уровень создает, управляет и прекращает коммуникацион-

коммуникационные сеансы между сущностями уровня представлений. Сеансы коммуни-

коммуникации состоят из запросов и ответов служб, которые происходят между

приложениями, расположенными в различных сетевых устройствах.

Эти запросы и ответы координируются протоколами, реализованными

на уровне сеанса. Некоторыми примерами реализаций уровня сеанса яв-

являются следующие: AppleTalk Session Protocol, DEC SCP, NFS, SQL, RPC

и реализации X Windows.

Базовые сетевые модели

Транспортный уровень

Четвертый уровень, транспортный, предоставляет дополнительный уро-

уровень соединения под уровнем сеанса и тем самым определяет двухточечное

соединение между приложениями хостов. Транспортный уровень отвечает

за обеспечение доставки пакетов без ошибок, в определенной последовате-

последовательности и без потерь и дублирования. На этом уровне перепаковываются со-

сообщения, полученные из верхних уровней, при необходимости разделяются

длинные сообщения на более мелкие пакеты, собираются вместе несколько

небольших сообщений и помещаются в большие пакеты. Эта перепаковка

позволяет передавать пакеты по сети более эффективно. В принимающей

системе транспортный уровень снова собирает первоначальные сообщения

и обычно посылает подтверждение отправителю.

Транспортный уровень отвечает за сквозную обработку. Это логическая

связь. Транспортный слой предоставляет функции управления потоком,

обработки ошибок и решения проблем, связанных с передачей и получени-

получением пакетов. Именно здесь находится протокол TCP (Transmission Control

Protocol - Протокол управления передачей) из стека TCP/IP. Транспорт-

Транспортный уровень реализует надежные службы транспортировки данных между

сетями. Эти службы являются прозрачными для верхних слоев. Функции

транспортного уровня обычно включают:

• Управление потоком — организует передачу данных между устройства-

устройствами, чтобы передающее устройство не посылало больше данных, чем

принимающее устройство может обработать. Это особенно важно в пе-

перегруженных сетях, где многие машины могут заполнить сеть инфор-

информацией, предназначенной для одного и того же хоста. Было бы очень

легко потерять пакеты, если бы не было некоторого способа управле-

управления перегрузкой. Прибывшие дейтаграммы хранятся в памяти в буфе-

буфере. Если он будет переполнен, прежде чем данные можно будет

обработать, TCP имеет возможность послать индикатор неготовности.

Он действует как красный свет, чтобы предоставить компьютеру время

наверстать упущенное. Когда получатель готов обрабатывать дополни-

дополнительные сегменты, он посылает индикатор готовности, и отправитель

может снова возобновить передачу.

• Мультиплексирование — позволяет передавать данные нескольких при-

приложений по одной физической линии. Это достигается за счет много-

многоуровневой структуры модели OSI. Различные приложения посылают

сегменты в том виде, в котором они получены, и они могут направлять-

направляться в одно или несколько мест назначения. Когда поток данных прибы-

прибывает на транспортный уровень хоста назначения, он восстанавливается

и передается наверх в соответствующее приложение. TCP использует

номера портов, чтобы реализовать мультиплексирование. Так как не-

несколько различных приложений могут использовать TCP (или UDP)

одновременно, протоколы транспортного уровня хранят в заголовке

идентификатор. Этот идентификатор является 16-битным номером

порта, хранящимся в заголовке. Как TCP, так и UDP используют его

для идентификации номера порта источника и номера порта места

10 Глава 1

назначения. Список общепринятых номеров портов содержится в

Приложении А. Эти общепринятые номера портов присвоены IANA

(Уполномоченным по присвоению номеров Интернета). Это номера

между 1 и 1023 для различных серверных служб, таких как telnet, FTP,

SMTP и т.п. Номера между 1024 и 5000 могут использоваться приложе-

приложениями, создающими временные порты (короткоживущие порты).

IPX/SPX использует аналогичную концепцию, хотя порты в этом стеке

называются сокетами.

• Управление виртуальными каналами — виртуальные каналы создают-

•...,, ся, поддерживаются и завершаются на транспортном уровне. Это се-

сеанс с поддержкой соединения. Чтобы произошла передача данных, в

процесс вовлечены как передающая, так и получающая машины. Не-

Невозможно послать данные на машину на этом уровне, не вовлекая обе

машины. Инициирующая машина пошлет сообщение синхронизации,

чтобы начать передачу, получающая машина подтвердит сообщение

синхронизации и включит запрос синхронизированной последователь-

последовательности. Когда он будет подтвержден, начнется передача данных.

• Контроль ошибок и восстановление — контроль ошибок включает

различные механизмы обнаружения ошибок передачи. Восстановле-

Восстановление включает выполнение действий (например, запроса на повтор-

. >; ную передачу данных) для разрешения любых возникающих ошибок.

TCP и SPX требуют положительного подтверждения получения пе-

, ' реданных данных. Когда данные передаются, запускается таймер.

,,. Если сигнал АСК (подтверждения) не получен до окончания времени

таймера, сегмент посылается повторно.

Сетевой уровень

Третий уровень, сетевой, отвечает за сообщения адресации и преобразова-

преобразование логических адресов и имен в физические адреса. Это уровень также вы-

выбирает маршрут от источника к компьютеру назначения. Он определяет,

какой путь должны пройти данные, чтобы прибыть на компьютер места на-

назначения, на основе таких факторов, как загруженность линий, приоритет

службы, маршрутизация и т.д. В дополнение к этим функциям, если сете-

сетевой адаптер на маршрутизаторе не может передать фрагмент данных такой

величины, который послан компьютером источником, то он будет компен-

компенсировать это, разбивая данные на меньшие блоки. В месте назначения по-

получающий компьютер будет соответствующим образом восстанавливать

данные. Сетевой уровень управляет адресацией устройств и отслеживает

расположение устройств в сети. В результате на этом уровне обычно нахо-

находятся маршрутизаторы. Протокол IP (Internetwork Protocol, протокол меж-

межсетевого обмена) относится к третьему уровню.

Сетевой уровень реализует маршрутизацию и связанные с ней функции,

которые позволяют нескольким каналам данных объединяться в общую сеть.

Это осуществляется с помощью логической адресации (в противополож-

противоположность физической адресации) устройств. Сетевой уровень поддерживает

как ориентированные на соединение службы, так и службы без соединения

из протоколов верхних уровней.

Базовые сетевые модели

11

Канальный уровень ь

Второй, канальный уровень отвечает за передачу кадров данных из сетево-

сетевого уровня в физический. На принимающей стороне соединения он преоб-

преобразует полученные от физического уровня биты в кадры данных. Кадр

данных является организованной, логической структурой, в которую мож-

можно поместить данные. На рис. 1.3 показан типичный кадр данных. В нем мы

видим адрес места назначения, адрес отправителя, тип кадра, длину кадра

и данных, а также объем еще не переданной информации.

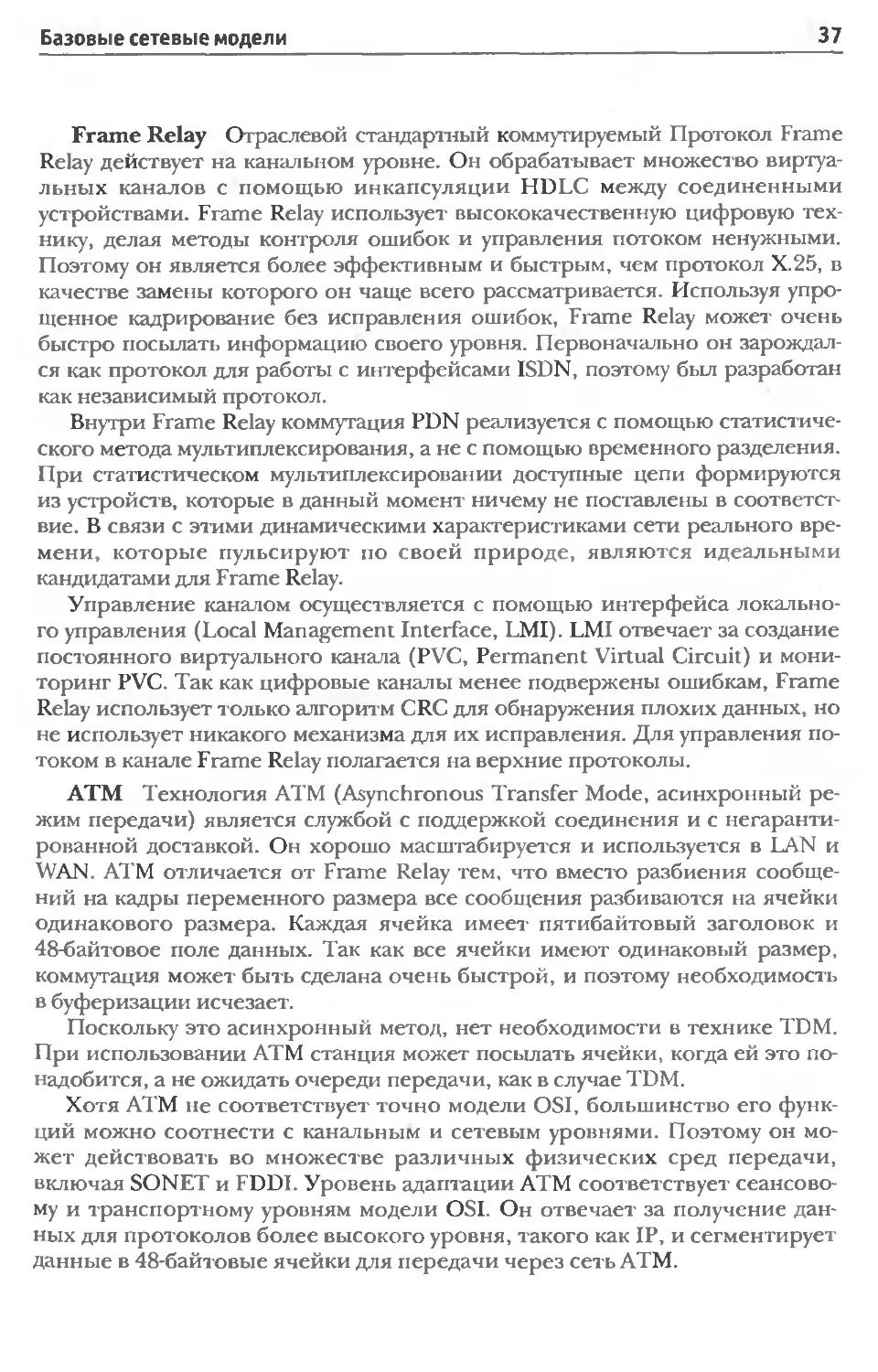

Netwoik МопНм Г6Л0717'1018е<*.орЮе<.»Ш

Доюте

jjtH>

РгакеЩже. _ ISrc KAC_AddrJpst НАС Jkddr Proto.ro lTDcscripf.on

1091 }136 569TSyttopt64E^D6ISvnapt6Q0l60 SHIP IETYPE * x0112

1093 1136 597|Htf KM_DB

1094 1136 617 |Н1ГКН DB

-j '

•BROADCAST | SAP

•BROADCAST I SAP

iGeneral Svc

[General Svc

[HPS_445030 - Advertising Print

(HPS_445030-HTHX - Ucknora Servi"

I

«¦ETHERHET: 802 3 Length ¦ 60

•¦ETHERHET: Destination address 010081000101

ETHERHET: 1 • Group address

ETHERNET: 0. • Universally administered address ;.

•¦ETHERHET: Source address : 00008104EED6

ETHERHET: 0 ¦ Ho routing information present

ETHERHET: . . .0 • Universally administered address

ETHERHET: Frame length . 60 (ОхООЗС)

ETHERHET: Data Length 0x0013 A9)

ETHERHET: Ethernet Data: Humber o( data bytes remaining • 46 @«002E)

-LIT: 01 DSAP-OxAA SSAP-OxAA С

IXC DSAP ¦ OxAA INDIVIDUAL : Sub-Hetoork Access Protocol (SNAP)

LLC: SSAP - OxAA: COHHAHD : Sub-Net*ork Access Protocol (SNAP)

IXC. Frame Category: Unnumbered Frame

LLC Command - DI

IXC. IXC Data. Humber ol data bytes remaining • 43 (ОжОогВ)

?Ы1Р PTVpr nnut

I

«I

f

booooooo ""

00000010

оооооого

00O0003O

ill 00 SI 00 01 01 00 00 81 04 ЕЕ L'b 00 13 AA AA

03 00 00 81 01 «I UB 00 00 Cb 04 ЕЕ Ob 0) 1J OJ

00 00 30 01 00 40 iF 3b 53 30 04 S2 ПП n? П4 13

i? c0 S? CF 34 34 Л 30 33 30 00 21

0 9-tSO.F

Рг 4451140 II

Fi«ne

FS 1032^23?

Рис. 1.З. Типичный кадр данных включает информацию контроля ошибок

и информацию о месте назначения, добавленные на канальном уровне

Канальный уровень отвечает за безошибочную передачу этих кадров от

одного компьютера другому через физический уровень. Одним из использу-

используемых им методов является CRC (контроль с помощью циклического избы-

избыточного кода), который представляет информацию для исправления

ошибок и проверки, чтобы гарантировать правильность передачи кадра

данных. Это "магическое" число позволяет получающему компьютеру

знать, что пакет является допустимым. Это позволяет сетевому уровню осу-

осуществлять практически безошибочную передачу через сетевое соединение.

Обычно канальный уровень посылает кадр и затем ожидает подтвержде-

подтверждения от получателя. Канальный уровень получателя обнаруживает любые

проблемы с кадром, которые могут происходить во время передачи.

12 Глава 1

Кадры, получение которых не подтверждено, и кадры, поврежденные при

передаче, пересылаются повторно. Таким образом, канальный уровень

отвечает за уведомление, сетевую топологию и управление потоком.

Канальный уровень предоставляет доступ к физической среде и обеспечи-

обеспечивает надежный транзит данных через физический канал сети. Здесь определе-

определены методы доступа к среде передачи Ethernet, Token Ring и FDDI. Каждая

спецификация уровня канала данных определяет различные характеристики

сети и протокола, включая:

• Физическая адресация — в противоположность сетевой адресации

определяет адресацию устройств на канальном уровне.

• Сетевая топология — спецификации канального уровня часто опреде-

определяют, как должны быть физически соединены устройства (например,

по топологии "шина" или "кольцо"). ..,.•/ ¦-.' ".$.¦.•¦••.<¦¦. .vy-^ ^

• Уведомление об ошибках — в частности, сообщает протоколам верхних

уровней, что произошла ошибка передачи.

• Упорядочивание кадров — включает переупорядочивание кадров, пере-

переданных вне последовательности. *,., • ¦¦.

• Управление потоком — включает в себя замедление передачи данных,

чтобы получающее устройство не получило больше данных, чем оно

может обработать за один раз. ' '. .>-"»., s

Некоторыми из физических устройств, обычно действующими на

Этом уровне, являются мосты и коммутаторы (хотя некоторые из "интел-

"интеллектуальных" современных коммутаторов способны захватывать и третий

уровень). ¦ _¦ v

Физический уровень ^-'-^"'-¦"."• •••¦••-•*»>¦¦¦¦•-*-й

Первый, физический уровень передает поток данных между машинами.

Как предполагает название, этот уровень содержит средства для соедине-

соединения двух машин. Он связан с электрической, оптической, механической

средой передачи, процедурами или интерфейсами, требуемыми для созда-

создания соединения, будь то физический кабель, инфракрасное соединение, ла-

лазер или другие методы. Физический уровень отвечает за перенос данных,

которые создаются более высокими уровнями.

Этот уровень определяет также, например, как кабель соединяется с

картой сетевого адаптера, число используемых проводов и т.д. Он отвечает

за перенос битов (единиц и нулей) из одного компьютера в другой. Биты не

имеют никакого смысла на физическом уровне, они являются просто еди-

единицами и нулями, электрическими импульсами или вспышками света. Фи-

Физический уровень отвечает за обеспечение того, что когда передается

единица, она будет получена как единица, а не как ноль. Этот уровень опре-

определяет также, что такое единица, как долго длится импульс, какой длины

он должен быть, какой силы и т.п., и таким образом уделяет внимание уров-

уровню напряжения, частоте изменения напряжения, физическим скоростям

данных и максимальным расстояниям, на которые они могут перемещаться.

К этому уровню относятся такие устройства, как повторители (репитеры).

Базовые сетевые модели 13

Проект1ЕЕЕ802 - 7.1.

В то время как ISO работал над моделью OSI, Институт инженеров по элек-

электротехнике и электронике (IEEE) также разрабатывал стандарты LAN. Они

получили известность как проект 802, названный по году и месяцу начала

разработки (февраль 1980 г.). Поскольку эти модели возникли примерно в

одно время, и две организации обменивались между собой информацией,

два стандарта являются совместимыми. Проект 802 определяет стандарты

для физических компонентов сети — кабеля интерфейса и прокладки кабе-

кабеля — которые содержатся в двух первых уровнях модели OSI, физическом и

уровне канала данных. Эти стандарты содержат спецификации для сетевых

интерфейсных карт, компонентов глобальных сетей и компонентов, испо-

используемых для создания коаксиальных сетей и сетей на витой паре. В проек-

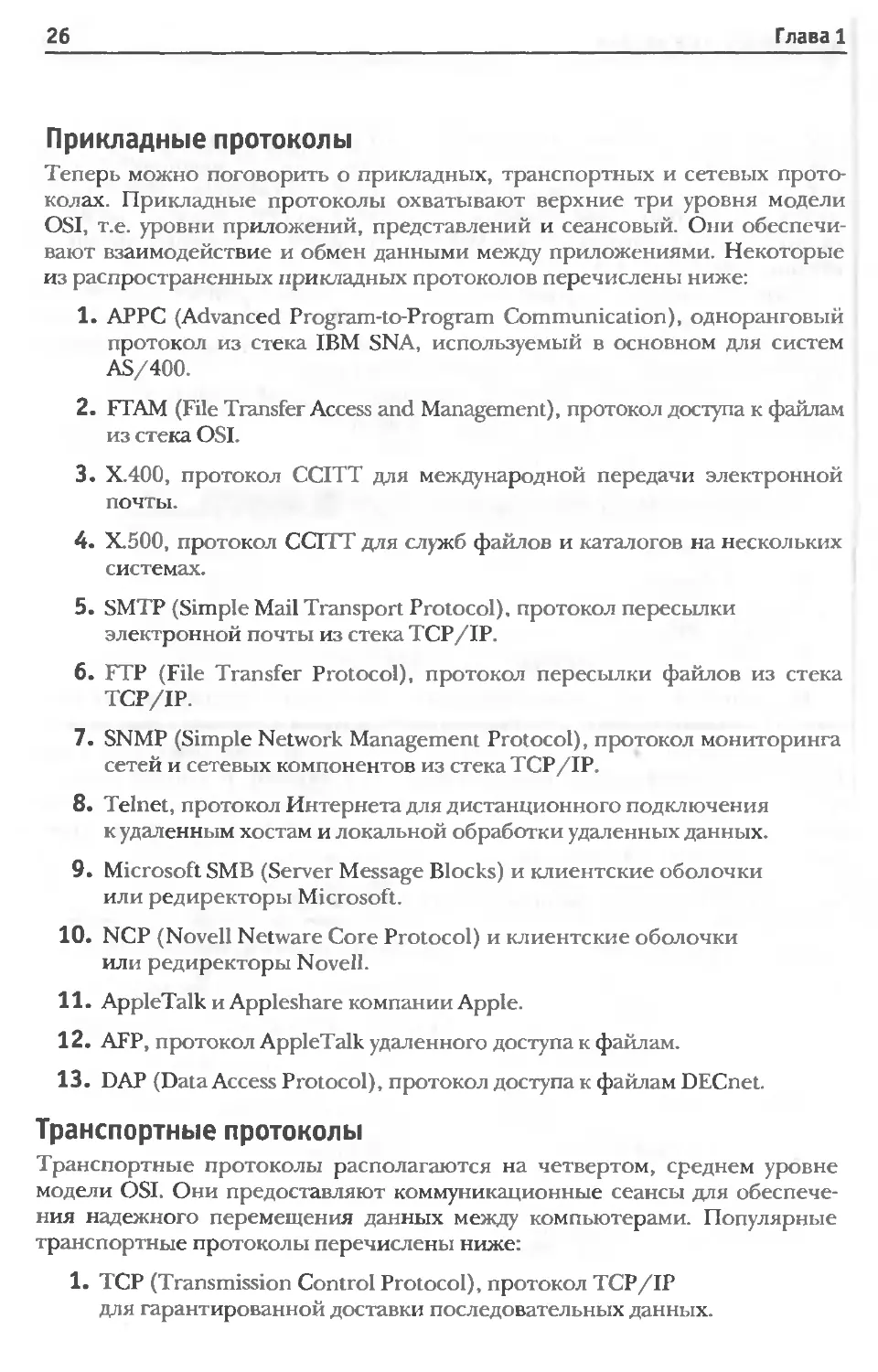

проекте 802 существуют двенадцать категорий, перечисленных в таблице 1.1.

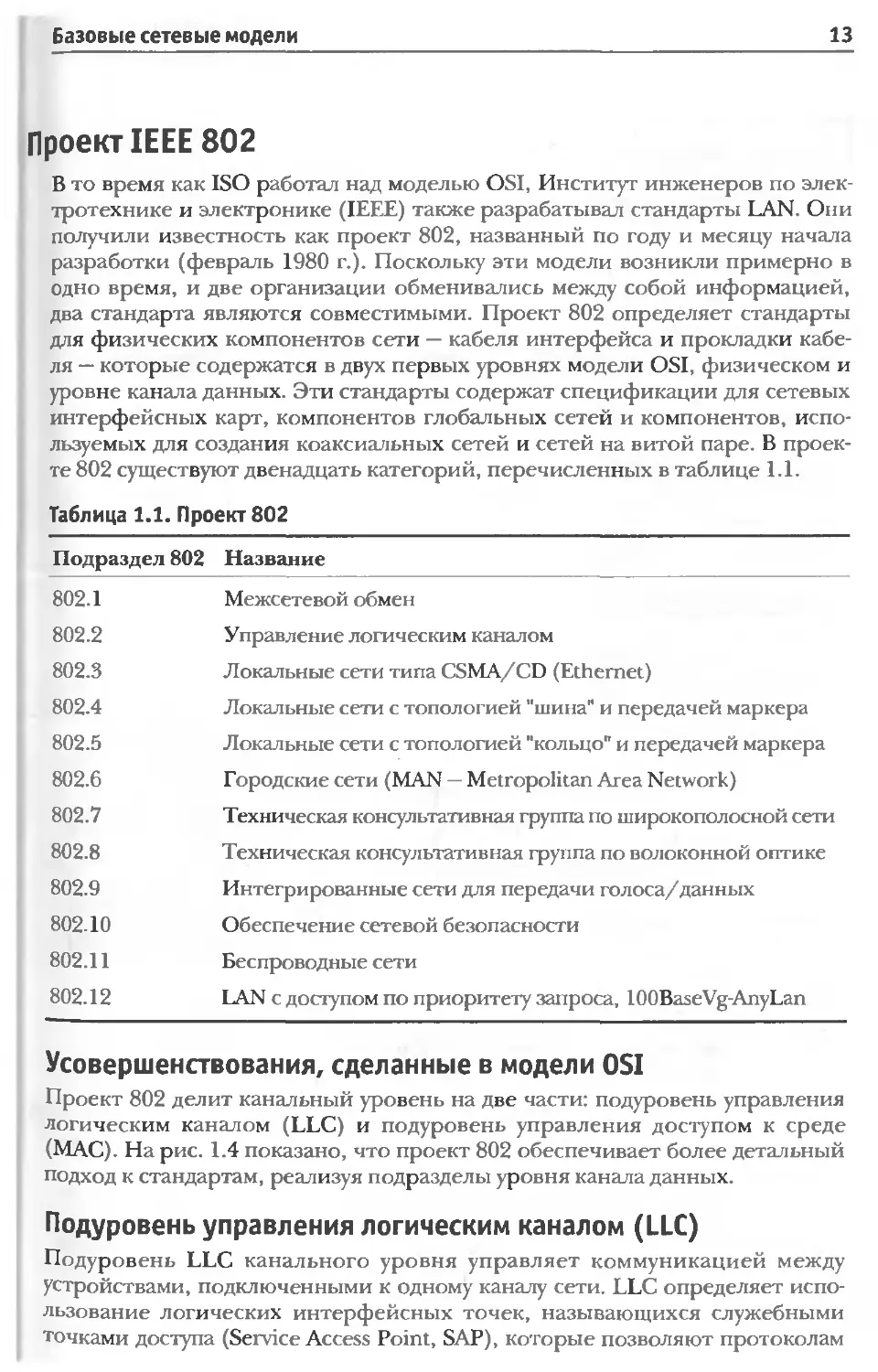

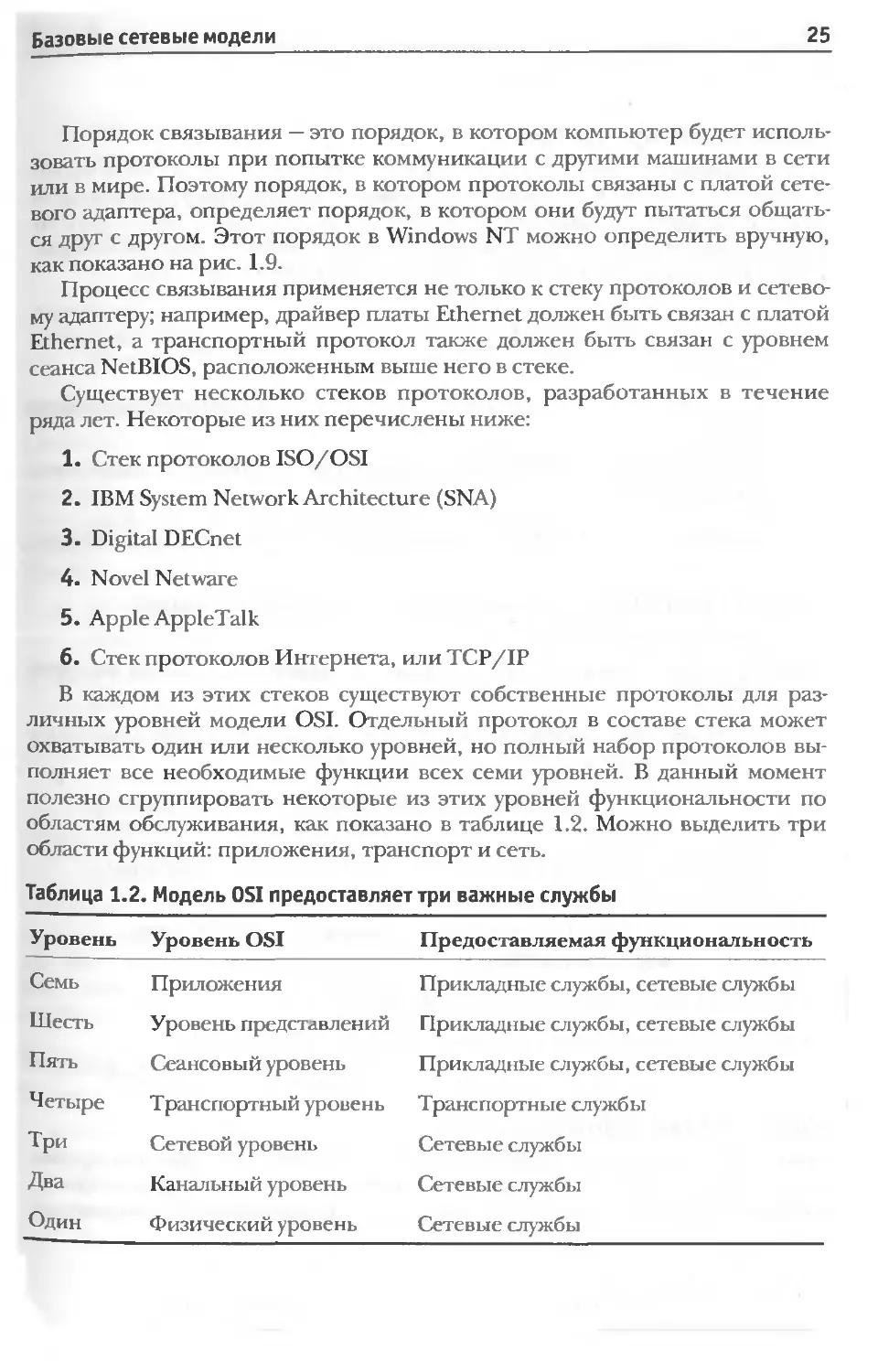

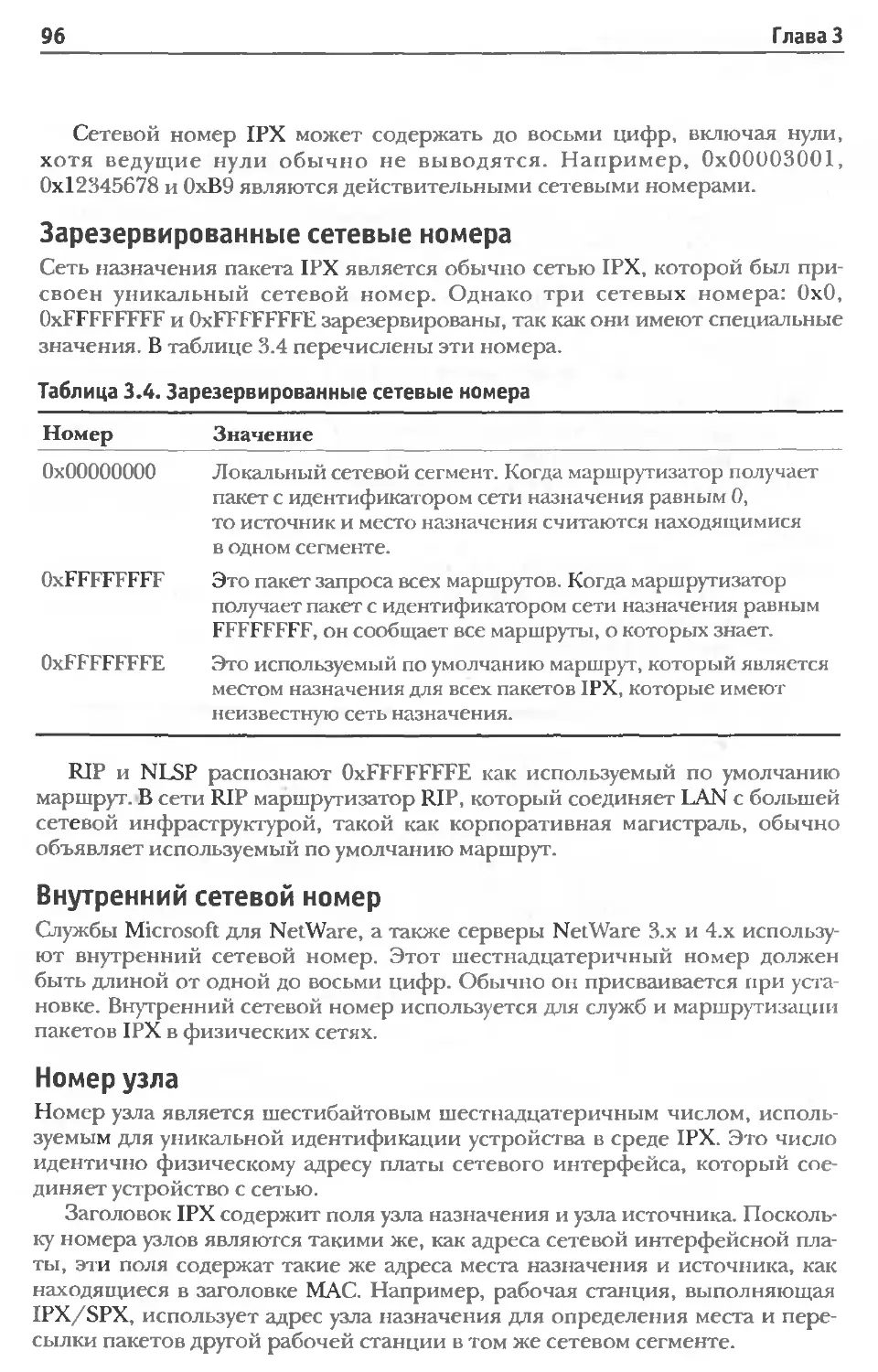

Таблица 1.1. Проект 802

Подраздел 802 Название

802.1 Межсетевой обмен

802.2 Управление логическим каналом

802.3 Локальные сети типа CSMA/CD (Ethernet)

802.4 Локальные сети с топологией "шина" и передачей маркера

802.5 ¦ Локальные сети с топологией "кольцо" и передачей маркера

802.6 Городские сети (MAN — Metropolitan Area Network)

802.7 . Техническая консультативная группа по широкополосной сети

802.8 Техническая консультативная группа по волоконной оптике

802.9 Интегрированные сети для передачи голоса/данных

802.10 Обеспечение сетевой безопасности '"¦

802.11 Беспроводные сети ¦

802.12 LAN с доступом по приоритету запроса, 100BaseVg-AnyLan

Усовершенствования, сделанные в модели OSI

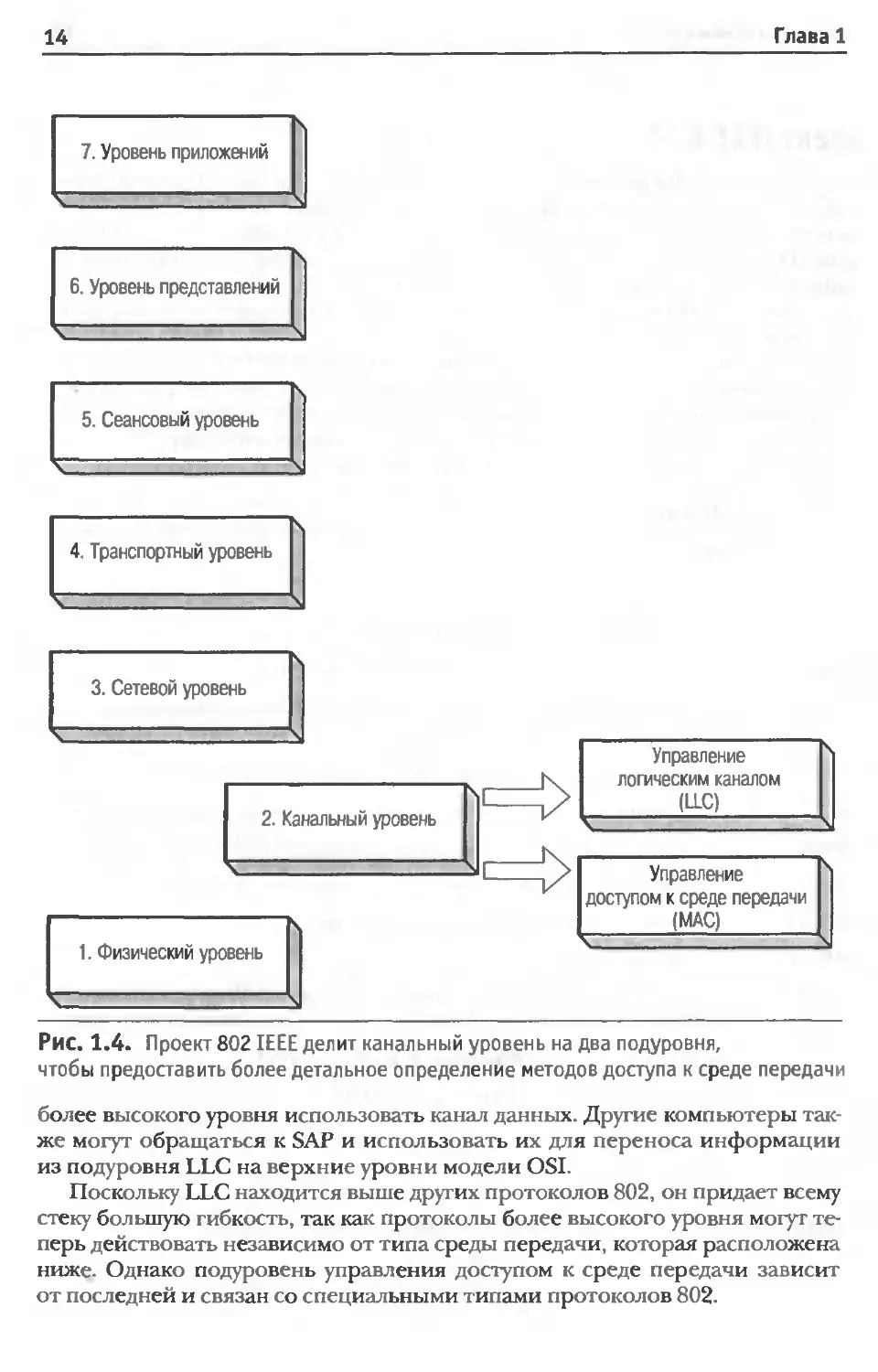

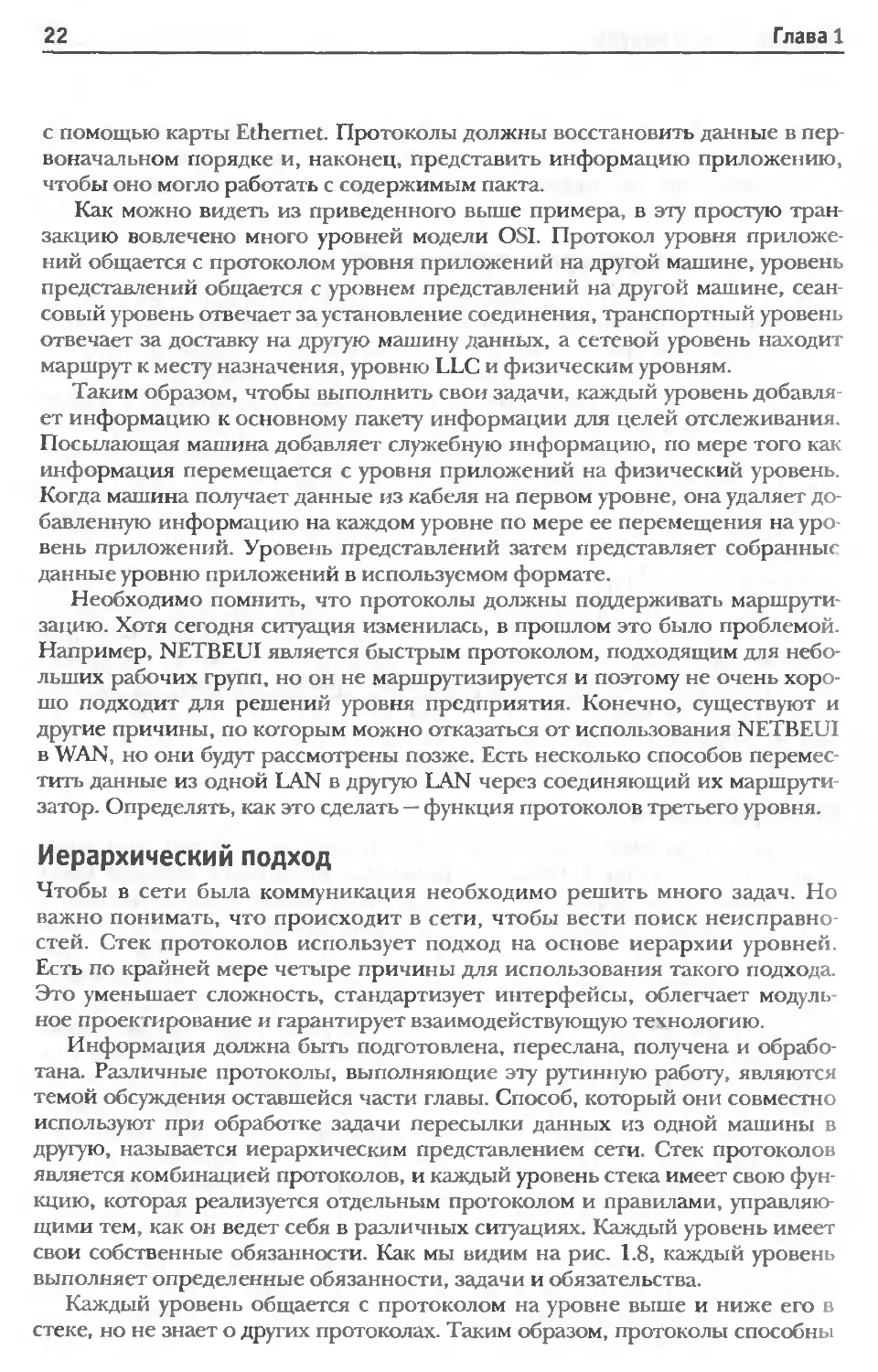

Проект 802 делит канальный уровень на две части: подуровень управления

логическим каналом (LLC) и подуровень управления доступом к среде

(MAC). На рис. 1.4 показано, что проект 802 обеспечивает более детальный

подход к стандартам, реализуя подразделы уровня канала данных.

Подуровень управления логическим каналом (LLC)

Подуровень LLC канального уровня управляет коммуникацией между

устройствами, подключенными к одному каналу сети. LLC определяет испо-

использование логических интерфейсных точек, называющихся служебными

точками доступа (Service Access Point, SAP), которые позволяют протоколам

н

Глава 1

7. Уровень приложений

6. Уровень представлений

5. Сеансовый уровень

V •¦ '

4. Транспортный уровень

3. Сетевой уровень

2. Канальный уровень

1. Физический уровень

Управление

логическим каналом

(LLC)

Управление

доступом к среде передачи

(MAC)

Рис. 1.4. Проект 802 IEEE делит канальный уровень на два подуровня,

чтобы предоставить более детальное определение методов доступа к среде передачи

более высокого уровня использовать канал данных. Другие компьютеры так-

также могут обращаться к SAP и использовать их для переноса информации

из подуровня LLC на верхние уровни модели OSI.

Поскольку JJLC находится выше других протоколов 802, он придает всему

стеку большую гибкость, так как протоколы более высокого уровня могут те-

теперь действовать независимо от типа среды передачи, которая расположена

ниже. Однако подуровень управления доступом к среде передачи зависит

от последней и связан со специальными типами протоколов 802.

Базовые сетевые модели 15

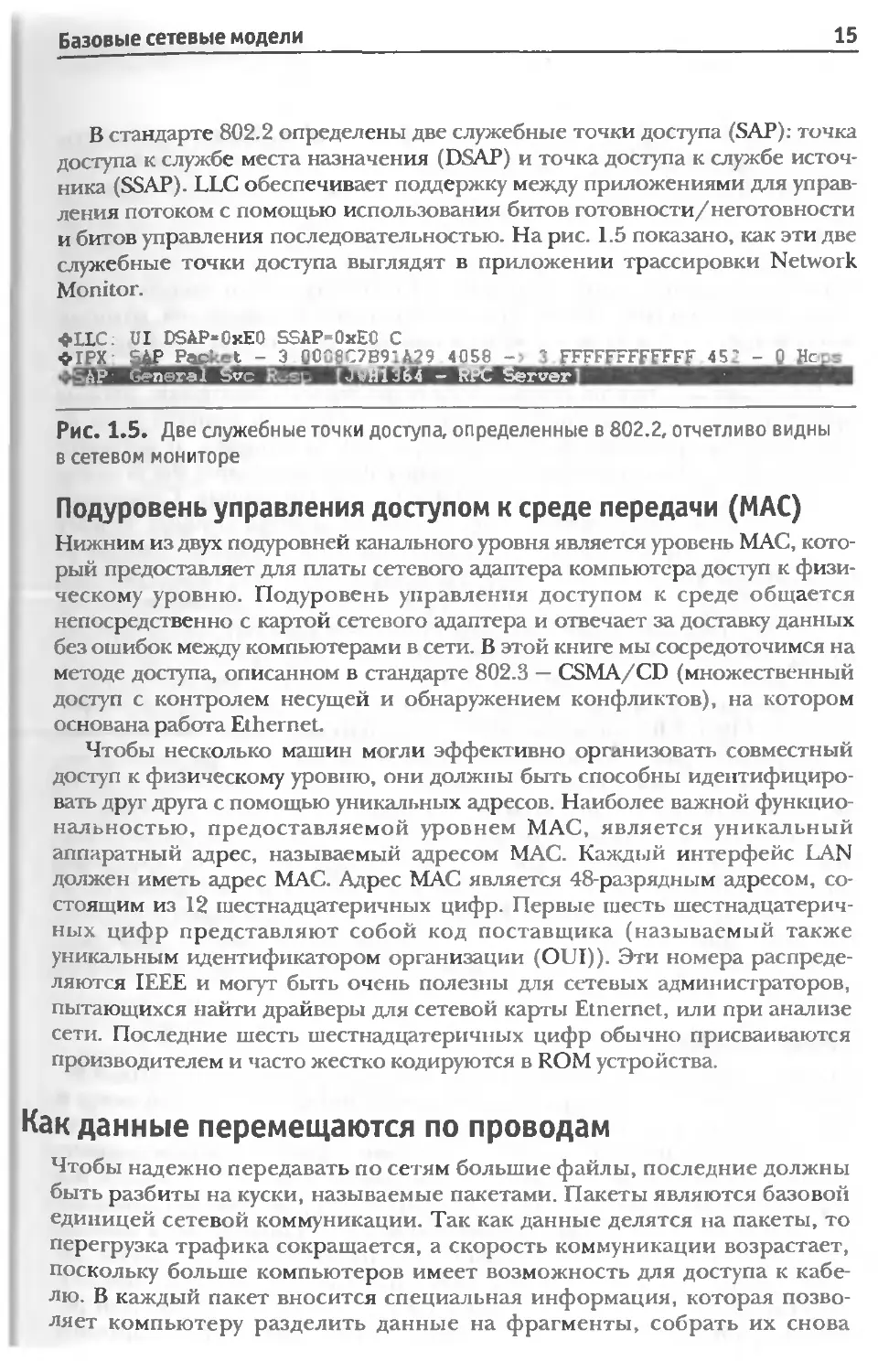

В стандарте 802.2 определены две служебные точки доступа (SAP): точка

доступа к службе места назначения (DSAP) и точка доступа к службе источ-

источника (SSAP). LLC обеспечивает поддержку между приложениями для управ-

управления потоком с помощью использования битов готовности/неготовности

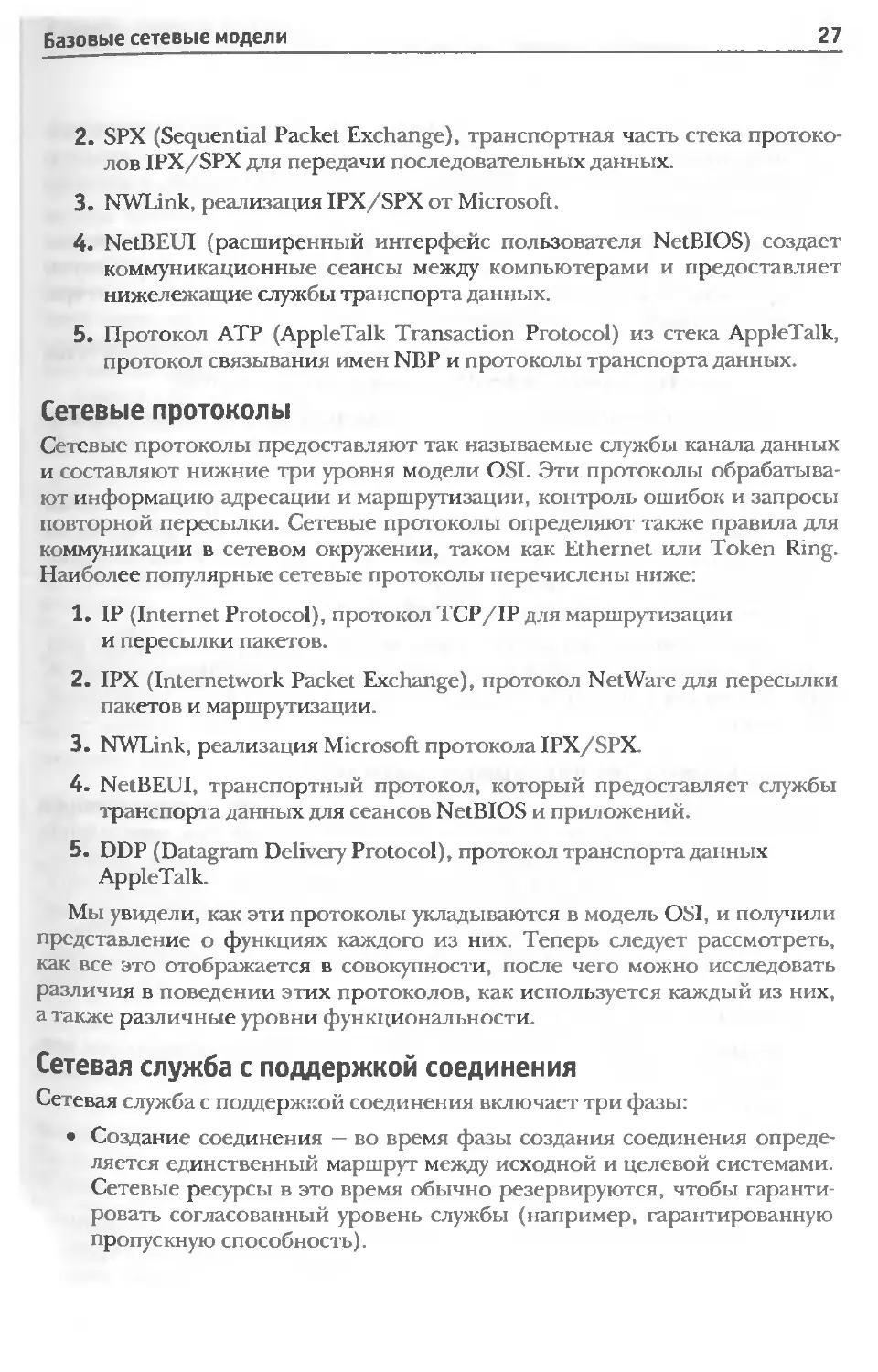

и битов управления последовательностью. На рис. 1.5 показано, как эти две

служебные точки доступа выглядят в приложении трассировки Network

Monitor.

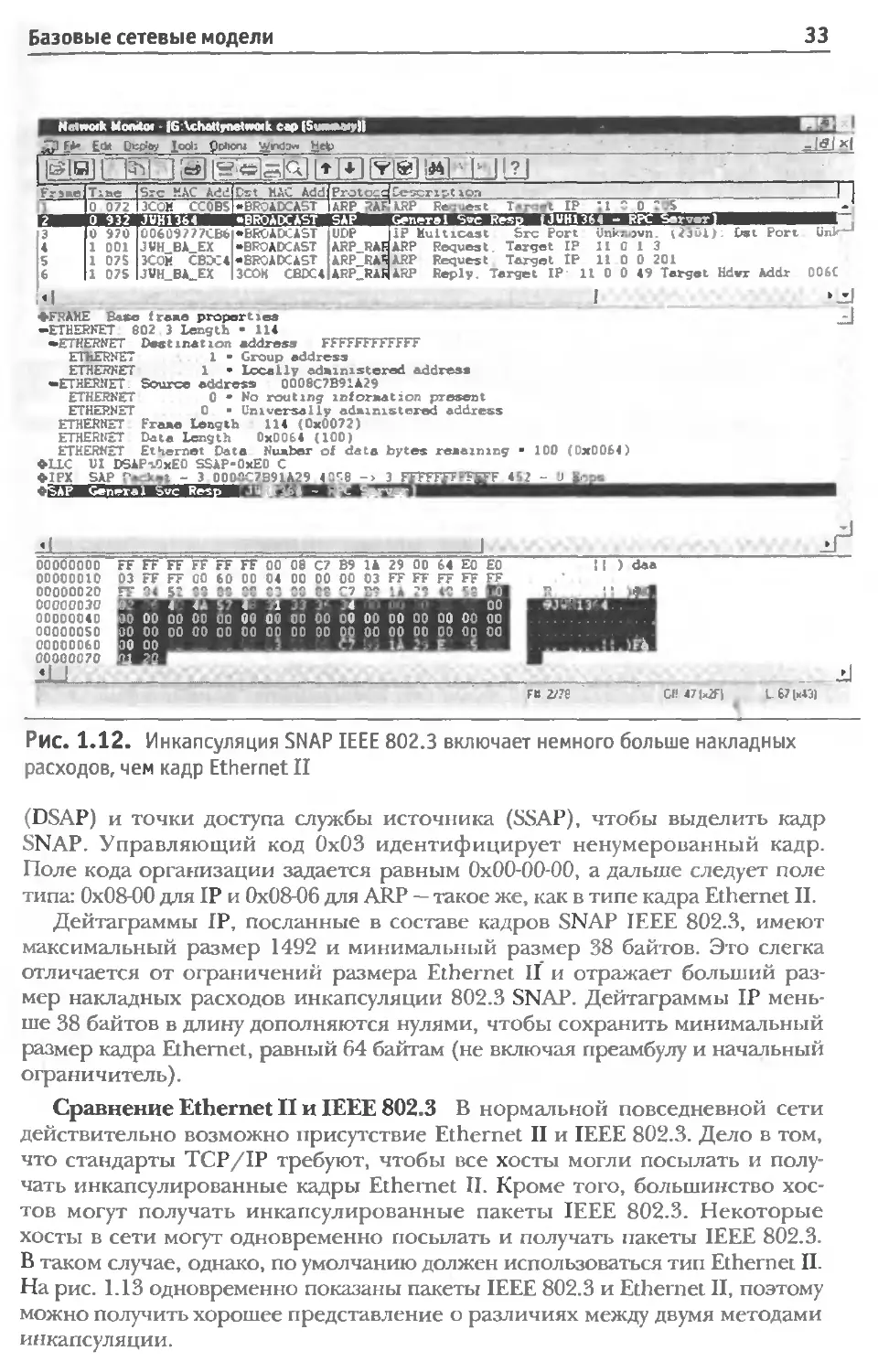

¦IXC: UI DSAP-OxEO SSAP=0xE0 С

¦IPX- SAP Packet - 3 0003C7B91A29.4058 -> 3.FFFFFFFFFFFF.452 - 0 Hops

SAP: General Svc Resn fJVH1364 - RPC Serverl

Рис. 1.5. Две служебные точки доступа, определенные в 802.2, отчетливо видны

в сетевом мониторе

Подуровень управления доступом к среде передачи (MAC)

Нижним из двух подуровней канального уровня является уровень MAC, кото-

который предоставляет для платы сетевого адаптера компьютера доступ к физи-

физическому уровню. Подуровень управления доступом к среде общается

непосредственно с картой сетевого адаптера и отвечает за доставку данных

без ошибок между компьютерами в сети. В этой книге мы сосредоточимся на

методе доступа, описанном в стандарте 802.3 — CSMA/CD (множественный

доступ с контролем несущей и обнаружением конфликтов), на котором

основана работа Ethernet.

Чтобы несколько машин могли эффективно организовать совместный

доступ к физическому уровню, они должны быть способны идентифициро-

идентифицировать друг друга с помощью уникальных адресов. Наиболее важной функцио-

функциональностью, предоставляемой уровнем MAC, является уникальный

аппаратный адрес, называемый адресом MAC. Каждый интерфейс LAN

должен иметь адрес MAC. Адрес MAC является 48-разрядным адресом, со-

состоящим из 12 шестнадцатеричных цифр. Первые шесть шестнадцатерич-

ных цифр представляют собой код поставщика (называемый также

уникальным идентификатором организации (OUI)). Эти номера распреде-

распределяются IEEE и могут быть очень полезны для сетевых администраторов,

пытающихся найти драйверы для сетевой карты Etnernet, или при анализе

сети. Последние шесть шестнадцатеричных цифр обычно присваиваются

производителем и часто жестко кодируются в ROM устройства.

Как данные перемещаются по проводам

Чтобы надежно передавать по сетям большие файлы, последние должны

быть разбиты на куски, называемые пакетами. Пакеты являются базовой

единицей сетевой коммуникации. Так как данные делятся на пакеты, то

перегрузка трафика сокращается, а скорость коммуникации возрастает,

поскольку больше компьютеров имеет возможность для доступа к кабе-

кабелю. В каждый пакет вносится специальная информация, которая позво-

позволяет компьютеру разделить данные на фрагменты, собрать их снова

16 Глава 1

вместе и после сборки проверить на наличие ошибок. Фактически пакеты

могут содержать множество различных типов данных, таких как сообщения,

файлы, управляющие данные, команды или запросы служб, управляющие

коды сеансов или сообщения об ошибках.

Все пакеты, независимо от протокола, однотипны и содержат следую-

следующую информацию: адрес источника (машины, отправляющей данные),

адрес назначения (адрес выделенного получателя или получателей),

сами данные, инструкции для различных сетевых компонентов, которые

могут встретиться в пути, служебная информация для контроля ошибок

и упорядочивания.

Поскольку все перечисленные виды информации обязательно должны

присутствовать во всех пакетах, последние состоят по крайней мере из

трех основных разделов. Это заголовок, данные и концевик. В заголовке

можно найти такую информацию, как адрес источника, адрес места назна-

назначения, тип кадра и количество содержащихся в нем данных. Следующий

раздел содержит сами передаваемые данные, количество которых зависит

от типа сети и используемых коммуникационных протоколов. Например,

кадр Ethernet может содержать полезную нагрузку (т.е. собственно данные)

не менее 46 байтов и не более 1500 байтов, но сюда же входит заголовок

TCP и заголовок IP. После удаления накладных расходов максимальный

размер данных оказывается равным 1460 байтам. Содержимое концевика

также зависит от используемого протокола и метода доступа; однако обыч-

обычно там располагается некоторая информация для контроля ошибок (напри-

(например, код CRC). CRC является одним из магических чисел, вычисляемых

при обработке размера пакета с помощью некоторого алгоритма. Эти вы-

вычисления можно воспроизвести, поэтому когда пакет прибывает в место

назначения, получающий компьютер считывает из него значение CRC, по-

повторно выполняет необходимые вычисления и сравнивает полученное зна-

значение CRC с числом, содержащимся в концевике пакета. Если они

совпадают, то пакет считается переданным безошибочно и передается на

следующий уровень модели OSI. Если вычисленное получающим компьюте-

компьютером число CRC не совпадает с числом, содержащимся в пакете, тогда про-

протокол сочтет пакет плохим и отправит запрос на повторную передачу

пакета.

Процесс создания пакета

Как рассматриваемые сетевые модели укладываются в этот процесс и ка-

какую роль они играют? Каждый уровень модели OSI вносит свой вклад в

формат пакета. Процесс создания пакета начинается на уровне приложе-

приложений. Когда созданные там данные необходимо передать на другую машину

в сети, уровень приложений добавляет небольшой объем заголовочной ин-

информации. Оттуда данные переходят на уровень представлений, который

добавит свою заголовочную информацию и затем перешлет пакет на сеан-

сеансовый уровень, также добавляющий свою заголовочную информацию. За-

Затем они переходят на транспортный уровень, где исходные данные

разбиваются на пакеты, которые и будут передаваться по сети. Поэтому ре-

реальный формат пакета зависит от типа используемого транспортного

Базовые сетевые модели 17

протокола. Например, транспортный протокол в составе стека протоколов

TCP/IP — это протокол TCP. В стеке протоколов IPX/SPX протокол транс-

транспортного уровня — это SPX. Каждый из этих транспортных протоколов

управляет пакетами по-своему (более подробно поговорим об этом в следу-

следующих главах). Однако после того как транспортный протокол разбивает

данные на пакеты, он должен снабдить пакеты последовательной нумера-

нумерацией, чтобы принимающий компьютер мог узнать, как собрать их снова,

чтобы восстановить данные. Это произойдет на транспортном уровне при-

принимающего компьютера.

После того как транспортный протокол разобьет данные на пакеты,

они передаются вниз на третий, сетевой уровень модели OSI. Здесь дейст-

действия снова зависят от используемого стека протоколов. В стеке TCP/IP се-

сетевым протоколом является протокол IP, а в IPX/SPX — протокол IPX. В

целом, однако, сетевой уровень добавляет информацию маршрутизации,

информацию об источнике и месте назначения в формате соответствующе-

соответствующего протокола, контрольную сумму, а также информацию о синхронизации.

Канальный уровень также будет добавлять свой заголовок и концевик

CRC. Наконец, пакет попадает на физический уровень, готовый выпол-

выполнить путешествие к месту назначения и содержащий не только полезную

нагрузку данными, но также заголовочную и концевую информацию, добав-

добавленную шестью верхними уровнями, чтобы гарантировать своевременную

и точную доставку данных.

На принимающей стороне пакет передается от физического уровня

вверх вплоть до седьмого уровня приложений, и при этом каждый уровень

удаляет информацию, добавленную соответствующим уровнем передающего

компьютера.

Пакеты адресуются специфическому месту назначения. В большинстве

случаев место назначения является определенным компьютером, серве-

сервером или клиентской машиной. Хотя весь трафик в кабеле виден каждой

карте сетевого адаптера, компьютер не извлекает данные из кабеля, если

они адресованы не ему. Иногда это не так. Например, существуют специа-

специальные виды кадров — широковещательные кадры, которые рассылаются

всем узлам в сети. В этом случае каждый сетевой адаптер будет извлекать

широковещательные сообщения из кабеля и просматривать пакеты. Это

одна из причин изучения способов контроля широковещательного трафика

в главах 5 и 6.

Бывают другие случаи, когда сетевой адаптер может извлекать из кабеля

не предназначенный для него трафик — например, так работают маршрути-

маршрутизаторы. В нашем исследовании сетевого трафика некоторые из файлов

примеров связаны с маршрутизаторами. В этих пакетах необходимо внима-

внимательно отслеживать, что в действительности является истинным источни-

источником и местом назначения. Конечно, все эти вопросы приобретают особую

важность в сети Ethernet, и это ведет нас к следующему разделу.

18

Глава 1

Особенности коммуникации в сетях Ethernet ::

Уровень MAC (нижний подуровень уровня 2 OSI) определяет, как компью-

компьютер будет получать доступ к кабелю и как он будет передавать и принимать

данные. Для этого он общается с физическим уровнем (уровень 1 OSI) че-

через общий интерфейс. Этот интерфейс состоит из базовых служб или фун-

функций, которые управляют обменом данными между подуровнями MAC на

двух различных машинах. При работе через эти интерфейсы подуровень

MAC независим от нижележащей физической среды. Это может быть мед-

медный или оптоволоконный кабель, радиопередача, лазерный или инфрак-

инфракрасный луч. Первым из этих вспомогательных интерфейсов является

сигнализация физической линии. Это подуровень уровня MAC, его основ-

основная функция состоит в управлении доступом к кабелю.

Так как мы рассматриваем Ethernet, используемым методом является

контроль несущей — т.е. компьютер будет следить, когда линия освободит-

освободится. Перед каждой передачей делается проверка, чтобы увидеть, не исполь-

используется ли в данный момент линия. Однако в сети Ethernet отсутствует

сигнал несущей. Как же проконтролировать деятельность? Выяснение

того, что линия не занята, делается с помощью механизма синхронизации

между кадрами данных. Вводится понятие межкадрового промежутка, кото-

который имеет длину 96 бит-периодов (9,6 микросекунды). Межкадровый про-

промежуток является поэтому наименьшим допустимым пробелом между

кадрами данных в сети Ethernet. Сигнализация физической линии будет

также обнаруживать, занята ли линия и имел ли место конфликт. Эти функ-

функции реализованы в части платы Ethernet, называемой трансивером. Рань-

Раньше трансивер был отдельным устройством, но он давно уже реализован как

микросхема на карте Ethernet. Иногда это устройство называют модулем

доступа к среде передачи (MAU — media access unit). Трансивер отвечает за

четыре основные функции. Это передача электрических сигналов по кабе-

кабелю, получение сигналов из кабеля, определение, свободен или занят кабель

и наблюдение за данными с целью обнаружения конфликтов.

Данные передаются в кабель с помощью так называемого манчестер-

манчестерского кодирования (Manchester code). В этом коде первая половина значе-

значения бита содержит дополнительное значение, в то время как вторая

половина содержит реальное значение. Таким образом, каждый посылае-

посылаемый в кабель сигнал является уникальным. Это работает, даже когда пере-

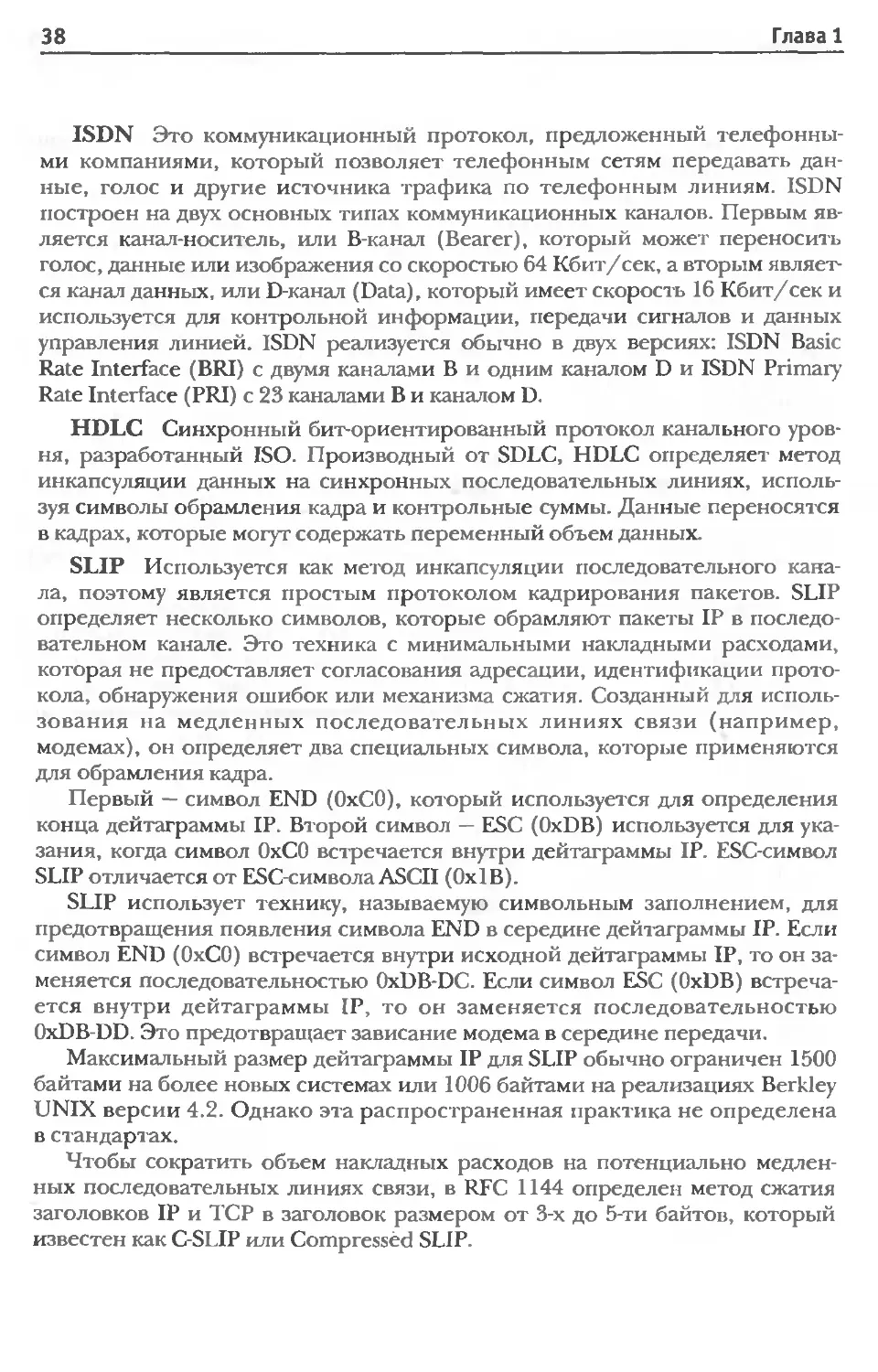

передаются несколько пакетов с идентичной информацией. На рис. 6.1

показан период времени, использованный для передачи информации в

кабель. Время, которое требуется для изменения в кабеле сигнала 1 в О,

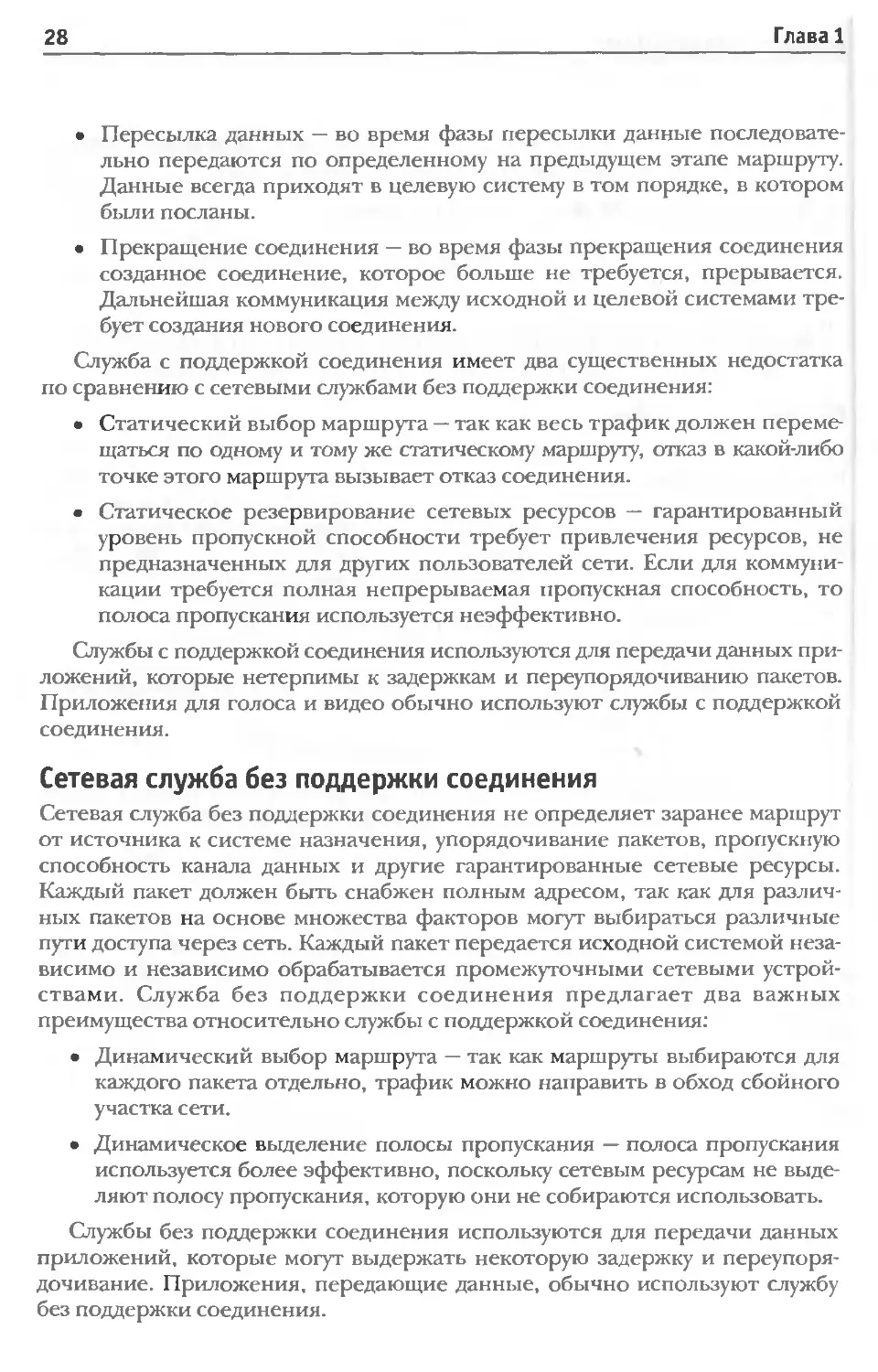

называется бит-периодом.

1 бит-период = 100 наносекундам

0

0

0

0

t

0

0

0

Рис. 1.6. Бит-период для Ethernet равен 100 наносекундам

Базовые сетевые модели

19

Так как в сети Ethernet не существует внешнего тактового генератора,

манчестерское кодировние позволяет передатчикам и приемникам син-

синхронизироваться друг с другом. Напряжение в кабеле Ethernet изменяется

от -2.2 до О В, а сила тока — от -90 до 0 мА.

Соединение с физической средой выполняет несколько важных задач, на-

например передачу и получение данных, обнаружение конфликтов и контроль

за длительностью передачи данных. Мы кратко рассмотрим некоторые

из них.

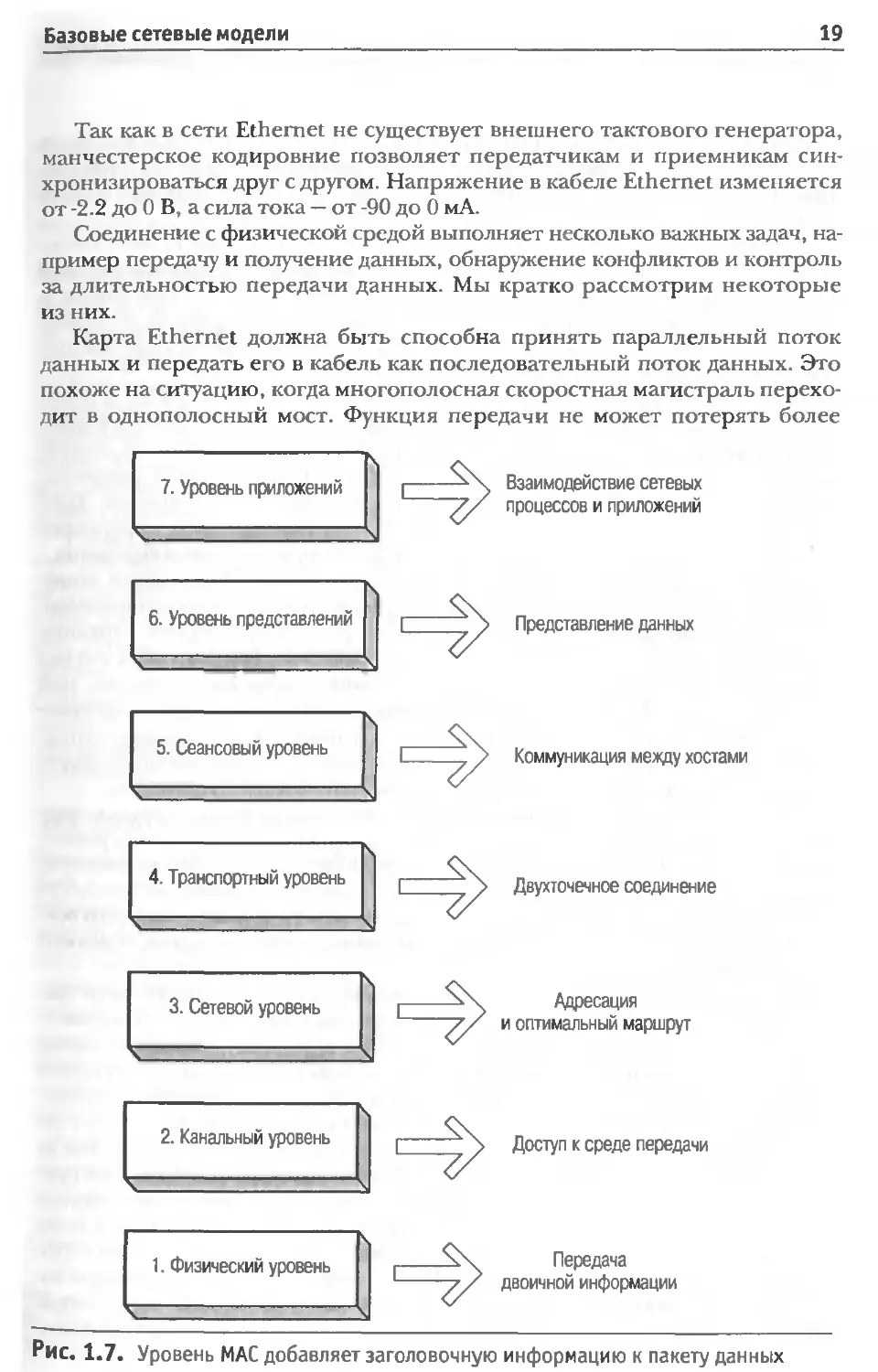

Карта Ethernet должна быть способна принять параллельный поток

данных и передать его в кабель как последовательный поток данных. Это

похоже на ситуацию, когда многополосная скоростная магистраль перехо-

переходит в однополосный мост. Функция передачи не может потерять более

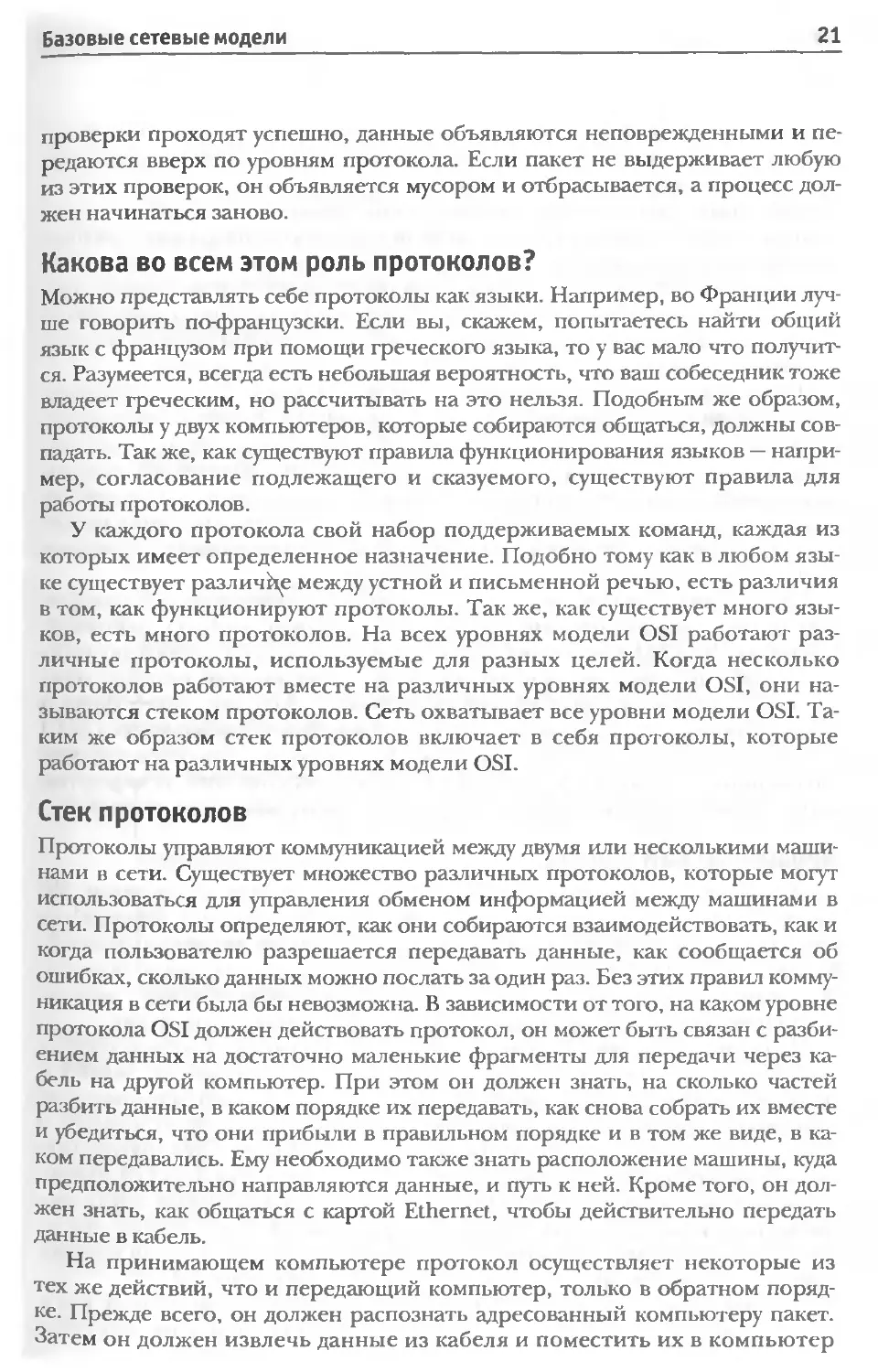

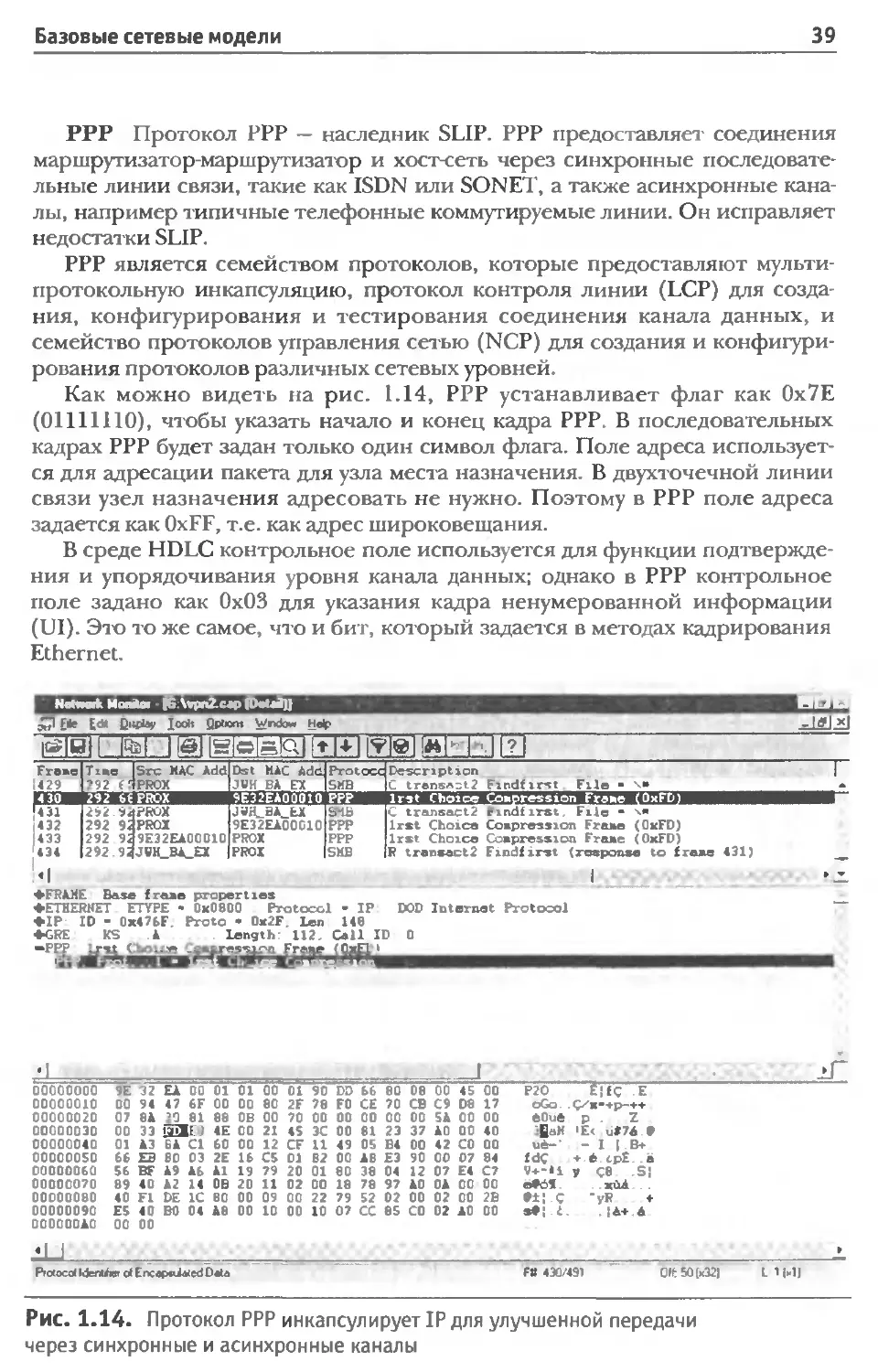

7. Уровень приложений

Взаимодействие сетевых

процессов и приложений

6. Уровень представлений

Представление данных

5. Сеансовый уровень

Коммуникация между хостами

4. Транспортный уровень

Двухточечное соединение

3. Сетевой уровень

Адресация

и оптимальный маршрут

2. Канальный уровень

Доступ к среде передачи

1.Физический уровень

Передача

двоичной информации

Рис. 1.7. Уровень MAC добавляет заголовочную информацию к пакету данных

20 " '"'*ч Глава 1

двух полных ячеек битов. Задержка между ячейками битов должна быть

менее 50 наносекунд. Когда соединение с физической средой получает по-

поток битов, оно не может потерять более пяти ячеек битов. Как же уровень

MAC передает данные? Рассмотрим это немного подробней.

Уровень MAC получает пакет от LLC. Затем он добавляет в пакет следу-

следующую информацию: преамбулу, начальный ограничитель кадра, адрес мес-

места назначения, адрес источника, поле типа (для Ethernet), поле длины и

поле данных с информацией протоколов более высоких уровней. Это пока-

показано на рис. 1.7. Если данные занимают меньше 48 байтов, то поле данных

дополняется нулями до минимальной длины.

После создания пакета данных модуль передачи вычисляет CRC и поме-

помещает ее в поле CRC. Весь пакет передается в модуль передачи MAC. В этом

месте проверяется активность кабеля. Если кабель свободен, то модуль

MAC выжидает межкадровый промежуток (9,6 микросекунд) и передает па-

пакет. Во время передачи модуль MAC проверяет наличие конфликта. Если

конфликтов нет, то передача завершается и можно посылать следующий

кадр. Если возник конфликт, то вызывается функция обработки конфликтов.

Функция обработки конфликтов используется для обнаружения конф-

конфликтов в кабеле. Когда два компьютера передают свои данные одновремен-

одновременно, общее напряжение возникающего конфликта превышает обычное

значение в кабеле, и обнаружившая это машина будет генерировать сигнал

конфликта. Это будет продолжаться в течение девяти бит-периодов, или

900 наносекунд. В течение этого времени машины, пытающиеся исполь-

использовать кабель, будут повторно посылать свои пакеты со случайным интер-

интервалом времени, чтобы избежать нового конфликта. Если отказ происходит

16 раз подряд, то протоколам верхних уровней возвращается ошибка.

Функция контроля длительности передачи данных была введена в стан-

стандарт 802.3, чтобы не давать одной машине возможность монополизировать

кабель. Каждая машина может использовать кабель не более 30 миллисекунд

за один раз и должна предоставить после этого другой машине возможность

использовать кабель. Если машина не прервет передачу в течение этого вре-

времени, то карта предполагает, что это слишком длинная передача, и должна

ее прекратить.

Уровень MAC отвечает также за получение данных из кабеля. Весь тра-

трафик виден в кабеле, но только пакеты, адресованные локальной машине,

обрабатываются уровнем MAC. Если пакет не адресован локальной маши-

машине, то она просто отбрасывает пакет данных. Однако когда пакет получен

из кабеля, то прежде всего необходимо проверить его на наличие ошибок.

Это делается модулем MAC, проверяющим значение CRC. Если пакет не

выдерживает этой начальной проверки, он отбрасывается как мусор. Когда

пакет прошел проверку CRC, уровень MAC начинает процесс удаления пре-

преамбулы, начального ограничителя пакета, адреса места назначения, адреса

источника, поля типа и заполнения, которое могло быть добавлено в поле

данных, чтобы он удовлетворял требованиям минимального размера. По-

После того, как это сделано, выполняются две дополнительные проверки па-

пакета. Уровень MAC будет проверять, имеет ли поле данных правильную

длину и является ли кратным восьми битам. Если обе эти дополнительные

Базовые сетевые модели 21

проверки проходят успешно, данные объявляются неповрежденными и пе-

передаются вверх по уровням протокола. Если пакет не выдерживает любую

из этих проверок, он объявляется мусором и отбрасывается, а процесс дол-

должен начинаться заново. . ,. j . ... .. ¦ .

Какова во всем этом роль протоколов? : .

Можно представлять себе протоколы как языки. Например, во Франции луч-

лучше говорить по-французски. Если вы, скажем, попытаетесь найти общий

язык с французом при помощи греческого языка, то у вас мало что получит-

получится. Разумеется, всегда есть небольшая вероятность, что ваш собеседник тоже

владеет греческим, но рассчитывать на это нельзя. Подобным же образом,

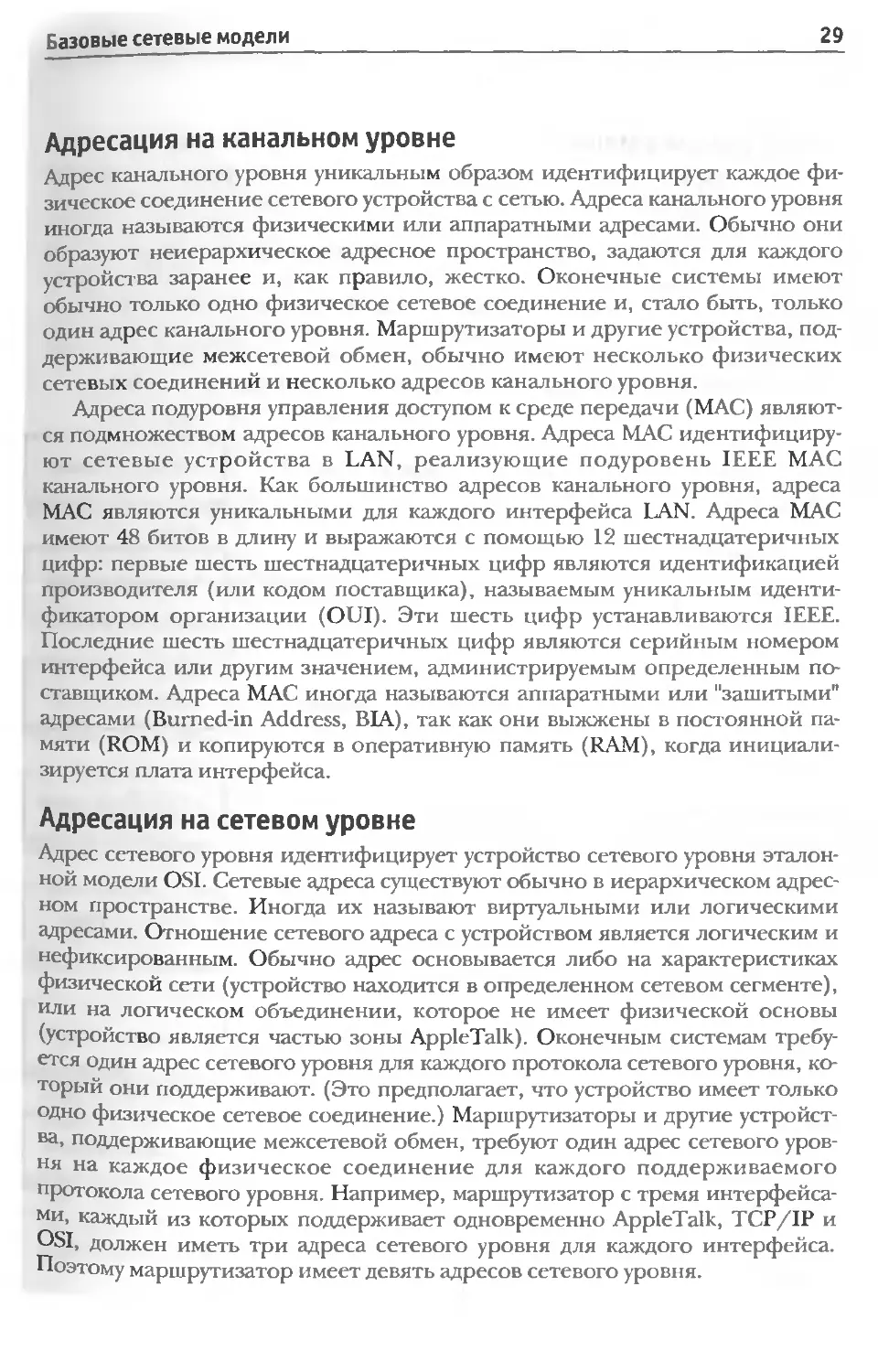

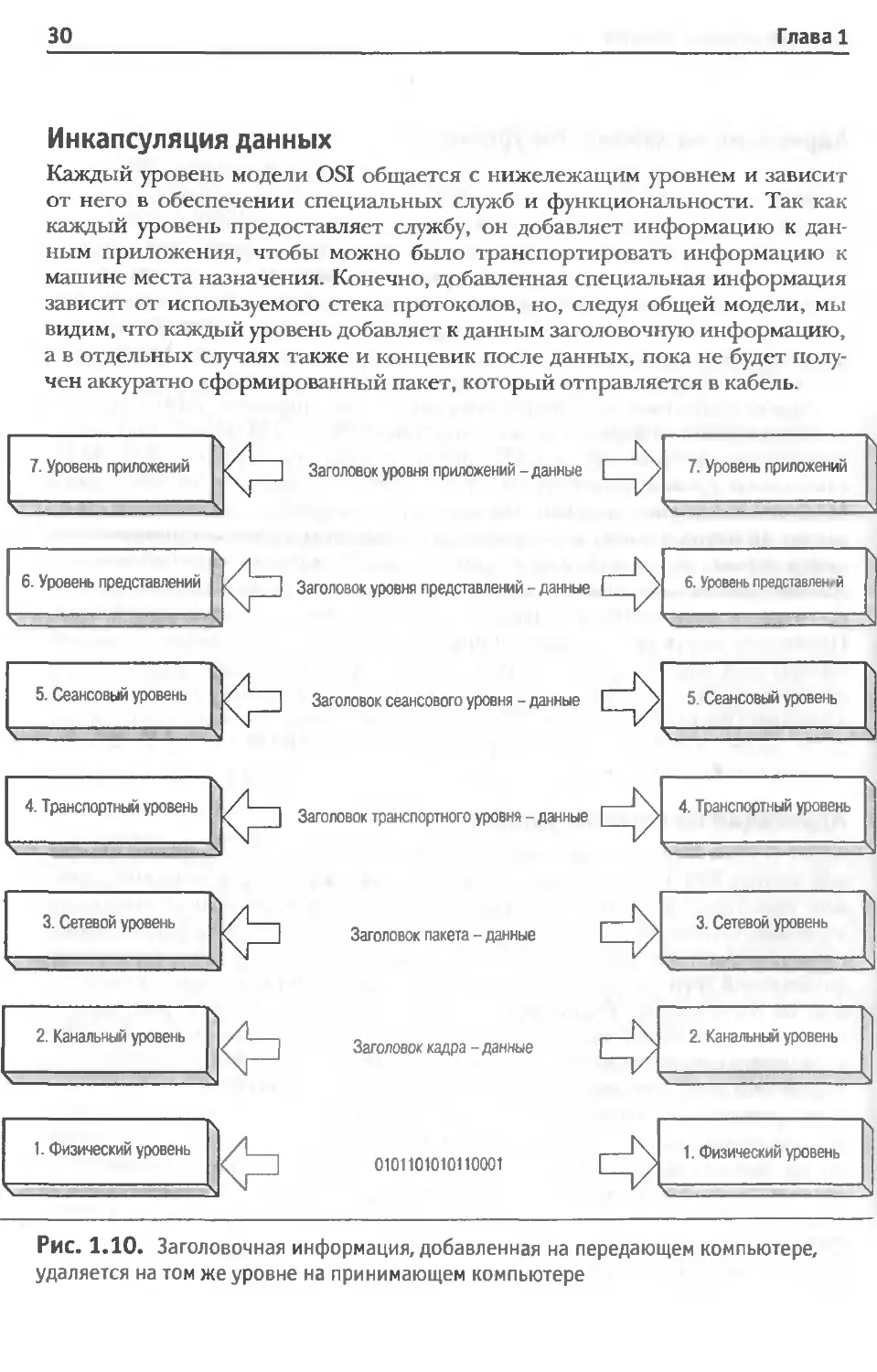

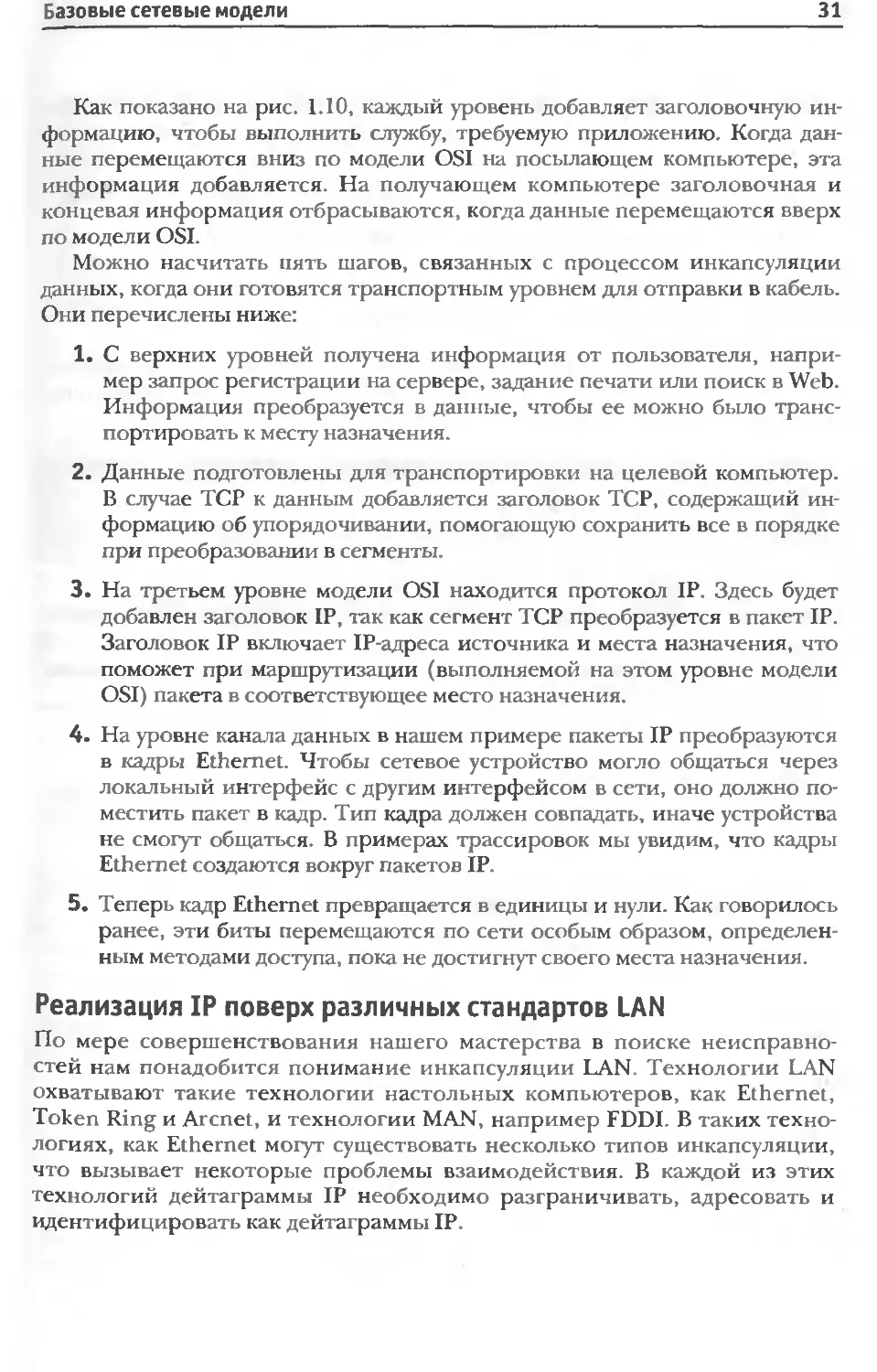

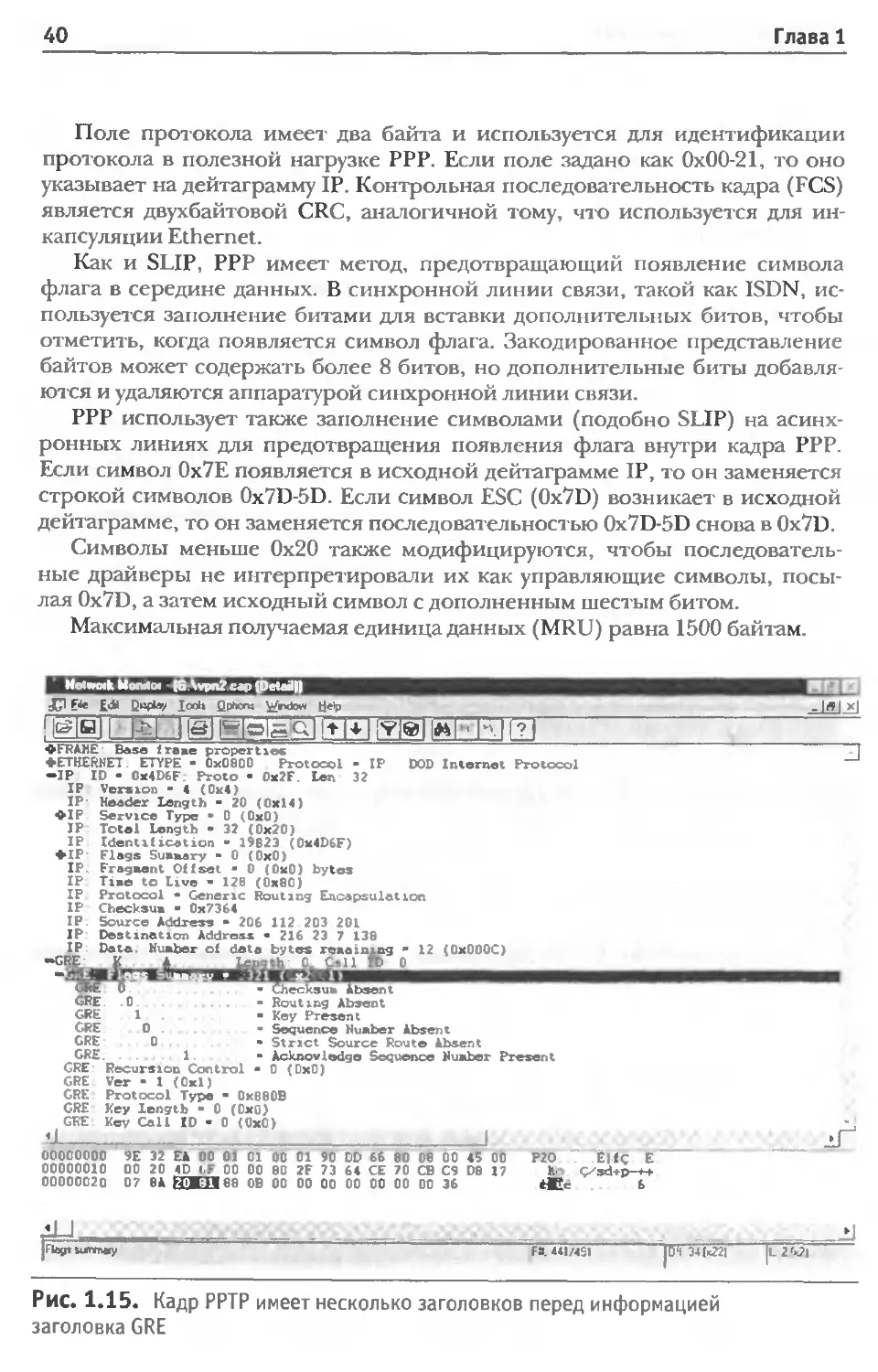

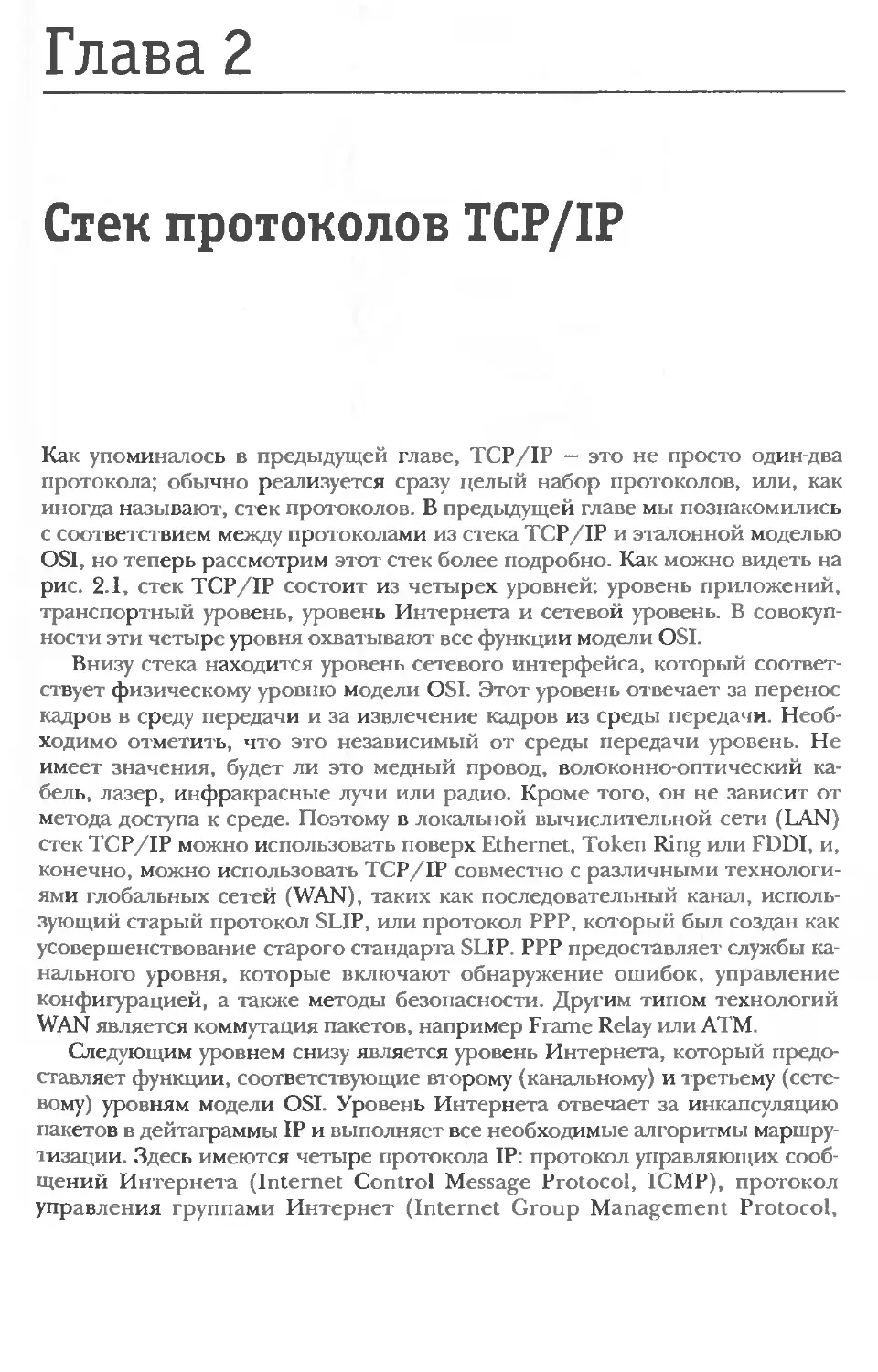

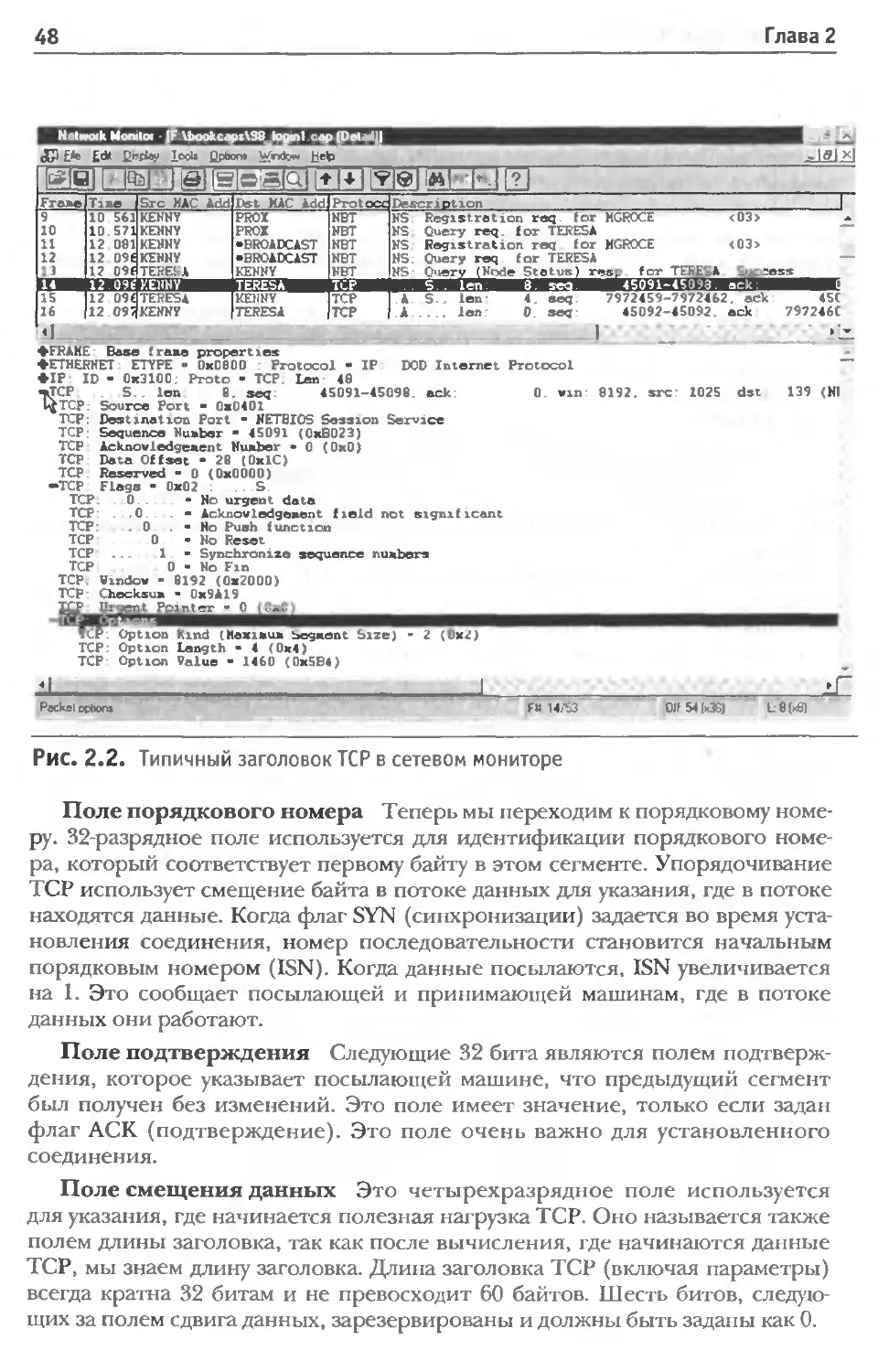

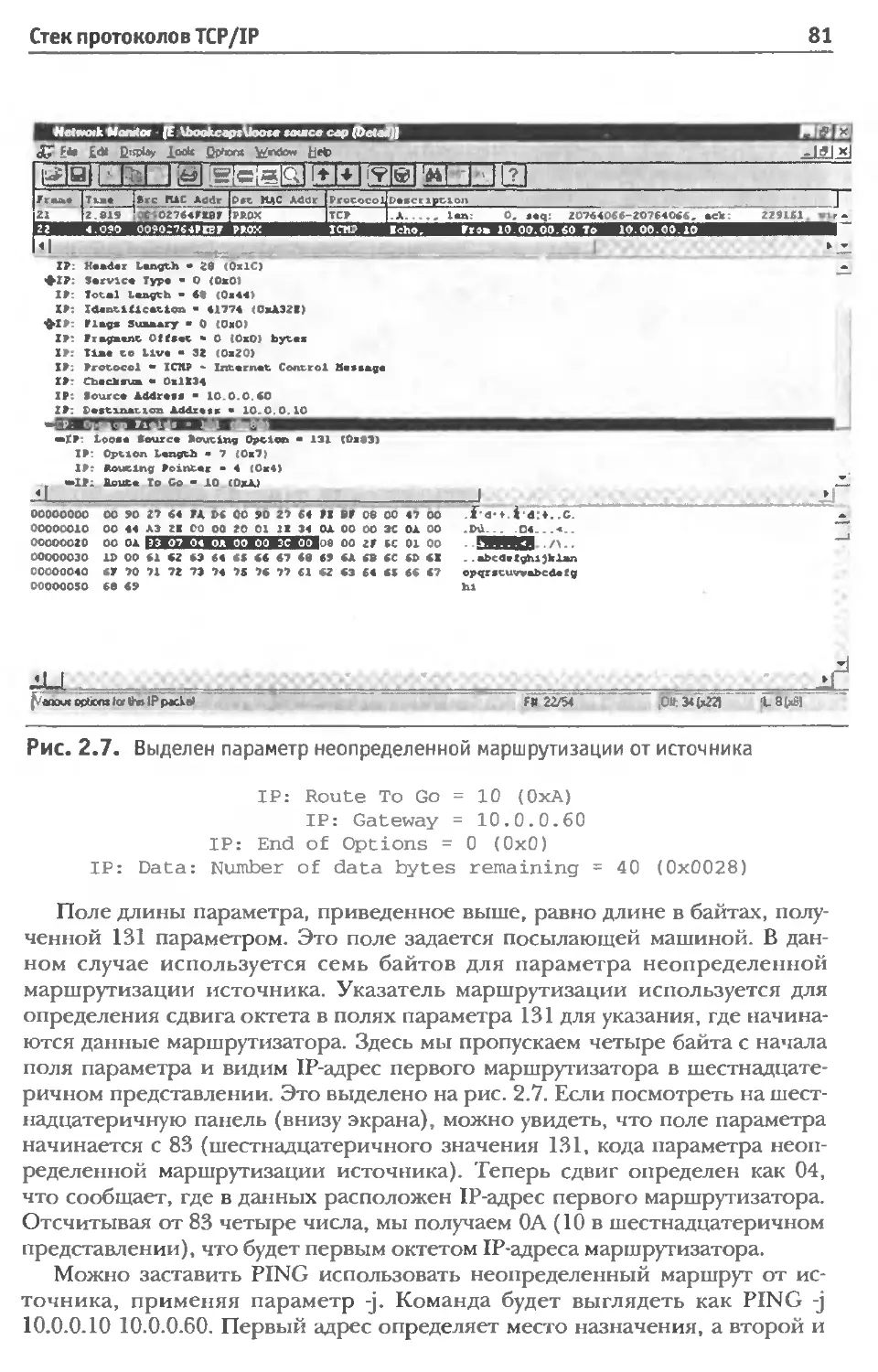

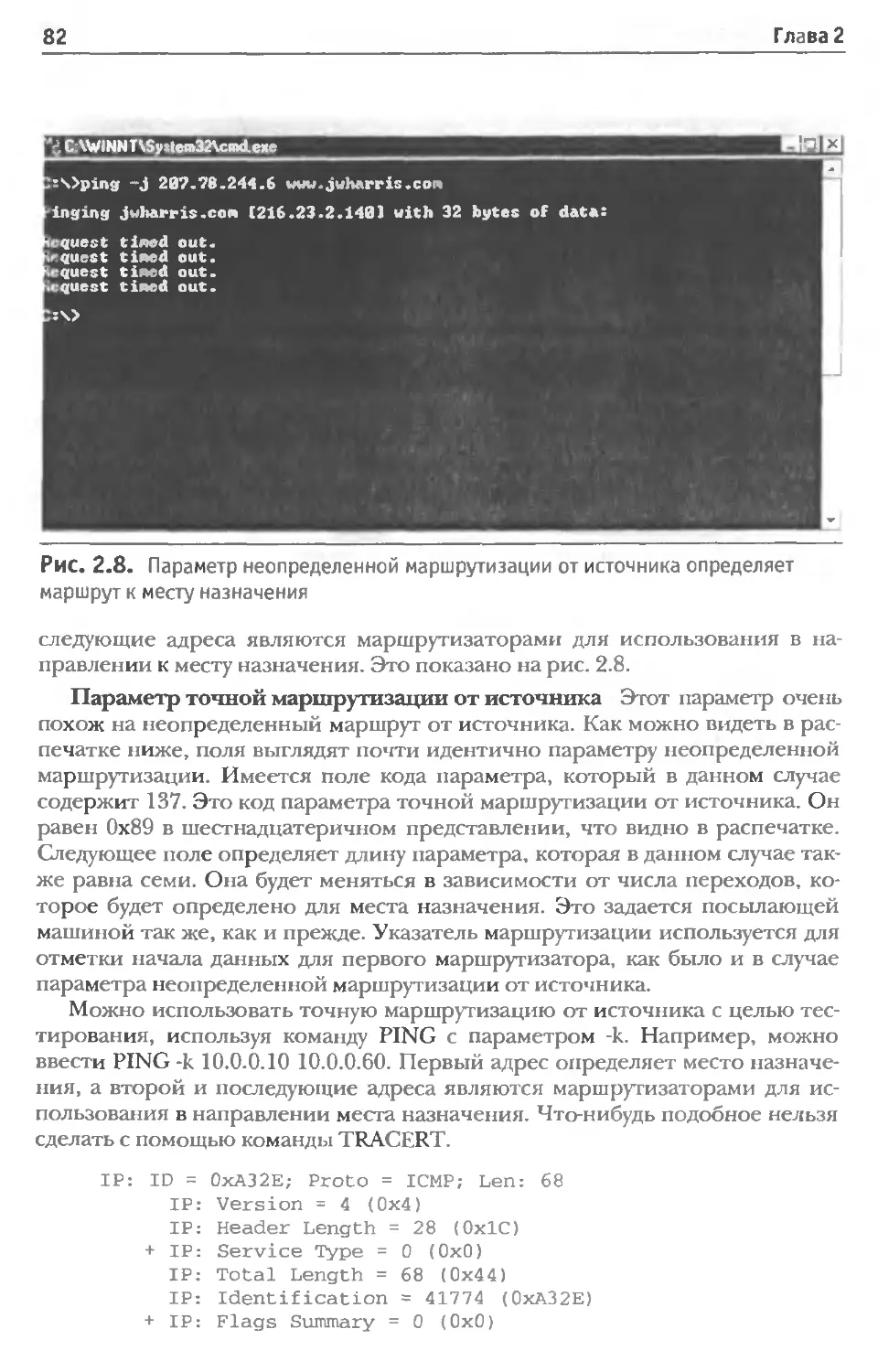

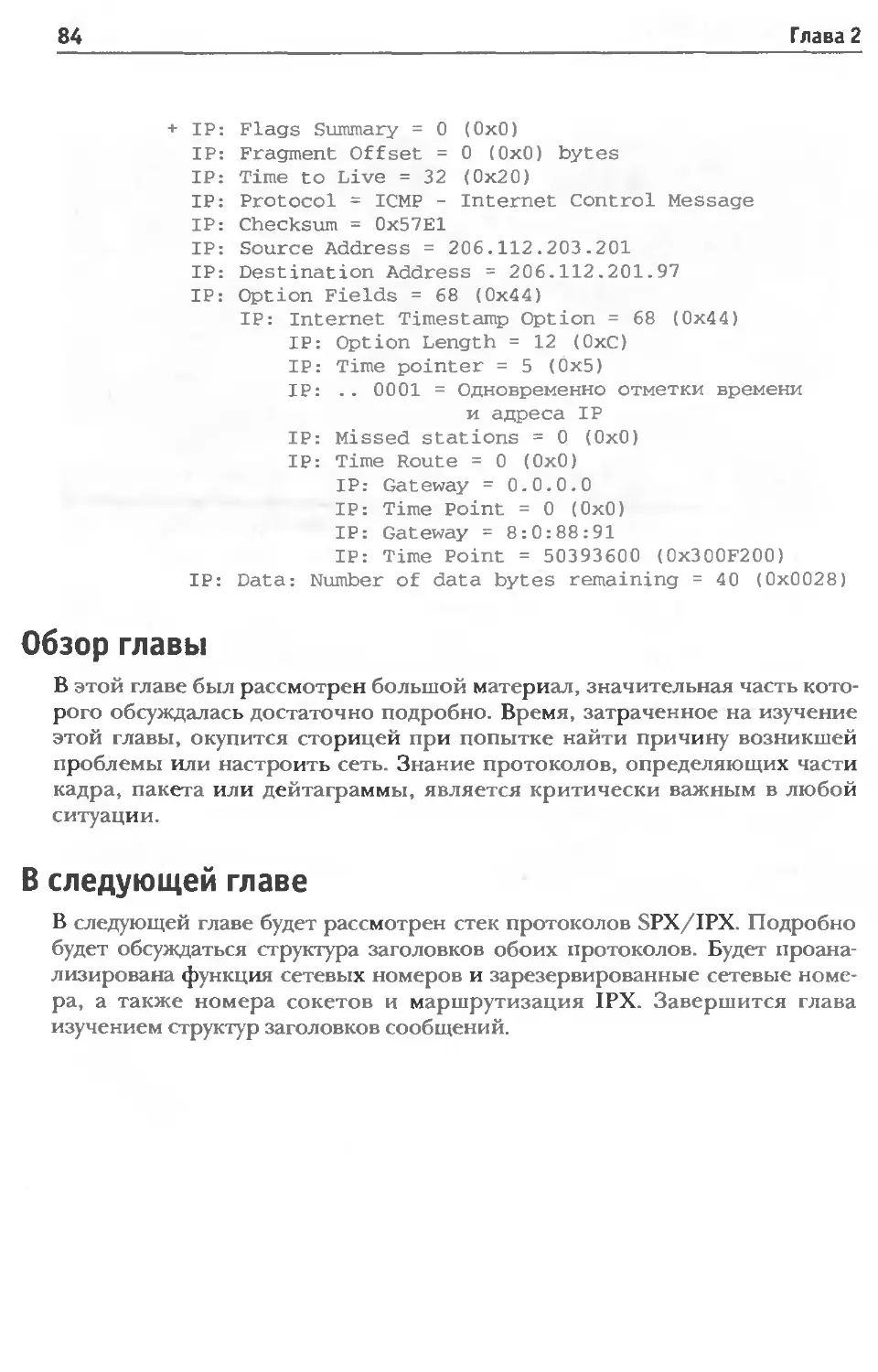

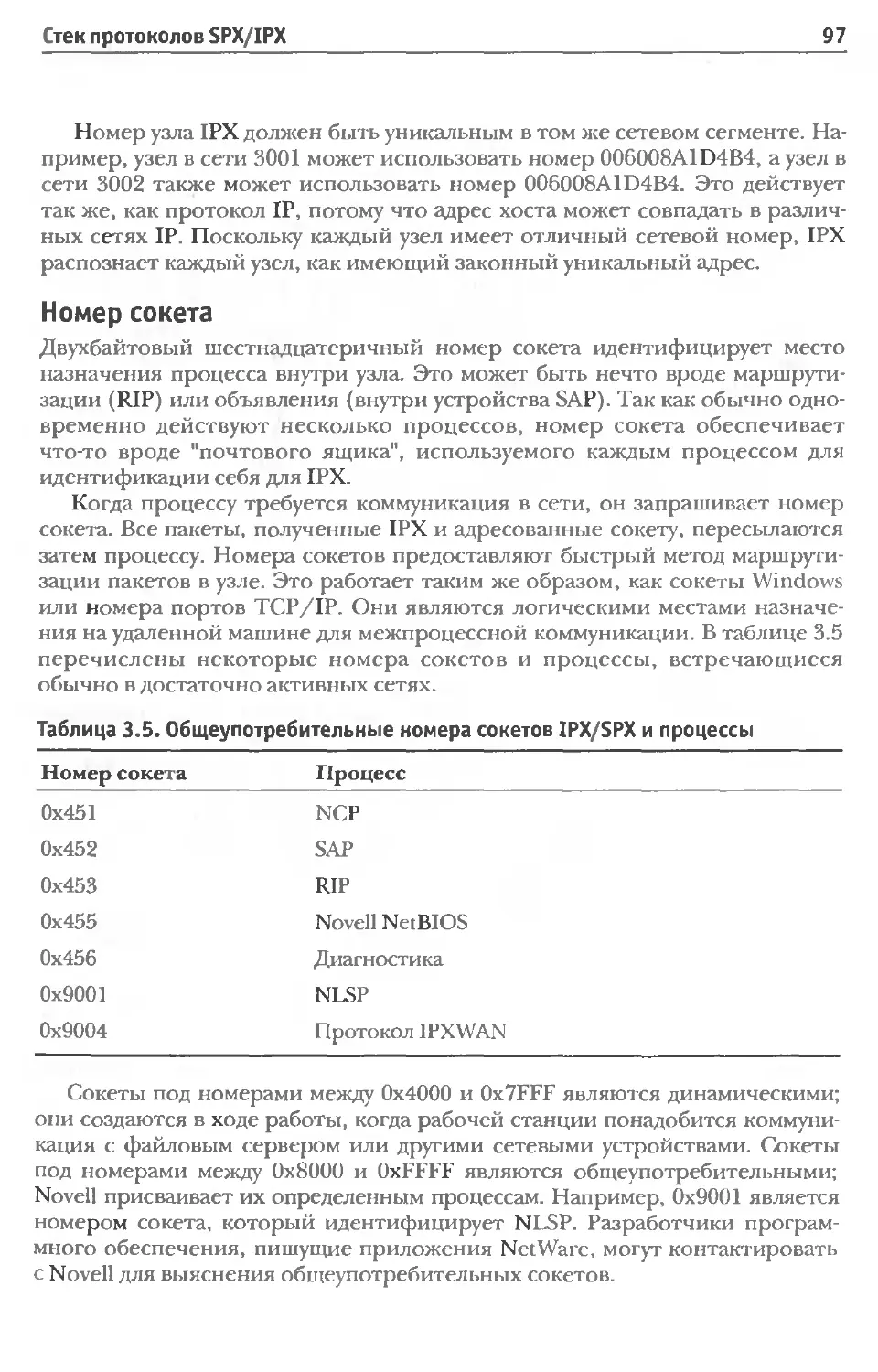

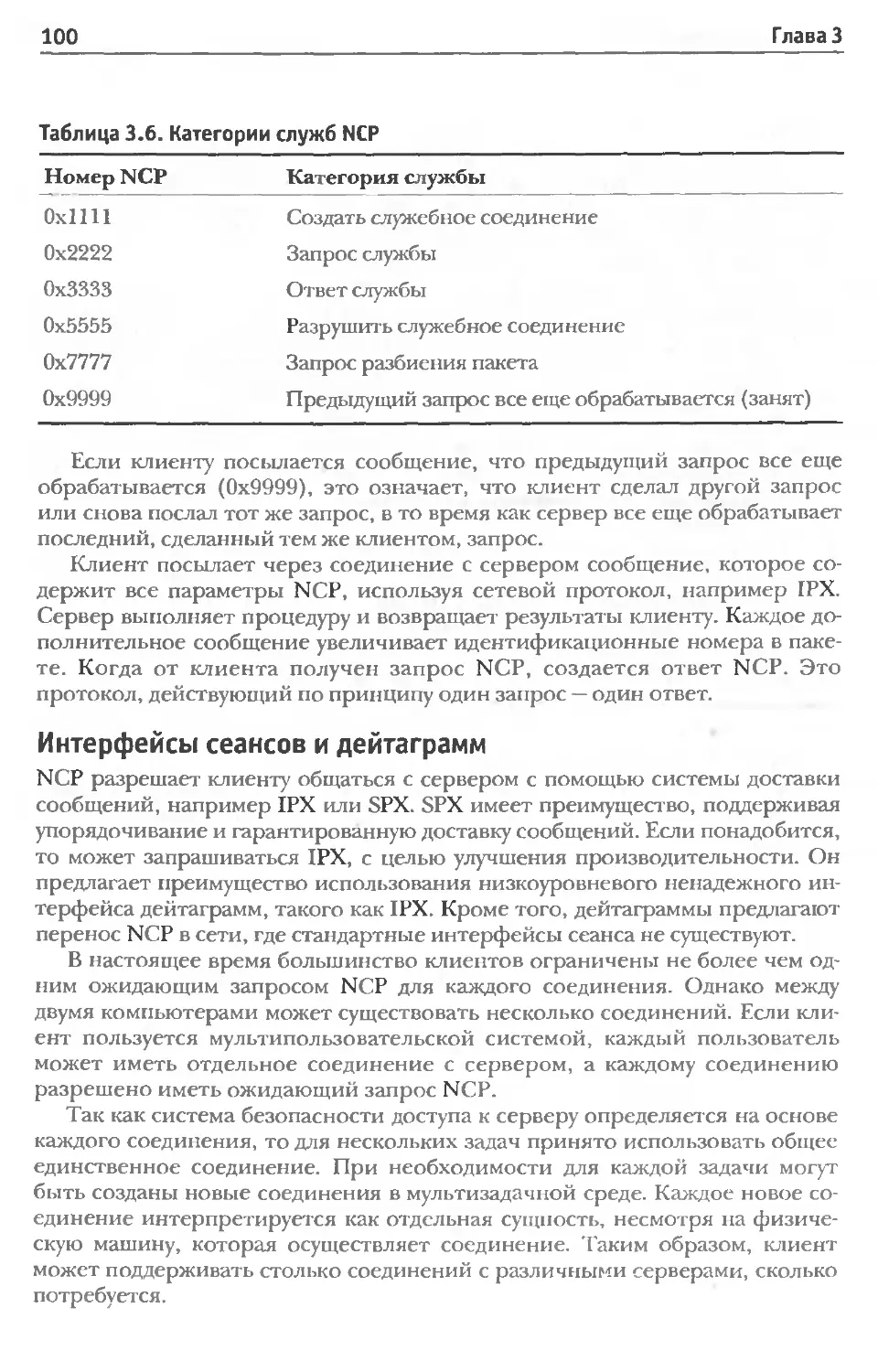

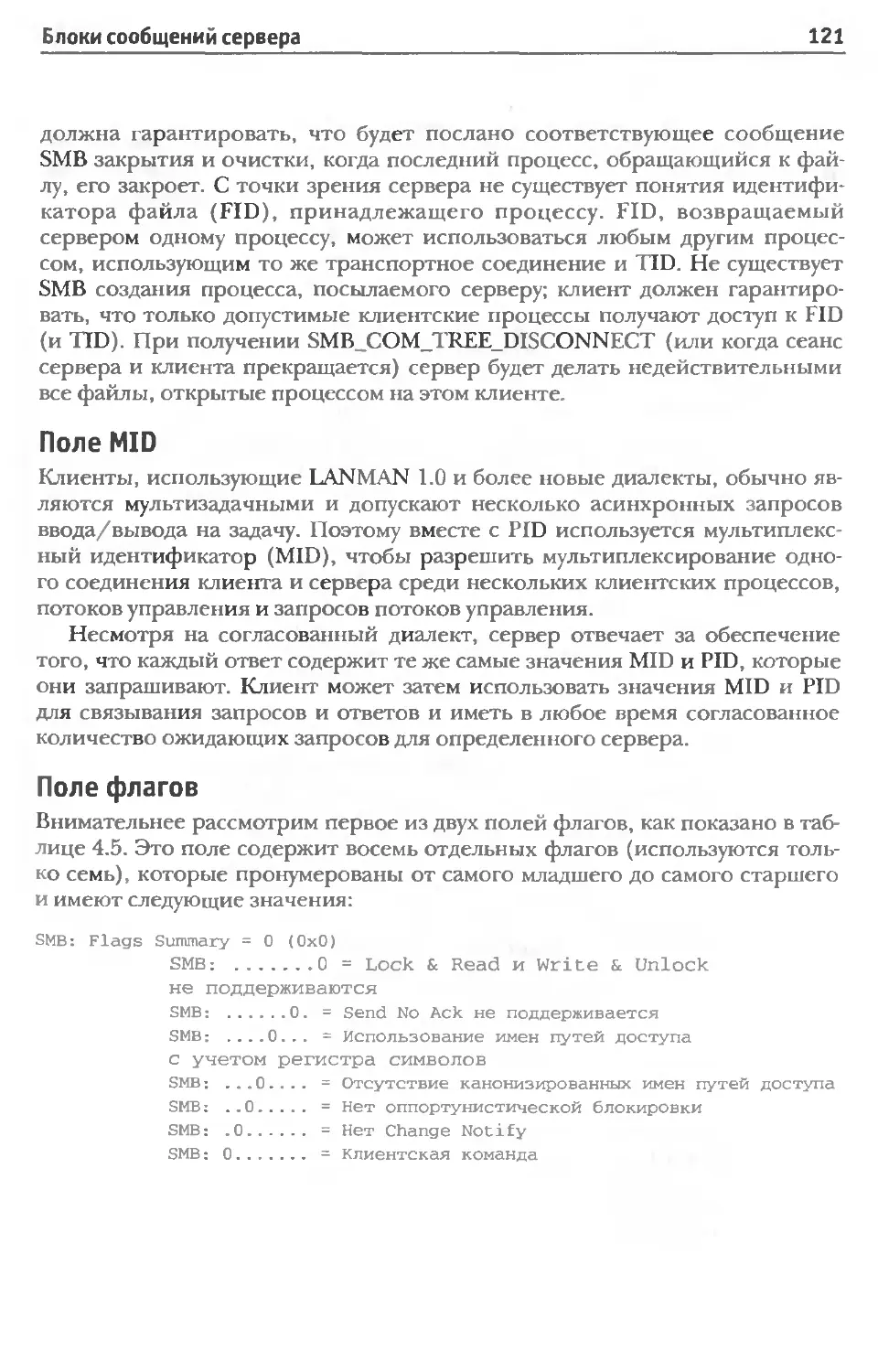

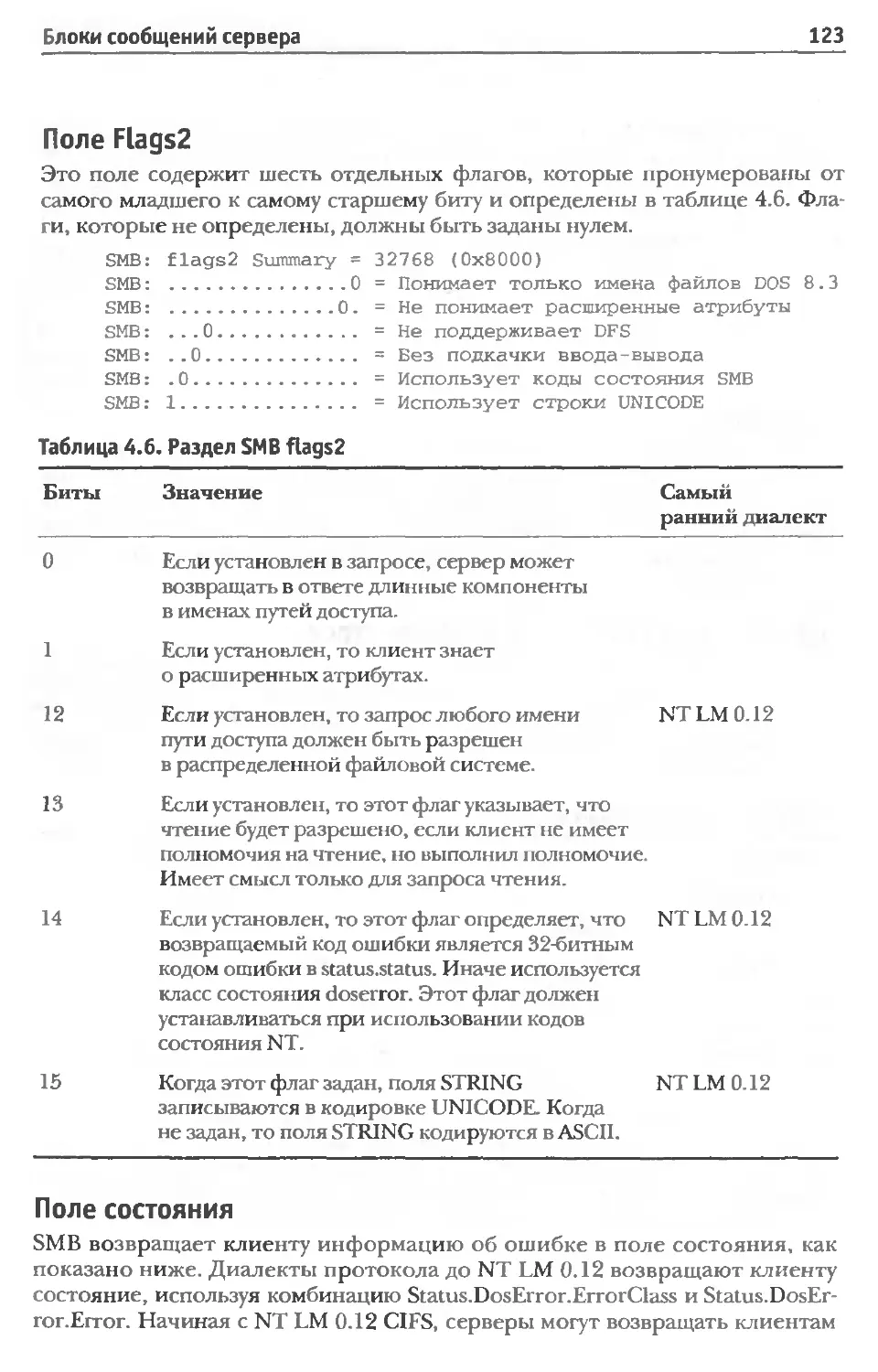

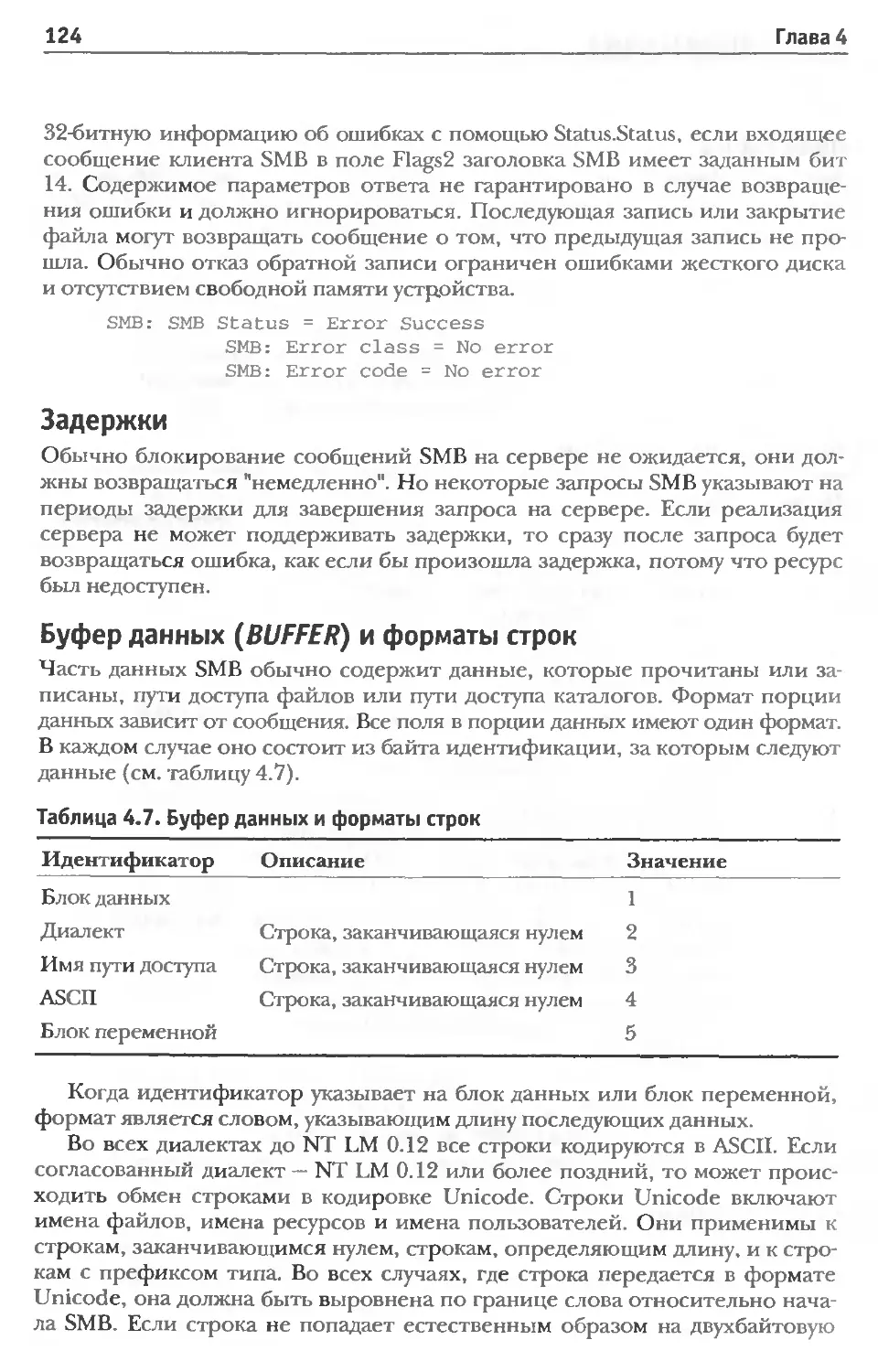

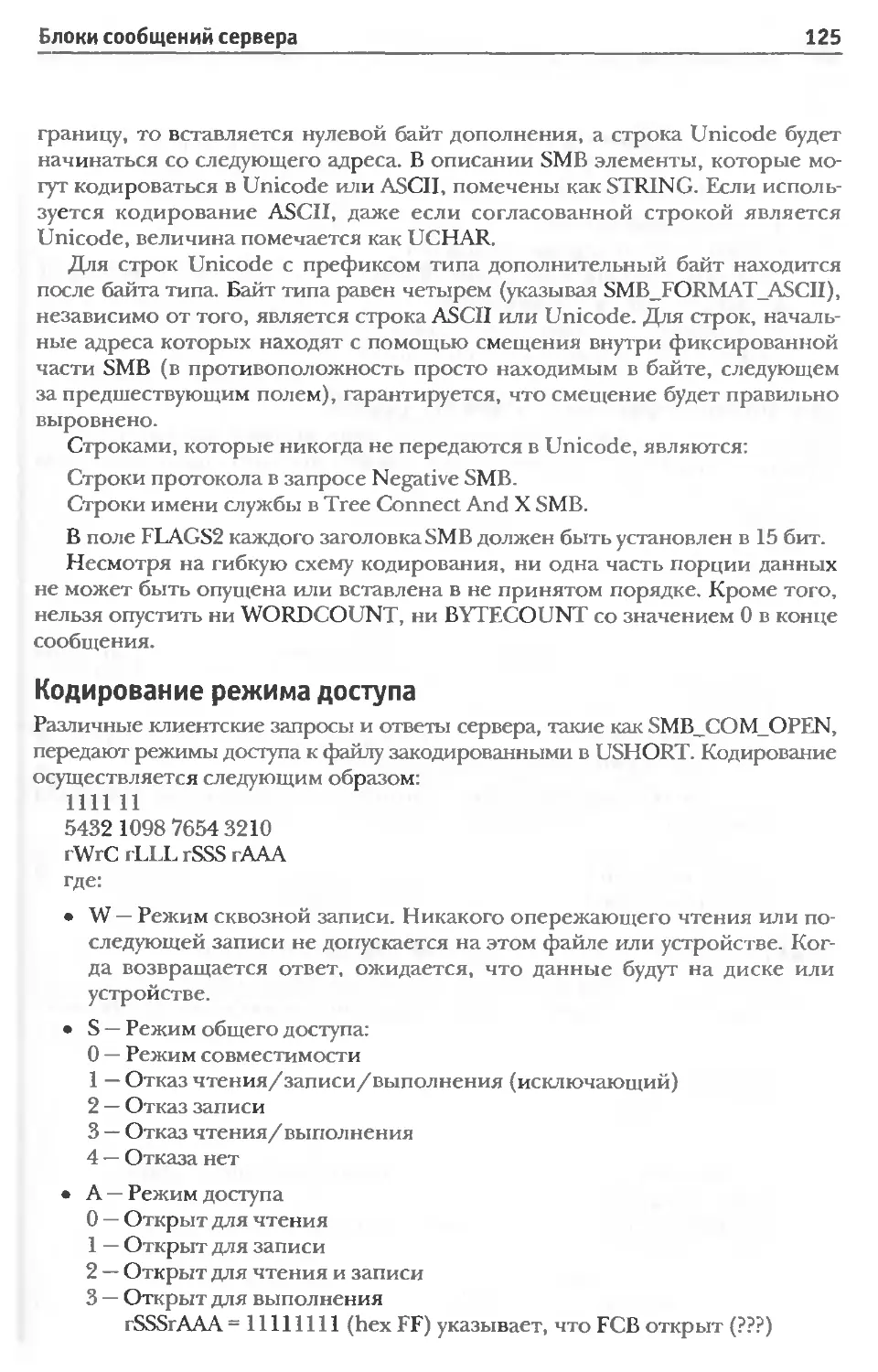

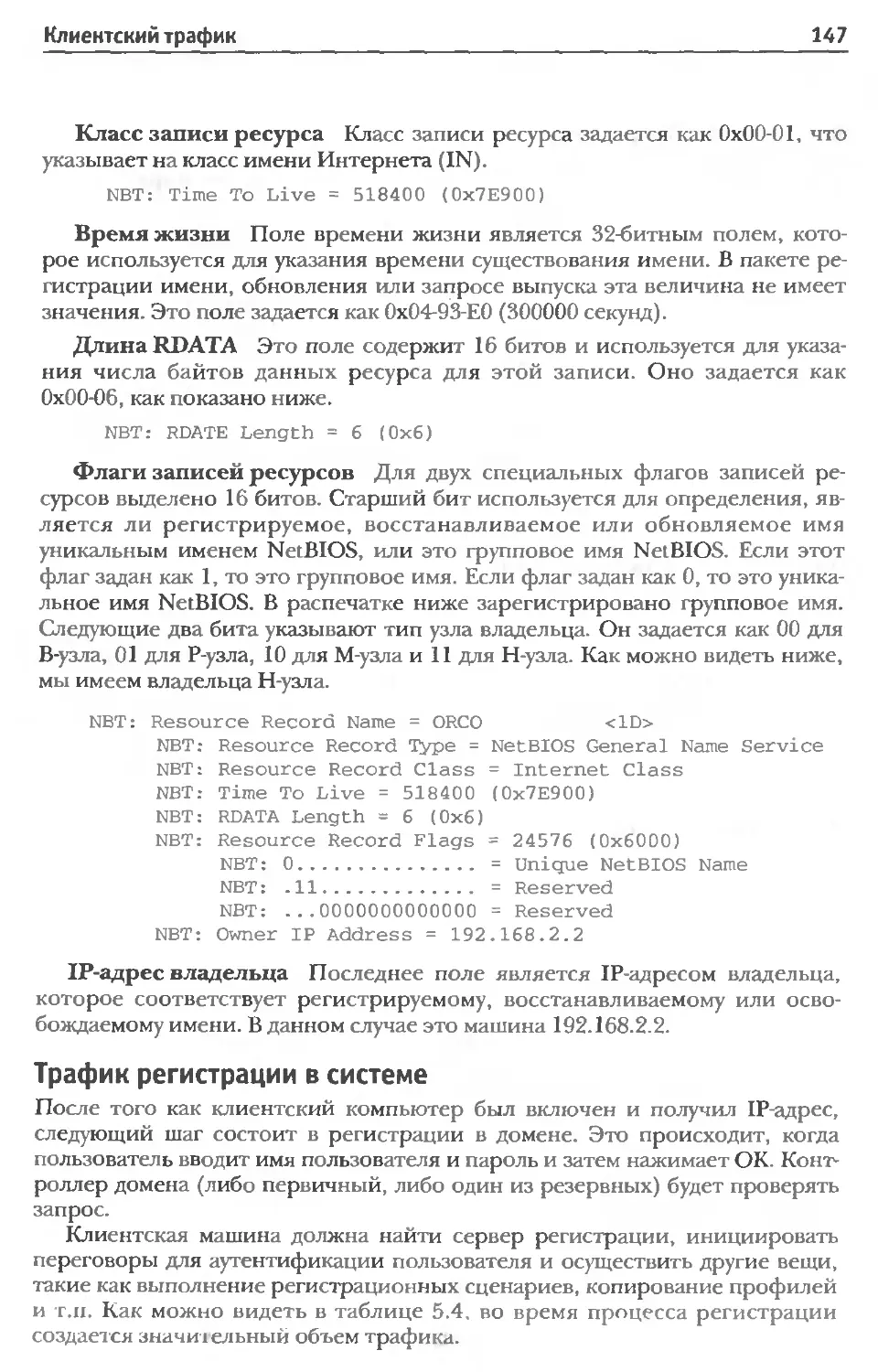

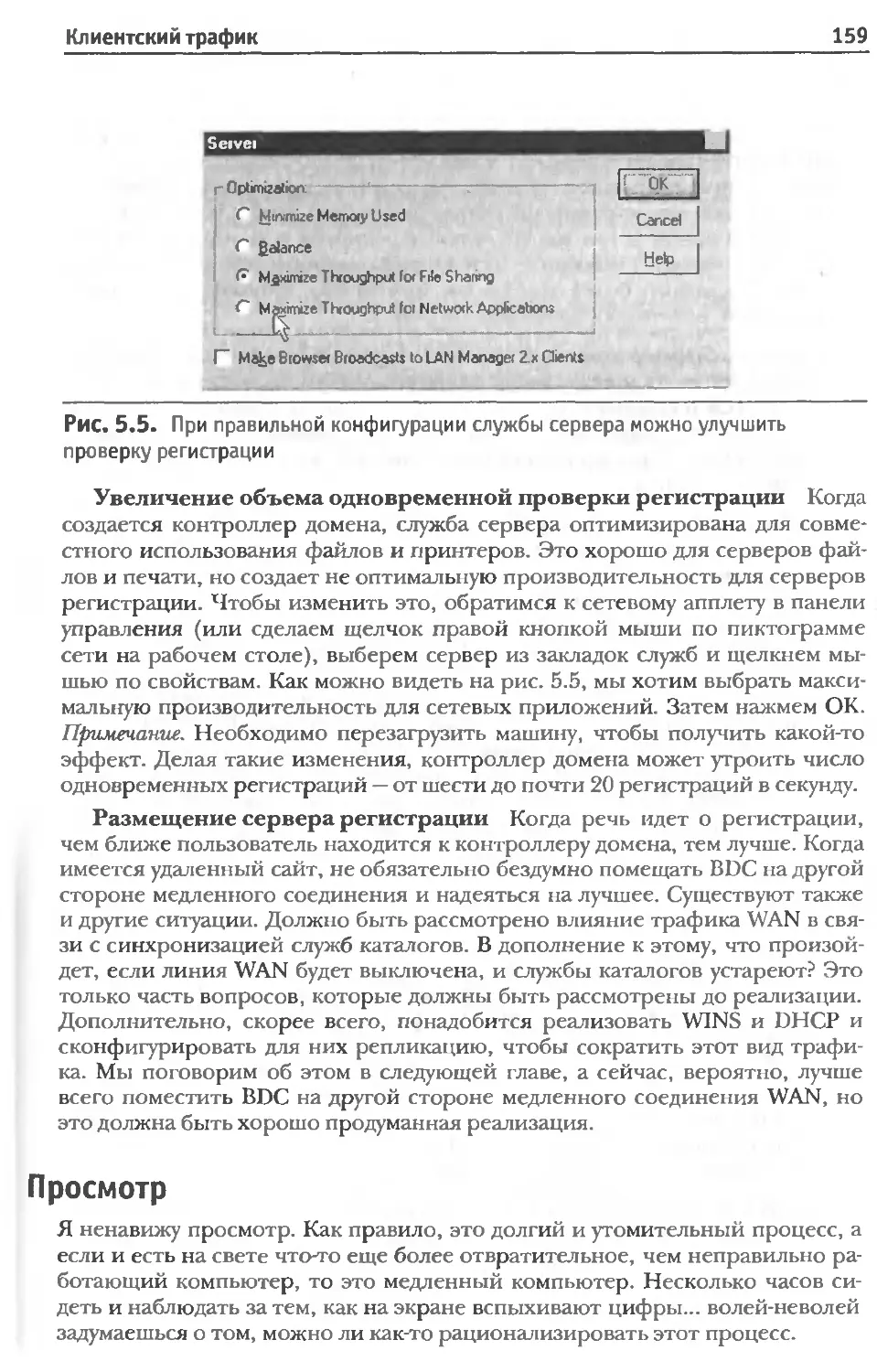

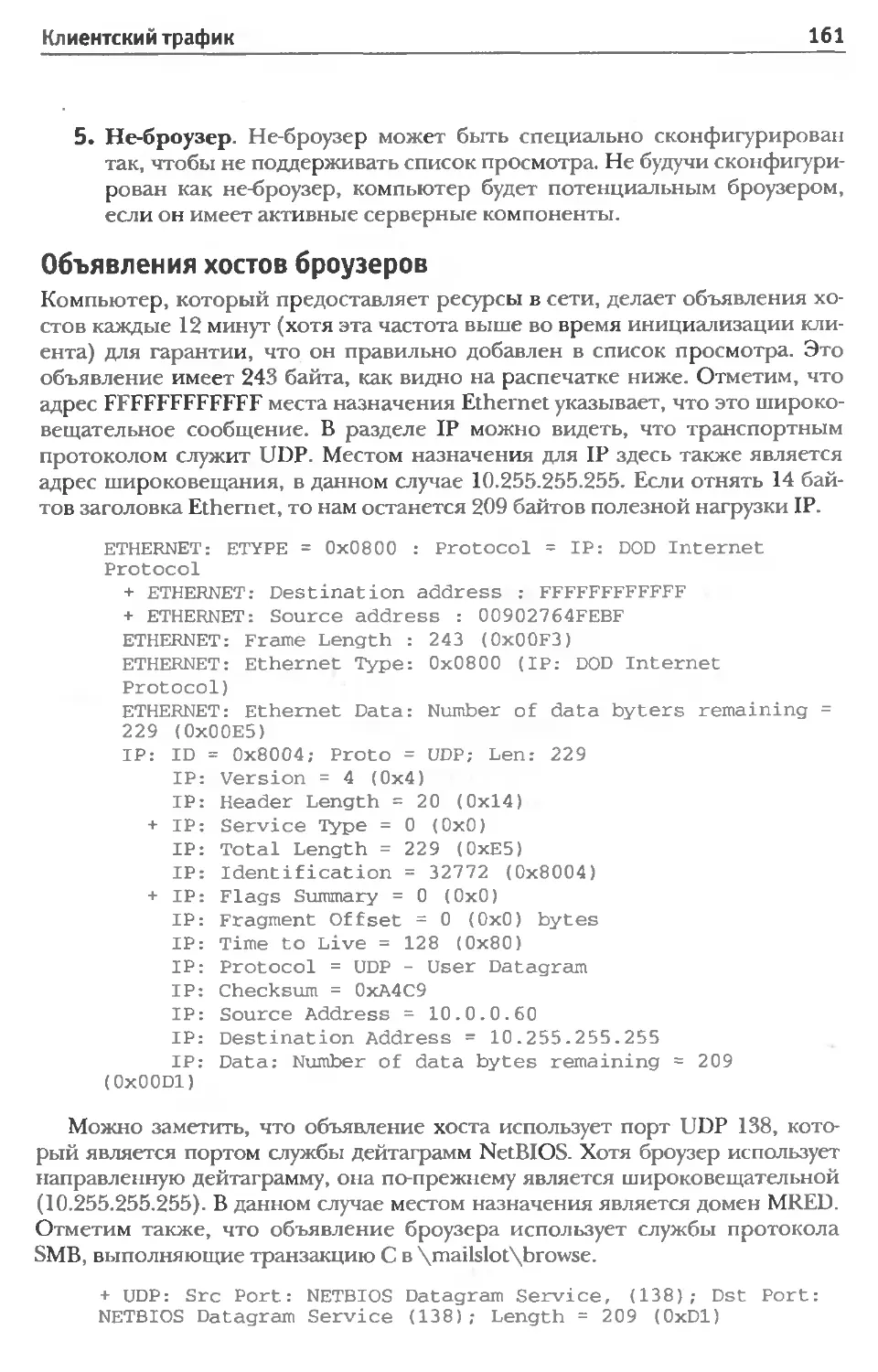

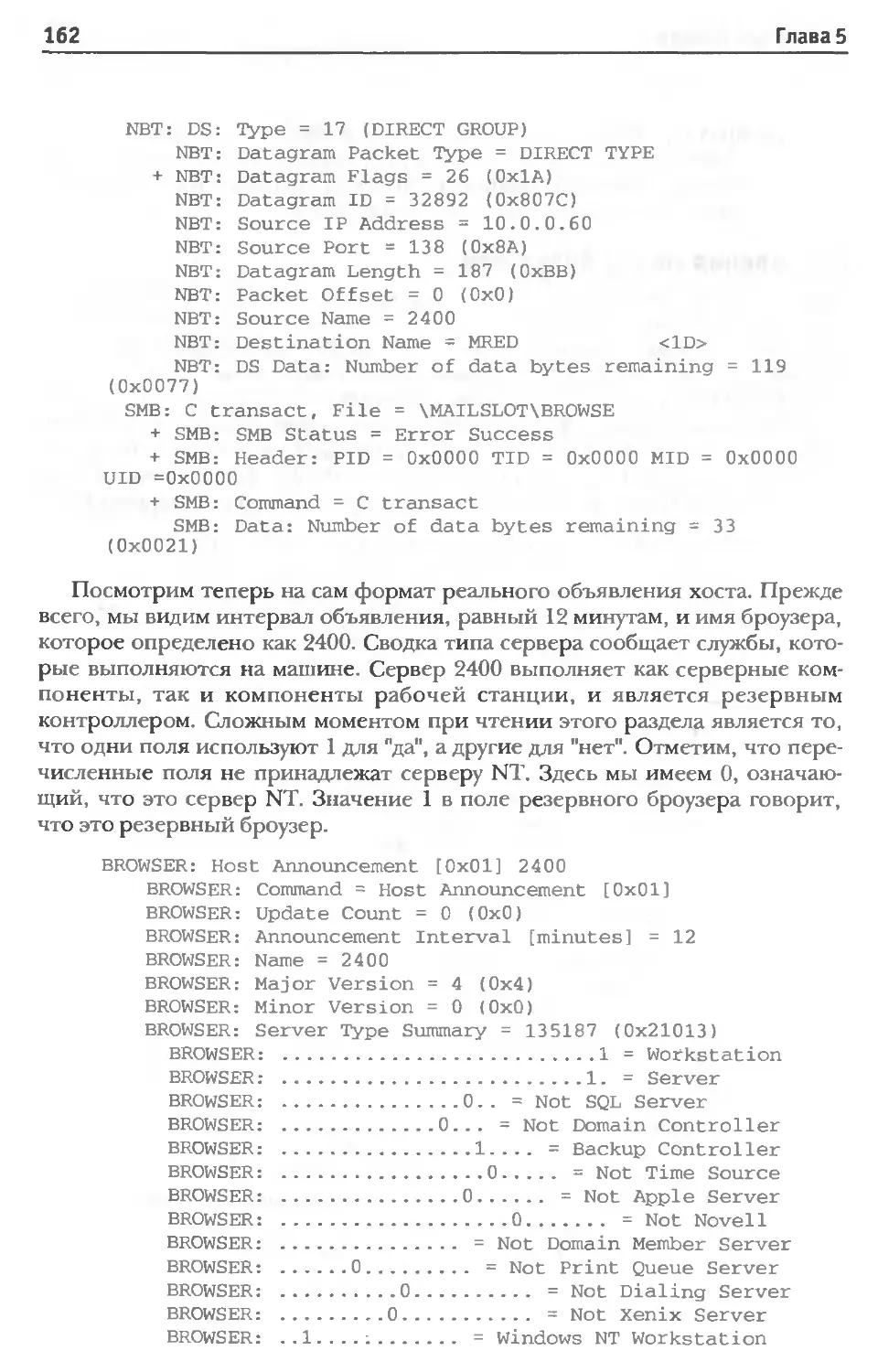

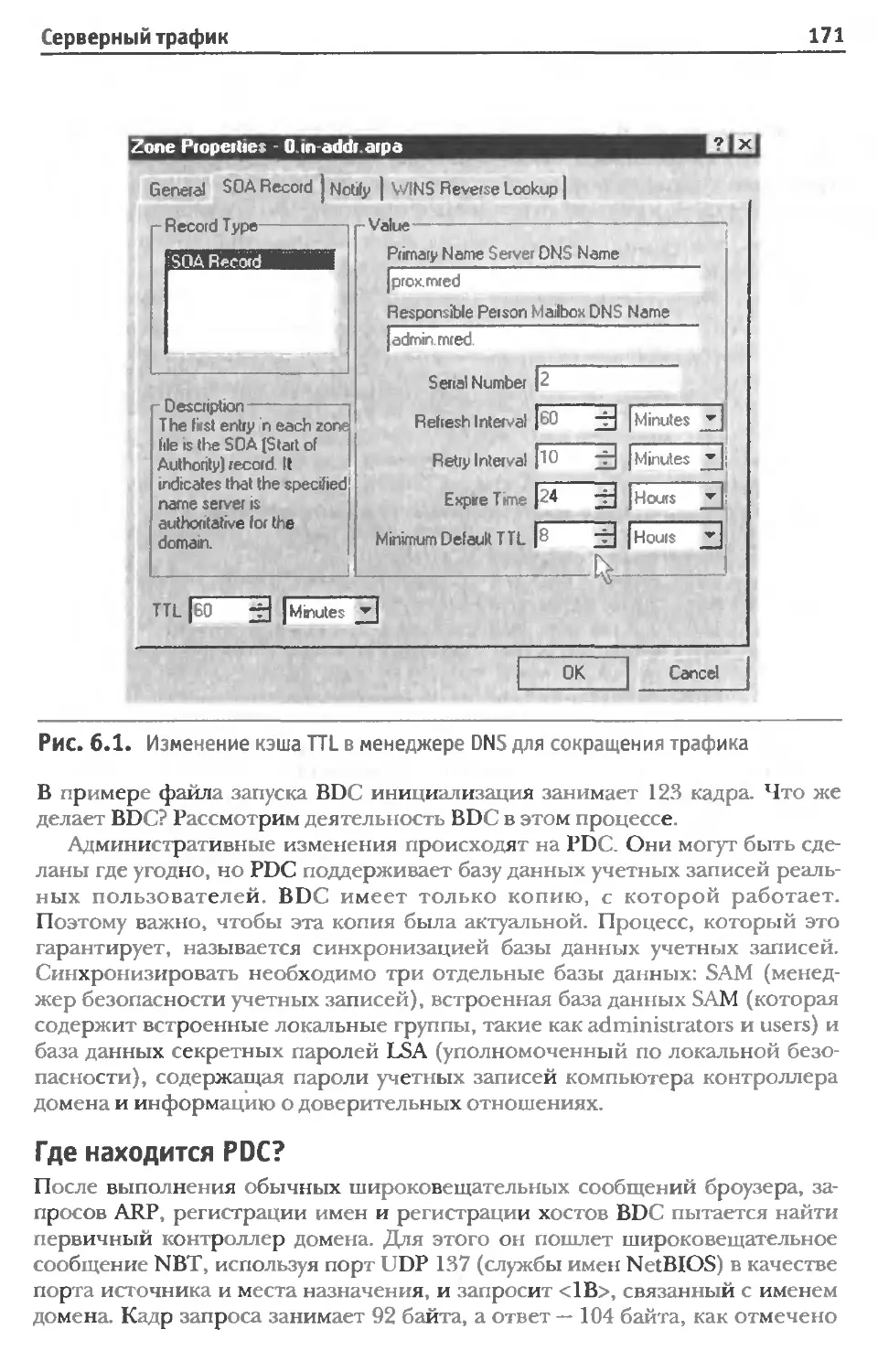

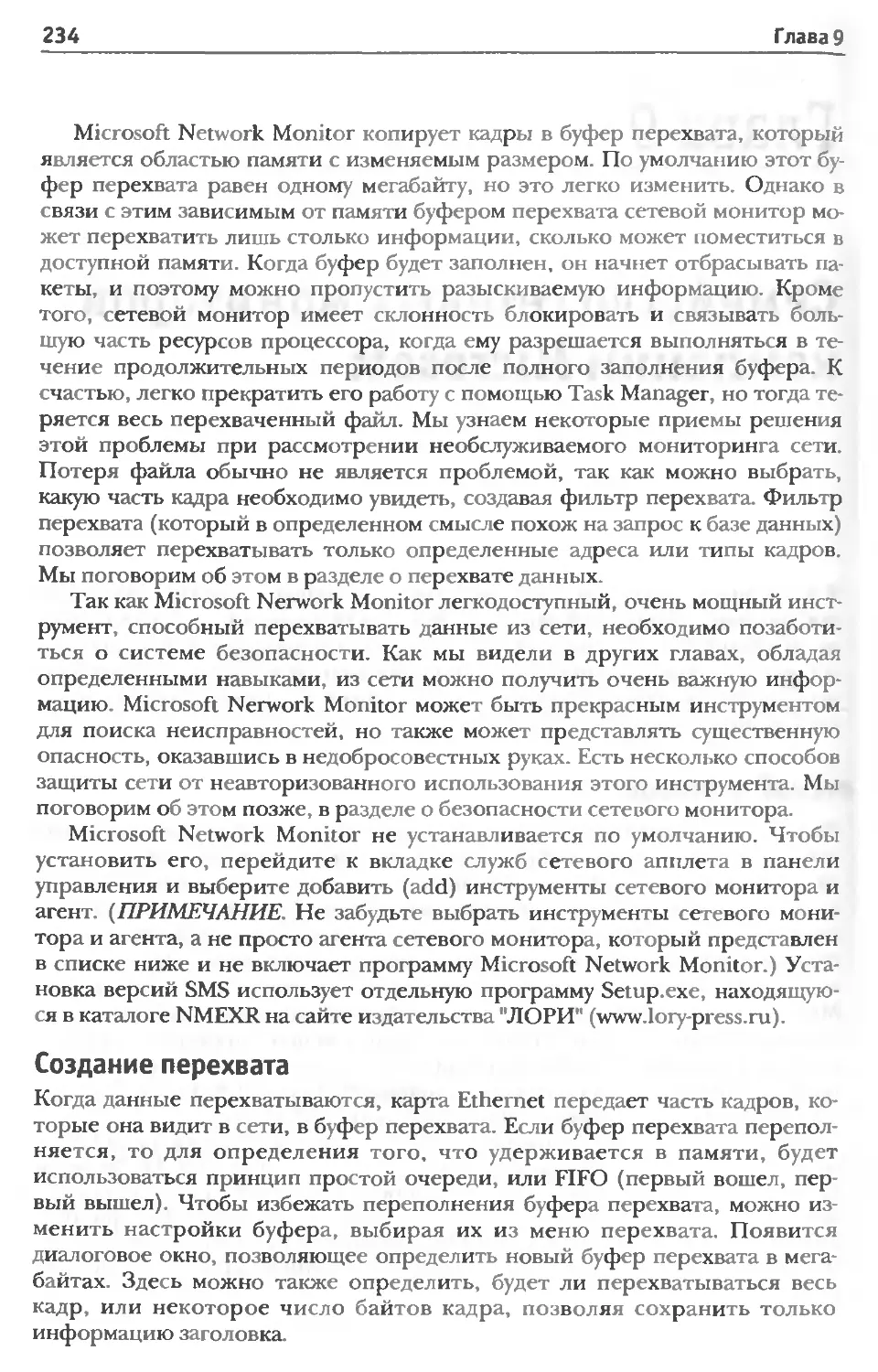

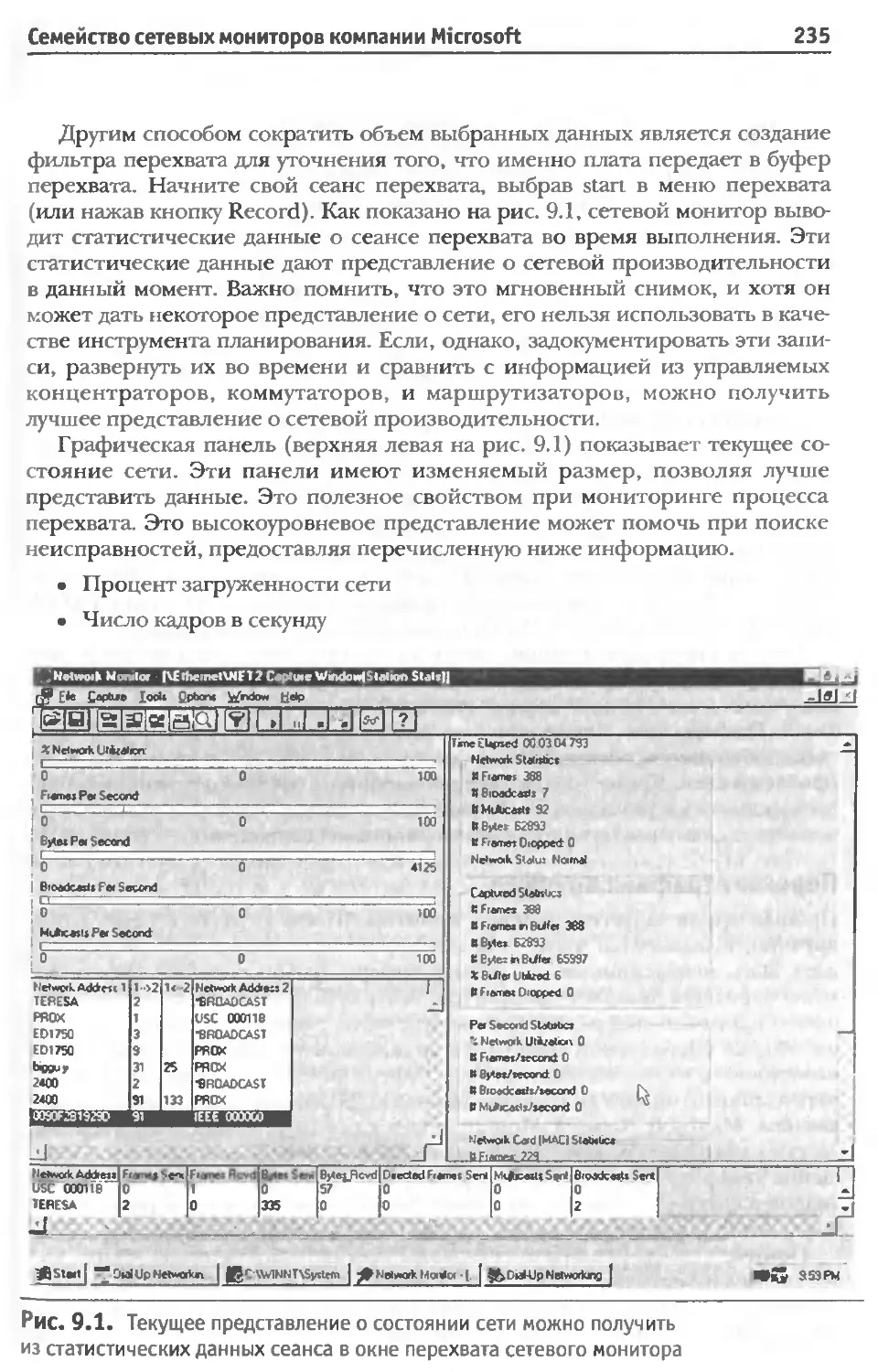

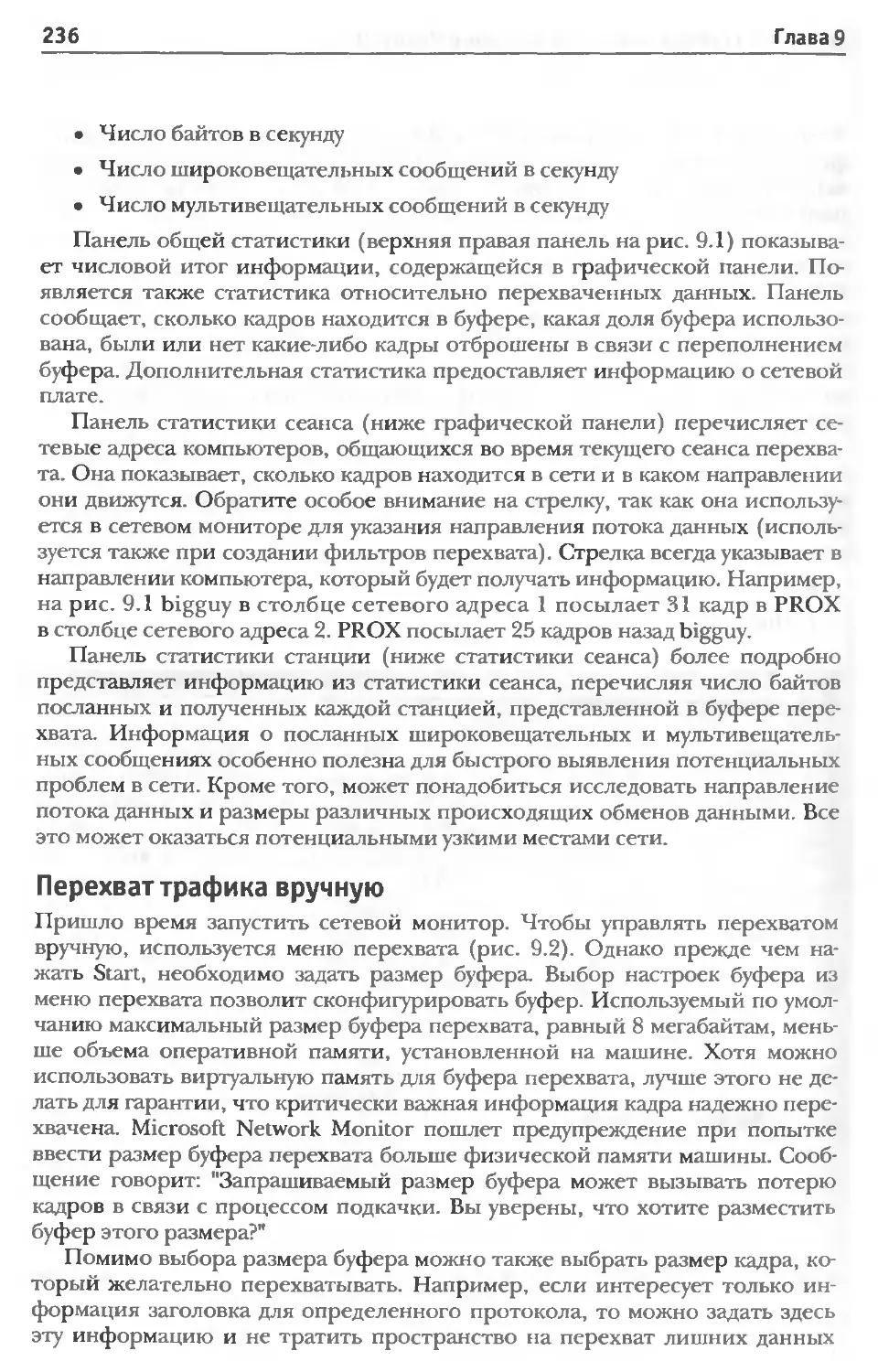

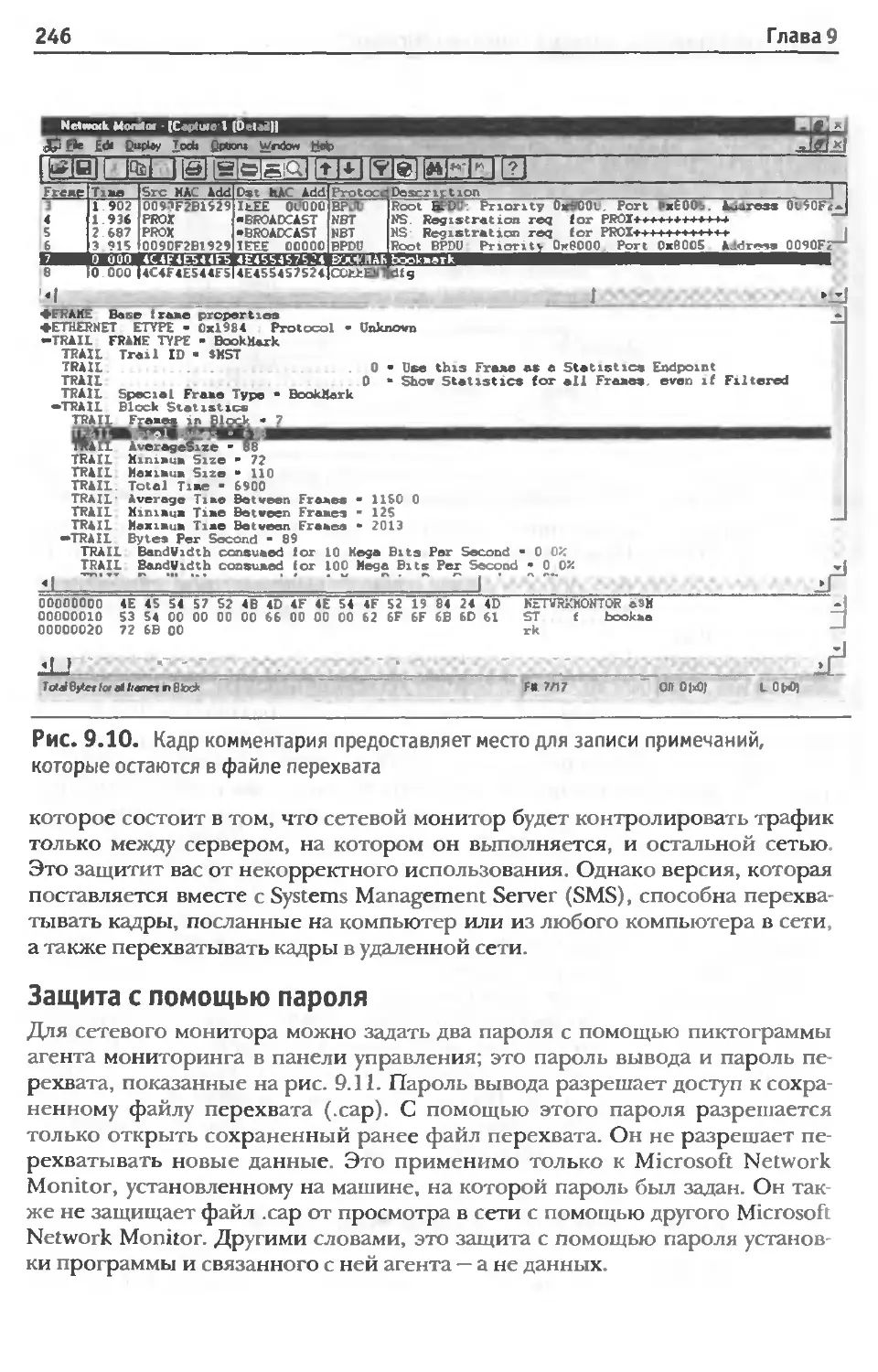

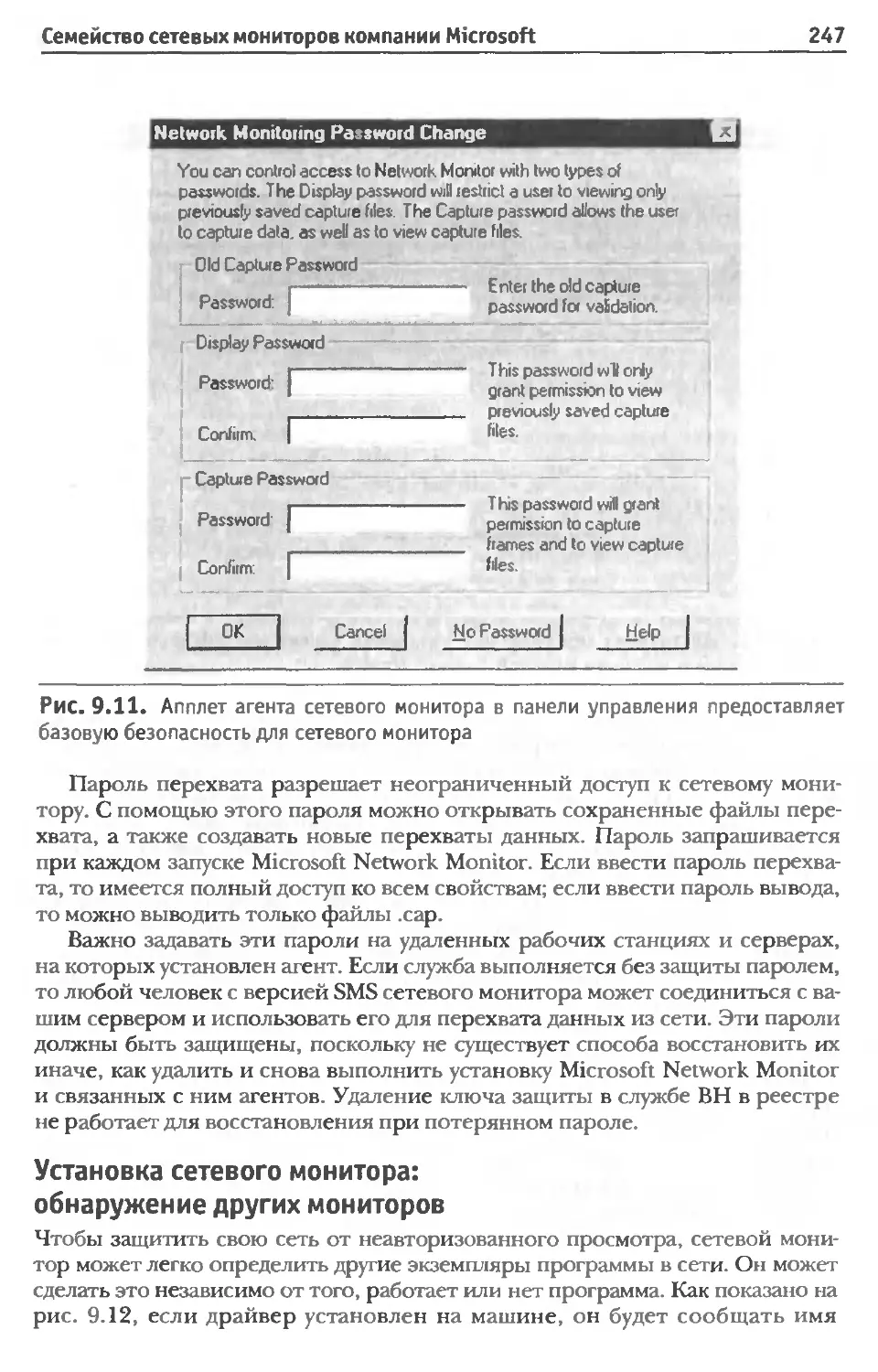

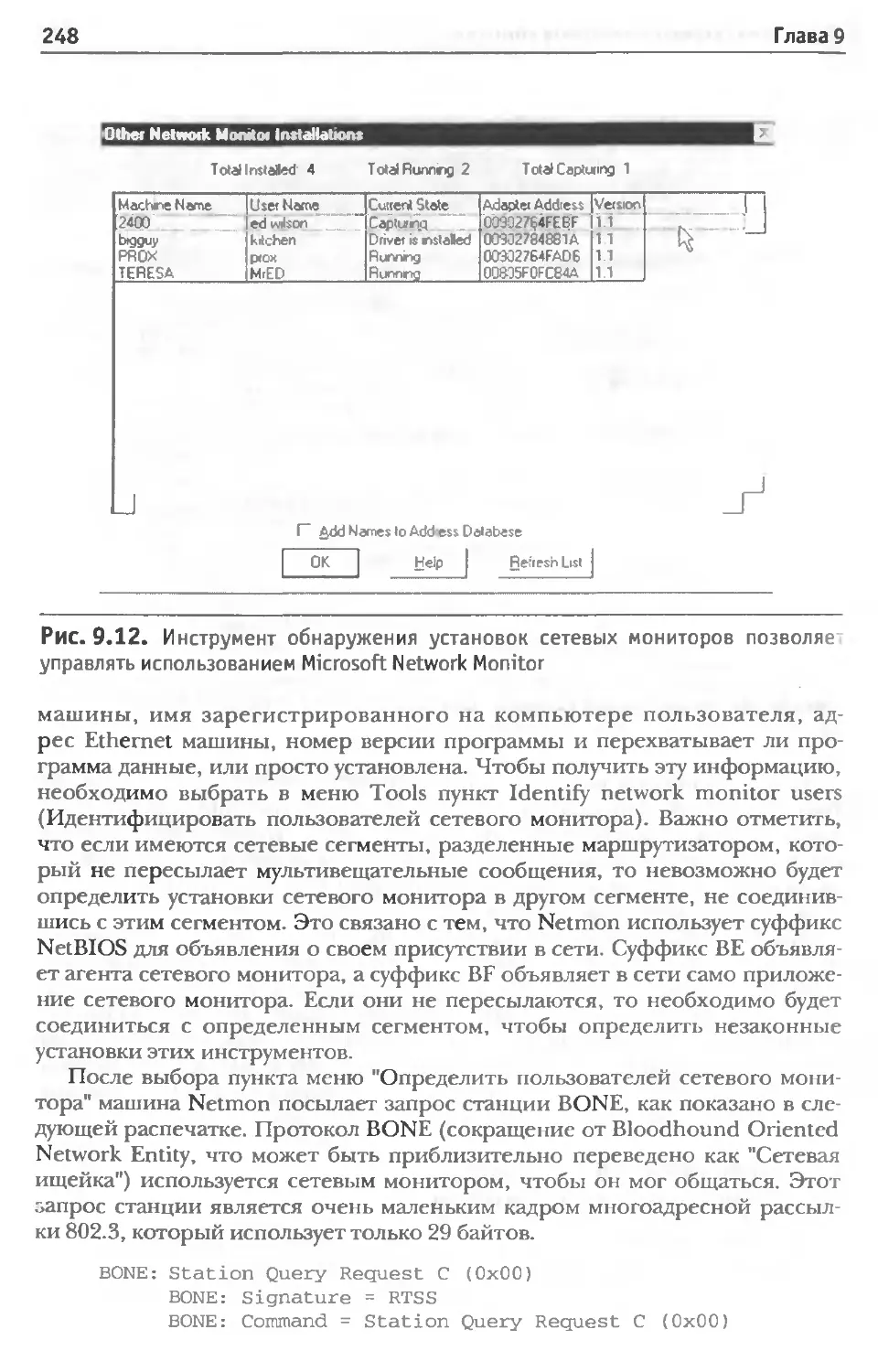

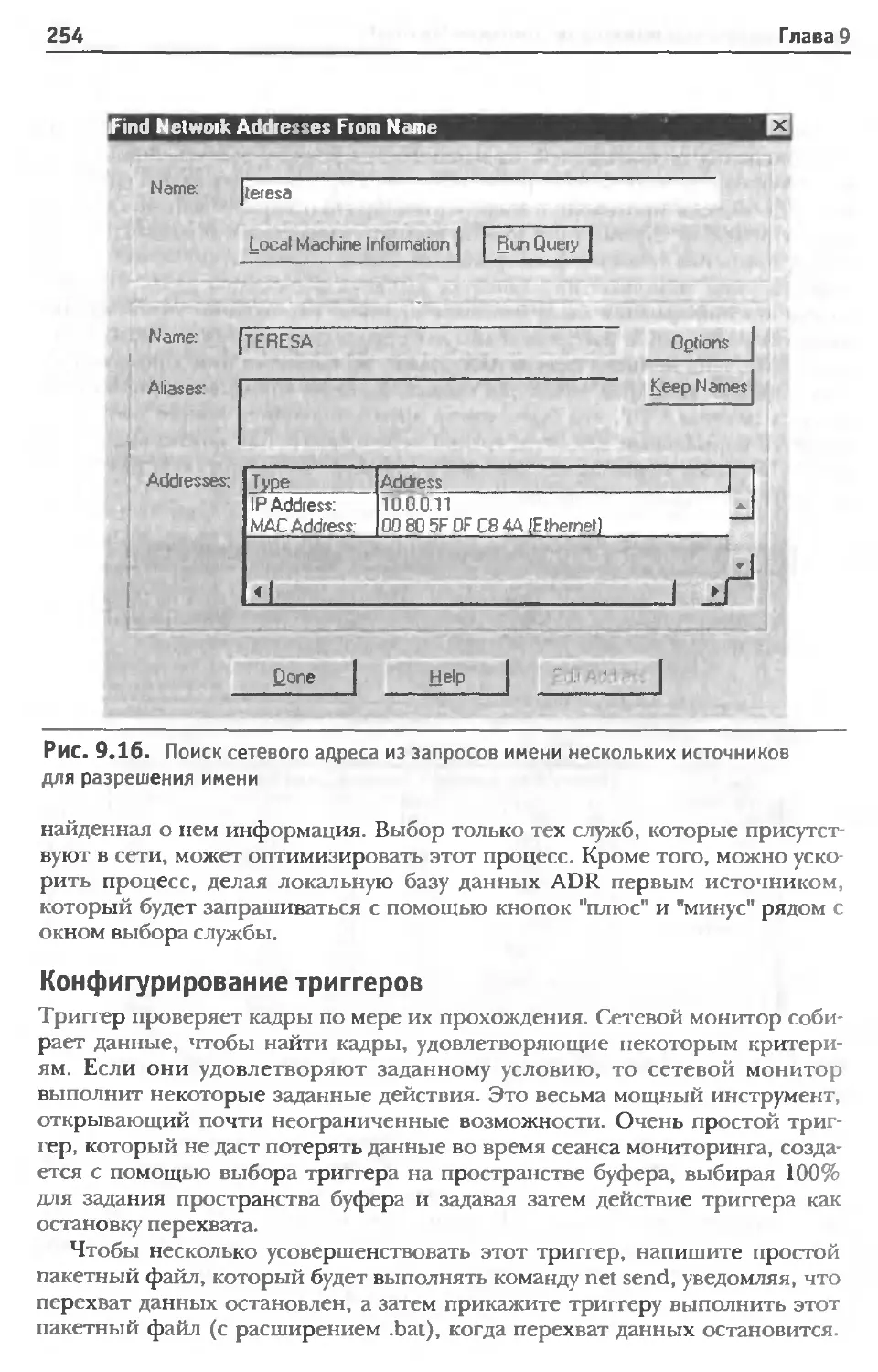

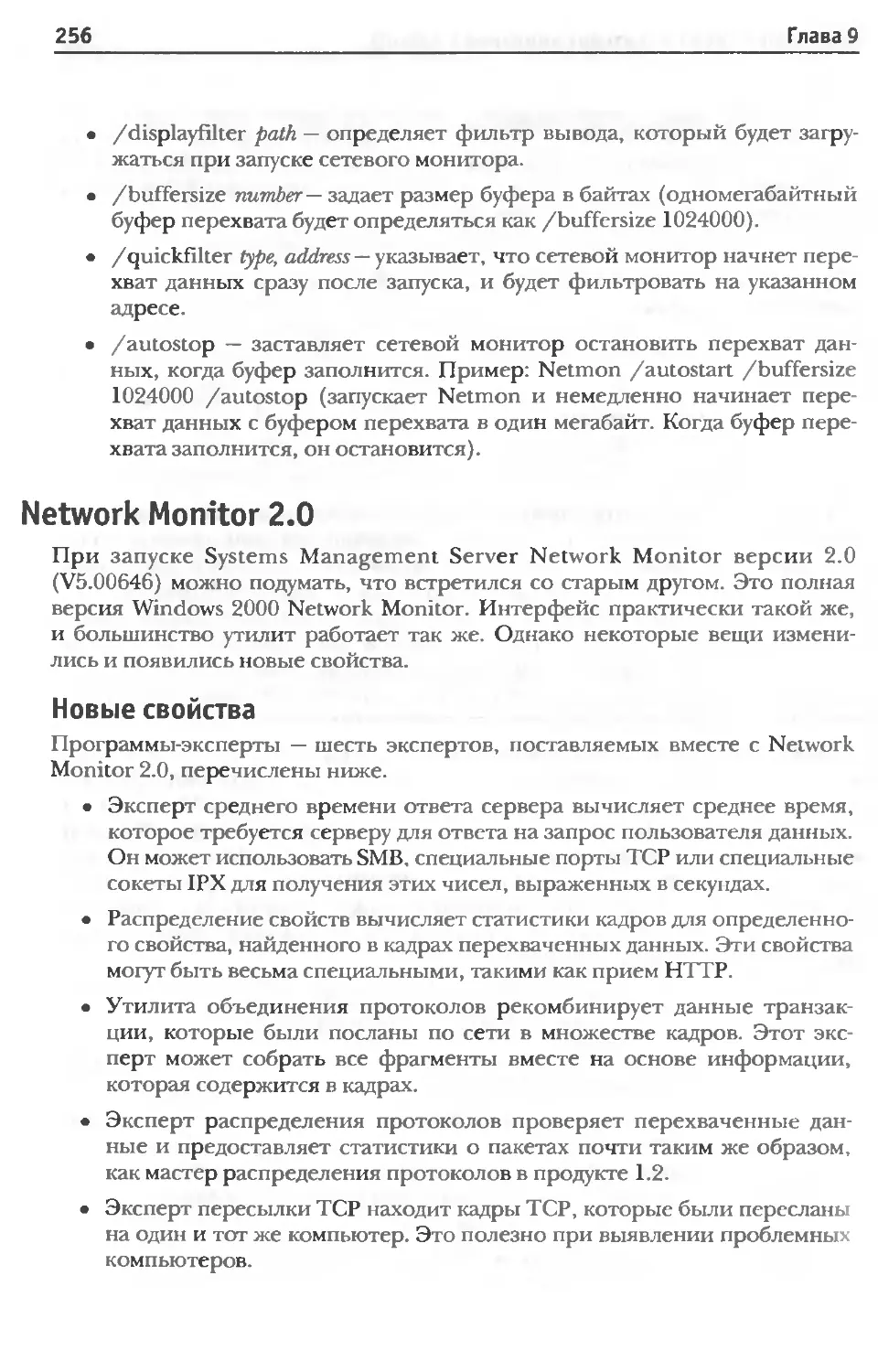

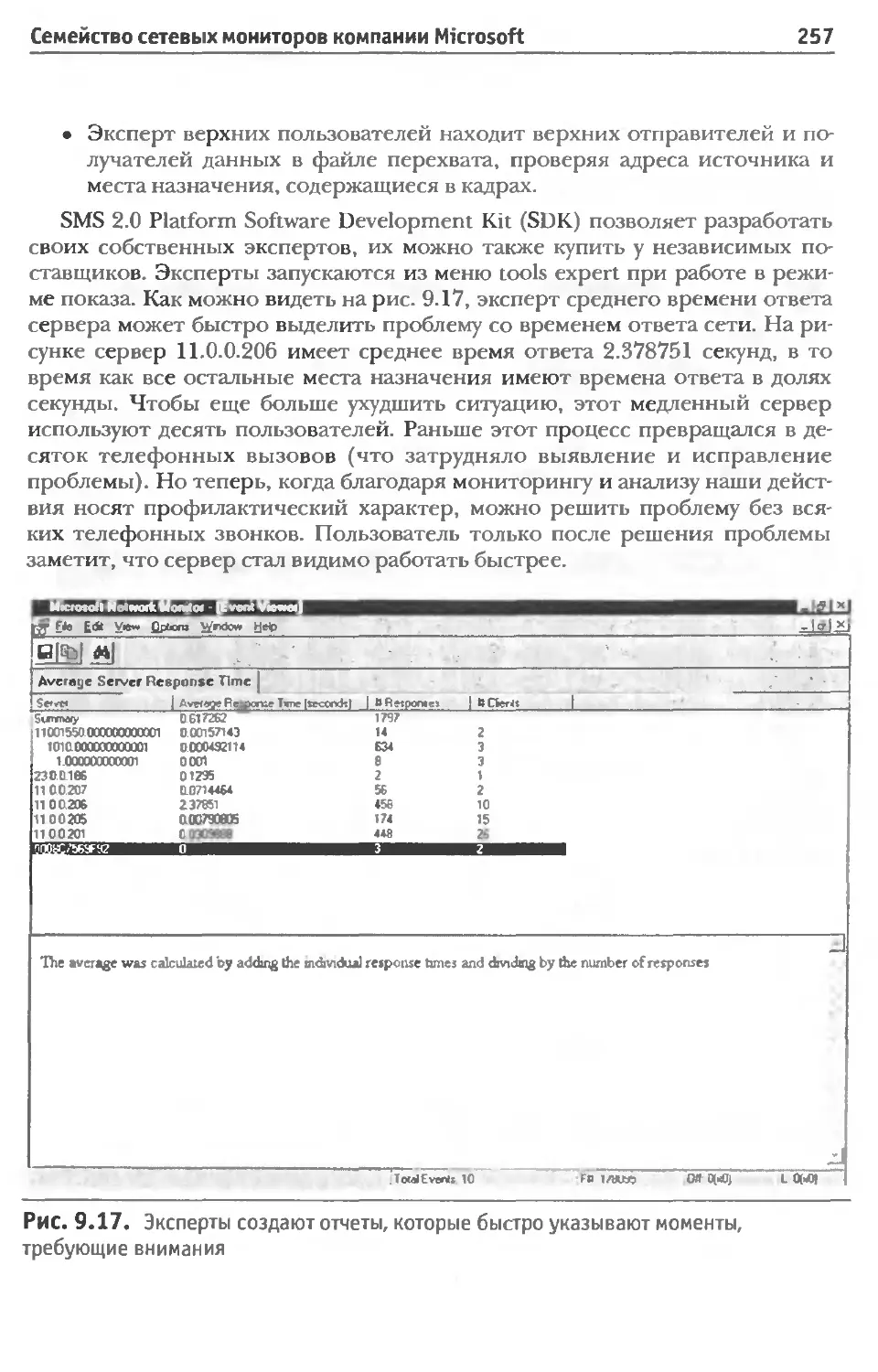

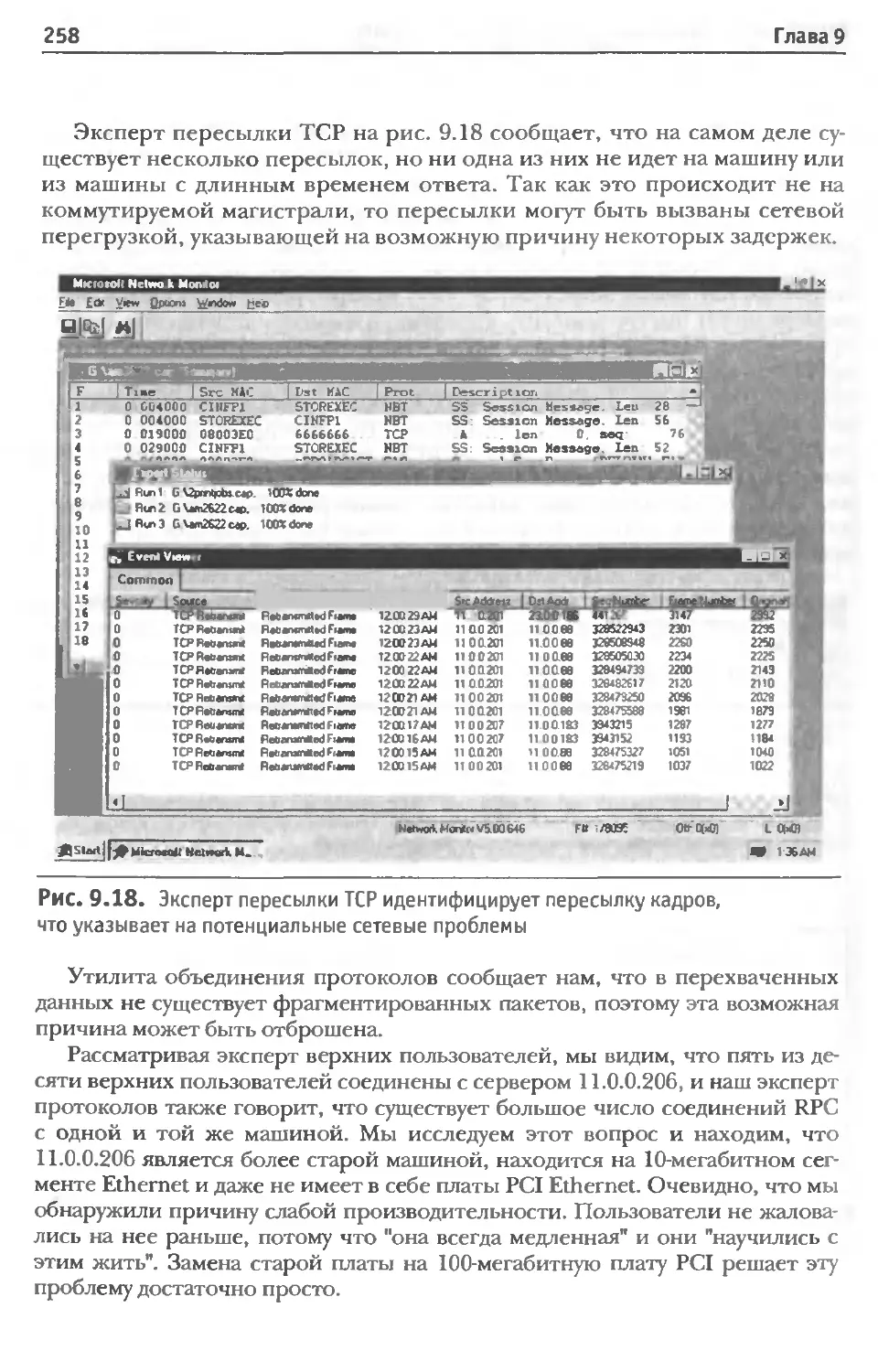

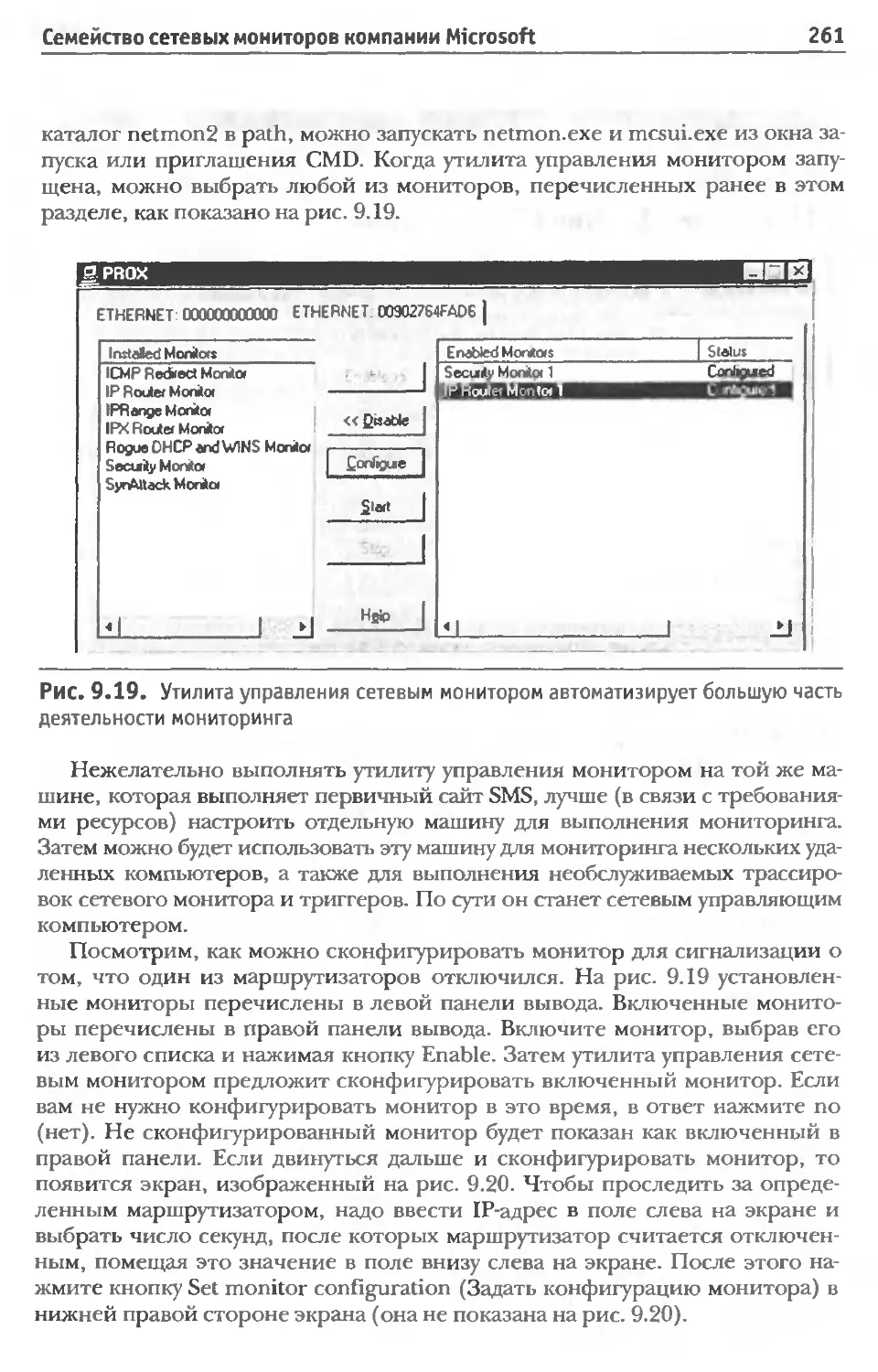

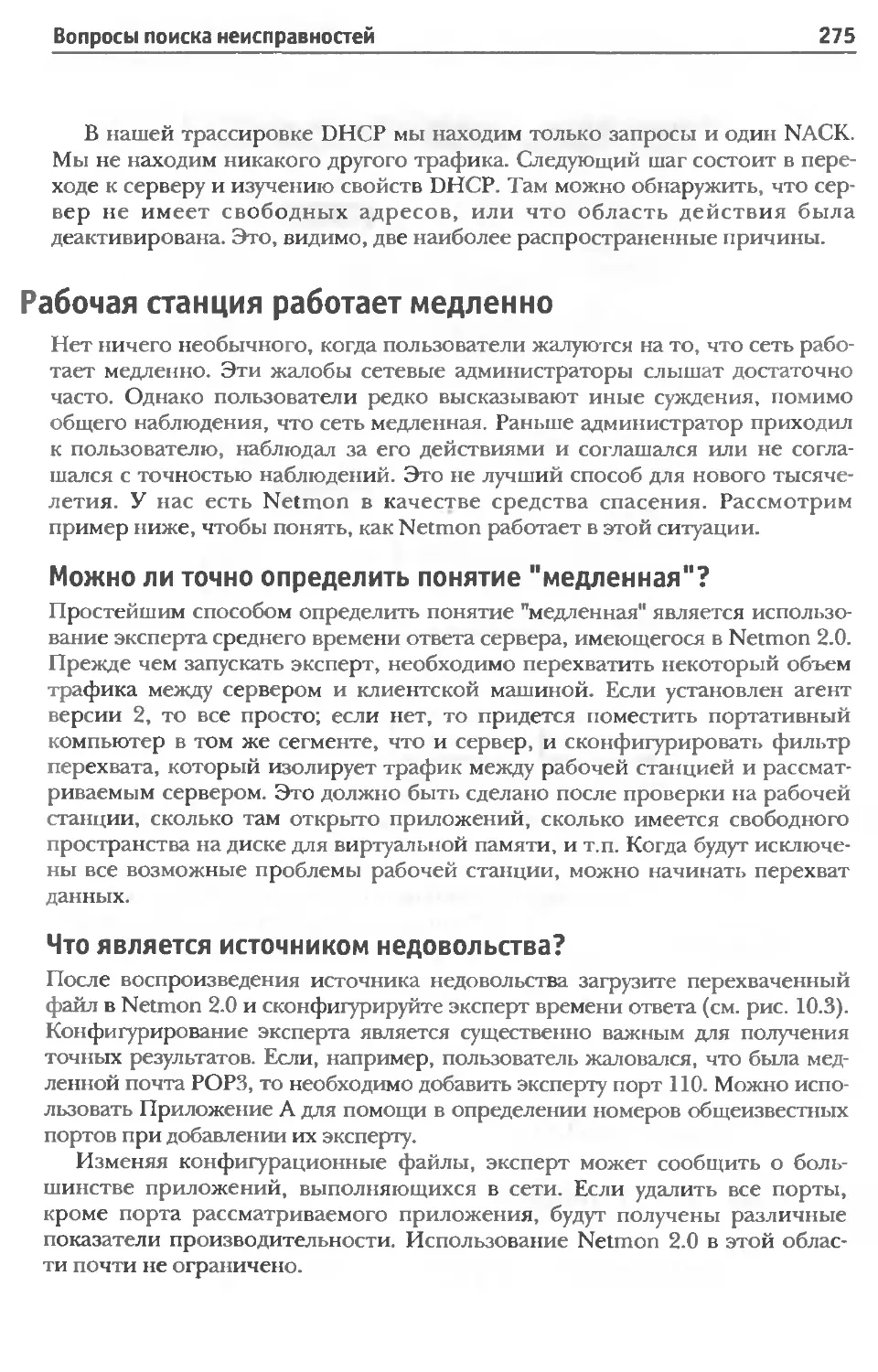

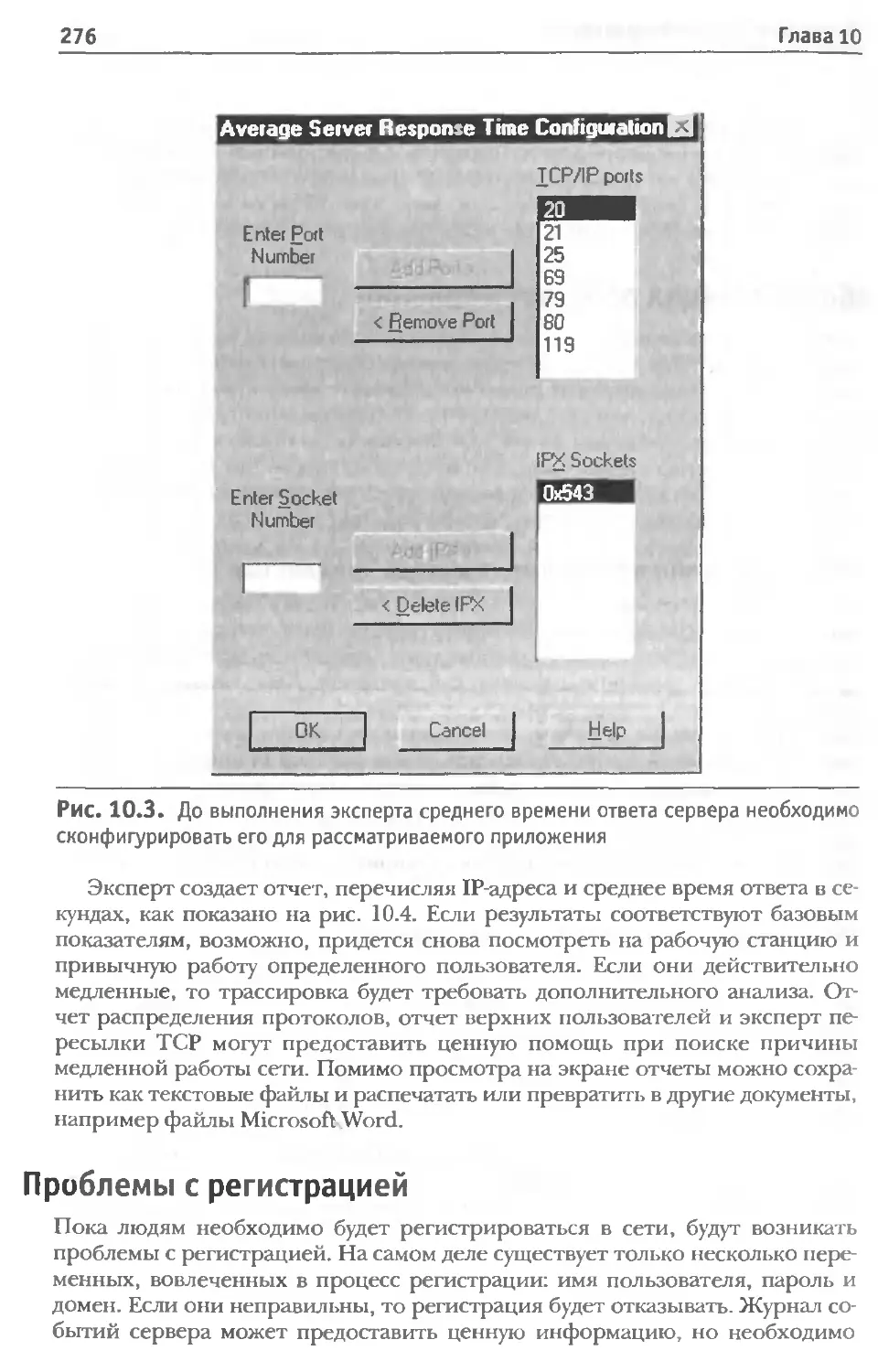

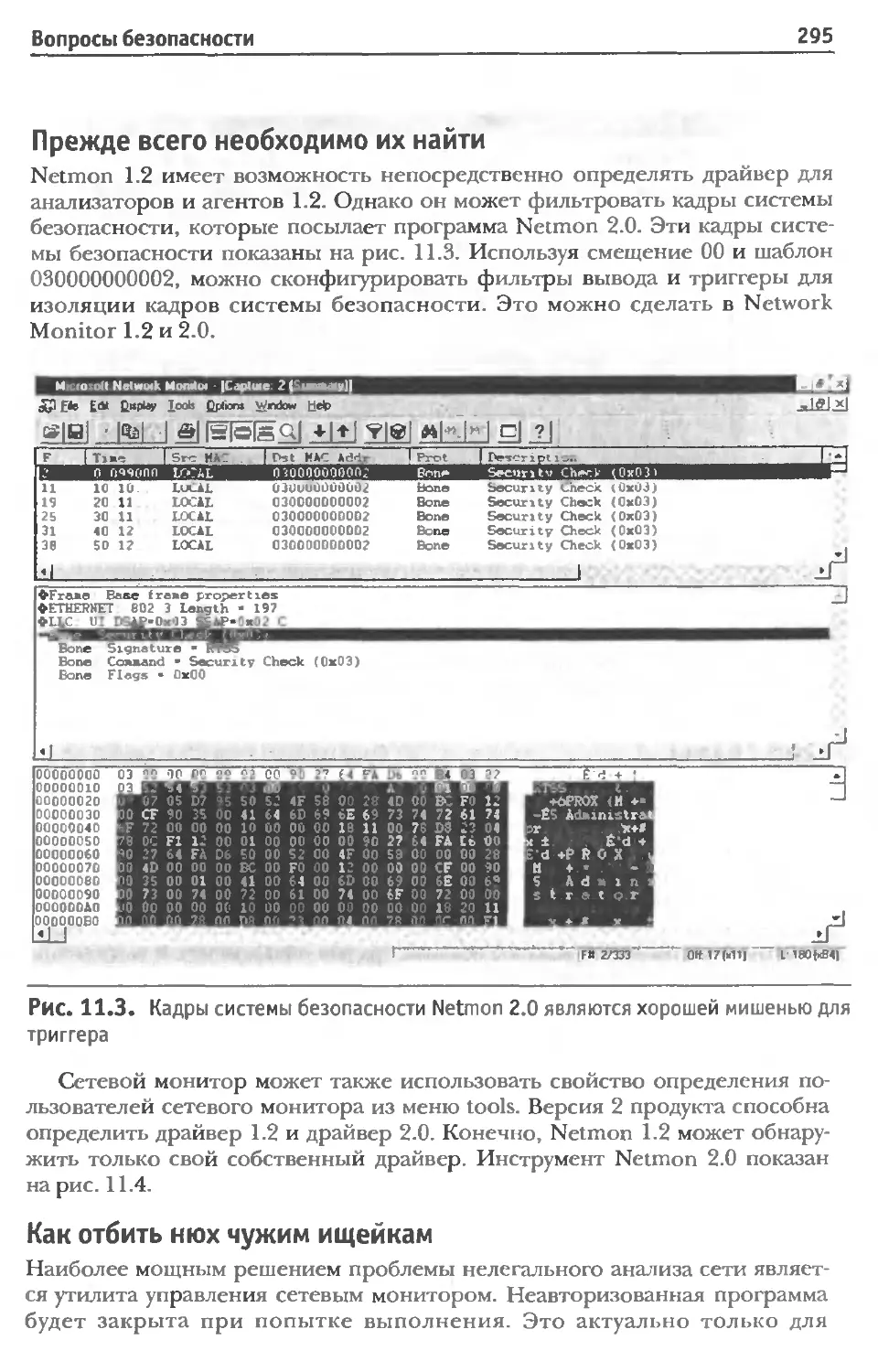

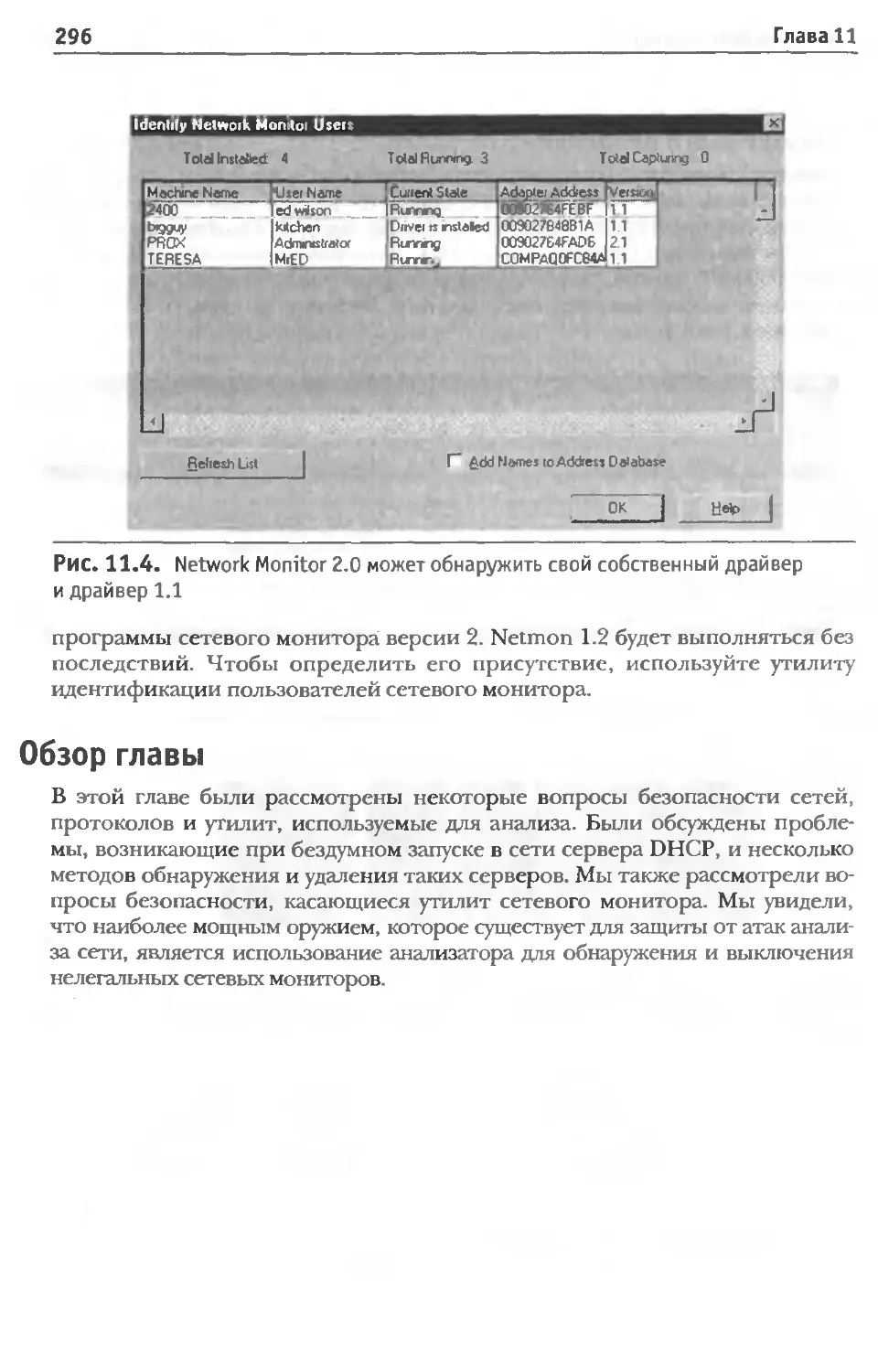

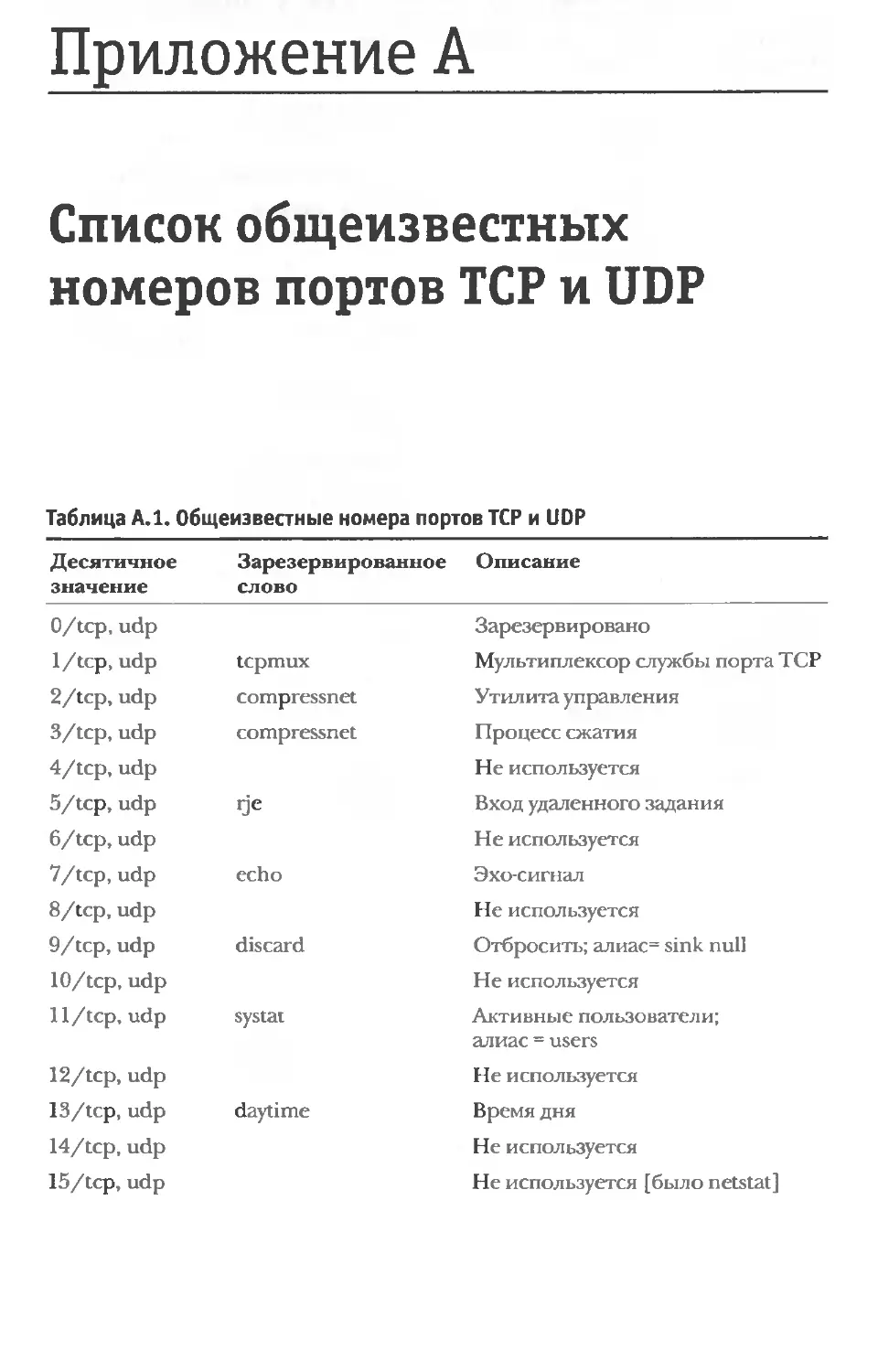

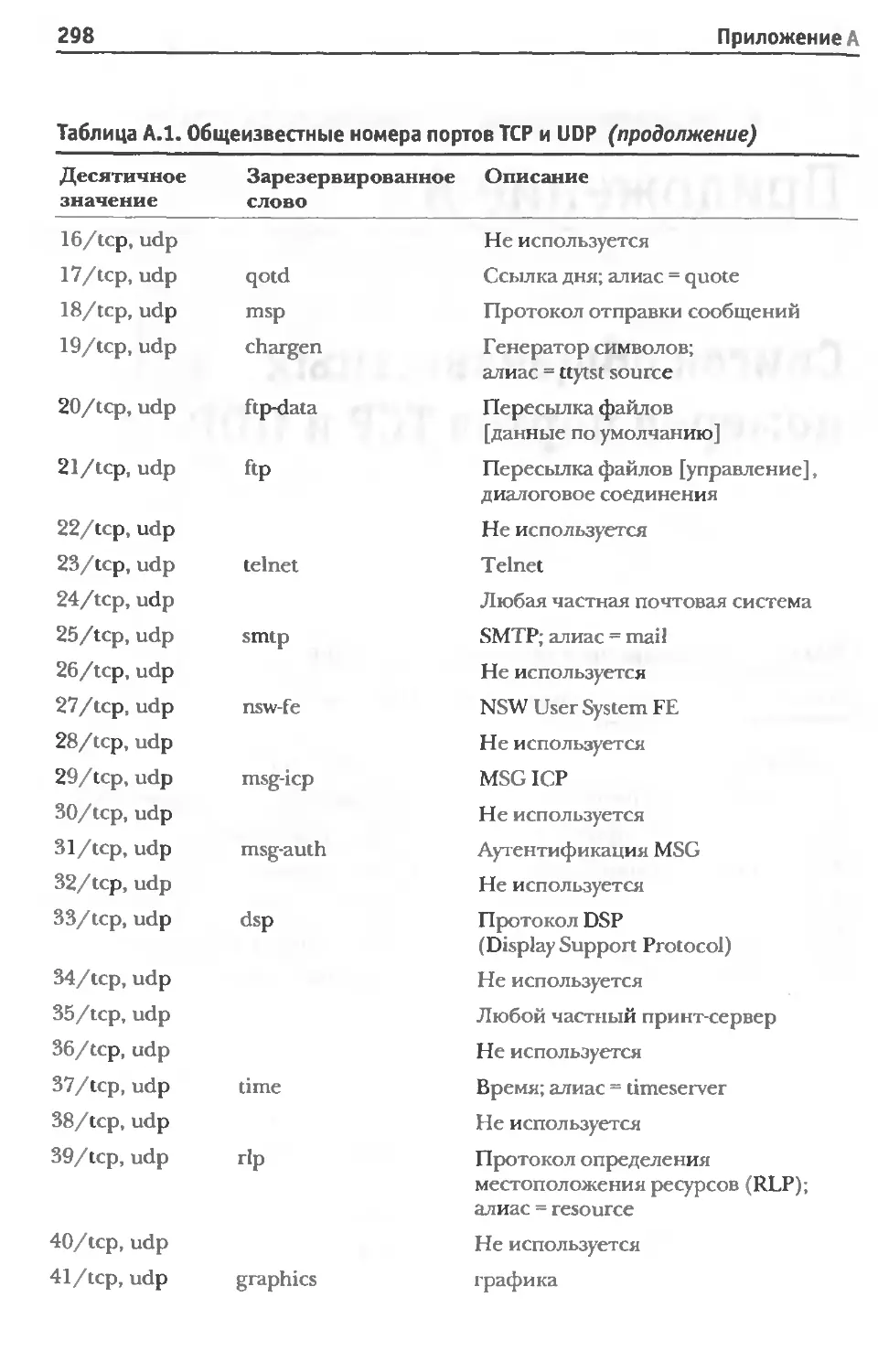

протоколы у двух компьютеров, которые собираются общаться, должны сов-