Автор: Брокмайер Дж. Лебланк Д.Э. Макарти Р. Мл.

Теги: компьютерные технологии программирование операционные системы компьютерные науки издательство санкт-петербург операционная система linux

ISBN: 5-8459-0271-1

Год: 2022

Маршрутизация

в Linux®

ВИЛЬЯМС

Джо Брокмайер

Ди-Энн Лебланк

Рональд Маккарти, мл.

Маршрутизация

в Linux®

Linux® Routing

Joe "Zonker" Brockmeier

Dee-Ann LeBlank

Ronald W. McCarty, Jr.

201 West 103rd St.,

Indianapolis, Indiana, 46290

An Imprint of Pearson Education

Boston • Indianapolis • London • Munich • New York • San Francisco

Джо Брокмайер

Ди-Энн Лебланк

Рональд Маккарти, мл.

ВИЛЬЯМС т.

Москва • Санкт-Петербург • Киев

IffiM 2002

ББК 32.973.26-018.2.75

Б88

УДК 681.3.07

Издательский дом “Вильямс”

Зав. редакцией С.Н. Тригуб

Перевод с английского и редакция В.Р. Гинзбурга

По общим вопросам обращайтесь в Издательский дом “Вильямс”

по адресу: info@williamspublishing.com, http://www.williamspublishing.com

Брокмайер, Джо, Лебланк, Ди-Энн, Маккарти, Рональд, У.

Б88 Маршрутизация в Linux. : Пер. с англ. — М. : Издательский дом

“Вильямс”, 2002. — 240 с.: ил. — Парал. тит. англ.

ISBN 5-8459-0271-1 (рус.)

Данная книга является учебным пособием, написанным профессионалами с целью

научить читателей настраивать подсистему маршрутизации в Linux. В книге излагает-

ся теория маршрутизации, рассказывается об основных протоколах и утилитах,

имеющихся в распоряжении пользователей Linux, описывается, в каких ситуациях

лучше всего применять те или иные средства.

Книга предназначена опытным пользователям и администраторам Linux, кото-

рых интересует не только создание простейших сетей и подсетей, но и реализация

более сложных решений, связанных с различными протоколами маршрутизации.

ББК 32.973.26-018.2.75

Все названия программных продуктов являются зарегистрированными торговыми марками со-

ответствующих фирм.

Никакая часть настоящего издания ни в каких целях не может быть воспроизведена в какой бы

то ни было форме и какими бы то ни было средствами, будь то электронные или механические,

включая фотокопирование и запись на магнитный носитель, если на это нет письменного разреше-

ния издательства New Riders Publishing.

Authorized translation from the English language edition published by New Riders Publishing,

Copyright © 2002.

All rights reserved. No part of this book may be reproduced or transmitted in any form or by any

means, electronic or mechanical, including photocopying, recording or by any information storage

retrieval system, without permission from the Publisher.

Russian language edition published by Williams Publishing House according to the Agreement with

R&I Enterprises International, Copyright © 2002.

ISBN 5-8459-0271-1 (pyc.)

ISBN 1-57870-267-4 (англ.)

© Издательский дом “Вильямс”, 2002

© New Riders Publishing, 2002

Оглавление

Часть I. Основы маршрутизации 15

Глава 1. Протоколы одноадресной маршрутизации 16

Глава 2. Протоколы многоадресной маршрутизации 44

Глава 3. Введение в протоколы пограничной маршрутизации 59

Глава 4. Адресация в стандартах IPv4 и IPv6 67

Часть II. Средства и технологии маршрутизации в Linux 83

Глава 5. Демоны одноадресной маршрутизации в ядре 2.2.x 84

Глава 6. Демоны многоадресной маршрутизации в ядре 2.2.x 117

Глава 7. Вспомогательные демоны 123

Глава 8. Средства маршрутизации в ядре версии 2.4.x 134

Глава 9. Сетевые команды 138

Глава 10. Планирование системы маршрутизации 159

Глава 11. Основы маршрутизации в Linux 169

Глава 12. Сетевые аппаратные компоненты 174

Глава 13. Включение в ядро функций маршрутизации 188

Глава 14. Безопасность и система NAT 198

Глава 15. Мониторинг, анализ и управление сетевым трафиком 207

Часть III. Приложения 227

Приложение А. Ресурсы, посвященные маршрутизации в Linux 228

Приложение Б. Аппаратные решения 231

Содержание

Введение 11

Часть I. Основы маршрутизации 15

Глава 1. Протоколы одноадресной маршрутизации 16

Демонстрационная сеть 17

Статическая маршрутизация 20

Протокол RIP-1 21

Протокол RIP-2 29

Протокол OSPF 31

Резюме 43

Глава 2. Протоколы многоадресной маршрутизации 44

Протокол RIP-2 44

Протокол MOSPF 45

Протокол DVMRP 45

Протокольно-независимая многоадресная маршрутизация 53

Резюме 57

Глава 3. Введение в протоколы пограничной маршрутизации 59

ПротоколIGP 59

Протокол EGP 60

Протокол BGP 62

Протокол BGMP 64

Протокол MSDP 65

Резюме 66

Глава 4. Адресация в стандартах IPv4 и IPv6 67

Адресация в стандарте IPv4 67

Бесклассовая адресация в стандарте IPv4 73

Адресация в стандарте IPv6 78

Резюме 82

Часть II. Средства и технологии маршрутизации в Linux 83

Глава 5. Демоны одноадресной маршрутизации в ядре 2.2.x 84

Демон routed 84

Демон gated 87

Резюме 116

Глава 6. Демоны многоадресной маршрутизации в ядре 2.2.x 117

Демон протокола PIM-SM: pimd 117

Демон протокола DVMRP: mrouted 120

Резюме 122

Глава 7. Вспомогательные демоны 123

Обзор протокола РРР 123

Протокол РРР в Linux: демон pppd 128

Программа rip2ad 131

Резюме 133

6

Содержание

Глава 8. Средства маршрутизации в ядре версии 2.4.x 134

Различия между ядрами версий 2.2.x и 2.4.x 134

Новые сетевые возможности ядра версии 2.4.x 135

Виртуальные закрытые (частные) сети 136

Резюме 137

Глава 9. Сетевые команды 138

Команда ifconfig 138

Команда route 143

Команда ping 145

Команда агр 146

Команда traceroute 148

Команда netstat 150

Команда tcpdump 152

Резюме 158

Глава 10. Планирование системы маршрутизации 159

Введение в сетевое планирование 159

Концепции эффективного управления маршрутизаторами 162

Специальные функции маршрутизатора 166

Резюме 168

Глава 11. Основы маршрутизации в Linux 169

Маршрутизация в локальных сетях 169

Маршрутизация в глобальных сетях 171

Маршрутизация в виртуальной закрытой (частной) сети 172

Резюме 173

Глава 12. Сетевые аппаратные компоненты 174

Аналоговые коммуникации и модемы 174

Кабельные модемы . 180

Технология DSL 181

Передача данных с участием маршрутизаторов 182

Резюме 187

Глава 13. Включение в ядро функций маршрутизации 188

Зачем создавать новое ядро 188

Создание ядра Linux 190

Специальные дистрибутивы 194

Резюме 197

Глава 14. Безопасность и система NAT 198

Фильтрация и обработка пакетов маршрутизатором 199

1Р-маскирование 204

Система NAT 205

Резюме 206

Глава 15. Мониторинг, анализ и управление сетевым трафиком 207

Средства мониторинга и анализа 207

Качество обслуживания 224

Резюме 226

Содержание

7

Часть Ш. Приложения 227

Приложение А. Ресурсы, посвященные маршрутизации в Linux 228

Демоны маршрутизации 228

Программы маршрутизации и,управления трафиком 229

Дополнительные ресурсы 230

Официальные справочные документы 230

Приложение Б. Аппаратные решения 231

Выделенные маршрутизаторы 231

Linux-совместимые платы маршрутизации 231

8

Содержание

От Джо:

Эту книгу я посвящаю всем разработчикам и пользователям, которые работают с GNU/Linux

и свободно распространяемым программным обеспечением, поскольку они способствуют про-

цветанию всего компьютерного сообщества, а не только своих банковских счетов.

От Ди-Энн:

Моей маме, которая сказала, что никогда не будет лишним посвятить своей, маме еще одну книгу.

От Рона:

Я бы хотел посвятить эту книгу своей жене Клаудии.

Об авторах

Джо Брокмайер (Joe Brockmeier) работает в Linux

с 1996 г. и примерно с этого же времени занимается жур-

налистикой. Он регулярно пишет статьи для Linux

Magazine и UnixReview.com и имеет ряд других интерактив-

ных и печатных публикаций.

Ди-Энн Лебланк (Dee-Ann LeBlanc) является автором

и соавтором десяти книг по компьютерной тематике, еще

целый ряд готовится к выпуску. Она специализируется на

Linux и написала такие книги: Linux Install, Configuration

Little Black Book, General Linux I Exam Prep, Linux System

Administration Black Book издательства Coriolis Group, а так-

же Linux for Dummies Third Edition издательства IDG/Hungry

Minds. Она была в числе первых, кто получили сертифи-

каты RedHat Certified Engineer.

Ди-Энн преподает компьютерные курсы по Linux, UNIX

и другим темам. Она также разрабатывает интерактивные

обучающие материалы для различных организаций. Все это

помогает ей быть в курсе того, что люди хотят знать, когда

изучают Linux и сопутствующие утилиты. С Ди-Энн можно

связаться по адресу dee@renaissof t. com, естьу нее и свой

Web-узел: www. Dee-AnnLeBlanc. com.

Рональд Маккарти, мл. (Ronald W. McCarty, Jr.) являет-

ся старшим системным инженером компании

Sonus Networks, одного из лидеров сетей следующего поко-

ления. Рональд публиковал статьи, посвященные протоколу

RADIUS, IP-безопасности и другим сетевым темам. В на-

стоящее время он ведет ежемесячную колонку “Net Admin” в

журнале SysAdmin.

О научных консультантах

Эти люди внесли значительный вклад в написание книги. Они просмотрели материал

книги на предмет технической грамотности и организации. Их советы и рецензии позво-

лили авторам убедиться в том, что они не обманут ожидания читателей.

Брэд Харрис (Brad Harris) работает в сфере информа-

ционных технологий шесть лет, начав свою деятельность

с проектирования биометрических моделей для Мини-

стерства обороны США. Он получил фундаментальную

подготовку в области сетевых протоколов, операционных

систем и различных языков программирования. В настоя-

щее время он работает старшим инженером-программис-

том в компании ACS, Inc., где специализируется на про-

блемах проникновения в сети и системы.

Джозеф Хамм (Joseph Hamm) — свободный консуль-

тант, имеет опыт проектирования и внедрения коммуни-

кационных IP-систем. В настоящее время он занимается

написанием статей об эволюции компьютерных платформ

и операционных систем.

Благодарности

От Джо:

Быть автором приятно, по крайней мере можно открыто выразить признательность

тем людям, которые повлияли на мою жизнь.

Я хочу поблагодарить мою семью за то, что она... моя семья! Большое спасибо также

Дениз Бей и ее близким за то, что стали моей “второй семьей”.

Спасибо всем моим друзьям, которые слушали мои рассказы о Linux и компьютерах, не

выдавая свою скуку. Я вам очень признателен! Бонни, Сьюзан, Джейсон, Пит, Бевин,

Барб — вы замечательны.

Большое спасибо друзьям из Linux Magazine, Адаму, Ларе и Бобу (вы думали, я о вас за-

был?). Было приятно работать с вами. Выражаю также благодарность ребятам из

UnixReview. сот.

За последние три года я встретил много людей из сообщества GNU/Linux, которые

оказали на меня большое влияние. И хоть я не могу видеться и общаться с вами регулярно,

мне приятно, что все это время вы работаете в GNU/Linux.

От Ди-Энн:

В первую очередь я бы хотела поблагодарить участников списка рассылки IP Multicast

(www. stardust. com) за то, что они помогли мне разобраться с технологией многоадрес-

ной маршрутизации. Я признательна также тем людям, которые дали свою оценку того,

что я собиралась написать. Во многом благодаря их комментариям была сформирована

структура книги.

Дополнительно выражаю благодарность научным консультантам, которые поддержи-

вали наш проект. Их задача заключалась не только в поиске моих глупых ошибок, но и в

том, чтобы читатели почерпнули из книги максимум полезной информации.

Наконец, я благодарна моим соавторам Джо и Рону. В процессе работы над книгой я за-

болела, и после долгих поисков мы нашли этих двух джентльменов, которые помогли нам не

только закончить книгу в срок, но и сделать ее качественной и полезной для читателей.

От Рона:

Я выражаю особую благодарность научным консультантам Брэду Харрису и Джозефу

Хамму.

От Ди-Энн, Рона и Джо:

Мы хотим поблагодарить Криса Зана (Chris Zahn) и Энн Куинн (Ann Quinn), наших ре-

дакторов, за их профессионализм и старательность, которые они проявили в процессе

работы над книгой. Благодарим также остальных сотрудников издательства New Riders,

трудившихся вместе с нами над этой книгой: Стефани Уолл (Stephanie Wall), Кристи Кноп

(Kristy Knoop), Крисси Андри (Chrissy Andry), Джой Дин Ли (Joy Dean Lee) и Рона Уайза

(Ron Wise).

Введение

Когда в среде Linux говорится о маршрутизации, то обычно подразумевается исполь-

зование команды route для задания простейших маршрутов доставки информации.

Но ОС Linux способна на гораздо большее. Правильно сконфигурировав и настроив сис-

тему, можно получить стабильный и эффективный маршрутизатор. В данной книге изла-

гаются теоретически сведения и методики, знакомство с которыми позволит читателям

научиться правильно выбирать протоколы маршрутизации, конфигурировать демоны

маршрутизации, защищать сети и компьютеры, настраивать системное ядро и даже кон-

тролировать сетевой трафик.

Структура книги

Книга разбита на три части.

Часть I, “Основы маршрутизации”, содержит главы 1-4.

Часть II, “Средства и технологии маршрутизации в Linux”, содержит главы 5-15.

Часть III, “Приложения”, содержит приложения А и Б.

Глава 1, “Протоколы одноадресной маршрутизации”

Как говорится у классика, лучше начать с начала. Протоколы одноадресной маршрути-

зации являются одними из самых старых в семействе Internet-протоколов, но они по-

прежнему используются. В этой главе описывается демонстрационная сеть, вокруг кото-

рой строится изложение всех глав части I. На примере этой сети сравниваются протоко-

лы RIP-1, RIP-2 и OSPF.

Глава 2, “Протоколы многоадресной маршрутизации”

В этой главе рассматриваются популярные протоколы многоадресной маршрутизации:

DVMRP, MOSPF, PIM-DM и PIM-SM. Работа протоколов описывается на примере демонст-

рационной сети.

Глава 3, “Введение в протоколы пограничной маршрутизации”

В предыдущих главах шла речь о том, что происходит внутри автономных систем. Но

сами автономные системы тоже должны иметь средства общения друг с другом, иначе не

было бы сети Internet. В этой главе описываются протоколы одно- и многоадресной по-

граничной маршрутизации: EGP, BGP, BGMP и MSDP.

Глава 4, “Адресация в стандартах IPv4 и IPv6”

Многие из тех, кто работают в Linux, знают детали адресации в стандарте IPv4. Эта

глава начинается со знакомства с подсетями IPv4, после чего описывается протокол CIDR,

позволяющий отказаться от строгого разделения сетей на классы А, В и С. В конце описы-

вается система адресации стандарта IPv6.

Глава 5, “Демоны одноадресной маршрутизации в ядре 2.2.x”

В Linux есть целый ряд демонов маршрутизации. Их подробное описание заняло бы

целую книгу, поэтому в данной главе рассматриваются лишь присутствующий в большин-

стве систем демон routed и открытая версия демона gated.

12 Введение

Глава 6, “Демоны многоадресной маршрутизации в ядре 2.2.x”

В этой главе описываются два демона многоадресной маршрутизации, имеющиеся в

Linux. Один из них, mrouted, обычно применяется для подключения к многоадресной

магистрали MBONE, так как он реализует протокол DVMRP. В остальных случаях исполь-

зуется демон pimd, реализующий протокол PIM-SM.

Глава 7, “Вспомогательные демоны”

Компьютеры и сети не всегда соединяются между собой посредством кабелей Ethernet.

Зачастую между ними существуют коммутируемые соединения, что требует применения

протокола РРР. В этой главе рассматриваются особенности данного протокола и его воз-

можности. Описывается также применение демона pppd для установления РРР-соедине-

ний в Linux. В конце главы рассказывается о демоне rip2ad, позволяющем выполнять ба-

зовые функции протокола RIP-2 при наличии только РРР-соединения.

Глава 8, “Средства маршрутизации в ядре версии 2.4.x”

В этой главе речь идет об изменениях подсистемы маршрутизации, произошедших при

переходе от ядер серии 2.2.x к ядрам серии 2.4.x, а также о средствах создания виртуаль-

ных закрытых (частных) сетей.

Глава 9, “Сетевые команды”

В Linux есть набор стандартных утилит, предназначенных для работы в сети. Боль-

шинство этих программ намного сложнее, чем обычно представляют себе пользователи.

В данной главе описываются утилиты arp, ifconfig, netstat, ping, route, tcpdump и

traceroute.

Глава 10, “Планирование системы маршрутизации”

В этой главе речь идет о принципах и методиках, лежащих в основе сетевого планиро-

вания. Здесь рассказывается о том, как правильно управлять таблицами маршрутизации.

Глава 11, “Основы маршрутизации в Linux”

В этой главе излагаются базовые принципы маршрутизации в сетях основных типов:

локальных, глобальных и виртуальных.

Глава 12, “Сетевые аппаратные компоненты”

Сети — особенно те, что подключены к Internet, — не могут существовать без телеком-

муникационного оборудования. В этой главе рассказывается о различных аппаратных уст-

ройствах и технологиях (как аналоговых, так и цифровых), используемых для подключе-

ния к сетям.

Глава 13, “Включение в ядро функций маршрутизации”

Когда компьютер планируется использовать для какой-то конкретной цели, важно от-

менить все лишние функции. Это касается не только программ, но и ядра. Затем нужно

включить специальные функции, которые в обычных системах отключены. В данной гла-

ве описываются процессы компиляции и настройки ядра Linux.

Глава 14, “Безопасность и система NAT”

В этой главе описываются средства, позволяющие превратить маршрутизатор в пере-

довую линию обороны сети: фильтрация пакетов, IP-маскирование и система NAT.

Введение 13

Глава 15, “Мониторинг, анализ и управление сетевым трафиком”

Эта глава стоит немного в стороне от темы маршрутизации, так как в ней рассказыва-

ется о средствах сетевого анализа и мониторинга. С помощью таких программ, как NET-

SNMP, MRTG и IPTraf, можно собрать информацию о том, как работает сеть и какие в ней

есть проблемы.

Приложение А, “Ресурсы, посвященные маршрутизации в Linux”

Это приложение предназначено для того, чтобы читатели могли быстро найти ресур-

сы, посвященные рассматриваемым в книге программам и протоколам. Здесь же приво-

дятся ссылки на стандарты и дополнительные материалы, посвященные сетям.

Приложение Б, “Аппаратные решения”

В этом приложении приводятся адреса Web-узлов компаний, выпускающих маршрути-

заторы и специальные сетевые платы для Linux.

Для кого предназначена книга

Эта книга предназначена опытным пользователям и администраторам Linux, которых

интересует не только создание простейших сетей и подсетей, но и реализация более

сложных решений, связанных с различными протоколами маршрутизации.

Для кого не предназначена книга

Эта книга не предназначена новичкам Linux и тем читателям, которые только начи-

нают свое знакомство с миром компьютерных сетей. Зачастую инструкции, связанные с

инсталляцией и компиляцией пакетов, минимальны, так как подразумевается, что читате-

ли сами умеют это делать.

Соглашения, принятые в книге

В книге используются следующие типографские соглашения.

Тексты программ и результаты их работы, имена файлов, команд и опций, а также

адреса Web-узлов выделены моноширинным шрифтом.

Курсивом выделяются аргументы команд, значения которых должны подставляться

пользователем.

Если строка программы не помещается в рамках книжного листа, на месте вынуж-

денного разрыва ставится символ

14 Введение

Основы маршрутизации

В этой части...

Глава 1. Протоколы одноадресной маршрутизации

Глава 2. Протоколы многоадресной маршрутизации

Глава 3. Введение в протоколы пограничной маршрутизации

Глава 4. Адресация в стандартах IPv4 и IPv6

Протоколы одноадресной

маршрутизации

В этой главе...

Демонстрационная сеть 17

Статическая маршрутизация 20

Протокол RIP-1 21

Протокол RIP-2 29

Протокол OSPF 31

Резюме 43

Большинство людей лишь в самых общих чертах представляют себе, что такое мар-

шрутизация и как она осуществляется. Для пользователей Linux и администраторов-

новичков маршрутизатор выглядит “черным ящиком”, который принимает пакеты с дан-

ными, определяет, куда они должны быть адресованы, и посылает пакеты в нужном на-

правлении. В общем-то, это не так уж далеко от истины.

Маршрутизатор — это устройство, управляющее трафиком. Данные, передаваемые по

IP-сетям, да и по любым другим сетям, могут распространяться самыми разными путями.

Все данные формируются в пакеты — отдельные блоки, посылаемые в сеть. В общем случае

задача маршрутизатора состоит в выборе наилучшего из текущих маршрутов, следуя кото-

рому заданный пакет попадет в пункт своего назначения.

Способ принятия такого решения зависит от используемого протокола маршрутиза-

ции. У каждого протокола свой алгоритм слежения за тем, какие маршруты доступны и ка-

кие из них наиболее эффективны. В частности, демон, работающий по протоколу одноад-

ресной маршрутизации, посылает информацию непосредственно тем маршрутизаторам,

на общение с которыми он сконфигурирован. Протоколы этого класса эксплуатируются в

тех сетях, где оч'ень важна пропускная способность. Не меньшее значение здесь имеет на-

стройка всех используемых протоколов, чтобы соответствующие демоны знали, с какими

маршрутизаторами предстоит взаимодействовать.

Те, кого интересуют вопросы настройки, могут сразу переходить к главе 10, “Планиро-

вание системы маршрутизации”. Но важно понимать особенности функционирования

протоколов, чтобы суметь выбрать нужный протокол для конкретной сети.

Демонстрационная сеть

Проще всего излагать теорию маршрутизации на реальном примере смешанной сети.

С этой целью ниже будет описана демонстрационная сеть, на которую мы будем постоян-

но ссылаться.

Internet — это одна огромная IP-сеть, где каждый компьютер имеет свой IP-адрес вида

ххх. ххх. ххх. ххх. В случае использования частных схем адресации адреса несколько упроща-

ются, к примеру 192.168.xxx.xxx или 10.ххх.ххх.ххх. Естественно, демонстрировать работу

протоколов маршрутизации на примере глобальной сети неразумно. Мы определим не-

большую локальную сеть, рабочим узлом которой будет Linux-компьютер Red с IP-адресом

из частного диапазона: 192.168.15.10.

Схема сети приведена на рис. 1.1. В этой сети используется диапазон частных адресов

192.168.15.x (192.168.15.0) класса С, и в нее входят компьютеры с самыми разными опера-

ционными системами. Выбор операционных систем на данный момент не суть важен.

Многие просто не знают, что любая операционная система, в основе которой лежит стек

TCP/IP (а это большинство современных операционных систем), способна без проблем

устанавливать Ethernet-соединение с любой другой подобной ОС. Трудности возникают

при совместном использовании данных и файлов.

Orange

(Red Hat

192.168.15.8

192.168.15.9 192.168.15.10 192.168.15.11 192.168.15.12 192.168.15.13

Рис. 1.1. Linux-компьютер Red в сети 192.168.15.0

Глава 1. Протоколы одноадресной маршрутизации 17

Когда приложение пытается отправить или принять данные по сети, например по-

слать файл от компьютера Red компьютеру Teal (оба работают под управлением Linux),

протокол маршрутизации не нужен. Компьютеры, находящиеся в одной подсети или сети,

где нет подсетей, используют другие методики поиска друг друга. Только при выходе за

пределы подсети или сети появляется потребность в маршрутизации.

Чтобы соединить демонстрационную сеть с другими сетями, необходимо установить

на центральном компьютере Orange новую сетевую плату (рис. 1.2). При переходе из од-

ной подсети или сети в другую обязательно нужны два сетевых интерфейса, независимо от

того, являются ли они физическими или виртуальными. В данном случае один интерфейс

(192.168.15.1) подключен к Internet, а другой (192.168.15.2) — к внутренней сети.

Теперь предположим, что наша демонстрационная сеть соединена с компьютером Em-

erald, расположенным в другой части здания (рис. 1.3).

Сеть, в которую входит компьютер Emerald, имеет адрес 192.168.90.x. Именно здесь, на

пересечении границ сетей, требуется маршрутизация. Необходим способ определения то-

го, как данные из одной сети смогут попасть в другую сеть.

Если из сети есть выход в Internet, как у большинства современных сетей, то она имеет

соединение с провайдером Internet. К провайдеру могут быть напрямую подключены де-

сятки, сотни и даже тысячи сетей и отдельных компьютеров. Многие из этих сетей делят-

ся на подсети, часть из которых имеет выход к другому провайдеру с его собственным на-

бором подключений.

(Windows 98)

(Caldera Linux)

(Windows NT

4 Workstation)

(Mandrake

Linux)

(Red Hat

Linux)

(Windows

2000

Professional)

192.168.15.9

192.168.15.8

192.168.15.10

192.168.15.11

192.168.15.12

192.168.15.13

Рис. 1.2. Сеть 192.168.15.0 соединяется с другими сетями

18 Часть I. Основы маршрутизации

Другие сети

(Windows 98)

(Caldera Linux)

(Mandrake

Linux)

(Red Hat

Linux)

(Windows

NT 4

Workstation)

(Windows

2000

Professional)

192.168.15.8 192.168.15.9

192.168.15.10 192.168.15.11 192.168.15.12 192.168.15.13

Рис. 1.3. Демонстрационная сеть

соединена

расположенным в другой сети

с компьютером Emerald,

Представьте, что пакет передается из одного Internet-узла в другой. Скорость передачи

данных не имеет значения. Географическое местоположение узлов также неважно. В рас-

чет берутся только границы сетей. В момент перехода пакета через границу подсети или

сети ему нужна помощь в выборе дальнейшего направления.

Давайте посмотрим, как это реализуется. Требуется переслать данные с компьютера

Red на некую машину Abacus. В результате поиска имени в DNS выясняется, что пакет

должен быть направлен по адресу 192.169.13.9. Но пакет достигает только узла

192.169.90.26 (Emerald), где известно лишь, что пакет адресован узлу 192.169.13.9. Сам па-

кет не несет информации о том, в какой точке земного шара находится сеть 192.169.13 и к

какому провайдеру она подключена. Поиск сети вообще не является задачей пакета. Для

этого задействуются другие компьютеры, протоколы и инструментальные средства.

К счастью, машина Emerald является одним из таких специальных средств: это мар-

шрутизатор. В данный момент не имеет значения, какой протокол (или протоколы) мар-

шрутизации здесь используются. Задачей любого протокола является определение схемы

перемещения пакета. На рис. 1.4 представлены маршрутизаторы, которые могут встре-

титься на пути пакета. Здесь подразумевается некий университетский городок, в котором

машины Emerald и Abacus являются кафедральными маршрутизаторами, а за остальными

маршрутизаторами скрываются факультетские сети.

Глава 1. Протоколы одноадресной маршрутизации 19

Emerald

i-——।

Hum

Phys

Eng

192.168.90.26

Ag

Arts

Chem

Math

Abacus

192.168.13.9

Рис. 1.4. Путь от машины Emerald к машине Abacus должен быть

проложен через ряд маршрутизаторов

Для анализа того, как работают протоколы маршрутизации, нам потребуется знать ха-

рактеристики физических соединений между маршрутизаторами (табл. 1.1).

Таблица 1.1. Характеристики соединений между конечными точками

демонстрационной сети

Начало Конец Тип соединения Скорость

Emerald Hum ISDN, двойной канал 128 Кбит/с

Hum Phys T1/DS1.24 канала 1,54 Мбит/с

Hum Chem T1/DS1, 24 канала 1,54 Мбит/с

Hum Ails DSL 3 Мбит/с

Chem Math ISDN, одиночный канал 64 Кбит/с

Phys Arts T3/DS3 44,736 Мбит/с

Ails Math T3/DS3 44,736 Мбит/с

Ails Eng T3/DS3 44,736 Мбит/с

Eng Ag T1/DS1, 24 канала 1,54 Мбит/с

Math Ag T1/DS1,24 канала 1,54 Мбит/с

Ag Abacus ISDN, двойной канал 128Кбит/с

Math Abacus модем 56 Кбит/с

Статическая маршрутизация

Простейшей формой маршрутизации является статическая маршрутизация. В этом слу-

чае создается обычная маршрутная таблица, которая остается неизменной до тех пор, по-

ка не будет выдана соответствующая команда. Программы не пытаются проверять истин-

ность маршрутов, приведенных в таблице, и не пытаются отслеживать изменения в топо-

логии сети. Все это нужно делать вручную.

Статическая маршрутизация оказывается полезной лишь в некоторых случаях. На каж-

дом сетевом компьютере приходится самостоятельно вести отдельную статическую таб-

лицу, поэтому несложно представить, сколько труда занимает внесение любых изменений

в крупную сеть. Ситуация ухудшается, когда есть ограничения по срокам, например при

устранении неисправных маршрутов.

20 Часть I. Основы маршрутизации

В Linux под статической маршрутизацией понимается назначение маршрутной ин-

формации с помощью команды route (описана в главе 9, “Сетевые команды”). О конфи-

гурировании подсистемы статической маршрутизации речь пойдет в главе 5, “Демоны од-

ноадресной маршрутизации в ядре 2.2.x”.

Протокол RIP-1

RIP (Routing Information Protocol — протокол маршрутной информации) был первым

маршрутным протоколом семейства TCP/IP, который начал использоваться в сети, сей-

час называемой Internet. В настоящее время есть две версии этого протокола: RIP-1 и

RIP-2. Обе они по-прежнему занимают важное место в системах маршрутизации: первая

используется для обратной совместимости, а вторая обладает широкими возможностями.

Алгоритм

Давайте сначала поговорим не о самом протоколе RIP-1, а о лежащем в его основе ал-

горитме дистанционно-векторной маршрутизации. Если быть более точным, то для вычисле-

ния маршрутов применяется алгоритм Беллмана-Форда. Алгоритм начинает работу в точ-

ке, к которой следует проложить маршрут (называется исходной точкой). Расстояние от

этой точки до самой себя задается равным нулю, а расстояние до всех остальных точек

считается равным бесконечности.

Основное предположение, выдвигаемое в данном алгоритме, заключается в том, что от

любой точки системы существует как минимум один маршрут к исходной точке. Ни одна

точка не является полностью изолированной. Кроме того, по достижении исходной точки

маршрут заканчивается. Он не может пройти через исходную точку, а затем вернуться назад,

образовав петлю. Таким образом, нельзя пройти по одному и тому же пути дважды.

Цель алгоритма Беллмана-Форда заключается в нахождении кратчайшего пути от лю-

бой заданной точки к исходной точке. Сам алгоритм является итерационным. Начальная

топология изображена на рис. 1.5.

На каждой итерации на схему наносится путь от каждой удаленной точки к' исходной

точке, причем количество переходов на этом пути соответствует номеру итерации. Рядом

с каждым переходом записывается его физическая длина. На рис. 1.6 изображен результат

первой итерации.

Hum Ад

Arts

Math

Рис. 1.5. Узлы графа для демонстрации алгоритма Беллмана-Форда

Глава 1. Протоколы одноадресной маршрутизации 21

Наличие прямого пути от удаленной точки к исходной еще не означает, что этот путь

является оптимальным. Более того, даже когда найден кратчайший путь, алгоритм не уз-

нает об этом, пока не пройдет все итерации: вторую (рис. 1.7), третью (рис. 1.8) и т.д.

Phys

Рис. 1.6. Первая итерация алгоритма Беллмана-Форда

22 Часть' I. Основы маршрутизации

Phys

Рис. 1.8. Третья итерация алгоритма Беллмана-Форда

Оценим пока что только первые три итерации. В табл. 1.2 показана общая длина пути

от каждой точки к исходной точке на трех итерациях.

Таблица 1.2. Анализ маршрутных расстояний для трех итераций алгоритма Беллмана-Форда

Точка Итерация 1 (м) Итерация 2 (м) Итерация 3 (м)

Ag 21,5 95 151

Eng 60 56,5 147,5

Phys 108 106,5 106,5

Hum 134 133,5 137,5

Arts 72,5 87 97,5

Chem 112 106 146

Math 51 108,5 121,5

Обратите внимание на существенный разброс результатов. Иногда кратчайший мар-

шрут занимает один-единственный переход, иногда — два. Три перехода ни одной из точек

не выгодны, как видно из таблицы. Конечно же, не всегда бывает так. На практике это за-

висит от реальной топологии сети. В нашем случае потребуются четыре дополнительные

итерации, всего семь — столько же, сколько узлов в графе, не считая исходной точки.

Естественно, в протоколе RIP-1 данный алгоритм применяется с учетом особенностей

сетей TCP/IP. С точки зрения протокола маршрутизации расстояние — это не единствен-

ный фактор, который следует учитывать. Не менее важным аспектом является время пе-

редачи данных через соединение. Иногда учитывается и стоимость эксплуатации соеди-

нения. Таким образом, кратчайшее физическое расстояние не всегда означает самый бы-

стрый маршрут.

В протоколе RIP-1 под расстоянием между' точками А и Б понимается не чисто физиче-

ское расстояние, а весовой коэффициент, называемый метрикой стоимости. Изначально

Глава 1. Протоколы одноадресной маршрутизации 23

стоимость перехода между любыми двумя маршрутизаторами считалась равной единице, а

расстояние от заданной точки к исходной точке определялось по числу переходов. В со-

временных системах часто учитывают скорость соединения и другие критерии, поэтому

расстояние между соседними маршрутизаторами может быть больше единицы.

Давайте вернемся к табл. 1.1 и определим стоимость перехода между любыми двумя

точками. Пример того, как это можно сделать, представлен на рис. 1.9. i

Рис. 1.9. Фактор скорости соединений в применении к демонстраци-

онной сети

Обратите внимание на два момента. Во-первых, в отличие от базового алгоритма

Беллмана-Форда, не все точки соединены между собой. Действительными считаются

только те маршруты, где между точками есть физическое соединение. Во-вторых, разница

в скорости соединения не обязательно означает разницу в стоимости перехода. Всем со-

единениям, скорость работы которых соответствует как минимум скорости линии Т1, на-

значена стоимость 1. Если скорость соединения ниже, стоимость возрастает. Это лишь

один из возможных вариантов назначения метрик стоимости.

Наша таблица маршрутизации будет создаваться на компьютере Emerald. В нее нужно

занести информацию о кратчайших путях ко всем узлам сети (в данном случае это машина

Abacus и факультетские маршрутизаторы). Давайте определим кратчайший путь от ком-

пьютера Emerald к машине Abacus. С помощью алгоритма Беллмана-Форда построим

маршруты в соответствии с числом переходов и номером итерации. Маршрутов длиной

один переход нет, как нет и маршрутов длиной два и три перехода. Зато есть более длин-

ные маршруты, например четыре перехода:

A) Emerald —> Hum —> Chem —> Math —> Abacus

В) Emerald —> Hum —> Arts —» Math —> Abacus

Пять переходов:

C) Emerald —> Hum —> Phys —> Arts —> Math —» Abacus

D) Emerald —> Hum —> Chem —> Math —> Ag —> Abacus

Шесть переходов:

E) Emerald —> Hum —> Phys —> Arts —> Eng —> Ag —> Abacus

F) Emerald —> Hum —> Phys —> Arts —> Math —> Ag —> Abacus

G) Emerald —» Hum —> Arts —> Eng —» Ag —> Math —» Abacus

24 Часть I. Основы маршрутизации

Семь переходов:

Н) Emerald —> Hum —> Chem —» Math —> Arts —> Eng —> Ag —» Abacus

I) Emerald —> Hum —» Phys —» Arts —> Eng —» Ag —> Math —» Abacus

И, наконец, восемь переходов:

J) Emerald —> Hum —> Chem —> Math —> Arts —» Eng —> Ag —> Math —» Abacus

В табл. 1.3 показана стоимость каждого из этих маршрутов. Как видите, наилучший мар-

шрут— В. Если бы учитывалось только число переходов, а не скорость соединений, крат-

чайшими стали бы маршруты А и В, хотя в таблице маршрут А занимает только третье место.

Таблица 1.3. Стоимости маршрутов в демонстрационной сети по алгоритму Беллмана-Форда

Маршрут Стоимости Итог

А 2+1+3+3 9

В 2+1+1+3 7

С 2+1+1+1+3 8

D 2+1+3+1+2 9

Е 2+1+1+1+1+2 8

F 2+1+1+1+1+2 8

G 2+1+1+1+1+3 9

Н 2+1+3+1+1+1+2 . 11

I 2+1+1+1+1+1+3 10

J 2+1+3+1+1+1+1+3 13

Следует помнить о том, что в протоколе RIP-1 точки, находящиеся на расстоянии бо-

лее 15 переходов, считаются недоступными. Это историческое ограничение протокола,

так как он разрабатывался в те времена, когда серверы были очень дорогими, а сети — от-

носительно маленькими. Из этого следует, что в крупных сетях с более чем пятнадцатью

маршрутизаторами (точнее, переходами) на одном пути протокол RIP-1 использовать

нельзя. Он применяется в пределах сетевых групп, например в офисных или университет-

ских зданиях с разветвленной сетевой структурой.

Зачастую протокол RIP-1 считается “наименьшим общим знаменателем”, так как он

поддерживается в большинстве систем. Когда неизвестно, с какими протоколами работа-

ют удаленные маршрутизаторы, используйте для надежности протокол RIP-1.

Маршрутизатор, работающий по протоколу RIP-1, хранит свои данные в таблице мар-

шрутизации. В ней находится информация о следующих компонентах.

Сетевые шлюзы. Это компьютеры, имеющие более одного сетевого интерфейса

(например, несколько Ethernet-плат или IP-псевдонимов, если это Linux-шлюз), ка-

ждый из которых ведет в другую подсеть или сеть.

Маршрутизаторы. Это координаторы трафика в информационной магистрали.

Узлы. Это отдельные компьютеры, заслуживающие особого внимания, например

компьютеры, находящиеся в виртуальных частных сетях.

Маршрутизатор время от времени посылает копии таблицы своим прямым соседям и

получает от них маршрутные обновления. Получив обновленную таблицу от одного из

своих соседей, маршрутизатор проверяет, не изменились ли в том направлении метрики

стоимости. Предположим, к примеру, что маршрутизатор Emerald получил обновление от

маршрутизатора Hum. Emerald знает о том, что стоимость маршрута до Hum равна двум,

поэтому он прибавляет значение 2 ко всем метрикам стоимости, указанным в полученной

Глава 1. Протоколы одноадресной маршрутизации 25

таблице, и сравнивает новые маршруты с имеющимися. В таблице маршрутизации прото-

кола RIP-1 содержатся следующие данные:

IP-адрес сети или узла, куда ведет маршрут;

первый шлюз, через который следует пройти, чтобы попасть по заданному адресу;

аппаратный интерфейс, через который можно попасть на шлюз;

метрика стоимости маршрута;

время последнего обновления маршрута.

Если значения метрик стоимости в двух аналогичных строках не совпадают, маршрут

из таблицы Hum копируется в таблицу Emerald (как уже было сказано, к значению метри-

ки добавляется 2).

Побеждает лучший

Каждому маршруту в таблице протокола RIP-1 соответствует одна запись. Сохраняется только

информация о наилучшем из текущих маршрутов, все остальные результаты вычислений по

алгоритму Беллмана-Форда отбрасываются.

В алгоритме Беллмана-Форда не учитывается тот факт, что какие-то из узлов могут

быть временно недоступны. Но маршрутизатор должен избегать риска посылать данные

машине, которая не функционирует или соединение с которой было разорвано.

В протоколе RIP-1 маршрутные обновления рассылаются каждые 30 секунд. Когда от

какой-то машины поступает обновление, в таблице маршрутизации меняется дата послед-

него изменения. Если маршрутизатор не подавал никаких сигналов в течение 180 секунд,

он помечается в таблице как недоступный. Для этого расстояние до него задается равным:

16 — на единицу больше предельно допустимого расстояния.

Принцип работы

Вернемся к нашей демонстрационной сети. Как уже упоминалось выше, компьютеру

Emerald требуется послать данные на машину Abacus. Компьютеру Emerald известно лишь

то, что для доставки данных в сеть 192.168.13.x нужно направить их через интерфейс, ве-

дущий к маршрутизатору Hum. Тот, в свою очередь, знает, что кратчайший путь в сеть

192-168.13.хлежит через маршрутизатор Arts. Последний посылает данные через маршру-

тизатор Math, который напрямую соединен с машиной Abacus.

Описанная схема работает до тех пор, пока в один прекрасный момент не обнаружива-

ется, что маршрутизатор Arts не подавал “признаков жизни” в течение 180 секунд (шесть

проверок подряд). Маршрутизатор Hum помечает узел Arts как недоступный и сообщает

об этом компьютеру Emerald. В результате путь от Emerald к Abacus исчезает, ведь в таб-

лице маршрутизации протокола RIP-1 ему соответствует одна-единственная строка.

Причина возникшей проблемы может быть разной.

Маршрутизатор Arts был намеренно удален. На нем произошел аппаратный сбой, и

замена ему будет найдена только через неделю.

Не дожидаясь, пока маршрутизаторы сами обнаружат источник проблемы, админи-

стратор явно сообщает маршрутизатору Phys о том, что новая стоимость перехода к

узлу Ai ts равна 16, т.е. этот узел недоступен. Выждав привычные 30 секунд, маршру-

тизатор Phys рассылает своим соседям обновления. В рассылке указываются все

маршруты, известные на узле Phys.

Единственным соседом маршрутизатора Phys теперь является узел Hum. Phys сооб-

щает ему список сетей, маршрут к которым ему известен, а также стоимость перехо-

26 Часть I. Основы маршрутизации

да к каждой из сетей. В этом списке указано, что стоимость перехода от Phys к Arts

равна 16. Маршрутизатор Hum знает о том, что стоимость перехода от него к Phys

равна единице, поэтому он складывает обе стоимости и записывает для себя, что

общая стоимость маршрута к Arts через Phys равна 17. Проблемы пока что не возни-

кает, так как узел Phys не является частью маршрута к сети 192.168.13.x.

Но через 180 секунд, не получив сведений от узла Arts, маршрутизатор Hum осозна-

ет, что узел Arts недоступен, и устанавливает стоимость перехода к нему равной 16.

Проблема заключается в том, что маршрутизатор Hum не знает другого способа по-

падания в сеть 192.168.13.x, кроме как через узел Arts. Теперь любые данные, посту-

пающие от компьютера Emerald и адресованные в сеть 192.168.13.x, будут возвра-

щаться обратно или просто исчезать. То же самое со временем произойдет и на всех

других маршрутизаторах, которым требуется пересылать данные через узел Arts.

Маршрутизатор Arts был намеренно удален, и замены ему не предвидится. Админи-

стратор обращается к маршрутизатору Chem и обновляет его таблицы, заменяя

маршруты через узел Arts маршрутами через узел Math.

Администратор маршрутизатора Chem удаляет из таблицы узел Arts и пересчитыва-

ет массив расстояний. Через 30 секунд после изменения таблицы маршрутизатор

Chem сообщает своим соседям Math и Hum о том, что они могут обращаться к не-

доступным сетям через него. Стоимость маршрута от Chem к Abacus через Math

равна шести (3+3). Это значение записывается в таблицу маршрутизации узла Chem

как стоимость доступа к сети 192.168.13.x. Маршрутизатор Hum знает о том, что

стоимость перехода от него к Chem равна единице, поэтому он сообщает узлам Em-

erald и Phys о появлении нового маршрута к сети 192.168.13.x со стоимостью 7

(3+3+1). Эта информация распространяется по сети до тех пор, пока работа сети не

стабилизируется.

Соединение маршрутизатора Arts с сетью временно вышло из строя, что привело к

изоляции маршрутизатора, компьютеров подключенной к нему сети, а также всех

остальных сетей, данные к которым передаются через этот маршрутизатор. Соеди-

нение остается неактивным в течение трех часов.

К тому времени, когда соединение восстановится, все соседние маршрутизаторы

давно уже пометят узел Arts как недоступный и сообщат об этом всем остальным

маршрутизаторам демонстрационной сети. Начав снова функционировать, маршру-

тизатор Arts также обнаружит, что соседние маршрутизаторы недоступны. Сцена-

рий решения этой проблемы описан в конце данного раздела.

Во всех описанных случаях возникает одна общая проблема. Маршрутизаторы посы-

лают обновления всем своим соседям, даже тем, от которых они сами только что получи-

ли обновление. Если маршрутизатор будет слепо доверять своим соседям, возникнет хаос.

Маршрутизатор мог пометить соседний узел как недоступный, а другой маршрутизатор

продолжает сообщать ему, что все в порядке, хотя это не так. Пока маршрутизаторы спо-

рят друг с другом, пакеты данных теряются.

Разрубить гордиев узел помогает метод, называемый простым сужением обзора (simple

split horizon). В нем используется правило здравого смысла: не нужно посылать обновле-

ния маршрутизатору, от которого они только что были получены. Рассмотрим еще раз си-

туацию, когда маршрутизатор Arts выходит из строя. В сценарии 1 администратор сооб-

щает маршрутизатору Phys о том, что узел Arts недоступен. Тридцать секунд спустя мар-

шрутизатор Phys включает эти данные в свою таблицу, помечает некоторые сети как

недоступные и делится информацией со своими соседями, т.е. с маршрутизатором Hum.

Глава 1. Протоколы одноадресной маршрутизации 27

Через 30 секунд то же самое делает маршрутизатор Hum. Его соседями будут узлы Phys,

Emerald и Chem, но благодаря сужению обзора информацию о маршрутах через Phys по-

лучат только узлы Emerald и Chem. Правда, маршрутизатор Hum располагает также ин-

формацией о маршрутах, не проходящих через узел Phys, и ею он поделится с ним.

Далее маршрутизатор Chem сообщает об обновлениях маршрутизатору Math, но не посы-

лает узлу Hum его же данные. Маршрутизатор Math делится информацией с узлами Ag и Abacus.

Узел Abacus передает данные маршрутизатору Ag, а тот — узлам Eng и Abacus (здесь нет проти-

воречия, так как обмен обновлениями между узлами Ag и Abacus происходит одновременно, а

не последовательно). Схема распространения информации изображена на рис. 1.10.

Рис. 1.10. Распространение маршрутных обновлений по методу простого сужения обзора

Метод простого сужения обзора позволяет избежать образования петли между двумя

маршрутизаторами, обменивающимися устаревшей информацией. Суть в том, что мар-

шрут, не включаемый в сообщения об обновлении (ложная ветвь петли), через опреде-

ленное время, т.е. несколько циклов, устареет и будет удален из таблицы. Это не идеаль-

ный подход, но применять его эффективнее, чем позволить противоречивой информа-

ции многократно передаваться между компьютерами.

В протоколе RIP-1 в действительности применяется метод сужения обзора с обратным ис-

правлением (split horizon with poisoned reverse). По сути, он означает возврат к тому, что

было раньше. Маршрутизаторы рассылают обновления всем своим соседям, даже тем, от

которых была получена эта информация. Разница вот в чем. Обратимся к сценарию 3.

Маршрутизатор Phys сообщает маршрутизатору Hum о том, что узел Arts вновь заработал

и стоимость перехода до него равна единице. Маршрутизатор Hum оповещает об этом уз-

лы Emerald и Chem, одновременно информируя узел Phys о том, что стоимость перехода

от Hum до Arts через Phys равна 16, т.е. бесконечность. Непонятно? Давайте проанализи-

руем эту ситуацию пошагово.

1. Соединение маршрутизатора Arts с сетью восстанавливается.

2. К этому времени все машины перестали работать с маршрутизатором Arts, а тот

пометил как недоступные всех своих соседей.

3. Администратор маршрутизатора Phys узнает о том, что узел Arts заработал, и вручную

восстанавливает в таблице маршрутизации прежнюю стоимость перехода к узлу Arts (1).

4. Тридцать секунд спустя маршрутизатор Phys посылает обновления узлам Hum и

Arts, сообщая первому о том, что узел Arts заработал, а второму — что у него появи-

лись соседи.

28 Часть I. Основы маршрутизации

5. Чтобы не усложнять пример, мы оставим в покое маршрутизатор Arts и посмотрим,

что происходит на узле Hum. Используя метод сужения обзора с обратным исправ-

лением, маршрутизатор Hum посылает следующее обновление узлам Emerald, Phys,

Arts и Chem, но данные для узла Phys отличаются от остальных. Маршрутизатор

Hum сообщает узлу Phys о всех своих маршрутах, но тем из них, которые проходят

через узел Phys, назначается стоимость 16.

6. Обновления распространяются до тех пор, пока все маршрутизаторы не узнают о

появлении узла Arts.

Данный вариант метода позволяет немедленно разорвать петлю между двумя маршру-

тизаторами, если она существует.

Как видите, протокол RIP-1 относительно прост. В нем есть базовые средства опреде-

ления того, какие машины доступны, но он оказывается слишком ненадежным в сетях с

часто изменяемой топологией. В Linux этот протокол реализован в демоне routed. Мож-

но также применять мультипротокольные демоны gated и zebra. Обо всех них рассказы-

вается в главе 5, “Демоны одноадресной маршрутизации в ядре 2.2.x”.

Протокол RIP-2

Протокол RIP версии 2 (RIP-2) является обновленной версией исходной специфика-

ции RIP. В нем есть ряд дополнительных особенностей, которые делают данный протокол

гораздо привлекательнее для сетевых администраторов, чем RIP-1, особенно в свете не-

хватки адресного пространства. Первое из нововведений — это возможность добавления

информации, собранной по протоколу EGP, о котором пойдет речь в главе 3, “Введение в

протоколы пограничной маршрутизации”.

В пакетах RIP-2 зарезервировано место, в которое помещаются данные EGP, перено-

симые от маршрутизатора к маршрутизатору. Вернемся к демонстрационной сети, изо-

браженной на рис. 1.9. Там она показана как бы изолированной, но на самом деле в одной

из точек она имеет выход в Internet.

Предположим, через маршрутизатор Phys вся кампусная сеть подключается к провай-

деру Internet (рис. 1.11). В самой сети теперь используется протокол RIP-2, а не RIP-1.

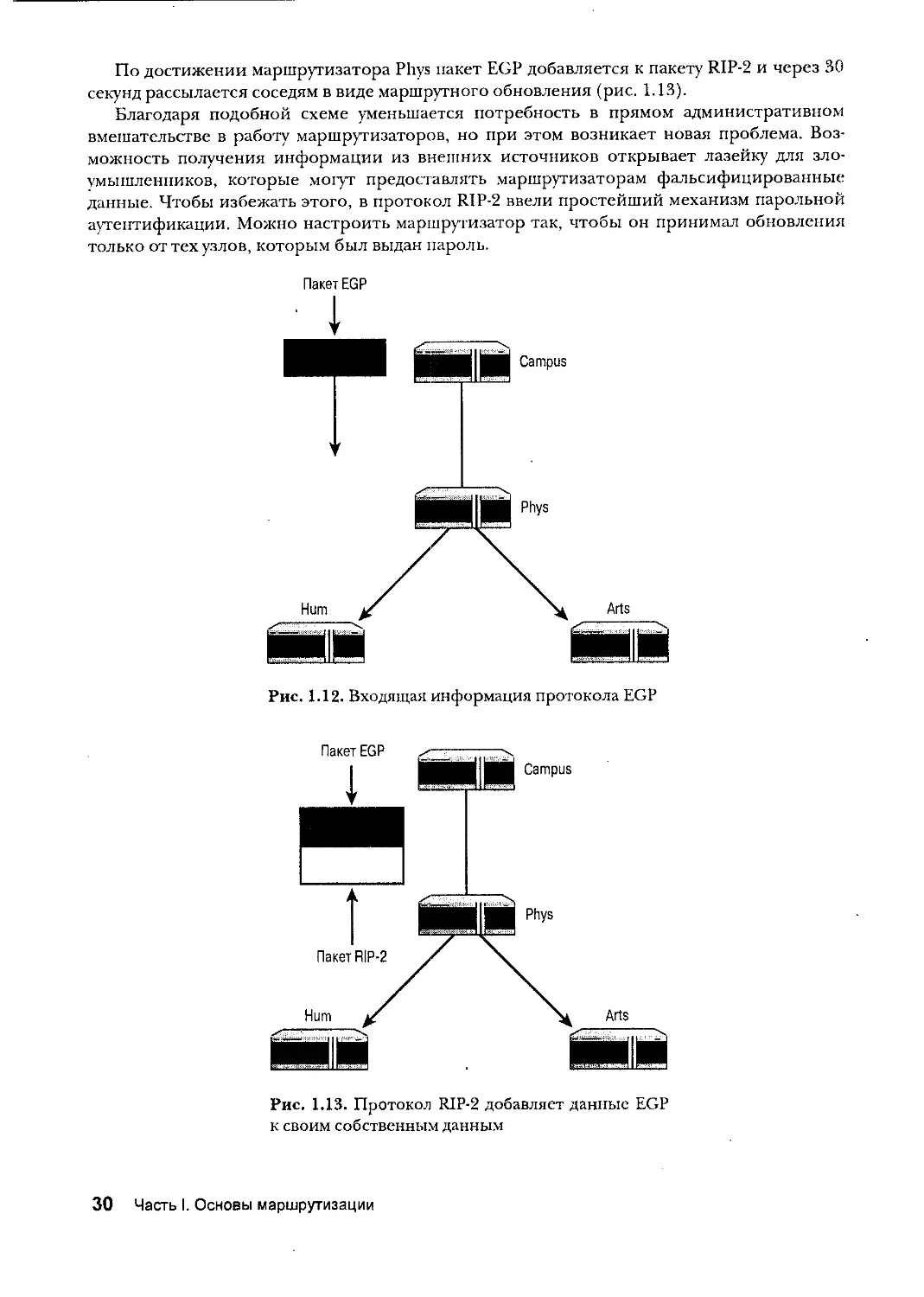

Маршрутизатор Campus работает с другим протоколом: EGP (рис. 1.12).

Рис. 1.11. Соединение демонстрационной сети с

внешним миром

Глава 1. Протоколы одноадресной маршрутизации 29

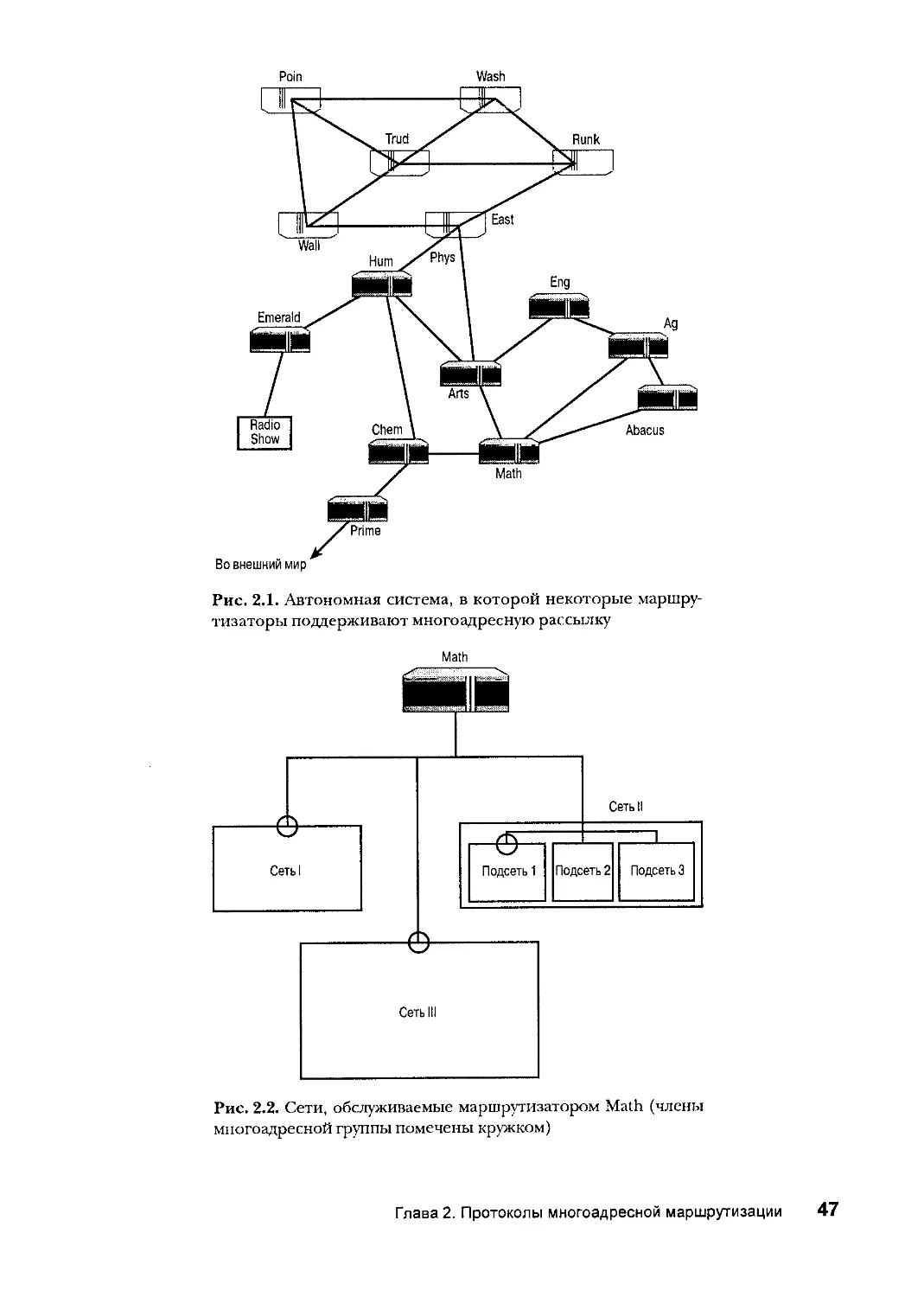

По достижении маршрутизатора Phys пакет EGP добавляется к пакету RIP-2 и через 30

секунд рассылается соседям в виде маршрутного обновления (рис. 1.13).

Благодаря подобной схеме уменьшается потребность в прямом административном

вмешательстве в работу маршрутизаторов, но при этом возникает новая проблема. Воз-

можность получения информации из внешних источников открывает лазейку для зло-

умышленников, которые могут предоставлять маршрутизаторам фальсифицированные

данные. Чтобы избежать этого, в протокол RIP-2 ввели простейший механизм парольной

аутентификации. Можно настроить маршрутизатор так, чтобы он принимал обновления

только от тех узлов, которым был выдан пароль.

Пакет EGP

Рис. 1.12. Входящая информация протокола EGP

Рис. 1.13. Протокол RIP-2 добавляет данные EGP

к своим собственным данным

30 Часть I. Основы маршрутизации

Администраторы в нашей демонстрационной сети доверяют друг другу. Но чтобы не

использовать один пароль на всех маршрутизаторах, каждый из администраторов выби-

рает свой пароль и посылает его соседям. Понятно, что передача пароля по электронной

почте — не самый безопасный вариант, но можно воспользоваться системой шифрования,

например PGP. Далее администраторы вносят полученные пароли в текстовом виде в

конфигурационные файлы для каждого из соседей. Например, маршрутизатор Phys полу-

чит пароли доступа к маршрутизаторам Campus, Hum и Arts. Если есть соседи, от которых

не нужно принимать обновления, администратор просто не высылает им пароль. При от-

сутствии пароля данные по-прежнему будут передаваться между маршрутизаторами, про-

сто соседи не смогут менять содержимое недоступных им таблиц маршрутизации.

Еще одной интересной особенностью протокола RIP-2 является возможность сообщать

другим маршрутизаторам RIP-2 об альтернативных маршрутах, где используются иные про-

токолы. Для этого на одном маршрутизаторе должны функционировать оба протокола: RIP-2

и второй, альтернативный. Рассмотрим еще раз демонстрационную сеть. Предположим, се-

ти, которые подключены к маршрутизаторам Chem и Math, имеют сложную структуру с

большим количеством кафедральных подсетей и отдельных рабочих групп в пределах ка-

федр. Поэтому было принято решение, что для обслуживания таких сетей вместо протокола

RIP-2 должен использоваться другой протокол. Какой — не имеет значения.

В случае протокола RIP-1 маршрутизаторы Chem и Math потеряли бы возможность пе-

редавать своим соседям маршрутные обновления. Если же в дополнение к альтернативно-

му протоколу установить на этих маршрутизаторах протокол RIP-2, то обновления будут

продолжать рассылаться, так как протокол RIP-2 выступит в роли транслятора.

Наконец, еще одна важная особенность протокола RIP-2, делающая его столь полез-

ным в современном мире Internet, заключается в том, что вместе с информацией о мар-

шруте передается маска подсети. По сути, отсутствие этой возможности в RIP-1 и послу-

жило причиной появления новой версии протокола. Одно из решений проблемы сокра-

щения адресного пространства как раз и состоит в том, что вместо единой сетевой маски

применяются маски подсетей переменной длины.

Как видите, протокол RIP-2 гораздо сложнее, чем RIP-1. Он лучше справляется с об-

новлением информации о маршрутах и более адаптирован к современным Internet-

технологиям. Тем не менее он тоже неприменим в глобальных сетях. В Linux этот прото-

кол реализован в демонах gated и zebra. Оба демона способны одновременно работать с

несколькими протоколами.

Протокол OSPF

OSPF (Open Shortest Path First — открытый протокол первоочередного обнаружения

кратчайших маршрутов) относится к семейству топологических протоколов, или протоко-

лов состояния канала. Это означает, что в нем отслеживается гораздо меньше информации,

чем, скажем, в RIP-2. В топологических протоколах используется совершенно иной метод

выбора маршрутов, чем в дистанционно-векторных протоколах.

Алгоритм

Топологические протоколы основаны на алгоритмах первоочередного обнаружения

кратчайших маршрутов. Изначально эти алгоритмы применялись в теории графов и лишь

затем были перенесены в сетевые протоколы. В случае OSPF используется алгоритм Дейк-

стры. Мы будем анализировать ту же сеть, которая была изображена на рис. 1.4.

В данном случае нужно заранее определить, какие точки сети соединены друг с другом.

Здесь нет необходимости строить граф, где каждый узел связан с каждым. Кроме того,

граф теперь является направленным. Иногда один узел может обращаться к соседу, а об-

Глава 1. Протоколы одноадресной маршрутизации 31

ратное соединение невозможно. Иногда стоимость соединения в противоположных на-

правлениях разная. Мы возьмем за основу структуру сети, представленную на рис. 1.9, но

применим к ней иную схему вычисления стоимости, учитывающую оба направления тра-

фика (рис. 1.14).

Рис. 1.14. Демонстрационная сеть с двунаправленными путями пере-

дачи данных

Вернемся к табл. 1.1. Маршруты, где данные передаются по технологии Tl, ТЗ или

ISDN, будут иметь одинаковую полосу пропускания в обоих направлениях. Там же, где ис-

пользуется технология DSL или модем на 56 Кбит/с, ситуация иная. В трех наиболее по-

пулярных вариантах DSL линия передачи разделяется на два канала (рис. 1.15), а в четвер-

том варианте каналов вообще четыре.

передача )

. прием

Рис. 1.15. Передача данных в двух типах DSL-соединений

В технологии ADSL (Asymmetric Digital Subscriber Line — асимметричная цифровая

абонентская линия) данные передаются по двум разнонаправленным каналам с неодина-

ковой пропускной способностью. Даже когда один канал переполняется, данные не начи-

нают “перетекать” во второй канал. В технологии HDSL (High-speed DSL) каналов четыре,

и пропускная способность у них одинаковая. Технология IDSL (ISDN DSL) является гиб-

ридом технологий ISDN и DSL. В ней соединение является постоянно открытым, тогда

как в других вариантах соединение устанавливается по запросу. В технологии SDSL

(Symmetric DSL) используются два разнонаправленных канала с одинаковой пропускной

способностью. Для наглядности предположим, что указанное в табл. 1.1 DSL-соединение

относится к типу ADSL.

32 Часть I. Основы маршрутизации

Интересна также ситуация с модемом. Это устройство имеет разные скорости приема

и передачи данных. Скорость 56 Кбит/с возможна только при загрузке данных, если во-

обще достижима. Скорость передачи во многих моделях ограничена величиной

33,6 Кбит/с, но даже если этот показатель выше, он все равно оказывается меньшим ско-

рости приема. С учетом всего вышесказанного построим новую схему стоимостей перехо-

дов в демонстрационной сети (рис. 1.16).

Рис. 1.16. Стоимости переходов в демонстрационной сети при исполь-

зовании протокола OSPF

Теперь, когда маршруты и стоимости переходов выяснены, настало время искать

кратчайшие пути. Как всегда, мы начнем с компьютера Emerald. Единственный узел, на

который можно попасть с узла Emerald, — это Hum (рис. 1.17).

Emerald

Рис. 1.17. Первая итерация алгоритма Дейкстры

От узла Hum можно пойти в трех разных направлениях, не считая компьютер Emerald

(нельзя пройти одну и ту же точку дважды): Phys, Arts и Chem. Расстояния по каждому на-

правлению равны 2, 1 и 2 соответственно. Второе является наименьшим, поэтому крат-

чайший маршрут пока что выглядит так: Emerald —> Hum —> Arts (рис. 1.18).

Phys

Рис. 1.18. Вторая итерация алгоритма Дейкстры; выделенные линии

обозначают кратчайший маршрут

Глава 1. Протоколы одноадресной маршрутизации 33

Следующая итерация начинается сразу в трех точках: Arts, Phys и Chem. Поскольку че-

рез одну и ту же точку нельзя пройти дважды, узел Phys выбывает из игры и перестает уча-

ствовать в дальнейших итерациях. Но суть алгоритма в том, что ищется не один конкрет-

ный маршрут, а кратчайшие маршруты от узла Emerald к любому другому узлу сети. Так что

маршруты, изображенные на рис. 1.18 более тонкими линиями, тоже запоминаются.

В игре остались узлы Arts и Chem. Маршрутизатор Arts имеет доступ к неиспользовав-

шимся ранее узлам Eng и Math. Для маршрутизатора Chem свободных узлов не остается,

поэтому он тоже становится тупиковым (рис. 1.19).

Phys Eng

Emerald

Chem

Arts

Math

Рис. 1.19. Частичная третья итерация алгоритма Дейкстры

Обратите внимание на одинаковую стоимость перехода от узла Arts на узлы Eng и Math.

Это не имеет значения с точки зрения выбора того, куда должны быть направлены дан-

ные, но важно для определения центрального кратчайшего пути. Маршрутизаторы, нахо-

дящиеся на кратчайшем пути, будут первыми обслуживаться на каждой итерации.

В протоколе OSPF проблема выбора решается за счет метода распределения нагрузки, т.е.

протокол выбирает оба маршрута, с тем чтобы поток данных передавался максимально

быстро. Но это не помогает нам в самом алгоритме. В данном случае выбирается узел, по-

сле которого нужно сделать меньшее число переходов (рис. 1.20).

Phys Eng

Hum

Chem

Рис. 1.20. Завершение третьей итерации алгоритма Дейкстры

34 Часть I. Основы маршрутизации

На четвертой итерации проверяются маршрутизаторы Eng и Math. Первый имеет дос-

туп к узлу Ag, а второй — к узлам Ag и Abacus. Но маршрутизатор Math имеет приоритет,

так как он стоит на центральном кратчайшем пути, поэтому узел Eng оказывается тупико-

вым. Конечный результат работы алгоритма представлен на рис. 1.21.

Phys Eng

Ao

Chem

Рис. 1.21. Завершение последней итерации алгоритма Дейкстры; выделенные

линии обозначают кратчайший маршрут, а тонкие линии ведут к тупиковым

узлам

Принцип работы

Разобравшись с работой алгоритма Дейкстры, рассмотрим применение протокола

OSPF в нашей демонстрационной сети. Этот протокол намного сложнее, чем RIP-2, так

что объяснение будет непростым. Как всегда, требуется передать данные от машины Em-

erald к машине Abacus. Компьютеру Emerald известно следующее.

Какие сетевые интерфейсы ведут к каким маршрутизаторам в пределах текущей об-

ласти.

Область в OSPF — это обособленная совокупность сетей, в рамках которой распро-

страняется информация о состоянии канала. В рассматриваемом случае демонстра-

ционная сеть представляет собой отдельную область, а маршрутизатор Phys являет-

ся назначенным.

Назначенный маршрутизатор собирает данные о состоянии канала от остальных

маршрутизаторов области и рассылает итоговый отчет. Он также отвечает за связь с

соседними областями, посылая им маршрутные резюме. Маршрутизаторы, находя-

щиеся за пределами данной области, видят только ее назначенный маршрутизатор.

Они направляют весь трафик ему, а он на основании своих маршрутных таблиц оп-

ределяет реального получателя пакетов.

Область никогда не существует сама по себе, иначе в ней нет никакого смысла. Груп-

пы областей формируют автономную систему (АС), находящуюся под единым адми-

нистративным контролем. Концептуальная связь компонентов изображена на

рис. 1.22. Маршрутизатор Phys имеет сетевые интерфейсы в обеих областях. В авто-

номной системе есть также пограничный маршрутизатор, осуществляющий ее связь

с внешним миром, т.е. с другими автономными системами.

Глава 1. Протоколы одноадресной маршрутизации 35

Рис. 1.22. Демонстрационная сеть находится в своей собственной об-

ласти, входящей в состав автономной системы

Размер таблицы маршрутизации

Размер маршрутных таблиц очень важен независимо от используемого протокола. Первоначаль-

но никто не задумывался над данной проблемой, поскольку в конце 60-х— начале 70-х гг. (когда

еще существовала сеть ARPANET) подключенных к сети компьютеров было очень мало. Сего-

дня, конечно же, ситуация совсем другая.

Причина, по которой старые протоколы маршрутизации, такие как RIP-1 и RIP-2, неэффективны в

крупных сетях, заключается в том, что все маршрутизаторы вынуждены хранить информацию о

каждой существующей сети или подсети. Чем больше становится таблица маршрутов, тем

дольше занимает поиск данных в ней.

Появление новых протоколов и внедрение средств сегментации сетей, в частности областей,

автономных систем и др., позволили администраторам существенно уменьшить размеры

маршрутных таблиц. Зато сильно усложнилась программная логика маршрутизаторов.

Стоимость передачи данных через каждый из интерфейсов.

В OSPF метрика стоимости не рассматривается как показатель расстояния. На осно-

вании метрик определяется лишь, какие интерфейсы способны пропускать больший

объем трафика, а какие — меньший.

Дерево кратчайших путей.

Компьютер Emerald будет располагать информацией, вычисленной нами выше и

схематически представленной на рис. 1.21. Помните о том, что в OSPF каждый ком-

пьютер имеет свое собственное дерево кратчайших путей.

36 Часть I. Основы маршрутизации

Маршрут отправки данных в опорную магистраль и стоимость этого маршрута.

Компьютер Emerald с помощью алгоритма Дейкстры уже определил кратчайшие пути

ко всем остальным маршрутизаторам. Ему теперь известен не только следующий переход,

но и каждый шаг на пути доставки данных в нужную точку. Остается просто отправить

данные маршрутизатору Hum, который осуществит их дальнейшую пересылку.

Маршрутизатор Hum тоже хранит всю карту сети с указанием метрик стоимости в

обоих направлениях, но центральный кратчайший маршрут он вычисляет самостоятель-

но. Результат этих вычислений изображен на рис. 1.23.

Рис. 1.23. Результаты алгоритма Дейкстры с точки зрения маршрутизатора Hum

Маршрутизатор Hum определил, что кратчайший путь к узлу Abacus пролегает через

узел Arts, поэтому он посылает данные туда. У маршрутизатора Arts своя собственная схема

центрального кратчайшего пути (рис. 1.24).

Chem

Рис. 1.24. Результаты алгоритма Дейкстры с точки зрения маршрутизатора Arts

После маршрутизатора Arts данные попадают на узел Math и, наконец, на узел Abacus.

Итак, основной алгоритм нам понятен. Рассмотрим более сложный случай. Что если

пресловутый маршрутизатор Arts выйдет из строя, как это было в случае протокола RIP-1?

Глава 1. Протоколы одноадресной маршрутизации 37

Проанализируем аналогичные три сценария, чтобы подчеркнуть различия между прото-

колами RIP-1 и OSPF.

Сценарий 1: маршрутизатор Arts был намеренно удален. На нем произошел аппа-

ратный сбой, и замена ему будет найдена только через неделю.

Все маршрутизаторы, работающие по протоколу OSPF, регулярно (в соответствии

со значением переменной Hellolnterval) проверяют состояние канала с помо-

щью протокола HELLO. Это отдельный коммуникационный протокол, применяе-

мый исключительно для связи с соседними маршрутизаторами в OSPF (теми, к кото-

рым данный маршрутизатор подключен напрямую) и для поддержания соединения

открытым в обоих направлениях. В протоколе HELLO используются специальные

пакеты HELLO. В таком пакете описывается пославший его маршрутизатор: его ад-

рес, стоимость перехода через его сетевые интерфейсы и адреса соседей.

Соседи маршрутизатора Arts (Hum, Eng и Math) благополучно рассылают пакеты

HELLO и получают на них ответы. Но по прошествии времени, указанного в пере-

менной Hellolnterval, соседи замечают, что от маршрутизатора Arts ничего не

слышно. С этого момента начинается отсчет времени, заданного в переменной

RouterDeadlnterval. Если по его истечении маршрутизатор не даст о себе знать,

соседи пометят его как недоступный.

Отказавшись работать с узлом Arts, каждый из маршрутизаторов Hum, Phys и Math

самостоятельно строит новое дерево кратчайших путей. Например, на рис. 1.25

изображены новые результаты алгоритма Дейкстры, полученные на узле Hum.

Hum

Emerald

Phys

Eng

Ag

Abacus

Math

2

2

Chem

Рис. 1.25. Новое дерево кратчайших путей, построенное на узле Hum

после выхода из строя маршрутизатора Arts

Когда маршрутизаторы Hum, Phys и Math начнут посылать обновленные пакеты

HELLO своим соседям, те заметят отсутствие упоминания о маршрутизаторе Arts и

тоже выполнят перерасчеты кратчайших путей.

Сценарий 2: маршрутизатор Arts был намеренно удален, и замены ему не предвидится.

В случае протокола RIP-1 здесь требовалось административное вмешательство. Од-

нако в протоколе OSPF маршрутизаторы быстро все узнают сами и строят новые

маршрутные таблицы, как описано в сценарии 1.

38 Часть I. Основы маршрутизации

Сценарий 3: соединение маршрутизатора Arts с сетью временно вышло из строя, что

привело к изоляции маршрутизатора, компьютеров подключенной к нему сети, а

также всех остальных сетей, данные к которым передаются через этот маршрутиза-

тор. Соединение остается неактивным в течение трех часов.

Сначала все развивается так, как в сценарии 1. Информация об отсутствии маршру-

тизатора Arts мигом разносится по сети. А вот когда маршрутизатор снова появляет-

ся в сети, все происходит совершенно по-другому, чем в протоколе RIP-1.

В момент своего появления маршрутизатор Arts осуществляет широковещательную

рассылку пакетов HELLO. Все соседи (Phys, Hum, Eng и Math) получат эти пакеты и

ответят на них маршрутизатору Arts. Впоследствии, когда соседи будут рассылать

свои собственные пакеты HELLO, они включат в них информацию о маршрутиза-

торе Arts, благодаря чему о нем узнает вся сеть. Административное вмешательство

здесь также не требуется.

Протокол OSPF и аутентификация

! Следует помнить о том, что все маршрутизаторы области применяют одинаковую схему аутенти-

фикации, а в разных областях одной автономной системы могут использоваться разные схемы.

Это удобный способ разделения сети на зоны, защищенные сильнее или слабее, что особенно

эффективно в сочетании с другими мерами защиты.

OSPF-пакеты проходят также проверку контрольных сумм. Получив пакет, маршрутизатор прове-

ряет, содержится ли в нем столько битов, сколько было на момент отправки. Если пакет

поврежден или изменен, он не будет принят.

Проблема заключается в том, что, если кто-то подключится к линии, соединяющей два мар-

шрутизатора, он сможет установить анализатор пакетов — программу, которая перехватывает

все пакеты, идущие по заданному адресу. С ее помощью можно узнать пароль, записанный в

пакете. Средства защиты, имеющиеся в протоколе OSPF, не помогают избежать подобной

ситуации.

Теперь рассмотрим функционирование автономной системы в целом. Как было изо-

бражено на рис. 1.22, система состоит из двух областей. Маршрутизатор Phys является на-

значенным. Это означает, что он считается соседом каждого маршрутизатора в своей об-

ласти. Все маршрутизаторы посылают ему пакеты HELLO, а он отвечает на них. Таким

образом, он постоянно отслеживает топологию области. Кроме того, маршрутизатор Phys

является пограничным, поскольку имеет сетевые интерфейсы в нескольких областях.

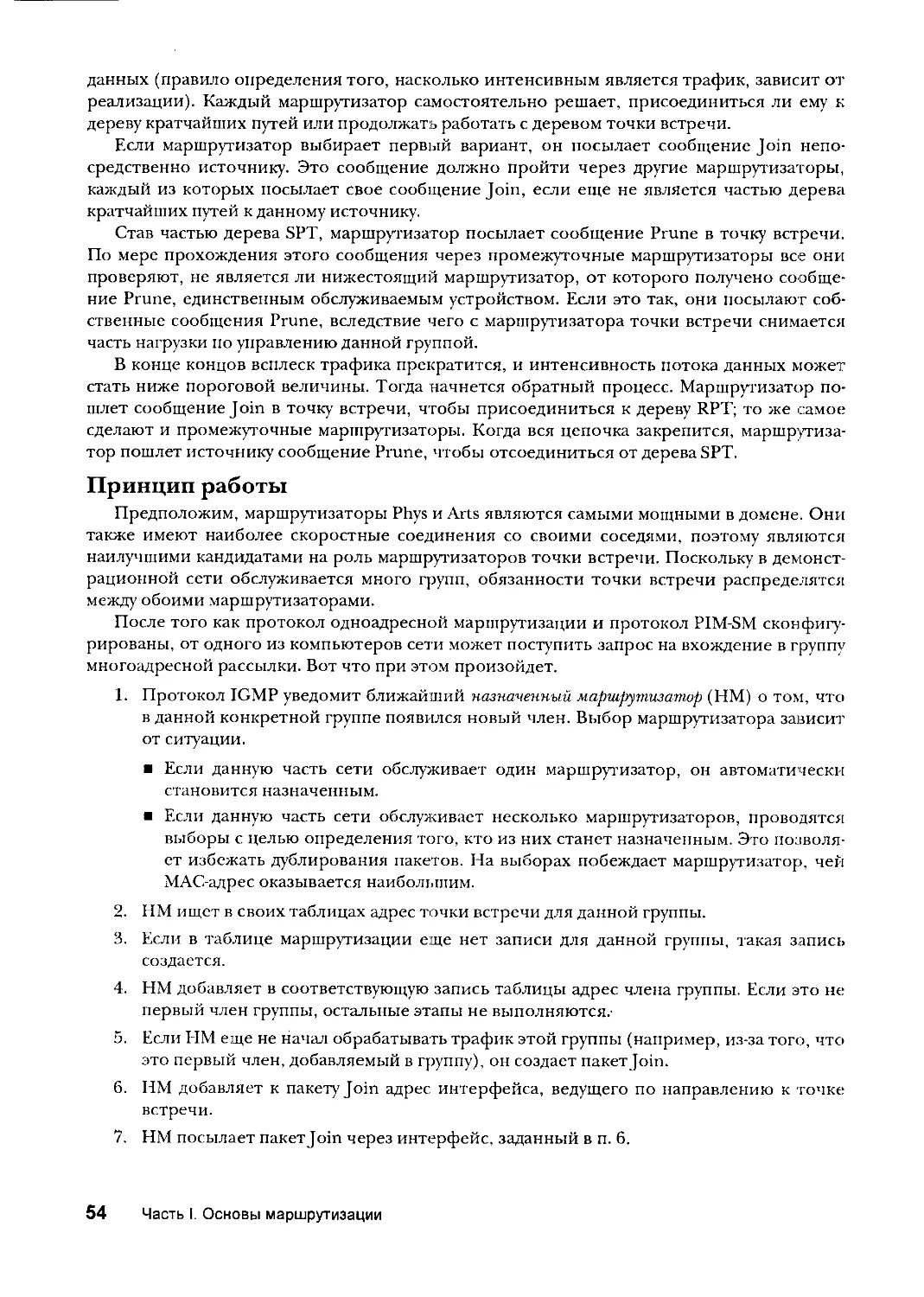

На рис. 1.26 представлена структура второй области (это сети университетских обще-

житий, подключенные к общей кампусной сети). Назначенным в ней является маршрути-

затор East, дерево кратчайших путей которого изображено на рис. 1.27. Теперь следует

сделать важное замечание. Раньше под маршрутизатором Phys понималась машина нашей

демонстрационной сети, так как ничего не было известно о дополнительных областях.

В действительности имя Phys соответствует Ethernet-плате, напрямую подключенной к

кампусной сети. А имя East закреплено за Ethernet-платой, которая напрямую подключена

к сети общежитий.

Дерево кратчайших путей каждой области хранится отдельно, а на самом маршрутиза-

торе Phys/East работают два OSPF-демона — по одному для каждой области. Все OSPF па-

кеты помечаются идентификатором области, из которой они поступили, поэтому “утечки”

пакетов в соседнюю область не происходит.

Взглянем на ситуацию еще шире. У каждой автономной системы должна быть точка

приема и передачи данных, связанных с внешним миром. Это требует наличия как мини-

мум одного (лучше двух) пограничных маршрутизаторов АС. Предположим, у нашей авто-

номной системы один такой маршрутизатор (рис. 1.28).

Глава 1. Протоколы одноадресной маршрутизации 39

Рис. 1.26. Вторая область автономной системы, где маршрутизатор East

является другим интерфейсом маршрутизатора Phys

Рис. 1.27. Дерево кратчайших путей маршрутизатора East

40 Часть I. Основы маршрутизации

Пограничный маршрутизатор АС будет принимать маршрутные уведомления из внеш-

него мира, а также посылать свои уведомления во внешний мир. Такие сообщения назы-

ваются внешними канальными анонсами. Эта информация передается Всем маршрутизато-

рам автономной системы, но стоимость маршрутов может быть разной.

Тип 1. Алгоритм вычисления кратчайшего пути расширяется за пределы АС. В дан-

ном случае учитывается стоимость каждого дополнительного перехода.

Тип 2. То же, что и в предыдущем случае, но внешним переходам назначается до-

бавленная стоимость, чтобы они всегда стоили больше, чем любой внутренний

маршрут.

Нужно понимать, что маршрутизаторы Phys и East не становятся назначенными мар-

шрутизаторами своих областей просто так. Выбор назначенного и резервного назначен-

ного маршрутизаторов осуществляется в ходе общения по протоколу HELLO на основа-

нии приоритетов маршрутизаторов. Чем выше приоритет маршрутизатора, тем больше у

него шансов быть выбранным.

Любая область автономной системы должна быть внутренне согласованной. В табл. 1.4

перечислены параметры, которые должны быть одинаковыми у всех маршрутизаторов

области (в случае пограничного маршрутизатора — у всех его интерфейсов).

Глава 1. Протоколы одноадресной маршрутизации 41

Таблица 1.4. Параметры маршрутизаторов OSPF, которые должны быть идентичными в

пределах области

Установка Назначение

Идентификатор области Резервный назначенный маршрутизатор Назначенный маршрути- затор Тип Позволяет различать пакеты данной области IP-адрес интерфейса, ведущего к резервному назначенному маршру- тизатору IP-адрес интерфейса, ведущего к назначенному маршрутизатору Тип сети, в которую ведет данный интерфейс: широковещательная, нешироковещательная, двухточечная или виртуальный канал

Необходимо также добиться внутреннего согласования сетей. Если к одной сети под- ключено несколько маршрутизаторов (например, для достижения избыточности), то у каждого из них должен быть ряд одинаковых установок (табл. 1.5). Таблица 1.5. Параметры маршрутизаторов OSPF, которые должны быть идентичными в пределах сети

Установка Назначение

Hellolnterval Сетевая маска RouteгDeadinterval Число секунд, в течение которых маршрутизатор OSPF ждет, прежде чем послать следующий пакет HELLO Маска данной сети или 0, если это двухточечная сеть или виртуаль- ный канал Число секунд с момента получения последнего пакета HELLO, в тече- ние которых маршрутизатор OSPF ждет, прежде чем пометить мар- шрутизатор как недоступный

Пакеты HELLO и тип сети

Работа с OSPF-пакетом HELLO ведется по-разному в зависимости от типа сети, в которую он

помещается. Если это нешироковещательная сеть, то все маршрутизаторы OSPF данной сети

должны вести список соседей и их приоритетов, чтобы иметь возможность выбрать назначенный

маршрутизатор. В сетях других типов этого не требуется.

Перечислим, что хранится в таблице маршрутизатора OSPF.

IP-адреса сетей, подсетей и узлов, к которым данный маршрутизатор может направ-

лять информацию.

Сетевая маска, если маршрут ведет к сети или подсети, либо Oxffffffff, если маршрут

ведет к отдельному узлу.

Значение поля TOS (Type Of Service — тип обслуживания), которое будут иметь все

пакеты, направляемые по данному маршруту. Протокол OSPF способен по-разному

обрабатывать пакеты в зависимости от типа обслуживания.

Тип маршрута: внутри области, между соседними областями, тип 1 внешний, тип 2

внешний.

Полная стоимость маршрута.

Если маршрут относится ко второму внешнему типу, указывается стоимость отправ-

ки данных за пределы автономной системы.

Если есть два маршрута к одному и тому же адресу с одинаковой стоимостью', в од-

ной записи хранится информация об обоих маршрутах. Помимо стандартной ин-

формации указывается интерфейс, через который данные будут пересланы следую-

42 Часть I. Основы маршрутизации

щему маршрутизатору, и адрес этого маршрутизатора. Если адресат находится в дру-

гой области или автономной системе, указывается идентификатор маршрутизатора,

через который должны пройти данные.

Наконец, возникает вопрос: каким образом данные передаются между областями,

формируя собственно автономную систему? Подобно сети Internet, у которой есть опор-

ная магистраль, автономная система имеет свою магистраль. Она состоит из пограничных

маршрутизаторов областей, пограничных маршрутизаторов самой АС, а также сетей и

маршрутизаторов, которые не входят ни в какую область.

Если два опорных маршрутизатора не соединены друг с другом напрямую, между ними

нужно образовать виртуальный канал. Этот канал должен быть создан на обоих маршрути-

заторах, которые сделают вид, будто между ними имеется двухточечное соединение.

Стоимость прохода по такому соединению равна стоимости реального пути, который

проделывают данные.

Как видите, протокол OSPF гораздо сложнее протоколов семейства RIP. Он быстро и

эффективно реагирует на изменения структуры сети и повышает ее устойчивость. В Linux

этот протокол реализован в демонах gated и zebra.

Резюме

Протоколы одноадресной маршрутизации, чаще всего применяемые в Linux-сетях, —

это RIP-1, RIP-2 и OSPF. Протокол RIP-1 является одним из самых старых протоколов

маршрутизации в семействе TCP/IP. Он наименее гибок и подходит лишь для небольших

сетей. RIP-2 — более новый и безопасный протокол, хотя он также не подходит для круп-

ных сетей. Наконец, протокол OSPF является самым надежным. Это наилучший выбор,

если сеть должна быстро реагировать на возникающие аппаратные проблемы.

В табл. 1.6 указано, где описан и реализован каждый из рассмотренных протоколов.