Текст

НПО «ПРОФЕССИОНАЛ», Санкт-Петербург

ютовцев, Е.Б. Маховенко

_ J еоретическая

криптография

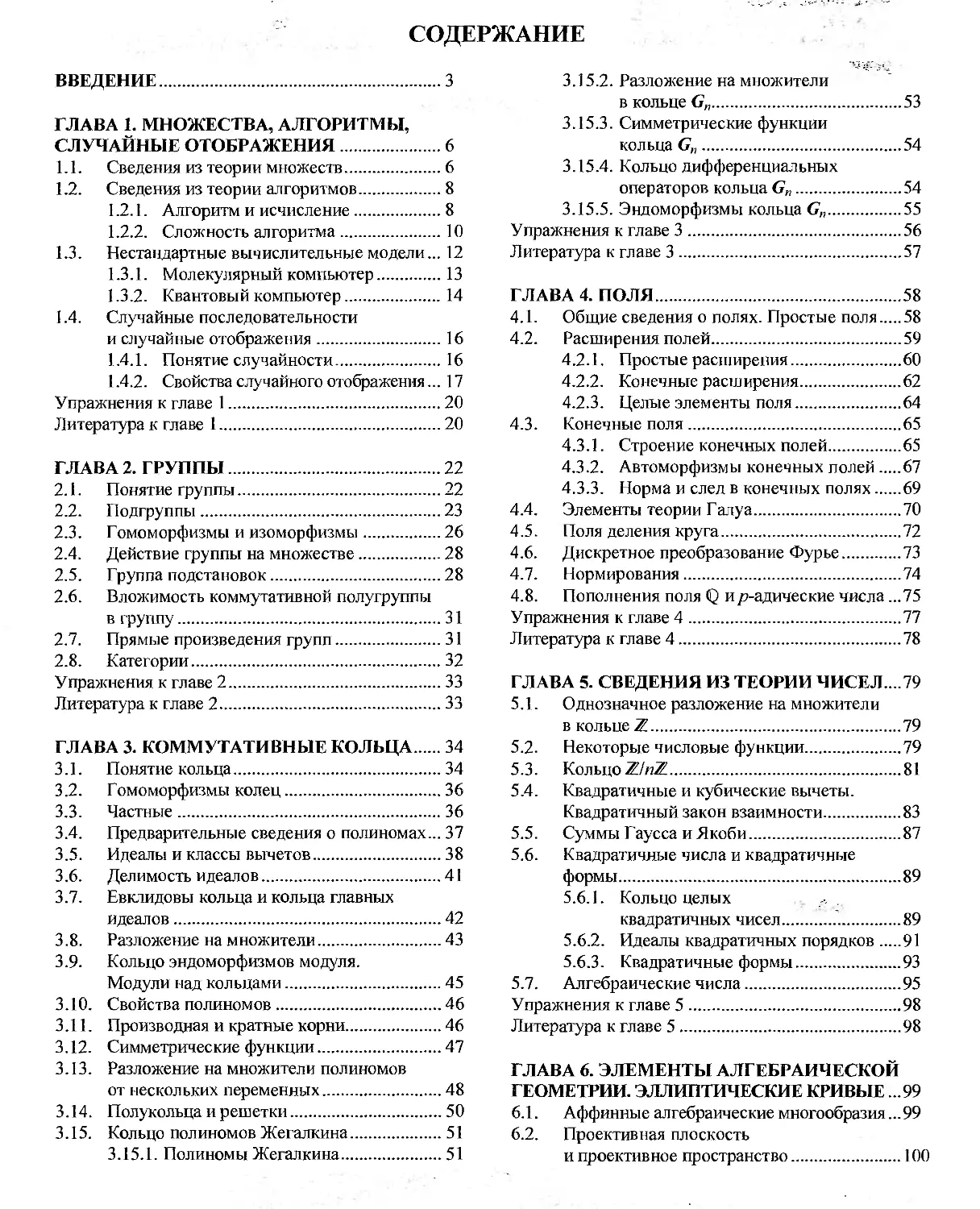

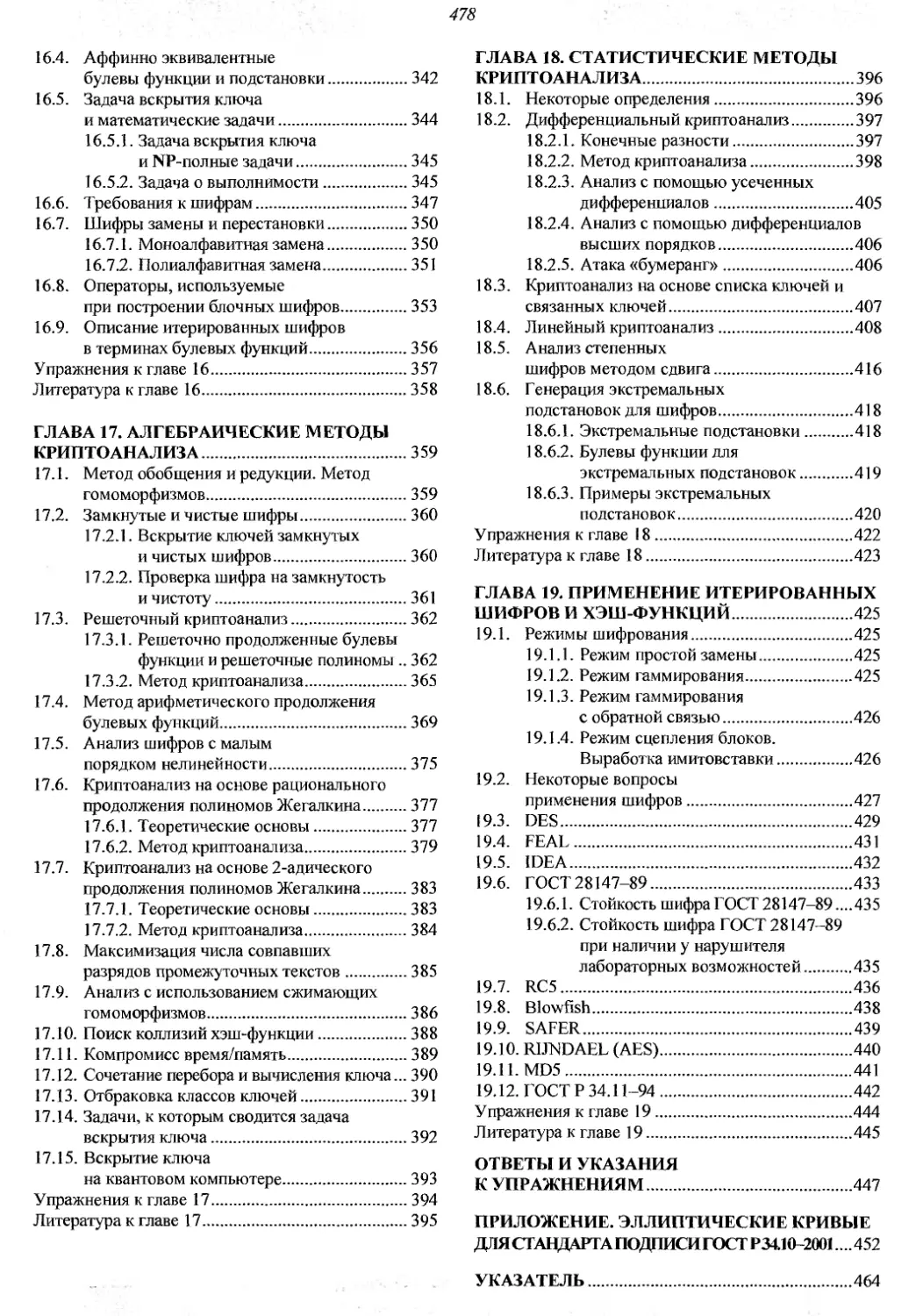

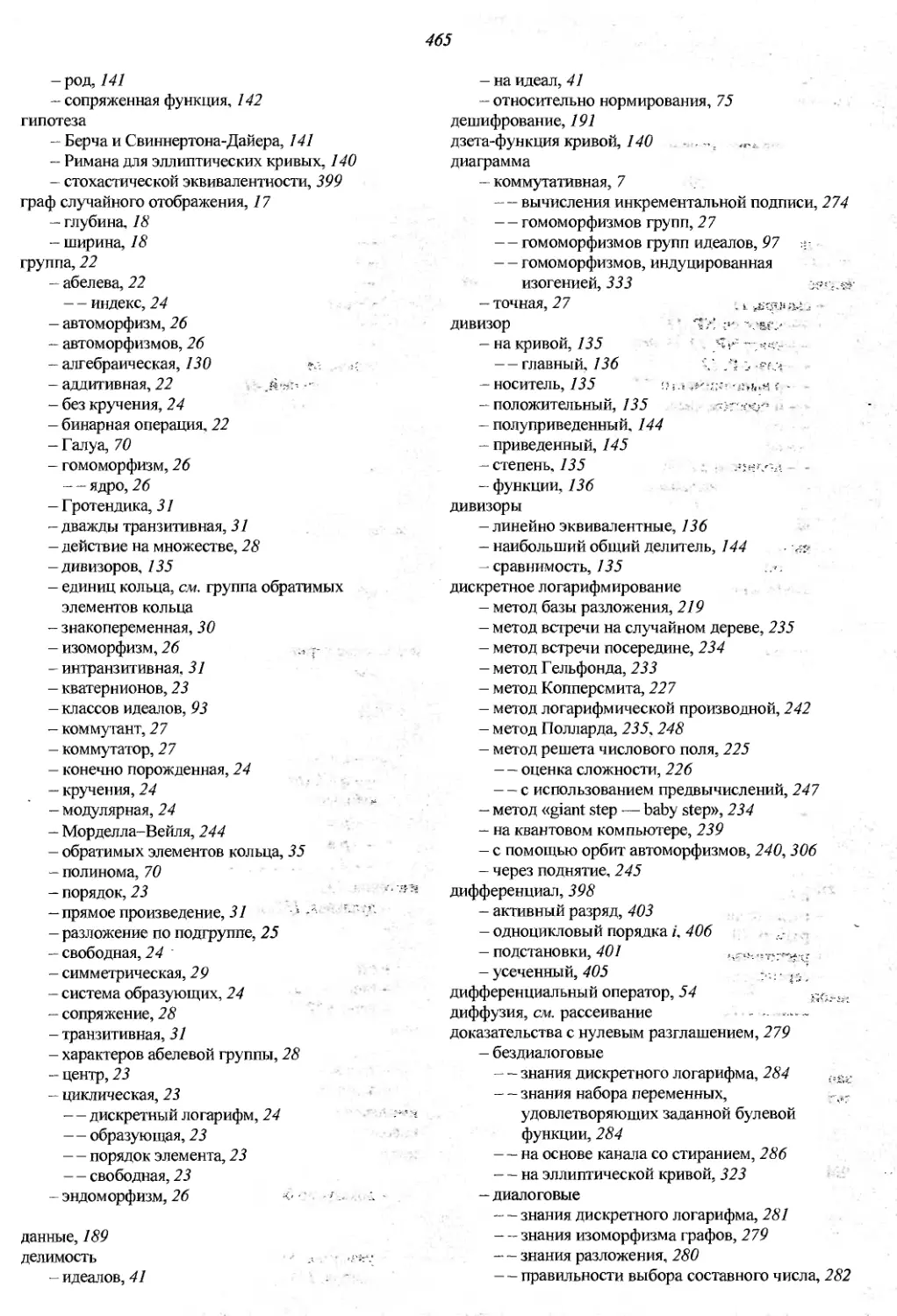

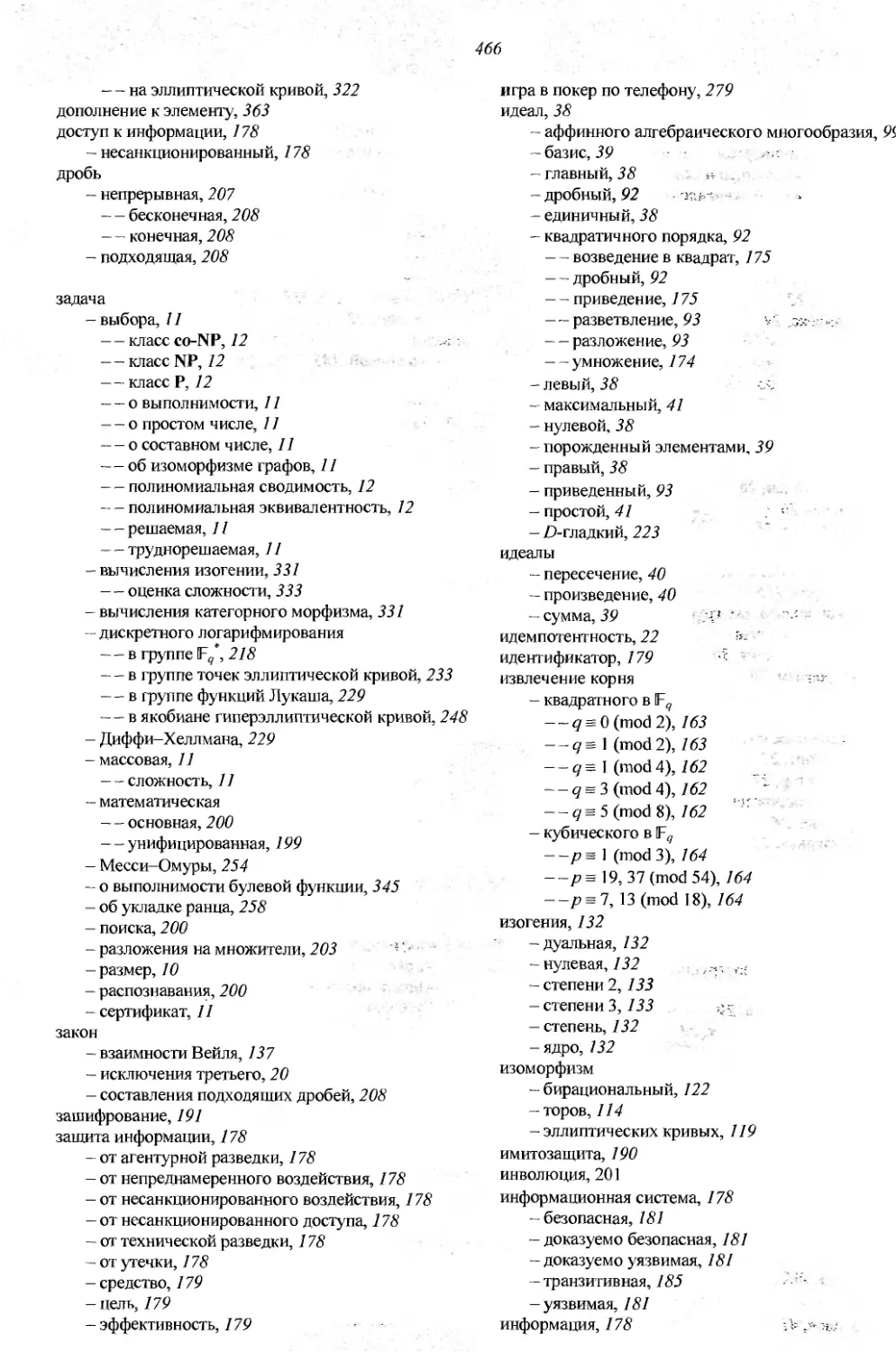

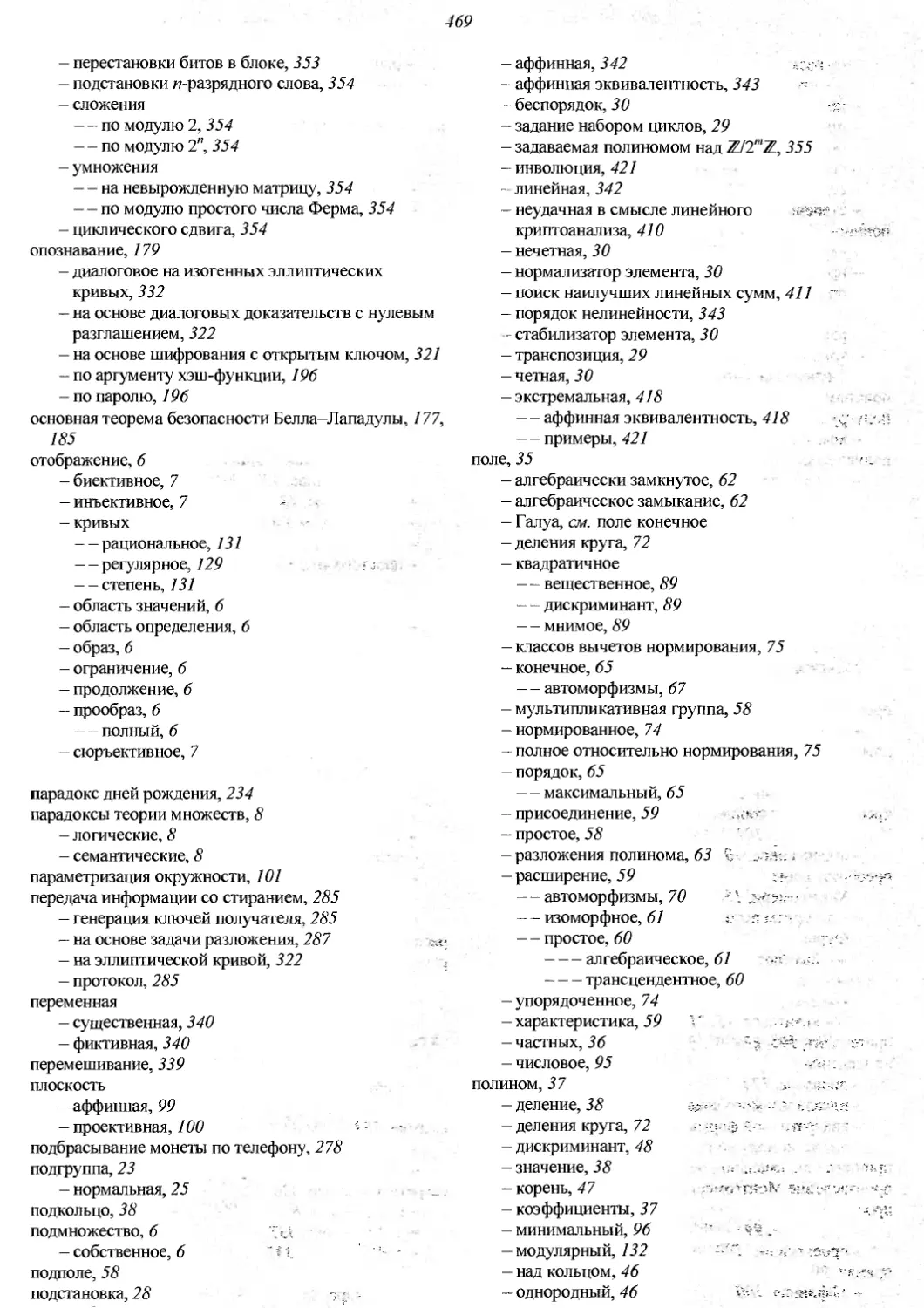

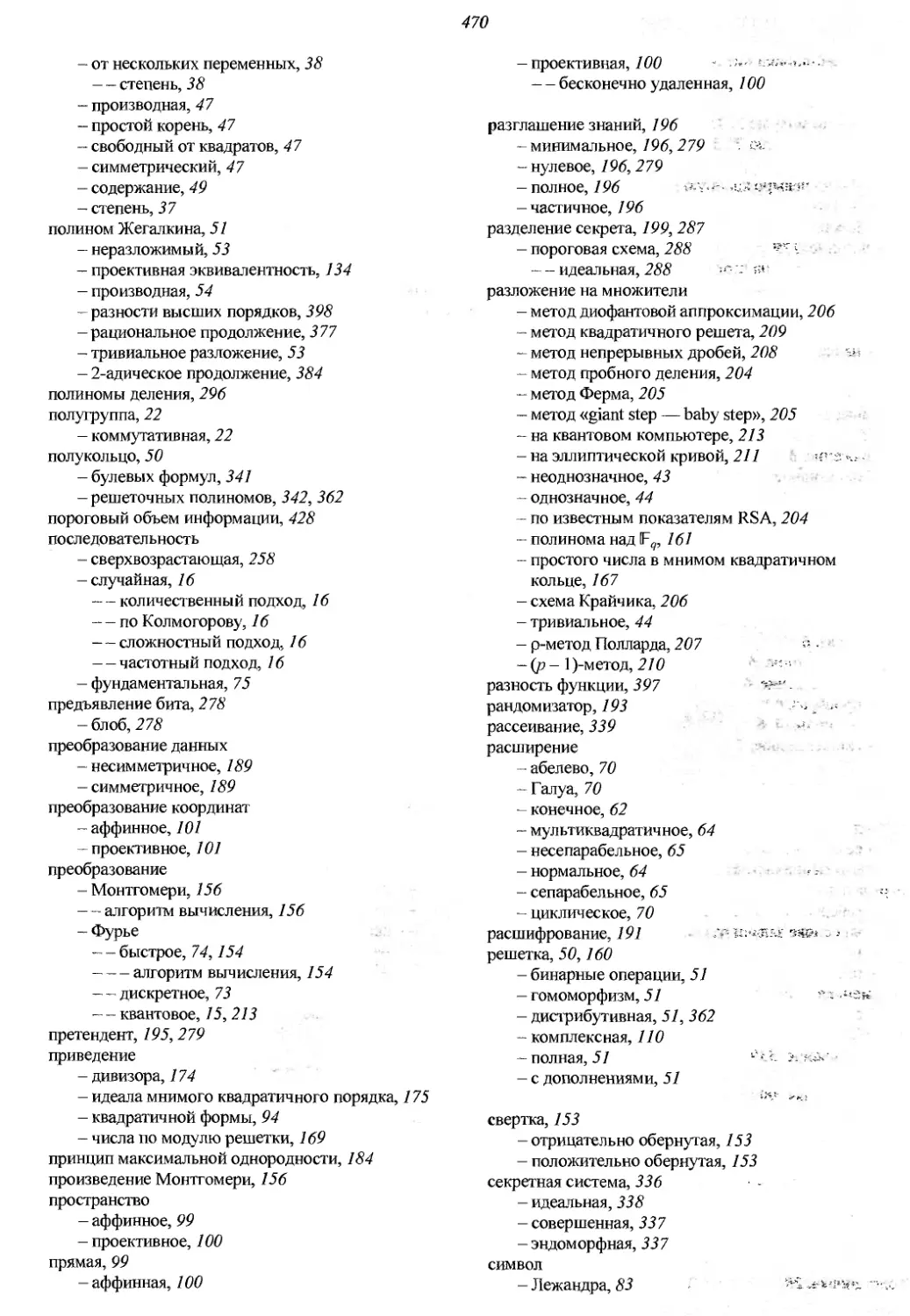

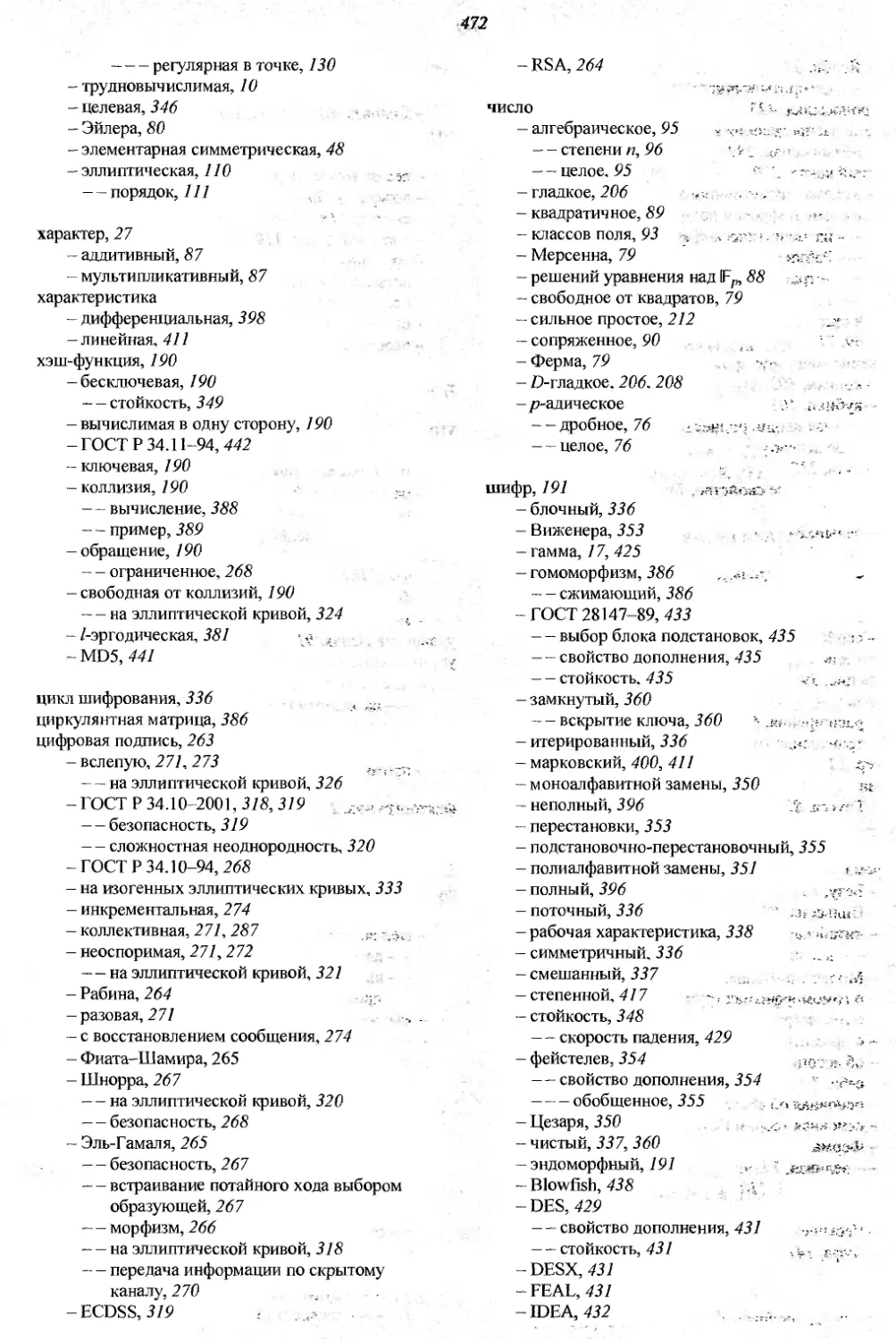

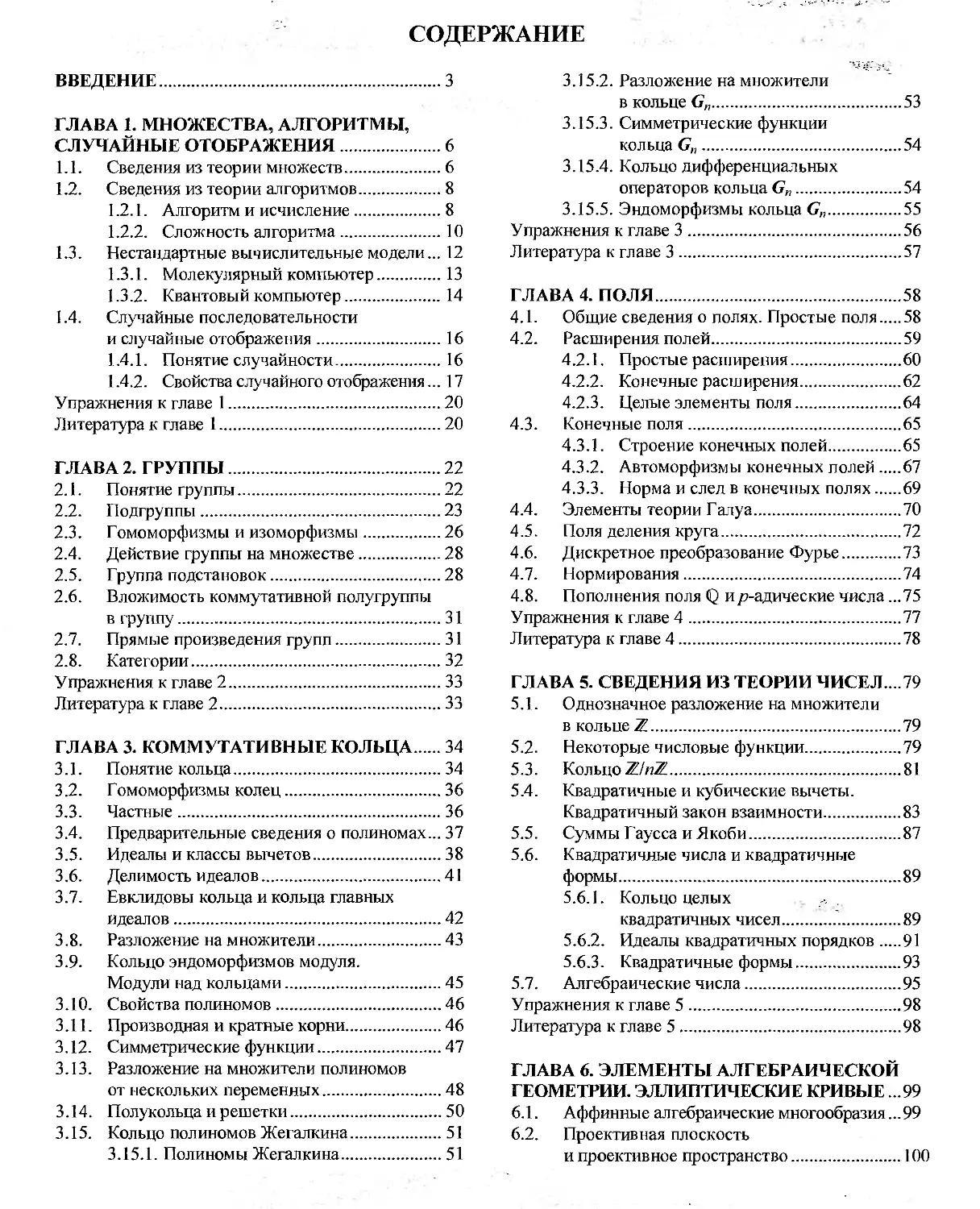

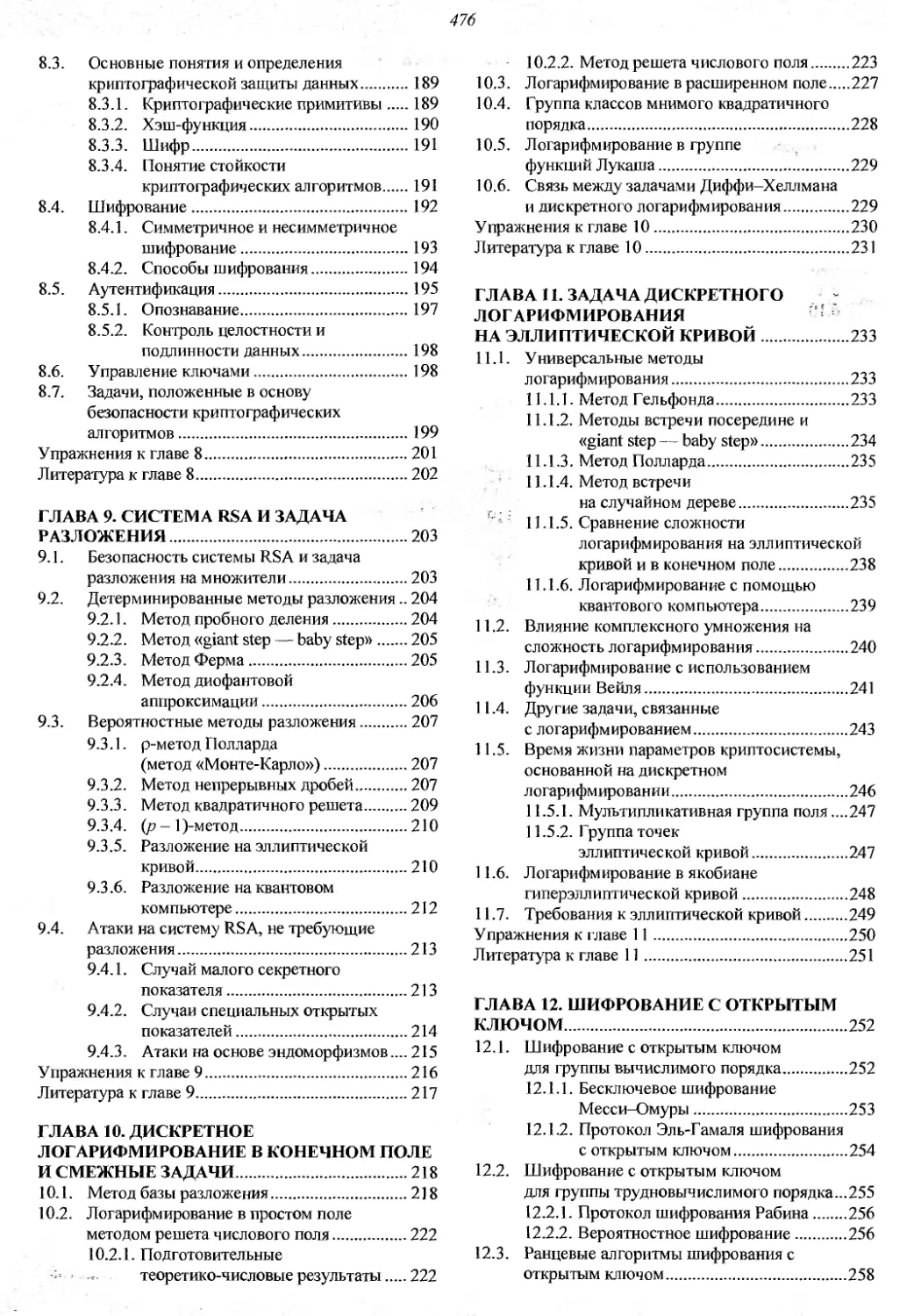

СОДЕРЖАНИЕ

ВВЕДЕНИЕ................................3

ГЛАВА 1. МНОЖЕСТВА, АЛГОРИТМЫ,

СЛУЧАЙНЫЕ ОТОБРАЖЕНИЯ...................6

1.1. Сведения из теории множеств.......6

1.2. Сведения из теории алгоритмов.....8

1.2.1. Алгоритм и исчисление.......8

1.2.2. Сложность алгоритма........10

1.3. Нестандартные вычислительные модели... 12

1.3.1. Молекулярный компьютер.....13

1.3.2. Квантовый компьютер........14

1.4. Случайные последовательности

и случайные отображения..........16

1.4.1. Понятие случайности........16

1.4.2. Свойства случайного отображения... 17

Упражнения к главе 1...................20

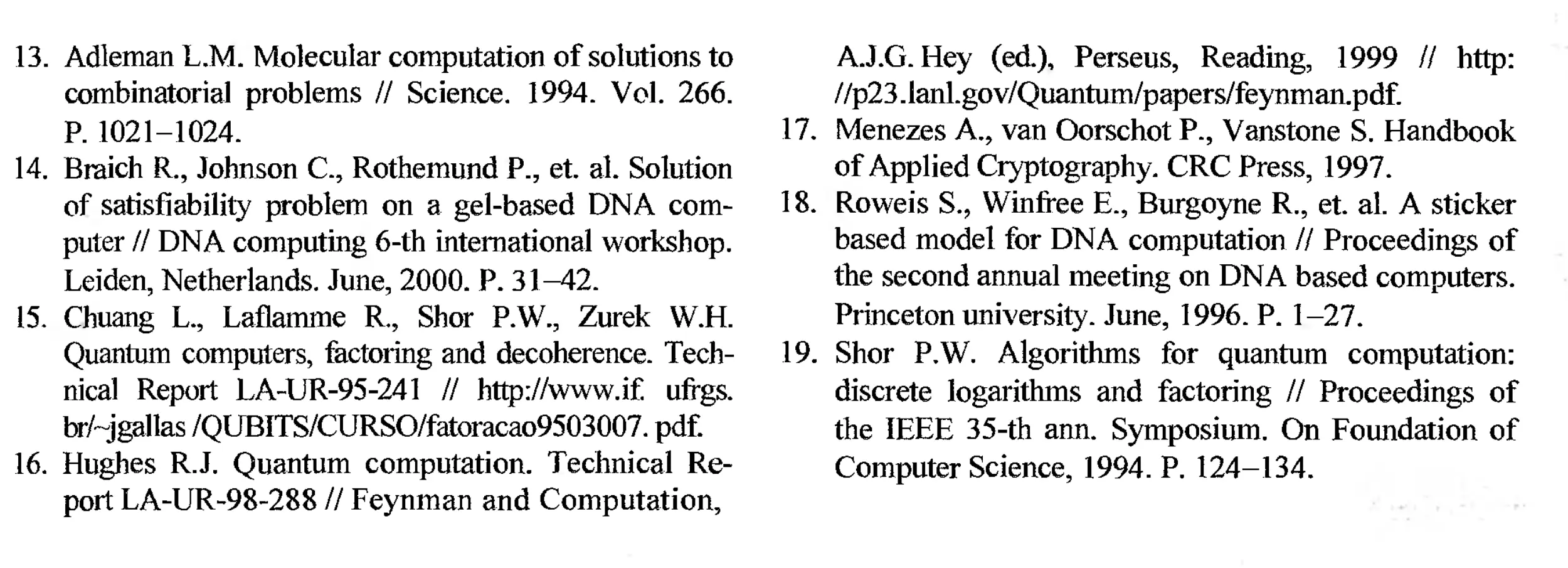

Литература к главе 1...................20

ГЛАВА 2. ГРУППЫ........................22

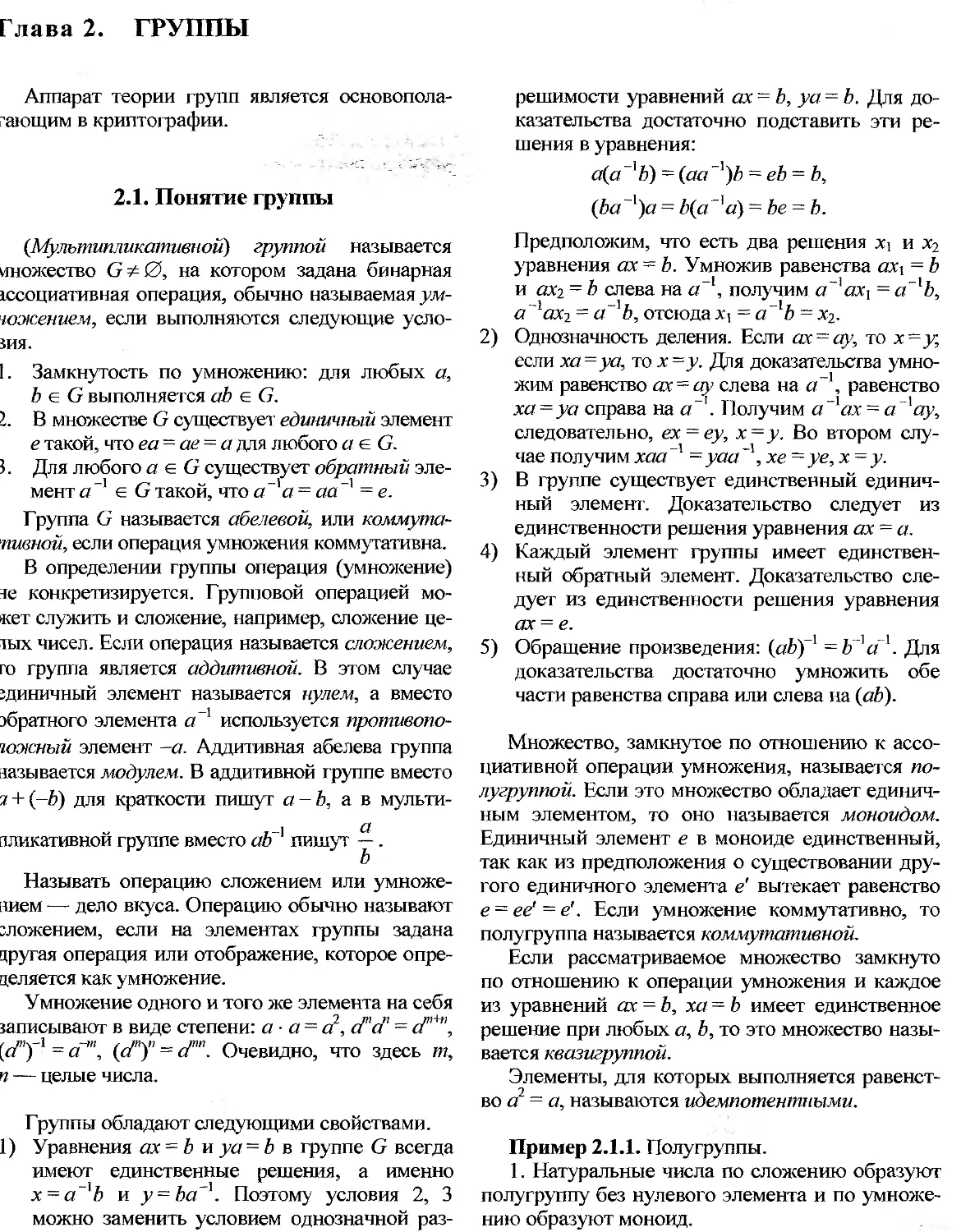

2.1. Понятие группы...................22

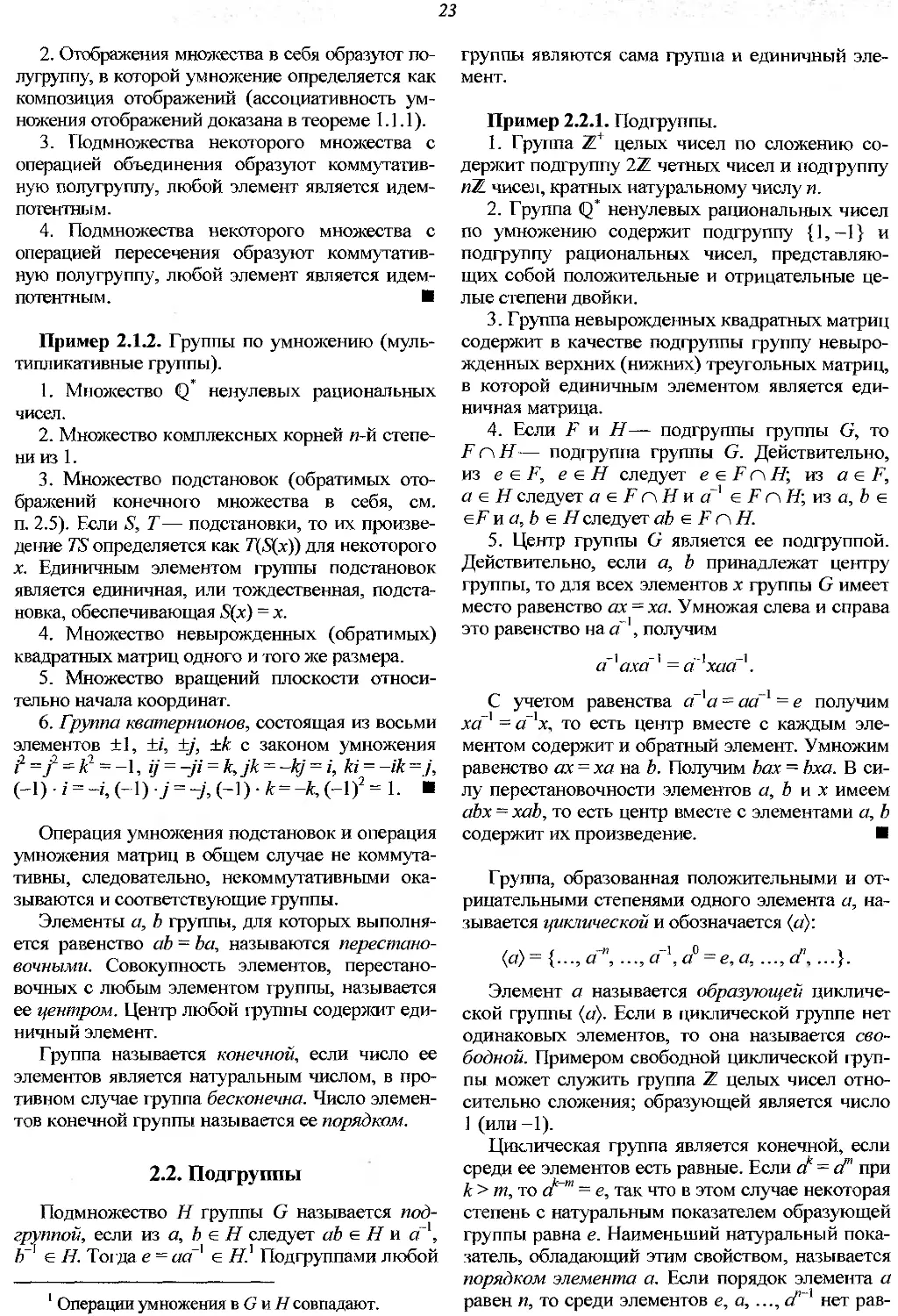

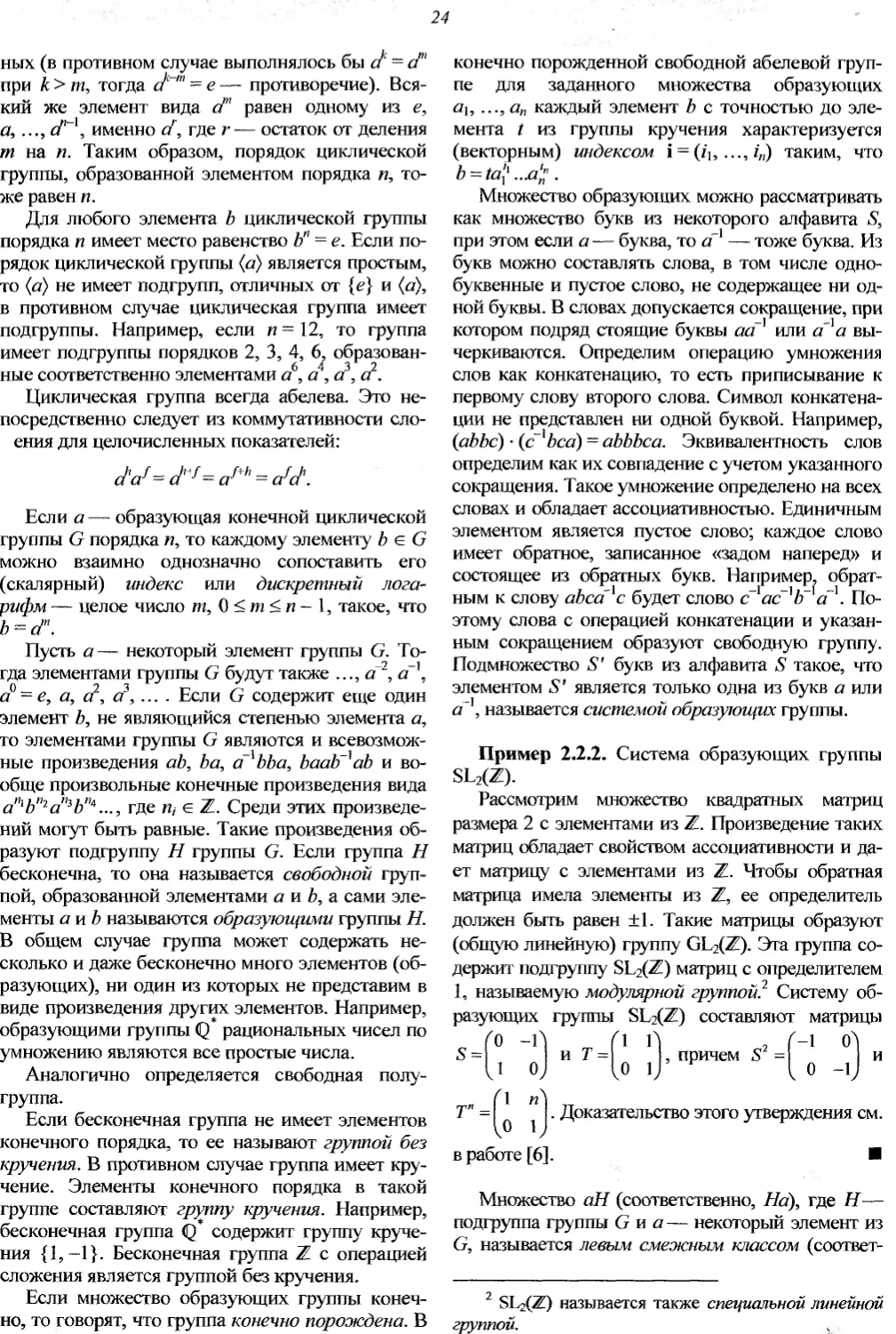

2.2. Подгруппы........................23

2.3. Гомоморфизмы и изоморфизмы.......26

2.4. Действие группы на множестве.....28

2.5. Группа подстановок...............28

2.6. Вложимость коммутативной полугруппы

в группу..........................31

2.7. Прямые произведения групп........31

2.8. Категории........................32

Упражнения к главе 2...................33

Литература к главе 2...................33

ГЛАВА 3. КОММУТАТИВНЫЕ КОЛЬЦА..........34

3.1. Понятие кольца...................34

3.2. Гомоморфизмы колец...............36

3.3. Частные..........................36

3.4. Предварительные сведения о полиномах... 37

3.5. Идеалы и классы вычетов..........38

3.6. Делимость идеалов................41

3.7. Евклидовы кольца и кольца главных

идеалов...........................42

3.8. Разложение на множители..........43

3.9. Кольцо эндоморфизмов модуля.

Модули над кольцами...............45

3.10. Свойства полиномов...............46

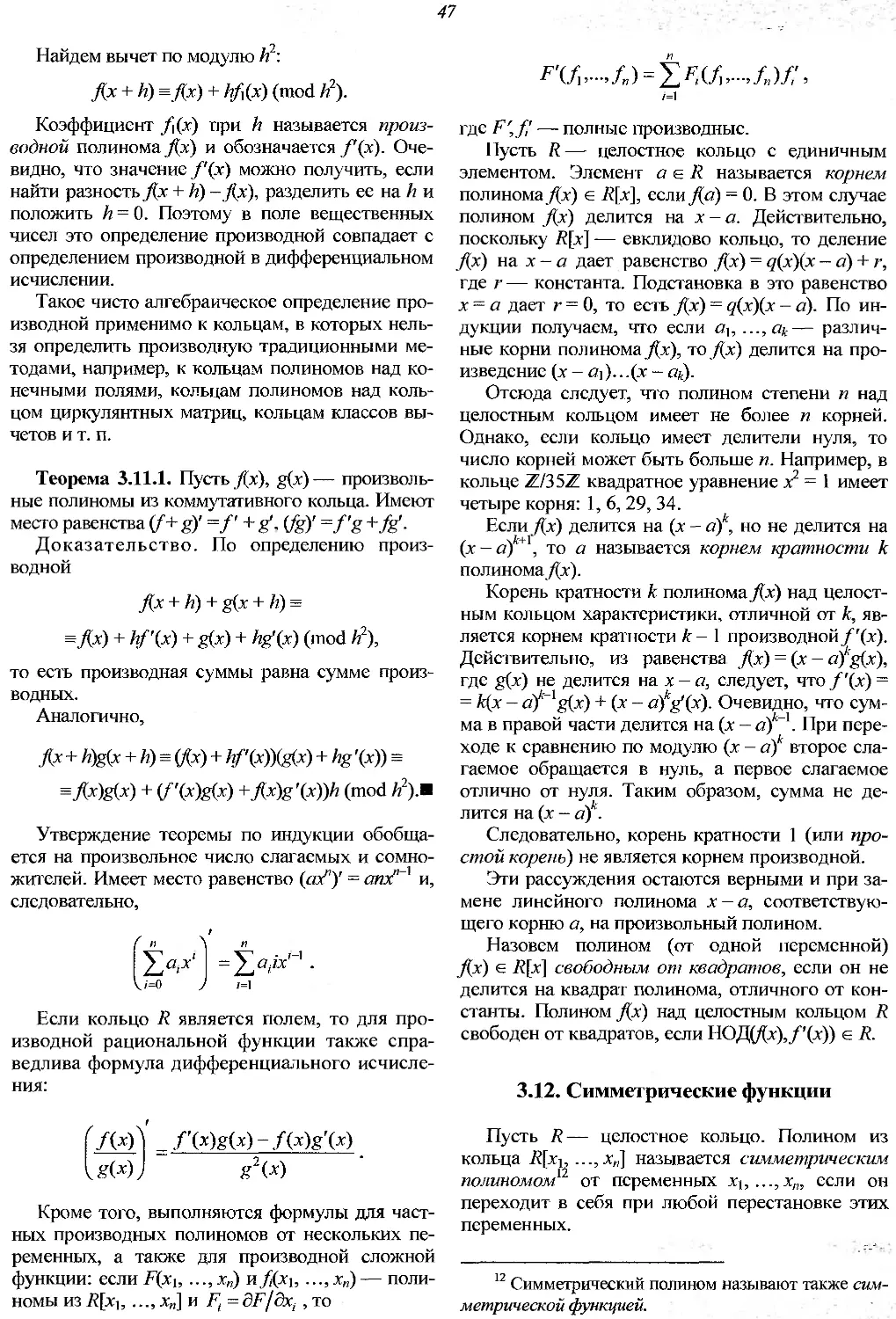

3.11. Производная и кратные корни......46

3.12. Симметрические функции...........47

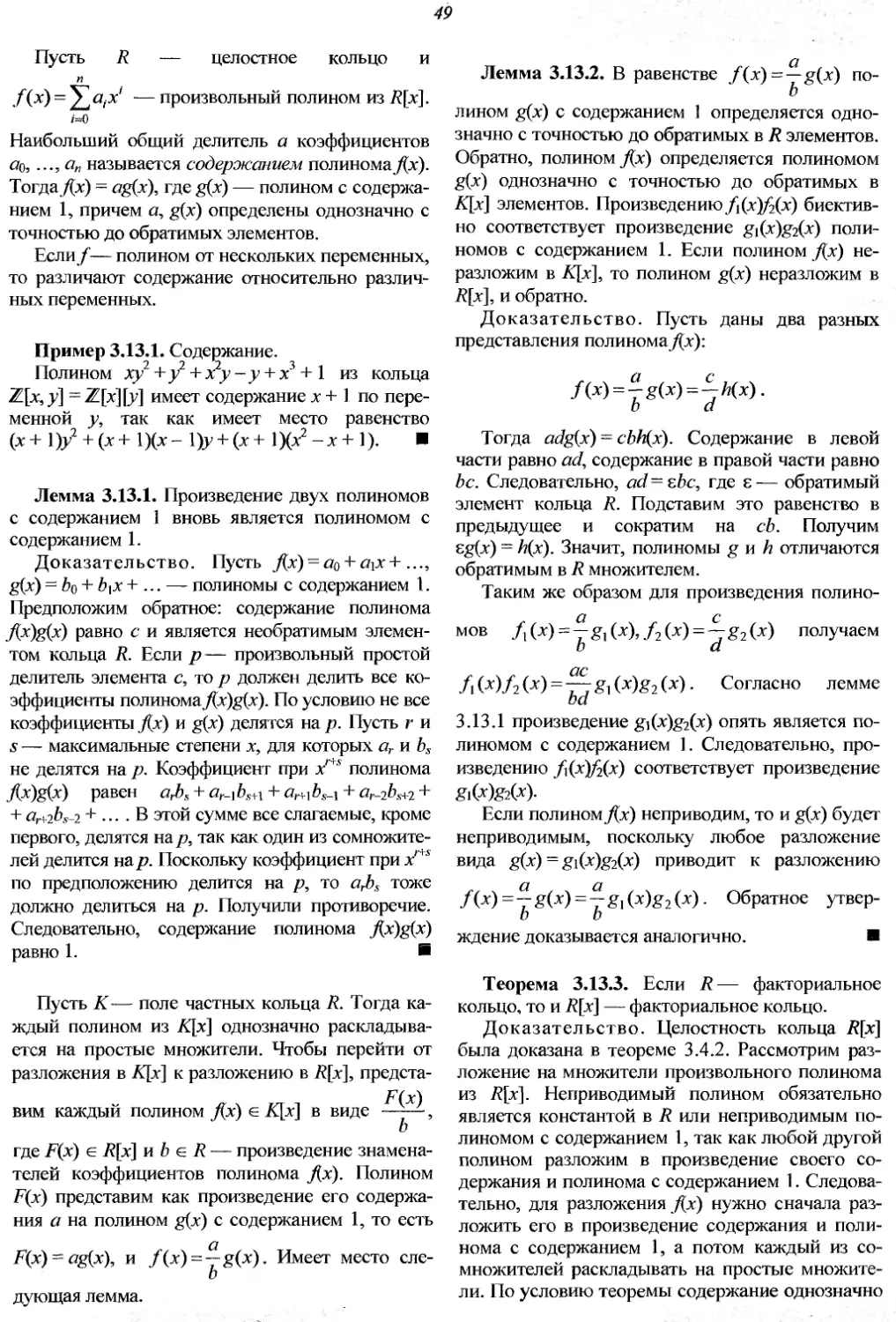

3.13. Разложение на множители полиномов

от нескольких переменных..........48

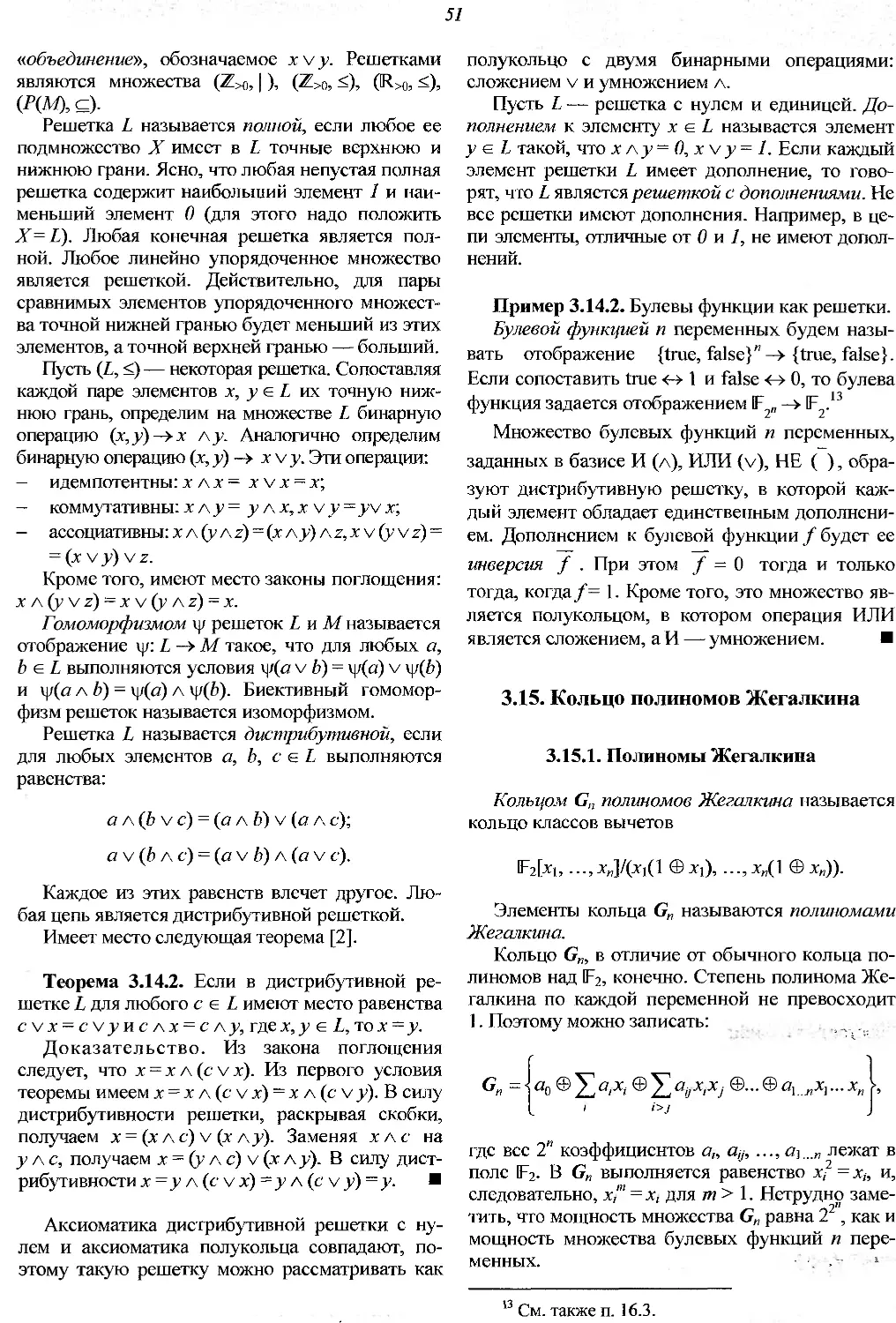

3.14. Полукольца и решетк! i...........50

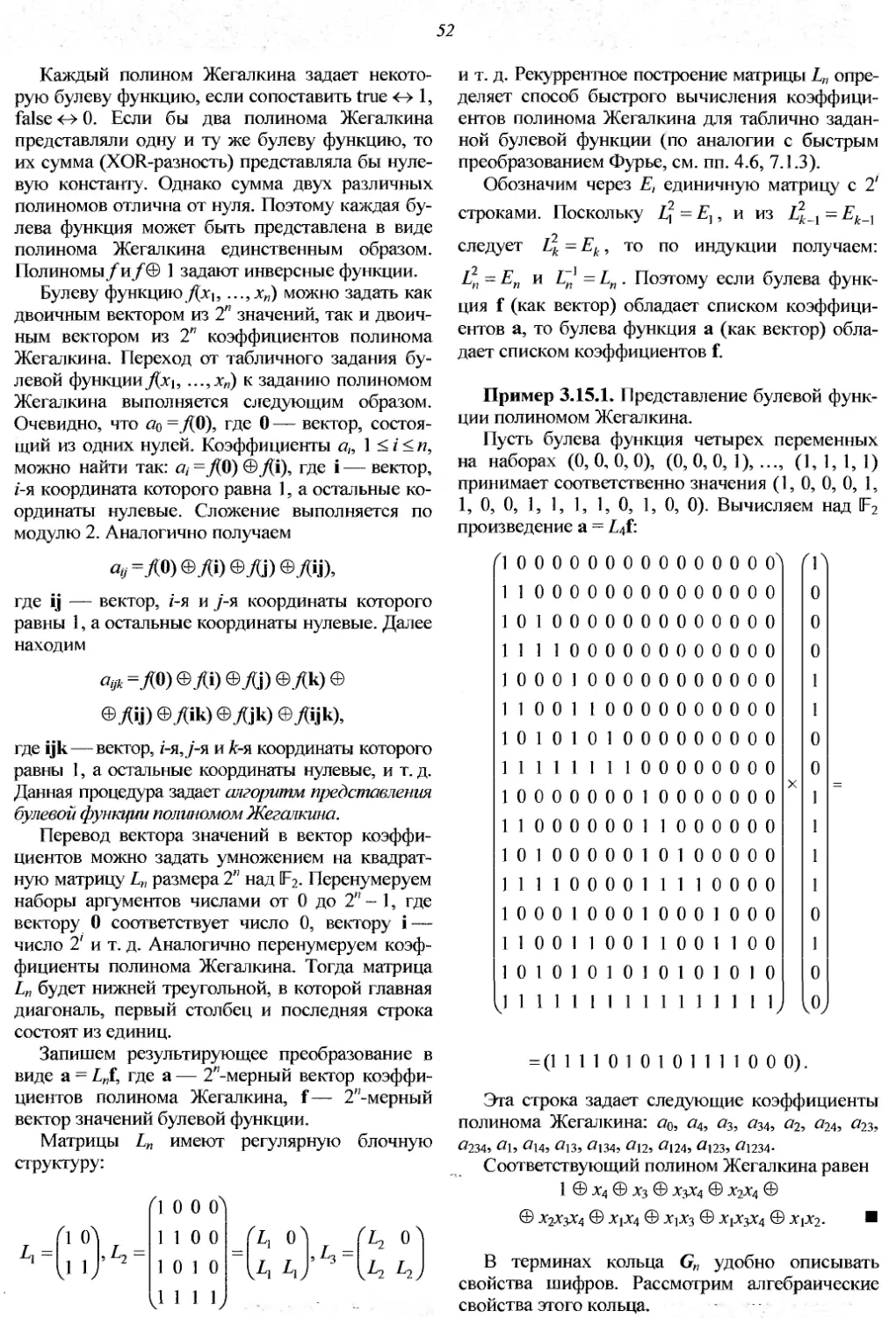

3.15. Кольцо полиномов Жегалкина.......51

3.15.1. Полиномы Жегалкина........51

3.15.2. Разложение на множители

в кольце Gn.......................53

3.15.3. Симметрические функции

кольца G„.........................54

3.15.4. Кольцо дифференциальных

операторов кольца G„..............54

3.15.5. Эндоморфизмы кольца G„.......55

Упражнения к главе 3......................56

Литература к главе 3......................57

ГЛАВА 4. ПОЛЯ.............................58

4.1. Общие сведения о полях. Простые поля.58

4.2. Расширения полей.....................59

4.2.1. Простые расширения............60

4.2.2. Конечные расширения...........62

4.2.3. Целые элементы поля...........64

4.3. Конечные поля........................65

4.3.1. Строение конечных полей.......65

4.3.2. Автоморфизмы конечных полей...67

4.3.3. Норма и след в конечных полях.69

4.4. Элементы теории Галуа................70

4.5. Поля деления круга...................72

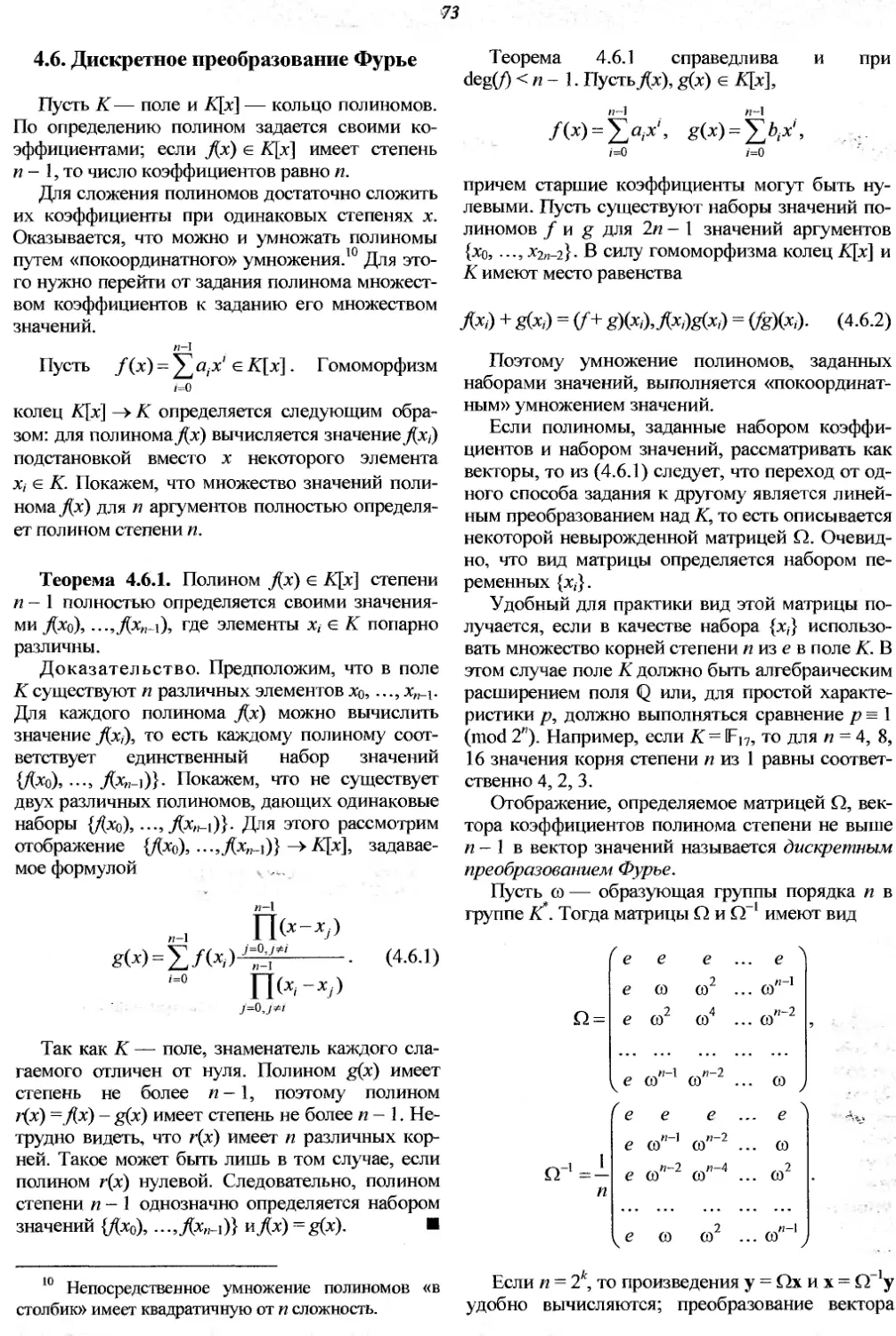

4.6. Дискретное преобразование Фурье......73

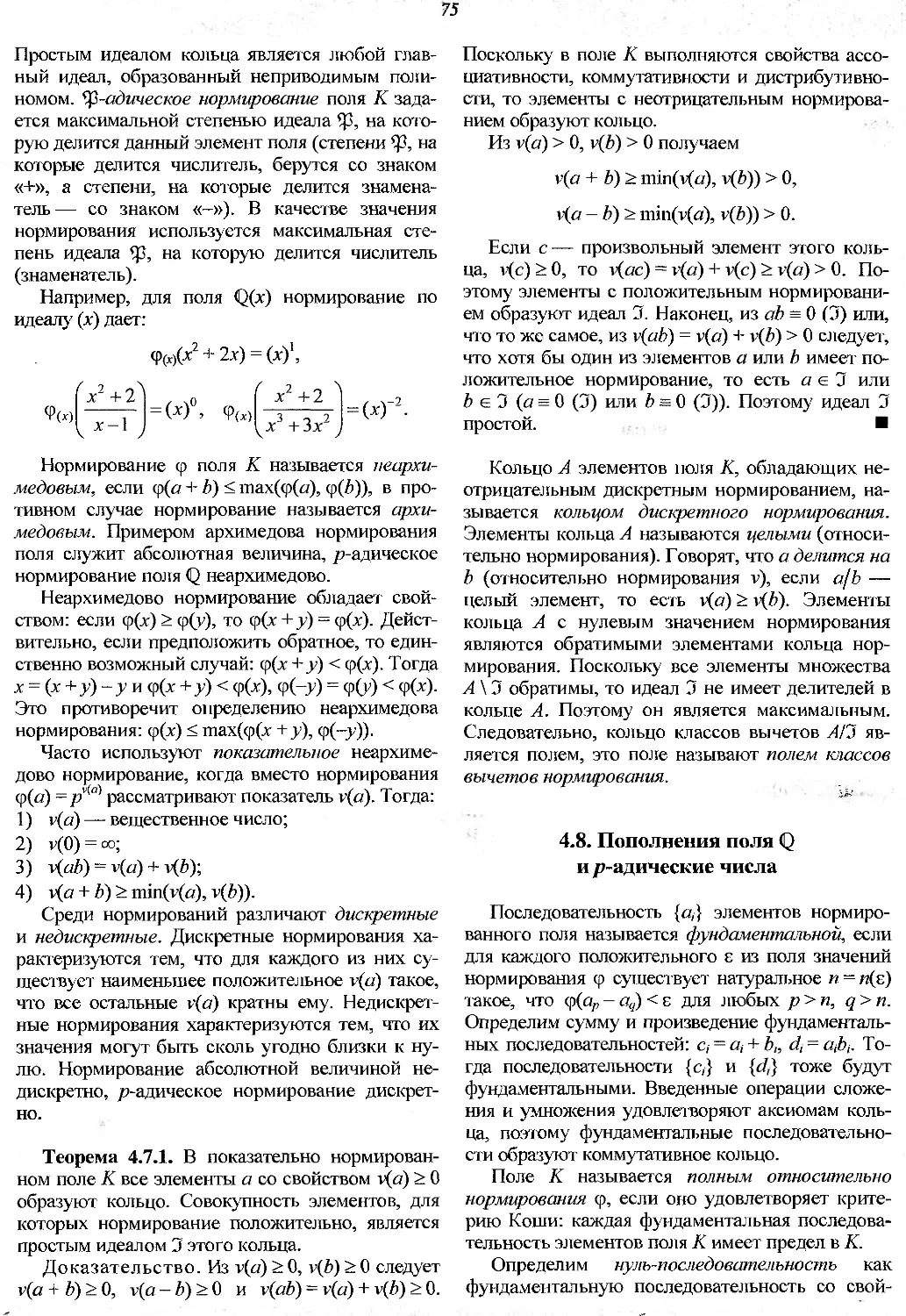

4.7. Нормирования.........................74

4.8. Пополнения поля Q ир-адические числа ...75

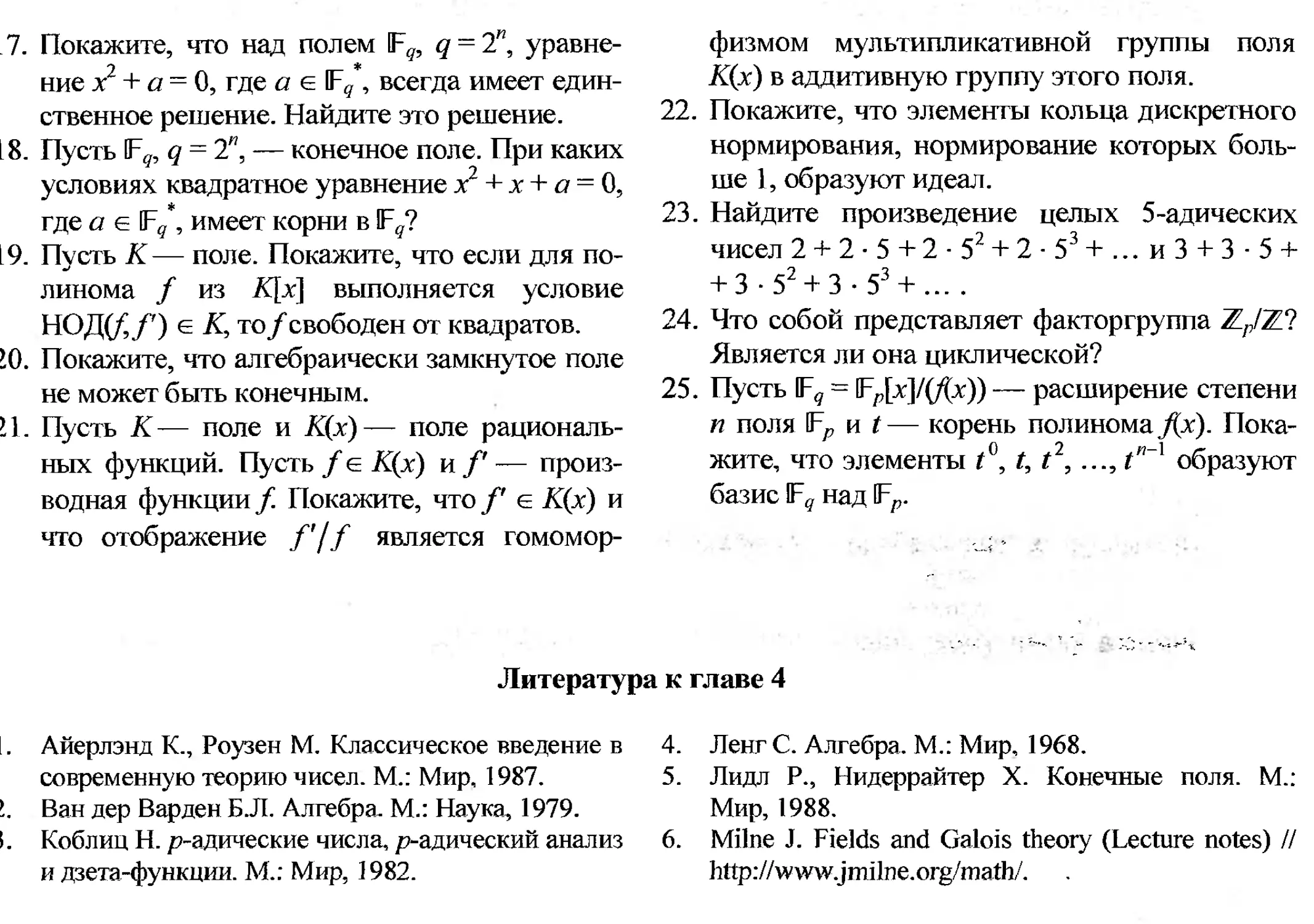

Упражнения к главе 4....................77

Литература к главе 4....................78

ГЛАВА 5. СВЕДЕНИЯ ИЗ ТЕОРИИ ЧИСЕЛ.. .79

5.1. Однозначное разложение на множители

в кольце Z...........................79

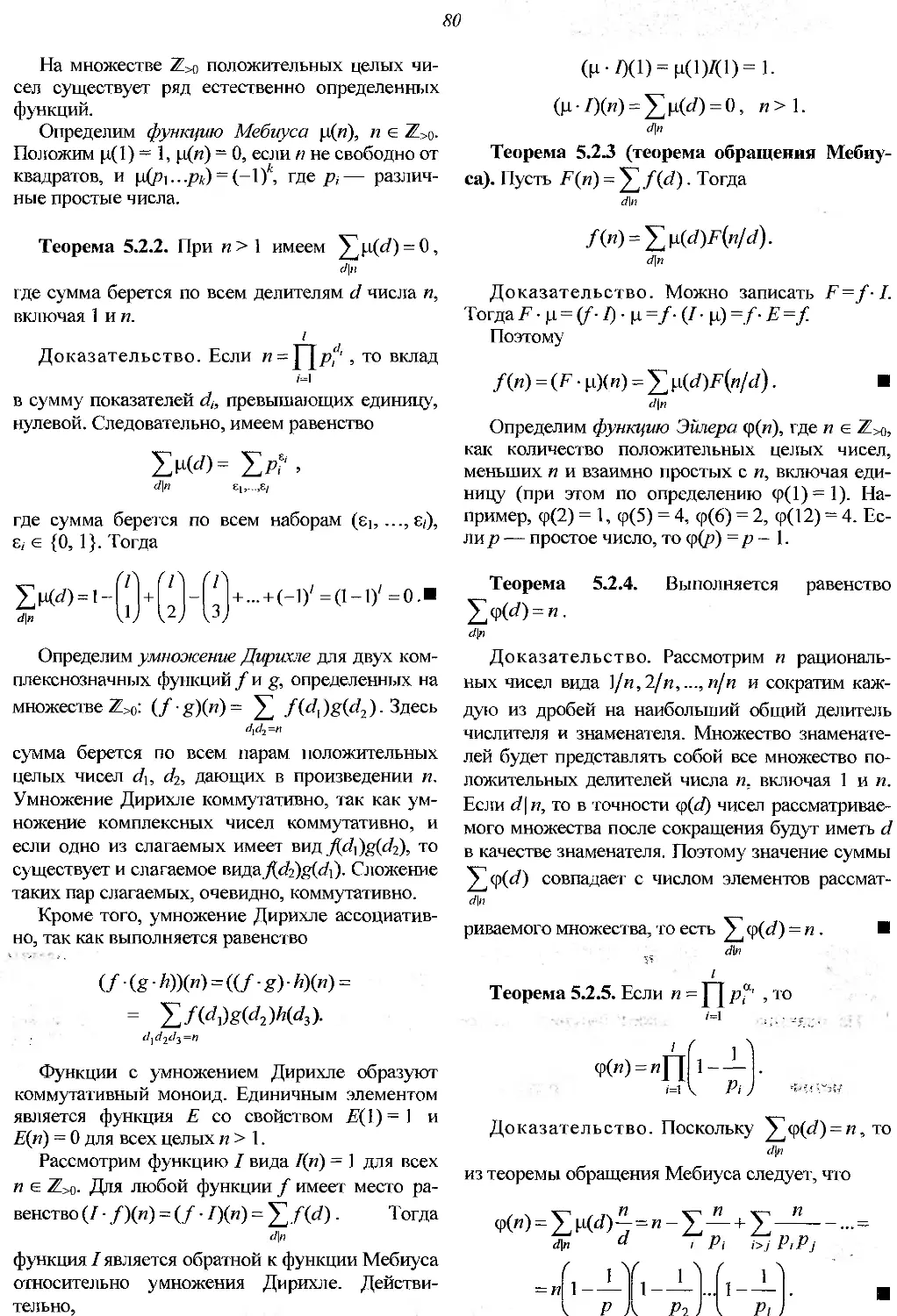

5.2. Некоторые числовые функции...........79

5.3. Кольцо Z/hZ..........................81

5.4. Квадратичные и кубические вычеты.

Квадратичный закон взаимности........83

5.5. Суммы Гаусса и Якоби.................87

5.6. Квадратичные числа и квадратичные

формы................................89

5.6.1. Кольцо целых . *

квадратичных чисел................89

5.6.2. Идеалы квадратичных порядков..91

5.6.3. Квадратич ные формы...........93

5.7. Алгебраические числа.................95

Упражнения к главе 5....................98

Литература к главе 5....................98

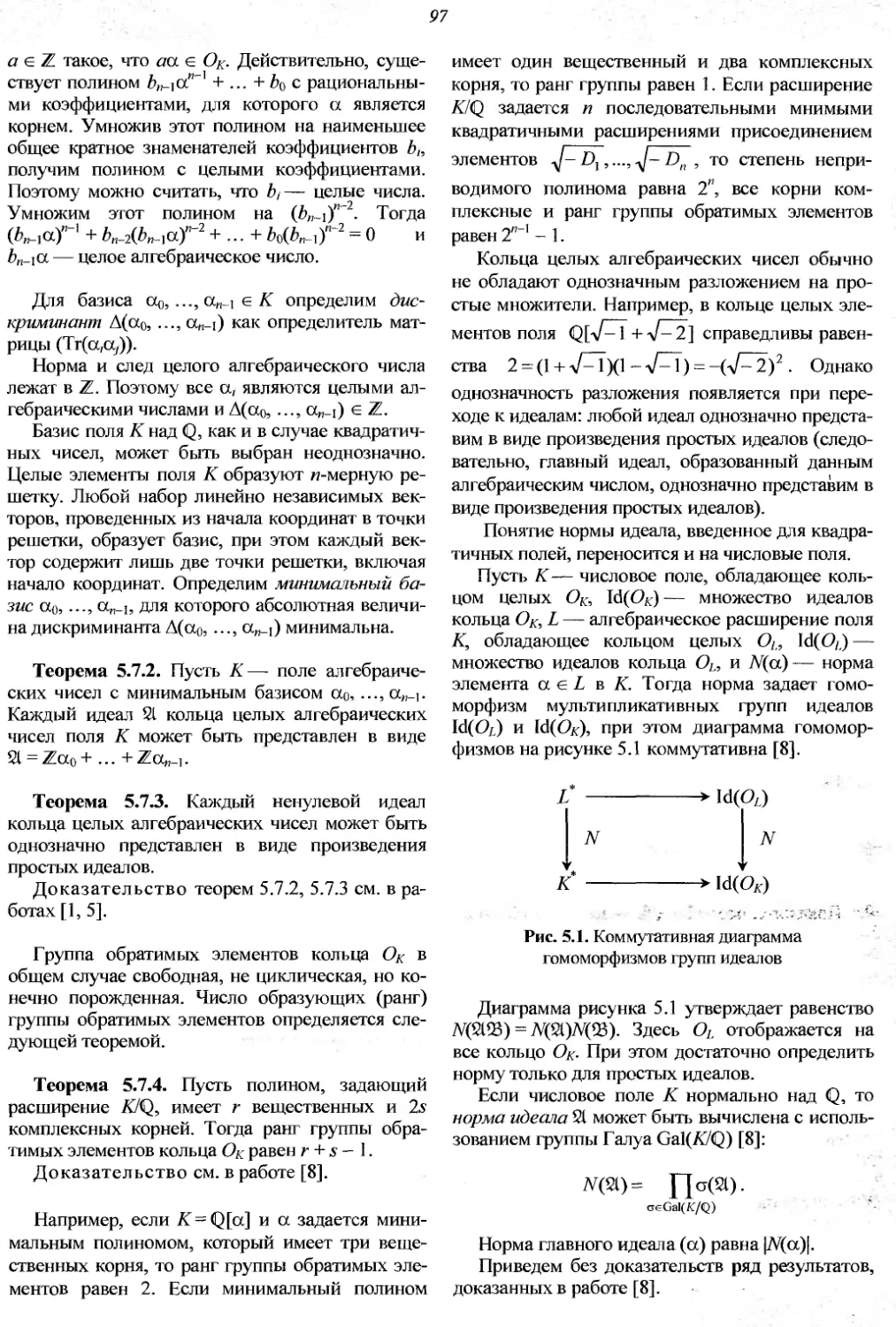

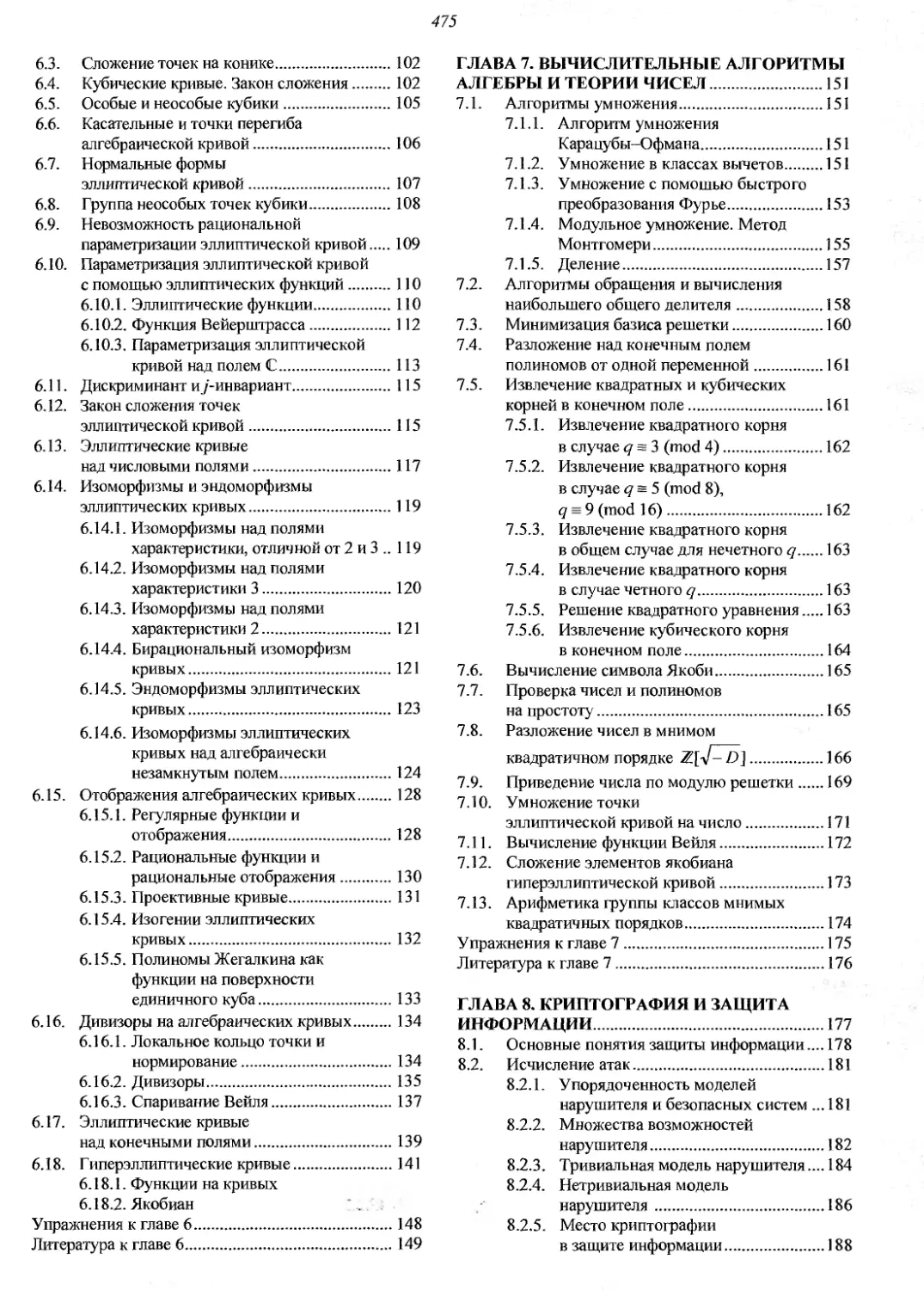

ГЛАВА 6. ЭЛЕМЕНТЫ АЛГЕБРАИЧЕСКОЙ

ГЕОМЕТРИИ. ЭЛЛИПТИЧЕСКИЕ КРИВЫЕ ...99

6.1. Аффинные алгебраические многообразия ...99

6.2. Проективная плоскость

и проективное пространство.............100

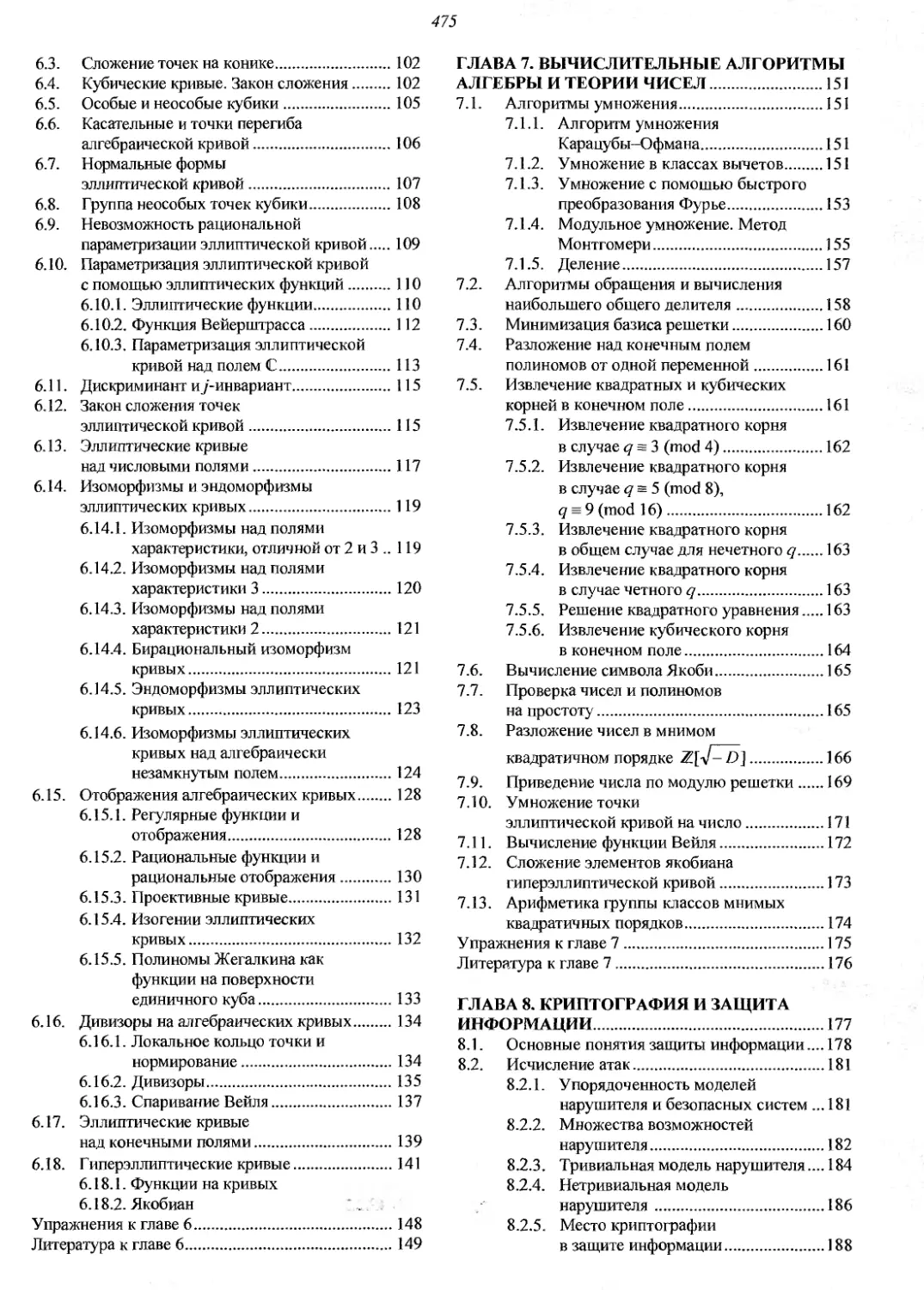

475

6.3. Сложение точек на конике............102

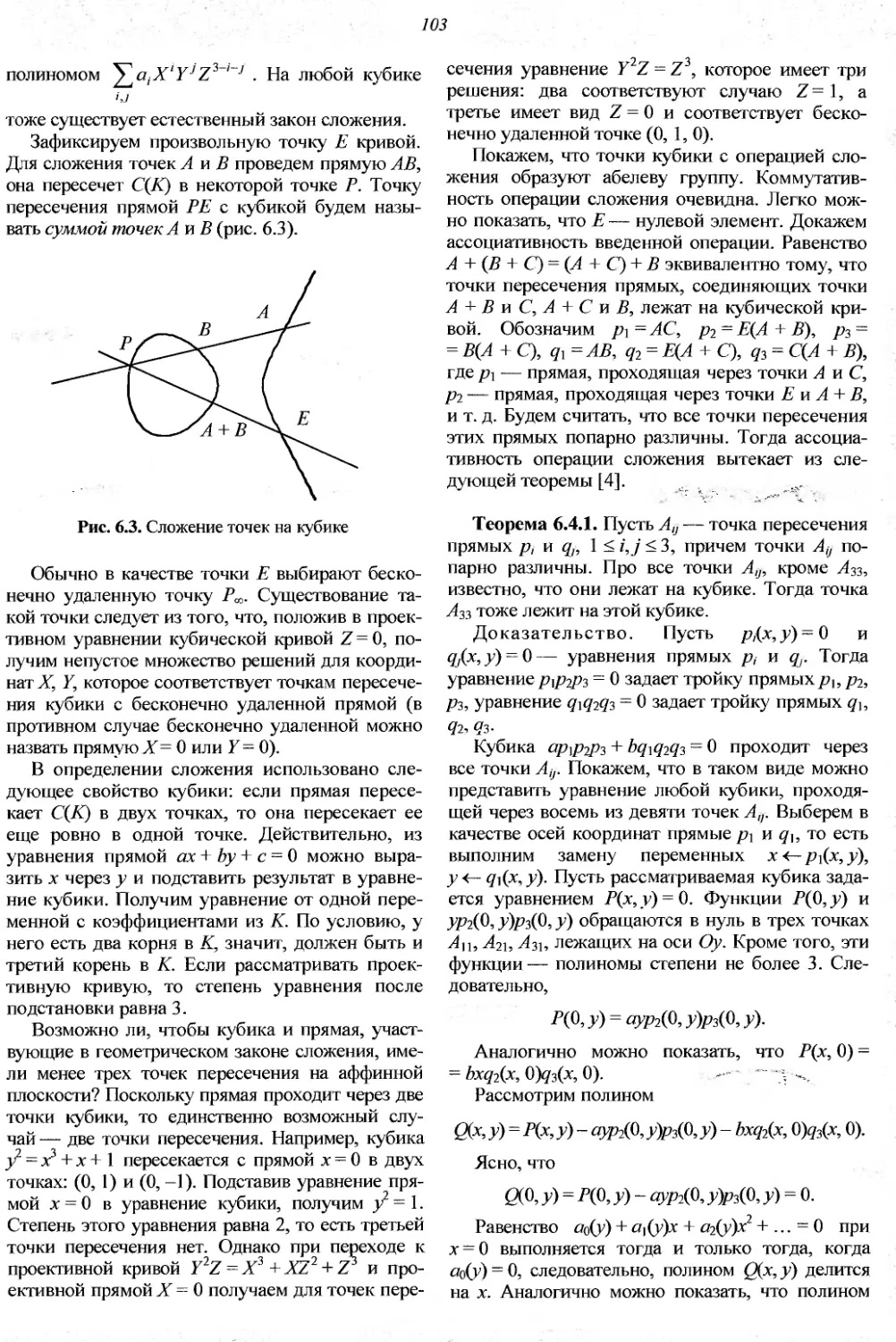

6.4. Кубические кривые. Закон сложения...102

6.5. Особые и неособые кубики............105

6.6. Касательные и точки перегиба

алгебраической кривой...............106

6.7. Нормальные формы

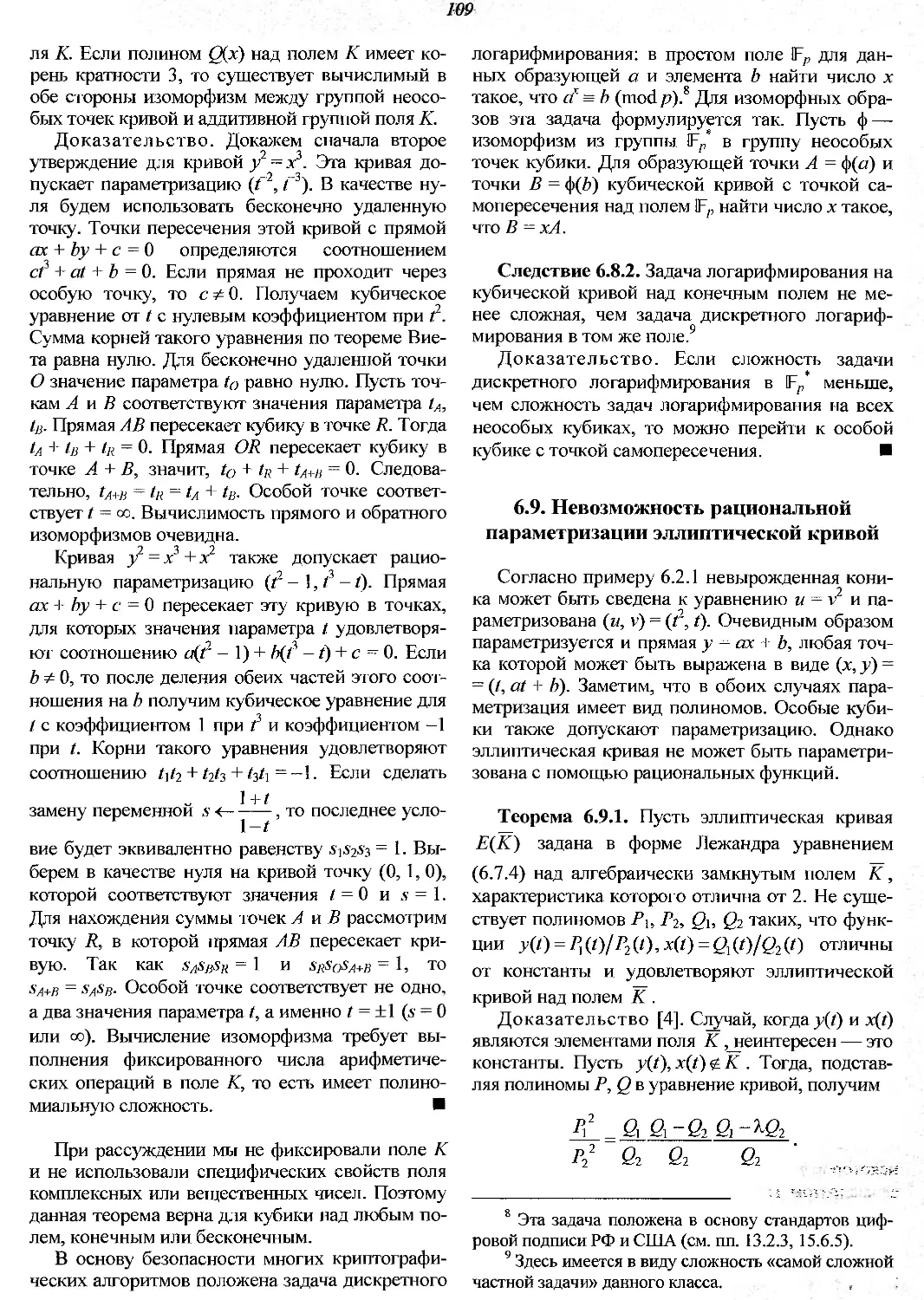

эллиптической кривой................107

6.8. Группа неособых точек кубики........108

6.9. Невозможность рациональной

параметризации эллиптической кривой.109

6.10. Параметризация эллиптической кривой

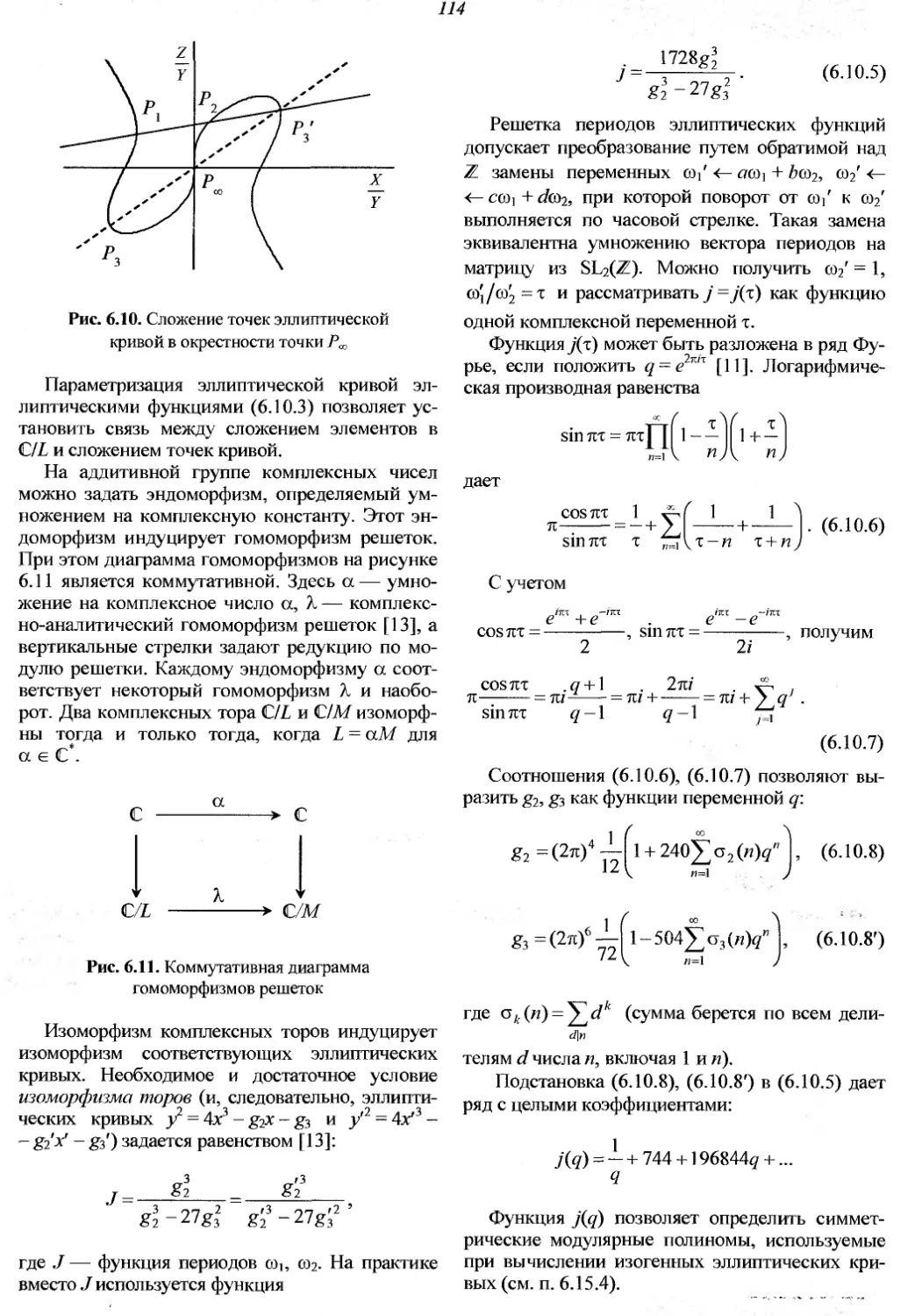

с помощью эллиптических функций.....110

6.10.1. Эллиптические функции........НО

6.10.2. Функция Вейерштрасса........112

6.10.3. Параметризация эллиптической

кривой над полем С..................113

6.11. Дискриминант иу-инвариант...........115

6.12. Закон сложения точек

эллиптической кривой................115

6.13. Эллиптические кривые

над числовыми полями................117

6.14. Изоморфизмы и эндоморфизмы

эллипти ческих кривых...............119

6.14.1. Изоморфизмы над полями

характеристики, отличной от 2 и 3 .. 119

6.14.2. Изоморфизмы над полями

характеристики 3....................120

6.14.3. Изоморфизмы надполями

характеристики 2....................121

6.14.4. Бирациональный изоморфизм

кривых..............................121

6.14.5. Эндоморфизмы эллиптических

кривых..............................123

6.14.6. Изоморфизмы эллиптических

кривых над алгебраически

незамкнутым полем...................124

6.15. Отображения алгебраических кривых...128

6.15.1. Регулярные функции и

отображения.........................128

6.15.2. Рациональные функции и

рациональные отображения............130

6.15.3. Проективные кривые..........131

6.15.4. Изогении эллиптических

кривых..............................132

6.15.5. Полиномы Жегалкина как

функции на поверхности

единичного куба.....................133

6.16. Дивизоры на алгебраических кривых...134

6.16.1. Локальное кольцо точки и

нормирование........................134

6.16.2. Дивизоры....................135

6.16.3. Спаривание Вейля............137

6.17. Эллиптические кривые

над конечными полями................139

6.18. Гиперэллиптические кривые...........141

6.18.1. Функции на кривых

6.18.2. Якобиан

Упражнения к главе 6......................148

Литература к главе 6......................149

ГЛАВА 7. ВЫЧИСЛИТЕЛЬНЫЕ АЛГОРИТМЫ

АЛГЕБРЫ И ТЕОРИИ ЧИСЕЛ.....................151

7.1. Алгоритмы умножения...................151

7.1.1. Алгоритм умножения

Карацубы-Офмана....................151

7.1.2. Умножение в классах вычетов..151

7.1.3. Умножение с помощью быстрого

преобразования Фурье...............153

7.1.4. Модульное умножение. Метод

Монтгомери.........................155

7.1.5. Деление.......................157

7.2. Алгоритмы обращения и вычисления

наибольшего общего делителя..........158

7.3. Минимизация базиса решетки............160

7.4. Разложение над конечным полем

полиномов от одной переменной........161

7.5. Извлечение квадратных и кубических

корней в конечном поле...............161

7.5.1. Извлечение квадратного корня

в случае q = 3 (mod 4)..........162

7.5.2. Извлечение квадратного корня

в случае q s 5 (mod 8),

q = 9 (mod 16)..................162

7.5.3. Извлечение квадратного корня

в общем случае для нечетного q.163

7.5.4. Извлечение квадратного корня

в случае четного q.................163

7.5.5. Решение квадратного уравнения.163

7.5.6. Извлечение кубического корня

в конечном поле....................164

7.6. Вычисление символа Якоби..............165

7.7. Проверка чисел и полиномов

на простоту..........................165

7.8. Разложение чисел в мнимом

квадратичном порядке 166

7.9. Приведение числа по модулю решетки....169

7.10. Умножение точки

эллиптической кривой на число........171

7.11. Вычисление функции Вейля.............172

7.12. Сложение элементов якобиана

гиперэллиптической кривой............173

7.13. Арифметика группы классов мнимых

квадратичных порядков................174

Упражнения к главе 7.......................175

Литература к главе 7.......................176

ГЛАВА 8. КРИПТОГРАФИЯ И ЗАЩИТА

ИНФОРМАЦИИ.................................177

8.1. Основные понятия защиты информации.... 178

8.2. Исчисление атак.....................181

8.2.1. Упорядоченность моделей

нарушителя и безопасных систем ... 181

8.2.2. Множества возможностей

нарушителя.....................182

8.2.3. Тривиальная модель нарушителя.... 184

8.2.4. Нетривиальная модель

нарушителя............................186

8.2.5. Место криптографии

в защите информации...................188

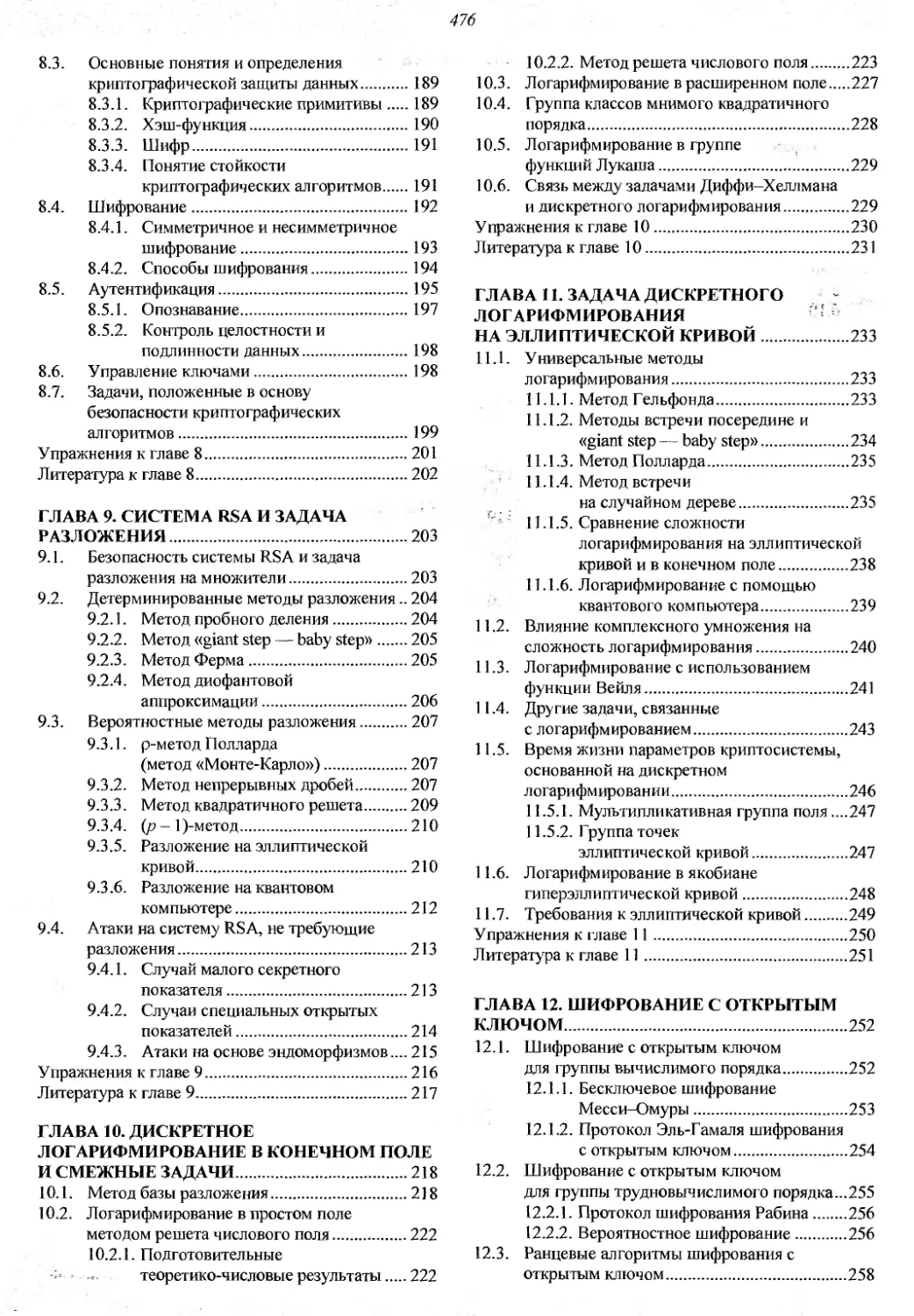

476

8.3. Основные понятия и определения

криптографической защиты данных...........189

8.3.1. Криптографические примитивы..189

8.3.2. Хэш-функция....................190

8.3.3. Шифр...........................191

8.3.4. Понятие стойкости

криптографических алгоритмов..191

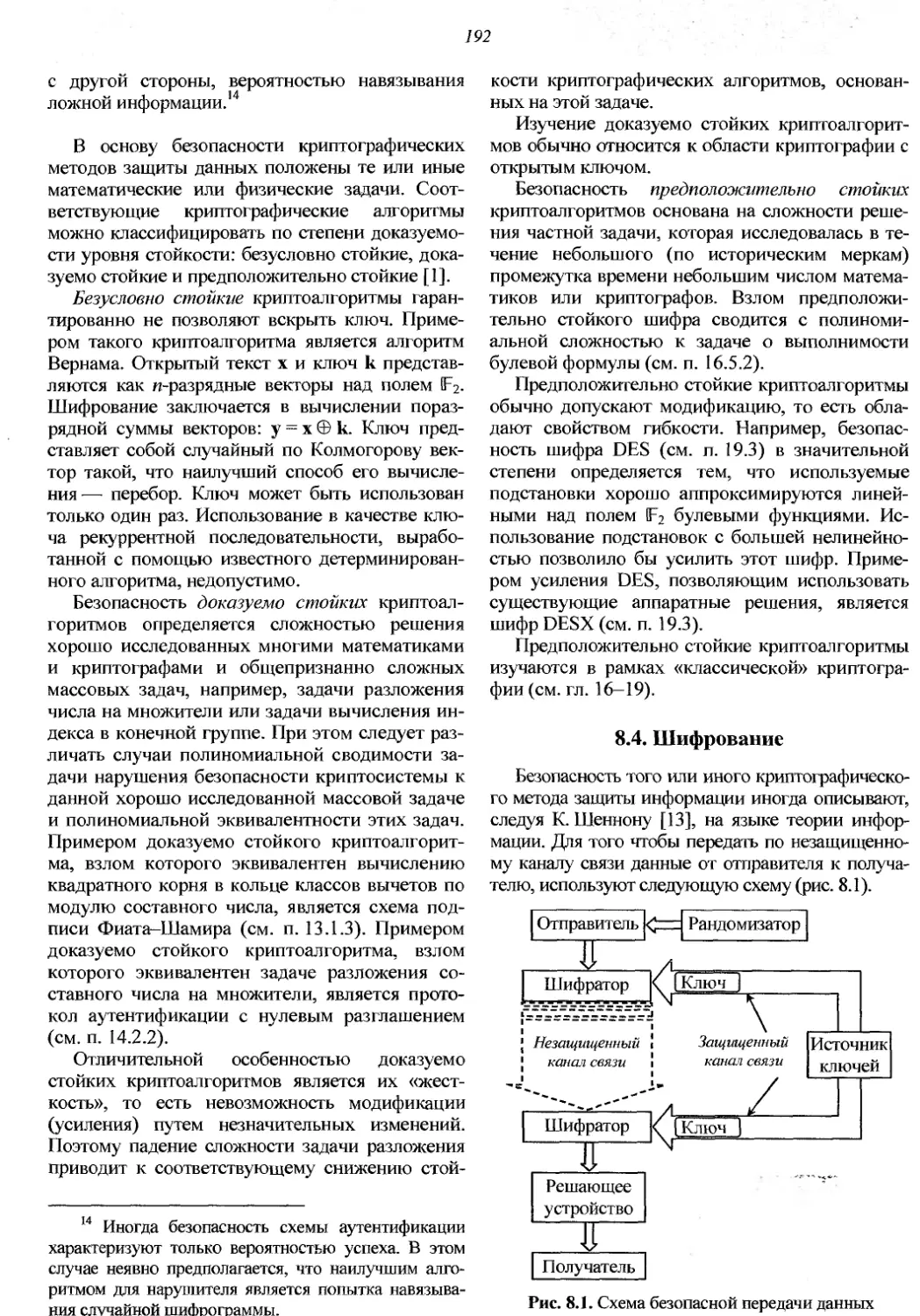

8.4. Шифрование............................192

8.4.1. Симметричное и несимметричное

шифрование.........................193

8.4.2. Способы шифрования.............194

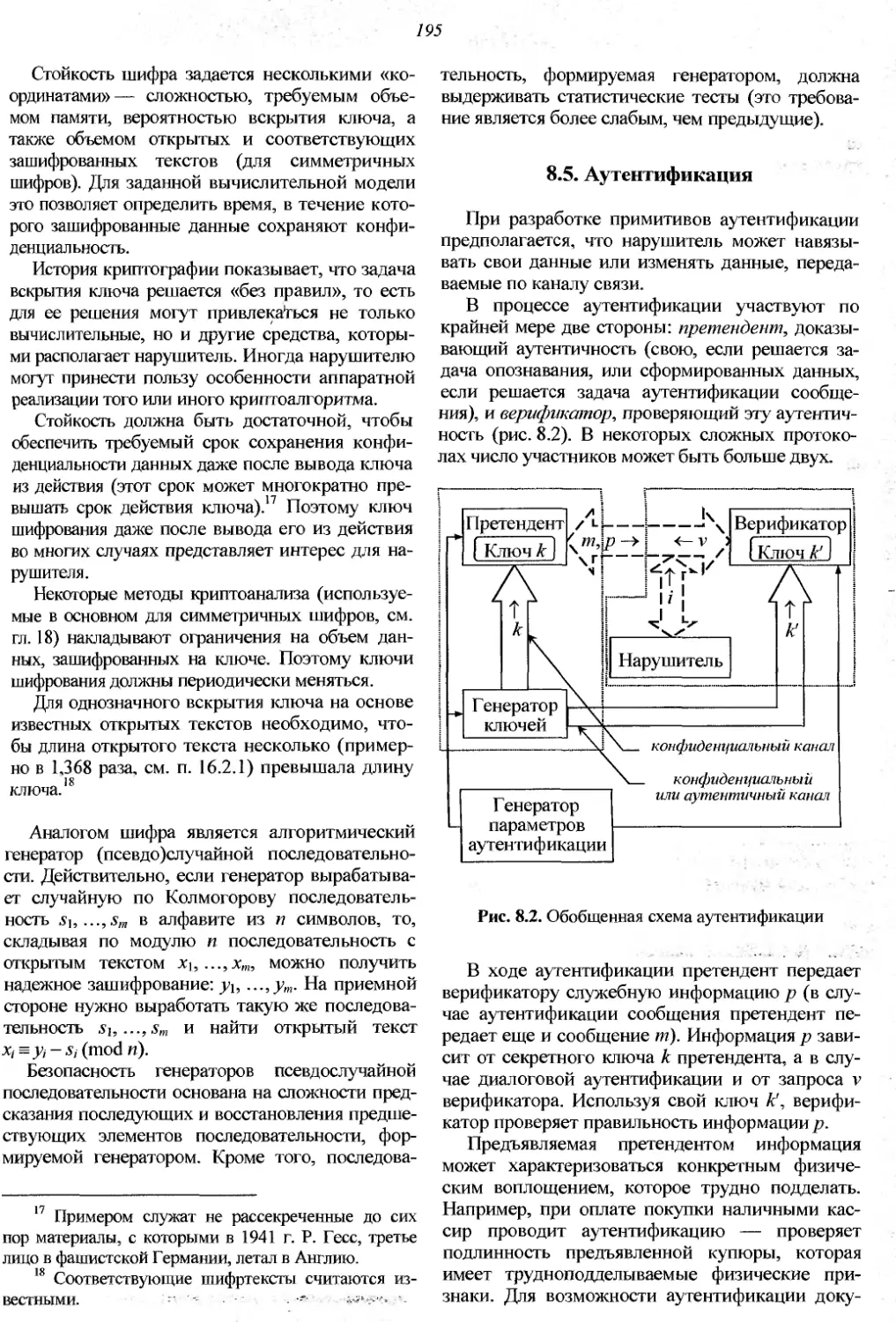

8.5. Аутентификация........................195

8.5.1. Опознавание....................197

8.5.2. Контроль целостности и

подлинности данных.................198

8.6. Управление ключами....................198

8.7. Задачи, положенные в основу

безопасности криптографических

алгоритмов............................199

Упражнения к главе 8......................201

Литература к главе 8......................202

ГЛАВА 9. СИСТЕМА RSA И ЗАДАЧА

РАЗЛОЖЕНИЯ..................................203

9.1. Безопасность системы RSA и задача

разложения на множители.............203

9.2. Детерминированные методы разложения.. 204

9.2.1. Метод пробного деления............204

9.2.2. Метод «giant step — baby step».205

9.2.3. Метод Ферма....................205

9.2.4. Метод диофантовой

аппроксимации...................206

9.3. Вероятностные методы разложения.......207

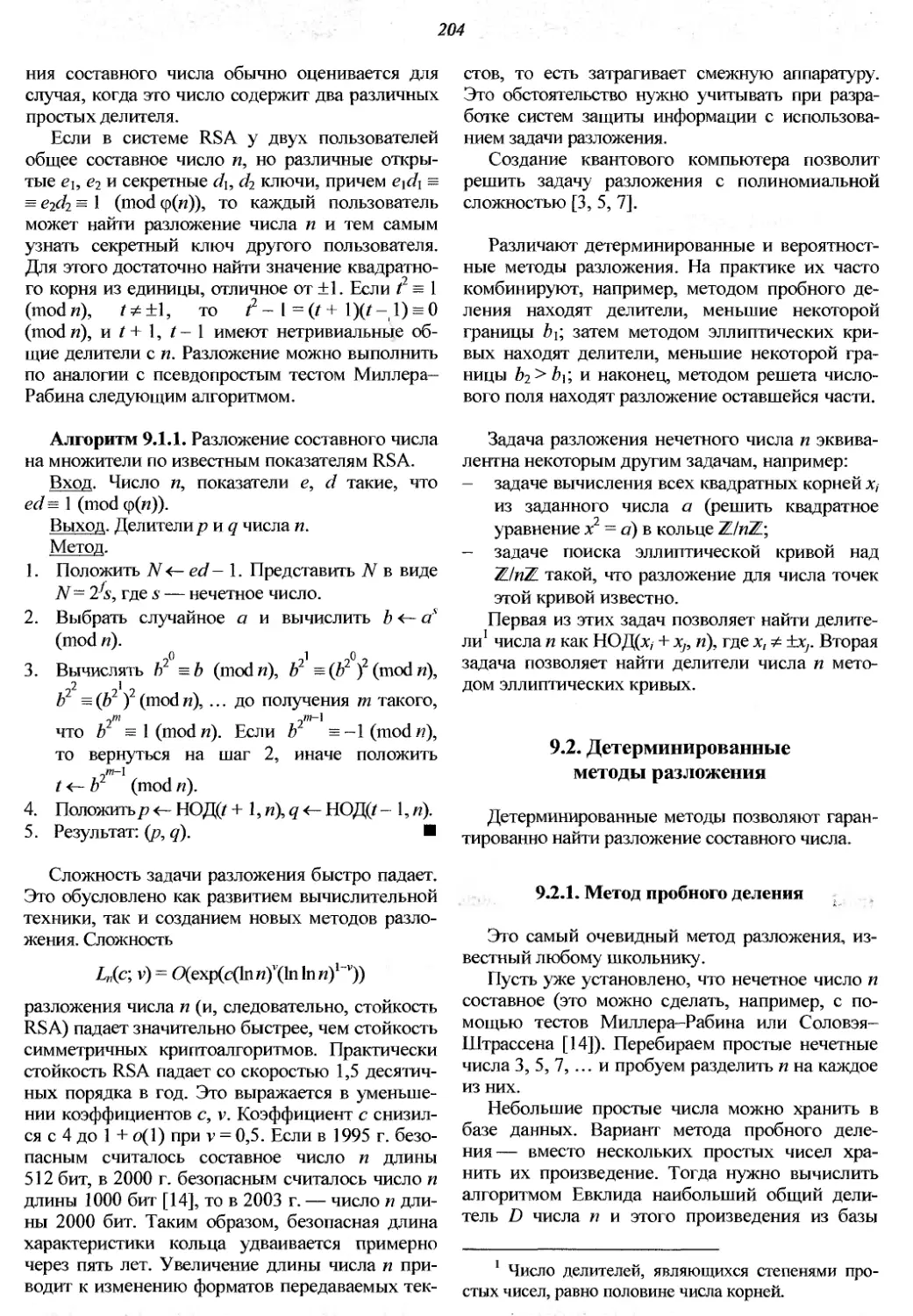

9.3.1. p-метод Полларда

(метод «Монте-Карло»)...........207

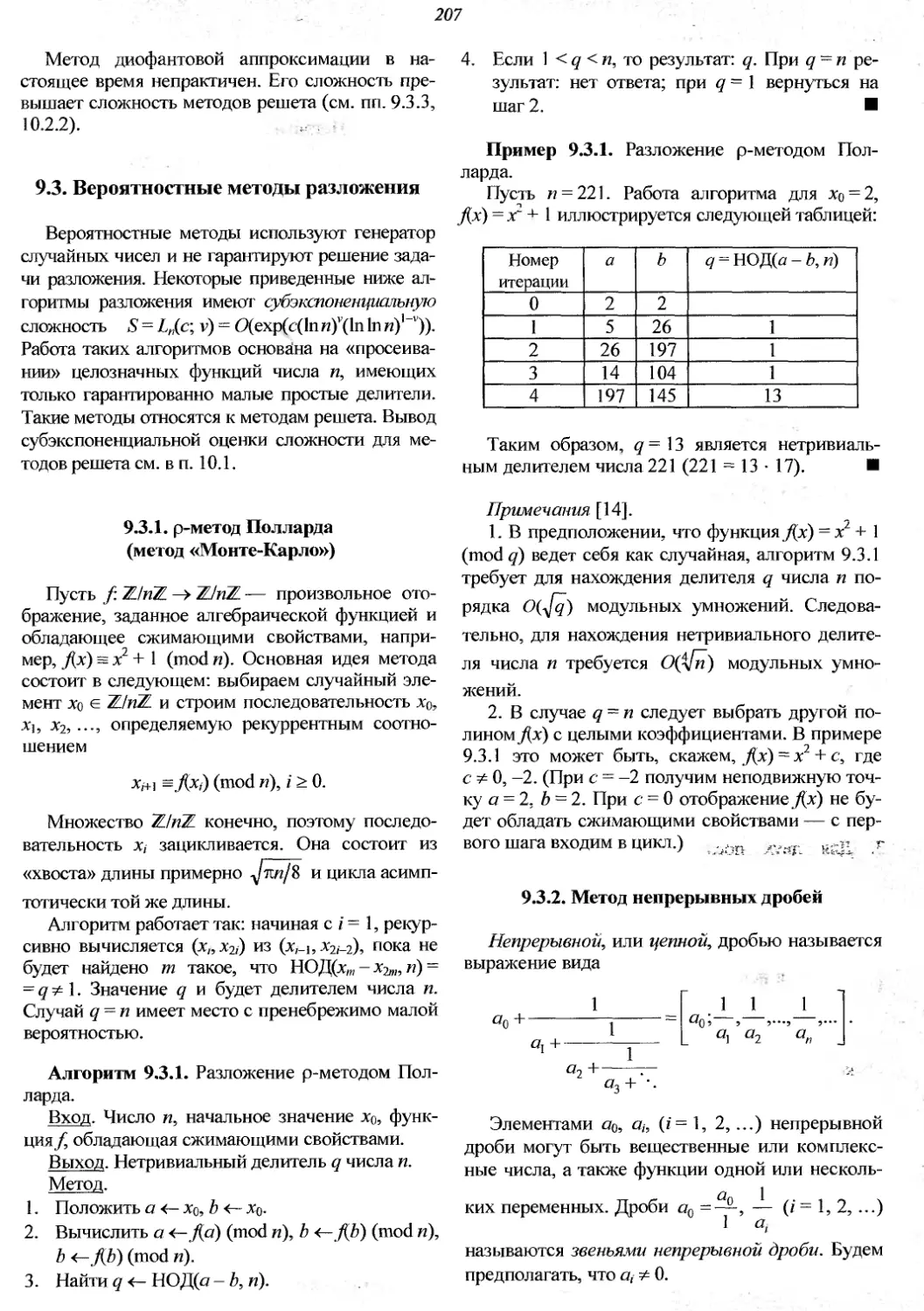

9.3.2. Метод непрерывных дробей.......207

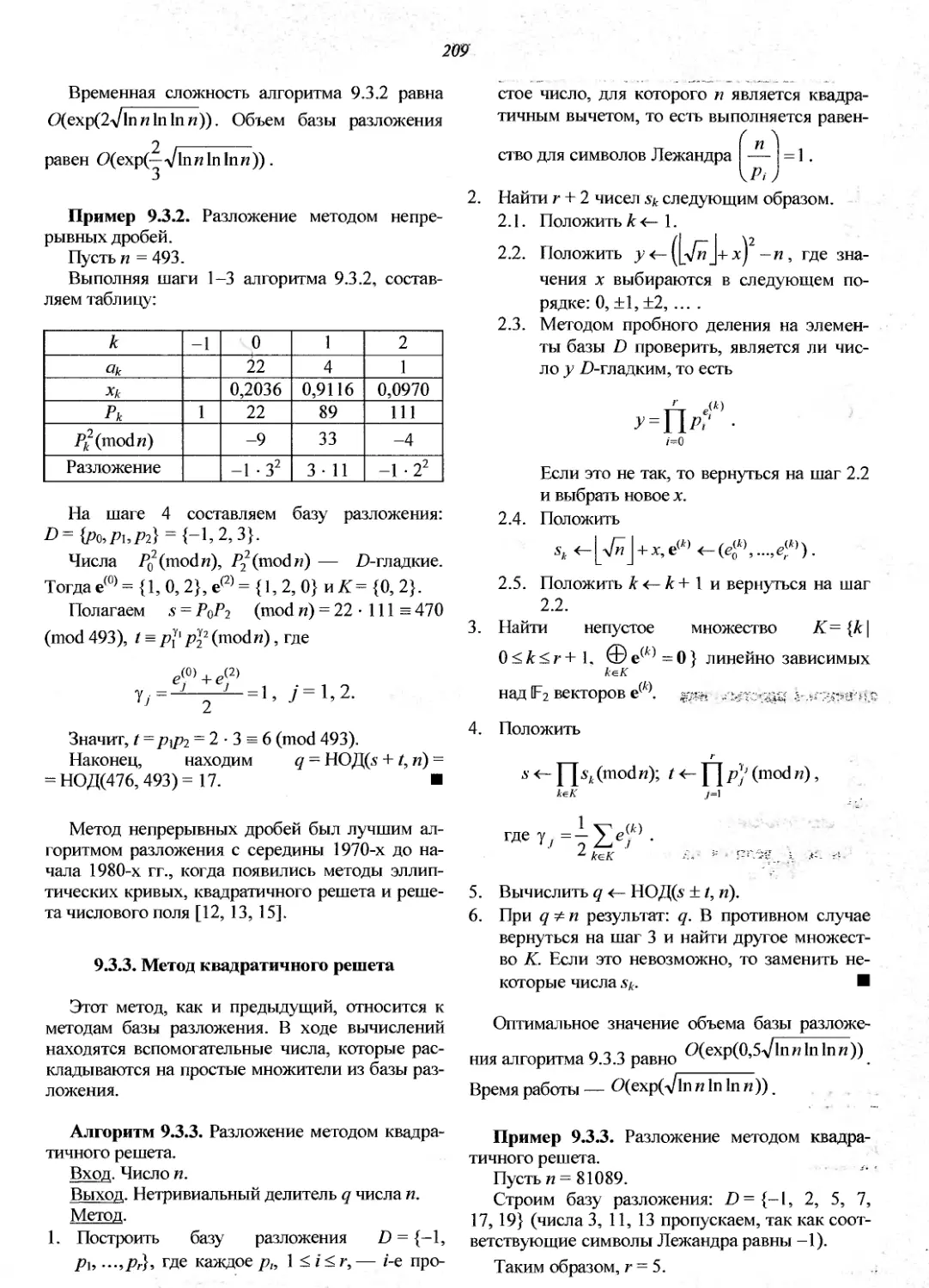

9.3.3. Метод квадратичного решета.....209

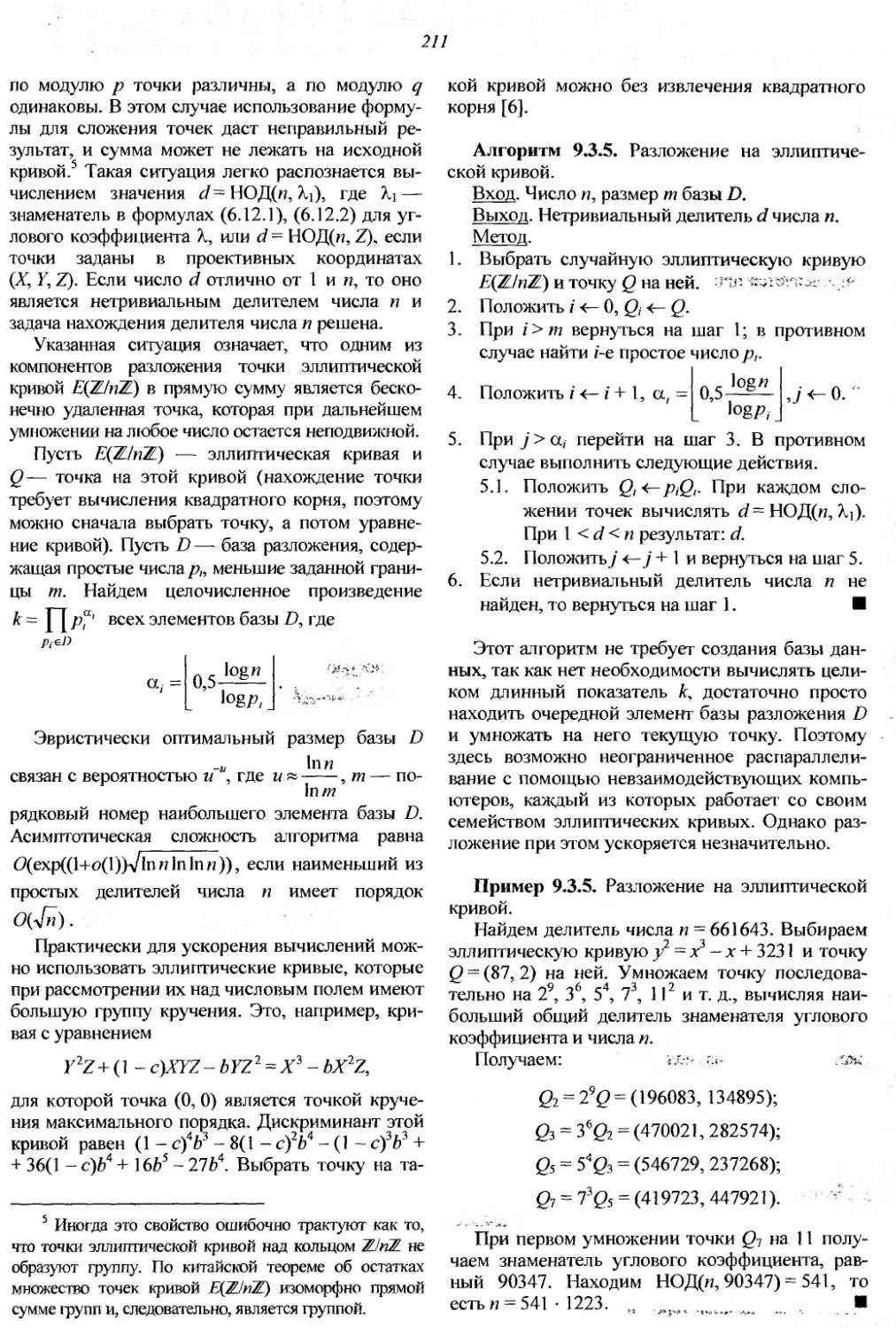

9.3.4. (р-1)-метод....................210

9.3.5. Разложение на эллиптической

кривой..........................210

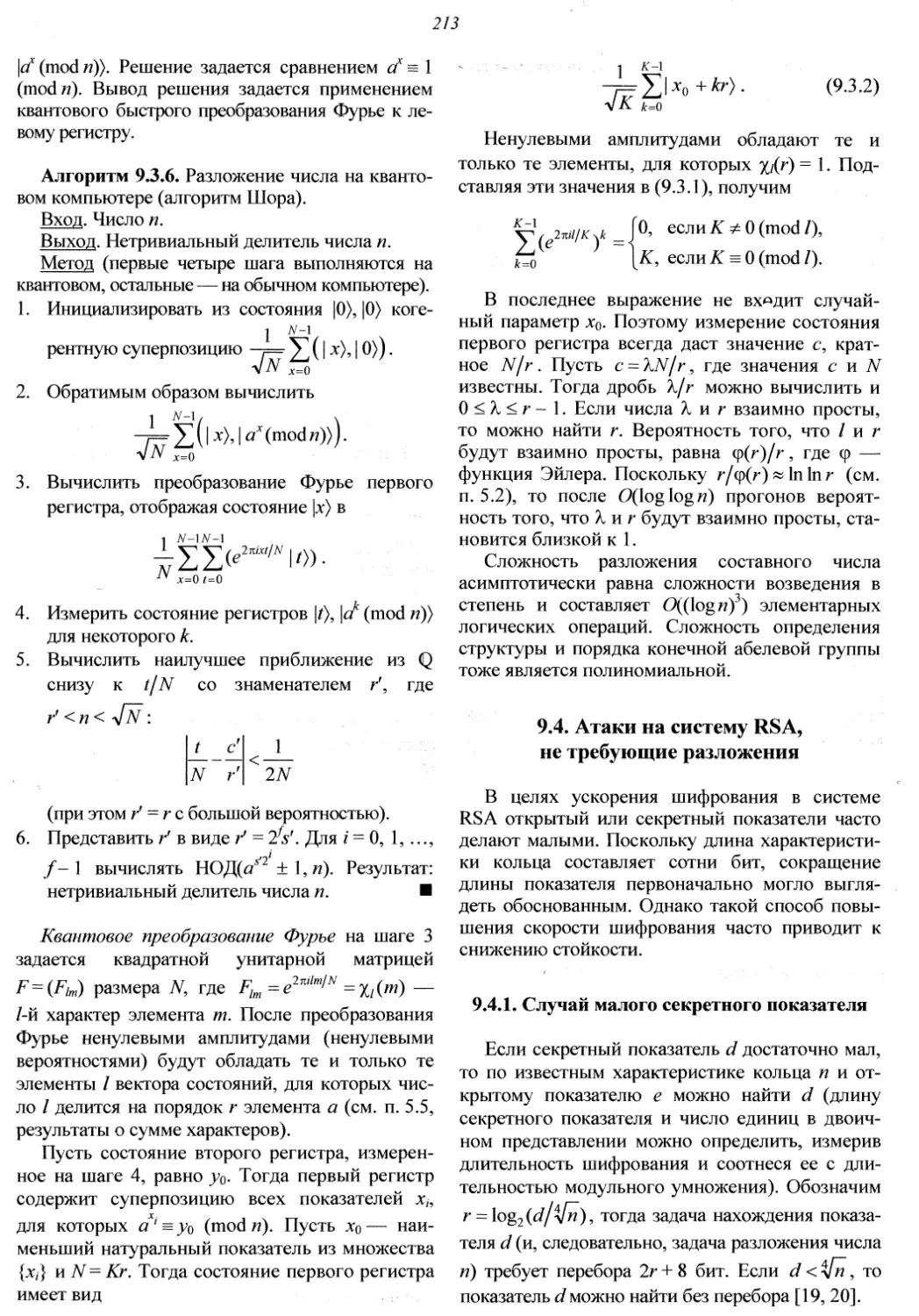

9.3.6. Разложение на квантовом

компьютере......................212

9.4. Атаки на систему RSA, не требующие

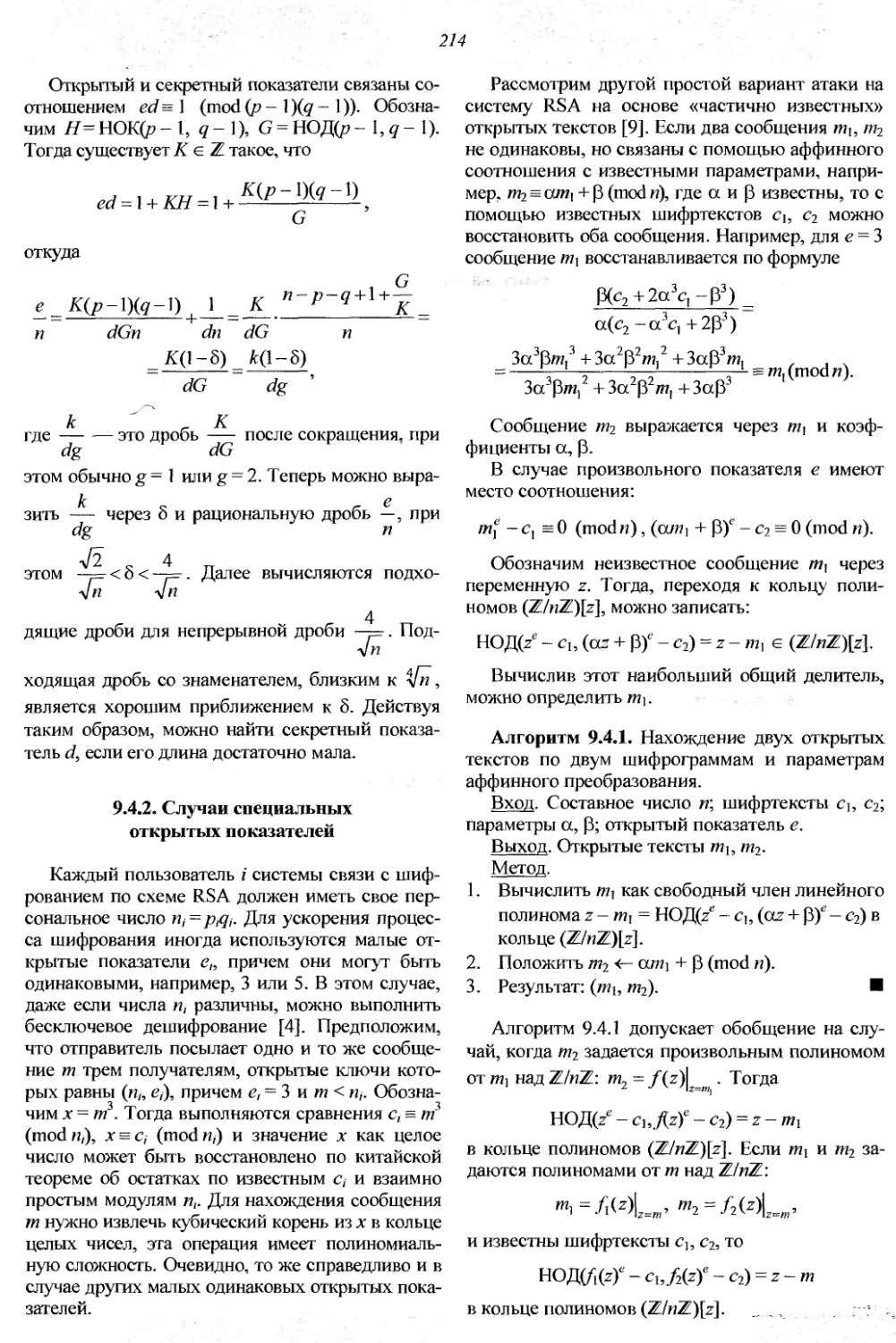

разложения............................213

9.4.1. Случай малого секретного

показателя......................213

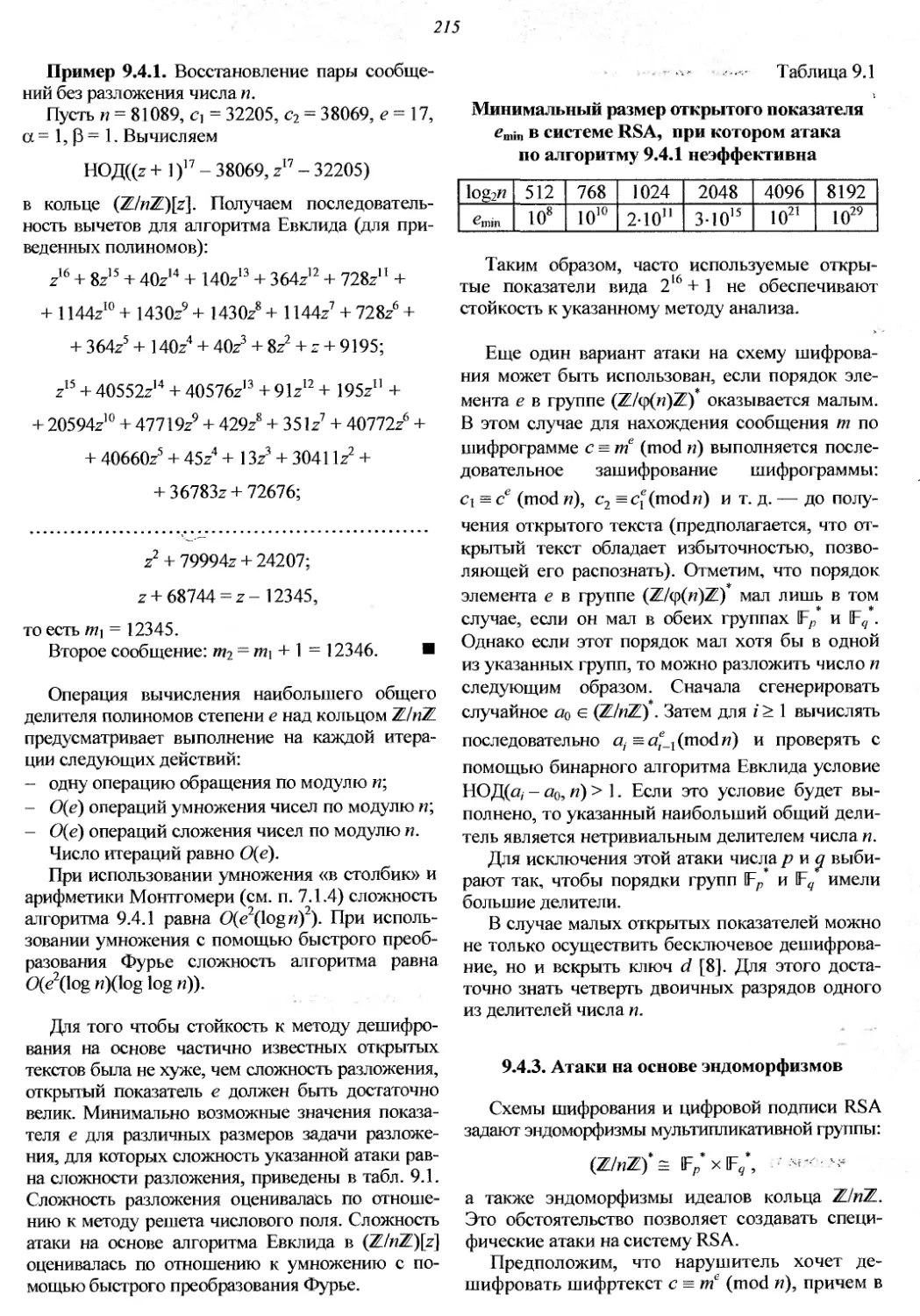

9.4.2. Случаи специальных открытых

показателей........................214

9.4.3. Атаки на основе эндоморфизмов.... 215

Упражнения к главе 9........................216

Литература к главе 9........................217

ГЛАВА 10. ДИСКРЕТНОЕ

ЛОГАРИФМИРОВАНИЕ В КОНЕЧНОМ ПОЛЕ

И СМЕЖНЫЕ ЗАДАЧИ......................218

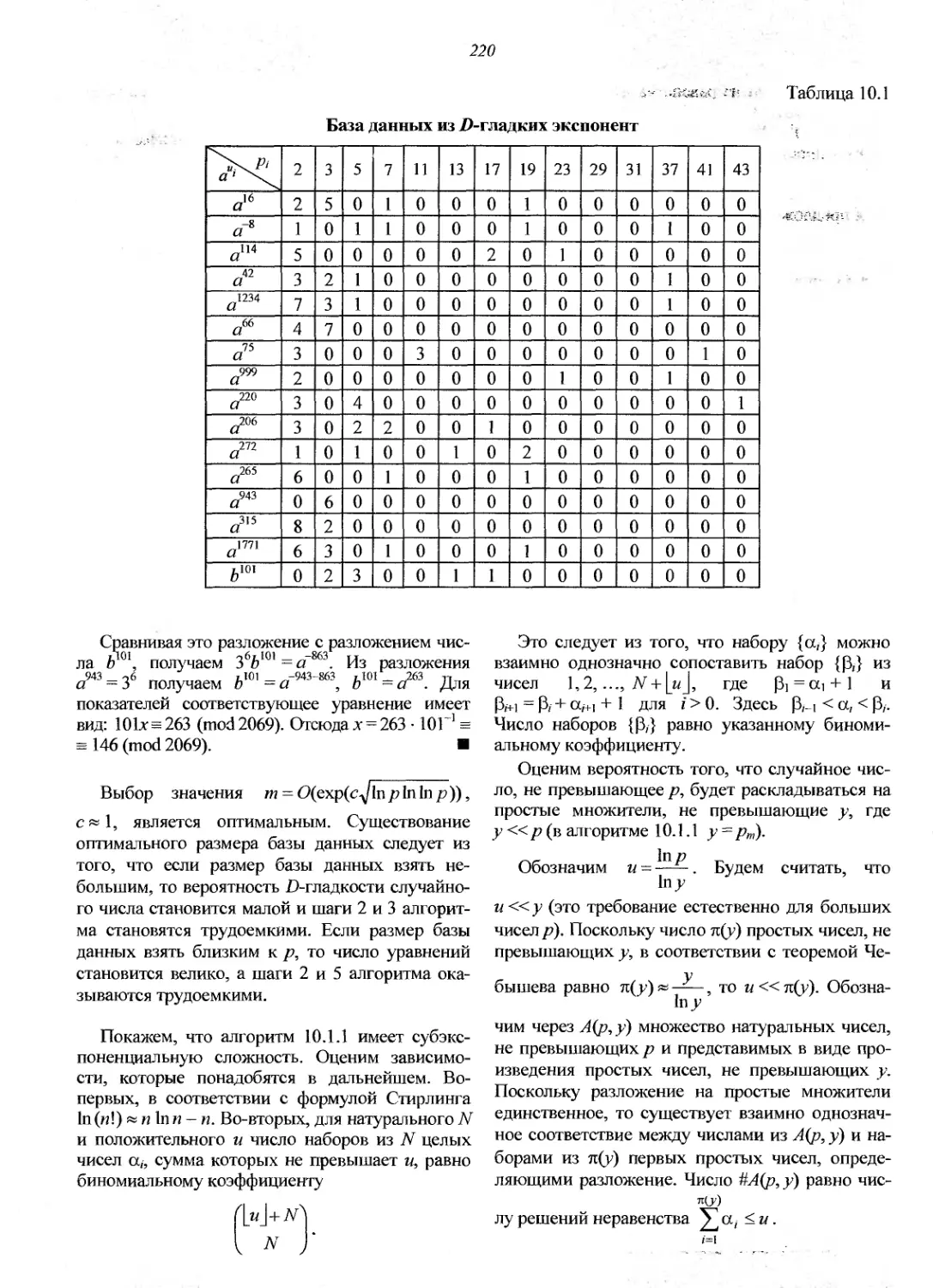

10.1. Метод базы разложения...........218

10.2. Логарифмирование в простом поле

методом решета числового поля.........222

10.2.1. Подготовительные

теоретико-числовые результаты....222

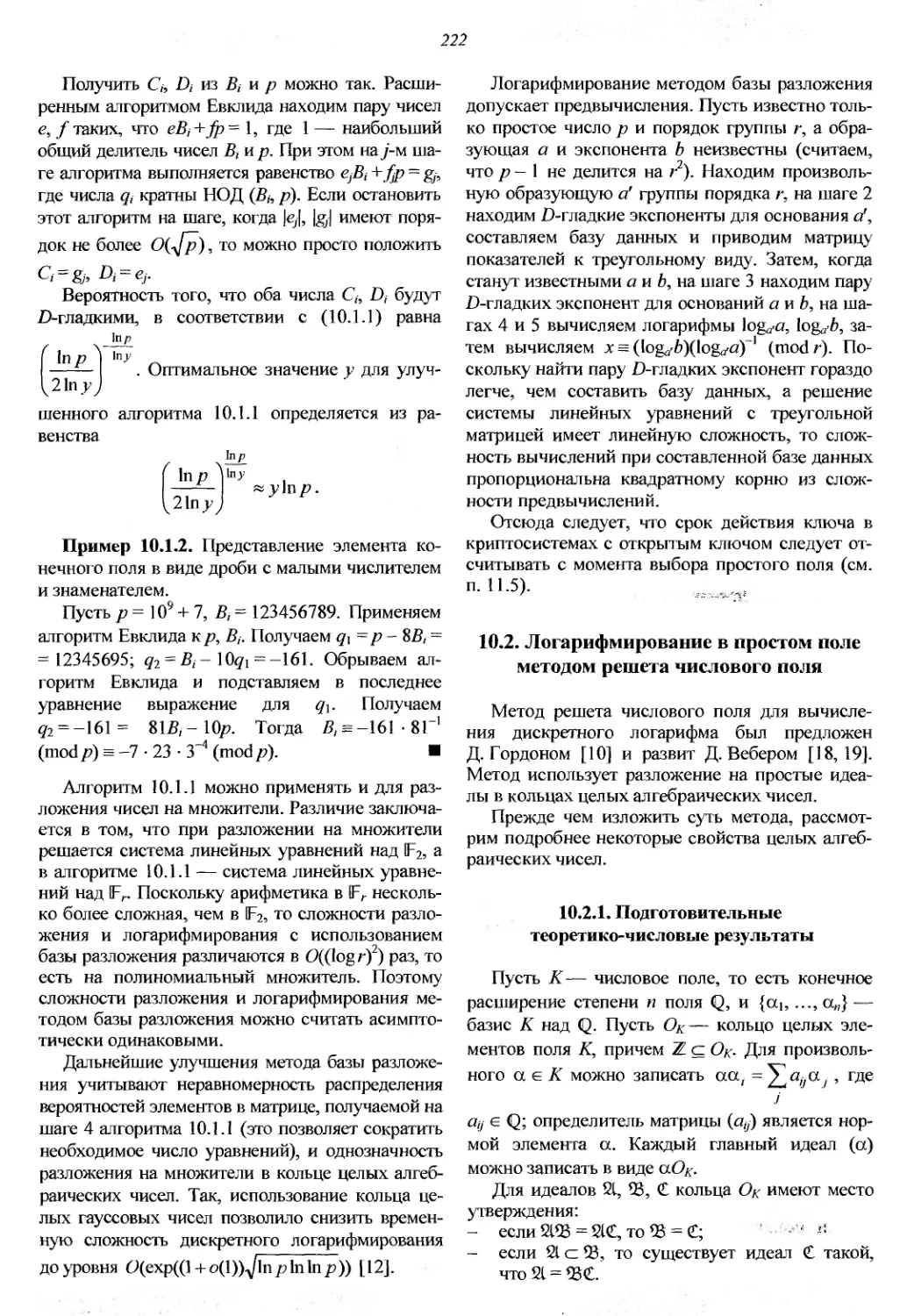

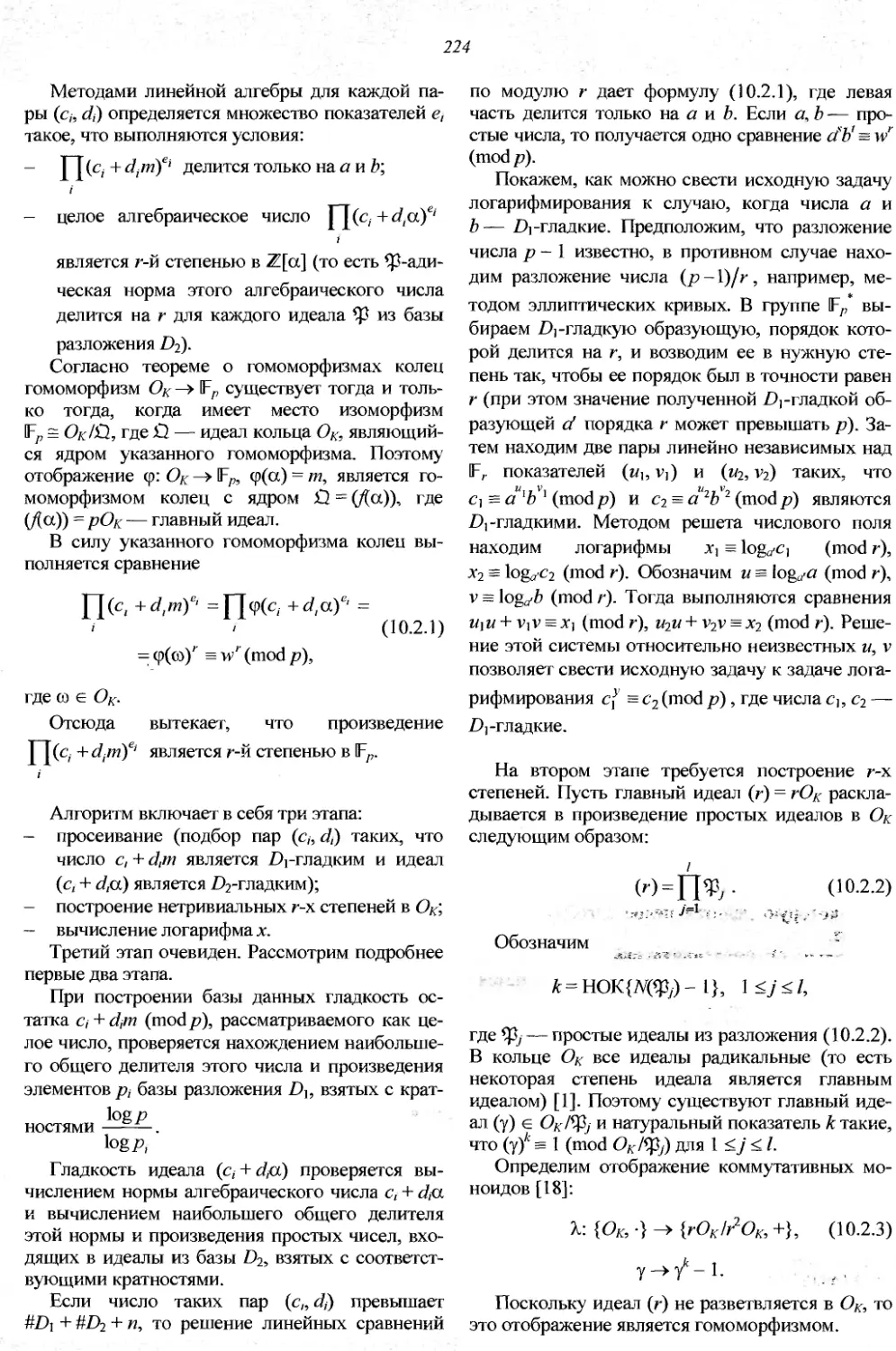

10.2.2. Метод решета числового поля.223

10.3. Логарифмирование в расширенном поле.227

10.4. Группа классов мнимого квадратичного

порядка.................................228

10.5. Логарифмирование в группе

функций Лукаша..........................229

10.6. Связь между задачами Диффи-Хеллмана

и дискретного логарифмирования..........229

Упражнения к главе 10....................230

Литература к главе 10....................231

ГЛАВА 11. ЗАДАЧА ДИСКРЕТНОГО

ЛОГАРИФМИРОВАНИЯ f

НА ЭЛЛИПТИЧЕСКОЙ КРИВОЙ.................233

11.1. Универсальные методы

логарифмирования.......................233

11.1.1. Метод Гельфонда...........233

11.1.2. Методы встречи посередине и

«giant step — baby step».........234

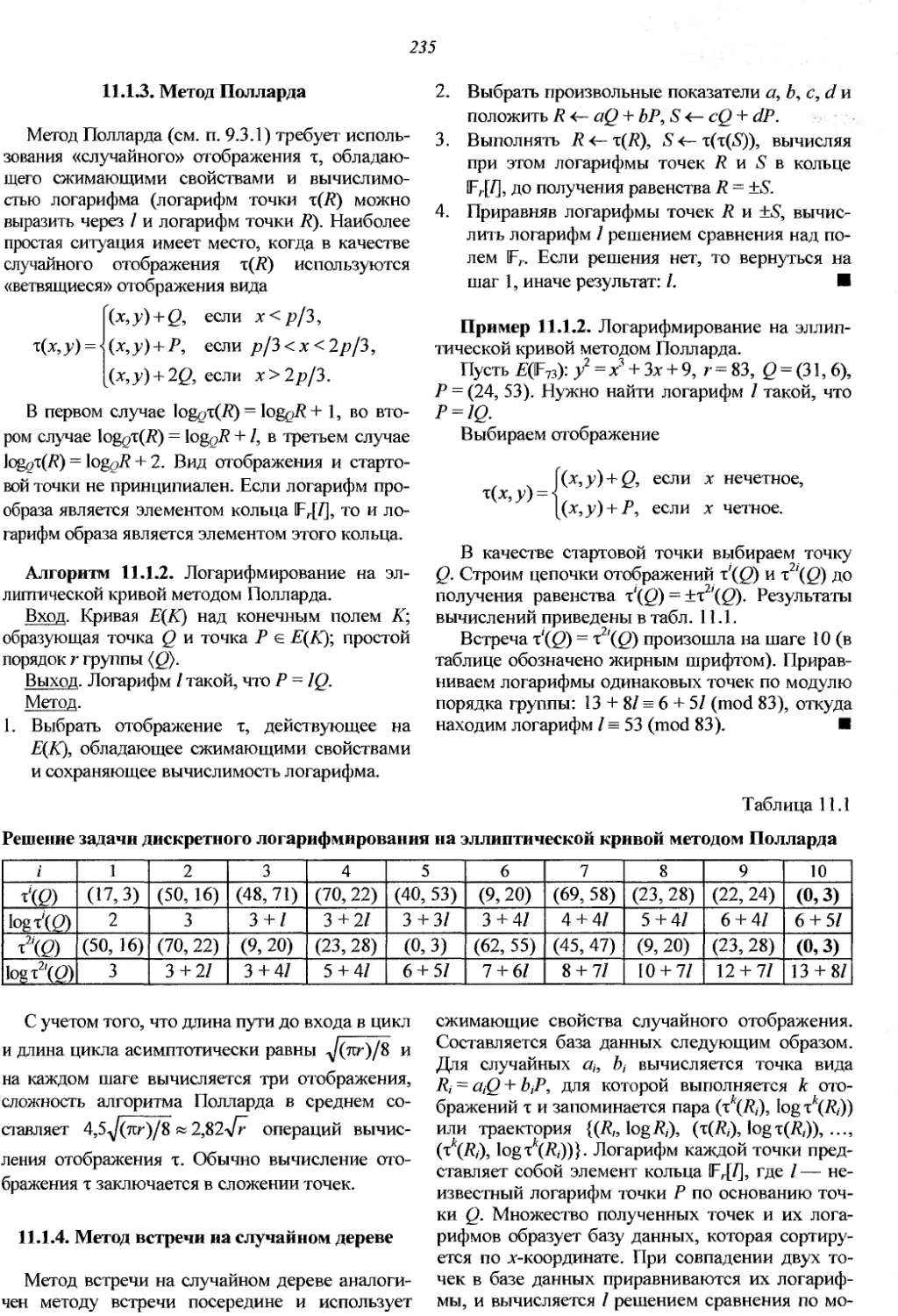

11.1.3. Метод Полларда............235

11.1.4. Метод встречи

на случайном дереве..............235

11.1.5. Сравнение сложности

логарифмирования на эллиптической

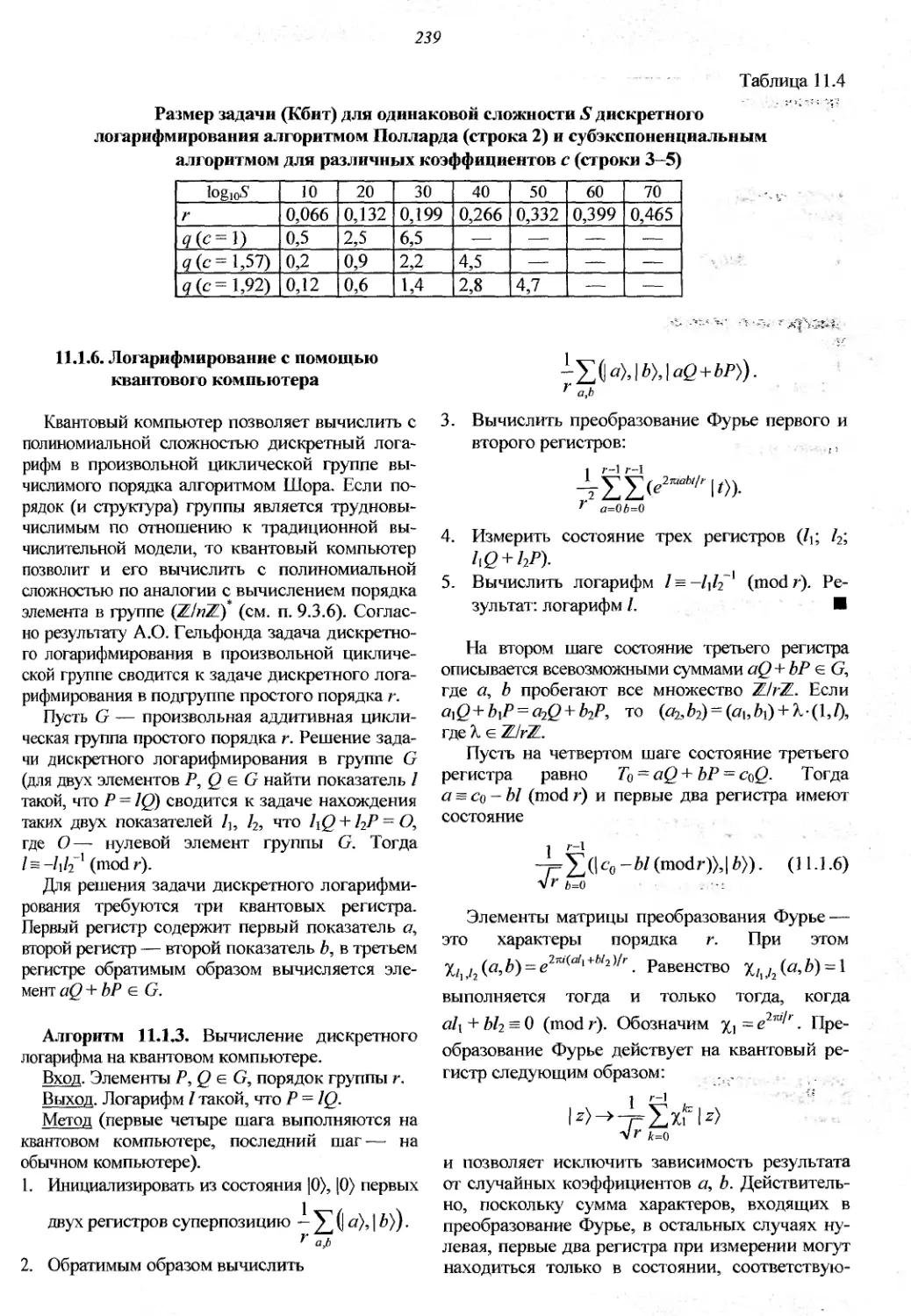

кривой и в конечном поле..........238

11.1.6. Логарифмирование с помощью

квантового компьютера.............239

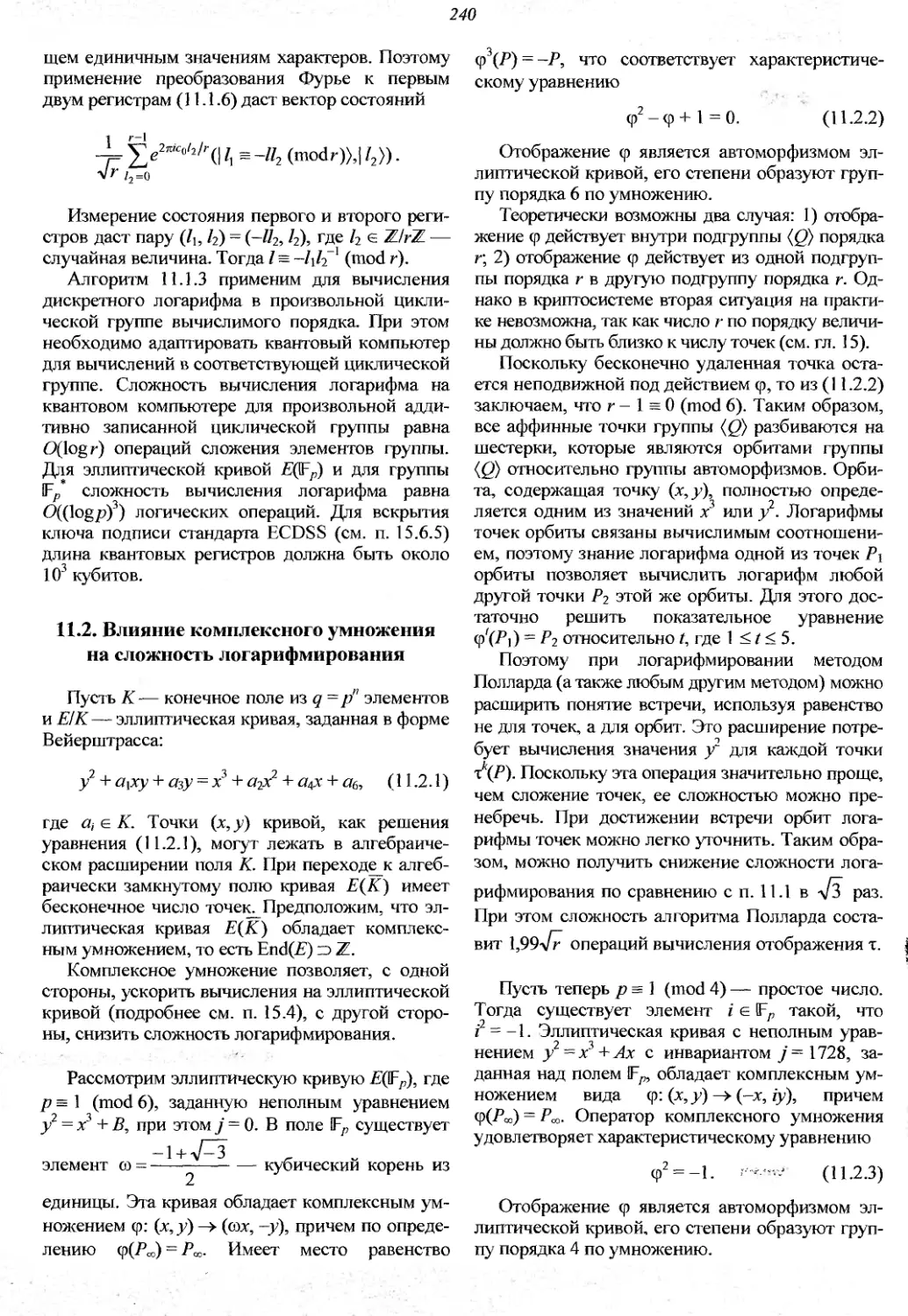

11.2. Влияние комплексного умножения на

сложность логарифмирования..............240

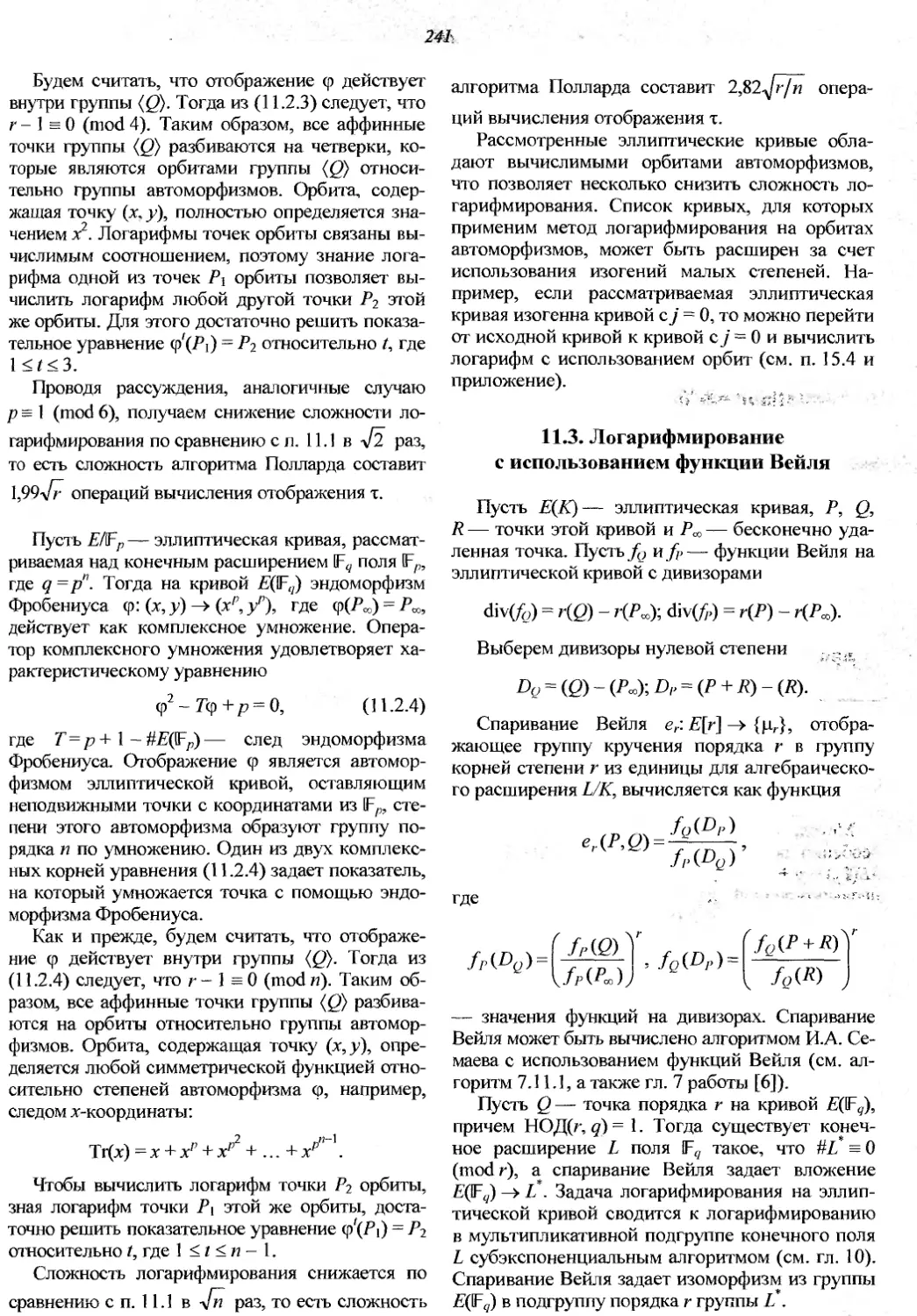

11.3. Логарифмирование с использованием

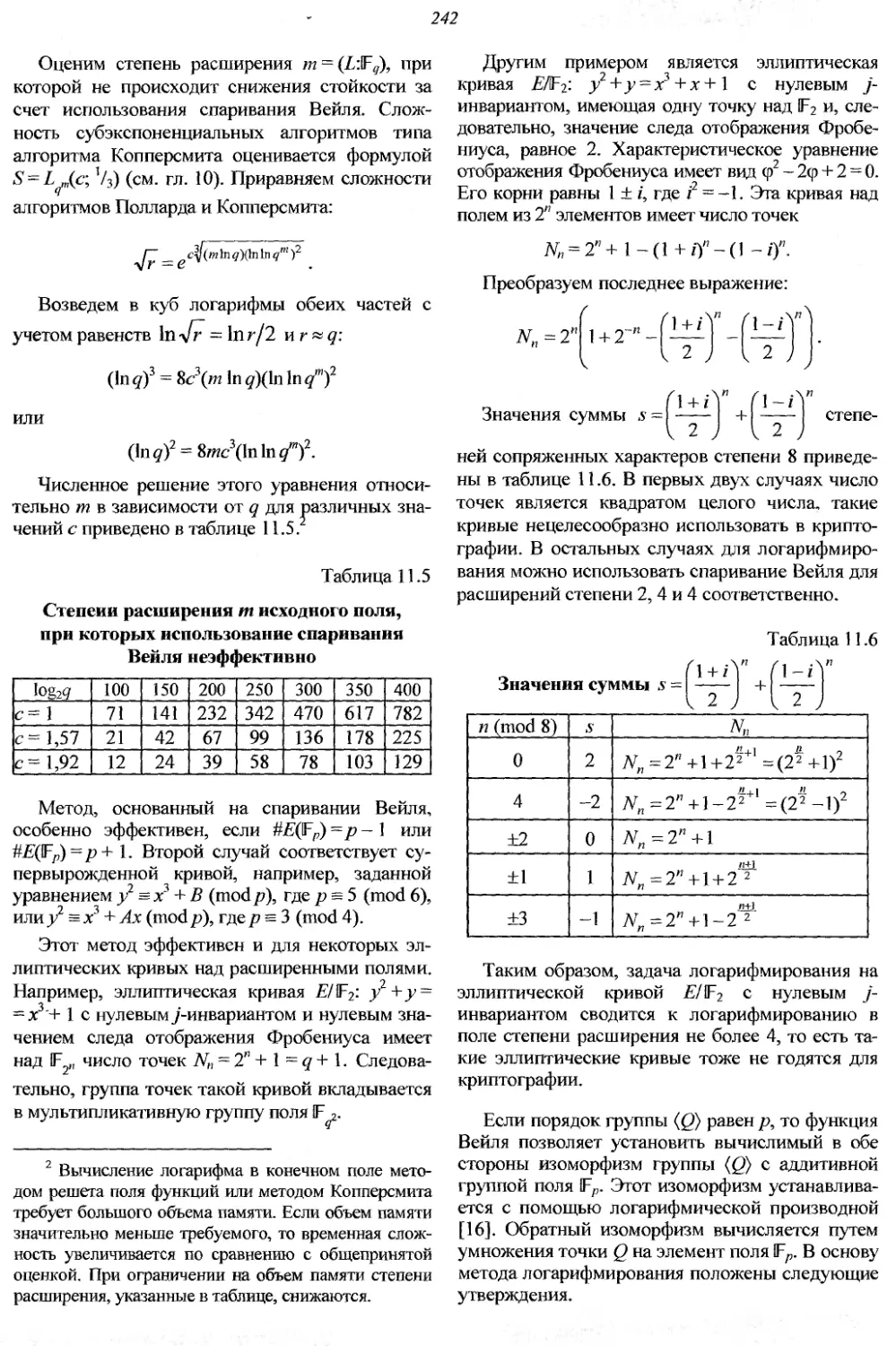

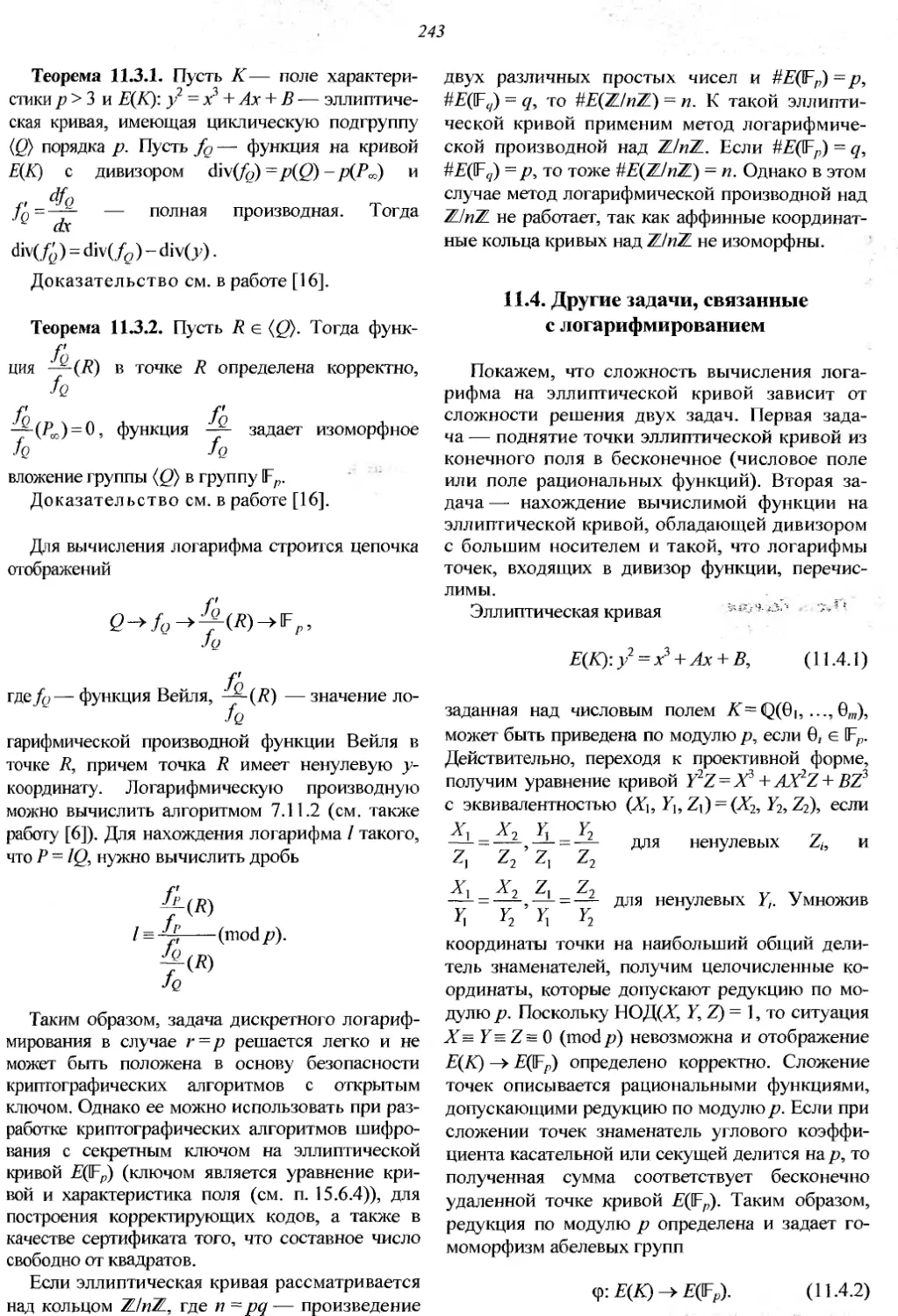

функции Вейля...........................241

11.4. Другие задачи, связанные

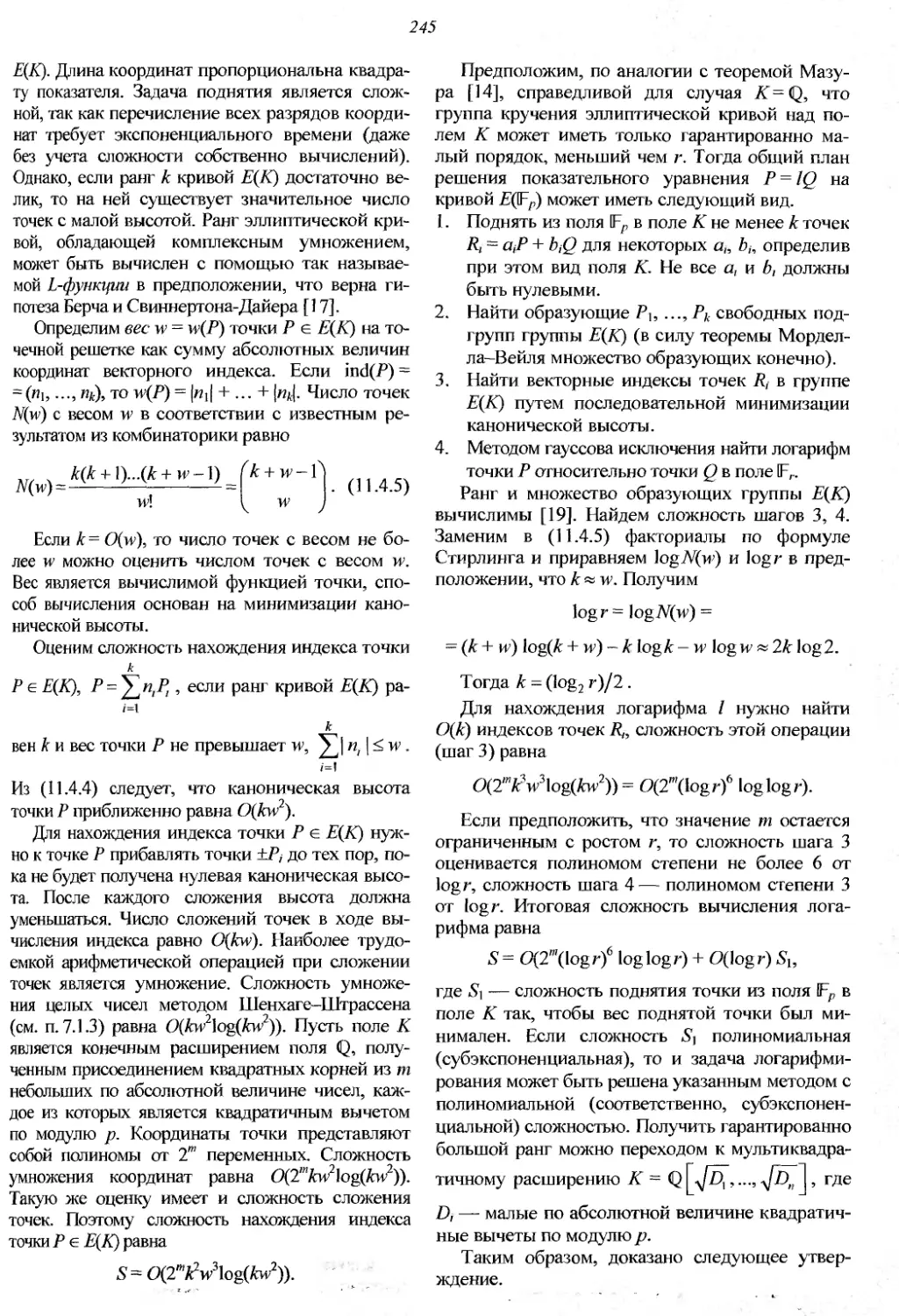

с логарифмированием.....................243

11.5. Время жизни параметров криптосистемы,

основанной на дискретном

логарифмировании.......................246

11.5.1. Мультипликативная группа поля ....247

11.5.2. Группа точек

эллиптической кривой.......247

11.6. Логарифмирование в якобиане

гиперэллиптической кривой..............248

11.7. Требования к эллиптической кривой.249

Упражнения к главе 11...................250

Литература к главе 11...................251

ГЛАВА 12. ШИФРОВАНИЕ С ОТКРЫТЫМ

КЛЮЧОМ..................................252

12.1. Шифрование с открытым ключом

для группы вычислимого порядка..........252

12.1.1. Бесключевое шифрование

Месси-Омуры.................253

12.1.2. Протокол Эль-Гамаля шифрования

с открытым ключом.................254

12.2. Шифрование с открытым ключом

для группы трудновычислимого порядка...255

12.2.1. Протокол шифрования Рабина.256

12.2.2. Вероятностное шифрование..256

12.3. Ранцевые алгоритмы шифрования с

открытым ключом........................258

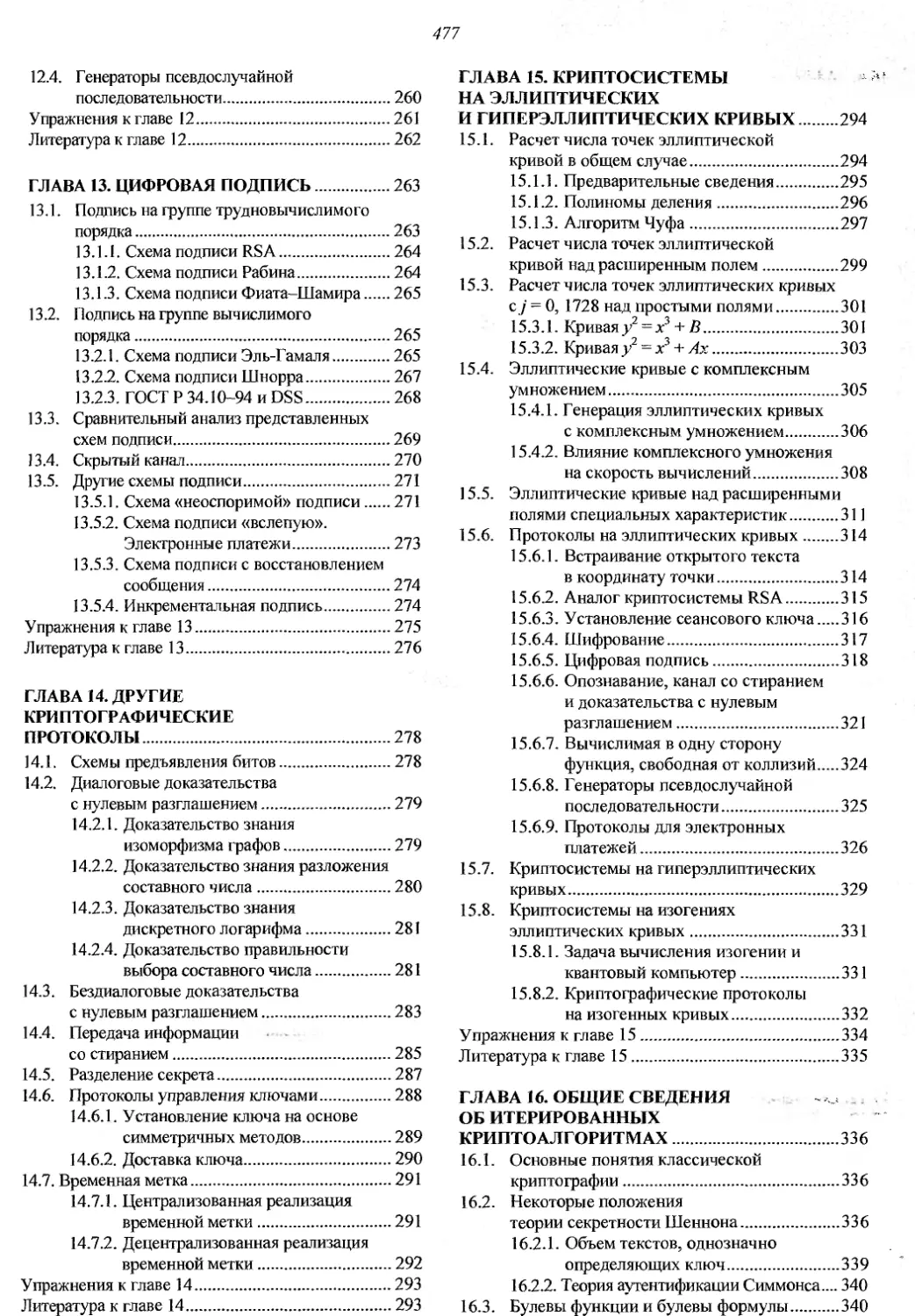

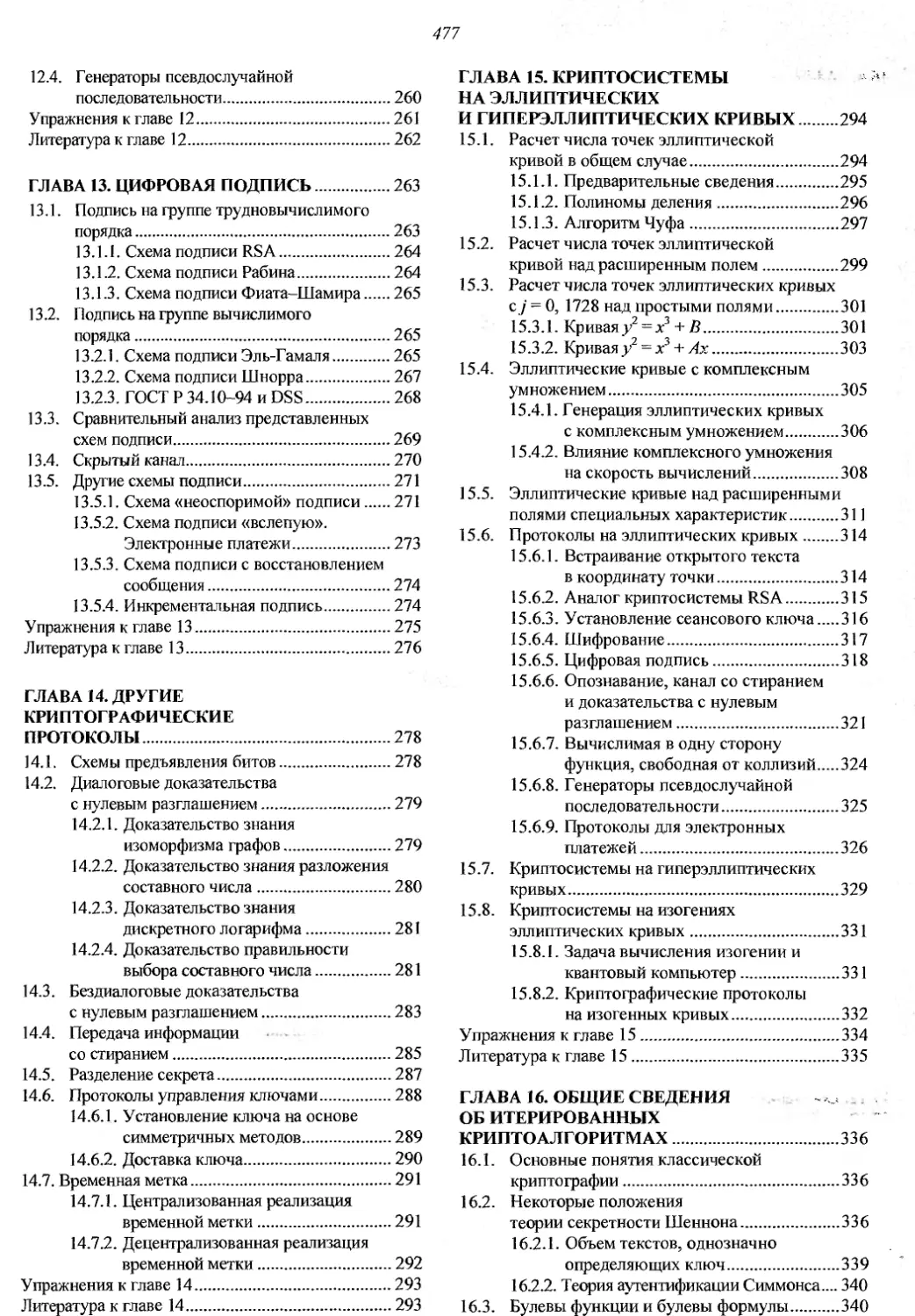

477

12.4. Генераторы псевдослучайной

последовательности..................260

Упражнения к главе 12.....................261

Литература к главе 12.....................262

ГЛАВА 13. ЦИФРОВАЯ ПОДПИСЬ................263

13.1. Под пись на группе трудновычислимо го

порядка.............................263

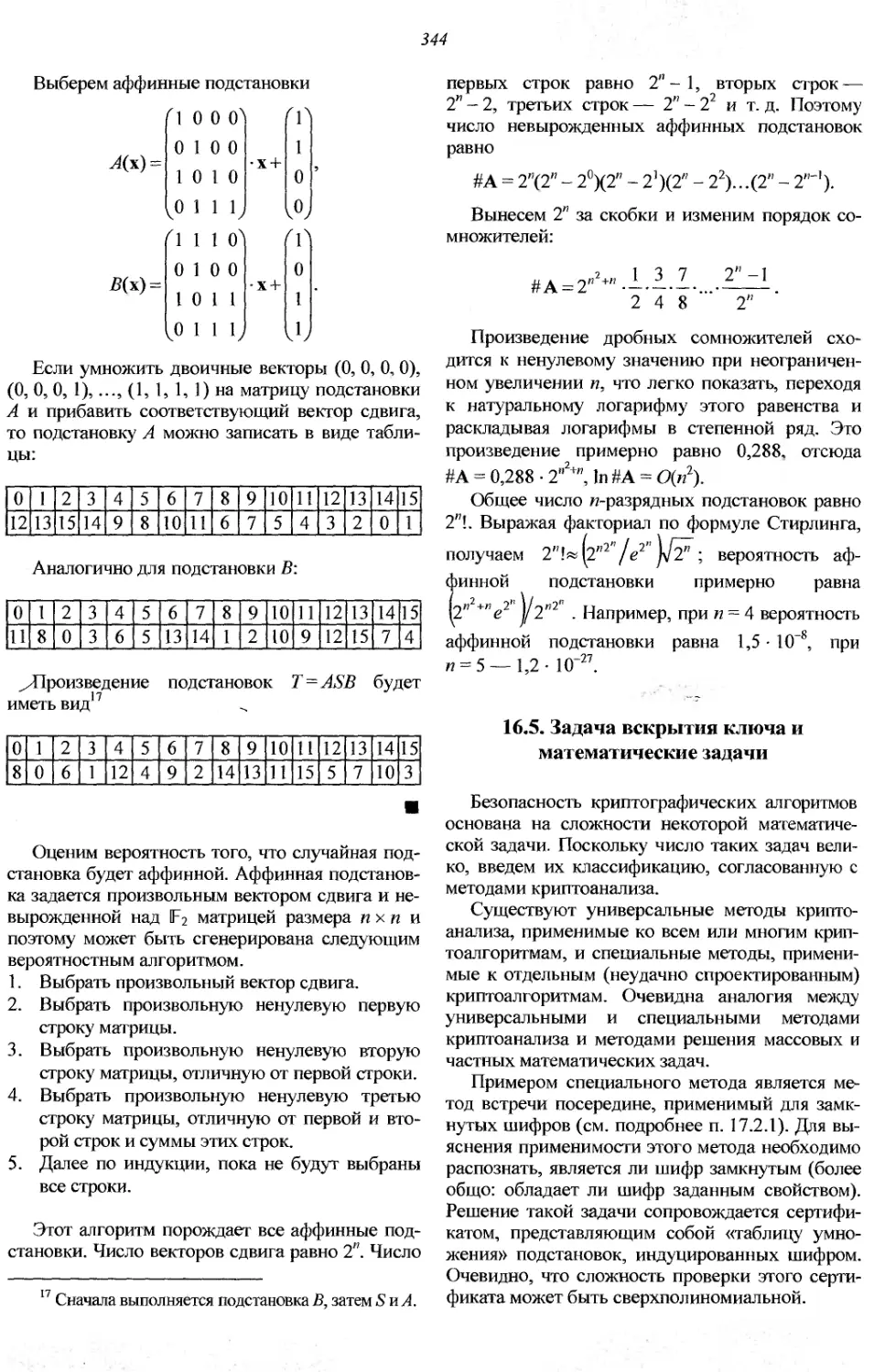

13.1.1. Схема подписи RSA...........264

13.1.2. Схема подписи Рабина........264

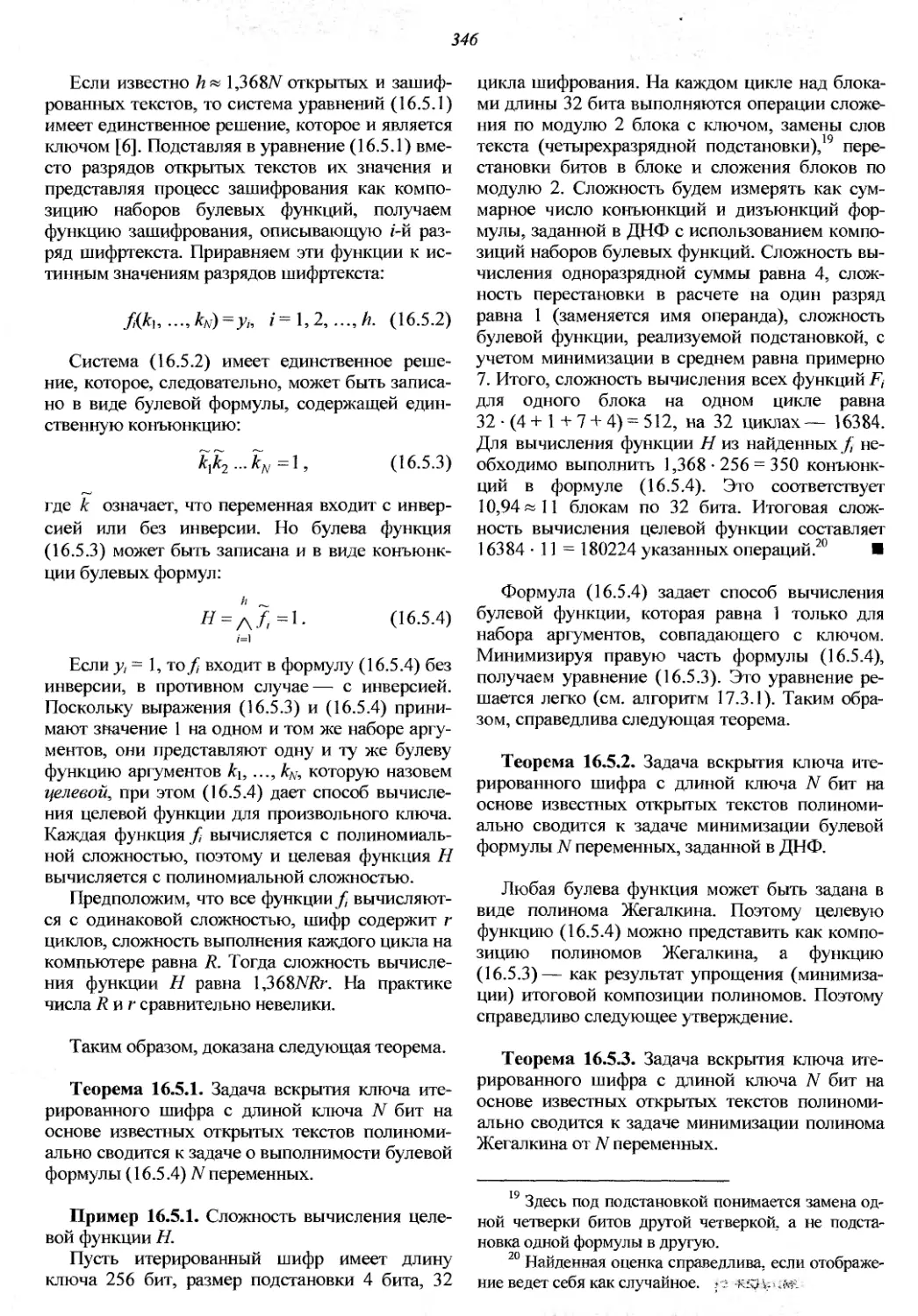

13.1.3. Схема подписи Фиата-Шамира..265

13.2. Подпись на группе вычислимого

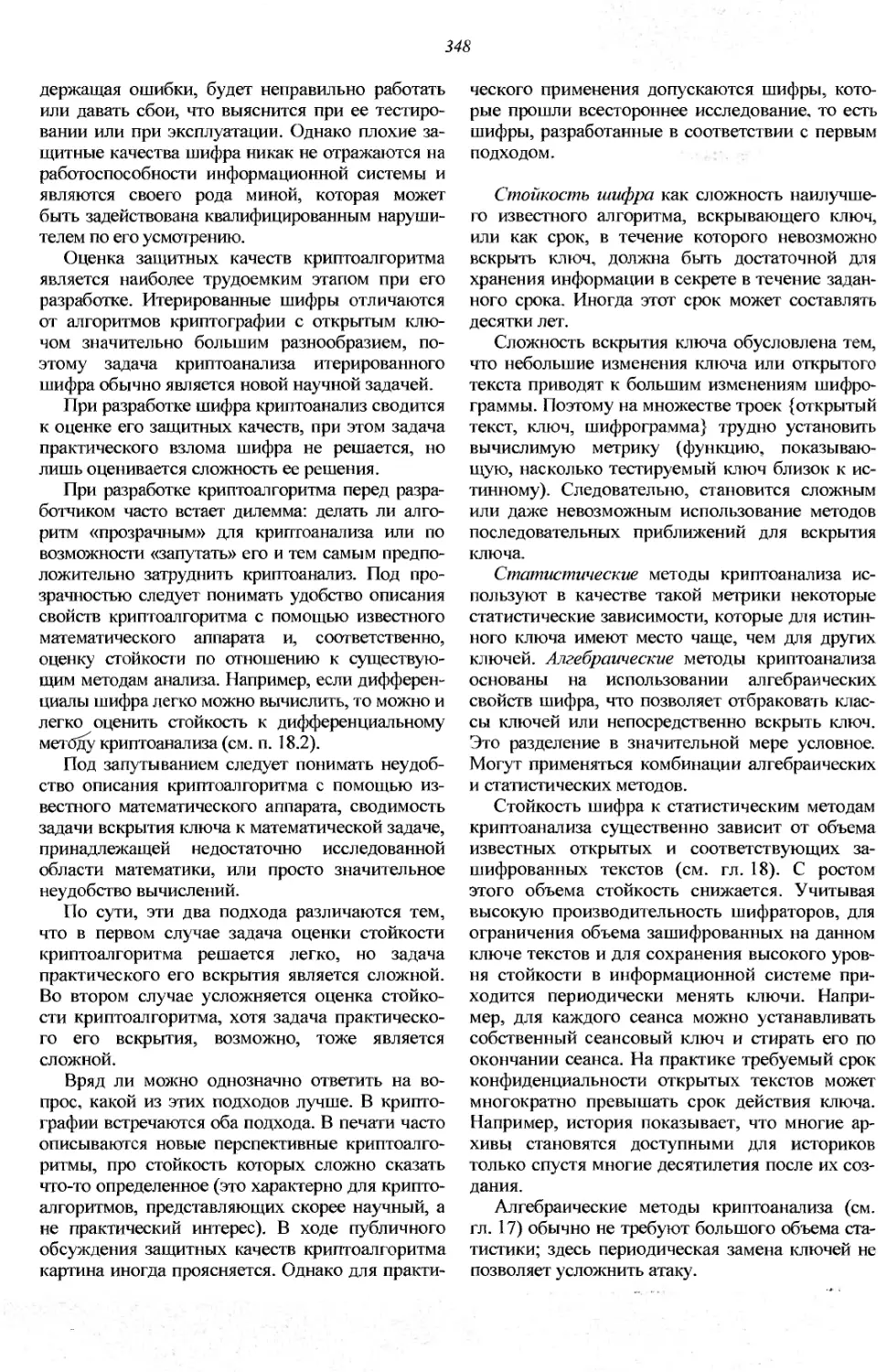

порядка.............................265

13.2.1. Схема подписи Эль-Гамаля....265

13.2.2. Схема подписи Шнорра........267

13.2.3. ГОСТ Р 34.10-94 и DSS.......268

13.3. Сравнительный анализ представленных

схем подписи........................269

13.4. Скрытый канал.......................270

13.5. Другие схемы подписи................271

13.5.1. Схема «неоспоримой» подписи.271

13.5.2. Схема подписи «вслепую».

Электронные платежи...........273

13.5.3. Схема подписи с восстановлением

сообщения..........................274

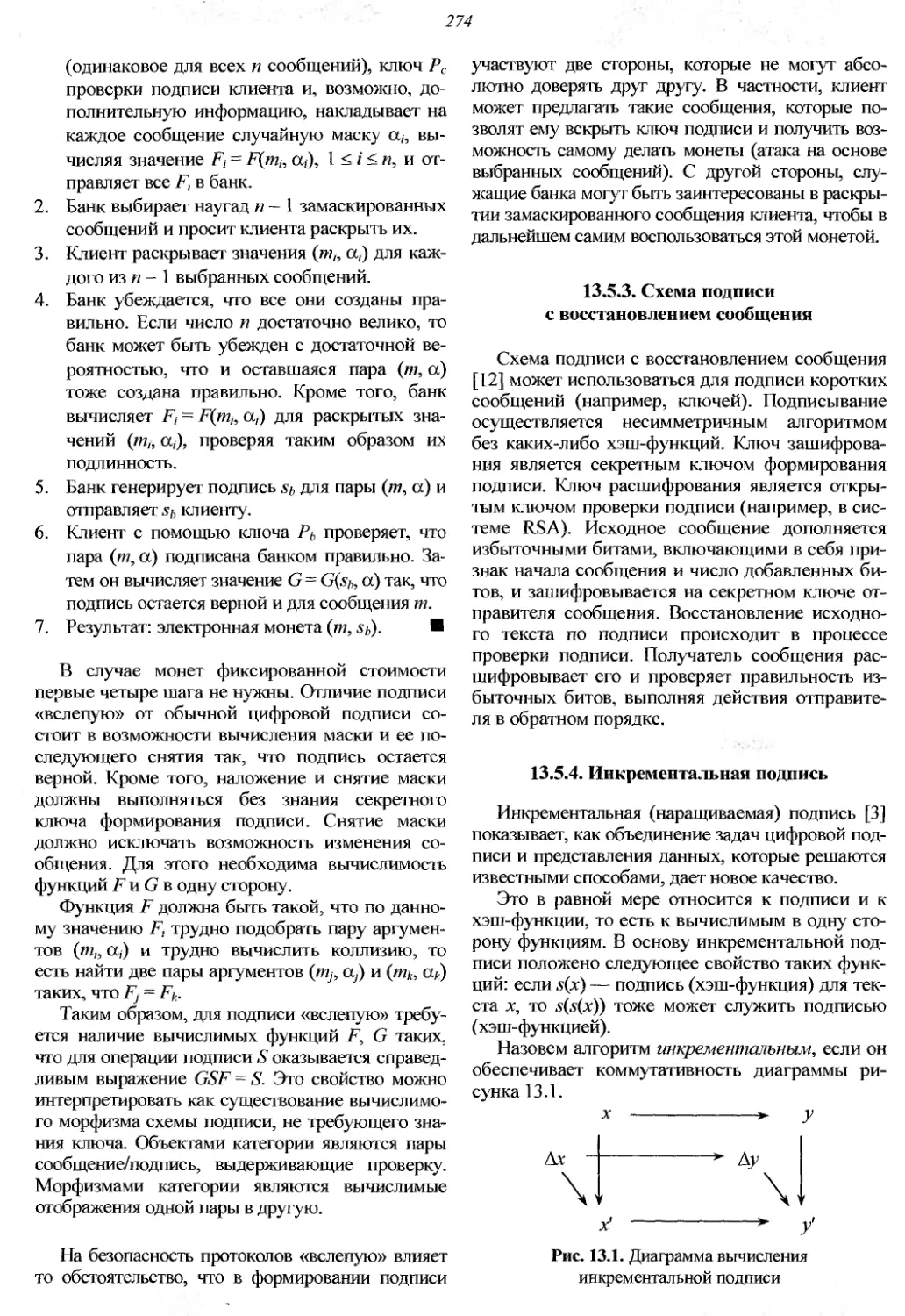

13.5.4. Инкрементальная подпись.....274

Упражнения к главе 13.....................275

Литература к главе 13.....................276

ГЛАВА 14. ДРУГИЕ

КРИПТОГРАФИЧЕСКИЕ

ПРОТОКОЛЫ.................................278

14.1. Схемы предъявления битов............278

14.2. Диалоговые доказательства

с нулевым разглашением....................279

14.2.1. Доказательство знания

изоморфизма графов..................279

14.2.2. Доказательство знания разложения

составного числа....................280

14.2.3. Доказательство знания

дискретного логарифма...............281

14.2.4. Доказательство правильности

выбора составного числа.............281

14.3. Бездиалоговые доказательства

с нулевым разглашением....................283

14.4. Передача информации

со стиранием.............................285

14.5. Разделение секрета..................287

14.6. Протоколы управления ключами........288

14.6.1. Установление ключа на основе

симметричных методов...............289

14.6.2. Доставка ключа..............290

14.7. Временная метка.....................291

14.7.1. Централизованная реализация

временной метки....................291

14.7.2. Децентрализованная реализация

временной метки....................292

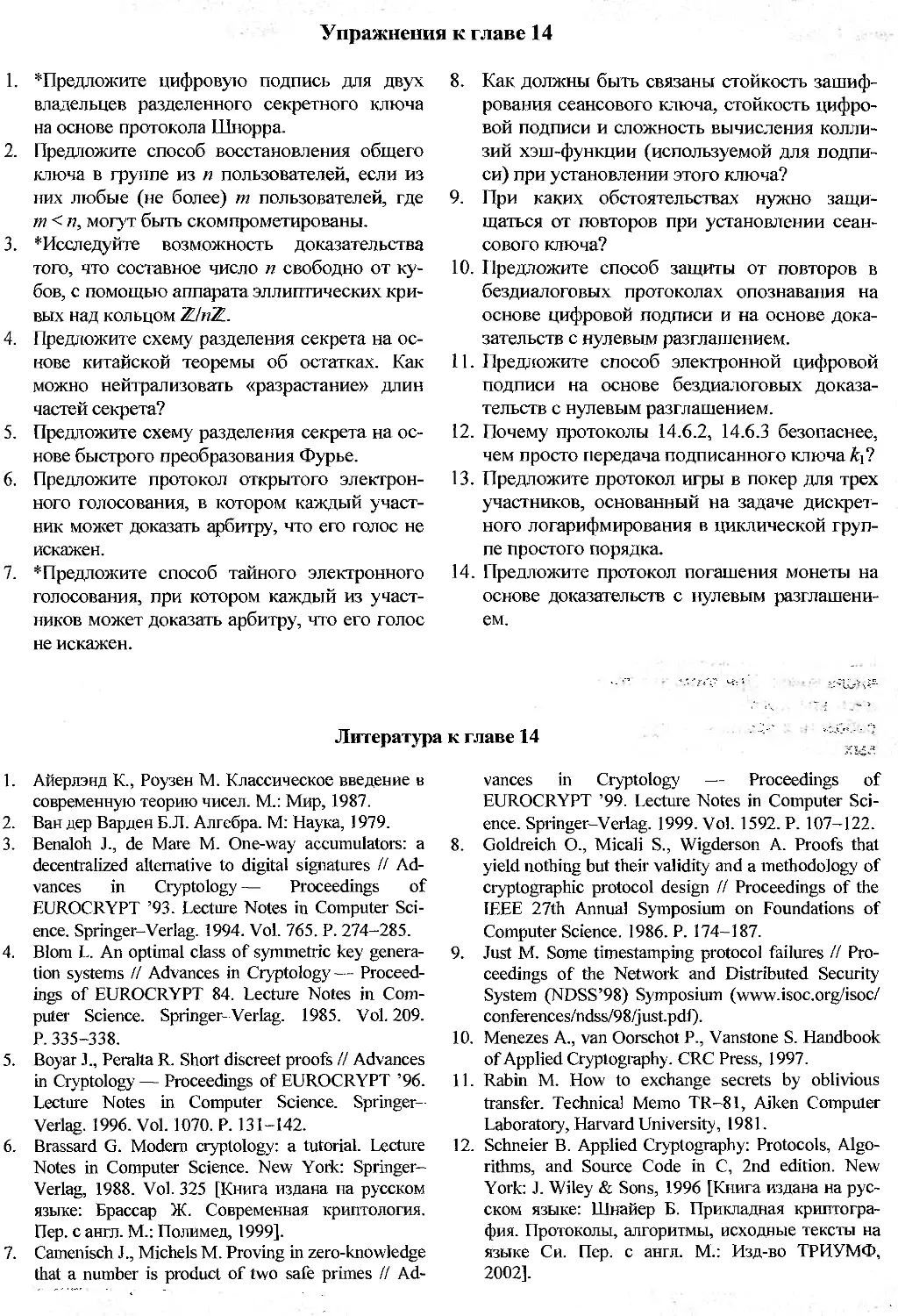

Упражнения к главе 14.....................293

Литература к главе 14.....................293

ГЛАВА 15. КРИПТОСИСТЕМЫ

НА ЭЛЛИПТИЧЕСКИХ

И ГИПЕРЭЛЛИПТИЧЕСКИХ КРИВЫХ.............294

15.1. Расчет числа точек эллиптической

кривой в общем случае...................294

15.1.1. Предварительные сведения...295

15.1.2. Полиномы деления...........296

15.1.3. Алгоритм Чуфа..............297

15.2. Расчет числа точек эллиптической

кривой над расширенным полем............299

15.3. Расчет числа точек эллиптических кривых

cj = 0, 1728 над простыми полями.........301

15.3.1. Криваяу2 = х3 +7?..........301

15.3.2. Кривая у2 = х3 + Ах...........303

15.4. Эллиптические кривые с комплексным

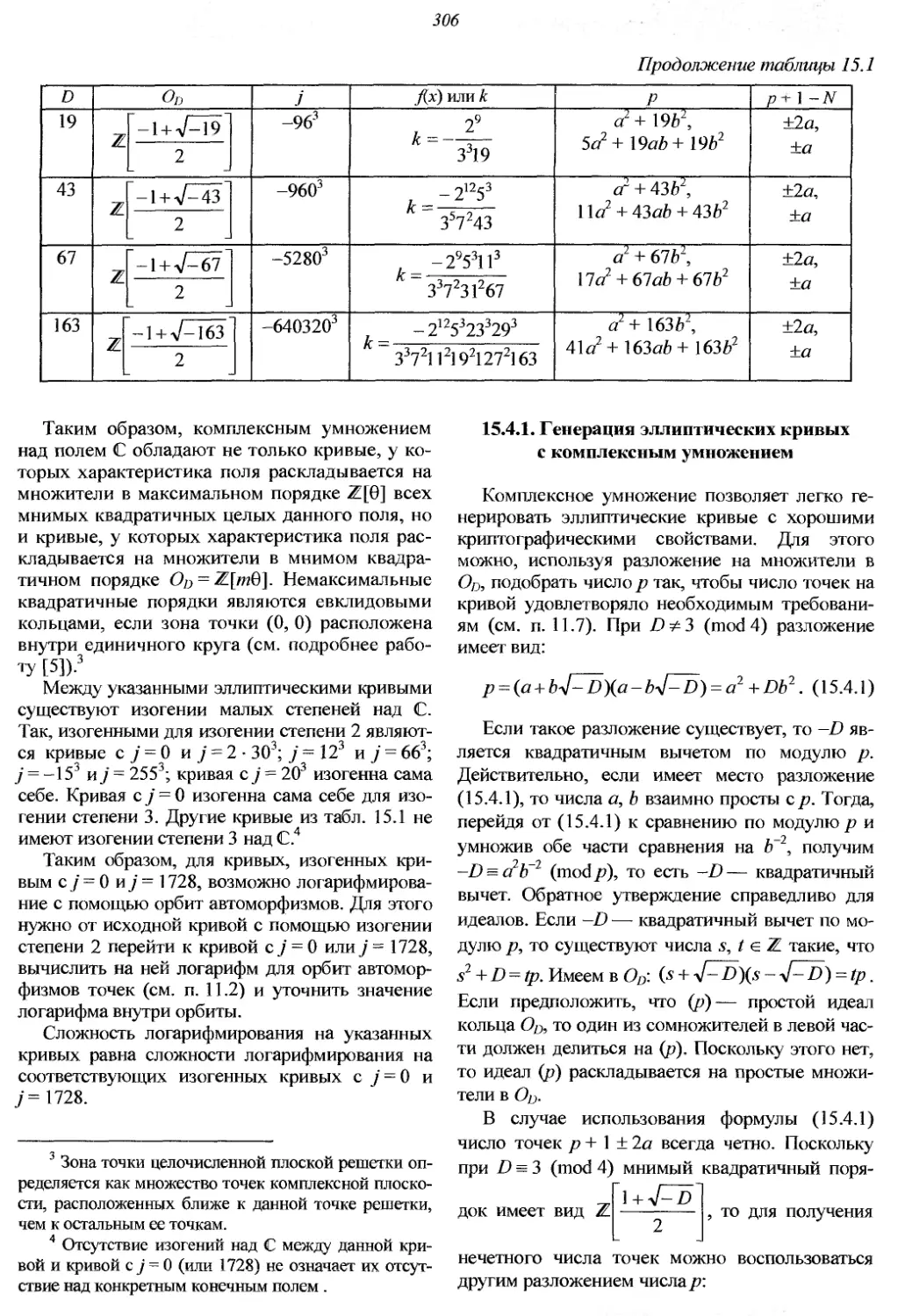

умножением..............................305

15.4.1. Генерация эллиптических кривых

с комплексным умножением..........306

15.4.2. Влияние комплексного умножения

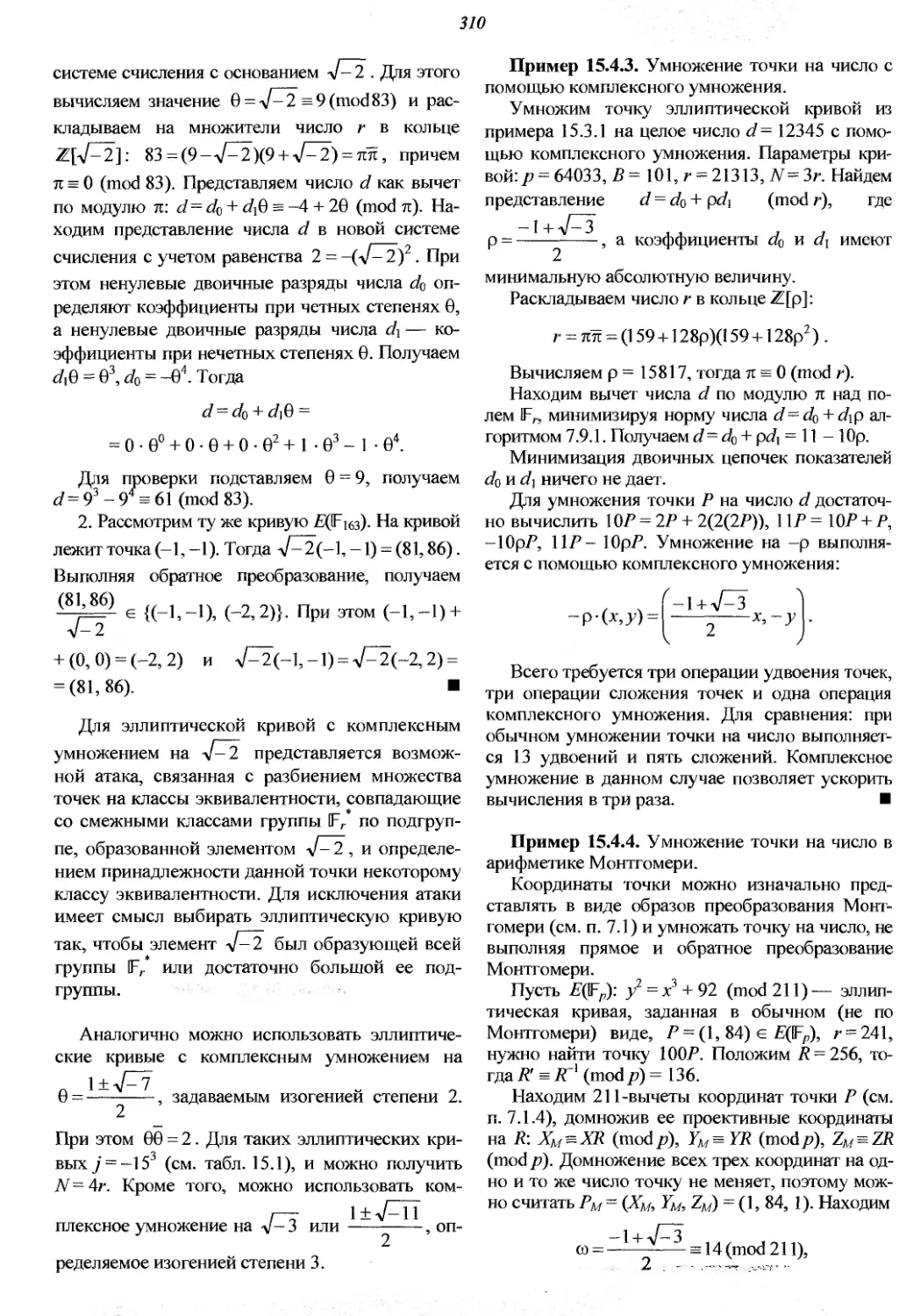

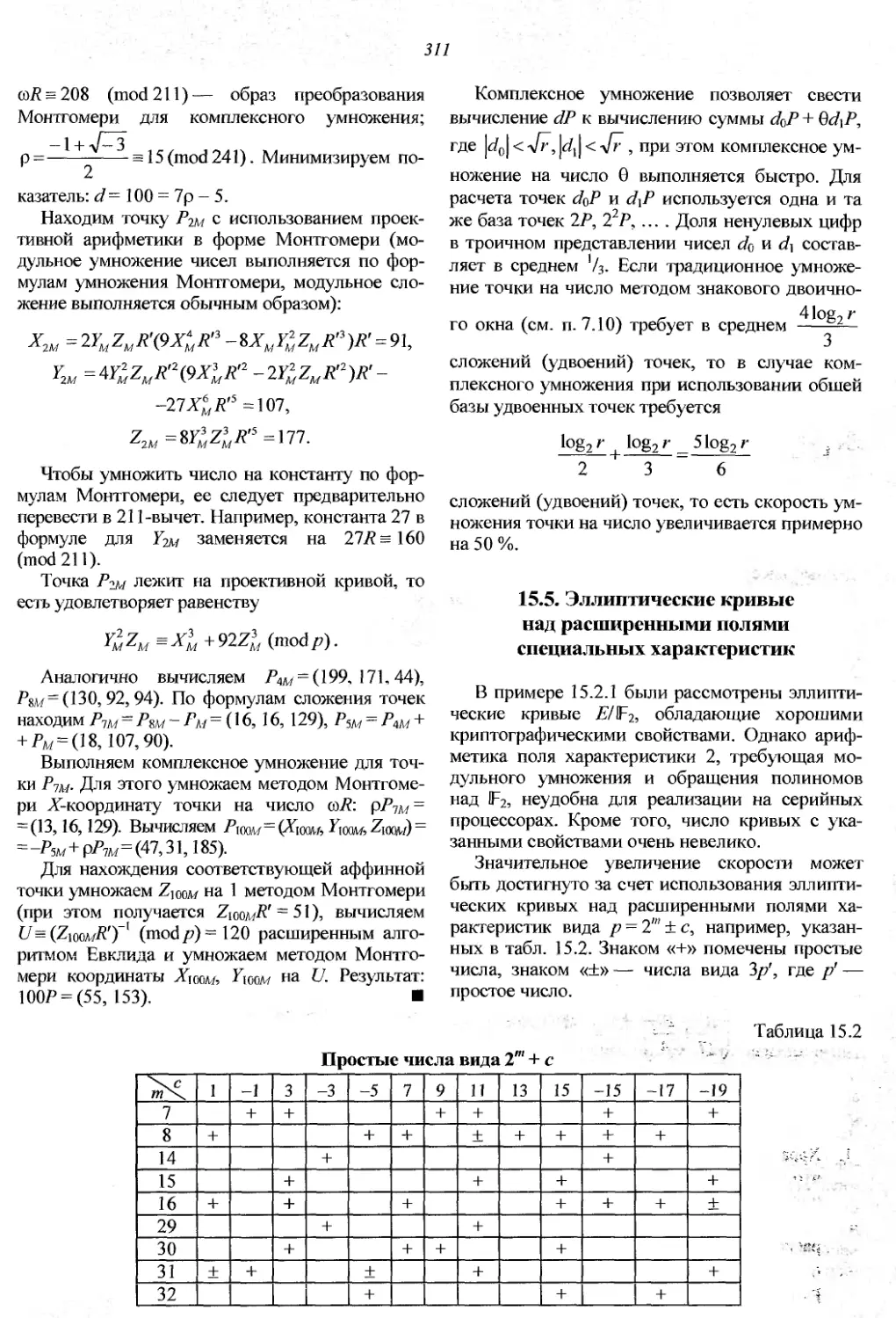

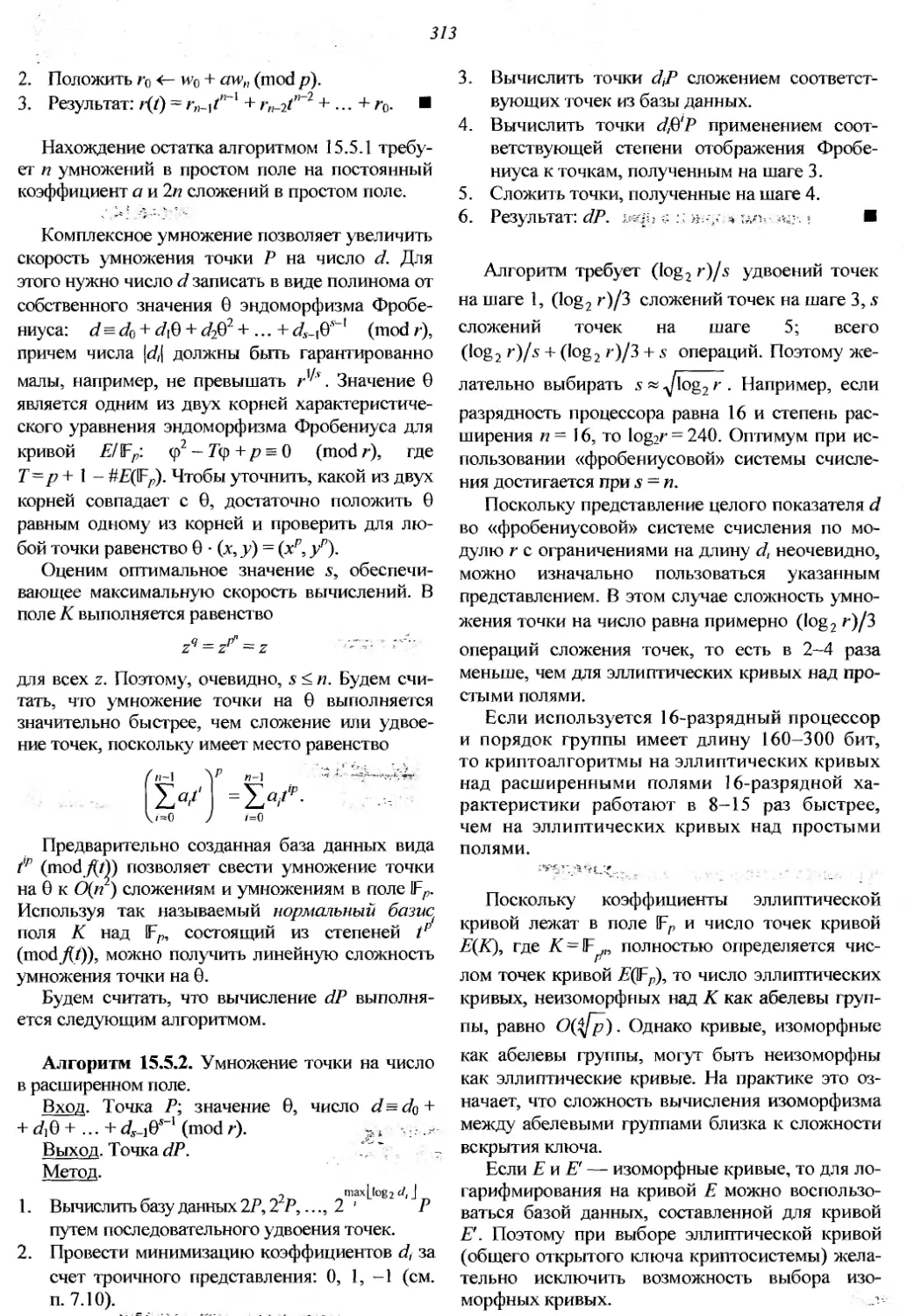

на скорость вычислений............308

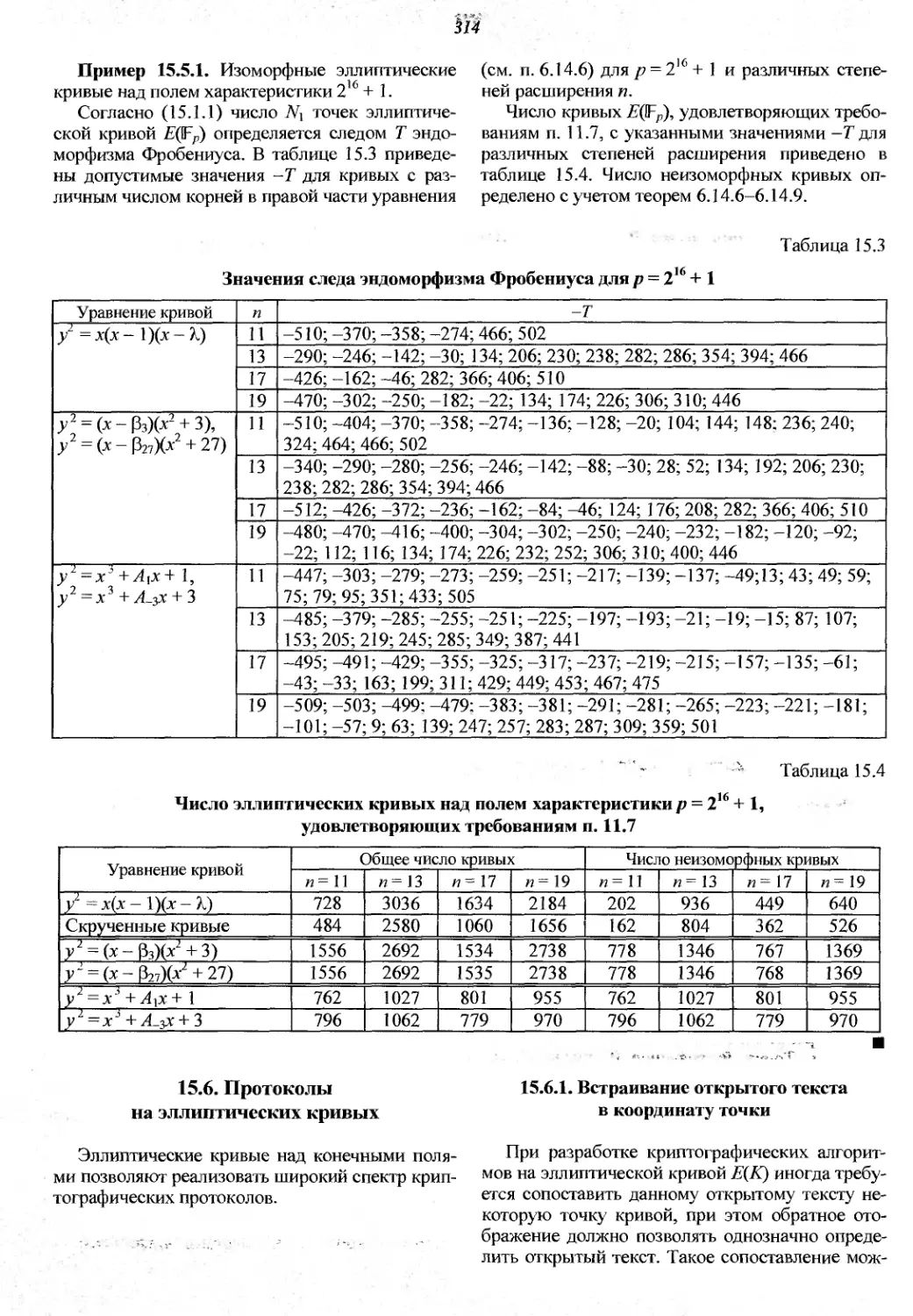

15.5. Эллиптические кривые над расширенными

полями специальных характеристик...311

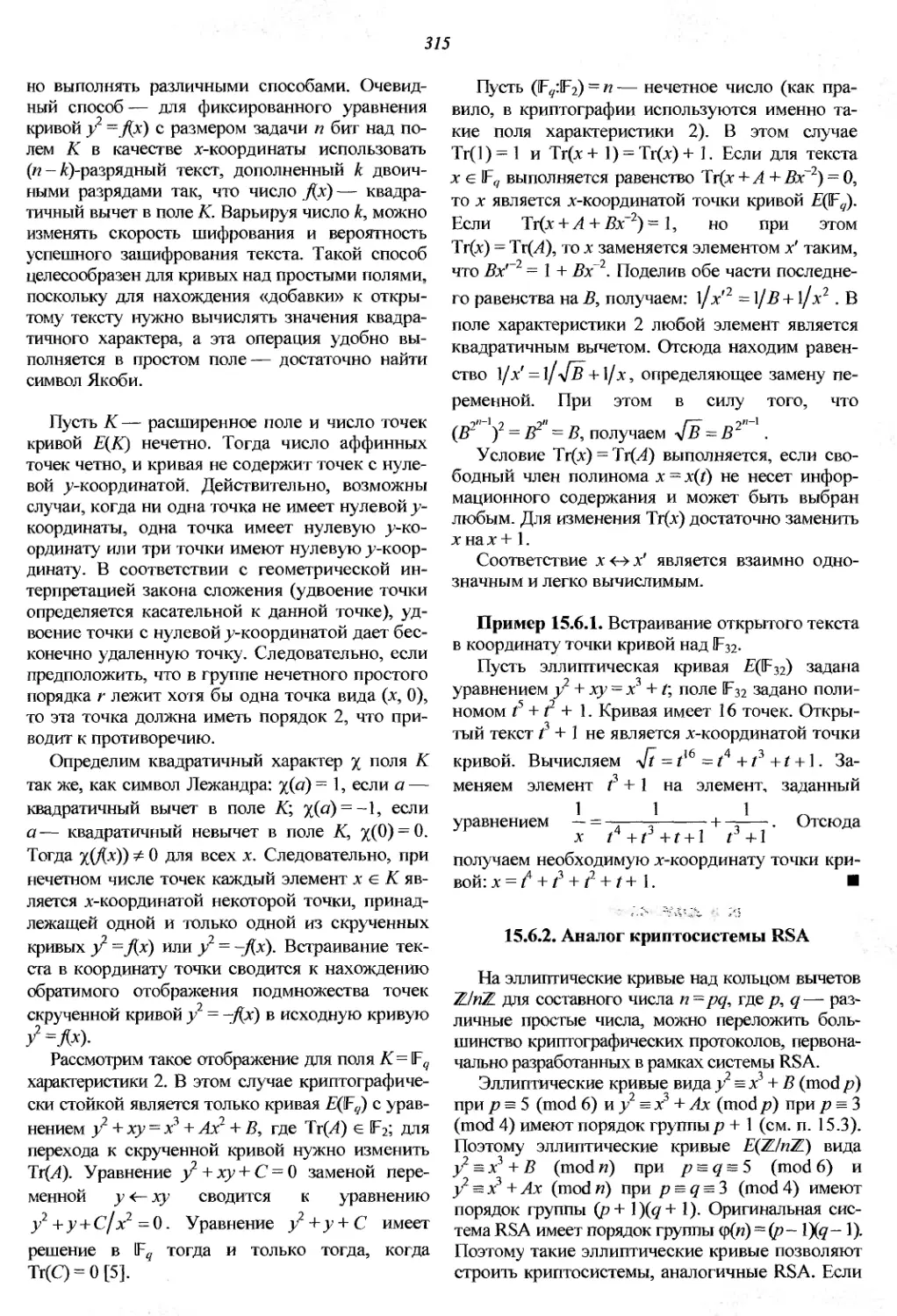

15.6. Протоколы на эллиптических кривых....314

15.6.1. Встраивание открытого текста

в координату точки................314

15.6.2. Аналог криптосистемы RSA...315

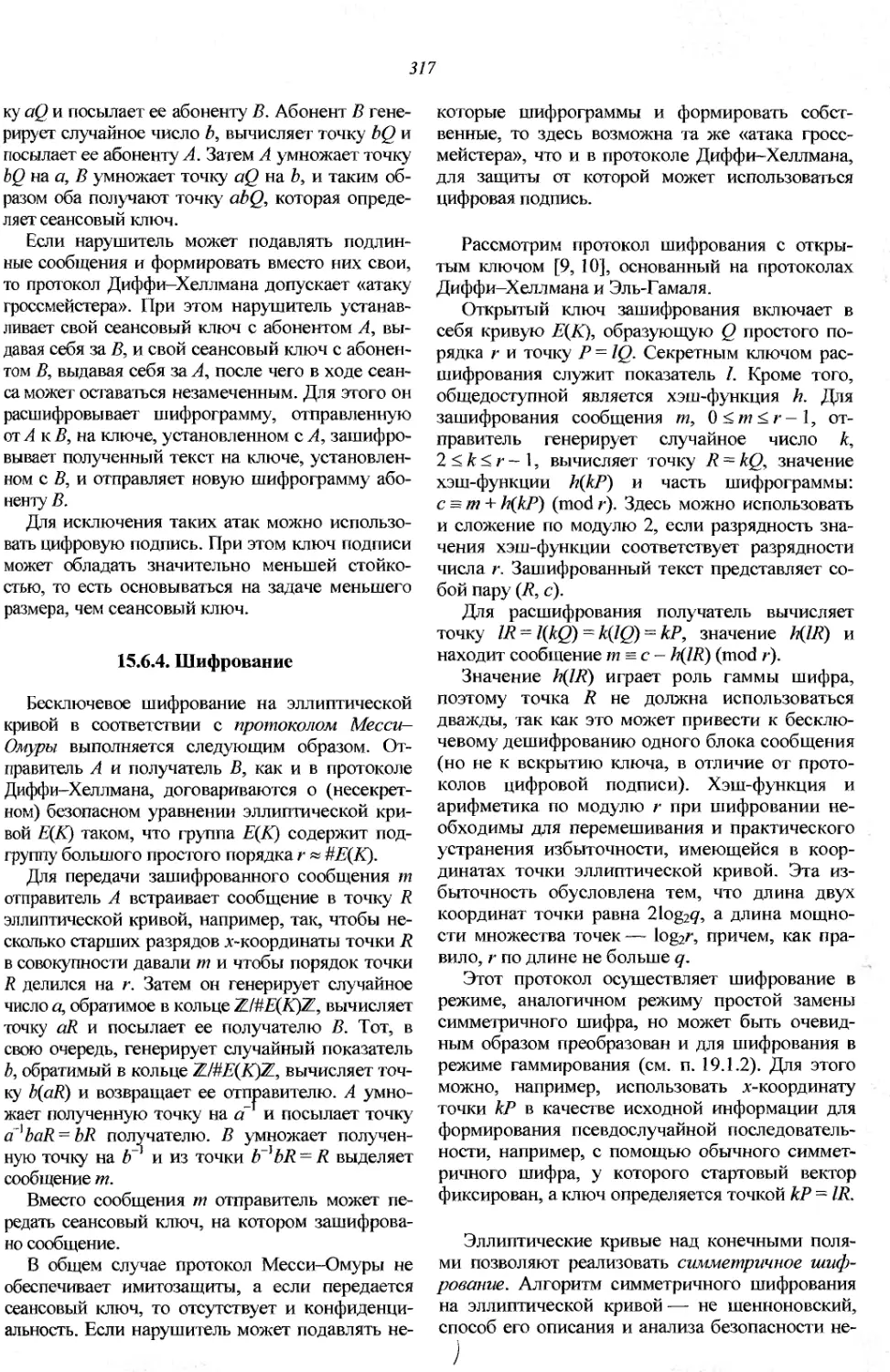

15.6.3. Установление сеансового ключа.316

15.6.4. Шифрование.................317

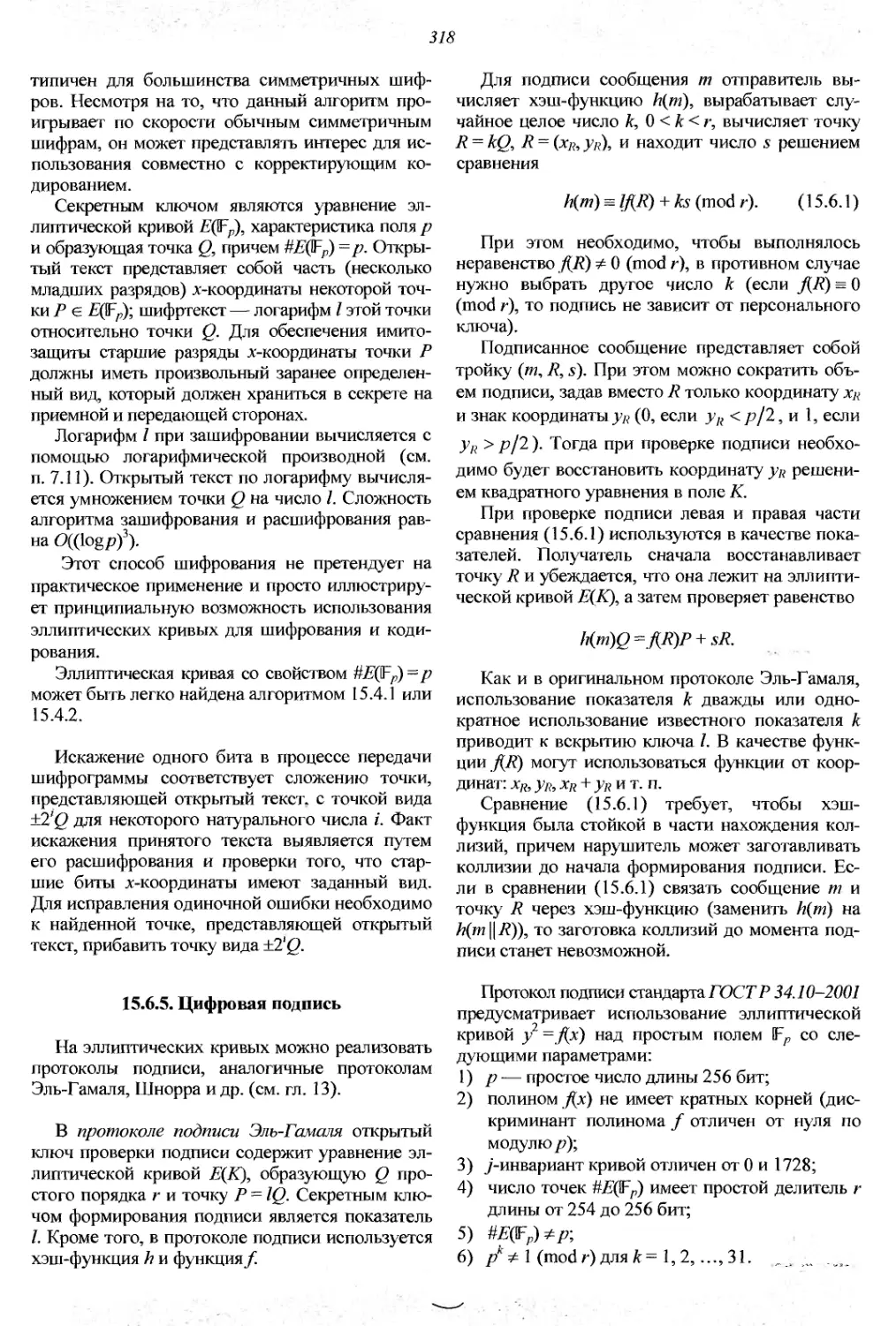

15.6.5. Цифровая подпись...........318

15.6.6. Опознавание, канал со стиранием

и доказательства с нулевым

разглашением......................321

15.6.7. Вычислимая в одну сторону

функция, свободная от коллизий.....324

15.6.8. Генераторы псевдослучайной

последовательности.................325

15.6.9. Протоколы для электронных

платежей...........................326

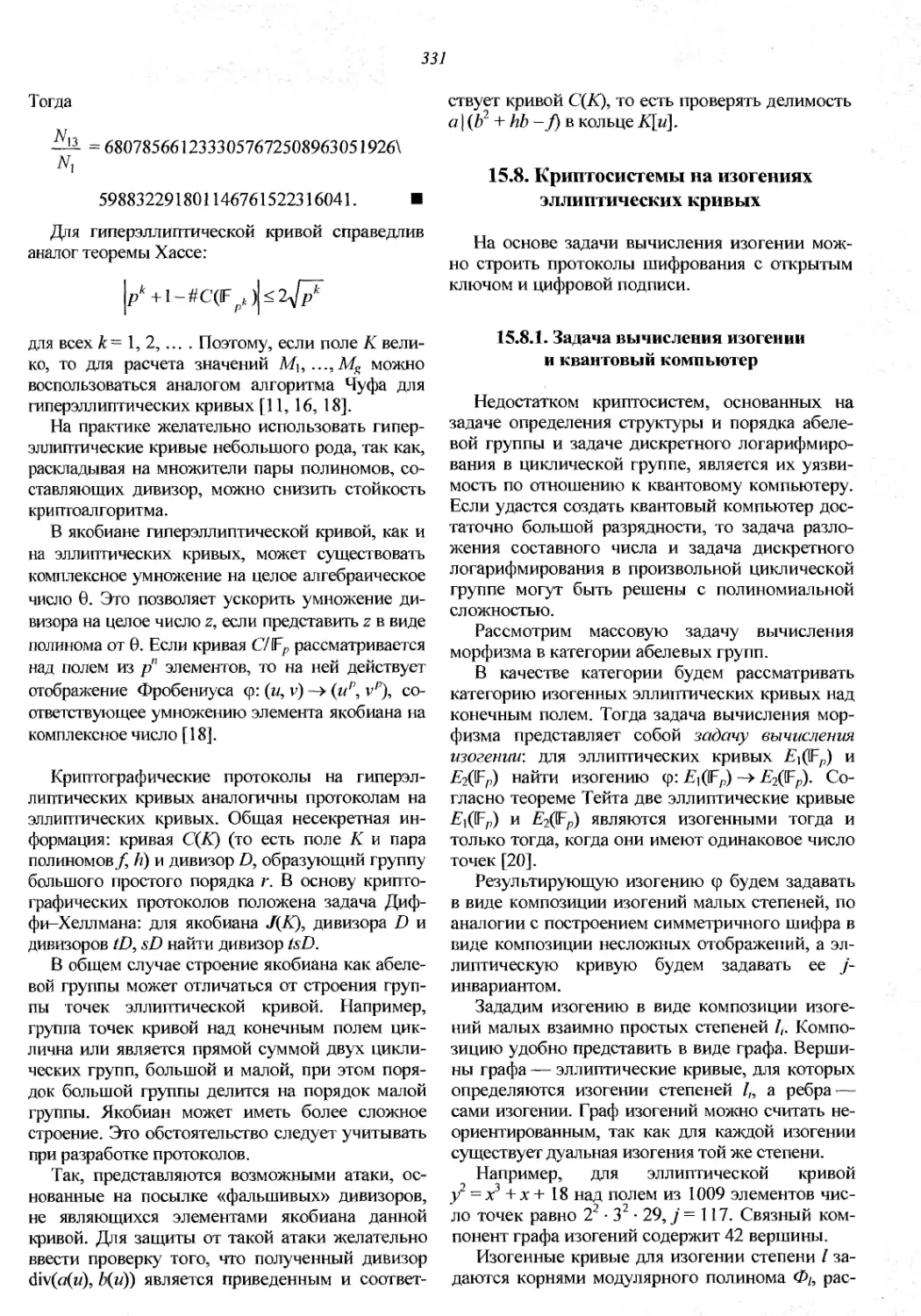

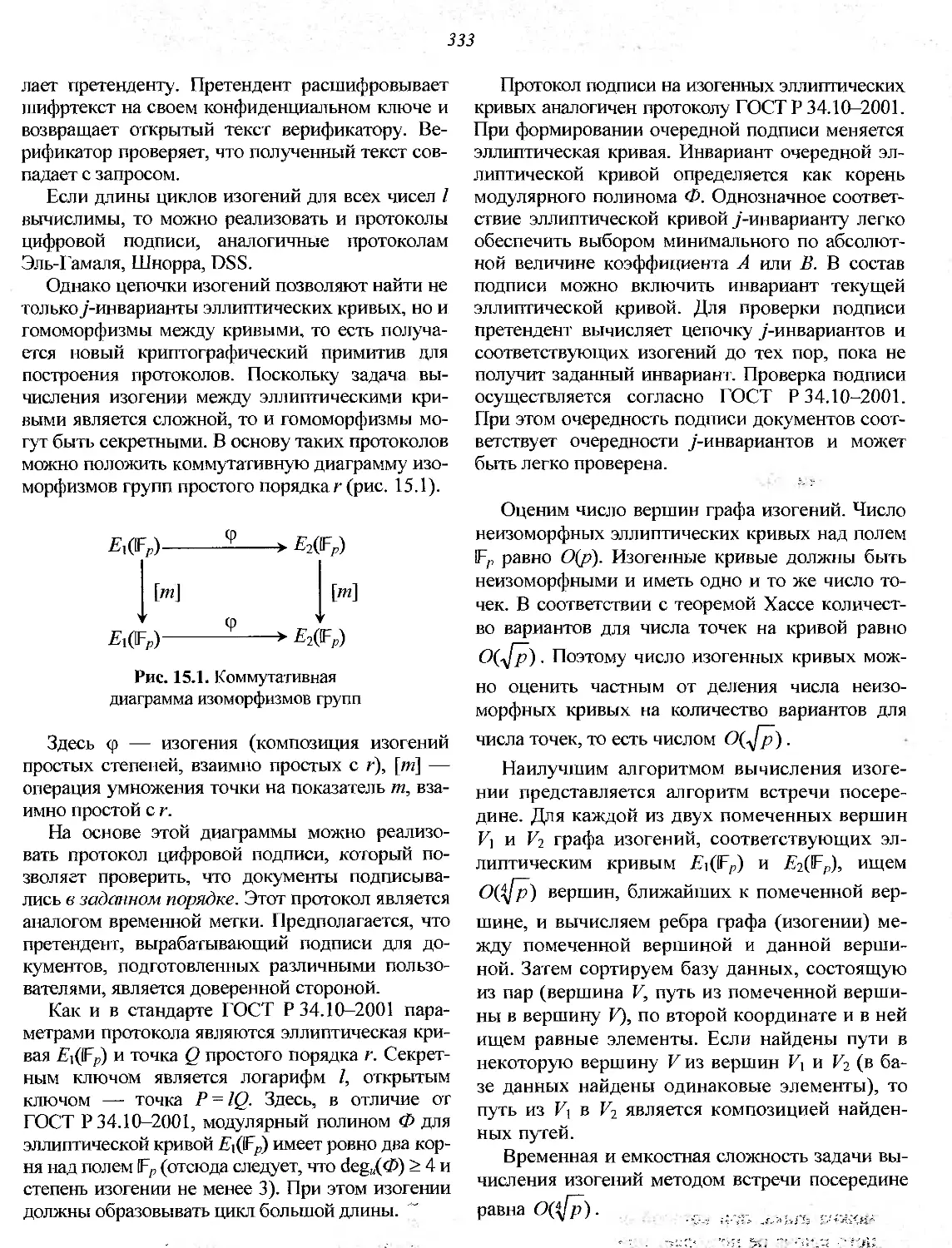

15.7. Криптосистемы на гиперэллиптических

кривых...................................329

15.8. Криптосистемы на изогениях

эллиптических кривых.....................331

15.8.1. Задача вычисления изогении и

квантовый компьютер...............331

15.8.2. Криптографические протоколы

на изогенных кривых...............332

Упражнения к главе 15...................334

Литература к главе 15...................335

ГЛАВА 16. ОБЩИЕ СВЕДЕНИЯ

ОБ ИТЕРИРОВАННЫХ

КРИПТОАЛГОРИТМАХ......................336

16.1. Основные понятия классической

криптографии...........................336

16.2. Некоторые положения

теории секретности Шеннона.............336

16.2.1. Объем текстов, однозначно

определяющих ключ...........339

16.2.2. Теория аутентификации Симмонса.... 340

16.3. Булевы функции и булевы формулы..340

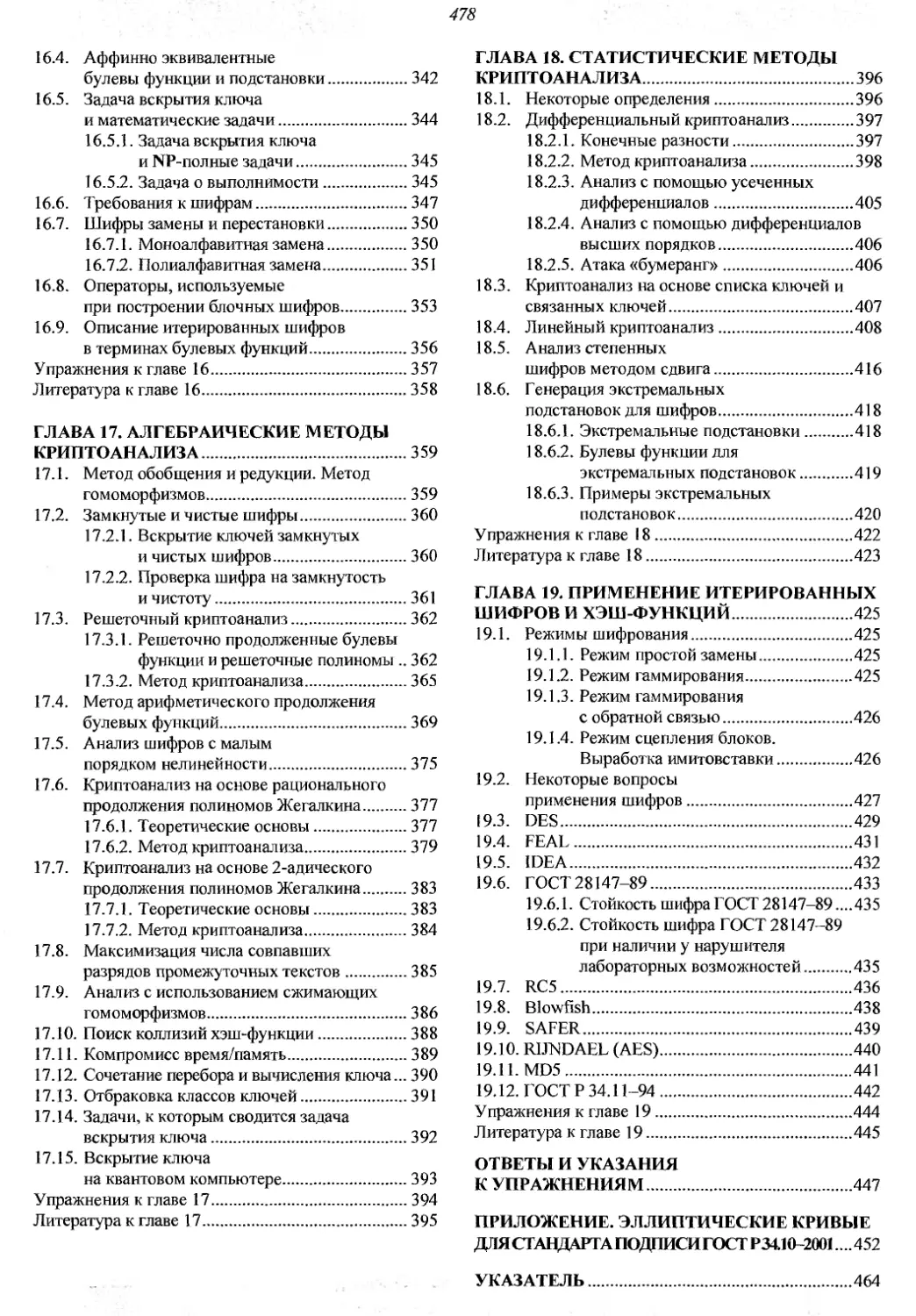

478

16.4. Аффинно эквивалентные

булевы функции и подстановки.......342

16.5. Задача вскрытия ключа

и математические задачи............344

16.5.1. Задача вскрытия ключа

и NP-полные задачи.................345

16.5.2. Задача о выполнимости......345

16.6. Требования к шифрам................347

16.7. Шифры замены и перестановки........350

16.7.1. Моноалфавнтная замена......350

16.7.2. Полиалфавитная замена......351

16.8. Операторы, используемые

при построении блочных шифров.......353

16.9. Описание итерированных шифров

в терминах булевых функций.........356

Упражнения к главе 16.....................357

Литература к главе 16....................358

ГЛАВА 17. АЛГЕБРАИЧЕСКИЕ МЕТОДЫ

КРИПТОАНАЛИЗА............................359

17.1. Метод обобщения и редукции. Метод

гомоморфизмов............................359

17.2. Замкнутые и чистые шифры...........360

17.2.1. Вскрытие ключей замкнутых

и чистых шифров....................360

17.2.2. Проверка шифра на замкнутость

и чистоту..........................361

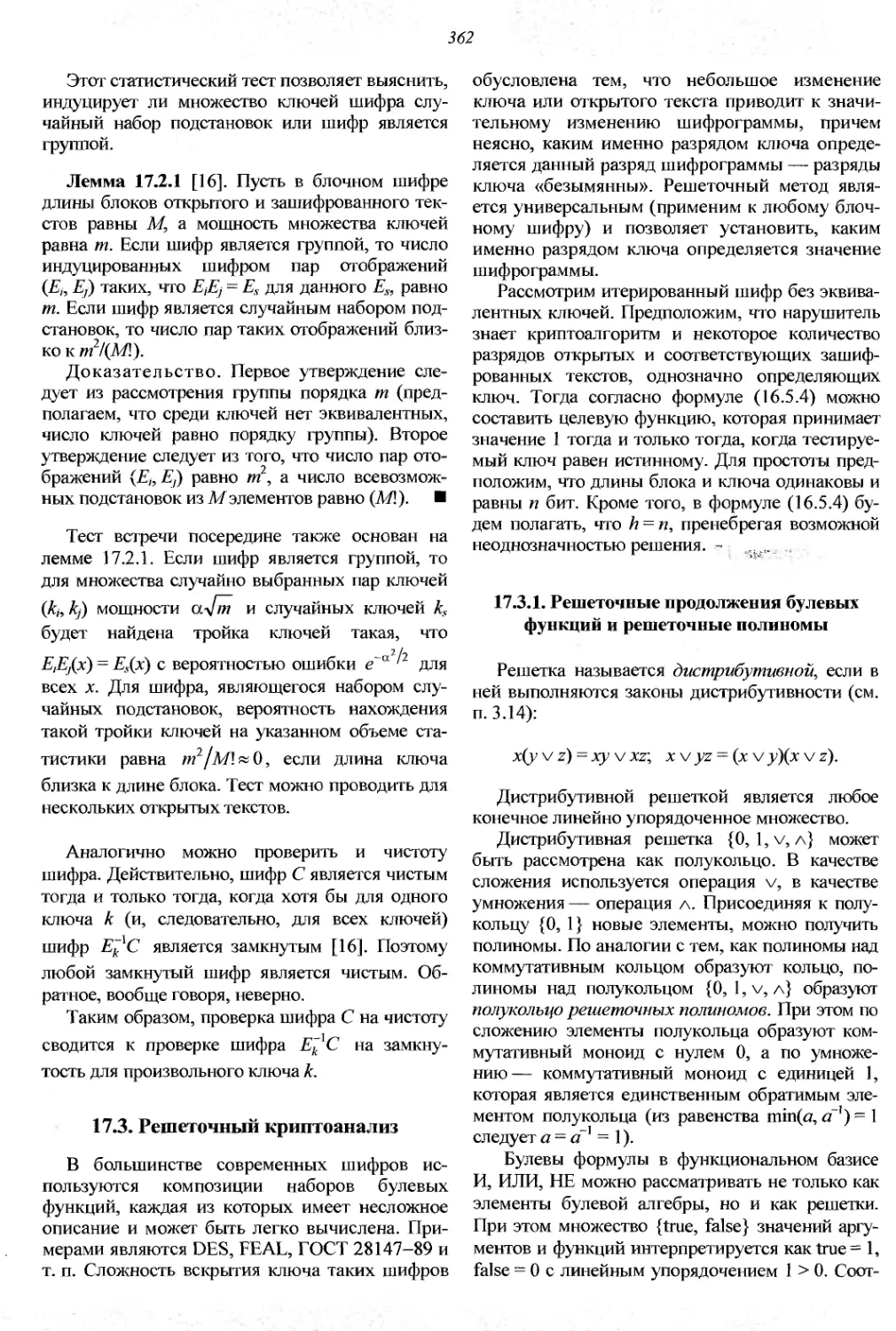

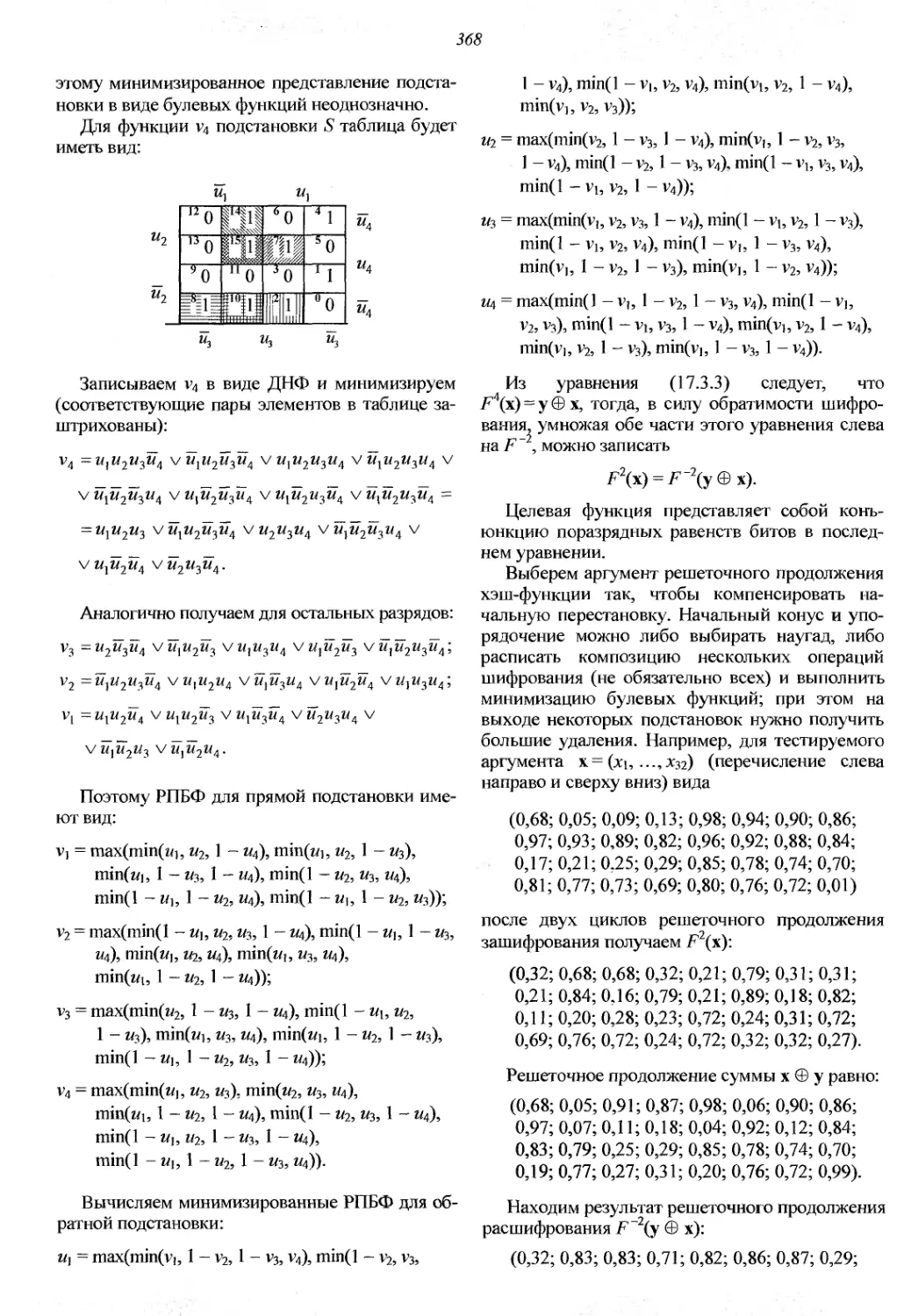

17.3. Решеточный криптоанализ............362

17.3.1. Решеточно продолженные булевы

функции и решеточные полиномы ..362

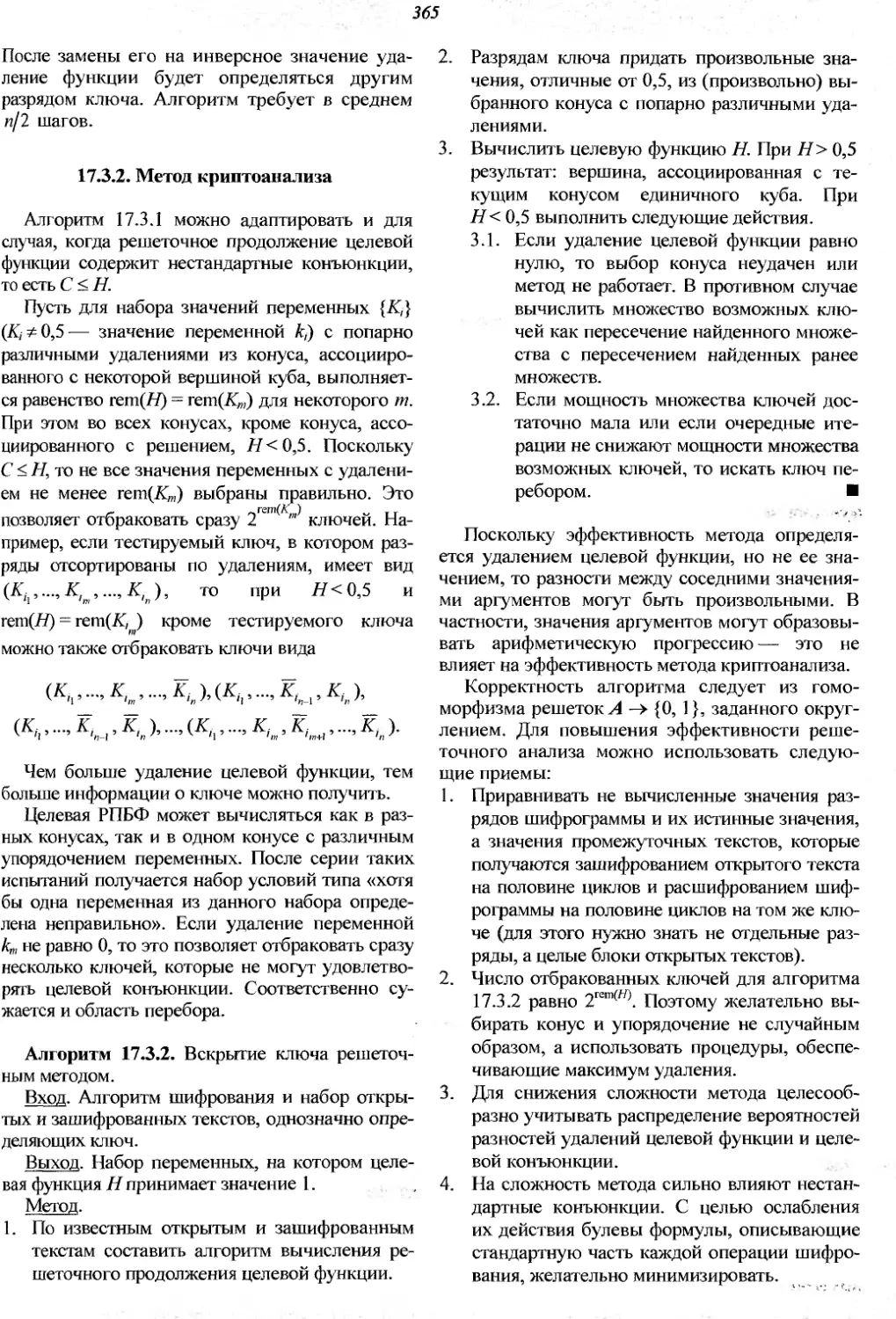

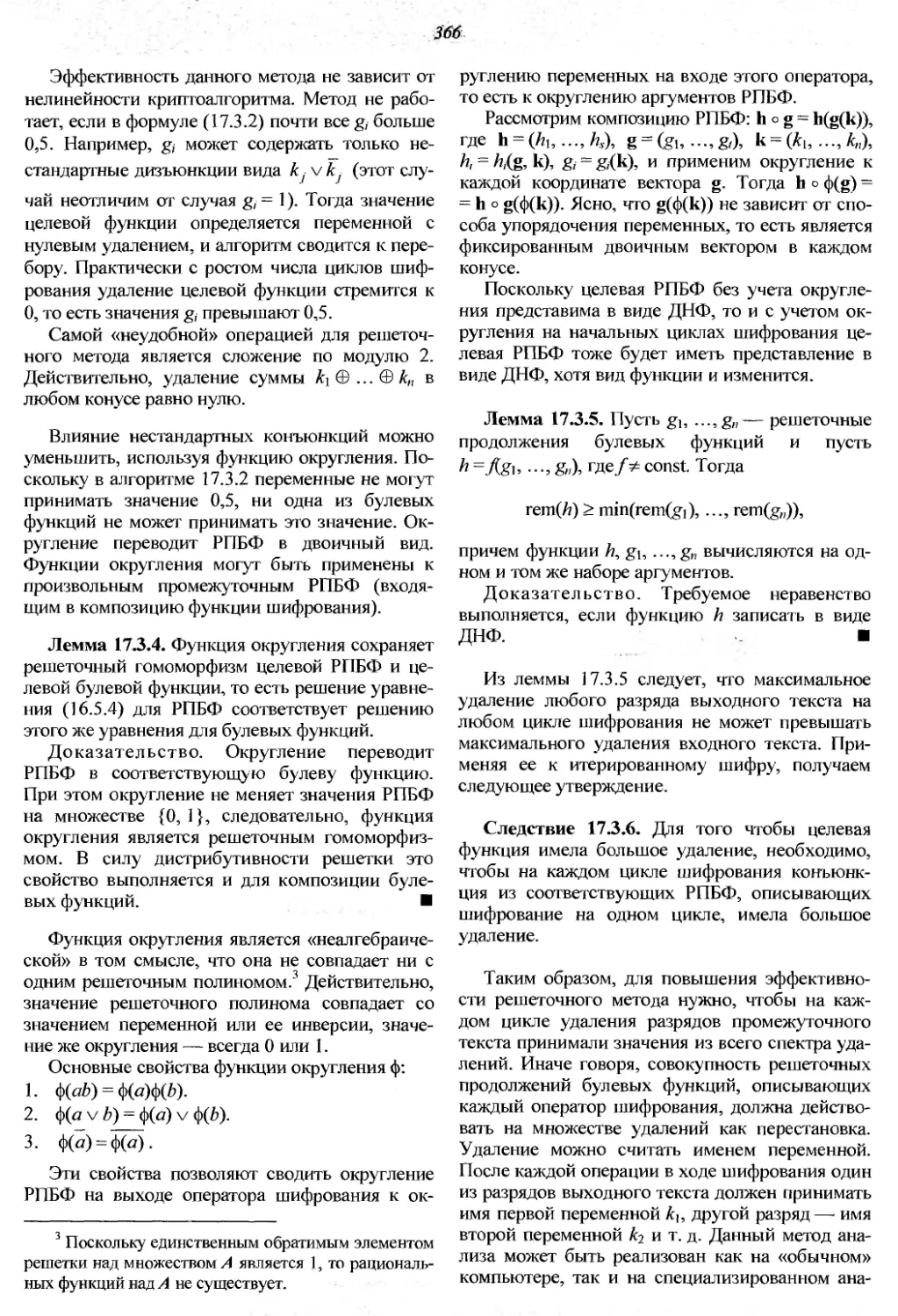

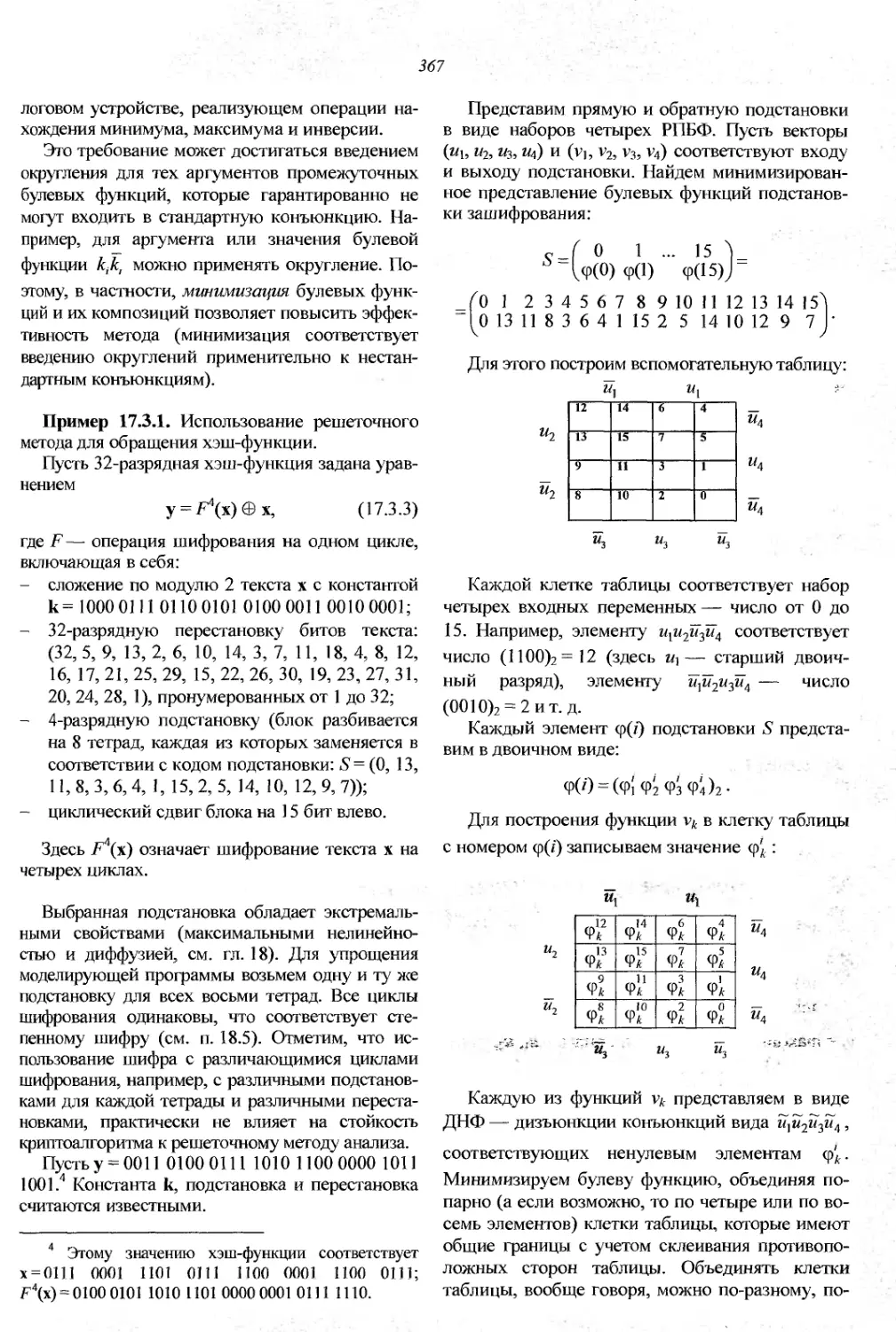

17.3.2. Метод криптоанализа........365

17.4. Метод арифметического продолжения

булевых функций..........................369

17.5. Анализ шифров с малым

порядком нелинейности....................375

17.6. Криптоанализ на основе рационального

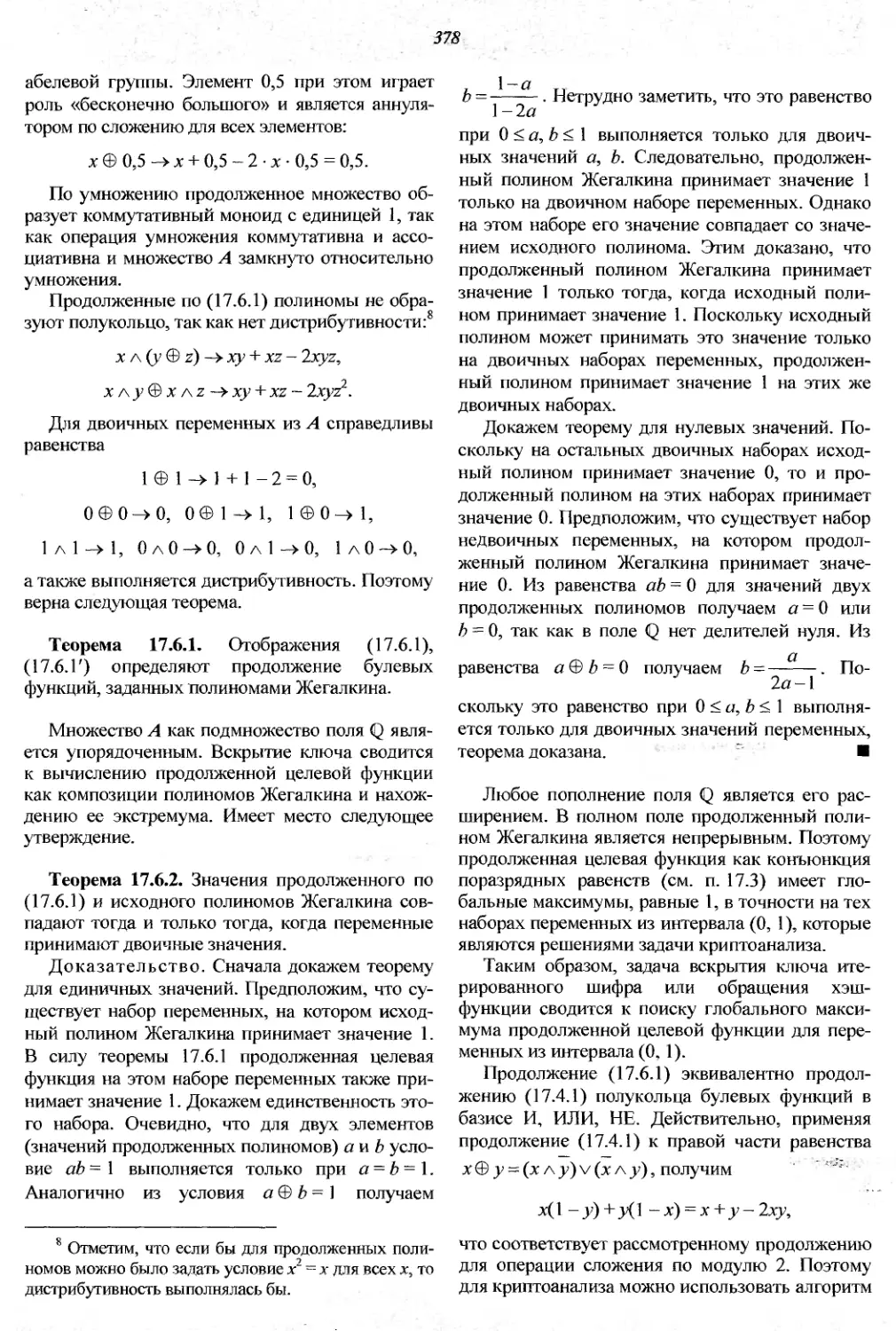

продолжения полиномов Жегалкина..........377

17.6.1. Теоретические основы.......377

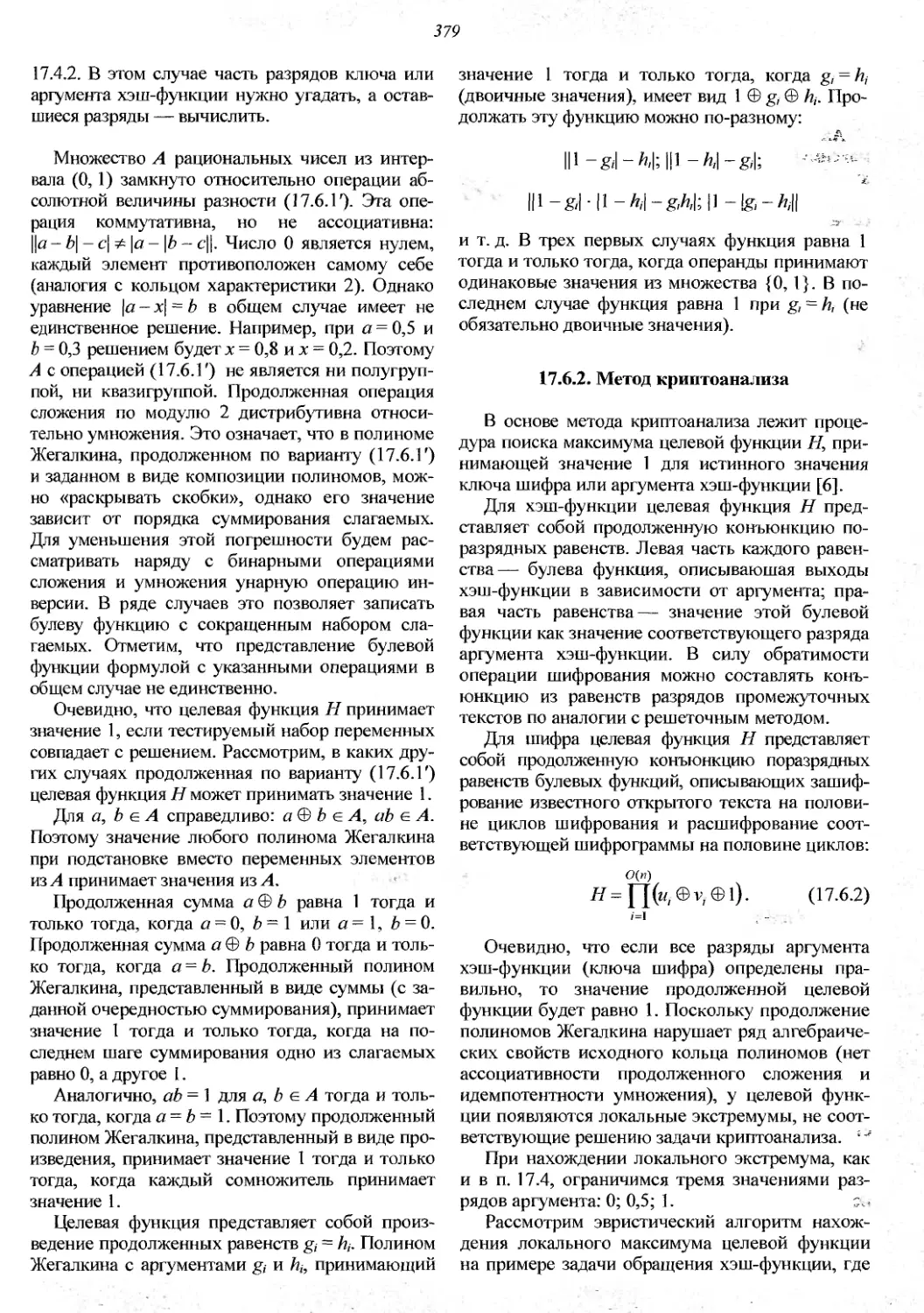

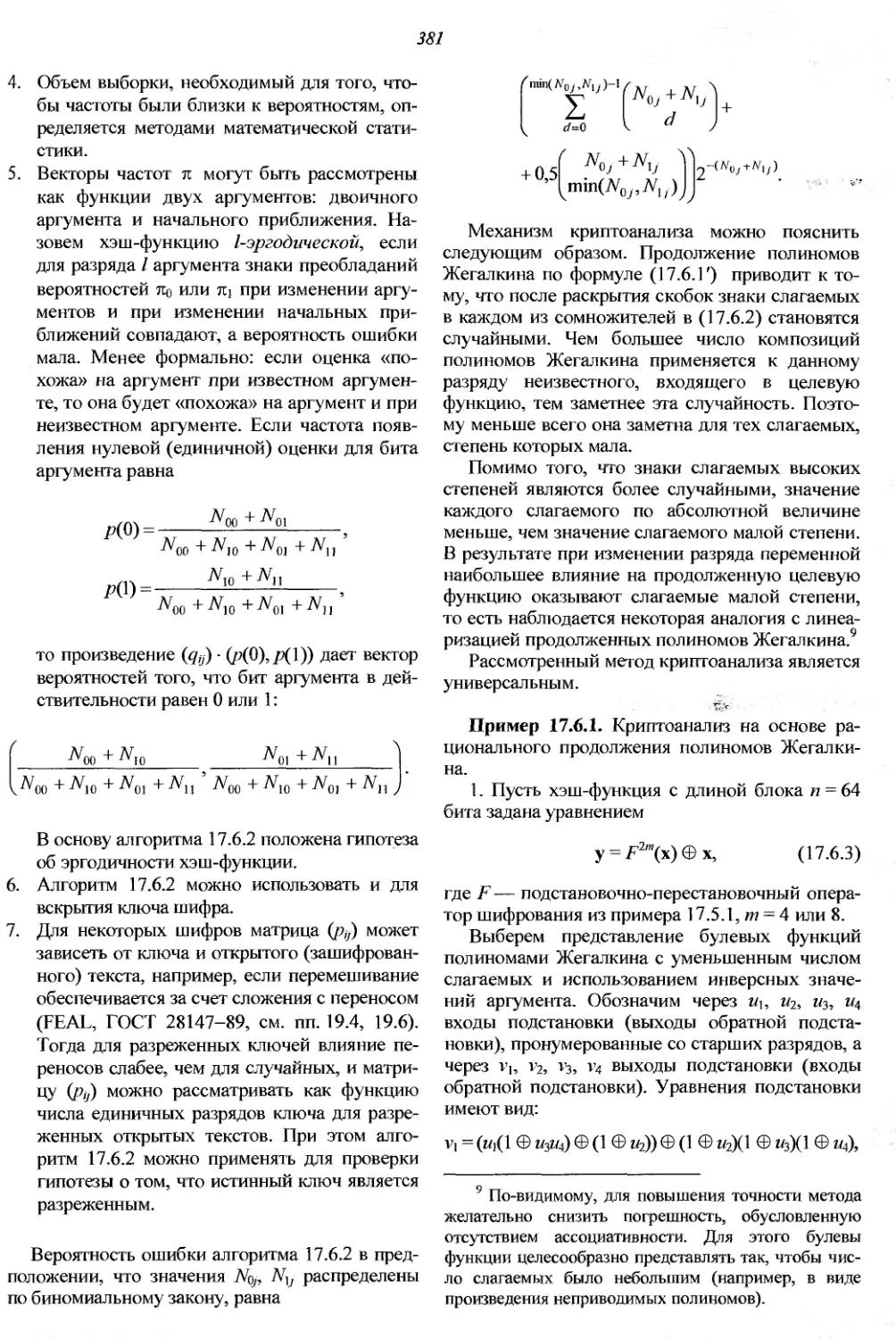

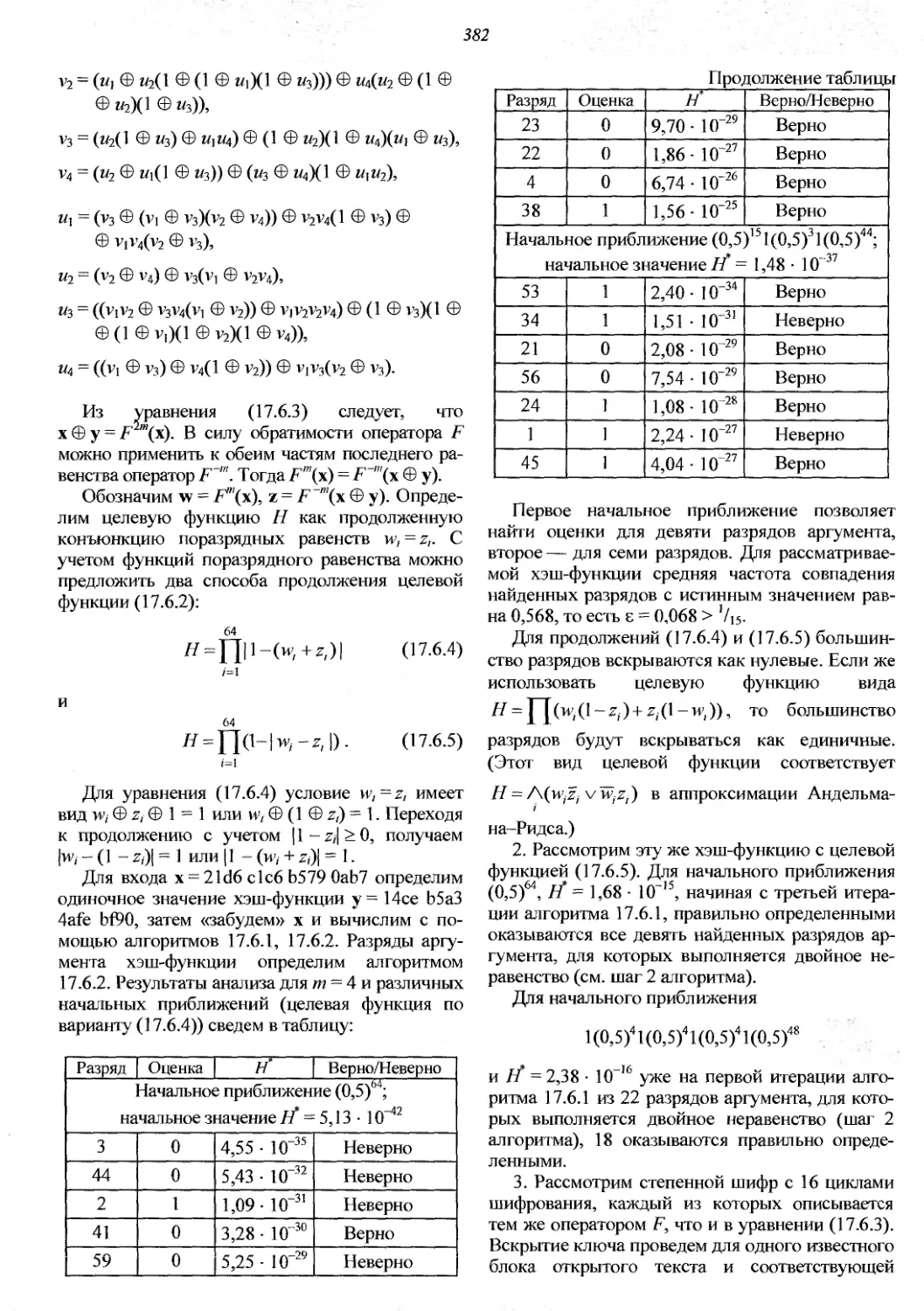

17.6.2. Метод криптоанализа........379

17.7. Криптоанализ на основе 2-адического

продолжения полиномов Жегалкина..........383

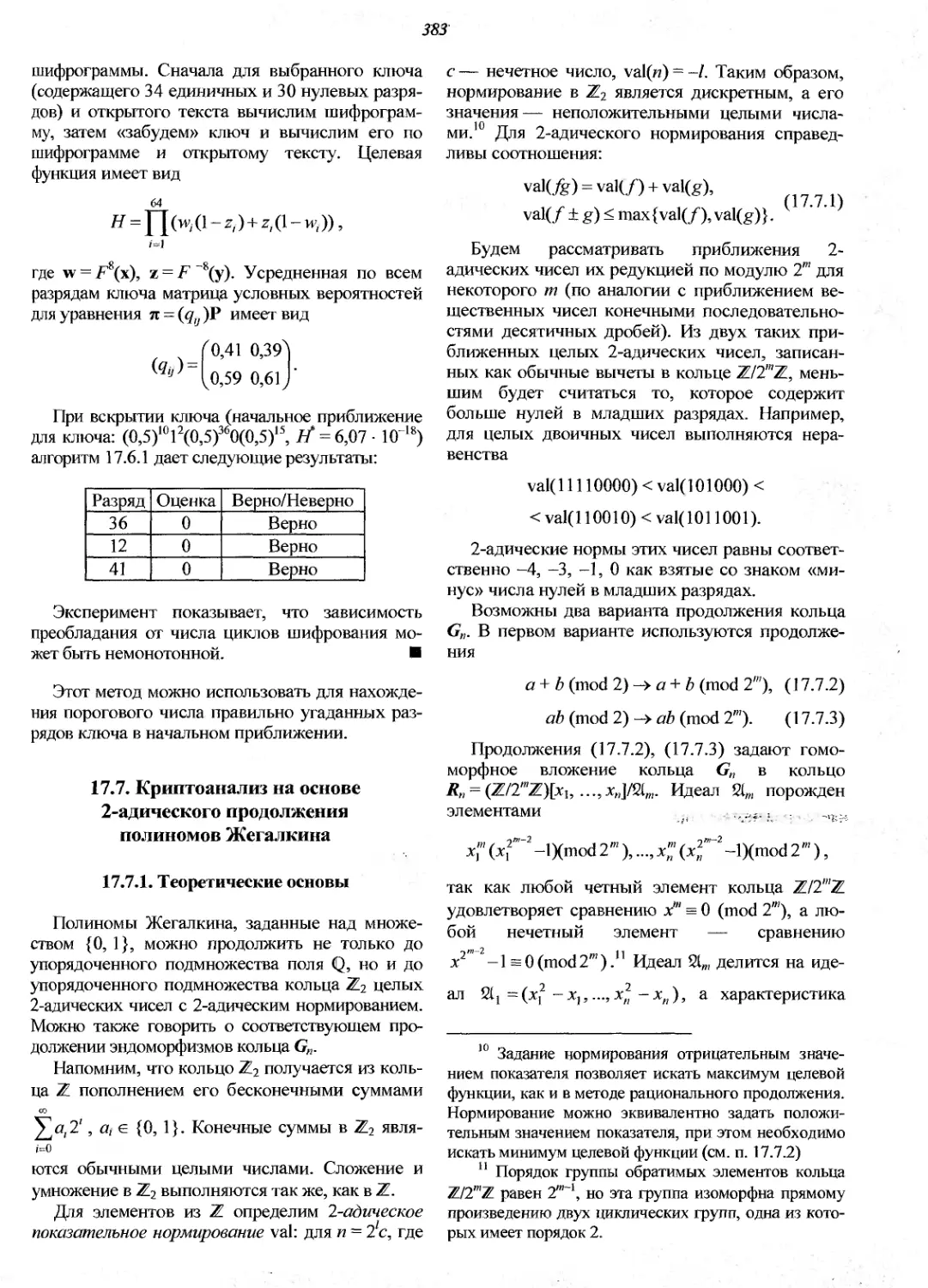

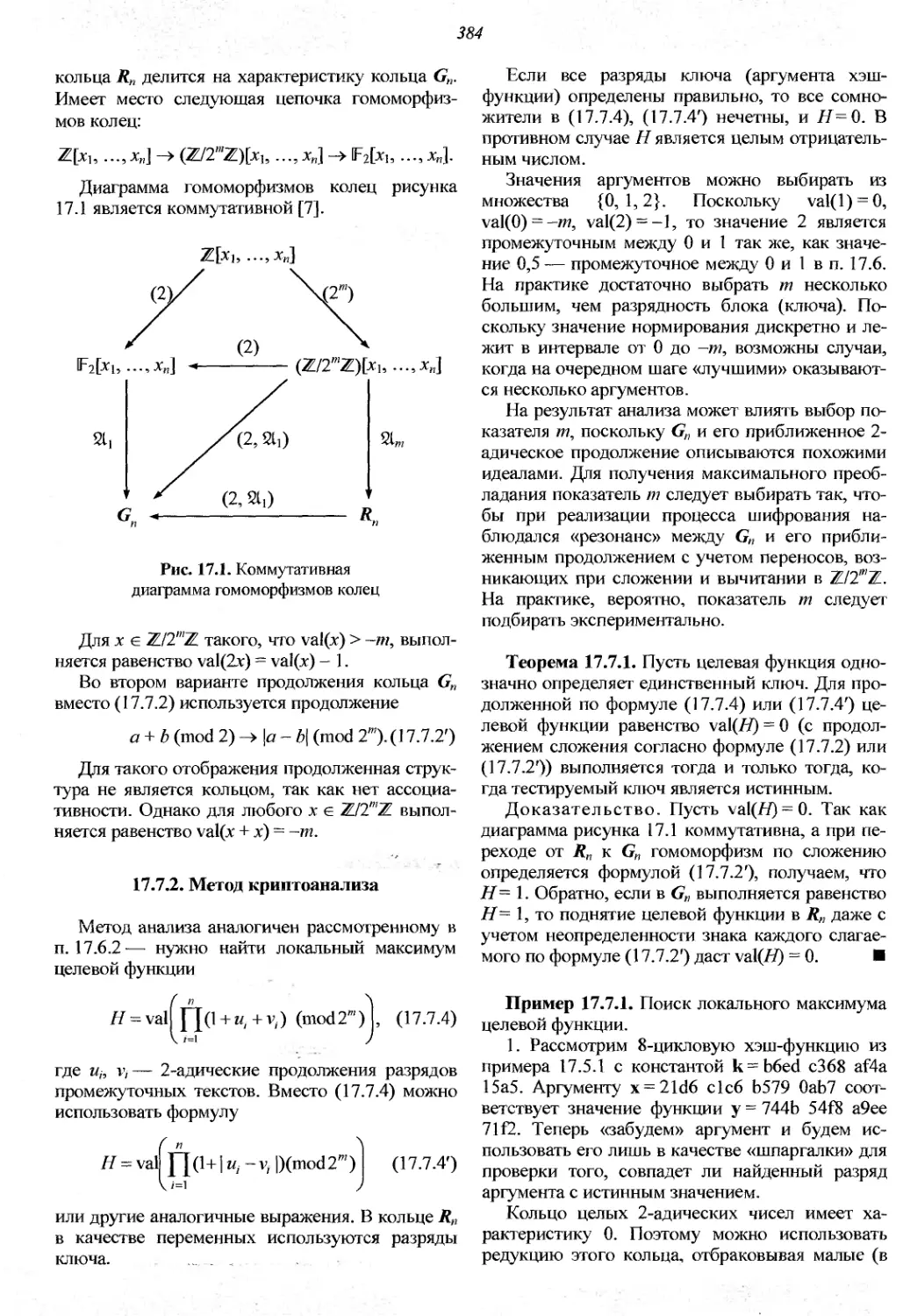

17.7.1. Теоретические основы.......383

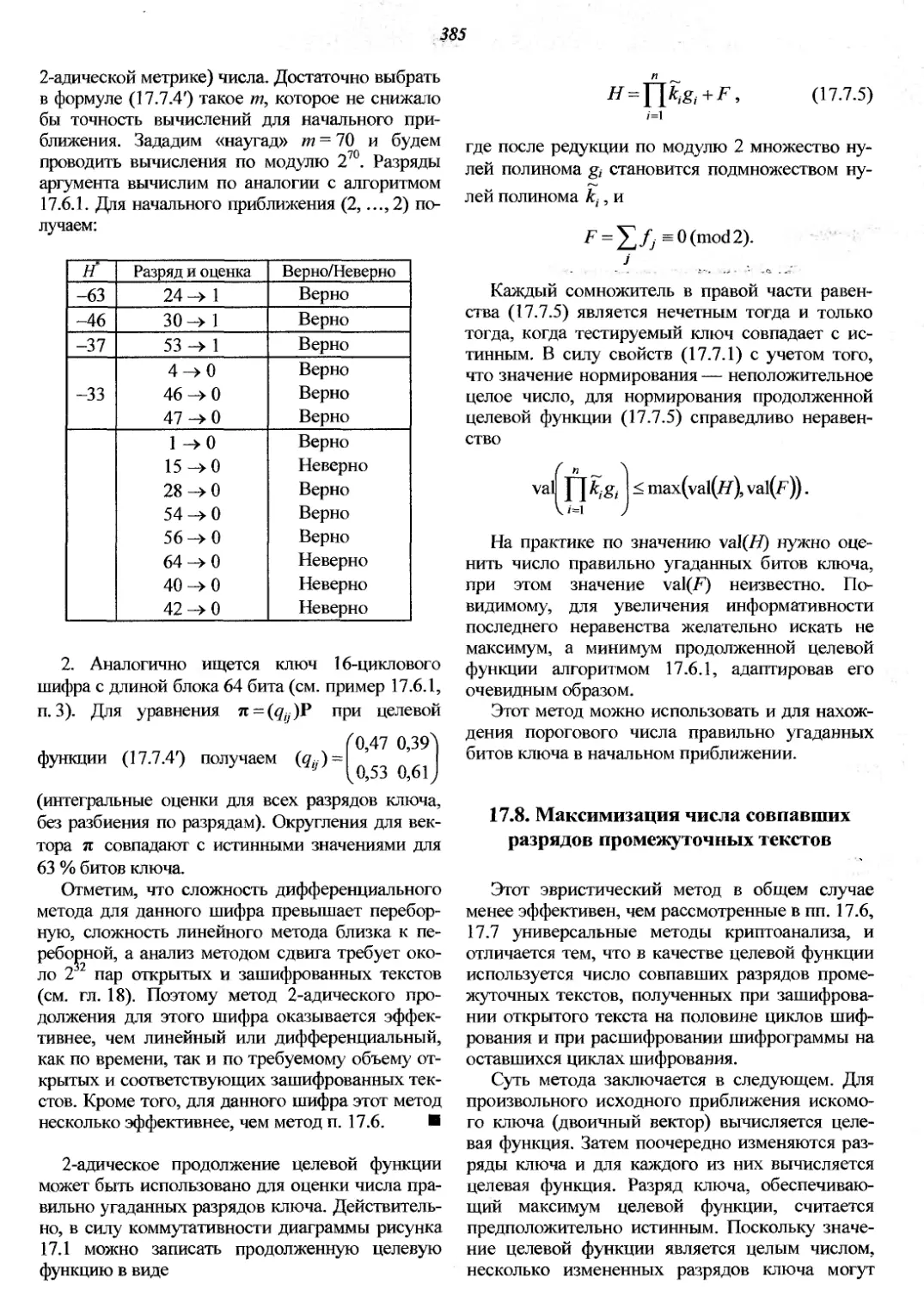

17.7.2. Метод криптоанализа........384

17.8. Максимизация числа совпавших

разрядов промежуточных текстов...........385

17.9. Анализ с использованием сжимающих

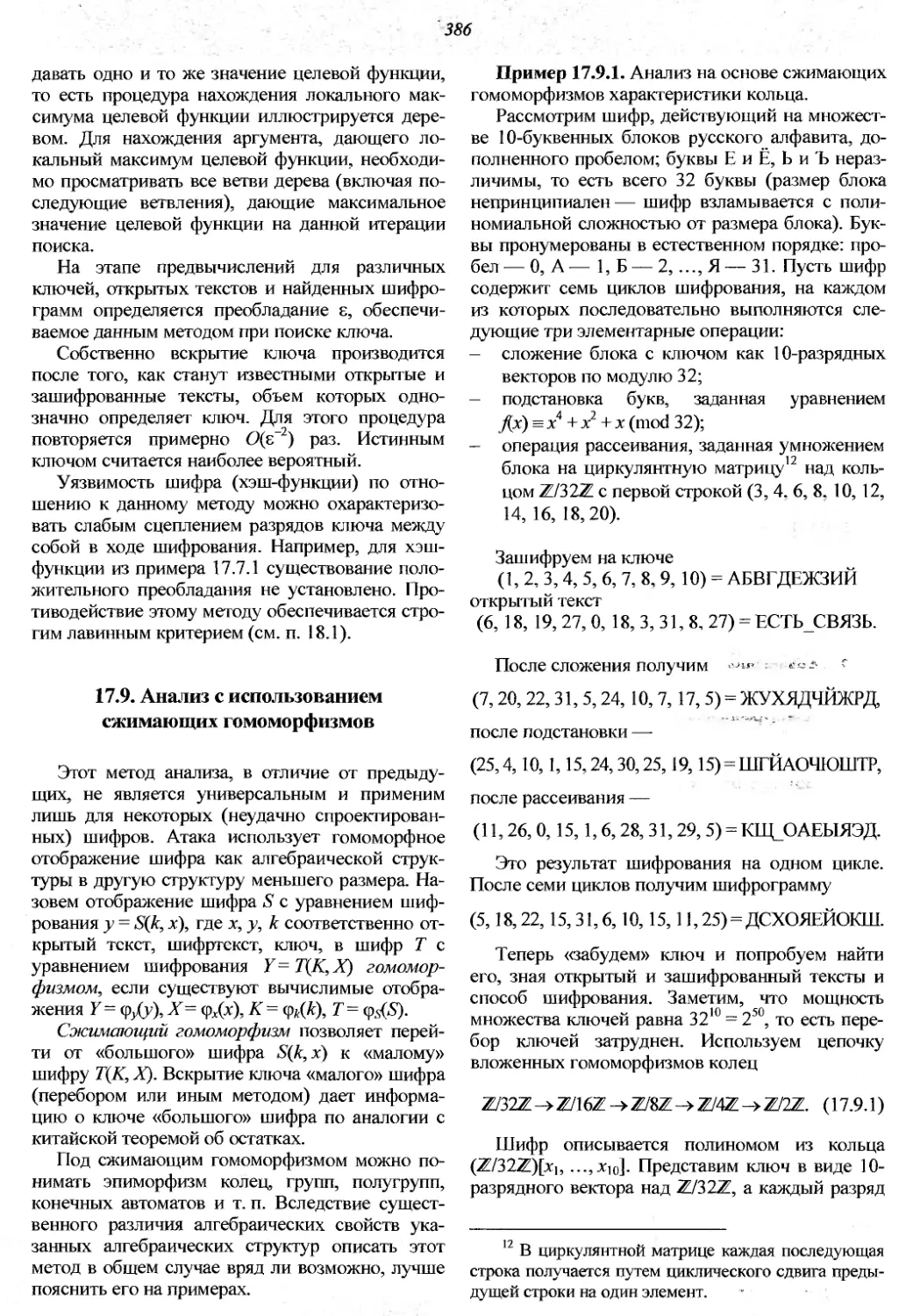

гомоморфизмов............................386

17.10. Поиск коллизий хэш-функции........388

17.11. Компромисс время/память...........389

17.12. Сочетание перебора и вычисления ключа... 390

17.13. Отбраковка классов ключей.........391

17.14. Задачи, к которым сводится задача

вскрытия ключа...........................392

17.15. Вскрытие ключа

на квантовом компьютере..................393

Упражнения к главе 17....................394

Литература к главе 17....................395

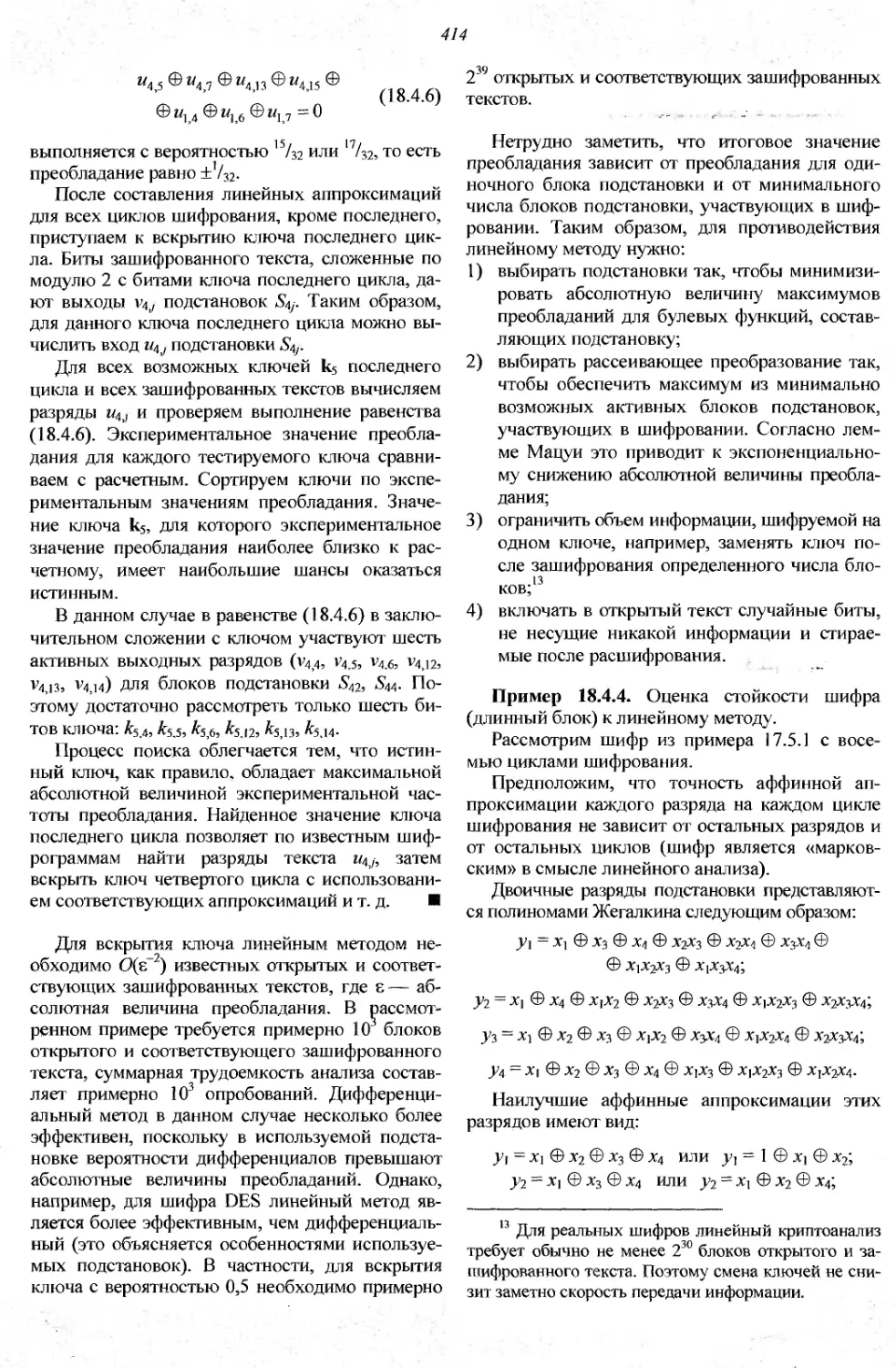

ГЛАВА 18. СТАТИСТИЧЕСКИЕ МЕТОДЫ

КРИПТОАНАЛИЗА...........................396

18.1. Некоторые определения.............396

18.2. Дифференциальный криптоанализ.....397

18.2.1. Конечные разности.........397

18.2.2. Метод криптоанализа.......398

18.2.3. Анализ с помощью усеченных

дифференциалов....................405

18.2.4. Анализ с помощью дифференциалов

высших порядков...................406

18.2.5. Атака «бумеранг»..........406

18.3. Криптоанализ на основе списка ключей и

связанных ключей.......................407

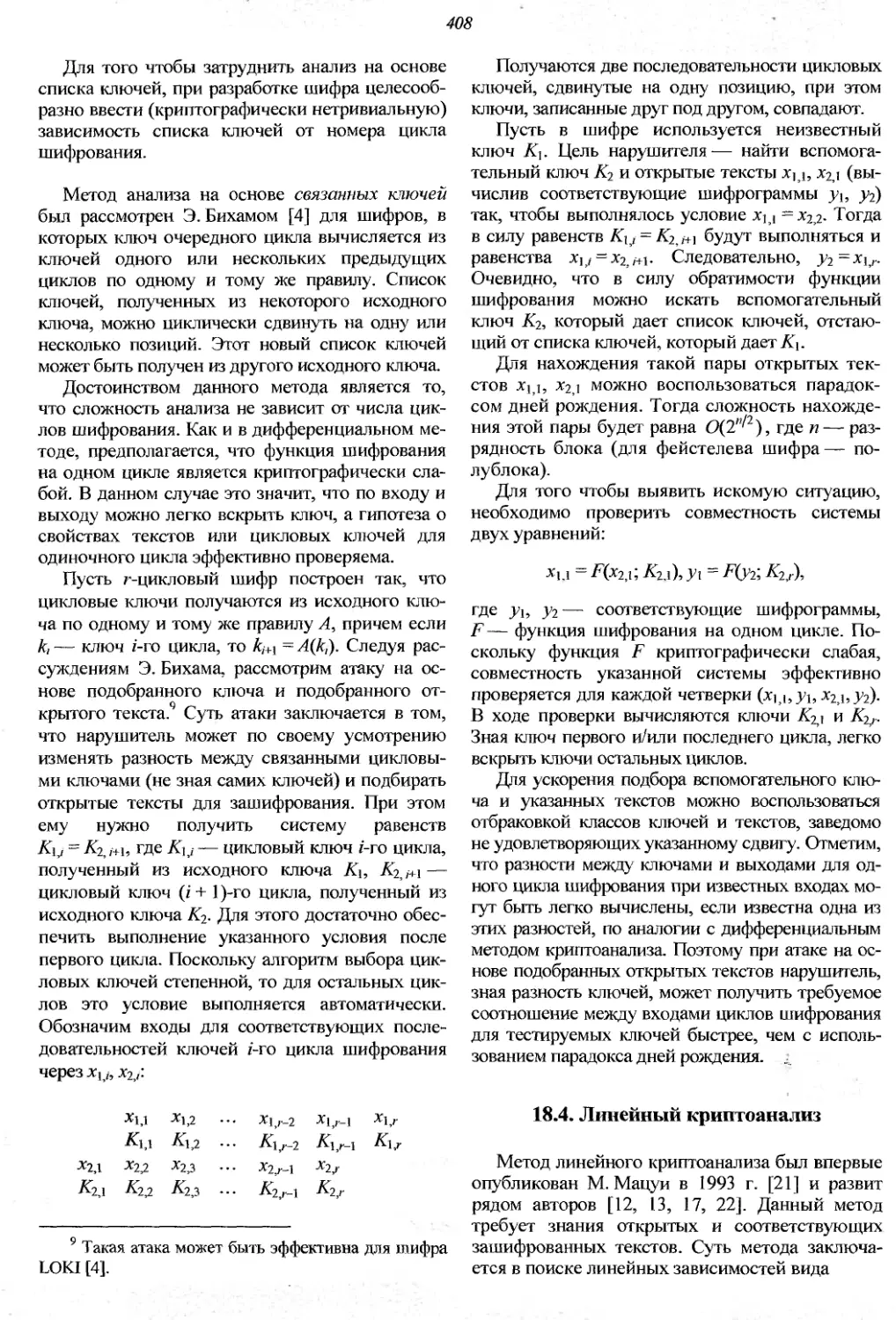

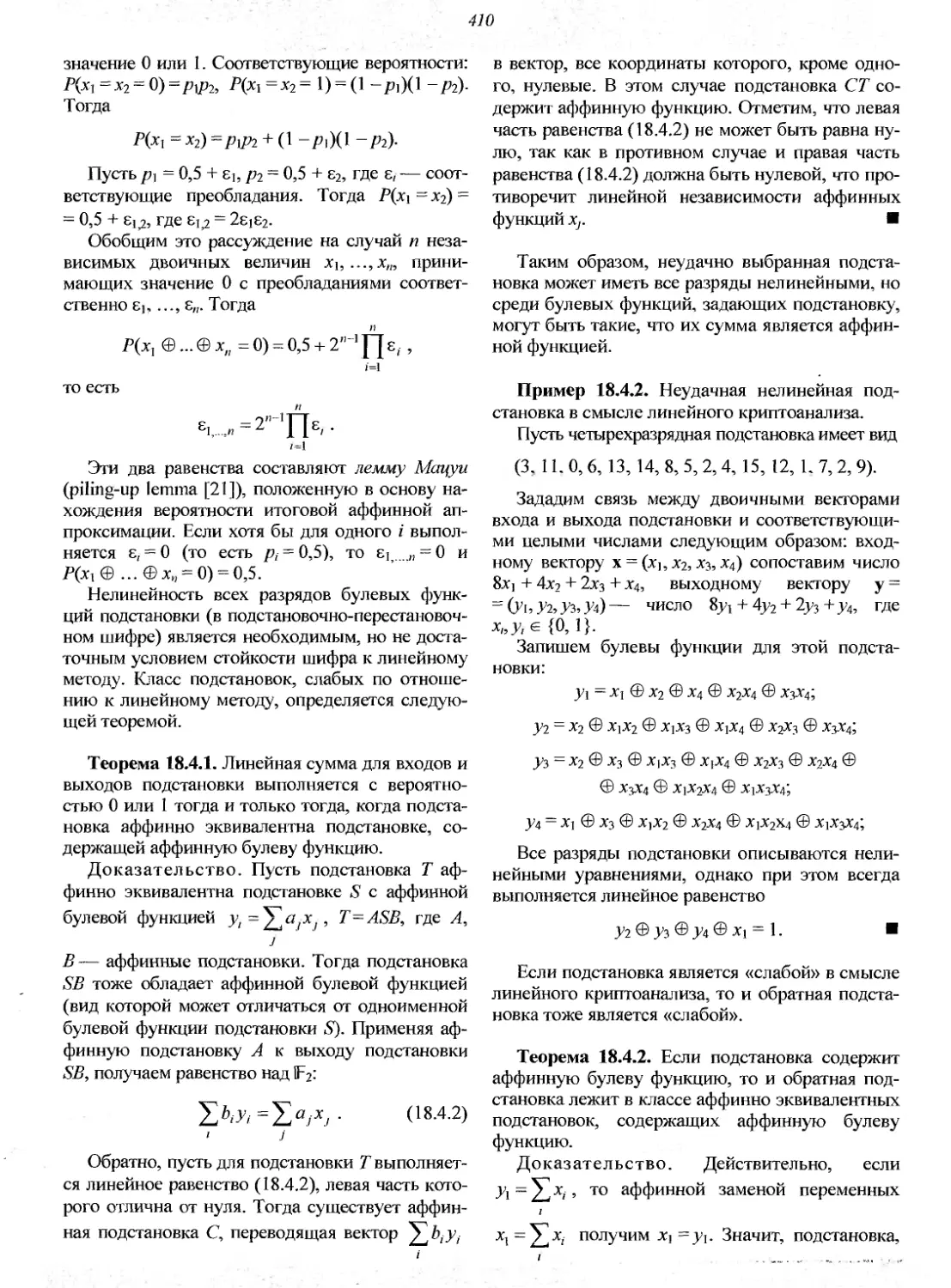

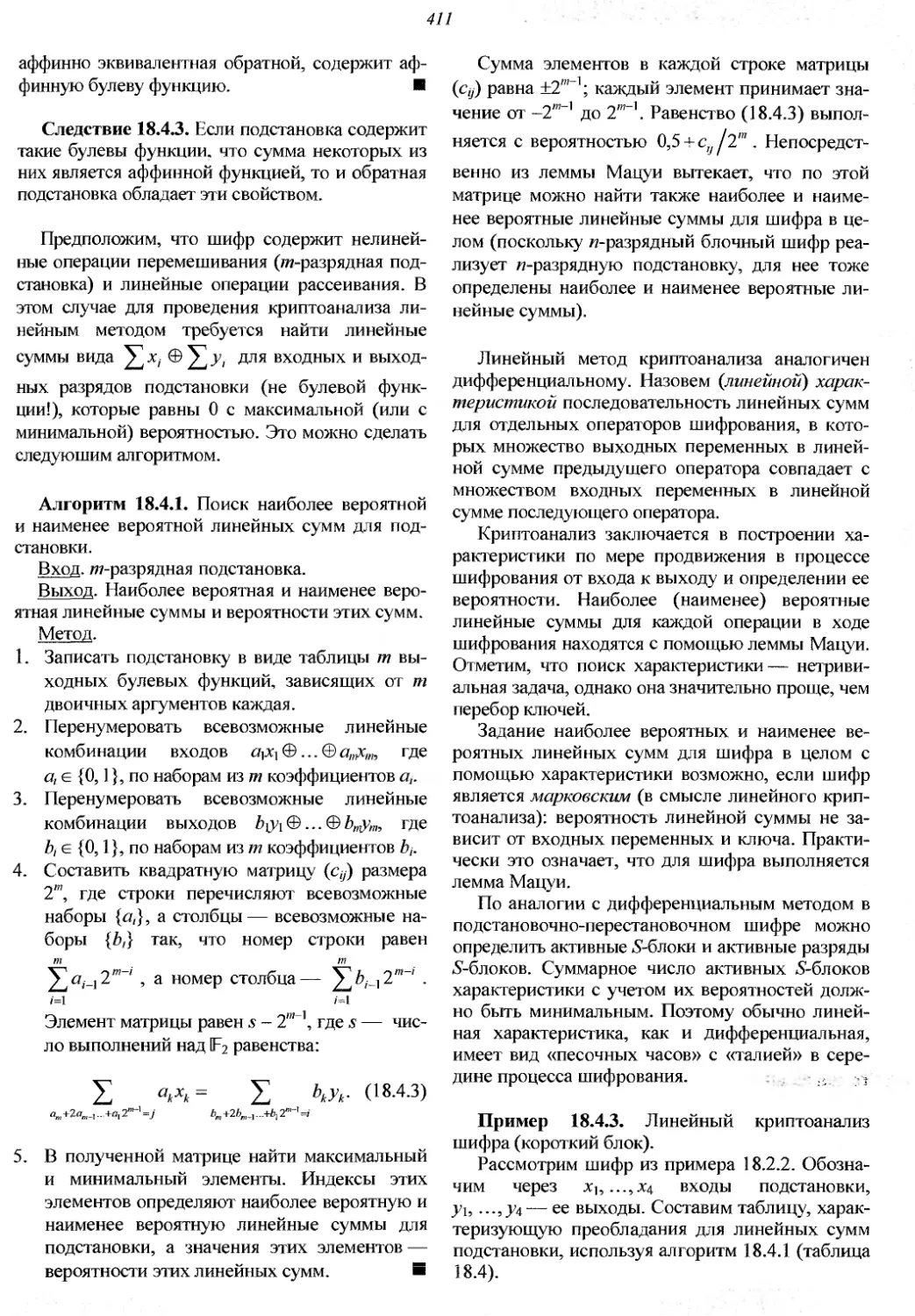

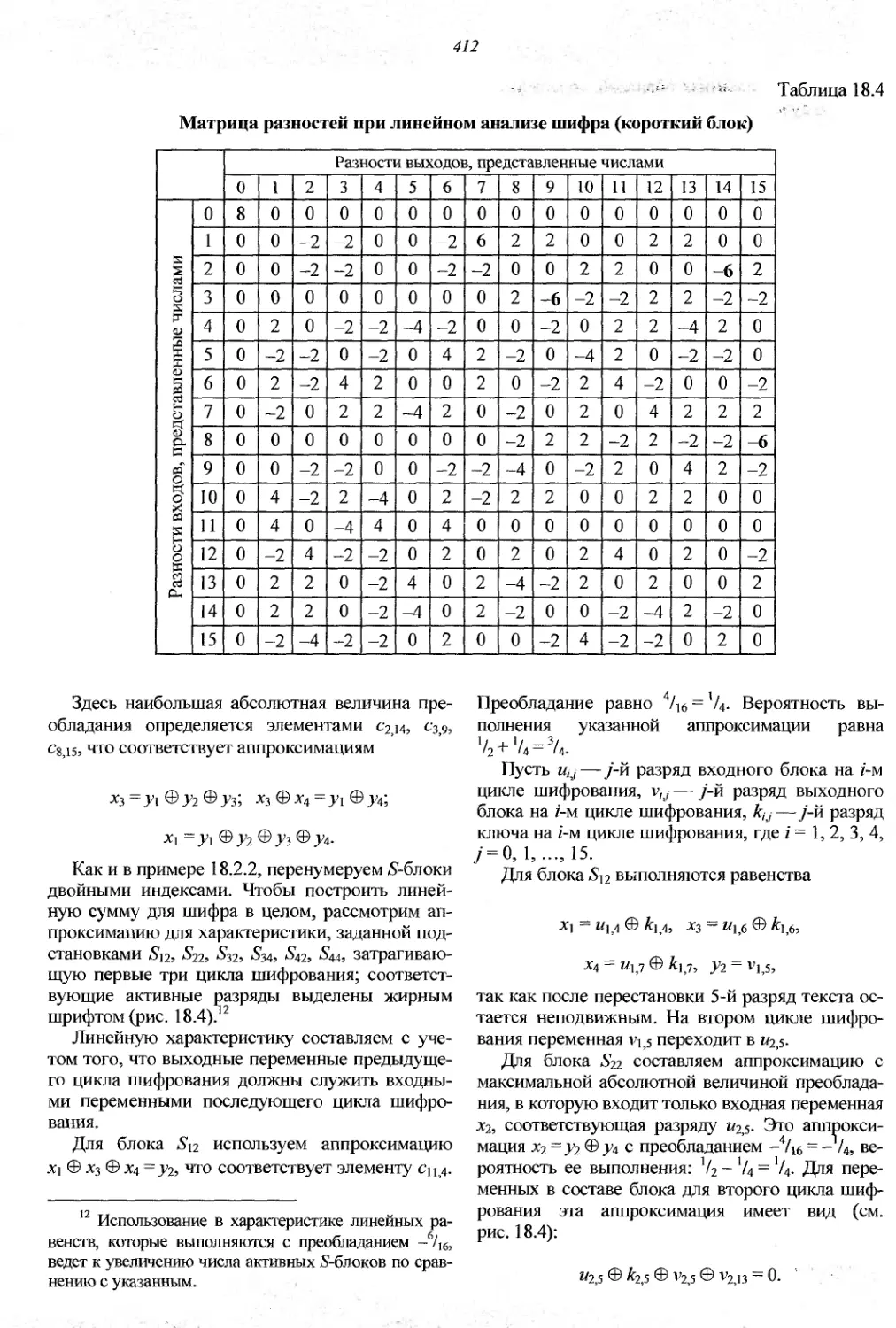

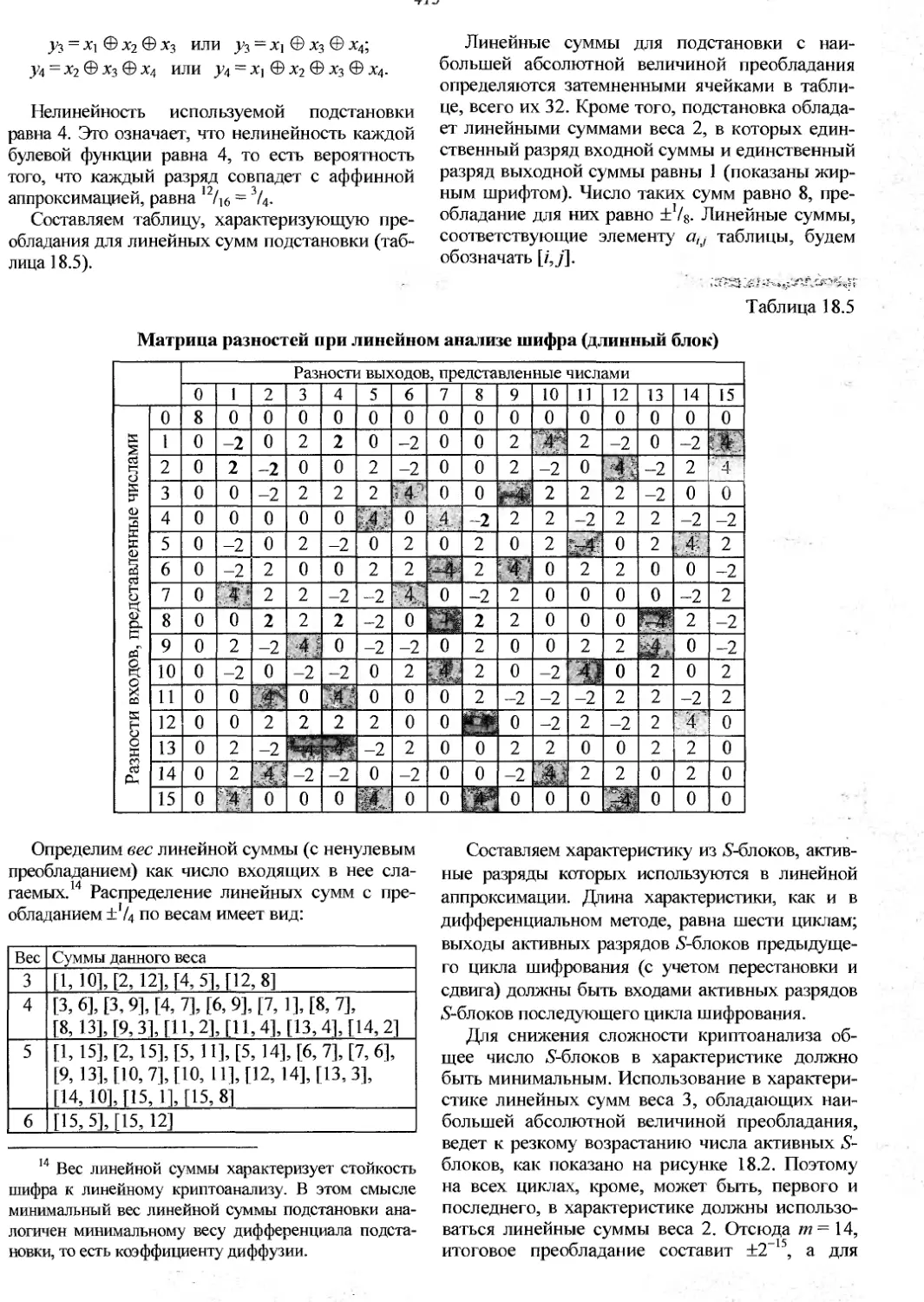

18.4. Линейный криптоанализ.............408

18.5. Анализ степенных

шифров методом сдвига..................416

18.6. Генерация экстремальных

подстановок для шифров.................418

18.6.1. Экстремальные подстановки.418

18.6.2. Булевы функции для

экстремальных подстановок....419

18.6.3. Примеры экстремальных

подстановок.......................420

Упражнения к главе 18...................422

Литература к главе 18...................423

ГЛАВА 19. ПРИМЕНЕНИЕ ИТЕРИРОВАННЫХ

ШИФРОВ И ХЭШ-ФУНКЦИЙ....................425

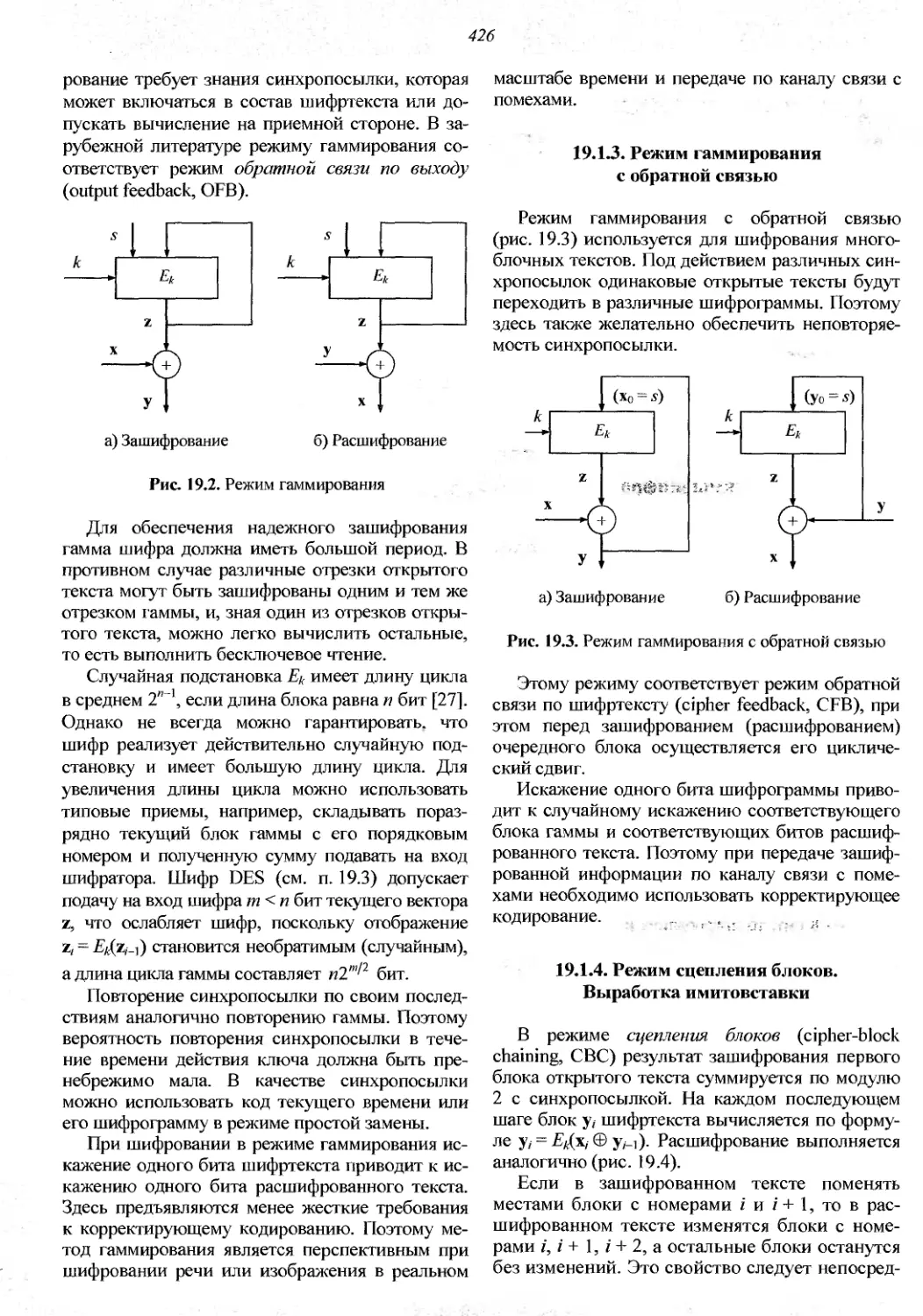

19.1. Режимы шифрования.................425

19.1.1. Режим । ,ростой замены....425

19.1.2. Режим гаммирования........425

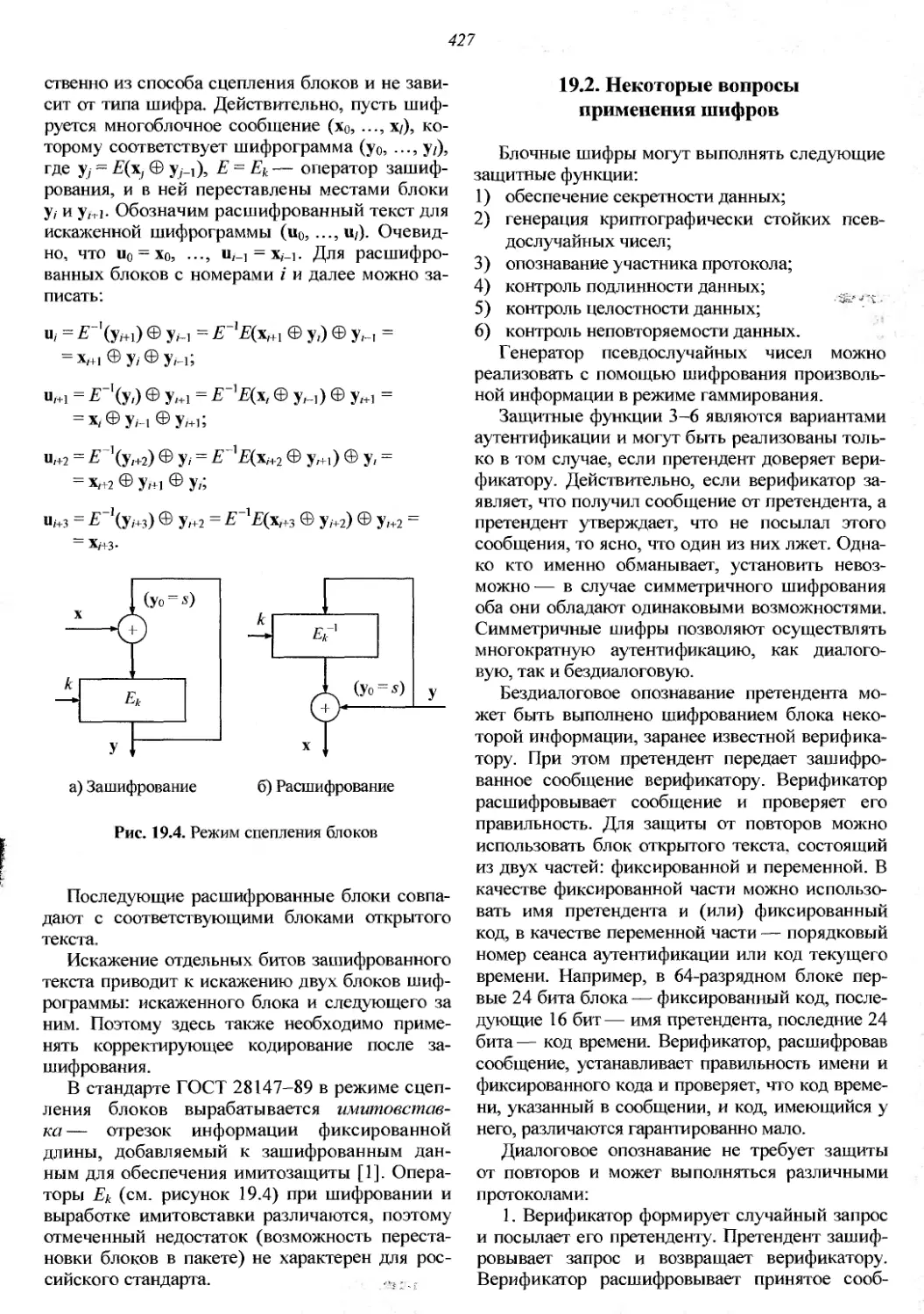

19.1.3. Режим гаммирования

с обратной связью.................426

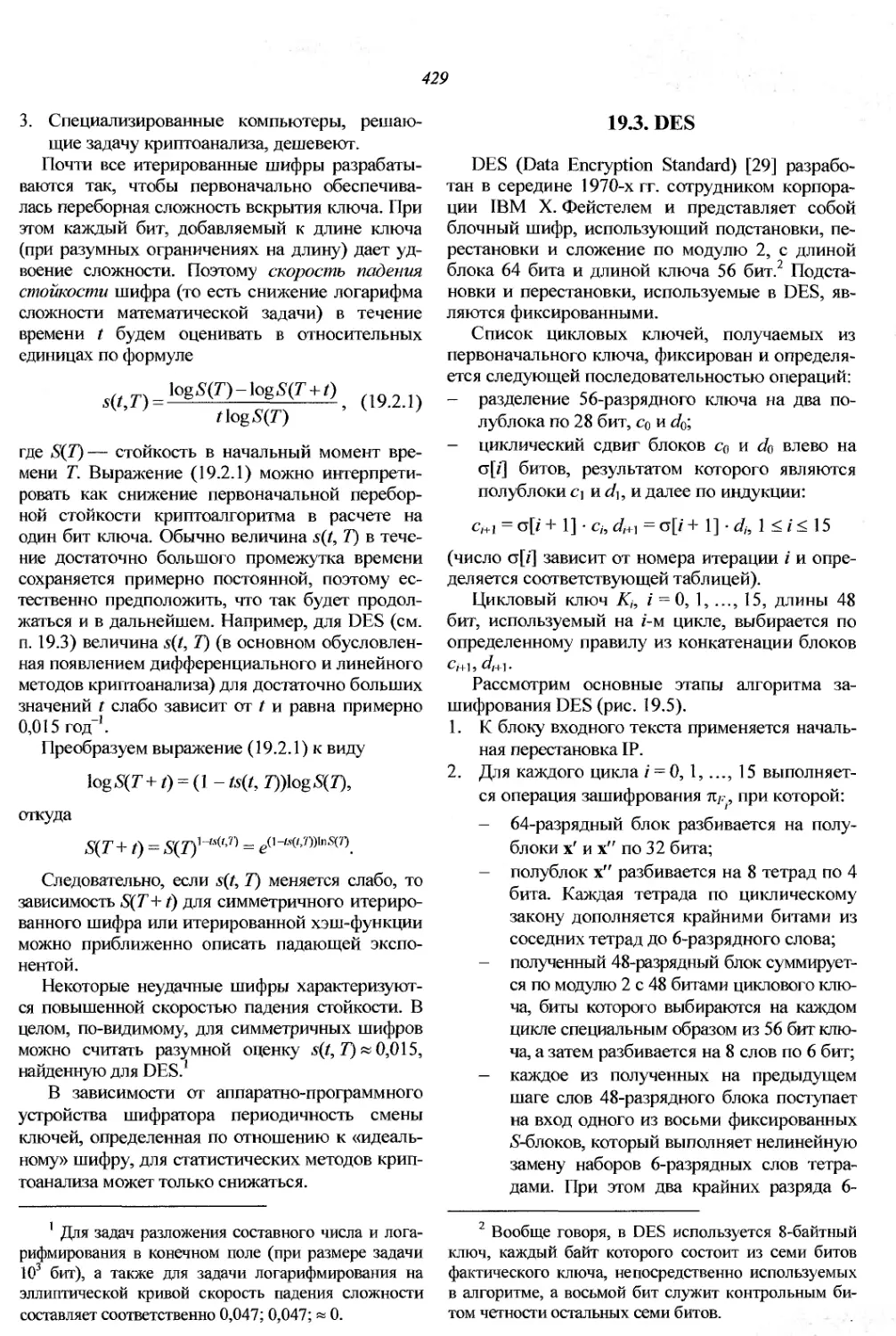

19.1.4. Режим сцепления блоков.

Выработка имитовставки.......426

19.2. Некоторые вопросы

применения шифров.................427

19.3. DES...............................429

19.4. FEAL..............................431

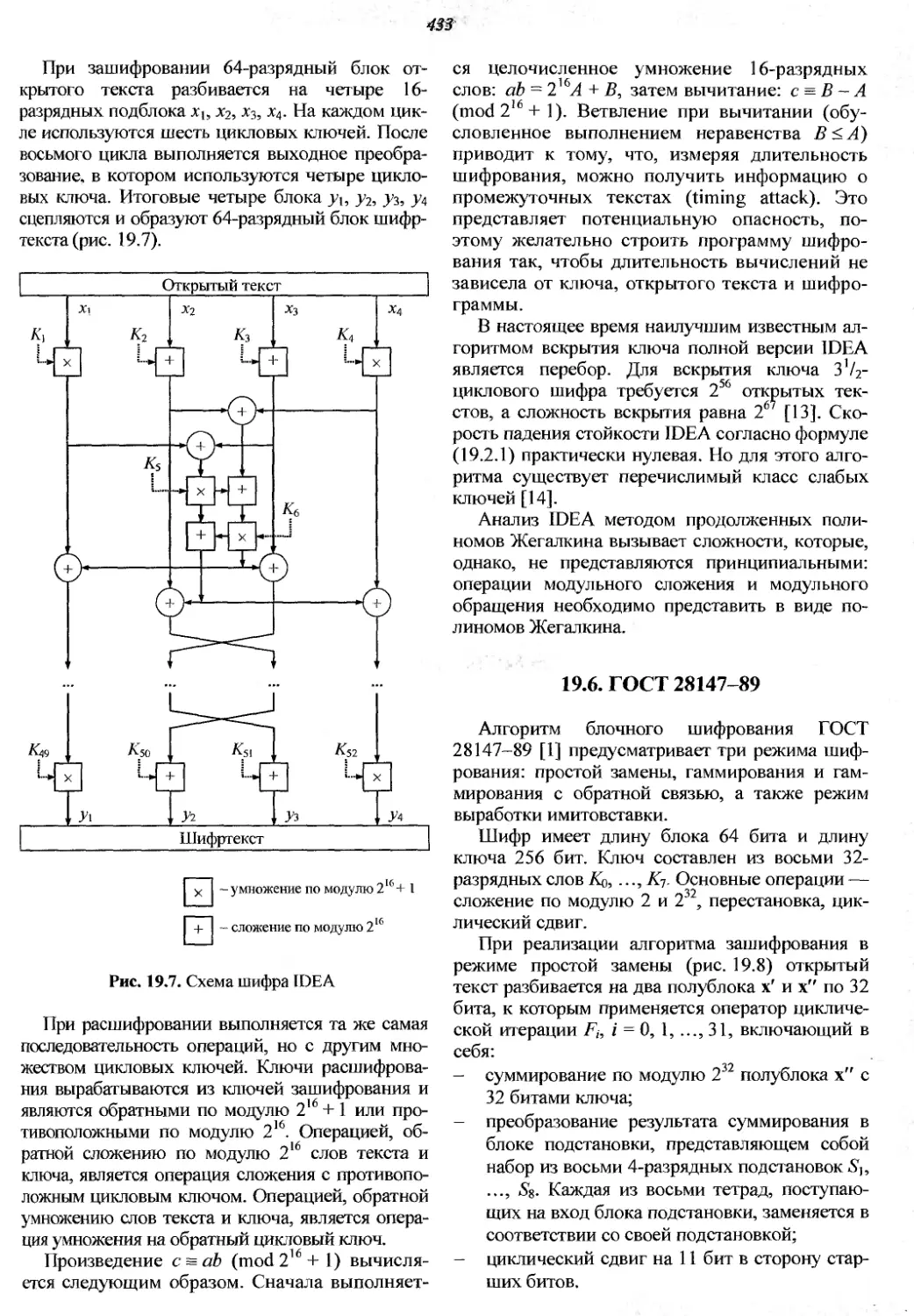

19.5. IDEA..............................432

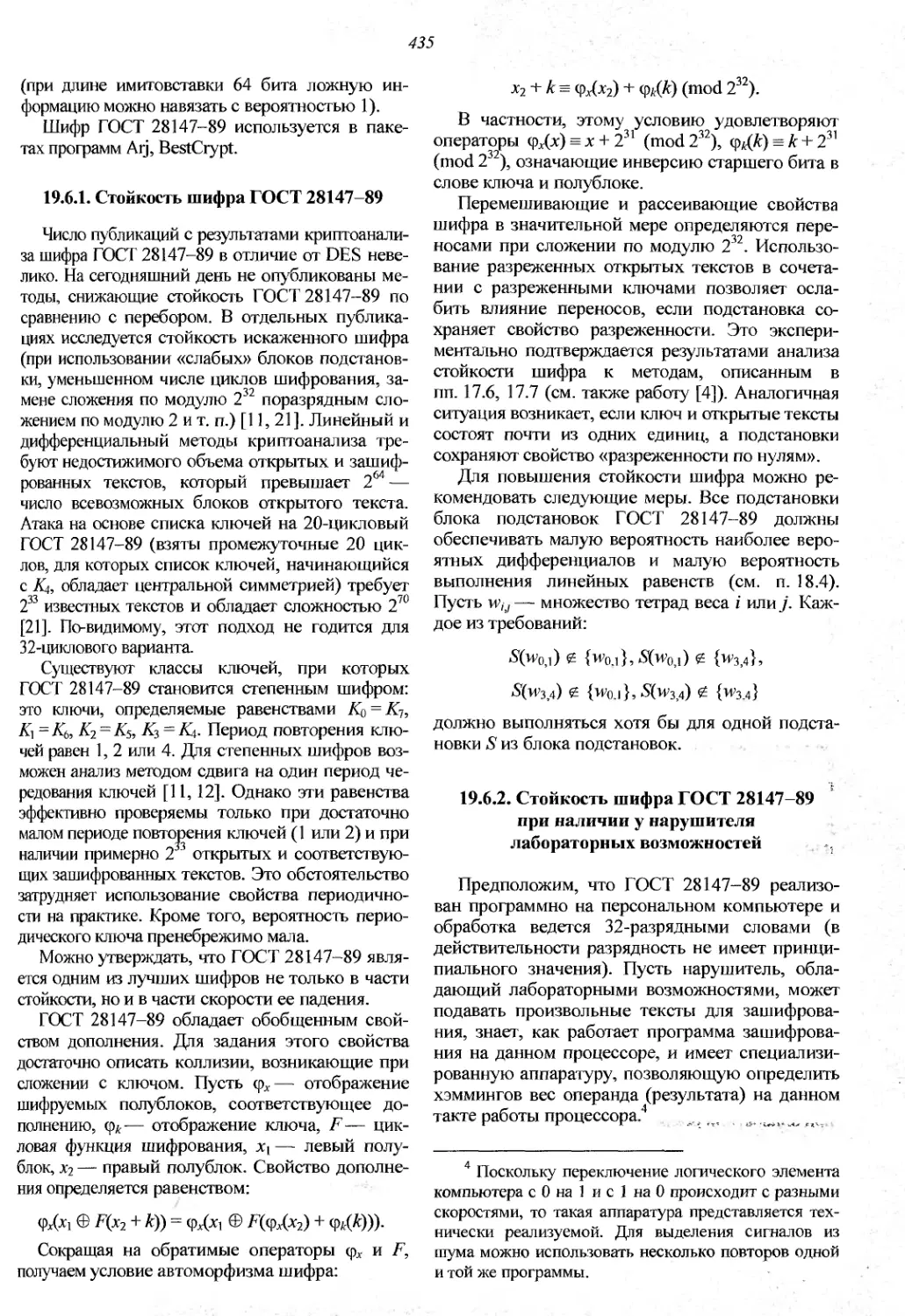

19.6. ГОСТ 28147-89.....................433

19.6.1. Стойкость шифра ГОСТ 28147-89....435

19.6.2. Стойкость шифра ГОСТ 28147-89

при наличии у нарушителя

лабораторных возможностей.....435

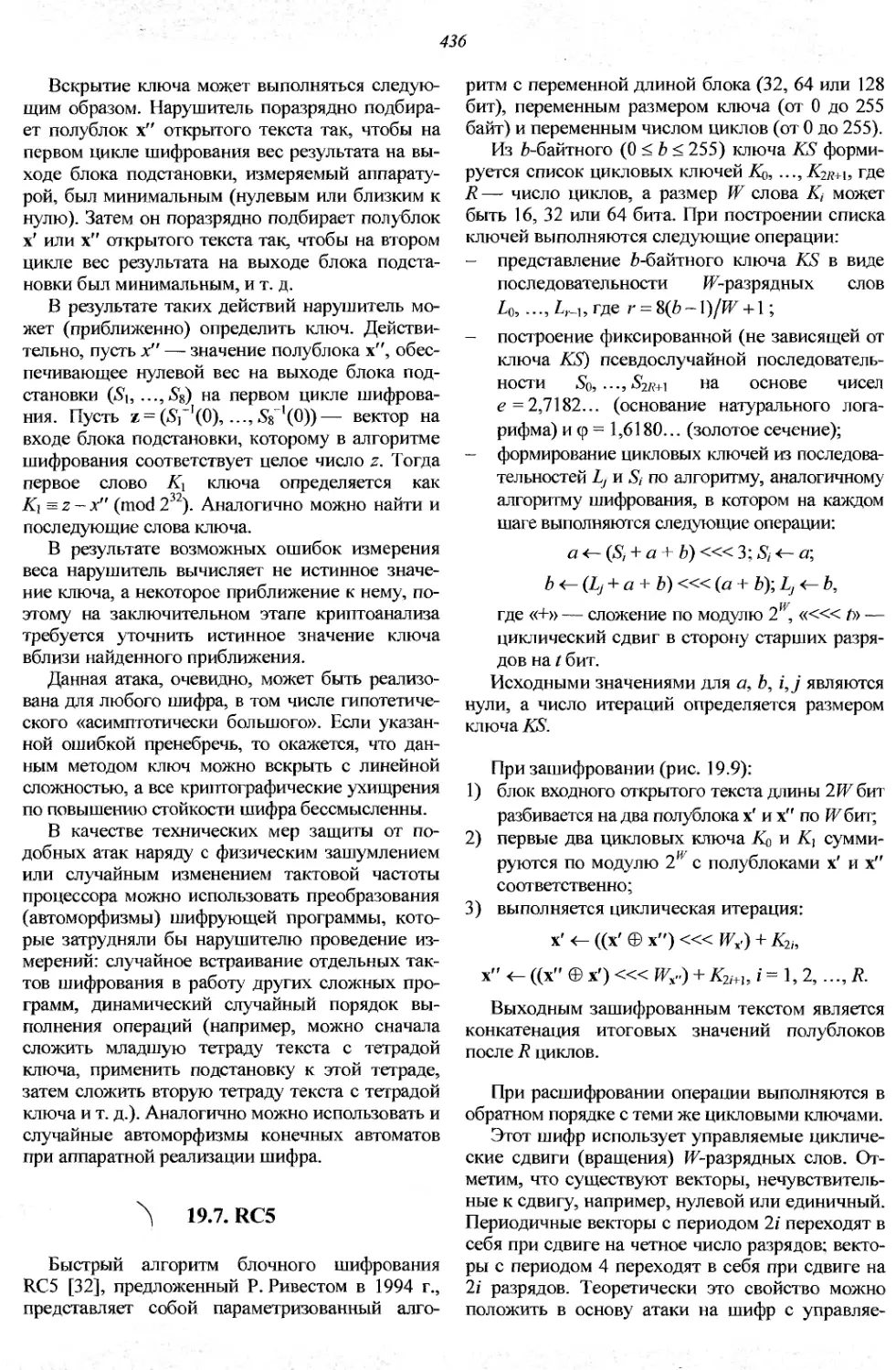

19.7. RC5...............................436

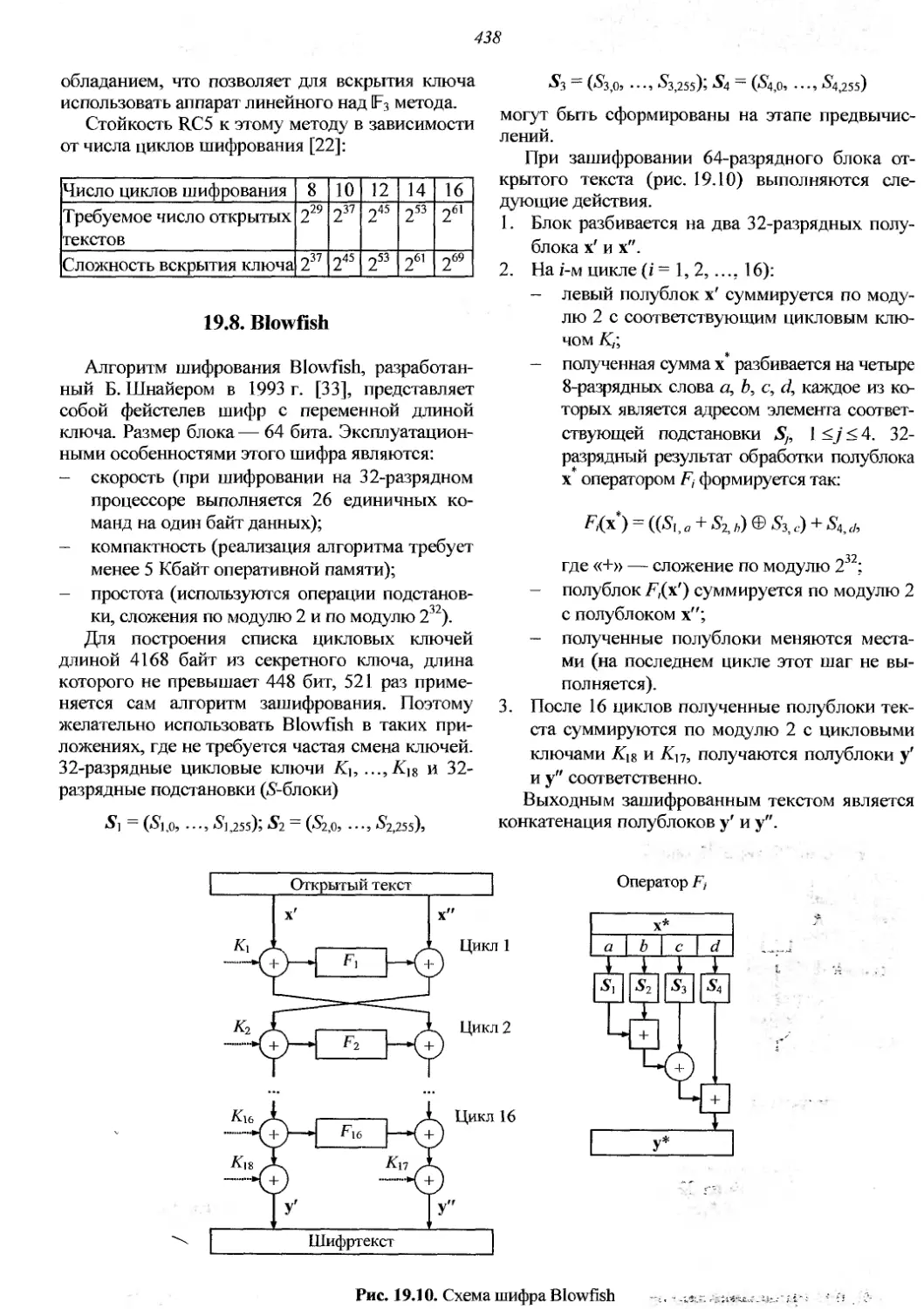

19.8. Blowfish..........................438

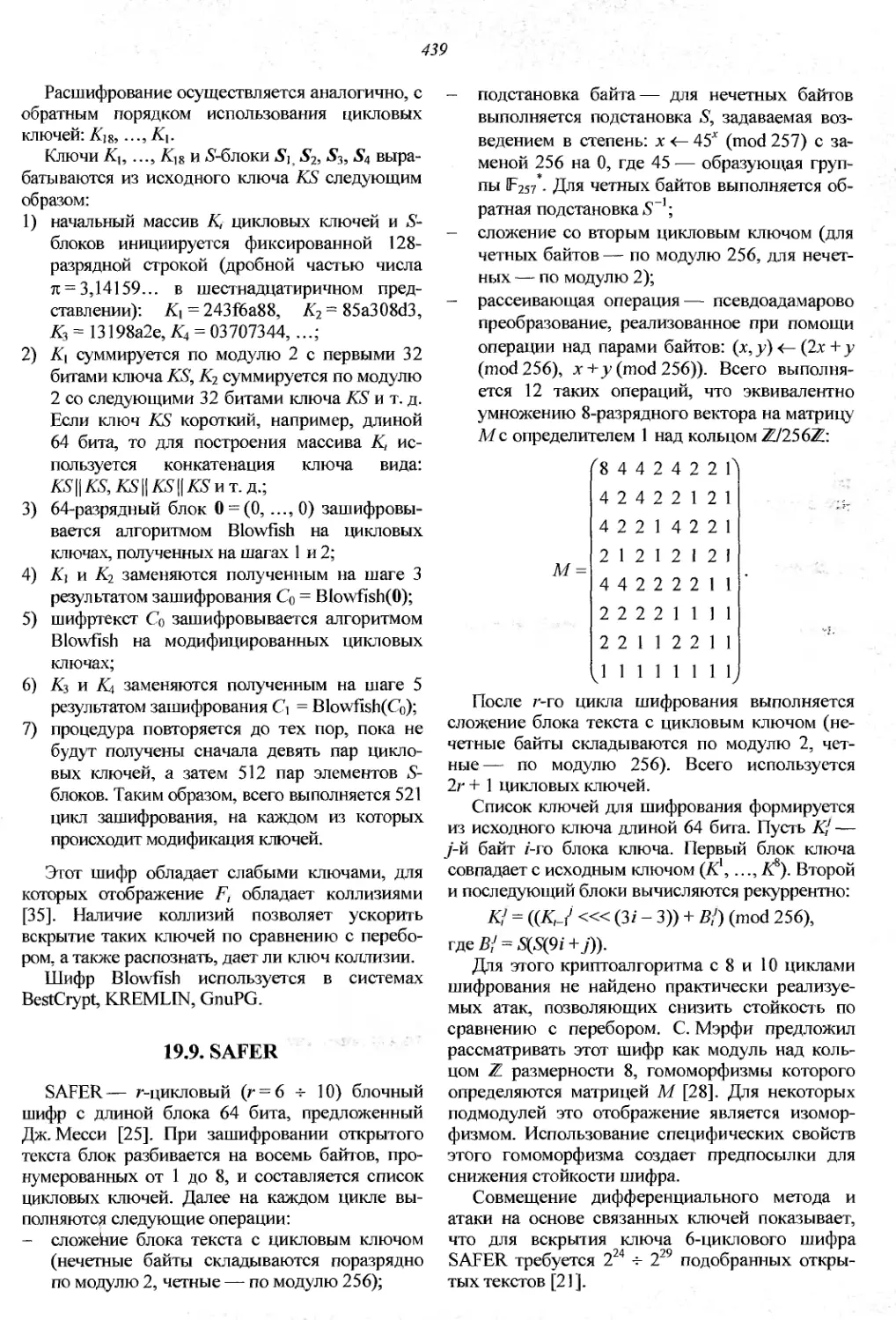

19.9. SAFER.............................439

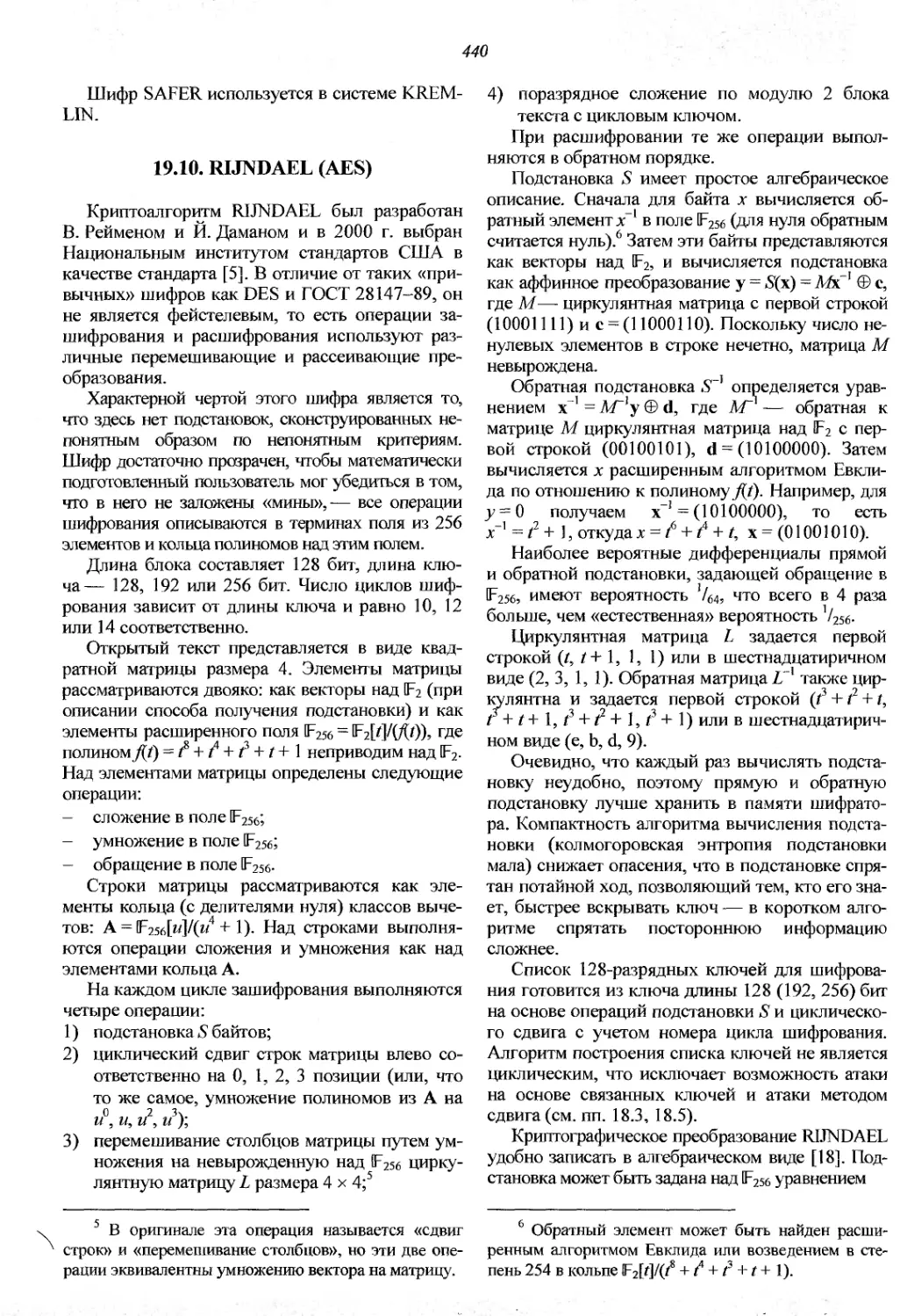

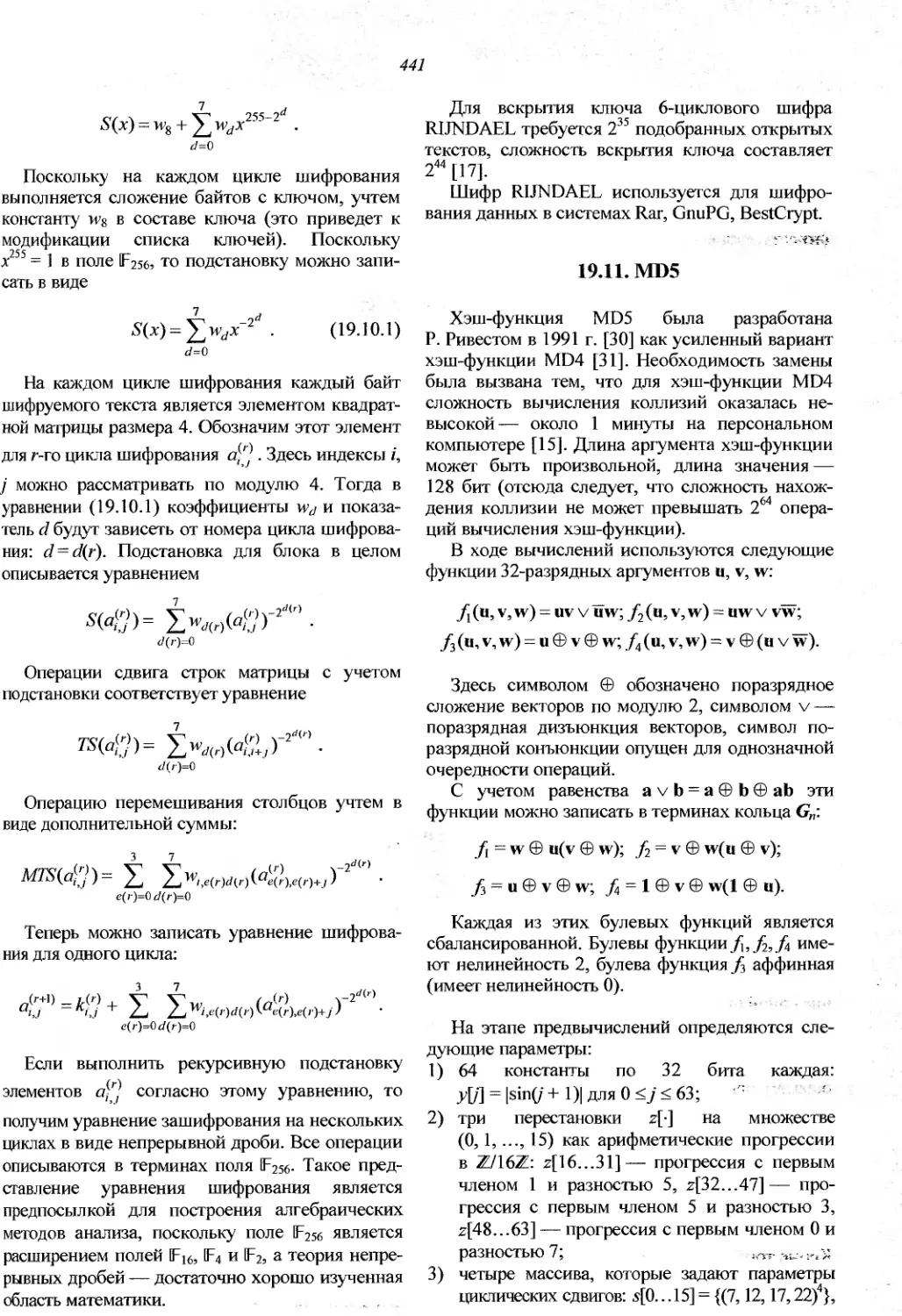

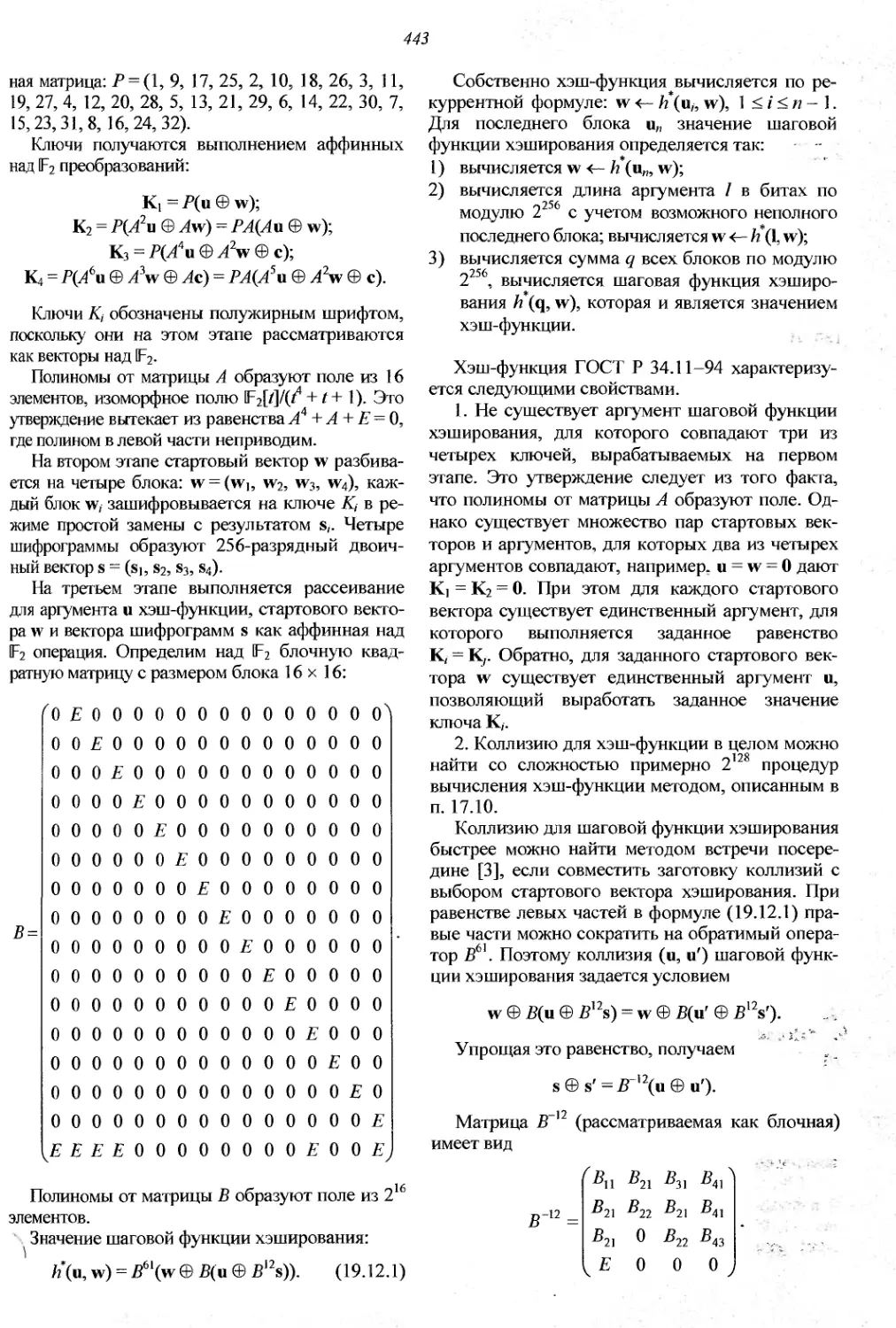

19.10. RUISDAEL (AES)...................440

19.11. MD5..............................441

19.12. ГОСТ P 34.11-94 ................ 442

Упражнения к главе 19...................444

Литература к главе 19...................445

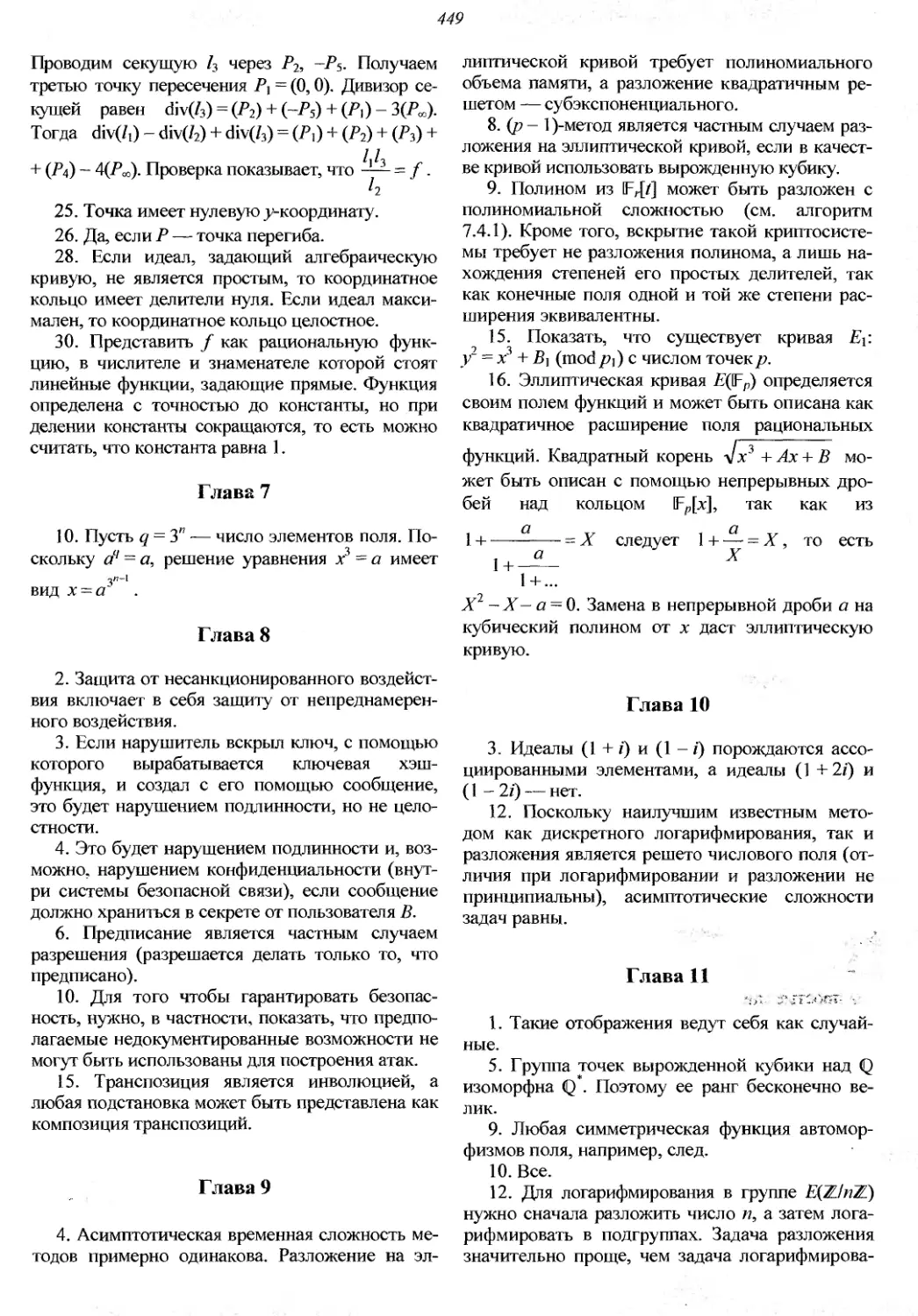

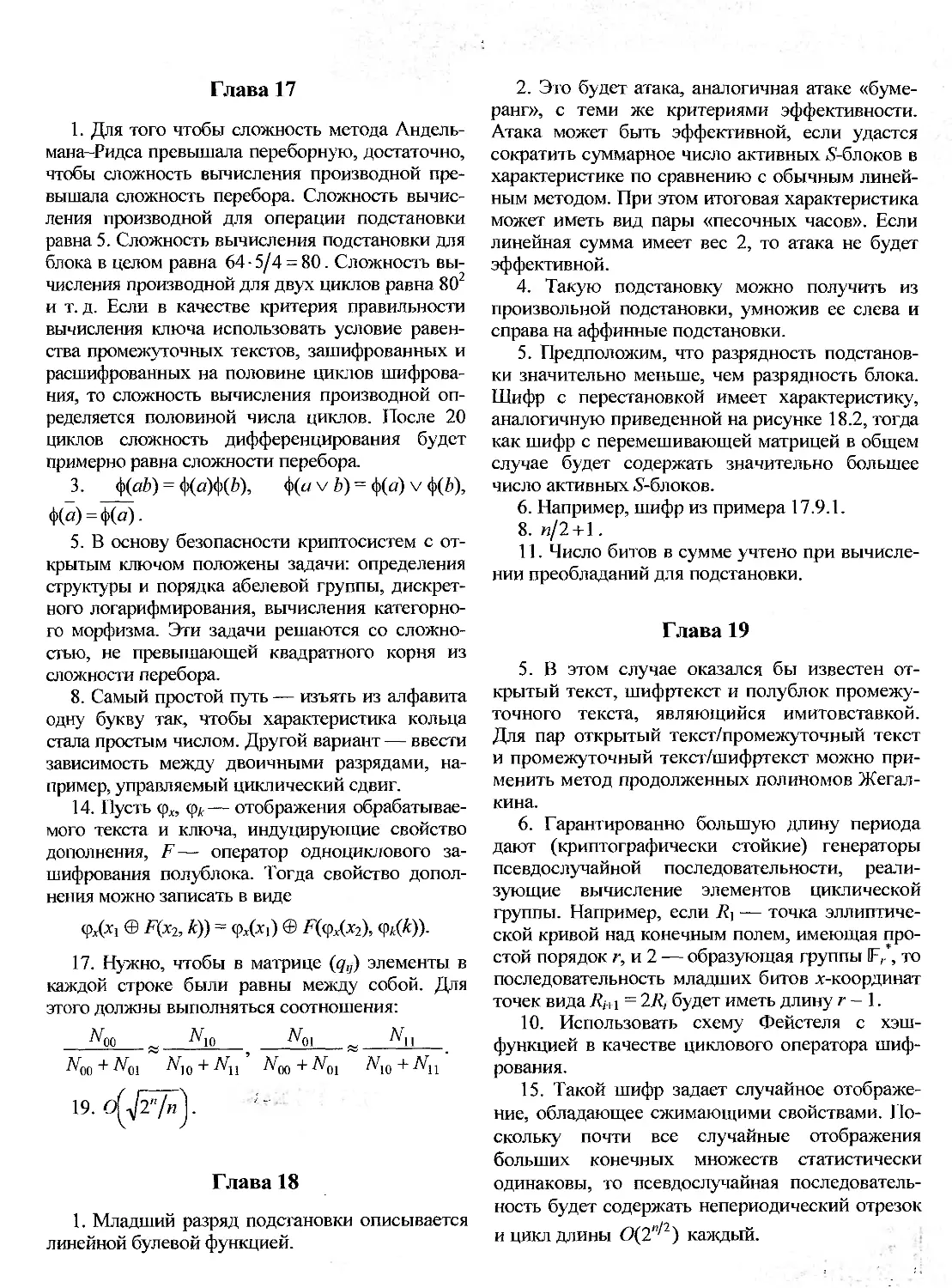

ОТВЕТЫ И УКАЗАНИЯ

К УПРАЖНЕНИЯМ...........................447

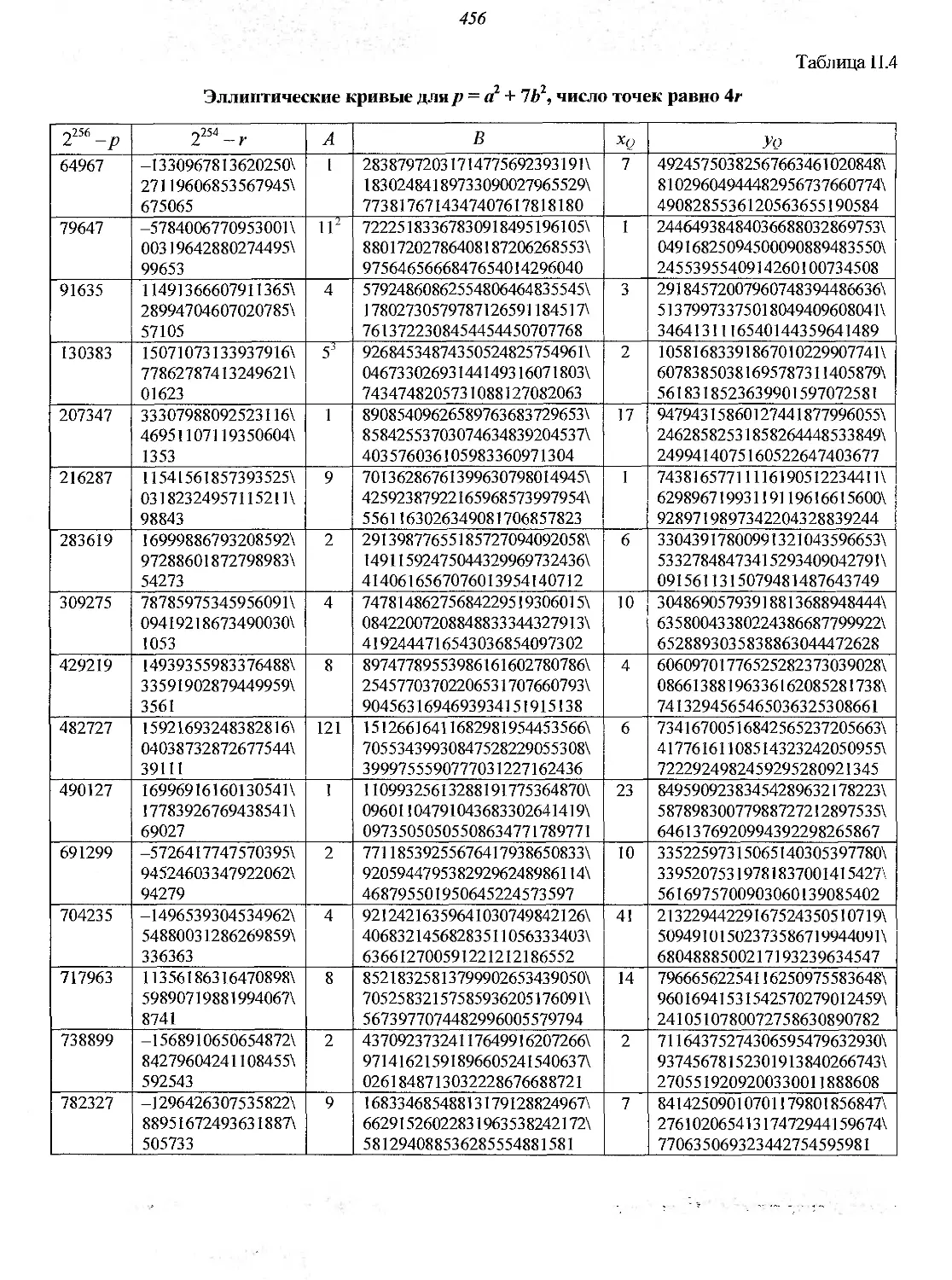

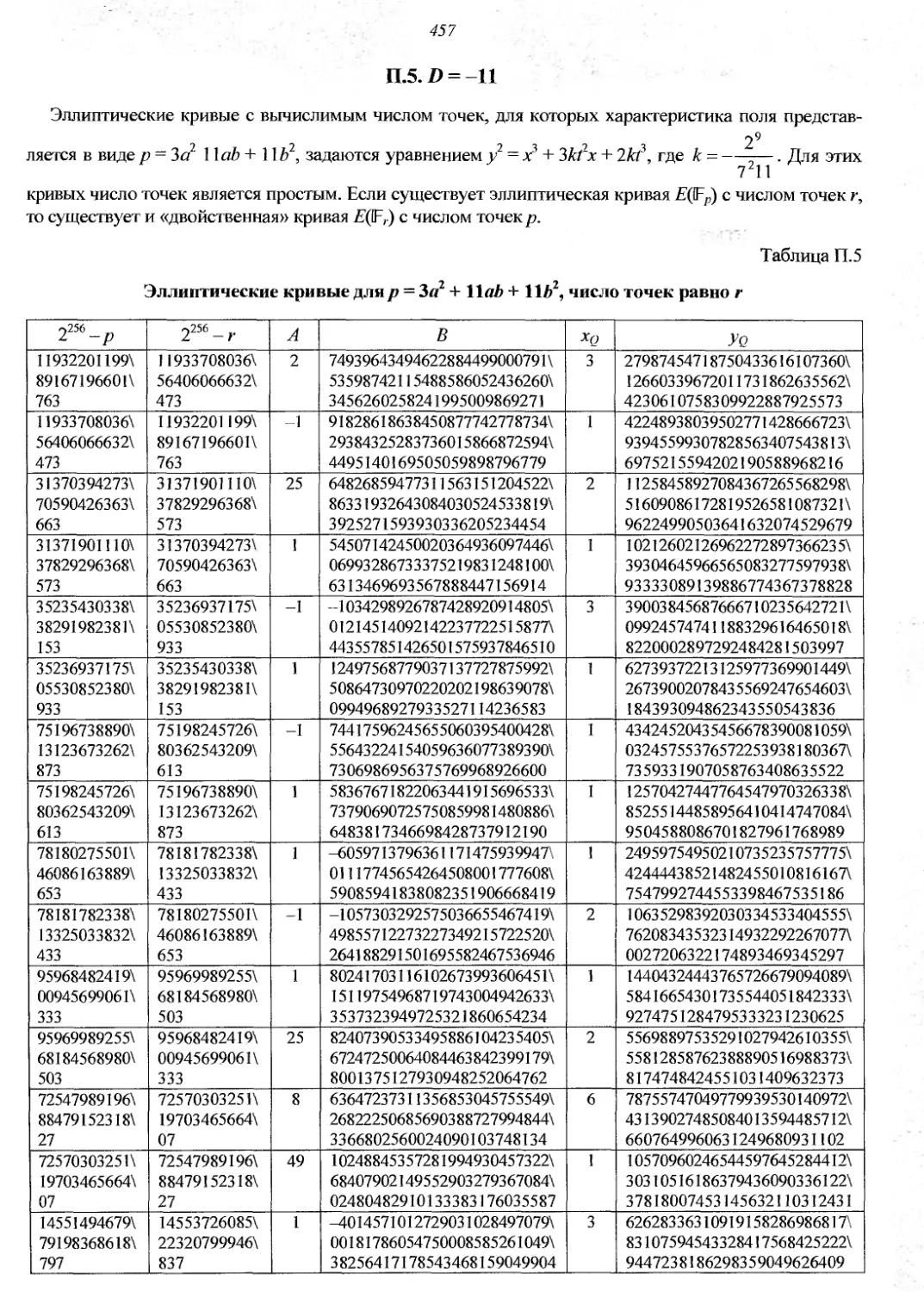

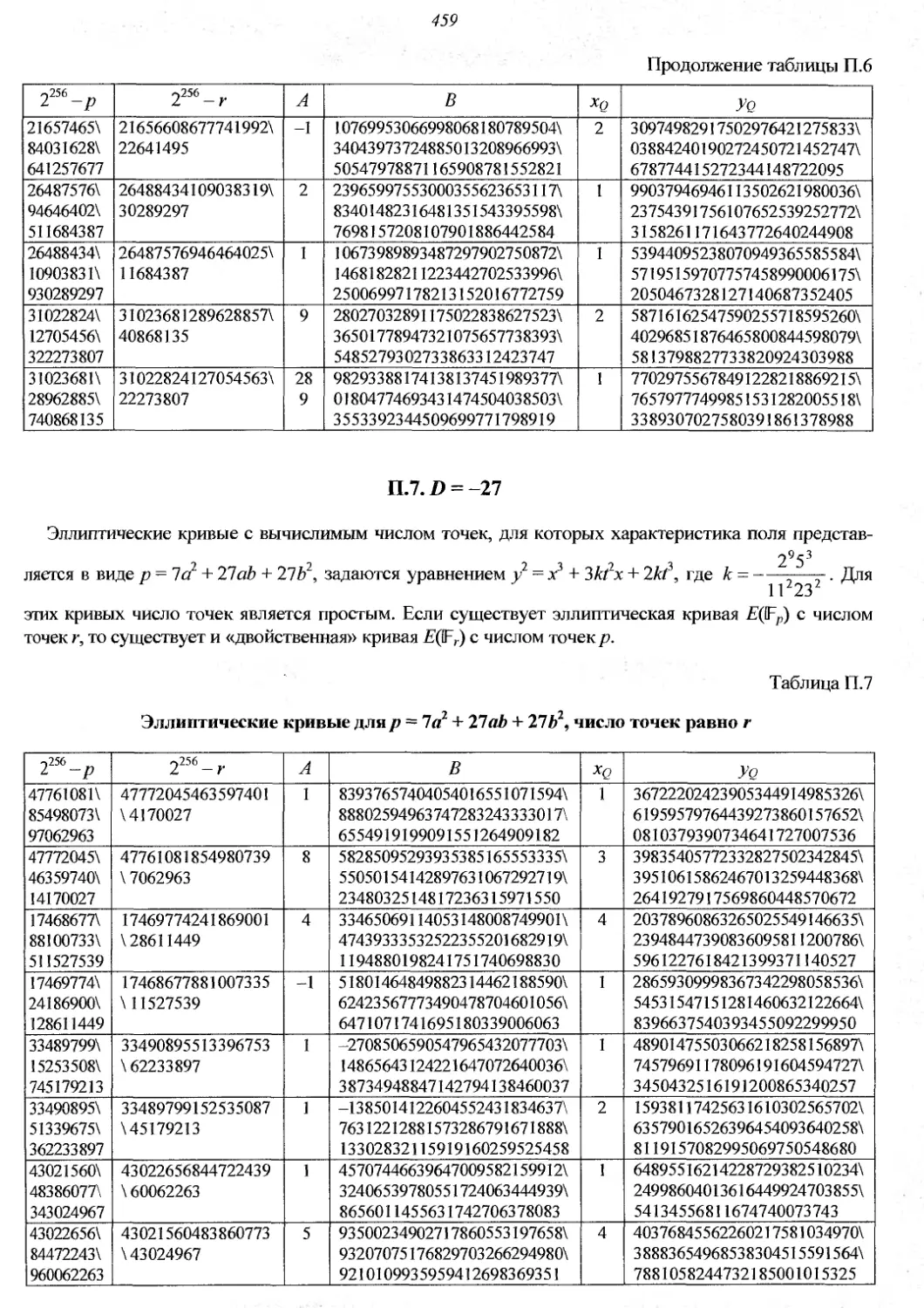

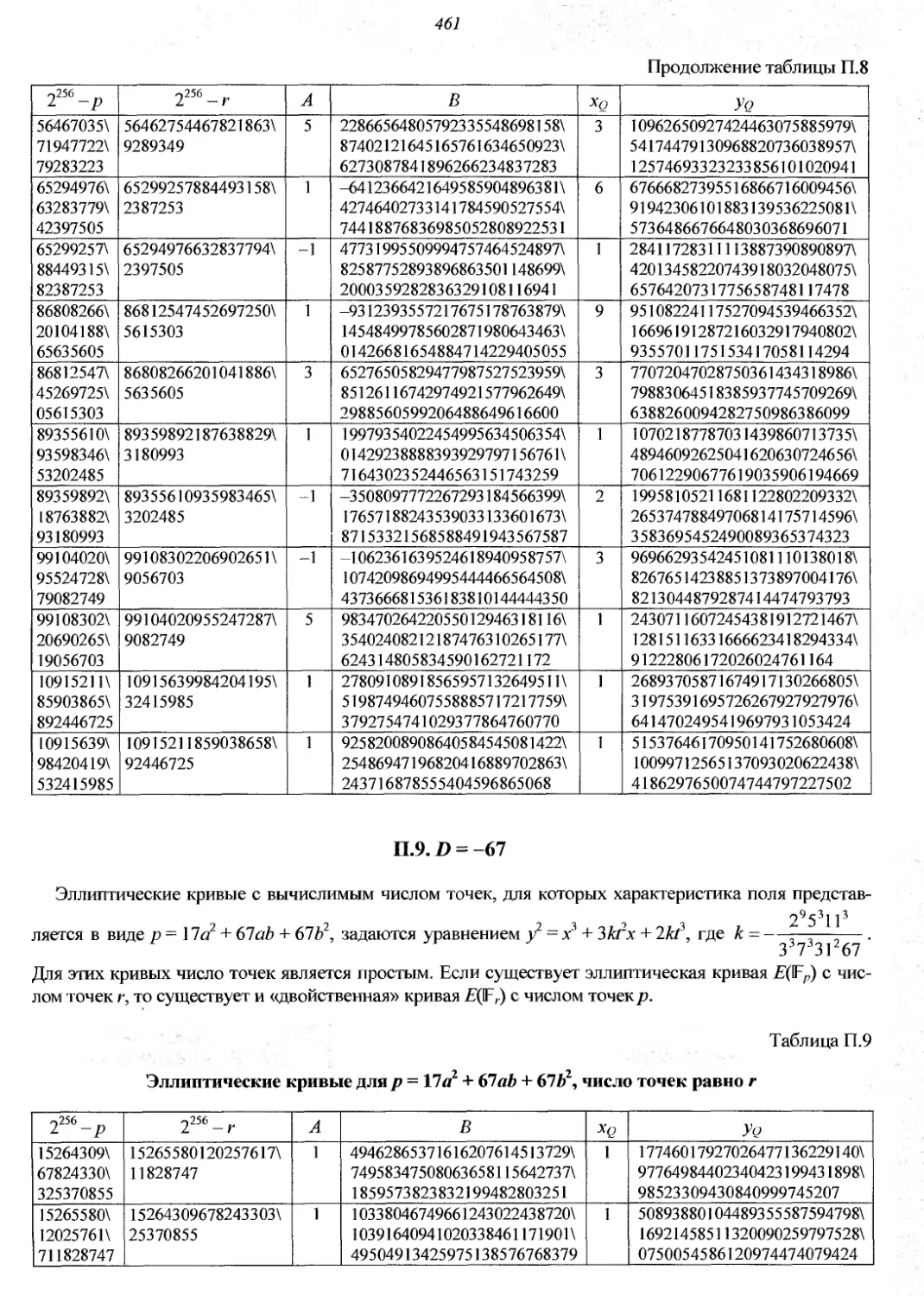

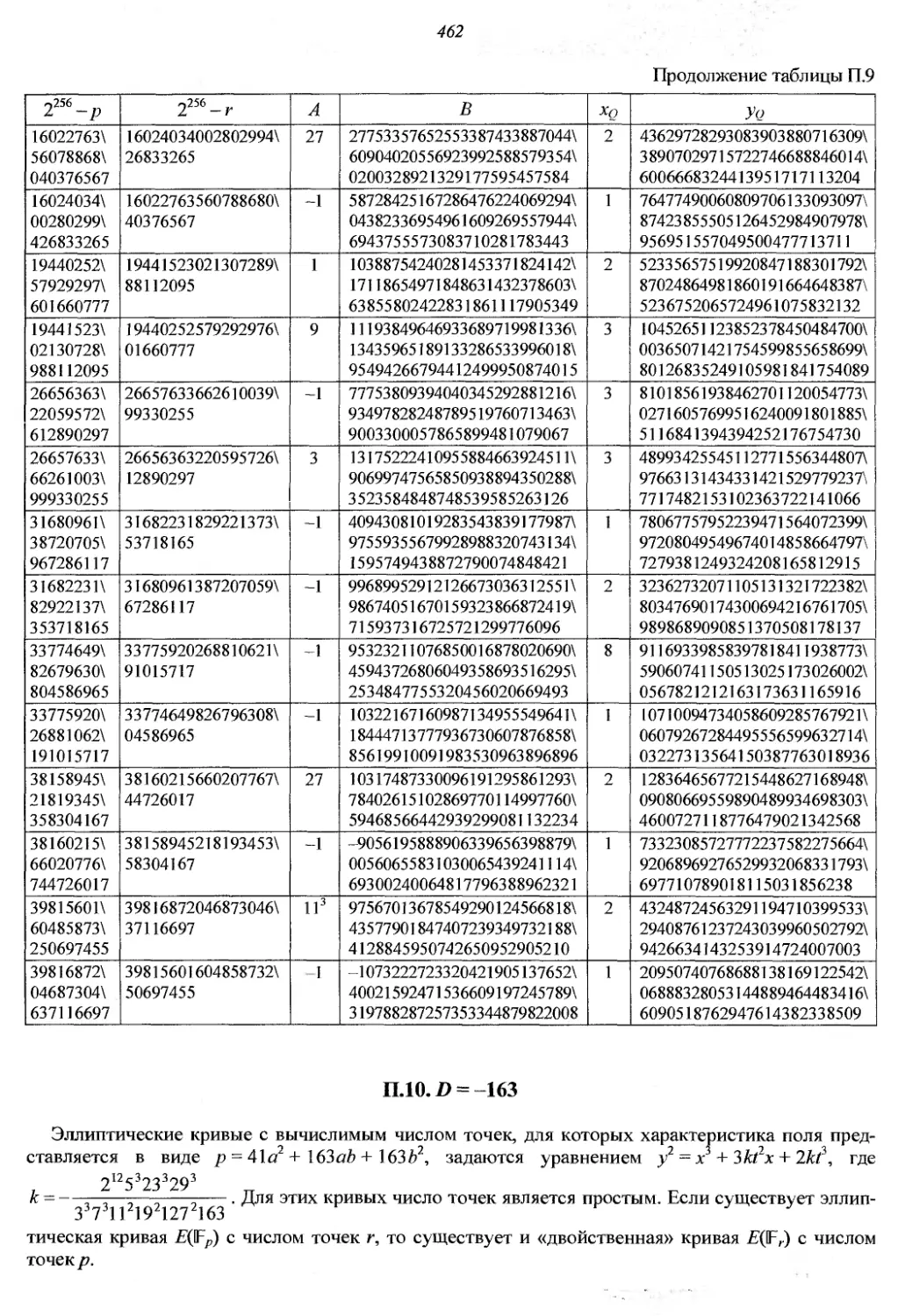

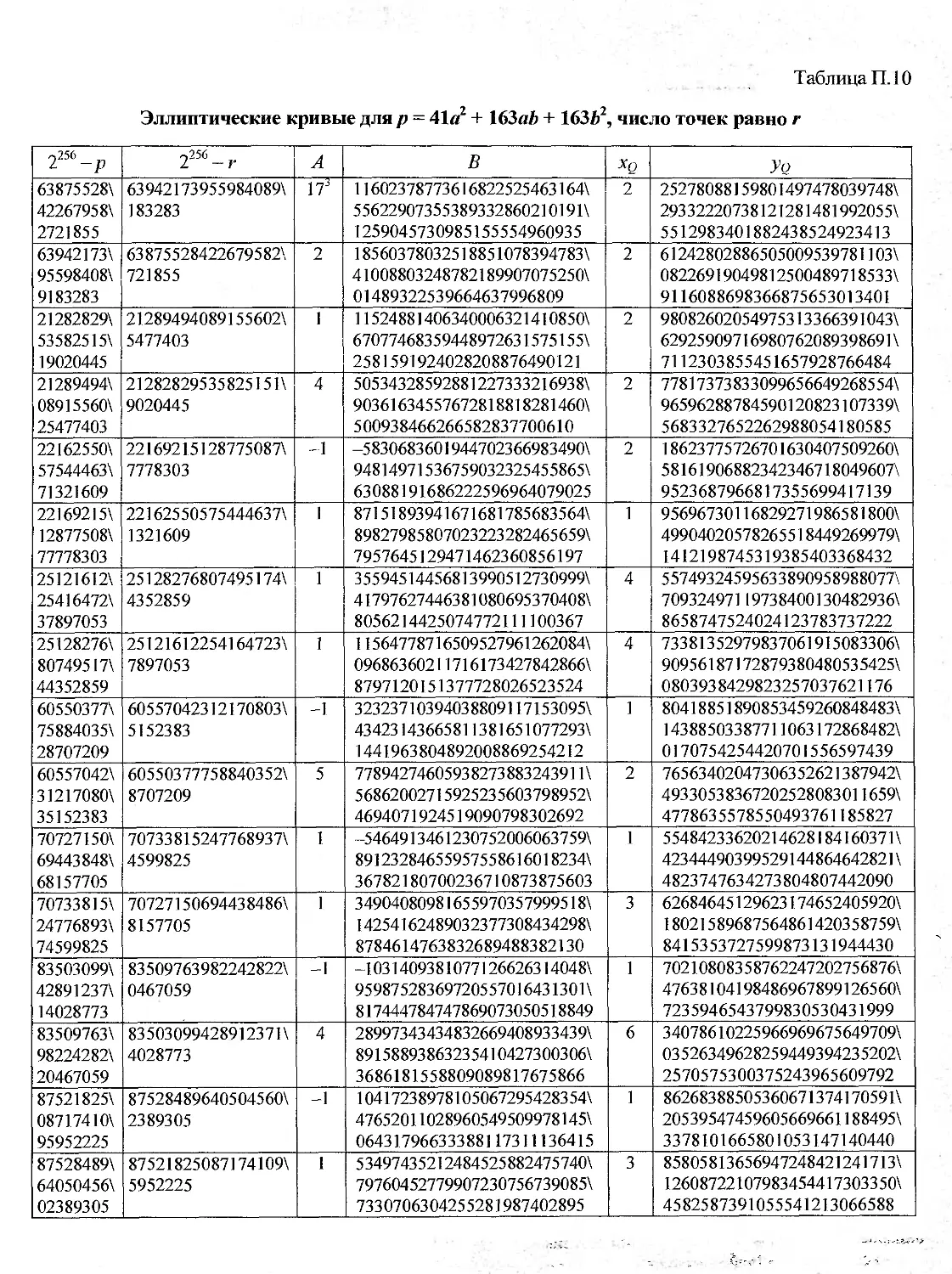

ПРИЛОЖЕНИЕ. ЭЛЛИПТИЧЕСКИЕ КРИВЫЕ

ДЛЯ СТАНДАРТА ПОДПИСИ ГОСТ P34JG-2001 .452

УКАЗАТЕЛЬ...............................464

ВВЕДЕНИЕ

В последние годы в России и за рубежом поя-

вилось множество изданий по криптографии.

Большинство книг носит прикладной характер и

ориентировано на применение готовых крипто-

графических алгоритмов. Вопросам безопасности

криптографических алгоритмов и теоретическим

основам криптографии в этих книгах уделяется

недостаточное внимание. В настоящем издании

предпринята попытка восполнить этот пробел.

Как и другим наукам из области информаци-

онного противоборства, криптографии присущи

два направления: защита и нападение. Первое на-

правление представлено собственно криптогра-

фией, второе — криптоанализом. За рубежом эти

направления объединяют термином «криптоло-

гия». Авторы придерживаются мнения, что разде-

ление криптографии на две различных дисципли-

ны неправильно. Это разделение служит «обосно-

ванием» появления множества слабых криптогра-

фических алгоритмов— ведь анализом их безо-

пасности занимается другая наука. Такая позиция

разработчиков криптоалгоритмов представляется

безответственной. Представьте себе инженера-

строителя, который заявляет: «Я спроектировал

мост, но простоит ли он десять лет, я не знаю, так

как не умею рассчитывать прочность мостов».'

Интеграция России в международное сообще-

ство ведет к росту популярности зарубежных

криптографических алгоритмов. Если разработ-

чик информационной системы не хочет пола-

гаться на мнение экспертов, он должен составить

собственное мнение о безопасности тех или

иных криптосистем. Для этого он должен отве-

тить себе на вопросы: каков уровень стойкости

данной криптосистемы и каким он ожидается в

будущем; чем именно обеспечивается стойкость

и чем обусловлена уязвимость криптосистемы по

отношению к данному методу анализа, и каким

образом криптосистему можно усилить. Данная

книга ориентирована именно на такого читателя.

Криптография — это в основном анализ крип-

тографических алгоритмов (а отнюдь не их про-

граммно-аппаратная реализация, которую часто

-1 Некоторым оправданием для разработчиков яв-

ляется то, что методы криптоанализа часто не публи-

куются, так как по сути являются информационным

оружием.

называют криптографией дилетанты). Криптогра-

фические алгоритмы — нематериальные объекты,

слабо связанные с окружающим физическим ми-

ром, а методы их анализа и вовсе относятся к «ми-

ру идей». Поэтому в криптоанализе часто исполь-

зуются разделы математики, не имеющие прямого

отношения к описанию физической реальности и

относящиеся к области алгебры, теории чисел и

алгебраической геометрии. Поскольку в россий-

ских технических вузах этим дисциплинам тради-

ционно уделяется явно недостаточное внимание,

главы 1-6 содержат необходимые результаты из

этих областей математики (множества и алгорит-

мы, группы, кольца, поля, алгебраические числа,

эллиптические кривые). В главе 7 рассматриваются

вычислительные методы алгебры и теории чисел,

которые могуг быть использованы при разработке

и анализе криптографических алгоритмов.

Быстрое развитие криптографии приводит к

расширению ее предметной области и росту чис-

ла методов исследования. Принято различать

криптографию с открытым ключом (несиммет-

ричную) и криптографию с секретным ключом

(симметричную). По-видимому, такое разделе-

ние обусловлено не тем, является ключ откры-

тым или секретным, а типом математической

задачи, положенной в основу безопасности соот-

ветствующих криптоалгоритмов, и, следователь-

но, методами решения этой задачи.

Для криптографии с открытым ключом харак-

терны «нерукотворные» задачи, сформулированные

для хорошо исследованных алгебраических струк-

тур (групп, колец, категорий). Вряд ли кто-либо

сможет утверждать, что задача разложения нату-

рального числа на множители создана (не сформу-

лирована, а именно создана) человеком, поскольку

натуральные числа «существуют» независимо от

человека. То же можно сказать и о задаче дискрет-

ного логарифмирования в циклической группе. Ме-

тоды анализа таких задач используют алгебраиче-

скую теорию соответствующих структур.

Главы 9-15 посвящены вопросам криптогра-

фии с открытым ключом. Безопасность соответст-

вующих криптографических алгоритмов основана

на сложности решения массовых математических

задач, число которых быстро растет. Системати-

зация этих задач по степени их общности, начиная

с унифицированных задач (определение структу-

4

ры и порядка конечной группы, вычисление дис-

кретного логарифма в циклической группе вы-

числимого порядка, вычисление категорного

морфизма) позволяет упорядочить методы их ре-

шения. Поэтому сначала подробно рассматрива-

ются методы решения этих задач (универсальные,

применимые к любым математическим структу-

рам, и специальные, применимые к конкретным

алгебраическим структурам), в том числе на кван-

товом компьютере, а затем — собственно крипто-

графические алгоритмы и протоколы, построен-

ные на указанных задачах. Рассматриваются спо-

собы противодействия квантовому компьютеру.

Большое внимание уделено вопросам проекти-

рования криптосистем на эллиптических кривых:

выбору кривой, разработке быстрых вычислитель-

ных алгоритмов, анализу и прогнозированию стой-

кости, построению криптографических протоколов.

Методы решения математических задач и

проектирования криптосистем поясняются мно-

гочисленными примерами, позволяющими луч-

ше уяснить теоретический материал.

В главах 16-19 рассматриваются вопросы ана-

лиза и проектирования итерированных шифров.

Симметричные шифры и хэш-функции имеют

конкретных авторов, а задача, положенная в осно-

ву безопасности, каждый раз уникальна. Про ал-

гебраические свойства таких криптоалгоритмов

обычно ничего определенного сказать нельзя, по-

этому их анализ часто представляет собой «набор

трюков» и относится скорее к области искусства,

чем науки. Это обстоятельство открывает возмож-

ности для изобретения новых методов и приемов

криптоанализа. По-видимому, некоторые симмет-

ричные шифры можно считать стойкими лишь по-

стольку, поскольку не найдены способы их взлома.

Обычно симметричные шифры и хэш-

функции строятся на основе циклической компо-

зиции отображений, описываемых несложными

наборами булевых функций. Такие криптоалго-

ритмы будем называть итерированными. Сюда

относятся шифры и хэш-функции DES, FEAL,

IDEA, ГОСТ 28147-89, Blowfish, RIJNDAEL,

ГОСТ Р 34.11-94, MD5 и т. п.

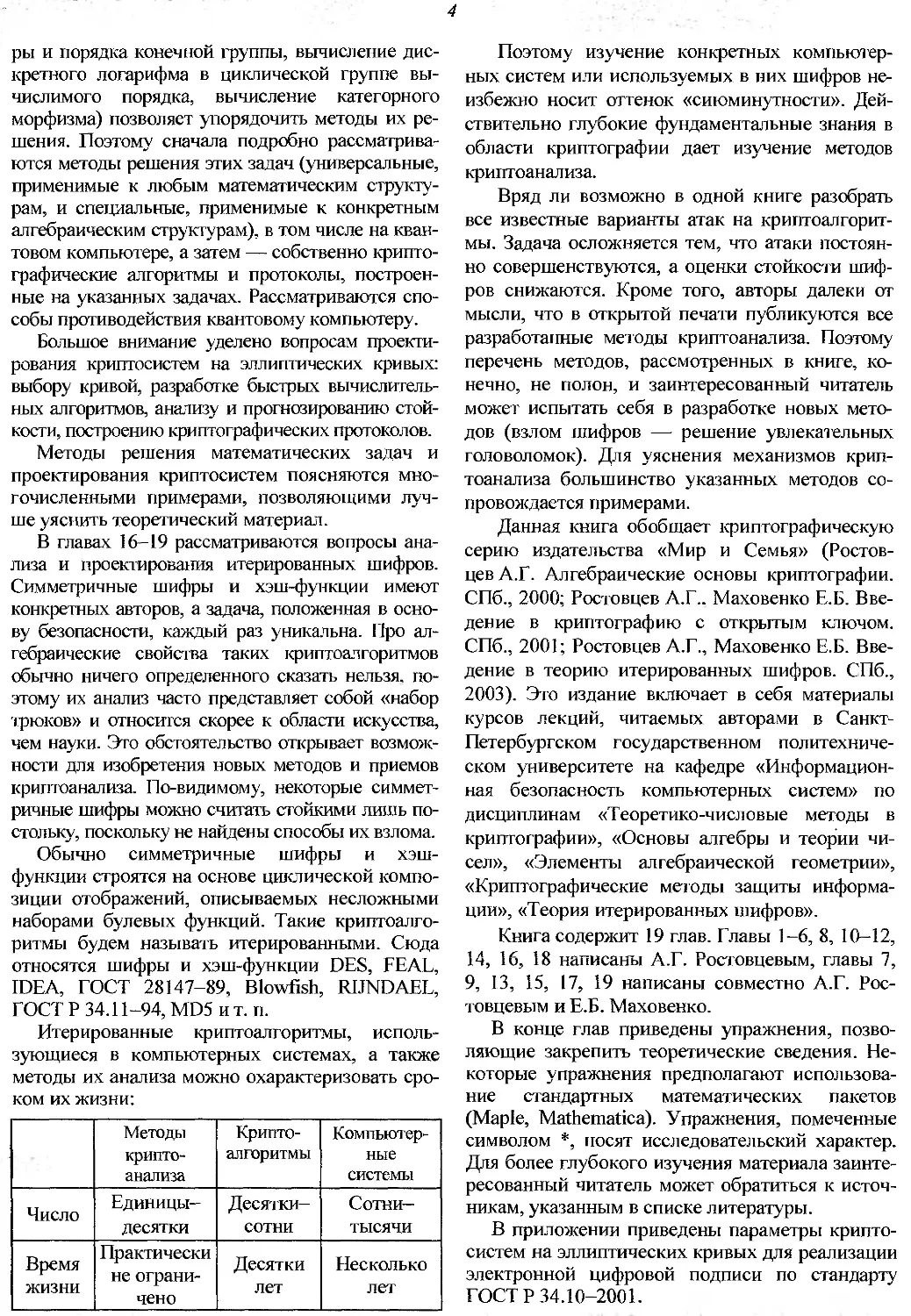

Итерированные криптоалгоритмы, исполь-

зующиеся в компьютерных системах, а также

методы их анализа можно охарактеризовать сро-

ком их жизни:

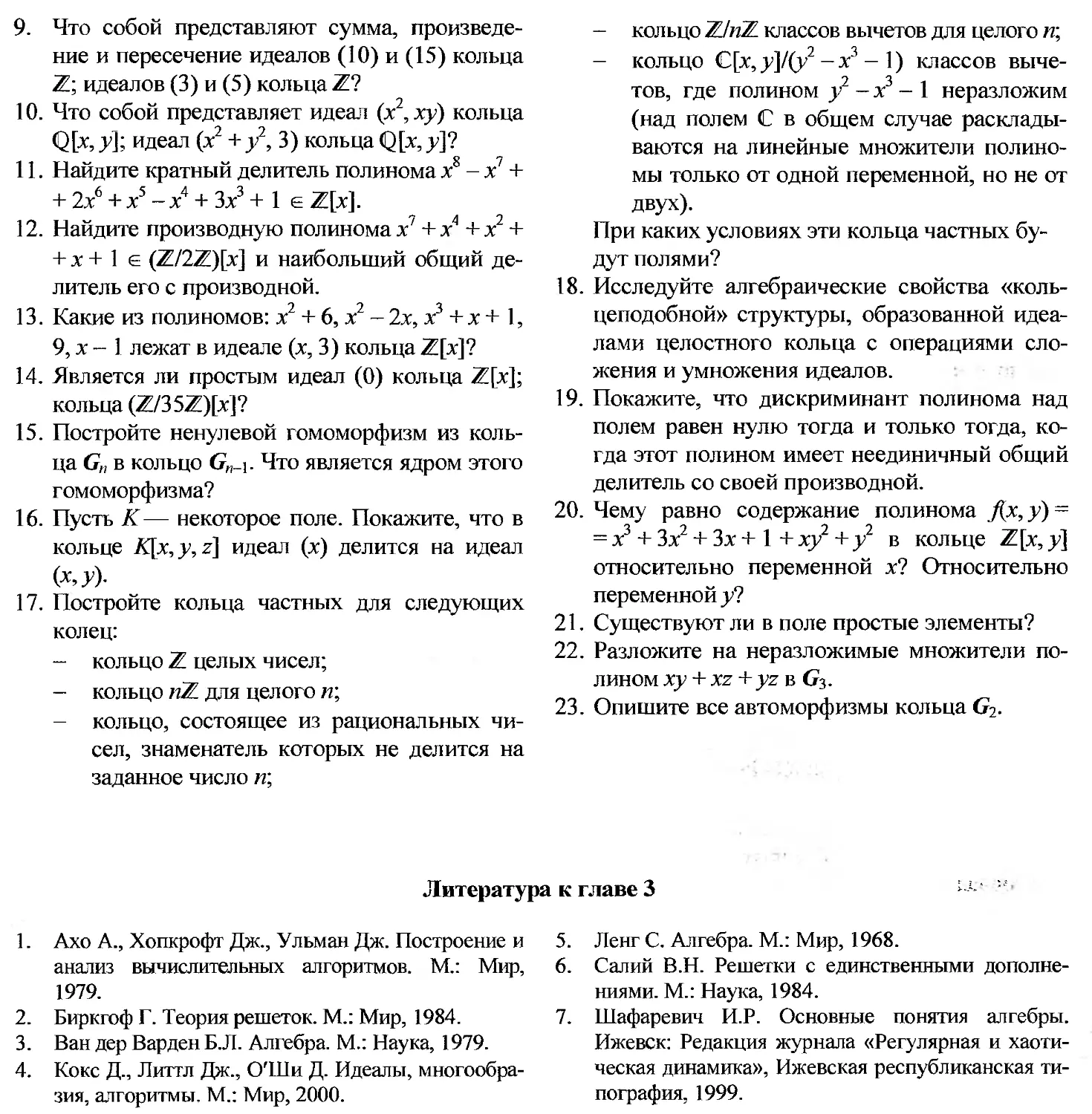

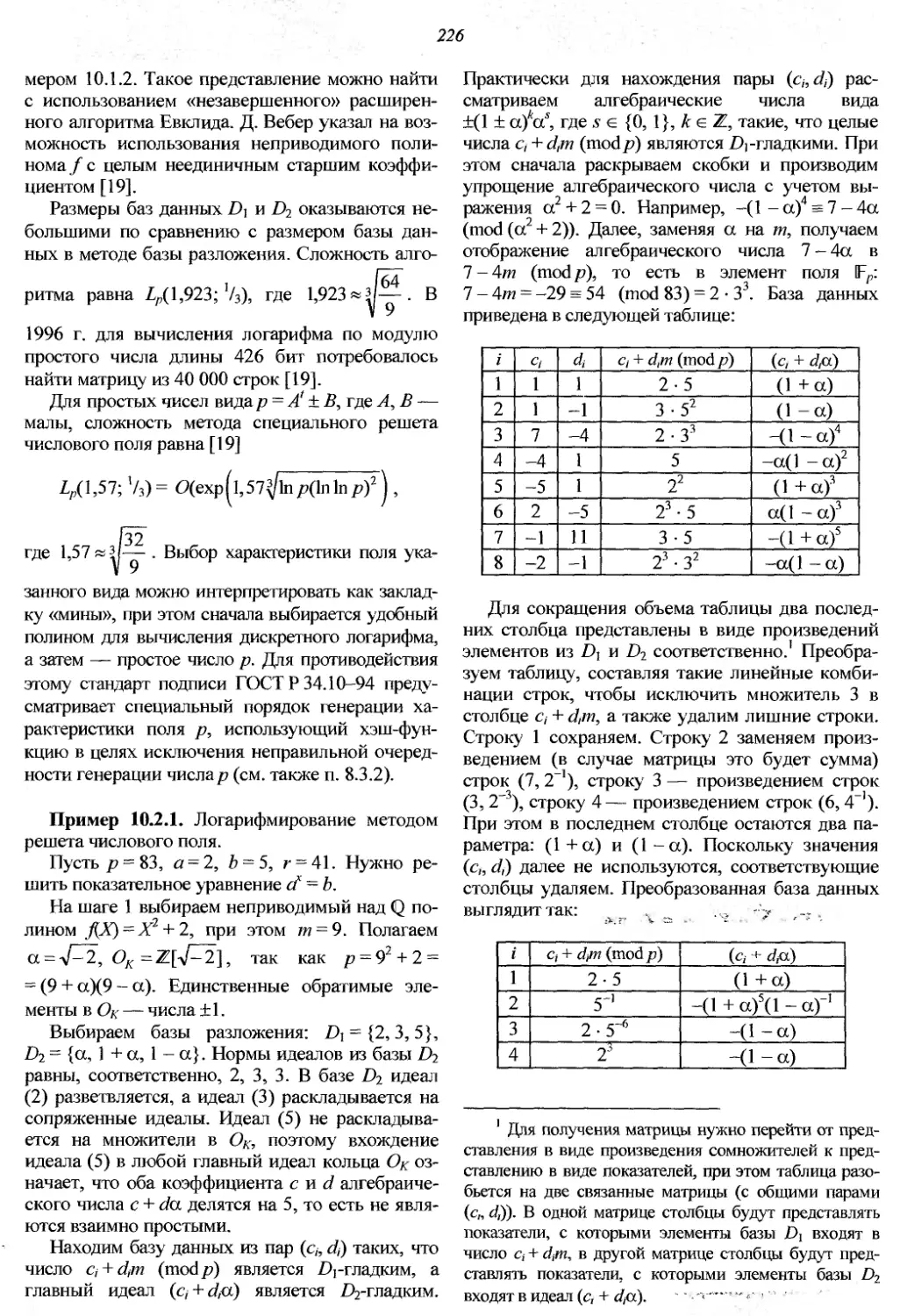

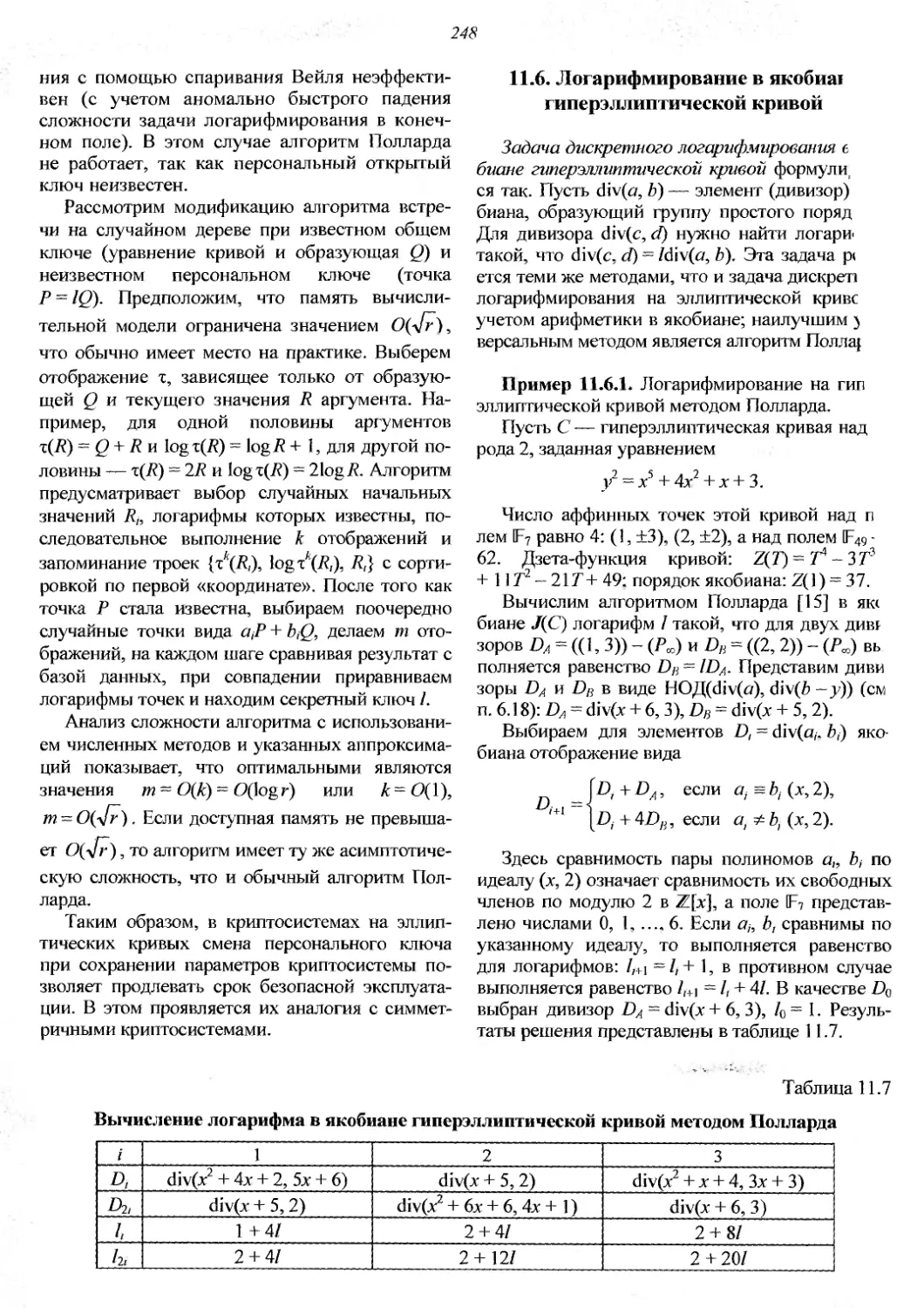

Методы крипто- анализа Крипто- алгоритмы Компьютер- ные системы

Число Единицы- десятки Десятки- сотни Сотни- тысячи

Время жизни Практически не ограни- чено Десятки лет Несколько лет

Поэтому изучение конкретных компьютер-

ных систем или используемых в них шифров не-

избежно носит оттенок «сиюминутности». Дей-

ствительно глубокие фундаментальные знания в

области криптографии дает изучение методов

криптоанализа.

Вряд ли возможно в одной книге разобрать

все известные варианты атак на криптоалгорит-

мы. Задача осложняется тем, что атаки постоян-

но совершенствуются, а оценки стойкости шиф-

ров снижаются. Кроме того, авторы далеки от

мысли, что в открытой печати публикуются все

разработанные методы криптоанализа. Поэтому

перечень методов, рассмотренных в книге, ко-

нечно, не полон, и заинтересованный читатель

может испытать себя в разработке новых мето-

дов (взлом шифров — решение увлекательных

головоломок). Для уяснения механизмов крип-

тоанализа большинство указанных методов со-

провождается примерами.

Данная книга обобщает криптографическую

серию издательства «Мир и Семья» (Ростов-

цев А.Г. Алгебраические основы криптографии.

СПб., 2000; Ростовцев А.Г.. Маховенко Е.Б. Вве-

дение в криптографию с открытым ключом.

СПб., 2001; Ростовцев А.Г., Маховенко Е.Б. Вве-

дение в теорию итерированных шифров. СПб.,

2003). Это издание включает в себя материалы

курсов лекций, читаемых авторами в Санкт-

Петербургском государственном политехниче-

ском университете на кафедре «Информацион-

ная безопасность компьютерных систем» по

дисциплинам «Теоретико-числовые методы в

криптографии», «Основы алгебры и теории чи-

сел», «Элементы алгебраической геометрии»,

«Криптографические методы защиты информа-

ции», «Теория итерированных шифров».

Книга содержит 19 глав. Главы 1-6, 8, 10—12,

14, 16, 18 написаны А.Г. Ростовцевым, главы 7,

9, 13, 15, 17, 19 написаны совместно А.Г. Рос-

товцевым и Е.Б. Маховенко.

В конце глав приведены упражнения, позво-

ляющие закрепить теоретические сведения. Не-

которые упражнения предполагают использова-

ние стандартных математических пакетов

(Maple, Mathematica). Упражнения, помеченные

символом *, носят исследовательский характер.

Для более глубокого изучения материала заинте-

ресованный читатель может обратиться к источ-

никам, указанным в списке литературы.

В приложении приведены параметры крипто-

систем на эллиптических кривых для реализации

электронной цифровой подписи по стандарту

ГОСТ Р 34.10-2001.

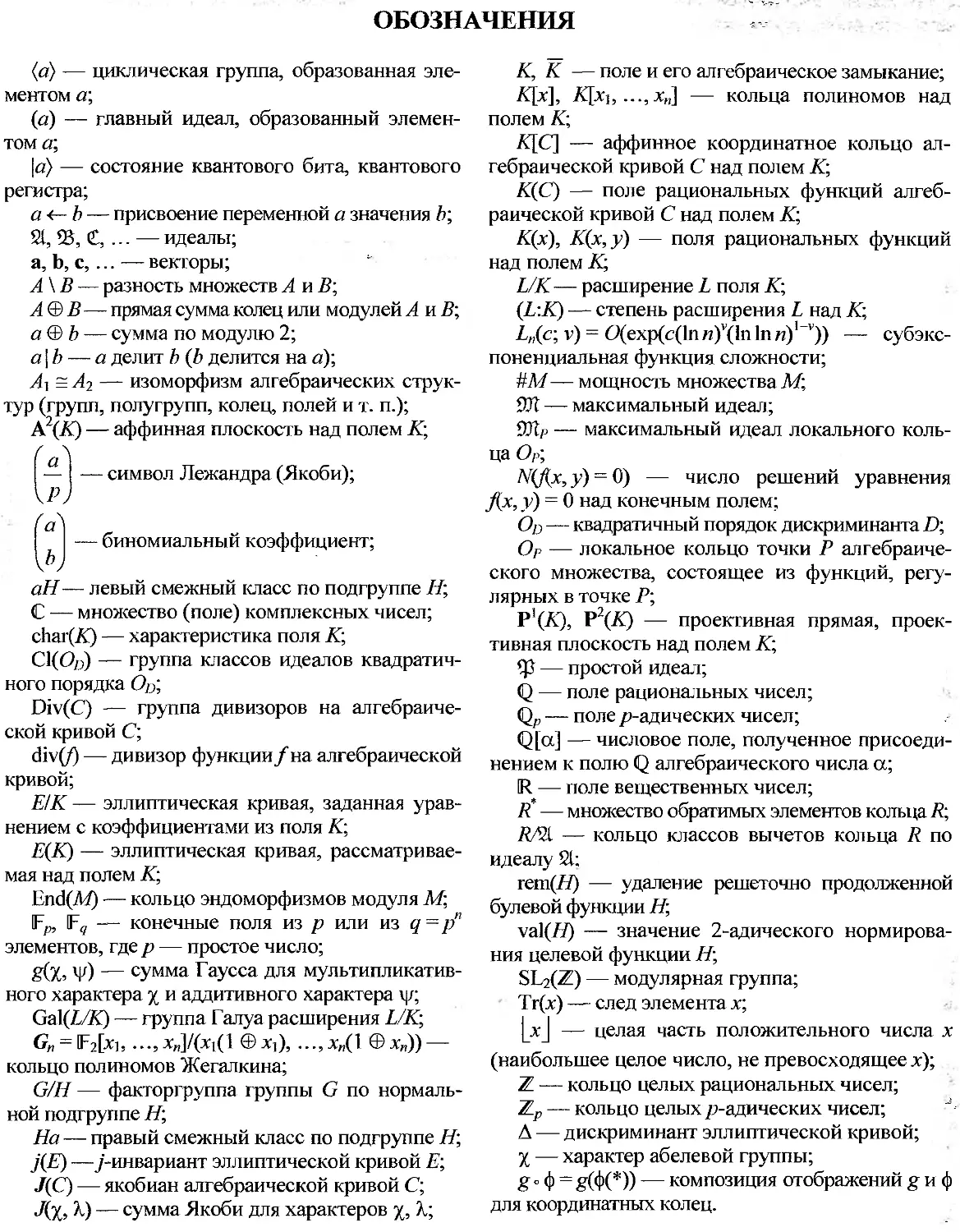

ОБОЗНАЧЕНИЯ

(а) — циклическая группа, образованная эле-

ментом а;

(а) — главный идеал, образованный элемен-

том а;

|а) — состояние квантового бита, квантового

регистра;

а+-Ь — присвоение переменной а значения Ь;

21, 23, С, ... — идеалы;

а, Ь, с, ... — векторы;

А\В — разность множеств А и В;

А® В—прямая сумма колец или модулей А и В;

а © b — сумма по модулю 2;

а | b — а делит b (Ь делится на а);

А] =Аг — изоморфизм алгебраических струк-

тур (групп, полугрупп, колец, полей и т. п.);

А2(К) — аффинная плоскость над полем К,

— — символ Лежандра (Якоби);

\р)

f °

— биномиальный коэффициент;

аН— левый смежный класс по подгруппе Н;

С — множество (поле) комплексных чисел;

chai'(A') — характеристика поля К;

С1(С/>) — группа классов идеалов квадратич-

ного порядка Od',

Div(Q — группа дивизоров на алгебраиче-

ской кривой С;

div(/) — дивизор функции/на алгебраической

кривой;

Е/К — эллиптическая кривая, заданная урав-

нением с коэффициентами из поля А;

Е(К) — эллиптическая кривая, рассматривае-

мая над полем К;

End(A/) — кольцо эндоморфизмов модуля М;

Ер, Е9 — конечные поля из р или из q=pn

элементов, где р — простое число;

g(%, \j) — сумма Гаусса для мультипликатив-

ного характера % и аддитивного характера \j;

Gal(ZzK) — группа Галуа расширения L/Кл,

G„ = F2[xj, ..., x„]/(xt(l © хД ..., х„(1 © х„)) —

кольцо полиномов Жегалкина;

G/H — факторгруппа группы G по нормаль-

ной подгруппе Н;

На — правый смежный класс по подгруппе Н;

j(E) — /инвариант эллиптической кривой Е;

J(C) — якобиан алгебраической кривой С;

J(%, X) — сумма Якоби для характеров %, X;

К, К — поле и его алгебраическое замыкание;

А]х], Афх|, ...,х„] — кольца полиномов над

полем К\

А)С] — аффинное координатное кольцо ал-

гебраической кривой С над полем К,

К(С) — поле рациональных функций алгеб-

раической кривой С над полем К;

К(х), К(х,у) — поля рациональных функций

над полем К,

L/K — расширение L поля К,

(L-.K) — степень расширения L над К,

L,,(c; v) = O(exp(c(ln ri)'(In In л)1-’’)) — субэкс-

поненциальная функция сложности;

#М— мощность множества М;

ЯЛ — максимальный идеал;

SRp — максимальный идеал локального коль-

ца ОР;

N(j(x, у) = 0) — число решений уравнения

/(х, у) = 0 над конечным полем;

Od — квадратичный порядок дискриминанта D;

Ор — локальное кольцо точки Р алгебраиче-

ского множества, состоящее из функций, регу-

лярных в точке Р;

Р’(А), Р2(А) — проективная прямая, проек-

тивная плоскость над полем К,

ф — простой идеал;

Q — поле рациональных чисел;

Qp — поле />-адических чисел;

Q[ol] — числовое поле, полученное присоеди-

нением к полю Q алгебраического числа а;

IR — поле вещественных чисел;

R — множество обратимых элементов кольца А;

А-21 — кольцо классов вычетов кольца R по

идеалу 21;

rem(/7) — удаление решеточно продолженной

булевой функции Н;

val(/7) — значение 2-адического нормирова-

ния целевой функции Н;

SL2(Z) — модулярная группа;

Тг(х) — след элемента х;

|_xj — целая часть положительного числа х

(наибольшее целое число, не превосходящее х);

Z — кольцо целых рациональных чисел;

Zp — кольцо целых />адических чисел;

А — дискриминант эллиптической кривой;

% — характер абелевой группы;

g <. ф = £(ф(*)) — композиция отображений g и ф

для координатных колец.

Глава 1. МНОЖЕСТВА, АЛГОРИТМЫ, СЛУЧАЙНЫЕ ОТОБРАЖЕНИЯ

1.1. Сведения из теории множеств

Множество А — совокупность объектов

а е А (элементов множества), обладающих неко-

торым общим свойством. Элементами множества

могут быть другие множества, однако говорить о

множестве всех множеств нельзя [2].

Множество, состоящее из элементов а,, обо-

значается {а,}. Пустое множество 0 не содержит

ни одного элемента. Равные множества состоят из

одних и тех же элементов. Если каждый элемент

множества А является элементом множества В, то

А называется подмножеством множества В, обо-

значается А с В. Если при этом А Ф В, то говорят,

что А является собственным подмножеством

множества В, обозначается А с В. Если А с В и

А □ В, то А = В. Множество всех подмножеств

данного множества А обозначается Р(А). Если

А = {а, Ь,с}, то Р(А) = {{0},{а}, {Ь}, {с}, {а,Ь},

{а, с}, {Ь, с}, {а, Ь, с}}.

На множествах определены бинарные опера-

ции, сопоставляющие каждой паре элементов

множества элемент этого же множества. Множе-

ство А замкнуто относительно бинарной опера-

ции *, если а * Ъ е А для всех а,Ь е А. Бинарная

операция * называется:

- коммутативной, если а* b = Ъ * а для всех а,

Ъ е А;

- ассоциативной, если а * (Ь * с) - {а * Ь) * с

для всех а, Ъ, с е Л;1

- дистрибутивной (относительно операции •),

если а * (Ь • с) = (а * Ь) • (а * с) для всех а, Ь,

с g А.

Объединением множеств А и В называется

множество Ли В, состоящее из тех элементов,

которые являются элементами Л или В. Пересе-

чением множеств Л и В называется множество

Ас. И, состоящее из элементов, которые являют-

ся элементами Л и В. Бинарные операции объе-

динения и пересечения коммутативны и ассоциа-

тивны, каждая из них дистрибутивна одна отно-

сительно другой.

Разность множеств А\В определяется как

множество элементов Л, не являющихся элемен-

1 Ассоциативность означает, что в выражении

аг * а2 * ... * ап скобки можно расставлять произволь-

но, при этом значение выражения не изменится.

тами В. Симметрическая разность определяется

как Л - В = (А \ В) о (В \ А). Нетрудно видеть, что

А-В = В-А. Если все рассматриваемые множе-

ства Л], Л2,... являются подмножествами неко-

торого универсального множества U, то можно

определить дополнение множества Л, как раз-

ность и\А(.

Декартовым произведением множеств А\, ...,А„

называется множество В = Л] х ... хЛ„, состоящее

из упорядоченных наборов {(сц,..., а,,)}, где а, е Л,.

Декартово произведение Ах ... х А называется

декартовой степенью и обозначается Л".

Если каждому элементу а множества Л по ка-

кому-либо правилу сопоставляется единствен-

ный объект <р(а), то это сопоставление называет-

ся функцией на Л. Если все объекты q>(a) принад-

лежат некоторому множеству В, то сопоставле-

ние а —> <р(а) называется отображением А в В и

обозначается q>: Л —> В. Элемент q>(a) называется

образом элемента а, элемент а называется про-

образом элемента q>(a). Для данного прообраза

образ единственный, но для данного образа про-

образ в общем случае единственным не является.

Совокупность всех прообразов элемента <р(а) на-

зывается полным прообразом. Совокупность всех

прообразов отображения называется областью

определения отображения, совокупность всех

образов — областью значений.

Ограничением отображения q>: Л —> В на мно-

жество СсЛ называется такое отображение цт,

заданное на С, что (р(х) = ц/(х) для всех х е С.

Продолжением отображения ср: Л -> В на множе-

ство С zd Л называется такое отображение \/, за-

данное на С, что <р(х) = i|j(x) для всех х е Л (при

этом области значений <р иду могут различаться).

Пример 1.1.1. Ограничение и продолжение

отображений.

1. Пусть М — множество целых чисел,

Л с М— множество положительных простых

чисел и q>: М—> М— отображение, ставящее в

соответствие каждому целому числу количество

его положительных делителей, отличных от еди-

ницы. Например, <р(2)= 1, (р(4) = 2, ср(6) = 3. То-

гда ограничением (р на Л будет отображение

<р(Л) = 1, так как каждое простое число имеет

единственный неединичный положительный де-

литель.

7

2. Пусть М — множество положительных

простых чисел, А — множество положительных

целых чисел и ф: 7И—> А — отображение, ставя-

щее в соответствие каждому элементу из М чис-

ло 1. Продолжения отображения ф на А опреде-

лены неоднозначно. Например:

- Ф(Л)=1;

- ср(о) равно числу положительных простых

делителей числа а;

- ф(а) = 1, если а простое, ф(а) = 0, если а со-

ставное.

Отображение А -> В называется инъектив-

ным, если из а * b следует ф(о) ф(Л)- Отобра-

жение А В называется сюръективным, или

отображением А на В, если каждый элемент из

В имеет хотя бы один прообраз из А. Инъектив-

ное и сюръективное отображение называется би-

ективным. Для биективного отображения ф су-

ществует обратное отображение ф"1 такое, что

если ф(а) = Ь, то ф'(Л) = а.

Если f А -> В и g-. В —> С — отображения, то

их композиция (или произведение) gf отображает

Ав Си определяется как g(/(x)) для всех х е А.

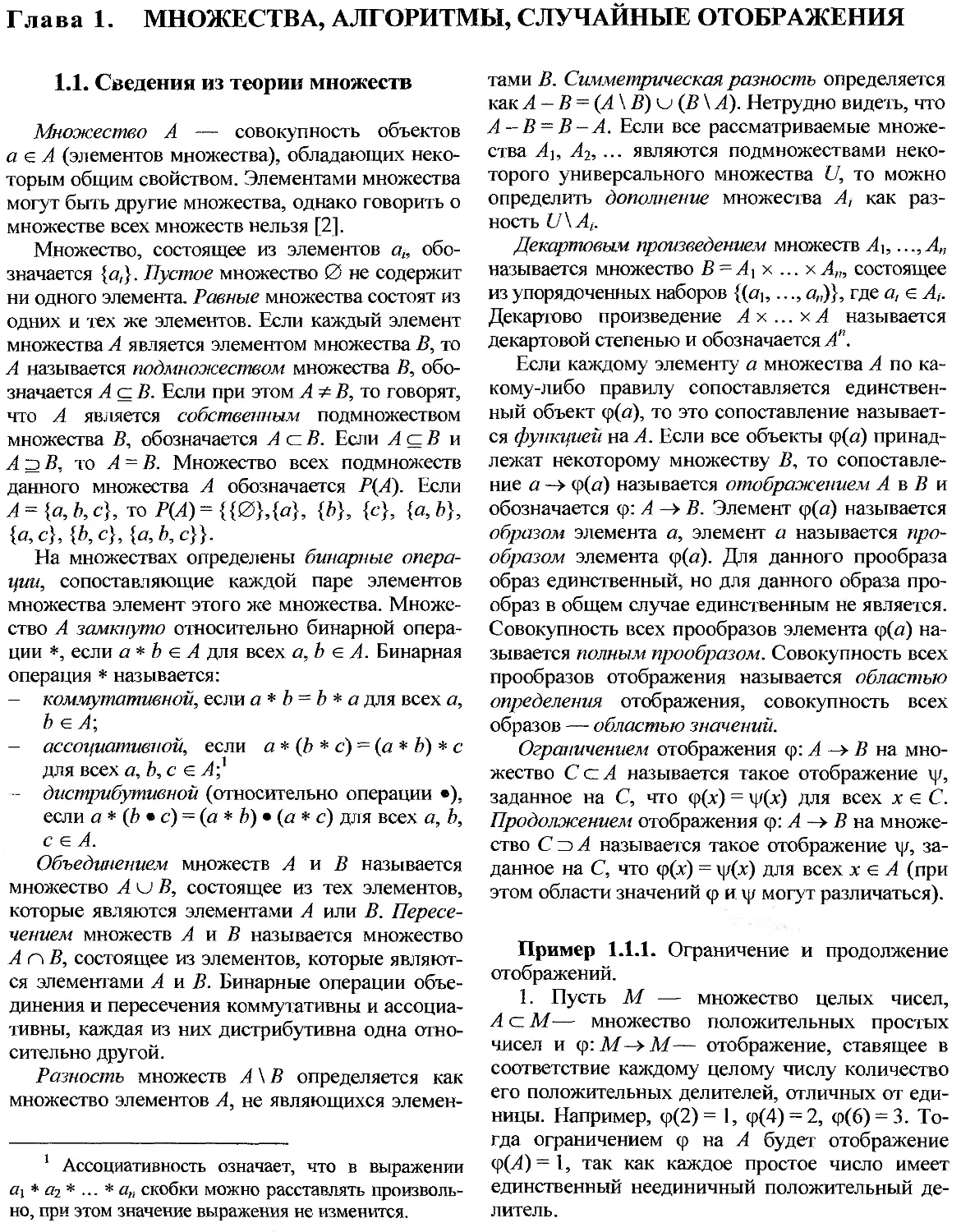

Композицию отображений удобно иллюстри-

ровать диаграммами. Диаграмма

называется коммутативной, если h = gf. Анало-

гично, диаграмма

называется коммутативной, если gf= FG [6].

Теорема 1.1.1. Композиция отображений

множества в себя ассоциативна.

Доказательство. Областью определения и

областью значений таких отображений является

данное множество А, поэтому композиция ото-

бражений определена корректно. Пусть fg,h —

отображения множества А в себя и а е А. Тогда

(fg)h(a) = (/g)(M«)) =/g(M«)));

Xg/z)(a) =Xg/?(a)) =/g(/?(a))).

Бинарным отношением на множестве А явля-

ется любое подмножество R множества А х А.

Бинарные отношения могут обладать сле-

дующими свойствами:

1) симметричность', если aRb, то bRa',

2) антисимметричность', если aRb и bRa, то

а = Ь',

3) рефлексивность'. aRa;

4) транзитивность', если aRb и bRc, то aRc.

Симметричное, рефлексивное и транзитивное

отношение R называется эквивалентностью.

Пример 1.1.2. Эквивалентность.

1. Равенство целых чисел.

2. Подобие треугольников.

3. Бинарное отношение, определенное на

множестве плоских многоугольников (углы в

180° не допускаются), при котором эквивалент-

ными являются многоугольники с одинаковым

числом углов.

Теорема 1.1.2. Бинарное отношение являет-

ся эквивалентностью тогда и только тогда, ко-

гда оно разбивает множество, на котором оно

определено, на попарно непересекающиеся

классы.

Доказательство. Пусть отношение является

эквивалентностью. Объединим все элементы,

эквивалентные данному элементу а, в один класс

Kq. Элементы в этом классе попарно эквивалент-

ны в силу транзитивности: если а ~ b и а ~ с, то

b ~с. Кроме того, все элементы, эквивалентные

какому-либо элементу класса, принадлежат это-

му же классу, что также следует из свойства

транзитивности. Таким образом, каждый класс

задается любым своим элементом: если а ~ Ь, то

Ка = Kh. Если построить сначала класс элементов,

эквивалентных а, а затем класс элементов, экви-

валентных Ъ, то эти два класса будут совпадать

при а ~ b и не будут пересекаться в противном

случае. Действительно, если предположить, что а

и b неэквивалентны и элемент с принадлежит

обоим классам Ка и Kh, то а ~ с и с ~ b, то есть

а~ b — противоречие. Таким образом, эквива-

лентность разбивает множество на попарно не-

пересекающиеся классы.

Обратно, если задано разбиение множества на

попарно непересекающиеся классы, то можно

определить отношение: а ~ Ь, если а и b лежат в

одном классе. Это отношение симметрично,

рефлексивно, транзитивно, то есть является эк-

вивалентностью.

Антисимметричное, рефлексивное и транзи-

тивное бинарное отношение называется отно-

шением (частичного) порядка >. Если а > b и

а ф Ь, то говорят, что а строго больше Ь, и запи-

8

сывают а> b. Двойственное отношение порядка:

если а > Ь, то b < а.

Указанное отношение в общем случае приме-

нимо не ко всем элементам множества. Если это

отношение применимо ко всем элементам, то

множество называется линейно упорядоченным.

Пример 1.1.3. Упорядоченные множества.

1. Множество (Z, <) целых чисел, упорядо-

ченных отношением «меньше или равно» (ли-

нейное упорядочение).

2. Множество (Р(М), с) всех подмножеств

множества М, упорядоченных отношением тео-

ретико-множественного включения (частичное

упорядочение).

3. Множество положительных целых чисел

(Z>o, |), в котором «х|у» означает, что х делит у

(частичное упорядочение).

Мощностью множества называется число его

элементов. Мощность множества Л/обозначается

#М. Для множества подмножеств имеет место

равенство #Р(М) = 2Ш. Например, #0 = 0, но

Р(0) непусто и #Р(0) = 1. Справедливо неравен-

ство #Р(М) > #М.

Два множестваMhNравномощны, если суще-

ствует биективное отображение M-c^N. Конеч-

ные множества равномощны, если они состоят из

одинакового числа элементов. Конечное множе-

ство не может быть равномощно собственному

подмножеству. Для бесконечных множеств это

неверно. Например, множество Z целых чисел

равномощно собственному подмножеству 2Z чет-

ных чисел (отображение Z -> 2Z задается умно-

жением на 2). Множества, равномощные нату-

ральному ряду, называются счетными.

Мы придерживаемся так называемой «наив-

ной» теории множеств. Она характеризуется на-

личием парадоксов. Различают логические и се-

мантические парадоксы.

Логические парадоксы связаны непосредственно

с аксиоматикой и определениями теории множеств.

Парадокс Кантора. Существует ли множест-

во всех множеств? С одной стороны, это не за-

прещено. С другой стороны, если оно существу-

ет, то оно является элементом самого себя, то

есть его мощность строго меньше самой себя,

так как #Р(М)>#М. Это рассуждение можно

считать доказательством того, что множества

всех множеств не существует.

Парадокс Рассела. Пусть для множества М

выполняется свойство D тогда и только тогда,

когда М у М. Пусть Т— множество элементов

М, для которых выполняется свойство D. Какое

свойство выполняется для Т: Т е Т или Т у Т?

Если предположить, что Т g Т. то Т g Т, а если

предположить, что Т g Т, то Т g Т. В обоих слу-

чаях получаем противоречие. Можно сказать,

что свойство D не определяет никакого множе-

ства. Но это значит, что не каждое точно описан-

ное свойство определяет множество.

Семантические парадоксы, в отличие от ло-

гических, включают в себя понятия «истина»,

«ложь», «определяет».

Парадокс лжеца. Некто говорит: «Я лгу». Ес-

ли он лжец, то он сказал правду. Если он солгал,

то он не является лжецом.

Парадокс Ришара. В русском языке существу-

ет конечное число букв. Следовательно, сущест-

вует конечное число фраз, содержащих не более

150 букв. Поэтому с помощью таких фраз можно

охарактеризовать лишь конечное множество на-

туральных чисел. Конечное множество натураль-

ных чисел содержит наименьший элемент

(см. также и 3.14). Рассмотрим фразу «А:— наи-

меньшее из натуральных чисел, которые нельзя

охарактеризовать никакой фразой русского языка,

содержащей не более 150 букв». Она характери-

зует число к и содержит менее 150 букв. Можно

сказать, что эта фраза не определяет никакого на-

турального числа, но тогда возникает вопрос, по

каким критериям можно определить, какие фразы

определяют числа, а какие нет.

Прилагательное, обладающее свойством, ко-

торое оно обозначает, назовем автологическим.

Примеры автологических прилагательных:

«трехсложный», «русский». Прилагательное, не

обладающее свойством, которое оно обозначает,

назовем гетерологическим. Примеры гетерологи-

ческих прилагательных: «односложный», «крас-

ный», «горячий», «французский». Очевидно, что

прилагательное не может одновременно обла-

дать и не обладать свойством, которое оно обо-

значает. Попробуем определить тип прилагатель-

ного «гетерологическое». Если предположить,

что оно не обладает свойством, которое обозна-

чает, то оно гетерологическое, то есть обладает

этим свойством. Если предположить, что оно

обладает свойством, которое обозначает, то оно

является автологическим, то есть не обладает

свойством, которое обозначает.

Парадоксы встречаются при попытке приме-

нить некоторое суждение к самому себе.

1.2. Сведения из теории алгоритмов

1.2.1. Алгоритм и исчисление

Под алгоритмом будем понимать корректно

определенный дискретный вычислительный

процесс, перерабатывающий входные данные в

выходной результат за конечное число шагов.

Понятие алгоритма тесно связано с вычисли-

тельной моделью, описывающей процесс пере-

работки. Существуют различные вычислитель-

ные модели, отражающие уровень развития тех-

ники, например, машина Тьюринга или специа-

лизированный конечный автомат.

Будем различать детерминированные и веро-

ятностные алгоритмы. Детерминированный ал-

горитм всегда действует по одной и той же схеме

и гарантированно решает поставленную задачу

(или не дает никакого ответа). Вероятностный

алгоритм использует генератор случайных чисел

и дает не гарантированно точный ответ [17].

Пример 1.2.1. Алгоритмы.

1. Детерминированным является алгоритм де-

ления дробей: "

„ а с ad

Если оса ф 0, то —: — = —, иначе ответа нет.

b d be

2. Вероятностным является следующий алго-

ритм, отвечающий на вопрос: «Является ли чис-

ло р простым?»:

1) сгенерировать случайное число а, где

2 < а <р - 2;

2) проверить равенство ар4 = 1 (mod р). Если

оно выполняется, то число р, вероятно, простое.

Если оно не выполняется, то число р составное.2

Для гарантированного ответа на вопрос, явля-

ется ли число р длины 100 десятичных знаков

простым, необходимо перебрать все числа а от 2

до р — 2. Однако, если нас устраивает ответ

«Число р простое с вероятностью 0,9999», то

достаточны всего три успешных итерации 1, 2

алгоритма.

Вероятностные алгоритмы в общем случае не

менее эффективны, чем детерминированные (ес-

ли генератор случайных чисел всегда дает набор

одних и тех же чисел, возможно, зависящих от

входных данных, то вероятностный алгоритм

становится детерминированным).

В современной логике наряду с понятием ал-

горитма существует столь же фундаментальное

понятие исчисления (дедуктивной системы) [9].

Исчисление — способ задания множества пу-

тем указания исходных элементов и правил вы-

вода новых элементов из исходных или уже по-

строенных. Исчисление отражает и обобщает

интуитивное представление об индуктивном по-

рождении множества [8]. Примерами исчислений

являются игры с четкими правилами (шахматы,

преферанс и др.). Некоторые виды исчислений

используются для задания алгебраических струк-

тур (например, теория колец строится из исход-

ной системы аксиом), описания формальных

грамматик и задания множеств, распознаваемых

конечными автоматами [8].

2 Этот алгоритм реализует псевдопростой тест Ферма

По сути дела, исчисление есть список «раз-

решительных правил», называемых также поро-

ждающими правилами. В отличие от алгоритма

эти правила не предписывают, а разрешают пе-

реходить от одних конструктивных объектов к

другим.

Подобно тому как алгоритм задает алгоритми-

ческий (или вычислительный) процесс, исчисле-

ние задает исчислительный (или порождающий)

процесс. Этот процесс разбивается на отдельные

шаги, каждый из которых состоит в получении

нового объекта из уже полученных к началу этого

шага объектов путем применения произвольного

разрешительного правила. Объекты, к которым

применяется правило, называются его посылками.

При этом одно и то же правило, примененное к

одной и той же посылке, может давать различные

результаты, так как может применяться по-

разному. Например, правило хода пешки в шах-

матах может применяться к каждой пешке.

Объекты, получающиеся в ходе работы ис-

числения, называются допустимыми. Допусти-

мый объект определяется по индукции: если объ-

ект b получается из допустимых объектов

<71,..., а„ с помощью разрешительного правила,

то он является допустимым. Начало индукции

определяется нульпосылочными правилами: если

объект h удовлетворяет такому правилу (получа-

ется «из ничего»), то он допустим. В шахматах

нульпосылочным является правило, задающее

начальное расположение фигур.

Всякое исчисление работает с элементами не-

которого множества, называемого рабочей сре-

дой исчисления. Все состояния исчислительного

процесса лежат в этом множестве. Работа исчис-

ления состоит в образовании новых допустимых

элементов (или допустимых состояний) рабочей

среды. Исчислительный процесс можно описать

деревом, корень которого — нульпосылочное

состояние, каждая вершина соответствует допус-

тимому состоянию, ребра— получению нового

допустимого состояния с помощью разреши-

тельных правил. Путь от корня до данной вер-

шины называется выводом для данного допусти-

мого состояния.

Исчисление можно рассматривать как инстру-

мент не только образования множества допусти-

мых состояний, но и преобразования начального

состояния, являющегося входом исчисления. Это

приводит к понятию исчисления со входом.

Пример 1.2.2. Исчисления.

1. Шахматная игра, заданная фиксированной

начальной позицией, правилами ходов и целью

игры.

2. Игра в преферанс, заданная случайной на-

чальной позицией, правилами ходов и целью игры.

10

3. Дифференциальное исчисление (как и мно-

гие другие разделы математики) строится дедук-

тивно из системы аксиом.

Алгоритмы и исчисления жестко связаны [9].

Для каждого исчисления, порождающего пару

(х, у), существует алгоритм, для которого х явля-

ется входом, а у — выходом.

1.2.2. Сложность алгоритма

Как правило, если задача имеет решение, то

она может быть решена различными алгоритма-

ми. При этом возникает вопрос сравнения алго-

ритмов. Одной из основных характеристик каче-

ства алгоритма является его сложность. Для оп-

ределения сложности алгоритма свяжем с каж-

дой конкретной задачей некоторое число, назы-

ваемое ее размером, которое выражало бы меру

количества входных данных. Например, для за-

дачи умножения чисел размером может быть

длина наибольшего из сомножителей, для задачи

умножения квадратных матриц— число строк

матрицы.

Время (число элементарных операций вычис-

лительной модели), затрачиваемое алгоритмом

как функция размера задачи, называется времен-

ной сложностью (или просто сложностью) этого

алгоритма. Значение этой сложности при неог-

раниченном увеличении размера задачи называ-

ется асимптотической временной сложностью.

Сложности вероятностных алгоритмов можно

сравнивать, если вероятности получения пра-

вильного результата одинаковы.

Иногда алгоритм требует хранения некоторых

данных, полученных в ходе его работы. Объем

памяти, требуемый для работы алгоритма при

решении задачи данного размера, называется ем-

костной сложностью данного алгоритма. Соот-

ветствующим образом определяется и его асимп-

тотическая емкостная сложность.

Обычно на практике при оценке сложности ал-

горитмов пользуются именно асимптотической

сложностью, которую определяют с помощью О-

символики. Если алгоритм решает задачу за время

не более сп, где с остается ненулевой ограничен-

ной величиной при увеличении числа п, то гово-

рят, что асимптотическая временная сложность

алгоритма равна (fin). Соответственно, произ-

вольная константа может быть записана как 0(1).

Для функций/и g одной переменной можно запи-

сать fin) = O(g(n)), если существует константа с

такая, что при неограниченном увеличении числа

п выполняется неравенство fin) < cgfii).

Алгоритмы можно разбить на два класса: ал-

горитмы, сложность S которых оценивается в О-

символике некоторым полиномом от п или, бо-

лее общо, S = n)'r'1 {полиномиальная сложность),

и алгоритмы, сложность которых невозможно

оценить полиномом. Алгоритмы полиномиаль-

ной сложности называют также эффективными.

Такое разбиение алгоритмов позволяет ис-

пользовать их композицию. Если алгоритм А

имеет полиномиальную сложность на данной

вычислительной модели и алгоритм В содержит

полиномиальное число шагов, на которых вы-

полняется алгоритм А, то итоговая сложность

алгоритма ВА является полиномиальной.

Типичный алгоритм, сложность которого не

является полиномиальной, — перебор ключей

шифра при известных открытых и зашифрован-

ных текстах. В классе алгоритмов, сложность

которых не является полиномиальной, будем

различать два подкласса: алгоритмы с экспонен-

циальной сложностью S = e(i("'1 (или экспоненци-

альные) и алгоритмы с субэкспоненииалъной

сложностью ео<-"^ <S< п°т (или субэкспоненци-

альные). К первому подклассу относится алго-

ритм «giant step — baby step» (см. п. 11.1.2) со

сложностью S' = 0(п4^~) = O(e2ln2+'n"), где п —

длина входа алгоритма в битах; ко второму под-

классу — алгоритм разложения составного числа

длины п бит на множители (см. п. 9.3) со слож-

ностью s = eO(^}.

Будем называть функцию у =fix\,..., х„) вы-

числимой, если существует алгоритм полиноми-

альной сложности, ее вычисляющий. Если (наи-

лучший известный) такой алгоритм имеет слож-

ность выше полиномиальной, то функцию будем

называть трудновычислимой.

Для широкого класса вычислительных моделей

оказывается справедливой полиномиальная эквива-

лентность-. если алгоритм решает задачу за поли-

номиальное время на модели А, то существует ал-

горитм, который решает эту же задачу за полино-

миальное время на модели В. и обратно. Это от-

ношение разбивает множество вычислительных

моделей на классы эквивалентности. В рамках

такого класса можно не различать вычислитель-

ные модели, оперирующие с битами (умножитель

битов), и модели, оперирующие со словами фикси-

рованной длины и имеющие встроенные специали-

зированные вычислители (умножитель слов).

Однако радикальная смена вычислительной

модели может приводить к изменению понятия

вычислимости. Например, квантовый компьютер

(см. п. 1.3.2), обладая экспоненциально большим

объемом виртуальной памяти, позволяет с поли-

номиальной сложностью решать задачу разло-

жения составных чисел, тогда как для традици-

онной вычислительной модели такие алгоритмы

не известны.

11

Как правило, на практике требуется, чтобы

алгоритм решал не частную задачу (например,

разложить на множители число 2128 + 1), а широ-

кий класс частных задач (например, разложить

на множители число длины п бит или разложить

на множители число вида 2" + с для малого цело-

го числа с). Это требование вытекает из естест-

венного желания разработчика алгоритмов при

минимуме затрат получить наиболее общий ре-

зультат. Такой класс частных задач будем назы-

вать массовой задачей или просто задачей.

Будем говорить, что алгоритм А решает зада-

чу Г, если он решает каждую частную задачу из

класса Т, то есть является в этом смысле универ-

сальным. Под сложностью массовой задачи Т

будем понимать минимальную по всем универ-

сальным алгоритмам А сложность решения алго-

ритмом А наиболее трудной частной задачи из

класса Т.

Алгоритмические проблемы удобно исследо-

вать на классе задач выбора, допускающих ответ

«да» или «нет» на поставленный вопрос. Для то-

го чтобы оставаться в конструктивных рамках,

потребуем, чтобы предъявленный результат до-

пускал эффективную проверку. Вычислительное

устройство, решающее задачу выбора, должно

предъявлять сертификат, позволяющий прове-

рить правильность ответа и собственную досто-

верность с полиномиальной сложностью. Серти-

фикат должен выдаваться хотя бы для одного из

ответов «да» или «нет». Указанные ограничения

на практике не являются существенными [9].

Пример 1.2.3. Задачи выбора.

1. Задача решения квадратного уравнения.

Дано квадратное уравнение с целыми коэффици-

ентами длины п. Имеет ли оно вещественные

корни? Сертификатом для любого из ответов

«да» или «нет» является дискриминант полино-

ма. Соответствие дискриминанта уравнению лег-

ко проверить. Неотрицательный дискриминант

определяет существование вещественных кор-

ней.

2. Задача о корнях полинома. Дан полином

fix) степени п с целыми коэффициентами огра-

ниченной длины. Имеет ли он целые корни?

Сертификатом для любого из ответов «да» или

«нет» являются п корней полинома. Правиль-

ность представленного сертификата можно про-

верить, поделив fix) поочередно на полиномы

вида х - xh где {х,} — множество корней. Слож-

ность проверки правильности сертификата явля-

ется полиномиальной от п и от длины коэффици-

ентов полинома.

3. Задача о составном числе. Дано натуральное

число п. Является ли оно составным? Сертифика-

том для ответа «да» является делитель числа п.

4. Задача о простом числе. Дано натуральное

число п. Является ли оно простым? Сертифика-

том для ответа «нет» является делитель числа п?

5. Задача об изоморфизме графов. Даны два

графа с п вершинами. Можно ли перенумеровать

вершины первого графа так, чтобы получить

второй граф? Сертификатом для ответа «да» яв-

ляется перестановка вершин первого графа. Граф

можно задать квадратной матрицей размера п с

элементами из множества {0, 1}. Элемент ау = 1

означает, что существует ребро, связывающее

вершину г с вершиной j; нулевой элемент означа-

ет, что такого ребра не существует.

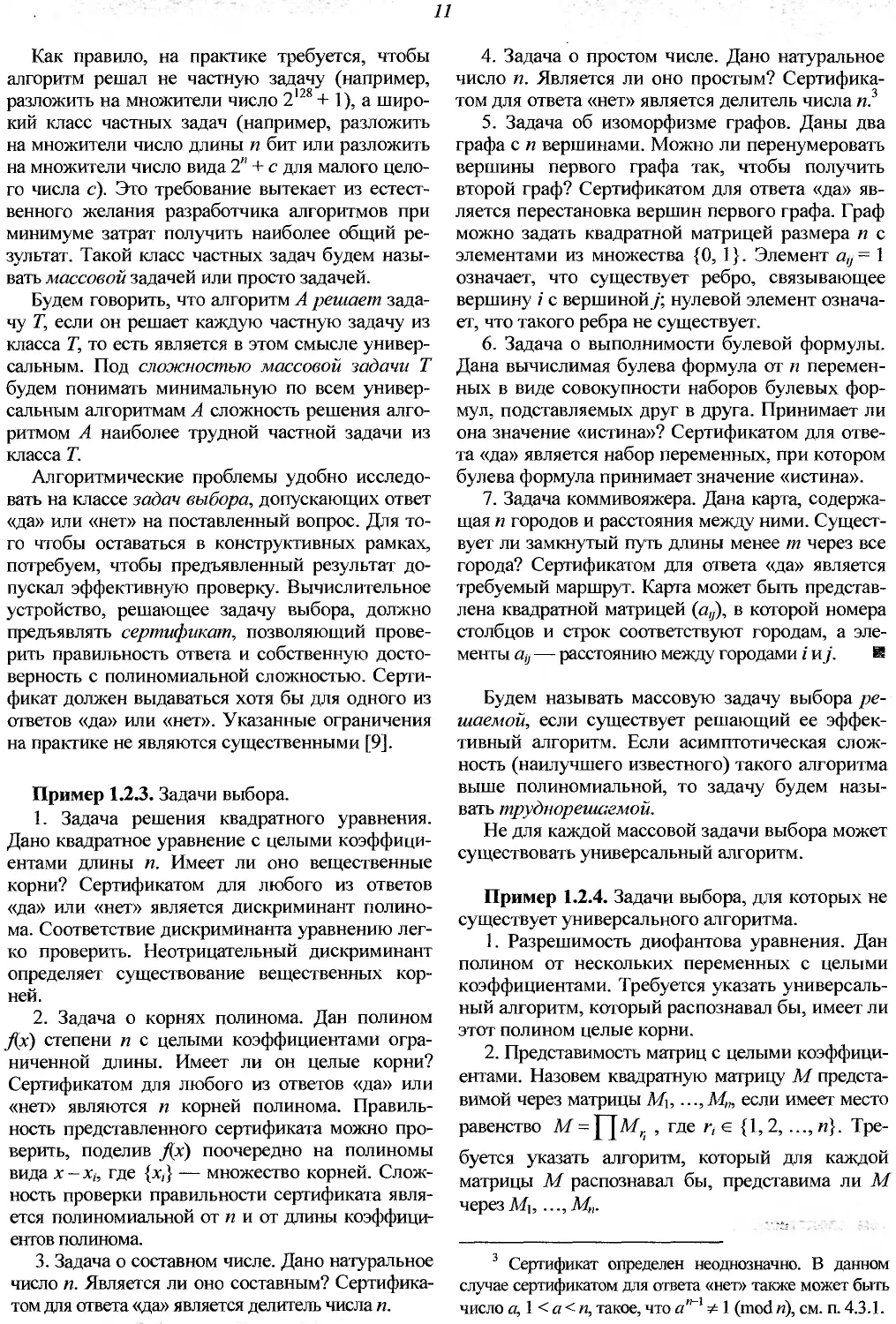

6. Задача о выполнимости булевой формулы.

Дана вычислимая булева формула от п перемен-

ных в виде совокупности наборов булевых фор-

мул, подставляемых друг в друга. Принимает ли

она значение «истина»? Сертификатом для отве-

та «да» является набор переменных, при котором

булева формула принимает значение «истина».

7. Задача коммивояжера. Дана карта, содержа-

щая п городов и расстояния между ними. Сущест-

вует ли замкнутый путь длины менее т через все

города? Сертификатом для ответа «да» является

требуемый маршрут. Карта может быть представ-

лена квадратной матрицей (ау), в которой номера

столбцов и строк соответствуют городам, а эле-

менты ау — расстоянию между городами i и j. й

Будем называть массовую задачу выбора ре-

шаемой, если существует решающий ее эффек-

тивный алгоритм. Если асимптотическая слож-

ность (наилучшего известного) такого алгоритма

выше полиномиальной, то задачу будем назы-

вать трудиорешаемой.

Не для каждой массовой задачи выбора может

существовать универсальный алгоритм.

Пример 1.2.4. Задачи выбора, для которых не

существует универсального алгоритма.

1. Разрешимость диофантова уравнения. Дан

полином от нескольких переменных с целыми

коэффициентами. Требуется указать универсаль-

ный алгоритм, который распознавал бы, имеет ли

этот полином целые корни.

2. Представимость матриц с целыми коэффици-

ентами. Назовем квадратную матрицу М предста-

вимой через матрицы М\,...,М,„ если имеет место

равенство M = , где г, е {1, 2, ..., и}. Тре-

буется указать алгоритм, который для каждой

матрицы М распознавал бы, представима ли М

через Mi,

3 Сертификат определен неоднозначно. В данном

случае сертификатом для ответа «нет» также может быть

число а, 1 < а < п, такое, что а"' ф 1 (mod и), см. п. 4.3.1.

3. Эквивалентность слов в свободной полу-

группе4 (или в алфавите с определяющими соот-

ношениями). Из букв пятибуквенного алфавита

а, Ь, с, d, е образуются слова (цепочки конечной

длины). Для любых слов А, В задана ассоциатив-

ная операция композиции АВ, заключающаяся в

записывании слова В непосредственно за словом

А, при этом А(ВС) = (АВ)С. Имеют место опреде-

ляющие соотношения ас = са, ad = da, be = cb,

bd = db, eca = ce, edb = de, cca = ссае. Требуется

построить алгоритм, который распознавал бы

эквивалентность слов.

Отметим, что отсутствие универсального ал-

горитма, решающего каждую частную задачу

данного класса, не означает, что не существует

алгоритма, решающего данную частную задачу

или даже некоторый подкласс частных задач.

Анализ сложности перечисленных в примере

1.2.3 задач выбора показывает, что задачу 1 мож-

но решить с полиномиальной сложностью. Для

этого нужно вычислить знак дискриминанта

квадратного уравнения. Задача 2 также допуска-

ет полиномиальный алгоритм, основанный на

том факте, что свободный член полинома равен

произведению всех корней. Тогда можно пере-

брать все целые делители и свободного члена (их

число ограничено) и проверить делимость поли-

нома на х - и. Что касается остальных задач, то

возможность решения их с полиномиальной

сложностью неочевидна (например, для задачи 4

требуется точный ответ, а не ответ типа «число п

простое с вероятностью 99 %»).

В множестве задач выбора можно выделить

несколько классов. Одним из них является класс

Р задач, для которых известен детерминирован-

ный алгоритм полиномиальной сложности (для

этих задач наличие сертификата излишне).

По определению задачи выбора ответ может

быть проверен с помощью сертификата детерми-

нированным алгоритмом полиномиальной слож-

ности. Если вычислительная модель обращается к

некоему оракулу, который может угадывать пра-

вильный сертификат, то проверить правильность

ответа можно с полиномиальной сложностью.

Класс задач, обозначаемый NP, обладает тем

свойством, что правильность ответа «да» может

быть проверена с полиномиальной сложностью,

хотя ответ и сертификат могут вырабатываться с

помощью недетерминированной вычислитель-

ной модели. Примером задач из класса NP слу-

жат задачи 1-3, 5-7 из примера 1.2.3.

Класс задач, обозначаемый co-NP, обладает

тем свойством, что правильность ответа «нет»

может быть проверена с полиномиальной слож-

4 Определение свободной полугруппы см. в гл. 2.

ностью. Примером задачи из класса co-NP слу-

жит задача 4 из примера 1.2.3.

Пересечение классов NP и co-NP непусто:

Р cz NP n co-NP. Совпадают ли классы Р и NP, Р

и NP n co-NP, неизвестно.

По аналогии с полиномиальной эквивалент-

ностью вычислительных моделей (для данного

класса алгоритмов) можно ввести понятие поли-

номиальной сводимости задач. Говорят, что за-

дача А полиномиально сводится (или просто сво-

дится) к задаче В, если существует алгоритм по-

линомиальной сложности, сводящий каждую

частную задачу из класса А к частной задаче из

класса В. Это означает, что массовая задача А

является не более сложной (с точностью до алго-

ритма полиномиальной сложности), чем массо-

вая задача В, причем решение с полиномиальной

сложностью задачи В означает и решение задачи

А. Отношение полиномиальной сводимости реф-

лексивно, антисимметрично и транзитивно, то

есть является отношением частичного порядка.

Если же при этом и задача В полиномиально

сводится к задаче А, то эти задачи полиномиаль-

но эквивалентны, решение любой из них означа-

ет решение другой.

С помощью отношения полиномиальной сво-

димости в классе NP была выявлена «самая

сложная» задача, к которой сводятся все осталь-

ные задачи из NP, — задача о выполнимости бу-

левой формулы (теорема Кука [1]). Кроме того,

было установлено, что эта задача не единствен-

ная, существует класс задач, полиномиально эк-

вивалентных задаче о выполнимости. В настоя-

щее время известно несколько сотен таких задач.

Этот класс задач называется NP-иолиыл/ (или

NPC), сюда относятся задачи 6, 7 из примера

1.2.3. Для некоторых задач из класса NP, напри-

мер, для задачи об изоморфизме графов и задачи

о составном числе, NP-полнота не доказана.

Класс NP-сложных задач состоит из тех за-

дач, к которым сводятся задачи из класса NP-

полных. Типичными NP-сложными задачами

являются экстремальные задачи, аналогичные

NP-полным, например, следующая переформу-

лировка задачи коммивояжера. Дана карта, со-

держащая п городов и расстояния между ними.

Какова минимальная длина замкнутого маршру-

та через все города?

1.3. Нестандартные

вычислительные модели

Традиционно для решения математических (в

том числе криптоаналитических) задач исполь-

зуются компьютеры, реализованные в виде элек-

тронных устройств, универсальных (программи-

руемых) или специализированных, сконструиро-

ментарная спираль ДНК может быть присоеди-

нен или удален.

Каждый фрагмент цепочки представляет со-

бой один двоичный разряд строки, который мо-

жет быть взаимно однозначно сопоставлен буле-

вой переменной или промежуточной булевой

функции. Если фрагмент цепочки снабжен сти-

кером, то значение соответствующего разряда

строки равно 1, если не снабжен, то 0.

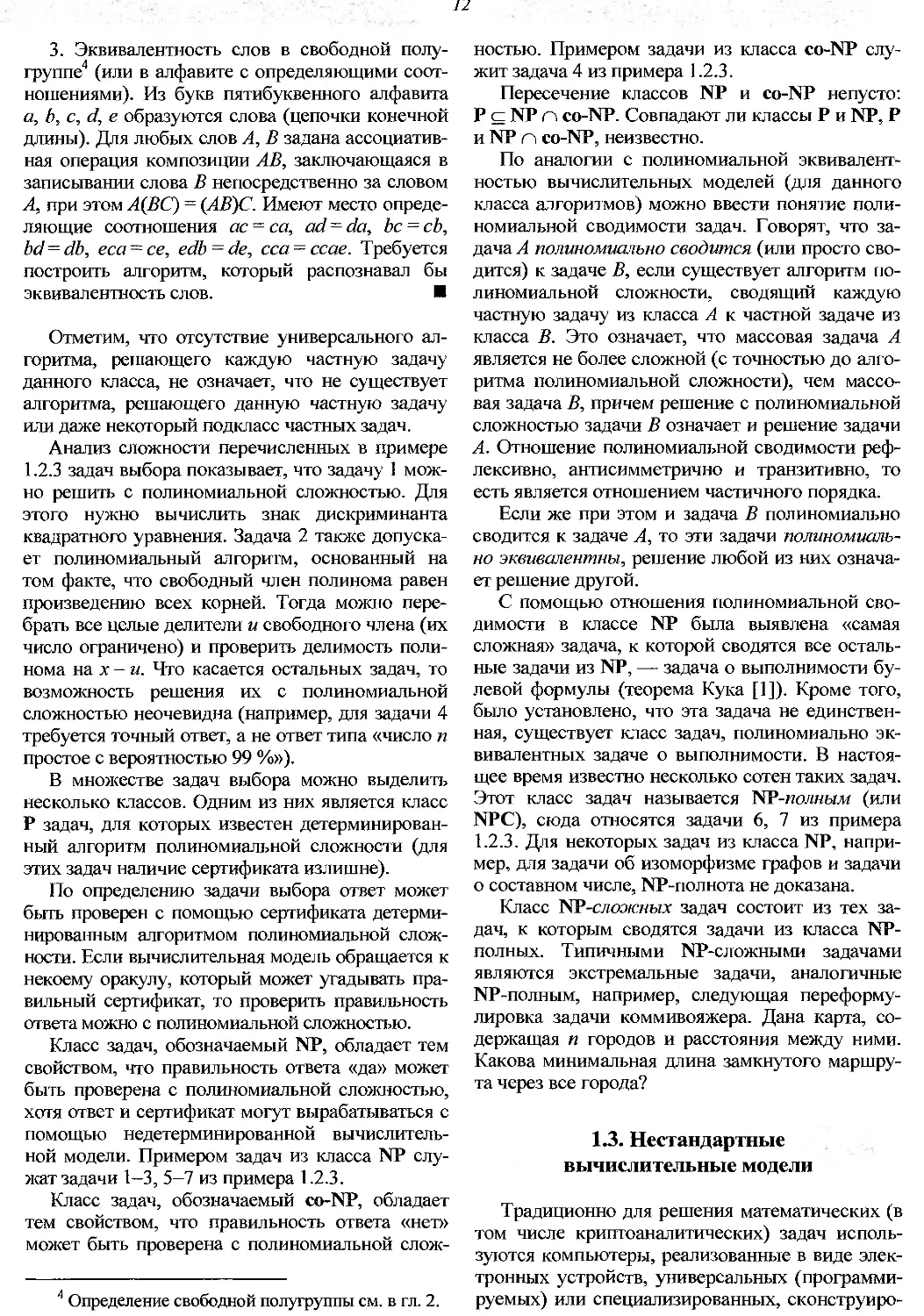

Молекулярный компьютер может выполнять

следующие базовые операции:

1) объединение двух множеств строк в одно

множество;

2) разделение множества строк на два таких

подмножества, что в одно подмножество по-

падают те строки, в которых значение бита

на данной позиции равно 0, а в другое под-

множество— строки, в которых значение

бита на этой же позиции равно 1;

3) установка данного двоичного разряда строки

в состояние 1;

4) установка данного двоичного разряда строки

в состояние 0.

Эти операции, а также считывание результата

выполняются с использованием физических и

химических механизмов. Например, объедине-

ние двух множеств строк реализуется выливани-

ем их содержимого, переведенного в состояние

раствора, в общий сосуд. Разделение множества

строк можно выполнять с помощью нагрева или

электрофореза (пропускания постоянного тока

через раствор). Установка бита на данной пози-

ции строки в состояние 1 выполняется добавле-

нием в раствор соответствующих стикеров.

Лишние стикеры удаляются фильтрацией. Дли-

тельность вычислений на молекулярном компь-

ютере оценивается в сотни часов [14].

На сегодняшний день задача вскрытия ключа

шифра на молекулярном компьютере решается

перебором.5 6 Основное преимущество молеку-

лярного компьютера— высокая параллельность

и малая энергоемкость вычислений — реализу-

ется одновременным проведением вычислений с

большим множеством строк.

Сложность задачи по отношению к молеку-

лярному компьютеру оценивается требуемым

объемом раствора (один литр раствора содержит

примерно 103° молекул ДНК). Например, для

вскрытия ключа длиной 256 бит требуется по-

рядка 1040 литров раствора.

13

ванных для решения конкретной задачи. Такие

компьютеры могут различаться разрядностью,

объемом памяти, тактовой частотой, конфигура-

цией. Все эти компьютеры как вычислительные

модели полиномиально эквивалентны (предпола-

гается, что объем памяти достаточен для реали-

зации данного вычислительного алгоритма). Это

означает, что если задача может быть решена за

п шагов на одной вычислительной модели, то она

может быть решена за шагов на другой вы-

числительной модели. Поэтому множества вы-

числимых (с полиномиальной сложностью) фун-

кций для этих моделей совпадают. Мерами

сложности задач для таких компьютеров наряду

со сложностью алгоритма могут быть и физиче-

ские параметры: энергия, необходимая для реше-

ния задачи, физический объем компьютера и др.

Несколько лет назад были предложены каче-

ственно новые вычислительные модели — моле-

кулярный компьютер и квантовый компьютер,

которые могут изменить представление о вычис-

лимых функциях и для которых ограничения по

рассеиваемой энергии не столь значительны.

1.3.1. Молекулярный компьютер

Молекулярный компьютер [10, 13] основан на

использовании химических свойств молекул

ДНК. Каждая молекула ДНК представляет собой

двойную спираль, состоящую из комплементар-

ных половин? Информация в ДНК представлена

в алфавите из четырех букв А, С, Т, G. В двой-

ной спирали блок А спирали соединяется с бло-

ком Т комплементарной спирали, блок С соеди-

няется с блоком G. Цепочке ATTGTC спирали

соответствует цепочка TAACAG комплементар-

ной спирали. При нагревании двойные спирали

ДНК распадаются на одиночные и при наличии

соответствующих комплементарных фрагментов

могут быть достроены до двойных.

В молекулярном компьютере информация

представляется строками. Каждая строка состоит

из цепочки неперекрывающихся попарно раз-

личных фрагментов, представленных символами

в алфавите {А, Т, С, G} молекул ДНК (одиноч-

ная спираль) с возможно присоединенными ком-

плементарными спиралями — стикерами (от

англ, sticker— наклейка) для некоторых фраг-

ментов [18]. В соответствии с законом компле-

ментарности, код стикера однозначно определя-

ется кодом фрагмента. Для каждого фрагмента

цепочки соответствующий стикер как компле-

5 В живой природе дублирование молекул происхо-

дит путем превращения двойной спирали в две одиноч-

ных и достраивания одиночных спиралей до двойных.

6 По-видимому, в ближайшее время можно ожи-

дать появления вычислительных алгоритмов для мо-

лекулярных компьютеров.

14

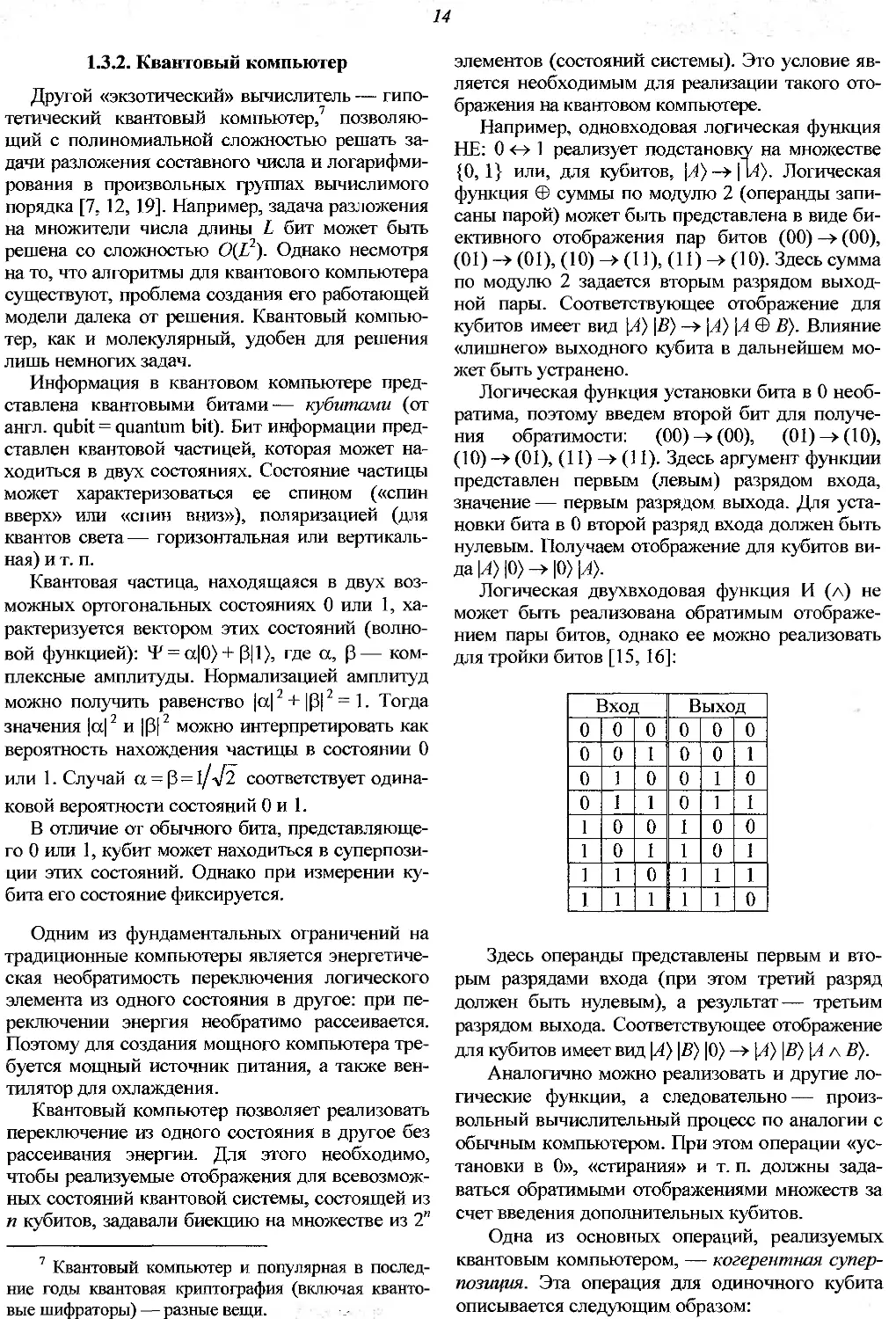

1.3.2. Квантовый компьютер

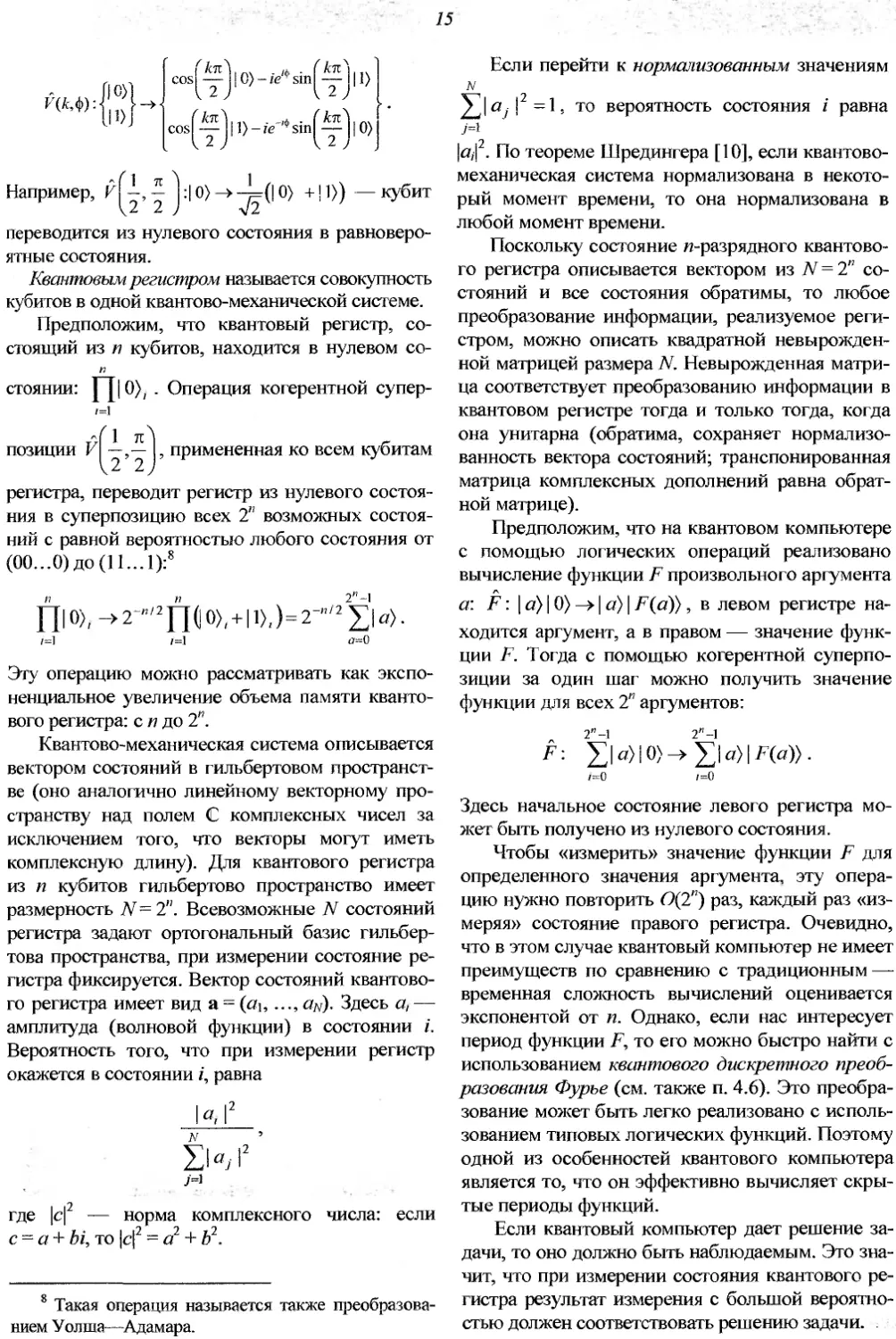

Другой «экзотический» вычислитель — гипо-

тетический квантовый компьютер,7 позволяю-

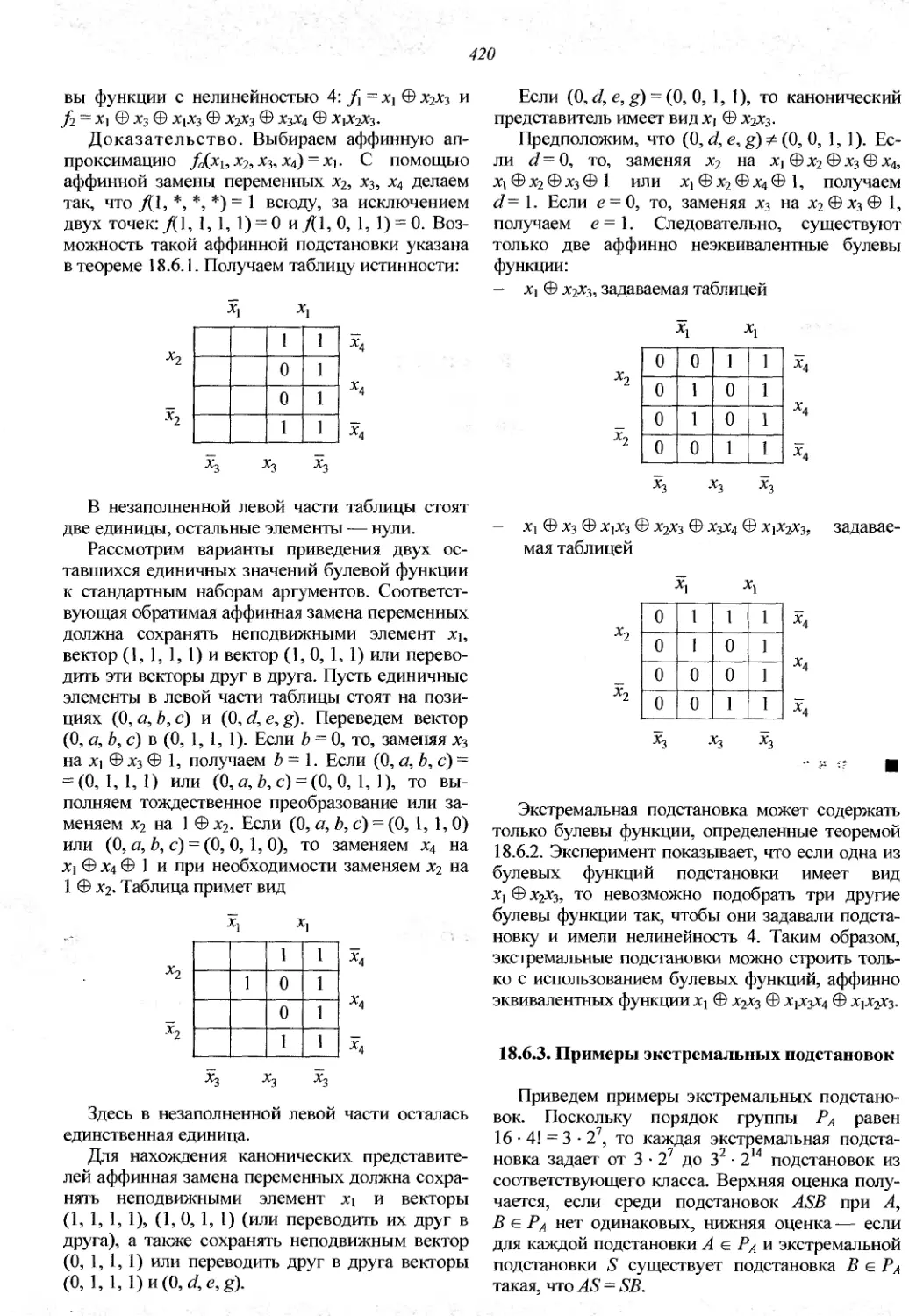

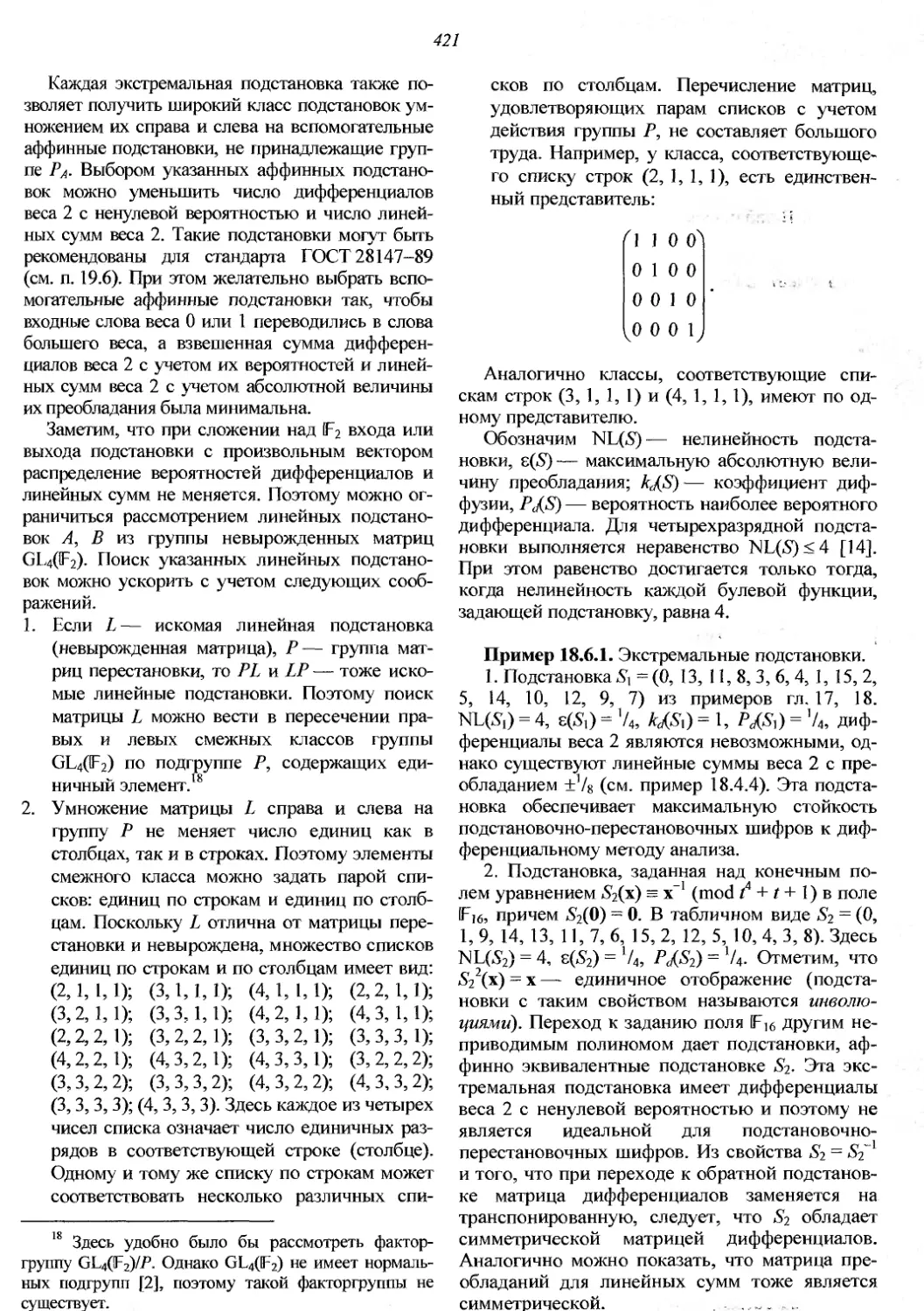

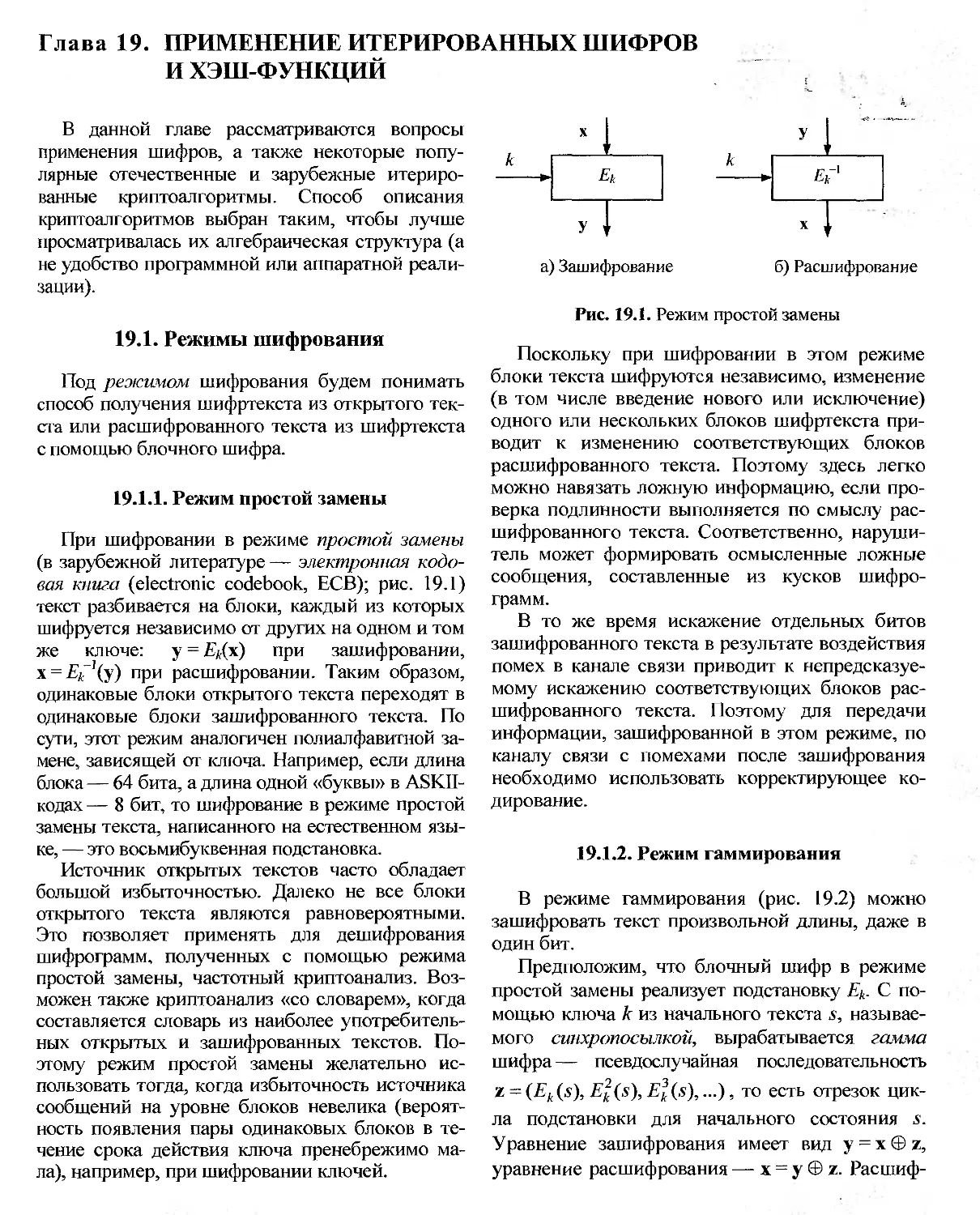

щий с полиномиальной сложностью решать за-