Автор: Мишин Е.Т. Соколов Е.Е.

Теги: электротехника технические системы безопасность жизнедеятельности

ISBN: 5-94101-122-9

Год: 2005

Текст

Е.Т. Мишин, Е.Е. Соколов

ПОТЕНЦИАЛЬНО ОПАСНЫХ ОБЪЕКТОВ

г

А

• а «—«4 г '1 I 1- . л

» JTI I * Т" Н * -- • • • 4

радио и саязь

УДК

621.311.25 +

539.1.07 +

621.039.58

М 71

Е.Т. Мишин, Е.Е. Соколов.

Построение систем физической защиты потенциально опасных

объектов. М.: “Радио и связь”, 2005 — с. 200, ил. 44

ISBN 5-94101-122-9

Рассматриваются основы построения систем физической защиты потенци-

ально опасных объектов, приводятся основные принципы и анализируются спо-

собы их реализации. Даются краткие характеристики инженерных и технических

средств, используемых при построении систем физической защиты, представ-

ленных на отечественном рынке средств и систем безопасности. Проводится

анализ возможных путей построения интегрированных систем, а также даются

подходы к построению унифицированного протокола обмена информацией в

системах физической защиты.

Книга ориентирована на специалистов в области безопасности, а также мо-

жет быть полезна всем, интересующимся вопросами обеспечения безопас-

ности потенциально опасных объектов.

Ил. 44. Табл. 22. Библ. 50.

Е.Т. Мишин, Е.Е. Соколов.

ЛР № 010164 от 29.01.97 г.

Подписано в печать 23.06.05 г.

Формат 60x90/16 Печать офсетная Усл. печ. л. 12,5 Уч.-изд. л. 14.

Тираж 500 экз. Изд. Зак. №

Отпечатано ООО «Связь-Принт» в типографии «Радио и связь».

127473 Москва, 2-й Щемиловский пер., 5/4, стр.1

ISBN 5-94101-122-9

© Е.Т. Мишин, Е.Е. Соколов, 2005

Содержание

Введение .......................................... 6

Глава 1. Основные понятия и определения..................11

Глава 2. Сиситема физической защиты потенциально

опасных объектов.....................................16

2.1. Характеристики потенциально опасных объектов..16

2.2. Цели и задачи,решаемые СФЗ. ее состав ........17

2.3. Принципы построения системы физической

защиты потенциально опасных объектов ................22

2.4. Жизненный цикл системы физической защиты......27

2.4.1. Предпроектная стадия..........................27

2.4.2. Стадия проектирования ...........................33

2.4.3. Стадия ввода в действие ..........................33

2.4.4. Стадия функционирования ......................35

2.4.5. Стадия вывода из эксплуатации.................37

2.5. Угрозы и модель нарушителя....................37

2.6. Функции, реализуемые комплексом технических

.средств физической защиты потенциально опасных

объектов.............................................41

Глава 3. Основные компоненты КТСФЗ.......................44

3.1. Системы охранной и тревожно-вызывной

сигнализации ........................................44

3.1.1. Периметровые средства обнаружения............... 45

3.1.2. Средства обнаружения для помещений ..............52

3.1.3. Система сбора и обработки информации..........57

3.1.4. Средства тревожно-вызывной сигнализации.......62

3.2. Система контроля и управления доступом........64

3.2.1. Состав СКУД ..................................68

3.2.2. Пропускные устройства СКУД ...................,. ,69

3.2.3. Методы удостоверения личности, применяемые в СКУД 83

3.2.4. Обнаружение металлических предметов...........94

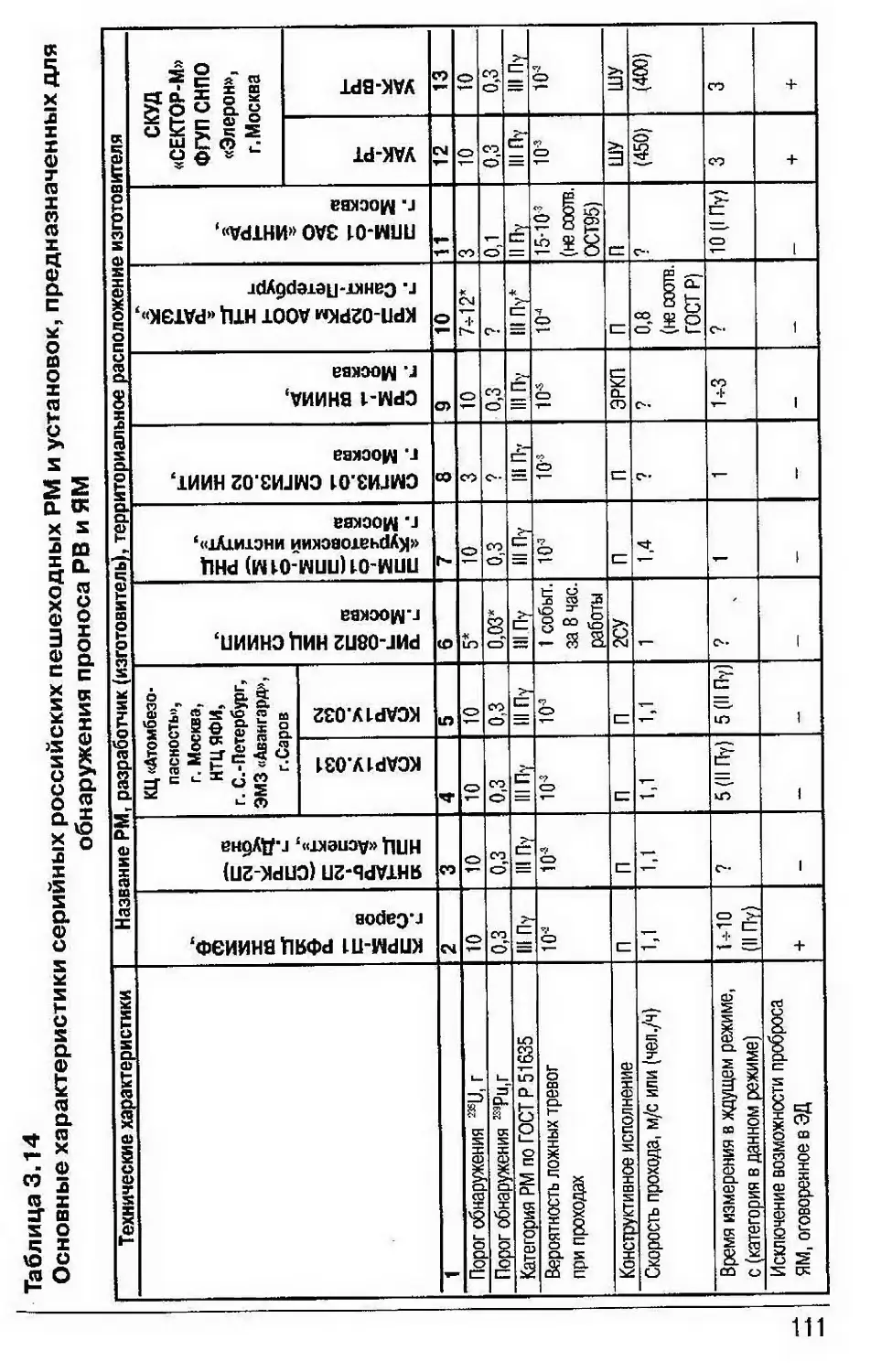

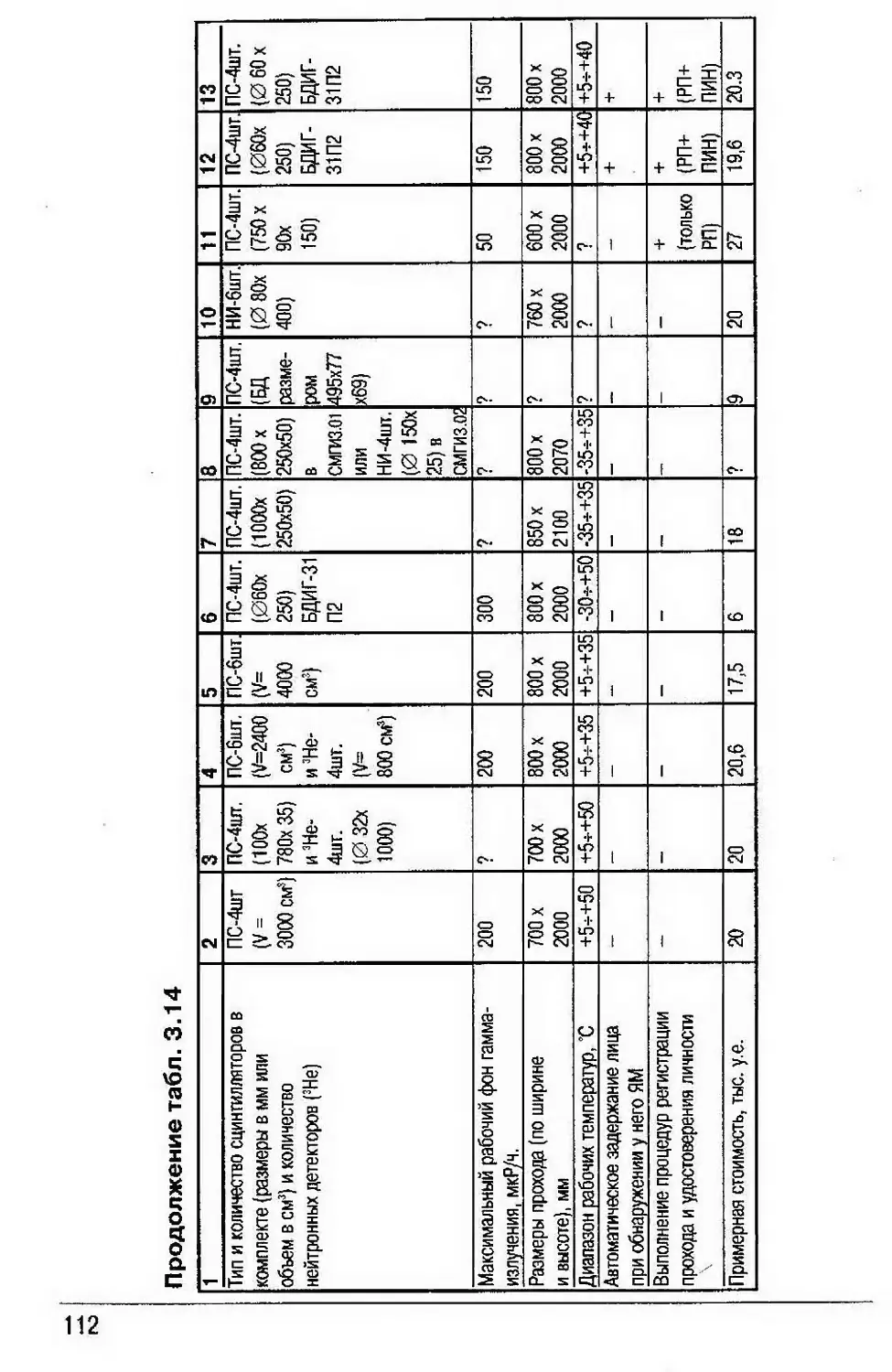

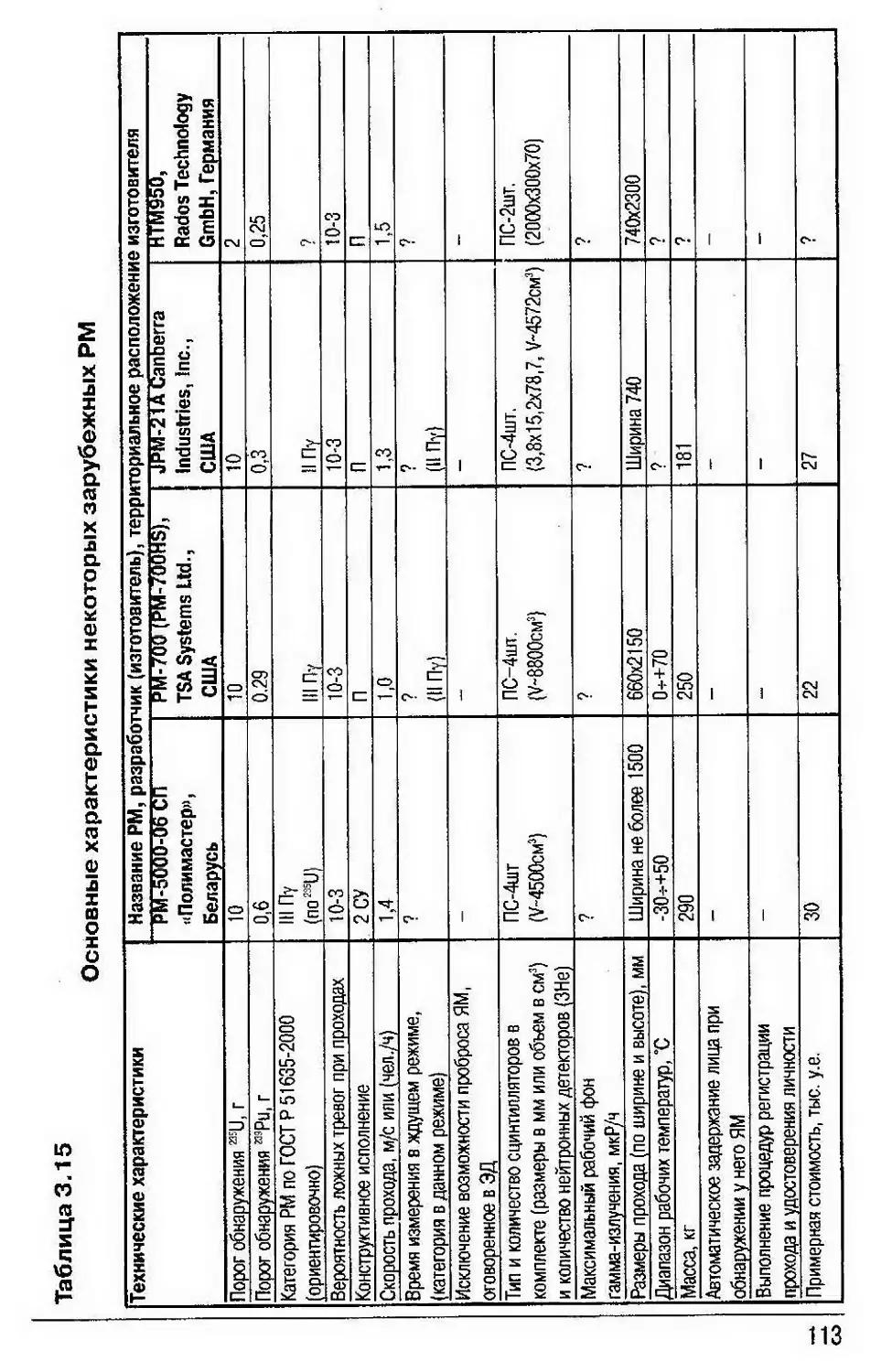

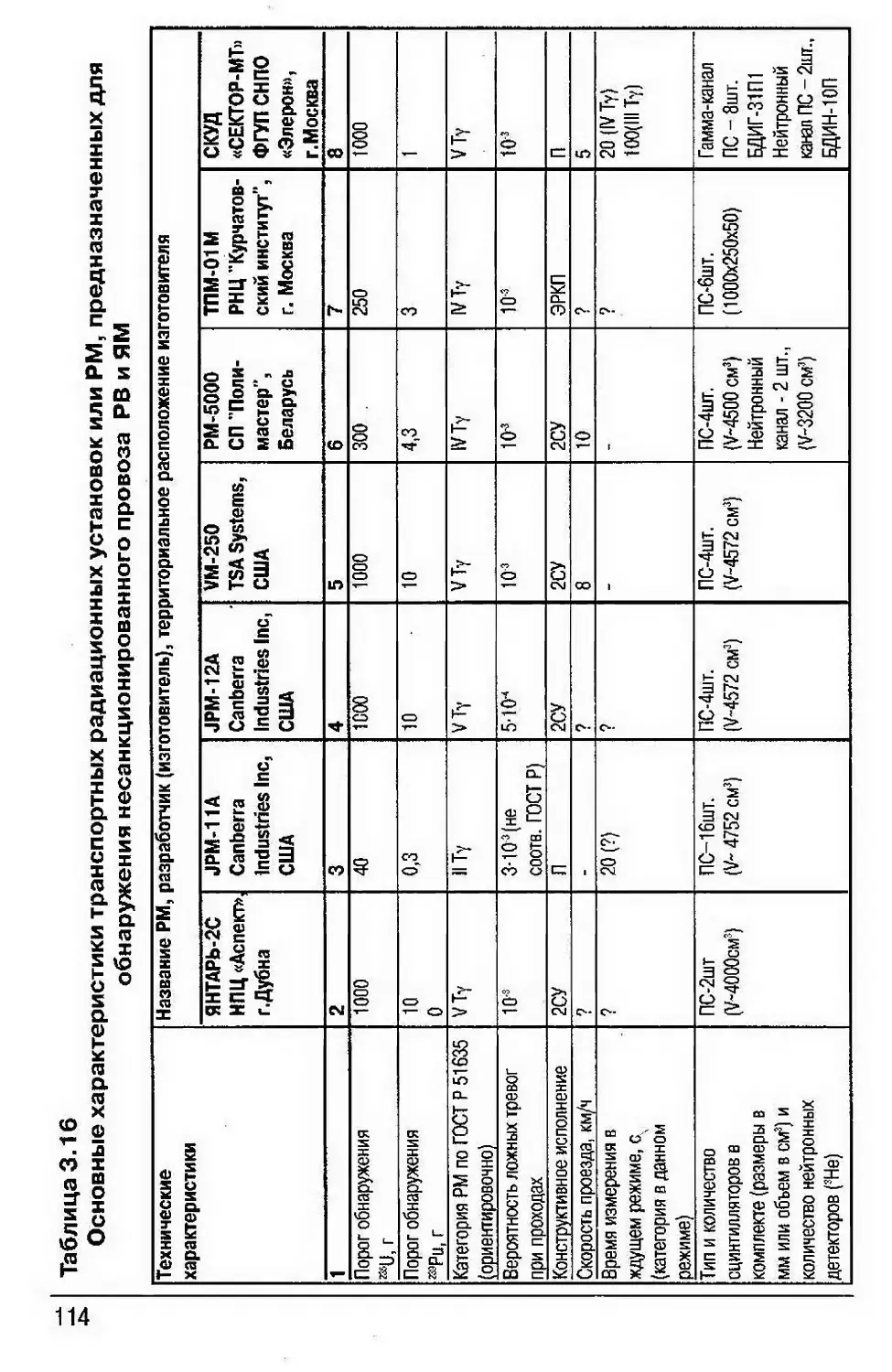

3.2.5. Обнаружение радиоактивных веществ............102

3.2.6. Средства обнаружения взрывчатых веществ......116

3.2.7. Особенности организации пропускного

режима на КПП ................................. 124

3.3. Подсистема телевизионного наблюдения ........130

3.4. Средства воздействия на нарушителя...........135

3.5. Инженерно-технические средства ..............136

3.6. Подсистема оперативной связи ................138

3.7. Подсистема электропитания ...................139

3

3.8. Средства и системы освещения ...............144

3.9. Система телекоммуникаций....................145

3.10. Пункты управления КТСФЗ................... 146

3.11. Интегрированные системы.....................148

Глава 4. Принципы построения интегрированного КТСФЗ ... 159

4.1. Основные подходы ...........................159

4.2. Способы интеграции..........................163

4.3. Исследован ие возм ожн ых структур построе н и я

интегрированного КТСФЗ.............................165

4.4. Принципы структурно-аппаратной реализации....170

4.5. Модель ISO/OSI построения

интегрированного КТСФЗ ............................173

4.6. Формализация требований к передаваемой

информации........................................ 177

4.6.1. Методология открытых систем.................177

4.6.2. Формализация типов сообщений ..................180

4.7. Принципы реализации унифицированного

протокола обмена информацией в КТСФЗ ..............182

4.7.1. Основные функциональные требования к УУУ........ 183

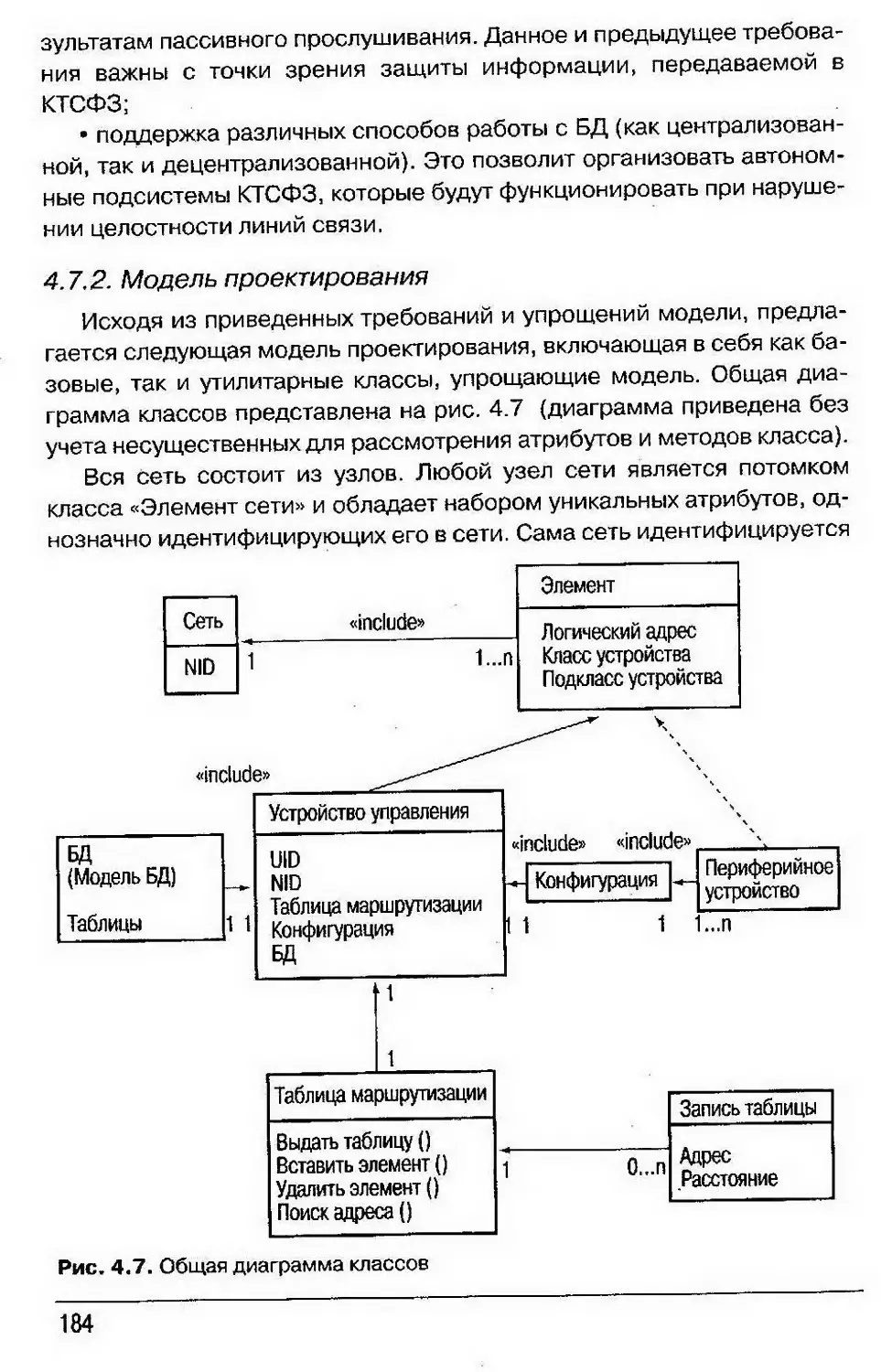

4.7.2. Модель проектирования ......................184

4.7.3. Модель данных ..........................,...... 186

4.8. Элементы спецификации унифицированного

протокола .........................................187

4.8.1. Общие положения ............................. 187

4.8.2. Формат передаваемых пакетов .................. .187

4.8.3. Элементы транспортного уровня ..............187

4.8.4. Элементы сеансового уровня .....................189

4.8.5. Элементы представительного уровня .............. 189

4.8.6. Представление команд ..........................190

Вместо заключения ............................... 191

Перечень условных обозначений,

символов и терминов ......................... .193

Список литературы................................ 197

WORLD ACADEMY OF SCIENCES *rfcs ВСЕМИРНАЯ АКАДЕМИЯ НАУК

FOR COMPLEX SECURITY КОМПЛЕКСНОЙ БЕЗОПАСНОСТИ

Уважаемый читатель!

Так повелось, что с незапамятных времен вопросы обеспечения безопас-

ности находились для непосвященных за «семью замками» и только узкий круг

специалистов знал, что происходит в этой интересной и важной для любого

государства сфере деятельности. Однако все течет, все изменяется.

В последнее время все большее и большее число людей по разным причи-

нам начинает интересоваться вопросами обеспечения безопасности, и это

связано со многими факторами. Кого-то интересуют вопросы личной охраны,

кто-то хочет обезопасить свой бизнес и личное имущество от посягательств

конкурентов и криминальных элементов и т.д. В настоящее время на рынке ус-

луг безопасности только в нашей стране работает более 7 тыс. фирм. Некото-

рые организации имеют по нынешним временам огромный (более чем 40-лет-

ний) опыт работы в данном направлении, другие, считающиеся, тем не менее,

«старожилами» - 10-12 лет стажа, «набирают обороты» и совсем молодые

фирмы. Все они предлагают самую разнообразную технику и аппаратуру. И за-

частукллюдям, которые не работают в данном сегменте рынка профессиональ-

но, бывает сложно разобраться с возникающими вопросами и проблемами.

Авторы книги, известные специалисты в области обеспечения безопаснос-

ти, обобщили накопленный опыт и в относительно простой и доступной форме

изложили основы построения систем физической защиты.

Несмотря на высочайшую динамику развития, данная отрасль в наши дни

переживает определенный кризис, связанный с продолжающимся во многом

Стихийным формированием рынка. И одним из негативных факторов являет-

ся эффект «вавилонской башни», когда производители перестают понимать

друг друга, техника, которую они выпускают, оказывается несовместимой при

функционировании, а затраты на ее интеграцию в единый комплекс становят-

ся для многих потребителей чрезмерными и неоправданными. Авторы пред-

ставили возможные пути решения задачи интеграции специальной аппарату-

ры, а также свое видение возможной унификации протоколов обмена инфор-

мацией в системах безопасности.

Данная книга может быть полезной и интересной как специалистам в об-

ласти обеспечения безопасности, так и всем, кто интересуется этим научным

направлением и его техническим обеспечением.

Президент Всемирной академии наук

комплексной безопасности,

доктор технических наук, профессор М.М. Любимов

5

Введение

Необходимым условием существования любого государства является

постоянная и целенаправленная работа в направлении решения ком-

плексных вопросов его безопасности. Уже в первых статьях Конституции

России отмечено, что на государство возложены обязанности призна-

вать, соблюдать и защищать права и свободы каждого гражданина, обес-

печивать целостность и неприкосновенность территории Российской Фе-

дерации, преследовать попытки захвата власти или присвоения властных

полномочий и т.д. Начиная с момента принятия действующей Конститу-

ции шел непрерывный законотворческий процесс, отражающий совре-

менные тенденции развития демократии и защиты ее достижений. В на-

правлении развития и реализации проблем безопасности России был

принят ряд важнейших законов: «О безопасности», «Об обороне», «О

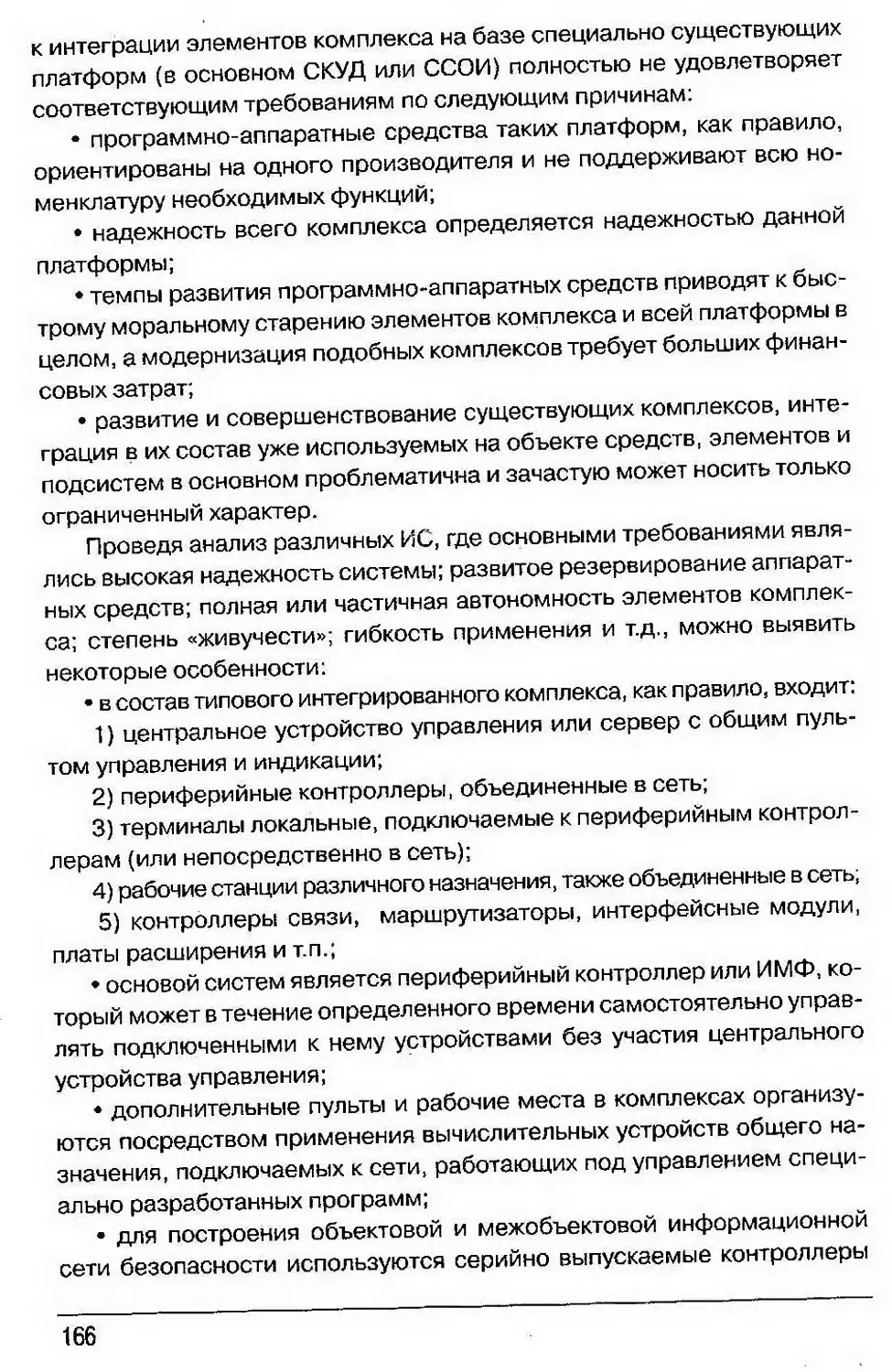

борьбе с терроризмом», «О государственной границе» и т.п.

Правовые основы борьбы с терроризмом в Российской Федерации

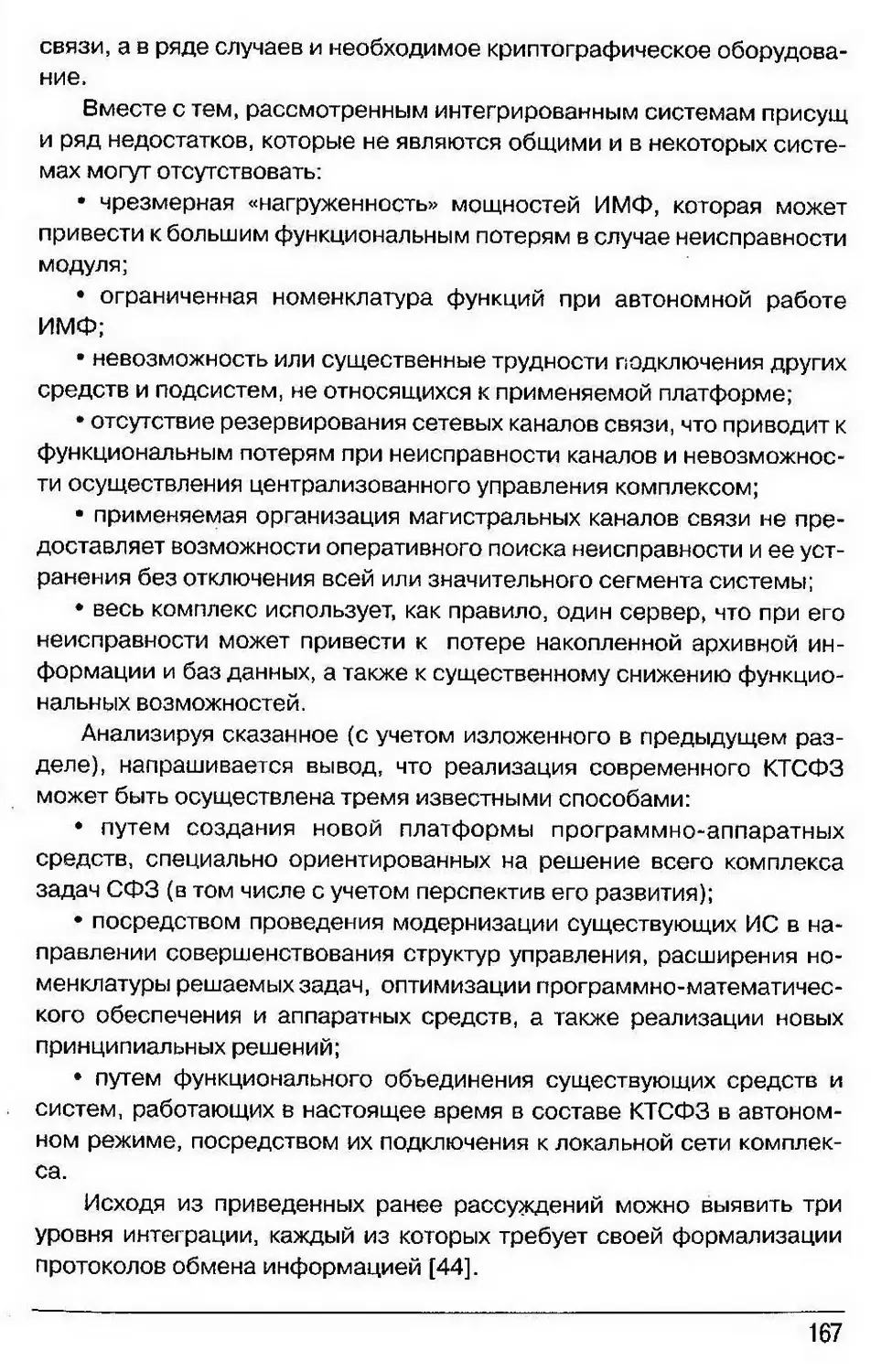

закреплены в законе «О борьбе с терроризмом». В первой статье этого

закона отмечается, что основополагающими документами данного на’-

правления являются Конституция, Уголовный кодекс, собственно Фе-

деральный закон «О борьбе с терроризмом», общепризнанные нормы

международного права, международные договоры Российской Феде-

рации, указы Президента и другие нормативные акты.

На рубеже XX и XXI вв. мировая цивилизация столкнулась с невидан-

ными ранее угрозами как на глобальном, так и на национальном уров-

нях. Всему мировому сообществу брошен вызов новой внегосударст-

венной деструктивной силой — международным терроризмом. В этой

связи следует незамедлительно пересмотреть подходы к методам

борьбы с любыми проявлениями терроризма. Сейчас функции такой

борьбы в основном возложены на спецслужбы. Но также совершенно

очевидно, что без соответствующей поддержки всех слоев граждан-

ского населения решение данных вопросов и четкой организации ра-

боты различных организаций и служб, обеспечивающих безопасность

объектов непосредственно на местах, невозможно качественно обес-

печить безопасность на всех уровнях.

Совершенный 11 сентября 2001 г. в Нью-Йорке террористический

акт потряс весь цивилизованный мир. Печально известные события

22-26 октября 2002 г, в Театральном центре на Дубровке в Москве с за-

хватом заложников, взрывы жилых домов в Москве и Волгодонске, со-

бытия в Испании и Франции, а также террористические акты, произо-

шедшие в России только в последнее время (взрыв в московском мет-

6

рополитене и возле станции метро «Рижская» в Москве, гибель пасса-

жирских самолетов ТУ-154 и ТУ-134, захват заложников в школе г. Бес-

лан в Северной Осетии) показали, что направления проявления терро-

ризма практически безграничны по многообразию. В этой связи следу-

ет по-новому взглянуть на проблему безопасности всех без исключе-

ния объектов, где могут находиться значительные материальные или

информационные ценности, большие контингенты людей, опасные для

окружающей среды и экологии производства, атомные, тепловые и ги-

дроэлектростанции и многое другое. В современных условиях приме-

няемые традиционные металлодетекторы (с целью обнаружения ору-

жия) и рентгеновские установки для просмотра внутреннего содержи-

мого сумок, портфелей, «дипломатов» и т.п. уже не обеспечивают тре-

буемый уровень и качество выявления запрещенных для проноса пред-

метов, так как появилось неметаллическое (керамическое) оружие,

пластиковая взрывчатка, которая, например, может быть спрятана в

широких нательных поясах или повязках и проноситься незаметно даже

в открытой летней одежде. Опасные предметы и вещества могут быть

спрятаны также в естественных полостях тела, которые вообще не под-

вергаются досмотру при входе в учреждения. Очевидной становится

необходимость применения новейших технологий безопасности и тех-

нических средств, обнаруживающих (выявляющих) несанкционирован-

ный пронос запрещенных предметов и веществ, в том числе в указан-

ных выше случаях, а также совершенствования тактик работы подраз-

делений охраны и служб, отвечающих за безопасность объектов.

Следует отметить, что многие объекты, которые не имеют служб бе-

зопасности, отвечающих современным требованиям, или имеют плохо

организованную службу, являются очень «привлекательными» в части

совершения террористического акта. И в этой связи, очевидно, что в

настоящее время все еще не исключена возможность успешного вы-

полнения террористами довольно широкомасштабных акций, которые

могут повлечь за собой непредсказуемые последствия.

Также достаточно очевидно, что существующее (сложившееся)

многообразие объектов и их конкретная функциональная ориентация

(различные специфические особенности) не позволяют обеспечить бе-

зопасность типовыми решениями, применяя единую стратегию, такти-

ческие схемы и приемы, а также однотипное оборудование. Если пой-

ти по пути обеспечения реализации максимальной номенклатуры тре-

бований с высшим их качеством, может оказаться, что на большинстве

объектов стоимость применяемых специальных технических средств

будет во много раз большей, чем стоимость технологического обору-

7

дования объекта и даже самого объекта а целом. В этой связи напра-

шивается вывод о необходимости категорирования объектов, напри-

мер, в зависимости от значимости (важности) и/или опасности, а также

последствий реализации угроз с оптимизацией применяемых техни-

ческих и организационных решений по критерию «эффективность -

стоимость».

В работе [1] предложены принципы классификации объектов по це-

лому ряду показателей, а также дифференцированный подход к обес-

печению их безопасности. Однако представленная система классифи-

кации не получила своего дальнейшего развития, поскольку не имела

под собой научно обоснованных норм ранжирования объектов и крите-

риев оценки уровней их безопасности.

В статье А.ГЗуева «Категорирование потенциально опасных объек-

тов как основа создания эффективных систем обеспечения безопасно-

сти» [2] приводятся результаты исследований, выполненных «Группой

компаний «ИСТА». Эти исследования показали, что «...минимальное ко-

личество видов потерь, которые бы позволили охватить при категори-

ровании все объекты промышленности, энергетики, жизнеобеспече-

ния и культуры, потенциально подверженные диверсионно-террорис-

тической деятельности (ДТД), равно шести. Этими видами потерь явля-

ются: политические, финансовые, экономические, экологические,

культурные, а также потери жизни людей».

Под политическими потерями автором понимается создание соци-

альной нестабильности в обществе в результате ДТД, которая может

повлиять на изменения в структурах власти, в том числе вызвать при-

ход к ней коррумпированных лиц или представителей криминальных

структур, обещающих восстановить стабильность в обществе.

Финансовые потери заключаются в непосредственной утрате мате-

риальных ценностей в результате проведения успешных диверсионно-

террористических акций.

Под экономическими понимаются потери, возникающие в результа-

те нарушения устойчивого функционирования производственных цик-

лов как на самом предприятии, так и на других предприятиях, связан-

ных с ним в единые производственные процессы.

Экологические потери определяются нанесением ущерба всем ви-

дам природных ресурсов, что приводит к ухудшению социально-гигие-

нических условий проживания населения или нанесение вреда или ги-

бели представителям флоры и фауны.

Под культурными потерями понимаются утраты художественных

ценностей, конфиденциальной информации, передовых технологий

8

и т.п. Причем эти потери должны рассматриваться как последствия

кражи случаев уничтожения.

Под людскими потерями понимается гибель людей, а также утрата

их здоровья, квалифицированная присвоением различных групп инва-

лидности.

Оптимальным количеством категорий потенциально опасных объ-

ектов (ПОО) автор работы [2] считает число 10 (или близкое к нему чис-

ло), что позволяет решать задачу минимизации суммарных затрат в го-

сударстве на создание всей совокупности систем физической защиты

(СФЗ) ПОО.

Для введения градации по масштабам категорирования предлага-

ется воспользоваться опытом МЧС России и применить систему ран-

жирования по шести уровням: локальному, местному, территориально-

му, региональному, федеральному, межгосударственному.

Впоследствии, используя экспертный или экспертно-аналитичес-

кий методы, должна заполняться матрица определенного вида и вы-

числяться комплексный показатель потенциальной опасности, который

позже используется в качестве основополагающего при выработке

требований к СФЗ конкретных объектов.

Предложенный в данной книге подход несомненно является про-

грессивным и весьма перспективным. Однако очевидно, что для разра-

ботки конкретных законодательных актов и регламентирующих доку-

ментов, а затем проведения государственного категорирования объек-

тов потребуется достаточно долгий период времени.

В работе [3], по сути, развиваются основные принципы категориро-

вания объектов и критериев оценки ущерба. Ее автор предлагает в ка-

честве основного критерия категорирования использовать понятие

ущерба от совершения несанкционированных действий. При этом

ущерб предлагается рассматривать как векторную величину. Для агре-

гации компонента ущерба предлагается применить метод многокрите-

риальной оптимизации.

Там же говорится, что нецелесообразно придумывать какую-то об-

щую схему категорирования всех объектов народного хозяйства, так

как это приведет к созданию нового бюрократического опуса. В начале

необходимо провести типизацию объектов, а уже затем разрабатывать

методы их категорирования для каждой отрасли отдельно.

Таким образом можно прогнозировать, что споры будут продол-

жаться и в ближайшие несколько лет, а сложившаяся ситуация мало из-

менится. Объекты будут формировать требования к своим СФЗ собст-

венными силами без необходимой научно-методической поддержки.

9

Не стоит ожидать быстрого прогресса и в направлении единства тер-

минологии применяемой в сфере безопасности. Как известно, споры

по данному вопросу продолжаются уже более 10 лет и, к сожалению, во

многом безрезультатно.

В этой связи авторы, активно ведущие научную деятельность в на-

правлении. обеспечения безопасности, а также занимающиеся препо-

давательской работой в Московском инженерно-физическом институ-

те (техническом университете), Московском институте повышения ква-

лификации Росатома, Университете комплексных систем безопаснос-

ти и инженерного обеспечения и ряде других учебных заведений, обоб-

щив накопленный опыт, попытались объединить и систематизировать

знания в данной области, в том числе по применяемым подходам мно-

гих известных фирм и производителей, и дать читателю общие пред-

ставления о современных принципах построения СФЗ крупных промы-

шленных и энергетических ПОО.

10

Глава 1.

Основные понятия и определения

Учитывая тот факт, что в настоящее время отсутствует единая сис-

тема терминов и используемых понятий, предлагается, по крайней ме-

ре.в рамках данной работы, пользоваться следующими терминами и их

определениями.

Абсолютная безопасность (АБ). Данное понятие существует

только теоретически. По некоторым источникам АБ представляет со-

бой некое помещение, выполненное в виде стального кожуха с толщи-

ной стенок более 20 метров без окон, дверей и каких-либо отверстий.

Очевидно, функционирование такого объекта является абсурдным. Но

если в таком силовом корпусе сделать, как минимум, дверь соответст-

вующей толщины и надежности, то это будет уже компромиссным ре-

шением и говорить об абсолютной безопасности даже в этом случае не

представляется возможным.

Безопасность. В соответствии с Законом Российской Федерации

от 5 марта 1992 г. №2446-1 «О безопасности» под безопасностью пони-

мается соотношение защищенности жизненно важных интересов лич-

ности, общества и государства от внешних и внутренних угроз. В феде-

ральном законе «О техническом регулировании» от 27 декабря 2002 г.

№ 184-ФЗ термин безопасность определяется как состояние, при ко-

тором отсутствует недопустимый риск, связанный с принесением вре-

да жизни или здоровью граждан, имуществу физических или юридиче-

ских лиц, государственному или муниципальному имуществу, окружаю-

щей среде, жизни или здоровью животных и растений. Следует отме-

тить, что в последнем случае подразумевается безопасность продук-

ции, процессов производства, эксплуатации, хранения, перевозки, ре-

ализации и утилизации. .

Комплексное обеспечение безопасности. Совокупность конст-

руктивных мероприятий, инженерно-технических средств и систем,

организационных мер, направленная на безаварийное функциониро-

вание потенциально опасного объекта, предотвращение преступных

действий, чрезвычайных ситуаций, а также минимизацию их послед-

ствий.

Система физической защиты (СФЗ). Совокупность персонала фи-

зической защиты, осуществляемых им организационно-технических ме-

роприятий, действий и инженерно-технических средств, предназначенная

для реализации физической защиты на потенциально опасном объекте.

11

Физическая защита (ФЗ). Вид деятельности в области обеспече-

ния безопасности, направленный на предотвращение диверсий в отно-

шении потенциально опасного объекта и хищений предметов физичес-

кой защиты.

Персонал физической защиты. Лица, в должностные обязаннос-

ти которых входит выполнение функций по обеспечению физической

защиты на конкретном потенциально опасном объекте

Нарушитель (проводник угрозы). Лицо, совершившее или пыта-

ющееся совершить несанкционированное действие по отношению к

объекту, а также лицо, оказывающее содействие в этом.

Угроза. Потенциальная возможность совершения диверсии, терро-

ристического акта или хищения предметов физической защиты.

Диверсия. Преднамеренное действие в отношении потенциально

опасного объекта, расположенных на его территорий установок, про-

изводств или предметов физической защиты, способное привести к

аварийной ситуации и создать угрозу здоровью, жизни людей или при-

вести к загрязнению окружающей среды

Предметы физической защиты (ПФЗ). Предметы, установки,

оборудование, изделия, носители информации и т.п., которые подле-

жат защите от хищений и диверсий.

Модель нарушителя. Формализованные сведения о численности,

оснащенности, подготовленности, осведомленности и тактике дейст-

вий нарушителей, их мотивации и преследуемых ими целях, использу-

емые при выработке требований к системе физической защиты и оцен-

ке ее эффективности.

Внешний нарушитель. Нарушитель из числа лиц, не имеющих пра-

ва доступа на объект и в его охраняемые зоны.

Внутренний нарушитель. Нарушитель из числа лиц, имеющих

право доступа в охраняемые зоны.

Охраняемая зона. Территория объекта или ее часть, оборудо-

ванная инженерно-техническими средствами физической защиты,

находящаяся под охраной, доступ в которую ограничен и контроли-

руется.

Периметр охраняемой зоны. Граница охраняемой зоны, оборудо-

ванная инженерно-техническими средствами физической защиты и

контрольно-пропускными пунктами (постами).

Контрольно-пропускной пункт (КПП). Специально оборудован-

ное на границе охраняемой зоны место для осуществления контроля и

управления проходом людей (и/или проездом транспортных средств) в

порядке, установленном пропускным режимом.

12

Пропускной режим. Совокупность организационных и технических

мероприятии, установленных правил, направленных на недопущение

бесконтрольного доступа людей (персонала, посетителей, командиро-

ванных л иц и т. д.) и пропуска транспортных средств, а также перемеще-

ния предметов, материалов и документов через контрольно-пропуск-

ные пункты (посты) в охраняемые зоны (в том числе, здания, сооруже-

ния, помещения) и обратно.

Пункт управления системой физической защиты. Специально

оборудованное и оснащенное техническими средствами помещение

(место), с которого специально назначенный персонал физической за-

щиты в полном объеме или частично осуществляет управление инже-

нерно-техническими средствами физической защиты в штатных и

чрезвычайных ситуациях.

Эффективность системы физической защиты. Вероятность то-

го, что СФЗ сможет противостоять действиям нарушителей в отноше-

нии предметов физической защиты с учетом принятого перечня угроз и

моделей нарушителя.

Инженерно-технические средства физической защиты

(ИТСФЗ). Совокупность инженерных и технических средств, предназ-

наченных для решения задач физической защиты.

Комплекс технических средств физической защиты (КТСФЗ).

Совокупность функционально связанных технических средств физиче-

ской защиты и систем на их основе, объединенных общей оперативно-

тактической задачей по обеспечению физической защиты объекта

и/или предметов физической защиты.

Техническое средство физической защиты (ТСФЗ). Вид техни-

ки, предназначенный для использования силами охраны и/или службой

безопасности с целью обнаружения несанкционированных действий,

информирования о попытках и фактах совершения таких действий, ло-

кализации и задержки продвижения нарушителей до прибытия сил ре-

агирования

Служба безопасности (СБ). Структурное подразделение объекта,

предназначенное для организации и контроля за выполнением меропри-

ятий по обеспечению физической защиты и иных функций, определенных

федеральными и ведомственными нормативными документами.

Физический барьер. Физическое препятствие, создающее за-

держку проникновению нарушителя в охраняемые зоны или куязвимым

местам объекта.

Система охранной сигнализаций (СОС). Совокупность функцио-

нально связанных средств обнаружения, устройств тревожно-вызыв-

13

ной сигнализации, систем сбора и обработки информации, объединен-

ных задачей обнаружения нарушителя (объекта обнаружения).

Средство обнаружения (СО). ТСФЗ (устройство), предназначен-

ное для автоматического формирования сигнала срабатывания вслед-

ствие вторжения или преодоления объектом обнаружения зоны обна-

ружения данного ТСФЗ (устройства).

Система сбора и обработки информации (ССОИ). Совокупность

взаимосвязанных устройств, предназначенных для приема, сбора, об-

работки, регистрации и представления оператору информации от

средств обнаружения и тревожно-вызывной сигнализации, а также для

дистанционного управления внешними устройствами и контроля рабо-

тоспособности ТСФЗ, дистанционно управляемых устройств и каналов

передачи.

Средство тревожно-вызывной сигнализации. ТСФЗ (устройст-

во), предназначенное для экстренного вызова подразделений охраны

и/или службы безопасности, а также контроля жизнедеятельности ча-

сового и прохождения патруля по установленному маршруту.

Система контроля и управления доступом (СКУД). Подсистема

комплекса ТСФЗ, обеспечивающая решение задач контроля и управле-

ния доступом в охраняемые зоны.

Ошибка первого рода. Запрещение ТСФЗ или системой выполне-

ния действия лицу, имеющему на это право.

Ошибка второго рода. Разрешение ТСФЗ или системой выполне-

ния действия лицу, не имеющему на это право.

Средства обнаружения запрещенных предметов (средство об-

наружения проноса). Устройства, предназначенные для обнаружения

несанкционированно проносимых (провозимых) запрещенных предме-

тов, обладающих определенными физическими и/или химическими

свойствами.

Радиационный монитор (РМ). Средство обнаружения проноса,

вырабатывающее сигнал срабатывания, если контролируемые параме-

тры гамма- и/или нейтронного излучения превышают пределы уста-

новленных пороговых значений.

Металлообнаружитель (МО). Средство обнаружения проноса,

вырабатывающее сигнал срабатывания, при наличии в зоне контроля

предметов из металла с заданными в нормативно-технической доку-

ментации количественными и качественными характеристиками или

проносимых через нее.

Средство обнаружения взрывчатых веществ. Средство обнару-

жения проноса, вырабатывающее сигнал срабатывания при наличии в

14

зоне контроля взрывчатых веществ с заданными в нормативно-техни-

ческой документации количественными и качественными характерис-

тиками или проносимых через нее.

Подсистема телевизионного наблюдения. Совокупность опти-

ко-электронных средств, обладающих технической, информационной,

программной и эксплуатационной совместимостью, предназначенных

для дистанционного наблюдения оператором обстановки в заданных

областях пространства.

15

Глава 2.

Система физической защиты

потенциально опасных объектов

2.1. Характеристики потенциально опасных объектов

К потенциально опасным относятся объекты, е отношении которых

законодательными и нормативными актами определены особые усло-

вия функционирования их производств и установок, а также получение,

хранение или использование в технологических целях опасных матери-

алов и веществ. К данной категории относятся также объекты, наруше-

ние деятельности которых (при совершении террористических актов)

может вызвать техногенную и/или экологическую катастрофу. В этой

связи соответствующие структуры и администрация объекта опреде-

ляют конкретные требования по их физической защите и безопаснос-

ти. Установленные требования также должны учитывать возможные

случайные или аварийные выбросы вредных веществ, территориаль-

ное местонахождение объекта и конкретные условия его эксплуатации

в данном регионе. Таким образом, при проектировании системы физи-

ческой защиты ПОО необходимо исходить из конкретных особеннос-

тей объекта, которые определяются следующими факторами:

• климатическими условиями;

♦ рельефом местности;

• транспортным сообщением;

• персоналом объекта;

• протяженностью территории объекта;

• видами, категориями и количеством используемого сырья и гото-

вой продукции;

• видами и категориями технологического оборудования;

• жизненным циклом объекта и его оборудования;

• удаленностью от городов и промышленных центров;

• удаленностью от других опасных объектов, таких как химические

заводы, хранилища нефтепродуктов, газо- и нефтепроводы, от трасс

пролета гражданских и военных самолетов, аэродромов и т.д.

Влияние данных факторов распространяется практически на весь

жизненный цикл ПОО и функционирования его системы физической за-

щиты, начиная с анализа целей и степени угроз, выбора состава и

структуры КТСФЗ, обеспечения эффективности его работы и т.п. и за-

канчивая выводом последнего из эксплуатации. По сути, являясь со-

16

ставной частью технологического процесса, КТСФЗ, в свою очередь,

накладывает определенные ограничения при уточнении требований к:

• выбору площадки под строительство;

♦ обеспечению принципов построения СФЗ;

• транспортному сообщению;

• коммуникациям;

• пропуску людей и транспорта;

• строительным конструкциям;

• расположению зданий и сооружений.

Из этого следует, что ряд основных параметров, характеризующих

ПОО, учитывает также и соответствующие требования в отношении фи-

зической защиты последнего. При этом, очевидно, что правильно спро-

ектировать СФЗ без анализа стоящих перед ней задач и выработки си-

стемы требований как к СФЗ в целом, так и к отдельным ее составным

частям, невозможно.

2.2. Цели и задачи, решаемые СФЗ, ее состав

Целью системы физической защиты является предотвращение ди-

версий и хищений в отношении предметов физической защиты.

Данная цель достигается путем создания и обеспечения функцио-

нирования единой системы мер, направленных на решение задач СФЗ.

При этом данные задачи можно разделить на два класса:

• целевые - напрямую направленные на достижение цели;

• обеспечивающие - создающие условия для успешного и эффек-

тивного решения целевых задач.

Структура задач, решаемых современной системой физической за-

щиты ПОО, приведена на рис. 2.1

Для достижения поставленной цели и решения задач на ПОО созда-

ется СФЗ, состоящая из:

• персонала физической защиты;

• выполняемых персоналом физической защиты организационных и

технических мероприятий, а также организационно-распорядительных

и нормативных документов, регламентирующих порядок функциониро-

вания системы в штатных и чрезвычайных ситуациях и действия персо-

нала;

• комплекса инженерно-технических средств физической защиты.

Персонал физической защиты является одной из важнейших со-

ставных частей СФЗ, обеспечивающей ее функционирование. Органи-

зационные структуры персонала физической защиты определяются

17

соответствующими Положениями, в том числе Положением о службе

безопасности, а также и другими организационно-распорядительными

и нормативными актами конкретного объекта, с учетом существующе-

го распределения полномочий между подразделениями и должностны-

ми лицами.

Рис. 2.1. Перечень задач, решаемых современной СФЗ ПОО

Персонал физической защиты выполняет соответствующие функ-

ции в СФЗ, в том числе:

• осуществляет управление в СФЗ;

• реагирует и пресекает несанкционированные действия;

• осуществляет эксплуатацию ИТСФЗ.

Мероприятия, проводимые на ПОО в целях обеспечения физичес-

кой защиты, являются составной частью деятельности по обеспечению

безопасного и устойчивого функционирования объекта в целом, вклю-

чая такие из них, которые выполняются на различных уровнях, в том

числе совместно с надзорными органами и специализированными ор-

ганизациями.

К организационным мероприятиям в СФЗ относится разработка нор-

мативных документов объектового уровня, учитывающих особенности

функционирования СФЗ конкретного ПОО, организационно-штатную

структуру СБ и подразделений, осуществляющих его охрану, оснащен-

ность ИТСФЗ, особенности охраняемых зон и другие характеристики ПОО.

Перечень основных нормативных документов объектового уров-

ня, разрабатываемых органами, осуществляющими управление в

18

СФЗ, может варьироваться. В ряде случаев он определяется соот-

ветствующими нормативными документами, регламентирующими

требования к СФЗ и организации охраны данной категории объек-

тов.

В общем случае на объекте для решения задач физической защиты

разрабаты ваются:

• положение о разрешительной системе допуска и доступа к пред-

метам физической защиты;

• инструкция о пропускном режиме;

• положение о внутриобъектовом режиме;

• положение о службе безопасности;

• положение о подразделении охраны;

• различные планы взаимодействия в штатных и чрезвычайных ситу-

ациях как на самом объекте, так и с силами и средствами, задейство-

ванными при предотвращении несанкционированных действий и лик-

видации последствий возможных чрезвычайных ситуаций (в том числе

с территориальными органами МВД России, ФСБ России, МЧС России

и другими структурами);

• планы проверки технического состояния и работоспособности

ИТСФЗ.

Проводимые мероприятия также включают в себя создание и со-

вершенствование СФЗ, планирование и организацию функционирова-

ния СФЗ, организацию эксплуатации ИТСФЗ, организацию и проведе-

ние учений, контроль за состоянием СФЗ.

Третье!! составляющей, без которой в настоящее время немыслимо

построения СФЗ, является комплекс ИТСФЗ, предназначенный для по-

вышения эффективности действий персонала и снижения затрат на ре-

шение поставленных задач.

В общем случае в СФЗ на комплекс ИТСФЗ возложено решение

следующих задач:

♦ обеспечение оперативного и непрерывного управления в СФЗ;

• реализация установленного режима доступа персонала ПОО;

• затруднение действий нарушителей при попытках несанкциони-

рованного доступа в охраняемые зоны, здания, сооружения, поме-

щения;

• выдача сигналов на пункты управления СФЗ о попытках и фактах

совершения несанкционированных действий;

• определение на периметре защищенной зоны направления дви-

жения нарушителя (на объект, с объекта), времени и места несанкцио-

нированного доступа;

19

• создание сипам реагирования благоприятных условий по выпол-

нению служебно-боевых задач и облегчение действий по задержанию

нарушителей;

• дистанционное наблюдение за периметрами охраняемых зон, ох-

раняемыми зданиями, помещениями, сооружениями и оценка обста-

новки;

• обозначение границ охраняемых и контролируемых зон;

• регистрация (документирование) сигналов от ТСФЗ, распоряже-

ний и команд, отдаваемых органами управления, и докладов персонала

ФЗ;

• защита персонала ФЗ при несении дежурства на пунктах управле-

ния, контрольно-пропускных пунктах, постах караулов и выполнении

задач по пресечению несанкционированных действий и задержанию

лиц, причастных к их совершению.

В состав комплекса ИТСФЗ входят:

♦ инженерные средства;

• комплекс технических средств физической защиты.

Более подробно инженерные средства физической защиты будут

рассмотрены в разделе 3.5.

Комплекс ТСФЗ предназначен для технической поддержки дейст-

вий по обеспечению физической защиты ПОО. На КТСФЗ возложено

решение следующих основных задач:

• сбор, обработка, анализ и контроль всей информации, получае-

мой от ТСФЗ, установленных на объекте;

• обеспечение возможности оценки тревожной ситуации в реальном

масштабе времени;

• формирование и передача сообщений (установленных сигналов)

силам охраны, реагирования и органам управления СФЗ;

• обеспечение информационного взаимодействия между централь-

ным пунктом управления (ЦПУ) и локальными пунктами управления

(ЛПУ), а также с диспетчерскими пунктами и пунктами управления дру-

гих систем безопасности ПОО;

• выработка управляющих воздействий на управляемые физические

барьеры и средства обеспечения функционирования СФЗ;

• контроль состояния и работоспособности ИТСФЗ;

• контроль действий и местоположения персонала при его работе

на объекте;

♦ хранение и выдача информации о функционировании СФЗ, попыт-

ках ее преодоления и несанкционированных действиях по отношению к

защищаемым объектам и самим ИТСФЗ.

20

Комплекс ТСФЗ характеризуется широким применением раз-

личных средств и систем. В связи с развитием техники и появлени-

ем новых технологий в составе К ГСФЗ зачастую бывает сложно вы-

делить какие-либо самостоятельные единицы. Однако, с точки зре-

ния предъявления функциональных требовании, КТСФЗ можно ус-

ловно разделить на функциональные системы. При этом под функ-

циональной системой понимается часть комплекса, обеспечиваю-

щая реализацию группы функций СФЗ по назначению, к которой

могут быть предъявлены соответствующие тактико-технические

требования. Фактически такое деление на функциональные систе-

мы соответствует распределению на технические системы, сущест-

вовавшему до недавнего времени и обеспечивающему решение

конкретных задач.

В составе комплекса ' СФЗ можно выделить следующие основные

структурные компоненты (функциональные системы):

• охранной сигнализации;

* тревожно-вызывной сигнализации;

• контроля и управления доступом; •

• наблюдения и оценки обстановки;

• оперативной связи и оповещения;

• телекоммуникаций;

• защиты информации;

• электропитания;

• освещения.

Для обеспечения управления и надежного функционирования СФЗ

в составе КТСФЗ предусматриваются пункты управления (ЛПУ, ЦПУ, ре-

зервные пункты управления), а также специализированные автомати-

зированные рабочие места (АРМ) и технические средства, обеспечива-

ющие возможность:

• проведения аналитической работы;

• проведения технического обслуживания;

• обучения и переподготовки персонала физической защиты;

• обследования персонала.

Каждая из функциональных систем в свою очередь может подраз-

деляться на функциональные подсистемы следующего уровня. Однако

на практике в большинстве случаев бывает достаточно деления только

на верхнем уровне. При этом номенклатура функций и тактико-техниче-

ские характеристики каждой из функциональных систем в большинстве

случаев определяется соответствующими нормативными документа-

ми. В качестве примеров можно привести: <

21

• ГОСТ Р 50775-95 (МЭК 339-1-1-88) «Системы тревожной сигнали-

зации. Часть1. Общие требования. Раздел 1. Общие положения»;

• ГОСТ Р 51241-98 «Средства и системы контроля и управления до.1

стулом. Классификация. Общие технические требования. Методы ис- •

пытаний»; :

• ГОСТ Р 51558-2000 «Системы охранные телевизионные. Общие

технические требования и методы испытаний». 1

Следует отметить, что в ряде случаев техническая реализация мо-1

жет отличаться от приведенного деления на функциональные системы.1

Устройства, используемые в составе комплекса ТСФЗ конкретных’

ПОО, могут обеспечивать реализацию требований, предъявляемых к'

одной или нескольким функциональным системам. Это так называв-1

мые интегрированные системы (ИС). В этой связи хотелось бы отме-'

тить, что некоторые производители декларируют, что представляемые

ими на рынке системы являются именно интегрированными. Однакс

здесь следует быть осторожным. Дело в том, что только системы, обес-

печивающие полную реализацию требований, предъявляемых к не-

скольким функциональным системам, могут быть отнесены к классу ин-

тегрированных. В том случае, если система полностью реализует тре-

бования только одной из функциональных систем и частично реализует

функции одной или нескольких других функциональных систем, она не

может быть отнесена к ИС, а может рассматриваться только как систе-

ма с расширенными функциональными возможностями.

2.3. Принципы построения системы физической защиты

потенциально опасных объектов

Для того чтобы построить современную СФЗ, решающую постав-

ленные перед ней задачи, и достигнуть баланса между ее различными (

составными частями, необходимо руководствоваться следующими ос-

новополагающими принципами:

* зонального построения; 1

• равнопрочности; (

• обеспечения надежности и живучести;

♦ адаптивности;

• регулярности контроля функционирования;

• адекватности. d

В зависимости от расположенных и эксплуатируемых на терриго (

рии объекта предметов физической защиты СФЗ должна предусматри-

вать организацию и создание охраняемых зон, обеспечивающих «эше-

22

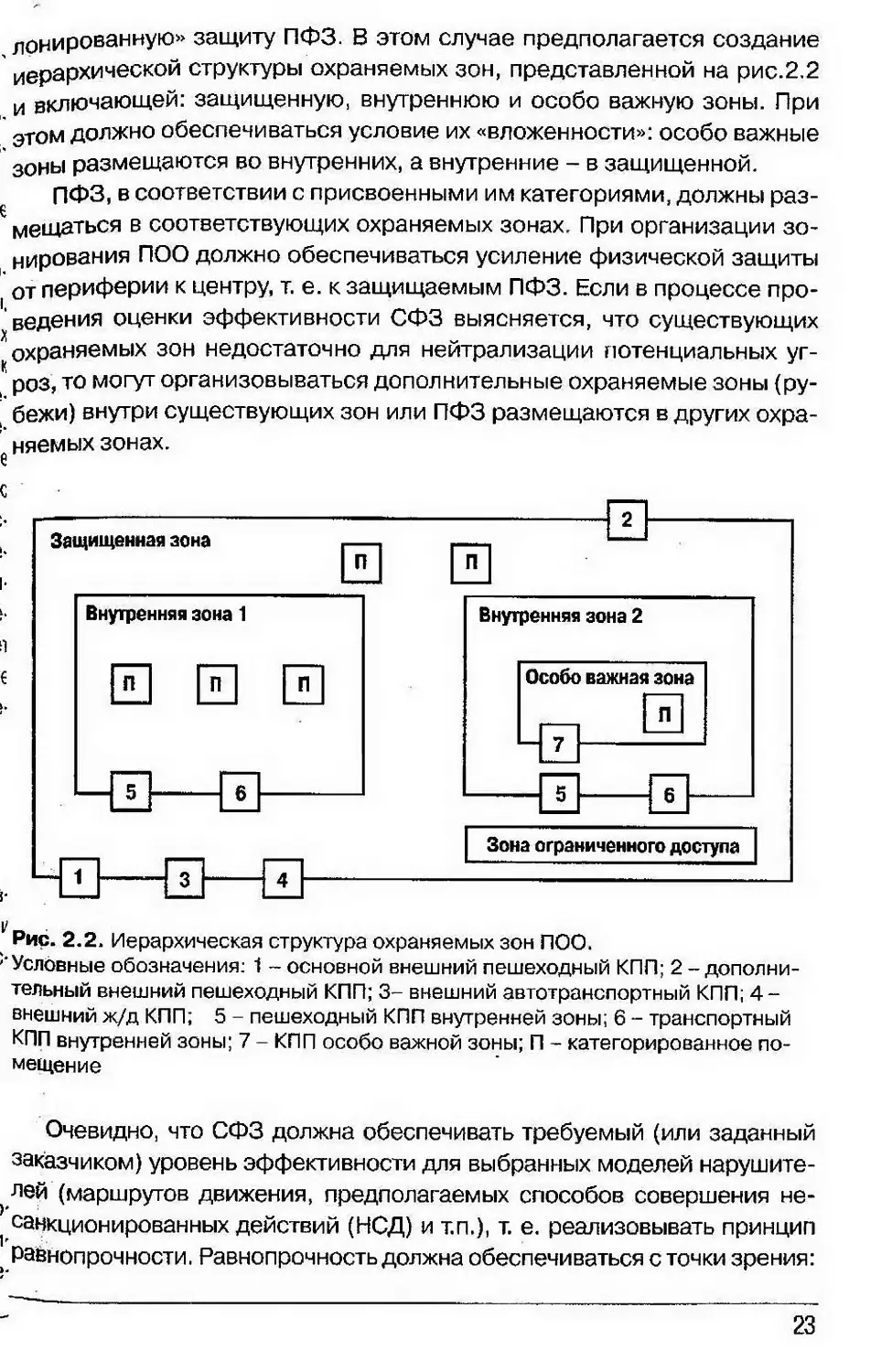

локированную» защиту ПФЗ. В этом случае предполагается создание

иерархической структуры охраняемых зон, представленной на рис.2.2

и включающей: защищенную, внутреннюю и особо важную зоны. При

этом должно обеспечиваться условие их «вложенности»: особо важные

зоны размещаются во внутренних, а внутренние - в защищенной.

ПФЗ, в соответствии с присвоенными им категориями, должны раз-

мещаться в соответствующих охраняемых зонах. При организации зо-

нирования ПОО должно обеспечиваться усиление физической защиты

от периферии к центру, т. е. к защищаемым ПФЗ. Если в процессе про-

ведения оценки эффективности СФЗ выясняется, что существующих

охраняемых зон недостаточно для нейтрализации потенциальных уг-

роз, то могут организовываться дополнительные охраняемые зоны (ру-

бежи) внутри существующих зон или ПФЗ размещаются в других охра-

няемых зонах.

Защищенная зона

Внутренняя зона 1

Внутренняя зона 2

Особо важная зона

Зона ограниченного доступа

Рис. 2.2. Иерархическая структура охраняемых зон ПОО.

'Условные обозначения: 1 - основной внешний пешеходный КПП; 2 - дополни-

тельный внешний пешеходный КПП; 3- внешний автотранспортный КПП; 4-

внешний ж/д КПП; 5 - пешеходный КПП внутренней зоны; 6 - транспортный

КПП внутренней зоны; 7 - КПП особо важной зоны; П - категорированное по-

мещение

Очевидно, что СФЗ должна обеспечивать требуемый (или заданный

заказчиком) уровень эффективности для выбранных моделей нарушите-

лей (маршрутов движения, предполагаемых способов совершения не-

санкционированных действий (НСД) и т.п.), т. е. реализовывать принцип

Равнопрочности. Равнопрочность должна обеспечиваться с точки зрения:

23

• обнаружения попытки совершения НСД;

• предотвращения и/или пресечения НСД;

• блокирования нарушителей;

• исключения утечки информации.

Требуемый уровень эффективности СФЗ определяется при созда-

нии и совершенствовании СФЗ и оптимизируется с применением кри-

терия «эффективность-стоимость». При этом равнопрочность СФЗ

должна обеспечиваться по всему периметру охраняемой зоны (для за-

данного категорированного помещения или группы помещений), вклю-

чая контролируемые проходы и/или КПП.

Одним из обязательных требований, предъявляемых к современной

СФЗ, является сохранение работоспособности в штатных и чрезвычай-

ных ситуациях. В этой связи основное внимание при построении СФЗ и

входящих в них систем на таких объектах следует уделить реализации

принципа обеспечения надежности и живучести. Для реализации дан-

ного принципа предусматривается схема построения СФЗ, в которой

обеспечивается возможность автономной работы отдельных охраняе-

мых зон даже при полной потере связи с центром или другими охраня-

емыми зонами. Автономность должна обеспечиваться в течение такти-

чески приемлемого времени (от нескольких часов до нескольких суток),

а штатная работа автоматически возобновлять взаимодействие со-

ставных частей после устранения неисправности, (или аварии) и вос-

становления связи, причем без потери информации.

Совершенствование микропроцессорных технологий в настоящее

время предоставило разработчикам возможность применения в каче-

стве периферийных устройств интеллектуальных многофункциональ-

ных модулей (ИМФ), из которых, как из кубиков, можно формировать

системы с заданными характеристиками. А это, в свою очередь, позво-

ляет «строить» объектно-ориентированные КТСФЗ. Применяя при про-

ектировании метод структурного моделирования с описанием функци-

онально зависимых связей между источниками системных событий и

ответных реакций, можно осуществлять практическое комплексирова-

ние КТСФЗ на уровне типовых технических и проектных решений.

Для повышения устойчивости СФЗ к несанкционированным дейст-

виям нарушителей, направленным на нарушение работоспособности

СФЗ, необходимо также обеспечивать соответствующее резервирова-

ние элементов СФЗ. При этом решение отдельных функций может осу-

ществляться за счет так называемых компенсирующих мероприятий (с

использованием персонала, технических и организационных мер). Для

надежной организации связи и гарантированной передачи данных

24

должны предусматриваться резервные каналы. Для уменьшения вре-

мени восстановления КТСФЗ в случае выхода из строя отдельных его

элементов, комплекс следует строить на базе унифицированных моду-

лей, обеспечивающих их совместимость при функционировании, в том

числе:

• структурную;

• конструктивную;

• логическую;

• информационную;

• электромагнитную и т.д.

Другим не менее значимым является принцип адаптивности, кото-

рый заключается в том, что КТСФЗ должен иметь возможность совер-

шенствования при необходимости изменения и уточнения:

• угроз и моделей нарушителей;

• конфигурации объекта, границ охраняемых зон и рубежей охраны;

• видов и способов охраны;

• условий размещения ПФЗ.

Учитывая тот факт, что в создание СФЗ вкладываются значи-

тельные средства и предполагается, что такая система должна ус-

тойчиво функционировать в течение длительного времени, необхо-

димо учитывать, что в процессе эксплуатации возможны различные

изменения в условиях ее функционирования. В этой связи СФЗ

должна иметь возможность образовывать дополнительные рубежи

физической защиты. В ней также должны разумно сочетаться раз-

личные способы постановки/снятия периметров, зданий, сооруже-

ний, помещений под охрану как в автоматическом, так и в ручном

режимах.

При этом СФЗ не должна создавать препятствий функционирова-

нию ПОО и иметь возможность адаптации к его технологическим осо-

бенностям, в том числе работать в чрезвычайных ситуациях с учетом

принятых на нем различных мер безопасности (промышленной, хими-

ческой, радиационной, технологической, пожарной и т.п.).

Для того чтобы администрация объекта была уверена в том, что

СФЗ удовлетворяет всем современным требованиям, а также соответ-

ствует требованиям, которые были определены на этапе проектирова-

ния СФЗ, необходимо реализовывать принцип регулярности контроля

функционирования. Одним из важнейших элементов выполнения дан-

ного принципа является осуществление периодических проверок со-

стояния СФЗ ПОО, которые, в зависимости от типа объекта, осуществ-

ляются на различных уровнях, в том числе:

25

• федеральном;

• ведомственном;

• объектовом.

При этом в современных условиях наиболее важной составляющей

периодического контроля является объектовый. С целью определения

эффективности СФЗ и отработки вопросов взаимодействия всех сто-

рон периодически должны проводиться учения, а также производиться

оценка эффективности СФЗ аналитическим и другими методами. Ре-

зультаты оценки эффективности должны использоваться при совер-

шенствовании СФЗ.

Техническая поддержка данного принципа заключается в том, что

все применяемые ТСФЗ должны иметь в своем составе компоненты и

встроенные элементы, позволяющие осуществлять дистанционный

контроль их состояния и работоспособности. В составе КТСФЗ должны

быть также предусмотрены средства самодиагностики и контроля пра-

вильности функционирования всей системы в целом.

Все действия операторов, связанные с управлением отдельными

техническими средствами или комплексом в целом, изменением режи-

мов работы устройств должны протоколироваться в специальном архи-

ве и быть доступны только при предъявлении соответствующих полно-

мочий (например, паролей доступа). Факты передачи дежурства (сме-

ны) другим операторам должны подтверждаться предъявлением уста-

новленных личностных атрибутов с обязательным протоколированием

и контролем правомочности выполнения соответствующих функций.

Для анализа формируемой в СФЗ информации с целью раннего выяв-

ления фактов подготовки к совершению несанкционированных дейст-

вий должна постоянно проводиться соответствующая аналитическая

работа.

При проектировании СФЗ необходимо также соблюдать и принцип

адекватности, т. е. применяемые средства и способы реализации охра-

ны должны быть адекватны принятым угрозам и моделям нарушителей

[4]. Угрозы и модели возможных нарушителей должны быть определе-

ны для каждого конкретного объекта на начальном этапе (на предпро-

ектной стадии). Впоследствии, с учетом изменения внешних и внутрен-

них факторов, перечень угроз и модели нарушителей должны пересма-

триваться и корректироваться, а в организацию системы охраны вно-

ситься соответствующие изменения.

Реализация всех указанных принципов построения СФЗ напрямую

зависит от правильного и четкого выполнения работ на всех этапах

жизненного цикла СФЗ.

26

2.4. Жизненный цикл системы физической защиты

Анализируя определение понятия «автоматизированная система»

(АС), приведенное в ГОСТ 34.003-90 [5], и сопоставляя его с определе-

нием термина «система физической защиты» можно сделать вывод, что

СФЗ, обладающая совокупностью практически одинаковых с АС при-

знаков, может рассматриваться в качестве автоматизированной ин-

формационно-управляющей системы, решающей определенный класс

задач. Таким образом, существующие и хорошо отработанные методы

построения АС и подходы реализации их жизненного цикла могут ис-

пользоваться и для данного типа систем, с учетом специфики СФЗ.

При определении требований к будущей СФЗ в целом и к ее отдель-

ным составным частям необходимо начинать их формализацию с глу-

бокого и детального анализа решаемых задач.

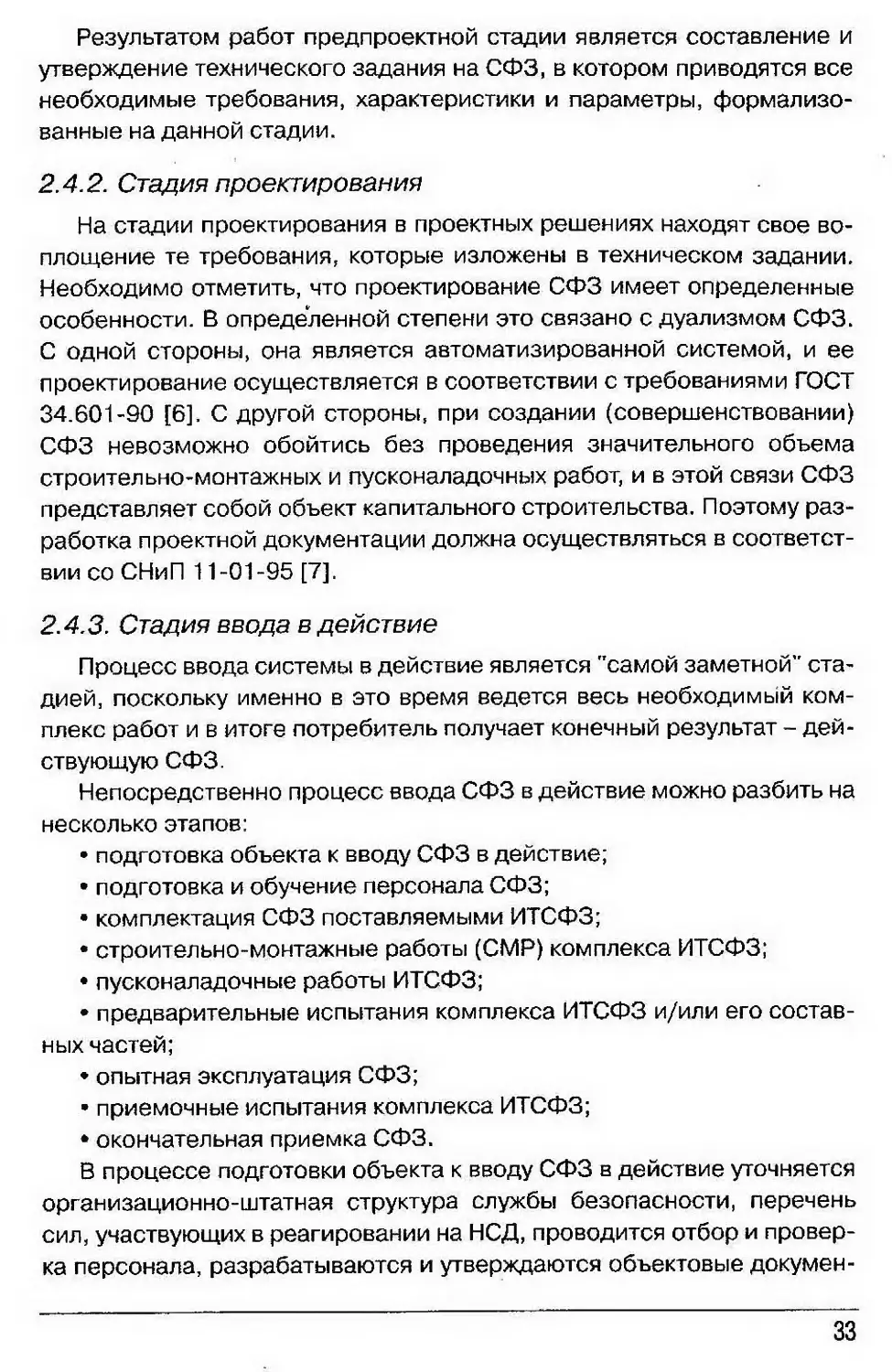

Адаптируя положения ГОСТ 34 серии [5, 6] к СФЗ, ее жизненный

цикл графически можно представить в виде схемы, изображенной на

рис.2.3.

В процессе создания СФЗ можно выделить три основные стадии:

• предпроектную;

• проектирования;

• ввода в действие.

Процесс эксплуатации характеризуется непосредственной рабочей

стадией, которая завершается выводом из эксплуатации.

2.4.1. Предпроектная стадия

Самой незаметной, но в то же время чрезвычайно важной (с точки

зрения определения оптимальных требований к СФЗ) является первая

стадия, которая должна заканчиваться разработкой технического зада-

ния (ТЗ) на СФЗ в целом и, при необходимости, частных ТЗ (ЧТЗ) на ее

составные части. Недостаточное внимание со стороны заказчика к дан-

ной стадии может вообще погубить идею построения оптимальной си-

стемы или сделать неприемлемыми последующие затраты на исправ-

ление допущенных ошибок.

Как правило, всю предпроектную стадию можно разбить на не-

сколько этапов, в ходе выполнения которых необходимо последова-

тельно произвести:

• анализ объекта;

♦ определение перечня угроз и моделей нарушителя;

• разработку концепции построения СФЗ;

• разработку, рассмотрение и оценку вариантов построения СФЗ;

• разработку ТЗ на СФЗ (ЧТЗ на составные части).

27

Рис. 2.3. Жизненный цикл системы физической защиты

Первоначально необходимо произвести детальное обследование

объекта и определить, что подлежит защите - выявить ПФЗ. Перечень

ПФЗ может быть самым разнообразным и практически всегда опреде-

ляется типом объекта. Так, для музея ПФЗ являются произведения ис-

кусства, для банка - хранилище ценностей, для офиса - средства вы-

числительной техники, в которых хранится конфиденциальная инфор-

мация и т.д.

С целью дифференциации требований к обеспечению физической

защиты ПФЗ целесообразно провести их категорирование и вырабо-

тать правила размещения ПФЗ различных категорий в соответствую-

щих охраняемых зонах. Перечень лиц, осведомленных о качественных

и количественных характеристиках ПФЗ, должен быть сведен к мини-

муму. При этом целесообразно предъявлять требования к обеспече-

нию физической защиты не каждого конкретного ПФЗ, а их определен-

ной категории. В качестве критериев категорирования могут использо-

ваться такие показатели, как:

♦ материальная ценность;

• информационная ценность и значимость;

* экологическая опасность;

• уникальность и другие.

В большинстве случаев ПФЗ могут обладать несколькими характе-

ристиками, которые используются при их категорировании. В этой свя-

зи дополнительно необходимо учитывать соответствующие варианты

совокупностей’ разных критериев ПФЗ. Учитывая реальное размеще-

ние ПФЗ на объекте, а также их категории может быть проведено зони-

рование объекта, и, в случае необходимости, принято решение о кон-

солидации ПФЗ для оптимизации их защиты.

После этого следует проанализировать место расположения объек-

та. В одном случае объектом может быть офис, расположенный в круп-

ном административном центре, в другом - небольшой особняк, распо-

ложенный в удалении от производственных и жилых построек и т.д.

Очевидно, что требования к организации физической защиты в каждом

конкретном случае будут различными.

Заканчиваться анализ объекта должен определением перечня по-

тенциальных угроз и формализацией модели нарушителя, т.е. опреде-

лением его характеристик (численность, вооруженность, подготовлен-

ность, осведомленность и т.д.). Детально угрозы и подходы к определе-

нию модели нарушителя приведены в следующем подразделе.

Результаты анализа объекта, его ПФЗ, принятый перечень угроз и

моделей нарушителя целесообразно изложить в концепции построе-

29

ния СФЗ. На основании положений, изложенных в концепции, в даль-

нейшем и строится вся последующая работа по выработке требований

к СФЗ в целом и ее компонентам.

Если на предыдущих этапах выполнялась в основном теоретическая

часть, направленная на разработку подходов к организации СФЗ, то на

этапе оценки вариантов построения начинается практическая работа,

направленная на выбор оптимального варианта. На данном этапе рабо-

ты рассматриваются различные варианты построения СФЗ, после чего

проводится выбор наиболее рационального варианта. В большинстве

случаев для этого применяется критерий "эффективность — стои-

мость". Очевидно, что практически в любом случае можно создать

СФЗ, которая будет решать все возложенные на нее задачи. Другой во-

прос, во что обойдется построение и дальнейшая эксплуатация такой

системы. Но одно несомненно, что обеспечение физической защиты

всегда будет являться затратным механизмом, который требует посто-

янных капиталовложений (как минимум на зарплату персоналу ФЗ и

расходные материалы).

При рассмотрении критерия "эффективность — стоимость", как

правило, анализируются два граничных условия. Первое - как обеспе-

чить максимальную эффективность СФЗ при заданной стоимости, а

второй - как минимизировать затраты на построение системы, облада-

ющей заданной эффективностью.

При правильно построенной СФЗ нарушитель при движении к ПФЗ

должен встречать на своем пути как различные средства обнаружения,

так и средства его задержки. Для того чтобы своевременно нейтрализо-

вать нарушителя, в направление наиболее вероятной цели выдвигаются

силы реагирования, основная цель которых перехватить нарушителя до

выполнения им запланированной акции. Очевидно, что время реагирова-

ния будет определяться временем, необходимым для подтверждения

факта несанкционированного проникновения на объект, временем сбора

и выдвижения сил реагирования, а также временем, необходимым для их

доставки (или продвижения) к месту перехвата нарушителя. Таким обра-

зом, на пути движения нарушителя можно выделить точку, называемую

критической, в которой время, необходимое для прибытия сил реагиро-

вания для перехвата нарушителя, должно быть, по крайней мере, не-

сколько меньше, чем время, необходимое для окончания запланирован-

ной нарушителем акции. Вероятность обнаружения нарушителя в критич-

ной точке (Рп) в ряде случаев и рассматривается как эффективность СФЗ.

На самом деле (и строго говоря) - это только эффективность КТСФЗ. Для

вычисления Рп используется следующее выражение:

30

где к - количество технических средств, которые размещены на пу-

ти движения нарушителя к критической точке;

Робн1 - вероятность обнаружения факта несанкционированного пре-

одоления i-ro технического средства (у некоторых технических средств

данная характеристика может быть равна нулю).

Из приведенных рассуждений видно, что речь идет не о пресече-

нии акции, а только о перехвате нарушителя, т. е. не учитывается ре-

зультат боевого столкновения. В том случае, если необходимо более

точно оценить эффективность именно СФЗ, следует рассматривать и

возможный исход боевого столкновения, который зависит от соотно-

шения сил реагирования и нарушителя, превосходства в технике ве-

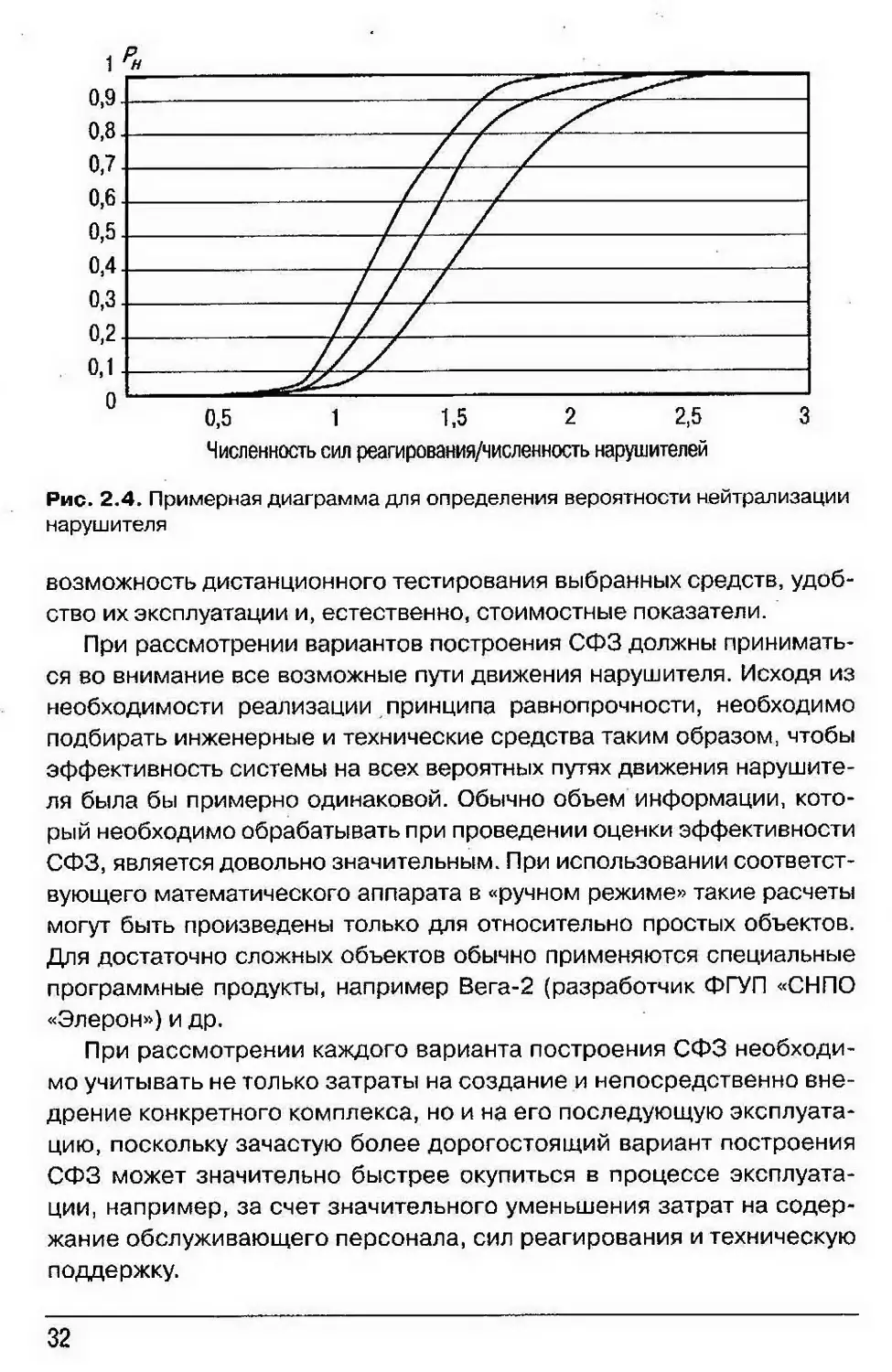

дения боя и т.п., определять вероятность нейтрализации нарушителя

(Рн). Для ее оценки существуют специализированные программные

средства, моделирующие исход боевого столкновения. Для ориенти-

ровочного определения значения Ри можно воспользоваться зависи-

мостями, приведенными на рис. 2.4, На данной диаграмме верхняя

кривая соответствует условию, что силы реагирования тренированы

лучше, чем нарушители, средняя - подготовленность примерно оди-

наковая, нижняя кривая - нарушитель лучше подготовлен, чем силы

реагирования.

В общем случае эффективность СФЗ (Рсфз) выражается соотноше-

нием:

Рсфз ~ Рп * Рн. (2.2)

Анализируя соотношение (2.1), а также принимая во внимание не-

обходимость обеспечения задержки нарушителя при его движении к

ПФЗ, получаем, что, с точки зрения оценки эффективности СФЗ, наи-

более значимыми параметрами для технических средств являются ве-

роятность обнаружения нарушителя и время его задержки. При этом

необходимо учитывать, что ряд ИТСФЗ может характеризоваться толь-

ко одним из указанных параметров, например, радиолучевое средство

обнаружения не создает задержки, а пассивный физический барьер не

выполняет функции обнаружения.

При выборе технических средств очень важно правильно учитывать

внешние воздействующие факторы (механические вибрации, климати-

ческие условия и т.п.), которые во многом определяются местом уста-

новки средств, возможную их совместимость с другими ТСФЗ, помехо-

вую обстановку, влияющую на работу ТСФЗ, показатели надежности,

31

Численность сил реагирования/численность нарушителей

Рис. 2.4. Примерная диаграмма для определения вероятности нейтрализации

нарушителя

возможность дистанционного тестирования выбранных средств, удоб-

ство их эксплуатации и, естественно, стоимостные показатели.

При рассмотрении вариантов построения СФЗ должны принимать-

ся во внимание все возможные пути движения нарушителя. Исходя из

необходимости реализации принципа равнопрочности, необходимо

подбирать инженерные и технические средства таким образом, чтобы

эффективность системы на всех вероятных путях движения нарушите-

ля была бы примерно одинаковой. Обычно объем информации, кото-

рый необходимо обрабатывать при проведении оценки эффективности

СФЗ, является довольно значительным. При использовании соответст-

вующего математического аппарата в «ручном режиме» такие расчеты

могут быть произведены только для относительно простых объектов.

Для достаточно сложных объектов обычно применяются специальные

программные продукты, например Вега-2 (разработчик ФГУП «СНПО

«Элерон») и др.

При рассмотрении каждого варианта построения СФЗ необходи-

мо учитывать не только затраты на создание и непосредственно вне-

дрение конкретного комплекса, но и на его последующую эксплуата-

цию, поскольку зачастую более дорогостоящий вариант построения

СФЗ может значительно быстрее окупиться в процессе эксплуата-

ции, например, за счет значительного уменьшения затрат на содер-

жание обслуживающего персонала, сил реагирования и техническую

поддержку.

32

Результатом работ предпроектной стадии является составление и

утверждение технического задания на СФЗ, в котором приводятся все

необходимые требования, характеристики и параметры, формализо-

ванные на данной стадии.

2.4.2. Стадия проектирования

На стадии проектирования в проектных решениях находят свое во-

площение те требования, которые изложены в техническом задании.

Необходимо отметить, что проектирование СФЗ имеет определенные

особенности. В определенной степени это связано с дуализмом СФЗ.

С одной стороны, она является автоматизированной системой, и ее

проектирование осуществляется в соответствии с требованиями ГОСТ

34.601-90 [6]. С другой стороны, при создании (совершенствовании)

СФЗ невозможно обойтись без проведения значительного объема

строительно-монтажных и пусконаладочных работ, и в этой связи СФЗ

представляет собой объект капитального строительства. Поэтому раз-

работка проектной документации должна осуществляться в соответст-

вии со СНиП 11-01-95 [7].

2.4.3. Стадия ввода в действие

Процесс ввода системы в действие является "самой заметной” ста-

дией, поскольку именно в это время ведется весь необходимый ком-

плекс работ и в итоге потребитель получает конечный результат - дей-

ствующую СФЗ.

Непосредственно процесс ввода СФЗ в действие можно разбить на

несколько этапов:

• подготовка объекта к вводу СФЗ в действие;

• подготовка и обучение персонала СФЗ;

• комплектация СФЗ поставляемыми ИТСФЗ;

• строительно-монтажные работы (СМР) комплекса ИТСФЗ;

• пусконаладочные работы ИТСФЗ;

• предварительные испытания комплекса ИТСФЗ и/или его состав-

ных частей;

• опытная эксплуатация СФЗ;

• приемочные испытания комплекса ИТСФЗ;

* окончательная приемка СФЗ.

В процессе подготовки объекта к вводу СФЗ в действие уточняется

организационно-штатная структура службы безопасности, перечень

сил, участвующих в реагировании на НСД, проводится отбор и провер-

ка персонала, разрабатываются и утверждаются объектовые докумен-

33

ты, необходимые для функционирования СФЗ и ряд других мероприя-

тий.

Очень значимым этапом является подготовка и обучение персона-

ла. Первоначальное обучение проводится или в специализированных

учебных заведениях или в организациях, осуществляющих поставку и

поддержание жизненного цикла применяемых в СФЗ ИТСФЗ. В после-

дующем в процессе функционирования СФЗ необходимо проводить

периодическую переподготовку и повышение квалификации персона-

ла.

На этапе комплектования СФЗ поставляемыми ИТСФЗ обеспечива-

ется размещение заказов на приобретение оборудования у фирм про-

изводителей и поставщиков, осуществляется доставка и получение, а

также входной контроль их качества.

В ходе выполнения строительно-монтажных работ осуществляется

подготовка строительной площадки, строительство специализирован-

ных зданий (помещений) для размещения в них ИТСФЗ и создание ус-

ловий для несения службы и выполнения возложенных функций персо-

налом, сооружение кабельных каналов, возведение и установка инже-

нерных сооружений, выполнение работ по монтажу ТСФЗ и необходи-

мых линий связи, испытание смонтированных устройств и сдача

ИТСФЗ под проведение пусконаладочных работ. В ходе этих работ про-

водится автономная наладка и настройка технических и программных

средств, входящих в состав КТСФЗ, загрузка тестовой информации,

необходимой для проведения соответствующих испытаний. Заверша-

ются пусконаладочные работы комплексной наладкой смонтированных

средств.

Предварительные испытания комплекса ИТСФЗ включают в себя

необходимые проверки, оговариваемые специально разрабатываемой

программой испытаний с целью подтверждения соответствия показа-

телей и характеристик комплекса ИТСФЗ заданным требованиям ТЗ.

Если в ходе проведения предварительных испытаний выявляются от-

клонения от соответствующих значений и требований ТЗ или выявля-

ются те или иные неисправности или несоответствия эксплуатацион-

ной документации, то проводятся необходимые доработки средств и

корректировка документации.

Учитывая тот факт, что СФЗ является достаточно сложным челове-

ко-машинным комплексом, зачастую не всегда удается учесть и задать

в ТЗ все особенности функционирования СФЗ, в том числе при прове-

дении предварительных испытаний. Решение данных вопросов и/или

уточнение требований осуществляется при проведении опытной экс-

34

плуатации комплекса. На основании полученных результатов, при не-

обходимости проводится доработка программного обеспечения, до-

полнительная наладка ИТСФЗ, корректировка документации и т.п. По

окончании опытной эксплуатации (после устранения всех выявленных

недостатков) можно считать, что объект готов самостоятельно эксплу-

атировать СФЗ, а система функционирует в соответствии с требовани-

ями Заказчика.

Завершается данная стадия окончательной приемкой ИТСФЗ, кото-

рая оформляется соответствующим актом о готовности к передаче

комплекса ИТСФЗ в промышленную эксплуатацию.

2.4.4. Стадия функционирования

Функционирование является самой длительной стадией жизненно-

го цикла СФЗ, ради которой собственно и осуществляются все преды-

дущие работы. Однако понятно, что для устойчивого функционирова-

ния СФЗ, эффективного использования вложенных в СФЗ средств и ус-

пешного решения возложенных на нее задач необходимо обеспечить

выполнение соответствующих мероприятий:

• планирование функционирования СФЗ;

• эксплуатацию ИТСФЗ;

• поддержание необходимого уровня взаимодействия всех компо-

нентов;

• отработку действий в штатных и чрезвычайных ситуациях;

• переподготовку и повышение квалификации персонала;

• проведение контроля за состоянием СФЗ;

* проведение аналитической работы.

Учитывая тот факт, что СФЗ является сложной человеко-машинной

системой, в состав которой входят, в том числе, разнообразные инже-

нерные и технические средства, наиболее рациональным является

разработка и контроль выполнения планов по обеспечению функцио-

нирования СФЗ. В зависимости от объемов и продолжительности пла-

нируемого периода различают долгосрочные (на срок более трех лет),

среднесрочные (на период от одного до трех лет) и краткосрочные (ме-

сячные, квартальные и годовые) планы.

Долгосрочные планы, как правило, учитывают необходимость зна-

чительных капитальных вложений и разрабатываются для проведения

работ по совершенствованию существующей СФЗ и, в большинстве

случаев, являются составной частью программ развития предприятия.

Для обеспечения реализации долгосрочных планов разрабатываются

среднесрочные.

35

Текущая работа по обеспечению функционирования СФЗ ведется

на основании краткосрочных планов. Эти планы учитывают все виды

работ, проводимых при функционированияи СФЗ, в том числе потехни-

ческой эксплуатации ИТСФЗ, проведению тренировок и учений, повы-

шению квалификации персонала ФЗ, проведению контроля за обеспе-

чением ФЗ на объекте и т.д.

Эксплуатация ИТСФЗ включает в себя много различных аспектов, в

числе которых можно выделить:

• проведение технических регламентов в соответствии с установ-

ленными в эксплуатационной документации объемами и периодичнос-

тью;

• подготовка ИТСФЗ к сезонным периодам эксплуатации (весенне-

летнему и осенне-зимнему);

• организация и проведение текущего ремонта, работы по преду-

преждению отказов, капитальный ремонт оборудования и т.д.

Учитывая тот факт, что в СФЗ могут быть задействованы значи-

тельные людские ресурсы, имеющие иногда даже различную ве-

домственную принадлежность, очень важными становятся вопросы

организации и поддержания системы их взаимодействия. Для от-

работки действий в штатных и чрезвычайных ситуациях необходи-

мо проводить периодически тренировки и учения. В целях поддер-

жания знаний и квалификации персонала на соответствующем

уровне должны проводиться переподготовка и повышение квали-

фикации персонала СФЗ.

Для проверки качества реализации задач на стадии функциони-

рования СФЗ, а также проверки соответствия СФЗ установленным

требованиям необходимо организовать и постоянно вести контроль

состояния СФЗ. Для этого осуществляются периодические комисси-

онные проверки при проведении которых, так же как и на этапе сда-

чи КТСФЗ в эксплуатацию, должны учитываться все аспекты функци-

онирования СФЗ в целом и ее отдельных составных частей, в том

числе с учетом проведенных в процессе функционирования СФЗ из-

менений и доработок.

Для выявления уязвимых мест в СФЗ, а также определения путей

совершенствования и адаптации СФЗ к изменяющимся внешним и

внутренним условиям и факторам необходимо постоянно вести соот-

ветствующую аналитическую работы, в том числе собирать и обоб-

щать сведения о работоспособности надежности и устойчивости ра-

боты ИТСФЗ.

36

2.4.5. Стадия вывода из эксплуатации

По окончании установленных сроков эксплуатации, как правило,

происходит физическое и моральное старение оборудование ИТСФЗ.

Однако практика применения такого вида аппаратуры показывает, что

не всегда по окончании назначенного срока службы оборудование не-

обходимо выводить из эксплуатации. Хорошо организованная система

эксплуатации аппаратуры ИТСФЗ, как правило, позволяет использо-

вать ее полтора и более сроков службы. Для оценки состояния обору-

дования ИТСФЗ по завершении выработки ресурса на объектах созда-

ются комиссии, в которые обычно включаются как представители объ-

екта, так и, в ряде случаев, производителей. По результатам оценки

технического состояния составляется соответствующий акт и могут

быть продлены сроки эксплуатации. Как правило, более чем двукрат-

ное продление срока службы осуществляется крайне редко.

По окончании возможности дальнейшего применения ИТСФЗ они

подлежат демонтажу, списанию и утилизации. Данные работы осу-

ществляются в соответствии с действующим на предприятии поряд-

ком.

При проведении замены оборудования ИТСФЗ следует учитывать

необходимость сохранения кабельного хозяйства. В ряде случаев про-

изводители разрабатывают аппаратуру последующих поколений таким

образом, чтобы можно было максимально сохранить имеющиеся ка-

бельные трассы и, таким образом, уменьшить затраты на проведение

строительно-монтажных работ.

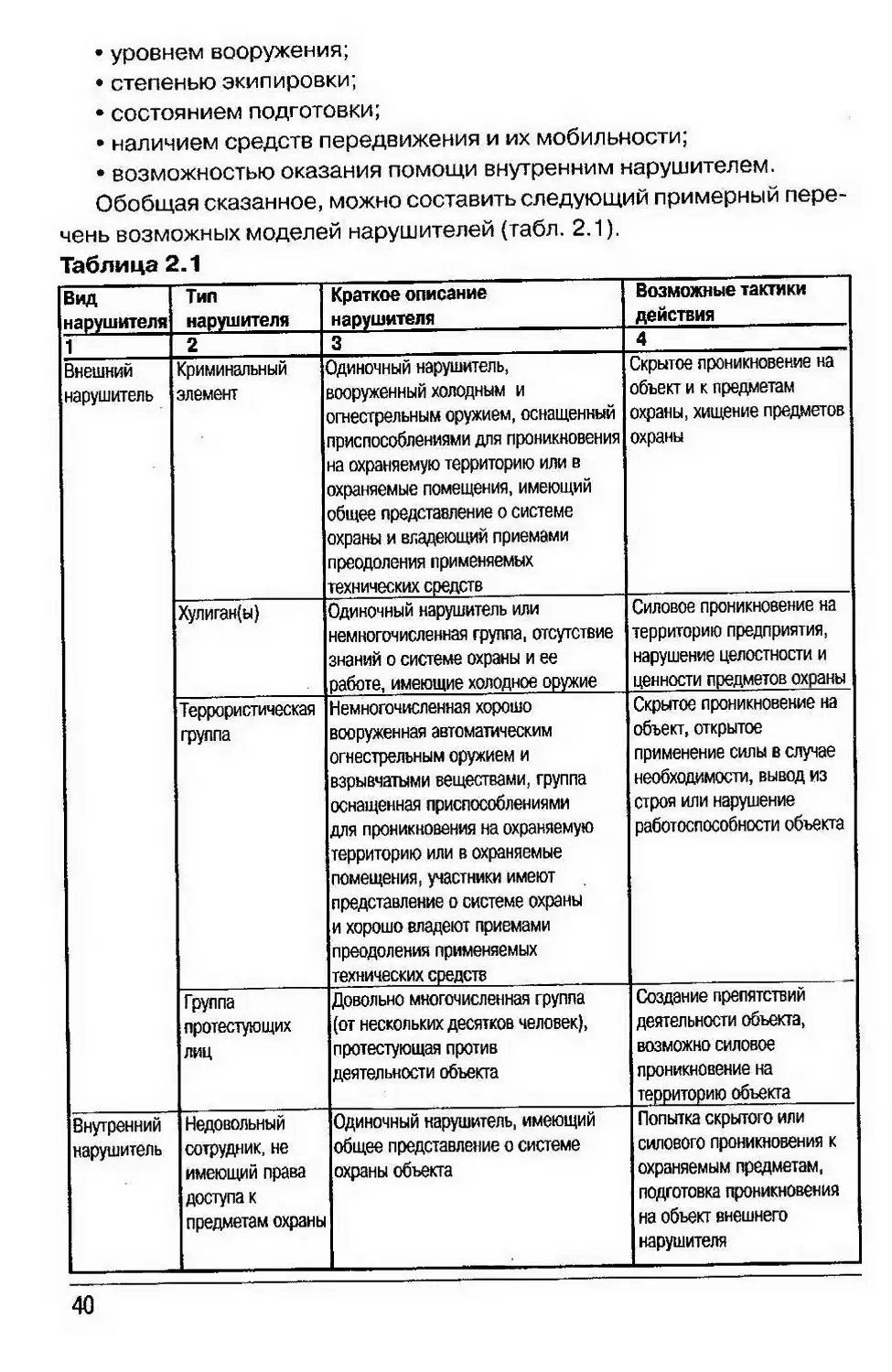

2.5. Угрозы и модель нарушителя

Как было отмечено в предыдущих разделах, система физической

защиты создается, реконструируется и модернизируется, исходя из

системы угроз, представляющих опасность для технологического обо-

рудования, продукции и систем жизнеобеспечения объекта. Степень

угроз определяется для каждого конкретного ПОО, а иногда и для каж-

дой конкретной установки. В ряде случаев формулировка задач безо-

пасности объектов является прерогативой государства. Здесь под уг-

розой следует понимать любое действие по отношению к ПОО, которое

может повлечь серьезную техногенную катастрофу, гибель большого

количества людей, любые катастрофические последствия (или созда-

ние для этого соответствующих условий), а также возможность совер-

шения террористического или диверсионного актов. В соответствии с

этим возможные угрозы классифицируются на:

37

• природные (землетрясения, наводнения, оползни, обвалы и т.д.);

• техногенные (расположенные рядом взрыво-, газо-, биоопасные

производства, аэродромы, транспортные магистрали, военные поли-

гоны, склады и т.д.);

• социальные угрозы (политическая и социальная нестабильность в

обществе, криминальный фактор, негативное отношение з обществе к

атомной энергетике и т.д.);

• технологические (ошибки в проектировании, разработке, расче-

тах, монтаже, обслуживании и т.д.);

• террористические (преступные действия со стороны членов тер-

рористических организаций, криминогенной среды, психически не-

уравновешенных лиц, конкурентов, отдельных работников, неудовле-

творенных своим положением и т.д.);

• диверсионные (действия со стороны соответствующих структур

других государств);

• военные (проведение боевых действий между государствами, на-

ходящимися в состоянии войны).

Очевидно, для оптимального задания требований к СФЗ ПОО установ-

ленный перечень угроз должен учитываться и прорабатываться уже при

строительстве объекта. Обычно при проектировании СФЗ ПОО за основу,

как минимум, принимается террористическая и диверсионная угрозы, для

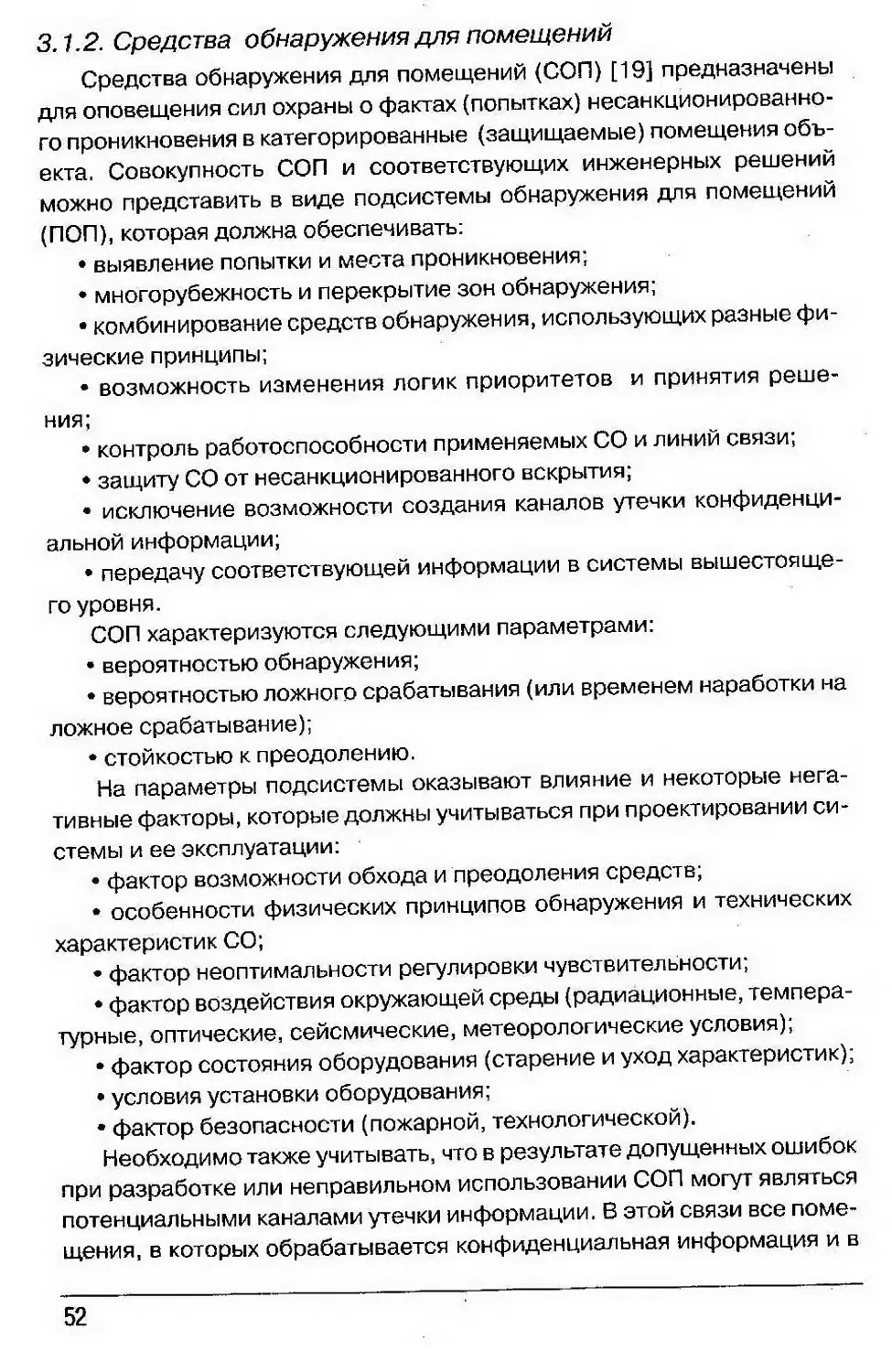

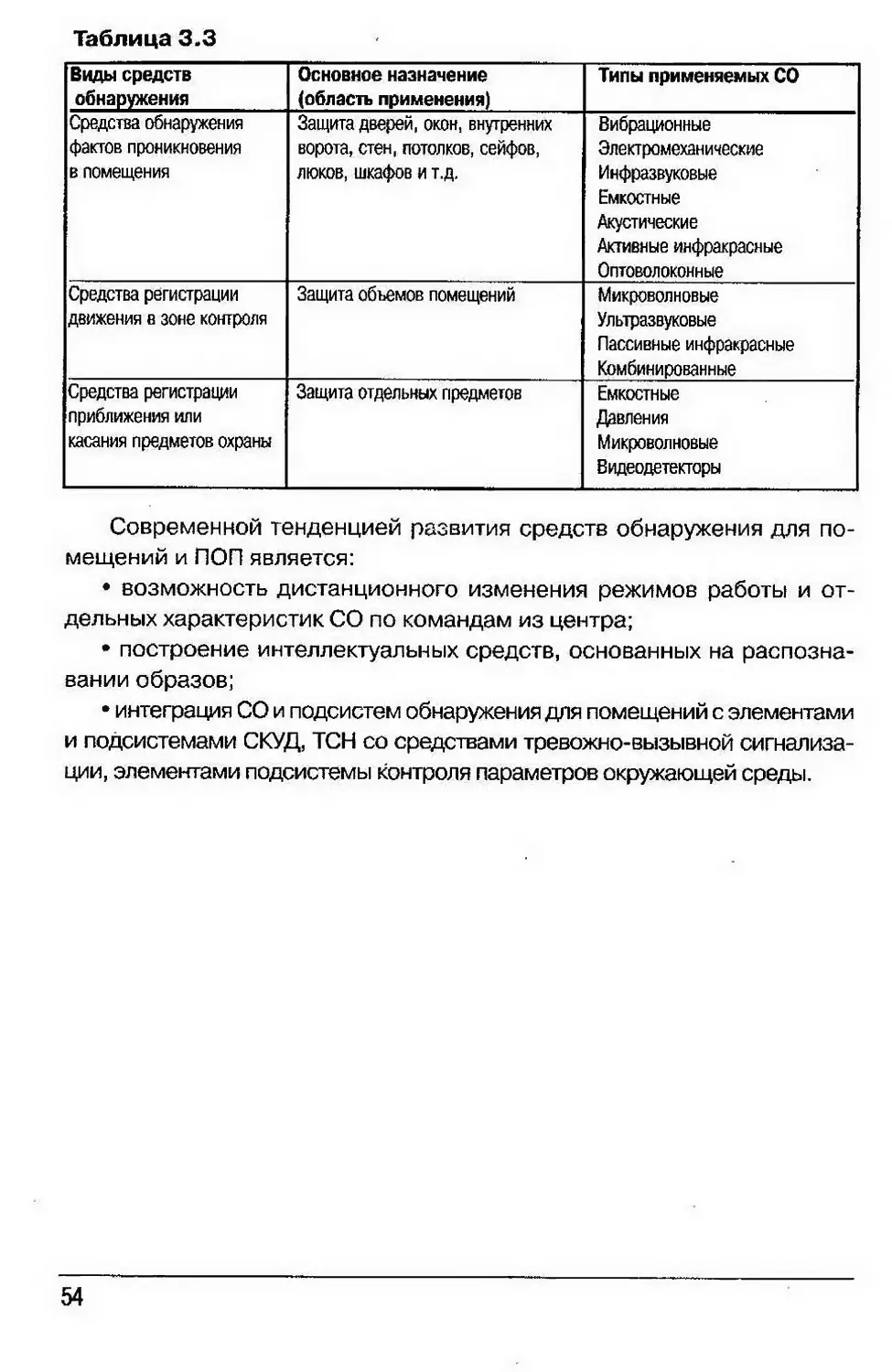

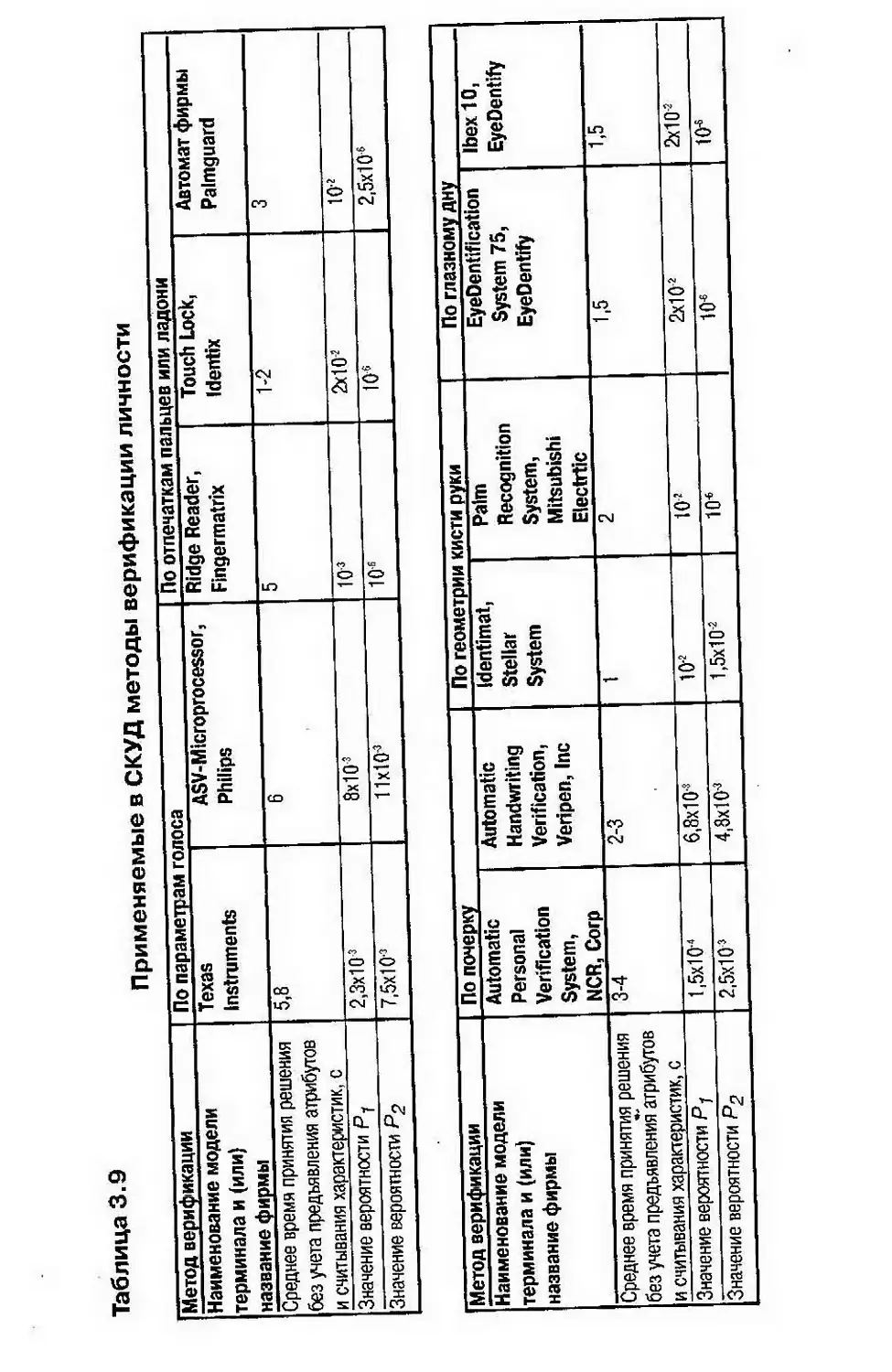

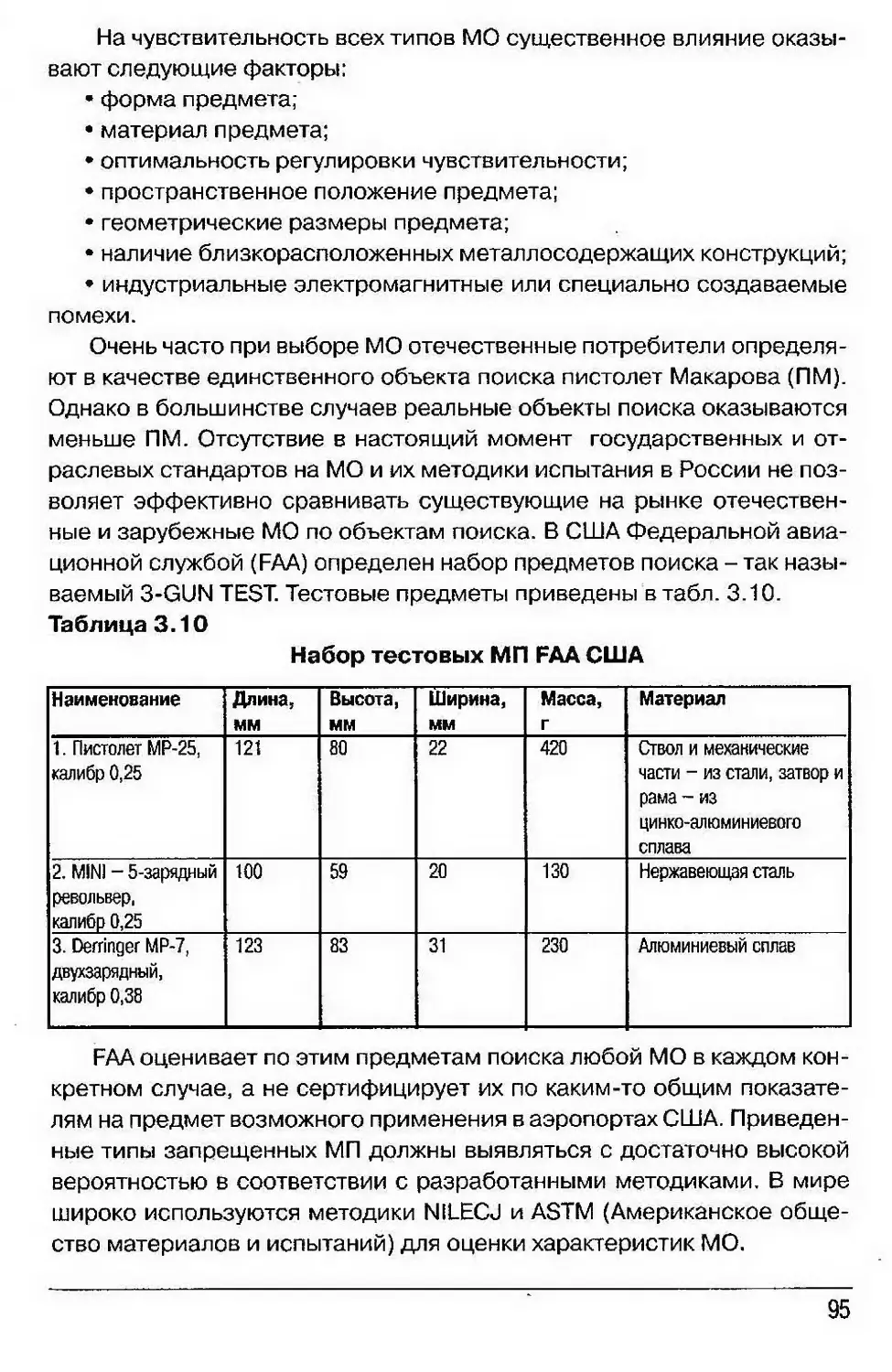

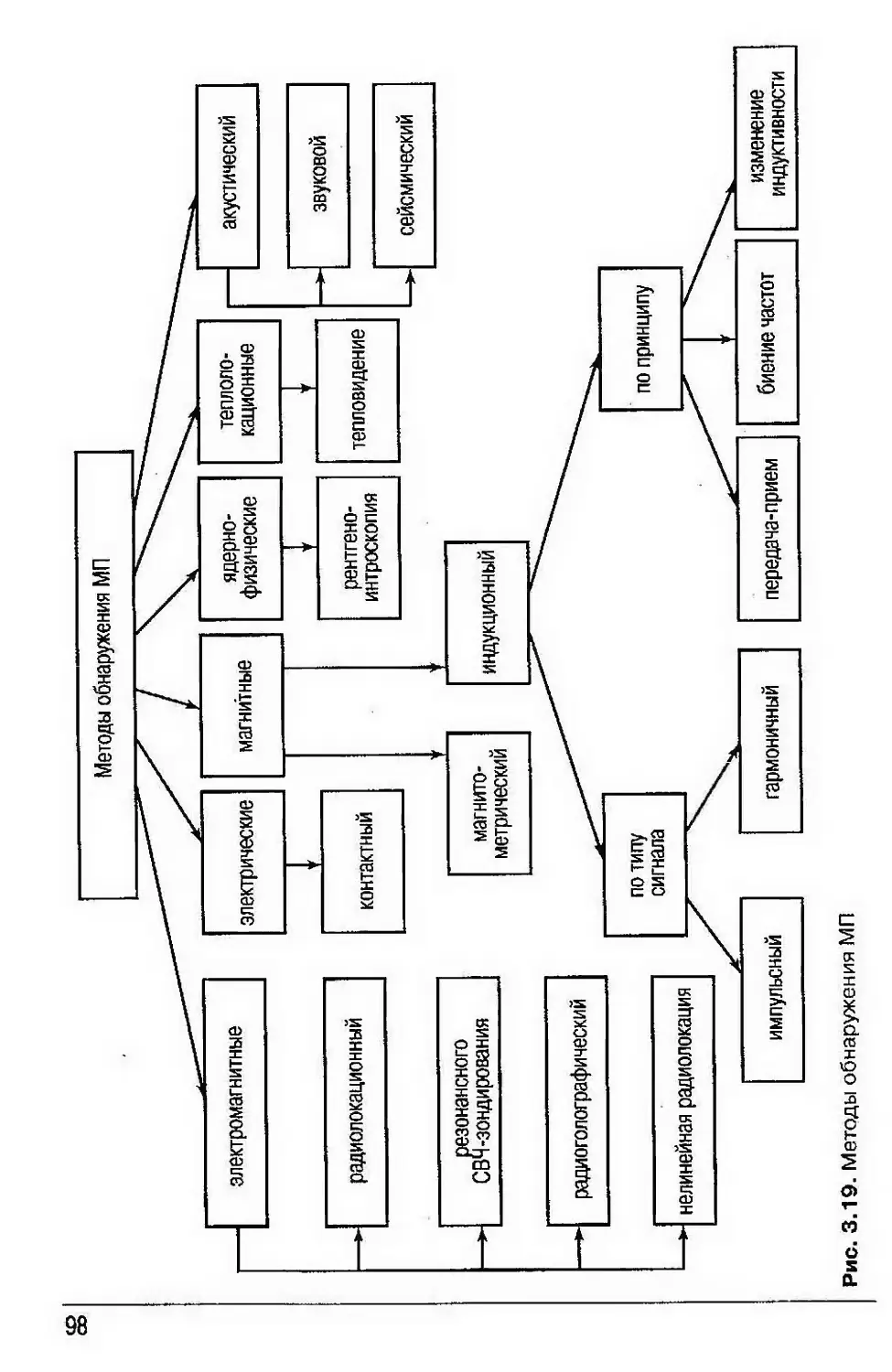

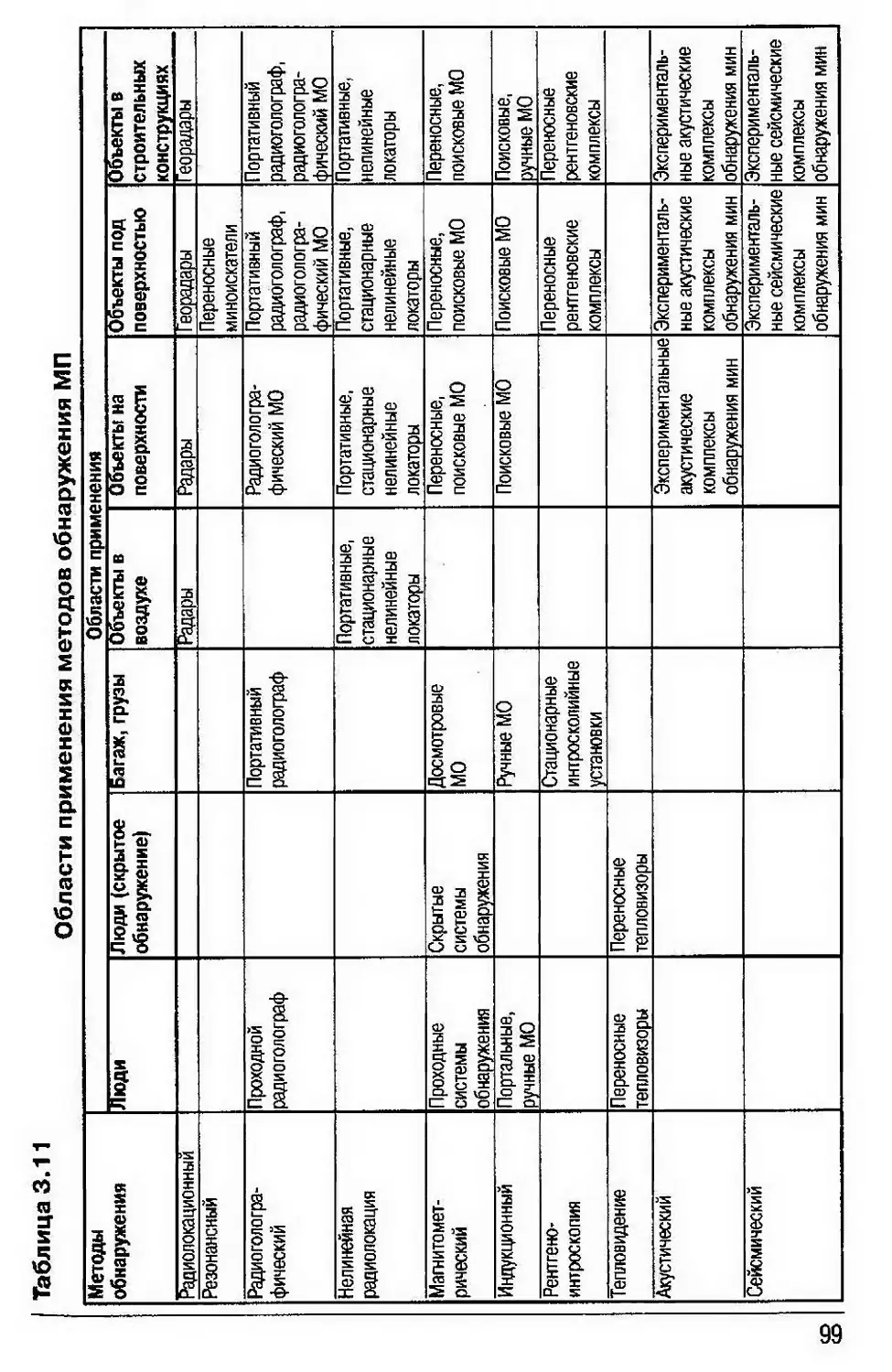

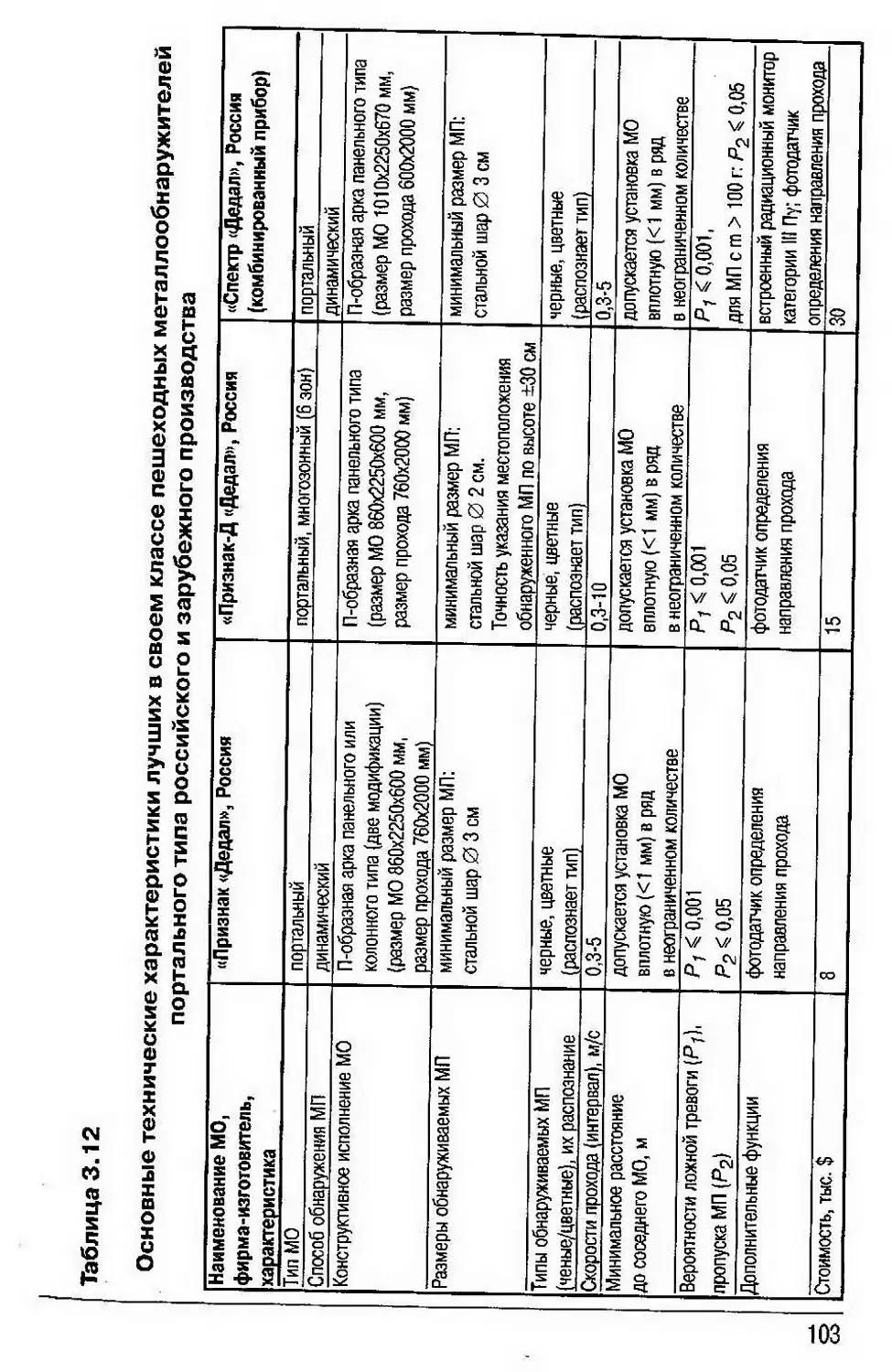

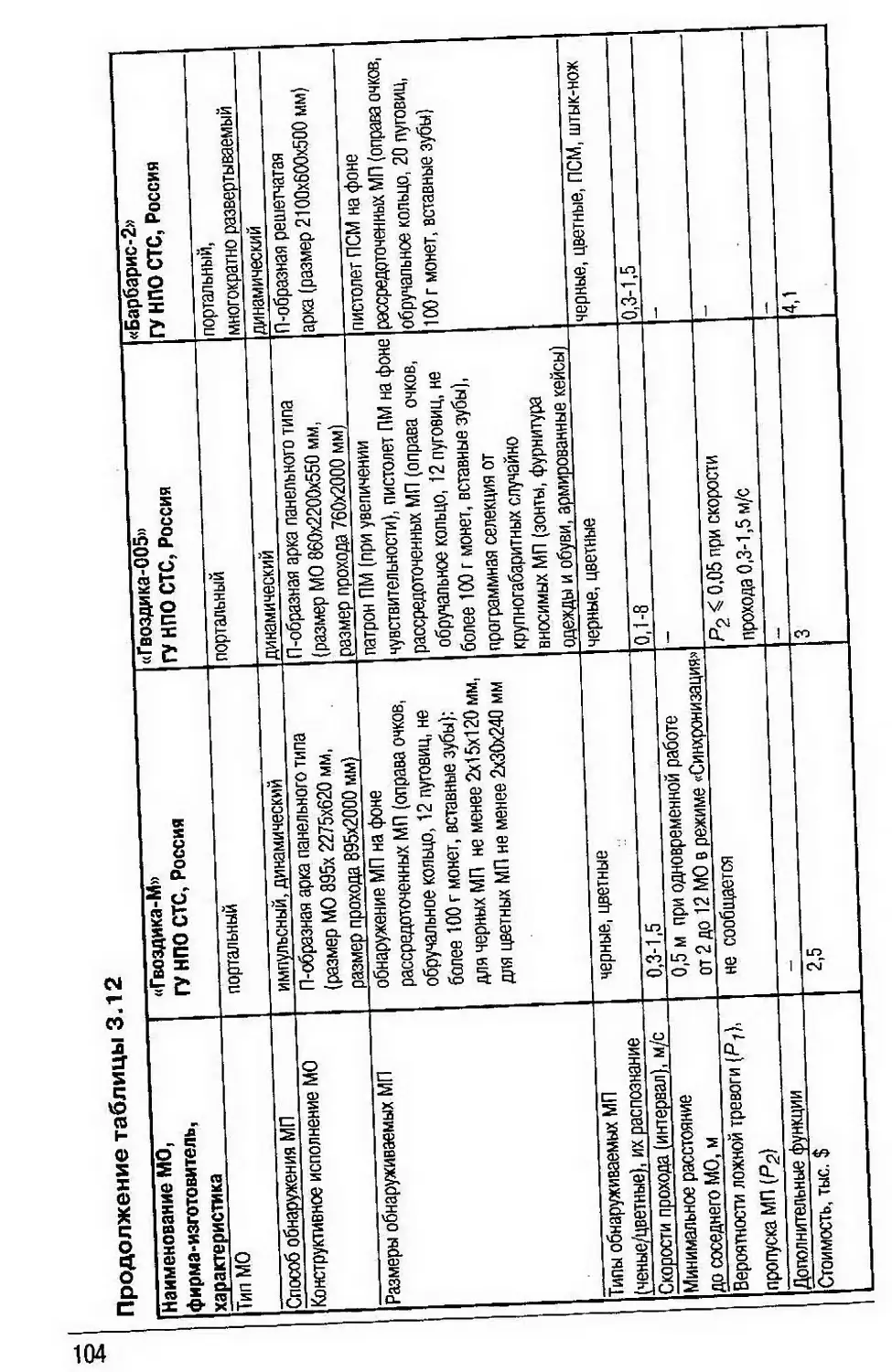

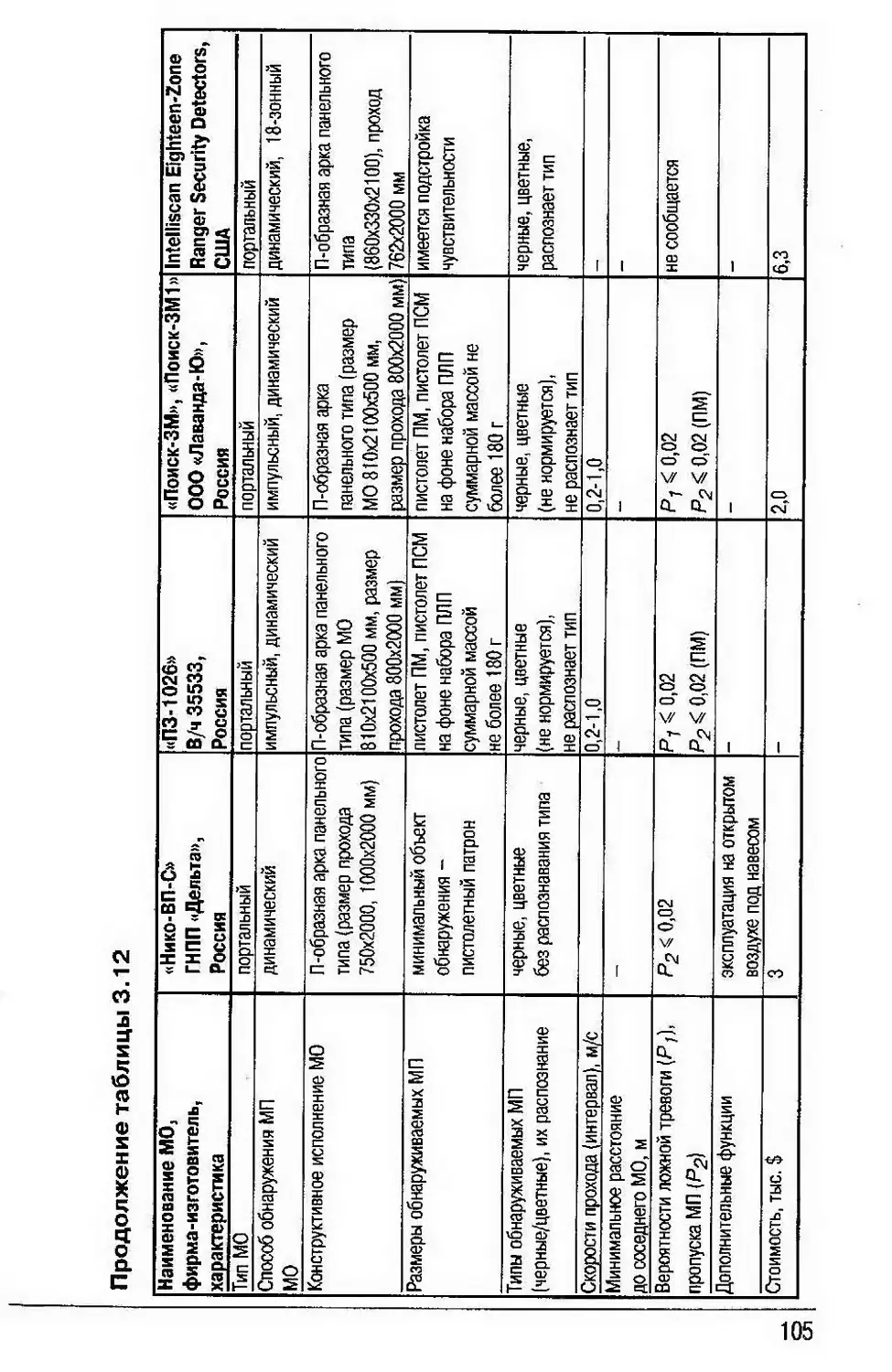

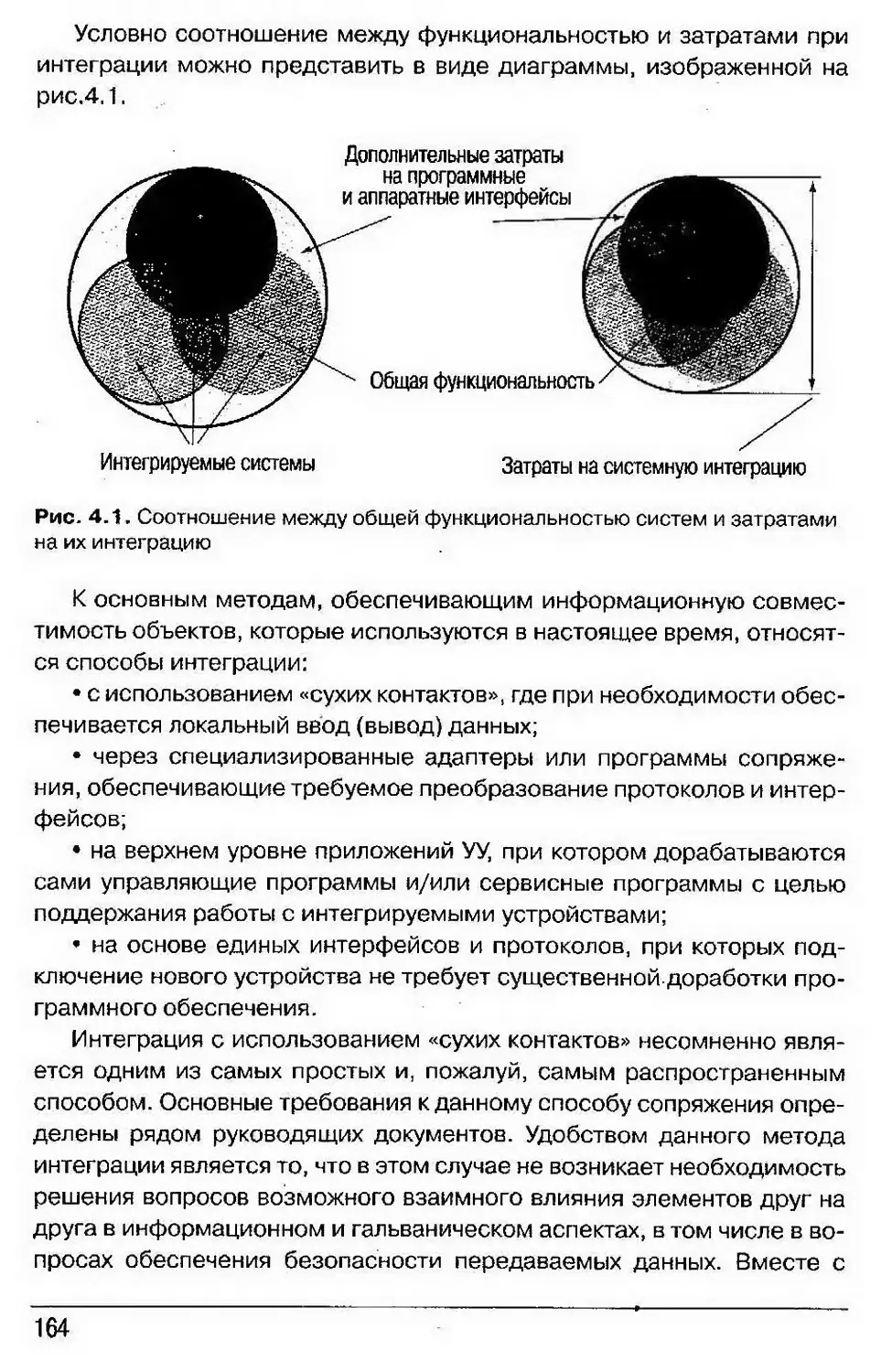

которых и проводят соответствующие расчеты. Для оценки качества физза-