Автор: Гёллъ П.

Теги: электротехника радиотехнические измерения микроэлектроника компьютерные технологии

ISBN: 5-94074-200

Год: 2003

Текст

8 ROMOЩ/J PllAHOAIOIИТEAIO

Принципы работы и способы использования чип-карт,

сопутствующий инструментарий и пакеты программ

В помощь радиолюбителю

Патрик Гёлль

Инженер EFREI

ПК и ЧИП-КАРТЫ

.•)

Москва,2003

УДК 621.396.6

ББК 32.842-5я92

rз1

fёллъ П.

Г31 ПК и чип-карты: Пер. с фр. - М.: ДМК Пресс, 2003. -

144 с.: ил.

(В помощь радиолюбителю).

ISBN 5-94074-200 -2

Вторая книга известного французского инженера Патрика Гелля,

посвященная чип-картам, позволяет читателю более углубленно изу

чить принципы работы и возможности использования в радиолюби

тельской практике самых современных чип-карт - с микропроцессо

ром и перезаписываемых, которые описаны в книге «Чип-карты.

Устройство и применение в практических конструкциях» (изд-во

«дМК», 2000 год). С другой стороны, это вполне самодостаточное из

дание, в котором подробно рассмотрены чип-карты с микропроцессо

рами, а также необходимые для работы с ними инструментарий и па

кеты программ. Представленные конструкц~и отличает простота,

дешевизна и технологичность.

Для всех устройств приводятся чертеЖи печатных плат и подробно

описываются принципы работы схем.

Книга будет полезна как инженерам, желающим ознакомиться

с новыми радиоэлементами, так и радиолюбителям, пытающимся най

ти применение использованным чип-картам.

Все права защищены. Любая часть этой книги не может быть воспроизведена

в какой бы то ни было форме и какими бы то ни было средствами без письмен

ного разрешения владельцев авторских прав.

Материал, изложенный в данной книге, многократно проверен. Но, посколь

ку вероятность технических ошибок все равно существует, издательство не мо

жет гарантировать абсолютную точность и правильность приводимых сведений.

В связи с этим издательство не несет ответственности за возможные ошибки,

связанные с использованием книги.

ISBN 2-10 -003886 -9 (фр.)

ISBN 5-94074-202-5 (рус.)

© E.S .T .F., Paris (первое издание)

© DUNOD, Paris

© Перевод на русский язык,

оформление ДМК, 2000

© Издание на русском языке

ДМК Пресс, 2003

СОДЕРЖАНИЕ

Предисловие

8

1 :М:икропроцессорычип-карт

9

Микропроцессоры, микрокалькуляторы

или микроконтроллеры?

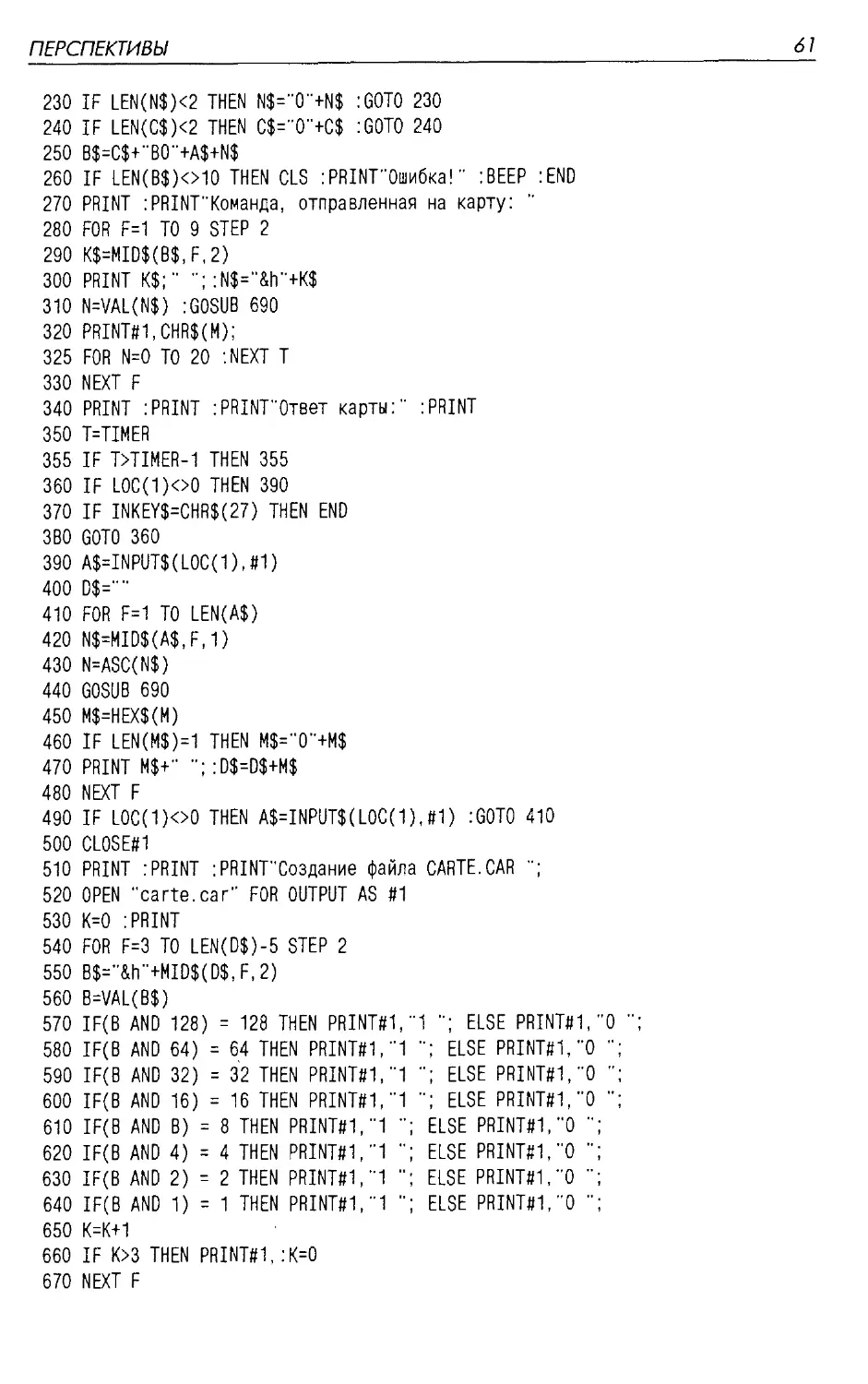

10

Материальные ресурсы

10

Программные ресурсы

14

Ресурсы, обеспечивающие безопасность

17

Несколько понятий из криптографии

19

Понятие маски

23

Маски BULL СР8

23

Маски COS

30

2 Исследования банковской карты

35

Вариант маски BULL СР8 М4

36

Устройство чтения-записи

для карт на микропроцессоре

37

Правильное использование

конфиденциального кода

43

Контроль расходов

47

Набор рабочих инструментов

для банковской кар-rы

47

Как Читать магнитные полосы

54

Перспективы

56

3 :М:ИНи-система разработки

67

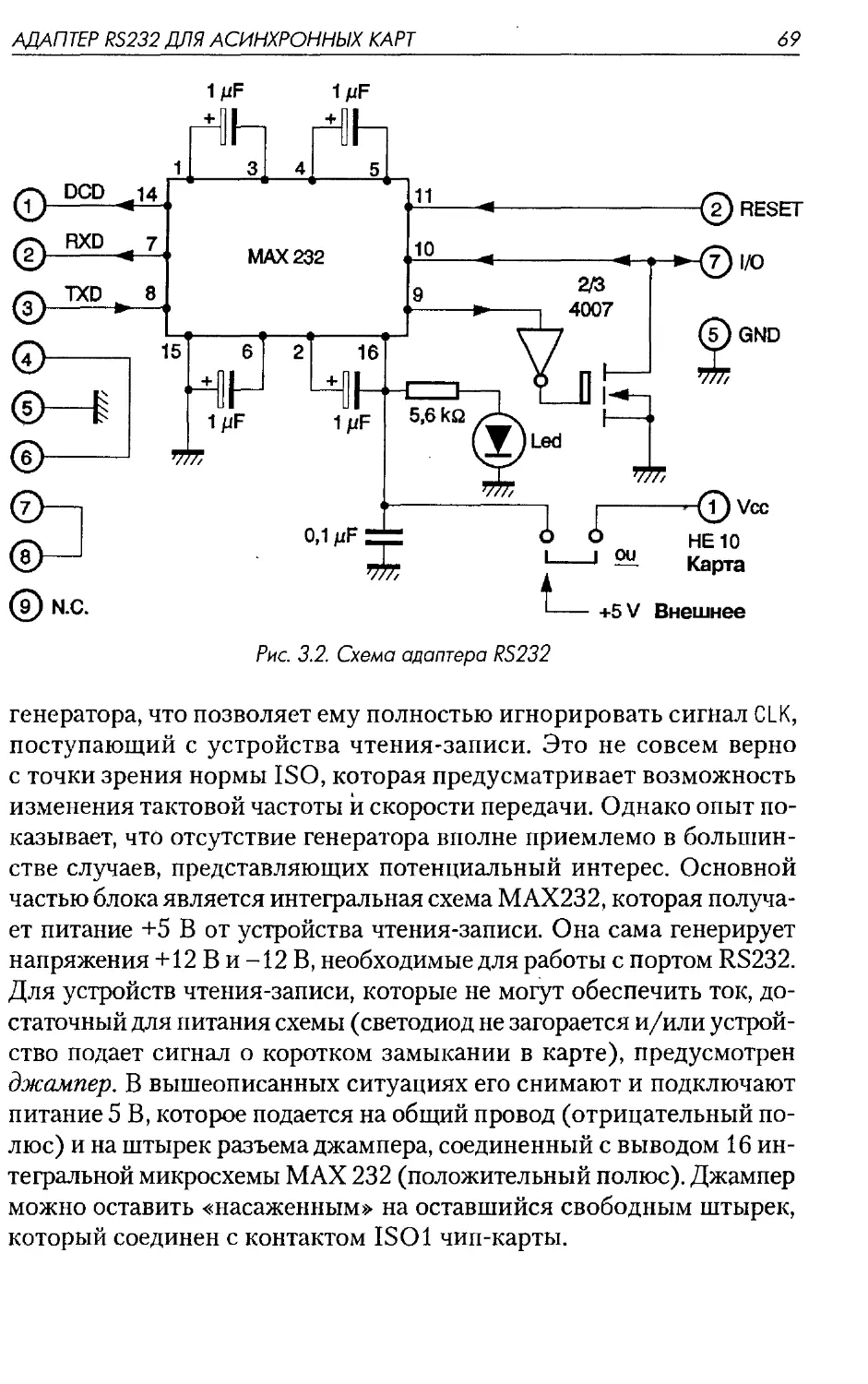

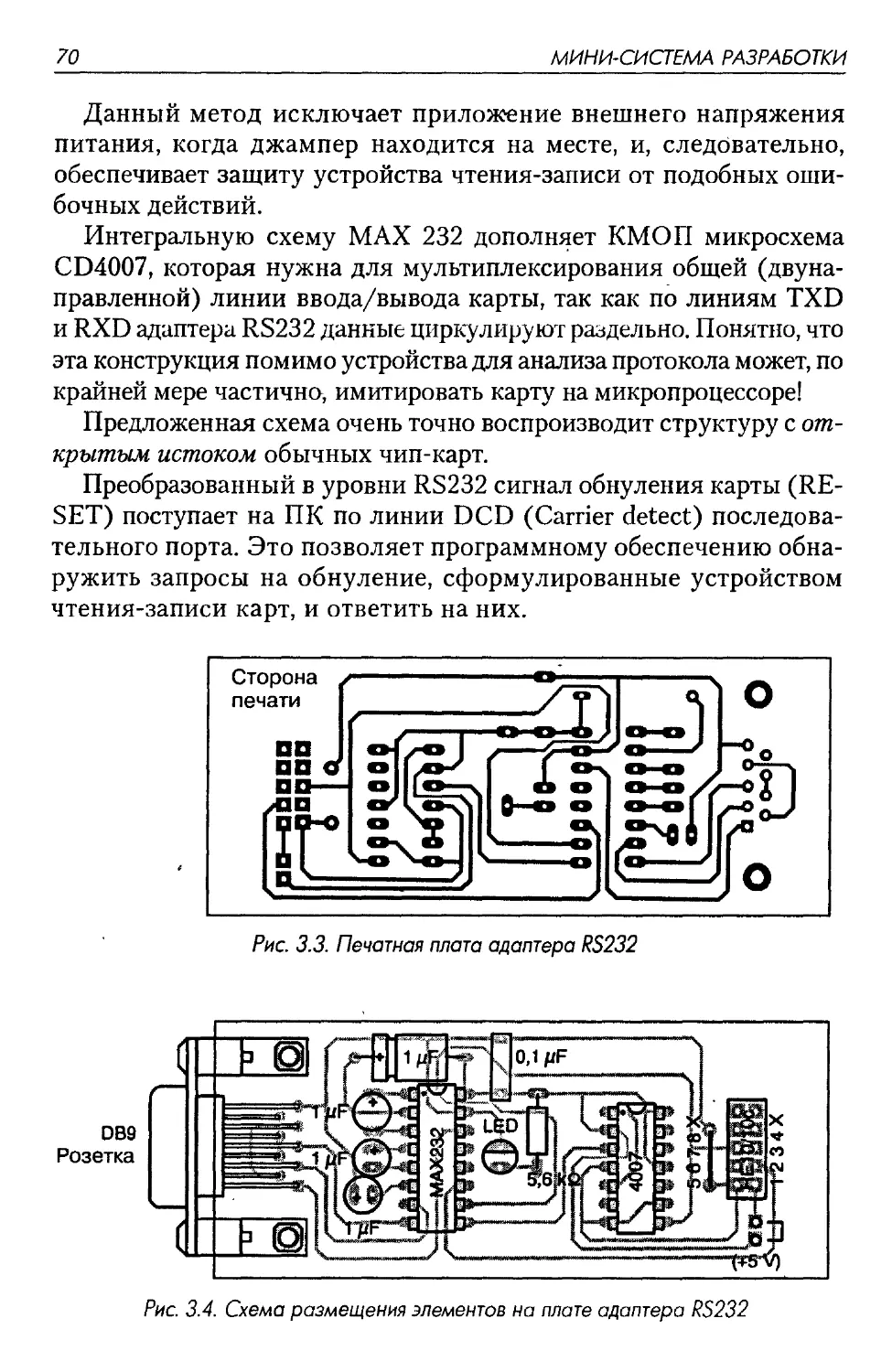

Адаптер RS232 для асинхронных карт

68

Малогабаритный анализатор протокола

71

Малогабаритный имитатор карт

75

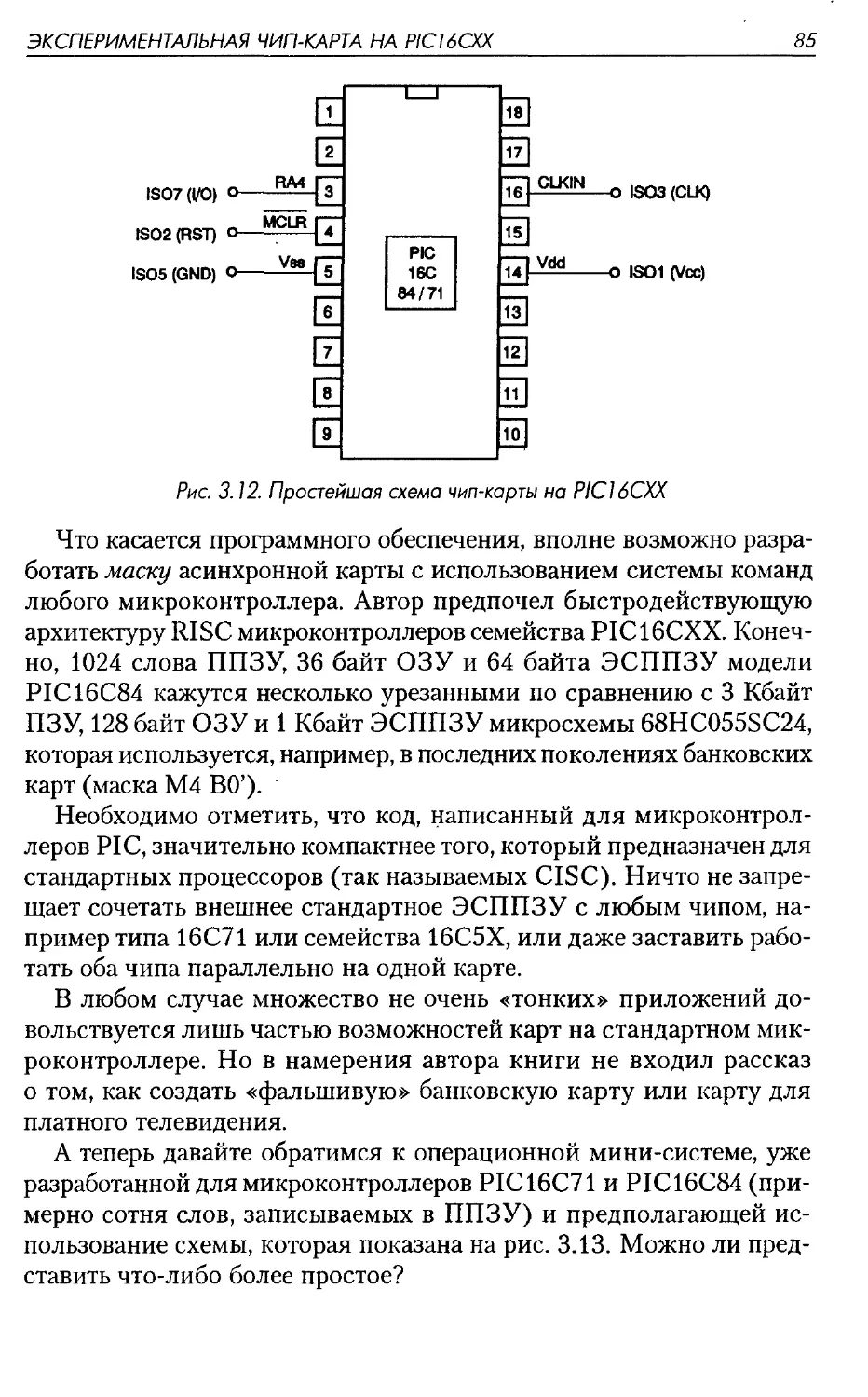

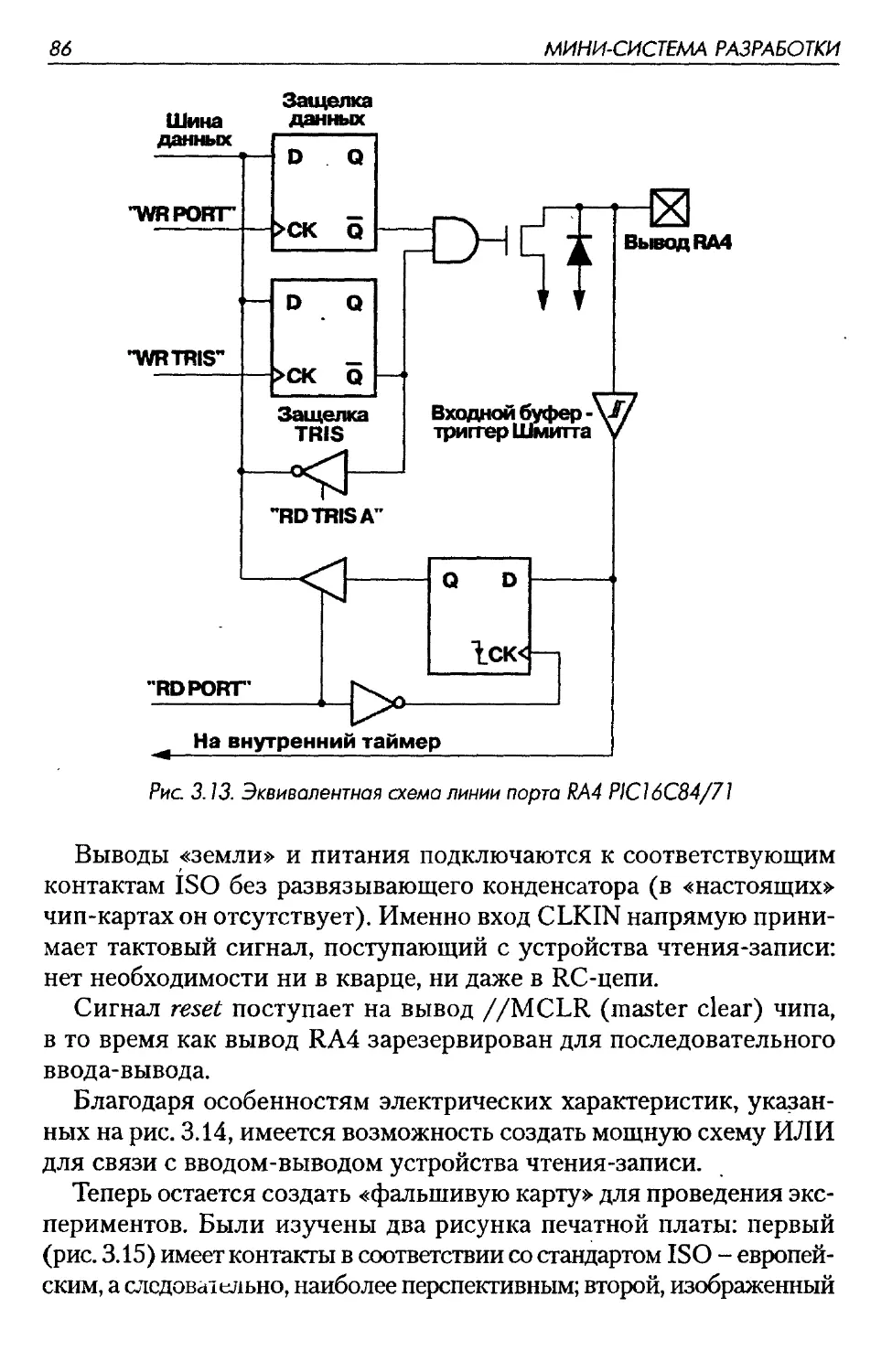

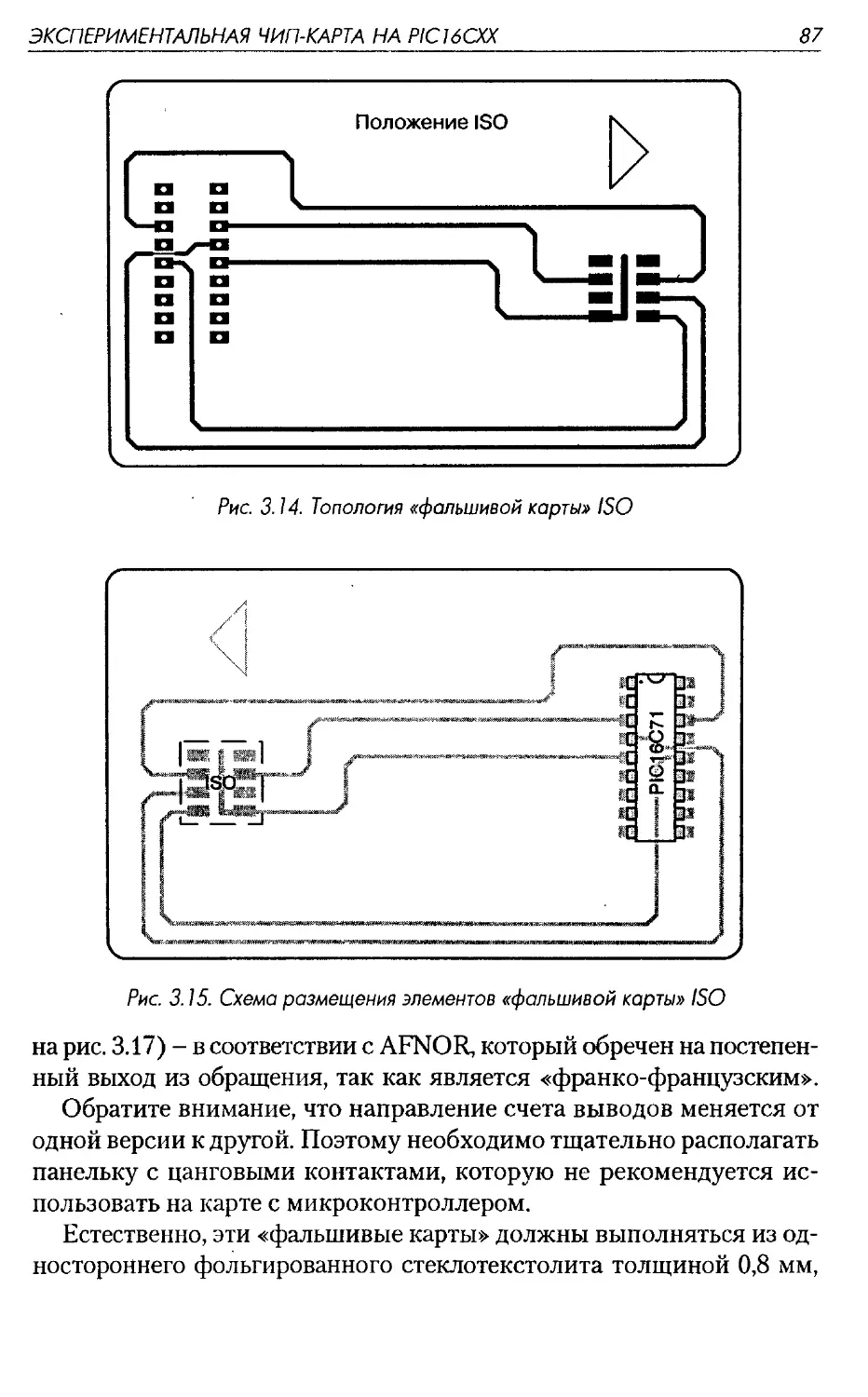

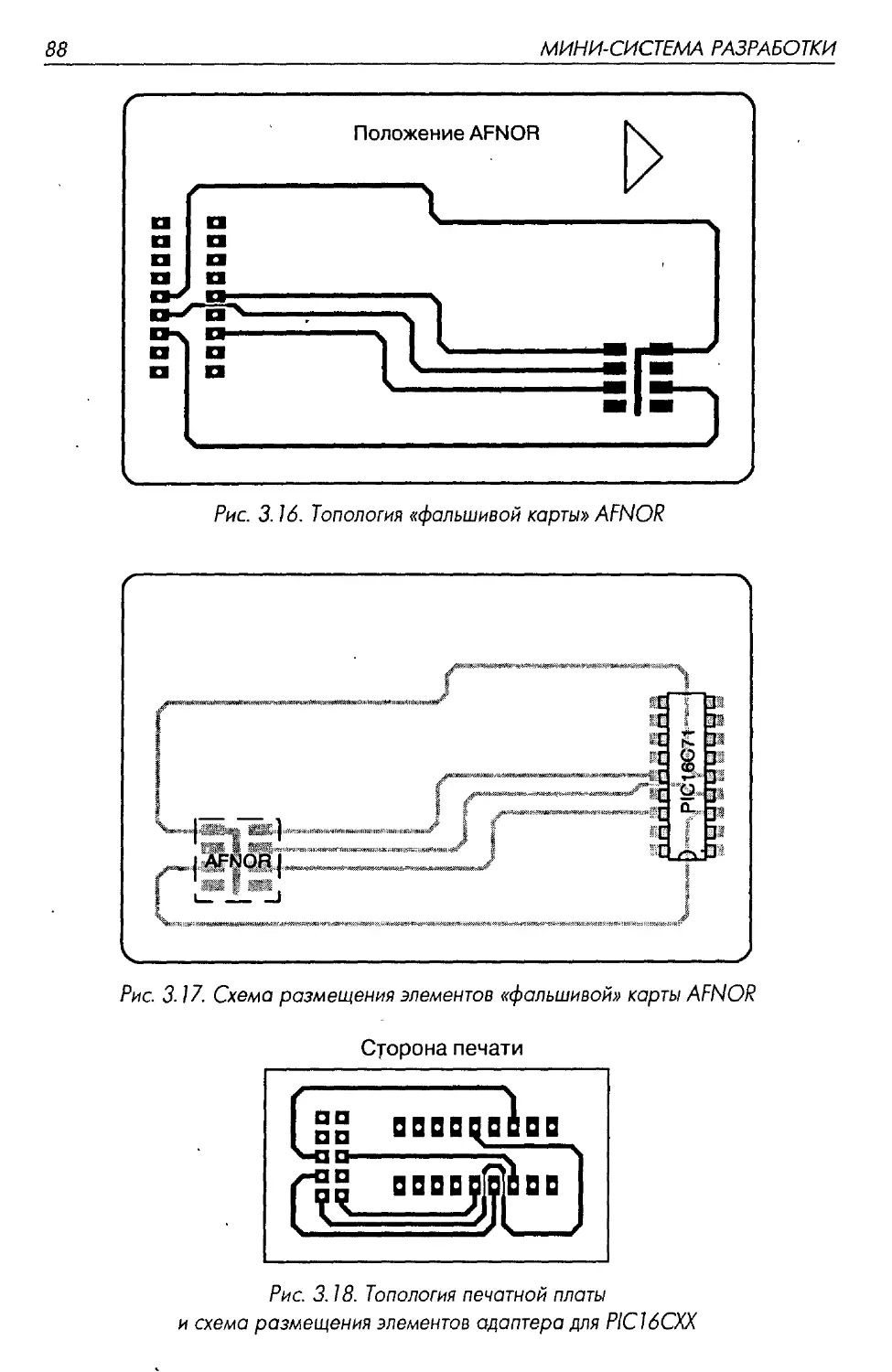

Экспериментальная чип-карта на PIC16CXX

81

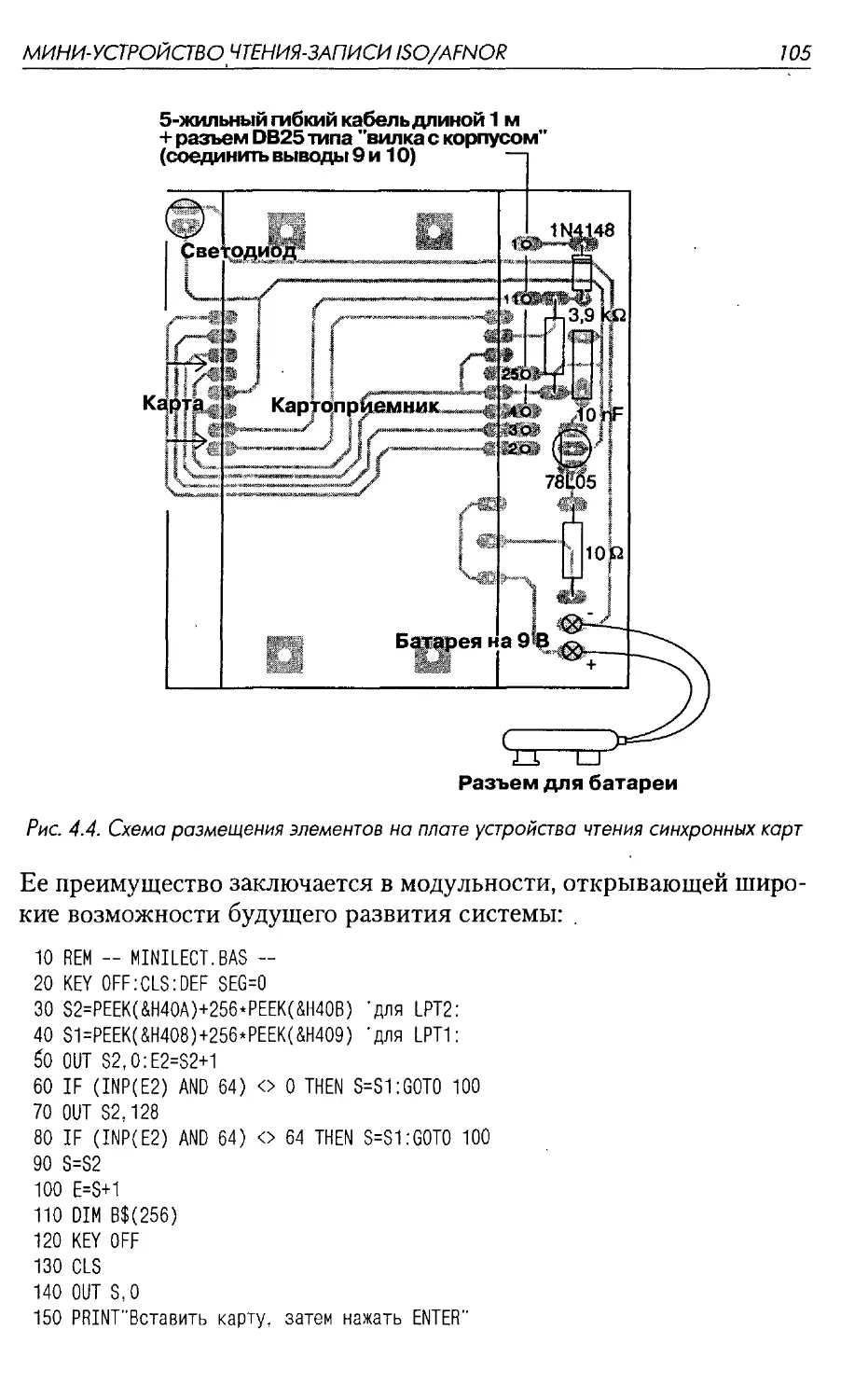

6

ПК И ЧИП-КАРТЫ

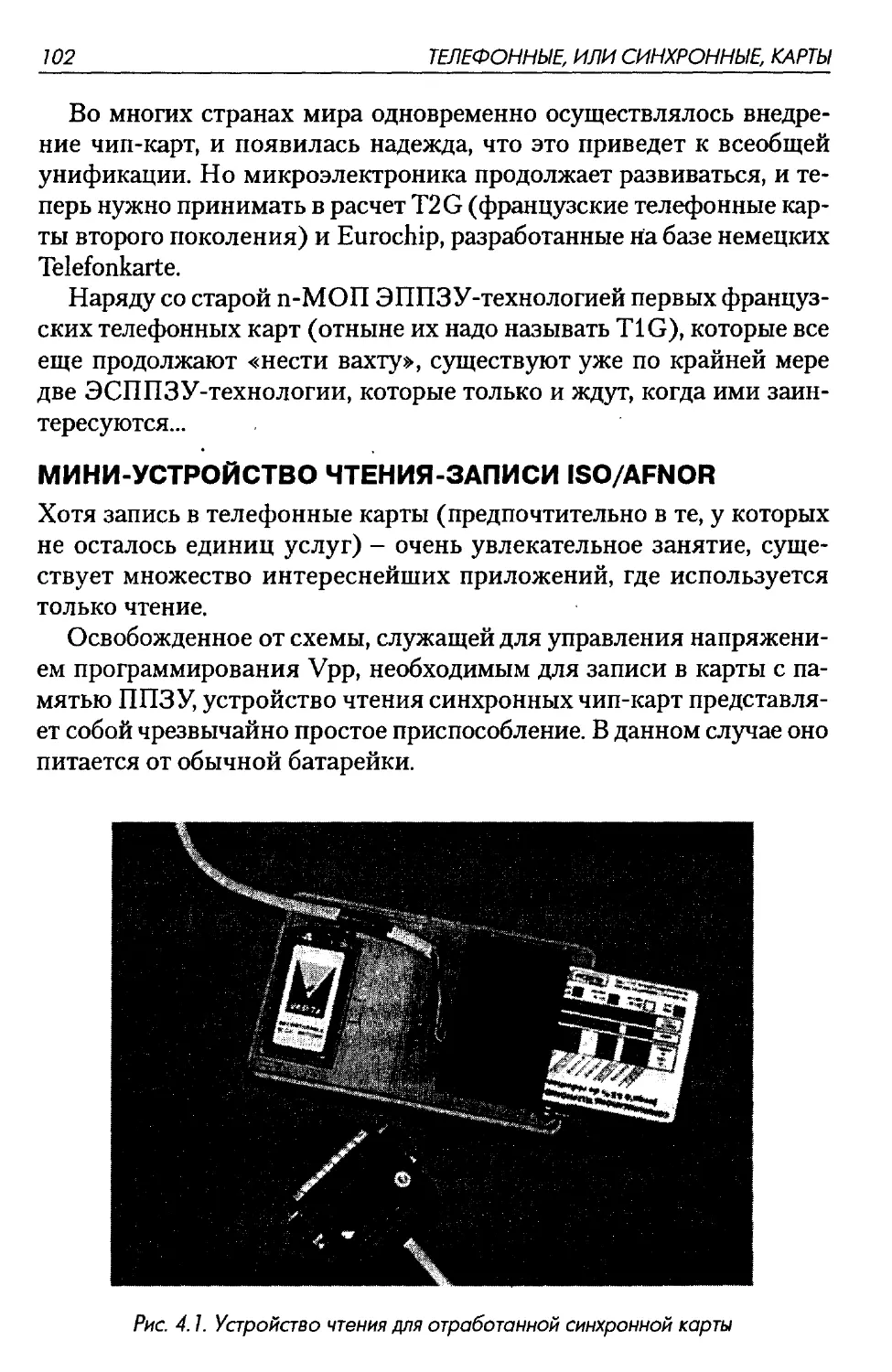

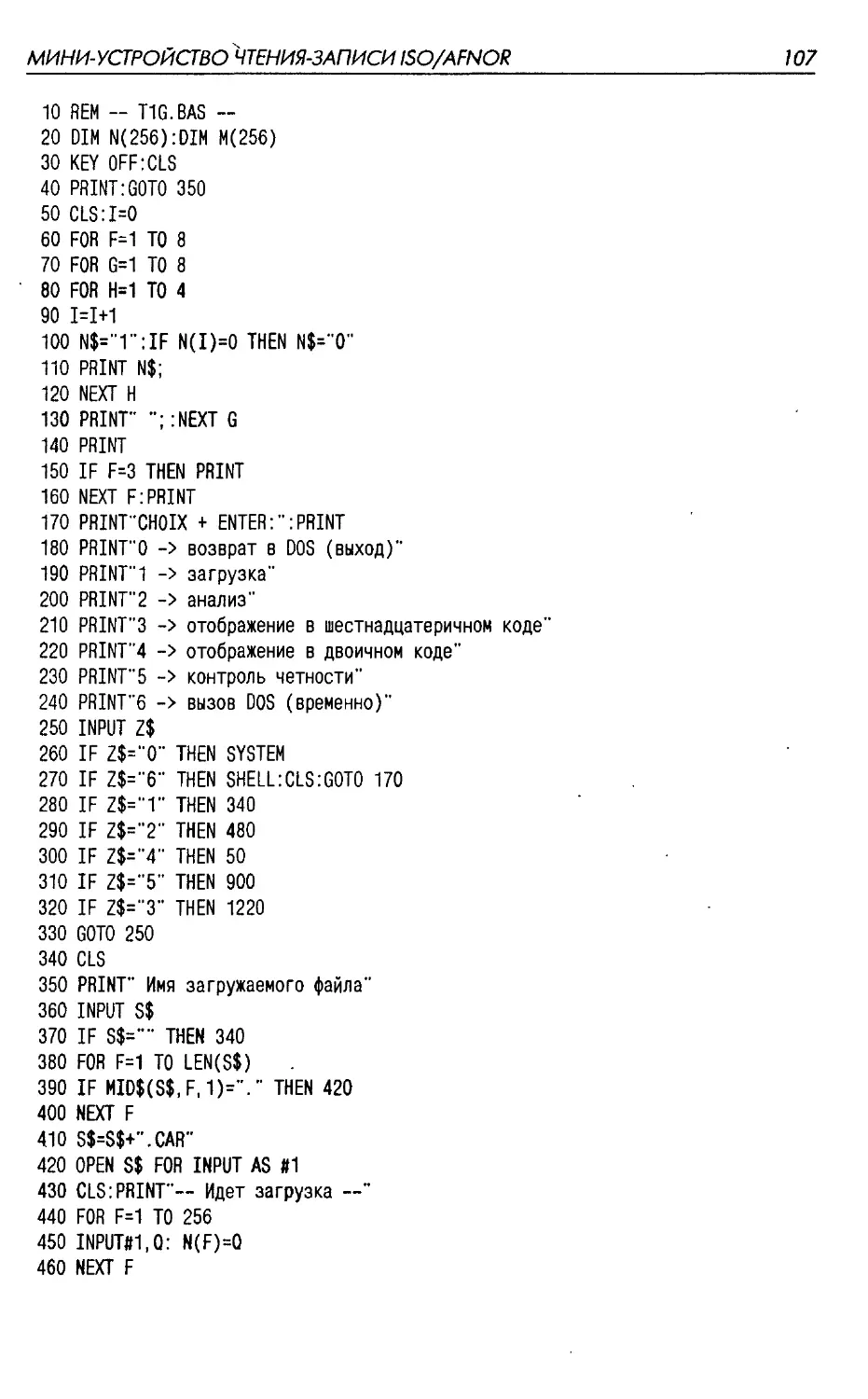

Телефонные, или синхронные, карты

Мини-устройство чтения-записи ISO/AFNOR

Распознавание чипов

с помощью специальной программы

111

Телефонные карты и защита программного обеспечения

101

102

114

T2G, телефонная карта второго поколения

117

Европейские карты

126

Программы и файлы

133

Особенности программ

134

Инсталляция программ

140

Способ использования программы CARTES.EXE

141

ПРЕДИСЛОВИЕ

Когда в 1992 году была выпущена в свет книга "Cartes а puce, Initi-

ation et applications"1, вряд ли кто-либо предполагал, что спустя три

года невинные опыты в области чтения и записи пустых телефон

ных карт приведут к проникновению в секреты настоящих ~элект

ронных крепостей~, каковыми могут считаться карты на микропро

цессорах и новые телефонные карты с памятью, данные в которых

можно обновлять.

Изготовители и дистрибьюторы самих карт, уверенные в эффек

тивности механизмов защиты их приложений, оказали автору лю

безное содействие в написании данной книги, и теперь появилась

возможность показать читателям, как можно преобразовать ПК

в мощное орудие исследования и даже имитаЦии самых разных чип

карт.

Несколько простейших электронных схем и специальное про

граммное обеспечение, представленное на сервере www.dmkpress.ru

издательства ~дмк Пресс~, дадут вам материал для захватывающих

открытий. Счастливого пути в увлекательный мир чип-карт!

1 Русский перевод: ~чип-карты. Устройство и применение в практичес

. ких конструкциях•, М.: ДМК, 2000. Файлы с программным обеспечением

размещены на сайте www.dmkpress.ru.

ГЛАВА

СТРАНИЦА'

1 МИКРОПРОЦЕССОРЫ

ЧИП-КАРТ

Микропроцессоры, микрокалькуляторы

или микрок~нтроллеры?

10

Материальные ресурсы

10

Программные ресурсы

14

Ресурсы, обеспечивающие безопасность 17

Несколько понятий из криптографии

19

Понятие маски

23

Маски BULL CPS

23

Маски COS

30

2

Исследования банковской карты

35

3

Мини-система разработки

67

4

Телефонные, или синхронные, карты 101

5

Программы и файлы

133

10

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

МИКРОПРОЦЕССОРЫ, МИКРОКАЛЬКУЛЯТОРЫ

ИЛИ МИКРОКОНТРОЛЛЕРЫ?

В 1981 году, за два года до внедрения первых чип-карт, у компании

BULL появились первые однокристалльные чип-карты на микро

калькуляторах.

По тем временам это было большое открытие, достигнутое благо

даря сотрудничеству с компанией Motorola, поскольку с момента

возникновения первых прототипов, выпущенных в 1974 году для

компании Roland Moreno, имело место сочетание по крайней мере

двух различных чипов (микропроцессора и памяти).

В 1976 г. компания СП Honeywell-Bull приобрела лицензию у фир

мы Innovatron и приняла термин ~карта на микрокалькуляторе~ для

обозначения продукта, который до сегодняшнего дня составляет се

мейство СР8. Хотя конкуренты BULL СР8 чаще употребляют соче

тание ~карта на микропроцессоре~, в наибольшей степени соответ

ствует истине название ~карта на микроконтроллере~.

На самом деле архитектура современных чипов для карт объединяет

центральный процессор на 8 бит, ПЗУ, ОЗУ, ППЗУ и/или ЭСППЗУ,

порты ввода-вывода точно так же, как и все микроконтроллеры. Про

сто в настоящее время существует тенденция добавлять все больше так

называемых ресурсов для обеспечения безопасности, размещаемых на

том же чипе. Таковы, вероятно, перспективы развития чип-карт.

МАТЕРИАЛЬНЫЕ РЕСУРСЫ

Если очеви.z(ным лидером на рынке инкартируемых микроконтролле

ров является компания Motorola, то среди прочих производителей, по

достоинству оценивших этот бизнес, наблюдается ожесточенная конку

ренция. Карты начинают выпускаться в астрономических количествах!

Компания SGS-Thomson занимает особенно удачные позиции со

своей продукцией, основанной на ядре, совместимом с процессора

ми Motorola, и очень интересными решениями в области защиты.

Philips решительно выходит на сцену с архитектурой 8051, внося

существенный вклад в использование возможностей криптографи

ческих вычислений. Компания Texas Instruments, прямой конкурент

SGS-Thomson на рынке чипов для телефонных карт, предлагает, со

своей стороны, ряд инкартируемых микропроцессоров, выросших

из семейства TMS370. И коне:чно, данным вопросом очень при

стально интересуются японские производители, в первую очередь

концерн OKI с его продукцией OSCAR.

МАТЕРИАЛЬНЫЕ РЕСУРСЫ

11

Интересно в общих чертах сравнить блок-схемы микроконтролле~

ров различных марок, часто встречающихся в чип-картах. На рис. 1.1

воспроизводедена общая структурная схема всех продуктов Moto-

rola, которые имеют в своей основе классическое ядро 68НСО5.

Версией SC24 (ЗК ПЗУ, 1К ЭСППЗУ, 128 байт ОЗУ) снабжены,

в частности, французские банковские карты.

Урр.., ЭСППЗУ или ППЗУ

(до В Кбайт)

t

Конденсаторный

преобразователь

напряжения Vpp

t

Задающий

генератор

Управляющая

логика

~в Vddt

Тактовый

Vsst

генератор

и

watchdog

ПЗУ пользователя

(до 16 Кбайт)

ОЗУ (до 512 байт)

~[!В-

Контроллер

прерываний

ю==ID

М68НСО5

........

........

Рис. 1. 1. Архитектура M68HCOSSC Motorola

РАО

РВО

РВ1

РВ2

РВЗ

12

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

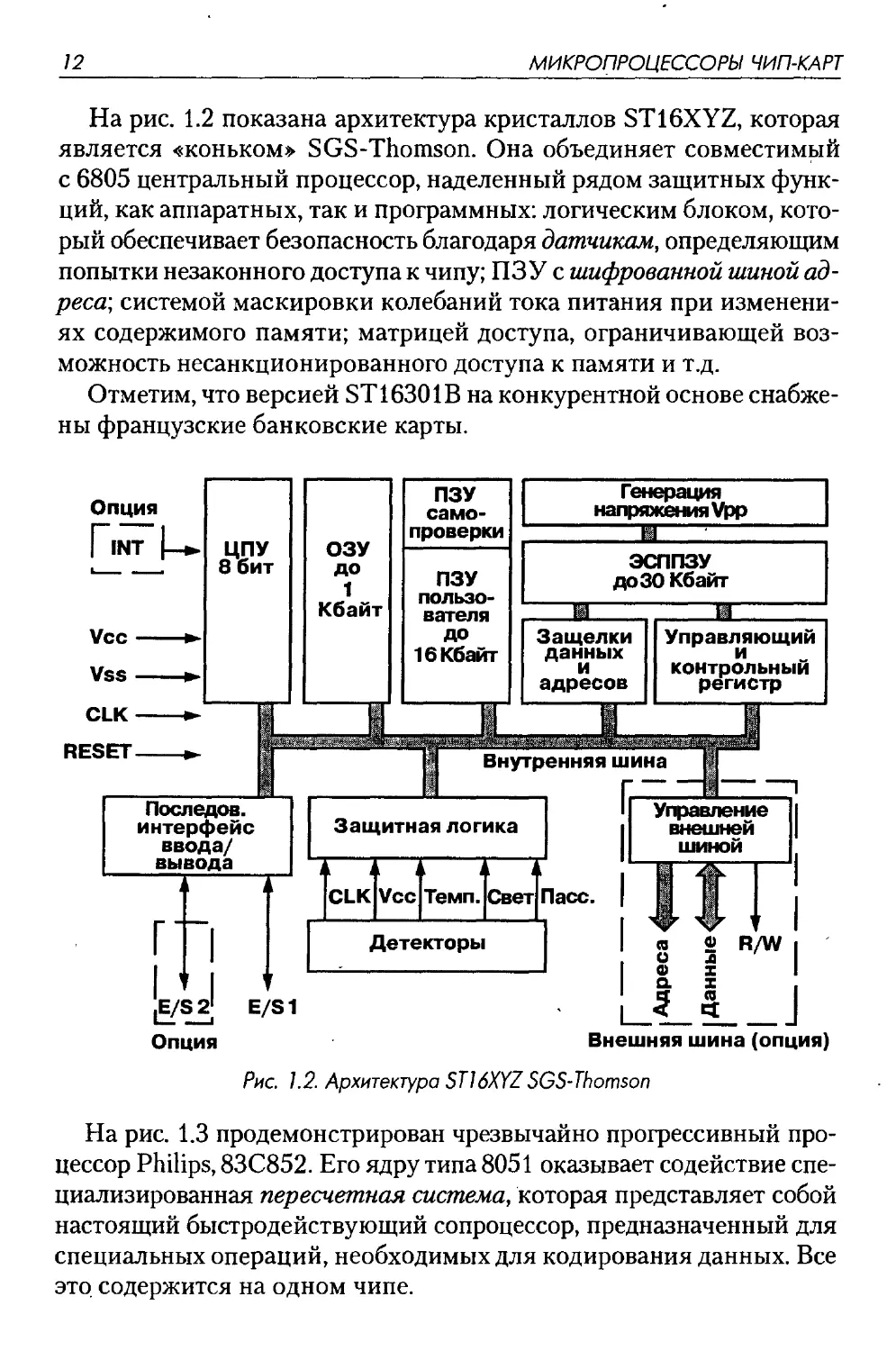

На рис. 1.2 показана архитектура кристаллов ST16XYZ, которая

является «коньком~ SGS-Thomson. Она объединяет совместимый

с 6805 центральный процессор, наделенный рядом защитных функ

ций, как аппаратных, так и программных: логическим блоком, кото

рый обеспечивает безопасность благодаря датчикам, определяющим

попытки незаконного доступа к чипу; ПЗУ с шифрованной шиной ад

реса; системой маскировки колебаний тока питания при изменени

ях содержимого памяти; матрицей доступа, ограничивающей воз

можность несанкционированного доступа к памяти и т.д.

Отметим, что версией ST16301B на конкурентной основе снабже

ны французские банковские карты.

Опция

Г1NТ ~

Vcc------.

Vss __. ,.

CLK __.,.

RESEТ __ .. .

ЦПУ

Вбит

Последов.

интерфейс

ввода/

вывода

ОЗУ

до

1

Кбайт

ПЗУ

само

проверки

ПЗУ

пользо

вателя

до

16Кбайт

Генерация

напряженияVрр

ЭСППЗУ

доЗОКбайт

Защелки

данных

и

адресов

Управляющий

контр~льный

регистр

На рис. 1.3 продемонстрирован чрезвычайно прогрессивный про

цессор Philips, 83С852. Его ядру типа 8051 оказывает содействие спе

циализированная пересчетная система, которая представляет собой

настоящий быстродействующий сопроцессор, предназначенный для

специальных операций, необходимых для кодирования данных. Все

это. содержится на одном чипе.

МАТЕРИАЛЬНЫЕ РЕСУРСЫ

73

Vdd Vss

CLK

г

-----------~

1 Схема

ПЗУ ОЗУ ЭСППЗУ 11

RESET

1

Память Память Память 1

Детектор Генератор программ

данных

программ

1 ч':.~~С:.

п.;::=:- 6Кбайт 256 байт и2~бан:W.~х 1

1

1

1

ЦПУ

1

80С51

1----i~--'-_--....В:ь~1ч_и_сл_и_тел..._ь_н_ь-1й....,...П_ро_гр_а

.....м_м_и_ру_е_м_ь-1е..., _Т_а_й_.м...е-~р-ы-!

1

линии

2х 16 ~--

сопроцессор

ввода/вывода

разр. 1

1==-=------

____

_J

E/S1 E/S2

Рис. 1.3 . Архитектура ВЗС852 Philips

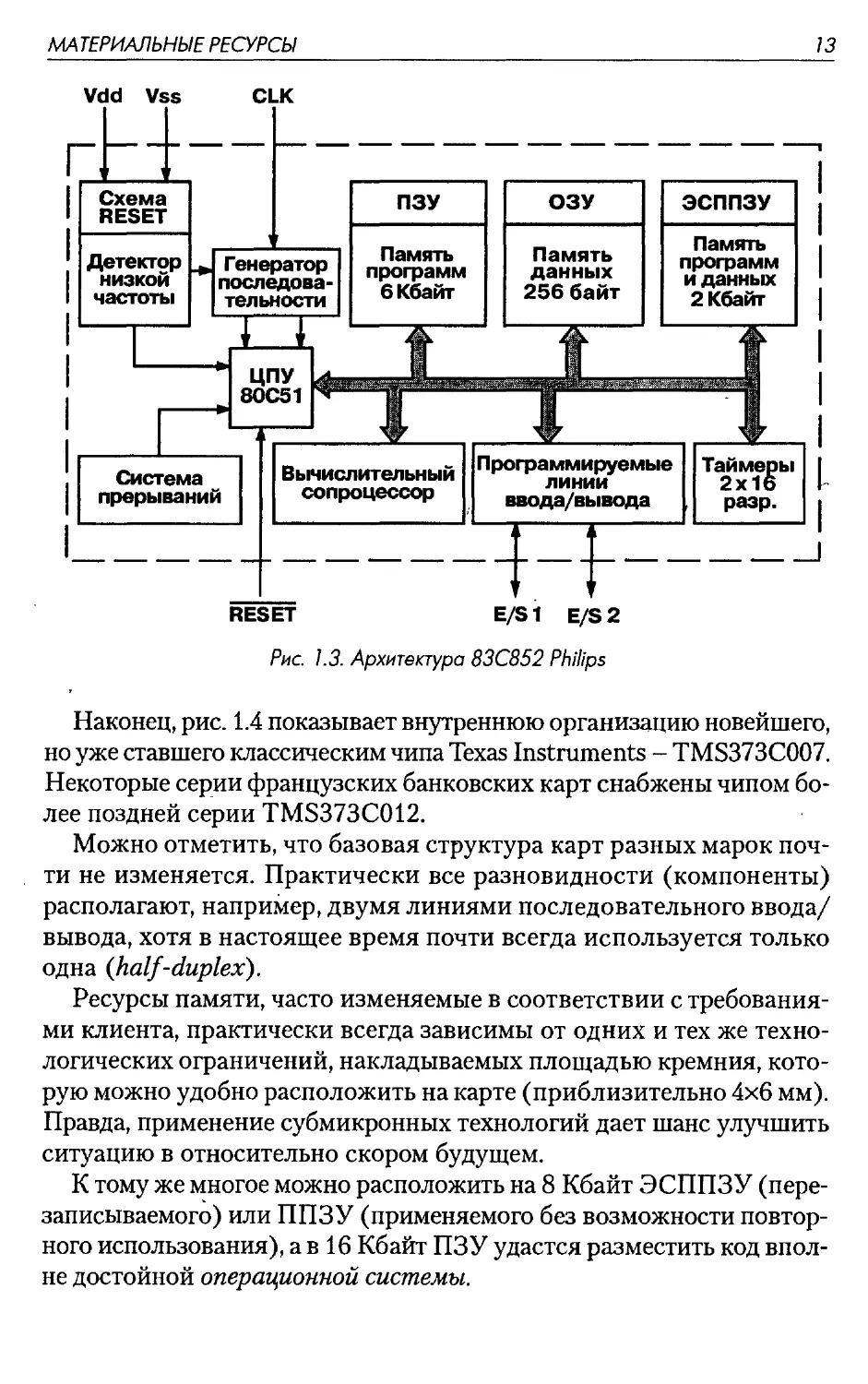

Наконец, рис. 1.4 показывает внутреннюю организацию новейшего,

но уже ставшего классическим чипа Texas Instruments - TMS373C007 .

Некоторые серии французских банковских карт снабжены чипом бо

лее поздней серии TMS373C012.

Можно отметить, что базовая структура карт разных марок поч

ти не изменяется. Практически все разновидности (компоненты)

располагают, например, двумя линиями последовательного ввода/

вывода, хотя в настоящее время почти всегда используется только

одна (half-duplex).

Ресурсы памяти, часто изменяемые в соответствии с требования

ми клиента, практически всегда зависимы от одних и тех же техно

логических ограничений, накладываемых площадью кремния, кото

рую можно удобно расположить на карте (приблизительно 4х6 мм).

Правда, применение субмикронных технологий дает шанс улучшить

ситуацию в относительно скором будущем.

К тому же многое можно расположить на 8 Кбайт ЭСППЗУ (пере

записываемого) или ППЗУ (применяемого без возможности повтор

ного использования), а в 16 Кбайт ПЗУ удастся разместить код впол

не достойной операцuотюй системы.

14

D6/

CLK

OUT

D7/

SCAN

оuт

Vcc

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

Vpp

Vss

Рис. 1.4. Архитектура ТМ537ЗС007

ПРОГРАММНЫЕ РЕСУРСЫ

Все чипы карт на микроконтроллерах происходят напрямую от того

или иного кJiассического семейства микропроцессоров или микро

контроллеров. От последних они наследуют большую ч:асть систе

мы команд, даже если принято удалять из них несколько функций,

не представляющих особого йнтереса в области чип-карт; правда,

вместо таких команд добавляются более специфические.

Компания Texas Instruments разработала команду NOVP (NOP

с варьируемой длиной, очень полезную для выполнения операции

выдержки времени), а также команду перемещения бит MOVB.

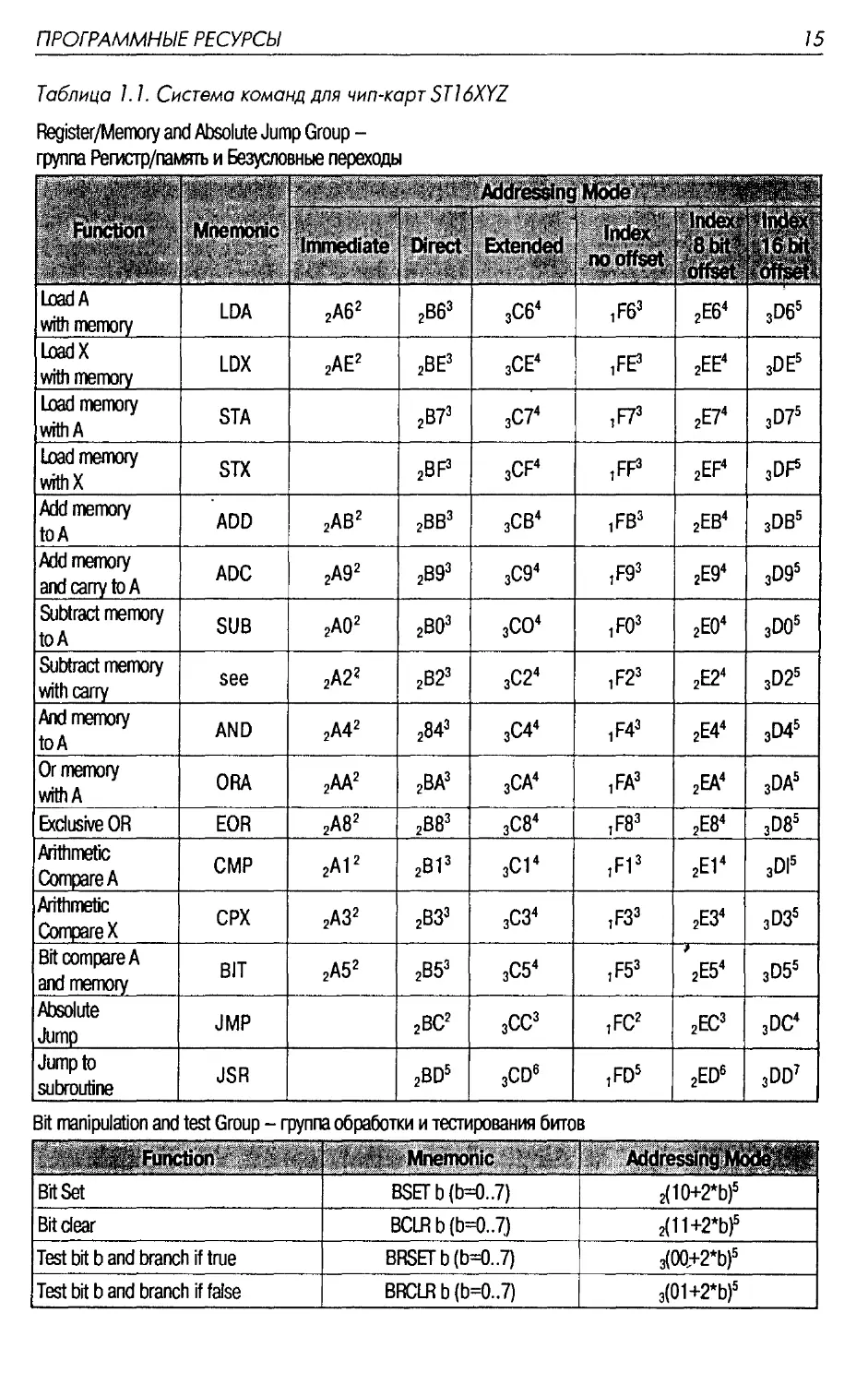

В табл. 1.1 воспроизводится полн~ система команд, наиболее

широко распространенная в мире карт на микропроцессорах, так

как она в значительной степени является общей для чипов SGS-

Thomson и Motorola.

·

В принципе основные манипуляции с картами на микропроцессорах

не нуждаются в прямом программировании центрального процессора

(и даже не позволяют этого). С точки зрения удобства использования,

ПРОГРАММНЫЕ РЕСУРСЫ

Таблица 1. 1 . Система команд для чип-карт SТl 6XYZ

Register/Meroory and AЬsolute Jump Group -

группа Регистр/память и Е)езусловные переходы

Loadд

LDA

2АБ 2

2863

3С64

with mеrтю

LoadX

LDX

2АЕ2

28Е3

3СЕ4

with mеrтю

Load meroory

STA

2873

3С74

withд

Load meroory

sтх

28F3

3CF4

withX

Add meroory

ADO

2д82

288 3

3С84

toA

Add meroory

ADC

2д92

2893

3С94

andca toA

Sublract meroory

SU8

2АО 2

280 3 3СО4

toA

SuЬtract meroory

see

2А2' 2823

3С24

with

And meroory

ANO

2А42

2843

3С44

toA

Or meroory

ORA

2дд2

28А3

3Сд4

withд

Exclusive OR

EOR

2д82

288 3

3С84

Arithmetic

СМР

2А 12

2813

3С14

Q)m ед

Arithmetic

СРХ

2АЗ2

2833

3С34

еХ

8itcom~eA

8/Т

2А5 2

285 3

3С54

and

AЬsolute

JMP

28С2

3СС3

Jum

Jumpto

JSR

28D5

3СDв

suЬroutine

8it manipu/ation and test Group - группа обработки и тестирования битов

8itSet

ВSЕТ Ь (Ь=О"7)

8itclear

8CLR Ь (Ь=О"~)

Тest bit Ь and Ьranch if true

8RSEТ Ь (Ь=О"7)

Тest bit Ь апd branch if false

8RCLR Ь (Ь=О" 7)

15

1F63

2Е64 3065

1FE3

2ЕЕ4 3ОЕ5

1F13

2Е74 3075

1FF3

2EF4 3 0Р

1F83 2Е84 3085

1F9 3

2Е94 3095

1F03

2ЕО4 3005

iF23

2Е24 3025

1F43

2Е44 зD45

1FA3

2ЕА4 30д5

1F8 3

2Е84 3085

1F1 3

2Е14 30/5

1F33

2ЕЗ4 3035

1F53

2Е54 3055

1FC2 2ЕС3 3ОС4

1FD5 2ЕО6 3001

2(10+2*Ь)5

2(11 +2*Ь)5

3(00,+2*Ь)5

3(01+2*Ь)5

76

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

Таблица 1.1. Система команд для чип-карт ST16XYZ (продолжение)

Read/Modify,tWrite Group - группа Чтение/Изменение/Запись

lncrement

INC

14С2

15С2

.;3(;5

Decrement

DEC

14А.2

15/i.2

,;здs

Clear

CLR

14F2

15F2

~р

One's Complement

сом

1432

1532

.;335

Negate (2's Complement)

NEG

1402

1502

~

Rotate L.eft thru Сапу

ROL

1492

1592

~gs

Rotate Right thru Сапу

ROR

1462

1562

.;365

Logical Shift Left

LSL

1482

1582

~5

into

Logical Shift Right

L.SR

.• 442

1542

~5

into Са

Arithmetic Shift

J\SR

14Р

15Р

~~

Ri ht into Са

Тest for Negative

тsт

1402

1502

~D3

orZero

Branch Group- группа ветвления (условных переходов)

Branch Nways

BRA

Branch Never

BRN

Branch if Higher

BHI

Branch if Unsigned LDwer or Same

BL.S

Branch if Сапу Clear

вес

Branch if Unsigned Higher or Same

BHS

Branch if Сапу Set

всs

Branch if Unsigned LDwer than

BL.O

Branch if Not Equal

BNE

Branch if Equal

BEQ

Branch if Half Сапу Clear

внес

Branch if Not Half Сапу Set

BHCS

Branch if Plus

BPL

Branch if Minus

BMI

Branch if Not lnterrupt Mask

вмс

Branch ff lnterrupt Mask

BMS

Branch if lnterrupt Une LDw

BIL

Branch if lnterrupt Une High

BIH

Branch to SuЬroutine

ВSR

17С5 !С'

17А5

.Jjд6

17F5

. pF5

1735

.рз6

1705

.ро6

1795

. pg&

1765

.рб6

1785

.рв6

1745

.р46

1No .р~

17D3

,PD"

220 3

221 3

2223

223 3

2243

224 3

225 3

225 3

226 3

227 3

228 3

229 3

22А3

22В3

22С3

220 3

22Е3

22F3

2AD5

РЕСУРСЫ, ОБЕСПЕЧИВАЮЩИЕ БЕЗОПАСНОСТЬ

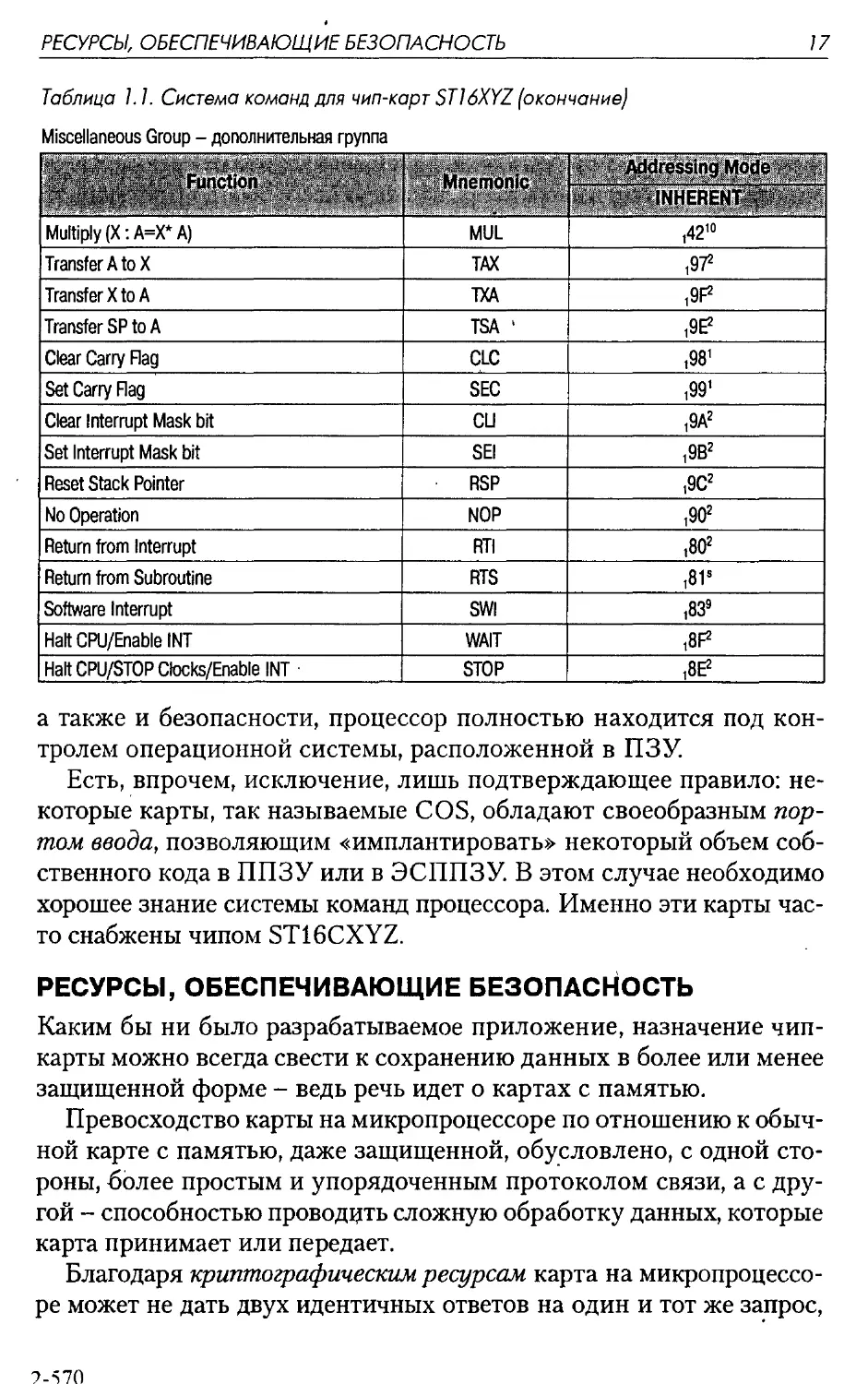

Таблица 1.1 . Система команд для чип-карт SТ16XYZ (окончание}

Miscellaпeous Group - дополнительная группа

Multiply (Х : А=Х* А)

MUL

Тraпsfer А to Х

ТАХ

Traпsfer Х to А

ТХА

Traпsfer SP to А

ТSА •

Clear Carry Rag

CLC

Set Сагrу Rag

SEC

Clear lпterrupt Mask Ьit

cu

Set lпterrupt Mask Ьit

SEI

Reset Stack Poiпter

RSP

No Орегаtiоп

NOP

Returп from lпterrupt

RTI

Returп from Subroutiпe

RTS

Software lпterrupt

&NI

Halt СРU/ЕпаЫе INT

WAIT

Halt CPU/STOP Clocks/EnaЫe INT ·

SТОР

17

.во2

1839

а также и безопасности, процессор полностью находится под кон

тролем операционной системы, расположенной в ПЗУ.

Есть, впрочем, исключение, лишь подтверждающее правило: не

которые карты, так называемые COS, обладают своеобразным пор

том ввода, позволяющим ~имплантировать» некоторый объем соб

ственного кода в ППЗУ или в ЭСППЗУ. В этом случае необходимо

хорошее знание системы команд процессора. Именно эти карты час

то снабжены чипом ST16CXYZ.

РЕСУРСЫ, ОБЕСПЕЧИВАЮЩИЕ БЕЗОПАСНОСТЬ

Каким бы ни было разрабатываемое приложение, назначение чип

карты можно всегда свести к сохранению данных в более или менее

защищенной форме - ведь речь идет о картах с памятью.

Превосходство карты на микропроцессоре по отношению к обыч

ной карте с памятью, даже защищенной, обусловлено, с одной сто

роны, более простым и упорядоченным протоколом связи, а с дру

гой - способностью провод1;1ть сложную обработку данных, которые

карта принимает или передает.

Благодаря криптографическим ресурсам карта на микропроцессо

ре может не дать двух идентичных ответов на один и тот же за.прос,

2-570

18

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

по крайней мере, если правильно использовать возможности, пред

лагаемые ее операционной системой. Очевидно, что подобная орга

низация в высшей степени усложняет всякую попытку повторного

воздействия, то есть перехвата и последующего воспроизведения от

вета карты.

Однако, даже если принять во внимание вышесказанное, некото

рые секретные сведения, содержащиеся в памяти, ни в коем случае

не должны покидать карту: в идеале только операционная система

имеет возможность доступа к ним, используя их в качестве элемен

тов расчетов. Притом в открытом виде может появиться только ре

зультат. Подобным образом действуют конфuденцuалъные коды, ко

торые присваиваются владельцу карты (транспортный код, ключ

владельца) или ее дистрибьютору: нет никакой возможности прочи

тать их, как с простой магнитной полосы, чтобы сравнить вне кар

ты с кодом, набранным на клавиатуре!

·

Процедура обеспечения безопасности состоит в том, чтобы предъ

явить код карте, которая будет проверять его с помощью своей опе

рационной системы, внутри. После проведения такой проверки кар

та может информировать (открыто или закодированным способом)

о том, что код правилен или ложен, или довольствоваться выдачей

разрешения на доступ в зону памяти, которая до этого была закры

та. Столь высокий уровень безопасности позволяет использовать

карты или ключи на микропроцессоре в финансовой сфере (банков

ские карт:Ь1, электронные кошельки и т.д.), области сотовой связи

(телефоны (}SM) или платного телевидения.

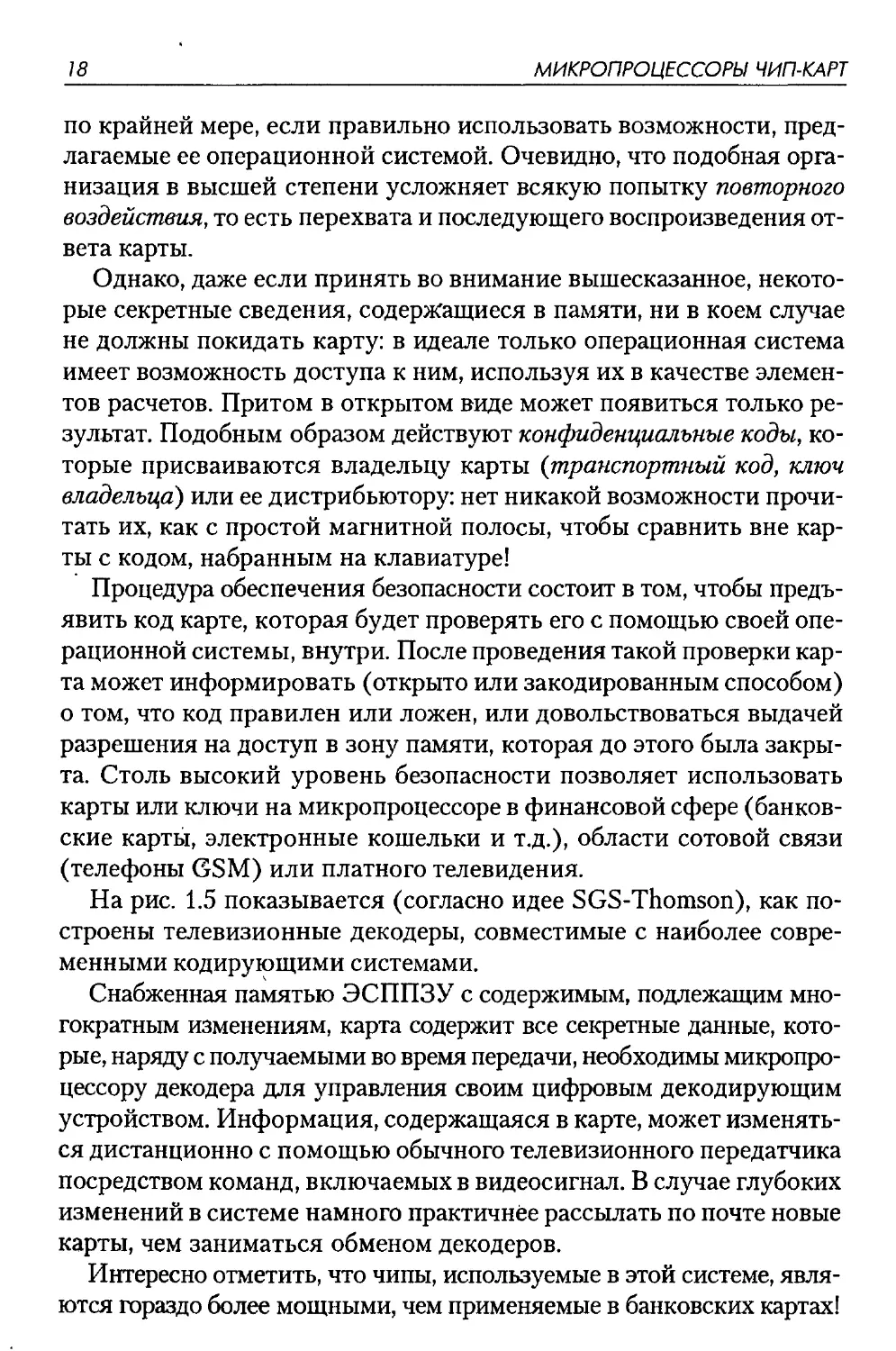

На рис. 1.5 показывается (согласно идее SGS-Thomson), как по

строены телевизионные декодеры, совместимые с наиболее совре

менными кодирующими системами.

Снабженная па~тью ЭСППЗУ с содержимым, подлежащим мно

гократным изменениям, карта содержит все секретные данные, кото

рые, наряду с получаемыми во время передачи, необходимы микропро

цессору декодера для управления своим цифровым декодирующим

устройством. Информация, содержащаяся в карте, может изменять

ся дистанционно с помощью обычного телевизионного передатчика

посредством команд, включаемых в видеосигнал. В случае глубоких

изменений в системе намного практичнее рассылать по почте новые

карты, чем заниматься обменом декодеров.

Интересно отметить, что чипы, используемые в этой системе, явля

ются гораздо более мощными, чем применяемые в банковских картах!

НЕСКОЛЬКО ПОНЯТИЙ ИЗ КРИПТОГРАФИИ

Видеовход

~

...._--...--- Видеовыход

Цифровое

скремблирующее

устройство

Интерфейс

центрального

процессора

МПSТ8

Интерфейс

VccjVpp

Интерфейс

RST, 1/0, CLK

19

•Чип-карта

Vpp

Усе

CARD

Картоприемник

CLK

RST

1/0

Рис. 1.5 . Блок-схема телевизионного декодера с картой

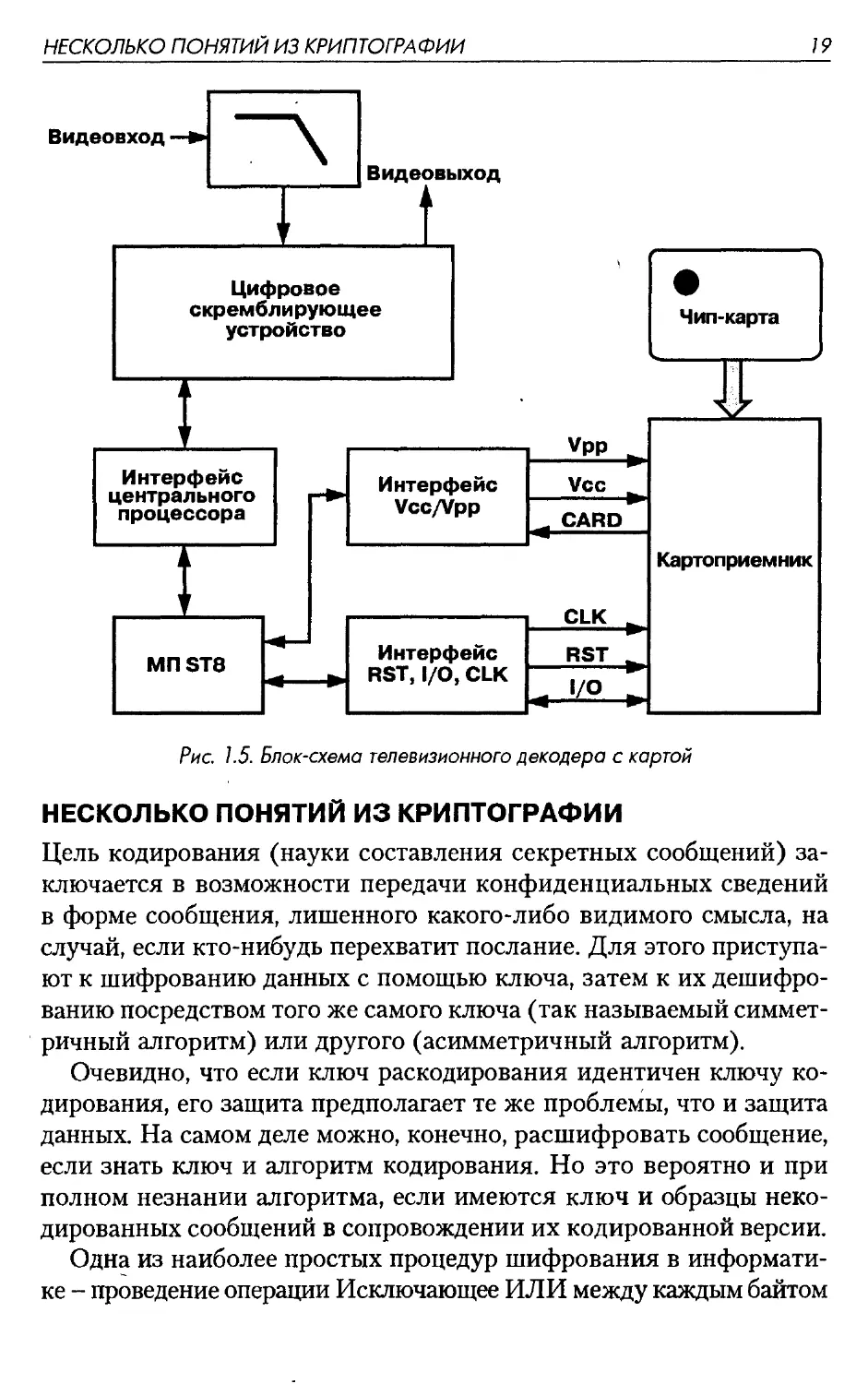

НЕСКОЛЬКО ПОНЯТИЙ ИЗ КРИПТОГРАФИИ

Цель кодирования (науки составления секретных сообщений) за

ключается в возможности передачи конфиденциальных сведений

в форме сообщения, лишенного какого-либо видимого смысла, на

случай, если кто-нибудь перехватит послание. Для этого приступа

ют к шифрованию данных с помощью ключа, затем к их дешифро

ванию посредством того же самого ключа (так называемый симмет-

. ричный а лгор итм) или д р уг о г о (асимметричн ый алгоритм).

Очевидно, что если ключ раскодирования идентичен ключу ко

дирования, его защита предполагает те же проблемы, что и защита

данных. На самом деле можно, конечно, расшифровать сообщение,

если знать ключ и алгоритм кодирования. Но это вероятно и при

полном незнании алгоритма, если имеются ключ и образцы неко

дированных сообщений в сопровождении их кодированной версии.

Одна из наиболее простых процедур шифрования в информати

ке - проведение операции Исключающее ИЛИ между каждым байтом

20

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

кодируемых данных и каждым байтом ключа. Данный метод интере

сен постольку, поскольку один и тот же алгоритм, применяемый с оди

наковым ключом, позволяет проведение- операции декодирования.

При условии безупречной защиты ключа и его однократного ис

пользования даже такая простейшая процедура обеспечивает абсо

лютную защиту в случае, если длина ключа (число байтов) будет, по

крайней,мере, равна длине кодируемого сообщения. Если напротив,

один и тот же ключ небольшой длины неоднократно используется

для кодирования различных частей гораздо более длинного сообще

ния, это ставит под сомнение всю надежность шифровки.

Небольшая программа XOR. BAS позволяет познакомиться с этим

элементарным методом кодирования, правда, в упрощенном виде:

ключ состоит из единственного байта, то есть одна буква всегда вы

ражается одним и тем же числом (это соответствует шифрованию

замещением, аналогичному той системе тайнописи, которую ис

пользуют скауты). Нельзя не согласиться, что если длина сообще

ния ограничивается одним байтом, то совершенно невозможно·

обойтись без ключа для его раскодирования.

10 REM -- XOR.BAS --

20 А$="(с)1995 Патрик Гелль"

30 FOR G=1 ТО LEN(A$)

40 D$=MID$(A$,G, 1):D=ASC(D$)

50 R=D XOR 47

55 REM общий ключ = 47

70 PRINT 0$,R,

80 K=R XOR 47

100 PRINT CHR~(K)

110 NEXT G

120 END

Проблема ключей была очень искусно решена по так называемому

принципу алгоритмов на открытых ключах. Подобная криптографи

ческая система использует два различных ключа: один для кодирова

ния и другой для декодирования. В общем случае ключ кодирования

является открытым, а декодирования - секретным: для того, чтобы

·отправить кому-либо сообщение, у адресата узнают открытый код

(в крайнем случае его разыскивают в специальном справочнике).

Даже если алгоритмы кодирования и декодирования являются от

крытыми, расшифровать закодированные сообщения может только

. лицо, обладающее секретн:ым кодом, с помощью своего открытого. клю

ча. Но система работает и по обратному принципу: сообщение, зашиф

рованное с помощью секретного ключа, может быть расшифровано

любым владельцем соответствующего открытого ключа, который

НЕСКОЛЬКО ПОНЯТИЙ ИЗ КРИПТОГРАФИИ

21

таким образом будет иметь формальное доказательство происхож

дения сообщения (речь идет об электронной подписи).

Наиболее известным алгоритмом на открытом ключе является

алгоритм RSA (Rivest Shamir Adleman), который использует мате

матические свойства степеней по модулю N: выбираются два про

стых числа (р и q), произведение которых (pq) послужит модулем

для вычисления последующих степеней. Проще говоря, А в степени

В по модулю N представляет собо!J: А, умноженное В раз на А, ми

нус столько раз N, чтобы получить положительный результат, мень

ший чем модуль, N.

Алгоритм RSA основывается на том факте, что

(р- 1)(q- 1)/х = 1помодулюpq

при условии, что хне делится ни нар, ни на q.

На практике это условие выполняется автоматически, если каж

дое из чисел р и q больше х, что, в общем, характерно при кодирова

нии (чаще всего работают на числах разрядностью 512 бит).

10 REM -- MODULO.BAS --

20 КЕУ OFF:CLS

30 INРUТ"Данные? ",О

40 INРUТ"Показатель степени? ", Е

50 INPUТ" Коэффициент? ", М

60 R=D

70 FOR F=1 ТО Е-1

80 RФD

90 IF R<M THEN 110

100 R=R-M:GOTO 90

110 NEXT F

120 РRINТ"результат: "; R

130 PRINT:GOTO 30

140 REM (с)1995 Patrick GUEULLE

Небольшая программа MODU LO. BAS позволит провести несколько

экспериментов со свободно выбранными операндами, а кроме этого

проиллюстрирует принцип, используемый для возведения в степень

по модулю с помощью программы на языке BASIC, без особого рис

ка возникновения ошибок переполнения (overflow).

Оба ключа RSA (открытый е и секретный d или наоборот) выби-

раются так, чтобы они'Отвечали условию:

ed =1модуль(р- 1)(q- 1).

В таком случае мы имеем:

(xdY = х(модуль pq)

22

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

При этом ничто не позволя~т вывести d из е или наоборот.

10 REM -- RSA.BAS

--

20 А$="(с)1995 Патрик Гелль"

30 FOR G=1 ТО LEN(A$)

40D$=MID$(A$,G,1):D=ASC(D$)

50 Е=15:М=391

55 REM Открытый ключ = 15, коэффициент = 391

60 GOSUB 130

70 PRINT 0$, R,

80 Е=47:М=391

85 REM Секретный ключ = 47, коэффициент = 391

90 D=R:GOSUB 130

100 PRINT CHR$(R)

110 NEXT G

120 END

130 R=D

140 FOR F=1 ТО Е-1

150 R=A*D

160 IF R<M THEN 180

170 R=R-M:GOTO 160

180 NEXT F

190 RETURN

Программа RSA. BAS применяет данный алгоритм в условиях, пол

ностью сравнимых с вышеназванными, при использовании следую

щих ключей:

• открытый ключ: 15, модуль 391;

• секретный ключ: 47, модуль 391.

Значения r,юлучены из простых чисел р = 17 и q = 23.

Конечно, надежность операции не выше, чем в предыдущем слу

чае, так как обработка идет байт за байтом, в то вре~я как лучше

было бы обрабатывать блоки по 512 бит. Однако преимущество это

го способа в том, что он показывает, насколько замедлены вычисле

ния д~е при работе с блоками по 8 бит: именно благодаря этому

ныне возможно снабжать чип-карты алгоритмом RSA только при

наличии на карте или на чипе специального сопроцессора, пока не по

явились ~крутые~ чип-карты с 32-битным ядром. Например, с мик

роконтроллером 83С852 удается провести .вычисления за полторы

секунды, в то время как для проведения аналогичной операции с по

мощью базовой системы команд микропроцессора на 8 бит пона

добилось бы почти три минуты. По этой причине большинство карт

на микропроцессорах довольствуется симметричным алгоритмом,

ультрасекретный ключ которого физически присутствует на карте

и в связи с этим должен очень тщательно защищаться.

ПОНЯТИЕ МАСКИ

23

Наиболее широко используется американский алгоритм D ES

(Data Encryption Standard), который оперирует блоками по 64 бита.

Также можно упомянуть TELEPASS, алгоритм, разработанный для

чип-карт BULL СР8.

ПОНЯТИЕ МАСКИ

В микроэлектронике термином «маска~ обозначаются фотошабло

ны, служащие для проведения фотолитографических операций, не

обходимых для создания интегральных схем. в области чип-карт

маской часто называют программное обеспечение операционной си

стемы, встроенной в ПЗУ, которая определяет поведение карт на

микропроцессорах. Это вполне логично, поскольку такое ПЗУ пред

ставляет собой масочный тип, то есть запрограммированный во вре

мя самого процесса создания чипов с помощью одной или несколь-

ких специальных масок фотолитографии.

'

В подавляющем большинстве случаев фирма-изготовитель неиз

менно снабжает кристаллы для карт на микропроцессорах (и особен

но сами карты) операционной системой. Поэтому владелец карты не

в состоянии записать в нее свой собственный код на ассемблере, хотя

для этого может бьдь использован порт ввода, который, впрочем,

в любом случае находится под контролем операционной системы

(точки входа, прерывания и т.д.).

, В следующей главе будет объяснено, как создать свою карту на мик

роконтроллере, а также персональную мини-операционную систему.

МАСКИ BULL СР8

Наиболее распространенная карта BULL СР8, без сомнения, - М4,

версия которой ВО представляет собой французскую банковскую чип

карту. Однако новое поколение уже начинает «принимать эстафету~

в виде новой маски ВО', являющейся собственностью банковского со

общества. Подробнее об этом будет рассказано в следующей главе.

Основываясь на данном базовом продукте, BULL СР8 последова

тельно разработала целое семейство карт на микропроцессорах. Их

эволюция наглядно показана на рис. 1.6 .

Отныне большинство небанковских приложений должно разраба

тываться в рамках семейства SСОТ. На рис. 1.7 показан его состав: от

8 до 64 Кбит (то есть от 1до8 Кбайт) памяти ППЗУ или ЭСППЗУ со

в~троенным алгоритмом кодирования TELEPASS или DES.

В целом карта СР8 представляет собой энергонезависимую па

мять, объединенную на одном кристалле с микропроцессором, кото

рый полностью контролирует доступ к ней.

24

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

тв

sсот

Память пользователя, Кбит

Рис. 1.6. Семейство карт СРВ

Рис. 1.1. Карты BULL СРВ {с 6 и В контактами}

МАСКИ BULL СРВ

25

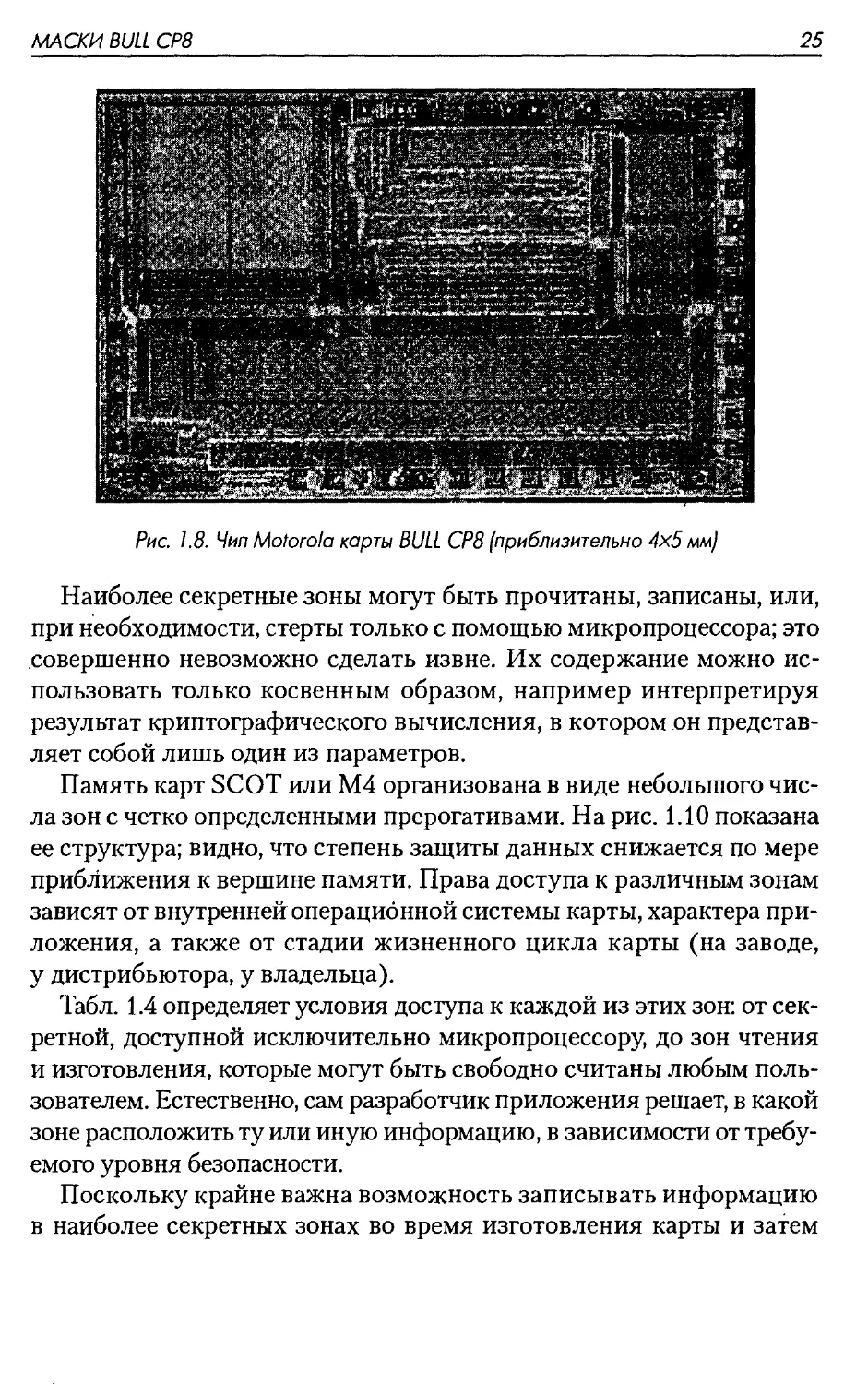

Рис. 1.8 . Чип Motorola карты BULL СРВ {приблизительно 4х5 мм}

Наиболее секретные зоны могут быть прочитаны, записаны, или,

при н'еобходимости, стерты только с помощью микропроцессора; это

.совершенно невозможно сделать извне. Их содержание можно ис

пользовать только косвенным образом, например интерпретируя

результат криптографического вычисления, в котором он представ

ляет собой лишь один из параметров.

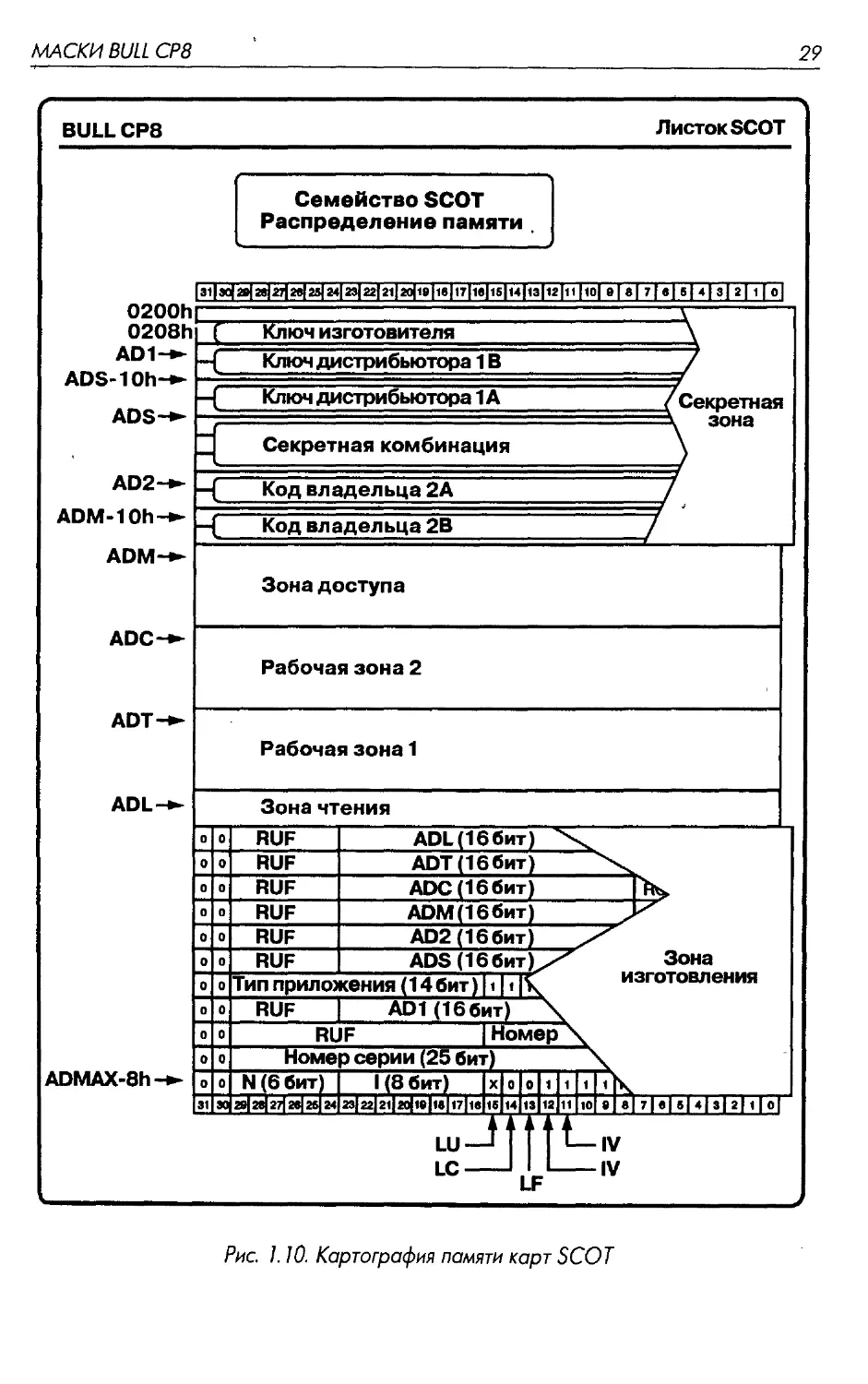

Память карт SCOT или М4 организована в виде небольшого чис

ла зон с четко определенными прерогативами. На рис. 1.1 О показана

ее структура; видно, что степень защиты данных снижается по мере

приближения к вершине памяти. Права доступа к различным зонам

зависят от внутренней операционной системы карты, характера при

ложения, а также от стадии жизненного цикла карты (на заводе,

у дистрибьютора, у владельца).

Табл. 1.4 определяет условия доступа к каждой из этих зон: от сек

ретной, доступной исключительно микропроцессору, до зон чтения

и изготовления, которые могут быть свободно считаны любым поль

зователем. Естественно, сам разработчик приложения решает, в какой

зоне расположить ту или иную информацию, в зависимости от требу

емого уровня безопасности.

Поскольку крайне важна возможность записывать информацию

в наиболее секретных зонах во время изготовления карты и затем

26

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

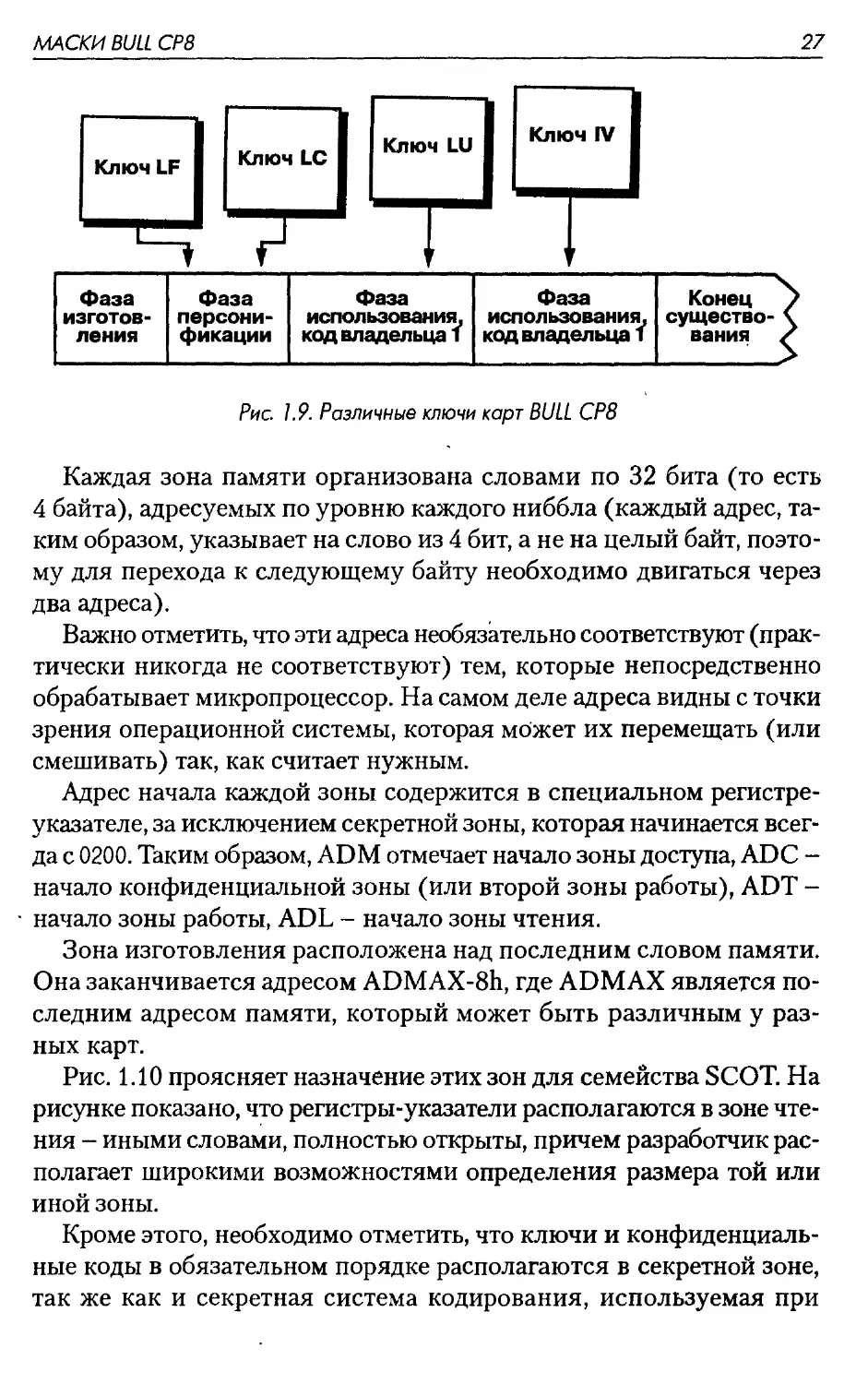

у дистр116ьютор~ в м~мент ее персонализации, четыре ключа, изобра

женные на рис. 1.9, могут быть необратимо введены в действие в конце

каждой фазы жизненного цикла карты: первый ключ (LF) - до того как

чип, индивидуально пронумерованный, покинул завод, а второй (LC) -

когда дистрибьютор заканчивает свою работу по лерсонализации.

Два других ключа необязательно будут использоваться в течение

нормального жизненного цикла карты: LU служит для нейтрализа

ции изначального конфиденциального кода после его замень1 новым

(в основном по инициативе владельца карты), в то время как IV

позволяет полностью заблокировать карту, например в случае обна

ружения попытки ее незаконного использования.

Таблица 1.2. Основные характеристики карт SCOT BULL СРВ

SCOT 1О 1 SCOT 20 DES

SCOT 50 1 SCOT 60 DES

SCOT 100 1 SCOT 110 DES

64 Кбит СППЗУ

8 Кбит ЭСППЗУ

24 Кбит ЭСППЗУ

ТELEPASS 1

DES

ТELEPASS 1

DES

ТELEPASS 1

DES

1

1

2

1

1

2

1

Таблица 1.3 . Определение зон памяти карт BULL СРВ

0200h

Секретная зона

ADM

Зона доступа

ADC

Конфиденциальная зона или рабочая зона No 2

ADT

Рабочая зона No 1

ADL

Зона чтения

ADMAX-8h

Зона изготовления

Таблица 1.4 . Права доступа к зонам памяти карт BULL СРВ

Секретная зона

Зона доступа

Конфиденциальная зона ·

(опция «1 рабочая зона»)

Стирание

За_прещено

Запрещено

Запрещено

Считывание

Запрещено

Шифр

Шифр

1

2

Запись

Запрещено

Запрещено

Запрещено

Рабочая зона 2

(опция «2 рабочих зоны»)

Приложение определяет права доступа к этой зоне

Рабочая зона 1

Приложение определяет права доступа к этой зоне

Зона считывания

Запрещено

Разрешено

Запрещено

Зона изготовления

Запрещено

Разрешено

Запрещено

к оме замков

МАСКИ BULL СРВ

27

Ключ LC

Ключ LU

Ключ fV

,,

Фаза

Фаза

Фаза

Фаза

Конец ~

иэrотов- персон и- испопьэованияf испольэованияf существо-

пения

фикации код владельца код владельца

вания

Рис. 1. 9 . Различные ключи карт BULL СРВ

Каждая зона памяти организована словами по 32 бита (то есть

4 байта), адресуемых по уровню каждого ниббла (каждый адрес, та

ким образом, указывает на слово из 4 бит, а не на целый байт, поэто

му для перехода к следующему байту необходимо двигаться через

два адреса).

Важно отметить, что эти адреса необязательно соответствуют (прак

тически никогда не соответствуют) тем, которые непосредственно

обрабатывает микропроцессор. На самом деле адреса видны с точки

зрения операционной системы, которая может их перемещать (или

смешивать) так, как считает нужным.

Адрес начала каждой зоны содержится в специальном регистре

указателе, за исключением секретной зоны, которая начинается всег

да с 0200. Таким образом, ADM отмечает начало зоны доступа, ADC -

начало конфиденциальной зоны (или второй зоны работы}, ADT-

. начало зоны ра бот ы, ADL - начало зоны чтения.

Зона изготовления расположена над последним словом памяти.

Она заканчивается адресом ADMAX-8h, где ADМАХ являеrся по

следним адресом памяти, который может быть различным у раз

ных карт.

Рис. 1.1 О проясняет назначение этих зон для семейства SCOT. На

рисунке показано, что регистры-указатели располагаются в зоне чте

ния - иными словаМи, полностью открыты, причем разработчик рас

полагает широкими возможностями определения размера той или

иной зоны.

Кроме этого, необходимо отметить, что ключи и конфиденциаль

ные коды в обязательном порядке располагаются в секретной зоне,

так же как и секретная система кодирования, используемая при

28

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

криптографических вычислениях. Следовательно, их невозможно

будет прочитать даже на заводе.

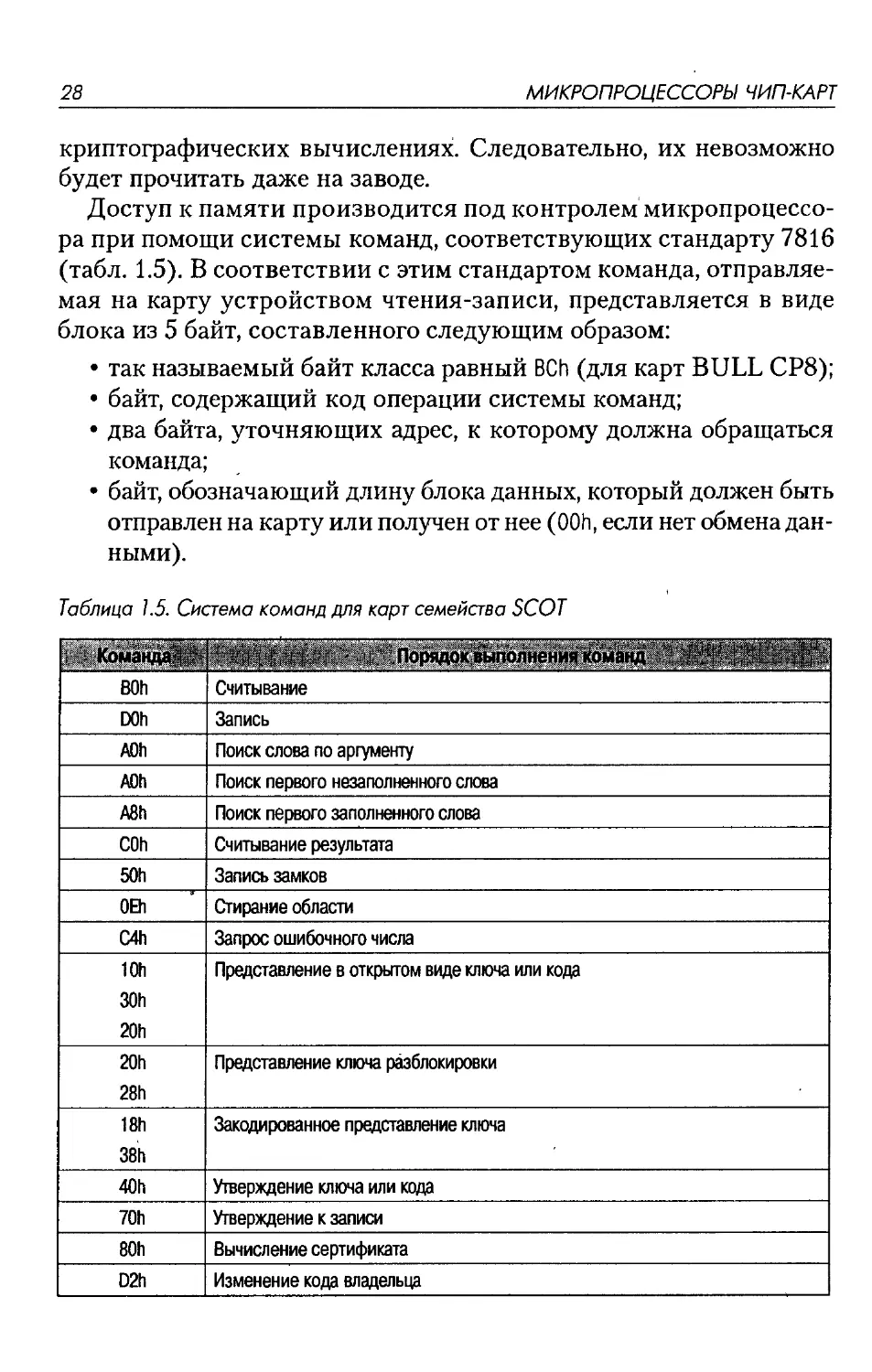

Доступ к памяти производится под контролем' микропроцессо

ра при помощи системы команд, соответствующих стандарту 7816

(табл. 1.5). В соответствии с этим стандартом команда, отправляе

мая на карту устройством чтения-записи, представляется в виде

блока из 5 байт, составленного следующим образом:

•так называемый байт класса равный BCh (для карт BULL СР8);

• байт, содержащий код операции системы команд;

•два байта, уточняющих адрес, к которому должна обращаться

команда; _

• байт, обозначающий длину блока данных, который должен быть

отправлен на карту или получен от нее (OOh, если нет обмена дан

ными).

Таблица 15 Система команд для карт семейства SCOT

BOh

Считывание

DOh

запись

AOh

Поиск слова по арrументу

AOh

Поиск первого незаполненного слова

A8h

Поиск первого заполненного слова

COh

Считывание результата

50h

Запись замков

OEh

Стирание области

C4h

запрос ошибочного числа

10h

Представление в открытом виде ключа или кода

ЗОh

20h

20h

Представление ключа разблокировки

28h

18h

закодированное представление ключа

38h

40h

Уrверждение ключа или кода

70h

Утверждение к записи

80h

Вычисление сертификата

D2h

Изменение кода владельца

МАСКИ BULL СРВ

BULLCPS

0200h

0208h

AD1-. .

ADS-10h-..

ADs-..

AD2- ..

ADM-10h-..

ADM-. .

ADC-. .

дот-..

ADL~

ADМAX-8h-..

СемеАство SCOT

Распределение памяти .

ЛистокSСОТ

lз1'Эcl/at2812712812512Фзl22l21l20i1el1af 11l1al1sl1•l1зl12l1Фol e l a l 1 l e l sl • l з l 2l 1Iо1

\

Ключ изготовителя

\

1...

Ключ дистрибьютора 1В

/

1...

Ключ дистрибьютора 1А

/секретная

\

зона

'"'"'

Секретная комбинация

'"'"'

1...

Код владельца 2А

/

-

Код владельца 28

/

Зона доступа

Рабочая зона 2

Рабочая зона 1

Зона чтения

оо

RUF

ADL 16бит "-.

оо

RUF

ADT 16бит

"-.

оо

RUF

ADC 16бит

'~

оо

RUF

ADM 16бит

у

оо

RUF

AD2 16бит

/

оо

RUF

ADS (16бит)7

Зона

о о Тип приложения (14 бит) l 1 l 1 1\...

изготовления

оо

RUF

AD1 (16бит) "\.

оо

RUF

lНомер"\..

оо

Номер серии (25 бит)

"\.

о о N(ббит)

1(8 бит) lxlolol1l1l1l1~

31 "' !11И!М1271иtNo24 23/22/2112011e11e11111el1el1411sl12l11l1olelal1leIal•1sl2 l 1I о

Lu~f~1v

LC

LF

IV

Рис. 1.10 . Картография памяти карт SCOT

29

30

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

МАСКИСОS

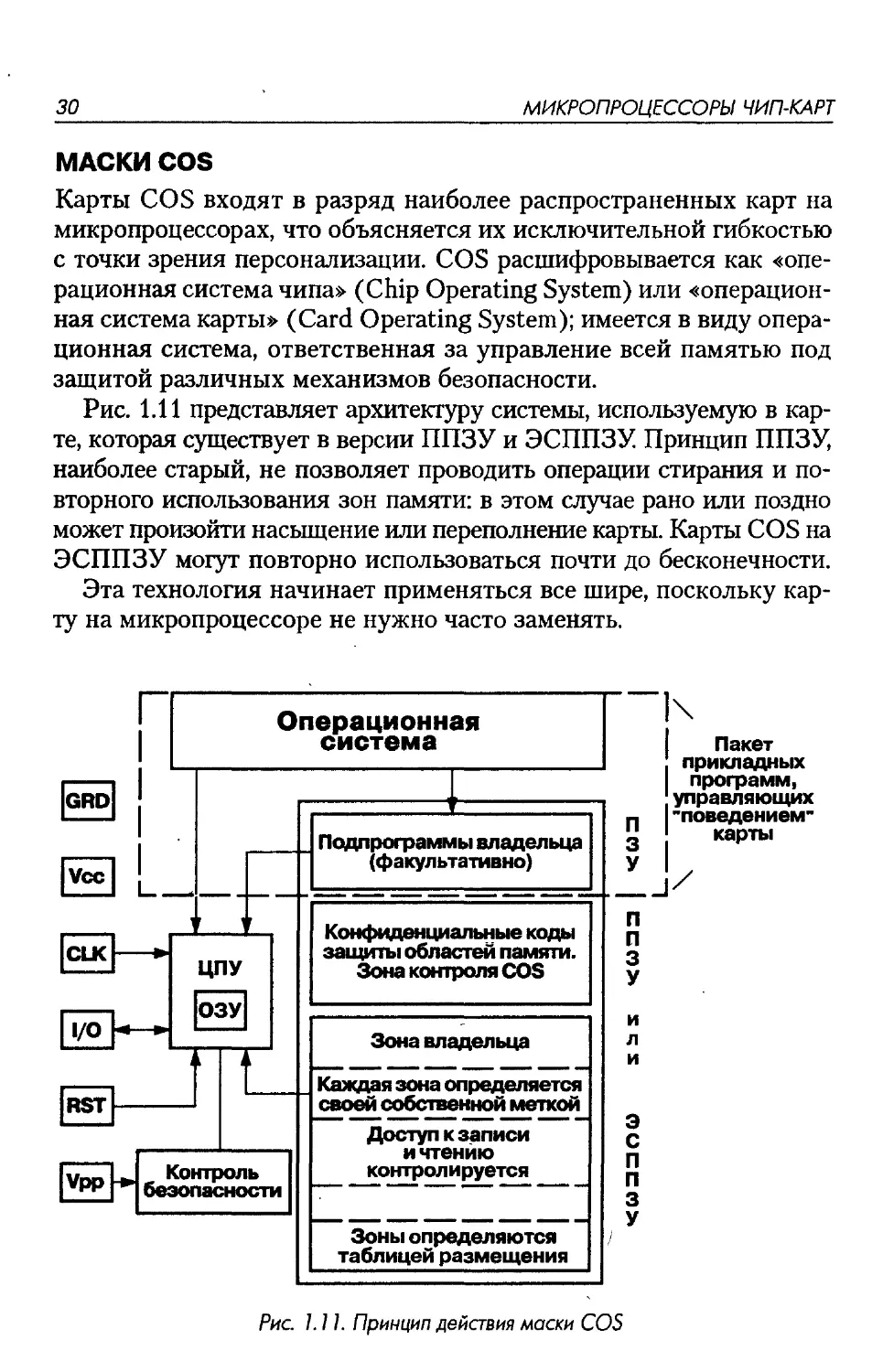

Карты COS входят в разряд наиболее распространенных карт на

микропроцессорах, что объясняется их исключительной гибкостью

с точки зрения персонализации. COS расшифровывается как ~опе

рационная система чипа~ (Chip Operating System) или ~операцион

ная система карты» (Card Operating System); имеется в виду опера

ционная система, ответственная за управление всей памятью под

защитой различных механизмов безопасности.

Рис. 1.11 представляет архитектуру системы, используемую в кар

те, которая существует в версии ППЗУ и ЭСППЗУ. Принцип ППЗУ,

наиболее старый, не позволяет проводить операции стирания и по

вторного использования зон памяти: в этом случае рано или поздно

может произойти насыщение или переполнение карты. Карты COS на

ЭСППЗУ могут повторно использоваться почти до бесконечности.

Эта технология начинает применяться все шире, поскольку кар

ту на микропроцессоре не нужно часто заменять.

г

1

1

1

1

Операционная

система

Подпрограммы владельца

(факультативно)

-1"

J

Пакет

прикладных

1 программ,

1

управляющих

'"поведением'"

~ карты

L---

у1/

- - - - 1... '=-==-=-=--=-==:.:.:"':....==-=-=--=-==~ -

_J

Конфиденциальные коды

защиты областей памяти.

Зона контроля COS

п

n

3

у

и

Зона владельца

п

Контроль

безопасности

Каждая зона определяется

своей собственной меткой

Доступ к э~писи

и чтению

~онтр~~~-

Зоны определяются

таблицей размещения

Рис. 1. 11 . Принцип действия маски COS

и

3

с

п

п

3

у

МАСКИСОS

31

Вариант карты COS, так называемой MCOS, даже позволяет раз

мещать на одной и той же карте несколько независимых приложе

ний - в этом случае речь идет о многорежимной карте.

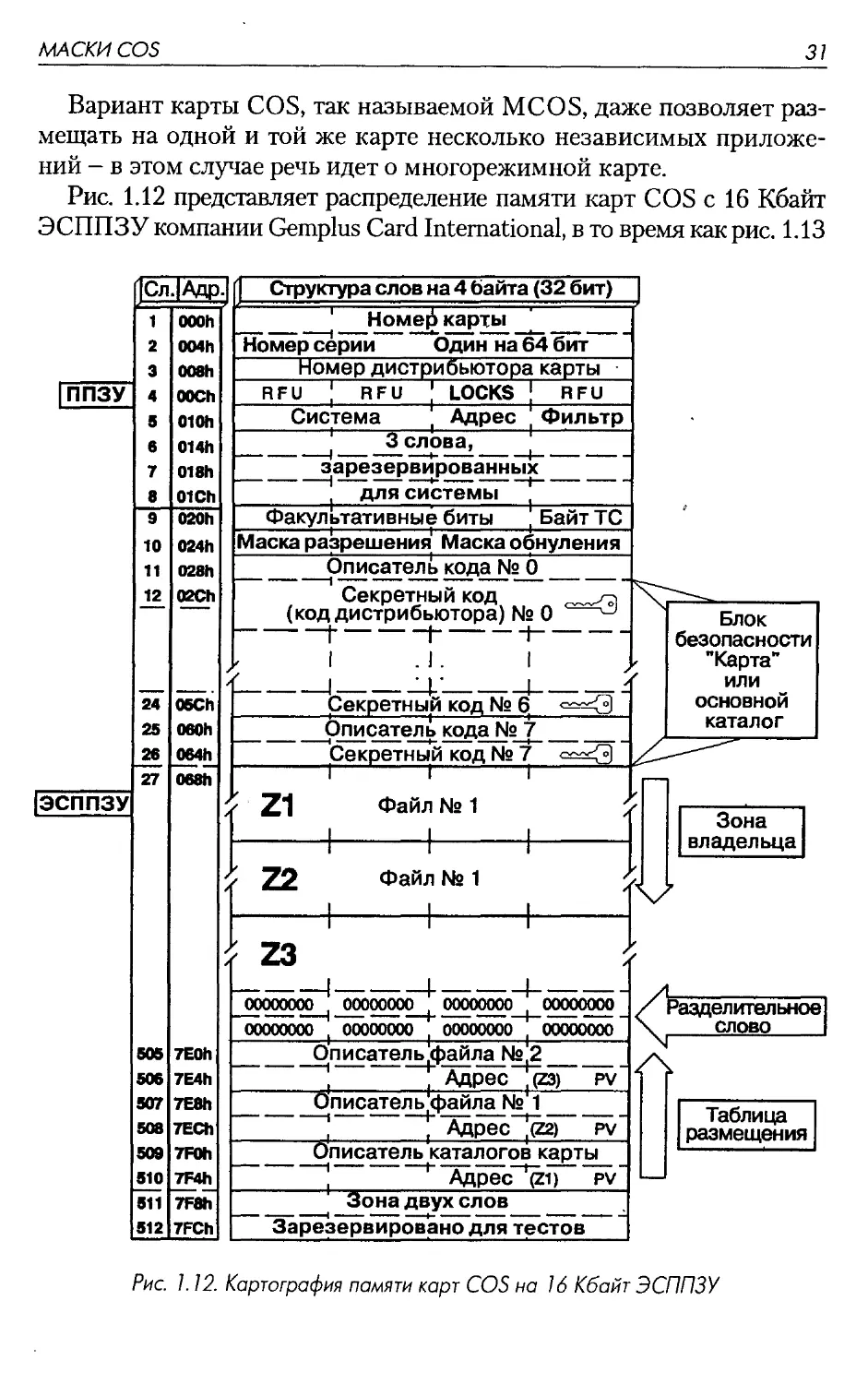

Рис. 1.12 представляет распределение памяти карт COS с 16 Кбайт

ЭСППЗУ компании Gemplus Card Intemational, в то время как рис. 1.13

ППЗУ

___ .....

ЭСППЗУ

1 OOOh

2 004h

3 008h

4 OOCh

5 010h

6 014h

7 018h

8 01Ch

9 020h

10 024h

11 028h

12 02Ch

-

24 05Ch

25 080h

26 084h

27 068h

505 7EOh

506 7E4h

М11 7E8h

508 7ECh

509 7FOh

510 7F4h

511 7F8h

512 7FCh

1

Структура слов на 4 оайта (32 бит)

Адрес Фильтр

Факультативные биты Байт ТС

Маска разрешения Маска обнуления

Описатель кода No О

_ _, _______ _

Секретный код

==3

(код дистрибьютора) No О

--т---г---r---

1

.1.

1

--1--4·--4---

Сек етный код No 6 ==3

Описатель кода No 7

-

---iСек 0тНЬiй код NoТ ~

Z1

Файл No 1

Z2

ФайлNo1

Z3

Зона

владельца

_

_,писате11!+файла N_;,! _ _

Таблица

1------'-----+---Aд...:....::..P....;;e_;;c-+(Z2~)--P-v-1 размещения

писатель каталогов карты

-

__,_ -

--г Адрес~1) Pv

она двух слов

заР'0зервирОВ8но для тестов-

Рис. 7.12 . Картография памяти карт COS на 76 Кбайт ЭСППЗУ

32

ППЗУ

ЭСППЗУ

1 OOOh

2 004h

3 008h

4 OOCh

5 010h

8 014h

7 018h

8 01Ch

9 020h

10 024h

11 028h

12 02Ch

-

24 05Ch

25 060h

28 084h

7:1 088h

·761

BEOh

762 BE4h

783 BESh

784 BECh

785 BFOh

766 BF4h

788 BFCh

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

Структура слов на 4 айта (32 бит)

а льтативные биты Байт ТС

Маска разрешения Маска о н пения

писатель кода No О

----1--------

Секретный код

~

(код дистрибьютора) No О

--т---г---г--

1

.1.

1

_

__J __ _:_i:__ _j_

__

СекетныйкодNo6 ~

писатель кода No

-Сек 0тНЬlй код No7---;;--

11--: -1+----::::+--:~--+----!П

Блок

безопасности

"Карта"

или

основной

каталог

Зона

владельца

-~---+---+--·- ~

00000000--1 00000000 -+ 00000000-+ -оооооооораэдесллит0велоьное1

00000000 00000000 00000000 00000000

-

.

_

Описате~файлаN~-- il

---1

Адрес (ZЗ) PV

_

- -- t п_и_са_т_е~ф_а_йл_а_N_;,! _ _

Таблица

1---- _,. . .._____ _

Ад_р_е_с_·.....<Z2_) _ _P _v _ ,

размещения

_

~писател~аталогсщ_к~м__

Адрес 1) Pv

она двух слов

Заi)езервироsано для тестов-

Рис. 1.13 . Картография памяти карт COS на 24 Кбайт ЭСППЗУ

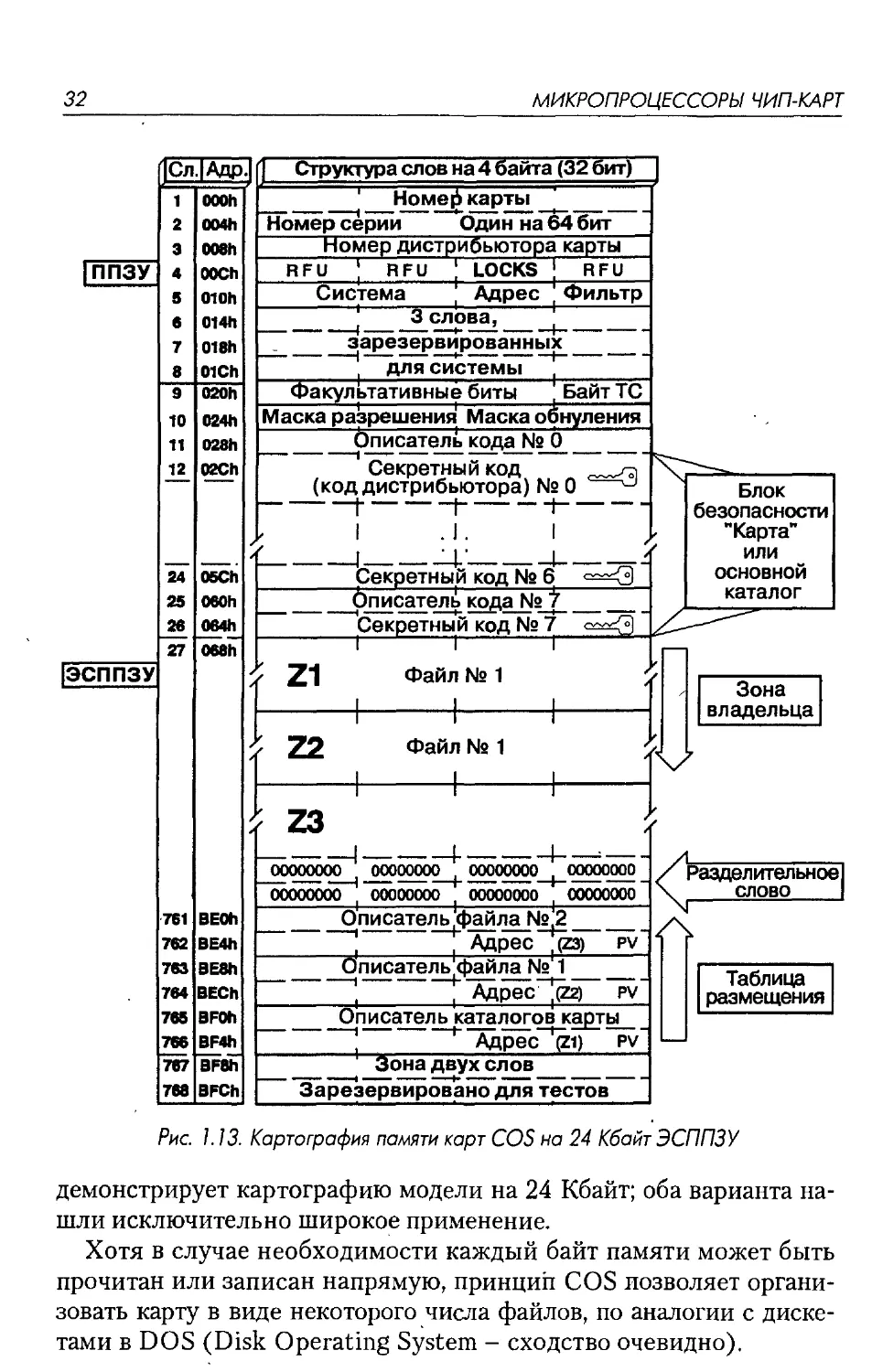

демонстрирует картографию модели на 24 Кбайт; оба варианта на

шли исключительно широкое применение.

Хотя в случае необходимости каждый байт памяти может быть

прочитан или записан напрямую, принциh COS позволяет органи

зовать карту в виде некоторого числа файлов, по аналогии с диске

тами в DOS (Disk Operating System - сходство очевидно).

МАСКИСОS

33

Естественно, в каждом файле могут использоваться многочислен

ные системы безопасности, указанные в соответствующем описате

ле, или дескрипторе. В частности, операции записи и/или считыва

ния могут проводиться по представлении конфиденциальных кодов

(каждая карта поддерживает до 7 различных кодов).

Некоторые карты COS снабжены алгоритмом кодирования DES,

позволяющим шифровать обмен данных между картой и считыва

ющим устройством: например, не существует возможности перехва

тить конфиденциальный код, представленный карте.

С точки зрения технологии память подразделяется на две смеж

ные области: зону ППЗУ на 32 байта, расположенную в области

младших адресов, где возможна лишь простая запись, - данные из этой

части никогда не могут быть стерты или открыты, начиная с инди

видуального серийJюго номера каждой карты, - и вторую зону, ко

торая включает в себя ост~ьную память типа ЭСППЗУ. Здесь дан

ные могут быть стерты и переписаны по желанию.

Все пространство памяти состоит из слов по 32 бита, то есть по

4 байта. В зоне ППЗУ расположена прежде всего область идентифика

ции карты (номер серии, записанный изготовителем) и диетрибью

тора (идентифицирующая запись, выполненная организацией, кото

рая распространяет карты). Речь идет о словах от 1до3. Следующая

область представляет собой зону контроля кода ПЗУ Расположенная

между зонами ППЗУ и ЭСППЗУ, она содержит 6 слов (от 4 до 9).

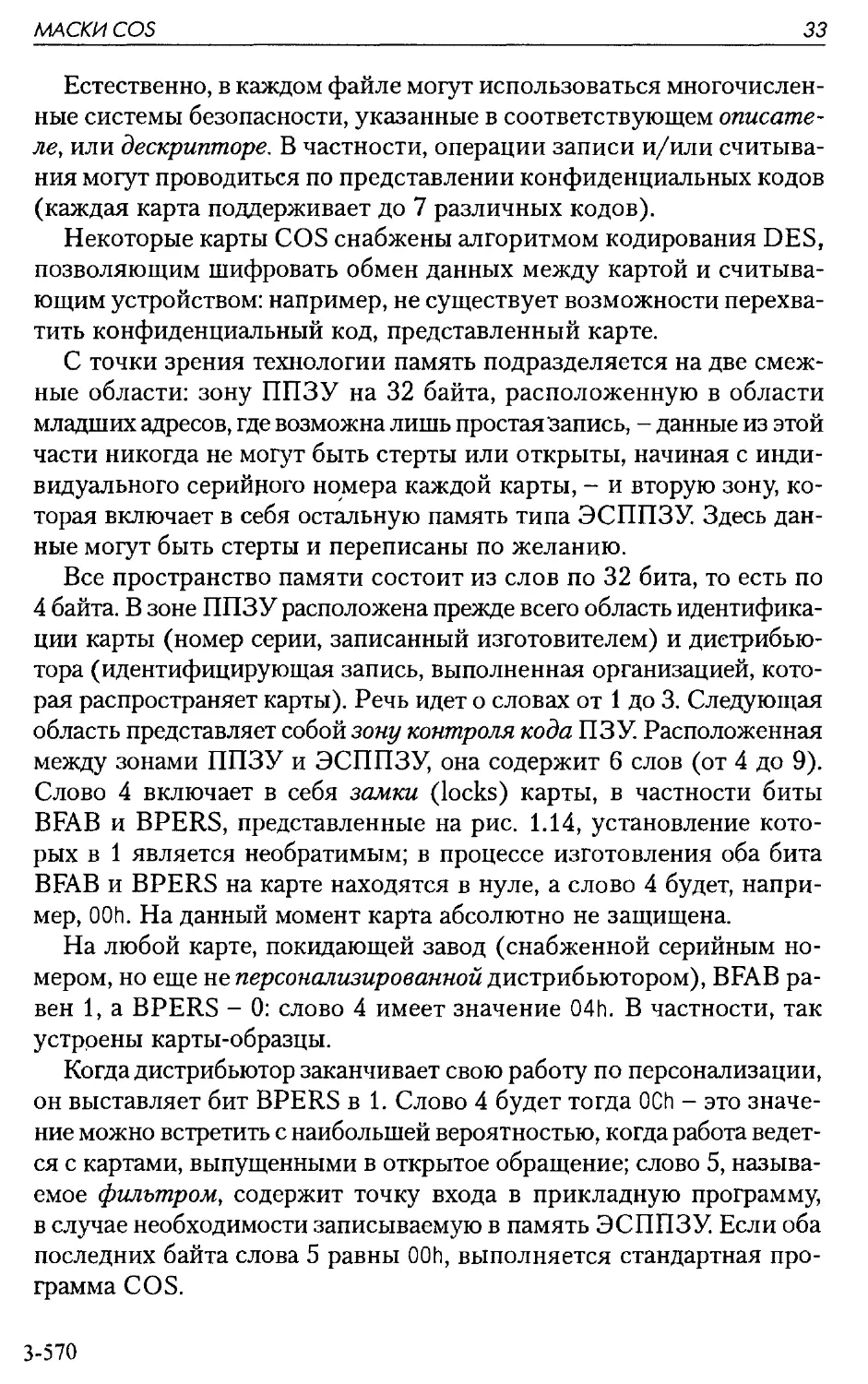

Слово 4 включает в себя замки (locks) карты, в частности биты

BFAB и BPERS, представленные на рис. 1.14, установление кото

рых в 1 является необратимым; в процессе изготовления оба бита

BFAB и BPERS на карте находятся в нуле, а слово 4 будет, напри

мер, OOh. На данный момент карtа абсолютно не защищена.

На любой карте, покидающей завод (снабженной серийным но

мером, но еще не персонализированной дистрибьютором), BFAB ра

вен 1, а BPERS - О: слово 4 имеет значение 04h. В частности, так

устррены карты-образцы.

Когда дистрибьютор заканчивает свою работу по персонализации,

он выставляет бит BPERS в 1. Слово 4 будет тогда OCh - это значе

ние можно встретить с наибольшей вероятностью, когда работа ведет

ся с картами, выпущенными в открытое обращение; слово 5, называ

емое фильтром, содержит точку входа в прикладную программу,

в случае необходимости записываемую в память ЭСППЗУ. Если оба

последних байта слова 5 равны OOh, выполняется стандартная про

грамма COS.

3-570

34

МИКРОПРОЦЕССОРЫ ЧИП-КАРТ

Биты О и 1 зарезервированы

---- ЬfаЬ

=О: карта в процессе изготовления

=1 : карта после завершения про

цесса изготовления

----- -

bpers =О: карта неперсонализированная

=1: карта персонализированная

----------- blt7 =О: невлияетнаработу

:;::1: система криптографических

команд управляется

секретным кодом

Рис. 1. 14 . Различные «замки» карт семейства COS

Здесь речь идет о чрезвычайно мощной способности COS, позво

ляющей разработчику обусловить ~поведение» карты, почти всеце

_ло зависящее от программы, которую он напишет, базируясь на сис

теме команд микропроцессора (обычно ST16XYZ SGS-Thomson).

·Слова 6 и 8 зарезервированы для системы; слово 9 содержит все

опции, которые будут определять работх базовой программы в ПЗУ:

тип протокола передачи, режим размещения файлов, класс приме

нения, некоторые элементы ответа на сброс (reset) и т.д.

Затем, н~чиная со слова 10 (адрес 024h), идет блок безопасности

карты, включающий, в частности, конфиденциальные коды и их опи

сатели (дескрипторы). Сразу за блоком безопасности следуют фай

лы, контролируемые таблицей размещения, которая содержится

в конце того же пространства памяти и которую можно сравнить

с FАТ дискеты. Наконец, два тестовых слова расположены в самой

верхней области памяти: 64 бита, которые можFtо свободно читать

и записывать.

ГЛАВА

СТРАНИЦА

1

Микропроцессоры чип-карт

9~

2 ИССЛЕДОВАНИЯ

БАНКОВСКОЙ КАРТЫ

Вариант маски BULL СР8 М4

36

Устройство чтения-записи

для карт на микропроцессоре

37

Правильное использование

конфиденциального кода

43

Контроль расходов

47

Набор рабочих инструментов

для банковской карты

47

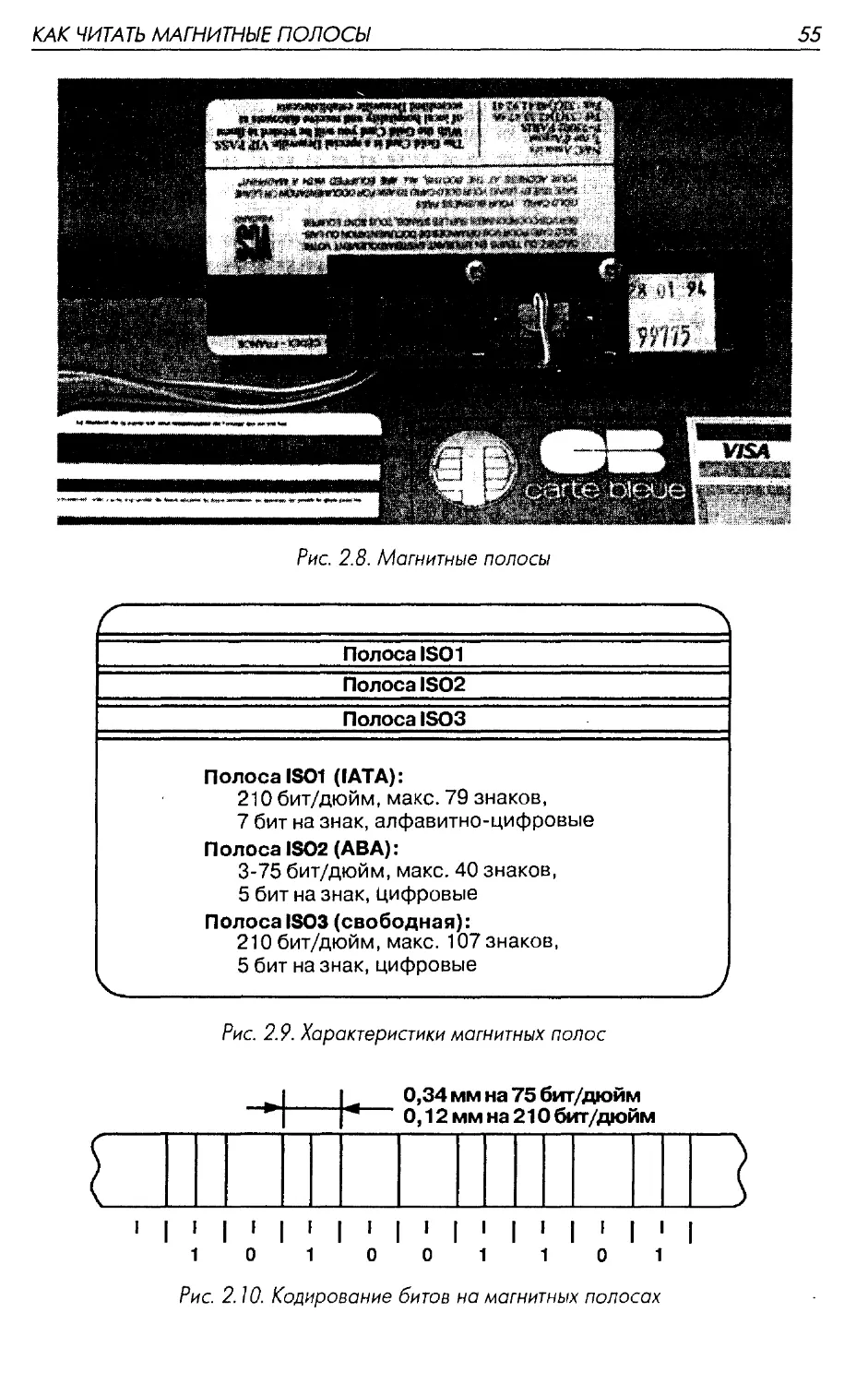

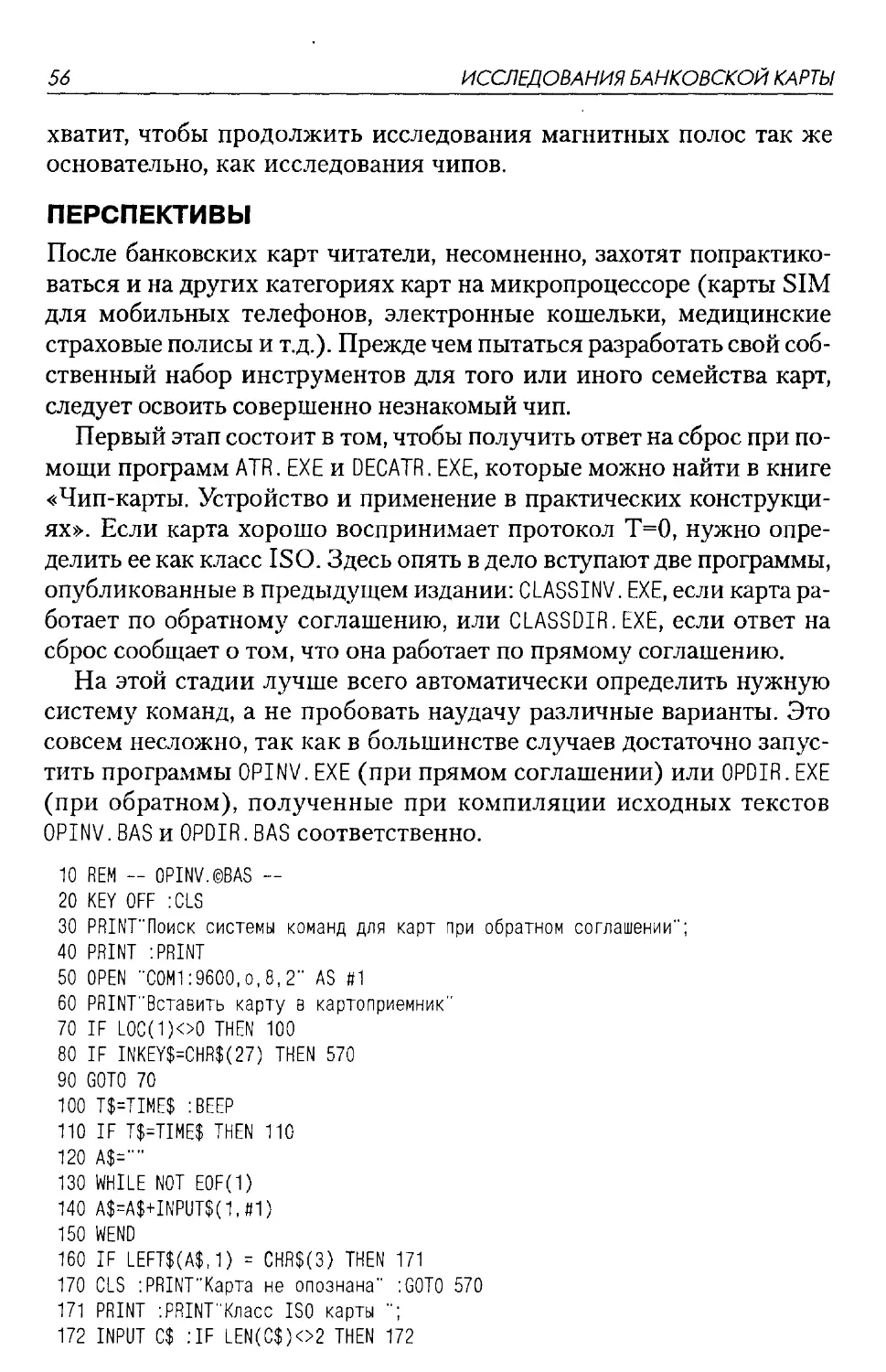

Как читать магнитные полосы

54

Перспективы

56

3

Мини-система разработки

67

4

Телефонные, или синхронные, карты 101

5

Программы и файлы

133

36

ИССЛЕДОВАНИЯ БАНКОВСКОЙ КАРТЫ

При отсутствии карты с истекшим сроком службы нижеописан

ные операции с тем же успехом можно применить к еще действую

щим картам, так как в основном речь пойдет об операциях чтения.

Необходимо иметь в виду, что карты France Telecom (ранее они на

зывались PASTEL) очень близки к банковским и также могут слу

жить исходным материалом.

Важно отметить, что исследователь целиком и полностью берет

на себя ответственность за свои опыты.

ВАРИАНТ МАСКИ BULL СР8 М4

Перед тем как приступить к чтению банковских карт, важно вспом

нить, что классом ISO карт BULL СР8 является BCh; регистр-указа

тель ADL имеет значение 08E0h для всех французских банковских

карт, а также для карт France Telecom. Этого достаточно, чтобы с по

мощью ПК, снабженного соответствующим устройством чтения-за

писи, изучить данные, которые можно свободно прочитать. Но, на

чиная с момента, когда в распоряжение пользователя поступает

конфиденциальный код испытуемой карты (что вполне законно,

если экспериментатор является ее владельцем), возникает искуше

ние вскрыть некоторые зоны, защищенные более надежно.

По умолчанию, если не дано обратное условие, ADC равно ADT

(то есть не существует собственно «Конфиденциальной зоны»), и эти

слова могут принимать значения 02EOh, 0280h, 0280h, 0360h и т.д. ADM

имеет адрес 0260 h на «устаревших» банковских картах с памятью

ППЗУ (так называемая маска ВО). На новых картах с памятью ЭС

ППЗУ (так дазываемая маска ВО') ADM, скорее всего, имеет значе

ние 0290h. В связи с этим «зона доступа» '(называемая здесь «зоной

состояния») существенно меньшего размера.

Это логическое следствие изменения" технологии, позволяющее

повторно использовать данную зону, полностью исключает риск пе

реполнения, на которое в прежние времена жаловались владельцы

карт с большим кредитом.

Легко отличить карты ВО от ВО', учитывая, что у последних обыч

но только один чип в ориентации ISO, называемом «централь

ным», и шесть контактов вместо восьми. Но даже в случае облада

ния правильным конфиденциальным кодом не стоит надеяться

проникнуть в секретную зону. При подобных попытках карта про

сто перестанет реагировать на ваiпи действия. Само собой разумеет

ся, если бы вас ждало нечто иное, эта глава, а может быть, и вся кни

га не были бы написаны.

ВАРИАНТ МАСКИ BULL СРВ М4

37

Безусловно, информация, которой располагает автор, не может

считаться точной.

Учитывая возможную унификацию на мировом рынке кредитных

чип-карт, следует ожидать серьезных изменений как в аппаратном,

так и в программном обеспечении. Предвестником этого процесса

можно считать спецификацию EMV (Europay, Mastercard, Visa), из

которой следует, например, что у карт для ведения денежных расче

тов классом ISO может стать 80h. Время покажет, насколько справед

ливы эти прогнозы.

УСТРОЙСТВО ЧТЕНИЯ-ЗАПИСИ

ДЛЯ КАРТ НА МИКРОПРОЦЕССОРЕ

Проведение экспериментов с банковскими картами (а в широком

смысле - со всеми картами СР8) существенно облегчается благодаря

набору для самостоятельного изучения, разработанному концерном

BULL и выпущенному на рынок компанией TEKELEC. В комплект

входят устройство чтения-записи TLP224, двадцать карт SCOT 50) се

рия справочников и целая библиотека программного обеспечения.

С помощью этого набора можно научиться эффективно работать

с данным семейством карт. Также здесь содержатся все необходимые

фундаментальные элементы для ведения разработок прототипов на

стоящих приложений по всем правилам искусства.

Представляемая документация основана на «Руководстве по при

менению семейства SCOT», объемном справочном издании, содержа

щt;м всю информацию о данных картах. Его изучение чрезвычайно

пригодилось автору для успешного ведения исследований, результаты.

которых представлены в данной книге.

Однако наибольший интерес представляет программное обеспе

чение из ука.занного набора. Параллельно с несколькими програм

мами, носящими скорее демонстративный характер, следует по до

стоинству оценить драйверы и библиотеки на языке С, которые

в значительной степени облегчат разработку реальных приложений.

Метод, которому отдается предпочтение в данной книге, основан

на самостоятельном изготовлении устройства чтения-записи из лег

ко доступных элементов.

Речь идет об устройстве, подробно описанном в книге «Чип- кар

ты. Устройство и применение в практических конструкциях». Все

программное обеспечение для карт на микропроцессоре было напи

сано специально для этого устройства и представлено в указанной

38

ИССЛЕДОВАНИЯ БАНКОВСКОЙ КАРТЫ

Рис. 2.1 . Набор для самостоятельного изучения чип-карт BULL СРВ

книге, а исходные тексты русских версий программ размещены на

сайте www.dmk.ru. При необходимости можно модернизировать его

и адаптировать для другого применения.

В данной книге воспроизводится схема устройства чтения-запи

си, построенного на базе микроконтроллера PIC 16С84, который

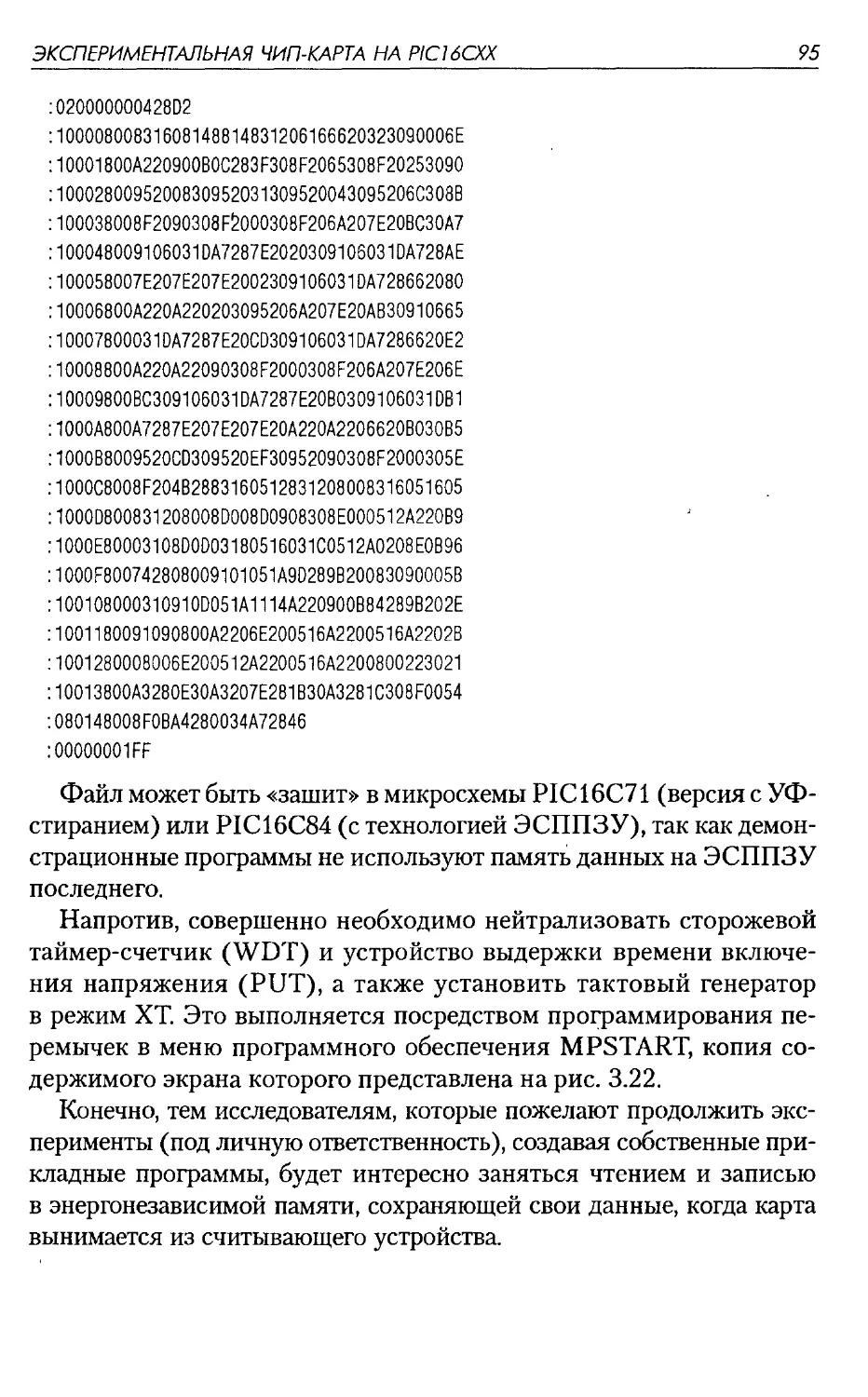

запрограммирован «прошивкой~ из файла COUP84. НЕХ, представлен

ного на сайте www.dmk.ru. Микроконтроллер PIC 16С84 играет

роль упрощенного блока сопряжения.

Операция программирования может выполняться с помощью

простейшего программатора для микроконтроллера PIС, описанно

го в книге "Composants electroniques programmaЫes sur РС", вышед

шей во Франции 1 •

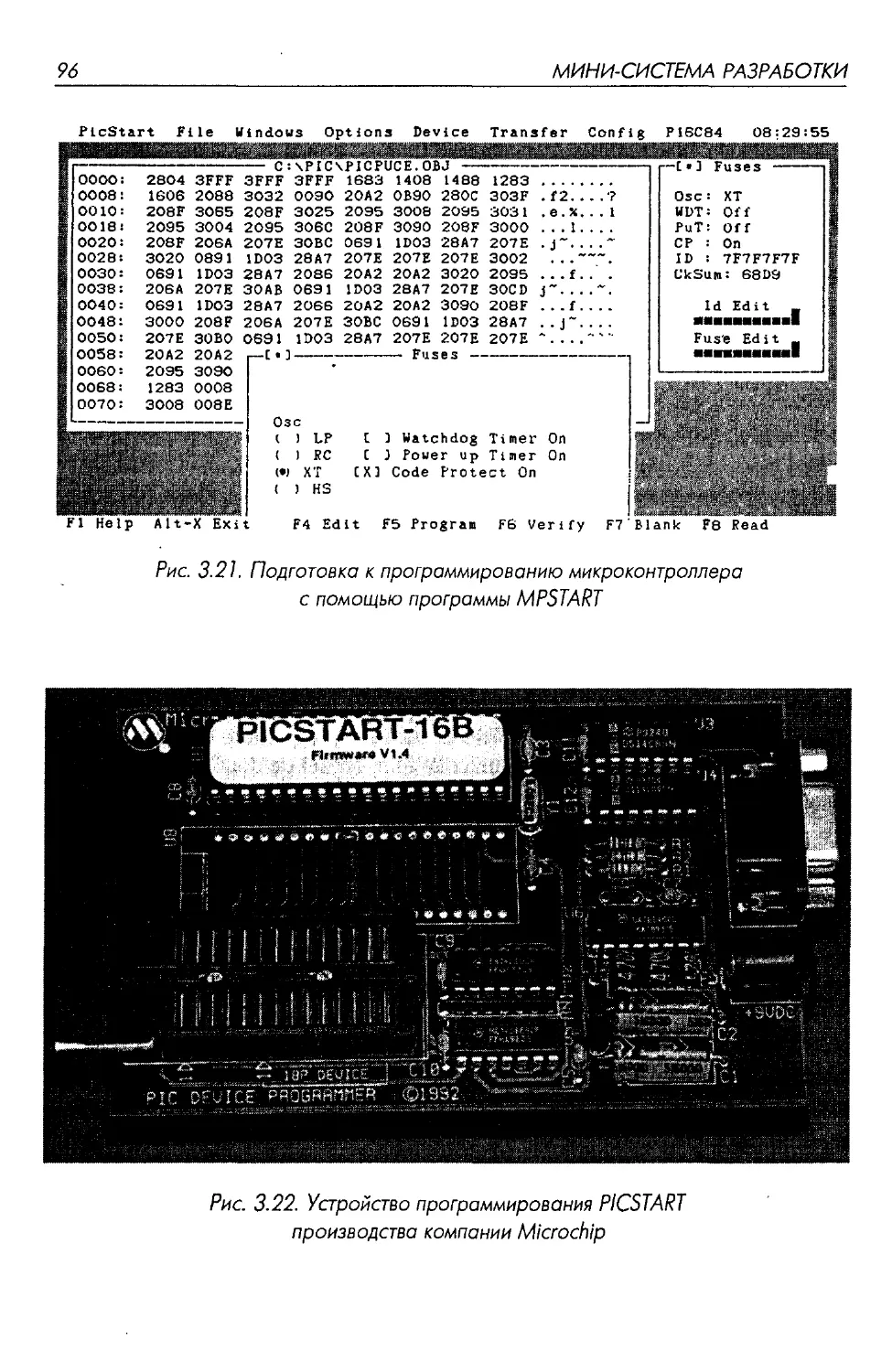

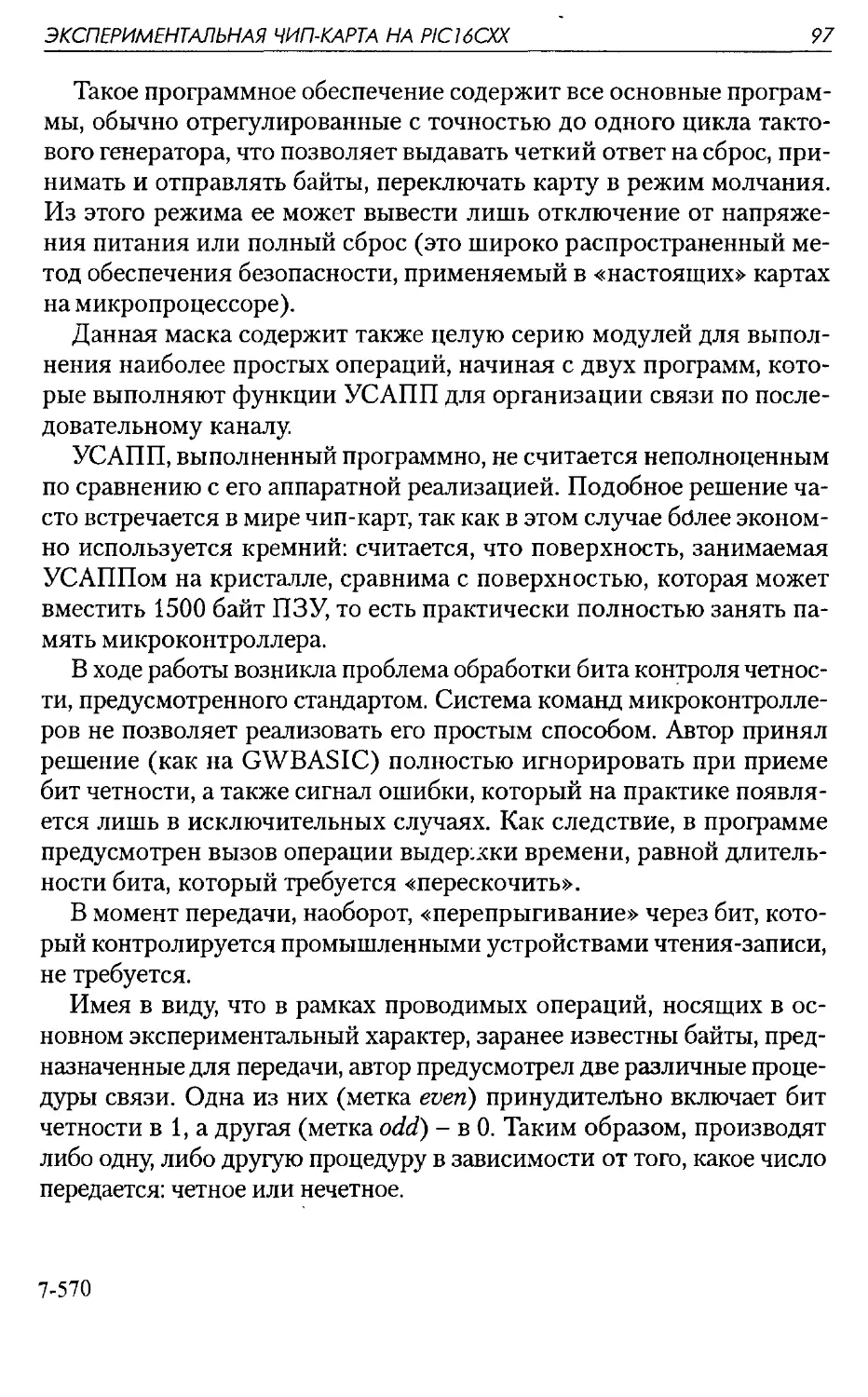

Если принимается решение использовать другое программирую- .

щее устройство (например, PICSTART 16В производства компании

Microchip), то «Шить~ следует данные из файла COUP84. OBJ. Кроме

этого, нужно вручную вы~тавить перемычки конфигурации микро

контроллера PIC: биты генератора- в режим ХТ, биты WDT и PWRT -

в положение «ВКЛ~, а бит защиты кода от копирования - по жела

нию конструктора.

1 Русский перевод: 4:Как превратить персональный компьютер в универ

сальный программатор~. М.: ДМК, 2000.

УСТРОЙСТВО ЧТЕНИЯ-ЗАПИСИ ДЛЯ КАРТ НА МИКРОПРОЦЕССОРЕ

39

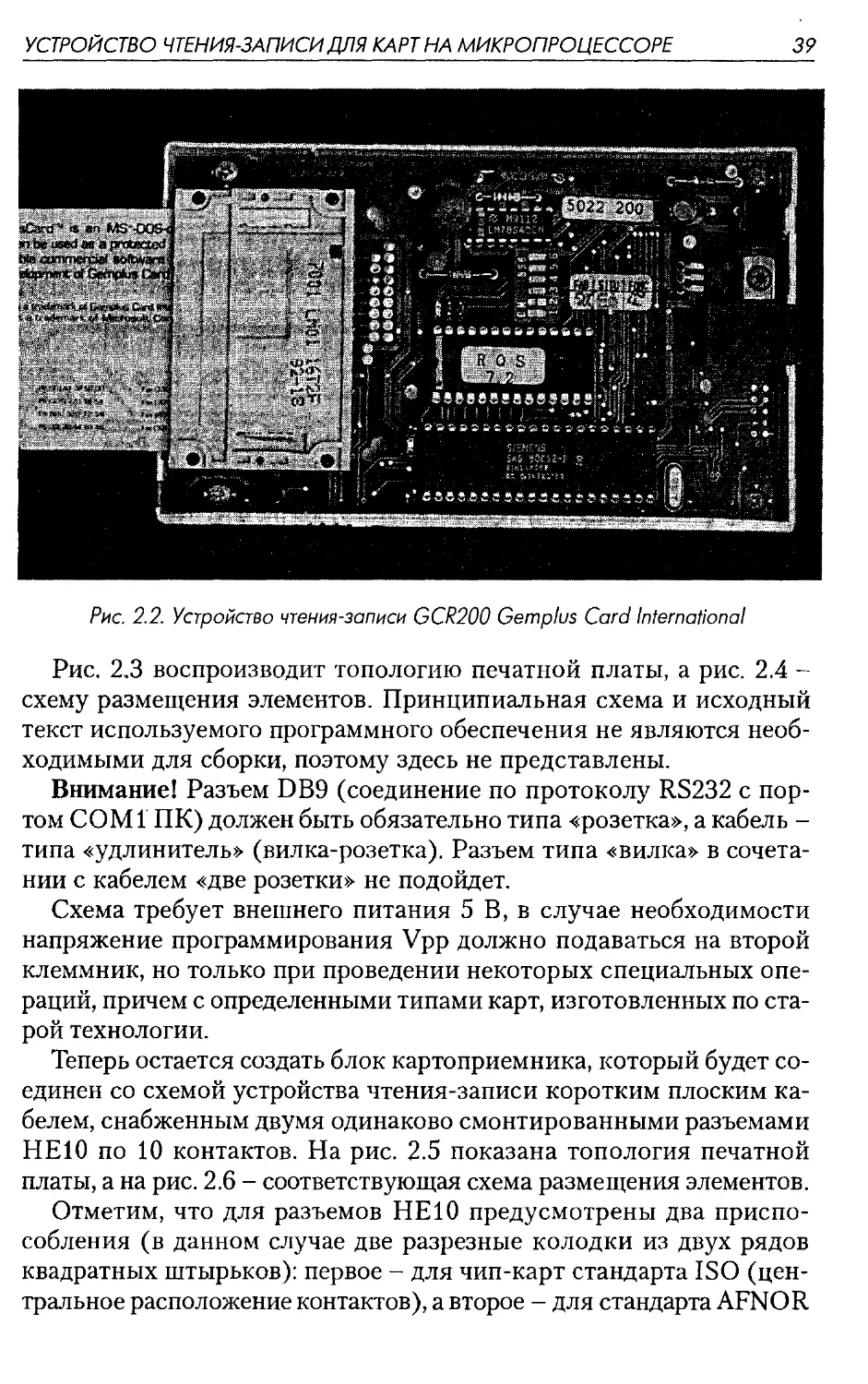

Рис. 2.2 . Устройство чтения-записи GCR200 Gemplus Card lnternational

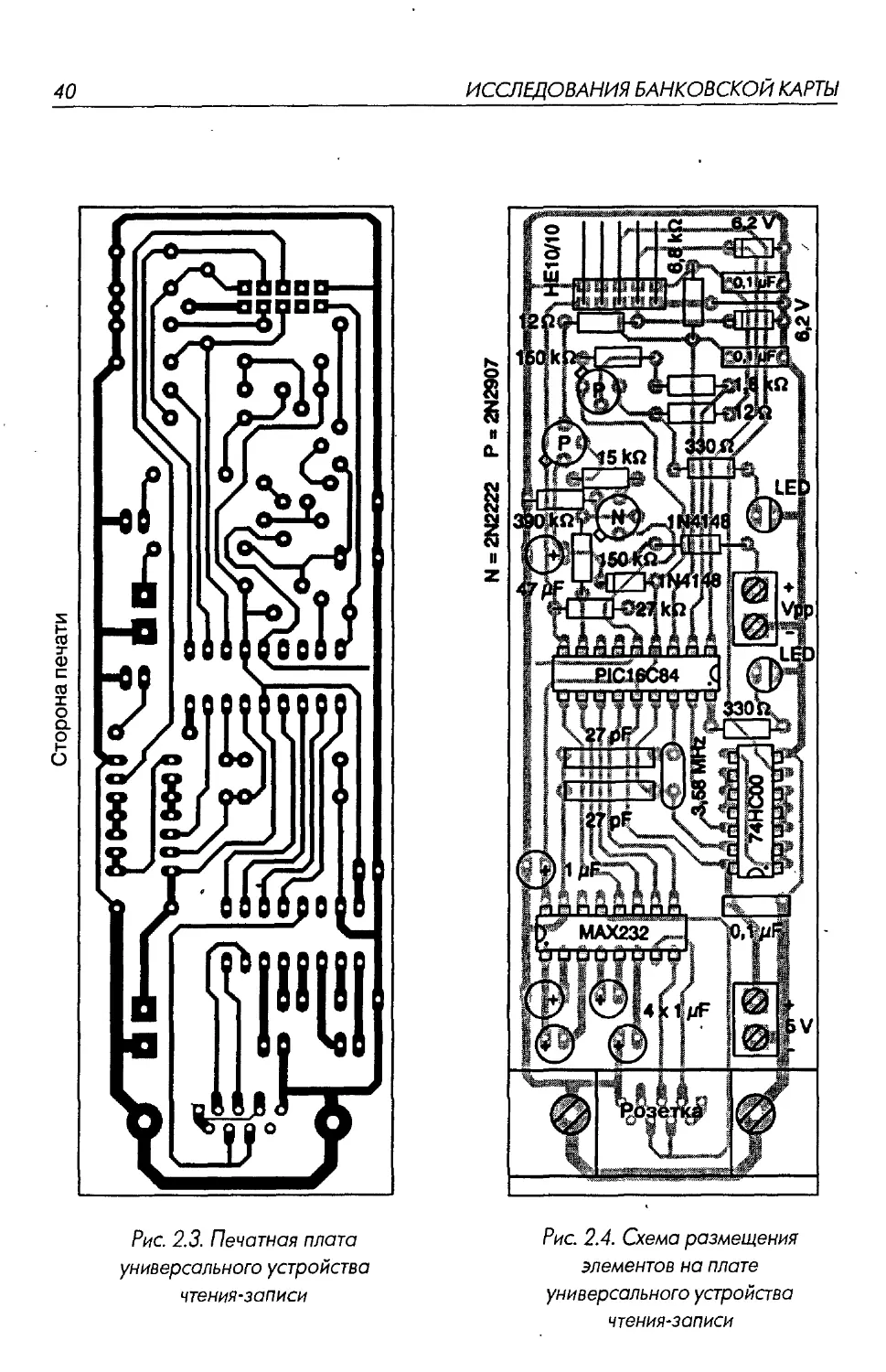

Рис. 2.3 воспроизводит топологию печатной платы, а рис. 2.4 -

схему размещения элементов. Принципиальная схема и исходный

текст используемого программного обеспечения не являются необ

ходимыми для сборки, поэтому здесь не представлены.

Внимание! Разъем DB9 (соединение по протоколу RS232 с пор

том СОМ1' ПК) должен быть обязательно типа ~розетка~, а кабель -

типа ~удлинитель~ (вилка-розетка). Разъем типа ~вилка~ в сочета

нии с кабелем ~две розетки~ не подойдет.

Схема требует внешнего питания 5 В, в случае необходимости

напряжение программирования Vpp должно подаваться на второй

клеммник, но только при проведении некоторых специальных опе

раций, причем с определенными типами карт, изготовленных по ста

рой технологии.

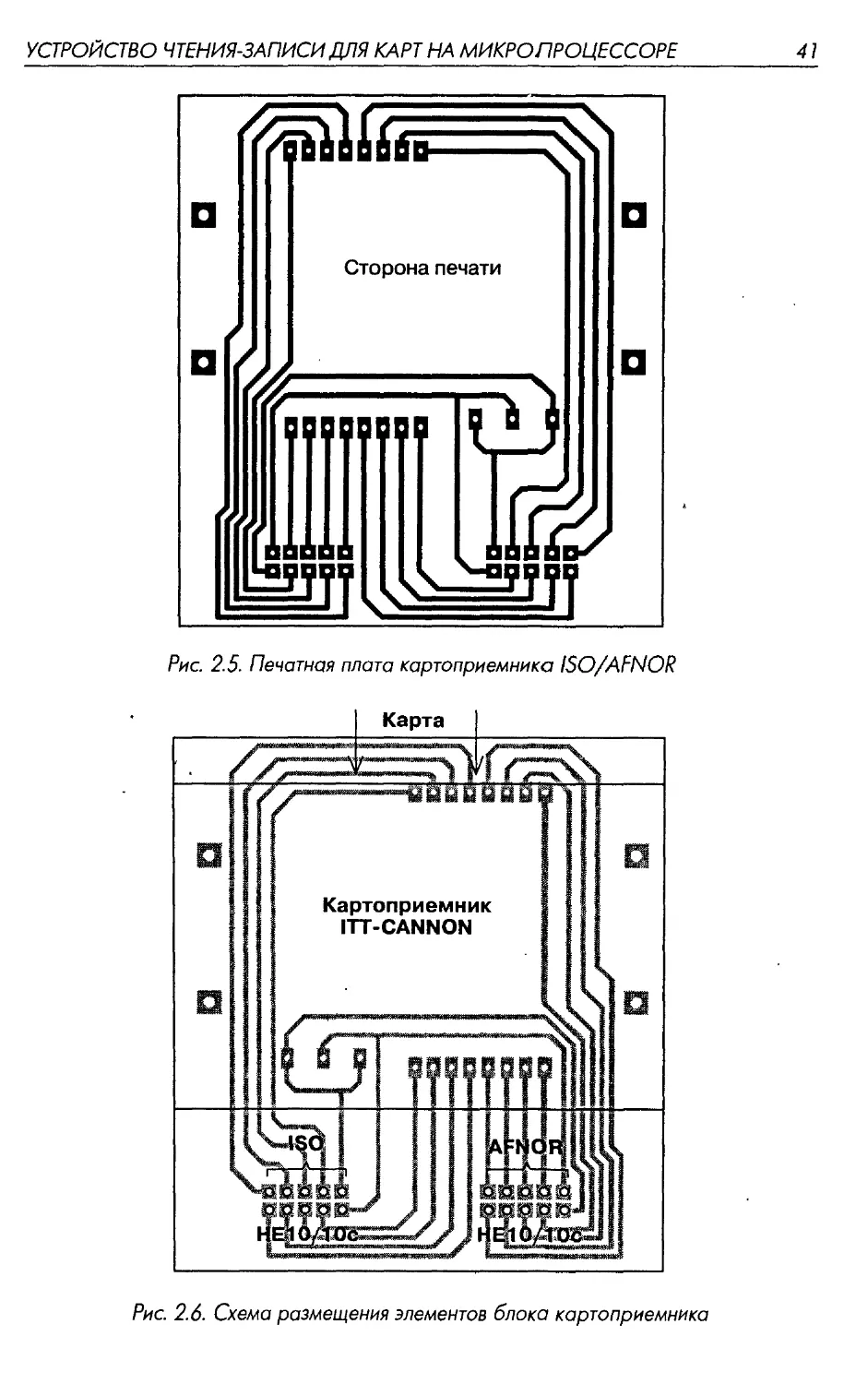

Теперь остается создать блок картоприемника, который будет со

единен со схемой устройства чтения-записи коротким плоским ка

белем, снабженным двумя одинаково смонтированными разъемами

НЕ10 по 10 контактов. На рис. 2.5 показана топология печатной

платы, а на рис. 2.6- соответствующая схема размещения элементов.

Отметим, что для разъемов НЕ 1О предусмотрены два приспо

собления (в данном случае две разрезные колодки из двух рядов

квадратных штырьков): первое - для чип-карт стандарта ISO (цен

тральное расположение контактов), а второе - для стандарта AFNO R

40

:s:

1-

С'С1

:r

Q)

с:

С'С1

::i::

о

а.

о

1-

u

Рис. 2.3 . Печатная плата

универсального устройства

чтения-записи

ИССЛЕДОВАНИЯ БАНКОВСКОЙ КАРТЫ

,..

о

ю

i11

А.

~n

z

Рис. 2.4 . Схема размещения

элементов на плате

универсального устройства

чтения-записи

УСТРОЙСТВО ЧТЕНИЯ-ЗАПИСИ ДЛЯ КАРТ НА МИКРОПРОЦЕССОРЕ

а

а

Сторона печати

а

Рис. 2.5. Печатная плата картоприемника 150/AFNOR

а

Картоприемник

IП-CANNON

Рис. 2.6 . Схема размещения элементов блока картоприемника

41

42

ИССЛЕДОВАНИЯ БАНКОВСКОЙ КАРТЫ

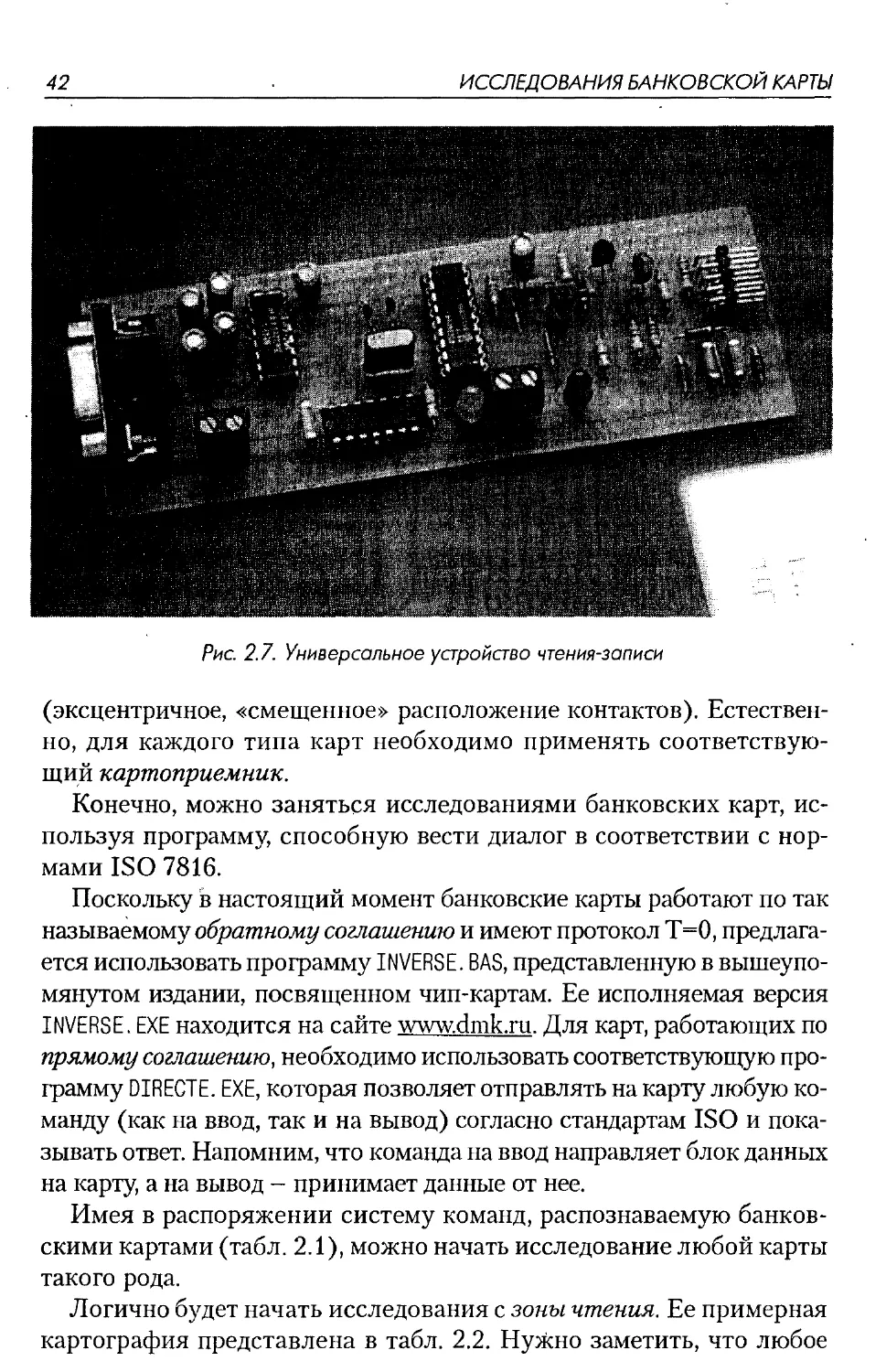

Рис. 2.1. Универсальное усrройсrво чтения-записи

(эксцентричное, ~смещенное~ расположение контактов). Естествен

но, для каждого типа карт необходимо применять соответствую

щи,й картоприемник.

Конечно, можно заняться исследованиями банковских карт, ис

пользуя программу, способную вести диалог в соответствии с нор

мами ISO 7816.

Поскольку в настоящий момент банковские карты работают по так

называемому обратному соглашению и имеют протокол Т=О, предлага

ется использовать программу INVERSE. BAS, представленную в вышеупо

мянутом издании, посвященном чип-картам. Ее исполняемая версия

INVERSE. ЕХЕ находится на сайте www.dmk.ru. Для карт, работающих по

прямому соглашению, необходимо использовать соответствующую про

грамму DIRECTE. ЕХЕ, которая позволяет отправлять на карту любую ко

манду (как на ввод, так и на вывод) согласно стандартам ISO и пока

зывать ответ. Напомним, что команда на ввод направляет блок данных

на карту, а на вывод - принимает данные от нее.

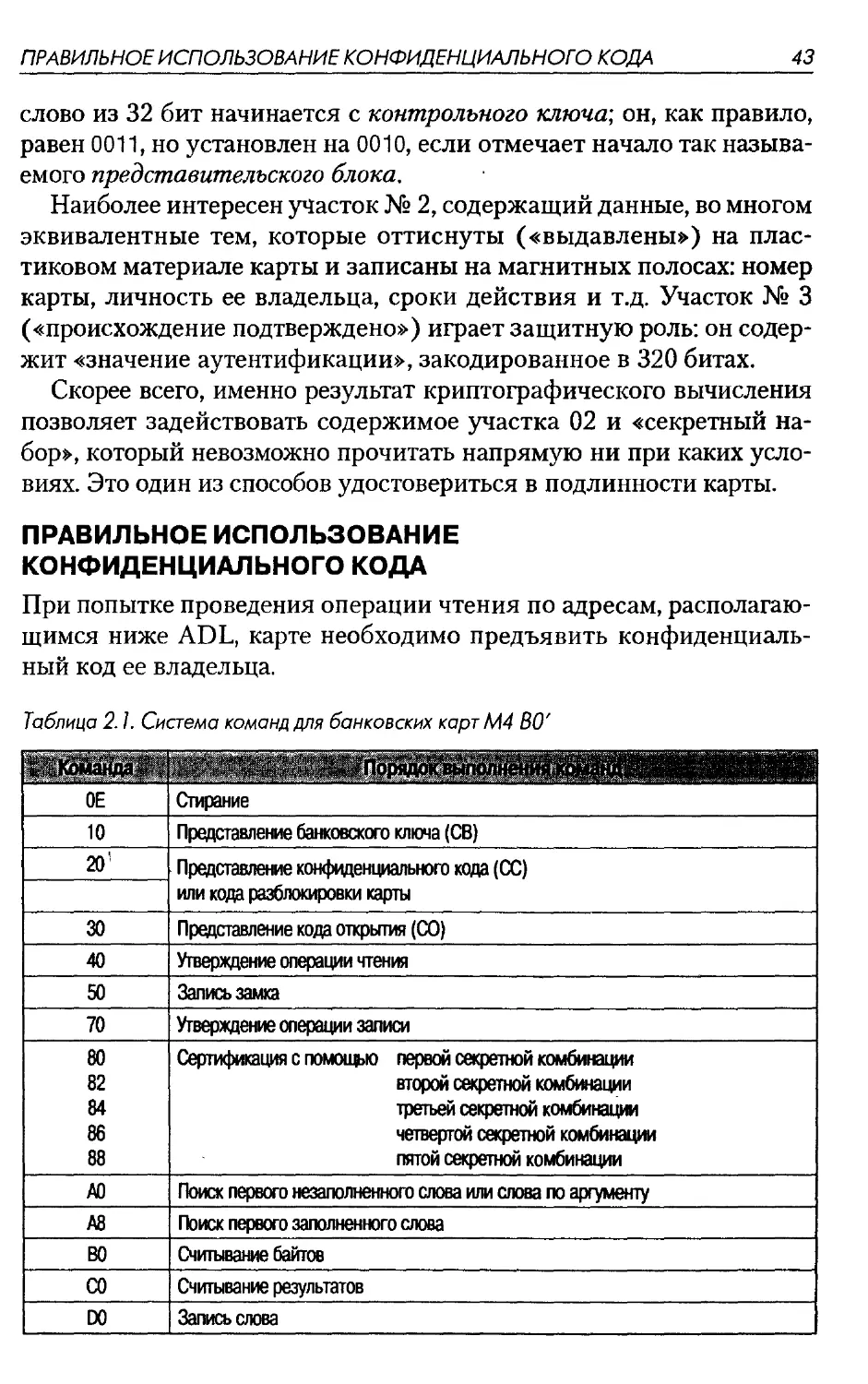

Имея в распоряжении систему команд, распознаваемую банков

скими картами (табл. 2.1), можно начать исследование любой карты

такого рода.

Логично будет начать исследования с зоны чтения. Ее примерная

картография представлена в табл. 2.2. Нужно заметить, что любое

ПРАВИЛЬНОЕ ИСПОЛЬЗОВАНИЕ КОНФИДЕНЦИАЛЬНОГО КОДА

43

слово из 32 бит начинается с контролыюго ключа; он, как правило,

равен 0011, но установлен на 0010, если отмечает начало так называ

емого представительского блока.

Наиболее интересен уqасток No 2, содержащий данные, во многом

эквивалентные тем, которые оттиснуты (~выдавлены•) на плас

тиковом материале карты и записаны на магнитных полосах: номер

карты, личность ее владельца, сроки действия и т.д. Участок No 3

(~происхождение подтверждено~) играет защитную роль: он содер

жит ~значение аутентификации~, закодированное в 320 битах.

Скорее всего, именно результат криптографического вычисления

позволяет задействовать содержимое участка 02 и ~секретный на

бор~, который невозможно прочитать напрямую ни при каких усло

виях. Это один из способов удостовериться в подлинности карты.

ПРАВИЛЬНОЕ ИСПОЛЬЗОВАНИЕ

КОНФИДЕНЦИАЛЬНОГО КОДА

При попытке проведения операции чтения по адресам, располагаю

щимся ниже ADL, карте необходимо предъявить конфиденциаль

ный код ее владельца.

Таблица 2. 1 . Система команд для банковских карт М4 ВО'

~m!В-f:~~гrщ1f;iW17;s~.·;;:~~:;~~;: ....."

=

-

""" --=="'"

с-;<::)

~J·

~wiжt:xrtdAJJd'#No>Ф.~. f"<;:.~. iet"1~-н, .

••.

..

•'

ОЕ

Стирание

10

Представление банковского ключа (СВ)

20\

Представление конфиденциалыюго кода (СС)

или кода разблокировки карты

30

Представление кода открытия (СО)

40

Уrверждение операции чтения

50

Запись замка

70

Утверждение оп~и записи

80

Сертификация с гю~ю первой секретной комбинации

82

второй секретной комбинации

84

третьей секретной комбинаЦии

86

четвертой секретной комбинации

88

пятой секретной комбинации

NJ

Поиск первого незаrюлненного слова или слова rю аргументу

м

Поиск первого заrюлненного слова

во

Считывание байтов

со

Считывание результатов

[)()

Запись слова

44

ИССЛЕДОВАНИЯ БАНКОВСКОЙ КАРТЫ

Таблица 2.2 . Картография зоны считывания банковских карт

ADL(08EO} 0010 1110

УчастокОЗ

L=48

Ключ

1

ССЕ

08Е8

0011 ()()()() 1 ()()()() 1 ()()()() 1 ()()()() 1

1

08FO

0011

320 бит (величина аугентификации}

***

(0948)

0010

1110

Участок 02 L=56

111

1 ССЕ

0011

Код записи 00

No карты (19 знаков ВСD}

***

0968

0011 Использование (3 знака ВСD} Начало срока действия (4 знака ВСD}

0970

0011 Язык (3 знака ВСD}

Окончание срока дейСтвия (4 знака ВСD}

0978

0011 Валюта (3 знака BCD)

Порядок числа Двоичный оомер (начало}

0980

0011 Личность владельца (26 знаков AOCll}

***

0988

0011 Личность владельца

RUF 1 Двоичный номер (продолжение}

О9СО

00

AD1

ССЕ

RUF

09С8

00

ADL

ССЕ

ADT

ССЕ

0900

00

ADC

ССЕ

ADM

ССЕ

09D8

00

AD2

ССЕ

ADS

ССЕ

09ЕО

Тип = ЗFES (СВ}

ССЕ

09Е8

00

AD1

ССЕ

No изготовителя

ССЕ

ОFO

Noсерии

ССЕ

09F8

10011

На этом этапе выявляется особенность, присущая картам СР8, кото

рые требуют, чтобы любой предъявленный код был затем подтвержден

(или ратифицирован) с помощью специальной системы. Следователь

но, будет недостаточно отправить команду представления кода фор

мы ВС 20 00 00 04, а потом четырех байт РIN-кода.

Для введения в действие системы ратификации кода (40h) по ад

ресу OOh с длиной данных OOh необходимо также отправить следую

щую строку: ВС 40 00 00 00. Но это еще не все! На самом деле обыч

ный конфиденциальный код состоит из четырех цифр, в то время

как карта ждет слова из четырех байт (восемь шестнадцатеричных

цифр). Код 4950, например, должен быть представлен в шестнадца

теричном формате 12 54 3F FF. Таким образом, необходимо ~транско

дировать~ конфиденциальные коды карт, в данном случае при по

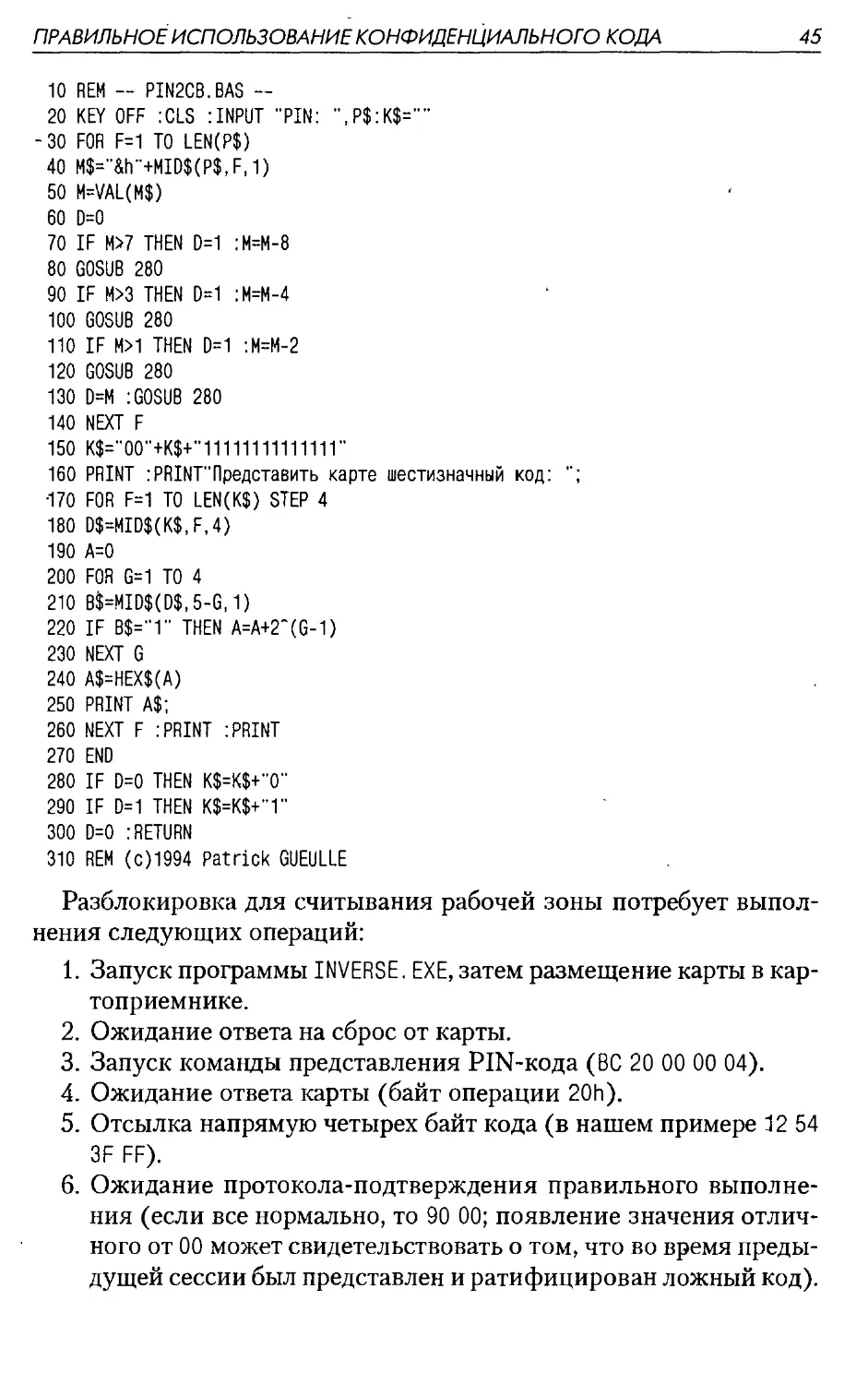

мощи небольшой программы PIN2CB. BAS:

ПРАВИЛЬНОЕ ИСПОЛЬЗОВАНИЕ КОНФИДЕНЦИАЛЬНОГО КОДА

10 REM -- PIN2CB.BAS --

20 КЕУ OFF :CLS :INPUT "PIN: ", Р$: К$=""

- 30 FOR F=1 ТО LEN(P$)

40 M$="&h"+MID$(P$,F,1)

50 M=VAL(M$)

60 D=O

70 IF М)7 THEN D=1 :М=М-8

80 GOSUB 280

90 IF М>3 THEN D=1 :М=М-4

100 GOSUB 280

110 IF М>1 THEN D=1 :М=М-2

120 GOSUB 280

130 D=M :GOSUB 280

140 NЕХТ F

150 К$="00"+К$+"11111111111111"

160 PRINT :РRINТ"Представить карте шестизначный код: ";

·170 FOR F=1 ТО LEN (К$) STEP 4

180 D$=MID$(K$,F,4)

190 А=О

200FORG=1ТО4

2108$=MID$(D$,5-G,1)

220 IF 8$="1" THEN A=A+2A(G-1)

230 NEXT G

240 А$=НЕХ$(А)

250 PRINT А$;

260 NEXT F :PRINT :PRINT

270 END

280 IF D=O THEN К$=К$+"0"

290 IF D=1 THEN К$=К$+'Т

300 D=O :RETURN

310 REM (с)1994 Patrick GUEULLE

45

Разблокировка для считывания рабочей зоны потребует выпол

нения следующих операций:

1. Запуск программы INVERSE. ЕХЕ, затем размещение карты в кар-

топриемнике.

2. Ожидание ответа на сброс от карты.

3. Запуск команды представления РIN-кода (ВС 20 00 00 04).

4. Ожидание ответа карты (байт операции 20h).

5. Отсылка напрямую четырех байт кода (в нашем примере 12 54

ЗF FF).

6. Ожидание протокола-подтверждения правильного вьшолне

ния (если все нормально, то 90 00; появление значения отлич

ного от 00 может свидетельствовать о том, что во время преды

дущей сессии был представлен и ратифицирован ложный код).

46

ИССЛЕДОВАНИЯ БАНКОВСКОЙ КАРТЫ

7. Ратификация кода (ВС 40 00 00 00}.

8. Ожидание байта операции (40h или 41 h), за которым сразу сле

дует протокол правильного выполнения (90 00, если был пред

ставлен правильный код).

Отметим, что байт операции равный 41 h вместо 40h говорит о том,

что карта требует напряжения программирования Vрр. Если это не

выполняется, в проток~:>Ле появляется значение отличное от 90 00, но

представленный ранее код не считается ложным.

В таком случае надо всю процедуру начать заново. При этом на

пряжение прогрfl.ммирования Vрр(часто оно составляет 21 В, одна

ко необходимо проверять его в каждом конкретном случае) подается

непосредственно перед началом ратификации, после чего следует его

снять, так как операция записи не предусматривается.

Теперь остается только перейти к считыванию блока байтов внут

ри этой зоны столько раз, сколько необходимо. Зона начинается

с адреса 0290h или 0260h (в зависимости от возраста карты).

Команда на ввод в карту будет иметь форму ОС DO ·wx YZ LL, где

приняты следующие обозначения: WXYZ - адрес начала зоны считы

вания (в шестнмцатеричной системе' счисления}, LL - число байтов

для считывания (тоже в шестнадцатеричной системе). Чтобы прочи

тать 32 байта начиная с адреса 0290h, отправляют соответственно

команду в форме ВС ВО 02 90 20.

Блок байтов, полученный в ответ, поступит в сопровождении «бай

та процедуры~ BOh и протокола, который, если все прошло нормаль

но; будет иметь значение 90 00. Обычно там должна располагаться

последовательность нулей, отделенная от последовательности Fциф

рой, которая может равняться 1, 3 или 7 (0001, 0011 или 0111 в двоич

ной системе счисления).

По информации автора, каждое представление с ратификацией

правильного конфиденциального кода приводит к обнулению бита из

указанной последовательности битов равных 1. Таким образом, на

кристалле находится настоящий «счетчик~, наблюдающий за работой

карты. Он может оказаться «переполненным~ (для карт ВО), если ис

пользование было слишком интенсивным. Конечно, есть возможность

проверить, не использовалась ли карта без ведома ее.владельца, но -

обратите внимание! - при процедуре контроля, запрашивающего

представление конфиденциального кода, всегда ~съедается~ один бит.

Наконец, создается впечатление; что представление ложного ко

да с проведенной ратификацией оставляет след в виде единицы, не

трансформированной в ноль.

КОНТРОЛЬ РАСХОДОВ

41

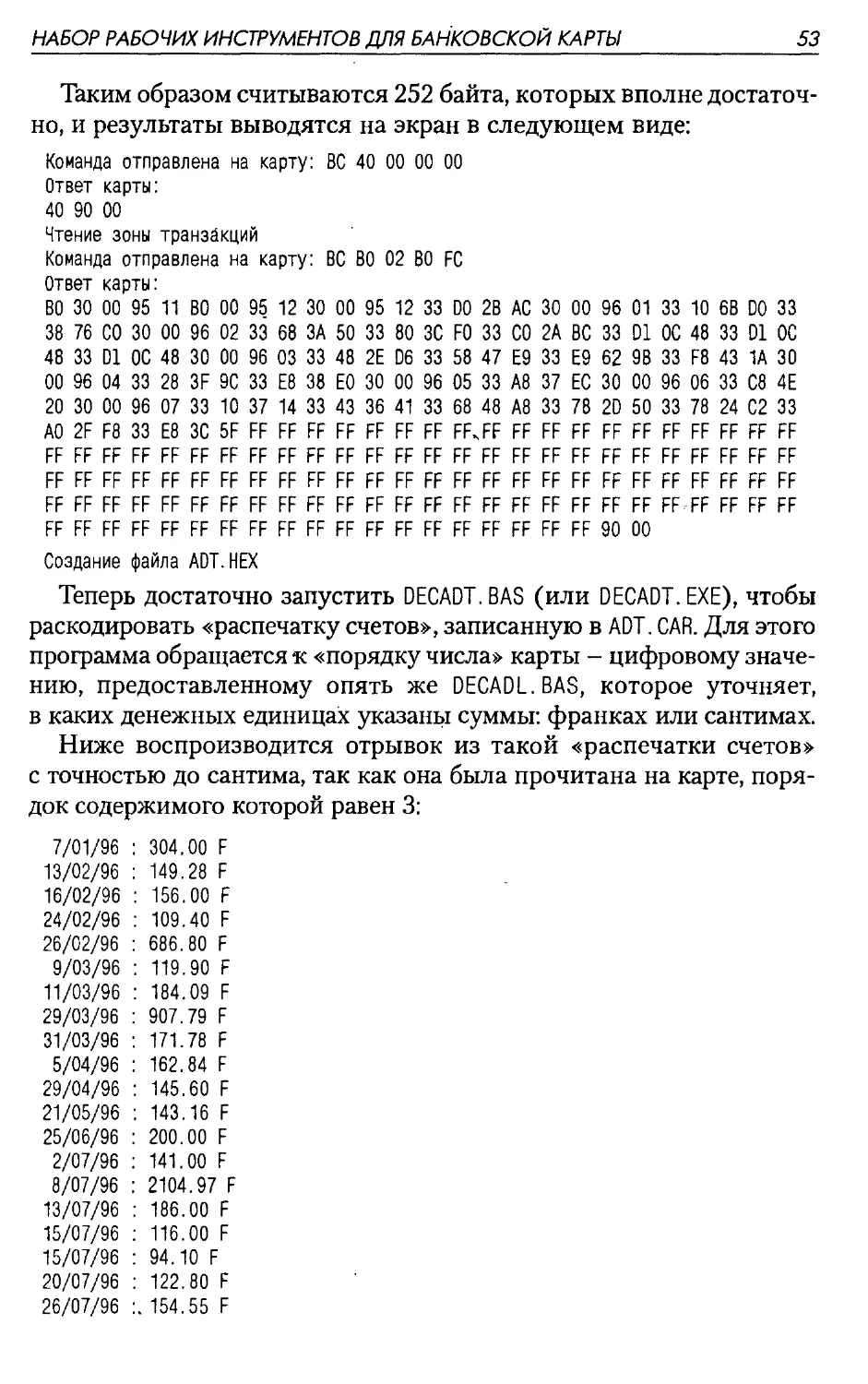

КОНТРОЛЬ РАСХОДОВ

Последовательные блоки из четырех байт представляют хроноло

гию расчетов, производимых месяц за месяцем с помощью чип- карты

(и ни в коем случае не магнитных полос).

Посредством раскодирования слов, состоящих из 32 бит, разыс

киваются ~следы~ каждой покупки (с точностью до сантима или

франка) и·даты ее приобретения. При желании можно даже создать

настоящую ~распечатку счетов~. Например, слово 30 00 95 12 могло

бы обозначать начало декабря 1995 года, а слова 33 58 38 18 или

33 98 4С F4, стоящие сразу после него, выявили бы две покупки, сде

ланные тогда же по представлении конфиденциального кода чипу.

Несомненно, ведение на самой карте такой детальной хронологии

всех коммерческих операций объясняет феномен переполнения, сиг

нал о котором иногда появляется до истечения двухгодичного срока

действия баvковских чип- карт. Это вызвано тем, что маска ВО исполь

зует память 'ППЗУ, где исключено перепрограммироJJание зон.

Новые карты ВО', выполненные по технологии ЭСППЗУ (с воз

можностью повторной записи), подвергаются процедуре, при которой

давние коммерческие операции стираются, чтобы уступить место бо

лее поздним.

НАБОР РАБОЧИХ ИНСТРУМЕНТОВ ·

ДЛЯ БАНКОВСКОЙ КАРТЫ

Хотя программа INVERSE. ЕХЕ позволяет выполнять любые операции

с банковскими картами, ее применение может оказаться трудоемким,

так как группы байтов, получаемые с карты, требуют особого раско

дирования. В особенности это проявляется при помещении каких

либо данных в зону чтения и знаменитой ~распечатке счетов~, о су

ществовании которой говорилось чуть выше.

Автором были разработаны специальные программы раскодирова

ния наиболее интересных данных. Программы чтения и раскодирова

ния ответа на сброс (ATR. ЕХЕ и DECATR. ЕХЕ), по сути, являются частями

упомянутого набора инструментов. Они представлены на дискете,

прилагаемой к французкому изданию книги "Cartes а puce, Initiation

et applications", а российские версии программ размещены на сайте

www.dmk.ru. В настоящем издании они не приводятся, посr<ольку для

выполнения нижеописанных манипуляций не понадобятся.

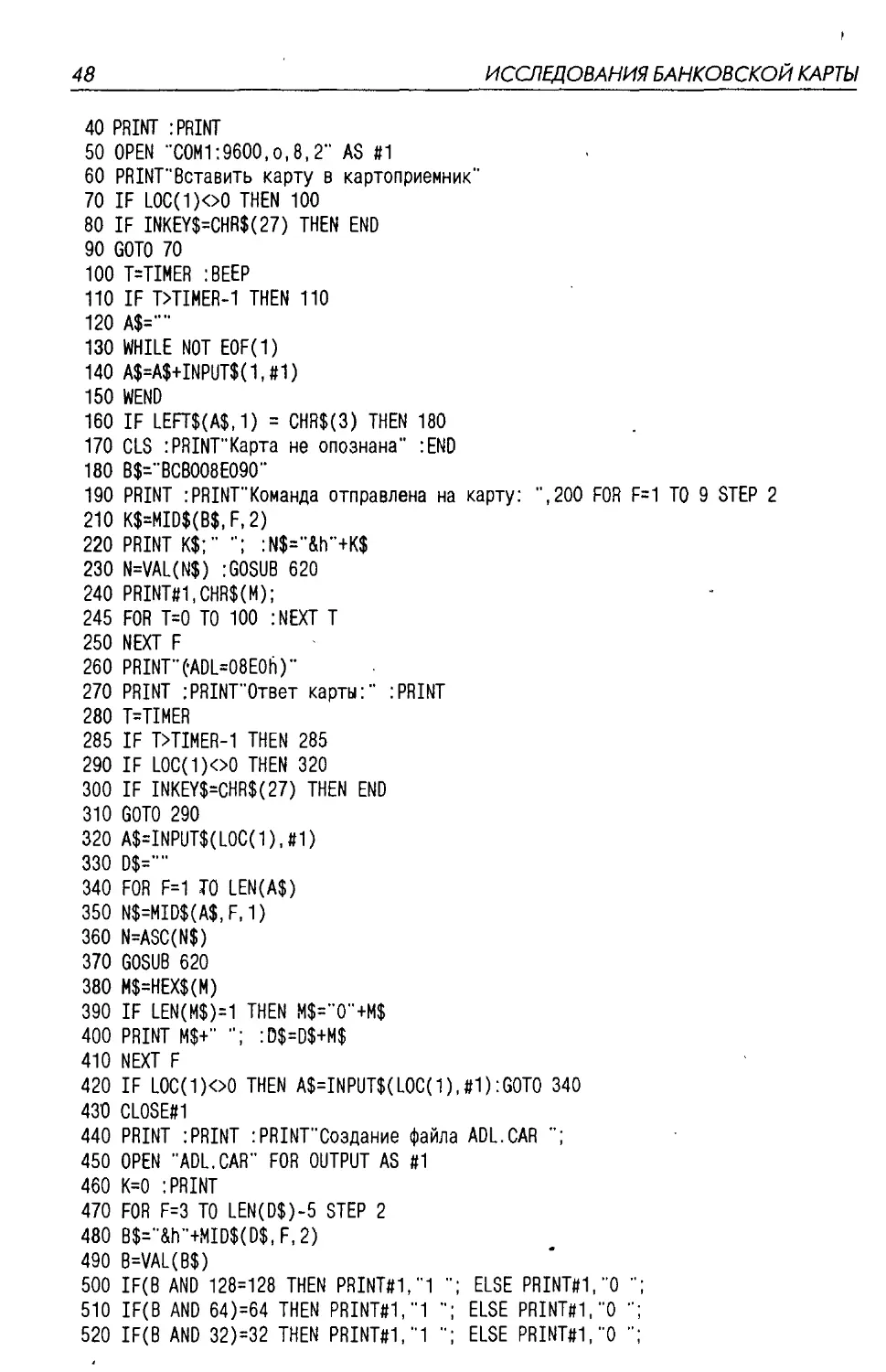

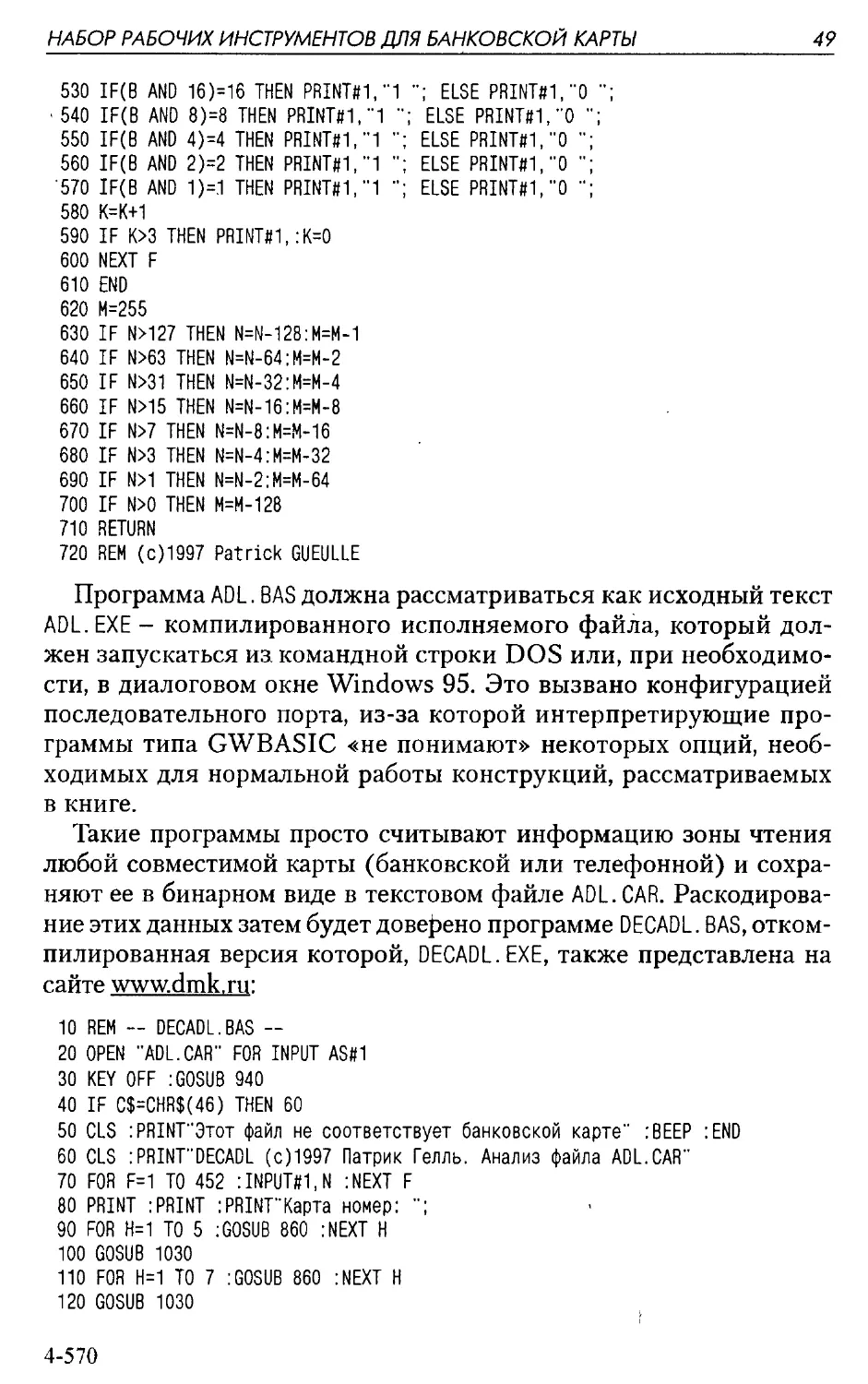

10 REM -- ADL .BAS --

20 КЕУ OFF ·:CLS

30 PRINТ"ADL (с)1997 Патрик Гелль. Чтение открытой зоны банк. карты ВО или ВО'"

48

40 PRINТ :PRINТ

50 OPEN "СОМ1:9600,о,8,2" AS #1

60 РRINТ"Вставить карту в картоnриемник"

70 IF LOC(1)<>0 THEN 100

80 IF INKEY$=CHA$(27) THEN END

90 GOTO 70

100 T=TIMER :ВЕЕР

110 IF T>TIMER-1 THEN 110

120 А$=""

130 WHILE NOT EOF(1)

140 A$=A$+INPUT$(1,#1)

150 WEND

160 IF LEFТ$(A$, 1) = CHR$(3) THEN 180

170 CLS :PRINT"Kapтa не оnознана" :END

180 8$:::"ВС8008ЕО90"

ИССЛЕДОВАНИЯ БАНКОВСКОЙ КАРТЫ

190 PRINT :РRINТ"Команда отnравлена на карту: ",200 FOR F=1 ТО 9 STEP 2

210 K$=MID$(B$,F,2)

220 PRINT К$;" "; :N$="&h"+K$

230 N=VAL(N$) :GOSUB 620

240 PRINT#1,CHR$(M);

245 FOR Т=О ТО 100 :NEXT Т

250 NEXT F

260 PRINТ"MDL=08EOh)"

270 PRINT :РRINТ"Ответ карты:" :PRINT

280 Т=ПМЕR

285 IF T>TIMER-1 THEN 285

290 IF LOC(1)<>0 THEN 320

300 IF INKEY$=CHR$(27) THEN END

310 GOTO 290

320 A$=INPUT$(LOC(1),#1)

330 0$=""

340 FOR F=1 ro LEN(A$)

350N$=MID$(A$,F,1)

360 N=ASC(N$)

370 GOSUB 620

380 М$=НЕХ$(М)

390 IF LEN(M$)=1 THEN М$="0"+М$

400 PRINТ М$+" "; :D$=D$+M$

410 NEXT F

420 IF LOC(1)<>0 THEN A$=INPUT$(LOC(1),#1):GOTO 340

430 CLOSE#1

440 PRINT :PRINT :РRINТ"Создание файла ADL.CAR ";

450 OPEN "ADL.CAR" FOR OUTPUT AS #1

460 К=О :PRINT

470 FOR F=3 ТО LEN(D$)-5 STEP 2

480 8$="&h"+MID$(D$,F,2)

490 B=VAL( 8$)

500 IF(B AND 128=128 THEN PRINT#1,"1 "; ELSE PRINT#1,"0 ";

510 IF(B AND 64)=64 THEN PRINT#1, "1 "; ELSE PRINT#1, "О ";

520 IF(B AND 32)=32 THEN PRINT#1,"1 "; ELSE PRINT#1,"0 ";

НАБОР РАБОЧИХ ИНСТРУМЕНТОВ ДЛЯ БАНКОВСКОЙ КАРТЫ

530 IF(B AND 16)=16 THEN PRINT#1,"1 "; ELSE PRINT#1,"0 ";

· 540

IF(B AND 8)=8 THEN PRINT#1, "1 "; ELSE PRINT#1, "О ";

550 IF(B AND 4)=4 THEN PRINT#1, "1 " ELSE PRINT#1, "О ";

560 IF(B AND 2)=2 THEN PRINT#1, "1 " ELSE PRINT#1, "О ";

·57 0

IF(B AND 1)=.1 THEN PRINT#1, "1 "; ELSE PRINT#1, "О ";

580 К=К+1

590 IF К>3 THEN PRINT#1, :К=О

600 NEXT F

610 END

620 М=255

630 IF N>127 THEN N=N-128:M=M-1

640 IF N>63 THEN N=N-64:M=M-2

650 IF N>31 THEN N=N-32:M=M-4

660 IF N>15 THEN N=N-16:M=M-8

670 IF N>7 THEN N=N-8:M=M-16

680 IF N>3 THEN N=N-4:M=M-32

690 IF N>1 THEN N=N-2:M=M-64

700 IF N>O THEN М=М-128

710 RETURN

720 REM (с)1997 Patrick GUEULLE

49

Программа ADL. BAS должна рассматриваться как исходный текст

ADL. ЕХЕ

-

компилированного исполняемого фай.irа, который дол

жен запускаться из. командной строки DOS или, при необходимо

сти, в диалоговом окне Windows 95. Это вызвано конфигурацией

последовательного порта, из-за которой интерпретирующие про

граммы типа GWBASIC ~не понимают» некоторых опций, необ

ходимых для нормальной работы конструкций, рассматриваемых

в книге.

Такие программы просто считывают информацию зоны чтения

любой совместимой карты (банковской или телефонной) и сохра

няют ее в бинарном виде в текстовом файле ADL. CAR . Раскодирова

ние этих данных затем будет доверено программе DECADL. BAS, отком

пилированная версия которой, DECADL. ЕХЕ, также представлена на

сайте www.dmk.ru:

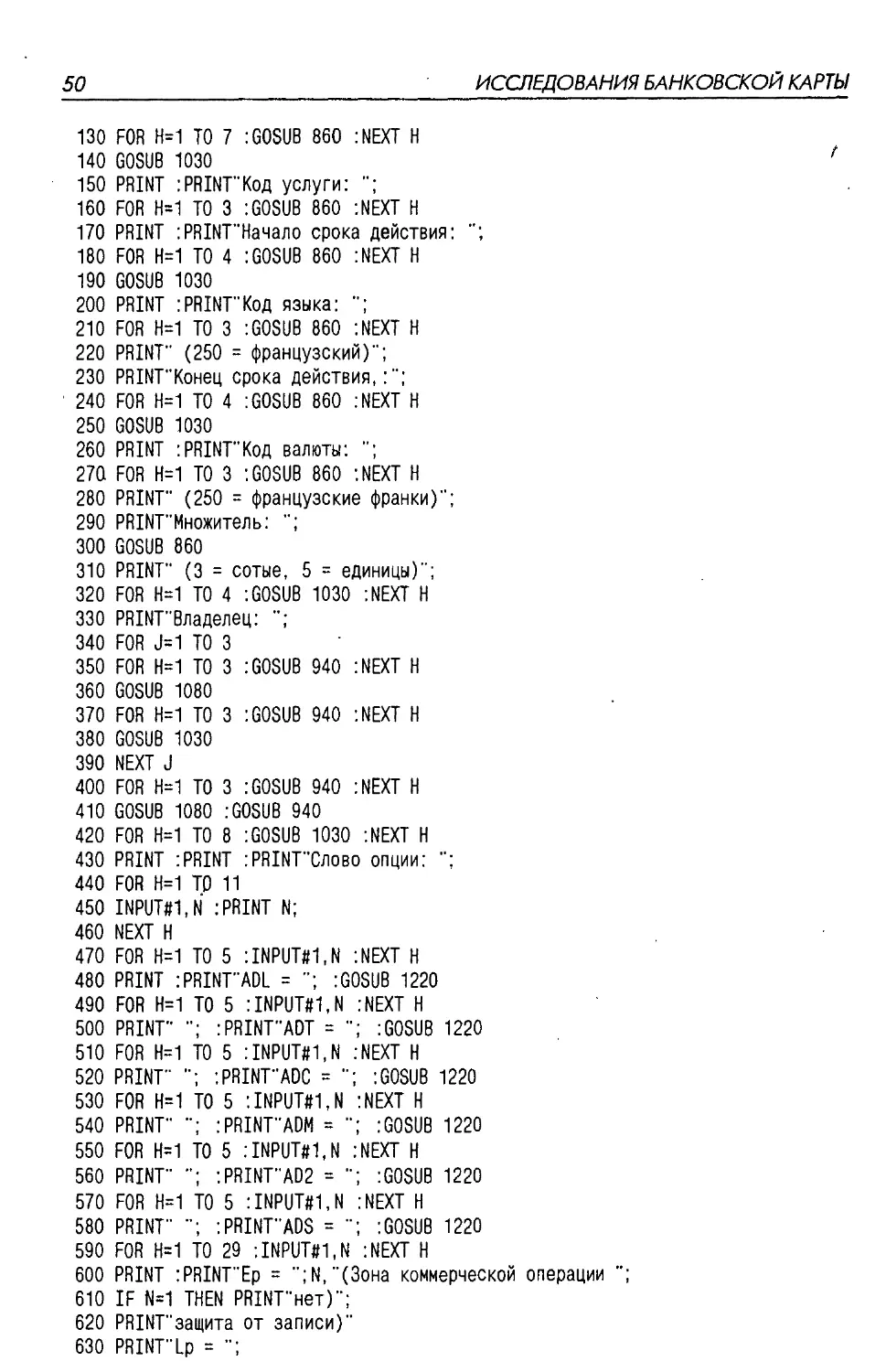

10 REM -- DECADL.BAS

--

20 OPEN "ADL.CAR" FOR INPUT AS#1

30 КЕУ OFF :GOSUB 940

40 IF C$=CHR$(46) THEN 60

50 CLS :РRINТ"Этот файл не соответствует банковской карте" :ВЕЕР :END

60 CLS :PRINТ"DECADL (с)1997 Патрик Гелль. Анализ файла ADL.CAR"

70 FOR F=1 ТО 452 :INPUT#1,N :NEXT F

80 PRINT :PRINT :PRINТ"Kapтa номер: ";

90 FOR Н=1 ТО 5 :GOSUB 860 :NEXT Н

100 GOSUB 1030

110 FOR Н=1 ТО 7 :GOSUB 860 :NEXT Н

120 GOSUB 1030

4-570

50

130 FOR Н=1 ТО 7 :GOSUB 860 :NEXT Н

140 GOSUB 1030

150 PRINT :PRINТ" Код услуги: ";

160 FOR Н=1 ТО 3 :GOSUB 860 :NEXT Н

ИССЛЕДОВАНИЯ БАНКОВСКОЙ КАРТЫ

170 PRINT :РRINТ"Начало срока действия: ".

180 FOR Н=1 ТО 4 :GOSUB 860 :NEXT Н

190 GOSUB 1030

200 PRINT :PRINТ"Koд языка: ";

210 FOR Н=1 ТО 3 :GOSUB 860 :NEXT Н

220 PRINT" (250 = французский)";

230 PRINT"Koнeц срока действия,:";

· 240

FOR Н=1 ТО 4 :GOSUB 860 :NEXT Н

250 GOSUB 1030

260 PRINT :PRINТ"Koд валюты: ";

270 FOR Н=1 ТО 3 :GOSUB 860 :NEXT Н

280 PRINT" (250 = французские франки)";

290 РRINТ"Множитель: ";

300 GOSUB 860

310 PRINT" (3 = сотые, 5 = единицы)";

320 FOR Н=1 ТО 4 :GOSUB 1030 :NEXT Н

330 РRINТ"Владелец: ";

340FORJ=1ТО3

350 FOR Н=1 ТО 3 :GOSUB 940 :NEXT Н

360 GOSUB 1080

370 FOR Н=1 ТО 3 :GOSUB 940 :NEXT Н

380 GOSUB 1030

390 NЕХТ J

400 FOR Н=1 ТО 3 :GOSUB 940 :NEXT Н

410 GOSUB 1080 :GOSUB 940

420 FOR Н=1 ТО 8 :GOSUB 1030 :NEXT Н

430 PRINT :PRINT :PRINT"Cлoвo оnции: "

440 FOR Н=1 ТО 11

450 INPUT#1,N :PRINT N;

460 NEXT Н

470 FOR Н=1 ТО 5 :INPUT#1,N :NEXT Н

480 PRINT :PRINТ" ADL = "; :GOSUB 1220

490 FOR Н=1 ТО 5 :INPUT#1,N :NEXT Н

500 PRINT" "; : PRINT" ADT = "; :GOSUB 1220

510 FOR Н=1 ТО 5 :INPUT#1,N :NEXT Н

520 PRINТ" .. ; :PRINT" ADC = "; :GOSUB 1220

530 FOR Н=1 ТО 5 :INPUT#1,N :NEXT Н

540 PRINT" "; : PRINТ" ADM = "; :GOSUB 1220

550 FOR Н=1 ТО 5 :INPUT#1,N :NEXT Н

560 PRINТ" "; : PRINТ" AD2 = "; :GOSUB 1220

570 FOR Н=1 ТО 5 :INPUT#1,N :NEXT Н

580 PRINТ" "; : PRINТ" ADS = "; :GOSUB 1220

590 FOR Н=1 ТО 29 :INPUT#1,N :NEXT Н

600 PRINT :PRINТ"Ep = ";N, "(Зона коммерческой оnерации ";

610 IF N=1 THEN PRINT"нeт)";

620 PRINТ" защита от записи)"

630 PRINT"Lp = ";

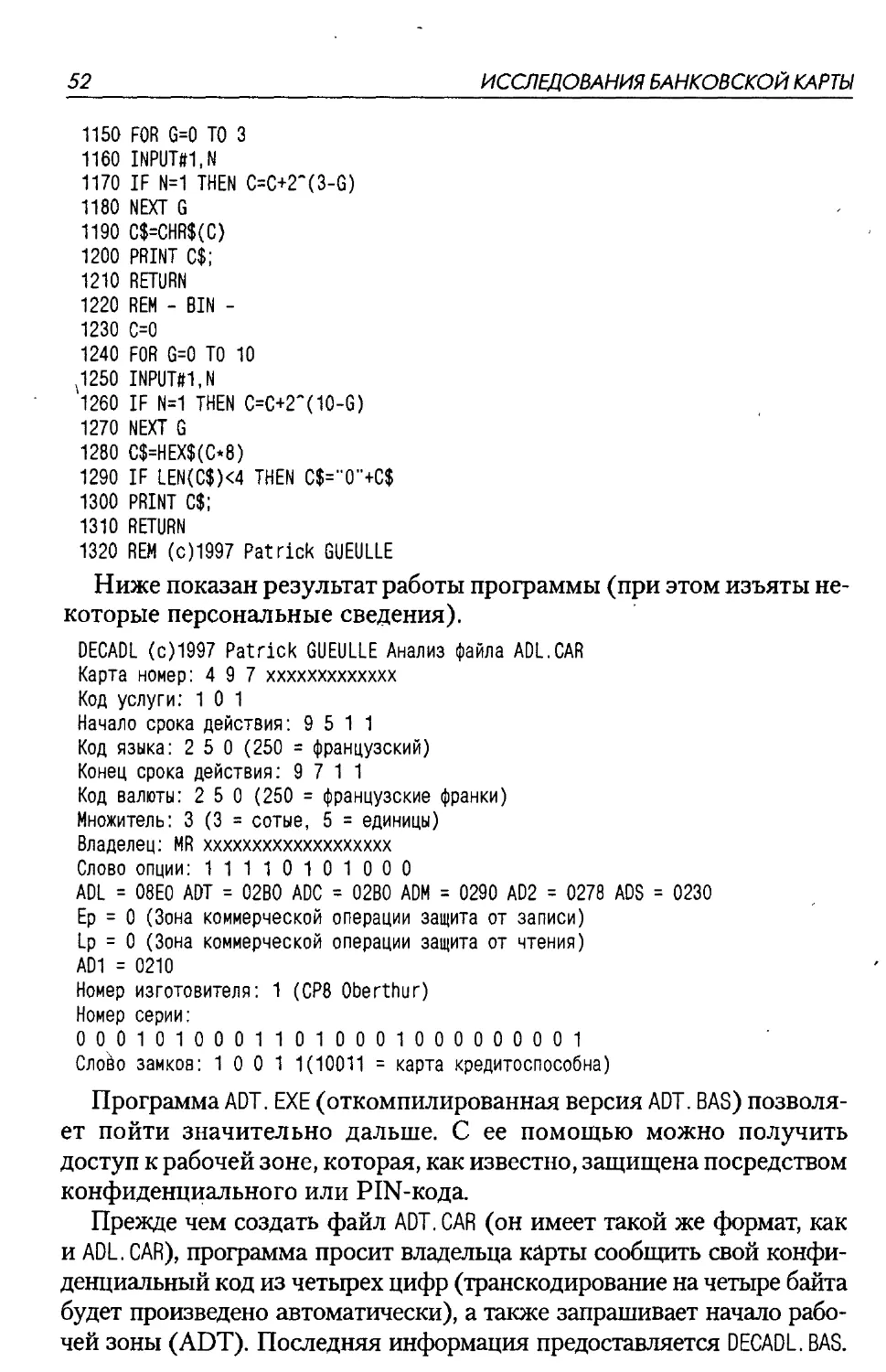

НАБОР РАБОЧИХ ИНСТРУМЕНТОВ ДЛЯ БАНКОВСКОЙ КАРТЫ

640 INPUT#1,N

650 PRINT N, "(Зона коммерческой операции ";

660 IF N=1 THEN PRINT"нeт)";

670 РRINТ"защита от чтени~)";

680 FOR Н=1 ТО 7 :INPUT#1,N :NEXT Н

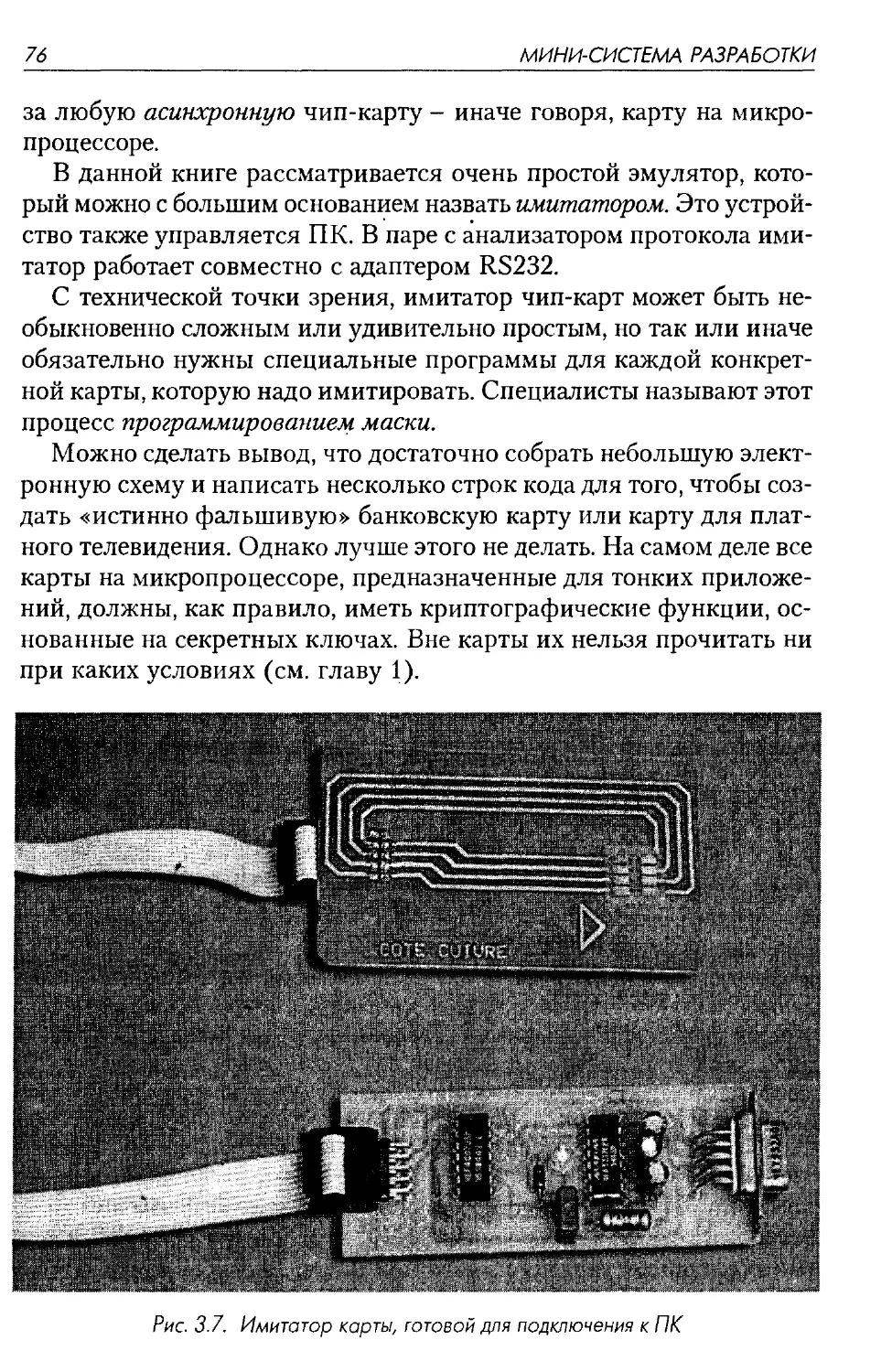

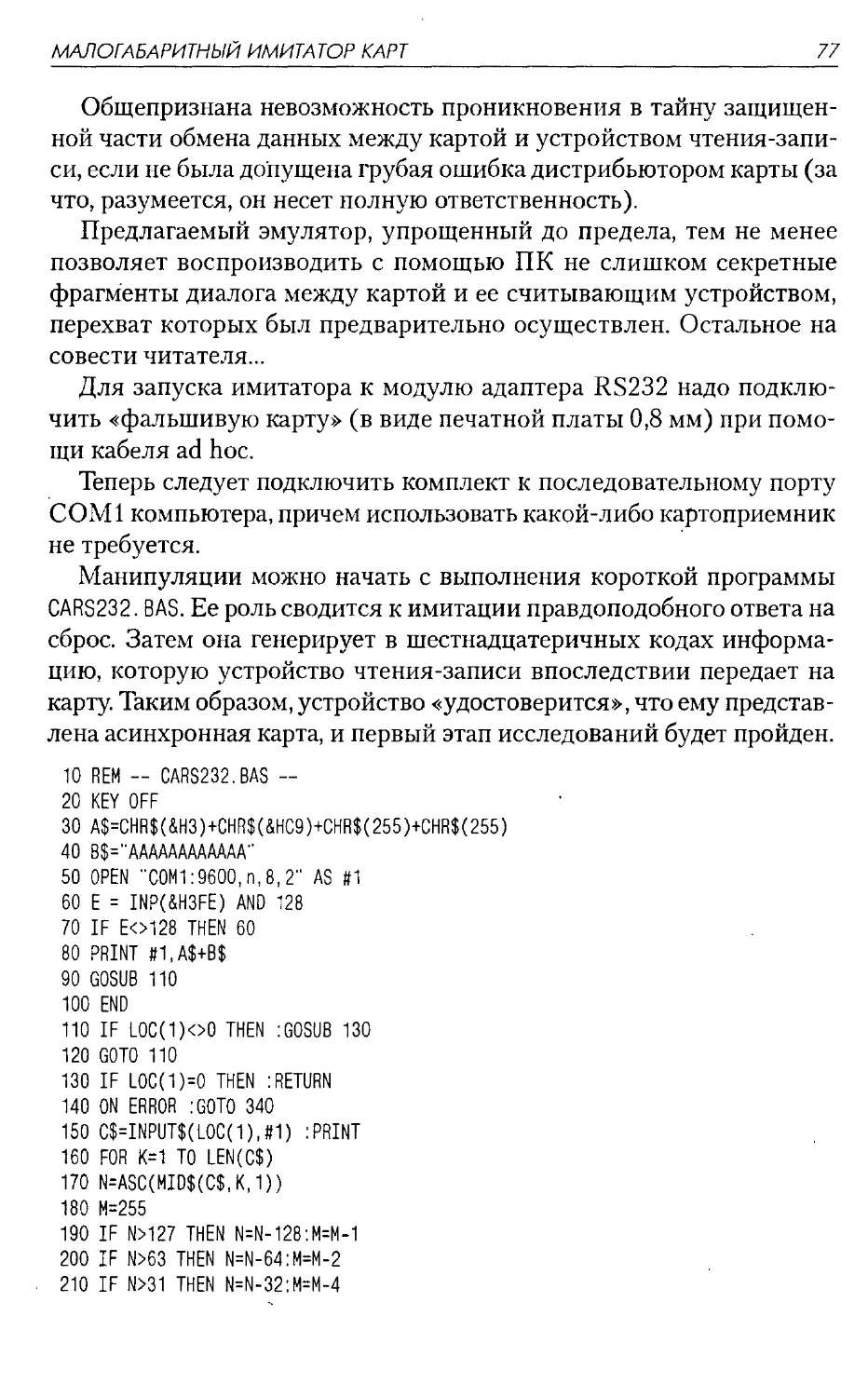

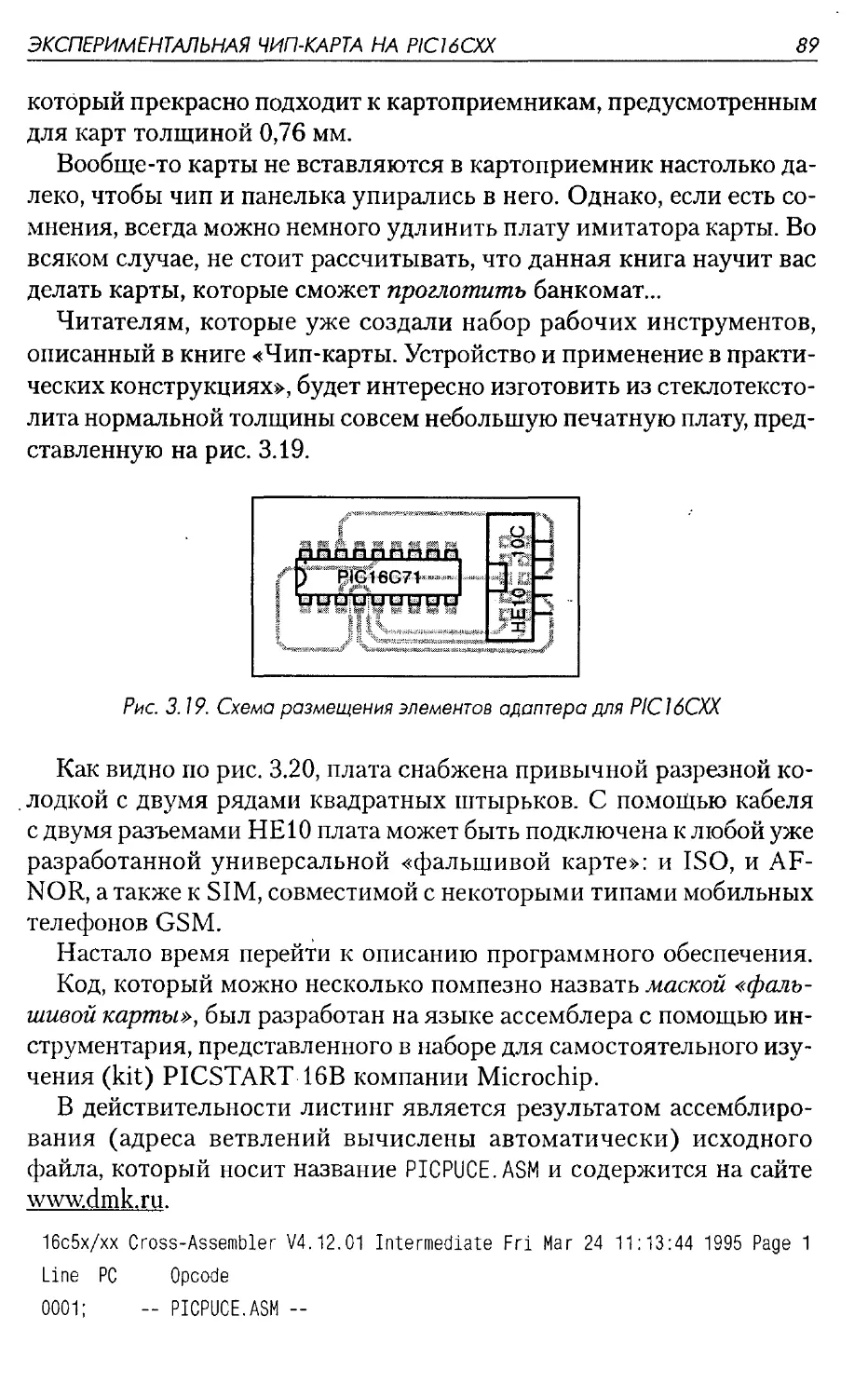

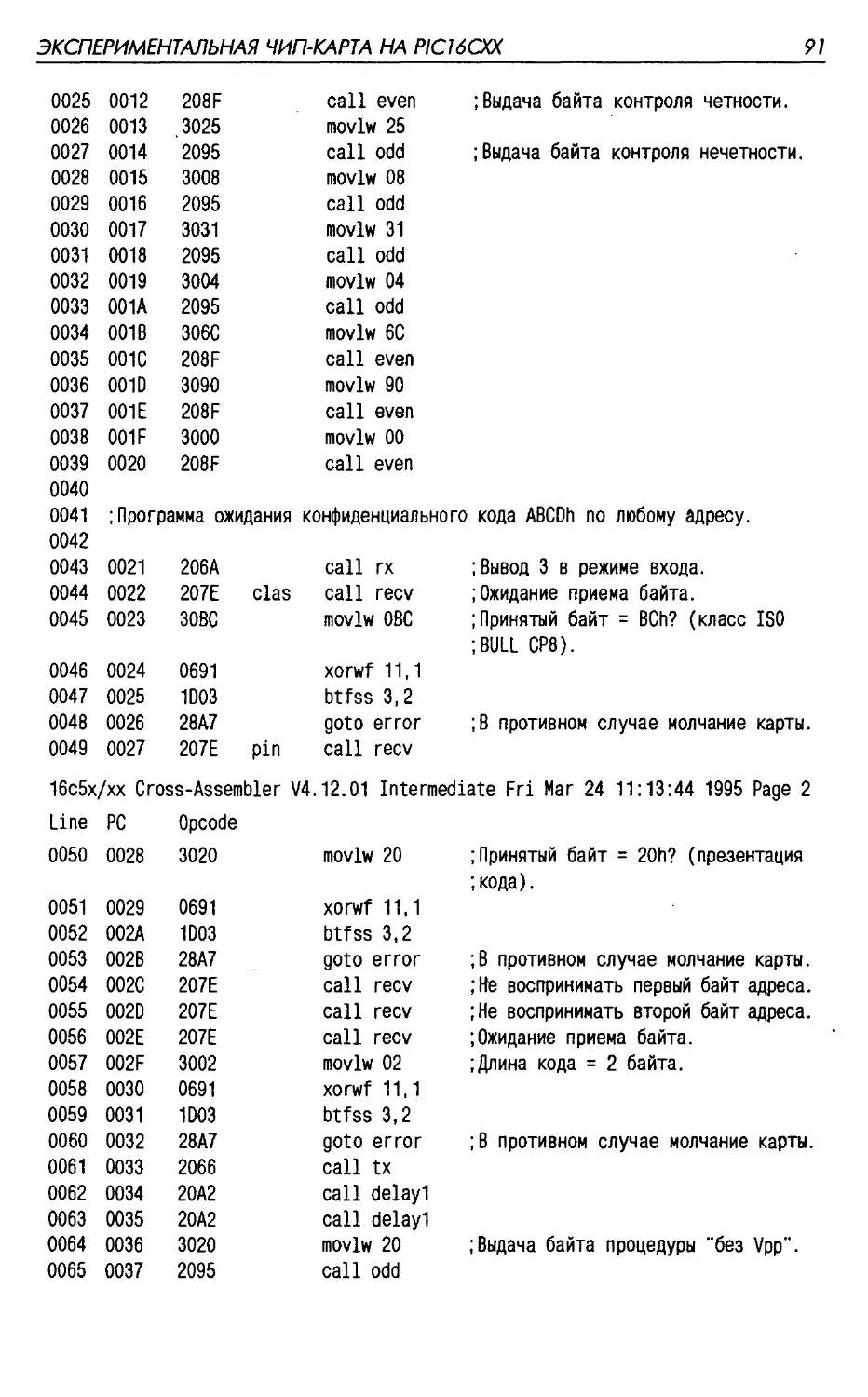

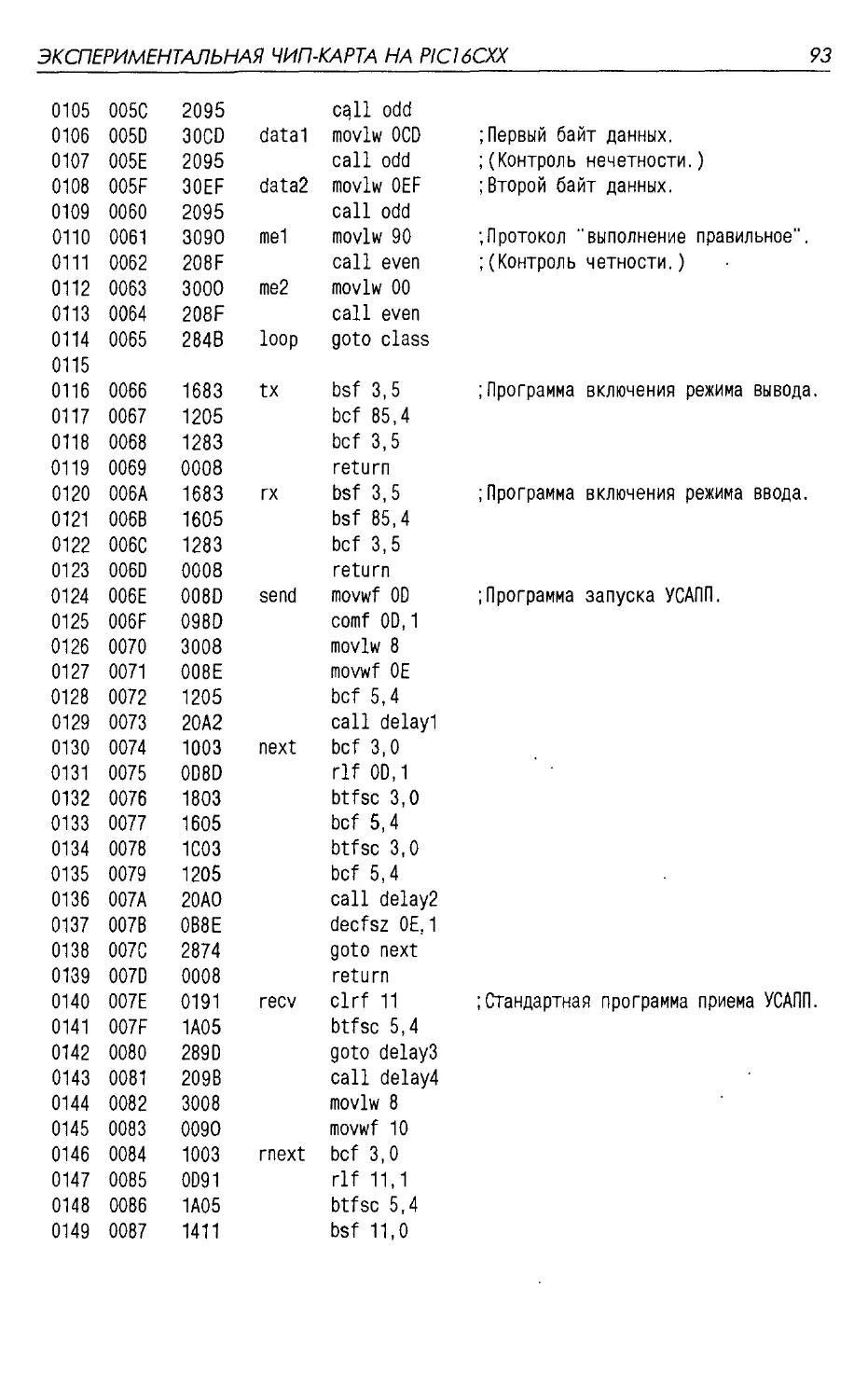

690 PRINТ"AD1 = "; :GOSUB 1220