Автор: Брукшир Дж. Гленн

Теги: компьютерные технологии информатика компьютерные науки

ISBN: 5-8459-0179-0

Год: 2001

Текст

Введение в

компьютерные

науки

Шестое издание

sixth edition

computer science

an overview

j. glenn brookshear

Marquette University

* ADDISON WESLEY

An imprint of Addison Wesley Longman, Inc.

Reading, Massachusetts • Menlo Park, California • New York • Harlow, England

Don Mills, Ontario • Sydney • Mexico City • Madrid • Amsterdam

Введение в

компьютерные

науки

Шестое издание *

Дж. Гленн Брукшир

(Под общей редакцией В. Н. Штонды)

Издательский дом "Вильяме"

Москва ♦ Санкт-Петербург ♦ Киев

2001

ББК 32.973.26-018.2.75

Б89

УДК 681.3.07

Издательский дом "Вильяме"

Перевод с английского канд.физ.-мат.наук ДА. Клюшина,

ААМомотюк, А.В. Назаренко,

канд.физ.-мат.наук АЛ. Орехова, А.В. Скилягина, А.В. Слепцова

Под редакцией А.В. Слепцова

Под общей редакцией В.Н. Штонды

По общим вопросам обращайтесь в Издательский дом "Вильяме"

по адресу: info@williamspublishing.com, http://www.williamspublishing.com

Брукшир, Дж., Гленн.

Б89 Введение в компьютерные науки. Общий обзор, 6-е издание. : Пер. с

англ. — М. : Издательский дом "Вильяме", 2001. — 688 с. : ил. — Парал.

тит. англ.

ISBN 5-8459-0179-0 (рус.)

Эта книга представляет собой базовый курс по компьютерным наукам, который

уже много лет читается в университетах США и других стран. Испытание

временем, которое она успешно выдержала, свидетельствует о широте охвгта и качестве

изложения представленного в ней материала. Несмотря на бурные темпы развития

этой области знаний, автор данного курса постоянно поддерживает его

актуальность, с каждым новым изданием обновляя излагаемый материал и пополняя

перечень освещаемых в нем аспектов компьютерных наук. Благодаря полноте и

доходчивости изложения материала, не требующего никакой специальной подготовки,

эта книга может быть полезна всем — как будущим профессионалам в области

вычислительной техники, так и самому широкому кругу иных специалистов,

нуждающихся в изучении основ компьютерной грамотности.

ББК 32.973.26-018.2.75

Все названия программных продуктов являются зарегистрированными торговыми

марками соответствующих фирм. . w x

Никакая часть настоящего издания ни в каких целях не может быть воспроизведена в

какой бы то ни было форме и какими бы то ни было средствами, будь то электронные или

механические, включая фотокопирование и запись на магнитный носитель, если на это нет

письменного разрешения издательства Addison-Wesley Publishing Company, Inc.

Authorized' translation from the English language edition published by Addison-Wesley

Publishing Company, Inc, Copyright © 2000

All rights reserved. No part of this book may be reproduced or transmitted in any form or by

any means, electronic or mechanical, including photocopying, recording or by any information

storage retrieval system, without permission from the Publisher.

Russian language edition published by Williams Publishing House according to the

Agreement with R&I Enterprises International, Copyright © 2001

ISBN 5-8459-0179-0 (рус.) © Издательский дом "Вильяме", 2001

ISBN 0-201-35747-Х (англ.) © Addison-Wesley Publishing Company, Inc, 2000

Оглавление

Глава нулевая. Введение 21

Архитектура машин 37

Глава первая. Хранение данных 39

Глава вторая. Обработка данных 109

Программное обеспечение 155

Глава третья. Операционные системы и сети 157

Глава четвертая. Алгоритмы 213

Глава пятая. Языки программирования 277

Глава шестая. Технология разработки

программного обеспечения 341

Организация данных 379

Глава седьмая. Структуры данных 381

Глава восьмая. Файловые структуры 433

Глава девятая. Структуры баз данных 463

Потенциал алгоритмических машин 505

Глава десятая. Искусственный интеллект 507

Глава одиннадцатая. Теория вычислений 563

Приложения 613

Приложение А. Код ASCII 615

Приложение Б. Электронные схемы обработки чисел

в двоичном дополнительном коде 617

Приложение В. Пример типичного машинного языка 621

Приложение Г. Примеры программ 625

Приложение Д. Эквивалентность итеративных

и рекурсивных структур 633

Приложение Е. Ответы на вопросы для самопроверки 635

Предметный указатель 679

Содержание

Глава нулевая. Введение 21

0.1. Знакомство с алгоритмами 22

0.2. Происхождение вычислительных машин 26

0.3. Эволюция компьютерных наук 30

0.4. Роль абстракции 32

0.5. Этические, социальные и правовые аспекты 33

Социальные и общественные вопросы 34

Рекомендуемая литература 36

Архитектура машин 37

Глава первая. Хранение данных 39

1.1. Хранение битов 40

1.2. Основная память 48

1.3. Массовая память 51

1.4. Представление информации в виде комбинации

двоичных разрядов 59

1.5. Двоичная система счисления 68

1.6. Представление целых чисел 71

1.7. Представление дробных значений 79

1.8. Сжатие данных 85

1.9. Ошибки при передаче информации 91

Упражнения 97

Общественные и социальные вопросы 106

Рекомендуемая литература 107

Дополнительная литература 108

Глава вторая. Обработка данных 109

2.1. Центральный процессор 110

2.2. Концепция хранимой программы 115

2.3. Выполнение программы 119

2.4. Арифметические и логические команды 127

2.5. Взаимодействие с другими устройствами 132

2.6. Другие типы архитектуры компьютеров 137

Упражнения 142

Социальные и общественные вопросы 151

Рекомендуемая литература 153

Дополнительная литература 153

Программное обеспечение 155

Глава третья. Операционные системы и сети 157

3.1. Эволюция операционных систем 158

3.2. Архитектура операционных систем 163

3.3. Координация действий машины 171

3.4. Организация конкуренции между процессами 176

3.5. Сети 182

6 Содержание

3.6. Сетевые протоколы 190

3.7. Безопасность 200

Упражнения 204

Общественные и социальные вопросы 209

Рекомендуемая литература 211

Дополнительная литература 211

Глава четвертая. Алгоритмы 213

4.1. Понятие алгоритма 214

4.2. Представление алгоритма 217

4.3. Создание алгоритма 225

4.4. Итерационные структуры 232

4.5. Рекурсивные структуры 243

4.6. Эффективность и правильность 254

Упражнения 266

Общественные и социальные вопросы 274

Рекомендуемая литература 276

Глава пятая. Языки программирования 277

5.1. Исторический обзор 278

5.2. Концепции традиционного программирования 288

5.3. Процедуры и функции 300

5.4. Реализация языка 307

5.5. Объектно-ориентированное программирование 318

5.6. Программирование параллельных процессов 322

5.7. Декларативное программирование 325

Упражнения 331

Общественные и социальные вопросы 337

Рекомендуемая литература 339

Дополнительная литература 339

Глава шестая. Технология разработки

программного обеспечения 341

6.1. Предмет технологии разработки программного обеспечения 342

6.2. Жизненный цикл программного обеспечения 345

6.3. Модульность 351

6.4. Методы проектирования 358

6.5. Тестирование 366

6.6. Документирование 368

6.7. Право собственности и ответственность за создаваемое

программное обеспечение 370

Упражнения 373

Общественные и социальные вопросы 376

Рекомендуемая литература 377

Дополнительная литература 378

Организация данных 379

Глава седьмая. Структуры данных 381

7.1. Массивы 382

7.2. Списки 385

7.3. Стеки 393

7.4. Очереди 398

7.5. Древовидные структуры 402

Содержание 7

7.6. Специализированные типы данных 414

7.7. Указатели в машинном языке 421

Упражнения 422

Общественные и социальные вопросы 431

Рекомендуемая литература 432

Дополнительная литература 432

Глава восьмая. Файловые структуры 433

8.1. Роль операционной системы 434

8.2. Последовательные файлы 436

8.3. Текстовые файлы 442

8.4. Индексация 446

8.5. Хеширование 450

Упражнения 457

Общественные и социальные вопросы 461

Рекомендуемая литература 462

Глава девятая. Структуры баз данных 463

9.1. Общие понятия 464

9.2. Многоуровневый подход к реализации баз данных 467

9.3. Реляционная модель 470

9.4. Объектно-ориентированные базы данных 485

9.5. Обеспечение целостности баз данных 488

9.6. Влияние технологий баз данных на общество 493

Упражнения 496

Общественные и социальные вопросы 502

Рекомендуемая литература 503

Дополнительная литература 504

Потенциал алгоритмических машин 505

Глава десятая. Искусственный интеллект 507

10.1. Машины и интеллект 508

10.2. Распознавание изображений 512

10.3. Способность к рассуждению 515

10.4. Искусственные нейронные сети 528

10.5. Генетические алгоритмы 537

10.6. Приложения теории искусственного интеллекта 542

10.7. Осмысливание последствий 551

Упражнения 554

Общественные и социальные вопросы 560

Рекомендуемая литература 562

Дополнительная литература 562

Глава одиннадцатая. Теория вычислений 563

11.1. Простейший язык программирования 564

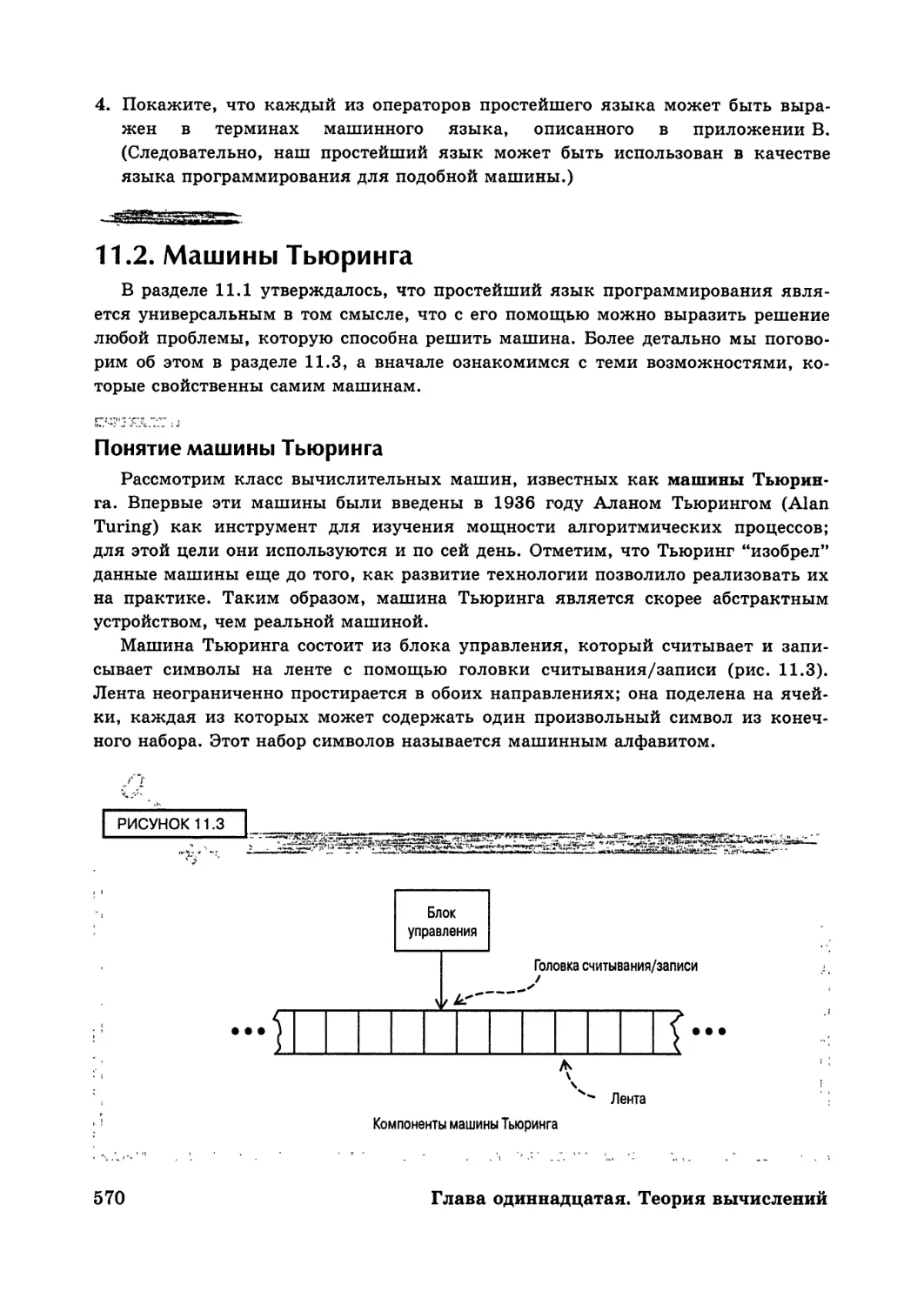

11.2. Машины Тьюринга 570

11.3. Вычислимые функции 575

11.4. Невычислимые функции 579

11.5. Сложность задач 586

11.6. Криптография с использованием открытых ключей 596

Упражнения 606

Содержание

Общественные и социальные вопросы 610

Рекомендуемая литература 612

Дополнительная литература 612

Приложения 613

Приложение А. Код ASCII 615

Приложение Б. Электронные схемы обработки чисел

в двоичном дополнительном коде 617

Приложение В. Пример типичного машинного языка 621

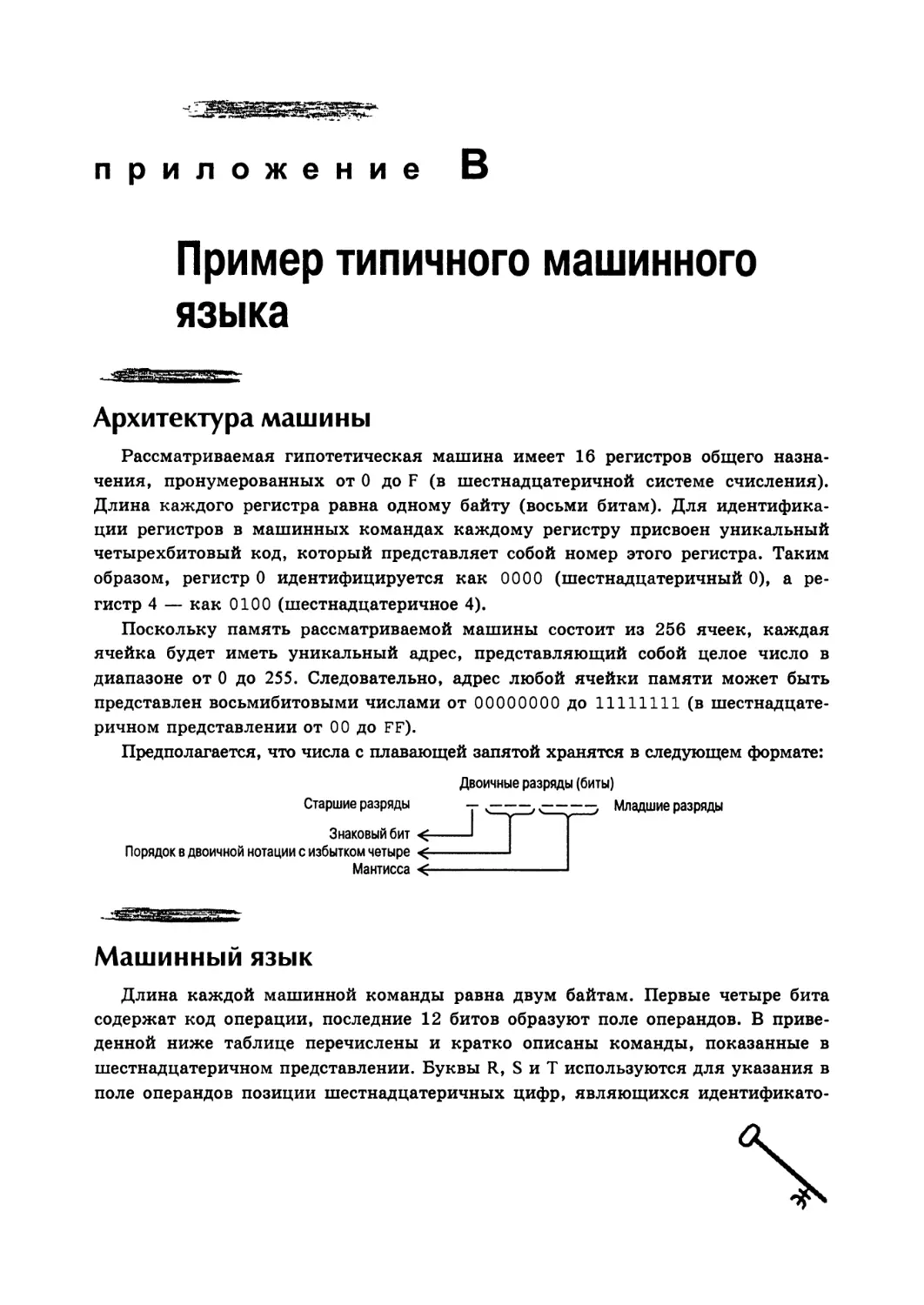

Архитектура машины 621

Машинный язык 621

Приложение Г. Примеры программ 625

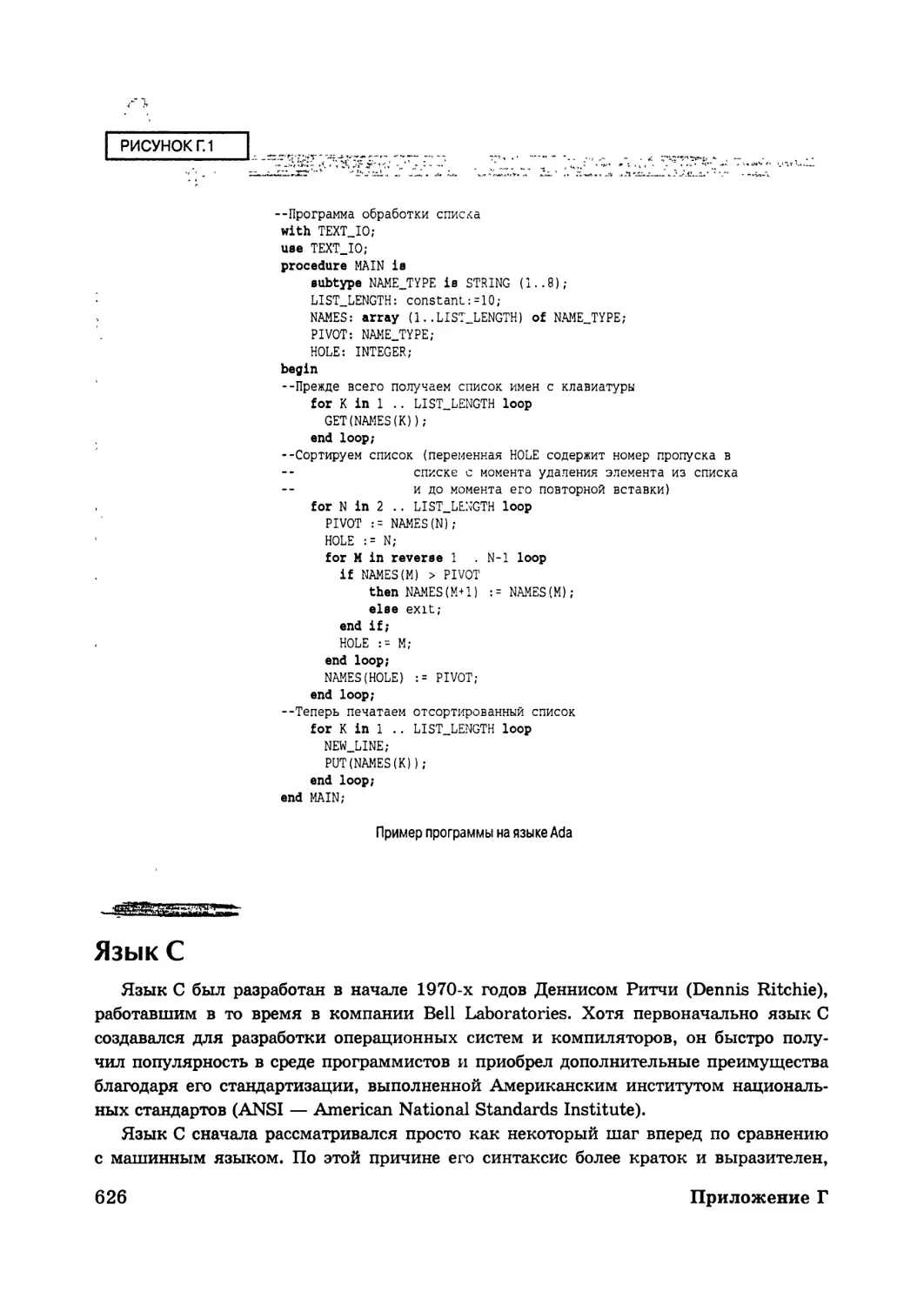

Язык Ada 625

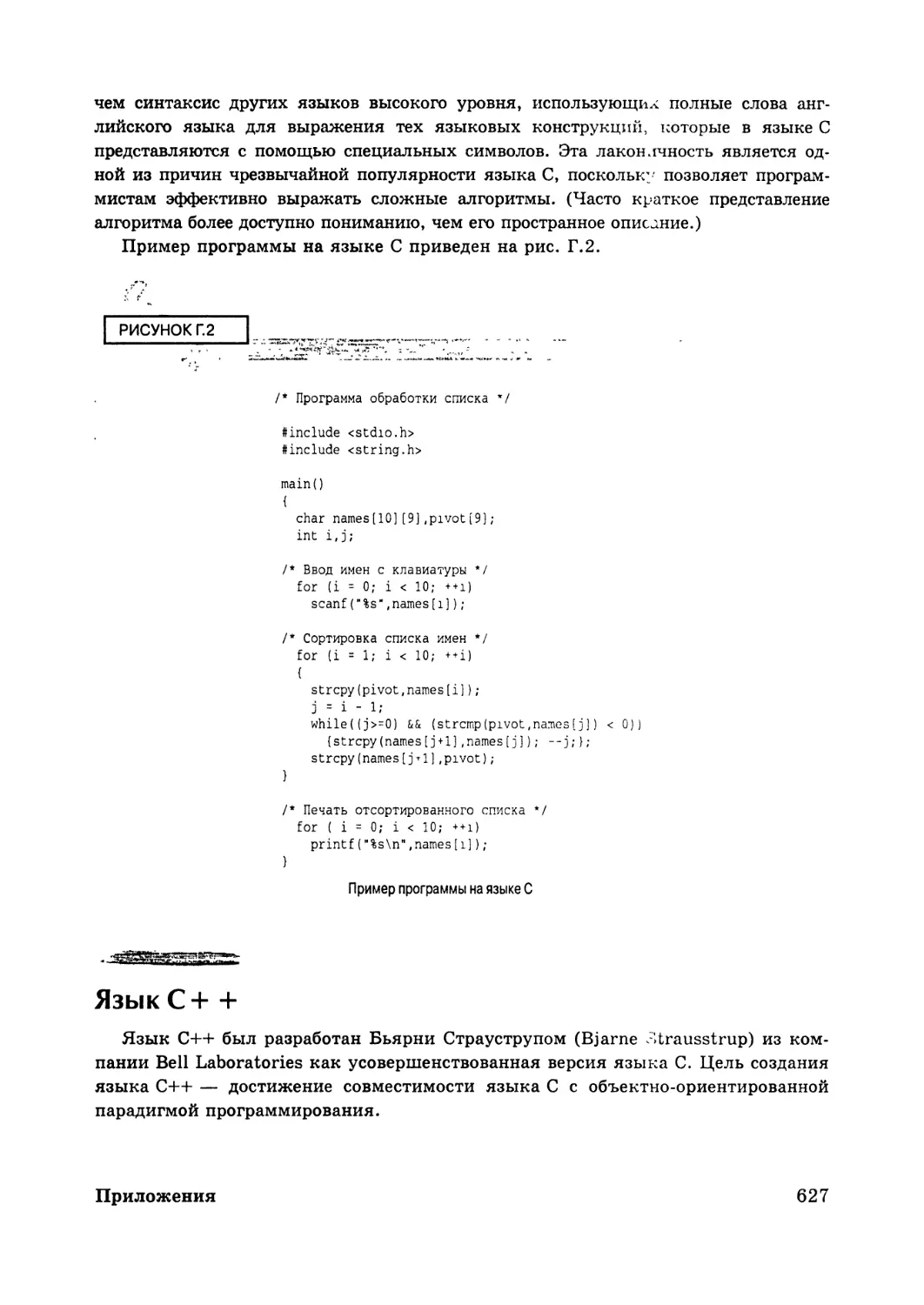

Язык С 626

Язык C++ 627

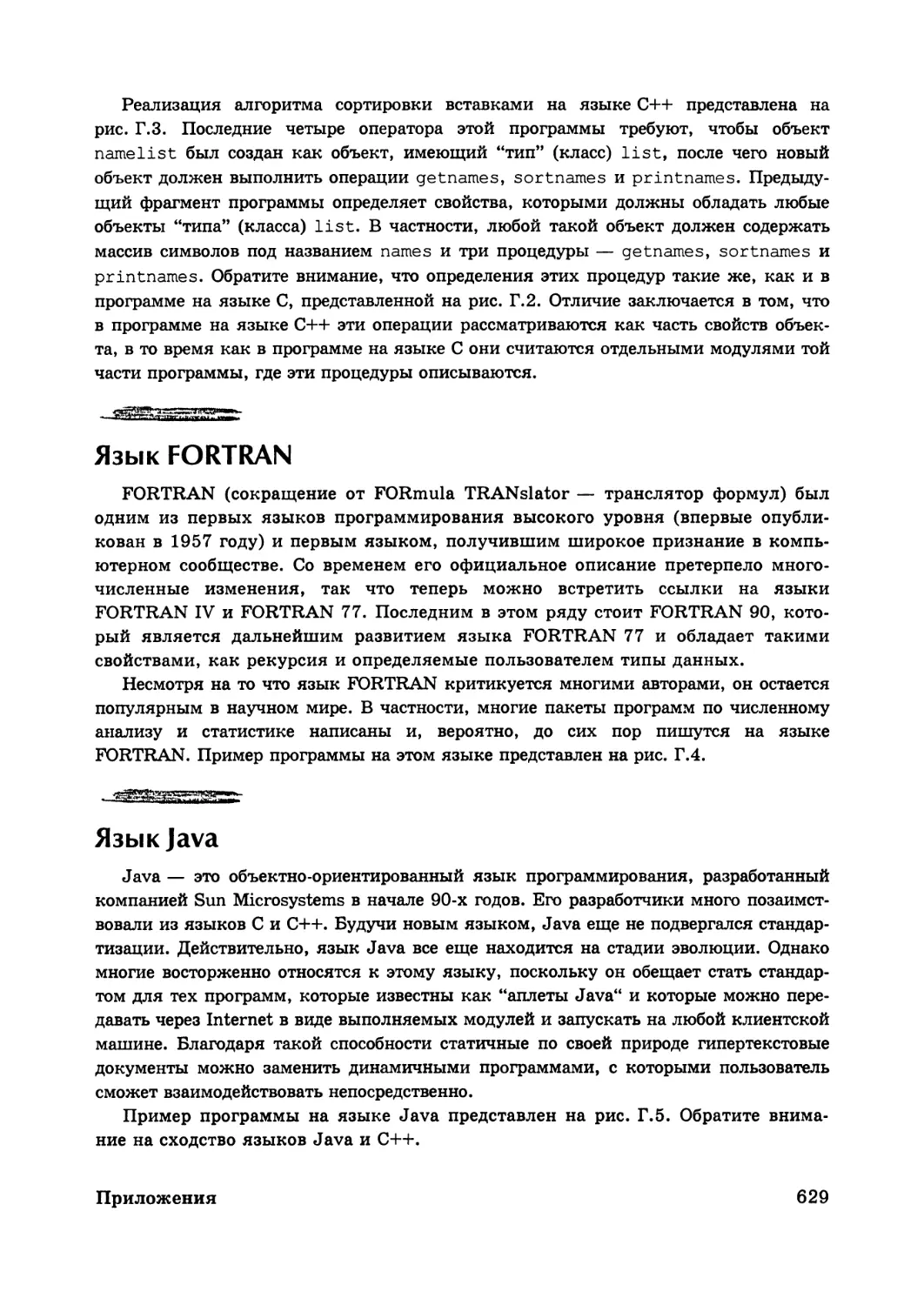

Язык FORTRAN 629

Язык JAVA 629

Язык PASCAL 630

Приложение Д. Эквивалентность итеративных

и рекурсивных структур 633

Приложение Е. Ответы на вопросы для самопроверки 635

Часть I 635

Часть II 644

Часть III 657

Часть IV 669

Предметный указатель 679

Содержание

О компьютерных науках

Компьютерные науки — это ядро теоретических и практических знаний, которые

используют в своей работе специалисты в области вычислительной техники,

программирования, информационных систем и технологий. Как научная дисциплина

компьютерные науки возникли в начале 40-х годов XX века в результате слияния

теории алгоритмов и математической логики, а также изобретения электронных

вычислительных машин. На протяжении полувековой истории компьютерных наук

неоднократно возникали и исчезали те или иные направления. Но одним из наиболее

важных разделов компьютерных наук остается теория, анализ, разработка, оценка

эффективности, реализация и практическое применение алгоритмов.

Чтобы применять основные результаты исследований в области

компьютерных наук, необходимо обладать навыками в четырех основных направлениях:

алгоритмическое мышление, представление информации, программирование и

проектирование систем. Предметная область компьютерных наук в целом может

быть разделена на две обширные подобласти. Первая из них включает изучение

конкретных процессов обработки информации и связанные с ними вопросы

представления данных. Вторая имеет отношение к структурам, механизмам и

схемам обработки информации.

Важнейшая цель обучения компьютерным наукам состоит в том, чтобы четко

понимать отношения, существующие между прикладными приложениями и

компьютерными системами. Компьютерные приложения делятся на две

категории: числовые и нечисловые. В числовых приложениях доминирующими

являются математические модели и числовые данные. В нечисловых приложениях

информация представляется в виде символов и правил. Традиционно

компьютерные науки имеют более тесные связи с математикой. Со своей стороны,

компьютерные науки оказывают сильное влияние на математику.

В настоящее время в области компьютерных наук обычно выделяют

двенадцать основных разделов.

■ Алгоритмы и структуры данных. Раздел теории алгоритмов включает

теорию вычислимости, теорию вычислительной сложности, теорию

параллельных вычислений (программирование параллельных процессов),

теорию дедуктивных и реляционных баз данных, теорию распознавания

образов, теорию алгоритмов, криптографию и многие другие направления.

■ Языки программирования. Этот раздел компьютерных наук изучает системы

обозначений, предназначенных для выполнения алгоритмов на виртуальных

машинах, а также способы формальной записи самих алгоритмов и данных.

Венцом достижений разработчиков стали программы, которые получают

описание языка и автоматически создают компилятор для перевода программ с

этого языка на машинный язык (например, программы YACC и LEX).

■ Архитектура компьютеров. Раздел теории архитектуры компьютеров

включает цифровую логику, булеву алгебру, теорию кодирования и тео-

0 компьютерных науках 11

рию конечных автоматов. К наиболее значительным достижениям в этой

области компьютерных наук относятся модули выполнения

арифметических операций, кэш-память, так называемые машины фон Неймана, RISC-

компьютеры и CISC-компьютеры. Были разработаны эффективные методы

записи и хранения информации, а также методы обнаружения и

исправления ошибок, включая средства восстановления после отказов.

Операционные системы и компьютерные сети. Этот раздел компьютерных

наук связан с исследованиями механизмов управления, позволяющих

эффективно координировать работу большого количества вычислительных

ресурсов при проведении вычислений, распределенных по многочисленным

компьютерным системам, объединенным в глобальные и локальные сети.

Разработка программного обеспечения. Данный раздел компьютерных наук

связан с созданием больших программных систем, которые должны

удовлетворять заданным программным спецификациям, быть безопасными,

защищенными, надежными и заслуживающими доверия пользователей.

Базы данных и информационно-поисковые системы. Этот раздел

компьютерных наук связан с организацией больших наборов постоянно

сохраняемых и совместно используемых данных, допускающих их обновление и

обеспечивающих эффективное выполнение запросов. Для изучения и

разработки баз данных и информационно-поисковых систем применяются

реляционная алгебра и реляционное исчисление, теория параллельной

обработки данных, выполняемых с помощью транзакций.

Искусственный интеллект и робототехника. Данный раздел компьютерных

наук включает моделирование процессов познания мира животными и

человеком с конечной целью создания компонентов машин, способных имитировать

или усиливать их. Основные объекты изучения в этой области включают

распознавание сенсорных сигналов, звуков, изображений и образов, обучение,

процессы рассуждения при решении задач и планирования, а также

понимание языков. Разработаны основные принципы проектирования систем

искусственного интеллекта: логическое программирование; экспертные системы;

методы и средства представления, хранения и использования знаний;

прикладные системы, использующие естественный язык; синтезаторы речи и

системы распознавания речи; роботы; генетические алгоритмы.

Компьютерная графика. Компьютерная графика связана с процессами

визуального представления реальных и виртуальных объектов, а также

имитации их движений на двухмерном экране компьютера или в трехмерной

голограмме. Она опирается на вычислительную геометрию и многие другие

области науки.

Взаимодействие человека и компьютера. Эта область компьютерных наук

изучает вопросы эффективной координации действий и передачи

информации между людьми и машинами (пользовательский интерфейс) с

помощью различных датчиков и устройств, имитирующих деятельность чело-

12 О компьютерных науках

века, а также информационные структуры, которые отражают

человеческие представления об окружающем мире.

■ Вычислительная математика. Эта область компьютерных наук связана с

проведением научных исследований, которые невозможно выполнить без

высокопроизводительных вычислений и обмена данными.

■ Деловая информатика. Данная область компьютерных наук изучает

вопросы обмена информацией и создания программных систем,

обеспечивающих работу организаций и координацию действий их сотрудников.

■ Биоинформатика. Эта новейшая область компьютерных наук возникла в

результате тесного взаимодействия вычислительной математики и

биологических наук.

Наиболее перспективные направления развития компьютерных наук

связываются с вычислительной математикой, теорией познания, библиотековедением,

деловой информатикой, биоинформатикой, организацией и управлением

промышленным производством, архитектурой.

Стать специалистом по современным информационным технологиям

возможно только при условии комплексного изучения всех составных частей

компьютерных наук. Прекрасным введением и хорошим источником информации о

современном состоянии компьютерных наук является эта книга, представляющая

собой популярный в США учебник для студентов высших учебных заведений и

тех, кто занимается самообразованием.

— Виктор Штонда

shtondaQwilliamspublishing.com

О компьютерных науках 13

Предисловие

Данная книга представляет собой введение в область компьютерных наук. В

ней сочетается необходимая широта обзора предмета с достаточно глубоким

проникновением в сущность излагаемого материала. Я писал эту книгу для двух

категорий читателей.

Для будущих специалистов по компьютерным наукам

и вычислительной технике

Первая категория читателей включает студентов начальных курсов, которые

по окончании учебного заведения станут специалистами в области

компьютерных наук и вычислительной техники. Как правило, на этом этапе обучения

студенты склонны отождествлять весь спектр компьютерных наук с

программированием и просмотром Web-страниц в Internet, поскольку это, в сущности,

именно то, что они видели раньше и с чем им приходилось сталкиваться. Однако

область компьютерных наук — это нечто существенно большее. Поэтому

студентам необходимо продемонстрировать всю глубину и обширность той области

знаний, к изучению которой они приступают и в которой планируют

специализироваться. В предоставлении этой, столь необходимой им информации и состоит

назначение данной книги. Она познакомит студентов с обзором всего спектра

компьютерных наук, что создаст основу для правильной оценки различных

курсов, которые им предстоит изучать впоследствии.

Для студентов других дисциплин

Кроме того, эта книга разработана с учетом интересов учащихся других

специальностей. Данный курс компьютерных наук позволит им заложить фундамент для

понимания основ этой области наук в целом. Подобная база необходима всем

студентам, чтобы научиться адаптироваться к тому техногенному обществу, в котором они

живут, и в случае необходимости самостоятельно продолжить изучение этих наук,

что на сегодняшний день очень важно. Поэтому данную книгу можно использовать в

качестве учебника для ознакомительного курса компьютерных наук, рассчитанного

на студентов различных естественных наук. После изучения данного курса студенты

получат необходимые знания обо всех направлениях компьютерных наук, которые

будут работать на них и в будущем.

Структура книги

Материал книги упорядочен в соответствии с восходящим подходом,

предусматривающим переход от конкретного к абстрактному. Именно такой способ

изложения обеспечивает ясную и доступную подачу материала, когда одна тема

плавно переходит в другую. Часть I включает обсуждение вопросов, связанных с

аппаратным обеспечением. Она начинается с объяснений, как информация

представляется и записывается в машинах и как выбранные способы представления

\

влияют на свойства этих машин (глава 1). Затем описывается, как машины

обрабатывают данные с помощью программ на машинных языках (глава 2).

В части II обсуждаются вопросы, связанные с программным обеспечением,

как функционирование машины координируется операционной системой и как

это координирование может быть распространено на всю компьютерную сеть, а

также на межсетевые взаимодействия (глава 3). На этой стадии обучения

студенты получают информацию, необходимую для понимания принципов

построения и функционирования типичной компьютерной системы. По сути, главы 1-3

могут использоваться как основа для краткого курса лекций "Что должен знать

каждый грамотный пользователь компьютера".

В последующих главах этой части рассматриваются вопросы разработки

программного обеспечения, включая разработку и анализ алгоритмов (глава 4),

применение языков программирования и используемые ими парадигмы

(глава 5), а также проектирование программного обеспечения (глава 6).

В части III детально рассматриваются темы, затронутые в предыдущей части,

и обсуждается взаимосвязь между алгоритмами и построением структур

хранения данных. В частности, здесь дано введение в теорию структур данных

(глава 7), приводятся элементарные сведения о методах файлового хранения

информации (глава 8) и представлен общий обзор систем баз данных (глава 9).

Курс достигает своей кульминации в части IV, включающей рассмотрение

наиболее впечатляющих достижений в области вычислительной техники. Эта часть

начинается с главы об искусственном интеллекте, в которой обсуждаются технологии

создания вычислительных машин, способных к восприятию и проведению

рассуждений (глава 10). Заканчивается данная часть рассмотрением ограничений, присущих

алгоритмическим системам, и тех пределов, которые эти ограничения устанавливают

в отношении возможностей вычислительных машин (глава 11).

Кроме того, существует ряд тем, которые красной нитью проходят через

всю книгу. Первая — это то, что компьютерные науки являются весьма

динамичной областью знания. Все рассматриваемые темы подаются в исторической

перспективе, обсуждается достигнутый на данный момент уровень развития и

указываются основные направления текущих исследований. Вторая тема

состоит в пояснении значения абстрактных методов и способов применения

различных абстрактных инструментов для управления уровнем сложности.

Фактически даже само построение книги отвечает раскрытию этой темы за счет

представления материала в порядке прогрессирующей абстракции —

аппаратное оборудование предоставляет абстрактные инструменты, используемые

системным программным обеспечением, а системное программное обеспечение, в

свою очередь, предоставляет абстрактные инструменты, используемые

прикладным программным обеспечением.

Студенту

Впервые я познакомился с областью компьютерных наук во время службы в

военно-морских силах США, в конце 60-х - начале 70-х годов. (Я сознаю, что

это признание старит меня в глазах читателя, однако и с вами это тоже когда-

нибудь произойдет.) Большую часть всего срока службы я занимался тем, что

Предисловие 15

содержал в исправности системное программное обеспечение компьютеров

военно-морского флота, установленных в Лондоне. По окончании службы я вернулся

к учебе и в 1975 году закончил аспирантуру. С тех пор я преподаю

компьютерные науки и математику.

Многое изменилось за эти годы в компьютерных науках, однако многое

осталось и неизменным. В частности, компьютерным наукам всегда была и по-

прежнему присуща некоторая притягательная сила. В этой области знаний

постоянно происходит множество увлекательных событий. Развитие и

повсеместное распространение Internet, прогресс в области искусственного интеллекта,

уникальные возможности сбора и распространения информации в неслыханных

размерах — это только некоторые из аспектов, способных воздействовать на

вашу жизнь. Вы живете в замечательном, изменяющемся мире, и вам

предоставляется реальная возможность стать участником происходящих событий.

Воспользуйтесь же ею! Чем больше вы узнаете, тем лучше будете подготовлены. Эта

книга позволит вам заложить основу, но это отнюдь не предел. Прочтите ее, а

потом совершенствуйтесь дальше и дальше. Одно из наиболее достойных

качеств, которое вы можете развить в себе, — это умение учиться самостоятельно.

Преподавателю

Объем материала этой книги превосходит тот, который может быть изучен за

один семестр, поэтому не бойтесь пропускать темы, которые не соответствуют

задачам вашего курса. Я написал книгу для того, чтобы она служила основой

для проведения курса обучения, а не определяла его содержание. Несмотря на то

что изложение материала следует определенной схеме, каждая из тем подается в

независимой манере, что позволит вам сделать выбор в соответствии с вашими

вкусами. В начале каждой из глав звездочками отмечены те разделы, которые я

считаю факультативными, однако желание навязать вам свое мнение не входило

в мои намерения. Я также предлагаю рассматривать некоторые темы как

задания для домашнего чтения. Мне кажется, что зачастую мы недооцениваем

студентов, когда считаем необходимым объяснять абсолютно все непосредственно на

занятиях. Я часто задаю моим студентам целую главу для чтения на дом, а

затем использую время занятий для того, чтобы разъяснить определенные вопросы

или подробно осветить некоторые части текста, исходя из собственного опыта.

Я уже указывал, что книга построена по восходящему принципу, от

конкретного к абстрактному, однако позвольте мне остановиться на этом подробнее. Как

ученые мы слишком часто полагаем, что студенты непременно оценят наш

подход к предмету, который вырабатывался нами на протяжении многих лет

работы в этой области. Однако как преподаватели мы поступим лучше, если будем

подавать материал, ориентируясь на точку зрения студента. Именно поэтому

книга начинается с освещения темы представления и хранения данных, которая

выбрана мною в качестве отправной точки для изложения последующего

материала. Современные студенты уже знакомы с магнитными дисками, модемами,

компакт-дисками, и я обнаружил, что они проявляют интерес к тому, как эти

устройства работают. Я часто наблюдал, как они находят ответы на многие свои

"почему?", после чего начинают воспринимать этот курс скорее как практиче-

16 Предисловие

ский, нежели как теоретический. После такого начала книга естественно

подходит к раскрытию вопросов о программном обеспечении, которое контролирует

эти устройства. Далее рассматривается, как можно разработать собственное

программное обеспечение. Затем обсуждение переходит к таким абстрактным

вопросам, как разработка алгоритмов, способ представления функций, а также

сложность, что и является основным содержанием большинства традиционных

вводных компьютерных курсов.

Всем нам известно, что студенты познают гораздо больше того, чему мы их

обучаем, и те знания, которые они получают окольным путем, зачастую

воспринимаются лучше, чем те, которые подаются им непосредственно. Эта особенность становится

особенно важной, когда приходит время "учить" решать задачи. Студенты не учатся

решать проблемы как отдельную дисциплину путем изучения методологий по

решению задач. Они учатся справляться с проблемами, решая их. Поэтому по всему

тексту книги я включил многочисленные задания. Я настоятельно рекомендую вам

использовать их и подробно пояснять методы их решения.

Еще одна тема, которую я отнес к этой же категории, — это профессионализм,

этика и социальная ответственность. Я не считаю, что подобный материал может

быть представлен как отдельный предмет. Напротив, он должен выходить на

поверхность там, где это уместно, и именно такой подход выбран в данной книге. В

частности, в разделы 0.5, 3.7, 6.1, 10.1 и 10.7 включены такие темы, как безопасность,

конфиденциальность, ответственность, социальные аспекты, обсуждаемые в

контексте работы в сети, использование баз данных, разработка программного обеспечения

и применение искусственного интеллекта. Кроме того, каждая глава включает ряд

вопросов (раздел "Общественные и социальные вопросы"), побуждающих студентов к

размышлениям об отношении представленного в книге материала к жизни того

общества, частью которого они являются.

Педагогические аспекты

Эта книга является плодом моей многолетней практики преподавания,

благодаря чему она богата разнообразным педагогическим материалом. В частности,

весьма существенным фактором является обилие поставленных задач, решение

которых требует активного участия обучающихся. Каждый раздел главы

заканчивается пунктом "Вопросы для самопроверки", назначение которого —

стимулировать обучающихся к самостоятельному мышлению. С помощью

предлагаемых задач закрепляется пройденный материал, приведенное выше обсуждение

расширяется дополнительными аспектами и даются ссылки на связанный

материал, рассмотрение которого будет проводиться позднее. Ответы на

предлагаемые вопросы вынесены в приложение Б.

Более того, каждая глава (за исключением вступительной) заканчивается

двумя группами задач. Первая включает подборку задач под заголовком

"Упражнения", разработанных для использования в качестве "домашнего

задания", поскольку они относятся к содержанию всей главы и в тексте прямо не

рассматриваются. Вторая группа содержит вопросы под заголовком

"Общественные и социальные вопросы", которые предназначены для

обдумывания и обсуждения. Многие из этих вопросов могут быть использованы в качестве

Предисловие 17

небольших заданий на проведение исследований, результаты которых должны

быть представлены в виде письменных или устных отчетов.

Каждая глава завершается списком рекомендуемой литературы, включающим

ссылки на материал, имеющий отношение к теме данной главы. Кроме того,

хорошим источником дополнительной информации по каждой теме является Web-

узел, речь о котором пойдет в следующем разделе.

Web-узел

Данная книга дополняется материалом, собранным на специальном Web-узле,

предназначенном для ее информационной поддержки. Его адрес http://

www.awlonline.com/brookshear. На этом узле представлен материал как для

студентов, так и преподавателей, включая вспомогательное программное

обеспечение, руководства к лабораторным работам по разнообразным языкам

программирования, ссылки на дополнительные темы по интересам, а также на

материалы, разработанные другими читателями этой книги.

Замечания к шестому изданию

Несмотря на то что это издание имеет ту же структуру построения по главам, что

и предыдущее, в него добавлены некоторые новые темы, а часть существовавших

ранее удалена. Большинство предлагаемого материала было переработано в целях

адекватного представления современного состояния в области компьютерных наук.

Ниже приведен обзор основных изменений, которые были внесены в данное издание.

Тема сжатия данных была перенесена из главы 2 в новый раздел 1.8. Этот

раздел также содержит сведения о программе LZ77 и методах представления

изображений, включая обсуждение форматов GIF и JPEG. Материал по анализу

алгоритмов, который раньше рассматривался в главе 11, был расширен и

перемещен в главу 4 "Алгоритмы". Глава 4 стала более доступной для понимания

после удаления обсуждения методов быстрой сортировки. В главу 5 "Языки

программирования" был добавлен раздел 5.5, посвященный объектно-

ориентированному программированию. Часть этого материала входила раньше в

главу 7. Большая часть главы 6 "Технология разработки программного

обеспечения" была полностью переписана. Теперь она включает введение в шаблоны

проектирования и новый раздел по тестированию. В главе 7 "Структуры

данных" появился новый раздел 7.7, содержащий сведения об использовании

косвенной адресации на уровне машинных языков. Глава 8 "Файловые

структуры" была полностью переписана в целях лучшего восприятия материала

(за счет удаления излишних примеров по конкретным языкам

программирования). Раздел 9.4 по объектно-ориентированным базам данных был переписан, и

появился новый раздел 9.6, посвященный социальным аспектам использования

технологии баз данных. В главу 10 "Искусственный интеллект" включены два

новых раздела — 10.5 "Генетические алгоритмы" и 10.7 "Осмысливание

последствий". Кроме того, прежние разделы 10.3, 10.4 и 10.5 были упрощены и

объединены. В главу 11 "Теория вычислений" был добавлен раздел 11.6

"Криптография с использованием открытых ключей".

Помимо упомянутых выше изменений, я добавил в книгу некоторую

изюминку, поместив в ее текст врезки, содержание которых позволяет лучше осоз-

18 Предисловие

нать связь излагаемого материала с реальным миром. Многие из этих врезок

содержат ссылки на источники в Internet, предоставляющие дополнительную

информацию по обсуждаемой теме.

Благодарности

Прежде всего я хотел бы поблагодарить тех, кто поддержал эту книгу тем,

что читал ее предыдущие издания и использовал их материал в своей работе* Вы

оказали мне этим большую честь.

С каждым новым изданием пополняется список тех, кто внес свой вклад в

создание этой книги. На сегодняшний день в этот список входят Дж. М. Адаме

(J. M. Adams), К. М. Аллен (СМ. Allen), Д. К. С. Эллисон (D. С. S. Allison), Б.

Ауернхеймер (В. Auernheimer), П. Бэнкстон (P. Bankston), М. Бернард (М.

Barnard), К. Боуер (К. Bowyer), П. У. Брешер (P. Brashear), К. М. Браун (С.

М. Brown), Б. Каллони (В. Calloni), М. Клэнси (М. Clancy), P. Т. Клоуз (R. Т.

Close), Д. X. Кули (D. H. Cooley), Ф. Дик (F. Deek), М. Дж. Дункан (М. J.

Duncan), С. Фокс (S. Fox), Н.Е. Гиббс (N. E. Gibbs), Дж. Д. Гаррис (J. D.

Harris), Д. Гэском (D. Hascom), Л. Хит (L. Heat), П. Хендерсон (P. Henderson),

Л. Хант (L. Hunt), Л. А. Джен (L. A. Jehn), К. Корб (К. Korb), Дж. Кренц (G.

Krenz), Дж. Лью (J. Liu), Т. Дж. Лонг (Т. J. Long), К. Мэй (С. May), С. Дж.

Меррил (S. J. Merrill), Дж. К. Мойер (J. С. Моуег), М. Мэрфи (М. Murphy),

Дж. П. Майерс (J. P. Myers), Дж. Д. С. Нунен (Jr. D. S. Noonan), С. Оларью

(S. Olariu), Дж. Райе (G. Rice), H. Риккерт (N. Rickert), К. Ридесел (С.

Riedesel), Дж. Б. Роджерс (J. В. Rodgers), Дж. Сайто (G. Saito), У. Савитч (W.

Savitch), Р. Шлефтли (R. Schlafly), Дж. К. Шлиммер (J. С. Schlimmer), С.

Селлс (S.Sells), Дж. К. Симмз (J. С. Simms), М. К. Слэттери (М. С. Slatterry),

Дж. Слимик (J. Slimick), Дж. А. Сломка (Slomka), Д. Смит (D. Smith), Дж.

Солдеритч (J. Solderitsch), P. Стейгервальд (R. Steigerwald), Л. Стайнберг (L.

Steinberg), У. Дж. Тэффе (W. J. Taffe), Дж. Толбарт (J. Talburt), П. Тромович

(P. Tromovitch), Э. Райт (Е. Wright) и М. Зиглер (М. Ziegler). Этим людям я

выражаю свою самую искреннюю благодарность.

Я также хочу поблагодарить своих друзей из издательства Addison-Wesley, чьи

усилия также нашли отражение на этих страницах. Они проделали большую работу,

превратив необработанную рукопись в отлично изданную книгу. В частности, Лисе

Кэлнер (Lisa Kalner) и Эми Роуз (Amy Rase) пришлось терпеливо работать со мной в

течение многих дней. Они могут поведать об этом множество историй.

Кроме того, я хотел бы поблагодарить мою жену Иэрлин за ту поддержку,

которую она оказывала мне на протяжении этих лет. Именно благодаря ей

утром 11 декабря 1998 года я был вовремя доставлен в больницу и смог

оправиться после инфаркта.

Сообщите нам ваше мнение

Вы, читатель этой книги, и есть главный ее критик. Мы ценим ваше мнение

и хотим знать, что было сделано нами правильно, что можно было сделать

лучше и что еще вы хотели бы увидеть изданным нами. Было бы интересно

услышать и другие замечания, которые вам хотелось бы высказать в наш адрес.

Предисловие 19

Мы ждем ваших комментариев и надеемся на них. Вы можете прислать

электронное письмо или просто посетить наш Web-узел, оставив свои замечания. Одним

словом, любым удобным для вас способом дайте нам знать, нравится ли вам эта

книга, а также выскажите свое мнение о том, какими бы вы хотели видеть наши книги.

Посылая письмо или сообщение, не забудьте указать название книги и ее

авторов, а также ваш факс или номер телефона. Мы внимательно ознакомимся с вашими

замечаниями и обязательно учтем их при подготовке последующих книг.

E-mail: inf o@williamspublishing. com

WWW: http: //www.williamspublishing.com

20 Предисловие

0.1. Знакомство с алгоритмами

0.2. Происхождение

вычислительных машин

0.3. Эволюция компьютерных наук

0.4. Роль абстракции

0.5. Этические, социальные и

правовые аспекты

глава

Введение

НУЛЕВАЯ

Компьютерные науки—это дисциплина, назначение которой состоит в

создании научной основы для таких предметов, как проектирование

электронно-вычислительных машин, разработха программного

обеспечения, обработка информации, алгоритмическое решение задач, а

также алгоритмический процесс сам по себе. Следовательно, она

представляет собой фундамент для успешного применения современных

вычислительных машин, а также закладывает основы, необходимые для

разработки новых прикладных программ. Это означает, что невозможно

стать специалистом в области компьютерных наук, изучив лишь

несколько тем как независимые предметы или же просто научившись

использовать уже существующие вычислительные инструменты. Для того

чтобы получить глубокие знания в области компьютерных наук, следует

охватить весь спектр разнообразных аспектов из широкого диапазона

динамически развивающихся тем.

Эта книга и создана в целях обеспечения такого фундамента. Здесь

дисциплина компьютерных наук представлена как комплексное

введение в ряд предметов, составляющих типичную университетскую учебную

программу для специалистов по вычислительной технике. Таким

образом, эта книга может использоваться как базовый курс для студентов

факультетов информатики и вычислительной техники или как основной

источник сведений для студентов других специальностей, которым

требуется изучить основы тех дисциплин, которые определяют развитие

современного компьютеризированного общества.

0.1. Знакомство с алгоритмами

Мы начнем с самого фундаментального понятия в области компьютерных наук —

алгоритма. Говоря неформально, алгоритм — это последовательность действий,

которая определяет способ решения некоторой задачи.1 Например, существуют

алгоритмы для конструирования моделей самолетов (представляемые в форме

пооперационных инструкций), для управления стиральными машинами (обычно

помещаемые на внутреннюю сторону крышки машины), для воспроизведения музыки

(изображаемые в виде музыкальных нот), а также для выполнения различных

фокусов. Пример алгоритма последнего типа приведен на рис. 0.1.

Прежде чем машина сможет выполнить некоторое задание, необходимо

определить алгоритм выполнения этого задания и предоставить его машине в том виде,

который будет с ней совместим. Представление алгоритма в таком виде называется

программой. Программы, представляющие эти алгоритмы, принято называть

программным обеспечением, в противоположность самой машине, которую принято

называть аппаратным обеспечением.

Изучение алгоритмов первоначально составляло один из разделов

математики. Поиск алгоритмов занимал математиков задолго до того, как появились

современные вычислительные машины. Основная цель этого поиска —

отыскать общий набор указаний, описывающих способ решения задачи

определенного типа. Одним из наиболее известных результатов ранних поисков является

алгоритм деления столбиком для определения частного двух многозначных

чисел. В качестве еще одного примера можно привести алгоритм Евклида,

предложенный древнегреческим математиком для определения общего

наибольшего делителя двух положительных целых чисел. Описание этого алгоритма

представлено на рис. 0.2.

Как только алгоритм решения задачи будет найден, само выполнение

предусмотренных этим алгоритмом действий уже не потребует понимания

законов, по которым данный алгоритм был построен. Напротив, решение задачи

сужается до простого выполнения установленной последовательности

инструкций. Мы можем применять алгоритм деления столбиком для поиска

частного двух многозначных чисел или Евклидов алгоритм определения

наибольшего общего делителя, даже не понимая тех принципов, на основании

которых эти алгоритмы работают. По сути, в алгоритме закодированы все

сведения, необходимые для решения поставленной задачи.

1 Если быть более точным, алгоритм — это упорядоченное множество однозначных,

выполнимых манипуляций, определяющих некоторое конечное действие. Подробнее эта

тема обсуждается в главе 4.

22 Глава нулевая. Введение

Описание фокуса. Исполнитель фокуса выкладывает на стол несколько карт из обычной игральной колоды,

помещая их лицевой стороной вниз. При этом колода карт постоянно тщательно перетасовывается. Затем

зрителям предоставляется право выбора, какого цвета должна быть масть очередной открываемой карты —

черного или красного, после чего исполнитель переворачивает на столе требуемую карту.

Секрет фокуса и последовательность его выполнения.

Этап 1. Из обычной колоды карт выберите десять карт красной масти и десять черной. Уложите их в две стопки,

согласно цвету масти, лицевой стороной вверх.

Этап 2. Объявите, что вы выбрали несколько карт черной масти и несколько красной.

Этап 3. Выберите карты красной масти. Под видом упорядочения в одну маленькую стопку возьмите карты в

левую руку лицевой стороной вниз, после чего большим и указательным пальцами правой руки отогните

один из концов этой стопки вниз так, чтобы каждая карта стала слегка выпуклой. Затем со словами: "В

этой стопке карты красной масти" положите колоду карт на стол лицевой стороной вниз.

Этап 4. Возьмите карты черной масти. Таким же образом, как и в предыдущем случае, отогните уголок стопки

вверх, что сделает карты слегка вогнутыми. Затем положите карты на стол лицевой стороной вниз со

словами: "А в этой стопке карты черной масти".

Этап 5. Сразу после того, как карты черной масти будут выложены на стол, перетасуйте обе стопки и приступайте

раскладывать их на столе (опять же, лицевой стороной вниз). Раскладывая карты, демонстрируйте

зрителям, как тщательно вы их перетасовываете.

Этап 6. Когда все карты будут разложены, выполните следующие действия.

6.1. Попросите зрителей выбрать карту красной или черной масти.

6.2. Если запрашиваемый цвет масти красный и есть карта с выпуклой поверхностью, переверните ее со

словами: "Вот карта красной масти".

6.3. Если запрашиваемый цвет черный и есть карта с вогнутой поверхностью, переверните ее со

словами: "Вот карта черной масти".

6.4. В противном случае заявите, что больше нет карт требуемого цвета, и переверните все оставшиеся

карты, чтобы доказать это.

Алгоритм для выполнения карточного фокуса

Именно благодаря такой возможности собирать и передавать информацию с

помощью алгоритмов мы можем создавать "разумные" машины. Следовательно,

уровень интеллекта, проявляемый определенной машиной, ограничен той информацией,

которая может быть ей передана через используемые алгоритмы. Только после того,

как будет найден алгоритм, позволяющий решить поставленную задачу, может быть

сконструировано некоторое устройство, предназначенное для ее решения. В свою

очередь, если не существует алгоритма выполнения определенного задания, то его

выполнение оказывается за пределами возможностей машин.

0.1. Знакомство с алгоритмами 23

РИСУНОК 0.2

Описание. В этом алгоритме предполагается, что входные данные представляют собой два целых положительных

числа, для которых требуется определить наибольший общий делитель. '\

Порядок выполнения.

Этап 1. Присвойте переменным М и N значения двух введенных чисел (большего и меньшего).

Этап 2. Разделите М на N и присвойте значение остатка переменной Р. >

Этап 3. Если значение Р не равняется 0, присвойте переменной М значение переменной N, затем переменной N

присвойте значение остатка Р и вернитесь к этапу 2. В противном случае наибольшим общим делителем

заданной пары чисел является значение, присвоенное в данный момент переменной N.

Алгоритм Евклида для поиска наибольшего общего делителя двух положительных целых чисел

Таким образом, важнейшая задача всей области компьютерных наук — это

разработка алгоритмов, поэтому существенная часть рассматриваемых этими

науками вопросов касается тех или иных аспектов данной задачи.

Следовательно, мы можем получить достаточно глубокие знания в области компьютерных

наук только путем изучения свойств алгоритмов. Один из важных аспектов,

касающийся вопроса о том, как алгоритмы разрабатываются впервые, тесно связан

с общей проблемой решения задач. Поиск алгоритма решения задачи в сущности

состоит в нахождении способа ее решения. Из этого следует, что исследования в

этой области компьютерных наук обязательно должны строиться на

достижениях в таких областях знания, как психология решения проблем и теория

обучения. С некоторыми идеями из этих областей мы познакомимся в главе 4.

После того как алгоритм решения задачи будет найден, необходимо

представить его в такой форме, которая может быть воспринята машиной или другим

человеком. Это означает, что мы должны преобразовать найденную

алгоритмическую концепцию в четкий набор инструкций, представленных в форме,

исключающей всякую неоднозначность. Проводимые по этому поводу

исследования основывались на наших знаниях в области языка и грамматики и привели к

созданию множества схем представления алгоритмов, известных как языки

программирования. В различных языках используются разные подходы к процессу

программирования, иначе называемые парадигмами программирования.

Некоторые из этих языков программирования и те парадигмы, на основе которых они

построены, будут рассмотрены в главе 5.

Разработка больших систем программного обеспечения предусматривает нечто

большее, чем просто определение независимых алгоритмов выполнения

необходимых действий. Дополнительно требуется разработать схему взаимодействия

отдельных компонентов системы. В результате трудности, с которыми

приходится сталкиваться при разработке больших систем программного обеспечения, су-

24 Глава нулевая. Введение

щественно превосходят те, которые имеют место при разработке небольших

программ. Поэтому в компьютерных науках существует отдельная обширная

прикладная область исследований, назначение которой состоит в поиске

инструментов для решения указанных проблем. Эта область компьютерных наук,

именуемая технологией разработки программного обеспечения, на сегодняшний

объединяет достижения различных сфер знания, таких как инженерное

искусство, управление проектами, управление персоналом, а также разработка языков

программирования. Так как наше общество становится все более зависимым от

больших программных систем, возрастает и необходимость совершенствования

инструментов и методов программирования. Поэтому вопросы технологии

разработки программного обеспечения являются важнейшим направлением в

современных исследованиях. Подробно эта тема будет рассматриваться в главе 6.

Другой, не менее важной задачей компьютерных наук является разработка и

конструирование машин. Подробно эта тема рассматривается в главах 1 и 2. Хотя

приведенное здесь описание архитектуры вычислительной машины включает

обсуждение некоторых технических вопросов, автор не ставил своей целью детальное

освещение методов реализации современной компьютерной архитектуры в виде

электронных схем. В противном случае потребовалось бы слишком углубиться в предмет

электроники. Более того, аналогично механическим калькуляторам, которые

уступили место электронным устройствам, современные электронные устройства могут

быть со временем заменены продуктами иных технологий, среди которых главный

кандидат — оптика. Наша цель состоит в получении знаний в области современных

технологий, необходимых для правильной оценки их влияния на современные

машины, а также на развитие компьютерных наук.

Конечно, хотелось, чтобы архитектура вычислительных машин определялась

исключительно нашими знаниями об алгоритмических процессах и не ограничивалась

возможностями существующих технологий. Другими словами, вместо того чтобы

позволять существующим технологиям определять принципы построения машин и,

следовательно, способы представления алгоритмов, нам бы хотелось, чтобы

существующие знания об алгоритмах стали той силой, которая устанавливала бы

требования к современной архитектуре машин. По мере совершенствования технологий эта

мечта становится все более реальной. На сегодняшний день стало возможным

создавать машины, которые воспринимают алгоритмы, выраженные в виде нескольких

последовательностей команд, выполняемых одновременно. В другом варианте они

представляются как схемы соединений между многочисленными обрабатывающими

устройствами, что очень похоже на то, как наш мозг представляет информацию в

виде связей между нейронами (глава 10).

Еще один контекст, в котором мы рассмотрим архитектуру вычислительных

машин, связан с хранением и поиском данных. Здесь внутренние свойства

машин часто отражаются в их внешних характеристиках. Сами эти свойства, а

также способы, позволяющие избежать их нежелательного влияния,

обсуждаются в главах 1, 7, 8 и 11.

С конструированием вычислительной техники тесно связаны проблемы

разработки интерфейса между машиной и внешним миром. Например, как алгоритмы

будут вводиться в машину и как указать машине, какой алгоритм следует вы-

0.1. Знакомство с алгоритмами 25

полнить? Решение этих задач в окружении, предполагающем предоставление

машиной множества различных услуг, требует разрешения многих проблем,

включая координацию действий и распределение ресурсов. Некоторые из таких

решений будут рассмотрены в главе 3, посвященной операционным системам.

По мере того как от машин требовалось выполнение все более и более

интеллектуальных заданий, в области компьютерных наук выделилось направление изучения

особенностей человеческого разума. Цель исследований состояла в том, что после

выявления механизмов, позволяющих нашему мозгу рассуждать и познавать, можно

будет разработать алгоритмы, имитирующие эти процессы, и, таким образом,

передать эти возможности машинам. Эта новая область компьютерных наук, именуемая

теорией искусственного интеллекта, в значительной степени основывается на

достижениях таких наук, как психология, биология и лингвистика. Некоторые аспекты

теории искусственного интеллекта обсуждаются в главе 10.

Поиски алгоритмов решения все более сложных задач сделали актуальными

исследования в области предельных ограничений самих процессов алгоритмизации.

Если не существует алгоритма выполнения задания, то это задание не может быть

выполнено машиной. Говорят, что задача, решение которой может быть описано с

помощью алгоритма, является алгоритмической. Из этого определения следует, что

машины способны выполнять только алгоритмические задания.

Такое понятие, как неалгоритмические задачи, появилось в математике в

начале двадцатого века после доказательства теоремы Курта Геделя о неполноте.

Коротко говоря, эта теорема утверждает, что в любой математической теории,

которая охватывает традиционную арифметическую систему, существуют

утверждения, которые невозможно ни доказать, ни опровергнуть. В результате любое

полное изучение нашей арифметической системы выходит за пределы

возможностей алгоритмических действий.

Стремление исследовать свойственные алгоритмическим методам ограничения,

вытекающие из сделанного Геделем открытия, привело математиков к разработке

понятия абстрактных машин, предназначенных для выполнения алгоритмов, и

изучению теоретических возможностей этих гипотетических машин. (Это было еще до

того, как технология позволила создать действующие машины для проведения

подобных исследований.) В настоящее время результаты подобных исследований

алгоритмов и машин представляют теоретические основы компьютерных наук.

Некоторые темы из этой области мы рассмотрим в главе 11.

0.2. Происхождение вычислительных машин

Абстрактные машины, созданные математиками в начале двадцатого века,

составляют важную ветвь в родословной современных компьютеров. Другие

ветви простираются в более далекое прошлое. В действительности поиск машин,

способных выполнять алгоритмические задачи, имеет весьма долгую историю.

Одним из первых вычислительных устройств является абак, т.е. счеты. Их

история восходит к периоду древнегреческой и древнеримской цивилизаций.

26 Глава нулевая. Введение

Само это устройство довольно простое и состоит из бусин, нанизанных на

прутья, которые вставлены в прямоугольную рамку. Перемещение бусин взад и

вперед по прутьям позволяет представлять сохраняемые значения. Именно

расположение бусин этот "компьютер" использует для представления и

суммирования данных. Управление выполнением требуемого алгоритма с помощью этой

машины возлагается на человека-оператора. Таким образом, сами счеты

являются просто системой хранения данных, и только сочетание человека и счет

образует полную вычислительную машину.

В относительно недалеком прошлом технология создания вычислительных

машин основывалась на использовании зубчатых колес. Среди создателей таких

механизмов были француз Блез Паскаль (1623-1662), немец Готфрид Вильгельм

Лейбниц (1646-1716) и англичанин Чарльз Бэббидж (1792-1871). Эти

устройства представляли данные с помощью расположения зубчатых колес, причем

данные вводились механически, посредством приведения колес в необходимое

положение. Результаты вычислений в машинах Паскаля и Лейбница определялись

путем считывания конечного положения колес, аналогично тому, как мы сейчас

определяем суммарный пробег автомобиля по показаниям спидометра. Однако

Бэббидж предвидел создание машин, которые будут печатать результаты

вычислений на бумаге, что позволит устранить возможность ошибок при считывании.

Что касается способности следовать алгоритму, то в этих машинах уже явно

виден определенный прогресс. Машина Паскаля могла выполнять только

алгоритм суммирования. Поэтому средства выполнения соответствующей

последовательности действий были встроены в саму машину. Аналогичным образом в

архитектуру машины Лейбница был встроен набор неизменных алгоритмов,

позволяющих выполнять множество арифметических действий по выбору оператора.

Машина Бэббиджа, в отличие от двух предыдущих машин, была

сконструирована таким образом, что последовательность выполняемых действий могла быть

передана с помощью пробивок в бумажных картах. Таким образом, машина

Бэббиджа была уже программируемой. Именно по этой причине ассистентка

Бэббиджа, Августа Ада Байрон, считается первым в мире программистом.

Передача алгоритма с помощью отверстий в бумажных картах не является

собственным открытием Бэббиджа. В 1801 году француз Джозеф Жаккард

применил подобную технологию для управления ткацкими станками (рис. 0.3). В

частности, он разработал ткацкий станок, процесс плетения которого

определялся узором из отверстий на бумажных картах. Благодаря этому алгоритм, по

которому работала машина, можно было легко изменить, что позволяло на одном

и том же станке производить множество различных типов тканей.

Позднее Герман Холлерит (1860-1929) использовал идею представления

информации с помощью отверстий в бумажных картах для ускорения составления

таблиц статистических сводок при переписи населения США в 1890 году.

Фактически именно эта разработка Холлерита привела к созданию корпорации IBM.

0.2. Происхождение вычислительных машин 27

РИСУНОК 0.3

Ткацкий станок Жаккарда (Показано с разрешения Международной коммерческой технической корпорации.

Несанкционированное использование запрещено)

Технологии тех времен не обеспечивали необходимого уровня точности,

который позволил бы сделать сложные шестеренчатые калькуляторы Паскаля,

Лейбница и Бэббиджа достаточно популярными. И до тех пор, пока электроника

не расширила возможности механических устройств, технология не позволяла

поддерживать те теоретические разработки, которые появлялись в

зарождающейся компьютерной науке того времени. Примерами такого прогресса могут

служить электромеханическая машина Джорджа Стибица, созданная в 1940 году

в лабораториях компании Bell, и машина Mark I, созданная в 1944 году в

Гарвардском университете Говардом Айкеном совместно с группой инженеров

корпорации IBM (рис. 0.4). В этих машинах широко использовались механические

реле, работой которых управляла электроника. В этом смысле они устарели

практически сразу же после создания, так как другие исследователи в это же

время уже использовали технологию электровакуумных приборов для

конструирования полностью электронных цифровых вычислительных машин. Первым

28

Глава нулевая. Введение

таким устройством была машина Атанасова-Берри, создаваемая с 1937 по 1941

гг. в колледже шт. Айова (сегодня университет шт. Айова). Создателями

машины были Джон Атанасов и его ассистент Клиффорд Берри. Другим аналогичным

устройством является машина COLLOSSUS, созданная в Англии в конце второй

мировой войны для расшифровки перехватываемых немецких шифрованных

сообщений. За ними вскоре последовали другие, более универсальные

компьютеры, например ENIAK (электронный цифровой интегратор и калькулятор),

разработанный Джоном Мочли и Дж. Преспером Экертом в электротехнической

школе Мура, университет шт. Пенсильвания.

Компьютер Mark I

С этого момента дальнейшая история вычислительных машин в большей

степени определялась прогрессом в области передовых технологий, включая

изобретение транзисторов и последующее развитие технологии интегральных схем,

создание спутниковых линий связи и новые достижения в оптической

технологии. Сегодня настольные вычислительные машины (как и их меньшие

переносные собратья, объединяемые ныне под названием "лэптоп") имеют большую

вычислительную мощность, чем огромные, размером с громадный зал, устройства

40-х годов, и способны осуществлять быстрый обмен информацией через

глобальные системы связи.

0.2. Происхождение вычислительных машин 29

Начало созданию таких малогабаритных машин положили те люди, для

которых компьютеры были предметом увлечения. Именно они начали

экспериментировать с машинами, сконструированными в домашних условиях, почти сразу

после появления в 40-х годах больших вычислительных машин для научных

исследований. Именно благодаря этой "подпольной" любительской деятельности

Стив Джобе (Steve Jobs) и Стефен Возняк (Stephen Wozniak) построили

коммерчески жизнеспособный домашний компьютер и в 1976 году основали компанию

Apple Computer, Inc., специализировавшуюся на изготовлении и продаже

подобных изделий. Несмотря на то что продукция компании Apple была популярной,

она не получила широкого признания в деловых кругах, которые продолжали

рассматривать респектабельную корпорацию IBM как главный источник

удовлетворения своих потребностей в вычислительной технике.

В 1981 году корпорация IBM представила свой первый настольный

персональный компьютер, который так и назывался Personal Computer (персональный

компьютер), для краткости PC (ПК). Базовое программное обеспечение для этого

компьютера было разработано молодой энергичной компанией, ныне известной

как Microsoft. Эта модель персонального компьютера очень быстро получила

признание и возвела настольный компьютер в ранг общепризнанного предмета

потребления для деловых кругов общества. Сегодня термин ПК широко

используется для обозначения всех тех устройств (изготовленных различными

производителями), базовые модели которых ведут свое начало от первоначального

настольного компьютера корпорации IBM. Большинство таких машин по-

прежнему выпускается на рынок с программным обеспечением от фирмы

Microsoft. Co временем термин ПК и исходный термин настольный компьютер

(desktop) стали практически взаимозаменяемыми.

Доступность настольных компьютеров выдвинула компьютерную технологию

на передний план в жизни современного техногенного общества. Действительно,

компьютерная технология сейчас получила настолько широкое распространение,

что умение пользоваться компьютером является обязательным условием для

каждого члена современного общества. Именно благодаря этой технологии

миллионы пользователей получили доступ к системе глобальной связи, известной

как Internet, которая оказывает и будет оказывать огромное влияние как на

коммерческий, так и частный сектор. Однако знание того, как можно

использовать современные продукты, вовсе не означает понимания тех научных основ, на

которых построена их работа. Назначение данной книги состоит в исследовании

этой относительно новой области науки в полном масштабе.

0.3. Эволюция компьютерных наук

Такие особенности ранних вычислительных машин, как ограниченные

возможности хранения данных и использование детального, требующего больших затрат

времени, программирования, ограничивали сложность алгоритмов, которые эти

машины могли выполнять. Однако по мере того как эти ограничения преодолевались,

30 Глава нулевая. Введение

компьютеры стали применяться к решению все более сложных задач. Когда

попытки выразить структуру этих задач в алгоритмической форме стали требовать

чрезмерных умственных усилий, все больше и больше исследований было направлено на

изучение самих алгоритмов и процесса программирования.

Именно тогда теоретическая работа математиков начала приносить свои

плоды. В результате появления теоремы Геделя о неполноте к моменту создания

первых вычислительных машин математики уже в достаточной степени

исследовали те аспекты алгоритмических процессов, которые были необходимы

развивающейся технологии. Этим была заложена основа для появления новой

дисциплины, ныне известной как компьютерные науки.

Сегодня эта дисциплина зарекомендовала себя как наука об алгоритмах. Как мы

уже убедились, границы этой науки достаточно широки, так как она использует

знания из таких дисциплин, как математика, инженерное искусство, психология,

биология, менеджмент и языкознание. В следующих главах мы рассмотрим многие

направления этой области науки. В каждом отдельном случае мы будем

представлять основные концепции, тематику современных исследований, а также некоторые

технологии, которые применялись к развитию этой области знаний. Например,

знакомство с программированием не имеет своей целью развитие у читателя навыков

программирования, а сосредоточено на тех принципах, которые были положены в

основу современных инструментов программирования (т.е. как эти инструменты

развивались), а также на проблемах, изучение и преодоление которых является

предметом последних научных исследований.

В процессе изучения отдельных тем будет непросто сохранить в памяти всю

полноту картины. Поэтому следует собраться с мыслями и сформулировать

некоторые вопросы, которые позволят охарактеризовать всю область

компьютерных наук в целом и обозначить метод ее изучения.

■ Какие проблемы могут быть решены с помощью алгоритмических процессов?

в Как можно упростить задачу поиска требуемого алгоритма?

■ Каким образом можно усовершенствовать технологию представления и

передачи алгоритмов?

■ Как наше знание алгоритмов и технологий может быть использовано для

создания лучших вычислительных машин?

■ Как можно анализировать и сравнивать свойства различных алгоритмов?

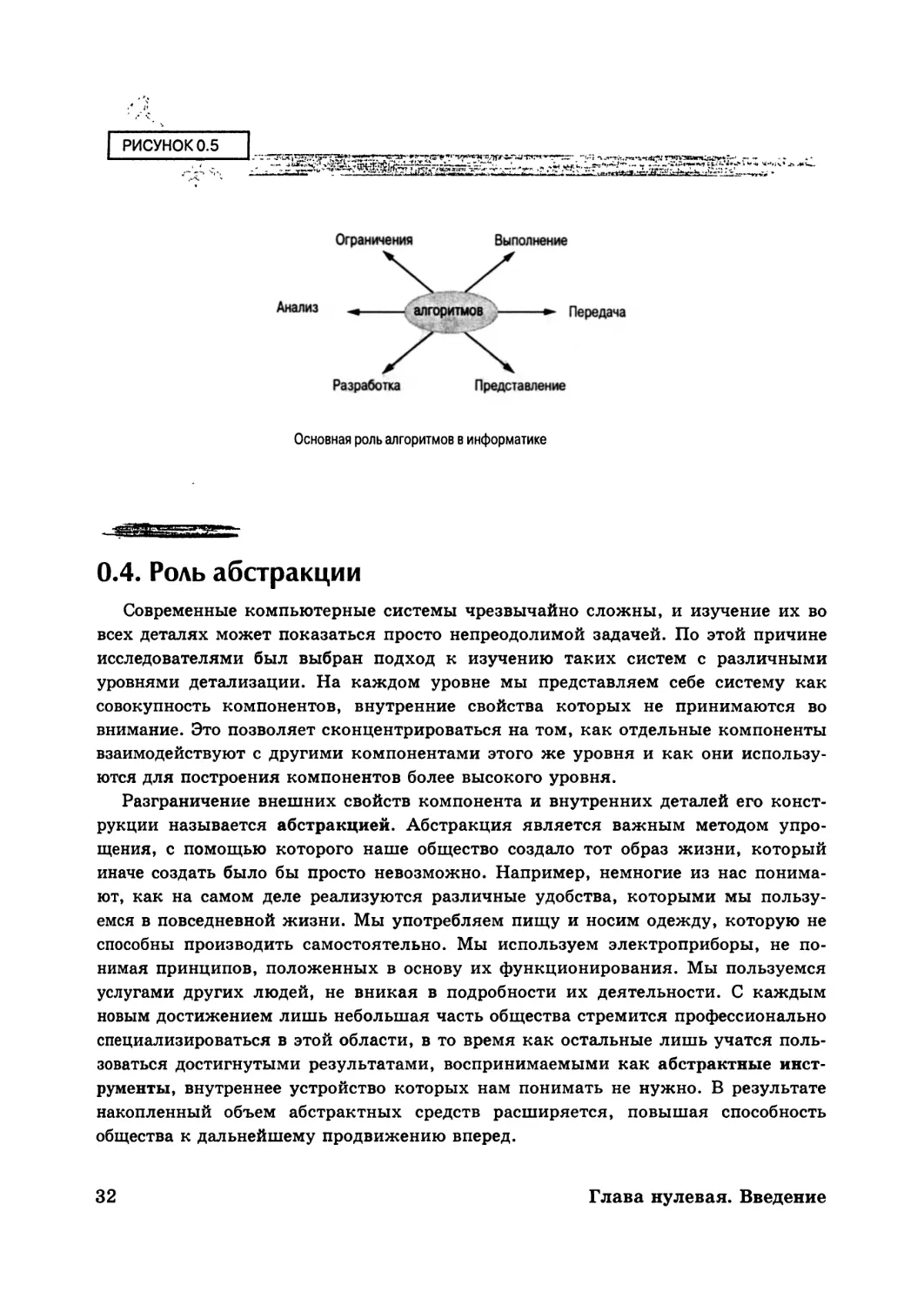

Обратите внимание, что общей темой во всех этих вопросах является понятие

алгоритма, что схематически представлено на рис. 0.5.

0.3. Эволюция компьютерных наук 31

Основная роль алгоритмов в информатике

0.4. Роль абстракции

Современные компьютерные системы чрезвычайно сложны, и изучение их во

всех деталях может показаться просто непреодолимой задачей. По этой причине

исследователями был выбран подход к изучению таких систем с различными

уровнями детализации. На каждом уровне мы представляем себе систему как

совокупность компонентов, внутренние свойства которых не принимаются во

внимание. Это позволяет сконцентрироваться на том, как отдельные компоненты

взаимодействуют с другими компонентами этого же уровня и как они

используются для построения компонентов более высокого уровня.

Разграничение внешних свойств компонента и внутренних деталей его

конструкции называется абстракцией. Абстракция является важным методом

упрощения, с помощью которого наше общество создало тот образ жизни, который

иначе создать было бы просто невозможно. Например, немногие из нас

понимают, как на самом деле реализуются различные удобства, которыми мы

пользуемся в повседневной жизни. Мы употребляем пищу и носим одежду, которую не

способны производить самостоятельно. Мы используем электроприборы, не

понимая принципов, положенных в основу их функционирования. Мы пользуемся

услугами других людей, не вникая в подробности их деятельности. С каждым

новым достижением лишь небольшая часть общества стремится профессионально

специализироваться в этой области, в то время как остальные лишь учатся

пользоваться достигнутыми результатами, воспринимаемыми как абстрактные

инструменты, внутреннее устройство которых нам понимать не нужно. В результате

накопленный объем абстрактных средств расширяется, повышая способность

общества к дальнейшему продвижению вперед.

32 Глава нулевая. Введение

Понятие абстракции широко применяется в различных областях

компьютерных наук. Именно благодаря методам абстракции были разработаны,

сконструированы и поддерживаются все существующие в настоящее время большие и

сложные системы аппаратного и программного обеспечения. Посредством

абстракции наука сохраняет способность к дальнейшему развитию. Фактически

наше изучение будет представлять собой иерархию последовательных абстракций,

начиная с глав 1 и 2, в которых обсуждаются вопросы выполнения машиной

отдельных алгоритмических шагов, и заканчивая главой 11, посвященной

рассмотрению свойств целых классов алгоритмов.

0.5. Этические, социальные и правовые аспекты

Развитие науки и техники привело к стиранию множества различий, исходя

из которых в нашем обществе ранее принимались те или иные решения. Более

того, это развитие даже бросает вызов некоторым принципам построения

общества. Какая разница между интеллигентным поведением и самой

интеллигентностью? Когда начинается жизнь? Когда она заканчивается? Какая разница между

животным и растением? Такие вопросы заставляют человека пересматривать

свои убеждения и часто даже перестраивать заново саму основу этих убеждений.

Компьютерные науки могут генерировать подобные вопросы в самых

различных контекстах. В правоведении возникают вопросы относительно того, в какой

степени возможно владение программным обеспечением, а также относительно

прав и обязанностей, накладываемых этим правом собственности. В этике люди

сталкиваются со множеством аспектов, бросающих вызов традиционным

принципам, на которых основано поведение человека. Что касается правительства, то

здесь возникают вопросы относительно допустимой степени регулирования

компьютерной технологии и ее применения.

Принятие разумных решений по таким дилеммам требует овладения

основными знаниями в данной области науки или технологии. Например, если

общество собирается вынести обоснованное решение по хранению и использованию

ядерных отходов, члены этого общества должны быть ознакомлены с влиянием

радиации, понимать, что требуется для защиты от этой опасности, и уметь

рассчитывать реальный период времени, в течение которого будет существовать

опасность воздействия радиации. Аналогичным образом, чтобы судить о том,

следует ли разрешать органам государственной власти или отдельным

компаниям создавать крупные, комплексные базы данных, содержащие информацию о

гражданах страны или клиентах компании, членам общества необходимо

понимать основные возможности, существующие ограничения и возможные

последствия от использования технологии баз данных.

Данная книга предоставит вам основную информацию, благодаря которой вы

сможете обоснованно обсуждать подобные вопросы. Некоторые разделы книги

непосредственно посвящены социальным, этическим и правовым вопросам.

Например, мы обсудим проблемы конфиденциальности в отношении использования

0.5. Этические, социальные и правовые аспекты 33

Internet и применения технологии баз данных, а также вопросы владения

программным обеспечением и прав собственности при разработке программного

обеспечения. Хотя данные вопросы не относятся к области компьютерных наук

как таковой, они имеют важное значение как для тех, кто не собирается

специализироваться в вычислительной технике, так и для тех, кто предполагает

сделать эту область сферой своих профессиональных интересов.

Конечно, само по себе знание фактического материала вовсе не обязательно

позволит легко решать многие вопросы, возникшие в результате современных

достижений в области компьютерных наук. Часто единого правильного ответа просто не

существует, и многие приемлемые решения являются компромиссами между

противоположными точками зрения. Таким образом, поиск решения часто требует умения

выслушивать и учитывать другие точки зрения, вести разумную дискуссию и

позволяет пополнить свои знания с учетом вновь возникших аспектов проблемы. Именно

по этой причине каждая глава данной книги завершается разделом "Социальные и

общественные вопросы". На предлагаемые здесь вопросы не требуется давать

немедленный ответ. Напротив, сначала их следует тщательно обдумать. Во многих

случаях тот ответ, который на первый взгляд казался вполне очевидным, перестанет вас

удовлетворять по мере исследования всех возможных вариантов. Я хочу завершить

это введение собранием таких вопросов, которые имеют отношение к общим

вопросам использования вычислительной техники.

Социальные и общественные вопросы

Следующие вопросы приводятся для того, чтобы помочь вам разобраться в

некоторых этических, общественных и юридических аспектах использования

вычислительной техники, а также в ваших собственных воззрениях и тех

принципах, на которых они основаны. Задача не сводится к тому, чтобы просто дать

ответ на предложенные вопросы. Вы должны также понять, почему вы ответили

именно так, а не иначе, и насколько ваши суждения по различным вопросам

согласуются друг с другом.

1. Предположение, что нынешнее общество отличается от того общества,

которое могло бы быть без компьютерной революции, как правило,

принимается большинством. Является ли наше общество лучше или

хуже некомпьютеризованного? Могли бы вы дать иной ответ на этот

вопрос, если бы занимали другое положение в обществе?

2i Возможно ли участие в жизни современного техногенного общества без

понимания основ этой технологии? Например, обязаны ли члены

демократического государства, чье решение на выборах часто определяет, как

технология будет поддерживаться и использоваться, осмыслить эту

технологию? Зависит ли ваш ответ от того, какая именно технология

имеется в виду? Например, будет ли ваш ответ на вопрос о ядерной технологии

таким же, как и при рассмотрении компьютерной технологии?

34 Глава нулевая. Введение

3. Используя наличные деньги, люди обычно имеют право проводить

финансовые операции без дополнительной оплаты за обслуживание.

Однако в процессе автоматизации экономики финансовые учреждения

сделали платными услуги за доступ к своим автоматизированным

системам. Верно ли утверждение, что эти доплаты несправедливо

ограничивают доступ частных лиц к экономике? Предположим, что

работодатель платит своим работникам только чеками, а все финансовые

учреждения ввели оплату за выдачу наличных денег по чеку или за

помещение их на счет. Справедливо ли это по отношению к

работникам? А как быть в том случае, если работодатель настаивает на оплате

труда только посредством помещения суммы на счет в банке?

4. Если интерактивные телепередачи или аналогичные явления станут

повседневной реальностью, в каких пределах можно разрешить компании

получать от детей информацию относительно состояния домашних дел

(возможно, через интерактивные игры). Например, можно ли разрешать

компаниям получать от ребенка информацию о покупках, сделанных им

или его родителями? А как насчет информации о самом ребенке?

5. В какой мере правительственные органы должны регулировать

развитие компьютерных технологий и их применение? Например, можно

еще раз вернуться к проблемам, упомянутым в вопросах 3 и 4. Чем

можно оправдать введение правительственного регулирования?

6. Как на наших внуков повлияют решения, принятые нами

относительно технологии в целом и компьютерной технологии в частности?

7. По мере развития технологии наша образовательная система

вынуждена постоянно пересматривать уровень абстракции, установленный в

отношении подачи отдельных тем. Многие вопросы касаются того,

действительно ли необходимо какое-либо умение или можно позволить

студентам пользоваться только абстрактным инструментом?

Студентов, изучающих тригонометрию, уже не учат определять значения

тригонометрических функций с помощью таблиц. Вместо этого они

используют калькуляторы как абстрактное средство определения этих

значений. Некоторые утверждают, что письменное деление чисел в

столбик также обеспечивает определенную абстракцию. Какие еще

есть дисциплины, характеризующиеся подобными разногласиями?

Может ли случиться так, что с использованием видеотехники когда-

нибудь отпадет потребность в чтении? И может ли наличие

автоматической проверки правописания устранить необходимость в грамотном

письме?

8. Предполагается, что концепция публичных библиотек построена в

основном на утверждении, что все граждане демократического общества

должны иметь доступ к информации. Так как все больше информации

сохраняется и распространяется с помощью компьютерных

технологий, является ли доступ к таким технологиям правом каждого чело-

Социальные и общественные вопросы 35

века? Если это так, то должны ли публичные библиотеки стать

средством, обеспечивающим этот доступ?

9. Какие вопросы этического характера возникают в обществе, которое

полагается на использование абстрактных средств? Есть ли такие

случаи, когда использование товара или услуги без знания того, как это

производится, является неэтичным?

Рекомендуемая литература

• Dejoie D., Fowler G., Paradice D. Ethical Issues in Information Systems. —

Boston: Boyd and Fraser, 1991.

• Edgar S. L. Morality and Machines. — Sudbury, MA: Jones and Barlett, 1997.

• Forester Т., Forrison P. Computer Ethics: Cautionary Tales and Ethical

Dilemmas. — Cambridge, MA: MIT Press, 1990.

• Goldstine J.J. The Computer from Pascal to von Neumann. — Princeton:

Princeton University Press, 1972.

• Jonson D.G. Computer Ethics, 2nd ed. — Englewood Cliffs, NJ: Prentice-Hall,

1994.

• Jonson D.G. Ethical Issues in Engineering. — Englewood Cliffs, NJ: Prentice-

Hall, 1991.

• Mollenhoff C. R. Atanasoff: Forgotten Father of the Computer. — Ames: Iowa

State University Press, 1988.

• Neumann P.G. Computer Related Risks. — Reading, MA: Addison-Wesley, 1995.

• Randell B. The Origins of Digital Computers. — New York: Springer-Verlag,

1973.

• Shurkin J. Engines of the Mind. — New York: Norton, 1984.

36 Глава нулевая. Введение

часть

первая

Архитектура машин

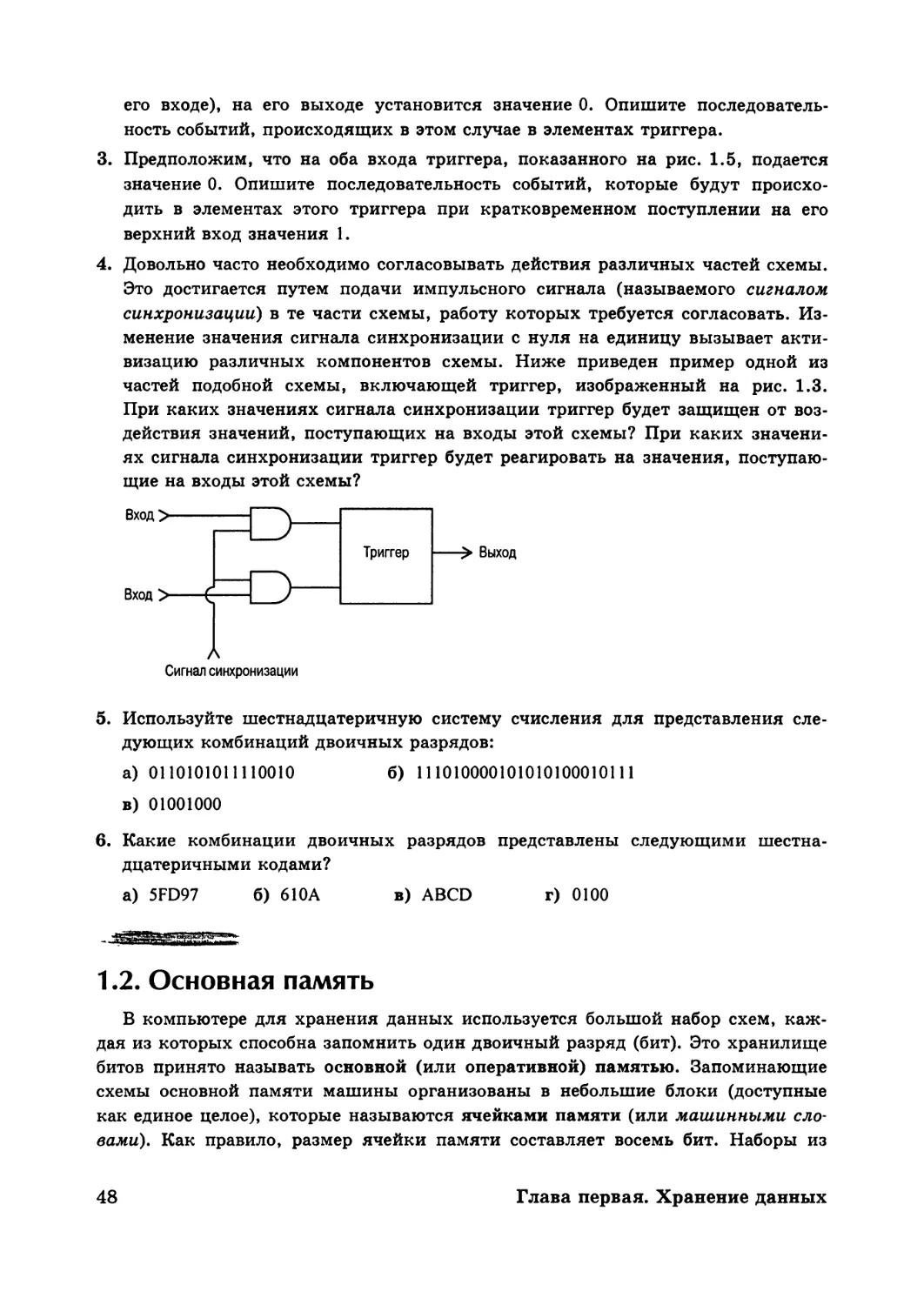

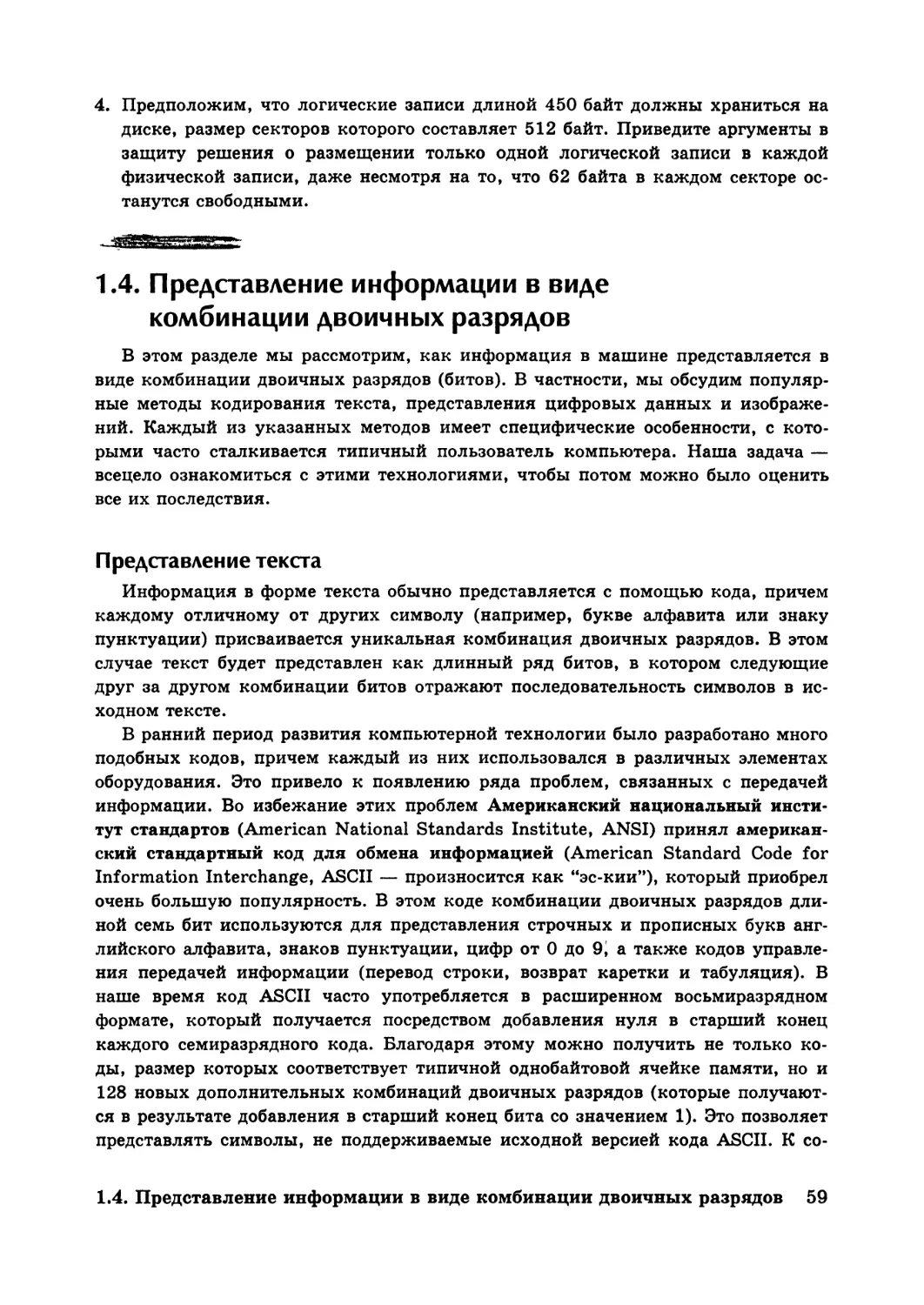

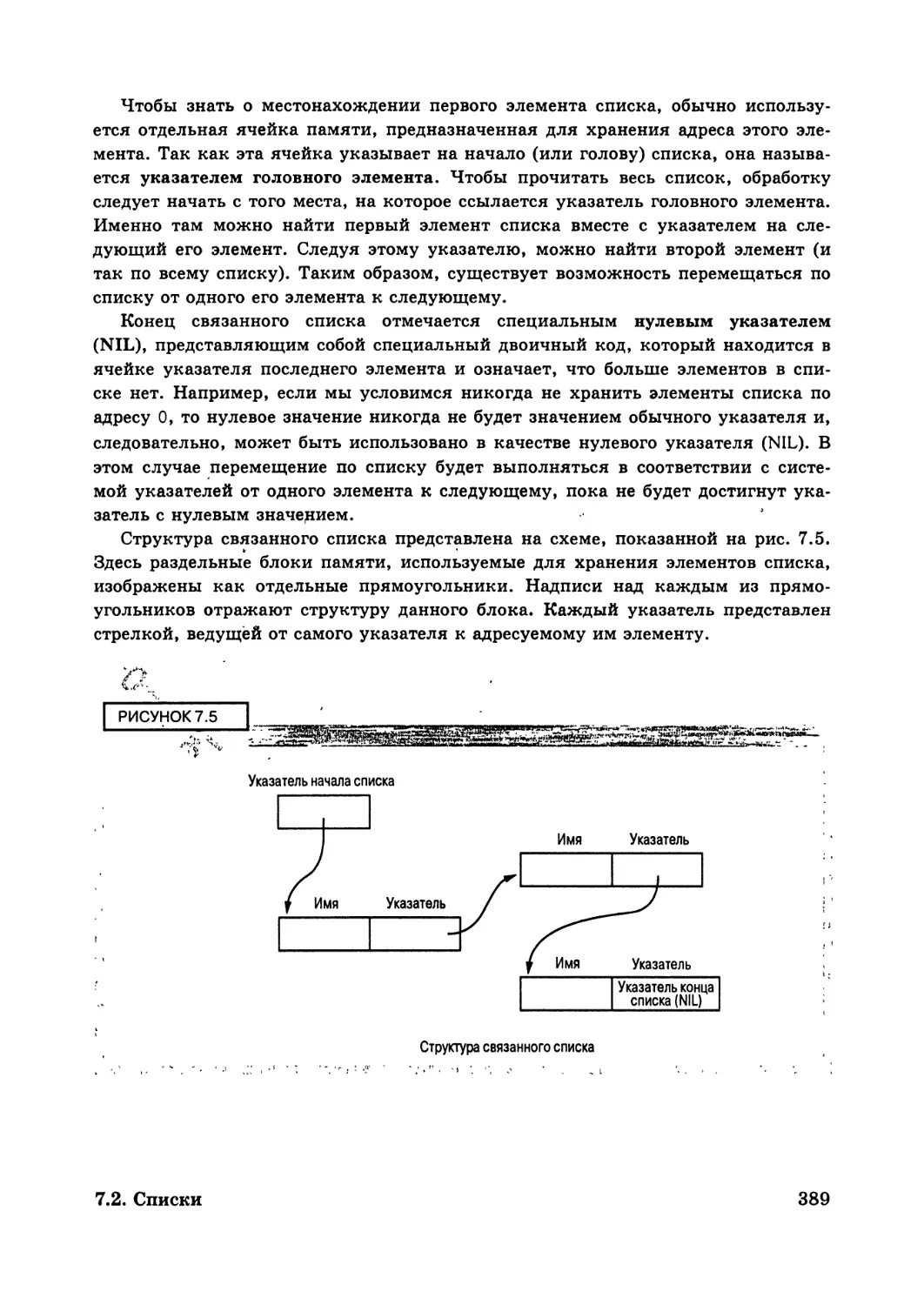

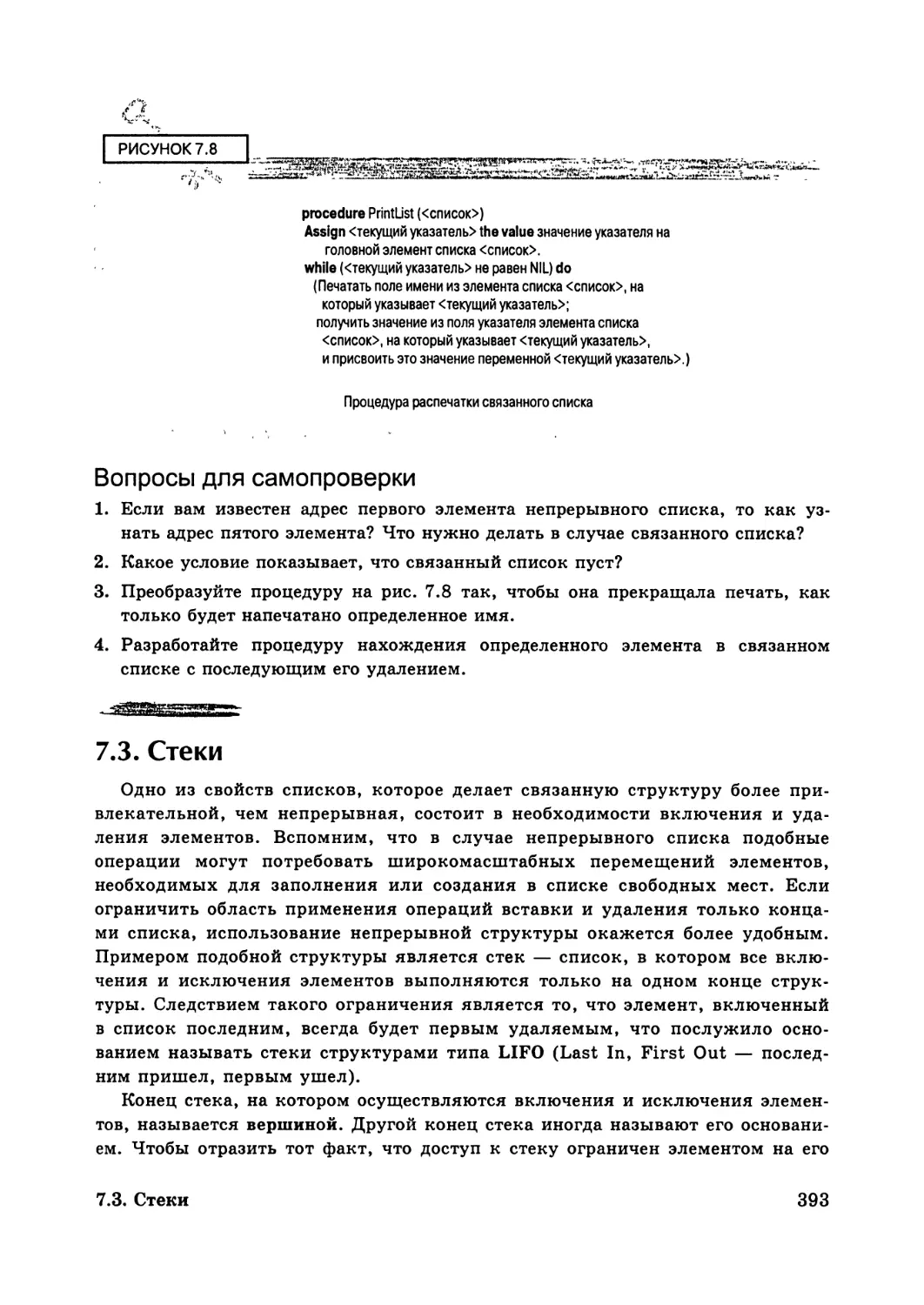

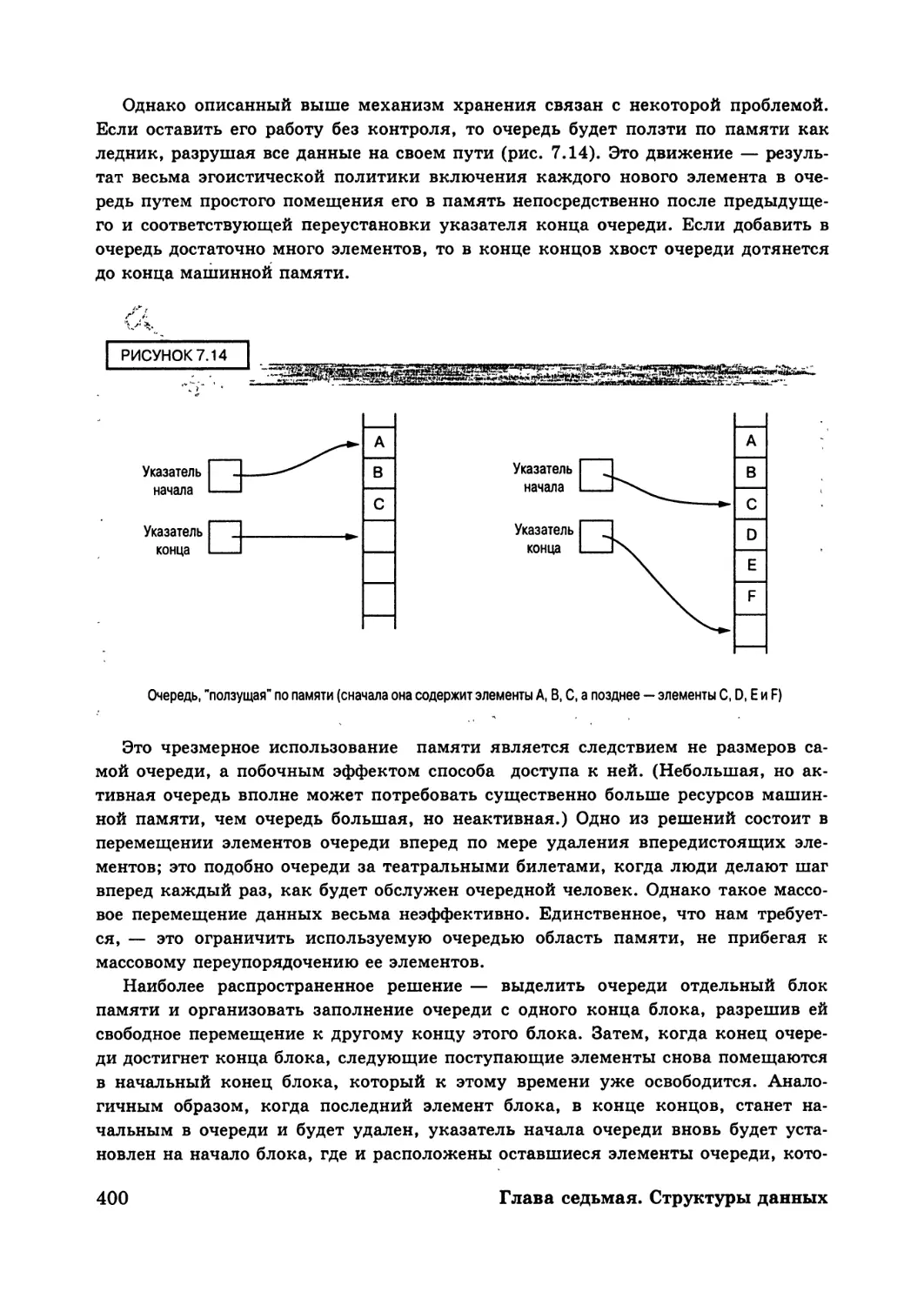

Основной принцип развития любой науки состоит в создании