Автор: Orebaugh Angela Ramirez Gilbert Burke Josh Morris Greg Pesce Larry Wright Joshua

Теги: software informatika

ISBN: 978-80-251-2048-4

Год: 2008

Текст

Wireshark

a Ethereal

Kompletm pruvodce

analyzou

a diagnostikou siti

Prakticky toolkit pro

optimalni provoz site

Navody a reseni problemu

pro klasicke i bezdratove site

Pro Windows, Linux

i Mac OS X

Prilozene CD obsahuje

• Filtry probirane v knize

Zachycena data pouzita

ve cviceni’ch

• Instalacni soubory pro

Windows a zdrojovy kod

Qp R E S S SYNGRESS®

Wireshark

a Ethereal

Kompletni pruvodce analyzou

a diagnostikou si'ti

Jste administrator!, sit’ovi a bezpecnostni odbornici, systemovi operatori

nebo programatori, jejichz soucasti praceje sledovani sitoveho provozu, dia-

gnostika siti a analyza proto koi u? Chcete umet naplno a prakticky vyuzi't

nastroj Wireshark (drive znamy pod nazvem Ethereal)?

S timto kompletnim pruvodcem hrave vyresite problemy se si'ti, konfiguraci

systemu i aplikacemi. A navic vam umozni nahlednout pod poklicku zdaleka

nejpouzivanejsiho sitoveho analyzatoru, jeho uzivatelskeho prostredi i prikazu.

Kolektiv zkusenych autoru vas mimo jine nauci:

Zavadet Wireshark v systemech Windows, Linux a Mac OS X

Pouzivat Wireshark pro administraci i zabezpeceni siti

Vytvaret zachytavaci a zobrazovaci filtry

Zabezpecit a optimalizovat Wireshark

Zachytavat pakety a datovy provoz v realnem prostredi

Spravne zasadit Wireshark do stavajici sitove infrastruktury

Analyzovat bezdratovy provoz

Vyuzivat nastroje dodavane s Wiresharkem (TShark, Editcap a dalsi)

Vytvaret disektory a prispet к vyvoji Wiresharku

Za kazdou kapitolou si navic muzete overit nabyte znalosti v castech„Rychla

reseni" a doplnit dalsi vedomosti v sekcich„Caste dotazy".

Na doprovodnem CD naleznete instalacni soubory pro Windows

a zdrojovy kod Wiresharku, slozky obsahujici filtry probirane v knize

a slozku se zachycenymi daty pouzitymi ve cvicenich.

О hlavni autorce:

Angela Orebaugh je uznavanou

expertkou na bezpecnostni techno-

logic s vice nez dvanactiletou praxi

v oboru. Je predni vedeckou pracov-

nici pro National Vulnerability Data-

base a autorkou nekolika publikaci

о bezpecnostnich technologiich

NIST. Je autorkou bestseller Ethe-

real Packet Sniffing a podilela se na

knihach Snort Cookbook a Intrusion

Prevention and Active Response:

Deploying Network and Host IPS.

Zarazem publikace:

zacatecnik pokrocliy odbormk

uzivatel

IT manazer

administrator

navrhar siti

Computer Press, a.s.

Holandska 8

639 00 Brno

Objednavejte na:

http://knihy.cpress.cz

distribuce@cpress.cz

Bezplatna linka

800 555 513

Qp R E S S

SYNGRESS®

ISBN 978-80-251-2048-4

Prodejni kod: K1599

Wireshark a Ethereal

Kompletni pruvodce analyzou a diagnostikou siti

Angela Orebaugh, Gilbert Ramirez, Josh Burke, Greg Morris, Larry Pesce, Joshua Wright

Computer Press, a. s., 2008. Vydani prvni.

Preklad: Martin Babarik

Jazykova korektura: Petra Lanickova

Vnitrni uprava: Jin Matousek

Sazba: Rene Kasik

Rejstnk: Rene Kasik

Obalka: Martin Sodomka

Komentar na zadni strane obalky: Libor Pacl

Technicka spoluprace: Petr Klima,

Zuzana §indlerova

Odpovedny redaktor: Libor Pacl

Technicky redaktor: Jin Matousek

Produkce: Daniela Necasova

This edition of Wireshark & Ethereal Network Protocol Analyzer Toolkit by Angela Orebaugh,

Gilbert Ramirez, Josh Burke, Greg Morris, Larry Pesce, Joshua Wright published by arrange-

ment with ELSEVIER INC of 200 Wheeler Road, 6th floor, Burlington, MA 01803, USA.

Autorizovany preklad z originalniho anglickёho vydani Wireshark & Ethereal Network

Protocol Analyzer Toolkit.

Originalm copyright: © Syngress Publishing, Inc., 2007.

Preklad: © Computer Press, a.s., 2008.

Computer Press, a. s.,

Holandska 8, 639 00 Brno

Objednavky knih:

http://knihy.cpress.cz

distribuce@cpress.cz

tel.: 800 555 513

ISBN 978-80-251-2048-4

Prodejni kod: K1599

Vydalo nakladatelstvi Computer Press, a. s., jako svou 3004. publikaci.

© Computer Press, a.s. Vsechna prava vyhrazena. Zadna cast teto publikace nesmi byt kopi-

rovana a rozmnozovana za licelem rozsifovani v jakekoli forme ci jakymkoli zpusobem bez

pisemneho souhlasu vydavatele.

Obsah

Predmluva.......................................................................15

Prilozene CD..............................................................15

Hlavni autorka............................................................15

Odborny korektor a spoluautor.............................................16

Spoluautoii...............................................................16

Konvence pouzite v knize..................................................17

Poznamka redakce ceskeho vydani...........................................18

Kapitola 1

Uvod do analyzy site............................................................19

U vod.....................................................................20

Co je analyza site a sniffing?............................................20

Kdo pouziva analyzu site?.................................................22

Jak sniffery pouzivaji utocnici?.......................................23

Jak vypadaji zachycena data?...........................................24

Obvykle sit’ove analyzatory............................................24

Jak funguje analyza site?.................................................26

Vysvetleni Ethernetu...................................................26

Porozumeni modelu OSI (Open Systems Interconnection)...................27

Vrstva prvni: Fyzicka.............................................28

Vrstva druha: Spojova.............................................29

Vrstva tfeti: Sitova..............................................30

Vrstva ctvrta: Transport™'........................................31

Vrstva pata: Relacni..............................................32

Vrstva sesta: Prezentacni.........................................33

Vrstva sedma: Aplikacni...........................................33

CSMA/CD................................................................35

Hlavni protokoly: IP, TCP, UDP a ICMP..................................35

Protokol IP.......................................................35

Internet Control Message Protocol.................................36

TCP...............................................................36

Protokol UDP......................................................37

Hardware: Kabelove odbocky, rozbocovace a pfepinace....................37

4

Obsah

Zrcadleni portu...................................................39

Vitezime nad prepinaci............................................40

Odhalovani snifferu..................................................42

Zachytavani dat v bezdratovych si'tich...............................44

Hardwarove pozadavky..............................................44

Programove vybaveni...............................................45

Rozbor protokolu.....................................................46

DNS...............................................................46

NTP...............................................................47

HTTP..............................................................48

SMTP..............................................................49

Ochrana proti snifferum..............................................51

Sit’ova analyza a firemni smernice...................................52

Shrnuti..............................................................53

Rychla reseni........................................................54

Caste dotazy.........................................................56

Kapitola 2

Predstavujeme Wireshark:

analyzator sitovych protokolu..............................................57

Uvod.................................................................58

Co je Wireshark?.....................................................58

Historic Wiresharku...............................................59

Kompatibilita.....................................................60

Podporovane protokoly.............................................61

Uzivatelske rozhrani programu Wireshark...........................63

Filtry............................................................64

Doporucene zdroje.................................................68

PodpOrne programy....................................................69

Tshark............................................................69

Editcap...........................................................71

Mergecap..........................................................71

Text2pcap.........................................................72

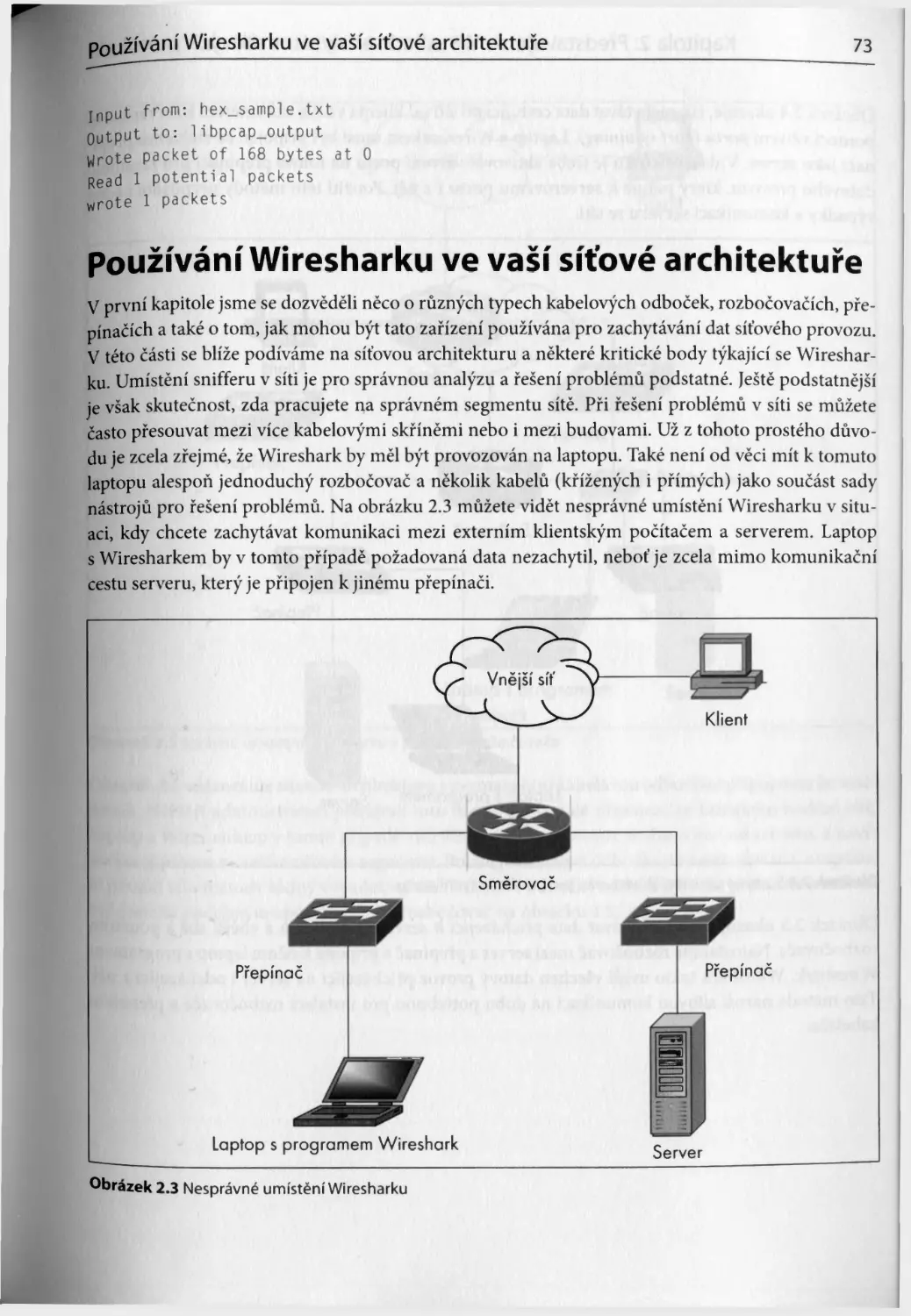

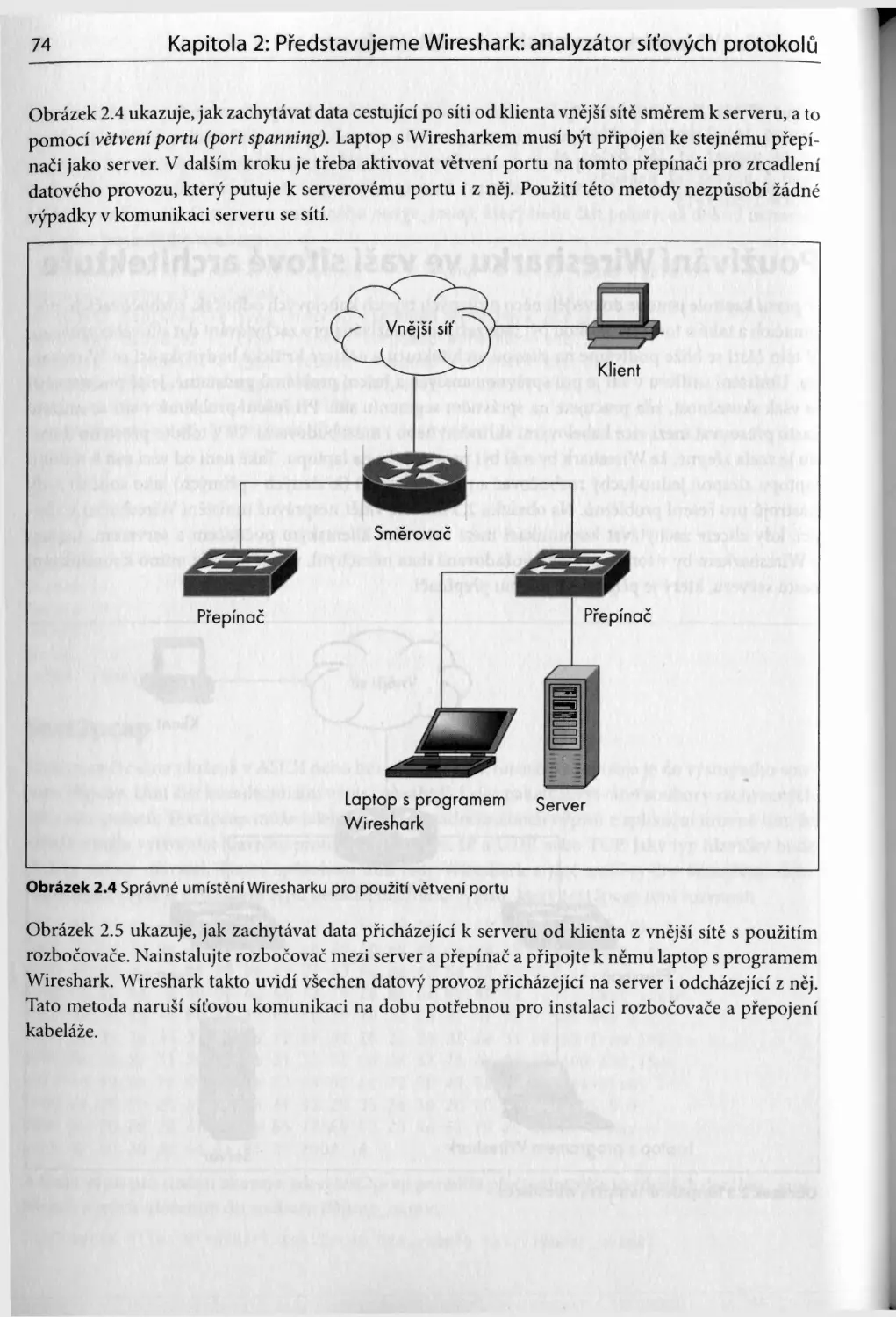

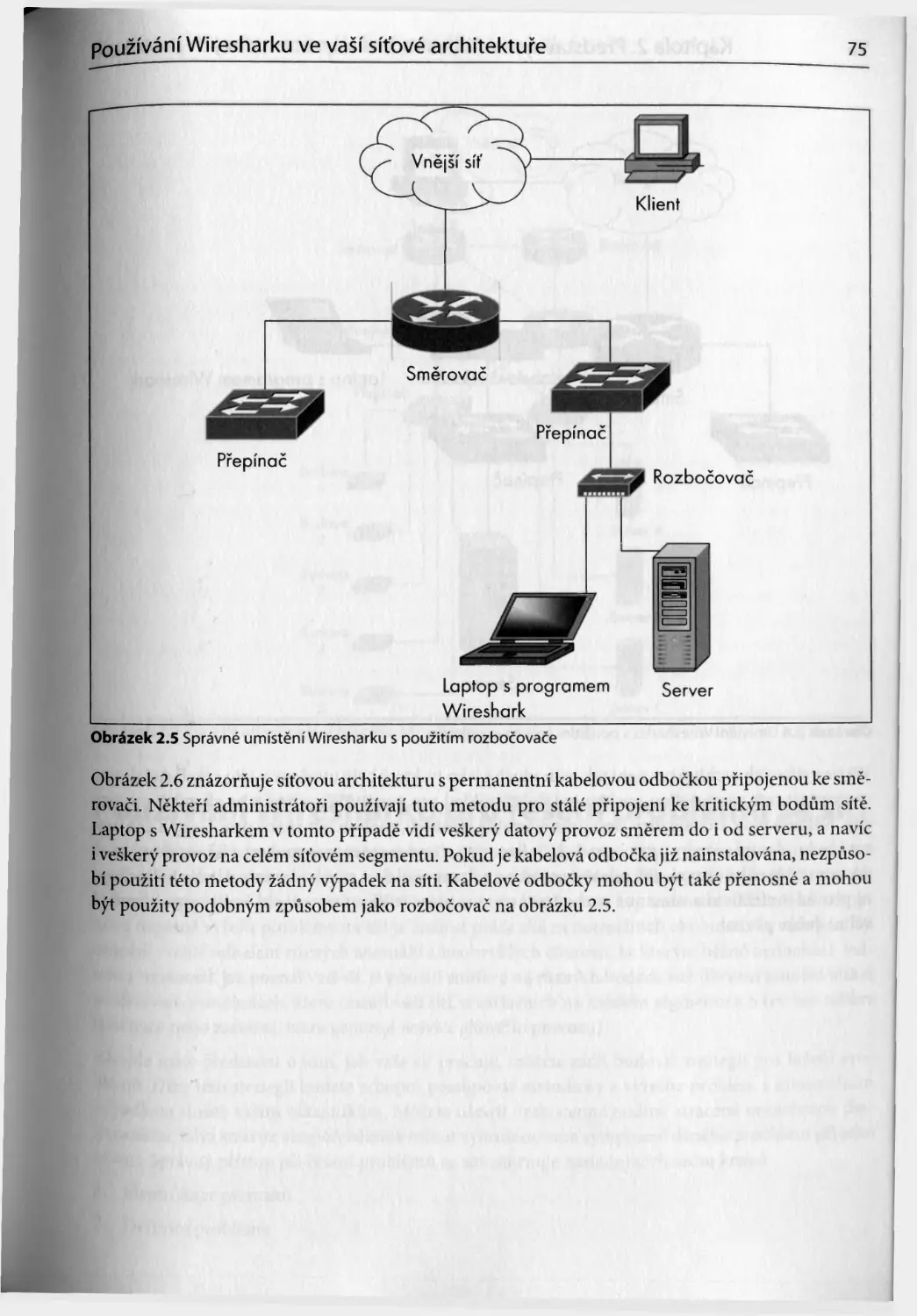

Pouzivani Wiresharku ve vasi sit’ove architekture....................73

Pouzivani Wiresharku pro reseni problemii se siti....................77

Pouzivani Wiresharku pro administraci systemu........................79

Kontrola sitove konektivity.......................................80

Kontrola dostupnosti sitovych aplikaci............................80

Obsah

5

Scenar 1: Zprava SYN bez zpravy SYN+ACK...............................

Scenar 2: Zprava SYN s okamzitou odezvou RST........................81

Scenar 3: SYN SYN+ACK ACK...........................................81

Spojeni ukonceno....................................................81

Pouzivani Wiresharku pro administraci zabezpeceni...........................81

Odhaleni aktivity IRC (Internet Relay Chat).........................81

Wireshark jako si't’ovy system pro detekci pruniku (NIDS)................82

Wireshark jako detektor pfenosu firemnich informaci......................82

Zabezpeceni Wiresharku......................................................82

Optimalizace Wiresharku.....................................................83

Rychlost sitoveho ptipojeni..............................................83

Minimalizace pfislusenstvi Wiresharku....................................83

Procesor.................................................................83

Pamet*...................................................................84

Pokrocile techniky zachytavani dat..........................................84

Dsn iff..................................................................84

Ettercap.................................................................86

Utoky MITM...............................................................86

Cracking.................................................................87

Triky s prepinacem.......................................................87

Falsovani zprav protokolu ARP (ARP Spoofing)........................87

Zahlcovani tabulky s adresami MAC (MAC Flooding)....................87

Hrajeme si se smerovanim.................................................88

Ochrana site proti zachytavani dat..........................................88

Pouziti sifrovani........................................................88

SSH.................................................................88

SSL......................................................................89

Pretty Good Privacy a Secure/Multipurpose Internet Mail Extensions.......89

Prepinani................................................................89

Nasazeni detekcnich metod...................................................89

Mistni detekce...........................................................90

Sit’ova detekce..........................................................90

Dotazy DNS..........................................................90

Latence.............................................................91

Chyby v ovladad.....................................................91

NetMon..............................................................91

Shrnuti.....................................................................92

Rychla reseni...............................................................92

Caste dotazy................................................................94

6

Obsah

Kapitola 3

Jak zi'skat a nainstalovat Wireshark..........................................97

Ovod....................................................................98

Jak ziskat Wireshark....................................................98

Platformy a pozadavky na system.................................... 99

Ovladace pro zachytavani paketu........................................100

Instalace knihovny libpcap..........................................101

Instalace knihovny libpcap pomoci bahckCi RPM..................101

Instalace knihovny libpcap ze zdrojovych kodu..................103

Instalace knihovny WinPcap..........................................104

Instalace Wiresharku na operacnim systemu Windows......................105

Instalace Wiresharku na operacnim systemu Linux........................106

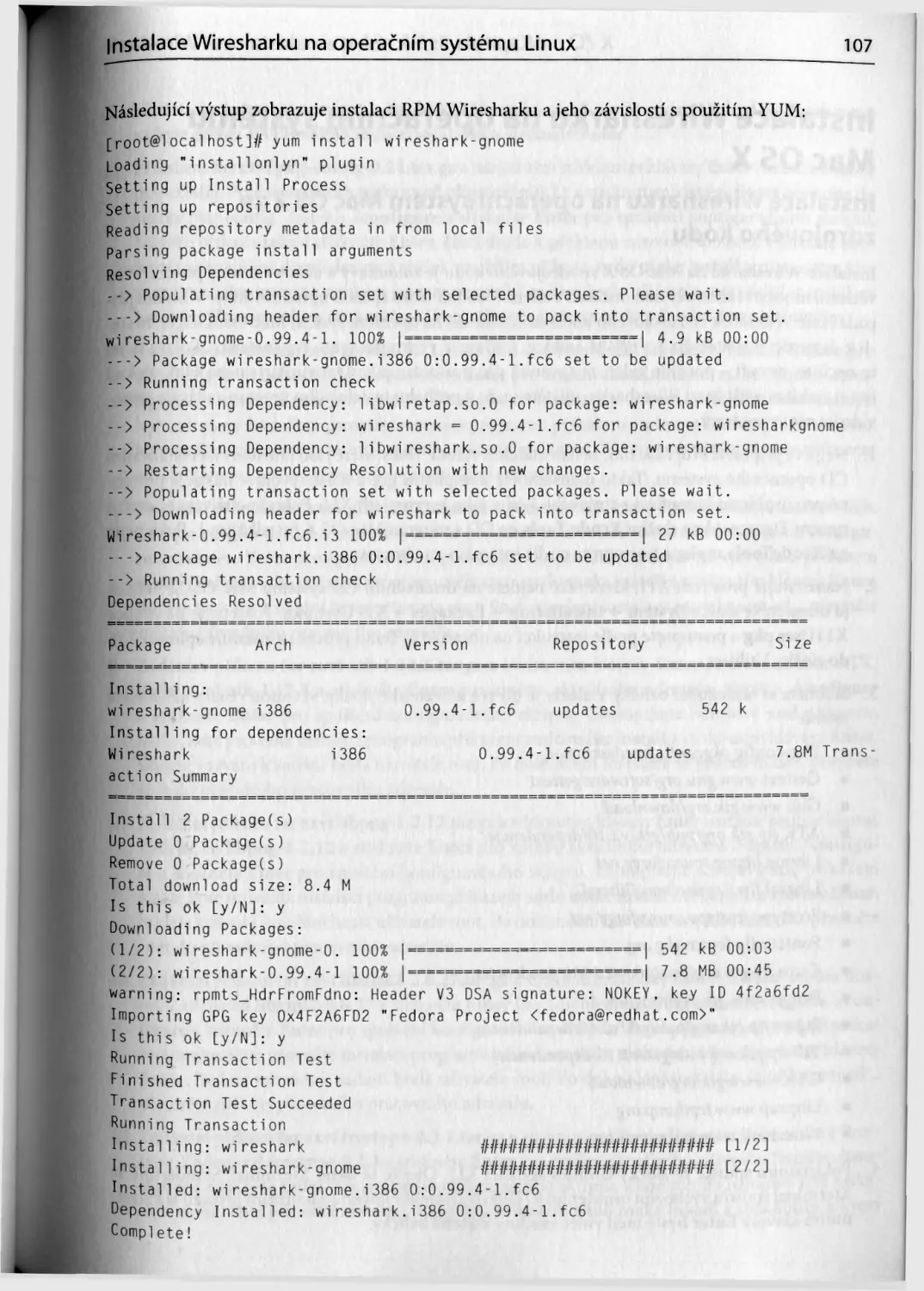

Instalace Wiresharku pomoci baliku RPM............................ 106

Instalace Wiresharku na operacnim systemu Mac OS X.....................108

Instalace Wiresharku na operacni system Mac OS X ze zdrojoveho kodu.108

Instalace Wiresharku na Mac OS X s pouzitim DarwinPorts.............111

Instalace Wiresharku na operacni system Mac OS X s pouzitim aplikace Fink.112

Instalace Wiresharku ze zdrojoveho kodu................................113

Zapmani a vypinani vlastnosti prostrednictvim skriptu configure.....115

Shrnuti................................................................117

Rychla reseni..........................................................117

Caste dotazy...........................................................118

Kapitola 4

Pouzivame Wireshark..........................................................121

Uvod...................................................................122

Zaciname s Wiresharkem.................................................122

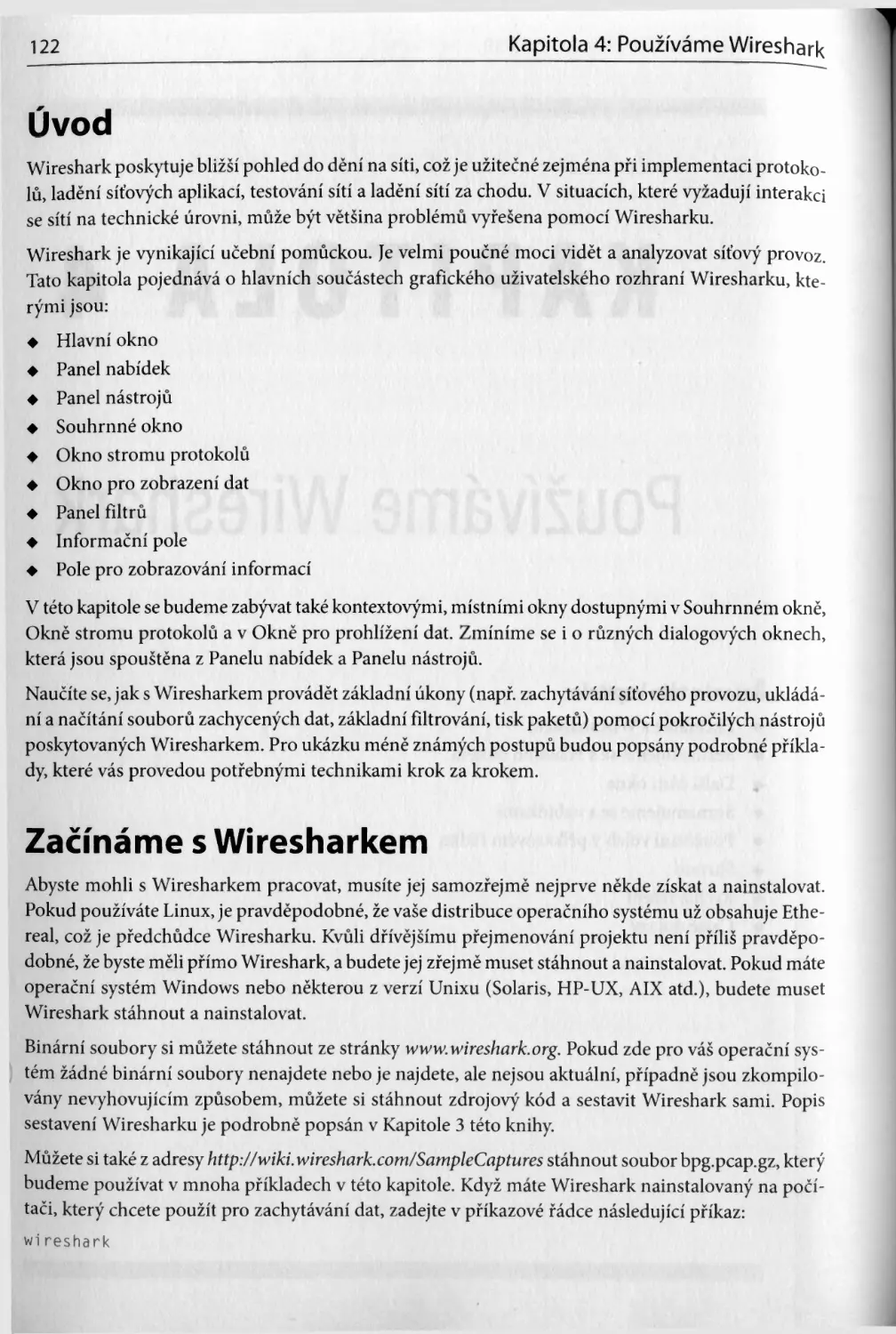

Seznamujeme se s Hlavnim oknem.........................................123

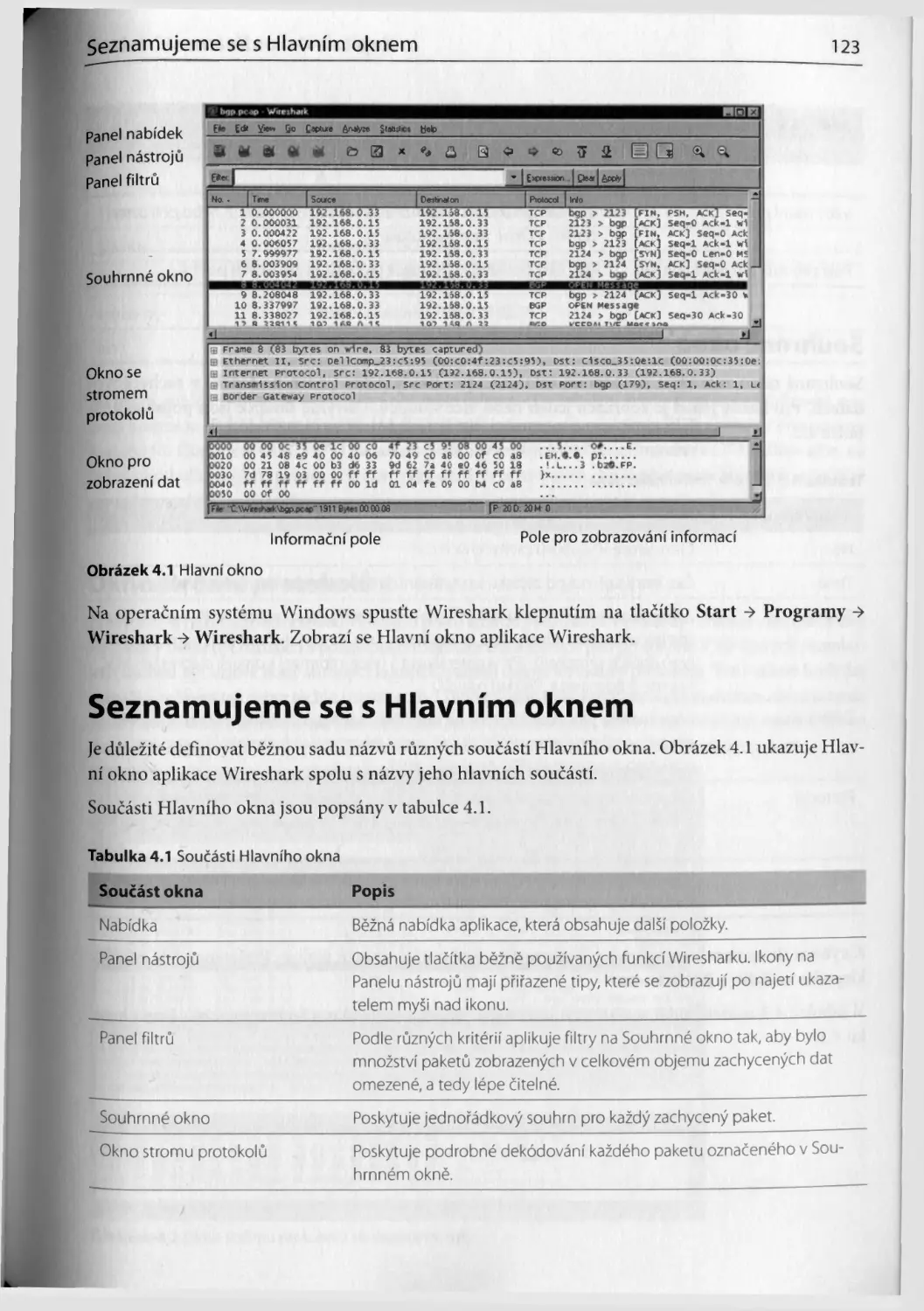

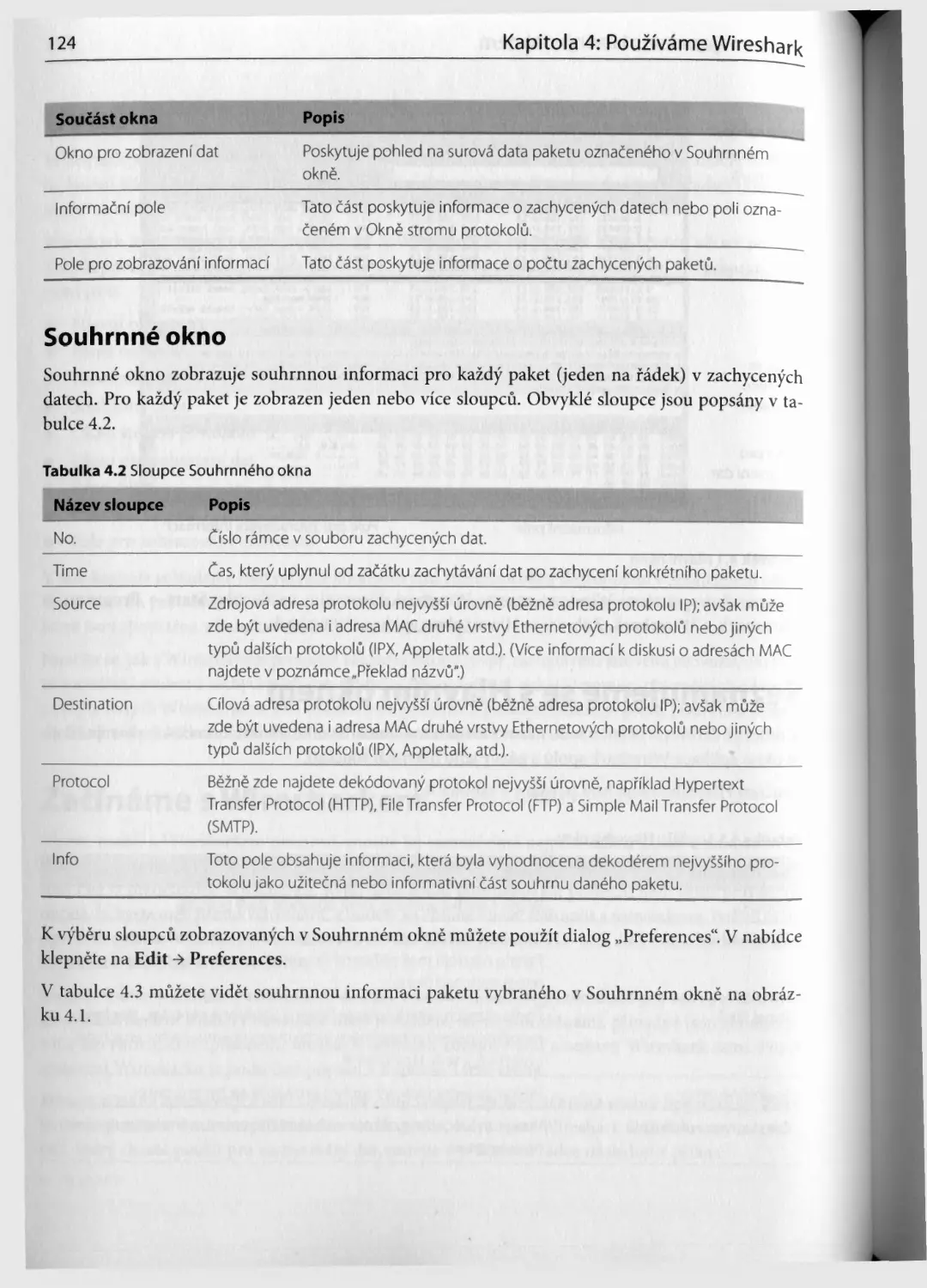

Souhrnne okno.......................................................124

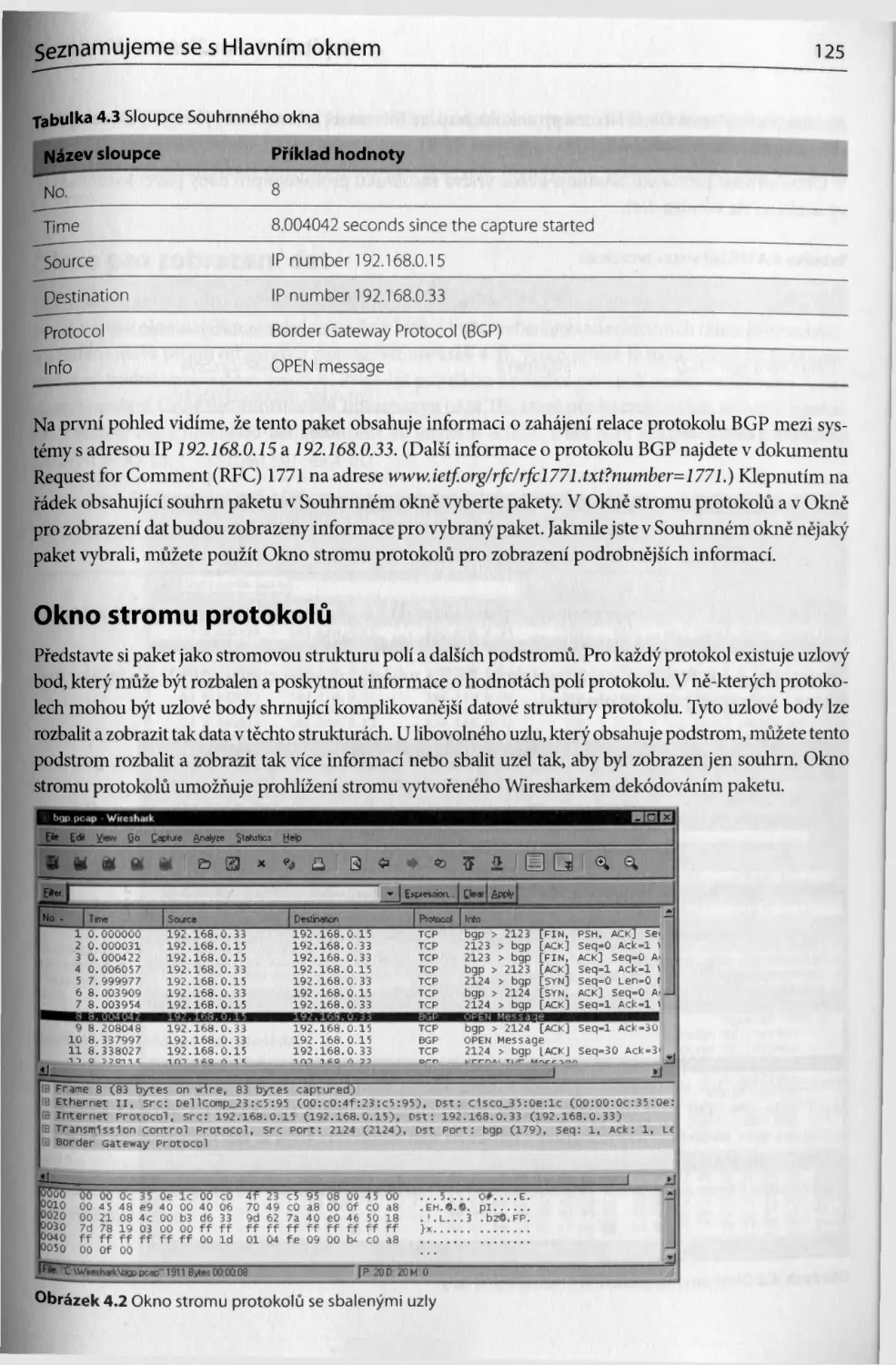

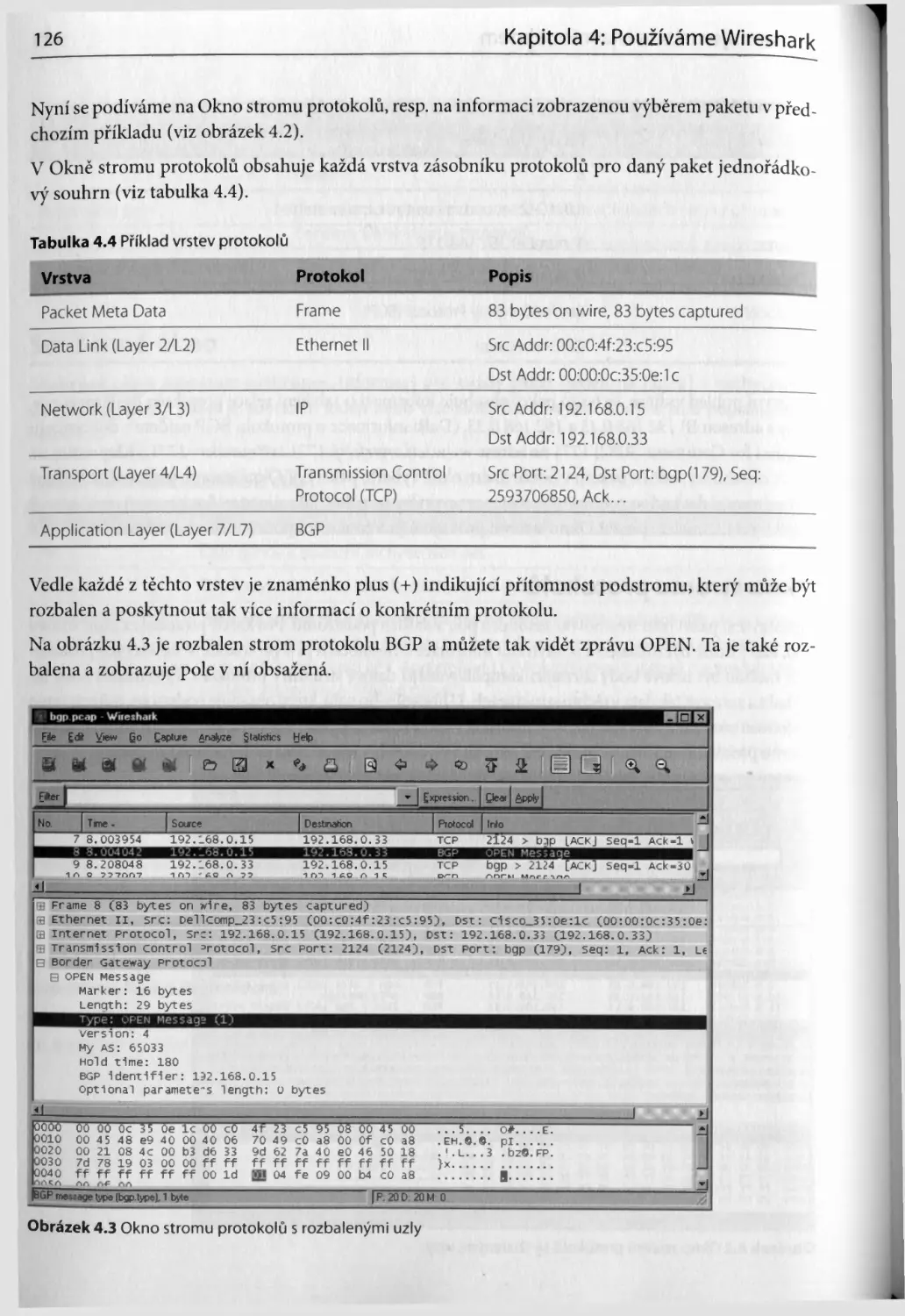

Okno stromu protokolu...............................................125

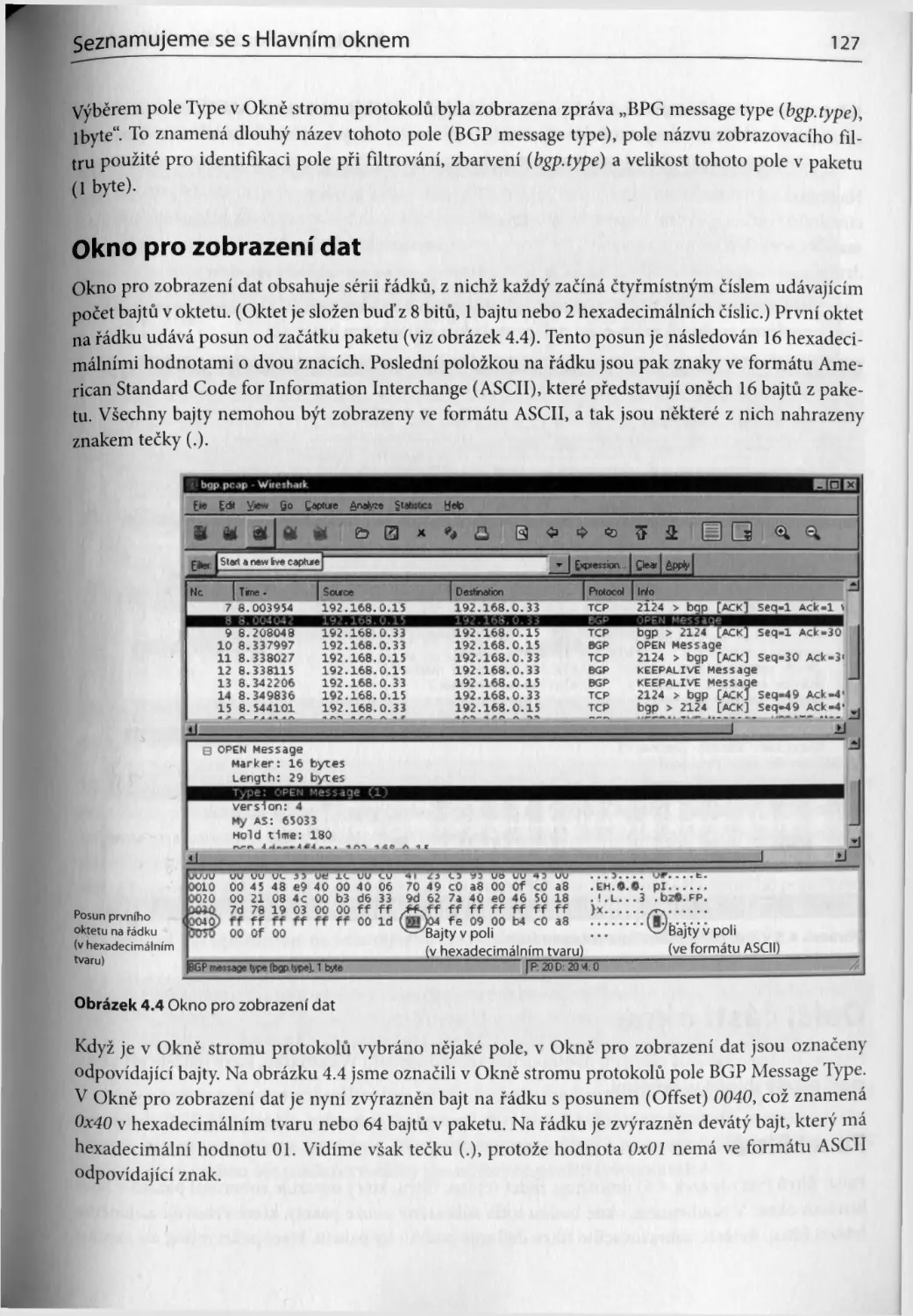

Okno pro zobrazem dat...............................................127

Dalsi casti okna.......................................................128

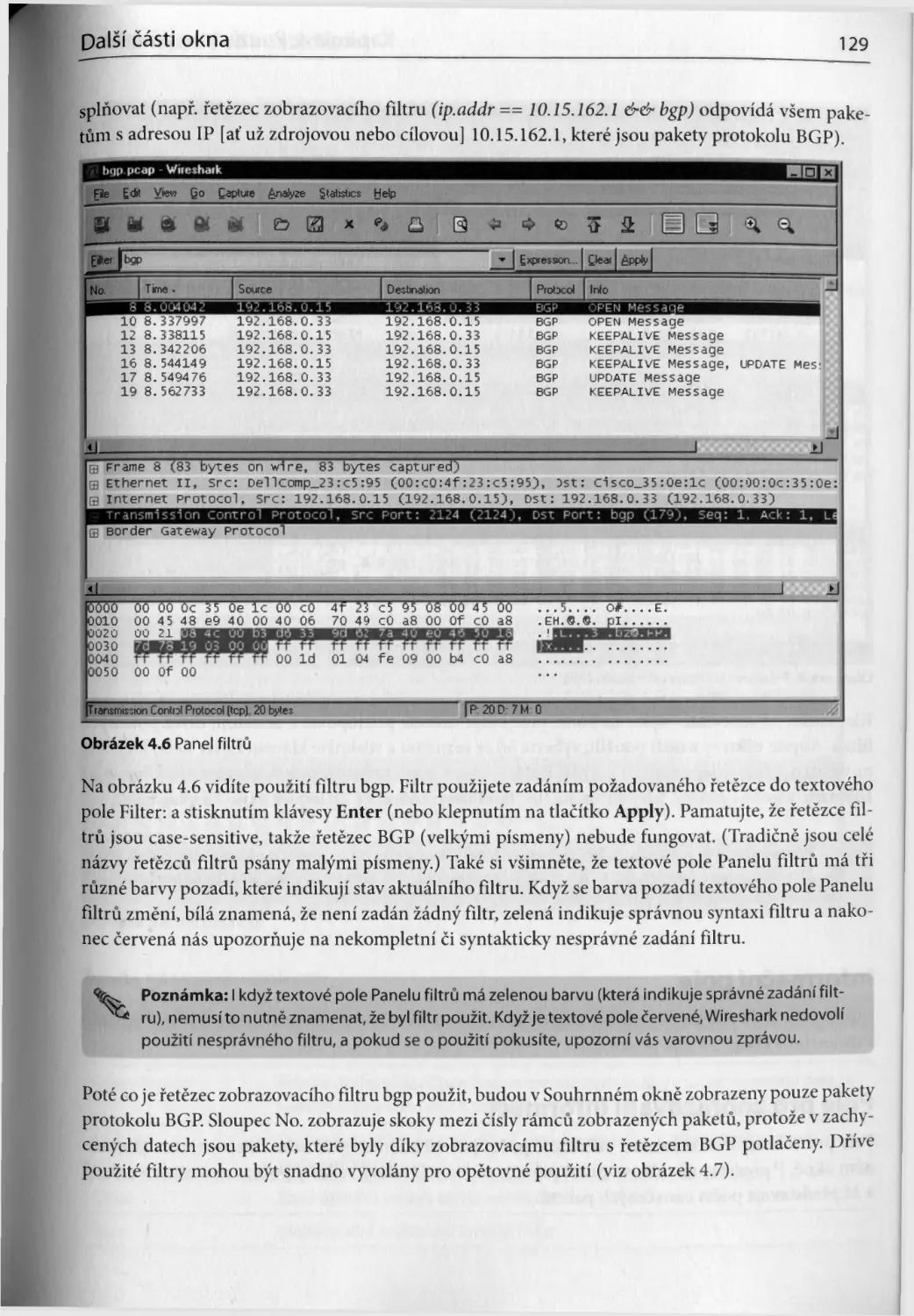

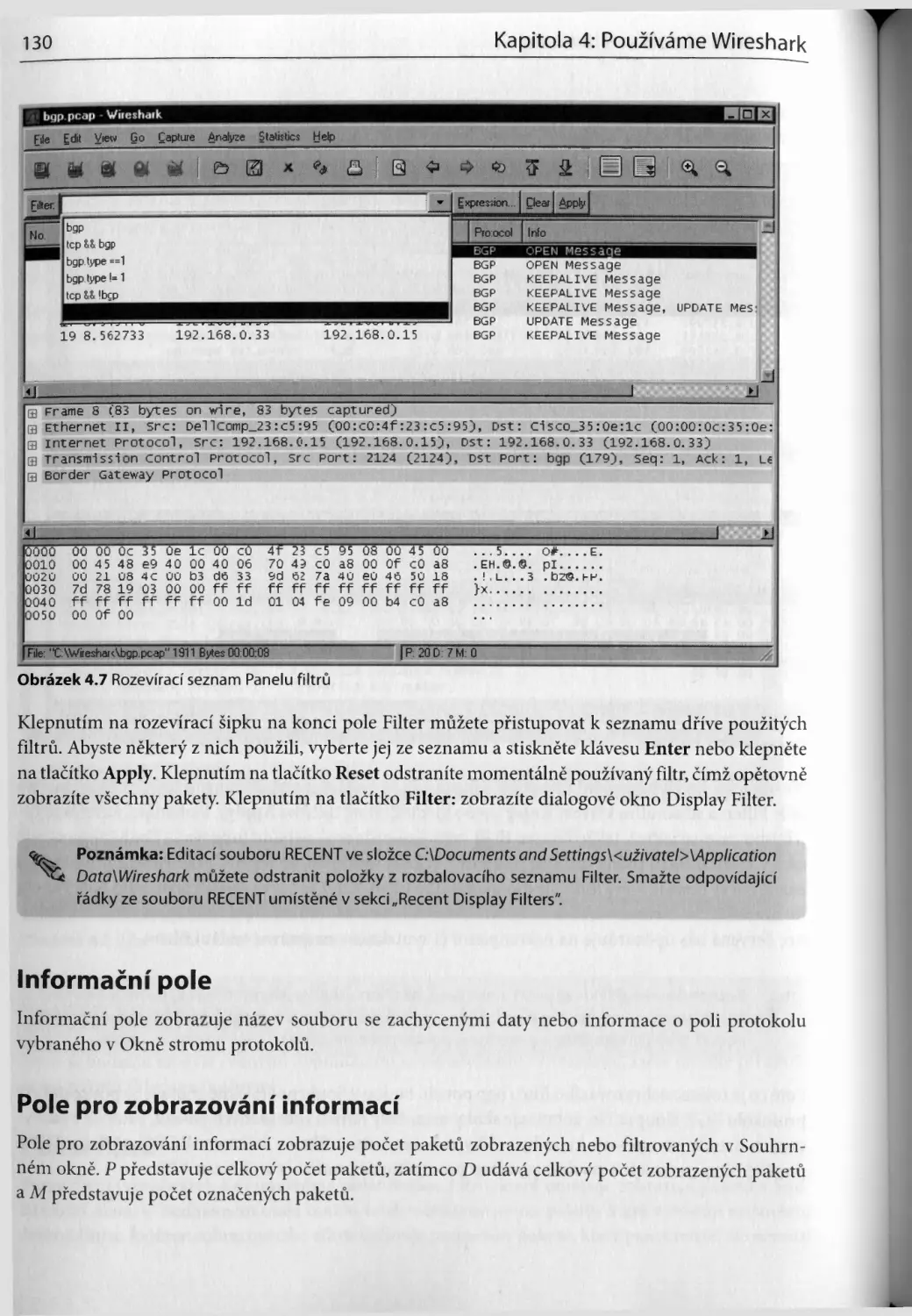

Panel filtru........................................................128

Informacni pole.....................................................130

Pole pro zobrazovani informaci......................................130

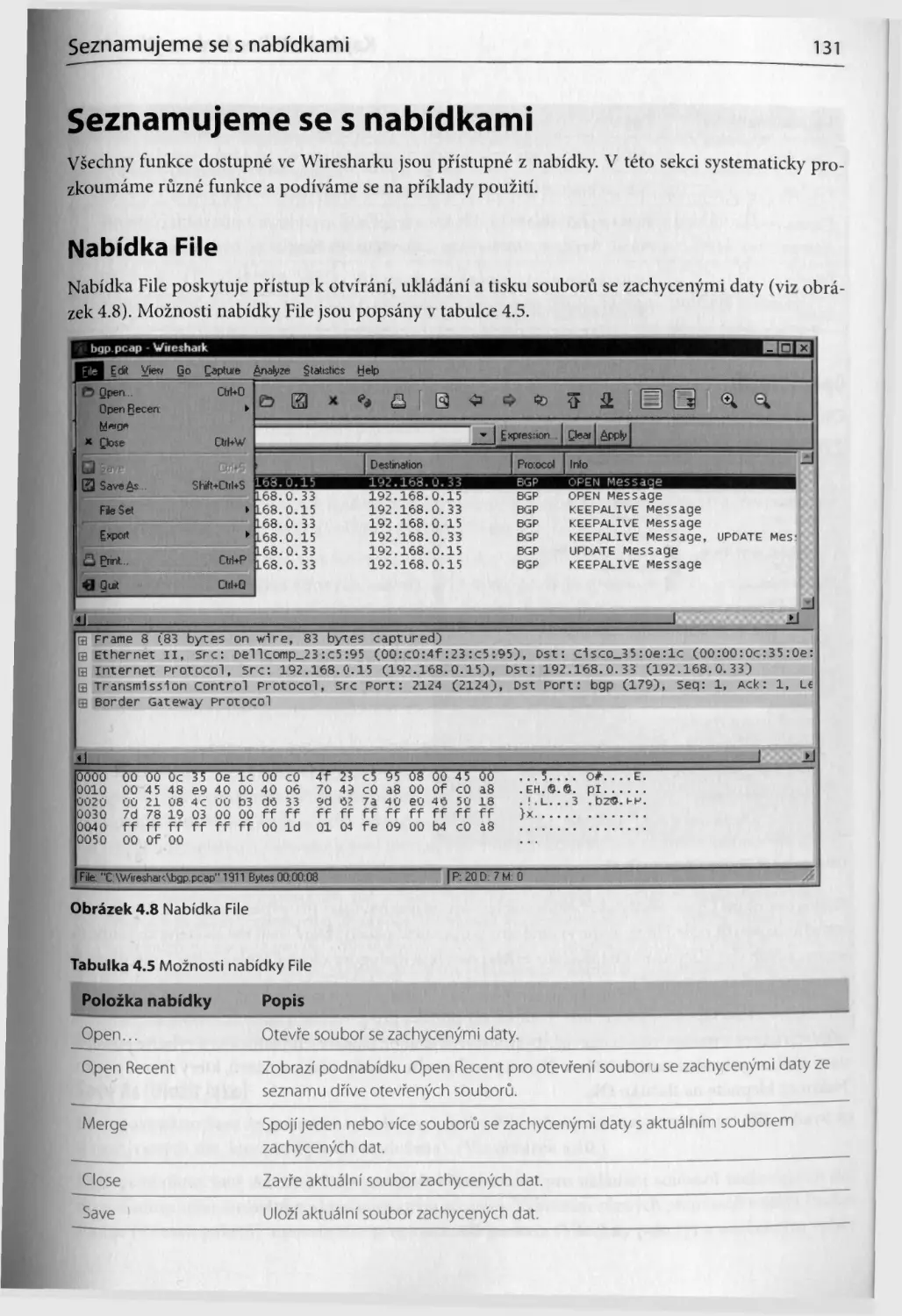

Seznamujeme se s nabidkami.............................................131

Nabidka File........................................................131

Obsah

Open (Otevrit)...............................................................132

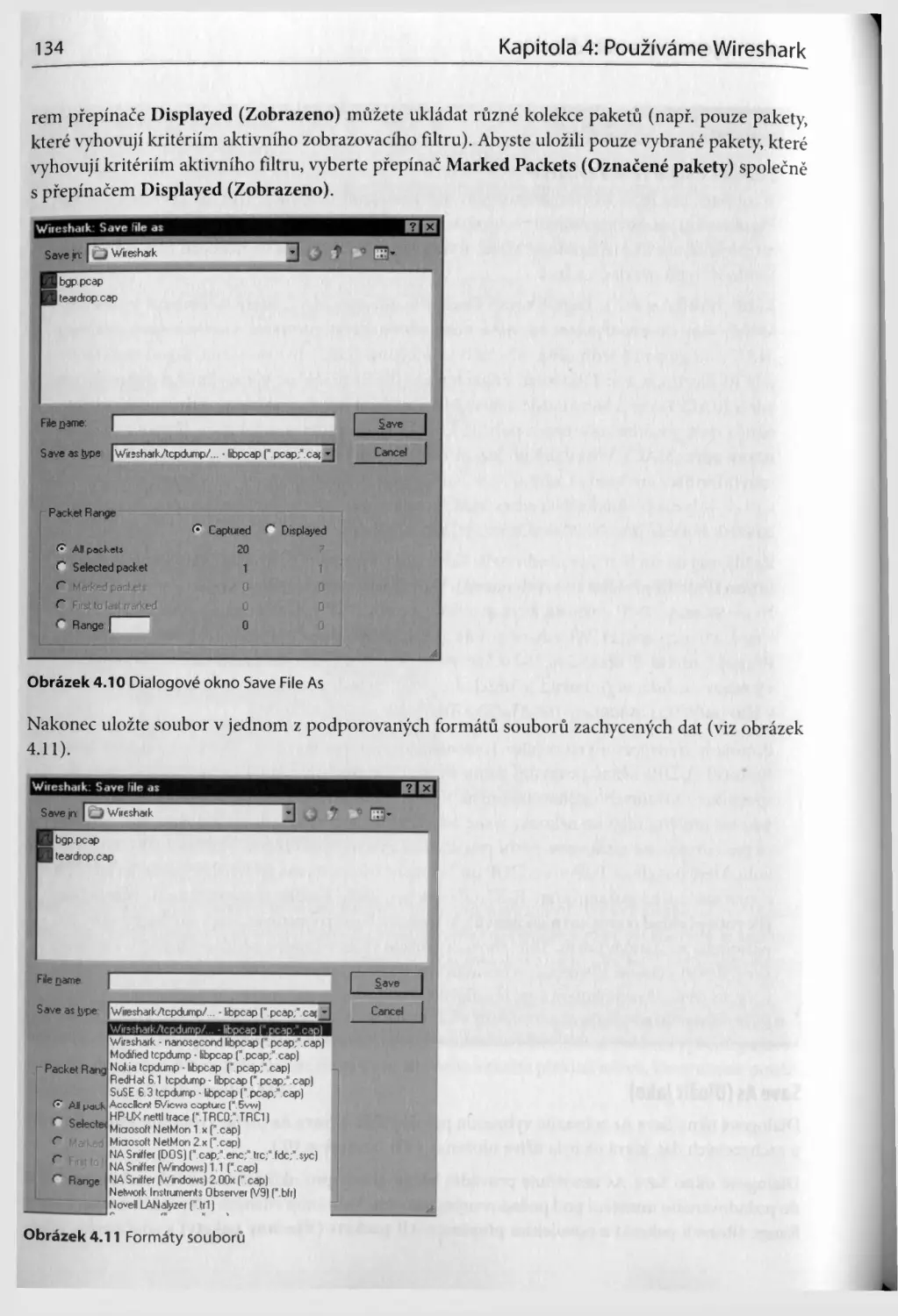

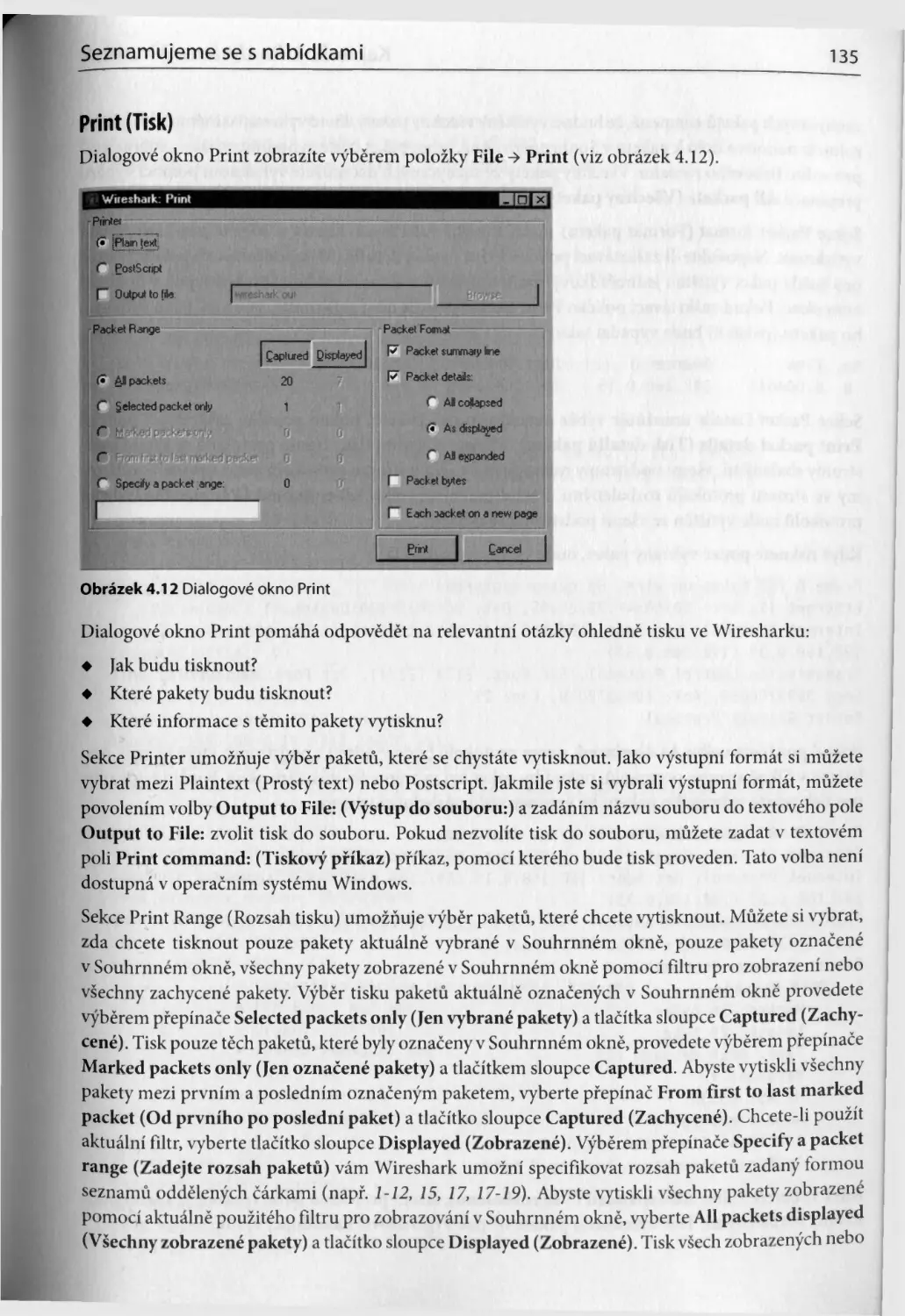

Save As (Ulozit jako)........................................................133

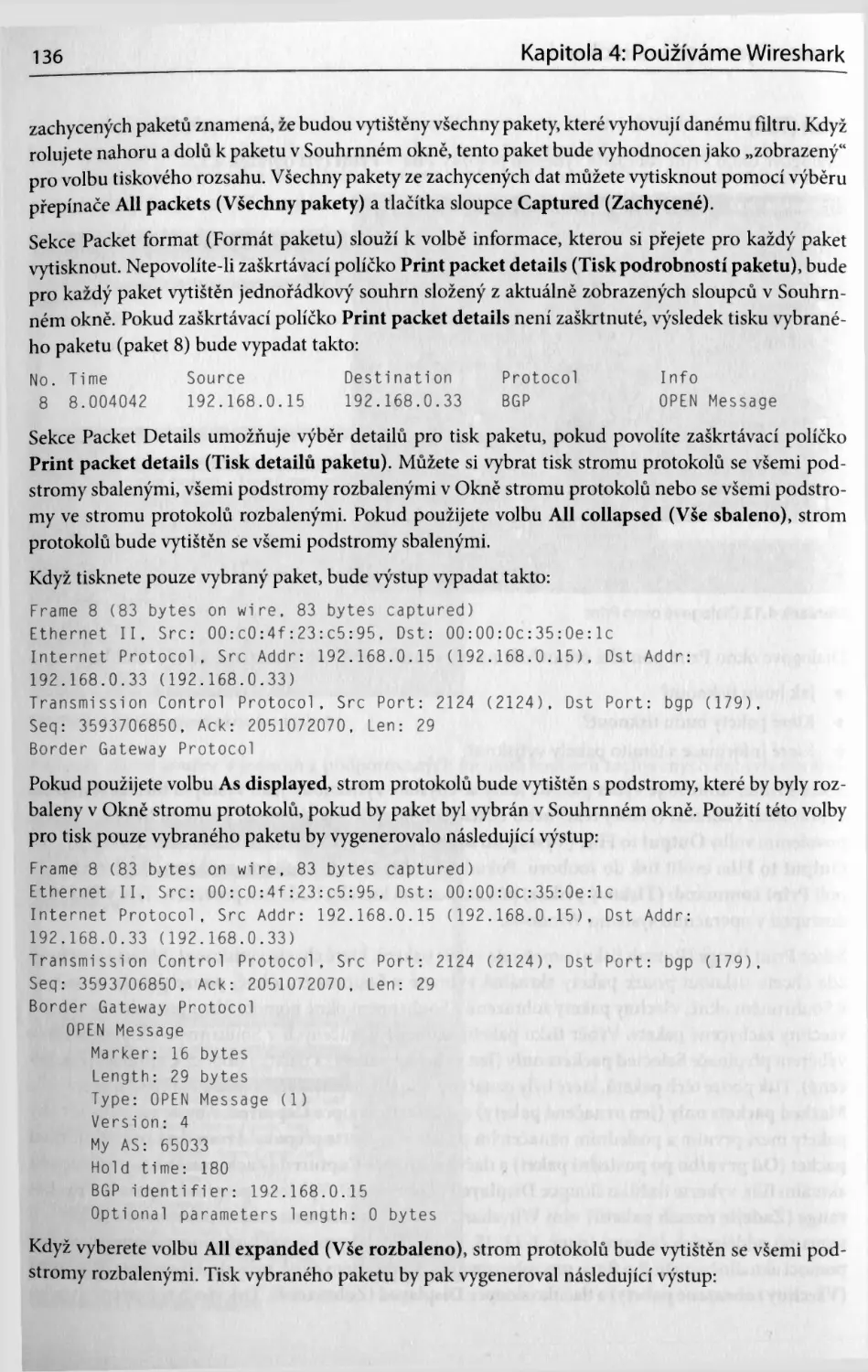

Print (Tisk).................................................................135

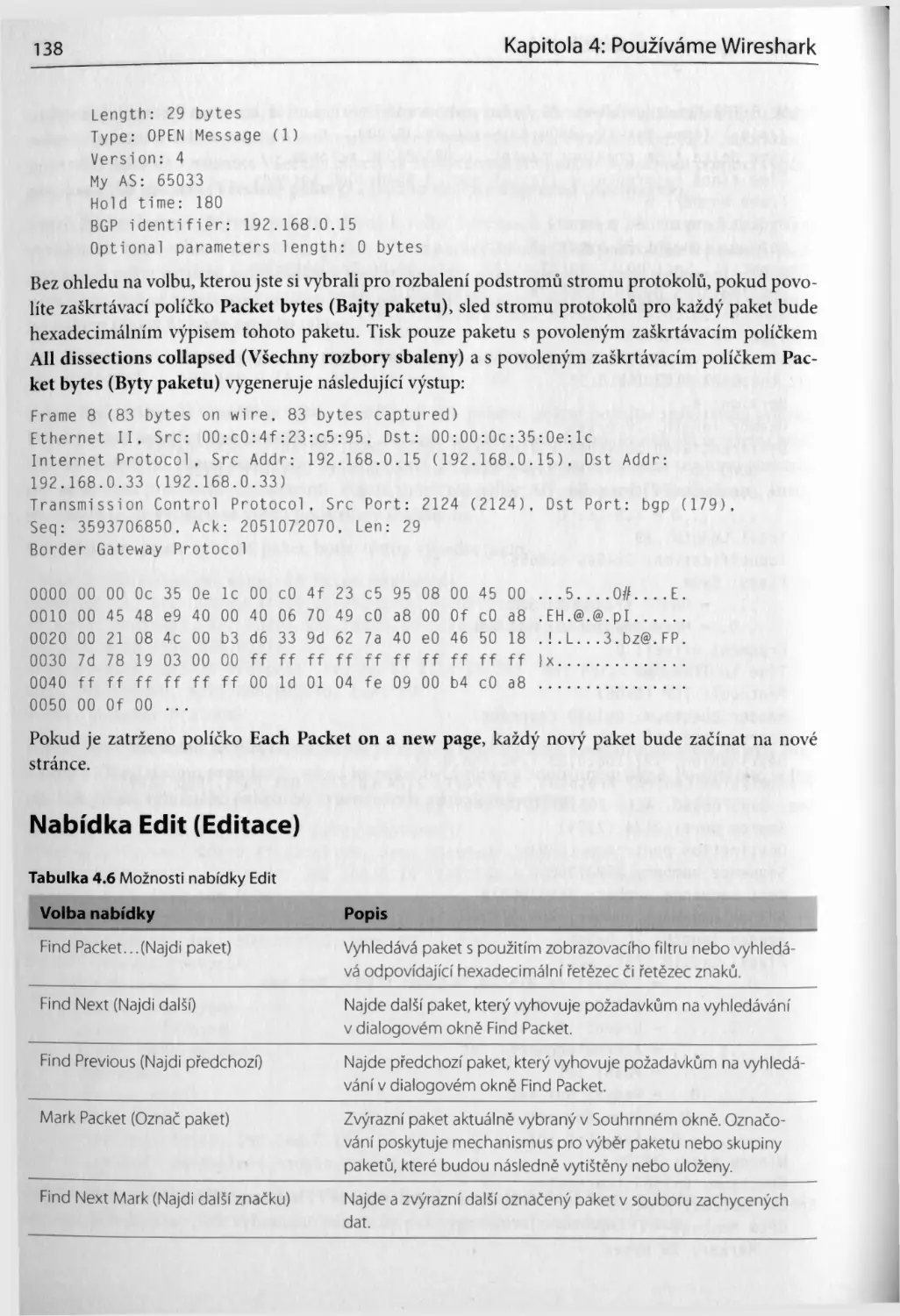

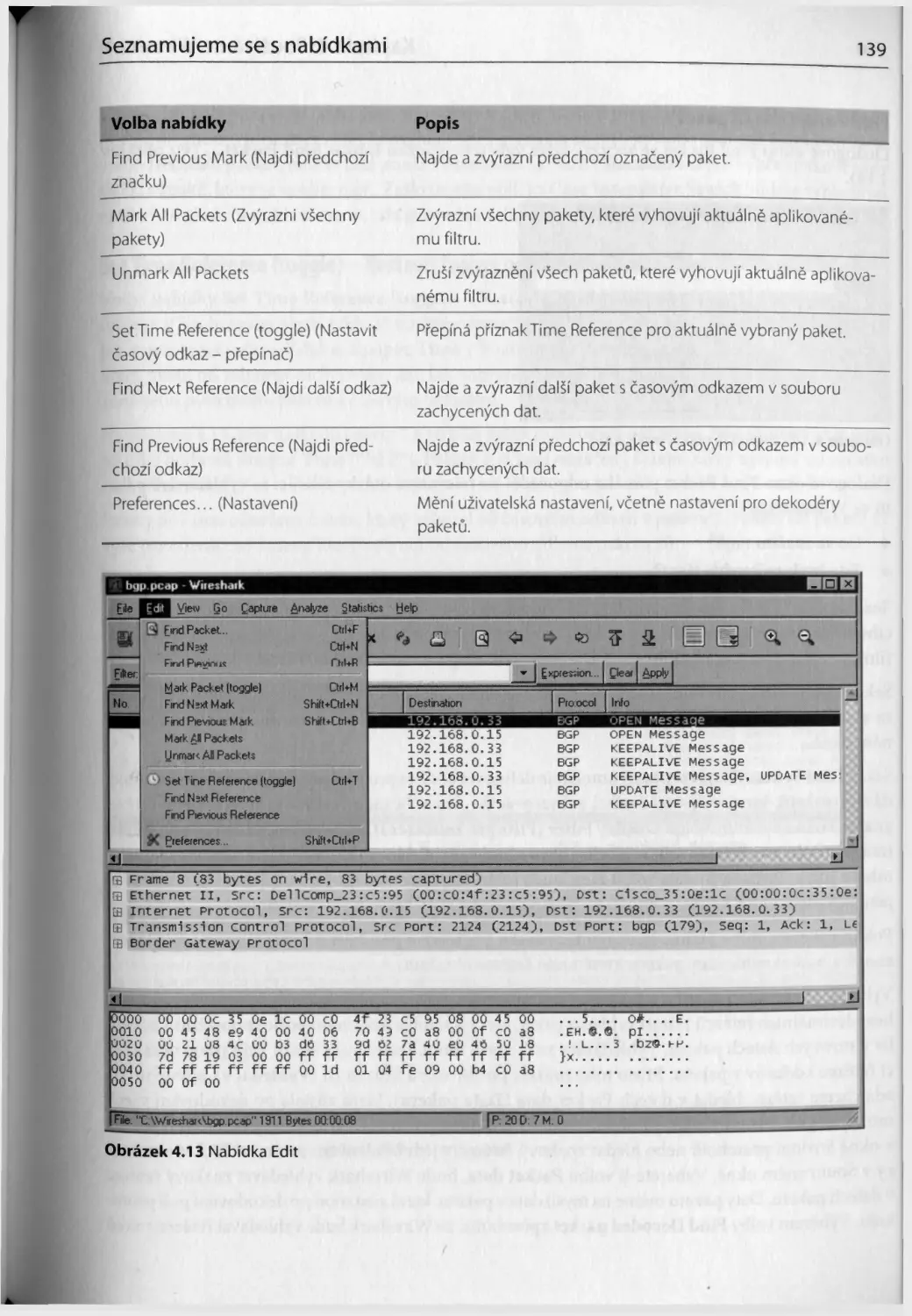

Nabidka Edit (Editace).............................................................138

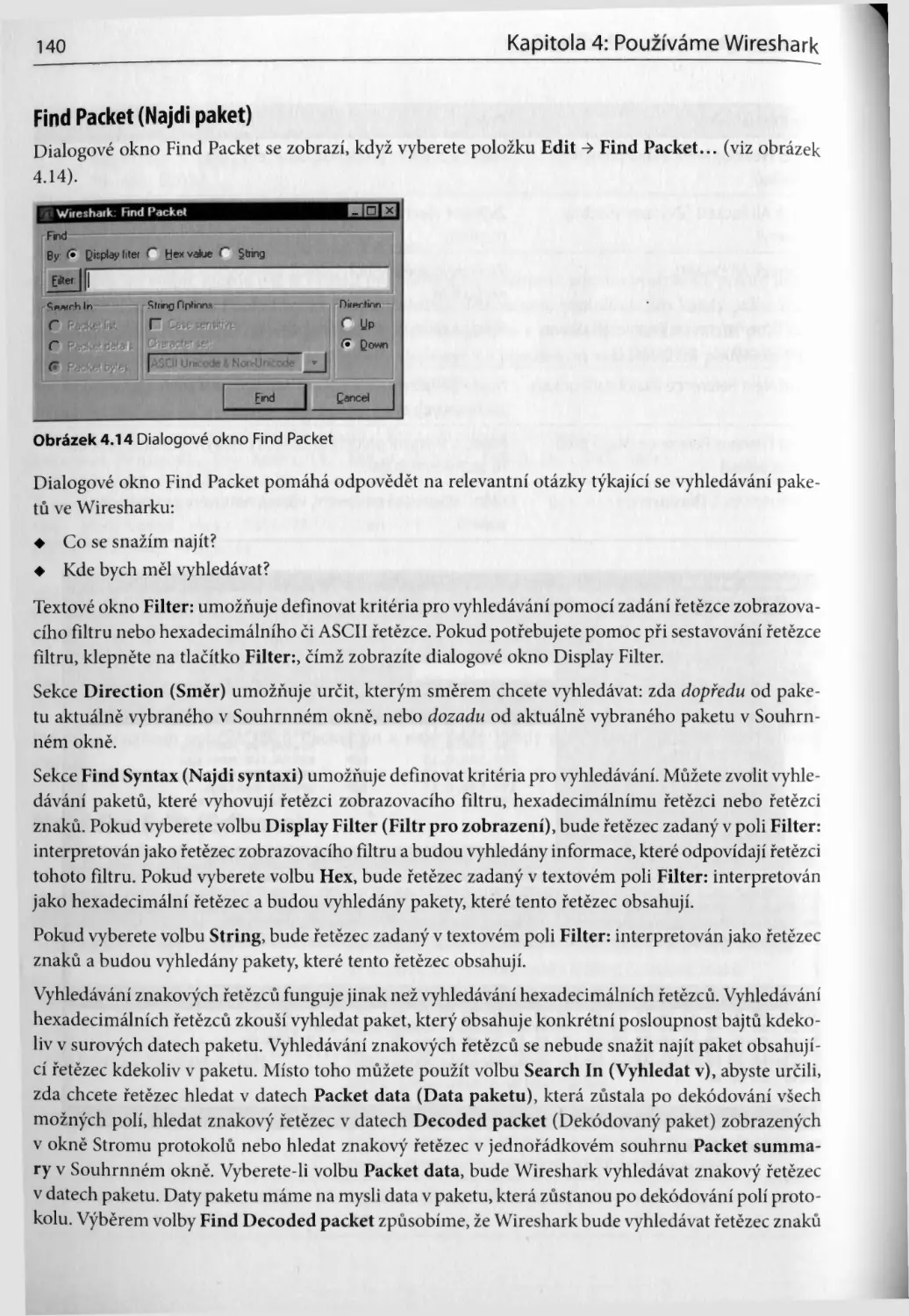

Find Packet (Najdi paket)....................................................140

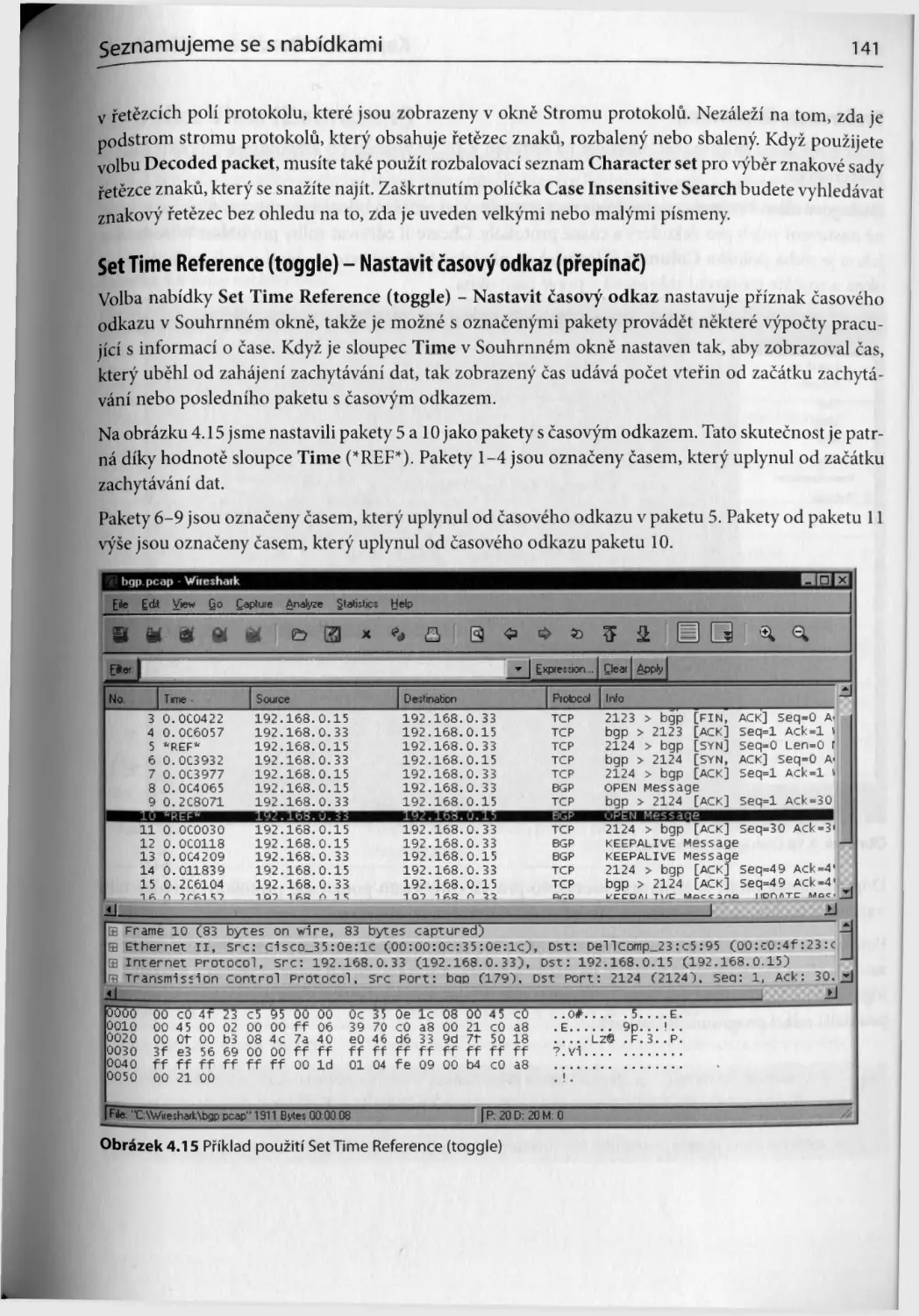

Set Time Reference (toggle) - Nastavit casovy odkaz (pfepinac)...............141

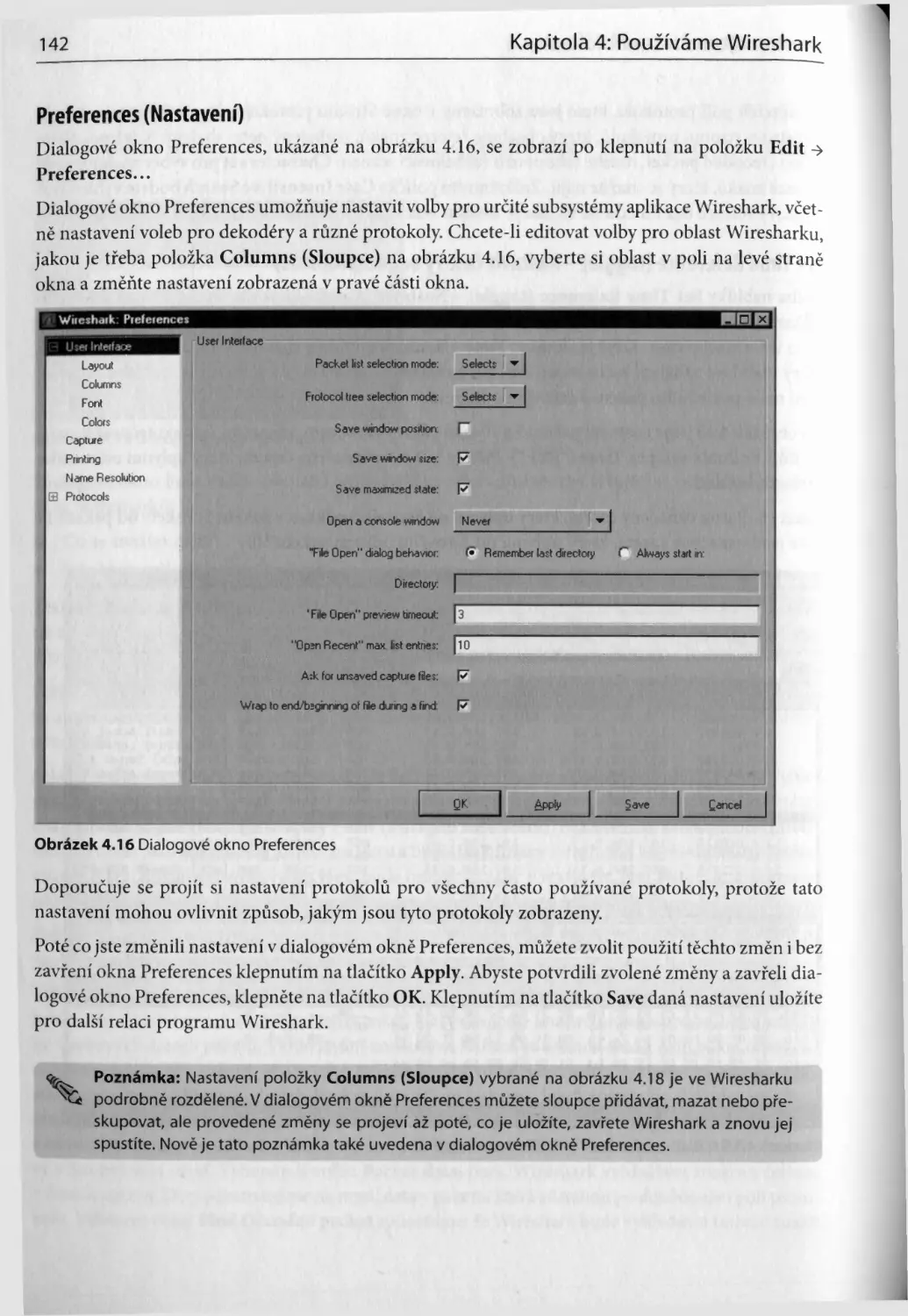

Preferences (Nastaveni)......................................................142

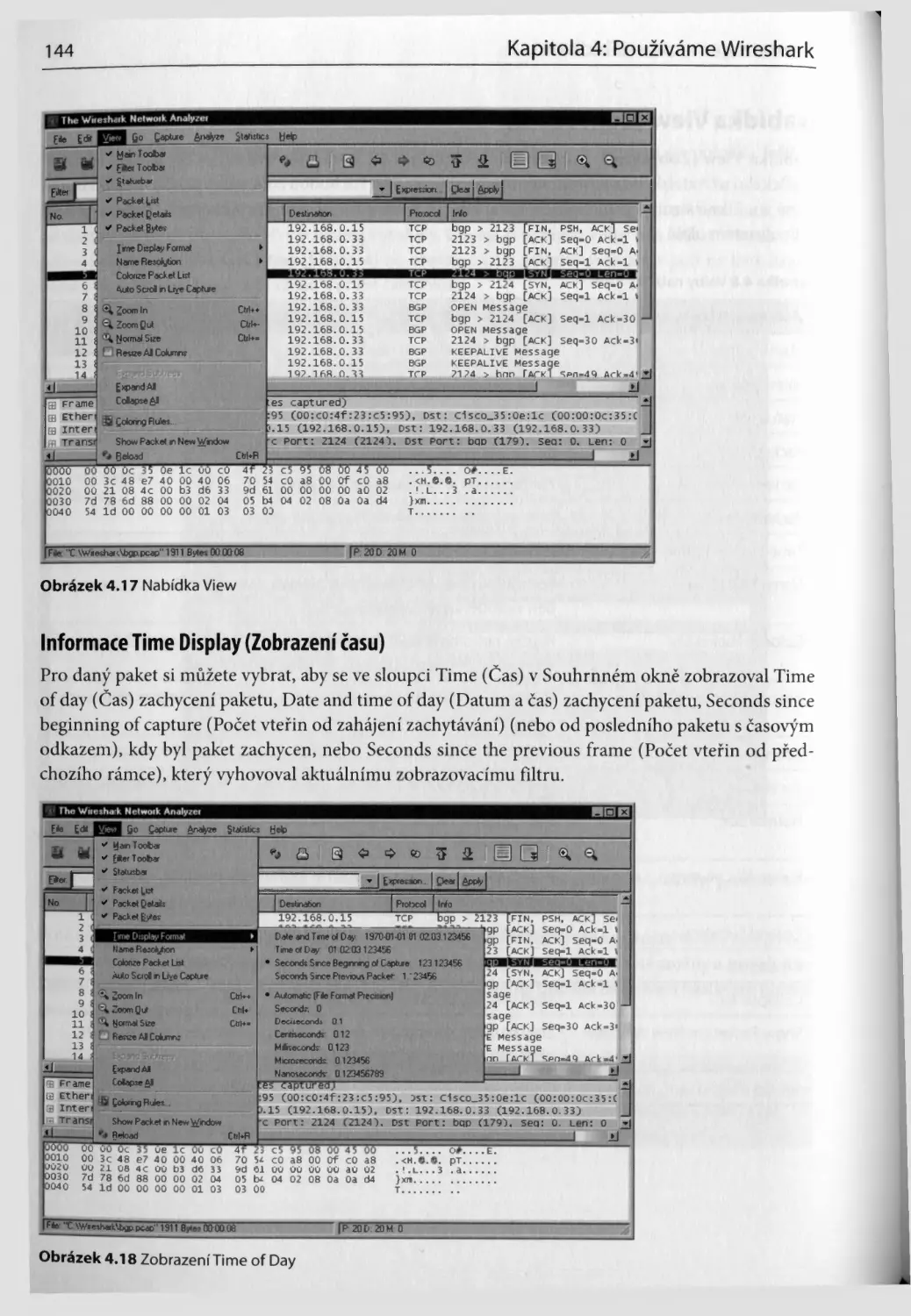

Nabidka View (Zobrazeni)...........................................................143

Informace Time Display (Zobrazeni casu)......................................144

Auto Scroll in Live Capture (Automaticky posun pfi zachytavani)..............145

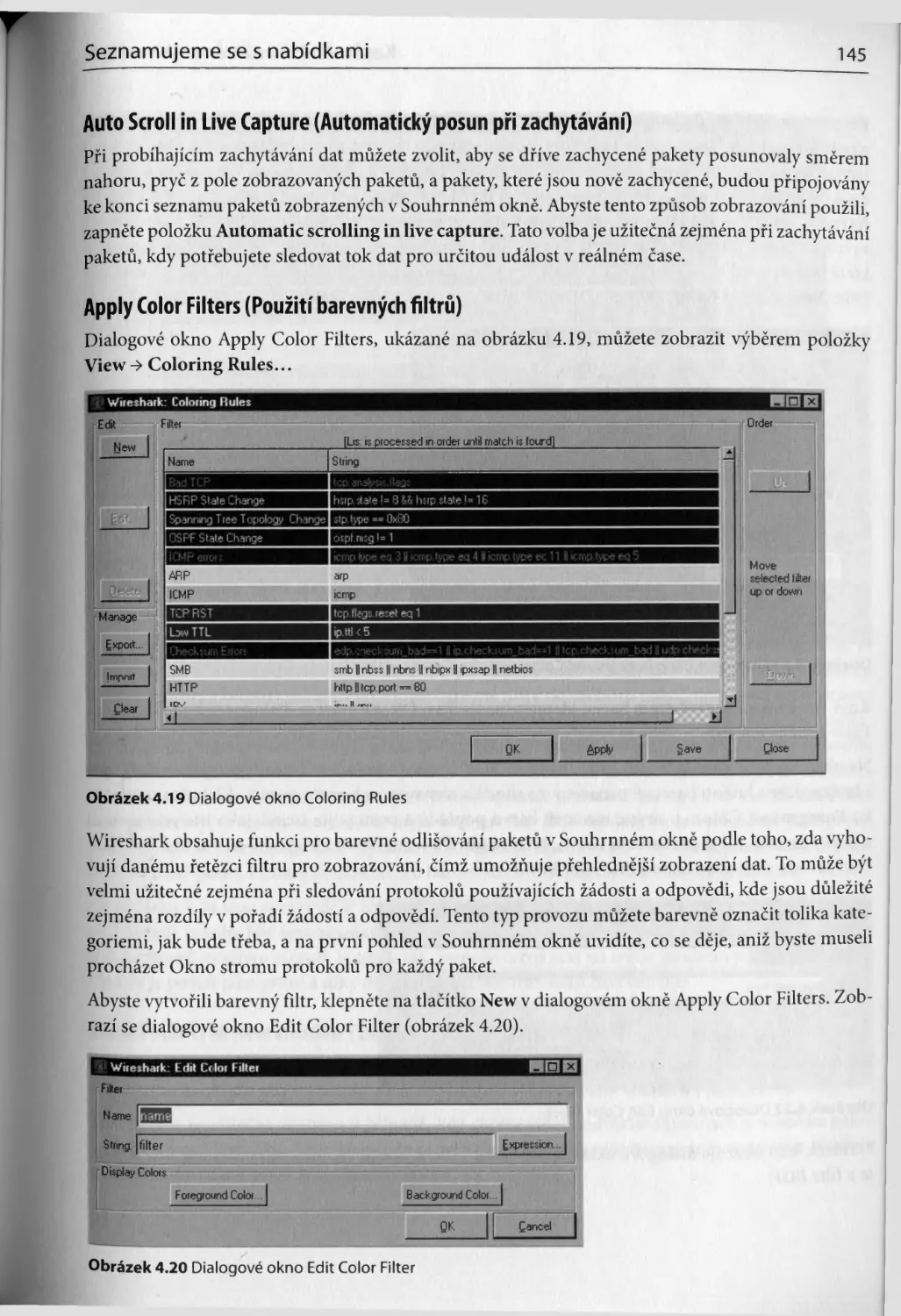

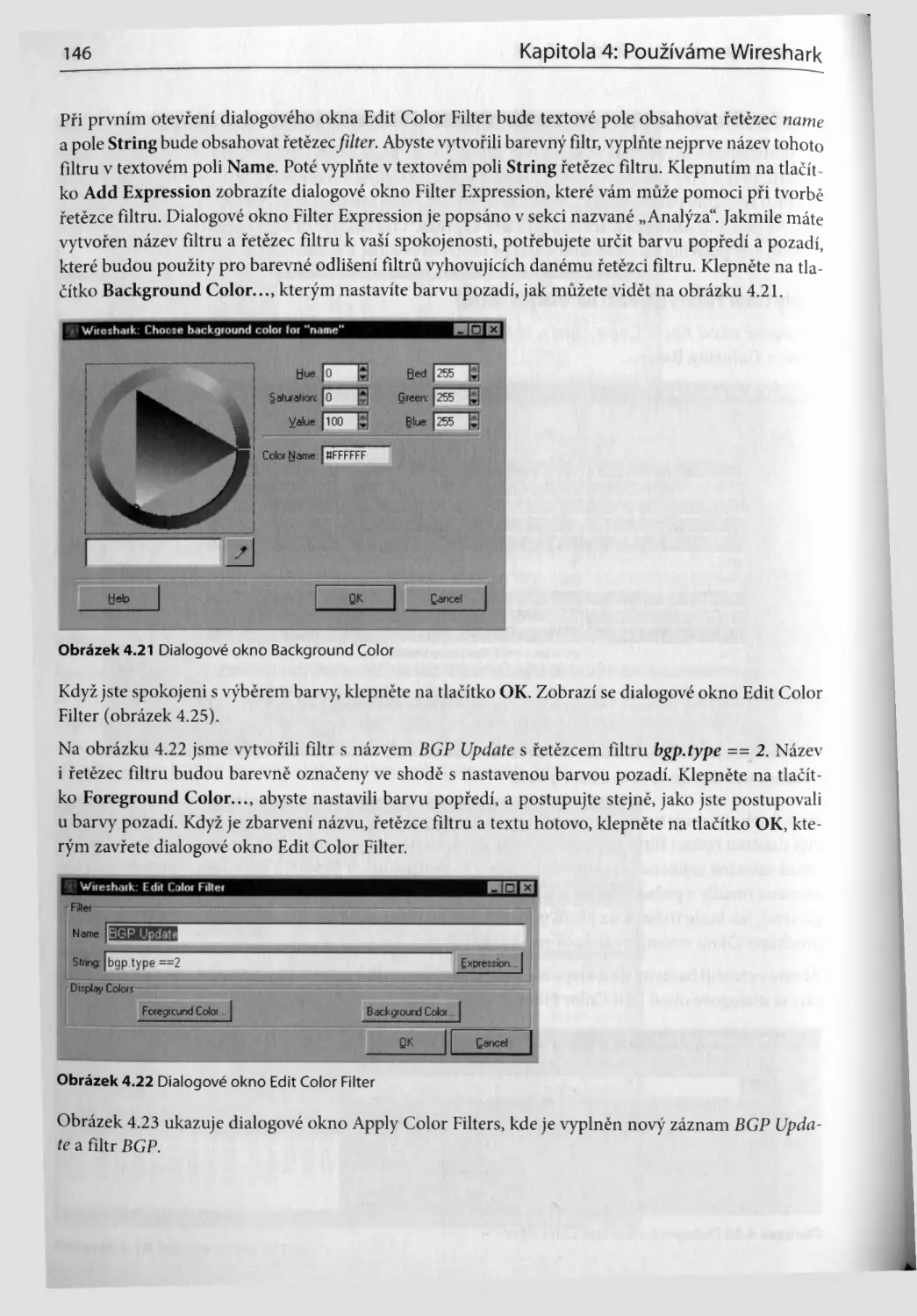

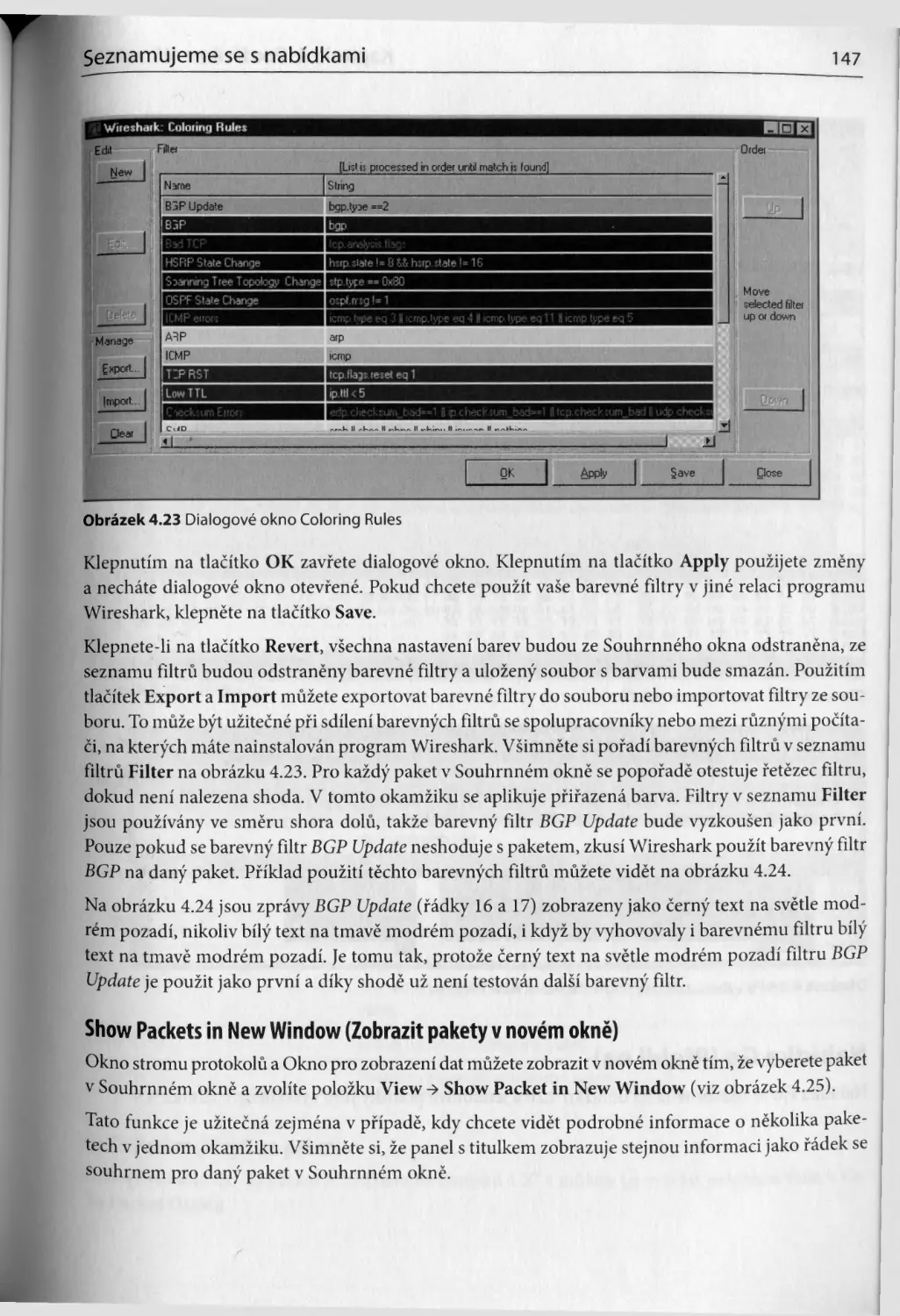

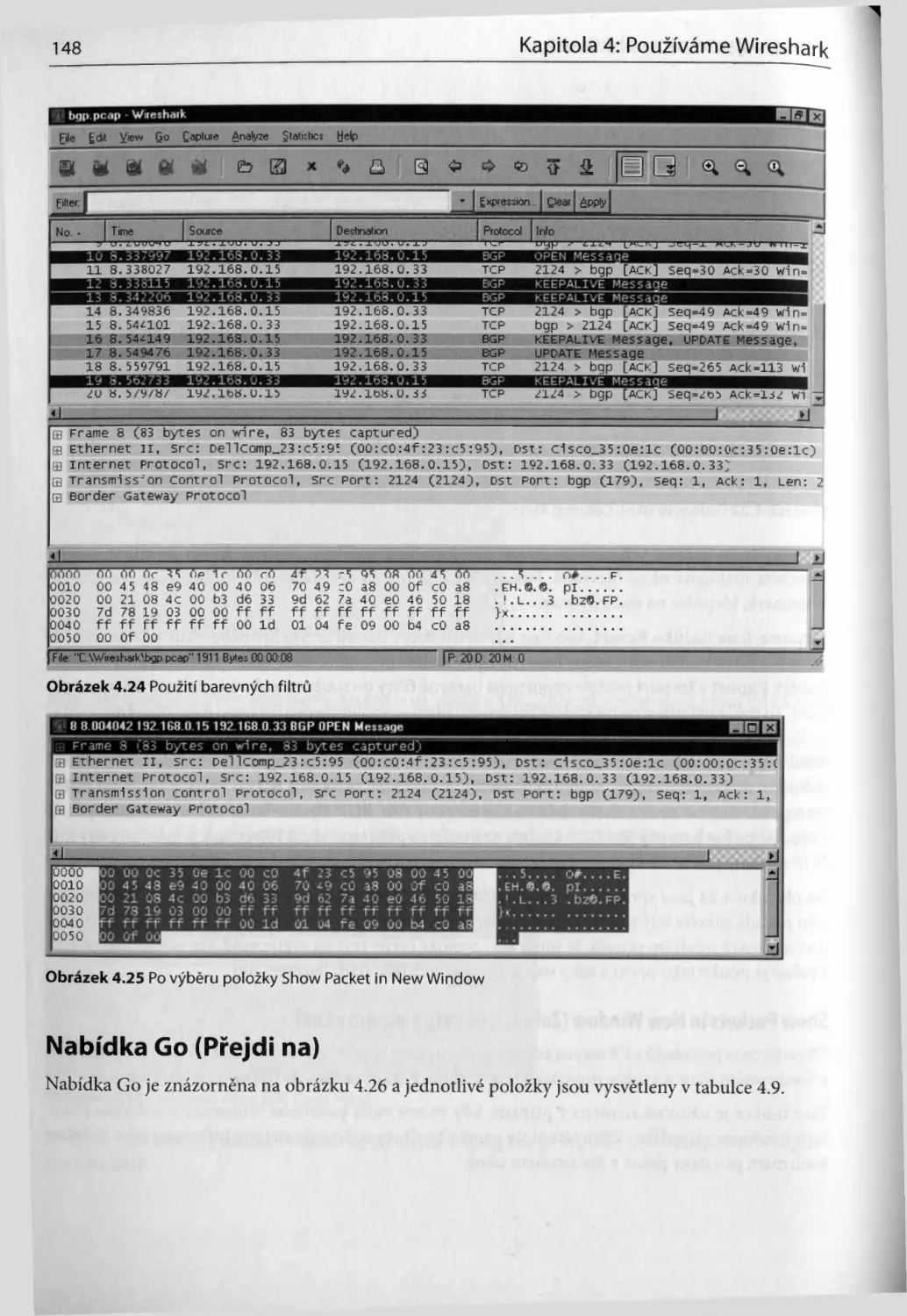

Apply Color Filters (Pouziti barevnych filtru)...............................145

Show Packets in New Window (Zobrazit pakety v novem okne)....................147

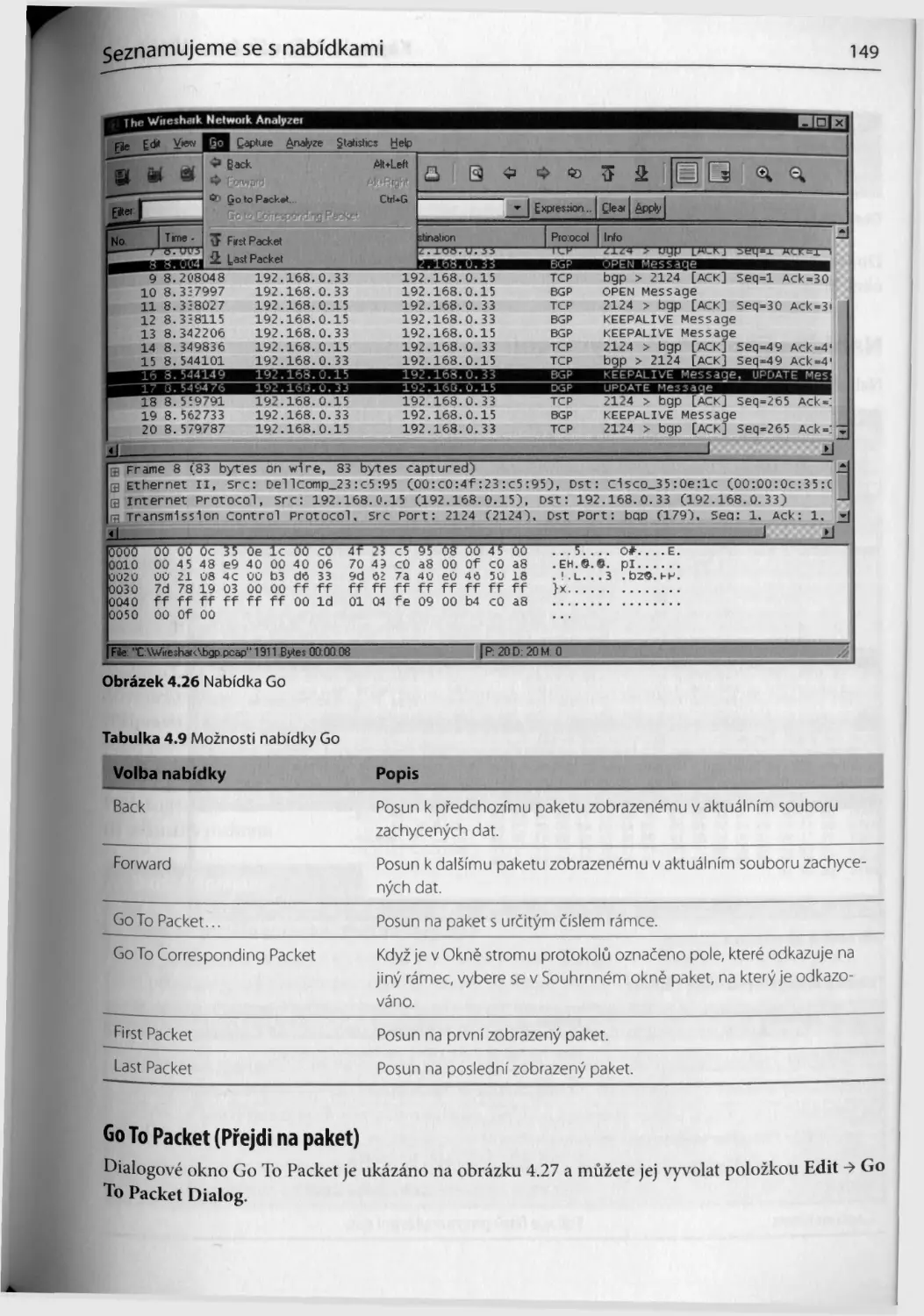

Nabidka Go (Pfejdi na)........................................................... 148

Go To Packet (Prejdi na paket)...............................................149

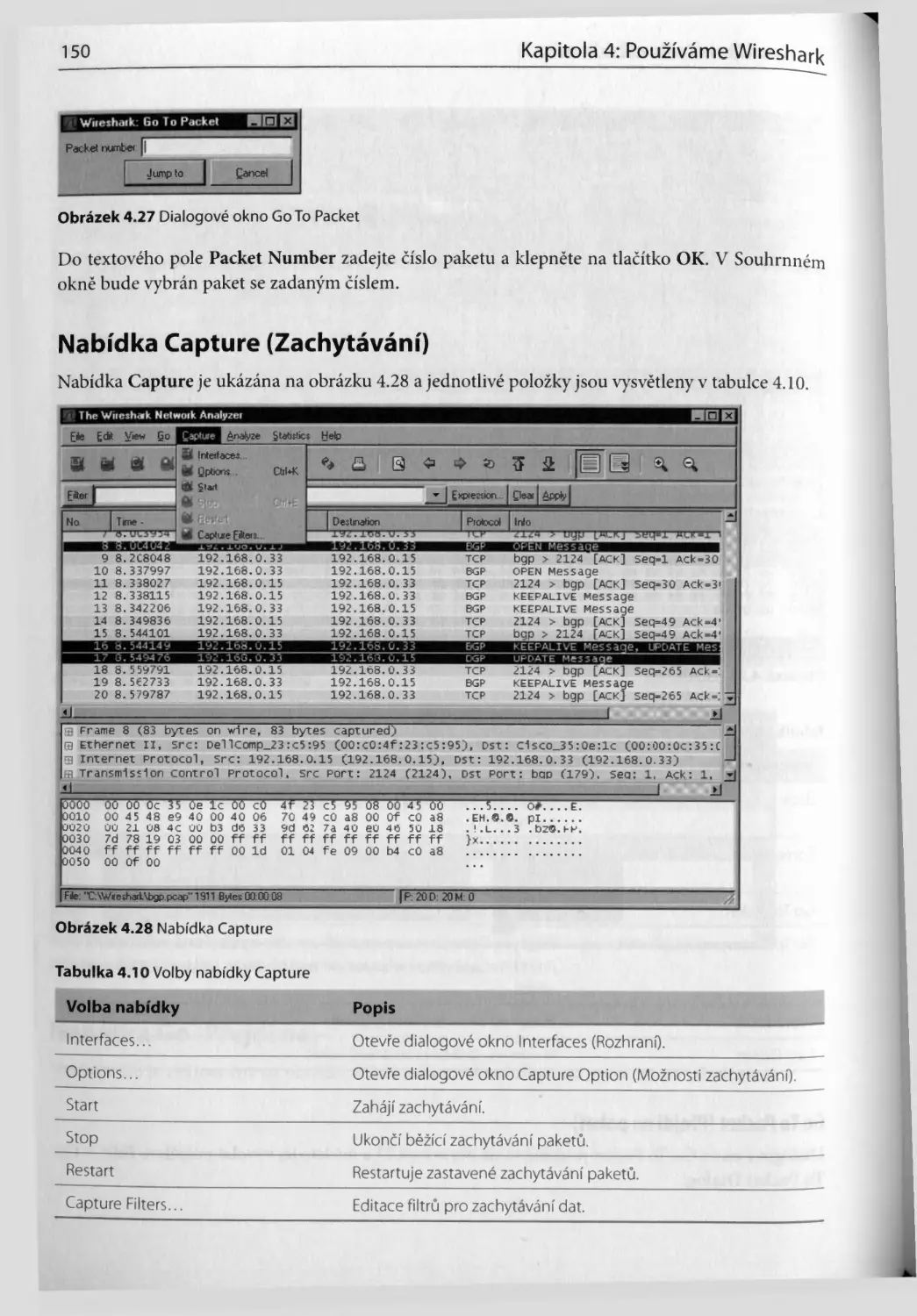

Nabidka Capture (Zachytavani)......................................................150

Capture Interfaces (Rozhrani pro zachytavani)................................151

Capture Options (Moznosti zachytavani).......................................152

Edit Capture Filter List (Editace seznamu filtru pro zachytavani)............158

Nabidka Analyze (Analyza)..........................................................159

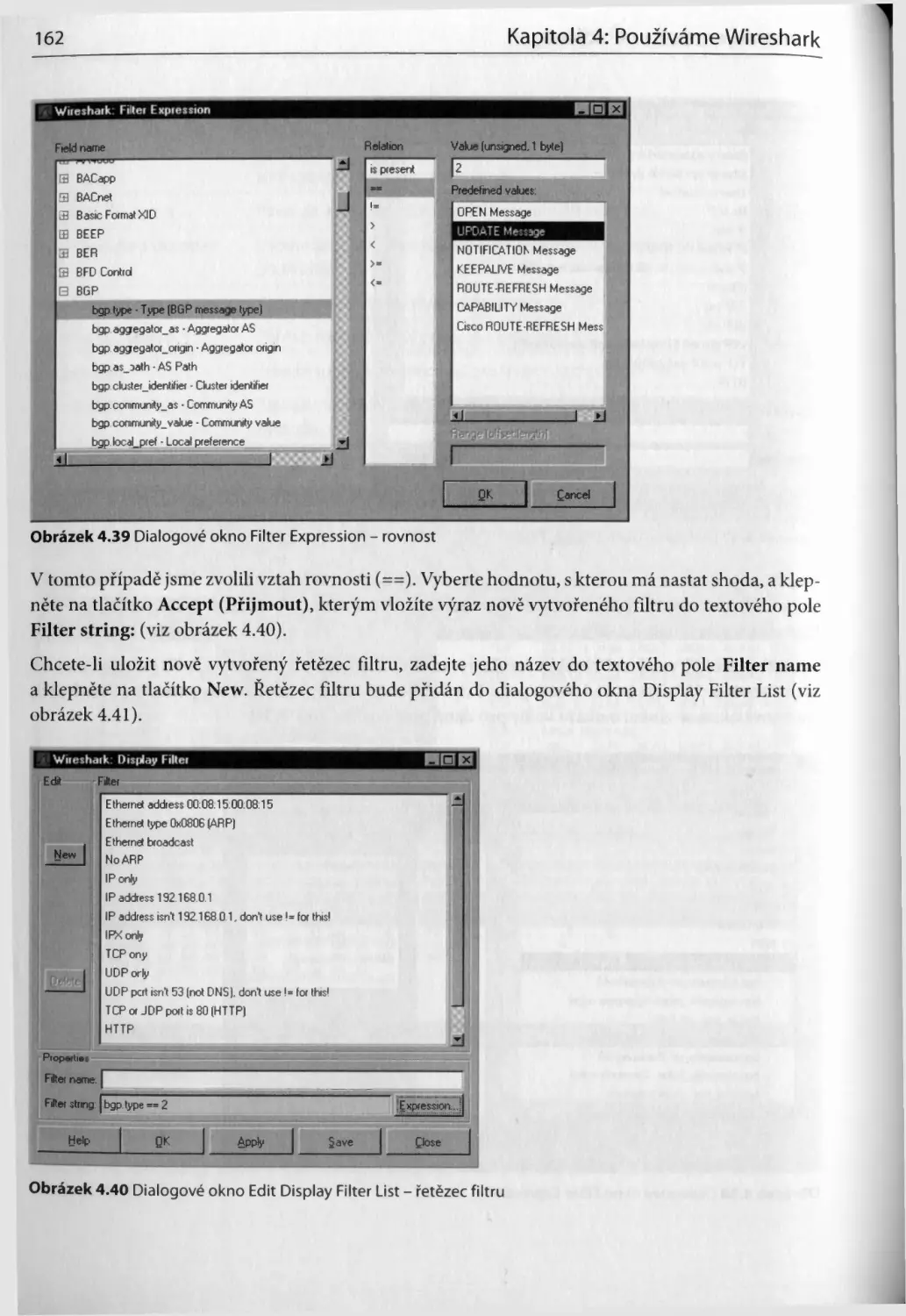

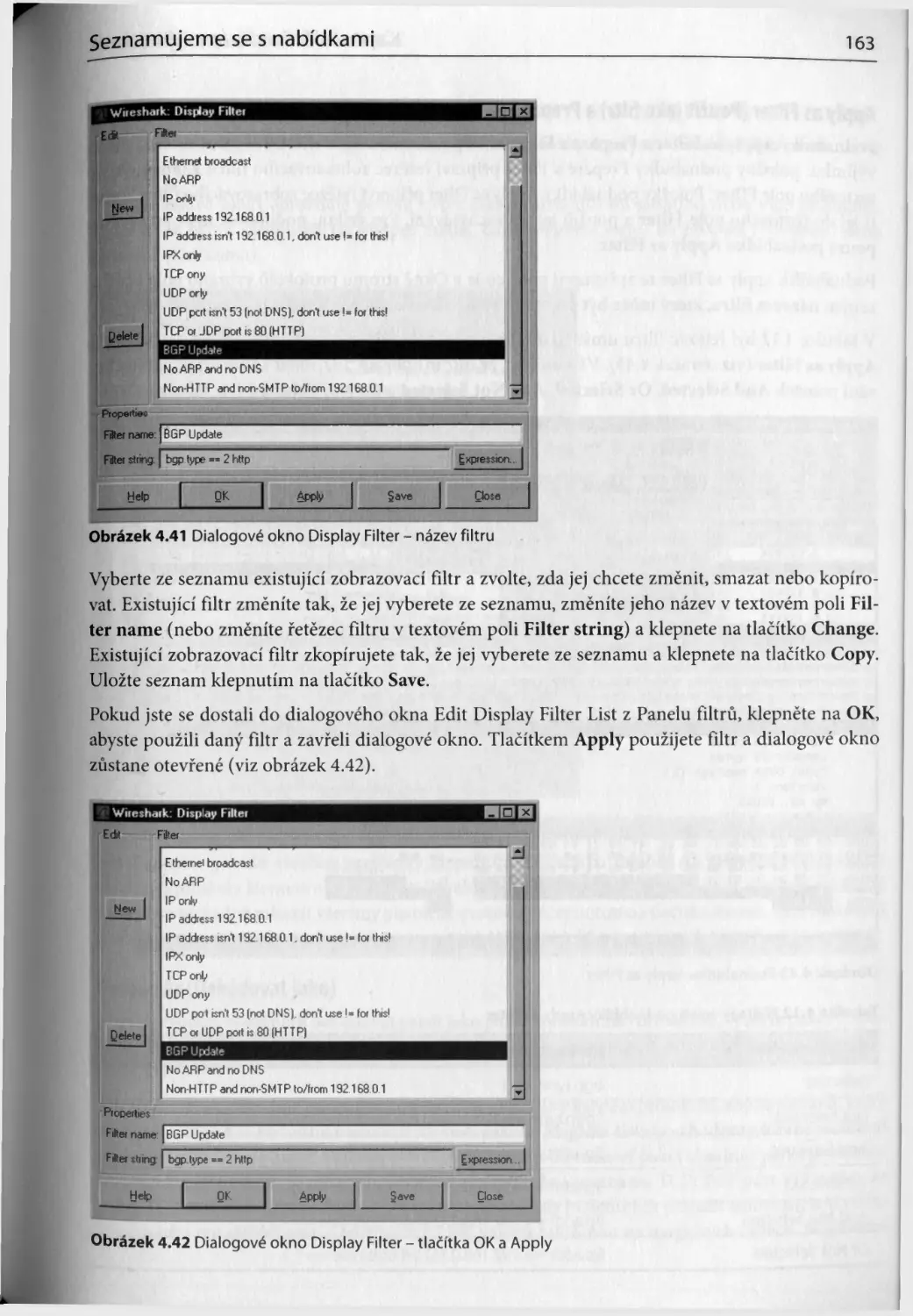

Edit Display Filter List (Editace seznamu filtru pro zobrazeni)..............160

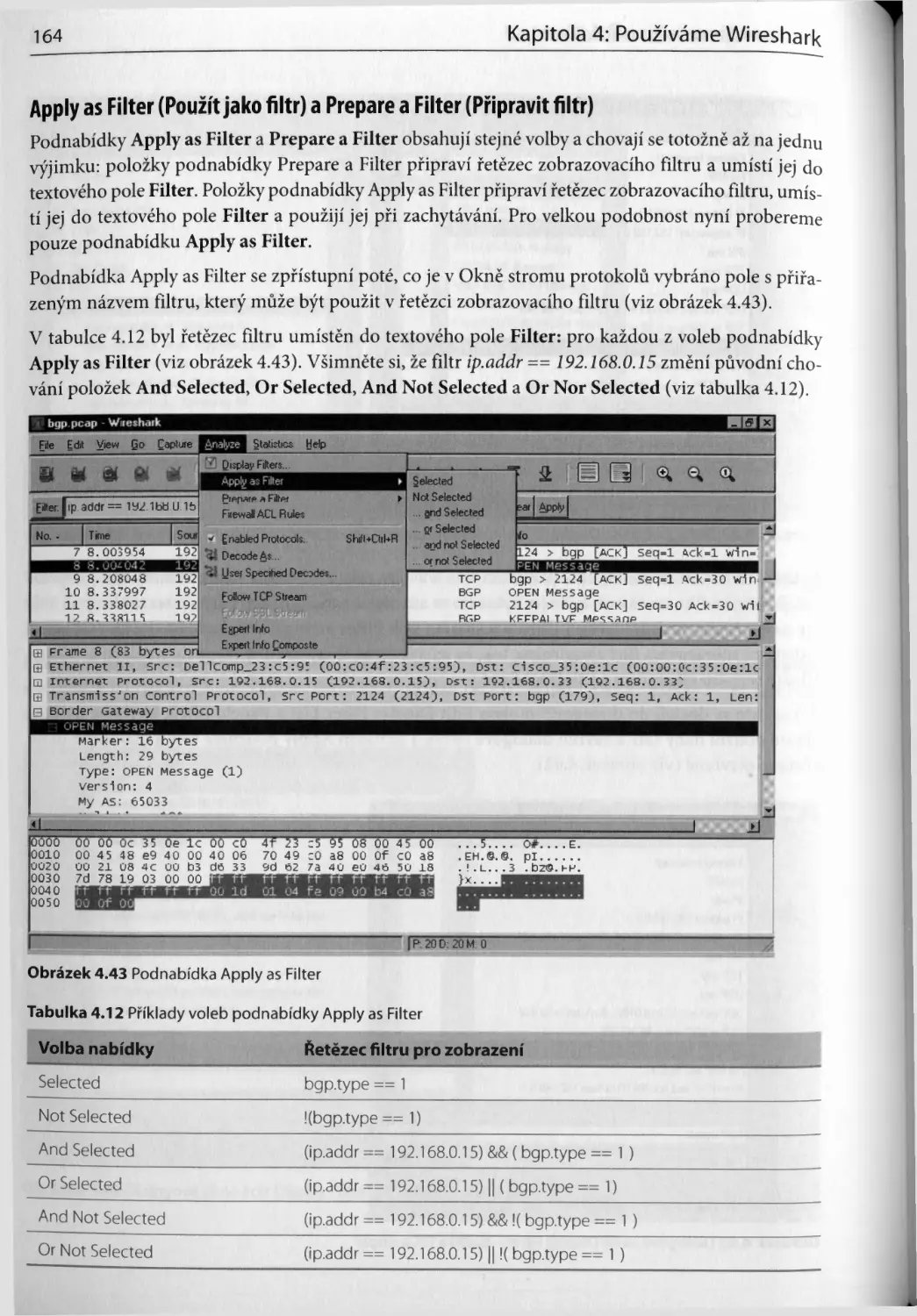

Apply as Filter (Pouzit jako filtr) a Prepare a Filter (Pfipravit filtr).....164

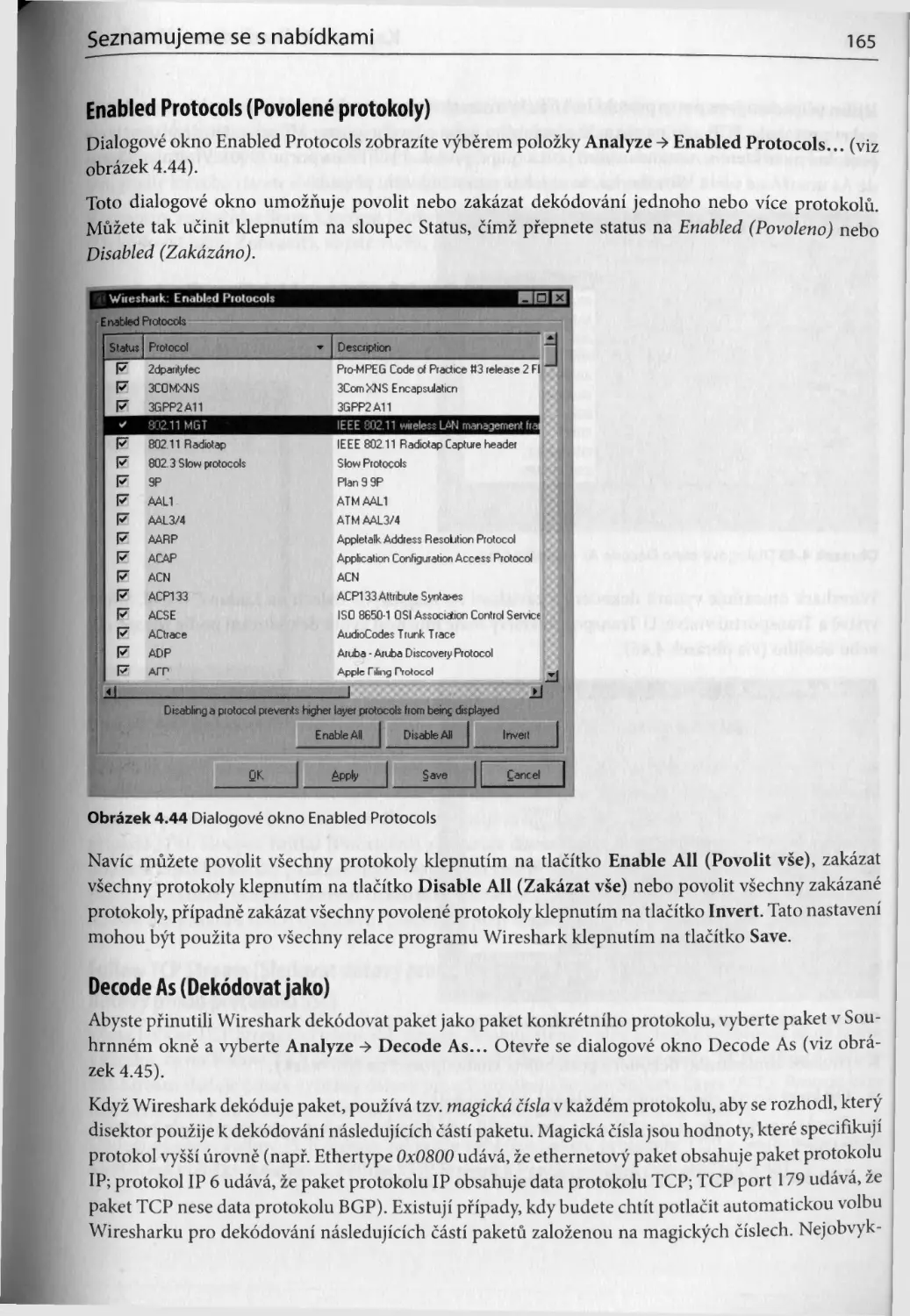

Enabled Protocols (Povolene protokoly).......................................165

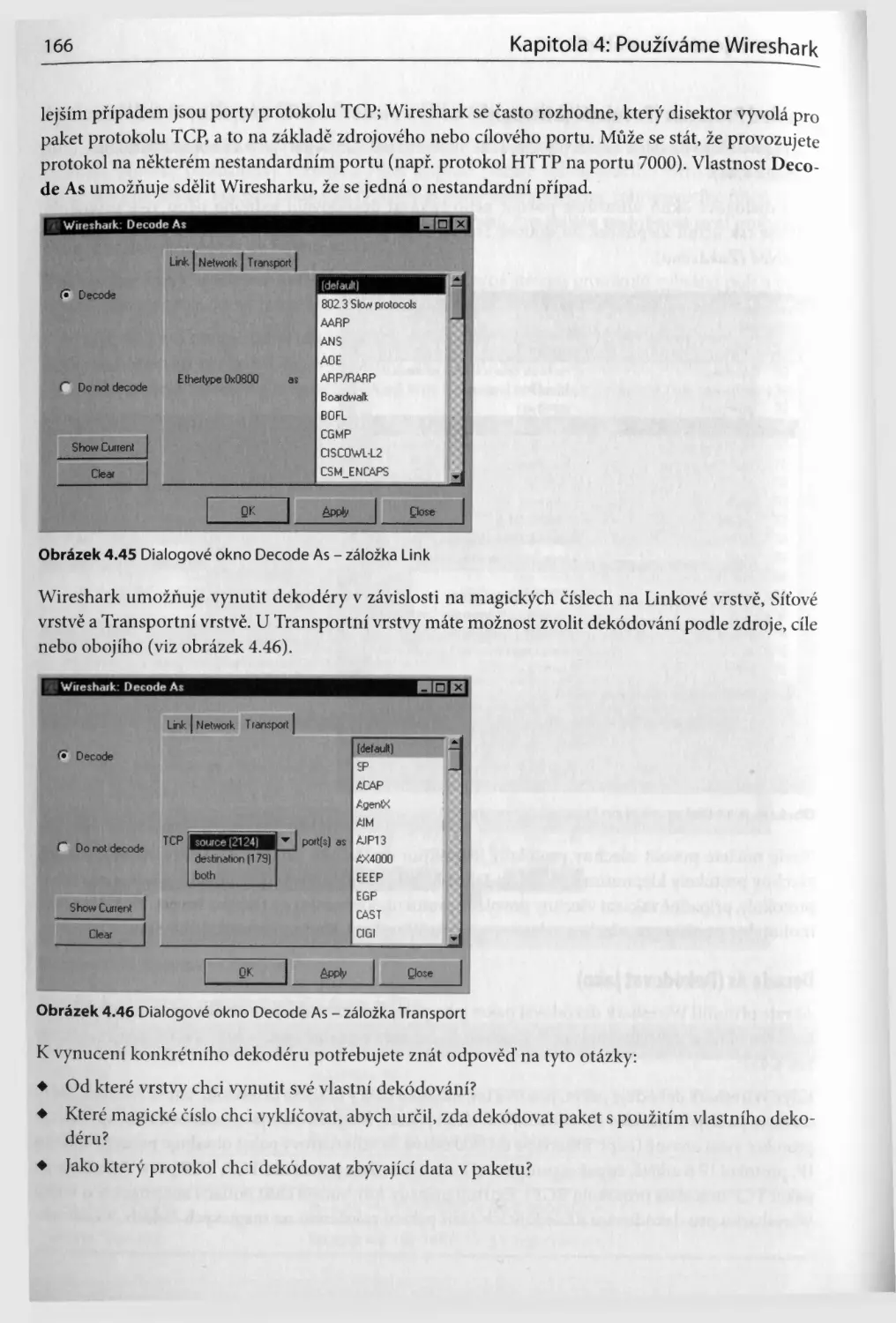

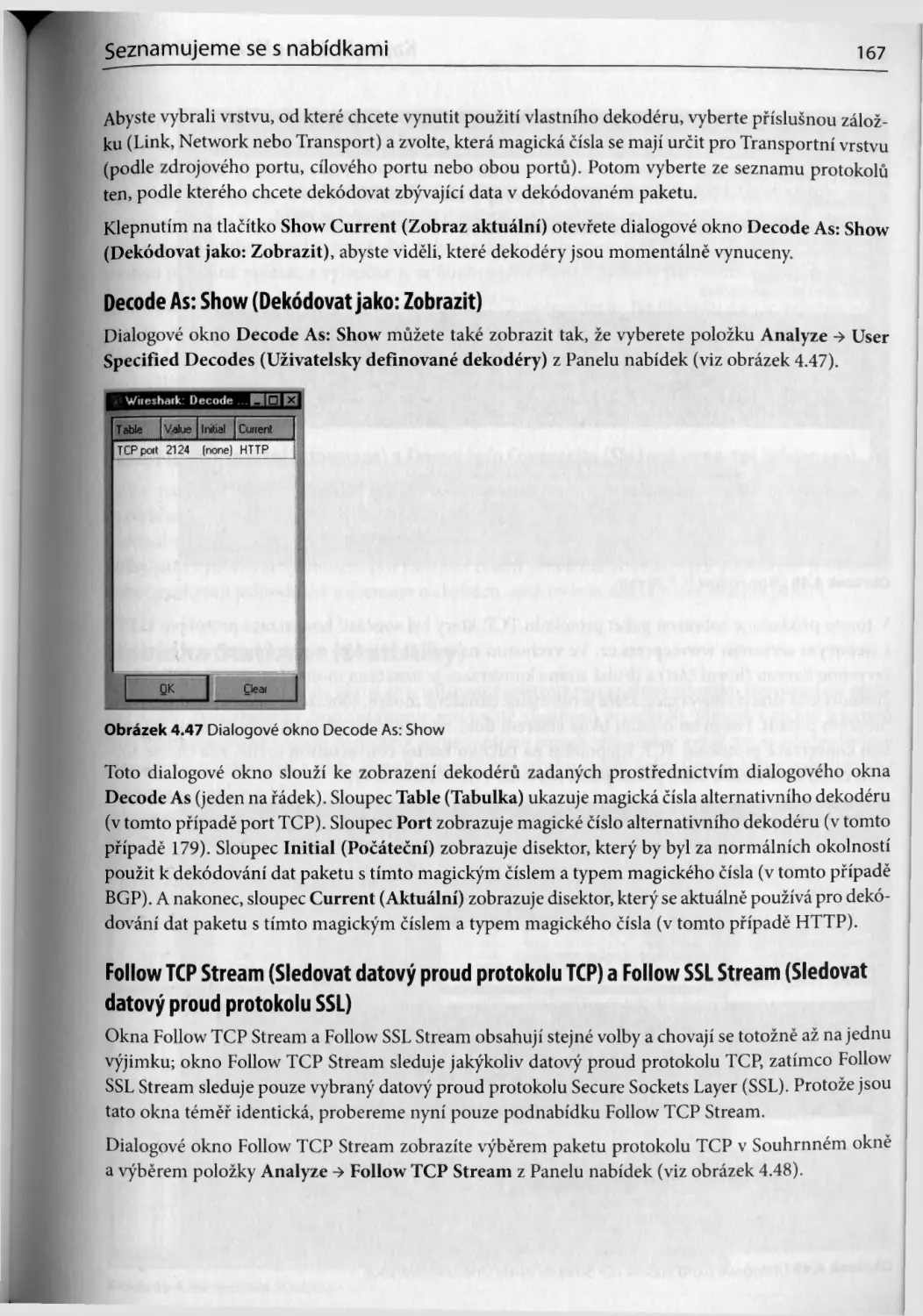

Decode As (Dekodovat jako)...................................................165

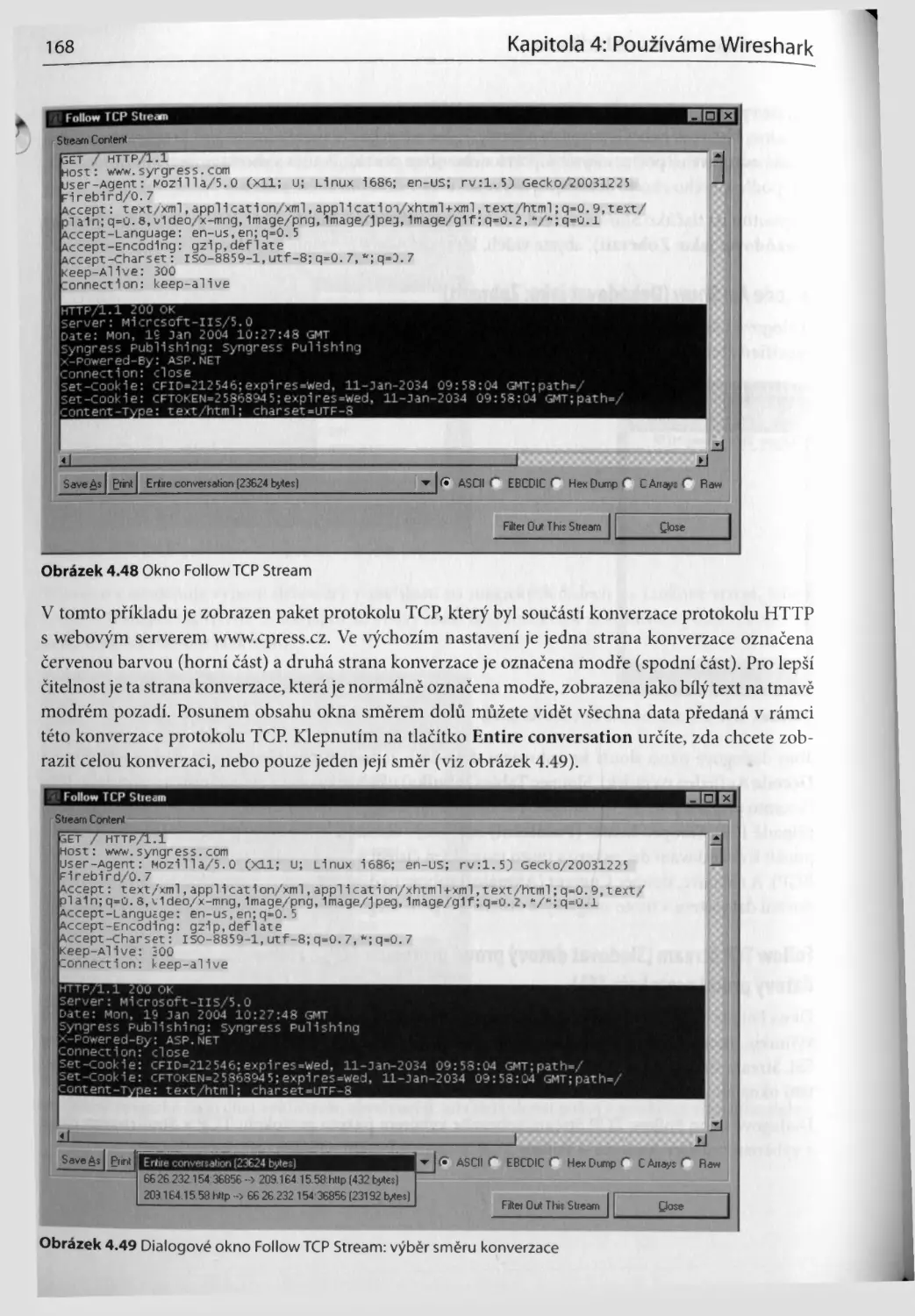

Decode As: Show (Dekodovat jako: Zobrazit)...................................167

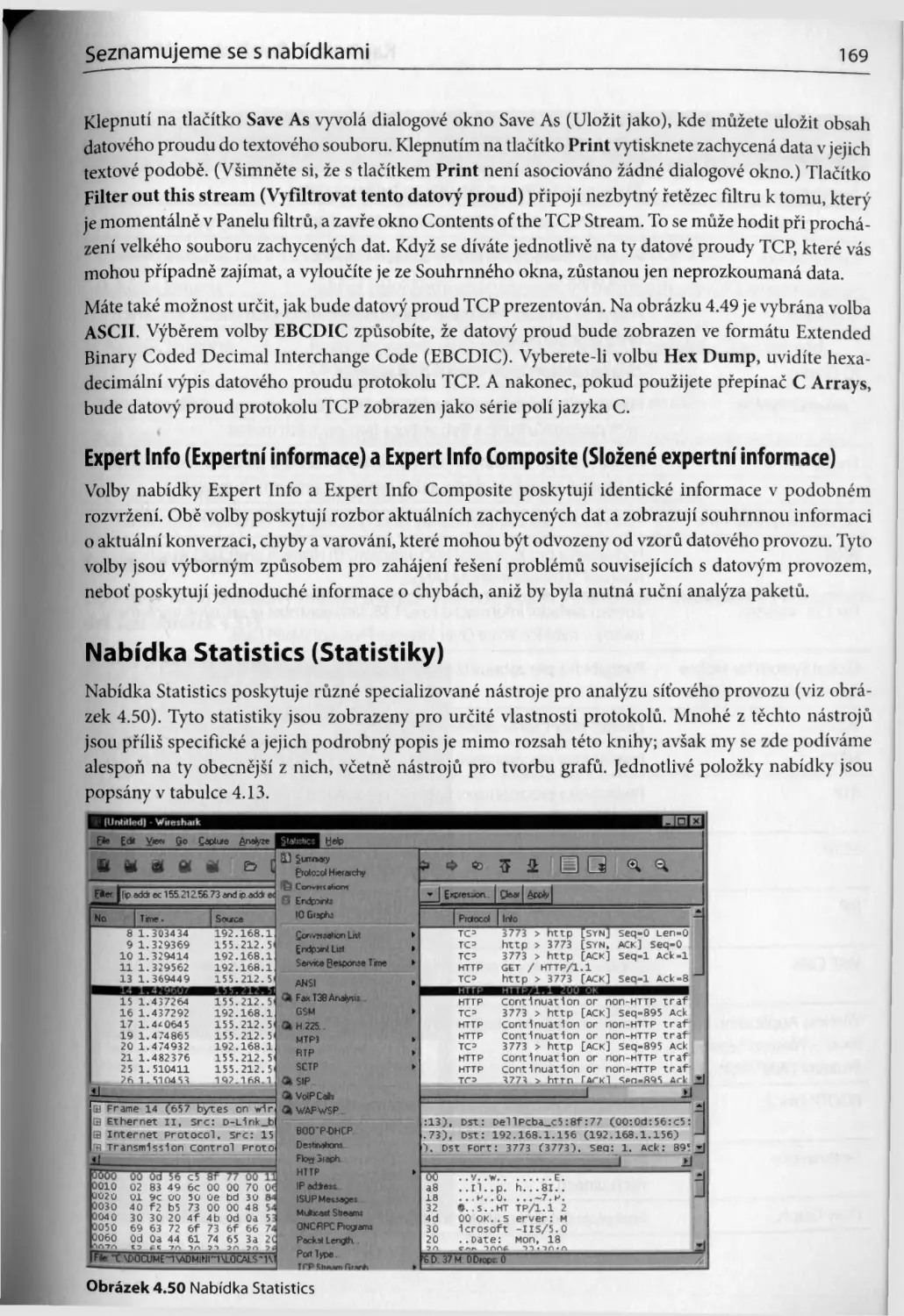

Follow TCP Stream (Sledovat datovy proud protokolu TCP) a Follow SSL Stream

(Sledovat datovy proud protokolu SSL).......................................167

Expert Info (Expertni informace) a Expert Info Composite

Slozene expertni informace).................................................169

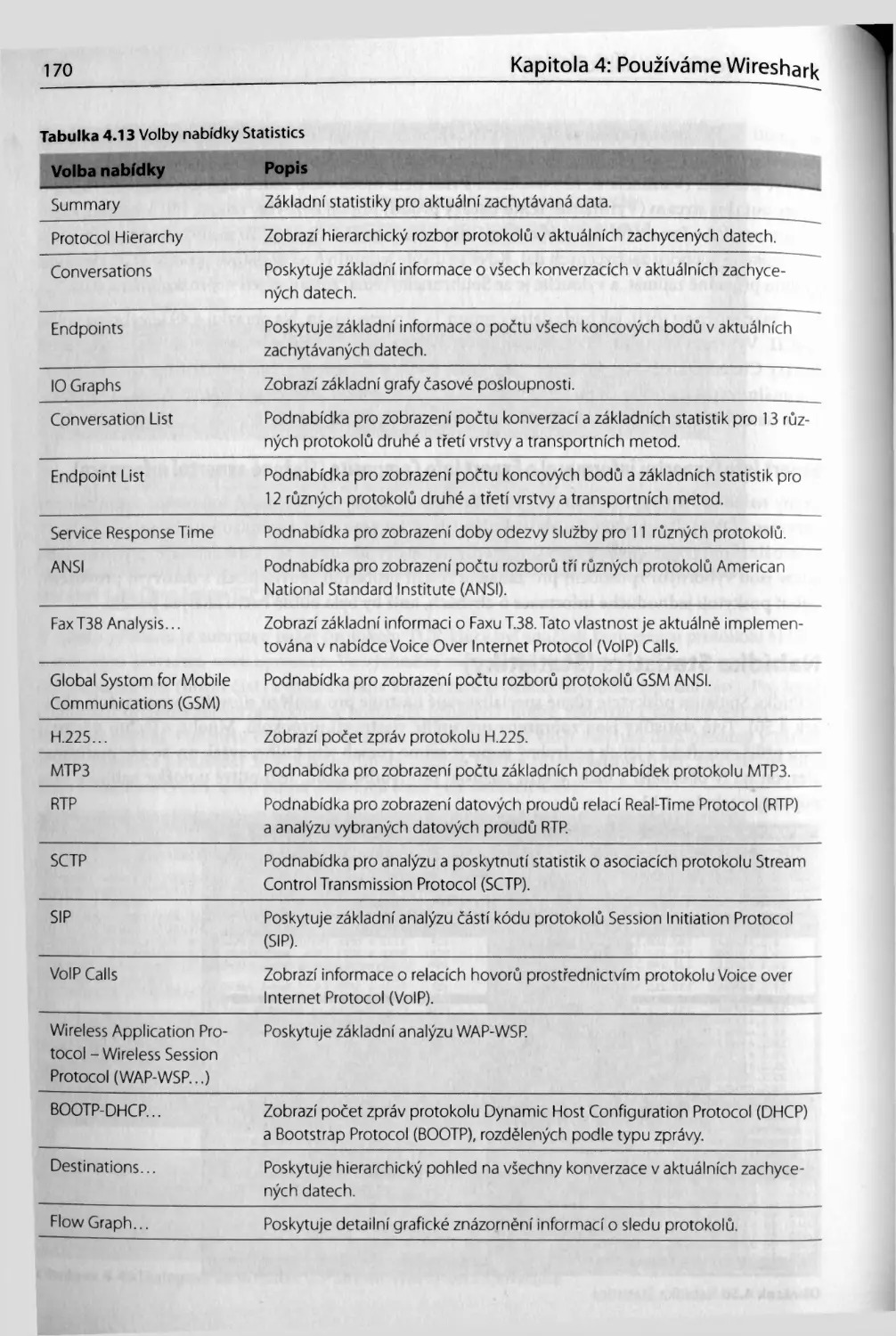

Nabidka Statistics (Statistiky)....................................................169

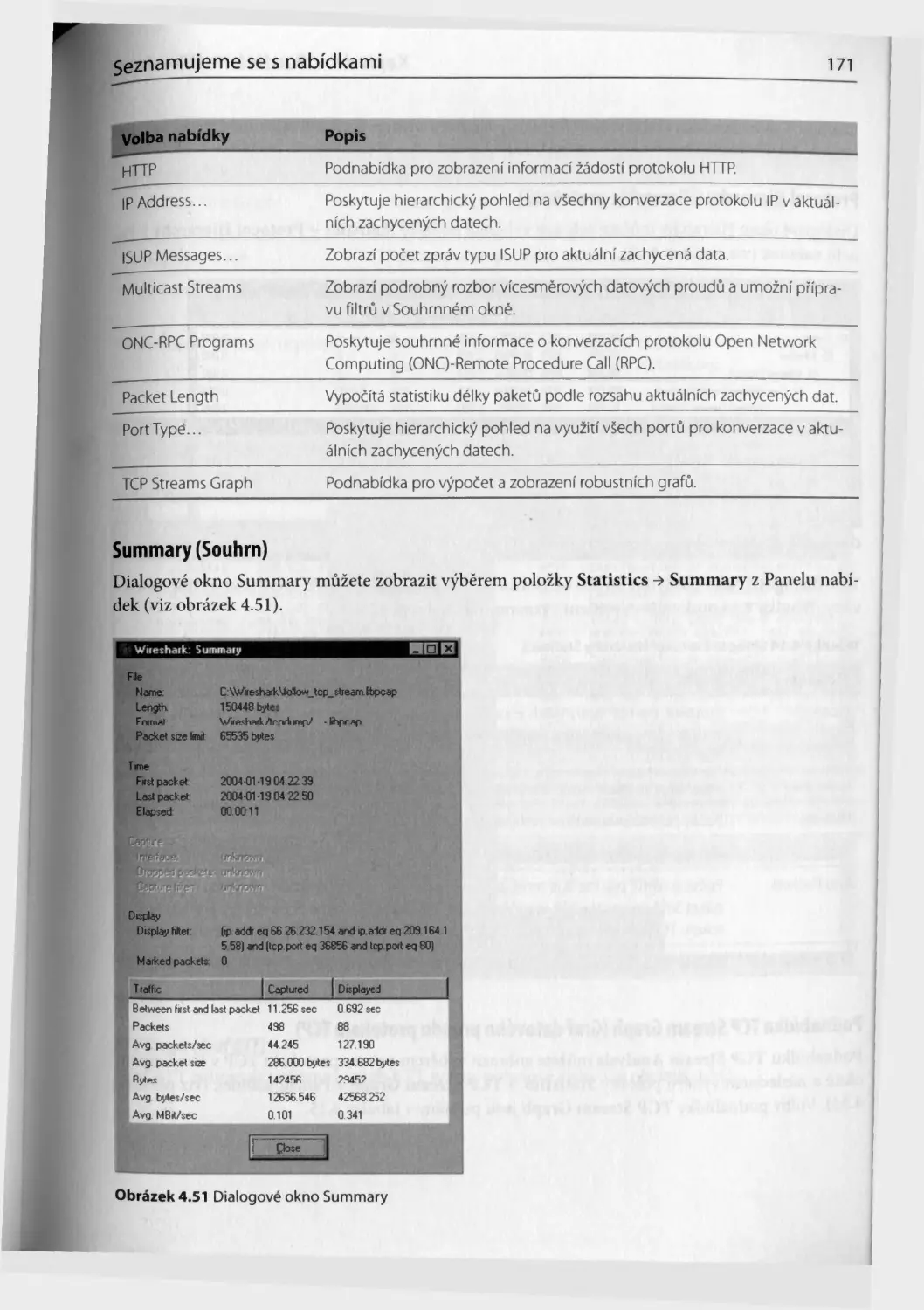

Summary (Souhrn).............................................................171

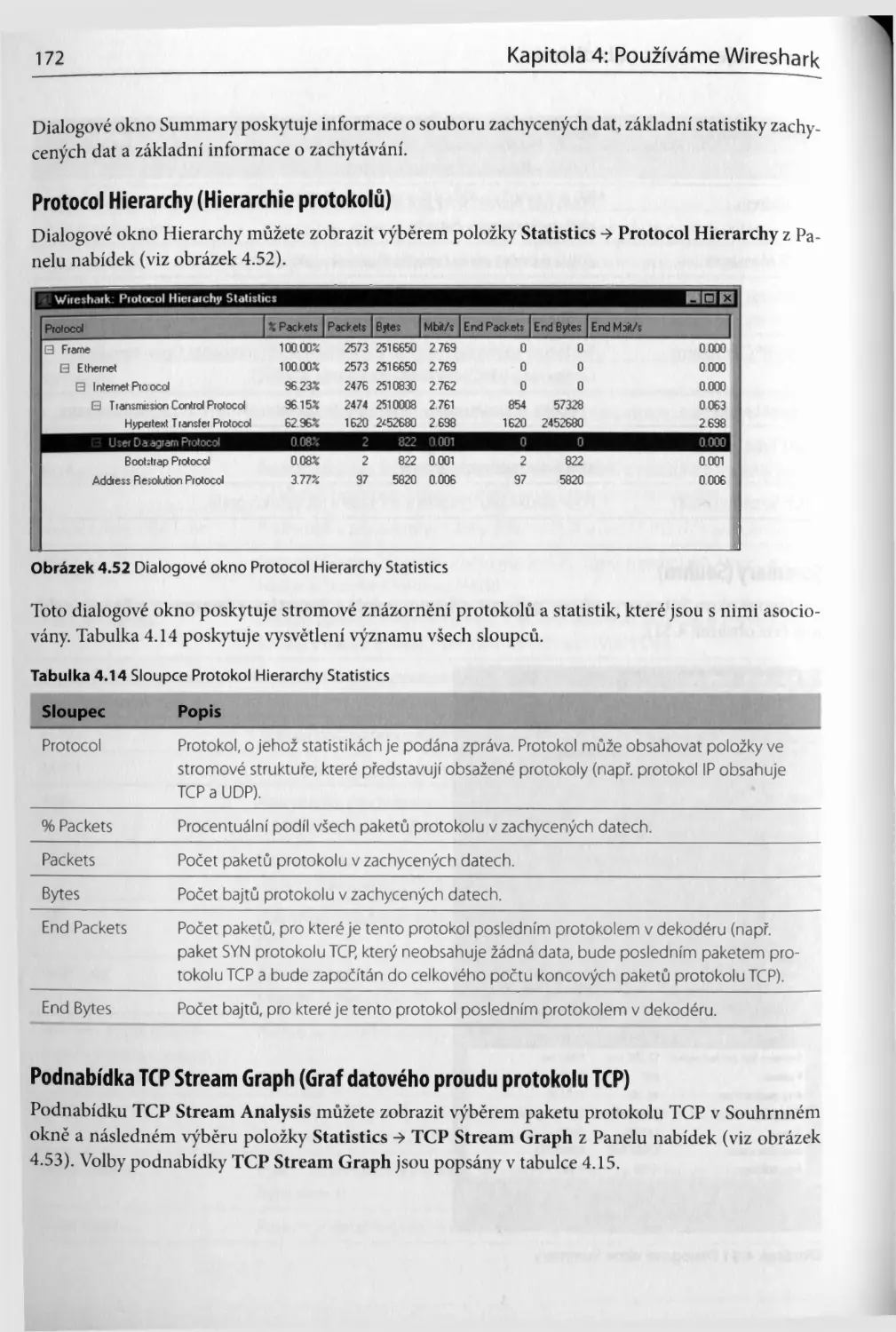

Protocol Hierarchy (Hierarchic protokolu)....................................172

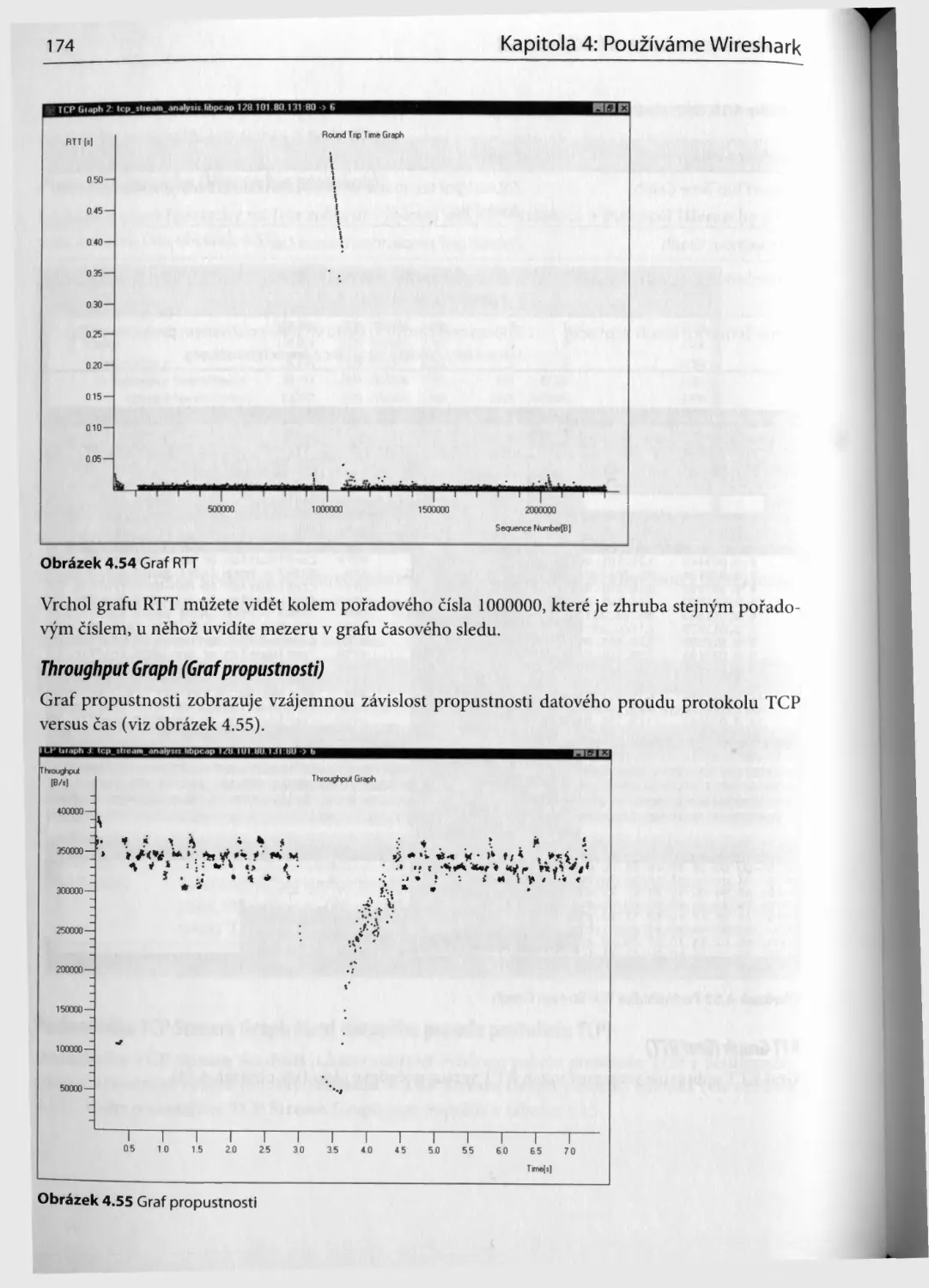

PodnabidkaTCP Stream Graph (Graf datoveho proudu protokolu TCP)..............172

Nabidka Help (Napoveda)............................................................182

Contents (Obsah).............................................................183

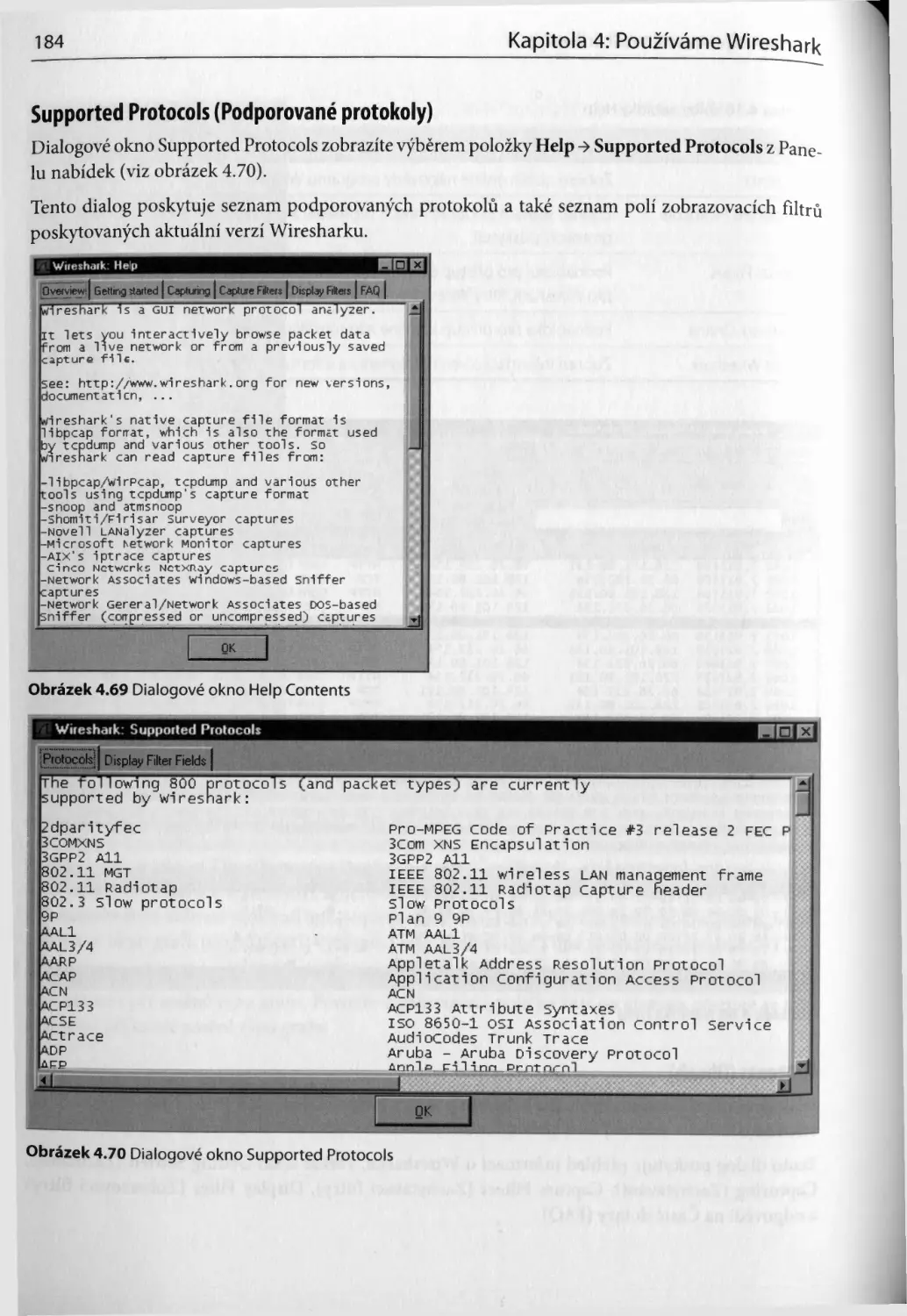

Supported Protocols (Podporovane protokoly)..................................184

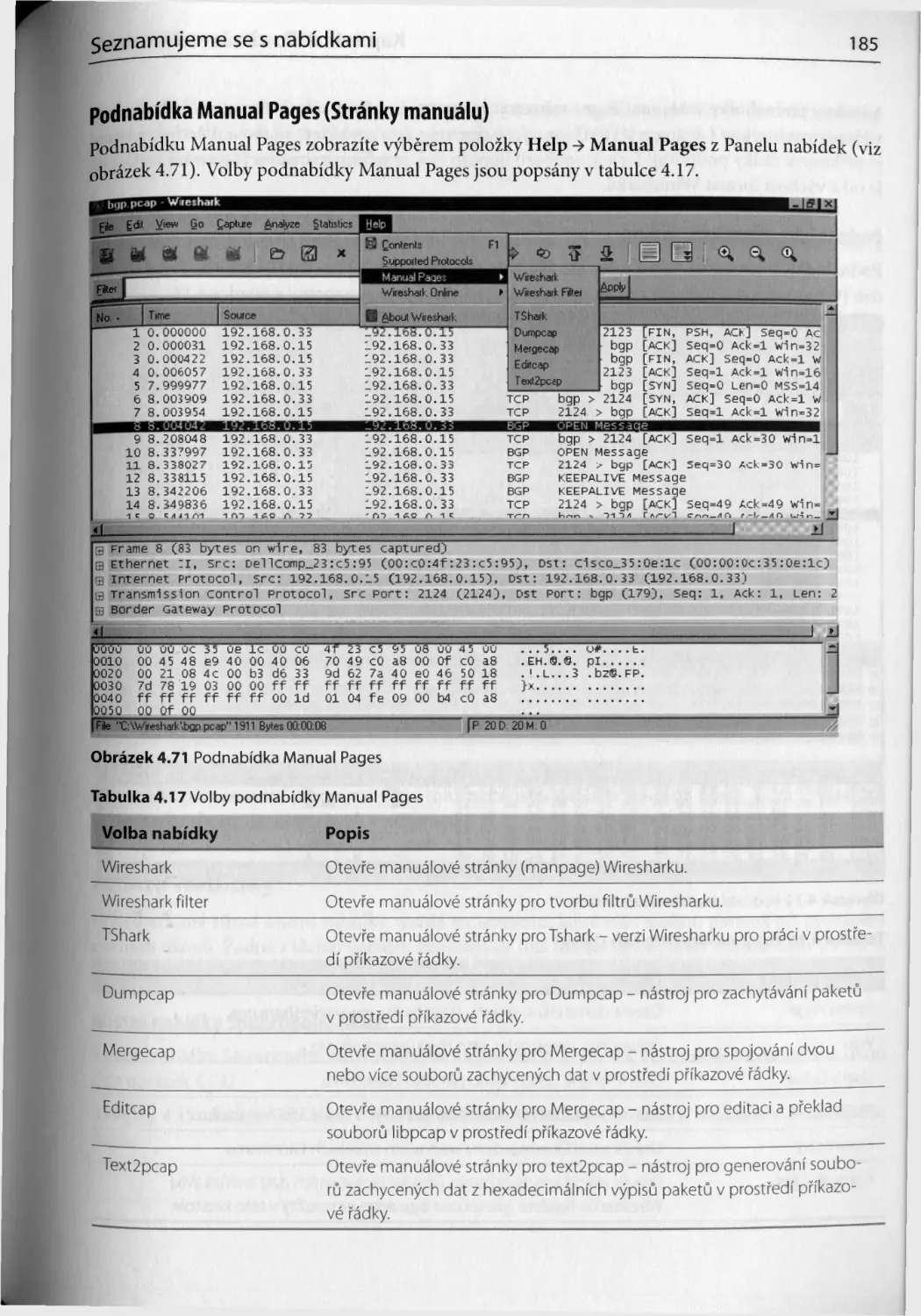

Podnabidka Manual Pages (Stranky manualu)....................................185

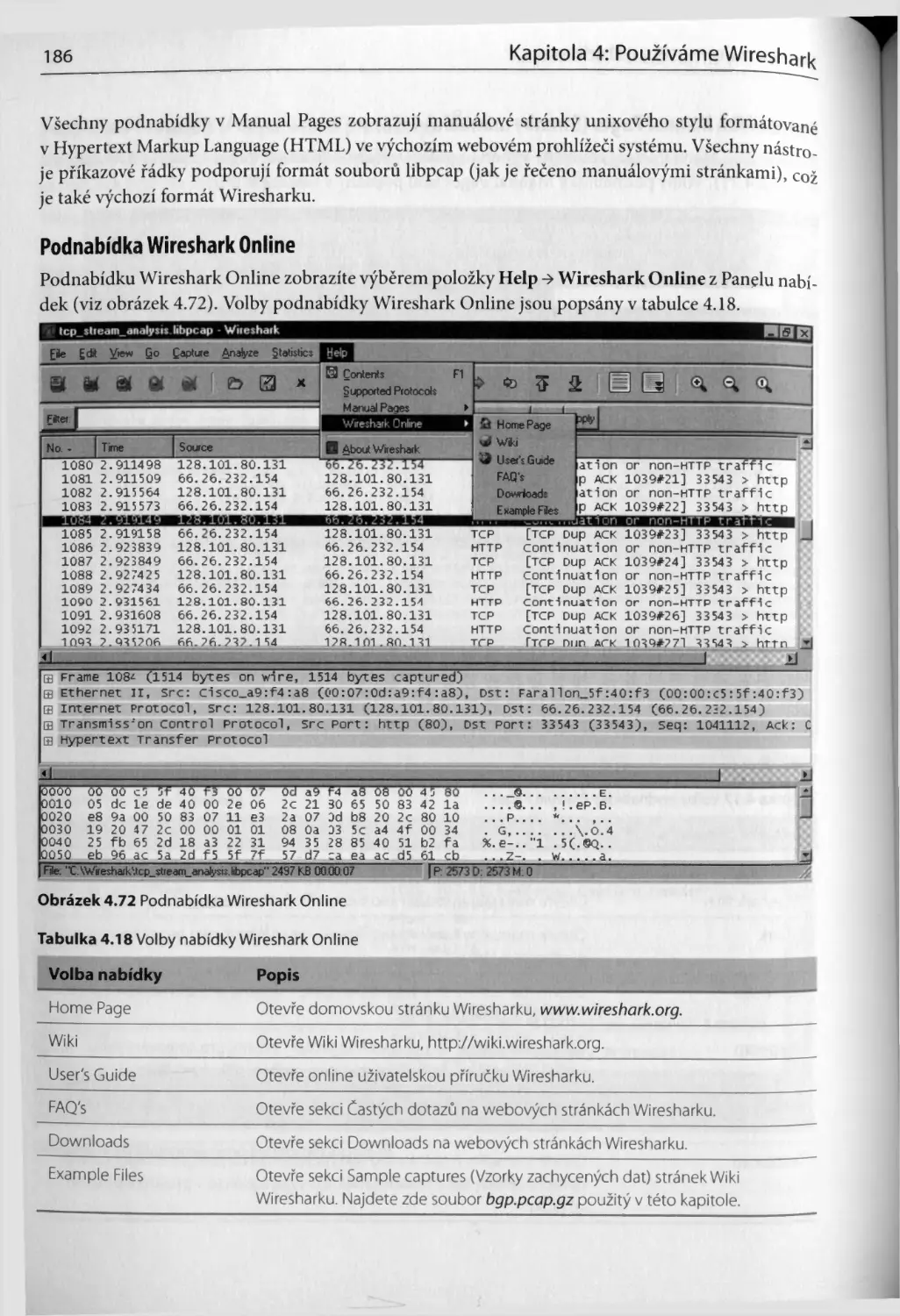

Podnabidka Wireshark Online..................................................186

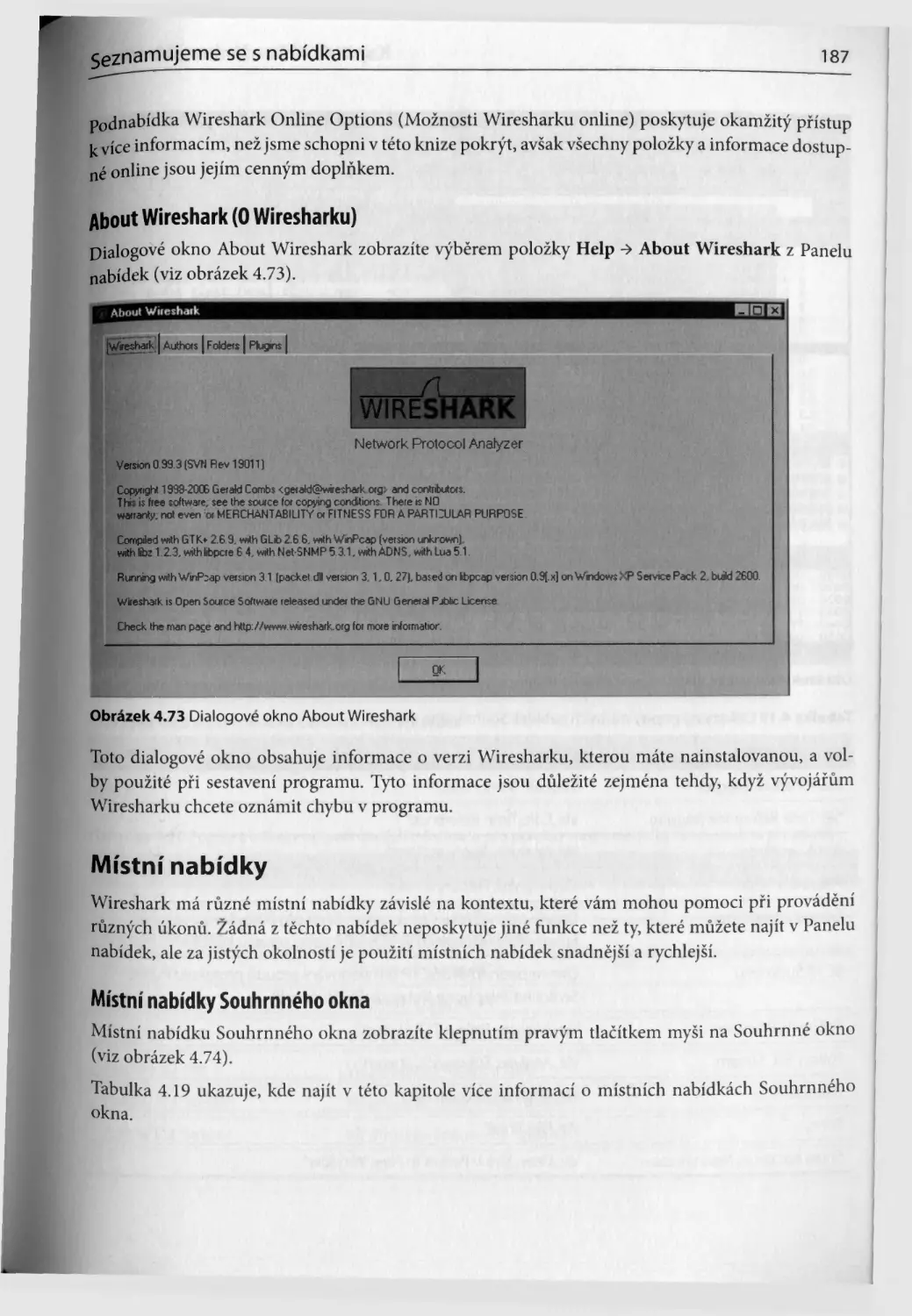

About Wireshark (O Wiresharku)...............................................187

Mistni nabidky.....................................................................187

Mistni nabidky Souhrnneho okna...............................................187

Mistni nabidky Okna stromu protokolu.........................................189

Mistni nabidky Okna pro zobrazeni dat........................................190

8

Obsah

Pouzivani voleb v pnkazovem fadku.............................................191

Volby pro zachytavani a praci se soubory...................................191

Moznosti filtru............................................................192

Dalsi volby................................................................192

Shrnuti.......................................................................193

Rychla reseni.................................................................193

Caste dotazy..................................................................194

Kapitola 5

Filtry...............................................................................197

Clvod.........................................................................198

Tvorba zachytavacich filtru...................................................198

Vysvetleni syntaxe tcpdump.................................................199

Nazvy a adresy hostitelli.............................................199

Hardwarove adresy.....................................................200

Porty.................................................................200

Logicke operace.......................................................201

Protokoly.............................................................202

Pole protokolti.......................................................203

Bitove operatory......................................................206

Velikost paketu.......................................................208

Phklady....................................................................209

Pouzivani filtru pro zachytavani......................................209

Tvorba zobrazovadch filtru....................................................211

Tvorba vyrazu..............................................................212

Integerove hodnoty....................................................214

Boolean...............................................................216

Cfsla s pohyblivou desetinnou carkou..................................217

Aetezce...............................................................217

Sekvence bajtu........................................................220

Adresy................................................................221

Casovci pole..........................................................223

Dalsi typy poll.......................................................223

Rozsahy...............................................................224

Logicke operatory.....................................................226

Funkce................................................................226

Vicenasobne vyskyty v polich..........................................227

Skryta pole...........................................................229

Shrnuti.......................................................................230

Obsah

9

Rychla reseni...........................................................230

Caste dotazy............................................................231

Kapitola 6

Sniffovani bezdratovych siti pomoci Wiresharku................................233

Uvod....................................................................234

Vyzvy sniffovani bezdratovych siti......................................234

Vyber statickeho kanalu..............................................234

Pouziti channel hoppingu.............................................235

Dosah bezdratovych siti..............................................236

Interference a kolize................................................236

Doporuceni pro zachytavani dat v bezdratovych sitich....................236

Operacni mody bezdratovych sit’ovych karet..............................237

Nastaveni podpory monitorovaciho modu v operacnim systemu Linux.. 238

Ovladace kompatibilni s rozhranim Linux Wireless Extensions.....239

Konfigurace ovladacu MADWIFI 0.9.1..............................240

Zachytavani bezdratoveho provozu v operacnim systemu Linux..............242

Zahajeni zachytavani paketij - Linux.................................243

Nastaveni podpory monitorovaciho modu

v operacnim systemu Windows.............................................244

Pfedstavujeme AirPcap................................................244

Urceni kanalu pro zachytavani........................................245

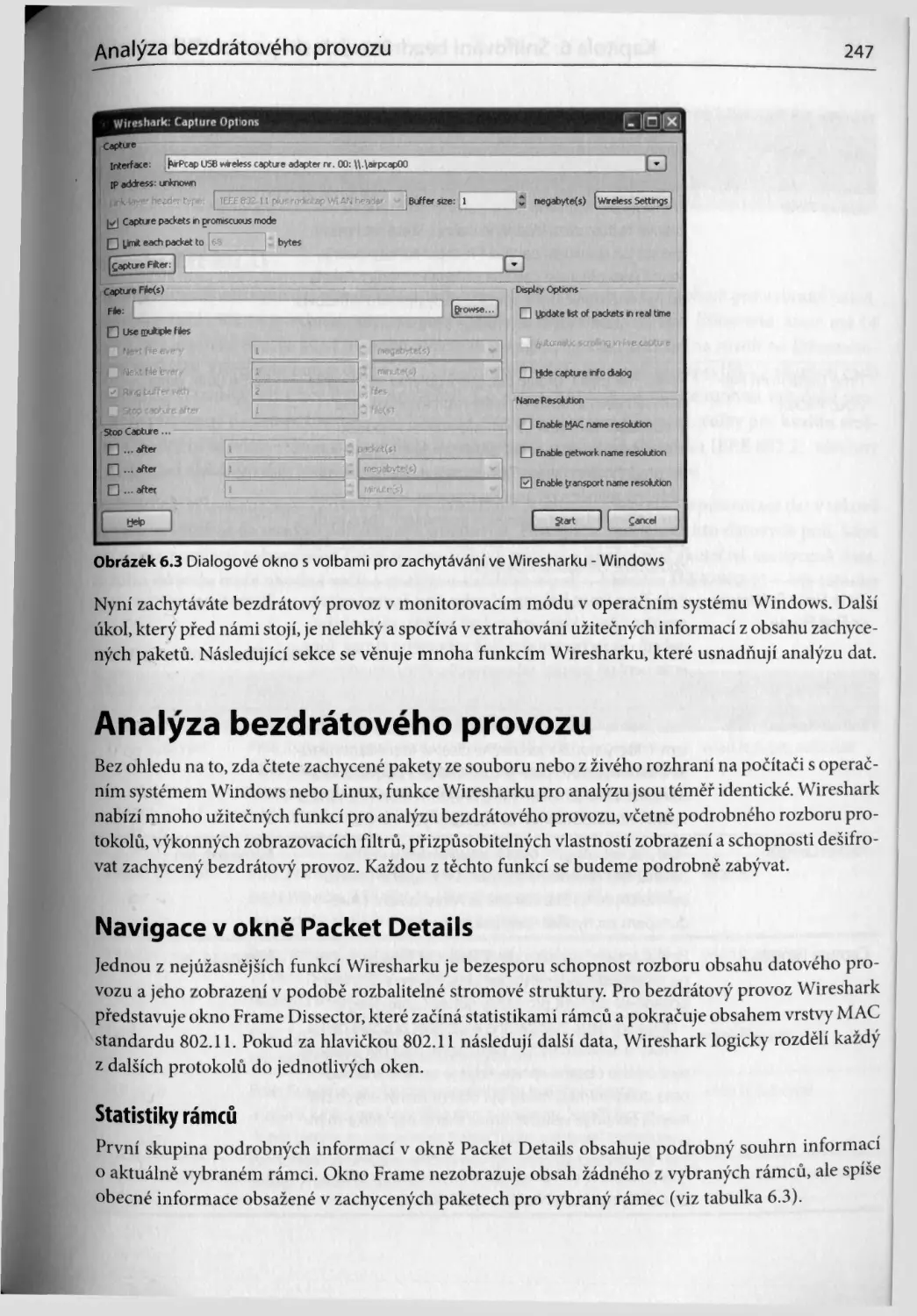

Zachytavani bezdratoveho provozu v operacnim systemu Windows............246

Analyza bezdratoveho provozu............................................247

Navigace v okne Packet Details.......................................247

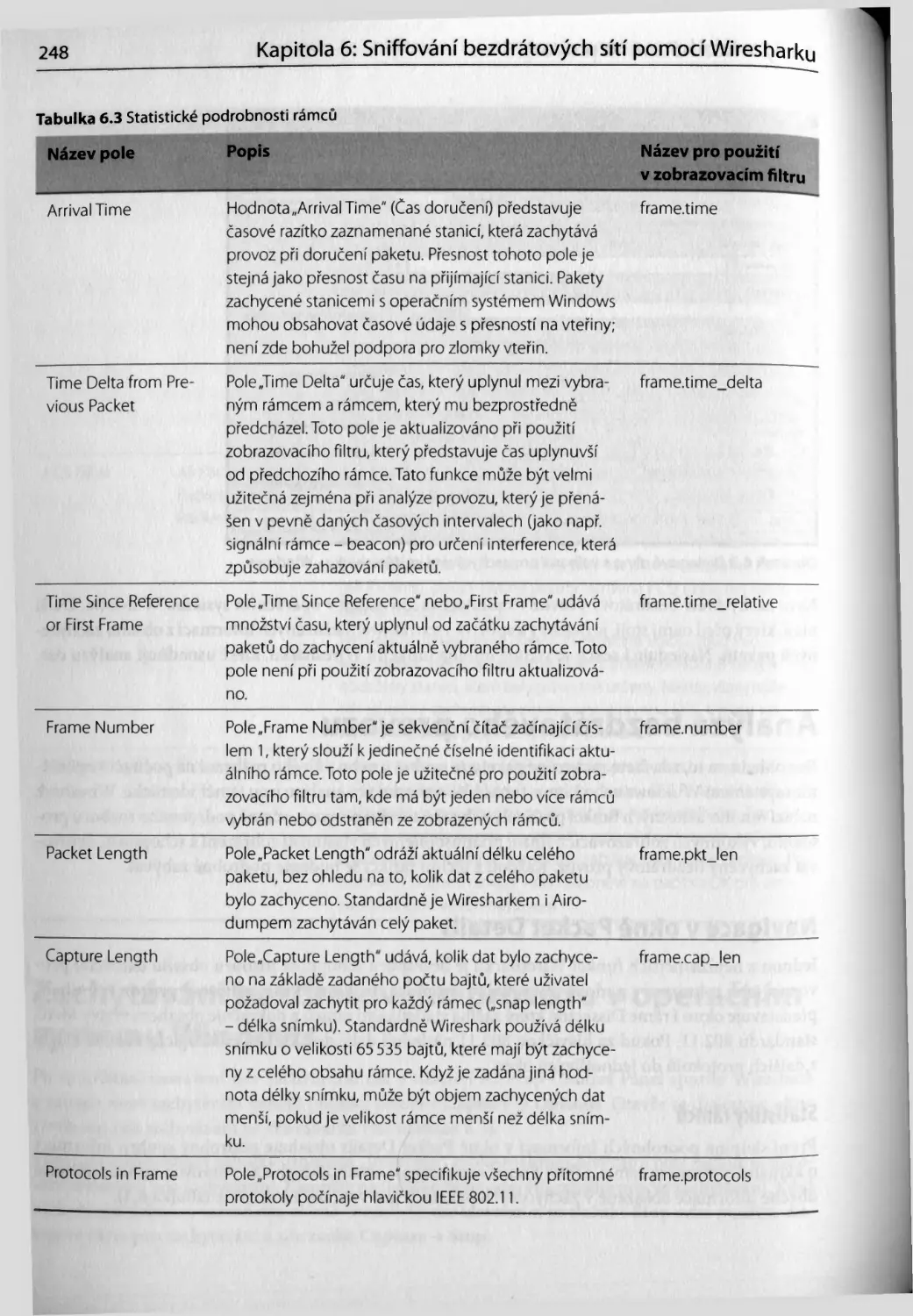

Statistiky ramcu................................................247

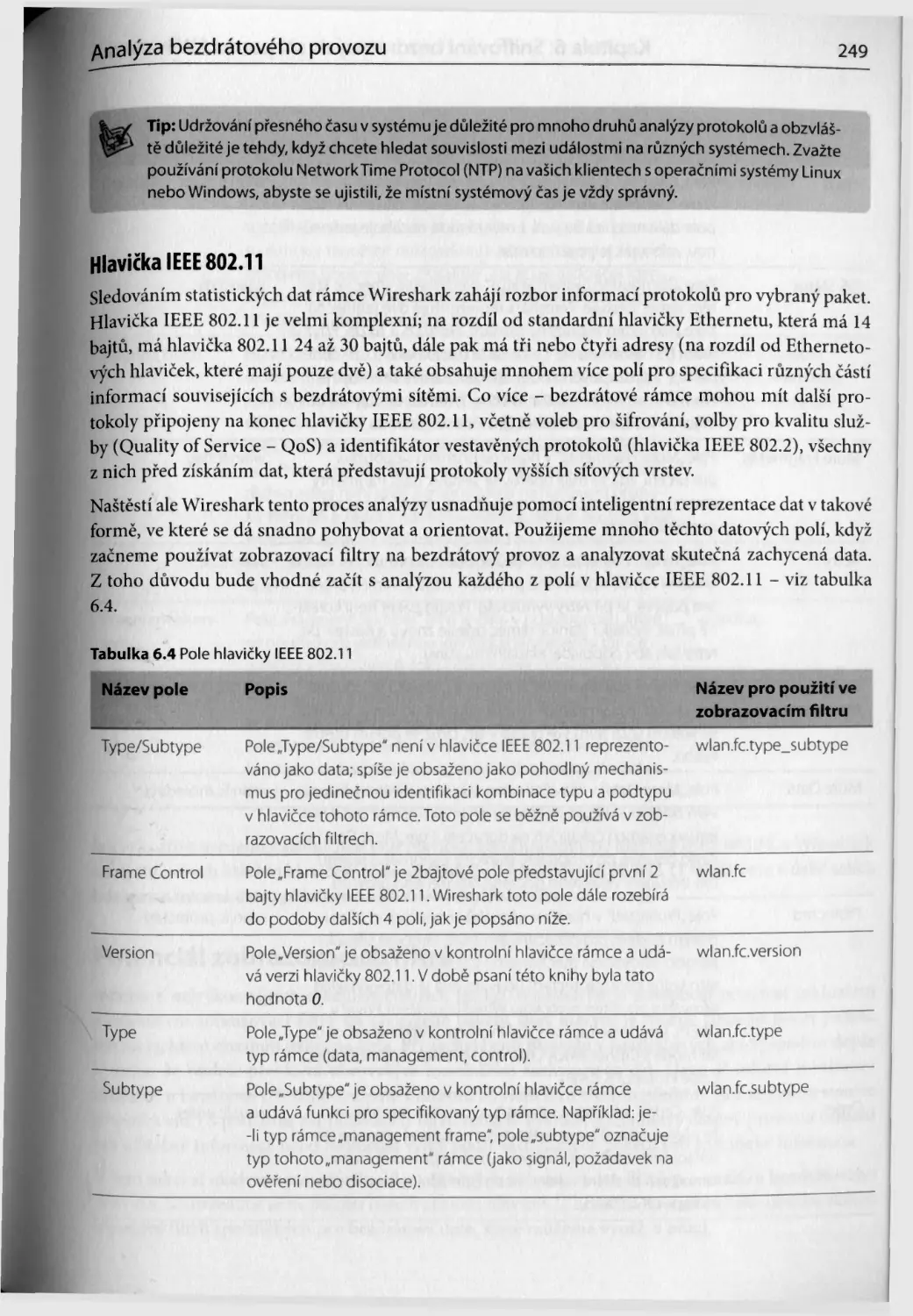

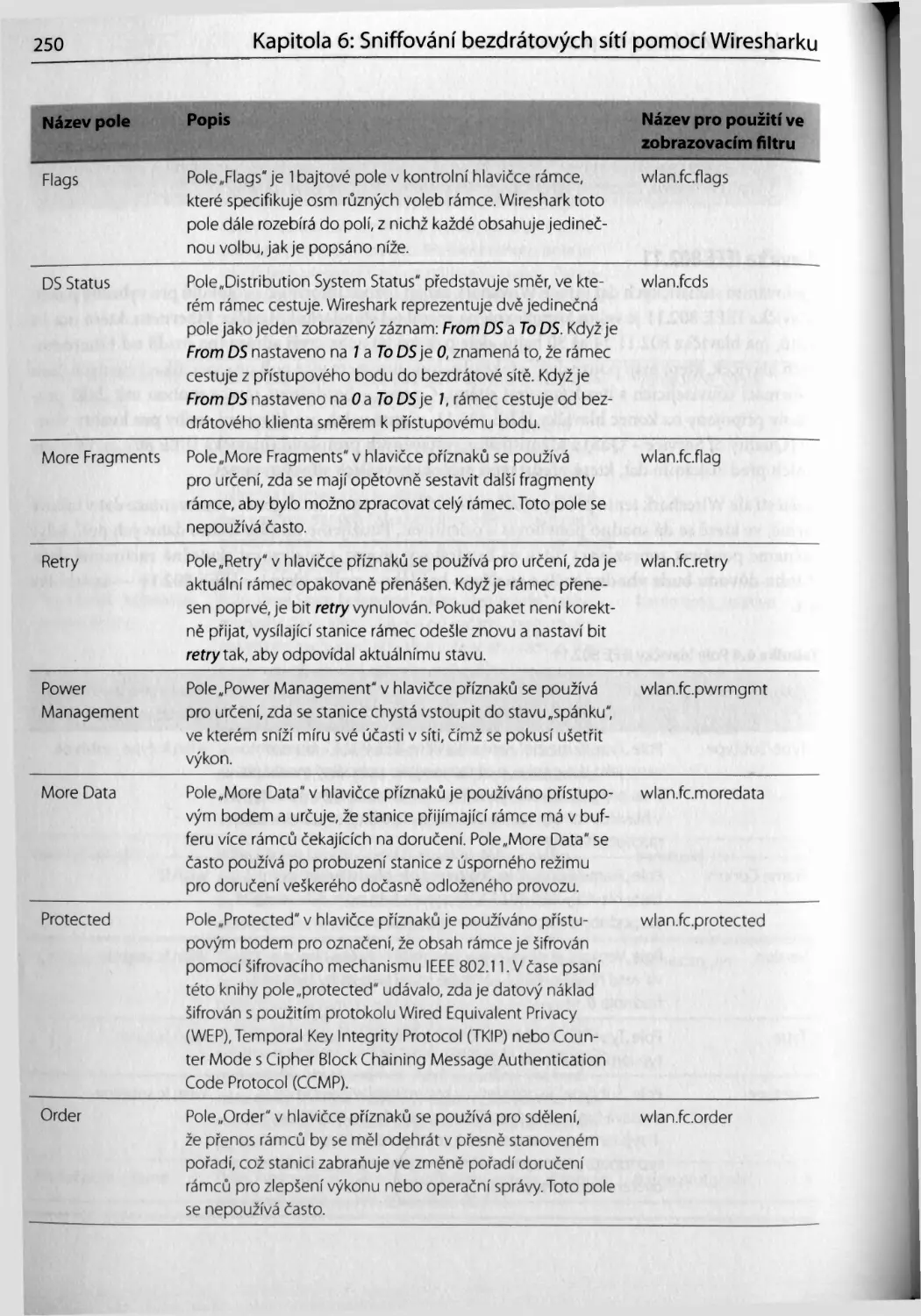

Hlavicka IEEE 802.11............................................249

Potencial zobrazovacich filtru.......................................251

Provoz pro urcity Basic Service Set.............................252

Provoz pro specificky Extended Service Set......................255

Pouze datovy provoz.............................................260

Pouze nesifrovany datovy provoz.................................261

Identifikace skrytych SSID......................................262

Zkoumame vymeny EAP.............................................264

Identifikace bezdratovych sifrovacich mechanismu................26q

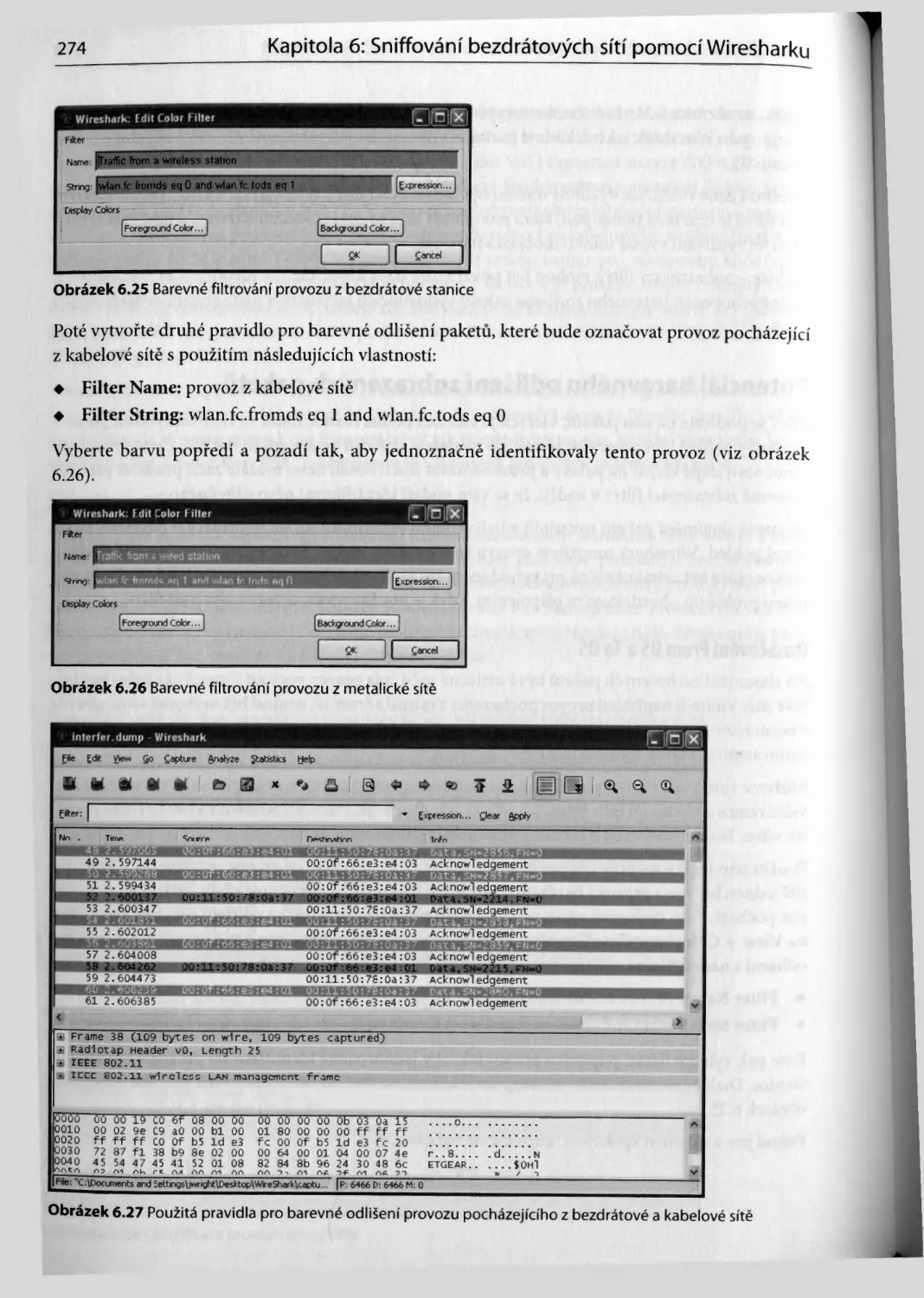

Potencial barevneho odliseni zobrazenych paketii.....................273

Oznacovani From DS a To DS......................................273

Oznacovani ruseneho provozu.....................................275

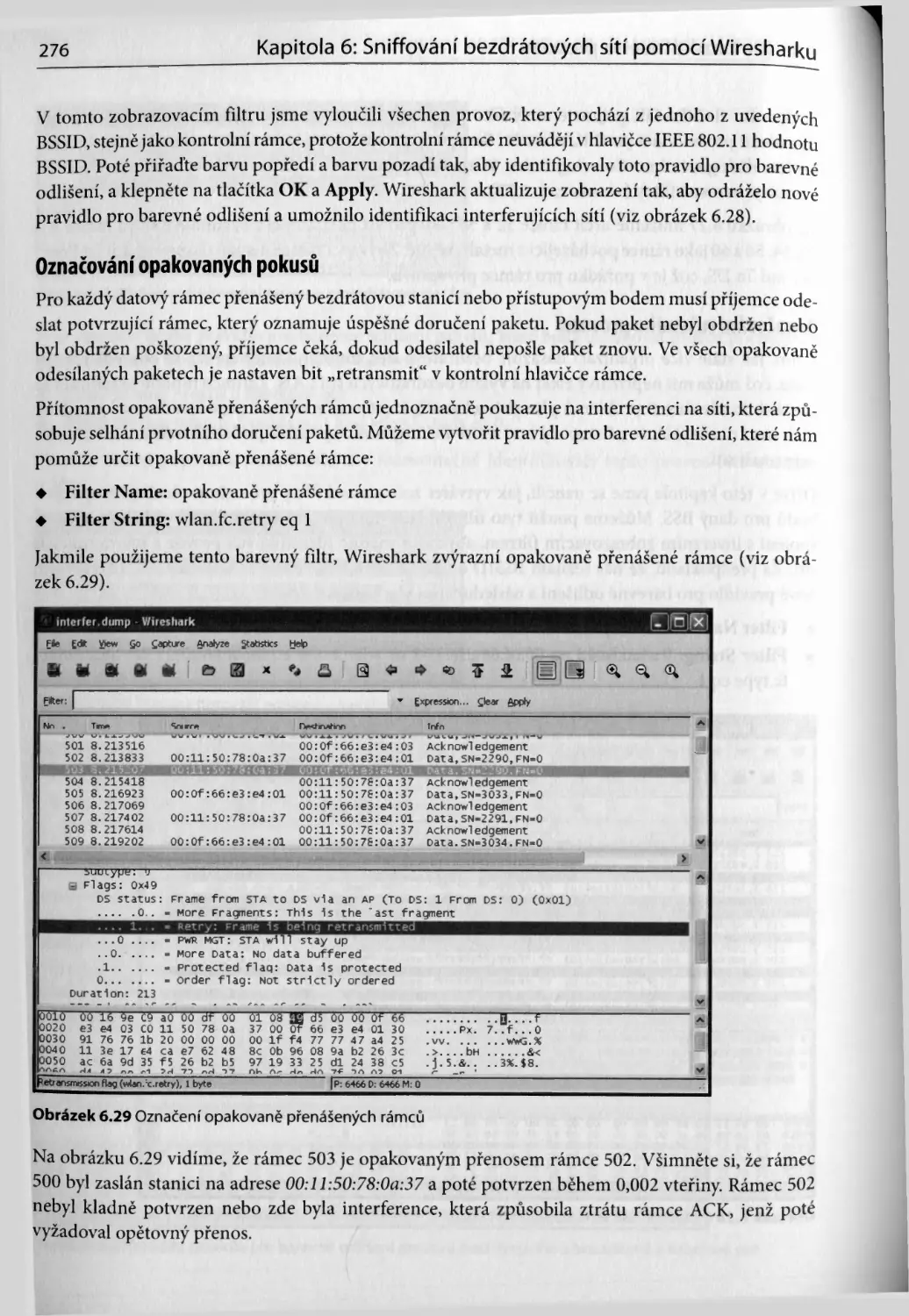

Oznacovani opakovanych pokusu...................................276

10

Obsah

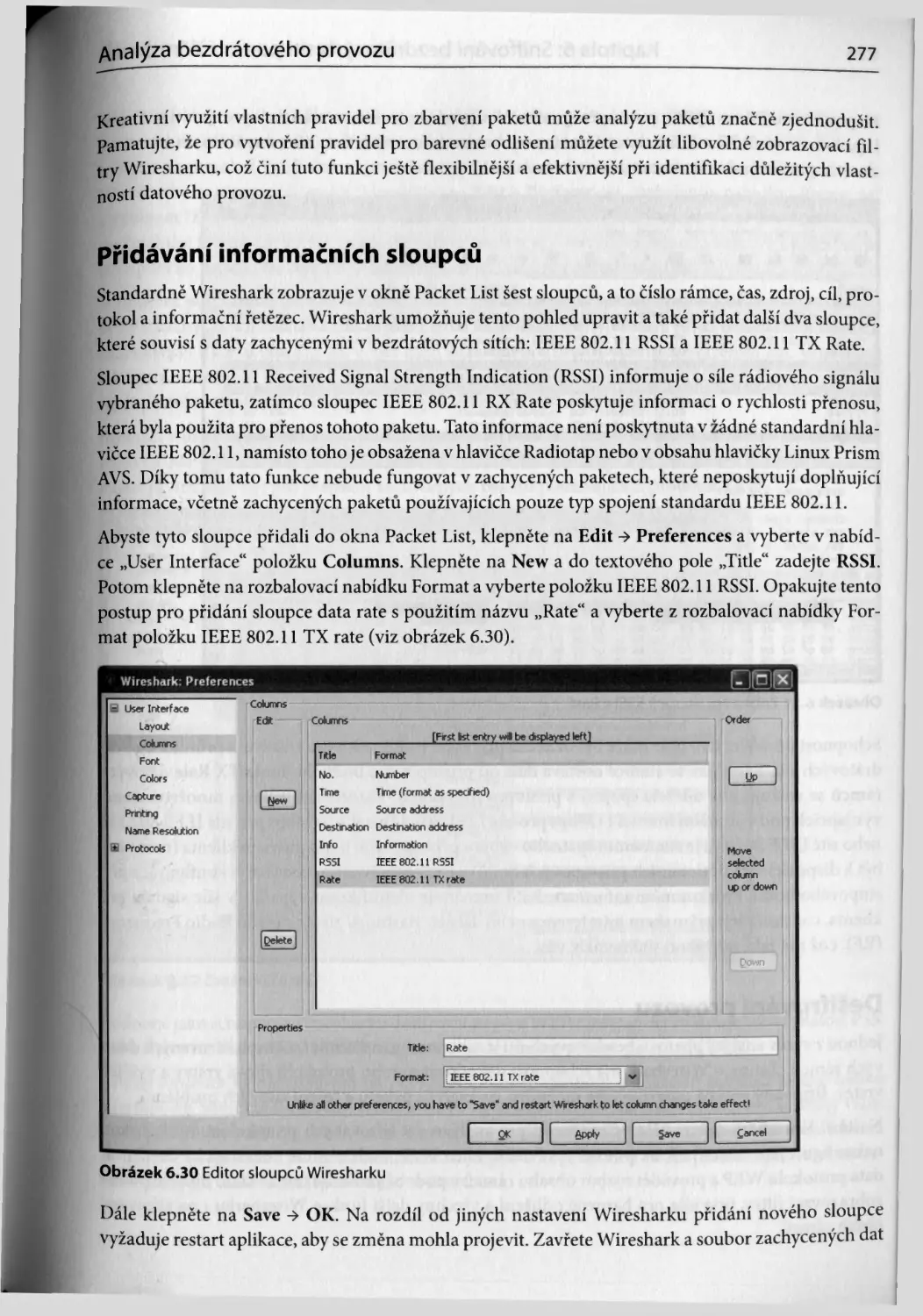

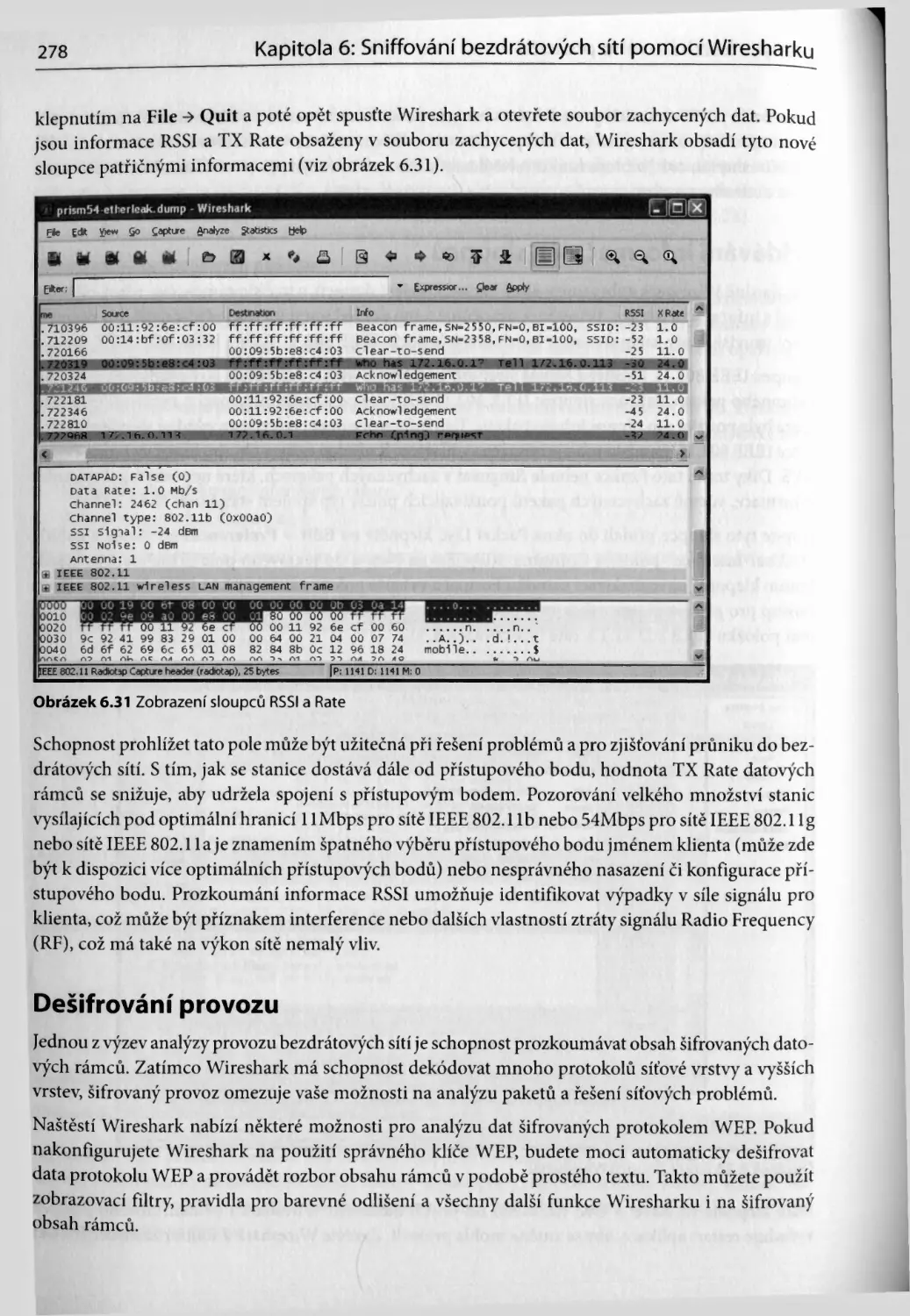

Pridavani informacnich sloupcO............................................277

Desifrovani provozu.......................................................278

Zachytavani bezdratoveho provozu v praxi......................................281

Identifikace kanalu stanice...............................................282

Uvod.................................................................282

Ovlivnene systemy....................................................282

Analyza..............................................................282

Selhani bezdratoveho pripojeni............................................283

Uvod.................................................................283

Ovlivnene systemy....................................................283

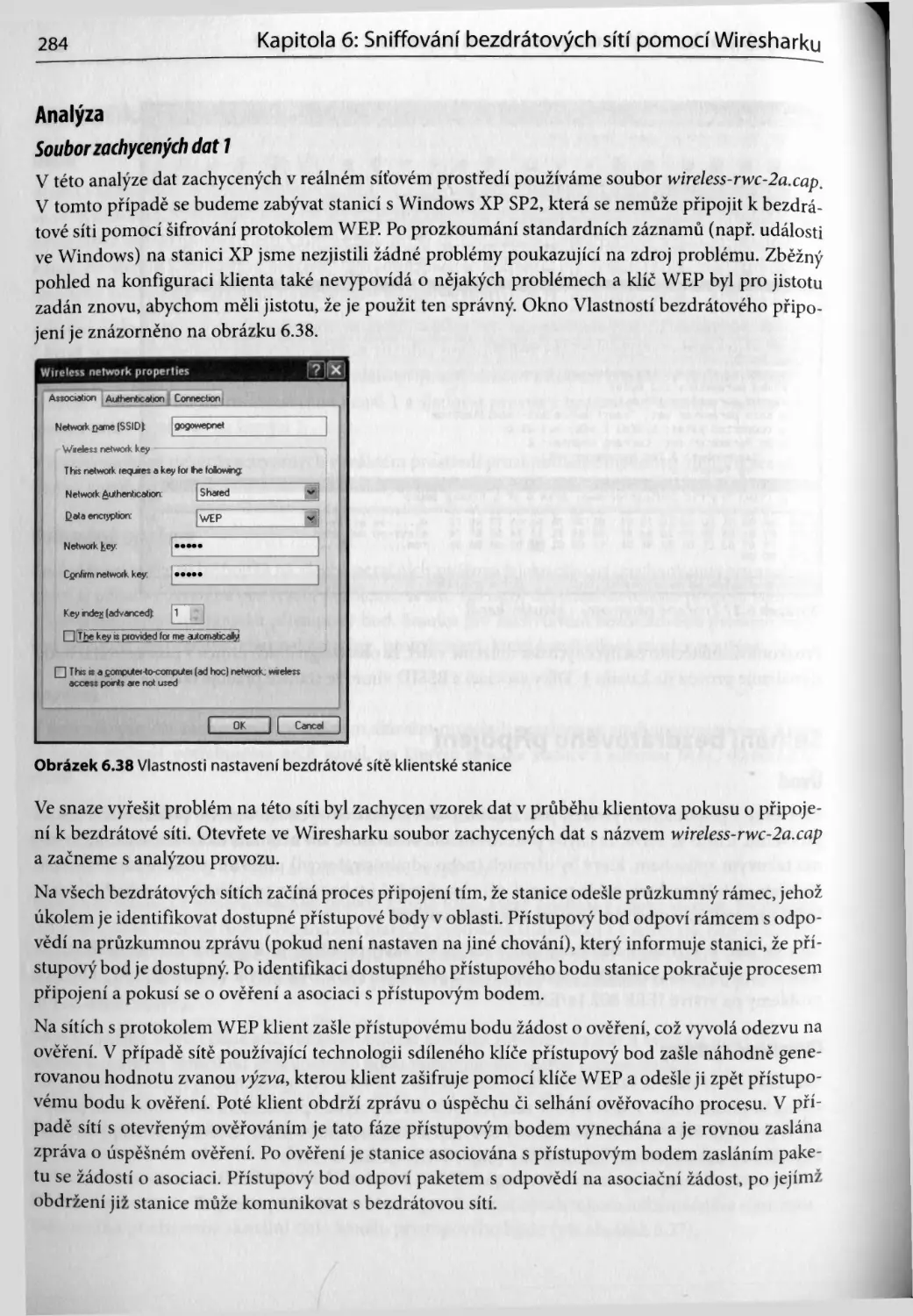

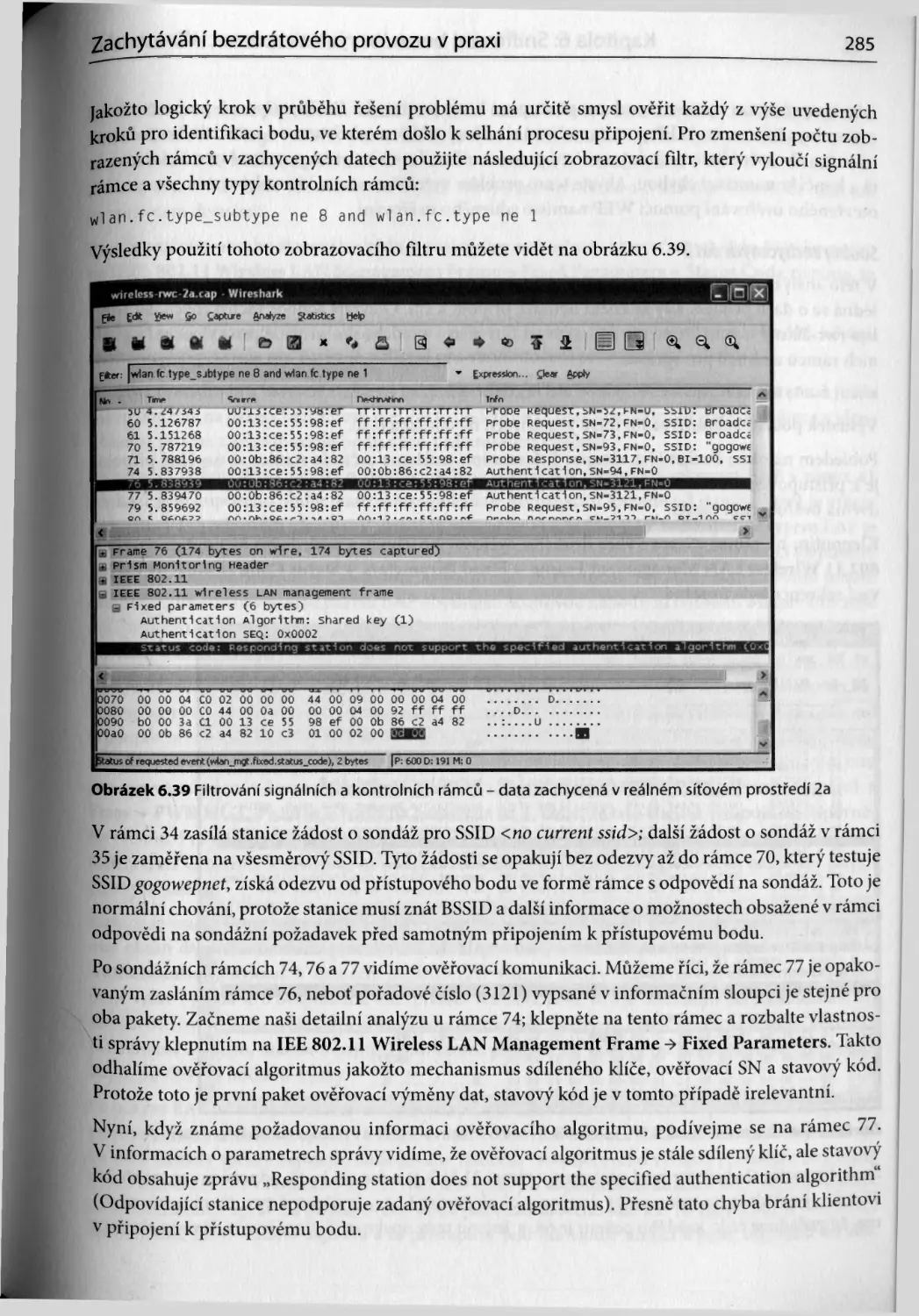

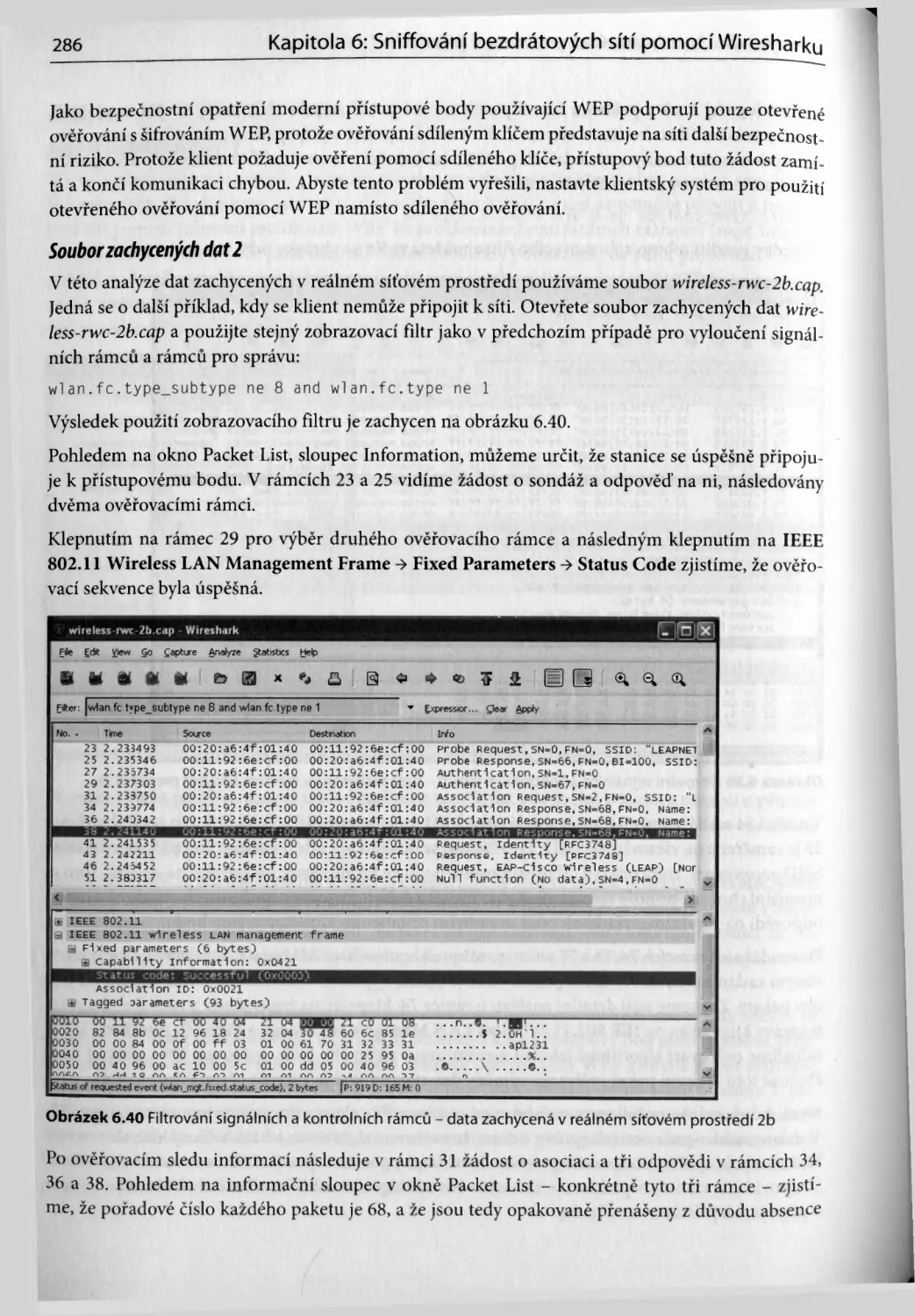

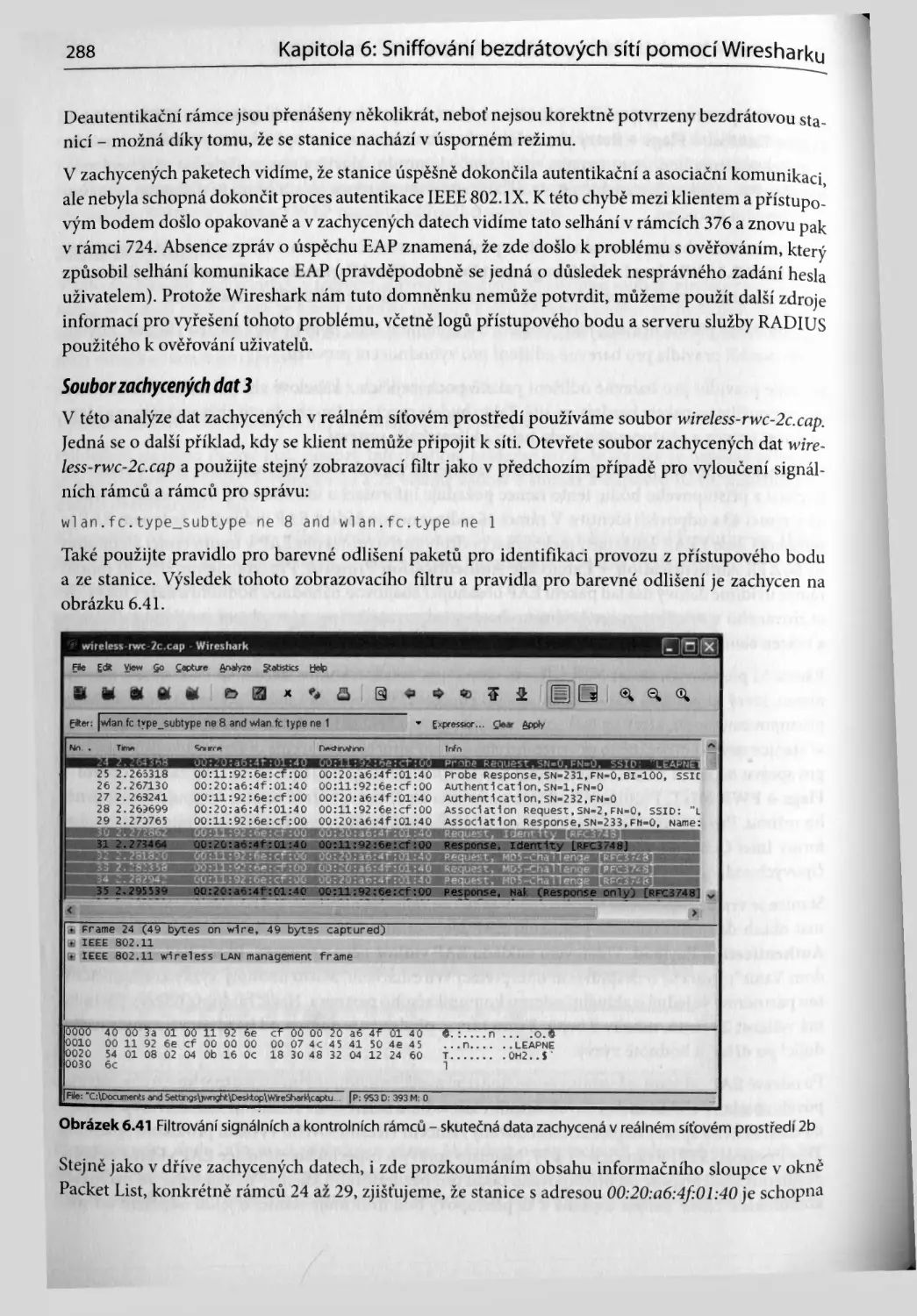

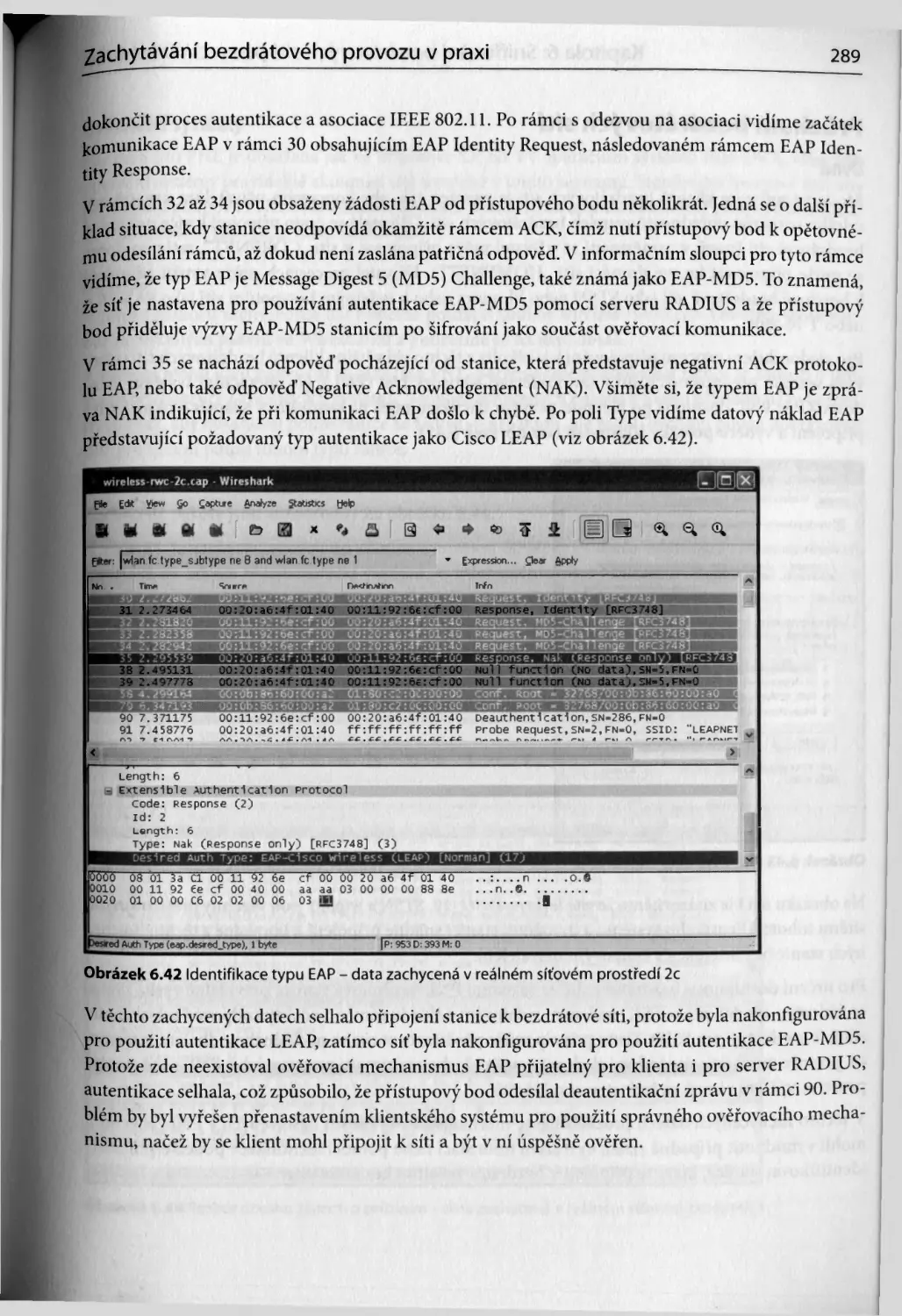

Analyza..............................................................284

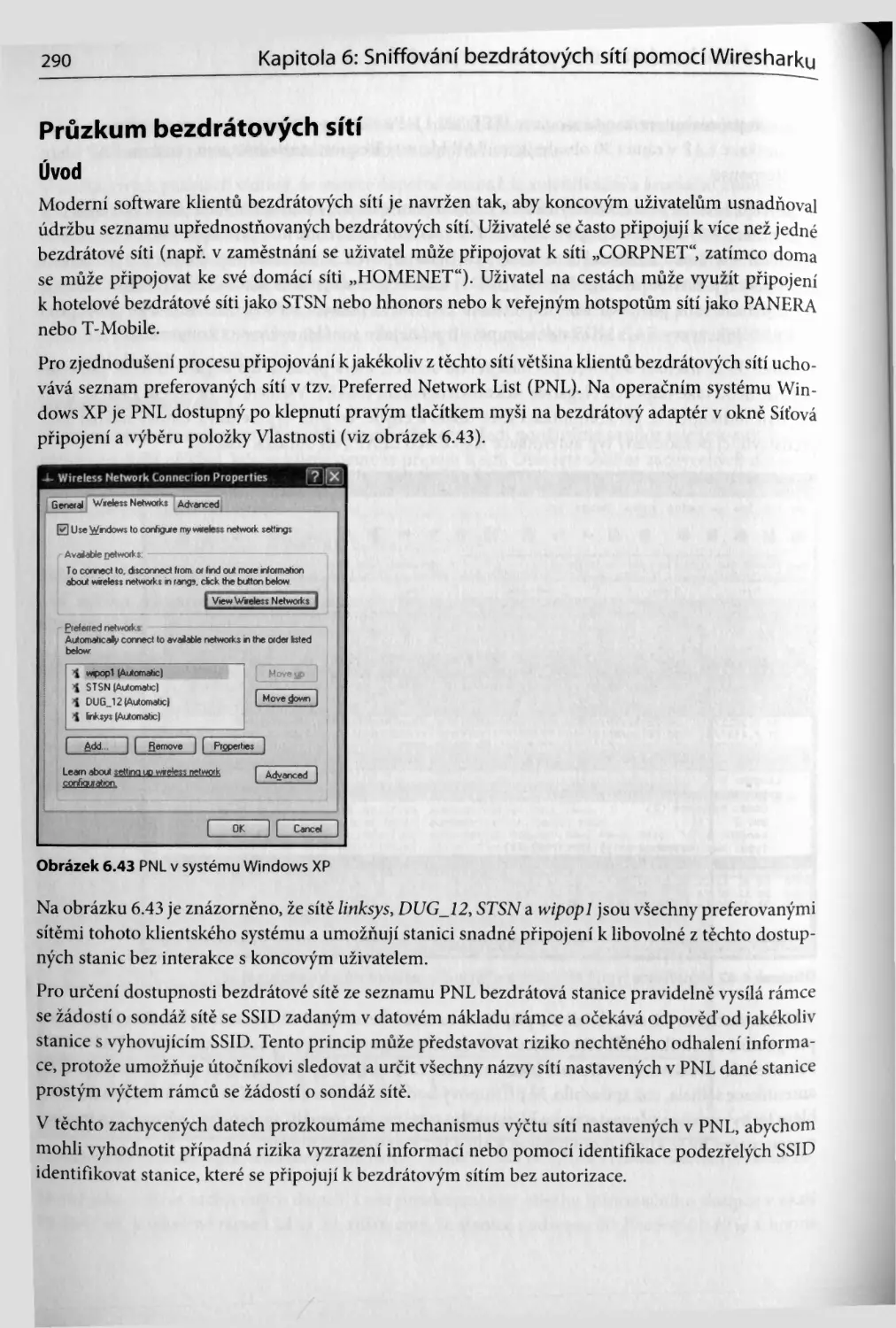

PrOzkum bezdratovych siti.................................................290

Uvod.................................................................290

Ovlivnene systemy....................................................291

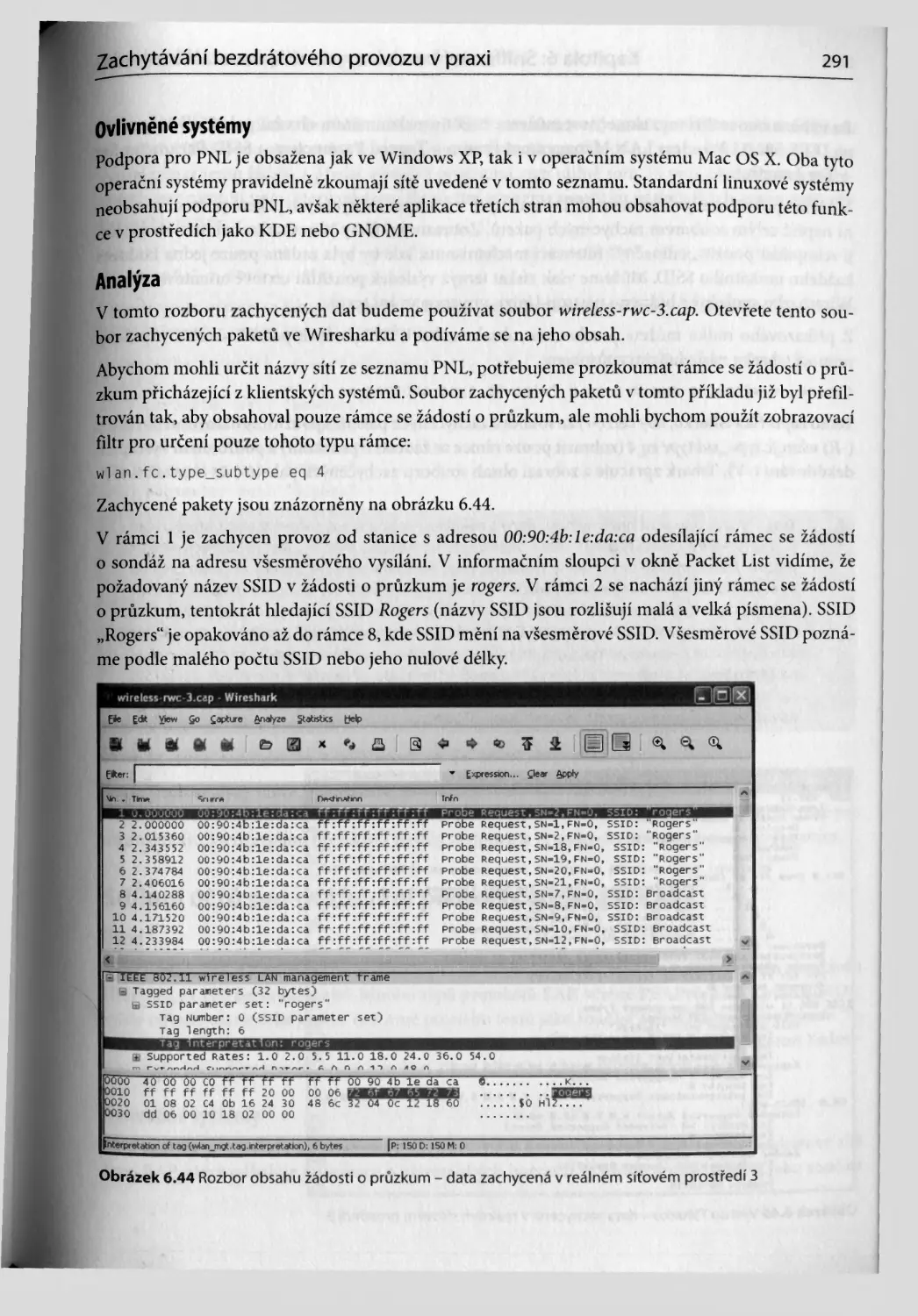

Analyza..............................................................291

Sdileni uctu pro overovani pomoci protokolu EAP...........................293

Uvod.................................................................293

Ovlivnene systemy....................................................293

Analyza..............................................................294

Utoky typu odepfeni sluzby na protokol IEEE 802.11........................295

Uvod.................................................................295

Ovlivnene systemy....................................................295

Analyza..............................................................295

Utoky typu spoofing v sitich IEEE 802.11 .................................298

Uvod.................................................................298

Ovlivnene systemy....................................................298

Analyza..............................................................298

Analyza poskozeneho datoveho provozu......................................306

Uvod.................................................................306

Ovlivnene systemy....................................................307

Analyza..............................................................307

Shrnuti.......................................................................313

Rychla reseni.................................................................313

Caste dotazy..................................................................315

Kapitola 7

Zachytavani paketu v praxi....................................317

Uvod.....................................................318

Skenovani................................................318

Sken typu „TCP Connect"................................318

Sken typu „SYN"........................................320

Obsah

Sken typu„XMAS"......................................................320

Sken typu„NULL"......................................................321

Trojany pro vzdaleny pnstup.............................................322

SubSeven Legend......................................................322

Net Bus..............................................................324

RST.b................................................................325

Rozbor cervu............................................................326

Cerv SQL Slammer.....................................................327

Cerv Code Red........................................................328

Podrobnosti о cervu Code Red....................................329

Prehled dat zachycenych od cerva Code Red.......................329

Podrobny rozbor zachycenych dat CodeRed_Stage1..................331

Podrobny rozbor zachycenych dat CodeRed. Stage2.................335

Cerv Ramen...........................................................336

Aktivni odezva..........................................................339

Shrnuti'................................................................342

Rychla reseni...........................................................343

Caste dotazy............................................................344

Kapitola 8

Vyvoj Wiresharku..............................................................345

Uvod....................................................................346

Podminky pro vyvoj Wiresharku...........................................346

Dovednosti...........................................................347

Nastroje / Knihovny..................................................348

Dalsi vyvojarske prostredky.............................................352

Wiki Wiresharku......................................................353

„Wish List" Wiresharku..........................................353

E-mailova konference Wiresharku.................................353

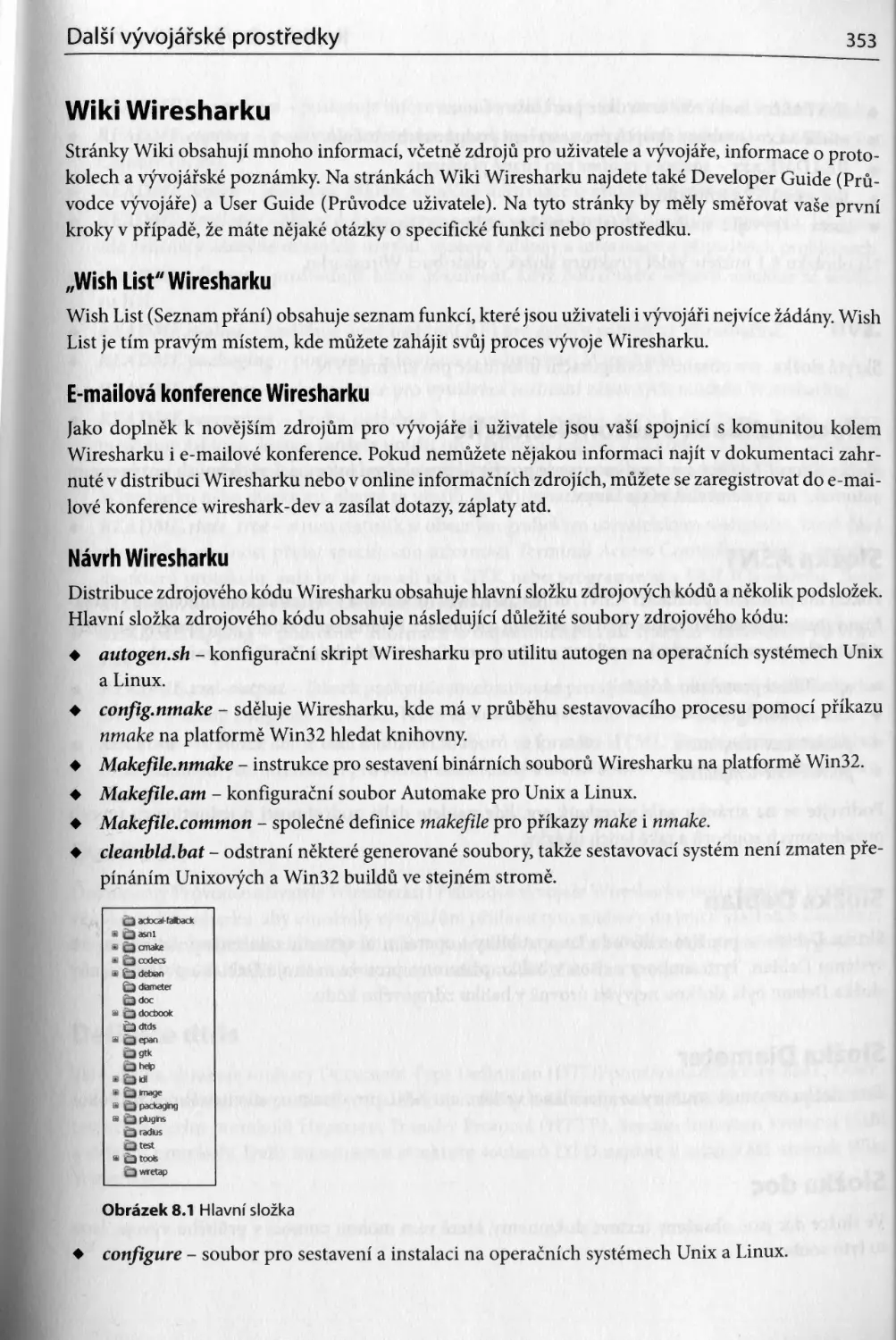

Navrh Wiresharku................................................353

.....................................................................354

aclocal-fallback a autom4te.cache....................................354

Slozka ASN1..........................................................354

Slozka Debian........................................................354

Slozka Diameter......................................................354

Slozka doc...........................................................354

DocBook..............................................................355

Definice dtds........................................................355

Slozka epan..........................................................356

12

Obsah

Slozka gtk...................................................................356

Slozka gtk2.tmp..............................................................356

Slozka Help..................................................................356

Slozka IDL...................................................................356

Slozka Image.................................................................356

Slozka Packaging.............................................................357

Zasuvne moduly...............................................................358

Slozka Radius................................................................358

Slozka Test..................................................................358

Slozka Tools.................................................................358

Slozka Wiretap...............................................................359

Vyvoj disektoru.................................................................359

Krok 1 - zkopirujte sablonu..................................................359

Krok 2 - definujte гас1епёпё soubory.........................................360

Krok 3 - vytvorte funkci pro registraci......................................362

Krok 4 - informujte Wireshark................................................364

Krok 5 - vytvorte disektor...................................................364

Krok 6 - predani dat.........................................................370

Spousteni disektoru.............................................................371

Proces rozboru...............................................................372

Pokrocila temata................................................................373

Nad dm se pri tvorbe disektoru zamyslet......................................373

Vytvareni podstromu....................................................374

Bitova pole............................................................375

ftetezce Unicode.......................................................376

Konverzace.............................................................377

Opakovany prenos paketu................................................378

Predavani dat mezi disektory...........................................378

Ukladani nastaveni preferenci..........................................379

Fragmentace paketu.....................................................380

Retezce hodnot.........................................................380

ExpertniTAP............................................................381

Ladeni vaseho disektoru................................................383

СгаАскё игма1еккё rozhrani Wiresharku (GUI)..................................383

Item Factory...........................................................384

Pouzivani GTK..........................................................385

TAP....................................................................387

Zasuvne moduly.........................................................393

Shrnuti.........................................................................393

Rychla feseni...................................................................394

Caste dotazy....................................................................396

Obsah

13

Kapitola 9

Dalsi programy dodavane s Wiresharkem...............................................399

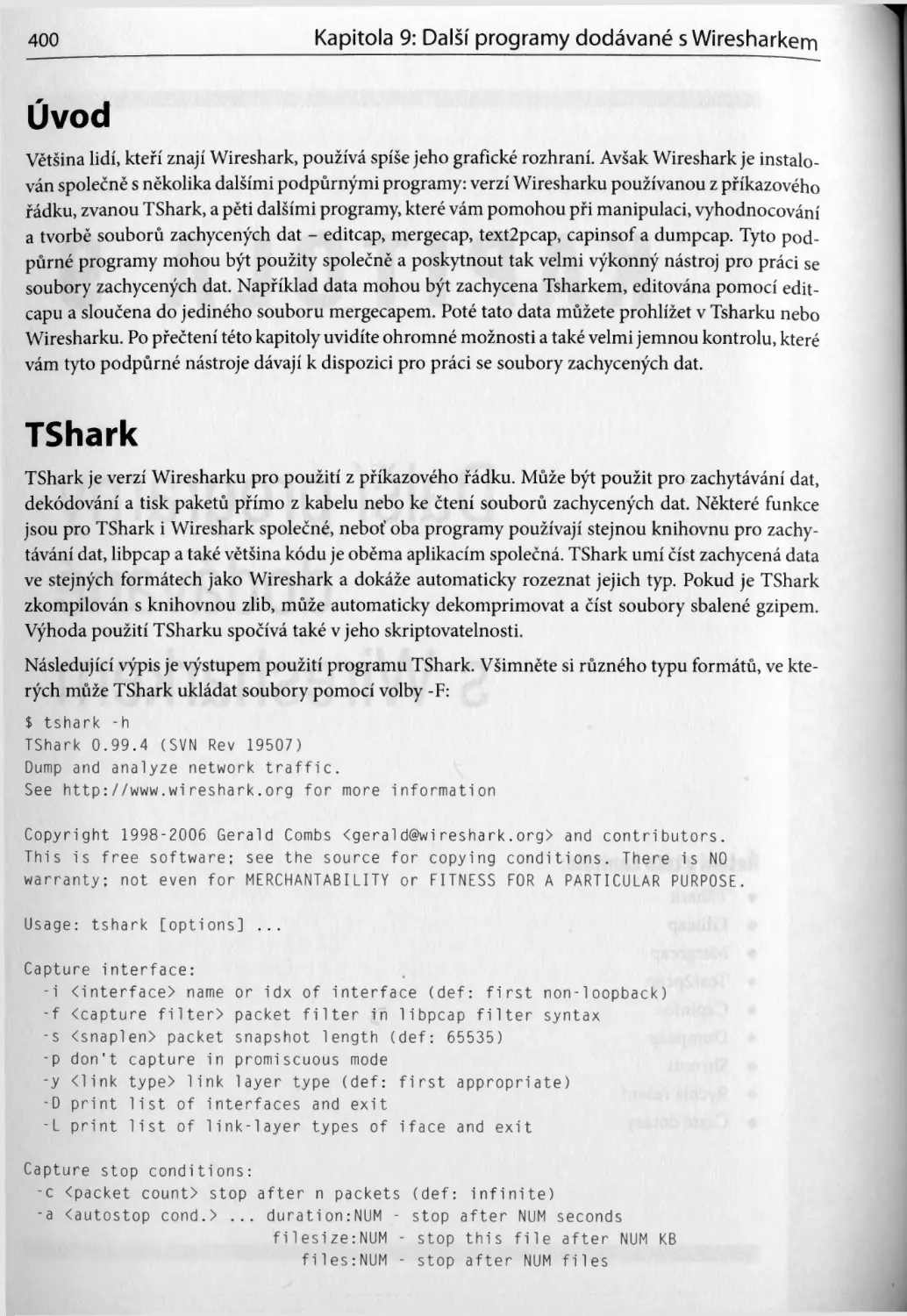

Uvod..........................................................................400

TShark........................................................................400

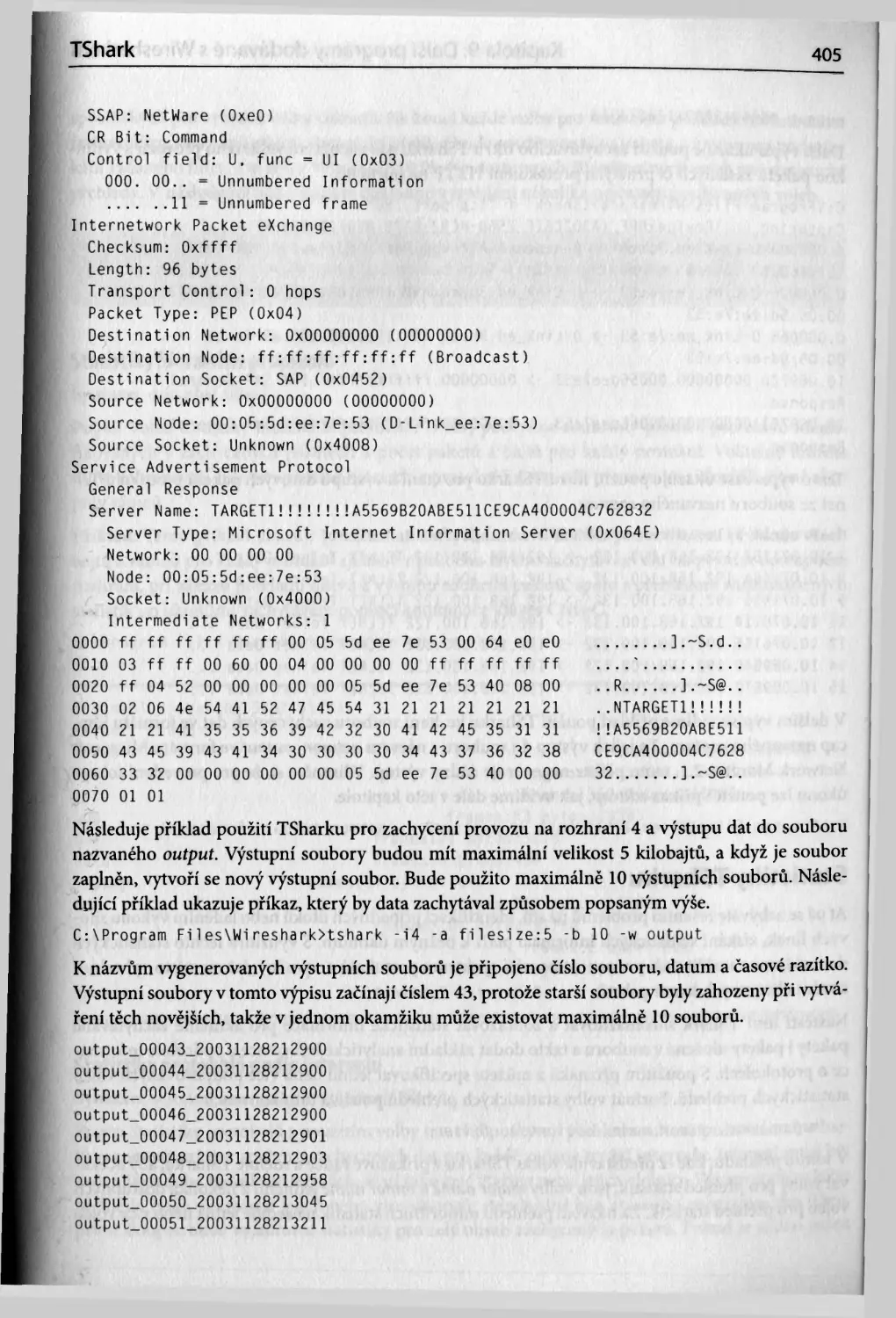

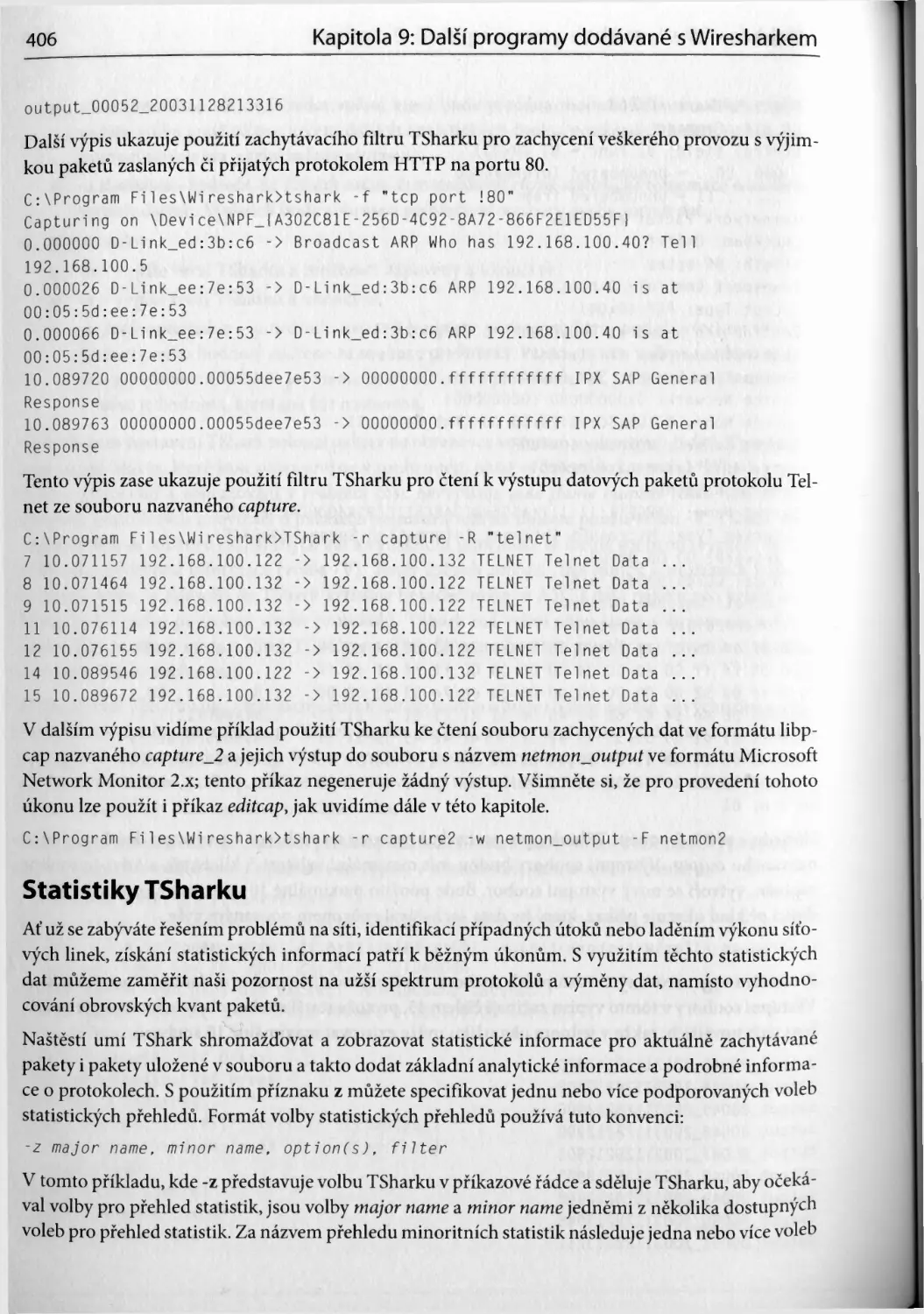

Statisti ky TSharku.......................................................406

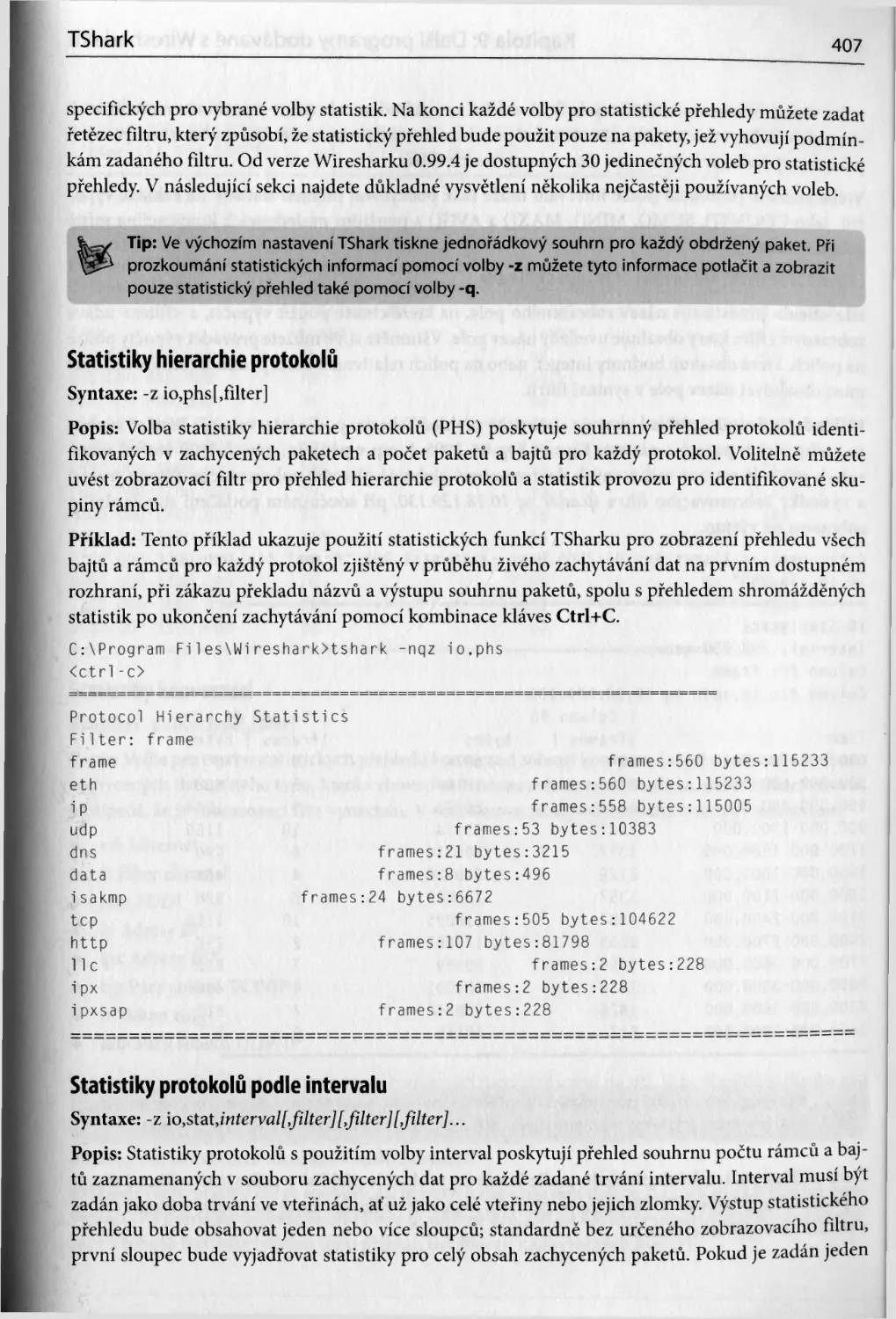

Statistiky hierarchie protokolu......................................407

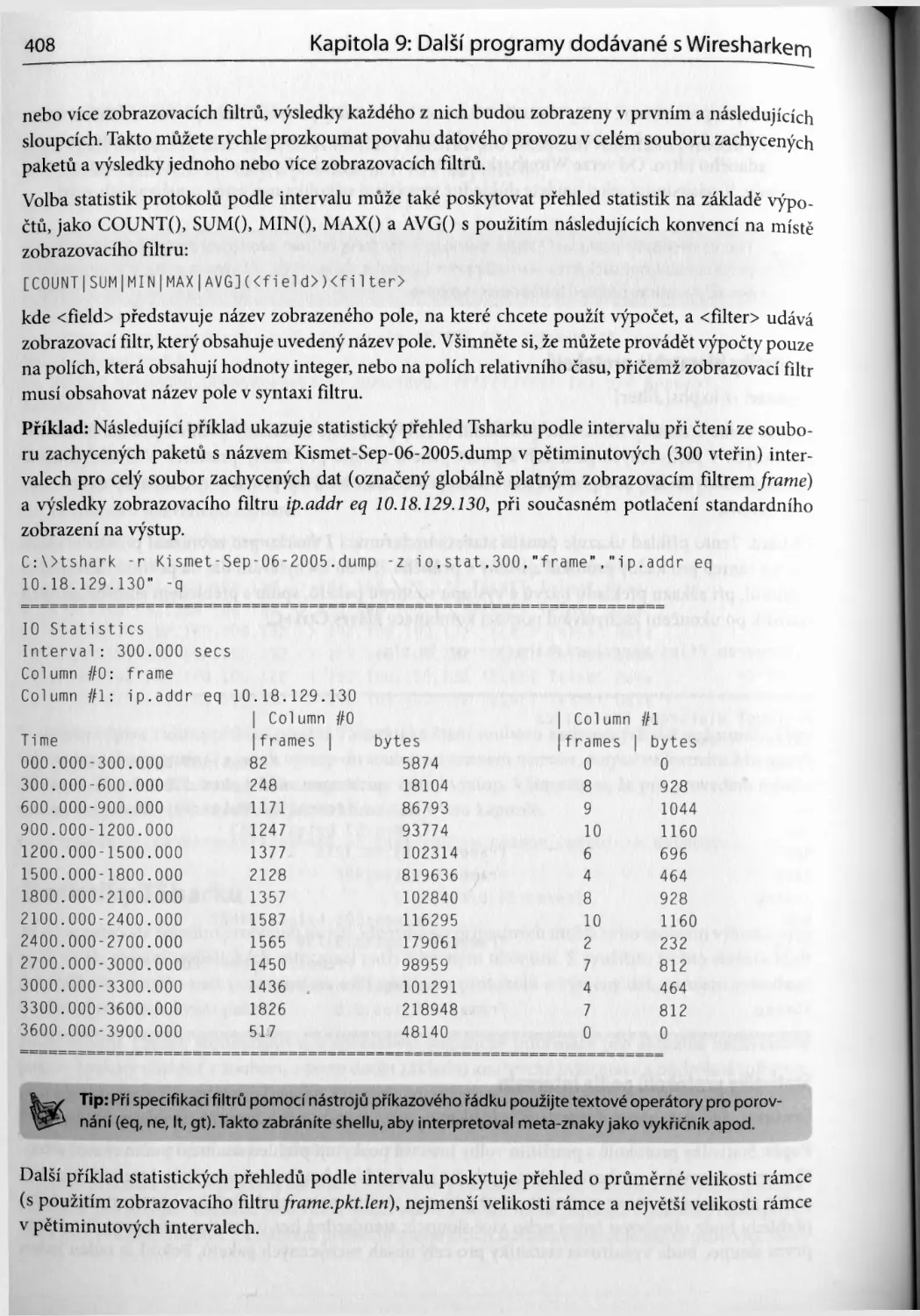

Statistiky protokolu podle intervalu.................................407

Statistiky konverzaci................................................409

Rozdeleni delky paketii..............................................410

Strom cilu...........................................................411

Sloupce souhrnu paketu...............................................411

Statistiky SIP.......................................................412

Citace protokolu H.225...............................................412

H.225 Service Response Time (Doba odezvy sluzby).....................413

Media Gateway Control Protocol Round Trip Delay......................413

SMB Round Trip Data..................................................413

Zjist'ovani nazvu identifikatoru zabezpeceni protokolu SMB...........414

Statistiky protokolu BOOTP...........................................414

Statistiky protokolu HTTP............................................415

Statistiky stromu protokolu HTTP.....................................415

Statistiky zadosti protokolu HTTP....................................416

Editcap.......................................................................419

Mergecap......................................................................424

Text2pcap.....................................................................426

Capinfos......................................................................429

Dumpcap.......................................................................430

Shrnuti.......................................................................431

Rychla reseni.................................................................432

Caste dotazy..................................................................433

Rejstrik

435

Predmluva

Prilozene CD

Vetsina nastroju pouzitych v teto knize patri do kategorie Open Source, a tudiz se neustale vyviji.

Pokud se rozhodnete nasadit libovolny z techto nastrojfi na sve siti, prosim ujistete se, ze jste stahli

nejaktualnejsi dostupnou verzi.

Kdekoliv to bylo mozne, uvedli jsme informace о webovych strdnkach, na kterych jsou nastroje

dostupne ke stazeni. Vzdy proto hledejte ikonu CD umistenou na okraji stranky, ktera znaci pfitom-

nost prave probiraneho nastroje nebo souboru na pfilozenem CD.

Pro vase pohodli a take proto, abychom zajistili konzistenci pouzitych prikladfi, jsme pfilozili

Wireshark ve verzi 0.99.4; v dobe vzniku teto knihy se jednalo о posledni dostupnou stabilni verzi.

Slozka „Windows Installer" obsahuje soubor wireshark-setup-0.99.4.exe pro instalaci na operacnich

systemech platformy Win32. Tento soubor Nullsoft Scriptable Install System se vas zepta na nekolik

malo informaci v prubehu instalace Wiresharku a WinPcapu. Po instalaci bude program dostupny

v nabidce Start Programy.

Slozka Source Files obsahuje soubor wireshark-0.99.4.tar.gz pro instalaci na jinych operacnich sys-

temech nez Microsoft Windows.

Na CD take najdete slozky obsahujici filtry probirane v teto knize a slozku obsahujici zachycena data

pouzita ve cvicenich v kapitolach 4,6 a 7.

Poznamka: Toto CD obsahuje zachycene pakety aktivity viru Code Red a obsahuje fetezce, ktere

mohou byt vasi antivirovou aplikaa detekovany jako hrozba. Abyste mohli pokracovat v pouziti

techto souboru, budete muset zakazat ochranu v realnem case.Tyto soubory neobsahuji skutec:-

ne viry, pouze neskodna data generovana aktivitou viru.

Wireshark podleha regulaci exportu ve Spojenych statech. V pfipade pochybnosti se porad’te s prav-

nikem.

Hlavni autorka

Angela Orebaugh je uznavanou expertkou na bezpecnostni technologic, vizionafkou a vedeckou

pracovnici s vice nez dvanactiletou praxi v oboru. V soucasnosti pracuje jako pfedni bezpecnostni

konzultantka a venuje se vyzkumu a vyvoji elitnich systemu pro zabezpeceni informaci. Angela se

momentalne podili na nekolika bezpecnostnich iniciativach pro National Institute of Standards and

lechnology (NSIT). Je pfedni vedeckou pracovnici pro National Vulnerability Database a autorkou

nekolika publikaci о bezpecnostnich technologiich NIST. Casove Angelino pusobem a zkusenos-

ti pfesahuji jednu dekadu prace s informacnimi technologiemi se zamerenim na obranu perimet-

16

Predmluva

ru, design zabezpecenych siti, objevovani zranitelnosti, penetracni testovani a systemy pro detekci

pruniku. Je drzitelkou univerzitniho titulu Master in Computer Science a momentalne pracuje na

ziskani titulu Ph.D se zamerenim na informacni bezpeCnost na George Mason University. Angela

je autorkou bestselleru Ethereal Packet Sniffing a podilela se na knihach Snort Cookbook a Intrusion

Prevention and Active Response: Deploying Network and Host IPS. Angela je vyzkumnice, spisova-

telka a mluvci institutu SANS a fakulty The Institute for Applied Network Security a George Mason

University. Ma bohate znalosti z branze, univerzitniho pusobeni a spoluprace s vladou a take z prace

jako konzultantka spolecnosti Fortune 500, Ministerstva obrany USA, dot-com startupu a univerzit.

Je casto zvanym pfednasejicim na riiznych konferencich о bezpecnosti.

Jeji soucasne centrum zajmu zahrnuje detekci pruniku, prevenci pruniku, dolovani dat, protilovani

utocniku, analy/u chovani uzivatelu a vysetfovani bezpeCnostnich incidentu.

Odborny korektor a spoluautor

Gilbert Ramirez - pote co byl Ethereal piedstaven vefejnosli, stal se Gilbert prvnim prispevatelem

a je znam jako autor pravidelnych aktualizaci tohoto produktu. Pfispival take tvorbou disektoru pro-

tokohi a navrhem zakladni logiky Etherealu. Je technickym vedoucim u Cisco Systems, kde pracuje

na tvorbe ruznych systemu a nastroju. Gilbert by se dal charakterizovat jako rodinny typ, lingvista,

radoby kuchaf a student taekwon-do. Take je autorem publikace Ethereal Packet Sniffing.

Spoluautori

Josh Burke (CISSP) je nezavisly konzultant v oboru informacni bezpecnosti v Seattlu, stat Washing-

ton. Po dobu 7 let pracoval na pozicich souvisejicich se sitemi, systemy a zabezpecenim na poli tech-

nologii, financi a medii. Promoval na obchodni skole University of Washington. Josh se zamefuje na

hledani optimalm rovnovahy mezi technickymi a obchodmmi potfebami spolecnosti v mnoha oblas-

tech informacni bezpecnosti. Take podporuje vSeobecne pozitivni bezpecnostni filozoiii spolecnosti,

ktere povzbuzuji diskusi о zasadnich otazkach bezpecnosti a zasadach zabezpeceni, misto aby vyuco-

val pouze ruzne formy omezeni a zakazu.

Josh je expertem na open-source aplikace jako Snort, Ethereal a Nessus. Jeho vyzkumne zajmy zahr-

nuji zlepsovani bezpecnosti a odolnosti systemu DNS a NTP. Take se v£nuje cetbe knih s matema-

tickou tematikou nebo tematikou historic kryptografie, ale stejne se nemU/e /bavit pocitu, ze po

kazdem takovem cteni vi о dane oblasti jeste mene, nez kdyz s cetbou zacal.

Larry Pesce (CCNA, GCFA Silver, GAWN Silver) je manazerem spolecnosti Information Services

Security at Care New England, stfedne velke spolecnosti zamefene na poskytovani zdravotni pece

v Nove Anglii. Za poslednich 13 let stravenych v IT-branzi se Larry stal doslova vSeumelem; zabyval

se opravami PC, sifovym inzenyrstvim, navrhem webu, nelinearni audio a video produkci a pocita-

covou bezpecnosti. Larry je take za vyhodnych podminek zamestnan jako penetracni tester a eticky

hacker u spolecnosti Defensive Intuition na Rhode Islandu. Po promoci na Roger Williams Univer-

sity v oboru pocitacovych informacnich systemu Roger pfemysh о dalsim vzdelavani.

Krome pusobeni v oboru je Larry take Security Evangelist tydennich podcastu PaulDotCom Security

Weekly na adrese www.pauldotcom.com. Larry momentalne dokoncuie svou praci s kolegou z Paul-

DotCom Security Weekly Paulem Asadoorianem о hackovani Linksys WRT54G. DalSi Larryho prace,

navody a clanky najdete na jeho blogu na adrese www.haxorthematrix.com.

Greg Morris (5-CNA, 5-CNE, 3-MCNE, Linux+, LPIC-1) je Senior Resolution Engineer ve spoled-

nosti Novell Technical Services v Provo, stat Utah. Greg je puvodem z Oklahomy a stravil pfes 25

let praci v pocitacove branzi. I kdyz Greg promoval v oboru managementu, jeho vasni je kreativita.

A pfesne tu Gregovi poskytuje proces vyvoje softwaru. Jeho nespocetne zkusenosti zahrnuji znalost

reseni problemu hardwaru a softwaru na mainframech a PC ruznych kategorii. Gregovy rane kofeny

ve vyvqii softwaru spocivaji v databazovych technologiich, koketovani s programovanim v C a assem-

blers avsak nejvice pracoval s jazykem zvanym Clipper od Nantucketu. Gregova prace na Etherealu

zacala v listopadu roku 2000. Od te doby piispel к tomuto projektu vyznamnym mnozstvim prace,

vcetne novych disektoru (NCP, NDS, NDPS) a novych funkci (rozsirene vyhledavani). Greg take

upravil nmoho dalsich disektoru a momentalne vyviji dekodery pro Novell Modular Authenticati-

on Services (NMAS), Novell SecretStore Services (SSS), Novell International Cryptographic Infra-

structure (NIC1) a dalsi dekodery specificke pro Novell. Greg aktivne vyvijel treninkove programy

pro zakazniky i intern! zamestnance pro mnozstvi ruznych produktu Novell. Jeden z jeho nejunikat-

nejsich programu byl vyvinut pro vyuku internich uzivatelu, aby ovladli schopnosti nutne pro analy-

zu zachycenych paketu. Greg zacal pracovat se sledovannn paketu pfed mnoha lety pomoo novellovy

LANalyzeru. Odtud Greg migroval к produktu Network Associates Sniffer. Avsak od te doby, co zacal

pracovat s Etherealem a pfidal kompletni podporu paketu Novell NCP/NDS, by Greg uz nepouzival

zadny jiny produkt. Momentalne pracuje s Windows 2000 a Microsoft Visual C++, ale planuje pre-

chod na SuSE Linux a kompilator GNU pro dalsi vyvoj Wiresharku.

Joshua Wright pracuje jako senior bezpeCnostni vyzkumnik pro spolecnost Aruba Network, svetovou jednic-

ku voblasti reseni pro zabezpeceni mobilnich bezdratovych komunikaci. Joshua je autorem nekolika doku-

mentu о bezdratove bezpecnosti a analyze pruniku. Take napsal nekolik open-source nastroju navrzenych

pro zvyrazneni slabin v bezdratovych sitich. Joshua je take senior instruktorem v SANS Institute a pravi-

delnym pfednasejicim na konferencich о intbrmacni bezpecnosti. Kdyz se prave nezabyva prolamovanim

bezdratovych siti, rad se venuje praci na svem dome, kde vetsinou rozbiji veci zcela jineho charakteru.

Konvence pouzite v knize

Text doplnuje rada specialnich odstavcu a casti:

Tip: Zajimavy tip pro praci a rozSirujici informace.

Dulezite: Informace, ktere byste si meli zapamatovat.

Poznamka: Dalsi informace к tematu.

Tyto cAsti textu poskytuji podrobnejSi informace

Takto je oznacen text, ktery se vztahuje к obsahu CD.

18

Pfedmluva

Poznamka redakce cesk6ho vydani

I nakladatelstvi Computer Press, ktere pro vas tuto knihu prelozilo, stoji о zpetnou vazbu a bude na

vase podnety a dotazy reagovat. Muzete se obratit na nasleduiici adresy:

Computer Press

redakce poci'tacove literatury

Holandska 8

639 00 Brno

nebo

knihy@cpress.cz.

Dalsi informace a pripadne opravy ceskeho vydani knihy najdete na internetove adrese http://knihy.

cpress.cz/1599. Prostrednictvim uvedene adresy muzete tez nasi redakci zaslat komentaf nebo dotaz

tykajici se knihy. Na vase reakce se srdecne test me.

KAPITOLA 1

lived do analyzy site

Resent v teto kapitole:

♦ Co je analyza site a sniffing?

♦ Kdo pouziva sitovou analyzu?

♦ Jak Iimguje analyza site?

♦ Odhalovani snifferu

♦ Ochrana proti snifferum

♦ Sitbva analyza a firemm smernice

♦ Shrnuti

♦ Rychla resen i

♦ Caste dotazy

20

Kapitola 1: Uvod do analyzy site

Uvod

„Proc je sitbve pripojeni tak pomale?“ „Proc se nemohu dostat ke svemu e-mailu?“ „Proc se nemo-

hu pfipojit ke sdilene slozce?“ „Proc se muj poatac chova divne?“ Pokud jste systemovymi admim-

stratory, sifovymi nebo bezpecnostnimi specialisty, urcite jste takoveto dotazy slySeli nescetnekrat.

Zacina jimi zdlouhava a nekdy strastiplna cesta к vyfeseni problemu. Zacnete tun, ze se pokusite

navodit problem na svem pocitaci, ale ani vy se nemuzete pfipojit к Internetu nebo mistni siti. Co

ted? Pujdete ke kazdemu serveru a /kontrolujete, zda pracuje spravne? Zkontrolujete, zda funguje

smerovac? Zkontrolujete vsechny pocitace, jestli nemaji problem se si'tbvou kartou?

Predstavte si nasledujici situaci. Jdete к hlavnimu prepinaci vasi site nebo hranicnimu smerovaci

a nastavite jeden z nepouzivanych portii pro zrcadleni. Pfipojite svuj laptop, spustite analyzator site

a vidite tisice paketu protokolu TCP (urcenych pro port 25) s ruznymi adresami protokolu IP. Vse

podrobne prozkoumate a zjistite, ze na vasi siti je virus, ktery se sin eleklronickou postou. Okamzite

pouzijete pfistupove tiltry, abyste temto paketum zabranili ve vstupu do vasi site, ale take v tom, aby

z ni odchazely ven. Diky sve znalosti prace se sitbvym analyzatorem jste problem nastesti pomerne

rychle odstranili.

Co je analyza site a sniffing?

Analyza site (take se muzeme setkat s vyrazy jako analyza sitbveho provozu, sniffing, analyza pake-

tu, sitbvy odposlech apod.) je proces zachytavani sifoveho provozu a jeho detailni rozbor - to vse,

abychom zjistili, co se v siti deje. Sitbvy analyzator dekoduje datove pakety znamych protokolu

a zobrazuje sitbvy provoz ve srozumitelne podobe. Sniffer je program, ktery sleduje data putujici

siti. Pouziti snifferu neopravnenou osobou predstavuje znacnou hrozbu pro bezpecnost site, nebof

odhaleni jejich pfitomnosti v siti je obtizne a daji se nasadit temef kdekoliv, coz z nich dela oblibe-

nou zbrah hackeru.

Sitbvy analyzator muze byt bud’samostatne hardwarove zafizeni se specializovanymi programy nebo

aphkace nainstalovana na pracovni stanici ci prenosnem pocitaci. Rozdily mezi jednotlivymi sifovy-

mi analyzatory spocivaji zejmena v takovych vlastnostech, jako je pocet podporovanych protokolu,

uzivatelske rozhrani a take statisticke schopnosti a moznosti gratickeho vystupu. Dalsi rozdily jsou

dany take schopnosti dovozovani (napr. expertni analyzou) a kvalitou dekodovani paketu. Ackoliv

mnoho ruznych sifovych analyzatoru umi dekodovat urcitou spolecnou mnozinu protokolu, nektere

z nich odvedou s ohledem na specifika vasi site svou praci lepe nez jine.

4

Poznamka: Obchodni znacka „Sniffer ™", kterou vlastni spolecnost Network General, predstavu-

je produktovou fadu s n^zvem Sniffer. V pocitacove branzi „sniffer" znamena program, ktery je

schopen zachytavani a analyzy sifovych dat.

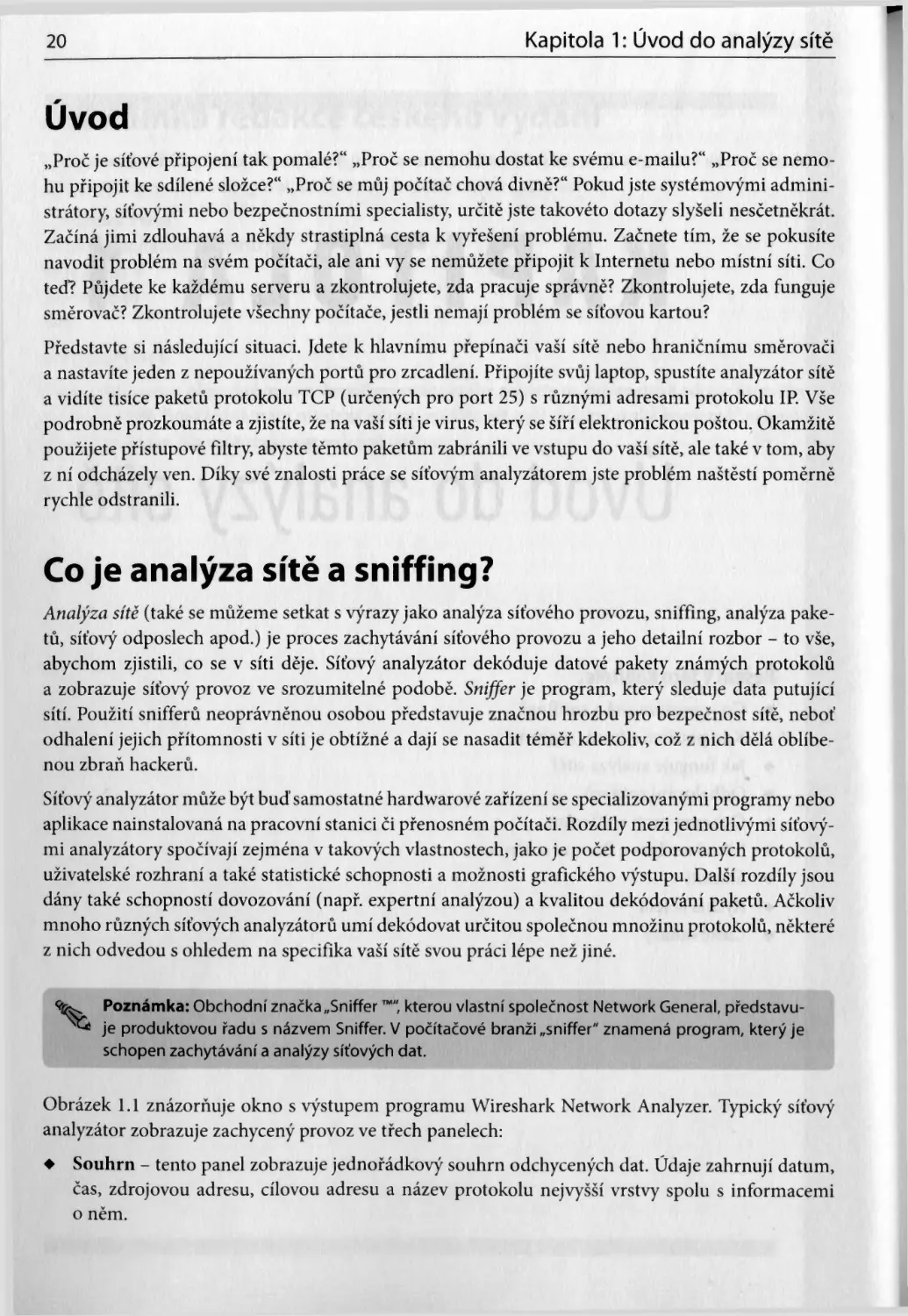

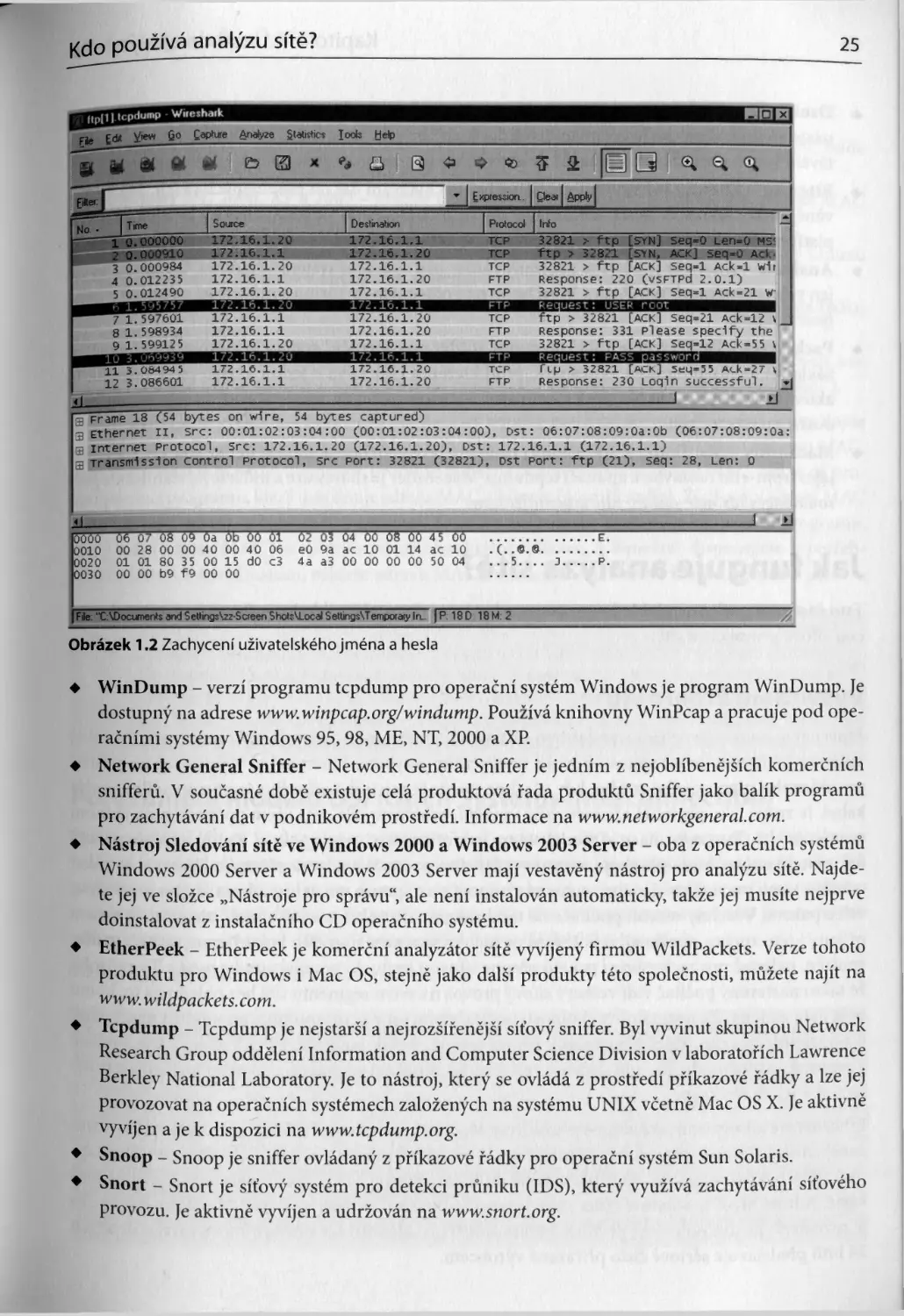

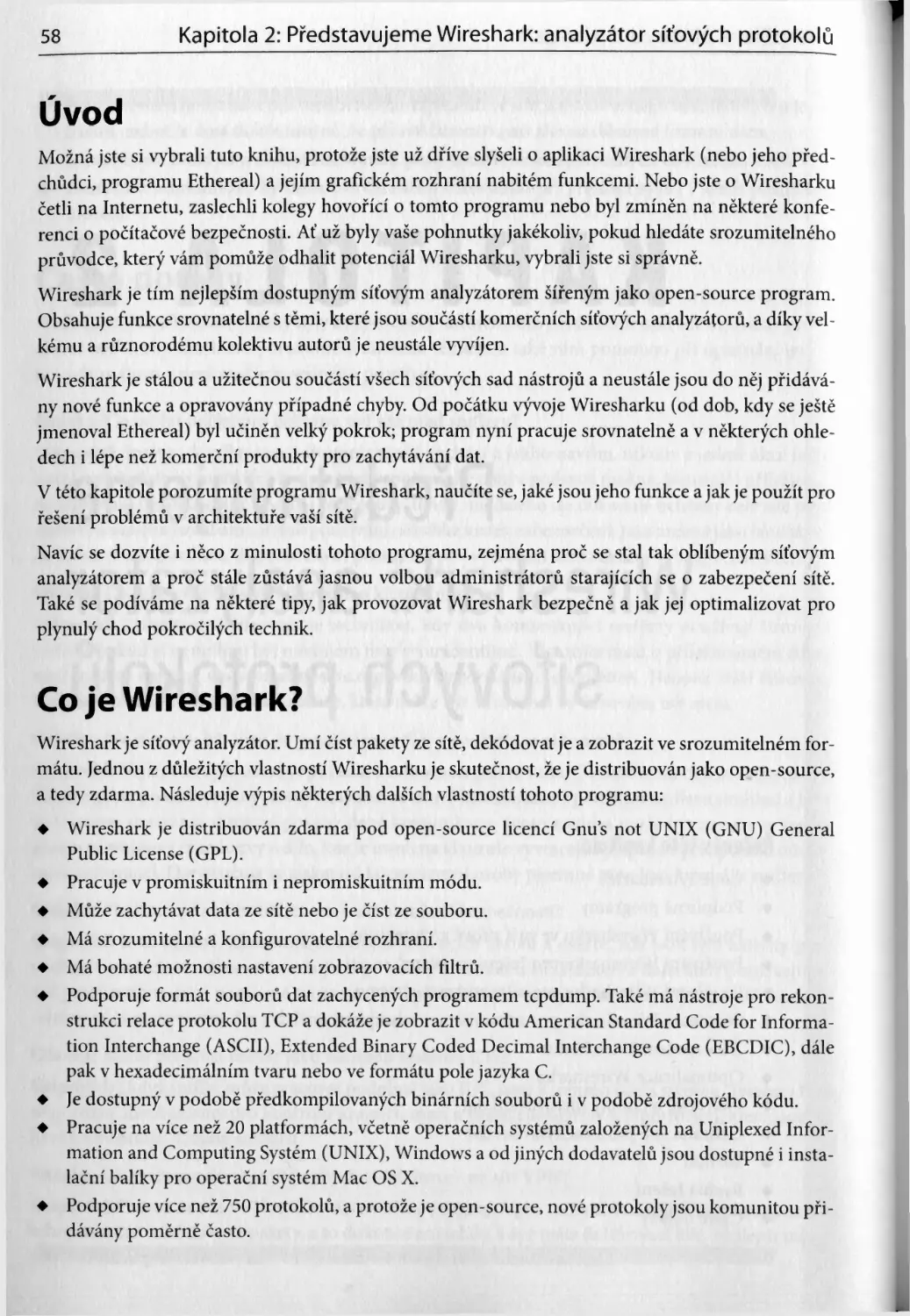

Obrazek 1.1 znazornuje okno s vystupem programu Wireshark Network Analyzer. Typicky sitbvy

analyzator zobrazuje zachyceny provoz ve tfech panelech:

♦ Souhrn - tento panel zobrazuje jednofadkovy souhrn odchycenych dat. Udaje zahrnuji datum,

cas, zdrojovou adresu, cilovou adresu a nazev protokolu nejvyssi vrstvy spolu s informacemi

о nem.

Co je analyza site a sniffing?

Podrobnosti - tento panel poskytuje podrobne informace о vsech vrstvach obsazenych v pake-

tech, a to formou stromove struktury.

Data - tento panel zobrazuje surova (raw) data v jejich hexadecimalni a textove podobe.

ssh tcpdump Wiieshark _____ _______________________________ ________________________________ ЯНЕЗ

Г- £(i go Capture Analyze Statistics Took Help

SvN. seq«O Len=rO mss=

$ u.J00412

ff:ff:ff:ff:ff:ff

00:01:02:03:04:00

ARP who has 172.16. Tell 172.16

ARP 172.16.1.1 is at 06:07:08:09:0a:t

1 0.000000 00:01:02:03:04:00

2 0.000260 06:07:08:09:0a:0b

5 0.002705

6 0.291594

7 0.291967

8 0.292313

172.16.1.20

172.16.1.1

172.16.1.20

172.16.1.20

Souhrn

172.16.1.1

SSH

TCP

SSH

22: .5 [S>N. ACIffll S 90-0 Ack <

32815 > 22 [ACK] Seq-1 Ack-1 win-

Server Protocol: SSH-1.99-Openssf

32815 > 22 [ack] Seq-1 Ack-24 wV

client Protocol: SSH-2^ 0-openSSH.

~ Frame 3 (74 bytes on wire, 74 bytes captured)

g Ethernet II, Src: 00:01:02:03:04:00 (00:01:02:03:04:00), Dst: 06:07:08:09:0a:0b (06:07:08:09:0

g internet protocol, src: 172.16.1.20 (172.16.1.20), Dst: 172.16.1.1 (172.16.1.1)

Transmission control Protocol, Src Port: 32815 (32815), Dst Port: 22 (22), Seq: 0, Len: 0

Source port: 32815 (32815)

Destination port: 22 (22)

Podrobnosti

I

0000 об 07 Об С"? 6a и I 00 oi j3 04 Об 08 00 45 6o

0010 00 3c 4d c7 40 00 40 06 92 bf ac 10 01 14 ac 10

0020 01 01 J

0030

u040

_—SO

16 do Of 23 00 00 02 04 05 b4

77 97 00 00 00 00 01 03 03 02

Data

lansmission Control Protocol (tcpl 40 by- :

|R55D:55M:0

Obrazek 1.1 Pohled na zobrazovaci okno sit’oveho analyzatoru

Sit’ovy analyzator je kombinaci hardwaru a softwaru. Pfestoze se jednotlive produkty navzajem odli-

suji, vsechny obsahuji pet zakladnich soucasti:

♦ Hardware - vetsina sitovych analyzatoru je softwarovych a pracuje s beznymi operacnimi syste-

my a sit’ovymi kartami. Nicmene nektere sit’ove analyzatory nabizeji dalsi vyhody v podobe ana-

lyzy chyb hardwaru (napf. chyb cyklicke kontroly redundance - CRC, problemu s voltazi, kabe-

lazi, tzv. jitteringem a jabberingem [viz vysvetleni nize], chyb vyjednavani atd.). Nektere sit’ove

analyzatory podporuji pouze ethernetove nebo bezdratove adaptery, zatimco jine podporuji vice

druhu adapteru a umoznuji tak uzivatelum vlastni nastaveni. Podle situace budete mozna potre-

bovat take rozbocovac, kolik nebo kabelovou odbocku („tap", u nas tez znama pod slangovym

oznacenim „krokodylek" - pozn. pfekl.).

♦ Ovladac pro zachytavani dat - tato cast sit’oveho analyzatoru je zodpovedna za zachytavani suro-

vych dat ze sit’oveho kabelu. Oddeluje data, ktera chcete ponechat, a uklada je do vyrovnavaci pame-

ti. Tento ovladac je jadrem sit’oveho analyzatoru, bez nej by zachytavani dat nebylo mozne.

♦ Vyrovnavaci pamet (buffer) - tato soucast uchovava zachycena data. Ta mohou byt ukladana

do vyrovnavaci pameti, dokud se tato pamet nezaplni, nebo tzv. rotacni metodou (napf. „round

robin"), kdy jsou nejstarsi data postupne pfepisovana temi novejSimi. Vyrovnavaci pamet’ muze

byt ulozena bud’ na pevnem disku nebo v pameti pocitace.

22

Kapitola 1: Uvod do analyzy site

♦ Analyza v realnem case - tato schopnost umoznuje analyzovat data tak, jak jsou dodavana z kabe-

lu do sitbve karty. Nektere sitbve analyzatory toho vyuzivaji к odhaleni problemu s vykonem,

zatimco napfiklad sitbvym systemum pro detekci pruniku (IDS) tato analyza slouzi к identifi-

kaci charakteristickych znaku utoku.

♦ Dekoder - tato soudast zobrazuje obsah sitoveho provozu (vfetne popisu) ve srozumitelne podo-

be. Pro ruzne protokoly existuji jine dekodery, a tak se sitbve analyzatory lisi mimo jine i poctem

podporovanych dekoderu. Nicmene nove dekodery jsou neustale vyrobci analyzatoru vyvijeny,

cimz rozsifuji funkcnost techto aplikaci.

Poznamka: „Jittering" je technicky terinin, ktery se pouziva к popisu n^hodnych odchylek od

casov^ni signalu (napr. elektromagneticka interference a prekrfzeni signSIu sjinymi signaly). Jab-

bering" je termin popisujici situaci, kdy zarizeni nekorektne manipuluje s elektrickym signalem,

pricemz ovlivnuje zbytek site (jabbering miize zpusobit napfiklad vadnci sitbva karta).

Kdo pouziva analyzu site?

Systemovi administratofi, sitbvf a bezpecnostni odbornici, systemovi operaton i programatofi - ti

vSichni pouzivaji sitbve analyzatory, ktere mohou byt neocenitelnym nastrojem pfi feseni problemu

se siti, konfiguraci systemu i aplikacemi. V minulosti byly sitbve analyzatory specialni hardwarova

zarizeni, ktera byla draha, a navic jejich pouziti vyzadovalo expertni znalosti. Avsak technologicky

pokrok umoznil vyvoj softwarovych sitbvych analyzatoru, ktere davaji administratorum pohodlny

a dostupny nastroj pro feseni problemu se siti a analyzu sitoveho provozu.

Umeni sitbve analyzy je dvojsecnou zbrani. Zatimco sifovi, systemovi a bezpecnostni specialiste jej

vyuzivaji к feseni problemu a monitorovani site, pripadni vetfelci jej zneuzivaji к pachani skod. Sitb-

vy analyzator je pouze nastroj a jako kazdy nastroj miize byt pouzit s dobrym i zlym umyslem.

Sitbvy analyzator slouzi pro:

♦ Konverzi binarnich dat do citelne podoby

♦ keseni problemu se siti

♦ Analyzu vykonu site a identifikaci problematickych mist v siti

♦ Sitovou detekci pruniku

♦ Zaznam sitoveho provozu pro soudni ucely a licely dukazmho fizeni

♦ Analyzu akci provedenych aplikacemi

♦ Odhaleni vadnych sitbvych karet

♦ Odhaleni puvodu virovych infekci a utoku odepfeni sluzby (DoS)

♦ Detekci spywaru

♦ Odhalovani chyb pri programovani sitbvych aplikaci ve stadiu ladeni

♦ Detekci napadeneho pocitace

♦ Ovefeni souladu mezi nastavenim site a firemnimi zasadami

♦ Jako zdroj informaci pfi studiu sitbvych protokolu

♦ Zpetny rozbor protokolu pfi tvorbe klientskych a podpurnych programu

Kdo pouziva analyzu site?

23

Jak sniffery pouzivaji dtocm'a?

Pokud jsou sniffery pouzivany jedinci s nekalymi zamery, mohou pfedstavovat vyznamnou hrozbu

pro bezpecnost site. Vetfelci v siti mohou zneuzit sniffovani к zachytavani duvernych dat a prave

v teto souvislosti je casto vyraz sniffing davan do souvislosti s vyrazem odposlech. Navzdory tomu

termin sniffing pfestava byt vnimam negativne; vetsina lidi pouziva vyrazy sniffing a sitova analyza

ve stejnem kontextu.

Neopravnene pouzivani snifferu je povazovano za pasivni formu iitoku protoze se utocnik prime

nepripojuje к zadnemu systemu na siti. Sniffer vsak muze byt take instalovan na kompromitovanem

systemu jako soucast aktivniho utoku. Pasivni povaha snifferu je tim, co je cini tezko odhalitelnymi.

(Metody odhaleni snifferu jsou popsany podrobneji dale v teto kapitole.)

Otocnici pouzivaji sniffer pro:

♦ Zachytavani uzivatelskych jmen a hesel v podobe prosteho textu

♦ Odhaleni vzorcu chovani uzivatelu site

♦ Kompromitaci duvernych in formaci

♦ Zachytavani a prehravani telefonm konverzace, ktera se odehrava prostfednictvim protokolu

VoIP (Voice over IP)

♦ Mapovani sitove topologie

♦ Pasivni detekci verze operacniho systemu

Pokud nejsou vsechny vyse uvedene zpusoby pouziti snifferu provadeny tzv. penetracnim testerem

(specialista, jehoz praci je vyhledavani a hlaseni slabych mist v zabezpeceni site), jsou povazovany

za nezakonne.

Aby bylo zachytavani dat vubec mozne, musi utocnik nejprve ziskat fyzicky pfistup ke komunikacni-

mu kabelu patricimu к siti, ktera je stfedem utocnikova zajmu. To znamena bud’pfitomnost na stej-

nem segmentu site nebo mo^.nost pfipojeni ke kabelu spojujicimu dva koncove komunikadni uzly.

Pokud utocnik neni fyzicky pfitomen na cilove siti nebo v blizkosti komunikacniho pfistupoveho

bodu, jsou zde dalsi metody, jak zachytavat sitovy provoz:

♦ Prunik do ciloveho pocitace a instalace snifferu s moznosti ovladam na dalku.

♦ Prunik do pfistupoveho bodu (napf. poskytovatele internetovych sluzeb) a instalace programu

v tomto bodu.

♦ Nalezeni systemu na strane poskytovatele internetovych sluzeb, ktery uz ma sniffer nainstalo-

van.

♦ Vyuziti socialniho inzenyrstvf pro ziskani fyzickeho pfistupu кposkytovateli internetovych sluzeb

a instalace snifferu pnmo u nej.

♦ Spoluprace s osobou v organizaci, v niz se cilovy pocitac nachazi, nebo s osobou na strane posky-

tovatele internetovych sluzeb.

♦ Pfesmerovani nebo kopirovani komunikace tak, aby ji bylo mozno timto zpusobem vytvofenou

komunikacni cestu vest pres utocnikuv pocitac.

Zachytavaci programy jsou vetsinou take soucasti tzv. rootkitu (sad rootkit), ktere se instaluji na kom-

promitovane systemy. Rootkity se obecne pouzivaji pro zahlazovani stop ulocnikovy cinnosti v sys-

temu, a to jednak nahrazenim nekterych systemovych utilit a prikazu systemu upravenymi verzemi

souboru, jednak take mazanim ruznych zaznamu ze systemu. Utocnici instaluji i jine programy jako

24

Kapitola 1: Uvod do analyzy site

sniffery, keyloggery (programy zaznamenavajici stisknute klavesy) a backdoory (tzv. zadni vratka

- bezpecnostni slabina v systemu umoznujici jeho vzdalene sledovani a ovladani). Zachytavani dat

ve Windows muze probihat pres nekterou soucast systemu RAT (Remote Admin Trojan), jako napf.

SubSeven nebo BackOrifice. Utocnici casto vyuzivaji sniffovaci programy, ktere jsou nastaveny pro

vyhledavani konkretnfch druhu informaci (napf. hesel), a nasledne tyto informace zasilaji na utocni-

kuv pocitac (nebo je uchovavaji do doby, nez si je utocnik vyzvedne). Protokoly, ktere si о napadeni

timto zpusobem vylozene fikaji, jsou zejmena Telnet, protokol pro pfenos souboru FTP, Post Office

Protocol verze 3 (POP3), Internet Message Access Protocol (IMAP), Simple Mail Transfer Protocol

(SMTP), Hypertext Transfer Protocol (HTTP), Remote Login i rlogin) a Simple Network Manage-

ment Protocol (SNMP).

Pfikladem rootkitu je aplikace „TOrnKit", ktera pracuje na operacnim systemu Solaris a I inux. Snif-

fer, ktery je soucasti tohoto rootkitu, se nazyva ,,tOrns“ a instaluje se do skryteho adresafe lusrlsrecl.

puta. inym pfikladem je Linux Rootkit 5 (LrK5), ktery do systemu nainstaluje sniffer linsniff.

Utocnici mohou take zneuzivat sniffery к ovladani programu typu backdoor (tento zpusob nem zcela

bezny, ale neda se fici, ze by byl vylozene neznamy). Jednou z moznosti je nainstalovat na cilovy

pocitac sniffer, ktery nasloucha specilickym informacim a pote zasila informace slouzici к ovlada-

ni backdooru na instalo vanemu na sousedicim pocitaci. Tento zpusob ovladani backdooru je tezko

zjistitelny, protoze je uz ze sve podstaty zcela pasivni.

cdOOr je pfikladem backdoor snifferu, ktery nepracuje v promiskuitmm modu, coz jej cini jeste hufe

odhalitelnym. Pouziti produktu jako Fyodors Nmap (http://insecure.org/nmap) к zaslani serie zadosti

о synchronizaci protokolu TCP (SYN) na nekolik definovanych portii zpusobi, ze backdoor otevfe

pfedem urceny port. Vice informaci о programu cdOOr najdete na www.phenoelit.de/stuff/cdOOr.c.

Poznamka: Rootkit je kolekci programu typu trojsky kun, ktere se diky nahrazeni legitimnich

programu na napadenem pocitacovem systemu vyhnou odhaleni. Nektere pfikazy, ktere takto

byvaji nahrazeny, jsou napf. ps, ifconfig a Is. Rootkity mohou take instalovat dalsi typy aplikaci,

zejmena pak sniffery.

Jak vypadaji zachycena data?

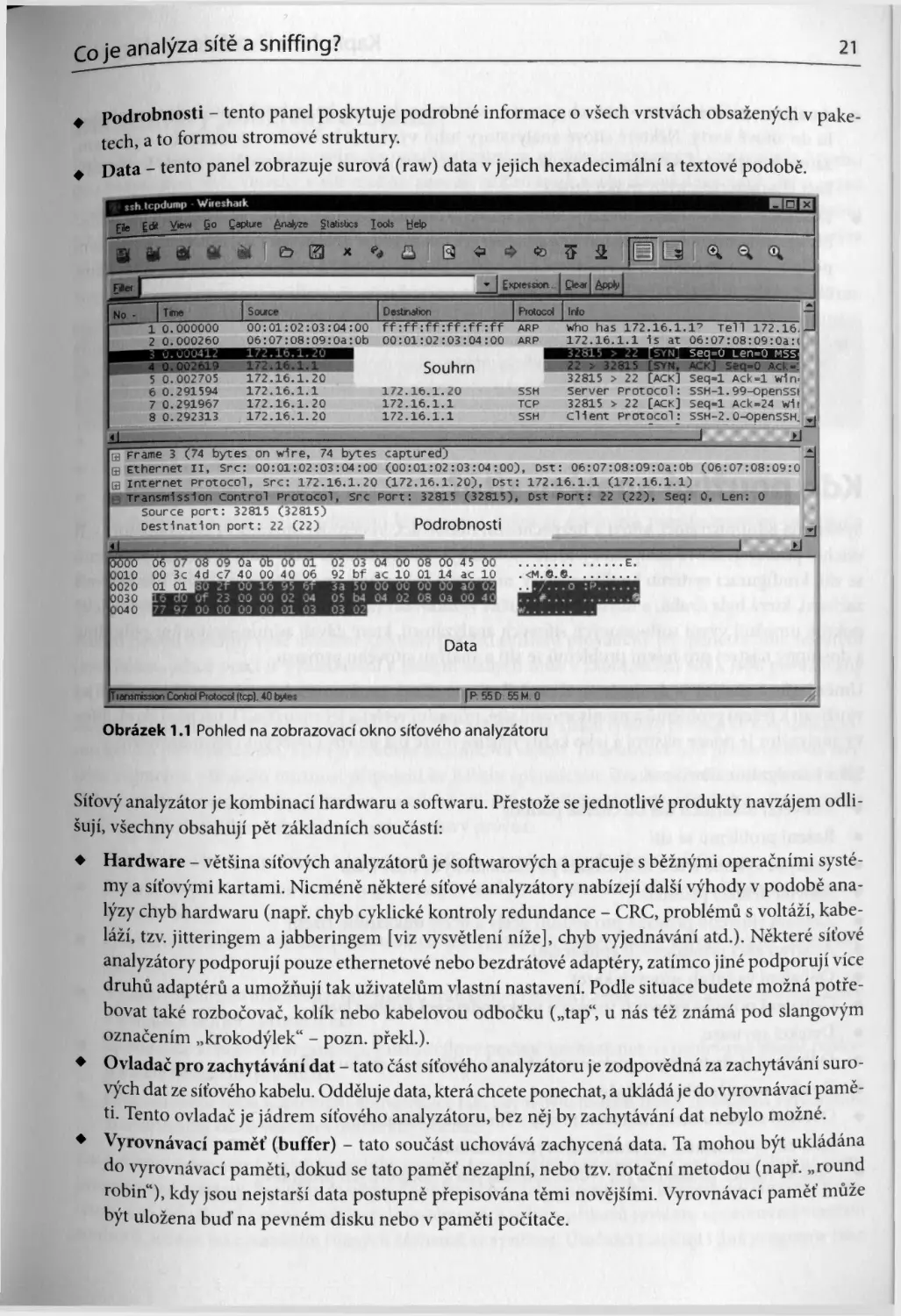

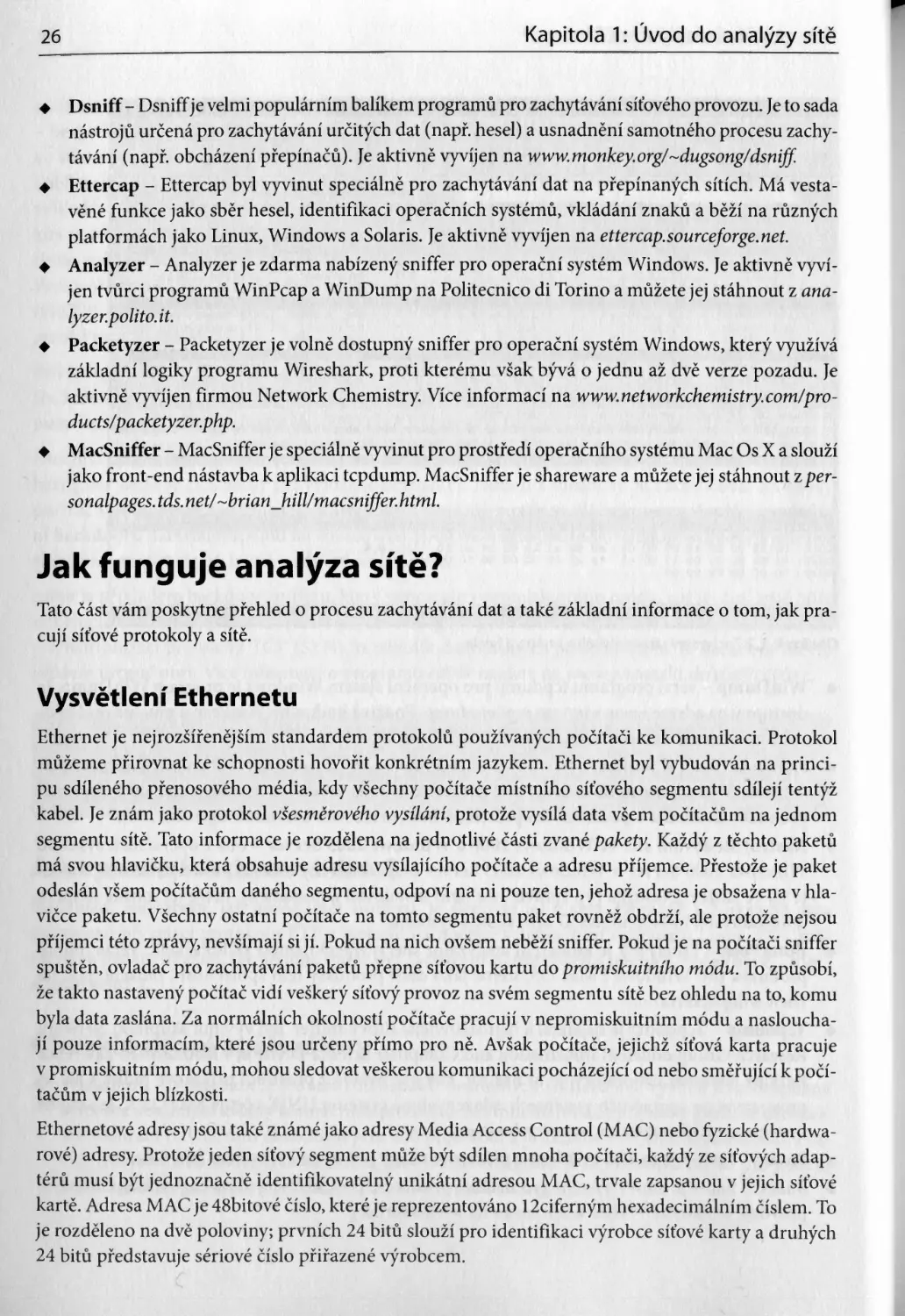

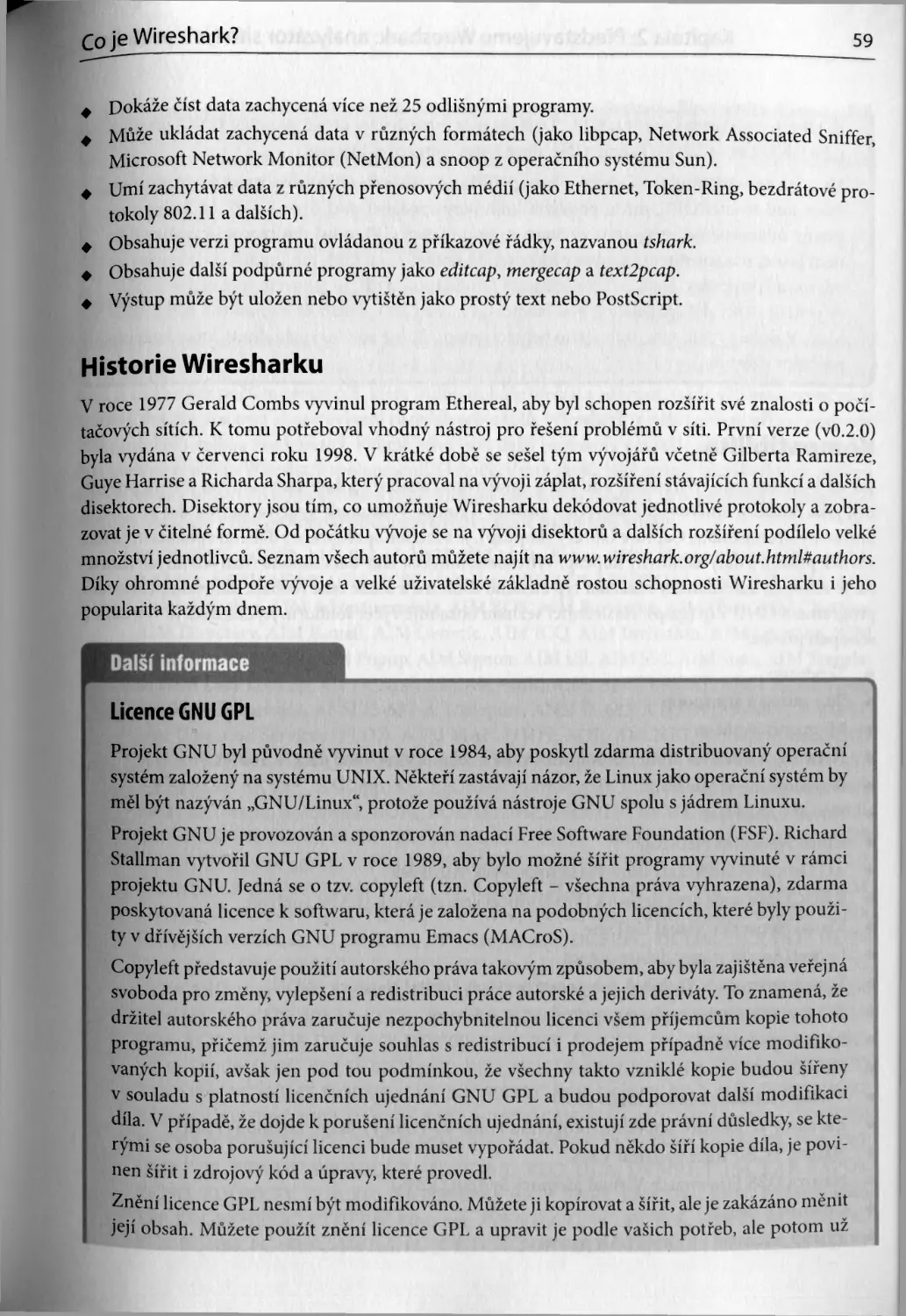

Nejlepsim zpusobem, jak porozumet snifferu, je sledovat jej v akci. Obrazek 1.2 ukazuje data

zachycena pfi relaci protokolu FTP z laptopu na pocitac s operacnim systemem Linux. Dva zvf-

raznene pakety ukazuji, jak snadne muze byt zachyceni uzivatelskeho jmena a hesla (napf. ,,root“

a „password*').

Obvykle 5|Ч’оуё analyzatory

♦ Wireshark - Wireshark je jednim z nejlepsich dostupnych snifferu a je vyvijen jako bezplatny

software dosahujici kvality komercnich produktu. Ma mnoho funkci, pfijemne graficke uzivatel-

ske rozhrani (GUI), umi dekodovat pfes 400 protokolu a je aktivne vyvijen a aktualizovan. Pra-

cuje na systemech zalozenych na Umxu, Mac OS X i Windows. Je to vynikajici sniffer pro pouziti

v produkcnim prostfedi a je dostupny na www.wireshark.org.

Kdo pouziva analyzu site?

25

Hp( 11 (cpdump Wiiethaik

RWE3

fie E^* У16** Capture Anafyze gtatrchct loots Hdp

Expression Clear Apply

After.

—

No. - 1 Time Soiffce Protocol Ho

1 0.000000 172.16.1.20 172.16.1.1 TCP 32821 > ftp [SYN] Seq=0 Len®o MS*.

2 0.000910 172.16.1.1 172.1г.1.20 TCP ftp > 32871 [S>N, ACK] seq< A'-

3 0.000984 172.16.1.20 172.16.1.1 TCP 32821 > ftp [ACK] Seq=l Ack-1 wir

4 0.012235 172.16.1.1 172.16.1.20 FTP Response: 220 (vsFTPd 2.0.1)

5 0.012490 172.16.1.20 172.16.1.1 TCP 32821 > ftp [ACK] Seq®l Ack«21 w

i. 5957УГ 172.16.1.20 172.16.1.1 FTP Request: USER root |

" 7 1.597601 172.16.1.1 172.16.1.20 TCP ftp > 32821 [ACK] Seq-21 Ack-12

8 1.598934 172.16.1.1 172.16.1.20 FTP Response: 331 Please specify the

9 1.599125 172.16.1.20 172.16.1.1 TCP 32821 > ftp [ACK] Seq-12 Ack-55 \

1 10 3•069939 172.16.1.2U 172.16.1.1 FTP Request: pass password I

Г 11 3.08494 5 172.16.1.1 172.16.1.20 TCP Tip > 32821 [ACK] 5eq«55 Ack«27 \

12 3.086601 172.16.1.1 172.16.1.20 FTP Response: 230 Loqin successful.

g Frame 18 (54 bytes on wire, 54 bytes captured)

Ethernet II, Src: 00:01:02:03:04:00 (00:01:02:03:04:00), Dst: 06:G7:08:09:0a:0b (06:07:08:09:0a:

internet Protocol, Src: 172.16.1.20 (172.16.1.20), Dst: 172.16.1.1 (172.16.1.1)

g Transmission control Protocol, src Port: 32821 (32821), Dst Port: ftp (21), seq: 28, ten: 0

[oooo 66 оГд§' бТГа"бЕ~дд di бУоГ'бГЬб 6'5 бб'ГГбб—................ e.

0010 00 28 00 00 40 00 40 06 eO 9a ac 10 01 14 ac 10 .(..©.©.........

0020 01 01 80 35 00 15 dO c3 4a a3 00 00 00 00 50 04 ...5.... J P.

0030 00 00 b9 f9 00 00 .....

Fife. "CADocuments and SettingAzz-Screen ShotsMocal SettmgsXTemporary In. jP: 18 D 18 M. 2

Obrazek 1.2 Zachyceni uzivatelskeho jmena a hesla

♦ WinDump - verzi programu tcpdump pro operacni system Windows je program WinDump. Je

dostupny na adrese www.winpcap.org/windump. Pouziva knihovny WinPcap a pracuje pod ope-

racnimi systemy Windows 95,98, ME, NT, 2000 a XP.

♦ Network General Sniffer - Network General Sniffer je jednim z nejoblibenejsich komercnich

snifferu. V soucasne dobe existuje cela produktova fada produktu Sniffer jako balik programu

pro zachytavani dat v podnikovem prostredi. Informace na www.networkgeneral.com.

♦ Nastroj Sledovani site ve Windows 2000 a Windows 2003 Server - oba z operacnich systemu

Windows 2000 Server a Windows 2003 Server maji vestaveny nastroj pro analyzu site. Najde-

te jej ve slozce „Nastroje pro spravu", ale neni instalovan automaticky, takze jej musite nejprve

doinstalovat z instalacniho CD operacniho systemu.

♦ EtherPeek - EtherPeek je komercm analyzator site vyvijeny firmou WildPackets. Verze tohoto

produktu pro Windows i Mac OS, stejne jako dalsi produkty teto spolecnosti, muzete najit na

www. wildpackets, com.

♦ Tcpdump - Tcpdump je nejstarsi a nejrozsifenejsi sifovy sniffer. Byl vyvinut skupinou Network

Research Group oddeleni Information and Computer Science Division v laboratofich Lawrence

Berkley National Laboratory. Je to nastroj, ktery se ovlada z prostredi pfikazove fadky a Ize jej

provozovat na operacnich systemech zalozenych na systemu UNIX vcetne Mac OS X. Je aktivne

vyvijen a je к dispozici na www.tcpdump.org.

♦ Snoop - Snoop je sniffer ovladany z pfikazove fadky pro operacni system Sun Solaris.

♦ Snort - Snort je sifovy system pro detekci pruniku (IDS), ktery vyuziva zachytavani sitoveho

provozu. Je aktivne vyvijen a udrzovan na www.snort.org.

26

Kapitola 1: Uvod do analyzy site

♦ Dsniff - Dsniff je velmi popularnim balikem programu pro zachytavani sitbveho provozu. Je to sada

nastrojii urcena pro zachytavani urcitych dat (napf. hesel) a usnadneni samotneho procesu zachy-

tavani (napf. obchazeni pfepinacu). Je aktivne vyvijen na www.monkey.org/~dugsong/dsniff.

♦ Ettercap - Ettercap byl vyvinut specialne pro zachytavani dat na pfepinanych sitich. Ma vesta-

vene funkce jako sber hesel, identifikaci operacnich systemu, vkladani znaku a bezi na ruznych

platformach jako Linux, Windows a Solaris. Je aktivne vyvijen na ettercap.sourceforge.net.

♦ Analyzer - Analyzer je zdarma nabizeny sniffer pro operacni system Windows. Je aktivne vyvi-

jen tvurci programu WinPcap a WinDump na Politecnico di Torino a muzete jej stahnout z ana-

lyzer.polito.it.

♦ Packetyzer - Packetyzer je volne dostupny sniffer pro operacni system Windows, ktery vyuziva

zakladni logiky programu Wireshark, proti kteremu vsak byva о jednu az dve verze pozadu. Je

aktivne vyvijen firmou Network Chemistry. Vice informaci na www.networkchemistry.com/pro-

ducts/packetyzer. php.

♦ MacSniffer - MacSniffer je specialne vyvinut pro prostfedi operacniho systemu Mac Os X a slouzi

jako front-end nastavba к aplikaci tcpdump. MacSniffer je shareware a muzete jej stahnout zper-

sonalpages. tds. net/ ~brian_hill/macsniffer.html.

Jak funguje analyza site?

Tato cast vam poskytne pfehled о procesu zachytavani dat a take zakladni informace о tom, jak pra-

cuji sifove protokoly a site.

Vysvetleni Ethernetu

Ethernet je nejrozsirenejsfm standardem protokolu pouzivanych pocitaci ke komunikaci. Protokol

muzeme pfirovnat ke schopnosti hovofit konkretnim jazykem. Ethernet byl vybudovan na princi-

pu sdileneho pfenosoveho media, kdy vsechny pocitace mistniho sifoveho segmentu sdileji tentyz

kabel. Je znam jako protokol vsesmeroveho vysildni, protoze vysila data vsem pocitacum na jednom

segmentu site. Tato informace je rozdelena na jednotlive casti zvane pakety. Kazdy z techto paketu

ma svou hlavicku, ktera obsahuje adresu vysilajiciho pocitace a adresu pfijemce. Pfestoze je paket

odeslan vsem pocitacum daneho segmentu, odpovi na ni pouze ten, jehoz adresa je obsazena v hla-

vicce paketu. Vsechny ostatni pocitace na tomto segmentu paket rovnez obdrzi, ale protoze nejsou

pfijemci teto zpravy, nevsimaji si ji. Pokud na nich ovsem nebezi sniffer. Pokud je na pocitaci sniffer

spusten, ovladac pro zachytavani paketu pfepne sitovou kartu do promiskuitniho modu. To zpusobi,

ze takto nastaveny pocitac vidi veskery sitbvy provoz na svem segmentu site bez ohledu na to, komu

byla data zaslana. Za normalnich okolnosti pocitace pracuji v nepromiskuitnim modu a nasloucha-

jf pouze informacim, ktere jsou urceny pfimo pro ne. Avsak pocitace, jejichz sitbva karta pracuje

v promiskuitnim modu, mohou sledovat veskerou komunikaci pochazejici od nebo smef ujici к poci-

tacum vjejich blizkosti.

Ethernetove adresy jsou take zname jako adresy Media Access Control (MAC) nebo fyzicke (hardwa-

rove) adresy. Protoze jeden sitbvy segment muze byt sdilen mnoha pocitaci, kazdy ze sifovych adap-

teru musi byt jednoznacne identifikovatelny unikatnf adresou MAC, trvale zapsanou v jejich sifove

karte. Adresa MAC je 48bitove cislo, ktere je reprezentovano 12cifernym hexadecimalnim cislem. To

je rozdeleno na dve poloviny; prvnich 24 bitu slouzi pro identifikaci vyrobce sifove karty a druhych

24 bitu pfedstavuje seriove cislo pfirazene vyrobcem.

jak funguje analyza site?

27

Nasledujici postup vam umozni zobrazit adresu MAC vast sit’ove karty:

Ф Windows 9x/ME - klepnete na tlacitko Start Spustit a napiste winipcfg.exe. Adresa MAC bude

vypsana jako „Adresa adapteru" (Adapter address).

Ф Windows NT, 2000, XP a 2003 - spustte pnkazovy radek a zadejte ipconfig /all Adresa MAC

bude vypsana jako „Fyzicka adresa" (Physical address).

* Linux a Solaris - z pfikazove fadky zadejte ifconfig -a. Adresa MAC bude zobrazena v Linuxu

jako „HWAddr", zatimco v operacnim systemu Solaris jako „ether".

Ф Macintosh OS X - v aplikaci Terminal zadejte ifconfig -a. Adresa MAC bude vypsana na radku

oznacenem „Ether".

Muzete take zobrazit adresy M AC pocitacu, s kterymi jste uz prostfednictvim site komunikovali, a to

pomoci pfikazu arp -a (budeme se mu venovat podrobneji v kapitole „Vitezime nad pfepinaci").

Adresy MAC jsou unikatni a zadne dva pocitace by nemely pouzivat stejnou. Nicmene obcas dojde

к chybe vyrobniho procesu, klera zpusobi, ze je vyrobeno vice sitovych karet se stejnou adresou MAC.

Tato skutecnost je hlavnim duvodem, proc lide zamerne pozmenuji svou adresu MAC, coz se da pro-

vest pomoci programu, ktery umoznuje adresu MAC zfalsovat (napf. itconfig). Zfalsovani adresy MAC

(i jinych typu adres) se obecne fika spoofing. Krome toho nektere karty dovoluji pou/iti programu,

ktery meni adresu MAC jen na dobu pouziti konkretni aplikace. A konecne, disponujete-li potfeb-

nymi nastroji a dovednostmi, muzete adresu MAC trvale zinenit na sit’ove karte („pfepalit" ji).

Poznamka: О spoofingu hovorime jako о procesu pozmeneni informace (jako je napf.zdrojova adre-

ts sa IP, adresa MAC. nebo e-mailova adresa) v paketu na siti. Spoofing se casto pouziva pro zamasko-

vani skutecne identity pocitace nebo pro pfedstirani jine identity sit’oveho zarizeni, aby bylo umoz-

neno zneuzft duvery systemu vuci zarizeni, nebo pro ztizeni identifikace zdroje dtoku. Spoofovani

adres se casto zneuziva v souvislosti s dtoky typu odepfeni sluzby (DoS, napf. dtok zvany Smurf),

kdy je navratova adresa pozadavku zaslaneho po siti totozna s adresou pocitace v roli obeti.

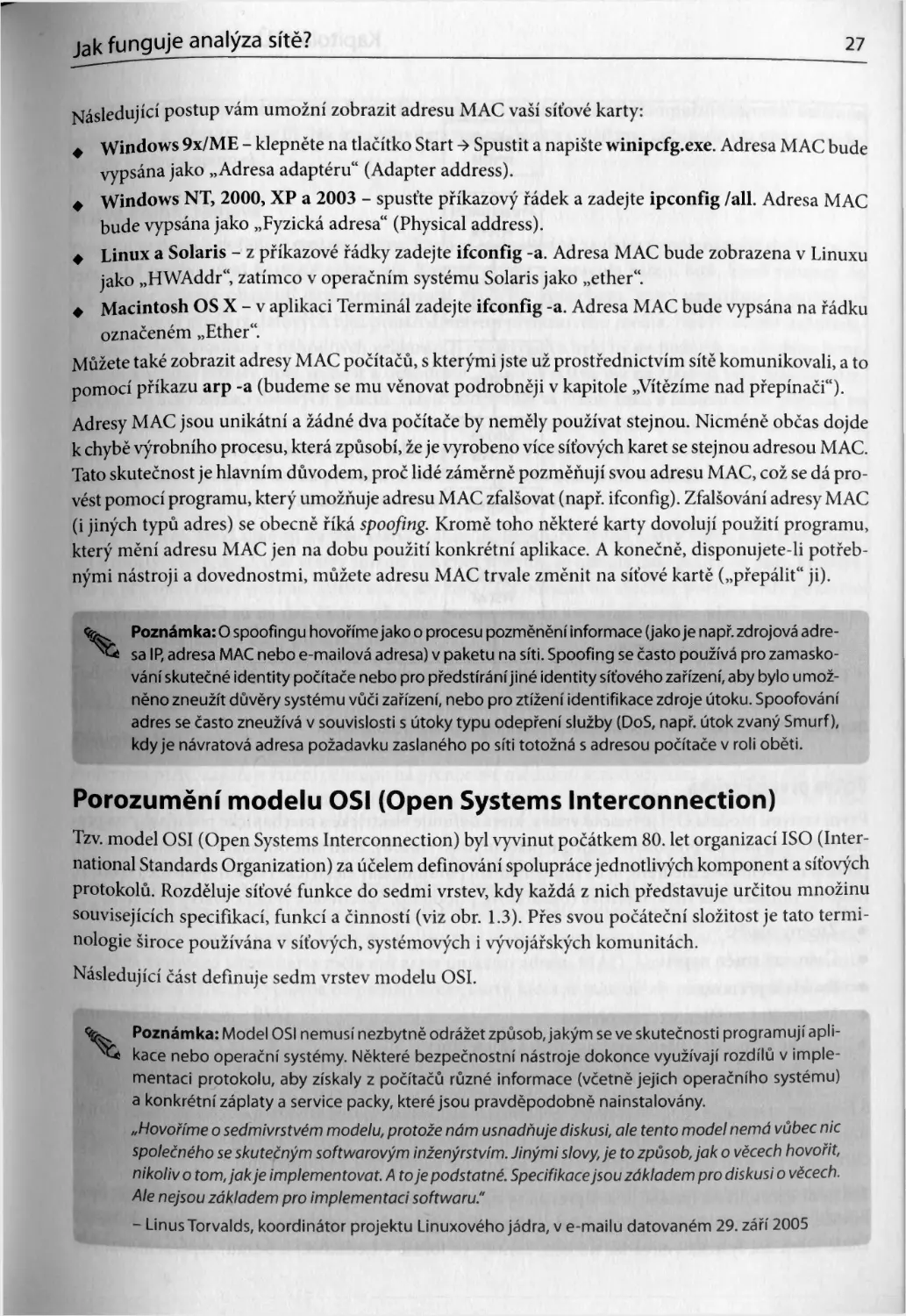

Porozumeni modelu OSI (Open Systems Interconnection)

Tzv. model OSI (Open Systems Interconnection) byl vyvinut pocatkem 80. let organizaci ISO (Inter-

national Standards Organization) za ucelem definovani spoluprace jednotlivych komponent a sitovych

protokolu. Rozdeluje sit’ove funkce do sedmi vrstev, kdy kazda z nich predstavuje urcitou mnozinu

souvisejicich specifikaci, funkci a cinnosti (viz obr. 1.3). Pres svou pocatecni slozitost je tato termi-

nologie siroce pouzivana v sitovych, systemovych i vyvojafskych komunitach.

Nasledujici cast definuje sedm vrstev modelu OSI.

Poznamka: Model OSI nemusi nezbytne odrazet zpusob, jakym se ve skutecnosti programuji apli-

kace nebo operacni systemy. Nektere bezpecnostni nastroje dokonce vyuzi'vaji rozdilu v imple-

mentaci protokolu. aby ziskaly z pocitacu ruzne informace (vcetne jejich operacniho 5у$1ёти

a konkretni zaplaty a service packy, ktere jsou pravdepodobne nainstalovany.

„Hovorime о sedmivrstvem modelu, protoze ndm usnadnuje diskusi, ale tento model nemd vubec nic

spolecneho se skutetnym softwarovym inzenyrstvim. Jinymi slovy, je tozpCtsobJak о vecech hovorit,

nikoliv о tom, jakje implementovat. A to jepodstatne. Specifikacejsouzdkladem pro diskusi о vdcech.

Ale nejsou zdkladem pro implementaci softwaru."

- Linus Torvalds, koordinator projektu Linuxoveho jadra, v e mailu datovanem 29. zari 2005

28

Kapitola 1: Uvod do analyzy site

Obrazek 1.3 Sedm ramecku odpovidajicich jednotlivym vrstvcim modelu OSI

Vrstva prvni: Fyzicka

Prvni vrstvou modelu OSI je fyzicka vrstva, ktera definuje elektricke a mechanicke pozadavky na pfe-

nos datovych bitu po prenosovem mediu (kabelu nebo vlnach). Zahrnuje odesilani a pfijem datoveho

proudu na pfenosove medium, at’ uz tfmto mediem putuji signaly elektricke (kabel), svetelne (vlakno),

radiove, infracervene nebo laserove (bezdratove pfipojem). Specifikace fyzicke vrstvy zahrnuji:

♦ Zmeny napeti

♦ Casovani zmen napeti

♦ Rychlost prenosu

♦ Maximalni vzdalenosti pro prenos

♦ Fyzicke pnpojky к pfenosovemu mediu (konektory)

♦ Topologie fyzickeho rozvr/eni site

S fyzickou vrstvou je spojeno mnozstvi spletitych problemu, vcetne analogove nebo digitalni signa-

lizace, zakladni nebo sirokopasmove signalizace, zda jsou data pfenasena synchronne nebo asyn-

chronne a jak jsou signaly rozdeleny mezi jednotlive kanaly (tzv. multiplexing).

Zarizeni operujici na fyzicke vrstve pracuji se signalizaci (iako napr. transceiver na sitbve karte, opa-

kovace, zakladni rozbocovace a jednoduche konektory, ktere spojuji dohromady segmenty kabelu).

Data, ktera ma fyzicka vrstva na starosti, existuji ve forme 1 (jednicek) a 0 (nul) reprezentovanych

lak funguje analyza site?_______________________________________________________29

svetelnymi pulzy nebo zmenami elektrickeho napeti a take stavem techto pulzu (zapnuto vetsinou

znamena 1 a vypnuto zase 0). Jak jsou tato data uspofadana a ovladana, urcuje druha vrstva mode-

lu OSI - vrstva spojova.

Vrstva druha: Spojova

Drubou vrstvou v pofadi je spojova vrstva, ktera je zodpovedna za datove spojeni me/i dvema poci-

taci, take nazyvanymi hostitele nebo uzly. Rovnez urcuje a spravuje fazeni bitu, ktere vstupuji do

a z paketu. Rdmce obsahuji data organizovana takovym zpusobem, ktery umoznuje uspofadane

a konzistentni posilam datovych bitu prostfednictvim pfenosoveho media. Nebyt toboto uspofada-

ni, data by byla posilana v nahodnych velikostech a sestavach a bylo by nemozne je na druhem konci

komunikacniho fetezce opet sestavit a dekodovat. Spojova vrstva ma na starosti take fyzicke adre-

sovani a synchronizaci datovych paketu. Navic zodpovida za rizeni toku a hlaseni chyb pfenosu na

fyzicke vrstve. Rizenim toku rozumime proces spravy a casovani posilani a pfijimani dat takovym

zpusobem, aby nevycerpal kapacitu (rychlost, pamef atd.) fyzickeho spojeni. Zatimco fyzicka vrstva

se stara pouze о posilam dat na pfenosove medium a pfijem dat z tohoto media, spojova vrstva take

pfijima a spravuje chybova hlaseni о fyzickem doruceni paketu.

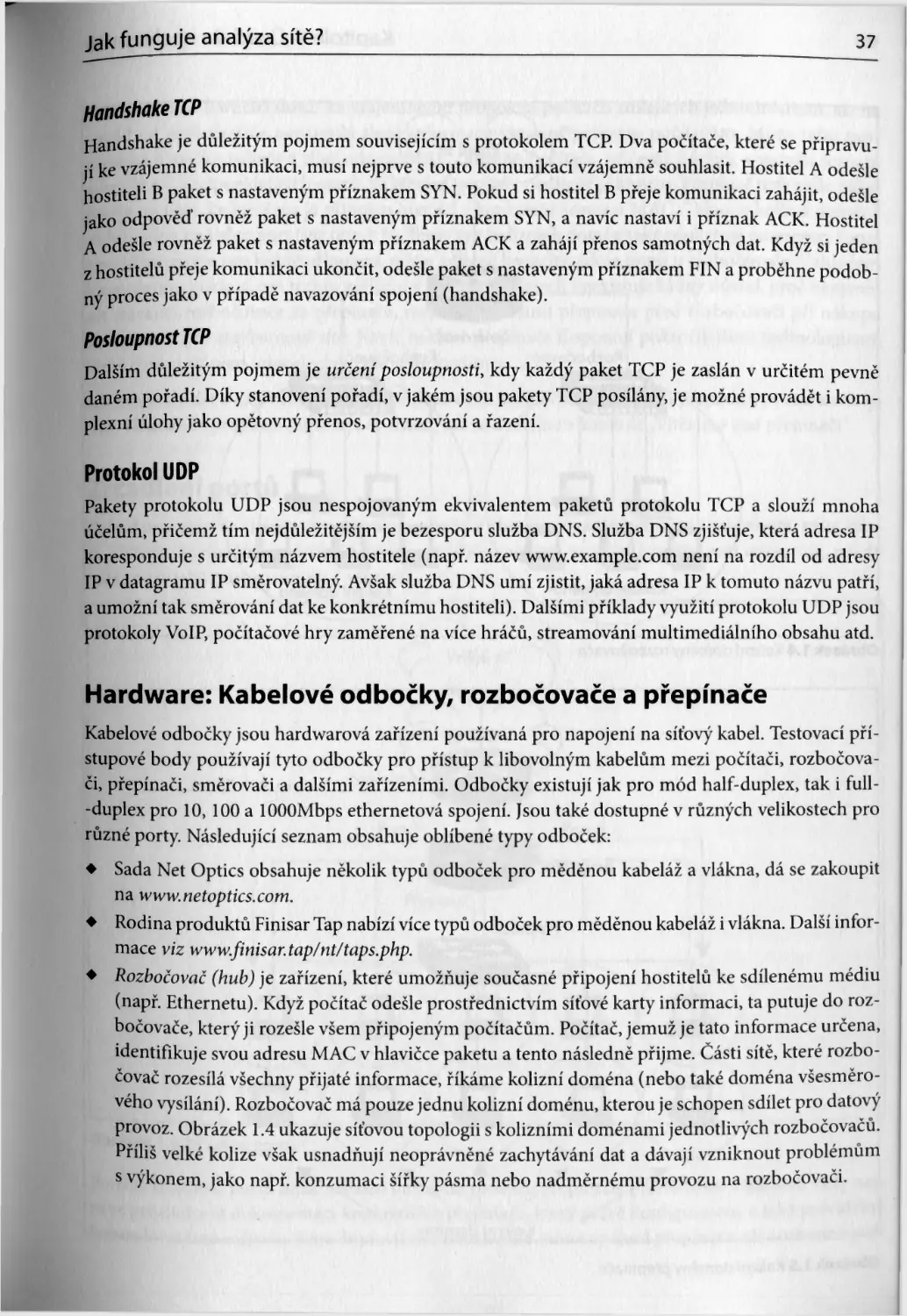

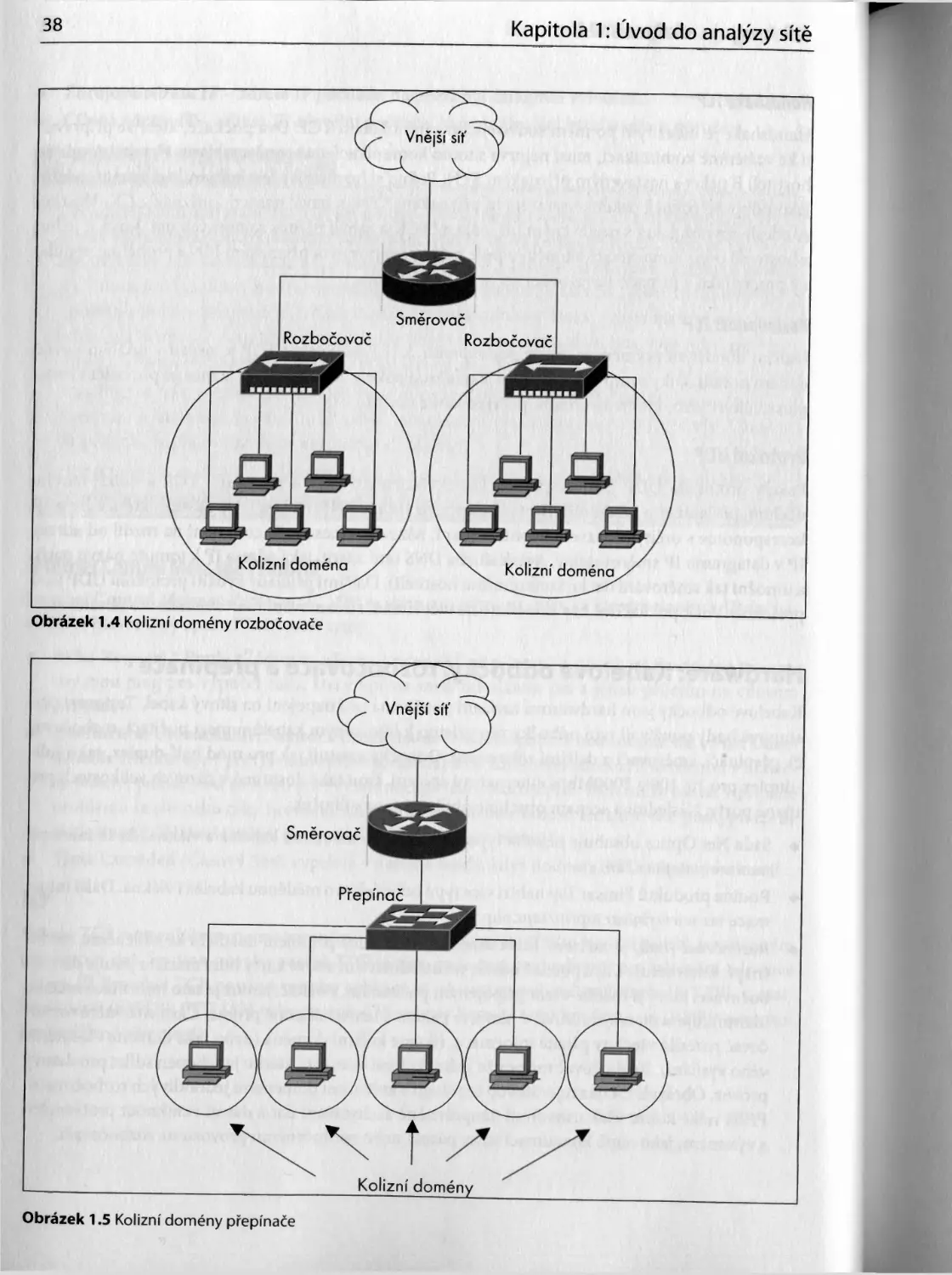

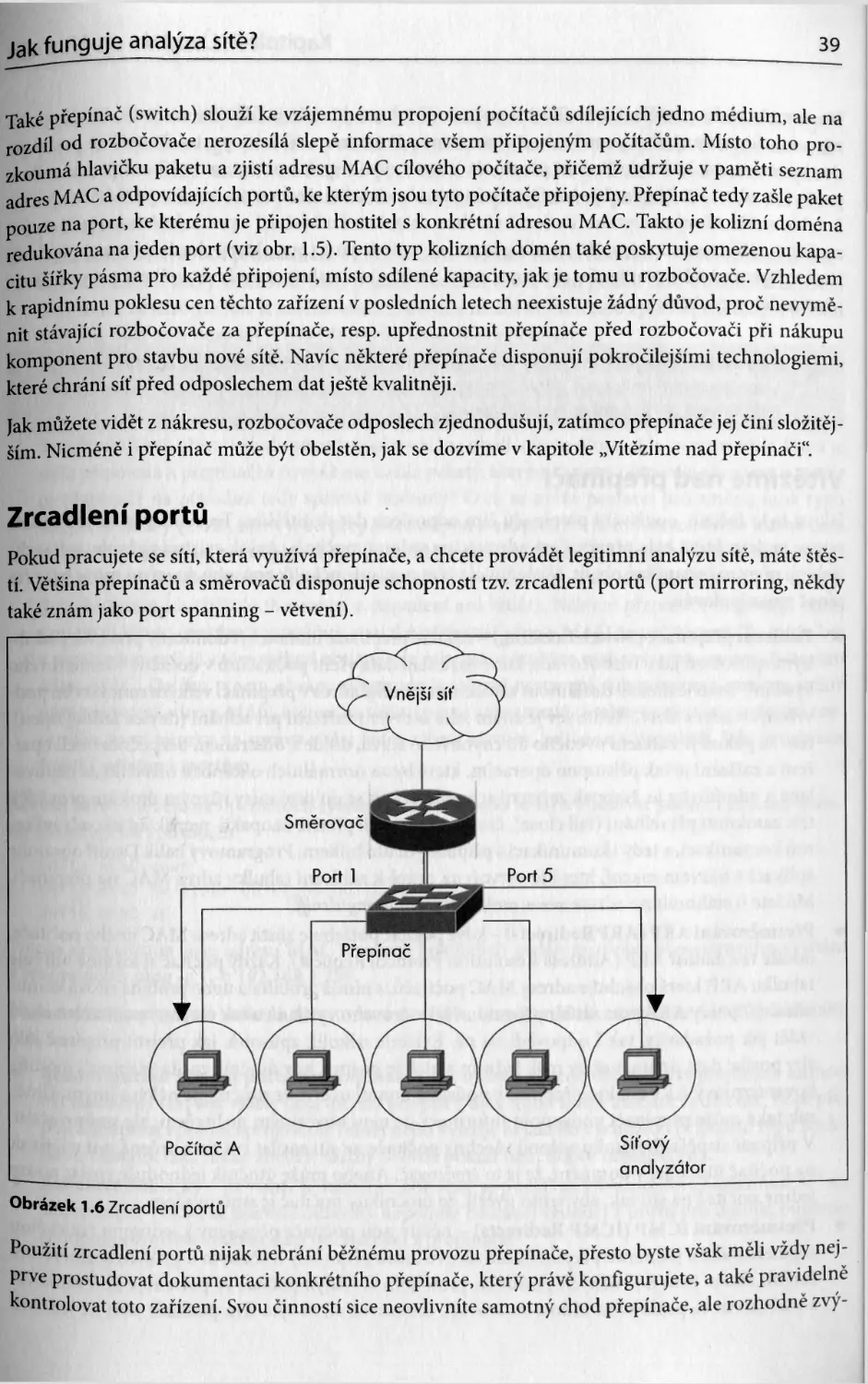

Sitbva zafizeni, ktera operuji na teto vrstve, zahrnuji prepinace druhe vrstvy (pfepinaci rozbocova-

ce) a mosty. Pfepinac druhe vrstvy snizuje zahlceni site tim, ze odesila data pouze na port, ke ktere-

mu je pfipojen cilovy pocitac, misto toho, aby tato data odesilal na vsechny porty. Mosty poskytuji

zpusob, jak rozdelit sit’ na dve casti a filtrovat provoz tim, ze vytvafeji tabulky adres MAC urcujici,

na ktere strane mostu dany pocitac existuje.

Spojova vrstva je rozdelena do dvou podvrstev: podvrstva logickych spoju (Logical Link Layer -

LLC) a podvrstva MAC.

Podvrstva MAC

Podvrstva MAC zajistuje rizeni pristupu na pfenosove medium. Je zodpovedna za pfesun dat z jedne

sifove karty na druhou prostfednictvim pfenosoveho media, jakym muze byt napf. Ethernet nebo

opticky kabel.

Fyzicka adresace je zpracovavana na urovni podvrstvy MAC. Kazda sitbva karta ma unikatni adresu

MAC (take znamou jakou fyzicka adresa), ktera identifikuje konkretni sitbvou kartu na siti. Adresa

MAC sitbve karty je vetsinou napevno nahrana do cipu pameti urcene pouze pro cteni (ROM) dane

karty. Kazdy vyrobce sifovych karet ma к dispozici vlastnf mnozinu adres M AC, a tak by teoretic-

ky kazda vyrobena sitbva karta mela mit zcela unikatni adresu MAC. Abychom pfedesli nedorozu-

meni - adresa MAC je vypalena do pameti sifove karty, ktera se take nekdy nazyva Vypalena adresa

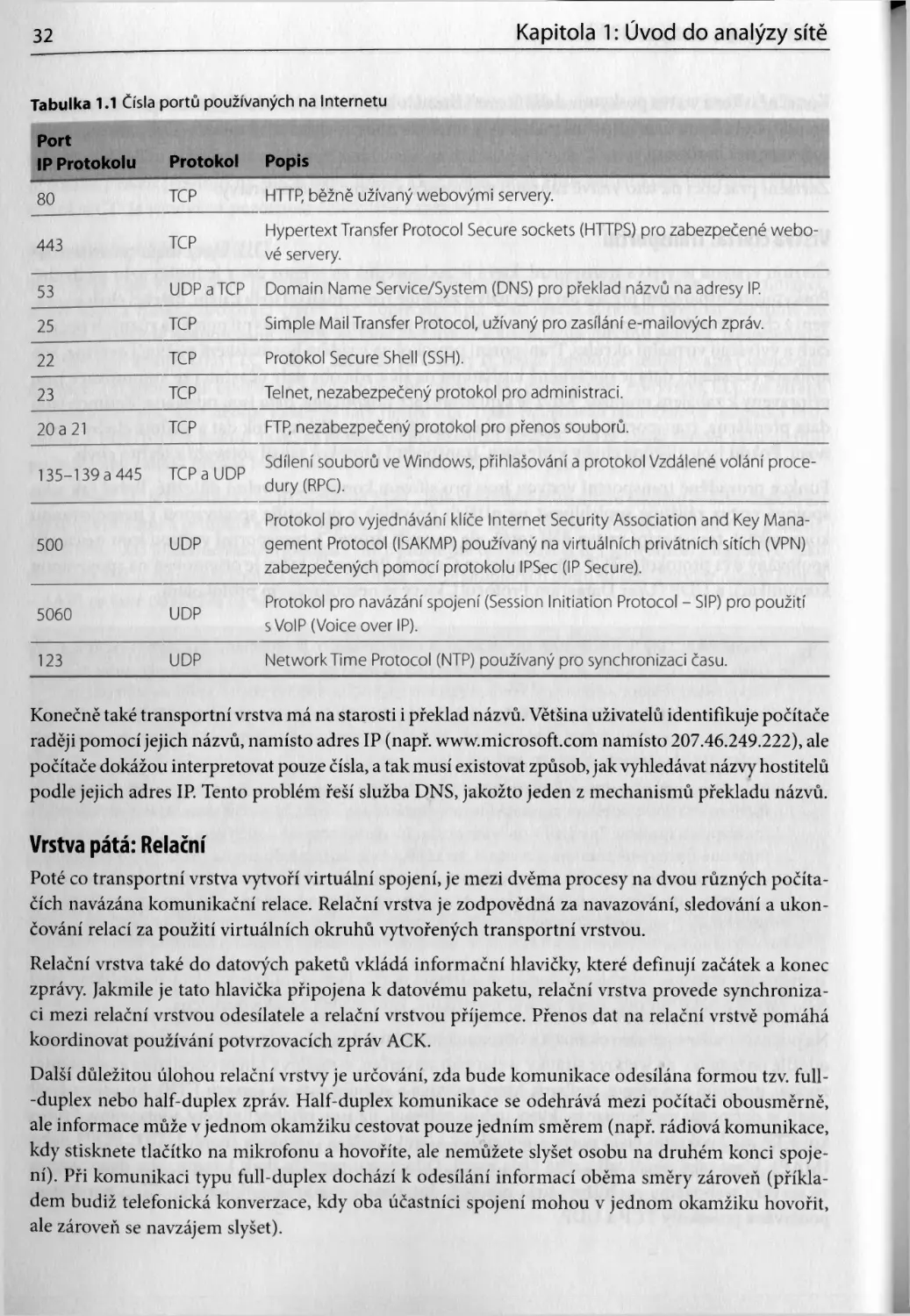

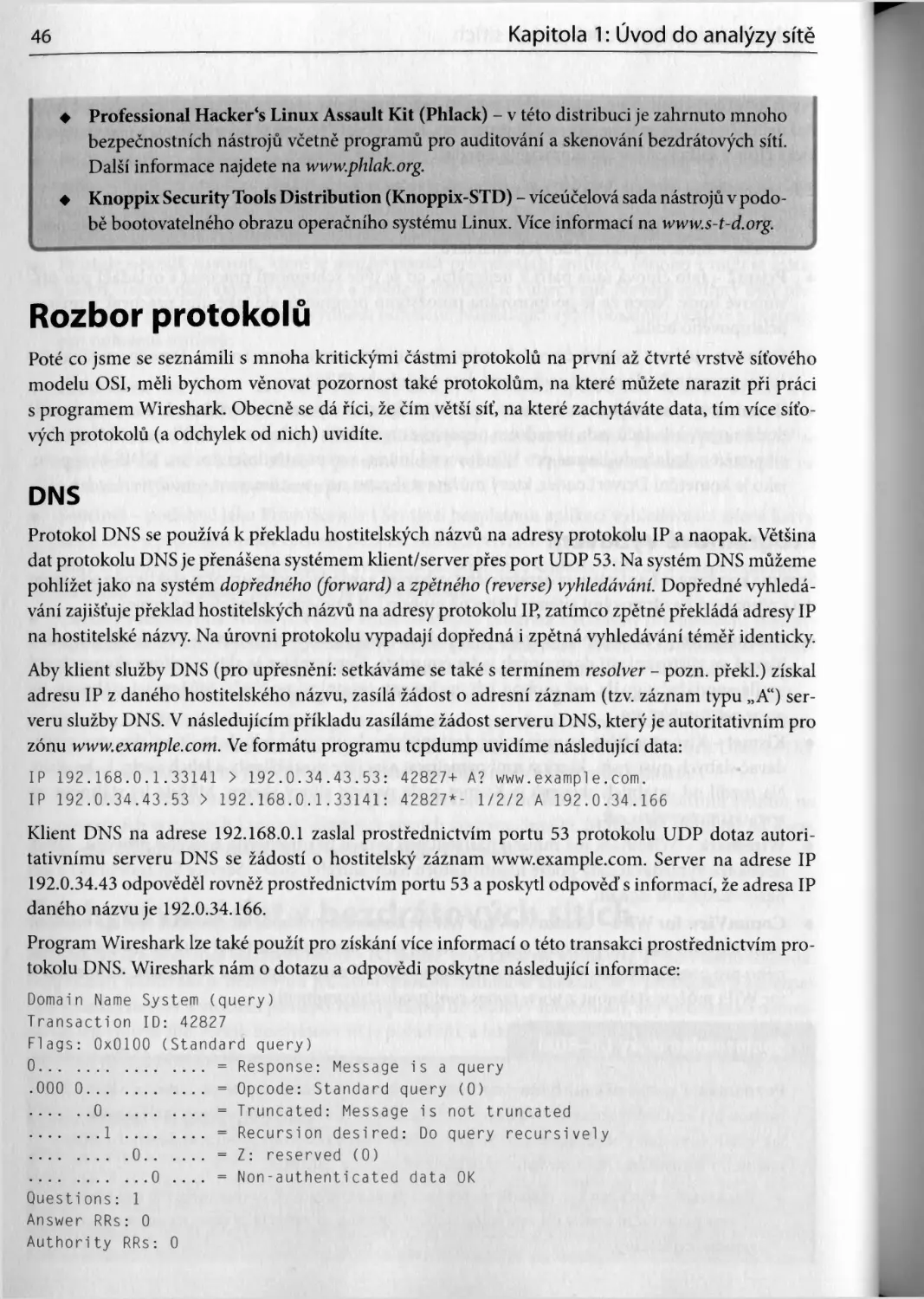

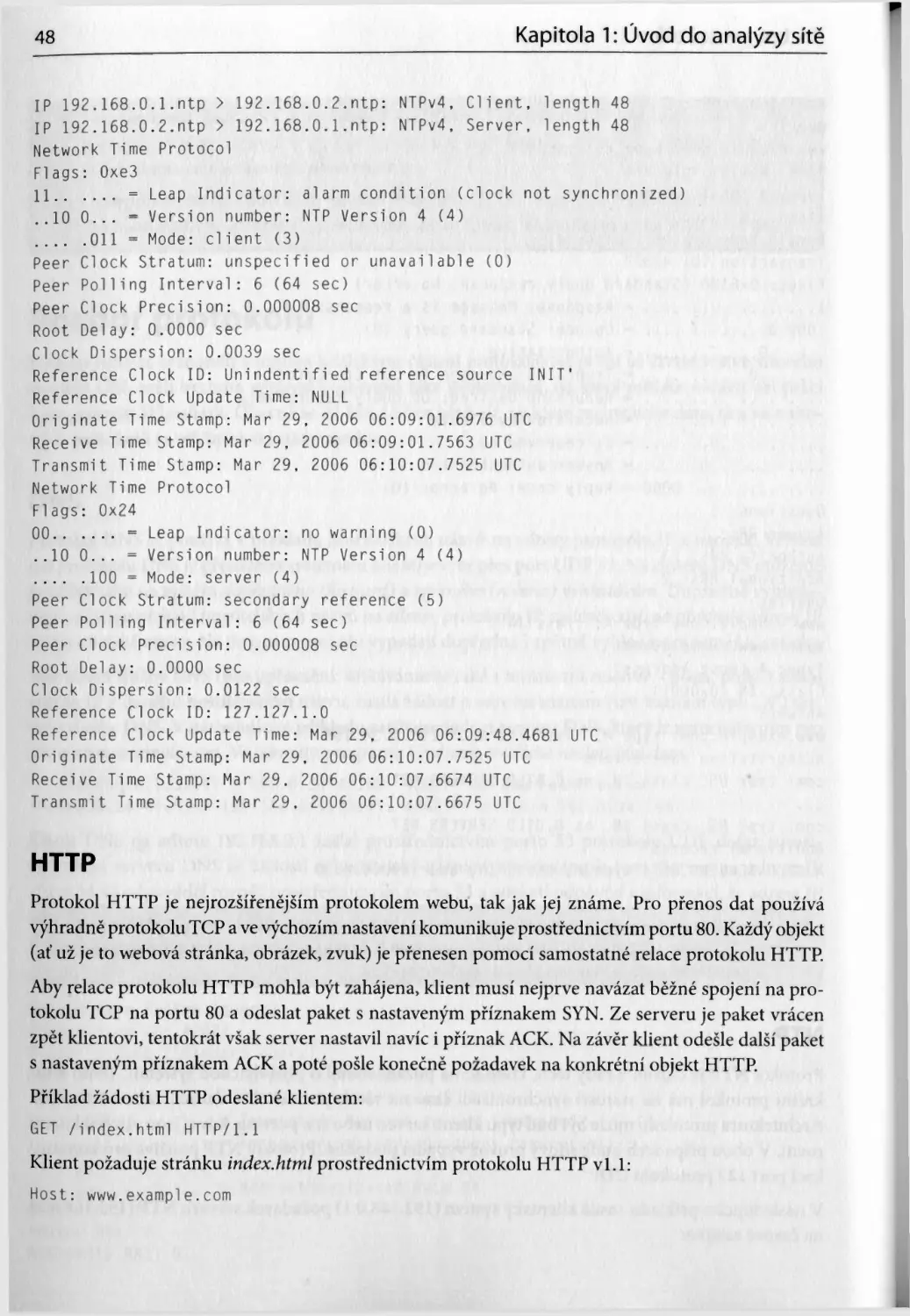

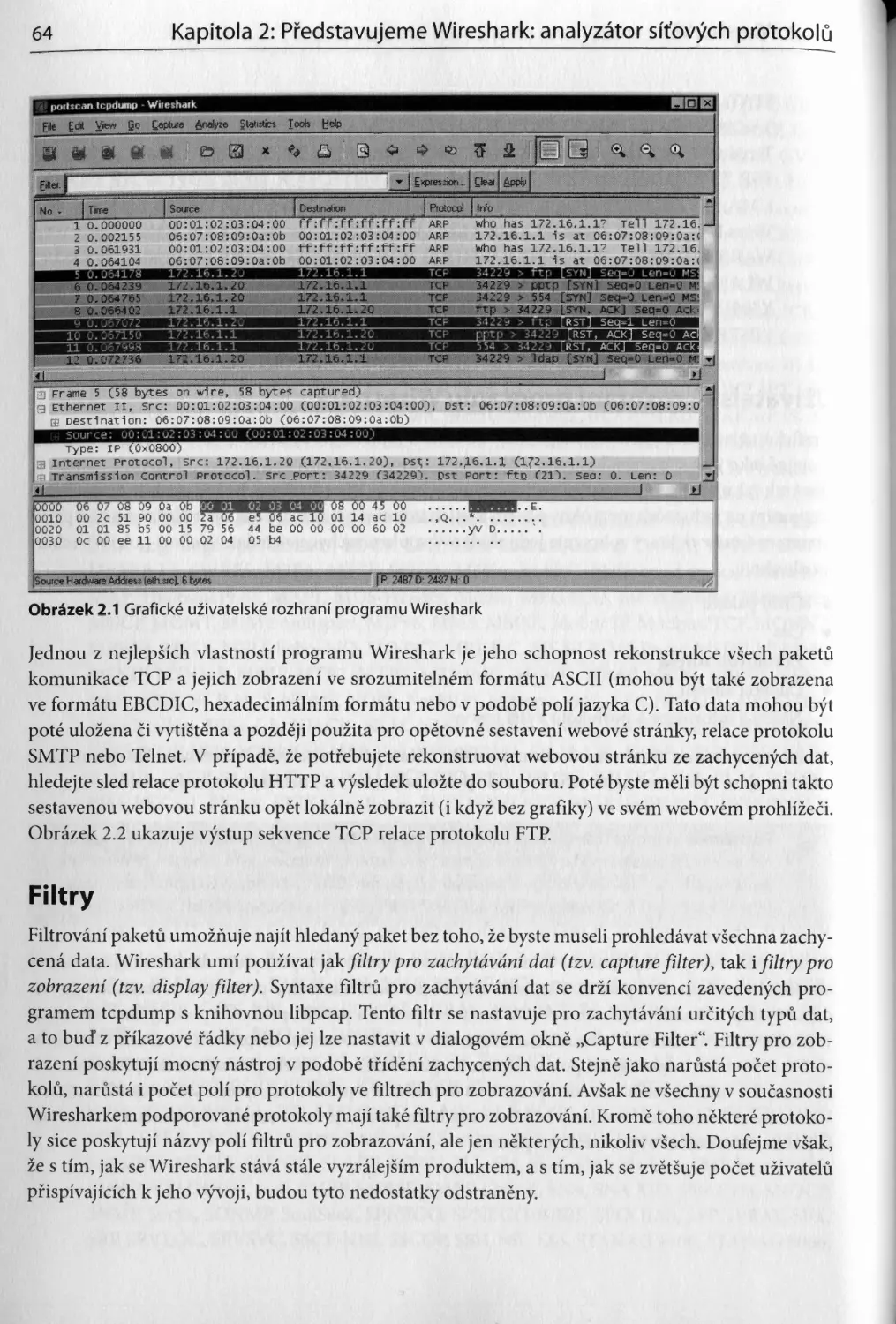

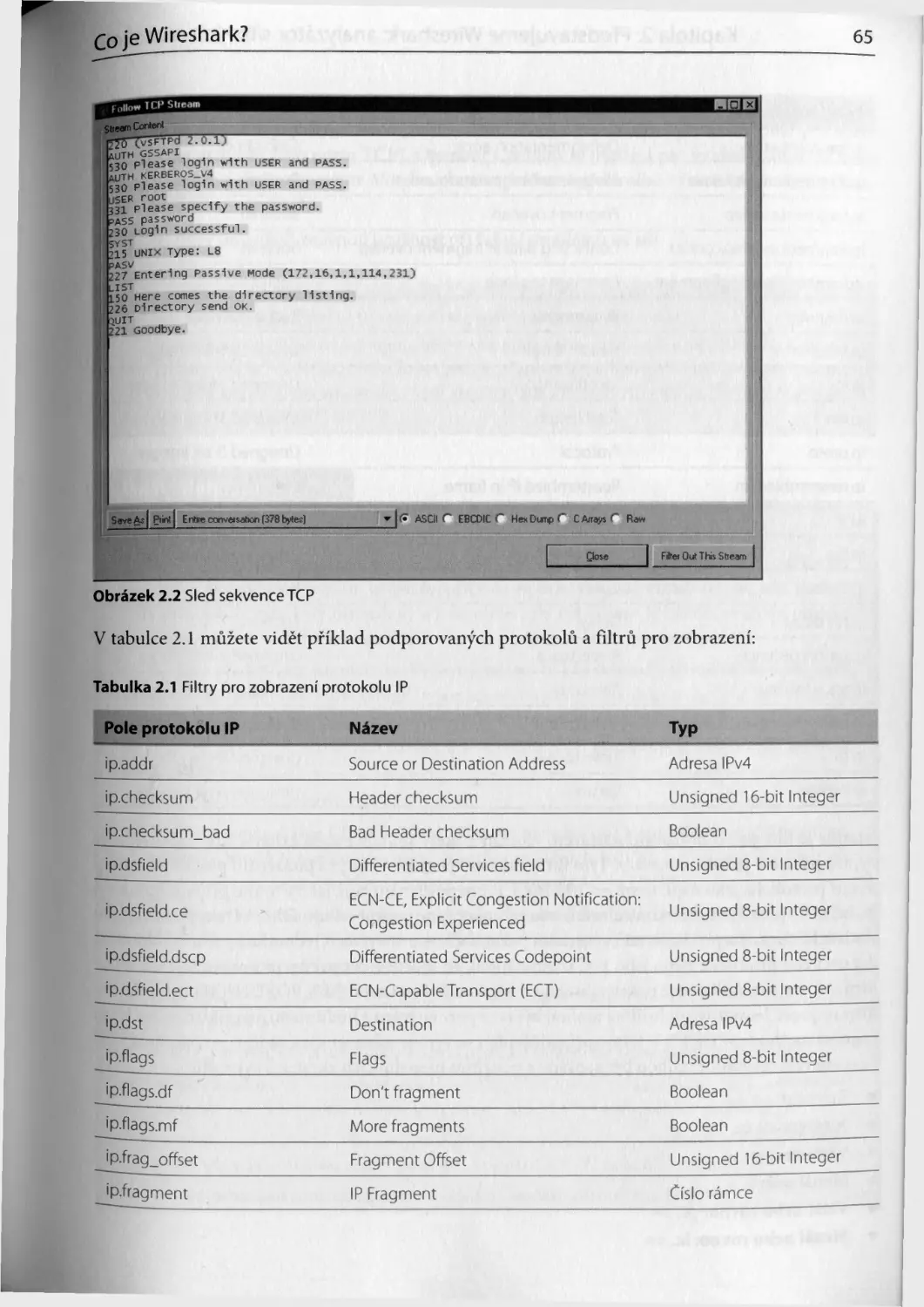

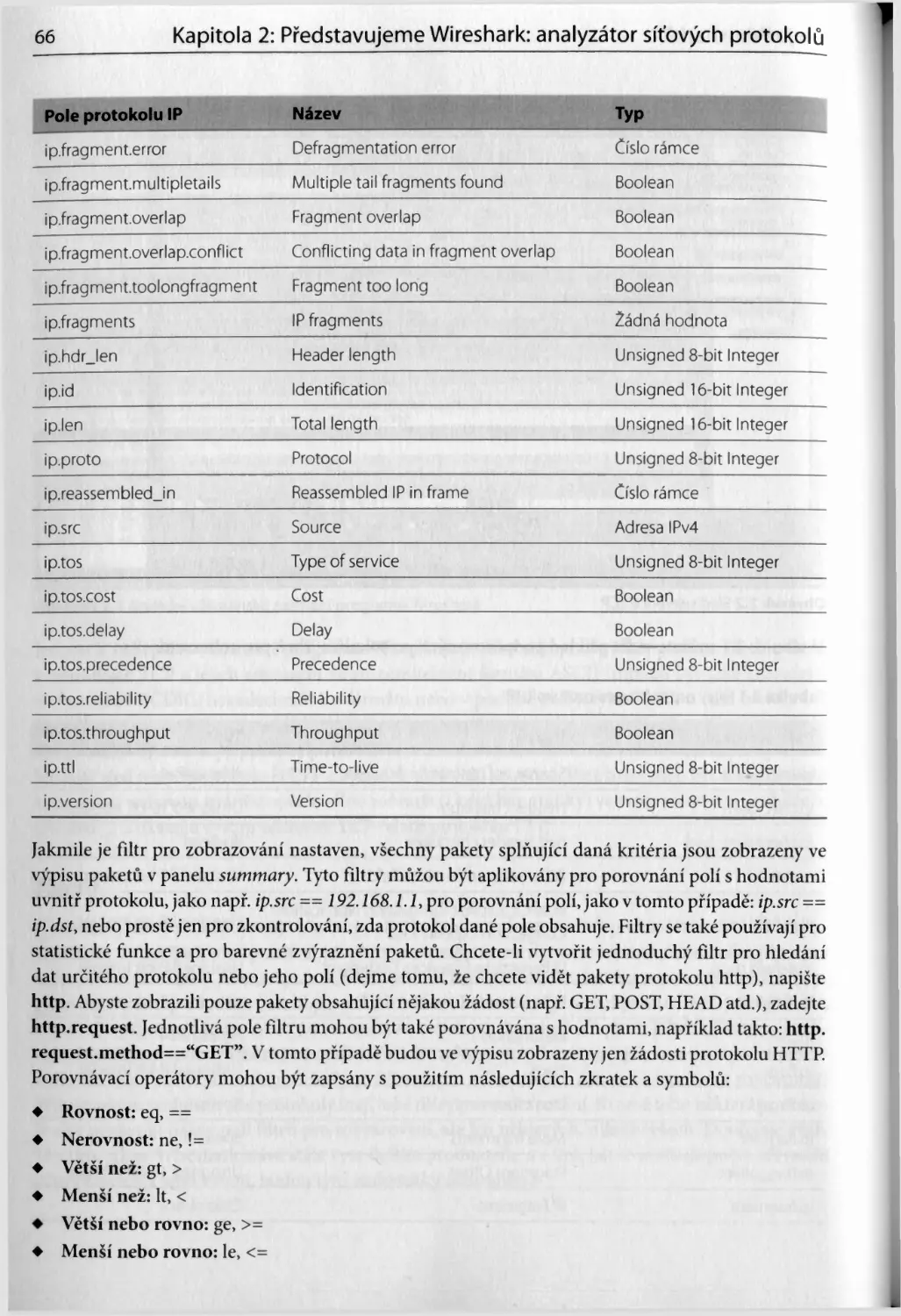

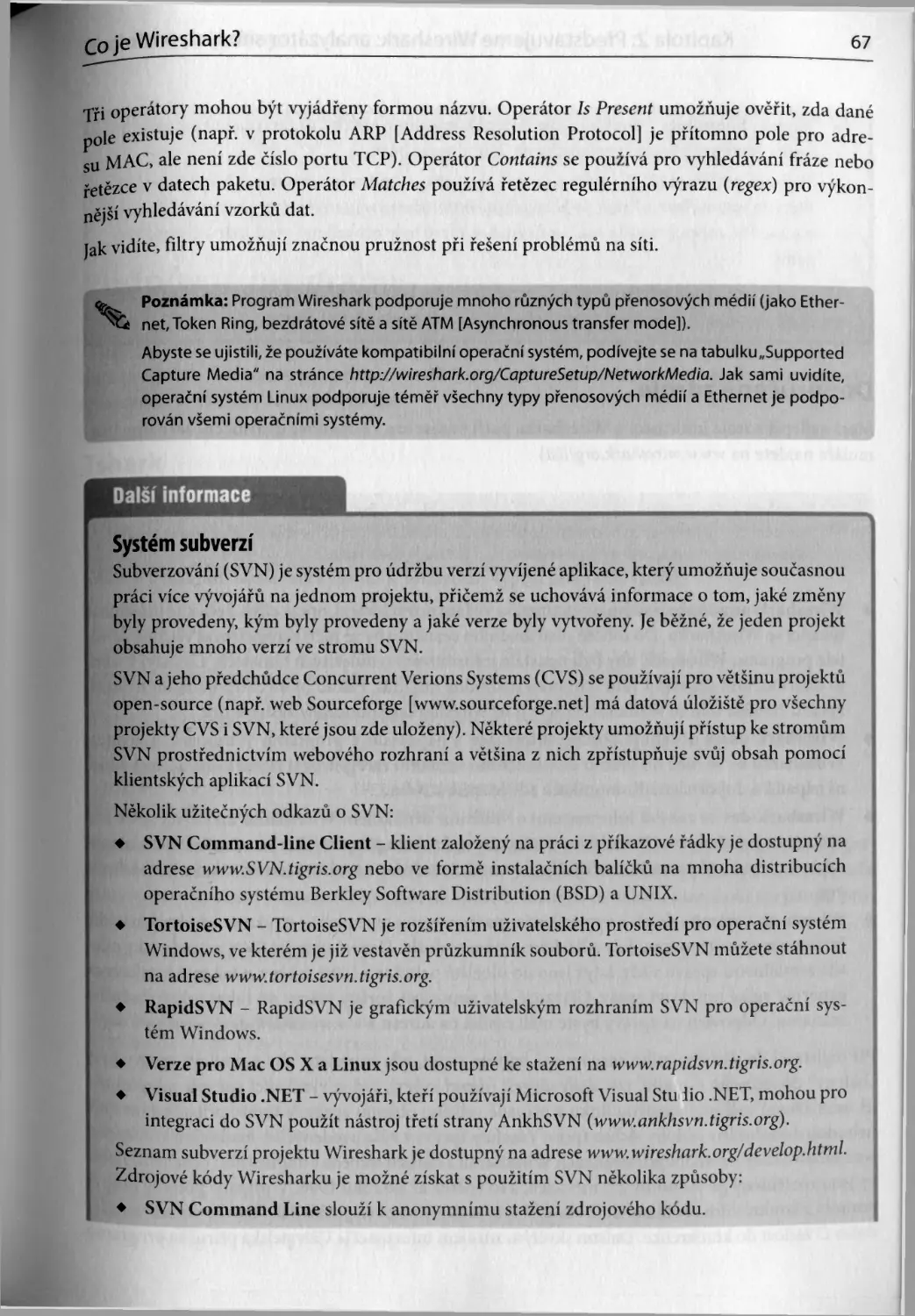

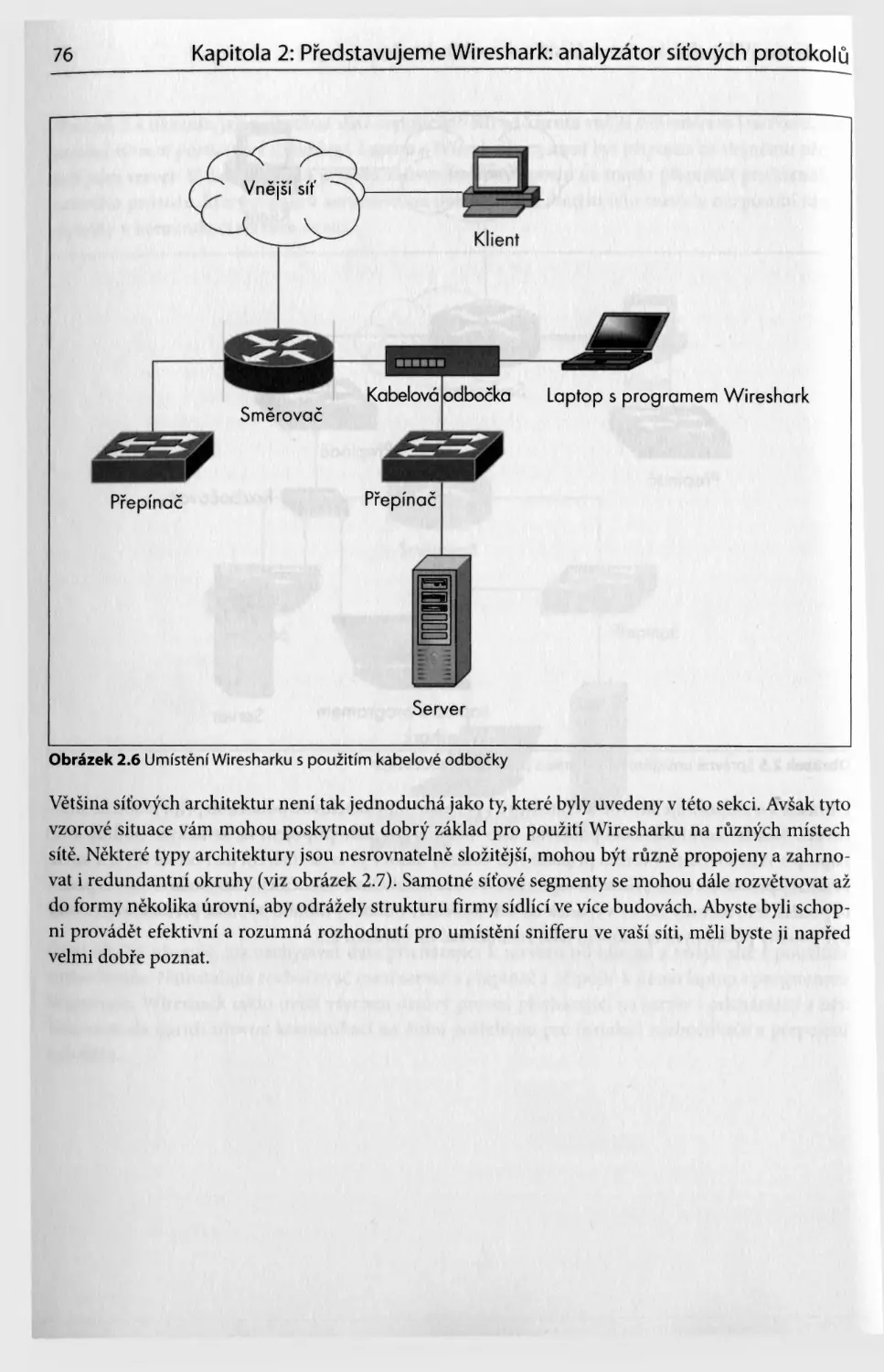

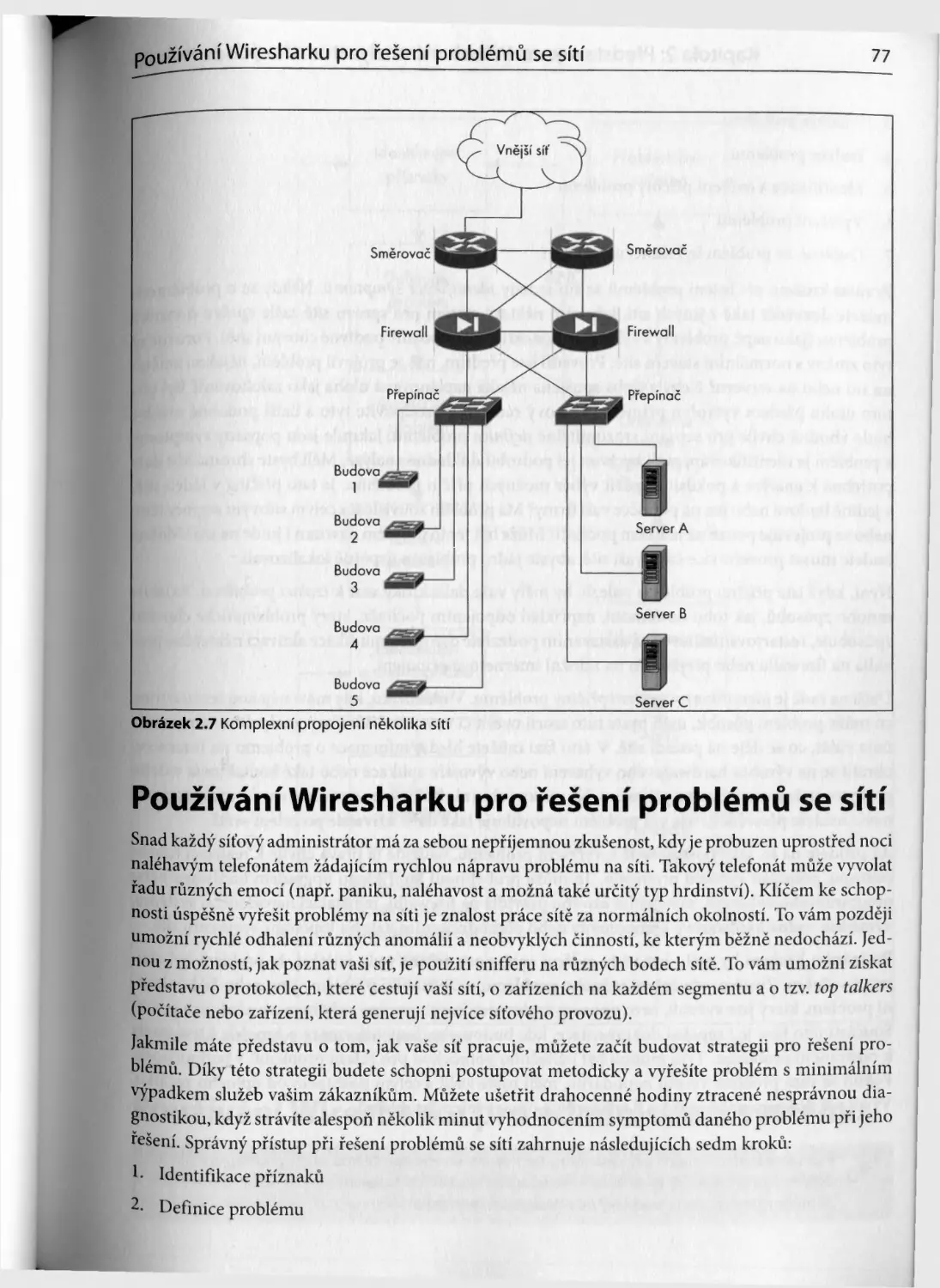

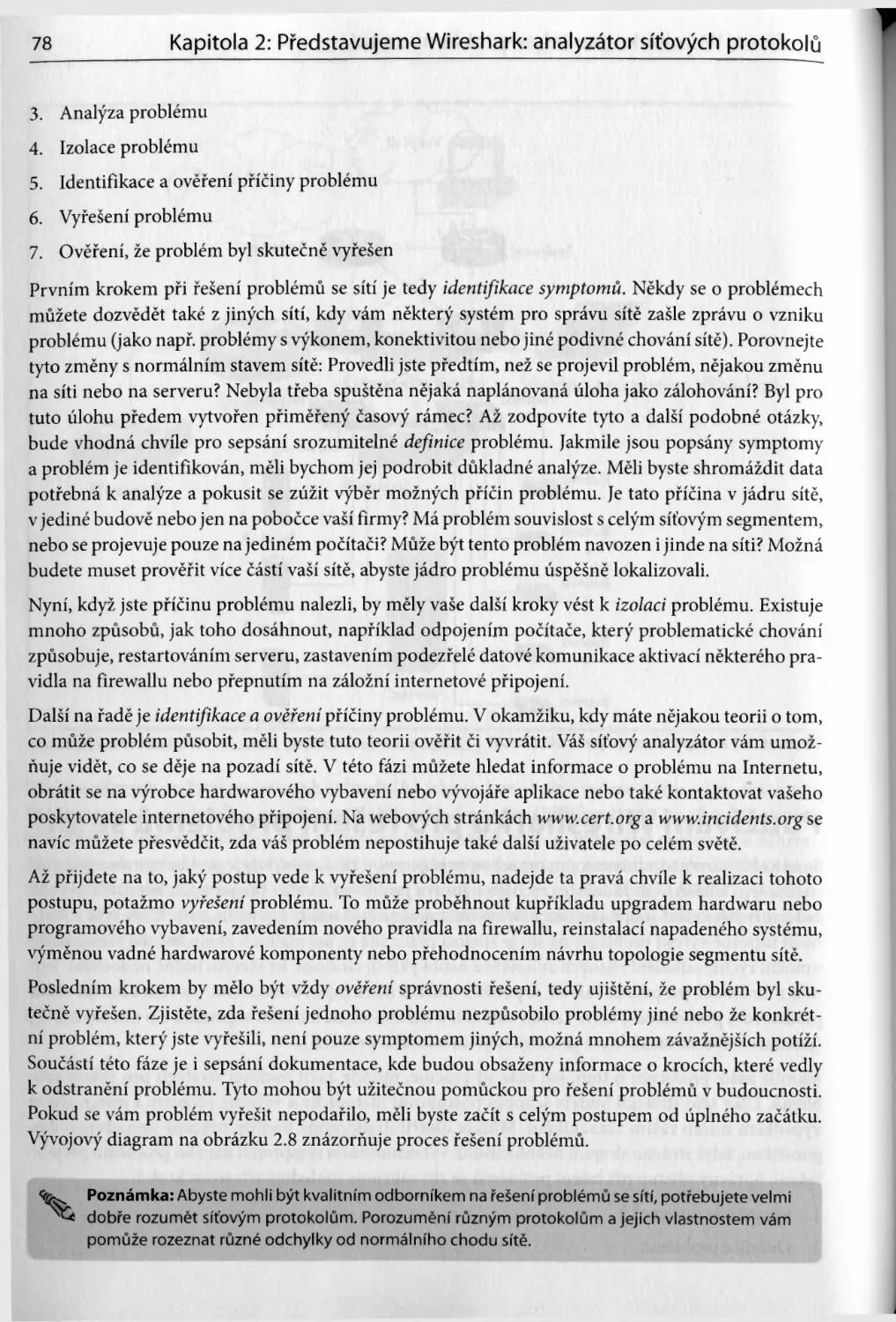

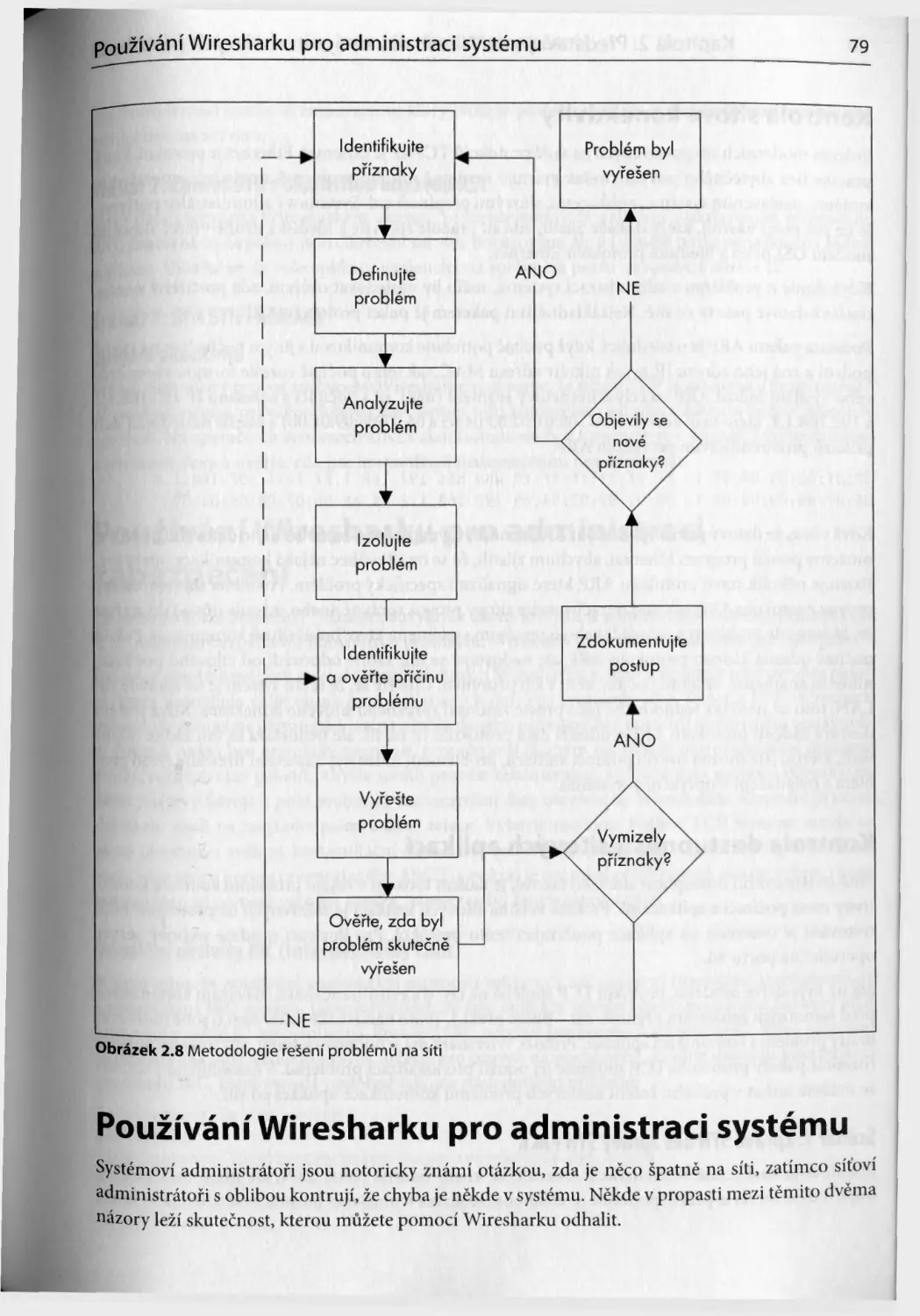

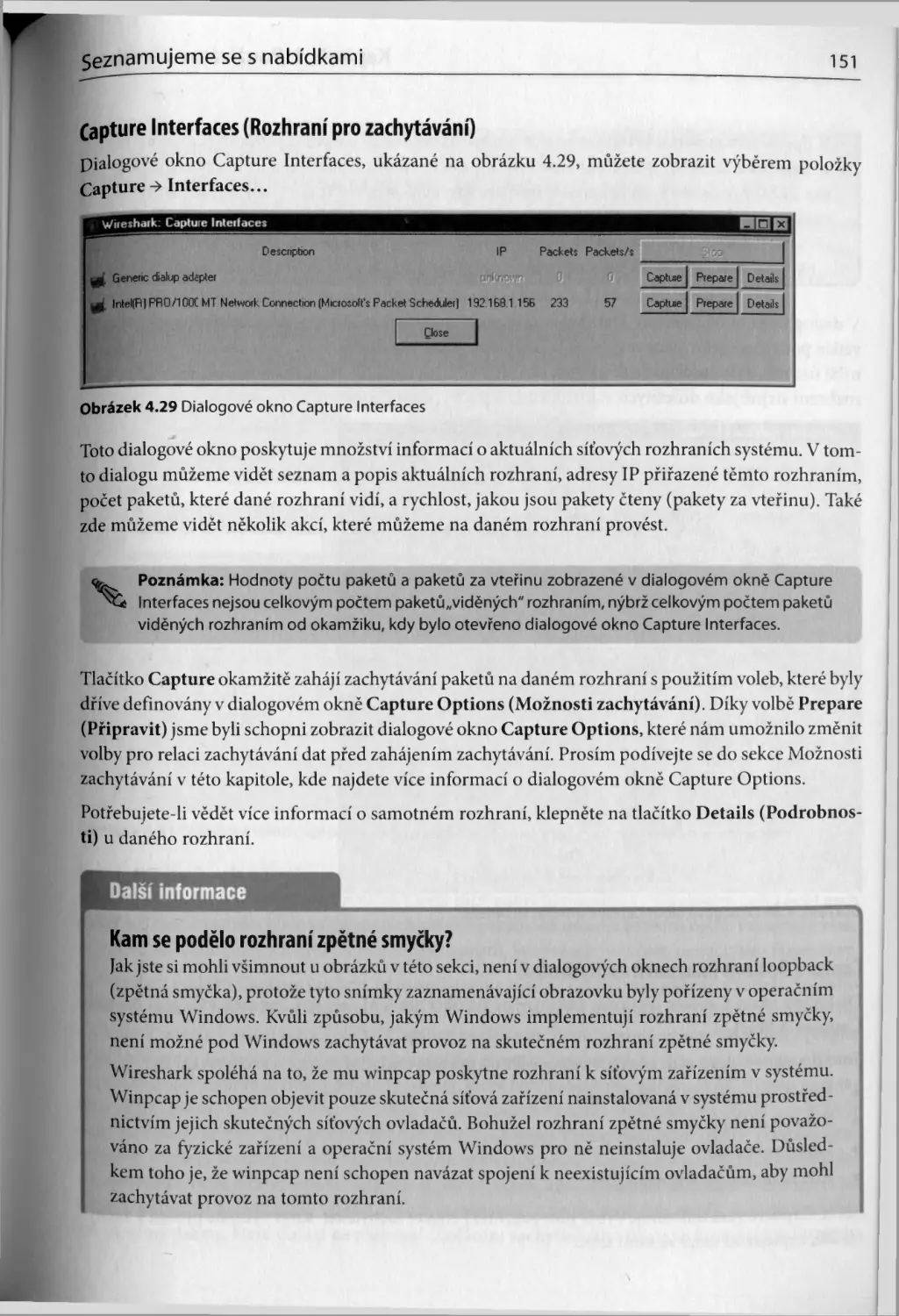

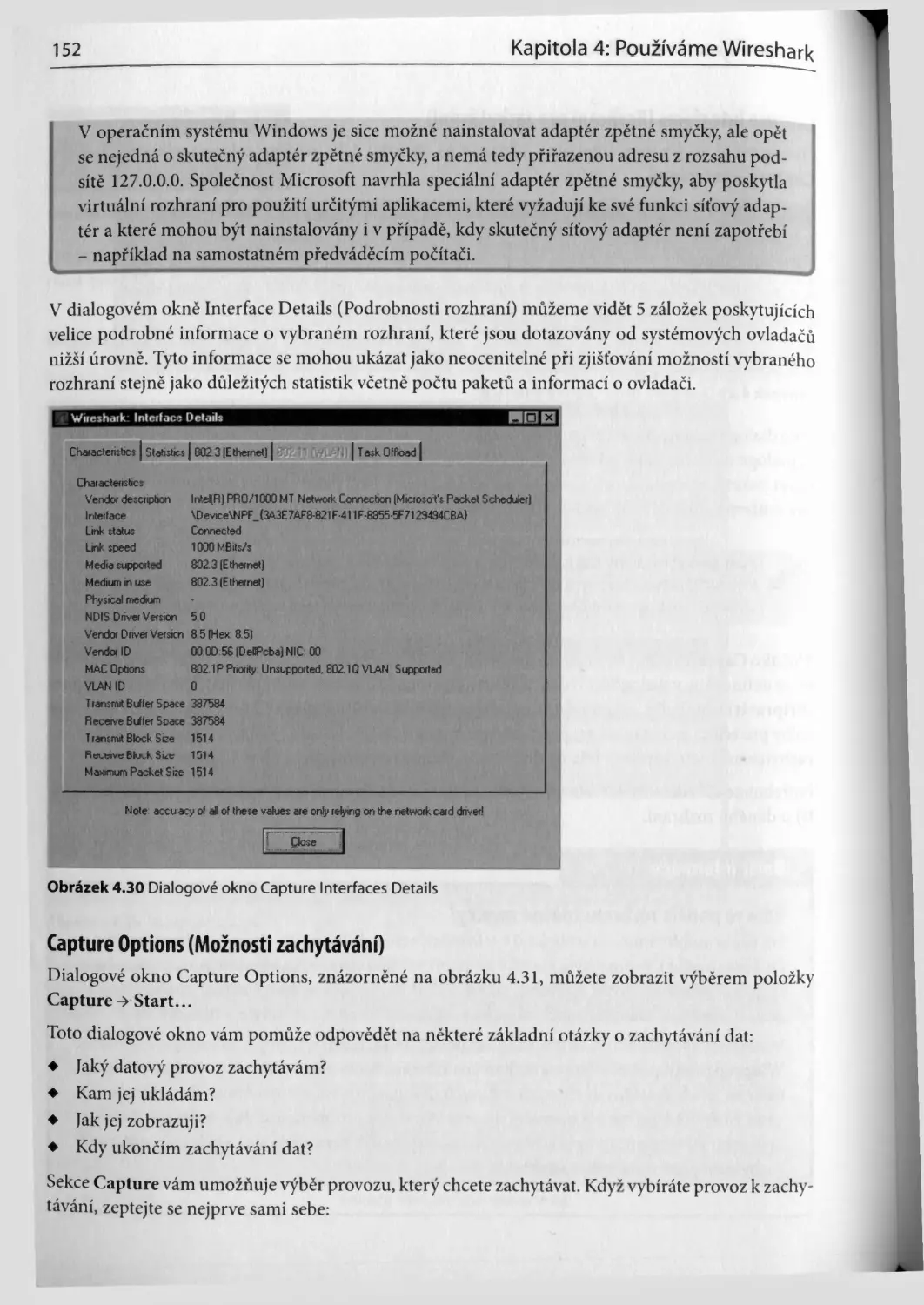

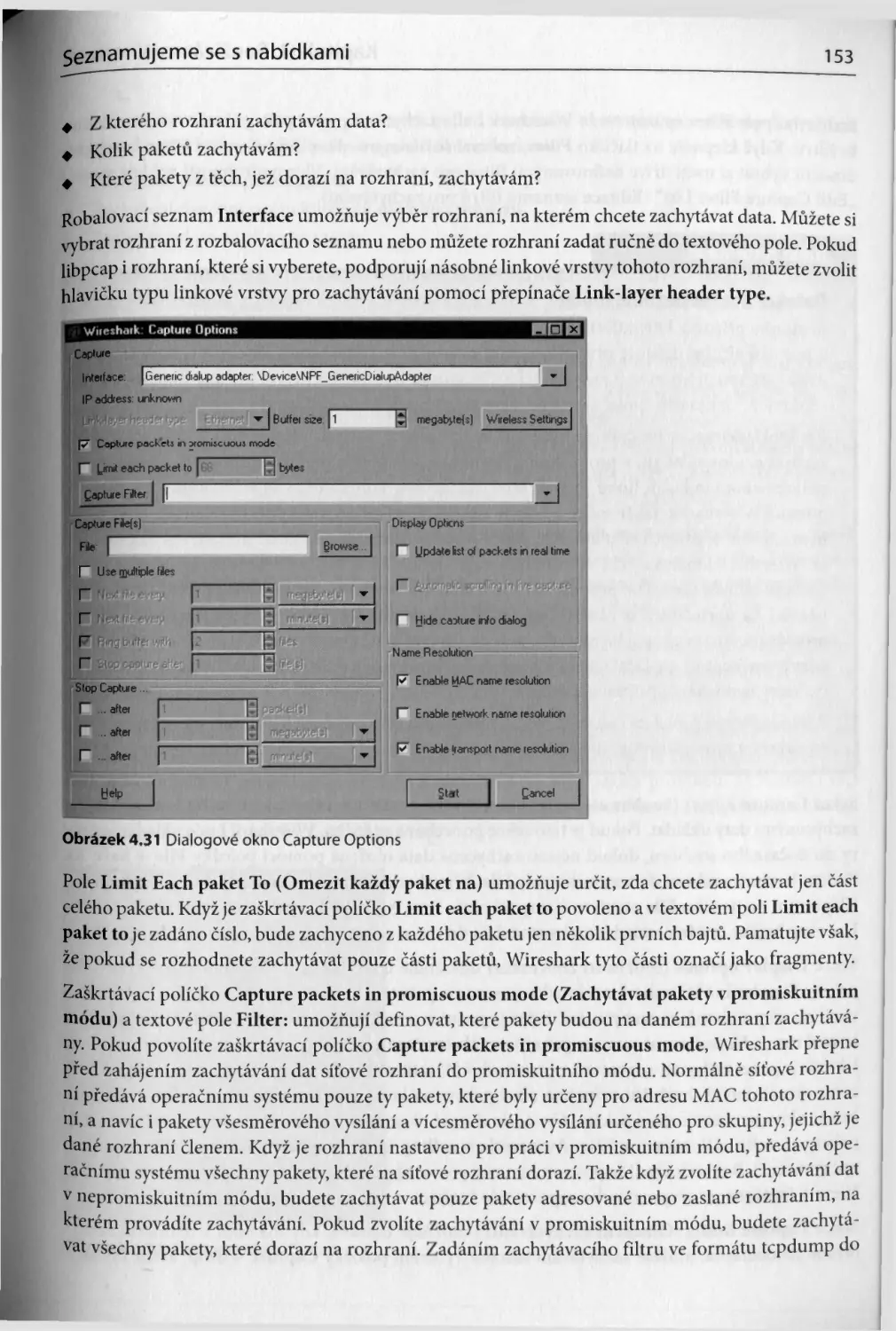

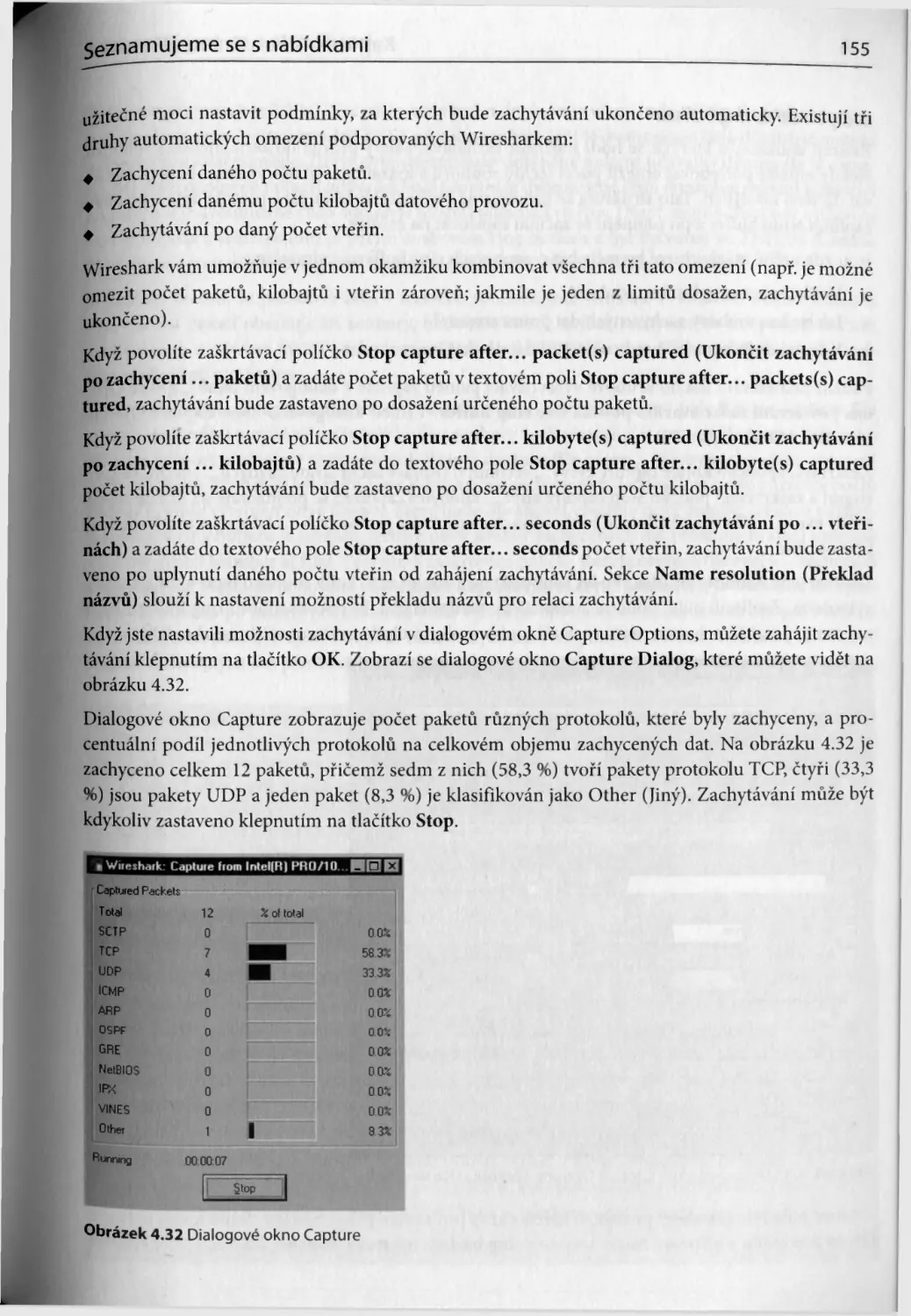

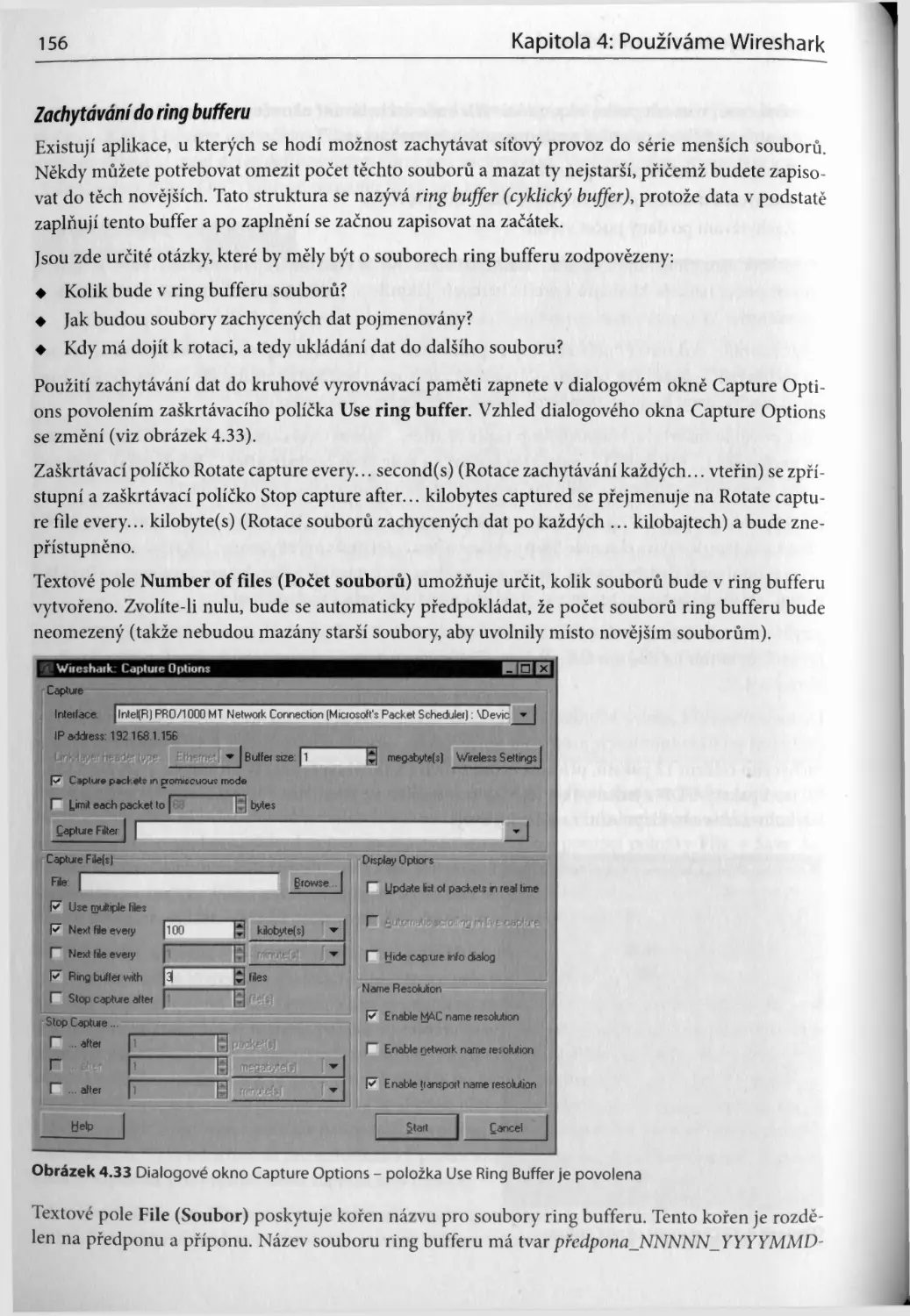

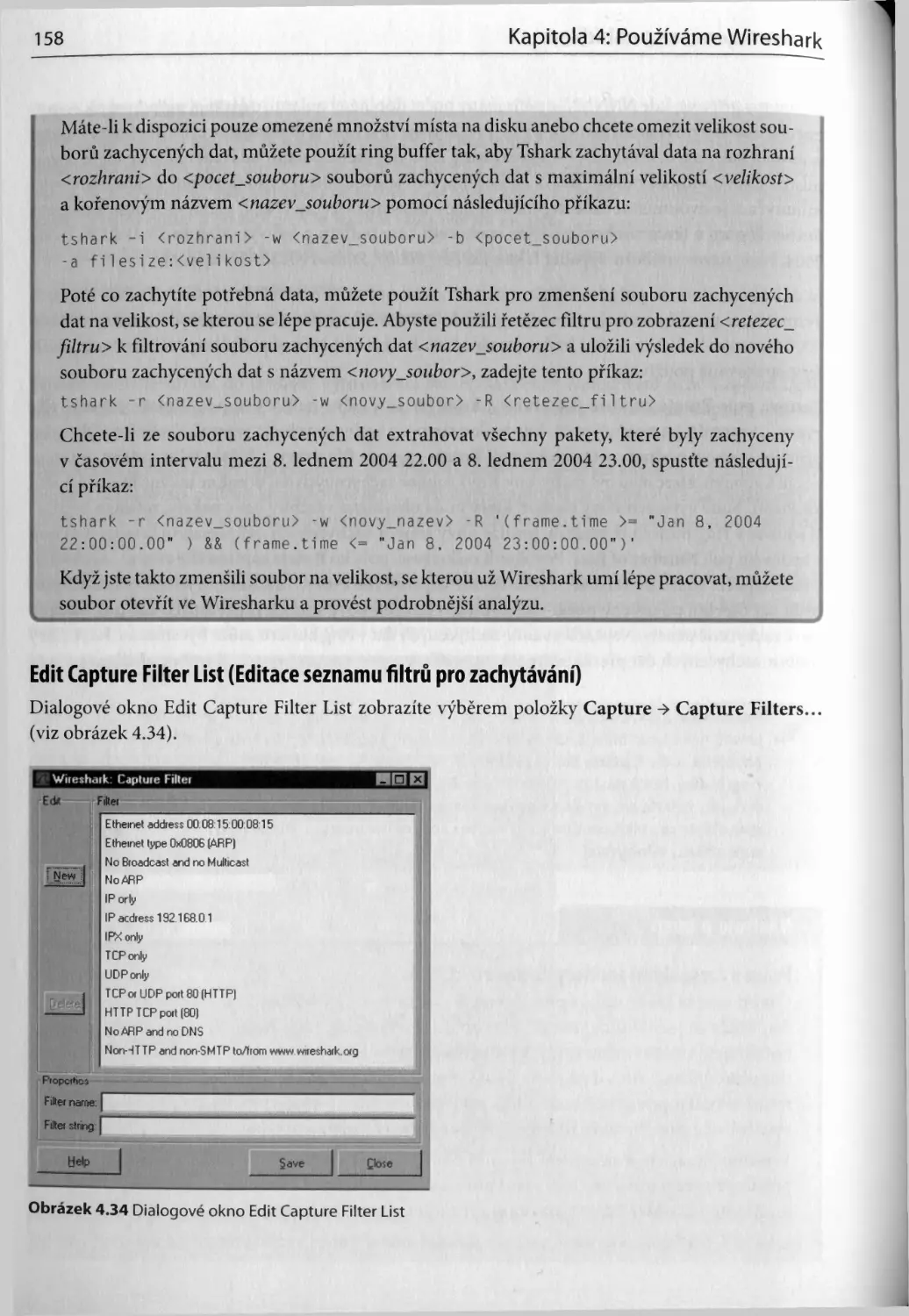

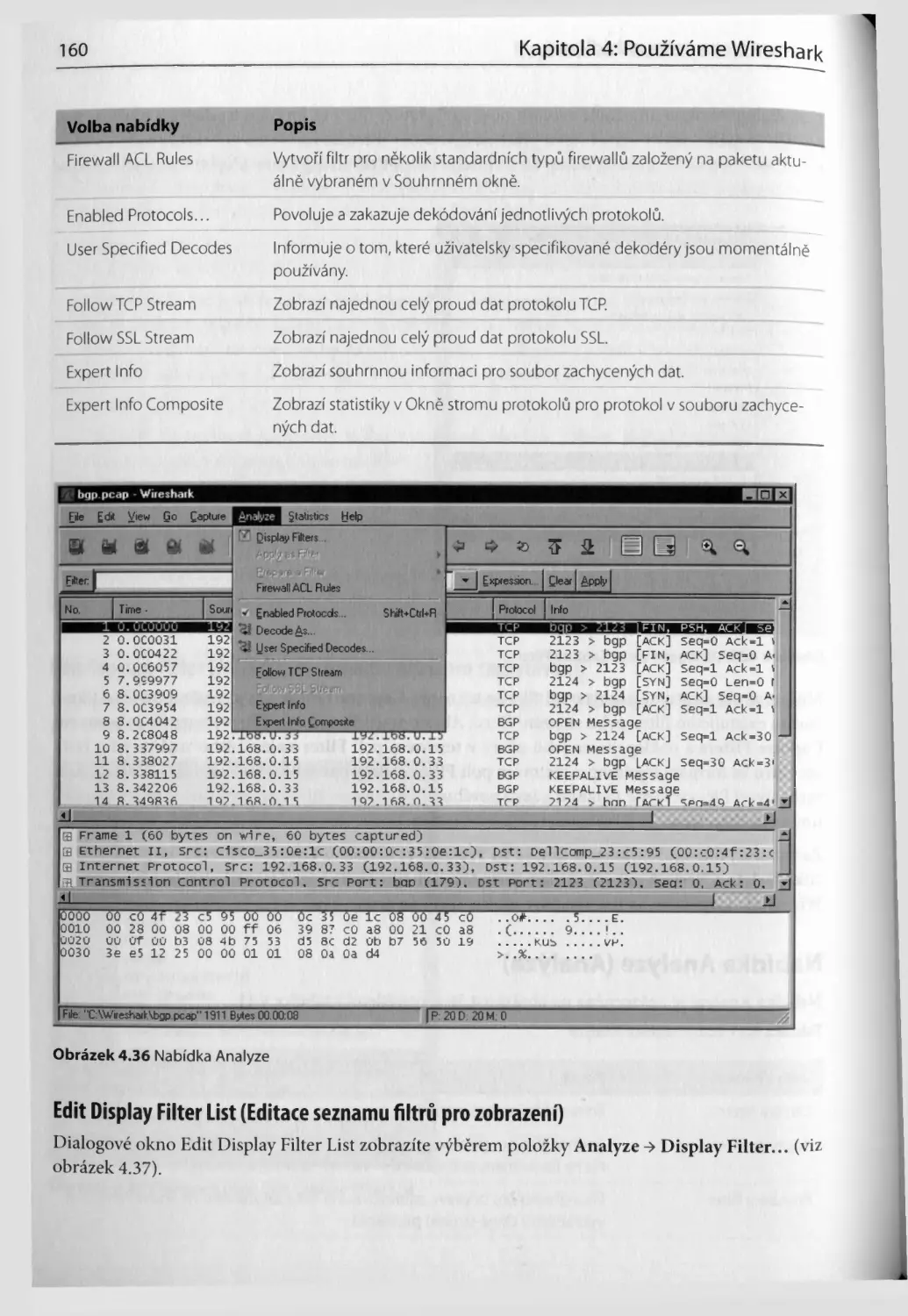

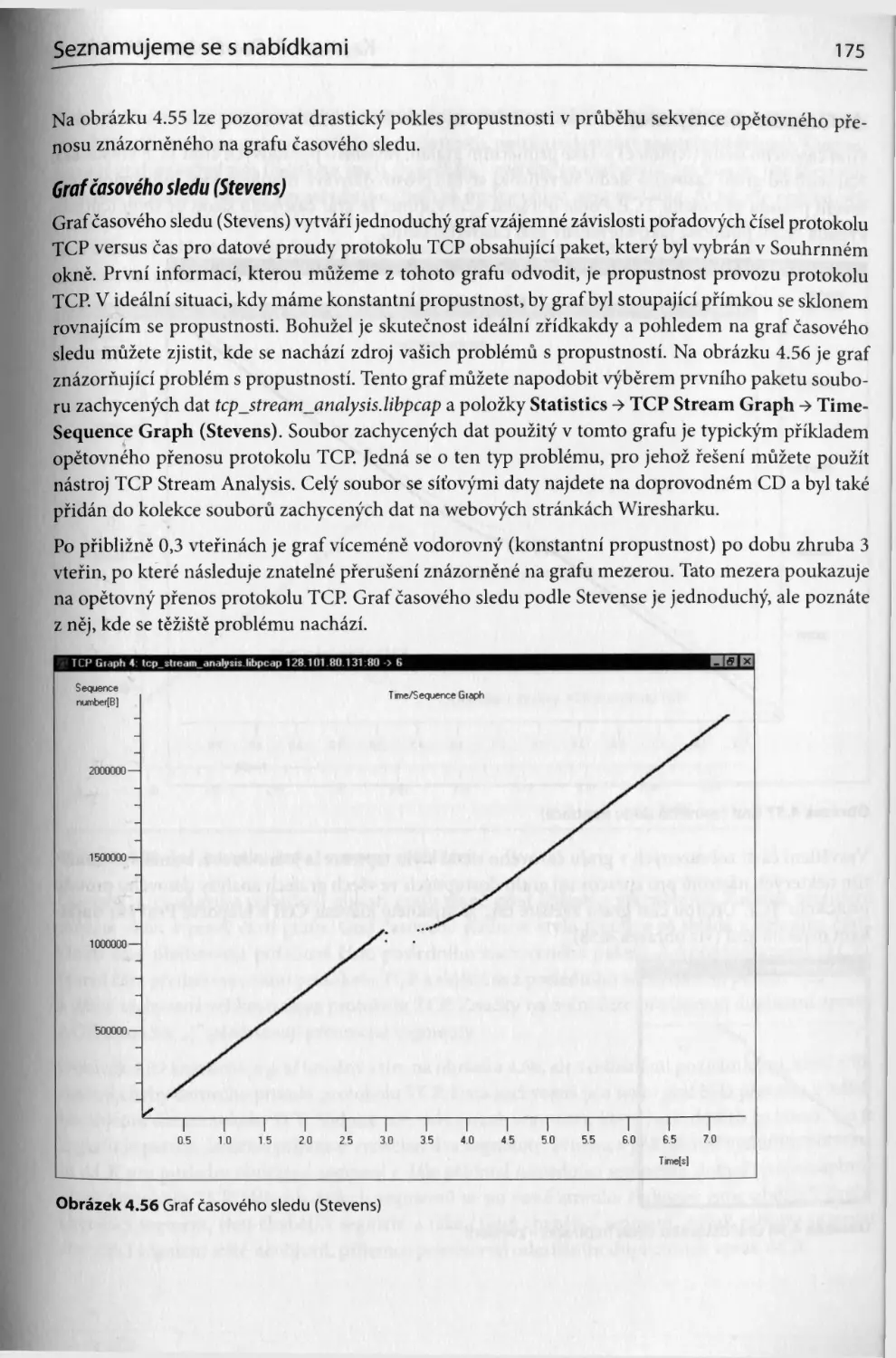

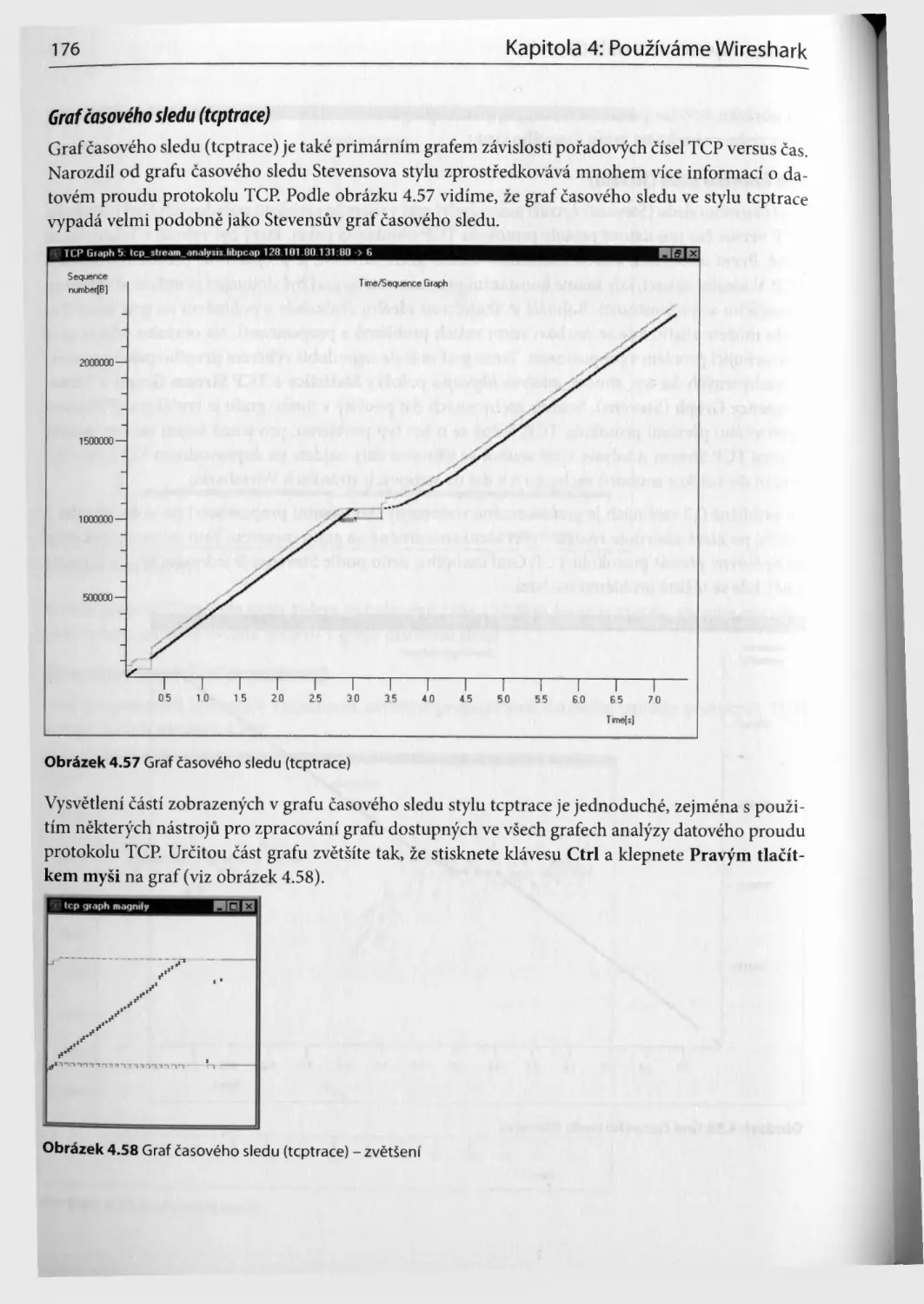

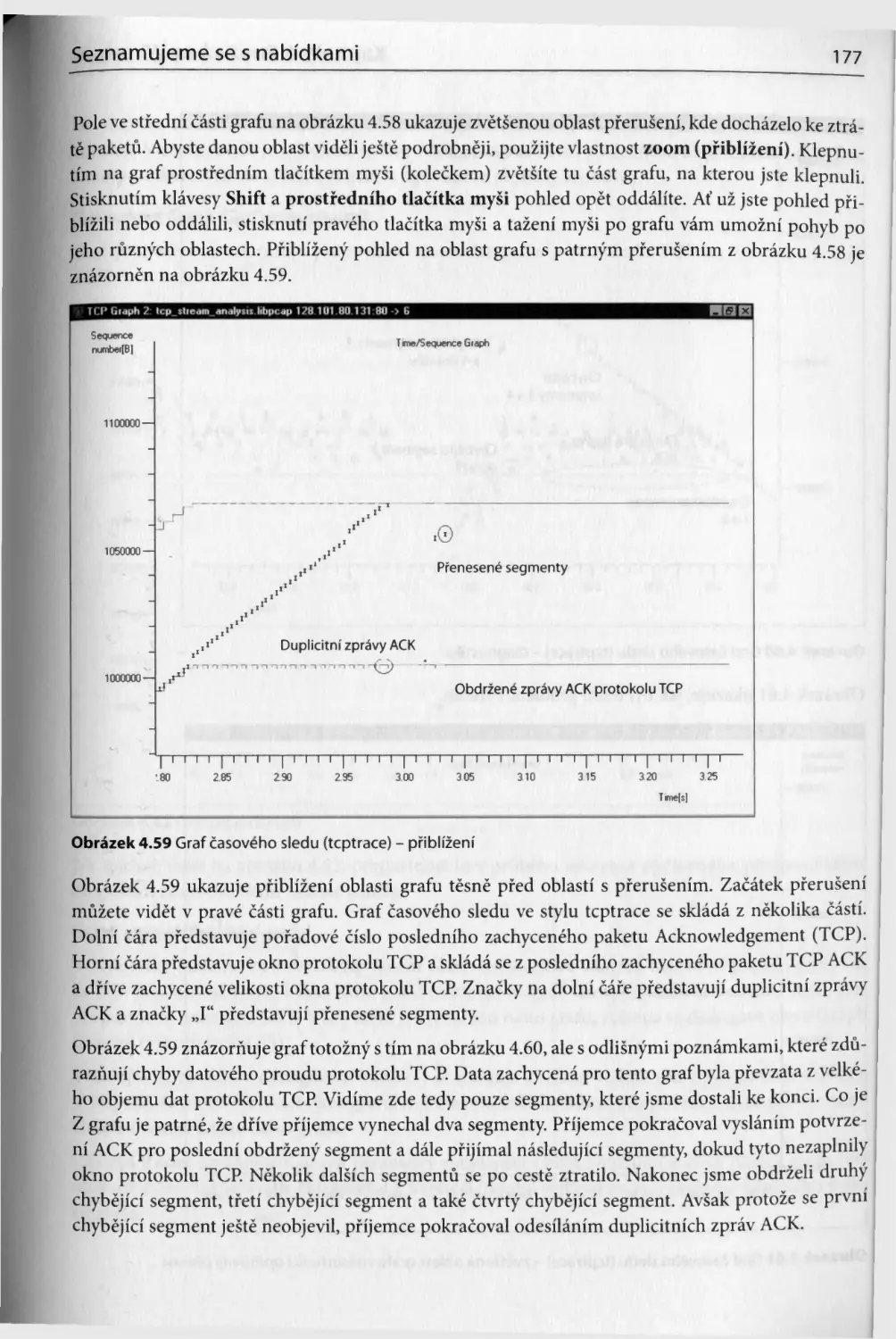

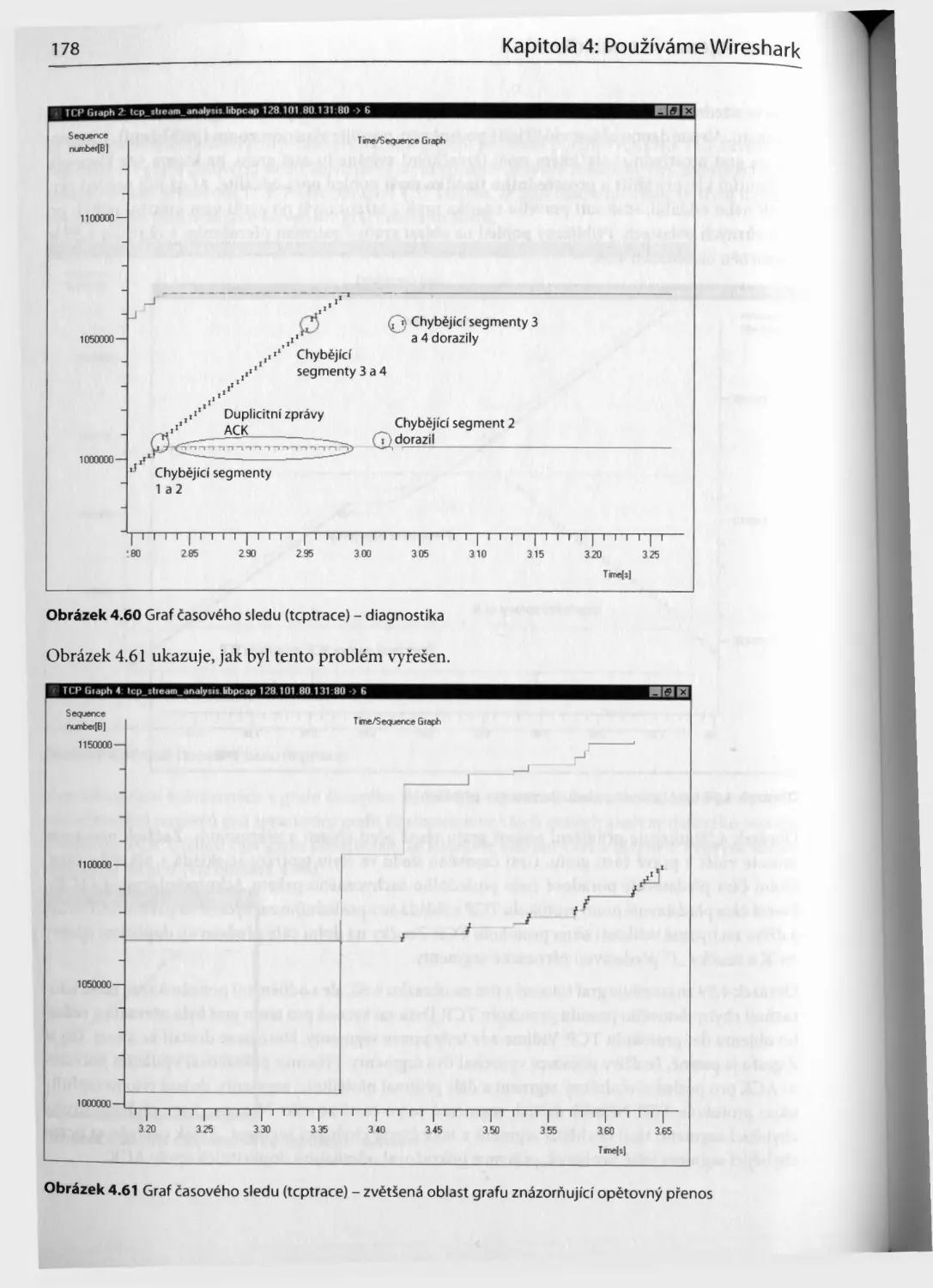

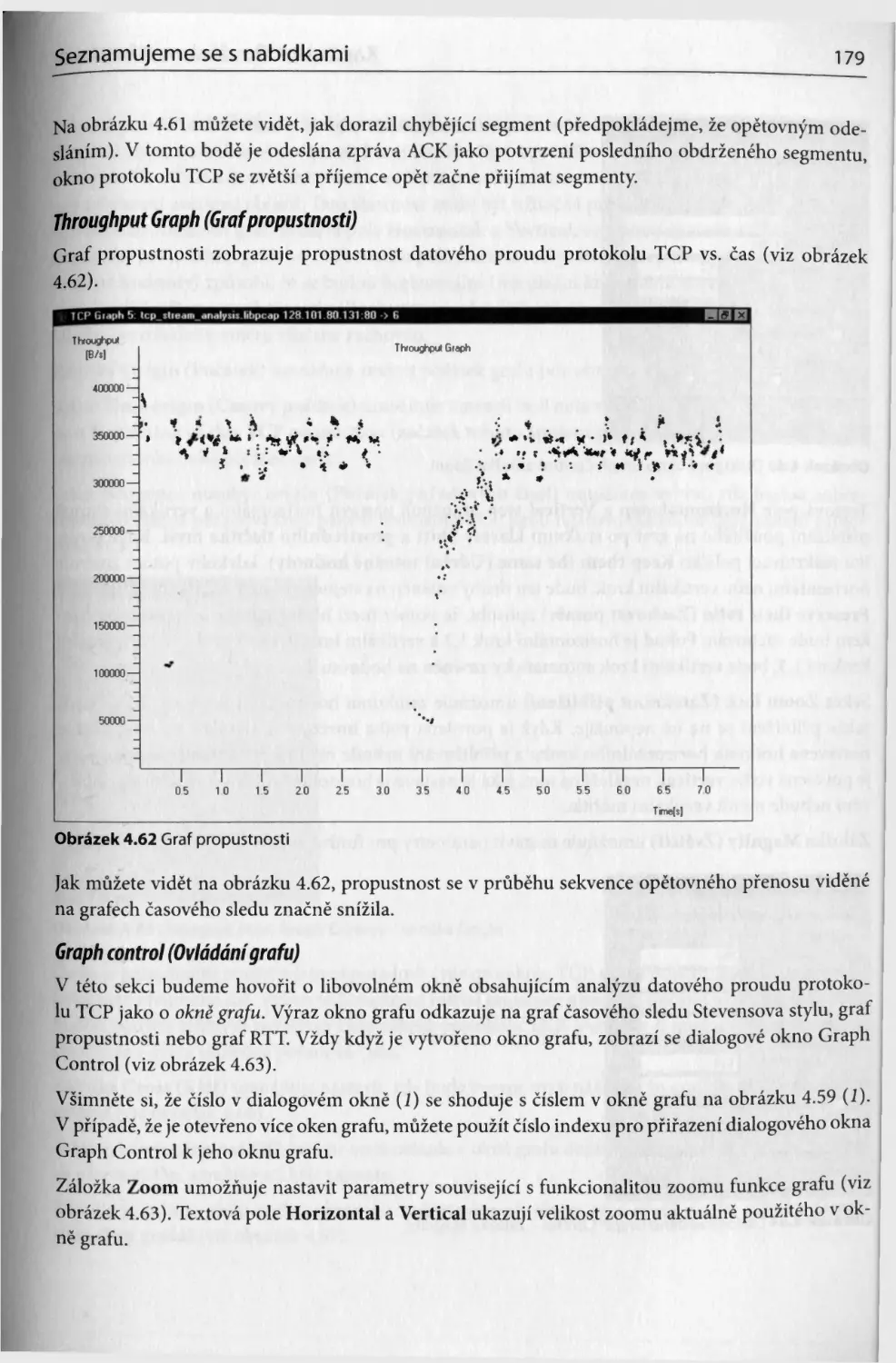

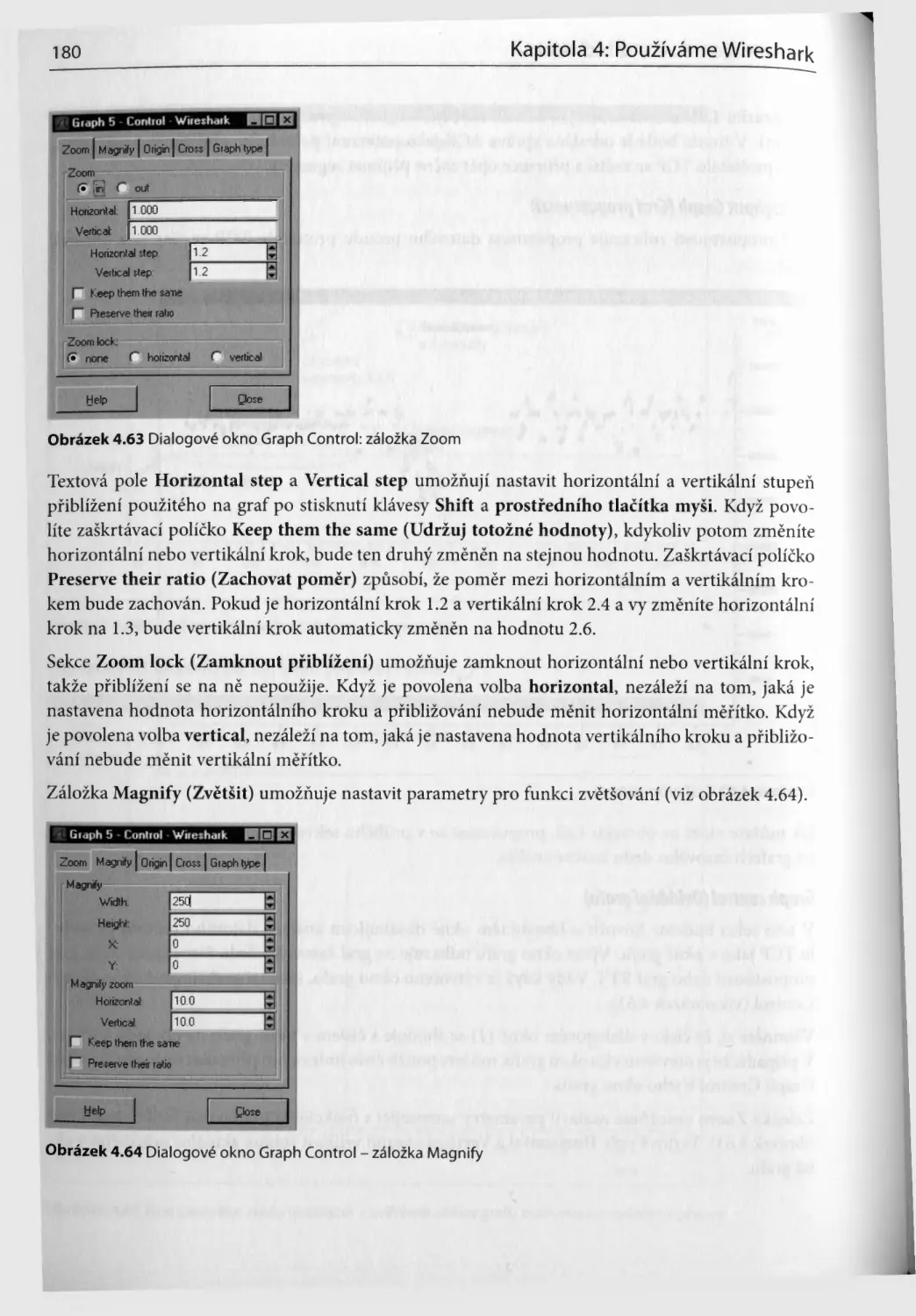

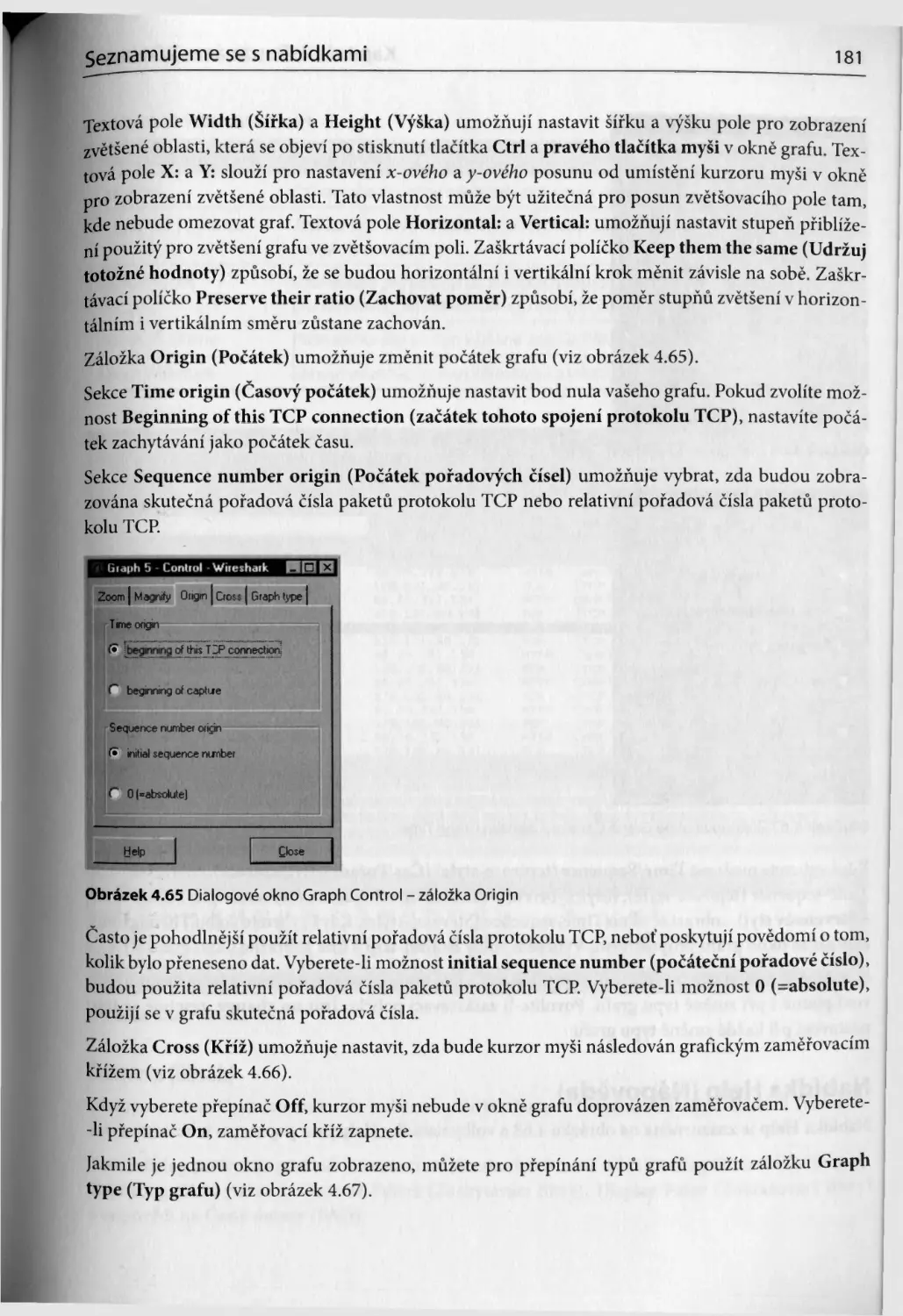

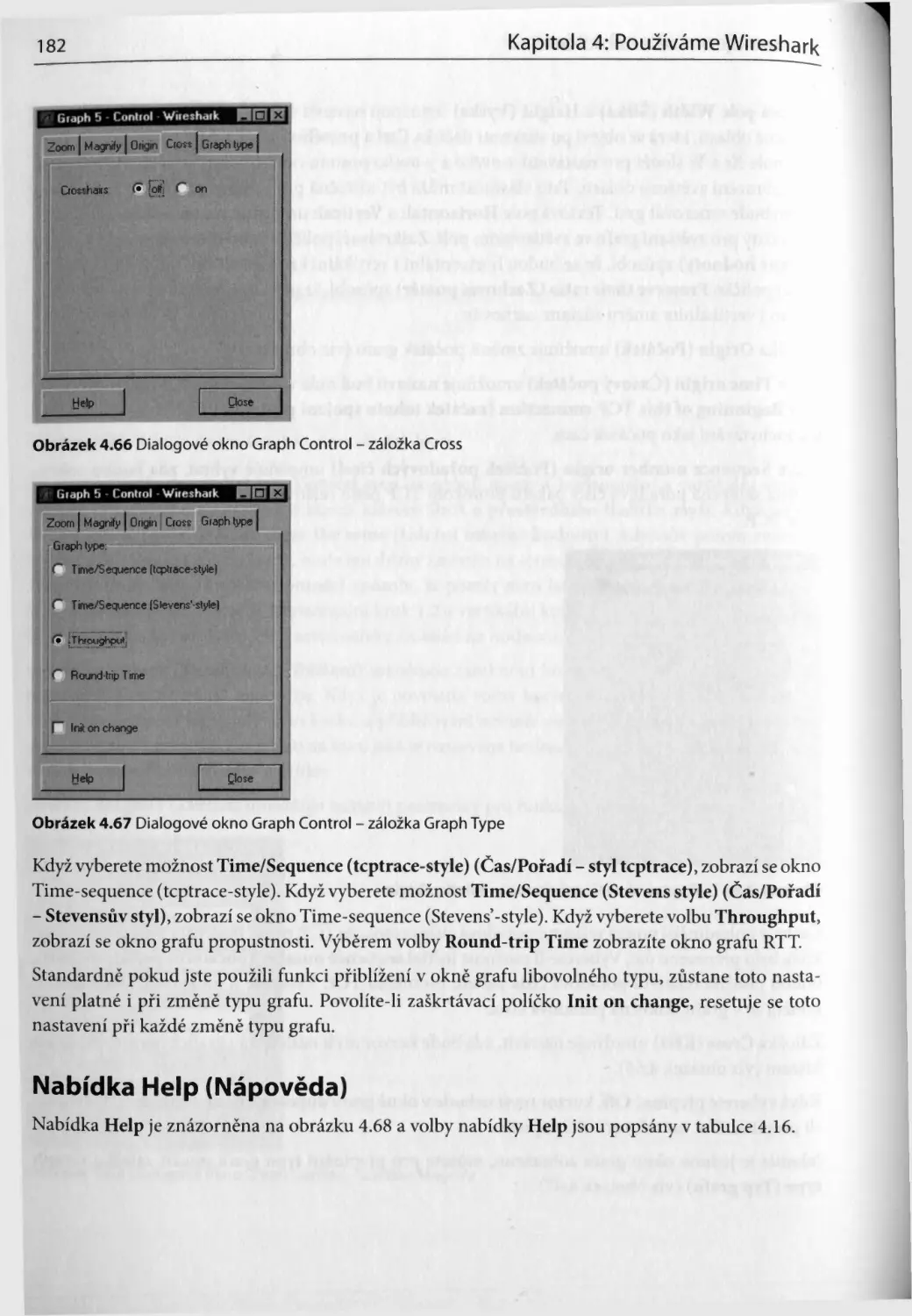

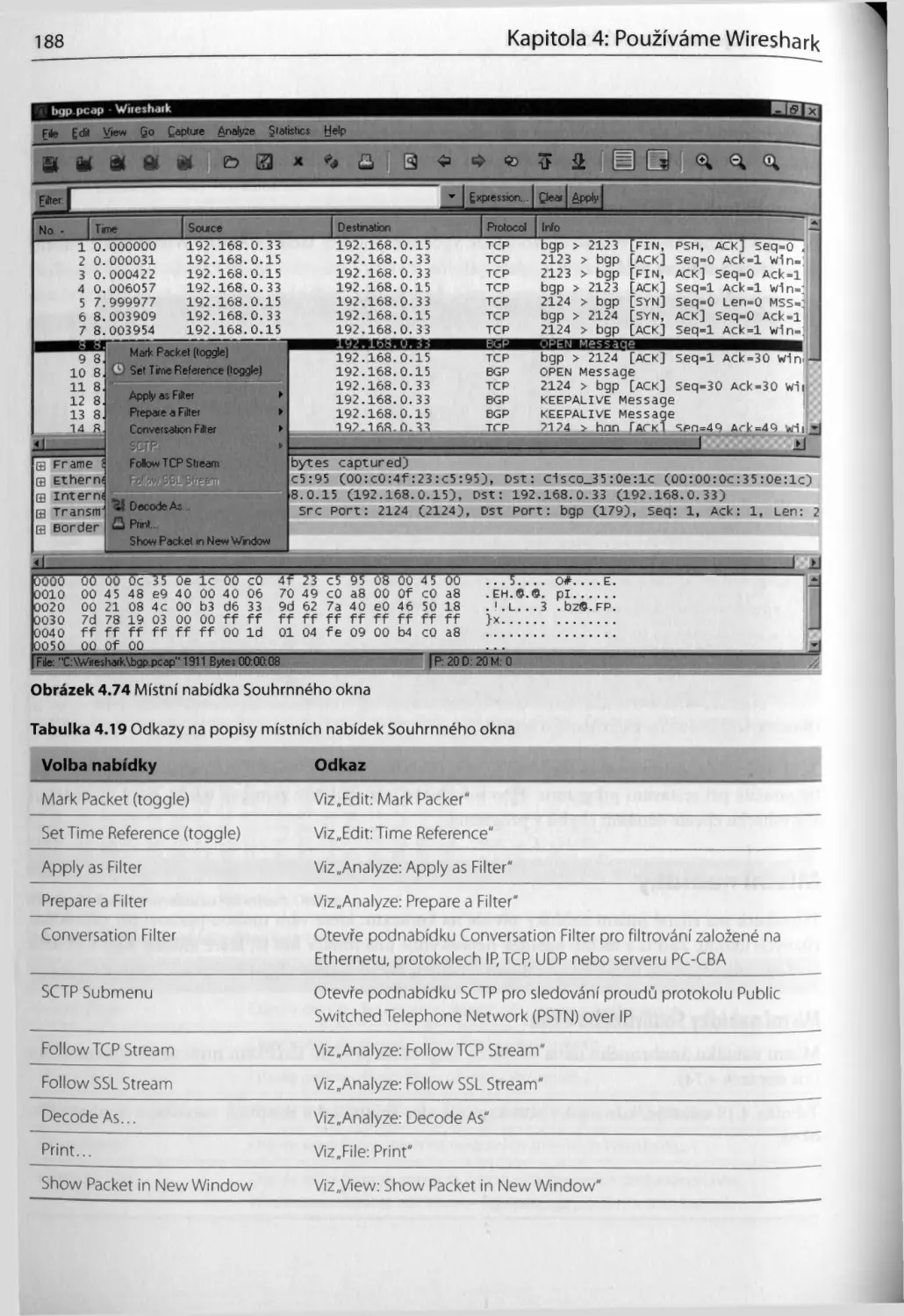

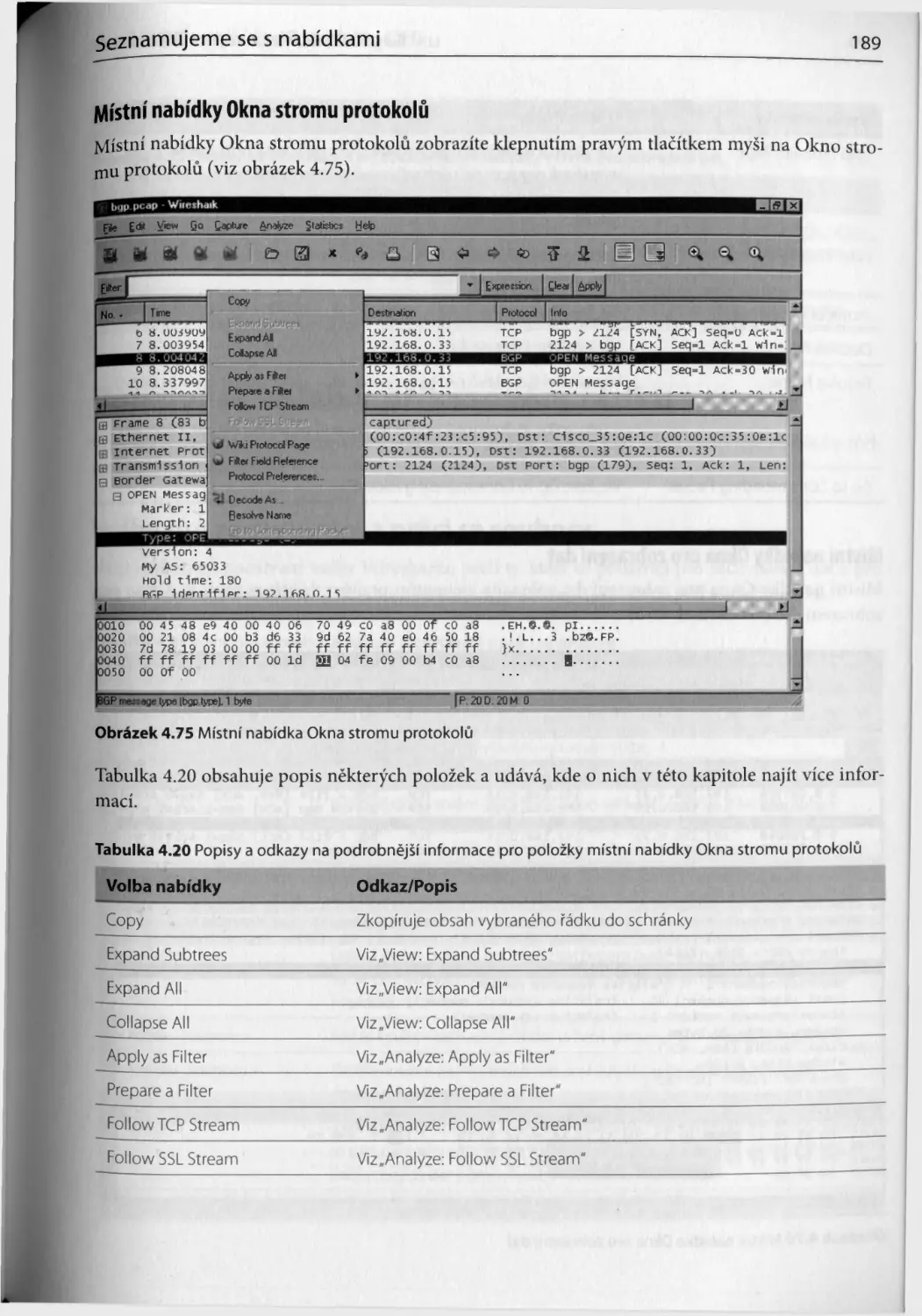

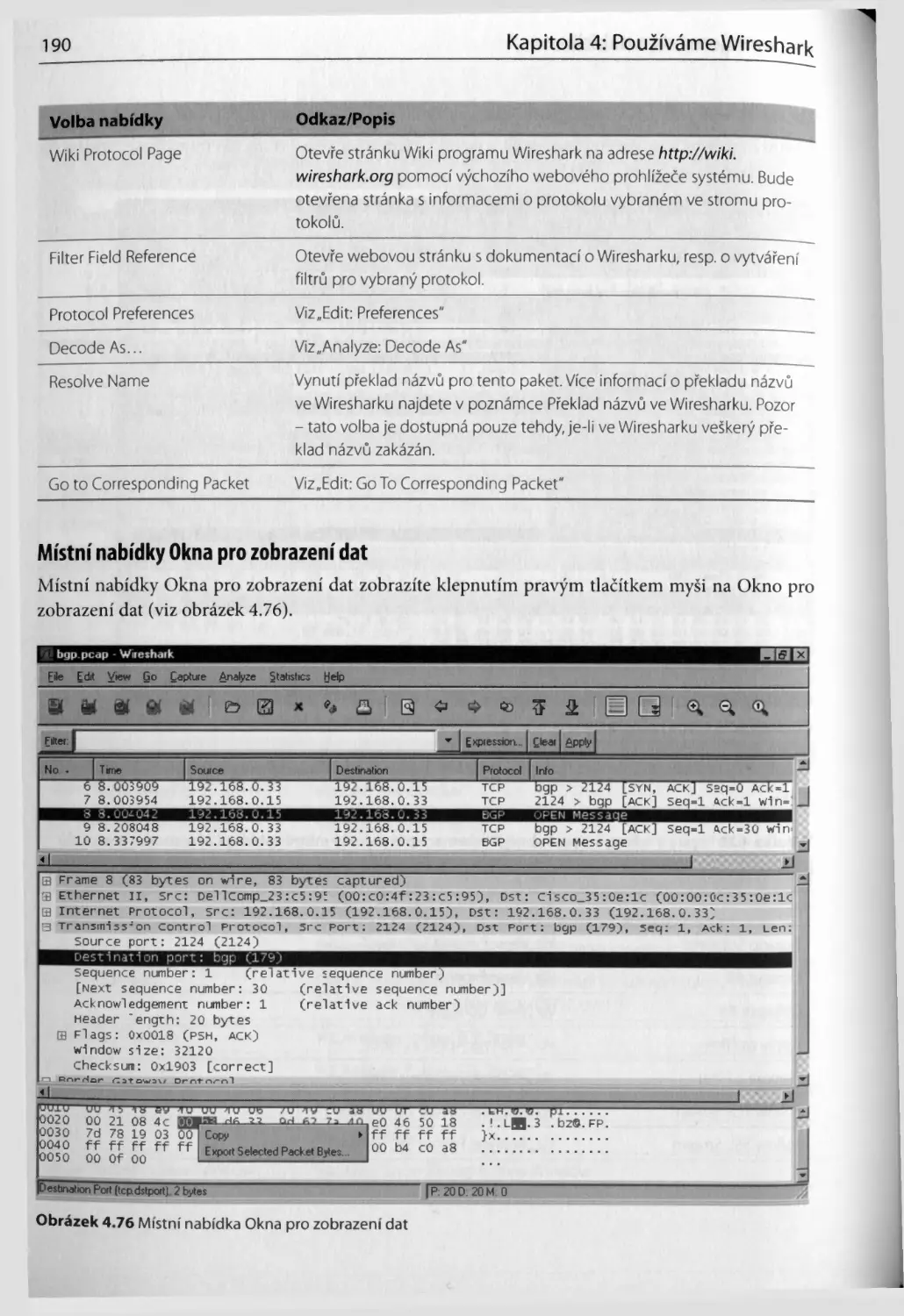

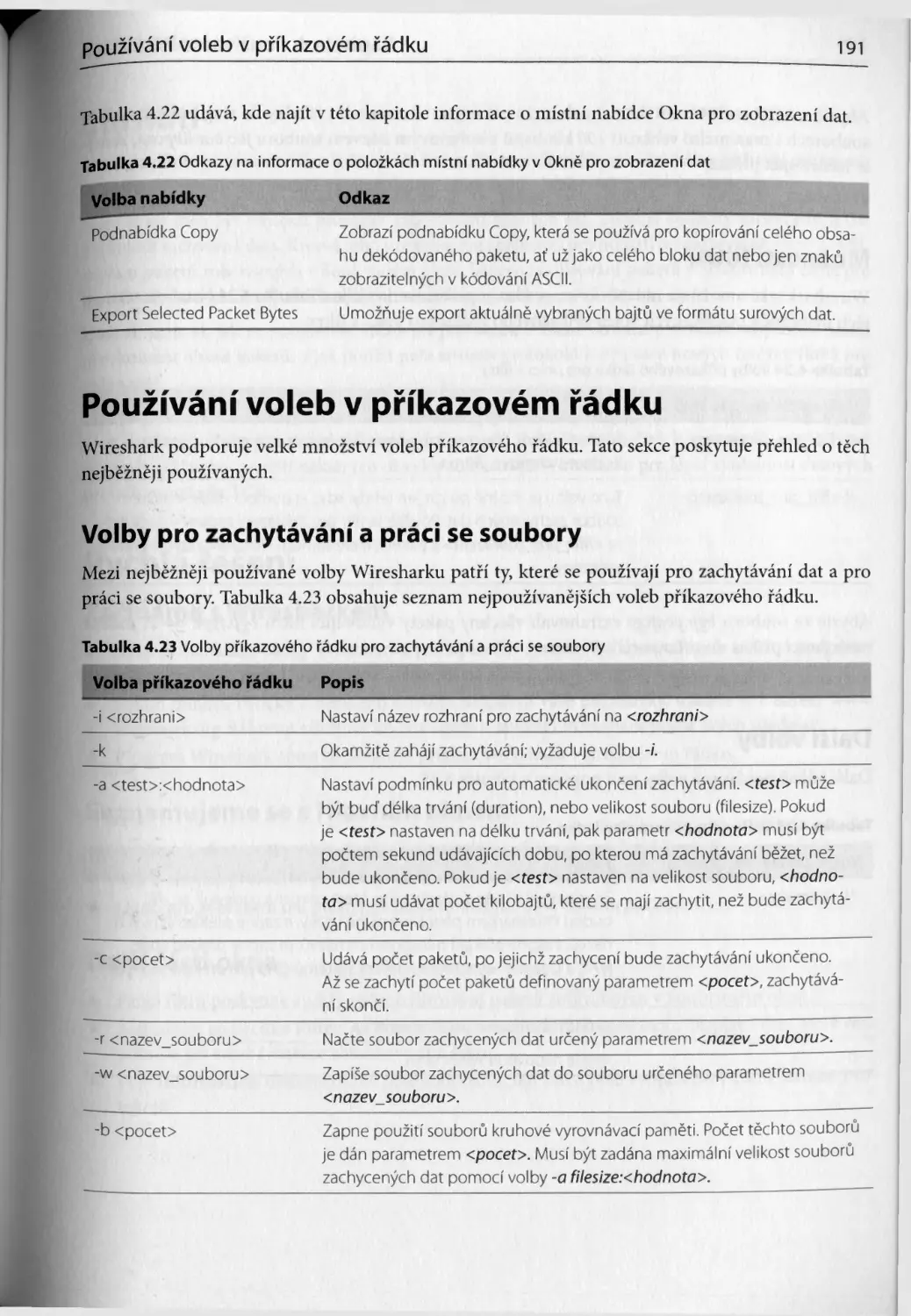

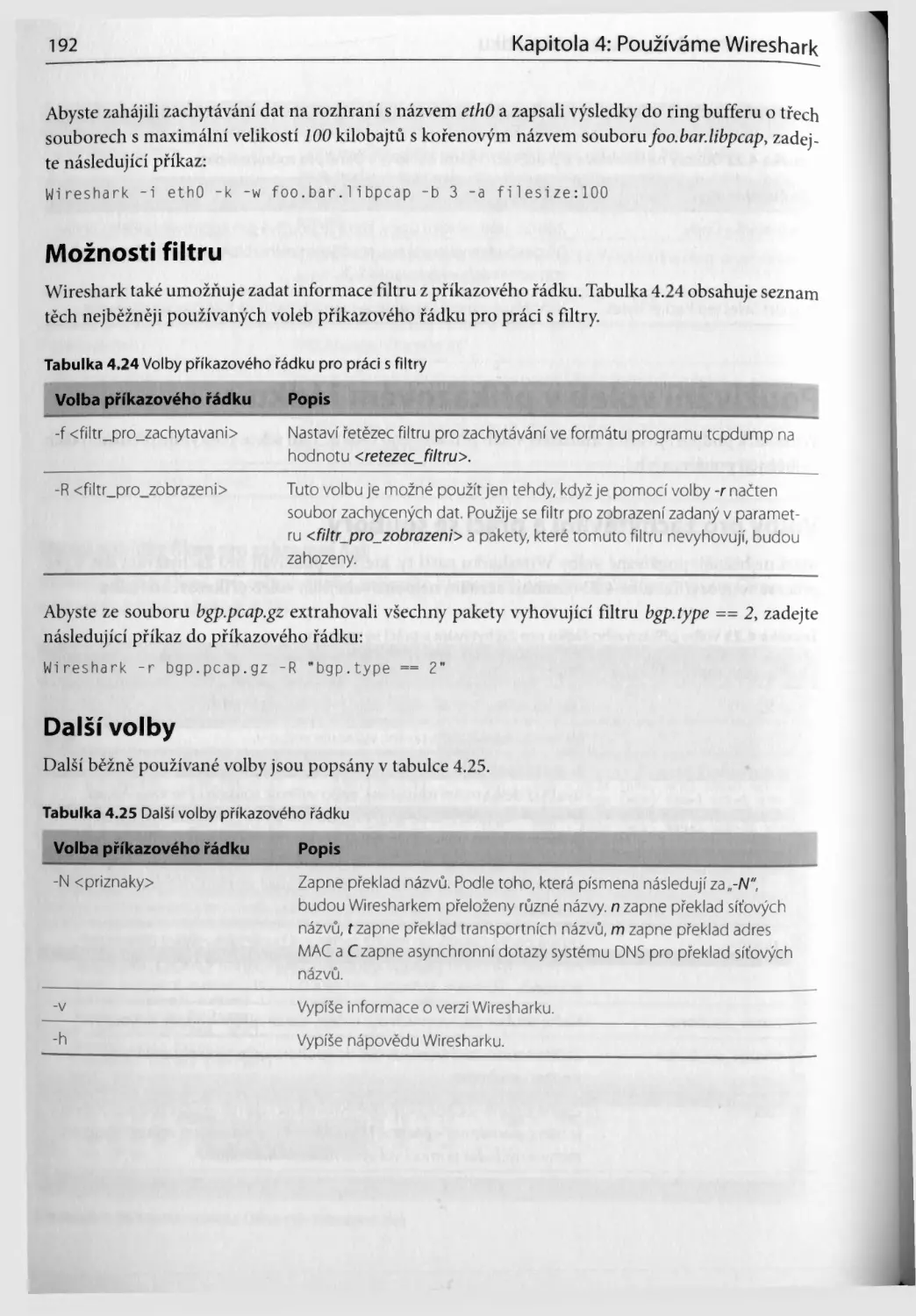

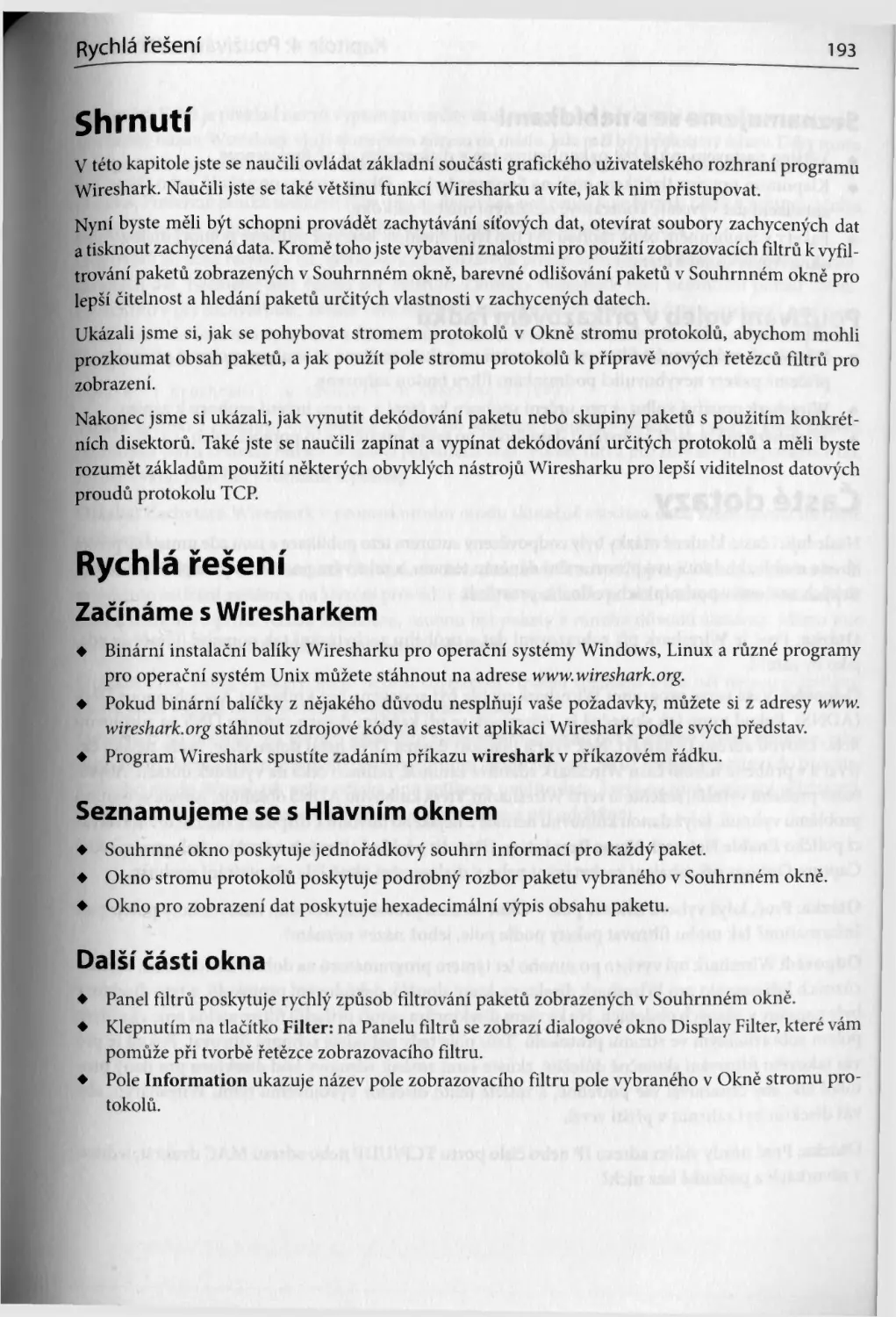

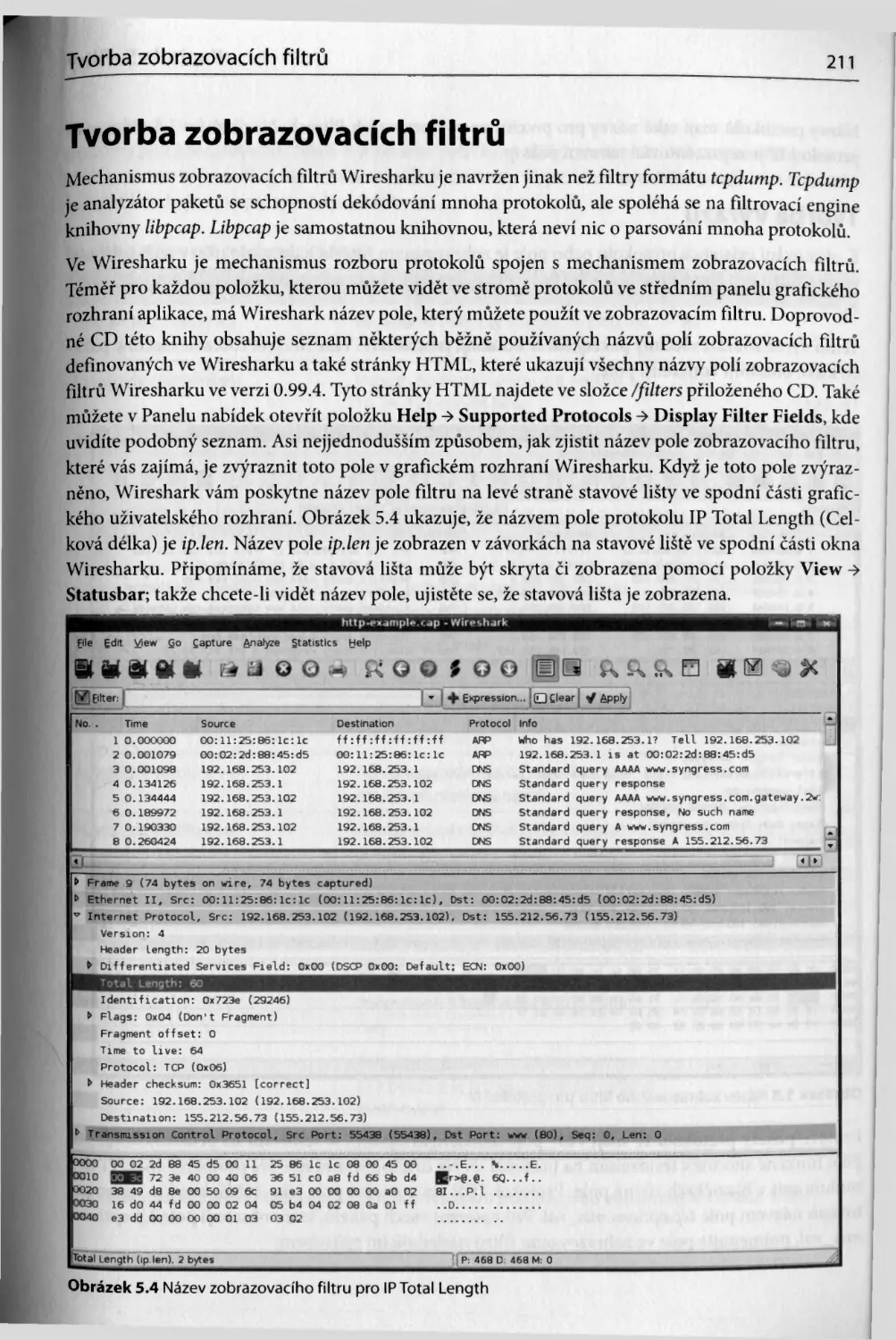

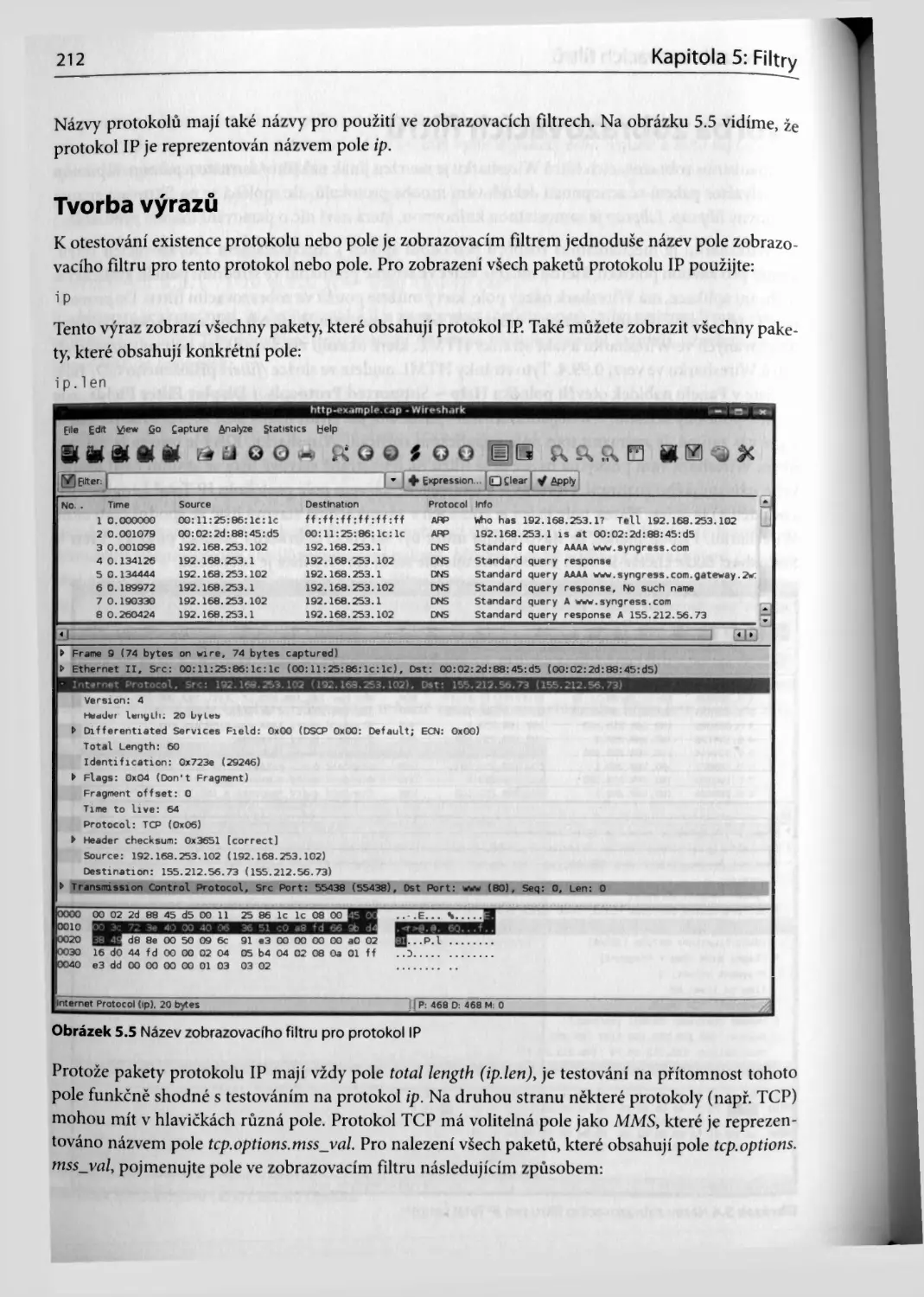

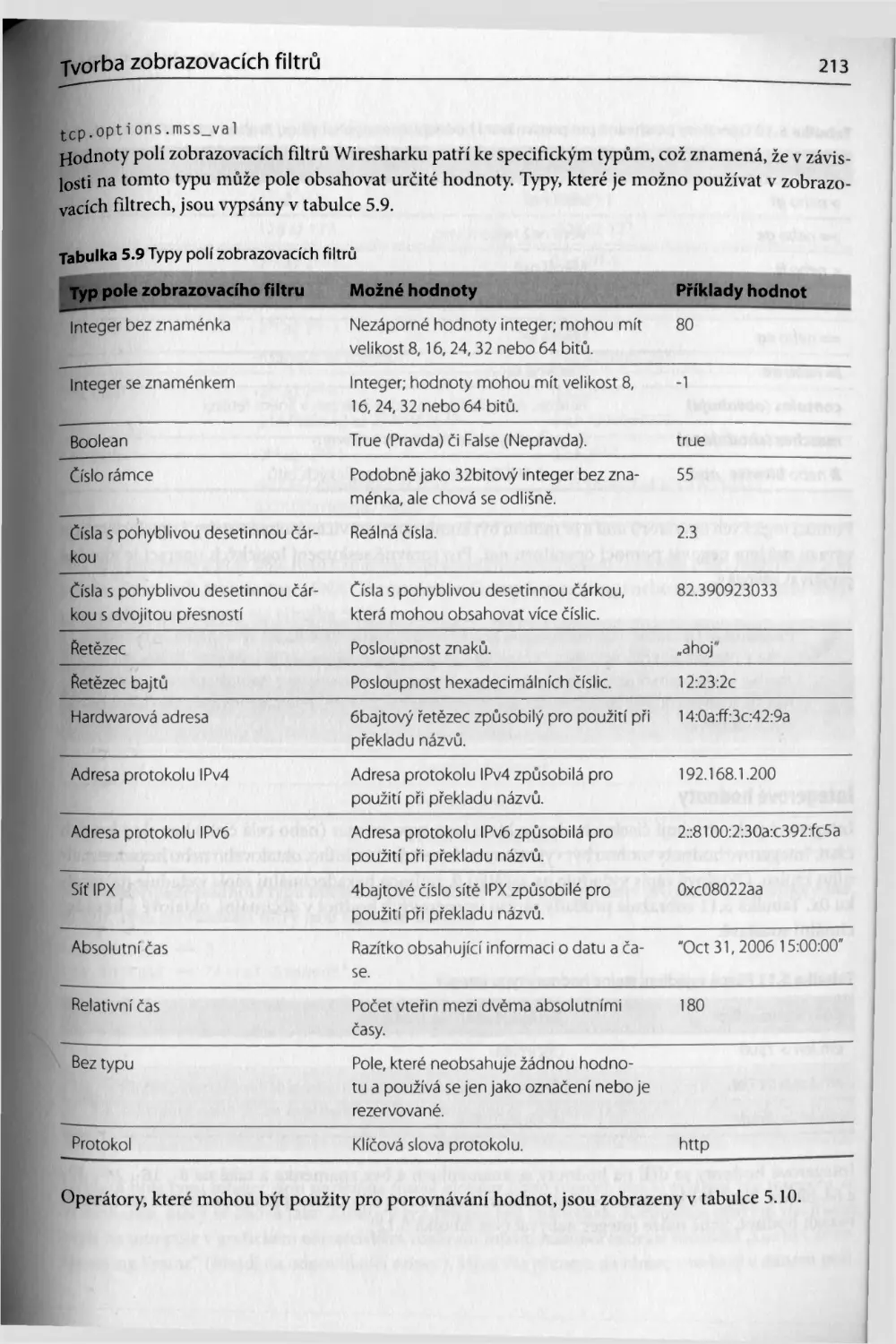

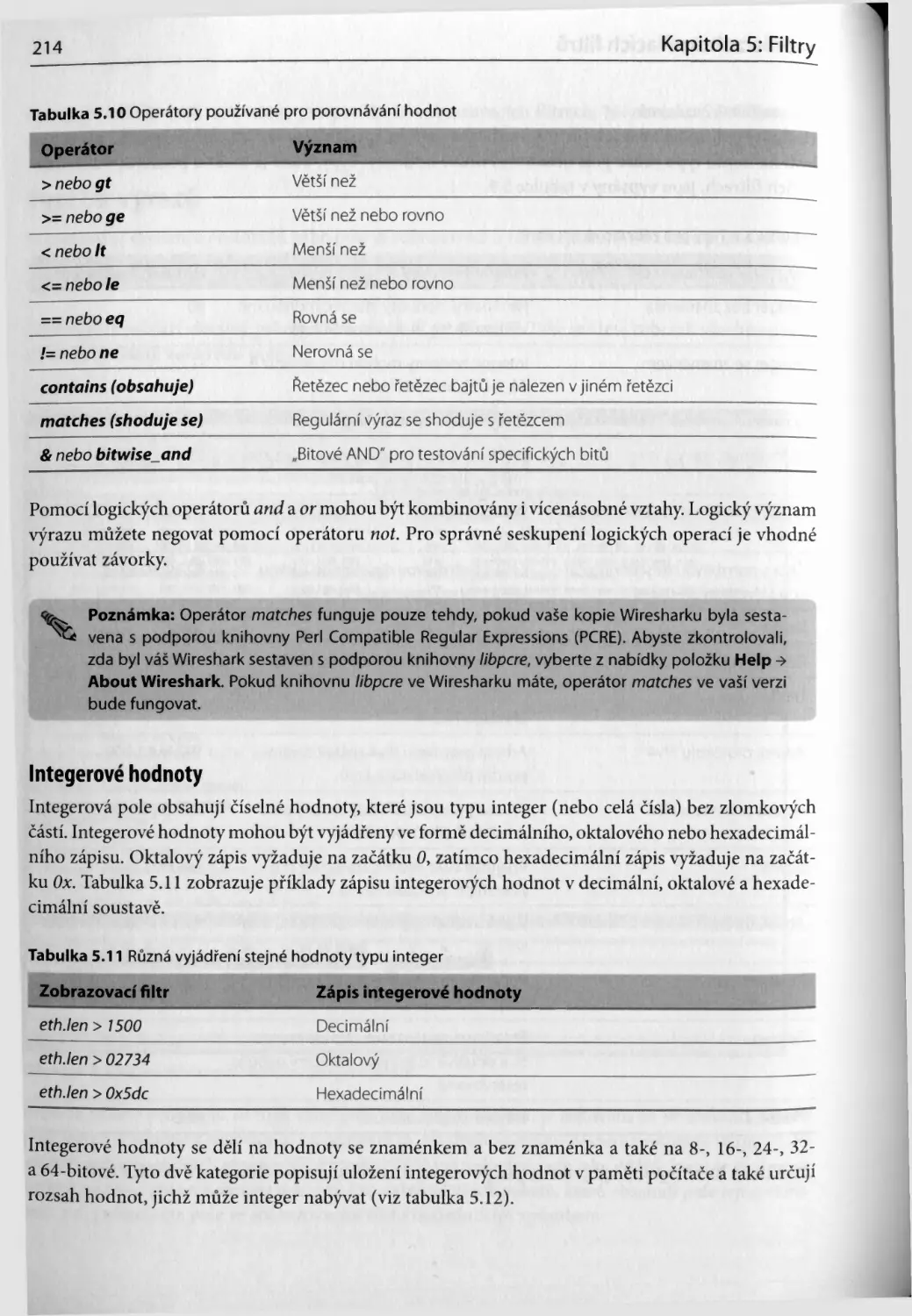

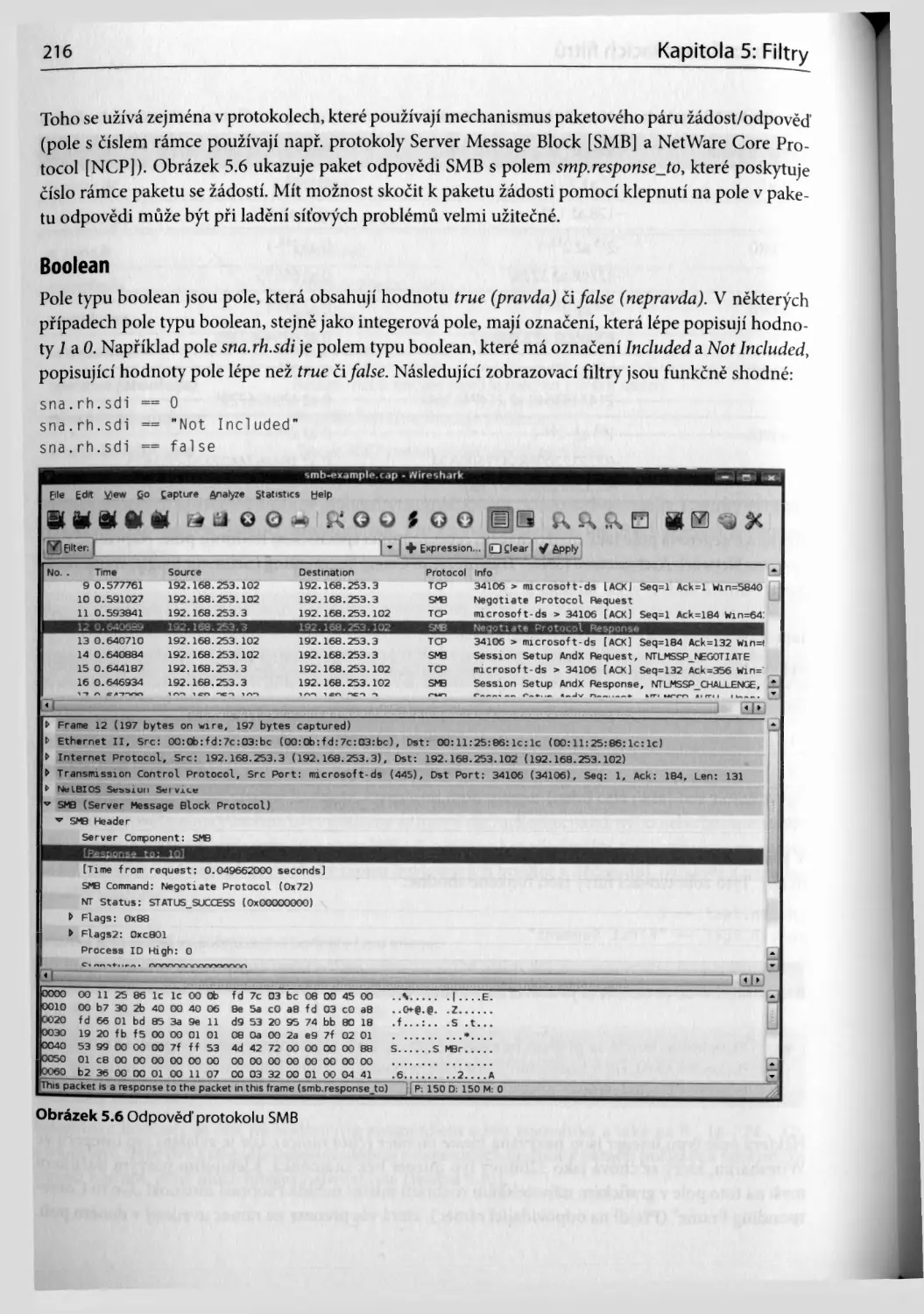

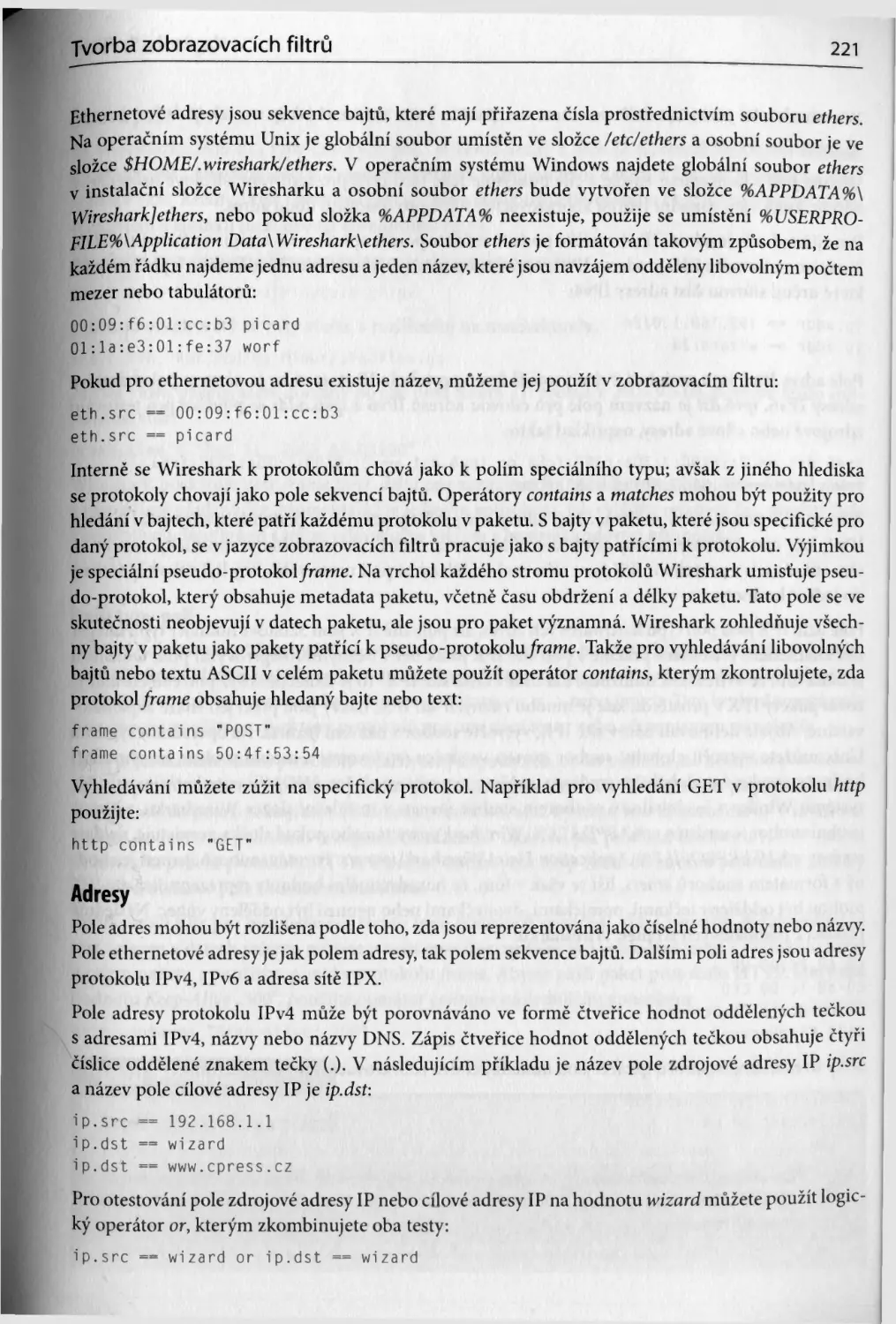

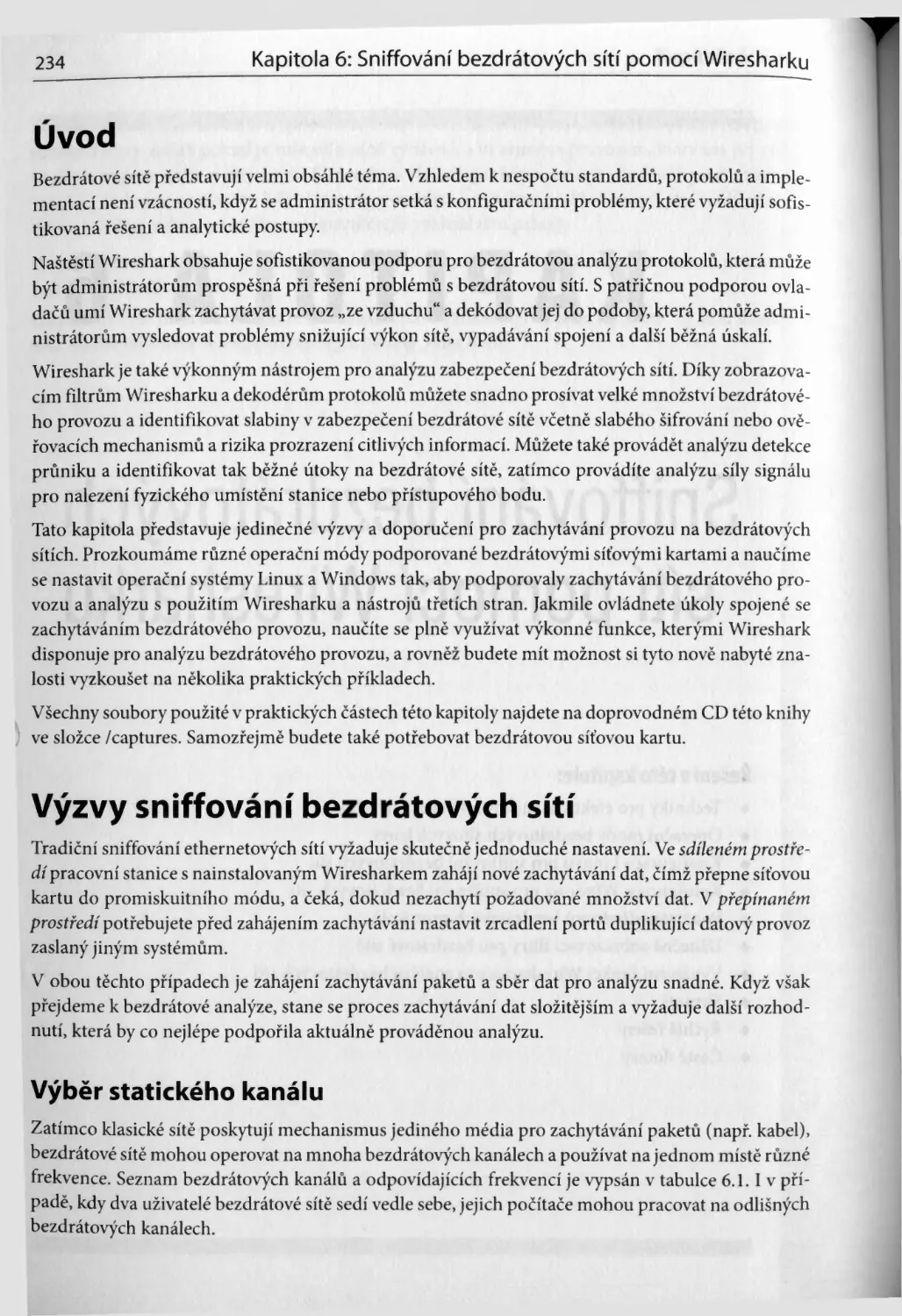

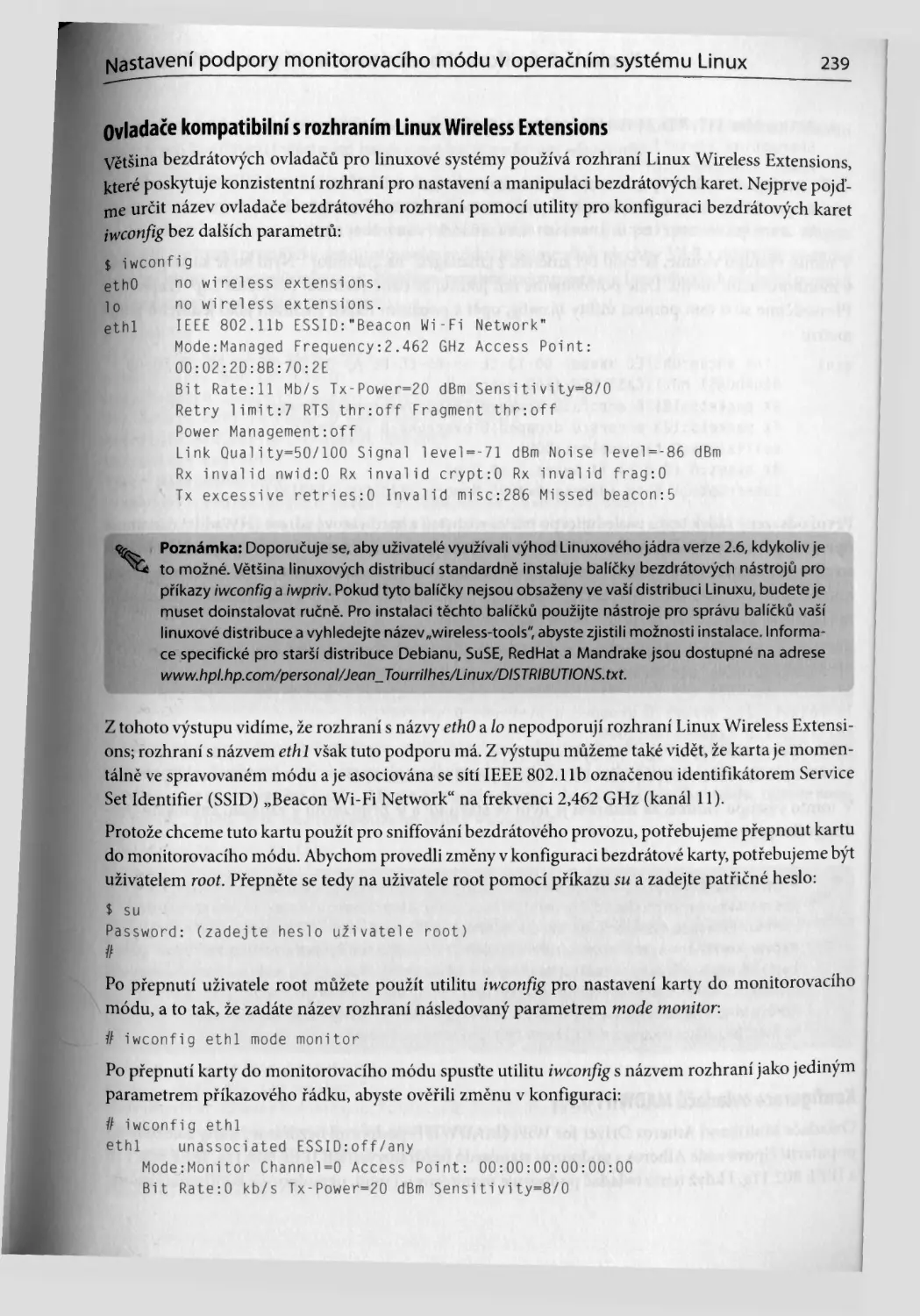

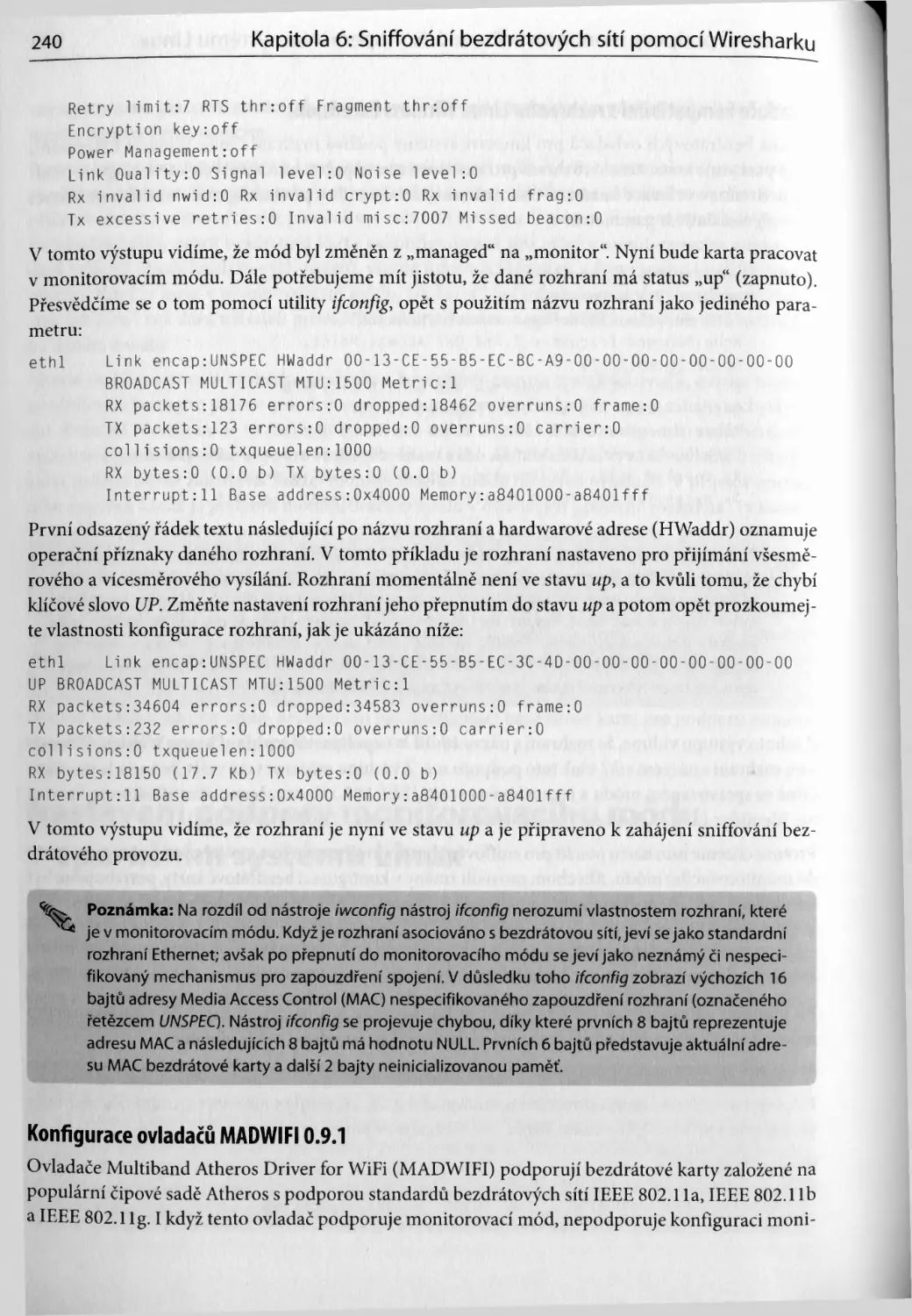

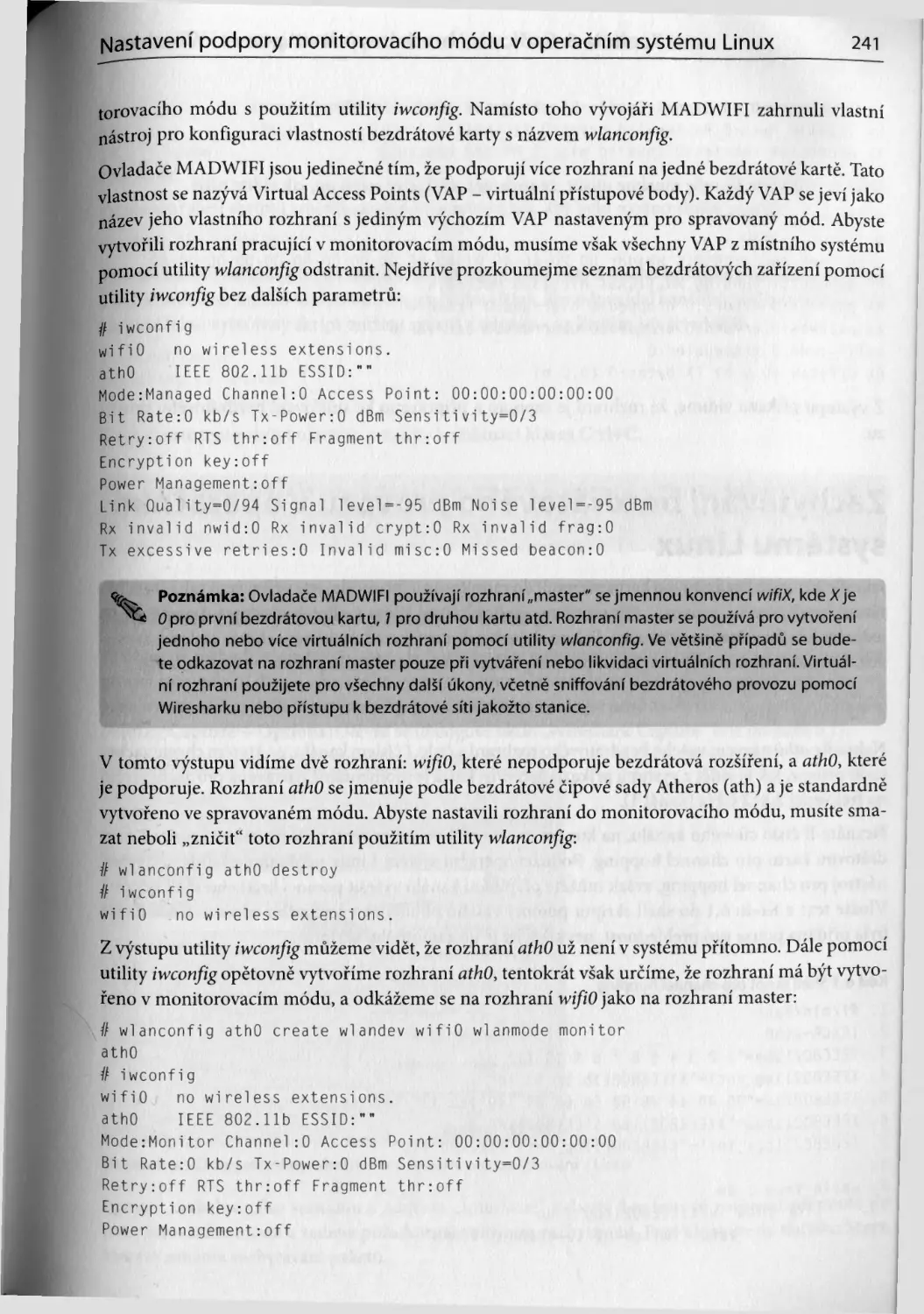

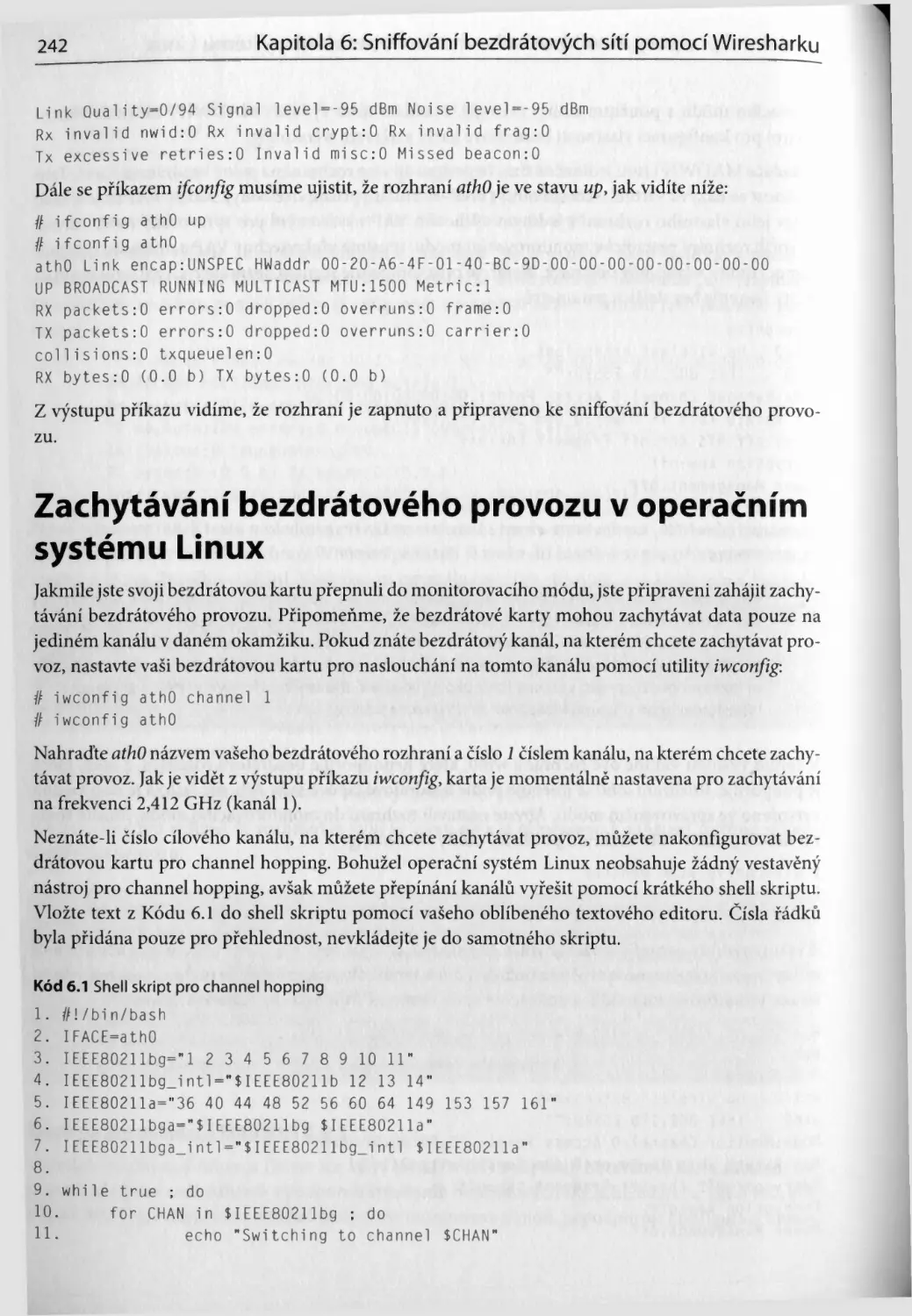

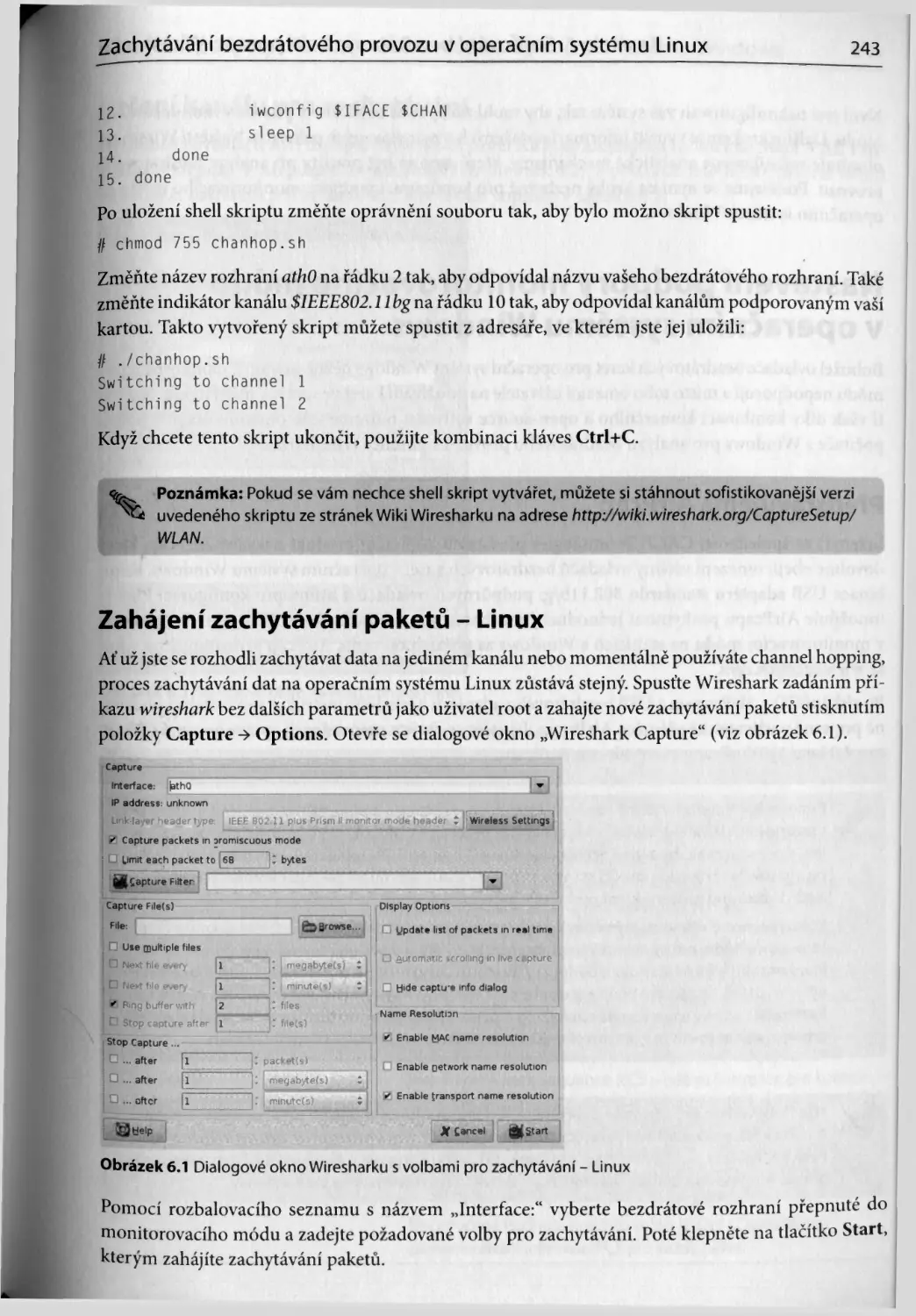

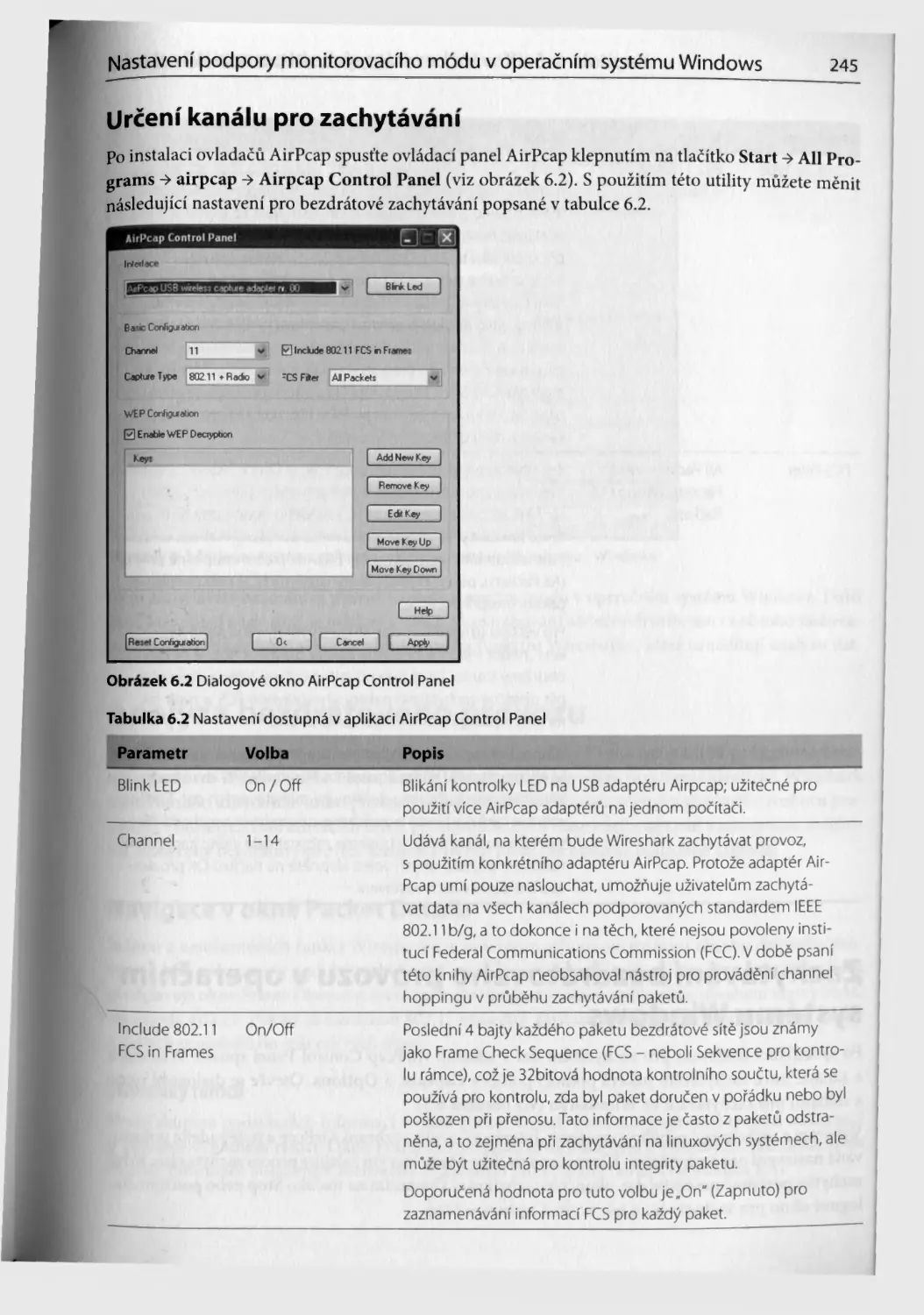

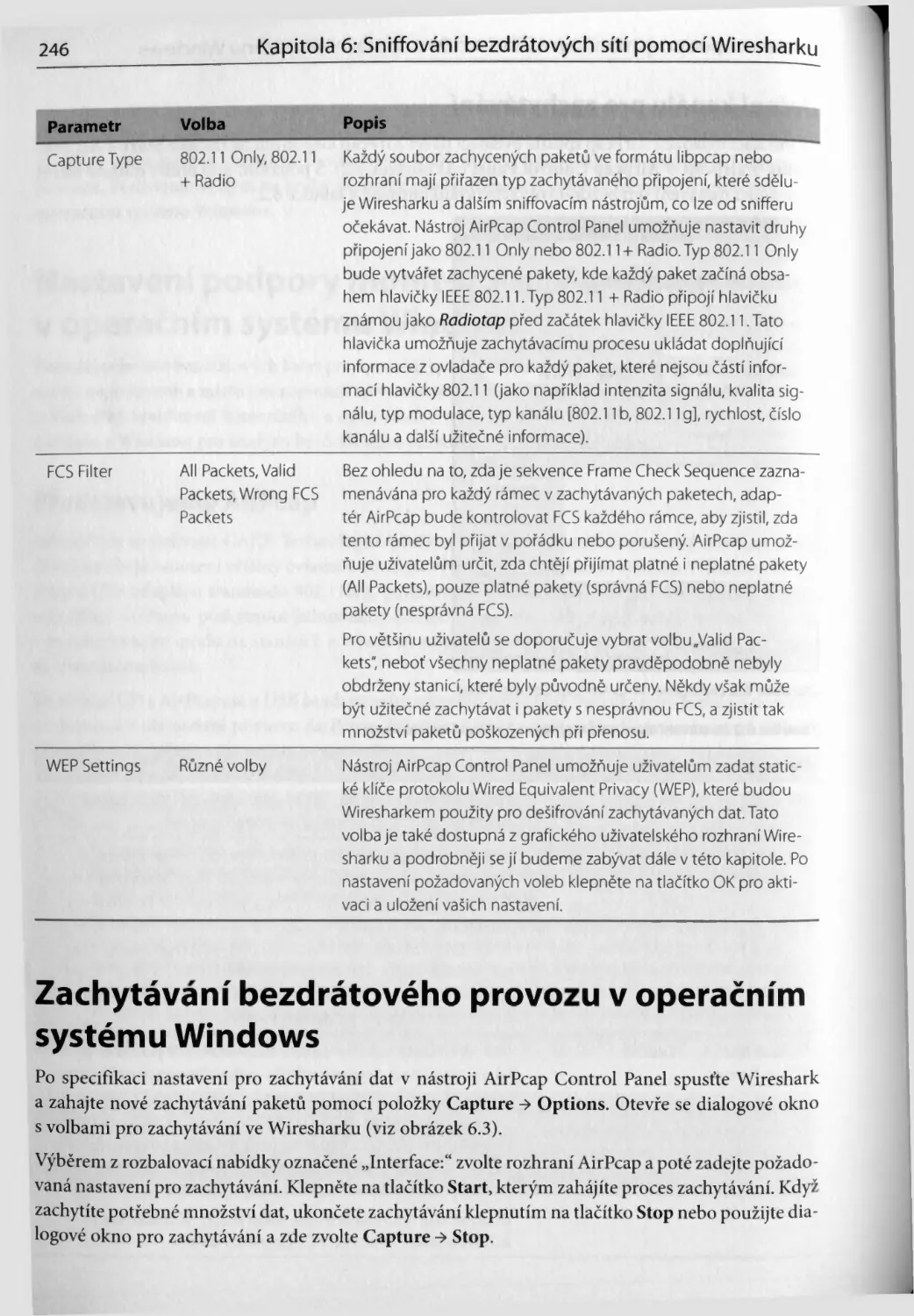

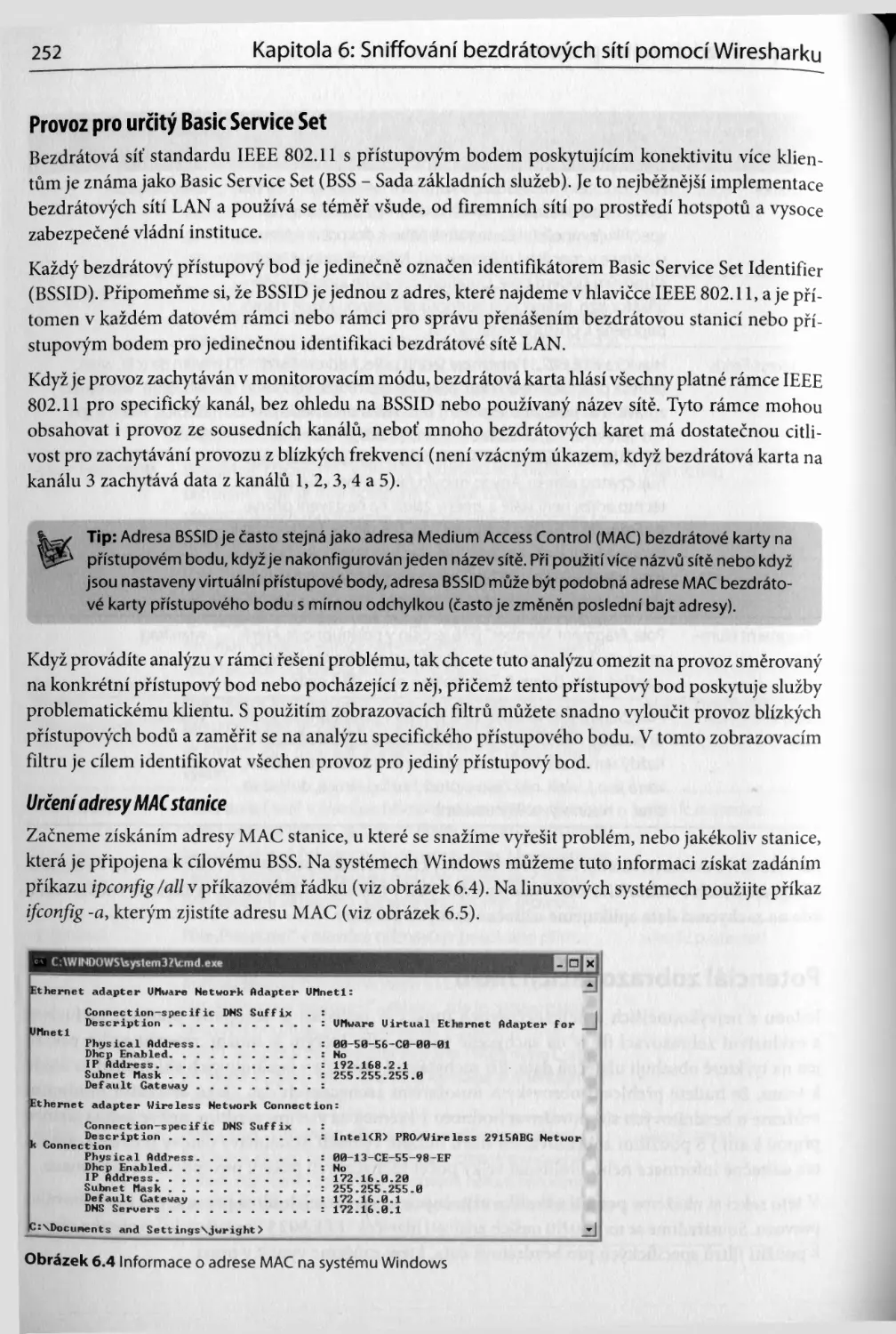

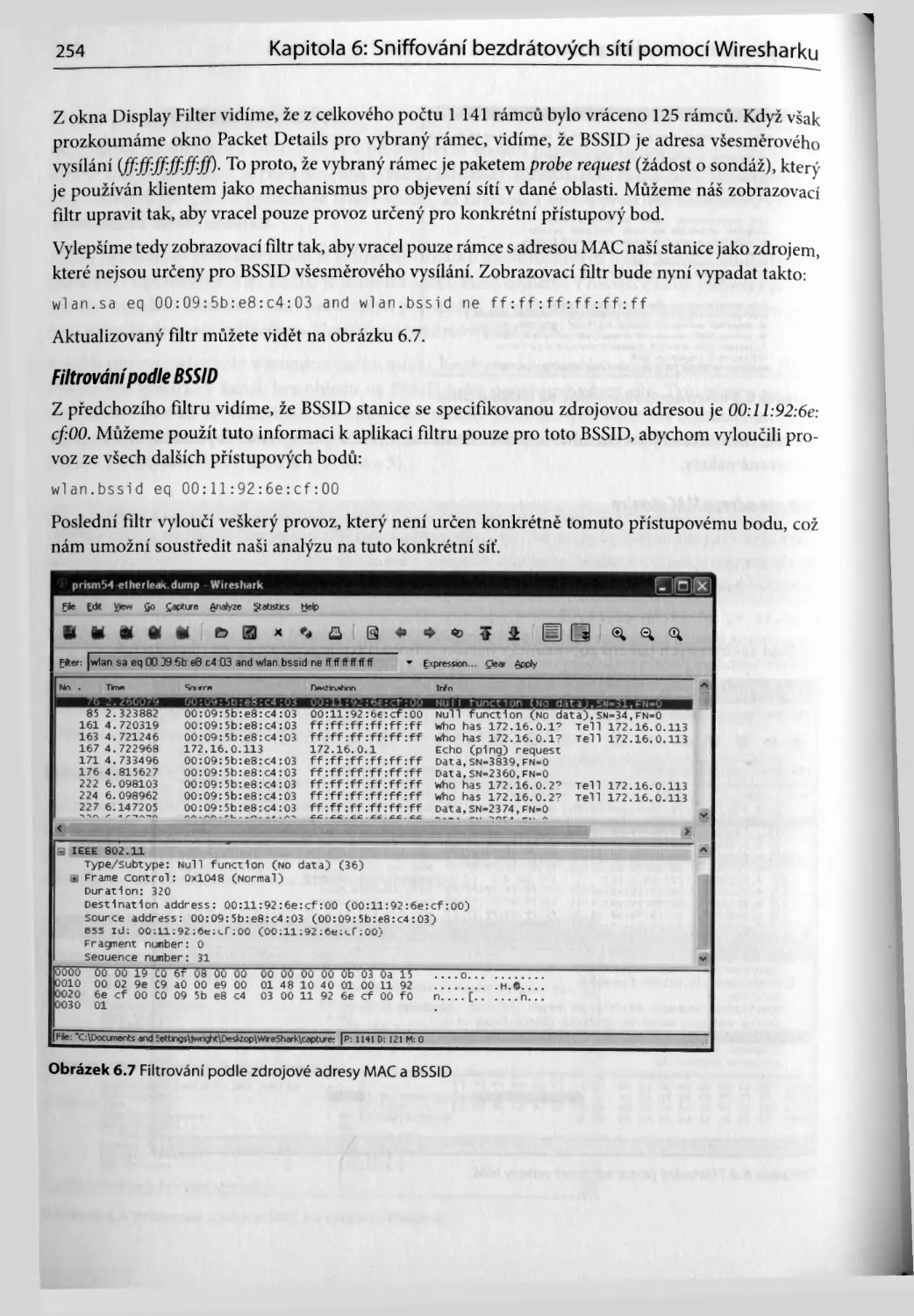

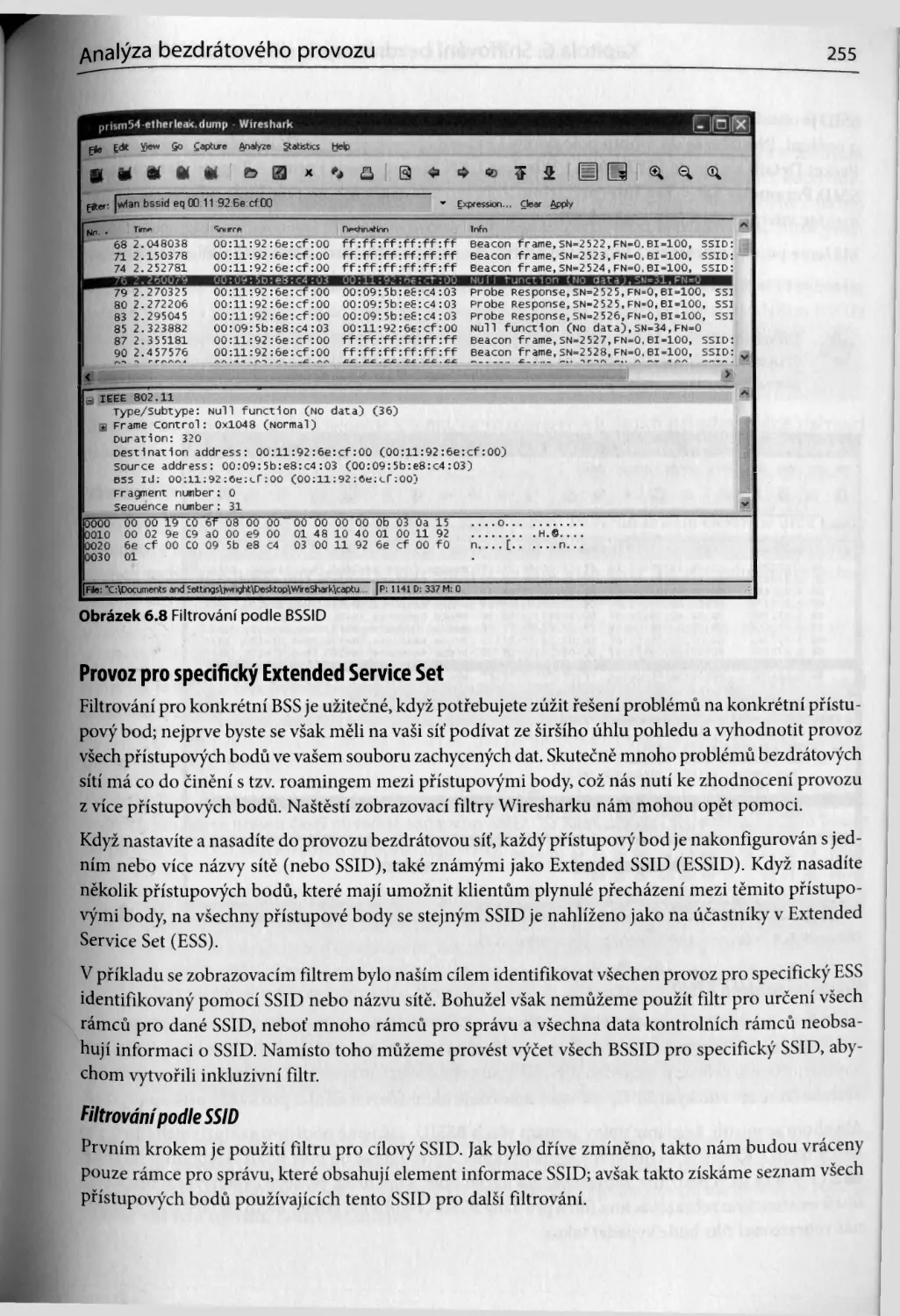

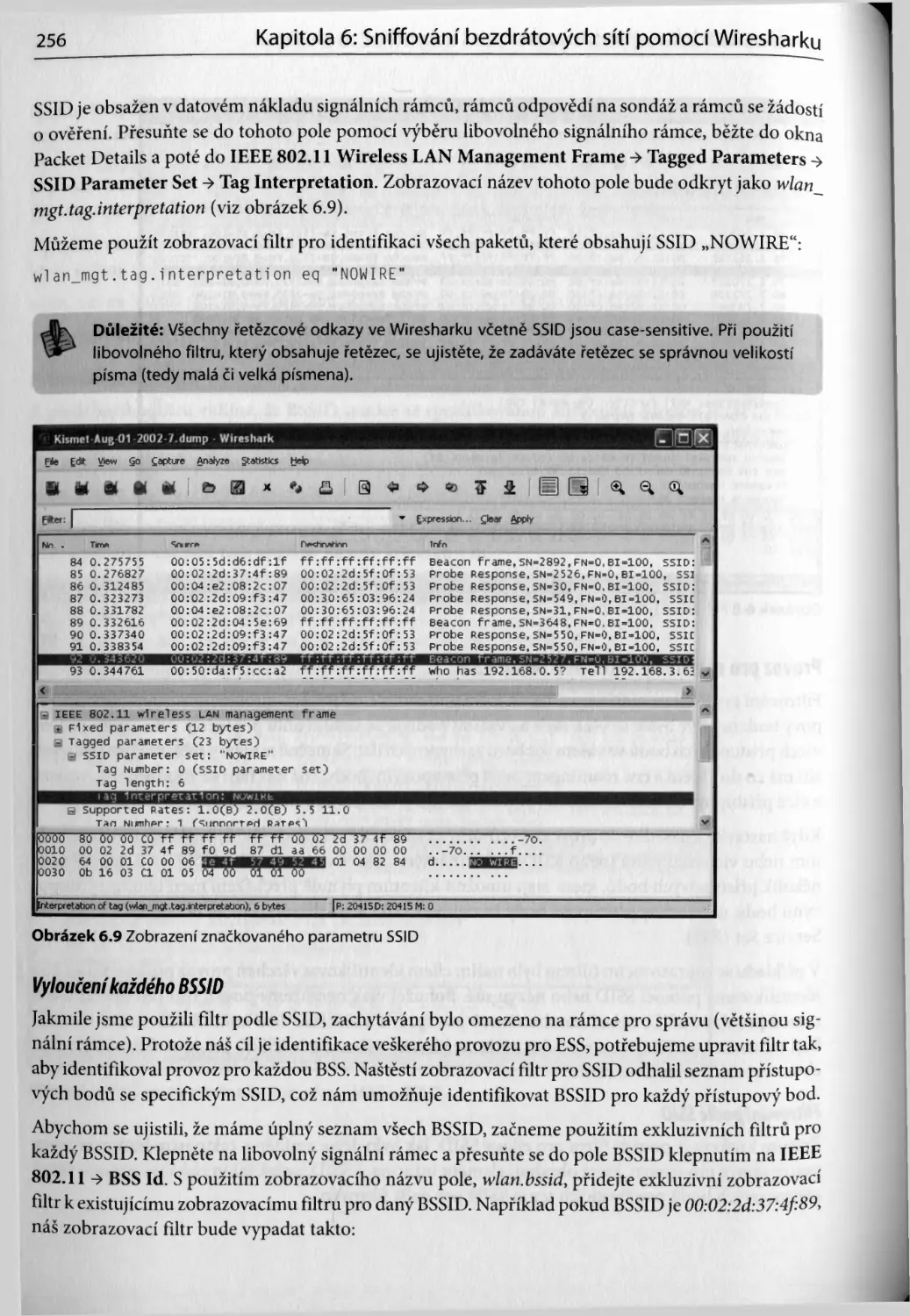

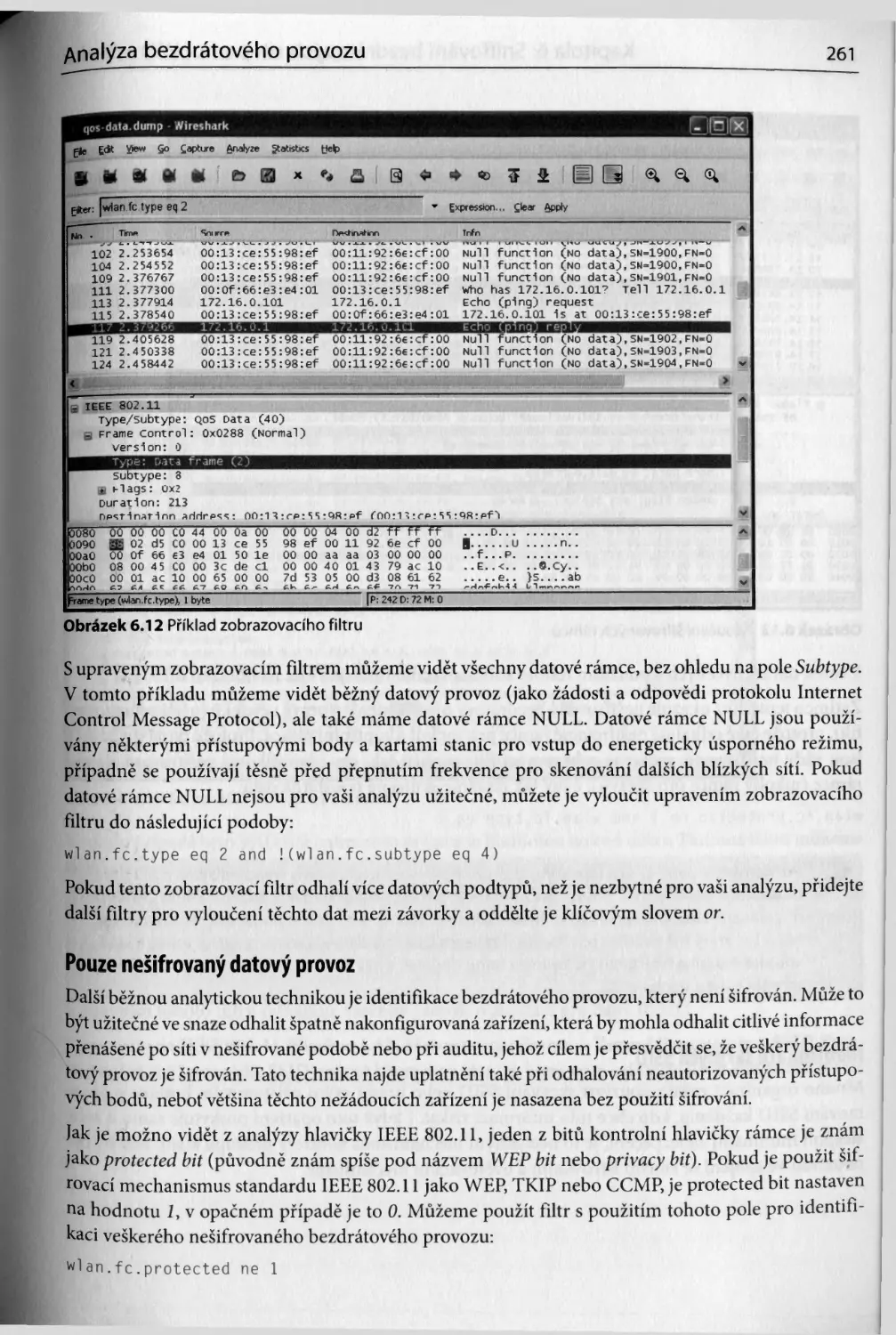

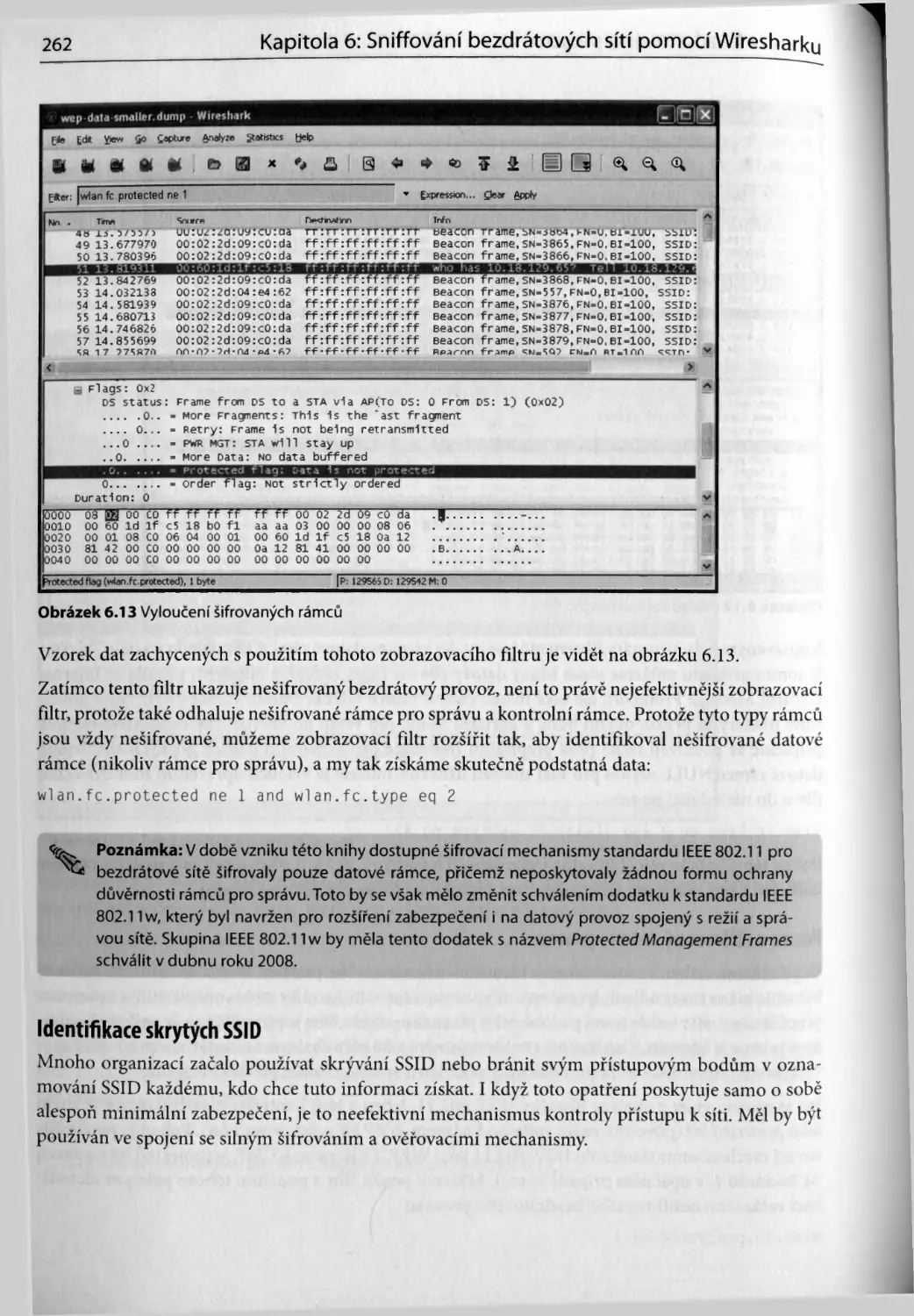

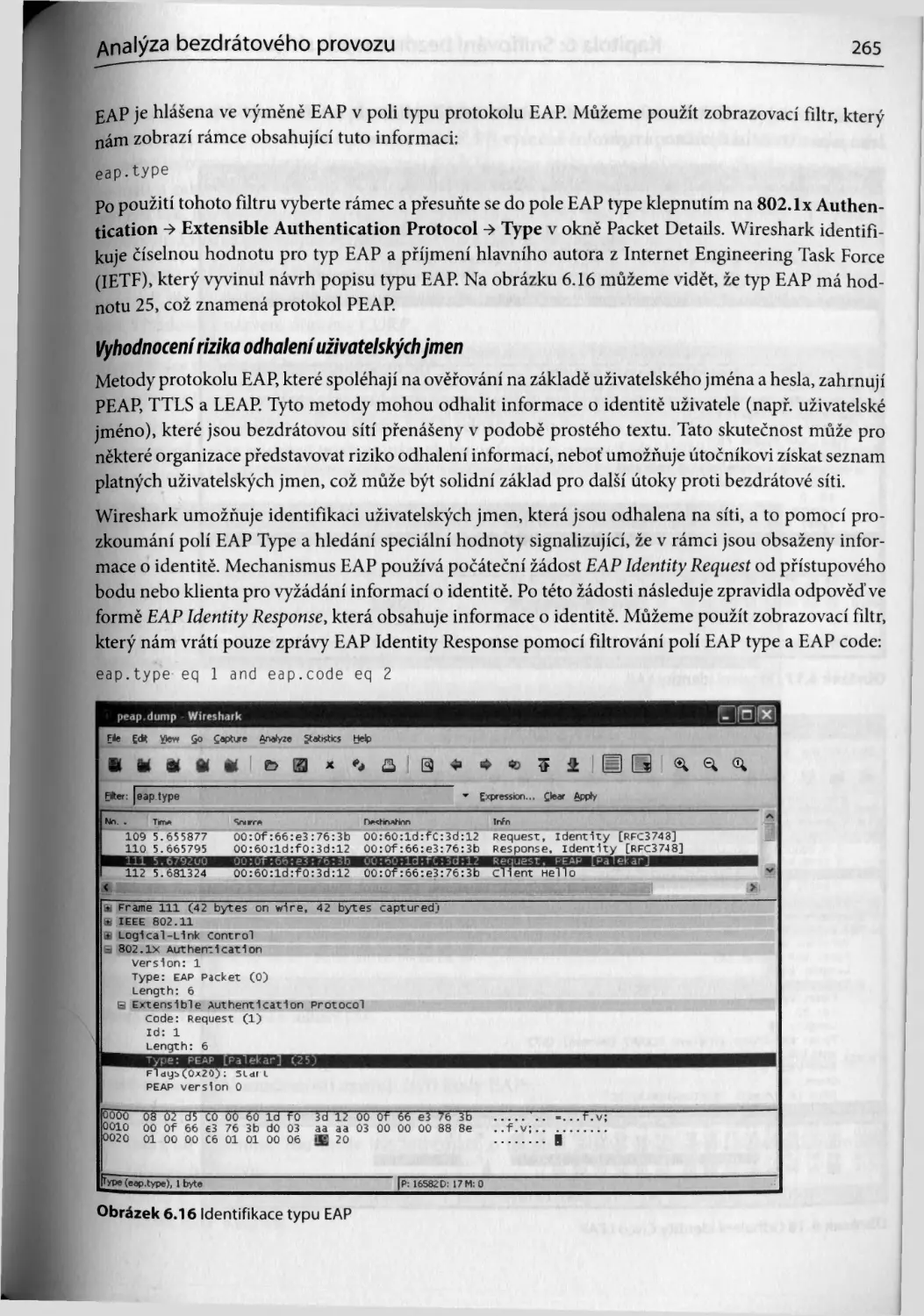

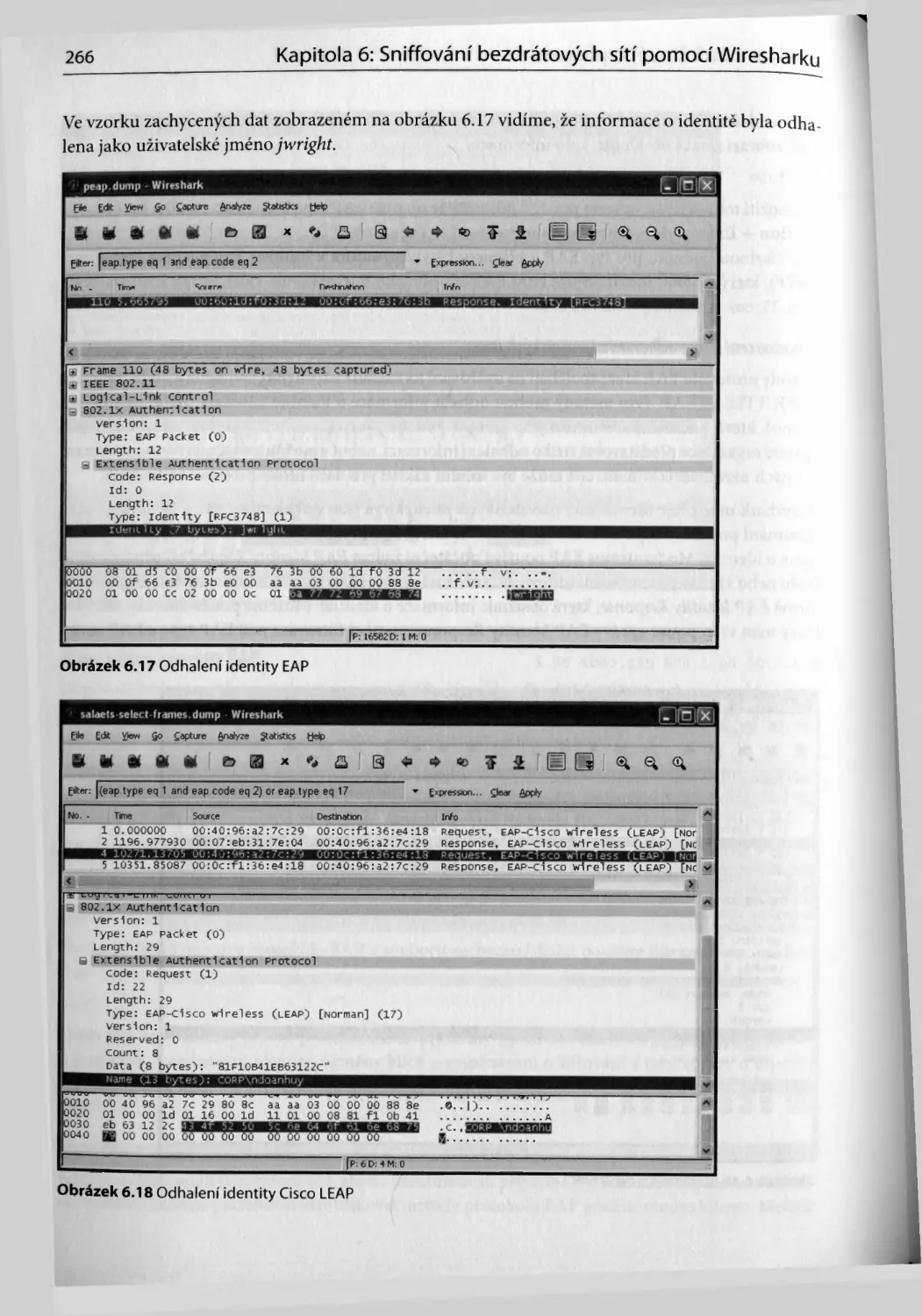

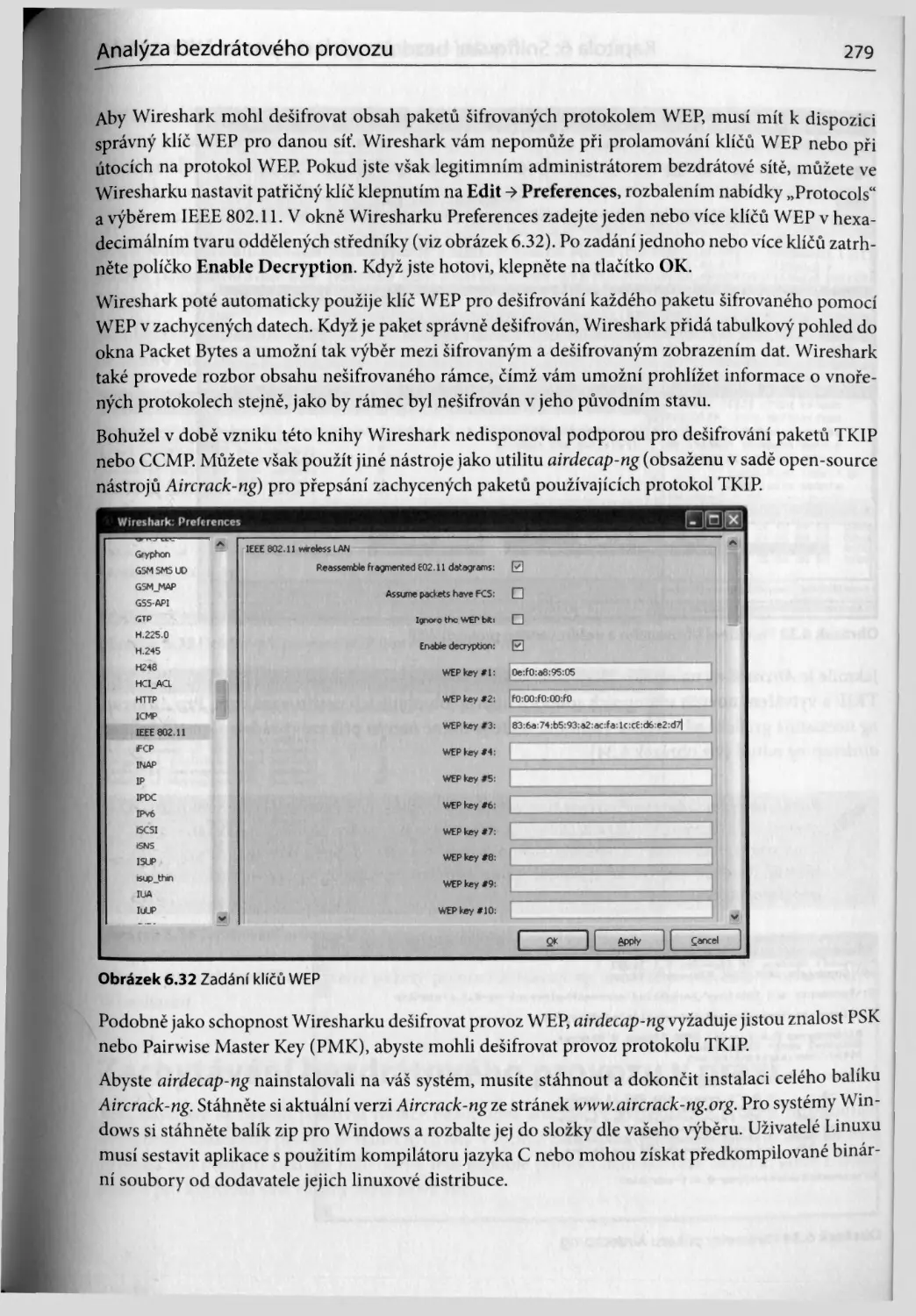

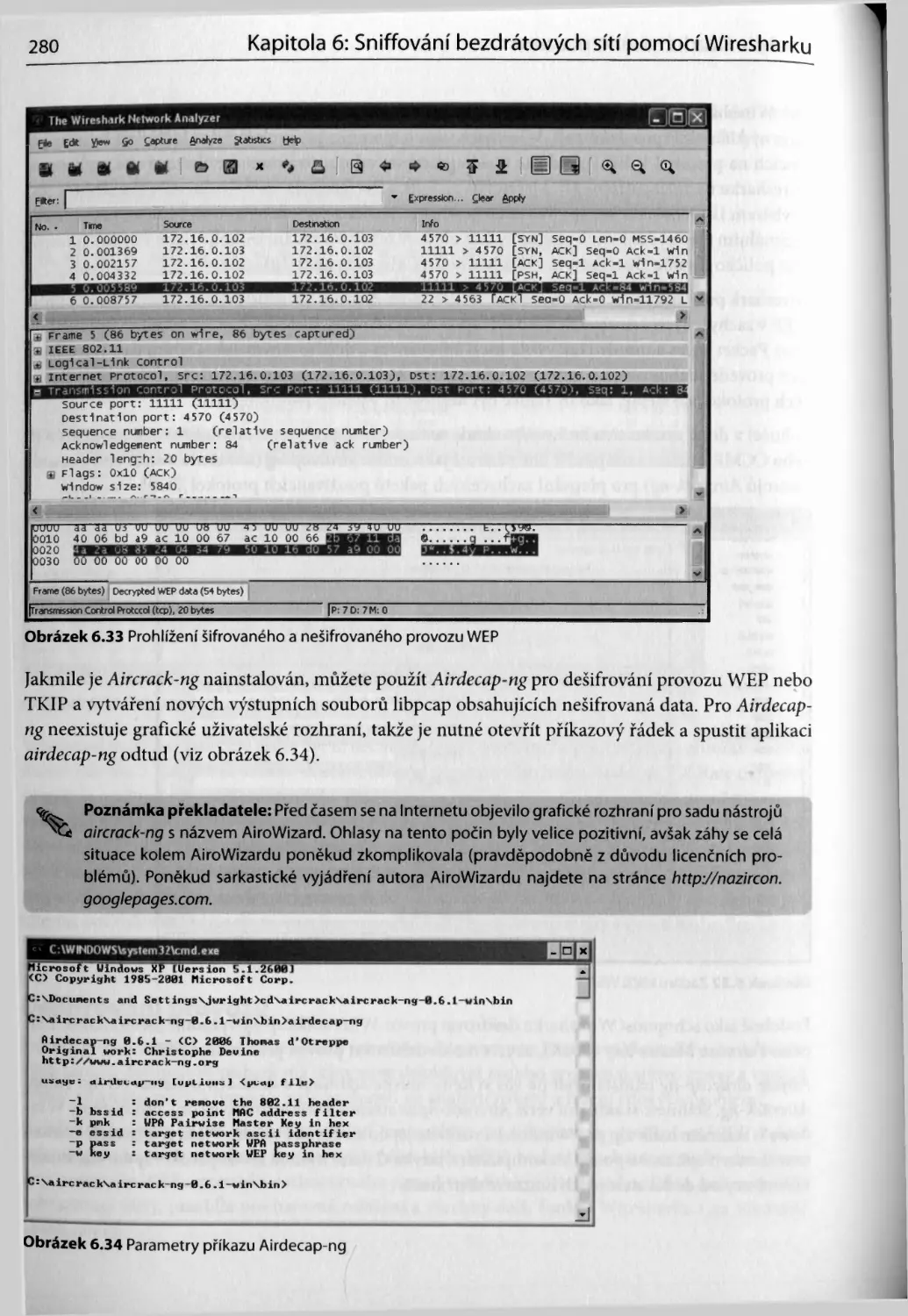

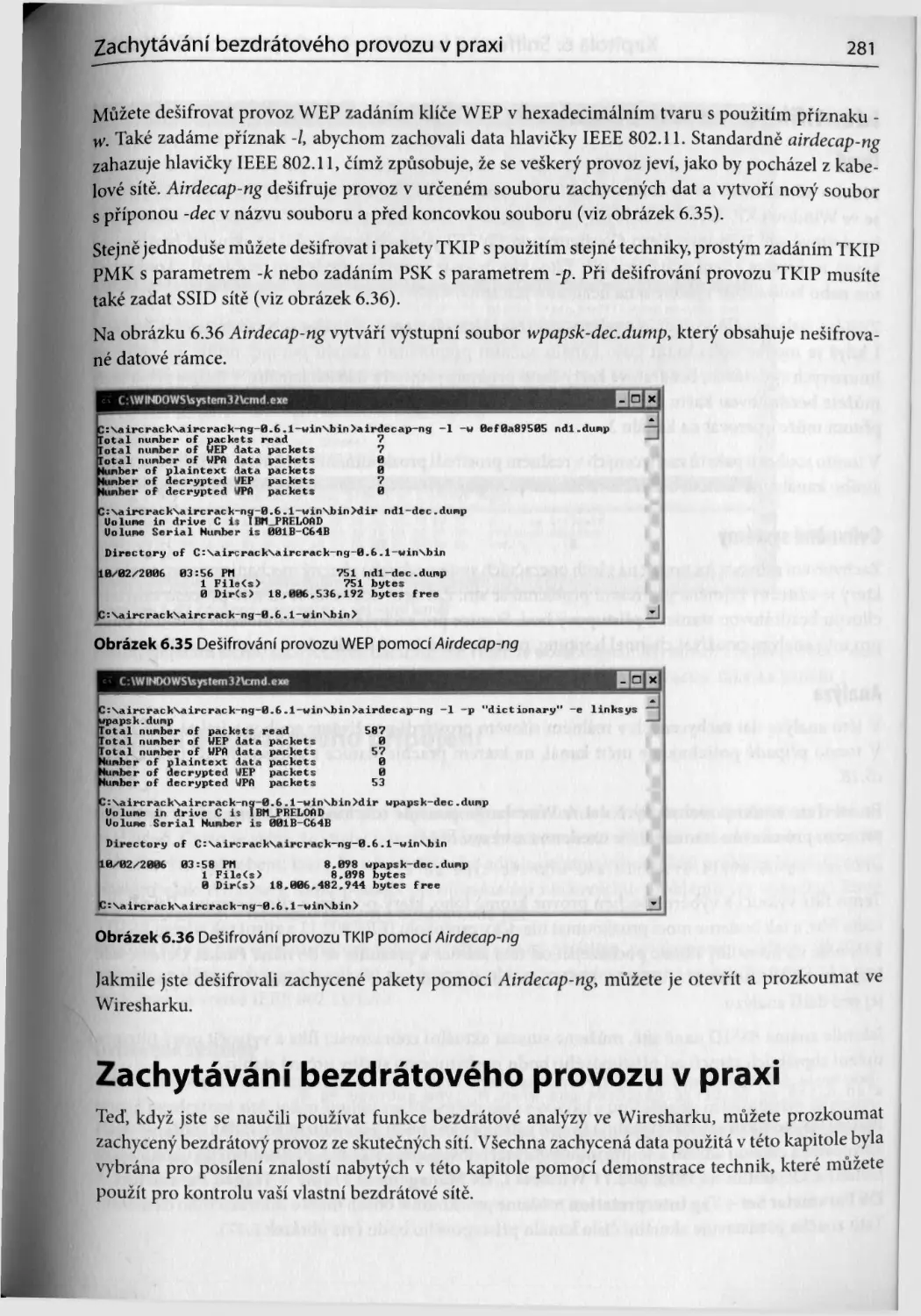

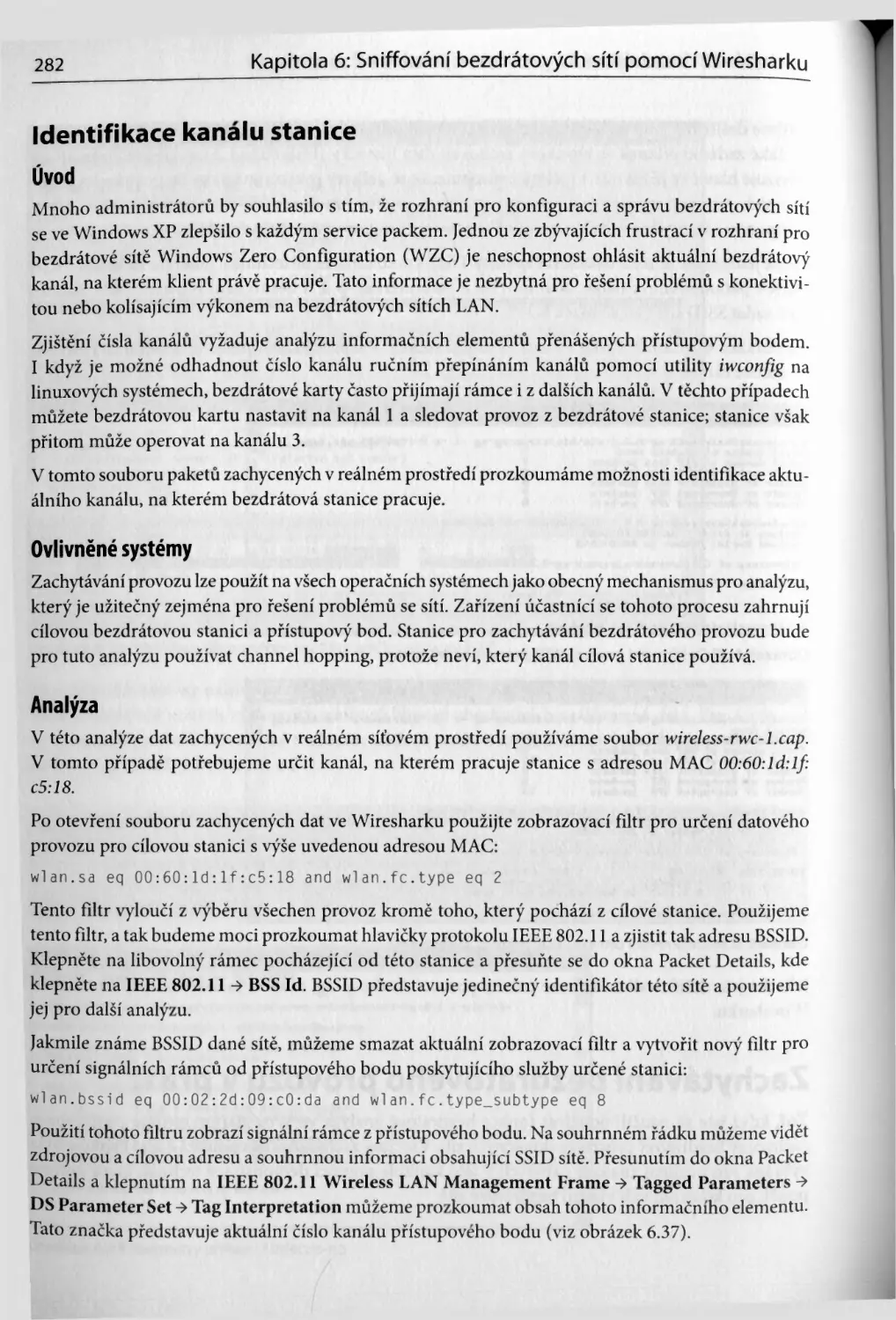

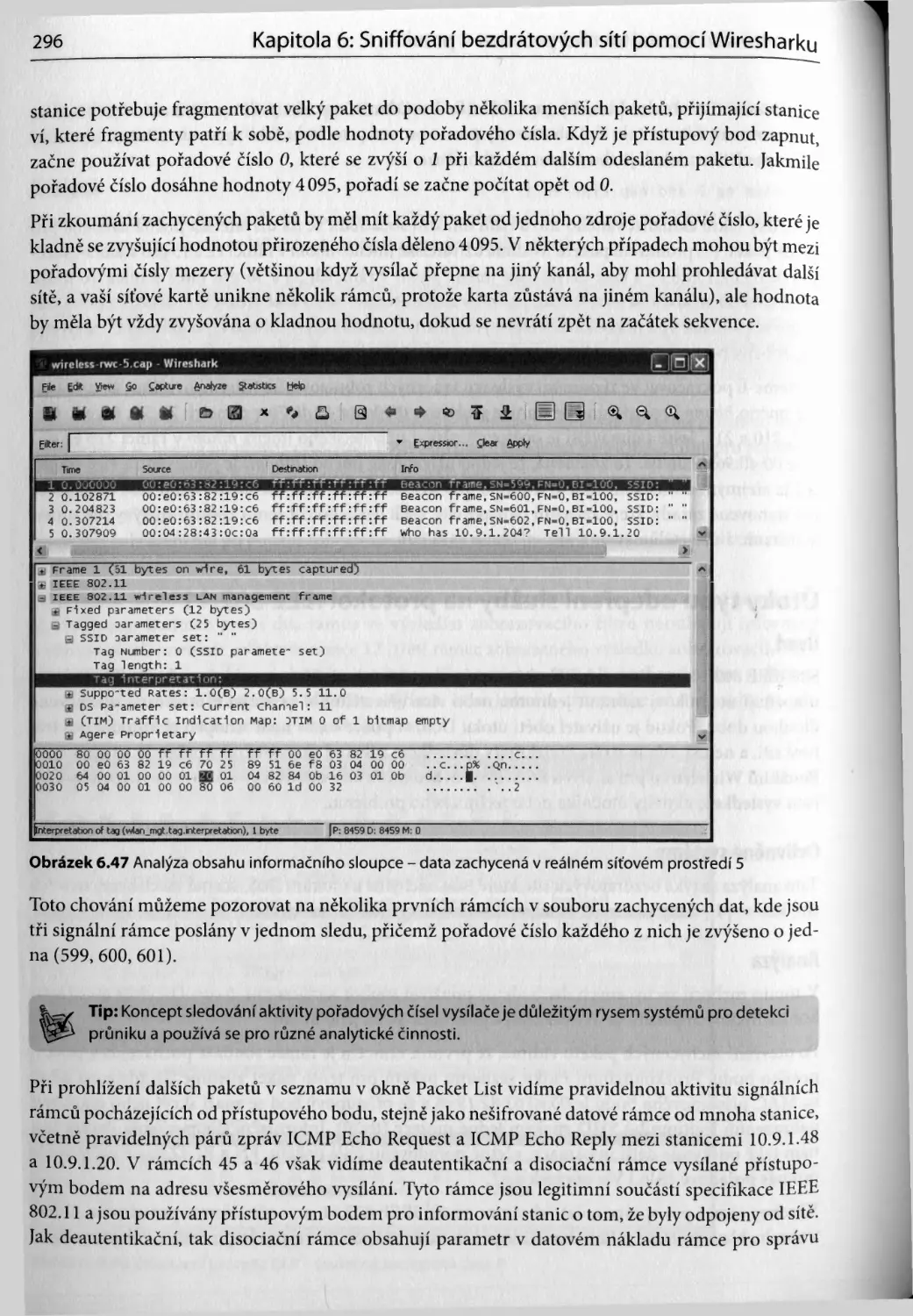

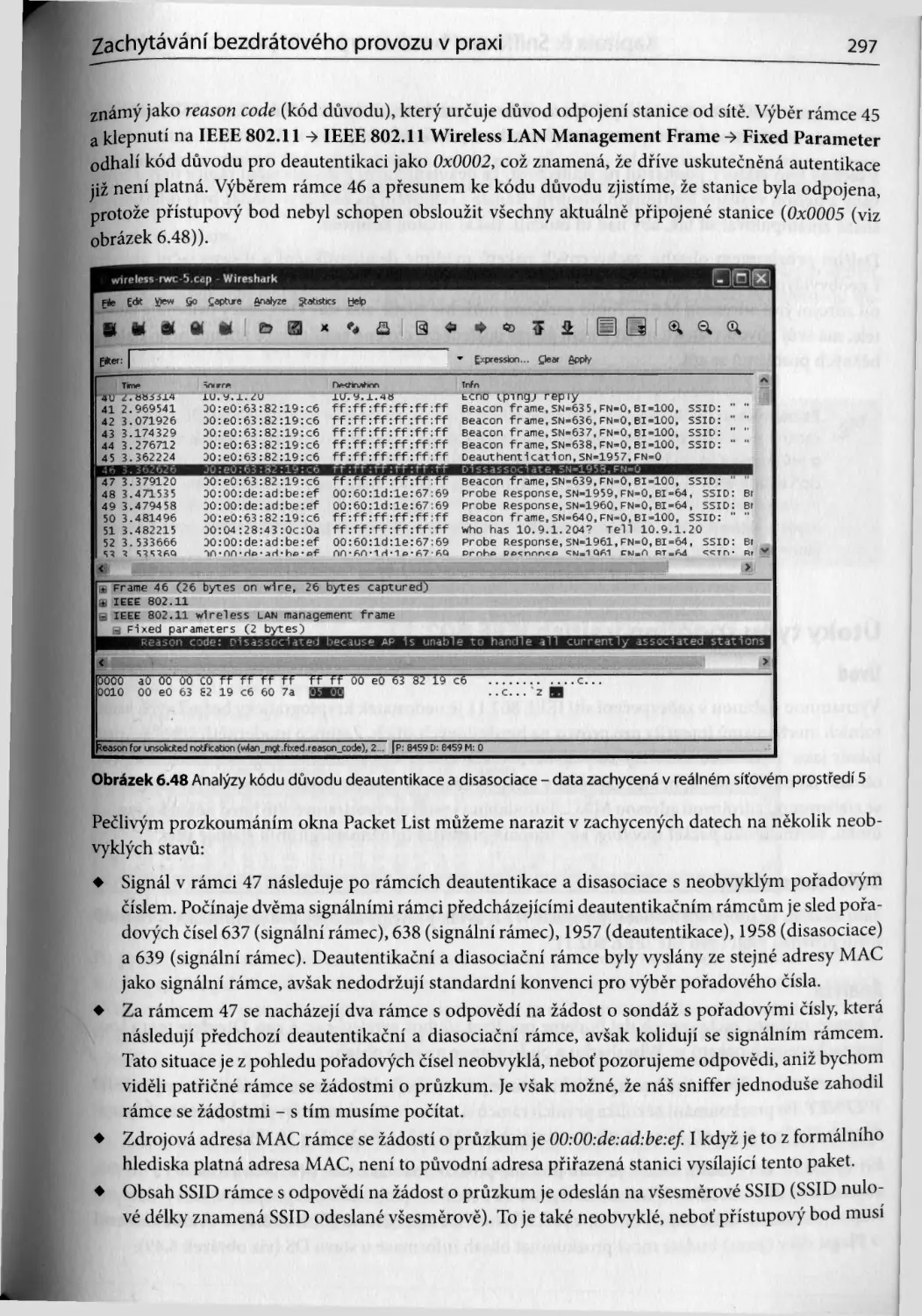

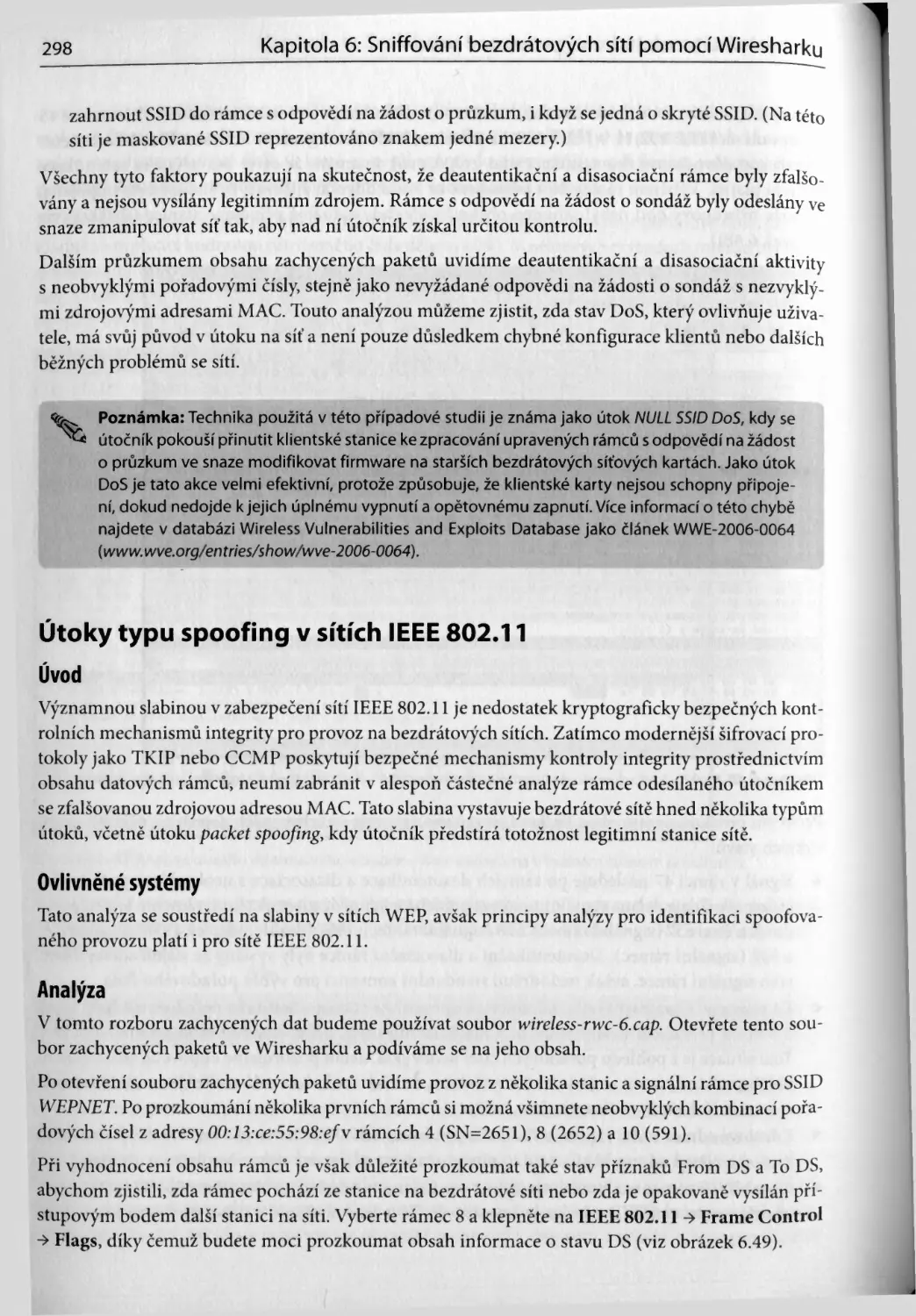

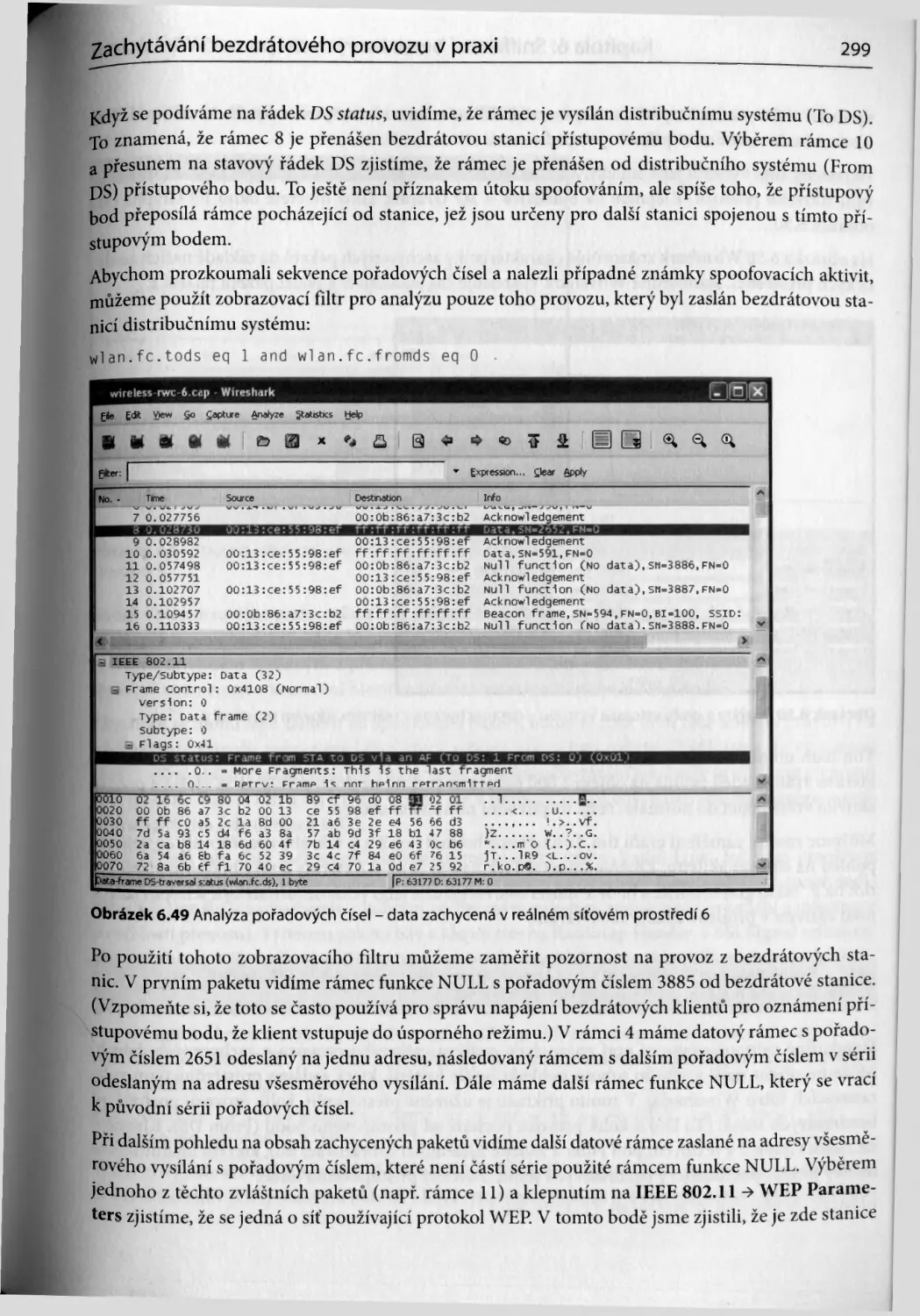

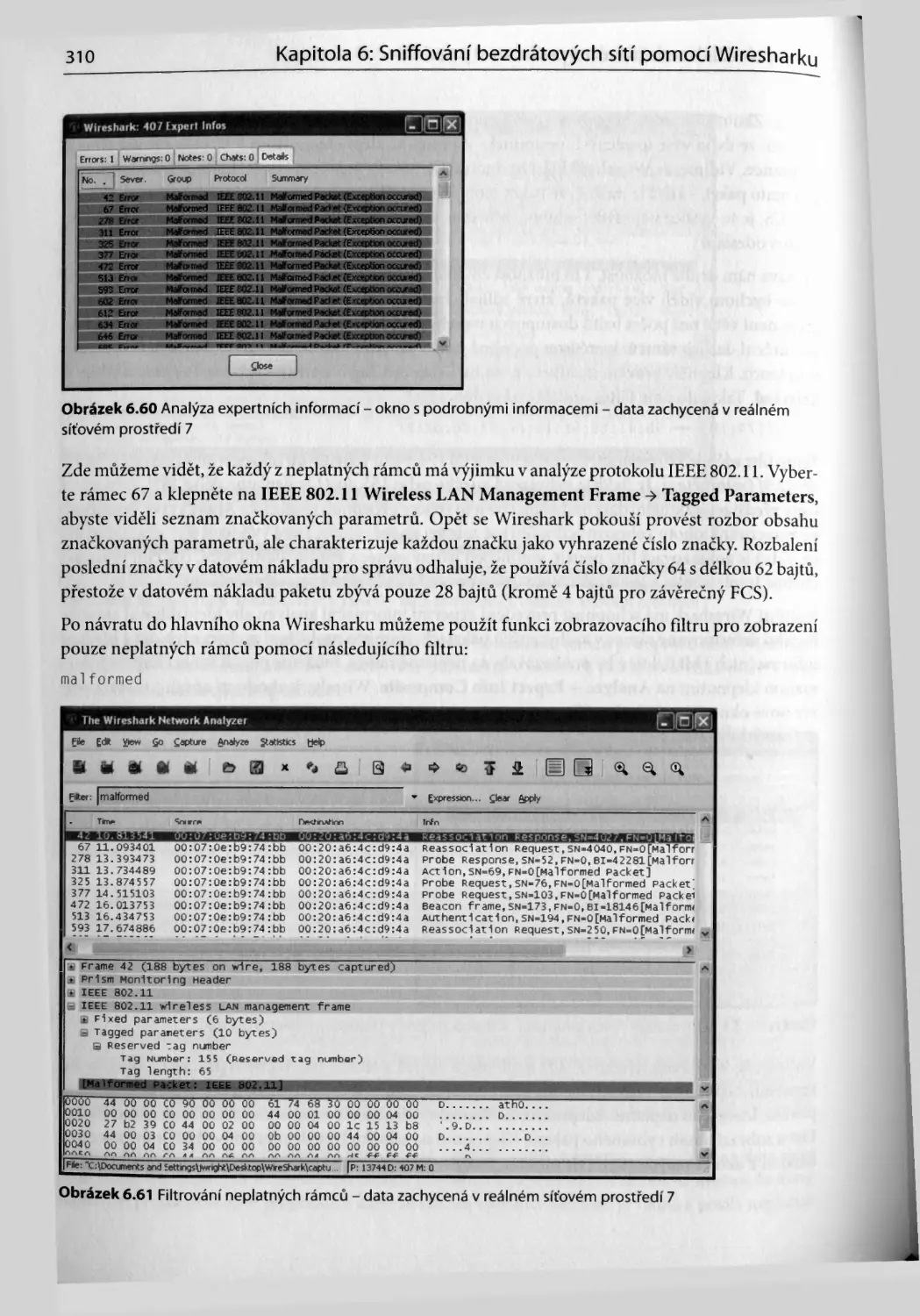

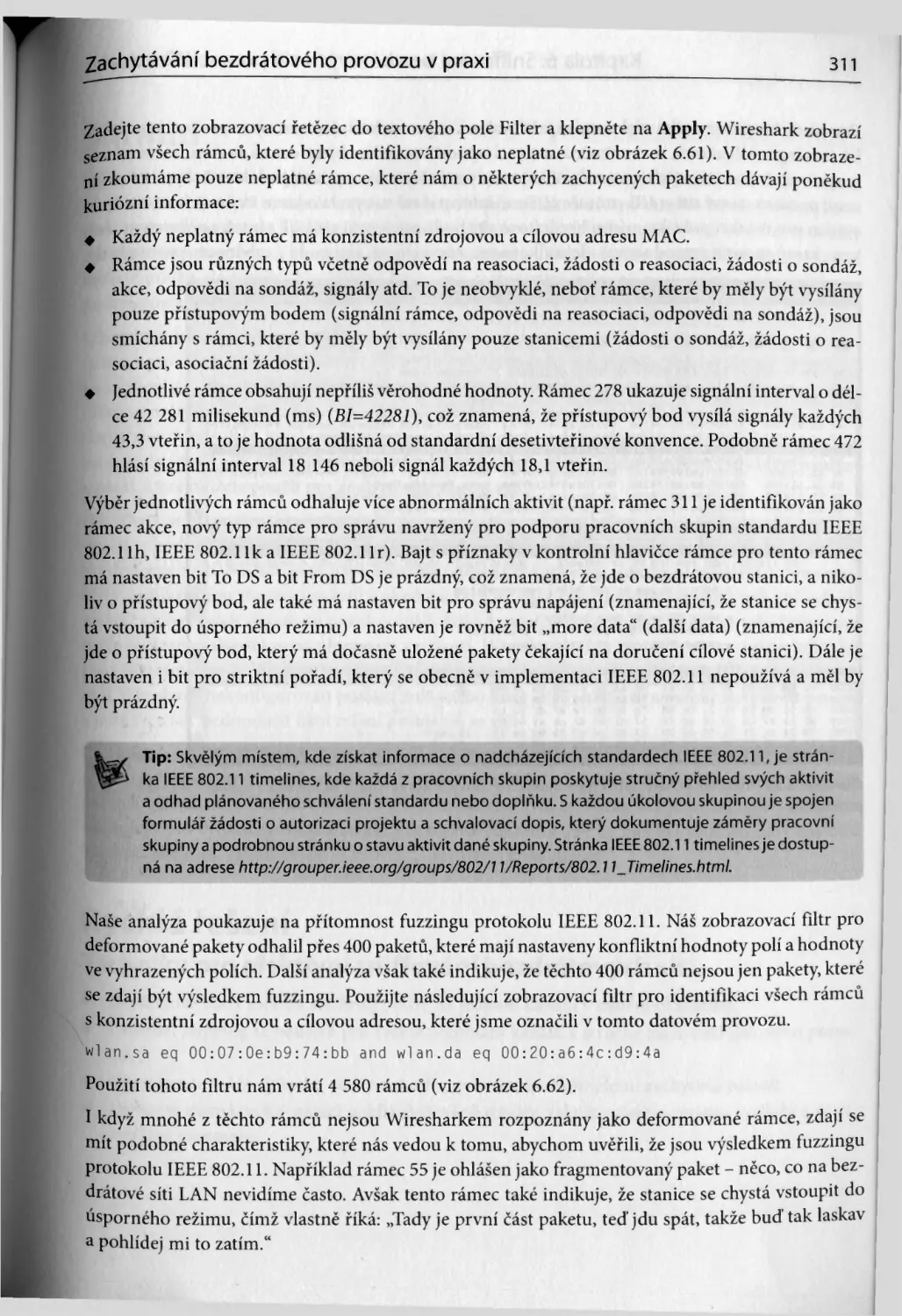

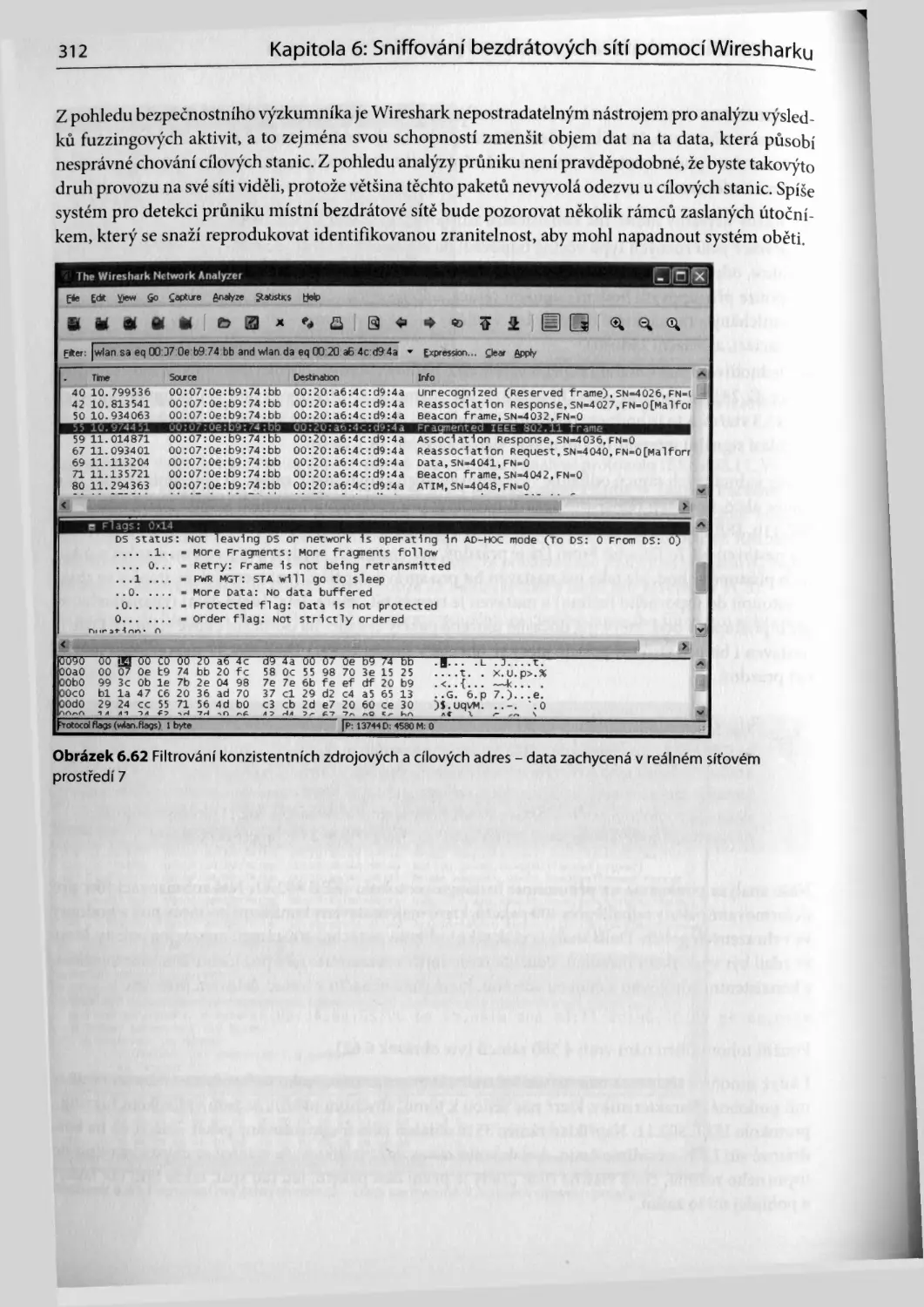

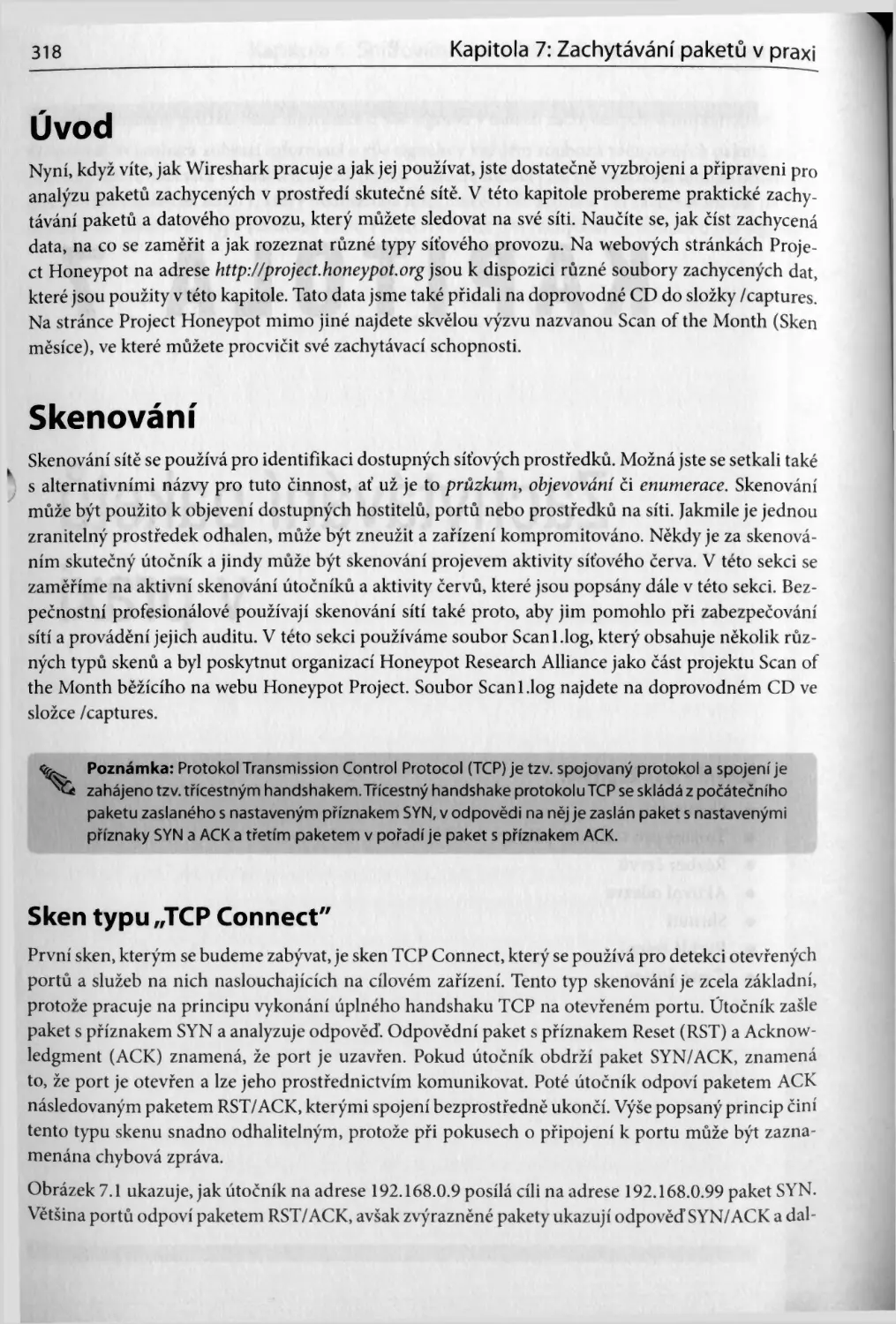

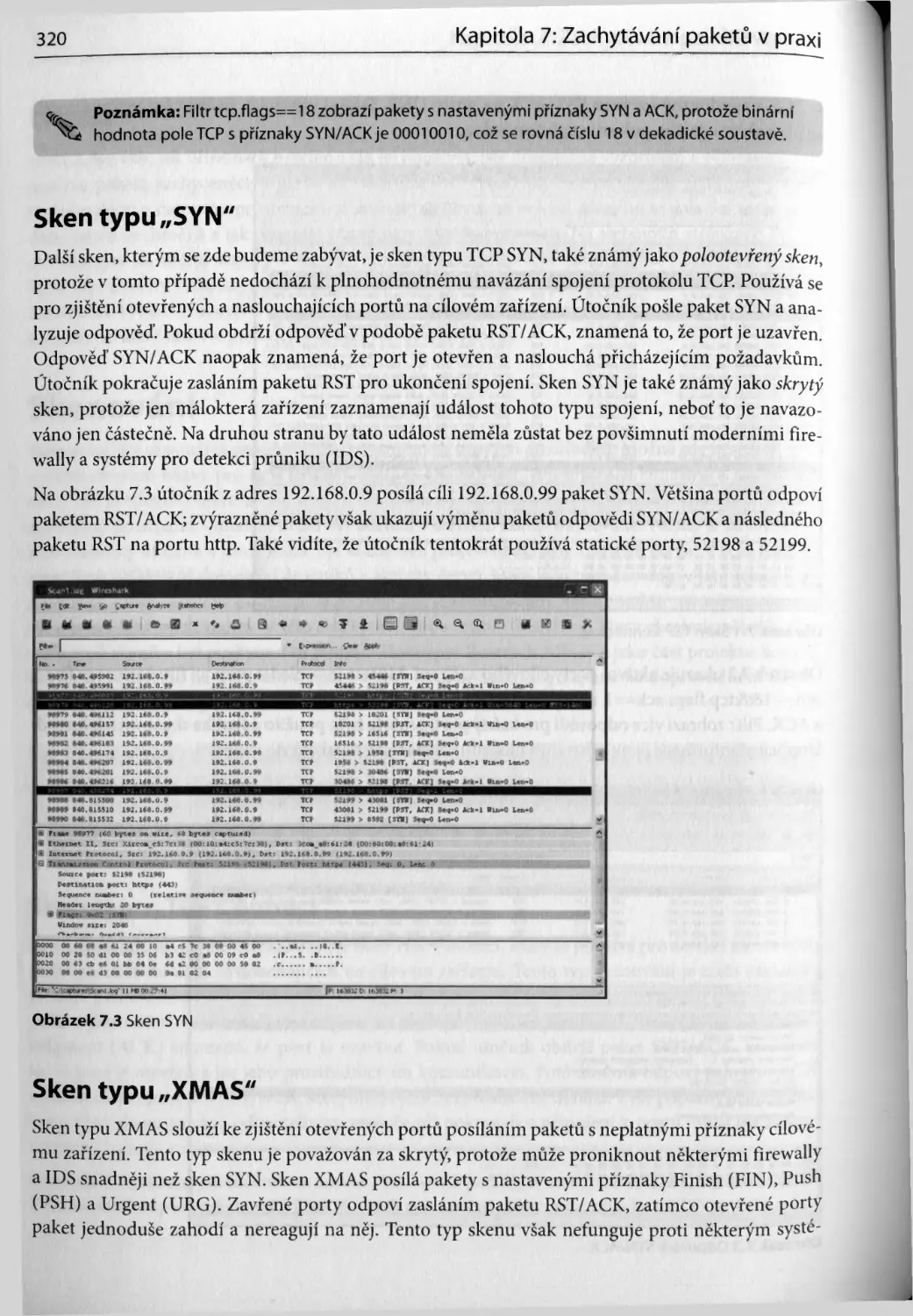

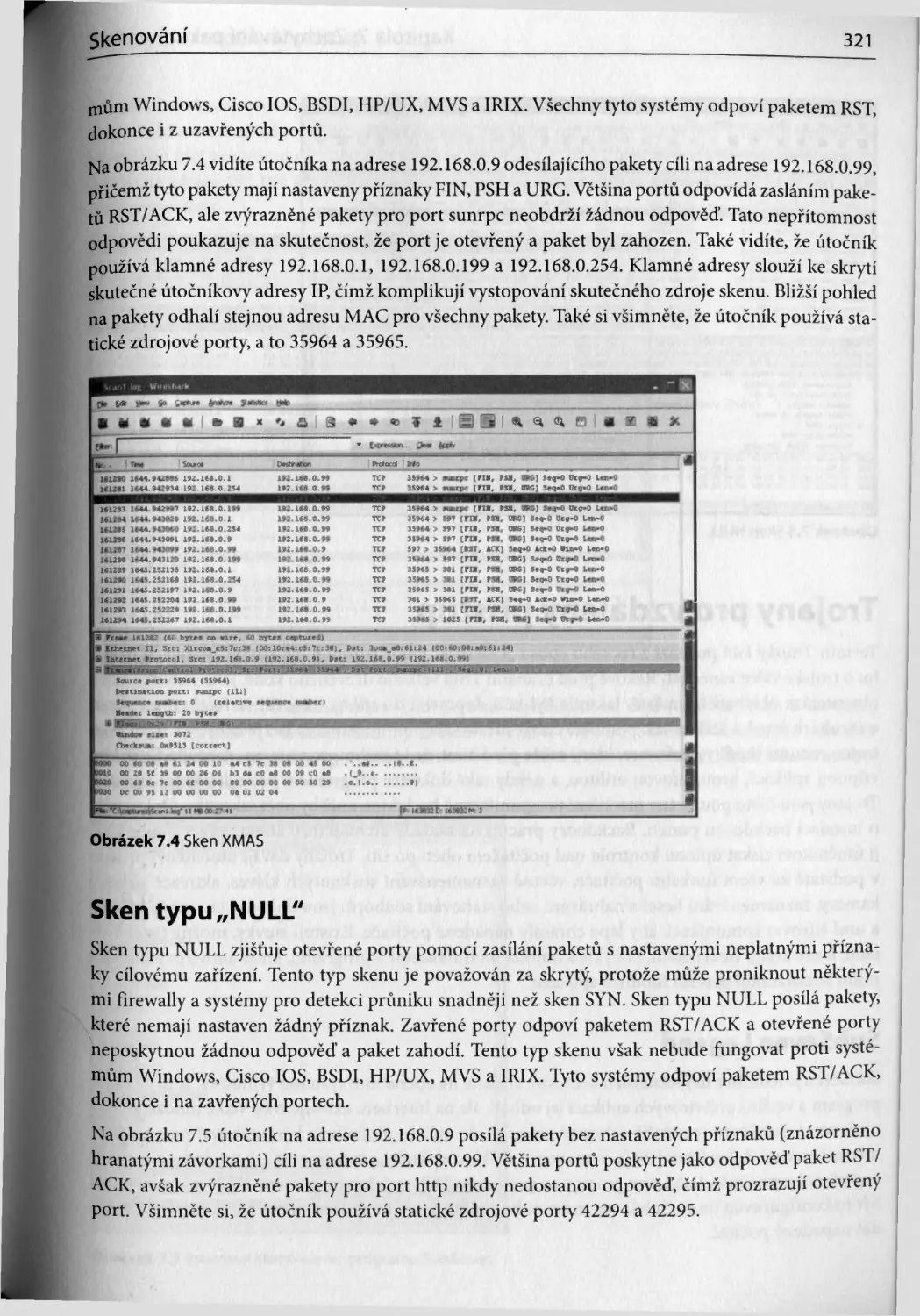

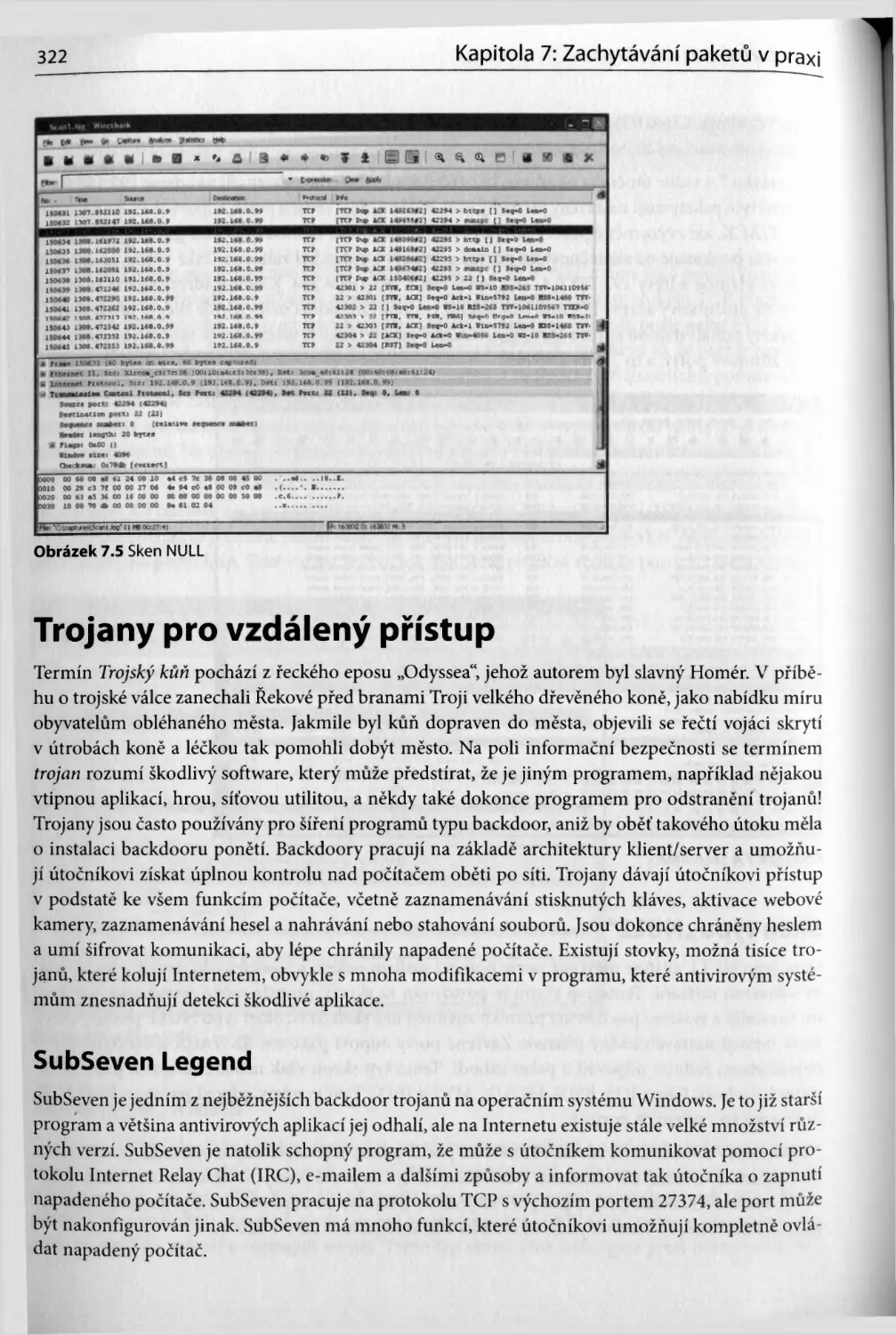

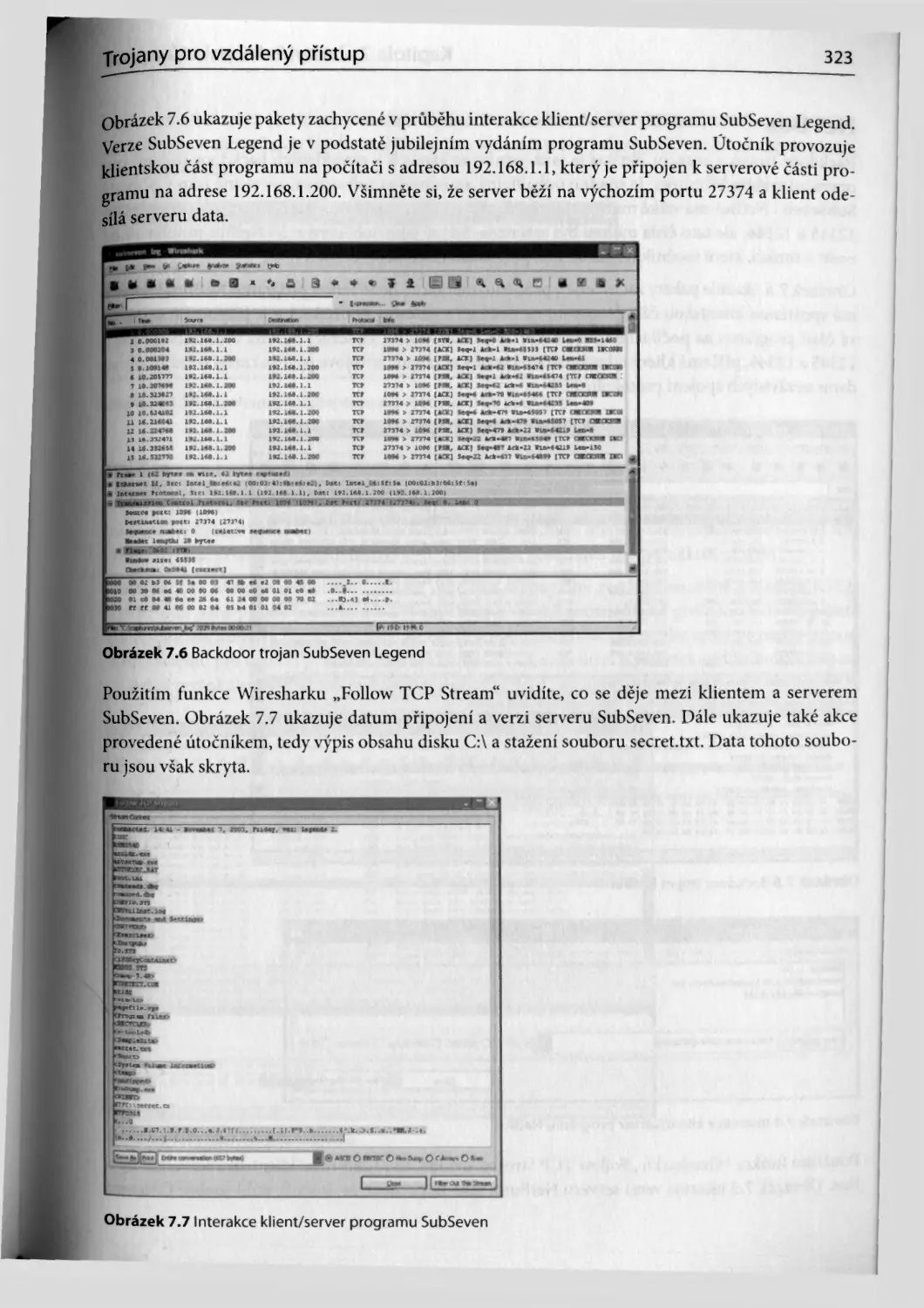

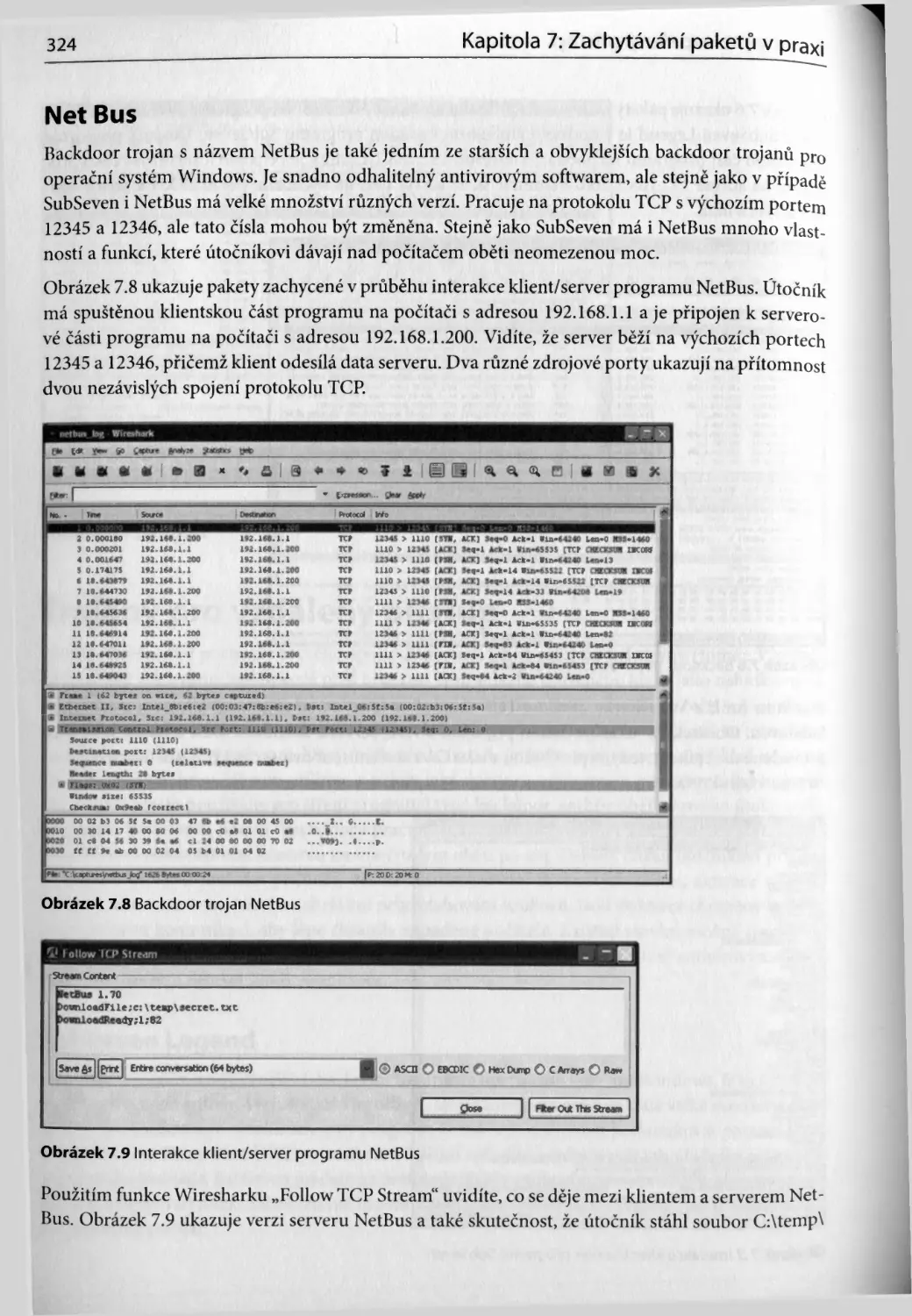

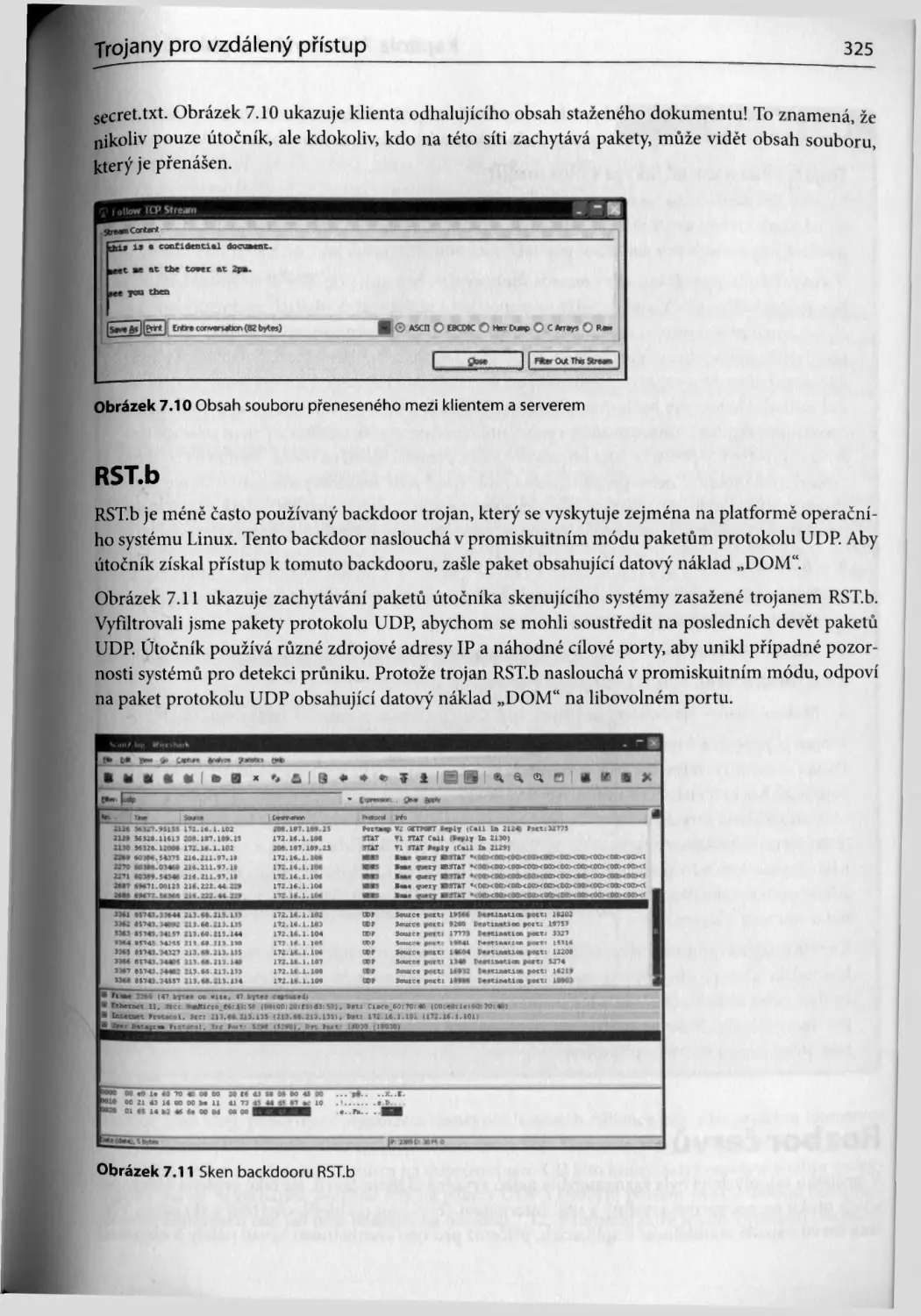

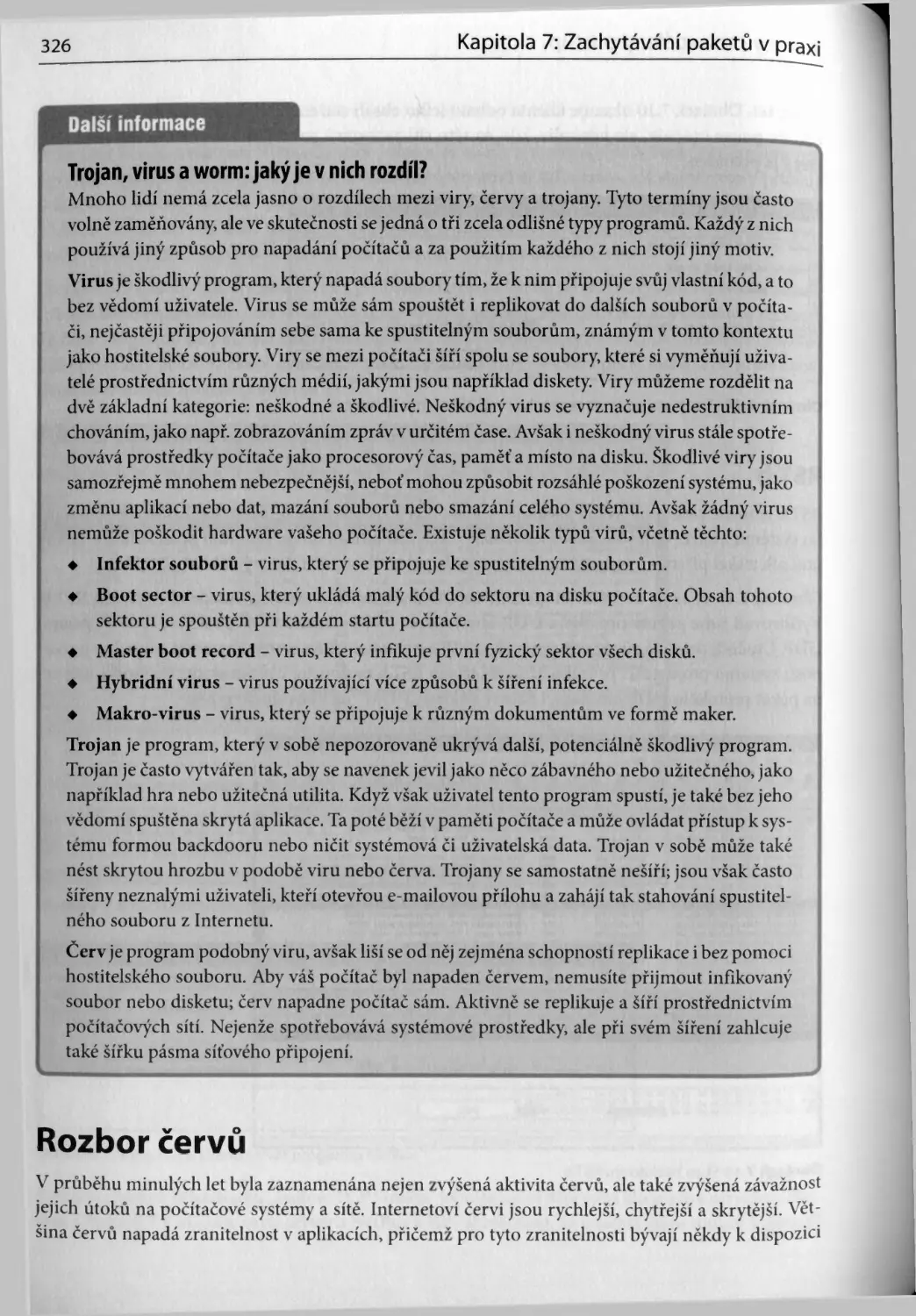

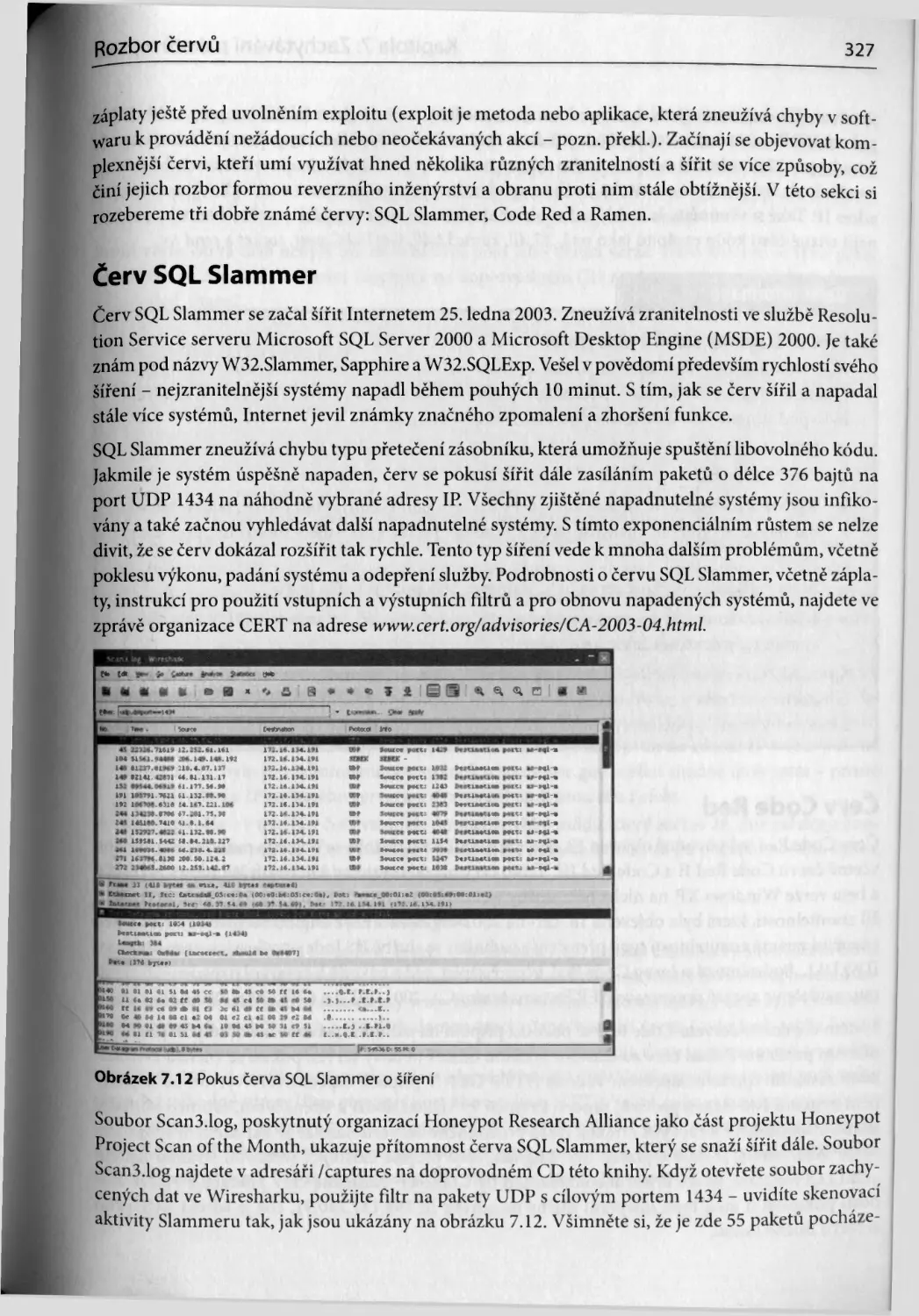

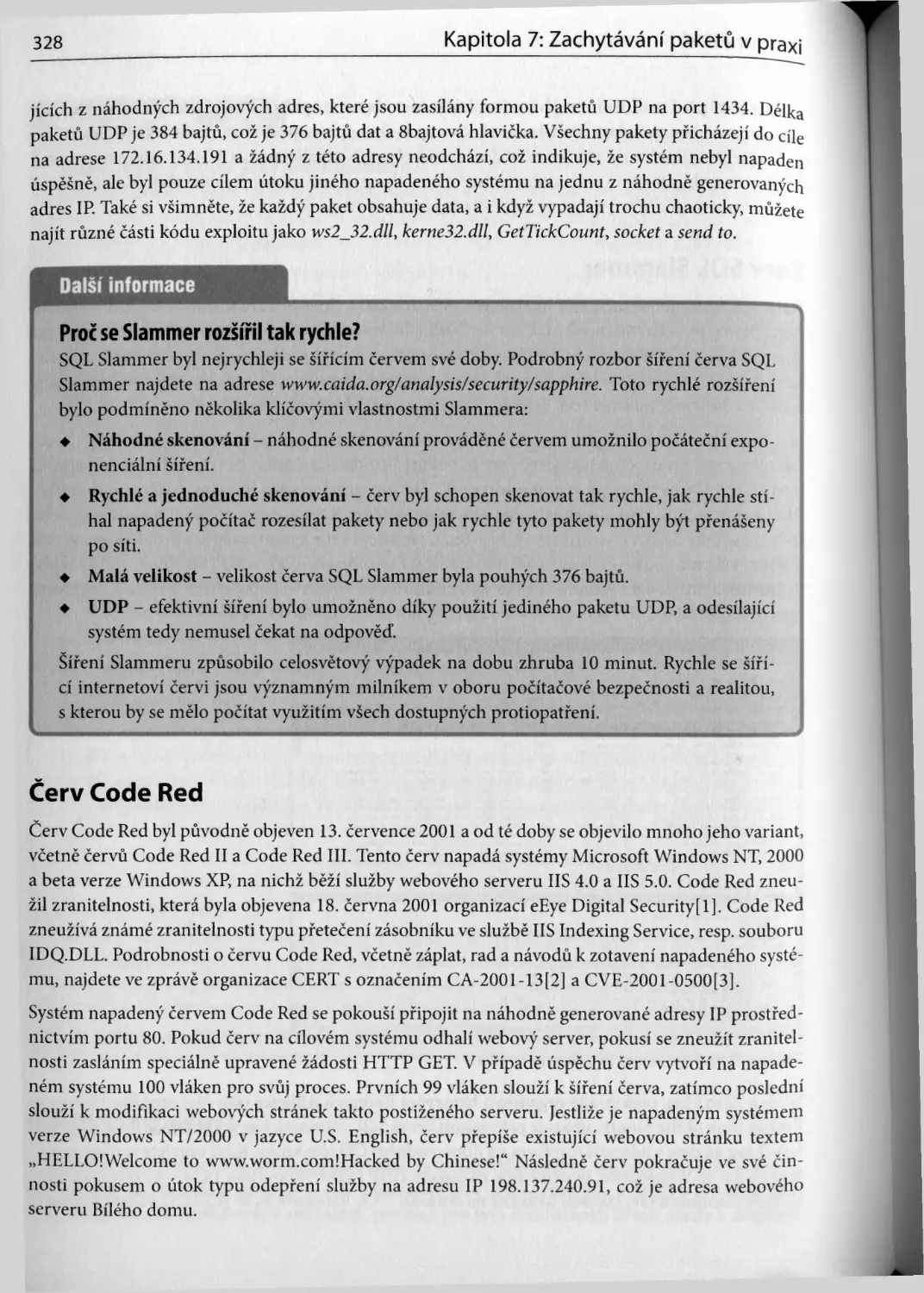

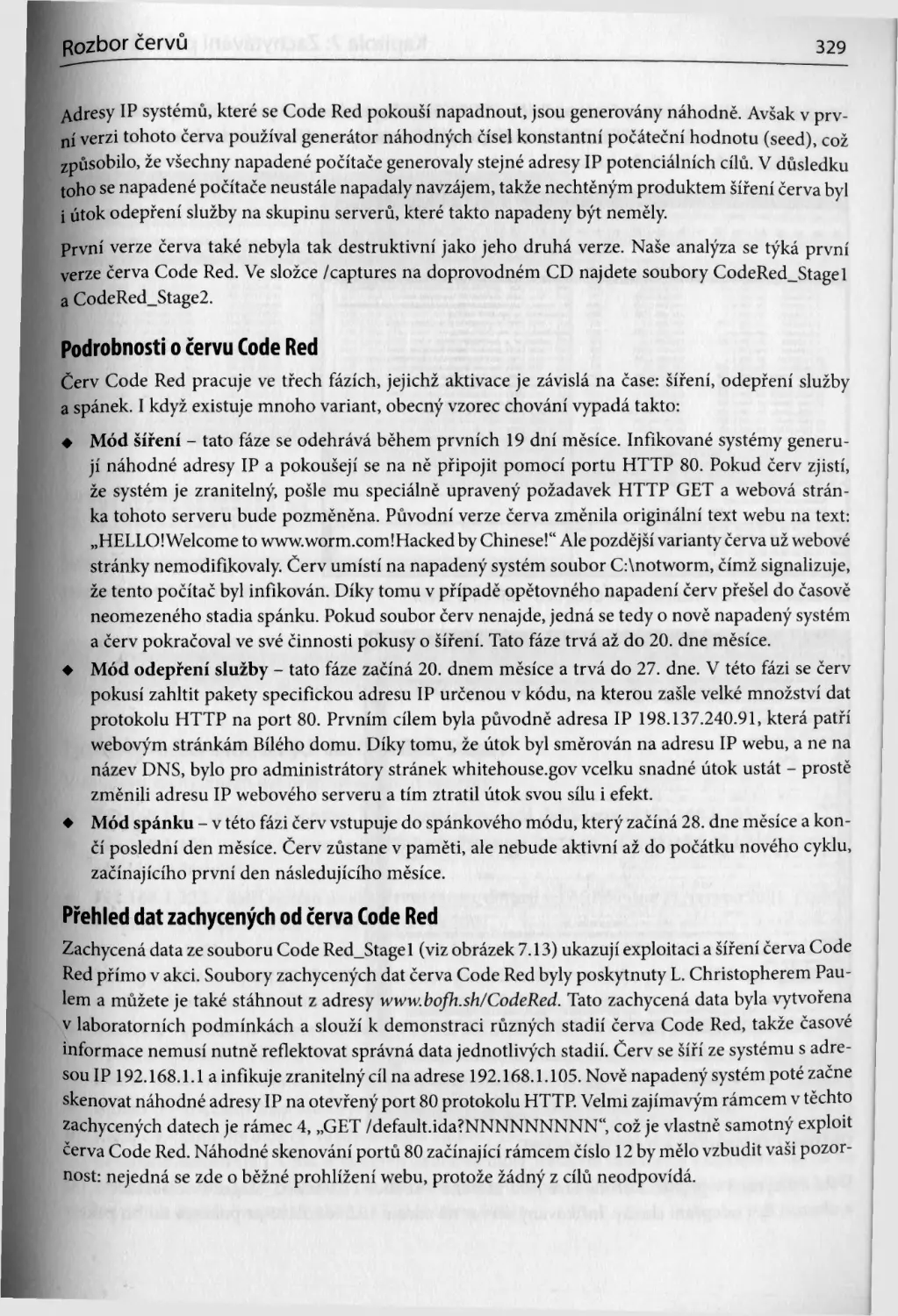

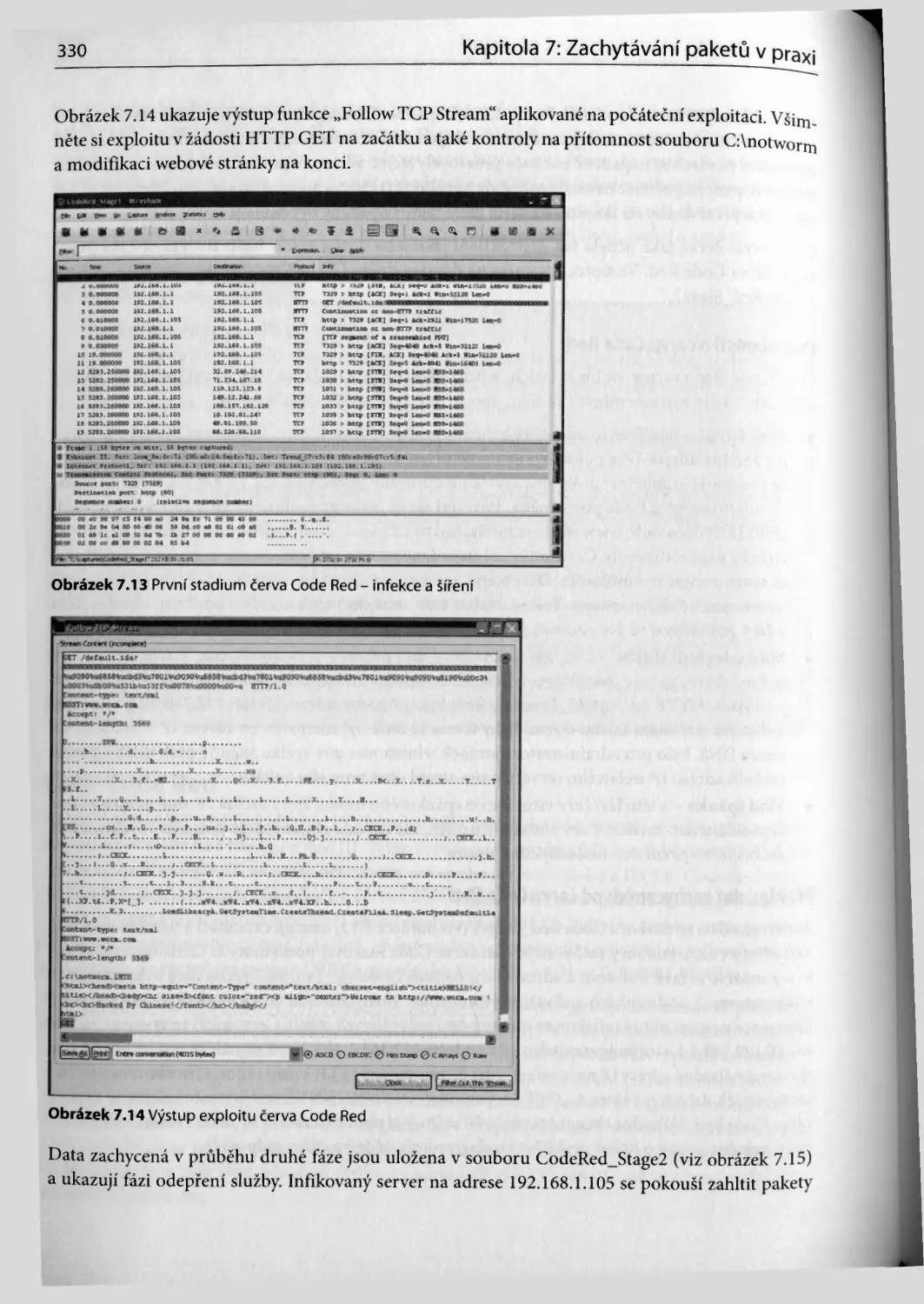

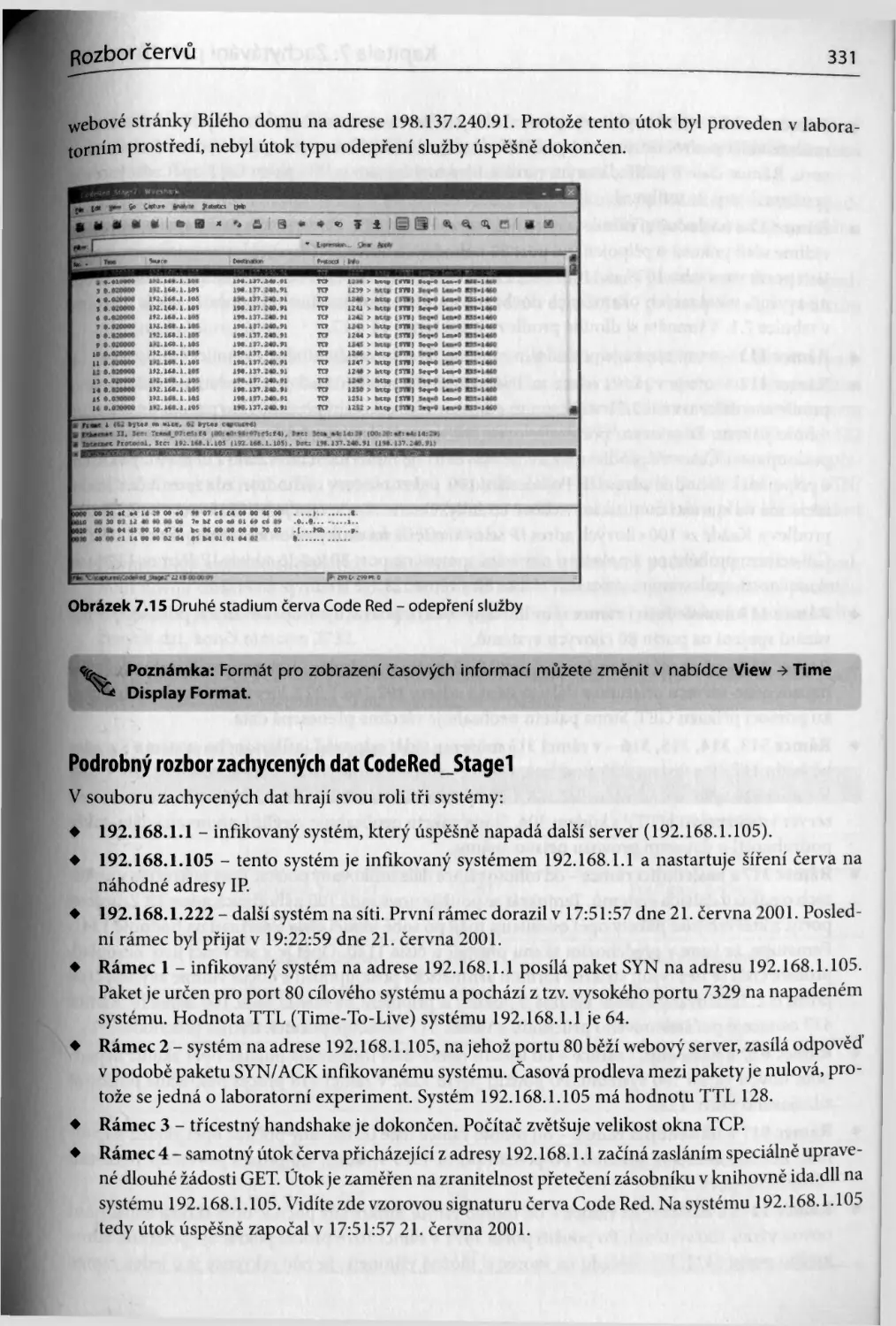

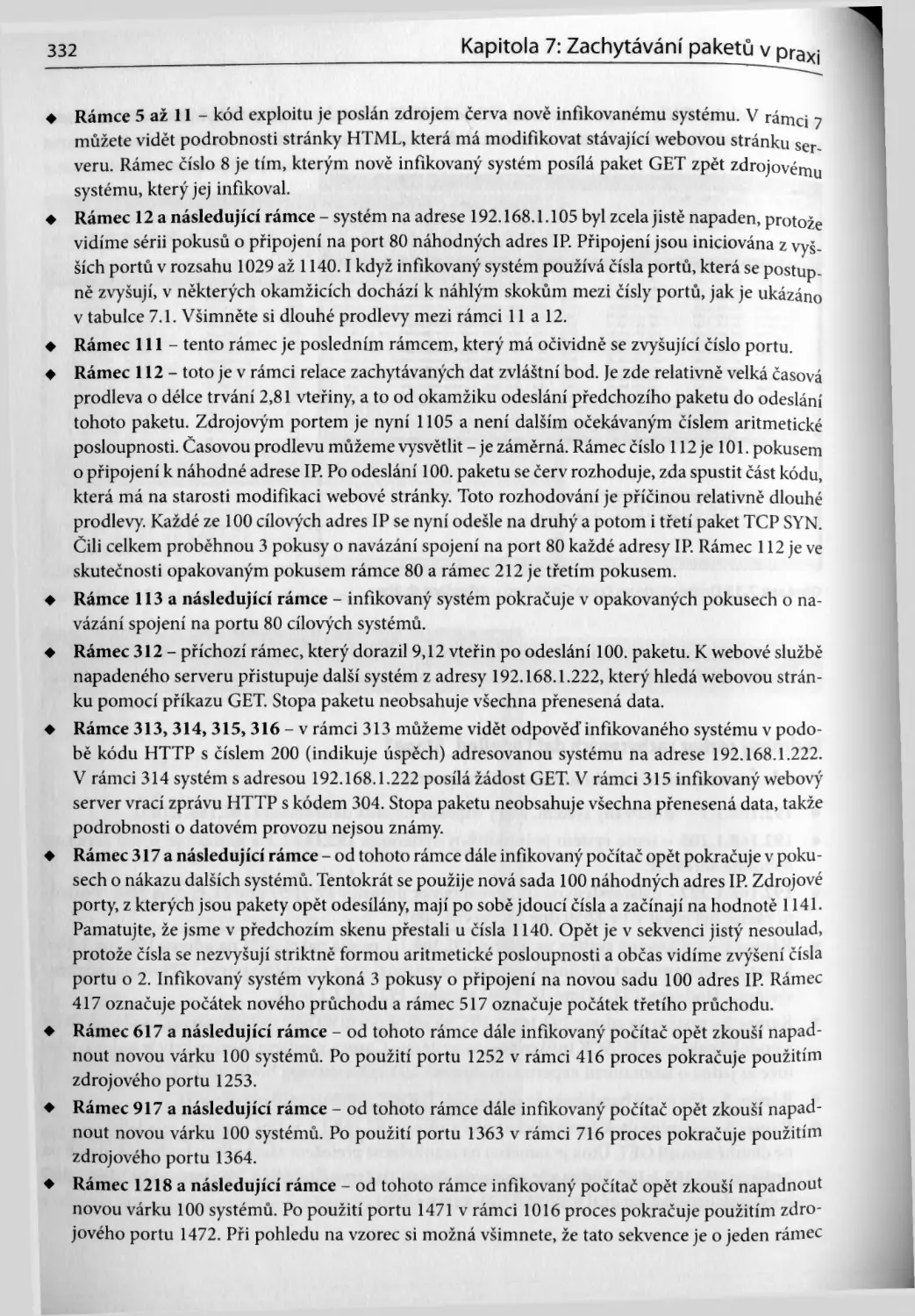

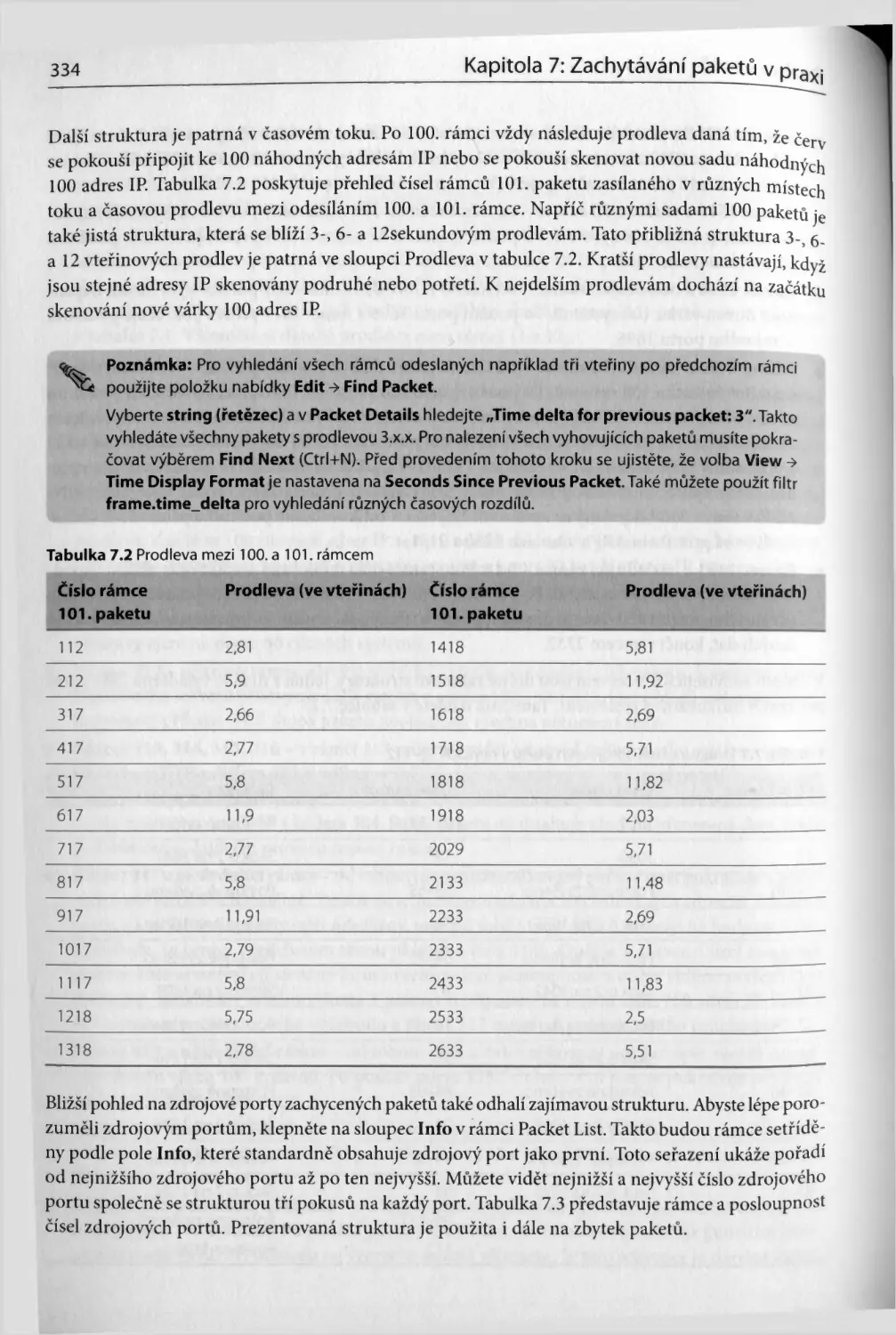

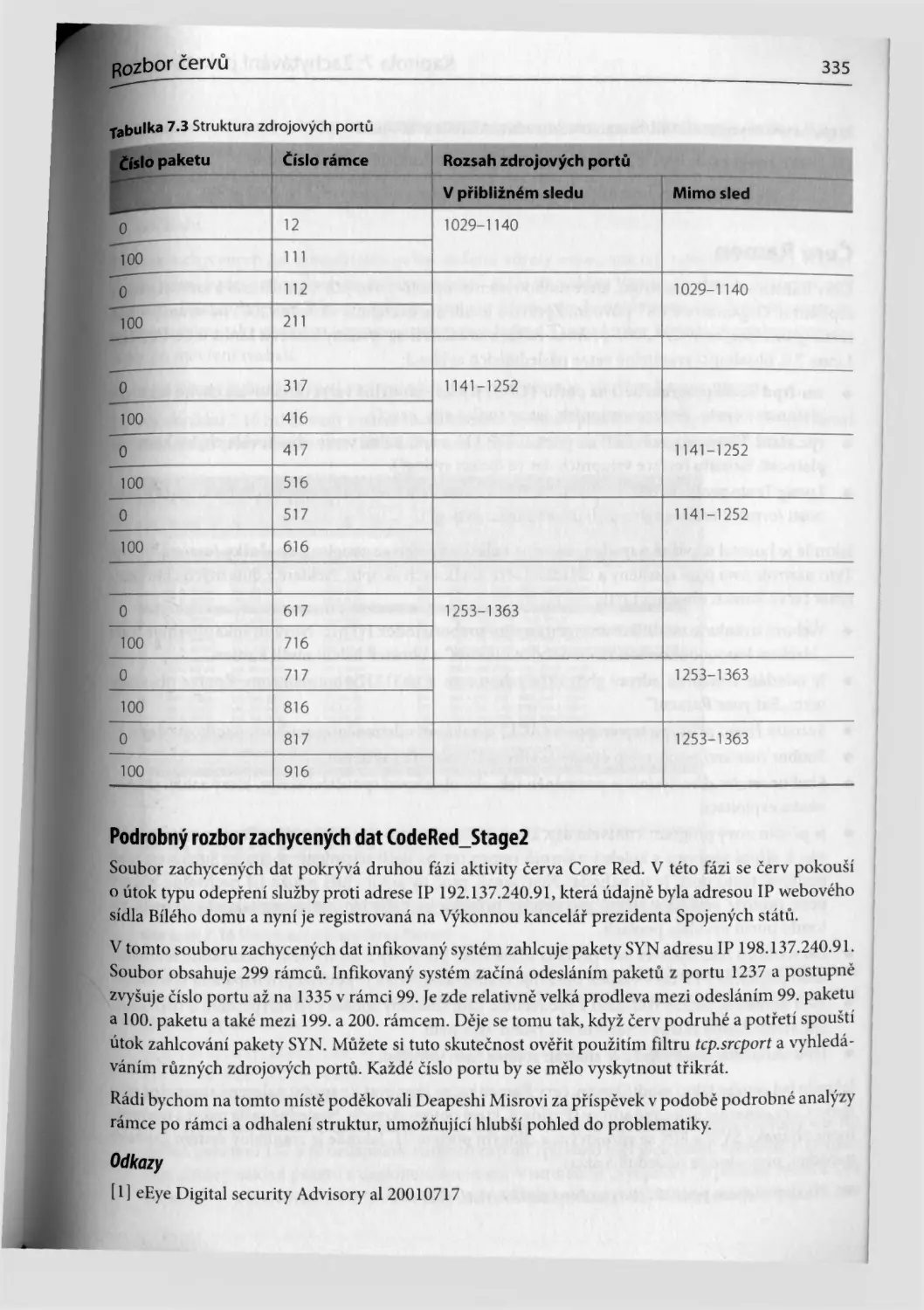

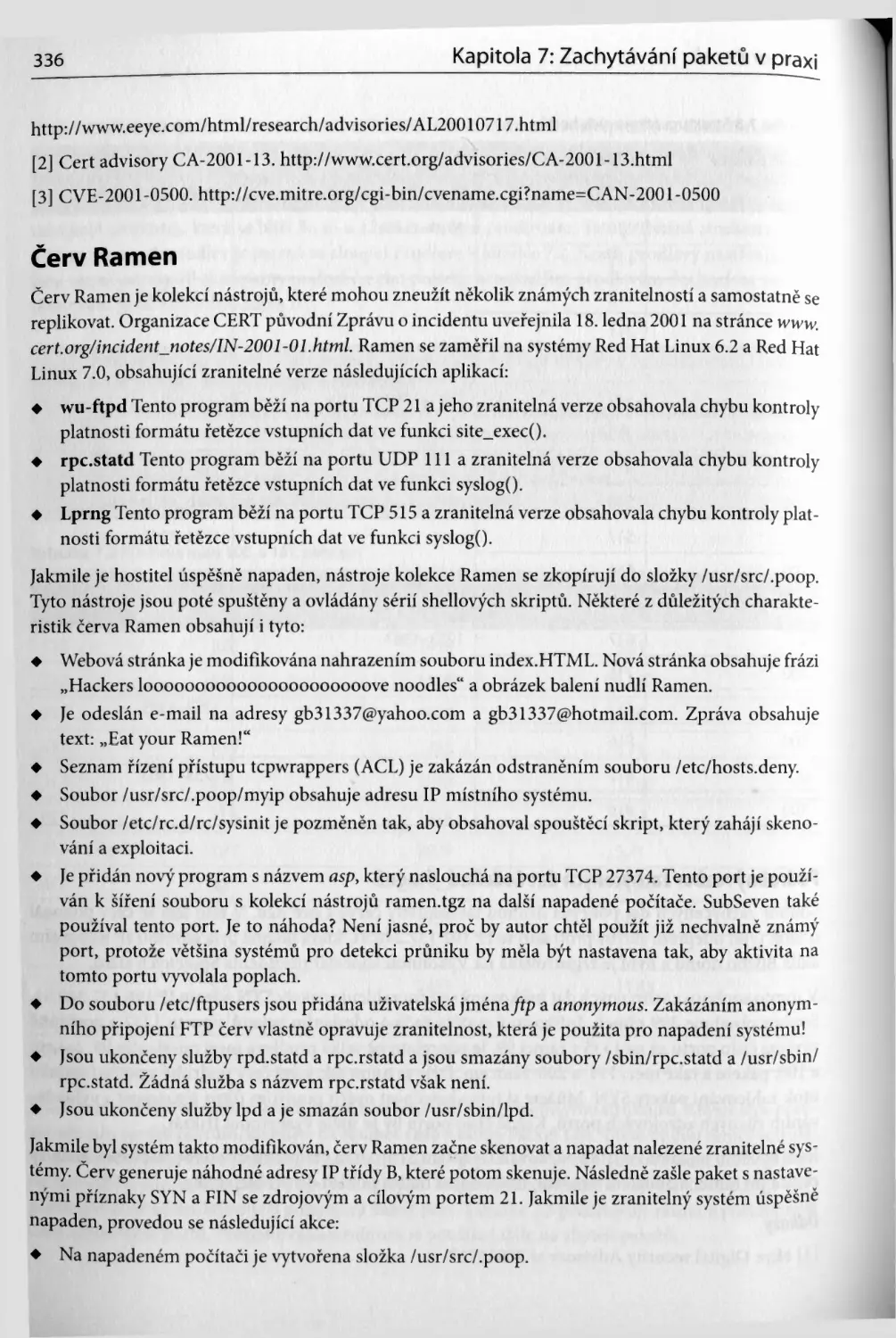

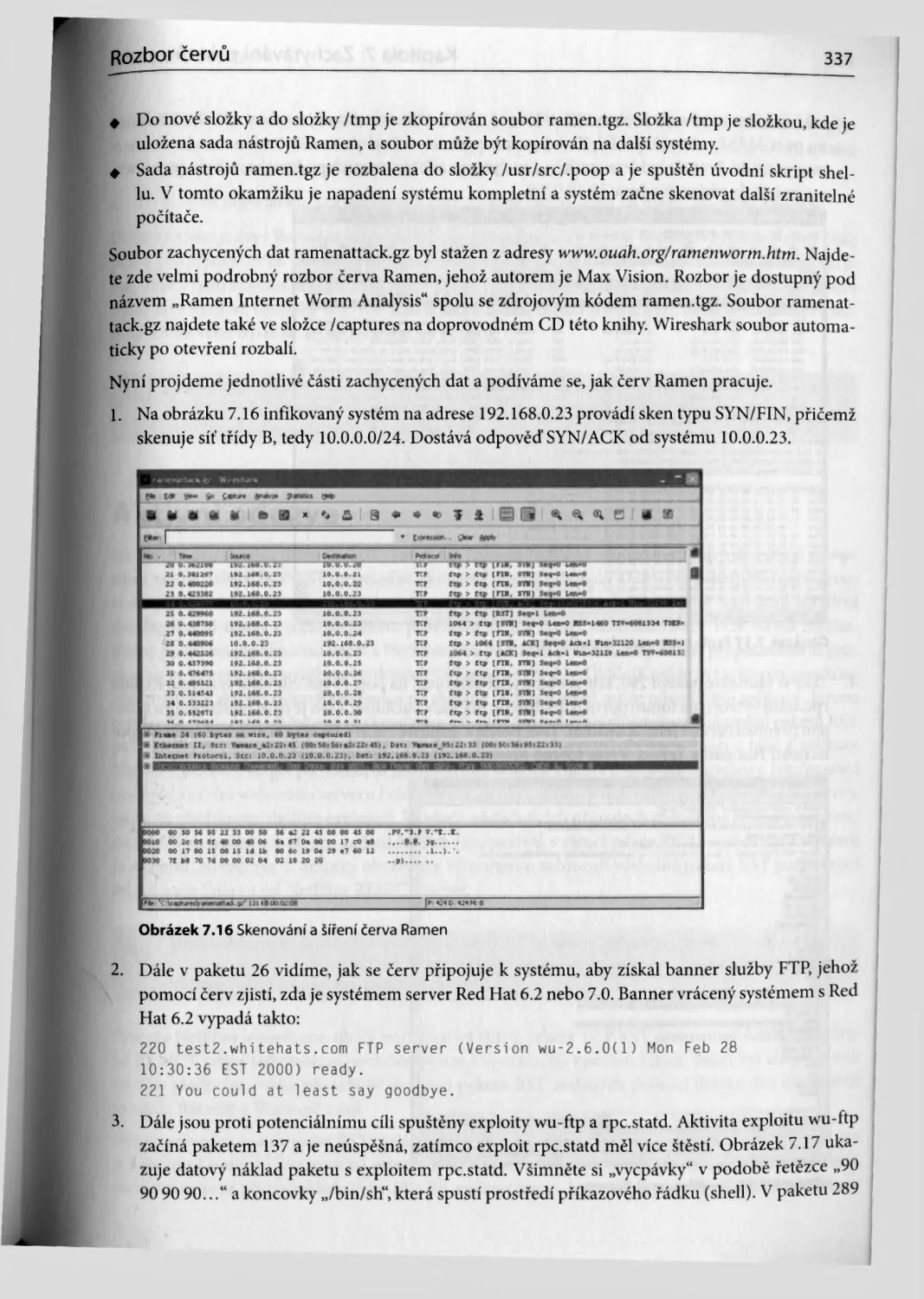

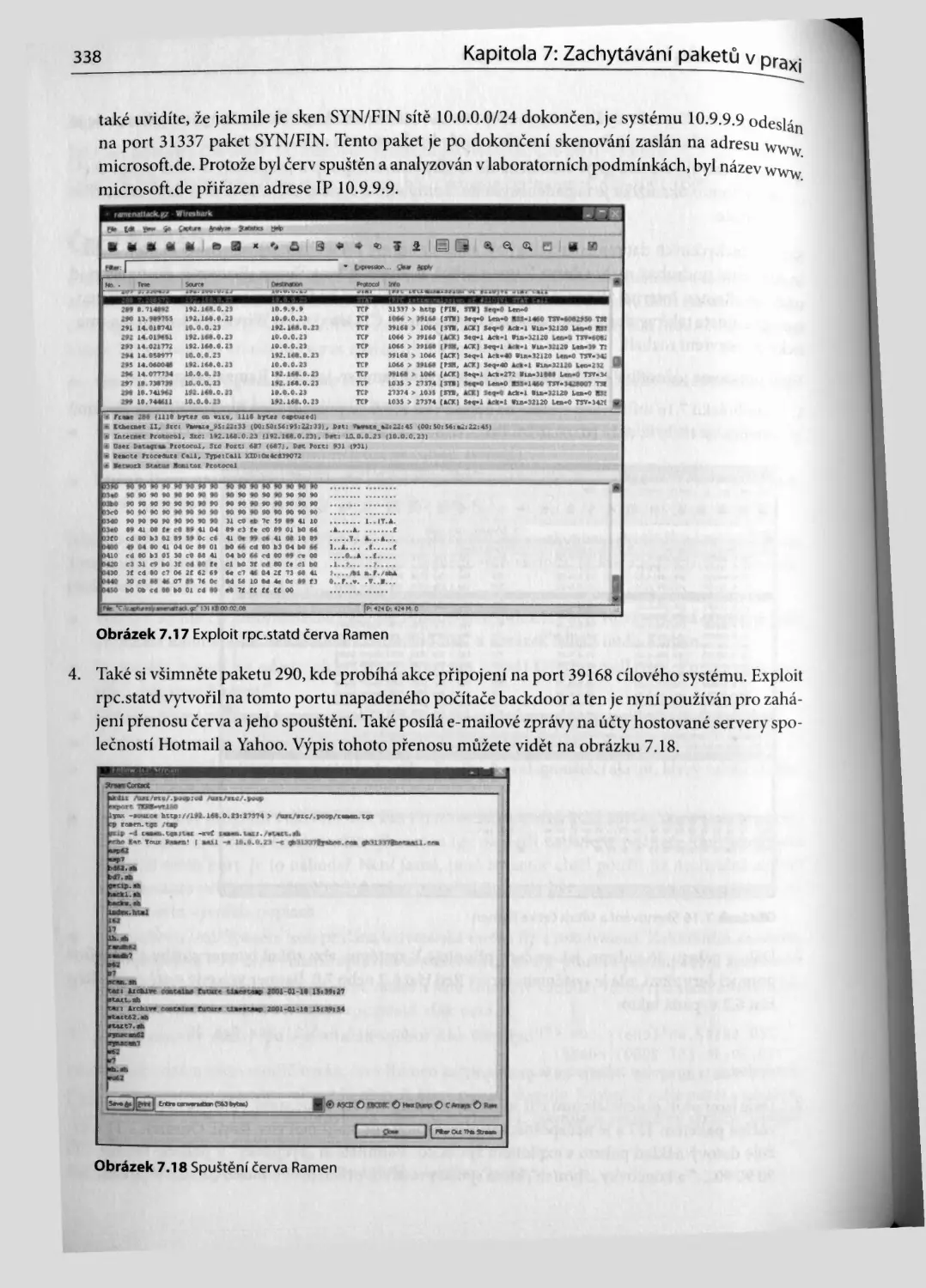

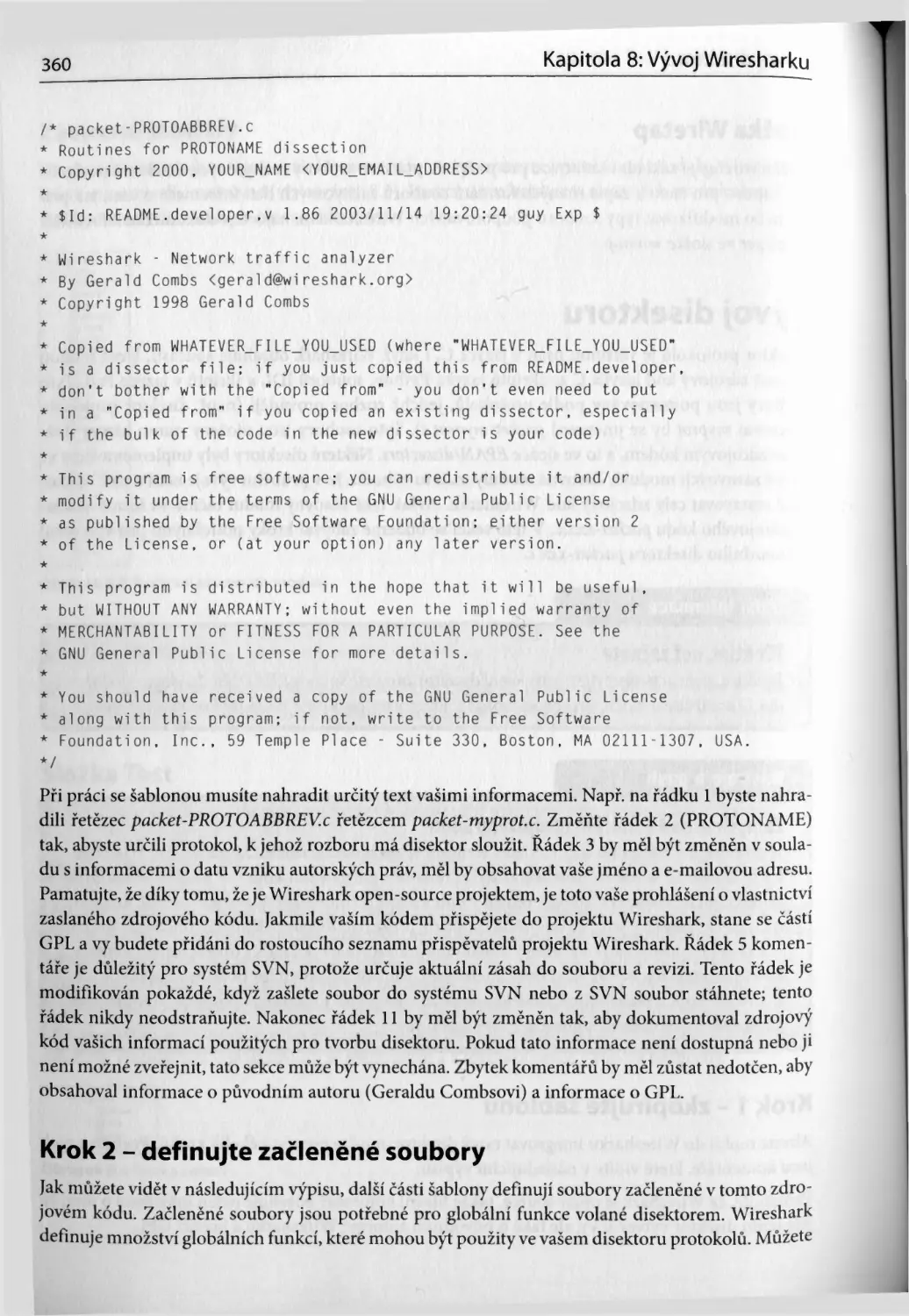

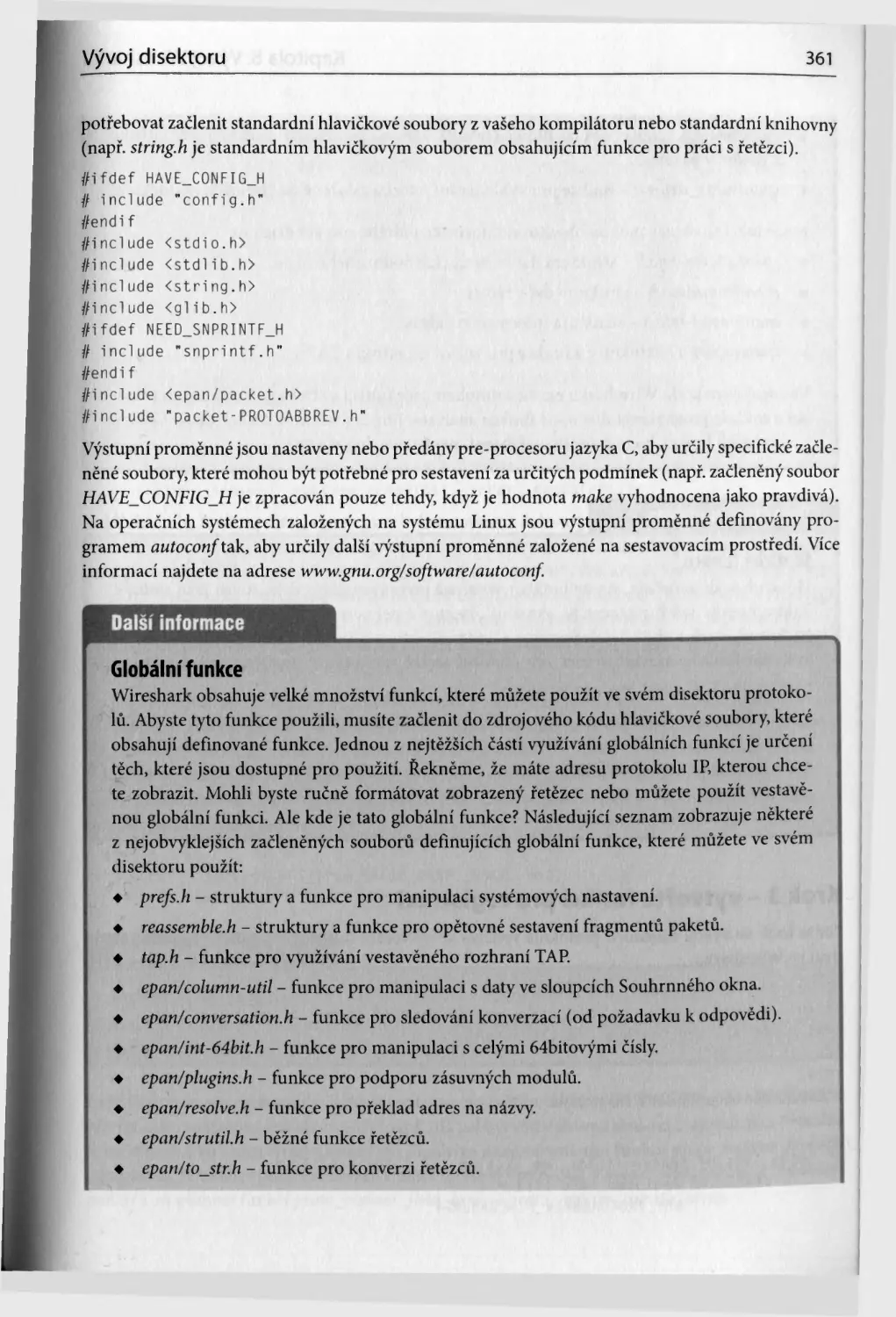

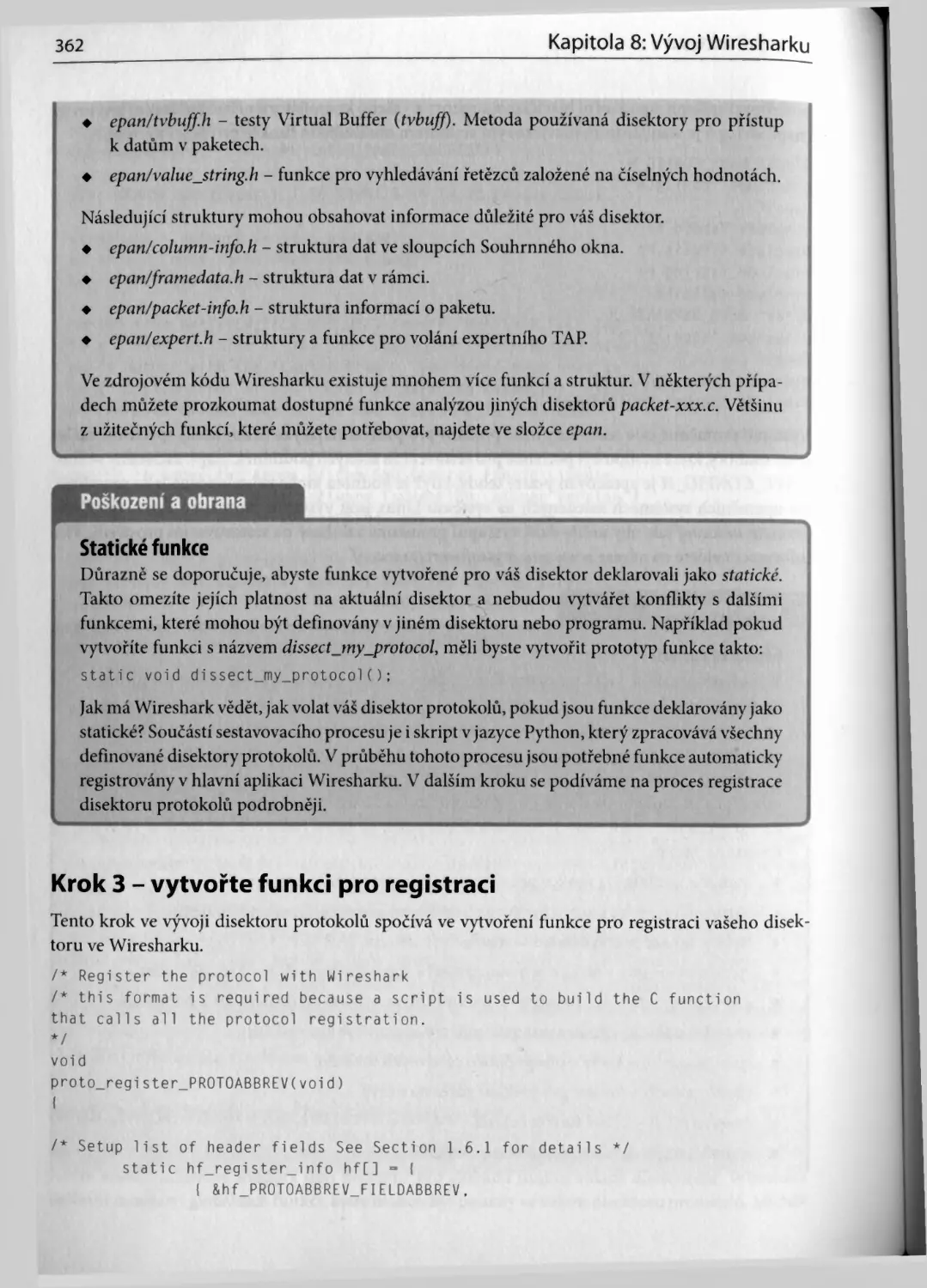

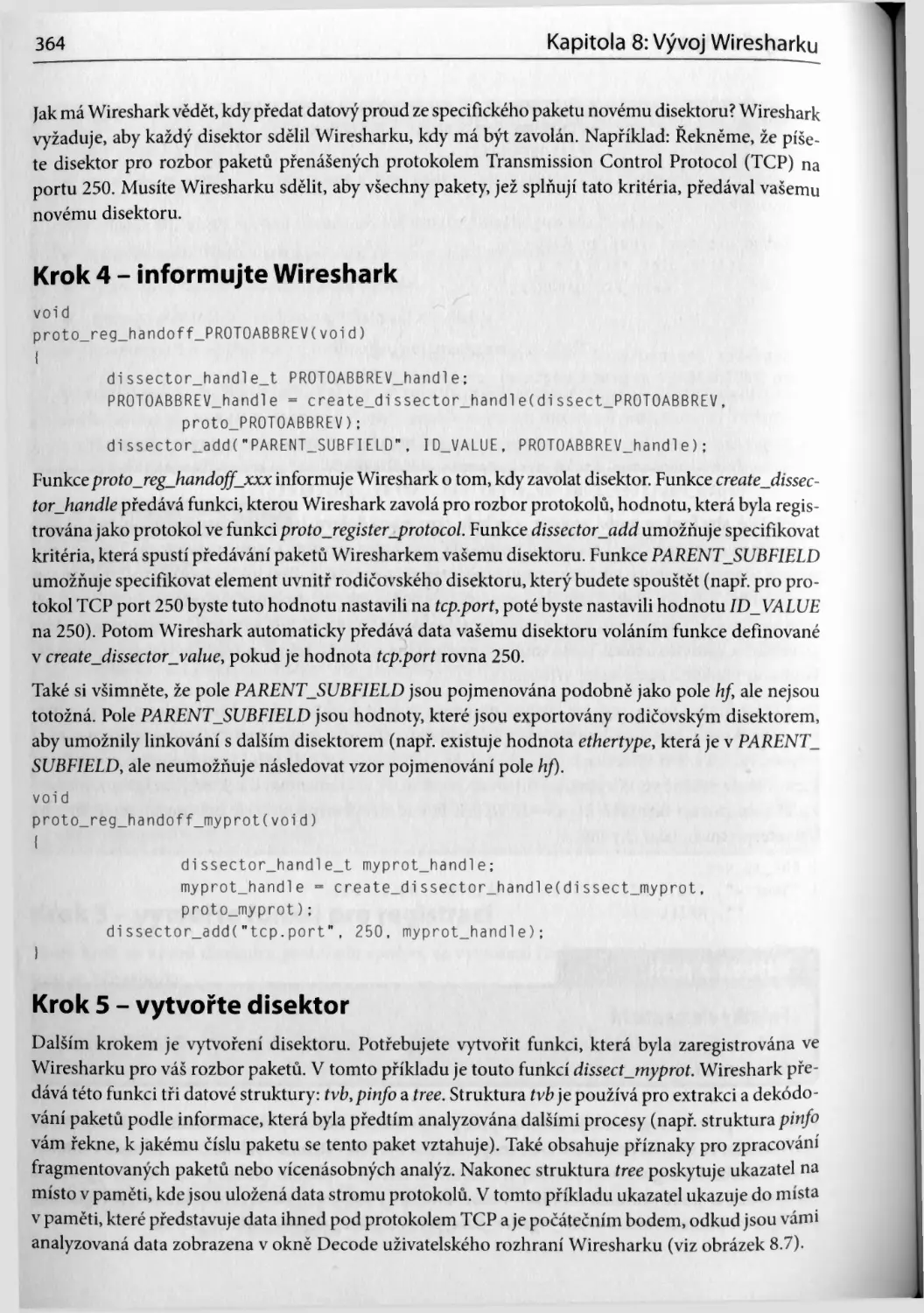

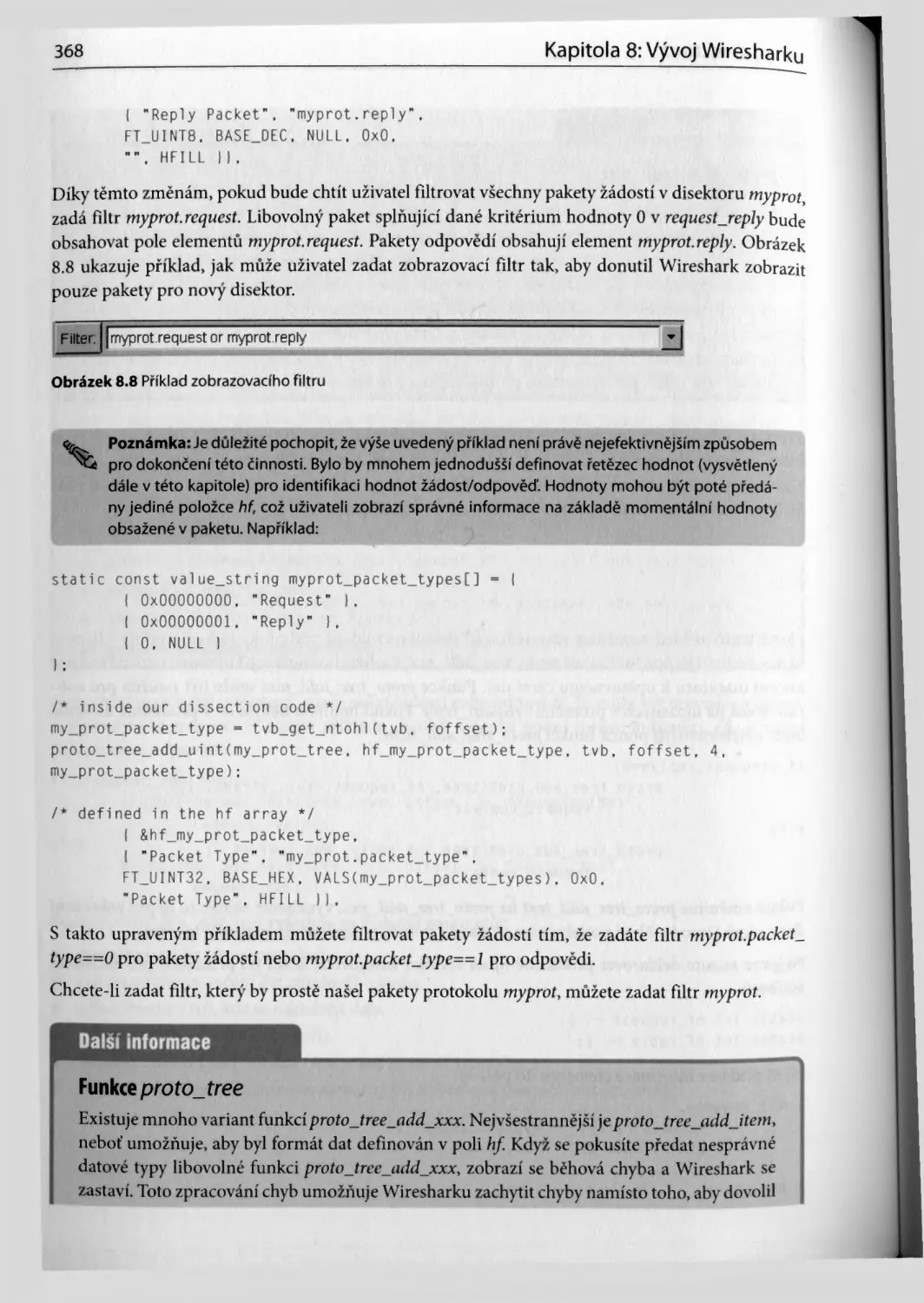

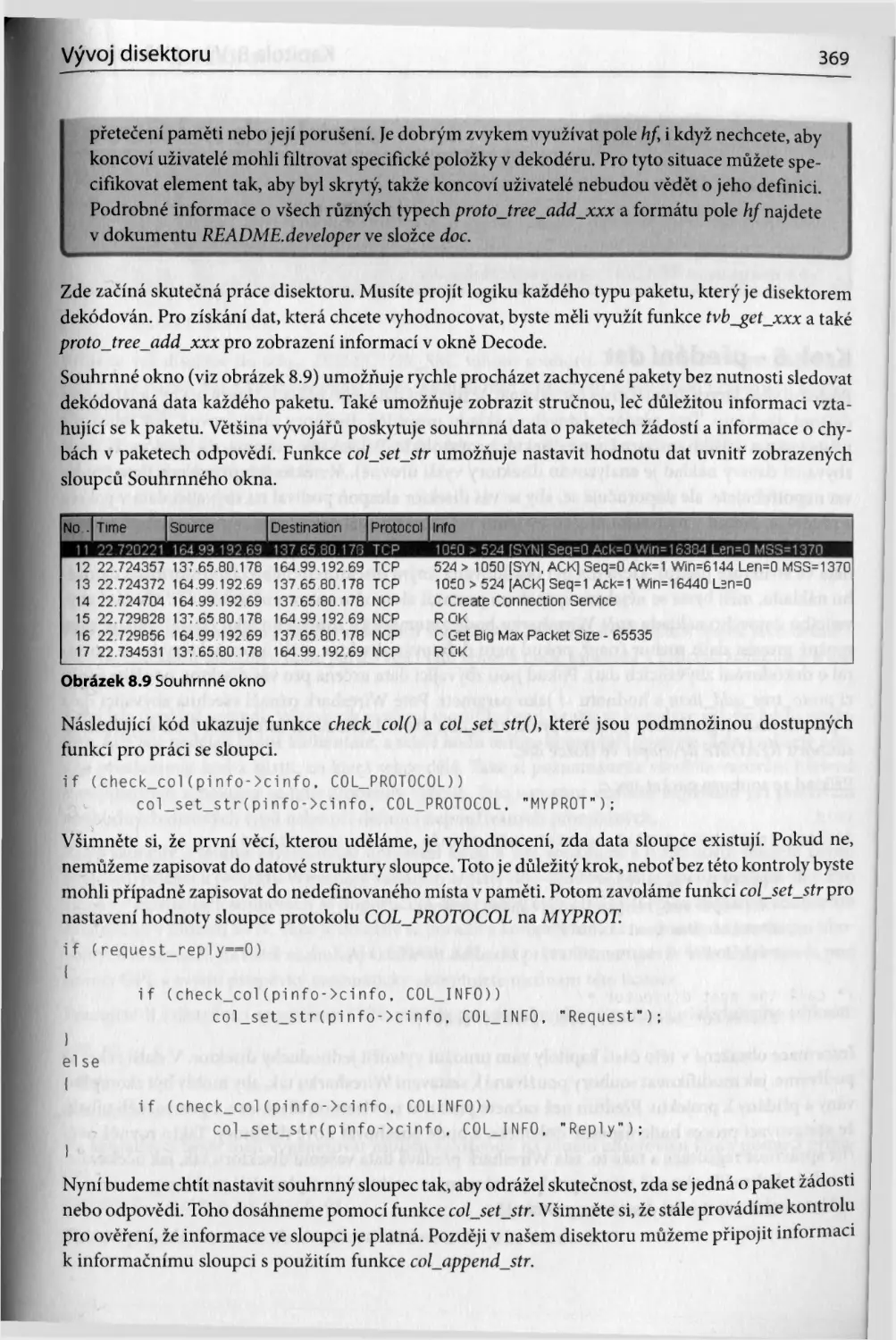

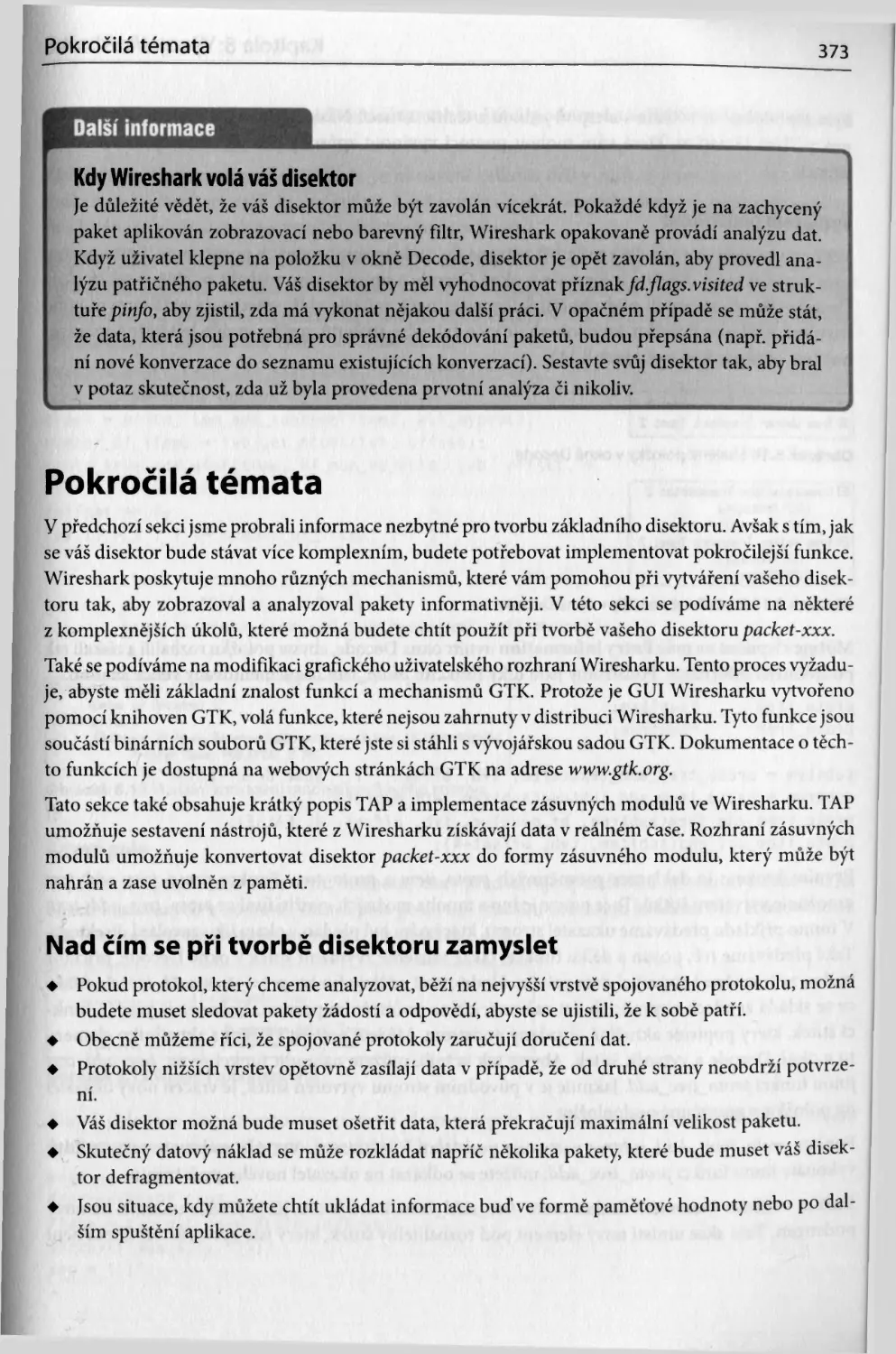

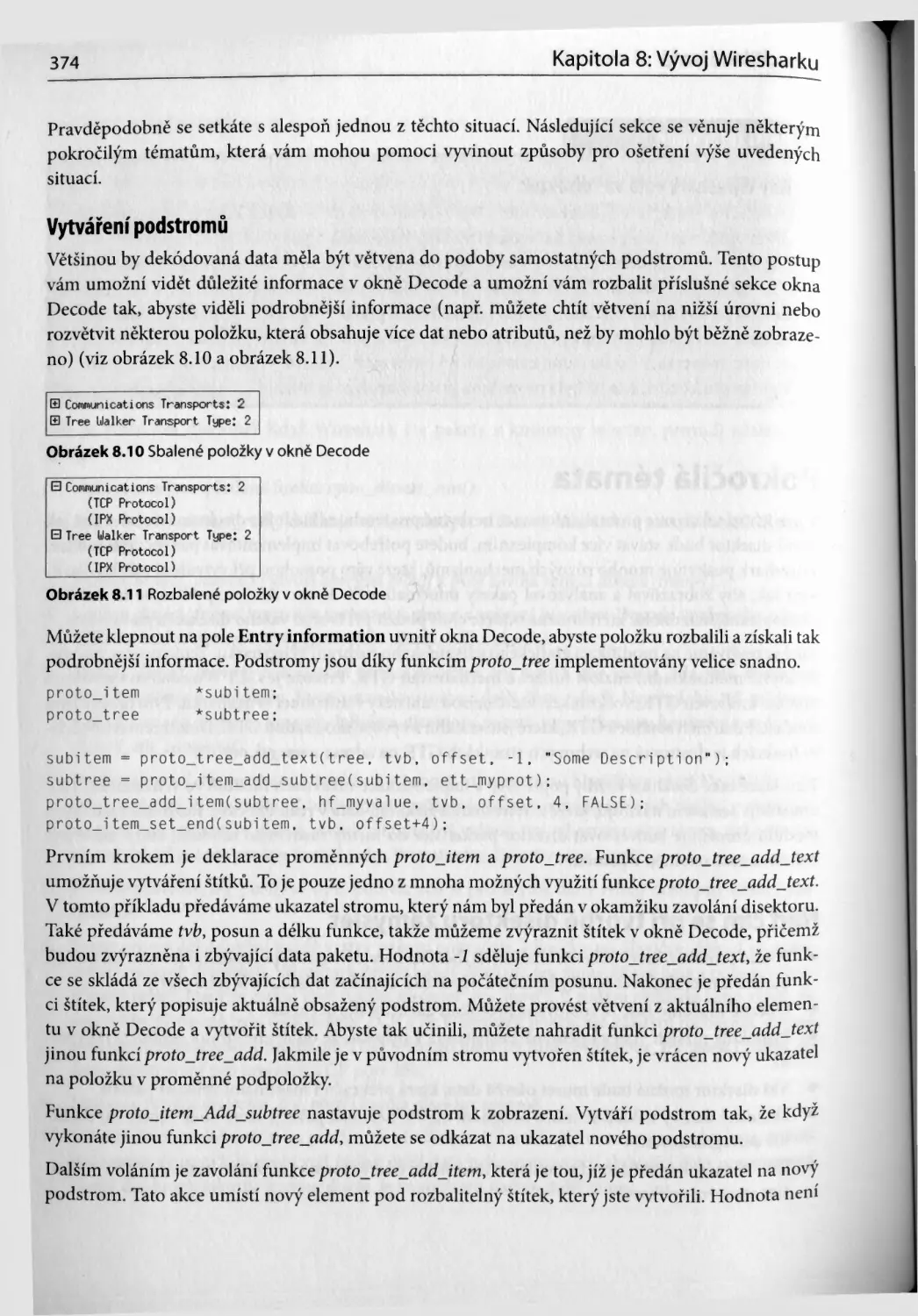

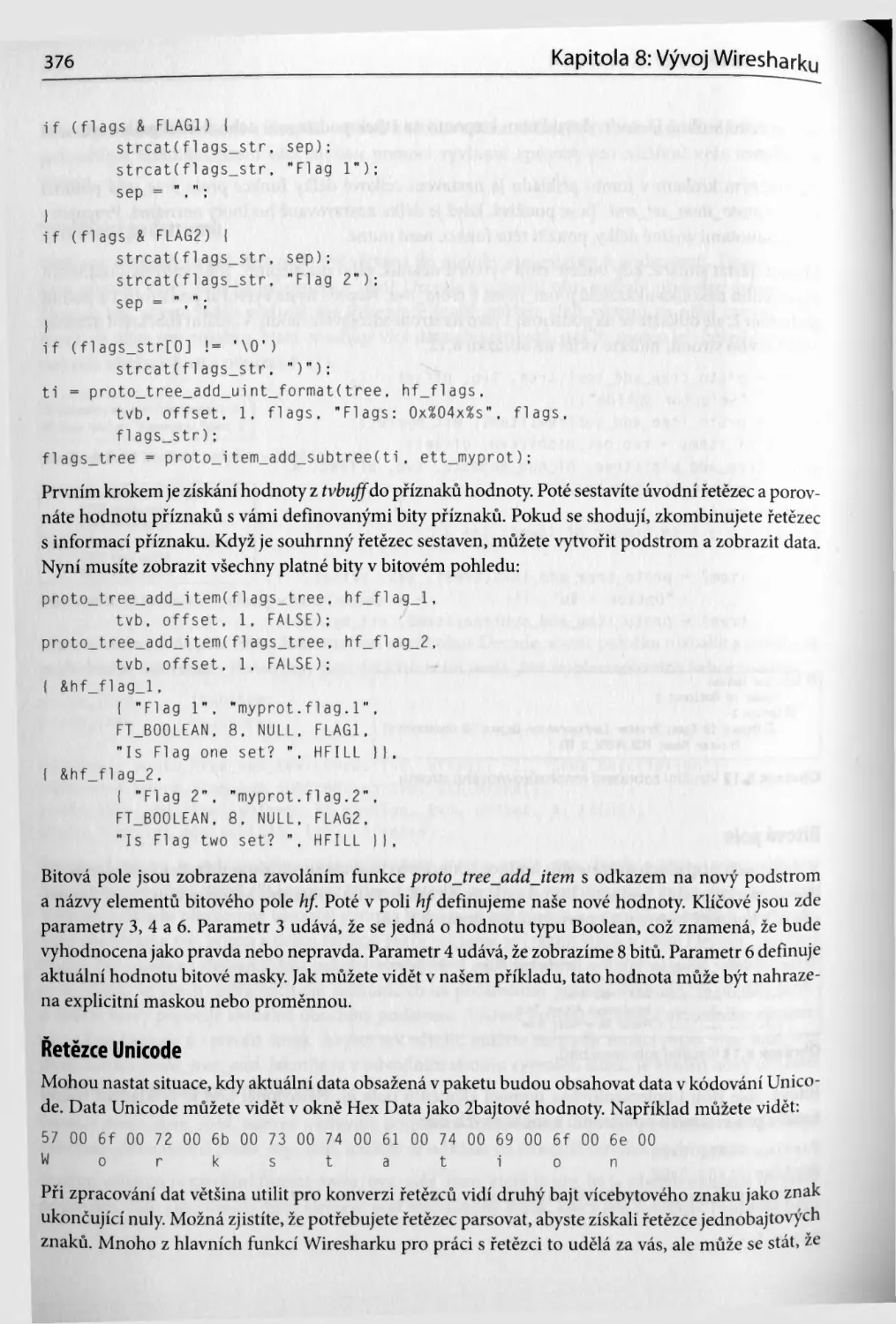

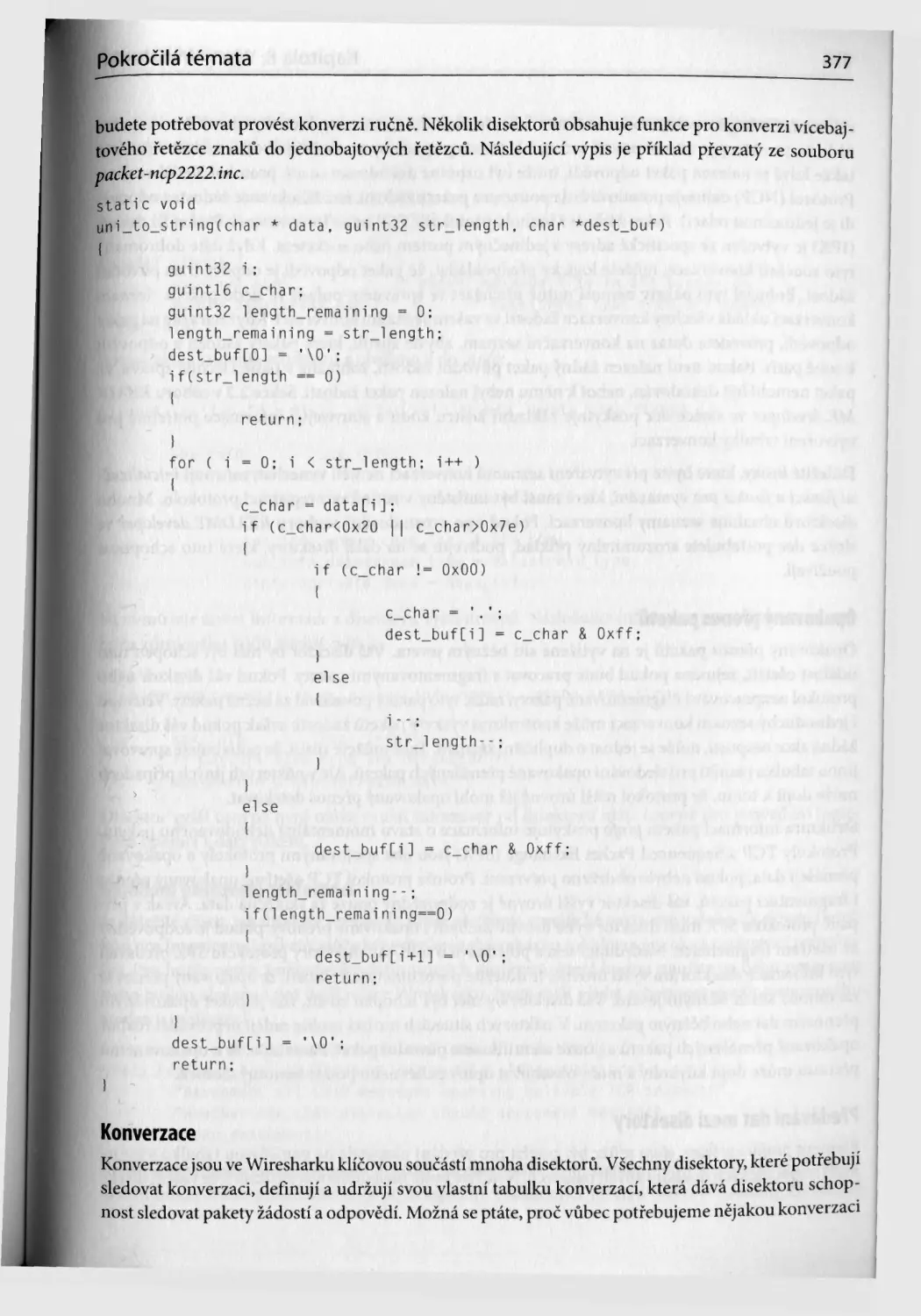

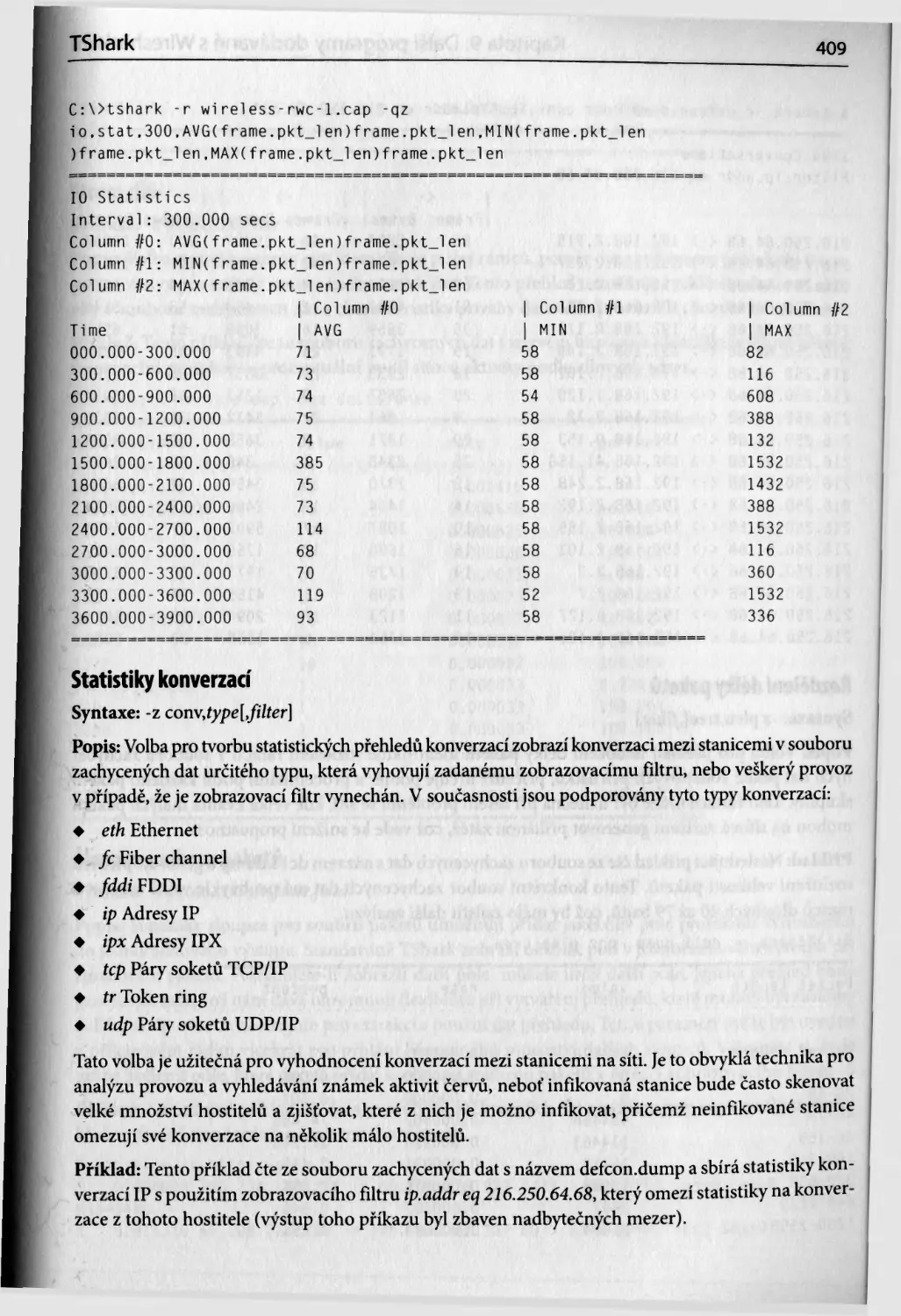

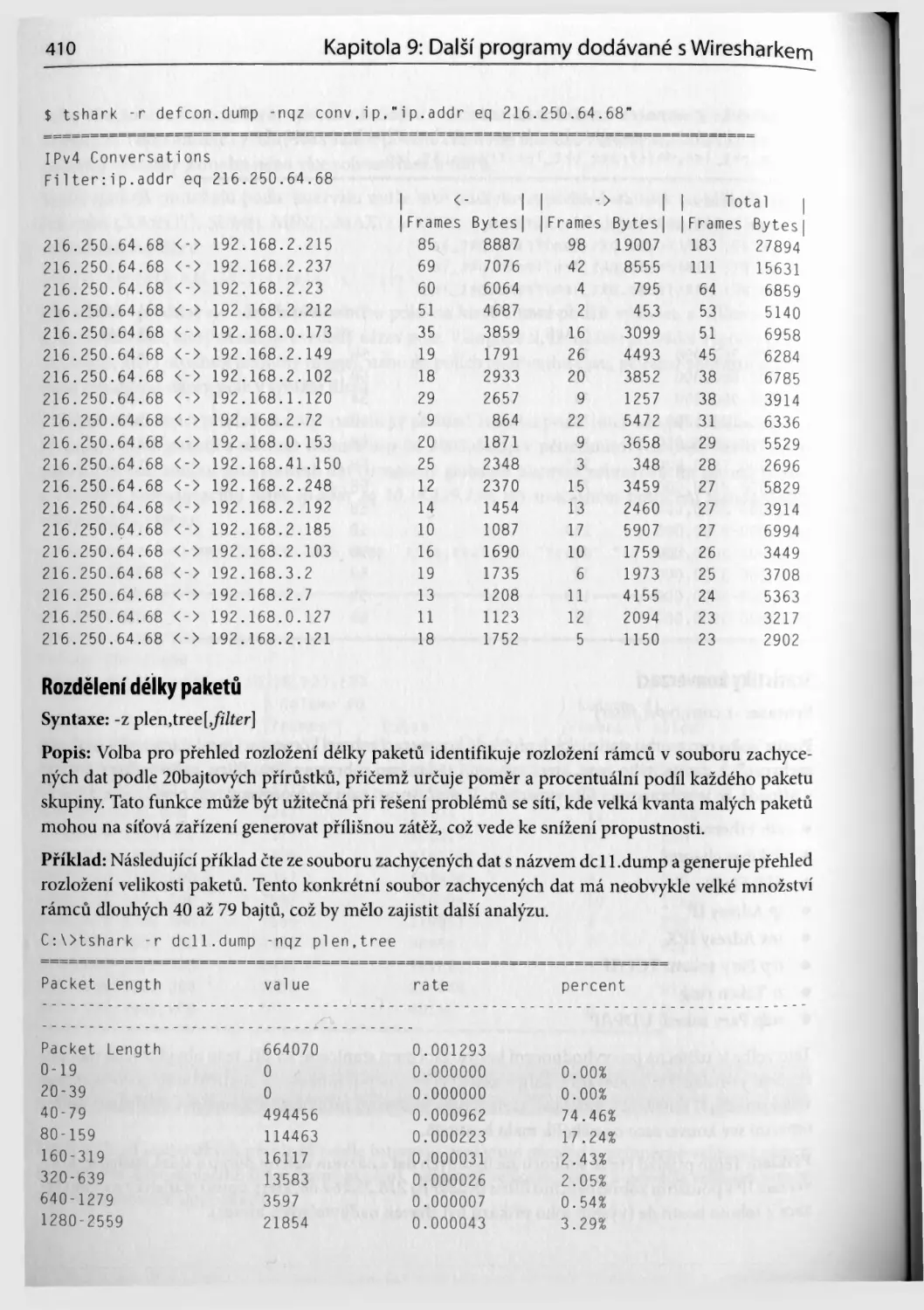

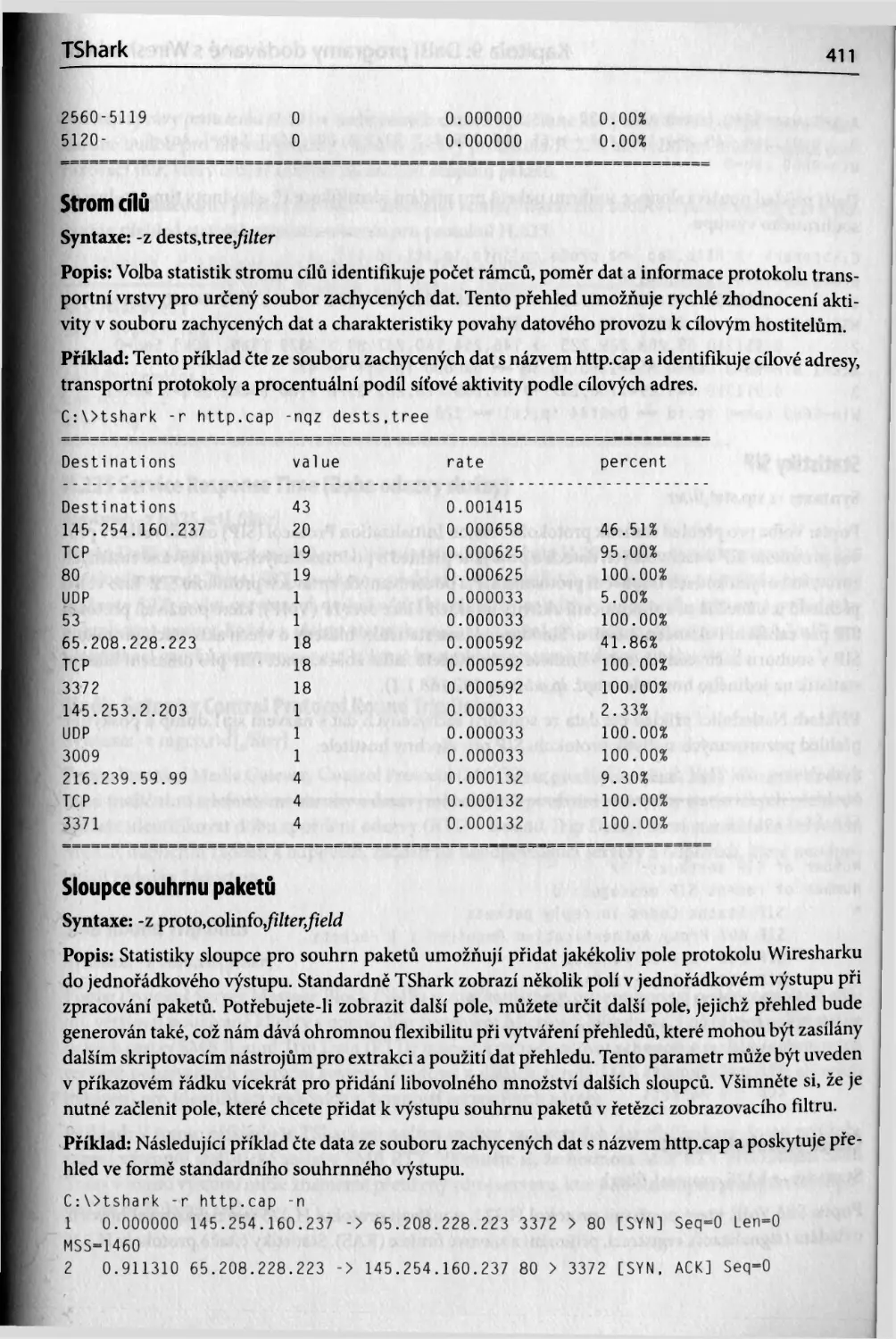

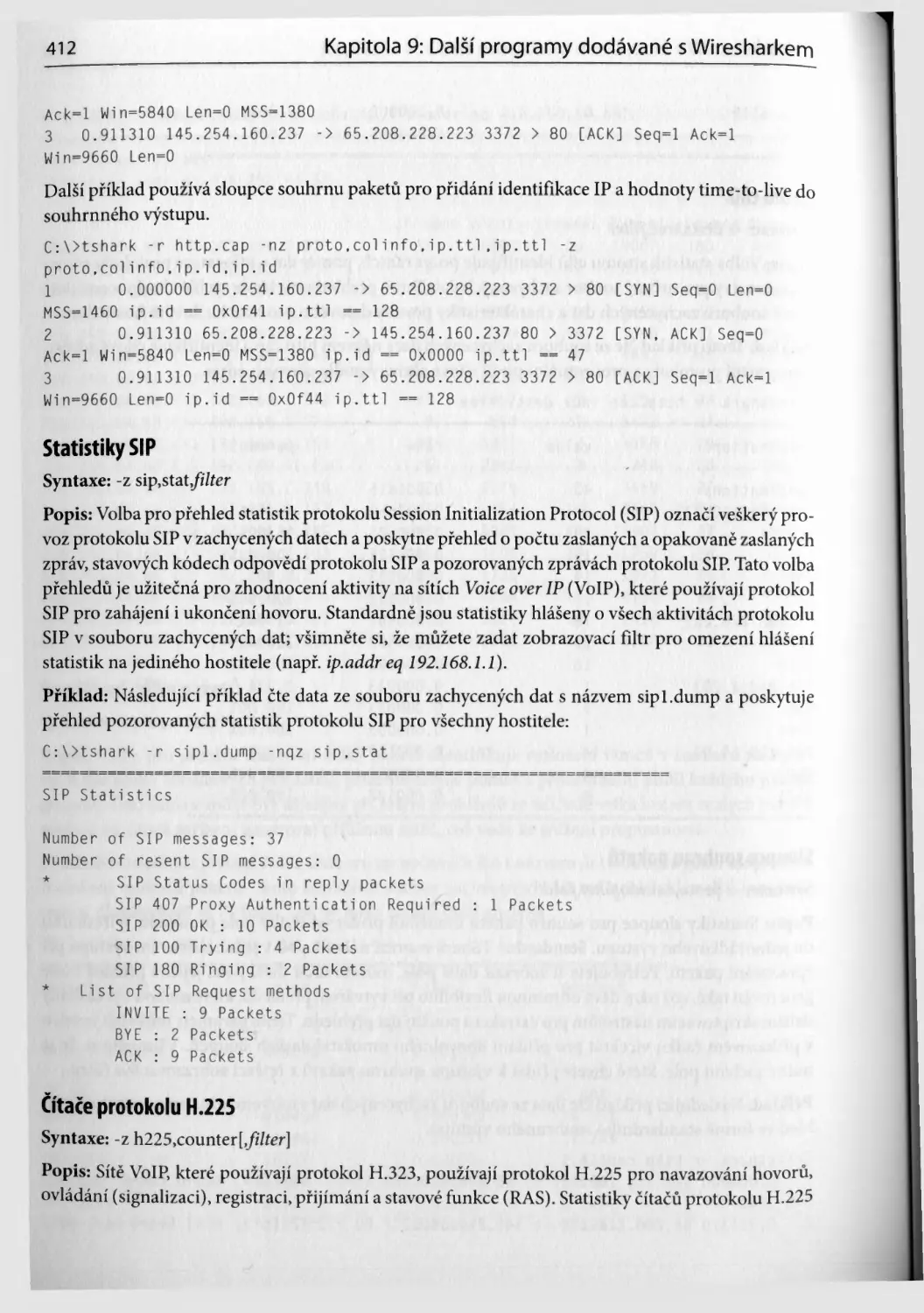

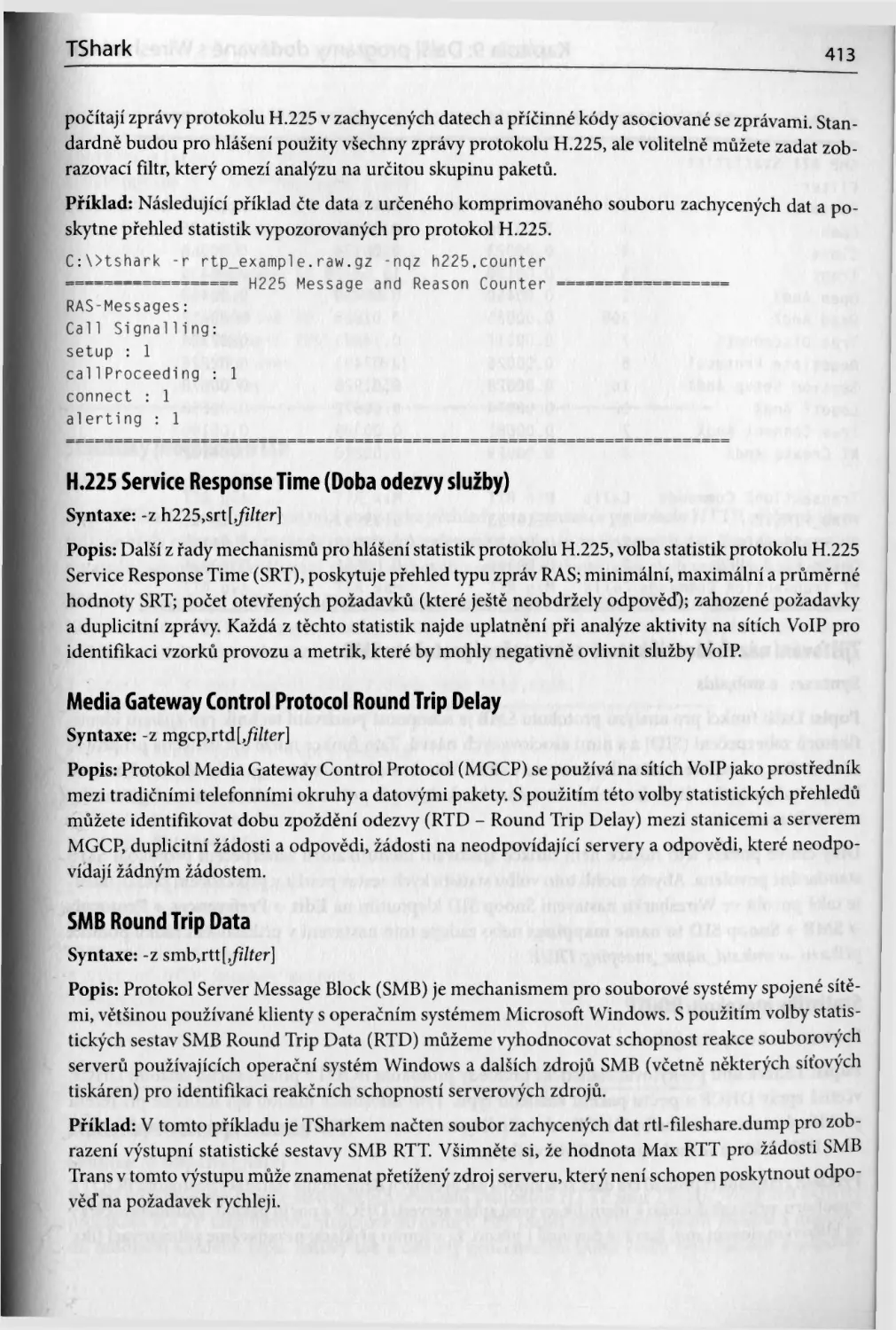

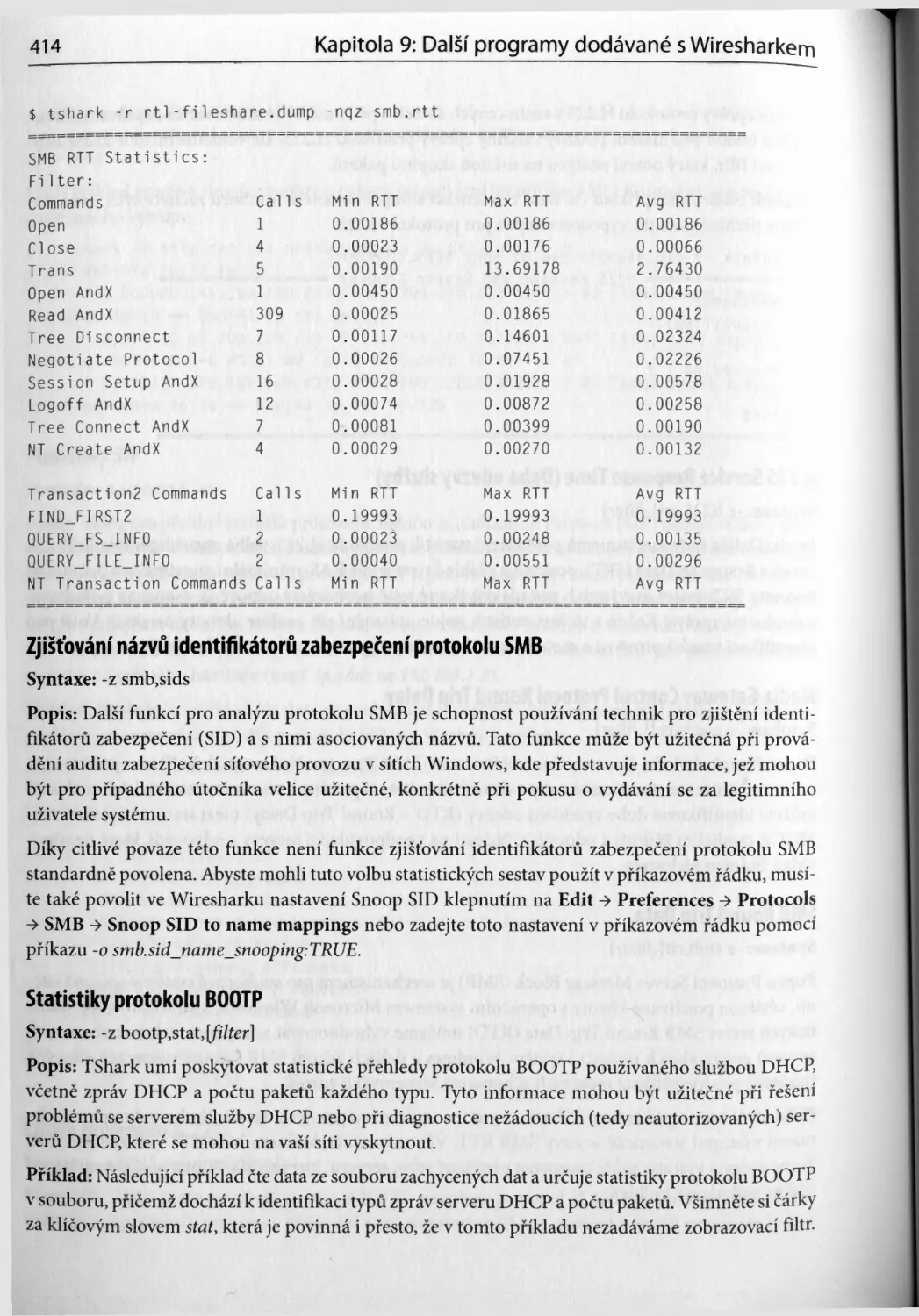

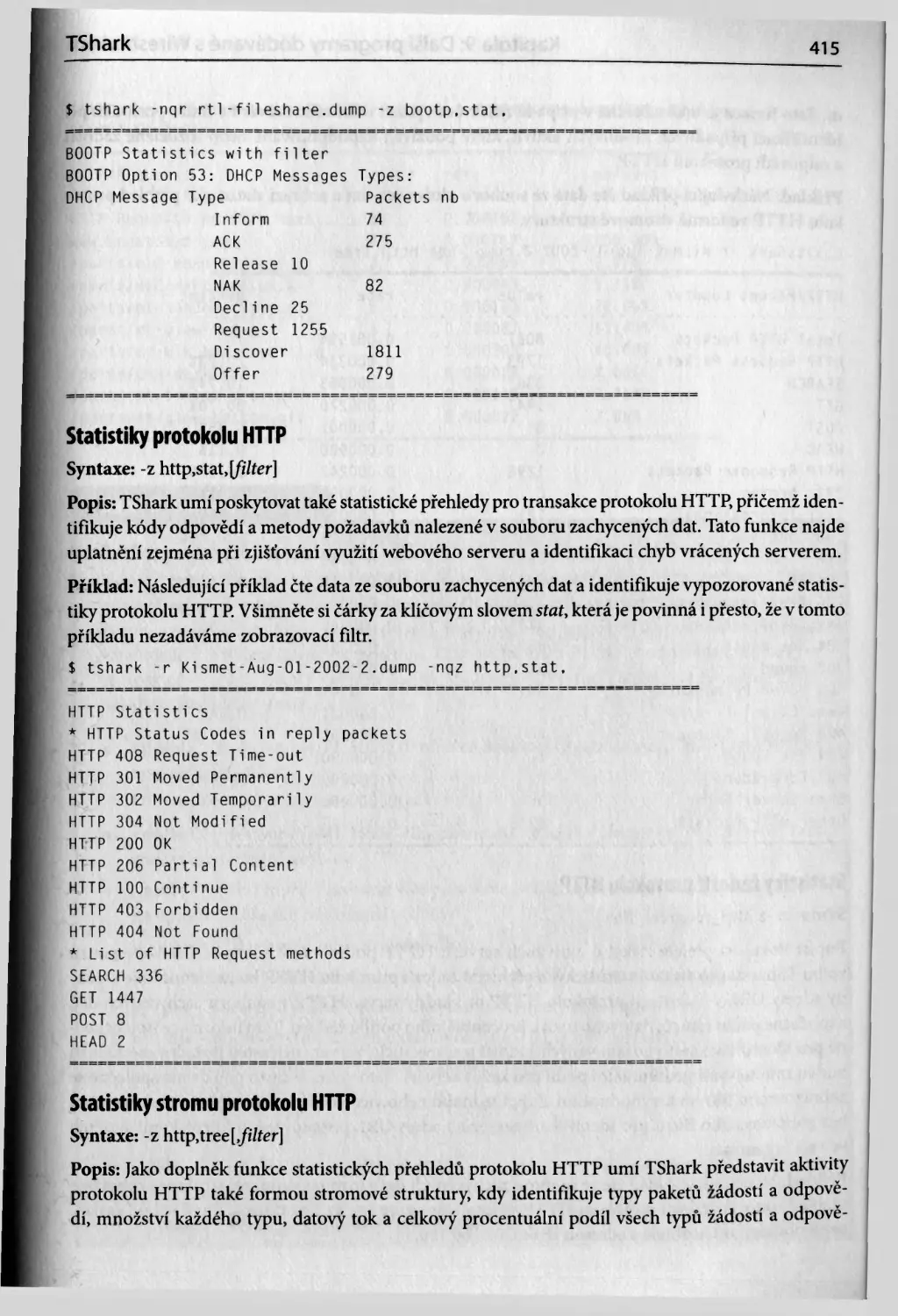

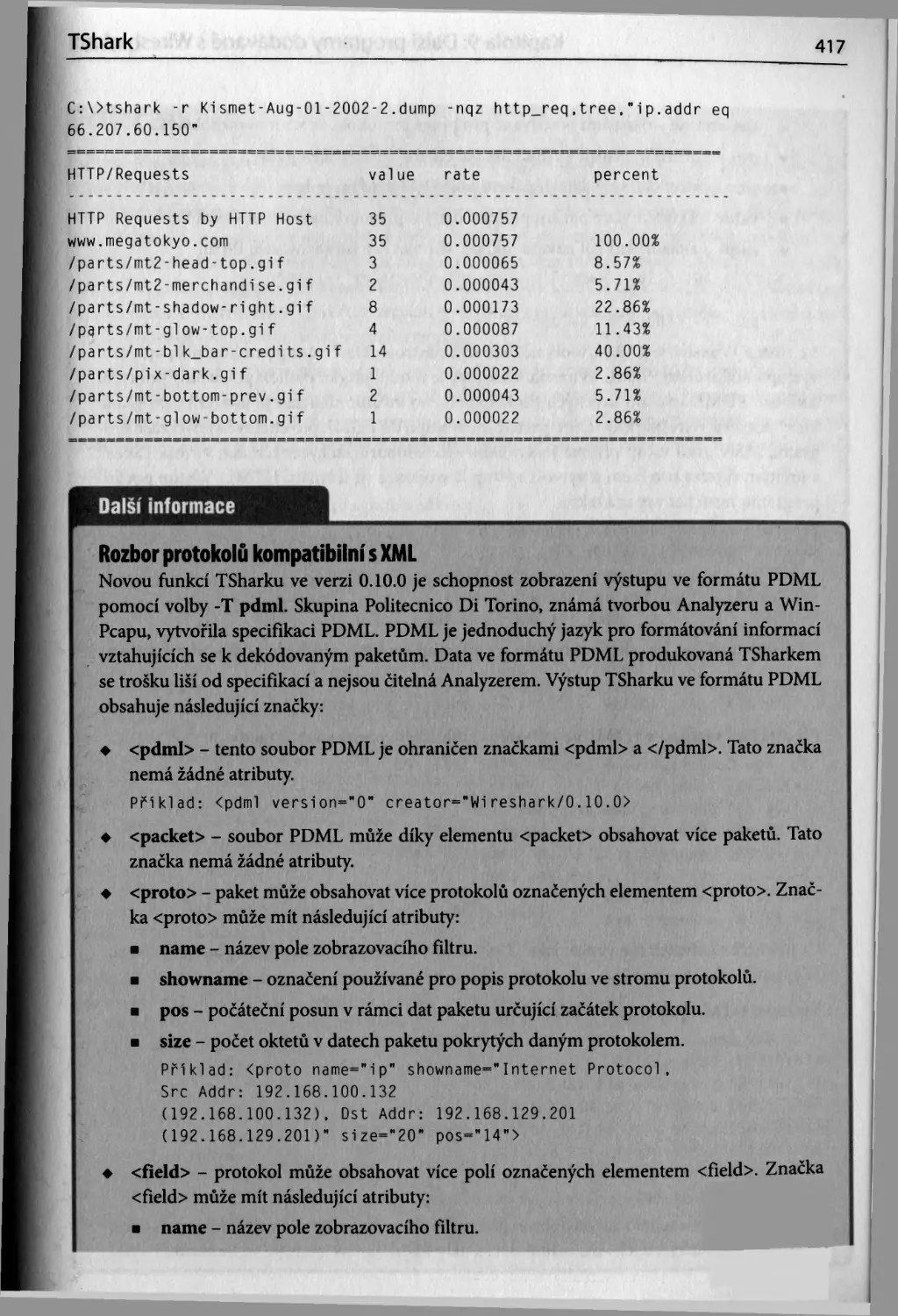

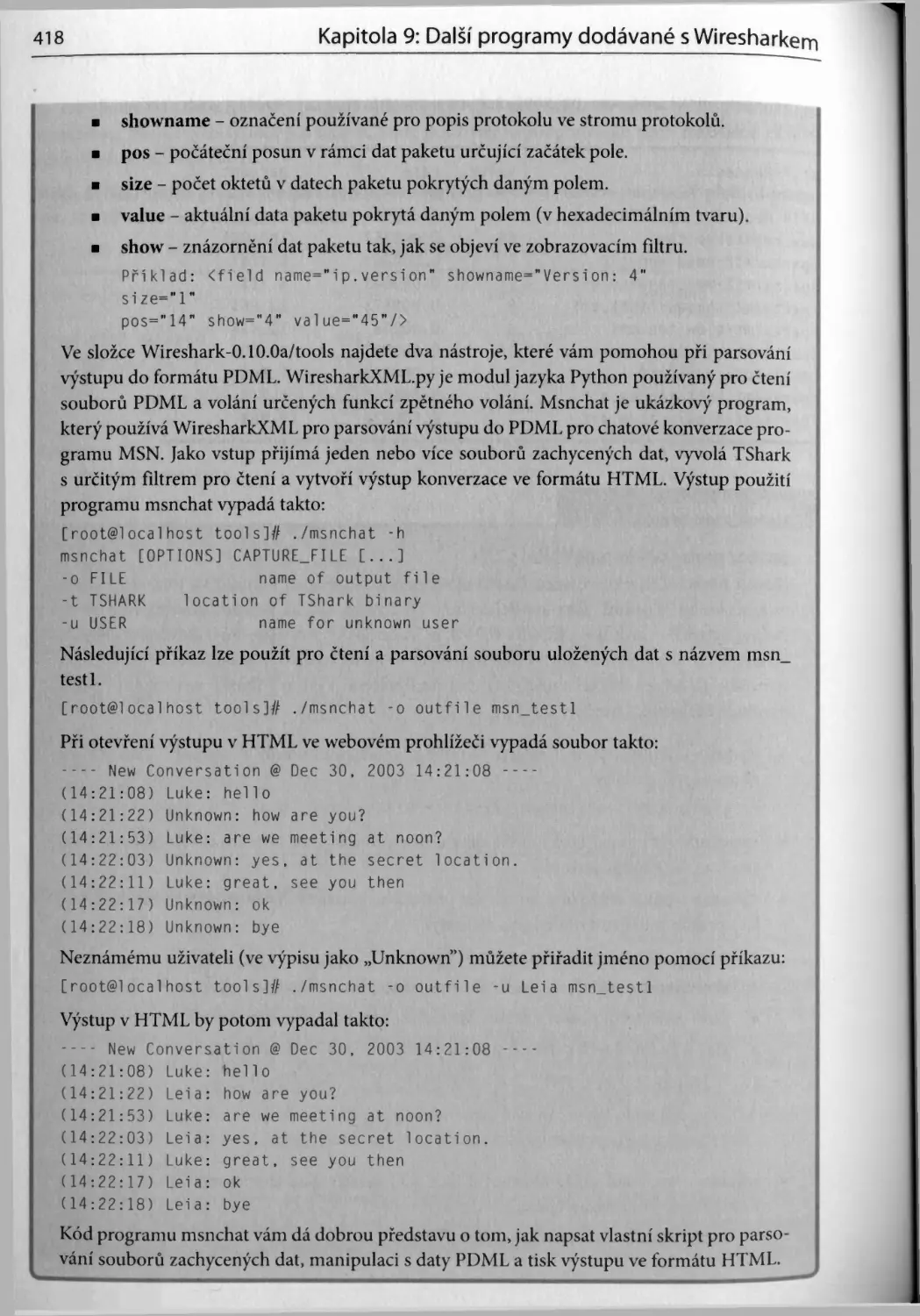

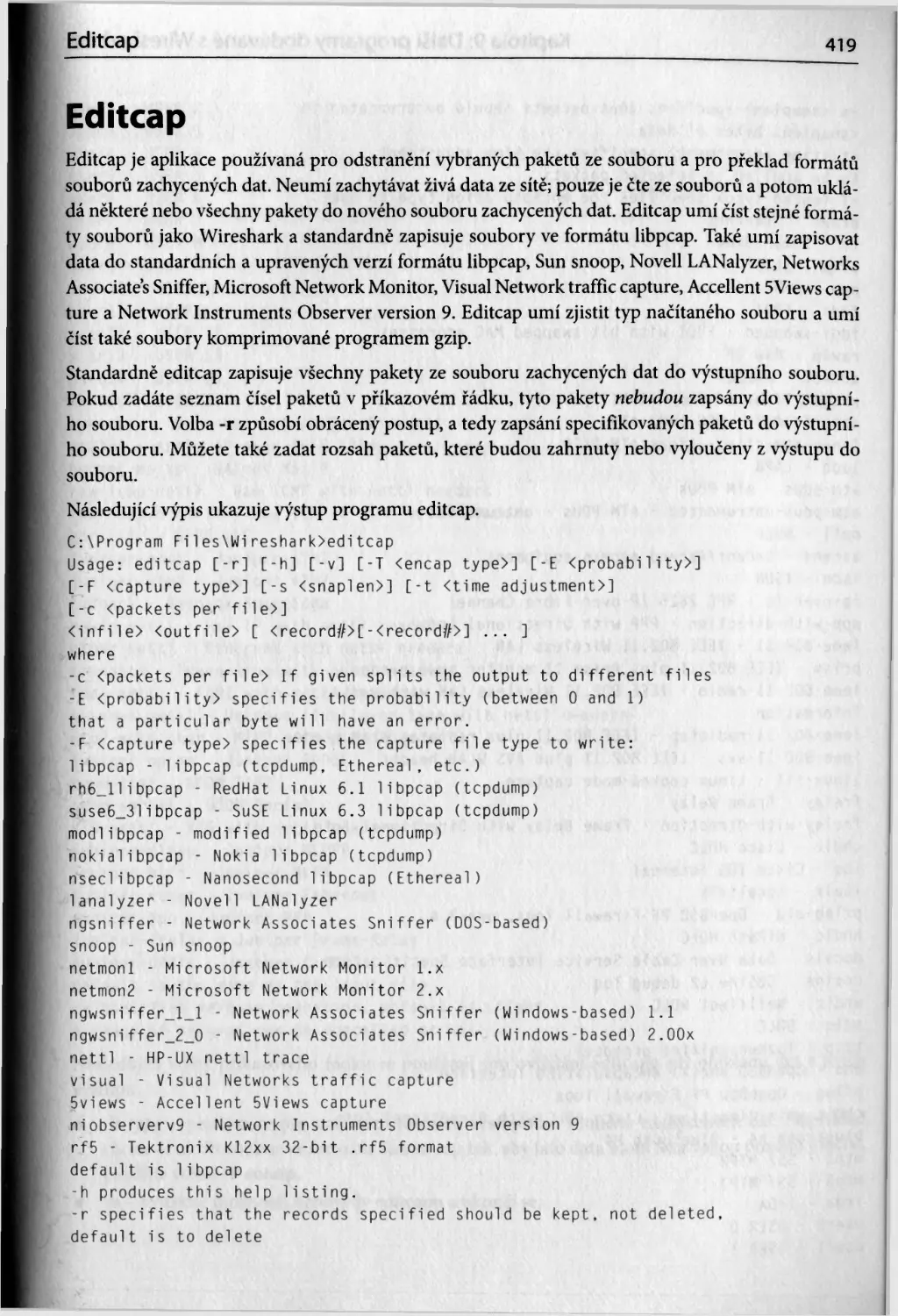

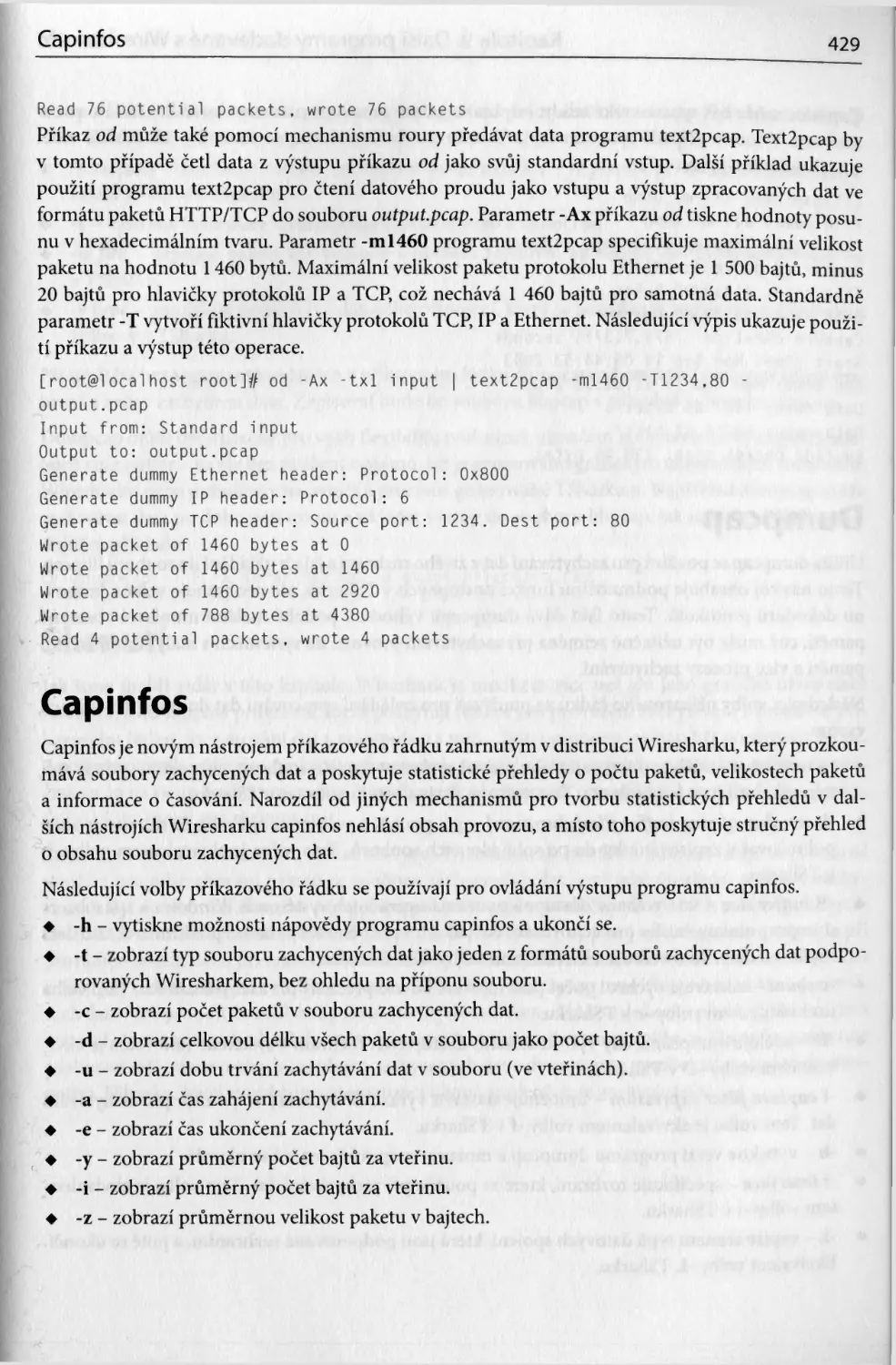

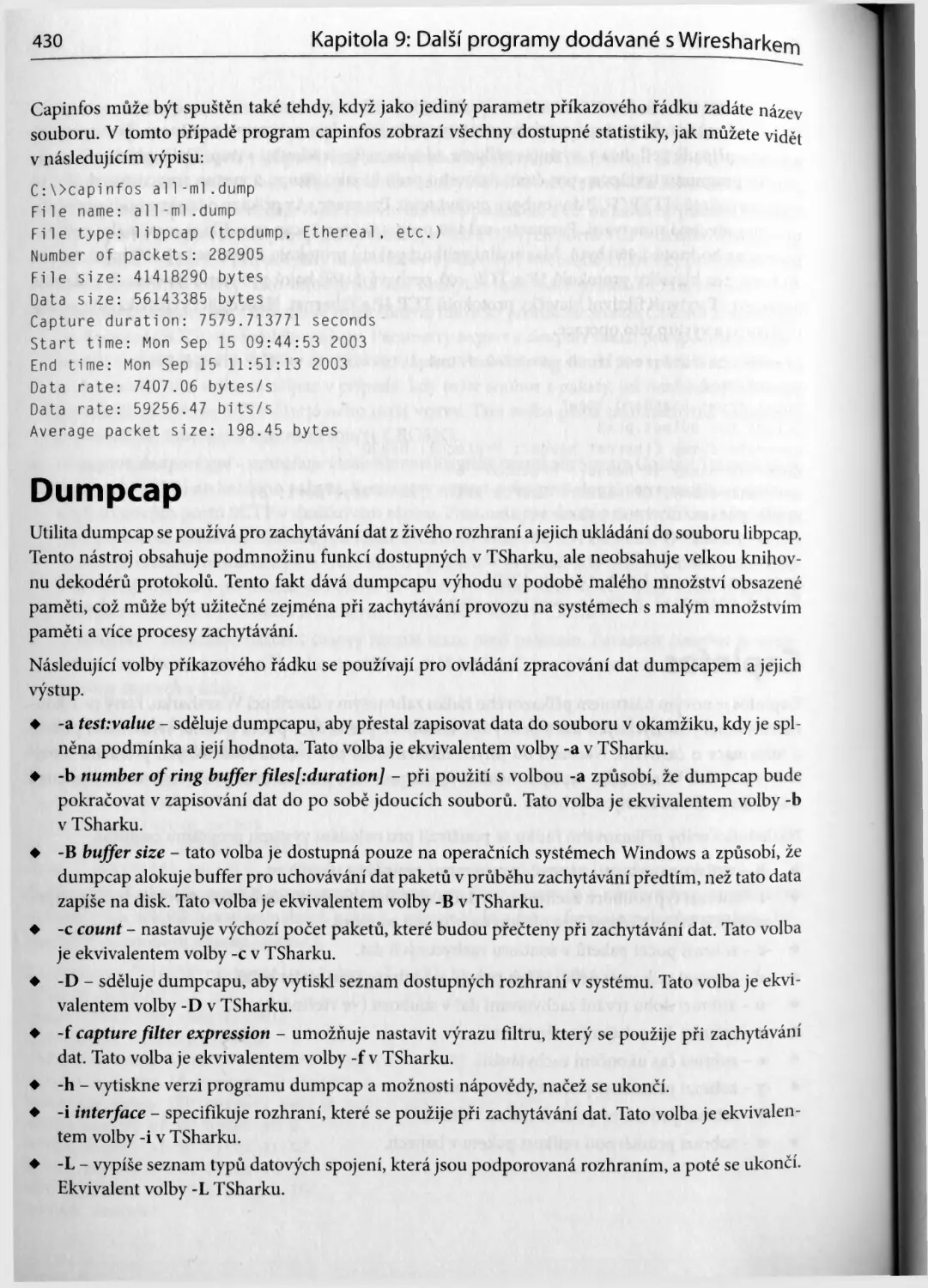

(Burned-In Address - BIA).