Автор: Ирвин Джеймс Харль Дэвид

Теги: компьютерные технологии компьютерные системы и сети компьютерные сети вычислительные системы передача информации

ISBN: 5-94157-113-5

Год: 2003

Текст

Дж. Ир.ин

д. Харпь

ПЕР Ч HHblX

Т .

..

ЕН I ПОДХОД

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

MHoroYPoBHeBbI8 коммуникационные

модели

КриптоrрафИII и защита данных

Сети: конфиrурвция, тополоrИII,

маршрутизвция

Среда передачи и управление

доступом

УЧЕБНОЕ ПОСОБИЕ

, v

Джеймс Ирвин, Дэвид Харль

ПЕРЕДАЧА ДАННЫХ

В СЕТЯХ:

ИНЖЕНЕРНЫИ ПОДХОД

Санкт Петербурr

сБХВ Петербурr.

2003

Джеймс Ирвин, Дэвид Харль

ПЕРЕДАЧА ДАННЫХ

В СЕТЯХ:

ИНЖЕНЕРНЫИ ПОДХОД

Санкт

Петербурr

сБХВ

Петербурr.

2003

УДК 681.3.06

ББК 32.973.202

И.77

ИР.ИН Дж.. Харпь д.

И77 Передача данных в сетях: инженерный подход: Пер. с анrл.

СПб.: БХВ

Петербурr, 2003.

448 с.: ил.

ISBN 5--94157

11

5

в книre рассмmpиваются современные системы передачи данных с ТОЧКИ зрения орraнизации взаимо

действия соответствующих сетеВЫХ служб и техники связи, подробно исследуется влияние требований

пользовareлeй на сетевой проеlCf. Сначала даны принципы и технолоrnи, связанные с сетевой структурой В

целом и иерархией ее КОМIЮнеlП'OВ вepxнero уроВИЯ, затем

проблемы уроВНЯ канала передачи данных и,

наконец. К/lючевые прииципы, обеспечивающие передачу ицциви,дуальных ннформационных бlПOВ. При

вcwm:я примеры действующих систем, И1U1ЮС1Рирующие, как изложенные концепu.ии комбинируются на

пpaкrике при построенни целocrnой службы. В книre содержатся вопросы, снабженные обстоятельными

arвeraми, и 3ЦЦIUfИЯ по всем основным темам.

для студентов, аспирантов и спеЦUШIистов

в области телекоммуникационных систем

УДК 681.3.06

ББК 32.973.202

Срynna DОдroтoвки И3ДаНИJl:

fлавный peдalCfop Екатерина Кондукова

Зав. редакцией Анна Кузьмина

Перевод с анrлийскоrо Борис Желваков

РедаlCfОр fpuzopuu Добин

Компьютерная верстка Татьяны Олоновой

Koppeкrop Вера Александрова

Дизайн облоЖJ(И Иzоря Цырульникова

Зав. производством Николай Тверских

А11 rights reselVed. Authorized translation from the English language edition pubIished ьу John Wi11ey &

Sons, Ш. No part of this book тау ье reproduced or transmitted in апу form or Ьу апу теаns, electronic

or mechanica1, including photocopying, recording or Ьу апу information storage retrieval system, without

permission fcom the PubIisher. Russian language edition pubIished Ьу BHV

St. Petersburg.

Все права защищены. Aвrоризованный перевод анrлийской редакции, выпущенной John Willey &

Sons, Ш. Никакая часть настоящей книrи не может быть воспроизведена или передана в какой бы

то ни было форме и какими бы то ни было средствами, будь то злекrpонные или механические,

ВКЛЮчая фотокопирование и запись на маrнитный носитель, если на то нет письменноro разреше

иия издательства. Русская редакция выпущена "БХВ

Петербурr".

Лицензия ид не 02429 от 24.07.00. Подписано в печать 25.01.02.

Формат70х1оо 1 /18. Печать офсетная. Уел. печ. л. 36,12.

Тираж 4000 ЭКЭ. Заказ 4014

"БХВ.Петербурr", 198005, Санкт

Петербуpr, Измайловекий пр., 29.

rиrwжИЧ6СК08 заключен

е на продукцwo, ТOВ8J), не 71.99.1.953.П.950.3.99

от 01.03.1999 r. выдано Департаментом rсэн Минздрава России.

Оmечатано с rOToBblX диапозитивов

в Академической тиnоrpафии .Наука" РАН

199034, Санкт-Петербуpr, 9 линия, 12.

ISBN 0-471

80872-5 (аиrл.)

ci 2002 Ьу John Wllcy &. Soпs, Ltd

Вaffins Lane, Cbichester

West SusseJ(, РО19 100. Eag\8nd

ci Перевод на русскиЙ А3ЫК, офоРNJIение

.БХВ

Петербур"', 2003

ISBN 5-94157

1l3-S

Содержание

СОкращения ..................................................................................................................... VII

1JpeдислоВие.................................................................................................................XXXI

f

rлава 1. Коммуникационные системы ............................................................................1

1.1. Обзор ................... ............. .......... .......... ................ ..................... ......... ............. ...........1

,1.2. Декомпозиция коммуникационных систем ........................................................2

1.3. MHoroypoBHeBbIe коммуникационные архитектуры ........................................4

1.3.1. Потребность в стандартах ................................................................................5

1.3.2. Эталонная модель Internet ............................:

.'................................................ 7

1.3.3. Эталонная модель взаимодействия открытых систем ................................7

1.4. Структура книrи ....................................................................................................1 О

,

,i1aвa 2. С точки зрения пользователя ..........................................................................19

2.1. данныe пользователя ............................................................................................19

2.2. Введение в теорию информации ..........................................................................19

2.2.1. Количество информации.................................................................................19

, 2.2.2. Взаимная информация... ............... .................................... .......... .......... ..... .... ..22

"2.3. Источники информации .......................................................................................23

2.4. Кодирование.. .... ............................ .......... ............................ ........... ...... ......... ...... ...24

2.4.1. Свойства кодов .................................................................................................24

2.4.2. Минимальные разрядности кода... ....................... ............................. ........... .26

2.4.3. Избыточность и эффективность ....................................................................26

2.4.4. Типы кодирования ...........................................................................................26

2.5. Кодирование источника .......................................................................................27

2.5.1. Квантование .............. .................. ........................................ .............. ...... ......... ..27

2.5.2. Точность квантования .....................................................................................28

2.5.3. Частота дискретизации ............ .............. ... ........ ........ ............ .... ............... .... ...29

2.5.4. Ряды Фурье .... ...... ......... .......... ............................... ....... ..... .... .................... .... ....30

2.5.5. Вычисление частотноrо спектра .............. ................ ....... ............. ..................30

V/II

СодвржаIOf!

2.5.6. Частотный спектр ...............................................................................................32

2.5.7. Минимальная скорость выборки................ .................. ......... .................... ........34

2.5.8. Импульсно-кодовая модуляция (ИКМ) ............................................................34

2.5.9. Кодирование источников без памяти ...............................................................35

Кодирование Шеннона-Фано ...................................................................................35

Кодирование Хаффмана ......... ....................... ......... ................... ......... .................. .... 35

2.5.10. Кодирование источников с памятью ..............................................................37

Подавление нулей ................... .... '" ...... ........ ........ ......... ................. ......... ......... ..... .,. ..3 8

rрупповое кодирование ............................................................................................38

Подстановка образцов....... ......... ............................................................................... 3 8

Диффереициальиое сжатие.......................................................................................39

Сжатие на основе преобразования.......... .................... ........ ....... ................ ..............39

Векторное квантование .............................................................................................39

Примеры сжатия ........................................................................................................40

Практическое сжатие JPEG .................................................................................41

2.6. Вопросы к rлаве......................................................................................................42

2.6.1. Вопросы по теории информации ......................................................................42

2.6.2. Вопросы по кодированию источника без памятн...........................................43

2.6.3. Вопросы по кодированию источника с паМятью.............................................44

rлава 3. С точки зрения защиты ....................................................................................47

3.1. Введение ............ ................ .......... ........ .......... ............ ................ ..... ...................... ....47

3.2. Криптоrpафические типы........... ........................... .............................. ..... ............47

3.2.1. рассеивание..................... ................ ................ .................. .................... .... ..........48

3.2.2. Перемешивание ..................................................................................................50

3.3. Криптоrpафические сценарии......... ...... .............. .......... ........ ...............................5 1

3.4. Системы с частными ключами.............................................................................52

3.4: 1. Введение ........................................... ...... .................. .................................... ......52

3.4.2. Перестановочные шифры.. ........... ................ ......... ............................ ............... .52

3.4.3. Трансформационные шифры ....... ...... ................ ............ ...................... ............ .53

Моноалфавитный шифр ............................................................................................53

Полиалфавитный шифр ...... ...................................................................................... 5 5

3:4.4. Одноразовое заполнение ...................................................................................56

3.4.5. Кодировщики со сдвиrовым pemcтpoM ...........................................................56

3.4.6. Продукционные шифры.....................................................................................57

DES ............................................................................................................................. 5 8

Расширенный стандарт шифрования (AES)............................................................60

3.4.7. Поточные шифры ...............................................................................................61

3.5. Криптосистемы с общим ключом .......................................................................64

3.5.1. Проблема распределения ключей .....................................................................64

3.5.2. Односторонние функции ...................................................................................65

3 .5.з. Ключевой обмен Диффи- Хеллмана ................................................................. .67

3.5.4. Криптосистема RSA (Rivest, Shamir, Adleman)..............................................68

!Содержание

/Х

3.6. Идентификация .. .... ...... ...... ...... ...... ............................... .............. .............. ............. 70

3.6.1. Введение...... .......... ....... .... .... ................ ........... ... ... ... ..... ................ ....... ...............70

, 3.6.2. Целостность. .......... ........ ............ ....... ..... ........ ... ........ ..... .... ....... ..... ......... ....... .....70

3.6.3. Идентификация ................. ................ ...... ............ ..... ......... .... ............ ..... ...... .......73

3.6.4. Цифровые подписи............................................................................................. 75

. 3.7. Друrие криптоrрафические протоколы .............................................................75

. 3.7.1. Удаленное бросание монеты ............................................................................. 75

; 3.7.2. Неосознанная передача...................................................................................... 77

3.8. П рактическая защита.................... ........ ........... ........ ......... ...... ....... ....... .... ... .........79

3.8.1. Какова необходимая степень защиты? .............................................................79

3.8.2. Проверка полномочий........................................................................................80

3.8.3. Аварийные сиryации. ..... .............. ........ ......... ........ ... ....... ................ ....... ..... .......80

3.8.4. Человеческий фактор........................... ..... .............. ...................... .............. ....... 81

3.9. Вопросы к rлаве....................................:.................................................................81

rлава 4. С ТОЧКИ зреИИЯ сетей.........................................................................................83

4.1. Введение. ......... ............................... ........ ........... ...... ............. ........... .................... ..... 83

4.2. Сетевые конфиrурации .........................................................................................84

4.2.1. Сетевая тополоrия..................... ...... .... ....................... ......... .............. ......... .... ....87

Сеточная тополоrия...................................................................................................87

Звездообразная тополоrия ............ ...... .......... ... ................ ........... ....... ... .... ................87

Кольцевая тополоrия.................................................................................................88

Шинная тополоrия.....................................................................................................89

4.2.2. Связность.......... ....... ........................ ............ ....:-::............. ......... .... ... ......... ..........90

Алrоритм Клейтмана.................................................................................................92

Алrоритм ивена.................................. ......................................................................94

4.3. Размер сети............................ ................. ..... ...... .... ......... .............. ....... .............. ......95

4.3.1. rлобальные сети.... ............ ...................... ............. .............. ........ .................. ......96

4.3 .2. Р rиональные сети... .... .......................... ......... ................... ........... ..... ................96

4.3.3. Локальные сети.. ....... ........... ...... ................. ...... ...... ........ .................. ..... ...... ....... 96

4.4. Типы коммутации .... ..................... .............. ................... ......... ... ............................ 97

4.4.1. Коммутация каналов ..........................................................................................98

4.4.2. Коммутация пакетов ..... ... ......................... ........ ............. .................... ......... .......99

Коммутация дейтаrpамм ................ ........ .... ..... ...... ............ ........... ....... ........... ..... ....1 О 1

Виртуальные каналы.................. .... .................... .... ............ ............. ....... ....... ..........1 О 1

4.5. Качество работы сетевых служб........................................................................102

4.5.1. Параметры качества обслуживания, не связанные

с производительностью. .......... ........ ... ......... ........ ...... ..................... ........ ........1 03

4.5.2. Параметры качества обслуживания, связанные

с производительностью..................................................................................1 03

4.6. Пропускная способность сетей ..........................................................................1 05

4.6.1. Пропускная способность сетей с коммутацией каналов.............................. 1 05

4.6.2. Пропускная способность систем с коммутацией пакетов............................l 09

4.7. Свойства звеНьев передачи данных ..................................................................117

4.8. Межсетевые взаимодействия ............... ......... ...................... ... ............................ .118

4.8.1. ПоВторители.......... ........... ......... ........ ............. ....................... .................... ........119

х

Содержание

4.8.2. Мосты ............................... ..................................................... ........................ ....119

4.8.3. Маршрутизаторы ..... .... ................................ ..... ....... ........... ... .... .., ............ ....... .120

4.8.4. Шлюзы BLIcoKoro уровня .................................................................................120

4.9. Маршрутизация......... ................... ...... ...... ......... ....... ...... ....... ...... ......... ... .......... ...121

4.9.1. Наикратчайший путь........................................................................................ 123

Алroритм Дейкстры ................................................................................................124

4.9.2. Лавинная маршрутизация ....................... .... ............. ........................................127

4.9.3. Распределенная маршрутизация .....................................................................128

Маршрутизация по вектору расстояния ................................................................128

Маршрутизация по состоянию связей ...................................................................129

4.9.4. Широковещательная маршрутизация .............................................................1 3 1

. 4.10. Переrpузка. ........ ........... ................. .......... ............. ....Н.. ........ ......... ........... ...... .....1 32

4.10.1. Управление на входе ......................................................................................1 33

4.10.2. Сброс заrpузки ................................................................................................1 33

4.10.3. Управление потоками данных....................................................................... 1 34

4.11. Защита от ошибок..............................................................................................134

4.11.1. Обнаружение ошибок ....................................................................................135

4.11.2. ARQ .................................................................................................................1 37

4.12 Службы тpaHcnopTHoro уровня ........................................................................144

4.12.1. Адресация .......................................................................................................145

Иерархическая адресация ............ ...... .............. ........... ................ ......... ................. ..146

Сплошная адресация .. ........................................ ......................... .............. ...... ....... .146

Протокол начальноrо соединения.................. ................... ................. ................... .146

4.12.2. Классы транспортных служб OSI .................................................................147

4.12.3. Классы транспортных служб Intemet............................................................148

Протокол пользовательских дейтаrpамм .....................................Н.......................149

Протокол управления передачей (ТСР).................................................................150

CerMeHT ТСР .............................. ............................ ............... ........... ......... ...... ......... 151

4.13. Протокол Internet (IP) .......................................................................................155

4.13.1. Формат IР пакета............................................................................................155

4.13.2. Адресация ........................................... ........ ............. ............... ............. ...... .....158

4.13.3. Подсети ......................... ..................... ........ ........... ....................... ............. ......159

4.13.4. Бесклассовая адресация .................................................................................161

4.13.5. Служба доменных имен .................................................................................162

4.1 3.6. IР Маршрутизациll ................. ............ .......... ................. ............. ................... ..167

4.13.7. IР протокол версии 6 (IPv6) ..........................................................................168

4.14. Качество обслуживания на IP ..........................................................................171

4.14.1. Интеrpированные службы .............................................................................171

4.14.2. Протокол резервирования ресурсов ............................................................172

4.14.3. Дифференцированные службы...................................................................... 173

Переключение миоrопротокольной метки............................................................ 176

4.15. Вопросы к rлаВе..................................................................................................177

4.15.1. Вопросы по сетевым конфиryрациям...........................................................177

4.15.2. Вопросы по технике коммутации .................................................................178

4.15.3. Вопросы по расчетам в сетях ........................................................................178

Содвржан",в

Х/

4.15.4. Вопросы по маршрутизации..........................................................................179

4.15.5. Вопросы по защите от ошибок......................................................................180

Fлава 5. С ТОЧКИ зрения зВена.......................................................................................183

5.1. Уровень звена данных .........................................................................................183

5.2. Разrpаничение кадров .........................................................................................184

5.3. Управление доступом к среде передачи ..........................................................185

5.3.1. Схемы с состязаниями .....................................................................................186

ALOHA .....................................................................................................................186

Квантованная ALOНA.............................................................................................187

Множественный доступ с контролем несущей

. Обнаружением столкновений (CSMNCD) ..................................................................187

.. 5.3.2. Схемы с резервированием .................,.............................................................190

Опрос..............:..... ............. .......................... ................... ..... ....... ....... ......... ......... .....190

Схемы с маркерами .................................................................................................191

5.3.3. Сравнение методов доступа ............................................................................196

'5.4. Кодирование канала.... ..................... ........ ..................... .......... .... ........................ 197

. 5.4.1. Вероятность ошибки ........................................................................................200

5.4.2. Построение кодов с исправлением ош бок ...................................................201

Коды с повторениями............. ........ ..................... ....... ................. ........................... .20 1

Код с одним разрядом контроля четности ............................................................201

Код хемминra.................. .......... .............................. ........ ..... ......... .... ....... ......... ......202

5.4.3. Линейные коды............... '" ............ ................... :.11...... ............. ....... .................. ..203

Матричная форма кодов Хемминrа .......................................................................204

Циклические коды ...................................................................................................205

Пример линейноro кода: расширенный код Хемминrа .......................................206

5.4.4. Сверточные коды...................................................;..........................................208

5.4.5. Чередование.. .......... ..... ........ .... .............. ..... ........ .... ......... ...... ............ .... ......... ..212

5.4.6. Объединение кодов......... .................. ....... ...... .................................. ............... .213

Композиционные коды ............................ ............................... ........... .................... .213

Каскадные коды............................. .................. ................... ........... ............... ........... .214

Турбо коды ..............................................................................................................216

.5.5. Сравнение методов коррекции ошибок ...........................................................217

5.6. Локальные сети.......... ........................... ........... ............................................. ........218

5.6.1. Конфиryрации локальных сетей .....................................................................219

5.6.2. Локальные сети rpуппы стандартов ШЕЕ 802..............................................220

5.6.3. Адресация устройств........................................................................................222

Протокол преобразования адресов............... ....................................................... ..222

Обратный протокол преобразования aдPlicoB.......................................................223

5.6.4. Локальная сеть ШЕЕ 802.3 (Ethemet)..............................................................224

5.6.5. Высокоскоростные сети Ethemet ....................................................................226

Изохронная Ethemet ..............................................................................................226

Быстрая Ethemet .....................................................................................................227

rиrабитная Ethemet ...............................................................................................228

] О rиrаб итная Ethemet.. ..... .... ........... ........ .......... ......... ............ ........... ................... .23 ]

Х//

Содержание

5.6.6. Локальные сети IEEt Token Ring (Маркерное кольцо)...............................232

5.6.7. Стандарт ШЕЕ 802.11 Wireless LAN (Беспроводные

локальные сети) ......... .... .... ........ ............... ..... .... ....... ........... ............................233

Управление ДОС1Упом к среде ................................................................................234

Конфиrypации..........................................................................................................235

5.7. Соединение локальных сетей .............................................................................235

5.7.1. Повторители... ................ ...... .......... .... ...... ........ .......................... .......................236

5.7.2. Мосты .................................................................................................................237

Прозрачные мосты ..................................................................................................237

Алrоритм дерева охвата..........................................................................................238

"Мост с маршрутизацией от источника ..................................................................239

5.8. Протоколы rлобальных сетей............................................................................240

5.8.1. Стандарты SDНlSONET ..................................................................................240

5.8.2 Режим асинхронной передачи (А ТМ) .............................................................241

Службы А ТМ ...........................................................................................................242

Стек протоколов А ТМ ............................................................................................243

Передача А ТМ ........ ...................... ....................................... .... ............. ...... ... ........ ..245

Контракт А ТМ трафика ..........................................................................................246

Контроль параметра использования ......................................................................247

Коммутация в А ТМ . ............. ............................. .... ......... ...... ........ ..... ...... ......... ...... .248

Поля А ТМ Ячейки ...................................................................................................250

5.9. IР-транспортировка в rлобальных сетях .........................................................252

5.9.1. Двухточечный протокол.. ......... .......... ........ ............. .............. ........... ...... ...... ...252

5.9.2. IP и SDНlSONET .............................................................................................254

5.9.3. IP и А ТМ .., ................. ........................ .............. ............. ............ ..... ............. ......254

АRP-протокол ДЛЯ IР! А ТМ .................................. ............ ................ .... ....... ........ ....255

5.10. Реrиональные сети ............ ............. ........................... .......... ........ ...... ....... ..........256

5.10.1. Интерфейс передачи данных по оnтоволокну ............................................257

Работа MAC-урОВНЯ FDDI......................................................................................260

Производительность FDDI .....................................................................................262

5.10.2. Двойная шина с распределенной очередью .............................................:...263

5.11. Вопросы к rлаве..................................................................................................268

5.11.1. Вопросы по линейным кодам ........................................................................268

5.11.2. Вопросы по сверточным Кодам.....................................................................270

5 ll.3. Вопросы по локальным и реrиональным сетям...........................................272

,ава 6. С точкн зрения канала передачн..................................................................273

5.1. Введение................... .................. ...... ..................................................................... .273

>.2. Пропускная способность канала..................................... .... .......... ........... .... .....273

6.2.1. Дискретный канал без памяти .........................................................................273

6.2.2. Проnyскная способность дискретноrо канала без памяТи...........................275

6.2.3. Теорема кодирования канала ........................................... ...............................276

6.2.4. Аналоrовые каналы теорема о проnyскной способности

канала... ...... ..... ................................... ............................................................ .277

2'держание

6.3. Передающая среда...............................................................................................278

6.3 .1. Про водная среда. ........ ..... ... ..... ........ ...... ...... ..... .......... ... ..... ........... ....... ..... ..... ..278

6.3.2. Оптическое волокно ....... ........ ............ .... ....... .... .................... ................... ... .....281

6.3.3. Радиоэфир . ....... ...... ............ ........ ................ ........... .... ................. ................ ..... ..285

Радиовещание ..........................................................................................................285

Двухточечная радиосвязь между терминалами ....................................................287

Мобильное радио.....................................................................................................288

Спутник ....................................................................................................................290

Самолетный ретранслятор ......................................................................................292

6.3.4. Друrие виды передающих сред.......................................................................292

Инфракрасная среда ................................................................................................292

Индуктивные контуры ............................................................................................293

Линии электропередач ............................................................................................293

6.4. Кодирование в линиях связи ....................:.........................................................294

6.4.1. Двоичные линейные коды ...............................................................................295

Униполярные коды с возвратом и без возврата к нулю.......................................295

Биполярные коды с возвратом и без возврата к нулю..........................................296

Биполярный код с чередующейся инверсией маркеров......................................296

Манчестерский код..................................................................................................297

Модуляция с задержкой (Код Миллара)................................................................297

Кодирование с инверсией кодовых посылок ........................................................298

Расщепление по фазе........ ............... ...... ........ ........... ..... ..... ...... ........... ....... ....... ..... .298

Бифазиый код...............................................................,"'.........................................299

Двоичный код с замещением N нулей .....................................................................299

6.4.2. MHoroypoBHeBbIe коды .......... .................... ....... ................ ................ ....... ... ......30 1

6.4.3. Перемешивание ................................................................................................304

6.4.4. Пример применения линейноro кодирования...............................................306

6.5. Модуляция.............................................................................................................307

6.5.1. Введение............................................................................................................307

6.5.2. Множественный доступ ...................................................................................308

Множественный доступ с частотным разделением канала.................................309

Множественный доступ с временным разделением канала ...............................311

Комбинация FDM и TDM .......................................................................................313

6.5.3. Цифровая модуляция .......................................................................................314

Типы модуляции ......................................................................................................314

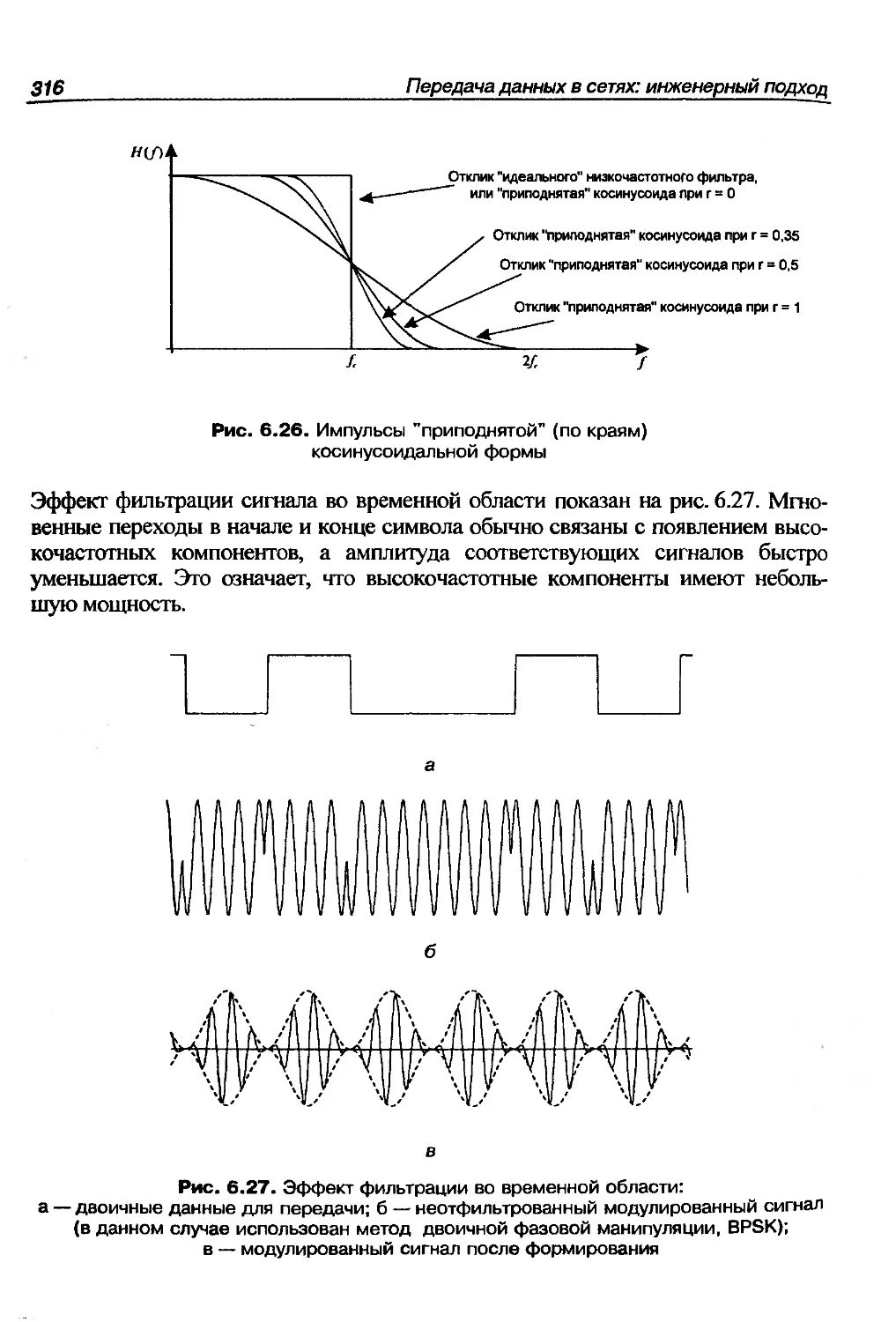

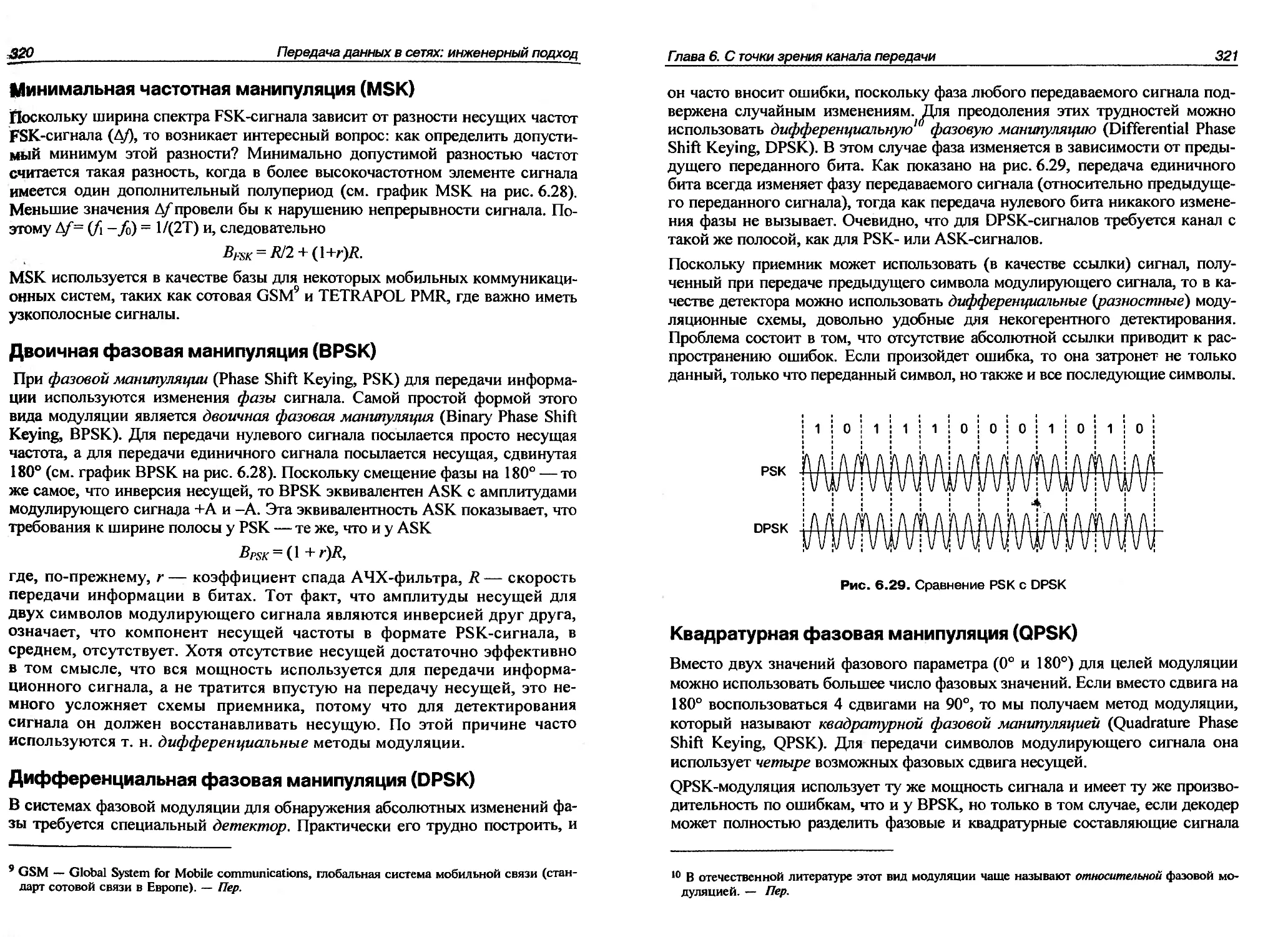

Формирование импульсов ... ........................ ........ .................. ... ............... ....... ....... .315

Амплитудная манипуляция (ASK) .........................................................................317

Частотная манипуляция (FSK) ...............................................................................319

Минимальная частотная манипуляция (MSK) ......................................................320

Двоичная фазовая манипуляция (BPSK) ...............................................................320

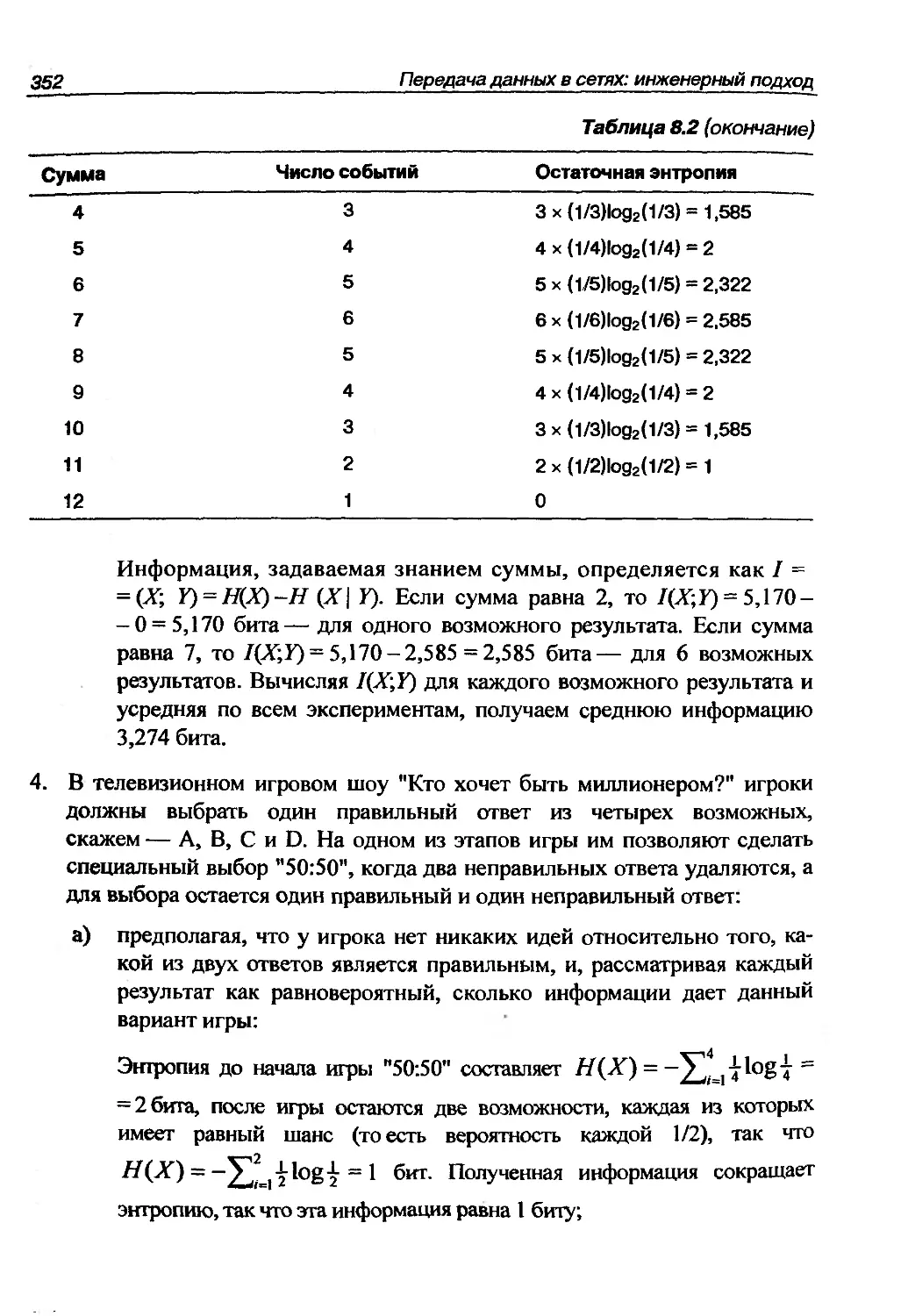

Дифференциальная фазовая манипуляция (DPSK) ..............................................320

Квадратурная фазовая манипуляция (QPSK) ........................................................321

m арная фазовая манипуляция (m ary PSK) ..........................................................323

Квадратурная амплитудная модуляция (QAM).....................................................323

Х/II

X/V

Содержание

6.6. Пример применения: ADSL................................................................................327

6.7. Вопросы к rлаве....... ...... ........ ........... .......... ........... ............ ... ............. ...... .............330

6.6.1. Вопросы по пропускной способности канала...............................................330

rлава 7. СоеДИИИМ все вместе .......................................................................................333

7.1. Введение ............... ........ '" ...................................................... .......................... ...... .333

7.2. Мобильная телефонная система GsM..............................................................333

7.2.1. Передающая среда............................................................................................333

7.2.2. Кодированне и модуляция..... ...... .............. .... ............. ....... .... ......... ..... ...... ......333

7.2.3. Управление средой доступа.. ......... ........ ....... ............... ....... ........... ......... .... .....334

7.2.4. Кодирование .....................................................................................................337

7.3. Передача речи по IР ](аналам (V oIP) ...............................................................339

7.3.1. ТребоваНия........ .......... ........ ........ ...... .......... .... ......... .......................... ........... ....340

7.3.2. Защита от ошнбок ............................................................................................341

7.3.3. Протокол передачи...........................................................................................342

7.3.4 Архитектура.......................................................................................................345

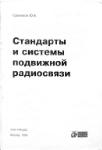

r лава 8. Ответы ИВ упрвжнеиия ...................................................................................349

8.1. Ответы на вопросы ]( rлаве 2 .............................................................................349

8.1.1. Ответы на вопросы по теории информации...................................................349

, 8.1.2. Ответы на вопросы по кодированию источника без памяти .......................355

8.1.3. Ответы на'вопросы по кодированию источника с памятью ........................361

8.2. Отве,ты H вопросы К rлаве 3 .............................................................................364

8.3. ОТветы на вопросы rлаве 4.................................................................................367

8.3.1. Ответы на вопросы по сетевым конфиrypациям ...........................................367

8.3.2. Ответы на'ВОПРОСЫ ПО технике Коммутации..................................................368

8.3.3. Ответы на вопросы по расчетам в сетях.........................................................369

8.3.4. Ответы на вопросы по маршрутизации ..........................................................371

8.3.5. ответы на вопросы по защите от ошибок......................................................373

8.4. Ответы fia вопросы к rлаве 5 ....;........................................................................377

8.4.1. Ответы на вопросы по линейным кодам ........................................................377

8.4.2. Ответы на вопросы по сверточным кодам ....................................................385

8.4.3. Вопросы по локальным u реrиональным сетям............................................389

8.5. Ответы на вопросы к rлаве 6 .............................................................................392

8.5.1. Ответы на вопросы по пропускной способности канала ..............................392

Предметиый укsза1'eJJь...................................................................................................397

Сокращения

AAL

i\ВR

ACELP

АОС

,АОСР

АОРСМ

ADSL

o.AFC

'AI

АМ

.

.AMI

; AMPS

\

ANSI

'"АРК

ARP

ARPA

ARQ

А ТМ Adaption Layer уровень адаптации А ТМ

А vaHabIe Bit Rate ДОС'I)'пная скорость передачи двоичных

данных, измеряется в бит/с, Кбит/с, Мбит/с и т. д.

Algebraic CELP алrебраическое линейное проrнозирова

ние с помощью кодовой книrи

Analogue to Digital Conversion аналоrо цифровое преоб

разование

Advanced Data Communications Protocol расширенный

протокол передачи данных

Adaptive Differential Pulse Code Modulation адаптивная

дифференциальная КОДО ИМ[JУЛЬCjlая модуляция

Asymmetric Digital Subscriber ипе асимметричная цифро

вая абонентская линия

Access Control FieId поле управления ДОС'I)'пом

Air Interface беспроводной интерфейс

AmpIitиde Modulation ампли'I)'ДНая модуляция

Alternative Mark Inversion кодирование с чередованием

полярности элементов

Advanced Mobile Phone System усовершенствованная сис

тема мобильной телефонной связи

Аmепсап National Standards Institиte Американский Ha

циональный инсТИ1)'Т стандартов

AmpIitude Phase Keying аМПЛИ'I)'дная фазовая модуляция

Address Resolution Protocol протокол определения адресов

Advance Research Projects Agency AreHTcTBo перспектив

ных исследовательских разработок

Automatic Repeat reQuest автоматический запрос повтор

ной передачи

XVI

ASCI

ASK

АТ

ATD

АТМ

AuC

ВЕВ

BER

BGF

B-ISDN

BnZS

воотр

BPSK

BS

BSC

BSI

BSS

BTS

BW

САС

САР

Передача данных в сетях: инженерный подхоА

Advanced Speech СаП Items (GSM) расширенные элемен-

ты речевоrовызова rлобальной системы мобильной связи I

Amplitude Shift Keying аМПЛИ1Удная модуляция

Attention. Advanced Technology Внимание, усовершенст

во ванная технолоrия

Asynchronous Тime Division multiplexing асинхронное

временное уплотнение

Asynchronous Transfer Mode режим асинхронной пере

дачи

Authentication Centre (АС) Центр аyrентификации

опознавания, проверки полномочий, прав досryпа и т. п.

Binary Exponential Back off двоичная экспоненциальная

задержка

Bit Error Rate частота появления ошибочных битов

Border Gateway Protocol протокол поrраничной маршру

тизации

Broad Band Integrated Services Digital Network широко

полосная цифровая сеть с интеrрацией служб

Bipolar with n zeros substituted биполярное кодирование с

подстановкой n нулей

Bootstrap Protocol протокол начальной заrpузки

Binary Phase Shift Keying двоичная фазовая манипуляция

Base Station базовая станция

Binary Symmetric Channel; Base Station Controller двоич-

ный симметричный канал, контроллер базовой станции

British Standards Institute Британский инcтmyr стандартов

Base Station Subsystem подсистема базовой станции

Base Transceiver Station базовая приемо передающая

станция

Bandwidth полоса пропускания

СаН Admission Control; Connection Admission Control

управление доступом к вызову или соединению

Сaлierlеss Amplitude and РЬзse бескамерная 8МПЛИJ.yда и фаза

,СОКращения

.....

САТУ

СВ С

CBR

СС

CCIТT

CCR

CDMA

CDPD

CDV

CELP

СЕРТ

';.

...t,

, '

, ,

CER

CGI

CIDR

, CIR

'CL

CLR

MI

CMIP

CMIS

Сп

XVII

СаЫе Access Television кабельное телевидение

Cipher Block Chaining цепочка цифровых блоков

Constant Bit Rate Service служба с постоянной скоростью

передачи двоичных данных

СаН Control управление вызовом

Comite Consultatif Intemational Telegraphique et Теl phonique

(Intemational Telegraph and Telephone Consultative Commit

tee) Международный Консультативный Комитет по Te

леrрафии и Телефонии, МККТТ

Commitment, Concurrency and Recovery Protocol протокол

передачи, соrласования и I!озврата, ССR протокол

Code Division Multiple Access множественный дос'I)'П с

кодовым разделением каналов

CeHular Digital Packet Data пакеты цифровых данных для

сотовых сетей связи

СеН Delay Variation непостоянство времени задержки

(при передаче ячеек АТМ)

Codebook Excited Linear Predictive линейное предсказа

ние с помощью кодовой таблицы (книrи)

.....

Conference Еиroрееппе des Postes. et TeIecommunication

Европейская конференция почтовых и телекоммуникацион

ных ведомств

Сеll Error Rate интенсивность сотовых ошибок

Соmmоп Gateway Interface общий шлюзовой интерфейс

Classless Inter Domain Routing маршрyrизация между дo

менами без разделения на классы

Carrier to Interference Ratio опюшение мощности несущей

к уровню помехи

Link Connectivity возможности подключения линии связи

Сеll Loss Rate скорость потери ячеек

Coded Mark Inversion инверсия кодовых маркеров

Соmmоп Management Information Protocol протокол об

щей управляющей информации

Соmmоп Management Information System система общей

управляющей информации

Node Connectivity возможности подключения узла

XVIII

CNLS

Передача данных в сетях: инженерный подход

CNM

CONP

CPCS

CRC

CSMAlCA

CSMAlCD

CTD

CVDT

DARPA

DAWS

dB

dBm

DCE

ООВ

DECT

DES

DIFS

connectionless (packet data service) служба передачи па

кетных данных без установки соединения

Central Network Management централизованное управле

ние сетью

Connection Oriented Network Protocol сетевой протокол,

ориентированный на соединения

Соmmоп Part Convergence Sub layer общая часть поду

ровня сходимости

Cyclic Redundancy Check контроль с использованием

циклическоrо избыточноrо кода

Carrier Sense Multiple Access I Collision Avoidance множе

ственный доступ с контролем несущей и предотвращением

конфликтов

Carrier Sense Multiple Access I Collision Detection множе

ственный доступ с контролем несущей и обнаружением

конфликтов

СеIl Transfer Delay задержка при передаче ячеек в А тм

СеВ Variation Delay Tolerance допустимое изменение за

держки при передаче ячеек

Defence Advance Research Projects Agency Управление

перспективных исследований Министерства обороны США

Digital Advanced Wireless System усовершенствованная

беспроводная цифровая система

Decibel децибел, одна десятая от бела, лоrарифмической

единицы отношения двух физических величин

decibel with reference to а milli watt power децибел, в

сравнении с мощностью в милливатrах

Data Communication Equipment аппаратура передачи

данных

Distributed Database распределенная база данных

Digital Enhanced Cordless Telecommunication модифици

рованная цифровая беспроволочная телефония

Data Encryption Standard стандарт шифрования данных

Distributed Interface Specification; Distributed Inter Frame

Space Спецификация распределенною интерфейса; Pac

пределенное межфреймовое пространство

ркращения

DMSP

ОМТ

DNS

DPP

DPSK

; JjQDB

PSK

DSB AM

DSCP

DSL

JjSRR

...DSS

.DТE

DТМF

DVMRP

ЕСМА

EDACS

EGP

EIA

Х/Х

Distributed Mail System Protocol протокол распределен

ной почтовой системы

Discrete Multi Tone (modulation) цифровая мноrоканаль

ная тоновая модуляция

Domain Name System система имен доменов

Demand Priority Protocol протокол приоритетов запросов

Differential Phase Shift Keying относительная фазовая

манипуляция

Distributed Queue Dual Bus двойная шина с распреде

ленной очередью

Differential Quaternary Phase Shift Keying дифференциаль

ное четвертичное переключение со сдвиrом фазы

ОоиЫе Sideband Amplitude Modulation двухполосная и

амплиryдная модуляция

DiffServ Control Protocol протокол управления диффе

ренциальными службами

Digital Subscriber Line цифровая абонентская линия

Digital Short Range Radio system цифровая коротковол

новая радио система ...

Digital Signature Standard стандарт цифровой подписи

Data Terminal Equipment; Data Termination Equipment

терминальное оборудование данных; оконечное оборудо

вание данных

Оиаl Топе Multi Frequency тональный набор с разделе

нием частот

Distance Vector Multicast Routing Protocol протокол дис

танционной векторной rрупповой мноrоадресной маршру

тизации

European Computer Manufacturers Association Европей

ская ассоциация производителей компьютеров

Enhanced Digital Access Communication System система

связи с расширенным цифровым досryпом

Exterior Gateway Protocol протокол внешних шлюзов; про

токол внешней маршрутизации

Electrical Industries Association Ассоциация электронной

промышленности США

хх

EIRP

ЕМС

ER

ETSI

FCC

FCS

FDDI

FDM

FDMA

FEC

FИМА

FM

FSK

FТP

GCRA

GMSK

GoS

GPRS

GSM

GSM R

Передача данных в сетях: инженерный подх()д

Effective Isotropic Radiated Power эффективная мощ

ность изотропноrо излучения

ElectroMagnetic Compatibility электромаrнитная

совместимость

Explicit Rate явная скорость, интенсивность

European Telecommunications Standards Institute EBp<r

пейс кий институт стандартов по телекоммуникациям

Federal Communications Commission Федеральная KO

миссия связи США

Frame Check Sequence контрольная последовательность

кадров

Fibre Distributed Data Interface распределенный интер

фейс передачи данных по оптоволоконным каналам

Frequency Division Multiplexing мультиплексирование с

частотным разделением каналов)

Frequency Division Multiple Access множественный дoc

'I)'п с разделением частот

Forward Error Correction упреждающая или прямая KOp

рекция ошибок

Frequency Hopping Multiple Access множественный дoc

'I)'п с перескакивающей частотой

Frequency Modulation частотная модуляция

Frequency Shift Keying частотная манипуляция

File Transfer Protocol протокол передачи файлов

Generic Сеll Rate Algorithm универсальный алrоритм

скорости ячеек

Gaussian Minimum Shift Keying rayccoBa модуляция с

минимальным сдвиrом

Grade of Service катеrория обслуживания

General Packet Radio Service система пакетной радиосвя

зи общеrо пользования

Global System for Mobile communications rлобальная

система мобильной связи

GSM for Railways GSM ДЛЯ железных дороr

щения

.НDB

НDB3

НDLC

НDTy

НLR

HSCSD

НSLN

..tnML

:Jmp

I(::МР

'ICP

IDC

,D.:>EA

-,

\:"

:mEN

1}./ '

ФFТ

1Du

,IEEE

IP

I-MAC

IМAP

ХХ/

Ноте DataBase домашняя база данных

Нigh Density Bipolar высокочувствительный биполярный

Нigh Level Data Link Control высокоуровневый протокол

управления каналом (звеном) передачи данных

Нigh Definition Television телевидение с высоким раз

решением

Ноте Location Register опорный реrистр местонахожде

ния в сотовых сетях GSM

Нigh Speed Circuit Switched Data данные высокоскоро--

стных переключаемых цепей

High Speed Local Network высокоскоростные локальные

сети

Hyper Text Mark Up Language язык rипертекстовой раз

метки

Hyper Text Transfer Protocol протокол передачи rипер

текста

Internet Control Message Protocol протокол управления

сообщениями Internet

....

Initial Connection Protocol протоt<ол начальноrо соеди

нения

Insulation Displacement Connector изолирующий заме

щающий соединитель

International Data Encryption Algorithm международный

алrоритм шифрования данных

Integrated Digital Enhanced Technology интеrрированная

усовершенствованная цифровая технолоrия

Inverse Discrete Fourier Transform обратное дискретное

преобразование Фурье

Interface Data Unit интерфейсный блок данных

Institute of Electrical and Electronics Engineers Институт

электро и радиоинженеров США

Intermediate Frequency промежуточная частота

Isochronous МАС изохронное управление доступом к

среде передачи, изохронный МАС

InteractiveMail Access Protocol интерактивный протокол

почтовоrо доступа

ХХ"

[МEI

Передача данных в сетях: инженерный ПОДХОД

IМP

IМSI

IМTS

IN

IP

IPX

[SDN

ISI

[SO

ISP

IТU

IТU R

IТU Т

[v

JPEG

KSG

LA

LAC

LAN

LAP

Intemational Mobile Equipment Identity именование меЖ

дународноrо мобильноrо оборудования

Interface Message Processor интерфейсный процессор,

сообщений

Intemational МоЫlе Subscriber Identity именование меж

дународных мобильных абонентов

Improved Mobile Telephone Service служба усовершенст

вованной мобильной телефонии

Intelligent Network интеллектуальная сеть

Intemet Protocol протокол Intemet

Internetwork Packet Exchange протокол межсетевоrо об

мена пакетами

Integrated Services Digital Network цифровая сеть с ин

теrрированными службами

Inter Symbol Interface межсимвольный интерфейс

International Standards Organization Международная op

rанизация по стандартизации

Intemet Service Provider поставщик услуr [ntemet

Intemational Telecommunications Union Международный

союз по электросвязи

Radio communications sector of the IТU сектор радиосвя

зи IТU

Telecommunications standardization sector of the IТU ceK

тор стандартизации передачи данных lТU

Initial V alue начальное значение

Joint Photographic Experts Group Объединенная rруппа

фото экспертов

Кеу Stream Generator reHepaTop потока ключей

Location Area область размещения

Location Area Code код области размещения

Local Area Network локальная сеть

Link Access Procedure процедура доступа к каналу (зве

ну) передачи данных

ения

. LAP B

LAP D

LCN

CP

'J;.ED

,Jl'SR

. . .

,PS

ис

LМN

'tМR

tNM

fpc

.

LSR

LТR

I "

LTU

МA

МAN

Мсс

MCR

МEGACO

MER

МIB

MIME

МLТ З

MMF

ХХI1l

Link Access Protocol В протокол ДОС'I)'па к В каналу

Link Access Protocol D протокол ДОС'I)'па к D каналу

Logical Channel Number номер лоrическоrо канала

Link Control Protocol протокол управления каналом

Light Emitting Diode светодиод

Linear Feedback Shift Register линейный сдвиrовый pe

rистр обратной связи

Logical IP Subnet лоrическая IР подсеть

Logical Link Control управление лоrическим каналом

Land Mobile Networ" наземная М9бильная сеть

Land Mobile Radio наземное мобильное радио

Local Network Management управление локальной сетью

Linear Predictive Coding кодирование методом линейно

ro предсказания

Line( --connected) Station станция, при соединенная к ли

нии связи

Label Switched Routers маршрyrизаторы, переключае

мые метками

...

Logic Trunked Radio радио с маrистральной лоrикой

Line Termination Unit линейное оконечное устройство

Media Access Control управление ДОС'I)'пом к среде

Metropolitan Area Network реrиональная сеть

Mobile Country Code мобильный код страны

Minimum Сеll Rate минимальная скорость ячейки

Media Gateway Control Protocol протокол управления

шлюзовой средой

Message Error Rate интенсивность ошибок сообщений

Management Information Base база управляющей инфор

мации

Multipurpose Internet Mail Extension мноrоцелевое расши

рение электронной почты в Internet

Multi Level Transition 3 мноroуровневый переход 3

Multi Mode Fibre мноroмодовый волоконно оптический

кабель

XX/V

Передача данных в сетях: инженерный подход

MMI

МNC

МNI

MoU

MPEG

МРТ

MS

MSC

MSK

MTBF

МТР

МТТR

NAK

NAP

NCP

NIC

N ISDN

NIST

NMU

NNI

NPA

NRZ

NRZI

Мап МасЫпе Interface интерфейс "человек машина"

Mobile Network Code код мобильной сети

Mobile Network Identity идентификатор мобильной сети

Memorandum of Understanding меморандум о понимании

Motion Picture Experts Group Экспертная rpynna по BO

просам движущеrося изображения

Ministry of Post and Telecommunications Министерство

почты и телекоммуникаций

Mobile Station мобильная станция

Mobile Switching Centre центр коммутационный подвиж

ных объектов

Minimum Shift Keying минимальные манипуляции сдвиrа

Меап Time Between Failure среднее время безотказной

работы

Message Transfer Part раздел передачи сообщений

Меап Time to Repair среднее время работы до ремонта

Negative Acknowledgement символ неподтверждения

приема

Network Access Point точка входа в сеть

Network Contro] Protocol (related to РРР) протокол

управления сетью, связан с РРР протоколом, протоколом

"точка точка ";

Network Core Protocol (Novell Netware) основной ceTe

вой протокол фирмы Novell Netware

Network Infonnation Centre сетевой информационный цетр

Narrow Band Integrated Services Digital Network узко-

полосная ISDN

National Institute of Standards and Technology Нацио

нальный инститyr стандартов и технолоrии

Network Management Unit устройство управления сетью

Network Network Interface интерфейс "ceтb ceTЬ"

Network Point of Attachment точка подключения к сети

Non Return to Zero без возврата к нулю

Non Return to Zero Invert to опе инверсия к I без возвра-

та к нулю

щенИR

)

NSAP

NUA

рмс

. ' 1.

;

4>й К

9QPSK

OSI

SPF

ЮТЛR

:tA

.tAD

itw

':PAMR

:,PВR

I"BX

:ре

Рем

PCR

PD

РОА

PDN

PDU

PEI

XXV

Network Service Access Point точка ДОС1)'па к сетевой службе

Network User Address адрес ceтeBoro пользователя

Operations & Management Centre центр операций и

управления

On Off Keying манипуляции типа "включено--

выключено"

Offset Quatemary Phase Shift Keying квадратурная фазо--

вая манипуляция со смещением

Ореп Systems Interconnection модель взаимодействия

открытых систем

.

Ореп Shortest Path First первоочередное открытие KpaT

чайших маршрутов

Over The Air Re keying ретрансляция по воздуху

Pre Arbitrated Access; Power Amplifier доступ с предва

рительным арбитражем; усилитель мощности

Packet AssembIerlDisassembIer сборка/разборка пакета

Pulse Amplitude Modulation импульсно--амплитудная мо--

дуляция

PubIic Access Mobile Radio мобильное радио с общим

доступом

Private Business Radio частное деловое радио

Private Branch Exchange телефонная система частноrо

пользования, офисная АТС

Personal Computer; Protocol Control персональный KOM

пьютер; управление протоколом

Pulse Code Modulation импульсно кодовая модуляция

Peak Сеll Rate пиковая скорость ячейки

Packet Data пакетные данные

Personal Digital Assistant персональный цифровой асси

стент

PubIic Data Network сеть передачи данных общеrо поль

зования

Protocol Data Unit протокольный блок данных

Peripheral Equipment Interface интерфейс периферийноrо

оборудования

XXVI

PICS

PIN

PINX

PISN

PLМN

PLP

РМ

PМD

PМR

PN

POTS

РРР

PSK

PSS

PSТN

PТf

PVC

QA

QAМ

QoS

QPSK

Передача данных в сетях: инженерный подход

Protocol Implementation Conformance Statement СВИДе

тельство о конформности реализации протокола

Personal Identity Number персональный код пользователя

Private Integrated Network eXchange частный обмен в

интеrрированной сети

Private Integrated Services Network частная сеть с интеr

рированными службами

PubIic Land Mobile Network сеть связи с подвижными

системами

Packet Level Protocol протокол пакетноrо уровня

Phase Modulation фазовая модуляция

Physical Media Dependent зависимый от физическоrо

носителя

Private Mobile Radio частное мобильное радио

Pseudo raNdom псевдослучайный

Plain Old Т elephone System обычная старая телефонная

система

Point to Point Protocol протокол "точка точка"

Phase Shift Keying кодирование со сдвиrом фазы, фазо--

вая манипуляция

Packet Switched Service служба коммyrации пакетов

PubIic Switched Telephone Network телефонная KOMMY

тируемая сеть общеrо пользования

Press То Talk; Post, Telegraphy & Telecommunications

Нажать для разrовора; предприятие почтовой телеrpафной

и телефонной связи

Permanent Virtual Circuit; Permanent Virtual Connection

постоянный виртуальный канал; постоянное виртуальное

соединение

Queue Arbitrated Access метод доступа с очередями и

арбитражем

Quadrature Amplitude Modulation квадратурная ампли

тудная модуляция

Quality of Service качество обслуживания

Quadrature Phase Shift Keying квадратурная фазовая Ma

нипуляция сдвиrа

ащения

RARP

RES

RFC

RF

ЮР

RL

ROSE

RPE

RSA

' SSI

RSVP

RTCP

RTP

S,AGE

SAP

SC

SCR

SDH

SDL

SDLC

XXV/I

Reverse Address Resolution Protocol протокол определе

ния обратноrо адреса

Radio Equipment and System радиооборудование и системы

Request For Comment запрос на комментарий

Radio Frequency радиочастота

Routing Information Protocol протокол маршрутной ин

формации

Ring Latency кольцевая задержка

Remote Operations Service Element сервисный элемент

удаленной обработки

Regular Pulse Excitation (compression technique) реryляр

ное возбуждение импульсов (техника сжатия)

Rivest Shamir Adleman (cryptographic system) алrоритм

цифровой подписи Райвеста Шамира Адлемана (крипто

rрафическая система)

Received Signal Strength Indicator индикатор интенсив

ности принятоrо сиrнала

Resource Reservation Protocol протокол резервирования

ресурсов

Real Time Control Protocol прd\-окол управления переда

чей в реальном времени

Real Time Protocol ,протокол передачи данных в реаль

ном времени

Security AIgorithms Group of Experts rруппа экспертов

алrоритмов безопасности

Service Access Point; Service Advertising Protocol (Novell

Netware) точка доступа к службам; протокол оповещения

о сервисе Novell Netware

Sub Committee подкомитет

Sustainable / Sustained Сеll Rate нормальная/устойчивая

скорость передачи (ячеек А ТМ)

Synchronous Digital Нierarchy синхронная цифровая ие

рархия

Simple Data Link простой канал (звено) передачи данных

Synchronous Data Link Control синхронное управление

каналом (звеном) передачи данных

XXVlII

SDS

SDU

SIFS

SIM

SIP

SIR

"SLA

SLIP

SMDS

SМF

SMR

SMS

SMT

SMTP

SNMP

SNR

SONET

SPX

SRВR

SS7

SSI

STD

STE

STP

SVC

Передача данных в сетях инженерный подход

Short Data Service служба коротких данных

Service Data Unit сервисный блок данных

Short Interframe Space сокращенное межфреймовое про

странство

Subscriber Identity Module модуль идентификации або

нентов

Session Initiation Protocol протокол инициирования сеанса

Signal to Interference Ratio отношение сиrнал/шум

Service Level Agreement соrлашение служебноrо уровня

Serial Line IP межсетевой протокол для послеДователь

Horo канала

Switched Multi Megabit Data Service коммутируемая

служба передачи мультимеrабитных данных

Single Мodе Fibre однорежимный оmоволоконный кабель

Specialist Mobile Radio мобильное радио для специалистов

Short Message Service служба коротких сообщений

Station Management управление станцией

SimpleMail Transfer Protocol простой протокол пере

сылки почты

Simple Network Management Protocol простой протокол

управления сетью

Signal to Noise Ratio отношение сиrнал/шум

Synchronous Optical Network синхронная оптическая сеть

Sequenced Packet Exchange последовательный обмен

пакетами

Short Range Business Radio коротковолновое деловое радио

Signalling System 7 система 7 передачи сиrналов

Short Subscriber ldentity короткая идентификация або

нентов

Synchronous Time Division multiplexing синхронное

мультиплексирование с разделением времени

SignalIing Теnninаl Exchange терминальный обмен сиrналами

Shielded Twisted Pair; Spanning Tree Protocol экраниро

ванная витая пара; протокол OCToBHoro дерева (сети)

Switched Virtual Circuit коммутируемый виртуальный

канал

щенUR

SwMI

,

1 А

!

.: ,

,rrAC

П'АСS

\.

Д-С

) .

;!'СМ

.тосР

t

r..

:fi>D

ii.,

/ r;

'1 '.

:tDM

,,'.- '.

. \

МA

,

::m

ТETRA

1МN

I

1rsAP

(

ТТRP

ТfRT

UвR

ООР

UNI

иРС

ХХ/Х

Switching and Management Infrastructure инфраструктура

коммyrации и управления

Terminal Adapter (or Adapting) адаптер или адаптация

терминала

Туре Approval Code код улучшения шрифта

Total Access Communication System система связи с об

щим доступом

Technical Committee технический комитет

Trellis Code Modulation решетчатое кодирование

Transmission Control Protocol протокол управления пе

редачей

Time Division Duplex дуплексная передача с разделени

ем времени

Time Division Multiplexing мультиплексирование с раз

делением времени

Time Division Multiple Access множественный доступ с

разделением времени

Terminal Equipment терминальное оборудование

...

TErrestrial Trunked RAdio (Private Mobile Radio system)

наземное маrистральное радио (частная мобильная радио

система)

Telecommunications Management Network сеть управле

ния телекоммуникациями

Transport Service Access Point точка доступа транспорт

ной службы

Target Token Rotation Protocol протокол обхода кольца

(Token Ring) маркером

Target Token Rotation Time время обхода кольца (Token

Ring) маркером

Unspecified Bit Rate передача с не заданной заранее ско-

ростью

User Datagram Protocol протокол дейтаrpамм пользователя

User Network Interface интерфейс пользователя с сетью

Usage Parameter Control контроль за использованием

(полосыпропускания)

ххх

URI

Передача данных в сетях: инженерный подход

URL

UTP

VAD

VВR

VC

VCI

VLAN

VoD

VoIP

VP

VPI

VPN

VSELP

WAN

WAP

WDM

WG

WLAN

WLL

WT

WWW

WYSIWYG

Universal Resource Identifier универсальный идентифи

катор ресурсов

Uniforrn Resource Locator универсальный указатель pe

сурсов

Unshielded Twisted Pair неэкранированная витая пара

V oice Activity Detector детектор rолосовой активности

VariabIe Вit Rate переменная скорость передачи двоич

ных данных

VirtuaJ Circuit; VirtuaJ СЬаппе) виртуальная цепь; вирту

альный канал

Virtual Channel Indicator индикатор внртуальноrо канала

VirtuaJ LAN виртуальная локальная сеть

Video оп Demand видео по запросу

V oice over IP передача rолоса по IP

VirtuaJ Path виртуальный путь

Virtual Path Indicator индикатор виртуальноrо пути

VirtuaJ Private Network виртуальная частная сеть

Vector Sum Excited Linear Predictive линейное предска

зание с помощью векторной суммы

Wide Area Network rлобальная сеть

WireJess AppJication ProtocoJ беспроводной прикладной

протокол

WaveJength Division Multiplexing спектральное разделе-

ние

Working Group рабочая ['руппа

Wireless LocaJ Лrеа Network беспроводная локальная сеть

Wireless Local Loop беспроводной локальный цикл

Waiting Time время ожидания

World Wide Web Всемирная паyrина

What У ои See Is What У ои Get "Что вы видите, то вы и

получаете" режим полноrо соответствия изображения

на экране тому, что будет распечатано на принтере

J1редисловие

J'orда то считали, что передача информации от пользователя к пользователю

рорее походит на плавное движение л бедя, плывущеrо от одноrо береrа

;\lP.доема к друrому. Сверху оно кажется леrким, элеrантным и простым, тоrда

_ под водой, невидимая для всех, происходит бурная, энерrичная деятель

Jюcть, и нет никакоrо, даже малейшеrо, хаоса. Теперь же, с определенной дo

:iieя преувеличения, можно rоворить, что мы хорошо знакомы с возможно

.#ttми передачи цифровой информации по коммуникационным сетям.

видетельством Toro является очевидный рост пользователей Интернета,

Koe распространение цифровой мобильной телефонии и связанных с ней

.« . J

$Мs -служб. Нам предоставлены почти универсальные возможности по час

i*" .связи и коммуникаций. Теперь можно сказать, что наши достижения "ре-

:-зошли даже все самые смелые надежды. Однака, такой очевидной леrкости

)мпользования и сервисноrо обеспечения противоречит довольно высокая

iюжность той техники, которая поддерживается этими широко распростра

lfными службами. В этой книrе мы рассматриваем цели передачи данных

)lpeжде Bcero с точки зрения перспектив обслуживания соответствующей

ики связи, подробно исследуя влияние требований пользователей на ce

й проект. Следуя нисходящему подходу к проектированию, сначала

аются принципы и технолоrии, связанные с сетевой струкryрой в целом

;'( ерархией ее компонентов BepxHero уровня, затем проблемы уровня ка-

a (звена) передачи данных и, наконец, ключевые принципы, связанные

..1 передачей индивидуальных информационных битов. Книry завершают

:",имеры, которые иллюстрируют, как изложенные концепции комбинируют

:ci На практике при построении целостной службы, которая удовлетворяет

hоТребностям пользователей, предпочитающих инженерный подход к реше

,IDlЮ проблем. Такое изложение контрастирует с друrими книrами по анало

'rичной тематике, rде либо принят восходящий подход к проектированию (от

сиrналов к службам), либо рассматривается лишь сервисная перспектива

(то есть службы верхних уровней), оrраниченная обзором пакетов и лишь

kратким рассмотрением физических уровней.

1 SMS службы передачи коротких сообщений, например, пейджинroвая связь. Пер.

ХХХ//

Предисловие

Kpyr читателей

Эта книrа предназначена скорее для последовательноrо чтения, а не для ис

пользования в качестве справочника, хранящеrося на полке и просматривае

Moro только тоrда, коrда нужно разыскать какую то специфическую часть

информации. Мы надеемся, что после прочтения этой книrи читатель полу

чит понимание ключевых концепций, связанных с передачей информации по

сетям связи. Такое понимание в свою очередь даст возможность читателю

эффективно разыскивать и использовать информацию из HecMeтHoro числа

книr, стандартов, оперативно ПОС1)'пающих материалов, статей, обучающих

Проrрамм и друrих доступных источников.

Книrа написана для студентов или профессионалов, склонных к научной или

инженерной деятельности и желающих получить понимание ключевых KOH

цепций, лежащих в основе инженерных разработок систем передачи данных.

Это прежде Bcero такие rруппы читателей, как С1)'денты предпоследних и

заключительных лет обучения в специализациях, связанных с передачей дaH

ных, аспиранты первоrо или переходноrо семестра обучения, а также про

фессиональные инженеры, желающие получить начальные знания в области

передачи данных или обновить свои базовые знания в этой области. Хотя и

не явно математическая по своему характеру, книrа использует математиче

ские и статистические методы, чтобы описать переда.чу данных и сетевые

концепции. Следовательно, мы предполаrали наличие у читателей математи

ческих и статистических знаний, эквивалентных полученным после двух или

трех лет работы в научных или инженерных учреждениях.

Поддержка

Чтобы обеспечить дальнейшее уrлубление в предметные области,

представленные в этой книrе, был создан W еЬ сайт

http://comms.eee.strath.ac.uk/datacomms, содержащий допол нительные

примеры и ссылки на друrие материалы. В сайт включены также Java

апплеты, иллюстрирующие ключевые моменты и алrоритмы. Пожалуй

ста, не стесняйтесь посещать ero и посылать нам ваши комментарии.

Блаrодарности

Авторы обязаны поблаrодарить очень мноrих людей, которые внесли свой

непосредственный или косвенный вклад в создание этой книrи. Во-первых,

мы хотели бы поблаroдарить весь штат издательства Wiley & Sons и, в част

ности, Марка Хаммонда (Mark Hammond) и Сару Хинтон (Sarah Нinton), KO

пРедисловие

.

ХХХ/ll

торые проявляли большое доверие и терпение, чтобы дать нам возможность

завершить эту книry. Дополнительно выражаем блаrодарность нашим колле

raм из отдела электронных и электроинженеров, которые поддержали, про

комментировали и довели до совершенства содержащиеся в книrе материалы.

Наши обсуждения технолоrических и педаrоrических проблем были всеrда

живыми, стимулирующими и информативными, и некоторые из них, как мы

надеемся, нашли отражение и в этой книrе. Определенный вклад в книry был

также сделан нашими студентами, которые участвовали в обсуждении MHO

..их материалов и вопросов, и чьей наrрадой были лишь списки участников

этих обсуждений в конце rода. Наконец, авторы хотели бы выразить сердеч

ftyю блаrодарность своим семействам за поддержку наших ежедневных TPy

jltOB, без чеrо их завершение было бы нево.зможно. Спасибо!

\ I J

fлава 1

у/'

'1 ,,'

;

;КоммуникаЦИОННblе систеМbI

;

t1.1. Обзор

?

КНШУ следует рассматривать как техническое введение в общие проблемы

lneредачи данных. Передача данных связана с проблемой надежной (rаранти

рующей как от сбоев (разрывов) каналов связи, так и от помех) пересылки иH