Автор: Дидок А.А.

Теги: компьютерные технологии программирование информатика информационные технологии издательство мк-пресс

ISBN: 966-8806-00-Х

Год: 2006

Текст

А. А. Дидок

Один на один с

FfeeBSD

"МК-Пресс"

Киев, 2006

ББК 32.973-018

УДК 681.3.066

Д44

Дидок А. А.

Д44 Один на один с FreeBSD. - К.: "МК-Пресс", 2006. - 704с, ил.

ISBN 966-8806-00-Х

Эта книга является исчерпывающим руководством системного администратора. Она освещает

вопросы установки, настройки и практического использования в сети операционной системы FreeBSD.

Автор на основании своего практического опыта работы сетевым администратором в различных крупных

компаниях показывает множество аспектов администрирования FreeBSD, включая работу с командными

интерпретаторами, управление пользователями и учетными записями, управление файловой системой,

использование пакетов приложений и дерева портов, настройка ядра системы, работа в сети и

безопасность системы, настройка таких служб и средств как DNS, FTP, NIS, NFS, SAMBA, DHCP, Web-сервер

Apache и многое другое.

ББК 32.973-018

Дидок Александр Александрович

Один на один с FreeBSD

Главный редактор: Ю. А. Шпак

Подписано в печать 20.03.2006. Формат 70 х 100 1/16.

Бумага газетная. Печать офсетная. Усл. печ. л. 57. Уч.-иэд. л. 46.

Тираж 2500 экз. Заказ № 6-483

СПД Савченко Л.А., Украина, г. Киев, тел./факс: (044) 517-73-77; e-mail: info@mk-press.com.

Свидетельство о внесении субъекта издательского дела в Государственный реестр

издателей, производителей и распространителей издательской продукции:

серия ДК N851582 от 28.11.2003г.

Отпечатано в ЗАО "ВИПОЛ". 03151, г.Киев, ул. Волынская, 60

© Дидок А. А., текст, иллюстрации, 2006

ISBN 966-8806-00-Х © "МК-Пресс", оформление, дизайн обложки, 2006

Краткое оглавление

КРАТКОЕ ОГЛАВЛЕНИЕ

Часть I. Знакомство с FreeBSD 19

Глава 1. Введение 20

Глава 2. Установка FreeBSD 27

Глава 3. Первый запуск системы 74

Глава 4. Основы работы в системе. Базовые команды 89

Глава 5. Командные интерпретаторы, сценарии и язык

обработки шаблонов AWK 132

Часть II. Управление операционной системой FreeBSD 189

Глава 6. Пользователи и управление учетными записями 190

Глава 7. Основы управления системой 211

Глава 8. Файловые системы — управление и мониторинг 232

Глава 9. Установка и обновление сторонних приложений 297

Глава 10. Настройка ядра системы 315

Глава 11. Поддержка системы FreeBSD 338

Часть III. Работа в сети и безопасность системы 351

Глава 12. Настройка сетевой среды 352

Глава 13. Вопросы безопасности системы 402

Глава 14. Коммутируемый доступ. Шлюзы и NAT.

Статическая маршрутизация 425

Глава 15. Работа с почтой (e-mail) 434

Глава 16. Базы данных. MySQL 502

Глава 17. Настраиваем Web-сервер 506

Глава 18. Сервер FTP 559

Глава 19. Сетевая файловая система NFS 572

Глава 20. Сервер имен DNS 586

Глава 21. Информационная служба NIS 612

Глава 22. Использование DHCP 632

Глава 23. Динамический DNS (DDNS) 651

Глава 24. Связь с Windows. Использование пакета SAMBA 662

Часть IV. Система X-Window. 693

Глава 25. Использование Х-Window 694

4

СОДЕРЖАНИЕ

Краткое оглавление. 3

Содержание 4

Благодарности 15

Предисловие 16

На кого ориентирована книга 17

ЧАСТЬ I. ЗНАКОМСТВО С FREEBSD 19

Глава 1. Введение 20

Понимание операционной системы 20

Как это было: история UNIX 21

Преимущества FreeBSD 22

Использование FreeBSD 24

Философия UNIX 25

ГЛАВА 2. УСТАНОВКА FREEBSD 27

Подготовка к установке 27

Сбор информации 27

Краткое описание разделов в системе i386 29

Выбор метода установки 30

Подготовка загрузочных дискет 30

Подготовка дискет и запись образов 31

Подготовка локального источника установки 31

Создание установочного компакт-диска 32

Подготовка сервера FTP с дистрибутивом FreeBSD 33

Подготовка перед установкой через NFS 33

Начальный этап установки FreeBSD :.... 34

Загрузка системы i386 < 34

Запуск процесса установки с дискет для FreeBSD 4.10 35

Программа конфигурирования ядра UserConfig 36

Запуск процесса установки для FreeBSD 5.3 39

Программа sysinstall 40

Options Editor — редактор опций программы sysinstall 40

Способы установки системы 40

CUSTOM-установка 40

Выбор дисков и создание слайсов. FDisk 40

Именование дисков 40

Редактор FDisk 40

Режим "Dangerously Dedicated" 40

Размещение FreeBSD на нескольких дисках 40

Boot Manager 40

Разбиение на разделы. Точки монтирования 40

Причины разбиения на разделы 40

Правильный выбор количества и размера разделов 40

Программа Disklabel 40

Выбор дистрибутивного набора (на примере FreeBSD 4.11-RELEASE) 40

Набор sre 40

Набор ports 40

Выбор источника установки 40

Установка системы 40

Постнастройка системы 40

Distributions 40

Packages 40

Root Password 40

User Management 40

Console 40

Time Zone 40

Mouse 40

Networking 40

Содержание 5

Interfaces 40

AMD 40

Anon FTP 40

Gateway 40

inetd 40

Mail 40

NFS client/NFS server 40

Routed 40

Sshd 40

Security 40

Startup 40

TTYs 40

Завершение программы установки и перезапуск системы 40

Глава 3. Первый запуск системы 40

Загрузка системы 40

Загрузчик 40

Загрузка ядра 40

Процесс init 40

Программы консоли 40

Консоль и терминалы 40

Консоль 40

Виртуальные консоли/терминалы 40

Файл настройки /etc/ttys 40

Однопользовательский режим 40

Псевдотерминалы 40

Вход в FreeBSD 40

Выход из системы и ее останов 40

Завершение сеанса работы пользователя 40

Останов системы 40

Альтернативная перезагрузка 40

Альтернативное выключение 40

Глава 4. Основы работы в системе. Базовые команды 40

Получение справки 40

Нет шуршанию страниц или использование man 40

Командный интерпретатор 40

Файловая система 40

Работа с файлами и каталогами 40

Типы файлов 40

Регулярные файлы 40

Файлы-каталоги 40

Файлы устройств 40

Сокеты 40

Именованные каналы 40

Ссылки 40

Права доступа к объектам файловой системы 40

Текущий и домашний каталог 40

Имена файлов 40

Метасимволы и символы подстановки 40

Получение списка файлов 40

Изменение текущего каталога 40

Где это я? , 40

Создание файлов и каталогов 40

Копирование 40

Перемещение и переименование 40

Создание ссылок 40

Удаление файлов и каталогов 40

"Искать, найти и... перепрятать" 40

Команды просмотра и обработки файлов, поиск 40

Просмотр содержимого файлов 40

Частичный вывод содержимого файлов 40

Поиск строк по шаблону с помощью команды grep 40

Сортировка содержимого с помощью команды sort 40

Сравнение файлов с помощью утилиты diff 40

Команда wc 40

Замена символов и строк 40

Устранение дубликатов строк 40

Форматирование текста 40

Изменение формата отображения 40

Перенаправление ввода/вывода 40

Редактирование текстовых файлов 40

Использование ее 40

Изучаем vi 40

В заключение 40

Глава 5. Командные интерпретаторы, сценарии и язык

обработки шаблонов awk 40

Командные интерпретаторы 40

Установка 40

Интерпретаторы и файл /etc/shells 40

Использование интерпретаторов и не только 40

Файлы инициализации 40

Переменные среды и интерпретатора 40

Переменные интерпретатора 40

Настройка среды интерпретатора .' 40

Настройка sh 40

Особенности настройки bash 40

Настройка csh/tcsh „ 40

Основы программирования 40

Краткий обзор программирования на SHELL 40

Вывод данных 40

Использование переменных 40

Ввод данных 40

Выполнение арифметических операций 40

Управляющие конструкции 40

Работа с файлами 40

Коды завершения 40

Функции 40

Команда trap 40

Язык обработки шаблонов AWK 40

Структура программы на языке AWK 40

Вызов AWK 40

Использование переменных и выражений в AWK. 40

Селекторы 40

Описание блока действий 40

Ввод и вывод данных 40

Функции 40

Пример сложной программы на AWK. 40

В заключение 40

ЧАСТЬ II. УПРАВЛЕНИЕ ОПЕРАЦИОННОЙ СИСТЕМОЙ FREEBSD 40

Глава 6. Пользователи и управление учетными записями 40

Понимание учетных записей 40

Суперпользователь root 40

Системные (псевдо-) пользователи 40

Обычные пользователи системы 40

Управление учетными записями пользователей 40

Файлы учетных записей пользователей 40

Добавление пользователей 40

Утилита adduser 40

Добавление нового пользователя с существующим UID 40

Содержание 7

Удаление пользователей 40

Утилита rmuser 40

Утилита pw 40

Изменение учетных записей 40

Использование chpass для изменения информации 40

Использование passwd для изменения пароля 40

Получение информации о пользователе 40

Классы 40

Группы пользователей , 40

Глава 7. Основы управления системой „ 40

Каталоги с файлами конфигурации системы 40

Каталог /etc 40

Сценарии конфигурации /etc/rc 40

Файлы /etc/def aults/rc. conf и /etc/rc . conf 40

Файл /etc/rc. local 40

Файл приветствия /etc/motd 40

Файл /etc/sysctl. conf 40

Конфигурационный файл /etc/syslog. conf для службы ведения журналов

системных сообщений syslogd 40

Файл /etc/news у slog, conf 40

Другие файлы 40

Использование сценария /etc/rc в FreeBSD 5.x 40

Планировщик задач сгоп, файлы crontab 40

Настройка приложений, каталог /usr/local/etc 40

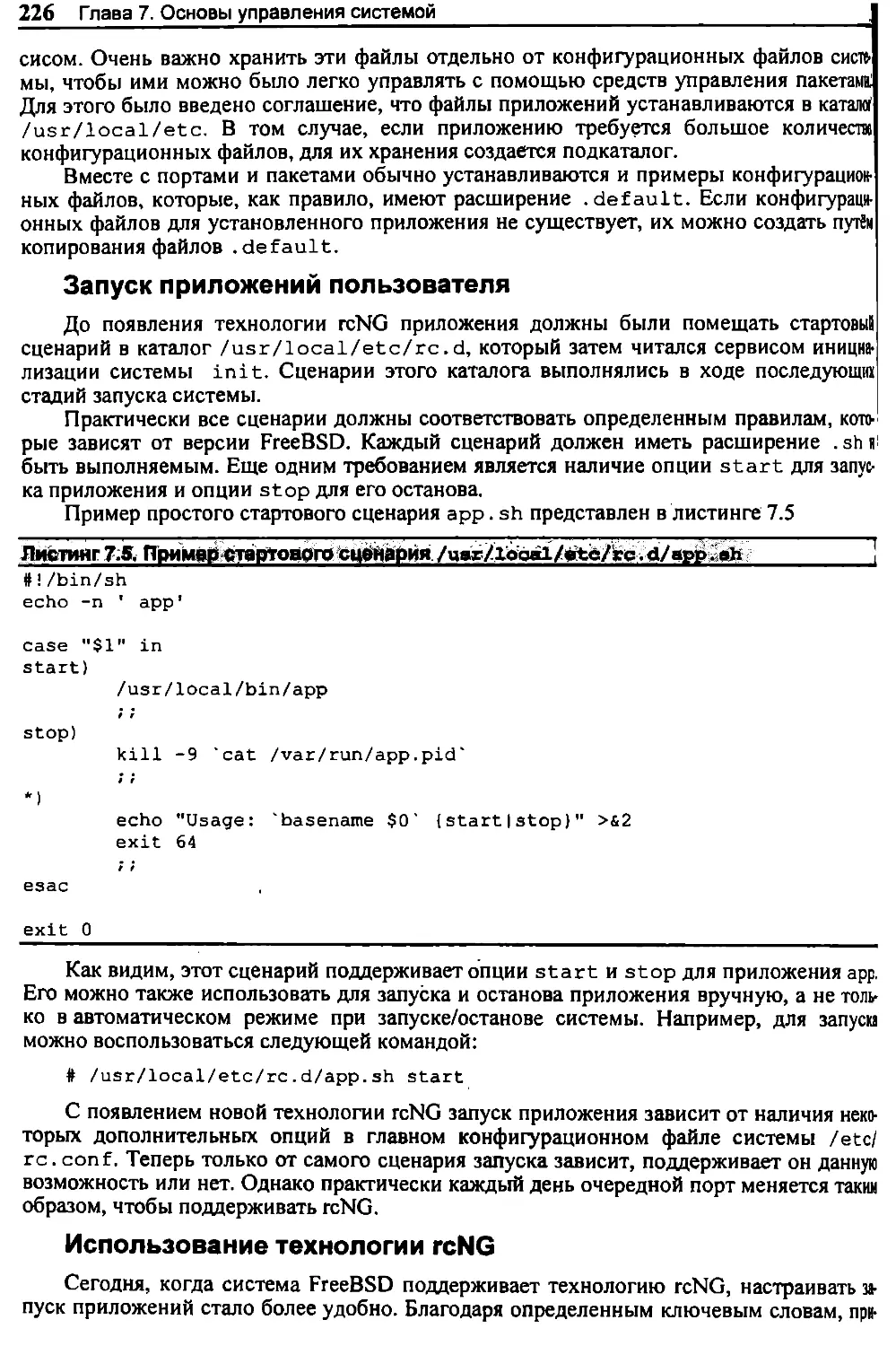

Запуск приложений пользователя 40

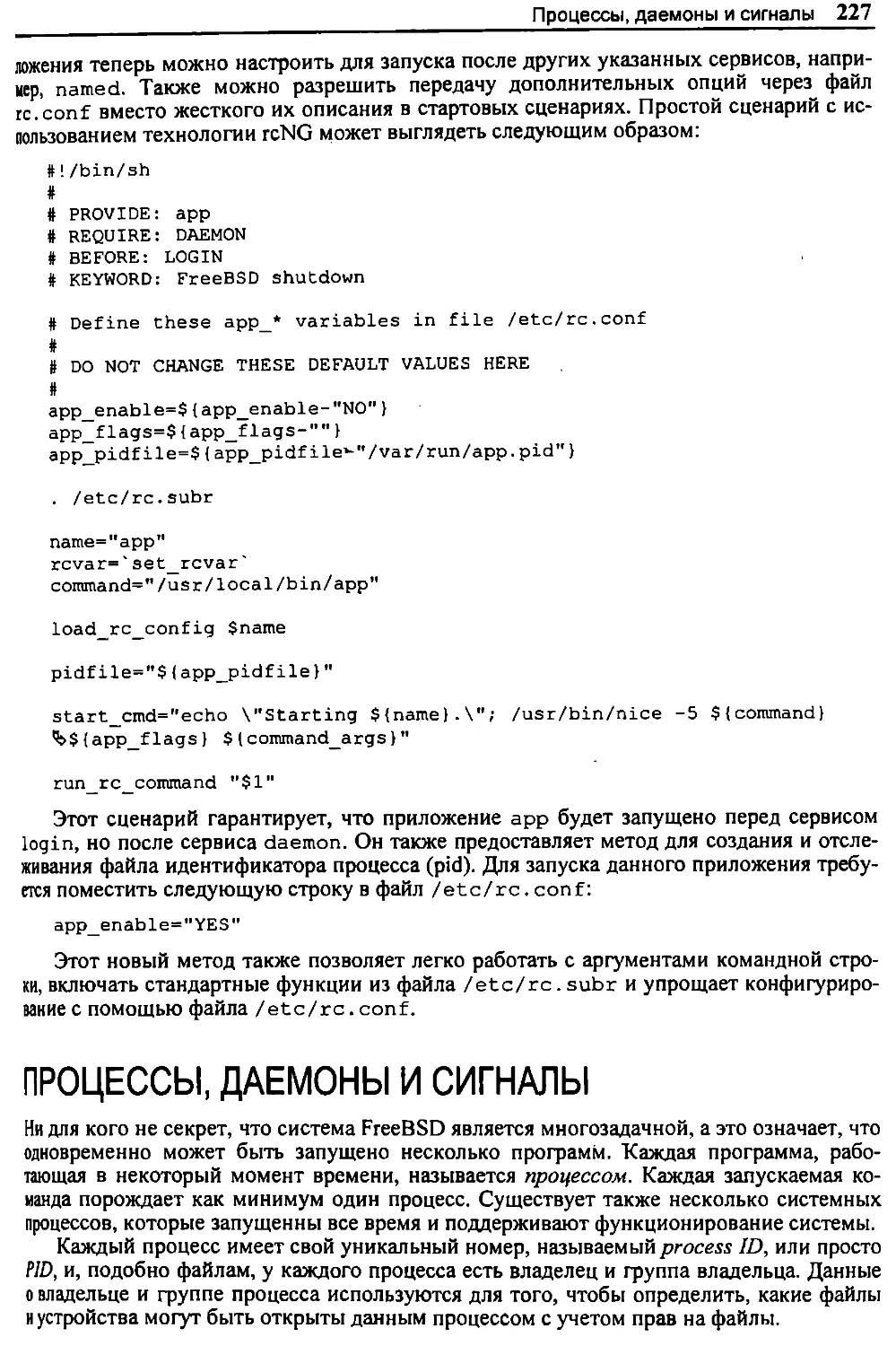

Использование технологии rcNG 40

Процессы, даемоны и сигналы 40

Мониторинг процессов и производительности 40

Даемоны и сигналы 40

Глава 8. Файловые системы — управление и мониторинг 40

Файловые системы — общие вопросы 40

Типы поддерживаемых устройств и их имена 40

Разделы в системе FreeBSD 40

Мониторинг использования файловых систем 40

Утилита df 40

Утилита du 40

Монтирование и демонтирование разделов 40

Команда mount 40

Команда демонтирования umount 40

Файл /etc/f stab 40

Монтирование "неродных" файловых систем 40

Добавление дисков — разметка и форматирование 40

Простота управления с помощью утилиты sysinstall 40

Использование угилит командной строки 40

Запись оптических носителей 40

Проверка и восстановление поврежденных файловых систем 40

Этапы проверки файловых систем с помощью утилиты f sck 40

Режим восстановления суперблоков ; 40

Технологии записи метаданных. Soft Updates 40

Квотирование файловых систем 40

Шифрование файловой системы 40

Настройка системы и создание зашифрованного диска 40

Создание резервных копий и восстановление 40

Утилиты создания резервных копий 40

Утилиты dump и restore 40

Использование tar 40

Другие утилиты 40

Программный RAID 40

Использование технологии CCD 40

"Зеркало" или RAID-1 40

Чередующийся массив (RAID-O) 40

Автоматическая конфигурация и монтирование разделов CCD 40

Восстановление массива 40

Подсистема Vinum 40

Иерархия объектов Vinum 40

Выбор организации набора 40

Начальная настройка на использование Vinum 40

Подготовка дисков и создание конфигурации 40

Глава 9. Установка и обновление сторонних приложений 40

Обзор способов установки приложений 40

Использование пакетов в FreeBSD 40

Получение списка установленных приложений 40

Установка пакетов ; 40

Удаление пакетов 40

Обновление пакетов 40

Дерево портов 40

Установка и обновление дерева портов 40

Структура каталогов в дереве портов 40

Поиск необходимого приложения 40

Понимание порта л-. 40

Установка из портов 40

Освобождение дискового пространства 40

Удаление портов 40

Обновление приложений с помощью портов 40

Нерабочие порты 40

Глава 10. Настройка ядра системы .'. 40

Понимание роли ядра 40

Зачем его пересобирать? 40

Подготовка к настройке 40

Конфигурационные файлы 40

Файл GENERIC 40

Файл LINT 40

Файл NOTES 40

Использование /boot/device.hints 40

Файл РАЕ 40

Файл SMP 40

ФайлОЬОСАКО 40

Создание конфигурационного файла ядра 40

Параметр machine ../. 40

Параметр ери 40

Параметр ident 40

Параметр maxuse r s 40

Параметр hints .л 40

Параметр makeopt ions 40

Параметр options 40

Параметр device , 40

Сборка и установка нового ядра 40

Использование классического способа 40

Использование нового способа. 40

Создание файлов устройств 40

Загрузка альтернативного ядра 40

Загрузка и выгрузка модулей ядра. 40

Глава 11. Поддержка системы FreeBSD 40

Ветви системы 40

CURRENT 40

STABLE ; 40

Обновление системы 40

Синхронизация кода 40

Дескрипторы RELENG 40

Процесс синхронизации 40

Содержание 9

Файл /usr/src/UPDATING 40

Подготовка к обновлению системы 40

Настройки в файле /etc/make . conf 40

Проверка совместимости файлов из каталога /etc 40

Рекомендации по переходу в однопользовательский режим 40

Компиляция системы 40

Очистка каталога 40

Выполнение команды make buildworld 40

Сохранение описания процесса сборки 40

Обновление ядра 40

Установка системы 40

Выполнение mergemaster после обновления 40

Завершающая перезагрузка системы 40

ЧАСТЬ III. РАБОТА В СЕТИ И БЕЗОПАСНОСТЬ СИСТЕМЫ 40

Глава 12. Настройка сетевой среды 40

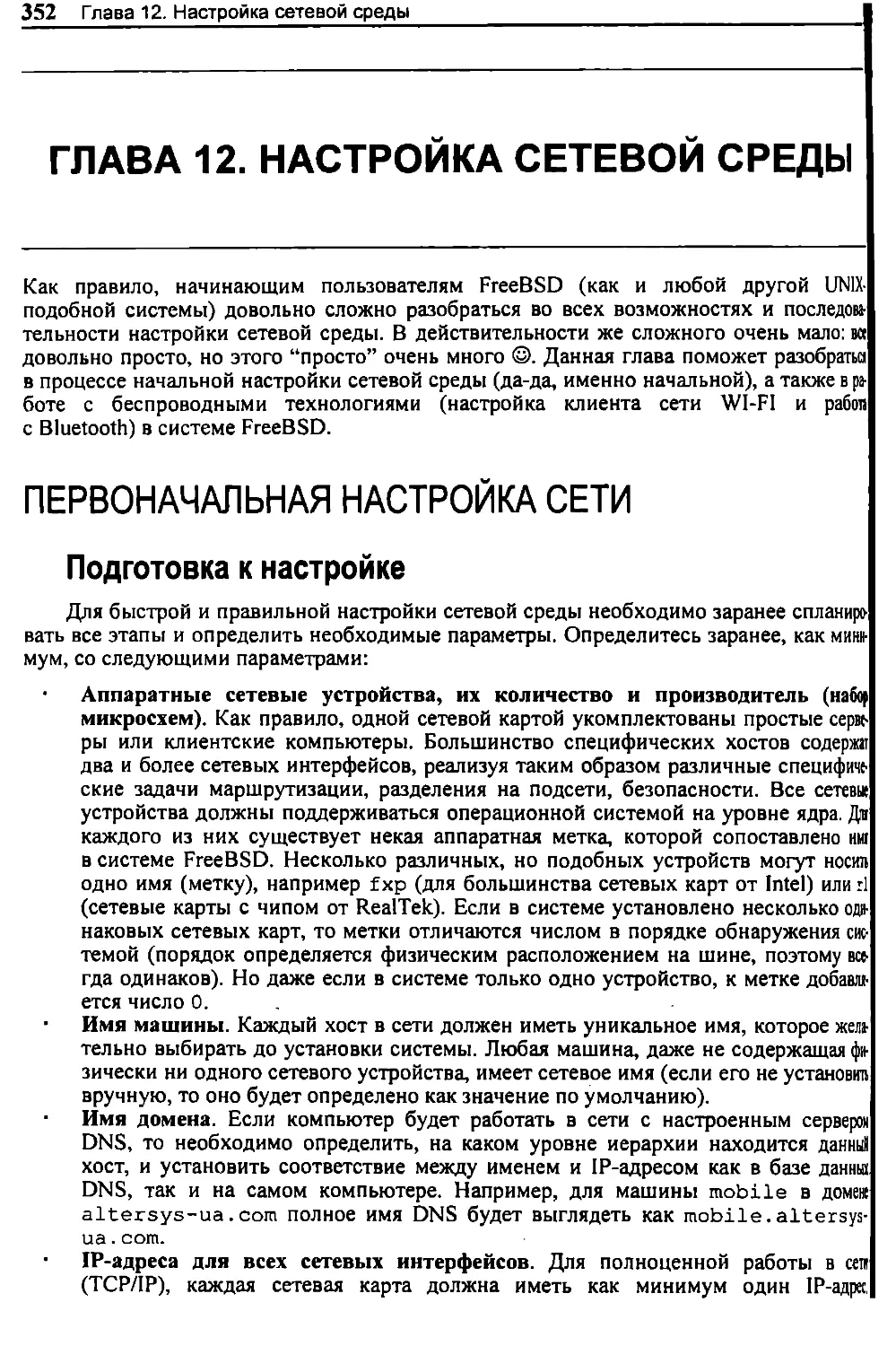

Первоначальная настройка сети 40

Подготовка к настройке 40

Сетевые карты 40

Настройка интерфейсов. Использование if conf ig 40

IP-псевдонимы 40

Использование утилиты ping 40

Настройка маршрутизации. Шлюзы 40

Файл /etc/rc. conf 40

Имя компьютера. Поиск соответствия имен и адресов 40

Файл /etc/hosts 40

Файл /etc/resolv. conf 40

Файлы /etc/host. conf и /etc/nsswitch. conf 40

Стартовый сценарий /etc/netstart 40

Другие файлы 40

/etc /ethers 40

/etc/services 40

/etc/protocols 40

/etc/hosts . allow 40

/etc/hosts .equiv 40

/etc/dhclient .conf 40

/etc/inetd. conf 40

Настройка IPv6 40

Особенности протокола IPv6 40

Адресация в IPv6 40

Поддержка QoS 40

Встроенная поддержка безопасности 40

Автоматическая настройка 40

Как читать адреса IPv6 40

Использование IPv6 eFreeBSD 40

Настройка клиента сети IPv6 40

Freenet6 40

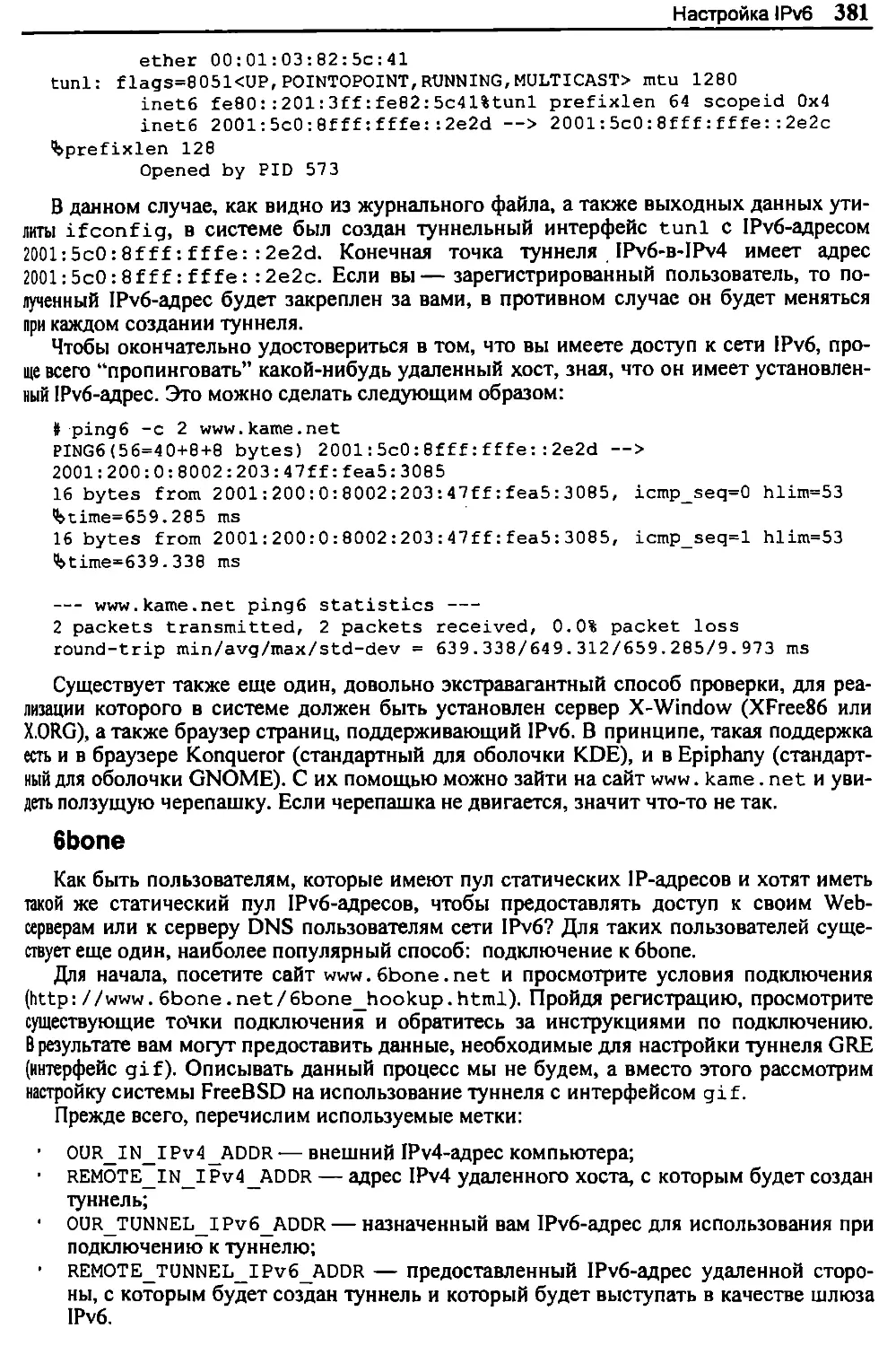

6bone 40

Автоматическая настройка хостов 40

Настройка DNS 40

Настройка устройств Wi-Fi. 40

Несколько слов о беспроводной технологии 40

На ступень ниже 40

Настройка клиента 40

Шифрование WEP 40

Настройка Bluetooth 40

Введение в технологию 40

Использование Bluetooth eFreeBSD 40

Интерфейс HCI 40

Протокол L2CAP 40

Аутентификация 40

Протокол обнаружения служб SDP 40

Протокол OBEX 40

Возможности RFCOMM РРР или •'Мобильный Internet" 40

Глава 13. Вопросы безопасности системы 40

Защита учетных записей '. 40

Защита root и служебных учетных записей 40

Шифрование паролей 40

Использование одноразовых паролей 40

Первоначальная настройка системы одноразовых паролей 40

Входе использованием одноразового пароля 40

Создание нескольких одноразовых паролей 40

Ограничение на использование системных паролей 40

Система Kerberos 40

Сетевая защита 40

Использование TCP Wrappers 40

Использование IPFW , 40

Возможности IPFW 40

Включение IPFW в FreeBSD 40

Настройка IPFW 40

VPN с использованием IPSEC 40

Создание виртуального сетевого подключения 40

Защита соединения с использованием IPSEC , 40

Использование OpenSSH 40

Защита файлов 40

Использование ACL 40

В заключение 40

Глава 14. Коммутируемый доступ. Шлюзы и NAT.

Статическая маршрутизация , 40

Коммутируемый доступ 40

Настройка пользовательского РРР 40

Применение пользовательского РРР 40

Сценарии времени соединения/разьединения 40

Настройка РРРоЕ (РРР over Ethernet) 40

Шлюзы и NAT. 40

Настройка шлюза в Internet 40

Даемон преобразования сетевых адресов natd 40

Статическая маршрутизация 40

глава 15. Работа с почтой (e-mail) 40

Протоколы работы с почтой 40

Протокол SMTP 40

Протокол РОРЗ 40

Протокол IMAP 40

Настройка Sendmail „ 40

Управление работой sendmail 40

Замена sendmail на другой агент пересылки почты 40

Конфигурационные файлы 40

Файл псевдонимов /etc/mail/aliases 40

Файл /etc/mail/access 40

Файл /etc/mail/local-host-names.... 40

Файл /etc/mail/virtusertable 40

Файл /etc/mail/sendmail.cf 40

Главный конфигурационный файл /etc/mail/f reebsd.mc 40

Особенности настройки DNS 40

Дополнительная информация 40

Использование файлов . forward 40

Использование procmail 40

Настройка поддержки TLS/SSL и SMTP-аутентификации 40

Использование sendmail при коммутируемом доступе 40

Содержание 11

Использование серверов перенаправления 40

Использование внешних почтовых фильтров 40

Защита от спама на примере SpamAssassin 40

Защита от вирусов на примере использования ClamAV 40

Работа с РОРЗ 40

Установка и настройка qpoppe r 40

Аутентификация АРОР и шифрование TLS/SSL 40

Сервер IMAP4 40

Настройка IMAP-UW 40

Использование Cyrus-IMAPD 40

Использование fetchmail 40

Конфигурационный файл ~/. fetchmailrc 40

Глобальные опции 40

Опции определения серверов и пользователей 40

Пользовательские почтовые агенты (MUA) 40

Программа mail 40

Почтовый агент elm 40

Работа с программой pine 40

Несколько слов о mutt и evolution 40

Альтернативы Sendmail 40

Глава 16. Базы данных. MySQL 40

Сервер баз данных MySQL '. 40

Главные таблицы базы данных mysql 40

Работа с утилитами пакета MySQL 40

Конфигурация сервера 40

Глава 17. Настраиваем Web-cepbep 40

Протокол HTTP 40

HTTP-запрос 40

HTTP-ответ 40

Коды состояния 40

Установка Web-сервера Apache 40

Запуск и останов сервера 40

Немного о размещении файлов 40

Настройка 40

Всемогущий httpd.conf 40

Общие настройки сервера 40

Управление размещением файлов 40

Управление постоянными соединениями 40

Управление количеством процессов и соединений 40

Параметры соединения 40

Другие часто используемые директивы 40

Контроль доступа 40

Виртуальный хостинг 40

Виртуальный хостинг по именам 40

Виртуальный хостинг по IP-адресам 40

Модули 40

mod_ssI 40

mod_perl 40

mod_php4 40

Дополнительные вопросы 40

Управление MySQL через phpMyAdmin 40

Web-интерфейс к почте с использованием OpenWebMail 40

Пример конфигурационного файла httpd.conf 40

Расширение и альтернативы Apache 40

Глава 18. Сервер FTP 40

Сеанс связи 40

Немного о доступе 40

Настройка FTP 40

Файлы настройки 40

/etc/ftpusers 40

12

/etc/ftpchroot 40

/etc/ftpwelcome 40

/etc/ftpmotd 40

/var/run/nologin 40

/var/log/ftpd 40

/etc/ftphosts 40

/etc/shells ■. 40

Настройка анонимного FTP-доступа 40

Создание пользователя только с FTP-доступом 40

Запуск FTPD в режиме даемона 40

Альтернативные FTP-серверы 40

■ Pure-FTPd 40

Безопасность 40

Расширенные возможности 40

Установка и запуск 40

Пример конфигурации 40

ProFTPD 40

Особенности и характеристики 40

Глава 19. Сетевая файловая система NFS 40

Преимущества NFS 40

Применение на практике 40

Проблемы безопасности и сохранности данных 40

История NFS .-. 40

NFS Версия 1 40

NFS Версия 2 40

NFS Версия 3 40

NFS Версия 4 40

Использование NFS в FreeBSD . 40

Настройка сервера NFS 40

Даемон portmap (rpcbindj 40

Даемон nfsd 40

Даемон монтирования mountd ..' 40

Файл /etc/exports 40

Настройка клиента NFS 40

Монтирование ресурсов NFS 40

Автоматическое монтирование ресурсов 40

Обеспечение безопасности 40

Глава 20. Сервер имен DNS 40

Введение 40

История DNS 40

Понимание структуры системы DNS 40

Применение 40

Файлы и программы 40

Зоны. Прямой и обратный поиск 40

Запуск сервера имен 40

Используемые сегодня версии BIND 40

Настройка системы BIND8. Файл конфигурации. 40

Настройка первичной зоны 40

Настройка подчиненной зоны 40

Перенаправление запросов. Настройка forward-зоны 40

Использование кэширующего сервера 40

Файлы зон 40

Использование директив 40

$ORIGIN 40

$TTL 40

$ INCLUDE 40

$GENERATE 40

Запись SOA 40

Запись NS 40

Запись MX 40

Содержание 13

Запись А 40

Запись CNAME 40

Другие записи 40

HINFO (Host Information) 40

WKS(Well Known Services) 40

RP (Responsible Person) и TXT 40

Запись PTR. Файлы обратного просмотра 40

Файл localhost. rev 40

Обеспечение безопасности 40

Ограничение доступа 40

Запуск named в "песочнице" 40

Замечания по использованию BIND9 в FreeBSD 40

Поддержка IPv6 в BIND9 40

Глава 21. Информационная служба NIS 40

Сетевая информационная служба N1S 40

Общее понимание NIS 40

Терминология, используемая при работе с NIS 40

Принцип работы 40

использований, N IS 40

Планирование 40

Подготовка 40

Серверы N1S 40

Настройка серверов N IS 40

Настройка основного сервера 40

Карты N1S 40

Настройка вторичного сервера NIS 40

Обновление карт 40

Добавление нового вторичного сервера N1S 40

Клиенты NIS 40

Настройка клиента 40

Обеспечение безопасности NIS 40

Запрет входа определенных пользователей NIS 40

Использование системы securenets 40

Использование сетевых групп 40

Использование N1S совместно с NFS. 40

Глава 22. Использование DHCP 40

Беглый обзор 40

Реализация DHCP в FreeBSD 40

Настройка клиента DHCP 40

Файлы на стороне клиента DHCP 40

Использование sysinstall для включения DHCP 40

Ручная настройка клиента на использование DHCP 40

Программа dhclient 40

Конфигурационный файл /etc/dhclient. conf 40

Настройка времени ожидания 40

Настройка "пожеланий" и требований 40

Модификаторы опций 40

Описание аренды 40

Описание псевдонима 40

Другие операторы 40

Настройка сервера DHCP 40

Установка и подготовка к использованию 40

Файлы на стороне сервера DHCP 40

Даемон dhcpd 40

Конфигурационный файл dhcpd. conf 40

Описание глобальных параметров 40

Ведение отдельного журнала событий 40

Описание подсетей 40

Описание отдельных хостов 40

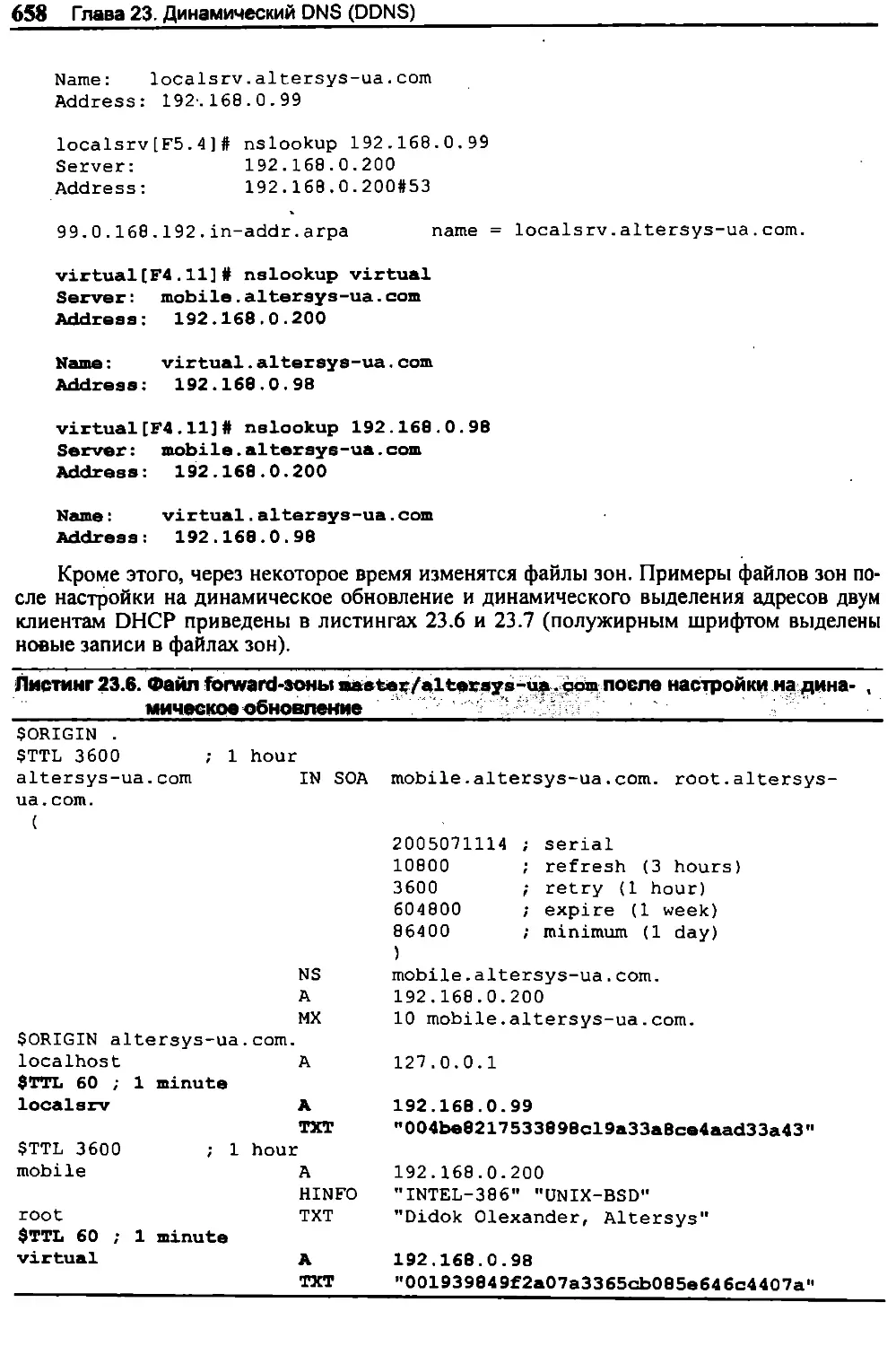

глава 23. Динамический DNS (DDNS) 40

Краткое вступление 40

Настройка системы 40

Ключи 40

Настройка DDNS-сервера 40

Настройка сервера имен DNS 40

Настройка сервера DHCP 40

Настройка клиента 40

Просмотр результатов 40

Использование асимметричных ключей 40

Возможные ошибки и их решение 40

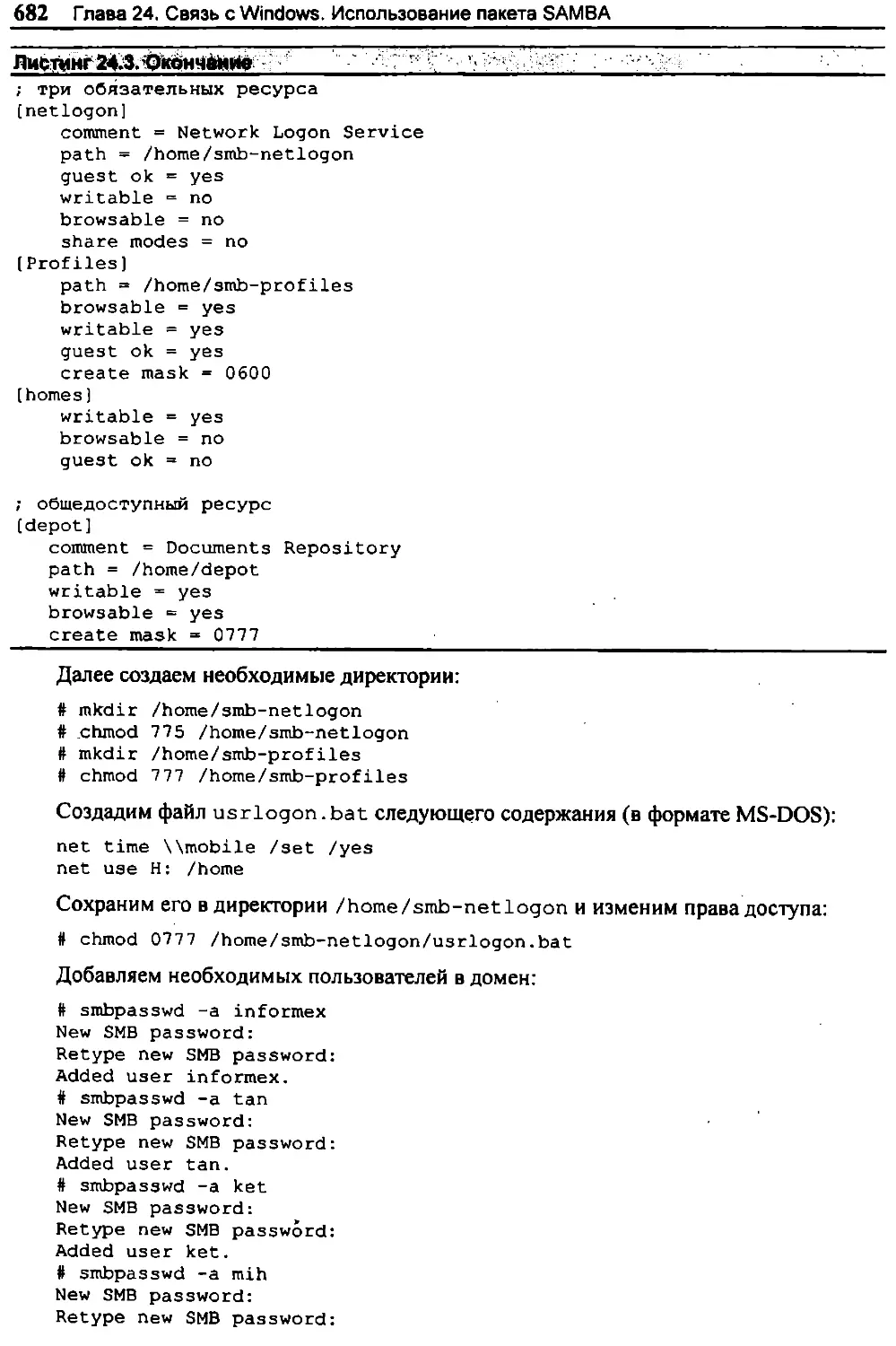

Глава 24. свяэь с Windows. Использование пакета SAMBA 40

Введение в Samba 40

Операции вереде SMB 40

Клиенты и серверы SMB 40

Безопасность: рабочие фуппы, домены и Active Directory - 40

Рабочие фуппы 40

Домены ; 40

Active Directory 40

Возможности 40

Установка пакета. 40

Файлы и программы 40

Запуск 40

Простейший файл smb.conf. 40

Система SWAT 40

Настройка системы Samba 40

Файл smb.conf 40

Структура файла 40

Использование переменных 40

Включение файлов и использование шаблонов 40

Управление доступом 40

Аутентификация 40

Краткое описание некоторых опций контроля доступа 40

Глобальные опции управления сервером 40

Предоставление доступа к ресурсам 40

Простые примеры настройки 40

' Настройка простого файлового сервера 40

Настройка Samba как контроллера домена 40

Настройка Samba как члена Active Directory (Windows 2000) 40

Обеспечение безопасности 40

Ограничение доступа 40

Правила IPFW 40

Использование пакета SMBFS 40

ЧАСТЬ IV. СИСТЕМА X-WINDOW 40

Глава 25. использование Х-Window „ 40

X-Window и FreeBSD 40

Установка X-Window 40

НастройкаХ 40

Использование шрифтов 40

Графические оболочки 40

Оболочка GNOME 40

Оболочка KDE 40

Список полезных приложений в портах 40

Благодарности 15

БЛАГОДАРНОСТИ

Во все времена человек пытался достигнуть вершин, оказаться впереди. В своих

стремлениях, так или иначе, ему приходилось опираться на помощь друзей, родственников,

знаки природы. А за помощь благодарят.

Написание книги — нелегкий труд, в котором без посторонней помощи

невозможно достигнуть успеха, поэтому хочу выразить благодарность всем, кто потратил на меня

или на данную работу свои силы и время.

В первую очередь, благодарю тех людей и структуры, которые обучали меня и

вкладывали знания. Это и моя школа (Киевская область), и Международный Соломонов

университет (г. Киев), в частности факультет компьютерных наук. Особая

благодарность как группе за доверие, дружбу, которая сохраняется и по сей день, и поддержку на

профессиональном пути, так и преподавателям: Цейтлину Г. Е., Погорелому С. Д., Тер-

зяну Т. К., Почекайлову В. — за прекрасные лекции, интересные темы и общение.

Особый вклад был внесен в период моего обучения и профессионального роста

Драбовичем М. Ю, Выражаю благодарность за сотрудничество, укрощение

"строптивости", за предоставленную возможность получить практические навыки в управлении

сетью уровня предприятия. Ваше сотрудничество и руководство было для меня очень

важным, несмотря на наши сложные характеры и расхождения во взглядах на решение

множества возникавших вопросов.

Благодарю прекрасные коллективы АОЗТ "Киевсоюздорпроект" и ДП "'Миратех" за

возможность работать, вкладывать свои знания в их развитие и развиваться самому; за

высокий уровень доверия и прощение допущенных ошибок, когда таковые имели место.

Весомый вклад внесли Юрий Угаров, Геннадий Опарей, Сергей Школин и

Александр Кривенец. Вы очень помогли мне — кто верой и поддержкой, кто

предоставленными ресурсами и советами. Так или иначе, без вас написание книги очень затянулось

бы. Благодарю за дружбу.

Выражаю благодарность своей семье и родственникам, в частности родителям — за

мое воспитание, а брату Игорю — за весомый вклад в развитие моих жизненных

позиций и приоритетов. Юрию Шпаку — за веру в мои авторские способности и помощь

в подготовке и написании данной книги.

Не могу не поблагодарить Господа Бога за возможность встретить всех упомянутых

людей и за Его личное руководство. Просто за то, что я могу жить, дышать, развиваться

и ... писать книги.

Всем Вам благодарность и посвящение.

Александр Дидок

Киев, март 2006г.

16 Предисловие

ПРЕДИСЛОВИЕ

Перед тем как открыть данную книгу, читатель, наверное, не раз задумывался: а стоит

ли переходить на эту "непопулярную и сложную" (как говорят все вокруг)

операционную систему, называемую FreeBSD. Само только словосочетание "UNIX-подобная"

отпугивает большинство пользователей, а также опытных и "чего только не видавших"

системных администраторов.

А ведь ситуация с данной операционной системой несколько иная! Несмотря на то.

что изначально UNIX разрабатывалась как система для больших вычислительных

систем класса "mainframe" и серверов для решения сложных специфических задач (см.

раздел "Как это было: история UNIX" главы 1), сегодня она занимает значительную нишу в

мире сетевых систем, и не только. Средние и малые компании также заинтересовались

данной системой, будучи наслышанными о ее бесплатности, простоте, безопасности и

стабильности. Многие пользователи устанавливают FreeBSD и Linux на домашние ПК,

узнав о мультимедиа-возможностях, переносимости и скорости работы этих систем.

Конечно, нельзя не признать, что очень большую долю рынка среди операционных

систем для серверов, рабочих станций и домашних ПК перехватила на первый взгляд

простая операционная система Windows от компании Microsoft. Автор книги в свое

время также был привязан к данной платформе (в первую очередь — из-за незнания

существующей альтернативы), однако по прошествии некоторого времени,

ознакомившись с Linux-клонами (Black Cat Linux, RedHat, Mandrake, SCO Linux, AltLinux),

некоторыми коммерческими UNIX-версиями (HP-UX, AIX, Solaris for SPARC) и FreeBSD

(около 5 лет назад), был вынужден отдать предпочтение последней и признать ее

наилучшей на сегодняшний день операционной системой (по крайней мере, для серверов).

К СВЕДЕНИЮ.

Компания SUN выпускает параллельно бесплатную версию своей ОС для

архитектуры Intel под названием SUN Solaris for Intel (x86). Автор книги не скрывает своей

симпатии к данному продукту и ставит его на уровень, близкий к FreeBSD (SunOS

являлась производной от BSD).

Так почему же именно FreeBSD, а не Linux или те же коммерческие версии UNIX?

Ответ на данный вопрос получит каждый, кто погрузится в мир UNIX, или кто

прочитает эту книгу. Тем не менее, можно сразу отметить самые отличительные превосходства

FreeBSD над Linux:

более свободная лицензия BSD, в отличие от GNU GPL, позволяет разработчикам

распространять свои продукты в бинарном виде без предоставления исходных

текстов программ (лидер среди коммерческих продуктов — компания Microsoft —

заявила о переносе некоторых своих продуктов на данную платформу);

поддержка множества аппаратных платформ (Intel, Alpha. amd64, IA-64,

UltraSPARC, PC-98);

включает поддержку ядра Linux, основанную на Red Hat, что позволяет

использовать продукты, не рассчитанные для запуска в среде FreeBSD;

стабильность и традиционность системы от версии к версии и между различными

ветвями, что позволяет практически без проблем выполнять обновление или

переходить на более новые версии;

На кого ориентирована книга 17

простота и скорость установки (в самых простых случаях работоспособную

версию системы можно установить на жесткий диск за 5-7 минут!).

Сегодня все больше говорят о безопасности различных систем. Хотелось бы

привести немного статистической информации, которая для кого-то может стать

шокирующей. В 2004 году системы на ядре BSD были названы самыми безопасными и

наименее взламываемыми (по данным британской компании mi2q). В то же время, Linux-

системы были признаны самыми "дырявыми" и незащищенными. Наиболее шокирует

то, что даже Windows-системы оказались более стабильными и защищенными.

Итак, процентное соотношение по количеству взломов выглядит приблизительно

следующим образом (BSD - Windows - Linux): 5% - 30% - 65%, — хотя необходимо

признать, что все во многом зависит от уровня знаний системных администраторов (тем

не менее, даже в этом случае радует, что администраторы BSD-систем — более

опытные, чем их собратья, использующие Linux-системы ©).

Может возникнуть вопрос: зачем писать еще одну книгу, если их и так достаточно?

Но, увы, хороших книг мало, большинство из них пишутся новичками в IT- области,

или же эти книги являются просто декларативными (дающими общие описания), не

предоставляя ответов на возникающие практические вопросы как для начинающих свой

путь в качестве администраторов, так и для специалистов. Побуждающим мотивом к

написанию этой книги было не желание "просто написать новую книгу", а стремление

поделиться опытом и практическими познаниями, дать рекомендации начинающим,

уберечь от неверных шагов в самом начале, предоставить примеры решения реальных и

наиболее распространенных задач и проблем, а также, в некоторой мере, научить

правильному планированию. А как известно, правильное планирование помогает избежать

проблем в дальнейшем, а при их возникновении — быстро и безболезненно их

устранить.

Итак, вам нужна стабильная и защищенная система с мощной аппаратной

поддержкой для установки сервера? Нет проблем! Система FreeBSD — это ваш выбор. А может

вы — домашний пользователь, любящий посмотреть новый интересный фильм,

поиграть в игрушки, напечатать объявление о поиске потерянного домашнего питомца? И

тут вам с FreeBSD повезло! В каком бы качестве вы не решили использовать вашу

систему, самый лучший выбор — FreeBSD. Именно это было и остается основной целью

создания и развития проекта FreeBSD. Осталось только пожелать удачи в изучении этой

"всемогущей и многогранной" системы, поведение которой будет целиком зависеть от

ваших потребностей и желаний.

НА КОГО ОРИЕНТИРОВАНА КНИГА

Книга адресована широкому кругу читателей, но более всего уделяется внимание

вопросам, возникающим у системных администраторов FreeBSD. Данная книга также

может служить учебником для начинающих пользователей UNIX-систем, которые уже

имеют практические навыки работы в других ОС (например, от компании Microsoft).

Желательно иметь понимание и опыт работы с аппаратной частью компьютера, ее

настройкой — эти знания, как правило, очень пригодятся при первой и последующих

попытках установить систему.

Поскольку система FreeBSD ориентирована, прежде всего, на работу в сетевой

среде, рекомендуется ознакомиться с дополнительной литературой в данной области для

приобретения минимальных знаний. Пригодится понимание понятий "клиент" и

"сервер", необходимо хорошо ориентироваться в сетевых протоколах и службах. Некоторые

начальные сведения по данным вопросам будут кратко рассмотрены в книге.

Специалисты с многолетним опытом использования FreeBSD (или другой системы

семейства UNIX) смогут использовать эту книгу в качестве справочного пособия.

В книге исчерпывающе рассмотрены следующие темы:

18

установка FreeBSD и первоначальная настройка;

настройка среды, локализация системы, работа с командными интерпретаторами;

администрирование системы, вопросы файловой системы, управление

пользователями и группами, основы программирования в среде, мониторинг системы,

установка дополнительного программного обеспечения;

роль ядра системы, его взаимодействие с клиентским программным

обеспечением, подробное описание конфигурирования ядра;

ветви системы, возможность постоянного поддержания системы в актуальном

состоянии;

настройка сетевого окружения; доступ в Internet с использованием модема:

настройка почтового. WWW- и FTP-сервера; использование системы в качестве

шлюза; вопросы безопасности и обеспечения надежной связи систем с

использованием VPN и fPSec;

настройка служб DNS, DHCP, NFS, NIS;

возможность взаимной работы с Windows-системами, используя сервер SAMBA;

работа с системой X-Window.

Пара слов для тех пользователей, которые просто решили изучить систему

FreeBSD в домашних условиях. Много разделов требуют наличия двух

компьютеров, соединенных в локальную сеть. При их отсутствии можно использовать так

называемые виртуальные машины. Наиболее популярными в среде Windows

являются VMware Workstation и Microsoft Virtual PC. В данный момент оба продукта —

коммерческие, однако их стоимость намного ниже стоимости нового ПК. Запуск

системы в виртуальной машине, как правило, требует наличия мощного процессора и

большого объема оперативной памяти.

ЧАСТЬ I

ЗНАКОМСТВО С FREEBSD

Эта часть ориентирована преимущественно на начинающих пользователей и

администраторов, которые ранее никогда не имели дела с FreeBSD. Будет рассмотрена история, а

также основные понятия и философия UNIX-систем. С помощью этой части читатель

сможет без проблем установить систему FreeBSD на 1386-совместимый компьютер,

разобраться с процессом загрузки системы и научиться элементарным основам работы и

программирования в среде FreeBSD.

20 Глава 1. Введение

ГЛАВА 1. ВВЕДЕНИЕ

Что, в первую очередь, мы понимаем, говоря о FreeBSD? Возможность набирать

документы и выводить их на печать? Интересные игры? Прослушивание музыки?

Путешествия в просторах Internet? В первую очередь мы говорим о мощной UNIX-подобной

операционной системе. Попытаемся для начала понять, что же такое операционная система,

и как вписывается в данное понятие FreeBSD, каковы цели, преимущества, история и

философия UNIX-систем.

ПОНИМАНИЕ ОПЕРАЦИОННОЙ СИСТЕМЫ

Операционная система (ОС)— одна из важных частей компьютерной системы как

таковой. Компьютерная система состоит из трех компонентов: аппаратной части,

операционной системы и набора приложений.

Приложения — это, собственно, именно то, для чего и создавались компьютерные

системы: они выполняют некоторые задачи. Например, существует множество

приложений для просмотра Web-страниц, отдельная категория приложений предназначена

для работы с текстом или выполнения экономических расчетов и т.д.

Аппаратная часть, которую иногда называют "hardware" ("железо"), — это набор

физических устройств, необходимых для работы системы. К таким устройствам можно

отнести процессор, жесткий диск, монитор, принтер и т.д. Что же такое операционная

система?!

Операционная система — это компонент системы, который связывает множество

приложений с аппаратными устройствами. Операционная система контролирует и

управляет устройствами ПК, и в тоже время управляет приложениями, то есть

выступает промежуточным звеном между всеми компонентами компьютерной системы. Для

нормального функционирования компьютерной системы необходимо, как минимум,

наличие аппаратной части и одной операционной системы. Операционных систем может

быть несколько, при этом в разных операционных системах могут выполняться

различные, совместимые с ними, приложения.

При запуске компьютерной системы именно операционная система принимает на

себя функции, необходимые для приведения системы в рабочее состояние, при этом она

выполняет инициализацию аппаратных устройств. После загрузки ОС ожидает команды

пользователя на запуск и выполнение приложений, а также отвечает за корректный

останов системы по требованию пользователя.

При запуске приложения ОС запускает процесс (или процессы). В системе

одновременно может быть запущено множество процессов, но в действительности в каждый

отдельный момент времени процессор может обрабатывать только один процесс.

Операционная система постоянно переключается между процессами, позволяя каждому из

них выполнить свои вычисления. Переключение происходит настолько быстро, что

создаётся иллюзия одновременного выполнения нескольких процессов. Такая система

называется многозадачной.

Во время завершения процесса операционная система управляет прекращением

работы, а также отвечает за освобождение используемых ресурсов. Когда какому-либо

приложению требуются ресурсы аппаратного обеспечения, именно операционная сие-

Как это было: история UNIX 21

тема обеспечивает соответствующий доступ (например, во время записи файла на диск

или иное'устройство, при выводе документа на печать).

Итак, над аппаратным обеспечением стоят такие компоненты как файловая система

и управление процессами. Выше следуют набор библиотек, далее— система

стандартных и пользовательских приложений. При этом пользователю предоставляется доступ

к библиотекам и приложениям, которые составляют интерфейс системы.

В системе UNIX выделяют особую часть системных средств, называемую ядром.

Ядро отвечает за управление аппаратурой и выполнение процессов. Для системы

каждое устройство представляет собой некий специальный файл, что позволяет упростить

доступ к устройствам, предоставляя его через стандартные команды чтения/записи; при

этом доступ к устройствам разграничивается через права файлов устройств. Файловая

система UNIX имеет мощную и в то же время простую систему безопасности.

КАК ЭТО БЫЛО: ИСТОРИЯ UNIX

Так сложилось, что история UNIX связана с компанией AT&T, в частности — с Bell

Laboratories. Главными действующими лицами, с которыми в первую очередь

связывают возникновение операционной системы UNIX, были Деннис Ритчи и Кен Томпсон.

В середине 60-х годов AT&T Bell Laboratories вместе с несколькими другими

компаниями пыталась создать операционную систему под названием Multics, которая

применялась бы для решения сложных задач, обладала мощной системой защиты и работала

на mainframe. Финансированием занимался департамент безопасности Advanced

Research Projects Agency (ARPA, или DARPA).

Поскольку Кену Томпсону не понравилось то, как работает Multics — ни по

производительности, ни по возможностям — он начал реализовывать свои идеи в маленькой

программе на простаивавшем компьютере DEC PDP-7. Вместе с Деннисом Ритчи он

создает новую операционную систему для этого компьютера.

В 1969 году, по причине очень большого отставания от графика работ, Bell

Laboratories выходит из проекта Multics, забирая mainframe. Таким образом

программисты Computing Science Research Center остаются без вычислительной среды для

продолжения разработок. На то время уже была разработана новая файловая система для

UNIX, а также находилась в процессе разработки на ассемблере сама система UNIX,

сперва — для DEC PDP-7, а затем — для PDP-11.

Питер Ньюманн предложил для новой системы имя "UNIX". Система UNIX должна

была стать "мечтой программиста" и представляла собой набор компактных программ,

каждая из которых выполняла собственную задачу. В ней были заложены

инструментальные средства объединения нескольких программ для выполнения сложных задач.

Немного позже Деннис Ритчи разрабатывает новый язык программирования С, и

система UNIX полностью переписывается в 1973 году на С. Поскольку язык С

в последствии стал межплатформенным, то не возникает никаких проблем в переносе

кода с одной системы на другую. В некотором смысле, современная популярность

операционной системы UNIX обусловлена именно возникновением С и особенностями

этого языка программирования.

Поскольку компания AT&T была правительственной монополией, ей было

запрещено продавать код UNIX на рынке, но она за небольшую плату распространяла свою

систему в исходных кодах для правительственных учреждений и университетов. Таким

образом, система начинает быстро популяризироваться. В конце концов, после того как

она всего за 400$ оказалась в Калифорнийском университете в Беркли, была создана

специальная группа для развития проекта UNIX. Эта группа называлась Computer

Systems Research Group.

Скорее всего, интерес к UNIX в Калифорнийском университете был связан с

переходом Кена Томпсона из Bell Laboratories в 1975 году в этот университет. Здесь ему

активно помогают студенты Билл Джой и Чак Хелли, а также другие студенты и препода-

22 Глава 1. Введение

ватели. Под их руководством университет в Беркли выпускает свою версию UNIX —

Berkeley Software Distribution (сокращенно BSD). В данную версию были включены

редактор vi и командный процессор с shel 1, популярные и по сей день.

В 1977 году было принято решение разрешить продажу системы UNIX,

разработанной компанией AT&T, чем начинают заниматься некоторые компании, продавая

измененные версии для различных готовых решений. UNIX начинает внедряться во

многие сферы деятельности.

В конце 70-х годов Министерство Обороны США объявляет, что ее подразделение

Advanced Research Project Agency (ARPA) будет использовать UNIX, и за базовую была

признана версия BSD этой системы. При этом правительство выставило определенные

требования: поддержка сети и устойчивость системы. С этих пор начинается

кропотливый труд над усовершенствованием и развитием данной системы, именно тогда BSD

стала многопользовательской и многозадачной.

В это же время бывший студент Беркли — Билл Джой, помогавший в разработке

версии BSD, — открывает свою компанию SUN Microsystems. Выпускаемые этой

компанией рабочие станции Sun работали под управлением операционной системы,

производной от BSD, получившей название SunOS.

Немного позже разгорается большая "война" между различными компаниями,

выпускающими собственные версии UNIX-систем. Благодаря неразберихе, творившейся

в конце 80-х, на рынок выступает малоизвестная компания Microsoft со своей версией

ОС Windows (несколько ранее она занималась системой Xenix вместе с компанией

SCO).

В 1991 году произошел перелом в эпохе развития всех UNIX-систем: она была пор-

тирована (перенесена) на Intel-платформу х86, которая на то время уже была довольно

популярна. Данная портированная версия получает название 386/BSD. В университете

в Беркли создается коммерческая группа, которая начинает заниматься продажей BSD

для платформы х86.

В 1993 году две независимые группы практически одновременно решают

выпустить свои проекты на основе версии BSD (ранее эти группы раскололись из-за

различных взглядов на развитие BSD-систем). Первым возникает проект NetBSD, основной

целью которого было создание доступной и универсальной системы, которая могла бы

работать на всех существующих аппаратных платформах. Второй проект назывался

"FreeBSD", и его основная цель заключалась в создании простой в использовании и

настройке операционной системы, рассчитанной на широкий круг пользователей для

выполнения каждодневной, разноплановой работы.

В версии FreeBSD за основу было взято использование аппаратной платформы Intel

х86 — самой популярной на то время платформы для PC. Позже от группы проекта

NetBSD, посчитав, что мало внимания уделяется безопасности и надежности системы,

откалывается часть, которая создает собственный проект — OpenBSD.

В истории UNIX было еще несколько интересных фактов, связанных как с

компанией Novell, так и с компанией Apple, но особо хотелось бы упомянуть, что в 1997 году

компания SCO (Santa Cruz Operation), выпускает систему UnixWare 7.0, для которой

базовой стала система System 5 — SVR5. Все версии UNIX, производные от версии,

разработанной в компании AT&T, подлежат лицензированию в компании SCO.

Сегодня, несмотря на то, что уже существуют сотни версий UNIX-систем, их число

стремительно растет. Лидерами на рынке и постоянными конкурентами остаются

некоторые BSD-версии (MacOS, FreeBSD, NetBSD, OpenBSD, Solaris for x86) и Linux-

системы (RedHat Linux, Debian, ASPLinux и др.).

ПРЕИМУЩЕСТВА FREEBSD

Сегодня ведется множество разговоров относительно преимуществ той или иной

системы. Наиболее яро в поддержку своей системы выступают пользователи систем на осно-

Преимущества FreeBSD 23

ве ядра Linux, называя их наиболее простыми, открытыми, безопасными, с прекрасной

поддержкой мультимедиа и стабильным ядром. Пользователи систем Windows

выдвигают те же аргументы, но при этом дополнительно упоминают об интуитивности и

простоте интерфейса, умалчивая закрытость и не бесплатность системы (а может быть

просто для большинства людей использование пиратских копий стало нормой).

Автор книги считает, что семейство огерМцйоннух* систем Windows компании

Microsoft, — Прекрасное решение для настольных домашних и офисных систем, если

закрыть глаза на то, что они не бесплатные и ресурсоемкие.

Почему же мы так мало слышим о системе FreeBSD? Основная причина заключается

в слабой рекламе. Не вдаваясь в поиск проблем и недостатков, рассмотрим, чем же

примечательна данная операционная система:

FreeBSD довольно популярна в сетях, например Internet, и наиболее популярна

при этом —у хостеров и провайдеров. Самые большие и часто посещаемые хосты

работают именно на этой системе. Переход на другую платформу, как правило, не

планируется. В качестве примера можно привести Yahoo!, Sony, сайт проекта

Apache и знаменитый русский сайт документации по открытым системам —

OpenNet.RU.

Открытость. Все исходные коды FreeBSD открыты для публичного доступа и

распространяются вместе с системой. Пользователь на свое усмотрение можете

менять исходный код, внедрять свои библиотеки и т.п.

Стабильность. Благодаря включению в систему тщательно проверенных

библиотек и приложений, постоянному и своевременному выпуску обновлений и

исправлений, систему FreBSD в любой момент можно считать стабильной. Вам не

придется еженедельно или ежемесячно перезагружать систему из-за зависаний или

высокого потребления ресурсов, как это бывает в случае с ОС компании

Майкрософт.

Существует большое количество всевозможных приложений практически

для любых задач. Будь то Web-сервер или же офисный пакет, графическая

программа или же игрушки — для реализации этих и других задач существуют

мощные приложения, которые, как правило, не придется долго искать в Internet.

Наиболее популярные пакеты включены в дерево портов (подробно о дереве портов

можно узнать в главе 9, "Установка и обновление сторонних приложений").

Лицензионная политика FreeBSD позволяет бесплатно использовать

исходные коды системы в своих разработках. А если я разработчик, который не

хочет предоставлять исходные коды своих приложений? Пожалуйста! Это также

разрешено лицензией.

Высокое быстродействие. Как упоминалось ранее, основная роль в управлении

аппаратной частью отводится ядру системы. FreeBSD предоставляет возможность

настроить ядро, увеличив производительность за счет исключения поддержки

ненужных устройств.

Простота и прозрачность настройки. Практически все настройки FreeBSD

находятся в текстовых файлах. При этом вы получаете доступ ко всем

возможностям, заложенным в систему. К примеру, графический интерфейс настройки

Windows-систем, хотя на первый взгляд и выглядит простым, не является

"прозрачным", поскольку пользователь, как правило, не понимает, где и какие именно

данные сохраняются. А системный реестр настолько велик и "заплатан", что искомую

запись подчас не в силах найти даже "гуру".

Пользователь может сам решать, нужен ли ему графический интерфейс. При

этом установить отсутствующий интерфейс можно в любой момент даже через

24 Глава 1. Введение

год использования системы в текстовом режиме. Как правило, серверные станции

изначально устанавливают без графической оболочки.

Удаленное управление. FreeBSD предоставляет возможность администратору

получить удаленно полный доступ к управлению системой без каких либо

ограничений, даже находясь на другом полушарии Земли. Большим плюсом при этом,

опять таки, является текстовый, а не графический режим работы системы. В

данном случае, обладая даже низкоскоростным и некачественным соединением, вы

практически не ощутите задержек в работе с терминальной сессией. Для систем

Windows до ХР и W2k3 получить полный доступ к системе можно было, только

используя нестандартное ПО сторонних разработчиков (VNC, Remote

Administrator, и другие пакеты).

ИСПОЛЬЗОВАНИЕ FREEBSD

Большинство приверженцев систем Windows пытаются узнать, чем же так

примечательна FreeBSD, что ее устанавливают даже на домашние ПК. Но ведь суть не в самой

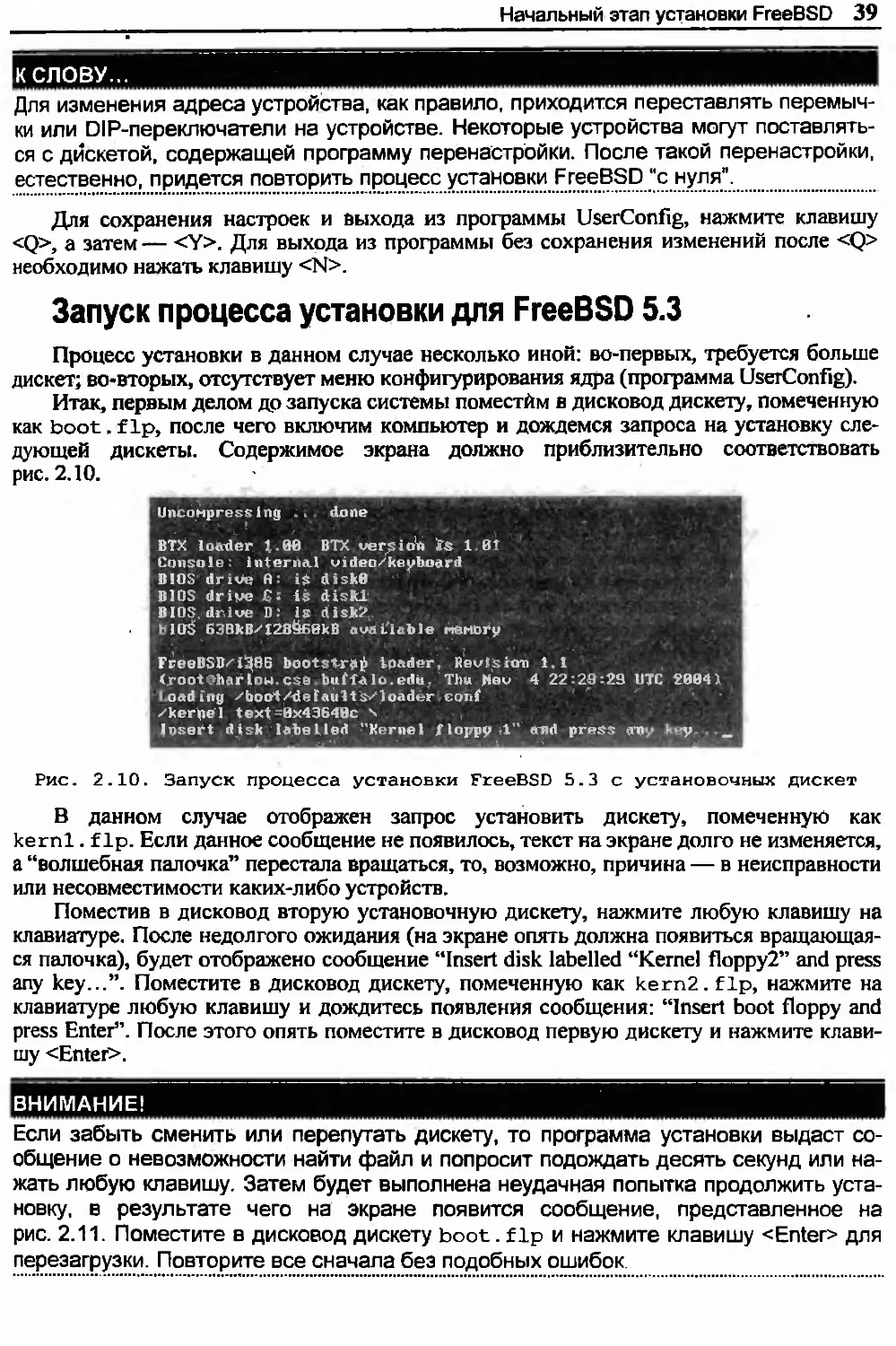

операционной системе, а в тех разнообразных задачах, которые, как правило, выполняет

домашний ПК. Может это прозвучит странно, но система FreeBSD офаничена только

фантазией пользователя. Она позволяет настроить компьютер как ифовой сервер, как

систему для разработки профаммных продуктов, как мощный вычислительный сервер

и т.д. Все что необходимо, — проникнуться безфаничностью FreeBSD.

Что же позволяет оптимизировать FreeBSD под свои потребности? Ответ на этот

вопрос очень прост, и уже был дан ранее: это полная открытость кода. Любой

разработчик может внести в систему свои изменения, что позволит его продукту работать с

потрясающей скоростью. И таких проектов немало. Но давайте рассмотрим

последовательно наиболее явные задачи, решаемые на FreeBSD:

Internet-сервисы. Мощнейший и безопасный стек TCP/IP в FreeBSD делает эту

систему практически идеальной платформой для большинства Internet-

приложений:

о WWW-серверы;

о FTP-серверы;

о NFS-серверы;

о брандмауэры и шлюзы;

о серверы электронной почты;

о серверы новостей.

При этом для выполнения перечисленных задач можно использовать даже самый

слабый компьютер, и обновлять его по мере возрастания нагрузок. Используя лишь

один двухпроцессорный компьютер на базе процессора XEON, можно без проблем

организовать хостинг более сотни сайтов с поддержкой баз данных.

Образование. Для тех, кто начал изучать компьютеры или другую инженерную

область, к вопросам операционных систем, архитектуры ПК и сети лучше всего

подходить с применением FreeBSD. Для этой операционной системы существует

множество CAD-пакетов мощных математических приложений для выполнения

расчетов. Графические пакеты под FreeBSD ничем не уступают Adobe®

Photoshop. Для профаммистов практически не будет офаничений в выборе языка

профаммирования: здесь есть Pascal и Object Pascal, С и C++, Fortran, Assembler,

Perl и другие не менее популярные языки.

Исследования. Вы являетесь работником исследовательской компании и вам

необходима постоянная связь между различными фуппами, постоянные online-

конференции, обмен опытом и идеями среди коллег? Именно для вас существует

Философия UNIX 25

огромное количество пакетов (причем бесплатных), и никто не будет задавать

вопросов о наличии лицензий и прав на использование.

Работа в локальной сети. Даже самый старый ПК без проблем справится с

такими задачами как маршрутизация, поиск соответствия имён машин с их адресами,

защита от вторжений извне, почтовые пересылки, организация небольшого

корпоративного Web-сервера.

Организация рабочей станции. FreeBSD прекрасно работает как X-терминал,

используя бесплатные Х-серверы XI1 и X.ORG, хотя никто не мешает поставить и

коммерческий сервер. Под управлением FreeBSD могут работать множество

офисных приложений, предназначенных для облегчения повседневной работы.

Если есть мощный сервер и несколько дешевых бездисковых станций, то в этом

случае FreeBSD может быть загружена по сети.

Разработка программного обеспечения. Программист будет приятно удивлен

тем, что FreeBSD распространяется с полным набором бесплатных инструментов

для разработчика (например, GNU C/C++). Другими словами, используя

бесплатные пакеты, можно создавать коммерческие приложения.

ФИЛОСОФИЯ UNIX

Что же стало причиной такого быстрого роста популярности UNIX-систем? В первую

очередь, удачное стечение обстоятельств, несмотря на постоянные войны и внутреннюю

борьбу за рынок (а возможно, именно эта борьба в большей степени и повлияла на

популярность UNIX). Во-вторых, те новшества, которые появились впервые именно в этой

операционной системе: многозадачность, использование многопользовательской среды

и, естественно, поддержка сети. Популярности и развитию UNIX-систем

непосредственно и напрямую способствовала их открытость и свободное распространение кода.

Но история знала немало случаев, когда успешные идеи после удачного старта

в последствии умирали навсегда. И тут на первый план выходит философия, заложенная

в систему UNIX. Именно философия системы вначале так повлияла на ее популярность

среди разработчиков, а затем — и среди простых пользователей. UNIX была построена

как простая, доступная и понятная любому, кто потратит минимум усилий на изучение

ее принципов, операционная система.

Как правило, выделяют четыре аспекта философии UNIX:

Система построена на простых, прямолинейных командах. Исторически

сложилось так, что система UNIX создавалась на компьютерах с малыми объемами

памяти, разработчики пытались создать программы, которые выполняли бы что-то

одно, но максимально хорошо. Затем, благодаря объединению команд с помощью

сценариев или каналов, можно было из нескольких маленьких, простых команд

создавать сложные программные продукты.

• Общий стиль интерфейса. Практически для каждой команды существует набор

опций, с помощью которых можно управлять выводом или поведением. Для этого

используются буквы или цифры после символа дефиса (например, -F). Для

некоторых опций необходим ввод аргумента, (например, -Р cat). Некоторые

примеры использования опций и аргументов:

15 -1

man -P cat man

Команды могут соединяться в канал (pipe). Как упоминалось ранее, в UNIX

присутствует такой мощный инструмент как объединение программ в каналы

(серия команд в канале называется конвейером). К примеру, для того чтобы быстро

26 Глава/1, Введение

найти необходимый процесс в списке активных процессов и приложений, можно

создать канал из программ ps и grep;.

ps ax I grep myprocess . I

Отсутствие типов файлов. Для UNIX нет разницы, каково содержимое того или

иного файла. Это может быть файл базы данных или текстовый файл. Правильная

интерпретация содержимого файла возлагается на саму программу, которой он

передается на обработку. Сегодня для большинства ОС это является нормой, но во

время появления UNIX такого практически не существовало.

Подготовка к установке 27

ГЛАВА 2. УСТАНОВКА FREEBSD

В данной главе представлено детальное описание процесса установки новой системы

FreeBSD, включая рекомендации по подготовке к инсталляции с учетом планируемого

использования и возможностей компьютера или сервера сети. Даны советы

относительно того, как определить оптимальный состав ПК и заранее предупредить возможность

несовместимости. Подробно описан процесс подготовки загрузочных дискет и ресурса

с дистрибутивом системы, а также рассмотрена программа sysinstall и даны

рекомендации по правильному разбиению диска на разделы.

Несмотря на то, что установка системы X-Window является опциональной частью

процесса инсталляции, ее описание вынесено в отдельный раздел книги, посвященный

работе с X-Window. Это связано с тем, что в книге основной упор сделан на описание

FreeBSD как серверной операционной системы. Установка в данном случае

графического ядра не только нерациональна, но и расценивается опытными пользователями

FreeBSD как серьезная ошибка, поскольку усложняет управление и уменьшает

безопасность и стабильность системы.

В данной главе описан процесс инсталляции для компьютеров i386

("PC-совместимых"). За основу принята установка с дистрибутивов FreeBSD 4.10-, 4.11- и 5.3-

RELEASE.

ПОДГОТОВКА К УСТАНОВКЕ

Итак, вы впервые собрались установить FreeBSD... Предупреждаем, что данный процесс

несколько сложнее, чем для систем Windows или Linux. Более того, еще до установки

придется решить немало вопросов. В первую очередь, необходимо определить: будет ли

система самостоятельной или зависимой от сервера, какими ресурсами она должна

обладать для выполнения предполагаемых задач, какое для нее требуется дисковое

пространство, кто будет пользоваться данной системой в ближайшее время, существуют ли

другие системы в сети и какие функции они исполняют. Ответы на эти вопросы сильно

влияют на требования к оперативной памяти, быстродействие и объем дисков, рабочую

частоту и количество процессоров.

Сбор информации

В первую очередь удостоверьтесь в том, что обладаете информацией об аппаратных

устройствах компьютерной системы, и в случае необходимости, уточните эту

информацию. Создайте и распечатайте таблицу со всеми устройствами в системе и ресурсами,

необходимыми для их правильной работы.

28 Глава 2. Установка FreeBSD

ВАЖНО ЗНАТЬ.

Операционная система FreeBSD работает на самых разных компьютерах с

различными шинами; поддерживает множество процессоров, различные типы дисков и

SCSI-контроллеров, карты PCMCIA, устройства USB, сетевые карты и карты

последовательных портов.

Список поддерживаемого оборудования поставляется с каждым релизом FreeBSD.

Этот список, как правило, может быть найден в файле hardware . тхт в корневом

каталоге установочного компакт-диска, дистрибутива на FTP или в документации

программы sysinstall. Списки поддерживаемого оборудования для различных

релизов и архитектур можно найти на странице "Информации о релизах" Web-сайта

FreeBSD: http://www.FreeBSD.org/ru/releases/index.htral.

В первую очередь необходимо выяснить следующее:

тип и объем жестких дисков;

данные о контроллерах (прерывания, порты ввода-вывода);

наличие CD-ROM и дисковода;

изготовитель и модель видеокарты, объём видеопамяти;

характеристики монитора (если необходимо наличие установленной системы

Х-Window), его вертикальную и горизонтальную развертку;

наличие модема, к какому порту он подсоединён;

тип мыши, количество кнопок;

изготовитель и модель сетевой карты, шина, на которую она установлена (PCI,

ISA, PC-card), прерывание и адрес.

При наличии сети необходимо узнать маску подсети, IP-адрес, DNS-серверы, IP-

адрес шлюза, имя домена, локальной машины, а при наличии модема, — к какому порту

он подключен, телефон провайдера, имя пользователя и пароль учетной записи. Также

узнайте, не используется ли в сети DHCP для присвоения адресов.

ВНИМАНИЕ!

Если в качестве источника установки используется NFS- иЗпи FTP-сервер, то

необходимо обязательно выяснить конфигурацию сети.

Если какая-либо информация отсутствует, то во время установки FreeBSD

попытается автоматически определить устройства, их производителей и модель, а также

выполнить настройку конфигурации (прерывания и порты ввода-вывода). В том случае,

если подключены неподдерживаемые или неработающие устройства, успешное

завершение установки FreeBSD не гарантировано, и возможно потребуется определять и

устранять причину сбоя в установке. Если у на компьютере уже установлена какая-либо

операционная система, то ее возможности можно использовать для определения

конфигурации системы и идентификации подключенных устройств.

Если в компьютере уже установлена какая-либо другая операционная система или

хранятся важные данные, то настоятельно рекомендуется сделать резервные копии или

убедиться в актуальности имеющихся в наличии копий. В определенный момент

инсталляции программа установки сообщит о том, что в случае продолжения вся

информация о разделах будет изменена. До этого момента выход из программы установки не

мог привести к потере какой-либо информации на дисках, однако, начиная с этого

этапа, данные будут затерты и, в случае неправильной настройки системы, восстановить их

будет невозможно.

Подготовка к установке 29

В любом случае, резервное копирование рабочих файлов никогда не помешает.

Жесткие диски — это механические устройства, которым свойственен износ.

Резервное копирование можно производить на различные устройства, например, на

CD, Zip, Jaz, магнитные ленты или Другие жесткие диски, в крайнем случае — на

гибкие диски. Создание резервных копий — это довольно кропотливый труд, в

котором всегда требуется внимательность, осторожность и постоянство. Как правило,

резервные копии содержат рабочие файлы, а также файлы конфигурации системы.

Для поддержания отказоустойчивости самой операционной системы лучше всего

использовать зеркальные массивы (RAID-0) или избыточные RAID-массивы (с

контролем четности).

Для резервного копирования в FreeBSD обычно используют такие встроенные

утилиты как tar (с возможностью сжатия утилитами gzip или compress),

dump/restore, cpio. Рекомендуем ознакомиться с этими средствами, изучить их

возможности, разобраться с опциями и ключами. Существуют также

дополнительные коммерческие решения, упоминание о которых выходит за тематические рамки

данной книги.

Рекомендуется заранее определить, какой объем диска будет занимать

операционная система. Если FreeBSD устанавливается на новый компьютер, то беспокоиться не о

чем, однако при установке на компьютер, где уже используется другая операционная

система, которую необходимо сохранить, определите, как размещаются данные на

дисках (напомним, что в книге рассмотрен вариант установки новой системы для

использования в качестве сервера; совмещенный вариант и возникающие при этом проблемы

практически не рассматриваются).

Краткое описание разделов в системе 1386

Как правило, диски разделяются на отдельные части, называемыми разделами.

Один диск может содержать только четыре раздела, которые называются главными,

однако для возможности создания большего количества разделов был создан новый тип —

так называемый расширенный раздел, в котором можно определить множество

логических разделов. Расширенный раздел может быть только один на диск.

Для определения типа данных, хранимых в разделах, существует понятие

идентификатора раздела (некий номер). Операционная система FreeBSD, например,

использует идентификатор 165. Другие операционные системы используют, соответственно,

другие номера.

Помимо этого, каждая операционная система использует собственный подход

в представления разделов. Например, читатель, наверное, наиболее известен подход,

применяемый в DOS и Windows, где всем разделам присваиваются буквы (называются

буквами дисков, а не разделов), начиная с С: (А: и В: используются для именования

флоппи-дисководов). В операционной системе FreeBSD, как и в других UNIX-подобных

системах, применяется более наглядная структура именования в виде дерева.

FreeBSD может хранить все свои данные в одном главном (root) разделе. Если

дисков несколько, то можно создать разделы на каждом из них. Для установки FreeBSD

необходимо иметь хотя бы один чистый раздел или раздел с ненужными данными,

которые можно уничтожить.

30 Глава 2. Установка FreeBSD

Для разбиения или изменения размеров разделов с целью освобождения

необходимого для операционной системы места используются, специальные программы

(например, Partition Magic). В каталоге tools на дистрибутивном компакт-диске

находятся две свободно распространяемые утилиты: FIPS и PResizer, которые

позволяют изменять размеры pa3flenbB?;F#T16/FAT32 (Partition Magic поддерживает также

изменение размеров NTFS-раэделов). Неправильное использование

вышеупомянутых утилит может привести к потере данных на диске.

Для минимальной установки FreeBSD необходим диск размером не менее

100 Мбайт, однако такой вариант практически не найдет реального применения. Размер

диска для рекомендуемого варианта установки FreeBSD составляет около 400 Мбайт

(без учета дополнительных пакетов). Для более комфортной работы (поддержка

графического режима, офисные пакеты, хранение персональных данных) потребуется диск

объемом 1-4 Гбайт.

Если на жестком диске уже существует несколько 'разделов, то можно избежать

изменения их размеров и возможной потери данных, попытавшись Освободить один

из них за счет переноса информации в другие разделы. В результате,

освобожденный раздел можно будет использовать для установки FreeBSD.

Выбор метода установки

В зависимости от наличия тех или иных аппаратных устройств, а также носителя

дистрибутива, могут отличаться и методы установки. Программа установки FreeBSD

может установить эту операционную систему из файлов, расположенных:

на диске CD-ROM или DVD;

на FTP-сервере (через брандмауэр или http-proxy);

в разделе DOS на одном из дисков компьютера;

на NFS-сервере;

в существующей файловой системе;

на гибких дисках;

на SCSI- или QIC-устройствах.

Если у вас нет установочных файлов FreeBSD, то их подготовка подробно описана

ниже.

ПОДГОТОВКА ЗАГРУЗОЧНЫХ ДИСКЕТ

Как правило, в большинстве случаев установку FreeBSD выполняют с загрузочных CD-

дисков, однако, в том случае, когда в системе нет CD-привода, для загрузки

установочной программы в память компьютера необходимо подготовить несколько дискет. Это

вызвано тем, что установочная программа не может быть запущена под управлением

существующей операционной системы.

В любом случае, рекомендуется установка с CD-ROM как наиболее простая и не

требующая дополнительной подготовки. По возможности, используйте именно этот

вариант, установив в настройках BIOS компьютера загрузку с CD-привода.

Для создания загрузочных дискет, во-первых, необходимо получить их образы. Их

можно найти на дистрибутивном компакт-диске в каталоге floppies/ или же

загрузить с любого "зеркала'' сервера ftp. FreeBSD.org: ftp: //ftp. freebsd.org/pub/

Подготовка локального источника установки 31

FreeBSD/releases/<arch>/<vers>-RELEASE/floppies/, где <arch> и

<vers> — архитектура компьютера и номер версии системы соответственно. "Зеркала"

именуются, как правило, добавлением цифры после ftp, например,

ftp2.freebsd.org.

Образы дисков — это файлы с расширением . flp. Для установки FreeBSD 4.X, как

правило, необходимы только две дискеты: kern, flp и mfsroot. flp. При установке

FreeBSD 5.X потребуются три дискеты: boot. flp, kernl. flp и kern2 . flp.

Подготовка дискет и запись образов

Подготовьте по одной дискете на каждый образ, отформатировав их, даже если они

чистые. Желательно использовать новые дискеты, не содержащие поврежденных

секторов. В случае зависания программы установки проверьте дискеты или просто запишите

образы на новые отформатированные дискеты и повторите попытку установки.

Будьте внимательны: файлы с расширением .flp — это образы дискет, а не

простые файлы, которые можно напрямую скопировать на диск. Ни в коем случае не

копируйте их прямо на дискету! Вместо этого, воспользуйтесь специальной утилитой для

записи образов на диск (для MS-DOS/Windows это — утилита fdimage). Находясь в

корневом каталоге дистрибутивного компакт-диска, используйте для каждой дискеты

команду:

tools\fdimage floppies\<imgname>.flp A:

Выполните эту команду для каждого файла . flp, заменив <imgname> на

соответствующие имена файлов (перечислены выше). Не забудьте перед каждой новой записью

помещать в дисковод новую дискету, а на предыдущей надписывать имя

использованного файла. Если файлы были загружены из сети и помещены в один каталог, то

используйте команду:

fdimage <iragname>.flp A:

Если установочные дискеты создаются под управлением другой системы FreeBSD,

то для записи образов используйте утилиту dd:

dd if=kern.flp of=/dev/fdO

В FreeBSD запись /dev/fdO означает первый гибкий диск (диск А:).

ПОДГОТОВКА ЛОКАЛЬНОГО ИСТОЧНИКА УСТАНОВКИ

При отсутствии установочного компакт-диска можно подготовить его самостоятельно

или создать другой источник для установки FreeBSD. Рассмотрим некоторые наиболее

распространенные варианты:

есть несколько компьютеров в локальной сети и один диск с FreeBSD, при этом

нет доступа к Internet — можно создать локальный сервер FTP или NFS,

используя содержимое диска FreeBSD, и использовать этот сервер;

есть диск с FreeBSD, но FreeBSD не распознает CD-привод, хотя установленная

версия MS-DOS/Windows распознает — можно скопировать файлы установки в

существующий раздел DOS и установить FreeBSD, используя эти файлы;

на диске уже установлена версия DOS или Windows, и для установки необходимо

использовать один из разделов — в данном случае просто скопируйте файлы с ди-

32 Глава 2. Установка FreeBSD

стрибутива в каталог freebsd корневого каталога раздела (например,

c:\freebsd), причем в этом каталоге должна быть в точности воспроизведена

структура каталога CD-ROM или сервера FTP;

можно создать ленту и затем использовать ее для установки FreeBSD (такой

способ практически не применяют в связи с ограничениями ленточных устройств).

НЕСКОЛЬКО СЛОВ ОБ УСТАНОВКЕ С ЛЕНТ.

Программа установки может найти на ленте файлы, записанные на нее с помощью

tar. При этом потребуется некоторое место во временном хранилище на

компьютере, куда будет скопировано содержимое ленты. Это связано с тем, что лента —

устройство не произвольного, а последовательного доступа. Не забудьте вставить

ленту до начала загрузки с установочного диска, чтобы она была обнаружена во

время тестирования устройств.

Создание установочного компакт-диска

Простейший способ создать установочный компакт-диск — загрузить

установочные образы CD-ROM ("ISO images") и записать их с помощью CD-рекордера. Получить

соответствующие образы ISO можно по адресу ftp://ftp.FreeBSD.org

/pub/FreeBSD/releases/<arch>/ISO-IMAGES/<vers>/ или с

"зеркала".Замените <arch> и <vers> в соответствии с архитектурой и номером релиза.

Как правило, там содержатся образы, перечисленные в табл. 2.1 (в последних

версиях могут быть отличия в именовании, как, например, для версии 5.4-ВЕТА1 и 4.11-

RELEASE).

Таблица 2.1. Именование установочных ISO-образов дисков

Имя файла

версия-mini.iso

версия-disci.iso

BepcHH-disc2.iso

Содержимое

Все, что необходимо для стандартной установки FreeBSD

Все, что необходимо для установки FreeBSD, и несколько

дополнительных пакетов сторонних производителей

Так называемая "live filesystem", используемая в сочетании со

средством Repair программы sysinstall. Копия дерева CVS

FreeBSD. Несколько дополнительных пакетов сторонних

производителей

В большинстве случаев достаточно загрузить образ mini-ISO или образ первого

диска. Не загружайте оба, поскольку образ первого диска содержит все содержимое

образа mini-ISO.

На момент выпуска IS0K>6pa3bB многие входящие в их состав пакеты несколько

устаревают, не говоря уже о том случае, когда FreeBSD устанавливается через

несколько месяцев после выхода образа в свет. По этой причине пакеты, как правило,

устанавливают не с диска, а с FTP-серверов. Также очень удобно использовать

систему портов (которые очень просто поддерживать в актуальном состоянии) или

загруженные с Web-сайта разработчика исходные коды последней версии

необходимого программного продукта (порты рассматриваются в главе 9).

После загрузки запишите образы CD на диски, используя те утилиты, которые

присутствуют в системе. Образы дисков предоставляются в стандартном формате ISO,

который поддерживается большинством программ для записи компакт-дисков.

Подготовка локального источника установки 33

Подготовка сервера FTP с дистрибутивом FreeBSD

Поскольку диск FreeBSD сформирован так же, как и сервер FTP, то все, что

потребуется — это скопировать его содержимое в соответствующий каталог на FTP-сервере

(если такой присутствует) или же запустить анонимный FTP, указав в качестве его

корня точку монтирования CD-ROM. Для этого поместите компакт-диск в привод и

смонтируйте его командой:

# mount /cdrom

Далее создайте учетную запись для anonymous FTP в /etc/passwd. Для этого

отредактируйте с помощью vipw файл /etc/passwd, добавив в него следующую строку:

ftp:*:21:21::0:0:FTP anonymous:/cdrom:/sbin/nologin

Убедитесь, что сервис FTP включен в файл /etc/inetd. conf, а также

активизируется inetd в файле /etc/rc.conf (должна присутствовать строка

inetd_enable="YES")- Если такая строка отсутствует, то просто запустите процесс

inetd из командной строки (после перезагрузки данного сервера сервис FTP будет

недоступен).

Запуск inetd может снизить безопасность существующего сервера. Перед тем как

запустить процесс inetd, проверьте настройки брандмауэра, чтобы доступ к FTP-

серверу был возможен только внутри локальной сети. Настоятельно рекомендуем

придерживаться правильной политики безопасности и хорошо документировать все

настройки и изменения. Прежде чем что-либо менять, хорошо все продумайте и

спланируйте, и только после этого вносите изменения. Подробнее о безопасности

читайте в части III, "Работа в сети и безопасность системы".

Теперь любой, кто подсоединится по сети к данному компьютеру, во время

установки может выбрать тип носителя FTP и, после выбора пункта Other в меню выбора

FTP серверов во время установки, набрать ftp: //<ftp-server>.

Подготовка перед установкой через NFS

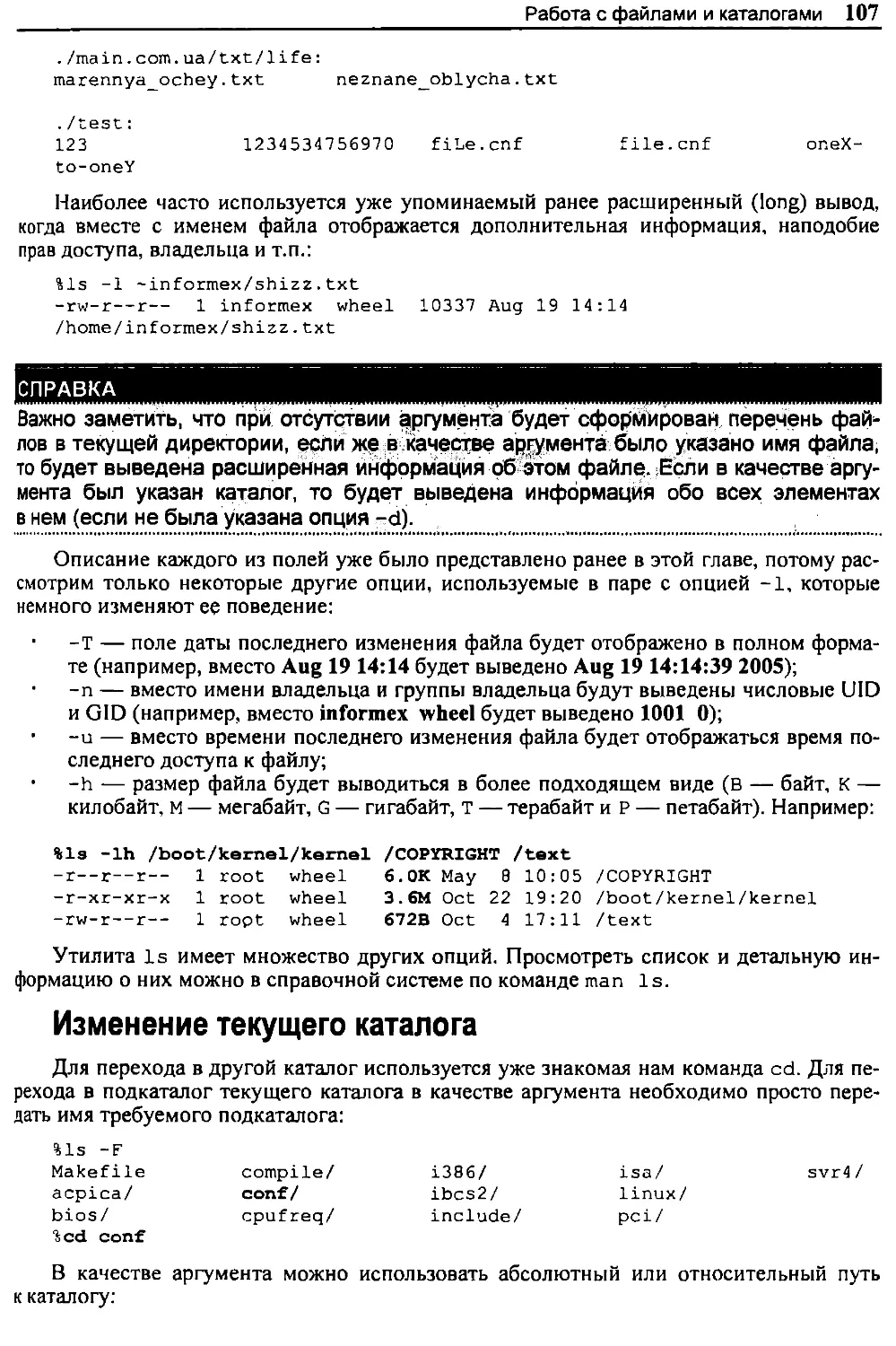

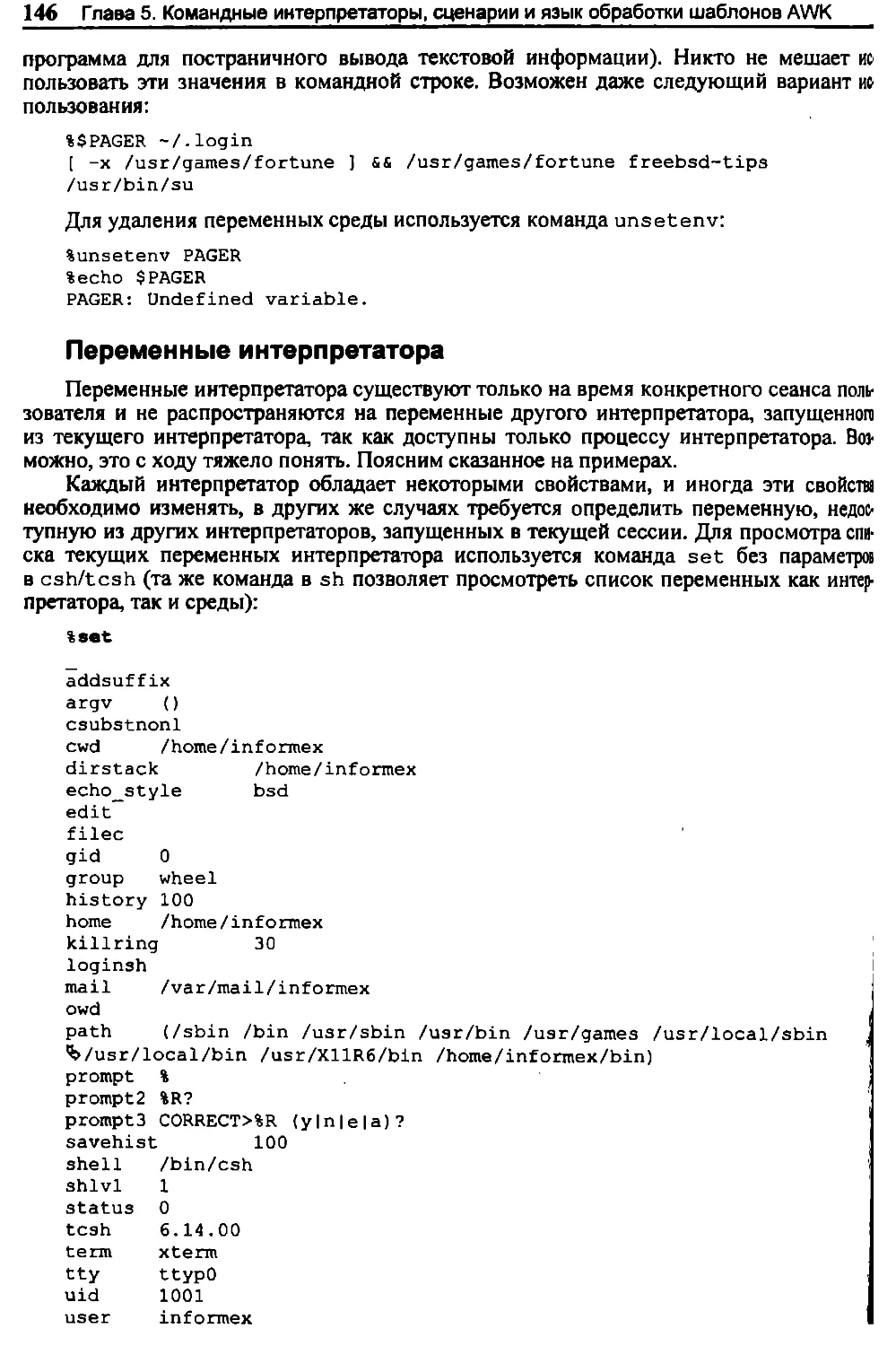

Установка через NFS довольно проста: просто скопируйте содержимое диска