Автор: Столлингс В.

Теги: компьютерные технологии компьютерные науки компьютер компьютерные сети

ISBN: 5-8459-0298-3

Год: 2002

Текст

ОСНОВЫ ЗАЩИТЫ СЕТЕЙ

ПРИЛОЖЕНИЙ И СТАНДАРТЫ

ВИЛЬЯМ СТОЛЛИНГС

ОСНОВЫ ЗАЩИТЫ

СЕТЕЙ

Приложения и стандарты

NETWORK SECURITY

ESSENTIALS

Applications and standards

WILLIAM STALLINGS, PH.D.

Prentice

Hall

Prentice HALL

Upper Saddle River, New Jersey 07458

left—

нт

ОСНОВЫ ЗАЩИТЫ

СЕТЕЙ

Приложения и стандарты

ВИЛЬЯМ СТОЛЛИНГС

Москва • Санкт-Петербург • Киев

2002

ББК 32.973.26-018.2.75

С81

УДК 681.3.07

Издательский дом “Вильямс”

Зав. редакцией А.В. Слепцов

Перевод с английского и редакция А.Г. Сивака

По общим вопросам обращайтесь в Издательский дом “Вильямс” по адресу:

info@williamspublishing.com, http://www.williamspublishing.com

Столлингс, Вильям

С81 Основы защиты сетей. Приложения и стандарты : Пер. с англ. — М. :

Издательский дом “Вильямс”, 2002. — 432 с. : ил. — Парал. тит. англ.

ISBN 5-8459-0298-3 (рус.)

Наше время — это время широкого распространения компьютерных вирусов,

электронного шпионажа, хакерства и других угроз, связанных с глобализацией

Internet и повсеместным распространением компьютеров. Поэтому вопросы защиты

компьютеров и компьютерных сетей приобрели сейчас особую актуальность. Эта кни-

га представляет собой краткий и одновременно исчерпывающий справочник по со-

временным средствам и инструментам защиты в Internet, а также приложениям, не-

обходимым в любых системах передачи данных и компьютерных сетях.

Книга будет полезна как специалистам в области защиты компьютеров и компью-

терных сетей, так и студентам, изучающим соответствующие курсы в высших учеб-

ных заведениях.

ББК 32.973.26-018.2.75

Все названия программных продуктов являются зарегистрированными торговыми марками со-

ответствующих фирм.

Никакая часть настоящего издания ни в каких целях не может быть воспроизведена в какой

бы то ни было форме и какими бы то ни было средствами, будь то электронные или механические,

включая фотокопирование и запись на магнитный носитель, если на это нет письменного разреше-

ния издательства Prentice Hall, Inc.

Authorized translation from the English language edition published by Prentice Hall Europe,

Copyright © 2000

All rights reserved. No part of this book may be reproduced or transmitted in any form or by any

means, electronic or mechanical, including photocopying, recording or by any information storage re-

trieval system, without permission from the Publisher.

Russian language edition published by Williams Publishing House according to the Agreement with

R&I Enterprises International, Copyright © 2002

ISBN 5-8459-0298-3 (pyc.)

ISBN 0-1301-6093-8 (англ.)

© Издательский дом “Вильямс”, 2002

© Prentice Hall, Inc., 2000

Оглавление

Предисловие 13

Глава 1. Введение 17

Часть I. Криптография 39

Глава 2. Традиционное шифрование и конфиденциальность 41

Глава 3. Криптография с открытым ключом и аутентификация сообщений 71

Часть II. Приложения сетевой защиты 111

Глава 4. Приложения аутентификации 113

Глава 5. Защита электронной почты 151

Глава 6. Защита IP 203

Глава 7. Защита Web 253

Глава 8. Защита сетевого управления 293

Часть III. Защита систем 335

Глава 9. Нарушители и вирусы 337

Глава 10. Брандмауэры 385

Приложение 1. Список документов RFC, на которые ссылается книга 405

Приложение 2. Проекты для курса по защите сетей 407

Словарь терминов 411

Список сокращений 417

Список литературы 419

Предметный указатель 425

Содержание

Предисловие 13

Глава 1. Введение 17

1.1. Нарушения, механизмы и службы защиты 20

Службы защиты 21

Механизмы защиты 22

Нарушения 22

1.2. Нарушения защиты 24

Пассивные нарушения 26

Активные нарушения 26

1.3. Службы защиты 27

Конфиденциальность 27

Аутентификация 28

Целостность 28

Невозможность обмана 29

Управление доступом 29

Доступность ресурсов 29

1.4. Модель защиты сети 29

1.5. Стандарты Internet и документы RFC 32

Internet Society 32

Публикация документов RFC 33

Процесс стандартизации 33

Документы вне процесса стандартизации 34

1.6. Рекомендуемые источники дополнительной информации 35

Дополнение 1.1. Ресурсы Internet и Web 35

Web-узлы данной книги 35

Другие Web-узлы 36

Группы новостей USENET 36

Часть I. Криптография 39

Глава 2. Традиционное шифрование и конфиденциальность 41

2.1. Принципы традиционного шифрования 42

Криптография 43

Криптоанализ 44

2.2. Алгоритмы традиционного шифрования 49

Стандарт шифрования данных (DES) 49

“Тройной” DEA 54

Усовершенствованный стандарт шифрования (AES) 56

Другие симметричные блочные шифры 56

2.3. Режимы блочного шифрования 59

Режим сцепления шифрованных блоков 60

Режим шифрованной обратной связи 62

2.4. Размещение средств шифрования 63

2.5. Распределение ключей 65

2.6. Рекомендуемые источники дополнительной информации 67

2.7. Задачи 68

Глава 3. Криптография с открытым ключом и аутентификация сообщений 71

3.1. Методы аутентификации сообщений 72

Аутентификация сообщений с помощью шифрования 72

Аутентификация сообщений без шифрования 73

Код аутентичности сообщения 73

Односторонняя функция хэширования 74

3.2. Защищенные функции хэширования и НМАС 77

Необходимые свойства функции хэширования 77

Простые функции хэширования 78

Защищенная функция хэширования SHA-1 80

Другие защищенные функции хэширования 83

НМАС 85

3.3. Принципы криптографии с открытым ключом 88

Схема шифрования с открытым ключом 88

Применение криптосистем с открытым ключом 90

Условия применения методов криптографии с открытым ключом 91

3.4. Алгоритмы криптографии с открытым ключом 92

Алгоритм RSA 92

Обмен ключами по схеме Диффи-Хеллмана 95

Другие алгоритмы криптографии с открытым ключом 98

3.5. Цифровые подписи 99

3.6. Управление ключами 100

Цифровые сертификаты 100

Распределение секретных ключей по схеме с открытым ключом 102

3.7. Рекомендуемые источники дополнительной информации 103

3.8. Задачи 103

Допо лнение 3.1. Простые числа и арифметика в классах вычетов 106

Простые и взаимно простые числа 106

Арифметика в классах вычетов 108

Часть II. Приложения сетевой защиты 111

Глава 4. Приложения аутентификации 113

4.1. Система Kerberos 114

Цели разработки 115

Kerberos версии 4 116

Kerberos версии 5 128

4.2. Служба аутентификации Х.509 135

Сертификаты 135

Процедуры аутентификации 140

Версия 3 стандарта Х.509 142

4.3. Рекомендуемые источники дополнительной информации 145

Рекомендуемые Web-узлы 145

4.4. Задачи 146

Дополнение 4.1. Методы шифрования Kerberos 147

Содержание 7

Преобразование паролей в ключи 147

Режим распространения сцепления шифрованных блоков 148

Глава 5. Защита электронной почты 151

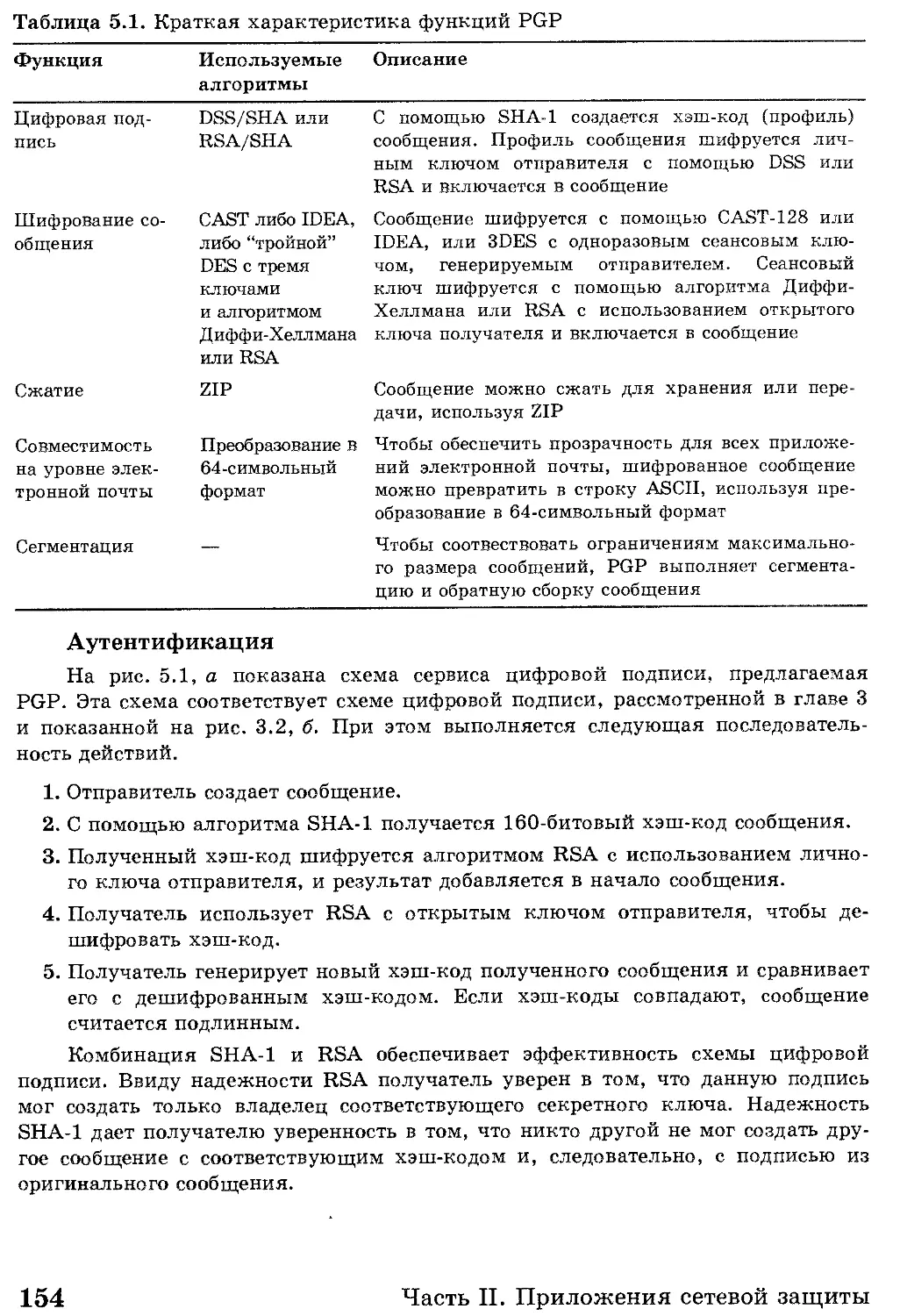

5.1. PGP 152

Обозначения 153

Описание работы системы 153

Криптографические ключи и связки ключей 159

Управление открытыми ключами 166

5.2. S/MIME 173

RFC 822 173

Многоцелевые расширения электронной почты 174

Функциональные возможности S/MIME 182

Сообщения S/MIME 185

Обработка сертификатов в S/MIME 189

Сервис усовершенствованной защиты 193

5.3. Рекомендуемые источники дополнительной информации 193

5.4. Задачи 194

Дополнение 5.1. Сжатие данных с помощью ZIP 194

Алгоритм сжатия 196

Алгоритм декомпрессии 197

Дополнение 5.2. Преобразование в 64-символьный формат 197

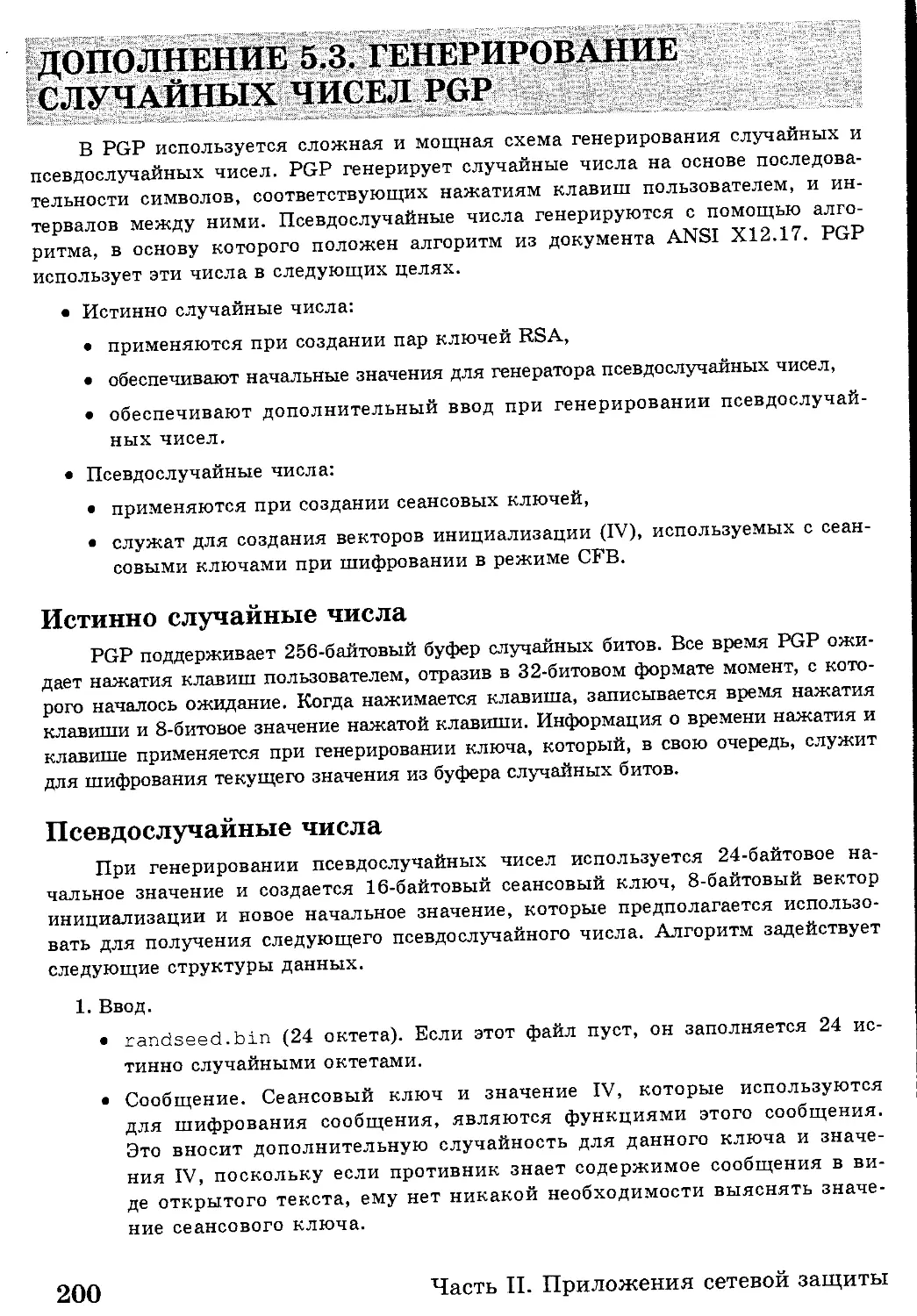

Дополнение 5.3. Генерирование случайных чисел PGP 200

Истинно случайные числа 200

Псевдослучайные числа 200

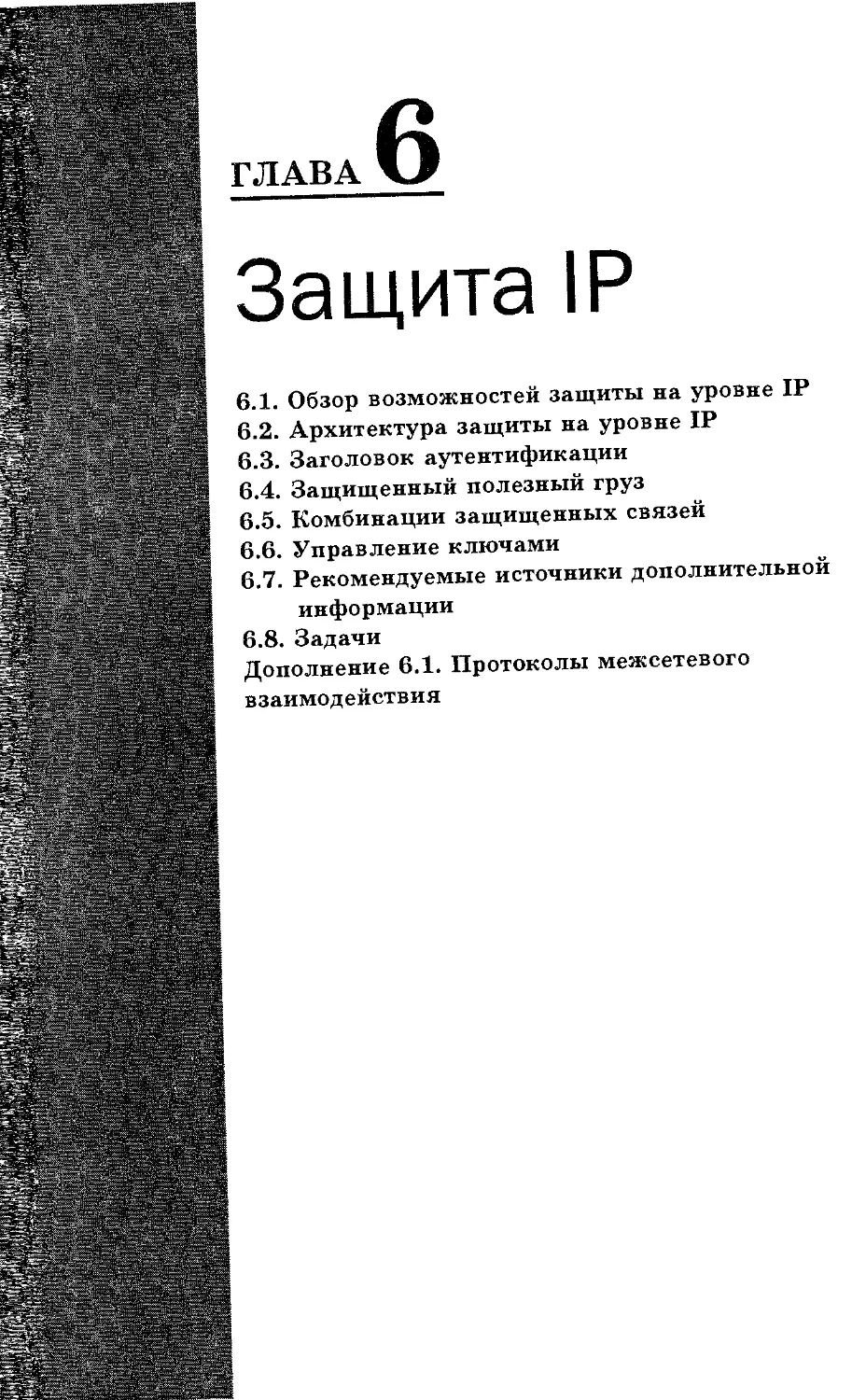

Глава 6. Защита IP 203

6.1. Обзор возможностей защиты на уровне IP 204

Области применения IPSec 205

Преимущества IPSec 206

Приложения маршрутизации 207

6.2. Архитектура защиты на уровне IP 207

Документы IPSec 207

СервисIPSec 208

Защищенные связи 210

Транспортный и туннельный режимы 213

6.3. Заголовок аутентификации 214

Сервис защиты от воспроизведения 215

Код контроля целостности 216

Транспортный и туннельный режимы 217

6.4. Защищенный полезный груз 219

Формат ESP 220

Шифрование и алгоритмы аутентификации 220

Использование заполнителя 221

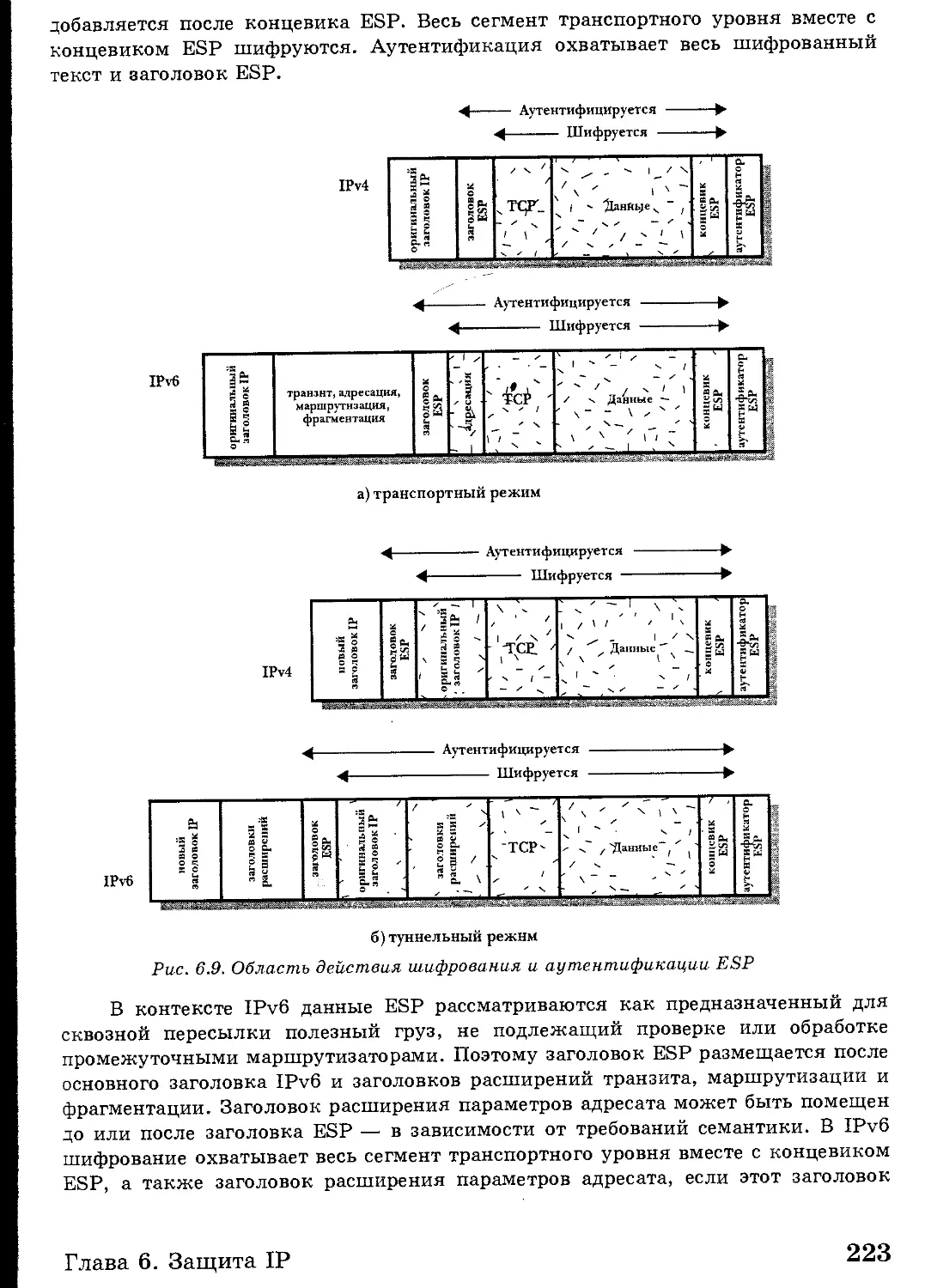

Транспортный и туннельный режимы 221

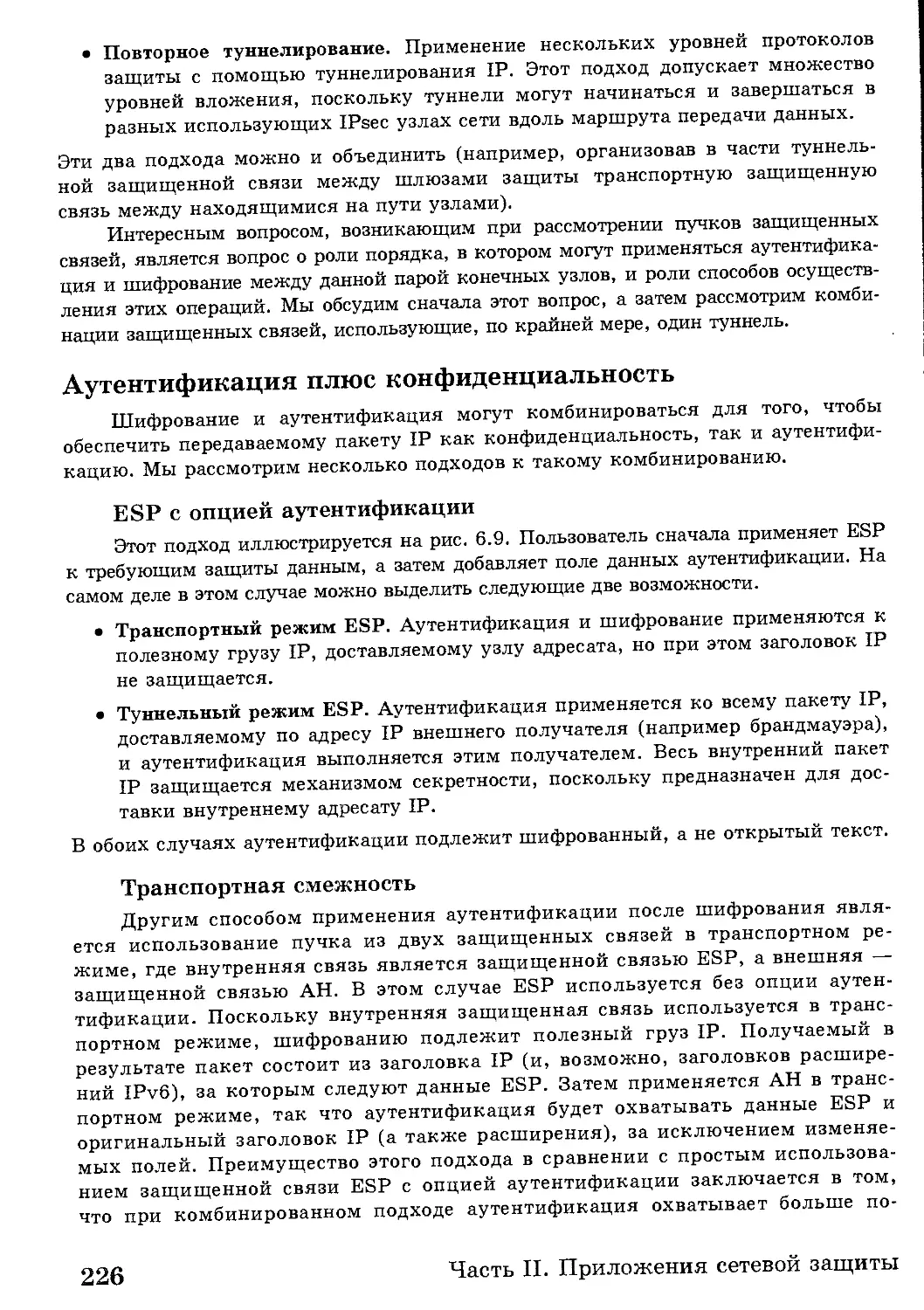

6.5. Комбинации защищенных связей 225

Аутентификация плюс конфиденциальность 226

Основные.типы комбинаций защищенных связей 227

6.6. Управление ключами 229

8

Содержание

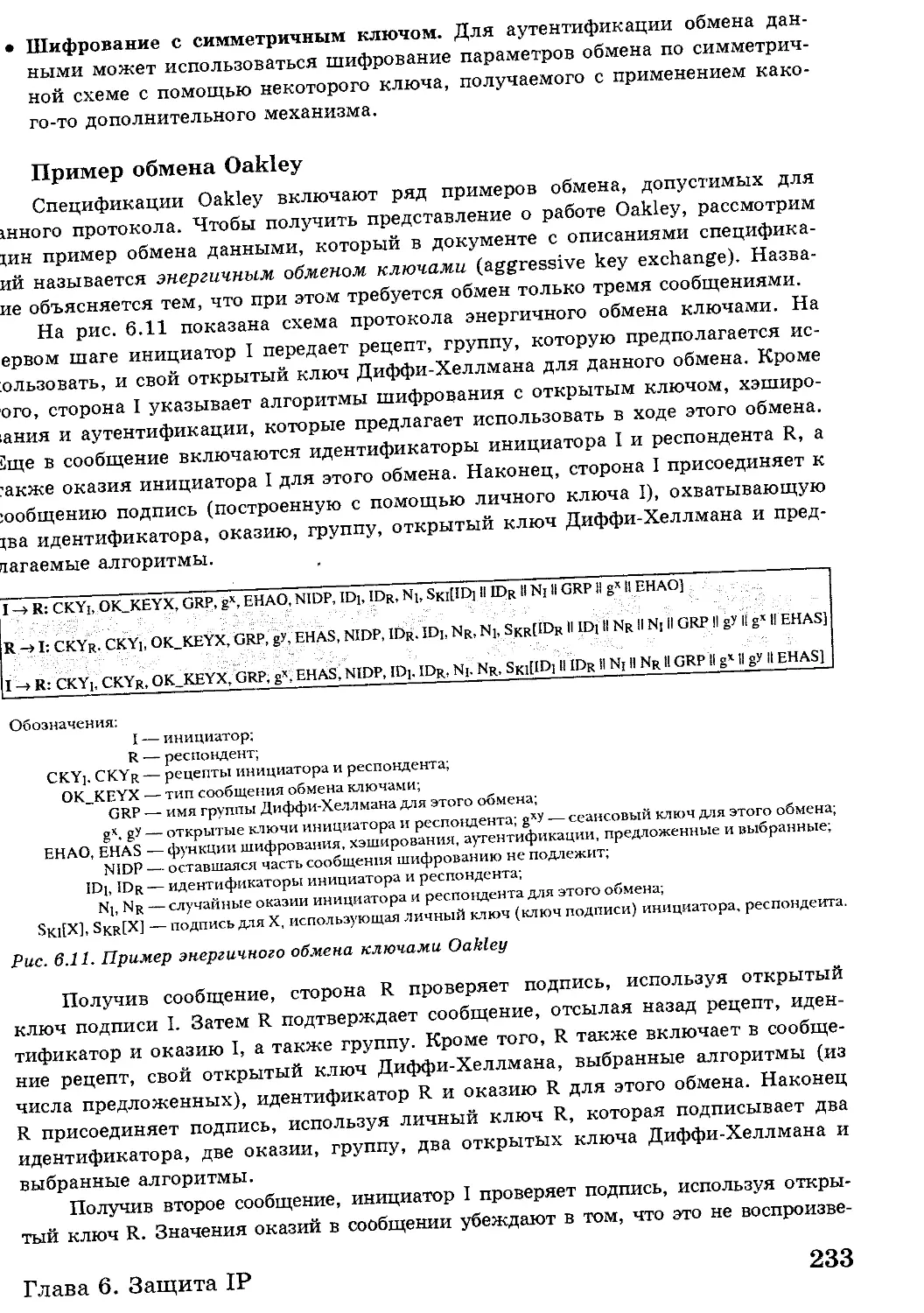

Протокол Oakley

Протокол ISAKMP

6.7. Рекомендуемые источники дополнительной информации

Рекомендуемые Web-узлы

6.8. Задачи

Дополнение 6.1. Протоколы межсетевого взаимодействия

Роль протокола межсетевого взаимодействия

IPv4

IPv6

Глава 7. Защита Web

7.1. Проблемы защиты Web

Угрозы нарушения защиты Web

Способы защиты потока данных в Web

7.2. Протоколы SSL и TLS

Архитектура SSL

Протокол записи SSL

Протокол изменения параметров шифрования

Протокол извещения

Протокол квитирования

Криптографические вычисления

Защита транспортного уровня

7.3. Протокол защищенных электронных транзакций (SET)

Общие сведения о SET

Дуальная подпись

Обработка платежей

7.4. Рекомендуемые источники дополнительной информации

Рекомендуемые Web-узлы

7.5. Задачи

Глава 8. Защита сетевого управления

8.1. Основные принципы работы SNMP

Архитектура сетевого управления

Архитектура протокола сетевого управления

Модули-посредники

SNMPv2

8.2. Объединения SNMPVI

Объединения и имена объединений

Сервис аутентификации

Политика доступа

Сервис посредничества

8.3. SNMPv3

Архитектура SNMP

Модель обработки сообщений и защиты пользователя

Управление доступом на основе представлений

8.4. Рекомендуемые источники дополнительной информации

Рекомендуемые Web-узлы

8.5. Задачи

Содержание

Часть III. Защита систем 335

Глава 9. Нарушители и вирусы 337

9.1. Нарушители 338

Методика вторжения 340

Защита паролей 342

Стратегии выбора пароля 348

Обнаружение нарушений 353

9.2. Вирусы и угрозы, связанные с вирусами 366

Вредоносные программы 367

Природа вирусов 371

Типы вирусов 374

Макровирусы 375

Антивирусная защита 376

Перспективные методы антивирусной защиты 378

9.3. Рекомендуемые источники дополнительной информации 381

Рекомендуемые Web-узлы 381

9.4. Задачи 382

Глава 10. Брандмауэры 385

10.1. Принципы работы брандмауэров 386

Характеристики брандмауэров 387

Типы брандмауэров 389

Конфигурации брандмауэров 395

10.2. Высоконадежные системы 397

Управление доступом к данным 397

Принципы использования высоконадежных систем 400

Защита от “троянских коней” 402

10.3. Рекомендуемые источники дополнительной информации 403

10.4. Задачи 404

Приложение 1. Список документов RFC, на которые ссылается книга 405

Приложение 2. Проекты для курса по защите сетей 407

2.1. Исследовательские проекты 408

2.2. Проекты по программированию 408

2.3. Задания по изучению/реферированию литературы 409

Словарь терминов 411

Список сокращений 417

Список литературы 419

Предметный указатель 425

10

Содержание

Моей любимой жене А.Т.С.

и ее постоянным компаньонам

Жоффрею и Кейт Лан Кинетик

This page intentionally left blank

Предисловие

Сейчас, когда повсюду используются электронные

средства связи, в эпоху вирусов и хакеров, электронной

разведки и мошенничества, вопросы безопасности, без со-

мнения, не могут оставаться чем-то второстепенным. Акту-

альность темы этой книги определяется двумя ясно обозна-

ченными моментами. Во-первых, вследствие лавинообраз-

ного распространения компьютерных систем и их

взаимодействия посредством сетей возникает все большая

зависимость как организаций, так и отдельных людей от

информации, хранящейся в связанных сетями системах.

Это, в свою очередь, заставляет осознать необходимость за-

щиты данных и ресурсов, использования специальных

средств проверки аутентичности получаемых данных и со-

общений, а также защиты систем от несанкционированного

доступа и сетевых атак. Во-вторых, вполне сформирована

теоретическая основа разработки реальных приложений се-

тевой защиты — криптография и теория защиты сетей.

КНИГИ

Книга ставит своей целью предложить систематизи-

рованный обзор существующих приложений и стандартов

в области защиты сетей. Особое внимание в книге уделя-

ется приложениям, широко используемым в Internet и

корпоративных сетях, а также стандартам (в особенно-

сти стандартам Internet), которые уже получили все-

общее признание.

АДРЕСОВАНА

Книга предназначена как для академической ауди-

тории, так и для профессионалов-практиков. Как учеб-

ник эта книга может выступать в качестве основы курса

по защите сетей для студентов, изучающих информати-

ку, вычислительную технику или электротехнику. Кни-

га также может служить базовым справочным пособием

и подходит для самостоятельного изучения предмета.

Структура книги

Книга состоит из трех частей.

I. Криптография. Краткий обзор алгоритмов шифрования и протоколов, ле-

жащих в основе приложений, обеспечивающих сетевую защиту. Здесь рас-

смотрены, в частности, средства шифрования, вычисления хэш-кодов и

цифровых подписей, а также алгоритмы обмена ключами.

II. Приложения сетевой защиты. Описание важнейших средств защиты сетей и

соответствующих приложений, включая Kerberos, сертификаты X.509v3,

PGP, S/MIME, IP Security, SSL/TLS, SET и SNMPv3.

III. Защита систем. Обсуждение вопросов защиты системного уровня, включая

защиту сети от нарушителей и вирусов, а также вопросов использования

брандмауэров и высоконадежных систем (т.е. систем, заслуживающих дове-

рия с точки зрения защиты данных).

Более подробное описание структуры содержимого книги по главам вы най-

дете в конце главы 1. Кроме того, в книге имеется достаточно обширный словарь

терминов, списки используемых аббревиатур и литературы. В конце глав чита-

телю предлагаются упражнения и задачи для самостоятельного решения, а так-

же ссылки на другие источники информации, в которых можно найти более

подробные сведения по вопросам, рассматриваемым в книге.

inteknet-поддержка

ДЛЯ ПРЕПОДАВАТЕЛЕЙ И СТУДЕНТОВ

J ' - . -. _ - .-а*-.-. ’ '' ' ' Д. " . -г-

В Internet имеется соответствующая этой книге Web-страница, созданная в по-

мощь преподавателям и студентам. На ней вы найдете полезные ссылки, оригиналы

рисунков книги в формате PDF (Adobe Acrobat) и информацию о том, как добавить

свой адрес в соответствующий книге список рассылки Internet. Web-страница, о ко-

торой идет речь, размещена по адресу http://www.shore.net/~ws/NetSec.hlml.

Список рассылки был создан для того, чтобы использующие книгу преподаватели

могли обмениваться информацией и пожеланиями, а также задавать друг другу и

автору книги вопросы по освещаемой в книге теме. Если в книге обнаружатся опе-

чатки или ошибки, список соответствующих исправлений будет размещен по адресу

http://www.shore.net/~ws.

ПРОЕКТЫ ПРАКТИЧЕСКПХРАБОТ

ПО ЗАЩИПЕ СЕТЕЙ

‘ • ...... -I ........ ... .: . .......... i.«— _ ...j. _ .- .. „ „дД

Многие преподаватели считают важным компонентом курсов по криптогра-

фии и защите сетей организацию практических занятий. Эта книга предлагает

совершенно оригинальную методику дополнения теоретических знаний практи-

ческими. Рекомендации преподавателям содержат не только инструкции по раз-

работке планов и организации таких занятий, но и вполне готовые проекты за-

даний, темы которых охватывают широкий диапазон освещенных в книге во-

просов. Среди предлагаемых проектов имеются следующие.

14

Предисловие

Исследовательские проекты. Задания для учащихся с предложениями про-

вести исследование по конкретным вопросам в Internet и подготовить соответст-

вующий обзор.

Проекты по программированию. Задания по программированию, практиче-

ски реализующие решения конкретных проблем. Для их выполнения можно ис-

пользовать любой подходящий язык программирования в рамках любой аппа-

ратной платформы.

Задания по изучению/реферированию литературы. Списки опубликован-

ных статей, по каждой главе в отдельности, которые можно предложить уча-

щимся для реферирования.

Подробности вы найдете в приложении 2.

СВЯЗЬ С КНИГОЙ КРИПТОГРАФИЯ

И ЗАЩИТА СЕТЕЙ, 2-е издание

Эта книга создана на основе книги Криптография и защита сетей, 2-е из-

дание, уже переведенной на русский язык и выпущенной издательством

“Вильямс”. Книга Криптография и защита сетей, 2-е издание предлагает доста-

точно основательный обзор вопросов криптографии, включая подробные описа-

ния алгоритмов и лежащих в их основе математических идей, что в общей

сложности занимает более 300 страниц печатного текста. Книга Основы защиты

сетей: приложения и стандарты, напротив, предлагает краткий обзор этих во-

просов в главах 2 и 3. Но данная книга включает весь остальной материал книги

Криптография и защита сетей, 2-е издание с некоторыми дополнениями и ис-

правлениями, соответствующими изменениям, произошедшим со времени выхо-

да последней. В книгу, которую вы держите в руках, добавлено обсуждение во-

просов защиты SNMP, которые не рассматривались в книге Криптография и

защита сетей, 2-е издание. Книга Основы защиты сетей: приложения и стан-

дарты предназначена для преподавателей и слушателей соответствующих курсов

колледжей, а также профессионалов, чьи интересы лежат главным образом в

плоскости практического применения средств защиты сетей и не предполагают

необходимость или наличие желания глубоко изучать вопросы теории защиты

сетей и фундаментальные идеи криптографии.

Предисловие

15

This page intentionally left blank

ГЛАВА

Введение

1.1. Нарушения, механизмы и службы защиты

1.2. Нарушения защиты

1.3. Службы защиты

1.4. Модель защиты сети

1.5. Стандарты Internet и документы Rfc

1.6. Рекомендуемые источники дополнительной

информации

Дополнение 1.1. Ресурсы Internet и Web

За последние десятилетия смысл термина информационная безопасность суще-

ственно изменился. До широкого распространения оборудования, предназна-

ченного для автоматизированной обработки данных, защита информации, ко-

торую организация считала важной, обеспечивалась с помощью физических и адми-

нистративных мер. Физические меры включали, например, использование снабжен-

ного замком массивного сейфа, в котором хранились важные документы. Админист-

ративные меры сводились к проверке личных дел персонала при приеме на работу.

С появлением и распространением компьютеров и средств автоматизированной

обработки данных возникла потребность в автоматизированных средствах защиты

файлов и другой хранимой компьютерами информации. Особенно остро потребность

в средствах защиты ощущается в таких многопользовательских системах, как сис-

темы с разделением времени, а также в системах, к которым можно получить доступ

по обычным телефонным линиям связи или через открытые компьютерные сети.

Для обозначения совокупности методов защиты данных и средств противодействия

хакерам стал использоваться термин компьютерная безопасность.

Второе крупное изменение, повлиявшее на формирование нового подхода к

вопросу о безопасности, произошло в результате появления распределенных сис-

тем обработки данных, в которых сети и коммуникационное оборудование ис-

пользуются для обмена данными между пользовательскими терминалами и цен-

тральными компьютерами или между любыми компьютерами вообще. В этой

связи возникла необходимость защиты сетей, по которым передаются данные, а

вместе с ней появился и термин сетевая безопасность. При этом подразумевает-

ся не одна отдельно взятая локальная сеть, а некоторая совокупность сетей

предприятий, правительственных учреждений и учебных заведений, связанных

между собой в объединенную сеть обработки данных (internet1).

Между этими двумя формами безопасности — компьютерной и сетевой —

вряд ли можно провести четкую границу. Например, одним из широко извест-

ных типов вмешательства в работу информационной системы является компью-

терный вирус. Вирус может вноситься в систему как физически, например с

дискеты, с которой он считывается и попадает в компьютер, так и через объеди-

ненную сеть. Но как бы то ни было, после заражения компьютерной системы

вирусом для его идентификации и удаления приходится использовать локальные

средства компьютерной безопасности.

Данная книга посвящена вопросам защиты информации и безопасности ее пе-

редачи в объединенных сетях, методам выявления и предотвращения возможных

нарушений защиты, а также ликвидации негативных последствий таких нарушений.

Это самая общая формулировка, охватывающая множество самых разных аспектов.

Чтобы дать более точное представление о круге вопросов, поднимаемых в книге, рас-

смотрим следующие примеры нарушений защиты при передаче данных в сети.

1. Пользователь А передает файл пользователю Б. Файл содержит важную

информацию (например, платежную ведомость), которая должна быть за-

щищена от разглашения. Пользователь В, не обладающий правом чтения

1 Термин “internet” используется как имя нарицательное, когда речь идет о неко-

торой совокупности связанных друг с другом локальных сетей. Примером такой сово

купности может быть, например, внутренняя сеть предприятия. А привычная всем

сеть Internet оказывается одним из возможных средств, на основе которых организация

может строить свою сеть internet.

18

Глава 1

этого файла, может, осуществляя мониторинг передаваемых данных, полу-

чить копию этого файла в свое распоряжение.

2. Сетевой администратор Г передает сообщение компьютеру Д, находящемуся

под управлением этого администратора. Сообщение предписывает компью-

теру Д обновить файл с учетными записями и привилегиями пользователей,

имеющих право работать с этим компьютером. Пользователь Е перехваты-

вает сообщение, меняет его содержимое, а затем пересылает сообщение

компьютеру Д, который воспринимает модифицированный пользователем Е

файл как сообщение, исходящее от администратора Г. В результате таблица

прав доступа будет изменена в соответствии с интересами пользователя Е.

3. Вместо того чтобы перехватывать сообщение, пользователь Е составляет

собственное сообщение нужного ему содержания и передает его компьютеру

Д, имитируя отправку сообщения администратором Г. Компьютер Д прини-

мает сообщение как исходящее от администратора Г и обновляет файл с

таблицей прав доступа.

4. Служащий увольняется из-за дисциплинарного проступка. Менеджер по

персоналу отправляет сообщение серверу с требованием удалить учетную

запись уволенного служащего. После удаления сервер отправляет уведомле-

ние в личный файл служащего для подтверждения выполненной операции.

Служащий может перехватить это сообщение и задержать его на срок, дос-

таточный для того, чтобы в последний раз подключиться к серверу и полу-

чить важную информацию. После этого сообщение пересылается, операция

удаления завершается и менеджеру отправляется подтверждение. Такие

действия, выполненные служащим во время последнего сеанса работы, мо-

гут остаться незамеченными достаточно долго.

5. Клиент отправляет своему биржевому брокеру сообщение с указанием о

проведении ряда биржевых операций. После падения курсов акций, приоб-

ретенных для клиента брокером, клиент отказывается от того, что отправ-

лял такое сообщение.

Данный перечень далеко не является исчерпывающим, но он достаточно

ттрэшо иллюстрирует, насколько широк диапазон угроз безопасности при пере-

даче информации в сети.

Безопасность работы в объединенной сети — предмет настолько увлекатель-

ный. насколько и сложный. В подтверждение этому можно привести следующие

щгументы.

1. Гарантия безопасности коммуникаций и обмена информацией в сети — дело не

такое простое, как может показаться на первый взгляд. Основные требования к

обеспечению безопасности передачи информации вытекают из обычных сообра-

жений здравого смысла и могут быть представлены четырьмя говорящими сами

за себя терминами: конфиденциальность, аутентификация, сохранение целост-

ности и невозможность обмана. Однако для подробного изучения используемых

при этом средств защиты требуется значительно больше, чем простой здравый

смысл, поскольку механизмы реализации этих средств на практике могут

иметь весьма сложную теоретическую подоплеку.

2. Разрабатывая тот или иной механизм или алгоритм защиты, следует обяза-

тельно рассмотреть и возможные контрмеры. Во многих случаях, чтобы вы-

’ -тление 19

явить ускользнувшие от внимания разработчика недостатки системы защиты,

необходимо взглянуть на проблему с точки зрения противоположной стороны.

3. Исходя из п. 2, процедуры, используемые как те или иные средства защи-

ты, часто не являются интуитивно очевидными: из самой формулировки су-

ти средства защиты совсем не следует его необходимость. Применение

средств защиты находит свое обоснование только в контексте рассмотрения

всей совокупности контрмер.

4. Имея уже разработанную систему мер обеспечения безопасности, следует

решить, где и когда эти меры применять. Это касается как физического

места применения (например, выбора точки сети, в которой следует исполь-

зовать определенные средства защиты), так и места применения в логиче-

ской цепи обеспечения безопасности (например, выбора уровня или уровней

протокола передачи информации, такого как TCP/IP, где эти средства за-

щиты можно использовать).

5. Средства защиты, как правило, представляют собой нечто большее, чем оп-

ределенный алгоритм или протокол. Они обычно требуют, чтобы какая-то

часть информации всех заинтересованных в защите сторон всегда остава-

лась секретной (например, была ключом шифра), что влечет необходимость

разработки методов создания, распределения и защиты такой секретной

информации. При этом следует также учитывать ограничения используе-

мых протоколов передачи данных, что вносит дополнительные сложности в

задачу создания механизмов защиты. Так, если механизм защиты предпо-

лагает безусловные ограничения на время, прошедшее с момента отправле-

ния сообщения до его получения, то любой протокол передачи данных или

сеть, допускающие непредсказуемые по длительности задержки, могут сде-

лать такие ограничения практически бессмысленными.

Таким образом, система обеспечения безопасности представляет собой предмет

глубоких размышлений. Данная глава содержит общий обзор составных частей этого

предмета, формирующих структуру всей книги. Мы начнем с описания типов нару-

шений защиты, которые, собственно, и являются причиной разработки механизмов

защиты и создания соответствующих средств их применения. Затем мы рассмотрим

общую модель, охватывающую все такие средства защиты вместе с их механизмами.

1.1. НАРУШЕНИЯ, МЕХАНИЗМЫ И СЛУЖБЫ

ЗАЩИТЫ

Чтобы понять истинные потребности организации в средствах защиты, а также

оценить и выбрать необходимые средства и систему мер безопасности из всего

имеющегося многообразия мер, менеджеру, отвечающему за обеспечение безопасно-

сти, следует использовать некоторый систематический подход, в рамках которого

можно сформулировать необходимые требования защиты и выявить характеристики

средств, призванных удовлетворить эти требования. Один из таких подходов состоит

в рассмотрении следующих трех аспектов защиты информации.

• Нарушения защиты. Любые действия, компрометирующие безопасность

хранения и использования принадлежащей организации информации.

20

Глава 1

• Механизмы защиты. Механизмы выявления и предотвращения нарушений

защиты, а также ликвидации последствий таких нарушений.

• Службы защиты. Сервисные службы, задачей которых является повышение

уровня безопасности систем обработки данных и транспортировки принад-

лежащей организации информации. Такие службы предназначены для про-

тиводействия попыткам нарушить защиту на основе использования одного

или сразу нескольких механизмов защиты.

Службы защиты

Мы рассмотрим указанные аспекты защиты в порядке, обратном тому, в

?:отором они приведены выше. Функции служб защиты можно сравнить с дейст-

зиями, обычно выполняемыми по отношению к реальным документам. Многие

:±»еры человеческой деятельности, даже такие разные, как коммерция, внешне-

золитические связи, военные операции и личная жизнь, связаны с использова-

нием документов и обеспечением целостности и достоверности этих документов

каждой из участвующих в обмене информацией сторон. Документы обычно

жрепляются подписью и помечаются датой, они могут требовать защиты от раз-

глашения, подделки или уничтожения, нотариального или свидетельского заве-

дения, регистрации или лицензирования и т.д.

С тех пор как использование информационных систем стало жизненно не-

:бходимым для ведения многих дел, электронная информация взяла на себя

толь, которая традиционно отводилась бумажным документам. Соответственно,

те операции, которые ранее выполнялись при обработке бумажных документов,

теперь должны выполняться в отношении документов, существующих в элек-

тронном виде. Однако электронные документы имеют несколько иные, особые

:зойства, в результате чего задача выполнения операций, являвшихся ранее co-

re ем простыми, становится сегодня нетривиальной.

1. В подавляющем большинстве случаев оригинальный документ можно отли-

чить от его копии. Но электронный документ — это просто последователь-

ность битов, поэтому между “оригиналом” и любой из его копий нет ника-

кого различия вообще.

2. Изменение бумажного документа оставляет следы физического воздействия

на этот документ. Например, использование ластика делает бумагу в месте

трения более тонкой или менее гладкой по сравнению с остальными участ-

ками листа. Изменение битов в памяти компьютера или в потоке переда-

ваемых данных не оставляет никаких физических следов.

3. Процесс заверения физического документа выражается в физических ха-

рактеристиках этого документа (например, в индивидуальности почерка

подписавшего документ лица или в особенностях оттиска печати нотариу-

са). А любое подтверждение аутентичности электронного документа должно

базироваться на некотором внутреннем доказательстве, заключенном в са-

мой получаемой информации.

В табл. 1.1 приведен список некоторых традиционно выполняемых с бу-

: южными документами операций. Аналогичные действия требуются и при рабо-

с электронными документами и сообщениями. Этот список можно рассматри-

- ведение

21

вать как список функций, которые желательно иметь в любой системе, обеспе-

чивающей защиту данных.

Таблица 1.1. Некоторые из функций, обеспечивающих общую целостность

информации [SIMM92b]

• Идентификация

• Авторизапия

• Лицензирование и/или сертификация

• Подпись

• Освидетельствование (нотариальное заверение)

• Согласование

• Обязательство

• Квитанции (расписки)

• Сертификация происхождения и/или получения

• Индоссамент (передаточная надпись)

• Ограничение доступа (выхода)

• Ратификация

• Учет времени появления

• Аутентификация

• Голосование

• Указание авторства

• Регистрация

• Одобрение/неодобрение

• Конфиденциальность (секретность)

Перечень функций, приведенный в табл. 1.1, слишком длинен и вряд ли

может служить основой для создания какой-либо реальной системы безопасно-

сти. В действительности исследовательские и проектные работы в области защи-

ты компьютерных систем и сетей обычно ограничиваются разработкой неболь-

шого числа основных средств защиты, обеспечивающих различные функции, не-

обходимые для создания достаточно надежной системы. Мы вернемся к

обсуждению этого вопроса после рассмотрения механизмов защиты и соответст-

вующих нарушений.

Механизмы защиты

Не существует единого механизма, который мог бы предоставить в наше распо-

ряжение все возможные средства или выполнять все функции, приведенные в

табл. 1.1. По мере чтения этой книги вы увидите, что на практике используется

множество механизмов защиты. Сейчас необходимо лишь подчеркнуть, что в основе

большинства таких механизмов лежат методы криптографии. Шифрование или

близкое к шифрованию преобразование информации являются наиболее распростра-

ненными методами защиты данных. Поэтому в нашей книге мы сконцентрируем

внимание на принципах разработки и использовании таких методов.

Нарушения

Как указал Симмонс (G. J. Simmons) в работе [SIMM92a], защита информа-

ции сводится к недопущению или, если это не удается, выявлению искажений в

несущих информацию системах, вне зависимости от того, что именно представ-

ляет собой эта информация.

В табл. 1.2 перечислены примеры самых очевидных нарушений, которые

часто наблюдаются в реальных жизненных ситуациях. Эти нарушения представ-

ляют краткий перечень типов атак, которым так или иначе приходится противо-

стоять практически всем организациям и отдельным лицам. Причины посяга-

22

Глава 1

тельств на принадлежащую организации информацию могут быть самыми раз-

ными. К счастью, рассмотрев проблему со стороны возможностей нарушителя,

мы получаем вполне обозримую классификацию таких посягательств.

Таблица 1.2. Побудительные мотивы нарушений [SIMM92b]

1. Несанкционированный доступ к информации (т.е. нарушение секретности или тайны

частной информации).

2. Представление себя в качестве другого лица с целью уклонения от ответственности

(обязательств) либо с целью использования прав другого лица для:

а) отправки фальсифицированной информации;

б) искажения имеющейся информации;

в) несанкционированного доступа с помощью фальсификации идентификационных

данных;

г) фальсифицированной авторизации транзакций или их подтверждения.

3. Уклонение от ответственности за созданную информацию.

4. Заявление о получении информации от другого лица, тогда как на самом деле инфор-

мация была создана самим нарушителем (т.е. фальсификация источника или ответст-

венности).

з. Заявление о том, что (в определенное время) информация была отправлена получате-

лю, тогда как на самом деле информация отправлена не была (или была отправлена в

другое время).

6. Отрицание факта получения информации или же искажение сведений о времени ее

получения.

". Расширение полномочий злоумышленника (например, на получение доступа, создание

информации, ее распространение и т.п.).

S. Несанкционированное изменение полномочий других пользователей (создание учетных за-

писей пользователей, ограничение или расширение имеющихся у них полномочий и т.п.).

J. Сокрытие наличия некоторой информации (тайный контакт) в другой информации

(открытый контакт).

10. Внедрение в линию связи между другими пользователями в качестве активного

(тайного) ретранслятора.

11. Слежение за тем, к какой информации (источники, файлы и т.п.), кем и в какое вре-

мя осуществляется доступ, даже если сама информация остается недоступной (т.е.

анализ потока данных, передаваемых по коммуникационным каналам к базам дан-

ным, программному обеспечению и т.п.).

12. Дискредитация протокола защиты целостности информации путем разглашения све-

дений, которые (по этому протоколу) должны храниться в секрете.

13. Изменение функций программного обеспечения (обычно с помощью добавления скры-

тых функций).

14. Провоцирование других на нарушение протокола путем предоставления неправильной

информации.

15. Подрыв доверия к протоколу путем искусственного создания ситуаций, приводящих к

явным отказам системы.

16. Создание препятствий взаимодействию других пользователей, например, путем скры-

того вмешательства, заставляющего систему прекратить легальный сеанс связи как

нелегальный.

введение

23

Попытки нарушения защиты компьютерной системы или сети можно клас-

сифицировать, рассмотрев функции компьютерной системы как объекта, предос-

тавляющего информацию. В общем случае мы имеем дело с потоком информа-

ции от некоторого источника (например, из файла или области памяти) в на-

правлении адресата информации (например, в другой файл или непосредственно

пользователю). Нормальный поток информации схематически изображен на

рис. 1.1, а. Остальные части рис. 1.1 иллюстрируют следующие четыре типа

атак (нарушений нормального потока информации).

Источник Адресат

информации информации

а) нормальный поток

Рис. 1.1. Угрозы безопасности

• Разъединение. Ресурс системы уничтожается, становится недоступным или

непригодным к использованию. При этом нарушается доступность инфор-

мации. Примерами такого типа нарушений могут служить вывод из строя

оборудования (например, жесткого диска), обрыв линии связи или разру-

шение системы управления файлами.

• Перехват. К ресурсу открывается несанкционированный доступ. При этом

нарушается конфиденциальность информации. Получившим несанкциони-

рованный доступ нарушителем может быть физическое лицо, программа

или компьютер. Примерами такого типа нарушений являются подключение

к кабелю связи с целью перехвата данных и незаконное копирование фай-

лов или программ.

24

Глава 1

• Модификация. К ресурсу не только открывается несанкционированный дос-

туп, но и сам ресурс изменяется нарушителем. При этом нарушается цело-

стность информации. Примерами такого типа нарушений являются измене-

ние значений в файле данных, модификация программы с целью изменения

ее функций и характеристик, изменение содержимого передаваемого по се-

ти сообщения и др.

• Фальсификация. В систему вносится подложный объект. При этом нарушается

аутентичность информации. Примерами такого типа нарушений могут служить

отправка поддельных сообщений по сети или добавление записей в файл.

Кроме того, заслуживает внимания классификация нарушений в терминах

пассивных и активных атак (рис. 1.2).

Раскрытие содержимого Анализ потока данных

сообщений

Активные угрозы

Разъединение

(нарушение

доступности)

Модификация

(нарушение

целостности)

Фальсификация

(нарушение

аутентичности)

Рис. 1.2. Активные и пассивные угрозы безопасности сети

-зение

25

Пассивные нарушения

Пассивные нарушения защиты (пассивные атаки) носят характер перехва-

та, или мониторинга передаваемых данных. Целью нарушителя в этом случае

является получение передаваемой информации. Пассивные нарушения можно

условно разделить на две группы: раскрытие содержимого сообщений и анализ

потока данных.

Что такое раскрытие содержимого сообщений, пояснять не нужно. Теле-

фонный разговор, сообщение электронной почты или пересылаемый файл могут

содержать важную или конфиденциальную информацию. Было бы желательно,

чтобы с передаваемой информацией не могли ознакомиться те, кому эта инфор-

мация не предназначена.

Второй тип пассивных нарушений — анализ потока данных — более изощрен.

Предположим, что мы используем такой способ маскировки содержимого сообщений

или других передаваемых данных, при котором нарушитель, даже получив сообще-

ние в свое распоряжение, не имеет возможности извлечь содержащуюся в сообщении

информацию. Чаще всего для маскировки содержимого применяется шифрование.

Но даже если содержимое вполне надежно скрыто шифрованием, у нарушителя ос-

тается возможность наблюдать характерные признаки передаваемых сообщений. На-

пример, можно обнаружить и идентифицировать отправителя и используемые для

отправки сообщений узлы, выяснить частоту обмена сообщениями и их длину. Та-

кая информация может оказаться весьма полезной при попытках определить причи-

ны и суть наблюдаемого обмена данными.

Пассивные нарушения защиты обнаружить очень трудно, поскольку они не

предполагают каких-либо изменений данных. Но нарушения такого типа вполне

реально предотвратить. Поэтому в случае пассивных нарушений зашиты необхо-

димо сосредоточиться на их предупреждении, а не выявлении.

Активные нарушения

Вторым типом нарушений защиты являются активные нарушения (активные

атаки). Эти нарушения связаны либо с изменением потока данных, либо с созданием

фальшивых потоков и могут быть разделены на четыре труппы: имитация, воспро-

изведение, модификация сообщений и помехи в обслуживании.

Имитация означает попытку одного объекта выдать себя за другой. Обычно

имитация выполняется вместе с попыткой активного нарушения какого-нибудь

другого типа. Например, перехватив поток данных аутентификации, которыми

обмениваются системы, нарушитель может затем воспроизвести реальную после-

довательность сообщений аутентификации, что позволяет объекту с ограничен-

ными полномочиями расширить свои полномочия, имитировав объект с более

широкими полномочиями.

Воспроизведение представляет собой пассивный перехват блока данных и

последующую ретрансляцию перехваченных данных с целью получения несанк-

ционированного эффекта.

Модификация сообщений означает либо изменение части легитимного сообще-

ния, либо его задержку, либо изменение порядка поступления сообщений с целью

получения несанкционированного эффекта. Например, сообщение “Разрешить доступ

к секретному файлу Бюджет Ивану Иванову” можно преобразовать к виду

“Разрешить доступ к секретному файлу Бюджет Петру Петрову”.

26

Глава 1

Помехи в обслуживании (блокирование сервиса) создают препятствия в

нормальном функционировании средств связи или управлении ими. Такие на-

рушения могут иметь вполне конкретную цель: например, объект может задер-

живать все сообщения, направленные определенному адресату (скажем, средст-

вам аудита системы защиты). Другим примером является блокирование работы

всей сети путем либо вывода сети из строя, либо преднамеренной ее перегрузки

интенсивным потоком сообщений, заметно снижающим производительность.

Активные нарушения защиты имеют характеристики, противоположные

характеристикам пассивных нарушений. Если пассивные нарушения трудно об-

наружить, но существуют методы, позволяющие их предотвратить, то активные

нарушения полностью предотвратить очень сложно, поскольку это можно осуще-

: твить только непрерывной физической защитой всех средств связи. Поэтому в

:лучае активных нарушений защиты основной целью должно быть оперативное

::х выявление и быстрое восстановление нормальной работоспособности системы,

которая после таких нарушений может работать медленнее или не работать во-

:5ще. В то же время, поскольку своевременное выявление нарушений, как пра-

; ило, играет для нарушителя роль сдерживающего фактора, оно тоже может

а досматриваться как часть системы предупреждения нарушений.

1.3. СЛУЖБЫ ЗАЩИТЫ

Одним из используемых на практике наборов функций защиты является

т-дующий:2

• конфиденциальность;

• аутентификация;

• целостность;

• невозможность обмана;

• управление доступом;

• доступность ресурсов.

нфиденциальность

Средства обеспечения конфиденциальности призваны защитить поток дан-

. эт пассивных атак. Можно установить несколько уровней защиты в зависи-

те от важности содержимого сообщений. В самой широкой форме соответст-

х:ая служба защиты должна обеспечивать защиту всех данных, передавае-

< - между любыми двумя пользователями в течение определенного времени.

- -; имер, если между двумя системами установлена виртуальная связь, такая

1 д а я защита может препятствовать утечке любых пользовательских данных

~ передаче. В более узкой форме служба защиты может обеспечивать за-

3 литературе по безопасности нет единого мнения по поводу используемой тер-

ли. Например, термин “целостность" иногда служит для обозначения всей сово-

~.и аспектов защиты информации, а термин “аутентификация” может обозна-

. литификацию вместе со всеми функциями, отнесенными в данном списке к

обеспечения целостности.

:е 27

щиту отдельных сообщений или даже отдельных частей сообщения. Такие меры

обычно менее эффективны, чем общая защита, а их реализация в некоторых

случаях может оказаться и сложнее, и дороже.

Другим аспектом конфиденциальности является защита потока данных от

возможности его аналитического исследования. Это означает невозможность для

нарушителя обнаружить как источник информации, так и адресата, выяснить

частоту отправки сообщений, их размеры и другие подобные свойства, которыми

характеризуются сообщения в системе связи.

Аутентификация

Сервис аутентификации предназначен для того, чтобы обеспечить надежную

идентификацию источника информации. В случае единичного сообщения, например

информирующего извещения или сигнала тревоги, задачей службы аутентификации

является проверка того, что источником такого сообщения является именно тот объ-

ект, за который выдает себя отправитель. При внешнем интерактивном взаимодей-

ствии, например подключении к главному узлу с терминала, можно выделить два

аспекта функционирования такого сервиса. Во-первых, при установке соединения

средства аутентификации должны гарантировать, что оба участвующих в сеансе свя-

зи объекта аутентичны (т.е. действительно являются теми, за кого себя выдают). Во-

вторых, в ходе последующего обмена данными эти средства не должны допускать,

чтобы на поток данных влияла какая-либо третья сторона, имитирующая один из

двух законных объектов связи и использующая это с целью несанкционированной

отправки и получения информации.

Целостность

Как и конфиденциальность, целостность может относиться к потоку сооб-

щений, отдельному сообщению или даже части сообщения. И точно так же в

этом случае наиболее целесообразной является защита всего потока.

Средства защиты целостности сообщений на основе соединений имеют дело с

потоком сообщений и обеспечивают гарантию того, что принятые сообщения будут в

точности соответствовать отправленным, без изъятий, дополнений, изменений в ис-

ходном порядке следования и повторов. Эти средства обеспечивают также защиту от

разрушения данных. Таким образом, средства защиты целостности на основе соеди-

нений содержат средства защиты потока данных как от модификации, так и от по-

мех в обслуживании. С другой стороны, средства защиты целостности сообщений без

установления соединений, имеющие дело с отдельными сообщениями, обеспечивают

защиту только от модификации сообщений.

Различают службы, предлагающие и не предлагающие возможность восста-

новления целостности сообщений. Поскольку средства защиты целостности при-

званы противостоять активным атакам, здесь более важным оказывается выяв-

ление, а не предупреждение нарушений. Если выявлено нарушение целостности

потока данных, такая служба может только сообщать о нарушении, а восстанов-

ление поврежденной или утраченной информации может выполняться другими

программными средствами или требовать вмешательства оператора. В других

случаях, которые мы рассмотрим ниже, сами средства обеспечения целостности

могут предполагать наличие некоторого механизма, с помощью которого утра-

ченная целостность данных должна восстанавливаться автоматически. В общем

28

Глава 1

случае использование средств автоматического восстановления является более

предпочтительным вариантом.

Невозможность обмана

Средства, гарантирующие невозможность обмана, должны не позволить от-

правителю или получателю отказаться от факта пересылки сообщения. Таким

образом, если сообщение было отправлено не внушающим доверия отправите-

лем, получатель должен иметь возможность доказать, что сообщение этим от-

правителем действительно было отправлено. Точно так же, когда сообщение от-

правлено не внушающему доверия адресату, отправитель должен иметь возмож-

ность доказать, что оно этим адресатом было действительно получено.

Управление доступом

В контексте защиты сетей управление доступом означает возможность огра-

- -.шивать и контролировать доступ к узлам сети и приложениям по каналам свя-

Для осуществления такого контроля, при котором каждый объект имеет

нэй набор полномочий в системе, необходимо иметь возможность идентифици-

: . зать объекты при каждой попытке получения ими доступа к ресурсам.

доступность ресурсов

Многие виды нарушений приводят к недоступности ресурсов или значительно-

- затруднению доступа к ним. При этом в одних случаях эффективными оказыва-

•_тся автоматизированные контрмеры, такие как аутентификация и шифрование, в

время как в других случаях для предупреждения отказов или восстановления

2 ктупности системы могут потребоваться определенные физические действия.

1.4. МОДЕЛЬ ЗАЩИТЫ СЕТИ

Модель, в самых общих терминах описывающая большую часть того, что

..ц собираемся рассмотреть в данной книге, показана на рис. 1.3. Пусть требует-

- передать сообщение одной участвующей в передаче стороны другой через ка-

:-:-то связывающую их сеть. Чтобы обмен информацией состоялся, обе сторо-

называемые доверителями (принципалами) транзакции, должны вступить

. взаимодействие. С этой целью создается логический информационный канал,

: чего определяется маршрут прохождения данных от источника к адресату и

в- использования обеими сторонами выбирается коммуникационный протокол

в .пример протокол TCP/IP).

Вопросы безопасности возникают в тех случаях, когда необходимо или же-

ш.пьно обеспечить защиту передаваемой информации от некоторого потенци-

.-.:Н"о противника, который может угрожать конфиденциальности, аутентич-

ен информации и т.п. При этом любая технология защиты имеет следующие

. - : вставляющие.

» Обеспечивающее защиту преобразование отправляемой информации. При-

черами таких преобразований являются шифрование сообщения, в резуль-

тате которого противник лишается возможности это сообщение прочесть, и

-пение 29

добавление зависящего от сообщения кода, по которому адресат сможет

идентифицировать отправителя.

Заслуживающая доверия

третья сторона

(арбитр, распределитель секретной информации)

Доверитель

Обеспечивающее

защиту

преобразование

Доверитель

Сообщение —►

Информационный

канал

Секретная

информация А

-► Сообщение

Секретная

информация

Обеспечивающее

защиту

преобразование

Противник

Рис. 1.3. Модель защиты сети

• Использование некоторой секретной информации (общей для обеих участвую-

щих в транзакции сторон), которая должна оставаться неизвестной противнику.

Примером такой секретной информации может быть ключ шифра, применяе-

мый для кодирования сообщения с помощью соответствующего преобразования

перед отправкой и для последующего декодирования после получения.3

Для обеспечения защиты может понадобиться участие третьей стороны, за-

служивающей доверия обоих участников транзакции. Например, третья сторона

может осуществлять доставку секретной информации обоим доверителям, обес-

печивая ее защиту от всех других. Или же третья сторона может требоваться

для гарантии аутентичности передаваемого сообщения.

Из приведенной на рис. 1.3 общей модели следует, что при разработке конкрет-

ного средства защиты необходимо решить следующие четыре основные задачи.

1. Разработать алгоритм для обеспечивающего защиту преобразования инфор-

мации. Алгоритм должен быть таким, чтобы противник не мог отменить

его действие.

2. Создать секретную информацию, которая будет использоваться с алгоритмом.

3. Разработать методы доставки и совместного использования этой секретной

информации.

3 В главе 3 описывается одна из форм шифрования, называемая шифрованием с от-

крытым ключом, при которой такой секретной информацией достаточно располагать

только одной из участвующих в транзакции сторон.

30

Глава 1

4. Выбрать протокол, с помощью которого оба доверителя смогут использовать

разработанный алгоритм и созданную секретную информацию для обеспе-

чения необходимого уровня защиты.

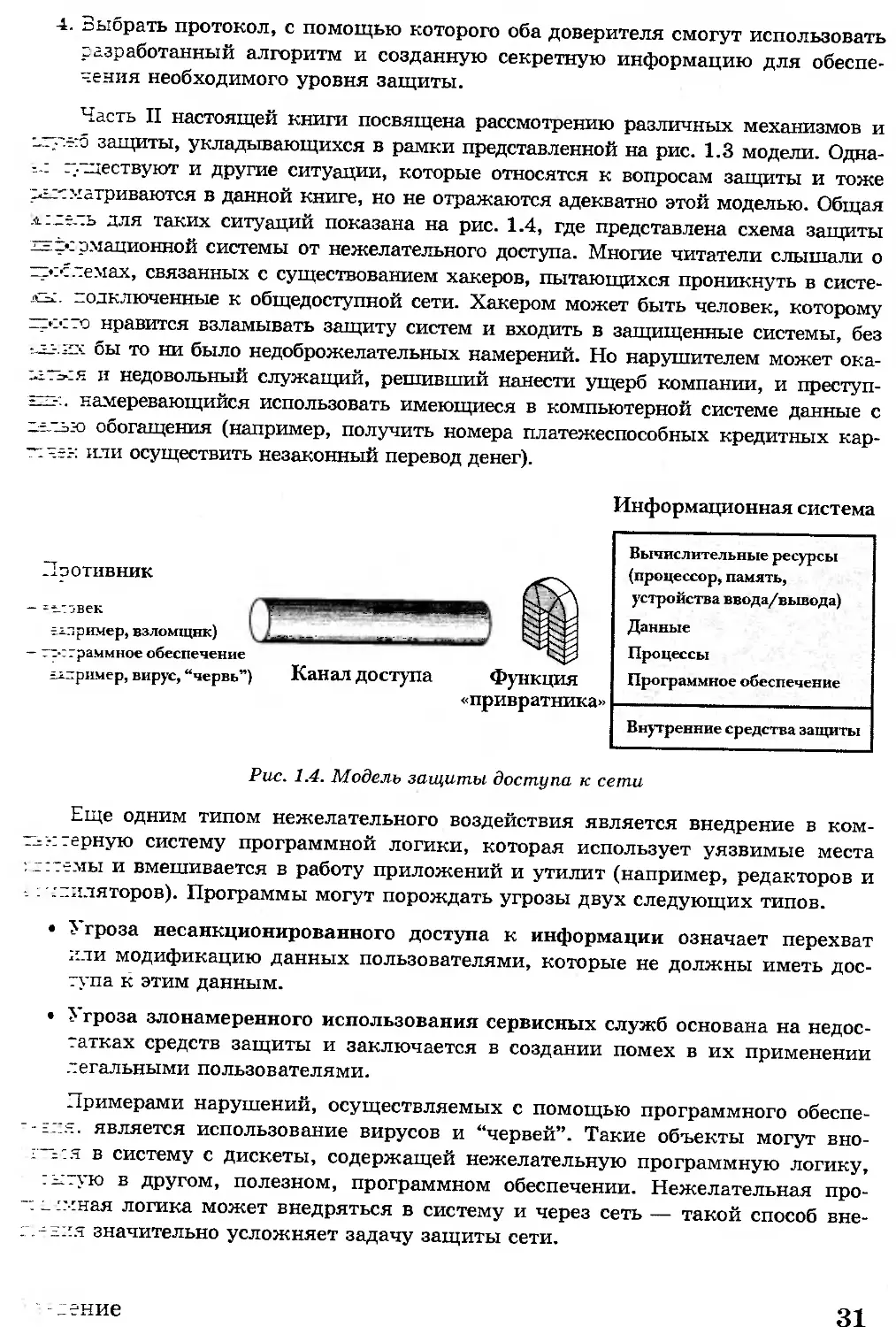

Часть II настоящей книги посвящена рассмотрению различных механизмов и

•тозб защиты, укладывающихся в рамки представленной на рис. 1.3 модели. Одна-

зутцествуют и другие ситуации, которые относятся к вопросам защиты и тоже

з-зматриваются в данной книге, но не отражаются адекватно этой моделью. Общая

гель для таких ситуаций показана на рис. 1.4, где представлена схема защиты

зз< рмационной системы от нежелательного доступа. Многие читатели слышали о

зс.темах, связанных с существованием хакеров, пытающихся проникнуть в систе-

подключенные к общедоступной сети. Хакером может быть человек, которому

з-зто нравится взламывать защиту систем и входить в защищенные системы, без

з- их бы то ни было недоброжелательных намерений. Но нарушителем может ока-

зъзя и недовольный служащий, решивший нанести ущерб компании, и преступ-

з-:. намеревающийся использовать имеющиеся в компьютерной системе данные с

тьз-о обогащения (например, получить номера платежеспособных кредитных кар-

тоз-: или осуществить незаконный перевод денег).

Информационная система

зэотивник

звек

пример, взломщик)

граммное обеспечение

пример, вирус, “червь”) Канал доступа Функция

«привратника»

Вычислительные ресурсы

(процессор, память,

устройства ввода/вывода)

Данные

Процессы

Программное обеспечение

Внутренние средства защиты

Рис. 1.4. Модель защиты доступа к сети

Еще одним типом нежелательного воздействия является внедрение в ком-

з-з торную систему программной логики, которая использует уязвимые места

зтомы и вмешивается в работу приложений и утилит (например, редакторов и

зззиляторов). Программы могут порождать угрозы двух следующих типов.

• Угроза несанкционированного доступа к информации означает перехват

или модификацию данных пользователями, которые не должны иметь дос-

тупа к этим данным.

• Угроза злонамеренного использования сервисных служб основана на недос-

татках средств защиты и заключается в создании помех в их применении

легальными пользователями.

Примерами нарушений, осуществляемых с помощью программного обеспе-

тозя. является использование вирусов и “червей”. Такие объекты могут вно-

тозя в систему с дискеты, содержащей нежелательную программную логику,

знтую в другом, полезном, программном обеспечении. Нежелательная про-

з. зззная логика может внедряться в систему и через сеть — такой способ вне-

-зззз.я значительно усложняет задачу защиты сети.

- ление

33

Защитные механизмы, необходимые для противодействия попыткам неже-

лательного доступа, можно разделить на два больших класса (см. рис. 1.4). За-

щитные механизмы первого класса играют роль “привратника”. К функциям

“привратника” относится выполнение процедур входа в систему, призванных

разрешить вход в систему только легальным пользователям на основе использо-

вания паролей, а также применение экранирующей программной логики, пред-

назначенной для выявления и пресечения попыток внедрения в систему

“червей”, вирусов и других подобных объектов. Если же нарушителю или про-

граммному обеспечению все же удастся получить доступ к системе, должна сра-

ботать “вторая линия обороны”, состоящая из различных внутренних средств

контроля основных параметров системы и анализа хранящейся в системе ин-

формации с целью выявления присутствия нарушителей. Эти вопросы обсужда-

ются в части III книги.

1.5. СТАНДАРТЫ INTERNET

И ДОКУМЕНТЫ RFC

Многие защищенные сетевые протоколы и приложения, описываемые в

этой книге, являются стандартами Internet и определены в документах RFC

(Request for Comments — запрос разъяснений). Список всех документов RFC,

цитируемых в данной книге, приводится в приложении 1. В этом разделе пред-

лагается краткий обзор соответствующих стандартов Internet и документов RFC.

Internet Society

По общепринятому соглашению организация, известная под названием In-

ternet Society (Сообщество Internet), взяла на себя ответственность за разработку

и публикацию стандартов, предназначенных для использования в Internet. In-

ternet Society представляет собой объединение профессионалов, руководящих

целым рядом комиссий и исследовательских групп, занимающихся разработкой

средств и стандартов Internet.

Internet Society является координационным комитетом проектирования и

разработки средств Internet. В сфере интересов этой организации находятся как

функционирование самой Internet, так и вопросы стандартизации протоколов,

используемых в конечных системах для обеспечения взаимодействия разнород-

ных систем. В рамках Internet Society за конкретную работу по созданию и пуб-

ликации стандартов отвечают следующие три организации.

• IAB (Internet Architecture Board — Совет по архитектуре Internet). Несет

ответственность за разработку общей архитектуры Internet, обеспечивая ру-

ководство и указывая общее направление деятельности IETF.

• IETF (Internet Engineering Task Forces — Проблемная группа проектиро-

вания Internet). Звено Internet, осуществляющее разработку протоколов и

обеспечивающее развитие Internet.

• IESG (Internet Engineering Steering Group — Исполнительный комитет

IETF). Несет ответственность за техническое управление деятельностью

IETF и процессом стандартизации Internet.

32

Глава 1

Публикация документов RFC

Процесс разработки новых стандартов и протоколов для Internet осуществ-

ляется рабочими группами, создаваемыми IETF. Участие в рабочей группе доб-

ровольно, и входить в такую группу может любая заинтересованная сторона. В

ходе разработки спецификаций рабочая группа создает проект документа, назы-

ваемый Internet Draft (Internet-проект), помещаемый в доступный в оператив-

ном режиме каталог “Internet Drafts” IETF. Такой документ может оставаться в

состоянии Internet-проекта до шести месяцев, и в течение этого времени заинте-

ресованные стороны имеют возможность анализировать и комментировать про-

ект. В течение этого времени IESG может одобрить публикацию Internet-проекта

в виде документа RFC (Request for Comments). Если проект в течение шести ме-

сяцев не получает статуса RFC, он из каталога отзывается. Впоследствии рабо-

чая группа может опубликовать исправленную версию проекта.

IETF несет ответственность за публикацию документов RFC, одобренных IESG.

Документы RFC представляют собой практические комментарии сообщества иссле-

дователей и разработчиков Internet. Документы этой серии могут касаться любой

темы, связанной с компьютерными коммуникациями, а могут быть и отчетом кон-

ференции, посвященной обсуждению спецификаций конкретного стандарта.

Процесс стандартизации

Решение о том, какие из документов RFC станут стандартами Internet,

принимается IESG на основе рекомендаций IETF. Чтобы стать стандартом, спе-

цификации должны удовлетворять следующим критериям:

• быть устойчивыми и вполне понятыми;

• быть технически состоятельными (компетентными);

• иметь разнообразные независимые и пригодные для межплатформенной

среды реализации со значительным опытом их использования;

• получить заметную публичную поддержку;

• быть действительно полезными для использования в некоторых или во всех

областях Internet.

Ключевой разницей между этими критериями и критериями, используемы-

ми для международных стандартов ISO (International Organization for Standardi-

zation — Международная организация по стандартизации) и ITU-T (International

Telecommunications Union — Международный телекоммуникационный союз),

является выделение здесь особой роли практического опыта применения.

В левой части рис. 1.5 показана последовательность шагов, называемая по-

рядком утверждения стандарта. Этот порядок обязателен для любых специфи-

каций, претендующих на то, чтобы стать стандартом (сам процесс определяется

документом RFC 2026). При переходе от каждого из этих шагов к следующему

предполагается возрастание тщательности анализа и интенсивности тестирова-

ния. На каждом шаге IETF должна выдать рекомендации по улучшению прото-

кола, a IESG — их ратифицировать. Процесс начинается тогда, когда IESG одоб-

ряет публикацию документа Internet Draft (Internet-проект) в виде документа

RFC, имеющего статус Proposed Standard (предлагаемый стандарт).

Введение

33

Рис. 1.5. Процесс публикации документов RFC

Белые блоки схемы представляют временные состояния документа, время

существования которых, в принципе, должно на практике быть сведено к мини-

муму. Однако документ должен сохранять статус Proposed Standard

(предлагаемый стандарт) по крайней мере шесть месяцев, а статус Draft Stan-

dard (черновик стандарта) — не менее четырех месяцев, чтобы было достаточно

времени для обсуждения и критики. Серые блоки представляют долгосрочные

состояния документа, которые могут существовать многие годы.

Чтобы определенный набор спецификаций получил статус Draft Standard

(черновик стандарта), должно существовать не менее двух независимых реализа-

ций, успешно взаимодействующих с другими продуктами и доказавших свою

функциональную адекватность на практике.

В результате положительного опыта использования практической реализа-

ции набора спецификаций эти спецификации могут получить статус стандарта

Internet (Internet Standard): набор спецификаций получает номер стандарта

(номер STD), и с ним связывается соответствующий номер RFC.

Наконец, когда протокол устаревает, ему присваивается статус Historic

(исторический).

Документы вне процесса стандартизации

Протоколы и другие спецификации, которые не готовы для выдвижения на

роль стандарта, могут быть опубликованы как экспериментальные документы

RFC (Experimental RFC). После соответствующей доработки такие спецификации

обсуждются повторно. Если набор спецификаций оказывается достаточно ста-

бильным, удовлетворяет определенным требованиям дизайна, кажется вполне

понятным, получает заметную поддержку сообщества и кажется удовлетворяю-

34

Глава 1

щим интересы сообщества в степени, достаточной для того, чтобы считаться

важным, то соответствующий документ RFC получит статус предлагаемого стан-

дарта (Proposed Standard).

Наконец, с целью общего информирования сообщества Internet публикуют-

ся информационные спецификации (Informational Specification).

1.6. РЕКОМЕНДУЕМЫЕ ИСТОЧНИКИ

ДОПОЛНИТЕЛЬНОЙ ИНФОРМАЦИИ

В книге [PFLE97] предлагается хорошее введение в область защиты компь-

ютеров и сетей. Другим неплохим источником информации по данной теме яв-

ляется [ABRA95].

ABRA95 Abrams, М.; Jajodia, S.; and Podell, Н., eds. Information Security: An Integral j

Collection of Essays. Los Alamitos, CA: IEEE Computer Security Press, 1995.

PFLE97 Pfleeger, C. Security in Computing. Upper Saddle River, NJ: Prentice Hall,

1997.

ДОПОЛНЕНИЕ 1.1. РЕСУРСЫ INTERNET И WEB

В Internet и Web имеется множество ресурсов, содержащих сведения, до-

полняющие материал данной книги и позволяющие всегда быть в курсе послед-

них достижений в области защиты компьютерных систем.

Web-узлы данной книги

Для поддержки читателей книги был создан Web-узел по адресу

http://www.shore.net/~ws/NetSec.html. На этом узле содержится следующая

информация.

• Страница для студентов факультетов информатики. Эта Web-страница

предлагает информационную помощь студентам, изучающим информатику,

и содержит соответствующие ссылки. Там имеется целый ряд документов,

которые могут оказаться полезными при изучении компьютерных наук.

Кроме того, на странице предлагаются обзоры, посвященные математиче-

ским методам, лежащим в основе использования соответствующих средств,

имеются советы, касающиеся выполнения и оформления исследовательских

работ и самостоятельных заданий, ссылки на исследовательские ресурсы в

области информатики (например, на хранилища отчетов и библиографиче-

ских ссылок) и другие полезные ссылки.

• Список исправлений. Будет поддерживаться список исправлений для этой

книги. По мере необходимости соответствующий файл будет обновляться.

Пожалуйста, присылайте любые замеченные вами ошибки электронной по-

чтой по адресу ws@shore.net.

• Адреса полезных Web-узлов. Ссылки на другие Web-узлы, включая узлы,

перечисленные в данном дополнении и в остальных главах книги.

Введение

35

• Рисунки и диаграммы. Набор используемых в этой книге рисунков и диа-

грамм в формате PDF (Adobe Acrobat).

• Список рассылки Internet. Информация о подключении к списку рассылки

Internet, соответствующему данной книге.

• Курсы по защите сетей. Ссылки на начальные страницы курсов, основан-

ных на материале данной книги. Эти страницы могут быть полезны другим

преподавателям в отношении использования новых идей для совершенство-

вания структуры их собственных курсов.

Списки исправлений для других моих книг, а также информация о торго-

вых скидках на эти книги доступна по адресу http: //www.shore.net/~ws.

Другие Web-узлы

Существует множество других Web-узлов, предлагающих интересные сведе-

ния в дополнение к материалу данной книги. В последующих главах ссылки на

Web-узлы будут приводиться в разделах “Рекомендуемые источники дополни-

тельной информации”. Поскольку адреса URL многих узлов часто меняются, в

книге не указываются конкретные адреса, а предлагается обратиться к упомяну-

той выше Web-странице книги, где должны быть указаны текущие адреса соот-

ветствующих узлов.

I С точки зрения защиты сетей интересными являются следующие

Лг, t т т, Web-узлы.

(ЗЬЙМкх’''' • COAST. Обширный перечень ссылок на узлы, посвященные во-

просам криптографии и защиты сетей.

• IETF Security Area. Постоянно обновляемые сведения о стан-

дартах на средства обеспечения безопасности в Internet.

• Computer and Network Security Reference Index. Хороший

справочник по поставщикам и коммерческим продуктам, отве-

ты на часто задаваемые вопросы, архивы групп новостей, ста-

тьи и ссылки на другие Web-узлы.

• The Cryptography FAQ. Обширный и заслуживающий внимания

список часто задаваемых вопросов с ответами на них, охваты-

вающий все аспекты криптографии.

• Tom Dunigan’s Security Page. Прекрасный перечень ссылок на

Web-узлы, посвященные криптографии и защите сетей.

• IEEE Technical Committee on Security and Privacy. Копии ин-

формационных бюллетеней и сведения о деятельности IEEE.

Группы новостей USENET

Различным аспектам защиты сетей и криптографии посвящено множество

групп новостей, правда, для них характерен слишком низкий уровень соотноше-

ния “сигнал/шум”, но имеет смысл проверить экспериментальным путем, удов-

летворяет ли ваши запросы какая-то из этих групп. К теме данной книги имеют

непосредственное отношение следующие группы новостей.

36

Глава 1

• alt. security. Общее обсуждение тем, связанных с безопасностью.

• sci. crypt. Общая дискуссия по криптологии и связанным с ней темам.

• sci. crypt. research. Эта модерируемая группа включает новости о прово-

димых исследованиях; публикуемые в ней статьи должны иметь отношение

к техническим аспектам криптологии.

• comp, security .firewalls. Общее обсуждение брандмауэров и технологии

их использования.

Введение

37

This page intentionally left blank

зчи Криптография

До сих пор наиболее важным из автоматизирован-

‘ _ . И| ных средств защиты сетей и коммуникаций является

' ' шифрование. Широко используются две формы шифро-

J ' "Д; вания — традиционное, или симметричное, шифрование

| и шифрование с открытым ключом, иначе называемое

к асимметричным шифрованием. В части I книги предла-

t . - ; ’”1'', гается обзор основных принципов криптографии на ос-

; . /;- . - нове традиционного шифрования и криптографии с от-

; ~ крытым ключом, рассматриваются широко используе-

'. : ’ мь1е алгоритмы и обсуждаются основные сферы

применения этих двух подходов.

-’Л. Глава 2. Традиционное шифрование

и конфиденциальность

В главе 2 обсуждаются методы традиционного

шифрования на основе наиболее широко используемой

технологии: стандарта шифрования DES и его последо-

вателя — версии DES с тремя ключами. Наряду с вопро-

сами внутренней структуры алгоритма шифрования при

использовании традиционного шифрования для обеспе-

чения конфиденциальности большое значение имеют во-

просы реализации. В главе обсуждается шифрование

длинных сообщений, сравнивается сквозное и канальное

шифрование, а также рассматриваются методы распре-

деления ключей.

Глава 3. Шифрование с открытым ключом

и аутентификация

Аутентификация является мерой защиты, не ме-

нее важной, чем конфиденциальность. Как минимум,

аутентификация сообщения должна гарантировать,

что сообщение пришло из указанного в нем источни-

ка. Кроме того, аутентификация может включать за-

щиту от модификации, задержки, повторного воспро-

изведения сообщений и изменения порядка их следо-

вания. Глава 3 начинается с анализа требований,

предъявляемых к средствам аутентификации, а затем

рассматриваются различные подходы к обеспечению аутентификации. Ключе-

вым элементом различных схем аутентификации является использование аутен-

тификатора, в качестве которого обычно выступают либо код аутентификации

сообщения (МАС), либо значение функции хэширования. В главе рассматрива-

ются вопросы реализации соответствующих типов алгоритмов и анализируется

несколько конкретных примеров.

Шифрование с открытым ключом осуществило революцию в сфере защиты

коммуникаций. Глава 3 предлагает введение в область шифрования с открытым

ключом. Подробно рассматривается алгоритм RSA и снова поднимается вопрос

управления ключами. В этой же главе обсуждается нашедшая широкое приме-

нение технология обмена ключами Диффи-Хеллмана. Кроме того, в главе опре-

деляются цифровые подписи и рассматривается их применение.

40

Часть I. Криптография

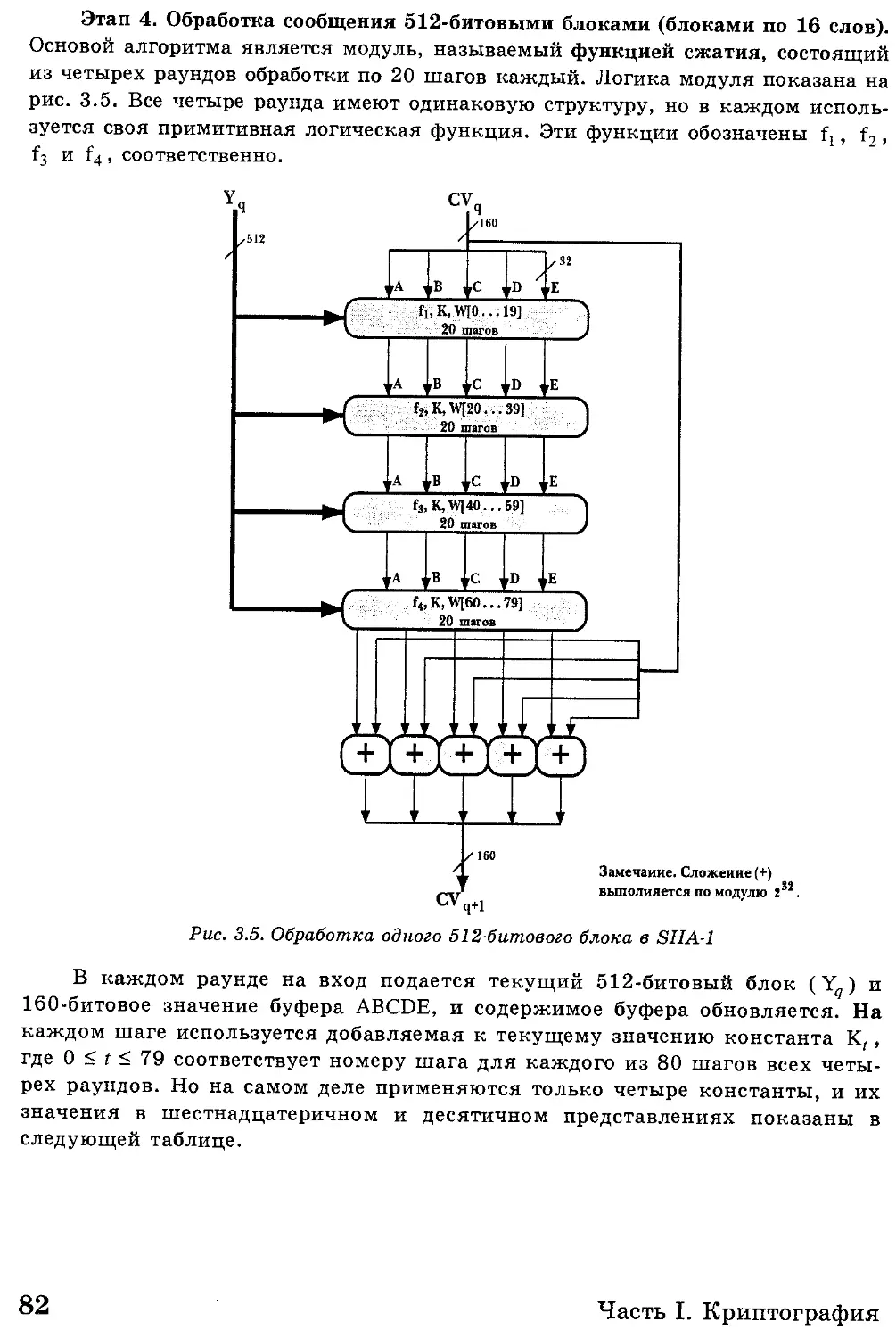

ГЛАВА

Традиционное

шифрование

и конфиденци-

альность

2.1. Принципы традиционного шифрования

2.2. Алгоритмы традиционного шифрования

2.3. Режимы блочного шифрования

2.4. Размещение средств шифрования

2.5. Распределение ключей

2.6. Рекомендуемые источники дополнительной

информации

2.7. Задачи

Традиционное шифрование, называемое также симметричным шифрова-

нием, шифрованием с секретным ключом и шифрованием с одним клю-

чом, до изобретения шифрования с открытым ключом было единствен-

ным методом шифрования.1 Сегодня этот метод по-прежнему остается самым

распространенным.

Мы начнем эту главу с обсуждения общей модели процесса традиционного

шифрования — это поможет в дальнейшем понять контекст, в котором приме-

няются конкретные алгоритмы. Затем мы рассмотрим три важных алгоритма

шифрования — DES, “тройной” DES и AES. После этого будет рассмотрено при-

менение этих алгоритмов в контексте обеспечения конфиденциальности.

2.1. ПРИНЦИПЫ ТРАДИЦИОННОГО

ШИФРОВАНИЯ

Схема традиционного шифрования складывается из следующих пяти со-

ставляющих (рис. 2.1).

• Открытый текст. Это исходное сообщение или данные, подаваемые на вход

алгоритма шифрования.

• Алгоритм шифрования. Алгоритм, выполняющий различные подстановки и

преобразования в открытом тексте.

• Секретный ключ. Секретный ключ также подается на вход алгоритму. От

этого ключа зависят конкретные подстановки и преобразования, выполняе-

мые алгоритмом.

• Шифрованный текст. Это “перемешанное” сообщение, получаемое на выхо-

де алгоритма. Оно зависит от открытого текста и секретного ключа. Для

одного и того же сообщения два разных ключа порождают разные шифро-

ванные тексты.

• Алгоритм дешифрования. По сути, это алгоритм шифрования, выполняе-

мый в обратную сторону. Он берет шифрованный текст и тот же секретный

ключ, который применялся при шифровании, и восстанавливает исходный

открытый текст.

Для надежности традиционного шифрования необходимо выполнение сле-

дующих требований.

1. Алгоритм шифрования должен быть достаточно стойким. Как минимум, ал-

горитм должен быть таким, чтобы противник, знающий алгоритм и имею-

щий доступ к одному или нескольким фрагментам открытого текста, не

смог бы расшифровать весь текст или вычислить ключ. Это требование

обычно формулируется в более строгой форме: противник не должен иметь

возможности дешифровать шифрованный текст или открыть ключ даже при

1 Шифрование с открытым ключом было впервые описано в открытой литературе

в 1976 г. Представители NSA (National Security Agency — Агентство национальной

безопасности США) заявляют, что специалисты NSA разработали этот метод не-

сколькими годами раньше.

42

Часть I. Криптография

наличии нескольких фрагментов шифрованного текста вместе с

соответствующими им фрагментами открытого текста.

2. Отправитель и получатель должны некоторым тайным образом получить

копии секретного ключа и сохранять его в тайне. Если кто-то сможет от-

крыть ключ и узнать алгоритм, то все сообщения, шифруемые с использо-

ванием этого ключа, окажутся незащищенными.

Секретный ключ,

известный отправителю

и адресату

Секретный ключ,

известный отправителю

и адресату

Алгоритм

шифрования

(например, DES)

открытый

текст

Пересылаемый

шифрованный текст

Алгоритм открытый

дешифрования текст

(обращение алгоритма

шифрования)

Рис. 2.1. Упрощенная модель традиционного шифрования

Важно отметить, что надежность традиционного шифрования зависит от

секретности ключа, а не от секретности алгоритма. Поэтому предполагается, что

должна быть обеспечена практическая невозможность расшифровки сообщения

на основе знания шифрованного текста, даже если известен алгоритм шифрова-

ния/дешифрования. Другими словами, не требуется обеспечивать секретность

алгоритма — необходимо обеспечить секретность ключа.

Именно эта особенность схемы традиционного шифрования является причиной

ее широкого применения. Отсутствие необходимости хранить в секрете алгоритм да-

ет производителям возможность реализовать алгоритмы шифрования данных в виде

дешевых общедоступных микросхем, которыми оснащены сегодня многие современ-

ные системы. При использовании традиционного шифрования основная проблема

защиты заключается в надежном сохранении секретности ключа.

Криптография

Классификация криптографических систем в общем случае строится на ос-

нове следующих трех независимых характеристик.

1. Тип операций по преобразованию открытого текста в шифрованный. Все алго-

ритмы шифрования основываются на использовании двух операций: замены,

означающей замещение каждого элемента открытого текста (бита, буквы, груп-

пы битов или группы букв) некоторым другим элементом, и перестановки, оз-

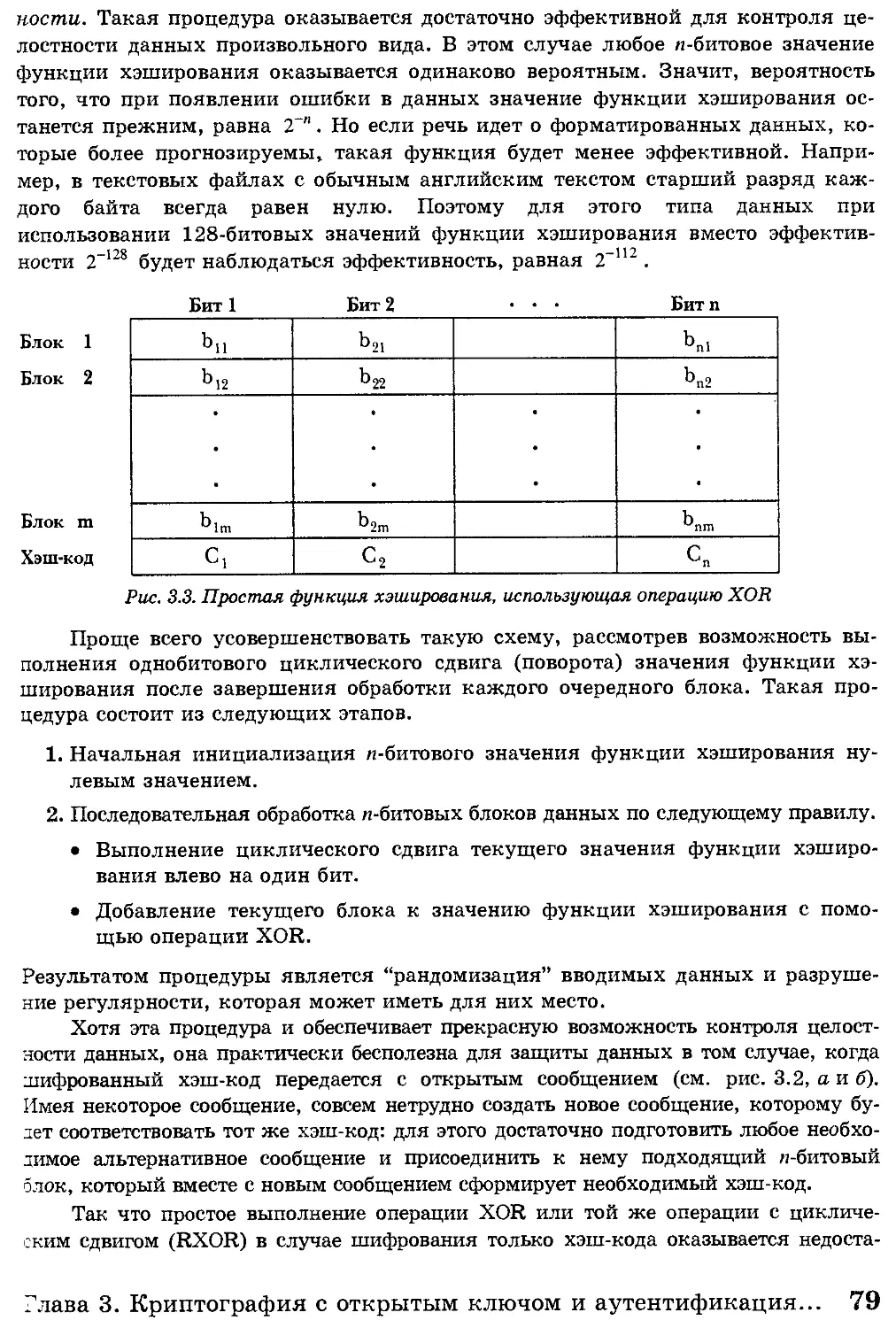

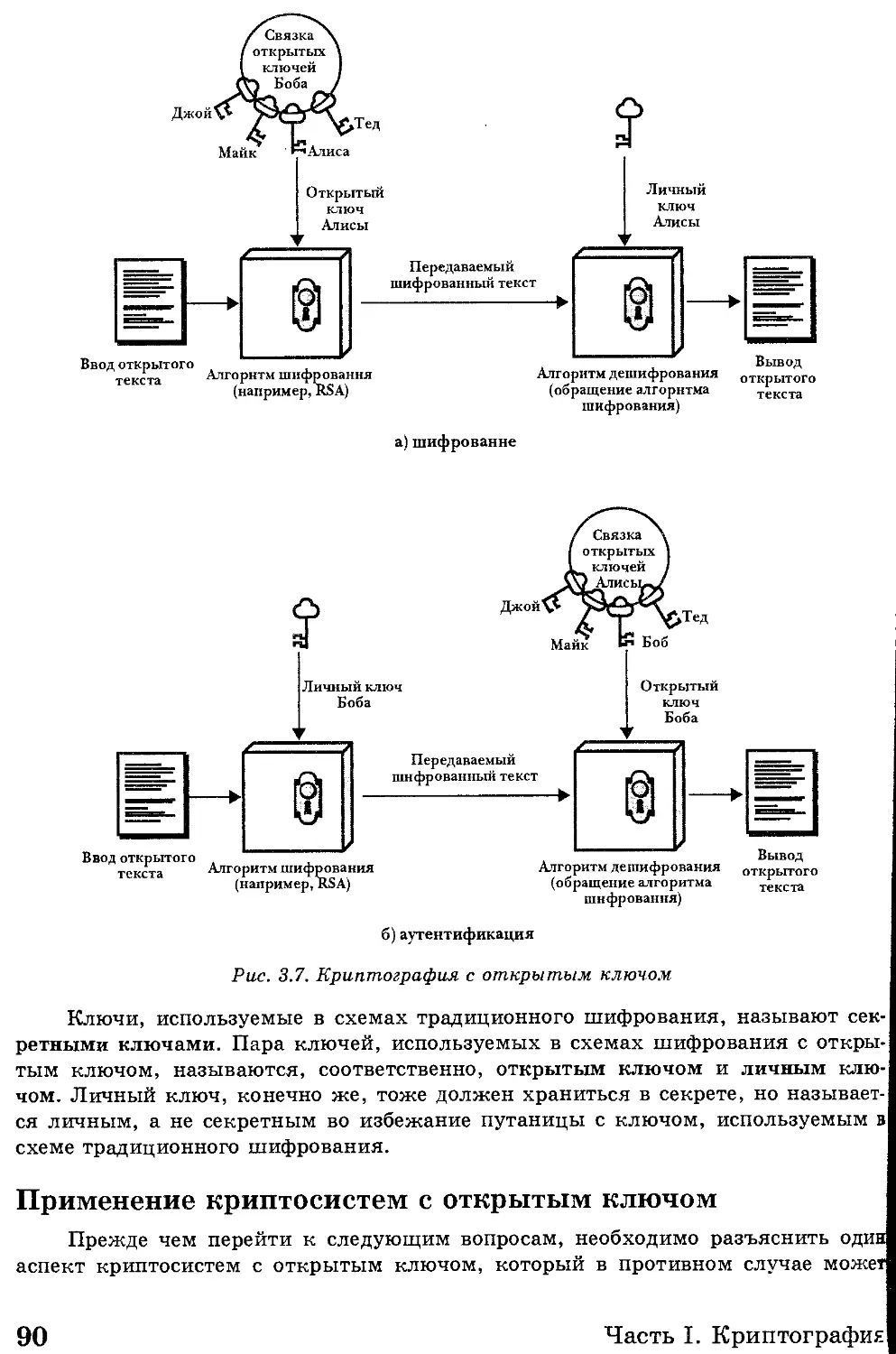

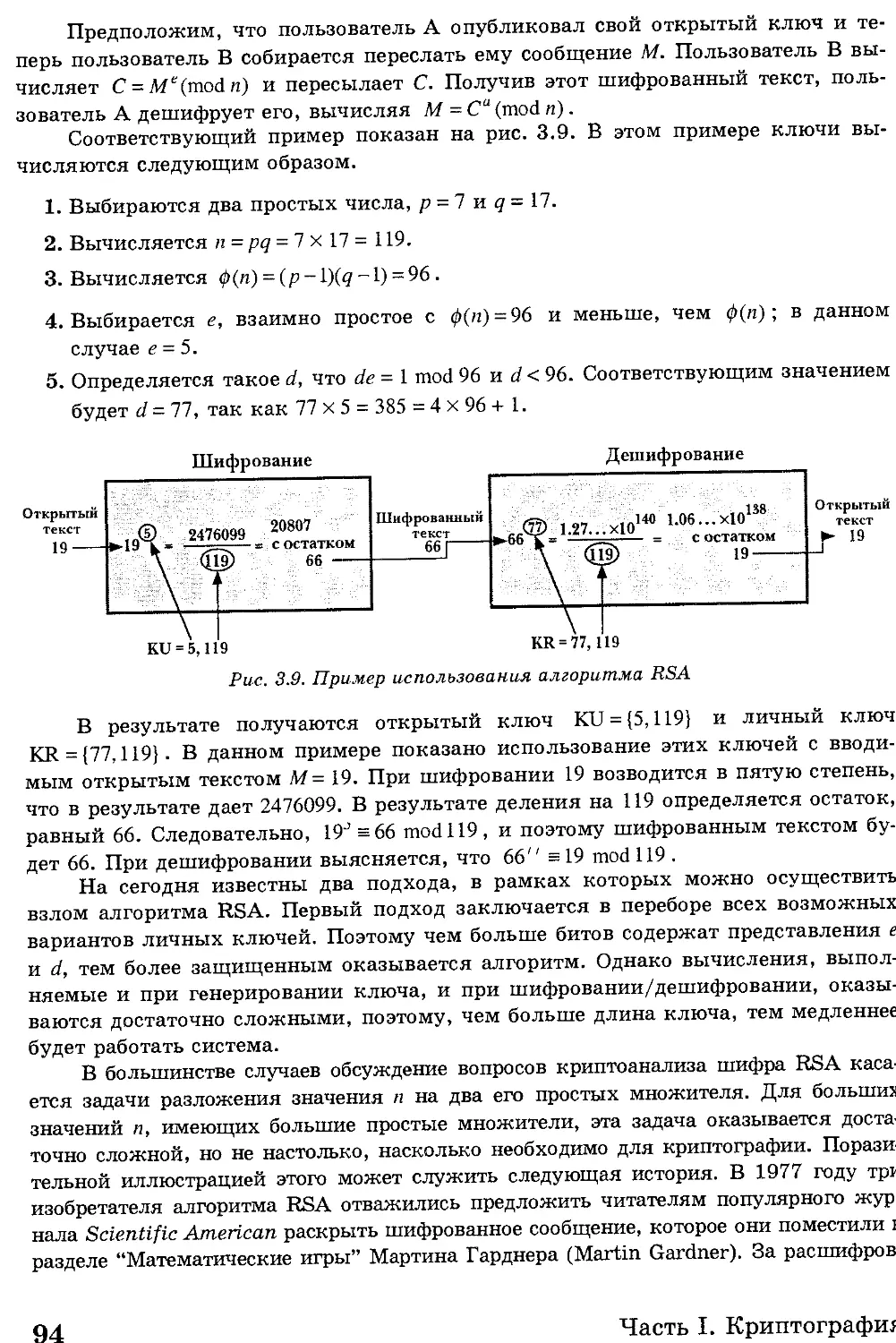

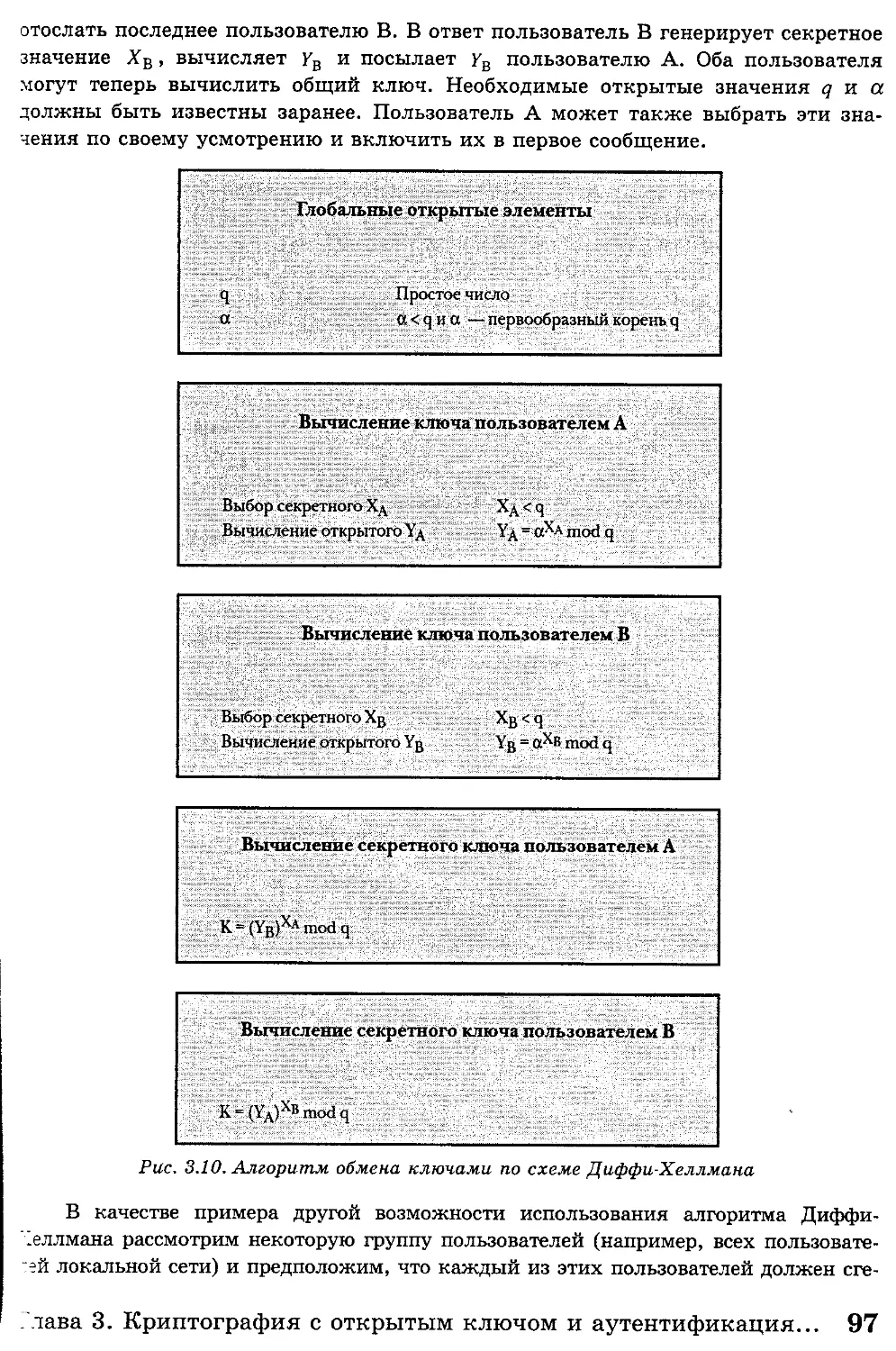

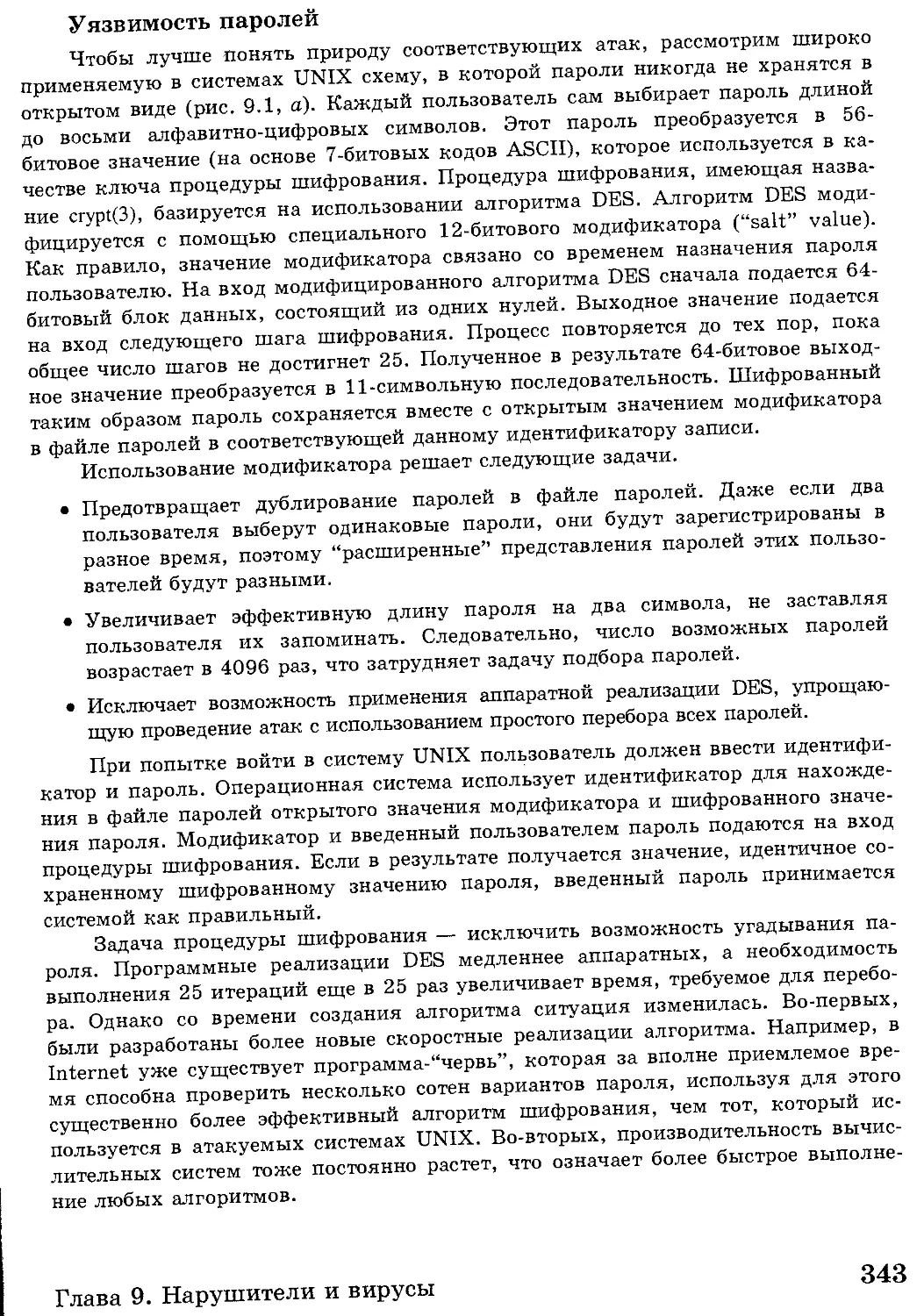

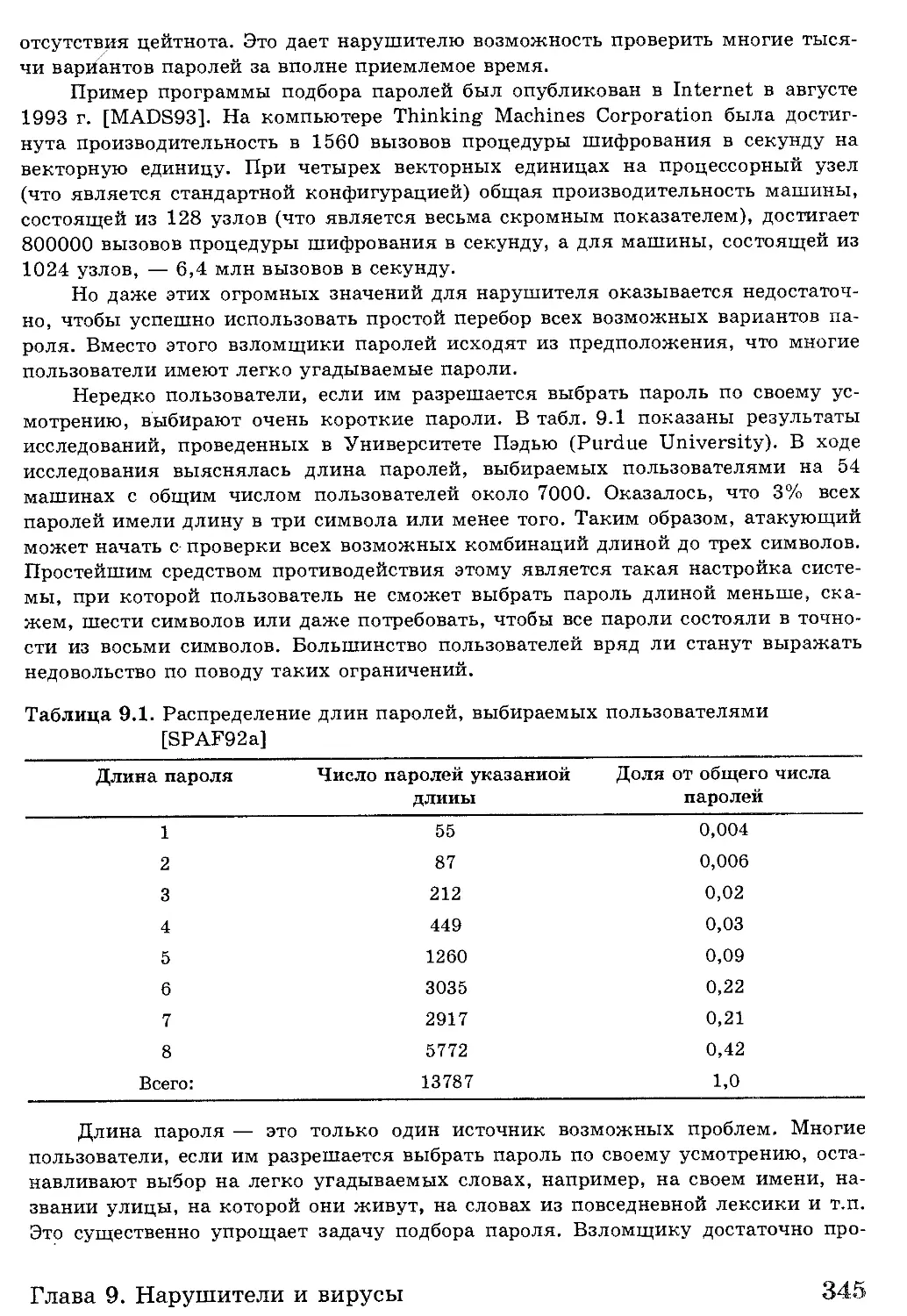

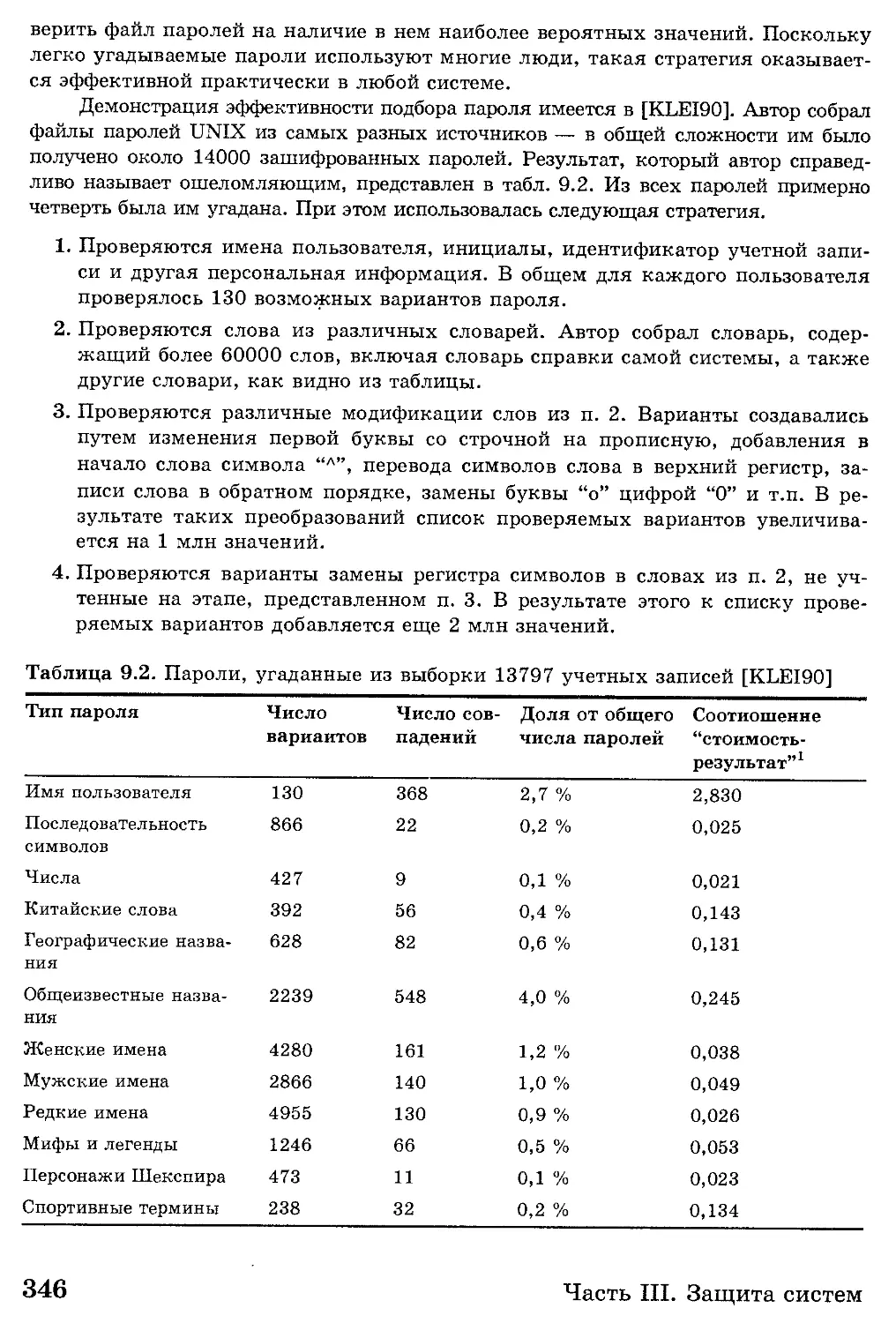

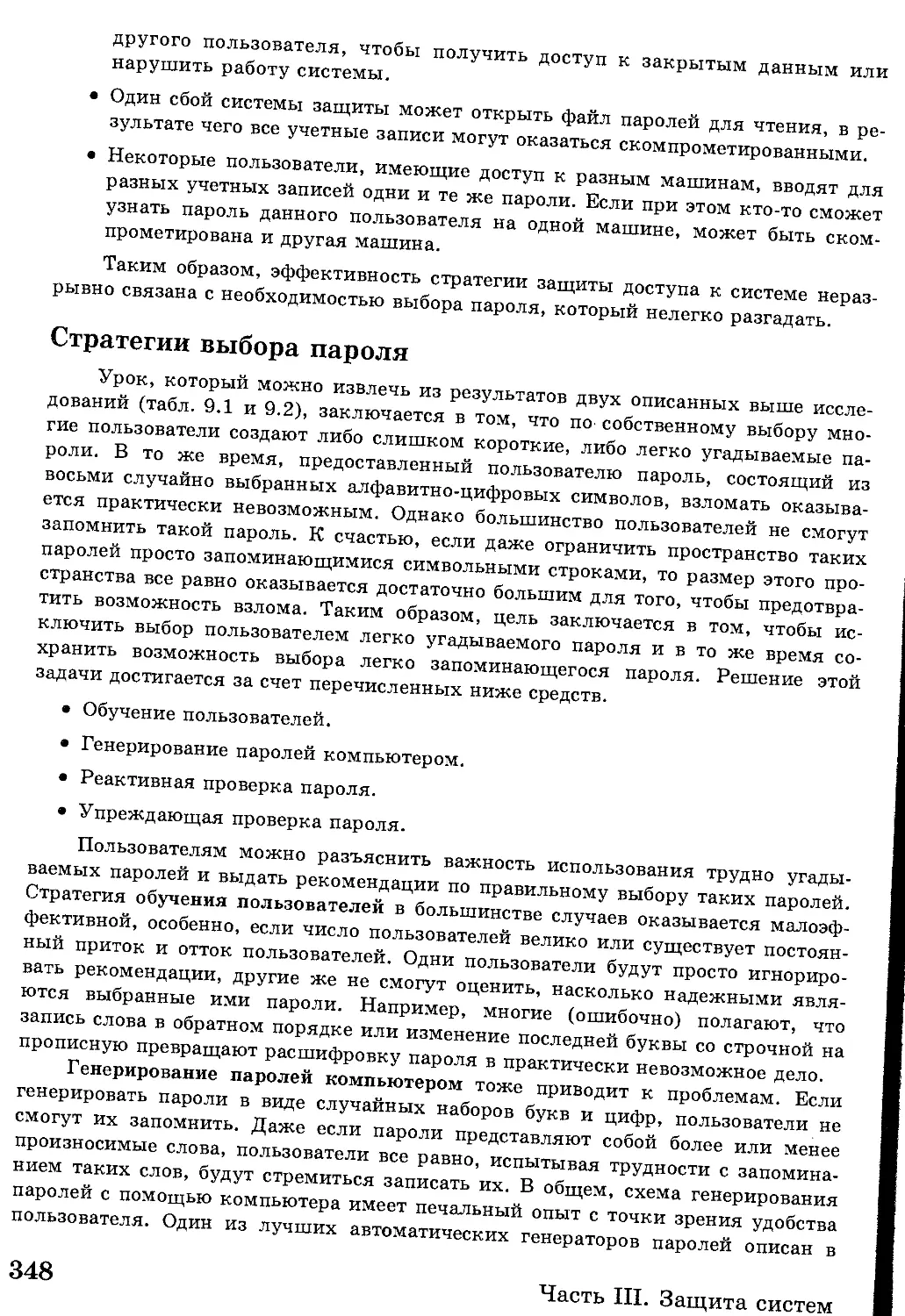

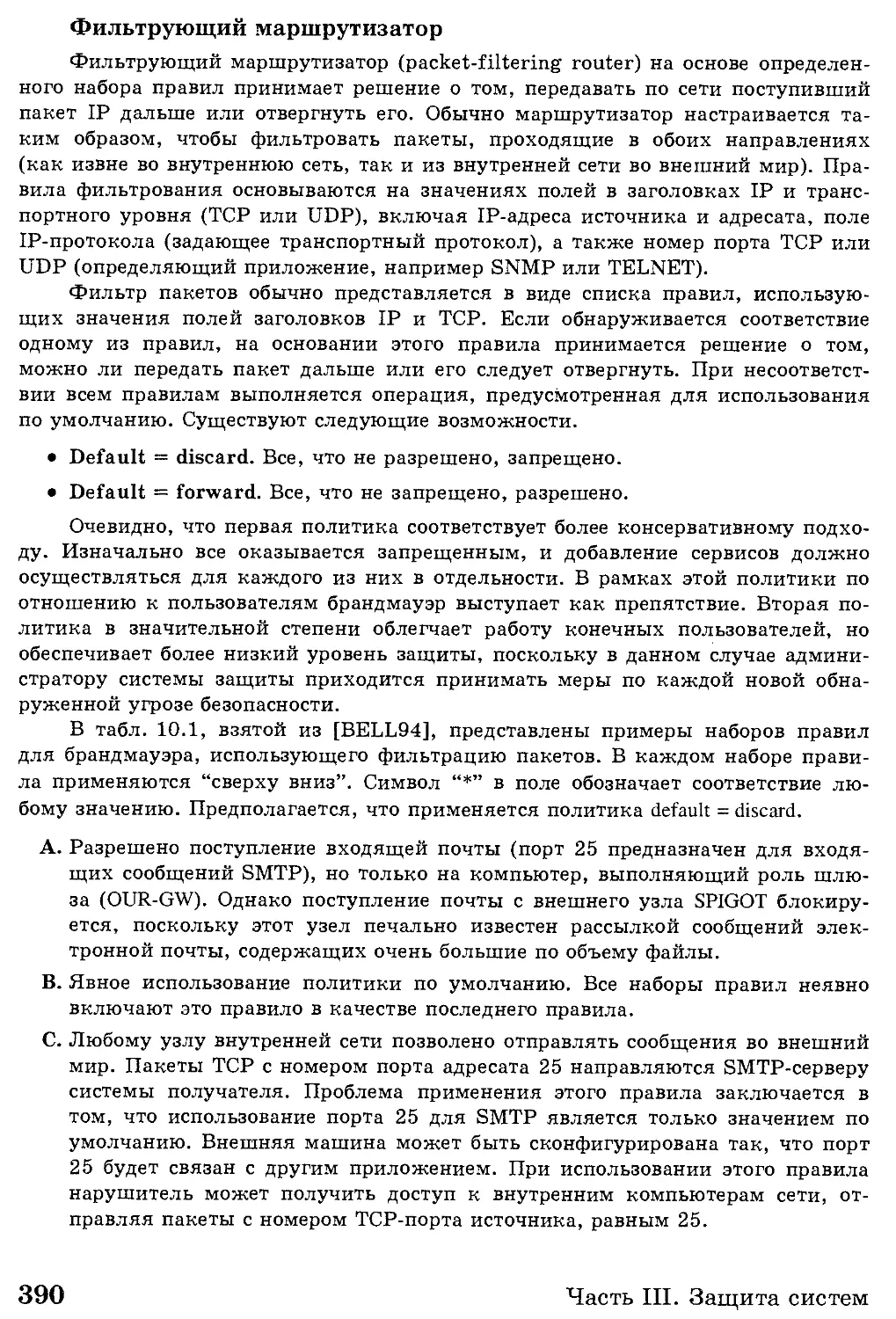

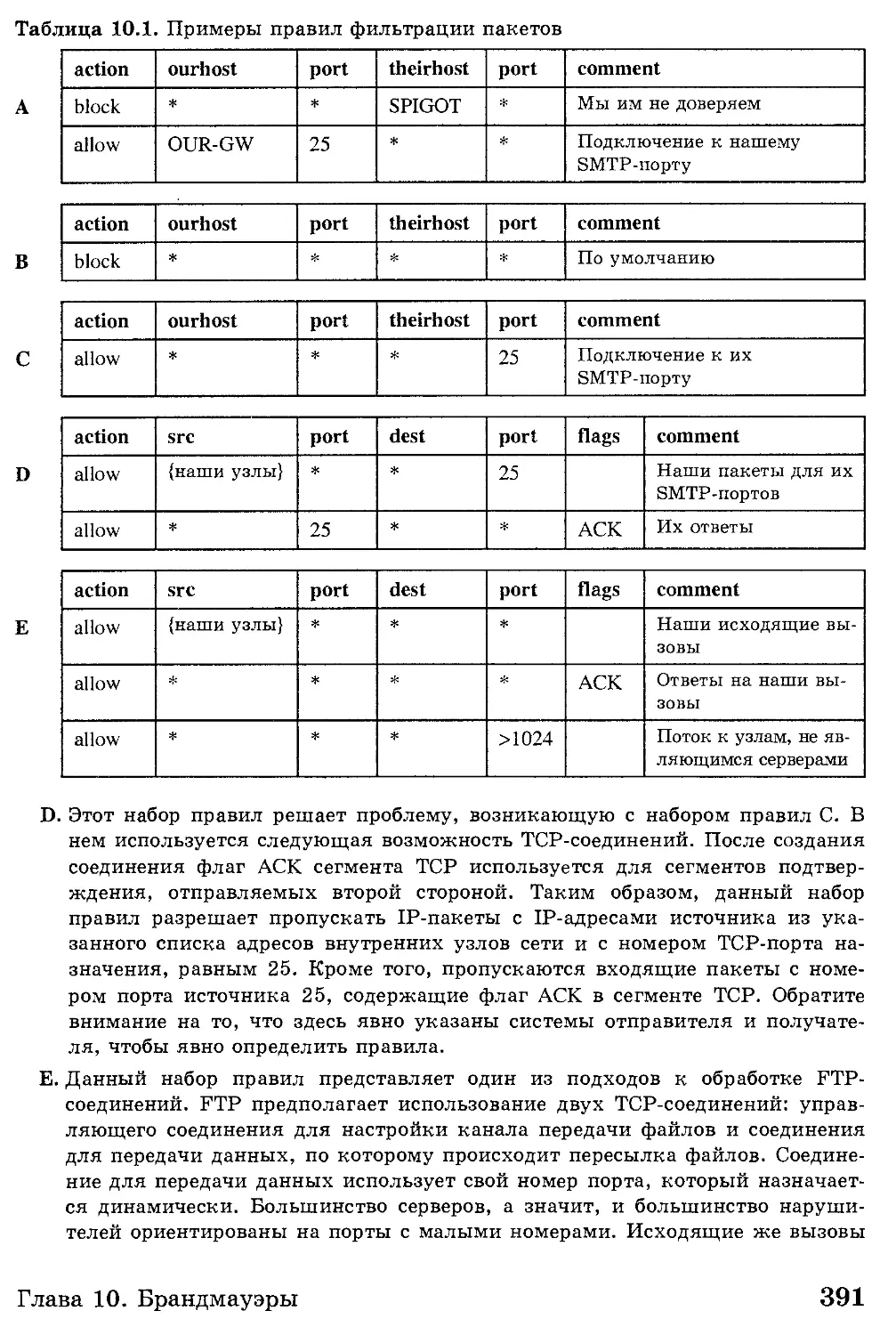

начающей изменение порядка следования элементов открытого текста. При