Автор: Рэндал Э. Брайант Дэвид Р. О'Халларон

Теги: компьютерные технологии программирование

ISBN: 5-94157-433-9

Год: 2005

Текст

Компьютерные системы

АРХИТЕКТУРА И ПРОГРАММИРОВАНИЕ

ВЗГЛЯД ПРОГРАММИСТА

_ пйант Дэвид Р.О’Халлорон

Рэндал Э. Брайан Д

Рэндал Э. Брайант

Дэвид Р. О'Халларон

Компьютерные системы

АРХИТЕКТУРА И ПРОГРАММИРОВАНИЕ

ВЗГЛЯД ПРОГРАММИСТА

Санкт-Петербург

«БХВ-Петербург»

2005

•Computer Systems

>- A Programmer’s Perspective

_____V._.

i Randal E. Bryant

David R. O’Hallaron

I

i

Prentice

Hall

Pearson Education, Inc.

--- Upper Saddle River, New Jersey 07458

УДК 681.3.06

ББК 32.973.26

Б87

Брайант Р., О'Халларон Д.

Б87 Компьютерные системы: архитектура и программирование.

Пер. с англ. — СПб.: БХВ-Петербург, 2005. — 1104 с.: ил.

ISBN 5-94157-433-9

В основу книги положен разработанный авторами учебный курс "Введе-

ние в компьютерные системы", преподаваемый более чем в 90 университе-

тах по всему миру. Описывается компьютерная система, под которой

понимаются не только "стандартные элементы архитектуры", такие как цен-

тральный процессор, память, порты ввода-вывода и др., но также операци-

онная система, компилятор и сетевое окружение. Рассмотрено представле-

ние данных и программ на машинном уровне, архитектура процессора, оп-

тимизация программ, связывание и управление потоками, виртуальная

память и управление памятью, ввод-вывод на системном уровне, сетевое и

параллельное программирование. Описано, каким образом перечисленные

выше аспекты необходимо учитывать программисту при разработке собст-

венных приложений и систем. Приведенные в книге примеры для процес-

соров, совместимых с Intel (1А32), написаны на языке С и выполняются в

операционной системе Unix или сходных, например Linux.

Для преподавателей, студентов и программистов

УДК 681.3.06

ББК 32.973.26

Группа подготовки издания:

Главный редактор Екатерина Кондукова Редактор Елена Кашликова

Зам. главного редактора Игорь Шишигин Компьютерная верстка Ольги Сергиенко

Зав. редакцией Григорий Добин Корректор Зинаида Дмитриева

Перевод с английского Дмитрия Ежова, Станислава Шестакова Дизайн обложки Зав. производством Игоря Цырульникова Николай Тверских

Authorized translation from the English language edition, entitled COMPUTER SYSTEMS: A PROGRAMMER'S

PERSPECTIVE, 1st Edition, ISBN 0-13-034074-X, by BRYANT, RANDAL E. and OHALLARON, DAVID R., pub-

lished by Pearson Education, Inc., publishing as Prentice Hall, Copyright © 2003. AU rights reserved. No part of this book

may be reproduced or transmitted in any form or by any means, electronic or mechanical, including photocopying, recording

or by any information storage retrieval system, without permission from Pearson Education, Inc. RUSSIAN language edition

published by BHV—St. Petersburg, Copyright © 2005.

Авторизованный перевод английской редакции, выпущенной Prentice Hall, Pearson Education, Inc., © 2003. Bee

права защищены. Никакая часть настоящей книги не может быть воспроизведена или передана в какой бы то ни

было форме и какими бы то ни было средствами, будь то электронные или механические, включая

фотокопирование и запись на магнитный носитель, если на то нет разрешения Pearson Education, Inc. Перевод на

русский язык "БХВ-Петербург", © 2005.

Лицензия ИД No 02429 от 24.07.00. Подписано в печать 31.05.05.

Формат 70хЮ01/1в. Печать офсетная. Усл. печ. л. 89.

Тираж 3000 экз. Заказ №4071

"БХВ-Петербург", 194354, Санкт-Петербург, ул. Есенина, 5Б.

Санитарно-эпидемиологическое заключение на продукцию

№ 77.99.02.953.Д.006421.11.04 от 11.11.2004 г. выдано Федеральной службой

по надзору в сфере защиты прав потребителей и благополучия человека.

Отпечатано с готовых диапозитивов

в ГУП "Типография "Наука"

199034, Санкт-Петербург, 9 линия, 12

ISBN 0-13-034074-Х (англ.)

ISBN 5-94157-433-9 (рус.)

С 2003, Pearson Education, Inc., Pearson Prentice Hall

О Перевод на русский язык "БХВ-Петербург", 2005

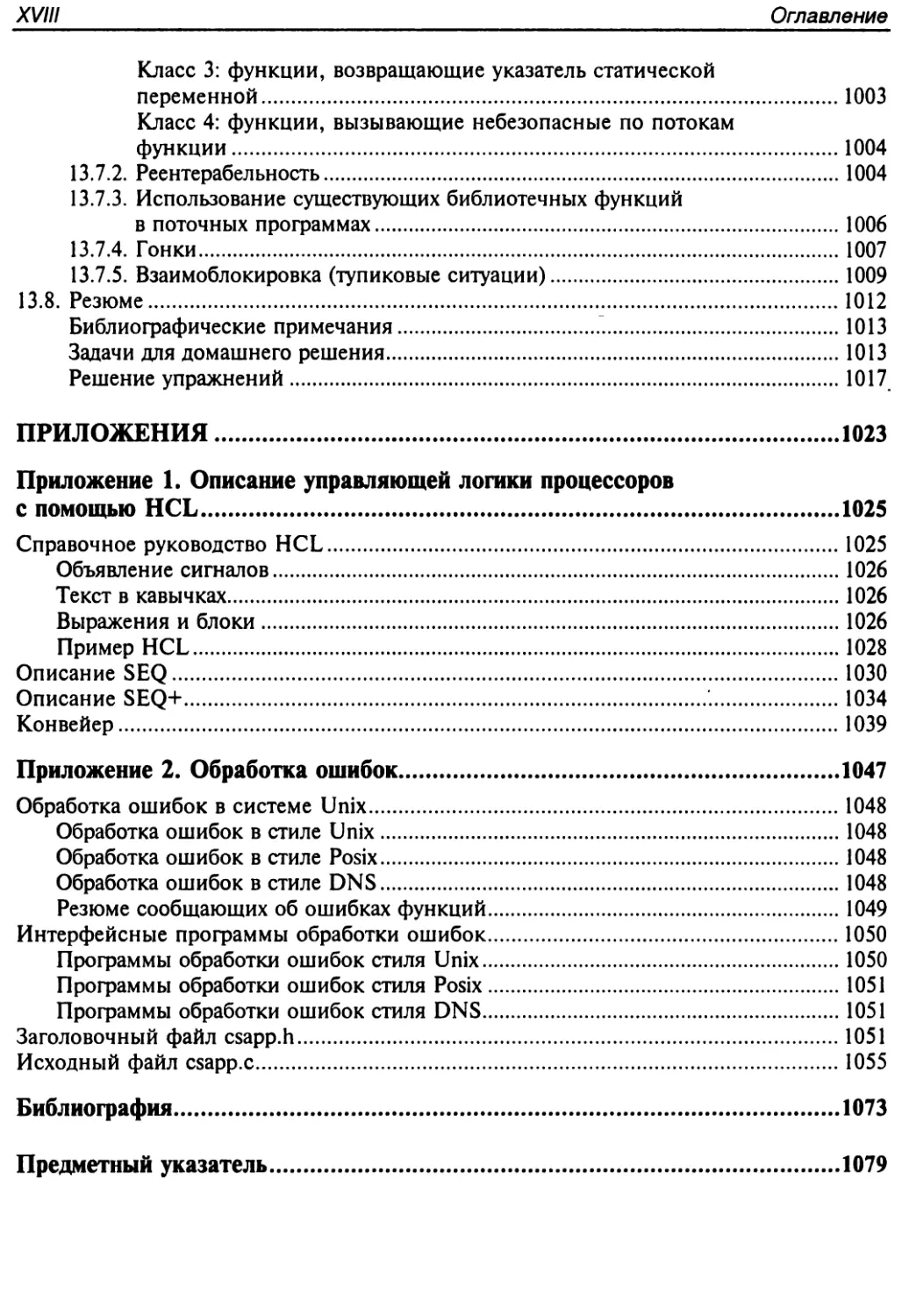

Оглавление

Предисловие...........................................................1

Что нужно знать перед прочтением......................................1

Как читать книгу......................................................2

Происхождение книги...................................................3

Обзор книги...........................................................4

Благодарности.........................................................7

Информация об авторах.................................................9

ЧАСТЬ ВВОДНАЯ. ОБЗОР КОМПЬЮТЕРНЫХ СИСТЕМ.............................11

Глава 1. Экскурс в компьютерные системы..............................13

1.1. Информация — это биты + контекст................................14

1.2. Программы, которые переводятся другими программами

в различные формы....................................................16

1.3. Как работает система компиляции.................................18

1.4. Процессоры читают и интерпретируют инструкции, сохраняемые в памяти.19

1.4.1. Организация аппаратных средств системы.....................20

Шины.........................................................20

Устройства ввода-вывода......................................21

Оперативная память...........................................21

Процессор....................................................22

1.4.2. Выполнение программы hello.................................23

1.5. Различные виды кэш-памяти.......................................25

1.6. Устройства памяти образуют иерархию.............................26

1.7. Операционная система управляет работой аппаратных средств.......27

1.7.1. Процессы...................................................29

1.7.2. Потоки.....................................................30

1.7.3. Виртуальная память.........................................31

1.7.4. Файлы......................................................32

1.8. Обмен данных в сетях.......................................... 33

1.9. Следующие шаги..................................................35

1.10. Резюме.........................................................35

Библиографические заметки........................................36

VI

Оглавление

ЧАСТЬ I. СТРУКТУРА И ВЫПОЛНЕНИЕ ПРОГРАММЫ.............................37

Глава 2. Представление информации и работа с ней......................39

2.1. Хранение информации........................................ ....41

2.1.1. Шестнадцатеричная система исчисления........................42

О преобразовании между десятичной и шестнадцатеричной системами....45

2.1.2. Машинные слова..............................................46

2.1.3. Размеры данных..............................................46

2.1.4. Адресация и упорядочение байтов.............................48

О присвоении типам данных имени...............................51

Форматированная печать........................................51

Указатели и массивы...........................................51

Указатель и разыменование (снятие косвенности)................52

2.1.5. Представление строк.........................................54

2.1.6. Представление кода..........................................55

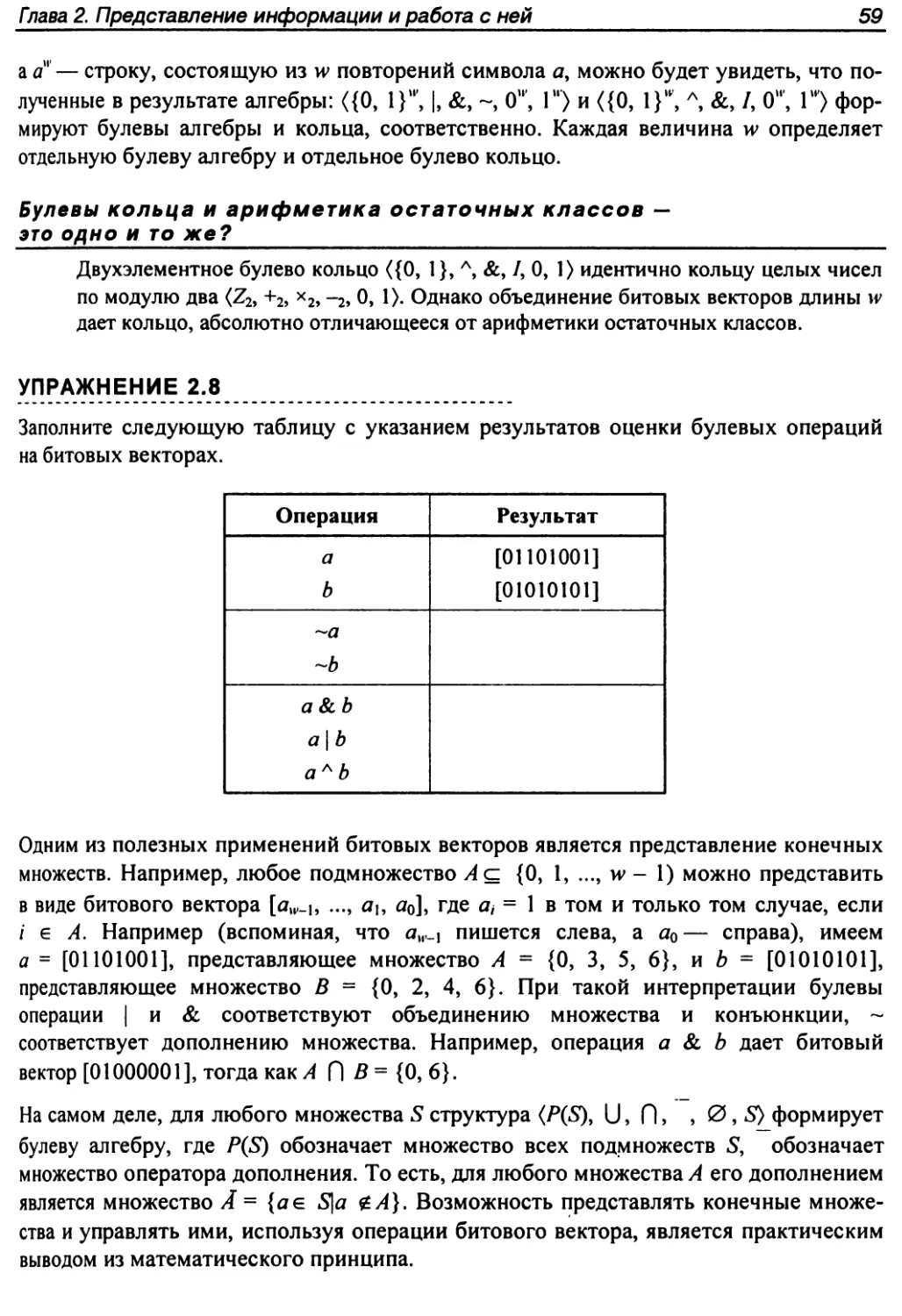

2.1.7. Булевы алгебры и кольца.....................................56

Какая польза от абстрактной алгебры...........................58

2.1.8. Операции на уровне бита в С.................................61

2.1.9. Логические операции в С.....................................63

2.1.10. Операции сдвига в С........................................64

2.2. Целочисленное представление......................................65

2.2.1. Типы целого.................................................65

2.2.2. Кодировки со знаком и с двоичным дополнительным кодом.......66

2.2.3. Преобразования между числами со знаком и без знака..........71

2.2.4. Величины со знаком относительно величин без знака в С.......74

2.2.5. Расширение битового представления числа.....................76

2.2.6. Усечение чисел..............................................79

2.3. Целочисленная арифметика.........................................81

2.3.1. Приращение без знака........................................81

2.3.2. Приращение в дополнительном коде............................85

2.3.3. Отрицание в дополнительном-двоичном коде....................88

2.3.4. Умножение без знака.........................................90

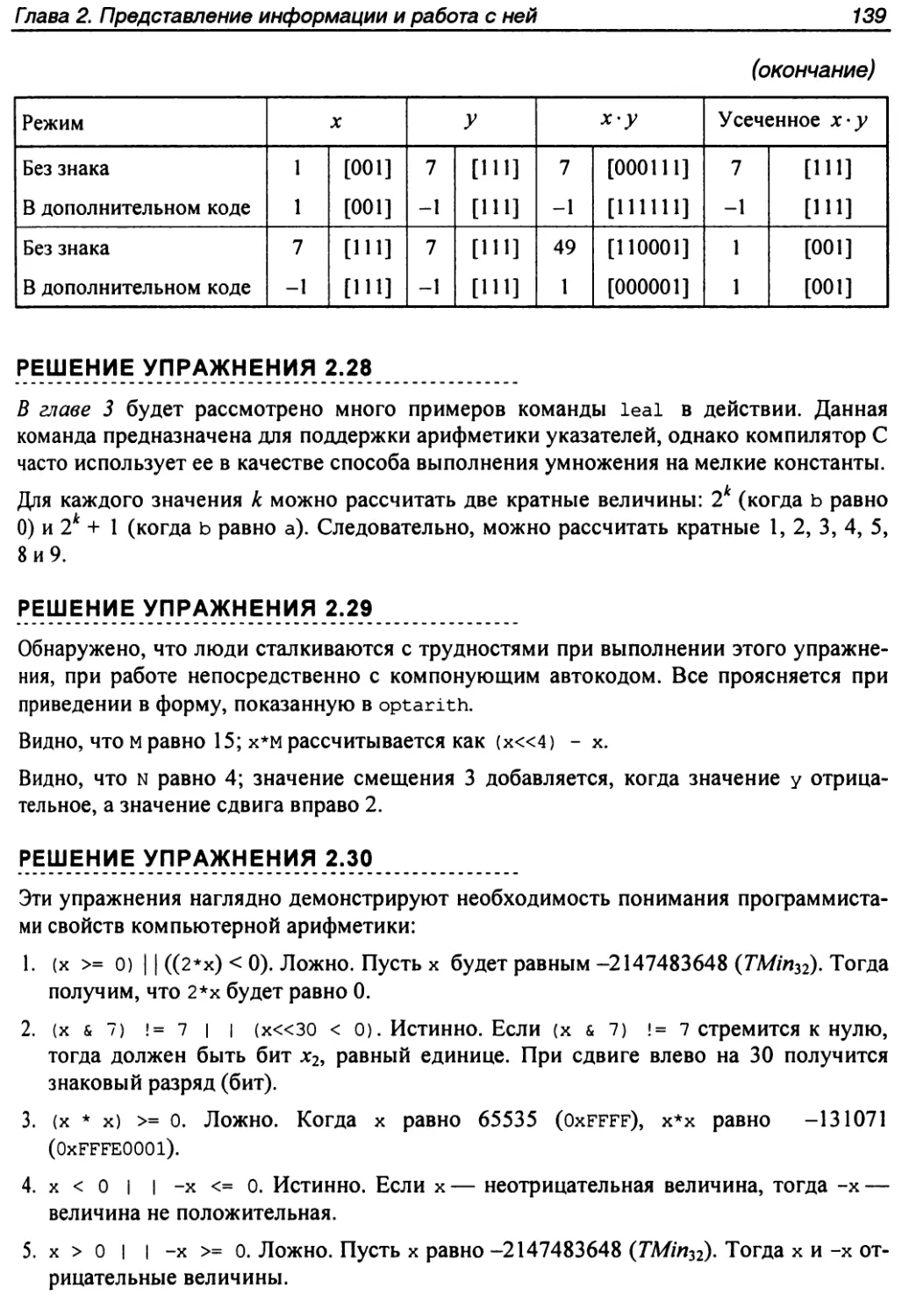

2.3.5. Умножение в дополнительном двоичном коде....................91

2.3.6. Умножение на степени двух...................................93

2.3.7. Деление на степени двух.....................................94

2.4. Числа с плавающей точкой.........................................96

2.4.1. Дробные двоичные числа......................................97

2.4.2. Представление стандарта плавающей точки IEEE...............100

Нормализованные значения.....................................101

Ненормализованные значения...................................101

Особые значения..............................................102

2.4.3. Примерные числа............................................102

2.4.4. Округление.................................................107

2.4.5. Операции с плавающей точкой................................109

2.4.6. Плавающая точка в С........................................111

Арифметические операции с плавающей точкой Intel IA32........112

2.5. Резюме..........................................................117

Библиографические примечания......................................118

Оглавление

VII

Задачи для домашнего решения......................................119

Решение упражнений................................................128

Глава 3. Представление программ на машинном уровне..................145

3.1. Историческая перспектива........................................148

3.2. Кодирование программ............................................151

3.2.1. Программный код машинного уровня...........................152

3.2.2. Примеры программных кодов..................................153

3.2.3. Замечание по форматированию................................157

3.3. Форматы данных..................................................159

3.4. Доступ к данным.................................................160

3.4.1. Спецификаторы операндов....................................160

3.4.2. Команды перемещения данных.................................163

3.4.3. Перемещение данных.........................................166

Несколько примеров указателей................................166

3.5. Арифметические и логические операции............................169

3.5.1. Команда загрузки исполнительного адреса....................170

3.5.2. Унарные и бинарные операции.............................. 170

3.5.3. Операции сдвига............................................171

3.5.4. Обсуждение.................................................172

3.5.5. Специальные арифметические операции...................... 174

3.6. Управление......................................................175

3.6.1. Коды управления............................................176

3.6.2. Доступ к кодам условия.....................................177

3.6.3. Команды перехода и их кодирование..........................180

3.6.4. Трансляция условных переходов..............................184

3.6.5. Циклы......................................................187

Циклы do-while...............................................187

Циклы while..................................................190

Циклы for....................................................194

3.6.6. Операторы выбора...........................................196

3.7. Процедуры.......................................................201

3.7.1. Структура стекового фрейма.................................202

3.7.2. Передача управления........................................203

3.7.3. Соглашения об использовании регистров......................204

3.7.4. Примеры процедур...........................................207

3.7.5. Рекурсивные процедуры......................................210

3.8. Распределение памяти под массивы и доступ к массивам............213

3.8.1. Базовые принципы..i........................................213

3.8.2. Арифметические операции с указателями......................215

3.8.3. Массивы и циклы.......................................... 216

3.8.4. Вложенные циклы............................................218

3.8.5. Массивы фиксированных размеров.............................220

3.8.6. Динамически размещаемые массивы............................222

3.9. Структуры разнородных данных....................................225

3.9.1. Структуры..................................................226

Представление объекта как структуры типа struct..............226

3.9.2. Объединения................................................229

VIII

Оглавление

3.10. Выравнивание...................................................234

3.11. Как пользоваться указателями...................................237

3.12. Использование отладчика GDB....................................241

3.13. Ссылки на ячейку в памяти и переполнение буферов...............244

3.14. Коды с плавающей точкой........................................250

3.14.1. Регистры с плавающей точкой..............................250

3.14.2. Вычисления выражений с помощью стека.....................252

3.14.3. Операции перемещения и преобразования данных.............255

3.14.4. Арифметические операции с плавающей запятой..............257

3.14.5. Использование значений с плавающей точкой в процедурах...261

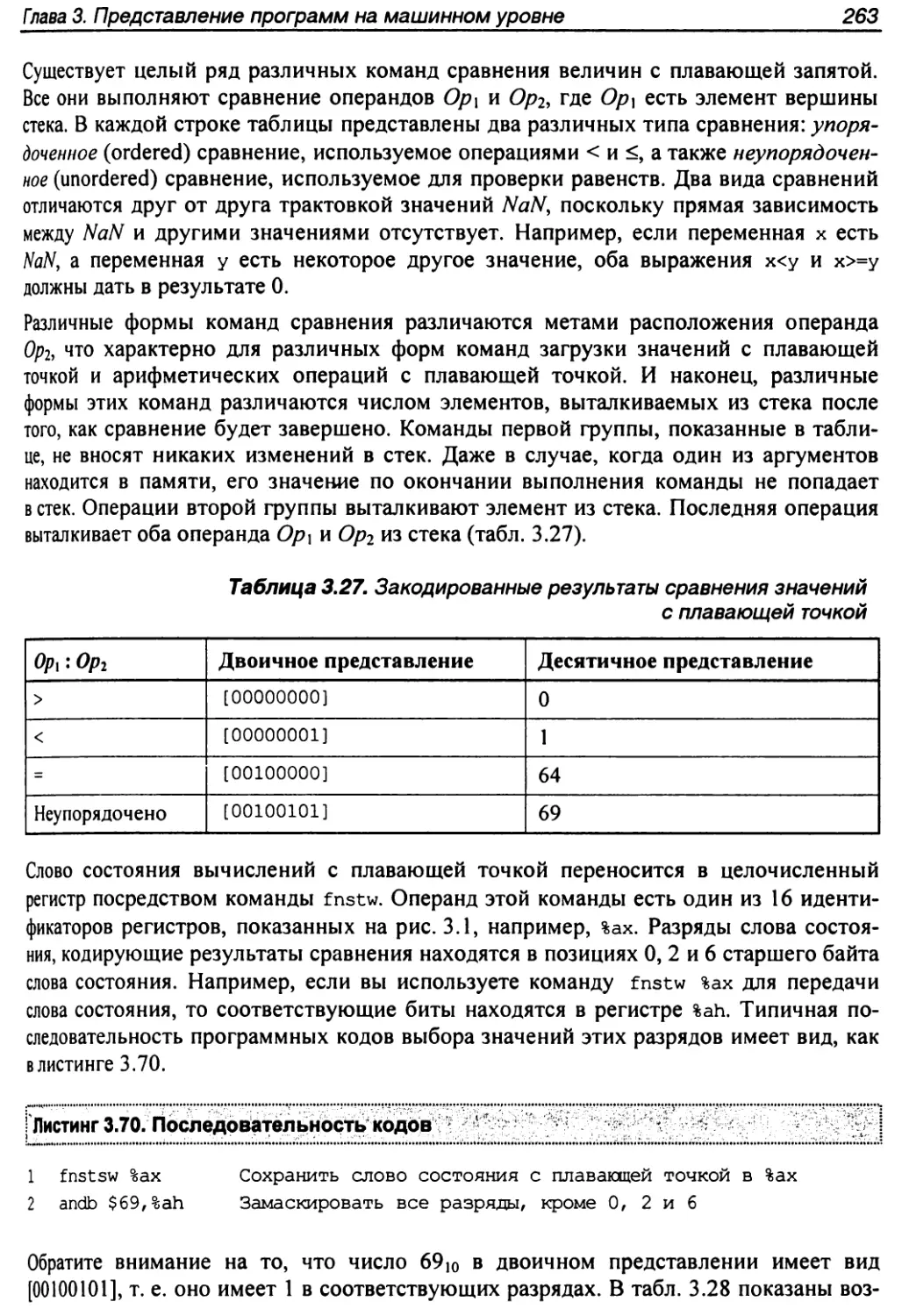

3.14.6. Тестирование и сравнение значений с плавающей точкой.....262

3.15. Встраивание ассемблерных кодов в программы на С............ „..265

3.15.1. Базовый встроенный ассемблер.............................266

3.15.2. Расширенная форма оператора asm..........................268

3.16. Резюме.........................................................273

Библиографические заметки........................................274

Задачи для домашнего решения.....................................275

Решение упражнений...............................................282

Глава 4. Архитектура процессора......................................301

4.1. Архитектура системы команд Y86..................................304

4.2. Логическое проектирование и язык управления

аппаратными средствами HCL............................................319

4.2.1. Логические шлюзы...........................................320

4.2.2. Комбинационные схемы и булевы выражения HCL................320

4.2.3. Комбинационные схемы на уровне слова и целочисленные выражения

в HCL.............................................................322

4.2.4. Принадлежность множеству...................................327

4.2.5. Память и синхронизация.....................................328

4.3. Последовательные реализации Y86.................................330

4.3.1. Поэтапная организация процессора...........................330

Выборка......................................................330

Декодирование................................................331

Выполнение...................................................331

Память.......................................................331

Обратная запись..............................................331

Обновление PC................................................331

Выполнение команды rmmovl....................................337

Выполнение команды pushl.....................................338

Выполнение команды je........................................340

Выполнение команды ret.......................................342

4.3.2. Структура аппаратных средств SEQ...........................343

Выборка......................................................343

Декодирование................................................343

Выполнение...................................................343

Память.......................................................344

Обратная запись..............................................344

4.3.3. Синхронизация SEQ..........................................347

Оглавление

IX

4.3.4. Реализация этапов SEQ.......................................351

Этап выборки..................................................352

Этапы декодирования и обратной записи.........................353

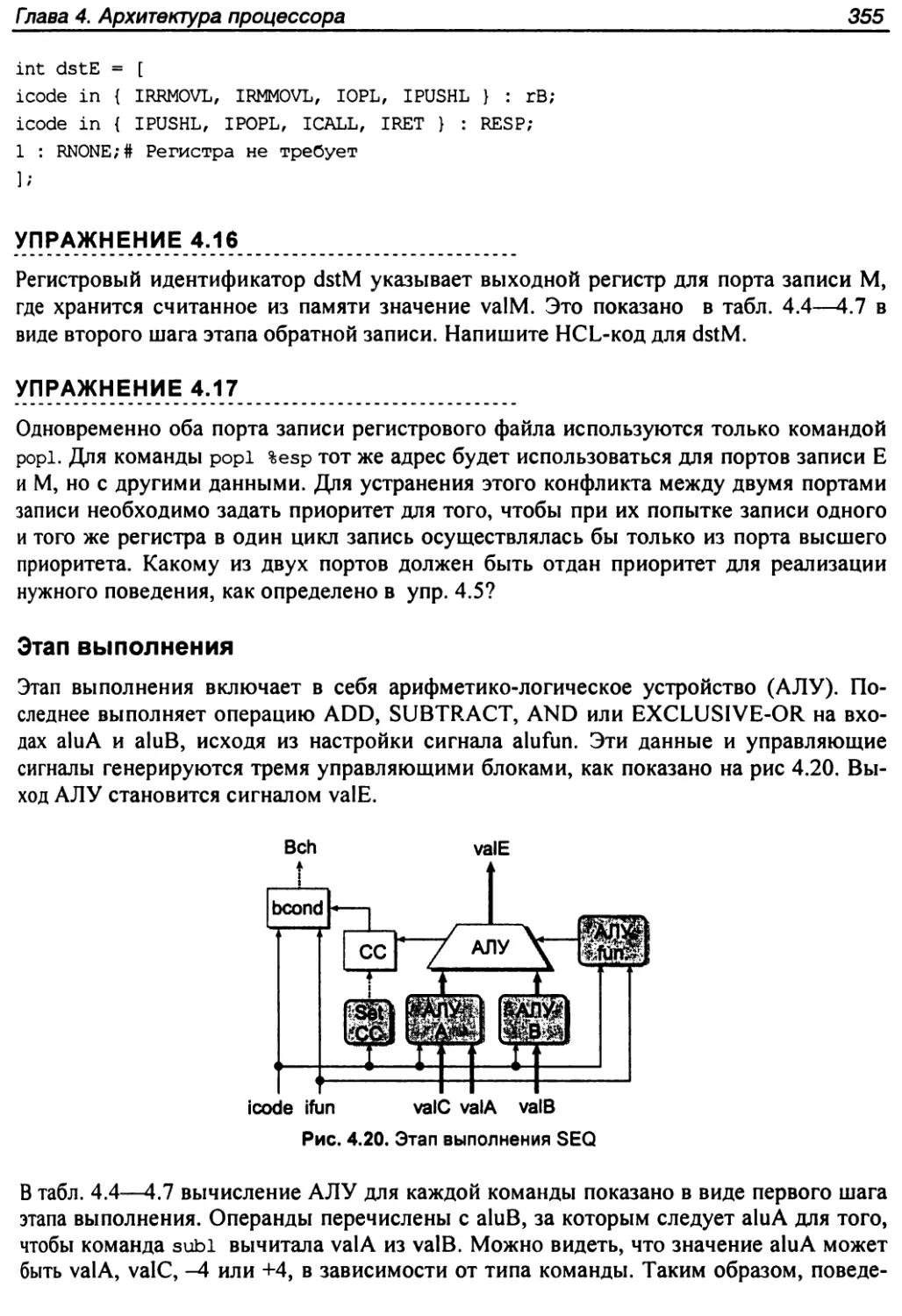

Этап выполнения...............................................355

Этап памяти...................................................356

Этап обновления PC............................................358

Исследование SEQ..............................................358

4.3.5. Реконфигурация этапов вычисления............................359

4.4. Общие принципы конвейерной обработки.............................362

4.4.1. Конвейеры вычислений........................................363

4.4.2. Подробное описание конвейерной операции.....................364

4.4.3. Ограничения конвейерной обработки..??.......................367

Неравномерное разбиение.......................................367

Уменьшение возвратов глубокой конвейерной обработки...........368

4.4.4. Конвейеризация системы с обратной связью....................369

4.5. Конвейерные реализации Y86.......................................371

4.5.1. Вставка конвейерных регистров...............................372

4.5.2. Реконфигурация и смена меток сигналов.......................375

4.5.3. Прогнозирование следующего значения PC......................376

4.5.4. Риски конвейерной обработки.................................378

Перечисление классов рисков по данным.........................382

4.5.5. Как избежать рисков по данным с помощью останова............383

4.5.6. Как избежать рисков по данным с помощью продвижения.........385

4.5.7. Риски по данным load/use....................................391

4.5.8. Реализации этапов PIPE......................................393

Выбор PC и этап выборки.......................................393

Этапы декодирования и обратной записи.........................395

Этап выполнения...............................................399

Этап памяти...................................................399

4.5.9. Управляющая логика конвейера................................400

Желательная обработка особых контрольных случаев..............400

Выявление особых условий управления...........................403

Механизмы управления конвейером...............................404

Комбинации управляющих условий................................406

Реализация управляющей логики.................................409

4.5.10. Анализ эффективности.......................................410

4.5.11. Незаконченная работа.......................................412

Обработка исключительных ситуаций............................412

Многократные команды.........................................415

Сопряжение с системой памяти.................................415

4.6. Резюме...........................................................418

4.6.1. Имитаторы Y86...............................................419

Библиографические примечания.......................................419

Задачи для домашнего решения.......................................420

Решение упражнений.................................................425

Глава 5. Оптимизация производительности программ......................437

5.1. Возможности и ограничения оптимизирующего компилятора............439

5.2. Выражение производительности программы...........................442

X

Оглавление

5.3. Пример программы..................................................445

5.4. Устранение недостаточности циклов.................................448

5.5. Сокращение обращений к процедурам.................................453

5.6. Устранение ненужных ссылок на ячейки памяти.......................455

5.7. Общее описание современных процессоров............................458

5.7.1. Общее функционирование.......................................458

5.7.2. Производительность функционального устройства................463

5.7.3. Более пристальный взгляд на работу процессора................464

Перевод команд в операции......................................464

Обработка операций устройством выполнения......................466

Планирование операций с неограниченными ресурсами..............467

Планирование операций с ограничениями ресурсов.................469

Выводы о производительности combine4...........................472

5.8. Снижение непроизводительных издержек циклов.......................473

5.9. Преобразование в код указателя....................................477

5.10. Повышение параллелизма...........................................480

5.10.1. Разбиение циклов...........................................480

5.10.2. Вытеснение регистров.......................................485

5.10.3. Ограничения параллелизма...................................487

5.11. Сводка результатов оптимизации объединяющего кода................489

5.11.1. Аномалия производительности операций с числами

с плавающей точкой................................................489

5.11.2. Изменение платформ.........................................491

5.12. Прогнозирование ветвей и штрафы за некорректное прогнозирование..492

5.13. Понятие производительности памяти................................496

5.13.1. Задержка операций загрузки.................................496

5.13.2. Задержка операций сохранения...............................498

5.14. Жизнь в реальном мире: методы повышения производительности.......504

5.15. Выявление и устранение критических/элементов производительности..504

5.15.1. Профилирование программ....................................505

5.15.2. Использование профайлера при управлении оптимизацией.......507

5.15.3. Закон Эмдала...............................................510

5.16. Резюме............................................................512

Библиографические примечания.......................................513

Задачи для домашнего решения.......................................513

Решение упражнений.................................................518

Глава 6. Иерархия памяти............................................. 523

6.1. Технологии сохранения информации..................................524

6.1.1. Память с произвольной выборкой...............................524

Статическая RAM................................................525

Динамическая RAM...............................................525

Стандартные DRAM...............................................526

Модули памяти..................................................528

Расширенные DRAM...............................................529

Энергонезависимая память.......................................530

Доступ к основной памяти.......................................531

Оглавление

XI

6.1.2. Дисковый накопитель..........................................534

Геометрия диска................................................534

Емкость диска..................................................535

Функционирование диска.........................................536

Логические блоки диска.........................................538

Оценка дисков..................................................539

6.1.3. Направления развития технологий записывающих устройств.......544

6.2. Локальность.......................................................546

6.2.1. Локальность обращений к данным программы.....................547

6.2.2. Локальность выборки команд...................................550

6.2.3. Резюме локальности...........................................550

6.3. Иерархия памяти...................................................552

6.3.1. Кэширование в иерархии памяти................................553

Результативные обращения.......................................555

Промахи кэша...................................................555

Виды промахов кэша.............................................555

Управление кэшем...............................................556

6.3.2. Резюме концепции иерархии памяти.............................557

6.4. Виды кэш-памяти...................................................558

6.4.1. Родовая организация кэш-памяти...............................559

6.4.2. Кэш прямого отображения......................................561

Выбор множества в кэше прямого отображения.....................562

Сопоставление строк в кэше прямого отображения.................562

Извлечение слова в кэшах прямого отображения...................563

Вытеснение строк при промахах обращения в кэш прямого

отображения....................................................563

Окончательная сборка: кэш прямого обращения в действии.........563

Конфликтные промахи в кэше прямого отображения.................566

6.4.3. Ассоциативные множествам кэши................................570

Выбор множества в ассоциативных множеству кэшах................570

Сопоставление строк и извлечение слова в ассоциативных множеству

кэшах..........................................................570

Вытеснение строк при промахах в ассоциативных множеству кэшах......572

6.4.4. Полностью ассоциативные кэши.................................572

Выбор множества в полностью ассоциативных множеству кэшах..........572

Сопоставление строк и извлечение слова в полностью

ассоциативных множеству кэшах..................................573

6.4.5. Работа с операциями записи.................................. 576

6.4.6. Кэши команд и унифицированные кэши...............................577

6.4.7. Влияние параметров кэша на производительность................578

Влияние размера кэша...........................................579

Влияние размера блока..........................................579

Влияние ассоциативности........................................579

Влияние стратегии записи.......................................580

6.5. Написание кодов, дружественных кэш-памяти.........................580

6.6. Влияние кэша на производительность программ.......................586

6.6.1. Гора памяти..................................................586

6.6.2. Реконфигурация циклов для повышения пространственной локальности.592

6.6.3. Использование блокирования для повышения временной локальности...596

XII

Оглавление

6.7. Использование локальности в программах...........................599

6.8. Резюме...........................................................600

Библиографические примечания...................................... 601

Задачи для домашнего решения.......................................602

Решение упражнений.................................................608

ЧАСТЬ II. ИСПОЛНЕНИЕ ПРОГРАММ В СИСТЕМЕ...............................617

Глава 7. Редактирование связей...................................... 619

7.1. Драйверы компилятора.............................................621

7.2. Статическое связывание...........................................623

7.3. Объектные файлы..................................................624

7.4. Переместимые объектные файлы.....................................624

7.5. Идентификаторы и таблицы имен....................................626

7.6. Разрешение ссылок................................................630

7.6.1. Многократно определенные глобальные ссылки..................631

7.6.2. Связывание со статическими библиотеками.....................635

7.6.3. Использование статических библиотек.........................638

7.7. Перемещение......................................................640

7.7.1. Входы перемещения...........................................640

7.7.2. Перемещение ссылок на имя...................................641

Перемещение ссылок с относительной адресацией по PC...........642

Перемещение абсолютных ссылок.................................643

7.8. Исполняемые объектные файлы......................................645

7.9. Загрузка исполняемых объектных файлов............................647

7.10. Динамическое связывание с разделяемыми библиотеками.............649

7.11. Загрузка и связывание с разделяемыми библиотеками из приложений.652

7.12. Переместимый программный код....................................655

7.12.1. Ссылки на данные PIC.....................................656

7.12.2. Вызовы функций PIC.......................................657

7.13. Средства управления объектными файлами..........................659

7.14. Резюме..........................................................659

Библиографические замечания......................................660

Задачи для домашнего решения.....................................661

Решение упражнений...............................................667

Глава 8. Управление исключениями......................................671

8.1. Исключения.......................................................673

8.1.1. Обработка исключений........................................674

8.1.2. Классы исключений...........................................676

Аппаратные прерывания.........................................677

Системные прерывания..........................................677

Сбои..........................................................678

Аварийные завершения..........................................679

8.1.3. Исключения в процессорах Intel..............................679

8.2. Процессы.........................................................681

8.2.1. Логический поток управления.................................681

8.2.2. Закрытое адресное пространство..............................683

Оглавление XIII

8.2.3. Пользовательский и привилегированный режимы.................684

8.2.4. Контекстные переключатели...................................685

8.3. Системные вызовы и обработка ошибок..............................687

8.4. Управление процессами............................................688

8.4.1. Получение 1D процесса.......................................688

8.4.2. Порождение и завершение процессов...........................689

8.4.3. Снятие дочерних процессов...................................694

Изменение поведения по умолчанию..............................695

Проверка статуса выхода снятого дочернего процесса............696

Состояния ошибки..............................................696

Константы, связанные с функциями Unix.........................696

Примеры.......................................................697

8.4.4. Перевод процессов в состояние "сна".........................699

8.4.5. Загрузка и запуск программ на исполнение....................700

8.4.6. Использование функций для запуска программ..................703

8.5. Сигналы..........................................................706

8.5.1. Терминология, связанная с сигналами.........................709

8.5.2. Посылка сигналов............................................710

Группы процессов..............................................710

Посылка сигналов с клавиатуры.................................710

Посылка сигналов с помощью функций............................711

8.5.3. Получение сигналов..........................................714

8.5.4. Некоторые вопросы обработки сигналов........................716

8.5.5. Переносимая обработка сигналов..............................722

8.5.6. Явная блокировка сигналов...................................724

8.6. Нелокальные передачи управления..................................727

8.7. Организация управления процессами................................730

8.8. Резюме...........................................................731

Библиографические замечания........................................731

Задачи для домашнего решения.......................................732

Решение упражнений.................................................738

Глава 9. Измерение времени исполнения программы.......................741

9.1. Течение времени в компьютерной системе...........................743

9.1.1. Планирование процессов и прерывания от таймера..............744

9.1.2. Течение времени с точки зрения прикладной программы.........745

9.2. Измерение времени подсчетом количества интервалов................748

9.2.1. Роль операционной системы...................................748

9.2.2. Считывание данных от таймеров...............................749

9.2.3. Точность таймеров процесса..................................750

9.3. Счетчики тактов..................................................752

9.3.1. Счетчики тактов в IA32......................................753

9.4. Измерение времени исполнения программы с помощью счетчиков тактов.755

9.4.1. Эффект переключения контекста...............................755

9.4.2. Кэширование и другие эффекты................................757

9.4.3. Схема измерения K-best......................................761

Экспериментальная оценка......................................762

Установка значения К..........................................764

Компенсация обработки прерываний от таймера...................767

XIV

Оглавление

Вычисление на других машинах..................................768

Результаты наблюдений.........................................771

9.5. Измерение по часам реального времени......................:......771

9.6. Протокол эксперимента............................................774

9.7. Взгляд в будущее.................................................775

9.8. Реализация схемы измерения K-best................................776

9.9. Задания по пройденному материалу.................................776

9.10. Резюме..........................................................777

Библиографические замечания.......................................778

Задачи для домашнего решения......................................778

Решение упражнений................................................779

Глава 10. Виртуальная память.....................................783

10.1. Физическая и виртуальная адресация...............................785

10.2. Пространство адресов.............................................786

10.3. Инструментальное средство кэширования............................787

10.3.1. Организация кэш в DRAM.....................................788

10.3.2. Таблицы страниц............................................789

10.3.3. Страница находится в DRAM..................................791

10.3.4. Обращение к отсутствующей странице.........................791

10.3.5. Размещение страниц.........................................793

10.3.6. Снова о компактности размещения............................793

10.4. Манипулирование памятью..........................................794

10.4.1. Упрощение компоновки..................................... 795

10.4.2. Упрощение совместного использования........................796

10.4.3. Упрощение выделения памяти.................................797

10.4.4. Упрощение загрузки.........................................797

10.5. VM как средство защиты памяти....................................797

10.6. Преобразование адресов...........................................799

10.6.1. Интегрирование кэш в виртуальную память....................802

10.6.2. Ускорение трансляции адресов с помощью TLB.................803

10.6.3. Многоуровневые таблицы страниц.............................805

10.6.4. Непрерывная трансляция адреса..............................807

10.7. Система памяти Pentium/Linux.....................................811

10.7.1. Трансляция адресов системой Pentium........................812

Таблицы страниц в Pentium....................................814

Трансляция таблицы страниц в системе Pentium.................816

Преобразование TLB в системе Pentium.........................816

10.7.2. Система виртуальной памяти Linux...........................817

Области виртуальной памяти в Linux...........................819

Обработка исключительной ситуации, возникающей при обращении

к отсутствующей странице в системе Linux...................820

10.8. Отображение в памяти.......................................................821

10.8.1. Разделяемые повторно посещаемые объекты.............................822

10.8.2. Еще раз о функции fork...............................................825

10.8.3. Еще раз о функции execve.............................................825

10.8.4. Отображение в памяти на уровне пользователя с помощью

функции ттар..............................................................826

Оглавление

XV

10.9. Динамическое распределение памяти.................................828

10.9.1. Функции malloc и free.......................................830

10.9.2. Что дает динамическое распределение памяти..................832

10.9.3. Назначение программы распределения памяти и требования к ней.833

10.9.4. Фрагментация................................................835

10.9.5. Вопросы реализации..........................................836

10.9.6. Неявные списки свободных блоков.............................837

10.9.7. Размещение распределенных блоков............................839

10.9.8. Разбиение свободных блоков..................................840

10.9.9. Получение дополнительной динамической памяти................841

10.9.10. Объединение свободных блоков...............................841

10.9.11. Объединение с использованием граничных тегов...............842

10.9.12. Реализация простой программы распределения памяти..........845

Разработка программы выделения памяти........................846

Основные константы и макроопределения для управления

списком свободных блоков.....................................848

Создание начального списка свободных блоков..................849

Освобождение и объединение блоков............................851

Выделение блоков.............................................852

10.9.13. Явные списки свободных блоков..............................854

10.9.14. Раздельные свободные списки................................855

Простое разделение памяти....................................856

Разделение с учетом размера..................................857

Метод близнецов..............................................858

10.10. Сборка мусора....................................................859

10.10.1. Основные принципы функционирования программ сборки мусора...860

10.10.2. Программы сборки мусора, реализующие алгоритм Mark&Sweep....861

10.10.3. Консервативный алгоритм Mark&Sweep для программ на С.......863

10.11. Часто встречающиеся ошибки.......................................864

10.11.1. Разыменование плохих указателей..........................865

10.11.2. Чтение неинициализированной области памяти...............865

10.11.3. Переполнение буфера стека................................866

10.11.4. Предположение о размере указателей и объектов............866

10.11.5. Ошибки занижения или завышения на единицу................867

10.11.6. Ссылка на указатель вместо объекта.......................868

10.11.7. Неправильное понимание арифметических операций

над указателями....................................................868

10.11.8. Ссылки на несуществующие переменные.......................869

10.11.9. Ссылка на данные в свободных блоках динамической памяти...869

10.11.10. Представление об утечках в памяти........................870

10.12. Сводка некоторых ключевых понятий, связанных

с виртуальной памятью...................................................871

10.13. Резюме...........................................................871

Библиографические замечания........................................872

Задачи для домашнего решения.......................................873

Решение упражнений.................................................878

XVI

Оглавление

ЧАСТЬ III. ВЗАИМОДЕЙСТВИЕ И ВЗАИМОСВЯЗИ ПРОГРАММ...........................885

Глава 11. Системный уровень ввода-вывода............................... 887

11.1. Ввод-вывод Unix...................................................888

11.2. Открытие и закрытие файлов........................................889

11.3. Считывание и запись файлов........................................891

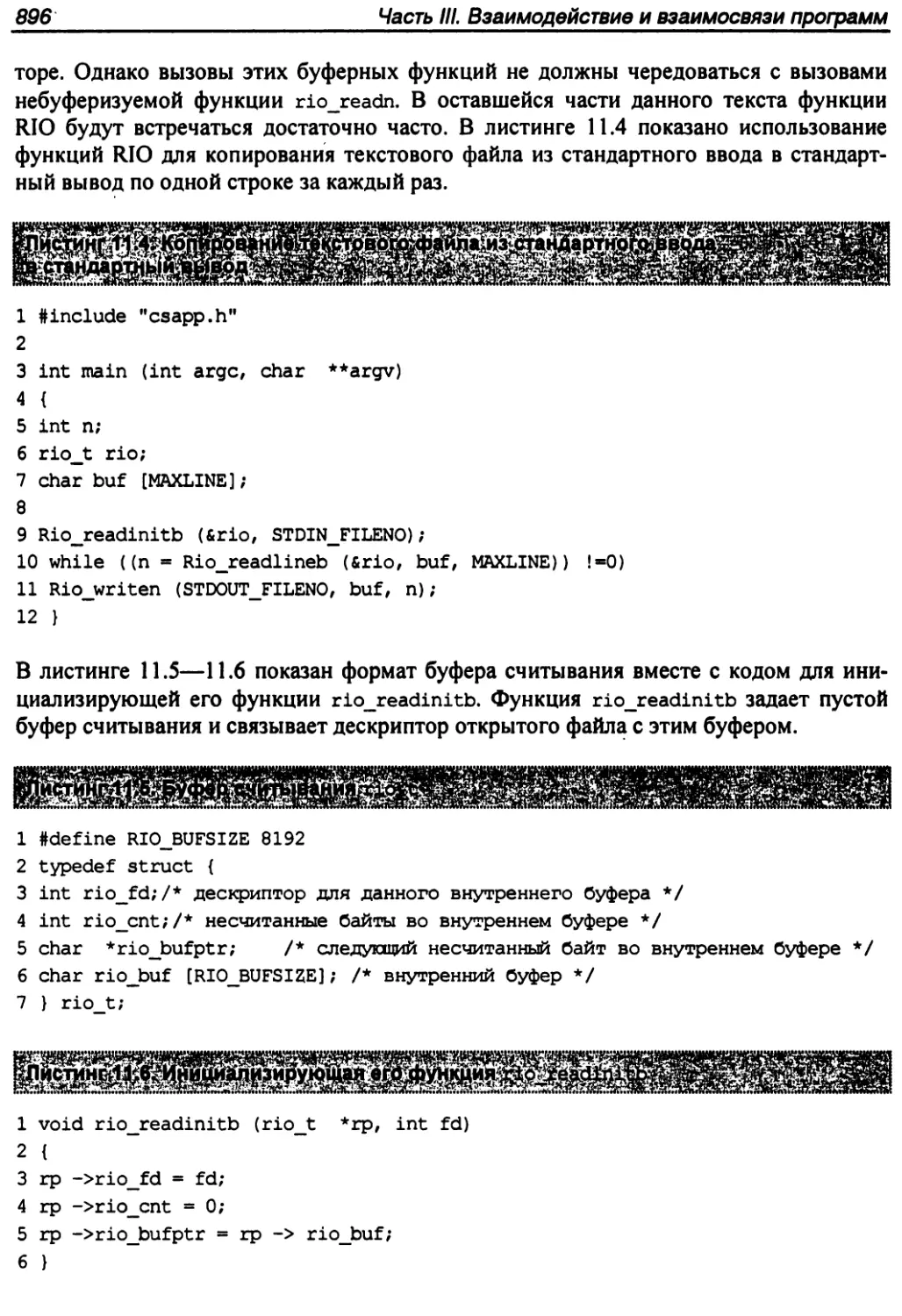

11.4. Устойчивое считывание и запись с помощью пакета RIO...............893

11.4.1. Небуферизованные функции ввода и вывода RIO................893

11.4.2. Буферные функции ввода RIO.................................895

11.5. Считывание метаданных файла.......................................899

11.6. Совместное использование файлов...................................901

11.7. Переадресация данных ввода-вывода.................................904

11.8. Стандартный ввод-вывод............................................905

11.9. Окончательная сборка: какие функции ввода-вывода стоит использовать?.906

11.10. Резюме...........................................................908

Библиографические примечания......................................909

Задачи для домашнего решения......................................909

Решение упражнений................................................910

Глава 12. Сетевое программирование......................................913

12.1. Программная модель клиент-сервер..................................913

12.2. Компьютерные сети.................................................914

12.3. Глобальная сеть Internet..........................................919

12.3.1. IP-адреса..................................................921

12.3.2. Имена доменов в Internet...................................923

12.3.3. Internet-соединения........................................927

12.4. Интерфейс сокетов.................................................929

12.4.1. Адресные структуры сокетов.................................930

12.4.2. Функция socket............................................ 931

12.4.3. Функция connect............................................931

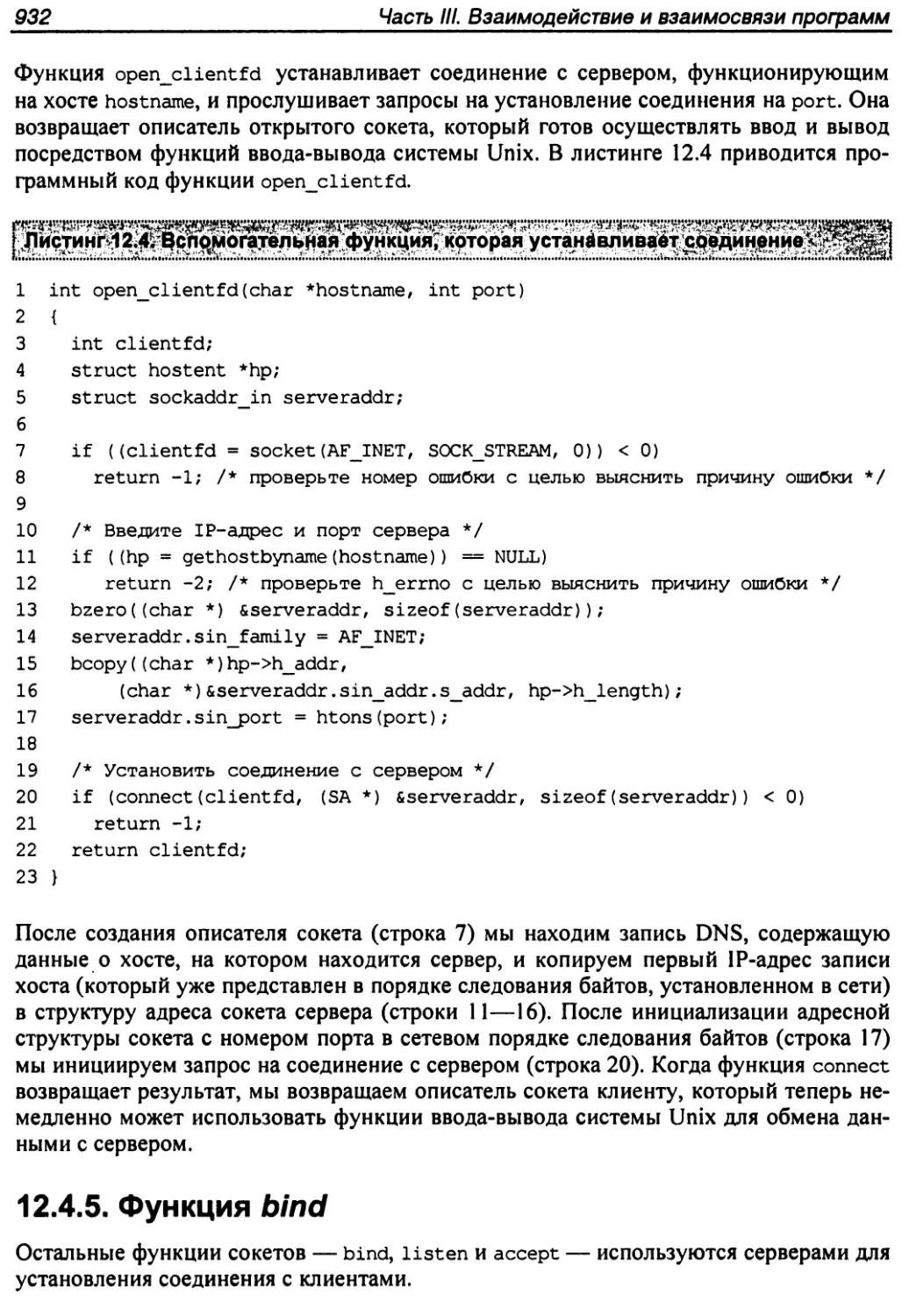

12.4.4. Функция open_clientfd......................................931

12.4.5. Функция bind...............................................932

12.4.6. Функция listen.............................................933

12.4.7. Функция listenfd...........................................933

12.4.8. Функция accept.............................................934

12.4.9. Примеры эхо-клиента и эхо-сервера..........................936

12.5. Web-серверы.......................................................939

12.5.1. Основные сведения о Web....................................939

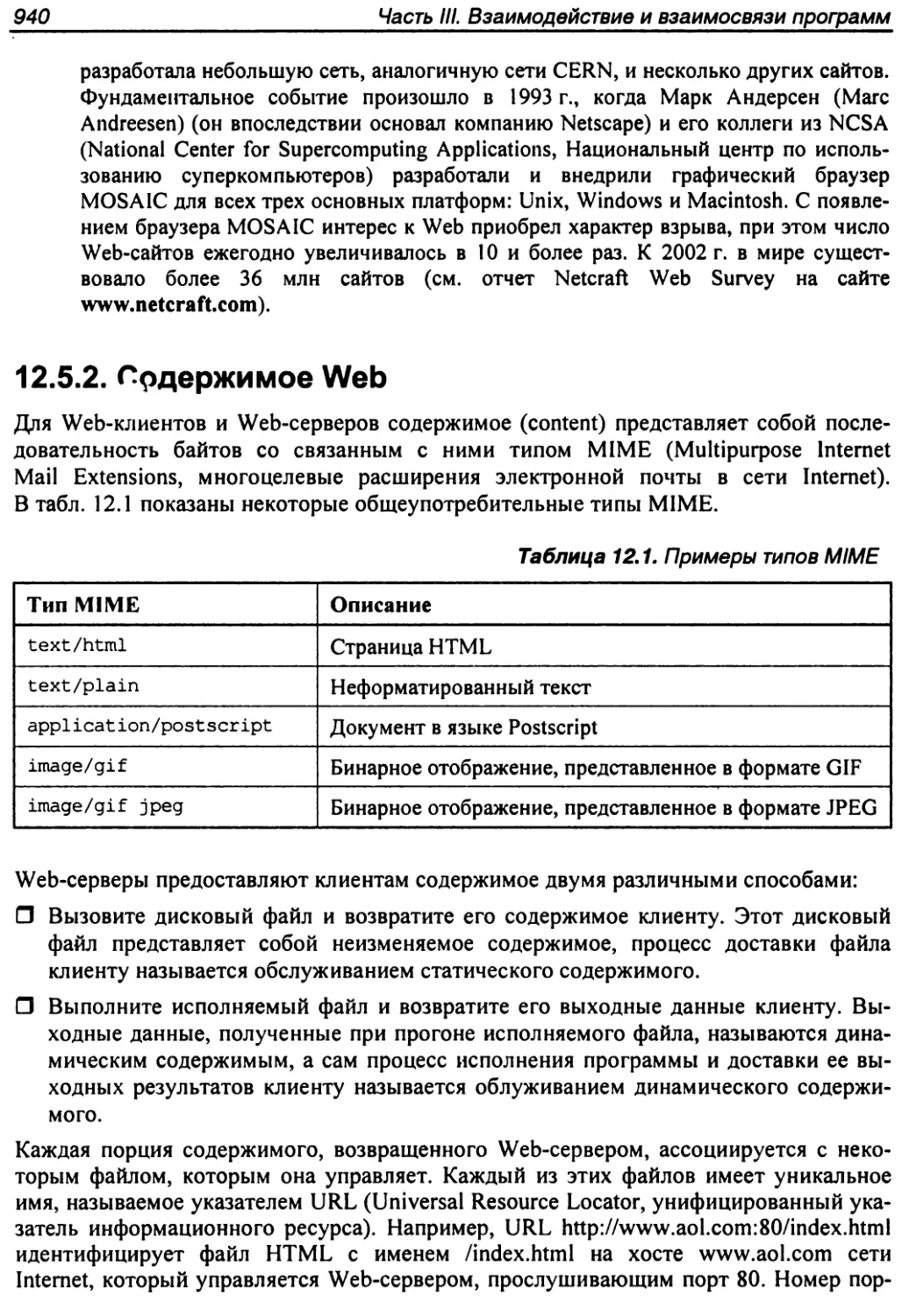

12.5.2. Содержимое Web.............................................940

12.5.3. Транзакции HTTP............................................941

Запросы HTTP.................................................942

Ответы HTTP..................................................943

12.5.4. Обслуживание динамического содержимого.....................944

Как клиент передает аргументы программы серверу..............945

Как сервер передает аргументы порожденному процессу..........945

Как сервер передает порожденному процессу другую информацию.....945

Куда порожденный процесс отправляет свои выходные данные.....946

Оглавление

XVII

12.6. Разработка небольшого Web-сервера TINY............................947

Программа main сервера TINY...................................948

Функция doit..................................................949

Функция clienterror...........................................950

Функция read_requesthdrs......................................951

Функция parse_uri.............................................952

Функция servestatic...........................................953

Функция serve_dynamic.........................................954

12.7. Резюме............................................................956

Библиографические заметки...........................................957

Задачи для домашнего решения........................................957

Решение упражнений..................................................959

Глава 13. Параллельное программирование.................................961

13.1. Параллельное программирование с процессами........................963

13.1.1. Параллельный сервер, основанный на процессах................965

13.1.2. За и против использования процессов.........................966

13.2. Параллельное программирование с мультиплексированием ввода-вывода.967

13.2.1. Параллельный событийно-управляемый сервер на базе

мультиплексирования ввода-вывода...................................971

13.2.2. За и против мультиплексирования ввода-вывода................975

13.3. Параллельное программирование с потоками..........................976

13.3.1. Модель выполнения потока....................................977

13.3.2. Потоки интерфейса операционной системы Posix................978

13.3.3. Создание потоков............................................979

13.3.4. Завершение выполнения потоков...............................979

13.3.5. Отделение потоков...........................................980

13.3.6. Инициализация потоков.......................................981

13.3.7. Параллельный сервер, основанный на потоках..................981

13.4. Совместно используемые переменные в поточных программах...........983

13.4.1. Модель памяти для потоков...................................984

13.4.2. Отображение переменных в память.............................985

13.4.3. Совместно используемые переменные...........................986

13.5. Синхронизация потоков с семафорами................................986

Упорядочение команд для первой итерации цикла.................988

13.5.1. Графы продвижения..........................................990

13.5.2. Использование семафоров для доступа к совместно используемым

переменным.........................................................993

13.5.3. Семафоры Posix..............................................995

13.5.4. Использование семафоров для планирования совместно используемых

ресурсов...........................................................996

13.6. Параллельный сервер на базе предварительной организации

поточной обработки..................................................... 998

13.7. Другие вопросы параллелизма......................................1002

13.7.1. Безопасность потоков.......................................1002

Класс 1: функции, не защищающие совместно используемые

переменные...................................................1002

Класс 2: функции, поддерживающие состояние при многократных

вызовах......................................................1002

XVIII

Оглавление

Класс 3: функции, возвращающие указатель статической

переменной..............................................1003

Класс 4: функции, вызывающие небезопасные по потокам

функции.................................................1004

13.7.2. Реентерабельность.....................................1004

13.7.3. Использование существующих библиотечных функций

в поточных программах.........................................1006

13.7.4. Гонки.................................................1007

13.7.5. Взаимоблокировка (тупиковые ситуации).................1009

13.8. Резюме......................................................1012

Библиографические примечания..................................1013

Задачи для домашнего решения..................................1013

Решение упражнений............................................1017

ПРИЛОЖЕНИЯ........................................................1023

Приложение 1. Описание управляющей логики процессоров

с помощью HCL.....................................................1025

Справочное руководство HCL........................................1025

Объявление сигналов............................................1026

Текст в кавычках...............................................1026

Выражения и блоки..............................................1026

Пример HCL.....................................................1028

Описание SEQ......................................................1030

Описание SEQ+................................................... 1034

Конвейер..........................................................1039

Приложение 2. Обработка ошибок....................................1047

Обработка ошибок в системе Unix...................................1048

Обработка ошибок в стиле Unix..................................1048

Обработка ошибок в стиле Posix.................................1048

Обработка ошибок в стиле DNS...................................1048

Резюме сообщающих об ошибках функций...........................1049

Интерфейсные программы обработки ошибок...........................1050

Программы обработки ошибок стиля Unix..........................1050

Программы обработки ошибок стиля Posix.........................1051

Программы обработки ошибок стиля DNS...........................1051

Заголовочный файл csapp.h.........................................1051

Исходный файл csapp.c.............................................1055

Библиография......................................................1073

Предметный указатель..............................................1079

Нашим женам — Дженис и Хелен

и нашим детям —

Джейкобу, Клэр, Элизабет,

Майклу, Джозефу, Джону и Николасу

Предисловие

Данная книга предназначена для программистов, желающих повысить свой профес-

сиональный уровень изучением того, что происходит ’’под кожухом системного бло-

ка" компьютерной системы.

Целью авторов является попытка разъяснения устойчивых концепций, лежащих в

основе всех компьютерных систем, а также демонстрация конкретных видов влияния

этих идей на корректность, производительность и полезные свойства программного

приложения. В отличие от прочих книг, посвященных компьютерным системам и

написанных преимущественно для создателей последних, предлагаемый материал

предназначен исключительно для программистов и рассматривается с их же позиций.

Изучение и доскональное понимание изложенных в книге концепций позволит чита-

телю со временем превратиться в редкий тип "мощного программиста", знающего

самую суть происходящего и способного решить любую проблему. При этом будет

заложена основа для изучения таких специфических тем, как работа с компилятора-

ми, архитектура компьютерных систем, операционные системы и использование се-

тей.

Что нужно знать перед прочтением

Приведенные в книге примеры основаны на процессорах, совместимых с Intel (офи-

циальное название — IA32, в быту — х86), выполняющих программы С в операци-

онной системе Unix или совместимых с ней (например, Linux). Для упрощения изло-

жения, в дальнейшем будет использоваться термин Unix для обозначения и таких

систем, как Solaris и Linux. В тексте содержатся многочисленные примеры програм-

мирования, скомпилированные и выполняемые в системах Linux. Авторы предпола-

гают, что читатели имеют доступ к компьютерам подобного рода.

Если на компьютере установлена система Microsoft Windows, то можно выбрать лю-

бой из следующих вариантов. Можно скачать копию Linux (www.linux.org или

www.redhat.com) и установить ее как вторую операционную систему, чтобы машина

могла работать с любой из двух систем. Либо при установке инструментария Cygwin

(www.cygwin.com) в Windows можно получить оболочку, подобную Unix. Однако в

Cygwin доступны не все функции Linux.

2

Предисловие

Также предполагается, что читатель знаком с С или C++. Если весь опыт программи-

ста ограничивается работой с Java, переход потребует от него больше усилий, но ав-

торы окажут всю необходимую помощь. Java и С имеют общий синтаксис и управ-

ляющие операторы. Однако в С существуют аспекты (особенно указатели, распреде-

ление явной динамической памяти и форматируемый ввод-вывод), которых нет в

Java. К счастью, С — не очень сложный язык, он прекрасно и исчерпывающе описан

в классическом тексте Брайана Кернигана и Денниса Риччи [40]. Вне зависимости от

"подкованности” читателя в области программирования, рекомендуется рассматри-

вать эту книгу в качестве важной части библиотеки.

В начальных главах книги рассматривается взаимодействие между программами,

написанными на С, и их аналогами, написанными на машинном языке. Все примеры,

написанные на машинном языке, созданы с помощью компилятора GNU GCC на базе

процессора Intel 1А32. Наличия какого бы то ни было опыта работы с аппаратными

средствами, машинными языками или программирования в ассемблере не предпола-

гается.

Совет, относящийся к языку программирования С__________________________

В помощь читателям, имеющим слабое представление о программировании на

языке С (или не имеющим его вообще), авторами предлагаются примечания, по-

добные данному, для подчеркивания функций, особенно важных для С. Предпола-

гается, что читатели знакомы с C++ или Java.

Как читать книгу

Изучение с точки зрения программиста того, как в принципе работает компьютерная

система, — занятие очень увлекательное в основном потому, что оно происходит

оперативно. Как только узнается что-то новое, это можно тут же проверить и полу-

чить результат, что называется, из первых рук. На самом деле, авторы полагают, что

единственным способом познания систем является их создание: либо путем решения

конкретных упражнений, либо написанием и выполнением программ в реально су-

ществующих системах.

Система является предметом изучения всей книги. При представлении какой-либо

новой концепции в тексте дается иллюстрация одной или несколькими практически-

ми задачами, которые нужно сразу же постараться решить для проверки правильно-

сти понимания изложенного. Решение упражнений находится в конце каждой главы.

По мере ознакомления с материалом, пытайтесь самостоятельно решать все практи-

ческие задачи, после чего проверяйте правильность выбранного пути. В конце каж-

дой главы также представлены домашние задания различной степени сложности. Для

каждой домашней задачи представлен рейтинг необходимых умственных и прочих

затрат:

♦ — для решения потребуется всего несколько минут. Требуется минимальный

объем программирования (либо его не требуется вообще).

♦ ♦ — для решения потребуется порядка 20 минут. Часто требуется написание и

тестирование кодов. Многие из них получены из задач, приведенных в примерах.

Предисловие

3

♦ ♦♦ — требует значительных усилий; по времени может занимать до 2 часов. Как

правило, включает в себя написание и тестирование большей части кода.

♦ ♦♦♦ — лабораторная работа, на выполнение которой требуется до 10 часов.

Каждый пример кода в тексте отформатирован автоматически (работы вручную не

было) из программы С, скомпилированной с помощью версии GCC 2.95.3, и протес-

тирован на системе Linux с ядром 2.2.16. Весь исходный код доступен на сайте

csapp.cs.cmu.edu.

Примечания и реплики__________________________________________________

Примечания преследуют несколько целей. Одни представляют собой небольшие

исторические экскурсы. Например, откуда взяли свое начало С, Linux и Internet?

Другие реплики предназначены для разъяснения каких-либо понятий. Например,

чем различаются кэш, ряд и блок? Реплики третьего вида описывают примеры "из

жизни". Например, как ошибка с плавающей точкой уничтожила французскую ра-

кету, или что представляет собой геометрия настоящего дисковода IBM. И нако-

нец, некоторые реплики — это всего лишь забавные комментарии.

Происхождение книги

Книга родилась из вводного курса, разработанного в университете Карнеги-Меллона

(УКМ) осенью 1998 г. [7]. С тех пор курс читался каждый семестр; слушателями бы-

ли до 150 студентов факультета вычислительной техники. Данный курс стал предпо-

сылкой большинства курсов по компьютерным системам высшего уровня в универ-

ситете Карнеги-Меллона.

Идеей было познакомить студентов с компьютерами несколько иначе, нежели это

происходит обычным путем. Мало кто из студентов смог бы самостоятельно постро-

ить компьютерную систему. С другой стороны, от большинства обучающихся и даже

инженеров по вычислительной технике требуется повседневное использование ком-

пьютеров в программировании. Поэтому принципом авторов данной книги стало на-

чало обучения работе с системами с точки зрения программиста, с использованием

следующего своеобразного фильтра: тема будет освещаться только в том случае, ес-

ли она имеет отношение к производительности, корректности, либо к полезным

свойствам С-программ пользовательского уровня.

К примеру, исключены темы, связанные с сумматорами аппаратных средств и проек-

тированием шин. В свою очередь, в книгу включены темы, посвященные машинному

языку, однако, вместо подробного рассмотрения ассемблерного языка, упор делается

на построение языком С указателей, циклов, вызовов процедур и возвратов, а опера-

торы выбора переводятся компилятором. Более того, здесь учитывается более широ-

кий и реалистичный взгляд на системы как аппаратных, так и программных средств,

охватываются такие темы, как редактирование связей, загрузка, процессы, сигналы,

оптимизация эффективности, измерения, ввод-вывод, а также сетевое и параллель-

ное программирование.

Данный подход позволил сделать курс практическим, наглядным и на редкость инте-

ресным для студентов. Ответная реакция со стороны последних и коллег по факуль-

4

Предисловие

тету была незамедлительной и позитивной, и авторы книги поняли, что преподавате-

ли и из других учебных заведений смогут воспользоваться их наработками. Это и

явилось предпосылкой появления данной книги, написанной в течение двух лет по

лекционным конспектам курса.

Нумерология ВКС________________________________________________________

Нумерология курса ВКС слегка необычна. Где-то в середине первого семестра ав-

торы поняли, что присвоенный курсу номер (15-213) также является почтовым ин-

дексом университета Карнеги-Меллона; отсюда девиз: 15-213 — курс, который

зажигает УКМ! По случайному совпадению, первоначальная версия рукописи бы-

ла напечатана 13 февраля 2001 года (2/13/01). При презентации курса на образова-

тельной конференции SIGCSE обсуждение было Назначено в 213 аудитории.

И окончательный вариант книги имеет 13 глав. Как хорошо, что мы не суеверны!

Обзор книги

Книга состоит из 13 глав, разработанных с целью всеобъемлющего охвата основных

принципов компьютерных систем:

Глава 1 "Экскурс в компьютерные системы". В первой главе описываются основные

идеи и темы, относящиеся к компьютерным системам, посредством исследования

жизненного цикла простой программы "hello, world".

Глава 2 "Представление информации и работа с ней". Здесь описывается компью-

терная арифметика с упором на свойства представлений числа без знака и числа

в дополнительном двоичном коде, которые имеют значение для программистов.

В данной главе рассматривается представление чисел и, следовательно, диапазон

значений, которые можно запрограммировать для отдельно взятого размера слова.

Авторы обсуждают влияние преобразований типов чисел со знаком и без знака, ма-

тематические свойства арифметических операций. Для читателей становится откро-

вением то, что сумма (дополнительный код) или произведение двух положительных

чисел могут быть отрицательными. С другой стороны, арифметика дополнительного

кода удовлетворяет свойствам в кольце, и поэтому компилятор может трансформи-

ровать умножение посредством константы в последовательность сдвигов и сложе-

ний. Для иллюстрации принципов и применения булевой алгебры авторы используют

разрядные операции С. Формат IEEE с плавающей точкой описывается в плане пред-

ставления значений и математических свойств операций с плавающей точкой.

Абсолютное понимание компьютерной арифметики принципиально для написания

работающих программ. Арифметическое переполнение является обычным источни-

ком ошибок программирования, однако мало в какой книге можно найти описание

свойств компьютерной арифметики, сделанное с точки зрения самого программиста.

Глава 3 "Представление программ на машинном уровне". Авторы учат прочтению

ассемблерного языка IA32, созданного компилятором С. Здесь представлены основ-

ные шаблоны инструкций, созданные для различных управляющих структур, таких

как условные операторы, циклы и операторы выбора. Здесь также рассматривается

Предисловие

5

реализация процедур, включая размещение в стеке, условные обозначения исполь-

зования реестров и передачу параметров. В главе рассматриваются различные струк-

туры данных, например структуры, объединения и массивы, а также доступ к ним.

Изучение положений данной главы помогает повысить профессиональный уровень,

потому что возникает понимание представления на компьютере создаваемых про-

грамм.

Глава 4 "Архитектура процессора". В данной главе описываются комбинаторные и

последовательные логические элементы, после чего демонстрируется то, как эти эле-

менты можно объединить в информационный канал, выполняющий упрощенный

набор инструкций IA32, называемый "Y86". Глава начинается с описания проекта

информационного канала, который впоследствии расширяется до пятиступенчатого

конвейерного проекта. Управляющая логика для проектов процессора описывается в

главе с использованием простого языка описания аппаратных средств — HCL. Про-

екты аппаратного обеспечения, написанные на HCL, можно компилировать и объ-

единять в симуляторы графического процессора.

Глава 5 "Оптимизация производительности программ". Здесь авторами представле-

ны несколько методик повышения производительности кода. Все начинается с

трансформаций машинно-независимой программы. Затем осуществляется переход к

трансформациям, эффективность которых зависит от характеристик целевой машины

и компилятора. Представлена простая операционная модель действий процессора.

Глава 6 "Иерархия памяти". Система памяти для программистов программных при-

ложений является одной из самых ’’видимых" частей компьютерной системы. До сих

пор читатели полагались на концептуальную модель системы памяти как на вектор-

ный массив с универсальными значениями времени доступа. На практике система

памяти представляет собой иерархию запоминающих устройств разной емкости, це-

ны и быстродействия. В главе рассматриваются разные типы памяти типа ROM и

RAM, а также геометрические параметры и устройство существующих современных

дисковых накопителей, организация этих запоминающих устройств в иерархию.

Авторы показывают возможность иерархии посредством локальности ссылок. Дан-

ные идеи конкретизируются представлением уникального взгляда на систему памяти,

как на "гору памяти" со "скалами" местной локализации и "склонами" пространст-

венной локализации, как можно повысить производительность программных прило-

жений путем усовершенствования их временной и пространственной локализации.

Глава 7 "Редактирование связей". В данной главе описывается динамическое и ста-

тическое связывание, включая понятия переместимых и исполняемых объектных

файлов, символьного представления, перераспределения, статических библиотек,

библиотек объединенного доступа и непозиционных кодов. Как правило, в большин-

стве работ по компьютерным системам связывание не рассматривается, но авторы

включили его в данную книгу по нескольким причинам. Во-первых, наиболее часто

встречающиеся и общие ошибки, с которыми сталкиваются студенты во время про-

цесса связывания, особенно характерны для крупных программных пакетов. Во-

вторых, объектные файлы, создаваемые компоновщиками, связаны с такими поня-

тиями, как загрузка, виртуальная память и распределение памяти.

6

Предисловие

Глава 8 "Управление исключениями". В данной главе однопрограммная модель разде-

лена посредством представления общей концепции исключительной управляющей

логики: от исключений аппаратных средств нижнего уровня и прерываний до кон-

текстных переключателей между параллельными процессами, внезапных изменений

в управляющей логике, вызванных передачей сигналов Unix, и нелокальных перехо-

дов в С, разрывающих стройную структуру стека.

Это — та часть книги, в которой представляются фундаментальные понятия общего

процесса. При этом показывается, как программисты могут использовать множест-

венные процессы посредством системных вызовов Unix.

Глава 9 "Измерение времени исполнения программы". В данной главе рассказывается

о том, как компьютер считает время (датчики временных интервалов, счетчики цик-

лов и системные тактовые генераторы), об источниках ошибок, когда эти значения

времени используются для измерения времени, а также о том, как использовать эти

знания для получения точных значений. Насколько можно судить, это — уникальный

материал, никогда ранее не представлявшийся в каком бы то ни было систематизиро-

ванном виде. Эта тема включена потому, что она требует понимания ассемблерного

языка, процессов и кэш.

Глава 10 "Виртуальная память". Авторское представление системы виртуальной

памяти имеет целью дать некоторое понимание принципов ее работы и характери-

стик. Мы хотим научить понимать, как разные процессы, происходящие одновре-

менно, могут использовать один и тот же диапазон адресов, совместно использовать

одни страницы, но иметь индивидуальные копии других. Здесь также описываются

вопросы, связанные с управлением виртуальной памятью и манипуляциями с ней.

В частности, внимание уделяется работе с распределителями памяти, такими как

операции Unix malloc и free. Изложение данного материала преследует несколько

целей. Прежде всего, оно подкрепляет концепцию о том, что пространство виртуаль-

ной памяти представляет собой всего лишь массив байтов, который программа может

разделить на различные блоки памяти. Материал помогает понять влияние программ,

содержащих ошибки обращения к памяти, такие как утечки и неправильные ссылки

на указатели. И наконец, многие программисты пишут свои собственные распреде-

лители памяти, оптимизированные под требования и характеристики каждого кон-

кретного приложения.

Глава 11 "Системный уровень ввода-вывода". В данной главе рассматриваются ос-

новные положения ввода-вывода в системе Unix, такие как файлы и дескрипторы.

Авторы описывают совместное использование файлов, принципы работы переадре-

сации ввода-вывода и доступ к файлам метаданных. Здесь же разработан солидный

буферизованный пакет ввода-вывода, корректно обрабатывающий короткие единицы

счета. В главе описывается стандартная библиотека ввода-вывода и ее связь с вво-

дом-выводом системы Unix с упором на ограничения стандартного ввода-вывода,

делающие его непригодным для сетевого программирования. Вообще говоря, темы,

охваченные в этой главе, являются компоновочными блоками следующих двух глав,

посвященных сетевому и параллельному программированию.

Глава 12 "Сетевое программирование". Сети являются как бы устройствами ввода-

вывода для программирования, объединяющими многие из понятий, изученных ра-

Предисловие 7

нее: процессы, сигналы, упорядочение байтов, распределение памяти и распределе-

ние динамических запоминающих устройств. Данная глава — всего лишь тонкий

срез глобального предмета сетевого программирования, подводящий студентов к

написанию Web-сервера. В главе описывается модель клиент-сервер, являющаяся

основой всех сетевых приложений. Авторы представляют сеть Internet с точки зрения

программиста и демонстрируют способы написания клиента и сервера Internet, ир-

пользуя интерфейс сокета. И наконец, в главе представлен HTTP и разрабатывается

простой итерационный интерфейс.

Глава 13 "Параллельное программирование". В данной главе студентам представлены

принципы параллельного программирования с использованием проекта Internet-

сервера в качестве рабочего примера. Авторы сравнивают и противопоставляют три

базовых механизма, используемых при написании параллельных программ: процес-

сы, уплотнение ввода-вывода и потоки — и показывают возможность их использова-

ния при создании параллельных Internet-серверов. Здесь же описаны основные прин-

ципы синхронизации с использованием семафорных операций Р и И, безопасности

потоков и реентерабельности и взаимоблокировки.

Благодарности

Мы безмерно благодарны всем друзьям и коллегам за их вдумчивую критику и сер-

дечную поддержку. Отдельное спасибо — студентам курса 15-213, чья энергия и эн-

тузиазм "не давали нам засохнуть". Пакет malloc был любезно предоставлен Ником

Картером и Винни Фьюриа.

Гай Блеллок, Грек Кесден, Брюс Мэггс и Тодд Маори являлись преподавателями

курса на протяжении нескольких семестров, и их неоценимая поддержка помогала

нам постоянно совершенствовать представляемый материал. Духовным руковод-

ством и постоянным содействием во время работы мы обязаны Хербу Дерби. Алан

Фишер, Гарт Гибсон, Томас Гросс, Сэйша, Питер Стинкисте и Хью Жанг дали нам

толчок для начала работы над материалами книги. Предложение Гарта "запустило

маховик", было поддержано и тщательно проработано командой Алана Фишера.

Марк Стелик и Питер Ли оказали неоценимую поддержку в организации данного

материала в соответствии с учебным планом. Грег Кесден предоставил полезную

обратную связь, описывающую влияние ICS на курс OS. Грег Гэнгер и Джири

Шиндлер любезно предоставили некоторые характеристики дисководов и ответили

на наши вопросы о существующих в настоящее время дисках. Том Стрикер показал

нам "гору памяти". Джеймс Хоу выдал полезные идеи о том, как следует изложить

материал об архитектуре процессора.

Группа студентов — Халил Амири, Анжела Демке Браун, Крис Колохан, Джейсон

Кроуфорд, Питер Динда, Хулио Лопез, Брюс Лоукамп, Джефф Пирс, Санджей Рао,

Баладжи Сарпешкар, Блейк Шолль, Санжи Сешиа, Грег Стефан, Тианкай Ту, Кип

Уокер и Йинглайн Цзе — помогали в разработке содержания курса. В частности,

Крис Колохан выработал развлекательный (и смешной) стиль представления мате-

риала, используемый до сих пор, а также разработал легендарную "двоичную бомбу",

оказавшуюся превосходным инструментом обучения работе с машинными кодами и

концепциям отладки.

8

Предисловие

Крис Бауэр, Алан Кокс, Питер Динда, Сандия Дуаркадис, Джон Грейнер, Брюс

Джейкоб, Барри Джонсон, Дон Хеллер, Брюс Лоукамп, Грег Моррисетт, Брайан Но-

убл, Бобби Отмер, Билл Пью, Майкл Скотт, Марк Сматермен, Грег Стефан и Боб

Уайер потратили кучу времени на ознакомление с черновиками книги. Отдельное

спасибо Элу Дэвису (Университет Юты), Питеру Динда (Северо-Западный универси-

тет), Джону Грейнеру (Университет Райс), Вей Су (Университет Миннесоты), Брюсу

Лоукампу (Уильям и Мэри), Бобби Отмеру (Университет Миннесоты), Майклу Скот-

ту (Университет Рочестера) и Бобу Уайеру (Роки Маунтин колледж) за тестирование

бета-версии на принадлежность к классам. Также огромное спасибо всем их сту-

дентам!

Нам также хочется поблагодарить наших коллег из Прентис Холл. Марша Хортон,

Эрик Фрэнк и Гарольд Стоун оказывали постоянную неослабевающую поддержку в

течение всего процесса работы. Гарольд при этом помогал в точном описании исто-

рических фактов по созданию процессорных архитектур RISC и CISC. Джерри Ралия

глубоко изучала материал и многому научила нас в плане литературного изложения

текста.

И, наконец, хочется выразить свою признательность техническим писателям Брайану

Кернигану и покойному В. Ричарду Стивенсу за то, что они доказали нам, что и тех-

ническую литературу можно писать красиво.

Огромное спасибо всем.

РЭНДИ БРАЙАНТ

ДЭЙВ О’ХАЛЛАРОН

Информация об авторах

Рэндал Э. Брайант в 1973 г. получил степень бакалавра Мичиганского университета,

после чего поступил в аспирантуру Технологического института в Массачусетсе.

В 1981 г. получил степень доктора наук по теории вычислительных маШин и систем.

В течение трех лет работал ассистентом профессора в Калифорнийском технологиче-

ском институте; на факультет в Карнеги-Меллон пришел в 1984 г. В настоящее время

декан факультета информатики университета Карнеги-Меллон (г. Питсбург).

В течение 20 лет преподает курсы по вычислительной технике как для студентов-

первокурсников, так и для выпускников. За долгие годы изучения курсов компью-

терной архитектуры Рэндал Брайант постепенно смещал акцент с того, как устроены

компьютеры, к тому, как программисты могли бы писать более эффективные и на-

дежные программы посредством более совершенного понимания системы. Вместе с

профессором О’Холлароном разработал в университете Карнеги-Меллон учебный

курс "Введение в компьютерные системы", являющийся основой данной книги. Так-

же преподавал курсы по алгоритмам и программированию.

Исследования профессора Брайанта имеют отношение к проектированию инструмен-

тальных программных средств в помощь разработчикам аппаратных средств при ве-

рификации корректности создаваемых ими систем. Сюда входят несколько видов

моделирующих программ, а также инструменты формальной верификации, доказы-

вающие корректность проектирования посредством математических методов. Им

опубликовано свыше 100 технических работ. Результаты исследований профессора

Брайанта используются ведущими производителями компьютерной техники, вклю-

чая Intel, Motorola, IBM и Fujitsu. Является лауреатом многих наград за исследования,

в числе которых две награды за изобретения, а также награда за технические дости-

жения от Корпорации исследования полупроводников, награда Канеллакиса за теоре-

тические и практические исследования от Ассоциации по вычислительной технике

(АСМ), награда В.Р.Г. Бейкера и Золотая юбилейная медаль от Института инженеров

по электротехнике и электронике (IEEE). Является сотрудником как АСМ, так и

IEEE.

В 1986 г. Дэвид Р. О’Холларон получил степень доктора наук по вычислительной

технике в университете Вирджинии. После работы в компании "Дженерал Электрик"

он в 1989 г. перешел на факультет Карнеги-Меллона в качестве преподавателя сис-

10

Информация об авторах

темотехники. В настоящее время он является адъюнкт-профессором на отделениях

вычислительной техники и электротехники.

Преподавал курсы по компьютерным системам на начальных и выпускных курсах по

таким темам, как компьютерная архитектура и введение в компьютерные системы,

параллельное проектирование процессоров и Internet. Вместе с профессором Брайан-

том разработал курс "Введение в компьютерные системы”.

Профессор О’Холларон вместе со своими студентами осуществляет исследования в

области компьютерных систем. В частности, они разработали системы программного

обеспечения для ученых и инженеров, моделирующие природные явления. Самым

известным примером их работы является проект Quake, когда группой специалистов

по компьютерной технике, инженерами-строителями и сейсмологами была разрабо-

тана возможность прогнозирования движений земной коры, сильных землетрясений,